ハードディスク暗号化のための装置及び方法

【課題】ホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行うことでデータの不法流出を防止するハードディスク暗号化のための装置及び方法を提供する。

【解決手段】ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって、接近が許容された該当のプログラム及びプロセスを実行させるプログラム管理部;前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって、接近が許容された該当の目的地IP住所にデータを伝送するIP管理部;及び前記ホスト端末とハードディスクの間で送受信されるすべてのデータに使用者が選択したアルゴリズムを適用して暗復号化を行う暗号処理部;を含む。

【解決手段】ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって、接近が許容された該当のプログラム及びプロセスを実行させるプログラム管理部;前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって、接近が許容された該当の目的地IP住所にデータを伝送するIP管理部;及び前記ホスト端末とハードディスクの間で送受信されるすべてのデータに使用者が選択したアルゴリズムを適用して暗復号化を行う暗号処理部;を含む。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はハードディスク暗号化のための装置及び方法に係り、より詳しくはホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行うことでデータの不法流出を防止するハードディスク暗号化のための装置及び方法に関する。

【背景技術】

【0002】

近年、ネットワーク中心のアーキテクチャ基盤のコンピュータは独立して設置して使うよりはインターネット網または社内網に接続して相互に情報を交流することになる。この際、使用者が生産した主要データは大部分ハードディスクに格納されることになる。

【0003】

しかし、インターネット網のように公開された環境にコンピュータが接続した場合には、第3者によるデータの不法接続による主要データの不法流出、悪性コードの注入によるデータ流出などのような脅威がいつも存在する。このような脅威を解消するために、コンピュータのハードディスクに格納されたデータを保護するための情報保護方式が要求されているが、最も効率的な方法は暗号化技術を使うことである。

【0004】

このような暗号化技術の一つである自己暗号化ディスク(Self Encryption Disk)はコンピュータハードディスクに格納されている使用者データを保護するための暗号化技術である。

【0005】

自己暗号化ディスクはハードディスクに格納されたデータがいつも暗号化された状態で格納されており、暗号機能を使用者が任意に設定(on)及び遮断(off)することができない。一方、ハードディスクを緊急に廃棄するなどの状況が発生する場合、データの暗号化に使用された暗号キーを変更して暗号学的にデータを消去することができる。

【0006】

このような自己暗号化ディスクは、データを直接暗号化するために、暗号キー(Disk encryption Key)とディスクの接近制御用認証キー(Authentication Key)が使われる。この際、認証キーのハッシュ(Hash)値はハードディスクに格納されて使用者の認証のために使われ、一応認証が成功的に遂行された後には暗号キーを復号化するのに使われる。

【0007】

自己暗号化ディスクはハードディスクに単一チップ形態で装着されて特定のハードディスクとパッケージとして開発されているため、使用者が任意のハードディスクを選択することができなく、使用者データの暗号化に使われる暗号アルゴリズムも固定されているため、使用者が任意に情報保護方式を選択することができないという問題点がある。

【発明の概要】

【発明が解決しようとする課題】

【0008】

したがって、本発明が解決しようとする課題は、ホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行うことでデータの不法流出を防止するハードディスク暗号化のための装置及び方法を提供することをその目的とする。

【課題を解決するための手段】

【0009】

前記技術的課題を解決するための本発明の実施例によるハードディスク暗号化装置は、ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって、接近が許容された該当のプログラム及びプロセスを実行させるプログラム管理部;前記ホスト端末でデータを伝送しようとする目的地IP住所(IPアドレス)の接近許容可否を判断した結果によって、接近が許容された該当の目的地IP住所にデータを伝送するIP管理部;及び前記ホスト端末とハードディスクの間で送受信されるすべてのデータに使用者が選択したアルゴリズムを適用して暗復号化を行う暗号処理部;を含むことを特徴とする。

【0010】

前記ハードディスク暗号化装置は、前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するホスト整合部を含むことができ、前記ホスト整合部は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記書き込み命令に従って入力されたデータを前記暗号処理部に伝達して暗号化されるようにし、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記暗号処理部で復号化処理して生成された復号化データを前記ホスト端末に伝達することができる。

【0011】

前記ハードディスク暗号化装置は、前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するハードディスク整合部を含むことができ、前記ハードディスク整合部は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記暗号処理部で前記書き込み命令に従って入力されたデータを暗号化処理した暗号化データを前記ハードディスクに伝達し、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスクに格納された暗号化データを受信して前記暗号処理部に伝達することができる。

【0012】

前記暗号処理部は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記ホスト整合部を介して伝達される書き込み命令に従って入力されたデータを受信し、前記入力されたデータを前記使用者が選択したアルゴリズムに適用して前記暗号化データを生成することができる。

【0013】

前記暗号処理部は、前記暗号化データを前記ハードディスク整合部を介して前記ハードディスクに伝達することができる。

【0014】

前記暗号処理部は、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスク整合部を介して前記ハードディスクから伝達された暗号化データを受信し、前記暗号化データを前記使用者が選択したアルゴリズムに適用して前記復号化データを生成することができる。

【0015】

前記暗号処理部は、前記復号化データを前記ホスト整合部を介して前記ホスト端末に伝達することができる

前記プログラム管理部は、前記ホスト端末に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報である接近登録情報を生成し、前記ホスト端末で新たなプログラムまたはプロセスが実行される場合、前記接近登録情報に前記新たなプログラムまたはプロセスが存在するかどうかを判断して実行可否を決定することができる。

【0016】

前記IP管理部は、前記ホスト端末に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成し、前記ホスト端末でプログラムまたはプロセスネットワークが連結されて目的地IPにデータが伝達されれば、前記IP登録情報に前記目的地IP住所が存在するかどうかを判断してデータの伝送可否を決定することができる。

【0017】

前記技術的課題を解決するための本発明の実施例によるハードディスク暗号化方法は、使用者が認証モジュール連結部に認証モジュールを装着したかどうかを判断する段階;前記認証モジュールの使用者認証情報と既格納された使用者認証情報の一致有無を判断する段階;前記使用者認証情報が互いに一致する場合、ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって接近が許容された該当のプログラム及びプロセスを実行させる段階;前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって接近が許容された該当の目的地IP住所にデータを伝送する段階;及び前記ホスト端末とハードディスクの間で送受信されるすべてのデータに前記使用者が選択したアルゴリズムを適用して暗復号化を行う段階;を含むことを特徴とする。

【0018】

前記プログラム及びプロセスを実行させる段階は、前記ホスト端末に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報である接近登録情報を生成する段階;及び前記ホスト端末で新たなプログラムまたはプロセスが実行される場合、前記接近登録情報に前記新たなプログラムまたはプロセスが存在するかどうかを判断して実行可否を決定する段階を含むことができる。

【0019】

前記目的地IP住所にデータを伝送する段階は、前記ホスト端末に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成する段階;及び前記ホスト端末でプログラムまたはプロセスネットワークが連結されて目的地IP住所にデータが伝達されれば、前記IP登録情報に前記目的地IP住所が存在するかどうかを判断してデータの伝送可否を決定する段階;を含むことができる。

【0020】

前記暗復号化を行う段階は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記ホスト整合部を介して伝達する書き込み命令に従って入力されたデータを受信する段階;前記入力されたデータを前記使用者が選択したアルゴリズムに適用して暗号化データを生成する段階;及び前記暗号化データをハードディスク整合部を介して前記ハードディスクに伝達する段階;を含むことができる。

【0021】

前記暗復号化を行う段階は、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスク整合部を介して前記ハードディスクから暗号化データを受ける段階;前記暗号化データを前記使用者が選択したアルゴリズムに適用して復号化データを生成する段階;及び前記復号化データをホスト整合部を介して前記ホスト端末に伝達する段階;を含むことができる。

【発明の効果】

【0022】

本発明の実施例によれば、種々のハードディスクの接近可否を判断し暗復号化を遂行することにより、ハードディスクが不法に奪取される場合にも使用者のデータを安全に保護することができる。

【0023】

なお、本発明の実施例によれば、不法的なハードディスクへの接近による資料流出を防止するために、ホスト端末で実行されるプログラム及びプロセスのリストを登録し管理して接近を制御し、非認可IP接続を遮断することにより、使用者情報の不法流出を防止することができる。

【0024】

また、本発明の実施例によれば、ハードディスクに格納されるかあるいはハードディスクから読み取られるすべてのデータに対して暗復号化を遂行することによって暗復号化のための処理速度を向上させることで、従来に使用者が暗号化しようとするファイルを選択し、選択したファイルを暗号化する過程などを遂行するなどの不便さを解消することができる。

【図面の簡単な説明】

【0025】

【図1】本発明の実施例によるハードディスク暗号化装置を概略的に示す図である。

【図2】図1に示すハードディスク暗号化装置の外形の一例を概略的に示す図である。

【図3】図1に示すハードディスク暗号化装置のプログラム管理部において不法流出を防止するための接近を制御する手順を示す図である。

【図4】図1に示すハードディスク暗号化装置のIP管理部において不法流出を防止するための接近を制御する手順を示す図である。

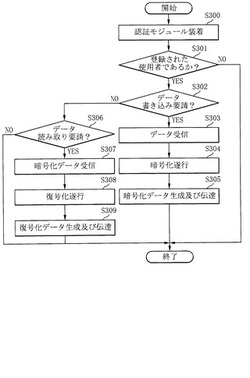

【図5】本発明の実施例によるハードディスク暗号化装置で暗復号化を行う手順を示す図である。

【発明を実施するための形態】

【0026】

以下、本発明を添付図面に基づいて詳細に説明する。ここで、繰り返される説明、本発明の要旨を不必要にあいまいにすることができる公知の機能及び構成についての詳細な説明は省略する。本発明の実施形態は当該分野で普通の知識を持った者に本発明をより完全に説明するために提供されるものである。よって、図面の要素の形状及び大きさなどはより明確な説明のために誇張して示すことができる。

【0027】

図1は本発明の実施例によるハードディスク暗号化装置を概略的に示す図である。図2は図1に示すハードディスク暗号化装置の外形の一例を概略的に示す図である。

【0028】

図1に示すように、本発明の実施例によるハードディスクの暗号化のためのハードディスク暗号化装置100は、ホスト端末200とハードディスク300の間に位置し、既に登録された適法のプログラム及びプロセスによって接近するデータに対して使用者の介入なしに自動で暗復号化を遂行する。本発明の実施例によるハードディスク300は、USB(Universal Serial Bus)、SATA(Serial Advanced Technology Attachment)、IDE(Integrated Drive Electronic)などを含む。

【0029】

このようなハードディスク暗号化装置100の外形の一例を概念的に表現すれば、図2に示すように、認証モジュール連結部100a、ホスト連結部100b、ハードディスク連結部100c、及び状態表示部100dを含む。

【0030】

認証モジュール連結部100aは、使用者が認証のために挿入する認証モジュール400が装着されるように形成される。ここで、認証モジュール400は使用者認証に使われるハードウェアであるドングル(dongle)であり、ハードディスク暗号化装置100の使用可否を判断するための使用者認証情報が格納される。

【0031】

ホスト連結部100bはケーブル(図示せず)を介してホスト端末200と互いに連結される。

【0032】

ハードディスク連結部100cはケーブル(図示せず)を介してハードディスク300と互いに連結される。

【0033】

状態表示部100dはハードディスク暗号化装置100の動作状態を正常または故障として表示する。

【0034】

また、図1に基づいてハードディスク暗号化装置の内部構成を説明すれば、ハードディスク暗号化装置100は、ホスト整合部110、ハードディスク整合部120、暗号処理部130、制御部140、格納部150、プログラム管理部160及びIP管理部170を含む。

【0035】

ホスト整合部110は、ホスト端末200にさらに連結されるUSB、SATA、IDEなどのような多様なハードディスクのインターフェースと選択的に連動する。そして、ホスト整合部110はホスト端末200とハードディスク300を整合する。

【0036】

言い換えれば、使用者がホスト端末200を介してデータ書き込み(Write)命令を伝達する場合、ホスト整合部110はホスト端末200から書き込み命令に従って入力されたデータを受ける。そして、ホスト整合部110は書き込み命令に従って入力されたデータを暗号処理部130に伝達して暗号化するようにする。反対に、ホスト整合部110は、使用者がホスト端末200を介してデータ読み取り(Read)命令を要請する場合、暗号処理部130で復号化されたデータ(以下、“復号化データ”という)を受ける。そして、ホスト整合部110は復号化データをホスト端末200に伝達する。

【0037】

ハードディスク整合部120は、ホスト端末200にさらに連結されるUSB、SATA、IDEなどのような多様なハードディスクのインターフェースと選択的に連動する。そして、ハードディスク整合部120はハードディスク300とホスト端末200を整合する。

【0038】

言い換えれば、使用者がホスト端末200を介してデータ書き込み(Write)命令を伝達する場合、ハードディスク整合部120は暗号処理部130で暗号化されたデータ(以下、“暗号化データ”という)を受ける。そして、ハードディスク整合部120は暗号化データをハードディスク300に伝達する。反対に、ハードディスク整合部120は、使用者がホスト端末200を介してデータ読み取り(Read)命令を要請する場合、ハードディスク整合部120はハードディスク300に格納された暗号化データを受ける。そして、ハードディスク整合部120は暗号化データをホスト端末200に伝達する。

【0039】

暗号処理部130は使用者が選択した暗号化アルゴリズムを用いてデータの暗号化及び復号化(以下、“暗復号化”という)を遂行する。すなわち、暗号処理部130は、ホスト整合部110を介して伝達されるデータを使用者が選択した暗号化アルゴリズムで暗復号化する。

【0040】

具体的に、使用者がホスト端末200を介してデータ書き込み(Write)命令を伝達する場合、暗号処理部130は、ホスト整合部110を介して伝達されたデータを使用者が選択した暗号化アルゴリズムに適用して乱数を出力する。そして、暗号処理部130は出力された乱数を用いて暗号変換(Cryptographic Transformation)を遂行した結果の暗号化データをハードディスク整合部120を介してハードディスク300に伝達する。

【0041】

反対に、使用者がホスト端末200を介してデータ読み取り(Read)命令を伝達する場合、暗号処理部130はハードディスク300から暗号化データを受ける。そして、暗号処理部130は、暗号化データを使用者が選択した暗号化アルゴリズムに適用して乱数を出力する。そして、暗号処理部130は、出力された乱数を用いて暗号化の逆過程である暗号変換を遂行した結果の復号化データをホスト整合部110を介してホスト端末200に伝送する。

【0042】

制御部140はハードディスク暗号化装置100の全機能を制御する。特に、使用者がハードディスク暗号化装置100に接近するために認証モジュール400を認証モジュール連結部100aに装着すれば、制御部140は認証モジュール400から伝達された使用者認証情報と格納部150に予め格納されている使用者認証情報が一致するかどうかを判断する。そして、制御部140は、認証モジュール400から伝達された使用者認証情報と格納部150に予め格納されている使用者認証情報が同一である場合に限り、データの暗復号化が遂行されるようにする。

【0043】

格納部150は、認証モジュール400に格納されている使用者認証情報とハードディスク暗号化装置100で暗復号化のために使用するすべての情報を格納する。

【0044】

プログラム管理部160は、ホスト端末200に組み込まれているプログラム及びプロセス情報を管理する。

【0045】

具体的に、プログラム管理部160は、ホスト端末200に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報(以下、“接近登録情報”という)を生成する。そして、プログラム管理部160は、接近登録情報を抽出して格納部150に伝達して格納する。そして、プログラム管理部160は、ホスト端末200で新たなプログラムまたはプロセスが実行される場合、格納部150に格納された接近登録情報に新たなプログラム及びプロセス情報が存在するかどうかを確認する。新たなプログラム及びプロセス情報が接近登録情報に存在すれば、プログラム管理部160は該当のプログラム及びプロセス情報が実行されるようにする。

【0046】

一方、新たなプログラムまたはプロセス情報が接近登録情報に存在しなければ、プログラム管理部160は使用者に新たなプログラムまたはプロセス情報を行うかどうかを確認する。確認結果、使用者が該当のプログラムまたはプロセス情報を行うことを承認すれば、プログラム管理部160は該当のプログラムまたはプロセス情報を接近登録情報に付け加えて更新した後、該当のプログラムまたはプロセスが実行されるようにする。確認結果、使用者が該当のプログラムまたはプロセス情報を行うことを承認しなければ、プログラム管理部160は該当のプログラムまたはプロセス情報の実行を終了する。

【0047】

IP管理部170は、ホスト端末200でデータの搬出が可能なIPリストを管理する。

【0048】

具体的に、IP管理部170は、ホスト端末200に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成する。IP管理部170はIP登録情報を抽出して格納部150に伝達して格納する。そして、IP管理部170は、ホスト端末200でプログラムまたはプロセスがネットワークに連結されて情報を外部に伝送する場合、IP登録情報に目的地IP住所が存在するかどうかを確認する。該当の目的地IP住所が存在すれば、IP管理部170は該当の目的地IP住所にデータが伝送されるようにする。

【0049】

一方、該当の目的地IP住所がIP登録情報に存在しなければ、IP管理部170は使用者に該当の目的地IP住所にデータを伝送するかどうかを確認する。確認結果、使用者が該当の目的地IP住所へのデータの伝送を承認すれば、IP管理部170は該当の目的地IP住所をIP登録情報に付け加えて更新した後、データが伝送されるようにする。確認結果、使用者が該当の目的地IP住所へのデータの伝送を承認しなければ、IP管理部170は該当の目的地IP住所にデータが伝送されないようにする。

【0050】

図3は図1に示すハードディスク暗号化装置のプログラム管理部において不法流出を防止するための接近を制御する手順を示す図である。

【0051】

図3に示すように、本発明の実施例によるハードディスク暗号化装置100のプログラム管理部160は、ホスト端末200が起動して運営体制が動作すれば実行される(S100)。プログラム管理部160は、ホスト端末200に組み込まれたプログラム及びプロセスのリストが確認されて接近登録情報が生成されたかどうかを確認する(S101)。

【0052】

S101段階の確認結果、接近登録情報が生成されなかった場合、プログラム管理部160は、現在ホスト端末200に組み込まれたプログラム及びプロセスのリストを確認して接近登録情報を生成する(S102)。

【0053】

S101段階の判断結果、接近登録情報が生成された場合、プログラム管理部160は新たなプログラム及びプロセスが実行されるかどうかを判断する(S103)。

【0054】

S103段階の判断結果、新たなプログラム及び実行プロセスが実行されなかった場合、プログラム管理部160は新たなプログラム及びプロセスの実行を持続的に監視する。S103段階の判断結果、新たなプログラム及びプロセスの実行される場合、プログラム管理部160は新たなプログラム及びプロセスが接近登録情報に存在するかどうかを判断する(S104)。

【0055】

S104段階の判断結果、新たなプログラム及びプロセスが接近登録情報に存在する場合、プログラム管理部160は新たなプログラム及びプロセスが実行されるようにする(S105)。

【0056】

S104段階の判断結果、新たなプログラム及びプロセスが接近登録情報に存在しない場合、プログラム管理部160は新たなプログラム及びプロセスを新規登録するかどうかを使用者に確認する(S106)。

【0057】

S106段階の確認結果、使用者が新たなプログラム及びプロセスの新規登録を承認した場合、プログラム管理部160は新たなプログラム及びプロセスを接近登録情報に登録して接近登録情報を更新する(S107)。そして、プログラム管理部160はS105段階の過程を同様に行って新たなプログラム及びプロセスが実行されるようにする。

【0058】

S106段階の確認結果、使用者が新たなプログラム及びプロセスの新規登録を承認しなかった場合、プログラム管理部160は新たなプログラム及びプロセスの実行を取り消す(S108)。そして、プログラム管理部160はS103段階に戻り、新たなプログラム及びプロセスが実行されるかどうかを判断する。

【0059】

図4は図1に示すハードディスク暗号化装置のIP管理部において不法流出を防止するための接近を制御する手順を示す図である。

【0060】

図4に示すように、本発明の実施例によるハードディスク暗号化装置100のIP管理部170は、ホスト端末200が起動して運営体制が動作すれば実行される(S200)。IP管理部170はホスト端末200でデータの伝送が許容されたIP住所リストを確認し、IP登録情報が生成されたかどうかを確認する(S201)。

【0061】

S201段階の確認結果、IP登録情報が生成されなかった場合、IP管理部170はホスト端末200に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成する(S202)。

【0062】

S201段階の判断結果、IP登録情報が生成された場合、IP管理部170はネットワークを介して外部に伝送されるデータがあるかどうかを判断する(S203)。

【0063】

S203段階の判断結果、ネットワークを介してデータが外部に伝送されない場合、IP管理部170はネットワークを介して外部にデータが伝送されるかを持続的に監視する。S203段階の判断結果、ネットワークを介してデータが外部に伝送される場合、IP管理部170はデータが伝送される目的地IP住所がIP登録情報に存在するかどうかを判断する(S204)。

【0064】

S204段階の判断結果、目的地IP住所がIP登録情報に存在する場合、IP管理部170は目的地IP住所にデータが伝達されるようにする(S205)。

【0065】

S204段階の判断結果、目的地IP住所がIP登録情報に存在しない場合、IP管理部170は目的地IP住所を新規登録するかどうかを使用者に確認する(S206)。

【0066】

S206段階の確認結果、目的地IP住所の新規登録を承認した場合、IP管理部170は目的地IP住所をIP登録情報に登録してIP登録情報が更新されるようにする(S207)。そして、プログラム管理部160はS205段階の過程を同様に行って目的地IP住所にデータが伝達されるようにする。

【0067】

S206段階の確認結果、目的地IP住所の新規登録を承認しなかった場合、IP管理部170は目的地IP住所へのデータの伝送を取り消し、該当のデータを削除する(S208)。そして、IP管理部170はS203段階に戻り、ネットワークを介して外部に伝送されるデータがあるかどうかを判断する。

【0068】

図5は本発明の実施例によるハードディスク暗号化装置で暗復号化を行う手順を示す図である。

【0069】

図5に示すように、本発明の実施例によれば、使用者は、ハードディスク暗号化装置100に接近するために、ハードディスク暗号化装置100の認証モジュール連結部100aに認証モジュール400を装着する(S300)。

【0070】

すると、ハードディスク暗号化装置100の制御部140は、認証モジュール400の使用者認証情報と格納部150に予め格納されている使用者認証情報が一致するかどうかを判断する(S301)。

【0071】

S301段階の判断結果、認証モジュール400の使用者認証情報と予め格納された使用者認証情報が一致した場合、つまり登録された使用者の場合、暗号処理部130は使用者がハードディスク300にデータ書き込み(Write)を要請したかどうかを判断する(S302)。

【0072】

S302段階の判断結果、使用者がデータ書き込み(Write)を要請した場合、暗号処理部130は、ホスト整合部110を介してハードディスク300に格納しようとするデータを受ける(S303)。暗号処理部130は、データの暗号化を行って暗号化データを生成し、生成された暗号化データをハードディスク整合部120を介してハードディスク300に伝達する(S304、S305)。

【0073】

一方、S302段階の判断結果、使用者がデータ書き込み(Write)を要請しない場合、暗号処理部130は使用者がハードディスク300に格納された暗号化データの読み取り(Read)を要請したかどうかを判断する(S306)。

【0074】

S306段階の判断結果、使用者がハードディスク300に格納された暗号化データの読み取り(Read)を要請した場合、暗号処理部130はハードディスク300に格納された暗号化データをハードディスク整合部120を介して受ける(S307)。暗号処理部130は、伝達された暗号化データの復号化を行って復号化データを生成し、生成された復号化データをホスト整合部110を介してホスト端末200に伝達する(S308、S309)。

【0075】

このように、本発明の実施例によれば、種々のハードディスクの接近可否を判断し暗復号化を遂行することにより、ハードディスクが不法に奪取される場合にも使用者のデータを安全に保護することができる。

【0076】

そして、本発明の実施例によれば、不法的なハードディスアクセスによる資料流出を防止するために、ホスト端末で実行されるプログラム及びプロセスのリストを登録し接近を制御することで、登録されたプログラム及びプロセスのみが実行されるようにし、非認可IP接続を遮断することにより、内部情報が使用者の意図に関係なく外部に伝送されることを防止することができる。

【0077】

また、本発明の実施例によれば、ハードディスクに格納されるかまたはハードディスクから読み取られるすべてのデータに対して暗復号化を遂行して暗復号化のための処理速度を向上させることで、従来に使用者が暗号化しようとするファイルを選択し、選択したファイルを暗号化する過程などを遂行する不便さを解消させることができる。

【0078】

以上のように、図面及び詳細な説明に基づいて本発明の好適な実施例を開示した。ここで、特定の用語が使われたが、これは単に本発明を説明するための目的で使用されたもので、意味を限定するかあるいは特許請求の範囲に記載された本発明の範囲を制限するために使われたものではない。したがって、当該技術分野の通常の知識を持った者であれば、これから多様な変形及び均等な他の実施例が可能であることが理解可能であろう。よって、本発明の真正な技術的保護範囲は添付の特許請求の範囲の技術的思想によって決まらなければならないであろう。

【産業上の利用可能性】

【0079】

本発明は、ホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行ってデータの不法流出を防止するハードディスク暗号化のための装置及び方法に適用可能である。

【符号の説明】

【0080】

100 ハードディスク暗号化装置

100a 認証モジュール連結部

100b ホスト連結部

100c ハードディスク連結部

100d 状態表示部

110 ホスト整合部

120 ハードディスク整合部

130 暗号処理部

140 制御部

150 格納部

160 プログラム管理部

170 IP管理部

200 ホスト端末

300 ハードディスク

400 認証モジュール

【技術分野】

【0001】

本発明はハードディスク暗号化のための装置及び方法に係り、より詳しくはホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行うことでデータの不法流出を防止するハードディスク暗号化のための装置及び方法に関する。

【背景技術】

【0002】

近年、ネットワーク中心のアーキテクチャ基盤のコンピュータは独立して設置して使うよりはインターネット網または社内網に接続して相互に情報を交流することになる。この際、使用者が生産した主要データは大部分ハードディスクに格納されることになる。

【0003】

しかし、インターネット網のように公開された環境にコンピュータが接続した場合には、第3者によるデータの不法接続による主要データの不法流出、悪性コードの注入によるデータ流出などのような脅威がいつも存在する。このような脅威を解消するために、コンピュータのハードディスクに格納されたデータを保護するための情報保護方式が要求されているが、最も効率的な方法は暗号化技術を使うことである。

【0004】

このような暗号化技術の一つである自己暗号化ディスク(Self Encryption Disk)はコンピュータハードディスクに格納されている使用者データを保護するための暗号化技術である。

【0005】

自己暗号化ディスクはハードディスクに格納されたデータがいつも暗号化された状態で格納されており、暗号機能を使用者が任意に設定(on)及び遮断(off)することができない。一方、ハードディスクを緊急に廃棄するなどの状況が発生する場合、データの暗号化に使用された暗号キーを変更して暗号学的にデータを消去することができる。

【0006】

このような自己暗号化ディスクは、データを直接暗号化するために、暗号キー(Disk encryption Key)とディスクの接近制御用認証キー(Authentication Key)が使われる。この際、認証キーのハッシュ(Hash)値はハードディスクに格納されて使用者の認証のために使われ、一応認証が成功的に遂行された後には暗号キーを復号化するのに使われる。

【0007】

自己暗号化ディスクはハードディスクに単一チップ形態で装着されて特定のハードディスクとパッケージとして開発されているため、使用者が任意のハードディスクを選択することができなく、使用者データの暗号化に使われる暗号アルゴリズムも固定されているため、使用者が任意に情報保護方式を選択することができないという問題点がある。

【発明の概要】

【発明が解決しようとする課題】

【0008】

したがって、本発明が解決しようとする課題は、ホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行うことでデータの不法流出を防止するハードディスク暗号化のための装置及び方法を提供することをその目的とする。

【課題を解決するための手段】

【0009】

前記技術的課題を解決するための本発明の実施例によるハードディスク暗号化装置は、ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって、接近が許容された該当のプログラム及びプロセスを実行させるプログラム管理部;前記ホスト端末でデータを伝送しようとする目的地IP住所(IPアドレス)の接近許容可否を判断した結果によって、接近が許容された該当の目的地IP住所にデータを伝送するIP管理部;及び前記ホスト端末とハードディスクの間で送受信されるすべてのデータに使用者が選択したアルゴリズムを適用して暗復号化を行う暗号処理部;を含むことを特徴とする。

【0010】

前記ハードディスク暗号化装置は、前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するホスト整合部を含むことができ、前記ホスト整合部は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記書き込み命令に従って入力されたデータを前記暗号処理部に伝達して暗号化されるようにし、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記暗号処理部で復号化処理して生成された復号化データを前記ホスト端末に伝達することができる。

【0011】

前記ハードディスク暗号化装置は、前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するハードディスク整合部を含むことができ、前記ハードディスク整合部は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記暗号処理部で前記書き込み命令に従って入力されたデータを暗号化処理した暗号化データを前記ハードディスクに伝達し、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスクに格納された暗号化データを受信して前記暗号処理部に伝達することができる。

【0012】

前記暗号処理部は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記ホスト整合部を介して伝達される書き込み命令に従って入力されたデータを受信し、前記入力されたデータを前記使用者が選択したアルゴリズムに適用して前記暗号化データを生成することができる。

【0013】

前記暗号処理部は、前記暗号化データを前記ハードディスク整合部を介して前記ハードディスクに伝達することができる。

【0014】

前記暗号処理部は、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスク整合部を介して前記ハードディスクから伝達された暗号化データを受信し、前記暗号化データを前記使用者が選択したアルゴリズムに適用して前記復号化データを生成することができる。

【0015】

前記暗号処理部は、前記復号化データを前記ホスト整合部を介して前記ホスト端末に伝達することができる

前記プログラム管理部は、前記ホスト端末に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報である接近登録情報を生成し、前記ホスト端末で新たなプログラムまたはプロセスが実行される場合、前記接近登録情報に前記新たなプログラムまたはプロセスが存在するかどうかを判断して実行可否を決定することができる。

【0016】

前記IP管理部は、前記ホスト端末に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成し、前記ホスト端末でプログラムまたはプロセスネットワークが連結されて目的地IPにデータが伝達されれば、前記IP登録情報に前記目的地IP住所が存在するかどうかを判断してデータの伝送可否を決定することができる。

【0017】

前記技術的課題を解決するための本発明の実施例によるハードディスク暗号化方法は、使用者が認証モジュール連結部に認証モジュールを装着したかどうかを判断する段階;前記認証モジュールの使用者認証情報と既格納された使用者認証情報の一致有無を判断する段階;前記使用者認証情報が互いに一致する場合、ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって接近が許容された該当のプログラム及びプロセスを実行させる段階;前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって接近が許容された該当の目的地IP住所にデータを伝送する段階;及び前記ホスト端末とハードディスクの間で送受信されるすべてのデータに前記使用者が選択したアルゴリズムを適用して暗復号化を行う段階;を含むことを特徴とする。

【0018】

前記プログラム及びプロセスを実行させる段階は、前記ホスト端末に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報である接近登録情報を生成する段階;及び前記ホスト端末で新たなプログラムまたはプロセスが実行される場合、前記接近登録情報に前記新たなプログラムまたはプロセスが存在するかどうかを判断して実行可否を決定する段階を含むことができる。

【0019】

前記目的地IP住所にデータを伝送する段階は、前記ホスト端末に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成する段階;及び前記ホスト端末でプログラムまたはプロセスネットワークが連結されて目的地IP住所にデータが伝達されれば、前記IP登録情報に前記目的地IP住所が存在するかどうかを判断してデータの伝送可否を決定する段階;を含むことができる。

【0020】

前記暗復号化を行う段階は、前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記ホスト整合部を介して伝達する書き込み命令に従って入力されたデータを受信する段階;前記入力されたデータを前記使用者が選択したアルゴリズムに適用して暗号化データを生成する段階;及び前記暗号化データをハードディスク整合部を介して前記ハードディスクに伝達する段階;を含むことができる。

【0021】

前記暗復号化を行う段階は、前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスク整合部を介して前記ハードディスクから暗号化データを受ける段階;前記暗号化データを前記使用者が選択したアルゴリズムに適用して復号化データを生成する段階;及び前記復号化データをホスト整合部を介して前記ホスト端末に伝達する段階;を含むことができる。

【発明の効果】

【0022】

本発明の実施例によれば、種々のハードディスクの接近可否を判断し暗復号化を遂行することにより、ハードディスクが不法に奪取される場合にも使用者のデータを安全に保護することができる。

【0023】

なお、本発明の実施例によれば、不法的なハードディスクへの接近による資料流出を防止するために、ホスト端末で実行されるプログラム及びプロセスのリストを登録し管理して接近を制御し、非認可IP接続を遮断することにより、使用者情報の不法流出を防止することができる。

【0024】

また、本発明の実施例によれば、ハードディスクに格納されるかあるいはハードディスクから読み取られるすべてのデータに対して暗復号化を遂行することによって暗復号化のための処理速度を向上させることで、従来に使用者が暗号化しようとするファイルを選択し、選択したファイルを暗号化する過程などを遂行するなどの不便さを解消することができる。

【図面の簡単な説明】

【0025】

【図1】本発明の実施例によるハードディスク暗号化装置を概略的に示す図である。

【図2】図1に示すハードディスク暗号化装置の外形の一例を概略的に示す図である。

【図3】図1に示すハードディスク暗号化装置のプログラム管理部において不法流出を防止するための接近を制御する手順を示す図である。

【図4】図1に示すハードディスク暗号化装置のIP管理部において不法流出を防止するための接近を制御する手順を示す図である。

【図5】本発明の実施例によるハードディスク暗号化装置で暗復号化を行う手順を示す図である。

【発明を実施するための形態】

【0026】

以下、本発明を添付図面に基づいて詳細に説明する。ここで、繰り返される説明、本発明の要旨を不必要にあいまいにすることができる公知の機能及び構成についての詳細な説明は省略する。本発明の実施形態は当該分野で普通の知識を持った者に本発明をより完全に説明するために提供されるものである。よって、図面の要素の形状及び大きさなどはより明確な説明のために誇張して示すことができる。

【0027】

図1は本発明の実施例によるハードディスク暗号化装置を概略的に示す図である。図2は図1に示すハードディスク暗号化装置の外形の一例を概略的に示す図である。

【0028】

図1に示すように、本発明の実施例によるハードディスクの暗号化のためのハードディスク暗号化装置100は、ホスト端末200とハードディスク300の間に位置し、既に登録された適法のプログラム及びプロセスによって接近するデータに対して使用者の介入なしに自動で暗復号化を遂行する。本発明の実施例によるハードディスク300は、USB(Universal Serial Bus)、SATA(Serial Advanced Technology Attachment)、IDE(Integrated Drive Electronic)などを含む。

【0029】

このようなハードディスク暗号化装置100の外形の一例を概念的に表現すれば、図2に示すように、認証モジュール連結部100a、ホスト連結部100b、ハードディスク連結部100c、及び状態表示部100dを含む。

【0030】

認証モジュール連結部100aは、使用者が認証のために挿入する認証モジュール400が装着されるように形成される。ここで、認証モジュール400は使用者認証に使われるハードウェアであるドングル(dongle)であり、ハードディスク暗号化装置100の使用可否を判断するための使用者認証情報が格納される。

【0031】

ホスト連結部100bはケーブル(図示せず)を介してホスト端末200と互いに連結される。

【0032】

ハードディスク連結部100cはケーブル(図示せず)を介してハードディスク300と互いに連結される。

【0033】

状態表示部100dはハードディスク暗号化装置100の動作状態を正常または故障として表示する。

【0034】

また、図1に基づいてハードディスク暗号化装置の内部構成を説明すれば、ハードディスク暗号化装置100は、ホスト整合部110、ハードディスク整合部120、暗号処理部130、制御部140、格納部150、プログラム管理部160及びIP管理部170を含む。

【0035】

ホスト整合部110は、ホスト端末200にさらに連結されるUSB、SATA、IDEなどのような多様なハードディスクのインターフェースと選択的に連動する。そして、ホスト整合部110はホスト端末200とハードディスク300を整合する。

【0036】

言い換えれば、使用者がホスト端末200を介してデータ書き込み(Write)命令を伝達する場合、ホスト整合部110はホスト端末200から書き込み命令に従って入力されたデータを受ける。そして、ホスト整合部110は書き込み命令に従って入力されたデータを暗号処理部130に伝達して暗号化するようにする。反対に、ホスト整合部110は、使用者がホスト端末200を介してデータ読み取り(Read)命令を要請する場合、暗号処理部130で復号化されたデータ(以下、“復号化データ”という)を受ける。そして、ホスト整合部110は復号化データをホスト端末200に伝達する。

【0037】

ハードディスク整合部120は、ホスト端末200にさらに連結されるUSB、SATA、IDEなどのような多様なハードディスクのインターフェースと選択的に連動する。そして、ハードディスク整合部120はハードディスク300とホスト端末200を整合する。

【0038】

言い換えれば、使用者がホスト端末200を介してデータ書き込み(Write)命令を伝達する場合、ハードディスク整合部120は暗号処理部130で暗号化されたデータ(以下、“暗号化データ”という)を受ける。そして、ハードディスク整合部120は暗号化データをハードディスク300に伝達する。反対に、ハードディスク整合部120は、使用者がホスト端末200を介してデータ読み取り(Read)命令を要請する場合、ハードディスク整合部120はハードディスク300に格納された暗号化データを受ける。そして、ハードディスク整合部120は暗号化データをホスト端末200に伝達する。

【0039】

暗号処理部130は使用者が選択した暗号化アルゴリズムを用いてデータの暗号化及び復号化(以下、“暗復号化”という)を遂行する。すなわち、暗号処理部130は、ホスト整合部110を介して伝達されるデータを使用者が選択した暗号化アルゴリズムで暗復号化する。

【0040】

具体的に、使用者がホスト端末200を介してデータ書き込み(Write)命令を伝達する場合、暗号処理部130は、ホスト整合部110を介して伝達されたデータを使用者が選択した暗号化アルゴリズムに適用して乱数を出力する。そして、暗号処理部130は出力された乱数を用いて暗号変換(Cryptographic Transformation)を遂行した結果の暗号化データをハードディスク整合部120を介してハードディスク300に伝達する。

【0041】

反対に、使用者がホスト端末200を介してデータ読み取り(Read)命令を伝達する場合、暗号処理部130はハードディスク300から暗号化データを受ける。そして、暗号処理部130は、暗号化データを使用者が選択した暗号化アルゴリズムに適用して乱数を出力する。そして、暗号処理部130は、出力された乱数を用いて暗号化の逆過程である暗号変換を遂行した結果の復号化データをホスト整合部110を介してホスト端末200に伝送する。

【0042】

制御部140はハードディスク暗号化装置100の全機能を制御する。特に、使用者がハードディスク暗号化装置100に接近するために認証モジュール400を認証モジュール連結部100aに装着すれば、制御部140は認証モジュール400から伝達された使用者認証情報と格納部150に予め格納されている使用者認証情報が一致するかどうかを判断する。そして、制御部140は、認証モジュール400から伝達された使用者認証情報と格納部150に予め格納されている使用者認証情報が同一である場合に限り、データの暗復号化が遂行されるようにする。

【0043】

格納部150は、認証モジュール400に格納されている使用者認証情報とハードディスク暗号化装置100で暗復号化のために使用するすべての情報を格納する。

【0044】

プログラム管理部160は、ホスト端末200に組み込まれているプログラム及びプロセス情報を管理する。

【0045】

具体的に、プログラム管理部160は、ホスト端末200に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報(以下、“接近登録情報”という)を生成する。そして、プログラム管理部160は、接近登録情報を抽出して格納部150に伝達して格納する。そして、プログラム管理部160は、ホスト端末200で新たなプログラムまたはプロセスが実行される場合、格納部150に格納された接近登録情報に新たなプログラム及びプロセス情報が存在するかどうかを確認する。新たなプログラム及びプロセス情報が接近登録情報に存在すれば、プログラム管理部160は該当のプログラム及びプロセス情報が実行されるようにする。

【0046】

一方、新たなプログラムまたはプロセス情報が接近登録情報に存在しなければ、プログラム管理部160は使用者に新たなプログラムまたはプロセス情報を行うかどうかを確認する。確認結果、使用者が該当のプログラムまたはプロセス情報を行うことを承認すれば、プログラム管理部160は該当のプログラムまたはプロセス情報を接近登録情報に付け加えて更新した後、該当のプログラムまたはプロセスが実行されるようにする。確認結果、使用者が該当のプログラムまたはプロセス情報を行うことを承認しなければ、プログラム管理部160は該当のプログラムまたはプロセス情報の実行を終了する。

【0047】

IP管理部170は、ホスト端末200でデータの搬出が可能なIPリストを管理する。

【0048】

具体的に、IP管理部170は、ホスト端末200に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成する。IP管理部170はIP登録情報を抽出して格納部150に伝達して格納する。そして、IP管理部170は、ホスト端末200でプログラムまたはプロセスがネットワークに連結されて情報を外部に伝送する場合、IP登録情報に目的地IP住所が存在するかどうかを確認する。該当の目的地IP住所が存在すれば、IP管理部170は該当の目的地IP住所にデータが伝送されるようにする。

【0049】

一方、該当の目的地IP住所がIP登録情報に存在しなければ、IP管理部170は使用者に該当の目的地IP住所にデータを伝送するかどうかを確認する。確認結果、使用者が該当の目的地IP住所へのデータの伝送を承認すれば、IP管理部170は該当の目的地IP住所をIP登録情報に付け加えて更新した後、データが伝送されるようにする。確認結果、使用者が該当の目的地IP住所へのデータの伝送を承認しなければ、IP管理部170は該当の目的地IP住所にデータが伝送されないようにする。

【0050】

図3は図1に示すハードディスク暗号化装置のプログラム管理部において不法流出を防止するための接近を制御する手順を示す図である。

【0051】

図3に示すように、本発明の実施例によるハードディスク暗号化装置100のプログラム管理部160は、ホスト端末200が起動して運営体制が動作すれば実行される(S100)。プログラム管理部160は、ホスト端末200に組み込まれたプログラム及びプロセスのリストが確認されて接近登録情報が生成されたかどうかを確認する(S101)。

【0052】

S101段階の確認結果、接近登録情報が生成されなかった場合、プログラム管理部160は、現在ホスト端末200に組み込まれたプログラム及びプロセスのリストを確認して接近登録情報を生成する(S102)。

【0053】

S101段階の判断結果、接近登録情報が生成された場合、プログラム管理部160は新たなプログラム及びプロセスが実行されるかどうかを判断する(S103)。

【0054】

S103段階の判断結果、新たなプログラム及び実行プロセスが実行されなかった場合、プログラム管理部160は新たなプログラム及びプロセスの実行を持続的に監視する。S103段階の判断結果、新たなプログラム及びプロセスの実行される場合、プログラム管理部160は新たなプログラム及びプロセスが接近登録情報に存在するかどうかを判断する(S104)。

【0055】

S104段階の判断結果、新たなプログラム及びプロセスが接近登録情報に存在する場合、プログラム管理部160は新たなプログラム及びプロセスが実行されるようにする(S105)。

【0056】

S104段階の判断結果、新たなプログラム及びプロセスが接近登録情報に存在しない場合、プログラム管理部160は新たなプログラム及びプロセスを新規登録するかどうかを使用者に確認する(S106)。

【0057】

S106段階の確認結果、使用者が新たなプログラム及びプロセスの新規登録を承認した場合、プログラム管理部160は新たなプログラム及びプロセスを接近登録情報に登録して接近登録情報を更新する(S107)。そして、プログラム管理部160はS105段階の過程を同様に行って新たなプログラム及びプロセスが実行されるようにする。

【0058】

S106段階の確認結果、使用者が新たなプログラム及びプロセスの新規登録を承認しなかった場合、プログラム管理部160は新たなプログラム及びプロセスの実行を取り消す(S108)。そして、プログラム管理部160はS103段階に戻り、新たなプログラム及びプロセスが実行されるかどうかを判断する。

【0059】

図4は図1に示すハードディスク暗号化装置のIP管理部において不法流出を防止するための接近を制御する手順を示す図である。

【0060】

図4に示すように、本発明の実施例によるハードディスク暗号化装置100のIP管理部170は、ホスト端末200が起動して運営体制が動作すれば実行される(S200)。IP管理部170はホスト端末200でデータの伝送が許容されたIP住所リストを確認し、IP登録情報が生成されたかどうかを確認する(S201)。

【0061】

S201段階の確認結果、IP登録情報が生成されなかった場合、IP管理部170はホスト端末200に組み込まれたプログラム及びプロセスが接続したIP情報を確認してIP登録情報を生成する(S202)。

【0062】

S201段階の判断結果、IP登録情報が生成された場合、IP管理部170はネットワークを介して外部に伝送されるデータがあるかどうかを判断する(S203)。

【0063】

S203段階の判断結果、ネットワークを介してデータが外部に伝送されない場合、IP管理部170はネットワークを介して外部にデータが伝送されるかを持続的に監視する。S203段階の判断結果、ネットワークを介してデータが外部に伝送される場合、IP管理部170はデータが伝送される目的地IP住所がIP登録情報に存在するかどうかを判断する(S204)。

【0064】

S204段階の判断結果、目的地IP住所がIP登録情報に存在する場合、IP管理部170は目的地IP住所にデータが伝達されるようにする(S205)。

【0065】

S204段階の判断結果、目的地IP住所がIP登録情報に存在しない場合、IP管理部170は目的地IP住所を新規登録するかどうかを使用者に確認する(S206)。

【0066】

S206段階の確認結果、目的地IP住所の新規登録を承認した場合、IP管理部170は目的地IP住所をIP登録情報に登録してIP登録情報が更新されるようにする(S207)。そして、プログラム管理部160はS205段階の過程を同様に行って目的地IP住所にデータが伝達されるようにする。

【0067】

S206段階の確認結果、目的地IP住所の新規登録を承認しなかった場合、IP管理部170は目的地IP住所へのデータの伝送を取り消し、該当のデータを削除する(S208)。そして、IP管理部170はS203段階に戻り、ネットワークを介して外部に伝送されるデータがあるかどうかを判断する。

【0068】

図5は本発明の実施例によるハードディスク暗号化装置で暗復号化を行う手順を示す図である。

【0069】

図5に示すように、本発明の実施例によれば、使用者は、ハードディスク暗号化装置100に接近するために、ハードディスク暗号化装置100の認証モジュール連結部100aに認証モジュール400を装着する(S300)。

【0070】

すると、ハードディスク暗号化装置100の制御部140は、認証モジュール400の使用者認証情報と格納部150に予め格納されている使用者認証情報が一致するかどうかを判断する(S301)。

【0071】

S301段階の判断結果、認証モジュール400の使用者認証情報と予め格納された使用者認証情報が一致した場合、つまり登録された使用者の場合、暗号処理部130は使用者がハードディスク300にデータ書き込み(Write)を要請したかどうかを判断する(S302)。

【0072】

S302段階の判断結果、使用者がデータ書き込み(Write)を要請した場合、暗号処理部130は、ホスト整合部110を介してハードディスク300に格納しようとするデータを受ける(S303)。暗号処理部130は、データの暗号化を行って暗号化データを生成し、生成された暗号化データをハードディスク整合部120を介してハードディスク300に伝達する(S304、S305)。

【0073】

一方、S302段階の判断結果、使用者がデータ書き込み(Write)を要請しない場合、暗号処理部130は使用者がハードディスク300に格納された暗号化データの読み取り(Read)を要請したかどうかを判断する(S306)。

【0074】

S306段階の判断結果、使用者がハードディスク300に格納された暗号化データの読み取り(Read)を要請した場合、暗号処理部130はハードディスク300に格納された暗号化データをハードディスク整合部120を介して受ける(S307)。暗号処理部130は、伝達された暗号化データの復号化を行って復号化データを生成し、生成された復号化データをホスト整合部110を介してホスト端末200に伝達する(S308、S309)。

【0075】

このように、本発明の実施例によれば、種々のハードディスクの接近可否を判断し暗復号化を遂行することにより、ハードディスクが不法に奪取される場合にも使用者のデータを安全に保護することができる。

【0076】

そして、本発明の実施例によれば、不法的なハードディスアクセスによる資料流出を防止するために、ホスト端末で実行されるプログラム及びプロセスのリストを登録し接近を制御することで、登録されたプログラム及びプロセスのみが実行されるようにし、非認可IP接続を遮断することにより、内部情報が使用者の意図に関係なく外部に伝送されることを防止することができる。

【0077】

また、本発明の実施例によれば、ハードディスクに格納されるかまたはハードディスクから読み取られるすべてのデータに対して暗復号化を遂行して暗復号化のための処理速度を向上させることで、従来に使用者が暗号化しようとするファイルを選択し、選択したファイルを暗号化する過程などを遂行する不便さを解消させることができる。

【0078】

以上のように、図面及び詳細な説明に基づいて本発明の好適な実施例を開示した。ここで、特定の用語が使われたが、これは単に本発明を説明するための目的で使用されたもので、意味を限定するかあるいは特許請求の範囲に記載された本発明の範囲を制限するために使われたものではない。したがって、当該技術分野の通常の知識を持った者であれば、これから多様な変形及び均等な他の実施例が可能であることが理解可能であろう。よって、本発明の真正な技術的保護範囲は添付の特許請求の範囲の技術的思想によって決まらなければならないであろう。

【産業上の利用可能性】

【0079】

本発明は、ホスト端末とハードディスクの間でホスト端末に付け加わる種々のハードディスクの接近可否を判断し暗復号化を行ってデータの不法流出を防止するハードディスク暗号化のための装置及び方法に適用可能である。

【符号の説明】

【0080】

100 ハードディスク暗号化装置

100a 認証モジュール連結部

100b ホスト連結部

100c ハードディスク連結部

100d 状態表示部

110 ホスト整合部

120 ハードディスク整合部

130 暗号処理部

140 制御部

150 格納部

160 プログラム管理部

170 IP管理部

200 ホスト端末

300 ハードディスク

400 認証モジュール

【特許請求の範囲】

【請求項1】

ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって、接近が許容された該当のプログラム及びプロセスを実行させるプログラム管理部;

前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって、接近が許容された該当の目的地IP住所にデータを伝送するIP管理部;及び

前記ホスト端末とハードディスクの間で送受信されるすべてのデータに使用者が選択したアルゴリズムを適用して暗復号化を行う暗号処理部;

を含むことを特徴とする、ハードディスク暗号化装置。

【請求項2】

前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するホスト整合部を含み、

前記ホスト整合部は、

前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記書き込み命令に従って入力されたデータを前記暗号処理部に伝達して暗号化されるようにし、

前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記暗号処理部で復号化処理して生成された復号化データを前記ホスト端末に伝達することを特徴とする、請求項1に記載のハードディスク暗号化装置。

【請求項3】

前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するハードディスク整合部を含み、

前記ハードディスク整合部は、

前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記暗号処理部で前記書き込み命令に従って入力されたデータを暗号化処理した暗号化データを前記ハードディスクに伝達し、

前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスクに格納された暗号化データを受信して前記暗号処理部に伝達することを特徴とする、請求項2に記載のハードディスク暗号化装置。

【請求項4】

前記暗号処理部は、

前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記ホスト整合部を介して伝達される書き込み命令に従って入力されたデータを受信し、前記入力されたデータを前記使用者が選択したアルゴリズムに適用して前記暗号化データを生成することを特徴とする、請求項3に記載のハードディスク暗号化装置。

【請求項5】

前記暗号処理部は、

前記暗号化データを前記ハードディスク整合部を介して前記ハードディスクに伝達することを特徴とする、請求項4に記載のハードディスク暗号化装置。

【請求項6】

前記暗号処理部は、

前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスク整合部を介して前記ハードディスクから伝達された暗号化データを受信し、前記暗号化データを前記使用者が選択したアルゴリズムに適用して前記復号化データを生成することを特徴とする、請求項3に記載のハードディスク暗号化装置。

【請求項7】

前記暗号処理部は、

前記復号化データを前記ホスト整合部を介して前記ホスト端末に伝達することを特徴とする、請求項6に記載のハードディスク暗号化装置。

【請求項8】

使用者が認証モジュール連結部に認証モジュールを装着したかどうかを判断する段階;

前記認証モジュールの使用者認証情報と既格納された使用者認証情報の一致有無を判断する段階;

前記使用者認証情報が互いに一致する場合、ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって接近が許容された該当のプログラム及びプロセスを実行させる段階;

前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって接近が許容された該当の目的地IP住所にデータを伝送する段階;及び

前記ホスト端末とハードディスクの間で送受信されるすべてのデータに前記使用者が選択したアルゴリズムを適用して暗復号化を行う段階;

を含むことを特徴とする、ハードディスク暗号化方法。

【請求項9】

前記プログラム及びプロセスを実行させる段階は、

前記ホスト端末に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報である接近登録情報を生成する段階;及び

前記ホスト端末で新たなプログラムまたはプロセスが実行される場合、前記接近登録情報に前記新たなプログラムまたはプロセスが存在するかどうかを判断して実行可否を決定する段階を含むことを特徴とする、請求項8に記載のハードディスク暗号化方法。

【請求項1】

ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって、接近が許容された該当のプログラム及びプロセスを実行させるプログラム管理部;

前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって、接近が許容された該当の目的地IP住所にデータを伝送するIP管理部;及び

前記ホスト端末とハードディスクの間で送受信されるすべてのデータに使用者が選択したアルゴリズムを適用して暗復号化を行う暗号処理部;

を含むことを特徴とする、ハードディスク暗号化装置。

【請求項2】

前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するホスト整合部を含み、

前記ホスト整合部は、

前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記書き込み命令に従って入力されたデータを前記暗号処理部に伝達して暗号化されるようにし、

前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記暗号処理部で復号化処理して生成された復号化データを前記ホスト端末に伝達することを特徴とする、請求項1に記載のハードディスク暗号化装置。

【請求項3】

前記ホスト端末に連結される前記ハードディスクのインターフェースと選択的に連動するハードディスク整合部を含み、

前記ハードディスク整合部は、

前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記暗号処理部で前記書き込み命令に従って入力されたデータを暗号化処理した暗号化データを前記ハードディスクに伝達し、

前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスクに格納された暗号化データを受信して前記暗号処理部に伝達することを特徴とする、請求項2に記載のハードディスク暗号化装置。

【請求項4】

前記暗号処理部は、

前記使用者がホスト端末を介して書き込み命令を伝達する場合、前記ホスト整合部を介して伝達される書き込み命令に従って入力されたデータを受信し、前記入力されたデータを前記使用者が選択したアルゴリズムに適用して前記暗号化データを生成することを特徴とする、請求項3に記載のハードディスク暗号化装置。

【請求項5】

前記暗号処理部は、

前記暗号化データを前記ハードディスク整合部を介して前記ハードディスクに伝達することを特徴とする、請求項4に記載のハードディスク暗号化装置。

【請求項6】

前記暗号処理部は、

前記使用者がホスト端末を介して読み取り命令を伝達する場合、前記ハードディスク整合部を介して前記ハードディスクから伝達された暗号化データを受信し、前記暗号化データを前記使用者が選択したアルゴリズムに適用して前記復号化データを生成することを特徴とする、請求項3に記載のハードディスク暗号化装置。

【請求項7】

前記暗号処理部は、

前記復号化データを前記ホスト整合部を介して前記ホスト端末に伝達することを特徴とする、請求項6に記載のハードディスク暗号化装置。

【請求項8】

使用者が認証モジュール連結部に認証モジュールを装着したかどうかを判断する段階;

前記認証モジュールの使用者認証情報と既格納された使用者認証情報の一致有無を判断する段階;

前記使用者認証情報が互いに一致する場合、ホスト端末で実行しようとするプログラム及びプロセスの接近許容可否を判断した結果によって接近が許容された該当のプログラム及びプロセスを実行させる段階;

前記ホスト端末でデータを伝送しようとする目的地IP住所の接近許容可否を判断した結果によって接近が許容された該当の目的地IP住所にデータを伝送する段階;及び

前記ホスト端末とハードディスクの間で送受信されるすべてのデータに前記使用者が選択したアルゴリズムを適用して暗復号化を行う段階;

を含むことを特徴とする、ハードディスク暗号化方法。

【請求項9】

前記プログラム及びプロセスを実行させる段階は、

前記ホスト端末に組み込まれたプログラム及びプロセスリストを確認して接近可能なプログラム及びプロセス情報である接近登録情報を生成する段階;及び

前記ホスト端末で新たなプログラムまたはプロセスが実行される場合、前記接近登録情報に前記新たなプログラムまたはプロセスが存在するかどうかを判断して実行可否を決定する段階を含むことを特徴とする、請求項8に記載のハードディスク暗号化方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2013−93818(P2013−93818A)

【公開日】平成25年5月16日(2013.5.16)

【国際特許分類】

【出願番号】特願2011−279611(P2011−279611)

【出願日】平成23年12月21日(2011.12.21)

【出願人】(596180076)韓國電子通信研究院 (733)

【氏名又は名称原語表記】Electronics and Telecommunications Research Institute

【住所又は居所原語表記】161 Kajong−dong, Yusong−gu, Taejon korea

【Fターム(参考)】

【公開日】平成25年5月16日(2013.5.16)

【国際特許分類】

【出願日】平成23年12月21日(2011.12.21)

【出願人】(596180076)韓國電子通信研究院 (733)

【氏名又は名称原語表記】Electronics and Telecommunications Research Institute

【住所又は居所原語表記】161 Kajong−dong, Yusong−gu, Taejon korea

【Fターム(参考)】

[ Back to top ]