バイオメトリック識別技術の利用に基づいたユーザー認証方法及び関連のアーキテクチャー

【課題】バイオメトリック識別技術の利用に基づいたユーザ認証において、安全な認証システムを提供する。

【解決手段】認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、基準バイオメトリックテンプレートを身体的に分離し得る第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、第1と第2の基準バイオメトリックテンプレート部分に署名し暗号化するステップを有し、署名し暗号化した第1と第2の基準バイオメトリックテンプレート部分を異なるメモリ6a,11aに記憶する。

【解決手段】認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、基準バイオメトリックテンプレートを身体的に分離し得る第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、第1と第2の基準バイオメトリックテンプレート部分に署名し暗号化するステップを有し、署名し暗号化した第1と第2の基準バイオメトリックテンプレート部分を異なるメモリ6a,11aに記憶する。

【発明の詳細な説明】

【技術分野】

【0001】

一般に本発明は安全な認証システムの分野に関する。特に、本発明はバイオメトリック識別技術の利用に基づいたユーザ認証方法及びその関連のアーキテクチャーに関する。

【背景技術】

【0002】

認証とは、金融機関、銀行などのエンティティが、自分自身に対してその顧客又はユーザを識別し検証し、かつその顧客又はユーザに対して自分自身を識別し検証するプロセスである。

【0003】

認証は、物理的な物(例えばカード及び/又は鍵)、共有の秘密(例えば個人識別番号(PIN)及び/又はパスワード)及びバイオメトリック技術(例えば声紋、写真、署名及び/又は指紋)の使用を含む。バイオメトリックタスクは、例えば、識別タスクと検証タスクとからなる。検証タスクは、身元の正当性を主張している人が真に身元の正当性が請求された人か否かを判断する。

【0004】

識別タスクは、指紋などのバイオメトリック信号が、だれかが既にシステムに登録したものと一致するか否かを判断する。

【0005】

スマートカードと共に使用するために種々のバイオメトリックスが考えられてきており、例えば指紋、手形、声紋、網膜像、筆跡サンプルなどが挙げられる。

【0006】

バイオメトリックに基づいたスマートカードの例がUS-A-5,280,527に示されており、マイクロチップを含んだクレジットカードサイズのトークン(バイオメトリックセキュリティ装置という)が記載されており、マイクロチップの中に許可されたユーザの声のサンプルが記憶されている。口座にアクセスするためには、ユーザはトークンをATMの指定スロットに挿入してATMと話さなければならない。ユーザの声とマイクロチップに記憶された声のサンプル登録とが一致していることが分かれば、口座へのアクセスが許可される。

【0007】

US-A-5,280,527に開示されたシステムは、従来のPINに基づいたシステムと比較すると、不正アクセスの危険性は小さくなっているが、クレジットカードとその中に搭載されたマイクロチップとが不正に改変し得る限り、このシステムは今日の金融取引においてしばしば要求されるレベルの信頼性とセキュリティを与えない。

【0008】

またWO-A-0139134にはセキュリティシステムが開示されており、人の固有のバイオメトリック特徴を表すバイオメトリックデータを検出するバイオメトリックセンサーを有する中央ユニットと、少なくとも1つの携帯式データ記憶媒体と、人のバイオメトリック基準特徴を表すバイオメトリック基準データをシステムに記憶するためのメモリ手段と、許可信号を発生してセンサーにより検出したバイオメトリックデータと基準データとの比較に依存して機能ユニットを制御することができる制御システムとを備える。

【0009】

この文献で提案されているセキュリティシステムでは、ユーザの真正性を確認するためにセンサーで検出したバイオメトリックデータと比較される基準データは、従来の方法ではデータ記憶媒体にすべてが記憶されてなく、一部はデータ記憶媒体に一部は読取りデバイスに分割されている。データ記憶媒体と読取りデバイスとの組み合わせでのみ、認証に必要な完全な情報を生成する。

【0010】

この発明はバイオメトリックセンサーが指紋センサーであるとき特に有利である。指紋センサーは指紋の細部の局所分解位置を測定する。この細部は指紋の乳頭線の特異点である。これらは、指紋の乳頭線における終点、分岐又は同様の点としてもよい。局所位置は、基準点からの距離又は基準方向に関係している角度への半径に基づいて求められる。

【0011】

データ記憶媒体を個人化するために、データ記憶媒体の所有者の指紋が再生され、適当な基準値が半径及び角度について求められる。次にこれらの値はシステムに記憶される。実際的な目的のため、半径基準データはデータ記憶媒体にのみ記憶され、角度基準データは読取りデバイス上にのみ記憶される。別法として、角度基準データはデータ記憶媒体に記憶され、距離基準データは読取りデバイス上に記憶される。

【先行技術文献】

【特許文献】

【0012】

【特許文献1】US-A-5,280,527

【特許文献2】WO-A-0139134

【発明の概要】

【発明が解決しようとする課題】

【0013】

出願人は、使用するバイオメトリック識別技術から独立して安全で且つユーザのプライバシーを保護する、バイオメトリック識別技術の使用に基づいたユーザ認証方法を実現する課題に取り組んだ。

【課題を解決するための手段】

【0014】

出願人は、認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成した後、基準バイオメトリックテンプレートを分離可能な第1と第2の基準バイオメトリックテンプレート部分に分割するステップを含むバイオメトリック識別技術の使用に基づいたユーザ認証方法により上記課題を解決できることが分かった。それから第1と第2のバイオメトリック基準テンプレート部分が署名され、暗号化され、異なるメモリに記憶される。

【0015】

具体的には、バイオメトリック識別技術の使用に基づいたユーザ認証方法は、登録ステップと検証ステップとを含み、前記登録ステップは、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、

- 前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、

- 前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するステップ、及び

- 前記基準バイオメトリックテンプレート部分の各々を異なるメモリに記憶するステップを含む。

【0016】

本発明の別の側面は、バイオメトリック識別技術の使用に基づいたアーキテクチャーであり、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するための少なくとも1つのデータ登録システムであって、前記基準バイオメトリックテンプレートを身体的に分離可能な第1と第2の基準バイオメトリックテンプレート部分に分割するため及び前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するためにホストコンピュータを備える前記データ登録システム、

- 認証する前記ユーザに関連付けられた少なくとも1つの携帯式データ記憶媒体であって、署名され暗号化された前記第1の基準バイオメトリックテンプレート部分を記憶するためのメモリを備える前記データ記憶媒体、及び

- 署名され暗号化された前記第2の基準バイオメトリックテンプレート部分を記憶するためのメモリを備えた少なくとも1つのデータ検証システム

を備える。

【0017】

本発明の別の側面は、ユーザ認証アーキテクチャーにより認証すべきユーザに関連付けられた携帯式データ記憶媒体であり、前記データ記憶媒体は、認証する前記ユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するためのメモリを有するマイクロプロセッサを備え、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、前記携帯式データ記憶媒体は、第2の基準バイオメトリックテンプレート部分と認証する前記ユーザに関連付けられたライブテンプレートとを前記ユーザ認証アーキテクチャーから入力として受信するよう適合し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートは署名され暗号化され、前記マイクロプロセッサは更に、

- 前記第1と第2の基準バイオメトリックテンプレート部分を解読するため及びそれから認証する前記ユーザに関連付けられた前記基準バイオメトリックテンプレートを再構成するための処理ロジック、

- 再構成された前記基準バイオメトリックテンプレートと前記ライブテンプレートとを比較し前記比較の結果を前記ユーザ認証アーキテクチャーに送信するための比較ロジック

を備える。

【0018】

本発明の別の側面は電子デバイスと認証すべきユーザに関連付けられた携帯式データ記憶媒体とを備えたデータ検証システムであり、前記データ記憶媒体は、認証するユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するよう適合し、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、

前記電子デバイスは、

- 認証するユーザに関連付けられ、前記第1の部分に相補的な、署名され暗号化された第2の基準バイオメトリックテンプレート部分を記憶するよう適合したメモリ、

- ライブテンプレートを生成するための画像取得及び処理デバイス、

を備え、

前記電子デバイスは、前記ライブテンプレートを暗号化し署名し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートとを前記携帯式データ記憶媒体に送信し、前記データ記憶媒体により実行される前記ライブテンプレートと認証する前記ユーザの基準バイオメトリックテンプレートとの比較の結果に基づいて前記ユーザを認証するよう適合し、前記基準バイオメトリックテンプレートは前記第1と第2の基準バイオメトリックテンプレート部分を用いることにより再構成される。

【0019】

本発明の別の側面は、少なくとも1つの電子プロセッサのメモリにロード可能なコンピュータプログラムプロダクトであって、プロセッサ上で該プロダクトが実行されるとき本発明によるプロセスを実行するソフトウエアコード部分を含んだものを扱う。この場合、この表現は、本発明によるプロセスを実行するためにコンピュータのネットワークを制御する命令を含んだコンピュータにより読取り可能な手段に等価なものと見るべきである。「少なくとも1つの電子プロセッサ」と述べたのは、明らかに、非集中的な場合に本発明による解決策を実行する可能性を指摘する目的である。

【0020】

本発明の別の好ましい側面は、従属請求項及び明細書に開示されている。

【0021】

添付図面に関して非制限的な例として与えられた以下の態様の説明から、本発明の特徴と効果が分かる。

【図面の簡単な説明】

【0022】

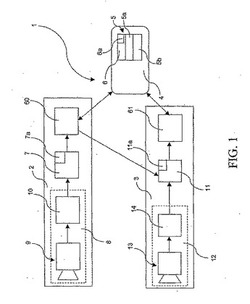

【図1】本発明によるユーザ認証アーキテクチャーの概略図である。

【図2】本発明によるユーザ認証方法の第1のステップを実行することに関係したフロー図を示す。

【図3】本発明によるユーザ認証方法の第2のステップを実行することに関係したフロー図を示す。

【図4】基準バイオメトリックテンプレートを3つの部分に分割する例を示す。

【図5】テンプレートtは4個の部分に分割され、そのうちの3個だけが元のテンプレートtを再構成するのに必要とされる例を示す。

【発明を実施するための形態】

【0023】

図1では、本発明によるユーザ認証方法がユーザ認証アーキテクチャー1に適用され、該アーキテクチャーはデータ登録システム2、データ検証システム3及び携帯式データ記憶媒体4を含み、この後者のものは認証すべきユーザの所有物である。データ記憶媒体4は実質的に長方形の大きさの基板、例えばアクセスカード、クレジットカード、デビットカード、身分証明書、スマートカード、SIMカード又は安全なデジタルカードとし得る。いずれにせよ、データ記憶媒体4は、処理ロジック5a、比較ロジック5b及びメモリ6を含んだマイクロプロセッサ5を備える。

【0024】

常に図1に関し、好ましい態様では、データ登録システム2は、認証すべきユーザのバイオメトリックデータを記憶するのに十分なメモリ7aを有するホストコンピュータ7、例えばパーソナルコンピュータ、業務用コンピュータなどを備える。データ登録システム2はまた、画像取得及び処理デバイス8(ホストコンピュータ7に接続)、及びデータ読取り/書込みデバイス60(これもホストコンピュータ7に接続されデータ記憶媒体4とのインターフェースを実現する)を含み得る。データ読取り/書込みデバイス60は、例えば、データ記憶媒体4がスマートカードの場合はスマートカードリーダー、又はデータ記憶媒体4がSIMカードの場合は携帯電話とし得る。

【0025】

具体的には、画像取得及び処理デバイス8は、認証すべき第1のユーザの例えば顔テンプレートを検出するバイオメトリック型のセンサー9、例えばテレビカメラと、センサー9とホストコンピュータ7の間に接続され、センサー9で検出されたユーザのバイオメトリック画像から基準バイオメトリックテンプレートを生成する画像プロセッサ10とを含む。

【0026】

好ましくは、データ登録システム2はデータ検証システム3とは分離したシステムであり、安全な環境に置かれる。

【0027】

好ましい態様では、データ検証システム3は、認証すべきユーザのバイオメトリックデータを記憶するのに十分なメモリ11aを有する電子デバイス11、例えばパーソナルコンピュータ、パームトップコンピュータ、携帯電話、ハンドヘルドPC、スマートフォン等を備える。

【0028】

データ検証システム3はまた、電子デバイスに接続された遠隔システムにより管理されたデータベース(公知の種類なので図1では図示せず)と、画像取得及び処理デバイス12と、データ記憶媒体4とのインターフェースを実現するデータ読取り/書込みデバイス61とを備え得る。画像取得及び処理デバイス12とデータ読取り/書込みデバイス61は両方とも電子デバイス11に接続される。また、データデバイス61は、例えば、データ記憶媒体4がスマートカードの場合にはスマートカードリーダー、又はデータ記憶媒体4がSIMカードの場合には携帯電話とし得る。

【0029】

具体的には、画像取得及び処理デバイス12は、認証すべきユーザの第2のバイオメトリック画像(顔テンプレート)を検出するバイオメトリック型のセンサー13、例えばテレビカメラを備える。画像取得及び処理デバイス12はまた、センサー13と電子デバイス11の間に接続され、センサー13で検出したユーザバイオメトリック画像からライブテンプレートを生成する画像プロセッサ14を備える。後で詳細に説明するように、電子デバイス11はまた、データ記憶媒体4により実行される基準バイオメトリックテンプレートとライブテンプレートとの比較操作の結果を読取り解釈することができる処理ロジック(図1では図示せず)を備えることもできる。

【0030】

以下の説明では、バイオメトリックデータを暗号化及び解読するために、非対称型の暗号アルゴリズム、例えばRSAアルゴリズムを使用するのが好ましいことに留意されたい。特に、これらのアルゴリズムは、データの暗号化と解読のステップにおいて2つの異なる鍵を用いること、及び例えばR.Housley、Internet X.509 Public Key Infrastructure Certificate and CRL Profile、RFC2459、1999に記載の規格X.509に基づいたPKI(公開鍵インフラストラクチャー)の存在に基づいている。

【0031】

以下、図2〜3に示されたフロー図に関して、本発明によるユーザ認証方法を説明する。

【0032】

好ましい態様では、本発明による方法は、データ登録システム2により実行される登録ステップ20(図2に示す)と、データ検証システム3及びデータ記憶媒体4により実行される検証ステップ40(図3に示す)とを含む。

【0033】

図2において、登録ステップ20では最初に、データ登録システム2とデータ検証システム3とデータ記憶媒体4との初期化ステップ21が与えられる。

【0034】

具体的には、初期化ステップ21では、

- データ登録システム2に関連付けられた1対の公開鍵KEpub及び秘密鍵KEprと、安全な認証機関により発行され秘密鍵で署名され公開鍵を含む関連のデジタル証明書CEと、場合によっては同じ認証機関のデジタル証明書CACとをホストコンピュータ7のメモリ7aに記憶し、

- 認証するユーザに関連付けられた1対の公開鍵KUpub及び秘密鍵KUprと、安全な認証機関の秘密鍵で署名され公開鍵KUpubを含む関連のデジタル証明書Cuと、場合によっては同じ認証機関のデジタル証明書CACとをデータ記憶媒体4のメモリ6に記憶する。別法として、データ記憶媒体4の初期化で、データ記憶媒体4自体の上に前記1対の公開鍵及び秘密鍵KUpub、KUprを生成し(オンカード)、公開鍵KUpubの証明リクエストを安全な認証機関に送信することもできる。初期化プロセスはユーザデジタル証明書Cuをデータ記憶媒体4にインストールし、関連の証明書をデータ登録システム2及びデータ検証システム3に送ることによって終了する。これらすべての操作はマイクロプロセッサ5内で実行できる。そして、

- データ検証システム3に関連付けられた1対の公開鍵KVpub及び秘密鍵KVprを含むファイルと、安全な認証機関により発行され秘密鍵で署名され公開鍵KVpubを含む関連のデジタル証明書CVと、場合によっては同じ認証機関のデジタル証明書CACとを電子デバイス11のメモリ11aに記憶する。

【0035】

登録ステップ20は次に進み、認証するユーザの第1のバイオメトリック画像をセンサー9により検出する(ブロック22)。その後、第1のバイオメトリック画像を画像プロセッサ10に転送し、基準バイオメトリックテンプレートを生成する(ブロック23)。

【0036】

それから、基準バイオメトリックテンプレートをホストコンピュータ7のメモリ7aに記憶する(ブロック24)。その後、ホストコンピュータ7は後に詳細に説明する分割アルゴリズムを用いて基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分解し(ブロック25)、それから基準バイオメトリックテンプレートの元のコピーを破壊する(ブロック26)。

【0037】

このとき、ホストコンピュータ7はデータ登録システム2の秘密鍵KEprで第1と第2の基準バイオメトリックテンプレート部分に署名し(ブロック27)、それから認証するユーザの公開鍵KUpubでこれら2つの部分を暗号化する(ブロック28)。

【0038】

その後、ホストコンピュータ7は第1の基準バイオメトリックテンプレート部分をデータ記憶媒体4に転送する(ブロック29)。ここで、第1の基準バイオメトリックテンプレート部分はメモリ6における保護された領域6a(図1中に図示)に記憶される(ブロック30)。例えば、メモリ領域6aはPINにより保護し得る。

【0039】

本発明の別の態様では、ホストコンピュータ7は第1の基準バイオメトリックテンプレート部分を読取り/書込みデバイス61に含まれるメモリ、例えば携帯電話メモリ又は任意の個人用処理デバイス(PC、PDA、ハンドヘルドデバイスなど)のメモリに転送できる。

【0040】

データ登録システム2とデータ記憶媒体4との間の通信は、例えば読取り/書込みデバイス60中に実装された通信プロトコルにより行なうことができる。読取り/書込みデバイス60はまた、データ転送をチェックするロジック(アプリケーションプログラム)を備える。

【0041】

第2の基準バイオメトリックテンプレート部分は電子デバイス11のメモリ11aに転送され記憶される(ブロック31)。

【0042】

別法として、第2の基準バイオメトリックテンプレート部分をデータベースに転送し記憶することもできる。

【0043】

データ登録システム2から電子デバイス11への、又はデータベースへの第2の基準バイオメトリックテンプレート部分の転送は、OOB(“Out Of Band”)式の方法を用いることにより行なうことができる。特に、これらの方法では、データはネットワーク中を転送されるのではなく、例えば電話チャネルや従来のメールなどの代替の通信チャネルを用いて転送されることが想定される。

【0044】

好ましいほどではないが、第2の基準バイオメトリックテンプレート部分の転送は、モデム又は通信ネットワーク、例えばTCP/IP又はGSMネットワークを介して行なうことができる。

【0045】

次に図3では、ユーザがデータ記憶媒体4をデータ読取り/書込みデバイス61に入れることにより、ユーザアーキテクチャー1の認証を要求すると、検証ステップが開始する(ブロック40a)。この条件下で、データ検証システム3は、認証すべきユーザの第2のバイオメトリック画像をセンサー13により検出する(ブロック41)。次に、この第2のバイオメトリック画像は、ライブテンプレートを生成する画像プロセッサ14に転送される(ブロック42)。その後、ライブテンプレートは電子デバイス11に送られ、この電子デバイス11はそれにデータ検証システム3の秘密鍵KVprで署名し、ユーザの公開鍵KUpubで暗号化する(ブロック43)。

【0046】

その時、電子デバイス11は、読取り/書込みデバイス61によってライブテンプレートと第2の基準バイオメトリックテンプレート部分の両方をデータ記憶媒体4に転送するが、この後者のものは、その場所に記憶されていたものか、又はデータベースから取り出したものであり、現在のデータ検証セッションの真正性を保証するために一義的なNonce(すなわち暗号スキームにおいて1回だけ使用される偶然の値)を含む(ブロック44)。この一義的なNonceもまた暗号化され署名される。この操作は例えばいわゆるリプレイ攻撃(攻撃する人が、認可されたユーザであり、後の認証セッションにおいて当該ユーザに関して以前の肯定的な認証セッションをシステムに再提案する場合の攻撃)からの保護を保証する。

【0047】

データ検証システム3とデータ記憶媒体4との間の通信は、例えば読取り/書込みデバイス61中に実装された通信プロトコルにより行なうことができる。読取り/書込みデバイス61はまた、データ転送をチェックするロジック(アプリケーションプログラム)を備える。

【0048】

その後、データ記憶媒体4は、それ自身の秘密鍵KUprを用いて第2の基準バイオメトリックテンプレート部分を解読し、データ登録システム2の公開鍵KEpubを用いることによってその署名をチェックする(ブロック45)。チェックが成功すると、データ記憶媒体4は、以下で説明するメモリ6に記憶された再構成アルゴリズムに基づき、今解読された第2の基準バイオメトリックテンプレート部分と保護されたメモリ領域6aに記憶された第1の基準バイオメトリックテンプレート部分とを用いて基準バイオメトリックテンプレートを再構成する(ブロック46)。

【0049】

その後、データ記憶媒体4は、それ自身の秘密鍵KUprを用いて、データ検証システム3により送信されたライブテンプレートを解読し、データ検証システム3の公開鍵KVpubを用いてその署名をチェックする(ブロック47)。

【0050】

マイクロプロセッサ5の処理ロジック5aにより実行される上記チェック操作のすべてが肯定的な結果であれば、データ記憶媒体4は基準バイオメトリックテンプレートとライブテンプレートとの比較操作を実行する(ブロック48)。

【0051】

好ましくは、この比較操作は、使用するバイオメトリック識別技術に依存した公知の比較関数を用いるアトミック操作として、マイクロプロセッサ5の比較ロジック5bにより実行される。例えば、顔テンプレートでは、比較関数として、プリンシパル・コンポーネント・アナリシス(Eigenfaces)又はローカル・フューチャーズ・アナリシス、又はニューラル・ネットワークス若しくは3D若しくはウエーブレット・ガボール(Gabor)などの技術において与えられるものが使用できる。

【0052】

その後、データ記憶媒体4は比較操作の結果をデータ検証システム自身が前に受信した一義的なNonceと共にデータ検証システム3に転送する(ブロック49)。

【0053】

比較操作の結果と一義的なNonceとは、例えばユーザ秘密鍵KUprで署名されデータ検証システム3の公開鍵KVpubで暗号化されたメッセージとして送信できる。

【0054】

この時、電子デバイス11は、データ記憶媒体4により送信されたメッセージをデータ検証システム3の秘密鍵KVprを用いて解読し、その署名をチェックし、比較操作の結果に基づいて要求サービスへのユーザアクセスを許可又は不許可する(ブロック50)。

【0055】

第2の基準バイオメトリックテンプレート部分を記憶するのにデータベースが用いられる場合には、電子デバイス11と遠隔データベース管理システムとの間の通信を安全にする必要もある。このことは、転送データの完全性及びプライバシーに加えて影響される部分の認証を保証するために、例えば、上述した認証、プライバシー及び否認防止の暗号機構を用いることによって達成できる。

【0056】

また、遠隔データベース管理システムは、アクセス制御リスト式の(ユーザIDとパスワード又はデジタル証明書によるユーザ認証による)アクセス制御方法を用いて、データベースに含まれるデータへの安全なアクセスを保証できる。

【0057】

好ましくは、データ登録システム2により用いられて基準バイオメトリックテンプレートを基準バイオメトリックテンプレートの2つの部分に分割する分割アルゴリズムは、“秘密共有スキーム”式の暗号技術において用いることのできる秘密分割アルゴリズムである。この場合、秘密はN個の部分に分割され、秘密の1つの部分から開始し元のものを再構成できる特性を有するN個のエンティティに安全に転送される。このタイプのアルゴリズムは例えばH.Feistelの“Cryptographic Coding for Data-Banking Privacy”,IBM Research,NewYork,1970に記載されている。

【0058】

より詳細には、分割アルゴリズムは登録ステップを含み、該登録ステップにおいて、テンプレートt(基準バイオメトリックテンプレート)を生成したデータ登録システム2が、テンプレートtと同じ大きさ(長さ)の乱数t1(第1の基準バイオメトリックテンプレート部分)を発生する。その後、データ登録システム2はXOR関数をtとt1に適用して値t2(第2の基準バイオメトリックテンプレート部分)を生成する。すなわち、

t XOR t1=t2

それから、t1は保護モード(署名と暗号化を行なう)にてデータ記憶媒体4に記憶され、t2は保護モード(署名と暗号化を行なう)にてデータ検証システム3又は中央データベースに記憶される。

【0059】

テンプレートtをt1とt2から再構成するためにデータ記憶媒体4により用いられる、テンプレートtについての再構成アルゴリズムは、数学的には上述した分割アルゴリズムの逆関数である。特に、データ記憶媒体4は、t2を取得した後、t1とt2の間でXORを実行してテンプレートtの元の値を再構成する。すなわち、

t1 XOR t2=t

説明したすべての操作が正しく実行されるなら、この技術は安全である。というのは1つの部分、t1又はt2を所有することにより、テンプレートtを得ることはできないからである。

【0060】

上述したユーザ認証方法により得ることのできる利点は次の通りである。

【0061】

まず最初に、このユーザ認証方法は安全である。というのは、データ記憶媒体4又はデータ検証システム3に侵入しようと試みるハッカーは、基準バイオメトリックテンプレートに遡るのに十分な要素を得ることができないからである。この基準バイオメトリックテンプレートは、一部はデータ記憶媒体4に、一部はデータ検証システム3に記憶されているからである。このようにして、ユーザのプライバシーコンプライアンスと、基準バイオメトリックテンプレートの一部のみの場合にも同じバイオメトリック技術を使用する機会の両方が保証される。実際、基準バイオメトリックテンプレートは使用するバイオメトリック技術に依存した1個の情報である。すなわち、同じバイオメトリック技術を同じ人の画像に適用することにより、元のものに非常に類似した基準バイオメトリックテンプレートが得られる。したがって、全部の基準バイオメトリックテンプレートがハッカーの手に落ちたなら、このハッカーはサービスの許可されたユーザになりすますためにそれを使用し、使用されているバイオメトリック技術を害することができる。また、リバース・エンジニアリング・プロセスにより、ハッカーがバイオメトリック技術で用いているモードに遡って基準バイオメトリックテンプレートを生成することができるということはあり得ることである。このようにして、関連のバイオメトリック技術はもはや安全ではない。

【0062】

また、本発明によるユーザ認証方法はまた、サービスを提供するオペレータがデータ検証システム3を制御するオンラインサービスへのアクセスのために認証が強制される場合にも有利である。実際、サービスを提供するオペレータは、ユーザの検証に対する制御を維持し続けることができる。というのは、本発明によると、データ記憶媒体4とデータ検証システム3の両方は、否認し得ない安全な方法にて検証ステップを実行する際に協力するからである(セッションの否認防止は、セッション自体に参加したことをユーザが否定することの不可能を意味する)。

【0063】

また、本発明によるユーザ認証方法により得られる全体的なセキュリティは、基準バイオメトリックテンプレート11の生成ロジックが、データ記憶媒体4上には存在せず、好ましくはデータ検証システム3とは別のシステムであって安全な環境に置かれたデータ登録システム2上に存在することにより更に高められる。データ記憶媒体4上には、基準バイオメトリックテンプレートを再構成し適当な暗号操作も行なう処理ロジック5a、及び基準バイオメトリックテンプレートとライブテンプレートとの間の相関を計算する比較ロジック5bのみが存在する。

【0064】

最後に、ここで説明したユーザ認証方法とその関連のアーキテクチャーに対する多くの変更及び改変を特許請求の範囲に記載の発明の概念の範囲で行なうことができることは明らかである。

【0065】

例えば、指紋、手形、音声テンプレート、網膜像、筆跡サンプルなどのような顔認識とは異なるバイオメトリック技術を使用できる。

【0066】

更に、データ登録システム2により用いられる分割アルゴリズムは、その部分t1,t2,…,tnのうち任意数i個(ここでi<n)からtを得ることは不可能である特性により、テンプレートtをn個の部分に分割することができる(ここでn>=2、(例えばt1,t2,…,tn)である)。換言すれば、一緒に組み合わされたすべての部分t1,t2,…,tnのみで、元のテンプレートtを再構成することができる。単一部分の大きさは変わり得る。すなわち、選択した分割アルゴリズムに依存して、それらはテンプレートtの大きさとは等しくない場合もある。

【0067】

また、本発明によるユーザ認証方法は例えば下記のような異なるシナリオに適用できる:

- スタンドアロンのシナリオ。このシナリオでは、データ記憶媒体4を備えたユーザによって本発明によるユーザ認証方法が使用されてデータ検証システム3へのアクセス(例えばパーソナルコンピュータ、パームトップ、携帯電話-SIMへのログイン)を保護する。

- クライアント-サーバーのシナリオ。この場合、クライアントシナリオは、好ましくはSIMカードとして実現されるデータ記憶媒体4とデータ検証システム3のクライアント部分とを含み、一方、サーバーシナリオはデータ検証システム3のサーバー部分を含む。特に、データ検証システム3のサーバー部分は中央サーバー(例えば要求サービスを提供するサーバー)に一致する場合もあり一致しない場合もある。この場合、データ検証システム3のクライアント部分は、認証プロセスにおいて多かれ少なかれ能動的な役割を果たすことができる。例えば、データ検証システム3のクライアント部分は、認証すべきユーザのバイオメトリック画像を検出して、ライブテンプレートの生成を代わりに任せられた中央サーバーにそれを転送する機能を実行できる。それから、中央サーバーはライブテンプレートをデータ検証システム3のクライアント部分に転送する。

【0068】

別法として、データ検証システム3のクライアント部分はまたライブテンプレートを生成することもできる。

【0069】

考慮している両方のシナリオにおいて、基準バイオメトリックテンプレートとライブテンプレートとの比較操作がデータ記憶媒体4上で実行され、再構成された基準バイオメトリックテンプレートはデータ記憶媒体4から決して出ない。次にこの操作の結果は安全な方法で(例えば暗号化され署名されて)中央サーバーに転送され、許可か不許可かを決定する。

【0070】

クライアント-サーバー認証シナリオでは、中央サーバーが認証プロセスにおいて能動的な役割を演じるならば、基準バイオメトリックテンプレートを例えば次の3つの部分に分割できる。すなわち、図4に示されるように、データ記憶媒体4に記憶されたt1と、データ検証システム3のサーバー部分3aに含まれる中央サーバー15に記憶されたt2と、データ検証システム3のクライアント部分3bに記憶されたt3とである。別法として、基準バイオメトリックテンプレートの部分t3もまたサーバー部分3aに記憶できる。テンプレートの再構成及びテンプレートの検証のために、すべてのシステム間の相互作用が必要とされる。

【0071】

アプリケーションの固有の要求により、上述した構成はまた任意数のシステムに拡張することもでき、その各々は分割された基準バイオメトリックテンプレートの夫々の部分を記憶する。この場合、上述した分割アルゴリズムの拡張バージョンを使用することができる(例えば書籍“Applied Cryptography”,Second Edition,Chapter 3,70-71頁、著者Bruce Schneier,John Wiley and Sons Incにより刊行を参照のこと)。

【0072】

具体的には、n個のシステムが含まれる場合には(n>=2)、登録ステップにて、元のテンプレートtと同じ長さを有するn-1個のランダムな文字列が生成される。次に、これらのn-1個のランダムな文字列は、テンプレートtとXORを取り、共有テンプレートのn番目のランダム文字列を得る。次にこれらのランダム文字列の各々は夫々のシステムに分配され、その後に元のテンプレートtは破壊される。検証ステップでは、元のテンプレートtを再構成するために、これらすべてのランダム文字列が存在しなければならない。

【0073】

n個のシステム(その各々は元のテンプレートtの夫々の部分を記憶する)を含む別のシナリオでは、m個のシステム(n>m>=2)のみがテンプレートの再構成及び検証に関わるテンプレート共有スキームを必要とし得る。このタイプの共有スキームは、例えばShamir, “How to share a secret”,Communications of the ACM,22(1979),pp.612-613に記載されている。

【0074】

より具体的には、(m,n)しきいスキームと称されるこの共有スキームでは、テンプレートtはn個の部分に分割され、そのうちのm個だけが元のテンプレートtを再構成するのに必要とされる。例えば、図5に示されるように、(3,4)しきいスキームにより、データ登録システム2はテンプレートtをデータ記憶媒体4(t1)と、例えば中央サーバー15(t2)及びバックアップサーバー16(t4)を含んだデータ検証システム3のサーバー部分3aと、データ検証システム3のクライアント部分3b(t3)とに分割し、それにより、これらのシステムのうち3つだけが、元のテンプレートtを再構成するのに必要とされる。このようにして、中央サーバー15が一時的に利用できない場合に(又は攻撃により障害が生じた場合に)、バックアップサーバー16がテンプレート再構成においてそれに取って代ることができる。

【0075】

テンプレートの再構成に関与するシステム間で交換される情報の保護についての同じセキュリティの考察が、上述した構成にも有効である。すなわち、転送前に適当な秘密鍵と公開鍵を用いてすべてのテンプレート部分がデジタル的に署名され暗号化される。

【0076】

更に、上述したシナリオの各々では、システム間でのすべての通信チャネルは、上記説明したものと同様の公開鍵暗号化方法によって保護される。よって、システムにより交換されるすべてのリクエスト/レスポンスメッセージは、適当な秘密鍵と公開鍵を用いて署名され暗号化される。これらのメッセージはまた、リプライ攻撃に対する保護のためにnonceを含むこともできる。

【0077】

プライバシーを高めるために、基準バイオメトリックテンプレートとライブテンプレートとの間の比較操作はデータ記憶媒体4上で実行されるが、具体的なアプリケーションの要求に依存して、例えばデータ検証システム3(クライアント部分又はサーバー部分)によりデータ記憶媒体4の外側で実行することもできる。

【0078】

また、出願人は上述した分散方式にてバイオメトリック基準テンプレートを分割して安全に記憶することにより、テンプレートに向けられた攻撃に対する耐性が高められ、よってユーザのプライバシーが保証されることを強調する。

【0079】

従来のセキュリティ機構(場合によっては非対称暗号化の使用に基づく)もまた、秘密共有スキームに関与する当事者の真正性と使用される通信チャネルの機密性とを保証するのに用いることができる。

【符号の説明】

【0080】

1…ユーザ認証アーキテクチャー

2…データ登録システム

3…データ検証システム

4…データ記憶媒体

【技術分野】

【0001】

一般に本発明は安全な認証システムの分野に関する。特に、本発明はバイオメトリック識別技術の利用に基づいたユーザ認証方法及びその関連のアーキテクチャーに関する。

【背景技術】

【0002】

認証とは、金融機関、銀行などのエンティティが、自分自身に対してその顧客又はユーザを識別し検証し、かつその顧客又はユーザに対して自分自身を識別し検証するプロセスである。

【0003】

認証は、物理的な物(例えばカード及び/又は鍵)、共有の秘密(例えば個人識別番号(PIN)及び/又はパスワード)及びバイオメトリック技術(例えば声紋、写真、署名及び/又は指紋)の使用を含む。バイオメトリックタスクは、例えば、識別タスクと検証タスクとからなる。検証タスクは、身元の正当性を主張している人が真に身元の正当性が請求された人か否かを判断する。

【0004】

識別タスクは、指紋などのバイオメトリック信号が、だれかが既にシステムに登録したものと一致するか否かを判断する。

【0005】

スマートカードと共に使用するために種々のバイオメトリックスが考えられてきており、例えば指紋、手形、声紋、網膜像、筆跡サンプルなどが挙げられる。

【0006】

バイオメトリックに基づいたスマートカードの例がUS-A-5,280,527に示されており、マイクロチップを含んだクレジットカードサイズのトークン(バイオメトリックセキュリティ装置という)が記載されており、マイクロチップの中に許可されたユーザの声のサンプルが記憶されている。口座にアクセスするためには、ユーザはトークンをATMの指定スロットに挿入してATMと話さなければならない。ユーザの声とマイクロチップに記憶された声のサンプル登録とが一致していることが分かれば、口座へのアクセスが許可される。

【0007】

US-A-5,280,527に開示されたシステムは、従来のPINに基づいたシステムと比較すると、不正アクセスの危険性は小さくなっているが、クレジットカードとその中に搭載されたマイクロチップとが不正に改変し得る限り、このシステムは今日の金融取引においてしばしば要求されるレベルの信頼性とセキュリティを与えない。

【0008】

またWO-A-0139134にはセキュリティシステムが開示されており、人の固有のバイオメトリック特徴を表すバイオメトリックデータを検出するバイオメトリックセンサーを有する中央ユニットと、少なくとも1つの携帯式データ記憶媒体と、人のバイオメトリック基準特徴を表すバイオメトリック基準データをシステムに記憶するためのメモリ手段と、許可信号を発生してセンサーにより検出したバイオメトリックデータと基準データとの比較に依存して機能ユニットを制御することができる制御システムとを備える。

【0009】

この文献で提案されているセキュリティシステムでは、ユーザの真正性を確認するためにセンサーで検出したバイオメトリックデータと比較される基準データは、従来の方法ではデータ記憶媒体にすべてが記憶されてなく、一部はデータ記憶媒体に一部は読取りデバイスに分割されている。データ記憶媒体と読取りデバイスとの組み合わせでのみ、認証に必要な完全な情報を生成する。

【0010】

この発明はバイオメトリックセンサーが指紋センサーであるとき特に有利である。指紋センサーは指紋の細部の局所分解位置を測定する。この細部は指紋の乳頭線の特異点である。これらは、指紋の乳頭線における終点、分岐又は同様の点としてもよい。局所位置は、基準点からの距離又は基準方向に関係している角度への半径に基づいて求められる。

【0011】

データ記憶媒体を個人化するために、データ記憶媒体の所有者の指紋が再生され、適当な基準値が半径及び角度について求められる。次にこれらの値はシステムに記憶される。実際的な目的のため、半径基準データはデータ記憶媒体にのみ記憶され、角度基準データは読取りデバイス上にのみ記憶される。別法として、角度基準データはデータ記憶媒体に記憶され、距離基準データは読取りデバイス上に記憶される。

【先行技術文献】

【特許文献】

【0012】

【特許文献1】US-A-5,280,527

【特許文献2】WO-A-0139134

【発明の概要】

【発明が解決しようとする課題】

【0013】

出願人は、使用するバイオメトリック識別技術から独立して安全で且つユーザのプライバシーを保護する、バイオメトリック識別技術の使用に基づいたユーザ認証方法を実現する課題に取り組んだ。

【課題を解決するための手段】

【0014】

出願人は、認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成した後、基準バイオメトリックテンプレートを分離可能な第1と第2の基準バイオメトリックテンプレート部分に分割するステップを含むバイオメトリック識別技術の使用に基づいたユーザ認証方法により上記課題を解決できることが分かった。それから第1と第2のバイオメトリック基準テンプレート部分が署名され、暗号化され、異なるメモリに記憶される。

【0015】

具体的には、バイオメトリック識別技術の使用に基づいたユーザ認証方法は、登録ステップと検証ステップとを含み、前記登録ステップは、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、

- 前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、

- 前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するステップ、及び

- 前記基準バイオメトリックテンプレート部分の各々を異なるメモリに記憶するステップを含む。

【0016】

本発明の別の側面は、バイオメトリック識別技術の使用に基づいたアーキテクチャーであり、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するための少なくとも1つのデータ登録システムであって、前記基準バイオメトリックテンプレートを身体的に分離可能な第1と第2の基準バイオメトリックテンプレート部分に分割するため及び前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するためにホストコンピュータを備える前記データ登録システム、

- 認証する前記ユーザに関連付けられた少なくとも1つの携帯式データ記憶媒体であって、署名され暗号化された前記第1の基準バイオメトリックテンプレート部分を記憶するためのメモリを備える前記データ記憶媒体、及び

- 署名され暗号化された前記第2の基準バイオメトリックテンプレート部分を記憶するためのメモリを備えた少なくとも1つのデータ検証システム

を備える。

【0017】

本発明の別の側面は、ユーザ認証アーキテクチャーにより認証すべきユーザに関連付けられた携帯式データ記憶媒体であり、前記データ記憶媒体は、認証する前記ユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するためのメモリを有するマイクロプロセッサを備え、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、前記携帯式データ記憶媒体は、第2の基準バイオメトリックテンプレート部分と認証する前記ユーザに関連付けられたライブテンプレートとを前記ユーザ認証アーキテクチャーから入力として受信するよう適合し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートは署名され暗号化され、前記マイクロプロセッサは更に、

- 前記第1と第2の基準バイオメトリックテンプレート部分を解読するため及びそれから認証する前記ユーザに関連付けられた前記基準バイオメトリックテンプレートを再構成するための処理ロジック、

- 再構成された前記基準バイオメトリックテンプレートと前記ライブテンプレートとを比較し前記比較の結果を前記ユーザ認証アーキテクチャーに送信するための比較ロジック

を備える。

【0018】

本発明の別の側面は電子デバイスと認証すべきユーザに関連付けられた携帯式データ記憶媒体とを備えたデータ検証システムであり、前記データ記憶媒体は、認証するユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するよう適合し、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、

前記電子デバイスは、

- 認証するユーザに関連付けられ、前記第1の部分に相補的な、署名され暗号化された第2の基準バイオメトリックテンプレート部分を記憶するよう適合したメモリ、

- ライブテンプレートを生成するための画像取得及び処理デバイス、

を備え、

前記電子デバイスは、前記ライブテンプレートを暗号化し署名し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートとを前記携帯式データ記憶媒体に送信し、前記データ記憶媒体により実行される前記ライブテンプレートと認証する前記ユーザの基準バイオメトリックテンプレートとの比較の結果に基づいて前記ユーザを認証するよう適合し、前記基準バイオメトリックテンプレートは前記第1と第2の基準バイオメトリックテンプレート部分を用いることにより再構成される。

【0019】

本発明の別の側面は、少なくとも1つの電子プロセッサのメモリにロード可能なコンピュータプログラムプロダクトであって、プロセッサ上で該プロダクトが実行されるとき本発明によるプロセスを実行するソフトウエアコード部分を含んだものを扱う。この場合、この表現は、本発明によるプロセスを実行するためにコンピュータのネットワークを制御する命令を含んだコンピュータにより読取り可能な手段に等価なものと見るべきである。「少なくとも1つの電子プロセッサ」と述べたのは、明らかに、非集中的な場合に本発明による解決策を実行する可能性を指摘する目的である。

【0020】

本発明の別の好ましい側面は、従属請求項及び明細書に開示されている。

【0021】

添付図面に関して非制限的な例として与えられた以下の態様の説明から、本発明の特徴と効果が分かる。

【図面の簡単な説明】

【0022】

【図1】本発明によるユーザ認証アーキテクチャーの概略図である。

【図2】本発明によるユーザ認証方法の第1のステップを実行することに関係したフロー図を示す。

【図3】本発明によるユーザ認証方法の第2のステップを実行することに関係したフロー図を示す。

【図4】基準バイオメトリックテンプレートを3つの部分に分割する例を示す。

【図5】テンプレートtは4個の部分に分割され、そのうちの3個だけが元のテンプレートtを再構成するのに必要とされる例を示す。

【発明を実施するための形態】

【0023】

図1では、本発明によるユーザ認証方法がユーザ認証アーキテクチャー1に適用され、該アーキテクチャーはデータ登録システム2、データ検証システム3及び携帯式データ記憶媒体4を含み、この後者のものは認証すべきユーザの所有物である。データ記憶媒体4は実質的に長方形の大きさの基板、例えばアクセスカード、クレジットカード、デビットカード、身分証明書、スマートカード、SIMカード又は安全なデジタルカードとし得る。いずれにせよ、データ記憶媒体4は、処理ロジック5a、比較ロジック5b及びメモリ6を含んだマイクロプロセッサ5を備える。

【0024】

常に図1に関し、好ましい態様では、データ登録システム2は、認証すべきユーザのバイオメトリックデータを記憶するのに十分なメモリ7aを有するホストコンピュータ7、例えばパーソナルコンピュータ、業務用コンピュータなどを備える。データ登録システム2はまた、画像取得及び処理デバイス8(ホストコンピュータ7に接続)、及びデータ読取り/書込みデバイス60(これもホストコンピュータ7に接続されデータ記憶媒体4とのインターフェースを実現する)を含み得る。データ読取り/書込みデバイス60は、例えば、データ記憶媒体4がスマートカードの場合はスマートカードリーダー、又はデータ記憶媒体4がSIMカードの場合は携帯電話とし得る。

【0025】

具体的には、画像取得及び処理デバイス8は、認証すべき第1のユーザの例えば顔テンプレートを検出するバイオメトリック型のセンサー9、例えばテレビカメラと、センサー9とホストコンピュータ7の間に接続され、センサー9で検出されたユーザのバイオメトリック画像から基準バイオメトリックテンプレートを生成する画像プロセッサ10とを含む。

【0026】

好ましくは、データ登録システム2はデータ検証システム3とは分離したシステムであり、安全な環境に置かれる。

【0027】

好ましい態様では、データ検証システム3は、認証すべきユーザのバイオメトリックデータを記憶するのに十分なメモリ11aを有する電子デバイス11、例えばパーソナルコンピュータ、パームトップコンピュータ、携帯電話、ハンドヘルドPC、スマートフォン等を備える。

【0028】

データ検証システム3はまた、電子デバイスに接続された遠隔システムにより管理されたデータベース(公知の種類なので図1では図示せず)と、画像取得及び処理デバイス12と、データ記憶媒体4とのインターフェースを実現するデータ読取り/書込みデバイス61とを備え得る。画像取得及び処理デバイス12とデータ読取り/書込みデバイス61は両方とも電子デバイス11に接続される。また、データデバイス61は、例えば、データ記憶媒体4がスマートカードの場合にはスマートカードリーダー、又はデータ記憶媒体4がSIMカードの場合には携帯電話とし得る。

【0029】

具体的には、画像取得及び処理デバイス12は、認証すべきユーザの第2のバイオメトリック画像(顔テンプレート)を検出するバイオメトリック型のセンサー13、例えばテレビカメラを備える。画像取得及び処理デバイス12はまた、センサー13と電子デバイス11の間に接続され、センサー13で検出したユーザバイオメトリック画像からライブテンプレートを生成する画像プロセッサ14を備える。後で詳細に説明するように、電子デバイス11はまた、データ記憶媒体4により実行される基準バイオメトリックテンプレートとライブテンプレートとの比較操作の結果を読取り解釈することができる処理ロジック(図1では図示せず)を備えることもできる。

【0030】

以下の説明では、バイオメトリックデータを暗号化及び解読するために、非対称型の暗号アルゴリズム、例えばRSAアルゴリズムを使用するのが好ましいことに留意されたい。特に、これらのアルゴリズムは、データの暗号化と解読のステップにおいて2つの異なる鍵を用いること、及び例えばR.Housley、Internet X.509 Public Key Infrastructure Certificate and CRL Profile、RFC2459、1999に記載の規格X.509に基づいたPKI(公開鍵インフラストラクチャー)の存在に基づいている。

【0031】

以下、図2〜3に示されたフロー図に関して、本発明によるユーザ認証方法を説明する。

【0032】

好ましい態様では、本発明による方法は、データ登録システム2により実行される登録ステップ20(図2に示す)と、データ検証システム3及びデータ記憶媒体4により実行される検証ステップ40(図3に示す)とを含む。

【0033】

図2において、登録ステップ20では最初に、データ登録システム2とデータ検証システム3とデータ記憶媒体4との初期化ステップ21が与えられる。

【0034】

具体的には、初期化ステップ21では、

- データ登録システム2に関連付けられた1対の公開鍵KEpub及び秘密鍵KEprと、安全な認証機関により発行され秘密鍵で署名され公開鍵を含む関連のデジタル証明書CEと、場合によっては同じ認証機関のデジタル証明書CACとをホストコンピュータ7のメモリ7aに記憶し、

- 認証するユーザに関連付けられた1対の公開鍵KUpub及び秘密鍵KUprと、安全な認証機関の秘密鍵で署名され公開鍵KUpubを含む関連のデジタル証明書Cuと、場合によっては同じ認証機関のデジタル証明書CACとをデータ記憶媒体4のメモリ6に記憶する。別法として、データ記憶媒体4の初期化で、データ記憶媒体4自体の上に前記1対の公開鍵及び秘密鍵KUpub、KUprを生成し(オンカード)、公開鍵KUpubの証明リクエストを安全な認証機関に送信することもできる。初期化プロセスはユーザデジタル証明書Cuをデータ記憶媒体4にインストールし、関連の証明書をデータ登録システム2及びデータ検証システム3に送ることによって終了する。これらすべての操作はマイクロプロセッサ5内で実行できる。そして、

- データ検証システム3に関連付けられた1対の公開鍵KVpub及び秘密鍵KVprを含むファイルと、安全な認証機関により発行され秘密鍵で署名され公開鍵KVpubを含む関連のデジタル証明書CVと、場合によっては同じ認証機関のデジタル証明書CACとを電子デバイス11のメモリ11aに記憶する。

【0035】

登録ステップ20は次に進み、認証するユーザの第1のバイオメトリック画像をセンサー9により検出する(ブロック22)。その後、第1のバイオメトリック画像を画像プロセッサ10に転送し、基準バイオメトリックテンプレートを生成する(ブロック23)。

【0036】

それから、基準バイオメトリックテンプレートをホストコンピュータ7のメモリ7aに記憶する(ブロック24)。その後、ホストコンピュータ7は後に詳細に説明する分割アルゴリズムを用いて基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分解し(ブロック25)、それから基準バイオメトリックテンプレートの元のコピーを破壊する(ブロック26)。

【0037】

このとき、ホストコンピュータ7はデータ登録システム2の秘密鍵KEprで第1と第2の基準バイオメトリックテンプレート部分に署名し(ブロック27)、それから認証するユーザの公開鍵KUpubでこれら2つの部分を暗号化する(ブロック28)。

【0038】

その後、ホストコンピュータ7は第1の基準バイオメトリックテンプレート部分をデータ記憶媒体4に転送する(ブロック29)。ここで、第1の基準バイオメトリックテンプレート部分はメモリ6における保護された領域6a(図1中に図示)に記憶される(ブロック30)。例えば、メモリ領域6aはPINにより保護し得る。

【0039】

本発明の別の態様では、ホストコンピュータ7は第1の基準バイオメトリックテンプレート部分を読取り/書込みデバイス61に含まれるメモリ、例えば携帯電話メモリ又は任意の個人用処理デバイス(PC、PDA、ハンドヘルドデバイスなど)のメモリに転送できる。

【0040】

データ登録システム2とデータ記憶媒体4との間の通信は、例えば読取り/書込みデバイス60中に実装された通信プロトコルにより行なうことができる。読取り/書込みデバイス60はまた、データ転送をチェックするロジック(アプリケーションプログラム)を備える。

【0041】

第2の基準バイオメトリックテンプレート部分は電子デバイス11のメモリ11aに転送され記憶される(ブロック31)。

【0042】

別法として、第2の基準バイオメトリックテンプレート部分をデータベースに転送し記憶することもできる。

【0043】

データ登録システム2から電子デバイス11への、又はデータベースへの第2の基準バイオメトリックテンプレート部分の転送は、OOB(“Out Of Band”)式の方法を用いることにより行なうことができる。特に、これらの方法では、データはネットワーク中を転送されるのではなく、例えば電話チャネルや従来のメールなどの代替の通信チャネルを用いて転送されることが想定される。

【0044】

好ましいほどではないが、第2の基準バイオメトリックテンプレート部分の転送は、モデム又は通信ネットワーク、例えばTCP/IP又はGSMネットワークを介して行なうことができる。

【0045】

次に図3では、ユーザがデータ記憶媒体4をデータ読取り/書込みデバイス61に入れることにより、ユーザアーキテクチャー1の認証を要求すると、検証ステップが開始する(ブロック40a)。この条件下で、データ検証システム3は、認証すべきユーザの第2のバイオメトリック画像をセンサー13により検出する(ブロック41)。次に、この第2のバイオメトリック画像は、ライブテンプレートを生成する画像プロセッサ14に転送される(ブロック42)。その後、ライブテンプレートは電子デバイス11に送られ、この電子デバイス11はそれにデータ検証システム3の秘密鍵KVprで署名し、ユーザの公開鍵KUpubで暗号化する(ブロック43)。

【0046】

その時、電子デバイス11は、読取り/書込みデバイス61によってライブテンプレートと第2の基準バイオメトリックテンプレート部分の両方をデータ記憶媒体4に転送するが、この後者のものは、その場所に記憶されていたものか、又はデータベースから取り出したものであり、現在のデータ検証セッションの真正性を保証するために一義的なNonce(すなわち暗号スキームにおいて1回だけ使用される偶然の値)を含む(ブロック44)。この一義的なNonceもまた暗号化され署名される。この操作は例えばいわゆるリプレイ攻撃(攻撃する人が、認可されたユーザであり、後の認証セッションにおいて当該ユーザに関して以前の肯定的な認証セッションをシステムに再提案する場合の攻撃)からの保護を保証する。

【0047】

データ検証システム3とデータ記憶媒体4との間の通信は、例えば読取り/書込みデバイス61中に実装された通信プロトコルにより行なうことができる。読取り/書込みデバイス61はまた、データ転送をチェックするロジック(アプリケーションプログラム)を備える。

【0048】

その後、データ記憶媒体4は、それ自身の秘密鍵KUprを用いて第2の基準バイオメトリックテンプレート部分を解読し、データ登録システム2の公開鍵KEpubを用いることによってその署名をチェックする(ブロック45)。チェックが成功すると、データ記憶媒体4は、以下で説明するメモリ6に記憶された再構成アルゴリズムに基づき、今解読された第2の基準バイオメトリックテンプレート部分と保護されたメモリ領域6aに記憶された第1の基準バイオメトリックテンプレート部分とを用いて基準バイオメトリックテンプレートを再構成する(ブロック46)。

【0049】

その後、データ記憶媒体4は、それ自身の秘密鍵KUprを用いて、データ検証システム3により送信されたライブテンプレートを解読し、データ検証システム3の公開鍵KVpubを用いてその署名をチェックする(ブロック47)。

【0050】

マイクロプロセッサ5の処理ロジック5aにより実行される上記チェック操作のすべてが肯定的な結果であれば、データ記憶媒体4は基準バイオメトリックテンプレートとライブテンプレートとの比較操作を実行する(ブロック48)。

【0051】

好ましくは、この比較操作は、使用するバイオメトリック識別技術に依存した公知の比較関数を用いるアトミック操作として、マイクロプロセッサ5の比較ロジック5bにより実行される。例えば、顔テンプレートでは、比較関数として、プリンシパル・コンポーネント・アナリシス(Eigenfaces)又はローカル・フューチャーズ・アナリシス、又はニューラル・ネットワークス若しくは3D若しくはウエーブレット・ガボール(Gabor)などの技術において与えられるものが使用できる。

【0052】

その後、データ記憶媒体4は比較操作の結果をデータ検証システム自身が前に受信した一義的なNonceと共にデータ検証システム3に転送する(ブロック49)。

【0053】

比較操作の結果と一義的なNonceとは、例えばユーザ秘密鍵KUprで署名されデータ検証システム3の公開鍵KVpubで暗号化されたメッセージとして送信できる。

【0054】

この時、電子デバイス11は、データ記憶媒体4により送信されたメッセージをデータ検証システム3の秘密鍵KVprを用いて解読し、その署名をチェックし、比較操作の結果に基づいて要求サービスへのユーザアクセスを許可又は不許可する(ブロック50)。

【0055】

第2の基準バイオメトリックテンプレート部分を記憶するのにデータベースが用いられる場合には、電子デバイス11と遠隔データベース管理システムとの間の通信を安全にする必要もある。このことは、転送データの完全性及びプライバシーに加えて影響される部分の認証を保証するために、例えば、上述した認証、プライバシー及び否認防止の暗号機構を用いることによって達成できる。

【0056】

また、遠隔データベース管理システムは、アクセス制御リスト式の(ユーザIDとパスワード又はデジタル証明書によるユーザ認証による)アクセス制御方法を用いて、データベースに含まれるデータへの安全なアクセスを保証できる。

【0057】

好ましくは、データ登録システム2により用いられて基準バイオメトリックテンプレートを基準バイオメトリックテンプレートの2つの部分に分割する分割アルゴリズムは、“秘密共有スキーム”式の暗号技術において用いることのできる秘密分割アルゴリズムである。この場合、秘密はN個の部分に分割され、秘密の1つの部分から開始し元のものを再構成できる特性を有するN個のエンティティに安全に転送される。このタイプのアルゴリズムは例えばH.Feistelの“Cryptographic Coding for Data-Banking Privacy”,IBM Research,NewYork,1970に記載されている。

【0058】

より詳細には、分割アルゴリズムは登録ステップを含み、該登録ステップにおいて、テンプレートt(基準バイオメトリックテンプレート)を生成したデータ登録システム2が、テンプレートtと同じ大きさ(長さ)の乱数t1(第1の基準バイオメトリックテンプレート部分)を発生する。その後、データ登録システム2はXOR関数をtとt1に適用して値t2(第2の基準バイオメトリックテンプレート部分)を生成する。すなわち、

t XOR t1=t2

それから、t1は保護モード(署名と暗号化を行なう)にてデータ記憶媒体4に記憶され、t2は保護モード(署名と暗号化を行なう)にてデータ検証システム3又は中央データベースに記憶される。

【0059】

テンプレートtをt1とt2から再構成するためにデータ記憶媒体4により用いられる、テンプレートtについての再構成アルゴリズムは、数学的には上述した分割アルゴリズムの逆関数である。特に、データ記憶媒体4は、t2を取得した後、t1とt2の間でXORを実行してテンプレートtの元の値を再構成する。すなわち、

t1 XOR t2=t

説明したすべての操作が正しく実行されるなら、この技術は安全である。というのは1つの部分、t1又はt2を所有することにより、テンプレートtを得ることはできないからである。

【0060】

上述したユーザ認証方法により得ることのできる利点は次の通りである。

【0061】

まず最初に、このユーザ認証方法は安全である。というのは、データ記憶媒体4又はデータ検証システム3に侵入しようと試みるハッカーは、基準バイオメトリックテンプレートに遡るのに十分な要素を得ることができないからである。この基準バイオメトリックテンプレートは、一部はデータ記憶媒体4に、一部はデータ検証システム3に記憶されているからである。このようにして、ユーザのプライバシーコンプライアンスと、基準バイオメトリックテンプレートの一部のみの場合にも同じバイオメトリック技術を使用する機会の両方が保証される。実際、基準バイオメトリックテンプレートは使用するバイオメトリック技術に依存した1個の情報である。すなわち、同じバイオメトリック技術を同じ人の画像に適用することにより、元のものに非常に類似した基準バイオメトリックテンプレートが得られる。したがって、全部の基準バイオメトリックテンプレートがハッカーの手に落ちたなら、このハッカーはサービスの許可されたユーザになりすますためにそれを使用し、使用されているバイオメトリック技術を害することができる。また、リバース・エンジニアリング・プロセスにより、ハッカーがバイオメトリック技術で用いているモードに遡って基準バイオメトリックテンプレートを生成することができるということはあり得ることである。このようにして、関連のバイオメトリック技術はもはや安全ではない。

【0062】

また、本発明によるユーザ認証方法はまた、サービスを提供するオペレータがデータ検証システム3を制御するオンラインサービスへのアクセスのために認証が強制される場合にも有利である。実際、サービスを提供するオペレータは、ユーザの検証に対する制御を維持し続けることができる。というのは、本発明によると、データ記憶媒体4とデータ検証システム3の両方は、否認し得ない安全な方法にて検証ステップを実行する際に協力するからである(セッションの否認防止は、セッション自体に参加したことをユーザが否定することの不可能を意味する)。

【0063】

また、本発明によるユーザ認証方法により得られる全体的なセキュリティは、基準バイオメトリックテンプレート11の生成ロジックが、データ記憶媒体4上には存在せず、好ましくはデータ検証システム3とは別のシステムであって安全な環境に置かれたデータ登録システム2上に存在することにより更に高められる。データ記憶媒体4上には、基準バイオメトリックテンプレートを再構成し適当な暗号操作も行なう処理ロジック5a、及び基準バイオメトリックテンプレートとライブテンプレートとの間の相関を計算する比較ロジック5bのみが存在する。

【0064】

最後に、ここで説明したユーザ認証方法とその関連のアーキテクチャーに対する多くの変更及び改変を特許請求の範囲に記載の発明の概念の範囲で行なうことができることは明らかである。

【0065】

例えば、指紋、手形、音声テンプレート、網膜像、筆跡サンプルなどのような顔認識とは異なるバイオメトリック技術を使用できる。

【0066】

更に、データ登録システム2により用いられる分割アルゴリズムは、その部分t1,t2,…,tnのうち任意数i個(ここでi<n)からtを得ることは不可能である特性により、テンプレートtをn個の部分に分割することができる(ここでn>=2、(例えばt1,t2,…,tn)である)。換言すれば、一緒に組み合わされたすべての部分t1,t2,…,tnのみで、元のテンプレートtを再構成することができる。単一部分の大きさは変わり得る。すなわち、選択した分割アルゴリズムに依存して、それらはテンプレートtの大きさとは等しくない場合もある。

【0067】

また、本発明によるユーザ認証方法は例えば下記のような異なるシナリオに適用できる:

- スタンドアロンのシナリオ。このシナリオでは、データ記憶媒体4を備えたユーザによって本発明によるユーザ認証方法が使用されてデータ検証システム3へのアクセス(例えばパーソナルコンピュータ、パームトップ、携帯電話-SIMへのログイン)を保護する。

- クライアント-サーバーのシナリオ。この場合、クライアントシナリオは、好ましくはSIMカードとして実現されるデータ記憶媒体4とデータ検証システム3のクライアント部分とを含み、一方、サーバーシナリオはデータ検証システム3のサーバー部分を含む。特に、データ検証システム3のサーバー部分は中央サーバー(例えば要求サービスを提供するサーバー)に一致する場合もあり一致しない場合もある。この場合、データ検証システム3のクライアント部分は、認証プロセスにおいて多かれ少なかれ能動的な役割を果たすことができる。例えば、データ検証システム3のクライアント部分は、認証すべきユーザのバイオメトリック画像を検出して、ライブテンプレートの生成を代わりに任せられた中央サーバーにそれを転送する機能を実行できる。それから、中央サーバーはライブテンプレートをデータ検証システム3のクライアント部分に転送する。

【0068】

別法として、データ検証システム3のクライアント部分はまたライブテンプレートを生成することもできる。

【0069】

考慮している両方のシナリオにおいて、基準バイオメトリックテンプレートとライブテンプレートとの比較操作がデータ記憶媒体4上で実行され、再構成された基準バイオメトリックテンプレートはデータ記憶媒体4から決して出ない。次にこの操作の結果は安全な方法で(例えば暗号化され署名されて)中央サーバーに転送され、許可か不許可かを決定する。

【0070】

クライアント-サーバー認証シナリオでは、中央サーバーが認証プロセスにおいて能動的な役割を演じるならば、基準バイオメトリックテンプレートを例えば次の3つの部分に分割できる。すなわち、図4に示されるように、データ記憶媒体4に記憶されたt1と、データ検証システム3のサーバー部分3aに含まれる中央サーバー15に記憶されたt2と、データ検証システム3のクライアント部分3bに記憶されたt3とである。別法として、基準バイオメトリックテンプレートの部分t3もまたサーバー部分3aに記憶できる。テンプレートの再構成及びテンプレートの検証のために、すべてのシステム間の相互作用が必要とされる。

【0071】

アプリケーションの固有の要求により、上述した構成はまた任意数のシステムに拡張することもでき、その各々は分割された基準バイオメトリックテンプレートの夫々の部分を記憶する。この場合、上述した分割アルゴリズムの拡張バージョンを使用することができる(例えば書籍“Applied Cryptography”,Second Edition,Chapter 3,70-71頁、著者Bruce Schneier,John Wiley and Sons Incにより刊行を参照のこと)。

【0072】

具体的には、n個のシステムが含まれる場合には(n>=2)、登録ステップにて、元のテンプレートtと同じ長さを有するn-1個のランダムな文字列が生成される。次に、これらのn-1個のランダムな文字列は、テンプレートtとXORを取り、共有テンプレートのn番目のランダム文字列を得る。次にこれらのランダム文字列の各々は夫々のシステムに分配され、その後に元のテンプレートtは破壊される。検証ステップでは、元のテンプレートtを再構成するために、これらすべてのランダム文字列が存在しなければならない。

【0073】

n個のシステム(その各々は元のテンプレートtの夫々の部分を記憶する)を含む別のシナリオでは、m個のシステム(n>m>=2)のみがテンプレートの再構成及び検証に関わるテンプレート共有スキームを必要とし得る。このタイプの共有スキームは、例えばShamir, “How to share a secret”,Communications of the ACM,22(1979),pp.612-613に記載されている。

【0074】

より具体的には、(m,n)しきいスキームと称されるこの共有スキームでは、テンプレートtはn個の部分に分割され、そのうちのm個だけが元のテンプレートtを再構成するのに必要とされる。例えば、図5に示されるように、(3,4)しきいスキームにより、データ登録システム2はテンプレートtをデータ記憶媒体4(t1)と、例えば中央サーバー15(t2)及びバックアップサーバー16(t4)を含んだデータ検証システム3のサーバー部分3aと、データ検証システム3のクライアント部分3b(t3)とに分割し、それにより、これらのシステムのうち3つだけが、元のテンプレートtを再構成するのに必要とされる。このようにして、中央サーバー15が一時的に利用できない場合に(又は攻撃により障害が生じた場合に)、バックアップサーバー16がテンプレート再構成においてそれに取って代ることができる。

【0075】

テンプレートの再構成に関与するシステム間で交換される情報の保護についての同じセキュリティの考察が、上述した構成にも有効である。すなわち、転送前に適当な秘密鍵と公開鍵を用いてすべてのテンプレート部分がデジタル的に署名され暗号化される。

【0076】

更に、上述したシナリオの各々では、システム間でのすべての通信チャネルは、上記説明したものと同様の公開鍵暗号化方法によって保護される。よって、システムにより交換されるすべてのリクエスト/レスポンスメッセージは、適当な秘密鍵と公開鍵を用いて署名され暗号化される。これらのメッセージはまた、リプライ攻撃に対する保護のためにnonceを含むこともできる。

【0077】

プライバシーを高めるために、基準バイオメトリックテンプレートとライブテンプレートとの間の比較操作はデータ記憶媒体4上で実行されるが、具体的なアプリケーションの要求に依存して、例えばデータ検証システム3(クライアント部分又はサーバー部分)によりデータ記憶媒体4の外側で実行することもできる。

【0078】

また、出願人は上述した分散方式にてバイオメトリック基準テンプレートを分割して安全に記憶することにより、テンプレートに向けられた攻撃に対する耐性が高められ、よってユーザのプライバシーが保証されることを強調する。

【0079】

従来のセキュリティ機構(場合によっては非対称暗号化の使用に基づく)もまた、秘密共有スキームに関与する当事者の真正性と使用される通信チャネルの機密性とを保証するのに用いることができる。

【符号の説明】

【0080】

1…ユーザ認証アーキテクチャー

2…データ登録システム

3…データ検証システム

4…データ記憶媒体

【特許請求の範囲】

【請求項1】

登録ステップ(20)と検証ステップ(40)とを含むバイオメトリック識別技術の使用に基づいたユーザ認証方法であって、前記登録ステップ(20)は、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ(22、23)、

- 前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割するステップ(25)、

- 前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するステップ(27、28)、及び

- 前記基準バイオメトリックテンプレート部分の各々を異なるメモリに記憶するステップ(29、30、31)、

を含むユーザ認証方法。

【請求項2】

前記基準バイオメトリックテンプレート部分の各々を異なるメモリに記憶する前記ステップが、

- 前記第1の基準バイオメトリックテンプレート部分を前記登録ステップ(20)において動作する第1のシステム(2)からデバイス(4)に転送するステップ(29)、

- 前記第1の基準バイオメトリックテンプレート部分を前記検証ステップ(40)において動作する前記デバイス(4)のメモリ(6)に記憶するステップ(30)、

- 前記第2の基準バイオメトリックテンプレート部分を前記第1のシステム(2)から前記検証ステップ(40)において動作する第2のシステム(3)に転送するステップ(31)、及び

- 前記第2の基準バイオメトリックテンプレート部分を前記第2のシステム(3)のメモリ(11a)に記憶するステップ(31)、

を含むことを特徴とする請求項1に記載の方法。

【請求項3】

前記検証ステップ(40)が、

- 認証する前記ユーザの第2のバイオメトリック画像からライブテンプレートを生成するステップ(41、42)、

- 前記ライブテンプレートを暗号化するステップ(43)、及び

- 前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを前記デバイス(4)に転送するステップ(44)、

を含むことを特徴とする請求項1又は2に記載の方法。

【請求項4】

前記検証ステップ(40)が、

- 前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを解読するステップ(45、47)、

- 前記第1と第2の基準バイオメトリックテンプレート部分から前記基準バイオメトリックテンプレートを再構成するステップ(46)、及び

- 再構成された前記基準バイオメトリックテンプレートを前記ライブテンプレートと比較するステップ(48)、

を含むことを特徴とする請求項3に記載の方法。

【請求項5】

前記検証ステップ(40)が、

- 前記比較の結果を前記第2のシステム(3)に送信するステップ(49)、及び

- 前記結果に基づいて前記ユーザを認証するか又は認証しないステップ(50)、

を含むことを特徴とする請求項4に記載の方法。

【請求項6】

前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割する前記ステップが、

- 前記第1のシステム(2)により前記バイオメトリックテンプレートを破壊するステップ、

を含むことを特徴とする請求項2〜5のいずれか一項に記載の方法。

【請求項7】

前記第1と第2の基準バイオメトリックテンプレート部分を暗号化する前記ステップ(27、28)が、

- 前記第1のシステム(2)にそれぞれ関連付けられた公開鍵(KEpub)と秘密鍵(KEpr)である第1と第2の鍵(KEpub、KEpr)及び関連のデジタル証明書(CE)を前記第1のシステム(2)のメモリ(7a)に記憶するステップ(21)、

- 認識する前記ユーザにそれぞれ関連付けられた公開鍵(KUpub)と秘密鍵(KUpr)である第1と第2の鍵(KUpub、KUpr)及び関連のデジタル証明書(Cu)を前記デバイス(4)の前記メモリ(6)に記憶するステップ(21)、

- 前記第1のシステム(2)の前記秘密鍵(KEpr)で前記第1と第2の基準バイオメトリックテンプレート部分に署名するステップ(27)、及び

- 認証する前記ユーザの前記公開鍵(KUpub)で前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するステップ(28)、

を含むことを特徴とする請求項2〜6のいずれか一項に記載の方法。

【請求項8】

前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを前記デバイス(4)に転送する前記ステップが、

- 現在のデータ検証ステップ(40)に関連付けられ、前記現在のデータ検証ステップ(40)の真正性を保証する偶然の値を生成するステップ、

- 前記偶然の値に署名し暗号化するステップ、及び

- 前記偶然の値を前記デバイス(4)に送信するステップ、

を含むことを特徴とする請求項3〜7のいずれか一項に記載の方法。

【請求項9】

前記比較バイオメトリックテンプレートを暗号化する前記ステップが、

- 前記第2のシステム(3)にそれぞれ関連付けられた公開鍵(KVpub)と秘密鍵(KVpr)である第1と第2の鍵(KVpub、KVpr)及び関連のデジタル証明書(CV)を前記第2のシステム(3)の前記メモリ(11a)に記憶するステップ、

- 前記第2のシステム(3)の前記秘密鍵(KVpr)で前記ライブテンプレートに署名するステップ(43)、及び

- 認証する前記ユーザの前記公開鍵(KUpub)で前記ライブテンプレートを暗号化するステップ(43)、

を含むことを特徴とする請求項7又は8に記載の方法。

【請求項10】

前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを解読する前記ステップが、

- 署名と前記偶然の値の有効性とを解読するステップ、

- 認証する前記ユーザの前記秘密鍵(KUpr)で前記第2の基準バイオメトリックテンプレート部分を解読するステップ(45)、

- その署名を検証するステップ(45)

- 認証する前記ユーザの前記秘密鍵(KUpr)で前記ライブテンプレートを解読するステップ(47)、及び

- その署名を検証するステップ(47)、

を含むことを特徴とする請求項8又は9に記載の方法。

【請求項11】

前記比較の結果を前記第2のデバイス(11)に送信する前記ステップが、

- 前記結果を含んだメッセージを生成するステップ、

- 前記メッセージを暗号化するステップ、

を含むことを特徴とする請求項5〜10のいずれか一項に記載の方法。

【請求項12】

前記バイオメトリック識別技術が、顔認識、指紋、手形、音声テンプレート、網膜像、筆跡サンプルから選択された種類の少なくとも1つのバイオメトリック識別技術を含むことを特徴とする請求項1〜11のいずれか一項に記載の方法。

【請求項13】

前記第1と第2のシステム(2)、(3)がそれぞれデータ登録システムとデータ検証システムであり、前記デバイス(4)がデータ記憶媒体であることを特徴とする請求項2〜12のいずれか一項に記載の方法。

【請求項14】

前記基準バイオメトリックテンプレートを分割する前記ステップが、

- 前記基準バイオメトリックテンプレートを複数の基準バイオメトリックテンプレート部分に分割するステップであって、前記基準バイオメトリックテンプレート部分の少なくともいくつかは前記基準バイオメトリックテンプレートを再構成するのに用いられる前記ステップ、

を含むことを特徴とする請求項1に記載の方法。

【請求項15】

バイオメトリック識別技術の使用に基づいたユーザ認証アーキテクチャーであって、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するための少なくとも1つのデータ登録システム(2)であって、前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割するため及び前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するためにホストコンピュータ(7)を備える前記データ登録システム(2)、

- 認証する前記ユーザに関連付けられた少なくとも1つの携帯式データ記憶媒体(4)であって、署名され暗号化された前記第1の基準バイオメトリックテンプレート部分を記憶するためのメモリ(6a)を備える前記データ記憶媒体(4)、及び

- 署名され暗号化された前記第2の基準バイオメトリックテンプレート部分を記憶するためのメモリ(11a)を備えた少なくとも1つのデータ検証システム(3)、

を備える前記ユーザ認証アーキテクチャー。

【請求項16】

前記データ記憶媒体(4)が、前記第1と第2の基準バイオメトリックテンプレート部分を暗号化し、署名を検証し、解読された前記第1と第2の基準バイオメトリックテンプレート部分から前記基準バイオメトリックテンプレートを再構成するための処理ロジック(5a)を含んだマイクロプロセッサ(5)を備えることを特徴とする請求項15に記載のアーキテクチャー。

【請求項17】

前記マイクロプロセッサ(5)が、再構成された前記基準バイオメトリックテンプレートを、識別するユーザの第2のバイオメトリック画像により生成されたライブテンプレートと比較する比較ロジック(5b)を備え、識別するユーザの前記第2のバイオメトリック画像がデータ検証システム(3)により生成されることを特徴とする請求項16に記載のアーキテクチャー。

【請求項18】

ユーザ認証アーキテクチャー(1)により認証すべきユーザに関連付けられた携帯式データ記憶媒体(4)であって、前記データ記憶媒体(4)は、認証する前記ユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するためのメモリ(6)を有するマイクロプロセッサ(5)を備え、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、前記携帯式データ記憶媒体は第2の基準バイオメトリックテンプレート部分と認証する前記ユーザに関連付けられたライブテンプレートとを前記ユーザ認証アーキテクチャーから入力として受信するよう適合しており、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートは署名され暗号化され、前記マイクロプロセッサ(5)は更に、

- 前記第1と第2の基準バイオメトリックテンプレート部分を解読するため及びそれから認証する前記ユーザに関連付けられた前記基準バイオメトリックテンプレートを再構成するための処理ロジック(5a)、

- 再構成された前記基準バイオメトリックテンプレートを前記ライブテンプレートと比較して前記比較の結果を前記ユーザ認証アーキテクチャー(1)に送信するための比較ロジック(5b)、

を備える前記携帯式データ記憶媒体(4)。

【請求項19】

大きさが実質的に長方形の基板を含むことを特徴とする請求項18に記載のデータ記憶媒体。

【請求項20】

前記データ記憶媒体(4)がアクセスカード又はクレジットカード又はデビットカード又は識別カード又はスマートカード又はSIMカードであることを特徴とする請求項18又は19に記載のデータ記憶媒体。

【請求項21】

電子デバイス(11)と認証すべきユーザに関連付けられた携帯式データ記憶媒体(4)とを備えたデータ検証システム(3)であって、前記データ記憶媒体は認証するユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するよう適合しており、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、

前記電子デバイスは、

- 認証するユーザに関連付けられ、前記第1の基準バイオメトリックテンプレート部分に相補的で署名され暗号化された第2の基準バイオメトリックテンプレート部分を記憶するよう適合したメモリ(11a)、

- ライブテンプレートを生成するための画像取得及び処理デバイス(12)、

を備え、前記電子デバイス(11)は、前記ライブテンプレートを暗号化し署名し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートとを前記携帯式データ記憶媒体(4)に送信し、前記データ記憶媒体(4)により実行される前記ライブテンプレートと認証する前記ユーザの基準バイオメトリックテンプレートとの比較の結果に基づいて前記ユーザを認証するよう適合しており、前記基準バイオメトリックテンプレートは前記第1と第2の基準バイオメトリックテンプレート部分を用いることにより再構成される、前記データ検証システム(3)。

【請求項22】

電子デバイス(11)と認証すべきユーザに関連付けられた携帯式データ記憶媒体(4)とを備えたデータ検証システム(3)であって、前記データ記憶媒体は、認証するユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するよう適合しており、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、

前記電子デバイスは、

- 認証するユーザに関連付けられ、署名され暗号化された第2の基準バイオメトリックテンプレート部分を記憶するよう適合した第1のメモリ(11a、15)、

- 認証するユーザに関連付けられた、署名され暗号化された少なくとも第3の基準バイオメトリックテンプレート部分を記憶するよう適合した少なくとも第2のメモリ(11a、15、3b)であって、前記第1、第2及び少なくとも第3の基準バイオメトリックテンプレート部分は、前記基準バイオメトリックテンプレート部分のうち少なくとも2つからなるサブセットから基準バイオメトリックテンプレートを再構成できるようなものである、前記少なくとも第2のメモリ(11a、15、3b)、

- ライブテンプレートを生成するための画像取得及び処理デバイス(12)、

を備え、

前記電子デバイス(11)は、前記ライブテンプレートを暗号化し署名し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートとを前記携帯式データ記憶媒体(4)に送信し、前記データ記憶媒体(4)により実行される前記ライブテンプレートと認証する前記ユーザの基準バイオメトリックテンプレートとの比較の結果に基づいて前記ユーザを認証するよう適合しており、前記基準バイオメトリックテンプレートは前記第1と第2の基準バイオメトリックテンプレート部分を用いることにより再構成される、前記データ検証システム(3)。

【請求項23】

少なくとも1つの電子プロセッサのメモリにロードできる電子プロセッサ用プログラムであって、前記プログラムが前記電子プロセッサにより実行されるとき、請求項1〜14のいずれか一項に記載の方法を実行するためのプログラムコードを含む前記電子プロセッサ用プログラム。

【請求項1】

登録ステップ(20)と検証ステップ(40)とを含むバイオメトリック識別技術の使用に基づいたユーザ認証方法であって、前記登録ステップ(20)は、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ(22、23)、

- 前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割するステップ(25)、

- 前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するステップ(27、28)、及び

- 前記基準バイオメトリックテンプレート部分の各々を異なるメモリに記憶するステップ(29、30、31)、

を含むユーザ認証方法。

【請求項2】

前記基準バイオメトリックテンプレート部分の各々を異なるメモリに記憶する前記ステップが、

- 前記第1の基準バイオメトリックテンプレート部分を前記登録ステップ(20)において動作する第1のシステム(2)からデバイス(4)に転送するステップ(29)、

- 前記第1の基準バイオメトリックテンプレート部分を前記検証ステップ(40)において動作する前記デバイス(4)のメモリ(6)に記憶するステップ(30)、

- 前記第2の基準バイオメトリックテンプレート部分を前記第1のシステム(2)から前記検証ステップ(40)において動作する第2のシステム(3)に転送するステップ(31)、及び

- 前記第2の基準バイオメトリックテンプレート部分を前記第2のシステム(3)のメモリ(11a)に記憶するステップ(31)、

を含むことを特徴とする請求項1に記載の方法。

【請求項3】

前記検証ステップ(40)が、

- 認証する前記ユーザの第2のバイオメトリック画像からライブテンプレートを生成するステップ(41、42)、

- 前記ライブテンプレートを暗号化するステップ(43)、及び

- 前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを前記デバイス(4)に転送するステップ(44)、

を含むことを特徴とする請求項1又は2に記載の方法。

【請求項4】

前記検証ステップ(40)が、

- 前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを解読するステップ(45、47)、

- 前記第1と第2の基準バイオメトリックテンプレート部分から前記基準バイオメトリックテンプレートを再構成するステップ(46)、及び

- 再構成された前記基準バイオメトリックテンプレートを前記ライブテンプレートと比較するステップ(48)、

を含むことを特徴とする請求項3に記載の方法。

【請求項5】

前記検証ステップ(40)が、

- 前記比較の結果を前記第2のシステム(3)に送信するステップ(49)、及び

- 前記結果に基づいて前記ユーザを認証するか又は認証しないステップ(50)、

を含むことを特徴とする請求項4に記載の方法。

【請求項6】

前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割する前記ステップが、

- 前記第1のシステム(2)により前記バイオメトリックテンプレートを破壊するステップ、

を含むことを特徴とする請求項2〜5のいずれか一項に記載の方法。

【請求項7】

前記第1と第2の基準バイオメトリックテンプレート部分を暗号化する前記ステップ(27、28)が、

- 前記第1のシステム(2)にそれぞれ関連付けられた公開鍵(KEpub)と秘密鍵(KEpr)である第1と第2の鍵(KEpub、KEpr)及び関連のデジタル証明書(CE)を前記第1のシステム(2)のメモリ(7a)に記憶するステップ(21)、

- 認識する前記ユーザにそれぞれ関連付けられた公開鍵(KUpub)と秘密鍵(KUpr)である第1と第2の鍵(KUpub、KUpr)及び関連のデジタル証明書(Cu)を前記デバイス(4)の前記メモリ(6)に記憶するステップ(21)、

- 前記第1のシステム(2)の前記秘密鍵(KEpr)で前記第1と第2の基準バイオメトリックテンプレート部分に署名するステップ(27)、及び

- 認証する前記ユーザの前記公開鍵(KUpub)で前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するステップ(28)、

を含むことを特徴とする請求項2〜6のいずれか一項に記載の方法。

【請求項8】

前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを前記デバイス(4)に転送する前記ステップが、

- 現在のデータ検証ステップ(40)に関連付けられ、前記現在のデータ検証ステップ(40)の真正性を保証する偶然の値を生成するステップ、

- 前記偶然の値に署名し暗号化するステップ、及び

- 前記偶然の値を前記デバイス(4)に送信するステップ、

を含むことを特徴とする請求項3〜7のいずれか一項に記載の方法。

【請求項9】

前記比較バイオメトリックテンプレートを暗号化する前記ステップが、

- 前記第2のシステム(3)にそれぞれ関連付けられた公開鍵(KVpub)と秘密鍵(KVpr)である第1と第2の鍵(KVpub、KVpr)及び関連のデジタル証明書(CV)を前記第2のシステム(3)の前記メモリ(11a)に記憶するステップ、

- 前記第2のシステム(3)の前記秘密鍵(KVpr)で前記ライブテンプレートに署名するステップ(43)、及び

- 認証する前記ユーザの前記公開鍵(KUpub)で前記ライブテンプレートを暗号化するステップ(43)、

を含むことを特徴とする請求項7又は8に記載の方法。

【請求項10】

前記ライブテンプレートと前記第2の基準バイオメトリックテンプレート部分とを解読する前記ステップが、

- 署名と前記偶然の値の有効性とを解読するステップ、

- 認証する前記ユーザの前記秘密鍵(KUpr)で前記第2の基準バイオメトリックテンプレート部分を解読するステップ(45)、

- その署名を検証するステップ(45)

- 認証する前記ユーザの前記秘密鍵(KUpr)で前記ライブテンプレートを解読するステップ(47)、及び

- その署名を検証するステップ(47)、

を含むことを特徴とする請求項8又は9に記載の方法。

【請求項11】

前記比較の結果を前記第2のデバイス(11)に送信する前記ステップが、

- 前記結果を含んだメッセージを生成するステップ、

- 前記メッセージを暗号化するステップ、

を含むことを特徴とする請求項5〜10のいずれか一項に記載の方法。

【請求項12】

前記バイオメトリック識別技術が、顔認識、指紋、手形、音声テンプレート、網膜像、筆跡サンプルから選択された種類の少なくとも1つのバイオメトリック識別技術を含むことを特徴とする請求項1〜11のいずれか一項に記載の方法。

【請求項13】

前記第1と第2のシステム(2)、(3)がそれぞれデータ登録システムとデータ検証システムであり、前記デバイス(4)がデータ記憶媒体であることを特徴とする請求項2〜12のいずれか一項に記載の方法。

【請求項14】

前記基準バイオメトリックテンプレートを分割する前記ステップが、

- 前記基準バイオメトリックテンプレートを複数の基準バイオメトリックテンプレート部分に分割するステップであって、前記基準バイオメトリックテンプレート部分の少なくともいくつかは前記基準バイオメトリックテンプレートを再構成するのに用いられる前記ステップ、

を含むことを特徴とする請求項1に記載の方法。

【請求項15】

バイオメトリック識別技術の使用に基づいたユーザ認証アーキテクチャーであって、

- 認証するユーザの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するための少なくとも1つのデータ登録システム(2)であって、前記基準バイオメトリックテンプレートを第1と第2の基準バイオメトリックテンプレート部分に分割するため及び前記第1と第2の基準バイオメトリックテンプレート部分を暗号化するためにホストコンピュータ(7)を備える前記データ登録システム(2)、

- 認証する前記ユーザに関連付けられた少なくとも1つの携帯式データ記憶媒体(4)であって、署名され暗号化された前記第1の基準バイオメトリックテンプレート部分を記憶するためのメモリ(6a)を備える前記データ記憶媒体(4)、及び

- 署名され暗号化された前記第2の基準バイオメトリックテンプレート部分を記憶するためのメモリ(11a)を備えた少なくとも1つのデータ検証システム(3)、

を備える前記ユーザ認証アーキテクチャー。

【請求項16】

前記データ記憶媒体(4)が、前記第1と第2の基準バイオメトリックテンプレート部分を暗号化し、署名を検証し、解読された前記第1と第2の基準バイオメトリックテンプレート部分から前記基準バイオメトリックテンプレートを再構成するための処理ロジック(5a)を含んだマイクロプロセッサ(5)を備えることを特徴とする請求項15に記載のアーキテクチャー。

【請求項17】

前記マイクロプロセッサ(5)が、再構成された前記基準バイオメトリックテンプレートを、識別するユーザの第2のバイオメトリック画像により生成されたライブテンプレートと比較する比較ロジック(5b)を備え、識別するユーザの前記第2のバイオメトリック画像がデータ検証システム(3)により生成されることを特徴とする請求項16に記載のアーキテクチャー。

【請求項18】

ユーザ認証アーキテクチャー(1)により認証すべきユーザに関連付けられた携帯式データ記憶媒体(4)であって、前記データ記憶媒体(4)は、認証する前記ユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するためのメモリ(6)を有するマイクロプロセッサ(5)を備え、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、前記携帯式データ記憶媒体は第2の基準バイオメトリックテンプレート部分と認証する前記ユーザに関連付けられたライブテンプレートとを前記ユーザ認証アーキテクチャーから入力として受信するよう適合しており、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートは署名され暗号化され、前記マイクロプロセッサ(5)は更に、

- 前記第1と第2の基準バイオメトリックテンプレート部分を解読するため及びそれから認証する前記ユーザに関連付けられた前記基準バイオメトリックテンプレートを再構成するための処理ロジック(5a)、

- 再構成された前記基準バイオメトリックテンプレートを前記ライブテンプレートと比較して前記比較の結果を前記ユーザ認証アーキテクチャー(1)に送信するための比較ロジック(5b)、

を備える前記携帯式データ記憶媒体(4)。

【請求項19】

大きさが実質的に長方形の基板を含むことを特徴とする請求項18に記載のデータ記憶媒体。

【請求項20】

前記データ記憶媒体(4)がアクセスカード又はクレジットカード又はデビットカード又は識別カード又はスマートカード又はSIMカードであることを特徴とする請求項18又は19に記載のデータ記憶媒体。

【請求項21】

電子デバイス(11)と認証すべきユーザに関連付けられた携帯式データ記憶媒体(4)とを備えたデータ検証システム(3)であって、前記データ記憶媒体は認証するユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するよう適合しており、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、

前記電子デバイスは、

- 認証するユーザに関連付けられ、前記第1の基準バイオメトリックテンプレート部分に相補的で署名され暗号化された第2の基準バイオメトリックテンプレート部分を記憶するよう適合したメモリ(11a)、

- ライブテンプレートを生成するための画像取得及び処理デバイス(12)、

を備え、前記電子デバイス(11)は、前記ライブテンプレートを暗号化し署名し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートとを前記携帯式データ記憶媒体(4)に送信し、前記データ記憶媒体(4)により実行される前記ライブテンプレートと認証する前記ユーザの基準バイオメトリックテンプレートとの比較の結果に基づいて前記ユーザを認証するよう適合しており、前記基準バイオメトリックテンプレートは前記第1と第2の基準バイオメトリックテンプレート部分を用いることにより再構成される、前記データ検証システム(3)。

【請求項22】

電子デバイス(11)と認証すべきユーザに関連付けられた携帯式データ記憶媒体(4)とを備えたデータ検証システム(3)であって、前記データ記憶媒体は、認証するユーザに関連付けられた第1の基準バイオメトリックテンプレート部分を記憶するよう適合しており、前記第1の基準バイオメトリックテンプレート部分は署名され暗号化され、

前記電子デバイスは、

- 認証するユーザに関連付けられ、署名され暗号化された第2の基準バイオメトリックテンプレート部分を記憶するよう適合した第1のメモリ(11a、15)、

- 認証するユーザに関連付けられた、署名され暗号化された少なくとも第3の基準バイオメトリックテンプレート部分を記憶するよう適合した少なくとも第2のメモリ(11a、15、3b)であって、前記第1、第2及び少なくとも第3の基準バイオメトリックテンプレート部分は、前記基準バイオメトリックテンプレート部分のうち少なくとも2つからなるサブセットから基準バイオメトリックテンプレートを再構成できるようなものである、前記少なくとも第2のメモリ(11a、15、3b)、

- ライブテンプレートを生成するための画像取得及び処理デバイス(12)、

を備え、

前記電子デバイス(11)は、前記ライブテンプレートを暗号化し署名し、前記第2の基準バイオメトリックテンプレート部分と前記ライブテンプレートとを前記携帯式データ記憶媒体(4)に送信し、前記データ記憶媒体(4)により実行される前記ライブテンプレートと認証する前記ユーザの基準バイオメトリックテンプレートとの比較の結果に基づいて前記ユーザを認証するよう適合しており、前記基準バイオメトリックテンプレートは前記第1と第2の基準バイオメトリックテンプレート部分を用いることにより再構成される、前記データ検証システム(3)。

【請求項23】

少なくとも1つの電子プロセッサのメモリにロードできる電子プロセッサ用プログラムであって、前記プログラムが前記電子プロセッサにより実行されるとき、請求項1〜14のいずれか一項に記載の方法を実行するためのプログラムコードを含む前記電子プロセッサ用プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2012−44670(P2012−44670A)

【公開日】平成24年3月1日(2012.3.1)

【国際特許分類】

【外国語出願】

【出願番号】特願2011−178736(P2011−178736)

【出願日】平成23年8月18日(2011.8.18)

【分割の表示】特願2006−545982(P2006−545982)の分割

【原出願日】平成16年12月10日(2004.12.10)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(503148270)テレコム・イタリア・エッセ・ピー・アー (87)

【Fターム(参考)】

【公開日】平成24年3月1日(2012.3.1)

【国際特許分類】

【出願番号】特願2011−178736(P2011−178736)

【出願日】平成23年8月18日(2011.8.18)

【分割の表示】特願2006−545982(P2006−545982)の分割

【原出願日】平成16年12月10日(2004.12.10)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(503148270)テレコム・イタリア・エッセ・ピー・アー (87)

【Fターム(参考)】

[ Back to top ]