パーソナルドメインコントローラ

【課題】機密事項を扱うリソースへの未知の信頼できない端末のアクセスを安全に可能にする。

【解決手段】クライアントの資格証が受信側及び送信側で検証される。クライアントは送信側に転送セッション開始信号を送信し、送信側は転送セッション記述子をクライアントに送信し、受信側証明書をホワイトリストに登録する。クライアントから受信側へ転送セッション記述子が転送され、受信側で検証されると、クライアントに肯定応答をし、送信側証明書をホワイトリストに登録する。受信側は送信側証明書がホワイトリストに登録されているか検証し、ある場合には送信側にデータ転送要求を送信する。送信側は受信側証明書がホワイトリストに登録されているか検証し、ある場合にはモバイルコードを受信側に送信する。受信側がコンテンツ要求を送信し、コンテンツが送信側から送信される。

【解決手段】クライアントの資格証が受信側及び送信側で検証される。クライアントは送信側に転送セッション開始信号を送信し、送信側は転送セッション記述子をクライアントに送信し、受信側証明書をホワイトリストに登録する。クライアントから受信側へ転送セッション記述子が転送され、受信側で検証されると、クライアントに肯定応答をし、送信側証明書をホワイトリストに登録する。受信側は送信側証明書がホワイトリストに登録されているか検証し、ある場合には送信側にデータ転送要求を送信する。送信側は受信側証明書がホワイトリストに登録されているか検証し、ある場合にはモバイルコードを受信側に送信する。受信側がコンテンツ要求を送信し、コンテンツが送信側から送信される。

【発明の詳細な説明】

【技術分野】

【0001】

パーソナルドメインコントローラに関し、詳細には、信頼できない端末から機密事項を扱う送信側に遠隔でアクセスすることに関する。

【背景技術】

【0002】

キオスク、クライアントサイトのPCまたはホテルの部屋のコンピュータ等の信頼できない端末から機密事項を扱う送信側に遠隔でアクセスするときには、通常ユーザには二つの選択肢がある。第一に、ユーザは信頼できないデバイスに、機密事項を扱うリソースを含むドメインに対する完全なアクセスを与えることができる。例えば、キオスクPCから入力されたユーザ名とパスワードはその信頼できないPCに、ユーザの家または仕事場にあるユーザのホームネットワークに対する完全なアクセスを与える。

【0003】

第二に、ユーザは何らかの制限された役割を、制限された役割が機密事項を扱うリソースにアクセスできる時間を前もって指定することによって作成する。例えば、ユーザは、ユーザが従前に決定されていたことだけをそのユーザ名とパスワードによってアクセスできることがわかる「旅行中の」つまりゲストユーザ名とゲストパスワードを有する。この方式の欠点は、ユーザが機密事項を扱うリソースに対するより動的なアクセスを必要とする可能性がある点、あるいは遠隔で動作しているときにユーザがどのリソースを必要とするかを誤って推測する可能性があるという点である。

【特許文献1】米国特許第6971017号明細書

【発明の開示】

【発明が解決しようとする課題】

【0004】

この状況によりユーザは、機密事項を扱うリソースへの未知の信頼できない端末のアクセスを可能にする安全ではない動作と、どのアクセスが必要とされるかを正しく推測しなければならないか、あるいはそのアクセスを行わずに進むかという不便さとのはざまに置かれる。

【課題を解決するための手段】

【0005】

本発明の第一の態様によれば、パーソナルドメインデバイスは、第一のデバイスを介したデータリソースへのアクセスを可能にするための第一のポートであって、該データリソースがリソースロケータと関連付けられ、該第一のデバイスが、ホワイトリストに登録された資格証を所持していることに対応して該データリソースにアクセスを提供するように構成される、第一のポートと、信頼される関係性の中の第二のデバイス、該パーソナルドメインデバイス、及び該第一のデバイスからの第二のデバイス資格証の受信を可能にするための第二のポートと、該信頼される関係性を条件とするホワイトリストに登録するために該第一のデバイスに該第二のデバイスの資格証を提供するためのプロセッサとを備える。

【発明を実施するための最良の形態】

【0006】

図1は、ホテルの部屋のような遠隔サイトで確立されるネットワークの例を示す。遠隔ネットワークは、テレビ14とクライアント10を有する。クライアント10は、携帯電話、パーソナルデジタルアシスタント(PDA)または他の携帯電子機器のようなユーザが持ち運ぶ何らかのデバイスである。デバイス10は、該デバイスがテレビなどの信頼できない端末と通信できるようにするローカルポート14を有する。ローカルリンクは、遠隔制御機構で一般的に見られるように、赤外線または極超短波(UHF)、ブルートゥース(BlueTooth(登録商標))、トーンシステムのような音声通信リンク、可視光線リンク、電気電子技術者協会(IEEE)802.11規格等に従った無線リンクであってよい。直接的な有線の接続を含まない任意のリンクは無線であるが、用語「無線」は多くの場合、802.11規格に関連付けられている「ワイヤレスフィデリティ」つまりWi−Fiと同義で使用される。

【0007】

デバイス10はネットワークポート102も有する。ネットワークポート102は、該デバイスが接続13を介して外部ネットワーク18にアクセスできるようにする無線ポートであってよく、外部ネットワークは、それを通してホームネットワーク20にアクセスできる広域ネットワーク等のネットワーク、あるいはWAN等のさらに大規模なネットワークに接続されるローカルエリアネットワークである。代わりに、ネットワークポートは、ケーブルを介してネットワークに接続するイーサネット(登録商標)

(Ethernet(登録商標))ポート等の「有線」のネットワークポートであってよい。

【0008】

クライアント10は、ホームネットワーク20の資格を与えられたメンバーである。資格を与えられたメンバーとは、ホームネットワーク内の他のデバイスと同じ資格付与局からセキュリティ資格証を受けたホームネットワークのメンバーを指す。「ホーム」ネットワークは、ユーザの家庭にあるネットワークだけを暗示することを意味するのではなく、ユーザが通常動作し、クライアントが通常常駐する信頼されているネットワークを意味する。ユーザの家庭にあるネットワークは、ユーザの仕事場にあるネットワークであるようなネットワークの一例である。

【0009】

当業者は、ネットワーク化されたシステムまたはデバイス10の表示されている機能のすべてが本発明のすべての実施形態に対して存在する必要があるわけではないことを理解するであろう。このような当業者は、デバイス10がネットワーク機器またはデバイスであってもよく、汎用コンピュータを含む必要がないことを理解するであろう。デバイスは、それがプロセッサ106を有するという点でコンピュータと呼ばれてよい。

【0010】

さらに、当業者は、プロシージャまたはプロセスが所望の結果につながるコンピュータ化されたプロセスの首尾一貫したシーケンスであってよいことを理解するであろう。これらのプロセスは1つまたは複数のコンピュータ命令によって定義できる。これらのプロセスは、命令を含む、コンピュータ読取可能媒体の製品上にすべてまたは部分的に記憶されてよい。命令は、実行時、コンピュータ、つまりここではデバイス10に本書に提示されているプロセスを実行させる。

【0011】

当業者は、ここに説明されている例及び実施形態がさらによく理解するためであり、示されている例に請求項の範囲を制限することを決して意図していない、あるいは示されている例に請求項の範囲を制限すると解釈されてはならないことを理解するであろう。

【0012】

ネットワークの動作の例では、テレビ14はホテルの室内にある。該テレビは、大部分の現在入手可能なテレビと同様に、遠隔制御機器から赤外線通信リンク12上で赤外線信号を受信するための赤外線ポートを有する。該テレビは、インターネットのような外部ネットワーク18に対するネットワーク接続も有する。該ネットワーク接続は、802.11に準拠した無線アクセスポイント16を介した無線接続、あるいはイーサネット(登録商標)または他の有線接続15であってよい。多くの他のタイプの信頼できない端末が存在し、キオスク、パーソナルコンピュータ、ミュージックプレーヤ、ビデオゲームコンソール等を含むことがある。

【0013】

クライアントパーソナルドメインコントローラ(Personal Domain Controller)10は、ホームネットワーク20の資格証付与局から資格証を受けた。例えば、ユーザが家にいたとき、パーソナルドメインコントローラ10はパーソナルドメインコントローラ10をホームネットワークの信頼されるメンバーにするために資格証を与えられた。

【0014】

図1では、ユーザは遠隔制御機器のように見えるGUIを提示するためにパーソナルドメインコントローラまたはパーソナルドメインコントローラ上のアプリケーションを起動するであろう。パーソナルドメインコントローラデバイスは、赤外線ポートを介してテレビ14と接続し、資格証を交換するであろう。パーソナルドメインコントローラはそのパーソナルドメインコントローラ資格証を送信し、テレビまたは他のデバイスはそのデバイスの資格証を送信するであろう。資格証(credentials)は公開鍵、公開鍵証明書、公開鍵の暗号ハッシュ及び公開鍵証明書の暗号ハッシュを含んでよい。また、パーソナルドメインコントローラは、外部ネットワーク18へのホテルネットワーク13を介して、つまりおそらく安全なトンネルまたはVPNを通してホームネットワーク20に接続するであろう。

【0015】

クライアント/パーソナルドメインコントローラ GUIは、ホテルによって提供されるテレビチャネル等のローカルネットワーク18上で使用可能であってよいデータリソースに加えて、ホームメディアサーバ22上のビデオファイル等のホームネットワーク上で使用可能なデータリソースの1つまたは複数のインジケータを示す。ホームビデオサーバは例えばデジタルビデオレコーダであってよい。ユーザがテレビ14での再生のためにパーソナルドメインコントローラ10上に示されているリソースの内の1つを選択すると、パーソナルドメインコントローラはサーバ22に選択されたビデオについての情報を提供する。この情報の一部として、パーソナルドメインコントローラは、テレビとパーソナルドメインコントローラ間の赤外線通信から受信される、テレビの資格証を提供する。サーバは一時的なアクセスのために所望のビデオへのアクセスのための資格証をホワイトリストに登録する。ここで「ホワイトリストに登録する」とは、エンティティ、このケースではサーバのための認証アクセスリストに資格証を追加することを意味する。

【0016】

パーソナルドメインコントローラから提供される情報を用いて、サーバはそれ自体とテレビの間でセッションを開始する。サーバはユニフォームリソースロケータ(URL)のようなリソースロケータ、またはパーソナルドメインコントローラがビデオを使用できるリソースと関連付けられる他の適切な情報を送信する。また、サーバは、特定されたテレビアクセスを可能にするようにホームネットワークのファイアウォールを改変する、または構成するであろう。該構成は、適切に認証されたトラフィックが送信側に到達するための認可の形を取ってよく、該認証は受信側の資格証である。サーバはホワイトリストに登録された資格証を所有することに対応してリソースにアクセスを提供するように構成される。

【0017】

次にパーソナルドメインコントローラは、サーバのURL及び資格証をテレビに提供する。ここでサーバ及びテレビは、一時的なアクセスセッションを確立するために必要な情報を有している。サーバは、ビデオにアクセスすることになっているテレビの資格証を知っており、テレビはサーバの資格証及びビデオの場所を知っている。ここでテレビはサーバに連絡し、コンテンツを要求し、サーバは安全にそれを送信できる。

【0018】

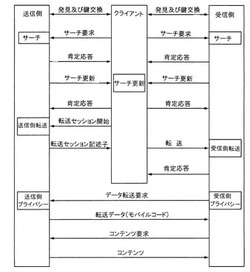

ここで図2のメッセージフロー図を見ると、三台のデバイス間の「隠し(hidden)」メッセージ及び交換を見ることができる。これらは、ユーザが交換を目にせず、ユーザがホテルの部屋のテレビで自分のホームメディアサーバから見たいビデオにアクセスする際のユーザの経験をシームレスにするという点で「隠し」である。対話は多くの異なった種類のデバイス間で発生してよい。それらはより幅広く、例えばメディアサーバである送信側、例えばテレビである受信側、及び例えばパーソナルドメインコントローラであるクライアントと呼ばれるであろう。

【0019】

メッセージフロー図では、送信側、クライアント及び受信側は互いを発見し、資格証を交換する。これは「暗号化されていない(in the clear)」、VPN、または安全なトンネルを渡って行われる。クライアントは送信側及び受信側にサーチ要求を送信する。このサーチ要求は、ホスト構成要素とも呼ばれる送信側と受信側の両方を無用のサーチから保護するために制御される。システムがメッセージを保護する/守るために制御をアサートする状況は、アクセスコントロールポイントと呼ばれる。これらは、機密事項を扱うリ送信側のセキュリティを確実にするために許可が確認及び再確認される、接続を行いアクセスを提供するプロセスにおけるポイントである。

【0020】

送信側及び受信側が無要のサーチから保護されているこの特定の状況は、ここではサーチアクセスコントロールポイントと呼ばれる。これは図2の中で送信側と受信側の両方で「サーチ」と名前が付けられているボックスとして示されている。

【0021】

前記システムにおけるようにサーチ要求がセキュアソケットレイヤー(SSL)上で送信される状況では、構成要素ホストは「発見及び鍵交換」プロセスの一部であるSSLハンドシェーク(初期接続手順)の間にクライアントの資格証を学習する。用語「鍵」はセキュリティ資格証を表す。構成要素ホストは、次にクライアントの資格証が特定の制約を満たすことを検証する。前記の例に特定すると、サーチアクセスコントロールポイントで、テレビは、クライアントの資格証が以前に赤外線上で交換したパーソナルドメインコントローラの資格証と同じであることを検証し、ホームネットワークにおける送信側は、クライアントの資格証がホームネットワークによって証明されることを検証する。それが当てはまらない場合、サーチアクセスコントロールポイントはサーチが発生するのを妨げるであろう。

【0022】

図3は、サーチアクセスコントロールポイントを説明している。サーチ要求は、ステップ40で送信側または受信側のどちらかで受信される。クライアントの資格証はステップ42で検証される。送信側では、資格証は、ホームネットワークでパーソナルドメインコントローラに発行される証明書であることが検証されてよい。受信側では、資格証はIRリンク上で交換される資格証であることが検証されてよい。資格証が証明される場合、サーチ要求は、ステップ44で肯定応答される。資格証が証明されない場合、要求はステップ46で否定される。プロセスがサーチアクセスコントロールポイントを超えて進行する場合、ホスト構成要素はサーチ要求を肯定応答するクライアントに肯定応答メッセージを送り返すであろう。

【0023】

図2に戻ると、サーチを完了すると、ホスト構成要素はクライアントに更新されたサーチ結果を送信し、クライアントのサーチ基準に一致する検出された構成要素について知らせる。サーチ更新アクセスコントロールポイントによって、クライアントはいくつかのサーチ更新を拒絶できるようにし、ユーザから危険な、つまり検証されていない構成要素を「非表示にする」つまり隠す。

【0024】

更新を受け入れるまたは拒絶する決定は、図4に示されているようにホスト構成要素の証明書に依存する可能性が高い。クライアントは、新しい構成要素が検出され、ステップ50で接続のために使用できることを示すサーチ更新通知メッセージを受け取ってよい。それらのメッセージがユーザに提示される情報を実際に生じさせるかどうかは、サーチ更新アクセスコントロールポイントで下される決定によって決められる。ステップ52では、送信側ホストまたは受信側ホストの資格証が検証される。資格証がステップ52で証明されると、サーチ更新はステップ54で肯定応答される。ステップ58では、サーチ更新結果がユーザに表示される。資格証が証明されない場合、サーチ更新は56で否定される。

【0025】

このとき、ユーザは受信側(ホテルのテレビ)上での表示のためにビデオファイル等のホームネットワークでリソースを選択する。図2に示されているように、これによりクライアントは、ホームネットワーク上での送信側ホスト、つまり送信側に、転送セッションを開始するための信号としてメッセージを送信する。この開始は図5に示されている送信側転送アクセスコントロールポイントを含む。転送セッションを開始するための信号はステップ60で受信される。クライアントの証明書、意図された受信側と所望の送信側構成要素の両方の記述、及びステップ62での受信側ホストの証明書に基づいて、送信側ホストはステップ66で転送セッションを拒絶するまたは拒否してよい。証明書及び記述がすべて立証すると、転送セッション記述子はステップ64でクライアントに送信される。同時に、ステップ65で送信側上の基準モニタは、特定された送信側構成要素へのセッション内のアクセスのために受信側証明書をホワイトリストに登録する。

【0026】

一実施形態では、基準モニタはクライアント等のデバイスに常駐するオブジェクトであり、そのデバイス上で実行されているアクセスコントロールポイントプロシージャによってコールされる。このようにして、アクセスコントロールポイントで発生する様々なチェックは同じオブジェクトによって処理されることになる。基準モニタは、外部関係者が機密事項を扱うリソースにアクセスする、つまり参照するたびに呼び出されてよい。いくつかの例では、基準モニタのためのソースコードはその中にグループ化されているセキュリティチェックのすべてを有するファイル内にあってよい。

【0027】

図2のメッセージフロー図に戻ると、クライアントは送信側ホストから受信した転送セッション記述子を受信側ホストに渡す。転送セッション記述子の受信側での受信は別のアクセスコントロールポイント、つまり図6に示されている受信側転送コントロールポイントによってチェックされる。ステップ70で転送セッション記述子は受信側で受信される。クライアントの証明書、意図されている送信側構成要素と受信側構成要素の両方の記述、及びステップ72での送信側の証明書に基づいて、受信側はステップ76で転送セッションを受け入れるのを拒絶、あるいは拒否してよい。受信側転送コントロールポイントが無事に通過されると、受信側はステップ74で、肯定応答を図2でも示されるクライアントに送信する。同時に、ステップ75で受信側上の基準モニタは、セッション内アクセスのために送信側証明書をホワイトリストに登録する。

【0028】

次に、セッションの転送データに対する要求を送信側に送信する。受信側のプライバシーを保護するために、受信側プライバシーアクセスコントロールポイントが、データに対する要求が合法的な送信側のみに送信されることを確実にする。データの要求に対する応答は、送信側が受信側にアクセスできるようにするモバイルコードであるため、受信側はこの要求を特定の送信側に送信し、特定の送信側からモバイルコードを受信することを拒絶してよい。このプロセスは図7に示されている。

【0029】

これはSSLハンドシェークによって実現されてよく、その間受信側はステップ80で送信側の証明書を学習する。基準モニタは、ステップ82でアクセスされ、送信側の証明書がステップ84で意図されたセッションのホワイトリストに記載されているかどうかを確かめる。ある場合には、受信側はステップ86でデータ転送要求を送信する。ない場合には、要求はステップ92で拒否される。後述される送信側プライバシーアクセスコントロールポイントが無事に通過されると、受信側はステップ88でモバイルコードを受け取るであろう。

【0030】

メッセージングの反対側では、送信側は許可されていない受信側にコンテンツを送信することを拒絶してよい。図8に示されている送信側プライバシーアクセスコントロールポイントは、さらに詳しく後述される基準モニタによって送信側の証明書が検証されることを除き、受信側プライバシーアクセスコントロールポイントと同様に作用する。

【0031】

データ転送要求はステップ100で受信される。基準モニタは、ステップ102でアクセスされ、ステップ104で受信側資格証がホワイトリストに登録されていることを検証する。受信側が許可される場合、モバイルコードはステップ106で送信される。受信側が許可されない場合、転送要求はステップ112で拒否される。受信側がモバイルコードを受信すると、受信側上でのモバイルコードの実行によりコンテンツ要求メッセージが受信側から送信側に送信される。受信側は、このときに実際のコンテンツ(例えば、映画)がステップ88で送信される点を除き、再び図7のステップを実行する。同様に、送信側は、ステップ106で送信側が実際のコンテンツを送信する点を除き、再び図8のステップを実行する。

【0032】

ホテルのテレビでビデオを再生しようとするホテルの部屋におけるユーザの例に戻ると、正しい証明書がトランザクションの初期の部分で提示されるときに、多様なアクセス制御がどのようにして無事に通過できるかがわかる。前述されたように、クライアント/パーソナルドメインコントローラ(携帯電話またはPDA)と受信側(ホテルのテレビ)間の初期赤外線交換によって、クライアントはテレビのための証明書を有することになり、クライアントとメディアサーバ間の交換によって、ホームネットワークの信頼されるメンバーとして送信側がクライアントを特定することになる。

【0033】

ユーザがクライアント上でビデオのリストを見るとき、ユーザは所望のビデオを選択するためにクライアント上でボタンを押す。これにより、基準モニタによる一時アクセスのためにホワイトリストに登録されるテレビの資格証を含み、ファイアウォールが構成されることとなる転送開始メッセージが、送信側に送信される。転送セッション記述子はホームネットワークの信頼できるメンバーとしてクライアントに送信され、クライアントはその情報をテレビに渡す。テレビは初期の赤外線対話からクライアントの証明書を認識し、転送セッション記述子を受け入れる。

【0034】

次にテレビはビデオのための要求で、テレビがコンテンツを表示できるようにするために必要なコードで応答するサーバに接続する。テレビは、その資格証がファイアウォールが構成された資格証に一致すると、ファイアウォールを通してサーバへのアクセスを許可される。サーバは次にその資格証によって特定されるテレビにコンテンツを送信する。

【0035】

システムのこのインフラストラクチャにより、開発者は基準モニタの様々なインプリメンテーションを供給することによって様々な方針を実現できる。いくつかのインスタンスでは、基準モニタは、前述されたアクセスコントロールポイントに対する多様なメソッドを有するJava(登録商標)オブジェクトである。開発者は、サーチアクセス、サーチ更新、送信側転送セッションコントロールポイント及び受信側転送セッションコントロールポイントのための方針を実現すればよいだけだろう。受信側プライバシーコントロールポイントと送信側プライバシーコントロールポイントはミドルウェアで実現される。

【0036】

ミドルウェアは特定の転送セッションのためにホワイトリストに許可された証明書を載せる。証明書は、例として転送セッション記述子で索引が付けられてよい。送信側転送セッションコントロールポイントでどのような決定が下されるかが、受信側資格証がホワイトリストに登録されるかどうかを決定する。同様に、どのような決定が受信側転送セッションコントロールポイントが下されるかが、送信側資格証がホワイトリストに登録されるかどうかを決定する。

【0037】

これはセッションをベースにしたアクセス制御を生じさせる。信頼できない構成要素(ホテルのテレビ)は、ネットワーク全体にアクセスを許可する必要なくして非常に特定されたリソース(ビデオ)に一時的なアクセスを許可される。

【0038】

セッションをベースにしたアクセス制御の別の態様は、証明書取り消しの容易さである。図2に戻ると、ユーザがコンテンツ転送中にクライアント上の遠隔制御機器GUI上でSTOP(停止)またはPAUSE(一時停止)を押すと、セッションが終了する。受信側の証明書は自動的に取り消され、ホワイトリストから削除される。これによって送信側と受信側間のさらなる通信が妨げられる。

【0039】

セッションは、ユーザが遠隔制御機器上でボタンを押す以外の理由のために終了してよい。その特定のリソースと関連付けられるデータのすべてが受信側に送信された、接続が切断された、エラー状況が発生した等である。

【0040】

ユーザがPLAY(再生)またはビデオを「一時停止解除する(un-pausing)」例では、送信側、受信側及びクライアントがユーザに透過的なそれらの認証プロセスを繰り返す。システムのさらなる特長は、データコンテンツシステム内の「停止」または「一時停止」点をパーソナルドメインコントローラに記憶することである。ユーザは、例えばそれを最後に表示したときに一時停止されたビデオに家からアクセスしてよい。次に、システムは、ユーザがデータストリーム内へのインデックスとして一時停止点を検索することによってその点からビデオを見続けることができるようにしてよい。システムは次にそのインデックスに答えてリソースに開始の指示をおこなう。

【0041】

このシステムの別の態様は、アクセスが許可されるかどうかを判断する方針が、従前の方針が実施される必要がないという点で「オンザフライで」作成されるという点である。ユーザは家で、自分がホームネットワーク上でリソースにアクセスしたいシナリオのすべてを考え出そうとする必要はない。

【0042】

さらに、通信は特定の受信側または送信側との特定のセッションまで辿ることができる。通信がある特定の許可されたセッションに辿ることができない場合、通信は拒絶される。

【0043】

セッションをベースにした制御の態様の一つは方針を実現する能力である。ユーザが、ホテルのテレビがホームネットワークにアクセスできるようにするための従前に存在した方針を指定する必要がない一方で、ユーザがホームネットワークで遭遇する、またはホームネットワークの中に構成する多くのデバイスが、従前の方針を有することが想定される。セッションに基づいた制御は、これらの「ハードコード化」された方針、または「メタ」方針を熟練したソフトウェアプログラマによって容易に実現できるようにする。

【0044】

ホテルのテレビにビデオを提供するホームメディアサーバの例では、メタ方針のセットが存在していると仮定される。サーチアクセスコントロールポイントの場合、メディアサーバはホームドメインからの資格証を有するデバイスによるサーチだけを可能にし、パーソナルドメインコントローラは許可されたサーチを有さず、テレビは起動時にIR通信を介して資格証を送信したデバイスによるサーチを許可するに過ぎないことが仮定される。

【0045】

サーチ更新アクセスコントロールポイントでは、クライアントはホームサーバ等のホームドメインデバイスからサーチ更新を送信できるようにすると仮定される。それ以外に、クライアントはサーチ更新をテレビ等の、従前に受信された資格を与えられたデバイスから受信できるようにするに過ぎない。テレビはあらゆるサーチ更新を許可しないと仮定される。

【0046】

ホームデバイスは、転送セッションを開始するクライアントが送信側転送セッションアクセスコントロールポイントでのホームドメインからである限り、任意の受信側とのセッションを可能にすると仮定される。クライアントはパーソナルドメインコントローラ自体であり、受信側がIR認証されたデバイスであるセッションを可能にするに過ぎない。テレビは、テレビも受信側である場合に、送信側としてテレビとのセッションを可能にするだけであろう。

【0047】

受信側転送セッションアクセスコントロールポイントでは、セッションを開始するクライアントがホームドメインからである限り、ホームデバイスは任意の受信側との任意のセッションを可能にする。クライアントは受信側の役割でのパーソナルドメインコントローラとのあらゆるセッションを可能にしない。クライアントが、テレビのスイッチをONにした遠隔制御機器であるクライアント等のIR認証されたデバイスである限り、テレビは任意の送信側とのセッションを可能にする。送信側及び受信側プライバシーアクセスコントロールポイントの場合、方針はミドルウェアによって自動的に処理される。

【図面の簡単な説明】

【0048】

【図1】ホームサイトにあるネットワークと通信している遠隔サイトでのネットワークの実施形態を示す。

【図2】クライアント、サーバ、及び信頼できない端末の間のメッセージフロー図の実施形態を示す。

【図3】サーチアクセスコントロールポイントを提供するための方法の実施形態を示す。

【図4】サーチ更新アクセスコントロールポイントを提供するための方法の実施形態を示す。

【図5】送信側転送アクセスコントロールポイントを提供するための方法の実施形態を示す。

【図6】受信側転送アクセスコントロールポイントを提供するための方法の実施形態を示す。

【図7】受信側プライバシーアクセスコントロールポイントを提供するための方法の実施形態を示す。

【図8】送信側プライバシーアクセスコントロールポイントを提供するための方法の実施形態を示す。

【技術分野】

【0001】

パーソナルドメインコントローラに関し、詳細には、信頼できない端末から機密事項を扱う送信側に遠隔でアクセスすることに関する。

【背景技術】

【0002】

キオスク、クライアントサイトのPCまたはホテルの部屋のコンピュータ等の信頼できない端末から機密事項を扱う送信側に遠隔でアクセスするときには、通常ユーザには二つの選択肢がある。第一に、ユーザは信頼できないデバイスに、機密事項を扱うリソースを含むドメインに対する完全なアクセスを与えることができる。例えば、キオスクPCから入力されたユーザ名とパスワードはその信頼できないPCに、ユーザの家または仕事場にあるユーザのホームネットワークに対する完全なアクセスを与える。

【0003】

第二に、ユーザは何らかの制限された役割を、制限された役割が機密事項を扱うリソースにアクセスできる時間を前もって指定することによって作成する。例えば、ユーザは、ユーザが従前に決定されていたことだけをそのユーザ名とパスワードによってアクセスできることがわかる「旅行中の」つまりゲストユーザ名とゲストパスワードを有する。この方式の欠点は、ユーザが機密事項を扱うリソースに対するより動的なアクセスを必要とする可能性がある点、あるいは遠隔で動作しているときにユーザがどのリソースを必要とするかを誤って推測する可能性があるという点である。

【特許文献1】米国特許第6971017号明細書

【発明の開示】

【発明が解決しようとする課題】

【0004】

この状況によりユーザは、機密事項を扱うリソースへの未知の信頼できない端末のアクセスを可能にする安全ではない動作と、どのアクセスが必要とされるかを正しく推測しなければならないか、あるいはそのアクセスを行わずに進むかという不便さとのはざまに置かれる。

【課題を解決するための手段】

【0005】

本発明の第一の態様によれば、パーソナルドメインデバイスは、第一のデバイスを介したデータリソースへのアクセスを可能にするための第一のポートであって、該データリソースがリソースロケータと関連付けられ、該第一のデバイスが、ホワイトリストに登録された資格証を所持していることに対応して該データリソースにアクセスを提供するように構成される、第一のポートと、信頼される関係性の中の第二のデバイス、該パーソナルドメインデバイス、及び該第一のデバイスからの第二のデバイス資格証の受信を可能にするための第二のポートと、該信頼される関係性を条件とするホワイトリストに登録するために該第一のデバイスに該第二のデバイスの資格証を提供するためのプロセッサとを備える。

【発明を実施するための最良の形態】

【0006】

図1は、ホテルの部屋のような遠隔サイトで確立されるネットワークの例を示す。遠隔ネットワークは、テレビ14とクライアント10を有する。クライアント10は、携帯電話、パーソナルデジタルアシスタント(PDA)または他の携帯電子機器のようなユーザが持ち運ぶ何らかのデバイスである。デバイス10は、該デバイスがテレビなどの信頼できない端末と通信できるようにするローカルポート14を有する。ローカルリンクは、遠隔制御機構で一般的に見られるように、赤外線または極超短波(UHF)、ブルートゥース(BlueTooth(登録商標))、トーンシステムのような音声通信リンク、可視光線リンク、電気電子技術者協会(IEEE)802.11規格等に従った無線リンクであってよい。直接的な有線の接続を含まない任意のリンクは無線であるが、用語「無線」は多くの場合、802.11規格に関連付けられている「ワイヤレスフィデリティ」つまりWi−Fiと同義で使用される。

【0007】

デバイス10はネットワークポート102も有する。ネットワークポート102は、該デバイスが接続13を介して外部ネットワーク18にアクセスできるようにする無線ポートであってよく、外部ネットワークは、それを通してホームネットワーク20にアクセスできる広域ネットワーク等のネットワーク、あるいはWAN等のさらに大規模なネットワークに接続されるローカルエリアネットワークである。代わりに、ネットワークポートは、ケーブルを介してネットワークに接続するイーサネット(登録商標)

(Ethernet(登録商標))ポート等の「有線」のネットワークポートであってよい。

【0008】

クライアント10は、ホームネットワーク20の資格を与えられたメンバーである。資格を与えられたメンバーとは、ホームネットワーク内の他のデバイスと同じ資格付与局からセキュリティ資格証を受けたホームネットワークのメンバーを指す。「ホーム」ネットワークは、ユーザの家庭にあるネットワークだけを暗示することを意味するのではなく、ユーザが通常動作し、クライアントが通常常駐する信頼されているネットワークを意味する。ユーザの家庭にあるネットワークは、ユーザの仕事場にあるネットワークであるようなネットワークの一例である。

【0009】

当業者は、ネットワーク化されたシステムまたはデバイス10の表示されている機能のすべてが本発明のすべての実施形態に対して存在する必要があるわけではないことを理解するであろう。このような当業者は、デバイス10がネットワーク機器またはデバイスであってもよく、汎用コンピュータを含む必要がないことを理解するであろう。デバイスは、それがプロセッサ106を有するという点でコンピュータと呼ばれてよい。

【0010】

さらに、当業者は、プロシージャまたはプロセスが所望の結果につながるコンピュータ化されたプロセスの首尾一貫したシーケンスであってよいことを理解するであろう。これらのプロセスは1つまたは複数のコンピュータ命令によって定義できる。これらのプロセスは、命令を含む、コンピュータ読取可能媒体の製品上にすべてまたは部分的に記憶されてよい。命令は、実行時、コンピュータ、つまりここではデバイス10に本書に提示されているプロセスを実行させる。

【0011】

当業者は、ここに説明されている例及び実施形態がさらによく理解するためであり、示されている例に請求項の範囲を制限することを決して意図していない、あるいは示されている例に請求項の範囲を制限すると解釈されてはならないことを理解するであろう。

【0012】

ネットワークの動作の例では、テレビ14はホテルの室内にある。該テレビは、大部分の現在入手可能なテレビと同様に、遠隔制御機器から赤外線通信リンク12上で赤外線信号を受信するための赤外線ポートを有する。該テレビは、インターネットのような外部ネットワーク18に対するネットワーク接続も有する。該ネットワーク接続は、802.11に準拠した無線アクセスポイント16を介した無線接続、あるいはイーサネット(登録商標)または他の有線接続15であってよい。多くの他のタイプの信頼できない端末が存在し、キオスク、パーソナルコンピュータ、ミュージックプレーヤ、ビデオゲームコンソール等を含むことがある。

【0013】

クライアントパーソナルドメインコントローラ(Personal Domain Controller)10は、ホームネットワーク20の資格証付与局から資格証を受けた。例えば、ユーザが家にいたとき、パーソナルドメインコントローラ10はパーソナルドメインコントローラ10をホームネットワークの信頼されるメンバーにするために資格証を与えられた。

【0014】

図1では、ユーザは遠隔制御機器のように見えるGUIを提示するためにパーソナルドメインコントローラまたはパーソナルドメインコントローラ上のアプリケーションを起動するであろう。パーソナルドメインコントローラデバイスは、赤外線ポートを介してテレビ14と接続し、資格証を交換するであろう。パーソナルドメインコントローラはそのパーソナルドメインコントローラ資格証を送信し、テレビまたは他のデバイスはそのデバイスの資格証を送信するであろう。資格証(credentials)は公開鍵、公開鍵証明書、公開鍵の暗号ハッシュ及び公開鍵証明書の暗号ハッシュを含んでよい。また、パーソナルドメインコントローラは、外部ネットワーク18へのホテルネットワーク13を介して、つまりおそらく安全なトンネルまたはVPNを通してホームネットワーク20に接続するであろう。

【0015】

クライアント/パーソナルドメインコントローラ GUIは、ホテルによって提供されるテレビチャネル等のローカルネットワーク18上で使用可能であってよいデータリソースに加えて、ホームメディアサーバ22上のビデオファイル等のホームネットワーク上で使用可能なデータリソースの1つまたは複数のインジケータを示す。ホームビデオサーバは例えばデジタルビデオレコーダであってよい。ユーザがテレビ14での再生のためにパーソナルドメインコントローラ10上に示されているリソースの内の1つを選択すると、パーソナルドメインコントローラはサーバ22に選択されたビデオについての情報を提供する。この情報の一部として、パーソナルドメインコントローラは、テレビとパーソナルドメインコントローラ間の赤外線通信から受信される、テレビの資格証を提供する。サーバは一時的なアクセスのために所望のビデオへのアクセスのための資格証をホワイトリストに登録する。ここで「ホワイトリストに登録する」とは、エンティティ、このケースではサーバのための認証アクセスリストに資格証を追加することを意味する。

【0016】

パーソナルドメインコントローラから提供される情報を用いて、サーバはそれ自体とテレビの間でセッションを開始する。サーバはユニフォームリソースロケータ(URL)のようなリソースロケータ、またはパーソナルドメインコントローラがビデオを使用できるリソースと関連付けられる他の適切な情報を送信する。また、サーバは、特定されたテレビアクセスを可能にするようにホームネットワークのファイアウォールを改変する、または構成するであろう。該構成は、適切に認証されたトラフィックが送信側に到達するための認可の形を取ってよく、該認証は受信側の資格証である。サーバはホワイトリストに登録された資格証を所有することに対応してリソースにアクセスを提供するように構成される。

【0017】

次にパーソナルドメインコントローラは、サーバのURL及び資格証をテレビに提供する。ここでサーバ及びテレビは、一時的なアクセスセッションを確立するために必要な情報を有している。サーバは、ビデオにアクセスすることになっているテレビの資格証を知っており、テレビはサーバの資格証及びビデオの場所を知っている。ここでテレビはサーバに連絡し、コンテンツを要求し、サーバは安全にそれを送信できる。

【0018】

ここで図2のメッセージフロー図を見ると、三台のデバイス間の「隠し(hidden)」メッセージ及び交換を見ることができる。これらは、ユーザが交換を目にせず、ユーザがホテルの部屋のテレビで自分のホームメディアサーバから見たいビデオにアクセスする際のユーザの経験をシームレスにするという点で「隠し」である。対話は多くの異なった種類のデバイス間で発生してよい。それらはより幅広く、例えばメディアサーバである送信側、例えばテレビである受信側、及び例えばパーソナルドメインコントローラであるクライアントと呼ばれるであろう。

【0019】

メッセージフロー図では、送信側、クライアント及び受信側は互いを発見し、資格証を交換する。これは「暗号化されていない(in the clear)」、VPN、または安全なトンネルを渡って行われる。クライアントは送信側及び受信側にサーチ要求を送信する。このサーチ要求は、ホスト構成要素とも呼ばれる送信側と受信側の両方を無用のサーチから保護するために制御される。システムがメッセージを保護する/守るために制御をアサートする状況は、アクセスコントロールポイントと呼ばれる。これらは、機密事項を扱うリ送信側のセキュリティを確実にするために許可が確認及び再確認される、接続を行いアクセスを提供するプロセスにおけるポイントである。

【0020】

送信側及び受信側が無要のサーチから保護されているこの特定の状況は、ここではサーチアクセスコントロールポイントと呼ばれる。これは図2の中で送信側と受信側の両方で「サーチ」と名前が付けられているボックスとして示されている。

【0021】

前記システムにおけるようにサーチ要求がセキュアソケットレイヤー(SSL)上で送信される状況では、構成要素ホストは「発見及び鍵交換」プロセスの一部であるSSLハンドシェーク(初期接続手順)の間にクライアントの資格証を学習する。用語「鍵」はセキュリティ資格証を表す。構成要素ホストは、次にクライアントの資格証が特定の制約を満たすことを検証する。前記の例に特定すると、サーチアクセスコントロールポイントで、テレビは、クライアントの資格証が以前に赤外線上で交換したパーソナルドメインコントローラの資格証と同じであることを検証し、ホームネットワークにおける送信側は、クライアントの資格証がホームネットワークによって証明されることを検証する。それが当てはまらない場合、サーチアクセスコントロールポイントはサーチが発生するのを妨げるであろう。

【0022】

図3は、サーチアクセスコントロールポイントを説明している。サーチ要求は、ステップ40で送信側または受信側のどちらかで受信される。クライアントの資格証はステップ42で検証される。送信側では、資格証は、ホームネットワークでパーソナルドメインコントローラに発行される証明書であることが検証されてよい。受信側では、資格証はIRリンク上で交換される資格証であることが検証されてよい。資格証が証明される場合、サーチ要求は、ステップ44で肯定応答される。資格証が証明されない場合、要求はステップ46で否定される。プロセスがサーチアクセスコントロールポイントを超えて進行する場合、ホスト構成要素はサーチ要求を肯定応答するクライアントに肯定応答メッセージを送り返すであろう。

【0023】

図2に戻ると、サーチを完了すると、ホスト構成要素はクライアントに更新されたサーチ結果を送信し、クライアントのサーチ基準に一致する検出された構成要素について知らせる。サーチ更新アクセスコントロールポイントによって、クライアントはいくつかのサーチ更新を拒絶できるようにし、ユーザから危険な、つまり検証されていない構成要素を「非表示にする」つまり隠す。

【0024】

更新を受け入れるまたは拒絶する決定は、図4に示されているようにホスト構成要素の証明書に依存する可能性が高い。クライアントは、新しい構成要素が検出され、ステップ50で接続のために使用できることを示すサーチ更新通知メッセージを受け取ってよい。それらのメッセージがユーザに提示される情報を実際に生じさせるかどうかは、サーチ更新アクセスコントロールポイントで下される決定によって決められる。ステップ52では、送信側ホストまたは受信側ホストの資格証が検証される。資格証がステップ52で証明されると、サーチ更新はステップ54で肯定応答される。ステップ58では、サーチ更新結果がユーザに表示される。資格証が証明されない場合、サーチ更新は56で否定される。

【0025】

このとき、ユーザは受信側(ホテルのテレビ)上での表示のためにビデオファイル等のホームネットワークでリソースを選択する。図2に示されているように、これによりクライアントは、ホームネットワーク上での送信側ホスト、つまり送信側に、転送セッションを開始するための信号としてメッセージを送信する。この開始は図5に示されている送信側転送アクセスコントロールポイントを含む。転送セッションを開始するための信号はステップ60で受信される。クライアントの証明書、意図された受信側と所望の送信側構成要素の両方の記述、及びステップ62での受信側ホストの証明書に基づいて、送信側ホストはステップ66で転送セッションを拒絶するまたは拒否してよい。証明書及び記述がすべて立証すると、転送セッション記述子はステップ64でクライアントに送信される。同時に、ステップ65で送信側上の基準モニタは、特定された送信側構成要素へのセッション内のアクセスのために受信側証明書をホワイトリストに登録する。

【0026】

一実施形態では、基準モニタはクライアント等のデバイスに常駐するオブジェクトであり、そのデバイス上で実行されているアクセスコントロールポイントプロシージャによってコールされる。このようにして、アクセスコントロールポイントで発生する様々なチェックは同じオブジェクトによって処理されることになる。基準モニタは、外部関係者が機密事項を扱うリソースにアクセスする、つまり参照するたびに呼び出されてよい。いくつかの例では、基準モニタのためのソースコードはその中にグループ化されているセキュリティチェックのすべてを有するファイル内にあってよい。

【0027】

図2のメッセージフロー図に戻ると、クライアントは送信側ホストから受信した転送セッション記述子を受信側ホストに渡す。転送セッション記述子の受信側での受信は別のアクセスコントロールポイント、つまり図6に示されている受信側転送コントロールポイントによってチェックされる。ステップ70で転送セッション記述子は受信側で受信される。クライアントの証明書、意図されている送信側構成要素と受信側構成要素の両方の記述、及びステップ72での送信側の証明書に基づいて、受信側はステップ76で転送セッションを受け入れるのを拒絶、あるいは拒否してよい。受信側転送コントロールポイントが無事に通過されると、受信側はステップ74で、肯定応答を図2でも示されるクライアントに送信する。同時に、ステップ75で受信側上の基準モニタは、セッション内アクセスのために送信側証明書をホワイトリストに登録する。

【0028】

次に、セッションの転送データに対する要求を送信側に送信する。受信側のプライバシーを保護するために、受信側プライバシーアクセスコントロールポイントが、データに対する要求が合法的な送信側のみに送信されることを確実にする。データの要求に対する応答は、送信側が受信側にアクセスできるようにするモバイルコードであるため、受信側はこの要求を特定の送信側に送信し、特定の送信側からモバイルコードを受信することを拒絶してよい。このプロセスは図7に示されている。

【0029】

これはSSLハンドシェークによって実現されてよく、その間受信側はステップ80で送信側の証明書を学習する。基準モニタは、ステップ82でアクセスされ、送信側の証明書がステップ84で意図されたセッションのホワイトリストに記載されているかどうかを確かめる。ある場合には、受信側はステップ86でデータ転送要求を送信する。ない場合には、要求はステップ92で拒否される。後述される送信側プライバシーアクセスコントロールポイントが無事に通過されると、受信側はステップ88でモバイルコードを受け取るであろう。

【0030】

メッセージングの反対側では、送信側は許可されていない受信側にコンテンツを送信することを拒絶してよい。図8に示されている送信側プライバシーアクセスコントロールポイントは、さらに詳しく後述される基準モニタによって送信側の証明書が検証されることを除き、受信側プライバシーアクセスコントロールポイントと同様に作用する。

【0031】

データ転送要求はステップ100で受信される。基準モニタは、ステップ102でアクセスされ、ステップ104で受信側資格証がホワイトリストに登録されていることを検証する。受信側が許可される場合、モバイルコードはステップ106で送信される。受信側が許可されない場合、転送要求はステップ112で拒否される。受信側がモバイルコードを受信すると、受信側上でのモバイルコードの実行によりコンテンツ要求メッセージが受信側から送信側に送信される。受信側は、このときに実際のコンテンツ(例えば、映画)がステップ88で送信される点を除き、再び図7のステップを実行する。同様に、送信側は、ステップ106で送信側が実際のコンテンツを送信する点を除き、再び図8のステップを実行する。

【0032】

ホテルのテレビでビデオを再生しようとするホテルの部屋におけるユーザの例に戻ると、正しい証明書がトランザクションの初期の部分で提示されるときに、多様なアクセス制御がどのようにして無事に通過できるかがわかる。前述されたように、クライアント/パーソナルドメインコントローラ(携帯電話またはPDA)と受信側(ホテルのテレビ)間の初期赤外線交換によって、クライアントはテレビのための証明書を有することになり、クライアントとメディアサーバ間の交換によって、ホームネットワークの信頼されるメンバーとして送信側がクライアントを特定することになる。

【0033】

ユーザがクライアント上でビデオのリストを見るとき、ユーザは所望のビデオを選択するためにクライアント上でボタンを押す。これにより、基準モニタによる一時アクセスのためにホワイトリストに登録されるテレビの資格証を含み、ファイアウォールが構成されることとなる転送開始メッセージが、送信側に送信される。転送セッション記述子はホームネットワークの信頼できるメンバーとしてクライアントに送信され、クライアントはその情報をテレビに渡す。テレビは初期の赤外線対話からクライアントの証明書を認識し、転送セッション記述子を受け入れる。

【0034】

次にテレビはビデオのための要求で、テレビがコンテンツを表示できるようにするために必要なコードで応答するサーバに接続する。テレビは、その資格証がファイアウォールが構成された資格証に一致すると、ファイアウォールを通してサーバへのアクセスを許可される。サーバは次にその資格証によって特定されるテレビにコンテンツを送信する。

【0035】

システムのこのインフラストラクチャにより、開発者は基準モニタの様々なインプリメンテーションを供給することによって様々な方針を実現できる。いくつかのインスタンスでは、基準モニタは、前述されたアクセスコントロールポイントに対する多様なメソッドを有するJava(登録商標)オブジェクトである。開発者は、サーチアクセス、サーチ更新、送信側転送セッションコントロールポイント及び受信側転送セッションコントロールポイントのための方針を実現すればよいだけだろう。受信側プライバシーコントロールポイントと送信側プライバシーコントロールポイントはミドルウェアで実現される。

【0036】

ミドルウェアは特定の転送セッションのためにホワイトリストに許可された証明書を載せる。証明書は、例として転送セッション記述子で索引が付けられてよい。送信側転送セッションコントロールポイントでどのような決定が下されるかが、受信側資格証がホワイトリストに登録されるかどうかを決定する。同様に、どのような決定が受信側転送セッションコントロールポイントが下されるかが、送信側資格証がホワイトリストに登録されるかどうかを決定する。

【0037】

これはセッションをベースにしたアクセス制御を生じさせる。信頼できない構成要素(ホテルのテレビ)は、ネットワーク全体にアクセスを許可する必要なくして非常に特定されたリソース(ビデオ)に一時的なアクセスを許可される。

【0038】

セッションをベースにしたアクセス制御の別の態様は、証明書取り消しの容易さである。図2に戻ると、ユーザがコンテンツ転送中にクライアント上の遠隔制御機器GUI上でSTOP(停止)またはPAUSE(一時停止)を押すと、セッションが終了する。受信側の証明書は自動的に取り消され、ホワイトリストから削除される。これによって送信側と受信側間のさらなる通信が妨げられる。

【0039】

セッションは、ユーザが遠隔制御機器上でボタンを押す以外の理由のために終了してよい。その特定のリソースと関連付けられるデータのすべてが受信側に送信された、接続が切断された、エラー状況が発生した等である。

【0040】

ユーザがPLAY(再生)またはビデオを「一時停止解除する(un-pausing)」例では、送信側、受信側及びクライアントがユーザに透過的なそれらの認証プロセスを繰り返す。システムのさらなる特長は、データコンテンツシステム内の「停止」または「一時停止」点をパーソナルドメインコントローラに記憶することである。ユーザは、例えばそれを最後に表示したときに一時停止されたビデオに家からアクセスしてよい。次に、システムは、ユーザがデータストリーム内へのインデックスとして一時停止点を検索することによってその点からビデオを見続けることができるようにしてよい。システムは次にそのインデックスに答えてリソースに開始の指示をおこなう。

【0041】

このシステムの別の態様は、アクセスが許可されるかどうかを判断する方針が、従前の方針が実施される必要がないという点で「オンザフライで」作成されるという点である。ユーザは家で、自分がホームネットワーク上でリソースにアクセスしたいシナリオのすべてを考え出そうとする必要はない。

【0042】

さらに、通信は特定の受信側または送信側との特定のセッションまで辿ることができる。通信がある特定の許可されたセッションに辿ることができない場合、通信は拒絶される。

【0043】

セッションをベースにした制御の態様の一つは方針を実現する能力である。ユーザが、ホテルのテレビがホームネットワークにアクセスできるようにするための従前に存在した方針を指定する必要がない一方で、ユーザがホームネットワークで遭遇する、またはホームネットワークの中に構成する多くのデバイスが、従前の方針を有することが想定される。セッションに基づいた制御は、これらの「ハードコード化」された方針、または「メタ」方針を熟練したソフトウェアプログラマによって容易に実現できるようにする。

【0044】

ホテルのテレビにビデオを提供するホームメディアサーバの例では、メタ方針のセットが存在していると仮定される。サーチアクセスコントロールポイントの場合、メディアサーバはホームドメインからの資格証を有するデバイスによるサーチだけを可能にし、パーソナルドメインコントローラは許可されたサーチを有さず、テレビは起動時にIR通信を介して資格証を送信したデバイスによるサーチを許可するに過ぎないことが仮定される。

【0045】

サーチ更新アクセスコントロールポイントでは、クライアントはホームサーバ等のホームドメインデバイスからサーチ更新を送信できるようにすると仮定される。それ以外に、クライアントはサーチ更新をテレビ等の、従前に受信された資格を与えられたデバイスから受信できるようにするに過ぎない。テレビはあらゆるサーチ更新を許可しないと仮定される。

【0046】

ホームデバイスは、転送セッションを開始するクライアントが送信側転送セッションアクセスコントロールポイントでのホームドメインからである限り、任意の受信側とのセッションを可能にすると仮定される。クライアントはパーソナルドメインコントローラ自体であり、受信側がIR認証されたデバイスであるセッションを可能にするに過ぎない。テレビは、テレビも受信側である場合に、送信側としてテレビとのセッションを可能にするだけであろう。

【0047】

受信側転送セッションアクセスコントロールポイントでは、セッションを開始するクライアントがホームドメインからである限り、ホームデバイスは任意の受信側との任意のセッションを可能にする。クライアントは受信側の役割でのパーソナルドメインコントローラとのあらゆるセッションを可能にしない。クライアントが、テレビのスイッチをONにした遠隔制御機器であるクライアント等のIR認証されたデバイスである限り、テレビは任意の送信側とのセッションを可能にする。送信側及び受信側プライバシーアクセスコントロールポイントの場合、方針はミドルウェアによって自動的に処理される。

【図面の簡単な説明】

【0048】

【図1】ホームサイトにあるネットワークと通信している遠隔サイトでのネットワークの実施形態を示す。

【図2】クライアント、サーバ、及び信頼できない端末の間のメッセージフロー図の実施形態を示す。

【図3】サーチアクセスコントロールポイントを提供するための方法の実施形態を示す。

【図4】サーチ更新アクセスコントロールポイントを提供するための方法の実施形態を示す。

【図5】送信側転送アクセスコントロールポイントを提供するための方法の実施形態を示す。

【図6】受信側転送アクセスコントロールポイントを提供するための方法の実施形態を示す。

【図7】受信側プライバシーアクセスコントロールポイントを提供するための方法の実施形態を示す。

【図8】送信側プライバシーアクセスコントロールポイントを提供するための方法の実施形態を示す。

【特許請求の範囲】

【請求項1】

第一のデバイスを介したデータリソースへのアクセスを可能にするための第一のポートであって、該データリソースがリソースロケータと関連付けられ、該第一のデバイスが、ホワイトリストに登録された資格証を所有していることに対応して該データリソースにアクセスを提供するように構成される、第一のポートと、

信頼される関係性の中の第二のデバイス、該パーソナルドメインデバイス、及び該第一のデバイスからの第二のデバイス資格証の受信を可能にするための第二のポートと、

該信頼される関係性を条件とするホワイトリストに登録するために該第一のデバイスに該第二のデバイスの資格証を提供するためのプロセッサと

を備えるパーソナルドメインデバイス。

【請求項2】

該パーソナルドメインデバイスが、セルラー電話、パーソナルデジタルアシスタント、及び携帯用電子機器から成る群より選択される1つをさらに備える請求項1に記載のデバイス。

【請求項3】

該第一のポートがワイヤレスネットワーク無線通信、有線ネットワーク接続、及びイーサネット(登録商標)ポートからなる群より選択される1つをさらに備える請求項1に記載のデバイス。

【請求項4】

該第二のポートが、赤外線ポート、音声ポート、可視光ポート、ブルートゥースポート、IEEE802.11規格による無線、有線ポート、音声通信リンク及び極超短波周波数無線からなる群より選択される1つをさらに備える請求項1に記載のデバイス。

【請求項1】

第一のデバイスを介したデータリソースへのアクセスを可能にするための第一のポートであって、該データリソースがリソースロケータと関連付けられ、該第一のデバイスが、ホワイトリストに登録された資格証を所有していることに対応して該データリソースにアクセスを提供するように構成される、第一のポートと、

信頼される関係性の中の第二のデバイス、該パーソナルドメインデバイス、及び該第一のデバイスからの第二のデバイス資格証の受信を可能にするための第二のポートと、

該信頼される関係性を条件とするホワイトリストに登録するために該第一のデバイスに該第二のデバイスの資格証を提供するためのプロセッサと

を備えるパーソナルドメインデバイス。

【請求項2】

該パーソナルドメインデバイスが、セルラー電話、パーソナルデジタルアシスタント、及び携帯用電子機器から成る群より選択される1つをさらに備える請求項1に記載のデバイス。

【請求項3】

該第一のポートがワイヤレスネットワーク無線通信、有線ネットワーク接続、及びイーサネット(登録商標)ポートからなる群より選択される1つをさらに備える請求項1に記載のデバイス。

【請求項4】

該第二のポートが、赤外線ポート、音声ポート、可視光ポート、ブルートゥースポート、IEEE802.11規格による無線、有線ポート、音声通信リンク及び極超短波周波数無線からなる群より選択される1つをさらに備える請求項1に記載のデバイス。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2007−305136(P2007−305136A)

【公開日】平成19年11月22日(2007.11.22)

【国際特許分類】

【出願番号】特願2007−126030(P2007−126030)

【出願日】平成19年5月10日(2007.5.10)

【出願人】(502096543)パロ・アルト・リサーチ・センター・インコーポレーテッド (393)

【氏名又は名称原語表記】Palo Alto Research Center Incorporated

【Fターム(参考)】

【公開日】平成19年11月22日(2007.11.22)

【国際特許分類】

【出願日】平成19年5月10日(2007.5.10)

【出願人】(502096543)パロ・アルト・リサーチ・センター・インコーポレーテッド (393)

【氏名又は名称原語表記】Palo Alto Research Center Incorporated

【Fターム(参考)】

[ Back to top ]