ファイル管理システム、ファイル管理装置、ファイル管理方法、及びファイル管理プログラム

【課題】効率的に電子ファイルの操作履歴を管理できるファイル管理システム、ファイル管理装置、ファイル管理方法、及びファイル管理プログラムを提供する。

【解決手段】装置30は、暗号化された電子ファイルを取得するファイル取得部31aと、電子ファイルに対して操作を行う装置30を利用した利用者を表す利用者情報を取得する情報取得部37と、利用者情報を暗号化して、暗号化された電子ファイルに追加するファイル追加部38と、を備える。

【解決手段】装置30は、暗号化された電子ファイルを取得するファイル取得部31aと、電子ファイルに対して操作を行う装置30を利用した利用者を表す利用者情報を取得する情報取得部37と、利用者情報を暗号化して、暗号化された電子ファイルに追加するファイル追加部38と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、電子ファイルを管理するファイル管理システム、ファイル管理装置、ファイル管理方法、及びファイル管理プログラムに関する。

【背景技術】

【0002】

この種の技術として特許文献1には、暗号化前のデータを記憶する記憶部の領域から、暗号化済のデータを記憶する領域へデータを移動する場合に、データを暗号化すると共に、データの操作履歴を記憶部へ記録する技術が開示されている。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2008−129803号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に係る技術には、記憶部が蓄積した操作履歴から管理対象とするデータを操作した操作履歴を検索する必要があるため、ファイルの操作に関する履歴を効率的に管理できないという問題があった。

【0005】

本発明は、このような問題に鑑みてなされたもので、効率的に電子ファイルの操作履歴を管理できるファイル管理システム、ファイル管理装置、ファイル管理方法、及びファイル管理プログラムを提供することを目的とする。

【課題を解決するための手段】

【0006】

上記目的を達成するため、本発明の第一の観点に係るファイル管理システムは、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行うファイル操作手段と、

前記ファイル操作手段を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴としている。

【0007】

また、上記目的を達成するため、本発明の第二の観点に係るファイル管理装置は、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴としている。

【0008】

さらに、上記目的を達成するため、本発明の第三の観点に係るファイル管理方法は、

コンピューターが、暗号化された電子ファイルを取得するファイル取得ステップと、

前記コンピューターが、前記ファイル取得ステップで取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得ステップと、

前記コンピューターが、前記利用者情報取得ステップで取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルへ追加するファイル追加ステップと、

を有することを特徴としている。

【0009】

また、上記目的を達成するため、本発明の第四の観点に係るファイル管理プログラムは、

コンピューターを、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

して機能させることを特徴としている。

【発明の効果】

【0010】

本発明によれば、従来よりも効率的に電子ファイルの操作履歴を管理できる。

【図面の簡単な説明】

【0011】

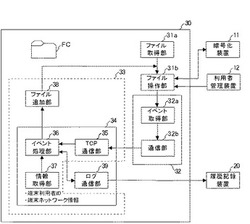

【図1】図1(a)は、本発明の実施形態に係るに係るファイル管理システムの一構成例を表す図である。図1(b)は、カプセル化前後の電子ファイルの一例を表す図である。図1(c)は、ファイル管理装置の一構成例を表す図である。

【図2】図2(a)は、履歴記録装置のハードウェア構成の一例を表すハードウェア構成図である。図2(b)は、履歴記録装置が有する機能の一例を表す機能ブロック図である。

【図3】履歴記録装置が実行する履歴記録処理の一例を表すフローチャートである。

【図4】図4(a)は、編集記録装置が実行する編集処理の一例を表すフローチャートである。図4(b)は、編集記録装置が実行する記録処理の一例を表すフローチャートである。

【図5】編集記録装置の一構成例を表す構成図である。

【図6】収集解析装置が実行する収集解析処理の一例を表すフローチャートである。

【図7】収集解析装置の一構成例を表す機能ブロック図である。

【発明を実施するための形態】

【0012】

以下、本発明の最良の実施形態について添付図面を参照しつつ説明する。

【0013】

本発明の実施形態に係るファイル管理システム1(以下単に、管理システム1という)は、図1(a)に示すように、通信網10、暗号化装置11、利用者管理装置12、探索装置13、及びWEBサーバー14に接続する。管理システム1について説明する前に、通信網10、暗号化装置11、利用者管理装置12、探索装置13、及びWEBサーバー14について説明する。

【0014】

通信網10は、インターネットであるとして説明するが、LAN(Local Area Network)、公衆回線網、又はイントラネットワークであっても構わない。

暗号化装置11は、RMSサーバー(Rights Management Service)であり、図1(b)に示すようなカプセル化前の電子ファイル(以下、未カプセルファイルという)をカプセル化してカプセル化ファイルFCを生成する。

【0015】

カプセル化とは、暗号化前の電子ファイル(つまり、未カプセルファイル)と、電子ファイルの属性を表す属性情報とを関連付けたファイルを暗号化することをいう。

【0016】

ここで、属性情報は、ファイル識別情報、権限情報、依頼者識別情報、利用者情報を含む。以下、属性情報に含まれる権限情報について説明した後に、ファイル識別情報、依頼者識別情報、及び利用者情報について順に説明する。

【0017】

権限情報は利用者IDで表され、以下の表1に表されるようなアクセス権限リストに保存される。利用者IDは、表1に示すように、電子ファイルを利用する権限を有する者を識別する電子メールアドレスで表され、利用者の有する利用権限の種類を表す情報と関連付けてアクセス権限リストに保存される。ここで利用権限の種類は、「フル権限」、「編集可能」、「印刷可能」、「複写可能」、及び「参照可能」を含む。

【0018】

【表1】

【0019】

ファイル識別情報は、カプセル化後(つまり、暗号化後)の電子ファイルを識別するカプセルIDで表される。依頼者識別情報は、カプセル化を依頼した依頼者を識別する依頼者IDで表される。依頼者IDも利用者IDと同様に、電子メールアドレスで表される。利用者情報は、カプセル化ファイルに対して操作を行った端末装置を利用した利用者を表す情報をいい、端末装置を利用した利用者の利用者IDで表される。

【0020】

つまり、カプセル化ファイルは属性情報と関連付けたファイルを暗号化したファイルをいい、属性情報はファイル識別情報、権限情報、依頼者識別情報、及び利用者情報を含む。このため、図1(b)に示すように、ファイル識別情報を表すカプセルIDを格納するカプセルID格納部CN1、権限情報を保存したアクセス権限リストを格納するアクセス権限リスト格納部CN2、依頼者識別情報を保存する変更依頼リストを格納する変更依頼リスト格納部CN3、カプセル化ファイルを利用した利用者を表す利用者情報を格納する利用者情報格納部CN4と、を有する。

【0021】

ここで、図1(a)に戻り、利用者管理装置12から引き続き説明を行う。

利用者管理装置12は、管理システム1を利用する権限を有する利用者を識別する識別情報を管理する。また利用者管理装置12は、管理システム1から情報を受信した場合に、受信した情報が利用権限を有する利用者の識別情報か否かを判断すると共に、判断結果を管理システム1へ返信する。

【0022】

探索装置13は、例えば、検索エンジンで構成され、通信網10に接続する。探索装置13は、管理システム1が管理する電子ファイルの内で、例えば、インターネット上に公開された電子ファイルを探索する。具体的には、探索装置13は、所定時間間隔で、探索対象とする電子ファイルの拡張子をキーにして、電子ファイルをインターネット上で検索する。尚、探索装置13は、ファイル交換ソフトウェアをインストールされたパーソナル・コンピューターで構成され、ファイル交換ソフトウェアを用いて管理システム1から流出した電子ファイルを探索しても良い。

【0023】

ここで、本明細書において、電子ファイルの流出とは、管理システム1が管理する電子ファイルの利用権限を有しない者が当該電子ファイルを取得し得る状況に、当該電子ファイルが置かれることを含む。具体例としては、電子ファイルの流出は、電子ファイルの利用権限を有しない者がアクセス可能なWEB(World Wide Web)サーバーに電子ファイルが公開されること、電子ファイルの利用権限を有しない者がファイル共有ソフトウェアを用いて電子ファイルをダウンロードできる状態になること、及び電子ファイルの利用権限を有しない者が電子ファイルを記録した記録媒体を購入できる状態になることを含む。

【0024】

WEBサーバー14(World Wide Web)は、通信網10を介して接続する装置に対して電子ファイルを公開する。特に、WEBサーバー14は、管理システム1が管理する電子ファイルを、管理システム1及び管理システム1を構成する装置以外の装置に対して流通させる。

【0025】

次に、図1(a)を参照したまま、カプセル化ファイルを管理する管理システム1の構成について説明する。

管理システム1は、履歴記録装置20、編集記録装置30、及び収集解析装置40で構成される。履歴記録装置20、編集記録装置30、及び収集解析装置40は、例えば、パーソナル・コンピューター又はサーバー機で構成される。

【0026】

履歴記録装置20は、暗号化装置11に電子ファイルをカプセル化させる。また、履歴記録装置20は、電子ファイルをカプセル化させた履歴、及び編集記録装置30でカプセル化ファイルに対して編集等の操作をした操作履歴を記録する。

【0027】

編集記録装置30は、カプセル化ファイルを編集等すると共に、編集記録装置30の利用者を表す利用者情報をカプセル化ファイルへ記録する。

【0028】

収集解析装置40は、探索装置13が探索した電子ファイルを収集すると共に、収集した電子ファイルから利用者情報を抽出する。収集解析装置40は、抽出した利用者情報を解析して、電子ファイルを操作した端末装置の利用者を検索する。

【0029】

尚、図1(c)に示すように、ファイル管理システム1を構成する履歴記録装置20の機能を有する履歴記録部92、編集記録装置30の機能を有する編集記録部93、収集解析装置40の機能を有する収集解析部94を1台のファイル管理装置9が有しても良い。

【0030】

ここで、図1(a)の履歴記録装置20について説明する。

履歴記録装置20は、図2(a)に示すようにCPU(Central Processing Unit)20a、RAM(Random Access Memory)20b、ハードディスク20c、キーボード20d、LCD(Liquid Crystal Display)20e、及び通信カード20fで構成される。

【0031】

CPU20aは、ハードディスク20cに保存されたプログラムに従ってソフトウェア処理を実行することで、履歴記録装置20の全体制御を行う。RAM20bは、CPU20aがソフトウェア処理するデータを一時的に記憶する。尚、履歴記録装置20は、ハードディスク20cの代わりに、フラッシュメモリ又はDVDドライブ(Digital Versatile Disc)を備えても良い。

【0032】

キーボード20d及びLCD20eは、ユーザーインターフェースを提供する。通信カード20fは、通信網10を介して接続する装置と情報通信を行う。

【0033】

次に、図2(a)に示すハードウェアを用いて実行されるソフトウェア処理について説明を行う。図2(a)のCPU20aは、図3に示すような、履歴記録処理を実行することで、図2(b)に示すような、受信部21、解析部22、カプセルID発行部23、情報管理部24a、ログ記録部25a、制御部26、送信部27として機能する。また、図2(a)のハードディスク20cは、アクセス権リストデータベース24b(以下単に、アクセス権リストDB24bという)及び操作ログデーターベース25b(以下単に、操作ログDBという)として機能する。

【0034】

図3の履歴記録処理の実行が開始されると、図2(b)の受信部21は、編集記録装置30からカプセル化の依頼、カプセル化を依頼する依頼者を表す依頼者ID、カプセル化を求められる未カプセルファイル、及び未カプセルファイルの権限情報を保存したアクセス権限リストを受信する受信処理を実行する(ステップS01)。

【0035】

次に、受信部21が受信した依頼者IDは電子メールアドレスで表されるため、解析部22は、依頼者IDを解析してユーザー名を抽出する解析処理を実行すると共に、抽出したユーザー名が有効であるか否かを利用者管理装置12へ問い合わせる(ステップS02)。

【0036】

その後、解析部22は、利用者管理装置12の返答結果に基づいて依頼者IDの有効性を判断する(ステップS03)。尚、解析部22は、依頼者IDは有効でないと判断すると(ステップS03;No)、エラーを履歴記録装置20へ返信した後に、履歴編集処理の実行を終了する。

【0037】

解析部22は、利用者管理装置12の返答結果に異常がないため、依頼者IDは有効であると判断する(ステップS03;Yes)。

【0038】

次に、制御部26は、受信部21が受信した依頼がカプセル化依頼であるか否かを判断する(ステップS04)。尚、履歴記録装置20は、カプセル化依頼でないと判断した場合(ステップS04;No)には、履歴記録処理を終了する。

【0039】

制御部26は、依頼がカプセル化依頼であると判断し(ステップS04;Yes)、受信部21が受信した電子ファイルが未カプセルファイルであると判断する(ステップS05;Yes)。尚、制御部26は、電子ファイルが未カプセルファイルでないと判断した場合(ステップS05;No)には、エラーを履歴記録装置20へ返信した後に履歴記録処理の実行を終了する。

【0040】

次に、カプセルID発行部23は、未カプセルファイルをカプセル化した後の電子ファイル(つまり、カプセル化ファイル)を識別するカプセルIDを発行(つまり生成)する(ステップS06)。

【0041】

次に、情報管理部24aは、受信部21が受信したアクセス権限リストをカプセルIDと関連付けてアクセス権限リストを生成する。次に、情報管理部24aは、以下の表2に示すような、アクセス権限リストDB24bが格納するアクセス権限リスト表にアクセス権限リストを保存する(ステップS07)。カプセル化前後の電子ファイルと、電子ファイルのアクセス権限とを関連付けて管理するためである。尚、情報管理部24aは、カプセルIDに基づいてアクセス権限リストを検索しても良いし、検索したリストをLCD20eに表示させても良い。

【0042】

【表2】

【0043】

ステップS07が実行された後に、ログ記録部25aは、以下の表3に示すような、操作履歴を表す操作ログ情報を生成する。

【0044】

【表3】

【0045】

具体的には、カプセルID発行部23が発行したカプセルIDと、受信部21が受信した電子ファイルのアクセス権限リスト、電子ファイルをカプセル化する操作を依頼した依頼者を表す依頼者ID、及び依頼の受信時刻等を関連付けた情報である。尚、アクセス権限リストは、利用者ID及び権限種類を表す情報を有する。

【0046】

また操作ログ情報は、カプセルIDと、カプセルIDで識別される電子ファイルの名称を表す情報と、電子ファイルに行われた操作内容(つまり、操作イベント)を表す操作内容情報とをさらに関連付けた情報である。尚、操作ログ情報は、依頼の受信時刻等ではなく、電子ファイルへの操作時刻を含んでも良い。

【0047】

ここで、電子ファイルに対する操作は、カプセル化する操作であるため、ログ記録部25aは、カプセル化する操作の操作ログ情報(以下、カプセル化操作ログ情報という)を生成すると共に、生成した操作ログ情報を操作ログDB25bへ保存する(ステップS08)。

【0048】

尚、カプセル化された電子ファイルが編集等の操作を受けた場合には、操作ログ情報は、操作された電子ファイルのカプセルIDと、操作内容を表す操作内容情報とを関連付けた情報となる。

【0049】

ステップS08が実行された後に、制御部26は、受信部21が受信した未カプセル化ファイルとアクセス権限リストとを関連付けたファイルを暗号化装置11へ送信する共に、送信したファイルを暗号化装置11にカプセル化させるカプセル化処理を実行する(ステップS09)。

【0050】

その後、制御部26は、暗号化装置11からカプセル化されたファイルを受信する。次に、制御部26は、受信したカプセル化ファイルに対して、カプセルID発行部23が発行したカプセルID、受信部21が受信したアクセス権限リスト及び依頼者ID等の情報を(追加)保存する(ステップS10)。尚、制御部26は、カプセルID、アクセス権限リスト、及び依頼者IDを暗号化した後に、カプセル化されたファイルへ追加しても良いし、暗号化せずに追加しても良い。また、制御部26は、未カプセルファイルと、カプセルID、アクセス権限リスト、及び依頼者IDとを関連付けたファイルを暗号化装置11にカプセル化させても良い。

【0051】

ステップS10が実行された後に、送信部27は、カプセル化ファイルを編集記録装置30へ返信する(ステップS11)。その後、編集記録処理の実行が終了される。

【0052】

尚、図2(a)のCPU20aは、不図示のログ検索処理を実行することで、図2(b)に示すようなログ検索インターフェース部25c(以下単に、ログ検索IF部25cという)として機能する。

【0053】

ログ検索IF部25cは、操作履歴を表す操作ログ情報を検索するためのWEBインターフェースを提供する。尚、ログ検索IF部25cは、カプセルID又は操作時刻に基づいて操作ログ情報を検索すると共に、検索した情報をLCD20eに表示しても良い。

【0054】

次に、図1(a)の編集記録装置30の構成について説明を行う。尚、編集記録装置30のハードウェア構成は履歴記録装置20の構成と同様であるので、編集記録装置30の機能から説明する。

【0055】

編集記録装置30を構成するCPUは、図4(a)に表すような編集処理を実行することで、図5に示すような、ファイル取得部31a、ファイル操作部31b、並びにイベント取得部32a及び通信部32bを有するイベント発信部32として機能する。尚、ファイル操作部31b及びイベント発信部32は、編集記録装置30に接続する別個の装置で実現されても良い。

【0056】

図4(a)の編集処理の実行が開始されると、ファイル取得部31aは、カプセル化ファイルを履歴記録装置20から取得する(ステップS20)。尚、ファイル取得部31aは、DVD又はフラッシュメモリからカプセル化ファイルを取得する構成を採用できる。

【0057】

次に、ファイル操作部31bは、ファイル取得部31aが取得したカプセル化ファイルを操作するためのアプリケーションを実行する。具体例としては、ファイル操作部31bは、マイクロソフト社が販売するオフィス(登録商標)を実行する。

【0058】

具体的には、先ず、ファイル操作部31bは、アプリケーションでカプセル化ファイルを開く(ステップS21)。次に、ファイル操作部31bは、例えば、ログイン認証により取得された利用者のIDとパスワードとを取得する。その後、ファイル操作部31bは、取得した利用者のIDを用いて暗号化装置11に対して認証をさせると共に、利用者管理装置12にIDの有効性を判断させる。次に、ファイル操作部31bは、暗号化装置11の認証結果及び利用者管理装置12の判断結果に異常がないと判断して、電子ファイルに対する操作を行う。尚、ファイル操作部31bは、異常があると判断すると、電子ファイルに対する操作を行わない。

【0059】

尚、ファイル操作部31bは、以下の処理を実行してもよい。例えば、ファイル操作部31bは、アプリケーションを実行することで、カプセル化ファイルを復号化する。次に、ファイル操作部31bは、複合化した電子ファイル及び電子ファイルの属性情報を編集する。具体例としては、ファイル操作部31bは、アクセス権限リスト及び依頼者IDを編集しても良い。その後、ファイル操作部31bは、編集した電子ファイル及び電子ファイルの属性情報を再度カプセル化する。また、ファイル操作部31bは、カプセル化ファイルを複製又は削除する操作を行っても良い。

【0060】

その後、図5に示すイベント発信部32のイベント取得部32aは、ファイル操作部31bから「開く」操作のイベントを取得する(ステップS22)。尚、イベント取得部32aは、カプセル化ファイルの「開く」操作イベント以外には、「保存」操作イベント、「印刷」操作イベント、及び「閉じる」操作イベントを取得する。また、イベント取得部32aは、カプセル化ファイルの「複製」操作イベント、「変更(編集)」操作イベント、及び「消去」操作イベントを取得しても良い。

【0061】

ステップS22が実行された後に、イベント取得部32aは、図1(b)に示すカプセル化ファイルのカプセルID格納部CN1からカプセルIDを取得する(ステップS23)。

【0062】

その後、イベント発信部32は、取得したイベントと、カプセルIDとに基づいて、操作の内容を表す操作内容情報及び操作の対象となった電子ファイルを表す操作対象情報を含むイベント情報を取得する。尚、操作対象情報は、操作の対象となった電子ファイルの属性情報を表す情報を含んでも良い。

【0063】

ステップS23が実行された後に、イベント発信部32の通信部32bは、イベント取得部32aが取得した操作のイベント情報を端末利用記録部33及び操作記録部34が有するTCP通信部35へ送信する(ステップS24)。尚、イベント発信部32は、更に「閉じる」操作イベント以外のイベントが生じる度に、上記ステップS23及びS24の処理と同様の処理を繰り返す。

【0064】

その後、イベント発信部32は、アプリケーションによってカプセル化ファイルが閉じられると、「閉じる」イベントを取得する(ステップS25)。その後、イベント発信部32は、ステップS24と同様に、「閉じる」操作のイベント情報をTCP通信部35へ送信する(ステップS26)。その後、編集処理の実行が終了される。

【0065】

次に、編集記録装置30が有する他の機能について説明を行う。編集記録装置30が備えるCPUは、図4(b)に表すような記録処理を実行することで、図5に示すような、端末利用記録部33及び操作記録部34として機能する。尚、端末利用記録部33と操作記録部34とは、構成の一部を共にしている。

【0066】

図5の端末利用記録部33は、編集記録装置30を利用してカプセル化ファイルに操作を行った利用者を表す利用者情報をカプセル化ファイルへ追加する。尚、端末利用記録部33は、TCP(Transmission Control Protocol)通信部35、イベント処理部36、情報取得部37、及びファイル追加部38で構成される。

【0067】

操作記録部34は、編集記録装置30がカプセル化ファイルに行った操作内容を表す操作内容情報及び編集記録装置30の利用者を表す利用者情報を履歴記録装置20に保存させる。尚、操作記録部34は、TCP通信部35、イベント処理部36、及び情報取得部37で構成される。

【0068】

図4(b)の記録処理が開始されると、図5の情報取得部37は、編集記録装置30の利用者を表す利用者情報を取得する(ステップS31)。尚、利用者情報は利用者IDで表され、利用者IDは端末利用者IDと端末ネットワーク情報とで表される。端末利用者IDは、端末装置である編集記録装置30のログイン認証に用いられるユーザー名で表される。また、端末ネットワーク情報は、編集記録装置30のネットワークにおける所在を表す情報(以下、操作所在情報という)。尚、操作所在情報は、コンピューター名、ドメイン名、及びIP(Internet Protocol)アドレスを含む。

【0069】

図4(b)のステップS31が実行された後に、図5の端末利用記録部33及び操作記録部34を構成するTCP通信部35は、イベント発信部32とのTCP通信による接続を待機する(ステップS32)。その後、TCP通信部35は、イベント発信部32から操作のイベント情報(つまり、操作内容情報及びカプセルIDで表される操作対象情報)を受信する(ステップS33)。

【0070】

次に、イベント処理部36は、TCP通信部35が受信した操作内容情報に基づいて、操作イベントの内容が「閉じる」でないと判断する(ステップS34;No)。

【0071】

端末利用記録部33を構成するログ通信部39は、以下の表4に示すような、操作ログ情報を生成した後に、生成したログ操作情報を履歴記録装置20へ送信すると共に、送信した情報を記録(つまり、保存)するよう求める依頼を履歴記録装置20へ送信する(ステップS35)。

【0072】

【表4】

【0073】

尚、操作ログ情報は、TCP通信部35が取得した操作内容(つまり、操作イベント)を表す操作内容情報及びカプセルID、並びに情報取得部37が取得した端末利用者IDと端末ネットワーク情報とで表される依頼者IDと、を関連付けた情報を含む。尚、依頼者IDは、操作ログ情報の登録を依頼する依頼者であって、編集記録装置30を利用して電子ファイルを操作させた利用者を表す。

【0074】

ステップS35が実行された後に、TCP通信部35及びイベント処理部36は、ステップS32及びS33の処理を再度実行する。その後、イベント処理部36は、TCP通信部35が受信した操作内容情報に基づいて、操作イベントの内容が「閉じる」であると判断する(ステップS34;Yes)。

【0075】

次に、端末利用記録部33を構成するファイル追加部38は、カプセル化ファイルが閉じるまで待機する(ステップS36)。一例として、編集記録装置30は、ファイルのロックが解除されるまで待機する。その後、ファイル追加部38は、情報取得部37が取得した利用者情報を暗号化して、ファイル取得部31aが取得した電子ファイルに追加する(ステップS37)。尚、ファイル追加部38は、イベント取得部37が取得した操作内容情報を暗号化して、ファイル取得部31aが取得した電子ファイルに追加しても良い。その後、ステップS32から上記の処理が繰り返される。

【0076】

具体的には、ファイル追加部38は、以下の表5に示すように、情報取得部37が取得した端末利用者ID及び端末ネットワーク情報に含まれるコンピューター名、ドメイン名、及びIPアドレスと、操作の対象とした電子ファイルのファイル名と、操作時刻を表す情報とを関連付けた情報を生成する。その後、ファイル追加部38は、生成した情報を暗号化して、操作の対象とした電子ファイルが有する図1(b)の利用者情報格納部CN4へ格納する。この構成によれば、電子ファイルに対して操作を行った編集記録装置30の利用者を表す情報を暗号化して電子ファイルへ追加するため、ファイルとファイルの利用者とを関連付けて効率的に管理できる。

【表5】

【0077】

またファイル追加部38は、操作の内容がカプセル化ファイルの有する権限情報を変更する操作であるとイベント処理部36が判断した場合に、変更を依頼した利用者を表す依頼者IDを、カプセル化ファイルへ追加する構成を採用できる。この場合、ファイル追加部38は、依頼者IDを以下の表6に示すような変更依頼リストへ保存した後に、変更依頼リストをカプセル化ファイルが有する図1(b)の変更依頼リスト格納部CN3へ格納する。この構成によれば、電子ファイルの利用権限の変更を効率良く管理できる

【表6】

【0078】

次に、図1(a)の収集解析装置40の構成について説明する。尚、収集解析装置40のハードウェア構成は履歴記録装置20の構成と同様であるので、収集解析装置40の機能から説明する。

【0079】

収集解析装置40が備えるCPUは、図6に示すような収集解析処理を実行することで、図7に示すような、対象検索部41、検索結果解析部42a、及びファイル取得部43、情報抽出部44、解析部45、及び収集ログ記録部46として機能する。また、収集解析装置40が備えるハードディスクは、取得済みURI(Uniform Resource Identifier)リストデータベース42b(以下単に、取得済みURIDB42bという)及び収集ログデータベース47a(以下単に、収集ログDB47aという)として機能する。

【0080】

図6の収集解析処理の実行が開始されると、図7の対象検索部41は、探索装置13へ電子ファイルの検索依頼を送信する(ステップS41)。次に、対象検索部41は、管理システム1が管理対象とする電子ファイルを、探索装置13が検索した検索結果を探索装置13から取得する(ステップS42)。具体例としては、対象検索部41は、編集記録装置30によってカプセル化された電子ファイルが流出した場合に、流出した電子ファイルを探索装置13が検索した検索結果を受信する。

【0081】

次に、検索結果解析部42aは、検索結果を解析して、検索した電子ファイルのネットワークにおける所在を表すファイル所在情報を取得する。尚、ファイル所在情報は、URIで表されるとして以下説明する。

【0082】

次に、検索結果解析部42aは、検索結果から得たURIが、取得済みURIリストDB42bが記憶しているURIと一致するか否かを判断する。ここで、取得済みURIリストDB42bは、収集解析装置30が既に収集(つまり、取得)したカプセル化ファイルの所在を表すURIを保存する。このため、検索結果解析部42aは、検索結果から得たURIの内で、取得済みURIリストDB42bが記憶しているURIと一致するURIを、未だ収集されていないカプセル化ファイルの所在を表すURI(以下、未取得URIという)として抽出すると共に、抽出したURIを抽出リストに保存する(ステップS43)。同様に、検索結果解析部42aは、検索結果から得たURIの内で、取得済みURIリストDB42bが記憶していないURIを、未だ収集されていないカプセル化ファイルの所在を表すURI(以下、未取得URIという)として抽出する。

【0083】

ステップS43が実行された後に、検索結果解析部42aは、抽出リストに未取得URIが存在すると判断する(ステップS44;Yes)。

【0084】

次に、ファイル取得部43は、抽出リストからURIを1件抽出する(ステップS45)。その後、ファイル取得部43は、抽出したURI(つまり、未取得URI)で表される所在にWEBサーバー14が公開した電子ファイルを、通信網10を介してWEBサーバー14から取得する(ステップS46)。その後、ファイル取得部43は、検索結果解析部42aから取得した未調査のURIを取得済みURIリストDB42bへ記録する。

【0085】

ステップS46が実行された後に、情報抽出部44は、取得した電子ファイルからカプセルIDを取得する(ステップS47)。次に、情報抽出部44は、カプセルIDを取得でない(つまり、電子ファイルがカプセルIDを有しない)と判断する(ステップS48;No)。その後、検索結果解析部42a、ファイル取得部43、及び情報抽出部44は、それぞれステップS44からS47の処理を再度実行する。次に、情報抽出部44は、カプセルIDを取得できた(つまり、電子ファイルがカプセルIDを有する)と判断する(ステップS48;Yes)。

【0086】

その後、情報抽出部44は、ファイル取得部43が取得した電子ファイルのファイル名を表す情報を取得する。また、情報抽出部44は、電子ファイルが有する図1(b)の利用者情報格納部CN4から、電子ファイルの利用者を表す利用者情報を抽出し、アクセス権限リスト格納部CN2から権限情報を保存したアクセス権限リストを抽出し、変更依頼リスト格納部CN3から権限情報の変更を依頼した利用者を表す依頼者IDを保存した変更依頼リストを抽出する(ステップS49)。

【0087】

次に、解析部45は、情報抽出部44が抽出した情報を解析して、アクセス権限リストの件数及び変更依頼リストの件数を取得する。

【0088】

その後、収集ログ記録部46の流出判断部46aは、情報抽出部44が抽出した利用者情報に含まれるドメイン名と、カプセル化ファイルを公開していたURIのドメイン名とが相違するか否かを判断する。流出判断部46aは、利用者情報のドメイン名と、カプセル化ファイルのURIのドメイン名とが相違する場合に、カプセル化ファイルが流出した可能性があると判断する(ステップS50)。ドメイン名が相違する場合には、流出した電子ファイルである可能性が高いためである。流出判断部46aは、流出の可能性があると判断すると、エラーフラグを値「0」から値「1」にする。

【0089】

これらの構成によれば、電子ファイルを操作した装置のネットワークにおける所在を表す情報を、電子ファイルが有するため、電子ファイルが有する情報と、電子ファイルがネットワーク上に流通した流通先を表す情報とに基づいて、容易かつ早期に電子ファイルが流出した可能性の有無を判断できる。

【0090】

次に、収集ログ記録部46のログ記録部46bは、情報抽出部44が抽出した情報を互いに関連付けて収集ログDB47aへ保存する(ステップS51)。具体的には、以下の表7に示すように、収集ログ記録部46は、レコードID及びエラーフラグ、情報抽出部44が抽出した電子ファイルのカプセルID及びファイル名、電子ファイルのURI、並びに記録時刻を関連付けて収集ログDB47aへ記録する。

【0091】

【表7】

【0092】

尚、レコードIDは、上記の表7と、後に説明する表9及び表10に示すレコードを関連付けるためのIDである。

【0093】

また、以下の表8に示すように、収集ログ記録部46は、レコードIDと、情報抽出部44が抽出した利用者情報(つまり、端末利用者IDと、コンピューター名、ドメイン名、及びIPアドレスを含む端末ネットワーク情報)と、記録時刻とを関連付けて収集ログDB47aへ記録する。

【0094】

【表8】

【0095】

更に、以下の表9示すように、収集ログ記録部46は、レコードIDと、情報抽出部44が抽出した依頼者リストとを関連付けて収集ログDB47aへ記録する。尚、収集ログ記録部46は、依頼者リストを収集ログDB47aへ記録する場合に、解析部45が算出した依頼者リストの件数を用いる。

【0096】

【表9】

【0097】

また更に、表10に示すように、収集ログ記録部46は、レコードIDと、情報抽出部44が抽出したアクセス権限リストとを関連付けて収集ログDB47aへ記録する。尚、収集ログ記録部46は、アクセス権限リストを収集ログDB47aへ記録する場合に、解析部45が算出したアクセス権限リストの件数を用いる。

【0098】

【表10】

【0099】

ステップS51の処理が実行された後に、収集ログ記録部46は、抽出リストから処理対象としたURIを削除する。

【0100】

その後、検索結果解析部42aが、抽出リストに未取得URIが存在しないと判断する(ステップS44;No)。その後、収集解析処理の実行が終了される。

【0101】

尚、収集解析装置40が備えるCPUは、不図示の検索処理を実行することで、図7に示すような検索インターフェース部47b(以下単に、検索IF部47bという)として機能する。

【0102】

検索IF部47bは、収集ログDB47aを検索するためのWEBインターフェースを提供する。具体的には、検索IF部47bは、不図示の端末装置で実行されたウェブブラウザからの要求に従って収集ログDB47aを検索すると共に、検索結果を返信する。また検索IF部47bは、検索結果を収集解析装置40が備えるLCDに表示させても良い。

【0103】

具体例としては、検索IF部47bは、エラーフラグに基づいて流出した可能性の有る電子ファイルを検索する。この構成によれば、利用者の利用した端末のドメイン名と、電子ファイルを公開した装置のドメイン名との相違に基づいて、流出した可能性のある電子ファイルを容易かつ短時間で判断できる。

【0104】

尚、検索IF部47bは、検索したレコードの内で、エラーフラグが「1」であるレコードに保存された情報を、優先的に又は強調してLCDに表示させる構成を採用できる。具体的には、検索IF部47bは、エラーフラグが「1」のレコードに保存された情報を、そうでないレコードに保存された情報よりもLCDの表示画面の上側に表示する構成を採用できる。また、検索IF部47bは、エラーフラグが「1」のレコードに保存された情報を、そうでないレコードに保存された情報と色を変えて表示画面に表示させる構成を採用できる。

【0105】

他の具体例としては、検索IF部47bは、電子ファイルの流出を確認した時刻を表す情報と、流出が確認された電子ファイルから情報抽出部44が抽出した利用者情報とをキーにして、電子ファイルが流出する前に電子ファイルを利用した利用者の利用者情報を検索する。この構成によれば、流出した電子ファイルから抽出した利用者情報に基づいて流出前に電子ファイルを利用した利用者を検索するため、電子ファイルの流出経路を容易かつ短時間で検索できる。

【0106】

また他の具体例としては、検索IF部47bは、カプセルIDに基づいて、電子ファイルを利用した利用者を検索する構成を採用できる。この構成によれば、複製された電子ファイルは同じカプセルIDを有するため、電子ファイルが複製されても、カプセルIDに基づいてそれぞれ複製された電子ファイルの利用者を検索して電子ファイル流出経路を辿ることができる。またこの構成によれば、複製された電子ファイルの名称が変更された場合でも、複製された電子ファイルは同じカプセルIDを有するため、カプセルIDに基づいて複製された電子ファイルを容易に特定できる。

【0107】

また他の具体例としては、収集ログ記録部46が蓄積する情報は、カプセルIDによって、操作ログDB25bが蓄積する情報と関連付けられている。よって、検索IF部47bは、情報抽出部44が抽出したカプセルIDに関連付けて操作ログDB25bが蓄積した操作内容情報を検索する構成を採用できる。つまり、検索IF部47bは、カプセルIDに基づいて、カプセルIDで識別される電子ファイルに対して行われた操作内容を検索する。この構成によれば、流出した電子ファイルから抽出したカプセルIDに基づいて電子ファイルに行われた操作内容を検索するため、電子ファイルの流出経緯を検索できる。

【0108】

更に他の具体例としては、検索IF部47bは、カプセルIDに基づいて、電子ファイルの権限情報を操作した利用者を表す依頼者IDを保存する依頼者リストを検索する構成を採用できる。通常、電子ファイルの使用権限を変更した場合、権限を変更させた者又は新たに使用権限を与えられた者が電子ファイルを流出させることが多い。このためこの構成によれば、権限を変更した変更者に基づいて電子ファイルの流出経路を容易かつ短時間で検索できる。

【0109】

更に他の具体例としては、検索IF部47bは、カプセルIDと、変更操作後の権限情報の種類とに基づいて、電子ファイルの権限情報を操作した編集記録装置30の利用者を表す利用者情報を検索する構成を採用できる。電子ファイルの流出は、単に「参照可能」権限しか持たない者よりも、「フル権限」及び「複写可能」権限を有する者によりなされる場合が多い。このためこの構成によれば、流出した電子ファイルの権限情報に基づいて、電子ファイルの流出経緯を容易かつ短時間で検索できる。

【0110】

尚、本発明に係る機能を実現するための構成を予め備えたファイル管理システム又はファイル管理装置として提供できることはもとより、プログラムの適用により、既存の1又は複数のコンピューターを本発明に係るファイル管理システム又はファイル管理装置として機能させることもできる。すなわち、上記実施形態で例示したファイル管理システム1又はファイル管理装置9による各機能構成を実現させるためのプログラムを、既存のファイル管理システム又はファイル管理装置を制御するコンピューター(CPUなど)が実行できる様に適用することで、本発明に係るファイル管理システム1又はファイル管理装置9として機能させることができる。

【0111】

このようなプログラムの配布方法は任意であり、例えば、メモリカード、CD−ROM、又はDVD−ROMなどの記録媒体に格納して配布できる他、インターネットなどの通信媒体を介して配布することもできる。

【0112】

以上本発明の好ましい実施例について詳述したが、本発明は係る特定の実施例に限定されるものではなく、特許請求の範囲に記載された本発明の要旨の範囲内において、種々の変形、変更が可能である。

【0113】

上記の実施形態の一部又は全部は、以下の付記のようにも記載されうるが、以下には限られない。

【0114】

(付記1)暗号化された電子ファイルを取得するファイル取得手段と、前記ファイル取得手段が取得した前記電子ファイルに対して操作を行うファイル操作手段と、前記ファイル操作手段を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、を備えるファイル管理システム。

【0115】

(付記2)前記ファイル追加手段によって前記利用者情報を追加された前記電子ファイルをネットワークから取得するネットワークファイル取得手段と、前記ネットワークファイル取得手段が取得した前記電子ファイルから、前記利用者情報を抽出する情報抽出手段と、をさらに備える付記1に記載のファイル管理システム。

【0116】

(付記3)前記利用者情報は、前記利用者が利用した前記ファイル操作手段の前記ネットワークにおける所在を表す操作所在情報を含み、前記ネットワークファイル取得手段は、前記ネットワークから取得した前記電子ファイルの前記ネットワークにおける所在を表すファイル所在情報をさらに取得し、前記情報抽出手段が抽出した前記利用者情報に含まれる前記操作所在情報と、前記ネットワーク取得手段が取得した前記ファイル所在情報との相違に基づいて、前記電子ファイルが前記ネットワークへ流出した電子ファイルである可能性の有無を判断する流出判断手段を、さらに備える付記2に記載のファイル管理システム。

【0117】

(付記4)前記暗号化された電子ファイルは、暗号化前の電子ファイルと、前記暗号化された電子ファイルを利用する権限を有する者を識別する権限情報とを関連付けたファイルを暗号化したカプセル化ファイルであり、前記ファイル操作手段は、前記カプセル化ファイルが有する前記権限情報を変更する操作を行い、前記ファイル追加手段は、前記権限情報を変更するために前記ファイル操作手段を利用した利用者を表す前記利用者情報を、前記カプセル化ファイルに追加する付記3に記載のファイル管理システム。

【0118】

(付記5)前記暗号化された電子ファイルは、前記暗号化後の前記電子ファイルを識別するファイル識別情報を有し、前記情報抽出手段は、前記ネットワークファイル取得手段によって前記ネットワークから取得された前記電子ファイルから、前記ファイル識別情報を抽出し、前記情報抽出手段が抽出した前記ファイル識別情報と、前記利用者情報とを関連付けて蓄積する第1蓄積手段と、前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第1蓄積手段が蓄積した前記利用者情報を検索する情報検索手段と、をさらに備える付記3に記載のファイル管理システム。

【0119】

(付記6)前記ファイル操作手段が行った前記操作の内容を表す操作内容情報を取得する操作内容情報取得手段と、前記操作内容情報取得手段が取得した前記操作内容情報と、前記操作内容情報が表す操作を行われた前記電子ファイルを識別する前記ファイル識別情報とを関連付けて蓄積する第2蓄積手段とをさらに備え、前記情報検索手段は、前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第2蓄積手段が蓄積した前記操作内容情報をさらに検索する付記5に記載のファイル管理システム。

【0120】

(付記7)暗号化された電子ファイルを取得するファイル取得手段と、前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、を備えるファイル管理装置。

【0121】

(付記8)コンピューターが、暗号化された電子ファイルを取得するファイル取得ステップと、前記コンピューターが、前記ファイル取得ステップで取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得ステップと、前記コンピューターが、前記利用者情報取得ステップで取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルへ追加するファイル追加ステップと、を備えるファイル管理方法。

【0122】

(付記10)コンピューターを、暗号化された電子ファイルを取得するファイル取得手段と、前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、して機能させるファイル管理プログラム。

【符号の説明】

【0123】

1 ファイル管理システム

9 ファイル管理装置

10 通信網

11 暗号化装置

12 利用者管理装置

13 探索装置

14 WEBサーバー

20 履歴記録装置

21 受信部

22 解析部

23 カプセルID発行部

24a 情報管理部

24b アクセス権限リストDB

25a ログ記録部

25b 操作ログDB

25c ログ検索IF部

26 制御部

27 送信部

30 編集記録装置

31a ファイル取得部

31b ファイル操作部

32 イベント発信部

33 端末利用記録部

34 操作記録部

40 収集解析装置

41 対象検索部

42a 検索結果解析部

42b 取得済みURIリストDB

43 ファイル取得部

44 情報抽出部

45 解析部

46 収集ログ記録部

46a 流出判断部

46b ログ記録部

47a 収集ログDB

47b 検索IF部

【技術分野】

【0001】

本発明は、電子ファイルを管理するファイル管理システム、ファイル管理装置、ファイル管理方法、及びファイル管理プログラムに関する。

【背景技術】

【0002】

この種の技術として特許文献1には、暗号化前のデータを記憶する記憶部の領域から、暗号化済のデータを記憶する領域へデータを移動する場合に、データを暗号化すると共に、データの操作履歴を記憶部へ記録する技術が開示されている。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2008−129803号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

特許文献1に係る技術には、記憶部が蓄積した操作履歴から管理対象とするデータを操作した操作履歴を検索する必要があるため、ファイルの操作に関する履歴を効率的に管理できないという問題があった。

【0005】

本発明は、このような問題に鑑みてなされたもので、効率的に電子ファイルの操作履歴を管理できるファイル管理システム、ファイル管理装置、ファイル管理方法、及びファイル管理プログラムを提供することを目的とする。

【課題を解決するための手段】

【0006】

上記目的を達成するため、本発明の第一の観点に係るファイル管理システムは、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行うファイル操作手段と、

前記ファイル操作手段を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴としている。

【0007】

また、上記目的を達成するため、本発明の第二の観点に係るファイル管理装置は、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴としている。

【0008】

さらに、上記目的を達成するため、本発明の第三の観点に係るファイル管理方法は、

コンピューターが、暗号化された電子ファイルを取得するファイル取得ステップと、

前記コンピューターが、前記ファイル取得ステップで取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得ステップと、

前記コンピューターが、前記利用者情報取得ステップで取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルへ追加するファイル追加ステップと、

を有することを特徴としている。

【0009】

また、上記目的を達成するため、本発明の第四の観点に係るファイル管理プログラムは、

コンピューターを、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

して機能させることを特徴としている。

【発明の効果】

【0010】

本発明によれば、従来よりも効率的に電子ファイルの操作履歴を管理できる。

【図面の簡単な説明】

【0011】

【図1】図1(a)は、本発明の実施形態に係るに係るファイル管理システムの一構成例を表す図である。図1(b)は、カプセル化前後の電子ファイルの一例を表す図である。図1(c)は、ファイル管理装置の一構成例を表す図である。

【図2】図2(a)は、履歴記録装置のハードウェア構成の一例を表すハードウェア構成図である。図2(b)は、履歴記録装置が有する機能の一例を表す機能ブロック図である。

【図3】履歴記録装置が実行する履歴記録処理の一例を表すフローチャートである。

【図4】図4(a)は、編集記録装置が実行する編集処理の一例を表すフローチャートである。図4(b)は、編集記録装置が実行する記録処理の一例を表すフローチャートである。

【図5】編集記録装置の一構成例を表す構成図である。

【図6】収集解析装置が実行する収集解析処理の一例を表すフローチャートである。

【図7】収集解析装置の一構成例を表す機能ブロック図である。

【発明を実施するための形態】

【0012】

以下、本発明の最良の実施形態について添付図面を参照しつつ説明する。

【0013】

本発明の実施形態に係るファイル管理システム1(以下単に、管理システム1という)は、図1(a)に示すように、通信網10、暗号化装置11、利用者管理装置12、探索装置13、及びWEBサーバー14に接続する。管理システム1について説明する前に、通信網10、暗号化装置11、利用者管理装置12、探索装置13、及びWEBサーバー14について説明する。

【0014】

通信網10は、インターネットであるとして説明するが、LAN(Local Area Network)、公衆回線網、又はイントラネットワークであっても構わない。

暗号化装置11は、RMSサーバー(Rights Management Service)であり、図1(b)に示すようなカプセル化前の電子ファイル(以下、未カプセルファイルという)をカプセル化してカプセル化ファイルFCを生成する。

【0015】

カプセル化とは、暗号化前の電子ファイル(つまり、未カプセルファイル)と、電子ファイルの属性を表す属性情報とを関連付けたファイルを暗号化することをいう。

【0016】

ここで、属性情報は、ファイル識別情報、権限情報、依頼者識別情報、利用者情報を含む。以下、属性情報に含まれる権限情報について説明した後に、ファイル識別情報、依頼者識別情報、及び利用者情報について順に説明する。

【0017】

権限情報は利用者IDで表され、以下の表1に表されるようなアクセス権限リストに保存される。利用者IDは、表1に示すように、電子ファイルを利用する権限を有する者を識別する電子メールアドレスで表され、利用者の有する利用権限の種類を表す情報と関連付けてアクセス権限リストに保存される。ここで利用権限の種類は、「フル権限」、「編集可能」、「印刷可能」、「複写可能」、及び「参照可能」を含む。

【0018】

【表1】

【0019】

ファイル識別情報は、カプセル化後(つまり、暗号化後)の電子ファイルを識別するカプセルIDで表される。依頼者識別情報は、カプセル化を依頼した依頼者を識別する依頼者IDで表される。依頼者IDも利用者IDと同様に、電子メールアドレスで表される。利用者情報は、カプセル化ファイルに対して操作を行った端末装置を利用した利用者を表す情報をいい、端末装置を利用した利用者の利用者IDで表される。

【0020】

つまり、カプセル化ファイルは属性情報と関連付けたファイルを暗号化したファイルをいい、属性情報はファイル識別情報、権限情報、依頼者識別情報、及び利用者情報を含む。このため、図1(b)に示すように、ファイル識別情報を表すカプセルIDを格納するカプセルID格納部CN1、権限情報を保存したアクセス権限リストを格納するアクセス権限リスト格納部CN2、依頼者識別情報を保存する変更依頼リストを格納する変更依頼リスト格納部CN3、カプセル化ファイルを利用した利用者を表す利用者情報を格納する利用者情報格納部CN4と、を有する。

【0021】

ここで、図1(a)に戻り、利用者管理装置12から引き続き説明を行う。

利用者管理装置12は、管理システム1を利用する権限を有する利用者を識別する識別情報を管理する。また利用者管理装置12は、管理システム1から情報を受信した場合に、受信した情報が利用権限を有する利用者の識別情報か否かを判断すると共に、判断結果を管理システム1へ返信する。

【0022】

探索装置13は、例えば、検索エンジンで構成され、通信網10に接続する。探索装置13は、管理システム1が管理する電子ファイルの内で、例えば、インターネット上に公開された電子ファイルを探索する。具体的には、探索装置13は、所定時間間隔で、探索対象とする電子ファイルの拡張子をキーにして、電子ファイルをインターネット上で検索する。尚、探索装置13は、ファイル交換ソフトウェアをインストールされたパーソナル・コンピューターで構成され、ファイル交換ソフトウェアを用いて管理システム1から流出した電子ファイルを探索しても良い。

【0023】

ここで、本明細書において、電子ファイルの流出とは、管理システム1が管理する電子ファイルの利用権限を有しない者が当該電子ファイルを取得し得る状況に、当該電子ファイルが置かれることを含む。具体例としては、電子ファイルの流出は、電子ファイルの利用権限を有しない者がアクセス可能なWEB(World Wide Web)サーバーに電子ファイルが公開されること、電子ファイルの利用権限を有しない者がファイル共有ソフトウェアを用いて電子ファイルをダウンロードできる状態になること、及び電子ファイルの利用権限を有しない者が電子ファイルを記録した記録媒体を購入できる状態になることを含む。

【0024】

WEBサーバー14(World Wide Web)は、通信網10を介して接続する装置に対して電子ファイルを公開する。特に、WEBサーバー14は、管理システム1が管理する電子ファイルを、管理システム1及び管理システム1を構成する装置以外の装置に対して流通させる。

【0025】

次に、図1(a)を参照したまま、カプセル化ファイルを管理する管理システム1の構成について説明する。

管理システム1は、履歴記録装置20、編集記録装置30、及び収集解析装置40で構成される。履歴記録装置20、編集記録装置30、及び収集解析装置40は、例えば、パーソナル・コンピューター又はサーバー機で構成される。

【0026】

履歴記録装置20は、暗号化装置11に電子ファイルをカプセル化させる。また、履歴記録装置20は、電子ファイルをカプセル化させた履歴、及び編集記録装置30でカプセル化ファイルに対して編集等の操作をした操作履歴を記録する。

【0027】

編集記録装置30は、カプセル化ファイルを編集等すると共に、編集記録装置30の利用者を表す利用者情報をカプセル化ファイルへ記録する。

【0028】

収集解析装置40は、探索装置13が探索した電子ファイルを収集すると共に、収集した電子ファイルから利用者情報を抽出する。収集解析装置40は、抽出した利用者情報を解析して、電子ファイルを操作した端末装置の利用者を検索する。

【0029】

尚、図1(c)に示すように、ファイル管理システム1を構成する履歴記録装置20の機能を有する履歴記録部92、編集記録装置30の機能を有する編集記録部93、収集解析装置40の機能を有する収集解析部94を1台のファイル管理装置9が有しても良い。

【0030】

ここで、図1(a)の履歴記録装置20について説明する。

履歴記録装置20は、図2(a)に示すようにCPU(Central Processing Unit)20a、RAM(Random Access Memory)20b、ハードディスク20c、キーボード20d、LCD(Liquid Crystal Display)20e、及び通信カード20fで構成される。

【0031】

CPU20aは、ハードディスク20cに保存されたプログラムに従ってソフトウェア処理を実行することで、履歴記録装置20の全体制御を行う。RAM20bは、CPU20aがソフトウェア処理するデータを一時的に記憶する。尚、履歴記録装置20は、ハードディスク20cの代わりに、フラッシュメモリ又はDVDドライブ(Digital Versatile Disc)を備えても良い。

【0032】

キーボード20d及びLCD20eは、ユーザーインターフェースを提供する。通信カード20fは、通信網10を介して接続する装置と情報通信を行う。

【0033】

次に、図2(a)に示すハードウェアを用いて実行されるソフトウェア処理について説明を行う。図2(a)のCPU20aは、図3に示すような、履歴記録処理を実行することで、図2(b)に示すような、受信部21、解析部22、カプセルID発行部23、情報管理部24a、ログ記録部25a、制御部26、送信部27として機能する。また、図2(a)のハードディスク20cは、アクセス権リストデータベース24b(以下単に、アクセス権リストDB24bという)及び操作ログデーターベース25b(以下単に、操作ログDBという)として機能する。

【0034】

図3の履歴記録処理の実行が開始されると、図2(b)の受信部21は、編集記録装置30からカプセル化の依頼、カプセル化を依頼する依頼者を表す依頼者ID、カプセル化を求められる未カプセルファイル、及び未カプセルファイルの権限情報を保存したアクセス権限リストを受信する受信処理を実行する(ステップS01)。

【0035】

次に、受信部21が受信した依頼者IDは電子メールアドレスで表されるため、解析部22は、依頼者IDを解析してユーザー名を抽出する解析処理を実行すると共に、抽出したユーザー名が有効であるか否かを利用者管理装置12へ問い合わせる(ステップS02)。

【0036】

その後、解析部22は、利用者管理装置12の返答結果に基づいて依頼者IDの有効性を判断する(ステップS03)。尚、解析部22は、依頼者IDは有効でないと判断すると(ステップS03;No)、エラーを履歴記録装置20へ返信した後に、履歴編集処理の実行を終了する。

【0037】

解析部22は、利用者管理装置12の返答結果に異常がないため、依頼者IDは有効であると判断する(ステップS03;Yes)。

【0038】

次に、制御部26は、受信部21が受信した依頼がカプセル化依頼であるか否かを判断する(ステップS04)。尚、履歴記録装置20は、カプセル化依頼でないと判断した場合(ステップS04;No)には、履歴記録処理を終了する。

【0039】

制御部26は、依頼がカプセル化依頼であると判断し(ステップS04;Yes)、受信部21が受信した電子ファイルが未カプセルファイルであると判断する(ステップS05;Yes)。尚、制御部26は、電子ファイルが未カプセルファイルでないと判断した場合(ステップS05;No)には、エラーを履歴記録装置20へ返信した後に履歴記録処理の実行を終了する。

【0040】

次に、カプセルID発行部23は、未カプセルファイルをカプセル化した後の電子ファイル(つまり、カプセル化ファイル)を識別するカプセルIDを発行(つまり生成)する(ステップS06)。

【0041】

次に、情報管理部24aは、受信部21が受信したアクセス権限リストをカプセルIDと関連付けてアクセス権限リストを生成する。次に、情報管理部24aは、以下の表2に示すような、アクセス権限リストDB24bが格納するアクセス権限リスト表にアクセス権限リストを保存する(ステップS07)。カプセル化前後の電子ファイルと、電子ファイルのアクセス権限とを関連付けて管理するためである。尚、情報管理部24aは、カプセルIDに基づいてアクセス権限リストを検索しても良いし、検索したリストをLCD20eに表示させても良い。

【0042】

【表2】

【0043】

ステップS07が実行された後に、ログ記録部25aは、以下の表3に示すような、操作履歴を表す操作ログ情報を生成する。

【0044】

【表3】

【0045】

具体的には、カプセルID発行部23が発行したカプセルIDと、受信部21が受信した電子ファイルのアクセス権限リスト、電子ファイルをカプセル化する操作を依頼した依頼者を表す依頼者ID、及び依頼の受信時刻等を関連付けた情報である。尚、アクセス権限リストは、利用者ID及び権限種類を表す情報を有する。

【0046】

また操作ログ情報は、カプセルIDと、カプセルIDで識別される電子ファイルの名称を表す情報と、電子ファイルに行われた操作内容(つまり、操作イベント)を表す操作内容情報とをさらに関連付けた情報である。尚、操作ログ情報は、依頼の受信時刻等ではなく、電子ファイルへの操作時刻を含んでも良い。

【0047】

ここで、電子ファイルに対する操作は、カプセル化する操作であるため、ログ記録部25aは、カプセル化する操作の操作ログ情報(以下、カプセル化操作ログ情報という)を生成すると共に、生成した操作ログ情報を操作ログDB25bへ保存する(ステップS08)。

【0048】

尚、カプセル化された電子ファイルが編集等の操作を受けた場合には、操作ログ情報は、操作された電子ファイルのカプセルIDと、操作内容を表す操作内容情報とを関連付けた情報となる。

【0049】

ステップS08が実行された後に、制御部26は、受信部21が受信した未カプセル化ファイルとアクセス権限リストとを関連付けたファイルを暗号化装置11へ送信する共に、送信したファイルを暗号化装置11にカプセル化させるカプセル化処理を実行する(ステップS09)。

【0050】

その後、制御部26は、暗号化装置11からカプセル化されたファイルを受信する。次に、制御部26は、受信したカプセル化ファイルに対して、カプセルID発行部23が発行したカプセルID、受信部21が受信したアクセス権限リスト及び依頼者ID等の情報を(追加)保存する(ステップS10)。尚、制御部26は、カプセルID、アクセス権限リスト、及び依頼者IDを暗号化した後に、カプセル化されたファイルへ追加しても良いし、暗号化せずに追加しても良い。また、制御部26は、未カプセルファイルと、カプセルID、アクセス権限リスト、及び依頼者IDとを関連付けたファイルを暗号化装置11にカプセル化させても良い。

【0051】

ステップS10が実行された後に、送信部27は、カプセル化ファイルを編集記録装置30へ返信する(ステップS11)。その後、編集記録処理の実行が終了される。

【0052】

尚、図2(a)のCPU20aは、不図示のログ検索処理を実行することで、図2(b)に示すようなログ検索インターフェース部25c(以下単に、ログ検索IF部25cという)として機能する。

【0053】

ログ検索IF部25cは、操作履歴を表す操作ログ情報を検索するためのWEBインターフェースを提供する。尚、ログ検索IF部25cは、カプセルID又は操作時刻に基づいて操作ログ情報を検索すると共に、検索した情報をLCD20eに表示しても良い。

【0054】

次に、図1(a)の編集記録装置30の構成について説明を行う。尚、編集記録装置30のハードウェア構成は履歴記録装置20の構成と同様であるので、編集記録装置30の機能から説明する。

【0055】

編集記録装置30を構成するCPUは、図4(a)に表すような編集処理を実行することで、図5に示すような、ファイル取得部31a、ファイル操作部31b、並びにイベント取得部32a及び通信部32bを有するイベント発信部32として機能する。尚、ファイル操作部31b及びイベント発信部32は、編集記録装置30に接続する別個の装置で実現されても良い。

【0056】

図4(a)の編集処理の実行が開始されると、ファイル取得部31aは、カプセル化ファイルを履歴記録装置20から取得する(ステップS20)。尚、ファイル取得部31aは、DVD又はフラッシュメモリからカプセル化ファイルを取得する構成を採用できる。

【0057】

次に、ファイル操作部31bは、ファイル取得部31aが取得したカプセル化ファイルを操作するためのアプリケーションを実行する。具体例としては、ファイル操作部31bは、マイクロソフト社が販売するオフィス(登録商標)を実行する。

【0058】

具体的には、先ず、ファイル操作部31bは、アプリケーションでカプセル化ファイルを開く(ステップS21)。次に、ファイル操作部31bは、例えば、ログイン認証により取得された利用者のIDとパスワードとを取得する。その後、ファイル操作部31bは、取得した利用者のIDを用いて暗号化装置11に対して認証をさせると共に、利用者管理装置12にIDの有効性を判断させる。次に、ファイル操作部31bは、暗号化装置11の認証結果及び利用者管理装置12の判断結果に異常がないと判断して、電子ファイルに対する操作を行う。尚、ファイル操作部31bは、異常があると判断すると、電子ファイルに対する操作を行わない。

【0059】

尚、ファイル操作部31bは、以下の処理を実行してもよい。例えば、ファイル操作部31bは、アプリケーションを実行することで、カプセル化ファイルを復号化する。次に、ファイル操作部31bは、複合化した電子ファイル及び電子ファイルの属性情報を編集する。具体例としては、ファイル操作部31bは、アクセス権限リスト及び依頼者IDを編集しても良い。その後、ファイル操作部31bは、編集した電子ファイル及び電子ファイルの属性情報を再度カプセル化する。また、ファイル操作部31bは、カプセル化ファイルを複製又は削除する操作を行っても良い。

【0060】

その後、図5に示すイベント発信部32のイベント取得部32aは、ファイル操作部31bから「開く」操作のイベントを取得する(ステップS22)。尚、イベント取得部32aは、カプセル化ファイルの「開く」操作イベント以外には、「保存」操作イベント、「印刷」操作イベント、及び「閉じる」操作イベントを取得する。また、イベント取得部32aは、カプセル化ファイルの「複製」操作イベント、「変更(編集)」操作イベント、及び「消去」操作イベントを取得しても良い。

【0061】

ステップS22が実行された後に、イベント取得部32aは、図1(b)に示すカプセル化ファイルのカプセルID格納部CN1からカプセルIDを取得する(ステップS23)。

【0062】

その後、イベント発信部32は、取得したイベントと、カプセルIDとに基づいて、操作の内容を表す操作内容情報及び操作の対象となった電子ファイルを表す操作対象情報を含むイベント情報を取得する。尚、操作対象情報は、操作の対象となった電子ファイルの属性情報を表す情報を含んでも良い。

【0063】

ステップS23が実行された後に、イベント発信部32の通信部32bは、イベント取得部32aが取得した操作のイベント情報を端末利用記録部33及び操作記録部34が有するTCP通信部35へ送信する(ステップS24)。尚、イベント発信部32は、更に「閉じる」操作イベント以外のイベントが生じる度に、上記ステップS23及びS24の処理と同様の処理を繰り返す。

【0064】

その後、イベント発信部32は、アプリケーションによってカプセル化ファイルが閉じられると、「閉じる」イベントを取得する(ステップS25)。その後、イベント発信部32は、ステップS24と同様に、「閉じる」操作のイベント情報をTCP通信部35へ送信する(ステップS26)。その後、編集処理の実行が終了される。

【0065】

次に、編集記録装置30が有する他の機能について説明を行う。編集記録装置30が備えるCPUは、図4(b)に表すような記録処理を実行することで、図5に示すような、端末利用記録部33及び操作記録部34として機能する。尚、端末利用記録部33と操作記録部34とは、構成の一部を共にしている。

【0066】

図5の端末利用記録部33は、編集記録装置30を利用してカプセル化ファイルに操作を行った利用者を表す利用者情報をカプセル化ファイルへ追加する。尚、端末利用記録部33は、TCP(Transmission Control Protocol)通信部35、イベント処理部36、情報取得部37、及びファイル追加部38で構成される。

【0067】

操作記録部34は、編集記録装置30がカプセル化ファイルに行った操作内容を表す操作内容情報及び編集記録装置30の利用者を表す利用者情報を履歴記録装置20に保存させる。尚、操作記録部34は、TCP通信部35、イベント処理部36、及び情報取得部37で構成される。

【0068】

図4(b)の記録処理が開始されると、図5の情報取得部37は、編集記録装置30の利用者を表す利用者情報を取得する(ステップS31)。尚、利用者情報は利用者IDで表され、利用者IDは端末利用者IDと端末ネットワーク情報とで表される。端末利用者IDは、端末装置である編集記録装置30のログイン認証に用いられるユーザー名で表される。また、端末ネットワーク情報は、編集記録装置30のネットワークにおける所在を表す情報(以下、操作所在情報という)。尚、操作所在情報は、コンピューター名、ドメイン名、及びIP(Internet Protocol)アドレスを含む。

【0069】

図4(b)のステップS31が実行された後に、図5の端末利用記録部33及び操作記録部34を構成するTCP通信部35は、イベント発信部32とのTCP通信による接続を待機する(ステップS32)。その後、TCP通信部35は、イベント発信部32から操作のイベント情報(つまり、操作内容情報及びカプセルIDで表される操作対象情報)を受信する(ステップS33)。

【0070】

次に、イベント処理部36は、TCP通信部35が受信した操作内容情報に基づいて、操作イベントの内容が「閉じる」でないと判断する(ステップS34;No)。

【0071】

端末利用記録部33を構成するログ通信部39は、以下の表4に示すような、操作ログ情報を生成した後に、生成したログ操作情報を履歴記録装置20へ送信すると共に、送信した情報を記録(つまり、保存)するよう求める依頼を履歴記録装置20へ送信する(ステップS35)。

【0072】

【表4】

【0073】

尚、操作ログ情報は、TCP通信部35が取得した操作内容(つまり、操作イベント)を表す操作内容情報及びカプセルID、並びに情報取得部37が取得した端末利用者IDと端末ネットワーク情報とで表される依頼者IDと、を関連付けた情報を含む。尚、依頼者IDは、操作ログ情報の登録を依頼する依頼者であって、編集記録装置30を利用して電子ファイルを操作させた利用者を表す。

【0074】

ステップS35が実行された後に、TCP通信部35及びイベント処理部36は、ステップS32及びS33の処理を再度実行する。その後、イベント処理部36は、TCP通信部35が受信した操作内容情報に基づいて、操作イベントの内容が「閉じる」であると判断する(ステップS34;Yes)。

【0075】

次に、端末利用記録部33を構成するファイル追加部38は、カプセル化ファイルが閉じるまで待機する(ステップS36)。一例として、編集記録装置30は、ファイルのロックが解除されるまで待機する。その後、ファイル追加部38は、情報取得部37が取得した利用者情報を暗号化して、ファイル取得部31aが取得した電子ファイルに追加する(ステップS37)。尚、ファイル追加部38は、イベント取得部37が取得した操作内容情報を暗号化して、ファイル取得部31aが取得した電子ファイルに追加しても良い。その後、ステップS32から上記の処理が繰り返される。

【0076】

具体的には、ファイル追加部38は、以下の表5に示すように、情報取得部37が取得した端末利用者ID及び端末ネットワーク情報に含まれるコンピューター名、ドメイン名、及びIPアドレスと、操作の対象とした電子ファイルのファイル名と、操作時刻を表す情報とを関連付けた情報を生成する。その後、ファイル追加部38は、生成した情報を暗号化して、操作の対象とした電子ファイルが有する図1(b)の利用者情報格納部CN4へ格納する。この構成によれば、電子ファイルに対して操作を行った編集記録装置30の利用者を表す情報を暗号化して電子ファイルへ追加するため、ファイルとファイルの利用者とを関連付けて効率的に管理できる。

【表5】

【0077】

またファイル追加部38は、操作の内容がカプセル化ファイルの有する権限情報を変更する操作であるとイベント処理部36が判断した場合に、変更を依頼した利用者を表す依頼者IDを、カプセル化ファイルへ追加する構成を採用できる。この場合、ファイル追加部38は、依頼者IDを以下の表6に示すような変更依頼リストへ保存した後に、変更依頼リストをカプセル化ファイルが有する図1(b)の変更依頼リスト格納部CN3へ格納する。この構成によれば、電子ファイルの利用権限の変更を効率良く管理できる

【表6】

【0078】

次に、図1(a)の収集解析装置40の構成について説明する。尚、収集解析装置40のハードウェア構成は履歴記録装置20の構成と同様であるので、収集解析装置40の機能から説明する。

【0079】

収集解析装置40が備えるCPUは、図6に示すような収集解析処理を実行することで、図7に示すような、対象検索部41、検索結果解析部42a、及びファイル取得部43、情報抽出部44、解析部45、及び収集ログ記録部46として機能する。また、収集解析装置40が備えるハードディスクは、取得済みURI(Uniform Resource Identifier)リストデータベース42b(以下単に、取得済みURIDB42bという)及び収集ログデータベース47a(以下単に、収集ログDB47aという)として機能する。

【0080】

図6の収集解析処理の実行が開始されると、図7の対象検索部41は、探索装置13へ電子ファイルの検索依頼を送信する(ステップS41)。次に、対象検索部41は、管理システム1が管理対象とする電子ファイルを、探索装置13が検索した検索結果を探索装置13から取得する(ステップS42)。具体例としては、対象検索部41は、編集記録装置30によってカプセル化された電子ファイルが流出した場合に、流出した電子ファイルを探索装置13が検索した検索結果を受信する。

【0081】

次に、検索結果解析部42aは、検索結果を解析して、検索した電子ファイルのネットワークにおける所在を表すファイル所在情報を取得する。尚、ファイル所在情報は、URIで表されるとして以下説明する。

【0082】

次に、検索結果解析部42aは、検索結果から得たURIが、取得済みURIリストDB42bが記憶しているURIと一致するか否かを判断する。ここで、取得済みURIリストDB42bは、収集解析装置30が既に収集(つまり、取得)したカプセル化ファイルの所在を表すURIを保存する。このため、検索結果解析部42aは、検索結果から得たURIの内で、取得済みURIリストDB42bが記憶しているURIと一致するURIを、未だ収集されていないカプセル化ファイルの所在を表すURI(以下、未取得URIという)として抽出すると共に、抽出したURIを抽出リストに保存する(ステップS43)。同様に、検索結果解析部42aは、検索結果から得たURIの内で、取得済みURIリストDB42bが記憶していないURIを、未だ収集されていないカプセル化ファイルの所在を表すURI(以下、未取得URIという)として抽出する。

【0083】

ステップS43が実行された後に、検索結果解析部42aは、抽出リストに未取得URIが存在すると判断する(ステップS44;Yes)。

【0084】

次に、ファイル取得部43は、抽出リストからURIを1件抽出する(ステップS45)。その後、ファイル取得部43は、抽出したURI(つまり、未取得URI)で表される所在にWEBサーバー14が公開した電子ファイルを、通信網10を介してWEBサーバー14から取得する(ステップS46)。その後、ファイル取得部43は、検索結果解析部42aから取得した未調査のURIを取得済みURIリストDB42bへ記録する。

【0085】

ステップS46が実行された後に、情報抽出部44は、取得した電子ファイルからカプセルIDを取得する(ステップS47)。次に、情報抽出部44は、カプセルIDを取得でない(つまり、電子ファイルがカプセルIDを有しない)と判断する(ステップS48;No)。その後、検索結果解析部42a、ファイル取得部43、及び情報抽出部44は、それぞれステップS44からS47の処理を再度実行する。次に、情報抽出部44は、カプセルIDを取得できた(つまり、電子ファイルがカプセルIDを有する)と判断する(ステップS48;Yes)。

【0086】

その後、情報抽出部44は、ファイル取得部43が取得した電子ファイルのファイル名を表す情報を取得する。また、情報抽出部44は、電子ファイルが有する図1(b)の利用者情報格納部CN4から、電子ファイルの利用者を表す利用者情報を抽出し、アクセス権限リスト格納部CN2から権限情報を保存したアクセス権限リストを抽出し、変更依頼リスト格納部CN3から権限情報の変更を依頼した利用者を表す依頼者IDを保存した変更依頼リストを抽出する(ステップS49)。

【0087】

次に、解析部45は、情報抽出部44が抽出した情報を解析して、アクセス権限リストの件数及び変更依頼リストの件数を取得する。

【0088】

その後、収集ログ記録部46の流出判断部46aは、情報抽出部44が抽出した利用者情報に含まれるドメイン名と、カプセル化ファイルを公開していたURIのドメイン名とが相違するか否かを判断する。流出判断部46aは、利用者情報のドメイン名と、カプセル化ファイルのURIのドメイン名とが相違する場合に、カプセル化ファイルが流出した可能性があると判断する(ステップS50)。ドメイン名が相違する場合には、流出した電子ファイルである可能性が高いためである。流出判断部46aは、流出の可能性があると判断すると、エラーフラグを値「0」から値「1」にする。

【0089】

これらの構成によれば、電子ファイルを操作した装置のネットワークにおける所在を表す情報を、電子ファイルが有するため、電子ファイルが有する情報と、電子ファイルがネットワーク上に流通した流通先を表す情報とに基づいて、容易かつ早期に電子ファイルが流出した可能性の有無を判断できる。

【0090】

次に、収集ログ記録部46のログ記録部46bは、情報抽出部44が抽出した情報を互いに関連付けて収集ログDB47aへ保存する(ステップS51)。具体的には、以下の表7に示すように、収集ログ記録部46は、レコードID及びエラーフラグ、情報抽出部44が抽出した電子ファイルのカプセルID及びファイル名、電子ファイルのURI、並びに記録時刻を関連付けて収集ログDB47aへ記録する。

【0091】

【表7】

【0092】

尚、レコードIDは、上記の表7と、後に説明する表9及び表10に示すレコードを関連付けるためのIDである。

【0093】

また、以下の表8に示すように、収集ログ記録部46は、レコードIDと、情報抽出部44が抽出した利用者情報(つまり、端末利用者IDと、コンピューター名、ドメイン名、及びIPアドレスを含む端末ネットワーク情報)と、記録時刻とを関連付けて収集ログDB47aへ記録する。

【0094】

【表8】

【0095】

更に、以下の表9示すように、収集ログ記録部46は、レコードIDと、情報抽出部44が抽出した依頼者リストとを関連付けて収集ログDB47aへ記録する。尚、収集ログ記録部46は、依頼者リストを収集ログDB47aへ記録する場合に、解析部45が算出した依頼者リストの件数を用いる。

【0096】

【表9】

【0097】

また更に、表10に示すように、収集ログ記録部46は、レコードIDと、情報抽出部44が抽出したアクセス権限リストとを関連付けて収集ログDB47aへ記録する。尚、収集ログ記録部46は、アクセス権限リストを収集ログDB47aへ記録する場合に、解析部45が算出したアクセス権限リストの件数を用いる。

【0098】

【表10】

【0099】

ステップS51の処理が実行された後に、収集ログ記録部46は、抽出リストから処理対象としたURIを削除する。

【0100】

その後、検索結果解析部42aが、抽出リストに未取得URIが存在しないと判断する(ステップS44;No)。その後、収集解析処理の実行が終了される。

【0101】

尚、収集解析装置40が備えるCPUは、不図示の検索処理を実行することで、図7に示すような検索インターフェース部47b(以下単に、検索IF部47bという)として機能する。

【0102】

検索IF部47bは、収集ログDB47aを検索するためのWEBインターフェースを提供する。具体的には、検索IF部47bは、不図示の端末装置で実行されたウェブブラウザからの要求に従って収集ログDB47aを検索すると共に、検索結果を返信する。また検索IF部47bは、検索結果を収集解析装置40が備えるLCDに表示させても良い。

【0103】

具体例としては、検索IF部47bは、エラーフラグに基づいて流出した可能性の有る電子ファイルを検索する。この構成によれば、利用者の利用した端末のドメイン名と、電子ファイルを公開した装置のドメイン名との相違に基づいて、流出した可能性のある電子ファイルを容易かつ短時間で判断できる。

【0104】

尚、検索IF部47bは、検索したレコードの内で、エラーフラグが「1」であるレコードに保存された情報を、優先的に又は強調してLCDに表示させる構成を採用できる。具体的には、検索IF部47bは、エラーフラグが「1」のレコードに保存された情報を、そうでないレコードに保存された情報よりもLCDの表示画面の上側に表示する構成を採用できる。また、検索IF部47bは、エラーフラグが「1」のレコードに保存された情報を、そうでないレコードに保存された情報と色を変えて表示画面に表示させる構成を採用できる。

【0105】

他の具体例としては、検索IF部47bは、電子ファイルの流出を確認した時刻を表す情報と、流出が確認された電子ファイルから情報抽出部44が抽出した利用者情報とをキーにして、電子ファイルが流出する前に電子ファイルを利用した利用者の利用者情報を検索する。この構成によれば、流出した電子ファイルから抽出した利用者情報に基づいて流出前に電子ファイルを利用した利用者を検索するため、電子ファイルの流出経路を容易かつ短時間で検索できる。

【0106】

また他の具体例としては、検索IF部47bは、カプセルIDに基づいて、電子ファイルを利用した利用者を検索する構成を採用できる。この構成によれば、複製された電子ファイルは同じカプセルIDを有するため、電子ファイルが複製されても、カプセルIDに基づいてそれぞれ複製された電子ファイルの利用者を検索して電子ファイル流出経路を辿ることができる。またこの構成によれば、複製された電子ファイルの名称が変更された場合でも、複製された電子ファイルは同じカプセルIDを有するため、カプセルIDに基づいて複製された電子ファイルを容易に特定できる。

【0107】

また他の具体例としては、収集ログ記録部46が蓄積する情報は、カプセルIDによって、操作ログDB25bが蓄積する情報と関連付けられている。よって、検索IF部47bは、情報抽出部44が抽出したカプセルIDに関連付けて操作ログDB25bが蓄積した操作内容情報を検索する構成を採用できる。つまり、検索IF部47bは、カプセルIDに基づいて、カプセルIDで識別される電子ファイルに対して行われた操作内容を検索する。この構成によれば、流出した電子ファイルから抽出したカプセルIDに基づいて電子ファイルに行われた操作内容を検索するため、電子ファイルの流出経緯を検索できる。

【0108】

更に他の具体例としては、検索IF部47bは、カプセルIDに基づいて、電子ファイルの権限情報を操作した利用者を表す依頼者IDを保存する依頼者リストを検索する構成を採用できる。通常、電子ファイルの使用権限を変更した場合、権限を変更させた者又は新たに使用権限を与えられた者が電子ファイルを流出させることが多い。このためこの構成によれば、権限を変更した変更者に基づいて電子ファイルの流出経路を容易かつ短時間で検索できる。

【0109】

更に他の具体例としては、検索IF部47bは、カプセルIDと、変更操作後の権限情報の種類とに基づいて、電子ファイルの権限情報を操作した編集記録装置30の利用者を表す利用者情報を検索する構成を採用できる。電子ファイルの流出は、単に「参照可能」権限しか持たない者よりも、「フル権限」及び「複写可能」権限を有する者によりなされる場合が多い。このためこの構成によれば、流出した電子ファイルの権限情報に基づいて、電子ファイルの流出経緯を容易かつ短時間で検索できる。

【0110】

尚、本発明に係る機能を実現するための構成を予め備えたファイル管理システム又はファイル管理装置として提供できることはもとより、プログラムの適用により、既存の1又は複数のコンピューターを本発明に係るファイル管理システム又はファイル管理装置として機能させることもできる。すなわち、上記実施形態で例示したファイル管理システム1又はファイル管理装置9による各機能構成を実現させるためのプログラムを、既存のファイル管理システム又はファイル管理装置を制御するコンピューター(CPUなど)が実行できる様に適用することで、本発明に係るファイル管理システム1又はファイル管理装置9として機能させることができる。

【0111】

このようなプログラムの配布方法は任意であり、例えば、メモリカード、CD−ROM、又はDVD−ROMなどの記録媒体に格納して配布できる他、インターネットなどの通信媒体を介して配布することもできる。

【0112】

以上本発明の好ましい実施例について詳述したが、本発明は係る特定の実施例に限定されるものではなく、特許請求の範囲に記載された本発明の要旨の範囲内において、種々の変形、変更が可能である。

【0113】

上記の実施形態の一部又は全部は、以下の付記のようにも記載されうるが、以下には限られない。

【0114】

(付記1)暗号化された電子ファイルを取得するファイル取得手段と、前記ファイル取得手段が取得した前記電子ファイルに対して操作を行うファイル操作手段と、前記ファイル操作手段を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、を備えるファイル管理システム。

【0115】

(付記2)前記ファイル追加手段によって前記利用者情報を追加された前記電子ファイルをネットワークから取得するネットワークファイル取得手段と、前記ネットワークファイル取得手段が取得した前記電子ファイルから、前記利用者情報を抽出する情報抽出手段と、をさらに備える付記1に記載のファイル管理システム。

【0116】

(付記3)前記利用者情報は、前記利用者が利用した前記ファイル操作手段の前記ネットワークにおける所在を表す操作所在情報を含み、前記ネットワークファイル取得手段は、前記ネットワークから取得した前記電子ファイルの前記ネットワークにおける所在を表すファイル所在情報をさらに取得し、前記情報抽出手段が抽出した前記利用者情報に含まれる前記操作所在情報と、前記ネットワーク取得手段が取得した前記ファイル所在情報との相違に基づいて、前記電子ファイルが前記ネットワークへ流出した電子ファイルである可能性の有無を判断する流出判断手段を、さらに備える付記2に記載のファイル管理システム。

【0117】

(付記4)前記暗号化された電子ファイルは、暗号化前の電子ファイルと、前記暗号化された電子ファイルを利用する権限を有する者を識別する権限情報とを関連付けたファイルを暗号化したカプセル化ファイルであり、前記ファイル操作手段は、前記カプセル化ファイルが有する前記権限情報を変更する操作を行い、前記ファイル追加手段は、前記権限情報を変更するために前記ファイル操作手段を利用した利用者を表す前記利用者情報を、前記カプセル化ファイルに追加する付記3に記載のファイル管理システム。

【0118】

(付記5)前記暗号化された電子ファイルは、前記暗号化後の前記電子ファイルを識別するファイル識別情報を有し、前記情報抽出手段は、前記ネットワークファイル取得手段によって前記ネットワークから取得された前記電子ファイルから、前記ファイル識別情報を抽出し、前記情報抽出手段が抽出した前記ファイル識別情報と、前記利用者情報とを関連付けて蓄積する第1蓄積手段と、前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第1蓄積手段が蓄積した前記利用者情報を検索する情報検索手段と、をさらに備える付記3に記載のファイル管理システム。

【0119】

(付記6)前記ファイル操作手段が行った前記操作の内容を表す操作内容情報を取得する操作内容情報取得手段と、前記操作内容情報取得手段が取得した前記操作内容情報と、前記操作内容情報が表す操作を行われた前記電子ファイルを識別する前記ファイル識別情報とを関連付けて蓄積する第2蓄積手段とをさらに備え、前記情報検索手段は、前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第2蓄積手段が蓄積した前記操作内容情報をさらに検索する付記5に記載のファイル管理システム。

【0120】

(付記7)暗号化された電子ファイルを取得するファイル取得手段と、前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、を備えるファイル管理装置。

【0121】

(付記8)コンピューターが、暗号化された電子ファイルを取得するファイル取得ステップと、前記コンピューターが、前記ファイル取得ステップで取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得ステップと、前記コンピューターが、前記利用者情報取得ステップで取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルへ追加するファイル追加ステップと、を備えるファイル管理方法。

【0122】

(付記10)コンピューターを、暗号化された電子ファイルを取得するファイル取得手段と、前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、して機能させるファイル管理プログラム。

【符号の説明】

【0123】

1 ファイル管理システム

9 ファイル管理装置

10 通信網

11 暗号化装置

12 利用者管理装置

13 探索装置

14 WEBサーバー

20 履歴記録装置

21 受信部

22 解析部

23 カプセルID発行部

24a 情報管理部

24b アクセス権限リストDB

25a ログ記録部

25b 操作ログDB

25c ログ検索IF部

26 制御部

27 送信部

30 編集記録装置

31a ファイル取得部

31b ファイル操作部

32 イベント発信部

33 端末利用記録部

34 操作記録部

40 収集解析装置

41 対象検索部

42a 検索結果解析部

42b 取得済みURIリストDB

43 ファイル取得部

44 情報抽出部

45 解析部

46 収集ログ記録部

46a 流出判断部

46b ログ記録部

47a 収集ログDB

47b 検索IF部

【特許請求の範囲】

【請求項1】

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行うファイル操作手段と、

前記ファイル操作手段を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴とするファイル管理システム。

【請求項2】

前記ファイル追加手段によって前記利用者情報を追加された前記電子ファイルをネットワークから取得するネットワークファイル取得手段と、

前記ネットワークファイル取得手段が取得した前記電子ファイルから、前記利用者情報を抽出する情報抽出手段と、

をさらに備えることを特徴とする請求項1に記載のファイル管理システム。

【請求項3】

前記利用者情報は、前記利用者が利用した前記ファイル操作手段の前記ネットワークにおける所在を表す操作所在情報を含み、

前記ネットワークファイル取得手段は、前記ネットワークから取得した前記電子ファイルの前記ネットワークにおける所在を表すファイル所在情報をさらに取得し、

前記情報抽出手段が抽出した前記利用者情報に含まれる前記操作所在情報と、前記ネットワーク取得手段が取得した前記ファイル所在情報との相違に基づいて、前記電子ファイルが前記ネットワークへ流出した電子ファイルである可能性の有無を判断する流出判断手段を、さらに備える、

ことを特徴とする請求項2に記載のファイル管理システム。

【請求項4】

前記暗号化された電子ファイルは、暗号化前の電子ファイルと、前記暗号化された電子ファイルを利用する権限を有する者を識別する権限情報とを関連付けたファイルを暗号化したカプセル化ファイルであり、

前記ファイル操作手段は、前記カプセル化ファイルが有する前記権限情報を変更する操作を行い、

前記ファイル追加手段は、前記権限情報を変更するために前記ファイル操作手段を利用した利用者を表す前記利用者情報を、前記カプセル化ファイルに追加することを特徴とする請求項3に記載のファイル管理システム。

【請求項5】

前記暗号化された電子ファイルは、前記暗号化後の前記電子ファイルを識別するファイル識別情報を有し、

前記情報抽出手段は、前記ネットワークファイル取得手段によって前記ネットワークから取得された前記電子ファイルから、前記ファイル識別情報を抽出し、

前記情報抽出手段が抽出した前記ファイル識別情報と、前記利用者情報とを関連付けて蓄積する第1蓄積手段と、

前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第1蓄積手段が蓄積した前記利用者情報を検索する情報検索手段と、

をさらに備えることを特徴とする請求項3に記載のファイル管理システム。

【請求項6】

前記ファイル操作手段が行った前記操作の内容を表す操作内容情報を取得する操作内容情報取得手段と、

前記操作内容情報取得手段が取得した前記操作内容情報と、前記操作内容情報が表す操作を行われた前記電子ファイルを識別する前記ファイル識別情報とを関連付けて蓄積する第2蓄積手段とをさらに備え、

前記情報検索手段は、前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第2蓄積手段が蓄積した前記操作内容情報をさらに検索することを特徴とする請求項5に記載のファイル管理システム。

【請求項7】

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴とするファイル管理装置。

【請求項8】

コンピューターが、暗号化された電子ファイルを取得するファイル取得ステップと、

前記コンピューターが、前記ファイル取得ステップで取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得ステップと、

前記コンピューターが、前記利用者情報取得ステップで取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルへ追加するファイル追加ステップと、

を備えることを特徴とするファイル管理方法。

【請求項9】

コンピューターを、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

して機能させることを特徴とするファイル管理プログラム。

【請求項1】

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行うファイル操作手段と、

前記ファイル操作手段を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴とするファイル管理システム。

【請求項2】

前記ファイル追加手段によって前記利用者情報を追加された前記電子ファイルをネットワークから取得するネットワークファイル取得手段と、

前記ネットワークファイル取得手段が取得した前記電子ファイルから、前記利用者情報を抽出する情報抽出手段と、

をさらに備えることを特徴とする請求項1に記載のファイル管理システム。

【請求項3】

前記利用者情報は、前記利用者が利用した前記ファイル操作手段の前記ネットワークにおける所在を表す操作所在情報を含み、

前記ネットワークファイル取得手段は、前記ネットワークから取得した前記電子ファイルの前記ネットワークにおける所在を表すファイル所在情報をさらに取得し、

前記情報抽出手段が抽出した前記利用者情報に含まれる前記操作所在情報と、前記ネットワーク取得手段が取得した前記ファイル所在情報との相違に基づいて、前記電子ファイルが前記ネットワークへ流出した電子ファイルである可能性の有無を判断する流出判断手段を、さらに備える、

ことを特徴とする請求項2に記載のファイル管理システム。

【請求項4】

前記暗号化された電子ファイルは、暗号化前の電子ファイルと、前記暗号化された電子ファイルを利用する権限を有する者を識別する権限情報とを関連付けたファイルを暗号化したカプセル化ファイルであり、

前記ファイル操作手段は、前記カプセル化ファイルが有する前記権限情報を変更する操作を行い、

前記ファイル追加手段は、前記権限情報を変更するために前記ファイル操作手段を利用した利用者を表す前記利用者情報を、前記カプセル化ファイルに追加することを特徴とする請求項3に記載のファイル管理システム。

【請求項5】

前記暗号化された電子ファイルは、前記暗号化後の前記電子ファイルを識別するファイル識別情報を有し、

前記情報抽出手段は、前記ネットワークファイル取得手段によって前記ネットワークから取得された前記電子ファイルから、前記ファイル識別情報を抽出し、

前記情報抽出手段が抽出した前記ファイル識別情報と、前記利用者情報とを関連付けて蓄積する第1蓄積手段と、

前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第1蓄積手段が蓄積した前記利用者情報を検索する情報検索手段と、

をさらに備えることを特徴とする請求項3に記載のファイル管理システム。

【請求項6】

前記ファイル操作手段が行った前記操作の内容を表す操作内容情報を取得する操作内容情報取得手段と、

前記操作内容情報取得手段が取得した前記操作内容情報と、前記操作内容情報が表す操作を行われた前記電子ファイルを識別する前記ファイル識別情報とを関連付けて蓄積する第2蓄積手段とをさらに備え、

前記情報検索手段は、前記情報抽出手段が抽出した前記ファイル識別情報に関連付けて前記第2蓄積手段が蓄積した前記操作内容情報をさらに検索することを特徴とする請求項5に記載のファイル管理システム。

【請求項7】

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

を備えることを特徴とするファイル管理装置。

【請求項8】

コンピューターが、暗号化された電子ファイルを取得するファイル取得ステップと、

前記コンピューターが、前記ファイル取得ステップで取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得ステップと、

前記コンピューターが、前記利用者情報取得ステップで取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルへ追加するファイル追加ステップと、

を備えることを特徴とするファイル管理方法。

【請求項9】

コンピューターを、

暗号化された電子ファイルを取得するファイル取得手段と、

前記ファイル取得手段が取得した前記電子ファイルに対して操作を行う端末装置を利用した利用者を表す利用者情報を取得する利用者情報取得手段と、

前記利用者情報取得手段が取得した前記利用者情報を暗号化して、前記暗号化された電子ファイルに追加するファイル追加手段と、

して機能させることを特徴とするファイル管理プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2011−170715(P2011−170715A)

【公開日】平成23年9月1日(2011.9.1)

【国際特許分類】

【出願番号】特願2010−35273(P2010−35273)

【出願日】平成22年2月19日(2010.2.19)

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成21年度、総務省、情報通信技術の研究開発、情報の来歴管理等の高度化・容易化に関する研究開発、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(390001395)NECシステムテクノロジー株式会社 (438)

【Fターム(参考)】

【公開日】平成23年9月1日(2011.9.1)

【国際特許分類】

【出願日】平成22年2月19日(2010.2.19)

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成21年度、総務省、情報通信技術の研究開発、情報の来歴管理等の高度化・容易化に関する研究開発、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(390001395)NECシステムテクノロジー株式会社 (438)

【Fターム(参考)】

[ Back to top ]