ファイル配信装置

【課題】ユーザ間での電子ファイルの交換において、ユーザの利便性とセキュリティを両立させる。

【解決手段】ファイル配信装置32は、送信者PC12から電子ファイルを受け付け、その電子ファイルに関する情報を受信者PC20と承認者PC14の両方へ通知する。ファイル配信装置32は、受信者PC20から電子ファイルの取得要求を受け付け、電子ファイルを受信者PC20へ提供する。ファイル配信装置32は、電子ファイルの提供を禁止する旨の情報が承認者PC14から受け付けられるまでは電子ファイルを受信者PC20へ提供し、電子ファイルの提供を禁止する旨の情報が受け付けられた以降は電子ファイルの提供を拒否する。

【解決手段】ファイル配信装置32は、送信者PC12から電子ファイルを受け付け、その電子ファイルに関する情報を受信者PC20と承認者PC14の両方へ通知する。ファイル配信装置32は、受信者PC20から電子ファイルの取得要求を受け付け、電子ファイルを受信者PC20へ提供する。ファイル配信装置32は、電子ファイルの提供を禁止する旨の情報が承認者PC14から受け付けられるまでは電子ファイルを受信者PC20へ提供し、電子ファイルの提供を禁止する旨の情報が受け付けられた以降は電子ファイルの提供を拒否する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はデータ処理技術に関し、特に、ユーザ間での電子ファイルのやりとりを仲介する技術に関する。

【背景技術】

【0002】

近年、送信者と受信者との間に設けたサーバを介して、送信者から送信されたファイルを受信者へ配信するサービスが提案されている(例えば特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2006−277517号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

これまでの典型的なファイル配信サービスは、承認者が許可したことを条件として受信者へファイルを提供し、もしくは、承認者が許可したか否かにかかわらず(言わば無条件で)受信者へファイルを提供するものであった。前者はセキュリティは高いがユーザの利便性が低下することがあり、後者はユーザの利便性は高いがセキュリティが低下することがあった。本発明者は、ファイル配信におけるユーザの利便性とセキュリティを両立させる観点から、ファイル配信の方式に改善の余地があると考えた。

【0005】

本発明はこうした課題に鑑みてなされたものであり、その主な目的は、ユーザ間での電子ファイルの交換において、ユーザの利便性とセキュリティを両立させるための技術を提供することにある。

【課題を解決するための手段】

【0006】

上記課題を解決するために、本発明のある態様のファイル配信装置は、送信者の端末から電子ファイルを受け付けるファイル受付部と、受け付けられた電子ファイルに関する情報を受信者の端末と承認者の端末の両方へ通知する通知部と、受信者の端末から電子ファイルの取得要求を受け付け、電子ファイルを受信者の端末へ提供するファイル提供部と、承認者の端末から電子ファイルの提供を許可するか否かを示す情報を受け付ける許可情報受付部と、を備える。ファイル提供部は、電子ファイルの提供を禁止する旨の情報が受け付けられるまでは電子ファイルを提供し、禁止する旨の情報が受け付けられた以降は電子ファイルの提供を拒否する。

【0007】

なお、以上の構成要素の任意の組合せ、本発明の表現を方法、システム、プログラム、プログラムを格納した記録媒体などの間で変換したものもまた、本発明の態様として有効である。

【発明の効果】

【0008】

本発明によれば、ユーザ間での電子ファイルの交換において、ユーザの利便性とセキュリティを両立させることができる。

【図面の簡単な説明】

【0009】

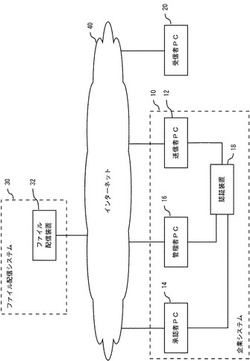

【図1】実施の形態のシステム構成を示す図である。

【図2】図1のファイル配信装置の機能構成を示すブロック図である。

【図3】ファイル保持部に格納されるデータの構成を示す図である。

【図4】送信者情報保持部に格納されるデータの構成を示す図である。

【図5】受信者へ通知されるファイル配信情報の例を示す図である。

【図6】ファイル配信装置の動作を示すフローチャートである。

【図7】図6に続く動作を示すフローチャートである。

【図8】図7に続く動作を示すフローチャートである。

【図9】図6のS12の認証処理を詳細に示すフローチャートである。

【図10】図6のS20の配信情報通知処理を詳細に示すフローチャートである。

【図11】図7のS38のファイル提供処理を詳細に示すフローチャートである。

【発明を実施するための形態】

【0010】

実施の形態では、ユーザ間での電子ファイルの交換を支援するファイル配信装置を提案する。このファイル配信装置は、ファイル配信の方式として、(1)承認者が許可したか否かにかかわらず受信者へ電子ファイルを提供する方式と、(2)承認者が許可したことを条件として受信者へ電子ファイルを提供する方式に加えて、(3)送信者から電子ファイルを受け付けた時点で受信者へファイルを提供可能にし、承認者が禁止した場合にはそれ以降の電子ファイルの提供を拒否する方式を提供する。

【0011】

実施の形態のファイル配信装置は、ユーザが属するグループごとに、上記の(1)〜(3)のファイル配信方式のいずれかを適用する。例えば、セキュリティよりも利便性を重視すべきユーザ(が属するグループ)には方式(1)を適用し、利便性よりもセキュリティを重視すべき業務に携わるユーザ(が属するグループ)には方式(2)を適用することができる。また、セキュリティと利便性のバランスを重視すべきユーザ(が属するグループ)には方式(3)を適用することができる。

【0012】

以下、送信者は電子ファイルを送信するユーザであり、受信者は電子ファイルを受け取るユーザである。承認者は送信者から受信者への電子ファイルの提供を許可もしくは禁止するユーザであり、例えば送信者の上長である。システム管理者は、システム全体のセキュリティ維持に責任を持ち、また各送信者のグループや各送信者に対応する承認者を設定するユーザである。

【0013】

図1は、実施の形態のシステム構成を示す図である。ファイル配信システム30は上述のファイル配信装置32を含む情報処理システムである。実施の形態ではファイル配信装置32を1つ含むこととしているが、後述するファイル配信装置32の各機能は、ウェブサーバ・アプリケーションサーバ・データベースサーバ等、複数の情報処理装置の連携により実現されてもよいことはもちろんである。

【0014】

企業システム10は、ある企業において構築された情報処理システムであり、送信者PC12と承認者PC14と管理者PC16と認証装置18を含む。

【0015】

送信者PC12は、送信者により操作されるPCであり、受信者へ提供すべき電子ファイルをファイル配信装置32へアップロードする。承認者PC14は、承認者により操作されるPCであり、ファイル配信装置32へアップロードされた電子ファイルに関する情報をファイル配信装置32から受け付けて表示させる。承認者PC14は、受信者への電子ファイルの提供を許可するか否かの入力を承認者から受け付けてファイル配信装置32へ送信する。

【0016】

認証装置18は、企業システム10における送信者のID・パスワードを保持する。また、送信者のメールアドレス・送信者のグループ・送信者に対する承認者のメールアドレスを、送信者属性として送信者のID・パスワードと対応づけて保持する。

【0017】

認証装置18は、送信者PC12からIDおよびパスワードを指定した認証要求を受け付けて送信者を認証する。認証装置18は、送信者の認証に成功した場合、企業システム10における認証に成功した旨を示す認証結果と送信者属性を送信者PC12へ通知する。送信者PC12は、SAML(Security Assertion Markup Language)により規定されたメッセージ(例えば認証アサーション)に認証結果と送信者属性を設定して、そのSAMLメッセージをファイル配信装置32へ通知する。

【0018】

後述するように、ファイル配信装置32は、送信者PC12から受け付けたSAMLメッセージが送信者の認証成功を示すものである場合、ファイル配信システム30(ファイル配信装置32)に対する送信者のログインを許可する。すなわち、送信者PC12は認証装置18への認証に成功すると、ファイル配信システム30(ファイル配信装置32)へのログインが許可されることになり、シングルサインオンが実現される。なお、認証装置18は企業システム10における承認者のID・パスワードも保持し、承認者PC14は認証装置18への認証に成功すると、ファイル配信システム30へのログインが許可される。

【0019】

管理者PC16は、システム管理者により操作されるPCである。管理者PC16は、送信者のID・パスワード・送信者属性の入力をシステム管理者から受け付けて認証装置18へ記録する。受信者PC20は、受信者により操作されるPCであり、ファイル配信装置32へアップロードされた電子ファイルに関する情報をファイル配信装置32から受け付けて表示させる。そして、電子ファイルの取得要求をファイル配信装置32へ送信して、その電子ファイルをファイル配信装置32からダウンロードする。図1の送信者PC12・承認者PC14・管理者PC16・受信者PC20は、インターネット40を介してファイル配信装置32と接続される。

【0020】

図2は、図1のファイル配信装置32の機能構成を示すブロック図である。ファイル配信装置32は、ファイル保持部50と、送信者情報保持部52と、ログイン要求受付部54と、認証部56と、送信者登録部58と、ファイル受付部60と、ファイルコピー部62と、ファイル暗号化部64と、通知部66と、取消情報受付部68と、許可情報受付部70と、ファイル提供部72と、ファイル削除部74と、送信者情報削除部76を含む。

【0021】

本明細書のブロック図において示される各ブロックは、ハードウェア的には、コンピュータのCPUをはじめとする素子や機械装置で実現でき、ソフトウェア的にはコンピュータプログラム等によって実現されるが、ここでは、それらの連携によって実現される機能ブロックを描いている。したがって、これらの機能ブロックはハードウェア、ソフトウェアの組合せによっていろいろなかたちで実現できることは、当業者には理解されるところである。例えば、図2の各機能ブロックは、ファイル配信プログラムとして記録媒体に格納され、ファイル配信装置32のストレージへインストールされてもよい。そして、ファイル配信プログラムの起動時に、各機能ブロックに対応するプログラムモジュールがメインメモリに読み出されてCPUにより実行されてもよい。

【0022】

ファイル保持部50は、送信者PC12からアップロードされた電子ファイルに関連する情報を保持する記憶領域である。図3は、ファイル保持部50に格納されるデータの構成を示す。配信ID欄には、アップロードされた電子ファイルを一意に特定するためのID(以下、「配信ID」とも呼ぶ。)が格納される。送信者ID欄には、送信者のIDとして送信者のメールアドレスが格納される。受信者メールアドレス欄には、受信者のメールアドレスが格納される。ファイルデータ欄には、受信者に提供すべき電子ファイル(以下、「受信者用ファイル」とも呼ぶ。)と、承認者に確認させるべき電子ファイルであり、監査証跡としての電子ファイル(以下、「証跡用ファイル」とも呼ぶ。)の両方が格納される。後述するように、ファイル保持部50は、受信者用ファイルを相対的に短い期間保持する一方、証跡用ファイルについては相対的に長い期間、言い換えれば監査証跡として保持すべき期間保持する。

【0023】

メッセージ欄には、送信者から受信者へのメッセージを示す文字列が格納される。要求受付日時欄には、電子ファイルの配信要求を送信者PC12から受け付けた日時が格納される。取消フラグ欄には、受信者への電子ファイルの配信が取り消されたことを示す取消フラグが格納される。承認フラグ欄には、受信者への電子ファイルの配信が承認者により承認されたことを示す承認フラグが格納される。

【0024】

図2に戻り、送信者情報保持部52は、送信者に関する属性情報を保持する記憶領域である。図4は、送信者情報保持部52に格納されるデータの構成を示す。送信者ID欄には、送信者のIDとして送信者のメールアドレスが格納される。グループID欄には、送信者が属するグループであり、電子ファイルの配信態様が異なる複数のグループのうちのいずれかが格納される。承認者ID欄には、送信者に対する承認者のIDとして承認者のメールアドレスが格納される。ログイン日時欄には、送信者がファイル配信装置32へログインした日時が格納される。

【0025】

本実施の形態では、送信者のグループとして、第1グループから第3グループが設けられている。第1グループはセキュリティよりも利便性を重視すべきユーザが属するグループであり、第2グループは利便性よりもセキュリティを重視すべきユーザが属するグループであり、第3グループはセキュリティと利便性のバランスを重視すべきユーザが属するグループであることとする。送信者のグループは、例えば、送信者が属する部課単位のセキュリティポリシーに応じて決定されてもよい。また、送信者が担当する顧客単位のセキュリティポリシーに応じて決定されてもよい。

【0026】

図2に戻り、ログイン要求受付部54は、ファイル配信装置32へのログイン要求を送信者PC12から受け付ける。そのときログイン要求受付部54は、認証装置18へのリダイレクト指示を送信者PC12へ送信することにより認証装置18において送信者を認証させる。そして、企業システム10における送信者の認証結果と、送信者属性としての送信者のメールアドレスとグループIDと承認者のメールアドレスを含むSAMLメッセージ(例えば認証アサーション)を送信者PC12から受け付ける。

【0027】

認証部56は、SAMLメッセージが企業システム10において送信者の認証に成功した旨を示す場合、ファイル配信システム30に対する送信者PC12のアクセスを許可する。送信者登録部58は、ログイン要求受付部54においてログイン要求が受け付けられたときの日時をログイン日時として送信者情報保持部52へ格納する。また送信者登録部58は、SAMLメッセージに含まれる送信者のメールアドレスとグループIDと承認者のメールアドレスを送信者情報保持部52へ格納する。

【0028】

ファイル受付部60は、ログインに成功した送信者PC12から電子ファイルの配信要求を受け付ける。言い換えれば、受信者へ提供対象となる電子ファイルのアップロードを受け付ける。例えば、認証部56はログインを許可した旨を送信者PC12のクッキーに記録させ、送信者PC12から提供されたクッキーにログインを許可した旨が記録されている場合に、ファイル受付部60は電子ファイルのアップロードを受け付けてもよい。またファイル受付部60は、送信者IDとしての送信者のメールアドレスと、受信者のメールアドレスと、受信者へのメッセージと、電子ファイルの暗号化および復号に用いるキー情報(例えばパスワード文字列)の指定をあわせて送信者PC12から受け付ける。

【0029】

ファイル受付部60は、アップロードされた電子ファイルの配信を特定するためのユニークな配信IDを採番し、電子ファイルの配信を取り消せるように配信IDを送信者PC12へ通知する。またファイル受付部60は、電子ファイルのアップロードを受け付けたときの現在日時を要求受付日時として取得する。ファイルコピー部62は、ファイル受付部60において受け付けられた電子ファイルをコピーして、受信者用ファイルと証跡用ファイルを生成する。

【0030】

ファイル暗号化部64は、送信者PC12から受け付けられたキー情報(以下、「第1キー情報」とも呼ぶ。)にもとづいて受信者用ファイルを暗号化する。その一方、送信者PC12から受け付けられたキー情報とは異なるキー情報(以下、「第2キー情報」とも呼ぶ。)にもとづいて証跡用ファイルを暗号化する。第2キー情報は、例えば、乱数生成器によって生成された乱数値であってもよく、現在時刻にもとづいて決定した乱数値であってもよい。なお第2キー情報は、図示しないキー情報保持部に、配信IDと対応づけて保持されることとする。ファイル暗号化部64は、暗号化した受信者用ファイルおよび証跡用ファイルを、ファイル受付部60で取得された配信ID、送信者メールアドレス、受信者メールアドレス、受信者へのメッセージ、要求受付日時と対応づけてファイル保持部50へ格納する。

【0031】

通知部66は、アップロードされた電子ファイルがファイル保持部50に新規に格納されたとき、その電子ファイルに関連する情報(以下、「ファイル配信情報」とも呼ぶ。)を送信者のグループに応じた関係者へ通知する。具体的には、送信者が第1グループに属する場合、ファイル配信情報を記載した電子メールを受信者PC20へ送信する。また、送信者が第2グループに属する場合は承認者PC14と管理者PC16へ送信し、送信者が第3グループに属する場合は承認者PC14と管理者PC16と受信者PC20へ送信する。なお送信者が第2グループに属する場合、通知部66は、アップロードされた電子ファイルに対して承認フラグがONに設定されたことを条件として、ファイル配信情報を記載した電子メールを受信者PC20へ送信する。

【0032】

図5は、受信者(受信者PC20)へ通知されるファイル配信情報の例を示す。同図の送信者メールアドレス80と受信者メールアドレス82とメッセージ86には、ファイル保持部50において配信対象の電子ファイルと対応づけられた情報が設定される。またファイルURL84は、ファイル保持部50に格納された配信IDおよび受信者用ファイルを特定可能なURLであり、受信者用ファイルの取得ページへのハイパーリンクが設定される。図5のURL内の「乱数」は、ファイル配信装置32における受信者用ファイルの格納位置を示す情報や配信ID等、受信者用ファイルにアクセスに必要な情報を暗号化した文字列と、乱数を示す文字列とを所定のアルゴリズムにより組み合わせた文字列である。受信者は、ファイルURL84を選択して、予め送信者との間で定められたパスワード(すなわち第1キー情報)を入力することにより、復号された受信者用ファイルを取得できる。

【0033】

承認者(承認者PC14)へ通知されるファイル配信情報も図5と同様の内容を含む。ただし、この場合のファイルURLは、ファイル保持部50に格納された配信IDおよび証跡用ファイルを特定可能なURLである。既述したように、証跡用ファイルを復号するためのパスワード(すなわち第2キー情報)はファイル配信装置32内に保持されるため、承認者は、第1キー情報や第2キー情報を知らなくてもファイルURLを選択することにより、復号された証跡用ファイルを取得できる。また、承認者へ通知されるファイル配信情報には、受信者への電子ファイルの提供を許可するもしくは禁止する旨を設定する許可情報入力画面へのハイパーリンクが含まれる。承認者は、許可情報入力画面を表示させ、受信者への電子ファイルの提供を許可するもしくは禁止する旨を選択入力する。承認者PC14は、その電子ファイルの配信IDを指定した許可情報もしくは禁止情報をファイル配信装置32へ送信する。

【0034】

システム管理者(管理者PC16)へ通知されるファイル配信情報には電子ファイルの内容(図5の例ではファイルURL)は含まれない。システム管理者へ通知されるファイル配信情報には、電子ファイルの配信態様に関する情報として、送信元(送信者メールアドレス)、送信先(受信者メールアドレス)、要求受付日時、受信者へのメッセージが含まれる。また、受信者への電子ファイルの提供を禁止する旨を設定する禁止情報入力画面へのハイパーリンクも含まれる。システム管理者は、受信者への電子ファイルの提供を禁止する場合、禁止情報入力画面を表示させて、受信者への電子ファイルの提供を禁止する旨を入力する。管理者PC16は、その電子ファイルの配信IDを指定した禁止情報をファイル配信装置32へ送信する。

【0035】

図2に戻り、取消情報受付部68は、電子ファイルの配信要求をキャンセルする旨の取消情報を送信者PC12から受け付ける。この取消情報では、電子ファイルのアップロード時にファイル配信装置32から通知された配信IDが指定される。取消情報受付部68は、ファイル保持部50に格納された電子ファイルのうち取消情報で指定された配信IDに対応する電子ファイルの取消フラグをONに設定する。

【0036】

許可情報受付部70は、受信者への電子ファイルの提供を許可する旨の許可情報を承認者PC14から受け付ける。この許可情報では特定の配信IDが指定される。許可情報受付部70は、ファイル保持部50に格納された電子ファイルのうち許可情報で指定された配信IDに対応する電子ファイルの承認フラグをONに設定する。また、許可情報受付部70は、受信者への電子ファイルの提供を禁止する旨の禁止情報を承認者PC14および管理者PC16から受け付ける。この禁止情報でも特定の配信IDが指定される。許可情報受付部70は、ファイル保持部50に格納された電子ファイルのうち禁止情報で指定された配信IDに対応する電子ファイルの承認フラグをOFFに設定する。

【0037】

ファイル提供部72は、受信者PC20から電子ファイルの取得要求(以下、「ファイル取得要求」とも呼ぶ。)を受け付ける。このファイル取得要求では、電子ファイルの配信IDと第1キー情報が指定される。例えばファイル提供部72は、ファイル取得要求として、ファイル配信情報のファイルURL84に設定された乱数と、第1キー情報とを受信者PC20から受け付けてもよい。そして、その乱数から所定のアルゴリズムにもとづいて受信者用ファイルにアクセスするための情報、例えば電子ファイルの配信IDを抽出してもよい。ファイル提供部72は、ファイル保持部50に保持された受信者用ファイルのうちファイル取得要求で指定された配信IDに対応する受信者用ファイルを、第1キー情報で復号して受信者PC20へ送信する。

【0038】

ファイル提供部72は、電子ファイルをアップロードした送信者のグループに応じた態様で、電子ファイルを受信者PC20へ送信する。例えば、送信者が第1グループの場合、ファイル保持部50において電子ファイルに対応する取消フラグおよび承認フラグがONに設定されているか否かにかかわらず、言い換えれば、承認者やシステム管理者が電子ファイルの提供を禁止したか否かにかかわらず電子ファイルを受信者PC20へ送信する。また送信者が第2グループもしくは第3グループの場合、ファイル保持部50において電子ファイルに対応する承認フラグがONに設定済、かつ、取消フラグが未設定(OFF)の場合、電子ファイルを受信者PC20へ送信する。

【0039】

なお、ファイル保持部50に電子ファイルが格納された初期状態では、取消フラグはOFFに設定される一方で、承認フラグは送信者が第1グループおよび第3グループの場合、ONに設定され、送信者が第2グループの場合、OFFに設定される。したがって、送信者が第2グループの場合、承認者によるファイル提供が承認者により承認されなければ電子ファイルは受信者PC20へ提供されない。その一方、送信者が第3グループの場合、電子ファイルのアップロードから、その電子ファイルの提供を承認者もしくはシステム管理者が禁ずるまでの間はその電子ファイルを受信者へ提供する。そして、その電子ファイルの提供を承認者もしくはシステム管理者が禁じた場合、それ以降の電子ファイルの提供を拒否する。

【0040】

またファイル提供部72は、承認者PC14からファイル取得要求を受け付ける。このファイル取得要求では、電子ファイルの配信IDが指定される。ファイル提供部72は、ファイル保持部50に保持された受信者用ファイルのうちファイル取得要求で指定された配信IDに対応する証跡用ファイルを、その配信IDと対応づけて保持された第2キー情報で復号して承認者PC14へ送信する。

【0041】

ファイル削除部74は、ファイル保持部50に保持された電子ファイルを削除する。具体的には、ファイル保持部50に保持された受信者用ファイルを、要求受付日時から比較的短期間(例えば2週間)のうちに削除する。その一方、ファイル保持部50に保持された証跡用ファイルを、要求受付日時から比較的長期間(例えば3年間)の経過を条件として削除する。なお、ファイル保持部50における電子ファイルの保持期間は、ファイル配信装置32のハードウェアリソース量や、各企業のセキュリティポリシーにしたがって適宜決定されてよい。

【0042】

送信者情報削除部76は、送信者情報保持部52に保持された送信者情報を削除する。具体的には、送信者情報保持部52に保持された送信者情報のうちログイン日時から所定期間(例えば3ヶ月)が経過した送信者情報を削除する。

【0043】

以上の構成によるファイル配信装置32の動作を以下説明する。

図6は、ファイル配信装置32の動作を示すフローチャートである。ログイン要求受付部54が送信者PC12からログイン要求を受け付けると(S10のY)、後述の認証処理を実行する(S12)。認証処理において送信者のログインが許可された場合(S14のY)、送信者PC12からのリクエストを受け付ける一方、送信者のログインが拒否された場合は(S14のN)、以降のフローをスキップしてフローチャートで示す処理を終了する。ログイン要求を受け付けなければ(S10のN)、S12およびS14はスキップされる。

【0044】

ファイル受付部60が送信者PC12から電子ファイルのアップロードを受け付けた場合(S16のY)、ファイルコピー部62はその電子ファイルをコピーして、受信者用ファイルと証跡用ファイルを生成する。ファイル暗号化部64は、受信者用ファイルを第1キー情報で暗号化し、証跡用ファイルを第2キー情報で暗号化してファイル保持部50へ格納する(S18)。そして通知部66は後述する配信情報通知処理を実行する(S20)。なおファイル暗号化部64は、電子ファイルをファイル保持部50に格納したとき、取消フラグをOFFに設定する。さらに送信者が第1グループもしくは第3のグループの場合、承認フラグをONに設定し、送信者が第2グループの場合、承認フラグをOFFに設定する。電子ファイルのアップロードを受け付けなければ(S16のN)、S18およびS20はスキップされる。

【0045】

ファイル送信の取消情報を送信者PC12から受け付けると(S22のY)、取消情報受付部68は、その取消情報で指定された電子ファイルに対応づけられた取消フラグをONに設定する(S23)。取消情報を受け付けなければ(S22のN)、S23はスキップされる。ファイル送信の禁止情報を承認者PC14もしくは管理者PC16から受け付けると(S24のY)、許可情報受付部70は、その禁止情報で指定された電子ファイルに対応づけられた承認フラグをOFFに設定する(S26)。禁止情報を受け付けなければ(S24のN)、S26はスキップされる。

【0046】

図7は、図6に続く動作を示すフローチャートである。ファイル送信の許可情報を承認者PC14から受け付けると(S28のY)、許可情報受付部70は、その許可情報で指定された電子ファイルに対応づけられた承認フラグをONに設定する(S30)。送信者が第2グループに属する場合(S32のY)、通知部66はファイル配信情報を受信者PC20へ通知する(S34)。送信者が第1グループもしくは第3グループに属する場合(S32のN)、S34はスキップされる。許可情報を受け付けなければ(S28のN)、S30〜S34はスキップされる。ファイル提供部72は、ファイル取得要求を受け付けると(S36のY)、後述のファイル提供処理を実行する(S38)。ファイル取得要求を受け付けなければ(S36のN)、S38はスキップされる。

【0047】

図8は、図7に続く動作を示すフローチャートである。ファイル削除部74は、ファイル保持部50に保持された受信者用ファイルにおいて保持期間を途過した受信者用ファイルを検出すると(S40のY)、その受信者用ファイルを削除する(S42)。保持期間を途過した受信者用ファイルを未検出であれば(S40のN)、S42はスキップされる。ファイル削除部74は、ファイル保持部50に保持された証跡用ファイルにおいて保持期間を途過した証跡用ファイルを検出すると(S44のY)、その証跡用ファイルを削除する(S46)。保持期間を途過した受信者用ファイルを未検出であれば(S44のN)、S46はスキップされる。送信者情報削除部76は、送信者情報保持部52に保持された送信者情報において所定の有効期間を途過した送信者情報を検出すると(S48のY)、その送信者情報を削除する(S50)。有効期間を途過した送信者情報を未検出であれば(S48のN)、S50はスキップされる。

【0048】

図9は、図6のS12の認証処理を詳細に示すフローチャートである。ログイン要求受付部54は、認証装置18が提供する認証ページへのリダイレクト指示を送信者PC12へ送信する(S60)。認証装置18での認証に成功した旨を示すSAMLメッセージが受け付けられると(S62のY)、認証部56は、ファイル配信装置32へのログインを許可する(S64)。送信者登録部58は、SAMLメッセージに含まれる送信者メールアドレスが送信者情報保持部52に未登録であれば(S66のY)、SAMLメッセージに含まれる送信者属性を送信者情報として送信者情報保持部52へ新規に記録する(S68)。その一方、SAMLメッセージに含まれる送信者IDが送信者情報保持部52に登録済であれば(S66のN)、送信者情報保持部52に記録された送信者情報を、SAMLメッセージの送信者属性により更新する(S70)。認証装置18での認証に失敗した旨を示すSAMLメッセージが受け付けられると(S62のN)、認証部56はファイル配信装置32へのログインを拒否して本図のフローを終了する(S72)。

【0049】

図10は、図6のS20の配信情報通知処理を詳細に示すフローチャートである。送信者が第1グループに所属する場合(S80のY)、ファイル配信情報を受信者PC20へ送信する(S82)。送信者が第1グループでなく(S80のN)、第2グループに所属する場合(S84のY)、ファイル配信情報を承認者PC14および管理者PC16へ送信する(S86)。送信者が第3グループに所属する場合(S84のN)、ファイル配信情報を受信者PC20、承認者PC14および管理者PC16へ送信する(S88)。

【0050】

図11は、図7のS38のファイル提供処理を詳細に示すフローチャートである。ファイル取得要求の要求元が承認者PC14である場合(S90のY)、そのファイル取得要求で指定された証跡用ファイルを承認者PC14へ送信する(S92)。要求元が承認者PC14でなければ(S90のN)、S92はスキップされる。なお、承認者PC14に提供されるファイル配信情報のファイルURLには承認者を示す識別情報が設定されてもよく、ファイル提供部72は、ファイル取得要求で指定されたファイルURLに承認者の識別情報が含まれる場合に、要求元を承認者PC14と判定してもよい。同様に、受信者PC20に提供されるファイル配信情報のファイルURLには受信者を示す識別情報が設定されてもよく、ファイル取得要求で指定されたファイルURLに受信者の識別情報が含まれる場合に、要求元を受信者PC20と判定してもよい。

【0051】

ファイル取得要求の要求元が受信者PC20であり(S94のY)、送信者が第1グループに所属する場合(S96のY)、受信者用ファイルを受信者PC20へ送信する(S104)。送信者が第1グループでなく、第2グループもしくは第3グループに所属する場合(S96のN)、取得対象の電子ファイルの取消フラグがOFFで(S100のN)、かつ、承認フラグがONであれば(S102のY)、受信者用ファイルを受信者PC20へ送信する(S104)。取消フラグがON(S100のY)、もしくは、承認フラグがOFFであれば(S102のN)、受信者用ファイルの送信を拒否する(S106)。ファイル取得要求の要求元が受信者PC20でなければ(S94のN)、以降の処理をスキップして本図のフローを終了する。

【0052】

本実施の形態のファイル配信装置32によれば、送信者から電子ファイルを受け付けた時点で受信者へファイルを提供可能にし、承認者が禁止した場合にはそれ以降の電子ファイルの提供を拒否するファイル配信を実現でき、ユーザの利便性とセキュリティを両立させることができる。またユーザの属性に応じて、承認者が許可したか否かにかかわらず受信者へ電子ファイルを提供するファイル配信と、承認者が許可したことを条件として受信者へ電子ファイルを提供するファイル配信も実現でき、ユーザが遵守すべきセキュリティポリシーに柔軟に対応できる。

【0053】

またファイル配信装置32によれば、直接的に受信者にかかわる送信者と、送信者の上長等の承認者と、システム管理者のそれぞれが、受信者への電子ファイルの提供を停止することができる。これにより、異なる職責のユーザがそれぞれの観点からセキュリティ上のリスクを回避することができる。例えば、システム管理者は業務内容は把握していないため電子ファイルの内容は通知されないものの、送信者・受信者のメールアドレスや要求受付日時にもとづいて、不正なアドレスへの電子ファイルの提供や、不正な日時にアップロードされた電子ファイルの提供を防止することができる。

【0054】

またファイル配信装置32によれば、認証装置18において送信者の認証に成功したことを条件としてファイル配信装置32へのログインを許可し、企業システム10とファイル配信システム30とのシングルサインオンを実現する。また、システム管理者は、認証装置18に対して送信者属性を設定すれば、企業システム10とファイル配信システム30間のシングルサインオンに伴って、送信者情報がファイル配信装置32へ自動登録される。これにより、システム管理者によるファイル配信装置32への送信者情報の登録が不要になり、言い換えれば、企業システム10とファイル配信システム30の両方で送信者情報を二重管理する必要がなくなり、システム管理者の負担を低減することができる。

【0055】

以上、本発明を実施の形態をもとに説明した。この実施の形態は例示であり、それらの各構成要素や各処理プロセスの組合せにいろいろな変形例が可能なこと、またそうした変形例も本発明の範囲にあることは当業者に理解されるところである。

【0056】

電子ファイルの配信取消の態様に関する変形例を説明する。ファイル配信装置32は送信履歴画面提供部をさらに備えてもよい。送信履歴画面提供部は、ログインに成功したユーザ(例えば送信者)がそれまでにアップロードした電子ファイルの情報をファイル保持部50から取得して、アップロードした電子ファイルの情報を一覧表示する送信履歴画面をユーザの端末(例えば送信者PC12)へ提供して表示させる。ユーザが送信履歴画面において配信を取り消すべき電子ファイルを選択すると、ユーザの端末はその電子ファイルの識別情報を指定したファイル送信の取消情報をファイル配信装置32へ送信する。ファイル配信装置32の取消情報受付部68は実施の形態と同様にファイル送信の取消処理を実行する。

【0057】

電子ファイルの配信承認の態様に関する変形例を説明する。ファイル配信装置32は、承認一覧画面提供部をさらに備えてもよい。承認一覧画面提供部は、ログインに成功したユーザ(例えば承認者)が配信を承認もしくは却下すべき電子ファイルの情報をファイル保持部50から取得して、取得された電子ファイルの情報を一覧表示する承認一覧画面をユーザの端末(例えば承認者PC14)へ提供して表示させる。ユーザが承認一覧画面において特定の電子ファイルの配信について承認もしくは却下を選択すると、ユーザの端末はその電子ファイルの配信が承認されたことを示す許可情報もしくは却下されたことを示す禁止情報をファイル配信装置32へ送信する。ファイル配信装置32の許可情報受付部70は許可情報および禁止情報に対して実施の形態と同様の処理を実行する。

【0058】

また上記実施の形態において、送信者は第1グループから第3グループのいずれかに所属することとした。変形例として、送信者は2つ以上のグループに所属してもよい。この変形例において、送信者情報保持部52は、送信者が属する複数のグループを示す情報を保持してもよい。ファイル受付部60は、送信者PC12から、送信者により選択されたグループを示す情報を含む電子ファイルの配信要求を受け付けてもよい。通知部66およびファイル提供部72は、電子ファイルの配信要求で指定された送信者のグループが、送信者情報保持部52に格納された送信者のグループに含まれる、言い換えれば、整合することを条件として、電子ファイルの配信要求で指定された送信者のグループに応じた処理を実行してもよい。この変形例によれば、送信者は業務の都合に応じて(例えばセキュリティポリシーの異なる複数の顧客のそれぞれに対して)、グループを適宜切り替えて電子ファイルを提供することができる。

【0059】

請求項に記載の各構成要件が果たすべき機能は、実施の形態および変形例において示された各構成要素の単体もしくはそれらの連係によって実現されることも当業者には理解されるところである。

【符号の説明】

【0060】

12 送信者PC、 14 承認者PC、 16 管理者PC、 18 認証装置、 20 受信者PC、 32 ファイル配信装置、 50 ファイル保持部、 52 送信者情報保持部、 54 ログイン要求受付部、 56 認証部、 58 送信者登録部、 60 ファイル受付部、 62 ファイルコピー部、 64 ファイル暗号化部、 66 通知部、 68 取消情報受付部、 70 許可情報受付部、 72 ファイル提供部、 74 ファイル削除部、 76 送信者情報削除部。

【技術分野】

【0001】

本発明はデータ処理技術に関し、特に、ユーザ間での電子ファイルのやりとりを仲介する技術に関する。

【背景技術】

【0002】

近年、送信者と受信者との間に設けたサーバを介して、送信者から送信されたファイルを受信者へ配信するサービスが提案されている(例えば特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2006−277517号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

これまでの典型的なファイル配信サービスは、承認者が許可したことを条件として受信者へファイルを提供し、もしくは、承認者が許可したか否かにかかわらず(言わば無条件で)受信者へファイルを提供するものであった。前者はセキュリティは高いがユーザの利便性が低下することがあり、後者はユーザの利便性は高いがセキュリティが低下することがあった。本発明者は、ファイル配信におけるユーザの利便性とセキュリティを両立させる観点から、ファイル配信の方式に改善の余地があると考えた。

【0005】

本発明はこうした課題に鑑みてなされたものであり、その主な目的は、ユーザ間での電子ファイルの交換において、ユーザの利便性とセキュリティを両立させるための技術を提供することにある。

【課題を解決するための手段】

【0006】

上記課題を解決するために、本発明のある態様のファイル配信装置は、送信者の端末から電子ファイルを受け付けるファイル受付部と、受け付けられた電子ファイルに関する情報を受信者の端末と承認者の端末の両方へ通知する通知部と、受信者の端末から電子ファイルの取得要求を受け付け、電子ファイルを受信者の端末へ提供するファイル提供部と、承認者の端末から電子ファイルの提供を許可するか否かを示す情報を受け付ける許可情報受付部と、を備える。ファイル提供部は、電子ファイルの提供を禁止する旨の情報が受け付けられるまでは電子ファイルを提供し、禁止する旨の情報が受け付けられた以降は電子ファイルの提供を拒否する。

【0007】

なお、以上の構成要素の任意の組合せ、本発明の表現を方法、システム、プログラム、プログラムを格納した記録媒体などの間で変換したものもまた、本発明の態様として有効である。

【発明の効果】

【0008】

本発明によれば、ユーザ間での電子ファイルの交換において、ユーザの利便性とセキュリティを両立させることができる。

【図面の簡単な説明】

【0009】

【図1】実施の形態のシステム構成を示す図である。

【図2】図1のファイル配信装置の機能構成を示すブロック図である。

【図3】ファイル保持部に格納されるデータの構成を示す図である。

【図4】送信者情報保持部に格納されるデータの構成を示す図である。

【図5】受信者へ通知されるファイル配信情報の例を示す図である。

【図6】ファイル配信装置の動作を示すフローチャートである。

【図7】図6に続く動作を示すフローチャートである。

【図8】図7に続く動作を示すフローチャートである。

【図9】図6のS12の認証処理を詳細に示すフローチャートである。

【図10】図6のS20の配信情報通知処理を詳細に示すフローチャートである。

【図11】図7のS38のファイル提供処理を詳細に示すフローチャートである。

【発明を実施するための形態】

【0010】

実施の形態では、ユーザ間での電子ファイルの交換を支援するファイル配信装置を提案する。このファイル配信装置は、ファイル配信の方式として、(1)承認者が許可したか否かにかかわらず受信者へ電子ファイルを提供する方式と、(2)承認者が許可したことを条件として受信者へ電子ファイルを提供する方式に加えて、(3)送信者から電子ファイルを受け付けた時点で受信者へファイルを提供可能にし、承認者が禁止した場合にはそれ以降の電子ファイルの提供を拒否する方式を提供する。

【0011】

実施の形態のファイル配信装置は、ユーザが属するグループごとに、上記の(1)〜(3)のファイル配信方式のいずれかを適用する。例えば、セキュリティよりも利便性を重視すべきユーザ(が属するグループ)には方式(1)を適用し、利便性よりもセキュリティを重視すべき業務に携わるユーザ(が属するグループ)には方式(2)を適用することができる。また、セキュリティと利便性のバランスを重視すべきユーザ(が属するグループ)には方式(3)を適用することができる。

【0012】

以下、送信者は電子ファイルを送信するユーザであり、受信者は電子ファイルを受け取るユーザである。承認者は送信者から受信者への電子ファイルの提供を許可もしくは禁止するユーザであり、例えば送信者の上長である。システム管理者は、システム全体のセキュリティ維持に責任を持ち、また各送信者のグループや各送信者に対応する承認者を設定するユーザである。

【0013】

図1は、実施の形態のシステム構成を示す図である。ファイル配信システム30は上述のファイル配信装置32を含む情報処理システムである。実施の形態ではファイル配信装置32を1つ含むこととしているが、後述するファイル配信装置32の各機能は、ウェブサーバ・アプリケーションサーバ・データベースサーバ等、複数の情報処理装置の連携により実現されてもよいことはもちろんである。

【0014】

企業システム10は、ある企業において構築された情報処理システムであり、送信者PC12と承認者PC14と管理者PC16と認証装置18を含む。

【0015】

送信者PC12は、送信者により操作されるPCであり、受信者へ提供すべき電子ファイルをファイル配信装置32へアップロードする。承認者PC14は、承認者により操作されるPCであり、ファイル配信装置32へアップロードされた電子ファイルに関する情報をファイル配信装置32から受け付けて表示させる。承認者PC14は、受信者への電子ファイルの提供を許可するか否かの入力を承認者から受け付けてファイル配信装置32へ送信する。

【0016】

認証装置18は、企業システム10における送信者のID・パスワードを保持する。また、送信者のメールアドレス・送信者のグループ・送信者に対する承認者のメールアドレスを、送信者属性として送信者のID・パスワードと対応づけて保持する。

【0017】

認証装置18は、送信者PC12からIDおよびパスワードを指定した認証要求を受け付けて送信者を認証する。認証装置18は、送信者の認証に成功した場合、企業システム10における認証に成功した旨を示す認証結果と送信者属性を送信者PC12へ通知する。送信者PC12は、SAML(Security Assertion Markup Language)により規定されたメッセージ(例えば認証アサーション)に認証結果と送信者属性を設定して、そのSAMLメッセージをファイル配信装置32へ通知する。

【0018】

後述するように、ファイル配信装置32は、送信者PC12から受け付けたSAMLメッセージが送信者の認証成功を示すものである場合、ファイル配信システム30(ファイル配信装置32)に対する送信者のログインを許可する。すなわち、送信者PC12は認証装置18への認証に成功すると、ファイル配信システム30(ファイル配信装置32)へのログインが許可されることになり、シングルサインオンが実現される。なお、認証装置18は企業システム10における承認者のID・パスワードも保持し、承認者PC14は認証装置18への認証に成功すると、ファイル配信システム30へのログインが許可される。

【0019】

管理者PC16は、システム管理者により操作されるPCである。管理者PC16は、送信者のID・パスワード・送信者属性の入力をシステム管理者から受け付けて認証装置18へ記録する。受信者PC20は、受信者により操作されるPCであり、ファイル配信装置32へアップロードされた電子ファイルに関する情報をファイル配信装置32から受け付けて表示させる。そして、電子ファイルの取得要求をファイル配信装置32へ送信して、その電子ファイルをファイル配信装置32からダウンロードする。図1の送信者PC12・承認者PC14・管理者PC16・受信者PC20は、インターネット40を介してファイル配信装置32と接続される。

【0020】

図2は、図1のファイル配信装置32の機能構成を示すブロック図である。ファイル配信装置32は、ファイル保持部50と、送信者情報保持部52と、ログイン要求受付部54と、認証部56と、送信者登録部58と、ファイル受付部60と、ファイルコピー部62と、ファイル暗号化部64と、通知部66と、取消情報受付部68と、許可情報受付部70と、ファイル提供部72と、ファイル削除部74と、送信者情報削除部76を含む。

【0021】

本明細書のブロック図において示される各ブロックは、ハードウェア的には、コンピュータのCPUをはじめとする素子や機械装置で実現でき、ソフトウェア的にはコンピュータプログラム等によって実現されるが、ここでは、それらの連携によって実現される機能ブロックを描いている。したがって、これらの機能ブロックはハードウェア、ソフトウェアの組合せによっていろいろなかたちで実現できることは、当業者には理解されるところである。例えば、図2の各機能ブロックは、ファイル配信プログラムとして記録媒体に格納され、ファイル配信装置32のストレージへインストールされてもよい。そして、ファイル配信プログラムの起動時に、各機能ブロックに対応するプログラムモジュールがメインメモリに読み出されてCPUにより実行されてもよい。

【0022】

ファイル保持部50は、送信者PC12からアップロードされた電子ファイルに関連する情報を保持する記憶領域である。図3は、ファイル保持部50に格納されるデータの構成を示す。配信ID欄には、アップロードされた電子ファイルを一意に特定するためのID(以下、「配信ID」とも呼ぶ。)が格納される。送信者ID欄には、送信者のIDとして送信者のメールアドレスが格納される。受信者メールアドレス欄には、受信者のメールアドレスが格納される。ファイルデータ欄には、受信者に提供すべき電子ファイル(以下、「受信者用ファイル」とも呼ぶ。)と、承認者に確認させるべき電子ファイルであり、監査証跡としての電子ファイル(以下、「証跡用ファイル」とも呼ぶ。)の両方が格納される。後述するように、ファイル保持部50は、受信者用ファイルを相対的に短い期間保持する一方、証跡用ファイルについては相対的に長い期間、言い換えれば監査証跡として保持すべき期間保持する。

【0023】

メッセージ欄には、送信者から受信者へのメッセージを示す文字列が格納される。要求受付日時欄には、電子ファイルの配信要求を送信者PC12から受け付けた日時が格納される。取消フラグ欄には、受信者への電子ファイルの配信が取り消されたことを示す取消フラグが格納される。承認フラグ欄には、受信者への電子ファイルの配信が承認者により承認されたことを示す承認フラグが格納される。

【0024】

図2に戻り、送信者情報保持部52は、送信者に関する属性情報を保持する記憶領域である。図4は、送信者情報保持部52に格納されるデータの構成を示す。送信者ID欄には、送信者のIDとして送信者のメールアドレスが格納される。グループID欄には、送信者が属するグループであり、電子ファイルの配信態様が異なる複数のグループのうちのいずれかが格納される。承認者ID欄には、送信者に対する承認者のIDとして承認者のメールアドレスが格納される。ログイン日時欄には、送信者がファイル配信装置32へログインした日時が格納される。

【0025】

本実施の形態では、送信者のグループとして、第1グループから第3グループが設けられている。第1グループはセキュリティよりも利便性を重視すべきユーザが属するグループであり、第2グループは利便性よりもセキュリティを重視すべきユーザが属するグループであり、第3グループはセキュリティと利便性のバランスを重視すべきユーザが属するグループであることとする。送信者のグループは、例えば、送信者が属する部課単位のセキュリティポリシーに応じて決定されてもよい。また、送信者が担当する顧客単位のセキュリティポリシーに応じて決定されてもよい。

【0026】

図2に戻り、ログイン要求受付部54は、ファイル配信装置32へのログイン要求を送信者PC12から受け付ける。そのときログイン要求受付部54は、認証装置18へのリダイレクト指示を送信者PC12へ送信することにより認証装置18において送信者を認証させる。そして、企業システム10における送信者の認証結果と、送信者属性としての送信者のメールアドレスとグループIDと承認者のメールアドレスを含むSAMLメッセージ(例えば認証アサーション)を送信者PC12から受け付ける。

【0027】

認証部56は、SAMLメッセージが企業システム10において送信者の認証に成功した旨を示す場合、ファイル配信システム30に対する送信者PC12のアクセスを許可する。送信者登録部58は、ログイン要求受付部54においてログイン要求が受け付けられたときの日時をログイン日時として送信者情報保持部52へ格納する。また送信者登録部58は、SAMLメッセージに含まれる送信者のメールアドレスとグループIDと承認者のメールアドレスを送信者情報保持部52へ格納する。

【0028】

ファイル受付部60は、ログインに成功した送信者PC12から電子ファイルの配信要求を受け付ける。言い換えれば、受信者へ提供対象となる電子ファイルのアップロードを受け付ける。例えば、認証部56はログインを許可した旨を送信者PC12のクッキーに記録させ、送信者PC12から提供されたクッキーにログインを許可した旨が記録されている場合に、ファイル受付部60は電子ファイルのアップロードを受け付けてもよい。またファイル受付部60は、送信者IDとしての送信者のメールアドレスと、受信者のメールアドレスと、受信者へのメッセージと、電子ファイルの暗号化および復号に用いるキー情報(例えばパスワード文字列)の指定をあわせて送信者PC12から受け付ける。

【0029】

ファイル受付部60は、アップロードされた電子ファイルの配信を特定するためのユニークな配信IDを採番し、電子ファイルの配信を取り消せるように配信IDを送信者PC12へ通知する。またファイル受付部60は、電子ファイルのアップロードを受け付けたときの現在日時を要求受付日時として取得する。ファイルコピー部62は、ファイル受付部60において受け付けられた電子ファイルをコピーして、受信者用ファイルと証跡用ファイルを生成する。

【0030】

ファイル暗号化部64は、送信者PC12から受け付けられたキー情報(以下、「第1キー情報」とも呼ぶ。)にもとづいて受信者用ファイルを暗号化する。その一方、送信者PC12から受け付けられたキー情報とは異なるキー情報(以下、「第2キー情報」とも呼ぶ。)にもとづいて証跡用ファイルを暗号化する。第2キー情報は、例えば、乱数生成器によって生成された乱数値であってもよく、現在時刻にもとづいて決定した乱数値であってもよい。なお第2キー情報は、図示しないキー情報保持部に、配信IDと対応づけて保持されることとする。ファイル暗号化部64は、暗号化した受信者用ファイルおよび証跡用ファイルを、ファイル受付部60で取得された配信ID、送信者メールアドレス、受信者メールアドレス、受信者へのメッセージ、要求受付日時と対応づけてファイル保持部50へ格納する。

【0031】

通知部66は、アップロードされた電子ファイルがファイル保持部50に新規に格納されたとき、その電子ファイルに関連する情報(以下、「ファイル配信情報」とも呼ぶ。)を送信者のグループに応じた関係者へ通知する。具体的には、送信者が第1グループに属する場合、ファイル配信情報を記載した電子メールを受信者PC20へ送信する。また、送信者が第2グループに属する場合は承認者PC14と管理者PC16へ送信し、送信者が第3グループに属する場合は承認者PC14と管理者PC16と受信者PC20へ送信する。なお送信者が第2グループに属する場合、通知部66は、アップロードされた電子ファイルに対して承認フラグがONに設定されたことを条件として、ファイル配信情報を記載した電子メールを受信者PC20へ送信する。

【0032】

図5は、受信者(受信者PC20)へ通知されるファイル配信情報の例を示す。同図の送信者メールアドレス80と受信者メールアドレス82とメッセージ86には、ファイル保持部50において配信対象の電子ファイルと対応づけられた情報が設定される。またファイルURL84は、ファイル保持部50に格納された配信IDおよび受信者用ファイルを特定可能なURLであり、受信者用ファイルの取得ページへのハイパーリンクが設定される。図5のURL内の「乱数」は、ファイル配信装置32における受信者用ファイルの格納位置を示す情報や配信ID等、受信者用ファイルにアクセスに必要な情報を暗号化した文字列と、乱数を示す文字列とを所定のアルゴリズムにより組み合わせた文字列である。受信者は、ファイルURL84を選択して、予め送信者との間で定められたパスワード(すなわち第1キー情報)を入力することにより、復号された受信者用ファイルを取得できる。

【0033】

承認者(承認者PC14)へ通知されるファイル配信情報も図5と同様の内容を含む。ただし、この場合のファイルURLは、ファイル保持部50に格納された配信IDおよび証跡用ファイルを特定可能なURLである。既述したように、証跡用ファイルを復号するためのパスワード(すなわち第2キー情報)はファイル配信装置32内に保持されるため、承認者は、第1キー情報や第2キー情報を知らなくてもファイルURLを選択することにより、復号された証跡用ファイルを取得できる。また、承認者へ通知されるファイル配信情報には、受信者への電子ファイルの提供を許可するもしくは禁止する旨を設定する許可情報入力画面へのハイパーリンクが含まれる。承認者は、許可情報入力画面を表示させ、受信者への電子ファイルの提供を許可するもしくは禁止する旨を選択入力する。承認者PC14は、その電子ファイルの配信IDを指定した許可情報もしくは禁止情報をファイル配信装置32へ送信する。

【0034】

システム管理者(管理者PC16)へ通知されるファイル配信情報には電子ファイルの内容(図5の例ではファイルURL)は含まれない。システム管理者へ通知されるファイル配信情報には、電子ファイルの配信態様に関する情報として、送信元(送信者メールアドレス)、送信先(受信者メールアドレス)、要求受付日時、受信者へのメッセージが含まれる。また、受信者への電子ファイルの提供を禁止する旨を設定する禁止情報入力画面へのハイパーリンクも含まれる。システム管理者は、受信者への電子ファイルの提供を禁止する場合、禁止情報入力画面を表示させて、受信者への電子ファイルの提供を禁止する旨を入力する。管理者PC16は、その電子ファイルの配信IDを指定した禁止情報をファイル配信装置32へ送信する。

【0035】

図2に戻り、取消情報受付部68は、電子ファイルの配信要求をキャンセルする旨の取消情報を送信者PC12から受け付ける。この取消情報では、電子ファイルのアップロード時にファイル配信装置32から通知された配信IDが指定される。取消情報受付部68は、ファイル保持部50に格納された電子ファイルのうち取消情報で指定された配信IDに対応する電子ファイルの取消フラグをONに設定する。

【0036】

許可情報受付部70は、受信者への電子ファイルの提供を許可する旨の許可情報を承認者PC14から受け付ける。この許可情報では特定の配信IDが指定される。許可情報受付部70は、ファイル保持部50に格納された電子ファイルのうち許可情報で指定された配信IDに対応する電子ファイルの承認フラグをONに設定する。また、許可情報受付部70は、受信者への電子ファイルの提供を禁止する旨の禁止情報を承認者PC14および管理者PC16から受け付ける。この禁止情報でも特定の配信IDが指定される。許可情報受付部70は、ファイル保持部50に格納された電子ファイルのうち禁止情報で指定された配信IDに対応する電子ファイルの承認フラグをOFFに設定する。

【0037】

ファイル提供部72は、受信者PC20から電子ファイルの取得要求(以下、「ファイル取得要求」とも呼ぶ。)を受け付ける。このファイル取得要求では、電子ファイルの配信IDと第1キー情報が指定される。例えばファイル提供部72は、ファイル取得要求として、ファイル配信情報のファイルURL84に設定された乱数と、第1キー情報とを受信者PC20から受け付けてもよい。そして、その乱数から所定のアルゴリズムにもとづいて受信者用ファイルにアクセスするための情報、例えば電子ファイルの配信IDを抽出してもよい。ファイル提供部72は、ファイル保持部50に保持された受信者用ファイルのうちファイル取得要求で指定された配信IDに対応する受信者用ファイルを、第1キー情報で復号して受信者PC20へ送信する。

【0038】

ファイル提供部72は、電子ファイルをアップロードした送信者のグループに応じた態様で、電子ファイルを受信者PC20へ送信する。例えば、送信者が第1グループの場合、ファイル保持部50において電子ファイルに対応する取消フラグおよび承認フラグがONに設定されているか否かにかかわらず、言い換えれば、承認者やシステム管理者が電子ファイルの提供を禁止したか否かにかかわらず電子ファイルを受信者PC20へ送信する。また送信者が第2グループもしくは第3グループの場合、ファイル保持部50において電子ファイルに対応する承認フラグがONに設定済、かつ、取消フラグが未設定(OFF)の場合、電子ファイルを受信者PC20へ送信する。

【0039】

なお、ファイル保持部50に電子ファイルが格納された初期状態では、取消フラグはOFFに設定される一方で、承認フラグは送信者が第1グループおよび第3グループの場合、ONに設定され、送信者が第2グループの場合、OFFに設定される。したがって、送信者が第2グループの場合、承認者によるファイル提供が承認者により承認されなければ電子ファイルは受信者PC20へ提供されない。その一方、送信者が第3グループの場合、電子ファイルのアップロードから、その電子ファイルの提供を承認者もしくはシステム管理者が禁ずるまでの間はその電子ファイルを受信者へ提供する。そして、その電子ファイルの提供を承認者もしくはシステム管理者が禁じた場合、それ以降の電子ファイルの提供を拒否する。

【0040】

またファイル提供部72は、承認者PC14からファイル取得要求を受け付ける。このファイル取得要求では、電子ファイルの配信IDが指定される。ファイル提供部72は、ファイル保持部50に保持された受信者用ファイルのうちファイル取得要求で指定された配信IDに対応する証跡用ファイルを、その配信IDと対応づけて保持された第2キー情報で復号して承認者PC14へ送信する。

【0041】

ファイル削除部74は、ファイル保持部50に保持された電子ファイルを削除する。具体的には、ファイル保持部50に保持された受信者用ファイルを、要求受付日時から比較的短期間(例えば2週間)のうちに削除する。その一方、ファイル保持部50に保持された証跡用ファイルを、要求受付日時から比較的長期間(例えば3年間)の経過を条件として削除する。なお、ファイル保持部50における電子ファイルの保持期間は、ファイル配信装置32のハードウェアリソース量や、各企業のセキュリティポリシーにしたがって適宜決定されてよい。

【0042】

送信者情報削除部76は、送信者情報保持部52に保持された送信者情報を削除する。具体的には、送信者情報保持部52に保持された送信者情報のうちログイン日時から所定期間(例えば3ヶ月)が経過した送信者情報を削除する。

【0043】

以上の構成によるファイル配信装置32の動作を以下説明する。

図6は、ファイル配信装置32の動作を示すフローチャートである。ログイン要求受付部54が送信者PC12からログイン要求を受け付けると(S10のY)、後述の認証処理を実行する(S12)。認証処理において送信者のログインが許可された場合(S14のY)、送信者PC12からのリクエストを受け付ける一方、送信者のログインが拒否された場合は(S14のN)、以降のフローをスキップしてフローチャートで示す処理を終了する。ログイン要求を受け付けなければ(S10のN)、S12およびS14はスキップされる。

【0044】

ファイル受付部60が送信者PC12から電子ファイルのアップロードを受け付けた場合(S16のY)、ファイルコピー部62はその電子ファイルをコピーして、受信者用ファイルと証跡用ファイルを生成する。ファイル暗号化部64は、受信者用ファイルを第1キー情報で暗号化し、証跡用ファイルを第2キー情報で暗号化してファイル保持部50へ格納する(S18)。そして通知部66は後述する配信情報通知処理を実行する(S20)。なおファイル暗号化部64は、電子ファイルをファイル保持部50に格納したとき、取消フラグをOFFに設定する。さらに送信者が第1グループもしくは第3のグループの場合、承認フラグをONに設定し、送信者が第2グループの場合、承認フラグをOFFに設定する。電子ファイルのアップロードを受け付けなければ(S16のN)、S18およびS20はスキップされる。

【0045】

ファイル送信の取消情報を送信者PC12から受け付けると(S22のY)、取消情報受付部68は、その取消情報で指定された電子ファイルに対応づけられた取消フラグをONに設定する(S23)。取消情報を受け付けなければ(S22のN)、S23はスキップされる。ファイル送信の禁止情報を承認者PC14もしくは管理者PC16から受け付けると(S24のY)、許可情報受付部70は、その禁止情報で指定された電子ファイルに対応づけられた承認フラグをOFFに設定する(S26)。禁止情報を受け付けなければ(S24のN)、S26はスキップされる。

【0046】

図7は、図6に続く動作を示すフローチャートである。ファイル送信の許可情報を承認者PC14から受け付けると(S28のY)、許可情報受付部70は、その許可情報で指定された電子ファイルに対応づけられた承認フラグをONに設定する(S30)。送信者が第2グループに属する場合(S32のY)、通知部66はファイル配信情報を受信者PC20へ通知する(S34)。送信者が第1グループもしくは第3グループに属する場合(S32のN)、S34はスキップされる。許可情報を受け付けなければ(S28のN)、S30〜S34はスキップされる。ファイル提供部72は、ファイル取得要求を受け付けると(S36のY)、後述のファイル提供処理を実行する(S38)。ファイル取得要求を受け付けなければ(S36のN)、S38はスキップされる。

【0047】

図8は、図7に続く動作を示すフローチャートである。ファイル削除部74は、ファイル保持部50に保持された受信者用ファイルにおいて保持期間を途過した受信者用ファイルを検出すると(S40のY)、その受信者用ファイルを削除する(S42)。保持期間を途過した受信者用ファイルを未検出であれば(S40のN)、S42はスキップされる。ファイル削除部74は、ファイル保持部50に保持された証跡用ファイルにおいて保持期間を途過した証跡用ファイルを検出すると(S44のY)、その証跡用ファイルを削除する(S46)。保持期間を途過した受信者用ファイルを未検出であれば(S44のN)、S46はスキップされる。送信者情報削除部76は、送信者情報保持部52に保持された送信者情報において所定の有効期間を途過した送信者情報を検出すると(S48のY)、その送信者情報を削除する(S50)。有効期間を途過した送信者情報を未検出であれば(S48のN)、S50はスキップされる。

【0048】

図9は、図6のS12の認証処理を詳細に示すフローチャートである。ログイン要求受付部54は、認証装置18が提供する認証ページへのリダイレクト指示を送信者PC12へ送信する(S60)。認証装置18での認証に成功した旨を示すSAMLメッセージが受け付けられると(S62のY)、認証部56は、ファイル配信装置32へのログインを許可する(S64)。送信者登録部58は、SAMLメッセージに含まれる送信者メールアドレスが送信者情報保持部52に未登録であれば(S66のY)、SAMLメッセージに含まれる送信者属性を送信者情報として送信者情報保持部52へ新規に記録する(S68)。その一方、SAMLメッセージに含まれる送信者IDが送信者情報保持部52に登録済であれば(S66のN)、送信者情報保持部52に記録された送信者情報を、SAMLメッセージの送信者属性により更新する(S70)。認証装置18での認証に失敗した旨を示すSAMLメッセージが受け付けられると(S62のN)、認証部56はファイル配信装置32へのログインを拒否して本図のフローを終了する(S72)。

【0049】

図10は、図6のS20の配信情報通知処理を詳細に示すフローチャートである。送信者が第1グループに所属する場合(S80のY)、ファイル配信情報を受信者PC20へ送信する(S82)。送信者が第1グループでなく(S80のN)、第2グループに所属する場合(S84のY)、ファイル配信情報を承認者PC14および管理者PC16へ送信する(S86)。送信者が第3グループに所属する場合(S84のN)、ファイル配信情報を受信者PC20、承認者PC14および管理者PC16へ送信する(S88)。

【0050】

図11は、図7のS38のファイル提供処理を詳細に示すフローチャートである。ファイル取得要求の要求元が承認者PC14である場合(S90のY)、そのファイル取得要求で指定された証跡用ファイルを承認者PC14へ送信する(S92)。要求元が承認者PC14でなければ(S90のN)、S92はスキップされる。なお、承認者PC14に提供されるファイル配信情報のファイルURLには承認者を示す識別情報が設定されてもよく、ファイル提供部72は、ファイル取得要求で指定されたファイルURLに承認者の識別情報が含まれる場合に、要求元を承認者PC14と判定してもよい。同様に、受信者PC20に提供されるファイル配信情報のファイルURLには受信者を示す識別情報が設定されてもよく、ファイル取得要求で指定されたファイルURLに受信者の識別情報が含まれる場合に、要求元を受信者PC20と判定してもよい。

【0051】

ファイル取得要求の要求元が受信者PC20であり(S94のY)、送信者が第1グループに所属する場合(S96のY)、受信者用ファイルを受信者PC20へ送信する(S104)。送信者が第1グループでなく、第2グループもしくは第3グループに所属する場合(S96のN)、取得対象の電子ファイルの取消フラグがOFFで(S100のN)、かつ、承認フラグがONであれば(S102のY)、受信者用ファイルを受信者PC20へ送信する(S104)。取消フラグがON(S100のY)、もしくは、承認フラグがOFFであれば(S102のN)、受信者用ファイルの送信を拒否する(S106)。ファイル取得要求の要求元が受信者PC20でなければ(S94のN)、以降の処理をスキップして本図のフローを終了する。

【0052】

本実施の形態のファイル配信装置32によれば、送信者から電子ファイルを受け付けた時点で受信者へファイルを提供可能にし、承認者が禁止した場合にはそれ以降の電子ファイルの提供を拒否するファイル配信を実現でき、ユーザの利便性とセキュリティを両立させることができる。またユーザの属性に応じて、承認者が許可したか否かにかかわらず受信者へ電子ファイルを提供するファイル配信と、承認者が許可したことを条件として受信者へ電子ファイルを提供するファイル配信も実現でき、ユーザが遵守すべきセキュリティポリシーに柔軟に対応できる。

【0053】

またファイル配信装置32によれば、直接的に受信者にかかわる送信者と、送信者の上長等の承認者と、システム管理者のそれぞれが、受信者への電子ファイルの提供を停止することができる。これにより、異なる職責のユーザがそれぞれの観点からセキュリティ上のリスクを回避することができる。例えば、システム管理者は業務内容は把握していないため電子ファイルの内容は通知されないものの、送信者・受信者のメールアドレスや要求受付日時にもとづいて、不正なアドレスへの電子ファイルの提供や、不正な日時にアップロードされた電子ファイルの提供を防止することができる。

【0054】

またファイル配信装置32によれば、認証装置18において送信者の認証に成功したことを条件としてファイル配信装置32へのログインを許可し、企業システム10とファイル配信システム30とのシングルサインオンを実現する。また、システム管理者は、認証装置18に対して送信者属性を設定すれば、企業システム10とファイル配信システム30間のシングルサインオンに伴って、送信者情報がファイル配信装置32へ自動登録される。これにより、システム管理者によるファイル配信装置32への送信者情報の登録が不要になり、言い換えれば、企業システム10とファイル配信システム30の両方で送信者情報を二重管理する必要がなくなり、システム管理者の負担を低減することができる。

【0055】

以上、本発明を実施の形態をもとに説明した。この実施の形態は例示であり、それらの各構成要素や各処理プロセスの組合せにいろいろな変形例が可能なこと、またそうした変形例も本発明の範囲にあることは当業者に理解されるところである。

【0056】

電子ファイルの配信取消の態様に関する変形例を説明する。ファイル配信装置32は送信履歴画面提供部をさらに備えてもよい。送信履歴画面提供部は、ログインに成功したユーザ(例えば送信者)がそれまでにアップロードした電子ファイルの情報をファイル保持部50から取得して、アップロードした電子ファイルの情報を一覧表示する送信履歴画面をユーザの端末(例えば送信者PC12)へ提供して表示させる。ユーザが送信履歴画面において配信を取り消すべき電子ファイルを選択すると、ユーザの端末はその電子ファイルの識別情報を指定したファイル送信の取消情報をファイル配信装置32へ送信する。ファイル配信装置32の取消情報受付部68は実施の形態と同様にファイル送信の取消処理を実行する。

【0057】

電子ファイルの配信承認の態様に関する変形例を説明する。ファイル配信装置32は、承認一覧画面提供部をさらに備えてもよい。承認一覧画面提供部は、ログインに成功したユーザ(例えば承認者)が配信を承認もしくは却下すべき電子ファイルの情報をファイル保持部50から取得して、取得された電子ファイルの情報を一覧表示する承認一覧画面をユーザの端末(例えば承認者PC14)へ提供して表示させる。ユーザが承認一覧画面において特定の電子ファイルの配信について承認もしくは却下を選択すると、ユーザの端末はその電子ファイルの配信が承認されたことを示す許可情報もしくは却下されたことを示す禁止情報をファイル配信装置32へ送信する。ファイル配信装置32の許可情報受付部70は許可情報および禁止情報に対して実施の形態と同様の処理を実行する。

【0058】

また上記実施の形態において、送信者は第1グループから第3グループのいずれかに所属することとした。変形例として、送信者は2つ以上のグループに所属してもよい。この変形例において、送信者情報保持部52は、送信者が属する複数のグループを示す情報を保持してもよい。ファイル受付部60は、送信者PC12から、送信者により選択されたグループを示す情報を含む電子ファイルの配信要求を受け付けてもよい。通知部66およびファイル提供部72は、電子ファイルの配信要求で指定された送信者のグループが、送信者情報保持部52に格納された送信者のグループに含まれる、言い換えれば、整合することを条件として、電子ファイルの配信要求で指定された送信者のグループに応じた処理を実行してもよい。この変形例によれば、送信者は業務の都合に応じて(例えばセキュリティポリシーの異なる複数の顧客のそれぞれに対して)、グループを適宜切り替えて電子ファイルを提供することができる。

【0059】

請求項に記載の各構成要件が果たすべき機能は、実施の形態および変形例において示された各構成要素の単体もしくはそれらの連係によって実現されることも当業者には理解されるところである。

【符号の説明】

【0060】

12 送信者PC、 14 承認者PC、 16 管理者PC、 18 認証装置、 20 受信者PC、 32 ファイル配信装置、 50 ファイル保持部、 52 送信者情報保持部、 54 ログイン要求受付部、 56 認証部、 58 送信者登録部、 60 ファイル受付部、 62 ファイルコピー部、 64 ファイル暗号化部、 66 通知部、 68 取消情報受付部、 70 許可情報受付部、 72 ファイル提供部、 74 ファイル削除部、 76 送信者情報削除部。

【特許請求の範囲】

【請求項1】

送信者の端末から電子ファイルを受け付けるファイル受付部と、

受け付けられた電子ファイルに関する情報を受信者の端末と承認者の端末の両方へ通知する通知部と、

前記受信者の端末から前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記受信者の端末へ提供するファイル提供部と、

前記承認者の端末から前記電子ファイルの提供を許可するか否かを示す情報を受け付ける許可情報受付部と、

を備え、

前記ファイル提供部は、前記電子ファイルの提供を禁止する旨の情報が受け付けられるまでは前記電子ファイルを提供し、前記禁止する旨の情報が受け付けられた以降は前記電子ファイルの提供を拒否することを特徴とするファイル配信装置。

【請求項2】

前記送信者の端末から受け付けられた電子ファイルをコピーするコピー部と、

ファイル暗号化部と、をさらに備え、

前記ファイル提供部は、前記承認者の端末からも前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記承認者の端末へ提供し、

前記ファイル暗号化部は、前記受信者の端末へ送信すべき電子ファイルを、送信者が指定したキー情報にもとづいて暗号化する一方、前記承認者の端末へ送信すべき電子ファイルを、前記キー情報とは異なるキー情報にもとづいて暗号化することを特徴とする請求項1に記載のファイル配信装置。

【請求項3】

前記送信者の端末から受け付けられた電子ファイルをコピーするコピー部と、

ファイル保持部と、をさらに備え、

前記ファイル提供部は、前記承認者の端末からも前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記承認者の端末へ提供し、

前記ファイル保持部は、前記受信者の端末へ送信すべき電子ファイルを相対的に短い期間保持する一方、前記承認者の端末へ送信すべき電子ファイルを監査証跡として相対的に長い期間保持することを特徴とする請求項1または2に記載のファイル配信装置。

【請求項4】

前記通知部は、前記電子ファイルの内容を含まない情報であり、前記電子ファイルの配信態様を示す情報をシステム管理者の端末へさらに通知し、

前記許可情報受付部は、システム管理者が前記電子ファイルの提供を禁止する場合、その旨を示す情報を前記システム管理者の端末から受け付け、

前記ファイル提供部は、前記電子ファイルの提供を禁止する旨の情報がシステム管理者の端末から受け付けられた場合、それ以降は前記電子ファイルの提供を拒否することを特徴とする請求項1から3のいずれかに記載のファイル配信装置。

【請求項5】

前記電子ファイルの配信態様が異なる複数種類のグループについて、送信者がいずれのグループに属するかを示す情報を保持する送信者情報保持部をさらに備え、

前記ファイル提供部は、

送信者が第1グループに属する場合、承認者が前記電子ファイルの提供を許可するか否かに関わらず、前記電子ファイルを前記受信者の端末へ提供し、

送信者が第2グループに属する場合、前記電子ファイルの提供を許可する旨の情報が受け付けられたことを条件として、前記電子ファイルを前記受信者の端末へ提供し、

送信者が第3グループに属する場合、前記電子ファイルの提供を禁止する旨の情報が受け付けられるまでは前記電子ファイルを提供し、前記禁止する旨の情報が受け付けられた以降は前記電子ファイルの提供を拒否することを特徴とする請求項1から4のいずれかに記載のファイル配信装置。

【請求項6】

本ファイル配信装置と送信者の端末とはインターネットを介して接続されており、

前記送信者の端末を含む第1のシステムにおける送信者の認証結果と、送信者のIDと、送信者のグループを示す外部認証情報を前記送信者の端末から受け付ける外部認証情報受付部と、

前記外部認証情報が送信者の認証の成功を示す場合、本ファイル配信装置を含む第2のシステムへのアクセスを許可する認証部と、

前記外部認証情報が示す送信者のIDおよびグループを前記送信者情報保持部へ格納することにより、前記外部認証情報が示す送信者のIDおよびグループを、前記第2のシステムにおける送信者のIDおよびグループとして登録する送信者登録部と、

をさらに備えることを特徴とする請求項5に記載のファイル配信装置。

【請求項7】

送信者の端末から電子ファイルを受け付ける機能と、

受け付けられた電子ファイルに関する情報を受信者の端末と承認者の端末の両方へ通知する機能と、

前記受信者の端末から前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記受信者の端末へ提供する機能と、

前記承認者の端末から前記電子ファイルの提供を許可するか否かを示す情報を受け付ける機能と、

をコンピュータに実現させ、

前記提供する機能は、前記電子ファイルの提供を禁止する旨の情報が受け付けられるまでは前記電子ファイルを提供し、前記禁止する旨の情報が受け付けられた以降は前記電子ファイルの提供を拒否することを特徴とするコンピュータプログラム。

【請求項1】

送信者の端末から電子ファイルを受け付けるファイル受付部と、

受け付けられた電子ファイルに関する情報を受信者の端末と承認者の端末の両方へ通知する通知部と、

前記受信者の端末から前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記受信者の端末へ提供するファイル提供部と、

前記承認者の端末から前記電子ファイルの提供を許可するか否かを示す情報を受け付ける許可情報受付部と、

を備え、

前記ファイル提供部は、前記電子ファイルの提供を禁止する旨の情報が受け付けられるまでは前記電子ファイルを提供し、前記禁止する旨の情報が受け付けられた以降は前記電子ファイルの提供を拒否することを特徴とするファイル配信装置。

【請求項2】

前記送信者の端末から受け付けられた電子ファイルをコピーするコピー部と、

ファイル暗号化部と、をさらに備え、

前記ファイル提供部は、前記承認者の端末からも前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記承認者の端末へ提供し、

前記ファイル暗号化部は、前記受信者の端末へ送信すべき電子ファイルを、送信者が指定したキー情報にもとづいて暗号化する一方、前記承認者の端末へ送信すべき電子ファイルを、前記キー情報とは異なるキー情報にもとづいて暗号化することを特徴とする請求項1に記載のファイル配信装置。

【請求項3】

前記送信者の端末から受け付けられた電子ファイルをコピーするコピー部と、

ファイル保持部と、をさらに備え、

前記ファイル提供部は、前記承認者の端末からも前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記承認者の端末へ提供し、

前記ファイル保持部は、前記受信者の端末へ送信すべき電子ファイルを相対的に短い期間保持する一方、前記承認者の端末へ送信すべき電子ファイルを監査証跡として相対的に長い期間保持することを特徴とする請求項1または2に記載のファイル配信装置。

【請求項4】

前記通知部は、前記電子ファイルの内容を含まない情報であり、前記電子ファイルの配信態様を示す情報をシステム管理者の端末へさらに通知し、

前記許可情報受付部は、システム管理者が前記電子ファイルの提供を禁止する場合、その旨を示す情報を前記システム管理者の端末から受け付け、

前記ファイル提供部は、前記電子ファイルの提供を禁止する旨の情報がシステム管理者の端末から受け付けられた場合、それ以降は前記電子ファイルの提供を拒否することを特徴とする請求項1から3のいずれかに記載のファイル配信装置。

【請求項5】

前記電子ファイルの配信態様が異なる複数種類のグループについて、送信者がいずれのグループに属するかを示す情報を保持する送信者情報保持部をさらに備え、

前記ファイル提供部は、

送信者が第1グループに属する場合、承認者が前記電子ファイルの提供を許可するか否かに関わらず、前記電子ファイルを前記受信者の端末へ提供し、

送信者が第2グループに属する場合、前記電子ファイルの提供を許可する旨の情報が受け付けられたことを条件として、前記電子ファイルを前記受信者の端末へ提供し、

送信者が第3グループに属する場合、前記電子ファイルの提供を禁止する旨の情報が受け付けられるまでは前記電子ファイルを提供し、前記禁止する旨の情報が受け付けられた以降は前記電子ファイルの提供を拒否することを特徴とする請求項1から4のいずれかに記載のファイル配信装置。

【請求項6】

本ファイル配信装置と送信者の端末とはインターネットを介して接続されており、

前記送信者の端末を含む第1のシステムにおける送信者の認証結果と、送信者のIDと、送信者のグループを示す外部認証情報を前記送信者の端末から受け付ける外部認証情報受付部と、

前記外部認証情報が送信者の認証の成功を示す場合、本ファイル配信装置を含む第2のシステムへのアクセスを許可する認証部と、

前記外部認証情報が示す送信者のIDおよびグループを前記送信者情報保持部へ格納することにより、前記外部認証情報が示す送信者のIDおよびグループを、前記第2のシステムにおける送信者のIDおよびグループとして登録する送信者登録部と、

をさらに備えることを特徴とする請求項5に記載のファイル配信装置。

【請求項7】

送信者の端末から電子ファイルを受け付ける機能と、

受け付けられた電子ファイルに関する情報を受信者の端末と承認者の端末の両方へ通知する機能と、

前記受信者の端末から前記電子ファイルの取得要求を受け付け、前記電子ファイルを前記受信者の端末へ提供する機能と、

前記承認者の端末から前記電子ファイルの提供を許可するか否かを示す情報を受け付ける機能と、

をコンピュータに実現させ、

前記提供する機能は、前記電子ファイルの提供を禁止する旨の情報が受け付けられるまでは前記電子ファイルを提供し、前記禁止する旨の情報が受け付けられた以降は前記電子ファイルの提供を拒否することを特徴とするコンピュータプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【公開番号】特開2013−37432(P2013−37432A)

【公開日】平成25年2月21日(2013.2.21)

【国際特許分類】

【出願番号】特願2011−170990(P2011−170990)

【出願日】平成23年8月4日(2011.8.4)

【新規性喪失の例外の表示】特許法第30条第1項適用申請有り 平成23年4月6日 http://www.nri−secure.co.jp/news/2011/0406.html

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

【公開日】平成25年2月21日(2013.2.21)

【国際特許分類】

【出願日】平成23年8月4日(2011.8.4)

【新規性喪失の例外の表示】特許法第30条第1項適用申請有り 平成23年4月6日 http://www.nri−secure.co.jp/news/2011/0406.html

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

[ Back to top ]