ファーミング詐欺防止システム

【課題】ファーミング詐欺を防止する。

【解決手段】「hostsファイル」のバックアップ(コピー)を作成する第1の情報処理と、作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の情報処理と、第2の情報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の情報処理とを含み、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見削除し、hostsファイルを復元する。

【解決手段】「hostsファイル」のバックアップ(コピー)を作成する第1の情報処理と、作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の情報処理と、第2の情報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の情報処理とを含み、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見削除し、hostsファイルを復元する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、フィッシング詐欺防止のため、特にファーミング詐欺の防止システムに関するものである。

【背景技術】

【0002】

フィッシング詐欺と共に最近新たにファーミング詐欺が登場した。 このファーミング詐欺は、大勢のユーザをまとめて刈り取ろうとしているネット詐欺の手口である。 ファーミング詐欺の手口の概要は、可能な限り多くのユーザを、本来訪れようとしている真正のウェブサイトから、悪意あるウェブサイトへ自動的に導くというものである。このファーミング詐欺においては、ユーザが知らぬ間に偽サイトに誘導され、この誘導される偽サイトは、見た目は、一見本物のサイトと変わらない。だが、これに気づかないで、ユーザが自分の口座番号や暗証番号を入力すると、その情報はサイバー詐欺師たちにいつの間にか盗まれてしまう。このネット詐欺の手口 最近になり、米国から日本へ普及しだした新たなサイバー犯罪の手口である。しかし、現在のところ、これに対して、画期的対応手段が提供されていない。

【0003】

ファーミング詐欺の手口は、例えば、正しいDNS情報が「41.1.27.220www.acom.co.jp」であるのに、偽装されたhostsファイルが、「202.2.35.211www.acom.co.jp」として変えられ、ユーザのマシンのhostsファイル若しくは参照するDNSサーバに、偽のドメイン情報を登録するもので、これにより、正しいサイトにアクセスしようとしても、偽サイトにアクセスさせるフィッシングの新しい手口である。

【0004】

ここで、hostsファイルとは、一般に、TCP/IPを使ったネットワーク(インターネットなど)で、あるノード(IPアドレスが付いている端末のこと)のIPアドレスと、そのノードをあらわす文字列(別名)の対応を記録したファイルです。 その効果は、hostsファイルにIPアドレスと名前の対応を書いておくと、DNSサーバを参照することなくIPアドレスが解決できる。

例えば、LANにおいていくつかのパソコンを連結し、そのうちの一つをWebサーバとするとき、hostsファイルに該WebサーバのIPアドレスと名前の対応を書いておくと、DNSサーバを参照することなく名前の解決が出来る。Webアクセスに限らずドメイン名を使ったサーバへのアクセスはhostsファイルが優先される。 従って、通常のWeb検索において、hostsファイルには一般的にはIPアドレスが記載されていない。 ファーミング詐欺においては、該hostsファイルに誘導先IPアドレスを書き込むことで目的のサイトに誘導し端末側ユーザ情報(住所、氏名、口座番号、暗証番号、クレジット等のカード番号、生年月日等)を不正に取得しようとする。

hostsファイルは、通常は、Windows(登録商標)2000/XPの場合、「C:\WINNT(またはWindows(登録商標))\system32\drivers\etc」、Windows(登録商標)98の場合は「C:\Windows(登録商標)」にある。Linuxの場合は、一般に「/etc/hosts」にあることが、技術マニュアルなどで公開されている。

【0005】

しかし、ユーザのマシンも、DNSサーバも、その書き換えはウィルスソフトによるものが殆どであったが、最近ではDNSサーバをなりすまして設定する悪質行為も発生している(2005年5月30日、日経産業新聞、朝刊)。これらの書き換えを防ぐ対策はウィルスバスターなどにより採られ、アクセスに関しての対策としては、何ら対策がなく、ウィルスバスターなどによるウィルス駆逐のみでは全く対処できないのが現状であった。

上記したように、例えば、正しいDNS情報が「41.1.27.220www.acom.co.jp」であるのに、偽装されたhostsファイルが、「202.2.35.211www.acom.co.jp」として変えられているときには、Webページにアクセスする場合に、通常は使用しているDNSサーバに登録されている情報を基にIPアドレスを変換してアクセスするが、hostsファイルは、DNSサーバよりも先に判断されるので、hostsファイルに偽の情報が書かれていると、偽の情報が先に判断され、これに気づかないという問題を残すものであった。

なお、ここで、DNSとは、ドメイン名をIPアドレスに変換するための通信サービスの一つであり、コンピュータネットワークによる通信の際には人間が覚えやすいドメイン名を使用するのに対し、コンピュータは数値で表わせるIPアドレスを使用して通信を実行しなければならないので、ドメイン名とIPアドレスの対応づけが必要であり、この対応付けのため、ドメイン名とIPアドレスの対応づけのデータベースを登録管理し、ドメイン名のIPアドレスへの変換を行う通信サービスのことである。また、DNSサーバとは、DNSのプログラムとデータベースを備え、各コンピュータの要求に応えてドメイン名をIPアドレスに変換し、結果をコンピュータに返すサーバをいう。

【0006】

また、具体的手口は、ファーミング詐欺プログラム(不正プログラム)がサーバに進入し、hostsファイルを書き換えたり、一時的に外部から不正侵入しhostsファイルを書き換えたりする場合がある。

【0007】

例えば、サーバドメインに対応するIPアドレスの書き換えは、各種サーバドメインに対応するIPアドレス(http、ftp、SMTP)のhostsファイル書き換えである。 具体的には次ぎの例が挙げられる。

(1)ドメイン名によるhttpアクセス時にhostsファイルが書き換えられていた場合、より具体的には、「http://www.hoge.hoge.jp」にアクセスしようとしたときに、「www.hoge.hoge.jp」がhostsファイルで偽装定義されている場合であり、この場合には、偽のWebサイトにアクセスされることになり、クレジットカード番号や各種のIDが盗まれ。 したがって、何らかの対策をしなければ気がつきにくいという問題がある。

【0008】

また、(2)ドメイン名によるftpアクセス時にhostsファイルが書き換えられていた場合、より具体的には、「ftp://ftp.hoge.hoge.jp」にアクセスしようとしたときに、「ftp.hoge.hoge.jp」がhostsファイルで偽装定義されている場合であり、この場合には、偽のftpサーバにアクセスされることになり、アップロードの場合、転送したファイルが盗まれる。この場合には、ダウンロードの際に、必要なファイルがないことに気づく可能性はあるが、気づくまでは時間がかかる。また、アップロードの際に、真正のサーバにファイルがないことに気づく可能性があるが、気づくまでに時間がかかるという問題がある。

【0009】

さらに、(3)ドメイン名によるメール送信時にhostsファイルが書き換えられていた場合、より具体的には、メール送信しようとした場合に、指定しているSMTPサーバ、「smtp.hoge.hoge.jp」が、hostsファイルで偽装定義されている場合であり、この場合には、送信メールが全て盗まれてしまう。この場合、メールは相手に届くと共にメールの送受信とも行なわれるので、非常に気がつきにくいという問題がある。

【0010】

新聞情報(日経産業新聞2005年5月30日付朝刊)によれば、ブログを使い、架空請求詐欺を狙った動きが急増し、「トラックバック」機能を使い特定ブログとリンクを張る手口が現れた。さらに、ドメイン名管理するDNSサーバになりすまして住所を書換え、偽サイトに導く手法も出現し、セキュリテー業界からも恐れられている。これらの現状から、早急な対応が求められている。

以上の状況から、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見削除し、ファーミング詐欺プログラムによる詐欺を防止する手段が待たれている。

【特許文献1】特願2005−107540

【非特許文献1】Wired News−正しいURLを偽サイトにつなげる「ファーミング詐欺」(上)

【発明の開示】

【発明が解決しようとする課題】

【0011】

従って、本願発明は、hostsファイルを監視すると共にDNSサーバが書換えやなりすましにあっていないか等監視し、書き換えられたことをいち早く迅速に検知し、該不正プログラムの存在を発見して、これを削除し、ファーミング詐欺を防止するシステムとその装置を提供するものである。

また、「hostsファイル」書換えプログラムの解析と駆除を実行する際に、ファーミングプログラムの発見に基づいて、「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動通報し、この自動通報により、ウィルス情報、ファーミングプログラム等の情報提供により、ファーミング詐欺防止の迅速対処と確実化を図り、そのためのシステム装置を提供することである。

【課題を解決するための手段】

【0012】

上記課題を解決するため、本願発明は、(イ)「hostsファイル」のバックアップ(コピー)を作成する第1の処理工程(S11)と、(ロ)作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の処理工程(S12、S13、S14)と、(ハ)第2の処理工程に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の処理工程(S15,S16)とからなることを特徴とするファーミング詐欺防止システムを提供する(請求項1)。

【0013】

より具体的には、(イ)「hostsファイル」のバックアップ(コピー)を作成するバックアップ用「hostsファイル」複製工程S11と、(ロ)複製「hostsファイル」について、タイムスタンプの変更の有無により、「hostsファイル」書換え発生の有無をチェックする「hostsファイル」書換え有無チェック工程S12と、(ハ)書換え発生を検知したときに、<プログラムがウィルスか>否か、プログラムウィルス汚染をチェックするプログラムウィルス汚染チェック工程S13と、(ニ)前記プログラムウィルス汚染チェック工程で、ウィルスがないことを検知したとき、インターネットへのアクセスを一時的に無効にする処理(S141)を実行し、その間に、「hostsファイル」を書換えたプログラムの解析と駆除の処理(S142)を実行すると共に、その際、解析によって「hostsファイル」の書き換えが得られたときには該ファーミングプログラムの強制削除処理(S143)を実行する「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14と、(ホ)この「解析発見書換えプログラムの名称・内容通報及び強制削除」工程に続いて、バックアップ(コピー)から元の「hostsファイル」を復元する「hostsファイル」を復元工程S15と、(へ)「hostsファイル」を復元工程に続いて、インターネットへのアクセスを有効にするインターネットへのアクセス許容工程S16を備え、本ファーミング詐欺防止システムの始動点にフィッドバックを掛け、繰り返しチェック処理可能としたことを特徴とするファーミング詐欺防止システムを提供する(請求項2)。

【0014】

また、本願発明は、前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、監視するためフィードバックしてチェックを掛け直す常駐監視回路を構成する常駐監視工程S121を備え(請求項3)たり、 前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、同時に、「hostsファイル」復元工程S15へと進める工程S122を備え(請求項4)たり、前記プログラムウィルス汚染チェック工程S13で、ウィルス検知のとき、ウィルスを駆除するソフトにより駆除し、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されるウィルス駆除回路になるウィルス駆除工程S131を備え(請求項5)たり、「hostsファイル」書換えプログラムの解析と駆除を実行する際に、ファーミングプログラムの発見に基づいて、「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動的に通報する自動通報工程S144と、情報提供によるウィルス情報、ファーミングプログラム等のデータベース化(DB化)のための通報により、認証局がこれらの情報を受信し、ウィルス情報DBに登録し、ファーミングプログラムをウィルス情報DBに蓄積する認証局ウィルス情報DB化工程S145を備え(請求項6)たりするファーミング詐欺防止システムをも提供する。

【0015】

上記課題を解決するため、本願発明は、他の実施例として、

(イ)システム(F2)を始動させたとき、<「httpアクセス」のリクエストがあったか>「httpアクセス」リクエストの有無をチェックする「httpアクセス」リクエスト有無チェック工程S21と、(ロ)「httpアクセス」リクエスト有無チェック工程21において「YES」の場合に続く、<リクエストされたドメインは「hostsファイル」に存在するか>を判定するドメイン「hostsファイル」内存在チェック工程S22と、(ハ)ドメイン「hostsファイル」内存在チェック工程S22において「YES」の場合に続く、<「hostsファイル」を使う設定になっているか>を判定し、「hostsファイル」仕様条件チェック工程S23と、(ニ)「hostsファイル」仕様条件チェック工程23において「YES」の場合に続く、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>を判定するドメイン名符合チェック工程S24と、(ホ)ドメイン名符合チェック工程S24において「NO」の場合に、警告を表示するS241と共に、これに続いて、<hostsファイルを使うか>hostsファイル使用要否のユーザ判断を実行するhostsファイル使用要否ユーザ判断チェック工程S25と、(へ)hostsファイル使用要否ユーザ判断チェック工程S25において「YES」の場合にhostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26とを包含してなることを特徴とするファーミング詐欺防止システム(請求項7)を提供する。

【0016】

この他の実施例において、さらに、「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、リクエスト待機可能に、「httpアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を形成するリクエスト待機回路形成工程を備え(請求項8)たり、 ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備え(請求項9)たり、 ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「YES」の場合に、通常のアクセスへと進める工程S224を備え(請求項10)たり、 hostsファイル使用要否ユーザ判断チェック工程S25のチェック結果「NO」の場合に、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2511)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2512)する処理を備え(請求項11)たり、 「hostsファイル」仕様条件チェック工程23のチェック結果「NO」の場合に、ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備え(請求項12)たり、 ドメイン名符合チェック工程S24のチェック結果「NO」の場合に、hostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26を備え(請求項12)たりするファーミング詐欺防止システムをも提供する。

【発明の効果】

【0017】

本発明のシステム及び装置によれば、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見することができ、これに基づいて発見した不正プログラムを削除し、hostsファイルを復元するプログラムにより詐欺を防止することができる。

さらに、ファーミング詐欺であるhostsファイルの書き換えに対して、また、hostsファイルの書き換え以外に、DNSサーバに存在するドメイン名とIPアドレス対応テーブルのIPアドレスを書き換えに対しても、これらの場合にファーミング詐欺防止機能を果すことができる。

【発明を実施するための最良の形態】

【0018】

本願発明のファーミング詐欺防止システムによれば、

(イ)システムの始動によって、「hostsファイル」のバックアップ(コピー)を作成するバックアップ用「hostsファイル」複製処理と、コピーされたバックアップ用「hostsファイル」について、「hostsファイル」書換え発生有無をチェックする「hostsファイル」書換えチェック処理と、「hostsファイル」書換えチェックの結果、書換え不発生で「NO」のとき、フィードバックして「hostsファイル」書換えチェックを掛け直す常駐監視によって、回路タイムスタンプの変更の有無を監視する第一チェック工程と、

(ロ)「hostsファイル」書換え発生し「YES」のときに、<プログラムがウィルスか>否か、プログラムウィルス汚染をチェックし、このプログラムウィルス汚染チェックするプログラムウィルス汚染チェック処理を実行し、プログラムウィルス汚染チェック処理の結果、「YES」でウィルスであったとき、ソフトによる駆除でウィルスを駆除し、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されるウィルス駆除回路を備える第二チェック工程と、

(ハ)前記第二チェック工程のプログラムウィルス汚染チェック処理の結果、「NO」で、ウィルスでないと判断されたときでも、インターネットへのアクセスを一時的に無効にし、その間、「hostsファイル」を書換えたプログラムの解析と駆除を実行処理し、その際、ファーミングプログラムの発見時当該プログラムを強制削除すると共に、その「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動通報処理する、発見ファーミングプログラム強制削除・通報処理工程と、

(ホ)発見ファーミングプログラム強制削除・通報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、これによって、インターネットへのアクセスを有効にする処理し、以上、バックアップ用「hostsファイル」チェック処理後、「hostsファイル」復元によりインターネットへのアクセスを有効に実行するため、システムの始動点へとフィードバックする処理工程を備え、

(へ)認証局では、前記発見ファーミングプログラム強制削除・通報処理工程における自動通報により、ウィルス情報、ファーミングプログラム等の情報提供を受信し、ファーミングプログラムを蓄積したウィルス情報DBに登録処理する工程を包含している。

【0019】

本願発明の、他のファーミング詐欺防止システムによれば、

(イ)システム(F2)を始動させると、最初に、<「hostsアクセス」のリクエストがあったか>「hostsアクセス」リクエストの有無をチェックすると共に、その結果、「NO」の場合にはリクエスト待機可能に、「hostsアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を包含する第一チェック工程と、(ロ)第一チェック工程において「YES」の場合に、<リクエストされたドメインは「hostsファイル」に存在するか>を判定する「hostsファイル」内ドメイン存在チェックの第二チェック工程と、(ハ)「hostsファイル」内ドメイン存在チェックにおいて、「NO」の場合に、ドメイン名又はIPアドレスからDNS情報をゲットし、<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェックの第三チェック工程と、(ニ)ドメイン情報内IPアドレス・ドメイン名両項目有無チェックの結果、「YES」の場合には、通常のアクセスを行ない、一方「NO」の場合には、警告メッセージ、「DNSサーバが何者かに書き換えられています。」「ファーミング詐欺が発生しています。」「アクセスを中断してください。」の表示を行い、併せて、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録し、且つ真正登録企業にファーミング詐欺発生とブラックリストを通告し、最終的に強制終了する「通常アクセス/通報・登録・強制終了選択工程と、(ホ)上記第二チェック工程において「YES」の場合に、さらに<「hostsファイル」を使う設定になっているか>を判定し、所定の設定条件成立チェックを実行する第四チェック工程と、(ヘ)第四チェック工程の結果、「No」の場合に、第三チェック工程を経て「通常アクセス/通報・登録・強制終了選択工程へ進められるが、「YES」の場合に、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>が判定されるドメイン名符合チェックの第5チェック工程と、(ト)第5チェックの結果、「YES」である場合には、hostsファイルの設定でアクセスする工程に進められるが、「NO」の場合には、警告表示が実施され、次いで、<hostsファイルを使うか>hostsファイル使用要否のユーザ判断が実行される第6チェック工程と、(チ)第6チェック工程の結果、「YES」の場合には、hostsファイル設定でアクセスし、「NO」の場合には、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録すると共に真正登録企業にファーミング詐欺発生とブラックリストを通知し、さらに、前記した第三チェック工程を経て「通常アクセス/通報・登録・強制終了選択工程へ進められる選択工程とを包含している。

これによって、hostsファイルの監視により、hostsファイルの書き換えを迅速に検知して、該不正プログラムの存在を発見し、発見した不正プログラムを削除すると共に、hostsファイルを復元するプログラムにより一層確実に詐欺の防止が可能である。

【実施例1】

【0020】

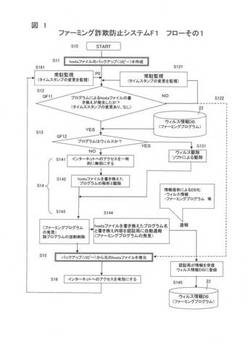

図1は、別途具体的なプログラムの構成の一つとして、ファーミング詐欺防止システムの第1の実施例を示す。この第1のファーミング詐欺防止システムF1による情報処理フローは次のとおり実施される。

第1のファーミング詐欺防止システムF1を始動S10させる。

すると、最初に、「hostsファイル」複製工程S11で、「hostsファイル」のバックアップ(コピー)を作成する。「hostsファイル」複製工程S11に「hostsファイル」書換え有無チェック工程S12が続き、この「hostsファイル」書換え有無チェック工程S12で、<プログラムによる「hostsファイル」の書換えが発生したか>タイムススタンプの変更の有無による「hostsファイル」書換え有無チェック(QF11)を実施する。

「hostsファイル」書換え有無チェック工程S12における「hostsファイル」書換え有無チェック(QF11)の結果、「NO」の場合にはフィードバックを掛けてタイムスタンプの変更を監視する常駐監視を繰り返す。

また、書換え発生を検知しなかった「NO」の場合には、「hostsファイル」復元工程S15へと進める工程S122を備えることもできる。

上記「hostsファイル」書換え有無チェック(QF11)の結果、書換え発生を検知し「YES」の場合には、次段のプログラムウィルス汚染チェック工程S13で、<プログラムがウィルスか>否か、プログラムウィルス汚染チェック(QF12)を実施する。このプログラムウィルス汚染チェック(QF12)の結果、「YES」の場合には、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されてウィルス駆除回路を形成するウィルス駆除工程S131において、ウィルス駆除ソフトによる駆除が実施される。なお、その際、認証局受信し登録したファーミングプログラムを備えたウィルス情報DB22を利用して、プログラムウィルス汚染チェック(QF12)を実施する。

【0021】

上記プログラムウィルス汚染チェック(QF12)の結果、ウィルスでないと判断され「NO」の場合であっても、前段で「hostsファイル」書換えが発生したものであるから、インターネットへのアクセスを一時的に無効S141にする。この状態で、「hostsファイル」を書換えたプログラムの解析と駆除S142を実行する。その際、解析によって得られた「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動通報S144し、ファーミングプログラムの発見を通報すると共に該プログラムの強制削除S143を実行する。

なお、自動通報S144に当っては、ウィルス情報、ファーミングプログラム等の情報提供によりこれをデータベース化(DB化)される。認証局がこれらの情報を受信すると、認証局はファーミングプログラムを蓄積したウィルス情報DB22を備えているので、このウィルス情報DB22に登録S145される。

前述の「hostsファイル」を書換えたプログラムの解析と駆除S143に続いて、バックアップ(コピー)から元の「hostsファイル」を復元S15する。これによって、インターネットへのアクセスを有効S16にする。以上のチェック処理、情報処理を繰り返すため、前述の常駐監視工程S121と同様の常駐監視工程S161を介して、<「hostsファイル」のバックアップ(コピー)を作成する>作業の後段の2次的始動点P0へとフィードバック可能に接続される。

したがって、上記本発明のシステムによれば、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見することができ、これに基づいて発見した不正プログラムを強制的に削除した上で、hostsファイルを復元するプログラムみより処理するので、ファーミングプログラムによる詐欺を確実に防止することができる。

【0022】

第1のファーミング詐欺防止システムF1によれば、バックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行い、ウィルスはソフトにより除去し、「hostsファイル」を書換えたプログラムは解析を認証局に自動通報し認証局で登録すると共に強制駆除、その上で、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とするシステムであるからファーミング詐欺を効果的に防止することができる。

前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、常駐監視するフィードバック回路を形成する常駐監視工程S121を備えているので、「hostsファイル」書換え発生有無のチェック漏れを皆無とすることができ、ファーミング詐欺を効果的に防止することができる。

また、前記プログラムウィルス汚染チェック工程S13で、ウィルス検知の「YES」のとき、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されるウィルス駆除回路のウィルス駆除工程S131においてウィルス駆除ソフトにより駆除することができるので、ウィルス汚染の観点からその有無のチェックを漏れなく実施することができ、ファーミング詐欺を効果的に防止することができる。

前記プログラムウィルス汚染チェック工程S13で、書換え発生を検知しなかった「NO」ときにも、「hostsファイル」復元工程S15へと進める工程S122へと処理を進め、念のためバックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効として次へ進めることも可能であり、これは、プログラムウィルス汚染チェックの結果「YES」の場合にウィルス駆除し、始動点に戻り作成し直したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェックし、書換え発生を検知しなかった「NO」ときに、「hostsファイル」復元工程S15へと進める工程S122へと処理を進める場合と同様である。

【実施例2】

【0023】

図2は、ファーミング詐欺防止システムの第2の実施例を示す。

この第2のファーミング詐欺防止システムF2による情報処理フローは次のとおり実施される。

第二のファーミング詐欺防止システムF2を始動S20させると、最初に、<「hostsアクセス」のリクエストがあったか>「hostsアクセス」リクエストの有無がチェック(QF21)される(「httpアクセス」リクエスト有無チェック工程S21)。その結果、「NO」の場合にはリクエスト待機可能に、「hostsアクセス」リクエスト有無チェックの前段へとフィードバックされる(リクエスト待機回路形成工程S211)。

「hostsアクセス」リクエストの有無チェック(QF21)の結果、「YES」の場合は、次の<リクエストされたドメインは「hostsファイル」に存在するか>を判定する「hostsファイル」中ドメイン存在チェック(QF22)が実施される(「hostsファイル」内ドメイン存在チェック工程S22)。一方「NO」の場合には、図2における、図面符号丸1以下の符号S221に示すように、DNS情報チェックが実施される。斯かるDNS情報チェックの詳細については後述する。

ドメイン「hostsファイル」存在チェック(QF22)の結果、「YES」の場合には、さらに<「hostsファイル」を使う設定になっているか>を判定する仕様設定適否チェック(QF23)が実行される(「hostsファイル」仕様条件チェック工程S23)。 その結果、「NO」のときには、前記同様、後で説明する図面符号丸1に示すDNS情報チェックが実施される。

一方、結果が「YES」の場合には、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>を判定するドメイン名符合チェック(QF24)を実施する(ドメイン名符合チェック工程S24)。本チェック(QF24)の結果、「YES」である場合には、図2での、符号丸2以下に示すように、「hostsファイル」の設定でアクセスする(hostsファイル設定アクセス実施工程S26)。しかし、ドメイン名符合チェック(QF24)の結果、「NO」の場合には、警告を表示する(警告表示工程S241)。その際のメッセージは、図2にドメイン名符合チェック工程S24の四角枠内に例示の「警告を表示するメッセージ例」として例示される。

【0024】

チェック(QF24)の結果「NO」の場合の警告表示に続いて、<hostsファイルを使うか>ユーザ判断によるhostsファイル使用可否チェック(QF25)を実行する(hostsファイル使用要否ユーザ判断チェック工程S25)。このチェック(QF25)の結果、「YES」の場合には、hostsファイルの設定でアクセスする(hostsファイル設定アクセス実施工程S26)。しかし、「NO」の場合には、ブラックリスト登録・通知工程S251へと進められ、 このブラックリスト登録・通知工程S251において、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録(S2511)し、且つ真正登録企業にファーミング詐欺発生とブラックリストを通知(S2512)し、続いて、図2、図面符号丸1以下に示すDNS情報確保工程S221に続きDNS情報チェックQF26が実施される(DNS情報チェック工程S222)。

【0025】

以下、この図面符号○1以下に示すDNS情報について、そのドメイン名及びIPアドレスからのチェックについて説明する

先ず、ドメイン「hostsファイル」存在チェック(QF22)時に得られたリクエストのドメイン名を基に「DNS情報」をゲットし、アドレス情報を入手する(DNS情報確保工程S221)。

そこで「DNS情報」について<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、DNS情報チェック(QF26)を実施する(DNS情報チェック工程S222)。

このチェック(QF26)の結果、「YES」の場合には、直接通常のアクセスを行なう(通常アクセス工程S224)。一方「NO」の場合には、警告・ブラックリスト登録・通知・強制終了工程S223へと進められ、 警告・ブラックリスト登録・通知・強制終了工程S223において、警告メッセージ、「DNSサーバが何者かに書き換えられています。」「ファーミング詐欺が発生しています。」「アクセスを中断してください。」が表示され(S2231)、次いで、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録する(S2232)と共に、真正登録企業にファーミング詐欺発生とブラックリストを通告(S2233)し、最終的に強制終了(S2234)する。

【0026】

第2のファーミング詐欺防止システムF2によれば、前記「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、リクエスト待機可能に、「httpアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を形成するリクエスト待機回路形成工程を備えているので、次段に実施される「hostsファイル」内リクエストドメイン存在チェックの前提となる「hostsファイル」についてそのチェック漏れを皆無とすることができ、ファーミング詐欺を効果的に防止することができる。

なお、この「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、hostsファイルの設定でアクセスする(hostsファイル設定アクセス実施工程S26)へと進められる(S212)。

また、「httpアクセス」リクエストの有無がチェックQF21の結果「YES」と判定され、 「hostsファイル」中ドメイン存在チェックQF22、仕様設定適否チェックQF23のチェックの下に順次進めて、いずれのチェックにも「NO」と判定された場合であっても、hostsファイルの書き換え以外に、DNSサーバに存在するドメイン名とIPアドレス対応テーブルのIPアドレスを書き換えされる場合もあることから、DNS情報チェック工程S222以下を追加実施し、警告・ブラックリスト登録・通知・強制終了工程S223を付加することによって、ブラックリストの登録・通知処理と併せて、正規の「hostsファイル」のアクセスを確実に実行し、ファーミング詐欺を効果的に防止することができる。

また、QF25 「hostsファイル」使用可否チェックで、「NO」と判断したときでも、ブラックリスト登録・通知工程S251の処理を経て、DNS情報チェック工程S222以下を追加実施するものであるから、警告・ブラックリスト登録・通知・強制終了工程S223の付加処理による、ブラックリストの登録・通知処理と併せて、正規の「hostsファイル」のアクセスを確実に実行し、ファーミング詐欺を効果的に防止することができる。

【0027】

なお、ファーミング詐欺には、hostsファイルの書き換え以外に、DNSサーバに存在するドメイン名とIPアドレス対応テーブルのIPアドレスを書き換えされる場合もあることは上述したとおりであり、本願ファーミング詐欺防止システムに係る発明は、上記のDNSサーバ書き換え詐欺を防止するために、Webアクセス時に以下機能を追加するものであり、以下、簡単に説明する。

Webアクセスにおいて、IPアドレスを参照する順番は、hostsファイル⇒DNS情報をドメイン名から参照する。

当該発明例として、先にhostsファイル書き換えの詐欺防止手段を記載したが、DNSサーバ書き換え詐欺を防止するために、以下の手順でDNSサーバが書き換えられていないか、否かをチェックする。

チェック処理後において、DNSサーバからゲットされたIPアドレスが書き換えられたか、否かのチェックを行う。

先ず、ゲットされたDNS情報でのIPアドレスと該ドメイン名の一致キーにより当該発明が提供するドメイン情報を参照し、一致パターンがあるか、否か、あるいは、ドメイン名一致かつipアドレス一致であるか否かによりチェックすればよい。 同一内容がドメイン情報に存在すれば書き換えられていないと判定し通常のアクセスを行う。

一致パターンがドメイン情報に存在しない場合は、ファーミング詐欺発生として警告メッセージを端末に表示し、書き換えられたIPアドレス(DNSサーバに存在する)を基にWeb検索を行い、当該ホーム頁を認証局のブラックリストに登録する。同時にファーミング詐欺の発生を真正な登録企業に通知する。DNSサーバの書換えやなりすましにおいては、ドメイン名が存在するが、ipアドレスが一致しない。なぜなら、詐欺サイトへの誘導は、ipアドレスを替えることで可能となるからである。したがって、この不一致を発見すれば、ファーミングは防止できる。

警告メッセージとして、画面に表示するときは、例えば「ファーミング詐欺が発生しています。直ちにアクセスを中断してください」等文字表示する。或いは、音声対応端末であれば、同様なことばを発生させても良い。表示・音声の併用も可能である。

これにより、現在米国を中心に多発しているファーミング詐欺における、現時点での手口を包含でき、詐欺を撲滅できる。

本発明の特徴は、厳正な本人確認を行った上で、真正な登録企業のドメイン名とIPアドレスを対でドメイン情報として登録していることである。 従って、昨今、一部開発提供されているhostsファイルを無視しDNS情報を優先してアクセスさせることでファーミング詐欺を防止するソフトウェアーでは不可能であった本格的なファーミング詐欺に対しても極めて有効に防止できる画期的発明を提供することができる。

【図面の簡単な説明】

【0028】

【図1】本願発明第1実施例に係るファーミング詐欺防止システムF1のフロー図である。

【図2】本願発明第2実施例に係るファーミング詐欺防止システムF2のフロー図である。

【符号の説明】

【0029】

F1,F2 ファーミング詐欺防止システム

QF11 「hostsファイル」書換え有無チェック

QF12 プログラムウィルス汚染チェック

QF21 「httpアクセス」リクエストの有無がチェック

QF22 「hostsファイル」中ドメイン存在チェック

QF23 使用設定適否チェック

QF24 ドメイン名符合チェック

QF25 「hostsファイル」使用可否チェック

QF26 DNS情報チェック

S10 システムF1始動点

S11 バックアップ用「hostsファイル」複製工程

S12 「hostsファイル」書換え有無チェック工程

S121 常駐監視工程S121

S13 プログラムウィルス汚染チェック工程

S131 ウィルス駆除工程

S14 「解析発見書換えプログラムの名称・内容通報及び強制削除」工程

S141 インターネットへのアクセス一時的無効処理

S142 「hostsファイル」書換えプログラムの解析・駆除処理

S143 ファーミングプログラム強制削除処理

S144 自動通報工程

S145 認証局ウィルス情報DB化工程

S15 「hostsファイル」復元工程

S20 システムF2始動点

S21 「httpアクセス」リクエスト有無チェック工程

S211 リクエスト待機回路形成工程

S22 「hostsファイル」内ドメイン存在チェック工程

S221 DNS情報確保工程

S222 DNS情報チェック工程

S223 警告・ブラックリスト登録・通知・強制終了工程

S2231 警告メッセージの表示

S2232 書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録

S2233 真正登録企業にファーミング詐欺発生とブラックリストの通知

S2234 強制終了

S224 通常アクセス工程

S23 「hostsファイル」仕様条件チェック工程

S24 ドメイン名符合チェック工程

S241 警告表示工程

S25 hostsファイル使用要否ユーザ判断チェック工程

S251 ブラックリスト登録・通知工程

S251 書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録

S252 真正登録企業にファーミング詐欺発生とブラックリストの通知

S26 hostsファイル設定アクセス実施工程

S261 常駐監視工程

22 ウィルス情報DB

【技術分野】

【0001】

本発明は、フィッシング詐欺防止のため、特にファーミング詐欺の防止システムに関するものである。

【背景技術】

【0002】

フィッシング詐欺と共に最近新たにファーミング詐欺が登場した。 このファーミング詐欺は、大勢のユーザをまとめて刈り取ろうとしているネット詐欺の手口である。 ファーミング詐欺の手口の概要は、可能な限り多くのユーザを、本来訪れようとしている真正のウェブサイトから、悪意あるウェブサイトへ自動的に導くというものである。このファーミング詐欺においては、ユーザが知らぬ間に偽サイトに誘導され、この誘導される偽サイトは、見た目は、一見本物のサイトと変わらない。だが、これに気づかないで、ユーザが自分の口座番号や暗証番号を入力すると、その情報はサイバー詐欺師たちにいつの間にか盗まれてしまう。このネット詐欺の手口 最近になり、米国から日本へ普及しだした新たなサイバー犯罪の手口である。しかし、現在のところ、これに対して、画期的対応手段が提供されていない。

【0003】

ファーミング詐欺の手口は、例えば、正しいDNS情報が「41.1.27.220www.acom.co.jp」であるのに、偽装されたhostsファイルが、「202.2.35.211www.acom.co.jp」として変えられ、ユーザのマシンのhostsファイル若しくは参照するDNSサーバに、偽のドメイン情報を登録するもので、これにより、正しいサイトにアクセスしようとしても、偽サイトにアクセスさせるフィッシングの新しい手口である。

【0004】

ここで、hostsファイルとは、一般に、TCP/IPを使ったネットワーク(インターネットなど)で、あるノード(IPアドレスが付いている端末のこと)のIPアドレスと、そのノードをあらわす文字列(別名)の対応を記録したファイルです。 その効果は、hostsファイルにIPアドレスと名前の対応を書いておくと、DNSサーバを参照することなくIPアドレスが解決できる。

例えば、LANにおいていくつかのパソコンを連結し、そのうちの一つをWebサーバとするとき、hostsファイルに該WebサーバのIPアドレスと名前の対応を書いておくと、DNSサーバを参照することなく名前の解決が出来る。Webアクセスに限らずドメイン名を使ったサーバへのアクセスはhostsファイルが優先される。 従って、通常のWeb検索において、hostsファイルには一般的にはIPアドレスが記載されていない。 ファーミング詐欺においては、該hostsファイルに誘導先IPアドレスを書き込むことで目的のサイトに誘導し端末側ユーザ情報(住所、氏名、口座番号、暗証番号、クレジット等のカード番号、生年月日等)を不正に取得しようとする。

hostsファイルは、通常は、Windows(登録商標)2000/XPの場合、「C:\WINNT(またはWindows(登録商標))\system32\drivers\etc」、Windows(登録商標)98の場合は「C:\Windows(登録商標)」にある。Linuxの場合は、一般に「/etc/hosts」にあることが、技術マニュアルなどで公開されている。

【0005】

しかし、ユーザのマシンも、DNSサーバも、その書き換えはウィルスソフトによるものが殆どであったが、最近ではDNSサーバをなりすまして設定する悪質行為も発生している(2005年5月30日、日経産業新聞、朝刊)。これらの書き換えを防ぐ対策はウィルスバスターなどにより採られ、アクセスに関しての対策としては、何ら対策がなく、ウィルスバスターなどによるウィルス駆逐のみでは全く対処できないのが現状であった。

上記したように、例えば、正しいDNS情報が「41.1.27.220www.acom.co.jp」であるのに、偽装されたhostsファイルが、「202.2.35.211www.acom.co.jp」として変えられているときには、Webページにアクセスする場合に、通常は使用しているDNSサーバに登録されている情報を基にIPアドレスを変換してアクセスするが、hostsファイルは、DNSサーバよりも先に判断されるので、hostsファイルに偽の情報が書かれていると、偽の情報が先に判断され、これに気づかないという問題を残すものであった。

なお、ここで、DNSとは、ドメイン名をIPアドレスに変換するための通信サービスの一つであり、コンピュータネットワークによる通信の際には人間が覚えやすいドメイン名を使用するのに対し、コンピュータは数値で表わせるIPアドレスを使用して通信を実行しなければならないので、ドメイン名とIPアドレスの対応づけが必要であり、この対応付けのため、ドメイン名とIPアドレスの対応づけのデータベースを登録管理し、ドメイン名のIPアドレスへの変換を行う通信サービスのことである。また、DNSサーバとは、DNSのプログラムとデータベースを備え、各コンピュータの要求に応えてドメイン名をIPアドレスに変換し、結果をコンピュータに返すサーバをいう。

【0006】

また、具体的手口は、ファーミング詐欺プログラム(不正プログラム)がサーバに進入し、hostsファイルを書き換えたり、一時的に外部から不正侵入しhostsファイルを書き換えたりする場合がある。

【0007】

例えば、サーバドメインに対応するIPアドレスの書き換えは、各種サーバドメインに対応するIPアドレス(http、ftp、SMTP)のhostsファイル書き換えである。 具体的には次ぎの例が挙げられる。

(1)ドメイン名によるhttpアクセス時にhostsファイルが書き換えられていた場合、より具体的には、「http://www.hoge.hoge.jp」にアクセスしようとしたときに、「www.hoge.hoge.jp」がhostsファイルで偽装定義されている場合であり、この場合には、偽のWebサイトにアクセスされることになり、クレジットカード番号や各種のIDが盗まれ。 したがって、何らかの対策をしなければ気がつきにくいという問題がある。

【0008】

また、(2)ドメイン名によるftpアクセス時にhostsファイルが書き換えられていた場合、より具体的には、「ftp://ftp.hoge.hoge.jp」にアクセスしようとしたときに、「ftp.hoge.hoge.jp」がhostsファイルで偽装定義されている場合であり、この場合には、偽のftpサーバにアクセスされることになり、アップロードの場合、転送したファイルが盗まれる。この場合には、ダウンロードの際に、必要なファイルがないことに気づく可能性はあるが、気づくまでは時間がかかる。また、アップロードの際に、真正のサーバにファイルがないことに気づく可能性があるが、気づくまでに時間がかかるという問題がある。

【0009】

さらに、(3)ドメイン名によるメール送信時にhostsファイルが書き換えられていた場合、より具体的には、メール送信しようとした場合に、指定しているSMTPサーバ、「smtp.hoge.hoge.jp」が、hostsファイルで偽装定義されている場合であり、この場合には、送信メールが全て盗まれてしまう。この場合、メールは相手に届くと共にメールの送受信とも行なわれるので、非常に気がつきにくいという問題がある。

【0010】

新聞情報(日経産業新聞2005年5月30日付朝刊)によれば、ブログを使い、架空請求詐欺を狙った動きが急増し、「トラックバック」機能を使い特定ブログとリンクを張る手口が現れた。さらに、ドメイン名管理するDNSサーバになりすまして住所を書換え、偽サイトに導く手法も出現し、セキュリテー業界からも恐れられている。これらの現状から、早急な対応が求められている。

以上の状況から、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見削除し、ファーミング詐欺プログラムによる詐欺を防止する手段が待たれている。

【特許文献1】特願2005−107540

【非特許文献1】Wired News−正しいURLを偽サイトにつなげる「ファーミング詐欺」(上)

【発明の開示】

【発明が解決しようとする課題】

【0011】

従って、本願発明は、hostsファイルを監視すると共にDNSサーバが書換えやなりすましにあっていないか等監視し、書き換えられたことをいち早く迅速に検知し、該不正プログラムの存在を発見して、これを削除し、ファーミング詐欺を防止するシステムとその装置を提供するものである。

また、「hostsファイル」書換えプログラムの解析と駆除を実行する際に、ファーミングプログラムの発見に基づいて、「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動通報し、この自動通報により、ウィルス情報、ファーミングプログラム等の情報提供により、ファーミング詐欺防止の迅速対処と確実化を図り、そのためのシステム装置を提供することである。

【課題を解決するための手段】

【0012】

上記課題を解決するため、本願発明は、(イ)「hostsファイル」のバックアップ(コピー)を作成する第1の処理工程(S11)と、(ロ)作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の処理工程(S12、S13、S14)と、(ハ)第2の処理工程に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の処理工程(S15,S16)とからなることを特徴とするファーミング詐欺防止システムを提供する(請求項1)。

【0013】

より具体的には、(イ)「hostsファイル」のバックアップ(コピー)を作成するバックアップ用「hostsファイル」複製工程S11と、(ロ)複製「hostsファイル」について、タイムスタンプの変更の有無により、「hostsファイル」書換え発生の有無をチェックする「hostsファイル」書換え有無チェック工程S12と、(ハ)書換え発生を検知したときに、<プログラムがウィルスか>否か、プログラムウィルス汚染をチェックするプログラムウィルス汚染チェック工程S13と、(ニ)前記プログラムウィルス汚染チェック工程で、ウィルスがないことを検知したとき、インターネットへのアクセスを一時的に無効にする処理(S141)を実行し、その間に、「hostsファイル」を書換えたプログラムの解析と駆除の処理(S142)を実行すると共に、その際、解析によって「hostsファイル」の書き換えが得られたときには該ファーミングプログラムの強制削除処理(S143)を実行する「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14と、(ホ)この「解析発見書換えプログラムの名称・内容通報及び強制削除」工程に続いて、バックアップ(コピー)から元の「hostsファイル」を復元する「hostsファイル」を復元工程S15と、(へ)「hostsファイル」を復元工程に続いて、インターネットへのアクセスを有効にするインターネットへのアクセス許容工程S16を備え、本ファーミング詐欺防止システムの始動点にフィッドバックを掛け、繰り返しチェック処理可能としたことを特徴とするファーミング詐欺防止システムを提供する(請求項2)。

【0014】

また、本願発明は、前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、監視するためフィードバックしてチェックを掛け直す常駐監視回路を構成する常駐監視工程S121を備え(請求項3)たり、 前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、同時に、「hostsファイル」復元工程S15へと進める工程S122を備え(請求項4)たり、前記プログラムウィルス汚染チェック工程S13で、ウィルス検知のとき、ウィルスを駆除するソフトにより駆除し、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されるウィルス駆除回路になるウィルス駆除工程S131を備え(請求項5)たり、「hostsファイル」書換えプログラムの解析と駆除を実行する際に、ファーミングプログラムの発見に基づいて、「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動的に通報する自動通報工程S144と、情報提供によるウィルス情報、ファーミングプログラム等のデータベース化(DB化)のための通報により、認証局がこれらの情報を受信し、ウィルス情報DBに登録し、ファーミングプログラムをウィルス情報DBに蓄積する認証局ウィルス情報DB化工程S145を備え(請求項6)たりするファーミング詐欺防止システムをも提供する。

【0015】

上記課題を解決するため、本願発明は、他の実施例として、

(イ)システム(F2)を始動させたとき、<「httpアクセス」のリクエストがあったか>「httpアクセス」リクエストの有無をチェックする「httpアクセス」リクエスト有無チェック工程S21と、(ロ)「httpアクセス」リクエスト有無チェック工程21において「YES」の場合に続く、<リクエストされたドメインは「hostsファイル」に存在するか>を判定するドメイン「hostsファイル」内存在チェック工程S22と、(ハ)ドメイン「hostsファイル」内存在チェック工程S22において「YES」の場合に続く、<「hostsファイル」を使う設定になっているか>を判定し、「hostsファイル」仕様条件チェック工程S23と、(ニ)「hostsファイル」仕様条件チェック工程23において「YES」の場合に続く、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>を判定するドメイン名符合チェック工程S24と、(ホ)ドメイン名符合チェック工程S24において「NO」の場合に、警告を表示するS241と共に、これに続いて、<hostsファイルを使うか>hostsファイル使用要否のユーザ判断を実行するhostsファイル使用要否ユーザ判断チェック工程S25と、(へ)hostsファイル使用要否ユーザ判断チェック工程S25において「YES」の場合にhostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26とを包含してなることを特徴とするファーミング詐欺防止システム(請求項7)を提供する。

【0016】

この他の実施例において、さらに、「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、リクエスト待機可能に、「httpアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を形成するリクエスト待機回路形成工程を備え(請求項8)たり、 ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備え(請求項9)たり、 ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「YES」の場合に、通常のアクセスへと進める工程S224を備え(請求項10)たり、 hostsファイル使用要否ユーザ判断チェック工程S25のチェック結果「NO」の場合に、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2511)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2512)する処理を備え(請求項11)たり、 「hostsファイル」仕様条件チェック工程23のチェック結果「NO」の場合に、ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備え(請求項12)たり、 ドメイン名符合チェック工程S24のチェック結果「NO」の場合に、hostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26を備え(請求項12)たりするファーミング詐欺防止システムをも提供する。

【発明の効果】

【0017】

本発明のシステム及び装置によれば、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見することができ、これに基づいて発見した不正プログラムを削除し、hostsファイルを復元するプログラムにより詐欺を防止することができる。

さらに、ファーミング詐欺であるhostsファイルの書き換えに対して、また、hostsファイルの書き換え以外に、DNSサーバに存在するドメイン名とIPアドレス対応テーブルのIPアドレスを書き換えに対しても、これらの場合にファーミング詐欺防止機能を果すことができる。

【発明を実施するための最良の形態】

【0018】

本願発明のファーミング詐欺防止システムによれば、

(イ)システムの始動によって、「hostsファイル」のバックアップ(コピー)を作成するバックアップ用「hostsファイル」複製処理と、コピーされたバックアップ用「hostsファイル」について、「hostsファイル」書換え発生有無をチェックする「hostsファイル」書換えチェック処理と、「hostsファイル」書換えチェックの結果、書換え不発生で「NO」のとき、フィードバックして「hostsファイル」書換えチェックを掛け直す常駐監視によって、回路タイムスタンプの変更の有無を監視する第一チェック工程と、

(ロ)「hostsファイル」書換え発生し「YES」のときに、<プログラムがウィルスか>否か、プログラムウィルス汚染をチェックし、このプログラムウィルス汚染チェックするプログラムウィルス汚染チェック処理を実行し、プログラムウィルス汚染チェック処理の結果、「YES」でウィルスであったとき、ソフトによる駆除でウィルスを駆除し、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されるウィルス駆除回路を備える第二チェック工程と、

(ハ)前記第二チェック工程のプログラムウィルス汚染チェック処理の結果、「NO」で、ウィルスでないと判断されたときでも、インターネットへのアクセスを一時的に無効にし、その間、「hostsファイル」を書換えたプログラムの解析と駆除を実行処理し、その際、ファーミングプログラムの発見時当該プログラムを強制削除すると共に、その「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動通報処理する、発見ファーミングプログラム強制削除・通報処理工程と、

(ホ)発見ファーミングプログラム強制削除・通報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、これによって、インターネットへのアクセスを有効にする処理し、以上、バックアップ用「hostsファイル」チェック処理後、「hostsファイル」復元によりインターネットへのアクセスを有効に実行するため、システムの始動点へとフィードバックする処理工程を備え、

(へ)認証局では、前記発見ファーミングプログラム強制削除・通報処理工程における自動通報により、ウィルス情報、ファーミングプログラム等の情報提供を受信し、ファーミングプログラムを蓄積したウィルス情報DBに登録処理する工程を包含している。

【0019】

本願発明の、他のファーミング詐欺防止システムによれば、

(イ)システム(F2)を始動させると、最初に、<「hostsアクセス」のリクエストがあったか>「hostsアクセス」リクエストの有無をチェックすると共に、その結果、「NO」の場合にはリクエスト待機可能に、「hostsアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を包含する第一チェック工程と、(ロ)第一チェック工程において「YES」の場合に、<リクエストされたドメインは「hostsファイル」に存在するか>を判定する「hostsファイル」内ドメイン存在チェックの第二チェック工程と、(ハ)「hostsファイル」内ドメイン存在チェックにおいて、「NO」の場合に、ドメイン名又はIPアドレスからDNS情報をゲットし、<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェックの第三チェック工程と、(ニ)ドメイン情報内IPアドレス・ドメイン名両項目有無チェックの結果、「YES」の場合には、通常のアクセスを行ない、一方「NO」の場合には、警告メッセージ、「DNSサーバが何者かに書き換えられています。」「ファーミング詐欺が発生しています。」「アクセスを中断してください。」の表示を行い、併せて、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録し、且つ真正登録企業にファーミング詐欺発生とブラックリストを通告し、最終的に強制終了する「通常アクセス/通報・登録・強制終了選択工程と、(ホ)上記第二チェック工程において「YES」の場合に、さらに<「hostsファイル」を使う設定になっているか>を判定し、所定の設定条件成立チェックを実行する第四チェック工程と、(ヘ)第四チェック工程の結果、「No」の場合に、第三チェック工程を経て「通常アクセス/通報・登録・強制終了選択工程へ進められるが、「YES」の場合に、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>が判定されるドメイン名符合チェックの第5チェック工程と、(ト)第5チェックの結果、「YES」である場合には、hostsファイルの設定でアクセスする工程に進められるが、「NO」の場合には、警告表示が実施され、次いで、<hostsファイルを使うか>hostsファイル使用要否のユーザ判断が実行される第6チェック工程と、(チ)第6チェック工程の結果、「YES」の場合には、hostsファイル設定でアクセスし、「NO」の場合には、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録すると共に真正登録企業にファーミング詐欺発生とブラックリストを通知し、さらに、前記した第三チェック工程を経て「通常アクセス/通報・登録・強制終了選択工程へ進められる選択工程とを包含している。

これによって、hostsファイルの監視により、hostsファイルの書き換えを迅速に検知して、該不正プログラムの存在を発見し、発見した不正プログラムを削除すると共に、hostsファイルを復元するプログラムにより一層確実に詐欺の防止が可能である。

【実施例1】

【0020】

図1は、別途具体的なプログラムの構成の一つとして、ファーミング詐欺防止システムの第1の実施例を示す。この第1のファーミング詐欺防止システムF1による情報処理フローは次のとおり実施される。

第1のファーミング詐欺防止システムF1を始動S10させる。

すると、最初に、「hostsファイル」複製工程S11で、「hostsファイル」のバックアップ(コピー)を作成する。「hostsファイル」複製工程S11に「hostsファイル」書換え有無チェック工程S12が続き、この「hostsファイル」書換え有無チェック工程S12で、<プログラムによる「hostsファイル」の書換えが発生したか>タイムススタンプの変更の有無による「hostsファイル」書換え有無チェック(QF11)を実施する。

「hostsファイル」書換え有無チェック工程S12における「hostsファイル」書換え有無チェック(QF11)の結果、「NO」の場合にはフィードバックを掛けてタイムスタンプの変更を監視する常駐監視を繰り返す。

また、書換え発生を検知しなかった「NO」の場合には、「hostsファイル」復元工程S15へと進める工程S122を備えることもできる。

上記「hostsファイル」書換え有無チェック(QF11)の結果、書換え発生を検知し「YES」の場合には、次段のプログラムウィルス汚染チェック工程S13で、<プログラムがウィルスか>否か、プログラムウィルス汚染チェック(QF12)を実施する。このプログラムウィルス汚染チェック(QF12)の結果、「YES」の場合には、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されてウィルス駆除回路を形成するウィルス駆除工程S131において、ウィルス駆除ソフトによる駆除が実施される。なお、その際、認証局受信し登録したファーミングプログラムを備えたウィルス情報DB22を利用して、プログラムウィルス汚染チェック(QF12)を実施する。

【0021】

上記プログラムウィルス汚染チェック(QF12)の結果、ウィルスでないと判断され「NO」の場合であっても、前段で「hostsファイル」書換えが発生したものであるから、インターネットへのアクセスを一時的に無効S141にする。この状態で、「hostsファイル」を書換えたプログラムの解析と駆除S142を実行する。その際、解析によって得られた「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動通報S144し、ファーミングプログラムの発見を通報すると共に該プログラムの強制削除S143を実行する。

なお、自動通報S144に当っては、ウィルス情報、ファーミングプログラム等の情報提供によりこれをデータベース化(DB化)される。認証局がこれらの情報を受信すると、認証局はファーミングプログラムを蓄積したウィルス情報DB22を備えているので、このウィルス情報DB22に登録S145される。

前述の「hostsファイル」を書換えたプログラムの解析と駆除S143に続いて、バックアップ(コピー)から元の「hostsファイル」を復元S15する。これによって、インターネットへのアクセスを有効S16にする。以上のチェック処理、情報処理を繰り返すため、前述の常駐監視工程S121と同様の常駐監視工程S161を介して、<「hostsファイル」のバックアップ(コピー)を作成する>作業の後段の2次的始動点P0へとフィードバック可能に接続される。

したがって、上記本発明のシステムによれば、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見することができ、これに基づいて発見した不正プログラムを強制的に削除した上で、hostsファイルを復元するプログラムみより処理するので、ファーミングプログラムによる詐欺を確実に防止することができる。

【0022】

第1のファーミング詐欺防止システムF1によれば、バックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行い、ウィルスはソフトにより除去し、「hostsファイル」を書換えたプログラムは解析を認証局に自動通報し認証局で登録すると共に強制駆除、その上で、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とするシステムであるからファーミング詐欺を効果的に防止することができる。

前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、常駐監視するフィードバック回路を形成する常駐監視工程S121を備えているので、「hostsファイル」書換え発生有無のチェック漏れを皆無とすることができ、ファーミング詐欺を効果的に防止することができる。

また、前記プログラムウィルス汚染チェック工程S13で、ウィルス検知の「YES」のとき、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されるウィルス駆除回路のウィルス駆除工程S131においてウィルス駆除ソフトにより駆除することができるので、ウィルス汚染の観点からその有無のチェックを漏れなく実施することができ、ファーミング詐欺を効果的に防止することができる。

前記プログラムウィルス汚染チェック工程S13で、書換え発生を検知しなかった「NO」ときにも、「hostsファイル」復元工程S15へと進める工程S122へと処理を進め、念のためバックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効として次へ進めることも可能であり、これは、プログラムウィルス汚染チェックの結果「YES」の場合にウィルス駆除し、始動点に戻り作成し直したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェックし、書換え発生を検知しなかった「NO」ときに、「hostsファイル」復元工程S15へと進める工程S122へと処理を進める場合と同様である。

【実施例2】

【0023】

図2は、ファーミング詐欺防止システムの第2の実施例を示す。

この第2のファーミング詐欺防止システムF2による情報処理フローは次のとおり実施される。

第二のファーミング詐欺防止システムF2を始動S20させると、最初に、<「hostsアクセス」のリクエストがあったか>「hostsアクセス」リクエストの有無がチェック(QF21)される(「httpアクセス」リクエスト有無チェック工程S21)。その結果、「NO」の場合にはリクエスト待機可能に、「hostsアクセス」リクエスト有無チェックの前段へとフィードバックされる(リクエスト待機回路形成工程S211)。

「hostsアクセス」リクエストの有無チェック(QF21)の結果、「YES」の場合は、次の<リクエストされたドメインは「hostsファイル」に存在するか>を判定する「hostsファイル」中ドメイン存在チェック(QF22)が実施される(「hostsファイル」内ドメイン存在チェック工程S22)。一方「NO」の場合には、図2における、図面符号丸1以下の符号S221に示すように、DNS情報チェックが実施される。斯かるDNS情報チェックの詳細については後述する。

ドメイン「hostsファイル」存在チェック(QF22)の結果、「YES」の場合には、さらに<「hostsファイル」を使う設定になっているか>を判定する仕様設定適否チェック(QF23)が実行される(「hostsファイル」仕様条件チェック工程S23)。 その結果、「NO」のときには、前記同様、後で説明する図面符号丸1に示すDNS情報チェックが実施される。

一方、結果が「YES」の場合には、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>を判定するドメイン名符合チェック(QF24)を実施する(ドメイン名符合チェック工程S24)。本チェック(QF24)の結果、「YES」である場合には、図2での、符号丸2以下に示すように、「hostsファイル」の設定でアクセスする(hostsファイル設定アクセス実施工程S26)。しかし、ドメイン名符合チェック(QF24)の結果、「NO」の場合には、警告を表示する(警告表示工程S241)。その際のメッセージは、図2にドメイン名符合チェック工程S24の四角枠内に例示の「警告を表示するメッセージ例」として例示される。

【0024】

チェック(QF24)の結果「NO」の場合の警告表示に続いて、<hostsファイルを使うか>ユーザ判断によるhostsファイル使用可否チェック(QF25)を実行する(hostsファイル使用要否ユーザ判断チェック工程S25)。このチェック(QF25)の結果、「YES」の場合には、hostsファイルの設定でアクセスする(hostsファイル設定アクセス実施工程S26)。しかし、「NO」の場合には、ブラックリスト登録・通知工程S251へと進められ、 このブラックリスト登録・通知工程S251において、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録(S2511)し、且つ真正登録企業にファーミング詐欺発生とブラックリストを通知(S2512)し、続いて、図2、図面符号丸1以下に示すDNS情報確保工程S221に続きDNS情報チェックQF26が実施される(DNS情報チェック工程S222)。

【0025】

以下、この図面符号○1以下に示すDNS情報について、そのドメイン名及びIPアドレスからのチェックについて説明する

先ず、ドメイン「hostsファイル」存在チェック(QF22)時に得られたリクエストのドメイン名を基に「DNS情報」をゲットし、アドレス情報を入手する(DNS情報確保工程S221)。

そこで「DNS情報」について<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、DNS情報チェック(QF26)を実施する(DNS情報チェック工程S222)。

このチェック(QF26)の結果、「YES」の場合には、直接通常のアクセスを行なう(通常アクセス工程S224)。一方「NO」の場合には、警告・ブラックリスト登録・通知・強制終了工程S223へと進められ、 警告・ブラックリスト登録・通知・強制終了工程S223において、警告メッセージ、「DNSサーバが何者かに書き換えられています。」「ファーミング詐欺が発生しています。」「アクセスを中断してください。」が表示され(S2231)、次いで、書き換えられたIPアドレスに基づくホーム頁をブラックリストに登録する(S2232)と共に、真正登録企業にファーミング詐欺発生とブラックリストを通告(S2233)し、最終的に強制終了(S2234)する。

【0026】

第2のファーミング詐欺防止システムF2によれば、前記「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、リクエスト待機可能に、「httpアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を形成するリクエスト待機回路形成工程を備えているので、次段に実施される「hostsファイル」内リクエストドメイン存在チェックの前提となる「hostsファイル」についてそのチェック漏れを皆無とすることができ、ファーミング詐欺を効果的に防止することができる。

なお、この「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、hostsファイルの設定でアクセスする(hostsファイル設定アクセス実施工程S26)へと進められる(S212)。

また、「httpアクセス」リクエストの有無がチェックQF21の結果「YES」と判定され、 「hostsファイル」中ドメイン存在チェックQF22、仕様設定適否チェックQF23のチェックの下に順次進めて、いずれのチェックにも「NO」と判定された場合であっても、hostsファイルの書き換え以外に、DNSサーバに存在するドメイン名とIPアドレス対応テーブルのIPアドレスを書き換えされる場合もあることから、DNS情報チェック工程S222以下を追加実施し、警告・ブラックリスト登録・通知・強制終了工程S223を付加することによって、ブラックリストの登録・通知処理と併せて、正規の「hostsファイル」のアクセスを確実に実行し、ファーミング詐欺を効果的に防止することができる。

また、QF25 「hostsファイル」使用可否チェックで、「NO」と判断したときでも、ブラックリスト登録・通知工程S251の処理を経て、DNS情報チェック工程S222以下を追加実施するものであるから、警告・ブラックリスト登録・通知・強制終了工程S223の付加処理による、ブラックリストの登録・通知処理と併せて、正規の「hostsファイル」のアクセスを確実に実行し、ファーミング詐欺を効果的に防止することができる。

【0027】

なお、ファーミング詐欺には、hostsファイルの書き換え以外に、DNSサーバに存在するドメイン名とIPアドレス対応テーブルのIPアドレスを書き換えされる場合もあることは上述したとおりであり、本願ファーミング詐欺防止システムに係る発明は、上記のDNSサーバ書き換え詐欺を防止するために、Webアクセス時に以下機能を追加するものであり、以下、簡単に説明する。

Webアクセスにおいて、IPアドレスを参照する順番は、hostsファイル⇒DNS情報をドメイン名から参照する。

当該発明例として、先にhostsファイル書き換えの詐欺防止手段を記載したが、DNSサーバ書き換え詐欺を防止するために、以下の手順でDNSサーバが書き換えられていないか、否かをチェックする。

チェック処理後において、DNSサーバからゲットされたIPアドレスが書き換えられたか、否かのチェックを行う。

先ず、ゲットされたDNS情報でのIPアドレスと該ドメイン名の一致キーにより当該発明が提供するドメイン情報を参照し、一致パターンがあるか、否か、あるいは、ドメイン名一致かつipアドレス一致であるか否かによりチェックすればよい。 同一内容がドメイン情報に存在すれば書き換えられていないと判定し通常のアクセスを行う。

一致パターンがドメイン情報に存在しない場合は、ファーミング詐欺発生として警告メッセージを端末に表示し、書き換えられたIPアドレス(DNSサーバに存在する)を基にWeb検索を行い、当該ホーム頁を認証局のブラックリストに登録する。同時にファーミング詐欺の発生を真正な登録企業に通知する。DNSサーバの書換えやなりすましにおいては、ドメイン名が存在するが、ipアドレスが一致しない。なぜなら、詐欺サイトへの誘導は、ipアドレスを替えることで可能となるからである。したがって、この不一致を発見すれば、ファーミングは防止できる。

警告メッセージとして、画面に表示するときは、例えば「ファーミング詐欺が発生しています。直ちにアクセスを中断してください」等文字表示する。或いは、音声対応端末であれば、同様なことばを発生させても良い。表示・音声の併用も可能である。

これにより、現在米国を中心に多発しているファーミング詐欺における、現時点での手口を包含でき、詐欺を撲滅できる。

本発明の特徴は、厳正な本人確認を行った上で、真正な登録企業のドメイン名とIPアドレスを対でドメイン情報として登録していることである。 従って、昨今、一部開発提供されているhostsファイルを無視しDNS情報を優先してアクセスさせることでファーミング詐欺を防止するソフトウェアーでは不可能であった本格的なファーミング詐欺に対しても極めて有効に防止できる画期的発明を提供することができる。

【図面の簡単な説明】

【0028】

【図1】本願発明第1実施例に係るファーミング詐欺防止システムF1のフロー図である。

【図2】本願発明第2実施例に係るファーミング詐欺防止システムF2のフロー図である。

【符号の説明】

【0029】

F1,F2 ファーミング詐欺防止システム

QF11 「hostsファイル」書換え有無チェック

QF12 プログラムウィルス汚染チェック

QF21 「httpアクセス」リクエストの有無がチェック

QF22 「hostsファイル」中ドメイン存在チェック

QF23 使用設定適否チェック

QF24 ドメイン名符合チェック

QF25 「hostsファイル」使用可否チェック

QF26 DNS情報チェック

S10 システムF1始動点

S11 バックアップ用「hostsファイル」複製工程

S12 「hostsファイル」書換え有無チェック工程

S121 常駐監視工程S121

S13 プログラムウィルス汚染チェック工程

S131 ウィルス駆除工程

S14 「解析発見書換えプログラムの名称・内容通報及び強制削除」工程

S141 インターネットへのアクセス一時的無効処理

S142 「hostsファイル」書換えプログラムの解析・駆除処理

S143 ファーミングプログラム強制削除処理

S144 自動通報工程

S145 認証局ウィルス情報DB化工程

S15 「hostsファイル」復元工程

S20 システムF2始動点

S21 「httpアクセス」リクエスト有無チェック工程

S211 リクエスト待機回路形成工程

S22 「hostsファイル」内ドメイン存在チェック工程

S221 DNS情報確保工程

S222 DNS情報チェック工程

S223 警告・ブラックリスト登録・通知・強制終了工程

S2231 警告メッセージの表示

S2232 書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録

S2233 真正登録企業にファーミング詐欺発生とブラックリストの通知

S2234 強制終了

S224 通常アクセス工程

S23 「hostsファイル」仕様条件チェック工程

S24 ドメイン名符合チェック工程

S241 警告表示工程

S25 hostsファイル使用要否ユーザ判断チェック工程

S251 ブラックリスト登録・通知工程

S251 書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録

S252 真正登録企業にファーミング詐欺発生とブラックリストの通知

S26 hostsファイル設定アクセス実施工程

S261 常駐監視工程

22 ウィルス情報DB

【特許請求の範囲】

【請求項1】

(イ)「hostsファイル」のバックアップ(コピー)を作成する第1の処理工程と、

(ロ)作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の処理工程と、

(ハ)第2の情報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の処理工程とからなることを特徴とするファーミング詐欺防止システム。

【請求項2】

(イ)「hostsファイル」のバックアップ(コピー)を作成するバックアップ用「hostsファイル」複製工程S11と、

(ロ)複製「hostsファイル」について、タイムスタンプの変更の有無により、「hostsファイル」書換え発生の有無をチェックする「hostsファイル」書換え有無チェック工程S12と、

(ハ)書換え発生を検知したときに、<プログラムがウィルスか>否か、プログラムウィルス汚染をチェックするプログラムウィルス汚染チェック工程S13と、

(ニ)前記プログラムウィルス汚染チェック工程で、ウィルスがないことを検知したとき、インターネットへのアクセスを一時的に無効にし、その間に、「hostsファイル」を書換えたプログラムの解析と駆除を実行すると共に、その際、解析によって「hostsファイル」の書き換えが得られたときに該ファーミングプログラムの強制削除を実行する「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14と、

(ホ)「解析発見書換えプログラムの名称・内容通報及び強制削除」工程に続いて、バックアップ(コピー)から元の「hostsファイル」を復元する「hostsファイル」を復元工程S15と、

(へ)「hostsファイル」を復元工程に続いて、インターネットへのアクセスを有効にするインターネットへのアクセス許容工程S16を備え、本ファーミング詐欺防止システムの始動点にフィッドバックを掛け、繰り返しチェック処理可能としたことを特徴とするファーミング詐欺防止システム。

【請求項3】

請求項2において、前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、監視するためフィードバックしてチェックを掛け直す常駐監視回路を構成する常駐監視工程S121を備えたことを特徴とするファーミング詐欺防止システム。

【請求項4】

請求項3において、前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、同時に、「hostsファイル」復元工程S15へと進める工程S122を備えたことを特徴とするファーミング詐欺防止システム。

【請求項5】

請求項1〜4のいずれかにおいて、前記プログラムウィルス汚染チェック工程S13で、ウィルス検知のとき、ウィルスを駆除するソフトにより駆除し、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されウィルス駆除回路をなすウィルス駆除工程S131を備えたことを特徴とするファーミング詐欺防止システム。

【請求項6】

請求項1〜5のいずれかにおいて、「hostsファイル」書換えプログラムの解析と駆除を実行する際に、ファーミングプログラムの発見に基づいて、「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動的に通報する自動通報工程S144と、情報提供によるウィルス情報、ファーミングプログラム等のデータベース化(DB化)のための通報により、認証局がこれらの情報を受信し、ウィルス情報DBに登録し、ファーミングプログラムをウィルス情報DBに蓄積する認証局ウィルス情報DB化工程S145を備えたことを特徴とするファーミング詐欺防止システム。

【請求項7】

(イ)システム(F2)を始動させたとき、<「httpアクセス」のリクエストがあったか>「httpアクセス」リクエストの有無をチェックする「httpアクセス」リクエスト有無チェック工程S21と、

(ロ)「httpアクセス」リクエスト有無チェック工程21において「YES」の場合に続く、<リクエストされたドメインは「hostsファイル」に存在するか>を判定するドメイン「hostsファイル」内存在チェック工程S22と、

(ハ)ドメイン「hostsファイル」内存在チェック工程S22において「YES」の場合に続く、<「hostsファイル」を使う設定になっているか>を判定し、「hostsファイル」仕様条件チェック工程S23と、

(ニ)「hostsファイル」仕様条件チェック工程23において「YES」の場合に続く、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>を判定するドメイン名符合チェック工程S24と

(ホ)ドメイン名符合チェック工程S24において「NO」の場合に、警告を表示するS241と共に、これに続いて、<hostsファイルを使うか>hostsファイル使用要否のユーザ判断を実行するhostsファイル使用要否ユーザ判断チェック工程S25と、

(へ)hostsファイル使用要否ユーザ判断チェック工程S25において「YES」の場合にhostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26とを包含してなることを特徴とするファーミング詐欺防止システム。

【請求項8】

請求項7において、「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、リクエスト待機可能に、「httpアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を形成するリクエスト待機回路形成工程S211を備えていることを特徴とするファーミング詐欺防止システム。

【請求項9】

請求項7又は8において、ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備えていることを特徴とするファーミング詐欺防止システム。

【請求項10】

請求項9において、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「YES」の場合に、通常のアクセスへと進める工程S224を備えていることを特徴とするファーミング詐欺防止システム。

【請求項11】

請求項7〜10のいずれかにおいて、hostsファイル使用要否ユーザ判断チェック工程S25のチェック結果「NO」の場合に、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2511)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2512)する処理を備えていることを特徴とするファーミング詐欺防止システム。

【請求項12】

請求項7〜11のいずれかにおいて、「hostsファイル」仕様条件チェック工程23のチェック結果「NO」の場合に、ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備えていることを特徴とするファーミング詐欺防止システム。

【請求項13】

請求項7〜12のいずれかにおいて、ドメイン名符合チェック工程S24のチェック結果「NO」の場合に、hostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26を包含してなることを特徴とするファーミング詐欺防止システム。

【請求項1】

(イ)「hostsファイル」のバックアップ(コピー)を作成する第1の処理工程と、

(ロ)作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の処理工程と、

(ハ)第2の情報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の処理工程とからなることを特徴とするファーミング詐欺防止システム。

【請求項2】

(イ)「hostsファイル」のバックアップ(コピー)を作成するバックアップ用「hostsファイル」複製工程S11と、

(ロ)複製「hostsファイル」について、タイムスタンプの変更の有無により、「hostsファイル」書換え発生の有無をチェックする「hostsファイル」書換え有無チェック工程S12と、

(ハ)書換え発生を検知したときに、<プログラムがウィルスか>否か、プログラムウィルス汚染をチェックするプログラムウィルス汚染チェック工程S13と、

(ニ)前記プログラムウィルス汚染チェック工程で、ウィルスがないことを検知したとき、インターネットへのアクセスを一時的に無効にし、その間に、「hostsファイル」を書換えたプログラムの解析と駆除を実行すると共に、その際、解析によって「hostsファイル」の書き換えが得られたときに該ファーミングプログラムの強制削除を実行する「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14と、

(ホ)「解析発見書換えプログラムの名称・内容通報及び強制削除」工程に続いて、バックアップ(コピー)から元の「hostsファイル」を復元する「hostsファイル」を復元工程S15と、

(へ)「hostsファイル」を復元工程に続いて、インターネットへのアクセスを有効にするインターネットへのアクセス許容工程S16を備え、本ファーミング詐欺防止システムの始動点にフィッドバックを掛け、繰り返しチェック処理可能としたことを特徴とするファーミング詐欺防止システム。

【請求項3】

請求項2において、前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、監視するためフィードバックしてチェックを掛け直す常駐監視回路を構成する常駐監視工程S121を備えたことを特徴とするファーミング詐欺防止システム。

【請求項4】

請求項3において、前記「hostsファイル」書換え有無チェック工程S12で、書換え発生を検知しなかったとき、同時に、「hostsファイル」復元工程S15へと進める工程S122を備えたことを特徴とするファーミング詐欺防止システム。

【請求項5】

請求項1〜4のいずれかにおいて、前記プログラムウィルス汚染チェック工程S13で、ウィルス検知のとき、ウィルスを駆除するソフトにより駆除し、「解析発見書換えプログラムの名称・内容通報及び強制削除」工程S14へと接続されウィルス駆除回路をなすウィルス駆除工程S131を備えたことを特徴とするファーミング詐欺防止システム。

【請求項6】

請求項1〜5のいずれかにおいて、「hostsファイル」書換えプログラムの解析と駆除を実行する際に、ファーミングプログラムの発見に基づいて、「hostsファイル」を書換えたプログラム名と書き換え内容を認証局に自動的に通報する自動通報工程S144と、情報提供によるウィルス情報、ファーミングプログラム等のデータベース化(DB化)のための通報により、認証局がこれらの情報を受信し、ウィルス情報DBに登録し、ファーミングプログラムをウィルス情報DBに蓄積する認証局ウィルス情報DB化工程S145を備えたことを特徴とするファーミング詐欺防止システム。

【請求項7】

(イ)システム(F2)を始動させたとき、<「httpアクセス」のリクエストがあったか>「httpアクセス」リクエストの有無をチェックする「httpアクセス」リクエスト有無チェック工程S21と、

(ロ)「httpアクセス」リクエスト有無チェック工程21において「YES」の場合に続く、<リクエストされたドメインは「hostsファイル」に存在するか>を判定するドメイン「hostsファイル」内存在チェック工程S22と、

(ハ)ドメイン「hostsファイル」内存在チェック工程S22において「YES」の場合に続く、<「hostsファイル」を使う設定になっているか>を判定し、「hostsファイル」仕様条件チェック工程S23と、

(ニ)「hostsファイル」仕様条件チェック工程23において「YES」の場合に続く、<「hostsファイル」のドメイン名(IPアドレス)が登録ドメイン情報にあるか>を判定するドメイン名符合チェック工程S24と

(ホ)ドメイン名符合チェック工程S24において「NO」の場合に、警告を表示するS241と共に、これに続いて、<hostsファイルを使うか>hostsファイル使用要否のユーザ判断を実行するhostsファイル使用要否ユーザ判断チェック工程S25と、

(へ)hostsファイル使用要否ユーザ判断チェック工程S25において「YES」の場合にhostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26とを包含してなることを特徴とするファーミング詐欺防止システム。

【請求項8】

請求項7において、「httpアクセス」リクエスト有無チェック工程S21のチェック結果「NO」の場合に、リクエスト待機可能に、「httpアクセス」リクエスト有無チェックの前段へとフィードバックするリクエスト待機回路を形成するリクエスト待機回路形成工程S211を備えていることを特徴とするファーミング詐欺防止システム。

【請求項9】

請求項7又は8において、ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備えていることを特徴とするファーミング詐欺防止システム。

【請求項10】

請求項9において、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「YES」の場合に、通常のアクセスへと進める工程S224を備えていることを特徴とするファーミング詐欺防止システム。

【請求項11】

請求項7〜10のいずれかにおいて、hostsファイル使用要否ユーザ判断チェック工程S25のチェック結果「NO」の場合に、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2511)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2512)する処理を備えていることを特徴とするファーミング詐欺防止システム。

【請求項12】

請求項7〜11のいずれかにおいて、「hostsファイル」仕様条件チェック工程23のチェック結果「NO」の場合に、ドメイン「hostsファイル」内存在チェック工程S22のチェック結果「NO」の場合に、ドメイン名及びIPアドレス含むDNS情報をゲットするDNS情報取得工程S221と、これに続き<ゲットしたIPアドレスとドメイン名の対が、ドメイン情報にあるか>を判定する、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222と、ドメイン情報内IPアドレス・ドメイン名両項目有無チェック工程S222のチェック結果「NO」の場合に、警告メッセージの表示(S2231)、書き換えられたIPアドレスに基づくホーム頁をブラックリストの登録(S2232)、真正登録企業にファーミング詐欺発生とブラックリストの通知(S2233)の少なくとも一つの処理及び強制終了(S2234)の処理を含む不正プログラム警告・登録・強制終了工程(S223)を備えていることを特徴とするファーミング詐欺防止システム。

【請求項13】

請求項7〜12のいずれかにおいて、ドメイン名符合チェック工程S24のチェック結果「NO」の場合に、hostsファイル設定でアクセスするhostsファイル設定アクセス実施工程S26を包含してなることを特徴とするファーミング詐欺防止システム。

【図1】

【図2】

【図2】

【公開番号】特開2007−4415(P2007−4415A)

【公開日】平成19年1月11日(2007.1.11)

【国際特許分類】

【出願番号】特願2005−182783(P2005−182783)

【出願日】平成17年6月23日(2005.6.23)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Linux

【出願人】(596155786)

【Fターム(参考)】

【公開日】平成19年1月11日(2007.1.11)

【国際特許分類】

【出願日】平成17年6月23日(2005.6.23)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Linux

【出願人】(596155786)

【Fターム(参考)】

[ Back to top ]