フィッシング防止システム、認証装置、フィッシング防止方法、及びプログラム

【課題】インターネット経由で複数サービスを利用する場合の、フィッシング防止と、安価なセキュリティ対策を実現する。

【解決手段】クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、該クライアント端末と該サービス提供サーバとの間の相互認証を行うことでフィッシングを防止し、同時に、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う。このとき、サービス提供サーバ側の認証装置は、クライアント端末側の認証装置から認証要求を受信した際、クライアント端末の認証確認後、相互認証としてトークンを生成して返信し、クライアント端末側の認証装置は、返信されたトークンと、自身が生成したトークンとが一致するか確認し、サービス提供サーバ側のなりすましによるフィッシングを防ぐ。

【解決手段】クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、該クライアント端末と該サービス提供サーバとの間の相互認証を行うことでフィッシングを防止し、同時に、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う。このとき、サービス提供サーバ側の認証装置は、クライアント端末側の認証装置から認証要求を受信した際、クライアント端末の認証確認後、相互認証としてトークンを生成して返信し、クライアント端末側の認証装置は、返信されたトークンと、自身が生成したトークンとが一致するか確認し、サービス提供サーバ側のなりすましによるフィッシングを防ぐ。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、フィッシング防止に関し、特にインターネット環境でのフィッシング防止に関する。

【背景技術】

【0002】

インターネットでは、ここ数年、個人情報や認証ID(識別情報)、PW(パスワード)等を不正に搾取しようとするフィッシング(phishing)等の悪質な行為が横行し、社会問題となっている。

【0003】

一方、クラウド型のサービス提供が増加の一途を辿っている。このような背景の中、有効なフィッシング防止手段が切望されている。

【0004】

しかし、フィッシング防止策に関しては、従来から、以下の(1)乃至(3)のような課題があった。

【0005】

(1)サービス毎に認証ID、PWを管理する必要があり煩雑であった。

【0006】

このため、複数の認証ID、PWをメモ書きしてクライアントに貼り付ける、或いは定期的な変更を行わない等、セキュリティ面の問題が生じていた。

【0007】

(2)フィッシングの手口が高度化・複雑化し、その防止策には、より専門的知識が必要になってきている。

【0008】

そのため、サービス利用者は、クライアントのセキュリティ状況を的確に認識・判断することが難しく、セキュリティツールベンダーやITベンダの、高額な製品やサービスを利用せざるを得なかった。

【0009】

例えば、ActiveDirectry、LDAP(Lightweight Directory Access Protocol)、或いはSMAL(Security Assertion Markup Language)の採用、又は第三者認証機関等の認証方式の多様化や複雑化が必要であった。

【0010】

(3)現状の認証処理は、サービス提供サーバ毎に実装されており、クライアント側にはサービス提供サーバの認証機能や、相互認証したことを履歴に残す手段がなかった。

【0011】

従来、クライアントとサービス提供サーバとのインターネットを介した通信において、セキュリティ向上を図る方法として、クライアントとサービス提供サーバとの間に認証装置を設けることは、特許文献1(特開2009−117887号公報)等でも述べられているが、特許文献1に記載の技術は、クライアント側に認証装置を1台設ける方法で行うものであった。

【0012】

そのため、今後、複数サービスの利用が増えていった場合のクライアント側の管理負担増の考慮は無く、複数の認証情報の管理が煩雑となり定期的な認証情報の変更等の管理コストの負荷が増大し、そのため認証情報が盗まれるリスクが増加することが予想される。

【0013】

なお、関連する技術として、特許文献2(特開2009−77213号公報)に、より安全な機密通信を実現することを目的とした共機密通信システムが開示されている。この機密構成システムは、認証装置毎に複数の機密通信路を設定して機密通信を行う通信端末装置に対して認証処理を行いその認証結果に応じて1つの基本鍵を生成する。また、生成された基本鍵に対して所定変換処理を該認証装置毎に反復して得られる鍵変換情報を当該認証装置に割り当てる。該認証装置の各々は、該鍵変換情報が自身に割り当てられた場合に、該通信端末装置に対する認証処理を行うことなく割り当てられた鍵変換情報を自身に対応する機密通信路の鍵に設定する。

【先行技術文献】

【特許文献】

【0014】

【特許文献1】特開2009−117887号公報

【特許文献2】特開2009−77213号公報

【発明の概要】

【発明が解決しようとする課題】

【0015】

本発明の目的は、クライアント側とサービス提供サーバ側の両方に、フィッシング防止装置である認証装置を設置し、相互認証によるセキュリティ向上と併せてクライアントの認証情報の管理と定期的な自動更新による認証作業の利便性向上も行うことで、フィッシングを防止するフィッシング防止システムを提供することである。

【課題を解決するための手段】

【0016】

本発明に係るフィッシング防止システムでは、以下の(1)乃至(3)の処理による課題解決を行う。

【0017】

(1)クライアント側では、一つの認証ID、PWだけを持っていれば良く、各サービス提供サーバ向けの個別の認証ID、PWは、本発明に係る認証装置(フィッシング防止装置)が行う。

【0018】

(2)認証装置間で相互認証を行うことで、セキュリティ向上を図るとともに、より簡易でわかりやすい方法にて行う。

【0019】

(3)第3者認証機関を介在した認証ではなく、またクライアントやサービス提供サーバに極力依存せずに、本発明である認証装置間でのみ認証を行う。

【0020】

本発明に係るフィッシング防止システムは、クライアント端末と、インターネット環境で各種サービスを提供するサービス提供サーバと、該クライアント端末側と該サービス提供サーバ側との両方に設置され、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止するとともに、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う認証装置とを含む。

【0021】

本発明に係る認証装置は、クライアント端末側とサービス提供サーバ側との両方に設置される認証装置であって、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止する手段と、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う手段とを具備する。

【0022】

本発明に係るフィッシング防止方法では、クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止する。また、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う。

【0023】

本発明に係るプログラムは、クライアント端末側とサービス提供サーバ側との両方に設置される認証装置により実行されるプログラムであって、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止するステップと、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行うステップとを認証装置に実行させるためのプログラムである。

【0024】

本発明に係るプログラムは、上記の〜方法における処理を、計算機に実行させるためのプログラムである。なお、本発明に係るプログラムは、記憶装置や記憶媒体に格納することが可能である。

【発明の効果】

【0025】

インターネット経由で複数サービスを利用する場合の、フィッシング防止と、安価なセキュリティ対策を実現する。

【図面の簡単な説明】

【0026】

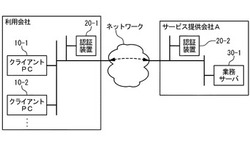

【図1】本発明に係るフィッシング防止システムの全体構成の概要について説明するための図である。

【図2】本発明に係る認証装置の構成例について説明するための図である。

【図3】本発明に係る認証情報テーブルの構成例について説明するための図である。

【図4】本発明に係る業務サーバ代理認証情報テーブルの構成例について説明するための図である。

【図5A】本発明に係る認証の処理について説明するための図である。

【図5B】本発明に係る認証の処理について説明するための図である。

【図6A】本発明に係る認証情報の新規登録の処理について説明するための図である。

【図6B】本発明に係る認証情報の新規登録の処理について説明するための図である。

【図7A】本発明に係る認証情報の自動更新の処理について説明するための図である。

【図7B】本発明に係る認証情報の自動更新の処理について説明するための図である。

【図8】本発明に係るフィッシング防止システムの実施例について説明するための図である。

【発明を実施するための形態】

【0027】

<実施形態>

以下に、本発明の実施形態について添付図面を参照して説明する。

【0028】

[全体構成]

図1に示すように、本発明に係るフィッシング防止システムは、クライアントPC10(10−i、i=1〜x:xはPC台数)と、認証装置20(20−j、j=1〜y:yは装置台数)と、業務サーバ30(30−k、k=1〜z:zはサーバ台数)を含む。

【0029】

クライアントPC10(10−i、i=1〜x)は、利用者端末である。

【0030】

認証装置20(20−j、j=1〜y)は、フィッシング防止装置である。

【0031】

業務サーバ30(30−k、k=1〜z)は、サービス提供サーバである。

【0032】

ここでは、クライアントPC10−1、クライアントPC10−2、及び認証装置20−1は、利用者側企業内(利用者会社内)で使用されるものとする。

【0033】

また、認証装置20−2、及び業務サーバ30−1は、サービス提供側企業内(サービス提供会社内)で使用されるものとする。

【0034】

利用者会社とサービス提供会社との間は、ネットワークで接続されている。なお、図1での本全体構成では、ルータやスイッチ等のネットワーク接続機器については、本発明の特徴に関する項目とは直接関係がないため、説明を省略する。

【0035】

[認証装置の詳細構成]

図2に示すように、認証装置20(20−j、j=1〜y)の各々は、LAN(Local Area Network)制御部21と、PC側認証送受信部22と、業務サーバ側相互認証送受信部23と、業務サーバ側代理認証送受信部24と、認証制御部25と、認証ログファイル26と、認証情報テーブル27と、業務サーバ代理認証情報テーブル28を備える。

【0036】

LAN制御部21は、LANの1GB/bpsのインターフェースを持ち、認証に関するデータの送受信を行う機能を持つ。

【0037】

PC側認証送受信部22は、クライアントPC10(10−i、i=1〜x)側の認証に関するデータ送受信を行う役割を持ち、送受信データの暗号化/復号化を行う。

【0038】

PC側認証送受信部22は、LAN制御部21からデータを受信した場合、復号化した後に認証制御部25に送る。

【0039】

PC側認証送受信部22は、認証制御部25からデータを受け取った場合、暗号化した後にLAN制御部21に送信する。

【0040】

業務サーバ側相互認証送受信部23は、クライアント側の認証確認後に業務サーバ側の認証を行って相互認証を行うためのデータ送受信部の役割を持ち、PC側認証送受信部22と同じく暗号化/復号化の処理を行う。

【0041】

業務サーバ側代理認証送受信部24は、サービス提供会社にて、業務サーバ30−1のアクセスの認証を代理で行うためのデータ送受信部の役割を持ち、上記の各送受信部と同じく暗号化/復号化の処理を行う。

【0042】

認証制御部25は、各送受信部(PC側認証送受信部22、業務サーバ側相互認証送受信部23、及び業務サーバ側代理認証送受信部24)でのデータ送受信を目的に応じてそれぞれ処理する。

【0043】

認証ログファイル26は、認証に関するログファイルを格納する。

【0044】

認証情報テーブル27は、クライアントPC10(10−i、i=1〜x)の固有の認証情報を格納する。

【0045】

業務サーバ代理認証情報テーブル28は、業務サーバ30(30−k、k=1〜z)側での代理認証の認証情報を格納する。

【0046】

[認証制御部の詳細構成]

認証制御部25は、PC側認証処理部251と、業務サーバ側相互認証処理部252と、業務サーバ側代理認証処理部253と、基本制御処理部254を備える。

【0047】

PC側認証処理部251は、業務サーバ30−1側の認証装置20−2上で動作し、業務サーバ30−1からの認証要求に基づいて、認証の対象となるクライアントPC10(10−i、i=1〜x)について、認証ログファイル26を確認して過去に不正アクセスの履歴がないか確認する。

【0048】

PC側認証処理部251は、クライアントPC10(10−i、i=1〜x)側の認証装置20−1上で動作し、クライアントPC10(10−i、i=1〜x)からの認証情報である認証ID、PWに基づいて、複数の社外提供サービス毎(或いは、サービス会社毎)に個別の認証ID、PW(例えば、認証ID_a、PW_a)を生成して、認証情報テーブル27に登録するとともに、各社外提供サービス毎に設置してある認証装置20−2に認証情報登録を行うものである。

【0049】

また、PC側認証処理部251は、上記の処理と併せて、各社外提供サービスの認証装置20−2からの認証要求に対して、認証情報テーブル27から該当する認証ID、PWを取り出して、該当の認証装置20−2側に送信する役割を持つ。

【0050】

また、PC側認証処理部251は、定期的に、認証ID、PWを自動更新する役割を持つ。

【0051】

業務サーバ側相互認証処理部252は、業務サーバ30−1側の認証装置20−2上で動作し、クライアントPC10(10−i、i=1〜x)側の認証装置20−1から送信された認証情報(認証ID_a、PW_a)を受け取る。このとき、業務サーバ側相互認証処理部252は、業務サーバ側代理認証処理部253に対して、当該認証情報(認証ID_a、PW_a)が業務サーバ代理認証情報テーブル28に存在しているか問い合わせる。業務サーバ側相互認証処理部252は、業務サーバ側代理認証処理部253からの応答に応じて、認証情報テーブル27を参照して、照合のための合符(以下、トークンという)を生成し、クライアントPC10(10−i、i=1〜x)側の認証装置20−1に対して、認証許可通知と共にトークン及び認証要求を送信する役割を持つ。

【0052】

また、業務サーバ側相互認証処理部252は、クライアントPC10(10−i、i=1〜x)側の認証装置20−1上で動作している場合は、上記と同様に、認証情報テーブル27を参照してトークンを生成し、業務サーバ30−1側の認証装置20−2から受信したトークンの値と同じであることを確認後、認証許可通知を送信する役割を持つ。

【0053】

なお、トークンの生成に際しては、事前に、クライアントPC10(10−i、i=1〜x)側の認証装置20−1と、業務サーバ30−1側の認証装置20−2間で計算式を取り決めておくものとする。

【0054】

業務サーバ側代理認証処理部253は、業務サーバ30−1側の認証装置20−2上で動作し、クライアントPC10(10−i、i=1〜x)側の認証装置20−1から受信した認証情報(認証ID_a、PW_a)が、業務サーバ代理認証情報テーブル28に存在しているか確認し、存在している場合は業務サーバ側相互認証処理部252にトークン生成を指示する役割を持つ。

【0055】

なお、実際には、業務サーバ側相互認証処理部252ではなく、業務サーバ側代理認証処理部253が、認証情報テーブル27を参照してトークンを生成し、業務サーバ側相互認証処理部252に通知するようにしても良い。

【0056】

基本制御処理部254は、認証ログファイル26、認証情報テーブル27、業務サーバ代理認証情報テーブル28のファイル/テーブルの排他処理等のファイル管理や、認証装置20(20−j、j=1〜y)内の各処理部(LAN制御部21、PC側認証送受信部22、業務サーバ側相互認証送受信部23、業務サーバ側代理認証送受信部24、PC側認証処理部251、業務サーバ側相互認証処理部252、及び業務サーバ側代理認証処理部253)のスケジュール管理、障害対応時の処理を、共通処理として行う。

【0057】

[ハードウェアの例示]

クライアントPC10(10−i、i=1〜x)の例として、PC(パソコン)、モバイルノートPC、アプライアンス(appliance)、シンクライアント端末、ワークステーション、携帯電話機、カーナビ(カーナビゲーションシステム)、携帯型ゲーム機、家庭用ゲーム機、ガジェット(電子機器)、双方向テレビ、デジタルチューナー、デジタルレコーダー、情報家電(information home appliance)、OA(Office Automation)機器等が考えられる。クライアントPC10(10−i、i=1〜x)は、車両や船舶、航空機等の移動体に搭載されていても良い。

【0058】

認証装置20(20−j、j=1〜y)及び業務サーバ30−1の例として、PC、アプライアンス、シンクライアントサーバ、ワークステーション、メインフレーム、スーパーコンピュータ等の計算機を想定している。なお、認証装置20(20−j、j=1〜y)は、端末やサーバに限らず、中継機器や周辺機器でも良い。また、クライアントPC10(10−i、i=1〜x)、認証装置20(20−j、j=1〜y)及び業務サーバ30−1は、計算機に搭載される拡張ボードや、物理マシン上に構築された仮想マシン(Virtual Machine(VM))でも良い。

【0059】

LAN制御部21、PC側認証送受信部22、業務サーバ側相互認証送受信部23、及び業務サーバ側代理認証送受信部24の例として、ネットワーク通信に対応した基板(マザーボード、I/Oボード)やチップ等の半導体集積回路、NIC(Network Interface Card)等のネットワークアダプタや同様の拡張カード、アンテナ等の通信装置、接続口(コネクタ)等の通信ポート等の通信用インターフェースが考えられる。

【0060】

また、ネットワークの例として、インターネット、LAN、無線LAN(Wireless LAN)、WAN(Wide Area Network)、バックボーン(Backbone)、ケーブルテレビ(CATV)回線、固定電話網、携帯電話網、WiMAX(IEEE 802.16a)、3G(3rd Generation)、専用線(lease line)、IrDA(Infrared Data Association)、Bluetooth(登録商標)、シリアル通信回線、データバス等が考えられる。

【0061】

認証制御部25は、プログラムに基づいて駆動し所定の処理を実行するプロセッサと、当該プログラムや各種データを記憶するメモリとによって実現される。

【0062】

上記のプロセッサの例として、CPU(Central Processing Unit)、マイクロプロセッサ(microprocessor)、マイクロコントローラ、或いは、専用の機能を有する半導体集積回路(Integrated Circuit(IC))等が考えられる。

【0063】

上記のメモリの例として、RAM(Random Access Memory)、ROM(Read Only Memory)、EEPROM(Electrically Erasable and Programmable Read Only Memory)やフラッシュメモリ等の半導体記憶装置、HDD(Hard Disk Drive)やSSD(Solid State Drive)等の補助記憶装置、又は、DVD(Digital Versatile Disk)等のリムーバブルディスクや、SDメモリカード(Secure Digital memory card)等の記憶媒体(メディア)等が考えられる。

【0064】

認証ログファイル26、認証情報テーブル27、及び業務サーバ代理認証情報テーブル28は、上記のメモリに格納される。

【0065】

なお、上記のプロセッサ及び上記のメモリは、一体化していても良い。例えば、近年では、マイコン等の1チップ化が進んでいる。従って、計算機等に搭載される1チップマイコンが、上記のプロセッサ及びメモリを備えている事例が考えられる。

【0066】

但し、実際には、これらの例に限定されない。

【0067】

[認証情報テーブルの詳細構成]

図3を参照して、認証情報テーブルについて詳細に説明する。

【0068】

認証情報テーブル27は、「クライアント利用者」、「認証情報」、「サービス会社(業務サーバ)」、「計算式1(認証ID、PWの生成)」、「計算式2(トークン生成)」、「更新期間」等の項目を有する。

【0069】

「クライアント利用者」は、クライアントPC10(10−i、i=1〜x)及び/又はその利用者の識別情報を格納するための領域(フィールド)である。ここでは、「クライアントPC1(利用者1)」、「クライアントPC2(利用者2)」等を格納している。

【0070】

「認証情報」は、クライアントPC10(10−i、i=1〜x)及び/又はその利用者の認証ID、PWを格納するための領域である。ここでは、クライアントPC1(利用者1)について「認証ID_1、PW_1」、クライアントPC2(利用者2)について「認証ID_2、PW_2」等を格納している。

【0071】

「サービス会社(業務サーバ)」は、業務サーバ30−1の利用を許可するクライアントPC10(10−i、i=1〜x)及び/又はその利用者の認証ID、PWを格納するための領域である。ここでは、クライアントPC1(利用者1)について、サービス会社A用の「認証ID_a、PW_a」、サービス会社B用の「認証ID_b、PW_b」等を格納し、クライアントPC2(利用者2)について、サービス会社A用の「認証ID_2a、PW_2a」、サービス会社B用の「認証ID_2b、PW_2b」等を格納している。

【0072】

「計算式1(認証ID、PWの生成)」は、PC側認証処理部251が「認証情報」に格納された認証ID、PWを基に、「サービス会社(業務サーバ)」に格納される認証ID、PWを生成するための計算式を格納するための領域である。

【0073】

「計算式2(トークン生成)」は、業務サーバ側相互認証処理部252(又は業務サーバ側代理認証処理部253)が照合のための合符(トークン)を生成するための計算式を格納するための領域である。

【0074】

「更新期間」は、PC側認証処理部251が自動的に認証情報の更新を行う間隔を示す所定期間(例えば1週間)を格納するための領域である。PC側認証処理部251は、認証情報の更新を行った時から「更新期間」に格納された所定期間が経過した場合、自動的に認証情報の更新を行うものとする。

【0075】

[業務サーバ代理認証テーブルの詳細構成]

図4を参照して、業務サーバ代理認証テーブルについて詳細に説明する。

【0076】

業務サーバ代理認証情報テーブル28は、「業務サーバ」、「利用者名」、「利用者認証ID」、「利用者PW」、「認証フラグ」、「前回ログイン情報」等の項目を有する。

【0077】

「業務サーバ」は、業務サーバ30−1の識別情報を格納するための領域である。ここでは、「業務サーバ1」、「業務サーバ2」等を格納している。

【0078】

「利用者名」は、当該業務サーバの利用を許可する利用者の識別情報を格納するための領域である。ここでは、業務サーバ1について「利用者1」、「利用者2」等を格納している。

【0079】

「利用者認証ID」は、当該業務サーバの利用を許可する利用者の認証IDを格納するための領域である。ここでは、利用者1について「認証ID_a」、利用者2について「認証ID_2a」等を格納している。

【0080】

「利用者PW」は、当該業務サーバの利用を許可する利用者のPWを格納するための領域である。ここでは、利用者1について「PW_a」、利用者2について「PW_2a」等を格納している。

【0081】

「認証フラグ」は、認証フラグとして、当該利用者が当該業務サーバの認証で許可された場合(認証許可通知を受信した場合)に認証状態を示す「1」を格納し、それ以外の場合に非認証状態を示す「0」を格納するための領域である。ここでは、利用者1について「1」、利用者2について「0」等を格納している。

【0082】

「前回ログイン情報」は、当該利用者が当該業務サーバに前回ログインした際の認証IDやPW、ログイン時に使用したクライアントPC10のIPアドレスやMACアドレス、ログインした時刻や利用時間等の情報を格納するための領域である。

【0083】

[フィッシング防止システムの動作]

次に、図5A〜図7Bに示すシーケンス図を参照して、本発明に係るフィッシング防止システムの動作について詳細に説明する。

【0084】

なお、以下の説明において、動作の主体が「認証装置20−1」、「認証装置20−2」となっているものは、「基本制御処理部254」と読み替えても良い。

【0085】

[認証]

図5A、図5Bのシーケンス図を参照して、本発明における認証の処理の流れについて詳細に説明する。

【0086】

(1)ステップS101

クライアントPC10−1は、認証装置20−1、認証装置20−2経由で業務サーバ30−1に接続要求を送信する。

【0087】

(2)ステップS102

次に、業務サーバ30−1は、認証装置20−1、認証装置20−2経由でクライアント10−1に認証要求を送信する。まず、業務サーバ30−1は、自社の認証装置20−2に認証要求を送信する。

【0088】

(3)ステップS103

認証装置20−2は、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に認証要求を渡す。PC側認証処理部251は、認証ログファイル26を確認して過去に不正アクセスの履歴がないか確認する。

【0089】

(4)ステップS104

認証装置20−2は、不正アクセスの履歴があれば、その旨の通知をPC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由で不正アクセスの履歴があった旨の通知を業務サーバ30−1に通知する。

(5)ステップS105

業務サーバ30−1は、認証装置20−1、認証装置20−2経由でクライアントPC10−1にアクセス不可通知を送信する。

【0090】

(6)ステップS106

認証装置20−2は、不正アクセスの履歴がなければ、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に認証要求を渡す。LAN制御部21は、ネットワーク経由で認証要求を認証装置20−1に送信する。

【0091】

(7)ステップS107

認証装置20−1は、ネットワーク経由で認証要求を受信し、認証要求をクライアントPC10−1に送信する。

【0092】

(8)ステップS108

次に、クライアントPC10−1は、要求画面から固有(1個のみ管理)の認証ID、PWである認証ID_1、PW_1を入力して認証装置20−1に送信する。

【0093】

(9)ステップS109

認証装置20−1は、受信した情報をLAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、サービス会社Aの認証情報(認証ID_a、PW_a)を取り出し、PC側認証送受信部22に渡す。PC側認証送受信部22は、認証情報(認証ID_a、PW_a)を暗号化してLAN制御部21に渡す。LAN制御部21は、暗号化された認証情報をネットワーク経由で認証装置20−2に送信する。

【0094】

(10)ステップS110

認証装置20−2は、暗号化された認証情報を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24の順に暗号化された認証情報を渡す。業務サーバ側代理認証送受信部24は、暗号化された認証情報を復号化し、業務サーバ側代理認証処理部253に渡す。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する認証情報(認証ID_a、PW_a)が存在することを確認する。このとき、業務サーバ側代理認証処理部253は、上記の確認と併せて、許可対象のドメインからの受信であることや、前回ログイン情報と合致することを確認するようにしても良い。

【0095】

(11)ステップS111

認証装置20−2は、業務サーバ代理認証情報テーブル28に該当する認証情報が存在しない場合、業務サーバ側代理認証処理部253→業務サーバ側代理認証送受信部24→LAN制御部21の順に認証不可通知を渡す。LAN制御部21は、認証装置20−1経由で、クライアントPC10−1に認証不可通知を送信する。

【0096】

(12)ステップS112

認証装置20−2は、業務サーバ代理認証情報テーブル28に該当する認証情報が存在すれば、業務サーバ側代理認証処理部253から業務サーバ側相互認証処理部252に認証情報と認証許可通知の情報を渡す。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成する。認証装置20−2は、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に認証許可通知、トークン、認証要求を渡す。このとき、業務サーバ側相互認証送受信部23は、認証許可通知、トークン、認証要求を暗号化してLAN制御部21に渡す。LAN制御部21は、ネットワーク経由で、暗号化された情報(認証許可通知、トークン、認証要求)を認証装置20−1に送信する。

【0097】

(13)ステップS113

認証装置20−1は、暗号化された情報(認証許可通知、トークン、認証要求)を受信すると、LAN制御部21→業務サーバ側相互認証送受信部23→業務サーバ側相互認証処理部252の順に渡す。このとき、業務サーバ側相互認証送受信部23は、暗号化された情報(認証許可通知、トークン、認証要求)を復号化する。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成し、受信したトークンを同じ値であるか確認する。

【0098】

(14)ステップS114

認証装置20−1は、お互いに生成したトークンの値を確認することで、なりすましの中継サイトでないことを確認した後、認証許可通知を、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21に渡す。LAN制御部21は、ネットワーク経由で認証装置20−2に認証許可通知を送信する。

【0099】

(15)ステップS115

認証装置20−2は、認証許可通知を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に認証許可通知を渡す。業務サーバ側代理認証処理部253は、認証許可通知を受信後、業務サーバ代理認証情報テーブル28の認証フラグを認証状態である1に変更して格納する。認証装置20−2は、業務サーバ側代理認証処理部253→業務サーバ側代理認証送受信部24→LAN制御部21の順に許可通知を渡す。LAN制御部21は、ネットワーク経由で業務サーバ30−1に許可通知を送信する。

【0100】

(16)ステップS116

業務サーバ30−1は、認証許可通知を受信することで、クライアントPC10−1に業務画面を送信し業務を開始する。

【0101】

[認証情報の新規登録]

図6A、図6Bのシーケンス図を参照して、本発明における認証情報の新規登録の処理の流れについて詳細に説明する。

【0102】

(1)ステップS201

まず、クライアントPC10−2は、自身の認証情報の新規登録を要求するため、業務サーバ30−1に新規登録要求を送信する。

【0103】

(2)ステップS202

次に、業務サーバ30−1は、新規登録要求に応じて、自社の認証装置20−2に認証登録要求を送信する。認証登録要求には、クライアントPC10−2の識別情報(IPアドレス等)が含まれている。

【0104】

(3)ステップS203

認証装置20−2は、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に認証登録要求を渡す。PC側認証処理部251は、認証ログファイル26を確認して過去に不正アクセスがないか確認する。

【0105】

(4)ステップS204

認証装置20−2は、不正アクセスの履歴があれば、その旨の通知をPC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由で不正アクセスの履歴があった旨の通知を業務サーバ30−1に通知する。

(5)ステップS205

業務サーバ30−1は、認証装置20−1、認証装置20−2経由でクライアントPC10−1に登録不可通知を送信する。

【0106】

(6)ステップS206

認証装置20−2は、不正アクセスの履歴がなければ、PC側認証処理部251→業務サーバ側代理認証処理部253の順に認証登録要求を渡す。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28に該当する認証情報が存在しないことを確認する。

【0107】

(7)ステップS207

認証装置20−2は、該当する認証情報が存在しないことを確認した場合、業務サーバ側代理認証処理部253→PC側代理認証送受信部→LAN制御部21の順に認証登録要求を渡す。LAN制御部21は、ネットワーク経由で認証装置20−1に認証登録要求を送信する。

【0108】

(8)ステップS208

認証装置20−1は、受信した認証登録要求を、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、サービス会社A向けのクライアントPC10−2の認証情報が既存ではないことを確認する。すなわち、PC側認証処理部251は、認証情報テーブル27に、サービス会社Aが提供するサービス用のクライアントPC10−2の認証情報が未だ登録されていないことを確認する。

【0109】

(9)ステップS209

認証装置20−1は、クライアントPC10−2の認証情報が既存ではない場合、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に認証登録要求を渡す。LAN制御部21は、ネットワーク経由でクライアントPC10−2に認証登録要求を送信する。

【0110】

(10)ステップS210

次に、クライアントPC10−2は、新規認証登録画面から固有の認証ID、PWである認証ID_2,PW_2を入力し、認証登録申請として認証装置20−1に送信する。

【0111】

(11)ステップS211

認証装置20−1は、認証登録申請として受信した情報(認証ID_2,PW_2)を、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、計算式1を基に、サービス会社A向けのクライアントPC10−2の認証情報である認証ID_2a、PW_2aを生成する。

【0112】

(12)ステップS212

認証装置20−1は、生成された認証ID_2a、PW_2aを、認証情報テーブル27に新規登録し、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。PC側認証送受信部22は、認証ID_2a、PW_2aを暗号化する。LAN制御部21は、暗号化された認証ID_2a、PW_2aを認証登録申請として、ネットワーク経由で認証装置20−2に送信する。

【0113】

(13)ステップS213

認証装置20−2は、認証登録申請を受信すると、暗号化された認証ID_2a、PW_2aをLAN制御部21→業務サーバ側代理認証送受信部24の順に渡す。業務サーバ側代理認証送受信部24は、認証情報(認証ID_2a、PW_2a)を復号化し、業務サーバ側代理認証処理部253に渡す。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する認証情報(認証ID_2a、PW_2a)が存在しないことを確認した後、新規登録する。業務サーバ側代理認証処理部253は、新規登録完了通知の情報を業務サーバ側相互認証処理部252に渡す。

【0114】

(14)ステップS214

業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成する。認証装置20−2は、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、新規登録完了通知、トークン、認証要求を暗号化してLAN制御部21に渡す。LAN制御部21は、暗号化された情報(新規登録完了通知、トークン、認証要求)を、ネットワーク経由で認証装置20−1に送信する。

【0115】

(15)ステップS215

認証装置20−1は、暗号化された情報(新規登録完了通知、トークン、認証要求)を受信すると、LAN制御部21→業務サーバ側相互認証送受信部23→業務サーバ側相互認証処理部252の順に渡す。このとき、業務サーバ側相互認証送受信部23は、暗号化された情報(新規登録完了通知、トークン、認証要求)を復号化する。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成し受信したトークンと同じ値であるか確認する。

【0116】

(16)ステップS216

認証装置20−1は、お互いに生成したトークンの値を確認することで、なりすましの中継サイトでないことを確認した後、認証許可通知を、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、認証許可通知を暗号化する。LAN制御部21は、暗号化された情報(認証許可通知)を、ネットワーク経由で認証装置20−2に送信する。同時に、認証装置20−1は、新規登録完了通知を、業務サーバ側相互認証処理部252→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由でクライアントPC10−2に新規登録完了通知を送信する。

【0117】

(17)ステップS217

認証装置20−2は、暗号化された情報(認証許可通知)を、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、暗号化された情報(認証許可通知)を復号化する。業務サーバ側代理認証処理部253は、認証許可通知を基に、最終的に新規登録を確定する。

【0118】

[認証情報の自動更新]

図7A、図7Bのシーケンス図を参照して、本発明における認証情報の自動更新の処理の流れについて詳細に説明する。

【0119】

(1)ステップS301

認証装置20−1は、定期的に(例えば毎日)、認証制御部25内のPC側認証処理部251を起動する。PC側認証処理部251は、認証情報テーブル27の更新期間を参照し、所定の更新期間(例えば1週間)が経過した場合、自動的に認証情報の更新を行う。

【0120】

(2)ステップS302

認証装置20−1は、更新期間が過ぎている認証情報(ここでは、認証ID_a、PW_aとする)があれば、該当するサービス会社(ここではサービス会社A)に、認証情報である認証ID_a、PW_aと認証更新申請を、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。このとき、PC側認証送受信部22は、認証ID_a、PW_aと認証更新申請を暗号化する。LAN制御部21は、暗号化された情報(認証ID_a、PW_aと認証更新申請)を、ネットワーク経由で認証装置20−2に送信する。

【0121】

(3)ステップS303

認証装置20−2は、暗号化された情報(認証ID_a、PW_aと認証更新申請)を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、認証情報(認証ID_a、PW_a)を復号化する。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する認証情報(認証ID_a、PW_a)が存在することを確認する。

【0122】

(4)ステップS304

認証装置20−2は、該当する認証情報が存在すれば、認証更新要求を、業務サーバ側代理認証処理部253→PC側代理認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、認証更新要求を、ネットワーク経由で認証装置20−1に送信する。

【0123】

(5)ステップS305

認証装置20−1は、受信した情報をLAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、計算式1(前回と同じ値にならないような計算式)を基にサービス会社A向けの認証情報である認証ID_a2、PW_a2を生成する。

【0124】

(6)ステップS306

認証装置20−1は、認証情報である認証ID_a2、PW_a2を、認証情報テーブル27に更新登録(上書き)した後、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。このとき、PC側認証送受信部22は、認証ID_a2、PW_a2を暗号化する。LAN制御部21は、暗号化された情報(認証ID_a2、PW_a2)を、ネットワーク経由で認証装置20−2に送信する。

【0125】

(7)ステップS307

認証装置20−2は、暗号化された情報(認証ID_a2、PW_a2)を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、暗号化された認証情報(認証ID_a2、PW_a2)を復号化する。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する既存の認証情報(認証ID_a、PW_a)に対して更新後の認証ID_a2、PW_a2を更新登録する。

【0126】

(8)ステップS308

業務サーバ側代理認証処理部253は、更新登録完了通知の情報を、業務サーバ側相互認証処理部252に渡す。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成する。業務サーバ側相互認証処理部252は、トークンを、業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、更新登録完了通知、トークン、認証要求を暗号化する。LAN制御部21は、暗号化された情報(更新登録完了通知、トークン、認証要求)を、ネットワーク経由で認証装置20−1に送信する。

【0127】

(9)ステップS309

認証装置20−1は、暗号化された情報(更新登録完了通知、トークン、認証要求)を受信すると、LAN制御部21→業務サーバ側相互認証送受信部23→業務サーバ側相互認証処理部252の順に渡す。このとき、業務サーバ側相互認証送受信部23は、暗号化された情報(更新登録完了通知、トークン、認証要求)を復号化する。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成し、受信したトークンと同じ値であるか確認する。

【0128】

(10)ステップS310

認証装置20−1は、お互いに生成したトークンの値を確認することで、なりすましの中継サイトでないことを確認した後、認証許可通知を、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、認証許可通知を暗号化する。LAN制御部21は、暗号化された情報(認証許可通知)を、ネットワーク経由で認証装置20−2に送信する。同時に、認証装置20−1は、更新登録完了通知を、業務サーバ側相互認証処理部252→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由でクライアントPC10−2に更新登録完了通知を送信する。

【0129】

(11)ステップS311

認証装置20−2は、暗号化された情報(認証許可通知)を、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、暗号化された情報(認証許可通知)を復号化する。業務サーバ側代理認証処理部253は、最終的に更新登録を確定する。

【0130】

[本実施形態の効果]

第1の効果は、サービス利用者が、利用するサービス毎に、認証IDやPWを管理する必要がないことである。その理由は、サービス会社毎への認証要求と認証ID、PWの管理(生成、更新等)は、認証装置が行うため、利用者は一つの認証ID、PWのみ管理していれば良いからである。

【0131】

第2の効果は、サービス利用者が、新しい認証方式や認証IDの連携を考慮しなくて良いことである。その理由は、サービス利用者も、セキュリティ管理者も、新しい認証方式の専門的知識が不要であり、この認証装置だけを管理していれば良い。昨今のLDAPやSAMLのプロトコル、鍵管理方式による複雑な連携方法や知識を不用とし、認証サーバ相互での簡易でわかりやすい方法だからである。

【0132】

第3の効果は、第三者認証機関での鍵の登録や運用に係わる経費を削減できることである。その理由は、認証の煩雑な手続きや連携を、相互認証装置間での認証に限定することで、インターネット環境で用いる簡易でわかりやすい仕組みを提供するからである。

【0133】

[本実施形態の応用]

なお、上記では、説明の簡略化のために、利用者側とサービス提供会社とが1:1(1対1)の構成を例にしたが、実際には、このような例に限定されない。

【0134】

例えば、図8に示すように、複数の利用者側と複数のサービス提供会社とがN:N(多対多)の構成も可能であり、本発明に係る認証装置を取り入れることで、フィッシングに対するセキュリティ向上を図るとともに、認証行為に関する事項を認証装置間で行うことによる利便性の向上やコスト削減を可能にする。

【0135】

<本発明の特徴>

以上のように、本発明は、インターネット環境で、各種サービスを利用する場合の認証装置(フィッシング防止装置)である。

【0136】

従来、フィッシングを防ぐ手段として、認証機関から入手した電子鍵を用いて、クライアントとサービス提供サーバ間で、1対1認証を行うのが一般的であった。

【0137】

しかし、クライアントが複数のサービスを利用する時、認証ID、PWが複数必要となり、サービス利用者の管理が煩雑であった。

【0138】

また、メモ書きしてクライアントPCに貼ったり、見つかりやすいPWを使用したりするクライアントも少なからず存在し、認証情報漏洩のリスクも増加していた。

【0139】

また、偽のサービス提供サーバになりすまして、認証ID、PWを盗む場合や、認証ID、PWを盗んだ後、別ドメインからのアクセスを行う“なりすまし”を防ぐことも課題であった。

【0140】

本発明は、クライアント側と、サービス提供サーバ側にそれぞれ相互を認証する装置を設置し、相互認証を行うことにより、フィッシングを防止するとともに、クライアントとサービス提供サーバ間の認証ID、PWの管理、アクセスログ管理を同時に行うものである。

【0141】

本発明の主な特徴は、以下の(1)乃至(3)に示す通りである。

【0142】

(1)各サービス提供サーバに対するクライアントの認証IDとPWは、認証装置が生成し、管理するので、サービス利用者は、一つの認証ID、PWのみを管理するだけで良い。また、各サービス提供サーバに対する認証ID、PWの定期的な変更も、認証装置が行う。

【0143】

(2)クライアント側とサービス提供サーバ側にそれぞれ設置された、認証装置が相互に認証するので、他の場所からのなりすましや不正アクセスを防ぐことができる。

【0144】

(3)相互認証をhttpプロトコルで行い、第三者認証機関による鍵の管理等や複雑な認証を不要とすることができる。

【0145】

[本発明の利点]

本発明によって、インターネット経由で複数サービスを利用する場合の、フィッシング防止と、安価なセキュリティ対策を実現することができる。

【0146】

<付記>

上記の実施形態の一部又は全部は、以下の付記のように記載することも可能である。但し、実際には、以下の記載例に限定されない。

【0147】

(付記1)

クライアント(PC)側、サービス提供サーバ(業務サーバ)側の両方に設置し、フィッシングに対するセキュリティ向上策と、認証に関する利便性向上策として、以下の構成を有することを特徴とする認証装置。

【0148】

認証装置は、LAN制御部と、クライアント側認証送受信部と、業務サーバ側相互認証送受信部と、サービス提供サーバ側代理認証送受信部と、認証制御部と、認証ログファイルと、認証情報テーブルと、サービス提供サーバ代理認証テーブルを備える。

【0149】

LAN制御部は、LANの1GB/bpsのインターフェースを持ち、認証に関するデータの送受信を行う機能を持つ。

【0150】

クライアント側認証送受信部は、クライアント側の認証に関するデータ送受信を行う役割を持ち、LAN制御部21からの送受信データの暗号化/復号化を行う。

【0151】

サービス提供サーバ側相互認証送受信部は、クライアント側の認証確認後に、サーバ側の認証を行って相互認証を行うためのデータ送受信部の役割を持ち、クライアント側認証送受信部と同じく暗号化/復号化の処理を行う。

【0152】

サービス提供サーバ側代理認証送受信部は、クライアント側の認証確認後に、サーバ側の認証を行って相互認証を行うためのデータ送受信部の役割を持ち、クライアント側認証送受信部と同じく暗号化/復号化の処理を行うサービス提供サーバ側でのアクセス認証を代理で行うためのデータ送受信部の役割を持ち、上記の各送受信部と同じく暗号化/復号化の処理を行う。

【0153】

認証制御部は、クライアント側認証処理部と、サービス提供サーバ側相互認証処理部と、サービス提供サーバ代理認証処理部と、基本制御処理部を備える。

【0154】

クライアント側認証処理部は、クライアント側の認証処理を行う。サービス提供サーバ側相互認証処理部は、クライアント側認証を行った後にサービス提供サーバ側の認証を行う。サービス提供サーバ代理認証処理部は、サービス提供サーバの代理認証を行う。基本制御処理部は、下記の各テーブルやファイルの排他制御等のファイル管理やスケジュール管理を行う。

【0155】

認証ログファイルは、認証に関するログファイルを格納する。認証情報テーブルは、認証情報を格納する。サービス提供サーバ代理認証テーブルは、サービス提供サーバの代理認証情報を格納する。

【0156】

(付記2)

付記1に記載の認証装置において、上記のクライアント側認証処理部が、クライアント側からの固有の認証情報(認証ID、PW)に対して、所定の計算式を用いてサービス提供サーバ毎に、認証情報を生成して管理し、該当する認証装置に送信して認証する認証装置。

【0157】

(付記3)

付記1又は付記2に記載の認証装置において、クライアントからサービス提供サーバへアクセスするための新規認証登録で、相互に記載の認証装置間で、クライアントの認証情報の生成と、サービス提供サーバ側での代理認証の登録を行う認証装置。

【0158】

(付記4)

付記1乃至付記3のいずれかに記載の認証装置において、一方に記載の認証装置(認証装置20−1)から受信した認証装置がクライアントの認証確認後、相互認証としてトークンを生成して返信し、それぞれで生成したトークンが一致することで、サービス提供サーバ側のなりすましによるフィッシングを防ぐ認証装置。

【0159】

(付記5)

付記1乃至付記3のいずれかに記載の認証装置において、クライアント側に記載の認証装置が、管理している認証情報(認証ID、PW)の更新期間を参照して、更新期限を過ぎた認証情報は、該当するサービス提供サーバに記載の認証装置間で、クライアントの認証情報の生成と更新と、サービス提供サーバ側での代理認証の認証情報の更新を自動的に相互に行う認証装置。

【0160】

<備考>

以上、本発明の実施形態を詳述してきたが、実際には、上記の実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の変更があっても本発明に含まれる。

【符号の説明】

【0161】

10(−i、i=1〜x)… クライアントPC(利用者端末)

20(−j、j=1〜y)… 認証装置(フィッシング防止装置)

30(−k、k=1〜z)… 業務サーバ(サービス提供サーバ)

21… LAN(Local Area Network)制御部

22… PC側認証送受信部

23… 業務サーバ側相互認証送受信部

24… 業務サーバ側代理認証送受信部

25… 認証制御部

26… 認証ログファイル

27… 認証情報テーブル

28… 業務サーバ代理認証テーブル

【技術分野】

【0001】

本発明は、フィッシング防止に関し、特にインターネット環境でのフィッシング防止に関する。

【背景技術】

【0002】

インターネットでは、ここ数年、個人情報や認証ID(識別情報)、PW(パスワード)等を不正に搾取しようとするフィッシング(phishing)等の悪質な行為が横行し、社会問題となっている。

【0003】

一方、クラウド型のサービス提供が増加の一途を辿っている。このような背景の中、有効なフィッシング防止手段が切望されている。

【0004】

しかし、フィッシング防止策に関しては、従来から、以下の(1)乃至(3)のような課題があった。

【0005】

(1)サービス毎に認証ID、PWを管理する必要があり煩雑であった。

【0006】

このため、複数の認証ID、PWをメモ書きしてクライアントに貼り付ける、或いは定期的な変更を行わない等、セキュリティ面の問題が生じていた。

【0007】

(2)フィッシングの手口が高度化・複雑化し、その防止策には、より専門的知識が必要になってきている。

【0008】

そのため、サービス利用者は、クライアントのセキュリティ状況を的確に認識・判断することが難しく、セキュリティツールベンダーやITベンダの、高額な製品やサービスを利用せざるを得なかった。

【0009】

例えば、ActiveDirectry、LDAP(Lightweight Directory Access Protocol)、或いはSMAL(Security Assertion Markup Language)の採用、又は第三者認証機関等の認証方式の多様化や複雑化が必要であった。

【0010】

(3)現状の認証処理は、サービス提供サーバ毎に実装されており、クライアント側にはサービス提供サーバの認証機能や、相互認証したことを履歴に残す手段がなかった。

【0011】

従来、クライアントとサービス提供サーバとのインターネットを介した通信において、セキュリティ向上を図る方法として、クライアントとサービス提供サーバとの間に認証装置を設けることは、特許文献1(特開2009−117887号公報)等でも述べられているが、特許文献1に記載の技術は、クライアント側に認証装置を1台設ける方法で行うものであった。

【0012】

そのため、今後、複数サービスの利用が増えていった場合のクライアント側の管理負担増の考慮は無く、複数の認証情報の管理が煩雑となり定期的な認証情報の変更等の管理コストの負荷が増大し、そのため認証情報が盗まれるリスクが増加することが予想される。

【0013】

なお、関連する技術として、特許文献2(特開2009−77213号公報)に、より安全な機密通信を実現することを目的とした共機密通信システムが開示されている。この機密構成システムは、認証装置毎に複数の機密通信路を設定して機密通信を行う通信端末装置に対して認証処理を行いその認証結果に応じて1つの基本鍵を生成する。また、生成された基本鍵に対して所定変換処理を該認証装置毎に反復して得られる鍵変換情報を当該認証装置に割り当てる。該認証装置の各々は、該鍵変換情報が自身に割り当てられた場合に、該通信端末装置に対する認証処理を行うことなく割り当てられた鍵変換情報を自身に対応する機密通信路の鍵に設定する。

【先行技術文献】

【特許文献】

【0014】

【特許文献1】特開2009−117887号公報

【特許文献2】特開2009−77213号公報

【発明の概要】

【発明が解決しようとする課題】

【0015】

本発明の目的は、クライアント側とサービス提供サーバ側の両方に、フィッシング防止装置である認証装置を設置し、相互認証によるセキュリティ向上と併せてクライアントの認証情報の管理と定期的な自動更新による認証作業の利便性向上も行うことで、フィッシングを防止するフィッシング防止システムを提供することである。

【課題を解決するための手段】

【0016】

本発明に係るフィッシング防止システムでは、以下の(1)乃至(3)の処理による課題解決を行う。

【0017】

(1)クライアント側では、一つの認証ID、PWだけを持っていれば良く、各サービス提供サーバ向けの個別の認証ID、PWは、本発明に係る認証装置(フィッシング防止装置)が行う。

【0018】

(2)認証装置間で相互認証を行うことで、セキュリティ向上を図るとともに、より簡易でわかりやすい方法にて行う。

【0019】

(3)第3者認証機関を介在した認証ではなく、またクライアントやサービス提供サーバに極力依存せずに、本発明である認証装置間でのみ認証を行う。

【0020】

本発明に係るフィッシング防止システムは、クライアント端末と、インターネット環境で各種サービスを提供するサービス提供サーバと、該クライアント端末側と該サービス提供サーバ側との両方に設置され、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止するとともに、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う認証装置とを含む。

【0021】

本発明に係る認証装置は、クライアント端末側とサービス提供サーバ側との両方に設置される認証装置であって、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止する手段と、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う手段とを具備する。

【0022】

本発明に係るフィッシング防止方法では、クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止する。また、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う。

【0023】

本発明に係るプログラムは、クライアント端末側とサービス提供サーバ側との両方に設置される認証装置により実行されるプログラムであって、該クライアント端末と該サービス提供サーバとの間の相互認証を行い、フィッシングを防止するステップと、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行うステップとを認証装置に実行させるためのプログラムである。

【0024】

本発明に係るプログラムは、上記の〜方法における処理を、計算機に実行させるためのプログラムである。なお、本発明に係るプログラムは、記憶装置や記憶媒体に格納することが可能である。

【発明の効果】

【0025】

インターネット経由で複数サービスを利用する場合の、フィッシング防止と、安価なセキュリティ対策を実現する。

【図面の簡単な説明】

【0026】

【図1】本発明に係るフィッシング防止システムの全体構成の概要について説明するための図である。

【図2】本発明に係る認証装置の構成例について説明するための図である。

【図3】本発明に係る認証情報テーブルの構成例について説明するための図である。

【図4】本発明に係る業務サーバ代理認証情報テーブルの構成例について説明するための図である。

【図5A】本発明に係る認証の処理について説明するための図である。

【図5B】本発明に係る認証の処理について説明するための図である。

【図6A】本発明に係る認証情報の新規登録の処理について説明するための図である。

【図6B】本発明に係る認証情報の新規登録の処理について説明するための図である。

【図7A】本発明に係る認証情報の自動更新の処理について説明するための図である。

【図7B】本発明に係る認証情報の自動更新の処理について説明するための図である。

【図8】本発明に係るフィッシング防止システムの実施例について説明するための図である。

【発明を実施するための形態】

【0027】

<実施形態>

以下に、本発明の実施形態について添付図面を参照して説明する。

【0028】

[全体構成]

図1に示すように、本発明に係るフィッシング防止システムは、クライアントPC10(10−i、i=1〜x:xはPC台数)と、認証装置20(20−j、j=1〜y:yは装置台数)と、業務サーバ30(30−k、k=1〜z:zはサーバ台数)を含む。

【0029】

クライアントPC10(10−i、i=1〜x)は、利用者端末である。

【0030】

認証装置20(20−j、j=1〜y)は、フィッシング防止装置である。

【0031】

業務サーバ30(30−k、k=1〜z)は、サービス提供サーバである。

【0032】

ここでは、クライアントPC10−1、クライアントPC10−2、及び認証装置20−1は、利用者側企業内(利用者会社内)で使用されるものとする。

【0033】

また、認証装置20−2、及び業務サーバ30−1は、サービス提供側企業内(サービス提供会社内)で使用されるものとする。

【0034】

利用者会社とサービス提供会社との間は、ネットワークで接続されている。なお、図1での本全体構成では、ルータやスイッチ等のネットワーク接続機器については、本発明の特徴に関する項目とは直接関係がないため、説明を省略する。

【0035】

[認証装置の詳細構成]

図2に示すように、認証装置20(20−j、j=1〜y)の各々は、LAN(Local Area Network)制御部21と、PC側認証送受信部22と、業務サーバ側相互認証送受信部23と、業務サーバ側代理認証送受信部24と、認証制御部25と、認証ログファイル26と、認証情報テーブル27と、業務サーバ代理認証情報テーブル28を備える。

【0036】

LAN制御部21は、LANの1GB/bpsのインターフェースを持ち、認証に関するデータの送受信を行う機能を持つ。

【0037】

PC側認証送受信部22は、クライアントPC10(10−i、i=1〜x)側の認証に関するデータ送受信を行う役割を持ち、送受信データの暗号化/復号化を行う。

【0038】

PC側認証送受信部22は、LAN制御部21からデータを受信した場合、復号化した後に認証制御部25に送る。

【0039】

PC側認証送受信部22は、認証制御部25からデータを受け取った場合、暗号化した後にLAN制御部21に送信する。

【0040】

業務サーバ側相互認証送受信部23は、クライアント側の認証確認後に業務サーバ側の認証を行って相互認証を行うためのデータ送受信部の役割を持ち、PC側認証送受信部22と同じく暗号化/復号化の処理を行う。

【0041】

業務サーバ側代理認証送受信部24は、サービス提供会社にて、業務サーバ30−1のアクセスの認証を代理で行うためのデータ送受信部の役割を持ち、上記の各送受信部と同じく暗号化/復号化の処理を行う。

【0042】

認証制御部25は、各送受信部(PC側認証送受信部22、業務サーバ側相互認証送受信部23、及び業務サーバ側代理認証送受信部24)でのデータ送受信を目的に応じてそれぞれ処理する。

【0043】

認証ログファイル26は、認証に関するログファイルを格納する。

【0044】

認証情報テーブル27は、クライアントPC10(10−i、i=1〜x)の固有の認証情報を格納する。

【0045】

業務サーバ代理認証情報テーブル28は、業務サーバ30(30−k、k=1〜z)側での代理認証の認証情報を格納する。

【0046】

[認証制御部の詳細構成]

認証制御部25は、PC側認証処理部251と、業務サーバ側相互認証処理部252と、業務サーバ側代理認証処理部253と、基本制御処理部254を備える。

【0047】

PC側認証処理部251は、業務サーバ30−1側の認証装置20−2上で動作し、業務サーバ30−1からの認証要求に基づいて、認証の対象となるクライアントPC10(10−i、i=1〜x)について、認証ログファイル26を確認して過去に不正アクセスの履歴がないか確認する。

【0048】

PC側認証処理部251は、クライアントPC10(10−i、i=1〜x)側の認証装置20−1上で動作し、クライアントPC10(10−i、i=1〜x)からの認証情報である認証ID、PWに基づいて、複数の社外提供サービス毎(或いは、サービス会社毎)に個別の認証ID、PW(例えば、認証ID_a、PW_a)を生成して、認証情報テーブル27に登録するとともに、各社外提供サービス毎に設置してある認証装置20−2に認証情報登録を行うものである。

【0049】

また、PC側認証処理部251は、上記の処理と併せて、各社外提供サービスの認証装置20−2からの認証要求に対して、認証情報テーブル27から該当する認証ID、PWを取り出して、該当の認証装置20−2側に送信する役割を持つ。

【0050】

また、PC側認証処理部251は、定期的に、認証ID、PWを自動更新する役割を持つ。

【0051】

業務サーバ側相互認証処理部252は、業務サーバ30−1側の認証装置20−2上で動作し、クライアントPC10(10−i、i=1〜x)側の認証装置20−1から送信された認証情報(認証ID_a、PW_a)を受け取る。このとき、業務サーバ側相互認証処理部252は、業務サーバ側代理認証処理部253に対して、当該認証情報(認証ID_a、PW_a)が業務サーバ代理認証情報テーブル28に存在しているか問い合わせる。業務サーバ側相互認証処理部252は、業務サーバ側代理認証処理部253からの応答に応じて、認証情報テーブル27を参照して、照合のための合符(以下、トークンという)を生成し、クライアントPC10(10−i、i=1〜x)側の認証装置20−1に対して、認証許可通知と共にトークン及び認証要求を送信する役割を持つ。

【0052】

また、業務サーバ側相互認証処理部252は、クライアントPC10(10−i、i=1〜x)側の認証装置20−1上で動作している場合は、上記と同様に、認証情報テーブル27を参照してトークンを生成し、業務サーバ30−1側の認証装置20−2から受信したトークンの値と同じであることを確認後、認証許可通知を送信する役割を持つ。

【0053】

なお、トークンの生成に際しては、事前に、クライアントPC10(10−i、i=1〜x)側の認証装置20−1と、業務サーバ30−1側の認証装置20−2間で計算式を取り決めておくものとする。

【0054】

業務サーバ側代理認証処理部253は、業務サーバ30−1側の認証装置20−2上で動作し、クライアントPC10(10−i、i=1〜x)側の認証装置20−1から受信した認証情報(認証ID_a、PW_a)が、業務サーバ代理認証情報テーブル28に存在しているか確認し、存在している場合は業務サーバ側相互認証処理部252にトークン生成を指示する役割を持つ。

【0055】

なお、実際には、業務サーバ側相互認証処理部252ではなく、業務サーバ側代理認証処理部253が、認証情報テーブル27を参照してトークンを生成し、業務サーバ側相互認証処理部252に通知するようにしても良い。

【0056】

基本制御処理部254は、認証ログファイル26、認証情報テーブル27、業務サーバ代理認証情報テーブル28のファイル/テーブルの排他処理等のファイル管理や、認証装置20(20−j、j=1〜y)内の各処理部(LAN制御部21、PC側認証送受信部22、業務サーバ側相互認証送受信部23、業務サーバ側代理認証送受信部24、PC側認証処理部251、業務サーバ側相互認証処理部252、及び業務サーバ側代理認証処理部253)のスケジュール管理、障害対応時の処理を、共通処理として行う。

【0057】

[ハードウェアの例示]

クライアントPC10(10−i、i=1〜x)の例として、PC(パソコン)、モバイルノートPC、アプライアンス(appliance)、シンクライアント端末、ワークステーション、携帯電話機、カーナビ(カーナビゲーションシステム)、携帯型ゲーム機、家庭用ゲーム機、ガジェット(電子機器)、双方向テレビ、デジタルチューナー、デジタルレコーダー、情報家電(information home appliance)、OA(Office Automation)機器等が考えられる。クライアントPC10(10−i、i=1〜x)は、車両や船舶、航空機等の移動体に搭載されていても良い。

【0058】

認証装置20(20−j、j=1〜y)及び業務サーバ30−1の例として、PC、アプライアンス、シンクライアントサーバ、ワークステーション、メインフレーム、スーパーコンピュータ等の計算機を想定している。なお、認証装置20(20−j、j=1〜y)は、端末やサーバに限らず、中継機器や周辺機器でも良い。また、クライアントPC10(10−i、i=1〜x)、認証装置20(20−j、j=1〜y)及び業務サーバ30−1は、計算機に搭載される拡張ボードや、物理マシン上に構築された仮想マシン(Virtual Machine(VM))でも良い。

【0059】

LAN制御部21、PC側認証送受信部22、業務サーバ側相互認証送受信部23、及び業務サーバ側代理認証送受信部24の例として、ネットワーク通信に対応した基板(マザーボード、I/Oボード)やチップ等の半導体集積回路、NIC(Network Interface Card)等のネットワークアダプタや同様の拡張カード、アンテナ等の通信装置、接続口(コネクタ)等の通信ポート等の通信用インターフェースが考えられる。

【0060】

また、ネットワークの例として、インターネット、LAN、無線LAN(Wireless LAN)、WAN(Wide Area Network)、バックボーン(Backbone)、ケーブルテレビ(CATV)回線、固定電話網、携帯電話網、WiMAX(IEEE 802.16a)、3G(3rd Generation)、専用線(lease line)、IrDA(Infrared Data Association)、Bluetooth(登録商標)、シリアル通信回線、データバス等が考えられる。

【0061】

認証制御部25は、プログラムに基づいて駆動し所定の処理を実行するプロセッサと、当該プログラムや各種データを記憶するメモリとによって実現される。

【0062】

上記のプロセッサの例として、CPU(Central Processing Unit)、マイクロプロセッサ(microprocessor)、マイクロコントローラ、或いは、専用の機能を有する半導体集積回路(Integrated Circuit(IC))等が考えられる。

【0063】

上記のメモリの例として、RAM(Random Access Memory)、ROM(Read Only Memory)、EEPROM(Electrically Erasable and Programmable Read Only Memory)やフラッシュメモリ等の半導体記憶装置、HDD(Hard Disk Drive)やSSD(Solid State Drive)等の補助記憶装置、又は、DVD(Digital Versatile Disk)等のリムーバブルディスクや、SDメモリカード(Secure Digital memory card)等の記憶媒体(メディア)等が考えられる。

【0064】

認証ログファイル26、認証情報テーブル27、及び業務サーバ代理認証情報テーブル28は、上記のメモリに格納される。

【0065】

なお、上記のプロセッサ及び上記のメモリは、一体化していても良い。例えば、近年では、マイコン等の1チップ化が進んでいる。従って、計算機等に搭載される1チップマイコンが、上記のプロセッサ及びメモリを備えている事例が考えられる。

【0066】

但し、実際には、これらの例に限定されない。

【0067】

[認証情報テーブルの詳細構成]

図3を参照して、認証情報テーブルについて詳細に説明する。

【0068】

認証情報テーブル27は、「クライアント利用者」、「認証情報」、「サービス会社(業務サーバ)」、「計算式1(認証ID、PWの生成)」、「計算式2(トークン生成)」、「更新期間」等の項目を有する。

【0069】

「クライアント利用者」は、クライアントPC10(10−i、i=1〜x)及び/又はその利用者の識別情報を格納するための領域(フィールド)である。ここでは、「クライアントPC1(利用者1)」、「クライアントPC2(利用者2)」等を格納している。

【0070】

「認証情報」は、クライアントPC10(10−i、i=1〜x)及び/又はその利用者の認証ID、PWを格納するための領域である。ここでは、クライアントPC1(利用者1)について「認証ID_1、PW_1」、クライアントPC2(利用者2)について「認証ID_2、PW_2」等を格納している。

【0071】

「サービス会社(業務サーバ)」は、業務サーバ30−1の利用を許可するクライアントPC10(10−i、i=1〜x)及び/又はその利用者の認証ID、PWを格納するための領域である。ここでは、クライアントPC1(利用者1)について、サービス会社A用の「認証ID_a、PW_a」、サービス会社B用の「認証ID_b、PW_b」等を格納し、クライアントPC2(利用者2)について、サービス会社A用の「認証ID_2a、PW_2a」、サービス会社B用の「認証ID_2b、PW_2b」等を格納している。

【0072】

「計算式1(認証ID、PWの生成)」は、PC側認証処理部251が「認証情報」に格納された認証ID、PWを基に、「サービス会社(業務サーバ)」に格納される認証ID、PWを生成するための計算式を格納するための領域である。

【0073】

「計算式2(トークン生成)」は、業務サーバ側相互認証処理部252(又は業務サーバ側代理認証処理部253)が照合のための合符(トークン)を生成するための計算式を格納するための領域である。

【0074】

「更新期間」は、PC側認証処理部251が自動的に認証情報の更新を行う間隔を示す所定期間(例えば1週間)を格納するための領域である。PC側認証処理部251は、認証情報の更新を行った時から「更新期間」に格納された所定期間が経過した場合、自動的に認証情報の更新を行うものとする。

【0075】

[業務サーバ代理認証テーブルの詳細構成]

図4を参照して、業務サーバ代理認証テーブルについて詳細に説明する。

【0076】

業務サーバ代理認証情報テーブル28は、「業務サーバ」、「利用者名」、「利用者認証ID」、「利用者PW」、「認証フラグ」、「前回ログイン情報」等の項目を有する。

【0077】

「業務サーバ」は、業務サーバ30−1の識別情報を格納するための領域である。ここでは、「業務サーバ1」、「業務サーバ2」等を格納している。

【0078】

「利用者名」は、当該業務サーバの利用を許可する利用者の識別情報を格納するための領域である。ここでは、業務サーバ1について「利用者1」、「利用者2」等を格納している。

【0079】

「利用者認証ID」は、当該業務サーバの利用を許可する利用者の認証IDを格納するための領域である。ここでは、利用者1について「認証ID_a」、利用者2について「認証ID_2a」等を格納している。

【0080】

「利用者PW」は、当該業務サーバの利用を許可する利用者のPWを格納するための領域である。ここでは、利用者1について「PW_a」、利用者2について「PW_2a」等を格納している。

【0081】

「認証フラグ」は、認証フラグとして、当該利用者が当該業務サーバの認証で許可された場合(認証許可通知を受信した場合)に認証状態を示す「1」を格納し、それ以外の場合に非認証状態を示す「0」を格納するための領域である。ここでは、利用者1について「1」、利用者2について「0」等を格納している。

【0082】

「前回ログイン情報」は、当該利用者が当該業務サーバに前回ログインした際の認証IDやPW、ログイン時に使用したクライアントPC10のIPアドレスやMACアドレス、ログインした時刻や利用時間等の情報を格納するための領域である。

【0083】

[フィッシング防止システムの動作]

次に、図5A〜図7Bに示すシーケンス図を参照して、本発明に係るフィッシング防止システムの動作について詳細に説明する。

【0084】

なお、以下の説明において、動作の主体が「認証装置20−1」、「認証装置20−2」となっているものは、「基本制御処理部254」と読み替えても良い。

【0085】

[認証]

図5A、図5Bのシーケンス図を参照して、本発明における認証の処理の流れについて詳細に説明する。

【0086】

(1)ステップS101

クライアントPC10−1は、認証装置20−1、認証装置20−2経由で業務サーバ30−1に接続要求を送信する。

【0087】

(2)ステップS102

次に、業務サーバ30−1は、認証装置20−1、認証装置20−2経由でクライアント10−1に認証要求を送信する。まず、業務サーバ30−1は、自社の認証装置20−2に認証要求を送信する。

【0088】

(3)ステップS103

認証装置20−2は、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に認証要求を渡す。PC側認証処理部251は、認証ログファイル26を確認して過去に不正アクセスの履歴がないか確認する。

【0089】

(4)ステップS104

認証装置20−2は、不正アクセスの履歴があれば、その旨の通知をPC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由で不正アクセスの履歴があった旨の通知を業務サーバ30−1に通知する。

(5)ステップS105

業務サーバ30−1は、認証装置20−1、認証装置20−2経由でクライアントPC10−1にアクセス不可通知を送信する。

【0090】

(6)ステップS106

認証装置20−2は、不正アクセスの履歴がなければ、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に認証要求を渡す。LAN制御部21は、ネットワーク経由で認証要求を認証装置20−1に送信する。

【0091】

(7)ステップS107

認証装置20−1は、ネットワーク経由で認証要求を受信し、認証要求をクライアントPC10−1に送信する。

【0092】

(8)ステップS108

次に、クライアントPC10−1は、要求画面から固有(1個のみ管理)の認証ID、PWである認証ID_1、PW_1を入力して認証装置20−1に送信する。

【0093】

(9)ステップS109

認証装置20−1は、受信した情報をLAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、サービス会社Aの認証情報(認証ID_a、PW_a)を取り出し、PC側認証送受信部22に渡す。PC側認証送受信部22は、認証情報(認証ID_a、PW_a)を暗号化してLAN制御部21に渡す。LAN制御部21は、暗号化された認証情報をネットワーク経由で認証装置20−2に送信する。

【0094】

(10)ステップS110

認証装置20−2は、暗号化された認証情報を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24の順に暗号化された認証情報を渡す。業務サーバ側代理認証送受信部24は、暗号化された認証情報を復号化し、業務サーバ側代理認証処理部253に渡す。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する認証情報(認証ID_a、PW_a)が存在することを確認する。このとき、業務サーバ側代理認証処理部253は、上記の確認と併せて、許可対象のドメインからの受信であることや、前回ログイン情報と合致することを確認するようにしても良い。

【0095】

(11)ステップS111

認証装置20−2は、業務サーバ代理認証情報テーブル28に該当する認証情報が存在しない場合、業務サーバ側代理認証処理部253→業務サーバ側代理認証送受信部24→LAN制御部21の順に認証不可通知を渡す。LAN制御部21は、認証装置20−1経由で、クライアントPC10−1に認証不可通知を送信する。

【0096】

(12)ステップS112

認証装置20−2は、業務サーバ代理認証情報テーブル28に該当する認証情報が存在すれば、業務サーバ側代理認証処理部253から業務サーバ側相互認証処理部252に認証情報と認証許可通知の情報を渡す。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成する。認証装置20−2は、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に認証許可通知、トークン、認証要求を渡す。このとき、業務サーバ側相互認証送受信部23は、認証許可通知、トークン、認証要求を暗号化してLAN制御部21に渡す。LAN制御部21は、ネットワーク経由で、暗号化された情報(認証許可通知、トークン、認証要求)を認証装置20−1に送信する。

【0097】

(13)ステップS113

認証装置20−1は、暗号化された情報(認証許可通知、トークン、認証要求)を受信すると、LAN制御部21→業務サーバ側相互認証送受信部23→業務サーバ側相互認証処理部252の順に渡す。このとき、業務サーバ側相互認証送受信部23は、暗号化された情報(認証許可通知、トークン、認証要求)を復号化する。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成し、受信したトークンを同じ値であるか確認する。

【0098】

(14)ステップS114

認証装置20−1は、お互いに生成したトークンの値を確認することで、なりすましの中継サイトでないことを確認した後、認証許可通知を、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21に渡す。LAN制御部21は、ネットワーク経由で認証装置20−2に認証許可通知を送信する。

【0099】

(15)ステップS115

認証装置20−2は、認証許可通知を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に認証許可通知を渡す。業務サーバ側代理認証処理部253は、認証許可通知を受信後、業務サーバ代理認証情報テーブル28の認証フラグを認証状態である1に変更して格納する。認証装置20−2は、業務サーバ側代理認証処理部253→業務サーバ側代理認証送受信部24→LAN制御部21の順に許可通知を渡す。LAN制御部21は、ネットワーク経由で業務サーバ30−1に許可通知を送信する。

【0100】

(16)ステップS116

業務サーバ30−1は、認証許可通知を受信することで、クライアントPC10−1に業務画面を送信し業務を開始する。

【0101】

[認証情報の新規登録]

図6A、図6Bのシーケンス図を参照して、本発明における認証情報の新規登録の処理の流れについて詳細に説明する。

【0102】

(1)ステップS201

まず、クライアントPC10−2は、自身の認証情報の新規登録を要求するため、業務サーバ30−1に新規登録要求を送信する。

【0103】

(2)ステップS202

次に、業務サーバ30−1は、新規登録要求に応じて、自社の認証装置20−2に認証登録要求を送信する。認証登録要求には、クライアントPC10−2の識別情報(IPアドレス等)が含まれている。

【0104】

(3)ステップS203

認証装置20−2は、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に認証登録要求を渡す。PC側認証処理部251は、認証ログファイル26を確認して過去に不正アクセスがないか確認する。

【0105】

(4)ステップS204

認証装置20−2は、不正アクセスの履歴があれば、その旨の通知をPC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由で不正アクセスの履歴があった旨の通知を業務サーバ30−1に通知する。

(5)ステップS205

業務サーバ30−1は、認証装置20−1、認証装置20−2経由でクライアントPC10−1に登録不可通知を送信する。

【0106】

(6)ステップS206

認証装置20−2は、不正アクセスの履歴がなければ、PC側認証処理部251→業務サーバ側代理認証処理部253の順に認証登録要求を渡す。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28に該当する認証情報が存在しないことを確認する。

【0107】

(7)ステップS207

認証装置20−2は、該当する認証情報が存在しないことを確認した場合、業務サーバ側代理認証処理部253→PC側代理認証送受信部→LAN制御部21の順に認証登録要求を渡す。LAN制御部21は、ネットワーク経由で認証装置20−1に認証登録要求を送信する。

【0108】

(8)ステップS208

認証装置20−1は、受信した認証登録要求を、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、サービス会社A向けのクライアントPC10−2の認証情報が既存ではないことを確認する。すなわち、PC側認証処理部251は、認証情報テーブル27に、サービス会社Aが提供するサービス用のクライアントPC10−2の認証情報が未だ登録されていないことを確認する。

【0109】

(9)ステップS209

認証装置20−1は、クライアントPC10−2の認証情報が既存ではない場合、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に認証登録要求を渡す。LAN制御部21は、ネットワーク経由でクライアントPC10−2に認証登録要求を送信する。

【0110】

(10)ステップS210

次に、クライアントPC10−2は、新規認証登録画面から固有の認証ID、PWである認証ID_2,PW_2を入力し、認証登録申請として認証装置20−1に送信する。

【0111】

(11)ステップS211

認証装置20−1は、認証登録申請として受信した情報(認証ID_2,PW_2)を、LAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251の順に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、計算式1を基に、サービス会社A向けのクライアントPC10−2の認証情報である認証ID_2a、PW_2aを生成する。

【0112】

(12)ステップS212

認証装置20−1は、生成された認証ID_2a、PW_2aを、認証情報テーブル27に新規登録し、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。PC側認証送受信部22は、認証ID_2a、PW_2aを暗号化する。LAN制御部21は、暗号化された認証ID_2a、PW_2aを認証登録申請として、ネットワーク経由で認証装置20−2に送信する。

【0113】

(13)ステップS213

認証装置20−2は、認証登録申請を受信すると、暗号化された認証ID_2a、PW_2aをLAN制御部21→業務サーバ側代理認証送受信部24の順に渡す。業務サーバ側代理認証送受信部24は、認証情報(認証ID_2a、PW_2a)を復号化し、業務サーバ側代理認証処理部253に渡す。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する認証情報(認証ID_2a、PW_2a)が存在しないことを確認した後、新規登録する。業務サーバ側代理認証処理部253は、新規登録完了通知の情報を業務サーバ側相互認証処理部252に渡す。

【0114】

(14)ステップS214

業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成する。認証装置20−2は、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、新規登録完了通知、トークン、認証要求を暗号化してLAN制御部21に渡す。LAN制御部21は、暗号化された情報(新規登録完了通知、トークン、認証要求)を、ネットワーク経由で認証装置20−1に送信する。

【0115】

(15)ステップS215

認証装置20−1は、暗号化された情報(新規登録完了通知、トークン、認証要求)を受信すると、LAN制御部21→業務サーバ側相互認証送受信部23→業務サーバ側相互認証処理部252の順に渡す。このとき、業務サーバ側相互認証送受信部23は、暗号化された情報(新規登録完了通知、トークン、認証要求)を復号化する。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成し受信したトークンと同じ値であるか確認する。

【0116】

(16)ステップS216

認証装置20−1は、お互いに生成したトークンの値を確認することで、なりすましの中継サイトでないことを確認した後、認証許可通知を、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、認証許可通知を暗号化する。LAN制御部21は、暗号化された情報(認証許可通知)を、ネットワーク経由で認証装置20−2に送信する。同時に、認証装置20−1は、新規登録完了通知を、業務サーバ側相互認証処理部252→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由でクライアントPC10−2に新規登録完了通知を送信する。

【0117】

(17)ステップS217

認証装置20−2は、暗号化された情報(認証許可通知)を、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、暗号化された情報(認証許可通知)を復号化する。業務サーバ側代理認証処理部253は、認証許可通知を基に、最終的に新規登録を確定する。

【0118】

[認証情報の自動更新]

図7A、図7Bのシーケンス図を参照して、本発明における認証情報の自動更新の処理の流れについて詳細に説明する。

【0119】

(1)ステップS301

認証装置20−1は、定期的に(例えば毎日)、認証制御部25内のPC側認証処理部251を起動する。PC側認証処理部251は、認証情報テーブル27の更新期間を参照し、所定の更新期間(例えば1週間)が経過した場合、自動的に認証情報の更新を行う。

【0120】

(2)ステップS302

認証装置20−1は、更新期間が過ぎている認証情報(ここでは、認証ID_a、PW_aとする)があれば、該当するサービス会社(ここではサービス会社A)に、認証情報である認証ID_a、PW_aと認証更新申請を、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。このとき、PC側認証送受信部22は、認証ID_a、PW_aと認証更新申請を暗号化する。LAN制御部21は、暗号化された情報(認証ID_a、PW_aと認証更新申請)を、ネットワーク経由で認証装置20−2に送信する。

【0121】

(3)ステップS303

認証装置20−2は、暗号化された情報(認証ID_a、PW_aと認証更新申請)を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、認証情報(認証ID_a、PW_a)を復号化する。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する認証情報(認証ID_a、PW_a)が存在することを確認する。

【0122】

(4)ステップS304

認証装置20−2は、該当する認証情報が存在すれば、認証更新要求を、業務サーバ側代理認証処理部253→PC側代理認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、認証更新要求を、ネットワーク経由で認証装置20−1に送信する。

【0123】

(5)ステップS305

認証装置20−1は、受信した情報をLAN制御部21→PC側認証送受信部22→認証制御部25内のPC側認証処理部251に渡す。PC側認証処理部251は、認証情報テーブル27を参照し、計算式1(前回と同じ値にならないような計算式)を基にサービス会社A向けの認証情報である認証ID_a2、PW_a2を生成する。

【0124】

(6)ステップS306

認証装置20−1は、認証情報である認証ID_a2、PW_a2を、認証情報テーブル27に更新登録(上書き)した後、PC側認証処理部251→PC側認証送受信部22→LAN制御部21の順に渡す。このとき、PC側認証送受信部22は、認証ID_a2、PW_a2を暗号化する。LAN制御部21は、暗号化された情報(認証ID_a2、PW_a2)を、ネットワーク経由で認証装置20−2に送信する。

【0125】

(7)ステップS307

認証装置20−2は、暗号化された情報(認証ID_a2、PW_a2)を受信すると、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、暗号化された認証情報(認証ID_a2、PW_a2)を復号化する。業務サーバ側代理認証処理部253は、業務サーバ代理認証情報テーブル28を参照し、該当する既存の認証情報(認証ID_a、PW_a)に対して更新後の認証ID_a2、PW_a2を更新登録する。

【0126】

(8)ステップS308

業務サーバ側代理認証処理部253は、更新登録完了通知の情報を、業務サーバ側相互認証処理部252に渡す。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成する。業務サーバ側相互認証処理部252は、トークンを、業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、更新登録完了通知、トークン、認証要求を暗号化する。LAN制御部21は、暗号化された情報(更新登録完了通知、トークン、認証要求)を、ネットワーク経由で認証装置20−1に送信する。

【0127】

(9)ステップS309

認証装置20−1は、暗号化された情報(更新登録完了通知、トークン、認証要求)を受信すると、LAN制御部21→業務サーバ側相互認証送受信部23→業務サーバ側相互認証処理部252の順に渡す。このとき、業務サーバ側相互認証送受信部23は、暗号化された情報(更新登録完了通知、トークン、認証要求)を復号化する。業務サーバ側相互認証処理部252は、事前に取り決めている計算式2(認証情報テーブル27に格納)に則ってトークンを生成し、受信したトークンと同じ値であるか確認する。

【0128】

(10)ステップS310

認証装置20−1は、お互いに生成したトークンの値を確認することで、なりすましの中継サイトでないことを確認した後、認証許可通知を、業務サーバ側相互認証処理部252→業務サーバ側相互認証送受信部23→LAN制御部21の順に渡す。このとき、業務サーバ側相互認証送受信部23は、認証許可通知を暗号化する。LAN制御部21は、暗号化された情報(認証許可通知)を、ネットワーク経由で認証装置20−2に送信する。同時に、認証装置20−1は、更新登録完了通知を、業務サーバ側相互認証処理部252→PC側認証送受信部22→LAN制御部21の順に渡す。LAN制御部21は、ネットワーク経由でクライアントPC10−2に更新登録完了通知を送信する。

【0129】

(11)ステップS311

認証装置20−2は、暗号化された情報(認証許可通知)を、LAN制御部21→業務サーバ側代理認証送受信部24→業務サーバ側代理認証処理部253の順に渡す。このとき、業務サーバ側代理認証送受信部24は、暗号化された情報(認証許可通知)を復号化する。業務サーバ側代理認証処理部253は、最終的に更新登録を確定する。

【0130】

[本実施形態の効果]

第1の効果は、サービス利用者が、利用するサービス毎に、認証IDやPWを管理する必要がないことである。その理由は、サービス会社毎への認証要求と認証ID、PWの管理(生成、更新等)は、認証装置が行うため、利用者は一つの認証ID、PWのみ管理していれば良いからである。

【0131】

第2の効果は、サービス利用者が、新しい認証方式や認証IDの連携を考慮しなくて良いことである。その理由は、サービス利用者も、セキュリティ管理者も、新しい認証方式の専門的知識が不要であり、この認証装置だけを管理していれば良い。昨今のLDAPやSAMLのプロトコル、鍵管理方式による複雑な連携方法や知識を不用とし、認証サーバ相互での簡易でわかりやすい方法だからである。

【0132】

第3の効果は、第三者認証機関での鍵の登録や運用に係わる経費を削減できることである。その理由は、認証の煩雑な手続きや連携を、相互認証装置間での認証に限定することで、インターネット環境で用いる簡易でわかりやすい仕組みを提供するからである。

【0133】

[本実施形態の応用]

なお、上記では、説明の簡略化のために、利用者側とサービス提供会社とが1:1(1対1)の構成を例にしたが、実際には、このような例に限定されない。

【0134】

例えば、図8に示すように、複数の利用者側と複数のサービス提供会社とがN:N(多対多)の構成も可能であり、本発明に係る認証装置を取り入れることで、フィッシングに対するセキュリティ向上を図るとともに、認証行為に関する事項を認証装置間で行うことによる利便性の向上やコスト削減を可能にする。

【0135】

<本発明の特徴>

以上のように、本発明は、インターネット環境で、各種サービスを利用する場合の認証装置(フィッシング防止装置)である。

【0136】

従来、フィッシングを防ぐ手段として、認証機関から入手した電子鍵を用いて、クライアントとサービス提供サーバ間で、1対1認証を行うのが一般的であった。

【0137】

しかし、クライアントが複数のサービスを利用する時、認証ID、PWが複数必要となり、サービス利用者の管理が煩雑であった。

【0138】

また、メモ書きしてクライアントPCに貼ったり、見つかりやすいPWを使用したりするクライアントも少なからず存在し、認証情報漏洩のリスクも増加していた。

【0139】

また、偽のサービス提供サーバになりすまして、認証ID、PWを盗む場合や、認証ID、PWを盗んだ後、別ドメインからのアクセスを行う“なりすまし”を防ぐことも課題であった。

【0140】

本発明は、クライアント側と、サービス提供サーバ側にそれぞれ相互を認証する装置を設置し、相互認証を行うことにより、フィッシングを防止するとともに、クライアントとサービス提供サーバ間の認証ID、PWの管理、アクセスログ管理を同時に行うものである。

【0141】

本発明の主な特徴は、以下の(1)乃至(3)に示す通りである。

【0142】

(1)各サービス提供サーバに対するクライアントの認証IDとPWは、認証装置が生成し、管理するので、サービス利用者は、一つの認証ID、PWのみを管理するだけで良い。また、各サービス提供サーバに対する認証ID、PWの定期的な変更も、認証装置が行う。

【0143】

(2)クライアント側とサービス提供サーバ側にそれぞれ設置された、認証装置が相互に認証するので、他の場所からのなりすましや不正アクセスを防ぐことができる。

【0144】

(3)相互認証をhttpプロトコルで行い、第三者認証機関による鍵の管理等や複雑な認証を不要とすることができる。

【0145】

[本発明の利点]

本発明によって、インターネット経由で複数サービスを利用する場合の、フィッシング防止と、安価なセキュリティ対策を実現することができる。

【0146】

<付記>

上記の実施形態の一部又は全部は、以下の付記のように記載することも可能である。但し、実際には、以下の記載例に限定されない。

【0147】

(付記1)

クライアント(PC)側、サービス提供サーバ(業務サーバ)側の両方に設置し、フィッシングに対するセキュリティ向上策と、認証に関する利便性向上策として、以下の構成を有することを特徴とする認証装置。

【0148】

認証装置は、LAN制御部と、クライアント側認証送受信部と、業務サーバ側相互認証送受信部と、サービス提供サーバ側代理認証送受信部と、認証制御部と、認証ログファイルと、認証情報テーブルと、サービス提供サーバ代理認証テーブルを備える。

【0149】

LAN制御部は、LANの1GB/bpsのインターフェースを持ち、認証に関するデータの送受信を行う機能を持つ。

【0150】

クライアント側認証送受信部は、クライアント側の認証に関するデータ送受信を行う役割を持ち、LAN制御部21からの送受信データの暗号化/復号化を行う。

【0151】

サービス提供サーバ側相互認証送受信部は、クライアント側の認証確認後に、サーバ側の認証を行って相互認証を行うためのデータ送受信部の役割を持ち、クライアント側認証送受信部と同じく暗号化/復号化の処理を行う。

【0152】

サービス提供サーバ側代理認証送受信部は、クライアント側の認証確認後に、サーバ側の認証を行って相互認証を行うためのデータ送受信部の役割を持ち、クライアント側認証送受信部と同じく暗号化/復号化の処理を行うサービス提供サーバ側でのアクセス認証を代理で行うためのデータ送受信部の役割を持ち、上記の各送受信部と同じく暗号化/復号化の処理を行う。

【0153】

認証制御部は、クライアント側認証処理部と、サービス提供サーバ側相互認証処理部と、サービス提供サーバ代理認証処理部と、基本制御処理部を備える。

【0154】

クライアント側認証処理部は、クライアント側の認証処理を行う。サービス提供サーバ側相互認証処理部は、クライアント側認証を行った後にサービス提供サーバ側の認証を行う。サービス提供サーバ代理認証処理部は、サービス提供サーバの代理認証を行う。基本制御処理部は、下記の各テーブルやファイルの排他制御等のファイル管理やスケジュール管理を行う。

【0155】

認証ログファイルは、認証に関するログファイルを格納する。認証情報テーブルは、認証情報を格納する。サービス提供サーバ代理認証テーブルは、サービス提供サーバの代理認証情報を格納する。

【0156】

(付記2)

付記1に記載の認証装置において、上記のクライアント側認証処理部が、クライアント側からの固有の認証情報(認証ID、PW)に対して、所定の計算式を用いてサービス提供サーバ毎に、認証情報を生成して管理し、該当する認証装置に送信して認証する認証装置。

【0157】

(付記3)

付記1又は付記2に記載の認証装置において、クライアントからサービス提供サーバへアクセスするための新規認証登録で、相互に記載の認証装置間で、クライアントの認証情報の生成と、サービス提供サーバ側での代理認証の登録を行う認証装置。

【0158】

(付記4)

付記1乃至付記3のいずれかに記載の認証装置において、一方に記載の認証装置(認証装置20−1)から受信した認証装置がクライアントの認証確認後、相互認証としてトークンを生成して返信し、それぞれで生成したトークンが一致することで、サービス提供サーバ側のなりすましによるフィッシングを防ぐ認証装置。

【0159】

(付記5)

付記1乃至付記3のいずれかに記載の認証装置において、クライアント側に記載の認証装置が、管理している認証情報(認証ID、PW)の更新期間を参照して、更新期限を過ぎた認証情報は、該当するサービス提供サーバに記載の認証装置間で、クライアントの認証情報の生成と更新と、サービス提供サーバ側での代理認証の認証情報の更新を自動的に相互に行う認証装置。

【0160】

<備考>

以上、本発明の実施形態を詳述してきたが、実際には、上記の実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の変更があっても本発明に含まれる。

【符号の説明】

【0161】

10(−i、i=1〜x)… クライアントPC(利用者端末)

20(−j、j=1〜y)… 認証装置(フィッシング防止装置)

30(−k、k=1〜z)… 業務サーバ(サービス提供サーバ)

21… LAN(Local Area Network)制御部

22… PC側認証送受信部

23… 業務サーバ側相互認証送受信部

24… 業務サーバ側代理認証送受信部

25… 認証制御部

26… 認証ログファイル

27… 認証情報テーブル

28… 業務サーバ代理認証テーブル

【特許請求の範囲】

【請求項1】

クライアント端末と、

インターネット環境で各種サービスを提供するサービス提供サーバと、

前記クライアント端末側と前記サービス提供サーバ側との両方に設置され、前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止するとともに、前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う認証装置と

を含む

フィッシング防止システム。

【請求項2】

請求項1に記載のフィッシング防止システムであって、

前記認証装置は、

送受信データの暗号化/復号化を行うデータ送受信部と、

前記クライアント端末の認証処理を行うクライアント端末側認証処理部と、

前記クライアント端末の認証処理が行われた後に前記サービス提供サーバ側の認証を行って相互認証を行うサービス提供サーバ側相互認証処理部と、

前記サービス提供サーバでのアクセス認証を代理で行うサービス提供サーバ代理認証処理部と、

前記クライアント端末と前記サービス提供サーバとの間の相互認証に関するファイル管理及びスケジュール管理を行う基本制御処理部と

を具備する

フィッシング防止システム。

【請求項3】

請求項2に記載のフィッシング防止システムであって、

前記クライアント端末側認証処理部は、

前記クライアント端末の固有の認証情報を基に、所定の計算式を用いて、利用するサービス毎に、前記サービス提供サーバ側での代理認証の認証情報を生成して管理し、生成された代理認証の認証情報を、該当するサービス提供サーバ側の認証装置に送信して認証する

フィッシング防止システム。

【請求項4】

請求項1乃至3のいずれか一項に記載のフィッシング防止システムであって、

前記クライアント端末側の認証装置は、前記クライアント端末から前記サービス提供サーバへアクセスする際のアクセス認証で用いられる認証情報の新規登録を行う場合、前記クライアント端末の認証情報の生成と新規登録とを行い、前記サービス提供サーバ側での代理認証の認証情報の生成と新規登録とを行い、該当するサービス提供サーバ側の認証装置に通知し、

該サービス提供サーバ側の認証装置は、前記クライアント端末の認証情報の新規登録と、前記サービス提供サーバ側での代理認証の認証情報の生成と新規登録とを行う

フィッシング防止システム。

【請求項5】

請求項1乃至4のいずれか一項に記載のフィッシング防止システムであって、

前記サービス提供サーバ側の認証装置は、前記クライアント端末側の認証装置から認証要求を受信した際、前記クライアント端末の認証確認後、相互認証としてトークンを生成して返信し、

前記クライアント端末側の認証装置は、返信されたトークンと、自身が生成したトークンとが一致するか確認し、前記サービス提供サーバ側のなりすましによるフィッシングを防ぐ

フィッシング防止システム。

【請求項6】

請求項1乃至5のいずれか一項に記載のフィッシング防止システムであって、

前記クライアント端末側の認証装置は、前記クライアント端末の認証情報を管理し、自動的に、管理している認証情報の更新期間を参照し、更新期限を過ぎた認証情報があれば、当該認証情報の生成と更新登録とを行い、前記サービス提供サーバ側での代理認証の認証情報の更新を行い、該当するサービス提供サーバ側の認証装置に通知し、

該サービス提供サーバ側の認証装置は、前記クライアント端末の認証情報の更新登録と、前記サービス提供サーバ側での代理認証の認証情報の生成と更新登録とを行う

フィッシング防止システム。

【請求項7】

クライアント端末側とサービス提供サーバ側との両方に設置される認証装置であって、

前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止する手段と、

前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う手段と

を具備する

認証装置。

【請求項8】

クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、

前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止することと、

前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行うことと

を含む

フィッシング防止方法。

【請求項9】

クライアント端末側とサービス提供サーバ側との両方に設置される認証装置により実行されるプログラムであって、

前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止するステップと、

前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行うステップと

を認証装置に実行させるための

プログラム。

【請求項1】

クライアント端末と、

インターネット環境で各種サービスを提供するサービス提供サーバと、

前記クライアント端末側と前記サービス提供サーバ側との両方に設置され、前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止するとともに、前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う認証装置と

を含む

フィッシング防止システム。

【請求項2】

請求項1に記載のフィッシング防止システムであって、

前記認証装置は、

送受信データの暗号化/復号化を行うデータ送受信部と、

前記クライアント端末の認証処理を行うクライアント端末側認証処理部と、

前記クライアント端末の認証処理が行われた後に前記サービス提供サーバ側の認証を行って相互認証を行うサービス提供サーバ側相互認証処理部と、

前記サービス提供サーバでのアクセス認証を代理で行うサービス提供サーバ代理認証処理部と、

前記クライアント端末と前記サービス提供サーバとの間の相互認証に関するファイル管理及びスケジュール管理を行う基本制御処理部と

を具備する

フィッシング防止システム。

【請求項3】

請求項2に記載のフィッシング防止システムであって、

前記クライアント端末側認証処理部は、

前記クライアント端末の固有の認証情報を基に、所定の計算式を用いて、利用するサービス毎に、前記サービス提供サーバ側での代理認証の認証情報を生成して管理し、生成された代理認証の認証情報を、該当するサービス提供サーバ側の認証装置に送信して認証する

フィッシング防止システム。

【請求項4】

請求項1乃至3のいずれか一項に記載のフィッシング防止システムであって、

前記クライアント端末側の認証装置は、前記クライアント端末から前記サービス提供サーバへアクセスする際のアクセス認証で用いられる認証情報の新規登録を行う場合、前記クライアント端末の認証情報の生成と新規登録とを行い、前記サービス提供サーバ側での代理認証の認証情報の生成と新規登録とを行い、該当するサービス提供サーバ側の認証装置に通知し、

該サービス提供サーバ側の認証装置は、前記クライアント端末の認証情報の新規登録と、前記サービス提供サーバ側での代理認証の認証情報の生成と新規登録とを行う

フィッシング防止システム。

【請求項5】

請求項1乃至4のいずれか一項に記載のフィッシング防止システムであって、

前記サービス提供サーバ側の認証装置は、前記クライアント端末側の認証装置から認証要求を受信した際、前記クライアント端末の認証確認後、相互認証としてトークンを生成して返信し、

前記クライアント端末側の認証装置は、返信されたトークンと、自身が生成したトークンとが一致するか確認し、前記サービス提供サーバ側のなりすましによるフィッシングを防ぐ

フィッシング防止システム。

【請求項6】

請求項1乃至5のいずれか一項に記載のフィッシング防止システムであって、

前記クライアント端末側の認証装置は、前記クライアント端末の認証情報を管理し、自動的に、管理している認証情報の更新期間を参照し、更新期限を過ぎた認証情報があれば、当該認証情報の生成と更新登録とを行い、前記サービス提供サーバ側での代理認証の認証情報の更新を行い、該当するサービス提供サーバ側の認証装置に通知し、

該サービス提供サーバ側の認証装置は、前記クライアント端末の認証情報の更新登録と、前記サービス提供サーバ側での代理認証の認証情報の生成と更新登録とを行う

フィッシング防止システム。

【請求項7】

クライアント端末側とサービス提供サーバ側との両方に設置される認証装置であって、

前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止する手段と、

前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う手段と

を具備する

認証装置。

【請求項8】

クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、

前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止することと、

前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行うことと

を含む

フィッシング防止方法。

【請求項9】

クライアント端末側とサービス提供サーバ側との両方に設置される認証装置により実行されるプログラムであって、

前記クライアント端末と前記サービス提供サーバとの間の相互認証を行い、フィッシングを防止するステップと、

前記クライアント端末と前記サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行うステップと

を認証装置に実行させるための

プログラム。

【図1】

【図2】

【図3】

【図4】

【図5A】

【図5B】

【図6A】

【図6B】

【図7A】

【図7B】

【図8】

【図2】

【図3】

【図4】

【図5A】

【図5B】

【図6A】

【図6B】

【図7A】

【図7B】

【図8】

【公開番号】特開2012−198827(P2012−198827A)

【公開日】平成24年10月18日(2012.10.18)

【国際特許分類】

【出願番号】特願2011−63457(P2011−63457)

【出願日】平成23年3月23日(2011.3.23)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成24年10月18日(2012.10.18)

【国際特許分類】

【出願日】平成23年3月23日(2011.3.23)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]