フレキシブル認証ルールの修正

【課題】複雑な認証ルールの中からルール要因を一つ、信頼性のある環境によって安全に変更可能とするコンピューティング技術を提供する。

【解決手段】耐タンパ性のセキュリティLSIは、不揮発性メモリと揮発性メモリと単調カウンタ領域とプラットフォーム状態に関する蓄積情報を記憶する構成レジスタと暗号化部を持ち、外部から受信したオブジェクトに含まれるルールを修正するためのオブジェクトルール修正チケット発行部を備え、受信したオブジェクトが、記憶されている暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ前記チケット発行部を有効にする。このためルールの変更は、その変更の起源を十分に監査できるような方法で行われる。

【解決手段】耐タンパ性のセキュリティLSIは、不揮発性メモリと揮発性メモリと単調カウンタ領域とプラットフォーム状態に関する蓄積情報を記憶する構成レジスタと暗号化部を持ち、外部から受信したオブジェクトに含まれるルールを修正するためのオブジェクトルール修正チケット発行部を備え、受信したオブジェクトが、記憶されている暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ前記チケット発行部を有効にする。このためルールの変更は、その変更の起源を十分に監査できるような方法で行われる。

【発明の詳細な説明】

【背景技術】

【0001】

オープン性および柔軟性を維持しながらパソコンや携帯電話などの電子機器を保護するため、Trusted Computing Group(TCG)は作られた。Trusted Computing Groupは、全体的なセキュリティ解決策の重要な側面である規格策定に重点的に取り組んでおり、特に、ISO/IEC11889としても公開されている「TPM Main Part 1 Design Principals, Specification Version 1.2, Revision 103」に記載されているようなトラステッドプラットフォームモジュール(TPM)と呼ばれるハードウェアコンピュータチップに取り組んでいる。このトラステッドプラットフォームモジュールは、特に、暗号化による情報のセキュアな格納、セキュアな環境で実行される一連の暗号化処理、および、一連の完全性メトリクスを提供するハードウェア装置である。

【0002】

このTPMの特徴の1つは、コマンドの多くが認証を必要とすることである。この認証は、秘密を保持する必要があるただ1つの要因として定義され、この値を生成する一般的な方法は、この値を、ユーザが入力したパスワードのハッシュとすることである。

【0003】

TPMの機能性については、Talha Tariqによる論文「Extending Secure Execution Environments beyond the TPM」などで、様々な改良案が提案されている。この論文では、上述したただ1つの認証値を、ユーザパスワード、TPM状態、第三者証明機関などの複数の認証ルール要因を表す累積ハッシュ値で置き換える方法として、スマートカードと連動したフレキシブル認証が提案されている。このハッシュ値は、TPMとペアになったスマートカード内で生成されると述べられており、当業者であれば、別の形態において、このフレキシブル認証ルールの処理を、機能を強化したTPMまたは信頼性のある処理環境内に移動させても構わないと分かるであろう。この処理環境は、信頼性のある処理領域内に実装されたソフトウェアTPMを有するシステム内のCPUによって提供される。

【0004】

また、当業者であれば、これらのフレキシブル認証ルール要因を編集可能にする必要があると分かるであろう。認証データの署名に用いられるキーは変化する可能性がある。当然、ユーザパスワードは変わる方がよい。装置状態への依存度が変わるかもしれない。

【0005】

既存のTPM仕様書には、キーの所有者がその認証値を変更できる、TPM_ChangeAuthというAPIが存在する。しかしながら、フレキシブル認証を用いると、多数の課題が生じる。例えば、TPM_ChangeAuthでは、認証値を変更する前に、オブジェクトへのアクセス権限があるという証明が必要なので、第三者証明機関のキーが失われたり、無効になれば、そのオブジェクトへのアクセス権限を取得することができず、変更は決して許可されない。既存の仕様書には、認証をなくした場合の課題をどのように回避するのか何も記載されていない。さらに、TPM_ChangeAuthがフレキシブル認証において動作した場合、認証ルールを全面的に変更する性能は、TPM所有者側からすると好ましくないかもしれない。例えば、TPM所有者とオブジェクト所有者とが共に、そのオブジェクトに関連付けられた認証ルール要因を有しているとすれば、フレキシブル認証値は、どの特定ルール要因が変更されたかという証拠がない曖昧なハッシュ値であるため、オブジェクト所有者は、TPM所有者のルール要因を無意識または意図的に上書きすることができるであろう。Tariqの論文には、これらの課題をどのように解決するかについて何も記載されていない。

【0006】

Proudlerによる米国特許出願公開第2010/115625号明細書には、外部の者がTPM操作および他のTPMへのデータ移行をどのように認証できるのか説明する、TPMのさらなる強化について記載されている。しかしながら、クライアント装置が、それ自身のルールをどのように変更するのか、他のTPMに移行する前にルールをどのように変更するのかについて何も記載されていない。

【0007】

Schneckらによる米国特許第5933498号明細書では、サーバがルール一覧の原本を保持して、そのコピーを複数のクライアント装置に配信すると規定することによって、認証ルールを更新する課題に対処しようとしている。また、クライアント装置は、それら自身のルールを追加したルールをさらに配信することができるが、自身のルールをどのように変更するのか、他の装置へさらに配信する前にルールをどのように変更するのかについては何も記載されていない。また、個々のルールそれぞれは独立したものであるが、完成したルールが個々のルール全てを合わせた曖昧なものである場合をどのように扱うのか記載されていない。

【0008】

Moriconiらによる米国特許第7363650号明細書でも、ポリシーの変更のデルタリストをどのように保持するのか、そして、そのデルタをクライアント装置にどのように適用するのかを規定することによって、認証ルールを更新する課題に対処しようとしているが、クライアント装置が、それ自身のルールをどのように変更するのか、他の装置へさらに配信する前にルールをどのように変更するのかについては何も記載されていない。また、ここでも、個々のルールそれぞれは独立したものであるが、完成したルールが個々のルール全てを合わせた曖昧なものである場合をどのように扱うのか記載されていない。

【0009】

Sarmentaらによる論文「Virtual Monotonic Counters and Count−Limited Objects using a TPM without a Trusted OS」では、Merkleハッシュ木において情報をどのように表し、信頼性のある環境内で、どのように変化を木の葉に適用して木の根まで伝えるのかを規定することによって、累積ハッシュ値を更新する課題に対処している。しかしながら、特定の葉の変更をどのように認証するのかについては記載されておらず、その木内にある仮想単調カウンタ以外のデータをどのように表すのかも教示されていない。

【0010】

また、信頼性のあるシステムでは、データの起源を監査できることが重要である。例えば、曖昧な値で表された複雑なルール内のルール要因を1つ変更する場合には、その変更、および、その変更のみが実際に行われたという証拠が必要である。したがって、フレキシブル認証ルール内のルール要因を表す1つの値に対する認証済み変更要求に基づき、フレキシブル認証ルールを表す曖昧な値を安全かつ確実に更新する方法が必要である。

【0011】

ゆえに、フレキシブル認証ルールを表す合成ハッシュ内の個々のルール要因を表す要因を1つ更新する信頼できる更新を実装する方法、システム、およびコンピュータプログラム製品を本願では提案する。

【発明の概要】

【0012】

大まかに言うと、本発明は、セキュアなコンピューティングの技術分野に関するものである。

【0013】

本発明のある態様では、変化および変化のみが生じたことを確実に立証できるよう、複雑な認証ルールの中からルール要因を1つ、信頼性のある環境によって安全に変更可能とする技術を提供する。これにより、認証ルールの起源を保証できる。

【0014】

本発明のその他の態様および効果は、本発明の原理を例として説明する図面とともに、以下の詳細な説明から明らかになるであろう。

【図面の簡単な説明】

【0015】

後述の好ましい実施形態の詳細な説明を以下の図面と共に考察することで、本発明のよりよい理解が得られる。

【図1】図1は、ディスクリートチップとしてTPMを実装した、先行技術に係るTPM v1.2搭載システムである。

【図2】図2は、プロセッサから提示された信頼性のある実行環境内にTPMを実装した、先行技術に係るTPM v1.2搭載システムである。

【図3】図3は、図1の先行技術に基づいた、本発明に係る、フレキシブル認証に対応したシステムである。

【図4】図4は、図2の先行技術に基づいた、本発明に係る、フレキシブル認証に対応したシステムである。

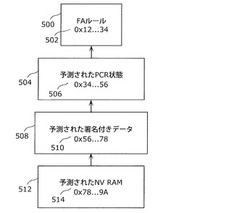

【図5】図5は、本発明に係る、フレキシブル認証ルールの例である。

【図6】図6は、本発明に係る、フレキシブル認証ルールを算出するイベントフローの例である。

【図7】図7は、先行技術に係る、キーの構造体を示す。

【図8】図8は、本発明に係る、フレキシブル認証に対応したキーの構造体を示す。

【図9】図9は、本発明に係るルール要因修正許可チケットを示す。

【図10A】図10Aは、本発明に係る、スマートカードリーダを特徴としたeTPM v1.2搭載システムである。

【図10B】図10Bは、本発明に係る、ルール要因修正許可部のチケット発行方法を示す。

【図11】図11は、本発明に係る、ルール要因修正許可部のその他の好ましい実施形態を示す。

【図12】図12は、本発明に係る、ルール修正チケットを発行するフローチャートを示す。

【図13】図13は、本発明に係る、ルール要因修正許可チケットからルール修正チケットを生成するイベントフローを示す。

【図14】図14は、本発明に係る、ルール修正チケットを用いてキーを修正するイベントフローを示す。

【発明を実施するための形態】

【0016】

以下に、本発明の好ましい実施形態を説明する。

【0017】

図1は、TPMをディスクリートチップとして実装した、先行技術に係るTPM v1.2搭載システムである。TPM v1.2搭載システム100は、中央処理装置CPU102と、Trusted Computing Groupが定義したトラステッドプラットフォームモジュールTPM104を含む。次に、RAM、ROM、ハードディスクなどの一般的なハードウェアリソース116があり、ベーシック入出力システムBIOS106がある。そして、その上位にはオペレーティングシステム108が存在する。TPM104へのインターフェースとして、Trusted Computing Groupが定義したトラステッドソフトウェアスタックTSS110がある。このシステム上では、TPM104と情報のやり取りを行うTSS110を介して相互作用する、TPMを意識した1以上のアプリケーション112が実行されてもよい。また、TSS110を使用しない他のアプリケーション114は、実行されてもされなくてもどちらでもよい。

【0018】

図2は、プロセッサから提示された信頼性のある実行環境内にTPMを実装した、先行技術に係るTPM v1.2搭載システムである。TPM v1.2搭載システム200は、ARMのTrustZoneといった信頼性のある実行環境に対応した中央処理装置CPU202を含む。これにより、CPUは、左側が通常モードで右側がセキュアモードの、間に境界206が存在する、異なる2つのモードを確立することができる。この境界により、片方のモードで実行中の処理は、もう片方のモードの処理やメモリに直接アクセスすることができない。まず、セキュアモードはセキュアなハードウェアリソース208を提供する。このハードウェアリソースは、好ましい形態では、SoC(システムオンチップ)ソリューションが提供するものである。次に、セキュアなベーシック入出力システムBIOS210があり、その上位に、セキュアなオペレーションシステム212が存在する。このセキュアなOS内では、セキュアなOSによって保護されているソフトウェア(SW)TPM204が実行される。また、その他のセキュアなアプリケーション214は、実行されてもされなくてもどちらでもよい。好ましい形態において、セキュアモードはいずれのデバッグ機能も無効にする。これは、セキュアなOS上で実行しているソフトウェアは、装置外部からの未認証アクセスから保護されていることを意味する。また、セキュアモード内の1以上のリソースを、通常モード内のリソースから動的にロードしてもかまわない。これらのリソースは、通常モードに格納されているときは暗号化され、セキュアモードにロードするときは復号化されることが好ましい。

【0019】

通常モードは、図1のシステムと類似している。まず、RAM、ROM、ハードディスクなどの一般的なハードウェアリソース116があり、ベーシック入出力システムBIOS106がある。そして、その上位にはオペレーティングシステム108が存在する。TPM204へのインターフェースとして、Trusted Computing Groupが定義したトラステッドソフトウェアスタックTSS110がある。このシステム上では、TPM204と情報のやり取りを行うTSS110を介して相互作用する、TPMを意識した1以上のアプリケーション112が実行されてもよい。また、TSS110を使用しない他のアプリケーション114は、実行されてもされなくてもどちらでもよい。

【0020】

図3は、eTPMであり、先頭の「e」は拡張(for extended)を表している。このeTPMは、本発明に係るフレキシブル認証に対応しており、図1の先行技術に基づく。TPM104内には、長期間にわたるデータを記憶する不揮発性RAM、NVRAM300と、短期間のデータを記憶する揮発性RAM、VRAM302と、インクリメントされるだけで決してデクリメントされない特別なカウンタ値を記憶する単調カウンタ304と、PCR312、プラットフォーム構成レジスタと、プラットフォームの構成情報を保持する特別なVRAM記憶部とがある。次に、コアTPM機能308と、本発明に係る、追加されたフレキシブル認証ルール評価および管理機能310とが存在する。フレキシブル認証ルール評価および管理機能には、個々のルール要因それぞれの項を検証かつ評価する方法と、合成ハッシュ拡張部320を用いて、評価された項全てを累積した途中結果を保持して、個々のルール要因と今までの途中結果とを組み合わせる方法とが含まれる。好ましい形態では、拡張部320は、TCGによって説明されている合成ハッシュ拡張技術を利用する。さらに、フレキシブル認証ルール評価および管理機能310用の追加サポートコンポーネントが2つある。1つは、チケット発行部322であり、キーのフレキシブル認証ルールの修正をキーに許可するチケットを生成する。もう1つは、チケット検証部324であり、個々のフレキシブル認証ルール要因の変更を許可するチケットのフォーマットと署名を検証する。最後に、暗号化アルゴリズムSHA−1 314、RSA 316およびHMAC 318がある。これらの暗号化アルゴリズムは、現在、TPMが必要とするものだけであるが、SHA256、SHA384およびSHA512またはECCなどの別のアルゴリズムを、本発明を逸脱することなく、代わりに用いてもかまわない。また、当業者であれば、ROM306は、当該技術分野で周知の技術を用いて、権限を満たしている者により再プログラムされてもよいと分かるであろう。

【0021】

図4は、eTPMであり、先頭の「e」は拡張(for ectended)を表している。このeTPMは、本発明に係るフレキシブル認証に対応しており、図2の先行技術に基づく。SW TPM204内には、長期間にわたるデータを記憶する不揮発性RAM、NVRAM300と、短期間のデータを記憶する揮発性RAM、VRAM302と、インクリメントされるだけで決してデクリメントされない特別なカウンタ値を記憶する単調カウンタ304と、PCR312、プラットフォーム構成レジスタと、プラットフォームの構成情報を保持する特別なVRAM記憶部とがある。次に、コード記憶領域400が存在し、コアTPM機能308と、本発明に係る、追加されたフレキシブル認証ルール評価および管理機能310とを実現するソフトウェアを記憶する。フレキシブル認証ルール評価および管理機能には、個々のルール要因それぞれの項を検証かつ評価する方法と、合成ハッシュ拡張部320を用いて、評価された項全てを累積した途中結果を保持して、個々のルール要因と今までの途中結果とを組み合わせる方法とが含まれる。好ましい形態では、拡張部320は、TCGによって説明されている合成ハッシュ拡張技術を利用する。さらに、フレキシブル認証ルール評価および管理機能310用の追加サポートコンポーネントが2つある。1つは、チケット発行部322であり、キーのフレキシブル認証ルールの修正をキーに許可するチケットを生成する。もう1つは、チケット検証部324であり、個々のフレキシブル認証ルール要因の変更を許可するチケットのフォーマットと署名を検証する。最後に、暗号化アルゴリズムSHA−1 314、RSA 316およびHMAC 318がある。これらの暗号化アルゴリズムは、現在、TPMが必要とするものだけであるが、SHA256、SHA384およびSHA512またはECCなどの別のアルゴリズムを、本発明を逸脱することなく、代わりに用いてもかまわない。また、当業者であれば、コード記憶部400は、ROM内に置かれている場合や適切な技術を用いて外部の記憶部からコードをロードさせる場合など様々な方法で実現されてもよいと分かるであろう。

【0022】

図5は、本発明に係る、フレキシブル認証ルールのデータ表示例である。フレキシブル認証ルール500は、個々のルール要因それぞれが特定の値を有する、個々のルール要因504、508、512の木とみなすことができる。予想されたPCR状態は0x34…56 506、予想された署名付き状態は0x56…78 510、そして、予想されたNV RAMは0x78…9A 514である。好ましい形態では、予測された署名付き状態ルール要因508は、指紋読み取り部によって生成される。これらのルール要因に加え、IDカードから取得した予測IDや予測パスワードなど、他のルール要因を追加してもかまわない。

【0023】

さらに、フレキシブル認証ルールそのものは0x12…34 502という値をもち、この値は個々のルール要因を全て組み合わせたものを表している。当該図面の矢印は、1番下のルール要因512を最初に算出してフレキシブル認証ルールの初期値、つまり、0x00…000内に拡張し、そして、第2のルール要因508を評価して今までの要因内に拡張し、そして、第3のルール要因504を評価して今までの結果内に拡張することを示している。そして、最終結果がフレキシブル認証ルール500の値502となる。図8で後述するように、この最終値をTPMキーと関連付けて、フレキシブル認証ルールを検証する必要があるとeTPMに知らせてからこの関連キーへのアクセスを許可してもよい。好ましい形態では、これらの値はSHA−1ハッシュを用いて算出される。しかしながら、当業者であれば、この代わりに他のハッシュアルゴリズムを利用してもかまわないと分かるであろう。ルール要因は、TPM内の予測されたプラットフォーム構成レジスタ、つまり予測PCR値504、または、第三者からの署名付き予測値508、または、NVRAM内の予測値512を表してもよい。

【0024】

図6は、本発明に係るフレキシブル認証ルールを算出するイベントフローの例を示したものである。ルールを算出するためには、3つの主要要素が必要である。まず、ルールを評価するアプリケーションからの要求を処理するTSS110、次に、TPM内のフレキシブル認証ルール機能310、最後に、TPM上のVRAM302内に置かれているルールハッシュ値記憶部600がある。単純化のため、TSS110からフレキシブル認証ルール機能310へのTPMインターフェースを介したコマンドルーチンは図示していない。このルールハッシュは、検証されたルール要因を全て累積した現在の合成ハッシュを記録するフレキシブル認証ルールセッションに対して可変なセッションである。まず最初に、TSSは、TPMEx_StartRuleSession APIで新たなフレキシブル認証ルールセッションの開始を要求する602。これにより、ルールハッシュ値は0x00…00 606に初期化される604。次に、図5の木の1番下に位置する第1ルール要因は、Cell_1というNVRAM 300のメモリ位置の値が10より小さいことの検証を要求するTPMEx_RuleTestNV APIを呼び出す608ことによって実行される。TPM内のフレキシブル認証ルール評価部310は、まず、Cell_1に記憶された値が実際に10より小さいことを検証し610、そして、10より小さいとみなすと、TPMEx_RuleTestNV APIの引数のSHA−1ハッシュの値を求める612ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x78…9Aという値が示されており、図5の514に記載された予測値と一致している。そして、この値をルールハッシュ内に拡張する612。値をハッシュ内に拡張するという動作はTPM仕様書に記載されている処理であり、それによると、現在のハッシュと拡張する値とを連結したハッシュを算出し、そして、その結果を新たなハッシュとして用いることにより、ハッシュを更新する。図示するために、拡張後の新たなルールハッシュは0xFE…DC 616となる。

【0025】

次に、図5の木の真ん中に位置する第2ルール要因は、1つの特定データに有効な署名が添付されていることの検証を要求するTPMEx_RuleTestSign APIを呼び出す618ことによって実行される。TPM内のフレキシブル認証ルール評価部は、まず、データが実際に正しく署名されていることを検証し620、そして、正しく署名されているとみなすと、TPMEx_RuleTestSign APIの引数のSHA−1ハッシュの値を求める622ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x56…78という値が示されており、図5の510に記載された予測値と一致している。そして、この値をルールハッシュ内に拡張する624。図示するために、拡張後の新たなルールハッシュは0xDC…BA 626となる。

【0026】

次に、図5の木の一番上に位置する第3ルール要因は、PCR値の現在のサブセットと渡された値とが一致することの検証を要求するTPMEx_RuleTestPCR APIを呼び出す628ことによって実行される。TPM内フレキシブル認証ルール評価部は、まず、現在のPCR値と渡された値とが実際に等しいことを検証し630、そして、等しいとみなすと、TPMEx_RuleTestPCR APIの引数のSHA−1ハッシュの値を求める632ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x34…56という値が示されており、図5の506に記載された予測値と一致している。そして、この値をルールハッシュ内に拡張する634。図示するために、拡張後の新たなルールハッシュは0x12…34 636となる。図5のフレキシブル認証ルール500を確認すると、そこも0x12…34 502となっている。したがって、フレキシブル認証ルールをこの値に設定したオブジェクトであればTPM内ですぐ利用してもかまわない。

【0027】

図7は、TPM仕様書に記載されている先行技術に係るキーの構造体を示す。TPMキー構造体700には多くのフィールドがある。まず、1.1.0.0.の値をもつバージョン番号ラベルver 702があり、その次は、キーをどのように利用できるかを示す値、keyUsage 704がある。keyFlags 706は、キーごとに設定可能な制御選択肢を示し、authUsageData 708は、キーに対する認証データをどのように用いるかを示す。algorithmParms 710は、このキーで、どの暗号化アルゴリズムとどの署名アルゴリズムを利用できるかを示す構造であり、pcrInfoSize 712とpcrInfo 714は共に、キーの利用前になければならないPCR値セットを定義している。pubKey 716はキーの公開部分を保持している。最後に、encDataSize 718とencData 720は共に、キーの秘密部分を表している。

【0028】

図8は、本発明に係る、フレキシブル認証に対応したキーの構造体を示している。TPMフレキシブル認証キー構造体800には多くのフィールドがあり、それらの大部分は図7で示したものと同じである。まず、1.3.0.0.の値をもつバージョン番号ラベルver 702がある。なお、キーの構造体が先行技術で説明されたものと異なるたびに、バージョン番号はインクリメントされてきている。その次は、キーをどのように利用できるかを示す値、keyUsage 704である。keyFlags 706は、キーごとに設定可能な制御選択肢を示し、authUsageData 708は、キーに対する認証データをどのように用いるかを示す。ここには、faRuleData 802を用いるかどうかを示す追加フラグと、faRuleData 802を修正できるかどうかを示す他の追加フラグとがある。その次に、algorithmParms 710は、このキーで、どの暗号化アルゴリズムとどの署名アルゴリズムが利用可能なのかを示す構造であり、pcrInfoSize 712とpcrInfo 714は共に、キーの利用前になければならないPCR値セットを定義している。faRuleData 802は、キーの利用前になければならないフレキシブル認証ルールハッシュを定義している。pubKey 716はキーの公開部分を保持している。最後に、encDataSize 718とencData 720は共に、キーの秘密部分を表している。

【0029】

TPMフレキシブル認証キー構造体800をTPMにロードするためには、まず、図6と類似のイベントシーケンスを実行してTPMに記憶されたルールハッシュ600を生成しなければならない。次に、TPMを意識したアプリケーション112からの命令でTSS110は、既存のTPM_LoadKey2 APIを呼び出す。先行技術に係るこのコマンドの動作はTPM仕様書において詳述されている。さらに、faRuleData 802をチェックする必要があると示すフラグセットがauthUsageData 708にある場合、渡されたキーのfaRuleData 802とルールハッシュ600に記憶されている値とをTPMは比較し、一致しなければ、キーをロードできないことを示す適切なエラーコードをTPM_LoadKey2 APIは返さなければならない。

【0030】

上記にて、フレキシブル認証ルールを有するキーはどのように定義かつロードされるのかを詳述した。次に、フレキシブル認証ルールを変更する方法について詳述する。

【0031】

図9は、本発明に係るルール要因修正許可チケットを示す。フレキシブル認証ルール内の要因を1つ修正するためには、修正されていないルール要因と、修正されたルール要因と、修正するためのキーハンドルと、変更するルール要因のタイプを表すIDとを含んだ要求にルール要因修正許可部が署名して、TPMルール要因修正チケット900を生成しなければならない。この構造体のフィールドは以下のとおりである。まず、SHA−1ハッシュは、置き換えの必要があるフレキシブル認証内の古いルール要因902を表している。この要因は、図5の506、510、または514に対応する。次に、別のSHA−1は、古い要因902を置き替えることになるフレキシブル認証内の新たなルール要因904を表している。そして、置き替え対象の要因タイプ906を表すIDと、図8で示したようなTPM要因認証キー構造体908と、今までのフィールドの暗号化ダイジェスト910と、そのダイジェストに署名した署名キー912とがある。好ましい形態では、この署名キーには、このような種類のチケットへの署名が許可された署名キーであることを示すTPM_KEY_FACHANGEの値に設定されたkeyUsageフィールド704がある。後述するように、古いルール要因902とTPM要因認証キー908の両方またはどちらか一方は、チケットを利用する場合、古いルール要因902とTPM要因認証キー908の両方またはどちらか一方に制限がないことを示すNULLでもかまわない。

【0032】

図10Aは、TPMをディスクリートチップとして実装し、かつ、ルール要因修正許可部がスマートカード上に常駐している、本発明に係るeTPM搭載システムを示している。このeTPM搭載システム100は、中央処理装置CPU102と、Trusted Computing Groupが定義したトラステッドプラットフォームモジュールTPM104を含む。次に、RAM、ROM、ハードディスクなどの一般的なハードウェアリソース116があり、ベーシック入出力システムBIOS106がある。そして、その上位にはオペレーティングシステム108が存在する。TPM104へのインターフェースとして、Trusted Computing Groupが定義したトラステッドソフトウェアスタックTSS110がある。このシステム上では、TPM104と情報のやり取りを行うTSS110を介して相互作用する、TPMを意識した1以上のアプリケーション112が実行されてもよい。また、TSS110を使用しない他のアプリケーション114は、実行されてもされなくてもどちらでもよい。さらに、USBなどのインターフェースや当該技術分野において周知の他の接続方法を介してシステム100に取り付けられたスマートカードリーダ1004がある。スマートカードリーダ1004内にはスマートカード1002があり、そのスマートカード1002上にはルール要因修正許可アプリケーション1000がある。好ましい形態において、スマートカード1002およびルール要因修正許可アプリケーション1000は、OracleのJava Card 3.0仕様書で定義されている規格に準拠している。当業者であれば、ルール要因修正許可アプリケーション1000を、様々な技術を介して実装しても、リモートサーバ上に実装しても、システムが対応しているのであれば、システム100上の信頼性のある実行環境内に実装してもかまわないと分かるであろう。

【0033】

図10Bは、本発明に係るルール要因修正許可部のチケット発行方法を示す。ルール要因修正許可チケットを生成するためには、3つの要素がやりとりする必要がある。まず、TSS110はルール要因修正許可部1000に対して要求を行い、そして、ルール要因修正許可部はTPM104を用いてその許可権に署名をする。好ましい形態において、ルール要因修正許可部1000は、システム100に接続されたスマートカード1002上に置かれている。まず、TSS110は、ルール要因を更新したいキーとそのルール要因の現在の値を検索する1052。好ましい形態では、キーごとに個々のルール要因を表すキーに関連した一覧が存在する。その他の好ましい形態では、TSS110を呼び出すTPMを意識したアプリケーション112が、事前に算出したルール要因を引数として渡す。次に、TSSは新たなルール要因を算出する1054。この値はTSS自身によって算出されてもよい。あるいは、その他の好ましい形態では、TSS110を呼び出すTPMを意識したアプリケーション112が、事前に算出した新たなルール要因を引数として渡す。ここで、古いルール要因と新しいルール要因とルール要因タイプと対象キーとが準備されると、TSS110は、ルール要因修正許可部に変更の承認を要求する1056。まず、ルール要因修正許可部1000は、keyUsage 704フィールドが適切な値だと確認することによって、渡されたキーによりそのフレキシブル認証ルールを変更できることを検証し1058、そして、そのルール要因タイプが変更許可されたものであることを確認する1060。例えば、ローカルのルール要因修正許可部は、NVRAMチェック要因の変更用チケットを発行許可するだけでもよいが、リモートルール要因修正許可部は、どんな要因タイプも変更できるチケットを発行してもよい。次に、さらなる確認が行われる1062。好ましい形態では、署名キーのみがローカルのルール要因修正許可部によって変更されてもかまわない。これらの確認が全て成功すれば、ルール要因修正許可部1000は、その修正許可キーをTPM104にロードする1064。なお、このローディングそのものが、図6のように適用されるフレキシブル認証ルールを要求してもかまわない。キーが成功裏にロードされれば、ルール要因修正許可部は、チケット構造体を作成し1066、その構造体の署名付きダイジェストを生成するようTPMに要求する1068。そして、さらなる処理のため、TSSにチケットを返す1070。

【0034】

図11は、本発明に係る、ルール要因修正許可部のその他の好ましい実施形態を示す。図10Bと同様に、ルール要因修正許可チケットを生成するためには、3つの要素がやりとりする必要がある。まず、TSS110はルール要因修正許可部1000に対して要求を行い、そして、ルール要因修正許可部はTPM104を用いてその許可権に署名をする。好ましい形態において、ルール要因修正許可部1000は、システム100に接続されたスマートカード1002上に置かれている。まず、TSS110は、ルール要因を更新したいキーと、変更を要求したいルール要因の現在のパラメータおよび新しいパラメータとを検索する1102。好ましい形態では、キーごとに個々のルール要因を表すキーと関連付けた一覧が存在する。その他の好ましい形態では、TSS110を呼び出すTPMを意識したアプリケーション112が、ルール要因パラメータを引数として渡す。次に、TSS110は、1102で検索された古いルール要因パラメータと新しいルール要因パラメータとを渡すことによって、ルール要因修正許可部に変更の承認を要求する1104。この図では、修正対象のルール要因は図5のルール要因508なので、古いデータと新しいデータと署名に用いられたキーとが渡される。まず、ルール要因修正許可部1000は、渡されたパラメータに基づいて、古いルール要因と新しいルール要因とを算出する1106。図10Bと同様、ルール要因修正許可部1000は、次に、keyUsage 704フィールドが適切な値だと確認することによって、渡されたキーによりそのフレキシブル認証ルールを変更できることを検証し1108、そして、そのルール要因タイプが変更許可されたものであることを確認する1110。例えば、ローカルのルール要因修正許可部は、NVRAMチェック要因の変更用チケットを発行許可するだけでもよいが、リモートルール要因修正許可部は、どんな要因タイプも変更できるチケットを発行してもよい。次に、さらなる確認が行われる1112。図10Bのステップ1062と比較すると、古いルール要因および新しいルール要因のハッシュ値ではなくそれらの個々の要素が渡されるので、さらなる確認1112はより詳細なものとなる。例えば、古いキーAを検証してそれが無効になったことを確認してもよいし、新たなキーBを検証してそれが無効になっていないことを確認してもよい。または、メッセージAおよびメッセージBを検証してそれらが同じであり、単に修正中のキーであることを確認してもよい。キーAおよびキーBは、署名を検証するルール要因修正許可部1000によって利用されるだけなので、好ましい実施形態では、これらのキーをX.509証明書で表す。その他の好ましい実施形態では、これらのキーはTPM内に置かれる。これらの確認が全て成功すれば、ルール要因修正許可部1000は、その修正許可キーをTPM104にロードする1114。なお、このローディングそのものが、図6のように適用されるフレキシブル認証ルールを要求してもかまわない。キーが成功裏にロードされれば、ルール要因修正許可部は、チケット構造体を作成し1116、その構造体の署名付きダイジェストを生成するようTPMに要求する1118。そして、さらなる処理のため、TSSにチケットを返す1120。

【0035】

図12は、本発明に係るルール修正チケットを示す。完成したフレキシブル認証ルールに対する修正を認証するためには、TPMルール要因修正チケット900がキーの変更を許可されていることは検証済みであると明言できるチケットをTPMは発行しなければならない。このルール修正チケットの構造体1200におけるフィールドは以下のとおりである。まず、SHA−1ハッシュは、置き換えの必要がある、古いフレキシブル認証ルール値1202を含んでいる。この要因は、図5の502に対応する。次に、別のSHA−1は、古いルール値1202を置き替えることになる新しいフレキシブル認証ルール値1204を含んでいる。そして、1202の値から1204の値に変更されたフレキシブル認証ルール値をもつことになる図8で示したようなTPM要因認証キー構造体1206と、最後に、その構造体の上記フィールドのHMACダイジェスト1208がある。このHMACは、TPMが定義したTPM_PERMANENT_DATA中のtpmProof値など、適切な秘密キーを用いてRFC2104に従い算出される。

【0036】

図13は、本発明に係る、ルール要因修正許可チケットからルール修正チケットを生成するイベントフローを示す。ルールを検証するためには、3つの主要要素が必要である。まず、ルールを検証するアプリケーションからの要求を処理するTSS110、次に、TPM内のフレキシブル認証(FA)ルール機能310、最後に、TPM上のVRAM302内に置かれているルールハッシュのペア値記憶部1300がある。このイベントシーケンスは、図6で示したようなフレキシブル認証ルールを算出するものと類似している。しかしながら、1つのルールハッシュ600ではなく、このチケットを生成する場合には、古いルールハッシュと新しいルールハッシュの両方を算出するため、ルールハッシュのペア1300が必要となる。まず、TPMEx_StartRuleVerificationSession APIを呼び出して1302、両方のルールハッシュを0x00…00の値1306に初期化する1304。次に、図5に示したようなルール要因の並びを適用する。図6ではハッシュ内に拡張する前に各ルール要因を検証しているが、ここでキーポイントとなる違いは、ルール要因を検証しないということである。TPMEx_RuleVerifyNV APIを呼び出し1308、規定のNVRAM位置を調べることなく、フレキシブル認証(FA)ルール評価部310は、TPMEx_RuleVerifyNV APIの引数のSHA−1ハッシュの値を求める1310ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x78…9Aという値が示されており、図5の514に記載された予測値と一致している。そして、この値をルールハッシュペアの両方に拡張する1312。値をハッシュ内に拡張するという動作はTPM仕様書に記載されている処理であり、それによると、現在のハッシュと拡張する値とを連結したハッシュを算出し、そして、その結果を新たなハッシュとして用いることにより、ハッシュを更新する。図示するために、拡張後の新たなルールハッシュペアは0xFE…DC 616となる。

【0037】

次に、図5の木の真ん中に位置する第2ルール要因は、TPMEx_RuleVerifySign APIを呼び出す1316ことによって実行される。これは、図10Aに従ってルール要因修正許可チケットを発行させたルール要因なので、このチケットは、フレキシブル認証(FA)ルール評価部310にも渡される。この評価部は、まず、ルール要因修正許可チケットが正しく署名されていることと、factorIDが現在のルール要因タイプ用を示していることを検証し1318、そして、引数のSHA−1ハッシュの値を求める1320。このSHA−1ハッシュは、この例では0x56…78という値が示されており、図5の510に記載された予測値と一致している。次に、この算出したハッシュを、ルール要因修正許可チケットのoldFactorフィールドに格納されているハッシュと比較する1322。等しければ、チケットはこの項を修正するのに有効なチケットであるため、このチケットのoldFactor902とnewFactor904をそれぞれ、ルールハッシュペア内の各フィールドへ拡張する1324。図示するために、拡張後の新たなルールハッシュペアは0xDC…BA(古い値)および0xCD…BA(新しい値)1326となる。なお、もし、ルール要因修正許可チケットのoldFactorの値902がNULLであれば、1322における古い値の検証は省略され、factorID906がNULLであれば、1318におけるIDの検証は省略される。

【0038】

次に、図5の木の一番上に位置する第3ルール要因は、TPMEx_RuleVerifyPCR APIを呼び出し1328、規定のPCRを調べることなく、フレキシブル認証(FA)ルール評価部310は、TPMEx_RuleVerifyPCR APIの引数のSHA−1ハッシュの値を求めることによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x34…56という値が示されており、図5の506に記載された予測値と一致している。そして、この値をルールハッシュのペア内に拡張する1332。図示するために、拡張後のルールハッシュペアは0x12…34の古いハッシュ値と0x21…43の新しいハッシュ値1334になる。

【0039】

この時点で、古いフレキシブル認証ルール値と新しいフレキシブル認証ルール値とが算出されたので、ここで初めて、クライアントTSSは、TPMEx_RequestRuleModificationTicket APIを用い、かつ、チケットを作成するキーとルール要因修正許可チケットとを渡すことによって、ルール修正チケットの作成を要求できる1336。渡されたキーのfaRuleDataフィールド802がルールハッシュペア1300の古い値と等しければ、ルール要因修正許可チケットは正しく署名されており、ルール要因修正許可チケットのkeyフィールド908が渡されたキーと等しければ1338、ルール修正チケットは発行され1340、TSS110にそのチケットを返す。

【0040】

図14は、本発明に係る、ルール修正チケットを用いてキーを修正するイベントフローを示す。修正を実行するためには、2つの主要要素が必要である。まず、キーを修正するアプリケーションからの要求を処理するTSS110、そして、構造体への実際の変更を処理するTPM内のフレキシブル認証(FA)ルール機能310がある。TPM内のキーはそれらの親キーによって暗号化されているため、まず最初に、親キーを用いてOSAPセッションを確立し1400、対象である子キーのデータを復号する権限を取得する必要がある。TPMコア308内に実装されている先行技術に従ってセッションが確立された時点で、データの実際の変更を行うことが可能になる。TSSは、対象キーと、OSAPセッションハンドルと、図13に示すように生成されたルール修正チケットとを渡すことによって、フレキシブル認証を変更する要求を行う1402。まず、フレキシブル認証(FA)ルール評価部は、先行技術で説明されているように、OSAPセッションを検証する1404。そして、キー構造体のフォーマット1406およびルール修正チケットの署名1408を検証し、ルール修正チケットのkeyフィールド1206と渡されたキー800との一致をバイトごとに比較して確認し、oldFARule1204がキーのfaRuleData802と等しいことを確認することにより、渡されたキーに対してこのルール修正チケットが有効なこと1410を検証する。これらの2つが一致すれば、encData720内に格納されている秘密キーデータを親キーで復号し1410、その結果得られた構造体を検証して、この構造体が、先行技術で説明されているような、有効なTPM_STORE_ASYMKEYまたはTPM_MIGRATE_ASYMKEYであることを保証する。渡されたキー内のfaRuleData802をルール修正チケット1208のnewFARuleフィールド1204に設定する1414。そして、復号されたencData 720のpubDataDigest内に格納されているハッシュ値を再計算して、フレキシブル認証ルールの変更を反映する。最後に、encData 720を親キーで再び暗号化し1418、処理が成功したことを呼び出し側に返す1420。

【0041】

キーを移動するたびにキーのポリシーの変更がキーに許可されるキー移動に対して、当業者であれば、図14の技術をTPM仕様書内に記載されている技術と組み合わせてもかまわないと分かるであろう。

【0042】

本発明は上記の実施形態に基づいて述べられているが、本発明は明らかにそのような実施形態に限定されるものではない。下記のケースもまた本発明に含まれる。

【0043】

(1)上記の各装置は、具体的には、マイクロプロセッサ、ROM、RAM、ハードディスクユニット、ディスプレイユニット、キーボード、マウスなどから構成されるコンピュータシステムである。RAMまたはハードディスクユニットには、コンピュータプログラムが記憶されている。マイクロプロセッサが、コンピュータプログラムにしたがって動作することにより、各装置は、その機能を達成する。ここでコンピュータプログラムは、コンピュータに対する指令を示す命令コードが複数個組み合わされて構成されたものである。

【0044】

(2)上記の各装置を構成する構成要素の一部または全部は、1個のシステムLSI(Large Scale Integration:大規模集積回路)から構成されているとしてもよい。システムLSIは、複数の構成部を1個のチップ上に集積して製造された超多機能LSIであり、具体的には、マイクロプロセッサ、ROM、RAMなどを含んで構成されるコンピュータシステムである。RAMには、コンピュータプログラムが記憶されている。マイクロプロセッサが、コンピュータプログラムにしたがって動作することにより、システムLSIは、その機能を達成する。

【0045】

さらに、各装置を構成する構成部品の各ユニットは、別個の個別チップとして、または、一部もしくは全てを含む単一のチップとして作られてもよい。

【0046】

さらに、ここでは、LSIが述べられているが、集積化の程度の違いにより、指定IC、LSI、スーパLSI、ウルトラLSIが使用される場合もある。

【0047】

さらに、回路の集積化の手段は、LSIに限定されるものではなく、専用回路、もしくは汎用プロセッサによる実装も利用できる。さらに、LSIが製造された後にプログラム可能なフィールドプログラムゲートアレイ(FPGA)を使用することもまた可能であり、またLSI内で回路セルの接続および設定を再構成可能なリコンフィギュアラブルプロセッサも使用可能である。

【0048】

さらに、もしLSIに置き換わる集積回路技術が半導体技術もしくは他の派生する技術の進歩を通じて現われるのであれば、その技術は当然に構成要素の集積化を実現するために使用することができる。バイオ技術の適用が予想される。

【0049】

(3)上記の各装置を構成する構成要素の一部または全部は、各装置に脱着可能なICカードまたは単体のモジュールから構成されているとしてもよい。ICカードまたはモジュールは、マイクロプロセッサ、ROM、RAMなどから構成されるコンピュータシステムである。ICカードまたはモジュールは、上記の超多機能LSIに含まれるとしてもよい。マイクロプロセッサが、コンピュータプログラムにしたがって動作することにより、ICカードまたはモジュールは、その機能を達成する。このICカードまたはこのモジュールは、耐タンパ性を有するとしてもよい。

【0050】

(4)本発明は、上記に示す方法をコンピュータにより実現するコンピュータプログラムであるとしてもよいし、コンピュータプログラムなどのデジタル信号であるとしてもよい。

【0051】

また、本発明は、コンピュータプログラムまたはデジタル信号をコンピュータ読み取り可能な記録媒体、例えば、フレキシブルディスク、ハードディスク、CD−ROM、MO、DVD、DVD−ROM、DVD−RAM、BD(Blu−ray Disc)、半導体メモリなどに記録したものとしてもよい。また、これらの記録媒体に記録されているデジタル信号であるとしてもよい。

【0052】

また、本発明は、コンピュータプログラムまたはデジタル信号を、電気通信回線、無線または有線通信回線、インターネットを代表とするネットワーク、データ放送等を経由して伝送するものとしてもよい。

【0053】

また、本発明は、マイクロプロセッサとメモリを備えたコンピュータシステムであって、メモリは、上記コンピュータプログラムを記憶しており、マイクロプロセッサは、コンピュータプログラムにしたがって動作するとしてもよい。

【0054】

また、プログラムまたはデジタル信号を記録媒体に記録して移送することにより、またはプログラムまたはデジタル信号を、ネットワーク等を経由して移送することにより、独立した他のコンピュータシステムにより実施するとしてもよい。

【0055】

(5)本技術分野の当業者にとっては、説明した実施形態の、本発明固有の教示および利点から原理的に離れることのない多くの変形がありえることを容易に理解することができるだろう。また、上記変更および実施形態の任意の組み合わせは、本発明の範囲内に含まれる。

【背景技術】

【0001】

オープン性および柔軟性を維持しながらパソコンや携帯電話などの電子機器を保護するため、Trusted Computing Group(TCG)は作られた。Trusted Computing Groupは、全体的なセキュリティ解決策の重要な側面である規格策定に重点的に取り組んでおり、特に、ISO/IEC11889としても公開されている「TPM Main Part 1 Design Principals, Specification Version 1.2, Revision 103」に記載されているようなトラステッドプラットフォームモジュール(TPM)と呼ばれるハードウェアコンピュータチップに取り組んでいる。このトラステッドプラットフォームモジュールは、特に、暗号化による情報のセキュアな格納、セキュアな環境で実行される一連の暗号化処理、および、一連の完全性メトリクスを提供するハードウェア装置である。

【0002】

このTPMの特徴の1つは、コマンドの多くが認証を必要とすることである。この認証は、秘密を保持する必要があるただ1つの要因として定義され、この値を生成する一般的な方法は、この値を、ユーザが入力したパスワードのハッシュとすることである。

【0003】

TPMの機能性については、Talha Tariqによる論文「Extending Secure Execution Environments beyond the TPM」などで、様々な改良案が提案されている。この論文では、上述したただ1つの認証値を、ユーザパスワード、TPM状態、第三者証明機関などの複数の認証ルール要因を表す累積ハッシュ値で置き換える方法として、スマートカードと連動したフレキシブル認証が提案されている。このハッシュ値は、TPMとペアになったスマートカード内で生成されると述べられており、当業者であれば、別の形態において、このフレキシブル認証ルールの処理を、機能を強化したTPMまたは信頼性のある処理環境内に移動させても構わないと分かるであろう。この処理環境は、信頼性のある処理領域内に実装されたソフトウェアTPMを有するシステム内のCPUによって提供される。

【0004】

また、当業者であれば、これらのフレキシブル認証ルール要因を編集可能にする必要があると分かるであろう。認証データの署名に用いられるキーは変化する可能性がある。当然、ユーザパスワードは変わる方がよい。装置状態への依存度が変わるかもしれない。

【0005】

既存のTPM仕様書には、キーの所有者がその認証値を変更できる、TPM_ChangeAuthというAPIが存在する。しかしながら、フレキシブル認証を用いると、多数の課題が生じる。例えば、TPM_ChangeAuthでは、認証値を変更する前に、オブジェクトへのアクセス権限があるという証明が必要なので、第三者証明機関のキーが失われたり、無効になれば、そのオブジェクトへのアクセス権限を取得することができず、変更は決して許可されない。既存の仕様書には、認証をなくした場合の課題をどのように回避するのか何も記載されていない。さらに、TPM_ChangeAuthがフレキシブル認証において動作した場合、認証ルールを全面的に変更する性能は、TPM所有者側からすると好ましくないかもしれない。例えば、TPM所有者とオブジェクト所有者とが共に、そのオブジェクトに関連付けられた認証ルール要因を有しているとすれば、フレキシブル認証値は、どの特定ルール要因が変更されたかという証拠がない曖昧なハッシュ値であるため、オブジェクト所有者は、TPM所有者のルール要因を無意識または意図的に上書きすることができるであろう。Tariqの論文には、これらの課題をどのように解決するかについて何も記載されていない。

【0006】

Proudlerによる米国特許出願公開第2010/115625号明細書には、外部の者がTPM操作および他のTPMへのデータ移行をどのように認証できるのか説明する、TPMのさらなる強化について記載されている。しかしながら、クライアント装置が、それ自身のルールをどのように変更するのか、他のTPMに移行する前にルールをどのように変更するのかについて何も記載されていない。

【0007】

Schneckらによる米国特許第5933498号明細書では、サーバがルール一覧の原本を保持して、そのコピーを複数のクライアント装置に配信すると規定することによって、認証ルールを更新する課題に対処しようとしている。また、クライアント装置は、それら自身のルールを追加したルールをさらに配信することができるが、自身のルールをどのように変更するのか、他の装置へさらに配信する前にルールをどのように変更するのかについては何も記載されていない。また、個々のルールそれぞれは独立したものであるが、完成したルールが個々のルール全てを合わせた曖昧なものである場合をどのように扱うのか記載されていない。

【0008】

Moriconiらによる米国特許第7363650号明細書でも、ポリシーの変更のデルタリストをどのように保持するのか、そして、そのデルタをクライアント装置にどのように適用するのかを規定することによって、認証ルールを更新する課題に対処しようとしているが、クライアント装置が、それ自身のルールをどのように変更するのか、他の装置へさらに配信する前にルールをどのように変更するのかについては何も記載されていない。また、ここでも、個々のルールそれぞれは独立したものであるが、完成したルールが個々のルール全てを合わせた曖昧なものである場合をどのように扱うのか記載されていない。

【0009】

Sarmentaらによる論文「Virtual Monotonic Counters and Count−Limited Objects using a TPM without a Trusted OS」では、Merkleハッシュ木において情報をどのように表し、信頼性のある環境内で、どのように変化を木の葉に適用して木の根まで伝えるのかを規定することによって、累積ハッシュ値を更新する課題に対処している。しかしながら、特定の葉の変更をどのように認証するのかについては記載されておらず、その木内にある仮想単調カウンタ以外のデータをどのように表すのかも教示されていない。

【0010】

また、信頼性のあるシステムでは、データの起源を監査できることが重要である。例えば、曖昧な値で表された複雑なルール内のルール要因を1つ変更する場合には、その変更、および、その変更のみが実際に行われたという証拠が必要である。したがって、フレキシブル認証ルール内のルール要因を表す1つの値に対する認証済み変更要求に基づき、フレキシブル認証ルールを表す曖昧な値を安全かつ確実に更新する方法が必要である。

【0011】

ゆえに、フレキシブル認証ルールを表す合成ハッシュ内の個々のルール要因を表す要因を1つ更新する信頼できる更新を実装する方法、システム、およびコンピュータプログラム製品を本願では提案する。

【発明の概要】

【0012】

大まかに言うと、本発明は、セキュアなコンピューティングの技術分野に関するものである。

【0013】

本発明のある態様では、変化および変化のみが生じたことを確実に立証できるよう、複雑な認証ルールの中からルール要因を1つ、信頼性のある環境によって安全に変更可能とする技術を提供する。これにより、認証ルールの起源を保証できる。

【0014】

本発明のその他の態様および効果は、本発明の原理を例として説明する図面とともに、以下の詳細な説明から明らかになるであろう。

【図面の簡単な説明】

【0015】

後述の好ましい実施形態の詳細な説明を以下の図面と共に考察することで、本発明のよりよい理解が得られる。

【図1】図1は、ディスクリートチップとしてTPMを実装した、先行技術に係るTPM v1.2搭載システムである。

【図2】図2は、プロセッサから提示された信頼性のある実行環境内にTPMを実装した、先行技術に係るTPM v1.2搭載システムである。

【図3】図3は、図1の先行技術に基づいた、本発明に係る、フレキシブル認証に対応したシステムである。

【図4】図4は、図2の先行技術に基づいた、本発明に係る、フレキシブル認証に対応したシステムである。

【図5】図5は、本発明に係る、フレキシブル認証ルールの例である。

【図6】図6は、本発明に係る、フレキシブル認証ルールを算出するイベントフローの例である。

【図7】図7は、先行技術に係る、キーの構造体を示す。

【図8】図8は、本発明に係る、フレキシブル認証に対応したキーの構造体を示す。

【図9】図9は、本発明に係るルール要因修正許可チケットを示す。

【図10A】図10Aは、本発明に係る、スマートカードリーダを特徴としたeTPM v1.2搭載システムである。

【図10B】図10Bは、本発明に係る、ルール要因修正許可部のチケット発行方法を示す。

【図11】図11は、本発明に係る、ルール要因修正許可部のその他の好ましい実施形態を示す。

【図12】図12は、本発明に係る、ルール修正チケットを発行するフローチャートを示す。

【図13】図13は、本発明に係る、ルール要因修正許可チケットからルール修正チケットを生成するイベントフローを示す。

【図14】図14は、本発明に係る、ルール修正チケットを用いてキーを修正するイベントフローを示す。

【発明を実施するための形態】

【0016】

以下に、本発明の好ましい実施形態を説明する。

【0017】

図1は、TPMをディスクリートチップとして実装した、先行技術に係るTPM v1.2搭載システムである。TPM v1.2搭載システム100は、中央処理装置CPU102と、Trusted Computing Groupが定義したトラステッドプラットフォームモジュールTPM104を含む。次に、RAM、ROM、ハードディスクなどの一般的なハードウェアリソース116があり、ベーシック入出力システムBIOS106がある。そして、その上位にはオペレーティングシステム108が存在する。TPM104へのインターフェースとして、Trusted Computing Groupが定義したトラステッドソフトウェアスタックTSS110がある。このシステム上では、TPM104と情報のやり取りを行うTSS110を介して相互作用する、TPMを意識した1以上のアプリケーション112が実行されてもよい。また、TSS110を使用しない他のアプリケーション114は、実行されてもされなくてもどちらでもよい。

【0018】

図2は、プロセッサから提示された信頼性のある実行環境内にTPMを実装した、先行技術に係るTPM v1.2搭載システムである。TPM v1.2搭載システム200は、ARMのTrustZoneといった信頼性のある実行環境に対応した中央処理装置CPU202を含む。これにより、CPUは、左側が通常モードで右側がセキュアモードの、間に境界206が存在する、異なる2つのモードを確立することができる。この境界により、片方のモードで実行中の処理は、もう片方のモードの処理やメモリに直接アクセスすることができない。まず、セキュアモードはセキュアなハードウェアリソース208を提供する。このハードウェアリソースは、好ましい形態では、SoC(システムオンチップ)ソリューションが提供するものである。次に、セキュアなベーシック入出力システムBIOS210があり、その上位に、セキュアなオペレーションシステム212が存在する。このセキュアなOS内では、セキュアなOSによって保護されているソフトウェア(SW)TPM204が実行される。また、その他のセキュアなアプリケーション214は、実行されてもされなくてもどちらでもよい。好ましい形態において、セキュアモードはいずれのデバッグ機能も無効にする。これは、セキュアなOS上で実行しているソフトウェアは、装置外部からの未認証アクセスから保護されていることを意味する。また、セキュアモード内の1以上のリソースを、通常モード内のリソースから動的にロードしてもかまわない。これらのリソースは、通常モードに格納されているときは暗号化され、セキュアモードにロードするときは復号化されることが好ましい。

【0019】

通常モードは、図1のシステムと類似している。まず、RAM、ROM、ハードディスクなどの一般的なハードウェアリソース116があり、ベーシック入出力システムBIOS106がある。そして、その上位にはオペレーティングシステム108が存在する。TPM204へのインターフェースとして、Trusted Computing Groupが定義したトラステッドソフトウェアスタックTSS110がある。このシステム上では、TPM204と情報のやり取りを行うTSS110を介して相互作用する、TPMを意識した1以上のアプリケーション112が実行されてもよい。また、TSS110を使用しない他のアプリケーション114は、実行されてもされなくてもどちらでもよい。

【0020】

図3は、eTPMであり、先頭の「e」は拡張(for extended)を表している。このeTPMは、本発明に係るフレキシブル認証に対応しており、図1の先行技術に基づく。TPM104内には、長期間にわたるデータを記憶する不揮発性RAM、NVRAM300と、短期間のデータを記憶する揮発性RAM、VRAM302と、インクリメントされるだけで決してデクリメントされない特別なカウンタ値を記憶する単調カウンタ304と、PCR312、プラットフォーム構成レジスタと、プラットフォームの構成情報を保持する特別なVRAM記憶部とがある。次に、コアTPM機能308と、本発明に係る、追加されたフレキシブル認証ルール評価および管理機能310とが存在する。フレキシブル認証ルール評価および管理機能には、個々のルール要因それぞれの項を検証かつ評価する方法と、合成ハッシュ拡張部320を用いて、評価された項全てを累積した途中結果を保持して、個々のルール要因と今までの途中結果とを組み合わせる方法とが含まれる。好ましい形態では、拡張部320は、TCGによって説明されている合成ハッシュ拡張技術を利用する。さらに、フレキシブル認証ルール評価および管理機能310用の追加サポートコンポーネントが2つある。1つは、チケット発行部322であり、キーのフレキシブル認証ルールの修正をキーに許可するチケットを生成する。もう1つは、チケット検証部324であり、個々のフレキシブル認証ルール要因の変更を許可するチケットのフォーマットと署名を検証する。最後に、暗号化アルゴリズムSHA−1 314、RSA 316およびHMAC 318がある。これらの暗号化アルゴリズムは、現在、TPMが必要とするものだけであるが、SHA256、SHA384およびSHA512またはECCなどの別のアルゴリズムを、本発明を逸脱することなく、代わりに用いてもかまわない。また、当業者であれば、ROM306は、当該技術分野で周知の技術を用いて、権限を満たしている者により再プログラムされてもよいと分かるであろう。

【0021】

図4は、eTPMであり、先頭の「e」は拡張(for ectended)を表している。このeTPMは、本発明に係るフレキシブル認証に対応しており、図2の先行技術に基づく。SW TPM204内には、長期間にわたるデータを記憶する不揮発性RAM、NVRAM300と、短期間のデータを記憶する揮発性RAM、VRAM302と、インクリメントされるだけで決してデクリメントされない特別なカウンタ値を記憶する単調カウンタ304と、PCR312、プラットフォーム構成レジスタと、プラットフォームの構成情報を保持する特別なVRAM記憶部とがある。次に、コード記憶領域400が存在し、コアTPM機能308と、本発明に係る、追加されたフレキシブル認証ルール評価および管理機能310とを実現するソフトウェアを記憶する。フレキシブル認証ルール評価および管理機能には、個々のルール要因それぞれの項を検証かつ評価する方法と、合成ハッシュ拡張部320を用いて、評価された項全てを累積した途中結果を保持して、個々のルール要因と今までの途中結果とを組み合わせる方法とが含まれる。好ましい形態では、拡張部320は、TCGによって説明されている合成ハッシュ拡張技術を利用する。さらに、フレキシブル認証ルール評価および管理機能310用の追加サポートコンポーネントが2つある。1つは、チケット発行部322であり、キーのフレキシブル認証ルールの修正をキーに許可するチケットを生成する。もう1つは、チケット検証部324であり、個々のフレキシブル認証ルール要因の変更を許可するチケットのフォーマットと署名を検証する。最後に、暗号化アルゴリズムSHA−1 314、RSA 316およびHMAC 318がある。これらの暗号化アルゴリズムは、現在、TPMが必要とするものだけであるが、SHA256、SHA384およびSHA512またはECCなどの別のアルゴリズムを、本発明を逸脱することなく、代わりに用いてもかまわない。また、当業者であれば、コード記憶部400は、ROM内に置かれている場合や適切な技術を用いて外部の記憶部からコードをロードさせる場合など様々な方法で実現されてもよいと分かるであろう。

【0022】

図5は、本発明に係る、フレキシブル認証ルールのデータ表示例である。フレキシブル認証ルール500は、個々のルール要因それぞれが特定の値を有する、個々のルール要因504、508、512の木とみなすことができる。予想されたPCR状態は0x34…56 506、予想された署名付き状態は0x56…78 510、そして、予想されたNV RAMは0x78…9A 514である。好ましい形態では、予測された署名付き状態ルール要因508は、指紋読み取り部によって生成される。これらのルール要因に加え、IDカードから取得した予測IDや予測パスワードなど、他のルール要因を追加してもかまわない。

【0023】

さらに、フレキシブル認証ルールそのものは0x12…34 502という値をもち、この値は個々のルール要因を全て組み合わせたものを表している。当該図面の矢印は、1番下のルール要因512を最初に算出してフレキシブル認証ルールの初期値、つまり、0x00…000内に拡張し、そして、第2のルール要因508を評価して今までの要因内に拡張し、そして、第3のルール要因504を評価して今までの結果内に拡張することを示している。そして、最終結果がフレキシブル認証ルール500の値502となる。図8で後述するように、この最終値をTPMキーと関連付けて、フレキシブル認証ルールを検証する必要があるとeTPMに知らせてからこの関連キーへのアクセスを許可してもよい。好ましい形態では、これらの値はSHA−1ハッシュを用いて算出される。しかしながら、当業者であれば、この代わりに他のハッシュアルゴリズムを利用してもかまわないと分かるであろう。ルール要因は、TPM内の予測されたプラットフォーム構成レジスタ、つまり予測PCR値504、または、第三者からの署名付き予測値508、または、NVRAM内の予測値512を表してもよい。

【0024】

図6は、本発明に係るフレキシブル認証ルールを算出するイベントフローの例を示したものである。ルールを算出するためには、3つの主要要素が必要である。まず、ルールを評価するアプリケーションからの要求を処理するTSS110、次に、TPM内のフレキシブル認証ルール機能310、最後に、TPM上のVRAM302内に置かれているルールハッシュ値記憶部600がある。単純化のため、TSS110からフレキシブル認証ルール機能310へのTPMインターフェースを介したコマンドルーチンは図示していない。このルールハッシュは、検証されたルール要因を全て累積した現在の合成ハッシュを記録するフレキシブル認証ルールセッションに対して可変なセッションである。まず最初に、TSSは、TPMEx_StartRuleSession APIで新たなフレキシブル認証ルールセッションの開始を要求する602。これにより、ルールハッシュ値は0x00…00 606に初期化される604。次に、図5の木の1番下に位置する第1ルール要因は、Cell_1というNVRAM 300のメモリ位置の値が10より小さいことの検証を要求するTPMEx_RuleTestNV APIを呼び出す608ことによって実行される。TPM内のフレキシブル認証ルール評価部310は、まず、Cell_1に記憶された値が実際に10より小さいことを検証し610、そして、10より小さいとみなすと、TPMEx_RuleTestNV APIの引数のSHA−1ハッシュの値を求める612ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x78…9Aという値が示されており、図5の514に記載された予測値と一致している。そして、この値をルールハッシュ内に拡張する612。値をハッシュ内に拡張するという動作はTPM仕様書に記載されている処理であり、それによると、現在のハッシュと拡張する値とを連結したハッシュを算出し、そして、その結果を新たなハッシュとして用いることにより、ハッシュを更新する。図示するために、拡張後の新たなルールハッシュは0xFE…DC 616となる。

【0025】

次に、図5の木の真ん中に位置する第2ルール要因は、1つの特定データに有効な署名が添付されていることの検証を要求するTPMEx_RuleTestSign APIを呼び出す618ことによって実行される。TPM内のフレキシブル認証ルール評価部は、まず、データが実際に正しく署名されていることを検証し620、そして、正しく署名されているとみなすと、TPMEx_RuleTestSign APIの引数のSHA−1ハッシュの値を求める622ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x56…78という値が示されており、図5の510に記載された予測値と一致している。そして、この値をルールハッシュ内に拡張する624。図示するために、拡張後の新たなルールハッシュは0xDC…BA 626となる。

【0026】

次に、図5の木の一番上に位置する第3ルール要因は、PCR値の現在のサブセットと渡された値とが一致することの検証を要求するTPMEx_RuleTestPCR APIを呼び出す628ことによって実行される。TPM内フレキシブル認証ルール評価部は、まず、現在のPCR値と渡された値とが実際に等しいことを検証し630、そして、等しいとみなすと、TPMEx_RuleTestPCR APIの引数のSHA−1ハッシュの値を求める632ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x34…56という値が示されており、図5の506に記載された予測値と一致している。そして、この値をルールハッシュ内に拡張する634。図示するために、拡張後の新たなルールハッシュは0x12…34 636となる。図5のフレキシブル認証ルール500を確認すると、そこも0x12…34 502となっている。したがって、フレキシブル認証ルールをこの値に設定したオブジェクトであればTPM内ですぐ利用してもかまわない。

【0027】

図7は、TPM仕様書に記載されている先行技術に係るキーの構造体を示す。TPMキー構造体700には多くのフィールドがある。まず、1.1.0.0.の値をもつバージョン番号ラベルver 702があり、その次は、キーをどのように利用できるかを示す値、keyUsage 704がある。keyFlags 706は、キーごとに設定可能な制御選択肢を示し、authUsageData 708は、キーに対する認証データをどのように用いるかを示す。algorithmParms 710は、このキーで、どの暗号化アルゴリズムとどの署名アルゴリズムを利用できるかを示す構造であり、pcrInfoSize 712とpcrInfo 714は共に、キーの利用前になければならないPCR値セットを定義している。pubKey 716はキーの公開部分を保持している。最後に、encDataSize 718とencData 720は共に、キーの秘密部分を表している。

【0028】

図8は、本発明に係る、フレキシブル認証に対応したキーの構造体を示している。TPMフレキシブル認証キー構造体800には多くのフィールドがあり、それらの大部分は図7で示したものと同じである。まず、1.3.0.0.の値をもつバージョン番号ラベルver 702がある。なお、キーの構造体が先行技術で説明されたものと異なるたびに、バージョン番号はインクリメントされてきている。その次は、キーをどのように利用できるかを示す値、keyUsage 704である。keyFlags 706は、キーごとに設定可能な制御選択肢を示し、authUsageData 708は、キーに対する認証データをどのように用いるかを示す。ここには、faRuleData 802を用いるかどうかを示す追加フラグと、faRuleData 802を修正できるかどうかを示す他の追加フラグとがある。その次に、algorithmParms 710は、このキーで、どの暗号化アルゴリズムとどの署名アルゴリズムが利用可能なのかを示す構造であり、pcrInfoSize 712とpcrInfo 714は共に、キーの利用前になければならないPCR値セットを定義している。faRuleData 802は、キーの利用前になければならないフレキシブル認証ルールハッシュを定義している。pubKey 716はキーの公開部分を保持している。最後に、encDataSize 718とencData 720は共に、キーの秘密部分を表している。

【0029】

TPMフレキシブル認証キー構造体800をTPMにロードするためには、まず、図6と類似のイベントシーケンスを実行してTPMに記憶されたルールハッシュ600を生成しなければならない。次に、TPMを意識したアプリケーション112からの命令でTSS110は、既存のTPM_LoadKey2 APIを呼び出す。先行技術に係るこのコマンドの動作はTPM仕様書において詳述されている。さらに、faRuleData 802をチェックする必要があると示すフラグセットがauthUsageData 708にある場合、渡されたキーのfaRuleData 802とルールハッシュ600に記憶されている値とをTPMは比較し、一致しなければ、キーをロードできないことを示す適切なエラーコードをTPM_LoadKey2 APIは返さなければならない。

【0030】

上記にて、フレキシブル認証ルールを有するキーはどのように定義かつロードされるのかを詳述した。次に、フレキシブル認証ルールを変更する方法について詳述する。

【0031】

図9は、本発明に係るルール要因修正許可チケットを示す。フレキシブル認証ルール内の要因を1つ修正するためには、修正されていないルール要因と、修正されたルール要因と、修正するためのキーハンドルと、変更するルール要因のタイプを表すIDとを含んだ要求にルール要因修正許可部が署名して、TPMルール要因修正チケット900を生成しなければならない。この構造体のフィールドは以下のとおりである。まず、SHA−1ハッシュは、置き換えの必要があるフレキシブル認証内の古いルール要因902を表している。この要因は、図5の506、510、または514に対応する。次に、別のSHA−1は、古い要因902を置き替えることになるフレキシブル認証内の新たなルール要因904を表している。そして、置き替え対象の要因タイプ906を表すIDと、図8で示したようなTPM要因認証キー構造体908と、今までのフィールドの暗号化ダイジェスト910と、そのダイジェストに署名した署名キー912とがある。好ましい形態では、この署名キーには、このような種類のチケットへの署名が許可された署名キーであることを示すTPM_KEY_FACHANGEの値に設定されたkeyUsageフィールド704がある。後述するように、古いルール要因902とTPM要因認証キー908の両方またはどちらか一方は、チケットを利用する場合、古いルール要因902とTPM要因認証キー908の両方またはどちらか一方に制限がないことを示すNULLでもかまわない。

【0032】

図10Aは、TPMをディスクリートチップとして実装し、かつ、ルール要因修正許可部がスマートカード上に常駐している、本発明に係るeTPM搭載システムを示している。このeTPM搭載システム100は、中央処理装置CPU102と、Trusted Computing Groupが定義したトラステッドプラットフォームモジュールTPM104を含む。次に、RAM、ROM、ハードディスクなどの一般的なハードウェアリソース116があり、ベーシック入出力システムBIOS106がある。そして、その上位にはオペレーティングシステム108が存在する。TPM104へのインターフェースとして、Trusted Computing Groupが定義したトラステッドソフトウェアスタックTSS110がある。このシステム上では、TPM104と情報のやり取りを行うTSS110を介して相互作用する、TPMを意識した1以上のアプリケーション112が実行されてもよい。また、TSS110を使用しない他のアプリケーション114は、実行されてもされなくてもどちらでもよい。さらに、USBなどのインターフェースや当該技術分野において周知の他の接続方法を介してシステム100に取り付けられたスマートカードリーダ1004がある。スマートカードリーダ1004内にはスマートカード1002があり、そのスマートカード1002上にはルール要因修正許可アプリケーション1000がある。好ましい形態において、スマートカード1002およびルール要因修正許可アプリケーション1000は、OracleのJava Card 3.0仕様書で定義されている規格に準拠している。当業者であれば、ルール要因修正許可アプリケーション1000を、様々な技術を介して実装しても、リモートサーバ上に実装しても、システムが対応しているのであれば、システム100上の信頼性のある実行環境内に実装してもかまわないと分かるであろう。

【0033】

図10Bは、本発明に係るルール要因修正許可部のチケット発行方法を示す。ルール要因修正許可チケットを生成するためには、3つの要素がやりとりする必要がある。まず、TSS110はルール要因修正許可部1000に対して要求を行い、そして、ルール要因修正許可部はTPM104を用いてその許可権に署名をする。好ましい形態において、ルール要因修正許可部1000は、システム100に接続されたスマートカード1002上に置かれている。まず、TSS110は、ルール要因を更新したいキーとそのルール要因の現在の値を検索する1052。好ましい形態では、キーごとに個々のルール要因を表すキーに関連した一覧が存在する。その他の好ましい形態では、TSS110を呼び出すTPMを意識したアプリケーション112が、事前に算出したルール要因を引数として渡す。次に、TSSは新たなルール要因を算出する1054。この値はTSS自身によって算出されてもよい。あるいは、その他の好ましい形態では、TSS110を呼び出すTPMを意識したアプリケーション112が、事前に算出した新たなルール要因を引数として渡す。ここで、古いルール要因と新しいルール要因とルール要因タイプと対象キーとが準備されると、TSS110は、ルール要因修正許可部に変更の承認を要求する1056。まず、ルール要因修正許可部1000は、keyUsage 704フィールドが適切な値だと確認することによって、渡されたキーによりそのフレキシブル認証ルールを変更できることを検証し1058、そして、そのルール要因タイプが変更許可されたものであることを確認する1060。例えば、ローカルのルール要因修正許可部は、NVRAMチェック要因の変更用チケットを発行許可するだけでもよいが、リモートルール要因修正許可部は、どんな要因タイプも変更できるチケットを発行してもよい。次に、さらなる確認が行われる1062。好ましい形態では、署名キーのみがローカルのルール要因修正許可部によって変更されてもかまわない。これらの確認が全て成功すれば、ルール要因修正許可部1000は、その修正許可キーをTPM104にロードする1064。なお、このローディングそのものが、図6のように適用されるフレキシブル認証ルールを要求してもかまわない。キーが成功裏にロードされれば、ルール要因修正許可部は、チケット構造体を作成し1066、その構造体の署名付きダイジェストを生成するようTPMに要求する1068。そして、さらなる処理のため、TSSにチケットを返す1070。

【0034】

図11は、本発明に係る、ルール要因修正許可部のその他の好ましい実施形態を示す。図10Bと同様に、ルール要因修正許可チケットを生成するためには、3つの要素がやりとりする必要がある。まず、TSS110はルール要因修正許可部1000に対して要求を行い、そして、ルール要因修正許可部はTPM104を用いてその許可権に署名をする。好ましい形態において、ルール要因修正許可部1000は、システム100に接続されたスマートカード1002上に置かれている。まず、TSS110は、ルール要因を更新したいキーと、変更を要求したいルール要因の現在のパラメータおよび新しいパラメータとを検索する1102。好ましい形態では、キーごとに個々のルール要因を表すキーと関連付けた一覧が存在する。その他の好ましい形態では、TSS110を呼び出すTPMを意識したアプリケーション112が、ルール要因パラメータを引数として渡す。次に、TSS110は、1102で検索された古いルール要因パラメータと新しいルール要因パラメータとを渡すことによって、ルール要因修正許可部に変更の承認を要求する1104。この図では、修正対象のルール要因は図5のルール要因508なので、古いデータと新しいデータと署名に用いられたキーとが渡される。まず、ルール要因修正許可部1000は、渡されたパラメータに基づいて、古いルール要因と新しいルール要因とを算出する1106。図10Bと同様、ルール要因修正許可部1000は、次に、keyUsage 704フィールドが適切な値だと確認することによって、渡されたキーによりそのフレキシブル認証ルールを変更できることを検証し1108、そして、そのルール要因タイプが変更許可されたものであることを確認する1110。例えば、ローカルのルール要因修正許可部は、NVRAMチェック要因の変更用チケットを発行許可するだけでもよいが、リモートルール要因修正許可部は、どんな要因タイプも変更できるチケットを発行してもよい。次に、さらなる確認が行われる1112。図10Bのステップ1062と比較すると、古いルール要因および新しいルール要因のハッシュ値ではなくそれらの個々の要素が渡されるので、さらなる確認1112はより詳細なものとなる。例えば、古いキーAを検証してそれが無効になったことを確認してもよいし、新たなキーBを検証してそれが無効になっていないことを確認してもよい。または、メッセージAおよびメッセージBを検証してそれらが同じであり、単に修正中のキーであることを確認してもよい。キーAおよびキーBは、署名を検証するルール要因修正許可部1000によって利用されるだけなので、好ましい実施形態では、これらのキーをX.509証明書で表す。その他の好ましい実施形態では、これらのキーはTPM内に置かれる。これらの確認が全て成功すれば、ルール要因修正許可部1000は、その修正許可キーをTPM104にロードする1114。なお、このローディングそのものが、図6のように適用されるフレキシブル認証ルールを要求してもかまわない。キーが成功裏にロードされれば、ルール要因修正許可部は、チケット構造体を作成し1116、その構造体の署名付きダイジェストを生成するようTPMに要求する1118。そして、さらなる処理のため、TSSにチケットを返す1120。

【0035】

図12は、本発明に係るルール修正チケットを示す。完成したフレキシブル認証ルールに対する修正を認証するためには、TPMルール要因修正チケット900がキーの変更を許可されていることは検証済みであると明言できるチケットをTPMは発行しなければならない。このルール修正チケットの構造体1200におけるフィールドは以下のとおりである。まず、SHA−1ハッシュは、置き換えの必要がある、古いフレキシブル認証ルール値1202を含んでいる。この要因は、図5の502に対応する。次に、別のSHA−1は、古いルール値1202を置き替えることになる新しいフレキシブル認証ルール値1204を含んでいる。そして、1202の値から1204の値に変更されたフレキシブル認証ルール値をもつことになる図8で示したようなTPM要因認証キー構造体1206と、最後に、その構造体の上記フィールドのHMACダイジェスト1208がある。このHMACは、TPMが定義したTPM_PERMANENT_DATA中のtpmProof値など、適切な秘密キーを用いてRFC2104に従い算出される。

【0036】

図13は、本発明に係る、ルール要因修正許可チケットからルール修正チケットを生成するイベントフローを示す。ルールを検証するためには、3つの主要要素が必要である。まず、ルールを検証するアプリケーションからの要求を処理するTSS110、次に、TPM内のフレキシブル認証(FA)ルール機能310、最後に、TPM上のVRAM302内に置かれているルールハッシュのペア値記憶部1300がある。このイベントシーケンスは、図6で示したようなフレキシブル認証ルールを算出するものと類似している。しかしながら、1つのルールハッシュ600ではなく、このチケットを生成する場合には、古いルールハッシュと新しいルールハッシュの両方を算出するため、ルールハッシュのペア1300が必要となる。まず、TPMEx_StartRuleVerificationSession APIを呼び出して1302、両方のルールハッシュを0x00…00の値1306に初期化する1304。次に、図5に示したようなルール要因の並びを適用する。図6ではハッシュ内に拡張する前に各ルール要因を検証しているが、ここでキーポイントとなる違いは、ルール要因を検証しないということである。TPMEx_RuleVerifyNV APIを呼び出し1308、規定のNVRAM位置を調べることなく、フレキシブル認証(FA)ルール評価部310は、TPMEx_RuleVerifyNV APIの引数のSHA−1ハッシュの値を求める1310ことによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x78…9Aという値が示されており、図5の514に記載された予測値と一致している。そして、この値をルールハッシュペアの両方に拡張する1312。値をハッシュ内に拡張するという動作はTPM仕様書に記載されている処理であり、それによると、現在のハッシュと拡張する値とを連結したハッシュを算出し、そして、その結果を新たなハッシュとして用いることにより、ハッシュを更新する。図示するために、拡張後の新たなルールハッシュペアは0xFE…DC 616となる。

【0037】

次に、図5の木の真ん中に位置する第2ルール要因は、TPMEx_RuleVerifySign APIを呼び出す1316ことによって実行される。これは、図10Aに従ってルール要因修正許可チケットを発行させたルール要因なので、このチケットは、フレキシブル認証(FA)ルール評価部310にも渡される。この評価部は、まず、ルール要因修正許可チケットが正しく署名されていることと、factorIDが現在のルール要因タイプ用を示していることを検証し1318、そして、引数のSHA−1ハッシュの値を求める1320。このSHA−1ハッシュは、この例では0x56…78という値が示されており、図5の510に記載された予測値と一致している。次に、この算出したハッシュを、ルール要因修正許可チケットのoldFactorフィールドに格納されているハッシュと比較する1322。等しければ、チケットはこの項を修正するのに有効なチケットであるため、このチケットのoldFactor902とnewFactor904をそれぞれ、ルールハッシュペア内の各フィールドへ拡張する1324。図示するために、拡張後の新たなルールハッシュペアは0xDC…BA(古い値)および0xCD…BA(新しい値)1326となる。なお、もし、ルール要因修正許可チケットのoldFactorの値902がNULLであれば、1322における古い値の検証は省略され、factorID906がNULLであれば、1318におけるIDの検証は省略される。

【0038】

次に、図5の木の一番上に位置する第3ルール要因は、TPMEx_RuleVerifyPCR APIを呼び出し1328、規定のPCRを調べることなく、フレキシブル認証(FA)ルール評価部310は、TPMEx_RuleVerifyPCR APIの引数のSHA−1ハッシュの値を求めることによってルール要因を代表する値を形成する。SHA−1ハッシュは、この例では0x34…56という値が示されており、図5の506に記載された予測値と一致している。そして、この値をルールハッシュのペア内に拡張する1332。図示するために、拡張後のルールハッシュペアは0x12…34の古いハッシュ値と0x21…43の新しいハッシュ値1334になる。

【0039】

この時点で、古いフレキシブル認証ルール値と新しいフレキシブル認証ルール値とが算出されたので、ここで初めて、クライアントTSSは、TPMEx_RequestRuleModificationTicket APIを用い、かつ、チケットを作成するキーとルール要因修正許可チケットとを渡すことによって、ルール修正チケットの作成を要求できる1336。渡されたキーのfaRuleDataフィールド802がルールハッシュペア1300の古い値と等しければ、ルール要因修正許可チケットは正しく署名されており、ルール要因修正許可チケットのkeyフィールド908が渡されたキーと等しければ1338、ルール修正チケットは発行され1340、TSS110にそのチケットを返す。

【0040】

図14は、本発明に係る、ルール修正チケットを用いてキーを修正するイベントフローを示す。修正を実行するためには、2つの主要要素が必要である。まず、キーを修正するアプリケーションからの要求を処理するTSS110、そして、構造体への実際の変更を処理するTPM内のフレキシブル認証(FA)ルール機能310がある。TPM内のキーはそれらの親キーによって暗号化されているため、まず最初に、親キーを用いてOSAPセッションを確立し1400、対象である子キーのデータを復号する権限を取得する必要がある。TPMコア308内に実装されている先行技術に従ってセッションが確立された時点で、データの実際の変更を行うことが可能になる。TSSは、対象キーと、OSAPセッションハンドルと、図13に示すように生成されたルール修正チケットとを渡すことによって、フレキシブル認証を変更する要求を行う1402。まず、フレキシブル認証(FA)ルール評価部は、先行技術で説明されているように、OSAPセッションを検証する1404。そして、キー構造体のフォーマット1406およびルール修正チケットの署名1408を検証し、ルール修正チケットのkeyフィールド1206と渡されたキー800との一致をバイトごとに比較して確認し、oldFARule1204がキーのfaRuleData802と等しいことを確認することにより、渡されたキーに対してこのルール修正チケットが有効なこと1410を検証する。これらの2つが一致すれば、encData720内に格納されている秘密キーデータを親キーで復号し1410、その結果得られた構造体を検証して、この構造体が、先行技術で説明されているような、有効なTPM_STORE_ASYMKEYまたはTPM_MIGRATE_ASYMKEYであることを保証する。渡されたキー内のfaRuleData802をルール修正チケット1208のnewFARuleフィールド1204に設定する1414。そして、復号されたencData 720のpubDataDigest内に格納されているハッシュ値を再計算して、フレキシブル認証ルールの変更を反映する。最後に、encData 720を親キーで再び暗号化し1418、処理が成功したことを呼び出し側に返す1420。

【0041】

キーを移動するたびにキーのポリシーの変更がキーに許可されるキー移動に対して、当業者であれば、図14の技術をTPM仕様書内に記載されている技術と組み合わせてもかまわないと分かるであろう。

【0042】

本発明は上記の実施形態に基づいて述べられているが、本発明は明らかにそのような実施形態に限定されるものではない。下記のケースもまた本発明に含まれる。

【0043】

(1)上記の各装置は、具体的には、マイクロプロセッサ、ROM、RAM、ハードディスクユニット、ディスプレイユニット、キーボード、マウスなどから構成されるコンピュータシステムである。RAMまたはハードディスクユニットには、コンピュータプログラムが記憶されている。マイクロプロセッサが、コンピュータプログラムにしたがって動作することにより、各装置は、その機能を達成する。ここでコンピュータプログラムは、コンピュータに対する指令を示す命令コードが複数個組み合わされて構成されたものである。

【0044】

(2)上記の各装置を構成する構成要素の一部または全部は、1個のシステムLSI(Large Scale Integration:大規模集積回路)から構成されているとしてもよい。システムLSIは、複数の構成部を1個のチップ上に集積して製造された超多機能LSIであり、具体的には、マイクロプロセッサ、ROM、RAMなどを含んで構成されるコンピュータシステムである。RAMには、コンピュータプログラムが記憶されている。マイクロプロセッサが、コンピュータプログラムにしたがって動作することにより、システムLSIは、その機能を達成する。

【0045】

さらに、各装置を構成する構成部品の各ユニットは、別個の個別チップとして、または、一部もしくは全てを含む単一のチップとして作られてもよい。

【0046】

さらに、ここでは、LSIが述べられているが、集積化の程度の違いにより、指定IC、LSI、スーパLSI、ウルトラLSIが使用される場合もある。

【0047】

さらに、回路の集積化の手段は、LSIに限定されるものではなく、専用回路、もしくは汎用プロセッサによる実装も利用できる。さらに、LSIが製造された後にプログラム可能なフィールドプログラムゲートアレイ(FPGA)を使用することもまた可能であり、またLSI内で回路セルの接続および設定を再構成可能なリコンフィギュアラブルプロセッサも使用可能である。

【0048】

さらに、もしLSIに置き換わる集積回路技術が半導体技術もしくは他の派生する技術の進歩を通じて現われるのであれば、その技術は当然に構成要素の集積化を実現するために使用することができる。バイオ技術の適用が予想される。

【0049】

(3)上記の各装置を構成する構成要素の一部または全部は、各装置に脱着可能なICカードまたは単体のモジュールから構成されているとしてもよい。ICカードまたはモジュールは、マイクロプロセッサ、ROM、RAMなどから構成されるコンピュータシステムである。ICカードまたはモジュールは、上記の超多機能LSIに含まれるとしてもよい。マイクロプロセッサが、コンピュータプログラムにしたがって動作することにより、ICカードまたはモジュールは、その機能を達成する。このICカードまたはこのモジュールは、耐タンパ性を有するとしてもよい。

【0050】

(4)本発明は、上記に示す方法をコンピュータにより実現するコンピュータプログラムであるとしてもよいし、コンピュータプログラムなどのデジタル信号であるとしてもよい。

【0051】

また、本発明は、コンピュータプログラムまたはデジタル信号をコンピュータ読み取り可能な記録媒体、例えば、フレキシブルディスク、ハードディスク、CD−ROM、MO、DVD、DVD−ROM、DVD−RAM、BD(Blu−ray Disc)、半導体メモリなどに記録したものとしてもよい。また、これらの記録媒体に記録されているデジタル信号であるとしてもよい。

【0052】

また、本発明は、コンピュータプログラムまたはデジタル信号を、電気通信回線、無線または有線通信回線、インターネットを代表とするネットワーク、データ放送等を経由して伝送するものとしてもよい。

【0053】

また、本発明は、マイクロプロセッサとメモリを備えたコンピュータシステムであって、メモリは、上記コンピュータプログラムを記憶しており、マイクロプロセッサは、コンピュータプログラムにしたがって動作するとしてもよい。

【0054】

また、プログラムまたはデジタル信号を記録媒体に記録して移送することにより、またはプログラムまたはデジタル信号を、ネットワーク等を経由して移送することにより、独立した他のコンピュータシステムにより実施するとしてもよい。

【0055】

(5)本技術分野の当業者にとっては、説明した実施形態の、本発明固有の教示および利点から原理的に離れることのない多くの変形がありえることを容易に理解することができるだろう。また、上記変更および実施形態の任意の組み合わせは、本発明の範囲内に含まれる。

【特許請求の範囲】

【請求項1】

耐タンパ性のセキュリティLSIを備える情報処理装置であって、

前記LSIは、

前記LSIのリブート後でも利用できる必要があるデータを記憶する不揮発性メモリ領域と、

前記LSIの1ブートサイクル中にのみ必要なデータを記憶する揮発性メモリ領域と、

インクリメントのみ可能な複数の不揮発性カウンタを記憶する単調カウンタ領域と、

プラットフォーム状態に関する蓄積情報を記憶するプラットフォーム構成レジスタ(PCR)領域と、

複数の暗号化キーを生成し、データを暗号化し、データを復号し、複数の暗号化署名を生成し、複数の暗号化署名を検証する暗号化部と、

前記LSIの外部に情報を送信し、前記LSIの外部から情報を受信する外部インターフェースと、

第1暗号化ハッシュを記憶する前記揮発性メモリ領域内の第1記憶領域と、

第2暗号化ハッシュを記憶する前記揮発性メモリ領域内の第2記憶領域と、

前記外部インターフェースを介して受信したオブジェクトの代表値と、前記第1暗号化ハッシュと、前記第2暗号化ハッシュと、前記代表値および2つの暗号化ハッシュの暗号化ダイジェストとを含んだ、受信した前記オブジェクトに含まれているルールを修正するためのオブジェクトルール修正チケットを発行するオブジェクトルール修正チケット発行部と、

受信した前記オブジェクトが、前記第1記憶領域に記憶されている第1暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ、前記チケット発行部を有効にするオブジェクトルール修正チケット発行制御部と

を備える情報処理装置。

【請求項2】

前記LSIは、さらに、

第1の値で前記第1記憶領域を拡張し、第2の値で前記第2記憶領域を拡張する暗号化ハッシュ拡張部と、

前記外部インターフェースを介して受信したデータを代表する値を前記第1記憶領域内と前記第2記憶領域内とに拡張するよう前記暗号化ハッシュ拡張部に要求することによってルール要因を適用する第1ルール要因適用部と、

前記外部インターフェースを介して受信したデータを代表する第1の値を前記第1記憶領域内に拡張し、かつ、前記外部インターフェースを介して受信したルール要因修正チケットに記載されている第2の値を前記第2記憶領域内に拡張するよう前記暗号化ハッシュ拡張部に要求することによって2つのルール要因を適用する第2ルール要因適用部とを備え、

前記ルール要因修正チケットは、前記第2記憶領域内に拡張する置換用の第2の値と、前記ルール要因修正チケット内のデータの暗号化ダイジェストとを含む、

請求項1記載の情報処理装置。

【請求項3】

前記ルール要因修正チケットは、さらに、

予測された第1の値を含み、

前記第2ルール要因適用部は、さらに、前記予測された第1の値が、前記外部インターフェースを介して受信したデータを代表する前記第1の値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項2記載の情報処理装置。

【請求項4】

前記ルール要因修正チケットは、さらに、

前記オブジェクトの予測代表値を含み、

前記第2ルール要因適用部は、さらに、前記オブジェクトの予測代表値が、前記外部インターフェースを介して受信したオブジェクトの代表値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項2記載の情報処理装置。

【請求項5】

前記ルール要因修正チケットは、さらに、

予測されたルール要因タイプを含み、

前記第2ルール要因適用部は、さらに、前記予測されたルール要因タイプが、前記外部インターフェースを介して受信したルール要因タイプと一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項2記載の情報処理装置。

【請求項6】

耐タンパ性のセキュアなアプリケーション実行環境を有したCPUを備える情報処理装置であって、

前記セキュアなアプリケーション実行環境は、

前記セキュアなアプリケーション実行環境内のアプリケーションにサービスを提供するセキュアなオペレーティングシステムと、

前記CPUのリブート後でも利用できる必要があるデータを記憶する不揮発性メモリ領域と、

前記CPUの1ブートサイクル中にのみ必要なデータを記憶する揮発性メモリ領域と、

インクリメントのみ可能な複数の不揮発性カウンタを記憶する単調カウンタ領域と、

プラットフォーム状態に関する蓄積情報を記憶するプラットフォーム構成レジスタ(PCR)領域と、

複数の暗号化キーを生成し、データを暗号化し、データを復号し、複数の暗号化署名を生成し、複数の暗号化署名を検証する暗号化部と、

前記セキュアなアプリケーション実行環境の外部に情報を送信し、前記セキュアなアプリケーション実行環境の外部から情報を受信する外部インターフェースと、

第1暗号化ハッシュを記憶する前記揮発性メモリ領域内の第1記憶領域と、

第2暗号化ハッシュを記憶する前記揮発性メモリ領域内の第2記憶領域と、

前記外部インターフェースを介して受信したオブジェクトの代表値と、前記第1暗号化ハッシュと、前記第2暗号化ハッシュと、前記代表値および2つの暗号化ハッシュの暗号化ダイジェストとを含んだ、受信した前記オブジェクトに含まれているルールを修正するためのオブジェクトルール修正チケットを発行するオブジェクトルール修正チケット発行部と、

受信した前記オブジェクトが、前記第1記憶領域に記憶されている第1暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ、前記チケット発行部を有効にするオブジェクトルール修正チケット発行制御部と

を備える情報処理装置。

【請求項7】

前記セキュアなアプリケーション実行環境は、さらに、

第1の値で前記第1記憶領域を拡張し、第2の値で前記第2記憶領域を拡張する暗号化ハッシュ拡張部と、

前記外部インターフェースを介して受信したデータを代表する値を前記第1記憶領域内と前記第2記憶領域内とに拡張するよう前記暗号化ハッシュ拡張部に要求することによってルール要因を適用する第1ルール要因適用部と、

前記外部インターフェースを介して受信したデータを代表する第1の値を前記第1記憶領域内に拡張し、かつ、前記外部インターフェースを介して受信したルール要因修正チケットに記載されている第2の値を前記第2記憶領域内に拡張するよう前記暗号化ハッシュ拡張部に要求することによって2つのルール要因を適用する第2ルール要因適用部とを備え、

前記ルール要因修正チケットは、前記第2記憶領域内に拡張する置換用の第2の値と、前記ルール要因修正チケット内のデータの暗号化ダイジェストとを含む

請求項6記載の情報処理装置。

【請求項8】

前記ルール要因修正チケットは、さらに、

予測された第1の値を含み、

前記第2ルール要因適用部は、さらに、前記予測された第1の値が、前記外部インターフェースを介して受信したデータを代表する前記第1の値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項7記載の情報処理装置。

【請求項9】

前記ルール要因修正チケットは、さらに、

前記オブジェクトの予測代表値を含み、

前記第2ルール要因適用部は、さらに、前記オブジェクトの予測代表値が、前記外部インターフェースを介して受信したオブジェクトの代表値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項7記載の情報処理装置。

【請求項10】

前記ルール要因修正チケットは、さらに、

予測されたルール要因タイプを含み、

前記第2ルール要因適用部は、さらに、前記予測されたルール要因タイプが、前記外部インターフェースを介して受信したルール要因タイプと一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項7記載の情報処理装置。

【請求項11】

オブジェクトルール修正チケット発行方法であって、

現在のオブジェクトルール値を表す第1暗号化ハッシュを提供し、

新しいオブジェクトルール値を表す第2暗号化ハッシュを提供し、

オブジェクトルール値を含むオブジェクトを提供し、

ルール要因タイプを提供し、

前記オブジェクトルール値が前記第1暗号化ハッシュ値と等しいことを検証し、そして、

これらの値が等しければ、前記オブジェクトの代表値と前記第1暗号化ハッシュと前記第2暗号化ハッシュとの暗号化ダイジェストを生成することによって、オブジェクトルール修正チケットを発行する

オブジェクトルール修正チケット発行方法。

【請求項12】

前記方法は、さらに、

ルール要因を表すデータセットを提供し、

置換用の暗号化ハッシュ値と、ルール要因修正チケット内のデータの暗号化ダイジェストとを含むルール要因修正チケットを提供し、

前記ルール要因修正チケットに関連付けられた前記暗号化ダイジェストが正しいことを検証し、

前記検証が成功すれば、ルール要因を表す前記データセットを代表する値を前記第1暗号化ハッシュ内に拡張し、置換用の暗号化ハッシュを前記第2暗号化ハッシュ内に拡張する

請求項11記載の方法。

【請求項13】

前記方法は、さらに、

前記ルール要因修正チケットが、予測された第1の値をさらに含み、

前記予測された第1の値が、ルール要因を表すデータセットを代表する値と一致することをさらに検証し、

一致しなければ、前記第1暗号化ハッシュ内への拡張と前記第2暗号化ハッシュ内への拡張とを行わない

請求項12記載の方法。

【請求項14】

前記方法は、さらに、

前記ルール要因修正チケットが、前記オブジェクトの予測された代表値をさらに含み、

前記オブジェクトの予測された代表値が前記オブジェクトの代表値と一致することをさらに検証し、

一致しなければ、前記第1暗号化ハッシュ内への拡張と前記第2暗号化ハッシュ内への拡張とを行わない

請求項12記載の方法。

【請求項15】

前記方法は、さらに、

前記ルール要因修正チケットが、予測されたルール要因タイプをさらに含み、

前記予測されたルール要因タイプが前記ルール要因タイプと一致することをさらに検証し、

一致しなければ、前記第1暗号化ハッシュ内への拡張と前記第2暗号化ハッシュ内への拡張とを行わない

請求項12記載の方法。

【請求項1】

耐タンパ性のセキュリティLSIを備える情報処理装置であって、

前記LSIは、

前記LSIのリブート後でも利用できる必要があるデータを記憶する不揮発性メモリ領域と、

前記LSIの1ブートサイクル中にのみ必要なデータを記憶する揮発性メモリ領域と、

インクリメントのみ可能な複数の不揮発性カウンタを記憶する単調カウンタ領域と、

プラットフォーム状態に関する蓄積情報を記憶するプラットフォーム構成レジスタ(PCR)領域と、

複数の暗号化キーを生成し、データを暗号化し、データを復号し、複数の暗号化署名を生成し、複数の暗号化署名を検証する暗号化部と、

前記LSIの外部に情報を送信し、前記LSIの外部から情報を受信する外部インターフェースと、

第1暗号化ハッシュを記憶する前記揮発性メモリ領域内の第1記憶領域と、

第2暗号化ハッシュを記憶する前記揮発性メモリ領域内の第2記憶領域と、

前記外部インターフェースを介して受信したオブジェクトの代表値と、前記第1暗号化ハッシュと、前記第2暗号化ハッシュと、前記代表値および2つの暗号化ハッシュの暗号化ダイジェストとを含んだ、受信した前記オブジェクトに含まれているルールを修正するためのオブジェクトルール修正チケットを発行するオブジェクトルール修正チケット発行部と、

受信した前記オブジェクトが、前記第1記憶領域に記憶されている第1暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ、前記チケット発行部を有効にするオブジェクトルール修正チケット発行制御部と

を備える情報処理装置。

【請求項2】

前記LSIは、さらに、

第1の値で前記第1記憶領域を拡張し、第2の値で前記第2記憶領域を拡張する暗号化ハッシュ拡張部と、

前記外部インターフェースを介して受信したデータを代表する値を前記第1記憶領域内と前記第2記憶領域内とに拡張するよう前記暗号化ハッシュ拡張部に要求することによってルール要因を適用する第1ルール要因適用部と、

前記外部インターフェースを介して受信したデータを代表する第1の値を前記第1記憶領域内に拡張し、かつ、前記外部インターフェースを介して受信したルール要因修正チケットに記載されている第2の値を前記第2記憶領域内に拡張するよう前記暗号化ハッシュ拡張部に要求することによって2つのルール要因を適用する第2ルール要因適用部とを備え、

前記ルール要因修正チケットは、前記第2記憶領域内に拡張する置換用の第2の値と、前記ルール要因修正チケット内のデータの暗号化ダイジェストとを含む、

請求項1記載の情報処理装置。

【請求項3】

前記ルール要因修正チケットは、さらに、

予測された第1の値を含み、

前記第2ルール要因適用部は、さらに、前記予測された第1の値が、前記外部インターフェースを介して受信したデータを代表する前記第1の値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項2記載の情報処理装置。

【請求項4】

前記ルール要因修正チケットは、さらに、

前記オブジェクトの予測代表値を含み、

前記第2ルール要因適用部は、さらに、前記オブジェクトの予測代表値が、前記外部インターフェースを介して受信したオブジェクトの代表値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項2記載の情報処理装置。

【請求項5】

前記ルール要因修正チケットは、さらに、

予測されたルール要因タイプを含み、

前記第2ルール要因適用部は、さらに、前記予測されたルール要因タイプが、前記外部インターフェースを介して受信したルール要因タイプと一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項2記載の情報処理装置。

【請求項6】

耐タンパ性のセキュアなアプリケーション実行環境を有したCPUを備える情報処理装置であって、

前記セキュアなアプリケーション実行環境は、

前記セキュアなアプリケーション実行環境内のアプリケーションにサービスを提供するセキュアなオペレーティングシステムと、

前記CPUのリブート後でも利用できる必要があるデータを記憶する不揮発性メモリ領域と、

前記CPUの1ブートサイクル中にのみ必要なデータを記憶する揮発性メモリ領域と、

インクリメントのみ可能な複数の不揮発性カウンタを記憶する単調カウンタ領域と、

プラットフォーム状態に関する蓄積情報を記憶するプラットフォーム構成レジスタ(PCR)領域と、

複数の暗号化キーを生成し、データを暗号化し、データを復号し、複数の暗号化署名を生成し、複数の暗号化署名を検証する暗号化部と、

前記セキュアなアプリケーション実行環境の外部に情報を送信し、前記セキュアなアプリケーション実行環境の外部から情報を受信する外部インターフェースと、

第1暗号化ハッシュを記憶する前記揮発性メモリ領域内の第1記憶領域と、

第2暗号化ハッシュを記憶する前記揮発性メモリ領域内の第2記憶領域と、

前記外部インターフェースを介して受信したオブジェクトの代表値と、前記第1暗号化ハッシュと、前記第2暗号化ハッシュと、前記代表値および2つの暗号化ハッシュの暗号化ダイジェストとを含んだ、受信した前記オブジェクトに含まれているルールを修正するためのオブジェクトルール修正チケットを発行するオブジェクトルール修正チケット発行部と、

受信した前記オブジェクトが、前記第1記憶領域に記憶されている第1暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ、前記チケット発行部を有効にするオブジェクトルール修正チケット発行制御部と

を備える情報処理装置。

【請求項7】

前記セキュアなアプリケーション実行環境は、さらに、

第1の値で前記第1記憶領域を拡張し、第2の値で前記第2記憶領域を拡張する暗号化ハッシュ拡張部と、

前記外部インターフェースを介して受信したデータを代表する値を前記第1記憶領域内と前記第2記憶領域内とに拡張するよう前記暗号化ハッシュ拡張部に要求することによってルール要因を適用する第1ルール要因適用部と、

前記外部インターフェースを介して受信したデータを代表する第1の値を前記第1記憶領域内に拡張し、かつ、前記外部インターフェースを介して受信したルール要因修正チケットに記載されている第2の値を前記第2記憶領域内に拡張するよう前記暗号化ハッシュ拡張部に要求することによって2つのルール要因を適用する第2ルール要因適用部とを備え、

前記ルール要因修正チケットは、前記第2記憶領域内に拡張する置換用の第2の値と、前記ルール要因修正チケット内のデータの暗号化ダイジェストとを含む

請求項6記載の情報処理装置。

【請求項8】

前記ルール要因修正チケットは、さらに、

予測された第1の値を含み、

前記第2ルール要因適用部は、さらに、前記予測された第1の値が、前記外部インターフェースを介して受信したデータを代表する前記第1の値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項7記載の情報処理装置。

【請求項9】

前記ルール要因修正チケットは、さらに、

前記オブジェクトの予測代表値を含み、

前記第2ルール要因適用部は、さらに、前記オブジェクトの予測代表値が、前記外部インターフェースを介して受信したオブジェクトの代表値と一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項7記載の情報処理装置。

【請求項10】

前記ルール要因修正チケットは、さらに、

予測されたルール要因タイプを含み、

前記第2ルール要因適用部は、さらに、前記予測されたルール要因タイプが、前記外部インターフェースを介して受信したルール要因タイプと一致することを確認し、

一致しない場合には、前記第1の値を拡張するという前記暗号化ハッシュ拡張部への要求を行わない

請求項7記載の情報処理装置。

【請求項11】

オブジェクトルール修正チケット発行方法であって、

現在のオブジェクトルール値を表す第1暗号化ハッシュを提供し、

新しいオブジェクトルール値を表す第2暗号化ハッシュを提供し、

オブジェクトルール値を含むオブジェクトを提供し、

ルール要因タイプを提供し、

前記オブジェクトルール値が前記第1暗号化ハッシュ値と等しいことを検証し、そして、

これらの値が等しければ、前記オブジェクトの代表値と前記第1暗号化ハッシュと前記第2暗号化ハッシュとの暗号化ダイジェストを生成することによって、オブジェクトルール修正チケットを発行する

オブジェクトルール修正チケット発行方法。

【請求項12】

前記方法は、さらに、

ルール要因を表すデータセットを提供し、

置換用の暗号化ハッシュ値と、ルール要因修正チケット内のデータの暗号化ダイジェストとを含むルール要因修正チケットを提供し、

前記ルール要因修正チケットに関連付けられた前記暗号化ダイジェストが正しいことを検証し、

前記検証が成功すれば、ルール要因を表す前記データセットを代表する値を前記第1暗号化ハッシュ内に拡張し、置換用の暗号化ハッシュを前記第2暗号化ハッシュ内に拡張する

請求項11記載の方法。

【請求項13】

前記方法は、さらに、

前記ルール要因修正チケットが、予測された第1の値をさらに含み、

前記予測された第1の値が、ルール要因を表すデータセットを代表する値と一致することをさらに検証し、

一致しなければ、前記第1暗号化ハッシュ内への拡張と前記第2暗号化ハッシュ内への拡張とを行わない

請求項12記載の方法。

【請求項14】

前記方法は、さらに、

前記ルール要因修正チケットが、前記オブジェクトの予測された代表値をさらに含み、

前記オブジェクトの予測された代表値が前記オブジェクトの代表値と一致することをさらに検証し、

一致しなければ、前記第1暗号化ハッシュ内への拡張と前記第2暗号化ハッシュ内への拡張とを行わない

請求項12記載の方法。

【請求項15】

前記方法は、さらに、

前記ルール要因修正チケットが、予測されたルール要因タイプをさらに含み、

前記予測されたルール要因タイプが前記ルール要因タイプと一致することをさらに検証し、

一致しなければ、前記第1暗号化ハッシュ内への拡張と前記第2暗号化ハッシュ内への拡張とを行わない

請求項12記載の方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10A】

【図10B】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10A】

【図10B】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2012−39390(P2012−39390A)

【公開日】平成24年2月23日(2012.2.23)

【国際特許分類】

【外国語出願】

【出願番号】特願2010−177819(P2010−177819)

【出願日】平成22年8月6日(2010.8.6)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Blu−ray Disc

2.JAVA

【出願人】(000005821)パナソニック株式会社 (73,050)

【Fターム(参考)】

【公開日】平成24年2月23日(2012.2.23)

【国際特許分類】

【出願番号】特願2010−177819(P2010−177819)

【出願日】平成22年8月6日(2010.8.6)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Blu−ray Disc

2.JAVA

【出願人】(000005821)パナソニック株式会社 (73,050)

【Fターム(参考)】

[ Back to top ]