ブロードキャストされたランダム雑音を使用して無線デバイスの暗号化能力を向上させるための方法およびシステム

【課題】無線デバイスの暗号化能力を向上させる。

【解決手段】通信デバイスは公開ランダム・ストリームを受信(310)する一方で無線チャネル測定(320)とJRNSO生成(325)を行う。JRNSO測定がなされると同時に公開ランダム・ストリームがサンプリングされる。共有された共通のシークレットに従って、特定のビットが抽出され、より長いシークレット・ストリームを作成される(335)。共有された共通のシークレットは、JRNSOの技法で生成されるか、通信セッションに先立って送受信ユニットに供給される。送受信ユニットの1つを任意の潜在的盗聴者よりも強力であると仮定すると、強力な送受信ユニットは公開ランダム・ストリームをブロードキャストし、より弱い送受信ユニットは、強力な送受信ユニットに選択したビット番号を送出し、強力な送受信ユニットは、乱数を使用し、より弱い送受信ユニットにより生成された鍵を作成する。

【解決手段】通信デバイスは公開ランダム・ストリームを受信(310)する一方で無線チャネル測定(320)とJRNSO生成(325)を行う。JRNSO測定がなされると同時に公開ランダム・ストリームがサンプリングされる。共有された共通のシークレットに従って、特定のビットが抽出され、より長いシークレット・ストリームを作成される(335)。共有された共通のシークレットは、JRNSOの技法で生成されるか、通信セッションに先立って送受信ユニットに供給される。送受信ユニットの1つを任意の潜在的盗聴者よりも強力であると仮定すると、強力な送受信ユニットは公開ランダム・ストリームをブロードキャストし、より弱い送受信ユニットは、強力な送受信ユニットに選択したビット番号を送出し、強力な送受信ユニットは、乱数を使用し、より弱い送受信ユニットにより生成された鍵を作成する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は無線通信に関する。

【背景技術】

【0002】

暗号理論における最近の進展は、潜在的攻撃者/盗聴者の記憶装置能力(storage capability)が有界(bounded)である(可能性としてはかなり大きいが)という仮定の下に、情報理論的な秘密性が公開のアクセス可能なランダム源(source of randomness)から生成可能であることを論証する。これらの進展は、無線通信媒体の生来のブロードキャスト性に依存して、無線通信システムにおける秘密性生成における使用に対して特に適合する場合がある。

【0003】

相互の無線チャネルにおける固有の相関性から共通的秘密性を生成するアプローチは、以前から提示されており、そして同時係属中で一般的に割り付けられた、以下の米国特許出願番号において開示されている。すなわち、2006年9月21日出願の米国特許出願第60/826,484号、2005年12月20日出願の米国特許出願第60/751,803号、2006年7月7日出願の米国特許出願第60/819,023号、2006年5月31日出願の米国特許出願公開第11/444,558号、および2006年1月26日出願の米国特許出願第11/339,958号である。

【0004】

この秘密性のアプローチは、無線ノード間の一意なチャネル応答のJRNSO(他者と共有されない結合ランダム性:Joint Randomness Not Shared with Others)特性を利用する。しかしながら、このアプローチを使用して生成されるランダム性は、通常低速度であり、かつ比較的特定の応用に向けられる。

【0005】

盗聴者に関する有限(有界)の記憶装置の仮定のみの下で、公開の(したがって、完全に非秘密の)ランダム源から情報理論的なセキュリティを導出することが可能である。図1は、情報理論的なセキュリティに基づく有限の記憶装置が使用され、アリスおよびボブの間の通信を、イブにより発見されることから保護することができる無線システムの一例を示す。この処理は以下の2つのステップを伴う。すなわち、ランダム・ストリームをサンプリング(標本化)するステップと、サンプリングされたデータから「純粋なシークレット(pure secret)」を抽出するステップである。数学を完全に理解するために、以下の記法が適用可能である。

【0006】

T:セッションの全体的持続時間

α:公開ストリーム速度

β:入力ランダム性/秘密性速度

γ:正規の関係者(アリス/ボブ)が公開ストリームをサンプリングすることが可能な、平均/償却速度(average/amortized rate)。それらを異なった速度で読むことが可能なら、これはその2つの中の小さい方である。

N:セッションの間で利用可能な総データ

N=αT (1)

k:共有されるシークレット長(shared secret length)

k=βT (2)

n:アリスおよびボブが一緒にサンプリング可能な総ビット数

n=γT (3)

n0:ブロック用の(block-wise)アルゴリズムに対してアリスおよびボブが1ブロック当たりでサンプリング可能なビットの総数。ブロック長の選択(すなわちTの選択)の際に何らかの自由度を有するため、w.l.ogを仮定し、ここでn/n0およびN/(n/n0)は整数である。

【0007】

【数1】

【0008】

b:攻撃者(イブ)が格納できると仮定される総データの一部(すなわち、0<b<l)。これは分析に使用されるパラメ−ターである。

G:攻撃者の実際の記憶装置容量。これは実際の状態である。Gおよびbの間の関係は問題を追いやる制約の1つを構成する。

G=bN (4)

a:実施方法のバックオフ・パラメ−ター。これは、理論的に理想的な標本化器等を使用するのではなく、有限のブロック長を有するがために受ける実施方法上の損失である。

ε:アルゴリズム処理における誤りの確率(アリスおよびボブが結合ランダム性に到着し損なうか、またはそれがイブから秘密でないという確率)。

l:開始のときに利用可能なkビットに加えてアリスおよびボブによって生成されたシークレット・ビット(secret bit)の総数。

【0009】

サンプリングは、ランダム性の生成が保証される主要な手順である。処理は予め定義されたセッションと称される時間間隔の間に生じる。各セッションは、持続時間Tである。したがって1セッションの間のデータは、長さNの1ブロックであると考えることが可能である。

【0010】

図2の例において、アリスおよびボブはセッションの終了まで、イブにとって未知である方法にて公開ランダム・ストリームをサンプリングする。そのうえ、イブの限られた記憶装置能力を考慮に入れて、イブが如何なる選択的記憶装置戦略(selective storage strategy)を利用しようとも、サンプリング手順の終了時点においてイブがすべてのサンプリング・ビットを格納してしまうであろうということが極めてありそうもないような方法にて、サンプリングが為されるべきである。イブは自身がストリーム全部を格納できないことを承知しているため、イブが盗聴する最善の機会は、選択的にビットをサンプリングし、そしてイブがアリスおよびボブによってサンプリングされたと同じビットを保有することを期待することである。アリスおよびボブはイブのサンプリング戦略を知らないが、それにもかかわらず彼らのデータの少なくともあるものがイブによって格納されてしまうことがないであろうように彼ら自身の戦略を選択する。

【0011】

これを達成するために、アリスおよびボブはランダムにサンプリングせねばならず、したがって、少なくともそのセッションの終了まで、彼らがイブから完全に秘密のままでいるように自分たちがランダムに同じビットをサンプリングすることが可能な方法に同意する何らかの方法を有さねばならない。この例の目的のために、有限速度βにて、またはセッションあたりkビットの有限ブロックにおいてのみ、アリスおよびボブにとってそのような入力ランダム性が利用可能になると仮定する。

【0012】

アリスおよびボブもまた、彼らが格納可能である、彼らの制限の最小値を表すパラメ−ターnか、または彼らの平均的サンプリング速度の最小値を表すパラメ−ターγを彼らが平均して如何なる頻度にてサンプリング可能であるか、の何れかに彼ら自身が制限される場合がある。

【0013】

アリスおよびボブのためのサンプリング手順の非常に簡単な例は以下の通りである。すなわち、(1)アリスおよびボブがセッションをn/n0のサブセッションに分割する。各サブセッションにおいて、n0ビットをサンプリングする。(2)次に、共有されたランダム・ビットが、位置を定義するために使用される。

【0014】

例えば、アリスおよびボブは公開のランダム・データのNビットのサブセッションを、それぞれ

【0015】

【数2】

【0016】

ビットのN0ブロックに区分する。次に、アリスおよびボブは、彼らの共有されたランダムのシークレット(秘密)を使用して、それぞれのサブセッション内の同じn0の位置を選択する。それぞれの位置のインデックスがlogN0ビットを必要とするため、n0logN0の総ビットが必要である。したがって、この例の第1の要求条件は、k>n0logN0である。この不等式は実際に厳密でなければならない。ならならば、kの利用可能なランダム・ビットの内で、抽出のためにいくつかのビットを必要とし、そしてこれらをサンプリングのために再利用するべきでないからである。

【0017】

それぞれの個々のサブセッションのサイズはイブの記憶装置限界より少ない(すなわち、N0<Gであることが許容される)が、全体制限のN>Gは依然として存続せねばならないことに注意するべきである。そのうえ、ストリームをサンプリングするために使用されるビットが明らかにされることになっても、セッション全体が終了するまで、それらを明らかにすることはできない。

【0018】

比較的良好な性能であると同時にその簡便さが故に、上に概説されたサンプリングの方法は好適ではあるが、当技術分野においてはBSM(Bound Storage Model:有限記憶装置モデル)問題に対して他のサンプリングの方法が知られている。

【発明の概要】

【発明が解決しようとする課題】

【0019】

図1の例において適用可能であるように、抽出は、部分的な情報が敵対者にとって既知であるXの完全なランダム・ビットを取り出すという問題である。この既知の情報はYビット(のエントロピー)より多くはないとして定量化される。問題は次に、敵対者に完全に秘密に、(X−Y)ビットを抽出することである。

【0020】

様々な方法が存在し、そのすべてが、盗聴者に秘密であるかまたは漏洩している可能性がある、ある量の完全に共有されたランダム性にアクセスすることを必要とする。一般に、少なくとも多くの抽出ビットが以下の通り必要である。

【0021】

【数3】

【0022】

ここでεは、抽出処理に固有の誤りである。ここでの何れの例の計算もこの値を使用するであろう。実際の実施方法はもちろん、何れの技法が実際に使用されるかに基づき異なることになる。

【0023】

BSM(Bound Storage Model:有限記憶装置モデル)が数学的に上手く行くであろうことは明確であるが、BSM秘密性生成を実行するための実用的な実施方法についての必要性がある。上の例に関して、アリスおよびボブへ、公開ランダム性の信頼すべき源(ソース)と同様に、短い共通のシークレット(short common secret)を提供することが有益であろう。

【課題を解決するための手段】

【0024】

送受信ユニットにて無線通信信号中に含まれる公開ランダム・ストリームを受信することによって、シークレット・ビットストリーム(secret stream of bits)を生成する処理が開始する。公開ランダム・ストリームがサンプリングされて、共有された共通のシークレット(shared common secret)に従って特定のビットが抽出される。これらの抽出されたビットは、より長いシークレット・ストリーム(秘密のストリーム:secret stream)を生成するために使用される。公開ランダム・ストリームは、例えば、地上もしくは衛星テレビ、地上もしくは衛星のラジオ、他の片方向の、双方向の、またはネットワーク化された無線通信もしくはセンサー・システムなどの他の無線通信システムをサンプリングすることから生成されることができ、あるいはまた公開ランダム性が、公開ランダム信号を提供する目的のためにブロードキャストされる場合がある。共有された共通のシークレットは、JRNSOの技法を使用して生成されるか、または通信セッションに先立って送受信ユニットに供給することができる。

【0025】

別の実施形態において、送受信ユニットの内の1つは、何れの潜在的盗聴者よりも強力であると仮定される。この状態においては、強力な送受信ユニットは、何れの盗聴者も全体として格納することができない公開ランダム・ストリームをブロードキャストし、格納できる。より弱い送受信ユニットは、乱数生成器を使用して、シークレット・キー(秘密鍵)をサンプリングし作成するためにそのブロードキャストのランダム・ビットを選択することが可能である。ブロードキャストが完了した後、より弱い送受信ユニットは、強力な送受信ユニットにその乱数を送出し、そして強力な送受信ユニットは、その乱数を使用して、より弱い送受信ユニットにより作成されたものと同一のシークレット・キーを作り出す。最終的にBSM処理は、シークレット・キーを使用して実行され、シークレット・ストリームを作り出す。

【0026】

例として与えられそして添付された図面に関連して理解されるべき、以下の好適な実施例の記述から、本発明のより詳細な理解を得ることができる。

【図面の簡単な説明】

【0027】

【図1】通信エンティティおよびランダム性の公開の源(source)の構成を示す図である。

【図2】有限記憶装置技法を使用する秘密性生成のための例示的手順を示す図である。

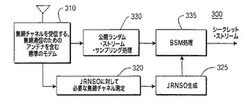

【図3】強いシークレット生成のためにJRNSOを使用する有限記憶装置モデルの秘密性生成のための例示的手順を示す図である。

【図4】第1のシナリオに従って共有された秘密性生成間隔のための必要な時間に関する下限を示す図である。

【図5】第1のシナリオに従って共有された秘密性生成に対する結果のビット速度を示す図である。

【図6】第2のシナリオに従って共有された秘密性生成間隔のための必要な時間に関する下限を示す図である。

【図7】第2のシナリオに従って共有された秘密性生成に対する結果のビット速度を示す図である。

【図8】共通の格納されたシークレットを使用するBSM秘密性生成のための例示的手順を示す図である。

【図9】ボブがイブより強力であるBSM秘密性生成のための例示的手順に示す図である。

【発明を実施するための形態】

【0028】

これ以後参照されると、用語「WTRU(Wireless Transmit Receive Unit:無線送受信ユニット)」は、限定的ではなく、UE(User Equipment:ユーザー機器)、移動端末、固定型または移動体の加入者ユニット、ページャー、携帯電話、PDA(Personal Digital Assistant:携帯情報端末)、コンピューター、または無線環境において動作する能力のある他の如何なる種別のユーザー・デバイスをも含む。これ以後参照されると、用語「基地局(base station)」は、限定的ではなく、ノードB、サイトコントローラー、AP(Access Point:アクセス・ポイント)、または無線環境において動作する能力のある他の如何なる種別のインターフェイス・デバイスをも含む。

【0029】

図3は、共通鍵(common key)を提供するためにJRNSOを使用してBSM秘密性生成を実行する送受信ユニットにおいて実行される例示的処理300を示す。この処理は、JRNSOを生成するために十分な双方向特性を有する無線チャネルを共有する通信デバイスの何れの対によっても実行可能である。特に送受信ユニットは、別の送受信ユニットと、アリスからボブにおよびボブからアリスに向けて(図1を参照して)観測されるときに相関関係にある、ランダムで動的なインパルス応答を有する共通の無線通信チャネルと、チャネル推定を実行するためのデバイスと、共通のランダム性を生成する能力とを共有しなければならない。これらの送受信ユニットの例には、(1)携帯(cellular)ネットワークにおけるWTRUおよび基地局、(2)IEE802.xx無線ネットワークにおける端末およびアクセス・ポイント、(3)2つのピア・ツー・ピア・デバイス、または(4)セキュアな通信を必要とするセンサー・ネットワークにおける1対のセンサー、が含まれる。あるいは、セキュアで、潜在的に間欠的な、有線のチャネルも存在する場合があり、これは低速のシークレットの共有を可能にする。

【0030】

図3において、ビットのシークレット・ストリームを生成する処理は、ステップ310にて、アンテナに取り付けられた標準のモデムでの無線通信信号中に含まれる公開ランダム・ストリームを受信することにより開始する。ステップ320では、JRNSOに対して必要な測定をするためにその信号について無線チャネル測定が実行される。ステップ325で、共通のシークレットを生成するためにJRNSO生成が使用される。ステップ330では、JRNSO測定が為されると同時に、公開ランダム・ストリームがサンプリングされる。公開ランダム・ストリームは、有線の、または無線の伝送であることができる。公開ランダム・ストリームは、例えば、地上のもしくは衛星のテレビ、地上のもしくは衛星のラジオ、他の片方向の、双方向の、またはネットワーク化された無線通信もしくはセンサー・システムなどの他の無線通信システムをサンプリングすることから生成することができ、あるいはまた公開ランダム性が、公開ランダム信号を提供する目的のためにブロードキャストされる場合がある。次にステップ340にて、JRNSOで生成された共通のシークレットを使用してBSM処理が実行され、シークレット・ストリームが抽出される。

【0031】

図3において示された処理は数学的には、それぞれが公開ランダム・ストリームに対するデータ速度を利用する、3つの異なったシナリオの処理を使用して表すことが可能である。3つのシナリオのすべてに対して、以下の選択に従って変数の数が削減される。すなわち、α、β、γ、ε、Gはすべて定数であると仮定される。lは最大化されるであろう。Tは最小化されるであろう。さらに、n0、a、bは制御パラメーターとして使用される。生成されるランダム・ビットの数は以下のように表される。

【0032】

【数4】

【0033】

EVB(EaVesdropper Bound:盗聴者限界)であるTを判定するために、送受信機は何れの盗聴者の記憶装置容量をも超過するために十分な長い間、待つ必要がある。したがって、式(1)および式(4)を結合すると次のようになる。

【0034】

【数5】

【0035】

SB(Sampling Bound:サンプリング限界)を判定するために、送受信機ユニットは、必要なデータをサンプリングするために十分な長い間、待つ必要がある。したがって、

【0036】

【数6】

である。

【0037】

最終的に、OSKB(Original Secret Key Bound:オリジナル秘密鍵限界)を判定するために、送受信ユニットは、必要なJRNSOのランダム性を生成させるために十分な長い間、及びBSMアルゴリズムのすべての必要条件を満たすために十分な長い間、待つ必要がある。これは次の限界に帰結する。

【0038】

【数7】

【0039】

3つの公開ランダム性ストリーム速度のシナリオのそれぞれに対する結果の性能を論証するために、以下のパラメ−ター設定を使用する。すなわち、盗聴者の記憶装置限界G=1x1012ビット、エラー確率ε=2-20(または、およそ1x10-6)、最適からの標本化器バックオフ:a=0.1、送受信ユニットが格納する用意がある最大ビット数n=1x108(100メガビット)。

【0040】

シナリオ1は、JRNSOを介して生成され、BSMアプローチを使用して補強され、1Gbpsの公開ランダム性ストリームと、アリスおよびボブに対するチャネルサンプリング速度γ=1x106bps(1Mbps)と、共有されたシークレット速度(JRNSOと等価)β=1x103bpsとを有する、共有された秘密性である。シナリオ1の仮定の結果は図4および図5において示される。図4は、BSMシークレット・ビットの単一の「バッチ(batch)」が利用可能になる前の必要な最小の時間間隔を示す。線410はEVB(7)であり、線430はSB(8)であり、そして線420はOSKB(9)である。EVBは2000〜10000秒(約1〜3時間)の範囲にて示される。

【0041】

図5において、線510は生成されたシークレット・ビットを示し、このシークレット・ビットは、秒あたりのキロビット数の順にて、(1−b)に線形に比例するように見える。高いBSMビット速度は、より長いバッチ(バッチ処理)を必要とするため、トレードオフが存在する。

【0042】

第2のシナリオは、低速(1bps)にてJRNSOを介して生成され、BSMアプローチを使用して補強され、公開ランダム性速度α=1x109bps(1Gbps)と、チャネルサンプリング速度γ=1x106bps(1Mbps)と、共有されたシークレット速度(JRNSOと等価)β=1bpsとを有する、共有された秘密性である。シナリオ2の仮定の結果は図6およびお図7において示される。図6は、BSMシークレット・ビットの単一の「バッチ」が利用可能になる前に必要な最小の時間間隔を示す。線620はOSKB(9)である。線630はSB(8)およびEVB610(7)であり、これらは限界(9)のスケールに対比して非常に低い。線620は、b=0.1に対して200000秒(約60時間)にて開始し、そしてbの増加につれて増加する。b=0.9に対しては、速度は途方もない180000秒(500時間)にもなる。結果としてのBSM速度は、図7に示されるように非常に低い(b=0.1に対して@45bpsでその後低下する)。したがって、低秘密性ビット速度では、極めて低いbの値(すなわち敵対者の記憶装置限界の10より大)にて動作させることが有利である。送受信ユニットが自身の記憶装置を100メガビットから1ギガバイト(8xl09ビット)まで増加させるなら、はるかに良い性能が観測される(650bps程度高く)。

【0043】

最初の2つのシナリオはそれぞれ、公開ストリーム速度αおよびJRNSO出力ビット生成速度βの両方が一定であると仮定した。第3のシナリオにおいては、β単独で、またはαおよびβの両方が一緒に、の何れかで時間的に変化することが可能である。この第3の例が実は最も実際的である。例えば、携帯ネットワークにおいて方向、速度、または加速度を変える無線デバイスは、値βにおいて変化を引き起こすであろう。公開ストリームは、一定速度のランダム源として存在することができるが、アリスおよびボブがエラーのないランダム信号としてそれらを受信することができるかも知れない速度は、公開ストリームの物理的な源(例えば、送信局)からのアリスおよび/またはボブの距離が変化することなどの要因に依存して変動する場合がある。

【0044】

図3において概説した手順は、ビット速度のβおよび/またはαが時間的に変化する第3のシナリオに対応するために直接的な方法にて拡張することが可能である。第3のシナリオにおいては、以下の5つの手順の内の何れか1つまたはその組み合わせを送受信ユニットにより実施することができる。

【0045】

第1に、送受信ユニットは合計のビット生成速度を一定値に維持しようとすることができる。βまたは、βおよびαの速度の変化の程度に依存して送受信ユニットは、十分なマージンまたは他の手段を用いて動作し、最大に獲得することが可能な速度より十分に低い目標速度にて動作することによって、一定の出力シークレット・ビット生成速度を維持することができる場合がある。マージンは、システム・パラメーター(BSMパラメ−ターGまたはbを考慮することを含む)および他の性能要件を考慮した上で、それぞれの送受信ユニットの間で予め同意されねばならないであろう。

【0046】

第2に、送受信ユニットは、βおよび/またはαの低下に依存する出力生成速度の劣化変動を感知し、シークレット・ビット生成速度を低下させることに同意することができる。送受信ユニットがより低いシークレット・ビット生成速度に切り換えて、低下した水準の秘密性強度を用いて通信することができる状況においては、このような選択を為すことは有効で有り得るであろう。低水準の秘密性を必要とするであろう新しい応用に対して、この方法は有益であろう。

【0047】

第3に送受信ユニットはここでも、出力生成速度の劣化変動を感知すると、十分に強いシークレット・ビット生成速度が回復するまでシークレット・ビットの生成および他の通信を停止することに同意することができる。この方法は、シークレット・データを通信する際に時間が問題にならないところで有益であろう。

【0048】

第4に、送受信ユニットは、その時点に動作しているビット生成速度が最大に獲得可能なものより低いことを感知すると、出力ビット生成速度における増加を起動することができる。これらの不必要なシークレット・ビットを格納し使用すること、及び速度がより低いときに生成されたシークレット・ビットをそれらに増強することによって、より長い時間スケールで測定される(および/または累積される)と、アリスおよびボブは、より一定の出力ビット生成速度を維持できる。アリスおよびボブはまた、システム動作が依然として入力速度βおよび/またはαにおける変動の効果を平均するためのその必要条件を満足するようにすることが可能な範囲で、より長いサブセッション長を使用することに同意する場合がある。さらに彼らは、サブセッション長を設定することに関する適応的戦略を使用でき、それによりどちらかのノードがβおよび/またはαの変動が増加したことを感知したときサブセッション長が増大され、そしてβおよび/またはαの増加によりサブセッション長は削減されるであろう。

【0049】

最終的には、適応型のアルゴリズムにおいては4つの戦略の何れかを適切に結合することができる。しかしながら何れの適応型のアルゴリズムも、アプリケーション、コンテキスト、および性能要件を考慮して、送受信ユニットにより互いに予め同意されるべきであることに注意するべきである。

【0050】

図8は、共通の格納されたシークレット805を使用するBSM秘密性生成のために送受信ユニットにおいて実行される例示的処理800を示す。ある時点で、共通の格納されたシークレットを提供された送受信ユニットの何れの対もこの処理を実行することが可能である。これらの送受信ユニットの例としては、(1)携帯ネットワークにおけるWTRUおよび基地局、(2)IEE802.xx無線ネットワークにおける端末およびアクセス・ポイント、(3)2つのピア・ツー・ピア・デバイス、または(4)セキュアな通信を必要とするセンサー・ネットワークにおける1対のセンサー、が含まれる。

【0051】

図8において、シークレット・ビットストリームを生成させる処理800が、ステップ810にて、無線通信信号中に含まれる公開ランダム・ストリームを受信することによって開始する。公開ランダム・ストリームは、有線または無線の媒体により受信することができる。公開ランダム・ストリームは、例えば、地上のもしくは衛星のテレビ、地上のもしくは衛星のラジオ、他の片方向の、双方向の、またはネットワーク化された無線通信もしくはセンサー・システムなどの他の無線通信システムをサンプリングすることから生成させることができ、あるいはまた公開ランダム性が、公開ランダム信号を提供する目的のためにブロードキャストされる場合がある。公開ランダム・ストリームはステップ830にてサンプリングされる。次にステップ840にて、BSM処理が共通の格納されたシークレット805を使用して実行され、シークレット・ストリームを抽出する。シークレット・ストリームはステップ850にて確立される。

【0052】

共通の格納されたシークレット805は、JRNSOビットが図3の手順において使用されるのと同じ方法にて使用される。共通の格納されたシークレット805の源(ソース)には以下が含まれる。すなわち、(1)シークレットがUSIMに予め格納され、一定の時間期間の間でのみ有効であり、その後は新しいUSIMがインストールされる必要がある、(2)センサーが固定の有効期間を有するセキュアなセンサー・ネットワーク、(3)それぞれのコンピューターが、定期的にインストールされる新しいシークレットを持たねばならないセキュアな通信ネットワーク、(4)WTRUがセキュアな領域に位置している間(すなわち、ユーザーが活動(mission)を開始する前)に提供されたシークレット。

【0053】

これらの場合のそれぞれは、共通の格納されたシークレット805の異なった品質を必要とし、JRNSOビットを作成する速度はもはや問題ではない。代わりに、寿命、および共通の格納されたシークレットの長さが限定要因となる。例えば、USIMまたはセキュアなネットワークの場合においては、共通の格納されたシークレット805にとって可能な最長の寿命が望ましいであろう。あるいはまた、活動の前にWTRUがセキュアな領域に位置している間にシークレットが提供された場合においては、WTRUの何れかが万が一盗聴者の手に落ちる場合に備えて、その共通の格納されたシークレットは単にその活動限りであるとすることが望ましいかもしれない。

【0054】

送受信ユニット(アリスおよびボブ)にk0ビットが提供されたなら、彼らのシークレットに関する盗聴者の(イブの)知識は、

【0055】

【数8】

【0056】

の統計的な距離を介して定義される。

【0057】

それぞれのセッションは、統計的な距離をεだけ増加させることになる。εMAXを、アリスおよびボブが許容しても構わない最大統計的距離とする。したがって、アリスおよびボブが維持することが可能なセッションの最大数は、

【0058】

【数9】

【0059】

である。

【0060】

共通の格納されたシークレットは最終的には使い切ることになるので、デバイスは、

【0061】

【数10】

【0062】

のように定義される有限の寿命を有する。与えられたε0に対してあるデバイス寿命を維持するためにアリスおよびボブがどれくらいの大きさの共通の格納されたシークレットを必要とするかを判定するために、以下のアルゴリズムが使用される。

【0063】

それぞれのセッションに対してアリスおよびボブは、セッションがどれくらい長いか、およびセッションあたりいくつのビットが生成されるべきであるかを決定する。この決定に基づいて、アリスおよびボブは、この動作を実行するために必要とされるビット数kを決定する。k≦k0であることを注意すべきである。アリスおよびボブは、セキュアな手順を使用して既存のk0ビットをkビットにマッピングする。kビットが利用可能になると、アリスおよびボブはサンプリングおよび抽出するためにこれらを使用する。

【0064】

以下の選択に従って、影響を及ぼす(in play)変数の数を削減する。

・値が固定されるもの。α、γ、ε=εMAX、G、TLIFE

・βはもはや重要なパラメ−ターではない

・lを最大化する

・Tを最小化する

・必要な強いシークレットのサイズ(k0)を問題のパラメ−ターによって定義されるように決定する。

・これを行う制御パラメーターとしてn0、a、b、nを使用する。実際には、aはかなり低く(a=0.1)設定することが好ましく、n0は暗示的に定義されることになり、そしてbは明示的に定義されることになり(以下を参照)、その結果問題はただ一つのパラメ−ターnで制御されることになる。

【0065】

式(10)および式(11)により、

【0066】

【数11】

【0067】

が提供される。しかしながらまた、それらにより、

【0068】

【数12】

【0069】

が提供される。ここで、kは単一のセッションに対して必要とされるビット数である。kの下限についての考慮は次で与えられる。

【0070】

【数13】

【0071】

ここで式(12)〜式(14)はk0に対する式を提供し、ここでC1は使用される特定のサンプリング方法に依存する定数である。ここではC1=3の好適な設定が使用されるが、他の値を使用することもできる。

【0072】

次に(7)および(8)を結合すると、

【0073】

【数14】

【0074】

が生み出される。次に、生成されるビット数に対する表現が(6)および(15)を介して、

【0075】

【数15】

【0076】

のように与えられる。

【0077】

(16)から、(16)が正であるためにはnが十分大きく(またはbが十分小さく)なければならない(そうでなければビットが生成されない)ことは明確である。これはTに関してありのままの限界(natural bound)を設置する。

【0078】

図9は、送受信ユニットのアリスおよびボブが、何れの種別の先験的なシークレットを共有するか、または自然にシークレットを生成する能力を有するかの何れでもない場合の、代替の実施形態である。しかしながら2人の関係者(party)の内の1人(ボブ)は、全セッションのランダム・データ・ストリームに値するものを格納するに十分大きい記憶装置容量を有する。他方(アリス)は、記憶装置においてなお非常に限定されている。この実施形態ではまた、ボブの記憶装置容量が何れの潜在的盗聴者(イブ)よりも大きいと仮定される。そのうえアリスは、所望する何れの速度ででも乱数を内部的に生成させるための方法を有する。

【0079】

処理はステップ910にて、アリス902およびボブ907が通信セッションの開始および終了を公開的にネゴシエートするときに開始する。次にステップ920にて、アリス902は自身の乱数生成器を使用して、サンプリングおよび抽出するために使用されるべく、十分大きい乱数のセットを生成する。アリス902はこれらの数を、セッションの後まで通信することはない。次にステップ930にてボブ907は、ランダム公開ストリーム909から受信したランダム・データに値する全セッションを格納する。アリス902はステップ935にて自身の乱数に従ってランダム・データをサンプリングし、それによりシークレット・キー(秘密鍵)を生成する。セッションが終了するとステップ940にて、アリス902はアリス902によって格納された乱数を公開的にボブに通信する。次にボブはステップ950にて、その乱数を使用して、同じシークレット・キーを作成するためにアリス902によってサンプリングされたものと同じビットを抽出する。暗号化通信はステップ960にて、アリス902によってサンプリングされたキー(鍵)を使用して開始する。イブ(図示せず)がランダム・ストリームを習得するであろう時までにセッションは終了しており、イブはもはやランダム・ストリームをサンプリングできないため、この動作はセキュアである。

【0080】

このアプローチの応用は上で記述されたものと同様である。極めて大きい記憶装置を持つ費用が正当化されるように、ボブ907は望ましくは集中化されたエンティティであり、一方アリス902はWTRUである。このアプローチに関心がある場合がある1つの特定な設定は、ボブ907が基地局でありそしてアリス902はWTRUである携帯システムの場合である。公開ランダム・ストリームは通常の携帯通信の外部の伝送より利用可能であり、そして1つのセルの中の基地局およびWTRU群の両方により受信することができる。あるいは、公開ランダム信号を生成させるために基地局自体を使用することができ、この信号は送信された後に格納される。実際には、すべての基地局の伝送へのアクセスを有するネットワーク中の何処かで動作する記憶装置と連動していくつかの基地局が使用される場合がある。ネットワーク構成に依っては、これはRNCであり、GGSNなどのデータ・ゲートウェイである場合がある。ストリームをサンプリングするためのWTRU手順は、スリープ中のセル測定(cell measurement)および呼び出しチャネル(paging channel)・チェック手順と同様の方法にてスケジュールされ、その結果WTRUへの影響は最小量にすることができる。

【0081】

上の実施形態のすべてを2人より多い正規ユーザーが利用できるであろうことに注意するべきである。さらに、対用の鍵を使用する2人より多い正規ユーザーにより、別の実施形態が可能である。この実施形態においては、nの正規の関係者がn(n−l)/2の対を生成させることが可能であり、そしてそれぞれの対は上で記述された処理によってそれ自身の鍵を生成させることが可能である。

【0082】

別の実施形態において、イブではなくアリスまたはボブが、例えば低速度の、上り回線側のチャネルを使用した、認定ユーザーのみに与えられる速度変更要求を示すことにより、公開ストリームのランダム性に影響を及ぼすことが可能であると仮定される。公開ストリームのランダム性速度がアリスまたはボブからの要求により増加または削減させることが可能なら、そのような制御を入力速度βが低下しても一定の出力ビット速度を維持することなどの有益な目的のために利用することが可能である。この方法能力はまた、イブの記憶装置能力が変化したと疑われる際に、有益である場合がある。

【0083】

実施形態の特徴および要素が特定の組み合わせにて記述されているが、それぞれの特徴または要素は、実施形態の他の特徴および要素なしで単独にて、または他の特徴および要素のあるなしにかかわらず様々な組み合わせにて使用可能である。提供された方法またはフロー図は、汎用のコンピューターまたは処理装置による実行のための、コンピューターにて読み取り可能な記憶装置媒体にて実体的に具現化されるコンピューター・プログラム、ソフトウェア、またはファームウェアにて実施することができる。コンピューターにて読み取り可能な記憶装置媒体の例としては、ROM(Read Only Memory:読み出し専用メモリ)、RAM(Random Access Memory:ランダム・アクセス・メモリ)、レジスター、キャッシュ・メモリ、半導体メモリ・デバイス、内蔵ハード・ディスクおよび着脱可能ディスクなどの磁気媒体、磁気−光学媒体、ならびにCD−ROMディスクおよびDVD(Digital Versatile Disk:デジタル多用途ディスク)などの光学媒体が含まれる。

【0084】

適切な処理装置の例としては、汎用処理装置、専用処理装置、従来の処理装置、DSP(Digital Signal Processor:デジタル信号処理装置)、複数のマイクロ処理装置、DSPコアに関連付けられた1つまたは複数のマイクロ処理装置、制御装置、マイクロ制御装置、ASIC(Application Specific Integrated Circuit:特定用途向けIC)、FPGA(Field Programmable Gate Array)回路、他の何れかの種別のIC(Integrated Circuit:集積回路)、および/または状態マシンが含まれる。

【0085】

WTRU(Wireless Transmit Receive Unit:無線送受信ユニット)、UE(User Equipment:ユーザー機器)、端末、基地局、RNC(Radio Network Controller:無線ネットワーク制御装置)、または任意のホスト・コンピューターにおいて使用するための無線周波数送受信機を実施するために、ソフトウェアに関連付けられた処理装置を使用することができる。WTRUは、ハードウェアおよび/またはソフトウェアにて実施され、カメラ、ビデオカメラ・モジュール、テレビ電話、スピーカーフォン、振動デバイス、スピーカー、マイクロホン、テレビ送受信機、ハンズフリー受話器、キーボード、ブルートゥース(Bluetooth(登録商標))モジュール、FM(Frequency Modulated)無線ユニット、LCD(Liquid Crystal Display:液晶)表示ユニット、OLED(Organic Light-Emitting Diode:有機発光ダイオード)表示ユニット、デジタル音楽プレーヤー、メディア・プレーヤー、テレビゲーム・プレーヤー・モジュール、インターネット・ブラウザー、および/または任意のWLAN(Wireless Local Access Network:無線LAN)モジュールなどのモジュールと連動して使用することができる。

【0086】

<実施形態>

1.端末Aおよび端末Bの間のデータのシークレット・ストリームを生成する方法であって、

公開の源またはランダム性に基づき前記データに秘密性スキームを適用するステップと、

前記データを送信するステップと

を具備する方法。

【0087】

2.前記公開のランダム性の源が、端末Aまたは端末Bの何れかにより少なくとも部分的に生成され、かつもう一方の関係者に送出される、実施形態1の方法。

【0088】

3.前記公開のランダム性の源が、秘密性生成を促進する特定の目的のために第三者によって少なくとも部分的に生成される、前の実施形態の何れか1つの方法。

【0089】

4.前記ランダム性の公開の源が、その主要な目的がAおよびBの間の秘密性生成と何の関係もない、ある他の無線システムの動作の副産物に少なくとも部分的に基づく、前の実施形態の何れか1つの方法。

【0090】

5.前記他の無線システムが、ラジオ・システム、テレビ・システム、または広い範囲に亘るある他の無線信号ブロードキャストの何れかである、実施形態4の方法。

【0091】

6.前記公開のランダム性の源が、自然雑音、またはある他の人為的現象に関連付けられた雑音に少なくとも部分的に基づく、前の実施形態の何れか1つの方法。

【0092】

7.追加的ユーザーが、端末Aおよび端末Bに加えて前記データ伝送をさらに受信している、前の実施形態の何れか1つの方法。

【0093】

8.公開の源またはランダム性に基づき前記データに秘密性スキームを適用するステップが、

前記ランダム・ストリームをサンプリングするステップと、

前記サンプリングされたデータから純粋なシークレットを抽出するステップと

を具備する、前の実施形態の何れか1つの方法。

【0094】

9.サンプリングするステップが予め定義された間隔の間に発生する、前の実施形態の何れか1つの方法。

【0095】

10.前記端末Aおよび前記端末Bが、潜在的盗聴者にとって未知であるサンプリング・スキームに同意する、前の実施形態の何れか1つの方法。

【0096】

11.ランダム性が、セッションあたり有限のビット速度にて前記端末Aおよび前記端末Bに利用可能にされる、前の実施形態の何れか1つの方法。

【0097】

12.前記端末Aおよび前記端末Bが、サンプリングのための位置を定義するために前記共有されたランダム・ビットを使用して、前記セッションをいくつかのサブセッションに分割するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0098】

13.パラメ−ターTがセッションの全体的な持続時間に等しいことを定義するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0099】

14.パラメ−ターαが公開ストリーム速度に等しく、ブロック長Nが、セッションにおいて利用可能なデータの量であるαTに等しいことを定義するステップをさらに具備する、実施形態13の方法。

【0100】

15.入力ランダム性/秘密性速度に等しいとしてパラメ−ターβを定義するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0101】

16.端末Aおよび端末Bが前記公開ストリームをサンプリングすることが可能な平均/償却速度に等しいとしてパラメ−ターγを定義するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0102】

17.共有されたシークレットの長さに等しいとしてパラメ−ターkを定義するステップであって、パラメ−ターk=βTである、ステップをさらに具備する、実施形態13〜16の何れか1つの方法。

【0103】

18.前記端末Aおよび前記端末Bが一緒にサンプリングすることが可能なサンプリング・ビットの全体数に等しいとしてパラメ−ターnが定義され、前記パラメ−ターn=γTである、実施形態13〜17の何れか1つの方法。

【0104】

19.端末Aおよび端末Bがブロック用アルゴリズムに対してブロック毎にサンプリングすることが可能なビット総数に等しいとしてパラメ−ターN0が定義される、前の実施形態の何れか1つの方法。

【0105】

20.ブロック用アルゴリズムに対して前記Nのブロックのそれぞれにおけるビット総数として

【0106】

【数16】

【0107】

をさらに具備する、前の実施形態の何れか1つの方法。

【0108】

21.攻撃者が格納できると思われる総データの一部に等しいとしてパラメ−ターbが定義され、0<b<lである、前の実施形態の何れか1つの方法。

【0109】

22.攻撃者の実際の記憶装置容量に等しいとしてパラメ−ターGが定義され、かつG=bNである、前の実施形態の何れか1つの方法。

【0110】

23.有限ブロック長を使用するために十分な実施方法損失に対する実施方法バックオフ・パラメ−ターとしてパラメ−ターaが定義される、前の実施形態の何れか1つの方法。

【0111】

24.パラメ−ターa=0.1である、実施形態23の方法。

【0112】

25.前記アルゴリズム処理における誤りの確率に等しいとしてパラメ−ターεが定義される、前の実施形態の何れか1つの方法。

【0113】

26.パラメ−ターlが、前記開始のときに利用可能な前記kビットに加えて前記端末AおよびBにより生成されるシークレット・ビットの総数に等しい、前の実施形態の何れか1つの方法。

【0114】

27.端末AおよびBが、公開ランダム・データのN−ビット・セッション・ブロックをそれぞれ、

【0115】

【数17】

【0116】

ビットのN0ブロックに分割するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0117】

28.端末AおよびBが、それぞれのサブブロックの中の同一のn0位置を選択するために彼らの共有されたランダム・シークレットを使用する、前の実施形態の何れか1つの方法。

【0118】

29.前記パラメ−ターNが、前記パラメ−ターGより大きい、前の実施形態の何れか1つの方法。

【0119】

30.抽出のためのビットの最小数が

【0120】

【数18】

【0121】

に等しい、前の実施形態の何れか1つの方法。

【0122】

31.JRNSO(Joint Randomness Not Shared With Others)に基づく手順を使用して、端末AおよびBが完全なシークレット・ストリームを生成する、前の実施形態の何れか1つの方法。

【0123】

32.端末Aから端末Bに向けておよび端末Bから端末Aに向けて観測されたときに相関関係にある、ランダムで動的なインパルス応答を有する共通の無線通信チャネルを端末AおよびBが共有し、前記共有されるチャネルを推定するステップと、共通のランダム性を生成するために通信するステップとをさらに具備する、前の実施形態の何れか1つの方法。

【0124】

33.端末AおよびBが、セッションの長さを確立し、サンプリング手順に従って前記共通のランダム性源をサンプリングし、同時にそれらが、次のセッションのためにJRNSOに基づく処理を実行し、前記必要なビットを生成するために抽出を実行する、前の実施形態の何れか1つの方法。

【0125】

34.端末AおよびBが、JRNSOに基づく秘密性を生成するために十分な双方向性特性を有する無線チャネルを共有する通信装置の何れかの対である、前の実施形態の何れか1つの方法。

【0126】

35.総数lのランダム化されたビットを生成させるステップであって、ここで

【0127】

【数19】

【0128】

であるステップをさらに具備する、前の実施形態の何れか1つの方法。

【0129】

36.前記パラメ−ターは、

【0130】

【数20】

【0131】

である、前の実施形態の何れか1つの方法。

【0132】

37.前記パラメ−ターは、

【0133】

【数21】

【0134】

である、前の実施形態の何れか1つの方法。

【0135】

38.前記パラメ−ターは、

【0136】

【数22】

【0137】

である、前の実施形態の何れか1つの方法。

【0138】

39.前記公開ストリーム速度αおよび前記JRNSO出力ビット生成速度βの両方が一定である、前の実施形態の何れか1つの方法。

【0139】

40.αおよびβの両方が時間的に変化する、前の実施形態の何れか1つの方法。

【0140】

41.端末AおよびBがエラーのないランダム信号を受信することができるかもしれない速度が、前記物理的源からのAおよび/またはBの距離が変化することを含む要因に依存して変化する場合がある、前の実施形態の何れか1つの方法。

【0141】

42.端末AおよびBが、合計ビット生成速度を一定値に維持する、前の実施形態の何れか1つの方法。

【0142】

43.最大に獲得可能なものより十分に低い目標速度にて端末AおよびBが動作する、前の実施形態の何れか1つの方法。

【0143】

44.前記端末AおよびBが、βおよび/またはαの低下に依存して、前記出力生成速度の劣化変動を感知するステップと、低下したシークレット・ビット生成速度に同意するステップとをさらに具備する、前の実施形態の何れか1つの方法。

【0144】

45.端末AおよびBが、前記出力生成速度の劣化変動を感知すると、十分に強いシークレット・ビット生成速度が回復するまで、シークレット・ビット生成および他の通信を停止することに同意するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0145】

46.その時点で動作しているビット生成速度が、最大に獲得可能なものより低いことを感知すると、前記出力ビット生成速度における増加を開始するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0146】

47.前記システム動作が前記入力速度βおよび/またはαにおける前記変動の効果を平均化するために、その必要条件を満足するように依然として実行することが可能な範囲で、より長いサブセッション長を使用することに同意するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0147】

48.k0の強いシークレット・ビットの固定的反転(fixed reverse)を前記端末AおよびBが提供される、前の実施形態の何れか1つの方法。

【0148】

49.端末AおよびBが維持することが可能なセッションの最大数が、

【0149】

【数23】

【0150】

実施形態48の方法。

【0151】

50.デバイス寿命パラメ−ターが、

【0152】

【数24】

【0153】

として定義される、実施形態49の方法。

【0154】

51.前記セッション長がどれくらいか、およびセッションあたりいくつのビットが生成されるべきであるかを、端末AおよびBが決定する、前の実施形態の何れか1つの方法。

【0155】

52.端末AおよびBが、必要とされるビットkの数を決定するステップであってここでk≦k0であるステップと、セキュアな手順を用いて前記既存のk0ビットをkビットにマッピングするステップと、前記kビットが利用可能となり次第、端末AおよびBがサンプリングしかつ抽出するためにKの利用可能なビットを使用するステップとをさらに具備する、前の実施形態の何れか1つの方法。

【0156】

53.中央端末ユニットには長い強いシークレットが埋め込まれている、前の実施形態の何れか1つの方法。

【0157】

54.強いシークレットが、WTRU(Wireless Transmit Receive Unit:無線送受信ユニット)のメモリに一時期だけ格納され、その後メモリは取り替えられる必要がある、実施形態58の方法。

【0158】

55.センサーが固定された寿命を有するセキュアなセンサー・ネットワークにおいて、前記方法が実行される、前の実施形態の何れか1つの方法。

【0159】

56.新しいシークレットを提供するために、コンピューターが定期的にサービスされる、前の実施形態の何れか1つの方法。

【0160】

57.前記パラメ−ターは、

【0161】

【数25】

【0162】

である、前の実施形態の何れか1つの方法。

【0163】

58.前記パラメ−ターは、

【0164】

【数26】

【0165】

である、前の実施形態の何れか1つの方法。

【0166】

59.前記パラメ−ターは、

【0167】

【数27】

【0168】

であって、ここでC1が、採用される前記サンプリング方法に依存する定数である、前の実施形態の何れか1つの方法。

【0169】

60.前記パラメ−ターは、

【0170】

【数28】

【0171】

である、前の実施形態の何れか1つの方法。

【0172】

61.コネクター、電子的結合、SIMカードによって、または、電波に乗せて、の内の1つまたは複数を介して、前記端末AおよびBに前記シークレットを物理的にロードすることが可能である、前の実施形態の何れか1つの方法。

【0173】

62.端末AまたはBが極めて大きい記憶装置能力を有する、前の実施形態の何れか1つの方法。

【0174】

64.端末が、任意の所望する速度にて内部的乱数を生成するための方法を有する、前の実施形態の何れか1つの方法。

【0175】

65.端末AおよびBがセッションの開始および終了を公開的にネゴシエートし、端末Aが、サンプリングおよび抽出に使用するために十分大きい乱数のセットを生成するために乱数生成器を使用し、端末Bが、ランダム・データに値する全セッションを格納し、端末Aが、自身の乱数に従って前記ランダム・データをサンプリングし、かつ端末Aが、自身の乱数を端末Bに公開的に通信する、前の実施形態の何れか1つの方法。

【0176】

66.端末AがWTRUであり、かつスリープ中のセル測定およびページング・チャネル・チェック手順と同様にスケジュールされた方法にて前記ストリームをサンプリングする、前の実施形態の何れか1つの方法。

【0177】

67.追加的関係者が秘密裏に通信するためにそれら自身の秘密性鍵を生成するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0178】

68.端末AおよびBの間のチャネルがエラーなしでない場合には、チャネル・エラーに対するエラー補正および活動中の敵対者に対する認証が使用され、前記チャネルを仮想的エラーなしチャネル(virtually-error-free channel)に変換する、前の実施形態の何れか1つの方法。

【0179】

69.公開ランダム性がエラーなしで受信されない場合には、端末AおよびBが前記エラーを解決するために追加的通信を使用する、前の実施形態の何れか1つの方法。

【0180】

70.公開ランダム性がエラーなしで受信されない場合には、端末AおよびBが、エラー自体を使用して、共有されるランダム性を生成する、前の実施形態の何れか1つの方法。

【0181】

71.端末AまたはBが、速度変更要求を示すことによって前記公開ストリームのランダム性に影響を及ぼすことが可能である、前の実施形態の何れか1つの方法。

【0182】

72.端末AおよびBが、秘密性を生成するために前記ランダム性の制御を利用する、実施形態76の方法。

【0183】

73.端末Aまたは端末BがWTRUである、前の実施形態の何れか1つの方法。

【0184】

74.端末Aまたは端末BがノードBである、前の実施形態の何れか1つの方法。

【0185】

75.前の実施形態の何れか1つの方法を実行するように構成された無線通信システム。

【0186】

76.実施形態1〜77の何れかの方法を実行するように構成された無線通信システム。

【0187】

77.端末Aおよび/または端末Bが、前記方法を実行するためにASIC(Application Specific Integrated Circuit:特定用途向IC)を利用する、実施形態1〜74の何れか1つの方法。

【0188】

78.前記システムが、OFDM(Orthogonal Frequency Division Multiplexing:直交周波数分割多重)のMIMO(Multiple-Output Multiple-Input:多出力多入力)システムである、実施形態75のシステム。

【0189】

79.実施形態1〜74の何れか1つの方法を実行するように構成されたデジタル信号処理装置。

【0190】

80.実施形態1〜74の何れか1つの方法を実行するように構成されたWTRU。

【0191】

81.実施形態1〜74の何れか1つの方法を実行するように構成されたノードB。

【0192】

82.実施形態1〜74の何れか1つの方法を実行するように構成された有線のネットワーク。

【技術分野】

【0001】

本発明は無線通信に関する。

【背景技術】

【0002】

暗号理論における最近の進展は、潜在的攻撃者/盗聴者の記憶装置能力(storage capability)が有界(bounded)である(可能性としてはかなり大きいが)という仮定の下に、情報理論的な秘密性が公開のアクセス可能なランダム源(source of randomness)から生成可能であることを論証する。これらの進展は、無線通信媒体の生来のブロードキャスト性に依存して、無線通信システムにおける秘密性生成における使用に対して特に適合する場合がある。

【0003】

相互の無線チャネルにおける固有の相関性から共通的秘密性を生成するアプローチは、以前から提示されており、そして同時係属中で一般的に割り付けられた、以下の米国特許出願番号において開示されている。すなわち、2006年9月21日出願の米国特許出願第60/826,484号、2005年12月20日出願の米国特許出願第60/751,803号、2006年7月7日出願の米国特許出願第60/819,023号、2006年5月31日出願の米国特許出願公開第11/444,558号、および2006年1月26日出願の米国特許出願第11/339,958号である。

【0004】

この秘密性のアプローチは、無線ノード間の一意なチャネル応答のJRNSO(他者と共有されない結合ランダム性:Joint Randomness Not Shared with Others)特性を利用する。しかしながら、このアプローチを使用して生成されるランダム性は、通常低速度であり、かつ比較的特定の応用に向けられる。

【0005】

盗聴者に関する有限(有界)の記憶装置の仮定のみの下で、公開の(したがって、完全に非秘密の)ランダム源から情報理論的なセキュリティを導出することが可能である。図1は、情報理論的なセキュリティに基づく有限の記憶装置が使用され、アリスおよびボブの間の通信を、イブにより発見されることから保護することができる無線システムの一例を示す。この処理は以下の2つのステップを伴う。すなわち、ランダム・ストリームをサンプリング(標本化)するステップと、サンプリングされたデータから「純粋なシークレット(pure secret)」を抽出するステップである。数学を完全に理解するために、以下の記法が適用可能である。

【0006】

T:セッションの全体的持続時間

α:公開ストリーム速度

β:入力ランダム性/秘密性速度

γ:正規の関係者(アリス/ボブ)が公開ストリームをサンプリングすることが可能な、平均/償却速度(average/amortized rate)。それらを異なった速度で読むことが可能なら、これはその2つの中の小さい方である。

N:セッションの間で利用可能な総データ

N=αT (1)

k:共有されるシークレット長(shared secret length)

k=βT (2)

n:アリスおよびボブが一緒にサンプリング可能な総ビット数

n=γT (3)

n0:ブロック用の(block-wise)アルゴリズムに対してアリスおよびボブが1ブロック当たりでサンプリング可能なビットの総数。ブロック長の選択(すなわちTの選択)の際に何らかの自由度を有するため、w.l.ogを仮定し、ここでn/n0およびN/(n/n0)は整数である。

【0007】

【数1】

【0008】

b:攻撃者(イブ)が格納できると仮定される総データの一部(すなわち、0<b<l)。これは分析に使用されるパラメ−ターである。

G:攻撃者の実際の記憶装置容量。これは実際の状態である。Gおよびbの間の関係は問題を追いやる制約の1つを構成する。

G=bN (4)

a:実施方法のバックオフ・パラメ−ター。これは、理論的に理想的な標本化器等を使用するのではなく、有限のブロック長を有するがために受ける実施方法上の損失である。

ε:アルゴリズム処理における誤りの確率(アリスおよびボブが結合ランダム性に到着し損なうか、またはそれがイブから秘密でないという確率)。

l:開始のときに利用可能なkビットに加えてアリスおよびボブによって生成されたシークレット・ビット(secret bit)の総数。

【0009】

サンプリングは、ランダム性の生成が保証される主要な手順である。処理は予め定義されたセッションと称される時間間隔の間に生じる。各セッションは、持続時間Tである。したがって1セッションの間のデータは、長さNの1ブロックであると考えることが可能である。

【0010】

図2の例において、アリスおよびボブはセッションの終了まで、イブにとって未知である方法にて公開ランダム・ストリームをサンプリングする。そのうえ、イブの限られた記憶装置能力を考慮に入れて、イブが如何なる選択的記憶装置戦略(selective storage strategy)を利用しようとも、サンプリング手順の終了時点においてイブがすべてのサンプリング・ビットを格納してしまうであろうということが極めてありそうもないような方法にて、サンプリングが為されるべきである。イブは自身がストリーム全部を格納できないことを承知しているため、イブが盗聴する最善の機会は、選択的にビットをサンプリングし、そしてイブがアリスおよびボブによってサンプリングされたと同じビットを保有することを期待することである。アリスおよびボブはイブのサンプリング戦略を知らないが、それにもかかわらず彼らのデータの少なくともあるものがイブによって格納されてしまうことがないであろうように彼ら自身の戦略を選択する。

【0011】

これを達成するために、アリスおよびボブはランダムにサンプリングせねばならず、したがって、少なくともそのセッションの終了まで、彼らがイブから完全に秘密のままでいるように自分たちがランダムに同じビットをサンプリングすることが可能な方法に同意する何らかの方法を有さねばならない。この例の目的のために、有限速度βにて、またはセッションあたりkビットの有限ブロックにおいてのみ、アリスおよびボブにとってそのような入力ランダム性が利用可能になると仮定する。

【0012】

アリスおよびボブもまた、彼らが格納可能である、彼らの制限の最小値を表すパラメ−ターnか、または彼らの平均的サンプリング速度の最小値を表すパラメ−ターγを彼らが平均して如何なる頻度にてサンプリング可能であるか、の何れかに彼ら自身が制限される場合がある。

【0013】

アリスおよびボブのためのサンプリング手順の非常に簡単な例は以下の通りである。すなわち、(1)アリスおよびボブがセッションをn/n0のサブセッションに分割する。各サブセッションにおいて、n0ビットをサンプリングする。(2)次に、共有されたランダム・ビットが、位置を定義するために使用される。

【0014】

例えば、アリスおよびボブは公開のランダム・データのNビットのサブセッションを、それぞれ

【0015】

【数2】

【0016】

ビットのN0ブロックに区分する。次に、アリスおよびボブは、彼らの共有されたランダムのシークレット(秘密)を使用して、それぞれのサブセッション内の同じn0の位置を選択する。それぞれの位置のインデックスがlogN0ビットを必要とするため、n0logN0の総ビットが必要である。したがって、この例の第1の要求条件は、k>n0logN0である。この不等式は実際に厳密でなければならない。ならならば、kの利用可能なランダム・ビットの内で、抽出のためにいくつかのビットを必要とし、そしてこれらをサンプリングのために再利用するべきでないからである。

【0017】

それぞれの個々のサブセッションのサイズはイブの記憶装置限界より少ない(すなわち、N0<Gであることが許容される)が、全体制限のN>Gは依然として存続せねばならないことに注意するべきである。そのうえ、ストリームをサンプリングするために使用されるビットが明らかにされることになっても、セッション全体が終了するまで、それらを明らかにすることはできない。

【0018】

比較的良好な性能であると同時にその簡便さが故に、上に概説されたサンプリングの方法は好適ではあるが、当技術分野においてはBSM(Bound Storage Model:有限記憶装置モデル)問題に対して他のサンプリングの方法が知られている。

【発明の概要】

【発明が解決しようとする課題】

【0019】

図1の例において適用可能であるように、抽出は、部分的な情報が敵対者にとって既知であるXの完全なランダム・ビットを取り出すという問題である。この既知の情報はYビット(のエントロピー)より多くはないとして定量化される。問題は次に、敵対者に完全に秘密に、(X−Y)ビットを抽出することである。

【0020】

様々な方法が存在し、そのすべてが、盗聴者に秘密であるかまたは漏洩している可能性がある、ある量の完全に共有されたランダム性にアクセスすることを必要とする。一般に、少なくとも多くの抽出ビットが以下の通り必要である。

【0021】

【数3】

【0022】

ここでεは、抽出処理に固有の誤りである。ここでの何れの例の計算もこの値を使用するであろう。実際の実施方法はもちろん、何れの技法が実際に使用されるかに基づき異なることになる。

【0023】

BSM(Bound Storage Model:有限記憶装置モデル)が数学的に上手く行くであろうことは明確であるが、BSM秘密性生成を実行するための実用的な実施方法についての必要性がある。上の例に関して、アリスおよびボブへ、公開ランダム性の信頼すべき源(ソース)と同様に、短い共通のシークレット(short common secret)を提供することが有益であろう。

【課題を解決するための手段】

【0024】

送受信ユニットにて無線通信信号中に含まれる公開ランダム・ストリームを受信することによって、シークレット・ビットストリーム(secret stream of bits)を生成する処理が開始する。公開ランダム・ストリームがサンプリングされて、共有された共通のシークレット(shared common secret)に従って特定のビットが抽出される。これらの抽出されたビットは、より長いシークレット・ストリーム(秘密のストリーム:secret stream)を生成するために使用される。公開ランダム・ストリームは、例えば、地上もしくは衛星テレビ、地上もしくは衛星のラジオ、他の片方向の、双方向の、またはネットワーク化された無線通信もしくはセンサー・システムなどの他の無線通信システムをサンプリングすることから生成されることができ、あるいはまた公開ランダム性が、公開ランダム信号を提供する目的のためにブロードキャストされる場合がある。共有された共通のシークレットは、JRNSOの技法を使用して生成されるか、または通信セッションに先立って送受信ユニットに供給することができる。

【0025】

別の実施形態において、送受信ユニットの内の1つは、何れの潜在的盗聴者よりも強力であると仮定される。この状態においては、強力な送受信ユニットは、何れの盗聴者も全体として格納することができない公開ランダム・ストリームをブロードキャストし、格納できる。より弱い送受信ユニットは、乱数生成器を使用して、シークレット・キー(秘密鍵)をサンプリングし作成するためにそのブロードキャストのランダム・ビットを選択することが可能である。ブロードキャストが完了した後、より弱い送受信ユニットは、強力な送受信ユニットにその乱数を送出し、そして強力な送受信ユニットは、その乱数を使用して、より弱い送受信ユニットにより作成されたものと同一のシークレット・キーを作り出す。最終的にBSM処理は、シークレット・キーを使用して実行され、シークレット・ストリームを作り出す。

【0026】

例として与えられそして添付された図面に関連して理解されるべき、以下の好適な実施例の記述から、本発明のより詳細な理解を得ることができる。

【図面の簡単な説明】

【0027】

【図1】通信エンティティおよびランダム性の公開の源(source)の構成を示す図である。

【図2】有限記憶装置技法を使用する秘密性生成のための例示的手順を示す図である。

【図3】強いシークレット生成のためにJRNSOを使用する有限記憶装置モデルの秘密性生成のための例示的手順を示す図である。

【図4】第1のシナリオに従って共有された秘密性生成間隔のための必要な時間に関する下限を示す図である。

【図5】第1のシナリオに従って共有された秘密性生成に対する結果のビット速度を示す図である。

【図6】第2のシナリオに従って共有された秘密性生成間隔のための必要な時間に関する下限を示す図である。

【図7】第2のシナリオに従って共有された秘密性生成に対する結果のビット速度を示す図である。

【図8】共通の格納されたシークレットを使用するBSM秘密性生成のための例示的手順を示す図である。

【図9】ボブがイブより強力であるBSM秘密性生成のための例示的手順に示す図である。

【発明を実施するための形態】

【0028】

これ以後参照されると、用語「WTRU(Wireless Transmit Receive Unit:無線送受信ユニット)」は、限定的ではなく、UE(User Equipment:ユーザー機器)、移動端末、固定型または移動体の加入者ユニット、ページャー、携帯電話、PDA(Personal Digital Assistant:携帯情報端末)、コンピューター、または無線環境において動作する能力のある他の如何なる種別のユーザー・デバイスをも含む。これ以後参照されると、用語「基地局(base station)」は、限定的ではなく、ノードB、サイトコントローラー、AP(Access Point:アクセス・ポイント)、または無線環境において動作する能力のある他の如何なる種別のインターフェイス・デバイスをも含む。

【0029】

図3は、共通鍵(common key)を提供するためにJRNSOを使用してBSM秘密性生成を実行する送受信ユニットにおいて実行される例示的処理300を示す。この処理は、JRNSOを生成するために十分な双方向特性を有する無線チャネルを共有する通信デバイスの何れの対によっても実行可能である。特に送受信ユニットは、別の送受信ユニットと、アリスからボブにおよびボブからアリスに向けて(図1を参照して)観測されるときに相関関係にある、ランダムで動的なインパルス応答を有する共通の無線通信チャネルと、チャネル推定を実行するためのデバイスと、共通のランダム性を生成する能力とを共有しなければならない。これらの送受信ユニットの例には、(1)携帯(cellular)ネットワークにおけるWTRUおよび基地局、(2)IEE802.xx無線ネットワークにおける端末およびアクセス・ポイント、(3)2つのピア・ツー・ピア・デバイス、または(4)セキュアな通信を必要とするセンサー・ネットワークにおける1対のセンサー、が含まれる。あるいは、セキュアで、潜在的に間欠的な、有線のチャネルも存在する場合があり、これは低速のシークレットの共有を可能にする。

【0030】

図3において、ビットのシークレット・ストリームを生成する処理は、ステップ310にて、アンテナに取り付けられた標準のモデムでの無線通信信号中に含まれる公開ランダム・ストリームを受信することにより開始する。ステップ320では、JRNSOに対して必要な測定をするためにその信号について無線チャネル測定が実行される。ステップ325で、共通のシークレットを生成するためにJRNSO生成が使用される。ステップ330では、JRNSO測定が為されると同時に、公開ランダム・ストリームがサンプリングされる。公開ランダム・ストリームは、有線の、または無線の伝送であることができる。公開ランダム・ストリームは、例えば、地上のもしくは衛星のテレビ、地上のもしくは衛星のラジオ、他の片方向の、双方向の、またはネットワーク化された無線通信もしくはセンサー・システムなどの他の無線通信システムをサンプリングすることから生成することができ、あるいはまた公開ランダム性が、公開ランダム信号を提供する目的のためにブロードキャストされる場合がある。次にステップ340にて、JRNSOで生成された共通のシークレットを使用してBSM処理が実行され、シークレット・ストリームが抽出される。

【0031】

図3において示された処理は数学的には、それぞれが公開ランダム・ストリームに対するデータ速度を利用する、3つの異なったシナリオの処理を使用して表すことが可能である。3つのシナリオのすべてに対して、以下の選択に従って変数の数が削減される。すなわち、α、β、γ、ε、Gはすべて定数であると仮定される。lは最大化されるであろう。Tは最小化されるであろう。さらに、n0、a、bは制御パラメーターとして使用される。生成されるランダム・ビットの数は以下のように表される。

【0032】

【数4】

【0033】

EVB(EaVesdropper Bound:盗聴者限界)であるTを判定するために、送受信機は何れの盗聴者の記憶装置容量をも超過するために十分な長い間、待つ必要がある。したがって、式(1)および式(4)を結合すると次のようになる。

【0034】

【数5】

【0035】

SB(Sampling Bound:サンプリング限界)を判定するために、送受信機ユニットは、必要なデータをサンプリングするために十分な長い間、待つ必要がある。したがって、

【0036】

【数6】

である。

【0037】

最終的に、OSKB(Original Secret Key Bound:オリジナル秘密鍵限界)を判定するために、送受信ユニットは、必要なJRNSOのランダム性を生成させるために十分な長い間、及びBSMアルゴリズムのすべての必要条件を満たすために十分な長い間、待つ必要がある。これは次の限界に帰結する。

【0038】

【数7】

【0039】

3つの公開ランダム性ストリーム速度のシナリオのそれぞれに対する結果の性能を論証するために、以下のパラメ−ター設定を使用する。すなわち、盗聴者の記憶装置限界G=1x1012ビット、エラー確率ε=2-20(または、およそ1x10-6)、最適からの標本化器バックオフ:a=0.1、送受信ユニットが格納する用意がある最大ビット数n=1x108(100メガビット)。

【0040】

シナリオ1は、JRNSOを介して生成され、BSMアプローチを使用して補強され、1Gbpsの公開ランダム性ストリームと、アリスおよびボブに対するチャネルサンプリング速度γ=1x106bps(1Mbps)と、共有されたシークレット速度(JRNSOと等価)β=1x103bpsとを有する、共有された秘密性である。シナリオ1の仮定の結果は図4および図5において示される。図4は、BSMシークレット・ビットの単一の「バッチ(batch)」が利用可能になる前の必要な最小の時間間隔を示す。線410はEVB(7)であり、線430はSB(8)であり、そして線420はOSKB(9)である。EVBは2000〜10000秒(約1〜3時間)の範囲にて示される。

【0041】

図5において、線510は生成されたシークレット・ビットを示し、このシークレット・ビットは、秒あたりのキロビット数の順にて、(1−b)に線形に比例するように見える。高いBSMビット速度は、より長いバッチ(バッチ処理)を必要とするため、トレードオフが存在する。

【0042】

第2のシナリオは、低速(1bps)にてJRNSOを介して生成され、BSMアプローチを使用して補強され、公開ランダム性速度α=1x109bps(1Gbps)と、チャネルサンプリング速度γ=1x106bps(1Mbps)と、共有されたシークレット速度(JRNSOと等価)β=1bpsとを有する、共有された秘密性である。シナリオ2の仮定の結果は図6およびお図7において示される。図6は、BSMシークレット・ビットの単一の「バッチ」が利用可能になる前に必要な最小の時間間隔を示す。線620はOSKB(9)である。線630はSB(8)およびEVB610(7)であり、これらは限界(9)のスケールに対比して非常に低い。線620は、b=0.1に対して200000秒(約60時間)にて開始し、そしてbの増加につれて増加する。b=0.9に対しては、速度は途方もない180000秒(500時間)にもなる。結果としてのBSM速度は、図7に示されるように非常に低い(b=0.1に対して@45bpsでその後低下する)。したがって、低秘密性ビット速度では、極めて低いbの値(すなわち敵対者の記憶装置限界の10より大)にて動作させることが有利である。送受信ユニットが自身の記憶装置を100メガビットから1ギガバイト(8xl09ビット)まで増加させるなら、はるかに良い性能が観測される(650bps程度高く)。

【0043】

最初の2つのシナリオはそれぞれ、公開ストリーム速度αおよびJRNSO出力ビット生成速度βの両方が一定であると仮定した。第3のシナリオにおいては、β単独で、またはαおよびβの両方が一緒に、の何れかで時間的に変化することが可能である。この第3の例が実は最も実際的である。例えば、携帯ネットワークにおいて方向、速度、または加速度を変える無線デバイスは、値βにおいて変化を引き起こすであろう。公開ストリームは、一定速度のランダム源として存在することができるが、アリスおよびボブがエラーのないランダム信号としてそれらを受信することができるかも知れない速度は、公開ストリームの物理的な源(例えば、送信局)からのアリスおよび/またはボブの距離が変化することなどの要因に依存して変動する場合がある。

【0044】

図3において概説した手順は、ビット速度のβおよび/またはαが時間的に変化する第3のシナリオに対応するために直接的な方法にて拡張することが可能である。第3のシナリオにおいては、以下の5つの手順の内の何れか1つまたはその組み合わせを送受信ユニットにより実施することができる。

【0045】

第1に、送受信ユニットは合計のビット生成速度を一定値に維持しようとすることができる。βまたは、βおよびαの速度の変化の程度に依存して送受信ユニットは、十分なマージンまたは他の手段を用いて動作し、最大に獲得することが可能な速度より十分に低い目標速度にて動作することによって、一定の出力シークレット・ビット生成速度を維持することができる場合がある。マージンは、システム・パラメーター(BSMパラメ−ターGまたはbを考慮することを含む)および他の性能要件を考慮した上で、それぞれの送受信ユニットの間で予め同意されねばならないであろう。

【0046】

第2に、送受信ユニットは、βおよび/またはαの低下に依存する出力生成速度の劣化変動を感知し、シークレット・ビット生成速度を低下させることに同意することができる。送受信ユニットがより低いシークレット・ビット生成速度に切り換えて、低下した水準の秘密性強度を用いて通信することができる状況においては、このような選択を為すことは有効で有り得るであろう。低水準の秘密性を必要とするであろう新しい応用に対して、この方法は有益であろう。

【0047】

第3に送受信ユニットはここでも、出力生成速度の劣化変動を感知すると、十分に強いシークレット・ビット生成速度が回復するまでシークレット・ビットの生成および他の通信を停止することに同意することができる。この方法は、シークレット・データを通信する際に時間が問題にならないところで有益であろう。

【0048】

第4に、送受信ユニットは、その時点に動作しているビット生成速度が最大に獲得可能なものより低いことを感知すると、出力ビット生成速度における増加を起動することができる。これらの不必要なシークレット・ビットを格納し使用すること、及び速度がより低いときに生成されたシークレット・ビットをそれらに増強することによって、より長い時間スケールで測定される(および/または累積される)と、アリスおよびボブは、より一定の出力ビット生成速度を維持できる。アリスおよびボブはまた、システム動作が依然として入力速度βおよび/またはαにおける変動の効果を平均するためのその必要条件を満足するようにすることが可能な範囲で、より長いサブセッション長を使用することに同意する場合がある。さらに彼らは、サブセッション長を設定することに関する適応的戦略を使用でき、それによりどちらかのノードがβおよび/またはαの変動が増加したことを感知したときサブセッション長が増大され、そしてβおよび/またはαの増加によりサブセッション長は削減されるであろう。

【0049】

最終的には、適応型のアルゴリズムにおいては4つの戦略の何れかを適切に結合することができる。しかしながら何れの適応型のアルゴリズムも、アプリケーション、コンテキスト、および性能要件を考慮して、送受信ユニットにより互いに予め同意されるべきであることに注意するべきである。

【0050】

図8は、共通の格納されたシークレット805を使用するBSM秘密性生成のために送受信ユニットにおいて実行される例示的処理800を示す。ある時点で、共通の格納されたシークレットを提供された送受信ユニットの何れの対もこの処理を実行することが可能である。これらの送受信ユニットの例としては、(1)携帯ネットワークにおけるWTRUおよび基地局、(2)IEE802.xx無線ネットワークにおける端末およびアクセス・ポイント、(3)2つのピア・ツー・ピア・デバイス、または(4)セキュアな通信を必要とするセンサー・ネットワークにおける1対のセンサー、が含まれる。

【0051】

図8において、シークレット・ビットストリームを生成させる処理800が、ステップ810にて、無線通信信号中に含まれる公開ランダム・ストリームを受信することによって開始する。公開ランダム・ストリームは、有線または無線の媒体により受信することができる。公開ランダム・ストリームは、例えば、地上のもしくは衛星のテレビ、地上のもしくは衛星のラジオ、他の片方向の、双方向の、またはネットワーク化された無線通信もしくはセンサー・システムなどの他の無線通信システムをサンプリングすることから生成させることができ、あるいはまた公開ランダム性が、公開ランダム信号を提供する目的のためにブロードキャストされる場合がある。公開ランダム・ストリームはステップ830にてサンプリングされる。次にステップ840にて、BSM処理が共通の格納されたシークレット805を使用して実行され、シークレット・ストリームを抽出する。シークレット・ストリームはステップ850にて確立される。

【0052】

共通の格納されたシークレット805は、JRNSOビットが図3の手順において使用されるのと同じ方法にて使用される。共通の格納されたシークレット805の源(ソース)には以下が含まれる。すなわち、(1)シークレットがUSIMに予め格納され、一定の時間期間の間でのみ有効であり、その後は新しいUSIMがインストールされる必要がある、(2)センサーが固定の有効期間を有するセキュアなセンサー・ネットワーク、(3)それぞれのコンピューターが、定期的にインストールされる新しいシークレットを持たねばならないセキュアな通信ネットワーク、(4)WTRUがセキュアな領域に位置している間(すなわち、ユーザーが活動(mission)を開始する前)に提供されたシークレット。

【0053】

これらの場合のそれぞれは、共通の格納されたシークレット805の異なった品質を必要とし、JRNSOビットを作成する速度はもはや問題ではない。代わりに、寿命、および共通の格納されたシークレットの長さが限定要因となる。例えば、USIMまたはセキュアなネットワークの場合においては、共通の格納されたシークレット805にとって可能な最長の寿命が望ましいであろう。あるいはまた、活動の前にWTRUがセキュアな領域に位置している間にシークレットが提供された場合においては、WTRUの何れかが万が一盗聴者の手に落ちる場合に備えて、その共通の格納されたシークレットは単にその活動限りであるとすることが望ましいかもしれない。

【0054】

送受信ユニット(アリスおよびボブ)にk0ビットが提供されたなら、彼らのシークレットに関する盗聴者の(イブの)知識は、

【0055】

【数8】

【0056】

の統計的な距離を介して定義される。

【0057】

それぞれのセッションは、統計的な距離をεだけ増加させることになる。εMAXを、アリスおよびボブが許容しても構わない最大統計的距離とする。したがって、アリスおよびボブが維持することが可能なセッションの最大数は、

【0058】

【数9】

【0059】

である。

【0060】

共通の格納されたシークレットは最終的には使い切ることになるので、デバイスは、

【0061】

【数10】

【0062】

のように定義される有限の寿命を有する。与えられたε0に対してあるデバイス寿命を維持するためにアリスおよびボブがどれくらいの大きさの共通の格納されたシークレットを必要とするかを判定するために、以下のアルゴリズムが使用される。

【0063】

それぞれのセッションに対してアリスおよびボブは、セッションがどれくらい長いか、およびセッションあたりいくつのビットが生成されるべきであるかを決定する。この決定に基づいて、アリスおよびボブは、この動作を実行するために必要とされるビット数kを決定する。k≦k0であることを注意すべきである。アリスおよびボブは、セキュアな手順を使用して既存のk0ビットをkビットにマッピングする。kビットが利用可能になると、アリスおよびボブはサンプリングおよび抽出するためにこれらを使用する。

【0064】

以下の選択に従って、影響を及ぼす(in play)変数の数を削減する。

・値が固定されるもの。α、γ、ε=εMAX、G、TLIFE

・βはもはや重要なパラメ−ターではない

・lを最大化する

・Tを最小化する

・必要な強いシークレットのサイズ(k0)を問題のパラメ−ターによって定義されるように決定する。

・これを行う制御パラメーターとしてn0、a、b、nを使用する。実際には、aはかなり低く(a=0.1)設定することが好ましく、n0は暗示的に定義されることになり、そしてbは明示的に定義されることになり(以下を参照)、その結果問題はただ一つのパラメ−ターnで制御されることになる。

【0065】

式(10)および式(11)により、

【0066】

【数11】

【0067】

が提供される。しかしながらまた、それらにより、

【0068】

【数12】

【0069】

が提供される。ここで、kは単一のセッションに対して必要とされるビット数である。kの下限についての考慮は次で与えられる。

【0070】

【数13】

【0071】

ここで式(12)〜式(14)はk0に対する式を提供し、ここでC1は使用される特定のサンプリング方法に依存する定数である。ここではC1=3の好適な設定が使用されるが、他の値を使用することもできる。

【0072】

次に(7)および(8)を結合すると、

【0073】

【数14】

【0074】

が生み出される。次に、生成されるビット数に対する表現が(6)および(15)を介して、

【0075】

【数15】

【0076】

のように与えられる。

【0077】

(16)から、(16)が正であるためにはnが十分大きく(またはbが十分小さく)なければならない(そうでなければビットが生成されない)ことは明確である。これはTに関してありのままの限界(natural bound)を設置する。

【0078】

図9は、送受信ユニットのアリスおよびボブが、何れの種別の先験的なシークレットを共有するか、または自然にシークレットを生成する能力を有するかの何れでもない場合の、代替の実施形態である。しかしながら2人の関係者(party)の内の1人(ボブ)は、全セッションのランダム・データ・ストリームに値するものを格納するに十分大きい記憶装置容量を有する。他方(アリス)は、記憶装置においてなお非常に限定されている。この実施形態ではまた、ボブの記憶装置容量が何れの潜在的盗聴者(イブ)よりも大きいと仮定される。そのうえアリスは、所望する何れの速度ででも乱数を内部的に生成させるための方法を有する。

【0079】

処理はステップ910にて、アリス902およびボブ907が通信セッションの開始および終了を公開的にネゴシエートするときに開始する。次にステップ920にて、アリス902は自身の乱数生成器を使用して、サンプリングおよび抽出するために使用されるべく、十分大きい乱数のセットを生成する。アリス902はこれらの数を、セッションの後まで通信することはない。次にステップ930にてボブ907は、ランダム公開ストリーム909から受信したランダム・データに値する全セッションを格納する。アリス902はステップ935にて自身の乱数に従ってランダム・データをサンプリングし、それによりシークレット・キー(秘密鍵)を生成する。セッションが終了するとステップ940にて、アリス902はアリス902によって格納された乱数を公開的にボブに通信する。次にボブはステップ950にて、その乱数を使用して、同じシークレット・キーを作成するためにアリス902によってサンプリングされたものと同じビットを抽出する。暗号化通信はステップ960にて、アリス902によってサンプリングされたキー(鍵)を使用して開始する。イブ(図示せず)がランダム・ストリームを習得するであろう時までにセッションは終了しており、イブはもはやランダム・ストリームをサンプリングできないため、この動作はセキュアである。

【0080】

このアプローチの応用は上で記述されたものと同様である。極めて大きい記憶装置を持つ費用が正当化されるように、ボブ907は望ましくは集中化されたエンティティであり、一方アリス902はWTRUである。このアプローチに関心がある場合がある1つの特定な設定は、ボブ907が基地局でありそしてアリス902はWTRUである携帯システムの場合である。公開ランダム・ストリームは通常の携帯通信の外部の伝送より利用可能であり、そして1つのセルの中の基地局およびWTRU群の両方により受信することができる。あるいは、公開ランダム信号を生成させるために基地局自体を使用することができ、この信号は送信された後に格納される。実際には、すべての基地局の伝送へのアクセスを有するネットワーク中の何処かで動作する記憶装置と連動していくつかの基地局が使用される場合がある。ネットワーク構成に依っては、これはRNCであり、GGSNなどのデータ・ゲートウェイである場合がある。ストリームをサンプリングするためのWTRU手順は、スリープ中のセル測定(cell measurement)および呼び出しチャネル(paging channel)・チェック手順と同様の方法にてスケジュールされ、その結果WTRUへの影響は最小量にすることができる。

【0081】

上の実施形態のすべてを2人より多い正規ユーザーが利用できるであろうことに注意するべきである。さらに、対用の鍵を使用する2人より多い正規ユーザーにより、別の実施形態が可能である。この実施形態においては、nの正規の関係者がn(n−l)/2の対を生成させることが可能であり、そしてそれぞれの対は上で記述された処理によってそれ自身の鍵を生成させることが可能である。

【0082】

別の実施形態において、イブではなくアリスまたはボブが、例えば低速度の、上り回線側のチャネルを使用した、認定ユーザーのみに与えられる速度変更要求を示すことにより、公開ストリームのランダム性に影響を及ぼすことが可能であると仮定される。公開ストリームのランダム性速度がアリスまたはボブからの要求により増加または削減させることが可能なら、そのような制御を入力速度βが低下しても一定の出力ビット速度を維持することなどの有益な目的のために利用することが可能である。この方法能力はまた、イブの記憶装置能力が変化したと疑われる際に、有益である場合がある。

【0083】

実施形態の特徴および要素が特定の組み合わせにて記述されているが、それぞれの特徴または要素は、実施形態の他の特徴および要素なしで単独にて、または他の特徴および要素のあるなしにかかわらず様々な組み合わせにて使用可能である。提供された方法またはフロー図は、汎用のコンピューターまたは処理装置による実行のための、コンピューターにて読み取り可能な記憶装置媒体にて実体的に具現化されるコンピューター・プログラム、ソフトウェア、またはファームウェアにて実施することができる。コンピューターにて読み取り可能な記憶装置媒体の例としては、ROM(Read Only Memory:読み出し専用メモリ)、RAM(Random Access Memory:ランダム・アクセス・メモリ)、レジスター、キャッシュ・メモリ、半導体メモリ・デバイス、内蔵ハード・ディスクおよび着脱可能ディスクなどの磁気媒体、磁気−光学媒体、ならびにCD−ROMディスクおよびDVD(Digital Versatile Disk:デジタル多用途ディスク)などの光学媒体が含まれる。

【0084】

適切な処理装置の例としては、汎用処理装置、専用処理装置、従来の処理装置、DSP(Digital Signal Processor:デジタル信号処理装置)、複数のマイクロ処理装置、DSPコアに関連付けられた1つまたは複数のマイクロ処理装置、制御装置、マイクロ制御装置、ASIC(Application Specific Integrated Circuit:特定用途向けIC)、FPGA(Field Programmable Gate Array)回路、他の何れかの種別のIC(Integrated Circuit:集積回路)、および/または状態マシンが含まれる。

【0085】

WTRU(Wireless Transmit Receive Unit:無線送受信ユニット)、UE(User Equipment:ユーザー機器)、端末、基地局、RNC(Radio Network Controller:無線ネットワーク制御装置)、または任意のホスト・コンピューターにおいて使用するための無線周波数送受信機を実施するために、ソフトウェアに関連付けられた処理装置を使用することができる。WTRUは、ハードウェアおよび/またはソフトウェアにて実施され、カメラ、ビデオカメラ・モジュール、テレビ電話、スピーカーフォン、振動デバイス、スピーカー、マイクロホン、テレビ送受信機、ハンズフリー受話器、キーボード、ブルートゥース(Bluetooth(登録商標))モジュール、FM(Frequency Modulated)無線ユニット、LCD(Liquid Crystal Display:液晶)表示ユニット、OLED(Organic Light-Emitting Diode:有機発光ダイオード)表示ユニット、デジタル音楽プレーヤー、メディア・プレーヤー、テレビゲーム・プレーヤー・モジュール、インターネット・ブラウザー、および/または任意のWLAN(Wireless Local Access Network:無線LAN)モジュールなどのモジュールと連動して使用することができる。

【0086】

<実施形態>

1.端末Aおよび端末Bの間のデータのシークレット・ストリームを生成する方法であって、

公開の源またはランダム性に基づき前記データに秘密性スキームを適用するステップと、

前記データを送信するステップと

を具備する方法。

【0087】

2.前記公開のランダム性の源が、端末Aまたは端末Bの何れかにより少なくとも部分的に生成され、かつもう一方の関係者に送出される、実施形態1の方法。

【0088】

3.前記公開のランダム性の源が、秘密性生成を促進する特定の目的のために第三者によって少なくとも部分的に生成される、前の実施形態の何れか1つの方法。

【0089】

4.前記ランダム性の公開の源が、その主要な目的がAおよびBの間の秘密性生成と何の関係もない、ある他の無線システムの動作の副産物に少なくとも部分的に基づく、前の実施形態の何れか1つの方法。

【0090】

5.前記他の無線システムが、ラジオ・システム、テレビ・システム、または広い範囲に亘るある他の無線信号ブロードキャストの何れかである、実施形態4の方法。

【0091】

6.前記公開のランダム性の源が、自然雑音、またはある他の人為的現象に関連付けられた雑音に少なくとも部分的に基づく、前の実施形態の何れか1つの方法。

【0092】

7.追加的ユーザーが、端末Aおよび端末Bに加えて前記データ伝送をさらに受信している、前の実施形態の何れか1つの方法。

【0093】

8.公開の源またはランダム性に基づき前記データに秘密性スキームを適用するステップが、

前記ランダム・ストリームをサンプリングするステップと、

前記サンプリングされたデータから純粋なシークレットを抽出するステップと

を具備する、前の実施形態の何れか1つの方法。

【0094】

9.サンプリングするステップが予め定義された間隔の間に発生する、前の実施形態の何れか1つの方法。

【0095】

10.前記端末Aおよび前記端末Bが、潜在的盗聴者にとって未知であるサンプリング・スキームに同意する、前の実施形態の何れか1つの方法。

【0096】

11.ランダム性が、セッションあたり有限のビット速度にて前記端末Aおよび前記端末Bに利用可能にされる、前の実施形態の何れか1つの方法。

【0097】

12.前記端末Aおよび前記端末Bが、サンプリングのための位置を定義するために前記共有されたランダム・ビットを使用して、前記セッションをいくつかのサブセッションに分割するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0098】

13.パラメ−ターTがセッションの全体的な持続時間に等しいことを定義するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0099】

14.パラメ−ターαが公開ストリーム速度に等しく、ブロック長Nが、セッションにおいて利用可能なデータの量であるαTに等しいことを定義するステップをさらに具備する、実施形態13の方法。

【0100】

15.入力ランダム性/秘密性速度に等しいとしてパラメ−ターβを定義するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0101】

16.端末Aおよび端末Bが前記公開ストリームをサンプリングすることが可能な平均/償却速度に等しいとしてパラメ−ターγを定義するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0102】

17.共有されたシークレットの長さに等しいとしてパラメ−ターkを定義するステップであって、パラメ−ターk=βTである、ステップをさらに具備する、実施形態13〜16の何れか1つの方法。

【0103】

18.前記端末Aおよび前記端末Bが一緒にサンプリングすることが可能なサンプリング・ビットの全体数に等しいとしてパラメ−ターnが定義され、前記パラメ−ターn=γTである、実施形態13〜17の何れか1つの方法。

【0104】

19.端末Aおよび端末Bがブロック用アルゴリズムに対してブロック毎にサンプリングすることが可能なビット総数に等しいとしてパラメ−ターN0が定義される、前の実施形態の何れか1つの方法。

【0105】

20.ブロック用アルゴリズムに対して前記Nのブロックのそれぞれにおけるビット総数として

【0106】

【数16】

【0107】

をさらに具備する、前の実施形態の何れか1つの方法。

【0108】

21.攻撃者が格納できると思われる総データの一部に等しいとしてパラメ−ターbが定義され、0<b<lである、前の実施形態の何れか1つの方法。

【0109】

22.攻撃者の実際の記憶装置容量に等しいとしてパラメ−ターGが定義され、かつG=bNである、前の実施形態の何れか1つの方法。

【0110】

23.有限ブロック長を使用するために十分な実施方法損失に対する実施方法バックオフ・パラメ−ターとしてパラメ−ターaが定義される、前の実施形態の何れか1つの方法。

【0111】

24.パラメ−ターa=0.1である、実施形態23の方法。

【0112】

25.前記アルゴリズム処理における誤りの確率に等しいとしてパラメ−ターεが定義される、前の実施形態の何れか1つの方法。

【0113】

26.パラメ−ターlが、前記開始のときに利用可能な前記kビットに加えて前記端末AおよびBにより生成されるシークレット・ビットの総数に等しい、前の実施形態の何れか1つの方法。

【0114】

27.端末AおよびBが、公開ランダム・データのN−ビット・セッション・ブロックをそれぞれ、

【0115】

【数17】

【0116】

ビットのN0ブロックに分割するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0117】

28.端末AおよびBが、それぞれのサブブロックの中の同一のn0位置を選択するために彼らの共有されたランダム・シークレットを使用する、前の実施形態の何れか1つの方法。

【0118】

29.前記パラメ−ターNが、前記パラメ−ターGより大きい、前の実施形態の何れか1つの方法。

【0119】

30.抽出のためのビットの最小数が

【0120】

【数18】

【0121】

に等しい、前の実施形態の何れか1つの方法。

【0122】

31.JRNSO(Joint Randomness Not Shared With Others)に基づく手順を使用して、端末AおよびBが完全なシークレット・ストリームを生成する、前の実施形態の何れか1つの方法。

【0123】

32.端末Aから端末Bに向けておよび端末Bから端末Aに向けて観測されたときに相関関係にある、ランダムで動的なインパルス応答を有する共通の無線通信チャネルを端末AおよびBが共有し、前記共有されるチャネルを推定するステップと、共通のランダム性を生成するために通信するステップとをさらに具備する、前の実施形態の何れか1つの方法。

【0124】

33.端末AおよびBが、セッションの長さを確立し、サンプリング手順に従って前記共通のランダム性源をサンプリングし、同時にそれらが、次のセッションのためにJRNSOに基づく処理を実行し、前記必要なビットを生成するために抽出を実行する、前の実施形態の何れか1つの方法。

【0125】

34.端末AおよびBが、JRNSOに基づく秘密性を生成するために十分な双方向性特性を有する無線チャネルを共有する通信装置の何れかの対である、前の実施形態の何れか1つの方法。

【0126】

35.総数lのランダム化されたビットを生成させるステップであって、ここで

【0127】

【数19】

【0128】

であるステップをさらに具備する、前の実施形態の何れか1つの方法。

【0129】

36.前記パラメ−ターは、

【0130】

【数20】

【0131】

である、前の実施形態の何れか1つの方法。

【0132】

37.前記パラメ−ターは、

【0133】

【数21】

【0134】

である、前の実施形態の何れか1つの方法。

【0135】

38.前記パラメ−ターは、

【0136】

【数22】

【0137】

である、前の実施形態の何れか1つの方法。

【0138】

39.前記公開ストリーム速度αおよび前記JRNSO出力ビット生成速度βの両方が一定である、前の実施形態の何れか1つの方法。

【0139】

40.αおよびβの両方が時間的に変化する、前の実施形態の何れか1つの方法。

【0140】

41.端末AおよびBがエラーのないランダム信号を受信することができるかもしれない速度が、前記物理的源からのAおよび/またはBの距離が変化することを含む要因に依存して変化する場合がある、前の実施形態の何れか1つの方法。

【0141】

42.端末AおよびBが、合計ビット生成速度を一定値に維持する、前の実施形態の何れか1つの方法。

【0142】

43.最大に獲得可能なものより十分に低い目標速度にて端末AおよびBが動作する、前の実施形態の何れか1つの方法。

【0143】

44.前記端末AおよびBが、βおよび/またはαの低下に依存して、前記出力生成速度の劣化変動を感知するステップと、低下したシークレット・ビット生成速度に同意するステップとをさらに具備する、前の実施形態の何れか1つの方法。

【0144】

45.端末AおよびBが、前記出力生成速度の劣化変動を感知すると、十分に強いシークレット・ビット生成速度が回復するまで、シークレット・ビット生成および他の通信を停止することに同意するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0145】

46.その時点で動作しているビット生成速度が、最大に獲得可能なものより低いことを感知すると、前記出力ビット生成速度における増加を開始するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0146】

47.前記システム動作が前記入力速度βおよび/またはαにおける前記変動の効果を平均化するために、その必要条件を満足するように依然として実行することが可能な範囲で、より長いサブセッション長を使用することに同意するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0147】

48.k0の強いシークレット・ビットの固定的反転(fixed reverse)を前記端末AおよびBが提供される、前の実施形態の何れか1つの方法。

【0148】

49.端末AおよびBが維持することが可能なセッションの最大数が、

【0149】

【数23】

【0150】

実施形態48の方法。

【0151】

50.デバイス寿命パラメ−ターが、

【0152】

【数24】

【0153】

として定義される、実施形態49の方法。

【0154】

51.前記セッション長がどれくらいか、およびセッションあたりいくつのビットが生成されるべきであるかを、端末AおよびBが決定する、前の実施形態の何れか1つの方法。

【0155】

52.端末AおよびBが、必要とされるビットkの数を決定するステップであってここでk≦k0であるステップと、セキュアな手順を用いて前記既存のk0ビットをkビットにマッピングするステップと、前記kビットが利用可能となり次第、端末AおよびBがサンプリングしかつ抽出するためにKの利用可能なビットを使用するステップとをさらに具備する、前の実施形態の何れか1つの方法。

【0156】

53.中央端末ユニットには長い強いシークレットが埋め込まれている、前の実施形態の何れか1つの方法。

【0157】

54.強いシークレットが、WTRU(Wireless Transmit Receive Unit:無線送受信ユニット)のメモリに一時期だけ格納され、その後メモリは取り替えられる必要がある、実施形態58の方法。

【0158】

55.センサーが固定された寿命を有するセキュアなセンサー・ネットワークにおいて、前記方法が実行される、前の実施形態の何れか1つの方法。

【0159】

56.新しいシークレットを提供するために、コンピューターが定期的にサービスされる、前の実施形態の何れか1つの方法。

【0160】

57.前記パラメ−ターは、

【0161】

【数25】

【0162】

である、前の実施形態の何れか1つの方法。

【0163】

58.前記パラメ−ターは、

【0164】

【数26】

【0165】

である、前の実施形態の何れか1つの方法。

【0166】

59.前記パラメ−ターは、

【0167】

【数27】

【0168】

であって、ここでC1が、採用される前記サンプリング方法に依存する定数である、前の実施形態の何れか1つの方法。

【0169】

60.前記パラメ−ターは、

【0170】

【数28】

【0171】

である、前の実施形態の何れか1つの方法。

【0172】

61.コネクター、電子的結合、SIMカードによって、または、電波に乗せて、の内の1つまたは複数を介して、前記端末AおよびBに前記シークレットを物理的にロードすることが可能である、前の実施形態の何れか1つの方法。

【0173】

62.端末AまたはBが極めて大きい記憶装置能力を有する、前の実施形態の何れか1つの方法。

【0174】

64.端末が、任意の所望する速度にて内部的乱数を生成するための方法を有する、前の実施形態の何れか1つの方法。

【0175】

65.端末AおよびBがセッションの開始および終了を公開的にネゴシエートし、端末Aが、サンプリングおよび抽出に使用するために十分大きい乱数のセットを生成するために乱数生成器を使用し、端末Bが、ランダム・データに値する全セッションを格納し、端末Aが、自身の乱数に従って前記ランダム・データをサンプリングし、かつ端末Aが、自身の乱数を端末Bに公開的に通信する、前の実施形態の何れか1つの方法。

【0176】

66.端末AがWTRUであり、かつスリープ中のセル測定およびページング・チャネル・チェック手順と同様にスケジュールされた方法にて前記ストリームをサンプリングする、前の実施形態の何れか1つの方法。

【0177】

67.追加的関係者が秘密裏に通信するためにそれら自身の秘密性鍵を生成するステップをさらに具備する、前の実施形態の何れか1つの方法。

【0178】

68.端末AおよびBの間のチャネルがエラーなしでない場合には、チャネル・エラーに対するエラー補正および活動中の敵対者に対する認証が使用され、前記チャネルを仮想的エラーなしチャネル(virtually-error-free channel)に変換する、前の実施形態の何れか1つの方法。

【0179】

69.公開ランダム性がエラーなしで受信されない場合には、端末AおよびBが前記エラーを解決するために追加的通信を使用する、前の実施形態の何れか1つの方法。

【0180】

70.公開ランダム性がエラーなしで受信されない場合には、端末AおよびBが、エラー自体を使用して、共有されるランダム性を生成する、前の実施形態の何れか1つの方法。

【0181】

71.端末AまたはBが、速度変更要求を示すことによって前記公開ストリームのランダム性に影響を及ぼすことが可能である、前の実施形態の何れか1つの方法。

【0182】

72.端末AおよびBが、秘密性を生成するために前記ランダム性の制御を利用する、実施形態76の方法。

【0183】

73.端末Aまたは端末BがWTRUである、前の実施形態の何れか1つの方法。

【0184】

74.端末Aまたは端末BがノードBである、前の実施形態の何れか1つの方法。

【0185】

75.前の実施形態の何れか1つの方法を実行するように構成された無線通信システム。

【0186】

76.実施形態1〜77の何れかの方法を実行するように構成された無線通信システム。

【0187】

77.端末Aおよび/または端末Bが、前記方法を実行するためにASIC(Application Specific Integrated Circuit:特定用途向IC)を利用する、実施形態1〜74の何れか1つの方法。

【0188】

78.前記システムが、OFDM(Orthogonal Frequency Division Multiplexing:直交周波数分割多重)のMIMO(Multiple-Output Multiple-Input:多出力多入力)システムである、実施形態75のシステム。

【0189】

79.実施形態1〜74の何れか1つの方法を実行するように構成されたデジタル信号処理装置。

【0190】

80.実施形態1〜74の何れか1つの方法を実行するように構成されたWTRU。

【0191】

81.実施形態1〜74の何れか1つの方法を実行するように構成されたノードB。

【0192】

82.実施形態1〜74の何れか1つの方法を実行するように構成された有線のネットワーク。

【特許請求の範囲】

【請求項1】

第1の送受信ユニットにおいて実装される、セキュアに通信するための方法であって、

セッション期間を第2の送受信ユニットとネゴシエートするステップと、

前記セッション期間に対するランダム公開雑音ストリームからランダム・データを得るステップと、

前記セッション期間が終了すると、前記第2の送受信ユニットから乱数を受信するステップと、

前記乱数を用いて前記ランダム・データをサンプリングすることによって、前記ランダム・データからシークレット・キーを抽出するステップと、

暗号化のための前記シークレット・キーを使用して暗号化されたデータを送信するステップと

を具備することを特徴とする方法。

【請求項2】

前記得るステップは、攻撃者の予想される記憶装置限界を超過するのに十分な長い時間期間実行されることを特徴とする請求項1に記載の方法。

【請求項3】

前記抽出するステップは、前記第1の送受信ユニットがスリープ・モードのときに実行されることを特徴とする請求項1に記載の方法。

【請求項4】

前記送受信ユニットにおいて前記ランダム公開雑音ストリームを生成するステップをさらに具備することを特徴とする請求項1に記載の方法。

【請求項5】

前記ランダム公開雑音ストリームのランダム性速度を調整する要求を受信するステップをさらに具備することを特徴とする請求項4に記載の方法。

【請求項6】

前記要求が認定デバイスから受信されたかを判定するステップをさらに具備することを特徴とする請求項5に記載の方法。

【請求項7】

セキュアに通信するためのWTRU(無線送受信ユニット)であって、

第2のWTRUからセッション期間ネゴシエーションデータを受信し、

ランダム公開雑音を受信し、

セッション期間が終了すると、前記第2のWTRUから乱数を受信する、

ように構成された受信機と、

前記ランダム公開雑音から得られたランダム・データを格納するように構成されたメモリと、

前記セッション期間を決定し、

前記乱数を使用して前記ランダム・データをサンプリングすることによって前記ランダム・データからシークレット・キーを抽出し、

暗号化のための前記シークレット・キーを使用して暗号化されたデータを生成する、

ように構成された処理装置と、

前記暗号化されたデータを送信するための送信機と

を具備することを特徴とするWTRU。

【請求項8】

前記処理装置は、受信した暗号化されたデータを、前記シークレット・キーを使用して復号するように構成されることを特徴とする請求項7に記載のWTRU。

【請求項9】

前記送信機は、前記ランダム公開雑音のランダム性速度を調整する要求を送信するようにさらに構成されることを特徴とする請求項7に記載のWTRU。

【請求項10】

前記受信機は、前記ランダム公開雑音のランダム性速度を調整する要求を受信するようにさらに構成されることを特徴とする請求項7に記載のWTRU。

【請求項11】

前記処理装置は、前記要求が認定デバイスから受信されたかを判定するようにさらに構成されることを特徴とする請求項7に記載のWTRU。

【請求項12】

第1の送受信ユニットにおいて実装される、通信をセキュアにするための方法であって、

セッション期間を第2の送受信ユニットとネゴシエートするステップと、

ランダム雑音の公開ストリームを送信するステップと、

前記ランダム雑音の前記公開ストリームを格納デバイスに格納するステップと、

前記セッション期間が終了すると、前記第2の送受信ユニットから乱数を受信するステップと、

前記乱数を使用して、格納されたランダム雑音の公開ストリームからシークレット・キーを生成するステップと、

前記シークレット・キーを使用して、暗号化されたデータのストリームを送信するステップと

を具備することを特徴とする方法。

【請求項13】

前記シークレット・キーを使用して、受信したデータを復号するステップをさらに具備すること、を特徴とする請求項12に記載の方法。

【請求項14】

第1の送受信ユニットにおいて実装される、通信をセキュアにするための方法であって、

セッション期間を第2の送受信ユニットとネゴシエートするステップと、

ランダム雑音の公開ストリームを受信するステップと、

所定の記憶容量を有する盗聴者が盗聴することを防ぐ、ランダム雑音の前記公開ストリームの長さをサンプリングするのに十分なサイズの内部的な乱数を生成するステップと、

前記内部的な乱数に基づきランダム雑音の前記公開ストリームから選択的にビットを格納することによってランダム雑音の前記公開ストリームをサンプリングしてシークレット・キーを生成するステップと、

前記セッション期間が終了すると、前記内部的な乱数を前記第2の送受信ユニットに送信するステップと、

前記シークレット・キーを使用して、暗号化されたデータのストリームを送信するステップと

を具備することを特徴とする方法。

【請求項15】

ランダム雑音の前記公開ストリームは、前記第2の送受信ユニット以外のエンティティから受信されることを特徴とする請求項14に記載の方法。

【請求項1】

第1の送受信ユニットにおいて実装される、セキュアに通信するための方法であって、

セッション期間を第2の送受信ユニットとネゴシエートするステップと、

前記セッション期間に対するランダム公開雑音ストリームからランダム・データを得るステップと、

前記セッション期間が終了すると、前記第2の送受信ユニットから乱数を受信するステップと、

前記乱数を用いて前記ランダム・データをサンプリングすることによって、前記ランダム・データからシークレット・キーを抽出するステップと、

暗号化のための前記シークレット・キーを使用して暗号化されたデータを送信するステップと

を具備することを特徴とする方法。

【請求項2】

前記得るステップは、攻撃者の予想される記憶装置限界を超過するのに十分な長い時間期間実行されることを特徴とする請求項1に記載の方法。

【請求項3】

前記抽出するステップは、前記第1の送受信ユニットがスリープ・モードのときに実行されることを特徴とする請求項1に記載の方法。

【請求項4】

前記送受信ユニットにおいて前記ランダム公開雑音ストリームを生成するステップをさらに具備することを特徴とする請求項1に記載の方法。

【請求項5】

前記ランダム公開雑音ストリームのランダム性速度を調整する要求を受信するステップをさらに具備することを特徴とする請求項4に記載の方法。

【請求項6】

前記要求が認定デバイスから受信されたかを判定するステップをさらに具備することを特徴とする請求項5に記載の方法。

【請求項7】

セキュアに通信するためのWTRU(無線送受信ユニット)であって、

第2のWTRUからセッション期間ネゴシエーションデータを受信し、

ランダム公開雑音を受信し、

セッション期間が終了すると、前記第2のWTRUから乱数を受信する、

ように構成された受信機と、

前記ランダム公開雑音から得られたランダム・データを格納するように構成されたメモリと、

前記セッション期間を決定し、

前記乱数を使用して前記ランダム・データをサンプリングすることによって前記ランダム・データからシークレット・キーを抽出し、

暗号化のための前記シークレット・キーを使用して暗号化されたデータを生成する、

ように構成された処理装置と、

前記暗号化されたデータを送信するための送信機と

を具備することを特徴とするWTRU。

【請求項8】

前記処理装置は、受信した暗号化されたデータを、前記シークレット・キーを使用して復号するように構成されることを特徴とする請求項7に記載のWTRU。

【請求項9】

前記送信機は、前記ランダム公開雑音のランダム性速度を調整する要求を送信するようにさらに構成されることを特徴とする請求項7に記載のWTRU。

【請求項10】

前記受信機は、前記ランダム公開雑音のランダム性速度を調整する要求を受信するようにさらに構成されることを特徴とする請求項7に記載のWTRU。

【請求項11】

前記処理装置は、前記要求が認定デバイスから受信されたかを判定するようにさらに構成されることを特徴とする請求項7に記載のWTRU。

【請求項12】

第1の送受信ユニットにおいて実装される、通信をセキュアにするための方法であって、

セッション期間を第2の送受信ユニットとネゴシエートするステップと、

ランダム雑音の公開ストリームを送信するステップと、

前記ランダム雑音の前記公開ストリームを格納デバイスに格納するステップと、

前記セッション期間が終了すると、前記第2の送受信ユニットから乱数を受信するステップと、

前記乱数を使用して、格納されたランダム雑音の公開ストリームからシークレット・キーを生成するステップと、

前記シークレット・キーを使用して、暗号化されたデータのストリームを送信するステップと

を具備することを特徴とする方法。

【請求項13】

前記シークレット・キーを使用して、受信したデータを復号するステップをさらに具備すること、を特徴とする請求項12に記載の方法。

【請求項14】

第1の送受信ユニットにおいて実装される、通信をセキュアにするための方法であって、

セッション期間を第2の送受信ユニットとネゴシエートするステップと、

ランダム雑音の公開ストリームを受信するステップと、

所定の記憶容量を有する盗聴者が盗聴することを防ぐ、ランダム雑音の前記公開ストリームの長さをサンプリングするのに十分なサイズの内部的な乱数を生成するステップと、

前記内部的な乱数に基づきランダム雑音の前記公開ストリームから選択的にビットを格納することによってランダム雑音の前記公開ストリームをサンプリングしてシークレット・キーを生成するステップと、

前記セッション期間が終了すると、前記内部的な乱数を前記第2の送受信ユニットに送信するステップと、

前記シークレット・キーを使用して、暗号化されたデータのストリームを送信するステップと

を具備することを特徴とする方法。

【請求項15】

ランダム雑音の前記公開ストリームは、前記第2の送受信ユニット以外のエンティティから受信されることを特徴とする請求項14に記載の方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2012−182825(P2012−182825A)

【公開日】平成24年9月20日(2012.9.20)

【国際特許分類】

【出願番号】特願2012−104807(P2012−104807)

【出願日】平成24年5月1日(2012.5.1)

【分割の表示】特願2009−532437(P2009−532437)の分割

【原出願日】平成19年10月12日(2007.10.12)

【出願人】(596008622)インターデイジタル テクノロジー コーポレーション (871)

【Fターム(参考)】

【公開日】平成24年9月20日(2012.9.20)

【国際特許分類】

【出願日】平成24年5月1日(2012.5.1)

【分割の表示】特願2009−532437(P2009−532437)の分割

【原出願日】平成19年10月12日(2007.10.12)

【出願人】(596008622)インターデイジタル テクノロジー コーポレーション (871)

【Fターム(参考)】

[ Back to top ]