ブートストラッピングアーキテクチャ内でキーをリフレッシュするための方法および装置

【課題】通信プロトコルを利用するためにネットワークエレメントを必要とすることなくネットワークエレメント(またはデバイス)間のブートストラッピングを容易にし、かくしてハードウェアのアップグレード/修正を回避するためにキープロビジョニングを提供する。

【解決手段】通信システム内でキーをリフレッシュするためのアプローチが提供されている。安全なサービスを提供するように構成されたネットワークエレメントに対して、アプリケーション要求が伝送される。アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに用いられるキーのリフレッシュを標示するメッセージが受信される。受信したメッセージに基づいてリフレッシュ済みキーが導出される。

【解決手段】通信システム内でキーをリフレッシュするためのアプローチが提供されている。安全なサービスを提供するように構成されたネットワークエレメントに対して、アプリケーション要求が伝送される。アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに用いられるキーのリフレッシュを標示するメッセージが受信される。受信したメッセージに基づいてリフレッシュ済みキーが導出される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は通信、より特定的には通信システム内での認証サービスの提供に関する。

【背景技術】

【0002】

セルラーシステム(例えばスペクトラム拡散システム(例えば符号分割多元接続(CDMA)ネットワーク)または時分割多元接続(TDMA)ネットワーク)といったような無線通信システムは、豊富なサービスおよびフィーチャセットと共に可動性という利便性をユーザに提供する。この利便性のため、事業用および個人用として認められた通信様式として、増加を続ける消費者がこれを採用するに至っている。さらに多くの採用を促すべく、メーカからサービスプロバイダに至るまでの電気通信業界は、さまざまなサービスおよび特徴の基礎にある通信プロトコルのための標準を開発することに多大な費用と努力を払って合意してきた。この研究努力の1つの主要な分野には、認証のためのキープロビジョニングおよび安全な通信の確立が関与している。残念なことに、この機能は、現行のプロトコルによっては有効にサポートされていない。

【先行技術文献】

【非特許文献】

【0003】

【非特許文献1】第3世代パートナシッププロジェクト:3GPPTS33.220

【非特許文献2】第3世代パートナシッププロジェクト:3GPPTS24.109

【非特許文献3】第3世代パートナシッププロジェクト:3GPP2S.PO109

【発明の概要】

【発明が解決しようとする課題】

【0004】

従って、通信プロトコルを利用するためにネットワークエレメントを必要とすることなくネットワークエレメント(またはデバイス)間のブートストラッピングを容易にし、かくしてハードウェアのアップグレード/修正を回避するためにキープロビジョニングを提供するためのアプローチに対するニーズが存在している。

【課題を解決するための手段】

【0005】

これらのおよびその他のニーズは、ブートストラッピングアーキテクチャ内でより有効にキープロビジョニングをサポートするための1つのアプローチを提示する本発明により対処されている。

【0006】

これらのおよびその他のニーズは、安全な通信を提供するために通信ネットワーク内でセッションキーをリフレッシュするためのアプローチを提示する本発明により対処されている。

【0007】

本発明の実施形態の一態様によれば、本方法には認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップを備える。本方法は同様に、アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するステップをも備える。本方法はさらに、受信したメッセージに基づきリフレッシュ済みキーを導出するステップをも備える。

【0008】

本発明の実施形態のもう1つの態様によれば、本方法には、リフレッシュされたキーに対応する乱数を生成するステップを備える。本方法は同様に、認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップにおいて、アプリケーション要求がトランザクション識別子、乱数、およびアプリケーションプロトコルメッセージを特定しているステップをも備える。本ネットワークエレメントはさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対して認証要求を転送するように構成されている。認証要求は、トランザクション識別子、乱数およびネットワークエレメントと結びつけられたドメイン名を特定する。ブートストラッピングネットワークエレメントはさらに、トランザクション識別子に基づいてブートストラッピングキーを検索し、ブートストラッピングキーおよび乱数に基づいてフレッシュセッションキーを生成し、かつ検索されたリフレッシュ済みキー、生成されたフレッシュセッションキーに結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されている。さらに、本方法は、成功した認証を標示するアプリケーション回答をネットワークエレメントから受信するステップを備える。

【0009】

本発明の実施形態のもう1つの態様によれば、本方法には、第1の乱数を生成するステップおよび安全なサービスを提供するように構成されたネットワークエレメントに対してアプリケーション要求を伝送するステップを備える。本アプリケーション要求はトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定する。本ネットワークエレメントはさらに第2の乱数を選択するように構成されている。本方法は同様に、ネットワークエレメントから第2の乱数を特定するアプリケーション回答を受信するステップをも備える。さらに、本方法は、ブートストラッピングキー、第1の乱数および第2の乱数に基づいてフレッシュセッションキーを導出するステップを備え、ここで、このフレッシュセッションキーはネットワークエレメントとの安全な通信を提供するために使用される。

【0010】

本発明の実施形態のもう1つの態様によれば、装置には、安全なサービスを提供するように構成されたネットワークエレメントに対する伝送のためのアプリケーション要求を生成するように構成されたプロセッサが含まれている。本プロセッサは、さらに、アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するように構成されている。本プロセッサはさらに、受信したメッセージに基づきリフレッシュ済みキーを導出するように構成されている。

【0011】

本発明の実施形態のもう1つの態様によれば、装置は、乱数を生成するように構成されたプロセッサを備える。本装置は同様に、安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するように構成されたトランシーバを備える。本アプリケーション要求は、トランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定する。ネットワークエレメントはさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対し認証要求を転送するように構成されている。認証要求は、トランザクション識別子、乱数およびネットワークエレメントと結びつけられたドメイン名を特定する。ブートストラッピングネットワークエレメントはさらに、トランザクション識別子に基づいてブートストラッピングキーを検索し、ブートストラッピングキーおよび乱数に基づいてフレッシュセッションキーを生成し、生成されたフレッシュセッションキー、フレッシュセッションキーと結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されている。トランシーバはさらに、成功した認証を標示するアプリケーション回答をネットワークエレメントから受信するように構成されている。

【0012】

本発明の1実施形態のもう1つの態様によれば、装置は、第1の乱数を生成するように構成されているプロセッサを備える。本装置は同様に、プロセッサに結合され、ネットワークエレメントに対するアプリケーション要求を伝送するように構成されているトランシーバをも備え、アプリケーション要求はトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定する。ネットワークエレメントはさらに第2の乱数を選択するように構成されている。本トランシーバはさらに、ネットワークエレメントからの第2の乱数を特定するアプリケーション回答を受信するように構成されている。本プロセッサはさらに、ブートストラッピングキー、第1の乱数、および第2の乱数に基づいてフレッシュセッションキーを導出するように構成されており、本フレッシュセッションキーは、ネットワークエレメントとの安全な通信を提供するために使用されている。

【0013】

本発明の1実施形態のもう1つの態様によれば、本方法は、ユーザ機器から、アプリケーション要求を受信するステップを備える。本要求はトランザクション識別子を特定する。本方法は同様に、新しいブートストラッピングが実施されたことをユーザ機器が標示しているか、または、ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みトランザクション識別子に基づいて決定するステップも備える。本方法は、この決定に基づいてセッションキーをリフレッシュするかまたは新規ブートストラッピングと結びつけられた新規ブートストラッピングキーマテリアルを使用するステップをさらに備える。

【0014】

本発明の1実施形態のもう1つの態様によれば、システムは、ユーザ機器から、アプリケーション要求を受信するための手段を備える。本要求はトランザクション識別子を特定する。本システムは、同様に、新しいブートストラッピングが実施されたことをユーザ機器が標示しているか、または、ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みトランザクション識別子に基づいて決定するための手段をも備える。さらには、システムは、この決定に基づいてセッションキーをリフレッシュするかまたは新規ブートストラッピングと結びつけられた新規ブートストラッピングキーマテリアルを使用するための手段を備える。

【0015】

本発明のさらにその他の態様、特徴および利点は、本発明を実施するために考慮されている最良の態様を含め、一定の特定の実施形態および実装を単に例示することによって、以下の詳細な記述から容易に明らかになる。本発明は同様に、その他の異なる実施形態でも可能であり、そのいくつかの細部を、全て本発明の精神および範囲から逸脱することなく、さまざまな明らかな観点から修正することができる。従って、図面および記述は本来、制限的な意味のない例示的なものとしてみなされるべきである。

【0016】

本発明は、同じ番号が類似の要素を意味する添付図面の図において、制限的な意味なく一例として示されている。

【図面の簡単な説明】

【0017】

【図1】本発明の種々の実施形態による、キーのリフレッシュを提供する能力をもつブートストラッピングアーキテクチャ例を示す図である。

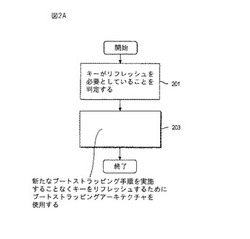

【図2A】本発明の種々の実施形態による、キーリフレッシュプロセスのフローチャートである。

【図2B】本発明の種々の実施形態による、キーリフレッシュプロセスのフローチャートである。

【図3】セッションキーをリフレッシュするための従来のブートストラッピング手順のフローチャートである。

【図4】本発明の一実施形態による、2つのノンスを利用することによりセッションキーをリフレッシュするための手順を示す図である。

【図5】本発明の一実施形態による、ネットワークアプリケーションの乱数を利用することによりセッションキーをリフレッシュするための手順を示す図である。

【図6】本発明の一実施形態による、ユーザ機器の乱数を利用することによりセッションキーをリフレッシュするための手順を示す図である。

【図7】本発明の一実施形態による、ブートストラッピングサーバ機能(BSF)を関与させることなくセッションキーをリフレッシュするための手順を示す図である。

【図8】本発明の種々の実施形態を実施するために使用することのできるハードウェアを示す図である。

【図9A】本発明の種々の実施形態をサポートする能力をもつ異なるセルラー方式移動電話システムを示す図である。

【図9B】本発明の種々の実施形態をサポートする能力をもつ異なるセルラー方式移動電話システムを示す図である。

【図10】本発明の一実施形態による、図9Aおよび9Bのシステム内で動作する能力をもつ移動局の構成要素例を示す図である。

【図11】本発明の一実施形態による、本書に記述されているプロセスをサポートする能力をもつ企業ネットワークを示す図である。

【発明を実施するための形態】

【0018】

本出願は、その全体が本書に参考として内含される「ブートストラッピングアーキテクチャ内でキーをリフレッシュするための方法および装置」という題の2005年9月26日付け米国仮出願第60/720,445号の35U.S.C.§119(e)に基づく先行出願日の利益を請求するものである。

【0019】

汎用ブートストラッピングアーキテクチャを利用してキーをリフレッシュするための装置、方法およびソフトウェアが開示されている。以下の記述では、説明を目的として、本発明の実施形態を徹底的に理解できるようにするために数多くの特定的詳細が示されている。しかしながら、当業者にとっては、本発明の実施形態をこれらの特定的詳細無しでまたは同等の配置を用いて実践することもできるということは明らかである。その他の例においては、本発明の実施形態を不必要にあいまいにしないようにブロックダイアグラム形態で周知の構造および装置が示されている。

【0020】

さらに、本発明の実施形態はスペクトラム拡散システムに関して論述されているものの、当業者は、本発明の実施形態があらゆるタイプの無線通信システムならびに有線ネットワークに対し応用可能であるということを認識している。さらに、本書で記述されているプロトコルおよびプロセスは、移動体および/または無線デバイスによってのみならず、あらゆる固定式(または非移動体式)通信デバイス(例えばデスクトップコンピュータ、ネットワークアプライアンスなど)またはネットワークエレメントまたはノードによっても実施可能であると考えられている。

【0021】

本発明のさまざまな実施形態が、3GPP(ユニバーサル・モバイル・テレコミュニケーション・システム(UMTS))および3GPP2(cdma2000)といったようなスペクトラム拡散ネットワーク内でのキーリフレッシュメカニズムに関係している。一実施形態による発明は、符号分割多元接続(CDMA)EV−DO(エボリューション・データ専用)ネットワーク内での第3世代パートナシッププロジェクト(3GPP2)汎用ブートストラッピングアーキテクチャ(GBA)機能性を用いた無線ネットワークにおけるcdma2000IPデータ接続性および可動性サポートのための手順を提供している。一例として、典型的なブートストラッピング手順は、本書にその全体が参考として内含されている3GPPTS33.220、3GPPTS24.109および3GPP2S.PO109の中で定義されている。

【0022】

種々の典型的実施形態に従って、キープロビジョニングアプローチは無線ネットワーク環境という状況下で論述されているものの、これをCDMA2000とWiMax(マイクロ波アクセス用世界的相互運用性)アクセス間の相互作用または3GPPネットワークとWLANIWまたはWiMaxアクセス間の対話といったようなその他の環境にも応用することも可能である。

【0023】

図1は、本発明の種々の実施形態による、キーリフレッシュを提供する能力をもつ典型的ブートストラッピングアーキテクチャを示す図である。例示を目的として、ブートストラッピングアーキテクチャ100は、3GPP2(第3世代パートナシッププロジェクト2)における汎用ブートストラッピングアーキテクチャ(GBA)に関連して説明されている。GBAは、3GPP/3GPP2(第3世代パートナシッププロジェクト/第3世代パートナシッププロジェクト2)において定義された汎用認証アーキテクチャ(GAA)の1構成要素である。基本的エレメントとしては、UE(ユーザ機器:User Equipment)101、ブートストラッピングを担当するブートストラッピングサーバ機能(BSF)103およびネットワークアプリケーション機能(NAF)105が含まれる。典型的実施形態においては、NAF105は、サーバといったようなあらゆるタイプのネットワークエレメントの中でホストされ得る。従って、NAF105は、導出された安全キーを用いる上でUE101が通信するアプリケーションサーバとして役立つことができる。本書で使用されている(さまざまな実施形態に従った)「アプリケーション」という用語は通信サービスを意味し、アプリケーションサーバ内部の1アプリケーションの実際のインスタンスに制限されていない。

【0024】

BSF103は、システム100内でのブートストラッピング手順の後に加入者のブートストラッピング情報を処理する。ブートストラッピング手順はUE101とBSF103の間のセキュリティアソシエーションを作り上げる。記憶されたユーザのブートストラッピング情報およびセキュリティアソシエーションを用いて、BSF103は、UE101が接触したネットワークアプリケーション機能(例えばNAF105)に対する安全なサービスを提供することができる。本明細書で使用される「安全なサービス」には、安全な形でサービスを提供することが関与する。ブートストラッピングは、例えばUE101とネットワークの間に維持された長期共有秘密などに基づいてUE101とBSF103の間で実施可能である。ブートストラッピングが完了した後、UE101およびNAF105は、メッセージの認証または一般にそのセキュリティがブートストラッピング中に合意されたキーから導出されたセッションキーに基づくことになる一部のアプリケーション特定プロトコルを実行することができる。メッセージのセキュリティには、認証、許可、機密性および完全性保護が含まれるがこれらに制限されるわけではない。

【0025】

BSF103およびUE101は、後でUE101とNAF105との間で使用するためのセッションキーを導出するのに使用されるキーを互いにを認証しこれに合意する。BSF103は、キー導出手順を用いることにより、特定のNAF(例えばNAF105)にキーマテリアルの応用可能性を制限することができる。典型的実施形態においては、ブートストラッピング手順の後、UE101およびBSF103の両方共がキーマテリアル(Ks)、ブートストラッピングトランザクション識別子(B−ITD)、キーマテリアル寿命およびその他のパラメータについて合意しており、NAF105に対応するキーマテリアル(「Ks_NAF」と記されている)およびB−TIDは、UE101とNAF105との間のトラヒックを相互に認証し任意にはこれを保護するためにUaインタフェース内で使用され得る。「移動局(MS)」、「ユーザ機器(UE)」、「ユーザ端末」および「移動ノード(MN)」という用語は、あらゆるタイプのクライアントデバイスまたは端末を表わすために状況に応じて互換的に使用されている。例えば、3GPP標準はUEという用語を用い、3GPP標準はMSを採用し、一方MNはインタネットプロトコル(IP)関連の状況下で用いられている。例えばUE101は、移動体通信デバイスまたは携帯電話またはその他の無線デバイスであり得る。UE101は、トランシーバ能力をもつ携帯情報端末(PDA)またはトランシーバ能力をもつパーソナルコンピュータといったようなデバイスでもあり得る。UE101は、BSF103と通信するため無線通信トランシーバを用いて送受信する。BSF103は、ホームロケーションレジスタ109との間でデータを送受信する。

【0026】

図示した通り、ブートストラッピングシステム100をサポートするために一定数の基準点Ub、Ua、Zh1、Zh2、Zh3およびZnが定義されている。基準点Ubは、UE101とBSF103との間の相互認証を提供し、UE101がキーマテリアルKsをブートストラップできるようにする。Uaインタフェースは、UE101とBSF103の間の合意されたキーマテリアルKsから導出されたキーマテリアルにより安全保護されるアプリケーションプロトコルを搬送している。Zh1、Zh2およびZh3基準点は、要求された認証情報およびユーザセキュリティ設定値を、BSF103とホーム加入者システム(HSS)107(ここでは、ブートストラッピングにおいて認証およびキー合意(AKA)が使用される)、ホームロケーションレジスタ(HLR)109(ここではCAVE(セルラ認証および音声暗号化)アルゴリズムを用いてブートストラップすることができる)、および認証、許可およびアカウンティング(AAA)サーバ111(ここではブートストラッピングにおいてMN−AAAキーが用いられる)との間で交換する目的で利用される。Znインタフェースは、NAF105が導出されたキーマテリアルおよびアプリケーション特定ユーザセキュリティ設定値をBSF103からフェッチすることができるようにする。

【0027】

GBAオペレーションは、典型的実施形態に従うと、以下の通りである。UE101とBSF103(ホームネットワーク内にあるもの)との間でブートストラッピング手順が実施される。ブートストラッピングの間に、MS101とホームネットワークとの間の長期共有秘密に基づいてMS101とネットワークとの間で相互認証が実施される。例えば3GPP2においては、この長期共有秘密は、HSS107、HLR109、およびAAAサーバ111内に記憶され得る。3GPPにおいては、ブートストラッピングはAKAまたは加入者識別モジュール(SIM)認証のいずれかに基づいている。ブートストラッピング手順の結果として、ブートストラッピングキーKsがMS101およびBSF103の両方によって生成される。Ksは、同様にブートストラッピングトランザクション識別子(B−TID)および、キーKsの失効または継続時間に関する値を提供する寿命とも結びつけられる。

【0028】

次のステップとして、MS101は、NAF105と呼ばれるネットワーク内のアプリケーション機能に対して、アプリケーションについての共有秘密を提供するのにGBAを使用できるということを標示する。代替的には、NAF105は、GBAが使用されるはずであることをMS101に標示することができる。その後、NAF105はBSF103からKs_NAFを検索する。同時にMSは同じKs_NAFを導出する。Ks_NAFは次に、任意のさらなるセキュリティオペレーションのためにMS101とNAF105の間の共有秘密として使用される。セキュリティを追加するために、キーは定期的にかまたは要望に応じてリフレッシュされる。

【0029】

システム100内でキーをリフレッシュするプロセスについてここで記述する。

【0030】

図2Aおよび2Bは、該発明のさまざまな実施形態に従ったキーリフレッシュプロセスのフローチャートである。図2Aに示されているように、キーをリフレッシュする一般的プロセスには、ステップ201にあるように、そのキーがリフレッシュを必要としているか否かを決定する段階が関与している。次に、ステップ203を通して、新しいブートストラッピング手順を実施することなくキーをリフレッシュするために、システム100のブートストラッピングアーキテクチャが利用される。例えば、3GPP2GBAにおいては、このNAFキーリフレッシュメカニズムにより、NAFキーは、新しいブートストラッピングを実施する必要なくリフレッシュされ得ることになる。新しいブートストラッピング手順を開始するのは、計算、エアインタフェースおよびUE101およびネットワークの両方におけるその他の資源に関してコストが高くつくことである。従って、プロセスがいつブートストラップするべきかそしていつリフレッシュするべきかを決定することが重要である(これは図2Bに関して説明されている)。

【0031】

実施すべきプロセスについてMN101に命令する(すなわちキーリフレッシュメカニズムを実行するかまたは新しいブートストラップを実施する)標示または識別子を提供するようにUaプロトコルを修正できるということが認識されている。しかしながら、ある種の状況下では、Uaプロトコルは、かかる標示をサポートしない可能性があり、さらに、プロトコルを修正することは望ましくないかもしれない。

【0032】

以下の手順は有利にも、プロトコルの修正は回避するが、従来のアプローチ内のあいまいさ(例えば現行のGBA仕様)には対処している。MN101はNAF(例えばNAF105)と接触する前に有効なKsを必要とする。有効なKsが存在しない場合、MN101は、NAF105と接触する前に新しいブートストラッピング手順を実施する。この例では、NAF105がキーリフレッシュメカニズムをサポートすることが仮定されるが、かかるメカニズムはMN101に対するオプションとなっている。

【0033】

ステップ211では、NAF105はMN101からアプリケーション要求を受理する。NAF105が(クレデンシャルを含む)MN101からの要求を拒絶した場合には、MN101は、リフレッシュメカニズムがMN101によりサポートされていると仮定して、そのキーをリフレッシュする。そうでなければ、MN101はブートストラッピングを実施する。NAF105は、典型的な実施形態においては、B−TIDといったようなトランザクション識別子に基づいて、新しいブートストラッピングが実施されたことをMN101が標示しているかまたはMN101が、B−TIDといったようなトランザクション識別子に基づいてそのキーをリフレッシュしようとしているかを決定することができる(ステップ213)。B−TIDが、ステップ215で決定されている通り先行するトランザクションで使用されたものと同じである(すなわち整合する)場合には、MN101はリフレッシュを実施する(ステップ217)。そうでなければ、新しいブートストラッピング手順が実施された(ステップ219)。

【0034】

図3は、セッションキーをリフレッシュするための従来のブートストラッピング手順のダイアグラムである。このアプローチは、3GPP2仕様S.PO109で記述されたNAFキーリフレッシュメカニズムに追従し、図4〜7に詳しく示されているリフレッシュメカニズムと対比される目的で説明される。図3のシナリオでは、UE101が最初から、GBAにより導出されたセキュリティマテリアルがUaインタフェースを安全保護するために使用されることになる、NAFキー(Ks_NAF)をリフレッシュする必要があることに気づいている、ということが仮定されている。ステップ301では、UE101はアプリケーション要求をNAF105に送る。要求は、必ずしも明示的に提供される必要のないトランザクション識別子(例えばブートストラッピングトランザクション識別子、B−TID)、アプリケーションプロトコルメッセージ(「msg」と示されている)、メッセージ認証コード(MAC)、およびUE101により提供される乱数であるUEノンス(RANDUE)を含む。「msg」は、アプリケーション特異的データセットを表わす。MACは、特定のメッセージを認証するために用いられる予め定められた値である。

【0035】

次に、NAF105は、RANDNAFと呼ばれる乱数を選択する。NAF105はこのときステップ303にあるようにBSF103に対して認証要求を送る。要求には、B−TID、RANDUE、RANDNAF、およびNAF105の完全に修飾ドメイン名(FQDN)であるNAF_Idが含まれる。BSF103は、受信したB−TIDに基づいてKsを検索する。BSF103はこのとき、Ks、RANDUE、RANDNAF、NAF_Idそして場合によってはその他の情報から新しいKs_NAFを導出する。BSF103は、その寿命と共にKs_NAFを、そして場合によってはユーザプロファイルを、ステップ305を通して認証回答メッセージ内でNAF105に戻す。「Prof」は、ユーザプロファイルのアプリケーション特定パート(または部分)を示す。NAF105は、ステップ307にあるように、Ks_NAF、その付随する寿命、およびユーザプロファイルを記憶し、アプリケーション回答メッセージの中でUE101に対しRANDNAFを送る(ステップ309)。UE101が最終的にRANDNAFを受信するこの時点で初めて、UE101はリフレッシュされたKs_NAFを計算することができる、という点が指摘される。

【0036】

以上の従来のNAFキーリフレッシュメカニズムには、残念なことに、UE101からのノンスとNAF105からのノンスの両方が関与し、UE101はこのノンスを最初に送らなくてはならない。この融通性のなさのため、UE101およびNAF105は、NAFキーがリフレッシュされ得る前に多数のメッセージを交換しなければならない可能性があり、これは貴重な無線資源を無駄にするばかりでなく、さらに大きな遅延を導入する。さらに、ノンスは、既存のUaプロトコル内で送付されなくてはならない。しかしながら、全てのUaプロトコルが両方向でのノンスの搬送をサポートするわけではない。

【0037】

現行のGBA標準が、ブートストラッピングプロセスのリフレッシュまたは再開始の検出に関して不明瞭であるということが指摘される。特に、NAF105は新しいブートストラッピングを実施するようUE101に要求する能力をもつ。明示的な標示をサポートしないUaプロトコルについては、UE101は、いつリフレッシュすべきかまたはいつ再度ブートストラップすべきかがわからなくなる。本発明の一実施形態によるアプローチはこの不明瞭さを無くするものである。

【0038】

本発明の種々の実施形態が、図3の従来のメカニズムに比べて単純化された複数のNAFキーリフレッシュメカニズムを提供する。さらに、本アプローチは有利にも、Uaインタフェース上の既存のプロトコルに対する修正を最小限におさえながら、キーをリフレッシュするためのメカニズムを提供している。

【0039】

図4〜7は、NAFキーリフレッシュメカニズムを実施するための種々の実施形態を例示している。

【0040】

図4は、本発明の一実施形態による2つのノンスを利用することによりセッションキーをリフレッシュするための手順を示す図である。この実施形態においては、2つのノンスが利用され、ここでNAF105は1つのノンスをまず最初に送ることができる。すなわちRANDUEおよびRANDNAFの両方が使用されるが、NAF105は、そのノンスを最初に送ることが許されており、かくして、UE101はリフレッシュされたKs_NAF105をより早く導出することができることになる。このオペレーションは以下のように説明される。

【0041】

ステップ401で、UE101は、B−TIDおよびアプリケーションプロトコルメッセージ(図中「msg」と記されている)を伴うアプリケーション要求を送る。NAF105は、ステップ403を通して、Ks_NAFがリフレッシュされるべきであるという標示(これは暗示的であり得る)と共に、アプリケーション回答を送る。NAF105は同様に「積極的に」その独自のノンスRANDNAFをも内含する。NAF105は同様に、認証チャレンジをも内含し得る。

【0042】

次に、UE101は、その独自の乱数RANDUEを選択する。この時点で、UE101は、リフレッシュされたKs_NAF105を導出することができる。UE101は、場合によってはリフレッシュされたKs_NAF105に基づいてクレデンシャルと共に、アプリケーション要求を送る(ステップ405)。要求は同様に、B−TID、アプリケーションプロトコルメッセージおよびRANDUEをも含む。ステップ407では、NAF105は次に認証要求をBSF103に送る。要求はB−TID、RANDUE、RANDNAFおよびNAF_Idを含む。NAF_Idは、NAF105の完全修飾ドメイン名である。

【0043】

その後、BSF103は、受信されたB−TIDに基づいてKsを検索する。BSF103はその後、Ks、RANDUE、RANDNAF、NAF_Idそして場合によってはその他の情報から新しいKs_NAFを導出する。BSF103は、その寿命そして任意にはユーザプロファイルと合せてKs_NAFを、ステップ409を通して認証回答メッセージ内でNAF105に転送する。前述のとおり、「Prof」は、ユーザプロファイルのアプリケーション特定パートまたは部分を表わす。

【0044】

ステップ411では、NAF105は、Ks_NAF、その付随する寿命およびユーザプロファイルを記憶する。この時点で、NAF105は、Ks_NAFを用いて(ステップ405内で)UE101により送られたクレデンシャルを確認することができる。成功した場合、UE101は認証され、アプリケーション回答はUE101に送り戻される。NAF105かそのRANDNAFを最初に送ることができるようにすることによって、Ks_NAFは従来のアプローチよりも早くUE101において利用可能となる。

【0045】

図4の上述のアプローチでは、キーリフレッシュを効率良く提供するために2つのノンスが利用される。代替的には、セッションキーをリフレッシュするために単一のノンスのみ(RANDUEまたはRANDNAFのいずれか、ただし両方ではない)を使用することができる。従って、2つのケースすなわち(1)(図5に示されている)RANDUEおよび(2)(図6に示されている)RANDNAFが存在する。

【0046】

図5は、本発明の実施形態に従った、ネットワークアプリケーションの乱数を利用することによりセッションキーをリフレッシュするための手順を示す図である。このケースは、UE101がNAF105と接触する前に、Ks_NAFがリフレッシュされる必要があることを知らない場合にあてはまり得る。図示されている通り、UE101は、ステップ501の場合と同様に、B−TIDそしてアプリケーションプロトコルメッセージ(「mdg」と示されている)を伴うアプリケーション要求を送る。ステップ503では、NAF105は、Ks_NAFがリフレッシュされるべきであるという(明示されないことがある)標示と共に、アプリケーション回答を送る。NAF105は同様に、その独自のノンスRANDNAFを「積極的に」内含する。NAF105は同様に、認証チャレンジ(図示せず)をも含み得る。

【0047】

この時点で、UE101は、Ks、RANDNAF、NAF_Idそして場合によってはその他の情報からのリフレッシュされたKs_NAF105を導出することができるが、RANDUEから導出することはできない。従ってUE101は、新たにリフレッシュされたKs_NAF(図示せず)に基づくものであるクレデンシャルを含み得る。UE101は、ステップ505を通して新しいアプリケーション要求を送る。要求は同様にB−TIDおよびアプリケーションプロトコルメッセージをも含む。

【0048】

ステップ507においては、NAF105は、BSF103に対し認証要求を送る。1例を挙げると、該要求は、B−TID、RANDNAFおよびNAF_Id(NAF105の完全修飾ドメイン名)を含む。BSF103は、受信したB−TIDに基づいてKsを検索する。BSF103は次に、Ks、RANDNAFそしてNAF_Idから新しいKs_NAFを導出する。これらのパラメータに加えて、導出はその他の情報に基づくものでもあり得る。BSF103は、NAF105への伝送のため、認証回答メッセージ内でKs_NAF、付随する寿命およびユーザプロファイル(任意)を特定する(ステップ509)。

【0049】

NAF105は、ステップ511の場合と同様に、Ks_NAF、その付随する寿命およびユーザプロファイルを記憶する。この時点で、NAF105は、Ks_NAFを用いてステップ505内でUE101により送られたクレデンシャルを確認することができる。成功した場合、UE101は認証され、アプリケーション回答がUE101に対して発行される。

【0050】

図6は、本発明の一実施形態に従って、ユーザ機器の乱数(例えばRANDUE)を利用することによりセッションキーをリフレッシュするための手順を示す図である。このケースは、UE101が、NAF105と接触した時点でKs_NAFをリフレッシュする必要があるということを知っている場合にあてはまり得る。ステップ601では、UE101は、B−TID、RANDUEおよびアプリケーションプロトコルメッセージを伴うアプリケーション要求を送る。基本的に、UE101は極く最初にKs_NAFキーをリフレッシュすることを望んでいる。その結果UE101はすでにリフレッシュされたKs_NAFを利用できる状態にあり、従って、リフレッシュされたKs_NAF(図示せず)に基づいてクレデンシャルを含み得る。

【0051】

ステップ603では、NAF105は認証要求をBSF103に送る。要求はB−TID、RANDUEおよびNAF_Idを含む。BSF103は、受信したB−TIDに基づいてKsを検索し、次にKs、RANDUE、NAF_Idおよび場合によってはその他の情報から新しいKs_NAFを導出する。BSF103は、NAF105に対して、1つの認証回答メッセージ内でユーザプロファイルおよびKs_NAFとその寿命を伝送する(ステップ605)。

【0052】

ステップ607では、NAF105はKs_NAF、付随する寿命およびユーザプロファイルを記録する。NAF105は、Ks_NAFを用いてステップ601内でUE101により送付されたクレデンシャルを確認することができる。成功した場合、UE101は認証され、ステップ609を通してUE101にアプリケーション回答が送り戻される。

【0053】

一定の与えられたKsおよびNAF105については、同じRANDUEは同じKs_NAFを結果としてもたらすことになるということが指摘される。従って、UE101が、特定の1Ksの寿命全体にわたり2回以上同じRANDUEを使用しないことが望ましいかもしれない。ある実施形態においては、NAF105は、2重使用を回避するべく特定のB−TIDが利用を監視するようにUE101により以前に使用されたRANDUEのリストを維持することができる。

【0054】

図7は、本発明の一実施形態による、ブートストラッピングサーバ機能(BSF)が関与することなく、セッションキーをリフレッシュするための手順を示す図である。図7に示されているように、アプリケーションキーはBSFが関与することさえなく、リフレッシュされ得る。これは、キー導出の追加レベルを導入し、かくして、初期Ks_NAFをシードとして用いて、アプリケーションにより実際に用いられているキーであるセッションキーSKを導出することによって達成される。このプロセスについて以下で説明する。

【0055】

ステップ701〜709は、図3のステップ301〜309と類似している。すなわちこれらのステップ701〜709は、現在3GPP/3GPP2GBA仕様書中で規定されているようなキーリフレッシュの無い基本的なブートストラッピング利用手順を捕捉する。ステップ407の終りで、UE101およびNAF105の両方共が同じKs_NAFを有する。すなわち、UE101はステップ711にある通り、Ks_NAFを導出することができる。図7のアプローチの下では、このKs_NAFは、UE101とNAF105の間で使用されるべきさらなるセッションキーを導出するためのシードとして使用される。

【0056】

アプリケーションセッションをセットアップしなければならない場合、UE101はNAF105に対しアプリケーション要求を送り(ステップ713)、これにはB−TID、プロトコルメッセージ、MACおよびRANDUEが含まれ得る。アプリケーション要求を受理した時点で、NAF105は、Ks_NAFが存在することを決定する。NAF105は、RANDNAFを選択し、Ks_NAF、RANDUE、RANDNAFおよび場合によってはその他の情報に基づいてフレッシュセッションキーSKを導出する(ステップ715)。NAF105は、UE101に対するアプリケーション回答の中でRANDNAFを転送する(ステップ717)。

【0057】

この段階で、UE101はまた、ステップ719にあるように、NAF105のものと類似する要領でセッションキーSKをも導出する。この時点以降、SKは、UE101とNAF105の間に安全なセッションを確立するために使用可能である。BSF103はこのSK生成プロセスに関与しないという点が指摘される。このアプローチは、BSF103の作業負荷を削減するという付加的な利点を有する。

【0058】

各々の新しいセッションについては、ステップ713および717を反復することによって新しいSKが生成可能である。RANDUEおよびRANDNAFは両方共以上の記述において使用されているものの、(前述した通り)単一のノンスを使用することも可能であるという点が指摘される。

【0059】

3GPPおよび3GPP2ネットワークの認証インフラストラクチャを活用することによって、汎用ブートストラッピングアーキテクチャ(GBA)は、UE101とホームネットワーク(BSF103)の間の共有秘密のブートストラッピングを可能にし、次にこれを用いてUE101とNAF105の間で使用すべきさらなる共有秘密を導出することができる、ということが認識されている。

【0060】

当業者であれば、キーをリフレッシュするためのプロセスを、ソフトウェア、ハードウェア(例えば汎用プロセッサ、デジタル信号処理(DSP)チップ、アプリケーション特異的集積回路(ASTC)、フィールドプログラマブルゲートアレイ(FPGA)など)、ファームウェアまたはそれらの組合せを介して実装することができるということを認識するものと思われる。記述された機能を実施するためのこのような典型的ハードウェアが、以下で図8に関して詳述される。

【0061】

図8は、本発明の種々の実施形態をその上に実装できる典型的ハードウェアを例示している。計算システム800には、母線801または情報を通信するためのその他の通信メカニズム、および情報処理のために母線801に結合されるプロセッサ803が含まれている。計算システム800は同様に、プロセッサ803が実行すべき命令および情報を記憶するために母線801に結合されるランダムアクセスメモリ(RAM)またはその他のダイナミック記憶デバイスといったような主メモリ805をも内含している。主メモリ805は、プロセッサ803による命令の実行中に一時的数値変数またはその他の中間情報を記憶するためにも使用可能である。計算システム800は、さらに、プロセッサ803のための命令および静的情報を記憶するために、母線801に結合された読取り専用メモリ(ROM)807またはその他の静的記憶デバイスをも含み得る。情報および命令を永続的に記憶するために、磁気ディスクまたは光ディスクといったような記憶デバイス809が母線801に結合される。

【0062】

計算システム800は、ユーザに対し情報を表示するため、液晶ディスプレイまたはアクティブマトリクスディスプレイといったようなディスプレイ811に対し、母線801を介して結合可能である。英数字およびその他のキーを内含するキーボードといったような入力デバイス813を、プロセッサ803に情報およびコマンドセレクションを通信する目的で母線801に結合することができる。入力デバイス813は、プロセッサ803に方向情報およびコマンドセレクションを通信するためおよびディスプレイ811上のカーソル動作を制御するために、マウス、トラックボールまたはカーソル方向キーといったようなカーソル制御機構を含み得る。

【0063】

該発明のさまざまな実施形態に従うと、本書に記述されているプロセスは、主メモリ805内に収納された命令の配置をプロセッサ803が実行したのに応答して、計算システム800によって提供され得る。かかる命令は、記憶デバイス809といったようなもう1つのコンピュータ可読な媒体から、主メモリ805内に読取られ得る。主メモリ805内に収納された命令の配置が実行されたことにより、プロセッサ803は本書に記述されたプロセスステップを実施させられることになる。多重処理配置内の単数または複数のプロセッサを利用して、主メモリ805内に収納された命令を実行することも可能である。変形形態においては、本発明の実施形態を実装するためにソフトウェア命令の代りにかまたはそれと組合せた形で配線回路を使用することができる。もう1つの例においては、フィールドプログラマブルゲートアレイ(FPGA)といったような再構成可能なハードウェアを使用することができ、ここではその論理ゲートの機能性および接続形態を、標準的にはメモリルックアップテーブルをプログラミングすることによって、ランタイムでカスタマイズすることができる。かくして、本発明の実施形態は、ハードウェア回路およびソフトウェアの何らかの特定的組合せに制限されない。

【0064】

計算システム800は同様に、母線801に結合された少なくとも1つの通信インタフェース815をも含んでいる。通信インタフェース815は、ネットワークリンク(図示せず)に対する2方向データ通信結合を提供する。通信インタフェース815は、種々のタイプの情報を表わすデジタルデータストリームを搬送する電気、電磁または光通信を送受信する。さらに通信インタフェース815は、ユニバーサル・シリアル・パス(USB)インタフェース、PCMCIA(パソコンメモリカード国際協会)インタフェースなどといった周辺インタフェースデバイスを内含し得る。

【0065】

プロセッサ803は、伝送されたコードを受信中に実行し、および/または、本コードを後で実行するために記憶デバイス809またはその他の不揮発性記憶装置内に記憶することができる。このようにして、計算システム800は、搬送波の形でアプリケーションコードを得ることができる。

【0066】

本書で使用されている「コンピュータ可読媒体」という用語は、実行のためにプロセッサ803に対する命令を提供することに参与するあらゆる媒体を意味する。かかる媒体は、不揮発性媒体、揮発性媒体および伝送媒体を含めた(ただしこれらに制限されるわけではない)数多くの形態をとり得る。不揮発性媒体には、例えば、光ディスクまたは磁気ディスク例えば記憶デバイス809が含まれる。揮発性媒体には、主メモリといったダイナミックメモリが含まれる。伝送媒体には、母線801を含む電線を内含する同軸ケーブル、銅線および光ファイバが含まれる。伝送媒体は同様に、無線周波数(RF)および赤外線(IR)データ通信の間に生成されるものといったような音波、光波または電磁波の形も取り得る。コンピュータ可読媒体の一般的な形態としては、例えばフロッピー(登録商標)ディスク、フレキシブルディスク、ハードディスク、磁気テープ、その他の任意の磁気媒体、CD−ROM、CDRW、DVD、その他の任意の光媒体、パンチカード、紙テープ、光マークシート、孔またはその他の光学的に認識可能なインデックスのパターンを伴うその他の物理的媒体、RAM、PROMおよびEPROM、フラッシュEPROM、任意のその他のメモリチップまたはカートリッジ、搬送波またはコンピュータが読み取ることのできる任意のその他の媒体が含まれる。

【0067】

実行のためにプロセッサに命令を提供することには、さまざまな形態のコンピュータ可読媒体が関与し得る。例えば、本発明の少なくとも一部分を実施するための命令は、遠隔コンピュータの磁気ディスク上に当初担持され得る。かかるシナリオでは、遠隔コンピュータは命令を主メモリ内にロードし、モデムを用いて電話回線上で命令を送る。局所システムのモデムが電話回線上でデータを受信し、赤外線送信機を用いてそのデータを赤外線信号に変換し、赤外線信号を携帯情報端末(PDA)またはラップトップといったような携帯式計算デバイスに伝送する。携帯式計算デバイス上の赤外線検出器は、赤外線信号が担持する情報および命令を受信し、データを母線上に置く。母線はデータを主メモリに搬送し、そこからプロセッサが命令を検索し実行する。主メモリが受信した命令は任意には、プロセッサによる実行の前または後のいずれかで記憶デバイス上に記憶され得る。

【0068】

図9Aおよび9Bは、発明のさまざまな実施形態をサポートする能力をもつ異なるセルラー方式移動電話を示す図である。図9Aおよび9Bは、トランシーバが(デジタル信号プロセッサ(DSD)の一部分として)、設置されている基地局および移動局(例えば送受話器)の両方、基地局および移動局内の半導体デバイスおよび/またはハードウェア、ソフトウェア、集積回路を各々が伴う典型的なセルラー方式移動電話システムを示している。一例を挙げると、無線ネットワークは、世界共通の次世代携帯電話システム2000(IMT−2000)のために国際電話通信連合(ITU)が定義したような第2および第3世代(2Gおよび3G)サービスをサポートする。説明を目的として、無線ネットワークの搬送波およびチャンネル選択について、cdma2000アーキテクチャに関連して説明する。IS−95の第3世代バージョンとして、cdma2000が第3世代パートナシッププロジェクト2(3GPP2)の中で標準化されつつある。

【0069】

無線ネットワーク900には、基地局サブシステム(BSS)903と通信状態で、移動局901(例えば送受話器、端末、局、ユニット、デバイスまたはユーザに対する任意のタイプのインタフェース(例えば「ウェアラブル」回路など))が含まれている。本発明の1実施形態に従うと、無線ネットワークは、世界共通の次世代携帯電話システム2000(IMT−2000)のために国際電気通信連合(ITU)が定義したような第3世代(3G)サービスをサポートする。

【0070】

この例では、BSS903は、トランシーバ基地局(BTS)905と基地局コントローラ(BSC)907を内含する。単一のBTSが示されているが、例えば2地点間リンクを通して多重BTSが標準的にBSCに接続されるということが認識されている。各BSS903は、伝送制御エンティティまたはパケット制御機能(PCF)911を通してパケットデータ提供ノード(PDSN)909にリンクされる。PDSN909は、外部ネットワーク、例えばインタネット913またはその他の個人消費者ネットワーク915に対するゲートウェイとして役立つことから、PDSN909は、ユーザの識別および特権を安全に決定し各ユーザの活動を追跡するためにアクセス、許可およびアカウンティングシステム(AAA)917を内含することができる。ネットワーク915は、ホームAAA937により安全保護されたホームエージェント(HA)935を通してアクセスされる単数または複数のデータベース933にリンクされたネットワーク管理システム(NMS)931を含む。

【0071】

単一のBSS903が示されているが、移動体交換局(MSC)919には標準的に多数のBSS903が接続されているということが認識されている。MSC919は、公衆交換電話ネットワーク(PSTN)921といったような回路交換電話ネットワークに対する接続性を提供している。同様に、MSC919を同じネットワーク900上のその他のMSC919および/またはその他の無線ネットワークに対し接続することができるということも認識されている。MSC919は一般に、このMSC919に対する動作中の加入者についての一時的情報を保持するビジターロケーションレジスタ(VLR)923とコロケートされている。VLR923データベース内部のデータは、大方の場合、詳細な加入者サービス加入情報を記憶するホームロケーションレジスタ(HLR)925データベースのコピーである。一部の実装においては、HLR925およびVLR923は同じ物理的データベースである。しかしながらHLR925は、例えばシグナリングシステムナンバー7(SS7)ネットワークなどを通してアクセスされる遠隔な場所に位置づけされ得る。秘密認証キーといったような加入者特異的認証データを含む認証センタ(AuC)927が、ユーザを認証する目的でHLR925と結びつけられる。さらにMSC919は無線ネットワーク900に対しおよびここから簡易メッセージを保管し転送するショートメッセージサービスセンタ(SMSC)929に接続される。

【0072】

セルラー方式電話システムの標準的なオペレーションの間、BTS905は、電話呼出しまたはその他の通信を行う移動体ユニットセット901から逆方向リンク信号セットを受信し復調する。一定の与えられたBTS905により受信された各々の逆方向リンク信号は、その局内で処理される。結果として得られたデータはBSC907に転送される。BSC907は、BTS905間のソフトハンドオフの編成を含めた呼出し資源割当ておよび移動性管理という機能性を提供する。BSC907は同様に、それ自体PSTN921とのインタフェースのための付加的な経路指定および/または切換えを提供するMSC919に対し、受信データを経路指定する。MSC919は同様に、呼出しセットアップ、呼出し経路、MSC間ハンドオーバおよび補足的サービスおよび収集、課金およびアカウンティング情報の管理をも担当する。同様にして、無線ネットワーク900は、順方向リンクメッセージを送る。PSTN921は、MSC919とインタフェースする。MSC919はさらに、BSC907とインタフェースし、このBSC907はそれ自体BTS905と通信し、これらのBTS905は順方向リンク信号セットを変調し移動体ユニットセット901に伝送する。

【0073】

図9Bに示されているように、ジェネラル・パケット・ラジオ・サービス(GPRS)インフラストラクチャ950の2つのキー素子は、サービングGPRSサポーティングノード(SGSN)932とゲートウェイGPRSサポートノード(GGSN)934である。さらに、GPRSインフラストラクチャはパケット制御ユニットPCU(1336)および、請求システム939にリンクされた課金ゲートウェイ機能(CGF)938を内含する。GPRSである移動局(MS)941は、加入者識別モジュール(SIM)943を利用する。

【0074】

PCU936は、エアインタフェースアクセス制御、エアインタフェース上のパケットスケジューリングおよびパケットアセンブリおよび再アセンブリといったGPRS−関連の機能を担当する論理ネットワークエレメントである。一般に、PCU936はBSC945と物理的に統合されている。しかしながらこれをBTS947またはSGSN932とコロケートすることが可能である。SGSN932は、移動性管理、セキュリティ、およびアクセス制御機能を含めたMSC949と同等の機能を提供するが、パケット交換方式のドメインにおいてである。さらに、SGSN932は、BSSGPRSプロトコル(BSSGP)を用いるフェーム・リレーベースのインタフェースなどを通したPCU936との接続性を有する。1つのSGSNしか示されていないが、多数のSGSN931が利用可能であり、サービスエリアを対応する経路指定エリア(RA)に分割できるということが認識されている。SGSN/SGSNインタフェースは、進行中の自己啓発計画(PDP)の状況の間にRA更新が行なわれた場合に旧SGSNから新SGSNへのパケットトンネリングを可能にする。与えられたSGSNが多数のBSC945にサービス提供し得るものの、任意の与えられたBSC945は一般に1つのSGSN932とインタフェースする。同様にSGSN932は任意には、GPRS増強型移動体アプリケーションパート(MAP)を用いてSS7ベースのインタフェースを通してHLR951と、またはシグナル伝達接続制御パート(SCCP)を用いてSS7ベースのインタフェースを通してMSC949と接続される。SGSN/HLRインタフェースは、SGSN932がHLR951に対しロケーション更新を提供し、かつSGSNサービスエリア内部でGPRS関連の加入情報を検索することができるようにする。SGSN/MSCインタフェースは、音声電話について加入者をページングすることといったようなパケットデータサービスと回路交換サービスの間の協調を有効化する。最後に、SGSN932は、ネットワーク950上でのショートメッセージ機能を有効化するためのSMSC953とインタフェースする。

【0075】

GGSN934は、インタネット913またはその他の個人顧客ネットワーク955といったような外部パケットデータネットワークに対するゲートウェイである。ネットワーク955は、PDSN961を通してアクセスされる単数または複数のデータベース955に対してリンクされるネットワーク管理システム(NMS)957を含む。GGSN934は、インタネットプロトコル(IP)アドレスを割当て、遠隔認証ダイヤルインユーザサービスのホストとして行動するユーザを認証することもできる。GGSN934にあるファイアウォールが同じく、無許可のトラフィックを禁止するためファイアウォール機能を実施する。1つのGGSN934のみが示されているが、与えられたSGSN932が単数または複数のGGSN933とインタフェースして、ユーザデータが2つのエンティティの間ならびにネットワーク950の間でトンネリングされ得るようにすることができるということが認識されている。外部データネットワークがGPRSネットワーク950上でセッションを初期化する場合、GGSN934は、MS941に現在サービス提供しているSGSN932についてHLR951に問合せを行う。

【0076】

BTS947とBSC945は、どの移動局(MS)941が何時無線チャンネルにアクセスできるかの制御を含め、無線インタフェースを管理する。これらの素子は基本的に、MS941とSGSN932との間でメッセージを中継する。SGSN932は、MS941と通信し、データを送受し、そのロケーションを追跡する。SGSN932は、同様に、MS941を登録し、MS941を認証し、MS941に送られたデータを暗号化する。

【0077】

図10は、本発明の一実施形態による、図9Aおよび9Bのシステム内で動作する能力をもつ移動局(例えば送受話器)の典型的な構成要素を示す図である。一般に、無線受信機をフロントエンドおよびバックエンド特性に関して定義づけすることが多い。受信機のフロントエンドは、無線周波数(RF)回路の全てを包含し、一方バックエンドはベースバンド処理回路の全てを包含する。電話の関係ある内部構成要素としては、主制御ユニット(MCU)1003、デジタル信号プロセッサ(DSP)1005およびマイクロホン利得制御ユニットおよびスピーカ利得制御ユニットを内含する受信機/送信機ユニットが含まれる。主表示ユニット1007が、さまざまなアプリケーションおよび移動局機能を支援してユーザにディスプレイを提供する。オーディオ機能回路1009には、マイクロホン1011およびこのマイクロホンからの音声信号を増幅するマイクロホン増幅器が含まれる。マイクロホン1011からの増幅された音声信号出力は、符号器/復号器(CODEC)1013に供給される。

【0078】

無線セクション1015は出力を増幅し、アンテナ1017を介して移動体通信システム(例えば図14Aまたは14Bのシステム)内に内含される基地局と通信するために周波数を変換する。パワーアンプ(PA)1019および送信機/変調回路は、当該技術分野において既知であるように、デュプレクサ1021またはサーキュレータまたはアンテナスイッチに結合されたPA1019からの出力と共に、MCU1003に対する作動的応答性をもつ。PA1019は同様に、バッテリーインタフェースおよび電力制御ユニット1020にも結合する。

【0079】

使用中、移動局1001のユーザは、マイクロホン1011に話しかけ、その声はあらゆる検出済みバックグランドノイズと共に、アナログ電圧に変換される。次にアナログ電圧は、アナログ−デジタル変換器(ADC)1023を通してデジタル信号に変換される。制御ユニット1003は、音声符号化、チャンネル符号化、暗号化およびインタリーブといったような内部での処理のため、DSP1005内にデジタル信号を経路指定する。典型的実施形態においては、処理された音声信号は、本書に全体が参考として内含されている電気通信工業会のTIA/EIA/IS−95−Aデュアルモード広帯域スペクトラム拡散セルラー方式システムのための移動局−基地局互換性標準の中に詳述されているような符号分割多元接続(CDMA)のセルラー方式伝送プロトコルを用いて、個別には示されていない複数のユニットにより符号化される。

【0080】

符号化された信号は次に、位相および振幅ひずみといったような空気を通した伝送中に発生するあらゆる周波数依存性機能障害を補償するため、等化器1025に経路指定される。ビットストリームを等化した後、変調器1027は信号を、RFインタフェース1029内で生成されたRF信号と組み合わせる。変調器1027は、周波数または位相変調を介して正弦波を生成する。伝送のための信号を準備するために、アップコンバータ1031は、変調器1027から出力された正弦波を合成装置1033により生成されたもう1つの正弦波と組合せて所望の伝送周波数を達成する。次に信号は、この信号を適切なパワーレベルまで増大させるべくPA1019を通して送られる。実用システムにおいては、PA1019は、ネットワーク基地局から受信された情報からDSP1005によりその利得が制御される可変的利得増幅器として作用する。次に信号はデュプレクサ1021内でろ過され、任意にはインピーダンスを整合させて最大の電力伝達を提供するべくアンテナ結合器1035に送られる。最終的に、信号はアンテナ1017を介してローカル基地局に伝送される。自動利得制御(AGC)を供給して、受信機の最終段の利得を制御することができる。信号は、ここから、もう1つのセルラー方式電話、その他の携帯電話または公衆交換式電話ネットワーク(PSTN)に接続された固定電話またはその他の電話通信ネットワークであり得る遠隔の電話に転送可能である。

【0081】

移動局1001に伝送された音声信号は、アンテナ1017を介して受信され、低雑音増幅器(LNA)1037により直ちに増幅される。復調器1041がRFをはぎ取り(strip away)1つのデジタルビットストリームのみを残す間に、ダウンコンバータ1039が搬送波周波数を低下させる。その後、信号は等化器1025を通過し、DSP1005により処理される。デジタル−アナログ変換器(DAC)1043が信号を変換し、結果としての出力はスピーカ1045を通してユーザに伝送され、これらは全て、中央処理ユニット(CPU)(図示せず)として実装され得る主制御ユニット(MCU)1003の制御下で行なわれる。

【0082】

MCU1003はキーボード1047からの入力信号を含むさまざまな信号を受信する。MCU1003はディスプレイコマンドおよびスイッチコマンドをディスプレイ1007および音声出力切換えコントローラにそれぞれ送達する。さらに、MCU1003はDSP1005と情報を交換し、任意に内蔵されたSIMカード1049およびメモリ1051にアクセスすることができる。さらに、MCU1003は、局から要求されたさまざまな制御機能を実行する。DSP1005は、実装に応じて、音声信号上のさまざまな従来のデジタル処理機能のいずれかを実施し得る。さらに、DSP1005はマイクロホン1011により検出された信号から局所環境のバックグランドノイズレベルを決定し、マイクロホン1011の利得を、移動局1001のユーザの自然な傾向を補償するように選択されたレベルに設定する。

【0083】

CODEC1013はADC1023およびDAC1043を内含する。メモリ1051は、呼出し入電発信音データを含めたさまざまなデータを記憶し、例えば、世界的なインタネットを介して受信された音楽データを含めたその他のデータを記憶する能力をもつ。ソフトウェアモジュールは、RAMメモリ、フラッシュメモリ、レジスタまたは当該技術分野において既知の書込み可能な記憶媒体の任意のその他の形態の中に常駐し得ると思われる。メモリデバイス1051は、単一のメモリ、CD、DVD、ROM、RAM、EEPROM、光学記憶装置、またはデジタルデータを記憶する能力をもつその他のあらゆる不揮発性記憶媒体であり得るが、これらに制限されるわけではない。

【0084】

任意に内蔵されたSIMカード1049は、例えば、セル方式の携帯電話番号、搬送波供給サービス、加入詳細およびセキュリティ情報といったような重要な情報を搬送する。SIMカード1049はまず第一に無線ネットワーク上で移動局1001を識別するために役立つ。カード1049は同様に、個人電話番号簿、テキストメッセージおよびユーザ特定的移動局設定値を記憶するためのメモリをも収納している。

【0085】

図11は、パケットベースのおよび/またはセルベースの技術(例えば非周期転送モード(ATM)、イーサネット(登録商標)、IPベースの技術など)を用いるあらゆるタイプのデータ通信ネットワークであり得る典型的な企業ネットワークを示している。企業ネットワーク1101は、各々上述のプロセスを実施するように構成されている有線ノード1103ならびに無線ノード1105〜1109(固定または移動)のための接続性を提供する。企業ネットワーク1101は、WLANネットワーク1111(例えばIEEE802.11)、cdma2000セルラネットワーク1113、電話通信ネットワーク1115(例えばPSTN)または公衆データネットワーク1117(例えばインタネット)といったようなさまざまなその他のネットワークと通信することができる。

【0086】

本発明は数多くの実施形態および実装に関連して記述されてきたが、本発明はこれに制限されるわけではなく、添付の特許請求の範囲内に入るさまざまな明白な修正および等価の配置を網羅するものである。本発明の特長は請求項間のいくつかの組合せの中で表現されているが、これらの特長を任意の組合せおよび順序で配置することもできるということが考慮されている。

【技術分野】

【0001】

本発明は通信、より特定的には通信システム内での認証サービスの提供に関する。

【背景技術】

【0002】

セルラーシステム(例えばスペクトラム拡散システム(例えば符号分割多元接続(CDMA)ネットワーク)または時分割多元接続(TDMA)ネットワーク)といったような無線通信システムは、豊富なサービスおよびフィーチャセットと共に可動性という利便性をユーザに提供する。この利便性のため、事業用および個人用として認められた通信様式として、増加を続ける消費者がこれを採用するに至っている。さらに多くの採用を促すべく、メーカからサービスプロバイダに至るまでの電気通信業界は、さまざまなサービスおよび特徴の基礎にある通信プロトコルのための標準を開発することに多大な費用と努力を払って合意してきた。この研究努力の1つの主要な分野には、認証のためのキープロビジョニングおよび安全な通信の確立が関与している。残念なことに、この機能は、現行のプロトコルによっては有効にサポートされていない。

【先行技術文献】

【非特許文献】

【0003】

【非特許文献1】第3世代パートナシッププロジェクト:3GPPTS33.220

【非特許文献2】第3世代パートナシッププロジェクト:3GPPTS24.109

【非特許文献3】第3世代パートナシッププロジェクト:3GPP2S.PO109

【発明の概要】

【発明が解決しようとする課題】

【0004】

従って、通信プロトコルを利用するためにネットワークエレメントを必要とすることなくネットワークエレメント(またはデバイス)間のブートストラッピングを容易にし、かくしてハードウェアのアップグレード/修正を回避するためにキープロビジョニングを提供するためのアプローチに対するニーズが存在している。

【課題を解決するための手段】

【0005】

これらのおよびその他のニーズは、ブートストラッピングアーキテクチャ内でより有効にキープロビジョニングをサポートするための1つのアプローチを提示する本発明により対処されている。

【0006】

これらのおよびその他のニーズは、安全な通信を提供するために通信ネットワーク内でセッションキーをリフレッシュするためのアプローチを提示する本発明により対処されている。

【0007】

本発明の実施形態の一態様によれば、本方法には認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップを備える。本方法は同様に、アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するステップをも備える。本方法はさらに、受信したメッセージに基づきリフレッシュ済みキーを導出するステップをも備える。

【0008】

本発明の実施形態のもう1つの態様によれば、本方法には、リフレッシュされたキーに対応する乱数を生成するステップを備える。本方法は同様に、認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップにおいて、アプリケーション要求がトランザクション識別子、乱数、およびアプリケーションプロトコルメッセージを特定しているステップをも備える。本ネットワークエレメントはさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対して認証要求を転送するように構成されている。認証要求は、トランザクション識別子、乱数およびネットワークエレメントと結びつけられたドメイン名を特定する。ブートストラッピングネットワークエレメントはさらに、トランザクション識別子に基づいてブートストラッピングキーを検索し、ブートストラッピングキーおよび乱数に基づいてフレッシュセッションキーを生成し、かつ検索されたリフレッシュ済みキー、生成されたフレッシュセッションキーに結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されている。さらに、本方法は、成功した認証を標示するアプリケーション回答をネットワークエレメントから受信するステップを備える。

【0009】

本発明の実施形態のもう1つの態様によれば、本方法には、第1の乱数を生成するステップおよび安全なサービスを提供するように構成されたネットワークエレメントに対してアプリケーション要求を伝送するステップを備える。本アプリケーション要求はトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定する。本ネットワークエレメントはさらに第2の乱数を選択するように構成されている。本方法は同様に、ネットワークエレメントから第2の乱数を特定するアプリケーション回答を受信するステップをも備える。さらに、本方法は、ブートストラッピングキー、第1の乱数および第2の乱数に基づいてフレッシュセッションキーを導出するステップを備え、ここで、このフレッシュセッションキーはネットワークエレメントとの安全な通信を提供するために使用される。

【0010】

本発明の実施形態のもう1つの態様によれば、装置には、安全なサービスを提供するように構成されたネットワークエレメントに対する伝送のためのアプリケーション要求を生成するように構成されたプロセッサが含まれている。本プロセッサは、さらに、アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するように構成されている。本プロセッサはさらに、受信したメッセージに基づきリフレッシュ済みキーを導出するように構成されている。

【0011】

本発明の実施形態のもう1つの態様によれば、装置は、乱数を生成するように構成されたプロセッサを備える。本装置は同様に、安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するように構成されたトランシーバを備える。本アプリケーション要求は、トランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定する。ネットワークエレメントはさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対し認証要求を転送するように構成されている。認証要求は、トランザクション識別子、乱数およびネットワークエレメントと結びつけられたドメイン名を特定する。ブートストラッピングネットワークエレメントはさらに、トランザクション識別子に基づいてブートストラッピングキーを検索し、ブートストラッピングキーおよび乱数に基づいてフレッシュセッションキーを生成し、生成されたフレッシュセッションキー、フレッシュセッションキーと結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されている。トランシーバはさらに、成功した認証を標示するアプリケーション回答をネットワークエレメントから受信するように構成されている。

【0012】

本発明の1実施形態のもう1つの態様によれば、装置は、第1の乱数を生成するように構成されているプロセッサを備える。本装置は同様に、プロセッサに結合され、ネットワークエレメントに対するアプリケーション要求を伝送するように構成されているトランシーバをも備え、アプリケーション要求はトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定する。ネットワークエレメントはさらに第2の乱数を選択するように構成されている。本トランシーバはさらに、ネットワークエレメントからの第2の乱数を特定するアプリケーション回答を受信するように構成されている。本プロセッサはさらに、ブートストラッピングキー、第1の乱数、および第2の乱数に基づいてフレッシュセッションキーを導出するように構成されており、本フレッシュセッションキーは、ネットワークエレメントとの安全な通信を提供するために使用されている。

【0013】

本発明の1実施形態のもう1つの態様によれば、本方法は、ユーザ機器から、アプリケーション要求を受信するステップを備える。本要求はトランザクション識別子を特定する。本方法は同様に、新しいブートストラッピングが実施されたことをユーザ機器が標示しているか、または、ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みトランザクション識別子に基づいて決定するステップも備える。本方法は、この決定に基づいてセッションキーをリフレッシュするかまたは新規ブートストラッピングと結びつけられた新規ブートストラッピングキーマテリアルを使用するステップをさらに備える。

【0014】

本発明の1実施形態のもう1つの態様によれば、システムは、ユーザ機器から、アプリケーション要求を受信するための手段を備える。本要求はトランザクション識別子を特定する。本システムは、同様に、新しいブートストラッピングが実施されたことをユーザ機器が標示しているか、または、ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みトランザクション識別子に基づいて決定するための手段をも備える。さらには、システムは、この決定に基づいてセッションキーをリフレッシュするかまたは新規ブートストラッピングと結びつけられた新規ブートストラッピングキーマテリアルを使用するための手段を備える。

【0015】

本発明のさらにその他の態様、特徴および利点は、本発明を実施するために考慮されている最良の態様を含め、一定の特定の実施形態および実装を単に例示することによって、以下の詳細な記述から容易に明らかになる。本発明は同様に、その他の異なる実施形態でも可能であり、そのいくつかの細部を、全て本発明の精神および範囲から逸脱することなく、さまざまな明らかな観点から修正することができる。従って、図面および記述は本来、制限的な意味のない例示的なものとしてみなされるべきである。

【0016】

本発明は、同じ番号が類似の要素を意味する添付図面の図において、制限的な意味なく一例として示されている。

【図面の簡単な説明】

【0017】

【図1】本発明の種々の実施形態による、キーのリフレッシュを提供する能力をもつブートストラッピングアーキテクチャ例を示す図である。

【図2A】本発明の種々の実施形態による、キーリフレッシュプロセスのフローチャートである。

【図2B】本発明の種々の実施形態による、キーリフレッシュプロセスのフローチャートである。

【図3】セッションキーをリフレッシュするための従来のブートストラッピング手順のフローチャートである。

【図4】本発明の一実施形態による、2つのノンスを利用することによりセッションキーをリフレッシュするための手順を示す図である。

【図5】本発明の一実施形態による、ネットワークアプリケーションの乱数を利用することによりセッションキーをリフレッシュするための手順を示す図である。

【図6】本発明の一実施形態による、ユーザ機器の乱数を利用することによりセッションキーをリフレッシュするための手順を示す図である。

【図7】本発明の一実施形態による、ブートストラッピングサーバ機能(BSF)を関与させることなくセッションキーをリフレッシュするための手順を示す図である。

【図8】本発明の種々の実施形態を実施するために使用することのできるハードウェアを示す図である。

【図9A】本発明の種々の実施形態をサポートする能力をもつ異なるセルラー方式移動電話システムを示す図である。

【図9B】本発明の種々の実施形態をサポートする能力をもつ異なるセルラー方式移動電話システムを示す図である。

【図10】本発明の一実施形態による、図9Aおよび9Bのシステム内で動作する能力をもつ移動局の構成要素例を示す図である。

【図11】本発明の一実施形態による、本書に記述されているプロセスをサポートする能力をもつ企業ネットワークを示す図である。

【発明を実施するための形態】

【0018】

本出願は、その全体が本書に参考として内含される「ブートストラッピングアーキテクチャ内でキーをリフレッシュするための方法および装置」という題の2005年9月26日付け米国仮出願第60/720,445号の35U.S.C.§119(e)に基づく先行出願日の利益を請求するものである。

【0019】

汎用ブートストラッピングアーキテクチャを利用してキーをリフレッシュするための装置、方法およびソフトウェアが開示されている。以下の記述では、説明を目的として、本発明の実施形態を徹底的に理解できるようにするために数多くの特定的詳細が示されている。しかしながら、当業者にとっては、本発明の実施形態をこれらの特定的詳細無しでまたは同等の配置を用いて実践することもできるということは明らかである。その他の例においては、本発明の実施形態を不必要にあいまいにしないようにブロックダイアグラム形態で周知の構造および装置が示されている。

【0020】

さらに、本発明の実施形態はスペクトラム拡散システムに関して論述されているものの、当業者は、本発明の実施形態があらゆるタイプの無線通信システムならびに有線ネットワークに対し応用可能であるということを認識している。さらに、本書で記述されているプロトコルおよびプロセスは、移動体および/または無線デバイスによってのみならず、あらゆる固定式(または非移動体式)通信デバイス(例えばデスクトップコンピュータ、ネットワークアプライアンスなど)またはネットワークエレメントまたはノードによっても実施可能であると考えられている。

【0021】

本発明のさまざまな実施形態が、3GPP(ユニバーサル・モバイル・テレコミュニケーション・システム(UMTS))および3GPP2(cdma2000)といったようなスペクトラム拡散ネットワーク内でのキーリフレッシュメカニズムに関係している。一実施形態による発明は、符号分割多元接続(CDMA)EV−DO(エボリューション・データ専用)ネットワーク内での第3世代パートナシッププロジェクト(3GPP2)汎用ブートストラッピングアーキテクチャ(GBA)機能性を用いた無線ネットワークにおけるcdma2000IPデータ接続性および可動性サポートのための手順を提供している。一例として、典型的なブートストラッピング手順は、本書にその全体が参考として内含されている3GPPTS33.220、3GPPTS24.109および3GPP2S.PO109の中で定義されている。

【0022】

種々の典型的実施形態に従って、キープロビジョニングアプローチは無線ネットワーク環境という状況下で論述されているものの、これをCDMA2000とWiMax(マイクロ波アクセス用世界的相互運用性)アクセス間の相互作用または3GPPネットワークとWLANIWまたはWiMaxアクセス間の対話といったようなその他の環境にも応用することも可能である。

【0023】

図1は、本発明の種々の実施形態による、キーリフレッシュを提供する能力をもつ典型的ブートストラッピングアーキテクチャを示す図である。例示を目的として、ブートストラッピングアーキテクチャ100は、3GPP2(第3世代パートナシッププロジェクト2)における汎用ブートストラッピングアーキテクチャ(GBA)に関連して説明されている。GBAは、3GPP/3GPP2(第3世代パートナシッププロジェクト/第3世代パートナシッププロジェクト2)において定義された汎用認証アーキテクチャ(GAA)の1構成要素である。基本的エレメントとしては、UE(ユーザ機器:User Equipment)101、ブートストラッピングを担当するブートストラッピングサーバ機能(BSF)103およびネットワークアプリケーション機能(NAF)105が含まれる。典型的実施形態においては、NAF105は、サーバといったようなあらゆるタイプのネットワークエレメントの中でホストされ得る。従って、NAF105は、導出された安全キーを用いる上でUE101が通信するアプリケーションサーバとして役立つことができる。本書で使用されている(さまざまな実施形態に従った)「アプリケーション」という用語は通信サービスを意味し、アプリケーションサーバ内部の1アプリケーションの実際のインスタンスに制限されていない。

【0024】

BSF103は、システム100内でのブートストラッピング手順の後に加入者のブートストラッピング情報を処理する。ブートストラッピング手順はUE101とBSF103の間のセキュリティアソシエーションを作り上げる。記憶されたユーザのブートストラッピング情報およびセキュリティアソシエーションを用いて、BSF103は、UE101が接触したネットワークアプリケーション機能(例えばNAF105)に対する安全なサービスを提供することができる。本明細書で使用される「安全なサービス」には、安全な形でサービスを提供することが関与する。ブートストラッピングは、例えばUE101とネットワークの間に維持された長期共有秘密などに基づいてUE101とBSF103の間で実施可能である。ブートストラッピングが完了した後、UE101およびNAF105は、メッセージの認証または一般にそのセキュリティがブートストラッピング中に合意されたキーから導出されたセッションキーに基づくことになる一部のアプリケーション特定プロトコルを実行することができる。メッセージのセキュリティには、認証、許可、機密性および完全性保護が含まれるがこれらに制限されるわけではない。

【0025】

BSF103およびUE101は、後でUE101とNAF105との間で使用するためのセッションキーを導出するのに使用されるキーを互いにを認証しこれに合意する。BSF103は、キー導出手順を用いることにより、特定のNAF(例えばNAF105)にキーマテリアルの応用可能性を制限することができる。典型的実施形態においては、ブートストラッピング手順の後、UE101およびBSF103の両方共がキーマテリアル(Ks)、ブートストラッピングトランザクション識別子(B−ITD)、キーマテリアル寿命およびその他のパラメータについて合意しており、NAF105に対応するキーマテリアル(「Ks_NAF」と記されている)およびB−TIDは、UE101とNAF105との間のトラヒックを相互に認証し任意にはこれを保護するためにUaインタフェース内で使用され得る。「移動局(MS)」、「ユーザ機器(UE)」、「ユーザ端末」および「移動ノード(MN)」という用語は、あらゆるタイプのクライアントデバイスまたは端末を表わすために状況に応じて互換的に使用されている。例えば、3GPP標準はUEという用語を用い、3GPP標準はMSを採用し、一方MNはインタネットプロトコル(IP)関連の状況下で用いられている。例えばUE101は、移動体通信デバイスまたは携帯電話またはその他の無線デバイスであり得る。UE101は、トランシーバ能力をもつ携帯情報端末(PDA)またはトランシーバ能力をもつパーソナルコンピュータといったようなデバイスでもあり得る。UE101は、BSF103と通信するため無線通信トランシーバを用いて送受信する。BSF103は、ホームロケーションレジスタ109との間でデータを送受信する。

【0026】

図示した通り、ブートストラッピングシステム100をサポートするために一定数の基準点Ub、Ua、Zh1、Zh2、Zh3およびZnが定義されている。基準点Ubは、UE101とBSF103との間の相互認証を提供し、UE101がキーマテリアルKsをブートストラップできるようにする。Uaインタフェースは、UE101とBSF103の間の合意されたキーマテリアルKsから導出されたキーマテリアルにより安全保護されるアプリケーションプロトコルを搬送している。Zh1、Zh2およびZh3基準点は、要求された認証情報およびユーザセキュリティ設定値を、BSF103とホーム加入者システム(HSS)107(ここでは、ブートストラッピングにおいて認証およびキー合意(AKA)が使用される)、ホームロケーションレジスタ(HLR)109(ここではCAVE(セルラ認証および音声暗号化)アルゴリズムを用いてブートストラップすることができる)、および認証、許可およびアカウンティング(AAA)サーバ111(ここではブートストラッピングにおいてMN−AAAキーが用いられる)との間で交換する目的で利用される。Znインタフェースは、NAF105が導出されたキーマテリアルおよびアプリケーション特定ユーザセキュリティ設定値をBSF103からフェッチすることができるようにする。

【0027】

GBAオペレーションは、典型的実施形態に従うと、以下の通りである。UE101とBSF103(ホームネットワーク内にあるもの)との間でブートストラッピング手順が実施される。ブートストラッピングの間に、MS101とホームネットワークとの間の長期共有秘密に基づいてMS101とネットワークとの間で相互認証が実施される。例えば3GPP2においては、この長期共有秘密は、HSS107、HLR109、およびAAAサーバ111内に記憶され得る。3GPPにおいては、ブートストラッピングはAKAまたは加入者識別モジュール(SIM)認証のいずれかに基づいている。ブートストラッピング手順の結果として、ブートストラッピングキーKsがMS101およびBSF103の両方によって生成される。Ksは、同様にブートストラッピングトランザクション識別子(B−TID)および、キーKsの失効または継続時間に関する値を提供する寿命とも結びつけられる。

【0028】

次のステップとして、MS101は、NAF105と呼ばれるネットワーク内のアプリケーション機能に対して、アプリケーションについての共有秘密を提供するのにGBAを使用できるということを標示する。代替的には、NAF105は、GBAが使用されるはずであることをMS101に標示することができる。その後、NAF105はBSF103からKs_NAFを検索する。同時にMSは同じKs_NAFを導出する。Ks_NAFは次に、任意のさらなるセキュリティオペレーションのためにMS101とNAF105の間の共有秘密として使用される。セキュリティを追加するために、キーは定期的にかまたは要望に応じてリフレッシュされる。

【0029】

システム100内でキーをリフレッシュするプロセスについてここで記述する。

【0030】

図2Aおよび2Bは、該発明のさまざまな実施形態に従ったキーリフレッシュプロセスのフローチャートである。図2Aに示されているように、キーをリフレッシュする一般的プロセスには、ステップ201にあるように、そのキーがリフレッシュを必要としているか否かを決定する段階が関与している。次に、ステップ203を通して、新しいブートストラッピング手順を実施することなくキーをリフレッシュするために、システム100のブートストラッピングアーキテクチャが利用される。例えば、3GPP2GBAにおいては、このNAFキーリフレッシュメカニズムにより、NAFキーは、新しいブートストラッピングを実施する必要なくリフレッシュされ得ることになる。新しいブートストラッピング手順を開始するのは、計算、エアインタフェースおよびUE101およびネットワークの両方におけるその他の資源に関してコストが高くつくことである。従って、プロセスがいつブートストラップするべきかそしていつリフレッシュするべきかを決定することが重要である(これは図2Bに関して説明されている)。

【0031】

実施すべきプロセスについてMN101に命令する(すなわちキーリフレッシュメカニズムを実行するかまたは新しいブートストラップを実施する)標示または識別子を提供するようにUaプロトコルを修正できるということが認識されている。しかしながら、ある種の状況下では、Uaプロトコルは、かかる標示をサポートしない可能性があり、さらに、プロトコルを修正することは望ましくないかもしれない。

【0032】

以下の手順は有利にも、プロトコルの修正は回避するが、従来のアプローチ内のあいまいさ(例えば現行のGBA仕様)には対処している。MN101はNAF(例えばNAF105)と接触する前に有効なKsを必要とする。有効なKsが存在しない場合、MN101は、NAF105と接触する前に新しいブートストラッピング手順を実施する。この例では、NAF105がキーリフレッシュメカニズムをサポートすることが仮定されるが、かかるメカニズムはMN101に対するオプションとなっている。

【0033】

ステップ211では、NAF105はMN101からアプリケーション要求を受理する。NAF105が(クレデンシャルを含む)MN101からの要求を拒絶した場合には、MN101は、リフレッシュメカニズムがMN101によりサポートされていると仮定して、そのキーをリフレッシュする。そうでなければ、MN101はブートストラッピングを実施する。NAF105は、典型的な実施形態においては、B−TIDといったようなトランザクション識別子に基づいて、新しいブートストラッピングが実施されたことをMN101が標示しているかまたはMN101が、B−TIDといったようなトランザクション識別子に基づいてそのキーをリフレッシュしようとしているかを決定することができる(ステップ213)。B−TIDが、ステップ215で決定されている通り先行するトランザクションで使用されたものと同じである(すなわち整合する)場合には、MN101はリフレッシュを実施する(ステップ217)。そうでなければ、新しいブートストラッピング手順が実施された(ステップ219)。

【0034】

図3は、セッションキーをリフレッシュするための従来のブートストラッピング手順のダイアグラムである。このアプローチは、3GPP2仕様S.PO109で記述されたNAFキーリフレッシュメカニズムに追従し、図4〜7に詳しく示されているリフレッシュメカニズムと対比される目的で説明される。図3のシナリオでは、UE101が最初から、GBAにより導出されたセキュリティマテリアルがUaインタフェースを安全保護するために使用されることになる、NAFキー(Ks_NAF)をリフレッシュする必要があることに気づいている、ということが仮定されている。ステップ301では、UE101はアプリケーション要求をNAF105に送る。要求は、必ずしも明示的に提供される必要のないトランザクション識別子(例えばブートストラッピングトランザクション識別子、B−TID)、アプリケーションプロトコルメッセージ(「msg」と示されている)、メッセージ認証コード(MAC)、およびUE101により提供される乱数であるUEノンス(RANDUE)を含む。「msg」は、アプリケーション特異的データセットを表わす。MACは、特定のメッセージを認証するために用いられる予め定められた値である。

【0035】

次に、NAF105は、RANDNAFと呼ばれる乱数を選択する。NAF105はこのときステップ303にあるようにBSF103に対して認証要求を送る。要求には、B−TID、RANDUE、RANDNAF、およびNAF105の完全に修飾ドメイン名(FQDN)であるNAF_Idが含まれる。BSF103は、受信したB−TIDに基づいてKsを検索する。BSF103はこのとき、Ks、RANDUE、RANDNAF、NAF_Idそして場合によってはその他の情報から新しいKs_NAFを導出する。BSF103は、その寿命と共にKs_NAFを、そして場合によってはユーザプロファイルを、ステップ305を通して認証回答メッセージ内でNAF105に戻す。「Prof」は、ユーザプロファイルのアプリケーション特定パート(または部分)を示す。NAF105は、ステップ307にあるように、Ks_NAF、その付随する寿命、およびユーザプロファイルを記憶し、アプリケーション回答メッセージの中でUE101に対しRANDNAFを送る(ステップ309)。UE101が最終的にRANDNAFを受信するこの時点で初めて、UE101はリフレッシュされたKs_NAFを計算することができる、という点が指摘される。

【0036】

以上の従来のNAFキーリフレッシュメカニズムには、残念なことに、UE101からのノンスとNAF105からのノンスの両方が関与し、UE101はこのノンスを最初に送らなくてはならない。この融通性のなさのため、UE101およびNAF105は、NAFキーがリフレッシュされ得る前に多数のメッセージを交換しなければならない可能性があり、これは貴重な無線資源を無駄にするばかりでなく、さらに大きな遅延を導入する。さらに、ノンスは、既存のUaプロトコル内で送付されなくてはならない。しかしながら、全てのUaプロトコルが両方向でのノンスの搬送をサポートするわけではない。

【0037】

現行のGBA標準が、ブートストラッピングプロセスのリフレッシュまたは再開始の検出に関して不明瞭であるということが指摘される。特に、NAF105は新しいブートストラッピングを実施するようUE101に要求する能力をもつ。明示的な標示をサポートしないUaプロトコルについては、UE101は、いつリフレッシュすべきかまたはいつ再度ブートストラップすべきかがわからなくなる。本発明の一実施形態によるアプローチはこの不明瞭さを無くするものである。

【0038】

本発明の種々の実施形態が、図3の従来のメカニズムに比べて単純化された複数のNAFキーリフレッシュメカニズムを提供する。さらに、本アプローチは有利にも、Uaインタフェース上の既存のプロトコルに対する修正を最小限におさえながら、キーをリフレッシュするためのメカニズムを提供している。

【0039】

図4〜7は、NAFキーリフレッシュメカニズムを実施するための種々の実施形態を例示している。

【0040】

図4は、本発明の一実施形態による2つのノンスを利用することによりセッションキーをリフレッシュするための手順を示す図である。この実施形態においては、2つのノンスが利用され、ここでNAF105は1つのノンスをまず最初に送ることができる。すなわちRANDUEおよびRANDNAFの両方が使用されるが、NAF105は、そのノンスを最初に送ることが許されており、かくして、UE101はリフレッシュされたKs_NAF105をより早く導出することができることになる。このオペレーションは以下のように説明される。

【0041】

ステップ401で、UE101は、B−TIDおよびアプリケーションプロトコルメッセージ(図中「msg」と記されている)を伴うアプリケーション要求を送る。NAF105は、ステップ403を通して、Ks_NAFがリフレッシュされるべきであるという標示(これは暗示的であり得る)と共に、アプリケーション回答を送る。NAF105は同様に「積極的に」その独自のノンスRANDNAFをも内含する。NAF105は同様に、認証チャレンジをも内含し得る。

【0042】

次に、UE101は、その独自の乱数RANDUEを選択する。この時点で、UE101は、リフレッシュされたKs_NAF105を導出することができる。UE101は、場合によってはリフレッシュされたKs_NAF105に基づいてクレデンシャルと共に、アプリケーション要求を送る(ステップ405)。要求は同様に、B−TID、アプリケーションプロトコルメッセージおよびRANDUEをも含む。ステップ407では、NAF105は次に認証要求をBSF103に送る。要求はB−TID、RANDUE、RANDNAFおよびNAF_Idを含む。NAF_Idは、NAF105の完全修飾ドメイン名である。

【0043】

その後、BSF103は、受信されたB−TIDに基づいてKsを検索する。BSF103はその後、Ks、RANDUE、RANDNAF、NAF_Idそして場合によってはその他の情報から新しいKs_NAFを導出する。BSF103は、その寿命そして任意にはユーザプロファイルと合せてKs_NAFを、ステップ409を通して認証回答メッセージ内でNAF105に転送する。前述のとおり、「Prof」は、ユーザプロファイルのアプリケーション特定パートまたは部分を表わす。

【0044】

ステップ411では、NAF105は、Ks_NAF、その付随する寿命およびユーザプロファイルを記憶する。この時点で、NAF105は、Ks_NAFを用いて(ステップ405内で)UE101により送られたクレデンシャルを確認することができる。成功した場合、UE101は認証され、アプリケーション回答はUE101に送り戻される。NAF105かそのRANDNAFを最初に送ることができるようにすることによって、Ks_NAFは従来のアプローチよりも早くUE101において利用可能となる。

【0045】

図4の上述のアプローチでは、キーリフレッシュを効率良く提供するために2つのノンスが利用される。代替的には、セッションキーをリフレッシュするために単一のノンスのみ(RANDUEまたはRANDNAFのいずれか、ただし両方ではない)を使用することができる。従って、2つのケースすなわち(1)(図5に示されている)RANDUEおよび(2)(図6に示されている)RANDNAFが存在する。

【0046】

図5は、本発明の実施形態に従った、ネットワークアプリケーションの乱数を利用することによりセッションキーをリフレッシュするための手順を示す図である。このケースは、UE101がNAF105と接触する前に、Ks_NAFがリフレッシュされる必要があることを知らない場合にあてはまり得る。図示されている通り、UE101は、ステップ501の場合と同様に、B−TIDそしてアプリケーションプロトコルメッセージ(「mdg」と示されている)を伴うアプリケーション要求を送る。ステップ503では、NAF105は、Ks_NAFがリフレッシュされるべきであるという(明示されないことがある)標示と共に、アプリケーション回答を送る。NAF105は同様に、その独自のノンスRANDNAFを「積極的に」内含する。NAF105は同様に、認証チャレンジ(図示せず)をも含み得る。

【0047】

この時点で、UE101は、Ks、RANDNAF、NAF_Idそして場合によってはその他の情報からのリフレッシュされたKs_NAF105を導出することができるが、RANDUEから導出することはできない。従ってUE101は、新たにリフレッシュされたKs_NAF(図示せず)に基づくものであるクレデンシャルを含み得る。UE101は、ステップ505を通して新しいアプリケーション要求を送る。要求は同様にB−TIDおよびアプリケーションプロトコルメッセージをも含む。

【0048】

ステップ507においては、NAF105は、BSF103に対し認証要求を送る。1例を挙げると、該要求は、B−TID、RANDNAFおよびNAF_Id(NAF105の完全修飾ドメイン名)を含む。BSF103は、受信したB−TIDに基づいてKsを検索する。BSF103は次に、Ks、RANDNAFそしてNAF_Idから新しいKs_NAFを導出する。これらのパラメータに加えて、導出はその他の情報に基づくものでもあり得る。BSF103は、NAF105への伝送のため、認証回答メッセージ内でKs_NAF、付随する寿命およびユーザプロファイル(任意)を特定する(ステップ509)。

【0049】

NAF105は、ステップ511の場合と同様に、Ks_NAF、その付随する寿命およびユーザプロファイルを記憶する。この時点で、NAF105は、Ks_NAFを用いてステップ505内でUE101により送られたクレデンシャルを確認することができる。成功した場合、UE101は認証され、アプリケーション回答がUE101に対して発行される。

【0050】

図6は、本発明の一実施形態に従って、ユーザ機器の乱数(例えばRANDUE)を利用することによりセッションキーをリフレッシュするための手順を示す図である。このケースは、UE101が、NAF105と接触した時点でKs_NAFをリフレッシュする必要があるということを知っている場合にあてはまり得る。ステップ601では、UE101は、B−TID、RANDUEおよびアプリケーションプロトコルメッセージを伴うアプリケーション要求を送る。基本的に、UE101は極く最初にKs_NAFキーをリフレッシュすることを望んでいる。その結果UE101はすでにリフレッシュされたKs_NAFを利用できる状態にあり、従って、リフレッシュされたKs_NAF(図示せず)に基づいてクレデンシャルを含み得る。

【0051】

ステップ603では、NAF105は認証要求をBSF103に送る。要求はB−TID、RANDUEおよびNAF_Idを含む。BSF103は、受信したB−TIDに基づいてKsを検索し、次にKs、RANDUE、NAF_Idおよび場合によってはその他の情報から新しいKs_NAFを導出する。BSF103は、NAF105に対して、1つの認証回答メッセージ内でユーザプロファイルおよびKs_NAFとその寿命を伝送する(ステップ605)。

【0052】

ステップ607では、NAF105はKs_NAF、付随する寿命およびユーザプロファイルを記録する。NAF105は、Ks_NAFを用いてステップ601内でUE101により送付されたクレデンシャルを確認することができる。成功した場合、UE101は認証され、ステップ609を通してUE101にアプリケーション回答が送り戻される。

【0053】

一定の与えられたKsおよびNAF105については、同じRANDUEは同じKs_NAFを結果としてもたらすことになるということが指摘される。従って、UE101が、特定の1Ksの寿命全体にわたり2回以上同じRANDUEを使用しないことが望ましいかもしれない。ある実施形態においては、NAF105は、2重使用を回避するべく特定のB−TIDが利用を監視するようにUE101により以前に使用されたRANDUEのリストを維持することができる。

【0054】

図7は、本発明の一実施形態による、ブートストラッピングサーバ機能(BSF)が関与することなく、セッションキーをリフレッシュするための手順を示す図である。図7に示されているように、アプリケーションキーはBSFが関与することさえなく、リフレッシュされ得る。これは、キー導出の追加レベルを導入し、かくして、初期Ks_NAFをシードとして用いて、アプリケーションにより実際に用いられているキーであるセッションキーSKを導出することによって達成される。このプロセスについて以下で説明する。

【0055】

ステップ701〜709は、図3のステップ301〜309と類似している。すなわちこれらのステップ701〜709は、現在3GPP/3GPP2GBA仕様書中で規定されているようなキーリフレッシュの無い基本的なブートストラッピング利用手順を捕捉する。ステップ407の終りで、UE101およびNAF105の両方共が同じKs_NAFを有する。すなわち、UE101はステップ711にある通り、Ks_NAFを導出することができる。図7のアプローチの下では、このKs_NAFは、UE101とNAF105の間で使用されるべきさらなるセッションキーを導出するためのシードとして使用される。

【0056】

アプリケーションセッションをセットアップしなければならない場合、UE101はNAF105に対しアプリケーション要求を送り(ステップ713)、これにはB−TID、プロトコルメッセージ、MACおよびRANDUEが含まれ得る。アプリケーション要求を受理した時点で、NAF105は、Ks_NAFが存在することを決定する。NAF105は、RANDNAFを選択し、Ks_NAF、RANDUE、RANDNAFおよび場合によってはその他の情報に基づいてフレッシュセッションキーSKを導出する(ステップ715)。NAF105は、UE101に対するアプリケーション回答の中でRANDNAFを転送する(ステップ717)。

【0057】

この段階で、UE101はまた、ステップ719にあるように、NAF105のものと類似する要領でセッションキーSKをも導出する。この時点以降、SKは、UE101とNAF105の間に安全なセッションを確立するために使用可能である。BSF103はこのSK生成プロセスに関与しないという点が指摘される。このアプローチは、BSF103の作業負荷を削減するという付加的な利点を有する。

【0058】

各々の新しいセッションについては、ステップ713および717を反復することによって新しいSKが生成可能である。RANDUEおよびRANDNAFは両方共以上の記述において使用されているものの、(前述した通り)単一のノンスを使用することも可能であるという点が指摘される。

【0059】

3GPPおよび3GPP2ネットワークの認証インフラストラクチャを活用することによって、汎用ブートストラッピングアーキテクチャ(GBA)は、UE101とホームネットワーク(BSF103)の間の共有秘密のブートストラッピングを可能にし、次にこれを用いてUE101とNAF105の間で使用すべきさらなる共有秘密を導出することができる、ということが認識されている。

【0060】

当業者であれば、キーをリフレッシュするためのプロセスを、ソフトウェア、ハードウェア(例えば汎用プロセッサ、デジタル信号処理(DSP)チップ、アプリケーション特異的集積回路(ASTC)、フィールドプログラマブルゲートアレイ(FPGA)など)、ファームウェアまたはそれらの組合せを介して実装することができるということを認識するものと思われる。記述された機能を実施するためのこのような典型的ハードウェアが、以下で図8に関して詳述される。

【0061】

図8は、本発明の種々の実施形態をその上に実装できる典型的ハードウェアを例示している。計算システム800には、母線801または情報を通信するためのその他の通信メカニズム、および情報処理のために母線801に結合されるプロセッサ803が含まれている。計算システム800は同様に、プロセッサ803が実行すべき命令および情報を記憶するために母線801に結合されるランダムアクセスメモリ(RAM)またはその他のダイナミック記憶デバイスといったような主メモリ805をも内含している。主メモリ805は、プロセッサ803による命令の実行中に一時的数値変数またはその他の中間情報を記憶するためにも使用可能である。計算システム800は、さらに、プロセッサ803のための命令および静的情報を記憶するために、母線801に結合された読取り専用メモリ(ROM)807またはその他の静的記憶デバイスをも含み得る。情報および命令を永続的に記憶するために、磁気ディスクまたは光ディスクといったような記憶デバイス809が母線801に結合される。

【0062】

計算システム800は、ユーザに対し情報を表示するため、液晶ディスプレイまたはアクティブマトリクスディスプレイといったようなディスプレイ811に対し、母線801を介して結合可能である。英数字およびその他のキーを内含するキーボードといったような入力デバイス813を、プロセッサ803に情報およびコマンドセレクションを通信する目的で母線801に結合することができる。入力デバイス813は、プロセッサ803に方向情報およびコマンドセレクションを通信するためおよびディスプレイ811上のカーソル動作を制御するために、マウス、トラックボールまたはカーソル方向キーといったようなカーソル制御機構を含み得る。

【0063】

該発明のさまざまな実施形態に従うと、本書に記述されているプロセスは、主メモリ805内に収納された命令の配置をプロセッサ803が実行したのに応答して、計算システム800によって提供され得る。かかる命令は、記憶デバイス809といったようなもう1つのコンピュータ可読な媒体から、主メモリ805内に読取られ得る。主メモリ805内に収納された命令の配置が実行されたことにより、プロセッサ803は本書に記述されたプロセスステップを実施させられることになる。多重処理配置内の単数または複数のプロセッサを利用して、主メモリ805内に収納された命令を実行することも可能である。変形形態においては、本発明の実施形態を実装するためにソフトウェア命令の代りにかまたはそれと組合せた形で配線回路を使用することができる。もう1つの例においては、フィールドプログラマブルゲートアレイ(FPGA)といったような再構成可能なハードウェアを使用することができ、ここではその論理ゲートの機能性および接続形態を、標準的にはメモリルックアップテーブルをプログラミングすることによって、ランタイムでカスタマイズすることができる。かくして、本発明の実施形態は、ハードウェア回路およびソフトウェアの何らかの特定的組合せに制限されない。

【0064】

計算システム800は同様に、母線801に結合された少なくとも1つの通信インタフェース815をも含んでいる。通信インタフェース815は、ネットワークリンク(図示せず)に対する2方向データ通信結合を提供する。通信インタフェース815は、種々のタイプの情報を表わすデジタルデータストリームを搬送する電気、電磁または光通信を送受信する。さらに通信インタフェース815は、ユニバーサル・シリアル・パス(USB)インタフェース、PCMCIA(パソコンメモリカード国際協会)インタフェースなどといった周辺インタフェースデバイスを内含し得る。

【0065】

プロセッサ803は、伝送されたコードを受信中に実行し、および/または、本コードを後で実行するために記憶デバイス809またはその他の不揮発性記憶装置内に記憶することができる。このようにして、計算システム800は、搬送波の形でアプリケーションコードを得ることができる。

【0066】

本書で使用されている「コンピュータ可読媒体」という用語は、実行のためにプロセッサ803に対する命令を提供することに参与するあらゆる媒体を意味する。かかる媒体は、不揮発性媒体、揮発性媒体および伝送媒体を含めた(ただしこれらに制限されるわけではない)数多くの形態をとり得る。不揮発性媒体には、例えば、光ディスクまたは磁気ディスク例えば記憶デバイス809が含まれる。揮発性媒体には、主メモリといったダイナミックメモリが含まれる。伝送媒体には、母線801を含む電線を内含する同軸ケーブル、銅線および光ファイバが含まれる。伝送媒体は同様に、無線周波数(RF)および赤外線(IR)データ通信の間に生成されるものといったような音波、光波または電磁波の形も取り得る。コンピュータ可読媒体の一般的な形態としては、例えばフロッピー(登録商標)ディスク、フレキシブルディスク、ハードディスク、磁気テープ、その他の任意の磁気媒体、CD−ROM、CDRW、DVD、その他の任意の光媒体、パンチカード、紙テープ、光マークシート、孔またはその他の光学的に認識可能なインデックスのパターンを伴うその他の物理的媒体、RAM、PROMおよびEPROM、フラッシュEPROM、任意のその他のメモリチップまたはカートリッジ、搬送波またはコンピュータが読み取ることのできる任意のその他の媒体が含まれる。

【0067】

実行のためにプロセッサに命令を提供することには、さまざまな形態のコンピュータ可読媒体が関与し得る。例えば、本発明の少なくとも一部分を実施するための命令は、遠隔コンピュータの磁気ディスク上に当初担持され得る。かかるシナリオでは、遠隔コンピュータは命令を主メモリ内にロードし、モデムを用いて電話回線上で命令を送る。局所システムのモデムが電話回線上でデータを受信し、赤外線送信機を用いてそのデータを赤外線信号に変換し、赤外線信号を携帯情報端末(PDA)またはラップトップといったような携帯式計算デバイスに伝送する。携帯式計算デバイス上の赤外線検出器は、赤外線信号が担持する情報および命令を受信し、データを母線上に置く。母線はデータを主メモリに搬送し、そこからプロセッサが命令を検索し実行する。主メモリが受信した命令は任意には、プロセッサによる実行の前または後のいずれかで記憶デバイス上に記憶され得る。

【0068】

図9Aおよび9Bは、発明のさまざまな実施形態をサポートする能力をもつ異なるセルラー方式移動電話を示す図である。図9Aおよび9Bは、トランシーバが(デジタル信号プロセッサ(DSD)の一部分として)、設置されている基地局および移動局(例えば送受話器)の両方、基地局および移動局内の半導体デバイスおよび/またはハードウェア、ソフトウェア、集積回路を各々が伴う典型的なセルラー方式移動電話システムを示している。一例を挙げると、無線ネットワークは、世界共通の次世代携帯電話システム2000(IMT−2000)のために国際電話通信連合(ITU)が定義したような第2および第3世代(2Gおよび3G)サービスをサポートする。説明を目的として、無線ネットワークの搬送波およびチャンネル選択について、cdma2000アーキテクチャに関連して説明する。IS−95の第3世代バージョンとして、cdma2000が第3世代パートナシッププロジェクト2(3GPP2)の中で標準化されつつある。

【0069】

無線ネットワーク900には、基地局サブシステム(BSS)903と通信状態で、移動局901(例えば送受話器、端末、局、ユニット、デバイスまたはユーザに対する任意のタイプのインタフェース(例えば「ウェアラブル」回路など))が含まれている。本発明の1実施形態に従うと、無線ネットワークは、世界共通の次世代携帯電話システム2000(IMT−2000)のために国際電気通信連合(ITU)が定義したような第3世代(3G)サービスをサポートする。

【0070】

この例では、BSS903は、トランシーバ基地局(BTS)905と基地局コントローラ(BSC)907を内含する。単一のBTSが示されているが、例えば2地点間リンクを通して多重BTSが標準的にBSCに接続されるということが認識されている。各BSS903は、伝送制御エンティティまたはパケット制御機能(PCF)911を通してパケットデータ提供ノード(PDSN)909にリンクされる。PDSN909は、外部ネットワーク、例えばインタネット913またはその他の個人消費者ネットワーク915に対するゲートウェイとして役立つことから、PDSN909は、ユーザの識別および特権を安全に決定し各ユーザの活動を追跡するためにアクセス、許可およびアカウンティングシステム(AAA)917を内含することができる。ネットワーク915は、ホームAAA937により安全保護されたホームエージェント(HA)935を通してアクセスされる単数または複数のデータベース933にリンクされたネットワーク管理システム(NMS)931を含む。

【0071】

単一のBSS903が示されているが、移動体交換局(MSC)919には標準的に多数のBSS903が接続されているということが認識されている。MSC919は、公衆交換電話ネットワーク(PSTN)921といったような回路交換電話ネットワークに対する接続性を提供している。同様に、MSC919を同じネットワーク900上のその他のMSC919および/またはその他の無線ネットワークに対し接続することができるということも認識されている。MSC919は一般に、このMSC919に対する動作中の加入者についての一時的情報を保持するビジターロケーションレジスタ(VLR)923とコロケートされている。VLR923データベース内部のデータは、大方の場合、詳細な加入者サービス加入情報を記憶するホームロケーションレジスタ(HLR)925データベースのコピーである。一部の実装においては、HLR925およびVLR923は同じ物理的データベースである。しかしながらHLR925は、例えばシグナリングシステムナンバー7(SS7)ネットワークなどを通してアクセスされる遠隔な場所に位置づけされ得る。秘密認証キーといったような加入者特異的認証データを含む認証センタ(AuC)927が、ユーザを認証する目的でHLR925と結びつけられる。さらにMSC919は無線ネットワーク900に対しおよびここから簡易メッセージを保管し転送するショートメッセージサービスセンタ(SMSC)929に接続される。

【0072】

セルラー方式電話システムの標準的なオペレーションの間、BTS905は、電話呼出しまたはその他の通信を行う移動体ユニットセット901から逆方向リンク信号セットを受信し復調する。一定の与えられたBTS905により受信された各々の逆方向リンク信号は、その局内で処理される。結果として得られたデータはBSC907に転送される。BSC907は、BTS905間のソフトハンドオフの編成を含めた呼出し資源割当ておよび移動性管理という機能性を提供する。BSC907は同様に、それ自体PSTN921とのインタフェースのための付加的な経路指定および/または切換えを提供するMSC919に対し、受信データを経路指定する。MSC919は同様に、呼出しセットアップ、呼出し経路、MSC間ハンドオーバおよび補足的サービスおよび収集、課金およびアカウンティング情報の管理をも担当する。同様にして、無線ネットワーク900は、順方向リンクメッセージを送る。PSTN921は、MSC919とインタフェースする。MSC919はさらに、BSC907とインタフェースし、このBSC907はそれ自体BTS905と通信し、これらのBTS905は順方向リンク信号セットを変調し移動体ユニットセット901に伝送する。

【0073】

図9Bに示されているように、ジェネラル・パケット・ラジオ・サービス(GPRS)インフラストラクチャ950の2つのキー素子は、サービングGPRSサポーティングノード(SGSN)932とゲートウェイGPRSサポートノード(GGSN)934である。さらに、GPRSインフラストラクチャはパケット制御ユニットPCU(1336)および、請求システム939にリンクされた課金ゲートウェイ機能(CGF)938を内含する。GPRSである移動局(MS)941は、加入者識別モジュール(SIM)943を利用する。

【0074】

PCU936は、エアインタフェースアクセス制御、エアインタフェース上のパケットスケジューリングおよびパケットアセンブリおよび再アセンブリといったGPRS−関連の機能を担当する論理ネットワークエレメントである。一般に、PCU936はBSC945と物理的に統合されている。しかしながらこれをBTS947またはSGSN932とコロケートすることが可能である。SGSN932は、移動性管理、セキュリティ、およびアクセス制御機能を含めたMSC949と同等の機能を提供するが、パケット交換方式のドメインにおいてである。さらに、SGSN932は、BSSGPRSプロトコル(BSSGP)を用いるフェーム・リレーベースのインタフェースなどを通したPCU936との接続性を有する。1つのSGSNしか示されていないが、多数のSGSN931が利用可能であり、サービスエリアを対応する経路指定エリア(RA)に分割できるということが認識されている。SGSN/SGSNインタフェースは、進行中の自己啓発計画(PDP)の状況の間にRA更新が行なわれた場合に旧SGSNから新SGSNへのパケットトンネリングを可能にする。与えられたSGSNが多数のBSC945にサービス提供し得るものの、任意の与えられたBSC945は一般に1つのSGSN932とインタフェースする。同様にSGSN932は任意には、GPRS増強型移動体アプリケーションパート(MAP)を用いてSS7ベースのインタフェースを通してHLR951と、またはシグナル伝達接続制御パート(SCCP)を用いてSS7ベースのインタフェースを通してMSC949と接続される。SGSN/HLRインタフェースは、SGSN932がHLR951に対しロケーション更新を提供し、かつSGSNサービスエリア内部でGPRS関連の加入情報を検索することができるようにする。SGSN/MSCインタフェースは、音声電話について加入者をページングすることといったようなパケットデータサービスと回路交換サービスの間の協調を有効化する。最後に、SGSN932は、ネットワーク950上でのショートメッセージ機能を有効化するためのSMSC953とインタフェースする。

【0075】

GGSN934は、インタネット913またはその他の個人顧客ネットワーク955といったような外部パケットデータネットワークに対するゲートウェイである。ネットワーク955は、PDSN961を通してアクセスされる単数または複数のデータベース955に対してリンクされるネットワーク管理システム(NMS)957を含む。GGSN934は、インタネットプロトコル(IP)アドレスを割当て、遠隔認証ダイヤルインユーザサービスのホストとして行動するユーザを認証することもできる。GGSN934にあるファイアウォールが同じく、無許可のトラフィックを禁止するためファイアウォール機能を実施する。1つのGGSN934のみが示されているが、与えられたSGSN932が単数または複数のGGSN933とインタフェースして、ユーザデータが2つのエンティティの間ならびにネットワーク950の間でトンネリングされ得るようにすることができるということが認識されている。外部データネットワークがGPRSネットワーク950上でセッションを初期化する場合、GGSN934は、MS941に現在サービス提供しているSGSN932についてHLR951に問合せを行う。

【0076】

BTS947とBSC945は、どの移動局(MS)941が何時無線チャンネルにアクセスできるかの制御を含め、無線インタフェースを管理する。これらの素子は基本的に、MS941とSGSN932との間でメッセージを中継する。SGSN932は、MS941と通信し、データを送受し、そのロケーションを追跡する。SGSN932は、同様に、MS941を登録し、MS941を認証し、MS941に送られたデータを暗号化する。

【0077】

図10は、本発明の一実施形態による、図9Aおよび9Bのシステム内で動作する能力をもつ移動局(例えば送受話器)の典型的な構成要素を示す図である。一般に、無線受信機をフロントエンドおよびバックエンド特性に関して定義づけすることが多い。受信機のフロントエンドは、無線周波数(RF)回路の全てを包含し、一方バックエンドはベースバンド処理回路の全てを包含する。電話の関係ある内部構成要素としては、主制御ユニット(MCU)1003、デジタル信号プロセッサ(DSP)1005およびマイクロホン利得制御ユニットおよびスピーカ利得制御ユニットを内含する受信機/送信機ユニットが含まれる。主表示ユニット1007が、さまざまなアプリケーションおよび移動局機能を支援してユーザにディスプレイを提供する。オーディオ機能回路1009には、マイクロホン1011およびこのマイクロホンからの音声信号を増幅するマイクロホン増幅器が含まれる。マイクロホン1011からの増幅された音声信号出力は、符号器/復号器(CODEC)1013に供給される。

【0078】

無線セクション1015は出力を増幅し、アンテナ1017を介して移動体通信システム(例えば図14Aまたは14Bのシステム)内に内含される基地局と通信するために周波数を変換する。パワーアンプ(PA)1019および送信機/変調回路は、当該技術分野において既知であるように、デュプレクサ1021またはサーキュレータまたはアンテナスイッチに結合されたPA1019からの出力と共に、MCU1003に対する作動的応答性をもつ。PA1019は同様に、バッテリーインタフェースおよび電力制御ユニット1020にも結合する。

【0079】

使用中、移動局1001のユーザは、マイクロホン1011に話しかけ、その声はあらゆる検出済みバックグランドノイズと共に、アナログ電圧に変換される。次にアナログ電圧は、アナログ−デジタル変換器(ADC)1023を通してデジタル信号に変換される。制御ユニット1003は、音声符号化、チャンネル符号化、暗号化およびインタリーブといったような内部での処理のため、DSP1005内にデジタル信号を経路指定する。典型的実施形態においては、処理された音声信号は、本書に全体が参考として内含されている電気通信工業会のTIA/EIA/IS−95−Aデュアルモード広帯域スペクトラム拡散セルラー方式システムのための移動局−基地局互換性標準の中に詳述されているような符号分割多元接続(CDMA)のセルラー方式伝送プロトコルを用いて、個別には示されていない複数のユニットにより符号化される。

【0080】

符号化された信号は次に、位相および振幅ひずみといったような空気を通した伝送中に発生するあらゆる周波数依存性機能障害を補償するため、等化器1025に経路指定される。ビットストリームを等化した後、変調器1027は信号を、RFインタフェース1029内で生成されたRF信号と組み合わせる。変調器1027は、周波数または位相変調を介して正弦波を生成する。伝送のための信号を準備するために、アップコンバータ1031は、変調器1027から出力された正弦波を合成装置1033により生成されたもう1つの正弦波と組合せて所望の伝送周波数を達成する。次に信号は、この信号を適切なパワーレベルまで増大させるべくPA1019を通して送られる。実用システムにおいては、PA1019は、ネットワーク基地局から受信された情報からDSP1005によりその利得が制御される可変的利得増幅器として作用する。次に信号はデュプレクサ1021内でろ過され、任意にはインピーダンスを整合させて最大の電力伝達を提供するべくアンテナ結合器1035に送られる。最終的に、信号はアンテナ1017を介してローカル基地局に伝送される。自動利得制御(AGC)を供給して、受信機の最終段の利得を制御することができる。信号は、ここから、もう1つのセルラー方式電話、その他の携帯電話または公衆交換式電話ネットワーク(PSTN)に接続された固定電話またはその他の電話通信ネットワークであり得る遠隔の電話に転送可能である。

【0081】

移動局1001に伝送された音声信号は、アンテナ1017を介して受信され、低雑音増幅器(LNA)1037により直ちに増幅される。復調器1041がRFをはぎ取り(strip away)1つのデジタルビットストリームのみを残す間に、ダウンコンバータ1039が搬送波周波数を低下させる。その後、信号は等化器1025を通過し、DSP1005により処理される。デジタル−アナログ変換器(DAC)1043が信号を変換し、結果としての出力はスピーカ1045を通してユーザに伝送され、これらは全て、中央処理ユニット(CPU)(図示せず)として実装され得る主制御ユニット(MCU)1003の制御下で行なわれる。

【0082】

MCU1003はキーボード1047からの入力信号を含むさまざまな信号を受信する。MCU1003はディスプレイコマンドおよびスイッチコマンドをディスプレイ1007および音声出力切換えコントローラにそれぞれ送達する。さらに、MCU1003はDSP1005と情報を交換し、任意に内蔵されたSIMカード1049およびメモリ1051にアクセスすることができる。さらに、MCU1003は、局から要求されたさまざまな制御機能を実行する。DSP1005は、実装に応じて、音声信号上のさまざまな従来のデジタル処理機能のいずれかを実施し得る。さらに、DSP1005はマイクロホン1011により検出された信号から局所環境のバックグランドノイズレベルを決定し、マイクロホン1011の利得を、移動局1001のユーザの自然な傾向を補償するように選択されたレベルに設定する。

【0083】

CODEC1013はADC1023およびDAC1043を内含する。メモリ1051は、呼出し入電発信音データを含めたさまざまなデータを記憶し、例えば、世界的なインタネットを介して受信された音楽データを含めたその他のデータを記憶する能力をもつ。ソフトウェアモジュールは、RAMメモリ、フラッシュメモリ、レジスタまたは当該技術分野において既知の書込み可能な記憶媒体の任意のその他の形態の中に常駐し得ると思われる。メモリデバイス1051は、単一のメモリ、CD、DVD、ROM、RAM、EEPROM、光学記憶装置、またはデジタルデータを記憶する能力をもつその他のあらゆる不揮発性記憶媒体であり得るが、これらに制限されるわけではない。

【0084】

任意に内蔵されたSIMカード1049は、例えば、セル方式の携帯電話番号、搬送波供給サービス、加入詳細およびセキュリティ情報といったような重要な情報を搬送する。SIMカード1049はまず第一に無線ネットワーク上で移動局1001を識別するために役立つ。カード1049は同様に、個人電話番号簿、テキストメッセージおよびユーザ特定的移動局設定値を記憶するためのメモリをも収納している。

【0085】

図11は、パケットベースのおよび/またはセルベースの技術(例えば非周期転送モード(ATM)、イーサネット(登録商標)、IPベースの技術など)を用いるあらゆるタイプのデータ通信ネットワークであり得る典型的な企業ネットワークを示している。企業ネットワーク1101は、各々上述のプロセスを実施するように構成されている有線ノード1103ならびに無線ノード1105〜1109(固定または移動)のための接続性を提供する。企業ネットワーク1101は、WLANネットワーク1111(例えばIEEE802.11)、cdma2000セルラネットワーク1113、電話通信ネットワーク1115(例えばPSTN)または公衆データネットワーク1117(例えばインタネット)といったようなさまざまなその他のネットワークと通信することができる。

【0086】

本発明は数多くの実施形態および実装に関連して記述されてきたが、本発明はこれに制限されるわけではなく、添付の特許請求の範囲内に入るさまざまな明白な修正および等価の配置を網羅するものである。本発明の特長は請求項間のいくつかの組合せの中で表現されているが、これらの特長を任意の組合せおよび順序で配置することもできるということが考慮されている。

【特許請求の範囲】

【請求項1】

認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップと、

前記アプリケーション要求に応えて、前記ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するステップと、

受信したメッセージに基づきリフレッシュ済みキーを導出するステップと、

を備える方法。

【請求項2】

受信するステップにおけるメッセージが、前記ネットワークエレメントにより選択される乱数を含む請求項1に記載の方法。

【請求項3】

もう1つの乱数を生成するステップと、

前記ネットワークエレメントに対しもう1つのアプリケーション要求を伝送するステップであって、前記もう1つのアプリケーション要求が前記もう1つの乱数を含むクレデンシャルを特定し、これら前記乱数がブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに転送されるステップと、をさらに備える請求項2に記載の方法。

【請求項4】

前記ブートストラッピングネットワークエレメントがさらに、リフレッシュキーおよびユーザプロファイルのアプリケーション特定部分を含む認証回答を生成するように構成される請求項3に記載の方法。

【請求項5】

第2のアプリケーション要求内で特定されているクレデンシャルを確認するステップをさらに備える請求項3に記載の方法。

【請求項6】

ネットワークエレメントに対しもう1つのアプリケーション要求を伝送するステップをさらに備え、前記もう1つのアプリケーション要求がトランザクション識別子およびアプリケーションプロトコルメッセージを含むクレデンシャルを特定し、前記ネットワークエレメントが、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対する伝送についての認証要求を生成し、前記認証要求が前記トランザクション識別子、乱数および前記ネットワークエレメントのドメイン名を特定する請求項2に記載の方法。

【請求項7】

前記ブートストラッピングネットワークエレメントがさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび前記乱数に基づいてフレッシュセッションキーを生成し、かつ生成された前記フレッシュセッションキー、検索された前記リフレッシュ済みキーと結びつけられた寿命パラメータおよびユーザプロファイルを含む認証回答を生成するように構成されており、成功した認証を標示する前記ネットワークエレメントからアプリケーション回答を受信する段階をさらに備える請求項6に記載の方法。

【請求項8】

前記ネットワークエレメントが、スペクトラム拡散を用いて通信するようにおよび一般的認証アーキテクチャに従って動作するように構成されている請求項1に記載の方法。

【請求項9】

リフレッシュ済みキーに対応する乱数を生成するステップと、

認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップであって、前記アプリケーション要求がトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントがさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対して認証要求を転送するように構成され、認証要求が前記トランザクション識別子、前記乱数および前記ネットワークエレメントと結びつけられたドメイン名を特定し、また前記ブートストラッピングネットワークエレメントがさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび前記乱数に基づいてフレッシュセッションキーを生成し、生成された前記フレッシュセッションキー、検索されたリフレッシュ済みキーに結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されている、ステップと、

成功した認証を標示する前記ネットワークエレメントからアプリケーション回答を受信するステップと、

を備える方法。

【請求項10】

前記ネットワークエレメントおよび前記ブートストラッピングネットワークエレメントが、スペクトラム拡散を用いて通信かつ汎用認証アーキテクチャに従って動作するように構成されている請求項9に記載の方法。

【請求項11】

第1の乱数を生成するステップと、

安全なサービスを提供するように構成されたネットワークエレメントに対してアプリケーション要求を伝送するステップであって、前記アプリケーション要求がトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントがさらに第2の乱数を選択するように構成されているステップと、

前記ネットワークエレメントから第2の乱数を特定するアプリケーション回答を受信するステップと、

ブートストラッピングキー、前記第1の乱数および前記第2の乱数に基づいてフレッシュセッションキーを導出するステップであって、前記フレッシュセッションキーが前記ネットワークエレメントとの安全な通信を提供するために使用されるステップと、

を備える方法。

【請求項12】

前記ネットワークエレメントが、スペクトラム拡散を用いて通信しかつ汎用認証アーキテクチャに従って動作するように構成されている請求項11に記載の方法。

【請求項13】

安全なサービスを提供するように構成されたネットワークエレメントに対する伝送のためのアプリケーション要求を生成するように構成され、さらに前記アプリケーション要求に応えて、前記ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するように構成され、さらには、受信した前記メッセージに基づきリフレッシュ済みキーを導出するように構成されているプロセッサを備える装置。

【請求項14】

前記メッセージが、前記ネットワークエレメントにより選択される乱数を含む請求項13に記載の装置。

【請求項15】

前記プロセッサがさらに、もう1つの乱数を生成し、かつ、前記ネットワークエレメントに対する伝達のためのもう1つのアプリケーション要求を生成するように構成されており、前記もう1つのアプリケーション要求がその他の乱数を含むクレデンシャルを特定し、これら乱数がブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに転送される請求項14に記載の装置。

【請求項16】

前記ブートストラッピングネットワークエレメントがさらに、リフレッシュキーおよびユーザプロファイルのアプリケーション特定部分を含む認証回答を生成するように構成されている請求項15に記載の装置。

【請求項17】

前記プロセッサがさらに、第2のアプリケーション要求内で特定されている前記クレデンシャルを確認するように構成されている請求項15に記載の装置。

【請求項18】

前記プロセッサがさらに、前記ネットワークエレメントに対する伝達のためのもう1つのアプリケーション要求を生成するように構成されており、前記もう1つのアプリケーション要求がトランザクション識別子およびアプリケーションプロトコルメッセージを含むクレデンシャルを特定し、前記ネットワークエレメントが、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対する伝送についての認証要求を生成し、前記認証要求が前記トランザクション識別子、前記乱数および前記ネットワークエレメントのドメイン名を特定する請求項14に記載の装置。

【請求項19】

前記ブートストラッピングネットワークエレメントがさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび乱数に基づいてフレッシュセッションキーを生成しかつ、検索されたリフレッシュ済みキー、生成された前記フレッシュセッションキーに結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されており、前記プロセッサに結合され、かつ成功した認証を標示するアプリケーション回答を前記ネットワークエレメントから受信するように構成されたトランシーバをさらに備える請求項18に記載の装置。

【請求項20】

前記ネットワークエレメントが、スペクトラム拡散を用いて通信かつ汎用認証アーキテクチャに従って動作するように構成されている請求項13に記載の装置。

【請求項21】

請求項13に記載の装置およびネットワークエレメントを備えるシステム。

【請求項22】

リフレッシュ済みキーに対応する乱数を生成するように構成されたプロセッサと、

安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するように構成されたトランシーバと、

を備える装置であって、

前記アプリケーション要求は、トランザクション識別子、前記乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントはさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対し認証要求を転送するように構成されており、前記認証要求が、前記トランザクション識別子、前記乱数および前記ネットワークエレメントと結びつけられたドメイン名を特定しており、

前記ブートストラッピングネットワークエレメントはさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび前記乱数に基づいてフレッシュセッションキーを生成し、生成された前記フレッシュセッションキー、検索された前記リフレッシュ済みキーと結びつけられた寿命パラメータおよびユーザプロファイルを含む認証回答を生成するように構成されており、

トランシーバはさらに、成功した認証を標示するアプリケーション回答を前記ネットワークエレメントから受信するように構成されている、

装置。

【請求項23】

前記ネットワークエレメントおよび前記ブートストラッピングネットワークエレメントが、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項22に記載の装置。

【請求項24】

請求項22に記載の装置およびネットワークエレメントを備えるシステム。

【請求項25】

第1の乱数を生成するように構成されているプロセッサと、

前記プロセッサに結合され、かつネットワークエレメントに対するアプリケーション要求を伝送するように構成されているトランシーバにおいて、前記アプリケーション要求がトランザクション識別子、前記第1の乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントがさらに第2の乱数を選択するように構成されているトランシーバと、

を備える装置であって、

前記トランシーバがさらに、前記ネットワークエレメントからの前記第2の乱数を特定するアプリケーション回答を受信するように構成されており、

前記プロセッサがさらに、ブートストラッピングキー、前記第1の乱数、および前記第2の乱数に基づいてフレッシュセッションキーを導出するように構成されており、前記フレッシュセッションキーが、前記ネットワークエレメントとの安全な通信を提供するために使用されている装置。

【請求項26】

前記ネットワークエレメントおよび前記ブートストラッピングネットワークエレメントが、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項25に記載の装置。

【請求項27】

請求項13に記載の装置およびネットワークエレメントを備えるシステム。

【請求項28】

ユーザ機器から、トランザクション識別子を特定するアプリケーション要求を受信するステップと、

新しいブートストラッピングが実施されたことを前記ユーザ機器が標示しているか、または、前記ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みの前記トランザクション識別子に基づいてシーキングするステップと、

決定に基づいてセッションキーをリフレッシュするかまたは新規ブートストラッピングと結びつけられた新規ブートストラッピングキーマテリアルを使用するステップと、

を備える方法。

【請求項29】

前記ユーザ機器が、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項28に記載の方法。

【請求項30】

ユーザ機器から、トランザクション識別子を特定するアプリケーション要求を受信するための手段と、

新しいブートストラッピングが実施されたことを前記ユーザ機器が標示しているかまたは、前記ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みの前記トランザクション識別子に基づいて決定するための手段と、

前記決定に基づいて前記セッションキーをリフレッシュするかまたは新規ブートストラッピングキーマテリアルを使用するための手段と、

を備えるシステム。

【請求項31】

前記ユーザ機器が、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項30に記載のシステム。

【請求項1】

認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップと、

前記アプリケーション要求に応えて、前記ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するステップと、

受信したメッセージに基づきリフレッシュ済みキーを導出するステップと、

を備える方法。

【請求項2】

受信するステップにおけるメッセージが、前記ネットワークエレメントにより選択される乱数を含む請求項1に記載の方法。

【請求項3】

もう1つの乱数を生成するステップと、

前記ネットワークエレメントに対しもう1つのアプリケーション要求を伝送するステップであって、前記もう1つのアプリケーション要求が前記もう1つの乱数を含むクレデンシャルを特定し、これら前記乱数がブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに転送されるステップと、をさらに備える請求項2に記載の方法。

【請求項4】

前記ブートストラッピングネットワークエレメントがさらに、リフレッシュキーおよびユーザプロファイルのアプリケーション特定部分を含む認証回答を生成するように構成される請求項3に記載の方法。

【請求項5】

第2のアプリケーション要求内で特定されているクレデンシャルを確認するステップをさらに備える請求項3に記載の方法。

【請求項6】

ネットワークエレメントに対しもう1つのアプリケーション要求を伝送するステップをさらに備え、前記もう1つのアプリケーション要求がトランザクション識別子およびアプリケーションプロトコルメッセージを含むクレデンシャルを特定し、前記ネットワークエレメントが、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対する伝送についての認証要求を生成し、前記認証要求が前記トランザクション識別子、乱数および前記ネットワークエレメントのドメイン名を特定する請求項2に記載の方法。

【請求項7】

前記ブートストラッピングネットワークエレメントがさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび前記乱数に基づいてフレッシュセッションキーを生成し、かつ生成された前記フレッシュセッションキー、検索された前記リフレッシュ済みキーと結びつけられた寿命パラメータおよびユーザプロファイルを含む認証回答を生成するように構成されており、成功した認証を標示する前記ネットワークエレメントからアプリケーション回答を受信する段階をさらに備える請求項6に記載の方法。

【請求項8】

前記ネットワークエレメントが、スペクトラム拡散を用いて通信するようにおよび一般的認証アーキテクチャに従って動作するように構成されている請求項1に記載の方法。

【請求項9】

リフレッシュ済みキーに対応する乱数を生成するステップと、

認証および安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するステップであって、前記アプリケーション要求がトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントがさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対して認証要求を転送するように構成され、認証要求が前記トランザクション識別子、前記乱数および前記ネットワークエレメントと結びつけられたドメイン名を特定し、また前記ブートストラッピングネットワークエレメントがさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび前記乱数に基づいてフレッシュセッションキーを生成し、生成された前記フレッシュセッションキー、検索されたリフレッシュ済みキーに結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されている、ステップと、

成功した認証を標示する前記ネットワークエレメントからアプリケーション回答を受信するステップと、

を備える方法。

【請求項10】

前記ネットワークエレメントおよび前記ブートストラッピングネットワークエレメントが、スペクトラム拡散を用いて通信かつ汎用認証アーキテクチャに従って動作するように構成されている請求項9に記載の方法。

【請求項11】

第1の乱数を生成するステップと、

安全なサービスを提供するように構成されたネットワークエレメントに対してアプリケーション要求を伝送するステップであって、前記アプリケーション要求がトランザクション識別子、乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントがさらに第2の乱数を選択するように構成されているステップと、

前記ネットワークエレメントから第2の乱数を特定するアプリケーション回答を受信するステップと、

ブートストラッピングキー、前記第1の乱数および前記第2の乱数に基づいてフレッシュセッションキーを導出するステップであって、前記フレッシュセッションキーが前記ネットワークエレメントとの安全な通信を提供するために使用されるステップと、

を備える方法。

【請求項12】

前記ネットワークエレメントが、スペクトラム拡散を用いて通信しかつ汎用認証アーキテクチャに従って動作するように構成されている請求項11に記載の方法。

【請求項13】

安全なサービスを提供するように構成されたネットワークエレメントに対する伝送のためのアプリケーション要求を生成するように構成され、さらに前記アプリケーション要求に応えて、前記ネットワークエレメントとの安全な通信を提供するのに使用されるキーのリフレッシュを標示するメッセージを受信するように構成され、さらには、受信した前記メッセージに基づきリフレッシュ済みキーを導出するように構成されているプロセッサを備える装置。

【請求項14】

前記メッセージが、前記ネットワークエレメントにより選択される乱数を含む請求項13に記載の装置。

【請求項15】

前記プロセッサがさらに、もう1つの乱数を生成し、かつ、前記ネットワークエレメントに対する伝達のためのもう1つのアプリケーション要求を生成するように構成されており、前記もう1つのアプリケーション要求がその他の乱数を含むクレデンシャルを特定し、これら乱数がブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに転送される請求項14に記載の装置。

【請求項16】

前記ブートストラッピングネットワークエレメントがさらに、リフレッシュキーおよびユーザプロファイルのアプリケーション特定部分を含む認証回答を生成するように構成されている請求項15に記載の装置。

【請求項17】

前記プロセッサがさらに、第2のアプリケーション要求内で特定されている前記クレデンシャルを確認するように構成されている請求項15に記載の装置。

【請求項18】

前記プロセッサがさらに、前記ネットワークエレメントに対する伝達のためのもう1つのアプリケーション要求を生成するように構成されており、前記もう1つのアプリケーション要求がトランザクション識別子およびアプリケーションプロトコルメッセージを含むクレデンシャルを特定し、前記ネットワークエレメントが、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対する伝送についての認証要求を生成し、前記認証要求が前記トランザクション識別子、前記乱数および前記ネットワークエレメントのドメイン名を特定する請求項14に記載の装置。

【請求項19】

前記ブートストラッピングネットワークエレメントがさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび乱数に基づいてフレッシュセッションキーを生成しかつ、検索されたリフレッシュ済みキー、生成された前記フレッシュセッションキーに結びつけられた寿命パラメータおよびユーザプロファイルを内含する認証回答を生成するように構成されており、前記プロセッサに結合され、かつ成功した認証を標示するアプリケーション回答を前記ネットワークエレメントから受信するように構成されたトランシーバをさらに備える請求項18に記載の装置。

【請求項20】

前記ネットワークエレメントが、スペクトラム拡散を用いて通信かつ汎用認証アーキテクチャに従って動作するように構成されている請求項13に記載の装置。

【請求項21】

請求項13に記載の装置およびネットワークエレメントを備えるシステム。

【請求項22】

リフレッシュ済みキーに対応する乱数を生成するように構成されたプロセッサと、

安全なサービスを提供するように構成されたネットワークエレメントに対しアプリケーション要求を伝送するように構成されたトランシーバと、

を備える装置であって、

前記アプリケーション要求は、トランザクション識別子、前記乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントはさらに、ブートストラッピング機能を提供するように構成されたブートストラッピングネットワークエレメントに対し認証要求を転送するように構成されており、前記認証要求が、前記トランザクション識別子、前記乱数および前記ネットワークエレメントと結びつけられたドメイン名を特定しており、

前記ブートストラッピングネットワークエレメントはさらに、前記トランザクション識別子に基づいてブートストラッピングキーを検索し、前記ブートストラッピングキーおよび前記乱数に基づいてフレッシュセッションキーを生成し、生成された前記フレッシュセッションキー、検索された前記リフレッシュ済みキーと結びつけられた寿命パラメータおよびユーザプロファイルを含む認証回答を生成するように構成されており、

トランシーバはさらに、成功した認証を標示するアプリケーション回答を前記ネットワークエレメントから受信するように構成されている、

装置。

【請求項23】

前記ネットワークエレメントおよび前記ブートストラッピングネットワークエレメントが、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項22に記載の装置。

【請求項24】

請求項22に記載の装置およびネットワークエレメントを備えるシステム。

【請求項25】

第1の乱数を生成するように構成されているプロセッサと、

前記プロセッサに結合され、かつネットワークエレメントに対するアプリケーション要求を伝送するように構成されているトランシーバにおいて、前記アプリケーション要求がトランザクション識別子、前記第1の乱数およびアプリケーションプロトコルメッセージを特定し、前記ネットワークエレメントがさらに第2の乱数を選択するように構成されているトランシーバと、

を備える装置であって、

前記トランシーバがさらに、前記ネットワークエレメントからの前記第2の乱数を特定するアプリケーション回答を受信するように構成されており、

前記プロセッサがさらに、ブートストラッピングキー、前記第1の乱数、および前記第2の乱数に基づいてフレッシュセッションキーを導出するように構成されており、前記フレッシュセッションキーが、前記ネットワークエレメントとの安全な通信を提供するために使用されている装置。

【請求項26】

前記ネットワークエレメントおよび前記ブートストラッピングネットワークエレメントが、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項25に記載の装置。

【請求項27】

請求項13に記載の装置およびネットワークエレメントを備えるシステム。

【請求項28】

ユーザ機器から、トランザクション識別子を特定するアプリケーション要求を受信するステップと、

新しいブートストラッピングが実施されたことを前記ユーザ機器が標示しているか、または、前記ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みの前記トランザクション識別子に基づいてシーキングするステップと、

決定に基づいてセッションキーをリフレッシュするかまたは新規ブートストラッピングと結びつけられた新規ブートストラッピングキーマテリアルを使用するステップと、

を備える方法。

【請求項29】

前記ユーザ機器が、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項28に記載の方法。

【請求項30】

ユーザ機器から、トランザクション識別子を特定するアプリケーション要求を受信するための手段と、

新しいブートストラッピングが実施されたことを前記ユーザ機器が標示しているかまたは、前記ユーザ機器がセッションキーをリフレッシュしようとしているかを受信済みの前記トランザクション識別子に基づいて決定するための手段と、

前記決定に基づいて前記セッションキーをリフレッシュするかまたは新規ブートストラッピングキーマテリアルを使用するための手段と、

を備えるシステム。

【請求項31】

前記ユーザ機器が、スペクトラム拡散を用いて通信し、かつ汎用認証アーキテクチャに従って動作するように構成されている請求項30に記載のシステム。

【図1】

【図2A】

【図2B】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9A】

【図9B】

【図10】

【図11】

【図2A】

【図2B】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9A】

【図9B】

【図10】

【図11】

【公開番号】特開2012−253782(P2012−253782A)

【公開日】平成24年12月20日(2012.12.20)

【国際特許分類】

【出願番号】特願2012−157137(P2012−157137)

【出願日】平成24年7月13日(2012.7.13)

【分割の表示】特願2008−531816(P2008−531816)の分割

【原出願日】平成18年9月26日(2006.9.26)

【出願人】(398012616)ノキア コーポレイション (1,359)

【Fターム(参考)】

【公開日】平成24年12月20日(2012.12.20)

【国際特許分類】

【出願日】平成24年7月13日(2012.7.13)

【分割の表示】特願2008−531816(P2008−531816)の分割

【原出願日】平成18年9月26日(2006.9.26)

【出願人】(398012616)ノキア コーポレイション (1,359)

【Fターム(参考)】

[ Back to top ]