ホームネットワークにおけるデバイス及びユーザ認証システム並びに方法

【課題】本発明は、ホームネットワークにおけるデバイス認証システム及びその方法を提供する。

【解決手段】本発明は、制御デバイスの制御に従ってサービスコンテンツを提供するサービスデバイスと、各デバイスに対する認証情報に従って各デバイスに対するネットワークを設定するホームサーバと、各制御デバイスの性格に応じてサービス許可に対する情報を有する許可サーバと、ホームサーバを介してネットワーク認証を行い、要請されたサービスコンテンツに対する許可/不許可に従って、サービスデバイスから当該サービスコンテンツの提供を受ける制御デバイスとを備える。これにより、レガシーデバイスまたはゲストデバイスなどのような制御デバイスに対する認証とネットワーク設定を同時に実現することができる。

【解決手段】本発明は、制御デバイスの制御に従ってサービスコンテンツを提供するサービスデバイスと、各デバイスに対する認証情報に従って各デバイスに対するネットワークを設定するホームサーバと、各制御デバイスの性格に応じてサービス許可に対する情報を有する許可サーバと、ホームサーバを介してネットワーク認証を行い、要請されたサービスコンテンツに対する許可/不許可に従って、サービスデバイスから当該サービスコンテンツの提供を受ける制御デバイスとを備える。これにより、レガシーデバイスまたはゲストデバイスなどのような制御デバイスに対する認証とネットワーク設定を同時に実現することができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ホームネットワークにおけるデバイス認証システム並びに方法に係り、特に、各デバイスとユーザに対する接近権限に差別化を図って認証するホームネットワークにおけるデバイス及びユーザ認証システム並びに方法に関する。

【背景技術】

【0002】

ホームネットワークとは、家庭内で情報家電製品をネットワークで連結して、時間と場所に拘束されずに自由に使用できるようにする物理的なネットワークの技術である。ホームネットワークの構築対象は、アナログ型ではなくデジタル機器であって、ホームネットワークにおいてインターネットで作動可能な冷蔵庫や洗濯機、デジタルTV、デジタルカムコーダ、カメラ、コンピュータ、エアコンなどがすべて連結可能である。転送技術としては、有線及び無線技術をすべて活用することができる。近年、研究が盛んに行われている無線技術には、RF(Radio Frequency)を用いるホームRF、Bluetooth、無線LAN、赤外線を利用したIrDAなどがある。

【0003】

一方、ホームネットワークでは、デバイス間またはサーバとデバイス間のデータ通信において、受信側では送信側のメッセージが正当なものであるか、あるいは送信側が正当なユーザであるかに対する確認及び認証が必要である。同時に、サーバとデバイス間の通信においては、各デバイスがサーバとの正常な通信を行なうために、まず、登録し認証を受けることが必要であり、この際にも、相互間の通信のための様々な認証方法が考えられている。

【0004】

一般のホームネットワークは、一つ以上のデバイスとデバイスを管理するホームサーバとで構成される。デバイスは、家庭で使用される電子製品などであり、例えば、洗濯機、冷蔵庫、エアコン、TV、オディオシステムである。ここで、ホームサーバとデバイス間は有無線通信手段によって連結され、サーバからの指示に従って各デバイスが制御される。

【0005】

なお、ホームサーバと各デバイス間は、有線ラインを介して連結することも可能である。なお、ホームサーバと各デバイス間の無線通信手段としては、無線LAN(Local Area Network)(Wireless LAN)、Bluetooth、赤外線通信(IrDA)などが考えられる。

【0006】

このように、ホームサーバがデバイスを制御するためには、デバイスが最初に設置される時に当該デバイスをホームサーバに登録することが必要であり、ホームサーバとデバイス間の通信手段が無線である場合には、相互間の通信データの保安及びデバイスの認証のための作業が必要となる。即ち、無線環境では、デバイス認証(authentication)が必須的に要求される基本的な保安サービスであり、これは、各デバイスに対してサーバに接続することを許可するために、正当なデバイスであるか否かを判断するためのものである。

【0007】

従来のホームネットワーク認証方式には、チケット方式(token方式)、接続制御リスト(Access control List;ACL)による方法、動的ホスト設定プロトコル(Dynamic Host Configuration Protocol;以下、「DHCP」という。)による方法、イーサネット(登録商標)におけるポイントツーポイントプロトコル(Point to Point Protocol on Ethernet(登録商標))(以下、「PPOE(PPoE)」という。)による方法、IPアドレス自動設定を用いて認証を行なわない方法などがある。

【0008】

まず、チケット方式(token方式)は、転送サービスに幾つかの種類の接続権限に対する所有を指定する。この時、ユーザは、サービスの提供を受ける前に(つまり、接続する前に)管理システムからチケットを取得する必要があり、このチケットは、接続時間まで指定することができる。しかし、チケット方式は、チケットの管理及び適用が難しいという短所がある。

【0009】

ACLによる方法は、ユーザに対するアクセスリストに応じて接続権限が異なるようにする方法である。しかし、この方法は、デバイスとユーザ間の連係がなされておらず、管理が難しいという短所がある。

【0010】

DHCPを介する認証方法は、DHCPプロトコルに追加的に認証アルゴリズムを使用する方法である。しかし、キー分配が難しいという短所があり、通信のための二つの装置(即ち、クライアントとサーバ)間のプロトコルの互換性がないという短所がある。

【0011】

PPPOEを介した認証方法は、外部接続ネットワークの認証方法であり、PPPリンク及びイーサネット(登録商標)上のPPPプロトコルを使用する。しかし、ソースルーティングを介したプロセッシングオーバヘッド(processing overhead)があるという短所があり、付加的なパケットヘッドによるプロセッシングオーバヘッドがあるという短所がある。

【0012】

一方、IPアドレス自動設定や認証のないネットワーク設定のような認証を行なわない方法は、誰もが使用権限を自由に持つことができる反面、ユーザすべてに同じ権限を与えることが、プライベート侵害などの問題をもたらす。

その結果、ホームネットワークの効率的な実現のために、デバイスアクセス時のユーザ及び当該デバイスに対する効果的な認証方法が切実に要求されている。

【発明の開示】

【発明が解決しようとする課題】

【0013】

本発明は、前記のような従来の問題点を解決するためになされたものであって、その目的は、ユーザがホームネットワークのサービスを受ける際及びデバイスをホーム内で接続する際に、ユーザ及びデバイスに対する認証を同時に行なうホームネットワークにおけるデバイス及びユーザ認証システム並びに方法を提供することである。

【0014】

本発明の他の目的は、ホームネットワークの各コンテンツに対してユーザまたはデバイス毎に接近権限を与えるホームネットワークにおいて、デバイス及びユーザ認証システム並びに方法を提供することである。

【0015】

本発明のさらに他の目的は、DHCPサーバとPPPOEサーバをホームサーバ内で同時に実現することで、様々な種類のデバイスに対する効果的な認証を行うことができるホームネットワークにおいて、デバイス及びユーザ認証システム並びに方法を提供することである。

【0016】

本発明のさらに他の目的は、ホームネットワークの各デバイス及びユーザに対する認証とネットワーク設定手続きを同時に行なうことができるホームネットワークにおけるデバイス及びユーザ認証システム並びに方法を提供することである。

【課題を解決するための手段】

【0017】

前述した目的を達成するための本発明に係るシステムは、ホームサーバを介して一つ以上のデバイスが管理されるホームネットワークシステムにおいて、制御デバイスの制御に従ってサービスコンテンツを提供するサービスデバイスと、前記各デバイスに対する認証情報を有し、前記認証情報に従って前記各デバイスに対するネットワークを設定するホームサーバと、前記ホームサーバと接続され、前記各制御デバイスの性格に応じてサーバ許可に対する情報を有する許可サーバと、前記ホームサーバを介してネットワーク認証を行い、前記要請されたサービスコンテンツに対する前記許可サーバの許可/不許可に従って、前記サービスデバイスから前記サービスコンテンツの提供を受ける前記制御デバイスと、を備える。

【0018】

前記許可サーバは、前記各制御デバイスの性格に応じてサービス許可に対する情報をテーブル形態で管理する装置及び許可リストデータベースを有することが好ましい。

【0019】

また、前記装置及び許可リストデータベースは、前記各制御デバイスの性格に応じてサービスデバイス許可に対する情報をさらに有することができる。

【0020】

前記ホームサーバは、前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを有することが好ましい。

【0021】

前記ホームサーバにおける前記各制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行なうことを特徴とし、前記ホームサーバにおける前記各制御デバイスに対する認証は、ユーザID及びパスワード情報で行なうことを特徴とする。

【0022】

また、前記ホームサーバは、前記制御デバイスに対するユーザ認証、デバイス認証、及びネットワーク設定を同時に処理することを特徴とし、前記制御デバイスからのDHCPパケットとPPPOEパケットを同時に処理できることを特徴とする。

【0023】

なお、前記ホームサーバは、ネットワーク設定を要請した前記制御デバイスからの入力パケットデータ類型を確認するイーサネット(登録商標)型検査部と、前記イーサネット(登録商標)型検査部で検査された入力パケットデータの類型に応じてPPPOE処理を行うことができるPPPOEサーバと、前記イーサネット(登録商標)型検査部で検査された入力パケットデータ類型に応じてDHCP処理を行うことができるDHCPサーバと、前記各PPPOE及びDHCP処理後、ユーザ及びデバイス認証を行なうユーザ/デバイス認証データベースを有することを特徴とする。

【0024】

ここで、前記PPPOEサーバは、PPPOE処理要請に従ってプロセスを実行するPPPOEデモンと、前記PPPOEデモン実行後PPP処理要請に従ってプロセスを実行するPPPデモンと、前記PPPデモン実行後PPPOEにおけるユーザ認証を担当するユーザ認証部とを有することができる。

【0025】

また、前記DHCPサーバは、DHCPパケットに対するポート番号を検査するDHCPポート検査部と、前記DHCPポート番号検査後、DHCP処理要請に従ってプロセスを実行するDHCPデモンと、前記DHCPデモン実行後、前記DHCPパケットのMACアドレスを認証するMACアドレス認証部とを有することができる。

【0026】

一方、前記イーサネット(登録商標)型検査部は、前記入力パケットデータのデータフィールドの中で、イーサネット(登録商標)型情報を含むフィールドを確認し、前記フィールドに記録された情報に従って前記入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判断することを特徴とする。

【0027】

また、前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPである場合、ペイロードのIPパケット領域を介してIPパケット情報を確認することが好ましく、前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPである場合、ペイロードのIPパケット領域を介してUDP情報を確認することが好ましい。

【0028】

前記ホームサーバは、前記DHCPサーバのDHCPデモンと前記PPPOEサーバのPPPOEデモンが割当て可能なIP情報を含むIPプールデータベースに同時にアクセス可能であることを特徴とする。

【0029】

一方、前記目的を達成するために、本発明による方法は、ホームネットワークの各種サービスデバイスを制御して、前記サービスデバイスからサービスの提供を受けようとするユーザは、制御デバイスがホームサーバを介して認証を受ける段階と、前記制御デバイスが前記ホームサーバに前記サービスデバイスに対するサービス要請を行なう段階と、前記サービス要請に従って前記制御デバイスが前記ホームサーバと連動する許可サーバを介して前記要請されたサービスに対するサービス許可を受ける段階と、前記サービス許可を受け入れた後、前記制御デバイスが前記サービスデバイスから前記要請したサービスの提供を受ける段階と、を含む。

【0030】

この時、前記方法は、制御デバイスがホームネットワークにアクセスする際に、前記制御デバイス120をホームサーバの認証テーブルに登録する段階と、前記ホームサーバが許可サーバにサービス許可登録メッセージを伝送する段階と、前記許可サーバが前記当該制御デバイスに対する許可情報を前記許可サーバに登録する段階と、前記制御デバイスから前記ホームサーバにサービスデバイスからのサービス提供要請を行なう段階と、前記ホームサーバが前記制御デバイスが要請した前記サービスの提供が許可されたサービスであるかを前記許可サーバによって確認する段階と、前記確認結果、許可が受け入れられる場合、前記サービスデバイスから前記制御デバイスによって要請されたサービスが提供される段階とを含むことができる。

【0031】

また、前記方法は、前記要請されたサービスの許可が受け入れられる時、前記ホームサーバ、制御デバイス及び前記要請されたメディアコンテンツを提供する当該サービスデバイス間でマッチングするプロトコル、ポート及びフォーマットに対する選択を行なう段階と、前記ホームサーバが前記制御デバイスと前記サービスデバイス間のルーティングテーブル及びブリッジングテーブルを更新する段階とをさらに含むことができる。

【0032】

一方、前記許可サーバは、前記各制御デバイスに対する性格に応じてサービス許可に対する情報をテーブル形態で管理することが好ましく、前記各制御デバイスに対する性格に応じたサービスデバイス許可に対する情報をさらに含むことができる。

【0033】

前記ホームサーバは、前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを含むことを特徴とする。

【0034】

この時、前記ホームサーバにおいて、前記各制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行うことができ、ユーザID及びパスワード情報で行うこともできる。

【0035】

前記ホームサーバは、前記制御デバイスに対するユーザ認証、デバイス認証、及びネットワーク設定を同時に処理することを特徴とし、前記制御デバイスからのDHCPパケットとPPPOEパケットを同時に処理できることを特徴とする。

【0036】

一方、前記サービス許可が受け入れられない場合には、前記許可サーバが前記ホームサーバのサービス許可要請メッセージの応答としてサービス許可拒絶メッセージを前記ホームサーバに転送する段階と、前記許可サーバから前記サービス許可拒絶メッセージを受信した前記ホームサーバが、前記当該制御デバイスに拒絶メッセージを転送する段階とをさらに含むことを特徴とする。

【0037】

前記目的を達成するために、本発明の第1実施形態による方法は、制御デバイスがホームサーバにネットワーク設定を要請する段階と、前記制御デバイスが転送した入力パケットのプロトコルを確認する段階と、前記確認結果、DHCPであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、前記確認結果、MACアドレスが認証テーブルに登録されている場合、前記制御デバイスにIPアドレスを割当てる段階と、前記制御デバイスが前記ホームサーバとのネットワーク設定を完了する段階と、前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、前記制御デバイスのサービス要請後、前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階をさらに含むことを特徴とする。

【0038】

この時、前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスをゲストデバイスとして認識し、ネットワーク設定を再要請する段階をさらに含むことを特徴とする。

【0039】

前記目的を達成するために、本発明の第2実施形態による方法は、制御デバイスがホームサーバにネットワーク設定を要請する段階と、前記制御デバイスが転送した入力パケットのプロトコルを確認する段階と、前記確認した結果、PPPOEであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、前記確認した結果、MACアドレスが認証テーブルに登録されている場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行なう段階と、前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、前記制御デバイスのサービス要請後、前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階をさらに含むことを特徴とする。

【0040】

この時、前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスのMACアドレスを認証テーブルに登録する段階をさらに含むことを特徴とする。

【0041】

前記目的を達成するために、本発明の第3実施形態による方法は、制御デバイスがホームサーバにネットワーク設定を要請する段階と、前記制御デバイスに対してIPアドレス自動設定であるか否かを確認する段階と、前記確認結果、IPアドレス自動設定であると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、前記確認結果、MACアドレスが認証テーブルに登録されている場合、ネットワーク設定を完了する段階と、前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、前記制御デバイスのサービス要請後、前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階をさらに含むことを特徴とする。

【0042】

この時、前記確認結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスにPPPOEクライアントモジュールが存在するか否かを確認する段階と、前記確認結果、PPPOEクライアントモジュールが存在する場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行なう段階とをさらに含むことを特徴とし、前記確認結果、PPPOEクライアントモジュールが存在しない場合、前記制御デバイスにPPPOEクライアントファイルを転送する段階と、前記制御デバイスが前記受信したPPPOEクライアントファイルを実行し、前記PPPOEクライアントモジュールを生成する段階と、をさらに含むことを特徴とする。

【0043】

本発明は、ホームネットワークにおいて、ゲストデバイスに対するユーザ認証、デバイス認証及びネットワーク設定(つまり、IPアドレス割当)を同一に処理する。また、本発明は、DHCPとPPPOEをすべて支援できるホームサーバ及びユーザ認証を提案する。

【0044】

一方、本発明は、ホーム内部のレガシーデバイス(legacy device)に対して、ハードウェアMAC(Medium Access Control)アドレスを介して認証を行い、一時的な訪問デバイスに対しては、ユーザID及びパスワードによって認証を行なう。

【0045】

また、すべてのゲストデバイスは、本発明によるホームサーバを経由しなければ、ホーム内の各種デバイス及びサービスにアクセスすることができない。ここで、ホームサーバを経由するゲストデバイスは、指定されたユーザID及びパスワードによって、ホーム内のデバイス及びサービスに対する権限が異なるように設定される。

【0046】

従来一般のUPnP(Universal Plug and Play)でのIPアドレス設定部分は、ユーザ及びデバイスに対する認証部分を含まなかったが、本発明によれば、デバイス及びユーザに対する認証を行うことができる。

【0047】

同時に、本発明は、前記のような認証手続きによってネットワーク設定されたデバイス及びユーザに対し、作業スケジューリングを効率的に行うことができるトラフィック優先順位(traffic priority)を付与することによって、効率的なQoS(Quality of Service)を提供することができる。

【発明の効果】

【0048】

前記のように、本発明は、ホームネットワークにおいて、レガシーデバイスまたはゲストデバイスなどのような制御デバイスに対する認証とネットワーク設定を同時に実現できる。

【0049】

また、本発明によれば、デバイス、サービス及びコンテンツに対する制限された接続制御が可能となり、さらに、デバイス及びユーザ毎にネットワークトラフィックの優先順位を異なるようにする優先順位の付与が可能である。

【発明を実施するための最良の形態】

【0050】

以下、添付図面に基づいて本発明の好適な実施形態を詳述する。

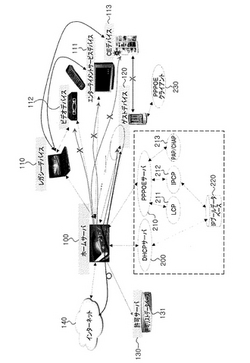

図1は、本発明が適用されるホームネットワークにおけるデバイスのアクセス状況を示す図面である。図1に示すように、ホームネットワーク内において、レガシーデバイス110またはゲストデバイス120がホームサーバ100を介して一つ以上の対象デバイス(例えば、エンターテイメントサービスデバイス111、ビデオデバイス112など)と通信できる。レガシーデバイス110は、ホームネットワーク内に既に設けられたデバイスを意味し、ゲストデバイス120は、外部デバイス121などのように、一時的にホームネットワークに訪問するデバイスを意味する。

【0051】

どのようなデバイスをホームネットワーク内部に持ってきても使用可能であるが、認証過程を必ず行なう必要がある。ここで、本発明に従って、PPPOEまたはDHCP方式によってレガシーデバイス110またはゲストデバイス120に対するユーザ認証を行い、これにより、利用できるコンテンツ及びサービスの差別化を図ることができる。

【0052】

例えば、ゲストデバイス120が訪問してホームネットワークにアクセスする場合、ゲストデバイス120に対してはホームネットワーク内の資料を非公開に設定することが好ましく、息子の友達などの場合には、アダルトコンテンツに対するアクセス制限を設定することが好ましい。また、泥棒が侵入した場合には、ホームネットワーク内のすべてのデバイスやサービスに対するアクセスを不可能に設定することが好ましい。このように、本実施形態では、ホームネットワーク内部で各種サービスを提供する様々なデバイス(例えば、エンターテイメントサービスデバイス111、ビデオデバイス112など、以下、「サービスデバイス」という。)を制御するためのデバイス(つまり、レガシーデバイス110またはゲストデバイス120、以下、「制御デバイス」という。)がホームサーバ100を介して認証を行い、このとき、ホームサーバ100を介して制御デバイス毎にサービス及びサービスデバイスに対する許可を差別化して設定することができる。

【0053】

ホームサーバ100は、インターネット140のような外部ネットワークと接続するゲートウェイの役割を担ったり、ホームサーバ100の外部に設けられた別途のゲートウェイ(図示せず)を介して外部ネットワークと通信したりすることができる。ここで、ホームサーバ100は、xDSL、ケーブル、光などの通信手段によってインターネット140と接続される。

【0054】

一方、本発明では、ホームネットワーク内部にホームサーバ100と連動する許可サーバ(Permission Server)130を有し、許可サーバ130を介してホームサーバ100に接続する各種制御デバイスに対する装置及びサービス許可などを制御できる。これにより、許可サーバ130は、各制御デバイスに対する許可情報を装置及び許可リストデータベース131内にテーブル形態で構成して含むことができる。即ち、ホームネットワーク内の各種サービスデバイスなどを制御するために、各制御デバイスは、ホームサーバ100を介して許可サーバ130に接続し、許可サーバ130内の装置及び許可リストデータベース131に含まれた自身の許可テーブルを介して各サービスデバイス及びサービスに対する許可を受けることができる。一方、許可サーバ130は、その実現方法によって、ホームサーバ100内に存在したり、インターネット140を介した外部ネットワークに存在したりする。

【0055】

次に、図2を参照して本実施形態に係るホームサーバ100の機能をより具体的に説明する。

図2は、本実施形態に係るホームネットワークにおいて、デバイス及びユーザの認証システムを示す図面である。図2に示すように、レガシーデバイス110は前記したように、ホームネットワーク内に設定された既存の制御デバイスであって、ホームサーバ100を介して各サービスデバイス(例えば、ビデオデバイス112、エンターテイメントサービスデバイス111、CEデバイス(Consumer Electronic Device)113など)を制御できると共に、ホームサーバ100を介することなく、直接サービスデバイスを制御することが可能である。

【0056】

しかし、ゲストデバイス120の場合、直接サービスデバイスを制御するよりは、本実施形態のように、ホームサーバ100を介して認証及び許可手続きを経てからホームサーバ100を介して各種サービスデバイスを許可レベルなどに従って制御するように実現することが好ましい。

【0057】

即ち、新たなゲストデバイス120がホームネットワークにアクセスして、サービスデバイスを制御またはサービスデバイスのサービスを受けようとする場合、まずホームサーバ100を介してネットワークの接続を設定し、認証を受ける必要がある。許可サーバ130を介して許可サーバ130内の装置及び許可リストデータベース131に設定された許可レベルまたは許可されるサービスの種類情報によってサービスデバイスからサービスの提供を受ける。ここで、許可サーバ130がホームネットワーク内でホームサーバ100の外部に別途設けられる場合には、ゲストデバイス120は、ホームサーバ100を介して許可サーバ130と接続できる。

装置及び許可リストデータベース131に構成される許可テーブルを表1に示す。

【0058】

【表1】

【0059】

表1によれば、ゲストデバイス120毎に各デバイスの性格(つまり、訪問者の関係及びレベルなど)に応じた許可情報を構成し、許可情報に従ってサービス及びデバイスの制御を制限的に提供することができる。ここで、各デバイスに対する区別は、各デバイスのMACアドレスの確認を通じて行なうことができる。

【0060】

例えば、ゲスト1がマスターの制御デバイスである場合、すべての使用を許可する設定を行なうことができ、ゲスト2が息子の制御デバイスである場合、アダルト用ではないイメージ、映画、インターネットなどに制御可能に設定することができる。また、ゲスト3に対しては、各サービスデバイスのみを制御可能に設定し、ゲスト4に対しては、インターネットのみを使用可能に設定できる。このように、許可サーバ130の装置及び許可リストデータベース131を備えることにより、各制御デバイスに対するホームネットワーク内での提供サービスの許可レベルをそれぞれの特性に応じて設定し、その機能を制限することができる。

【0061】

一方、ホームサーバ100は、レガシーデバイス110またはゲストデバイス120の通信可能なプロトコルの種類に関係なくネットワークアクセスが可能であるようにDHCP及びPPPOEをすべて支援するように構成される。

【0062】

これにより、ホームサーバ100は、本実施形態に従って、DHCPサーバ200及びPPPOEサーバ210を有する。ここで、DHCPサーバ200は、当該制御デバイスにIPプールデータベース(IP pool DB)220を介してネットワーク接続のための固有IPを提供する。また、PPPOEサーバ210は、制御デバイスにPPPOEでのIP提供プロトコルであるIPCP(IP Control Protocol)212によってIPプールデータベース(IP pool DB)220を介してネットワーク接続のための固有IPを提供する。

【0063】

同時に、PPPOEサーバ210は、PPPOEによるネットワーク接続のために、LCP(Link Control Protocol)211によってデータリンク設定を行い、Password Authentication Protocol/Challenge Handshake Authentication Protocol (PAP/CHAP)213によって認証を行なう。ここで、PAP/CHAP213は、本実施形態に従って、制御デバイス毎に設定された認証テーブルによって認証を行なうことができる。

例えば、前記認証テーブルは、表2のように構成される。

【0064】

【表2】

【0065】

表2によれば、ホームサーバ100内で認証を行なうための認証テーブルは、制御デバイス毎にMACアドレス、デバイスID、IP及び状態情報などを含むことができる。

【0066】

一方、ゲストデバイス120がホームサーバ100のPPPOEサーバ210を介してPPPOEによるネットワーク接続設定を行なうと、ゲストデバイス120は、PPPOEクライアント230として動作する。

【0067】

これにより、例えば、ゲストデバイス120のIDがゲスト2であり、ゲストデバイス120のMACアドレスがM3であり、PPPOEを介してネットワーク設定が可能である場合、ゲストデバイス120には、ホームサーバ100のPPPOEサーバ210を介してネットワーク設定及びIPが割り当てられる。従って、ゲストデバイス120とホームサーバ100との間では、PPPOEトンネルリングが設定される。このとき、前記したように、ホームサーバ100は、ゲストデバイス120のMACアドレスによって表2の認証テーブルを確認し、IP割り当て及び状態の設定を行なう。また、ホームサーバ100は、ホームサーバ100と連結される許可サーバ130の装置及び許可リストデータベース131に保存された表1のような許可テーブルによってゲストデバイス120の設定された許可デバイス及びサービスを確認することになる。ここで、ゲストデバイス120に対する許可手続きの際にも、ゲストデバイス120のMACアドレスを使用することができる。

【0068】

次に、図3乃至図5を参照して、各デバイスのネットワーク設定方式によるホームサーバでのネットワーク設定機能をより具体的に説明する。

【0069】

ここで、ホームサーバ100は、前記したように、DHCPとPPPOEを同時に支援可能に実現できる。

【0070】

図3は、本実施形態に係るホームネットワークシステムにおけるホームサーバの機能的な構成を示すブロック図である。

【0071】

図3に示すように、ホームサーバ100は、イーサネット(登録商標)型検査部310、PPPOEデモン320、PPPデモン330、ユーザ認証部(PAP/CHAP)340、DHCPポート番号検査部350、DHCPデモン360、MACアドレス認証部370、及びユーザ/デバイス認証データベース380などで構成される。

【0072】

即ち、ホームサーバ100は、イーサネット(登録商標)型検査部310で検査された入力パケットデータ類型に応じてそれぞれPPPOE処理を行なうPPPOEサーバ210(図2参照)を構成するPPPOEデモン320、PPPデモン330及びユーザ認証部(PAP/CHAP)340と、DHCP処理を行なうDHCPサーバ200(図2参照)を構成するDHCPポート番号検査部350、DHCPデモン360及びMACアドレス認証部370で構成される。また、各PPPOE及びDHCP処理後、ホームサーバ100は、ユーザ/デバイス認証データベース380を介してユーザ及びデバイス認証を行なう。

【0073】

ホームサーバ100のイーサネット(登録商標)型検査部310で入力パケットデータのイーサネット(登録商標)タイプを検査し、検査した入力パケットデータのイーサネット(登録商標)タイプがPPPOEである場合には、PPPOEデモン320、PPPデモン330及びユーザ認証部340などによって処理し、DHCPである場合には、DHCPポート番号検査部350、DHCPデモン360及びMACアドレス認証部370などによって処理する。

【0074】

より具体的には、イーサネット(登録商標)型検査部310では、入力パケットデータのデータフィールドの中で、イーサネット(登録商標)タイプ情報を含むフィールド(一般に2バイトで構成される。)を確認し、このフィールドに記録された情報によって入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判断する。

【0075】

このとき、入力パケットデータは、一般に図5に示すように構成される。図5は、本実施形態に係るイーサネット(登録商標)パケットの構造を示す図面である。図3に示すように、ホームサーバ100に入力される一般の入力パケットデータは、6バイトの目的地アドレス領域(Destination MAC)510、6バイトの発信地アドレス領域(Source MAC)520、2バイトのイーサネット(登録商標)型情報領域(Ether_Type)530、ペイロード領域(payload)540、及びFCS領域(Frame Check Sequence)550などで構成される。また、ペイロード領域540は、2バイトのプロトコル型領域541と2バイトのポート番号領域542を含むことができる。

【0076】

従って、イーサネット(登録商標)型検査部310では、入力パケットデータのフィールド領域の中で、イーサネット(登録商標)型情報領域530を確認することによって、入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判定する。

【0077】

一方、入力パケットデータがDHCPパケットである場合、一般に、ペイロード領域540内には20バイトのIP領域が割り当てられ、IP領域の中に2バイトのプロトコル番号情報が含まれる。これに対し、入力パケットデータがPPPOEパケットである場合には、一般に、ペイロード領域540内にはIP領域のみならず、6バイトのPPPOE領域が割り当てられる。

【0078】

即ち、イーサネット(登録商標)型検査部310では、入力パケットデータのイーサネット(登録商標)型情報領域530を確認し、イーサネット(登録商標)タイプ情報が「0x8863」または「0x8864」である場合には、入力パケットをPPPOEパケットであると判断し、PPPOEデモン320、PPPデモン330及びユーザ認証部(PAP/CHAP)340によってPPPOEパケット処理を行なう。

【0079】

もし、イーサネット(登録商標)型検査部310で確認した入力パケットデータのイーサネット(登録商標)型がDHCPである場合には、イーサネット(登録商標)型検査部310は、ペイロードのIPパケット領域を介してIPパケット情報「0x0800」及びUDP(User Data Protocol)「0x06」を確認する。また、入力パケットデータがIP及びUDPパケットで構成される場合には、DHCPポート番号検査部350では、ポート番号領域542を介して当該パケットのポート番号(つまり、0x67、0x68)を確認する。その後、DHCPデモン360及びMACアドレス認証部370によってDHCPパケット処理を行なう。

【0080】

このように、ホームサーバ100は、入力パケットデータの形式に応じてそれぞれPPPOE方式またはDHCP方式でユーザ認証及びMACアドレス認証を行なった後、ユーザ/デバイス認証データベース380の表2のような認証テーブルによってユーザ/デバイス認証を行なう。

【0081】

従って、ホームサーバ100は、DHCPサーバ200及びPPPOEサーバ210を同時に備え、各制御デバイスの特性に応じてDDHCP方式及びPPPOE方式の処理を同時に行なうことができる。また、図2に示すように、DHCPデモン360とPPPOEデモン320が一つのIPプールデータベース220に同時にアクセスすることができる。

【0082】

次に、図4を参照して、ホームサーバ100が入力パケットデータに基づきネットワーク設定を行なう手続きを説明する。

【0083】

図4は、本実施形態に係るホームサーバにおけるプロトコル選択手続きを示すフローチャートである。図4に示すように、まず、制御デバイスがホームサーバ100に入力パケットデータに対するネットワーク設定要請を行なうと(S401)、前記したように、イーサネット(登録商標)型検査部310が、入力パケットデータがPPPOEパケットであるかを確認する(S403)。

【0084】

イーサネット(登録商標)型検査部310が、入力パケットデータがPPPOEパケットであると確認した場合(PPPOEを発見した場合、S403で「Y」)、PPPOEセッションを行い、認証モジュールによる入力パケットデータの認証処理を行なう(S405)。ここで、入力パケットがPPPOEパケットであると確認されたがPPPOEが発見されない場合、またはPPPOEセッションが処理されなかった場合には、ブリッジング(Bridging)及びルーティング(Routing)などによって他のプロトコルを実行する(S408)。

【0085】

一方、入力パケットデータがPPPOEパケットではない場合(S403で「N」)には、イーサネット(登録商標)形検査部310が、入力パケットデータがIP/UDPパケットであるか否か判断する(S404)。

【0086】

入力パケットデータがIP/UDPパケットであると判断した場合(S404で「Y」)、入力パケットデータがDHCPパケットであるかを確認する(S407)。

【0087】

パケットデータがDHCPパケットであると確認された場合には(S407で「Y」)、DHCPを発見できるか否か確認する(S409)。

【0088】

DHCPを発見した場合には(S409で「Y」)、前記のように、認証モジュールによる入力パケットデータの認証処理を行なう(S405)。

【0089】

DHCPが発見されない場合(S409で「N」)には、ネットワーク設定処理を行なう(S411)。

【0090】

入力パケットデータがDHCPパケットではない場合(S407で「N」)、または入力パケットデータがIP/UDPパケットではなく、その他のパケットであると判断される場合には(S404で「N」)、ブリッジング及びルーティングなどによって他のプロトコルを実行する(S413)。

【0091】

以上、本実施形態に係るホームサーバ100の構成と処理手続きを詳細に説明した。次に、図6及び図7を参照して、制御デバイス110、120がホームサーバ100を介して認証した後、サービスデバイス111,112,113からサービスの提供を受ける手続きを説明する。

【0092】

図6は、本実施形態に係るホームネットワークのデバイス及びユーザ認証の手続きを示す図面である。図6に示すように、ホームネットワークの各種サービスデバイス111,112,113を制御して、サービスデバイス111,112,113からサービスの提供を受けようとするユーザは、ホームサーバ100を介して制御デバイス110,120の認証を受け、許可サーバ130を介してサービス許可を受ける。

【0093】

より具体的には、まず、UPnPメディアレンダラー(UPnP Media renderer)である制御デバイス120は、新たにホームネットワークにアクセスしようとするとき、制御デバイス120をホームサーバ100の認証テーブルに登録した後、ホームサーバ100に対してユーザ認証及びネットワーク設定を行なう(S601)。このとき、制御デバイス120がゲストデバイス120である場合には、制御デバイス120の入力手段によって登録されたID及びパスワードを入力しホームサーバ100に転送することで、ゲストデバイス120に対する認証が行なわれ、IPが割り当てられてネットワーク設定が完了する。ここで、制御デバイス120の情報入力は、図7のように実現される。即ち、図7に示すように、制御デバイス120のユーザ情報入力窓700でユーザ氏名710とパスワード720を入力できる。このとき、ユーザ情報入力窓700の下段には、現在、認証中であるか認証が完了したかを示すメッセージが出力される。このように、入力されたユーザ氏名710とパスワード720情報によってホームサーバ100は制御デバイス120を認証する。

【0094】

その後、ホームサーバ100は、許可サーバ130にサービス許可登録メッセージ(Service Permission Register message)を転送し(S602)、許可サーバ130が当該制御デバイス120に対する許可情報を許可サーバ130内の装置及び許可リストデータベース131で構成された表1のような許可テーブルに登録するようにする。

【0095】

このように、ホームネットワークに接続しようとする制御デバイス120に対する許可情報が登録された後、制御デバイス120はホームサーバ100に所定のメディアコンテンツに対するサービス提供要請を行なう(S603)。

【0096】

ここで、ホームサーバ100は、制御デバイス120が要請した当該メディアコンテンツに対するサービス提供が許可されたサービス及びデバイスであるかを許可サーバ130を通じて確認する。即ち、ホームサーバ100は、許可サーバ130にサービス許可要請メッセージ(Service Permission Request message)を転送する(S604)。

【0097】

もし、制御デバイス120のユーザが未成年である場合には、許可サーバ130の許可テーブルに登録された当該制御デバイス120の許可情報がアダルト用に対する提供禁止と設定されることが好ましい。よって、制御デバイス120が要請したメディアコンテンツがAdult.aviというアダルト動画ファイルである場合、許可サーバ130では、ホームサーバ100のサービス許可要請メッセージの応答としてサービス許可拒絶メッセージ(Service Permission Reject message)をホームサーバ100に転送する(S605)。

【0098】

許可サーバ130からサービス許可拒絶メッセージを受信したホームサーバ100は、当該制御デバイス120に拒絶メッセージ(Reject message)を転送する(S606)。

【0099】

一方、制御デバイス120は、ホームサーバ100に他のメディアコンテンツを再び要請することができる(S607)。

【0100】

これにより、ホームサーバ100では、前記したように、許可サーバ130にサービス許可要請メッセージ(Service Permission Request message)を転送する(S608)。もし、再度要請したメディアコンテンツが「Princess.mpg」のような未青年に許可された動画ファイルであり、制御デバイス120に対して当該動画ファイルに対する提供が許可されたものであると判断される場合、許可サーバ130では、ホームサーバ100に当該サービス許可要請に対するサービス許可許容メッセージ(Service Permission Allow message)を転送する(S609)。

【0101】

これにより、許可サーバ130からサービス許可許容メッセージを受信したホームサーバ100は、当該制御デバイス120に正常受信メッセージ(Ack message)を転送することによって(S610)、制御デバイス120が要請したメディアコンテンツが提供可能であることを知らせる。

【0102】

このとき、ホームサーバ100、制御デバイス120、及び要請されたメディアコンテンツを提供する当該サービスデバイス111,112,113の間でマッチングするプロトコル、ポート、及びフォーマットに対する選択手続きが実行される(S611)。これにより、ホームサーバ100は、制御デバイス120とサービスデバイス111,112,113間のルーティングテーブル及びブリッジングテーブルをアップデートする。

【0103】

その後、ホームサーバ100では、制御デバイス120に当該メディアコンテンツ(つまり、Princess.mpgファイル)を転送し(S612)、当該サービスデバイス111乃至113に当該メディアコンテンツ(つまり、Princess.mpgファイル)に対する再生レンダリングを行なう(S613)。

【0104】

最後に、制御デバイス120は、対象デバイス111,112、113に当該メディアコンテンツを転送して再生することによって(S614)、すべてのサービス手続きが完了する。

【0105】

次に、図8〜12を参照して、制御デバイス110、120がホームネットワークにアクセスしてネットワーク設定を行い、サービス要請に従ってサービスの提供を受けるまでの手続きをより詳細に説明する。まず、図8〜10を参照して各通信プロトコルによるネットワーク設定手続きを説明し、図12を参照してネットワーク設定完了後にサービスを提供する手続きを説明する。

【0106】

一方、ホームサーバ100は、前記したように、ホームネットワークにアクセスしようとする各制御デバイス110、120に対し、制御デバイス110、120で支援するプロトコル方式に応じてDHCP及びPPPOE方式をすべて提供できる。よって、各プロトコル方式に応じて図8〜10を参照して、DHCP方式、PPPOE方式、及び自動IP設定方式によるネットワーク設定手続きを説明する。

【0107】

図8は、本実施形態に係るデバイスがDHCPでアクセスする場合のネットワーク設定手続きを示す。

図8に示すように、まず、制御デバイス110、120がホームサーバ100にネットワーク設定要請を行う(S801)。

【0108】

制御デバイス110、120が転送した入力パケットを介してDHCPを発見し(S802)、前記したように、DHCPプロトコルに応じてネットワーク設定処理を行なう。

【0109】

ここで、図11Aに示すように、制御デバイス110、120に対するMACアドレス1100がM3、デバイスID1110がPDAであり(ここで、デバイス110、120がDHCPでアクセスするので、ユーザID1120とパスワード1130がない。)、以下の表3のように、制御デバイス110、120が、認証テーブルに登録されているか否か判断し(S803)、制御デバイス110、120が認証テーブルに登録されている場合(S803で「Y」)には、制御デバイス110、120を既存のホームデバイス、つまり、レガシーデバイス110であると判断し(S804)、ホームネットワーク内のデバイス及び外部へのすべてのアクセスが可能に設定される。

【0110】

【表3】

このように、制御デバイス110、120がDHCP方式であるので、DHCP IPがIPプールデータベース220から提供(DHCP IP Offer)され、DHCP IPの要請(DHCP IP Request)に従って提供(DHCP IP Ack)されたIPが制御デバイス120、つまり、レガシーデバイス110に割り当てる(S805)。

【0111】

これにより、ネットワーク設定が完了する(Network configuration Success)。

【0112】

一方、制御デバイス110、120に対するMACアドレスがM3であり、表4のように、認証テーブルに登録されていない場合(S803で「N」)、制御デバイスを外部から新たに流入したデバイス120、つまり、ゲストデバイス120であると判断する(S807)。

ゲストデバイス120がホームサーバ100にネットワーク設定要請を行なう(S808)。

【0113】

【表4】

【0114】

ここで、ホームサーバ100は、ゲストデバイス120に対し、表4のような認証テーブルに登録せず、ネットワーク構成のみを提供できる。

【0115】

従って、この場合にも前記したように、制御デバイス120がDHCP方式であるので、DHCP IPがIPプールデータベース220から提供(DHCP IP Offer)され、DHCP IPの要請(DHCP IP Request)に従って提供(DHCP IP Ack)されたIPが制御デバイス120、つまり、ゲストデバイス120に割り当てられ(S805)、ネットワーク設定が完了する(Network configuration Success)。

【0116】

そして、例えば、ゲストデバイス120が単にDHCPで動作することを望む場合には、これは認証を必要としない制御デバイスであるので、インターネット程度の制限されたサービスのみ許容し、ホームネットワーク内部の各種サービスデバイス111,112,113に対する接近を許容しないように実現できる。また、ゲストデバイス120に対してインターネットサービスをも遮断したい場合には、ブリッジング及びルーティングテーブルによって遮断することができる。

【0117】

図9は、他の実施形態によるデバイスがPPPOEでアクセスする場合のネットワーク設定手続きを示すフローチャートである。

図9に示すように、まず、ゲストデバイス120からホームサーバ100にネットワーク設定要請がある(S901)。

【0118】

ゲストデバイス120が転送した入力パケットを介してPPPOEを発見し(S902)、PPPOEプロトコルに従ってネットワーク設定処理を行なう。

【0119】

ここで、図11Bに示すように、ゲストデバイス120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)である。

【0120】

ゲストデバイス120が認証テーブルに登録されているか否か判断する(S903)。

以下の表5のように、ゲストデバイス120が認証テーブルに登録されている場合(ここで、IP及び状態情報は登録されていない。)(S903で「Y」)、追加的なMACアドレス登録過程なしで、ゲストデバイス120に対し、前記したように、PPPOEプロトコルに応じてネットワーク設定処理を行なう。

【0121】

【表5】

【0122】

即ち、前記のように、ゲストデバイス120がPPPOE方式であるので、PPPOEデモンが実行され(S905)、PPPOEセッションが実行され(S906)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、前記PPP LCP、IPCP、PAP、CHAPなど)が実行される(S907)。

【0123】

最後に、ホームサーバ100とゲストデバイス120間のトンネルリングが完成し、ゲストID、ユーザIDに対するIPを前記表5のような認証テーブルに登録し(S908)、ネットワーク設定が成功的に完了する(Network configuration Success)。

【0124】

一方、図11Bに示すように、ゲストデバイス120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)であり、以下の表6のように、認証テーブルに登録されていない場合(S903で「N」)、追加的なMACアドレス登録過程を経て(S904)、表6を表5のように、テーブルアップデート(つまり、MACアドレスを先に登録)した後、ゲストデバイス120に対し、前記と同様に、PPPOEプロトコルに応じてネットワーク設定処理を行なう。

【0125】

【表6】

【0126】

この場合も、前記したように、ゲストデバイス120がPPPOE方式であるので、PPPOEデモンが実行され(S905)、PPPOEセッションが実行され(S906)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、PPP LCP、IPCP、PAP、CHAPなど)が行なわれる(S907)。

【0127】

最後に、ホームサーバ100と前記ゲストデバイス120間のトンネルリングが完成し、前記ゲストID、ユーザIDに対するIPを前記表5のような認証テーブルに登録し(S908)、ネットワーク設定が成功的に完了する(Network configuration Success)。

【0128】

図10は、更に他の実施形態に係るデバイスが自動IPでアクセスする場合のネットワーク設定手続きを示すフローチャートである。

図10に示すように、まず、制御デバイス110、120からホームサーバ100にネットワーク設定要請が行なわれる(S1001)。

【0129】

ホームサーバ100が、制御デバイス110、120が自動IP設定デバイス(Auto IP device)であるか否か判断する(S1003)。

【0130】

制御デバイス110、120が自動IP設定デバイス(Auto IP device)である場合(S1003で「Y」)には、後述するMACアドレス確認(S1003)及びPPPOEクライアントモジュールが存在するか否かを確認し(S1005)、ネットワークネットワーク設定手続きを行なう。

【0131】

この時、図11Bに示すように、制御デバイス110、120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)であり、以下の表7のように、認証テーブルに登録されている場合(ここで、IP及び状態情報は登録されていない。)(S1003で「Y」)、制御デバイス110、120をレガシーデバイス110であると判断し、追加的なPPPOE処理過程なしでレガシーデバイス110に対するネットワーク設定処理を行なう(S1011)。

【0132】

【表7】

【0133】

一方、図11Bに示すように、制御デバイス110、120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)であり、以下の表8のように、認証テーブルに登録されていない場合(S1003で「N」)、制御デバイス110、120をゲストデバイス120として認識し(S1004)、ゲストデバイス120にPPPOEクライアントモジュール(PPPOE Client Module)が存在するか否かを確認する(S1005)。

【0134】

【表8】

【0135】

ゲストデバイス120にPPPOEクライアントモジュールが存在する場合(S1005で「Y」)には、PPPOEデモンが実行され(S1008)、PPPOEセッションが実行され(S1009)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、前記PPP LCP、IPCP、PAP、CHAPなど)が実行される(S1010)。

【0136】

ホームサーバ100とゲストデバイス120間のトンネルリングが完成し、ゲストデバイス120のMACアドレス、ユーザID及び割り当てられたIPアドレスなどを表7のように認証テーブルに登録して、表8を表7のように、テーブルアップデートする。このようにして、ゲストデバイス120に対するネットワーク設定が成功的に完了する(Network configuration Success)(S1011)。

【0137】

ゲストデバイス120にPPPOEクライアントモジュールが存在しない場合(S1005で「N」)には、ゲストデバイス120にPPPOEデモンを生成した後、前記したようなPPPOEによるネットワーク設定手続きを行なう。このとき、ゲストデバイス120に対するPPPOEクライアントモジュール生成方法としては、ホストサーバ100からゲストデバイス120にPPPOEクライアントモジュール生成のためのPPPOEクライアントファイル(例えば、PPPOEクライアントバイナリファイル(PPPOE Client Binary file)を転送する(S1006)。このときPPPOEクライアントファイルの転送は、JVM(Java(登録商標) Virtual Machine)によって実現できる。

【0138】

PPPOEクライアント生成のためのファイルを受信したゲストデバイス120は、受信したPPPOEクライアントファイルを実行してPPPOEクライアントモジュールを生成する(S1007)。

【0139】

このように、ゲストデバイス120にPPPOEクライアントモジュールが生成されれば、ゲストデバイス120に対してPPPOEによるネットワーク設定手続きが正常的に実行される。

即ち、PPPOEデモンが実行され(S1008)、PPPOEセッションが実行され(S1009)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、PPP LCP、IPCP、PAP、CHAPなど)が行なわれる(S1010)。

【0140】

最後に、ホームサーバ100とゲストデバイス120間のトンネルリングが完成し、ゲストデバイス120のMACアドレス、ユーザID及び割り当てられたIPアドレスなどを表7のように認証テーブルに登録して、表8を表7のように、テーブルアップデートする。このようにして、ゲストデバイス120に対するネットワーク設定が完了する(Network configuration Success)(S1011)。

【0141】

以上のように、各制御デバイス110、120の通信プロトコル形式に応じて各制御デバイス110、120がホームサーバ100を介してネットワークを設定する手続きを説明した。

【0142】

次に、図12を参照して制御デバイス110、120に対するネットワーク設定後にサービスが提供される手続きを説明する。

【0143】

図12は、他の実施形態に係るネットワーク設定後、デバイス毎にサービスを提供する手続きを示すフローチャートである。

図12に示すように、前記のように、ネットワーク設定が完了すれば(S1201)、ゲストデバイス120に対する認証が完了することによって、ゲストデバイス120の登録手続きが行なわれる(S1202)。

【0144】

一方、前記のようなサービス許可に対する登録メッセージは、以下のようなeXtensible Markup Language(XML)文書で作製することができる。

【0145】

【数1】

【0146】

この文書において、publicKeyToken=“4c4996039ede”は、制御デバイス110、120のMACアドレスを示し、<UserInfo>はユーザIDを意味する。

【0147】

これにより、ゲストデバイス120に対する許可情報が許可サーバ130内に含まれた装置及び許可リストデータベース131の許可テーブルに登録される(S1203)。例えば、前記登録されるゲストデバイス120のIDがゲスト2、MACアドレスがM3であり、ゲストデバイス120のユーザが未成年である場合には、以下の表9のように登録することができる。

【0148】

【表9】

【0149】

許可テーブルの登録が完了した後、ゲストデバイス120がホームサーバ100を介してサービス要請を行う(S1204)。

【0150】

ホームサーバ100が、登録された許可テーブルの許可情報を確認し、サービスの許可/不許可を判断する(S1205)。この時、サービスが許容される場合(S1205「Y」)、要請されたサービスを提供するが(S1206)、サービスの提供が許容されない場合には、当該サービスを提供せず、ホームサーバ100がゲストデバイス120にサービス拒絶メッセージを転送する(S1207)。

ここで、前記サービス要請メッセージは、以下のXML文書で作成することができる。

【0151】

【数2】

【0152】

この文章において、<activated ServiceName=“Movie_Adult.mpg”/>は、当該制御デバイス110、120が要請するサービスコンテンツを示し、<activated ServiceNumber=“8”/>は、要請したサービスの番号を示す。

また、サービス要請による許可メッセージは、以下のXML文書で作成することができる。

【0153】

【数3】

【0154】

この文章において、<Result=“Allow”/>部分がサービス要請が許可されたことを意味する。

【0155】

このサービスの提供が終了した場合、または、サービス拒絶メッセージを転送された場合に、他のサービス要請があるかどうか確認する(S1208)。

他のサービス要請がある場合には(S1208で「Y」)、ステップS1205に戻る。

【0156】

他のサービス要請がない場合には(S1208で「N」)、ゲストデバイス120がPPPOE方式である場合には、PPPOEデモンを解除して終了し、ゲストデバイス120がDHCP方式である場合には、DHCPデモンを解除して終了する(S1209)。

【0157】

以上、制御デバイス120のホームサーバ100によるホームネットワークのネットワークアクセス及びサービス提供手続きを説明した。

次に、図13及び図14を参照して、ホームサーバ100を実際にハードウェアまたはソフトウェア上で実現した一例について説明する。

【0158】

図13は、本実施形態に係るホームサーバを実際に実現した一例を示す図面である。

図13に示すように、ホームサーバ100は、前記のように、装置及び許可リストデータベース131を含む許可サーバ130と連結されたり、許可サーバ130を含めて構成することができる。

【0159】

一方、ホームサーバ100は、PPPOEサーバ機能及びDHCPサーバ機能を同時に実行するために、従来のホームサーバ100構成にPPPOEアプリケーション1330及びDHCPアプリケーション1340を同時に含む構成を有する。

【0160】

また、ホームサーバ100と許可サーバ130、または制御デバイス110、120間で本発明による許可及びサービス要請メッセージを送受信するために、所定のXML(eXtensible Markup Language)文書を生成するXML Parser/Generator1300をさらに含む。

【0161】

同時に、前記のように、制御デバイス110、120がPPPOE形式のパケットであるか、DHCP形式のパケットであるかを判別し、各形式に応じた処理を行なうために、イーサネット(登録商標)型検査及びMACアドレスマッピングテスク(Ethernet(登録商標) type check&MAC address mapping Task)1320を含む。また、制御デバイス110、120の認証のために、サービス及び装置リストデータベース(Service&device list DBs)1310をさらに含む。

【0162】

図14は、本発明の実施形態に従ってホームサーバ装置を実現した細部機能ブロックを示すブロック図である。即ち、図13に示すホームサーバ100をデバイス詳細機能(Device Specific function)に従って、図14のように、細部機能ブロックで示すことができる。

【0163】

このように、図14に示すように、本実施形態による機能を実行するために、一般のホームサーバ100の各種デバイスにUPnP1400、デバイスリストDB1312、サービスリストDB1311、XMLパーサ/生成器1300、PPP1410,PPPOEサーバ1420、DHCPサーバ1430、イーサネット(登録商標)ヘッダ型検査モジュール1321、及びMACアドレスマッピングモジュール1322などをさらに含む。

【図面の簡単な説明】

【0164】

【図1】本発明が適用されるホームネットワークのデバイスアクセス状況を示す。

【図2】本発明によるホームネットワークのデバイス及びユーザの認証システムを示す。

【図3】本発明の実施形態によるホームネットワークシステムのホームサーバの機能的な構成を示す。

【図4】本発明の実施形態によるホームサーバのプロトコル選択手続きを示すフロー図である。

【図5】本発明の実施形態によるイーサネット(登録商標)パケットの構造を示す。

【図6】本発明の実施形態によるホームネットワークのデバイス及びユーザ認証手続きを示すフロー図である。

【図7】本発明の実施形態による外部デバイスのユーザ認証のためのユーザ情報入力窓を示す。

【図8】本発明の第1実施形態によるデバイスがDHCPで接続する場合のネットワーク設定手続きを示す。

【図9】本発明の第2実施形態によるデバイスがPPPOEで接続する場合のネットワーク設定手続きを示す。

【図10】本発明の第3実施形態によるデバイスが自動IPで接続する場合のネットワーク設定手続きを示す。

【図11A】本発明の実施形態によるゲストデバイスの情報構成を示す。

【図11B】本発明の実施形態によるゲストデバイスの情報構成を示す。

【図12】本発明の実施形態による他のネットワーク設定後にデバイス毎にサービスを提供する手続きを示すフロー図である。

【図13】本発明の実施形態によるホームサーバの実際の実現例を示す。

【図14】本発明の実施形態に従ってホームサーバ装置を実現した細部機能ブロックを示す。

【符号の説明】

【0165】

100 ホームサーバ

110 レガシーデバイス

120 ゲストデバイス

121 外部デバイス

130 許可サーバ

131 装置及び許可リストDB

140 インターネット

200 DHCP処理部

210 PPPOE処理部

220 IPプールDB

230 PPPOEクライアント

300 ユーザ及びデバイス認証装置

310 イーサネット(登録商標)型検査部

320 PPPOEデモン

330 PPPデモン

340 ユーザ認証部

350 DHCPポート番号検査部

360 DHCPデモン

370 MACアドレス認証部

380 ユーザ及びデバイス認証DB

【技術分野】

【0001】

本発明は、ホームネットワークにおけるデバイス認証システム並びに方法に係り、特に、各デバイスとユーザに対する接近権限に差別化を図って認証するホームネットワークにおけるデバイス及びユーザ認証システム並びに方法に関する。

【背景技術】

【0002】

ホームネットワークとは、家庭内で情報家電製品をネットワークで連結して、時間と場所に拘束されずに自由に使用できるようにする物理的なネットワークの技術である。ホームネットワークの構築対象は、アナログ型ではなくデジタル機器であって、ホームネットワークにおいてインターネットで作動可能な冷蔵庫や洗濯機、デジタルTV、デジタルカムコーダ、カメラ、コンピュータ、エアコンなどがすべて連結可能である。転送技術としては、有線及び無線技術をすべて活用することができる。近年、研究が盛んに行われている無線技術には、RF(Radio Frequency)を用いるホームRF、Bluetooth、無線LAN、赤外線を利用したIrDAなどがある。

【0003】

一方、ホームネットワークでは、デバイス間またはサーバとデバイス間のデータ通信において、受信側では送信側のメッセージが正当なものであるか、あるいは送信側が正当なユーザであるかに対する確認及び認証が必要である。同時に、サーバとデバイス間の通信においては、各デバイスがサーバとの正常な通信を行なうために、まず、登録し認証を受けることが必要であり、この際にも、相互間の通信のための様々な認証方法が考えられている。

【0004】

一般のホームネットワークは、一つ以上のデバイスとデバイスを管理するホームサーバとで構成される。デバイスは、家庭で使用される電子製品などであり、例えば、洗濯機、冷蔵庫、エアコン、TV、オディオシステムである。ここで、ホームサーバとデバイス間は有無線通信手段によって連結され、サーバからの指示に従って各デバイスが制御される。

【0005】

なお、ホームサーバと各デバイス間は、有線ラインを介して連結することも可能である。なお、ホームサーバと各デバイス間の無線通信手段としては、無線LAN(Local Area Network)(Wireless LAN)、Bluetooth、赤外線通信(IrDA)などが考えられる。

【0006】

このように、ホームサーバがデバイスを制御するためには、デバイスが最初に設置される時に当該デバイスをホームサーバに登録することが必要であり、ホームサーバとデバイス間の通信手段が無線である場合には、相互間の通信データの保安及びデバイスの認証のための作業が必要となる。即ち、無線環境では、デバイス認証(authentication)が必須的に要求される基本的な保安サービスであり、これは、各デバイスに対してサーバに接続することを許可するために、正当なデバイスであるか否かを判断するためのものである。

【0007】

従来のホームネットワーク認証方式には、チケット方式(token方式)、接続制御リスト(Access control List;ACL)による方法、動的ホスト設定プロトコル(Dynamic Host Configuration Protocol;以下、「DHCP」という。)による方法、イーサネット(登録商標)におけるポイントツーポイントプロトコル(Point to Point Protocol on Ethernet(登録商標))(以下、「PPOE(PPoE)」という。)による方法、IPアドレス自動設定を用いて認証を行なわない方法などがある。

【0008】

まず、チケット方式(token方式)は、転送サービスに幾つかの種類の接続権限に対する所有を指定する。この時、ユーザは、サービスの提供を受ける前に(つまり、接続する前に)管理システムからチケットを取得する必要があり、このチケットは、接続時間まで指定することができる。しかし、チケット方式は、チケットの管理及び適用が難しいという短所がある。

【0009】

ACLによる方法は、ユーザに対するアクセスリストに応じて接続権限が異なるようにする方法である。しかし、この方法は、デバイスとユーザ間の連係がなされておらず、管理が難しいという短所がある。

【0010】

DHCPを介する認証方法は、DHCPプロトコルに追加的に認証アルゴリズムを使用する方法である。しかし、キー分配が難しいという短所があり、通信のための二つの装置(即ち、クライアントとサーバ)間のプロトコルの互換性がないという短所がある。

【0011】

PPPOEを介した認証方法は、外部接続ネットワークの認証方法であり、PPPリンク及びイーサネット(登録商標)上のPPPプロトコルを使用する。しかし、ソースルーティングを介したプロセッシングオーバヘッド(processing overhead)があるという短所があり、付加的なパケットヘッドによるプロセッシングオーバヘッドがあるという短所がある。

【0012】

一方、IPアドレス自動設定や認証のないネットワーク設定のような認証を行なわない方法は、誰もが使用権限を自由に持つことができる反面、ユーザすべてに同じ権限を与えることが、プライベート侵害などの問題をもたらす。

その結果、ホームネットワークの効率的な実現のために、デバイスアクセス時のユーザ及び当該デバイスに対する効果的な認証方法が切実に要求されている。

【発明の開示】

【発明が解決しようとする課題】

【0013】

本発明は、前記のような従来の問題点を解決するためになされたものであって、その目的は、ユーザがホームネットワークのサービスを受ける際及びデバイスをホーム内で接続する際に、ユーザ及びデバイスに対する認証を同時に行なうホームネットワークにおけるデバイス及びユーザ認証システム並びに方法を提供することである。

【0014】

本発明の他の目的は、ホームネットワークの各コンテンツに対してユーザまたはデバイス毎に接近権限を与えるホームネットワークにおいて、デバイス及びユーザ認証システム並びに方法を提供することである。

【0015】

本発明のさらに他の目的は、DHCPサーバとPPPOEサーバをホームサーバ内で同時に実現することで、様々な種類のデバイスに対する効果的な認証を行うことができるホームネットワークにおいて、デバイス及びユーザ認証システム並びに方法を提供することである。

【0016】

本発明のさらに他の目的は、ホームネットワークの各デバイス及びユーザに対する認証とネットワーク設定手続きを同時に行なうことができるホームネットワークにおけるデバイス及びユーザ認証システム並びに方法を提供することである。

【課題を解決するための手段】

【0017】

前述した目的を達成するための本発明に係るシステムは、ホームサーバを介して一つ以上のデバイスが管理されるホームネットワークシステムにおいて、制御デバイスの制御に従ってサービスコンテンツを提供するサービスデバイスと、前記各デバイスに対する認証情報を有し、前記認証情報に従って前記各デバイスに対するネットワークを設定するホームサーバと、前記ホームサーバと接続され、前記各制御デバイスの性格に応じてサーバ許可に対する情報を有する許可サーバと、前記ホームサーバを介してネットワーク認証を行い、前記要請されたサービスコンテンツに対する前記許可サーバの許可/不許可に従って、前記サービスデバイスから前記サービスコンテンツの提供を受ける前記制御デバイスと、を備える。

【0018】

前記許可サーバは、前記各制御デバイスの性格に応じてサービス許可に対する情報をテーブル形態で管理する装置及び許可リストデータベースを有することが好ましい。

【0019】

また、前記装置及び許可リストデータベースは、前記各制御デバイスの性格に応じてサービスデバイス許可に対する情報をさらに有することができる。

【0020】

前記ホームサーバは、前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを有することが好ましい。

【0021】

前記ホームサーバにおける前記各制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行なうことを特徴とし、前記ホームサーバにおける前記各制御デバイスに対する認証は、ユーザID及びパスワード情報で行なうことを特徴とする。

【0022】

また、前記ホームサーバは、前記制御デバイスに対するユーザ認証、デバイス認証、及びネットワーク設定を同時に処理することを特徴とし、前記制御デバイスからのDHCPパケットとPPPOEパケットを同時に処理できることを特徴とする。

【0023】

なお、前記ホームサーバは、ネットワーク設定を要請した前記制御デバイスからの入力パケットデータ類型を確認するイーサネット(登録商標)型検査部と、前記イーサネット(登録商標)型検査部で検査された入力パケットデータの類型に応じてPPPOE処理を行うことができるPPPOEサーバと、前記イーサネット(登録商標)型検査部で検査された入力パケットデータ類型に応じてDHCP処理を行うことができるDHCPサーバと、前記各PPPOE及びDHCP処理後、ユーザ及びデバイス認証を行なうユーザ/デバイス認証データベースを有することを特徴とする。

【0024】

ここで、前記PPPOEサーバは、PPPOE処理要請に従ってプロセスを実行するPPPOEデモンと、前記PPPOEデモン実行後PPP処理要請に従ってプロセスを実行するPPPデモンと、前記PPPデモン実行後PPPOEにおけるユーザ認証を担当するユーザ認証部とを有することができる。

【0025】

また、前記DHCPサーバは、DHCPパケットに対するポート番号を検査するDHCPポート検査部と、前記DHCPポート番号検査後、DHCP処理要請に従ってプロセスを実行するDHCPデモンと、前記DHCPデモン実行後、前記DHCPパケットのMACアドレスを認証するMACアドレス認証部とを有することができる。

【0026】

一方、前記イーサネット(登録商標)型検査部は、前記入力パケットデータのデータフィールドの中で、イーサネット(登録商標)型情報を含むフィールドを確認し、前記フィールドに記録された情報に従って前記入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判断することを特徴とする。

【0027】

また、前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPである場合、ペイロードのIPパケット領域を介してIPパケット情報を確認することが好ましく、前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPである場合、ペイロードのIPパケット領域を介してUDP情報を確認することが好ましい。

【0028】

前記ホームサーバは、前記DHCPサーバのDHCPデモンと前記PPPOEサーバのPPPOEデモンが割当て可能なIP情報を含むIPプールデータベースに同時にアクセス可能であることを特徴とする。

【0029】

一方、前記目的を達成するために、本発明による方法は、ホームネットワークの各種サービスデバイスを制御して、前記サービスデバイスからサービスの提供を受けようとするユーザは、制御デバイスがホームサーバを介して認証を受ける段階と、前記制御デバイスが前記ホームサーバに前記サービスデバイスに対するサービス要請を行なう段階と、前記サービス要請に従って前記制御デバイスが前記ホームサーバと連動する許可サーバを介して前記要請されたサービスに対するサービス許可を受ける段階と、前記サービス許可を受け入れた後、前記制御デバイスが前記サービスデバイスから前記要請したサービスの提供を受ける段階と、を含む。

【0030】

この時、前記方法は、制御デバイスがホームネットワークにアクセスする際に、前記制御デバイス120をホームサーバの認証テーブルに登録する段階と、前記ホームサーバが許可サーバにサービス許可登録メッセージを伝送する段階と、前記許可サーバが前記当該制御デバイスに対する許可情報を前記許可サーバに登録する段階と、前記制御デバイスから前記ホームサーバにサービスデバイスからのサービス提供要請を行なう段階と、前記ホームサーバが前記制御デバイスが要請した前記サービスの提供が許可されたサービスであるかを前記許可サーバによって確認する段階と、前記確認結果、許可が受け入れられる場合、前記サービスデバイスから前記制御デバイスによって要請されたサービスが提供される段階とを含むことができる。

【0031】

また、前記方法は、前記要請されたサービスの許可が受け入れられる時、前記ホームサーバ、制御デバイス及び前記要請されたメディアコンテンツを提供する当該サービスデバイス間でマッチングするプロトコル、ポート及びフォーマットに対する選択を行なう段階と、前記ホームサーバが前記制御デバイスと前記サービスデバイス間のルーティングテーブル及びブリッジングテーブルを更新する段階とをさらに含むことができる。

【0032】

一方、前記許可サーバは、前記各制御デバイスに対する性格に応じてサービス許可に対する情報をテーブル形態で管理することが好ましく、前記各制御デバイスに対する性格に応じたサービスデバイス許可に対する情報をさらに含むことができる。

【0033】

前記ホームサーバは、前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを含むことを特徴とする。

【0034】

この時、前記ホームサーバにおいて、前記各制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行うことができ、ユーザID及びパスワード情報で行うこともできる。

【0035】

前記ホームサーバは、前記制御デバイスに対するユーザ認証、デバイス認証、及びネットワーク設定を同時に処理することを特徴とし、前記制御デバイスからのDHCPパケットとPPPOEパケットを同時に処理できることを特徴とする。

【0036】

一方、前記サービス許可が受け入れられない場合には、前記許可サーバが前記ホームサーバのサービス許可要請メッセージの応答としてサービス許可拒絶メッセージを前記ホームサーバに転送する段階と、前記許可サーバから前記サービス許可拒絶メッセージを受信した前記ホームサーバが、前記当該制御デバイスに拒絶メッセージを転送する段階とをさらに含むことを特徴とする。

【0037】

前記目的を達成するために、本発明の第1実施形態による方法は、制御デバイスがホームサーバにネットワーク設定を要請する段階と、前記制御デバイスが転送した入力パケットのプロトコルを確認する段階と、前記確認結果、DHCPであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、前記確認結果、MACアドレスが認証テーブルに登録されている場合、前記制御デバイスにIPアドレスを割当てる段階と、前記制御デバイスが前記ホームサーバとのネットワーク設定を完了する段階と、前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、前記制御デバイスのサービス要請後、前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階をさらに含むことを特徴とする。

【0038】

この時、前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスをゲストデバイスとして認識し、ネットワーク設定を再要請する段階をさらに含むことを特徴とする。

【0039】

前記目的を達成するために、本発明の第2実施形態による方法は、制御デバイスがホームサーバにネットワーク設定を要請する段階と、前記制御デバイスが転送した入力パケットのプロトコルを確認する段階と、前記確認した結果、PPPOEであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、前記確認した結果、MACアドレスが認証テーブルに登録されている場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行なう段階と、前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、前記制御デバイスのサービス要請後、前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階をさらに含むことを特徴とする。

【0040】

この時、前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスのMACアドレスを認証テーブルに登録する段階をさらに含むことを特徴とする。

【0041】

前記目的を達成するために、本発明の第3実施形態による方法は、制御デバイスがホームサーバにネットワーク設定を要請する段階と、前記制御デバイスに対してIPアドレス自動設定であるか否かを確認する段階と、前記確認結果、IPアドレス自動設定であると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、前記確認結果、MACアドレスが認証テーブルに登録されている場合、ネットワーク設定を完了する段階と、前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、前記制御デバイスのサービス要請後、前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階をさらに含むことを特徴とする。

【0042】

この時、前記確認結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスにPPPOEクライアントモジュールが存在するか否かを確認する段階と、前記確認結果、PPPOEクライアントモジュールが存在する場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行なう段階とをさらに含むことを特徴とし、前記確認結果、PPPOEクライアントモジュールが存在しない場合、前記制御デバイスにPPPOEクライアントファイルを転送する段階と、前記制御デバイスが前記受信したPPPOEクライアントファイルを実行し、前記PPPOEクライアントモジュールを生成する段階と、をさらに含むことを特徴とする。

【0043】

本発明は、ホームネットワークにおいて、ゲストデバイスに対するユーザ認証、デバイス認証及びネットワーク設定(つまり、IPアドレス割当)を同一に処理する。また、本発明は、DHCPとPPPOEをすべて支援できるホームサーバ及びユーザ認証を提案する。

【0044】

一方、本発明は、ホーム内部のレガシーデバイス(legacy device)に対して、ハードウェアMAC(Medium Access Control)アドレスを介して認証を行い、一時的な訪問デバイスに対しては、ユーザID及びパスワードによって認証を行なう。

【0045】

また、すべてのゲストデバイスは、本発明によるホームサーバを経由しなければ、ホーム内の各種デバイス及びサービスにアクセスすることができない。ここで、ホームサーバを経由するゲストデバイスは、指定されたユーザID及びパスワードによって、ホーム内のデバイス及びサービスに対する権限が異なるように設定される。

【0046】

従来一般のUPnP(Universal Plug and Play)でのIPアドレス設定部分は、ユーザ及びデバイスに対する認証部分を含まなかったが、本発明によれば、デバイス及びユーザに対する認証を行うことができる。

【0047】

同時に、本発明は、前記のような認証手続きによってネットワーク設定されたデバイス及びユーザに対し、作業スケジューリングを効率的に行うことができるトラフィック優先順位(traffic priority)を付与することによって、効率的なQoS(Quality of Service)を提供することができる。

【発明の効果】

【0048】

前記のように、本発明は、ホームネットワークにおいて、レガシーデバイスまたはゲストデバイスなどのような制御デバイスに対する認証とネットワーク設定を同時に実現できる。

【0049】

また、本発明によれば、デバイス、サービス及びコンテンツに対する制限された接続制御が可能となり、さらに、デバイス及びユーザ毎にネットワークトラフィックの優先順位を異なるようにする優先順位の付与が可能である。

【発明を実施するための最良の形態】

【0050】

以下、添付図面に基づいて本発明の好適な実施形態を詳述する。

図1は、本発明が適用されるホームネットワークにおけるデバイスのアクセス状況を示す図面である。図1に示すように、ホームネットワーク内において、レガシーデバイス110またはゲストデバイス120がホームサーバ100を介して一つ以上の対象デバイス(例えば、エンターテイメントサービスデバイス111、ビデオデバイス112など)と通信できる。レガシーデバイス110は、ホームネットワーク内に既に設けられたデバイスを意味し、ゲストデバイス120は、外部デバイス121などのように、一時的にホームネットワークに訪問するデバイスを意味する。

【0051】

どのようなデバイスをホームネットワーク内部に持ってきても使用可能であるが、認証過程を必ず行なう必要がある。ここで、本発明に従って、PPPOEまたはDHCP方式によってレガシーデバイス110またはゲストデバイス120に対するユーザ認証を行い、これにより、利用できるコンテンツ及びサービスの差別化を図ることができる。

【0052】

例えば、ゲストデバイス120が訪問してホームネットワークにアクセスする場合、ゲストデバイス120に対してはホームネットワーク内の資料を非公開に設定することが好ましく、息子の友達などの場合には、アダルトコンテンツに対するアクセス制限を設定することが好ましい。また、泥棒が侵入した場合には、ホームネットワーク内のすべてのデバイスやサービスに対するアクセスを不可能に設定することが好ましい。このように、本実施形態では、ホームネットワーク内部で各種サービスを提供する様々なデバイス(例えば、エンターテイメントサービスデバイス111、ビデオデバイス112など、以下、「サービスデバイス」という。)を制御するためのデバイス(つまり、レガシーデバイス110またはゲストデバイス120、以下、「制御デバイス」という。)がホームサーバ100を介して認証を行い、このとき、ホームサーバ100を介して制御デバイス毎にサービス及びサービスデバイスに対する許可を差別化して設定することができる。

【0053】

ホームサーバ100は、インターネット140のような外部ネットワークと接続するゲートウェイの役割を担ったり、ホームサーバ100の外部に設けられた別途のゲートウェイ(図示せず)を介して外部ネットワークと通信したりすることができる。ここで、ホームサーバ100は、xDSL、ケーブル、光などの通信手段によってインターネット140と接続される。

【0054】

一方、本発明では、ホームネットワーク内部にホームサーバ100と連動する許可サーバ(Permission Server)130を有し、許可サーバ130を介してホームサーバ100に接続する各種制御デバイスに対する装置及びサービス許可などを制御できる。これにより、許可サーバ130は、各制御デバイスに対する許可情報を装置及び許可リストデータベース131内にテーブル形態で構成して含むことができる。即ち、ホームネットワーク内の各種サービスデバイスなどを制御するために、各制御デバイスは、ホームサーバ100を介して許可サーバ130に接続し、許可サーバ130内の装置及び許可リストデータベース131に含まれた自身の許可テーブルを介して各サービスデバイス及びサービスに対する許可を受けることができる。一方、許可サーバ130は、その実現方法によって、ホームサーバ100内に存在したり、インターネット140を介した外部ネットワークに存在したりする。

【0055】

次に、図2を参照して本実施形態に係るホームサーバ100の機能をより具体的に説明する。

図2は、本実施形態に係るホームネットワークにおいて、デバイス及びユーザの認証システムを示す図面である。図2に示すように、レガシーデバイス110は前記したように、ホームネットワーク内に設定された既存の制御デバイスであって、ホームサーバ100を介して各サービスデバイス(例えば、ビデオデバイス112、エンターテイメントサービスデバイス111、CEデバイス(Consumer Electronic Device)113など)を制御できると共に、ホームサーバ100を介することなく、直接サービスデバイスを制御することが可能である。

【0056】

しかし、ゲストデバイス120の場合、直接サービスデバイスを制御するよりは、本実施形態のように、ホームサーバ100を介して認証及び許可手続きを経てからホームサーバ100を介して各種サービスデバイスを許可レベルなどに従って制御するように実現することが好ましい。

【0057】

即ち、新たなゲストデバイス120がホームネットワークにアクセスして、サービスデバイスを制御またはサービスデバイスのサービスを受けようとする場合、まずホームサーバ100を介してネットワークの接続を設定し、認証を受ける必要がある。許可サーバ130を介して許可サーバ130内の装置及び許可リストデータベース131に設定された許可レベルまたは許可されるサービスの種類情報によってサービスデバイスからサービスの提供を受ける。ここで、許可サーバ130がホームネットワーク内でホームサーバ100の外部に別途設けられる場合には、ゲストデバイス120は、ホームサーバ100を介して許可サーバ130と接続できる。

装置及び許可リストデータベース131に構成される許可テーブルを表1に示す。

【0058】

【表1】

【0059】

表1によれば、ゲストデバイス120毎に各デバイスの性格(つまり、訪問者の関係及びレベルなど)に応じた許可情報を構成し、許可情報に従ってサービス及びデバイスの制御を制限的に提供することができる。ここで、各デバイスに対する区別は、各デバイスのMACアドレスの確認を通じて行なうことができる。

【0060】

例えば、ゲスト1がマスターの制御デバイスである場合、すべての使用を許可する設定を行なうことができ、ゲスト2が息子の制御デバイスである場合、アダルト用ではないイメージ、映画、インターネットなどに制御可能に設定することができる。また、ゲスト3に対しては、各サービスデバイスのみを制御可能に設定し、ゲスト4に対しては、インターネットのみを使用可能に設定できる。このように、許可サーバ130の装置及び許可リストデータベース131を備えることにより、各制御デバイスに対するホームネットワーク内での提供サービスの許可レベルをそれぞれの特性に応じて設定し、その機能を制限することができる。

【0061】

一方、ホームサーバ100は、レガシーデバイス110またはゲストデバイス120の通信可能なプロトコルの種類に関係なくネットワークアクセスが可能であるようにDHCP及びPPPOEをすべて支援するように構成される。

【0062】

これにより、ホームサーバ100は、本実施形態に従って、DHCPサーバ200及びPPPOEサーバ210を有する。ここで、DHCPサーバ200は、当該制御デバイスにIPプールデータベース(IP pool DB)220を介してネットワーク接続のための固有IPを提供する。また、PPPOEサーバ210は、制御デバイスにPPPOEでのIP提供プロトコルであるIPCP(IP Control Protocol)212によってIPプールデータベース(IP pool DB)220を介してネットワーク接続のための固有IPを提供する。

【0063】

同時に、PPPOEサーバ210は、PPPOEによるネットワーク接続のために、LCP(Link Control Protocol)211によってデータリンク設定を行い、Password Authentication Protocol/Challenge Handshake Authentication Protocol (PAP/CHAP)213によって認証を行なう。ここで、PAP/CHAP213は、本実施形態に従って、制御デバイス毎に設定された認証テーブルによって認証を行なうことができる。

例えば、前記認証テーブルは、表2のように構成される。

【0064】

【表2】

【0065】

表2によれば、ホームサーバ100内で認証を行なうための認証テーブルは、制御デバイス毎にMACアドレス、デバイスID、IP及び状態情報などを含むことができる。

【0066】

一方、ゲストデバイス120がホームサーバ100のPPPOEサーバ210を介してPPPOEによるネットワーク接続設定を行なうと、ゲストデバイス120は、PPPOEクライアント230として動作する。

【0067】

これにより、例えば、ゲストデバイス120のIDがゲスト2であり、ゲストデバイス120のMACアドレスがM3であり、PPPOEを介してネットワーク設定が可能である場合、ゲストデバイス120には、ホームサーバ100のPPPOEサーバ210を介してネットワーク設定及びIPが割り当てられる。従って、ゲストデバイス120とホームサーバ100との間では、PPPOEトンネルリングが設定される。このとき、前記したように、ホームサーバ100は、ゲストデバイス120のMACアドレスによって表2の認証テーブルを確認し、IP割り当て及び状態の設定を行なう。また、ホームサーバ100は、ホームサーバ100と連結される許可サーバ130の装置及び許可リストデータベース131に保存された表1のような許可テーブルによってゲストデバイス120の設定された許可デバイス及びサービスを確認することになる。ここで、ゲストデバイス120に対する許可手続きの際にも、ゲストデバイス120のMACアドレスを使用することができる。

【0068】

次に、図3乃至図5を参照して、各デバイスのネットワーク設定方式によるホームサーバでのネットワーク設定機能をより具体的に説明する。

【0069】

ここで、ホームサーバ100は、前記したように、DHCPとPPPOEを同時に支援可能に実現できる。

【0070】

図3は、本実施形態に係るホームネットワークシステムにおけるホームサーバの機能的な構成を示すブロック図である。

【0071】

図3に示すように、ホームサーバ100は、イーサネット(登録商標)型検査部310、PPPOEデモン320、PPPデモン330、ユーザ認証部(PAP/CHAP)340、DHCPポート番号検査部350、DHCPデモン360、MACアドレス認証部370、及びユーザ/デバイス認証データベース380などで構成される。

【0072】

即ち、ホームサーバ100は、イーサネット(登録商標)型検査部310で検査された入力パケットデータ類型に応じてそれぞれPPPOE処理を行なうPPPOEサーバ210(図2参照)を構成するPPPOEデモン320、PPPデモン330及びユーザ認証部(PAP/CHAP)340と、DHCP処理を行なうDHCPサーバ200(図2参照)を構成するDHCPポート番号検査部350、DHCPデモン360及びMACアドレス認証部370で構成される。また、各PPPOE及びDHCP処理後、ホームサーバ100は、ユーザ/デバイス認証データベース380を介してユーザ及びデバイス認証を行なう。

【0073】

ホームサーバ100のイーサネット(登録商標)型検査部310で入力パケットデータのイーサネット(登録商標)タイプを検査し、検査した入力パケットデータのイーサネット(登録商標)タイプがPPPOEである場合には、PPPOEデモン320、PPPデモン330及びユーザ認証部340などによって処理し、DHCPである場合には、DHCPポート番号検査部350、DHCPデモン360及びMACアドレス認証部370などによって処理する。

【0074】

より具体的には、イーサネット(登録商標)型検査部310では、入力パケットデータのデータフィールドの中で、イーサネット(登録商標)タイプ情報を含むフィールド(一般に2バイトで構成される。)を確認し、このフィールドに記録された情報によって入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判断する。

【0075】

このとき、入力パケットデータは、一般に図5に示すように構成される。図5は、本実施形態に係るイーサネット(登録商標)パケットの構造を示す図面である。図3に示すように、ホームサーバ100に入力される一般の入力パケットデータは、6バイトの目的地アドレス領域(Destination MAC)510、6バイトの発信地アドレス領域(Source MAC)520、2バイトのイーサネット(登録商標)型情報領域(Ether_Type)530、ペイロード領域(payload)540、及びFCS領域(Frame Check Sequence)550などで構成される。また、ペイロード領域540は、2バイトのプロトコル型領域541と2バイトのポート番号領域542を含むことができる。

【0076】

従って、イーサネット(登録商標)型検査部310では、入力パケットデータのフィールド領域の中で、イーサネット(登録商標)型情報領域530を確認することによって、入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判定する。

【0077】

一方、入力パケットデータがDHCPパケットである場合、一般に、ペイロード領域540内には20バイトのIP領域が割り当てられ、IP領域の中に2バイトのプロトコル番号情報が含まれる。これに対し、入力パケットデータがPPPOEパケットである場合には、一般に、ペイロード領域540内にはIP領域のみならず、6バイトのPPPOE領域が割り当てられる。

【0078】

即ち、イーサネット(登録商標)型検査部310では、入力パケットデータのイーサネット(登録商標)型情報領域530を確認し、イーサネット(登録商標)タイプ情報が「0x8863」または「0x8864」である場合には、入力パケットをPPPOEパケットであると判断し、PPPOEデモン320、PPPデモン330及びユーザ認証部(PAP/CHAP)340によってPPPOEパケット処理を行なう。

【0079】

もし、イーサネット(登録商標)型検査部310で確認した入力パケットデータのイーサネット(登録商標)型がDHCPである場合には、イーサネット(登録商標)型検査部310は、ペイロードのIPパケット領域を介してIPパケット情報「0x0800」及びUDP(User Data Protocol)「0x06」を確認する。また、入力パケットデータがIP及びUDPパケットで構成される場合には、DHCPポート番号検査部350では、ポート番号領域542を介して当該パケットのポート番号(つまり、0x67、0x68)を確認する。その後、DHCPデモン360及びMACアドレス認証部370によってDHCPパケット処理を行なう。

【0080】

このように、ホームサーバ100は、入力パケットデータの形式に応じてそれぞれPPPOE方式またはDHCP方式でユーザ認証及びMACアドレス認証を行なった後、ユーザ/デバイス認証データベース380の表2のような認証テーブルによってユーザ/デバイス認証を行なう。

【0081】

従って、ホームサーバ100は、DHCPサーバ200及びPPPOEサーバ210を同時に備え、各制御デバイスの特性に応じてDDHCP方式及びPPPOE方式の処理を同時に行なうことができる。また、図2に示すように、DHCPデモン360とPPPOEデモン320が一つのIPプールデータベース220に同時にアクセスすることができる。

【0082】

次に、図4を参照して、ホームサーバ100が入力パケットデータに基づきネットワーク設定を行なう手続きを説明する。

【0083】

図4は、本実施形態に係るホームサーバにおけるプロトコル選択手続きを示すフローチャートである。図4に示すように、まず、制御デバイスがホームサーバ100に入力パケットデータに対するネットワーク設定要請を行なうと(S401)、前記したように、イーサネット(登録商標)型検査部310が、入力パケットデータがPPPOEパケットであるかを確認する(S403)。

【0084】

イーサネット(登録商標)型検査部310が、入力パケットデータがPPPOEパケットであると確認した場合(PPPOEを発見した場合、S403で「Y」)、PPPOEセッションを行い、認証モジュールによる入力パケットデータの認証処理を行なう(S405)。ここで、入力パケットがPPPOEパケットであると確認されたがPPPOEが発見されない場合、またはPPPOEセッションが処理されなかった場合には、ブリッジング(Bridging)及びルーティング(Routing)などによって他のプロトコルを実行する(S408)。

【0085】

一方、入力パケットデータがPPPOEパケットではない場合(S403で「N」)には、イーサネット(登録商標)形検査部310が、入力パケットデータがIP/UDPパケットであるか否か判断する(S404)。

【0086】

入力パケットデータがIP/UDPパケットであると判断した場合(S404で「Y」)、入力パケットデータがDHCPパケットであるかを確認する(S407)。

【0087】

パケットデータがDHCPパケットであると確認された場合には(S407で「Y」)、DHCPを発見できるか否か確認する(S409)。

【0088】

DHCPを発見した場合には(S409で「Y」)、前記のように、認証モジュールによる入力パケットデータの認証処理を行なう(S405)。

【0089】

DHCPが発見されない場合(S409で「N」)には、ネットワーク設定処理を行なう(S411)。

【0090】

入力パケットデータがDHCPパケットではない場合(S407で「N」)、または入力パケットデータがIP/UDPパケットではなく、その他のパケットであると判断される場合には(S404で「N」)、ブリッジング及びルーティングなどによって他のプロトコルを実行する(S413)。

【0091】

以上、本実施形態に係るホームサーバ100の構成と処理手続きを詳細に説明した。次に、図6及び図7を参照して、制御デバイス110、120がホームサーバ100を介して認証した後、サービスデバイス111,112,113からサービスの提供を受ける手続きを説明する。

【0092】

図6は、本実施形態に係るホームネットワークのデバイス及びユーザ認証の手続きを示す図面である。図6に示すように、ホームネットワークの各種サービスデバイス111,112,113を制御して、サービスデバイス111,112,113からサービスの提供を受けようとするユーザは、ホームサーバ100を介して制御デバイス110,120の認証を受け、許可サーバ130を介してサービス許可を受ける。

【0093】

より具体的には、まず、UPnPメディアレンダラー(UPnP Media renderer)である制御デバイス120は、新たにホームネットワークにアクセスしようとするとき、制御デバイス120をホームサーバ100の認証テーブルに登録した後、ホームサーバ100に対してユーザ認証及びネットワーク設定を行なう(S601)。このとき、制御デバイス120がゲストデバイス120である場合には、制御デバイス120の入力手段によって登録されたID及びパスワードを入力しホームサーバ100に転送することで、ゲストデバイス120に対する認証が行なわれ、IPが割り当てられてネットワーク設定が完了する。ここで、制御デバイス120の情報入力は、図7のように実現される。即ち、図7に示すように、制御デバイス120のユーザ情報入力窓700でユーザ氏名710とパスワード720を入力できる。このとき、ユーザ情報入力窓700の下段には、現在、認証中であるか認証が完了したかを示すメッセージが出力される。このように、入力されたユーザ氏名710とパスワード720情報によってホームサーバ100は制御デバイス120を認証する。

【0094】

その後、ホームサーバ100は、許可サーバ130にサービス許可登録メッセージ(Service Permission Register message)を転送し(S602)、許可サーバ130が当該制御デバイス120に対する許可情報を許可サーバ130内の装置及び許可リストデータベース131で構成された表1のような許可テーブルに登録するようにする。

【0095】

このように、ホームネットワークに接続しようとする制御デバイス120に対する許可情報が登録された後、制御デバイス120はホームサーバ100に所定のメディアコンテンツに対するサービス提供要請を行なう(S603)。

【0096】

ここで、ホームサーバ100は、制御デバイス120が要請した当該メディアコンテンツに対するサービス提供が許可されたサービス及びデバイスであるかを許可サーバ130を通じて確認する。即ち、ホームサーバ100は、許可サーバ130にサービス許可要請メッセージ(Service Permission Request message)を転送する(S604)。

【0097】

もし、制御デバイス120のユーザが未成年である場合には、許可サーバ130の許可テーブルに登録された当該制御デバイス120の許可情報がアダルト用に対する提供禁止と設定されることが好ましい。よって、制御デバイス120が要請したメディアコンテンツがAdult.aviというアダルト動画ファイルである場合、許可サーバ130では、ホームサーバ100のサービス許可要請メッセージの応答としてサービス許可拒絶メッセージ(Service Permission Reject message)をホームサーバ100に転送する(S605)。

【0098】

許可サーバ130からサービス許可拒絶メッセージを受信したホームサーバ100は、当該制御デバイス120に拒絶メッセージ(Reject message)を転送する(S606)。

【0099】

一方、制御デバイス120は、ホームサーバ100に他のメディアコンテンツを再び要請することができる(S607)。

【0100】

これにより、ホームサーバ100では、前記したように、許可サーバ130にサービス許可要請メッセージ(Service Permission Request message)を転送する(S608)。もし、再度要請したメディアコンテンツが「Princess.mpg」のような未青年に許可された動画ファイルであり、制御デバイス120に対して当該動画ファイルに対する提供が許可されたものであると判断される場合、許可サーバ130では、ホームサーバ100に当該サービス許可要請に対するサービス許可許容メッセージ(Service Permission Allow message)を転送する(S609)。

【0101】

これにより、許可サーバ130からサービス許可許容メッセージを受信したホームサーバ100は、当該制御デバイス120に正常受信メッセージ(Ack message)を転送することによって(S610)、制御デバイス120が要請したメディアコンテンツが提供可能であることを知らせる。

【0102】

このとき、ホームサーバ100、制御デバイス120、及び要請されたメディアコンテンツを提供する当該サービスデバイス111,112,113の間でマッチングするプロトコル、ポート、及びフォーマットに対する選択手続きが実行される(S611)。これにより、ホームサーバ100は、制御デバイス120とサービスデバイス111,112,113間のルーティングテーブル及びブリッジングテーブルをアップデートする。

【0103】

その後、ホームサーバ100では、制御デバイス120に当該メディアコンテンツ(つまり、Princess.mpgファイル)を転送し(S612)、当該サービスデバイス111乃至113に当該メディアコンテンツ(つまり、Princess.mpgファイル)に対する再生レンダリングを行なう(S613)。

【0104】

最後に、制御デバイス120は、対象デバイス111,112、113に当該メディアコンテンツを転送して再生することによって(S614)、すべてのサービス手続きが完了する。

【0105】

次に、図8〜12を参照して、制御デバイス110、120がホームネットワークにアクセスしてネットワーク設定を行い、サービス要請に従ってサービスの提供を受けるまでの手続きをより詳細に説明する。まず、図8〜10を参照して各通信プロトコルによるネットワーク設定手続きを説明し、図12を参照してネットワーク設定完了後にサービスを提供する手続きを説明する。

【0106】

一方、ホームサーバ100は、前記したように、ホームネットワークにアクセスしようとする各制御デバイス110、120に対し、制御デバイス110、120で支援するプロトコル方式に応じてDHCP及びPPPOE方式をすべて提供できる。よって、各プロトコル方式に応じて図8〜10を参照して、DHCP方式、PPPOE方式、及び自動IP設定方式によるネットワーク設定手続きを説明する。

【0107】

図8は、本実施形態に係るデバイスがDHCPでアクセスする場合のネットワーク設定手続きを示す。

図8に示すように、まず、制御デバイス110、120がホームサーバ100にネットワーク設定要請を行う(S801)。

【0108】

制御デバイス110、120が転送した入力パケットを介してDHCPを発見し(S802)、前記したように、DHCPプロトコルに応じてネットワーク設定処理を行なう。

【0109】

ここで、図11Aに示すように、制御デバイス110、120に対するMACアドレス1100がM3、デバイスID1110がPDAであり(ここで、デバイス110、120がDHCPでアクセスするので、ユーザID1120とパスワード1130がない。)、以下の表3のように、制御デバイス110、120が、認証テーブルに登録されているか否か判断し(S803)、制御デバイス110、120が認証テーブルに登録されている場合(S803で「Y」)には、制御デバイス110、120を既存のホームデバイス、つまり、レガシーデバイス110であると判断し(S804)、ホームネットワーク内のデバイス及び外部へのすべてのアクセスが可能に設定される。

【0110】

【表3】

このように、制御デバイス110、120がDHCP方式であるので、DHCP IPがIPプールデータベース220から提供(DHCP IP Offer)され、DHCP IPの要請(DHCP IP Request)に従って提供(DHCP IP Ack)されたIPが制御デバイス120、つまり、レガシーデバイス110に割り当てる(S805)。

【0111】

これにより、ネットワーク設定が完了する(Network configuration Success)。

【0112】

一方、制御デバイス110、120に対するMACアドレスがM3であり、表4のように、認証テーブルに登録されていない場合(S803で「N」)、制御デバイスを外部から新たに流入したデバイス120、つまり、ゲストデバイス120であると判断する(S807)。

ゲストデバイス120がホームサーバ100にネットワーク設定要請を行なう(S808)。

【0113】

【表4】

【0114】

ここで、ホームサーバ100は、ゲストデバイス120に対し、表4のような認証テーブルに登録せず、ネットワーク構成のみを提供できる。

【0115】

従って、この場合にも前記したように、制御デバイス120がDHCP方式であるので、DHCP IPがIPプールデータベース220から提供(DHCP IP Offer)され、DHCP IPの要請(DHCP IP Request)に従って提供(DHCP IP Ack)されたIPが制御デバイス120、つまり、ゲストデバイス120に割り当てられ(S805)、ネットワーク設定が完了する(Network configuration Success)。

【0116】

そして、例えば、ゲストデバイス120が単にDHCPで動作することを望む場合には、これは認証を必要としない制御デバイスであるので、インターネット程度の制限されたサービスのみ許容し、ホームネットワーク内部の各種サービスデバイス111,112,113に対する接近を許容しないように実現できる。また、ゲストデバイス120に対してインターネットサービスをも遮断したい場合には、ブリッジング及びルーティングテーブルによって遮断することができる。

【0117】

図9は、他の実施形態によるデバイスがPPPOEでアクセスする場合のネットワーク設定手続きを示すフローチャートである。

図9に示すように、まず、ゲストデバイス120からホームサーバ100にネットワーク設定要請がある(S901)。

【0118】

ゲストデバイス120が転送した入力パケットを介してPPPOEを発見し(S902)、PPPOEプロトコルに従ってネットワーク設定処理を行なう。

【0119】

ここで、図11Bに示すように、ゲストデバイス120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)である。

【0120】

ゲストデバイス120が認証テーブルに登録されているか否か判断する(S903)。

以下の表5のように、ゲストデバイス120が認証テーブルに登録されている場合(ここで、IP及び状態情報は登録されていない。)(S903で「Y」)、追加的なMACアドレス登録過程なしで、ゲストデバイス120に対し、前記したように、PPPOEプロトコルに応じてネットワーク設定処理を行なう。

【0121】

【表5】

【0122】

即ち、前記のように、ゲストデバイス120がPPPOE方式であるので、PPPOEデモンが実行され(S905)、PPPOEセッションが実行され(S906)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、前記PPP LCP、IPCP、PAP、CHAPなど)が実行される(S907)。

【0123】

最後に、ホームサーバ100とゲストデバイス120間のトンネルリングが完成し、ゲストID、ユーザIDに対するIPを前記表5のような認証テーブルに登録し(S908)、ネットワーク設定が成功的に完了する(Network configuration Success)。

【0124】

一方、図11Bに示すように、ゲストデバイス120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)であり、以下の表6のように、認証テーブルに登録されていない場合(S903で「N」)、追加的なMACアドレス登録過程を経て(S904)、表6を表5のように、テーブルアップデート(つまり、MACアドレスを先に登録)した後、ゲストデバイス120に対し、前記と同様に、PPPOEプロトコルに応じてネットワーク設定処理を行なう。

【0125】

【表6】

【0126】

この場合も、前記したように、ゲストデバイス120がPPPOE方式であるので、PPPOEデモンが実行され(S905)、PPPOEセッションが実行され(S906)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、PPP LCP、IPCP、PAP、CHAPなど)が行なわれる(S907)。

【0127】

最後に、ホームサーバ100と前記ゲストデバイス120間のトンネルリングが完成し、前記ゲストID、ユーザIDに対するIPを前記表5のような認証テーブルに登録し(S908)、ネットワーク設定が成功的に完了する(Network configuration Success)。

【0128】

図10は、更に他の実施形態に係るデバイスが自動IPでアクセスする場合のネットワーク設定手続きを示すフローチャートである。

図10に示すように、まず、制御デバイス110、120からホームサーバ100にネットワーク設定要請が行なわれる(S1001)。

【0129】

ホームサーバ100が、制御デバイス110、120が自動IP設定デバイス(Auto IP device)であるか否か判断する(S1003)。

【0130】

制御デバイス110、120が自動IP設定デバイス(Auto IP device)である場合(S1003で「Y」)には、後述するMACアドレス確認(S1003)及びPPPOEクライアントモジュールが存在するか否かを確認し(S1005)、ネットワークネットワーク設定手続きを行なう。

【0131】

この時、図11Bに示すように、制御デバイス110、120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)であり、以下の表7のように、認証テーブルに登録されている場合(ここで、IP及び状態情報は登録されていない。)(S1003で「Y」)、制御デバイス110、120をレガシーデバイス110であると判断し、追加的なPPPOE処理過程なしでレガシーデバイス110に対するネットワーク設定処理を行なう(S1011)。

【0132】

【表7】

【0133】

一方、図11Bに示すように、制御デバイス110、120に対するMACアドレス1100がM3、デバイスID1110がPDA、ユーザID1140がゲスト2、パスワード1150が****(パスワード保護のために)であり、以下の表8のように、認証テーブルに登録されていない場合(S1003で「N」)、制御デバイス110、120をゲストデバイス120として認識し(S1004)、ゲストデバイス120にPPPOEクライアントモジュール(PPPOE Client Module)が存在するか否かを確認する(S1005)。

【0134】

【表8】

【0135】

ゲストデバイス120にPPPOEクライアントモジュールが存在する場合(S1005で「Y」)には、PPPOEデモンが実行され(S1008)、PPPOEセッションが実行され(S1009)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、前記PPP LCP、IPCP、PAP、CHAPなど)が実行される(S1010)。

【0136】

ホームサーバ100とゲストデバイス120間のトンネルリングが完成し、ゲストデバイス120のMACアドレス、ユーザID及び割り当てられたIPアドレスなどを表7のように認証テーブルに登録して、表8を表7のように、テーブルアップデートする。このようにして、ゲストデバイス120に対するネットワーク設定が成功的に完了する(Network configuration Success)(S1011)。

【0137】

ゲストデバイス120にPPPOEクライアントモジュールが存在しない場合(S1005で「N」)には、ゲストデバイス120にPPPOEデモンを生成した後、前記したようなPPPOEによるネットワーク設定手続きを行なう。このとき、ゲストデバイス120に対するPPPOEクライアントモジュール生成方法としては、ホストサーバ100からゲストデバイス120にPPPOEクライアントモジュール生成のためのPPPOEクライアントファイル(例えば、PPPOEクライアントバイナリファイル(PPPOE Client Binary file)を転送する(S1006)。このときPPPOEクライアントファイルの転送は、JVM(Java(登録商標) Virtual Machine)によって実現できる。

【0138】

PPPOEクライアント生成のためのファイルを受信したゲストデバイス120は、受信したPPPOEクライアントファイルを実行してPPPOEクライアントモジュールを生成する(S1007)。

【0139】

このように、ゲストデバイス120にPPPOEクライアントモジュールが生成されれば、ゲストデバイス120に対してPPPOEによるネットワーク設定手続きが正常的に実行される。

即ち、PPPOEデモンが実行され(S1008)、PPPOEセッションが実行され(S1009)、PPPOEプロトコルによるPPPOEセッションステージ(つまり、PPP LCP、IPCP、PAP、CHAPなど)が行なわれる(S1010)。

【0140】

最後に、ホームサーバ100とゲストデバイス120間のトンネルリングが完成し、ゲストデバイス120のMACアドレス、ユーザID及び割り当てられたIPアドレスなどを表7のように認証テーブルに登録して、表8を表7のように、テーブルアップデートする。このようにして、ゲストデバイス120に対するネットワーク設定が完了する(Network configuration Success)(S1011)。

【0141】

以上のように、各制御デバイス110、120の通信プロトコル形式に応じて各制御デバイス110、120がホームサーバ100を介してネットワークを設定する手続きを説明した。

【0142】

次に、図12を参照して制御デバイス110、120に対するネットワーク設定後にサービスが提供される手続きを説明する。

【0143】

図12は、他の実施形態に係るネットワーク設定後、デバイス毎にサービスを提供する手続きを示すフローチャートである。

図12に示すように、前記のように、ネットワーク設定が完了すれば(S1201)、ゲストデバイス120に対する認証が完了することによって、ゲストデバイス120の登録手続きが行なわれる(S1202)。

【0144】

一方、前記のようなサービス許可に対する登録メッセージは、以下のようなeXtensible Markup Language(XML)文書で作製することができる。

【0145】

【数1】

【0146】

この文書において、publicKeyToken=“4c4996039ede”は、制御デバイス110、120のMACアドレスを示し、<UserInfo>はユーザIDを意味する。

【0147】

これにより、ゲストデバイス120に対する許可情報が許可サーバ130内に含まれた装置及び許可リストデータベース131の許可テーブルに登録される(S1203)。例えば、前記登録されるゲストデバイス120のIDがゲスト2、MACアドレスがM3であり、ゲストデバイス120のユーザが未成年である場合には、以下の表9のように登録することができる。

【0148】

【表9】

【0149】

許可テーブルの登録が完了した後、ゲストデバイス120がホームサーバ100を介してサービス要請を行う(S1204)。

【0150】

ホームサーバ100が、登録された許可テーブルの許可情報を確認し、サービスの許可/不許可を判断する(S1205)。この時、サービスが許容される場合(S1205「Y」)、要請されたサービスを提供するが(S1206)、サービスの提供が許容されない場合には、当該サービスを提供せず、ホームサーバ100がゲストデバイス120にサービス拒絶メッセージを転送する(S1207)。

ここで、前記サービス要請メッセージは、以下のXML文書で作成することができる。

【0151】

【数2】

【0152】

この文章において、<activated ServiceName=“Movie_Adult.mpg”/>は、当該制御デバイス110、120が要請するサービスコンテンツを示し、<activated ServiceNumber=“8”/>は、要請したサービスの番号を示す。

また、サービス要請による許可メッセージは、以下のXML文書で作成することができる。

【0153】

【数3】

【0154】

この文章において、<Result=“Allow”/>部分がサービス要請が許可されたことを意味する。

【0155】

このサービスの提供が終了した場合、または、サービス拒絶メッセージを転送された場合に、他のサービス要請があるかどうか確認する(S1208)。

他のサービス要請がある場合には(S1208で「Y」)、ステップS1205に戻る。

【0156】

他のサービス要請がない場合には(S1208で「N」)、ゲストデバイス120がPPPOE方式である場合には、PPPOEデモンを解除して終了し、ゲストデバイス120がDHCP方式である場合には、DHCPデモンを解除して終了する(S1209)。

【0157】

以上、制御デバイス120のホームサーバ100によるホームネットワークのネットワークアクセス及びサービス提供手続きを説明した。

次に、図13及び図14を参照して、ホームサーバ100を実際にハードウェアまたはソフトウェア上で実現した一例について説明する。

【0158】

図13は、本実施形態に係るホームサーバを実際に実現した一例を示す図面である。

図13に示すように、ホームサーバ100は、前記のように、装置及び許可リストデータベース131を含む許可サーバ130と連結されたり、許可サーバ130を含めて構成することができる。

【0159】

一方、ホームサーバ100は、PPPOEサーバ機能及びDHCPサーバ機能を同時に実行するために、従来のホームサーバ100構成にPPPOEアプリケーション1330及びDHCPアプリケーション1340を同時に含む構成を有する。

【0160】

また、ホームサーバ100と許可サーバ130、または制御デバイス110、120間で本発明による許可及びサービス要請メッセージを送受信するために、所定のXML(eXtensible Markup Language)文書を生成するXML Parser/Generator1300をさらに含む。

【0161】

同時に、前記のように、制御デバイス110、120がPPPOE形式のパケットであるか、DHCP形式のパケットであるかを判別し、各形式に応じた処理を行なうために、イーサネット(登録商標)型検査及びMACアドレスマッピングテスク(Ethernet(登録商標) type check&MAC address mapping Task)1320を含む。また、制御デバイス110、120の認証のために、サービス及び装置リストデータベース(Service&device list DBs)1310をさらに含む。

【0162】

図14は、本発明の実施形態に従ってホームサーバ装置を実現した細部機能ブロックを示すブロック図である。即ち、図13に示すホームサーバ100をデバイス詳細機能(Device Specific function)に従って、図14のように、細部機能ブロックで示すことができる。

【0163】

このように、図14に示すように、本実施形態による機能を実行するために、一般のホームサーバ100の各種デバイスにUPnP1400、デバイスリストDB1312、サービスリストDB1311、XMLパーサ/生成器1300、PPP1410,PPPOEサーバ1420、DHCPサーバ1430、イーサネット(登録商標)ヘッダ型検査モジュール1321、及びMACアドレスマッピングモジュール1322などをさらに含む。

【図面の簡単な説明】

【0164】

【図1】本発明が適用されるホームネットワークのデバイスアクセス状況を示す。

【図2】本発明によるホームネットワークのデバイス及びユーザの認証システムを示す。

【図3】本発明の実施形態によるホームネットワークシステムのホームサーバの機能的な構成を示す。

【図4】本発明の実施形態によるホームサーバのプロトコル選択手続きを示すフロー図である。

【図5】本発明の実施形態によるイーサネット(登録商標)パケットの構造を示す。

【図6】本発明の実施形態によるホームネットワークのデバイス及びユーザ認証手続きを示すフロー図である。

【図7】本発明の実施形態による外部デバイスのユーザ認証のためのユーザ情報入力窓を示す。

【図8】本発明の第1実施形態によるデバイスがDHCPで接続する場合のネットワーク設定手続きを示す。

【図9】本発明の第2実施形態によるデバイスがPPPOEで接続する場合のネットワーク設定手続きを示す。

【図10】本発明の第3実施形態によるデバイスが自動IPで接続する場合のネットワーク設定手続きを示す。

【図11A】本発明の実施形態によるゲストデバイスの情報構成を示す。

【図11B】本発明の実施形態によるゲストデバイスの情報構成を示す。

【図12】本発明の実施形態による他のネットワーク設定後にデバイス毎にサービスを提供する手続きを示すフロー図である。

【図13】本発明の実施形態によるホームサーバの実際の実現例を示す。

【図14】本発明の実施形態に従ってホームサーバ装置を実現した細部機能ブロックを示す。

【符号の説明】

【0165】

100 ホームサーバ

110 レガシーデバイス

120 ゲストデバイス

121 外部デバイス

130 許可サーバ

131 装置及び許可リストDB

140 インターネット

200 DHCP処理部

210 PPPOE処理部

220 IPプールDB

230 PPPOEクライアント

300 ユーザ及びデバイス認証装置

310 イーサネット(登録商標)型検査部

320 PPPOEデモン

330 PPPデモン

340 ユーザ認証部

350 DHCPポート番号検査部

360 DHCPデモン

370 MACアドレス認証部

380 ユーザ及びデバイス認証DB

【特許請求の範囲】

【請求項1】

サービスコンテンツを提供するサービスデバイスと、

ホームネットワークの一つ以上のデバイスを管理し、前記各デバイスに対する認証情報を含み、前記認証情報に従って前記各デバイスに対するネットワークを設定するホームサーバと、

前記ホームサーバを介してネットワーク認証を行なう制御デバイスと、

前記ホームサーバと連結され、前記サービスコンテンツに対する前記許可サーバにおける許可/不許可に従って、前記サービスデバイスから前記サービスコンテンツの提供を受ける前記制御デバイス、前記制御デバイスの性格に応じてサービス許可に対する情報を含む許可サーバと、

を備えることを特徴とするホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項2】

前記許可サーバは、

前記制御デバイスの性格に応じてサービス許可に対する情報をテーブル形態で管理する装置及び許可リストデータベースを有することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項3】

前記装置及び許可リストデータベースは、前記制御デバイスの性格に応じたサービスデバイス許可に対する情報をさらに有することを特徴とする請求項2に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項4】

前記ホームサーバは、

前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを有することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項5】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行なうことを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項6】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、ユーザID及びパスワード情報で行なうことを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項7】

前記ホームサーバは、

前記制御デバイスに対するユーザ認証、デバイス認証及びネットワーク設定を同時に処理することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項8】

前記ホームサーバは、

前記制御デバイスからのDynamic host configuration protocol(DHCP)パケットと、Point−to−point protocol over Ethernet(登録商標)(PPPOE)パケットを同時に処理できることを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項9】

前記ホームサーバは、

ネットワーク設定を要請した前記制御デバイスからの入力パケットデータの類型を確認するイーサネット(登録商標)型検査部と、

前記イーサネット(登録商標)型検査部で検査された入力パケットデータ類型に応じてPPPOE処理を行なうことができるPoint−to−point protocol over Ethernet(登録商標)(PPPOE)サーバと、

前記イーサネット(登録商標)型検査部で検査された入力パケットデータ類型に応じてDHCP処理を行なうことができるDynamic host configuration protocol(DHCP)サーバと、

前記各PPPOE及びDHCP処理後、ユーザ及びデバイス認証を行なうユーザ/デバイス認証データベースと、

を有することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項10】

前記PPPOEサーバは、

PPPOE処理要請に従ってプロセスを実行するPPPOEデモンと、

前記PPPOEデモン実行後、PPP処理要請に従ってプロセスを実行するPPPデモンと、

前記PPPデモン実行後、PPPOEにおけるユーザ認証を担当するユーザ認証部と、

を有することを特徴とする請求項9に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項11】

前記DHCPサーバは、

DHCPパケットに対するポート番号を検査するDHCPポート番号検査部と、

前記DHCPポート番号検査後、DHCP処理要請に従ってプロセスを実行するDHCPデモンと、

前記DHCPデモン実行後、前記DHCPパケットのmedia access control(MAC)アドレスを認証するMACアドレス認証部と、

を有することを特徴とする請求項10に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項12】

前記イーサネット(登録商標)型検査部は、

前記入力パケットデータのデータフィールドの中でイーサネット(登録商標)型情報を含むフィールドを確認し、前記フィールドに記録された情報によって前記入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判断することを特徴とする請求項9に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項13】

前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPパケットである場合、ペイロードのIPパケット領域によってInternet protocol(IP)パケット情報を確認することを特徴とする請求項12に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項14】

前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPパケットである場合、ペイロードのIPパケット領域によってUser data protocol(UDP)情報を確認することを特徴とする請求項12に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項15】

前記ホームサーバは、

前記DHCPサーバのDHCPデモンと前記PPPOEサーバのPPPOEデモンが割当可能なIP情報を含むIPプールデータベースに同時にアクセス可能であることを特徴とする請求項11に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項16】

ホームネットワークの各種サービスデバイスを制御して、前記サービスデバイスからサービスの提供を受けようとするユーザは、制御デバイスがホームサーバを介して認証を受ける段階と、

前記制御デバイスが前記ホームサーバに前記サービスデバイスに対するサービス要請を行なう段階と、

前記サービス要請に従って前記制御デバイスが前記ホームサーバと連動する許可サーバを介して前記要請されたサービスに対するサービス許可を受ける段階と、

前記サービス許可に従って、前記制御デバイスが前記サービスデバイスから前記要請したサービスの提供を受ける段階と、

を含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項17】

制御デバイスがホームネットワークにアクセスする際に、前記制御デバイスをホームサーバの認証テーブルに登録する段階と、

前記ホームサーバから許可サーバにサービス許可登録メッセージを転送する段階と、

前記許可サーバが前記当該制御デバイスに対する許可情報を前記許可サーバに登録する段階と、

前記制御デバイスが前記ホームサーバにサービスデバイスからのサービス提供要請を行なう段階と、

前記ホームサーバが前記制御デバイスが要請した前記サービス提供の許可されたサービスであるかを前記許可サーバによって確認する段階と、

前記確認結果、許可が許容された場合、前記サービスデバイスから前記制御デバイスによって要請されたサービスが提供される段階と、

を含むことを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項18】

前記要請されたサービスの許可が許容される時、

前記ホームサーバ、制御デバイス及び前記要請されたメディアコンテンツを提供する当該サービスデバイス間でマッチングするプロトコル、ポート及びフォーマットに対する選択を行なう段階と、

前記ホームサーバが前記制御デバイスと前記サービスデバイス間のルーティングテーブル及びブリッジングテーブルを更新する段階と、

を含むことを特徴とする請求項17に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項19】

前記許可サーバは、前記制御デバイスの性格に応じてサービス許可に対する情報をテーブル形態で管理することを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項20】

前記許可サーバは、前記制御デバイスに対する性格に応じたサービスデバイス許可に対する情報をさらに含むことを特徴とする請求項19に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項21】

前記ホームサーバは、前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを含むことを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項22】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行なわれることを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項23】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、ユーザID及びパスワード情報で行なわれることを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項24】

前記ホームサーバは、前記制御デバイスに対するユーザ認証、デバイス認証及びネットワーク設定を同時に処理することを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項25】

前記ホームサーバは、前記制御デバイスからのdynamic host configuration protocol(DHCP)パケットと、Point−to−point protocol over Eternet(PPPOE)パケットを同時に処理できることを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項26】

前記サービス許可が許容されない場合には、

前記許可サーバが前記ホームサーバのサービス許可要請メッセージの応答としてサービス許可拒絶メッセージを前記ホームサーバに転送する段階と、

前記許可サーバから前記サービス許可拒絶メッセージを受信した前記ホームサーバが前記当該制御デバイスに拒絶メッセージを転送する段階と、

をさらに含むことを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項27】

制御デバイスがホームサーバにネットワーク設定のための要請を転送する段階と、

前記制御デバイスが転送した入力パケットのプロトコルを確認する段階と、

前記確認結果、入力パケットのプロトコルがDHCPプロトコルであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、

前記確認結果、MACアドレスが認証テーブルに登録されている場合には、前記制御デバイスにinternet protocol(IP)を割り当てる段階と、

前記制御デバイスが前記ホームサーバとのネットワーク設定を完了する段階と、

前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、

前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、

前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階と、

をさらに含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項28】

前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合には、前記制御デバイスをゲストデバイスとして認識し、ネットワーク設定を再要請する段階をさらに含むことを特徴とする請求項27に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項29】

制御デバイスがホームサーバにネットワーク設定のための要請を転送する段階と、

前記制御デバイスから転送された入力パケットのプロトコルを確認する段階と、

前記確認結果、入力パケットのプロトコルがPPPOEプロトコルであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、

前記確認結果、MACアドレスが認証テーブルに登録されている場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行う段階と、

前記制御デバイスのサービス許可に関連する情報を許可テーブルに登録する段階と、

前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、

前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階と、

をさらに含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項30】

前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスのMACアドレスを認証テーブルに登録する段階をさらに含むことを特徴とする請求項29に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項31】

制御デバイスがホームサーバにネットワーク設定のための要請を転送する段階と、

前記制御デバイスに対してIPアドレス自動設定であるか否かを確認する段階と、

前記確認結果、IPアドレス自動設定である場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、

前記確認結果、MACアドレスが認証テーブルに登録されている場合、ネットワーク設定を完了する段階と、

前記制御デバイスのサービス許可に関連する情報を許可テーブルに登録する段階と、

前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、

前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階と、

をさらに含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項32】

前記確認結果、MACアドレスが認証テーブルに登録されていない場合、前記制御データベースにPPPOEクライアントモジュールが存在するか否かを確認する段階と、

前記確認結果、PPPOEクライアントモジュールが存在する場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行なう段階と、

をさらに含むことを特徴とする請求項30に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項33】

前記確認結果、PPPOEクライアントモジュールが存在しない場合、前記制御デバイスにPPPOEクライアントファイルを転送する段階と、

前記制御デバイスが前記受信したPPPOEクライアントファイルを実行し、前記PPPOEクライアントモジュールを生成する段階と、

をさらに含むことを特徴とする請求項32に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項1】

サービスコンテンツを提供するサービスデバイスと、

ホームネットワークの一つ以上のデバイスを管理し、前記各デバイスに対する認証情報を含み、前記認証情報に従って前記各デバイスに対するネットワークを設定するホームサーバと、

前記ホームサーバを介してネットワーク認証を行なう制御デバイスと、

前記ホームサーバと連結され、前記サービスコンテンツに対する前記許可サーバにおける許可/不許可に従って、前記サービスデバイスから前記サービスコンテンツの提供を受ける前記制御デバイス、前記制御デバイスの性格に応じてサービス許可に対する情報を含む許可サーバと、

を備えることを特徴とするホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項2】

前記許可サーバは、

前記制御デバイスの性格に応じてサービス許可に対する情報をテーブル形態で管理する装置及び許可リストデータベースを有することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項3】

前記装置及び許可リストデータベースは、前記制御デバイスの性格に応じたサービスデバイス許可に対する情報をさらに有することを特徴とする請求項2に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項4】

前記ホームサーバは、

前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを有することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項5】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行なうことを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項6】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、ユーザID及びパスワード情報で行なうことを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項7】

前記ホームサーバは、

前記制御デバイスに対するユーザ認証、デバイス認証及びネットワーク設定を同時に処理することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項8】

前記ホームサーバは、

前記制御デバイスからのDynamic host configuration protocol(DHCP)パケットと、Point−to−point protocol over Ethernet(登録商標)(PPPOE)パケットを同時に処理できることを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項9】

前記ホームサーバは、

ネットワーク設定を要請した前記制御デバイスからの入力パケットデータの類型を確認するイーサネット(登録商標)型検査部と、

前記イーサネット(登録商標)型検査部で検査された入力パケットデータ類型に応じてPPPOE処理を行なうことができるPoint−to−point protocol over Ethernet(登録商標)(PPPOE)サーバと、

前記イーサネット(登録商標)型検査部で検査された入力パケットデータ類型に応じてDHCP処理を行なうことができるDynamic host configuration protocol(DHCP)サーバと、

前記各PPPOE及びDHCP処理後、ユーザ及びデバイス認証を行なうユーザ/デバイス認証データベースと、

を有することを特徴とする請求項1に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項10】

前記PPPOEサーバは、

PPPOE処理要請に従ってプロセスを実行するPPPOEデモンと、

前記PPPOEデモン実行後、PPP処理要請に従ってプロセスを実行するPPPデモンと、

前記PPPデモン実行後、PPPOEにおけるユーザ認証を担当するユーザ認証部と、

を有することを特徴とする請求項9に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項11】

前記DHCPサーバは、

DHCPパケットに対するポート番号を検査するDHCPポート番号検査部と、

前記DHCPポート番号検査後、DHCP処理要請に従ってプロセスを実行するDHCPデモンと、

前記DHCPデモン実行後、前記DHCPパケットのmedia access control(MAC)アドレスを認証するMACアドレス認証部と、

を有することを特徴とする請求項10に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項12】

前記イーサネット(登録商標)型検査部は、

前記入力パケットデータのデータフィールドの中でイーサネット(登録商標)型情報を含むフィールドを確認し、前記フィールドに記録された情報によって前記入力パケットデータがDHCPパケットであるか、PPPOEパケットであるかを判断することを特徴とする請求項9に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項13】

前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPパケットである場合、ペイロードのIPパケット領域によってInternet protocol(IP)パケット情報を確認することを特徴とする請求項12に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項14】

前記イーサネット(登録商標)型検査部で確認した前記入力パケットデータのイーサネット(登録商標)型がDHCPパケットである場合、ペイロードのIPパケット領域によってUser data protocol(UDP)情報を確認することを特徴とする請求項12に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項15】

前記ホームサーバは、

前記DHCPサーバのDHCPデモンと前記PPPOEサーバのPPPOEデモンが割当可能なIP情報を含むIPプールデータベースに同時にアクセス可能であることを特徴とする請求項11に記載のホームネットワークにおけるデバイス及びユーザ認証システム。

【請求項16】

ホームネットワークの各種サービスデバイスを制御して、前記サービスデバイスからサービスの提供を受けようとするユーザは、制御デバイスがホームサーバを介して認証を受ける段階と、

前記制御デバイスが前記ホームサーバに前記サービスデバイスに対するサービス要請を行なう段階と、

前記サービス要請に従って前記制御デバイスが前記ホームサーバと連動する許可サーバを介して前記要請されたサービスに対するサービス許可を受ける段階と、

前記サービス許可に従って、前記制御デバイスが前記サービスデバイスから前記要請したサービスの提供を受ける段階と、

を含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項17】

制御デバイスがホームネットワークにアクセスする際に、前記制御デバイスをホームサーバの認証テーブルに登録する段階と、

前記ホームサーバから許可サーバにサービス許可登録メッセージを転送する段階と、

前記許可サーバが前記当該制御デバイスに対する許可情報を前記許可サーバに登録する段階と、

前記制御デバイスが前記ホームサーバにサービスデバイスからのサービス提供要請を行なう段階と、

前記ホームサーバが前記制御デバイスが要請した前記サービス提供の許可されたサービスであるかを前記許可サーバによって確認する段階と、

前記確認結果、許可が許容された場合、前記サービスデバイスから前記制御デバイスによって要請されたサービスが提供される段階と、

を含むことを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項18】

前記要請されたサービスの許可が許容される時、

前記ホームサーバ、制御デバイス及び前記要請されたメディアコンテンツを提供する当該サービスデバイス間でマッチングするプロトコル、ポート及びフォーマットに対する選択を行なう段階と、

前記ホームサーバが前記制御デバイスと前記サービスデバイス間のルーティングテーブル及びブリッジングテーブルを更新する段階と、

を含むことを特徴とする請求項17に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項19】

前記許可サーバは、前記制御デバイスの性格に応じてサービス許可に対する情報をテーブル形態で管理することを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項20】

前記許可サーバは、前記制御デバイスに対する性格に応じたサービスデバイス許可に対する情報をさらに含むことを特徴とする請求項19に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項21】

前記ホームサーバは、前記各デバイスに対する認証情報を前記各デバイスとマッピングして保存する認証テーブルを含むことを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項22】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、前記制御デバイスの媒体接続制御階層のアドレス情報で行なわれることを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項23】

前記ホームサーバにおいて、前記制御デバイスに対する認証は、ユーザID及びパスワード情報で行なわれることを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項24】

前記ホームサーバは、前記制御デバイスに対するユーザ認証、デバイス認証及びネットワーク設定を同時に処理することを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項25】

前記ホームサーバは、前記制御デバイスからのdynamic host configuration protocol(DHCP)パケットと、Point−to−point protocol over Eternet(PPPOE)パケットを同時に処理できることを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項26】

前記サービス許可が許容されない場合には、

前記許可サーバが前記ホームサーバのサービス許可要請メッセージの応答としてサービス許可拒絶メッセージを前記ホームサーバに転送する段階と、

前記許可サーバから前記サービス許可拒絶メッセージを受信した前記ホームサーバが前記当該制御デバイスに拒絶メッセージを転送する段階と、

をさらに含むことを特徴とする請求項16に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項27】

制御デバイスがホームサーバにネットワーク設定のための要請を転送する段階と、

前記制御デバイスが転送した入力パケットのプロトコルを確認する段階と、

前記確認結果、入力パケットのプロトコルがDHCPプロトコルであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、

前記確認結果、MACアドレスが認証テーブルに登録されている場合には、前記制御デバイスにinternet protocol(IP)を割り当てる段階と、

前記制御デバイスが前記ホームサーバとのネットワーク設定を完了する段階と、

前記制御デバイスのサービス許可と関連する情報を許可テーブルに登録する段階と、

前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、

前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階と、

をさらに含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項28】

前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合には、前記制御デバイスをゲストデバイスとして認識し、ネットワーク設定を再要請する段階をさらに含むことを特徴とする請求項27に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項29】

制御デバイスがホームサーバにネットワーク設定のための要請を転送する段階と、

前記制御デバイスから転送された入力パケットのプロトコルを確認する段階と、

前記確認結果、入力パケットのプロトコルがPPPOEプロトコルであると確認される場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、

前記確認結果、MACアドレスが認証テーブルに登録されている場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行う段階と、

前記制御デバイスのサービス許可に関連する情報を許可テーブルに登録する段階と、

前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、

前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階と、

をさらに含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項30】

前記認証テーブルの登録/不登録を確認した結果、MACアドレスが認証テーブルに登録されていない場合、前記制御デバイスのMACアドレスを認証テーブルに登録する段階をさらに含むことを特徴とする請求項29に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項31】

制御デバイスがホームサーバにネットワーク設定のための要請を転送する段階と、

前記制御デバイスに対してIPアドレス自動設定であるか否かを確認する段階と、

前記確認結果、IPアドレス自動設定である場合、前記制御デバイスに対するMACアドレスが認証テーブルに登録されているか否かを確認する段階と、

前記確認結果、MACアドレスが認証テーブルに登録されている場合、ネットワーク設定を完了する段階と、

前記制御デバイスのサービス許可に関連する情報を許可テーブルに登録する段階と、

前記許可テーブルに前記要請されたサービスが許可されたか否かを判断する段階と、

前記判断結果、前記要請されたサービスが許可された場合、前記要請されたサービスを提供する段階と、

をさらに含むことを特徴とするホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項32】

前記確認結果、MACアドレスが認証テーブルに登録されていない場合、前記制御データベースにPPPOEクライアントモジュールが存在するか否かを確認する段階と、

前記確認結果、PPPOEクライアントモジュールが存在する場合、前記制御デバイスにPPPOEデモンによってネットワーク設定を行なう段階と、

をさらに含むことを特徴とする請求項30に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【請求項33】

前記確認結果、PPPOEクライアントモジュールが存在しない場合、前記制御デバイスにPPPOEクライアントファイルを転送する段階と、

前記制御デバイスが前記受信したPPPOEクライアントファイルを実行し、前記PPPOEクライアントモジュールを生成する段階と、

をさらに含むことを特徴とする請求項32に記載のホームネットワークにおけるデバイス及びユーザ認証方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11A】

【図11B】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11A】

【図11B】

【図12】

【図13】

【図14】

【公開番号】特開2006−178976(P2006−178976A)

【公開日】平成18年7月6日(2006.7.6)

【国際特許分類】

【出願番号】特願2005−364022(P2005−364022)

【出願日】平成17年12月16日(2005.12.16)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

【出願人】(390019839)三星電子株式会社 (8,520)

【氏名又は名称原語表記】Samsung Electronics Co.,Ltd.

【Fターム(参考)】

【公開日】平成18年7月6日(2006.7.6)

【国際特許分類】

【出願日】平成17年12月16日(2005.12.16)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Bluetooth

【出願人】(390019839)三星電子株式会社 (8,520)

【氏名又は名称原語表記】Samsung Electronics Co.,Ltd.

【Fターム(参考)】

[ Back to top ]