マルチメディア処理制御装置

【課題】機密性を可及的に高めること。

【解決手段】本発明の一つの実施形態によれば、マルチメディア処理制御装置は、マルチメディア処理にかかる単位機能を夫々実現する1以上の第1構成部と、前記第1構成部を管理する第2構成部と、前記第2構成部を介して前記第1構成部の制御または状態遷移を行う第3構成部と、を備える。前記第1乃至第3構成部のうちの2つの構成部のうちの一方の構成部は、自構成部を証明する証明書を保持している。そして、前記2つの構成部間で第1の処理を実行する際、前記2つの構成部のうちの他方の構成部が前記一方の構成部が保持する証明書を用いて前記一方の構成部の認証を行った後、前記2つの構成部が前記第1の処理を開始する。

【解決手段】本発明の一つの実施形態によれば、マルチメディア処理制御装置は、マルチメディア処理にかかる単位機能を夫々実現する1以上の第1構成部と、前記第1構成部を管理する第2構成部と、前記第2構成部を介して前記第1構成部の制御または状態遷移を行う第3構成部と、を備える。前記第1乃至第3構成部のうちの2つの構成部のうちの一方の構成部は、自構成部を証明する証明書を保持している。そして、前記2つの構成部間で第1の処理を実行する際、前記2つの構成部のうちの他方の構成部が前記一方の構成部が保持する証明書を用いて前記一方の構成部の認証を行った後、前記2つの構成部が前記第1の処理を開始する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明の実施形態は、マルチメディア処理制御装置に関する。

【背景技術】

【0002】

従来、例えば画像処理技術の分野において、複数の機能ブロックを複数利用して所望の機能を実現するマルチメディア処理制御装置が用いられている。例えば、OpenMAXでは、動画像の記録または再生を実現する複数の機能ブロックの夫々をコンポーネントと定義している。マルチメディア処理にかかるコンポーネントには、例えば、動画ファイルをデコードするもの、フィルタ処理を実行するもの、レンダリング処理を実行するものなど、様々なものが存在する。複数のコンポーネントの夫々は、データ通信用のポートを有し、コンポーネント間においてデータ通信用のポートの接続設定が行われることにより、ポートを経由してコンポーネント間においてデータ転送が行われる。これにより、マルチメディア処理制御装置は、複数のコンポーネントを利用して動画像の再生等の処理を行うことができる。

【0003】

このように、OpenMAXによれば、機能の夫々がコンポーネント化され、コンポーネント間を予め定められた規格インタフェースに従って所望のように接続することができる。コンポーネントの実装、配置、再利用が容易であるため、当該規格に準拠して設計することにより、全ての機能を最初から設計する場合に比べて負担を軽減することができる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2011−39981号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

本発明の一つの実施形態は、機密性を可及的に高めたマルチメディア処理制御装置を提供することを目的とする。

【課題を解決するための手段】

【0006】

本発明の一つの実施形態によれば、マルチメディア処理制御装置は、マルチメディア処理にかかる単位機能を夫々実現する1以上の第1構成部と、前記第1構成部を管理する第2構成部と、前記第2構成部を介して前記第1構成部の制御または状態遷移を行う第3構成部と、を備える。前記第1乃至第3構成部のうちの2つの構成部のうちの一方の構成部は、自構成部を証明する証明書を保持している。そして、前記2つの構成部間で第1の処理を実行する際、前記2つの構成部のうちの他方の構成部が前記一方の構成部が保持する証明書を用いて前記一方の構成部の認証を行った後、前記2つの構成部が前記第1の処理を開始する。

【図面の簡単な説明】

【0007】

【図1】図1は、第1の実施形態のマルチメディア処理制御装置のハードウェア構成例を示す図。

【図2】図2は、第1の実施形態のマルチメディア処理制御装置の機能構成を説明する図。

【図3】図3は、第1の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【図4】図4は、第2の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【図5】図5は、第3の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【図6−1】図6−1は、コアモジュールがコンポーネントに対して送信する共通鍵生成用シードのデータ構成を示す図。

【図6−2】図6−2は、コンポーネントがコアモジュールに対して送信する共通鍵生成用シードのデータ構成を示す図。

【図7】図7は、第4の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【発明を実施するための形態】

【0008】

著作権保護コンテンツのび記録及び再生を行う場合、暗号化鍵を使用して暗号化及び復号化を行うため、機密性担保の観点から、鍵等の秘匿データを取り扱う機能モジュールを限定し、機能モジュールの正当性を検証する必要がある。一方、OpenMAX等の標準化されたシステムでは、システムを構成する一部のコンポーネントの入れ替えが容易である特徴がある。

【0009】

しかしながら、鍵等の秘匿データを取り扱う機能モジュールの不正な入れ替え、成りすまし、改竄等の脅威が大きい、標準化されたマルチメディアシステムにおいて、機能モジュールの正当性の検証を行えないという問題があった。

【0010】

そこで、本発明の実施形態によれば、構成要素間で認証を行うようにすることによって、マルチメディア処理装置の機密性を向上させることとした。以下に添付図面を参照して、実施形態にかかるマルチメディア処理制御装置を詳細に説明する。なお、これらの実施形態により本発明が限定されるものではない。

【0011】

(第1の実施形態)

図1は、第1の実施形態のマルチメディア処理制御装置のハードウェア構成例を説明する図である。

【0012】

図1に示すように、マルチメディア処理制御装置は、CPU(Central Processing Unit)1、ROM(Read Only Memory)2、およびRAM(Random Access Memory)3がバスに接続された、通常のコンピュータと同等の構成を具備している。

【0013】

ROM2には、クライアントプログラム、コアプログラム、および1以上のコンポーネントプログラムが格納されており、CPU1は、これらのプログラムをROM2から読み出し、RAM3上に展開して実行する。クライアントプログラム、コアプログラム、およびコンポーネントプログラムがCPU1によって実行されることにより、夫々後述するクライアントモジュール、コアモジュール、およびコンポーネントが構成される。

【0014】

1以上のコンポーネントプログラムの夫々は、例えば、ビデオのデコード処理あるいはフィルタ処理等の単機能の処理を行うプログラムである。これらの単機能の処理を組み合わせて、最終的なデータ処理、例えば、動画像の記録または再生を行い、処理結果を図示しない表示装置に表示する。

【0015】

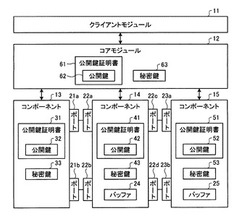

図2は、クライアントプログラム、コアプログラム、コンポーネントプログラムがCPU1により実行されることにより実現する第1の実施形態のマルチメディア処理制御装置の機能構成を説明する図である。

【0016】

図2に示すように、マルチメディア処理制御装置は、クライアントモジュール11と、コアモジュール12と、複数、ここでは3つのコンポーネント13〜15とを有して構成されている。

【0017】

本図のマルチメディア処理制御装置は、動画像の再生処理が指示されたときの状態を示している。例えば、コンポーネント13は、ビデオデコード処理を実行する機能ブロックであり、コンポーネント14は、フィルタリング処理を実行する機能ブロックであり、コンポーネント15は、画面に出力処理する機能ブロックである。即ち、コンポーネント13〜15は、夫々マルチメディア処理にかかる単位機能を実現する。マルチメディア処理制御装置は、これらのコンポーネント13〜15を組み合わせて、動画像の再生を行う。なお、マルチメディア処理制御装置は、3つのコンポーネント13〜15の他に、図示しない複数のコンポーネントを有していてもよい。そして、マルチメディア処理制御装置は、例えば、動画像の再生処理が指示された場合、これらの複数のコンポーネントを組み合わせ動画像の再生を行う。

【0018】

クライアントモジュール11は、コンポーネント13〜15のインスタンス生成や、コンポーネント13間のトンネル接続など、コンポーネント13〜15の制御にかかる要求をコアモジュール12に対して発行する。また、クライアントモジュール11は、コンポーネント13〜15の状態遷移にかかる要求をコアモジュール12に対して発行する。コンポーネント13〜15の状態遷移とは、動画像の再生を停止した状態から実行している状態に遷移する実行状態遷移や、動画像の再生を実行している状態から停止している状態に遷移するアイドル状態遷移や、ポート(後述する)を有効にするポート有効状態遷移や、ポートを無効にするポート無効状態遷移などがある。状態遷移にかかる要求は、コアモジュール12を経由して対象のコンポーネントに転送される。

【0019】

コアモジュール12は、マルチメディア処理制御装置が具備するコンポーネント13〜15の管理を実行しており、クライアントモジュール11からの要求に基づいてコンポーネント13〜15に対するコマンド発行や処理を行う。即ち、クライアントモジュール11は、コアモジュール12を介してコンポーネント13の制御や状態遷移を行うことができる。例えば、コアモジュール12は、インスタンス生成の要求を受信すると、自コアモジュール12が管理しているコンポーネント13〜15のうちの対象のコンポーネントを特定し、特定したコンポーネントのインスタンスを生成する。

【0020】

コンポーネント13〜15は、動画像の再生処理を行うために、コンポーネント13〜15間においてデータの送受信を行う。そのため、コンポーネント13〜15は、データの送受信を行うためのポートを有している。

【0021】

図2に示すように、コンポーネント13は、2つのポート21a、21bを有している。また、コンポーネント14は、4つのポート22a〜22dを有し、コンポーネント15は、2つのポート23a及び23bを有している。コンポーネント13の持つポート21a〜21cは、他のコンポーネント14又は15の持つポートと接続設定を行うことで、ポート間のデータ転送を実現する。

【0022】

図2の例では、コンポーネント13の保持するポート21a及び21bが、夫々コンポーネント14の保持するポート22a及び22bに接続設定されている。マルチメディア処理制御装置は、これらのポート21a及び22aあるいはポート21b及び22bを用いて、コンポーネント13及びコンポーネント14間におけるデータ転送を行う。同様に、コンポーネント14の保持するポート22c及び22dが、夫々コンポーネント15の保持するポート23a及び23bに接続設定されている。マルチメディア処理制御装置は、これらのポート22c及び23aあるいはポート22dポート23bを用いて、コンポーネント14及びコンポーネント15間におけるデータ転送を行う。

【0023】

また、コンポーネント14、15は、夫々バッファ24、25を保持しており、上述したポートの接続を行うことにより、コンポーネント13〜15間において、バッファ24、25を用いデータを共有することができる。図2の例では、バッファ24のデータは、コンポーネント13および14間において共有されている。同様に、バッファ25のデータは、コンポーネント14及び15間において共有されている。

【0024】

ここで、コンポーネント13は、公開鍵暗号方式の通信セッションにおいて使用される公開鍵32と、当該公開鍵32と対をなす秘密鍵33とを備えている。公開鍵32は、当該公開鍵32がコンポーネント13のものであることを証明する公開鍵証明書31に格納されている。同様に、コンポーネント14は、公開鍵42と、当該公開鍵42と対をなす秘密鍵43とを備えている。公開鍵42は、当該公開鍵42がコンポーネント14のものであることを証明する公開鍵証明書41に格納されている。同様に、コンポーネント15は、公開鍵52と、当該公開鍵52と対をなす秘密鍵53とを備えている。公開鍵52は、当該公開鍵52がコンポーネント15のものであることを証明する公開鍵証明書51に埋め込まれている。同様に、コアモジュール12は、公開鍵62と、当該公開鍵62と対をなす秘密鍵63とを備えている。公開鍵62は、当該公開鍵62がコアモジュール12のものであることを証明する公開鍵証明書61に格納されている。

【0025】

次に、以上のように構成される本発明の第1の実施形態のマルチメディア処理制御装置の動作を説明する。図3は、第1の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。

【0026】

図示するように、まず、クライアントモジュール11は、コアモジュール12に対して、コンポーネント13のインスタンス生成要求を発行する(ステップS1)。当該インスタンス生成要求を受け取ったコアモジュール12は、管理下にあるコンポーネント13〜15の中に該当コンポーネント13の存在の有無を検索する(ステップS2)。コンポーネント13はコアモジュール12の管理下にあるので、コアモジュール12は、コンポーネント13を特定し、当該特定したコンポーネント13に対して公開鍵証明書の送信を要求する旨の証明書送信要求を行う(ステップS3)。

【0027】

コンポーネント13は、コアモジュール12から証明書送信要求を受け取ると、自コンポーネント13が保持している公開鍵証明書31をコアモジュール12に送付する(ステップS4)。コアモジュール12は、コンポーネント13から公開鍵証明書31を受け取ると、当該受け取った公開鍵証明書31を検証する(ステップS5)。公開鍵証明書31の検証に成功すると、コアモジュール12は、コンポーネント13のインスタンスを生成し(ステップS6)、コンポーネント13では、自コンポーネント13のインスタンス生成にかかる初期化処理が実行される(ステップS7)。なお、ステップS5において公開鍵証明書31の検証に失敗した場合、コアモジュール12はコンポーネント13の生成を開始せず、クライアントモジュール11に対してエラーを通知する。

【0028】

このように、本発明の第1の実施形態によれば、コンポーネント13のインスタンス生成を行う際にコアモジュール12はコンポーネント13の認証を行うようにしたので、コンポーネント13の不正な入れ替え、成りすまし、改竄を防止することができるので、結果としてマルチメディア処理制御装置の機密性を高めることができる。例えばコンポーネント13が暗号化された著作権コンテンツをデコードする機能ブロックである場合には、本発明の第1の実施形態により当該機能ブロックを入れ替えたり改ざんして動作させることを防止することができるので、著作権コンテンツを不正にコピーしたり不正に視聴したりすることを防止することができる。

【0029】

なお、以上の説明においては、コアモジュール12は、コンポーネント13のインスタンスを生成する際に認証を行うものとして説明しているが、コアモジュール12は、コンポーネント14、15のインスタンス生成時にコンポーネント14、15の認証を夫々行うようにしてもよい。

【0030】

また、以上の説明においては、コアモジュール12は、インスタンス生成時に認証を行うものとして説明したが、認証を行うタイミングはインスタンス生成時だけに限定されない。例えば、コンポーネント13のディスクリプタ生成時に認証を行うようにしてもよい。また、コンポーネント13がシステムリソースを確保する際に認証を行うようにしてもよい。また、コンポーネント13の状態遷移を行う際に認証を行うようにしてもよい。また、コアモジュール12は、証明書失効リストを使用した認証を行うようにしてもよい。具体的には、コアモジュール12は、証明書失効リストを予め保持しておき、コンポーネント13が保持する公開鍵証明書31の検証に成功し、かつ当該公開鍵証明書31が証明書失効リストに記載されていない場合に、認証成功とし、コンポーネント13が保持する公開鍵証明書31の検証に失敗するか、または当該公開鍵証明書31が証明書失効リストに記載されている場合に、認証失敗とする。

【0031】

また、以上の説明においては、認証を行う動作についてのみ説明したが、認証を行うトリガとなった処理と対を成し、前記処理を行う前の状態に移行する処理が行われる際に、コアモジュール12は、前記認証を破棄するようにしてもよい。例えばインスタンス生成時に行われた認証を、インスタンス消滅時に破棄するようにしてよい。また、ディスクリプタ生成時に行われた認証を、ディスクリプタ消滅時に破棄するようにしてよい。また、システムリソースを確保する際に行われた認証を、当該システムリソースを解放する際に破棄するようにしてもよい。また、状態遷移が行われた際に行われた認証を、前記状態遷移が行われる前の状態に別の状態遷移により移行する際に破棄するようにしてもよい。このように認証を行うトリガとなった処理と対を成す処理が行われたときに当該認証を破棄することによって、一度行われた認証が有効となっている期間を短縮することができるので、より機密性を高めることができる。

【0032】

また、クライアントモジュール11に証明書に埋め込まれた公開鍵と当該公開鍵と対を成す秘密鍵とを保持させ、コンポーネント13〜15のインスタンスを生成する際や、ディスクリプタを生成する際や、システムリソースを確保する際や、状態遷移を行う際に、コンポーネント13〜15がクライアントモジュール11を認証するようにしてもよい。なお、コンポーネント13〜15によるクライアントモジュール11の認証は、上記に列挙したケースのほかに、コンポーネント13〜15とクライアントモジュール11との間でノントンネル接続する場合に行うようにしてもよい。また、ノントンネル接続しているポートを有効化する場合に認証を行うようにしてもよい。

【0033】

(第2の実施形態)

次に、本発明の第2の実施形態について説明する。第2の実施形態のマルチメディア処理制御装置の構成は第1の実施形態と同様であり、説明が重複するので、ここでは構成にかかる説明を省略する。

【0034】

図4は、第2の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。まず、クライアントモジュール11は、コアモジュール12に対して、コンポーネント13のインスタンス生成要求を送信する(ステップS11)。当該インスタンス生成要求を受け取ったコアモジュール12は、管理下にあるコンポーネント13〜15の中に該当コンポーネント13の存在の有無を検索する(ステップS12)。コンポーネント13はコアモジュール12の管理下にあるので、コアモジュール12は、コンポーネント13を特定し、当該特定したコンポーネント13に対して、公開鍵証明書の送信を要求する旨の証明書送信要求とともにコアモジュール12が保持している公開鍵証明書61を送信する(ステップS13)。

【0035】

コンポーネント13は、コアモジュール12から公開鍵証明書61および証明書送信要求を受け取ると、自コンポーネント13が保持している公開鍵証明書31をコアモジュール12に送付する(ステップS14)。また、受け取ったコアモジュール12の公開鍵証明書61の検証する(ステップS15)。

【0036】

ステップS15の処理と並行して、コアモジュール12はコンポーネント13から受け取った公開鍵証明書31を検証する(ステップS16)。コアモジュール12は、公開鍵証明書31の検証に成功した場合、コンポーネント13のインスタンスを生成する(ステップS17)。公開鍵証明書31の検証に失敗した場合、ステップS17の処理を実行せずに、クライアントモジュール11に対してエラーを通知する。

【0037】

コンポーネント13は、コアモジュール12から受け取った公開鍵証明書61の検証に成功した場合、ステップS17の処理の後に、インスタンス生成にかかる初期化処理を実行する(ステップS18)。コンポーネント13は、公開鍵証明書61の検証に失敗した場合、ステップS18の処理を実行せずに、クライアントモジュール11に対してエラーを通知する。

【0038】

このように、第2の実施形態によれば、コアモジュール12とコンポーネント13との間で相互に認証することとしたので、コンポーネント13だけでなくコアモジュール12の入れ替えや改ざんをも防止することができ、結果として機密性をさらに高めることができるようになる。

【0039】

また、第2の実施形態によれば、認証及び鍵交換を完了した後、コアモジュール12とコンポーネント13との間で公開鍵暗号方式の通信セッションで通信を行うことができるので、コアモジュール12とコンポーネント13との間の通信を秘匿でき、結果として機密性をさらに高めることができる。

【0040】

なお、第2の実施形態の認証を行うタイミングは、第1の実施形態と同様に、インスタンス生成時だけに限定されない。また、認証を行うトリガとなった処理と対を成す処理が行われた際に当該認証を破棄するようにしてもよい。また、コアモジュール12は、コンポーネント13との間だけでなく、コンポーネント14、15との間でも相互の認証を行うようにしてもよいことはいうまでもない。また、クライアントモジュール11とコンポーネント13〜15との間で相互の認証を行うようにしてもよい。

【0041】

また、コアモジュール12およびコンポーネント13は、相互認証を行うトリガとなった処理と対を成す処理が行われた際に、夫々認証を破棄するようにしてもよい。また、コアモジュール12およびコンポーネント13の夫々または一方は、証明書失効リストを使用した認証を行うようにしてもよい。

【0042】

(第3の実施形態)

次に、本発明の第3の実施形態について説明する。第3の実施形態のマルチメディア処理制御装置の構成は第1の実施形態と同様であり、説明が重複するので、ここでは構成にかかる説明を省略する。

【0043】

図5は、第3の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。図示するように、ステップS21〜ステップS26において、ステップS11〜ステップS16と同様の処理が夫々実行される。

【0044】

コアモジュール12がステップS26の処理において公開鍵証明書31の検証に成功し、かつコンポーネント13がステップS25の処理において公開鍵証明書61の検証に成功した場合、コアモジュール12が公開鍵62および秘密鍵63、コンポーネント13が公開鍵32および秘密鍵33を夫々使用することでコアモジュール12とコンポーネント13との間でセキュアな通信を行うことができる。この公開鍵および秘密鍵を用いたセキュアセッションにおいて、コアモジュール12は、共通鍵の種(シード)を生成し、生成したシード(シード72)に秘密鍵63を用いて署名し、署名付きのシード(シード71)をコンポーネント13に送信する(ステップS27)。コンポーネント13は、シード71を受信すると、自コンポーネント13でも別個にシード(シード82)を生成し、生成したシード82に秘密鍵33を用いて署名し、署名付きのシード(シード81)をコアモジュール12に送信する(ステップS28)。

【0045】

図6−1は、コアモジュール12がコンポーネント13に対して送信するシード71のデータ構成を示す図であり、図6−2は、コンポーネント13がコアモジュールに対して送信するシード81のデータ構成を示す図である。図示するように、シード71は、コアモジュール12が生成したシード72に署名73が付されたデータ構成を有している。また、シード81は、コンポーネント13が生成したシード82に署名83が付されたデータ構成を有している。

【0046】

コンポーネント13は、コアモジュール12から受け取ったシード71に含まれる署名73の検証を行い、シード72を取得する。そして、コンポーネント13は、シード72と自コンポーネント13が生成したシード82とを用いて共通鍵を生成する(ステップS29)。コアモジュール12は、コンポーネント13から受け取ったシード81に含まれる署名83の検証を行い、シード82を取得する。そして、コアモジュール12は、シード82と自コアモジュール12が生成したシード72とを用いて共通鍵を生成する(ステップS30)。なお、コンポーネント13、コアモジュール12は、受け取ったシードに含まれる署名の検証に失敗した場合、共通鍵の生成を行わずにクライアントモジュール11にエラーを通知するようにするとよい。

【0047】

ステップS29、ステップS30の処理の後、コンポーネント13およびコアモジュール12間では、共有した共通鍵を用いてセキュアな通信を行うことができる。コアモジュール12は、共通鍵を用いたセキュアセッションにおいてインスタンスを生成する(ステップS31)。その後、コンポーネント13においては、インスタンス生成にかかる初期化処理が実行される。以降のコンポーネント13およびコアモジュール12間で行うデータ転送や制御を、共通鍵を利用した暗号化通信によって伝送する事で、機密性を維持して実現できる。

【0048】

なお、以上に述べた共通鍵生成の手法は一例であって、公開鍵暗号方式の通信セッションを用いた共通鍵共有の方式は以上の手法だけに限定されない。

【0049】

このように、第3の実施形態によれば、コンポーネント13とコアモジュール12とは、公開鍵暗号方式の通信セッションを用いて共通鍵を共有し、共有している共通鍵を用いて共通鍵暗号方式を用いた通信セッションで通信を行うように構成したので、公開鍵暗号方式の通信セッションを用いて通信を行う場合に比べて処理負荷が軽減され、結果としてマルチメディア処理制御装置の動作を高速化することができるようになる。

【0050】

なお、第3の実施形態の認証を行うタイミングは、第1の実施形態と同様に、インスタンス生成時だけに限定されない。また、認証を行うトリガとなった処理と対を成す処理が行われた際に当該認証を破棄するようにしてもよい。また、コアモジュール12は、コンポーネント13との間だけでなく、コンポーネント14やコンポーネント15との間でも認証および鍵交換を行うようにしてもよいことはいうまでもない。

【0051】

(第4の実施形態)

第1〜第3の実施形態においては、コアモジュール12とコンポーネント13〜15との間で認証を行うものとして説明したが、認証が行われるのはコアモジュール12とコンポーネント13〜15との間だけに限定されない。第4の実施形態においては、コンポーネント間で認証を行う場合について説明する。

【0052】

第4の実施形態のマルチメディア処理制御装置の構成は第1の実施形態と同様であり、説明が重複するので、ここでは構成にかかる説明を省略する。

【0053】

図7は、第4の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。図示するように、クライアントモジュール11は、コンポーネント13およびコンポーネント14間でトンネル接続させる旨の要求をコアモジュール12に送信する(ステップS41)。当該要求を受け取ったコアモジュール12は、コンポーネント14とトンネル接続させる旨の要求をコンポーネント13に対して送信し(ステップS42)、コンポーネント13とトンネル接続させる旨の要求をコンポーネント14に対して送信する(ステップS43)。

【0054】

コンポーネント13は、コンポーネント14とトンネル接続させる旨の要求を受け取ると、自コンポーネント13が保持する公開鍵証明書31とともにトンネル接続の要求をコンポーネント14に送信する(ステップS44)。コンポーネント14は、コアモジュール12およびコンポーネント13から要求を受け取ると、コアモジュール12から要求とともに受け取った公開鍵証明書31を検証する(ステップS45)。公開鍵証明書31の検証に成功すると、コンポーネント14は、コンポーネント13との間でトンネル接続処理を実行する(ステップS46)。なお、ステップS45において公開鍵証明書31の検証に失敗した場合、コンポーネント14はコンポーネント13との間のトンネル接続処理を実行せず、クライアントモジュール11に対してエラーを通知する。

【0055】

トンネル接続処理が終わると、コンポーネント13およびコンポーネント14は夫々トンネル接続が完了した旨の通知をコアモジュール12に送信する(ステップS47、ステップS48)。コアモジュール12は、コンポーネント13およびコンポーネント14からトンネル接続が完了した旨の通知を受信すると、クライアントモジュール11に対してトンネル接続が完了した旨の通知を送信する(ステップS49)。

【0056】

このように、第4の実施形態によれば、コンポーネント14がコンポーネント13の認証を行うようにしたので、コンポーネント13を入れ替えたり改ざんしたりして動作させることを防止することができるので、結果として機密性を高めることができる。

【0057】

なお、以上の説明においては、コンポーネント14がコンポーネント13を認証するものとして説明したが、コンポーネント13がコンポーネント14を認証するようにしてもよい。また、コンポーネント13、15間やコンポーネント14、15間で相互に認証を行うように構成してもよい。また、第3の実施形態におけるコアモジュール12とコンポーネント13との間と同様に、コンポーネント13、14間で相互に認証を行った後、コンポーネント13、14間の通信を公開鍵暗号方式の通信セッションを用いて実行するようにしてもよい。また、コンポーネント13、14間で相互に認証を行った後、公開鍵暗号方式の通信セッションを用いて共通鍵の共有を行い、以降は共通鍵暗号方式の通信セッションを用いて相互の通信を行うようにしてもよい。

【0058】

また、コンポーネント13、14間で認証を行うタイミングは、コンポーネント13、14間でトンネル接続を行う際だけに限定されない。例えば、トンネル接続されている場合に、トンネル接続されているポートを有効化するとき、認証を行うようにしてもよい。コンポーネント13、14のうちのどちらか一方が状態遷移する際に認証を行うようにしてもよい。また、バッファ24を用いてコンポーネント13、14間で最初の通信が行われる際に認証を行うようにしてもよい。

【0059】

また、第1の実施形態と同様に、認証を行うトリガとなった処理と対を成す処理が実行された際に、当該認証を破棄するようにしてもよい。例えば、トンネル接続を行った際に行った認証を、当該トンネル接続を切断した際に破棄するようにしてもよい。また、ポートを有効化した際に行われた認証を、当該ポートが無効化された際に破棄するようにしてもよい。

【0060】

このように、本発明の実施形態によれば、クライアントモジュール11、コアモジュール12、コンポーネント13〜15のうちの2つの構成部が所定の処理を実行する際に認証を行うようにしたので、入れ替えられた構成部や改ざんされた構成部を用いてマルチメディア処理制御装置を動作させることを防止することができるので、機密性を高めることができるようになる。

【0061】

本発明のいくつかの実施形態を説明したが、これらの実施形態は、例として提示したものであり、発明の範囲を限定することは意図していない。これら新規な実施形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え、変更を行うことができる。これら実施形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0062】

11 クライアントモジュール、12 コアモジュール、13〜15 コンポーネント、31、41、51、61 公開鍵証明書、32、42、52、62 公開鍵、33、43、53、63 秘密鍵。

【技術分野】

【0001】

本発明の実施形態は、マルチメディア処理制御装置に関する。

【背景技術】

【0002】

従来、例えば画像処理技術の分野において、複数の機能ブロックを複数利用して所望の機能を実現するマルチメディア処理制御装置が用いられている。例えば、OpenMAXでは、動画像の記録または再生を実現する複数の機能ブロックの夫々をコンポーネントと定義している。マルチメディア処理にかかるコンポーネントには、例えば、動画ファイルをデコードするもの、フィルタ処理を実行するもの、レンダリング処理を実行するものなど、様々なものが存在する。複数のコンポーネントの夫々は、データ通信用のポートを有し、コンポーネント間においてデータ通信用のポートの接続設定が行われることにより、ポートを経由してコンポーネント間においてデータ転送が行われる。これにより、マルチメディア処理制御装置は、複数のコンポーネントを利用して動画像の再生等の処理を行うことができる。

【0003】

このように、OpenMAXによれば、機能の夫々がコンポーネント化され、コンポーネント間を予め定められた規格インタフェースに従って所望のように接続することができる。コンポーネントの実装、配置、再利用が容易であるため、当該規格に準拠して設計することにより、全ての機能を最初から設計する場合に比べて負担を軽減することができる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2011−39981号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

本発明の一つの実施形態は、機密性を可及的に高めたマルチメディア処理制御装置を提供することを目的とする。

【課題を解決するための手段】

【0006】

本発明の一つの実施形態によれば、マルチメディア処理制御装置は、マルチメディア処理にかかる単位機能を夫々実現する1以上の第1構成部と、前記第1構成部を管理する第2構成部と、前記第2構成部を介して前記第1構成部の制御または状態遷移を行う第3構成部と、を備える。前記第1乃至第3構成部のうちの2つの構成部のうちの一方の構成部は、自構成部を証明する証明書を保持している。そして、前記2つの構成部間で第1の処理を実行する際、前記2つの構成部のうちの他方の構成部が前記一方の構成部が保持する証明書を用いて前記一方の構成部の認証を行った後、前記2つの構成部が前記第1の処理を開始する。

【図面の簡単な説明】

【0007】

【図1】図1は、第1の実施形態のマルチメディア処理制御装置のハードウェア構成例を示す図。

【図2】図2は、第1の実施形態のマルチメディア処理制御装置の機能構成を説明する図。

【図3】図3は、第1の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【図4】図4は、第2の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【図5】図5は、第3の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【図6−1】図6−1は、コアモジュールがコンポーネントに対して送信する共通鍵生成用シードのデータ構成を示す図。

【図6−2】図6−2は、コンポーネントがコアモジュールに対して送信する共通鍵生成用シードのデータ構成を示す図。

【図7】図7は、第4の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図。

【発明を実施するための形態】

【0008】

著作権保護コンテンツのび記録及び再生を行う場合、暗号化鍵を使用して暗号化及び復号化を行うため、機密性担保の観点から、鍵等の秘匿データを取り扱う機能モジュールを限定し、機能モジュールの正当性を検証する必要がある。一方、OpenMAX等の標準化されたシステムでは、システムを構成する一部のコンポーネントの入れ替えが容易である特徴がある。

【0009】

しかしながら、鍵等の秘匿データを取り扱う機能モジュールの不正な入れ替え、成りすまし、改竄等の脅威が大きい、標準化されたマルチメディアシステムにおいて、機能モジュールの正当性の検証を行えないという問題があった。

【0010】

そこで、本発明の実施形態によれば、構成要素間で認証を行うようにすることによって、マルチメディア処理装置の機密性を向上させることとした。以下に添付図面を参照して、実施形態にかかるマルチメディア処理制御装置を詳細に説明する。なお、これらの実施形態により本発明が限定されるものではない。

【0011】

(第1の実施形態)

図1は、第1の実施形態のマルチメディア処理制御装置のハードウェア構成例を説明する図である。

【0012】

図1に示すように、マルチメディア処理制御装置は、CPU(Central Processing Unit)1、ROM(Read Only Memory)2、およびRAM(Random Access Memory)3がバスに接続された、通常のコンピュータと同等の構成を具備している。

【0013】

ROM2には、クライアントプログラム、コアプログラム、および1以上のコンポーネントプログラムが格納されており、CPU1は、これらのプログラムをROM2から読み出し、RAM3上に展開して実行する。クライアントプログラム、コアプログラム、およびコンポーネントプログラムがCPU1によって実行されることにより、夫々後述するクライアントモジュール、コアモジュール、およびコンポーネントが構成される。

【0014】

1以上のコンポーネントプログラムの夫々は、例えば、ビデオのデコード処理あるいはフィルタ処理等の単機能の処理を行うプログラムである。これらの単機能の処理を組み合わせて、最終的なデータ処理、例えば、動画像の記録または再生を行い、処理結果を図示しない表示装置に表示する。

【0015】

図2は、クライアントプログラム、コアプログラム、コンポーネントプログラムがCPU1により実行されることにより実現する第1の実施形態のマルチメディア処理制御装置の機能構成を説明する図である。

【0016】

図2に示すように、マルチメディア処理制御装置は、クライアントモジュール11と、コアモジュール12と、複数、ここでは3つのコンポーネント13〜15とを有して構成されている。

【0017】

本図のマルチメディア処理制御装置は、動画像の再生処理が指示されたときの状態を示している。例えば、コンポーネント13は、ビデオデコード処理を実行する機能ブロックであり、コンポーネント14は、フィルタリング処理を実行する機能ブロックであり、コンポーネント15は、画面に出力処理する機能ブロックである。即ち、コンポーネント13〜15は、夫々マルチメディア処理にかかる単位機能を実現する。マルチメディア処理制御装置は、これらのコンポーネント13〜15を組み合わせて、動画像の再生を行う。なお、マルチメディア処理制御装置は、3つのコンポーネント13〜15の他に、図示しない複数のコンポーネントを有していてもよい。そして、マルチメディア処理制御装置は、例えば、動画像の再生処理が指示された場合、これらの複数のコンポーネントを組み合わせ動画像の再生を行う。

【0018】

クライアントモジュール11は、コンポーネント13〜15のインスタンス生成や、コンポーネント13間のトンネル接続など、コンポーネント13〜15の制御にかかる要求をコアモジュール12に対して発行する。また、クライアントモジュール11は、コンポーネント13〜15の状態遷移にかかる要求をコアモジュール12に対して発行する。コンポーネント13〜15の状態遷移とは、動画像の再生を停止した状態から実行している状態に遷移する実行状態遷移や、動画像の再生を実行している状態から停止している状態に遷移するアイドル状態遷移や、ポート(後述する)を有効にするポート有効状態遷移や、ポートを無効にするポート無効状態遷移などがある。状態遷移にかかる要求は、コアモジュール12を経由して対象のコンポーネントに転送される。

【0019】

コアモジュール12は、マルチメディア処理制御装置が具備するコンポーネント13〜15の管理を実行しており、クライアントモジュール11からの要求に基づいてコンポーネント13〜15に対するコマンド発行や処理を行う。即ち、クライアントモジュール11は、コアモジュール12を介してコンポーネント13の制御や状態遷移を行うことができる。例えば、コアモジュール12は、インスタンス生成の要求を受信すると、自コアモジュール12が管理しているコンポーネント13〜15のうちの対象のコンポーネントを特定し、特定したコンポーネントのインスタンスを生成する。

【0020】

コンポーネント13〜15は、動画像の再生処理を行うために、コンポーネント13〜15間においてデータの送受信を行う。そのため、コンポーネント13〜15は、データの送受信を行うためのポートを有している。

【0021】

図2に示すように、コンポーネント13は、2つのポート21a、21bを有している。また、コンポーネント14は、4つのポート22a〜22dを有し、コンポーネント15は、2つのポート23a及び23bを有している。コンポーネント13の持つポート21a〜21cは、他のコンポーネント14又は15の持つポートと接続設定を行うことで、ポート間のデータ転送を実現する。

【0022】

図2の例では、コンポーネント13の保持するポート21a及び21bが、夫々コンポーネント14の保持するポート22a及び22bに接続設定されている。マルチメディア処理制御装置は、これらのポート21a及び22aあるいはポート21b及び22bを用いて、コンポーネント13及びコンポーネント14間におけるデータ転送を行う。同様に、コンポーネント14の保持するポート22c及び22dが、夫々コンポーネント15の保持するポート23a及び23bに接続設定されている。マルチメディア処理制御装置は、これらのポート22c及び23aあるいはポート22dポート23bを用いて、コンポーネント14及びコンポーネント15間におけるデータ転送を行う。

【0023】

また、コンポーネント14、15は、夫々バッファ24、25を保持しており、上述したポートの接続を行うことにより、コンポーネント13〜15間において、バッファ24、25を用いデータを共有することができる。図2の例では、バッファ24のデータは、コンポーネント13および14間において共有されている。同様に、バッファ25のデータは、コンポーネント14及び15間において共有されている。

【0024】

ここで、コンポーネント13は、公開鍵暗号方式の通信セッションにおいて使用される公開鍵32と、当該公開鍵32と対をなす秘密鍵33とを備えている。公開鍵32は、当該公開鍵32がコンポーネント13のものであることを証明する公開鍵証明書31に格納されている。同様に、コンポーネント14は、公開鍵42と、当該公開鍵42と対をなす秘密鍵43とを備えている。公開鍵42は、当該公開鍵42がコンポーネント14のものであることを証明する公開鍵証明書41に格納されている。同様に、コンポーネント15は、公開鍵52と、当該公開鍵52と対をなす秘密鍵53とを備えている。公開鍵52は、当該公開鍵52がコンポーネント15のものであることを証明する公開鍵証明書51に埋め込まれている。同様に、コアモジュール12は、公開鍵62と、当該公開鍵62と対をなす秘密鍵63とを備えている。公開鍵62は、当該公開鍵62がコアモジュール12のものであることを証明する公開鍵証明書61に格納されている。

【0025】

次に、以上のように構成される本発明の第1の実施形態のマルチメディア処理制御装置の動作を説明する。図3は、第1の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。

【0026】

図示するように、まず、クライアントモジュール11は、コアモジュール12に対して、コンポーネント13のインスタンス生成要求を発行する(ステップS1)。当該インスタンス生成要求を受け取ったコアモジュール12は、管理下にあるコンポーネント13〜15の中に該当コンポーネント13の存在の有無を検索する(ステップS2)。コンポーネント13はコアモジュール12の管理下にあるので、コアモジュール12は、コンポーネント13を特定し、当該特定したコンポーネント13に対して公開鍵証明書の送信を要求する旨の証明書送信要求を行う(ステップS3)。

【0027】

コンポーネント13は、コアモジュール12から証明書送信要求を受け取ると、自コンポーネント13が保持している公開鍵証明書31をコアモジュール12に送付する(ステップS4)。コアモジュール12は、コンポーネント13から公開鍵証明書31を受け取ると、当該受け取った公開鍵証明書31を検証する(ステップS5)。公開鍵証明書31の検証に成功すると、コアモジュール12は、コンポーネント13のインスタンスを生成し(ステップS6)、コンポーネント13では、自コンポーネント13のインスタンス生成にかかる初期化処理が実行される(ステップS7)。なお、ステップS5において公開鍵証明書31の検証に失敗した場合、コアモジュール12はコンポーネント13の生成を開始せず、クライアントモジュール11に対してエラーを通知する。

【0028】

このように、本発明の第1の実施形態によれば、コンポーネント13のインスタンス生成を行う際にコアモジュール12はコンポーネント13の認証を行うようにしたので、コンポーネント13の不正な入れ替え、成りすまし、改竄を防止することができるので、結果としてマルチメディア処理制御装置の機密性を高めることができる。例えばコンポーネント13が暗号化された著作権コンテンツをデコードする機能ブロックである場合には、本発明の第1の実施形態により当該機能ブロックを入れ替えたり改ざんして動作させることを防止することができるので、著作権コンテンツを不正にコピーしたり不正に視聴したりすることを防止することができる。

【0029】

なお、以上の説明においては、コアモジュール12は、コンポーネント13のインスタンスを生成する際に認証を行うものとして説明しているが、コアモジュール12は、コンポーネント14、15のインスタンス生成時にコンポーネント14、15の認証を夫々行うようにしてもよい。

【0030】

また、以上の説明においては、コアモジュール12は、インスタンス生成時に認証を行うものとして説明したが、認証を行うタイミングはインスタンス生成時だけに限定されない。例えば、コンポーネント13のディスクリプタ生成時に認証を行うようにしてもよい。また、コンポーネント13がシステムリソースを確保する際に認証を行うようにしてもよい。また、コンポーネント13の状態遷移を行う際に認証を行うようにしてもよい。また、コアモジュール12は、証明書失効リストを使用した認証を行うようにしてもよい。具体的には、コアモジュール12は、証明書失効リストを予め保持しておき、コンポーネント13が保持する公開鍵証明書31の検証に成功し、かつ当該公開鍵証明書31が証明書失効リストに記載されていない場合に、認証成功とし、コンポーネント13が保持する公開鍵証明書31の検証に失敗するか、または当該公開鍵証明書31が証明書失効リストに記載されている場合に、認証失敗とする。

【0031】

また、以上の説明においては、認証を行う動作についてのみ説明したが、認証を行うトリガとなった処理と対を成し、前記処理を行う前の状態に移行する処理が行われる際に、コアモジュール12は、前記認証を破棄するようにしてもよい。例えばインスタンス生成時に行われた認証を、インスタンス消滅時に破棄するようにしてよい。また、ディスクリプタ生成時に行われた認証を、ディスクリプタ消滅時に破棄するようにしてよい。また、システムリソースを確保する際に行われた認証を、当該システムリソースを解放する際に破棄するようにしてもよい。また、状態遷移が行われた際に行われた認証を、前記状態遷移が行われる前の状態に別の状態遷移により移行する際に破棄するようにしてもよい。このように認証を行うトリガとなった処理と対を成す処理が行われたときに当該認証を破棄することによって、一度行われた認証が有効となっている期間を短縮することができるので、より機密性を高めることができる。

【0032】

また、クライアントモジュール11に証明書に埋め込まれた公開鍵と当該公開鍵と対を成す秘密鍵とを保持させ、コンポーネント13〜15のインスタンスを生成する際や、ディスクリプタを生成する際や、システムリソースを確保する際や、状態遷移を行う際に、コンポーネント13〜15がクライアントモジュール11を認証するようにしてもよい。なお、コンポーネント13〜15によるクライアントモジュール11の認証は、上記に列挙したケースのほかに、コンポーネント13〜15とクライアントモジュール11との間でノントンネル接続する場合に行うようにしてもよい。また、ノントンネル接続しているポートを有効化する場合に認証を行うようにしてもよい。

【0033】

(第2の実施形態)

次に、本発明の第2の実施形態について説明する。第2の実施形態のマルチメディア処理制御装置の構成は第1の実施形態と同様であり、説明が重複するので、ここでは構成にかかる説明を省略する。

【0034】

図4は、第2の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。まず、クライアントモジュール11は、コアモジュール12に対して、コンポーネント13のインスタンス生成要求を送信する(ステップS11)。当該インスタンス生成要求を受け取ったコアモジュール12は、管理下にあるコンポーネント13〜15の中に該当コンポーネント13の存在の有無を検索する(ステップS12)。コンポーネント13はコアモジュール12の管理下にあるので、コアモジュール12は、コンポーネント13を特定し、当該特定したコンポーネント13に対して、公開鍵証明書の送信を要求する旨の証明書送信要求とともにコアモジュール12が保持している公開鍵証明書61を送信する(ステップS13)。

【0035】

コンポーネント13は、コアモジュール12から公開鍵証明書61および証明書送信要求を受け取ると、自コンポーネント13が保持している公開鍵証明書31をコアモジュール12に送付する(ステップS14)。また、受け取ったコアモジュール12の公開鍵証明書61の検証する(ステップS15)。

【0036】

ステップS15の処理と並行して、コアモジュール12はコンポーネント13から受け取った公開鍵証明書31を検証する(ステップS16)。コアモジュール12は、公開鍵証明書31の検証に成功した場合、コンポーネント13のインスタンスを生成する(ステップS17)。公開鍵証明書31の検証に失敗した場合、ステップS17の処理を実行せずに、クライアントモジュール11に対してエラーを通知する。

【0037】

コンポーネント13は、コアモジュール12から受け取った公開鍵証明書61の検証に成功した場合、ステップS17の処理の後に、インスタンス生成にかかる初期化処理を実行する(ステップS18)。コンポーネント13は、公開鍵証明書61の検証に失敗した場合、ステップS18の処理を実行せずに、クライアントモジュール11に対してエラーを通知する。

【0038】

このように、第2の実施形態によれば、コアモジュール12とコンポーネント13との間で相互に認証することとしたので、コンポーネント13だけでなくコアモジュール12の入れ替えや改ざんをも防止することができ、結果として機密性をさらに高めることができるようになる。

【0039】

また、第2の実施形態によれば、認証及び鍵交換を完了した後、コアモジュール12とコンポーネント13との間で公開鍵暗号方式の通信セッションで通信を行うことができるので、コアモジュール12とコンポーネント13との間の通信を秘匿でき、結果として機密性をさらに高めることができる。

【0040】

なお、第2の実施形態の認証を行うタイミングは、第1の実施形態と同様に、インスタンス生成時だけに限定されない。また、認証を行うトリガとなった処理と対を成す処理が行われた際に当該認証を破棄するようにしてもよい。また、コアモジュール12は、コンポーネント13との間だけでなく、コンポーネント14、15との間でも相互の認証を行うようにしてもよいことはいうまでもない。また、クライアントモジュール11とコンポーネント13〜15との間で相互の認証を行うようにしてもよい。

【0041】

また、コアモジュール12およびコンポーネント13は、相互認証を行うトリガとなった処理と対を成す処理が行われた際に、夫々認証を破棄するようにしてもよい。また、コアモジュール12およびコンポーネント13の夫々または一方は、証明書失効リストを使用した認証を行うようにしてもよい。

【0042】

(第3の実施形態)

次に、本発明の第3の実施形態について説明する。第3の実施形態のマルチメディア処理制御装置の構成は第1の実施形態と同様であり、説明が重複するので、ここでは構成にかかる説明を省略する。

【0043】

図5は、第3の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。図示するように、ステップS21〜ステップS26において、ステップS11〜ステップS16と同様の処理が夫々実行される。

【0044】

コアモジュール12がステップS26の処理において公開鍵証明書31の検証に成功し、かつコンポーネント13がステップS25の処理において公開鍵証明書61の検証に成功した場合、コアモジュール12が公開鍵62および秘密鍵63、コンポーネント13が公開鍵32および秘密鍵33を夫々使用することでコアモジュール12とコンポーネント13との間でセキュアな通信を行うことができる。この公開鍵および秘密鍵を用いたセキュアセッションにおいて、コアモジュール12は、共通鍵の種(シード)を生成し、生成したシード(シード72)に秘密鍵63を用いて署名し、署名付きのシード(シード71)をコンポーネント13に送信する(ステップS27)。コンポーネント13は、シード71を受信すると、自コンポーネント13でも別個にシード(シード82)を生成し、生成したシード82に秘密鍵33を用いて署名し、署名付きのシード(シード81)をコアモジュール12に送信する(ステップS28)。

【0045】

図6−1は、コアモジュール12がコンポーネント13に対して送信するシード71のデータ構成を示す図であり、図6−2は、コンポーネント13がコアモジュールに対して送信するシード81のデータ構成を示す図である。図示するように、シード71は、コアモジュール12が生成したシード72に署名73が付されたデータ構成を有している。また、シード81は、コンポーネント13が生成したシード82に署名83が付されたデータ構成を有している。

【0046】

コンポーネント13は、コアモジュール12から受け取ったシード71に含まれる署名73の検証を行い、シード72を取得する。そして、コンポーネント13は、シード72と自コンポーネント13が生成したシード82とを用いて共通鍵を生成する(ステップS29)。コアモジュール12は、コンポーネント13から受け取ったシード81に含まれる署名83の検証を行い、シード82を取得する。そして、コアモジュール12は、シード82と自コアモジュール12が生成したシード72とを用いて共通鍵を生成する(ステップS30)。なお、コンポーネント13、コアモジュール12は、受け取ったシードに含まれる署名の検証に失敗した場合、共通鍵の生成を行わずにクライアントモジュール11にエラーを通知するようにするとよい。

【0047】

ステップS29、ステップS30の処理の後、コンポーネント13およびコアモジュール12間では、共有した共通鍵を用いてセキュアな通信を行うことができる。コアモジュール12は、共通鍵を用いたセキュアセッションにおいてインスタンスを生成する(ステップS31)。その後、コンポーネント13においては、インスタンス生成にかかる初期化処理が実行される。以降のコンポーネント13およびコアモジュール12間で行うデータ転送や制御を、共通鍵を利用した暗号化通信によって伝送する事で、機密性を維持して実現できる。

【0048】

なお、以上に述べた共通鍵生成の手法は一例であって、公開鍵暗号方式の通信セッションを用いた共通鍵共有の方式は以上の手法だけに限定されない。

【0049】

このように、第3の実施形態によれば、コンポーネント13とコアモジュール12とは、公開鍵暗号方式の通信セッションを用いて共通鍵を共有し、共有している共通鍵を用いて共通鍵暗号方式を用いた通信セッションで通信を行うように構成したので、公開鍵暗号方式の通信セッションを用いて通信を行う場合に比べて処理負荷が軽減され、結果としてマルチメディア処理制御装置の動作を高速化することができるようになる。

【0050】

なお、第3の実施形態の認証を行うタイミングは、第1の実施形態と同様に、インスタンス生成時だけに限定されない。また、認証を行うトリガとなった処理と対を成す処理が行われた際に当該認証を破棄するようにしてもよい。また、コアモジュール12は、コンポーネント13との間だけでなく、コンポーネント14やコンポーネント15との間でも認証および鍵交換を行うようにしてもよいことはいうまでもない。

【0051】

(第4の実施形態)

第1〜第3の実施形態においては、コアモジュール12とコンポーネント13〜15との間で認証を行うものとして説明したが、認証が行われるのはコアモジュール12とコンポーネント13〜15との間だけに限定されない。第4の実施形態においては、コンポーネント間で認証を行う場合について説明する。

【0052】

第4の実施形態のマルチメディア処理制御装置の構成は第1の実施形態と同様であり、説明が重複するので、ここでは構成にかかる説明を省略する。

【0053】

図7は、第4の実施形態のマルチメディア処理制御装置の動作を説明するシーケンス図である。図示するように、クライアントモジュール11は、コンポーネント13およびコンポーネント14間でトンネル接続させる旨の要求をコアモジュール12に送信する(ステップS41)。当該要求を受け取ったコアモジュール12は、コンポーネント14とトンネル接続させる旨の要求をコンポーネント13に対して送信し(ステップS42)、コンポーネント13とトンネル接続させる旨の要求をコンポーネント14に対して送信する(ステップS43)。

【0054】

コンポーネント13は、コンポーネント14とトンネル接続させる旨の要求を受け取ると、自コンポーネント13が保持する公開鍵証明書31とともにトンネル接続の要求をコンポーネント14に送信する(ステップS44)。コンポーネント14は、コアモジュール12およびコンポーネント13から要求を受け取ると、コアモジュール12から要求とともに受け取った公開鍵証明書31を検証する(ステップS45)。公開鍵証明書31の検証に成功すると、コンポーネント14は、コンポーネント13との間でトンネル接続処理を実行する(ステップS46)。なお、ステップS45において公開鍵証明書31の検証に失敗した場合、コンポーネント14はコンポーネント13との間のトンネル接続処理を実行せず、クライアントモジュール11に対してエラーを通知する。

【0055】

トンネル接続処理が終わると、コンポーネント13およびコンポーネント14は夫々トンネル接続が完了した旨の通知をコアモジュール12に送信する(ステップS47、ステップS48)。コアモジュール12は、コンポーネント13およびコンポーネント14からトンネル接続が完了した旨の通知を受信すると、クライアントモジュール11に対してトンネル接続が完了した旨の通知を送信する(ステップS49)。

【0056】

このように、第4の実施形態によれば、コンポーネント14がコンポーネント13の認証を行うようにしたので、コンポーネント13を入れ替えたり改ざんしたりして動作させることを防止することができるので、結果として機密性を高めることができる。

【0057】

なお、以上の説明においては、コンポーネント14がコンポーネント13を認証するものとして説明したが、コンポーネント13がコンポーネント14を認証するようにしてもよい。また、コンポーネント13、15間やコンポーネント14、15間で相互に認証を行うように構成してもよい。また、第3の実施形態におけるコアモジュール12とコンポーネント13との間と同様に、コンポーネント13、14間で相互に認証を行った後、コンポーネント13、14間の通信を公開鍵暗号方式の通信セッションを用いて実行するようにしてもよい。また、コンポーネント13、14間で相互に認証を行った後、公開鍵暗号方式の通信セッションを用いて共通鍵の共有を行い、以降は共通鍵暗号方式の通信セッションを用いて相互の通信を行うようにしてもよい。

【0058】

また、コンポーネント13、14間で認証を行うタイミングは、コンポーネント13、14間でトンネル接続を行う際だけに限定されない。例えば、トンネル接続されている場合に、トンネル接続されているポートを有効化するとき、認証を行うようにしてもよい。コンポーネント13、14のうちのどちらか一方が状態遷移する際に認証を行うようにしてもよい。また、バッファ24を用いてコンポーネント13、14間で最初の通信が行われる際に認証を行うようにしてもよい。

【0059】

また、第1の実施形態と同様に、認証を行うトリガとなった処理と対を成す処理が実行された際に、当該認証を破棄するようにしてもよい。例えば、トンネル接続を行った際に行った認証を、当該トンネル接続を切断した際に破棄するようにしてもよい。また、ポートを有効化した際に行われた認証を、当該ポートが無効化された際に破棄するようにしてもよい。

【0060】

このように、本発明の実施形態によれば、クライアントモジュール11、コアモジュール12、コンポーネント13〜15のうちの2つの構成部が所定の処理を実行する際に認証を行うようにしたので、入れ替えられた構成部や改ざんされた構成部を用いてマルチメディア処理制御装置を動作させることを防止することができるので、機密性を高めることができるようになる。

【0061】

本発明のいくつかの実施形態を説明したが、これらの実施形態は、例として提示したものであり、発明の範囲を限定することは意図していない。これら新規な実施形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え、変更を行うことができる。これら実施形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0062】

11 クライアントモジュール、12 コアモジュール、13〜15 コンポーネント、31、41、51、61 公開鍵証明書、32、42、52、62 公開鍵、33、43、53、63 秘密鍵。

【特許請求の範囲】

【請求項1】

マルチメディア処理にかかる単位機能を夫々実現する1以上の第1構成部と、

前記第1構成部を管理する第2構成部と、

前記第2構成部を介して前記第1構成部の制御または状態遷移を行う第3構成部と、

を備えるマルチメディア処理制御装置であって、

前記第1乃至第3構成部のうちの2つの構成部のうちの一方の構成部は、自構成部を証明する証明書を保持し、

前記2つの構成部間で第1の処理を実行する際、前記2つの構成部のうちの他方の構成部が前記一方の構成部が保持する証明書を用いて前記一方の構成部の認証を行った後、前記2つの構成部が前記第1の処理を開始する、

ことを特徴とするマルチメディア処理制御装置。

【請求項2】

前記2つの構成部のうちの他方の構成部は、自構成部を証明する証明書を保持し、

前記2つの構成部間で前記第1の処理を実行する際、前記一方の構成部が前記他方の構成部が保持する証明書を用いて前記他方の構成部の認証をさらに行い、前記一方の構成部および前記一方の構成部の認証が完了した後、前記2つの構成部が前記第1の処理を開始する、

ことを特徴とする請求項1に記載のマルチメディア処理制御装置。

【請求項3】

前記他方の構成部は、証明書失効リストを保持し、前記一方の構成部が保持する証明書を検証し、当該証明書が前記証明書失効リストに記載されておらず、かつ、前記証明書の検証に成功した場合に認証成功とし、前記証明書が前記証明書失効リストに記載されているか、または、前記証明書の検証に失敗した場合に認証失敗とする、

ことを特徴とする請求項1に記載のマルチメディア処理制御装置。

【請求項4】

前記一方の構成部および前記他方の構成部は、夫々証明書失効リストを保持し、

前記一方の構成部は、前記他方の構成部が保持する証明書を検証し、当該他方の構成部が保持する証明書が前記一方の構成部が保持する証明書失効リストに記載されておらず、かつ、前記他方の構成部が保持する証明書の検証に成功した場合に認証成功と

する、

ことを特徴とする請求項2に記載のマルチメディア処理制御装置。

【請求項5】

前記他方の構成部は、前記第1の処理と対をなす第2の処理を実行する際に前記一方の構成部にかかる認証を破棄する、

ことを特徴とする請求項1または請求項3に記載のマルチメディア処理制御装置。

【請求項6】

前記2つの構成部は、前記第1の処理と対をなす第2の処理を実行する際に相互間の認証を破棄する、

ことを特徴とする請求項2または請求項4に記載のマルチメディア処理制御装置。

【請求項7】

前記一方の構成部および前記他方の構成部は互いにトンネル接続されている前記第1構成部であり、

前記トンネル接続されている2つの第1構成部間の通信のためのバッファをさらに備え、

前記第1の処理は前記バッファを使用開始する処理である、

ことを特徴とする請求項1乃至請求項4のうちの何れか一項に記載のマルチメディア処理制御装置。

【請求項8】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部のインスタンスを生成する処理であり、

前記第2の処理は前記インスタンスを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項9】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部のディスクリプタを生成する処理であり、

前記第2の処理は前記ディスクリプタを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項10】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部のシステムリソースを確保する処理であり、

前記第2の処理は前記システムリソースを解放する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項11】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部の状態を第1状態から第2状態に遷移させる処理であり、

前記第2の処理は前記一方の構成部の状態を前記第2状態から前記第1状態に遷移させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項12】

前記一方の構成部および前記他方の構成部はともに前記第1構成部であり、

前記第1の処理は前記他方の構成部と前記一方の構成部との間のトンネル接続を開始する処理であり、

前記第2の処理は前記他方の構成部と前記一方の構成部との間のトンネル接続を切断する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項13】

前記一方の構成部および前記他方の構成部はともに前記第1構成部であり、

前記第1の処理は前記他方の構成部と前記一方の構成部との間をトンネル接続するポートを有効化する処理であり、

前記第2の処理は前記他方の構成部と前記一方の構成部との間をトンネル接続するポートを無効化する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項14】

前記一方の構成部および前記他方の構成部はともに前記第1構成部であり、

前記第1の処理は前記一方の構成部の状態を第1状態から第2状態に遷移させる処理であり、

前記第2の処理は前記一方の構成部の状態を前記第2状態から前記第1状態に遷移させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項15】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部のインスタンスを生成する処理であり、

前記第2の処理は前記インスタンスを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項16】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部のディスクリプタを生成する処理であり、

前記第2の処理は前記ディスクリプタを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項17】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部のシステムリソースを確保する処理であり、

前記第2の処理は前記システムリソースを解放する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項18】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部の状態を第1状態から第2状態に遷移させる処理であり、

前記第2の処理は前記一方の構成部の状態を前記第2状態から前記第1状態に遷移させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項19】

前記一方の構成部および前記他方の構成部は、公開鍵暗号方式に基づく公開鍵と秘密鍵との対を夫々保持し、

前記一方の構成部および前記他方の構成部が夫々保持する証明書は自構成部が保持する公開鍵にかかる証明書であって、

前記一方の構成部および前記他方の構成部は、認証成功した後、公開鍵暗号方式に基づく通信セッションで相互の通信を実行する、

ことを特徴とする請求項5乃至請求項18のうちの何れか一項に記載のマルチメディア処理制御装置。

【請求項20】

前記一方の構成部および前記他方の構成部は、公開鍵暗号方式に基づく第1の通信セッションを利用して共通鍵暗号方式に基づく第2の通信セッションを確立する、

ことを特徴とする請求項19に記載のマルチメディア処理制御装置。

【請求項1】

マルチメディア処理にかかる単位機能を夫々実現する1以上の第1構成部と、

前記第1構成部を管理する第2構成部と、

前記第2構成部を介して前記第1構成部の制御または状態遷移を行う第3構成部と、

を備えるマルチメディア処理制御装置であって、

前記第1乃至第3構成部のうちの2つの構成部のうちの一方の構成部は、自構成部を証明する証明書を保持し、

前記2つの構成部間で第1の処理を実行する際、前記2つの構成部のうちの他方の構成部が前記一方の構成部が保持する証明書を用いて前記一方の構成部の認証を行った後、前記2つの構成部が前記第1の処理を開始する、

ことを特徴とするマルチメディア処理制御装置。

【請求項2】

前記2つの構成部のうちの他方の構成部は、自構成部を証明する証明書を保持し、

前記2つの構成部間で前記第1の処理を実行する際、前記一方の構成部が前記他方の構成部が保持する証明書を用いて前記他方の構成部の認証をさらに行い、前記一方の構成部および前記一方の構成部の認証が完了した後、前記2つの構成部が前記第1の処理を開始する、

ことを特徴とする請求項1に記載のマルチメディア処理制御装置。

【請求項3】

前記他方の構成部は、証明書失効リストを保持し、前記一方の構成部が保持する証明書を検証し、当該証明書が前記証明書失効リストに記載されておらず、かつ、前記証明書の検証に成功した場合に認証成功とし、前記証明書が前記証明書失効リストに記載されているか、または、前記証明書の検証に失敗した場合に認証失敗とする、

ことを特徴とする請求項1に記載のマルチメディア処理制御装置。

【請求項4】

前記一方の構成部および前記他方の構成部は、夫々証明書失効リストを保持し、

前記一方の構成部は、前記他方の構成部が保持する証明書を検証し、当該他方の構成部が保持する証明書が前記一方の構成部が保持する証明書失効リストに記載されておらず、かつ、前記他方の構成部が保持する証明書の検証に成功した場合に認証成功と

する、

ことを特徴とする請求項2に記載のマルチメディア処理制御装置。

【請求項5】

前記他方の構成部は、前記第1の処理と対をなす第2の処理を実行する際に前記一方の構成部にかかる認証を破棄する、

ことを特徴とする請求項1または請求項3に記載のマルチメディア処理制御装置。

【請求項6】

前記2つの構成部は、前記第1の処理と対をなす第2の処理を実行する際に相互間の認証を破棄する、

ことを特徴とする請求項2または請求項4に記載のマルチメディア処理制御装置。

【請求項7】

前記一方の構成部および前記他方の構成部は互いにトンネル接続されている前記第1構成部であり、

前記トンネル接続されている2つの第1構成部間の通信のためのバッファをさらに備え、

前記第1の処理は前記バッファを使用開始する処理である、

ことを特徴とする請求項1乃至請求項4のうちの何れか一項に記載のマルチメディア処理制御装置。

【請求項8】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部のインスタンスを生成する処理であり、

前記第2の処理は前記インスタンスを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項9】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部のディスクリプタを生成する処理であり、

前記第2の処理は前記ディスクリプタを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項10】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部のシステムリソースを確保する処理であり、

前記第2の処理は前記システムリソースを解放する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項11】

前記一方の構成部は前記第1構成部であり、

前記他方の構成部は前記第2構成部であり、

前記第1の処理は前記一方の構成部の状態を第1状態から第2状態に遷移させる処理であり、

前記第2の処理は前記一方の構成部の状態を前記第2状態から前記第1状態に遷移させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項12】

前記一方の構成部および前記他方の構成部はともに前記第1構成部であり、

前記第1の処理は前記他方の構成部と前記一方の構成部との間のトンネル接続を開始する処理であり、

前記第2の処理は前記他方の構成部と前記一方の構成部との間のトンネル接続を切断する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項13】

前記一方の構成部および前記他方の構成部はともに前記第1構成部であり、

前記第1の処理は前記他方の構成部と前記一方の構成部との間をトンネル接続するポートを有効化する処理であり、

前記第2の処理は前記他方の構成部と前記一方の構成部との間をトンネル接続するポートを無効化する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項14】

前記一方の構成部および前記他方の構成部はともに前記第1構成部であり、

前記第1の処理は前記一方の構成部の状態を第1状態から第2状態に遷移させる処理であり、

前記第2の処理は前記一方の構成部の状態を前記第2状態から前記第1状態に遷移させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項15】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部のインスタンスを生成する処理であり、

前記第2の処理は前記インスタンスを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項16】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部のディスクリプタを生成する処理であり、

前記第2の処理は前記ディスクリプタを消滅させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項17】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部のシステムリソースを確保する処理であり、

前記第2の処理は前記システムリソースを解放する処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項18】

前記一方の構成部は前記第3構成部であり、

前記他方の構成部は前記第1構成部であり、

前記第1の処理は前記他方の構成部の状態を第1状態から第2状態に遷移させる処理であり、

前記第2の処理は前記一方の構成部の状態を前記第2状態から前記第1状態に遷移させる処理である、

ことを特徴とする請求項5または請求項6に記載のマルチメディア処理制御装置。

【請求項19】

前記一方の構成部および前記他方の構成部は、公開鍵暗号方式に基づく公開鍵と秘密鍵との対を夫々保持し、

前記一方の構成部および前記他方の構成部が夫々保持する証明書は自構成部が保持する公開鍵にかかる証明書であって、

前記一方の構成部および前記他方の構成部は、認証成功した後、公開鍵暗号方式に基づく通信セッションで相互の通信を実行する、

ことを特徴とする請求項5乃至請求項18のうちの何れか一項に記載のマルチメディア処理制御装置。

【請求項20】

前記一方の構成部および前記他方の構成部は、公開鍵暗号方式に基づく第1の通信セッションを利用して共通鍵暗号方式に基づく第2の通信セッションを確立する、

ことを特徴とする請求項19に記載のマルチメディア処理制御装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6−1】

【図6−2】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6−1】

【図6−2】

【図7】

【公開番号】特開2013−4022(P2013−4022A)

【公開日】平成25年1月7日(2013.1.7)

【国際特許分類】

【出願番号】特願2011−137574(P2011−137574)

【出願日】平成23年6月21日(2011.6.21)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

【公開日】平成25年1月7日(2013.1.7)

【国際特許分類】

【出願日】平成23年6月21日(2011.6.21)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

[ Back to top ]