モバイル・スマートカード・ベースの認証のための方法、コンピュータ・プログラム、デバイス、およびシステム(モバイル・スマートカード・ベースの認証)

【課題】 特にインターネット・サービスの要求に対して、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供し、特にコンピュータ・ネットワークの信頼できないコンピュータ上で実行される場合、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供する。

【解決手段】 認証サーバでは、認証準備段階中に、チャレンジに対するレスポンスの第1の部分を表す情報が受信される。チャレンジおよびレスポンスの第1の部分は、今後使用するために格納される。修正認証段階中に、チャレンジが再送信され、チャレンジに対するレスポンスの第2の部分を表す情報が受信される。ユーザを認証するために、レスポンスの第1および第2の部分がチャレンジに照らしてチェックされる。スマートカード・リーダでは、通常の認証中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してチャレンジを受信した場合、スマートカードから受信されたレスポンスがコンピューティング・デバイスに送信される。認証準備段階中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してチャレンジを受信したことにレスポンスして、スマートカード・リーダは、レスポンスの第1の部分をコンピューティング・デバイスに送信する。スマートカード・リーダは、ユーザ・インターフェースを介してチャレンジを受信したことにレスポンスして、レスポンスの少なくとも第2の部分を、ユーザ・インターフェースを介してユーザに提示する。

【解決手段】 認証サーバでは、認証準備段階中に、チャレンジに対するレスポンスの第1の部分を表す情報が受信される。チャレンジおよびレスポンスの第1の部分は、今後使用するために格納される。修正認証段階中に、チャレンジが再送信され、チャレンジに対するレスポンスの第2の部分を表す情報が受信される。ユーザを認証するために、レスポンスの第1および第2の部分がチャレンジに照らしてチェックされる。スマートカード・リーダでは、通常の認証中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してチャレンジを受信した場合、スマートカードから受信されたレスポンスがコンピューティング・デバイスに送信される。認証準備段階中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してチャレンジを受信したことにレスポンスして、スマートカード・リーダは、レスポンスの第1の部分をコンピューティング・デバイスに送信する。スマートカード・リーダは、ユーザ・インターフェースを介してチャレンジを受信したことにレスポンスして、レスポンスの少なくとも第2の部分を、ユーザ・インターフェースを介してユーザに提示する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証情報を処理するためのスマートカード・リーダおよび認証サーバ、ならびに、認証情報を処理するための対応する方法およびコンピュータ・プログラム製品に関する。

【背景技術】

【0002】

コンピュータ・ネットワークにおけるセキュアなユーザ認証に対する需要、好ましくはインターネット・サービスに対する需要は、非常に高い。パスワードはそれほどセキュアではなく、個人データ、銀行口座、または健康データを保護しなければならない場合、必要なセキュリティ標準を満たさない可能性がある。たとえば電子トークンなどの他のソリューションは、かなり独占所有権がある。

【0003】

セキュリティおよび相互運用性の問題を克服するために、標準準拠および非常にセキュアなアルゴリズムを組み合わせた、スマートカード技術が開発されてきた。

【0004】

ユーザ認証のためにスマートカードを使用することは、認証の強力な形であると考えられ、ユーザの所有する何か、すなわちスマートカードと、ユーザの知っている何か、たとえばPINとの使用を組み合わせることで、2要素認証として知られているものが提供される。スマートカードは基本的に、通常のクレジット・カードとほぼ同じサイズの小型のプラスチック・カードであり、典型的には、従来のクレジット・カードに与えられている磁気ストライプの代わりに、小型のコンピュータ・チップ、すなわちマイクロチップが埋め込まれている。スマートカードは、署名カードである。スマートカード上に与えられた証明の一部が署名に使用され、一部が認証に使用される。

【0005】

対話型スマートカード・ログイン、ならびにリモート・スマートカード認証を提供することが知られている。ユーザは、まるで物理的にリモート・マシンのコンソールまで歩いて行ったかのように、自分のスマートカードを介してリモート・マシンにアクセスし、対話式にPINを入力してログインすることができる。リモート・スマートカード認証および対話型ログインには、いかなるタイプのスマートカード・ミドルウェアも不要であり、リモート・マシンにスマートカード・リーダを取り付ける必要もない。

【0006】

上記の理由から、スマートカードはより一層普及しつつある。いくつかの国では、当局が市民にアイデンティティまたは認証用スマートカードを発行することを考案中である。さらに銀行では、デジタル署名をサポートするカードの発行が増加している。スマートカードは、たとえば、スマートカードの発行元が認証を担当し、認証の結果をサービス・プロバイダに通知するといった方法で、インターネット・サービスにおける認証に使用することができる。

【0007】

しかしながら、スマートカード認証をインターネットのサービスに使用することには、いくつかの問題がある。理由の1つは、ほとんどの人々が、インターネットを介した慎重に扱うべき(sensitive)自分のトランザクションに複数のコンピュータを使用することである。したがって、使用されるそれぞれのコンピュータにスマートカード・リーダをインストールしなければならない。しかし、たとえスマートカード・リーダおよび適切なソフトウェアが各コンピュータにインストールされた場合でも、ユーザには、コンピュータが信頼できるものであるかどうか、またはスマートカード上の慎重に扱うべきデータが不要にアクセスされないかどうかがわからない。商用の保証付きスマートカード・リーダは、ユーザによって信頼され制御された環境に対してのみ、保証されるものである。

【発明の概要】

【発明が解決しようとする課題】

【0008】

本発明の目的は、特にインターネット・サービスの要求に対して、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供することである。本発明の他の目的は、特にコンピュータ・ネットワークの信頼できないコンピュータ上で実行される場合、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供することである。

【課題を解決するための手段】

【0009】

本発明は、スマートカード・リーダ内で認証情報を処理するための方法を提供し、この方法は、

スマートカード・リーダ内で課題を受信するステップ、および課題をスマートカードに送信するステップと、

課題に対する応答をスマートカードから受信するステップであって、当該応答が少なくとも第1の部分および第2の部分を有する、受信するステップと、

通常の認証中に、コンピューティング・デバイスへのインターフェースを介して、スマートカード・リーダ内で課題を受信したことに応答して、当該応答を当該コンピューティング・デバイスに送信するステップと、

認証準備段階中に、コンピューティング・デバイスへのインターフェースを介して、スマートカード・リーダ内で課題を受信したことに応答して、応答の第1の部分をコンピューティング・デバイスに送信するステップと、

スマートカード・リーダのユーザ・インターフェースを介して、スマートカード・リーダ内で課題を受信したことに応答して、応答の少なくとも第2の部分を、ユーザ・インターフェースを介してユーザに提示するステップと、

を含む。

【0010】

課題を受信した場合、スマートカード・リーダは、コンピューティング・デバイスに応答を送信するか、または応答の第1の部分をコンピューティング・デバイスに送信するか、または応答の第2の部分を表示することになる。課題への応答を送信することは、現況技術に従った方法によって既に実施されている、通常のケースである。応答の第1の部分の送信は、インターフェースを介してスマートカード・リーダにアクセスできるコンピューティング・デバイスに付随するものであり、本発明に従った方法によって提供されるオプションである。応答の第2の部分の送信は、ユーザによって開始された入力プロセスを介して課題を受信するスマートカード・リーダに付随するものである。

【0011】

さらに本発明は、認証サーバ内で認証情報を処理するための方法を提供し、この方法は、

ユーザを認証するための認証準備段階中に、課題を送信するステップと、

認証準備段階中に課題を送信することに応答して、課題に対する応答の第1の部分を表す情報を受信するステップと、

今後修正認証中に使用するために、認証準備段階中に、課題および応答の第1の部分を格納するステップと、

ユーザを認証するために、修正認証中に課題を再送信するステップと、

課題を再送信することに応答して、課題に対する応答の第2の部分を表す情報を受信するステップと、

応答の第1および第2の部分を課題に照らしてチェックするステップ、ならびに、応答が有効であることが証明された場合、修正認証中にユーザを正常に認証するステップと、

を含む。

【0012】

認証サーバは、認証準備段階中に課題を送信するか、または、ユーザを認証するために、修正認証中に課題を再送信するかの、いずれかとなる。認証準備段階における認証の準備または修正認証中の認証完了のいずれかの、所期の認証ステップをトリガするための事前に定義された基準が提供される。

【0013】

この基準は、モジュールが、修正認証のための課題を再送信するために認証サーバをトリガすること、または、認証サーバが認証準備段階のために新しい課題を送信するのをブロックすることによって、提供可能である。

【0014】

本発明で使用される場合の「コンピューティング・デバイス」という用語は、パーソナル・コンピュータ、券売機、自動販売機、現金自動預払機、携帯電話などを含み、可能な限り広義に解釈されるものとする。

【0015】

本発明に従った方法の利点は、信頼できないコンピューティング・デバイスでスマートカードを使用しても、スマートカードは信頼できないコンピュータに接続されずに使用されるため、信頼できないコンピュータ側の慎重に扱うべき情報にアクセスできないことである。

【0016】

たとえば、インターネット・カフェで使用するための、好ましくは充電式バッテリを用いて外部(abroad)で使用するための、キーパッドと、好ましくはディスプレイなどの表示手段とを備える、モバイル・スマートカード・リーダをユーザに提供することができる。課題はコンピュータ画面上でユーザに表示され、ユーザはキーパッドを使用してこの課題をスマートカード・リーダに入力する。スマートカードは課題を暗号化し、応答の第2の部分がスマートカード・リーダのディスプレイ上に表示される。ユーザは、コンピュータのユーザ・インターフェースで応答の第2の部分を入力する。応答の第1の部分は、ユーザが、認証準備段階とも呼ばれる、「ホーム認証」、すなわち信頼できるコンピューティング・デバイスによる認証を実行した際に、認証サーバ内にすでに格納されている。

【0017】

本明細書で使用される場合の「表示する」という用語は、その最も広義な意味で理解されるものであり、たとえば視覚、聴覚、あるいは触覚、またはそれらすべてなどの、ユーザの知覚に対応するすべての種類の表示手段を含む。したがって、「課題または応答を表示する」と言えば、たとえばイヤフォンを介した聴覚表示も含む。

【0018】

ユーザがスマートカードおよび信頼できないコンピュータを使用している場合、信頼できるコンピュータを使用する場合と同じ課題が再度使用される。ユーザは、好ましくは妥当な長さの課題をスマートカードに入力し、スマートカードが応答を再度計算する。ユーザには、信頼できるコンピューティング・デバイスを使用した認証準備段階では伝送されなかった応答の第2の部分が、有利に示される。その後、ユーザは、認証サーバに送信される応答の第2の部分を入力する。認証サーバは、応答の第1および第2の部分を組み合わせ、組み合わされた応答が有効であるかどうかをチェックする。

【0019】

課題への応答が一連の数字である場合、応答の第1の部分および第2の部分は、それぞれ互いに相補可能なこれらの数字の選択である。応答の第1および第2の部分を「組み合わせること」は、完全な応答を得ることを意味する。

【0020】

ユーザは、認証準備段階において、選択の方法を決定するマスクを事前定義することができる。たとえば、応答が40個の一連の数字であり、マスクが、応答の第1の部分が第1、第3、第5番目などの数字を備え、応答の第2の部分が第2、第4番目などの数字を備えるようなタイプの、交互パターンを実装するものとする。同様にマスクは、応答の第1の部分が第1から第30番目の数字を備え、応答の第2の部分が第31番目から最後までの数字を備えるという、別のパターンも実装可能である。実際には、多数の代替オプションが存在する。第2の応答がわずか10個の数字を含む場合、キーパッドで数個の数字を入力するだけで良いという意味で、外部認証はユーザ・フレンドリである。

【0021】

本発明に従った構造体のセキュリティは、スマートカードと、スマートカード上に格納された証明ならびに秘密認証鍵という、2つの要素に依拠している。したがって、独占所有権がある証明は使用されず、認証サーバは、たとえばディレクトリおよび取り消しサービスなどの、任意の所与のインフラストラクチャを使用して、スマートカードと、証明ならびに秘密認証鍵との妥当性をチェックすることができる。

【0022】

こうした構造体のセキュリティ特性は優れている。認証サーバへの未許可のアクセスがあった場合、侵入者は課題および応答の第1の部分を見つけることになるが、これらは認証に関する完全な情報を与えるものではない。データ伝送中にコンピューティング・デバイスが攻撃された場合、侵入者は、自分にとって無益な応答の第1または第2の部分のみを見つけることになる。その他の関連データはスマートカード・リーダ自体には格納されていない。何者かがコンピューティング・デバイスでユーザを監視する場合、それぞれの課題が1回のみ使用される限り、取得される情報は無益である。

【0023】

したがって、主に1つの課題は数回使用可能であるが、認証サーバに格納されたそれぞれの課題は1回のみ使用される。

【0024】

この方法の好ましい実施形態では、信頼できるコンピューティング・デバイスを介してコンピュータ・ネットへのアクセスを要求するステップの後に、少なくとも1つの課題が生成され、認証サーバに格納される。

【0025】

「少なくとも1つの課題」という用語は、ある種の課題の供給を維持するために、いくつかの課題を生成する場合を含む。これは、ユーザが、信頼できるコンピューティング・デバイスにしばらくの間アクセスできないが、信頼できないコンピューティング・デバイスを数回使用しなければならない場合に有利である。通常、課題を構築するためには8桁の数で十分である。ユーザが外部から、すなわち信頼できないコンピューティング・デバイスから、認証を要求するごとに、認証サーバは8桁の数字のうちの1つを送信する。

【0026】

本方法の他の好ましい実施形態では、認証サーバから課題を受信した後に、課題はスマートカード上で暗号化される。

【0027】

課題は、有利なことに、スマートカード・リーダのキーパッドにPINを入力した後、スマートカード上の秘密認証鍵を使用して暗号化される。

【0028】

応答が有効であるかどうかをチェックするステップは、有利なことに、暗号化された応答の第1および第2の部分を復号するステップ、およびそれらを課題に照らしてチェックするステップを含む。

【0029】

暗号化された応答の第1および第2の部分は、好ましくは、ユーザの公開鍵を使用して復号され、すなわち非対称鍵設計が適用される。

【0030】

本方法の非常に実用的な実施形態では、応答の第2の部分は、完全な応答から選択された、好ましくは6から12までの限定された桁数を備える。この場合、完全な応答から最後の6から12桁までの数を選択することが特に好ましい。このように桁数が限定されることにより、ユーザの入力を簡便にすることができる。課題は、たとえば6から12桁までの限定された桁数を備えることもできる。桁数は、セキュリティ要件と、実用性および快適さの要件との間の、妥協点である。

【0031】

本発明に従った方法は、応答の第1および第2の部分が課題に照らしてチェックされ、応答が有効であることが証明された場合、いかなるユーザを認証するためにも非常に好適である。

【0032】

本発明は、スマートカード・リーダ内の認証情報を処理するためのコンピュータ実行可能命令を含むコンピュータ・プログラム製品、および、認証サーバ内の認証情報を処理するためのコンピュータ実行可能命令を含むコンピュータ・プログラム製品も提供し、このコンピュータ・プログラム製品はそれぞれ、前述の方法のうちの1つに対応する。

【0033】

さらに本発明は、認証情報を処理するためのスマートカード・リーダを提供し、このスマートカード・リーダは、

ユーザに情報を提示し、ユーザから入力情報を受信するための、ユーザ・インターフェース・コンポーネントと、

少なくともコンピューティング・デバイスから課題を受信するために、コンピューティング・デバイスへのインターフェースを提供するための、第1のコンポーネントと、

少なくともスマートカードに課題を送信し、スマートカードから課題に対する応答を受信するために、スマートカードへのインターフェースを提供するための、第2のコンポーネントであって、当該応答が少なくとも第1の部分および第2の部分を有する、第2のコンポーネントと、

スマートカード・リーダの動作を制御するための処理コンポーネントであって、

通常の認証中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してそれぞれの課題を受信したことに応答して、スマートカードから受信した応答を当該コンピューティング・デバイスに送信することを、第1のコンポーネントに実行させ、

認証準備段階中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してそれぞれの課題を受信したことに応答して、スマートカードから受信した応答の第1の部分をコンピューティング・デバイスに送信することを、第1のコンポーネントに実行させ、さらに

スマートカード・リーダがユーザ・インターフェース・コンポーネントを介してそれぞれの課題を受信したことに応答して、ユーザ・インターフェース・コンポーネントを介してスマートカードから受信した応答の少なくとも第2の部分を提示することを、ユーザ・インターフェース・コンポーネントに実行させる、

処理コンポーネントと、

を備える。

【0034】

さらに本発明は、認証情報を処理するための、たとえば認証サーバなどのコンピューティング・システムを提供し、このコンピューティング・システムは、

ユーザを認証するための認証準備段階中に、課題を送信するための手段と、

認証準備段階中に課題を送信することに応答して、課題に対する応答の第1の部分を表す情報を受信するための手段と、

今後修正認証中に使用するために、認証準備段階中に、課題および応答の第1の部分を格納するための手段と、

ユーザを認証するために、修正認証中に課題を再送信するための手段と、

課題を再送信することに応答して、課題に対する応答の第2の部分を表す情報を受信するための手段と、

応答の第1および第2の部分を課題に照らしてチェックするため、ならびに、応答が有効であることが証明された場合、修正認証中にユーザを正常に認証するための、手段と、

を備える。

【0035】

スマートカード・リーダは、第1のステップにおいて、認証サーバから伝送された課題に対する応答の第1の部分を送信すること、および、第2のステップにおいて、ユーザによって入力された課題に対する応答の第2の部分を表示することを、実行するように適合される。

【0036】

好ましい実施形態では、スマートカード・リーダおよび認証サーバのそれぞれは、前述のような方法のうちの1つを実行するために使用されるように適合される。

【0037】

スマートカードの例は、Telesec、Signtrust、TC Trustcenter、およびD−Trustからの署名カードである。多くのカードが、認証用の鍵および文書署名用の鍵を提供する。どちらの鍵も、アルゴリズム側面下で使用可能であり、スマートカードの鍵使用ポリシーに従って選択されるべきである。

【0038】

本発明のこれらおよび他の態様および目的は、以下の説明および添付の図面と共に考慮した場合に、より良く理解されるであろう。しかしながら、以下の説明は、本発明の好ましい諸実施形態およびそれらの多数の特定の細部を示しているが、単なる例として与えられたものであり、限定的なものではない。本発明の趣旨を逸脱することなく、本発明の範囲内で多くの変更および修正が可能であり、本発明はすべてのこうした修正を含む。

【0039】

本発明は、完全なハードウェア実施形態、完全なソフトウェア実施形態、またはハードウェアおよびソフトウェアの両方の要素を含む実施形態の形を取ることができる。好ましい実施形態では、本発明は、ファームウェア、常駐ソフトウェア、マイクロコードなどを含むがこれらに限定されない、ソフトウェア内に実装される。

【0040】

さらに本発明はコンピュータまたは任意の命令実行システムによって、またはそれらと共に使用するためのプログラム・コードを提供する、コンピュータ使用可能またはコンピュータ読み取り可能のメディアからアクセス可能な、コンピュータ・プログラム製品の形を取ることができる。これを説明するために、コンピュータ使用可能またはコンピュータ読み取り可能メディアは、命令実行システム、装置、またはデバイスによって、あるいはそれらと共に使用するためのプログラムを、含有、格納、通信、伝搬、または移送することが可能な、任意の装置とすることができる。

【0041】

メディアは、電子、磁気、光、電磁、赤外線、または半導体の、システム(あるいは装置またはデバイス)または伝搬メディアとすることができる。コンピュータ読み取り可能メディアの例には、半導体またはソリッド・ステート・メモリ、磁気テープ、取り外し可能コンピュータ・ディスケット、ランダム・アクセス・メモリ(RAM)、読み取り専用メモリ(ROM)、剛性磁気ディスク、および光ディスクが含まれる。光ディスクの現行例には、コンパクト・ディスク読み取り専用メモリ(CD‐ROM)、コンパクト・ディスク読み出し/書き込み(CD‐R/W)、およびDVDが含まれる。

【0042】

プログラム・コードの格納あるいは実行またはその両方に好適なデータ処理システムには、システム・バスを介してメモリ要素に直接または間接的に結合された、少なくとも1つのプロセッサが含まれることになる。メモリ要素は、プログラム・コードの実際の実行中に使用されるローカル・メモリ、大容量ストレージ、および、実行時に大容量ストレージからコードを取り出さなければならない回数を削減するために少なくとも一部のプログラム・コードの一時ストレージを提供するキャッシュ・メモリを、含むことができる。

【0043】

入力/出力またはI/Oデバイス(キーボード、ディスプレイ、ポインティング・デバイスなどを含むがこれらに限定されない)を、直接、または介在するI/Oコントローラを介して、システムに結合することができる。

【0044】

データ処理システムを、介在する専用または公衆のネットワークを介して、他のデータ処理システムまたはリモート・プリンタまたはストレージ・デバイスに結合できるようにするために、ネットワーク・アダプタをシステムに結合することもできる。モデム、ケーブル・モデム、およびEthernet(R)カードは、現在使用可能なネットワーク・アダプタ・タイプのうちのごく一部に過ぎない。

【0045】

本発明は、図面を参照しながらの以下の詳細な説明からより良く理解されるであろう。

【図面の簡単な説明】

【0046】

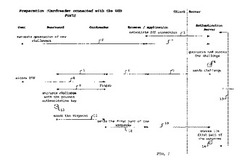

【図1】モバイル・スマートカード・リーダを使用してスマートカードを第1のコンピューティング・デバイスに接続することにより、第1のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、認証サーバから課題を受信し、応答の第1の部分を認証サーバへ送信する、諸ステップを示す図である。

【図2】第2のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、スマートカードをモバイル・スマートカード・リーダに接続し、認証サーバから課題を受信し、応答の第2の部分を転送し、その後、認証サーバが応答の第1および第2の部分を組み合わせ、応答が有効であるかどうかをチェックする、諸ステップを示す図である。

【図3】本発明を使用するための例示的環境を示す概略図である。

【発明を実施するための形態】

【0047】

図1は、モバイル・スマートカード・リーダを使用してスマートカードを第1のコンピューティング・デバイスに接続することにより、第1のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、認証サーバから課題を受信し、応答の第1の部分を認証サーバへ送信する、諸ステップを示す図である。

【0048】

設定は、縦の破線によって示されるクライアント/サーバ・インターフェースである。クライアントは、図1には示されていない第1のコンピューティング・デバイス上で実行する。クライアント側は、ユーザ、スマートカード、ブラウザ/アプリケーション、ならびに、データ交換のため、および最終的にはカードリーダのバッテリをロードするために、USB(Universal Serial Bus)ポートを介して第1のコンピューティング・デバイスに接続可能な、カードリーダを備え、サーバ側は、認証サーバを備える。

【0049】

第1のステップでは、矢印1によって示されるように、ブラウザ/アプリケーションと認証サーバとの間に、SSL(セキュア・ソケット・レイヤ)接続が確立される。SSL接続を使用して、たとえば「中間者攻撃(man-in-the-middle-attack)」を避けることができる。

【0050】

次のステップでは、ユーザは新しい課題の生成を要求する。この要求は、矢印2によって示されるようにブラウザ/アプリケーションへとアドレス指定され、矢印3によって示されるように認証サーバへと転送される。その後、認証サーバは、1つまたは複数の課題4を生成して格納する。

【0051】

さらに次のステップでは、矢印5および6によって示されるように、課題4はブラウザ/アプリケーションを介してカードリーダへと送信される。課題4は、矢印7によって示されるように、カードリーダからスマートカードへと転送される。

【0052】

ユーザは、矢印8に従って、カードリーダのPINパッドにPINを入力する。PINは、矢印9のようにスマートカードに送信される。課題4は、ユーザの秘密認証鍵を使用して暗号化される。暗号化された課題10は応答と呼ばれ、スマートカード上に生成される。

【0053】

スマートカードは、矢印11に従って応答をカードリーダに送信し、矢印12および13のように、応答の第1の部分は、カードリーダからブラウザ/アプリケーションを介して認証サーバへと送信される。応答の第1の部分14は認証サーバに格納される。

【0054】

図1に示されたようなプロセスは、n個の課題4について応答14の第1の部分を格納するために、矢印15に従ってn回反復可能であり、nは整数である。

【0055】

図1で説明されるようなプロセスは、図2で説明されるようなプロセスの準備プロセスとみなすことができる。

【0056】

準備プロセスは、たとえば格納された未使用の課題の供給がある一定の限界を下回った場合に、ユーザによって、または自動的に開始することができる。たとえば電子メール・メッセージを送信することによって、準備プロセスを開始するようユーザに想起させるための、自動ルーチンを提供することもできる。

【0057】

ユーザが自分のPINを入力した後、スマートカードが認証を複数回実行できる場合、準備プロセスが容易になる。

【0058】

信頼できるコンピューティング・デバイスによる準備プロセスが正常に実行された後、デフォルト・ケースとして信頼できないコンピューティング・デバイスによる認証のプロセスの範囲内で機能するように、接続されたスマートカード・リーダを「外部認証」に切り替えることができる。

【0059】

図2は、第2のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、スマートカードをモバイル・スマートカード・リーダに接続し、認証サーバから課題を受信し、応答の第2の部分を転送し、その後、認証サーバが応答の第1および第2の部分を組み合わせ、応答が有効であるかどうかをチェックする、諸ステップを示す図である。

【0060】

図2の設定は、図1のように縦の破線で示されたクライアント/サーバ・インターフェースである。クライアントは、図2には示されていない第2のコンピューティング・デバイス上で実行する。クライアント側は、ユーザ、スマートカード、ブラウザ、および、第2のコンピューティング・デバイスに接続されていないカードリーダを備え、サーバ側は認証サーバを備える。

【0061】

第1のステップでは、矢印21のようにユーザが認証を希望するため、矢印22によって示されるように、ブラウザと認証サーバとの間にSSL(セキュア・ソケット・レイヤ)接続が確立される。

【0062】

次のステップでは、矢印23によって示されるように、認証サーバは、図1の課題4と同一であるものと想定される格納された課題40をブラウザに送信し、矢印24のように、格納された課題40をブラウザがユーザに表示する。

【0063】

さらに次のステップでは、矢印25によって示されるように、ユーザは課題40をカードリーダに入力し、その後ユーザは、矢印26によって示されるように、カードリーダにPINを入力する。

【0064】

カードリーダは、矢印27によって示されるように、課題40をスマートカードに送信する。課題40は秘密認証鍵によって暗号化され、図1の暗号化された課題10と同一であるものと想定され、どちらも応答と呼ばれる、暗号化された20は、スマートカード上に格納される。

【0065】

スマートカードは、矢印28に従って応答をカードリーダに送信し、矢印29に従って、応答の第2の部分がカードリーダからユーザに表示される。

【0066】

その後ユーザは、矢印30および31のように、ブラウザを介して認証サーバに送信される応答の第2の部分を入力する。

【0067】

認証サーバは、1.)に従って応答の第1および第2の部分を組み合わせた後、2.)に従ってユーザの公開鍵で応答を復号し、その後3.)に従って、復号された応答と課題とを比較する。復号された応答が課題と等しい場合、4.)に従ってユーザは認証される。

【0068】

図2で説明されるようなプロセスは、図1で説明されるような準備プロセスに基づく外部認証とみなされるものである。

【0069】

図3は、本発明を使用するための例示的環境を示す概略図である。

【0070】

第1のコンピューティング・デバイス300および第2のコンピューティング・デバイス400は、ネットワーク600を介してサーバ500に接続される。第1のコンピューティング・デバイス300は、第1のユーザ・インターフェース310、第1のプロセッサ320、および第1のネットワーク・インターフェース330を備える。第2のコンピューティング・デバイス400は、第2のユーザ・インターフェース410、第2のプロセッサ420、および第2のネットワーク・インターフェース430を備える。サーバ500は認証サーバ550を備える。モバイル・カード・リーダ700はPINパッド710およびディスプレイ720を備え、マイクロプロセッサ850を備えるスマートカード800を受け入れるように適合される。マイクロプロセッサ850は、課題を暗号化および復号化するように適合される。モバイル・カード・リーダ700は、破線によって示されるように、USBポート340を介して第1のコンピューティング・デバイス300に接続可能である。第1のコンピューティング・デバイス300がユーザ900によって信頼できるコンピューティング・デバイスである場合、図1で説明されるようなプロセスが実行される。モバイル・カード・リーダ700は、第2のコンピューティング・デバイス400で作業中であるが、第2のコンピューティング・デバイス400に接続されていない場合、使用可能である。第2のコンピューティング・デバイス400がユーザ900によって信頼できないコンピューティング・デバイスである場合、図2で説明されたようなプロセスが実行される。

【0071】

コンピュータ分野の当業者であれば明らかなように、本明細書で説明される諸態様および諸実施形態は、たとえば、本明細書の教示に従ってプログラミングされた汎用コンピューティング・デバイスなどのマシンを使用して、便宜的に実装可能であることに留意されたい。ソフトウェア分野の当業者であれば明らかなように、適切なソフトウェア・コーディングは、本開示の教示に基づき、熟練したプログラマによって容易に準備可能である。

【0072】

こうしたソフトウェアは、機械読み取り可能メディアを採用するコンピュータ・プログラム製品とすることができる。機械読み取り可能メディアは、たとえば汎用コンピューティング・デバイスなどのマシンによる実行のために一連の命令の格納あるいは暗号化またはその両方が実行可能であり、本明細書で説明された方法あるいは実施形態またはその両方のうちの任意の1つをマシンに実行させる、任意のメディアとすることができる。機械読み取り可能メディアの例には、たとえば従来のフレキシブルディスクなどの磁気ディスク、ハード・ドライブ・ディスク、たとえば、読み取り可能、書き込み可能、あるいは再書き込み可能、またはそれらすべてのCDなどのコンパクト・ディスク「CD」、および、読み取り可能、書き込み可能、あるいは再書き込み可能、またはそれらすべてのDVDなどのデジタル・ビデオ・ディスク「DVD」、などの光ディスク、光磁気ディスク、読み取り専用メモリ「ROM」デバイス、ランダム・アクセス・メモリ「RAM」デバイス、磁気カード、光カード、たとえばフラッシュ・メモリ、EPROM、EEPROMなどのソリッド・ステート・メモリ・デバイス、ならびに、それらの任意の組み合わせが含まれるが、これらに限定されるものではない。本明細書で使用されるような機械読み取り可能メディアは、単一のメディア、ならびに、たとえばコンピュータ・メモリと組み合わされたコンパクト・ディスクあるいは1つまたは複数のハード・ディスク・ドライブの集合などの、物理的に分離したメディアの集合を含むように意図される。

【0073】

汎用コンピューティング・デバイスの例には、コンピュータ・ワークステーション、端末コンピュータ、サーバ・コンピュータ、たとえばタブレット・コンピュータ、携帯情報端末「PDA」、携帯電話などのハンドヘルド・デバイス、ウェブ機器、ネットワーク・ルータ、ネットワーク・スイッチ、ネットワーク・ブリッジ、機械によって実行されるアクションを指定する一連の命令を実行可能な任意の機械、ならびに、それらの任意の組み合わせが含まれるが、これらに限定されることはない。一例では、汎用コンピューティング・デバイスはキオスクを含むか、あるいはキオスクに含まれる、またはその両方が可能である。

【0074】

以上、本発明の特定の諸実施形態を参照してきたが、当業者であれば、範囲が添付の特許請求の範囲によって画定された本発明の原理および趣旨を逸脱することなく、これらの諸実施形態における変更が実行可能であることを理解されよう。

【技術分野】

【0001】

本発明は、認証情報を処理するためのスマートカード・リーダおよび認証サーバ、ならびに、認証情報を処理するための対応する方法およびコンピュータ・プログラム製品に関する。

【背景技術】

【0002】

コンピュータ・ネットワークにおけるセキュアなユーザ認証に対する需要、好ましくはインターネット・サービスに対する需要は、非常に高い。パスワードはそれほどセキュアではなく、個人データ、銀行口座、または健康データを保護しなければならない場合、必要なセキュリティ標準を満たさない可能性がある。たとえば電子トークンなどの他のソリューションは、かなり独占所有権がある。

【0003】

セキュリティおよび相互運用性の問題を克服するために、標準準拠および非常にセキュアなアルゴリズムを組み合わせた、スマートカード技術が開発されてきた。

【0004】

ユーザ認証のためにスマートカードを使用することは、認証の強力な形であると考えられ、ユーザの所有する何か、すなわちスマートカードと、ユーザの知っている何か、たとえばPINとの使用を組み合わせることで、2要素認証として知られているものが提供される。スマートカードは基本的に、通常のクレジット・カードとほぼ同じサイズの小型のプラスチック・カードであり、典型的には、従来のクレジット・カードに与えられている磁気ストライプの代わりに、小型のコンピュータ・チップ、すなわちマイクロチップが埋め込まれている。スマートカードは、署名カードである。スマートカード上に与えられた証明の一部が署名に使用され、一部が認証に使用される。

【0005】

対話型スマートカード・ログイン、ならびにリモート・スマートカード認証を提供することが知られている。ユーザは、まるで物理的にリモート・マシンのコンソールまで歩いて行ったかのように、自分のスマートカードを介してリモート・マシンにアクセスし、対話式にPINを入力してログインすることができる。リモート・スマートカード認証および対話型ログインには、いかなるタイプのスマートカード・ミドルウェアも不要であり、リモート・マシンにスマートカード・リーダを取り付ける必要もない。

【0006】

上記の理由から、スマートカードはより一層普及しつつある。いくつかの国では、当局が市民にアイデンティティまたは認証用スマートカードを発行することを考案中である。さらに銀行では、デジタル署名をサポートするカードの発行が増加している。スマートカードは、たとえば、スマートカードの発行元が認証を担当し、認証の結果をサービス・プロバイダに通知するといった方法で、インターネット・サービスにおける認証に使用することができる。

【0007】

しかしながら、スマートカード認証をインターネットのサービスに使用することには、いくつかの問題がある。理由の1つは、ほとんどの人々が、インターネットを介した慎重に扱うべき(sensitive)自分のトランザクションに複数のコンピュータを使用することである。したがって、使用されるそれぞれのコンピュータにスマートカード・リーダをインストールしなければならない。しかし、たとえスマートカード・リーダおよび適切なソフトウェアが各コンピュータにインストールされた場合でも、ユーザには、コンピュータが信頼できるものであるかどうか、またはスマートカード上の慎重に扱うべきデータが不要にアクセスされないかどうかがわからない。商用の保証付きスマートカード・リーダは、ユーザによって信頼され制御された環境に対してのみ、保証されるものである。

【発明の概要】

【発明が解決しようとする課題】

【0008】

本発明の目的は、特にインターネット・サービスの要求に対して、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供することである。本発明の他の目的は、特にコンピュータ・ネットワークの信頼できないコンピュータ上で実行される場合、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供することである。

【課題を解決するための手段】

【0009】

本発明は、スマートカード・リーダ内で認証情報を処理するための方法を提供し、この方法は、

スマートカード・リーダ内で課題を受信するステップ、および課題をスマートカードに送信するステップと、

課題に対する応答をスマートカードから受信するステップであって、当該応答が少なくとも第1の部分および第2の部分を有する、受信するステップと、

通常の認証中に、コンピューティング・デバイスへのインターフェースを介して、スマートカード・リーダ内で課題を受信したことに応答して、当該応答を当該コンピューティング・デバイスに送信するステップと、

認証準備段階中に、コンピューティング・デバイスへのインターフェースを介して、スマートカード・リーダ内で課題を受信したことに応答して、応答の第1の部分をコンピューティング・デバイスに送信するステップと、

スマートカード・リーダのユーザ・インターフェースを介して、スマートカード・リーダ内で課題を受信したことに応答して、応答の少なくとも第2の部分を、ユーザ・インターフェースを介してユーザに提示するステップと、

を含む。

【0010】

課題を受信した場合、スマートカード・リーダは、コンピューティング・デバイスに応答を送信するか、または応答の第1の部分をコンピューティング・デバイスに送信するか、または応答の第2の部分を表示することになる。課題への応答を送信することは、現況技術に従った方法によって既に実施されている、通常のケースである。応答の第1の部分の送信は、インターフェースを介してスマートカード・リーダにアクセスできるコンピューティング・デバイスに付随するものであり、本発明に従った方法によって提供されるオプションである。応答の第2の部分の送信は、ユーザによって開始された入力プロセスを介して課題を受信するスマートカード・リーダに付随するものである。

【0011】

さらに本発明は、認証サーバ内で認証情報を処理するための方法を提供し、この方法は、

ユーザを認証するための認証準備段階中に、課題を送信するステップと、

認証準備段階中に課題を送信することに応答して、課題に対する応答の第1の部分を表す情報を受信するステップと、

今後修正認証中に使用するために、認証準備段階中に、課題および応答の第1の部分を格納するステップと、

ユーザを認証するために、修正認証中に課題を再送信するステップと、

課題を再送信することに応答して、課題に対する応答の第2の部分を表す情報を受信するステップと、

応答の第1および第2の部分を課題に照らしてチェックするステップ、ならびに、応答が有効であることが証明された場合、修正認証中にユーザを正常に認証するステップと、

を含む。

【0012】

認証サーバは、認証準備段階中に課題を送信するか、または、ユーザを認証するために、修正認証中に課題を再送信するかの、いずれかとなる。認証準備段階における認証の準備または修正認証中の認証完了のいずれかの、所期の認証ステップをトリガするための事前に定義された基準が提供される。

【0013】

この基準は、モジュールが、修正認証のための課題を再送信するために認証サーバをトリガすること、または、認証サーバが認証準備段階のために新しい課題を送信するのをブロックすることによって、提供可能である。

【0014】

本発明で使用される場合の「コンピューティング・デバイス」という用語は、パーソナル・コンピュータ、券売機、自動販売機、現金自動預払機、携帯電話などを含み、可能な限り広義に解釈されるものとする。

【0015】

本発明に従った方法の利点は、信頼できないコンピューティング・デバイスでスマートカードを使用しても、スマートカードは信頼できないコンピュータに接続されずに使用されるため、信頼できないコンピュータ側の慎重に扱うべき情報にアクセスできないことである。

【0016】

たとえば、インターネット・カフェで使用するための、好ましくは充電式バッテリを用いて外部(abroad)で使用するための、キーパッドと、好ましくはディスプレイなどの表示手段とを備える、モバイル・スマートカード・リーダをユーザに提供することができる。課題はコンピュータ画面上でユーザに表示され、ユーザはキーパッドを使用してこの課題をスマートカード・リーダに入力する。スマートカードは課題を暗号化し、応答の第2の部分がスマートカード・リーダのディスプレイ上に表示される。ユーザは、コンピュータのユーザ・インターフェースで応答の第2の部分を入力する。応答の第1の部分は、ユーザが、認証準備段階とも呼ばれる、「ホーム認証」、すなわち信頼できるコンピューティング・デバイスによる認証を実行した際に、認証サーバ内にすでに格納されている。

【0017】

本明細書で使用される場合の「表示する」という用語は、その最も広義な意味で理解されるものであり、たとえば視覚、聴覚、あるいは触覚、またはそれらすべてなどの、ユーザの知覚に対応するすべての種類の表示手段を含む。したがって、「課題または応答を表示する」と言えば、たとえばイヤフォンを介した聴覚表示も含む。

【0018】

ユーザがスマートカードおよび信頼できないコンピュータを使用している場合、信頼できるコンピュータを使用する場合と同じ課題が再度使用される。ユーザは、好ましくは妥当な長さの課題をスマートカードに入力し、スマートカードが応答を再度計算する。ユーザには、信頼できるコンピューティング・デバイスを使用した認証準備段階では伝送されなかった応答の第2の部分が、有利に示される。その後、ユーザは、認証サーバに送信される応答の第2の部分を入力する。認証サーバは、応答の第1および第2の部分を組み合わせ、組み合わされた応答が有効であるかどうかをチェックする。

【0019】

課題への応答が一連の数字である場合、応答の第1の部分および第2の部分は、それぞれ互いに相補可能なこれらの数字の選択である。応答の第1および第2の部分を「組み合わせること」は、完全な応答を得ることを意味する。

【0020】

ユーザは、認証準備段階において、選択の方法を決定するマスクを事前定義することができる。たとえば、応答が40個の一連の数字であり、マスクが、応答の第1の部分が第1、第3、第5番目などの数字を備え、応答の第2の部分が第2、第4番目などの数字を備えるようなタイプの、交互パターンを実装するものとする。同様にマスクは、応答の第1の部分が第1から第30番目の数字を備え、応答の第2の部分が第31番目から最後までの数字を備えるという、別のパターンも実装可能である。実際には、多数の代替オプションが存在する。第2の応答がわずか10個の数字を含む場合、キーパッドで数個の数字を入力するだけで良いという意味で、外部認証はユーザ・フレンドリである。

【0021】

本発明に従った構造体のセキュリティは、スマートカードと、スマートカード上に格納された証明ならびに秘密認証鍵という、2つの要素に依拠している。したがって、独占所有権がある証明は使用されず、認証サーバは、たとえばディレクトリおよび取り消しサービスなどの、任意の所与のインフラストラクチャを使用して、スマートカードと、証明ならびに秘密認証鍵との妥当性をチェックすることができる。

【0022】

こうした構造体のセキュリティ特性は優れている。認証サーバへの未許可のアクセスがあった場合、侵入者は課題および応答の第1の部分を見つけることになるが、これらは認証に関する完全な情報を与えるものではない。データ伝送中にコンピューティング・デバイスが攻撃された場合、侵入者は、自分にとって無益な応答の第1または第2の部分のみを見つけることになる。その他の関連データはスマートカード・リーダ自体には格納されていない。何者かがコンピューティング・デバイスでユーザを監視する場合、それぞれの課題が1回のみ使用される限り、取得される情報は無益である。

【0023】

したがって、主に1つの課題は数回使用可能であるが、認証サーバに格納されたそれぞれの課題は1回のみ使用される。

【0024】

この方法の好ましい実施形態では、信頼できるコンピューティング・デバイスを介してコンピュータ・ネットへのアクセスを要求するステップの後に、少なくとも1つの課題が生成され、認証サーバに格納される。

【0025】

「少なくとも1つの課題」という用語は、ある種の課題の供給を維持するために、いくつかの課題を生成する場合を含む。これは、ユーザが、信頼できるコンピューティング・デバイスにしばらくの間アクセスできないが、信頼できないコンピューティング・デバイスを数回使用しなければならない場合に有利である。通常、課題を構築するためには8桁の数で十分である。ユーザが外部から、すなわち信頼できないコンピューティング・デバイスから、認証を要求するごとに、認証サーバは8桁の数字のうちの1つを送信する。

【0026】

本方法の他の好ましい実施形態では、認証サーバから課題を受信した後に、課題はスマートカード上で暗号化される。

【0027】

課題は、有利なことに、スマートカード・リーダのキーパッドにPINを入力した後、スマートカード上の秘密認証鍵を使用して暗号化される。

【0028】

応答が有効であるかどうかをチェックするステップは、有利なことに、暗号化された応答の第1および第2の部分を復号するステップ、およびそれらを課題に照らしてチェックするステップを含む。

【0029】

暗号化された応答の第1および第2の部分は、好ましくは、ユーザの公開鍵を使用して復号され、すなわち非対称鍵設計が適用される。

【0030】

本方法の非常に実用的な実施形態では、応答の第2の部分は、完全な応答から選択された、好ましくは6から12までの限定された桁数を備える。この場合、完全な応答から最後の6から12桁までの数を選択することが特に好ましい。このように桁数が限定されることにより、ユーザの入力を簡便にすることができる。課題は、たとえば6から12桁までの限定された桁数を備えることもできる。桁数は、セキュリティ要件と、実用性および快適さの要件との間の、妥協点である。

【0031】

本発明に従った方法は、応答の第1および第2の部分が課題に照らしてチェックされ、応答が有効であることが証明された場合、いかなるユーザを認証するためにも非常に好適である。

【0032】

本発明は、スマートカード・リーダ内の認証情報を処理するためのコンピュータ実行可能命令を含むコンピュータ・プログラム製品、および、認証サーバ内の認証情報を処理するためのコンピュータ実行可能命令を含むコンピュータ・プログラム製品も提供し、このコンピュータ・プログラム製品はそれぞれ、前述の方法のうちの1つに対応する。

【0033】

さらに本発明は、認証情報を処理するためのスマートカード・リーダを提供し、このスマートカード・リーダは、

ユーザに情報を提示し、ユーザから入力情報を受信するための、ユーザ・インターフェース・コンポーネントと、

少なくともコンピューティング・デバイスから課題を受信するために、コンピューティング・デバイスへのインターフェースを提供するための、第1のコンポーネントと、

少なくともスマートカードに課題を送信し、スマートカードから課題に対する応答を受信するために、スマートカードへのインターフェースを提供するための、第2のコンポーネントであって、当該応答が少なくとも第1の部分および第2の部分を有する、第2のコンポーネントと、

スマートカード・リーダの動作を制御するための処理コンポーネントであって、

通常の認証中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してそれぞれの課題を受信したことに応答して、スマートカードから受信した応答を当該コンピューティング・デバイスに送信することを、第1のコンポーネントに実行させ、

認証準備段階中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してそれぞれの課題を受信したことに応答して、スマートカードから受信した応答の第1の部分をコンピューティング・デバイスに送信することを、第1のコンポーネントに実行させ、さらに

スマートカード・リーダがユーザ・インターフェース・コンポーネントを介してそれぞれの課題を受信したことに応答して、ユーザ・インターフェース・コンポーネントを介してスマートカードから受信した応答の少なくとも第2の部分を提示することを、ユーザ・インターフェース・コンポーネントに実行させる、

処理コンポーネントと、

を備える。

【0034】

さらに本発明は、認証情報を処理するための、たとえば認証サーバなどのコンピューティング・システムを提供し、このコンピューティング・システムは、

ユーザを認証するための認証準備段階中に、課題を送信するための手段と、

認証準備段階中に課題を送信することに応答して、課題に対する応答の第1の部分を表す情報を受信するための手段と、

今後修正認証中に使用するために、認証準備段階中に、課題および応答の第1の部分を格納するための手段と、

ユーザを認証するために、修正認証中に課題を再送信するための手段と、

課題を再送信することに応答して、課題に対する応答の第2の部分を表す情報を受信するための手段と、

応答の第1および第2の部分を課題に照らしてチェックするため、ならびに、応答が有効であることが証明された場合、修正認証中にユーザを正常に認証するための、手段と、

を備える。

【0035】

スマートカード・リーダは、第1のステップにおいて、認証サーバから伝送された課題に対する応答の第1の部分を送信すること、および、第2のステップにおいて、ユーザによって入力された課題に対する応答の第2の部分を表示することを、実行するように適合される。

【0036】

好ましい実施形態では、スマートカード・リーダおよび認証サーバのそれぞれは、前述のような方法のうちの1つを実行するために使用されるように適合される。

【0037】

スマートカードの例は、Telesec、Signtrust、TC Trustcenter、およびD−Trustからの署名カードである。多くのカードが、認証用の鍵および文書署名用の鍵を提供する。どちらの鍵も、アルゴリズム側面下で使用可能であり、スマートカードの鍵使用ポリシーに従って選択されるべきである。

【0038】

本発明のこれらおよび他の態様および目的は、以下の説明および添付の図面と共に考慮した場合に、より良く理解されるであろう。しかしながら、以下の説明は、本発明の好ましい諸実施形態およびそれらの多数の特定の細部を示しているが、単なる例として与えられたものであり、限定的なものではない。本発明の趣旨を逸脱することなく、本発明の範囲内で多くの変更および修正が可能であり、本発明はすべてのこうした修正を含む。

【0039】

本発明は、完全なハードウェア実施形態、完全なソフトウェア実施形態、またはハードウェアおよびソフトウェアの両方の要素を含む実施形態の形を取ることができる。好ましい実施形態では、本発明は、ファームウェア、常駐ソフトウェア、マイクロコードなどを含むがこれらに限定されない、ソフトウェア内に実装される。

【0040】

さらに本発明はコンピュータまたは任意の命令実行システムによって、またはそれらと共に使用するためのプログラム・コードを提供する、コンピュータ使用可能またはコンピュータ読み取り可能のメディアからアクセス可能な、コンピュータ・プログラム製品の形を取ることができる。これを説明するために、コンピュータ使用可能またはコンピュータ読み取り可能メディアは、命令実行システム、装置、またはデバイスによって、あるいはそれらと共に使用するためのプログラムを、含有、格納、通信、伝搬、または移送することが可能な、任意の装置とすることができる。

【0041】

メディアは、電子、磁気、光、電磁、赤外線、または半導体の、システム(あるいは装置またはデバイス)または伝搬メディアとすることができる。コンピュータ読み取り可能メディアの例には、半導体またはソリッド・ステート・メモリ、磁気テープ、取り外し可能コンピュータ・ディスケット、ランダム・アクセス・メモリ(RAM)、読み取り専用メモリ(ROM)、剛性磁気ディスク、および光ディスクが含まれる。光ディスクの現行例には、コンパクト・ディスク読み取り専用メモリ(CD‐ROM)、コンパクト・ディスク読み出し/書き込み(CD‐R/W)、およびDVDが含まれる。

【0042】

プログラム・コードの格納あるいは実行またはその両方に好適なデータ処理システムには、システム・バスを介してメモリ要素に直接または間接的に結合された、少なくとも1つのプロセッサが含まれることになる。メモリ要素は、プログラム・コードの実際の実行中に使用されるローカル・メモリ、大容量ストレージ、および、実行時に大容量ストレージからコードを取り出さなければならない回数を削減するために少なくとも一部のプログラム・コードの一時ストレージを提供するキャッシュ・メモリを、含むことができる。

【0043】

入力/出力またはI/Oデバイス(キーボード、ディスプレイ、ポインティング・デバイスなどを含むがこれらに限定されない)を、直接、または介在するI/Oコントローラを介して、システムに結合することができる。

【0044】

データ処理システムを、介在する専用または公衆のネットワークを介して、他のデータ処理システムまたはリモート・プリンタまたはストレージ・デバイスに結合できるようにするために、ネットワーク・アダプタをシステムに結合することもできる。モデム、ケーブル・モデム、およびEthernet(R)カードは、現在使用可能なネットワーク・アダプタ・タイプのうちのごく一部に過ぎない。

【0045】

本発明は、図面を参照しながらの以下の詳細な説明からより良く理解されるであろう。

【図面の簡単な説明】

【0046】

【図1】モバイル・スマートカード・リーダを使用してスマートカードを第1のコンピューティング・デバイスに接続することにより、第1のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、認証サーバから課題を受信し、応答の第1の部分を認証サーバへ送信する、諸ステップを示す図である。

【図2】第2のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、スマートカードをモバイル・スマートカード・リーダに接続し、認証サーバから課題を受信し、応答の第2の部分を転送し、その後、認証サーバが応答の第1および第2の部分を組み合わせ、応答が有効であるかどうかをチェックする、諸ステップを示す図である。

【図3】本発明を使用するための例示的環境を示す概略図である。

【発明を実施するための形態】

【0047】

図1は、モバイル・スマートカード・リーダを使用してスマートカードを第1のコンピューティング・デバイスに接続することにより、第1のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、認証サーバから課題を受信し、応答の第1の部分を認証サーバへ送信する、諸ステップを示す図である。

【0048】

設定は、縦の破線によって示されるクライアント/サーバ・インターフェースである。クライアントは、図1には示されていない第1のコンピューティング・デバイス上で実行する。クライアント側は、ユーザ、スマートカード、ブラウザ/アプリケーション、ならびに、データ交換のため、および最終的にはカードリーダのバッテリをロードするために、USB(Universal Serial Bus)ポートを介して第1のコンピューティング・デバイスに接続可能な、カードリーダを備え、サーバ側は、認証サーバを備える。

【0049】

第1のステップでは、矢印1によって示されるように、ブラウザ/アプリケーションと認証サーバとの間に、SSL(セキュア・ソケット・レイヤ)接続が確立される。SSL接続を使用して、たとえば「中間者攻撃(man-in-the-middle-attack)」を避けることができる。

【0050】

次のステップでは、ユーザは新しい課題の生成を要求する。この要求は、矢印2によって示されるようにブラウザ/アプリケーションへとアドレス指定され、矢印3によって示されるように認証サーバへと転送される。その後、認証サーバは、1つまたは複数の課題4を生成して格納する。

【0051】

さらに次のステップでは、矢印5および6によって示されるように、課題4はブラウザ/アプリケーションを介してカードリーダへと送信される。課題4は、矢印7によって示されるように、カードリーダからスマートカードへと転送される。

【0052】

ユーザは、矢印8に従って、カードリーダのPINパッドにPINを入力する。PINは、矢印9のようにスマートカードに送信される。課題4は、ユーザの秘密認証鍵を使用して暗号化される。暗号化された課題10は応答と呼ばれ、スマートカード上に生成される。

【0053】

スマートカードは、矢印11に従って応答をカードリーダに送信し、矢印12および13のように、応答の第1の部分は、カードリーダからブラウザ/アプリケーションを介して認証サーバへと送信される。応答の第1の部分14は認証サーバに格納される。

【0054】

図1に示されたようなプロセスは、n個の課題4について応答14の第1の部分を格納するために、矢印15に従ってn回反復可能であり、nは整数である。

【0055】

図1で説明されるようなプロセスは、図2で説明されるようなプロセスの準備プロセスとみなすことができる。

【0056】

準備プロセスは、たとえば格納された未使用の課題の供給がある一定の限界を下回った場合に、ユーザによって、または自動的に開始することができる。たとえば電子メール・メッセージを送信することによって、準備プロセスを開始するようユーザに想起させるための、自動ルーチンを提供することもできる。

【0057】

ユーザが自分のPINを入力した後、スマートカードが認証を複数回実行できる場合、準備プロセスが容易になる。

【0058】

信頼できるコンピューティング・デバイスによる準備プロセスが正常に実行された後、デフォルト・ケースとして信頼できないコンピューティング・デバイスによる認証のプロセスの範囲内で機能するように、接続されたスマートカード・リーダを「外部認証」に切り替えることができる。

【0059】

図2は、第2のコンピューティング・デバイスを介したコンピュータ・ネットワークへのアクセスを要求し、スマートカードをモバイル・スマートカード・リーダに接続し、認証サーバから課題を受信し、応答の第2の部分を転送し、その後、認証サーバが応答の第1および第2の部分を組み合わせ、応答が有効であるかどうかをチェックする、諸ステップを示す図である。

【0060】

図2の設定は、図1のように縦の破線で示されたクライアント/サーバ・インターフェースである。クライアントは、図2には示されていない第2のコンピューティング・デバイス上で実行する。クライアント側は、ユーザ、スマートカード、ブラウザ、および、第2のコンピューティング・デバイスに接続されていないカードリーダを備え、サーバ側は認証サーバを備える。

【0061】

第1のステップでは、矢印21のようにユーザが認証を希望するため、矢印22によって示されるように、ブラウザと認証サーバとの間にSSL(セキュア・ソケット・レイヤ)接続が確立される。

【0062】

次のステップでは、矢印23によって示されるように、認証サーバは、図1の課題4と同一であるものと想定される格納された課題40をブラウザに送信し、矢印24のように、格納された課題40をブラウザがユーザに表示する。

【0063】

さらに次のステップでは、矢印25によって示されるように、ユーザは課題40をカードリーダに入力し、その後ユーザは、矢印26によって示されるように、カードリーダにPINを入力する。

【0064】

カードリーダは、矢印27によって示されるように、課題40をスマートカードに送信する。課題40は秘密認証鍵によって暗号化され、図1の暗号化された課題10と同一であるものと想定され、どちらも応答と呼ばれる、暗号化された20は、スマートカード上に格納される。

【0065】

スマートカードは、矢印28に従って応答をカードリーダに送信し、矢印29に従って、応答の第2の部分がカードリーダからユーザに表示される。

【0066】

その後ユーザは、矢印30および31のように、ブラウザを介して認証サーバに送信される応答の第2の部分を入力する。

【0067】

認証サーバは、1.)に従って応答の第1および第2の部分を組み合わせた後、2.)に従ってユーザの公開鍵で応答を復号し、その後3.)に従って、復号された応答と課題とを比較する。復号された応答が課題と等しい場合、4.)に従ってユーザは認証される。

【0068】

図2で説明されるようなプロセスは、図1で説明されるような準備プロセスに基づく外部認証とみなされるものである。

【0069】

図3は、本発明を使用するための例示的環境を示す概略図である。

【0070】

第1のコンピューティング・デバイス300および第2のコンピューティング・デバイス400は、ネットワーク600を介してサーバ500に接続される。第1のコンピューティング・デバイス300は、第1のユーザ・インターフェース310、第1のプロセッサ320、および第1のネットワーク・インターフェース330を備える。第2のコンピューティング・デバイス400は、第2のユーザ・インターフェース410、第2のプロセッサ420、および第2のネットワーク・インターフェース430を備える。サーバ500は認証サーバ550を備える。モバイル・カード・リーダ700はPINパッド710およびディスプレイ720を備え、マイクロプロセッサ850を備えるスマートカード800を受け入れるように適合される。マイクロプロセッサ850は、課題を暗号化および復号化するように適合される。モバイル・カード・リーダ700は、破線によって示されるように、USBポート340を介して第1のコンピューティング・デバイス300に接続可能である。第1のコンピューティング・デバイス300がユーザ900によって信頼できるコンピューティング・デバイスである場合、図1で説明されるようなプロセスが実行される。モバイル・カード・リーダ700は、第2のコンピューティング・デバイス400で作業中であるが、第2のコンピューティング・デバイス400に接続されていない場合、使用可能である。第2のコンピューティング・デバイス400がユーザ900によって信頼できないコンピューティング・デバイスである場合、図2で説明されたようなプロセスが実行される。

【0071】

コンピュータ分野の当業者であれば明らかなように、本明細書で説明される諸態様および諸実施形態は、たとえば、本明細書の教示に従ってプログラミングされた汎用コンピューティング・デバイスなどのマシンを使用して、便宜的に実装可能であることに留意されたい。ソフトウェア分野の当業者であれば明らかなように、適切なソフトウェア・コーディングは、本開示の教示に基づき、熟練したプログラマによって容易に準備可能である。

【0072】

こうしたソフトウェアは、機械読み取り可能メディアを採用するコンピュータ・プログラム製品とすることができる。機械読み取り可能メディアは、たとえば汎用コンピューティング・デバイスなどのマシンによる実行のために一連の命令の格納あるいは暗号化またはその両方が実行可能であり、本明細書で説明された方法あるいは実施形態またはその両方のうちの任意の1つをマシンに実行させる、任意のメディアとすることができる。機械読み取り可能メディアの例には、たとえば従来のフレキシブルディスクなどの磁気ディスク、ハード・ドライブ・ディスク、たとえば、読み取り可能、書き込み可能、あるいは再書き込み可能、またはそれらすべてのCDなどのコンパクト・ディスク「CD」、および、読み取り可能、書き込み可能、あるいは再書き込み可能、またはそれらすべてのDVDなどのデジタル・ビデオ・ディスク「DVD」、などの光ディスク、光磁気ディスク、読み取り専用メモリ「ROM」デバイス、ランダム・アクセス・メモリ「RAM」デバイス、磁気カード、光カード、たとえばフラッシュ・メモリ、EPROM、EEPROMなどのソリッド・ステート・メモリ・デバイス、ならびに、それらの任意の組み合わせが含まれるが、これらに限定されるものではない。本明細書で使用されるような機械読み取り可能メディアは、単一のメディア、ならびに、たとえばコンピュータ・メモリと組み合わされたコンパクト・ディスクあるいは1つまたは複数のハード・ディスク・ドライブの集合などの、物理的に分離したメディアの集合を含むように意図される。

【0073】

汎用コンピューティング・デバイスの例には、コンピュータ・ワークステーション、端末コンピュータ、サーバ・コンピュータ、たとえばタブレット・コンピュータ、携帯情報端末「PDA」、携帯電話などのハンドヘルド・デバイス、ウェブ機器、ネットワーク・ルータ、ネットワーク・スイッチ、ネットワーク・ブリッジ、機械によって実行されるアクションを指定する一連の命令を実行可能な任意の機械、ならびに、それらの任意の組み合わせが含まれるが、これらに限定されることはない。一例では、汎用コンピューティング・デバイスはキオスクを含むか、あるいはキオスクに含まれる、またはその両方が可能である。

【0074】

以上、本発明の特定の諸実施形態を参照してきたが、当業者であれば、範囲が添付の特許請求の範囲によって画定された本発明の原理および趣旨を逸脱することなく、これらの諸実施形態における変更が実行可能であることを理解されよう。

【特許請求の範囲】

【請求項1】

スマートカード・リーダ内で課題を受信するステップ、および前記課題をスマートカードに送信するステップと、

前記課題に対する応答を前記スマートカードから受信するステップであって、前記応答が少なくとも第1の部分および第2の部分を有する、受信するステップと、

通常の認証中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答を前記コンピューティング・デバイスに送信するステップと、

認証準備段階中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の前記第1の部分を前記コンピューティング・デバイスに送信するステップと、

前記スマートカード・リーダのユーザ・インターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の少なくとも前記第2の部分を、前記ユーザ・インターフェースを介してユーザに提示するステップと、

を含む、スマートカード・リーダ内で認証情報を処理するための方法。

【請求項2】

前記応答の前記第2の部分が、完全な応答から選択された、好ましくは6から12までの限定された桁数を備える、請求項1に記載の方法。

【請求項3】

前記応答の前記第2の部分を、事前に定義されたマスクに従って選択するステップを含む、請求項1または2に記載の方法。

【請求項4】

前記認証準備段階中に、前記マスクを取り決めるステップを含む、請求項3に記載の方法。

【請求項5】

課題および応答を処理するために暗号化技法を使用するステップを含む、請求項1から4のいずれか一項に記載の方法。

【請求項6】

スマートカード・リーダ内で認証情報を処理するためのコンピュータ使用可能プログラム・コードを有するコンピュータ使用可能メディアを備える、コンピュータ・プログラムであって、

スマートカード・リーダ内で課題を受信するため、および前記課題をスマートカードに送信するための、コンピュータ使用可能プログラム・コードと

前記課題に対する応答を前記スマートカードから受信するためのコンピュータ使用可能プログラム・コードであって、前記応答が少なくとも第1の部分および第2の部分を有する、受信するためのコンピュータ使用可能プログラム・コードと、

通常の認証中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答を前記コンピューティング・デバイスに送信するためのコンピュータ使用可能プログラム・コードと、

認証準備段階中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の前記第1の部分を前記コンピューティング・デバイスに送信するためのコンピュータ使用可能プログラム・コードと、

前記スマートカード・リーダのユーザ・インターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の少なくとも前記第2の部分を、前記ユーザ・インターフェースを介してユーザに提示するためのコンピュータ使用可能プログラム・コードと、

を含む、コンピュータ・プログラム。

【請求項7】

ユーザに情報を提示し、前記ユーザから入力情報を受信するための、ユーザ・インターフェース・コンポーネントと、

少なくとも前記コンピューティング・デバイスから課題を受信するために、コンピューティング・デバイスへのインターフェースを提供するための、第1のコンポーネントと、

少なくともスマートカードに課題を送信し、前記スマートカードから前記課題に対する応答を受信するために、前記スマートカードへのインターフェースを提供するための、第2のコンポーネントであって、前記応答が少なくとも第1の部分および第2の部分を有する、第2のコンポーネントと、

前記スマートカード・リーダの動作を制御するための処理コンポーネントであって、

通常の認証中に、前記スマートカード・リーダが前記コンピューティング・デバイスへの前記インターフェースを介してそれぞれの課題を受信したことに応答して、前記スマートカードから受信した応答を前記コンピューティング・デバイスに送信することを、前記第1のコンポーネントに実行させ、

認証準備段階中に、前記スマートカード・リーダが前記コンピューティング・デバイスへの前記インターフェースを介してそれぞれの課題を受信したことに応答して、前記スマートカードから受信した応答の前記第1の部分を前記コンピューティング・デバイスに送信することを、前記第1のコンポーネントに実行させ、さらに

前記スマートカード・リーダが前記ユーザ・インターフェース・コンポーネントを介して前記それぞれの課題を受信したことに応答して、前記ユーザ・インターフェース・コンポーネントを介して前記スマートカードから受信した応答の少なくとも前記第2の部分を提示することを、前記ユーザ・インターフェース・コンポーネントに実行させる、

処理コンポーネントと、

を備える、スマートカード・リーダ・デバイス。

【請求項8】

ユーザを認証するための認証準備段階中に、課題を送信するステップと、

認証準備段階中に前記課題を送信することに応答して、前記課題に対する応答の第1の部分を表す情報を受信するステップと、

今後修正認証中に使用するために、認証準備段階中に、前記課題および前記応答の前記第1の部分を格納するステップと、

前記ユーザを認証するために、修正認証中に前記課題を再送信するステップと、

前記課題を再送信することに応答して、前記課題に対する前記応答の第2の部分を表す情報を受信するステップと、

前記応答の前記第1および第2の部分を前記課題に照らしてチェックするステップ、ならびに、前記応答が有効であることが証明された場合、前記修正認証中に前記ユーザを正常に認証するステップと、

を含む、認証サーバ内で認証情報を処理するための方法。

【請求項9】

前記認証準備段階中に、課題のセットおよび前記それぞれの応答の第1の部分のセットを生成および格納するステップを含む、請求項8に記載の方法。

【請求項10】

前記修正認証中に使用した後に、前記課題のセットから課題を除去するステップを含む、請求項9に記載の方法。

【請求項11】

前記課題のセット中の課題数が事前に定義された値よりも少ない場合、前記ユーザに通知するステップを含む、請求項10に記載の方法。

【請求項12】

課題数が事前に定義された値よりも少ない場合、前記認証準備段階をトリガするステップを含む、請求項9または10に記載の方法。

【請求項13】

前記修正認証をトリガし、事前に定義された基準が満たされた場合、前記課題を再送信するステップを含む、請求項8から11のいずれか一項に記載の方法。

【請求項14】

前記事前に定義された基準が、

前記認証サーバが、課題を再送信するためにモジュールによってトリガされること、

前記認証サーバが、新しい課題の送信をモジュールによってブロックされること、

のうちの1つである、請求項13に記載の方法。

【請求項15】

課題および応答を処理するために暗号化技法を使用するステップを含む、請求項8から14のいずれか一項に記載の方法。

【請求項16】

前記課題の前記第2の部分が、完全な応答から選択された、好ましくは6から12までの限定された桁数を備える、請求項8から15のいずれか一項に記載の方法。

【請求項17】

前記応答の前記第2の部分を、事前に定義されたマスクに従って選択するステップを含む、請求項8から16のいずれか一項に記載の方法。

【請求項18】

前記認証準備段階中に、前記マスクを取り決めるステップを含む、請求項17に記載の方法。

【請求項19】

認証サーバ内で認証情報を処理するためのコンピュータ使用可能プログラム・コードを有するコンピュータ使用可能メディアを備える、コンピュータ・プログラムであって、

ユーザを認証するための認証準備段階中に、課題を送信するための、コンピュータ使用可能プログラム・コードと、

認証準備段階中に前記課題を送信することに応答して、前記課題に対する応答の第1の部分を表す情報を受信するための、コンピュータ使用可能プログラム・コードと、

今後修正認証中に使用するために、前記認証準備段階中に、前記課題および前記応答の前記第1の部分を格納するための、コンピュータ使用可能プログラム・コードと、

前記ユーザを認証するために、修正認証中に前記課題を再送信するための、コンピュータ使用可能プログラム・コードと、

前記課題を再送信することに応答して、前記課題に対する前記応答の第2の部分を表す情報を受信するための、コンピュータ使用可能プログラム・コードと、

前記応答の前記第1および第2の部分を前記課題に照らしてチェックするため、ならびに、前記応答が有効であることが証明された場合、前記修正認証中に前記ユーザを正常に認証するための、コンピュータ使用可能プログラム・コードと、

を含む、コンピュータ・プログラム。

【請求項20】

ユーザを認証するための認証準備段階中に、課題を送信するための手段と、

認証準備段階中に前記課題を送信することに応答して、前記課題に対する応答の第1の部分を表す情報を受信するための手段と、

今後修正認証中に使用するために、前記認証準備段階中に、前記課題および前記応答の前記第1の部分を格納するための手段と、

前記ユーザを認証するために、修正認証中に前記課題を再送信するための手段と、

前記課題を再送信することに応答して、前記課題に対する前記応答の第2の部分を表す情報を受信するための手段と、

前記応答の前記第1および第2の部分を前記課題に照らしてチェックするため、ならびに、前記応答が有効であることが証明された場合、前記修正認証中に前記ユーザを正常に認証するための、手段と、

を備える、情報を処理するためのコンピューティング・システム。

【請求項1】

スマートカード・リーダ内で課題を受信するステップ、および前記課題をスマートカードに送信するステップと、

前記課題に対する応答を前記スマートカードから受信するステップであって、前記応答が少なくとも第1の部分および第2の部分を有する、受信するステップと、

通常の認証中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答を前記コンピューティング・デバイスに送信するステップと、

認証準備段階中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の前記第1の部分を前記コンピューティング・デバイスに送信するステップと、

前記スマートカード・リーダのユーザ・インターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の少なくとも前記第2の部分を、前記ユーザ・インターフェースを介してユーザに提示するステップと、

を含む、スマートカード・リーダ内で認証情報を処理するための方法。

【請求項2】

前記応答の前記第2の部分が、完全な応答から選択された、好ましくは6から12までの限定された桁数を備える、請求項1に記載の方法。

【請求項3】

前記応答の前記第2の部分を、事前に定義されたマスクに従って選択するステップを含む、請求項1または2に記載の方法。

【請求項4】

前記認証準備段階中に、前記マスクを取り決めるステップを含む、請求項3に記載の方法。

【請求項5】

課題および応答を処理するために暗号化技法を使用するステップを含む、請求項1から4のいずれか一項に記載の方法。

【請求項6】

スマートカード・リーダ内で認証情報を処理するためのコンピュータ使用可能プログラム・コードを有するコンピュータ使用可能メディアを備える、コンピュータ・プログラムであって、

スマートカード・リーダ内で課題を受信するため、および前記課題をスマートカードに送信するための、コンピュータ使用可能プログラム・コードと

前記課題に対する応答を前記スマートカードから受信するためのコンピュータ使用可能プログラム・コードであって、前記応答が少なくとも第1の部分および第2の部分を有する、受信するためのコンピュータ使用可能プログラム・コードと、

通常の認証中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答を前記コンピューティング・デバイスに送信するためのコンピュータ使用可能プログラム・コードと、

認証準備段階中に、コンピューティング・デバイスへのインターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の前記第1の部分を前記コンピューティング・デバイスに送信するためのコンピュータ使用可能プログラム・コードと、

前記スマートカード・リーダのユーザ・インターフェースを介して、前記スマートカード・リーダ内で前記課題を受信したことに応答して、前記応答の少なくとも前記第2の部分を、前記ユーザ・インターフェースを介してユーザに提示するためのコンピュータ使用可能プログラム・コードと、

を含む、コンピュータ・プログラム。

【請求項7】

ユーザに情報を提示し、前記ユーザから入力情報を受信するための、ユーザ・インターフェース・コンポーネントと、

少なくとも前記コンピューティング・デバイスから課題を受信するために、コンピューティング・デバイスへのインターフェースを提供するための、第1のコンポーネントと、

少なくともスマートカードに課題を送信し、前記スマートカードから前記課題に対する応答を受信するために、前記スマートカードへのインターフェースを提供するための、第2のコンポーネントであって、前記応答が少なくとも第1の部分および第2の部分を有する、第2のコンポーネントと、

前記スマートカード・リーダの動作を制御するための処理コンポーネントであって、

通常の認証中に、前記スマートカード・リーダが前記コンピューティング・デバイスへの前記インターフェースを介してそれぞれの課題を受信したことに応答して、前記スマートカードから受信した応答を前記コンピューティング・デバイスに送信することを、前記第1のコンポーネントに実行させ、

認証準備段階中に、前記スマートカード・リーダが前記コンピューティング・デバイスへの前記インターフェースを介してそれぞれの課題を受信したことに応答して、前記スマートカードから受信した応答の前記第1の部分を前記コンピューティング・デバイスに送信することを、前記第1のコンポーネントに実行させ、さらに

前記スマートカード・リーダが前記ユーザ・インターフェース・コンポーネントを介して前記それぞれの課題を受信したことに応答して、前記ユーザ・インターフェース・コンポーネントを介して前記スマートカードから受信した応答の少なくとも前記第2の部分を提示することを、前記ユーザ・インターフェース・コンポーネントに実行させる、

処理コンポーネントと、

を備える、スマートカード・リーダ・デバイス。

【請求項8】

ユーザを認証するための認証準備段階中に、課題を送信するステップと、

認証準備段階中に前記課題を送信することに応答して、前記課題に対する応答の第1の部分を表す情報を受信するステップと、

今後修正認証中に使用するために、認証準備段階中に、前記課題および前記応答の前記第1の部分を格納するステップと、

前記ユーザを認証するために、修正認証中に前記課題を再送信するステップと、

前記課題を再送信することに応答して、前記課題に対する前記応答の第2の部分を表す情報を受信するステップと、

前記応答の前記第1および第2の部分を前記課題に照らしてチェックするステップ、ならびに、前記応答が有効であることが証明された場合、前記修正認証中に前記ユーザを正常に認証するステップと、

を含む、認証サーバ内で認証情報を処理するための方法。

【請求項9】

前記認証準備段階中に、課題のセットおよび前記それぞれの応答の第1の部分のセットを生成および格納するステップを含む、請求項8に記載の方法。

【請求項10】

前記修正認証中に使用した後に、前記課題のセットから課題を除去するステップを含む、請求項9に記載の方法。

【請求項11】

前記課題のセット中の課題数が事前に定義された値よりも少ない場合、前記ユーザに通知するステップを含む、請求項10に記載の方法。

【請求項12】

課題数が事前に定義された値よりも少ない場合、前記認証準備段階をトリガするステップを含む、請求項9または10に記載の方法。

【請求項13】

前記修正認証をトリガし、事前に定義された基準が満たされた場合、前記課題を再送信するステップを含む、請求項8から11のいずれか一項に記載の方法。

【請求項14】

前記事前に定義された基準が、

前記認証サーバが、課題を再送信するためにモジュールによってトリガされること、

前記認証サーバが、新しい課題の送信をモジュールによってブロックされること、

のうちの1つである、請求項13に記載の方法。

【請求項15】

課題および応答を処理するために暗号化技法を使用するステップを含む、請求項8から14のいずれか一項に記載の方法。

【請求項16】

前記課題の前記第2の部分が、完全な応答から選択された、好ましくは6から12までの限定された桁数を備える、請求項8から15のいずれか一項に記載の方法。

【請求項17】

前記応答の前記第2の部分を、事前に定義されたマスクに従って選択するステップを含む、請求項8から16のいずれか一項に記載の方法。

【請求項18】

前記認証準備段階中に、前記マスクを取り決めるステップを含む、請求項17に記載の方法。

【請求項19】

認証サーバ内で認証情報を処理するためのコンピュータ使用可能プログラム・コードを有するコンピュータ使用可能メディアを備える、コンピュータ・プログラムであって、

ユーザを認証するための認証準備段階中に、課題を送信するための、コンピュータ使用可能プログラム・コードと、

認証準備段階中に前記課題を送信することに応答して、前記課題に対する応答の第1の部分を表す情報を受信するための、コンピュータ使用可能プログラム・コードと、

今後修正認証中に使用するために、前記認証準備段階中に、前記課題および前記応答の前記第1の部分を格納するための、コンピュータ使用可能プログラム・コードと、

前記ユーザを認証するために、修正認証中に前記課題を再送信するための、コンピュータ使用可能プログラム・コードと、

前記課題を再送信することに応答して、前記課題に対する前記応答の第2の部分を表す情報を受信するための、コンピュータ使用可能プログラム・コードと、

前記応答の前記第1および第2の部分を前記課題に照らしてチェックするため、ならびに、前記応答が有効であることが証明された場合、前記修正認証中に前記ユーザを正常に認証するための、コンピュータ使用可能プログラム・コードと、

を含む、コンピュータ・プログラム。

【請求項20】

ユーザを認証するための認証準備段階中に、課題を送信するための手段と、

認証準備段階中に前記課題を送信することに応答して、前記課題に対する応答の第1の部分を表す情報を受信するための手段と、

今後修正認証中に使用するために、前記認証準備段階中に、前記課題および前記応答の前記第1の部分を格納するための手段と、

前記ユーザを認証するために、修正認証中に前記課題を再送信するための手段と、

前記課題を再送信することに応答して、前記課題に対する前記応答の第2の部分を表す情報を受信するための手段と、

前記応答の前記第1および第2の部分を前記課題に照らしてチェックするため、ならびに、前記応答が有効であることが証明された場合、前記修正認証中に前記ユーザを正常に認証するための、手段と、

を備える、情報を処理するためのコンピューティング・システム。

【図1】

【図2】

【図3】

【図2】

【図3】

【公表番号】特表2011−507060(P2011−507060A)

【公表日】平成23年3月3日(2011.3.3)

【国際特許分類】

【出願番号】特願2010−536397(P2010−536397)

【出願日】平成20年11月14日(2008.11.14)

【国際出願番号】PCT/EP2008/065518

【国際公開番号】WO2009/071429

【国際公開日】平成21年6月11日(2009.6.11)

【出願人】(390009531)インターナショナル・ビジネス・マシーンズ・コーポレーション (4,084)

【氏名又は名称原語表記】INTERNATIONAL BUSINESS MASCHINES CORPORATION

【Fターム(参考)】

【公表日】平成23年3月3日(2011.3.3)

【国際特許分類】

【出願日】平成20年11月14日(2008.11.14)

【国際出願番号】PCT/EP2008/065518

【国際公開番号】WO2009/071429

【国際公開日】平成21年6月11日(2009.6.11)

【出願人】(390009531)インターナショナル・ビジネス・マシーンズ・コーポレーション (4,084)

【氏名又は名称原語表記】INTERNATIONAL BUSINESS MASCHINES CORPORATION

【Fターム(参考)】

[ Back to top ]