ユーザデータ移動システム、ユーザデータ管理装置及びそれらに用いるユーザデータ移動方法

【課題】 メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うことが可能なユーザデータ管理装置を提供する。

【解決手段】 ユーザデータ管理装置(1)は、ユーザデータの移動元である移動元端末及びユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に移動元端末及び移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段(暗号化鍵生成部36)と、移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段(ユーザデータ記憶領域332)と、移動先端末を識別する情報に基づく認証結果に応じて復号化鍵及び暗号化されたユーザデータの送付の有無を決定する手段(制御部31)とを有する。

【解決手段】 ユーザデータ管理装置(1)は、ユーザデータの移動元である移動元端末及びユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に移動元端末及び移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段(暗号化鍵生成部36)と、移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段(ユーザデータ記憶領域332)と、移動先端末を識別する情報に基づく認証結果に応じて復号化鍵及び暗号化されたユーザデータの送付の有無を決定する手段(制御部31)とを有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はユーザデータ移動システム、ユーザデータ管理装置及びそれらに用いるユーザデータ移動方法並びにそのプログラムに関し、特に移動端末間におけるデータの移動方法に関する。

【背景技術】

【0002】

上記のようなユーザデータ移動システムとしては、携帯電話機に保存された端末保存データに対する著作権保護を確保しつつ、携帯電話機間の端末保存データの移動を確実に行うシステムがある(例えば、特許文献1参照)。このユーザデータ移動システムについて図17を参照して以下に説明する。

【0003】

図17において、第1の情報機器端末4−1からは、通信網200を介して<ユーザ固有鍵211をダウンロードするためのユーザ固有鍵要求データ212が、ユーザ管理サーバ5に送信される。ユーザ固有鍵要求データ212を受信したユーザ管理サーバ5では、第1の情報機器端末4−1のユーザに対するユーザ固有鍵211が生成され、そのユーザ固有鍵211が通信網200を介して第1の情報機器端末4−1に送信される。

【0004】

ユーザ固有鍵211を受信した第1の情報機器端末4−1では、このユーザ固有鍵211を、内部または外部に保存する。そして、第1の情報機器端末4−1は、このユーザ固有鍵211を用いてユーザデータを暗号化し、暗号化済みのユーザデータ201として通信網200を介してユーザ管理サーバ5に送信する。

【0005】

ユーザ管理サーバ5では、第1の情報機器端末4−1から送信されてきた暗号化済みのユーザデータ201を受信すると、そのユーザデータ201を内部または外部に保存する。そして、ユーザ管理サーバ5は、第2の情報機器端末4−2からユーザデータ要求データ214が送信されてくると、そのユーザに対応しかつ暗号化したユーザデータ201を通信網200を介して第2の情報機器端末4−2に送信する。

【0006】

第2の情報機器端末4−2は、ユーザ管理サーバ5から送信されてきた暗号化したユーザデータ201を受信する。第2の情報機器端末4−2は、暗号化したユーザデータ201を受信すると、ユーザ固有鍵をダウンロードするためのユーザ固有鍵要求データ215を通信網200を介してユーザ管理サーバ5に送信する。

【0007】

ユーザ固有鍵要求データ215を受信したユーザ管理サーバ5は、第1の情報機器端末4−1に送信したものと同じユーザ固有鍵211を、通信網200を介して第2の情報機器端末4−2に送信する。ユーザ固有鍵211を受信した第2の情報機器端末4−2は、そのユーザ固有鍵211を用いて暗号化済みのユーザデータ201を復号化して内部または外部に保存することで、そのユーザデータ201を第2の情報機器端末4−2のユーザが使用できる状態になる。

【0008】

【特許文献1】特開2002−342168号公報

【発明の開示】

【発明が解決しようとする課題】

【0009】

しかしながら、上記のユーザデータ移動システムでは、第1の情報機器端末4−1が暗号化したユーザデータ201をユーザ管理サーバ5に保存したことを知り得た第三者が、第1の情報機器端末4−1及び第2の情報機器端末4−2のユーザに成りすますと、この暗号化したユーザデータ201を第三者が容易に取得して復号化することができてしまうという課題がある。

【0010】

つまり、本発明に関連するユーザデータ移動システムでは、移動元の情報機器端末が暗号化したユーザデータをユーザ管理サーバに保存したことを知り得た第三者が、移動先の情報機器端末のユーザに成りすますと、ユーザ管理サーバに保存されたユーザデータを第三者が容易に取得して復号化することができてしまうことになる。

【0011】

そこで、本発明の目的は上記の問題点を解消し、メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うことができるユーザデータ移動システム、ユーザデータ管理装置及びそれらに用いるユーザデータ移動方法並びにそのプログラムを提供することにある。

【課題を解決するための手段】

【0012】

本発明によるユーザデータ移動システムは、ユーザデータの移動元である移動元端末と、

前記ユーザデータの移動先である移動先端末と、

前記移動元端末及び前記移動先端末を識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを含むユーザデータ管理装置とを備えている。

【0013】

本発明によるユーザデータ管理装置は、ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを備えている。

【0014】

本発明によるユーザデータ移動方法は、ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを備えている。

【0015】

本発明によるプログラムは、ユーザデータ管理装置内の中央処理装置に実行させるプログラムであって、

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを含むことを特徴とする。

【発明の効果】

【0016】

本発明は、上記のような構成及び動作とすることで、メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うことができるという効果が得られる。

【発明を実施するための最良の形態】

【0017】

次に、本発明の実施の形態について図面を参照して説明する。図1は本発明の第1の実施の形態によるユーザデータ移動システムの構成例を示すブロック図である。図1において、本発明の第1の実施の形態によるユーザデータ移動システムは、第1の情報機器端末1−1及び第2の情報機器端末1−2が通信網100を介してユーザデータ管理サーバ3に接続して構成されている。

【0018】

第1の情報機器端末1−1は、通信網100を介してユーザデータ管理サーバ3に接続し、自身の持つユーザデータを暗号化するための暗号化鍵をユーザデータ管理サーバ3から受信する。また、第1の情報機器端末1−1は、ユーザデータ管理サーバ3から受信した暗号化鍵を使用して、自身の持つユーザデータを暗号化する。さらに、第1の情報機器端末1−1は、通信網100を介してユーザデータ管理サーバ3に接続し、暗号化したユーザデータをユーザデータ管理サーバ3へ送信する。

【0019】

第2の情報機器端末1−2は、通信網100を介してユーザデータ管理サーバ3に接続し、暗号化されたユーザデータ及び復号化するための復号化鍵をユーザデータ管理サーバ3から受信する。また、第2の情報機器端末1−2は、ユーザデータ管理サーバ3から受信した復号化鍵を使用して、暗号化されたユーザデータを復号化する。

【0020】

図2は図1の第1の情報機器端末1−1及び第2の情報機器端末1−2の構成例を示すブロック図である。図2においては、第1の情報機器端末1−1及び第2の情報機器端末1−2が同じ構成となっているので、情報機器端末1と表記する。尚、第1の情報機器端末1−1及び第2の情報機器端末1−2の構成要素を表記する場合には、符号の末尾に「−1」,「−2」を付与するものとする。

【0021】

情報機器端末1は、アンテナ10と、制御部11と、無線部12と、SIM(Subscriber Identity Module)カード13と、SIMカードコネクタ14と、不揮発メモリ15と、RAM(Random Access Memory)16と、操作部17と、表示部18とを含んで構成されている。

【0022】

制御部11は、無線通信処理部111と、ユーザデータ管理部112と、端末情報管理部113と、暗号化部114と、復号化部115と、時計管理部116と、CPU(中央処理装置)117とを含んで構成されている。

【0023】

情報機器端末1の制御部11は、ハードウェアとして無線通信を行うための無線部12と、SIMカード13を装着するSIMカードコネクタ14と、不揮発メモリ15と、作業用のRAM16と、図示せぬキースイッチ等の入力機器で構成される操作部17及び図示せぬディスプレイを備えた表示部18とに接続され、端末全体の制御を行う。

【0024】

制御部11の無線通信処理部111は、通信網100と通信を行い、ユーザデータ管理部112は、ユーザが保存したデータを管理する。端末情報管理部113は、SIMカード13に格納されている加入者電話番号、その他、機種情報、製造番号等の固有の個体識別情報を管理する。

【0025】

また、暗号化部114は、ユーザデータ管理サーバ3に送信するデータを暗号化し、復号化部115は、ユーザデータ管理サーバ3から受信したデータを復号化する。時計管理部116は、図示せぬ時計回路を有する。

【0026】

上記の各部は、それぞれCPU117に接続されている。CPU117は、不揮発メモリ15に格納された制御プログラムを実行することで、制御部11内の機能の少なくとも一部をソフトウェアによって実現するようになっている。

【0027】

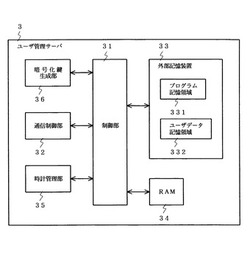

図3は図1のユーザデータ管理サーバ3の構成例を示すブロック図である。図3において、ユーザデータ管理サーバ3は、制御部31と、通信網100と通信を行うための通信制御部32と、磁気ディスク等の外部記憶装置33と、RAM34と、時計管理部35と、暗号化鍵生成部36とを含んで構成されている。尚、外部記憶装置33は、プログラム記憶領域331と、ユーザデータ記憶領域332とを備えている。

【0028】

外部記録装置33のプログラム記憶領域331は、ユーザデータ管理サーバ3を制御するための制御プログラムを記憶し、ユーザデータ格納領域332は、個々のユーザの著作権データを一時的に格納する。

【0029】

また、制御部31は、作業用メモリとしてのRAM34と、図示せぬ時計回路を有する時計管理部35と、暗号化された鍵情報を生成する暗号化鍵生成部36とにそれぞれ接続されている。

【0030】

図4は図1の第1の情報機器端末1−1の動作を示すフローチャートであり、図5は図1の第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートであり、図6は図1の第2の情報機器端末1−2の動作を示すフローチャートであり、図7は図1の第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【0031】

これら図1〜図7を参照して本発明の第1の実施の形態によるユーザデータ移動システムの動作について説明する。尚、図4〜図7に示す処理動作は、第1の情報機器端末1−1の制御部11−1、第2の情報機器端末1−2の制御部11−2、ユーザデータ管理サーバ3の制御部31がそれぞれ制御プログラムを実行することで実現される。

【0032】

まず、図4を参照して第1の情報機器端末1−1の動作について説明する。

【0033】

第1の情報機器端末1−1の制御部11−1は、ユーザが操作部17−1を操作することで、ユーザデータ移動モードに設定されると(図4ステップS1)、無線通信処理部111−1により通信網100を介してユーザデータ管理サーバ3に接続する(図4ステップS2)。

【0034】

ユーザデータ管理サーバ300への接続が完了したら、制御部11−1は、ユーザデータ管理部112−1を用いて、自端末の製造番号、機種情報、加入者番号等の移動元の個体識別情報及び第2の情報機器端末1−2の製造番号、機種情報、加入者番号等のユーザデータの移動先の個体識別情報を入力して、それらを無線部12−1を介してユーザデータ管理サーバ3へ送信する(図4ステップS3)。以下、これらのデータをユーザデータ移動情報と表記する。

【0035】

制御部11−1は、ユーザデータ移動情報をユーザデータ管理サーバ3に送信すると、ユーザデータ管理サーバ3から暗号化鍵が送信されてくるのを待機する(図4ステップS4)。尚、ユーザデータ移動情報のうちでSIMカード13に格納されているものについては、このSIMカード13から読出すようにして、入力操作の手間を軽減するようにしてもよい。

【0036】

制御部11−1は、ユーザデータ管理サーバ3から暗号化鍵が送られてくると(図4ステップS4のYES)、送られてきた暗号化鍵を用いて暗号化部114−1により著作権データを含むユーザデータを暗号化する(図4ステップS5)。そして、制御部11−1は、この暗号化したユーザデータを無線部12−1からユーザデータ管理サーバ3に送信し(図4ステップS6)、ユーザデータ管理サーバ3から保存完了メッセージが送信されてくるのを待機する(図4ステップS7)。

【0037】

制御部11−1は、ユーザデータ管理サーバ3から保存完了メッセージが送られてくると(図4ステップS7のYES)、ユーザデータ管理部112−1を用いて、自端末に今まで格納していた著作権データを含むユーザデータを削除する(図4ステップS8)。さらに、制御部11−1は、その削除が完了した時点で、削除完了メッセージを無線部12−1からユーザデータ管理サーバ3に送信する(図4ステップS9)。

【0038】

この後に、制御部11−1は、ユーザデータ管理サーバ3との通信のためのネットワークを切断し(図4ステップS10)、上述したユーザデータの転送処理を終了する。

【0039】

次に、図5を参照して第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作について説明する。

【0040】

ユーザデータ管理サーバ3の制御部31は、その通信待機状態で、いずれかの情報機器端末からユーザデータ移動情報が送られてくるのを待機している(図5ステップS11)。制御部31は、ネットワーク接続した第1の情報機器端末1−1からユーザデータ移動情報が送られてくると(図5ステップS11のYES)、時計管理部35から現在の日付と時刻とを取得する。

【0041】

制御部31は、暗号化鍵生成部36で、受信データとしてのユーザデータ移動情報に、この日付と時刻とを表わしたデータとユーザデータ管理サーバ3側の処理番号とを用いて暗号化鍵を生成する。その後に、制御部31は、暗号化鍵生成部36で生成した暗号化鍵を、通信制御部32から第1の情報機器端末1−1に送信し(図5ステップS12)、第1の情報機器端末1−1からユーザデータを暗号化した暗号化データが送信されてくるのを待機する(図5ステップS13)。

【0042】

制御部31は、暗号化されたユーザデータが第1の情報機器端末1−1から送られてくると(図5ステップS13のYES)、これを上記のステップS12で受信した第2の情報機器端末1−2の製造番号、機種情報、加入者番号に対応付けてユーザデータ格納領域332に保存する(図5ステップS14)。そして、制御部31は、保存が完了したことを表わす保存完了メッセージを、通信制御部32から第1の情報機器端末1−1に送信する(図5ステップS15)。

【0043】

この後、制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてくるのを待機する(図5ステップS16)。尚、ユーザデータを暗号化した暗号化データは、第1の情報機器端末1−1の製造番号、機種情報、加入者番号並びに第2の情報機器端末1−2の製造番号、機種情報、加入者番号と対応付けてユーザデータ格納領域332に保存するようにしてもよい。

【0044】

制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてくると(図5ステップS16のYES)、保存した暗号化データを転送可能状態に設定し(図5ステップS17)、第1の情報機器端末1−1との間の通信を切断し(図5ステップS18)、ステップS11に戻って通信を待機する状態となる。

【0045】

以上の動作によって、本実施の形態では、著作権データでも、複製、改ざんされずに、ネットワーク側への移動が完了したことになる。

【0046】

続いて、図6を参照して第2の情報機器端末1−2の動作について説明する。第2の情報機器端末1−2の制御部11−2は、ユーザが操作部17−2を操作することで、ユーザデータ受信モードに設定されると(図6ステップS21)、無線通信処理部111−2により通信網100を介してユーザデータ管理サーバ3に接続する(図6ステップS22)。

【0047】

制御部11−2は、ユーザデータ管理サーバ3への接続が完了すると、ユーザデータの移動元の第1の情報機器端末1−1及びユーザデータの移動先の第2の情報機器端末1−2それぞれの製造番号、機種情報、加入者番号を表わしたユーザデータ移動情報を、無線部12−2からユーザデータ管理サーバ3へ送信してユーザデータの転送のための認証を要求し(図6ステップS23)、ユーザデータ管理サーバ3から復号化鍵が送られてくるのを待機する(図6ステップS24)。

【0048】

制御部11−2は、ユーザデータ管理サーバ3から復号化鍵が送られてくると(図6ステップS24のYES)、ユーザデータ管理サーバ3に対して暗号化ユーザデータの送信を要求する暗号化ユーザデータ要求を送信し(図6ステップS25)、暗号化ユーザデータが送られてくるのを待機する(図6ステップS26)。

【0049】

制御部11−2は、暗号化ユーザデータを受信すると(図6ステップS26のYES)、先に送られてきた復号化鍵を用いてユーザデータを復号化する(図6ステップS27)。制御部11−2は、復号化したユーザデータをそれぞれ格納されるべき場所に格納する(図6ステップS28)。制御部11−2は、これらがすべて支障なく行われたら、保存完了メッセージを無線部12−2からユーザデータ管理サーバ3に送信し(図6ステップS29)、ユーザデータ管理サーバ3から削除完了メッセージが送られてくるのを待機する(図6ステップS30)。

【0050】

制御部11−2は、ユーザデータ管理サーバ3からの削除完了メッセージを受信すると(図6ステップS30のYES)、受信したユーザデータを使用可能状態に変更する(図6ステップS31)。その後に、制御部11−2は、ユーザデータ管理サーバ3との通信のためのネットワークを切断し(図6ステップS32)、ユーザデータの移動のための処理を終了する。

【0051】

さらに、図7を参照して第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作について説明する。

【0052】

ユーザデータ管理サーバ3の制御部31は、ネットワークに接続した情報機器端末としての第2の情報機器端末1−2からユーザデータ移動情報と共に、ユーザデータの転送のための認証要求を受信すると(図7ステップS41のYES)、登録されたユーザデータ移動情報の中にこの移動先の第2の情報機器端末1−2の製造番号、機種情報、加入者番号が存在するかどうかを認証処理としてチェックする(図7ステップS42)。

【0053】

この結果、制御部31は、第2の情報機器端末1−2と同一のユーザデータ移動情報が存在した場合(図7ステップS42のOK)、この第2の情報機器端末1−2に対して復号化鍵を送信する(図7ステップS43)。

【0054】

制御部31は、認証が失敗した場合(図7ステップS42のNG)、移動先として予定されている情報機器端末からの認証要求ではない旨を通知するためのエラー処理を行って(図7ステップS50)、第2の情報機器端末1−2とのネットワークを切断し(図7ステップS51)、再びステップS41に戻って通信を待機する状態となる。

【0055】

制御部31は、第2の情報機器端末1−2からユーザデータ要求を受信すると(図7ステップS44のYES)、ユーザデータ移動情報によって特定された暗号化ユーザデータをユーザデータ格納領域332から取り出し、その暗号化ユーザデータを通信制御部32から第2の情報機器端末1−2に送信する(図7ステップS45)。そして、制御部31は、保存が完了したことを示す保存完了メッセージが第2の情報機器端末1−2から送られてくるのを待機する(図7ステップS46)。

【0056】

制御部31は、第2の情報機器端末1−2から保存完了メッセージが送られてくると(図7ステップS46のYES)、復号化鍵を削除する(図7ステップS47)。この時、制御部31は、すでに第2の情報機器端末1−2に送信した暗号化ユーザデータもユーザデータ格納領域332から削除する(図7ステップS48)。この後に、制御部31は、削除完了メッセージを通信制御部32から第2の情報機器端末1−2に送信する(図7ステップS49)。

【0057】

以上の処理によって、第2の情報機器端末1−2に対する処理が終了するので、制御部31は、第2の情報機器端末1−2とのネットワークを切断し(図7ステップS51)、処理を終了する。

【0058】

このように、本実施の形態では、ユーザデータ管理サーバ3へユーザデータを保存する際、ユーザデータの移動元及び移動先の情報機器端末の情報をも保存しているので、暗号化データの受信要求をしてきた情報機器端末に対してユーザデータ管理サーバ3が認証処理を行うことができる。これによって、本実施の形態では、移動先の情報機器端末の成りすましによるデータ取得を防止することができる。

【0059】

本発明の第2の実施の形態は、その基本的構成が上記の図1〜図3に示す本発明の第1の実施の形態と同様であるが、通信状態の劣化等によって、第1の情報機器端末1−1のユーザデータがユーザデータ管理サーバ3に保存されたかどうかわからない場合の動作についてさらに工夫している。

【0060】

図8は本発明の第2の実施の形態による第1の情報機器端末1−1の動作を示すフローチャートであり、図9は本発明の第2の実施の形態による第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【0061】

これら図1〜図3と図8と図9とを参照して本発明の第2の実施の形態によるユーザデータ移動システムの動作について説明する。尚、図8及び図9に示す処理動作は、第1の情報機器端末1−1の制御部11−1、ユーザデータ管理サーバ3の制御部31がそれぞれ制御プログラムを実行することで実現される。

【0062】

まず、第1の情報機器端末1−1の動作について、図8を参照して説明する。尚、図8に記載のステップS1〜S8,S10は図4の動作と同じである。

【0063】

第1の情報機器端末1−1の制御部11−1は、図4のステップS1〜S6を実行し、暗号化したユーザデータをユーザデータ管理サーバ3へ送信する(図8ステップS61)。その時、制御部11−1は、暗号化したユーザデータをユーザデータ管理サーバ3へ送信した時刻(ステップS6を実行した時の時刻)を時計管理部116−1から取得し、RAM16−1に保存する。

【0064】

続いて、制御部11−1は、時計管理部116−1から現在の時刻を取得し、RAM16−1に保存した時刻から1分以上経過しているかどうかを判定する(図8ステップS62)。

【0065】

制御部11−1は、現在の時刻がRAM16−1に保存した時刻から1分以上経過していない場合(図8ステップS62のNO)、ユーザデータ管理サーバ3から保存完了メッセージが送信されてくるのを待機する(図8ステップS63)。

【0066】

制御部11−1は、ユーザデータ管理サーバ3から保存完了メッセージが送られてくると(図8ステップS63のYES)、図4のステップS8〜S10を実行し(図8ステップS64,S66)、ユーザデータの転送処理を終了する。

【0067】

制御部11−1は、ユーザデータ管理サーバ3から保存完了メッセージが送られてきていない場合(図8ステップS63のNO)、ステップS62に戻って現在の時刻がRAM16−1に保存した時刻から1分以上経過しているかどうかを判定する。

【0068】

制御部11−1は、現在の時刻がRAM16−1に保存した時刻から1分以上経過した場合(図8ステップS62のYES)、ユーザデータ管理サーバ3に送信したデータを削除するようにユーザデータ管理サーバ3に対して要求し(図8ステップS65)、ネットワークを切断し(図8ステップS66)、ユーザデータの転送処理を終了する。

【0069】

次に、図9を参照して第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作について説明する。尚、図9に示すステップS11〜S18の処理は図5に示す動作と同じである。

【0070】

ユーザデータ管理サーバ3の制御部31は、ステップS11〜S15を実行して保存完了メッセージを送信する(図9ステップS71)。そして、制御部31は、第1の情報機器端末1−1から送られたデータを削除するように要求がないかどうかをチェックする(図9ステップS72)。

【0071】

制御部31は、データ削除要求がない場合(図9ステップS72のNO)、第1の情報機器端末1−1から削除完了メッセージが送信されてくるのを待機する(図9ステップS73)。

【0072】

制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてくると(図9ステップS73のYES)、ステップS17を実行して保存した暗号化データを転送可能状態に設定し(図9ステップS74)、ステップS18を実行して第1の情報機器端末1−1との間の通信を切断し(図9ステップS76)、ステップS71の処理に戻って通信を待機する状態となる。

【0073】

制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてきていない場合(図9ステップS73のNO)、ステップS72の処理に戻って第1の情報機器端末1−1から送られたデータを削除するように要求がないかどうかをチェックする。

【0074】

制御部31は、データ削除要求があった場合(図9ステップS72のYES)、ユーザデータ格納領域332に保存したデータ(第1の情報機器端末1−1から受信したデータ)を削除し(図9ステップS75)、ステップS18を実行して第1の情報機器端末1−1との間の通信を切断し(図9ステップS76)、ステップS71の処理に戻って通信を待機する状態となる。

【0075】

このように、本実施の形態では、第1の情報機器端末1−1がユーザデータ管理サーバ3へ暗号化したユーザデータを送信した後、一定の期間の間に、ユーザデータ管理サーバ3からの保存完了メッセージを第1の情報機器端末1−1が受信できなかった場合、ユーザデータ管理サーバ3にデータを削除させているので、第1の情報機器端末1−1及びユーザデータ管理サーバ3の両方に、ユーザデータが残る期間を短縮することができるという効果が得られる。

【0076】

また、本実施の形態では、暗号化されたユーザデータをユーザデータ管理サーバ3が受信できなかったとしても、全体の処理を一旦終了させ、再度やり直すことができる。

【0077】

本発明の第3の実施の形態は、その基本的構成が上記の図1〜図3に示す本発明の第1の実施の形態と同様であるが、通信状態の劣化対策についてさらに工夫している。

【0078】

図10は本発明の第3の実施の形態による第1の情報機器端末1−1の動作を示すフローチャートであり、図11は本発明の第3の実施の形態による第1の情報機器端末1−1が行うユーザデータ管理処理を示すフローチャートであり、図12は本発明の第3の実施の形態による第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【0079】

図13は本発明の第3の実施の形態による第2の情報機器端末1−2の動作を示すフローチャートであり、図14は本発明の第3の実施の形態による第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートであり、図15は本発明の第3の実施の形態によるユーザデータ管理サーバ3が行うユーザデータ管理処理を示すフローチャートである。

【0080】

これら図1〜図3と図10〜図15とを参照して本発明の第3の実施の形態によるユーザデータ移動システムの動作について説明する。尚、図10〜図15に示す処理動作は、第1の情報機器端末1−1の制御部11−1、第2の情報機器端末1−2の制御部11−2、ユーザデータ管理サーバ3の制御部31がそれぞれ制御プログラムを実行することで実現される。

【0081】

まず、図10を参照して第1の情報機器端末1−1の動作について説明する。尚、図10に示すステップS1〜S7,S10の処理は図4に示す処理と同様である。

【0082】

第1の情報機器端末1−1の制御部11−1は、ステップS1,S2を実行することで、ユーザが操作部17−1を操作してユーザデータ移動モードに設定されると、無線通信処理部111−1を用いて通信網100を介してユーザデータ管理サーバ3に接続する(図10ステップS81)。

【0083】

制御部11−1は、ユーザデータ管理サーバ3への接続が完了した時点で、ユーザデータ管理サーバ3に対して現在の日付と時刻との取得を要求する(図10ステップS82)。そして、制御部11−1は、ユーザデータ管理サーバ3から現在の日付と時刻とが送られてくるのを待機する(図10ステップS83)。

【0084】

制御部11−1は、ユーザデータ管理サーバ3から現在の日付と時刻とが送られてくると(図10ステップS83のYES)、時計管理部116−1(内部の時計回路)に対してユーザデータ管理サーバ3から取得した時計情報を設定し、ユーザデータ管理サーバ3の時計と同期させる(図10ステップS84)。

【0085】

続いて、制御部11−1は、ステップS3〜S6を実行して、暗号化したユーザデータをユーザデータ管理サーバ3に送信する(図10ステップS85)。つまり、制御部11−1は、自端末の製造番号、機種情報、加入者番号並びにユーザデータの移動先の第2の情報機器端末1−2の製造番号、機種情報、加入者番号からなるユーザデータ移動情報をユーザデータ管理サーバ3へ送信し、ユーザデータ管理サーバ3から暗号化鍵が送られてくるのを待機する。

【0086】

制御部11−1は、ユーザデータ管理サーバ3から暗号化鍵が送られてくると、これを用いて移動の対象となる全ユーザデータを暗号化し、その暗号化したユーザデータをユーザデータ管理サーバ3に送信する。この後、制御部11−1は、ステップS7を実行して、ユーザデータ管理サーバ3から保存完了メッセージが送られてくるのを待機する(図10ステップS86)。

【0087】

制御部11−1は、保存完了メッセージを受信し(図10ステップS86のYES)、さらにユーザデータ有効期限情報を受信したら(図10ステップS87のYES)、ユーザデータ管理サーバ3に対して受信完了メッセージを送信する(図10ステップS88)。そして、制御部11−1は、ユーザデータ管理サーバ3との間の通信用のネットワークを切断し(図10ステップS89)、一連の処理を終了する。

【0088】

以上の処理が終了した後の移動元情報機器端末としての第1の情報機器端末1−1が行うユーザデータ管理処理の様子を図11に示す。

【0089】

第1の情報機器端末1−1のCPU117−1は、時計管理部116−1の内部時計がその測定開始から1分経過したかどうかをチェックする(図11ステップS91)。CPU117−1は、時計管理部116−1の内部時計が1分経過したら(図11ステップS91のYES)、時計管理部116−1からの割り込みが発生する(図11ステップS92)。

【0090】

CPU117−1は、図10のステップS87で受信したユーザデータ有効期限情報に示す有効期限を超過したかどうかを判別する(図11ステップS93)。この結果、CPU117−1は、ユーザデータ有効期限を超過していない間(図11ステップS93のNO)、ステップS91に戻って1分置きに同様の制御を繰り返す。

【0091】

CPU117−1は、ユーザデータ有効期限を超過したことが判別したら(図11ステップS93のYES)、ユーザデータ管理サーバ3に送信したユーザデータを削除する(図11ステップS94)。そして、CPU117−1は、第1の情報機器端末1−1側のユーザデータ管理のための処理を完了させる。

【0092】

次に、図12を参照して第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作について説明する。尚、図12に示すステップS11〜S18は図5に示す動作と同様である。

【0093】

ユーザデータ管理サーバ3の制御部31は、その通信待機状態で、いずれかの情報機器端末から現在の日付と時刻との取得要求があるのを待機している(図12ステップS101)。そして、制御部31は、ネットワークを接続した第1の情報機器端末1−1から現在の日付と時刻との取得要求があると(図12ステップS101のYES)、時計管理部35から現在の日付と時刻とを取得し、これらの情報を通信制御部32から第1の情報機器端末1−1に返信する(図12ステップS102)。

【0094】

この後、制御部31は、ステップS11〜S15を実行して、保存完了メッセージを通信制御部32から第1の情報機器端末1−1に返信する(図12ステップS103)。つまり、制御部31は、第1の情報機器端末1−1からユーザデータ移動情報が送られてくるのを待機し、ユーザデータ移動情報を受信したら、そのユーザデータ移動情報に日付とユーザデータ管理サーバ3側の処理番号とを用いて暗号化鍵を生成して第1の情報機器端末1−1に送信する。

【0095】

ここで、暗号化鍵の基となるデータとしての日付は、第1の情報機器端末1−1とユーザデータ管理サーバ3との間のユーザデータの移動が日付の変わらない状態で行われることを前提としたものである。深夜の処理で2日にまたがることが予測されるような場合には、時間を一時的にずらして2日にまたがらずに処理が終了するようにすればよい。

【0096】

ユーザデータ管理サーバ3の制御部31は、第1の情報機器端末1−1から暗号化されたユーザデータが送られてくるのを待機し、暗号化されたユーザデータを受信したら、そのデータをユーザデータ格納領域332に保存する。そして、制御部31は、第1の情報機器端末1−1に対して保存完了メッセージを送信する。

【0097】

さらに、制御部31は、第1の情報機器端末1−1への保存完了メッセージの送信とともに、ユーザデータの保存が有効な期間を示したユーザデータ有効期限情報を送信する(図12ステップS104)。そして、制御部31は、第1の情報機器端末1−1から受信完了メッセージを受信するのを待機する(図12ステップS105)。

【0098】

制御部31は、受信完了メッセージを受信したら(図12ステップS105のYES)、ステップS17,S18を実行して、暗号化データを転送可能状態に設定し、第1の情報機器端末1−1との通信のためのネットワークを切断して(図12ステップS106)、ステップS101に戻って通信を待機する状態となる。

【0099】

次に、図13を参照して第2の情報機器端末1−2の動作について説明する。第2の情報機器端末1−2の制御部11−2は、ユーザが操作部17−2を操作してユーザデータ受信モードに設定すると(図13ステップS111)、無線通信処理部111−2により通信網100を介してユーザデータ管理サーバ3に接続する(図13ステップS112)。

【0100】

ユーザデータ管理サーバ3への接続が完了したら、制御部11−2は、ユーザデータの移動元の第1の情報機器端末1−1及びユーザデータの移動先の第2の情報機器端末1−2それぞれの製造番号、機種情報、加入者番号を表わしたユーザデータ移動情報をユーザデータ管理サーバ3へ送信して、ユーザデータの転送のための認証を要求する(図13ステップS113)。この後、制御部11−2は、ユーザデータ管理サーバ3から復号化鍵が送られてくるのを待機する(図13ステップS114)。

【0101】

制御部11−2は、ユーザデータ管理サーバ3から復号化鍵が送られてくると(図13ステップS114のYES)、ユーザデータ管理サーバ3に対して暗号化ユーザデータの送信を要求する暗号化ユーザデータ要求を送信する(図13ステップS115)。制御部11−2は、ユーザデータ管理サーバ3から暗号化ユーザデータが送られてくるのを待機する(図13ステップS116)。

【0102】

制御部11−2は、ユーザデータ管理サーバ3から暗号化ユーザデータを受信すると(図13ステップS116のYES)、先に送られてきた復号化鍵を用いてユーザデータを復号化する(図13ステップS117)。制御部11−2は、復号化したユーザデータをそれぞれ格納されるべき場所に格納し(図13ステップS118)、これらの処理がすべて支障なく行われたら保存完了メッセージを無線部12−2からユーザデータ管理サーバ3に送信する(図13ステップS119)。

【0103】

その後、制御部11−2は、受信したユーザデータを使用可能状態に変更し(図13ステップS120)、ユーザデータ管理サーバ3との通信のためのネットワークを切断して(図13ステップS121)、ユーザデータの移動のための処理を終了する。

【0104】

続いて、図14及び図15を参照して第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作について説明する。

【0105】

ユーザデータ管理サーバ3の制御部31は、ネットワークに接続した情報機器端末としての第2の情報機器端末1−2からユーザデータ移動情報と共に、ユーザデータの転送のための認証要求が送られてくると(図14ステップS131のYES)、登録されたユーザデータ移動情報の中にこの移動先の第2の情報機器端末1−2の製造番号、機種情報、加入者番号が存在するかどうかを認証処理としてチェックする(図14ステップS132)。

【0106】

この結果、制御部31は、第2の情報機器端末1−2と同一のユーザデータ移動情報が存在した場合(図14ステップS132のOK)、第2の情報機器端末1−2に対して復号化鍵を送信する(図14ステップS133)。制御部31は、認証が失敗した場合(図14ステップS132のNG)、移動先として予定されている情報機器端末からの認証要求ではない旨を通知するためのエラー処理を行い(図14ステップS137)、第2の情報機器端末1−2とのネットワークを切断し(図14ステップS138)、再びステップS131に戻って通信を待機する状態となる。

【0107】

制御部31は、ユーザデータ要求を受信すると(図14ステップS134のYES)、ユーザデータ移動情報によって特定された暗号化ユーザデータをユーザデータ格納領域332から取り出し、第2の情報機器端末1−2に送信する(図14ステップS135)。その後に、制御部31は、保存が完了したことを示す保存完了メッセージが第2の情報機器端末1−2から送られてくるのを待機する(図14ステップS136)。

【0108】

制御部31は、保存完了メッセージが送られてきたら(図14ステップS136のYES)、第2の情報機器端末1−2とのネットワークを切断し(図14ステップS138)、再びステップS131に戻って通信を待機する状態となる。

【0109】

以上の処理が終了した後のユーザデータ管理サーバ3が行うユーザデータ管理処理の様子を図15に示す。

【0110】

まず、ユーザデータ管理サーバ3の制御部31は、時計管理部35の内部時計がその測定開始から1分経過したかどうかをチェックする(図15ステップS141)。制御部31は、内部時計が1分経過したら(図15ステップS141のYES)、図12のステップS104で第1の情報機器端末1−1に送信したユーザデータ有効期限情報に示す有効期限を超過したかどうかを判別する(図15ステップS142)。

【0111】

この結果、制御部31は、ユーザデータ有効期限を超過していない間(図15ステップS142のNO)、ステップS141に戻って1分置きに同様の制御を繰り返す。制御部31は、ユーザデータ有効期限を超過したことが判別されたら(図15ステップS142のYES)、まず図14のステップS133で第2の情報機器端末1−2に送信したのと同一の復号化鍵を削除する(図15ステップS143)。そして、制御部31は、図14のステップS135で送った暗号化ユーザデータをユーザデータ格納領域332から削除する(図15ステップS144)。

【0112】

以上の処理は、第1の情報機器端末1−1及び第2の情報機器端末1−2用のユーザデータだけでなく、他の情報機器端末用のユーザデータに対しても繰り返し行われることになる。

【0113】

このように、本実施の形態では、移動元の情報機器端末並びにネットワーク側での著作権データを含む、ユーザデータの削除有効期限を設けることによって、移動中に通信経路の状態が劣化する等の原因によって通信が切断された場合でも、有効期限内であれば、ネットワーク側に再度暗号化ユーザデータを送信したり、移動先の情報機器端末からの再度暗号化ユーザデータの取得が可能となる。したがって、本実施の形態では、ユーザデータの損失を誤って発生させることを防止することが可能になる。

【0114】

本発明の第4の実施の形態では、情報機器端末の通信デバイスについてさらに工夫している。

【0115】

図16は本発明の第4の実施の形態による情報機器端末の構成例を示すブロック図である。図16において、本発明の第4の実施の形態では、各種のネットワークによって図1に示したようなユーザデータ管理サーバ3あるいはこれと同等の機能を持ったユーザデータ移動用装置(図示せず)のいずれかと任意に接続できるようにするために、無線通信処理部111及び無線部12の他に、各種の通信デバイスを備えている。

【0116】

すなわち、CPU117は、本発明の第1の実施の形態による情報機器端末1と比較すると、以下の各部が追加されて接続されるようになっている。

【0117】

無線LAN(Local Area Network)送受信部118及びアンテナ10aにそれぞれ接続した無線LAN通信部19は、ローカルエリアネットワークを用いてユーザデータの移動を行うことを想定している。

【0118】

ブルートゥース(登録商標)等の近距離無線送受信部119及びアンテナ10bにそれぞれ接続した近距離無線通信部20は、ブルートゥース(登録商標)等による近距離通信ネットワークを用いてユーザデータの移動を行うことを想定している。

【0119】

赤外線通信部120及びアンテナ10cにそれぞれ接続した赤外線発光・受光素子21は、赤外線による近距離通信技術を用いてユーザデータの移動を行うことを想定している。

【0120】

シリアル通信部121及びアンテナ10dにそれぞれ接続したシリアルコネクタ22は、シリアル通信技術を用いて有線でユーザデータの移動を行うことを想定している。

【0121】

USB(Universal Serial Bus)通信部122及びアンテナ10eにそれぞれ接続したUSBコネクタ23は、USBケーブル(図示せず)を用いてユーザデータの移動を行うことを想定している。

【0122】

図16に示す情報機器端末1aでは、ユーザデータ管理サーバ3あるいはこれと同等の機能を持ったユーザデータ移動用装置との関係で、ユーザデータのデータ形式をユーザデータ管理部112が必要に応じて変換するようになっている。また、不揮発メモリ15には、CPU117が実行する制御プログラムとして、無線LAN通信部117等の追加された通信デバイスを制御するプログラムが追加された形で格納されている。

【0123】

このように、本実施の形態では、各種の通信デバイスを備えることで、ネットワークへの接続が限定されず、ユーザが自由にユーザデータの端末間での移動を行うことができる。もちろん、図16に示されるような6種類の通信デバイスを備える必要は必ずしもなく、先の実施例のようにいずれか1つあるいは2以上の通信デバイスを備える構成であってもよい。また、図16に示した6種類の通信デバイス以外の通信デバイスをも使用することが可能である。

【0124】

上記のように、本発明は、ユーザデータ移動システムにおいて、メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うようにしたことを特徴としている。

【0125】

つまり、本発明では、ユーザデータ移動元である移動元の情報機器端末が、通信網を介してユーザデータ管理サーバに接続し、ユーザデータ移動元である自端末の端末情報(製造番号等)とユーザデータ移動先である移動先の情報機器端末の端末情報とをユーザデータ管理サーバへ送信し、自身の持つユーザデータを暗号化するための暗号化鍵をユーザデータ管理サーバから受信している。

【0126】

また、本発明では、移動元の情報機器端末が、ユーザデータ管理サーバから受信した暗号化鍵を使用して、自端末の持つユーザデータを暗号化している。さらに、移動元の情報機器端末は、通信網を介してユーザデータ管理サーバに接続し、暗号化したユーザデータをユーザデータ管理サーバへ送信する。

【0127】

移動先の情報機器端末は、通信網を介してユーザデータ管理サーバに接続し、ユーザデータ移動先である自端末の端末情報と移動元の情報機器端末の端末情報とをユーザデータ管理サーバへ送信し、暗号化されたユーザデータ及び復号化するための復号化鍵をユーザデータ管理サーバから受信する。また、移動先の情報機器端末は、ユーザデータ管理サーバから受信した復号化鍵を使用して、暗号化されたユーザデータを復号化する。ユーザデータ管理サーバは、移動元の情報機器端末の端末情報、移動先の情報機器端末の端末情報、移動するユーザデータの暗号化鍵及び復号化鍵、暗号化されたユーザデータをそれぞれ管理する。

【0128】

このようにして、本発明では、移動元の情報機器端末及び移動先の情報機器端末が、互いの端末情報をユーザデータ管理サーバに通知し、ユーザデータ管理サーバがこれらを管理するので、ユーザデータ管理サーバが移動先の情報機器端末の認証を行い、移動先の情報機器端末に成りすますことによる不正なデータ取得を防止することができる。

【0129】

また、本発明は、移動元の情報機器端末及び移動先の情報機器端末が、互いの端末情報をユーザデータ管理サーバに通知し、ユーザデータ管理サーバがこれを管理することによって、移動先の情報機器端末の認証を行い、移動先の情報機器端末に成りすますことによるデータ取得を防止することが可能である。

【図面の簡単な説明】

【0130】

【図1】本発明の第1の実施の形態によるユーザデータ移動システムの構成例を示すブロック図である。

【図2】図1の第1の情報機器端末及び第2の情報機器端末の構成例を示すブロック図である。

【図3】図1のユーザデータ管理サーバの構成例を示すブロック図である。

【図4】図1の第1の情報機器端末の動作を示すフローチャートである。

【図5】図1の第1の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図6】図1の第2の情報機器端末の動作を示すフローチャートである。

【図7】図1の第2の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図8】本発明の第2の実施の形態による第1の情報機器端末の動作を示すフローチャートである。

【図9】本発明の第2の実施の形態による第1の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図10】本発明の第3の実施の形態による第1の情報機器端末の動作を示すフローチャートである。

【図11】本発明の第3の実施の形態による第1の情報機器端末が行うユーザデータ管理処理を示すフローチャートである。

【図12】本発明の第3の実施の形態による第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【図13】本発明の第3の実施の形態による第2の情報機器端末の動作を示すフローチャートである。

【図14】本発明の第3の実施の形態による第2の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図15】本発明の第3の実施の形態によるユーザデータ管理サーバが行うユーザデータ管理処理を示すフローチャートである。

【図16】本発明の第4の実施の形態による情報機器端末の構成例を示すブロック図である。

【図17】本発明に関連するユーザデータ移動システムの構成例を示すブロック図である。

【符号の説明】

【0131】

1,1a 情報機器端末

1−1 第1の情報機器端末

1−2 第2の情報機器端末

3 ユーザデータ管理サーバ

10,10a〜10e アンテナ

11 制御部

12 無線部

13 SIMカード

14 SIMカードコネクタ

15 不揮発メモリ

16 RAM

17 操作部

18 表示部

19 無線LAN通信部

20 近距離無線通信部

21 赤外線発光・受光素子

22 シリアルコネクタ

23 USBコネクタ

31 制御部

32 通信制御部

33 外部記憶装置

34 RAM

35 時計管理部

36 暗号化鍵生成部

100 通信網

111 無線通信処理部

112 ユーザデータ管理部

113 端末情報管理部

114 暗号化部

115 復号化部

116 時計管理部

117 CPU

118 無線LAN送受信部

119 近距離無線送受信部

120 赤外線通信部

121 シリアル通信部

122 USB通信部

【技術分野】

【0001】

本発明はユーザデータ移動システム、ユーザデータ管理装置及びそれらに用いるユーザデータ移動方法並びにそのプログラムに関し、特に移動端末間におけるデータの移動方法に関する。

【背景技術】

【0002】

上記のようなユーザデータ移動システムとしては、携帯電話機に保存された端末保存データに対する著作権保護を確保しつつ、携帯電話機間の端末保存データの移動を確実に行うシステムがある(例えば、特許文献1参照)。このユーザデータ移動システムについて図17を参照して以下に説明する。

【0003】

図17において、第1の情報機器端末4−1からは、通信網200を介して<ユーザ固有鍵211をダウンロードするためのユーザ固有鍵要求データ212が、ユーザ管理サーバ5に送信される。ユーザ固有鍵要求データ212を受信したユーザ管理サーバ5では、第1の情報機器端末4−1のユーザに対するユーザ固有鍵211が生成され、そのユーザ固有鍵211が通信網200を介して第1の情報機器端末4−1に送信される。

【0004】

ユーザ固有鍵211を受信した第1の情報機器端末4−1では、このユーザ固有鍵211を、内部または外部に保存する。そして、第1の情報機器端末4−1は、このユーザ固有鍵211を用いてユーザデータを暗号化し、暗号化済みのユーザデータ201として通信網200を介してユーザ管理サーバ5に送信する。

【0005】

ユーザ管理サーバ5では、第1の情報機器端末4−1から送信されてきた暗号化済みのユーザデータ201を受信すると、そのユーザデータ201を内部または外部に保存する。そして、ユーザ管理サーバ5は、第2の情報機器端末4−2からユーザデータ要求データ214が送信されてくると、そのユーザに対応しかつ暗号化したユーザデータ201を通信網200を介して第2の情報機器端末4−2に送信する。

【0006】

第2の情報機器端末4−2は、ユーザ管理サーバ5から送信されてきた暗号化したユーザデータ201を受信する。第2の情報機器端末4−2は、暗号化したユーザデータ201を受信すると、ユーザ固有鍵をダウンロードするためのユーザ固有鍵要求データ215を通信網200を介してユーザ管理サーバ5に送信する。

【0007】

ユーザ固有鍵要求データ215を受信したユーザ管理サーバ5は、第1の情報機器端末4−1に送信したものと同じユーザ固有鍵211を、通信網200を介して第2の情報機器端末4−2に送信する。ユーザ固有鍵211を受信した第2の情報機器端末4−2は、そのユーザ固有鍵211を用いて暗号化済みのユーザデータ201を復号化して内部または外部に保存することで、そのユーザデータ201を第2の情報機器端末4−2のユーザが使用できる状態になる。

【0008】

【特許文献1】特開2002−342168号公報

【発明の開示】

【発明が解決しようとする課題】

【0009】

しかしながら、上記のユーザデータ移動システムでは、第1の情報機器端末4−1が暗号化したユーザデータ201をユーザ管理サーバ5に保存したことを知り得た第三者が、第1の情報機器端末4−1及び第2の情報機器端末4−2のユーザに成りすますと、この暗号化したユーザデータ201を第三者が容易に取得して復号化することができてしまうという課題がある。

【0010】

つまり、本発明に関連するユーザデータ移動システムでは、移動元の情報機器端末が暗号化したユーザデータをユーザ管理サーバに保存したことを知り得た第三者が、移動先の情報機器端末のユーザに成りすますと、ユーザ管理サーバに保存されたユーザデータを第三者が容易に取得して復号化することができてしまうことになる。

【0011】

そこで、本発明の目的は上記の問題点を解消し、メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うことができるユーザデータ移動システム、ユーザデータ管理装置及びそれらに用いるユーザデータ移動方法並びにそのプログラムを提供することにある。

【課題を解決するための手段】

【0012】

本発明によるユーザデータ移動システムは、ユーザデータの移動元である移動元端末と、

前記ユーザデータの移動先である移動先端末と、

前記移動元端末及び前記移動先端末を識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを含むユーザデータ管理装置とを備えている。

【0013】

本発明によるユーザデータ管理装置は、ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを備えている。

【0014】

本発明によるユーザデータ移動方法は、ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを備えている。

【0015】

本発明によるプログラムは、ユーザデータ管理装置内の中央処理装置に実行させるプログラムであって、

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを含むことを特徴とする。

【発明の効果】

【0016】

本発明は、上記のような構成及び動作とすることで、メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うことができるという効果が得られる。

【発明を実施するための最良の形態】

【0017】

次に、本発明の実施の形態について図面を参照して説明する。図1は本発明の第1の実施の形態によるユーザデータ移動システムの構成例を示すブロック図である。図1において、本発明の第1の実施の形態によるユーザデータ移動システムは、第1の情報機器端末1−1及び第2の情報機器端末1−2が通信網100を介してユーザデータ管理サーバ3に接続して構成されている。

【0018】

第1の情報機器端末1−1は、通信網100を介してユーザデータ管理サーバ3に接続し、自身の持つユーザデータを暗号化するための暗号化鍵をユーザデータ管理サーバ3から受信する。また、第1の情報機器端末1−1は、ユーザデータ管理サーバ3から受信した暗号化鍵を使用して、自身の持つユーザデータを暗号化する。さらに、第1の情報機器端末1−1は、通信網100を介してユーザデータ管理サーバ3に接続し、暗号化したユーザデータをユーザデータ管理サーバ3へ送信する。

【0019】

第2の情報機器端末1−2は、通信網100を介してユーザデータ管理サーバ3に接続し、暗号化されたユーザデータ及び復号化するための復号化鍵をユーザデータ管理サーバ3から受信する。また、第2の情報機器端末1−2は、ユーザデータ管理サーバ3から受信した復号化鍵を使用して、暗号化されたユーザデータを復号化する。

【0020】

図2は図1の第1の情報機器端末1−1及び第2の情報機器端末1−2の構成例を示すブロック図である。図2においては、第1の情報機器端末1−1及び第2の情報機器端末1−2が同じ構成となっているので、情報機器端末1と表記する。尚、第1の情報機器端末1−1及び第2の情報機器端末1−2の構成要素を表記する場合には、符号の末尾に「−1」,「−2」を付与するものとする。

【0021】

情報機器端末1は、アンテナ10と、制御部11と、無線部12と、SIM(Subscriber Identity Module)カード13と、SIMカードコネクタ14と、不揮発メモリ15と、RAM(Random Access Memory)16と、操作部17と、表示部18とを含んで構成されている。

【0022】

制御部11は、無線通信処理部111と、ユーザデータ管理部112と、端末情報管理部113と、暗号化部114と、復号化部115と、時計管理部116と、CPU(中央処理装置)117とを含んで構成されている。

【0023】

情報機器端末1の制御部11は、ハードウェアとして無線通信を行うための無線部12と、SIMカード13を装着するSIMカードコネクタ14と、不揮発メモリ15と、作業用のRAM16と、図示せぬキースイッチ等の入力機器で構成される操作部17及び図示せぬディスプレイを備えた表示部18とに接続され、端末全体の制御を行う。

【0024】

制御部11の無線通信処理部111は、通信網100と通信を行い、ユーザデータ管理部112は、ユーザが保存したデータを管理する。端末情報管理部113は、SIMカード13に格納されている加入者電話番号、その他、機種情報、製造番号等の固有の個体識別情報を管理する。

【0025】

また、暗号化部114は、ユーザデータ管理サーバ3に送信するデータを暗号化し、復号化部115は、ユーザデータ管理サーバ3から受信したデータを復号化する。時計管理部116は、図示せぬ時計回路を有する。

【0026】

上記の各部は、それぞれCPU117に接続されている。CPU117は、不揮発メモリ15に格納された制御プログラムを実行することで、制御部11内の機能の少なくとも一部をソフトウェアによって実現するようになっている。

【0027】

図3は図1のユーザデータ管理サーバ3の構成例を示すブロック図である。図3において、ユーザデータ管理サーバ3は、制御部31と、通信網100と通信を行うための通信制御部32と、磁気ディスク等の外部記憶装置33と、RAM34と、時計管理部35と、暗号化鍵生成部36とを含んで構成されている。尚、外部記憶装置33は、プログラム記憶領域331と、ユーザデータ記憶領域332とを備えている。

【0028】

外部記録装置33のプログラム記憶領域331は、ユーザデータ管理サーバ3を制御するための制御プログラムを記憶し、ユーザデータ格納領域332は、個々のユーザの著作権データを一時的に格納する。

【0029】

また、制御部31は、作業用メモリとしてのRAM34と、図示せぬ時計回路を有する時計管理部35と、暗号化された鍵情報を生成する暗号化鍵生成部36とにそれぞれ接続されている。

【0030】

図4は図1の第1の情報機器端末1−1の動作を示すフローチャートであり、図5は図1の第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートであり、図6は図1の第2の情報機器端末1−2の動作を示すフローチャートであり、図7は図1の第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【0031】

これら図1〜図7を参照して本発明の第1の実施の形態によるユーザデータ移動システムの動作について説明する。尚、図4〜図7に示す処理動作は、第1の情報機器端末1−1の制御部11−1、第2の情報機器端末1−2の制御部11−2、ユーザデータ管理サーバ3の制御部31がそれぞれ制御プログラムを実行することで実現される。

【0032】

まず、図4を参照して第1の情報機器端末1−1の動作について説明する。

【0033】

第1の情報機器端末1−1の制御部11−1は、ユーザが操作部17−1を操作することで、ユーザデータ移動モードに設定されると(図4ステップS1)、無線通信処理部111−1により通信網100を介してユーザデータ管理サーバ3に接続する(図4ステップS2)。

【0034】

ユーザデータ管理サーバ300への接続が完了したら、制御部11−1は、ユーザデータ管理部112−1を用いて、自端末の製造番号、機種情報、加入者番号等の移動元の個体識別情報及び第2の情報機器端末1−2の製造番号、機種情報、加入者番号等のユーザデータの移動先の個体識別情報を入力して、それらを無線部12−1を介してユーザデータ管理サーバ3へ送信する(図4ステップS3)。以下、これらのデータをユーザデータ移動情報と表記する。

【0035】

制御部11−1は、ユーザデータ移動情報をユーザデータ管理サーバ3に送信すると、ユーザデータ管理サーバ3から暗号化鍵が送信されてくるのを待機する(図4ステップS4)。尚、ユーザデータ移動情報のうちでSIMカード13に格納されているものについては、このSIMカード13から読出すようにして、入力操作の手間を軽減するようにしてもよい。

【0036】

制御部11−1は、ユーザデータ管理サーバ3から暗号化鍵が送られてくると(図4ステップS4のYES)、送られてきた暗号化鍵を用いて暗号化部114−1により著作権データを含むユーザデータを暗号化する(図4ステップS5)。そして、制御部11−1は、この暗号化したユーザデータを無線部12−1からユーザデータ管理サーバ3に送信し(図4ステップS6)、ユーザデータ管理サーバ3から保存完了メッセージが送信されてくるのを待機する(図4ステップS7)。

【0037】

制御部11−1は、ユーザデータ管理サーバ3から保存完了メッセージが送られてくると(図4ステップS7のYES)、ユーザデータ管理部112−1を用いて、自端末に今まで格納していた著作権データを含むユーザデータを削除する(図4ステップS8)。さらに、制御部11−1は、その削除が完了した時点で、削除完了メッセージを無線部12−1からユーザデータ管理サーバ3に送信する(図4ステップS9)。

【0038】

この後に、制御部11−1は、ユーザデータ管理サーバ3との通信のためのネットワークを切断し(図4ステップS10)、上述したユーザデータの転送処理を終了する。

【0039】

次に、図5を参照して第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作について説明する。

【0040】

ユーザデータ管理サーバ3の制御部31は、その通信待機状態で、いずれかの情報機器端末からユーザデータ移動情報が送られてくるのを待機している(図5ステップS11)。制御部31は、ネットワーク接続した第1の情報機器端末1−1からユーザデータ移動情報が送られてくると(図5ステップS11のYES)、時計管理部35から現在の日付と時刻とを取得する。

【0041】

制御部31は、暗号化鍵生成部36で、受信データとしてのユーザデータ移動情報に、この日付と時刻とを表わしたデータとユーザデータ管理サーバ3側の処理番号とを用いて暗号化鍵を生成する。その後に、制御部31は、暗号化鍵生成部36で生成した暗号化鍵を、通信制御部32から第1の情報機器端末1−1に送信し(図5ステップS12)、第1の情報機器端末1−1からユーザデータを暗号化した暗号化データが送信されてくるのを待機する(図5ステップS13)。

【0042】

制御部31は、暗号化されたユーザデータが第1の情報機器端末1−1から送られてくると(図5ステップS13のYES)、これを上記のステップS12で受信した第2の情報機器端末1−2の製造番号、機種情報、加入者番号に対応付けてユーザデータ格納領域332に保存する(図5ステップS14)。そして、制御部31は、保存が完了したことを表わす保存完了メッセージを、通信制御部32から第1の情報機器端末1−1に送信する(図5ステップS15)。

【0043】

この後、制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてくるのを待機する(図5ステップS16)。尚、ユーザデータを暗号化した暗号化データは、第1の情報機器端末1−1の製造番号、機種情報、加入者番号並びに第2の情報機器端末1−2の製造番号、機種情報、加入者番号と対応付けてユーザデータ格納領域332に保存するようにしてもよい。

【0044】

制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてくると(図5ステップS16のYES)、保存した暗号化データを転送可能状態に設定し(図5ステップS17)、第1の情報機器端末1−1との間の通信を切断し(図5ステップS18)、ステップS11に戻って通信を待機する状態となる。

【0045】

以上の動作によって、本実施の形態では、著作権データでも、複製、改ざんされずに、ネットワーク側への移動が完了したことになる。

【0046】

続いて、図6を参照して第2の情報機器端末1−2の動作について説明する。第2の情報機器端末1−2の制御部11−2は、ユーザが操作部17−2を操作することで、ユーザデータ受信モードに設定されると(図6ステップS21)、無線通信処理部111−2により通信網100を介してユーザデータ管理サーバ3に接続する(図6ステップS22)。

【0047】

制御部11−2は、ユーザデータ管理サーバ3への接続が完了すると、ユーザデータの移動元の第1の情報機器端末1−1及びユーザデータの移動先の第2の情報機器端末1−2それぞれの製造番号、機種情報、加入者番号を表わしたユーザデータ移動情報を、無線部12−2からユーザデータ管理サーバ3へ送信してユーザデータの転送のための認証を要求し(図6ステップS23)、ユーザデータ管理サーバ3から復号化鍵が送られてくるのを待機する(図6ステップS24)。

【0048】

制御部11−2は、ユーザデータ管理サーバ3から復号化鍵が送られてくると(図6ステップS24のYES)、ユーザデータ管理サーバ3に対して暗号化ユーザデータの送信を要求する暗号化ユーザデータ要求を送信し(図6ステップS25)、暗号化ユーザデータが送られてくるのを待機する(図6ステップS26)。

【0049】

制御部11−2は、暗号化ユーザデータを受信すると(図6ステップS26のYES)、先に送られてきた復号化鍵を用いてユーザデータを復号化する(図6ステップS27)。制御部11−2は、復号化したユーザデータをそれぞれ格納されるべき場所に格納する(図6ステップS28)。制御部11−2は、これらがすべて支障なく行われたら、保存完了メッセージを無線部12−2からユーザデータ管理サーバ3に送信し(図6ステップS29)、ユーザデータ管理サーバ3から削除完了メッセージが送られてくるのを待機する(図6ステップS30)。

【0050】

制御部11−2は、ユーザデータ管理サーバ3からの削除完了メッセージを受信すると(図6ステップS30のYES)、受信したユーザデータを使用可能状態に変更する(図6ステップS31)。その後に、制御部11−2は、ユーザデータ管理サーバ3との通信のためのネットワークを切断し(図6ステップS32)、ユーザデータの移動のための処理を終了する。

【0051】

さらに、図7を参照して第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作について説明する。

【0052】

ユーザデータ管理サーバ3の制御部31は、ネットワークに接続した情報機器端末としての第2の情報機器端末1−2からユーザデータ移動情報と共に、ユーザデータの転送のための認証要求を受信すると(図7ステップS41のYES)、登録されたユーザデータ移動情報の中にこの移動先の第2の情報機器端末1−2の製造番号、機種情報、加入者番号が存在するかどうかを認証処理としてチェックする(図7ステップS42)。

【0053】

この結果、制御部31は、第2の情報機器端末1−2と同一のユーザデータ移動情報が存在した場合(図7ステップS42のOK)、この第2の情報機器端末1−2に対して復号化鍵を送信する(図7ステップS43)。

【0054】

制御部31は、認証が失敗した場合(図7ステップS42のNG)、移動先として予定されている情報機器端末からの認証要求ではない旨を通知するためのエラー処理を行って(図7ステップS50)、第2の情報機器端末1−2とのネットワークを切断し(図7ステップS51)、再びステップS41に戻って通信を待機する状態となる。

【0055】

制御部31は、第2の情報機器端末1−2からユーザデータ要求を受信すると(図7ステップS44のYES)、ユーザデータ移動情報によって特定された暗号化ユーザデータをユーザデータ格納領域332から取り出し、その暗号化ユーザデータを通信制御部32から第2の情報機器端末1−2に送信する(図7ステップS45)。そして、制御部31は、保存が完了したことを示す保存完了メッセージが第2の情報機器端末1−2から送られてくるのを待機する(図7ステップS46)。

【0056】

制御部31は、第2の情報機器端末1−2から保存完了メッセージが送られてくると(図7ステップS46のYES)、復号化鍵を削除する(図7ステップS47)。この時、制御部31は、すでに第2の情報機器端末1−2に送信した暗号化ユーザデータもユーザデータ格納領域332から削除する(図7ステップS48)。この後に、制御部31は、削除完了メッセージを通信制御部32から第2の情報機器端末1−2に送信する(図7ステップS49)。

【0057】

以上の処理によって、第2の情報機器端末1−2に対する処理が終了するので、制御部31は、第2の情報機器端末1−2とのネットワークを切断し(図7ステップS51)、処理を終了する。

【0058】

このように、本実施の形態では、ユーザデータ管理サーバ3へユーザデータを保存する際、ユーザデータの移動元及び移動先の情報機器端末の情報をも保存しているので、暗号化データの受信要求をしてきた情報機器端末に対してユーザデータ管理サーバ3が認証処理を行うことができる。これによって、本実施の形態では、移動先の情報機器端末の成りすましによるデータ取得を防止することができる。

【0059】

本発明の第2の実施の形態は、その基本的構成が上記の図1〜図3に示す本発明の第1の実施の形態と同様であるが、通信状態の劣化等によって、第1の情報機器端末1−1のユーザデータがユーザデータ管理サーバ3に保存されたかどうかわからない場合の動作についてさらに工夫している。

【0060】

図8は本発明の第2の実施の形態による第1の情報機器端末1−1の動作を示すフローチャートであり、図9は本発明の第2の実施の形態による第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【0061】

これら図1〜図3と図8と図9とを参照して本発明の第2の実施の形態によるユーザデータ移動システムの動作について説明する。尚、図8及び図9に示す処理動作は、第1の情報機器端末1−1の制御部11−1、ユーザデータ管理サーバ3の制御部31がそれぞれ制御プログラムを実行することで実現される。

【0062】

まず、第1の情報機器端末1−1の動作について、図8を参照して説明する。尚、図8に記載のステップS1〜S8,S10は図4の動作と同じである。

【0063】

第1の情報機器端末1−1の制御部11−1は、図4のステップS1〜S6を実行し、暗号化したユーザデータをユーザデータ管理サーバ3へ送信する(図8ステップS61)。その時、制御部11−1は、暗号化したユーザデータをユーザデータ管理サーバ3へ送信した時刻(ステップS6を実行した時の時刻)を時計管理部116−1から取得し、RAM16−1に保存する。

【0064】

続いて、制御部11−1は、時計管理部116−1から現在の時刻を取得し、RAM16−1に保存した時刻から1分以上経過しているかどうかを判定する(図8ステップS62)。

【0065】

制御部11−1は、現在の時刻がRAM16−1に保存した時刻から1分以上経過していない場合(図8ステップS62のNO)、ユーザデータ管理サーバ3から保存完了メッセージが送信されてくるのを待機する(図8ステップS63)。

【0066】

制御部11−1は、ユーザデータ管理サーバ3から保存完了メッセージが送られてくると(図8ステップS63のYES)、図4のステップS8〜S10を実行し(図8ステップS64,S66)、ユーザデータの転送処理を終了する。

【0067】

制御部11−1は、ユーザデータ管理サーバ3から保存完了メッセージが送られてきていない場合(図8ステップS63のNO)、ステップS62に戻って現在の時刻がRAM16−1に保存した時刻から1分以上経過しているかどうかを判定する。

【0068】

制御部11−1は、現在の時刻がRAM16−1に保存した時刻から1分以上経過した場合(図8ステップS62のYES)、ユーザデータ管理サーバ3に送信したデータを削除するようにユーザデータ管理サーバ3に対して要求し(図8ステップS65)、ネットワークを切断し(図8ステップS66)、ユーザデータの転送処理を終了する。

【0069】

次に、図9を参照して第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作について説明する。尚、図9に示すステップS11〜S18の処理は図5に示す動作と同じである。

【0070】

ユーザデータ管理サーバ3の制御部31は、ステップS11〜S15を実行して保存完了メッセージを送信する(図9ステップS71)。そして、制御部31は、第1の情報機器端末1−1から送られたデータを削除するように要求がないかどうかをチェックする(図9ステップS72)。

【0071】

制御部31は、データ削除要求がない場合(図9ステップS72のNO)、第1の情報機器端末1−1から削除完了メッセージが送信されてくるのを待機する(図9ステップS73)。

【0072】

制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてくると(図9ステップS73のYES)、ステップS17を実行して保存した暗号化データを転送可能状態に設定し(図9ステップS74)、ステップS18を実行して第1の情報機器端末1−1との間の通信を切断し(図9ステップS76)、ステップS71の処理に戻って通信を待機する状態となる。

【0073】

制御部31は、第1の情報機器端末1−1から削除完了メッセージが送られてきていない場合(図9ステップS73のNO)、ステップS72の処理に戻って第1の情報機器端末1−1から送られたデータを削除するように要求がないかどうかをチェックする。

【0074】

制御部31は、データ削除要求があった場合(図9ステップS72のYES)、ユーザデータ格納領域332に保存したデータ(第1の情報機器端末1−1から受信したデータ)を削除し(図9ステップS75)、ステップS18を実行して第1の情報機器端末1−1との間の通信を切断し(図9ステップS76)、ステップS71の処理に戻って通信を待機する状態となる。

【0075】

このように、本実施の形態では、第1の情報機器端末1−1がユーザデータ管理サーバ3へ暗号化したユーザデータを送信した後、一定の期間の間に、ユーザデータ管理サーバ3からの保存完了メッセージを第1の情報機器端末1−1が受信できなかった場合、ユーザデータ管理サーバ3にデータを削除させているので、第1の情報機器端末1−1及びユーザデータ管理サーバ3の両方に、ユーザデータが残る期間を短縮することができるという効果が得られる。

【0076】

また、本実施の形態では、暗号化されたユーザデータをユーザデータ管理サーバ3が受信できなかったとしても、全体の処理を一旦終了させ、再度やり直すことができる。

【0077】

本発明の第3の実施の形態は、その基本的構成が上記の図1〜図3に示す本発明の第1の実施の形態と同様であるが、通信状態の劣化対策についてさらに工夫している。

【0078】

図10は本発明の第3の実施の形態による第1の情報機器端末1−1の動作を示すフローチャートであり、図11は本発明の第3の実施の形態による第1の情報機器端末1−1が行うユーザデータ管理処理を示すフローチャートであり、図12は本発明の第3の実施の形態による第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【0079】

図13は本発明の第3の実施の形態による第2の情報機器端末1−2の動作を示すフローチャートであり、図14は本発明の第3の実施の形態による第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートであり、図15は本発明の第3の実施の形態によるユーザデータ管理サーバ3が行うユーザデータ管理処理を示すフローチャートである。

【0080】

これら図1〜図3と図10〜図15とを参照して本発明の第3の実施の形態によるユーザデータ移動システムの動作について説明する。尚、図10〜図15に示す処理動作は、第1の情報機器端末1−1の制御部11−1、第2の情報機器端末1−2の制御部11−2、ユーザデータ管理サーバ3の制御部31がそれぞれ制御プログラムを実行することで実現される。

【0081】

まず、図10を参照して第1の情報機器端末1−1の動作について説明する。尚、図10に示すステップS1〜S7,S10の処理は図4に示す処理と同様である。

【0082】

第1の情報機器端末1−1の制御部11−1は、ステップS1,S2を実行することで、ユーザが操作部17−1を操作してユーザデータ移動モードに設定されると、無線通信処理部111−1を用いて通信網100を介してユーザデータ管理サーバ3に接続する(図10ステップS81)。

【0083】

制御部11−1は、ユーザデータ管理サーバ3への接続が完了した時点で、ユーザデータ管理サーバ3に対して現在の日付と時刻との取得を要求する(図10ステップS82)。そして、制御部11−1は、ユーザデータ管理サーバ3から現在の日付と時刻とが送られてくるのを待機する(図10ステップS83)。

【0084】

制御部11−1は、ユーザデータ管理サーバ3から現在の日付と時刻とが送られてくると(図10ステップS83のYES)、時計管理部116−1(内部の時計回路)に対してユーザデータ管理サーバ3から取得した時計情報を設定し、ユーザデータ管理サーバ3の時計と同期させる(図10ステップS84)。

【0085】

続いて、制御部11−1は、ステップS3〜S6を実行して、暗号化したユーザデータをユーザデータ管理サーバ3に送信する(図10ステップS85)。つまり、制御部11−1は、自端末の製造番号、機種情報、加入者番号並びにユーザデータの移動先の第2の情報機器端末1−2の製造番号、機種情報、加入者番号からなるユーザデータ移動情報をユーザデータ管理サーバ3へ送信し、ユーザデータ管理サーバ3から暗号化鍵が送られてくるのを待機する。

【0086】

制御部11−1は、ユーザデータ管理サーバ3から暗号化鍵が送られてくると、これを用いて移動の対象となる全ユーザデータを暗号化し、その暗号化したユーザデータをユーザデータ管理サーバ3に送信する。この後、制御部11−1は、ステップS7を実行して、ユーザデータ管理サーバ3から保存完了メッセージが送られてくるのを待機する(図10ステップS86)。

【0087】

制御部11−1は、保存完了メッセージを受信し(図10ステップS86のYES)、さらにユーザデータ有効期限情報を受信したら(図10ステップS87のYES)、ユーザデータ管理サーバ3に対して受信完了メッセージを送信する(図10ステップS88)。そして、制御部11−1は、ユーザデータ管理サーバ3との間の通信用のネットワークを切断し(図10ステップS89)、一連の処理を終了する。

【0088】

以上の処理が終了した後の移動元情報機器端末としての第1の情報機器端末1−1が行うユーザデータ管理処理の様子を図11に示す。

【0089】

第1の情報機器端末1−1のCPU117−1は、時計管理部116−1の内部時計がその測定開始から1分経過したかどうかをチェックする(図11ステップS91)。CPU117−1は、時計管理部116−1の内部時計が1分経過したら(図11ステップS91のYES)、時計管理部116−1からの割り込みが発生する(図11ステップS92)。

【0090】

CPU117−1は、図10のステップS87で受信したユーザデータ有効期限情報に示す有効期限を超過したかどうかを判別する(図11ステップS93)。この結果、CPU117−1は、ユーザデータ有効期限を超過していない間(図11ステップS93のNO)、ステップS91に戻って1分置きに同様の制御を繰り返す。

【0091】

CPU117−1は、ユーザデータ有効期限を超過したことが判別したら(図11ステップS93のYES)、ユーザデータ管理サーバ3に送信したユーザデータを削除する(図11ステップS94)。そして、CPU117−1は、第1の情報機器端末1−1側のユーザデータ管理のための処理を完了させる。

【0092】

次に、図12を参照して第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作について説明する。尚、図12に示すステップS11〜S18は図5に示す動作と同様である。

【0093】

ユーザデータ管理サーバ3の制御部31は、その通信待機状態で、いずれかの情報機器端末から現在の日付と時刻との取得要求があるのを待機している(図12ステップS101)。そして、制御部31は、ネットワークを接続した第1の情報機器端末1−1から現在の日付と時刻との取得要求があると(図12ステップS101のYES)、時計管理部35から現在の日付と時刻とを取得し、これらの情報を通信制御部32から第1の情報機器端末1−1に返信する(図12ステップS102)。

【0094】

この後、制御部31は、ステップS11〜S15を実行して、保存完了メッセージを通信制御部32から第1の情報機器端末1−1に返信する(図12ステップS103)。つまり、制御部31は、第1の情報機器端末1−1からユーザデータ移動情報が送られてくるのを待機し、ユーザデータ移動情報を受信したら、そのユーザデータ移動情報に日付とユーザデータ管理サーバ3側の処理番号とを用いて暗号化鍵を生成して第1の情報機器端末1−1に送信する。

【0095】

ここで、暗号化鍵の基となるデータとしての日付は、第1の情報機器端末1−1とユーザデータ管理サーバ3との間のユーザデータの移動が日付の変わらない状態で行われることを前提としたものである。深夜の処理で2日にまたがることが予測されるような場合には、時間を一時的にずらして2日にまたがらずに処理が終了するようにすればよい。

【0096】

ユーザデータ管理サーバ3の制御部31は、第1の情報機器端末1−1から暗号化されたユーザデータが送られてくるのを待機し、暗号化されたユーザデータを受信したら、そのデータをユーザデータ格納領域332に保存する。そして、制御部31は、第1の情報機器端末1−1に対して保存完了メッセージを送信する。

【0097】

さらに、制御部31は、第1の情報機器端末1−1への保存完了メッセージの送信とともに、ユーザデータの保存が有効な期間を示したユーザデータ有効期限情報を送信する(図12ステップS104)。そして、制御部31は、第1の情報機器端末1−1から受信完了メッセージを受信するのを待機する(図12ステップS105)。

【0098】

制御部31は、受信完了メッセージを受信したら(図12ステップS105のYES)、ステップS17,S18を実行して、暗号化データを転送可能状態に設定し、第1の情報機器端末1−1との通信のためのネットワークを切断して(図12ステップS106)、ステップS101に戻って通信を待機する状態となる。

【0099】

次に、図13を参照して第2の情報機器端末1−2の動作について説明する。第2の情報機器端末1−2の制御部11−2は、ユーザが操作部17−2を操作してユーザデータ受信モードに設定すると(図13ステップS111)、無線通信処理部111−2により通信網100を介してユーザデータ管理サーバ3に接続する(図13ステップS112)。

【0100】

ユーザデータ管理サーバ3への接続が完了したら、制御部11−2は、ユーザデータの移動元の第1の情報機器端末1−1及びユーザデータの移動先の第2の情報機器端末1−2それぞれの製造番号、機種情報、加入者番号を表わしたユーザデータ移動情報をユーザデータ管理サーバ3へ送信して、ユーザデータの転送のための認証を要求する(図13ステップS113)。この後、制御部11−2は、ユーザデータ管理サーバ3から復号化鍵が送られてくるのを待機する(図13ステップS114)。

【0101】

制御部11−2は、ユーザデータ管理サーバ3から復号化鍵が送られてくると(図13ステップS114のYES)、ユーザデータ管理サーバ3に対して暗号化ユーザデータの送信を要求する暗号化ユーザデータ要求を送信する(図13ステップS115)。制御部11−2は、ユーザデータ管理サーバ3から暗号化ユーザデータが送られてくるのを待機する(図13ステップS116)。

【0102】

制御部11−2は、ユーザデータ管理サーバ3から暗号化ユーザデータを受信すると(図13ステップS116のYES)、先に送られてきた復号化鍵を用いてユーザデータを復号化する(図13ステップS117)。制御部11−2は、復号化したユーザデータをそれぞれ格納されるべき場所に格納し(図13ステップS118)、これらの処理がすべて支障なく行われたら保存完了メッセージを無線部12−2からユーザデータ管理サーバ3に送信する(図13ステップS119)。

【0103】

その後、制御部11−2は、受信したユーザデータを使用可能状態に変更し(図13ステップS120)、ユーザデータ管理サーバ3との通信のためのネットワークを切断して(図13ステップS121)、ユーザデータの移動のための処理を終了する。

【0104】

続いて、図14及び図15を参照して第2の情報機器端末1−2と通信する際のユーザデータ管理サーバ3の動作について説明する。

【0105】

ユーザデータ管理サーバ3の制御部31は、ネットワークに接続した情報機器端末としての第2の情報機器端末1−2からユーザデータ移動情報と共に、ユーザデータの転送のための認証要求が送られてくると(図14ステップS131のYES)、登録されたユーザデータ移動情報の中にこの移動先の第2の情報機器端末1−2の製造番号、機種情報、加入者番号が存在するかどうかを認証処理としてチェックする(図14ステップS132)。

【0106】

この結果、制御部31は、第2の情報機器端末1−2と同一のユーザデータ移動情報が存在した場合(図14ステップS132のOK)、第2の情報機器端末1−2に対して復号化鍵を送信する(図14ステップS133)。制御部31は、認証が失敗した場合(図14ステップS132のNG)、移動先として予定されている情報機器端末からの認証要求ではない旨を通知するためのエラー処理を行い(図14ステップS137)、第2の情報機器端末1−2とのネットワークを切断し(図14ステップS138)、再びステップS131に戻って通信を待機する状態となる。

【0107】

制御部31は、ユーザデータ要求を受信すると(図14ステップS134のYES)、ユーザデータ移動情報によって特定された暗号化ユーザデータをユーザデータ格納領域332から取り出し、第2の情報機器端末1−2に送信する(図14ステップS135)。その後に、制御部31は、保存が完了したことを示す保存完了メッセージが第2の情報機器端末1−2から送られてくるのを待機する(図14ステップS136)。

【0108】

制御部31は、保存完了メッセージが送られてきたら(図14ステップS136のYES)、第2の情報機器端末1−2とのネットワークを切断し(図14ステップS138)、再びステップS131に戻って通信を待機する状態となる。

【0109】

以上の処理が終了した後のユーザデータ管理サーバ3が行うユーザデータ管理処理の様子を図15に示す。

【0110】

まず、ユーザデータ管理サーバ3の制御部31は、時計管理部35の内部時計がその測定開始から1分経過したかどうかをチェックする(図15ステップS141)。制御部31は、内部時計が1分経過したら(図15ステップS141のYES)、図12のステップS104で第1の情報機器端末1−1に送信したユーザデータ有効期限情報に示す有効期限を超過したかどうかを判別する(図15ステップS142)。

【0111】

この結果、制御部31は、ユーザデータ有効期限を超過していない間(図15ステップS142のNO)、ステップS141に戻って1分置きに同様の制御を繰り返す。制御部31は、ユーザデータ有効期限を超過したことが判別されたら(図15ステップS142のYES)、まず図14のステップS133で第2の情報機器端末1−2に送信したのと同一の復号化鍵を削除する(図15ステップS143)。そして、制御部31は、図14のステップS135で送った暗号化ユーザデータをユーザデータ格納領域332から削除する(図15ステップS144)。

【0112】

以上の処理は、第1の情報機器端末1−1及び第2の情報機器端末1−2用のユーザデータだけでなく、他の情報機器端末用のユーザデータに対しても繰り返し行われることになる。

【0113】

このように、本実施の形態では、移動元の情報機器端末並びにネットワーク側での著作権データを含む、ユーザデータの削除有効期限を設けることによって、移動中に通信経路の状態が劣化する等の原因によって通信が切断された場合でも、有効期限内であれば、ネットワーク側に再度暗号化ユーザデータを送信したり、移動先の情報機器端末からの再度暗号化ユーザデータの取得が可能となる。したがって、本実施の形態では、ユーザデータの損失を誤って発生させることを防止することが可能になる。

【0114】

本発明の第4の実施の形態では、情報機器端末の通信デバイスについてさらに工夫している。

【0115】

図16は本発明の第4の実施の形態による情報機器端末の構成例を示すブロック図である。図16において、本発明の第4の実施の形態では、各種のネットワークによって図1に示したようなユーザデータ管理サーバ3あるいはこれと同等の機能を持ったユーザデータ移動用装置(図示せず)のいずれかと任意に接続できるようにするために、無線通信処理部111及び無線部12の他に、各種の通信デバイスを備えている。

【0116】

すなわち、CPU117は、本発明の第1の実施の形態による情報機器端末1と比較すると、以下の各部が追加されて接続されるようになっている。

【0117】

無線LAN(Local Area Network)送受信部118及びアンテナ10aにそれぞれ接続した無線LAN通信部19は、ローカルエリアネットワークを用いてユーザデータの移動を行うことを想定している。

【0118】

ブルートゥース(登録商標)等の近距離無線送受信部119及びアンテナ10bにそれぞれ接続した近距離無線通信部20は、ブルートゥース(登録商標)等による近距離通信ネットワークを用いてユーザデータの移動を行うことを想定している。

【0119】

赤外線通信部120及びアンテナ10cにそれぞれ接続した赤外線発光・受光素子21は、赤外線による近距離通信技術を用いてユーザデータの移動を行うことを想定している。

【0120】

シリアル通信部121及びアンテナ10dにそれぞれ接続したシリアルコネクタ22は、シリアル通信技術を用いて有線でユーザデータの移動を行うことを想定している。

【0121】

USB(Universal Serial Bus)通信部122及びアンテナ10eにそれぞれ接続したUSBコネクタ23は、USBケーブル(図示せず)を用いてユーザデータの移動を行うことを想定している。

【0122】

図16に示す情報機器端末1aでは、ユーザデータ管理サーバ3あるいはこれと同等の機能を持ったユーザデータ移動用装置との関係で、ユーザデータのデータ形式をユーザデータ管理部112が必要に応じて変換するようになっている。また、不揮発メモリ15には、CPU117が実行する制御プログラムとして、無線LAN通信部117等の追加された通信デバイスを制御するプログラムが追加された形で格納されている。

【0123】

このように、本実施の形態では、各種の通信デバイスを備えることで、ネットワークへの接続が限定されず、ユーザが自由にユーザデータの端末間での移動を行うことができる。もちろん、図16に示されるような6種類の通信デバイスを備える必要は必ずしもなく、先の実施例のようにいずれか1つあるいは2以上の通信デバイスを備える構成であってもよい。また、図16に示した6種類の通信デバイス以外の通信デバイスをも使用することが可能である。

【0124】

上記のように、本発明は、ユーザデータ移動システムにおいて、メモリカード等の外部記憶素子を用いずに、情報機器端末同士で特定のユーザデータの移動を安全に行うようにしたことを特徴としている。

【0125】

つまり、本発明では、ユーザデータ移動元である移動元の情報機器端末が、通信網を介してユーザデータ管理サーバに接続し、ユーザデータ移動元である自端末の端末情報(製造番号等)とユーザデータ移動先である移動先の情報機器端末の端末情報とをユーザデータ管理サーバへ送信し、自身の持つユーザデータを暗号化するための暗号化鍵をユーザデータ管理サーバから受信している。

【0126】

また、本発明では、移動元の情報機器端末が、ユーザデータ管理サーバから受信した暗号化鍵を使用して、自端末の持つユーザデータを暗号化している。さらに、移動元の情報機器端末は、通信網を介してユーザデータ管理サーバに接続し、暗号化したユーザデータをユーザデータ管理サーバへ送信する。

【0127】

移動先の情報機器端末は、通信網を介してユーザデータ管理サーバに接続し、ユーザデータ移動先である自端末の端末情報と移動元の情報機器端末の端末情報とをユーザデータ管理サーバへ送信し、暗号化されたユーザデータ及び復号化するための復号化鍵をユーザデータ管理サーバから受信する。また、移動先の情報機器端末は、ユーザデータ管理サーバから受信した復号化鍵を使用して、暗号化されたユーザデータを復号化する。ユーザデータ管理サーバは、移動元の情報機器端末の端末情報、移動先の情報機器端末の端末情報、移動するユーザデータの暗号化鍵及び復号化鍵、暗号化されたユーザデータをそれぞれ管理する。

【0128】

このようにして、本発明では、移動元の情報機器端末及び移動先の情報機器端末が、互いの端末情報をユーザデータ管理サーバに通知し、ユーザデータ管理サーバがこれらを管理するので、ユーザデータ管理サーバが移動先の情報機器端末の認証を行い、移動先の情報機器端末に成りすますことによる不正なデータ取得を防止することができる。

【0129】

また、本発明は、移動元の情報機器端末及び移動先の情報機器端末が、互いの端末情報をユーザデータ管理サーバに通知し、ユーザデータ管理サーバがこれを管理することによって、移動先の情報機器端末の認証を行い、移動先の情報機器端末に成りすますことによるデータ取得を防止することが可能である。

【図面の簡単な説明】

【0130】

【図1】本発明の第1の実施の形態によるユーザデータ移動システムの構成例を示すブロック図である。

【図2】図1の第1の情報機器端末及び第2の情報機器端末の構成例を示すブロック図である。

【図3】図1のユーザデータ管理サーバの構成例を示すブロック図である。

【図4】図1の第1の情報機器端末の動作を示すフローチャートである。

【図5】図1の第1の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図6】図1の第2の情報機器端末の動作を示すフローチャートである。

【図7】図1の第2の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図8】本発明の第2の実施の形態による第1の情報機器端末の動作を示すフローチャートである。

【図9】本発明の第2の実施の形態による第1の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図10】本発明の第3の実施の形態による第1の情報機器端末の動作を示すフローチャートである。

【図11】本発明の第3の実施の形態による第1の情報機器端末が行うユーザデータ管理処理を示すフローチャートである。

【図12】本発明の第3の実施の形態による第1の情報機器端末1−1と通信する際のユーザデータ管理サーバ3の動作を示すフローチャートである。

【図13】本発明の第3の実施の形態による第2の情報機器端末の動作を示すフローチャートである。

【図14】本発明の第3の実施の形態による第2の情報機器端末と通信する際のユーザデータ管理サーバの動作を示すフローチャートである。

【図15】本発明の第3の実施の形態によるユーザデータ管理サーバが行うユーザデータ管理処理を示すフローチャートである。

【図16】本発明の第4の実施の形態による情報機器端末の構成例を示すブロック図である。

【図17】本発明に関連するユーザデータ移動システムの構成例を示すブロック図である。

【符号の説明】

【0131】

1,1a 情報機器端末

1−1 第1の情報機器端末

1−2 第2の情報機器端末

3 ユーザデータ管理サーバ

10,10a〜10e アンテナ

11 制御部

12 無線部

13 SIMカード

14 SIMカードコネクタ

15 不揮発メモリ

16 RAM

17 操作部

18 表示部

19 無線LAN通信部

20 近距離無線通信部

21 赤外線発光・受光素子

22 シリアルコネクタ

23 USBコネクタ

31 制御部

32 通信制御部

33 外部記憶装置

34 RAM

35 時計管理部

36 暗号化鍵生成部

100 通信網

111 無線通信処理部

112 ユーザデータ管理部

113 端末情報管理部

114 暗号化部

115 復号化部

116 時計管理部

117 CPU

118 無線LAN送受信部

119 近距離無線送受信部

120 赤外線通信部

121 シリアル通信部

122 USB通信部

【特許請求の範囲】

【請求項1】

ユーザデータの移動元である移動元端末と、

前記ユーザデータの移動先である移動先端末と、

前記移動元端末及び前記移動先端末を識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを含むユーザデータ管理装置とを有することを特徴とするユーザデータ移動システム。

【請求項2】

前記ユーザデータ管理装置は、前記暗号化鍵を前記移動元端末に送付するとともに、前記復号化鍵及び前記暗号化されたユーザデータを前記移動先端末に送付し、

前記移動先端末は、移動するユーザデータを前記暗号化鍵で暗号化して前記ユーザデータ管理装置に送信し、

前記移動先端末は、前記暗号化されたユーザデータを前記復号化鍵で復号化することを特徴とする請求項1記載のユーザデータ移動システム。

【請求項3】

前記移動先端末は、前記ユーザデータの復号化を行い、その復号化したユーザデータを保存した時に保存完了メッセージを前記ユーザデータ管理装置に送信し、

前記ユーザデータ管理装置は、前記保存完了メッセージの受信時に該当する復号化鍵及びユーザデータを削除することを特徴とする請求項1または請求項2記載のユーザデータ移動システム。

【請求項4】

前記ユーザデータ管理装置は、自装置固有の情報として時計情報とユーザデータの処理番号とを用いることを特徴とする請求項1から請求項3のいずれか記載のユーザデータ移動システム。

【請求項5】

前記移動元端末は、前記移動元端末及び前記移動先端末を識別する情報のうち少なくとも自端末の情報の一部をSIM(Subscriber Identity Module)カードから読出して前記ユーザデータ管理装置に送信することを特徴とする請求項1から請求項4のいずれか記載のユーザデータ移動システム。

【請求項6】

前記ユーザデータ管理装置は、日時を同期させるための時計情報を前記移動元端末に通知し、前記暗号化したユーザデータの保管の有効期限を通知するとともに、前記有効期限が経過した時点で前記暗号化したユーザデータを削除することを特徴とする請求項1から請求項5のいずれか記載のユーザデータ移動システム。

【請求項7】

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを有することを特徴とするユーザデータ管理装置。

【請求項8】

前記暗号化鍵を前記移動元端末に送付するとともに、前記復号化鍵及び前記暗号化されたユーザデータを前記移動先端末に送付することを特徴とする請求項7記載のユーザデータ管理装置。

【請求項9】

前記移動先端末が復号化したユーザデータを保存した時に送信する保存完了メッセージの受信時に該当する復号化鍵及びユーザデータを削除することを特徴とする請求項7または請求項8記載のユーザデータ管理装置。

【請求項10】

自装置固有の情報として時計情報とユーザデータの処理番号とを用いることを特徴とする請求項7から請求項9のいずれか記載のユーザデータ管理装置。

【請求項11】

日時を同期させるための時計情報を前記移動元端末に通知し、前記暗号化したユーザデータの保管の有効期限を通知するとともに、前記有効期限が経過した時点で前記暗号化したユーザデータを削除することを特徴とする請求項7から請求項10のいずれか記載のユーザデータ管理装置。

【請求項12】

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを有することを特徴とするユーザデータ移動方法。

【請求項13】

前記ユーザデータ管理装置が、前記暗号化鍵を前記移動元端末に送付するとともに、前記復号化鍵及び前記暗号化されたユーザデータを前記移動先端末に送付し、

前記移動先端末が、移動するユーザデータを前記暗号化鍵で暗号化して前記ユーザデータ管理装置に送信し、

前記移動先端末が、前記暗号化されたユーザデータを前記復号化鍵で復号化することを特徴とする請求項12記載のユーザデータ移動方法。

【請求項14】

前記移動先端末が、前記ユーザデータの復号化を行い、その復号化したユーザデータを保存した時に保存完了メッセージを前記ユーザデータ管理装置に送信し、

前記ユーザデータ管理装置が、前記保存完了メッセージの受信時に該当する復号化鍵及びユーザデータを削除することを特徴とする請求項12または請求項13記載のユーザデータ移動方法。

【請求項15】

前記ユーザデータ管理装置が、自装置固有の情報として時計情報とユーザデータの処理番号とを用いることを特徴とする請求項12から請求項14のいずれか記載のユーザデータ移動方法。

【請求項16】

前記移動元端末が、前記移動元端末及び前記移動先端末を識別する情報のうち少なくとも自端末の情報の一部をSIM(Subscriber Identity Module)カードから読出して前記ユーザデータ管理装置に送信することを特徴とする請求項12から請求項15のいずれか記載のユーザデータ移動方法。

【請求項17】

前記ユーザデータ管理装置が、日時を同期させるための時計情報を前記移動元端末に通知し、前記暗号化したユーザデータの保管の有効期限を通知するとともに、前記有効期限が経過した時点で前記暗号化したユーザデータを削除することを特徴とする請求項12から請求項16のいずれか記載のユーザデータ移動方法。

【請求項18】

ユーザデータ管理装置内の中央処理装置に実行させるプログラムであって、

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを含むことを特徴とするプログラム。

【請求項1】

ユーザデータの移動元である移動元端末と、

前記ユーザデータの移動先である移動先端末と、

前記移動元端末及び前記移動先端末を識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを含むユーザデータ管理装置とを有することを特徴とするユーザデータ移動システム。

【請求項2】

前記ユーザデータ管理装置は、前記暗号化鍵を前記移動元端末に送付するとともに、前記復号化鍵及び前記暗号化されたユーザデータを前記移動先端末に送付し、

前記移動先端末は、移動するユーザデータを前記暗号化鍵で暗号化して前記ユーザデータ管理装置に送信し、

前記移動先端末は、前記暗号化されたユーザデータを前記復号化鍵で復号化することを特徴とする請求項1記載のユーザデータ移動システム。

【請求項3】

前記移動先端末は、前記ユーザデータの復号化を行い、その復号化したユーザデータを保存した時に保存完了メッセージを前記ユーザデータ管理装置に送信し、

前記ユーザデータ管理装置は、前記保存完了メッセージの受信時に該当する復号化鍵及びユーザデータを削除することを特徴とする請求項1または請求項2記載のユーザデータ移動システム。

【請求項4】

前記ユーザデータ管理装置は、自装置固有の情報として時計情報とユーザデータの処理番号とを用いることを特徴とする請求項1から請求項3のいずれか記載のユーザデータ移動システム。

【請求項5】

前記移動元端末は、前記移動元端末及び前記移動先端末を識別する情報のうち少なくとも自端末の情報の一部をSIM(Subscriber Identity Module)カードから読出して前記ユーザデータ管理装置に送信することを特徴とする請求項1から請求項4のいずれか記載のユーザデータ移動システム。

【請求項6】

前記ユーザデータ管理装置は、日時を同期させるための時計情報を前記移動元端末に通知し、前記暗号化したユーザデータの保管の有効期限を通知するとともに、前記有効期限が経過した時点で前記暗号化したユーザデータを削除することを特徴とする請求項1から請求項5のいずれか記載のユーザデータ移動システム。

【請求項7】

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成手段と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持手段と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する手段とを有することを特徴とするユーザデータ管理装置。

【請求項8】

前記暗号化鍵を前記移動元端末に送付するとともに、前記復号化鍵及び前記暗号化されたユーザデータを前記移動先端末に送付することを特徴とする請求項7記載のユーザデータ管理装置。

【請求項9】

前記移動先端末が復号化したユーザデータを保存した時に送信する保存完了メッセージの受信時に該当する復号化鍵及びユーザデータを削除することを特徴とする請求項7または請求項8記載のユーザデータ管理装置。

【請求項10】

自装置固有の情報として時計情報とユーザデータの処理番号とを用いることを特徴とする請求項7から請求項9のいずれか記載のユーザデータ管理装置。

【請求項11】

日時を同期させるための時計情報を前記移動元端末に通知し、前記暗号化したユーザデータの保管の有効期限を通知するとともに、前記有効期限が経過した時点で前記暗号化したユーザデータを削除することを特徴とする請求項7から請求項10のいずれか記載のユーザデータ管理装置。

【請求項12】

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを有することを特徴とするユーザデータ移動方法。

【請求項13】

前記ユーザデータ管理装置が、前記暗号化鍵を前記移動元端末に送付するとともに、前記復号化鍵及び前記暗号化されたユーザデータを前記移動先端末に送付し、

前記移動先端末が、移動するユーザデータを前記暗号化鍵で暗号化して前記ユーザデータ管理装置に送信し、

前記移動先端末が、前記暗号化されたユーザデータを前記復号化鍵で復号化することを特徴とする請求項12記載のユーザデータ移動方法。

【請求項14】

前記移動先端末が、前記ユーザデータの復号化を行い、その復号化したユーザデータを保存した時に保存完了メッセージを前記ユーザデータ管理装置に送信し、

前記ユーザデータ管理装置が、前記保存完了メッセージの受信時に該当する復号化鍵及びユーザデータを削除することを特徴とする請求項12または請求項13記載のユーザデータ移動方法。

【請求項15】

前記ユーザデータ管理装置が、自装置固有の情報として時計情報とユーザデータの処理番号とを用いることを特徴とする請求項12から請求項14のいずれか記載のユーザデータ移動方法。

【請求項16】

前記移動元端末が、前記移動元端末及び前記移動先端末を識別する情報のうち少なくとも自端末の情報の一部をSIM(Subscriber Identity Module)カードから読出して前記ユーザデータ管理装置に送信することを特徴とする請求項12から請求項15のいずれか記載のユーザデータ移動方法。

【請求項17】

前記ユーザデータ管理装置が、日時を同期させるための時計情報を前記移動元端末に通知し、前記暗号化したユーザデータの保管の有効期限を通知するとともに、前記有効期限が経過した時点で前記暗号化したユーザデータを削除することを特徴とする請求項12から請求項16のいずれか記載のユーザデータ移動方法。

【請求項18】

ユーザデータ管理装置内の中央処理装置に実行させるプログラムであって、

ユーザデータの移動元である移動元端末及び前記ユーザデータの移動先である移動先端末をそれぞれ識別する情報を基に前記移動元端末及び前記移動先端末にそれぞれ送付する暗号化鍵及び復号化鍵を生成する生成処理と、

前記移動元端末に送付した暗号化鍵で暗号化されたユーザデータを保持する保持処理と、

前記移動先端末を識別する情報に基づく認証結果に応じて前記復号化鍵及び前記暗号化されたユーザデータの送付の有無を決定する処理とを含むことを特徴とするプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【公開番号】特開2009−140112(P2009−140112A)

【公開日】平成21年6月25日(2009.6.25)

【国際特許分類】

【出願番号】特願2007−314106(P2007−314106)

【出願日】平成19年12月5日(2007.12.5)

【出願人】(000197366)NECアクセステクニカ株式会社 (1,236)

【Fターム(参考)】

【公開日】平成21年6月25日(2009.6.25)

【国際特許分類】

【出願日】平成19年12月5日(2007.12.5)

【出願人】(000197366)NECアクセステクニカ株式会社 (1,236)

【Fターム(参考)】

[ Back to top ]