ユーザ確認装置、方法及びプログラム

【課題】ユーザの利便性を損なうことなくユーザ確認の精度を向上させる。

【解決手段】端末装置より受信したパケットから、HTTPヘッダに設定されているユーザエージェント情報を抽出する抽出手段と、個々のユーザが操作する端末装置より受信したパケットから抽出手段によって各々抽出されたユーザエージェント情報を、個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段と、任意の端末装置より受信したパケットから抽出手段によって抽出されたユーザエージェント情報を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているユーザエージェント情報と照合し、記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、を含むユーザ確認装置を提供する。

【解決手段】端末装置より受信したパケットから、HTTPヘッダに設定されているユーザエージェント情報を抽出する抽出手段と、個々のユーザが操作する端末装置より受信したパケットから抽出手段によって各々抽出されたユーザエージェント情報を、個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段と、任意の端末装置より受信したパケットから抽出手段によって抽出されたユーザエージェント情報を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているユーザエージェント情報と照合し、記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、を含むユーザ確認装置を提供する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はユーザ確認装置、方法及びプログラムに係り、特に、端末装置を操作しているユーザが正当なユーザか否かを確認するユーザ確認装置、該ユーザ確認装置に適用可能なユーザ確認方法、及び、コンピュータを前記ユーザ確認装置として機能させるためのユーザ確認プログラムに関する。

【背景技術】

【0002】

予め登録したユーザに対してオンラインで所定のサービスを提供するウェブサイトでは、端末装置を介してウェブサイトにアクセスしてきた利用者にユーザID及びパスワードを入力させ、入力されたユーザIDとパスワードの組合わせが登録されているか否かに基づいて、アクセスしてきた利用者が正当なユーザか否かを確認するユーザ確認方法が採用されることが一般的である。しかし、上記のユーザ確認方法は、仮にユーザIDとパスワードが他者へ漏洩してしまった場合に、ユーザIDとパスワードを知った者が正当なユーザになりすまして不正にアクセスすることが可能になってしまうという欠点がある。

【0003】

上記に関連して特許文献1には、ユーザID及びパスワードに加え、電話交換機から通知された発信者の電話番号が登録ユーザが使用する電話回線の電話番号と一致しているか否かも判定することで、ユーザの認証を行う技術が開示されている。

【0004】

また特許文献2には、サービスの利用を許容するIPアドレス(及びリンク元URL)をID・パスワードと共にデータベースに保存しておき、ID・パスワードによる認証に加え、アクセス元IPアドレスがデータベースに登録されているか否か(及び、アクセス信号中にリンク元URLが存在している場合は、当該リンク元URLがデータベースに登録されているか否か)を判断することで、サービスの利用を許容するか否かを判断する技術が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開平2000−209284号公報

【特許文献2】特開平2001−325229号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

特許文献1,2に記載の技術は、電話番号やIPアドレスを利用してアクセス元の端末装置が正当な端末装置か否かを判断することで、アクセス元の端末装置を操作しているユーザが正当なユーザか否か(第三者が正当なユーザになりすましていないか否か)を確認している。しかしながら、特許文献1に記載の技術は、電話番号を用いることで端末装置を一意に特定できるという利点を有しているものの、電話交換機を介してネットワークに接続された端末装置以外には適用できないという問題がある。

【0007】

また、特許文献2に記載の技術で用いられているIPアドレスは、グローバルIPアドレスが固定的に付与された端末装置であれば常に一定であるものの、このような端末装置はごく少数であり、殆どの端末装置は、例えばインターネットへのアクセス時に、インターネット・サービス・プロバイダ(Internet service provider:インターネット接続業者、以下単に「プロバイダ」という)が保有している多数のグローバルIPアドレスの中から任意のIPアドレスが自動的に割り当てされるので、アクセスの都度IPアドレスが相違する。このため、特許文献2に記載の技術のように、IPアドレスが一致しているか否かに基づいてユーザの確認や認証を行った場合、正当なユーザによるアクセスを不正アクセスと誤判断したり、正当でないユーザを正当なユーザと誤判断する恐れがある。

【0008】

また、なりすましを防止してセキュリティ性を向上させる技術として、ユーザIDとパスワードに基づくユーザ認証に先立ち、電子証明書を利用して端末装置の認証を行う技術も知られている。この技術を適用すれば、仮にユーザIDとパスワードが他者へ漏洩してしまったとしても、ユーザIDとパスワードを知った者が正規の電子証明書がインストールされた端末装置を操作しない限りは不正を防止できる。但し、この技術を適用するためには、端末装置に電子証明書をインストールするという煩雑な作業を行う必要があり、ユーザの負担が大きいという問題がある。

【0009】

本発明は上記事実を考慮して成されたもので、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができるユーザ確認装置、ユーザ確認方法及びユーザ確認プログラムを得ることが目的である。

【課題を解決するための手段】

【0010】

端末装置との通信におけるアプリケーション層のプロトコルとしてHTTP(HyperText Transfer Protocol)を適用した場合、端末装置から受信するパケットにはHTTPヘッダが付加されるが、このHTTPヘッダにはユーザエージェント(User-Agent)情報が含まれている。ユーザエージェント情報は、HTTPプロトコル上でフォーマット等が規定されておらず、任意の文字列を設定可能とされている。例えば端末装置がPC(Personal Computer:パーソナル・コンピュータ)等のコンピュータであり、当該コンピュータからパケットを送信するアプリケーションがブラウザ(browser:閲覧ソフト)である場合、ブラウザのデフォルトの設定では、ユーザエージェント情報として、当該コンピュータ上で動作しているOS(オペレーティング・システム:Operating System)のバージョン等を表す情報と、ブラウザのバージョン等を表す情報を含む情報が設定される。また、コンピュータを操作するユーザによっては、ユーザエージェント情報として所望の文字列が送信されるように、ブラウザ等の設定が予め変更される場合もある。

【0011】

デフォルトの設定のブラウザによって設定されるユーザエージェント情報には、OSやブラウザのバージョン以外に、OSやブラウザにパッチがどこまで当たっているかといった情報も含まれているので、デフォルトの設定のブラウザによってユーザエージェント情報が設定される場合、同一のユーザエージェント情報を送信する端末装置は存在するものの、個々の端末装置が送信するユーザエージェント情報の相違度は高い。また、ユーザエージェント情報は、OSやブラウザに新たなパッチが当てられたり、バージョンアップや入れ替えが行われれば内容が変更されるが、OSやブラウザに新たなパッチを当てられたり、OSやブラウザのバージョンアップや入れ替えが行われて内容が変更される頻度は非常に低いので、個々の端末装置から送信されるユーザエージェント情報はおよそ一定とみなすことができる。また、ユーザエージェント情報として所望の文字列が送信されるようにユーザによって予め設定された場合、個々の端末装置が送信するユーザエージェント情報の相違度は更に高くなる。

【0012】

本願発明者は上記事実に着目し、或るユーザが操作する端末装置から以前に受信したパケットのHTTPヘッダに設定されているユーザエージェント情報全体を記憶しておき、同一と推定されるユーザが操作する端末装置から受信したパケットのHTTPヘッダに設定されているユーザエージェント情報全体を、記憶しているユーザエージェント情報全体と照合することで、ユーザエージェント情報のフォーマットや内容が事前に変更設定されていたとしても、これを検知することなく、今回受信したパケットを送信した端末装置が、以前受信したパケットを送信した端末装置と同一か否かを判定することができ、ユーザ確認の精度を向上させることができることに想到して本発明を成すに至った。

【0013】

上記に基づき第1の発明に係るユーザ確認装置は、インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出する抽出手段と、個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段と、任意の端末装置より受信したパケットから前記抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、を含み、前記判断手段は、前記受信したパケットから抽出されたアクセス元IPアドレスについては、前記記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、前記受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、前記受信したパケットから抽出されたユーザエージェント情報全体については、前記記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、前記受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することを特徴としている。

【0014】

第1の発明は、インターネット層のプロトコルとしてIP(Internet Protocol)が適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出する抽出手段を備えており、情報管理手段は、個々のユーザが操作する端末装置より受信したパケットから抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる。なお、ユーザ識別情報としては、例えば端末装置を操作する個々のユーザによって入力されたユーザIDや、このユーザIDから一意に定まる他の識別情報を適用することができる。また、ユーザエージェント情報全体は記憶手段にそのまま記憶させてもよいが、ハッシュ関数を用いる方法等の公知の暗号化方法を適用して暗号化した後に記憶手段に記憶させるようにした方がセキュリティ上好ましい。

【0015】

また、第1の発明に係る判断手段は、任意の端末装置より受信したパケットから抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断する。

【0016】

前述のように、個々の端末装置から送信されるユーザエージェント情報はおよそ一定とみなすことができる。アプリケーション層のプロトコルとしてHTTPが適用された場合、端末装置より受信したパケットのHTTPヘッダには必ずユーザエージェント情報が設定されているので、ユーザエージェント情報全体を利用したユーザ(端末装置)の確認は、電話交換機を介してネットワークに接続された端末装置以外には適用できない特許文献1に記載の技術よりも汎用性が高く、アクセスの都度変化する可能性があるIPアドレスのみを用いる技術よりも確認の精度が高く、端末装置に電子証明書をインストールする等の煩雑な作業も不要である。また、ユーザエージェント情報全体を照合することで、例えば、ユーザエージェント情報として所望の文字列が送信されるようにユーザによってユーザエージェント情報が変更設定された等のように、ユーザエージェント情報のフォーマットや内容が事前に変更設定されていたとしても、これを検知することなく、任意の端末装置を操作しているユーザが正当なユーザか否かを判断することができる。

【0017】

また、個々の端末装置に割り当てされるIPアドレスはアクセスの都度相違する可能性があるものの、個々のプロバイダが端末への割り当て用に保有しているIPアドレス(グローバルIPアドレス)は一定の範囲内でかつ個々のプロバイダ毎に相違しており、個々の端末装置は各々一定のプロバイダを経由してアクセスするので、個々の端末装置がアクセスの都度割り当てされるIPアドレスは常に同一ではないものの、例えば上位数ビットは常に一定等のように一致度が高い。

【0018】

上記に基づき第1の発明では、端末装置より受信したパケットからユーザエージェント情報全体に及びアクセス元IPアドレスを各々抽出し、抽出したアクセス元IPアドレス及びユーザエージェント情報全体をユーザ識別情報と対応付けて記憶手段に各々記憶させておき、任意の端末装置より受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、任意の端末装置を操作しているユーザのユーザ識別情報全体と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断している。更に、判断手段は、受信したパケットから抽出されたアクセス元IPアドレスについては、記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、受信したパケットから抽出されたアクセス元IPアドレスが記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、受信したパケットから抽出されたユーザエージェント情報全体については、記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、受信したパケットから抽出されたユーザエージェント情報全体が記憶手段に記憶されているユーザエージェント情報全体と対応しているか否かを判定するように構成されている。これにより、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを正確に判定することができ、今回パケットを受信した端末装置が、同一のユーザによって過去に使用された端末装置か否かに基づいて、今回パケットを受信した端末装置を操作しているユーザが正当なユーザか否かを判断することができ、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる。

【0019】

また、第2の発明は、第1の発明において、個々のユーザが各々不定の端末装置からアクセスすることを許容するために、情報管理手段は、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合された結果、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応していないと判定された場合に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体をユーザ識別情報と対応付けて記憶手段に追加記憶させ、判断手段は、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合、任意の端末装置より受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断することを特徴としている。

【0020】

第2の発明では、個々のユーザが過去に使用していない新たな端末装置を介してアクセスしてきた場合、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と判定され、正当なユーザでないと判断されることになるが、この場合、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、情報管理手段によってユーザ識別情報と対応付けて記憶手段に追加記憶される。そして判断手段は、端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合に、任意の端末装置より受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断するので、上記の新たな端末装置を介しての次回以降のアクセスでは正当なユーザと判断されることになる。

【0021】

このように、第2の発明では、個々のユーザが、例えば自宅に設置された端末装置や職場に設置された端末装置等の複数の端末装置のうちの所望の端末装置を用いてアクセスすることも可能となる。なお、個々のユーザが各々不定の端末装置からアクセスすることを許容した場合であっても、個々のユーザが使用する端末装置の数は限られていることが殆どであるので、毎回新たな端末装置を介してアクセスが行われることで、正当なユーザでないと毎回判断されることは極めて稀である。

【0022】

なお、第2の発明において、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応していないと判定された場合、情報管理手段は、パケット送信元の端末装置を操作しているユーザが、判断手段と異なる方法によって正当なユーザであることが確認されたときにのみ、アクセス元IPアドレス及びユーザエージェント情報全体を記憶手段に追加記憶させるようにしてもよい。

【0023】

また、第2の発明において、判断手段は、例えば第3の発明として記載したように、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、記憶手段に記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体のうちの少なくとも1組のアクセス元IPアドレス及びユーザエージェント情報全体と各々対応していると判定した場合に、任意の端末装置を操作しているユーザが正当なユーザであると判断するように構成することができる。これにより、正当なユーザが複数台の端末装置を選択的に用いてアクセスを行う等の場合にも、正当なユーザを精度良く判断することができる。

【0024】

また、第2の発明において、判断手段は、例えば第4の発明として記載したように、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合、複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体と各々対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が存在していなかった場合に、任意の端末装置を操作しているユーザが正当なユーザでないと判断するように構成することができる。これにより、正当なユーザでない第三者がアクセスしてきた場合にも、過去のアクセスと比較してアクセス元IPアドレス及びユーザエージェント情報全体の少なくとも一方が各々異なることに基づいて正当なユーザでないと判断することができ、正当なユーザでない第三者を精度良く判断することができる。

【0025】

なお、第4の発明において、パケット送信元の端末装置を操作しているユーザが正当なユーザであっても、例えば多数台の端末装置の中から毎回異なる端末装置を用いてアクセスしている場合や、一定の端末装置を用いてアクセスしているものの、アクセスに用いている端末装置がノート型PC等の携帯型の端末装置であり、毎回異なるホットスポット(HOTSPOT:公衆無線LANを利用可能な場所)を利用してアクセスしている場合等のように、利用環境が特殊である場合には、記憶手段に記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体と各々対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が存在していないことで、正当なユーザでないと判断されるという不都合が生ずる。

【0026】

上記を考慮すると、第4の発明において、例えば第5の発明として記載したように、情報管理手段は、判断手段によって正当なユーザでないと判断されたユーザが、判断手段によるユーザ確認と異なる確認方法によって正当なユーザであると判断されたことが通知された場合、所定の識別情報をユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させ、判断手段は、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられて記憶手段に所定の識別情報が記憶されており、かつ、複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレスと対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在しているか、又は、受信したパケットから抽出されたユーザエージェント情報全体と対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在している場合に、任意の端末装置を操作しているユーザが正当なユーザであると判断するように構成することが好ましい。

【0027】

第5の発明では、判断手段によって正当なユーザでないと判断されたユーザが、判断手段によるユーザ確認と異なる確認方法によって正当なユーザであると判断されたことが通知された場合、当該ユーザの利用環境が特殊であるとみなして、所定の識別情報をユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる。そして、記憶手段に所定の識別情報が記憶されているユーザについては、複数組のアクセス元IPアドレス及びユーザエージェント情報の中に、受信したパケットから抽出されたアクセス元IPアドレスと対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在しているか、又は、受信したパケットから抽出されたユーザエージェント情報全体と対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在している場合に、任意の端末装置を操作しているユーザが正当なユーザであると判断している。

【0028】

これにより、例えば正当なユーザが多数台の端末装置の中から毎回異なる端末装置を用いてアクセスしている等の場合には、記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレスと対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在していることに基づいて、正当なユーザであると判断することができる。また、正当なユーザが携帯型の端末装置を用い、毎回異なるホットスポットを利用してアクセスしている等の場合には、記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたユーザエージェント情報全体と対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在していることに基づいて、正当なユーザであると判断することができる。従って、第5の発明によれば、ユーザの利用環境が特殊である場合にもユーザ確認を精度良く行うことができる。

【0029】

また、第1の発明において、例えば第6の発明として記載したように、個々のユーザが使用している電子メールアドレスを個々のユーザのユーザ識別情報と対応付けて各々記憶する電子メールアドレス記憶手段と、判断手段により、任意の端末装置を操作しているユーザが正当なユーザでないと判断された場合に、判断手段と異なる方法によって前記ユーザが正当なユーザか否かを確認するための所定のウェブページへのリンクが付加された電子メールを、前記ユーザのユーザ識別情報と対応付けて電子メールアドレス記憶手段に記憶されている電子メールアドレスへ送信する送信手段と、を更に設けることが好ましい。これにより、判断手段によって正当なユーザでないと判断されたユーザが、判断手段と異なる方法によって正当なユーザか否かの確認を受けるための操作が簡単になり、正当なユーザでないと判断されたユーザの負担を軽減することができる。

【0030】

また、第2の発明において、情報管理手段を、例えば第7の発明として記載したように、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合された結果、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の何れとも対応していないと判定され、かつ、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の組の数が所定の上限値に達している場合に、前記受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、記憶手段に記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体のうち、記憶手段へ記憶させた時期が最も古いアクセス元IPアドレス及びユーザエージェント情報全体の組に上書きして記憶手段に記憶させるように構成してもよい。

【0031】

これにより、個々のユーザについて、アクセス元IPアドレス及びユーザエージェント情報全体の組が上限値を越えて記憶手段に記憶されることが防止され、記憶手段の記憶容量を節減できると共に、判断手段が、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体と照合するアクセス元IPアドレス及びユーザエージェント情報全体の組の数も上限値以下になるので、判断手段に多大な負荷が加わることも防止することができる。

【0032】

なお、第7の発明において、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の何れとも対応していないと判定され、かつ、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の組の数が所定の上限値に達している場合、情報管理手段は、パケット送信元の端末装置を操作しているユーザが、判断手段と異なる方法によって正当なユーザであることが確認されたときにのみ、受信したパケットから抽出された新たなアクセス元IPアドレス及びユーザエージェント情報全体を記憶手段に上書き記憶させるようにしてもよい。

【0033】

一方、第7の発明において、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の何れとも対応していないと判定され、かつ、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の組の数が所定の上限値に達している場合に、情報管理手段が、新たなアクセス元IPアドレス及びユーザエージェント情報全体を無条件に(前述のように、判断手段と異なる方法によって正当なユーザであることが確認されたか否かに拘わらず)上書き記憶させた場合、新たなアクセス元IPアドレス及びユーザエージェント情報全体が不正アクセスに対応する情報であったときには、正当なユーザに対応する情報が上書きされて消去される可能性があるが、この場合、正当なユーザからのアクセスで「正当なユーザでない」と判断されることで、不正アクセスがあったことを検知できるという効果が得られる。

【0034】

また、第2の発明において、情報管理手段は、例えば第8の発明として記載したように、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合された結果、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体のうちアクセス元IPアドレス及びユーザエージェント情報全体の特定の組に対応していると判定された場合に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体のうちの少なくともユーザエージェント情報全体を、アクセス元IPアドレス及びユーザエージェント情報全体の特定の組に上書きして記憶手段に記憶させることが好ましい。

【0035】

前述のように、ユーザエージェント情報は、ブラウザ等のアプリケーションのデフォルトの設定が用いられている場合は、OSやブラウザに新たなパッチが当てられたりバージョンアップや入れ替えが行われた場合に内容が変更され、所望の文字列がユーザエージェント情報として送信されるようにユーザによって設定されている場合は、ユーザエージェント情報として送信する文字列を変更する操作がユーザによって行われると内容が変更されるが、内容が一旦変更された後は当分の間内容は変更されない。このため、上記のように、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体のうちの少なくともユーザエージェント情報全体を、対応していると判断されたアクセス元IPアドレス及びユーザエージェント情報全体の特定の組に上書きして記憶手段に記憶させることで、少なくともユーザエージェント情報全体については最新の情報が記憶手段に記憶されることになり、以降のユーザ確認の精度を向上させることができる。なお、第8の発明において、受信したパケットから抽出されたアクセス元IPアドレスについても、ユーザエージェント情報全体と共に上書きして記憶させるようにしてもよいことは言うまでもない。

【0036】

第9の発明に係るユーザ確認方法は、抽出手段が、インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出し、情報管理手段が、個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させ、判断手段が、任意の端末装置より受信したパケットから前記抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断すると共に、前記判断手段が、前記受信したパケットから抽出されたアクセス元IPアドレスについては、前記記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、前記受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、前記受信したパケットから抽出されたユーザエージェント情報全体については、前記記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、前記受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することを特徴としているので、第1の発明と同様に、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる。

【0037】

第10の発明に係るユーザ確認プログラムは、記憶手段を備えたコンピュータを、インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出する抽出手段、個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段、及び、任意の端末装置より受信したパケットから前記抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段として機能させ、前記判断手段は、前記受信したパケットから抽出されたアクセス元IPアドレスについては、前記記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、前記受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、前記受信したパケットから抽出されたユーザエージェント情報全体については、前記記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、前記受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することを特徴としている。

【0038】

第10の発明に係るユーザ確認プログラムは、記憶手段を備えたコンピュータを、上記の抽出手段、情報管理手段及び判断手段として機能させるためのプログラムであるので、コンピュータが第10の発明に係るユーザ確認プログラムを実行することで、前記コンピュータが第1の発明のユーザ確認装置として機能することになり、第1の発明と同様に、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる。

【発明の効果】

【0039】

以上説明したように本発明は、端末装置より受信したパケットからユーザエージェント情報全体及びアクセス元IPアドレスを抽出し、抽出したアクセス元IPアドレス及びユーザエージェント情報全体を個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させ、任意の端末装置より受信したパケットから抽出したアクセス元IPアドレス及びユーザエージェント情報全体を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断すると共に、受信したパケットから抽出されたアクセス元IPアドレスについては、記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、受信したパケットから抽出されたユーザエージェント情報全体については、記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報全体と対応しているか否かを判定するので、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる、という優れた効果を有する。

【図面の簡単な説明】

【0040】

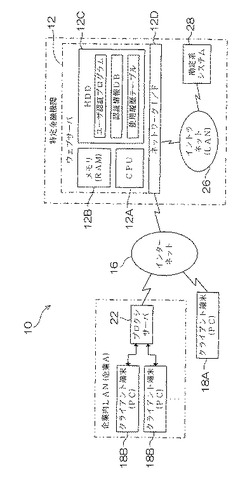

【図1】本実施形態に係るコンピュータ・システムの概略構成を示すブロック図である。

【図2】クライアント端末からサーバへのHTTPデータの送信において、各レイヤでのヘッダの付加及び除去を説明する概念図である。

【図3】アプリケーション・サーバによって行われるユーザ認証処理の内容を示すフローチャートである。

【図4】使用履歴情報の内容を示す概略図である。

【図5】使用履歴情報に基づく認証OK/NGの判定条件を示す図表である。

【図6】再認証要請メールの一例を示すイメージ図である。

【図7】使用履歴テーブル更新処理の内容を示すフローチャートである。

【図8】確認メールの一例を示すイメージ図である。

【発明を実施するための形態】

【0041】

以下、図面を参照して本発明の実施形態の一例を詳細に説明する。図1には本実施形態に係るコンピュータ・システム10が示されている。本実施形態に係るコンピュータ・システム10は、特定金融機関に設置されたウェブサーバ12を含んで構成されている。ウェブサーバ12は、CPU12A、RAM等から成るメモリ12B、ハードディスクドライブ(HDD)12C、ネットワークインタフェース(I/F)部12Dを備えている。HDD12Cには認証情報データベース(DB)及び使用履歴テーブル(何れも詳細は後述)が記憶されており、本発明に係る記憶手段に対応している。また、HDD12CにはCPU12Aが後述するユーザ認証処理を行うためのユーザ認証プログラムがインストールされている。なお、ユーザ認証プログラムは第10の発明のユーザ確認プログラムに対応しており、CPU12Aがユーザ認証プログラムを実行することで、ウェブサーバ12は本発明に係るユーザ確認装置として機能する。

【0042】

また、ウェブサーバ12のネットワークI/F部12Dは、多数台のウェブサーバが通信回線を介して相互に接続されて成るコンピュータ・ネットワーク(インターネット)16に直接接続されており、更に特定金融機関内に設置されたイントラネット(LAN)26にも接続されている。イントラネット26には勘定系システム28が接続されている。インターネット16には、各々PC等から成る多数台のクライアント端末18が接続されている。個々のクライアント端末18にはブラウザがインストールされており、本発明に係る端末装置に対応している。なお、個々のクライアント端末18のインターネット16への接続形態は、符号「18A」を付したクライアント端末のように、インターネット16に直接接続される(詳しくは図示しないプロバイダを介して接続される)場合もあれば、符号「18B」を付したクライアント端末のように、企業内に設置されプロクシサーバ22を介してインターネット16に接続される場合もある。

【0043】

次に本実施形態の作用を説明する。本実施形態に係る特定金融機関は、特定金融機関に口座を開設しているユーザがオンラインで金融取引を行うことを可能とするサービスとして、ウェブサーバ12によって運営されるオンライン金融取引用ウェブサイトを利用してユーザからのオンラインでの金融取引の実行指示を受け付けるオンライン金融取引受付サービスを提供している。このオンライン金融取引受付サービスを利用した金融取引では、ユーザがクライアント端末18を介してオンライン金融取引用ウェブサイトのウェブページを閲覧し、該ウェブページ上で必要な情報を入力することで、ユーザが所望している金融取引の実行を指示するための情報(金融取引指示情報)がクライアント端末18からウェブサーバ12へ送信される。そして、この金融取引指示情報がウェブサーバ12からイントラネット26に接続された勘定系システム28等へ転送されることで、金融取引指示情報に基づいてユーザから指示された金融取引が勘定系システム28等によって実行されるようになっている。

【0044】

オンライン金融取引受付サービスを利用するユーザは、事前に前記サービスの利用を特定金融機関へ申請する。特定金融機関は、ユーザから前記サービスの利用が申請される毎に前記ユーザへユーザID(本発明に係るユーザ識別情報に相当)を付与し、付与したユーザIDを、ユーザが設定したパスワード(本発明に係る認証情報に相当)及びユーザから通知された電子メールアドレス(ユーザが使用している電子メールアドレス)と共に、ウェブサーバ12のHDD12Cに記憶されている認証情報DBに登録する。このように、HDD12Cは第6の発明の電子メールアドレス記憶手段に対応している。

【0045】

次に、ユーザがクライアント端末18を介してオンライン金融取引用ウェブサイトへのアクセスを指示した際に、クライアント端末18からウェブサーバ12へ送信されるパケットについて説明する。なお、インターネット16経由でのクライアント端末18とウェブサーバ12との間の通信では、インターネット層のプロトコルとしてIPが適用され、トランスポート層のプロトコルとしてTCP(Transmission Control Protocol)が適用され、アプリケーション層のプロトコルとしてHTTPが適用される。オンライン金融取引用ウェブサイトへのアクセスの指示は、クライアント端末18上でブラウザが起動されている状態で、ユーザがクライアント端末18の入力装置を操作してオンライン金融取引用ウェブサイトのURL(Uniform Resource Locator)を指定する等の操作を行うことによって為される。

【0046】

オンライン金融取引用ウェブサイトへのアクセスが指示されると、アプリケーション層に対応する処理を行うアプリケーション・プログラムであるブラウザは、指定されたURLに対応するウェブページの配信をウェブサーバ12に要求するために必要な情報を設定したHTTPデータを生成すると共に、当該HTTPデータの先頭に、アプリケーション層に対応する情報を設定したHTTPヘッダを付加する(図2参照)。なお、クライアント端末18からウェブサーバ12へ後述する認証要求パケットが送信される場合、HTTPデータには、ユーザがクライアント端末18を介して入力したユーザIDやパスワードを含む情報が設定される。また、HTTPヘッダに設定される情報にはユーザエージェント情報が含まれており、ブラウザのデフォルトの設定では、このユーザエージェント情報として、クライアント端末18上で動作しているOSやブラウザ自身のバージョン、パッチがどこまで当たっているか等を表す情報が設定される。また、ユーザエージェント情報として任意の文字列を固定的に設定するようにブラウザの設定を変更することも可能であり、このような設定変更が行われていた場合、事前に指定された文字列がユーザエージェント情報として設定される。

【0047】

また、クライアント端末18上では、トランスポート層、インターネット層及びネットワークインタフェース層の各レイヤに対応する処理を行う処理モジュールも各々動作しており、図2に示すように、ブラウザによって生成された情報(HTTPヘッダを付加したHTTPデータ)は上位レイヤの処理モジュールから下位レイヤの処理モジュールへ順に引き渡され、各レイヤの処理モジュールは各レイヤに対応する処理を行うと共に、引き渡された情報の先頭に、各レイヤに対応する情報を設定したヘッダを付加する処理を順次行う。これにより、クライアント端末18からは、ネットワークインタフェース層に対応するネットワークヘッダ、インターネット層に対応するIPヘッダ、トランスポート層に対応するTCPヘッダ及びアプリケーション層に対応するHTTPヘッダが各々付加されたHTTPデータがウェブサーバ12へパケットとして送信される。

【0048】

なお、IPヘッダには、インターネット層に対応する処理モジュールにより、インターネット層に対応する情報としてパケットの宛先を示す宛先IPアドレスや送信元IPアドレス(クライアント端末18に付与されたIPアドレス)等の情報が設定され、TCPヘッダには、トランスポート層に対応する処理モジュールにより、トランスポート層に対応する情報としてTCPポート番号等の情報が設定される。

【0049】

また、ウェブサーバ12上でも各レイヤの処理モジュールが各々動作しており、クライアント端末18からのパケットは下位レイヤの処理モジュールから上位レイヤの処理モジュールへ順に引き渡され、各レイヤの処理モジュールは、引き渡されたパケットの先頭に付加されている各レイヤに対応するヘッダを参照し、当該ヘッダに設定されている情報に基づいて各レイヤに対応する処理を行った後に前記ヘッダを除去する処理を順次行う。これにより、ウェブサーバ12上で動作するアプリケーション層の処理モジュール(この処理モジュールには、後述するユーザ認証処理を行う処理モジュールも含まれる)には、先頭にHTTPヘッダのみが付加されたHTTPデータが引き渡される。

【0050】

なお、後述するユーザ認証処理では、ウェブサーバ12がクライアント端末18から受信したパケットのIPヘッダに設定されている送信元IPアドレス(アクセス元IPアドレス)を用いて処理を行うが、ユーザ認証処理を行う処理モジュールがパケットを受け取る時点では既にIPヘッダが除去されているので、そのままでは送信元IPアドレスを検知できない。このため、ウェブサーバ12上で動作するインターネット層の処理モジュールは、クライアント端末18から受信したパケットのIPヘッダに設定されている送信元IPアドレスをHTTPデータに付加する等の処理を行うことで、アプリケーション層の処理モジュール(ユーザ認証処理を行う処理モジュール)へ送信元IPアドレスを伝達する。

【0051】

ウェブサーバ12では、インターネット16経由でクライアント端末18から何らかのパケットを受信した場合、ウェブサーバ12上で動作する所定の処理モジュール(この処理モジュールもアプリケーション層に対応する処理モジュールである)により、HTTPデータに所定の情報が設定されているか否か等に基づいて、クライアント端末18から受信したパケットが認証要求パケットか否かが判定される。

【0052】

オンライン金融取引用ウェブサイトは、リンクによって互いに関連付けられた多数のウェブページの集合体であり、上記ウェブサイトのホームページからリンクを辿っていくことで、ユーザが実行を所望している金融取引の条件を指定して実行を指示することが可能な金融取引実行指示ページが表示されるが、オンライン金融取引用ウェブサイトのホームページには、ユーザIDやパスワードを入力するための入力欄が設けられており、ユーザに対してログイン操作(ユーザIDやパスワードの入力)を促すメッセージも表示されている。そして、ユーザがホームページの対応する入力欄にユーザID及びパスワードを入力して送信を指示すると、ユーザが操作しているクライアント端末18からHTTPデータに所定の情報が設定された認証要求パケットが送信される。

【0053】

所定の処理モジュールは、クライアント端末18から受信したパケットが認証要求パケットでないと判定した場合、受信したパケットに応じた処理、例えばオンライン金融取引用ウェブサイトのホームページのデータを要求元のクライアント端末18へ配信するためのHTTPデータを生成し、生成したHTTPデータにHTTPヘッダを付加する等の処理を行う。このHTTPデータ及びHTTPヘッダは、図2に示すプロセスと逆のプロセスを経てクライアント端末18へパケットとして送信される。これにより、クライアント端末18のディスプレイには、クライアント端末18を介してユーザが配信を要求したウェブページが表示される。

【0054】

一方、クライアント端末18から受信したパケットが認証要求パケットであると判定した場合、所定の処理モジュールはユーザ認証処理を行う処理モジュールを起動する。これにより、CPU12Aによってユーザ認証プログラムが実行され、図3に示すユーザ認証処理が行われる。

【0055】

このユーザ認証処理では、まずステップ30において、受信した認証要求パケットのHTTPデータからユーザID及びパスワードを抽出し、次のステップ32において、ステップ30で抽出したユーザIDとパスワードの組合わせが認証情報DBに登録されているか否を検索する認証処理を行う。ステップ34では、ステップ32の検索によってユーザIDとパスワードの組合わせが認証情報DBから抽出されたか否かに基づいて、ステップ32の認証処理で認証に成功したか否か判定する。判定が否定された場合はステップ74へ移行し、起動元の所定の処理モジュールへ認証失敗を通知してユーザ認証処理を終了する。この場合、所定の処理モジュールにより、認証要求パケット送信元のクライアント端末18のディスプレイに、入力されたユーザID又はパスワードが誤っている旨を通知するメッセージを表示させる等のエラー処理が行われる。

【0056】

一方、ステップ32の認証処理で認証に成功した場合には、ステップ34の判定が肯定されてステップ36へ移行し、受信した認証要求パケットのHTTPデータからアクセス元IPアドレス(送信元IPアドレス)を抽出すると共に、認証要求パケットのHTTPヘッダからユーザエージェント情報を抽出する。なお、このステップ36は本発明に係る抽出手段に対応している。また、次のステップ38では、HDD12Cに記憶されている使用履歴テーブルから、先のステップ30で抽出されたユーザIDに対応する使用履歴情報を抽出し、抽出した使用履歴情報をメモリ12Bに記憶させる。

【0057】

本実施形態に係る使用履歴テーブルは、オンライン金融取引受付サービスの利用を事前に申請しユーザIDが付与されている個々のユーザ(正当なユーザ)について、図4に示すような使用履歴情報を記憶するための領域が各々設けられて構成されており、個々のユーザに対応する使用履歴情報記憶領域には、顧客ID、取引停止フラグ、特殊環境フラグ、照合判定用閾値、インデックスの各情報を設定/登録するための領域が設けられ、更にアクセス元IPアドレス及びユーザエージェント情報を2組登録可能な領域が設けられている。

【0058】

顧客ID領域には顧客マスタに登録されている口座番号からハッシュ関数を用いて生成された顧客IDが事前に登録される。また、取引停止フラグは通常ルートでの認証(アクセス元IPアドレス及びユーザエージェント情報に基づく認証)を停止するか否かを表すフラグであり、取引停止フラグ領域には当初、取引停止フラグの初期値である0(通常ルートでの認証有効を意味する)が設定される。また、特殊環境フラグはユーザの利用環境が特殊か否かを表すフラグであり、特殊環境フラグ領域には当初、特殊環境フラグの初期値である0(通常環境を意味する)が設定される。またインデックスidは、使用履歴情報として登録された2組のアクセス元IPアドレス及びユーザエージェント情報(IP0,UA0及びIP1,UA1)のうちの何れが最新かを表す情報であり、インデックス領域には当初、初期値0(IP0,UA0が最新であることを表す)が設定される。また、個々のアクセス元IPアドレス領域及びユーザエージェント情報領域には初期値として空白(情報無し)が各々設定される。

【0059】

前述のステップ38では、先のステップ30で抽出されたユーザIDをキーに顧客マスタ(図示省略)を検索することで、前記ユーザIDが付与されたユーザが保有している口座の口座番号を抽出し、抽出した口座番号からハッシュ関数を用いて顧客IDを求め、求めた顧客IDをキーにして使用履歴テーブルを検索することで、ユーザIDに対応する使用履歴情報を抽出する。次のステップ40では、抽出した使用履歴情報のうちの取引停止フラグが1か否か判定する。判定が否定された場合はステップ42へ移行し、抽出した使用履歴情報にアクセス元IPアドレス及びユーザエージェント情報が1組以上登録されているか否か判定する。

【0060】

前述のように、使用履歴情報領域のうちのアクセス元IPアドレス領域及びユーザエージェント情報領域には初期値として空白が設定されるが、オンライン金融取引受付サービスの利用を申請したユーザによって、オンライン金融取引用ウェブサイトへのアクセスが1回以上行われると、ステップ36で認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報が使用履歴情報として登録される(詳細は後述)。使用履歴情報としてアクセス元IPアドレス及びユーザエージェント情報が既に登録されている場合はステップ42の判定が肯定されてステップ44へ移行し、ステップ36で認証要求パケットから抽出したアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報と照合する。

【0061】

なお、IPアドレスの照合は以下のようにして行われる。すなわち、IPアドレスは4バイトのデータであるが、本実施形態では、アクセス元IPアドレス領域へのアクセス元IPアドレスの登録に際し、1バイト毎にハッシュ関数を用いてハッシュ値が演算され、4個のハッシュ値がアクセス元IPアドレスとして登録される。このため、ステップ36で抽出したアクセス元IPアドレスについても1バイト毎にハッシュ値を演算し、得られた4個のハッシュ値をアクセス元IPアドレス領域に登録されている4個のハッシュ値と比較し、ハッシュ値単位での一致率を求める。そして、求めた一致率を使用履歴情報として設定されている照合判定用閾値と比較し、一致率が閾値以上の場合は、今回のアクセス元IPアドレスが登録されているIPアドレスと「対応している」と判定し、一致率が閾値未満の場合は、今回のアクセス元IPアドレスが登録されているIPアドレスと「対応していない」と判定する。

【0062】

図1に示すクライアント端末18Aのように、インターネット16に直接接続される形態において、クライアント端末18AのIPアドレス(グローバルIPアドレス)は、プロバイダとの契約により予め固定されている場合と、インターネット16へ接続する度にプロバイダによって不定のIPアドレス(プロバイダが割り当て用に事前に確保している一定範囲内のIPアドレスのうちの何れか)が割り当てされる場合がある。また、図1に示すクライアント端末18Bのように、企業内に設置されプロクシサーバ22を介してインターネット16に接続される接続形態において、例えば前記企業が独自ドメインを取得し、割り当て用に一定範囲内のIPアドレスを事前に確保している場合、クライアント端末18Bから送信されたパケットは、IPヘッダに設定されている送信元IPアドレスが、プロクシサーバ22によって割り当て用に前記企業が事前に確保している一定範囲内のIPアドレスのうちの何れかのIPアドレスで上書きされた後にインターネット16へ送出される。

【0063】

従って、割り当てされるIPアドレスが不定のクライアント端末18であっても、割り当てされるIPアドレスは一定の範囲内に収まっている(上位数バイトは同一である)ので、上記のようにIPアドレスの一致率が閾値以上か否かに基づいて、IPアドレスが対応しているか否かを判定することで、オンライン金融取引用ウェブサイトが以前にアクセスされた際と同一のアクセス元(インターネット16上でのクライアント端末18の所在)からオンライン金融取引用ウェブサイトがアクセスされた場合に、IPアドレスが対応していると判定することができる。

【0064】

なお、ユーザエージェント情報については、今回のユーザエージェント情報が登録されているユーザエージェント情報と同一であれば「対応している」と判定し、今回のユーザエージェント情報が登録されているユーザエージェント情報と同一でなければ「対応していない」と判定する。アクセス元IPアドレス及びユーザエージェント情報の照合で上記の判定を行うことは第1の発明に対応している。また、使用履歴情報としてアクセス元IPアドレス及びユーザエージェント情報が2組登録されている場合には、認証要求パケットから抽出したアクセス元IPアドレス及びユーザエージェント情報を、登録されている2組のアクセス元IPアドレス及びユーザエージェント情報と各々照合する。

【0065】

次のステップ46では、ステップ44におけるアクセス元IPアドレス及びユーザエージェント情報の照合結果に基づいて、認証要求パケット送信元のクライアント端末18を操作しているユーザに対する認証が「成功」「条件付き成功」「失敗」の何れかに該当するかを判定し、判定結果に応じて分岐する。上記判定は図5に示す判定表に従って行われる。なお、図5における「○」はステップ44の照合で「対応している」と判定された場合に、「×」は「対応していない」と判定された場合に各々対応している。また、図5における「最新」のアクセス元IPアドレス及びユーザエージェント情報は、使用履歴情報として登録されている2組のアクセス元IPアドレス及びユーザエージェント情報のうち、使用履歴情報のインデックスidが指し示しているアクセス元IPアドレス及びユーザエージェント情報を表し、「以前」のアクセス元IPアドレス及びユーザエージェント情報は、他方のアクセス元IPアドレス及びユーザエージェント情報を表している。また、使用履歴情報として1組のアクセス元IPアドレス及びユーザエージェント情報(「最新」の情報)のみが登録されている場合には、「以前」のアクセス元IPアドレス及びユーザエージェント情報との照合結果が何れも「対応していない」と判定されたものとしてステップ46の判定が行われる。なお、上記のステップ44,46は、後述するステップ64と共に本発明に係る判断手段(詳しくは第1〜5の発明の判断手段)に対応している。

【0066】

先のステップ44における照合結果が、「認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報が、使用履歴情報として登録されている2組のアクセス元IPアドレス及びユーザエージェント情報のうち、少なくとも1組のアクセス元IPアドレス及びユーザエージェント情報と各々対応している」という条件(便宜上、第1の条件と称する)を満たす結果であった場合、今回のアクセスは、同一のユーザが過去にオンライン金融取引用ウェブサイトをアクセスした際と、アクセス元が同一でかつクライアント端末18も同一とみなすことができるので、認証要求パケット送信元のクライアント端末18を操作しているユーザも正当なユーザである可能性が極めて高い。このため、ステップ46では上記場合に、図5に「認証OK」と表記して示すように認証が「成功」と判定する。

【0067】

一方、先のステップ44における照合結果が、「使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報の組の中に、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報と各々対応していると判定された組が存在していない」という条件(便宜上、第2の条件と称する)を満たす結果であった場合、今回のアクセスは、同一のユーザが過去にオンライン金融取引用ウェブサイトをアクセスした際と、アクセス元及びクライアント端末18の少なくとも一方が各々相違しているので、認証要求パケット送信元のクライアント端末18を操作しているユーザは正当なユーザでない可能性が高い。

【0068】

但し、多数のユーザの中には、例えばオンライン金融取引用ウェブサイトのアクセスに利用可能なクライアント端末18を多数台保有しており、多数台のクライアント端末18の中から不定のクライアント端末18を介してオンライン金融取引用ウェブサイトにアクセスしたり(この場合、各回のアクセスでユーザエージェント情報が互いに相違する可能性が高い)、ノート型PC等の携帯型のクライアント端末18を用い、毎回異なるホットスポットを利用してオンライン金融取引用ウェブサイトへアクセスする(この場合、各回のアクセスでアクセス元IPアドレスが大きく相違する可能性が高い)等のように、利用環境が特殊なユーザが存在している可能性があり、この種の利用環境が特殊なユーザも上記第2の条件に該当する。

【0069】

このため、ステップ46では、ステップ44における照合結果が「使用履歴情報として登録されている2組のアクセス元IPアドレス及びユーザエージェント情報の両方が、認証要求パケットから抽出されたアクセス元IPアドレスと対応していると判定されるか、又は、認証要求パケットから抽出されたユーザエージェント情報と対応していると判定された」という条件(便宜上、第3の条件と称する)を満たす結果であった場合に、図5に「条件付き認証OK」と表記して示すように、認証を「条件付き成功」と判定し、ステップ44における照合結果が前述の第2の条件を満たしかつ上記の第3の条件を満たさない場合に、図5に「認証NG」と表記して示すように、認証を「失敗」と判定する。

【0070】

ステップ46で認証「成功」と判定された場合はステップ48へ移行し、使用履歴情報の特殊環境フラグが1か否か判定する。判定が否定された場合はステップ52へ移行し、起動元の所定の処理モジュールへ認証成功を通知する。この場合、所定の処理モジュールにより、正当なユーザであることが確認されたユーザに対してのみ配信する所定のウェブページを、認証要求パケット送信元のクライアント端末18へ配信する等の処理が行われる。次のステップ54では、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報が、使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報のうち、インデックスidが指し示している「最新」のアクセス元IPアドレス及びユーザエージェント情報に各々対応していると判定されたか否か判定する。

【0071】

判定が肯定された場合はステップ60へ移行し、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されている「最新」のアクセス元IPアドレス及びユーザエージェント情報に上書きして登録し、ステップ62へ移行する。また、ステップ54の判定が否定された場合はステップ56へ移行し、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されている「以前」のアクセス元IPアドレス及びユーザエージェント情報(インデックスidが指し示していないアクセス元IPアドレス及びユーザエージェント情報)に上書きして登録する(なお、上書きされるアクセス元IPアドレス及びユーザエージェント情報が「空白」の場合、ステップ56における上書き登録は第2の発明の「追加記憶」に相当する)。また、次のステップ58ではインデックスidのビットを反転させることで、ステップ56で上書きして登録したアクセス元IPアドレス及びユーザエージェント情報を「最新」へ変更する。

【0072】

そしてステップ62では、メモリ12B上に記憶している使用履歴情報を使用履歴テーブルに書き戻すことで、使用履歴テーブル上の使用履歴情報を更新し、ユーザ認証処理を終了する。なお、上記のステップ60,56のように、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報に上書きして登録することで、同一ユーザについて再度ユーザ認証処理が行われた際の、ステップ44の照合及びステップ46の判定の精度を向上させることができる。なお、上述したステップ54〜ステップ62は本発明に係る情報管理手段(詳しくは第8の発明の情報管理手段)に対応している。

【0073】

一方、先のステップ46で認証が「失敗」と判定された場合はステップ68へ移行し、使用履歴情報のうちの取引停止フラグに1を設定する。また、ステップ46で認証が「失敗」と判定された場合にも、認証要求パケット送信元のクライアント端末18を操作しているユーザが正当なユーザである可能性があり、これを考慮して次のステップ70では、ステップ32で抽出したユーザIDと対応付けて認証情報DBに記憶されている電子メールアドレスを読み出し、読み出した電子メールアドレスへ再認証要請メールを送信する。例として図6に示すように、この再認証要請メールには、認証要求パケット送信元のクライアント端末18を操作しているユーザを、通常ルートと異なる認証方法によって正当なユーザか否かを確認するための再認証専用のウェブページへのリンク100が付加されている。なお、ステップ70は第6の発明の送信手段に対応している。

【0074】

次のステップ72では起動元の所定の処理モジュールへ認証失敗を通知し、ステップ54へ移行する。これにより、前述のように、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報の使用履歴情報への上書き登録・使用履歴テーブルへの使用履歴情報の書き戻しが行われてユーザ認証処理を終了する。

【0075】

上記のように、ステップ46で認証が「失敗」と判定されると取引停止フラグに1が設定されるので、同一ユーザに対してユーザ認証処理が再度実行された場合、ステップ40の判定が肯定されてステップ70へ移行することで、通常ルートでの認証(アクセス元IPアドレス及びユーザエージェント情報に基づく認証)は行われず、再認証要請メールが再度送信され(ステップ68)、起動元の所定の処理モジュールへ認証失敗が再度通知される(ステップ72)。従って、ステップ46で認証が「失敗」と判定された前回のユーザ認証処理が、ユーザID及びパスワードを不正に取得した第三者による不正アクセスによって実行されていた場合、その後、正当なユーザがオンライン金融取引用ウェブサイトにアクセスして認証を受けようとしても認証が「失敗」となってしまうことになるが、その代わりに不正アクセスがあったことを検知することができる。

【0076】

また、認証要求パケット送信元のクライアント端末18を操作しているユーザが正当なユーザであるにも拘わらず、前述のようにステップ46で認証が「失敗」と判定された場合、当該ユーザは先のステップ70で送信された再認証要請メールを受信し、受信した再認証要請メールに付加されているリンク100から再認証専用のウェブページにアクセスする操作を行い、クライアント端末18のディスプレイに表示された再認証専用のウェブページを介して所定の再認証手続きを受ける。この再認証手続きで正当なユーザであることが確認された場合、ユーザ認証処理を行う処理モジュールへ再認証成功が通知される。なお、再認証専用のウェブページにアクセスするためには、再認証要請メールを受信できる環境を有している必要があり、再認証専用のウェブページにアクセスして再認証手続きを受ける人は、その時点で正当なユーザである可能性が非常に高いとみなすことができるので、再認証手続きを比較的簡素な手続きとすることでユーザの負担を軽減することが可能である。

【0077】

一方、ユーザ認証処理を行う処理モジュールは、再認証成功が通知されると、図7に示す使用履歴テーブル更新処理を行う。すなわち、上記の再認証通知には、再認証手続きによって正当なユーザであることが確認されたユーザのユーザIDが情報として付加されており、まずステップ80では、正当なユーザであることが確認されたユーザのユーザIDを抽出・取得する。次のステップ82では、ステップ80で取得したユーザIDに対応する使用履歴情報を使用履歴テーブルから抽出し、抽出した使用履歴情報をメモリ12Bに記憶させる。またステップ84では、抽出した使用履歴情報のうち、取引停止フラグを0に戻すと共に、特殊環境フラグに1を設定する。そして、次のステップ86で使用履歴情報を使用履歴テーブルへ書き戻し、使用履歴テーブル更新処理を終了する。上記のように取引停止フラグを0に戻すことで、同一ユーザに対してユーザ認証処理が再度実行された場合に、ステップ40の判定が否定されることで通常ルートでの認証が再開されることになる。なお、ステップ84は第5の発明の情報管理手段に対応している。

【0078】

また、先のステップ46で認証が「条件付き成功」と判定された場合はステップ64へ移行し、使用履歴情報のうちの特殊環境フラグが1か否か設定する。認証が「条件付き成功」の場合、先に説明したように、認証要求パケット送信元のクライアント端末18を操作しているユーザは利用環境が特殊なユーザである可能性が高いが、第三者による不正アクセスである可能性も否定できない。このため、本実施形態における「条件付き成功」は、前述の再認証手続きで認証に成功していることを認証成功の条件としており、ステップ64の判定が否定された場合、すなわち再認証成功が通知されていない場合にはステップ68へ移行し、前述の再認証要請メールの送信等の処理を行う。

【0079】

また、ステップ64の判定が肯定された場合、すなわち再認証成功が通知されて使用履歴テーブル更新処理(図7)を行っている場合にはステップ66へ移行し、ステップ32で抽出したユーザIDと対応付けて認証情報DBに記憶されている電子メールアドレスを読み出し、読み出した電子メールアドレスへ例として図8に示すような確認メールを送信する。この確認メールには日時等が記載されており、今回のアクセスが万一不正アクセスであった場合にも、正当なユーザが上記の確認メールを受信・参照することで、不正アクセスがあったことを検知することができる。ステップ66の処理を行うとステップ52へ移行し、起動元の所定の処理モジュールへ認証成功を通知した後に、ステップ54以降で認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報の使用履歴情報への上書き登録・使用履歴テーブルへの使用履歴情報の書き戻しを行ってユーザ認証処理を終了する。これにより、使用環境が特殊なユーザであっても、正当なユーザと判定することができる。

【0080】

なお、特殊環境フラグに1が設定されていると、ステップ46の判定で前述の第3の条件を満足すると認証が「成功」と判定されるので、セキュリティ性が若干低下するという欠点がある。このため、ステップ46の判定で第1の条件を満足して認証が「成功」と判定された場合、ステップ48で特殊環境フラグに1が設定されているか否かを判定しており、判定が肯定された場合はステップ50で特殊環境フラグを0に戻した後にステップ52へ移行する。これにより、上記の欠点を解消することができる。

【0081】

最後に、オンライン金融取引受付サービスの利用を申請したユーザが、オンライン金融取引用ウェブサイトへ最初にアクセスした場合について説明する。この場合、使用履歴情報にアクセス元IPアドレス及びユーザエージェント情報が登録されておらず、この状態では通常ルートでの認証が困難であるので、ステップ42の判定が否定されてステップ68へ移行し、前述のように取引停止フラグに1を設定すると共に、再認証要請メールの送信等の処理を行うことで、再認証専用のウェブページを介して所定の再認証手続きを受けさせる。この場合も、ステップ60で使用履歴情報にアクセス元IPアドレス及びユーザエージェント情報が登録されると共に、再認証が成功すれば取引停止フラグが0に戻されるので、次回以降のアクセスでは通常ルートでの認証が行われることになる。

【0082】

なお、上記では個々のユーザについてアクセス元IPアドレス及びユーザエージェント情報を最大2組登録する場合を説明したが、これに限定されるものではなく、アクセス元IPアドレス及びユーザエージェント情報の組の登録数の上限値を3以上としてもよい。この場合、既に登録されているアクセス元IPアドレス及びユーザエージェント情報の組の中に、認証要求パケットから抽出された新たなアクセス元IPアドレス及びユーザエージェント情報と各々対応していると判定された組が存在していなければ、アクセス元IPアドレス及びユーザエージェント情報の組の登録数が上限値に達する迄の間は、新たなアクセス元IPアドレス及びユーザエージェント情報の組を追加登録し、アクセス元IPアドレス及びユーザエージェント情報の登録数が上限値に達した以降は、新たなアクセス元IPアドレス及びユーザエージェント情報の組を、登録した時期が最も古いアクセス元IPアドレス及びユーザエージェント情報の組に上書きして登録するようにすればよい。上記事項は第7の発明に対応している。

【0083】

また、アクセス元IPアドレス及びユーザエージェント情報の組の登録数に上限を設けなくてもよい。例えば多数台のクライアント端末18又は多数種のアクセス元(例えば多数箇所のホットスポット)を選択的に用いてアクセスを行う等の特殊な利用環境を考慮し、アクセス元IPアドレス及びユーザエージェント情報の組を上限を設けずに登録する(既に登録されているアクセス元IPアドレス及びユーザエージェント情報の組の中に、認証要求パケットから抽出された新たなアクセス元IPアドレス及びユーザエージェント情報と各々対応していると判定された組があれば、新たなアクセス元IPアドレス及びユーザエージェント情報を前記対応していると判定された組に上書きして登録し、それ以外の場合は新たなアクセス元IPアドレス及びユーザエージェント情報を追加登録する)と共に、登録してからの経過期間の長さが閾値を越えるか、又は、新たなアクセス元IPアドレス及びユーザエージェント情報と対応していないと判定された回数が閾値を越えたアクセス元IPアドレス及びユーザエージェント情報の組を削除するようにしてもよい。この態様では、使用履歴情報が肥大化する可能性があるという欠点がある一方、利用環境が特殊なユーザであってもステップ46で認証が「成功」と判定することができるので、認証の「条件付き成功」を設ける必要がなくなり、セキュリティ性を更に向上させることができる。

【0084】

また、上記では本発明に係る端末装置として、PC等から成るクライアント端末18を例に説明したが、これに限定されるものではなく、インターネットにアクセスする機能を備えたPDAや携帯電話機等の携帯端末であってもよい。この種の携帯端末は無線通信網に設けられたゲートウェイサーバを介してインターネットに接続されるが、詳しくは、任意のウェブサイトにアクセスするために携帯端末から送信された情報はゲートウェイサーバで一旦受信され、インターネット16経由での通信に適用されるプロトコル(インターネット層のプロトコル:IP、トランスポート層のプロトコル:TCP、アプリケーション層のプロトコル:HTTP)に準拠したパケットへ変換されると共に、無線通信事業者が割り当て用に事前に確保している一定範囲内のIPアドレスのうちの何れかのIPアドレスがIPヘッダに送信元IPアドレスとして設定され、無線通信事業者名や携帯端末の機種、型番、ブラウザのバージョン等を含む情報がユーザエージェント情報としてHTTPヘッダに設定された後にインターネット16へ送出される。なお、無線通信事業者との契約形態によっては、ゲートウェイサーバと特定のウェブサーバとの間が専用線で接続され、特定のウェブサーバ宛のパケットがインターネットを経由せずに専用線経由でゲートウェイサーバから送信される場合もあるが、このような通信形態でもパケットには上記と同様に送信元IPアドレスやユーザエージェント情報が設定される。そして、割り当て用に確保しているIPアドレスの範囲は個々の無線通信事業者毎に相違している。従って、端末装置が携帯端末であったとしても、本発明を適用して携帯端末を操作しているユーザが正当なユーザか否かを確認することは可能である。

【0085】

更に、上記ではオンライン金融取引受付サービスを提供するオンライン金融取引用ウェブサイトにおけるユーザ認証に本発明を適用した態様を説明したが、これに限定されるものではなく、任意のサイトにおけるユーザ認証やユーザ確認に適用可能である。また、上記では、本発明を適用したユーザ認証を、ユーザID及びパスワードを用いたユーザ認証と併用していたが、電子メールアドレス等の簡単なユーザ識別情報を事前に登録したユーザから請求がある毎に、一定の情報を配信する情報発信型サービスを提供するウェブサイトであれば、高精度なユーザ確認(認証)は不要であるので、パスワードに基づくユーザ認証を省略し、ユーザによって入力された電子メールアドレス等のユーザ識別情報に基づいて、本発明を適用したユーザ確認(認証)のみを行うようにしてもよい。

【0086】

また、上記ではアクセス元IPアドレスとユーザエージェント情報を各々用いてユーザ確認(認証)を行う態様を説明したが、これに限定されるものではなく、例えば個々のユーザに対して電子証明書をインストールしたクライアント端末からのアクセスのみを許可しているウェブサイトのように、個々のユーザに対して一定の端末装置からのアクセスのみを許可している場合には、ユーザエージェント情報のみをユーザ識別情報と対応付けて記憶し、ユーザエージェント情報が登録されているユーザエージェント情報と一致しているか否かに基づいてユーザ確認(認証)を行うようにしてもよい。

【符号の説明】

【0087】

10 コンピュータ・システム

12 ウェブサーバ

12C HDD

16 インターネット

18 クライアント端末

【技術分野】

【0001】

本発明はユーザ確認装置、方法及びプログラムに係り、特に、端末装置を操作しているユーザが正当なユーザか否かを確認するユーザ確認装置、該ユーザ確認装置に適用可能なユーザ確認方法、及び、コンピュータを前記ユーザ確認装置として機能させるためのユーザ確認プログラムに関する。

【背景技術】

【0002】

予め登録したユーザに対してオンラインで所定のサービスを提供するウェブサイトでは、端末装置を介してウェブサイトにアクセスしてきた利用者にユーザID及びパスワードを入力させ、入力されたユーザIDとパスワードの組合わせが登録されているか否かに基づいて、アクセスしてきた利用者が正当なユーザか否かを確認するユーザ確認方法が採用されることが一般的である。しかし、上記のユーザ確認方法は、仮にユーザIDとパスワードが他者へ漏洩してしまった場合に、ユーザIDとパスワードを知った者が正当なユーザになりすまして不正にアクセスすることが可能になってしまうという欠点がある。

【0003】

上記に関連して特許文献1には、ユーザID及びパスワードに加え、電話交換機から通知された発信者の電話番号が登録ユーザが使用する電話回線の電話番号と一致しているか否かも判定することで、ユーザの認証を行う技術が開示されている。

【0004】

また特許文献2には、サービスの利用を許容するIPアドレス(及びリンク元URL)をID・パスワードと共にデータベースに保存しておき、ID・パスワードによる認証に加え、アクセス元IPアドレスがデータベースに登録されているか否か(及び、アクセス信号中にリンク元URLが存在している場合は、当該リンク元URLがデータベースに登録されているか否か)を判断することで、サービスの利用を許容するか否かを判断する技術が開示されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開平2000−209284号公報

【特許文献2】特開平2001−325229号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

特許文献1,2に記載の技術は、電話番号やIPアドレスを利用してアクセス元の端末装置が正当な端末装置か否かを判断することで、アクセス元の端末装置を操作しているユーザが正当なユーザか否か(第三者が正当なユーザになりすましていないか否か)を確認している。しかしながら、特許文献1に記載の技術は、電話番号を用いることで端末装置を一意に特定できるという利点を有しているものの、電話交換機を介してネットワークに接続された端末装置以外には適用できないという問題がある。

【0007】

また、特許文献2に記載の技術で用いられているIPアドレスは、グローバルIPアドレスが固定的に付与された端末装置であれば常に一定であるものの、このような端末装置はごく少数であり、殆どの端末装置は、例えばインターネットへのアクセス時に、インターネット・サービス・プロバイダ(Internet service provider:インターネット接続業者、以下単に「プロバイダ」という)が保有している多数のグローバルIPアドレスの中から任意のIPアドレスが自動的に割り当てされるので、アクセスの都度IPアドレスが相違する。このため、特許文献2に記載の技術のように、IPアドレスが一致しているか否かに基づいてユーザの確認や認証を行った場合、正当なユーザによるアクセスを不正アクセスと誤判断したり、正当でないユーザを正当なユーザと誤判断する恐れがある。

【0008】

また、なりすましを防止してセキュリティ性を向上させる技術として、ユーザIDとパスワードに基づくユーザ認証に先立ち、電子証明書を利用して端末装置の認証を行う技術も知られている。この技術を適用すれば、仮にユーザIDとパスワードが他者へ漏洩してしまったとしても、ユーザIDとパスワードを知った者が正規の電子証明書がインストールされた端末装置を操作しない限りは不正を防止できる。但し、この技術を適用するためには、端末装置に電子証明書をインストールするという煩雑な作業を行う必要があり、ユーザの負担が大きいという問題がある。

【0009】

本発明は上記事実を考慮して成されたもので、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができるユーザ確認装置、ユーザ確認方法及びユーザ確認プログラムを得ることが目的である。

【課題を解決するための手段】

【0010】

端末装置との通信におけるアプリケーション層のプロトコルとしてHTTP(HyperText Transfer Protocol)を適用した場合、端末装置から受信するパケットにはHTTPヘッダが付加されるが、このHTTPヘッダにはユーザエージェント(User-Agent)情報が含まれている。ユーザエージェント情報は、HTTPプロトコル上でフォーマット等が規定されておらず、任意の文字列を設定可能とされている。例えば端末装置がPC(Personal Computer:パーソナル・コンピュータ)等のコンピュータであり、当該コンピュータからパケットを送信するアプリケーションがブラウザ(browser:閲覧ソフト)である場合、ブラウザのデフォルトの設定では、ユーザエージェント情報として、当該コンピュータ上で動作しているOS(オペレーティング・システム:Operating System)のバージョン等を表す情報と、ブラウザのバージョン等を表す情報を含む情報が設定される。また、コンピュータを操作するユーザによっては、ユーザエージェント情報として所望の文字列が送信されるように、ブラウザ等の設定が予め変更される場合もある。

【0011】

デフォルトの設定のブラウザによって設定されるユーザエージェント情報には、OSやブラウザのバージョン以外に、OSやブラウザにパッチがどこまで当たっているかといった情報も含まれているので、デフォルトの設定のブラウザによってユーザエージェント情報が設定される場合、同一のユーザエージェント情報を送信する端末装置は存在するものの、個々の端末装置が送信するユーザエージェント情報の相違度は高い。また、ユーザエージェント情報は、OSやブラウザに新たなパッチが当てられたり、バージョンアップや入れ替えが行われれば内容が変更されるが、OSやブラウザに新たなパッチを当てられたり、OSやブラウザのバージョンアップや入れ替えが行われて内容が変更される頻度は非常に低いので、個々の端末装置から送信されるユーザエージェント情報はおよそ一定とみなすことができる。また、ユーザエージェント情報として所望の文字列が送信されるようにユーザによって予め設定された場合、個々の端末装置が送信するユーザエージェント情報の相違度は更に高くなる。

【0012】

本願発明者は上記事実に着目し、或るユーザが操作する端末装置から以前に受信したパケットのHTTPヘッダに設定されているユーザエージェント情報全体を記憶しておき、同一と推定されるユーザが操作する端末装置から受信したパケットのHTTPヘッダに設定されているユーザエージェント情報全体を、記憶しているユーザエージェント情報全体と照合することで、ユーザエージェント情報のフォーマットや内容が事前に変更設定されていたとしても、これを検知することなく、今回受信したパケットを送信した端末装置が、以前受信したパケットを送信した端末装置と同一か否かを判定することができ、ユーザ確認の精度を向上させることができることに想到して本発明を成すに至った。

【0013】

上記に基づき第1の発明に係るユーザ確認装置は、インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出する抽出手段と、個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段と、任意の端末装置より受信したパケットから前記抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、を含み、前記判断手段は、前記受信したパケットから抽出されたアクセス元IPアドレスについては、前記記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、前記受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、前記受信したパケットから抽出されたユーザエージェント情報全体については、前記記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、前記受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することを特徴としている。

【0014】

第1の発明は、インターネット層のプロトコルとしてIP(Internet Protocol)が適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出する抽出手段を備えており、情報管理手段は、個々のユーザが操作する端末装置より受信したパケットから抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる。なお、ユーザ識別情報としては、例えば端末装置を操作する個々のユーザによって入力されたユーザIDや、このユーザIDから一意に定まる他の識別情報を適用することができる。また、ユーザエージェント情報全体は記憶手段にそのまま記憶させてもよいが、ハッシュ関数を用いる方法等の公知の暗号化方法を適用して暗号化した後に記憶手段に記憶させるようにした方がセキュリティ上好ましい。

【0015】

また、第1の発明に係る判断手段は、任意の端末装置より受信したパケットから抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断する。

【0016】

前述のように、個々の端末装置から送信されるユーザエージェント情報はおよそ一定とみなすことができる。アプリケーション層のプロトコルとしてHTTPが適用された場合、端末装置より受信したパケットのHTTPヘッダには必ずユーザエージェント情報が設定されているので、ユーザエージェント情報全体を利用したユーザ(端末装置)の確認は、電話交換機を介してネットワークに接続された端末装置以外には適用できない特許文献1に記載の技術よりも汎用性が高く、アクセスの都度変化する可能性があるIPアドレスのみを用いる技術よりも確認の精度が高く、端末装置に電子証明書をインストールする等の煩雑な作業も不要である。また、ユーザエージェント情報全体を照合することで、例えば、ユーザエージェント情報として所望の文字列が送信されるようにユーザによってユーザエージェント情報が変更設定された等のように、ユーザエージェント情報のフォーマットや内容が事前に変更設定されていたとしても、これを検知することなく、任意の端末装置を操作しているユーザが正当なユーザか否かを判断することができる。

【0017】

また、個々の端末装置に割り当てされるIPアドレスはアクセスの都度相違する可能性があるものの、個々のプロバイダが端末への割り当て用に保有しているIPアドレス(グローバルIPアドレス)は一定の範囲内でかつ個々のプロバイダ毎に相違しており、個々の端末装置は各々一定のプロバイダを経由してアクセスするので、個々の端末装置がアクセスの都度割り当てされるIPアドレスは常に同一ではないものの、例えば上位数ビットは常に一定等のように一致度が高い。

【0018】

上記に基づき第1の発明では、端末装置より受信したパケットからユーザエージェント情報全体に及びアクセス元IPアドレスを各々抽出し、抽出したアクセス元IPアドレス及びユーザエージェント情報全体をユーザ識別情報と対応付けて記憶手段に各々記憶させておき、任意の端末装置より受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、任意の端末装置を操作しているユーザのユーザ識別情報全体と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断している。更に、判断手段は、受信したパケットから抽出されたアクセス元IPアドレスについては、記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、受信したパケットから抽出されたアクセス元IPアドレスが記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、受信したパケットから抽出されたユーザエージェント情報全体については、記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、受信したパケットから抽出されたユーザエージェント情報全体が記憶手段に記憶されているユーザエージェント情報全体と対応しているか否かを判定するように構成されている。これにより、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを正確に判定することができ、今回パケットを受信した端末装置が、同一のユーザによって過去に使用された端末装置か否かに基づいて、今回パケットを受信した端末装置を操作しているユーザが正当なユーザか否かを判断することができ、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる。

【0019】

また、第2の発明は、第1の発明において、個々のユーザが各々不定の端末装置からアクセスすることを許容するために、情報管理手段は、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合された結果、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応していないと判定された場合に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体をユーザ識別情報と対応付けて記憶手段に追加記憶させ、判断手段は、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合、任意の端末装置より受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断することを特徴としている。

【0020】

第2の発明では、個々のユーザが過去に使用していない新たな端末装置を介してアクセスしてきた場合、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と判定され、正当なユーザでないと判断されることになるが、この場合、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、情報管理手段によってユーザ識別情報と対応付けて記憶手段に追加記憶される。そして判断手段は、端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合に、任意の端末装置より受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断するので、上記の新たな端末装置を介しての次回以降のアクセスでは正当なユーザと判断されることになる。

【0021】

このように、第2の発明では、個々のユーザが、例えば自宅に設置された端末装置や職場に設置された端末装置等の複数の端末装置のうちの所望の端末装置を用いてアクセスすることも可能となる。なお、個々のユーザが各々不定の端末装置からアクセスすることを許容した場合であっても、個々のユーザが使用する端末装置の数は限られていることが殆どであるので、毎回新たな端末装置を介してアクセスが行われることで、正当なユーザでないと毎回判断されることは極めて稀である。

【0022】

なお、第2の発明において、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応していないと判定された場合、情報管理手段は、パケット送信元の端末装置を操作しているユーザが、判断手段と異なる方法によって正当なユーザであることが確認されたときにのみ、アクセス元IPアドレス及びユーザエージェント情報全体を記憶手段に追加記憶させるようにしてもよい。

【0023】

また、第2の発明において、判断手段は、例えば第3の発明として記載したように、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が、記憶手段に記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体のうちの少なくとも1組のアクセス元IPアドレス及びユーザエージェント情報全体と各々対応していると判定した場合に、任意の端末装置を操作しているユーザが正当なユーザであると判断するように構成することができる。これにより、正当なユーザが複数台の端末装置を選択的に用いてアクセスを行う等の場合にも、正当なユーザを精度良く判断することができる。

【0024】

また、第2の発明において、判断手段は、例えば第4の発明として記載したように、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されている場合、複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体と各々対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が存在していなかった場合に、任意の端末装置を操作しているユーザが正当なユーザでないと判断するように構成することができる。これにより、正当なユーザでない第三者がアクセスしてきた場合にも、過去のアクセスと比較してアクセス元IPアドレス及びユーザエージェント情報全体の少なくとも一方が各々異なることに基づいて正当なユーザでないと判断することができ、正当なユーザでない第三者を精度良く判断することができる。

【0025】

なお、第4の発明において、パケット送信元の端末装置を操作しているユーザが正当なユーザであっても、例えば多数台の端末装置の中から毎回異なる端末装置を用いてアクセスしている場合や、一定の端末装置を用いてアクセスしているものの、アクセスに用いている端末装置がノート型PC等の携帯型の端末装置であり、毎回異なるホットスポット(HOTSPOT:公衆無線LANを利用可能な場所)を利用してアクセスしている場合等のように、利用環境が特殊である場合には、記憶手段に記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体と各々対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が存在していないことで、正当なユーザでないと判断されるという不都合が生ずる。

【0026】

上記を考慮すると、第4の発明において、例えば第5の発明として記載したように、情報管理手段は、判断手段によって正当なユーザでないと判断されたユーザが、判断手段によるユーザ確認と異なる確認方法によって正当なユーザであると判断されたことが通知された場合、所定の識別情報をユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させ、判断手段は、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けられて記憶手段に所定の識別情報が記憶されており、かつ、複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレスと対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在しているか、又は、受信したパケットから抽出されたユーザエージェント情報全体と対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在している場合に、任意の端末装置を操作しているユーザが正当なユーザであると判断するように構成することが好ましい。

【0027】

第5の発明では、判断手段によって正当なユーザでないと判断されたユーザが、判断手段によるユーザ確認と異なる確認方法によって正当なユーザであると判断されたことが通知された場合、当該ユーザの利用環境が特殊であるとみなして、所定の識別情報をユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる。そして、記憶手段に所定の識別情報が記憶されているユーザについては、複数組のアクセス元IPアドレス及びユーザエージェント情報の中に、受信したパケットから抽出されたアクセス元IPアドレスと対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在しているか、又は、受信したパケットから抽出されたユーザエージェント情報全体と対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在している場合に、任意の端末装置を操作しているユーザが正当なユーザであると判断している。

【0028】

これにより、例えば正当なユーザが多数台の端末装置の中から毎回異なる端末装置を用いてアクセスしている等の場合には、記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたアクセス元IPアドレスと対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在していることに基づいて、正当なユーザであると判断することができる。また、正当なユーザが携帯型の端末装置を用い、毎回異なるホットスポットを利用してアクセスしている等の場合には、記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体の中に、受信したパケットから抽出されたユーザエージェント情報全体と対応していると判定したアクセス元IPアドレス及びユーザエージェント情報全体の組が複数存在していることに基づいて、正当なユーザであると判断することができる。従って、第5の発明によれば、ユーザの利用環境が特殊である場合にもユーザ確認を精度良く行うことができる。

【0029】

また、第1の発明において、例えば第6の発明として記載したように、個々のユーザが使用している電子メールアドレスを個々のユーザのユーザ識別情報と対応付けて各々記憶する電子メールアドレス記憶手段と、判断手段により、任意の端末装置を操作しているユーザが正当なユーザでないと判断された場合に、判断手段と異なる方法によって前記ユーザが正当なユーザか否かを確認するための所定のウェブページへのリンクが付加された電子メールを、前記ユーザのユーザ識別情報と対応付けて電子メールアドレス記憶手段に記憶されている電子メールアドレスへ送信する送信手段と、を更に設けることが好ましい。これにより、判断手段によって正当なユーザでないと判断されたユーザが、判断手段と異なる方法によって正当なユーザか否かの確認を受けるための操作が簡単になり、正当なユーザでないと判断されたユーザの負担を軽減することができる。

【0030】

また、第2の発明において、情報管理手段を、例えば第7の発明として記載したように、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合された結果、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の何れとも対応していないと判定され、かつ、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の組の数が所定の上限値に達している場合に、前記受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、記憶手段に記憶されている複数組のアクセス元IPアドレス及びユーザエージェント情報全体のうち、記憶手段へ記憶させた時期が最も古いアクセス元IPアドレス及びユーザエージェント情報全体の組に上書きして記憶手段に記憶させるように構成してもよい。

【0031】

これにより、個々のユーザについて、アクセス元IPアドレス及びユーザエージェント情報全体の組が上限値を越えて記憶手段に記憶されることが防止され、記憶手段の記憶容量を節減できると共に、判断手段が、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体と照合するアクセス元IPアドレス及びユーザエージェント情報全体の組の数も上限値以下になるので、判断手段に多大な負荷が加わることも防止することができる。

【0032】

なお、第7の発明において、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の何れとも対応していないと判定され、かつ、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の組の数が所定の上限値に達している場合、情報管理手段は、パケット送信元の端末装置を操作しているユーザが、判断手段と異なる方法によって正当なユーザであることが確認されたときにのみ、受信したパケットから抽出された新たなアクセス元IPアドレス及びユーザエージェント情報全体を記憶手段に上書き記憶させるようにしてもよい。

【0033】

一方、第7の発明において、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の何れとも対応していないと判定され、かつ、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体の組の数が所定の上限値に達している場合に、情報管理手段が、新たなアクセス元IPアドレス及びユーザエージェント情報全体を無条件に(前述のように、判断手段と異なる方法によって正当なユーザであることが確認されたか否かに拘わらず)上書き記憶させた場合、新たなアクセス元IPアドレス及びユーザエージェント情報全体が不正アクセスに対応する情報であったときには、正当なユーザに対応する情報が上書きされて消去される可能性があるが、この場合、正当なユーザからのアクセスで「正当なユーザでない」と判断されることで、不正アクセスがあったことを検知できるという効果が得られる。

【0034】

また、第2の発明において、情報管理手段は、例えば第8の発明として記載したように、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と各々照合された結果、判断手段により、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体が記憶手段に複数組記憶されているアクセス元IPアドレス及びユーザエージェント情報全体のうちアクセス元IPアドレス及びユーザエージェント情報全体の特定の組に対応していると判定された場合に、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体のうちの少なくともユーザエージェント情報全体を、アクセス元IPアドレス及びユーザエージェント情報全体の特定の組に上書きして記憶手段に記憶させることが好ましい。

【0035】

前述のように、ユーザエージェント情報は、ブラウザ等のアプリケーションのデフォルトの設定が用いられている場合は、OSやブラウザに新たなパッチが当てられたりバージョンアップや入れ替えが行われた場合に内容が変更され、所望の文字列がユーザエージェント情報として送信されるようにユーザによって設定されている場合は、ユーザエージェント情報として送信する文字列を変更する操作がユーザによって行われると内容が変更されるが、内容が一旦変更された後は当分の間内容は変更されない。このため、上記のように、受信したパケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報全体のうちの少なくともユーザエージェント情報全体を、対応していると判断されたアクセス元IPアドレス及びユーザエージェント情報全体の特定の組に上書きして記憶手段に記憶させることで、少なくともユーザエージェント情報全体については最新の情報が記憶手段に記憶されることになり、以降のユーザ確認の精度を向上させることができる。なお、第8の発明において、受信したパケットから抽出されたアクセス元IPアドレスについても、ユーザエージェント情報全体と共に上書きして記憶させるようにしてもよいことは言うまでもない。

【0036】

第9の発明に係るユーザ確認方法は、抽出手段が、インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出し、情報管理手段が、個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させ、判断手段が、任意の端末装置より受信したパケットから前記抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断すると共に、前記判断手段が、前記受信したパケットから抽出されたアクセス元IPアドレスについては、前記記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、前記受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、前記受信したパケットから抽出されたユーザエージェント情報全体については、前記記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、前記受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することを特徴としているので、第1の発明と同様に、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる。

【0037】

第10の発明に係るユーザ確認プログラムは、記憶手段を備えたコンピュータを、インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報全体を抽出すると共に、前記パケットからアクセス元IPアドレスを抽出する抽出手段、個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段、及び、任意の端末装置より受信したパケットから前記抽出手段によって抽出されたアクセス元IPアドレス及びユーザエージェント情報全体を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、前記記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段として機能させ、前記判断手段は、前記受信したパケットから抽出されたアクセス元IPアドレスについては、前記記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、前記受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、前記受信したパケットから抽出されたユーザエージェント情報全体については、前記記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、前記受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することを特徴としている。

【0038】

第10の発明に係るユーザ確認プログラムは、記憶手段を備えたコンピュータを、上記の抽出手段、情報管理手段及び判断手段として機能させるためのプログラムであるので、コンピュータが第10の発明に係るユーザ確認プログラムを実行することで、前記コンピュータが第1の発明のユーザ確認装置として機能することになり、第1の発明と同様に、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる。

【発明の効果】

【0039】

以上説明したように本発明は、端末装置より受信したパケットからユーザエージェント情報全体及びアクセス元IPアドレスを抽出し、抽出したアクセス元IPアドレス及びユーザエージェント情報全体を個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させ、任意の端末装置より受信したパケットから抽出したアクセス元IPアドレス及びユーザエージェント情報全体を、任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と照合し、記憶手段に記憶されているアクセス元IPアドレス及びユーザエージェント情報全体と対応しているか否かを各々判定することで、任意の端末装置を操作しているユーザが正当なユーザか否かを判断すると共に、受信したパケットから抽出されたアクセス元IPアドレスについては、記憶手段に記憶されているアクセス元IPアドレスとの所定ビット単位の一致率が閾値以上か否かを判定することで、受信したパケットから抽出されたアクセス元IPアドレスが前記記憶手段に記憶されているアクセス元IPアドレスと対応しているか否かを判定し、受信したパケットから抽出されたユーザエージェント情報全体については、記憶手段に記憶されているユーザエージェント情報全体と同一か否かを判定することで、受信したパケットから抽出されたユーザエージェント情報全体が前記記憶手段に記憶されているユーザエージェント情報全体と対応しているか否かを判定するので、ユーザの利便性を損なうことなくユーザ確認の精度を向上させることができる、という優れた効果を有する。

【図面の簡単な説明】

【0040】

【図1】本実施形態に係るコンピュータ・システムの概略構成を示すブロック図である。

【図2】クライアント端末からサーバへのHTTPデータの送信において、各レイヤでのヘッダの付加及び除去を説明する概念図である。

【図3】アプリケーション・サーバによって行われるユーザ認証処理の内容を示すフローチャートである。

【図4】使用履歴情報の内容を示す概略図である。

【図5】使用履歴情報に基づく認証OK/NGの判定条件を示す図表である。

【図6】再認証要請メールの一例を示すイメージ図である。

【図7】使用履歴テーブル更新処理の内容を示すフローチャートである。

【図8】確認メールの一例を示すイメージ図である。

【発明を実施するための形態】

【0041】

以下、図面を参照して本発明の実施形態の一例を詳細に説明する。図1には本実施形態に係るコンピュータ・システム10が示されている。本実施形態に係るコンピュータ・システム10は、特定金融機関に設置されたウェブサーバ12を含んで構成されている。ウェブサーバ12は、CPU12A、RAM等から成るメモリ12B、ハードディスクドライブ(HDD)12C、ネットワークインタフェース(I/F)部12Dを備えている。HDD12Cには認証情報データベース(DB)及び使用履歴テーブル(何れも詳細は後述)が記憶されており、本発明に係る記憶手段に対応している。また、HDD12CにはCPU12Aが後述するユーザ認証処理を行うためのユーザ認証プログラムがインストールされている。なお、ユーザ認証プログラムは第10の発明のユーザ確認プログラムに対応しており、CPU12Aがユーザ認証プログラムを実行することで、ウェブサーバ12は本発明に係るユーザ確認装置として機能する。

【0042】

また、ウェブサーバ12のネットワークI/F部12Dは、多数台のウェブサーバが通信回線を介して相互に接続されて成るコンピュータ・ネットワーク(インターネット)16に直接接続されており、更に特定金融機関内に設置されたイントラネット(LAN)26にも接続されている。イントラネット26には勘定系システム28が接続されている。インターネット16には、各々PC等から成る多数台のクライアント端末18が接続されている。個々のクライアント端末18にはブラウザがインストールされており、本発明に係る端末装置に対応している。なお、個々のクライアント端末18のインターネット16への接続形態は、符号「18A」を付したクライアント端末のように、インターネット16に直接接続される(詳しくは図示しないプロバイダを介して接続される)場合もあれば、符号「18B」を付したクライアント端末のように、企業内に設置されプロクシサーバ22を介してインターネット16に接続される場合もある。

【0043】

次に本実施形態の作用を説明する。本実施形態に係る特定金融機関は、特定金融機関に口座を開設しているユーザがオンラインで金融取引を行うことを可能とするサービスとして、ウェブサーバ12によって運営されるオンライン金融取引用ウェブサイトを利用してユーザからのオンラインでの金融取引の実行指示を受け付けるオンライン金融取引受付サービスを提供している。このオンライン金融取引受付サービスを利用した金融取引では、ユーザがクライアント端末18を介してオンライン金融取引用ウェブサイトのウェブページを閲覧し、該ウェブページ上で必要な情報を入力することで、ユーザが所望している金融取引の実行を指示するための情報(金融取引指示情報)がクライアント端末18からウェブサーバ12へ送信される。そして、この金融取引指示情報がウェブサーバ12からイントラネット26に接続された勘定系システム28等へ転送されることで、金融取引指示情報に基づいてユーザから指示された金融取引が勘定系システム28等によって実行されるようになっている。

【0044】

オンライン金融取引受付サービスを利用するユーザは、事前に前記サービスの利用を特定金融機関へ申請する。特定金融機関は、ユーザから前記サービスの利用が申請される毎に前記ユーザへユーザID(本発明に係るユーザ識別情報に相当)を付与し、付与したユーザIDを、ユーザが設定したパスワード(本発明に係る認証情報に相当)及びユーザから通知された電子メールアドレス(ユーザが使用している電子メールアドレス)と共に、ウェブサーバ12のHDD12Cに記憶されている認証情報DBに登録する。このように、HDD12Cは第6の発明の電子メールアドレス記憶手段に対応している。

【0045】

次に、ユーザがクライアント端末18を介してオンライン金融取引用ウェブサイトへのアクセスを指示した際に、クライアント端末18からウェブサーバ12へ送信されるパケットについて説明する。なお、インターネット16経由でのクライアント端末18とウェブサーバ12との間の通信では、インターネット層のプロトコルとしてIPが適用され、トランスポート層のプロトコルとしてTCP(Transmission Control Protocol)が適用され、アプリケーション層のプロトコルとしてHTTPが適用される。オンライン金融取引用ウェブサイトへのアクセスの指示は、クライアント端末18上でブラウザが起動されている状態で、ユーザがクライアント端末18の入力装置を操作してオンライン金融取引用ウェブサイトのURL(Uniform Resource Locator)を指定する等の操作を行うことによって為される。

【0046】

オンライン金融取引用ウェブサイトへのアクセスが指示されると、アプリケーション層に対応する処理を行うアプリケーション・プログラムであるブラウザは、指定されたURLに対応するウェブページの配信をウェブサーバ12に要求するために必要な情報を設定したHTTPデータを生成すると共に、当該HTTPデータの先頭に、アプリケーション層に対応する情報を設定したHTTPヘッダを付加する(図2参照)。なお、クライアント端末18からウェブサーバ12へ後述する認証要求パケットが送信される場合、HTTPデータには、ユーザがクライアント端末18を介して入力したユーザIDやパスワードを含む情報が設定される。また、HTTPヘッダに設定される情報にはユーザエージェント情報が含まれており、ブラウザのデフォルトの設定では、このユーザエージェント情報として、クライアント端末18上で動作しているOSやブラウザ自身のバージョン、パッチがどこまで当たっているか等を表す情報が設定される。また、ユーザエージェント情報として任意の文字列を固定的に設定するようにブラウザの設定を変更することも可能であり、このような設定変更が行われていた場合、事前に指定された文字列がユーザエージェント情報として設定される。

【0047】

また、クライアント端末18上では、トランスポート層、インターネット層及びネットワークインタフェース層の各レイヤに対応する処理を行う処理モジュールも各々動作しており、図2に示すように、ブラウザによって生成された情報(HTTPヘッダを付加したHTTPデータ)は上位レイヤの処理モジュールから下位レイヤの処理モジュールへ順に引き渡され、各レイヤの処理モジュールは各レイヤに対応する処理を行うと共に、引き渡された情報の先頭に、各レイヤに対応する情報を設定したヘッダを付加する処理を順次行う。これにより、クライアント端末18からは、ネットワークインタフェース層に対応するネットワークヘッダ、インターネット層に対応するIPヘッダ、トランスポート層に対応するTCPヘッダ及びアプリケーション層に対応するHTTPヘッダが各々付加されたHTTPデータがウェブサーバ12へパケットとして送信される。

【0048】

なお、IPヘッダには、インターネット層に対応する処理モジュールにより、インターネット層に対応する情報としてパケットの宛先を示す宛先IPアドレスや送信元IPアドレス(クライアント端末18に付与されたIPアドレス)等の情報が設定され、TCPヘッダには、トランスポート層に対応する処理モジュールにより、トランスポート層に対応する情報としてTCPポート番号等の情報が設定される。

【0049】

また、ウェブサーバ12上でも各レイヤの処理モジュールが各々動作しており、クライアント端末18からのパケットは下位レイヤの処理モジュールから上位レイヤの処理モジュールへ順に引き渡され、各レイヤの処理モジュールは、引き渡されたパケットの先頭に付加されている各レイヤに対応するヘッダを参照し、当該ヘッダに設定されている情報に基づいて各レイヤに対応する処理を行った後に前記ヘッダを除去する処理を順次行う。これにより、ウェブサーバ12上で動作するアプリケーション層の処理モジュール(この処理モジュールには、後述するユーザ認証処理を行う処理モジュールも含まれる)には、先頭にHTTPヘッダのみが付加されたHTTPデータが引き渡される。

【0050】

なお、後述するユーザ認証処理では、ウェブサーバ12がクライアント端末18から受信したパケットのIPヘッダに設定されている送信元IPアドレス(アクセス元IPアドレス)を用いて処理を行うが、ユーザ認証処理を行う処理モジュールがパケットを受け取る時点では既にIPヘッダが除去されているので、そのままでは送信元IPアドレスを検知できない。このため、ウェブサーバ12上で動作するインターネット層の処理モジュールは、クライアント端末18から受信したパケットのIPヘッダに設定されている送信元IPアドレスをHTTPデータに付加する等の処理を行うことで、アプリケーション層の処理モジュール(ユーザ認証処理を行う処理モジュール)へ送信元IPアドレスを伝達する。

【0051】

ウェブサーバ12では、インターネット16経由でクライアント端末18から何らかのパケットを受信した場合、ウェブサーバ12上で動作する所定の処理モジュール(この処理モジュールもアプリケーション層に対応する処理モジュールである)により、HTTPデータに所定の情報が設定されているか否か等に基づいて、クライアント端末18から受信したパケットが認証要求パケットか否かが判定される。

【0052】

オンライン金融取引用ウェブサイトは、リンクによって互いに関連付けられた多数のウェブページの集合体であり、上記ウェブサイトのホームページからリンクを辿っていくことで、ユーザが実行を所望している金融取引の条件を指定して実行を指示することが可能な金融取引実行指示ページが表示されるが、オンライン金融取引用ウェブサイトのホームページには、ユーザIDやパスワードを入力するための入力欄が設けられており、ユーザに対してログイン操作(ユーザIDやパスワードの入力)を促すメッセージも表示されている。そして、ユーザがホームページの対応する入力欄にユーザID及びパスワードを入力して送信を指示すると、ユーザが操作しているクライアント端末18からHTTPデータに所定の情報が設定された認証要求パケットが送信される。

【0053】

所定の処理モジュールは、クライアント端末18から受信したパケットが認証要求パケットでないと判定した場合、受信したパケットに応じた処理、例えばオンライン金融取引用ウェブサイトのホームページのデータを要求元のクライアント端末18へ配信するためのHTTPデータを生成し、生成したHTTPデータにHTTPヘッダを付加する等の処理を行う。このHTTPデータ及びHTTPヘッダは、図2に示すプロセスと逆のプロセスを経てクライアント端末18へパケットとして送信される。これにより、クライアント端末18のディスプレイには、クライアント端末18を介してユーザが配信を要求したウェブページが表示される。

【0054】

一方、クライアント端末18から受信したパケットが認証要求パケットであると判定した場合、所定の処理モジュールはユーザ認証処理を行う処理モジュールを起動する。これにより、CPU12Aによってユーザ認証プログラムが実行され、図3に示すユーザ認証処理が行われる。

【0055】

このユーザ認証処理では、まずステップ30において、受信した認証要求パケットのHTTPデータからユーザID及びパスワードを抽出し、次のステップ32において、ステップ30で抽出したユーザIDとパスワードの組合わせが認証情報DBに登録されているか否を検索する認証処理を行う。ステップ34では、ステップ32の検索によってユーザIDとパスワードの組合わせが認証情報DBから抽出されたか否かに基づいて、ステップ32の認証処理で認証に成功したか否か判定する。判定が否定された場合はステップ74へ移行し、起動元の所定の処理モジュールへ認証失敗を通知してユーザ認証処理を終了する。この場合、所定の処理モジュールにより、認証要求パケット送信元のクライアント端末18のディスプレイに、入力されたユーザID又はパスワードが誤っている旨を通知するメッセージを表示させる等のエラー処理が行われる。

【0056】

一方、ステップ32の認証処理で認証に成功した場合には、ステップ34の判定が肯定されてステップ36へ移行し、受信した認証要求パケットのHTTPデータからアクセス元IPアドレス(送信元IPアドレス)を抽出すると共に、認証要求パケットのHTTPヘッダからユーザエージェント情報を抽出する。なお、このステップ36は本発明に係る抽出手段に対応している。また、次のステップ38では、HDD12Cに記憶されている使用履歴テーブルから、先のステップ30で抽出されたユーザIDに対応する使用履歴情報を抽出し、抽出した使用履歴情報をメモリ12Bに記憶させる。

【0057】

本実施形態に係る使用履歴テーブルは、オンライン金融取引受付サービスの利用を事前に申請しユーザIDが付与されている個々のユーザ(正当なユーザ)について、図4に示すような使用履歴情報を記憶するための領域が各々設けられて構成されており、個々のユーザに対応する使用履歴情報記憶領域には、顧客ID、取引停止フラグ、特殊環境フラグ、照合判定用閾値、インデックスの各情報を設定/登録するための領域が設けられ、更にアクセス元IPアドレス及びユーザエージェント情報を2組登録可能な領域が設けられている。

【0058】

顧客ID領域には顧客マスタに登録されている口座番号からハッシュ関数を用いて生成された顧客IDが事前に登録される。また、取引停止フラグは通常ルートでの認証(アクセス元IPアドレス及びユーザエージェント情報に基づく認証)を停止するか否かを表すフラグであり、取引停止フラグ領域には当初、取引停止フラグの初期値である0(通常ルートでの認証有効を意味する)が設定される。また、特殊環境フラグはユーザの利用環境が特殊か否かを表すフラグであり、特殊環境フラグ領域には当初、特殊環境フラグの初期値である0(通常環境を意味する)が設定される。またインデックスidは、使用履歴情報として登録された2組のアクセス元IPアドレス及びユーザエージェント情報(IP0,UA0及びIP1,UA1)のうちの何れが最新かを表す情報であり、インデックス領域には当初、初期値0(IP0,UA0が最新であることを表す)が設定される。また、個々のアクセス元IPアドレス領域及びユーザエージェント情報領域には初期値として空白(情報無し)が各々設定される。

【0059】

前述のステップ38では、先のステップ30で抽出されたユーザIDをキーに顧客マスタ(図示省略)を検索することで、前記ユーザIDが付与されたユーザが保有している口座の口座番号を抽出し、抽出した口座番号からハッシュ関数を用いて顧客IDを求め、求めた顧客IDをキーにして使用履歴テーブルを検索することで、ユーザIDに対応する使用履歴情報を抽出する。次のステップ40では、抽出した使用履歴情報のうちの取引停止フラグが1か否か判定する。判定が否定された場合はステップ42へ移行し、抽出した使用履歴情報にアクセス元IPアドレス及びユーザエージェント情報が1組以上登録されているか否か判定する。

【0060】

前述のように、使用履歴情報領域のうちのアクセス元IPアドレス領域及びユーザエージェント情報領域には初期値として空白が設定されるが、オンライン金融取引受付サービスの利用を申請したユーザによって、オンライン金融取引用ウェブサイトへのアクセスが1回以上行われると、ステップ36で認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報が使用履歴情報として登録される(詳細は後述)。使用履歴情報としてアクセス元IPアドレス及びユーザエージェント情報が既に登録されている場合はステップ42の判定が肯定されてステップ44へ移行し、ステップ36で認証要求パケットから抽出したアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報と照合する。

【0061】

なお、IPアドレスの照合は以下のようにして行われる。すなわち、IPアドレスは4バイトのデータであるが、本実施形態では、アクセス元IPアドレス領域へのアクセス元IPアドレスの登録に際し、1バイト毎にハッシュ関数を用いてハッシュ値が演算され、4個のハッシュ値がアクセス元IPアドレスとして登録される。このため、ステップ36で抽出したアクセス元IPアドレスについても1バイト毎にハッシュ値を演算し、得られた4個のハッシュ値をアクセス元IPアドレス領域に登録されている4個のハッシュ値と比較し、ハッシュ値単位での一致率を求める。そして、求めた一致率を使用履歴情報として設定されている照合判定用閾値と比較し、一致率が閾値以上の場合は、今回のアクセス元IPアドレスが登録されているIPアドレスと「対応している」と判定し、一致率が閾値未満の場合は、今回のアクセス元IPアドレスが登録されているIPアドレスと「対応していない」と判定する。

【0062】

図1に示すクライアント端末18Aのように、インターネット16に直接接続される形態において、クライアント端末18AのIPアドレス(グローバルIPアドレス)は、プロバイダとの契約により予め固定されている場合と、インターネット16へ接続する度にプロバイダによって不定のIPアドレス(プロバイダが割り当て用に事前に確保している一定範囲内のIPアドレスのうちの何れか)が割り当てされる場合がある。また、図1に示すクライアント端末18Bのように、企業内に設置されプロクシサーバ22を介してインターネット16に接続される接続形態において、例えば前記企業が独自ドメインを取得し、割り当て用に一定範囲内のIPアドレスを事前に確保している場合、クライアント端末18Bから送信されたパケットは、IPヘッダに設定されている送信元IPアドレスが、プロクシサーバ22によって割り当て用に前記企業が事前に確保している一定範囲内のIPアドレスのうちの何れかのIPアドレスで上書きされた後にインターネット16へ送出される。

【0063】

従って、割り当てされるIPアドレスが不定のクライアント端末18であっても、割り当てされるIPアドレスは一定の範囲内に収まっている(上位数バイトは同一である)ので、上記のようにIPアドレスの一致率が閾値以上か否かに基づいて、IPアドレスが対応しているか否かを判定することで、オンライン金融取引用ウェブサイトが以前にアクセスされた際と同一のアクセス元(インターネット16上でのクライアント端末18の所在)からオンライン金融取引用ウェブサイトがアクセスされた場合に、IPアドレスが対応していると判定することができる。

【0064】

なお、ユーザエージェント情報については、今回のユーザエージェント情報が登録されているユーザエージェント情報と同一であれば「対応している」と判定し、今回のユーザエージェント情報が登録されているユーザエージェント情報と同一でなければ「対応していない」と判定する。アクセス元IPアドレス及びユーザエージェント情報の照合で上記の判定を行うことは第1の発明に対応している。また、使用履歴情報としてアクセス元IPアドレス及びユーザエージェント情報が2組登録されている場合には、認証要求パケットから抽出したアクセス元IPアドレス及びユーザエージェント情報を、登録されている2組のアクセス元IPアドレス及びユーザエージェント情報と各々照合する。

【0065】

次のステップ46では、ステップ44におけるアクセス元IPアドレス及びユーザエージェント情報の照合結果に基づいて、認証要求パケット送信元のクライアント端末18を操作しているユーザに対する認証が「成功」「条件付き成功」「失敗」の何れかに該当するかを判定し、判定結果に応じて分岐する。上記判定は図5に示す判定表に従って行われる。なお、図5における「○」はステップ44の照合で「対応している」と判定された場合に、「×」は「対応していない」と判定された場合に各々対応している。また、図5における「最新」のアクセス元IPアドレス及びユーザエージェント情報は、使用履歴情報として登録されている2組のアクセス元IPアドレス及びユーザエージェント情報のうち、使用履歴情報のインデックスidが指し示しているアクセス元IPアドレス及びユーザエージェント情報を表し、「以前」のアクセス元IPアドレス及びユーザエージェント情報は、他方のアクセス元IPアドレス及びユーザエージェント情報を表している。また、使用履歴情報として1組のアクセス元IPアドレス及びユーザエージェント情報(「最新」の情報)のみが登録されている場合には、「以前」のアクセス元IPアドレス及びユーザエージェント情報との照合結果が何れも「対応していない」と判定されたものとしてステップ46の判定が行われる。なお、上記のステップ44,46は、後述するステップ64と共に本発明に係る判断手段(詳しくは第1〜5の発明の判断手段)に対応している。

【0066】

先のステップ44における照合結果が、「認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報が、使用履歴情報として登録されている2組のアクセス元IPアドレス及びユーザエージェント情報のうち、少なくとも1組のアクセス元IPアドレス及びユーザエージェント情報と各々対応している」という条件(便宜上、第1の条件と称する)を満たす結果であった場合、今回のアクセスは、同一のユーザが過去にオンライン金融取引用ウェブサイトをアクセスした際と、アクセス元が同一でかつクライアント端末18も同一とみなすことができるので、認証要求パケット送信元のクライアント端末18を操作しているユーザも正当なユーザである可能性が極めて高い。このため、ステップ46では上記場合に、図5に「認証OK」と表記して示すように認証が「成功」と判定する。

【0067】

一方、先のステップ44における照合結果が、「使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報の組の中に、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報と各々対応していると判定された組が存在していない」という条件(便宜上、第2の条件と称する)を満たす結果であった場合、今回のアクセスは、同一のユーザが過去にオンライン金融取引用ウェブサイトをアクセスした際と、アクセス元及びクライアント端末18の少なくとも一方が各々相違しているので、認証要求パケット送信元のクライアント端末18を操作しているユーザは正当なユーザでない可能性が高い。

【0068】

但し、多数のユーザの中には、例えばオンライン金融取引用ウェブサイトのアクセスに利用可能なクライアント端末18を多数台保有しており、多数台のクライアント端末18の中から不定のクライアント端末18を介してオンライン金融取引用ウェブサイトにアクセスしたり(この場合、各回のアクセスでユーザエージェント情報が互いに相違する可能性が高い)、ノート型PC等の携帯型のクライアント端末18を用い、毎回異なるホットスポットを利用してオンライン金融取引用ウェブサイトへアクセスする(この場合、各回のアクセスでアクセス元IPアドレスが大きく相違する可能性が高い)等のように、利用環境が特殊なユーザが存在している可能性があり、この種の利用環境が特殊なユーザも上記第2の条件に該当する。

【0069】

このため、ステップ46では、ステップ44における照合結果が「使用履歴情報として登録されている2組のアクセス元IPアドレス及びユーザエージェント情報の両方が、認証要求パケットから抽出されたアクセス元IPアドレスと対応していると判定されるか、又は、認証要求パケットから抽出されたユーザエージェント情報と対応していると判定された」という条件(便宜上、第3の条件と称する)を満たす結果であった場合に、図5に「条件付き認証OK」と表記して示すように、認証を「条件付き成功」と判定し、ステップ44における照合結果が前述の第2の条件を満たしかつ上記の第3の条件を満たさない場合に、図5に「認証NG」と表記して示すように、認証を「失敗」と判定する。

【0070】

ステップ46で認証「成功」と判定された場合はステップ48へ移行し、使用履歴情報の特殊環境フラグが1か否か判定する。判定が否定された場合はステップ52へ移行し、起動元の所定の処理モジュールへ認証成功を通知する。この場合、所定の処理モジュールにより、正当なユーザであることが確認されたユーザに対してのみ配信する所定のウェブページを、認証要求パケット送信元のクライアント端末18へ配信する等の処理が行われる。次のステップ54では、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報が、使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報のうち、インデックスidが指し示している「最新」のアクセス元IPアドレス及びユーザエージェント情報に各々対応していると判定されたか否か判定する。

【0071】

判定が肯定された場合はステップ60へ移行し、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されている「最新」のアクセス元IPアドレス及びユーザエージェント情報に上書きして登録し、ステップ62へ移行する。また、ステップ54の判定が否定された場合はステップ56へ移行し、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されている「以前」のアクセス元IPアドレス及びユーザエージェント情報(インデックスidが指し示していないアクセス元IPアドレス及びユーザエージェント情報)に上書きして登録する(なお、上書きされるアクセス元IPアドレス及びユーザエージェント情報が「空白」の場合、ステップ56における上書き登録は第2の発明の「追加記憶」に相当する)。また、次のステップ58ではインデックスidのビットを反転させることで、ステップ56で上書きして登録したアクセス元IPアドレス及びユーザエージェント情報を「最新」へ変更する。

【0072】

そしてステップ62では、メモリ12B上に記憶している使用履歴情報を使用履歴テーブルに書き戻すことで、使用履歴テーブル上の使用履歴情報を更新し、ユーザ認証処理を終了する。なお、上記のステップ60,56のように、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報を、使用履歴情報として登録されているアクセス元IPアドレス及びユーザエージェント情報に上書きして登録することで、同一ユーザについて再度ユーザ認証処理が行われた際の、ステップ44の照合及びステップ46の判定の精度を向上させることができる。なお、上述したステップ54〜ステップ62は本発明に係る情報管理手段(詳しくは第8の発明の情報管理手段)に対応している。

【0073】

一方、先のステップ46で認証が「失敗」と判定された場合はステップ68へ移行し、使用履歴情報のうちの取引停止フラグに1を設定する。また、ステップ46で認証が「失敗」と判定された場合にも、認証要求パケット送信元のクライアント端末18を操作しているユーザが正当なユーザである可能性があり、これを考慮して次のステップ70では、ステップ32で抽出したユーザIDと対応付けて認証情報DBに記憶されている電子メールアドレスを読み出し、読み出した電子メールアドレスへ再認証要請メールを送信する。例として図6に示すように、この再認証要請メールには、認証要求パケット送信元のクライアント端末18を操作しているユーザを、通常ルートと異なる認証方法によって正当なユーザか否かを確認するための再認証専用のウェブページへのリンク100が付加されている。なお、ステップ70は第6の発明の送信手段に対応している。

【0074】

次のステップ72では起動元の所定の処理モジュールへ認証失敗を通知し、ステップ54へ移行する。これにより、前述のように、認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報の使用履歴情報への上書き登録・使用履歴テーブルへの使用履歴情報の書き戻しが行われてユーザ認証処理を終了する。

【0075】

上記のように、ステップ46で認証が「失敗」と判定されると取引停止フラグに1が設定されるので、同一ユーザに対してユーザ認証処理が再度実行された場合、ステップ40の判定が肯定されてステップ70へ移行することで、通常ルートでの認証(アクセス元IPアドレス及びユーザエージェント情報に基づく認証)は行われず、再認証要請メールが再度送信され(ステップ68)、起動元の所定の処理モジュールへ認証失敗が再度通知される(ステップ72)。従って、ステップ46で認証が「失敗」と判定された前回のユーザ認証処理が、ユーザID及びパスワードを不正に取得した第三者による不正アクセスによって実行されていた場合、その後、正当なユーザがオンライン金融取引用ウェブサイトにアクセスして認証を受けようとしても認証が「失敗」となってしまうことになるが、その代わりに不正アクセスがあったことを検知することができる。

【0076】

また、認証要求パケット送信元のクライアント端末18を操作しているユーザが正当なユーザであるにも拘わらず、前述のようにステップ46で認証が「失敗」と判定された場合、当該ユーザは先のステップ70で送信された再認証要請メールを受信し、受信した再認証要請メールに付加されているリンク100から再認証専用のウェブページにアクセスする操作を行い、クライアント端末18のディスプレイに表示された再認証専用のウェブページを介して所定の再認証手続きを受ける。この再認証手続きで正当なユーザであることが確認された場合、ユーザ認証処理を行う処理モジュールへ再認証成功が通知される。なお、再認証専用のウェブページにアクセスするためには、再認証要請メールを受信できる環境を有している必要があり、再認証専用のウェブページにアクセスして再認証手続きを受ける人は、その時点で正当なユーザである可能性が非常に高いとみなすことができるので、再認証手続きを比較的簡素な手続きとすることでユーザの負担を軽減することが可能である。

【0077】

一方、ユーザ認証処理を行う処理モジュールは、再認証成功が通知されると、図7に示す使用履歴テーブル更新処理を行う。すなわち、上記の再認証通知には、再認証手続きによって正当なユーザであることが確認されたユーザのユーザIDが情報として付加されており、まずステップ80では、正当なユーザであることが確認されたユーザのユーザIDを抽出・取得する。次のステップ82では、ステップ80で取得したユーザIDに対応する使用履歴情報を使用履歴テーブルから抽出し、抽出した使用履歴情報をメモリ12Bに記憶させる。またステップ84では、抽出した使用履歴情報のうち、取引停止フラグを0に戻すと共に、特殊環境フラグに1を設定する。そして、次のステップ86で使用履歴情報を使用履歴テーブルへ書き戻し、使用履歴テーブル更新処理を終了する。上記のように取引停止フラグを0に戻すことで、同一ユーザに対してユーザ認証処理が再度実行された場合に、ステップ40の判定が否定されることで通常ルートでの認証が再開されることになる。なお、ステップ84は第5の発明の情報管理手段に対応している。

【0078】

また、先のステップ46で認証が「条件付き成功」と判定された場合はステップ64へ移行し、使用履歴情報のうちの特殊環境フラグが1か否か設定する。認証が「条件付き成功」の場合、先に説明したように、認証要求パケット送信元のクライアント端末18を操作しているユーザは利用環境が特殊なユーザである可能性が高いが、第三者による不正アクセスである可能性も否定できない。このため、本実施形態における「条件付き成功」は、前述の再認証手続きで認証に成功していることを認証成功の条件としており、ステップ64の判定が否定された場合、すなわち再認証成功が通知されていない場合にはステップ68へ移行し、前述の再認証要請メールの送信等の処理を行う。

【0079】

また、ステップ64の判定が肯定された場合、すなわち再認証成功が通知されて使用履歴テーブル更新処理(図7)を行っている場合にはステップ66へ移行し、ステップ32で抽出したユーザIDと対応付けて認証情報DBに記憶されている電子メールアドレスを読み出し、読み出した電子メールアドレスへ例として図8に示すような確認メールを送信する。この確認メールには日時等が記載されており、今回のアクセスが万一不正アクセスであった場合にも、正当なユーザが上記の確認メールを受信・参照することで、不正アクセスがあったことを検知することができる。ステップ66の処理を行うとステップ52へ移行し、起動元の所定の処理モジュールへ認証成功を通知した後に、ステップ54以降で認証要求パケットから抽出されたアクセス元IPアドレス及びユーザエージェント情報の使用履歴情報への上書き登録・使用履歴テーブルへの使用履歴情報の書き戻しを行ってユーザ認証処理を終了する。これにより、使用環境が特殊なユーザであっても、正当なユーザと判定することができる。

【0080】

なお、特殊環境フラグに1が設定されていると、ステップ46の判定で前述の第3の条件を満足すると認証が「成功」と判定されるので、セキュリティ性が若干低下するという欠点がある。このため、ステップ46の判定で第1の条件を満足して認証が「成功」と判定された場合、ステップ48で特殊環境フラグに1が設定されているか否かを判定しており、判定が肯定された場合はステップ50で特殊環境フラグを0に戻した後にステップ52へ移行する。これにより、上記の欠点を解消することができる。

【0081】

最後に、オンライン金融取引受付サービスの利用を申請したユーザが、オンライン金融取引用ウェブサイトへ最初にアクセスした場合について説明する。この場合、使用履歴情報にアクセス元IPアドレス及びユーザエージェント情報が登録されておらず、この状態では通常ルートでの認証が困難であるので、ステップ42の判定が否定されてステップ68へ移行し、前述のように取引停止フラグに1を設定すると共に、再認証要請メールの送信等の処理を行うことで、再認証専用のウェブページを介して所定の再認証手続きを受けさせる。この場合も、ステップ60で使用履歴情報にアクセス元IPアドレス及びユーザエージェント情報が登録されると共に、再認証が成功すれば取引停止フラグが0に戻されるので、次回以降のアクセスでは通常ルートでの認証が行われることになる。

【0082】

なお、上記では個々のユーザについてアクセス元IPアドレス及びユーザエージェント情報を最大2組登録する場合を説明したが、これに限定されるものではなく、アクセス元IPアドレス及びユーザエージェント情報の組の登録数の上限値を3以上としてもよい。この場合、既に登録されているアクセス元IPアドレス及びユーザエージェント情報の組の中に、認証要求パケットから抽出された新たなアクセス元IPアドレス及びユーザエージェント情報と各々対応していると判定された組が存在していなければ、アクセス元IPアドレス及びユーザエージェント情報の組の登録数が上限値に達する迄の間は、新たなアクセス元IPアドレス及びユーザエージェント情報の組を追加登録し、アクセス元IPアドレス及びユーザエージェント情報の登録数が上限値に達した以降は、新たなアクセス元IPアドレス及びユーザエージェント情報の組を、登録した時期が最も古いアクセス元IPアドレス及びユーザエージェント情報の組に上書きして登録するようにすればよい。上記事項は第7の発明に対応している。

【0083】

また、アクセス元IPアドレス及びユーザエージェント情報の組の登録数に上限を設けなくてもよい。例えば多数台のクライアント端末18又は多数種のアクセス元(例えば多数箇所のホットスポット)を選択的に用いてアクセスを行う等の特殊な利用環境を考慮し、アクセス元IPアドレス及びユーザエージェント情報の組を上限を設けずに登録する(既に登録されているアクセス元IPアドレス及びユーザエージェント情報の組の中に、認証要求パケットから抽出された新たなアクセス元IPアドレス及びユーザエージェント情報と各々対応していると判定された組があれば、新たなアクセス元IPアドレス及びユーザエージェント情報を前記対応していると判定された組に上書きして登録し、それ以外の場合は新たなアクセス元IPアドレス及びユーザエージェント情報を追加登録する)と共に、登録してからの経過期間の長さが閾値を越えるか、又は、新たなアクセス元IPアドレス及びユーザエージェント情報と対応していないと判定された回数が閾値を越えたアクセス元IPアドレス及びユーザエージェント情報の組を削除するようにしてもよい。この態様では、使用履歴情報が肥大化する可能性があるという欠点がある一方、利用環境が特殊なユーザであってもステップ46で認証が「成功」と判定することができるので、認証の「条件付き成功」を設ける必要がなくなり、セキュリティ性を更に向上させることができる。

【0084】

また、上記では本発明に係る端末装置として、PC等から成るクライアント端末18を例に説明したが、これに限定されるものではなく、インターネットにアクセスする機能を備えたPDAや携帯電話機等の携帯端末であってもよい。この種の携帯端末は無線通信網に設けられたゲートウェイサーバを介してインターネットに接続されるが、詳しくは、任意のウェブサイトにアクセスするために携帯端末から送信された情報はゲートウェイサーバで一旦受信され、インターネット16経由での通信に適用されるプロトコル(インターネット層のプロトコル:IP、トランスポート層のプロトコル:TCP、アプリケーション層のプロトコル:HTTP)に準拠したパケットへ変換されると共に、無線通信事業者が割り当て用に事前に確保している一定範囲内のIPアドレスのうちの何れかのIPアドレスがIPヘッダに送信元IPアドレスとして設定され、無線通信事業者名や携帯端末の機種、型番、ブラウザのバージョン等を含む情報がユーザエージェント情報としてHTTPヘッダに設定された後にインターネット16へ送出される。なお、無線通信事業者との契約形態によっては、ゲートウェイサーバと特定のウェブサーバとの間が専用線で接続され、特定のウェブサーバ宛のパケットがインターネットを経由せずに専用線経由でゲートウェイサーバから送信される場合もあるが、このような通信形態でもパケットには上記と同様に送信元IPアドレスやユーザエージェント情報が設定される。そして、割り当て用に確保しているIPアドレスの範囲は個々の無線通信事業者毎に相違している。従って、端末装置が携帯端末であったとしても、本発明を適用して携帯端末を操作しているユーザが正当なユーザか否かを確認することは可能である。

【0085】

更に、上記ではオンライン金融取引受付サービスを提供するオンライン金融取引用ウェブサイトにおけるユーザ認証に本発明を適用した態様を説明したが、これに限定されるものではなく、任意のサイトにおけるユーザ認証やユーザ確認に適用可能である。また、上記では、本発明を適用したユーザ認証を、ユーザID及びパスワードを用いたユーザ認証と併用していたが、電子メールアドレス等の簡単なユーザ識別情報を事前に登録したユーザから請求がある毎に、一定の情報を配信する情報発信型サービスを提供するウェブサイトであれば、高精度なユーザ確認(認証)は不要であるので、パスワードに基づくユーザ認証を省略し、ユーザによって入力された電子メールアドレス等のユーザ識別情報に基づいて、本発明を適用したユーザ確認(認証)のみを行うようにしてもよい。

【0086】

また、上記ではアクセス元IPアドレスとユーザエージェント情報を各々用いてユーザ確認(認証)を行う態様を説明したが、これに限定されるものではなく、例えば個々のユーザに対して電子証明書をインストールしたクライアント端末からのアクセスのみを許可しているウェブサイトのように、個々のユーザに対して一定の端末装置からのアクセスのみを許可している場合には、ユーザエージェント情報のみをユーザ識別情報と対応付けて記憶し、ユーザエージェント情報が登録されているユーザエージェント情報と一致しているか否かに基づいてユーザ確認(認証)を行うようにしてもよい。

【符号の説明】

【0087】

10 コンピュータ・システム

12 ウェブサーバ

12C HDD

16 インターネット

18 クライアント端末

【特許請求の範囲】

【請求項1】

インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報を抽出する抽出手段と、

個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたユーザエージェント情報を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段と、

任意の端末装置より受信したパケットから前記抽出手段によって抽出されたユーザエージェント情報を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているユーザエージェント情報と照合し、前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、

を含むユーザ確認装置。

【請求項2】

前記ユーザエージェント情報は、前記端末装置にインストールされている該端末装置のオペレーティングシステム名及びオペレーティングシステムのバージョン情報のいずれか若しくは両方、前記端末装置にインストールされているブラウザ名及びブラウザのバージョン情報のいずれか若しくは両方、またはオペレーティングシステム及びブラウザのいずれか若しくは両方のパッチ情報から選択される1以上を含むことを特徴とする請求項1記載のユーザ確認装置。

【請求項3】

前記個々のユーザが使用している電子メールアドレスを前記個々のユーザのユーザ識別情報と対応付けて各々管理する電子メールアドレス記憶手段と、

前記判断手段により、前記任意の端末装置を操作しているユーザが正当なユーザでないと判断された場合に、前記判断手段と異なる方法によって前記ユーザが正当なユーザか否かを確認するための所定のウェブページへのリンクが付加された電子メールを、前記ユーザのユーザ識別情報と対応付けて前記電子メールアドレス記憶手段に記憶されている電子メールアドレスへ送信する送信手段と、

を含む請求項1または2に記載のユーザ確認装置。

【請求項4】

請求項1から3いずれかに記載のユーザ確認装置にネットワーク回線を介して接続された端末装置を含むユーザ認証システムであって、

前記端末装置は、該端末装置にインストールされているユーザエージェント情報を、前記ユーザ確認装置に対してパケット送信する際、HTTPヘッダに設定することを特徴とするユーザ認証システム。

【請求項5】

インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報をサーバが抽出し、

個々のユーザが操作する端末装置より受信したパケットから前記抽出されたユーザエージェント情報を、前記個々のユーザのユーザ識別情報と対応付けて前記サーバの記憶手段に前記サーバが各々記憶し、

任意の端末装置より受信したパケットから前記抽出されたユーザエージェント情報を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているユーザエージェント情報と照合し、前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを前記サーバが判断すること、

を含むユーザ確認方法。

【請求項6】

前記ユーザエージェント情報は、前記端末装置にインストールされている該端末装置のオペレーティングシステム名及びオペレーティングシステムのバージョン情報のいずれか若しくは両方、前記端末装置にインストールされているブラウザ名及びブラウザのバージョン情報のいずれか若しくは両方、またはオペレーティングシステム及びブラウザのいずれか若しくは両方のパッチ情報から選択される1以上を含むことを特徴とする請求項5記載のユーザ確認方法。

【請求項1】

インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報を抽出する抽出手段と、

個々のユーザが操作する端末装置より受信したパケットから前記抽出手段によって各々抽出されたユーザエージェント情報を、前記個々のユーザのユーザ識別情報と対応付けて記憶手段に各々記憶させる情報管理手段と、

任意の端末装置より受信したパケットから前記抽出手段によって抽出されたユーザエージェント情報を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているユーザエージェント情報と照合し、前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを判断する判断手段と、

を含むユーザ確認装置。

【請求項2】

前記ユーザエージェント情報は、前記端末装置にインストールされている該端末装置のオペレーティングシステム名及びオペレーティングシステムのバージョン情報のいずれか若しくは両方、前記端末装置にインストールされているブラウザ名及びブラウザのバージョン情報のいずれか若しくは両方、またはオペレーティングシステム及びブラウザのいずれか若しくは両方のパッチ情報から選択される1以上を含むことを特徴とする請求項1記載のユーザ確認装置。

【請求項3】

前記個々のユーザが使用している電子メールアドレスを前記個々のユーザのユーザ識別情報と対応付けて各々管理する電子メールアドレス記憶手段と、

前記判断手段により、前記任意の端末装置を操作しているユーザが正当なユーザでないと判断された場合に、前記判断手段と異なる方法によって前記ユーザが正当なユーザか否かを確認するための所定のウェブページへのリンクが付加された電子メールを、前記ユーザのユーザ識別情報と対応付けて前記電子メールアドレス記憶手段に記憶されている電子メールアドレスへ送信する送信手段と、

を含む請求項1または2に記載のユーザ確認装置。

【請求項4】

請求項1から3いずれかに記載のユーザ確認装置にネットワーク回線を介して接続された端末装置を含むユーザ認証システムであって、

前記端末装置は、該端末装置にインストールされているユーザエージェント情報を、前記ユーザ確認装置に対してパケット送信する際、HTTPヘッダに設定することを特徴とするユーザ認証システム。

【請求項5】

インターネット層のプロトコルとしてIPが適用され、アプリケーション層のプロトコルとしてHTTPが適用されて端末装置より受信したパケットから、当該パケットのHTTPヘッダに設定されているユーザエージェント情報をサーバが抽出し、

個々のユーザが操作する端末装置より受信したパケットから前記抽出されたユーザエージェント情報を、前記個々のユーザのユーザ識別情報と対応付けて前記サーバの記憶手段に前記サーバが各々記憶し、

任意の端末装置より受信したパケットから前記抽出されたユーザエージェント情報を、前記任意の端末装置を操作しているユーザのユーザ識別情報と対応付けて前記記憶手段に記憶されているユーザエージェント情報と照合し、前記記憶手段に記憶されているユーザエージェント情報と対応しているか否かを判定することで、前記任意の端末装置を操作しているユーザが正当なユーザか否かを前記サーバが判断すること、

を含むユーザ確認方法。

【請求項6】

前記ユーザエージェント情報は、前記端末装置にインストールされている該端末装置のオペレーティングシステム名及びオペレーティングシステムのバージョン情報のいずれか若しくは両方、前記端末装置にインストールされているブラウザ名及びブラウザのバージョン情報のいずれか若しくは両方、またはオペレーティングシステム及びブラウザのいずれか若しくは両方のパッチ情報から選択される1以上を含むことを特徴とする請求項5記載のユーザ確認方法。

【図1】

【図2】

【図3】

【図4】

【図6】

【図7】

【図8】

【図5】

【図2】

【図3】

【図4】

【図6】

【図7】

【図8】

【図5】

【公開番号】特開2011−100489(P2011−100489A)

【公開日】平成23年5月19日(2011.5.19)

【国際特許分類】

【出願番号】特願2011−22895(P2011−22895)

【出願日】平成23年2月4日(2011.2.4)

【分割の表示】特願2010−212465(P2010−212465)の分割

【原出願日】平成18年3月29日(2006.3.29)

【出願人】(598049322)株式会社三菱東京UFJ銀行 (200)

【Fターム(参考)】

【公開日】平成23年5月19日(2011.5.19)

【国際特許分類】

【出願日】平成23年2月4日(2011.2.4)

【分割の表示】特願2010−212465(P2010−212465)の分割

【原出願日】平成18年3月29日(2006.3.29)

【出願人】(598049322)株式会社三菱東京UFJ銀行 (200)

【Fターム(参考)】

[ Back to top ]