ランダムな部分デジタル経路認識に基づく認証システム及び方法

認証サーバー(1030)は、参照フレーム上の全デジタル経路を特徴付ける全パターンのランダムな部分サブセットを指示する手がかりをクライアント(1010)に与え、クライアントは、その手がかりにより示唆される認証ファクタを満足させるためのデータを入力する。全パターンは、データフィールドの順序付けされたセットより成り、これは、認識のために参照グリッド上の全デジタル経路を指定するパラメータを記憶する。サーバーは、参照フレーム内のデータフィールド座標におけるランダム指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示する(3050)。サーバーは、参照フレーム内のデータフィールド座標におけるランダム指示子の配列から指示子を受け容れる。サーバーは、認証ファクタを満足させるための入力データとしてランダムな部分的サブセットにより識別された前記デジタル経路に沿った座標に対応する指示子を、指示子の配列から受け容れる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、一般に、コンピュータ及びネットワークセキュリティアクセス制御システムに使用するためのユーザ認証システムに係り、より詳細には、クライアント/サーバーネットワークアーキテクチャー及び他のアーキテクチャーにおける、改良された「ユーザが何を知っているか(what user knows)」に基づいた認証ファクタに関する。

【背景技術】

【0002】

最も広く使用されているユーザ認証方法は、ここでは、標準の静的パスワード認識(SSPR:Standard Static Password Recognition)アルゴリズムと称する。このSSPRアルゴリズムは、ユーザが認証のためにユーザ名及びパスワードを入力するだけでよい。これは、「ユーザが何を知っているか」形式の認証ファクタである。他の形式の認証ファクタは、広く展開されておらず、「ユーザが何を有するか(what user has)」(カードキー)及び「ユーザが何であるか(what user is)」(指紋)を含むものである。「ユーザが何を有するか」及び「ユーザが何であるか」形式の認証ファクタは、特殊なハードウェア装置、例えば、カードリーダー、トークン、指紋センサ等を端末に入力することを必要とし、それ故、通常、「ユーザが何を知っているか」形式に比べて著しく高価で且つ非実用的である。

【0003】

「ユーザが何を知っているか」形式の認証ファクタは、当該ファクタを覚える個人の能力により制限される。例えば、典型的なユーザは、記憶するにあたり「適度な」複雑さの範囲内の、通常、1から7(又は8)個の長さの英数字文字を使ってSSRPのパスワードを選択する。多くの場合、パスワードは、(“patriot”、“London”、11223344等のような)簡単な単語又は整数である。現代工業社会の安全性に関する技術的進歩及び需要は、SSPRにおける典型的なパスワードの安全性に関して少なくとも2つの次のような重大な問題を招いている。

1.侵入者は、パスワードファイルに対して網羅的なリスト内の全ての単語に次々に試みる辞書攻撃(ディクショナリ攻撃)として知られているブルートフォース(brute-force)技術を使用することができる。次々に試行される単語の各々は、攻撃下にあってログインプログラムが使用する同じアルゴリズムを使って暗号化を得る。ハッシュ・パスワードに適用されたり、通信ライン上で妨害されたり、或いはパスワード入力装置において直接行なわれる辞書攻撃(ディクショナリ攻撃)は、かなり簡単なパスワード・リエンジニアリングを念頭に置いている。

2.もう1つの問題は、ほとんどのユーザにとって「適度な」複雑さの範囲内ある典型的なパスワードを組み合せする際の限度に関係する。より大きな組織の場合には、このような「適度」といえるパスワードの範囲が充分でないことがある。

【0004】

前記項目1及び2を考慮した典型的な企業レベルの解決策(企業規模のIT部門ポリシー)は、ユーザが少なくとも4〜5個(又はそれ以上)の英数文字の大文字と小文字を区別したパスワードをもつ必要があり、これは、単純な単語であってはならない(1patRIOT、Lon7Don、等のようなものにする)。このための解決策としては、パスワードを忘たり、失ったりしたユーザが、何回もパスワードをリセットすることを至らしめる。このリセットは、より高いセキュリティレベルへと努力している組織や企業(又はサービス会社)にとってかなりのコスト高であり、且つ迷惑なハードルとなる。

【0005】

客観的な考え方では、パスワード文字の最小数は、最低限、2つのファクタ、即ち組み合せに必要な規模と、組み合せ攻撃(コンビネーショナル攻撃)に対する高い脆弱性とによって制限されるということが示されている。静的パスワードの文字最大数は、ユーザが記憶する上での「適度さ」により制限される。結局、4〜8個の範囲の英数字文字(大文字と小文字の区別無し)となるか、又は3〜7個の英数字文字(大文字と小文字の区別有り)となる。最近まで、組織や企業(又はサービス会社)は、SSPRユーザ認証技術が、比較的簡単、低コスト、且つ広範囲に採用されていることから、これらの良く知られた欠点を許容していた。

【0006】

この間に出てきた要求というのは、セキュリティ産業(認証−許可−会計(AAA又は3A)プログラム、暗号化、企業ソフトウェア、財務サービスプロバイダー等)がSSPRベースのユーザ認証技術をもう一度見直すことを強く求めるものであった。

1.第1の問題は、静的パスワードを解読してしまう組み合せ攻撃を非常に効率的なものにさせるASICチップデータ処理能力の進歩である。見掛け上、これの防御線は、静的パスワードの長さを増加することである。不都合なことに、上述したように、この許容量は、ユーザの「適度さ」により既に著しく制限されている。従って、SSPRベースのセキュリティシステムは、益々効率的な組み合せ攻撃からもちこたえるために、パスワードの最小長さ(3〜4個の英数字文字)を増加しなければならない一方で、人間の記憶に限界があることから、静的パスワードの全体的な長さを変えずに、6〜7個の範囲の英数字文字に制限しなければならないので、板ばさみにあると思われる。

2.また、大規模システムで生じる多数のセキュリティ問題、例えば、州/国の投票システムの欠陥、クレジットカード詐欺、健康データバンク及び金融サービス組織におけるプライバシー及びセキュリティ侵害、マイクロソフト2000及びXPオペレーティングシステムの弱点等は、大規模なセキュリティシステムの改良又は再構築の必要性を招いている。これらシステムの発展は、結局のところ、組織/企業レベルで要求されるものより相当に大きな組み合せ容量の静的パスワードを要求することになる。州レベルで約1千万人のユーザがおり、且つ国家規模で約1億人のユーザがいると仮定すれば、州規模のシステムでは少なくとも5個のキャラクタを有するパスワードが必要であり、そして国家規模のパスワードベースのセキュリティシステムでは少なくとも6個のキャラクタを有するパスワードが必要となる(大文字と小文字の区別が無い場合は4個、及び大文字と小文字の区別が有る場合は5個の文字を仮定する)。ハッカーの側の処理能力が増加するにつれて、安全システムに対するパスワードの最小サイズは、上記「適度さ」に接近するか、又はそれを越えることになる。

3.国家セキュリティシステム、データベース及び種々の市場が国際的に統合されると(例えば、US及びEU)、固有のパスワードを要求するユーザの数が増加し、システムの組み合せ容量が少なくとも6個の英数字(大文字と小文字が区別されるパスワード)を要求するか、又は大文字と小文字の区別がされないシステムには7個の英数字を要求する点まで増加する。これは、既に、ユーザの「適度さ」の境界にまで達している。

【0007】

従って、SSPRは、大規模な静的パスワードベースのセキュリティシステムに対する実際の応用の限界に近づきつつある。これは、バイオメトリック、トークン、及びスマートカードのような別の高セキュリティユーザ認証方法で、近時、重大な注目がなされたことを念頭においている。これらの技術の中で、バイオメトリックが唯一の真のユーザ認証方法である。他のものもユーザ認証システムの一部分となり得るが、それ自体では不充分である。

【0008】

不都合なことに、バイオメトリックは、SSPRベースのシステムよりも著しく高価で且つ展開が困難である。また、宗教的及び文化的問題のためにバイオメトリック認証方法に対して大衆が余り乗り気でないこともある。バイオメトリックを利用する場合の別の大きな問題は、個人のバイオメトリックデータに対する安全性に関することである。バイオメトリックデータが盗難にあうと、データが採取された個人になりすまして永久に再利用できてしまう。

【0009】

B.SSPRベースのシステムに対する攻撃

上述した多数の問題の他に、静的パスワード技術は、特に多数の攻撃を受け易く、このような攻撃に対する防御の範囲にも限界がある。考えられる攻撃の幾つか、及びそれら攻撃に対する防御としては、次のものを含む。

1.パスワードの推測

・侵入者が、ユーザの個人的知識に基づいてパスワードを推測しながら真のユーザ名でログインを試みること。

・防御するには−多数の失敗した試みの後、自動的にセッションをロックアウトする;可能性として存在するアカウントを解約したり、強制的にパスワードをリセットする。

2.ログインセッションのビデオテープ化

・広く利用できるマイクロオーディオ及びビジュアルセンサ、及び他のツールが、隠れた観察を容易にすること。意味の有る距離及び1日の任意の時間からビデオ及び/又はオーディオ記録することが考えられ、これは、公共の場所(ATMマシン、販売場所での顧客、種々の会議に提供されるインターネット端末、カフェ、図書館、誰もの視程内にデスクトップコンピュータ端末を伴う従業員がいる大きなオフィス、及び他の場所)において、コンピュータ又はネットワークオンラインユーザにより入力された機密パスワード又はPINを台無しにする。

・ 防御するには−用心する以外、標準的な保護技術はない。

3.ショルダーサーフィング(人の肩越しに(モニターやキー操作を)のぞき見してパスワードや暗証番号を盗み見る)

・正当なユーザの近くにいる侵入者がパスワードの入力を見ること。

・防御するには−ダミーのエコー文字、及び異なる数の文字を表示する以外、標準的な保護技術はない。

4.ソーシャルエンジニアリング

・侵入者がアドミニストレータ又は真のユーザになりすまして、パスワードの開示/リセットを求めること。

・防御するには−開示しない/ポリシーをリセットする。

5.トロイの木馬

・標準的なログインセッションのように見えるが、そうではなく、ユーザ名及びパスワードを収集する隠れたダウンロードソフトウェアのこと。

・防御するには−アンチウイルス保護及び侵入者検出ソフトウェアをもつ用心深いユーザ及びアドミニストレータのために何らかの保護が考えられる。

6.キーストロークモニタリング

・機密裡にダウンロードされたソフトウェアが全ての打鍵(キーストローク)のログを保持してしまうこと。

・防御するには−雇用者が攻撃開始者である場合には、従業員は防御できない。考えられる別の手段は、法的な保護である。

7.詐欺師

・実際のユーザからかなり離れているが、特殊な聴力/観察スキル/トレーニングを有していてパスワードを解くことができる。

・防御するには−用心する以外、標準的な保護技術はない。

8.ネットワークのかぎまわり

・侵入者が、通信リンク上を移動しながらユーザ名及びパスワードを記録すること。

・防御するには−暗号化プロトコル:Kerberos、SSL、IPsec;チャレンジ応答、トークン又はスマートカードを伴う1回限りのパスワード;パスワードに代わるバイオメトリックを施す。

9.キーボードバッファメモリのかぎまわり

・デスクトップオペレーティングシステムが、キーボードバッファからパスワードをコピーする侵入者のソフトウェアに対してハードウェア保護をもたないこと。

・防御するには−マイクロプロセッサレベルでハードウェア保護を行なう以外、標準的な保護技術はない。

10.パスワードファイルの窃盗

・各ユーザ名が、読み取ることのできるハッシュ形態でパスワード入力を有すること。

・ 防御するには−Needham−Guyアルゴリズムを使用する:各パスワードが、それ自身がハッシュ暗号化されるべき暗号キーにする。

【0010】

上述した全ての攻撃は、3つの異なるカテゴリー、即ち通信ライン攻撃(8、ディクショナリ攻撃)、入力/出力装置における攻撃(1、2、3、4、5、6、7、9)、及びデータベース攻撃(10)に分離することができる。

【0011】

C.セキュリティ改善要求

上述した攻撃のリストで表わされたように、SSPRセキュリティ技術は、良く知られた機密保護違反を受け易い。SSPRは、「ユーザが何を有するか」(例えば、ハードウェアトークン)、或いは「ユーザが何であるか」(例えば、指紋、顔、目、及び音声認識のようなバイオメトリック特色)に基づく他の認証ファクタに対抗して、「ユーザが何を知っているか」に基づくものである。良く知られたように、「ユーザが何を知っているか」に基づく認証システムは、他の認証ファクタに対抗して、低廉であり、ユーザに馴染み易く、電子的な展開可能が容易であり、そして付加的なハードウェアを要求しないために、最も魅力的である。そのため、SSPR技術を改良し且つインターネットの大量トランザクション及びe−コマースコミュニティの要件を満足するように多数の試みがなされている。多数のユーザ認証セキュリティ改善要求は、次のものを含む。

1.暗号化なしでも、クライアントとサーバーとの間に共有される認証機密(パスワード又はPINのような)は、通信ライン上を搬送する間に侵入者によりデータが傍受されても、露呈されてはならない。

2.認証システムは、入力/出力装置における攻撃に対して強力な回復力を示すべきである(例えば、B1−B7、B9を参照)。

3.「ユーザが何を知っているか」に基づく認証システムは、サーバーとで共有する機密知識を使用すべきであり、これは、静的なパスワードに比して、人間が覚えておくものより容易であるか又は同等の困難さである。さもなければ、システムは、広範囲に採用される機会がない。

4.クライアント及びサーバーは、互いに相互認証を行わねばならない。

5.クライアントは、サーバーにより認証されて、インターネットのコンピュータプラットホームから保護されたリソースにアクセスすることができなければならない。

6.認証システムは、クライアントコンピュータプラットホームにゼロフットプリント(zero footprint)のダウンロードソフトウェアを有していなければならない。

7.SSPR技術に比して付加的なハードウェアがない。

8.「強力な認証」セキュリティシステム(2つ以上の認証ファクタを有する)を構築する際に他の認証ファクタに容易に且つ低廉にマッチングする。

9.メッセージ指向のウェブサービス技術(SOAP、SAML、XML、WSDL、等)のセキュリティに適合する。

【0012】

従来の代表的な認証技術は、Juels氏の米国第2002/0029341号、Boroditsky氏の米国特許第6,327,659号、Boroditsky氏の米国特許第6,332,192号、Azuma氏の米国第2001/0039618号、Jalili氏の米国特許第6,209,104号、Ozzie氏の米国特許第5,664,099号、Davies氏の米国特許第5,608,387号、Blonder氏の米国特許5,559,961号、Baker氏の米国特許第5,428,084号、Cottrell氏の米国特許第5,465,084号、及びMartino氏の米国特許第5,276,314号に説明されている。

【発明の開示】

【発明が解決しようとする課題】

【0013】

多くの解決策が、上述した要求(1〜9)の幾つかを満足することに向かってある改良を約束している。しかしながら、既知の解決策で、広範囲な公衆及び産業で容認されたものはない(SSPRを除いて)。更に、上述した全要求リストを網羅する包括的安全システム及びユーザ認証方法を考慮するものはない。従って、充分に足り得る組み合せ容量を確保しながら、通信ライン及びデータ入力装置における既知の攻撃のほとんどに対して非常に高い実際的なセキュリティを考慮する認証システム及び方法が要望される。更に、使い易さ及びセキュリティに貢献するこのような新規な認証システムに対するユーザインターフェイスが求められている。

【課題を解決するための手段】

【0014】

本発明は、新規なランダムな部分デジタル経路認識(RPDPR:Random Partial Digitized Path Recognition)アルゴリズム、並びにこのアルゴリズムを基礎とする認証システム及び方法を提供する。このRPDPR認証技術は、SSPRに基づくセキュリティシステムの肯定的特徴を有すると同時に、セキュリティに関して非常に強力である。このRPDPR技術は、コンピュータデータ処理の辞書攻撃又はブルートフォース攻撃、パスワード推測、パスワードファイルの窃盗、ショルダーサーフィン、盗聴、ビデオテープ化、トロイの木馬攻撃、メモリかぎまわり攻撃、打鍵(キーストローク)モニタリング、及びネットワークかぎまわりに対して非常に有効である。同時に、RPDPRは、ユーザが記憶するにあたり「適度な」範囲内にありながら、膨大な組み合せ容量を伴う「ユーザが何を知っているか」の認証方法を提供する。

【0015】

本発明は、クライアントを認証するための相互作用的(インタラクティブ)な方法により実施される。この方法は、サーバーが、サーバーにより予め識別されたクライアントに手がかりを与え、そしてクライアントがその手がかりにより示唆されるデータを入力するという意味で、インタラクティブである。この方法の実施形態は、データフィールドのセットより成る全パターンを使用し、当該データフィールドのセットが、認識用参照グリッド上のデジタル経路を指定するパラメータを記憶する。更に、この方法の実施形態は、認証ファクタを満足するために、サーバーに記憶された全パターンのランダムな部分サブセットを使用する。

【0016】

この方法の実施形態によれば、データフィールドの順序付けされたセットが安全メモリに記憶される。順序付けされたセットのデータフィールドは、参照フレームにおけるデジタル経路上のポイントの座標を記憶する各フィールドコンテンツを含む。順序付けされたセットのデータフィールドの位置と、データフィールドのコンテンツとによって、デジタル経路上のポイントを指定する。サーバーは、通信媒体を経て、順序付けされたセットの位置などの手がかりをクライアントに提供する。その位置は、順序付けされたセットからのランダムなサブセットにあり、順序付けされたセットのデータフィールドに記憶された全パターンから、ランダムな部分パターンを識別する。明瞭化のために、ここに使用する「ランダム」という用語は、擬似ランダムを含むものとする。

【0017】

サーバーは、例えば、手がかりを表示する入力構成をグラフィックユーザインターフェイスの一部分として提示する。この入力構成は、手がかりにより指示された位置のフィールドコンテンツに対応するデータの入力を容易にする。例えば、一実施形態における入力構成は、長方形グリッドのような参照フレームの表示のインスタンス(instance)を含む。この参照フレームを表示するインスタンスは、参照フレームの座標をもつ位置を占有する指示子のランダムな配列を含み、上記座標は、デジタル経路を指定するデータフィールドのセットに記憶された座標に対応している。ある実施形態の場合、認証セッション中に表示される参照フレームのインスタンスに表示される指示子が、英数字文字、イメージ及びカラーの1つ以上を含む。

【0018】

入力構成は、指示子のランダム配列から指示子を挿入するための入力フィールドを含む。クライアントは、デジタル経路を指定するデータセット内のデータフィールドのフィールドコンテンツにより識別され、且つ手がかりで指定されるデジタル経路に沿った位置をもつ座標より得られる参照フレームのインスタンスから指示子を挿入することによって、認証ファクタを満足させる。サーバーは、指示子のランダム配列が、全デジタル経路上のデータフィールド位置のランダムな各組み合せ、及び異なる認証セッションに対して変更されるような参照フレームの異なるインスタンスを発生させる。従って、特定の指示子が、単一の認証セッションの間だけは、座標の特定組み合せを識別するフィールドコンテンツに対応する。サーバーは、手がかりへの参照、記憶された全パターン、及び特定の認証セッションについて与えられる参照フレームのインスタンスを使って、指示子を検証する。入力データが一致する場合には、認証の成功信号が発せられる。さもなければ、認証の失敗信号が発せられる。

【0019】

本発明のある実施形態では、プロセスは、アカウント設定のための入力構成をクライアントに提示することを含む。入力構成は、インターネットブラウザ又はシン(thin)クライアントソフトウェアを使用して提示されるグラフィックユーザインターフェイスを含むことができる。ユーザは、参照フレームにおけるデジタル経路を指定するフィールドコンテンツをデータフィールドの順序付けされたセットに対して与える。

【0020】

本発明の実施形態は、データネットワークにおける保護されたリソースへ試みられたアクセスを検出する初期ステップを備えている。試みられたアクセスの検出に応答して、認証手順が開始される。認証手順が首尾良く完了した後に、クライアント認証の信号が発せられ、保護されたリソースへアクセスすることが可能になる。

【0021】

本発明の更に別の実施形態は、第1及び第2のプロンプト及び検証ステップの少なくとも1つの間にアイコンを表示する。このアイコンは、プロンプト中の第1状態と、検証を待機する間の第2状態と、検証後の第3状態とを有する。例えば、一実施形態において、アイコンは、プロンプト中に赤い光を、検証を待機する間に黄色い光を、そして検証後に緑の光を表示するストップライトアイコンを備えている。

【0022】

本発明の実施形態は、クライアントを認証するシステムを包含する。このシステムは、データプロセッサを備え、このプロセッサは、データベースへのインターフェイスと、データネットワークへのインターフェイスと、データプロセッサにより実行可能な認証システムプログラムとを含む。このシステムプログラムは、アカウントユーザ名を含むクライアント証明書に基づいてクライアントを認証するためのRPDPR認証ファクタをサポートする認証ロジックを含む。

【0023】

また、本発明は、クライアント/サーバーアーキテクチャー及び他のアーキテクチャーに基づいて認証システムにより実施される。一実施形態において、プロセスは、非常に多数のユーザに対する認証サーバーへと拡張される。この実施形態では、プロセスは、上述したデータフィールドのデータセットを含むユーザアカウントの安全データベースを維持することを含む。このシステムでは、保護されたネットワークリソースをアクセスする試みが検出されるか、さもなければ、サーバーへ向け直される。サーバーは、次いで、上述した認証セッションを実行して、クライアントが保護されたリソースへアクセスすることができるようにする。

【0024】

本発明を実施するシステムは、プロセッサ、メモリ及びネットワークインターフェイスを含むデータ処理リソースを備えている。データ処理リソースにおいて実行される認証サーバーソフトウェアは、上述したように、アカウント設定及びクライアント認証のためのプロセスを実行する。

【0025】

RPDPRに基づく認証技術は、標準の静的パスワード技術(SSPR)と同様に、ユーザに馴染み易く、コスト効率が良く、且つ電子的な展開が可能である。同時に、SSPRに比して、RPDPRを使用すると、セキュリティが相当に高くなる。これは、データの搬送中に、データ入力装置及び通信ラインに侵入する多数の攻撃に対する有効な保護を考慮するものである。RPDPRに基づく認証技術は、コスト、ビジネス要件及びハードウェアリソースを伴うトレードオフを考えた拡張可能なセキュリティをもちながらも、ハードウェア及び人間のクライアントに適用することができる。

【0026】

本発明の他の特徴及び効果は、添付図面、以下の詳細な説明、及び特許請求の範囲から明らかとなろう。

【発明を実施するための最良の形態】

【0027】

図1〜6を参照して、本発明の実施形態を詳細に説明する。

【0028】

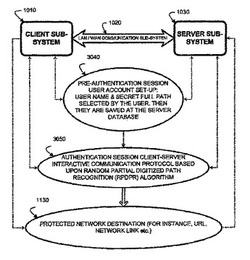

図1は、本発明による代表的なRPDPR認証プロセスに対する基本的な通信設定を示す図である。クライアントサブシステム1010は、ローカルエリアネットワーク又はワイドエリアネットワーク通信サブシステム1020のような通信媒体により、サーバーサブシステム1030と通信する。保護されたネットワーク宛先1130は、URL、安全ネットワークへのリンク等により識別される、安全ウェブサイトのようなリソースへのアクセスを制御する。

【0029】

アクセスを設定するために、前認証セッション3040が、クライアントサブシステム1010及びサーバーサブシステム1030により実行される。前認証セッション3040では、ユーザアカウントがサーバーサブシステム1030において設定され、ユーザ名と、データフィールドの順序付けされたデータセットにより表わされた機密デジタル経路とが、ユーザにより選択されて、サーバーサブシステム1030に記憶される。順序付けされたデータセットは、ユーザの全パターンを特徴付けるものであり、ここで、データフィールドは、データセットにおける位置を有すると共に、各フィールドコンテンツを有する。RPDPRについては、フィールドコンテンツは、ポイントの参照フレームにおけるフィールド座標の組み合せを含む。座標は、参照フレームで方向付けされたデジタル経路に沿ったデータフィールド位置を特徴付ける。データセット内の位置は、方向付けされたデジタル経路上の対応ポイントの位置(例えば、フィールド番号)に対応し、そのデジタル経路は、クライアントに既知の座標を参照フレーム上に持っている。それ故、データセットにおける位置は、このような座標をクライアントに指示し、そしてこれらの座標を使用して、手がかりにより指示された位置に対応する認証ファクタの一部分を満足させるものとして供給される指示子を選択することができる。

【0030】

ユーザアカウント情報、ユーザ名、及びデータフィールドの順序付けされたセットは、認証セッション中に使用されるそのような他の情報と共に、安全なサーバーデータベースに記憶される。ある実施形態では、付加的な認証ファクタをサポートする情報がデータベースに記憶される。

【0031】

保護されたネットワーク宛先1130へのアクセスを得るために、クライアントサブシステム1010及びサーバーサブシステム1030は、RPDPRに基づくクライアント/サーバーインタラクティブ通信プロトコルを含む認証セッション3050を実行する。認証セッション3050の実施形態は、図2を参照して詳細に説明する。

【0032】

1つの基本的な流れによれば、ユーザが、保護されたネットワーク宛先に到達するよう試みるときに認証セッションが開始される(ブロック1060)。保護されたネットワーク宛先は、ユーザが試みたアクセスを認証サーバーへ向け直し、さもなければ、試みられたアクセスが認証サーバー1030において検出される。ユーザがインターネットブラウザを使用してアクセスを試みる一実施例の場合、認証サーバー1030へのリンクを含むグラフィックユーザインターフェイスを含む通信インターフェイスがユーザのブラウザへ返信される(ブロック1070)。この通信インターフェイスは、例えば、認証サーバー又は別のネットワークリソースによる向け直しを通して返信されてもよい。通信インターフェイスを経て、サーバーは、ユーザがグラフィックユーザインターフェイスのフィールドにユーザ名を入力するように促す(ブロック1080)。ユーザは、ユーザ名を入力し、これは、認証サーバーへ返信される(ブロック1090)。ユーザ名が有効である場合には、認証サーバーは、順序付けされたデータセットからのデータフィールドのランダムな部分サブセットを識別し、フィールドコンテンツ及びフィールド位置は、参照フレーム上の全デジタル経路を一緒に定義するポイントのセットの座標を指示する。例えば、ある実施形態では、スタート経路フィールドが位置0を有し、次に続くデータフィールドが位置1を有し、そして位置9を有する全デジタル経路端における最後のデータフィールドまで同様に続く全デジタル経路を構成する10個のデータフィールドがある。

【0033】

次いで、認証サーバー(手がかり)により識別され、且つグラフィックユーザインターフェイスを通してユーザへ提示されるランダムな部分的サブセットは、例えば、24、019、7、68のようなランダムな数字の組み合せセットのように見える。ユーザは、グラフィックユーザインターフェイスを使用して、データフィールドのランダムな部分的サブセットにおけるメンバーデータフィールドの座標に対応する入力フィールド値を満足するよう促される(ブロック4100)。一実施例では、参照フレームのインスタンスに位置する指示子の配列から入力フィールド値が選択される。ここで、配列の指示子は、参照フレームにおける候補座標に対応する参照フレームのインスタンス上の位置を有する。ユーザは、デジタル経路のランダムな部分的サブセット用の座標に対応する指示子又は他のデータを入力フィールドコンテンツとして入力し、そして入力データがサーバーへ返信される(ブロック4110)。入力データがランダムなサブセットに対するフィールドコンテンツに一致する場合には、成功認証の信号が、例えば、グラフィックユーザインターフェイスを経てユーザへ発せられ、保護されたネットワーク宛先へ発せられ、及び/又は他のリソース、例えば、認証セッションが成功したことを知る必要のある認証及びアカウンティングシステムへ発せられされ、そして要求された保護されたネットワーク宛先へのネットワーク接続が許可される(ブロック1120)。

【0034】

図3A−3F及び図4A−4Fは、デジタル経路をRPDPR認証ファクタとして使用するために、参照フレームに対してどのように指定するかを示す。この例では、参照フレームは、図3Aに示す参照グリッドより成る。この実施形態における参照グリッド8010は、デカルト(Cartesian)座標系のように、水平及び垂直軸8012,8013それぞれに沿った座標により特徴付けることのできる位置(例えば、8011)の配列より成る。他の参照フレームは、極座標系のような他の座標系に基づいて編成することができる。図3Aに示す例では、位置8011は、座標(6,3)により特徴付けることができる。図3Aは、例えば、全デジタル経路を指定するためクライアントにより使用されるアカウント設定手順の間に、ユーザインターフェイスに表示するための参照フレームのインスタンスを表わす。従って、このインスタンスは、参照軸の交点にアイコン8014を含み、これは、インスタンスを開閉するためのボタンとして使用される。クライアントは、マウス、キーボード、又は他の入力装置で参照グリッド上に経路を描く(又は選ぶ、又は精選する)こともできるし、或いは設定アルゴリズムの特定のインスタンスに適するようにサーバーにより経路を与えることもできる。

【0035】

図3B〜3Fは、参照フレーム8010を使用して設定できる代表的な全デジタル経路を示す。従って、図3Bは、参照グリッドのインスタンス8020における経路8021を示す。この経路は、座標ポイント(9,7)で始まるポイントのセットを含む。この経路は、座標ポイント(8,7)、(7,7)、(6,7)、・・・(0,7)の順序で直線的に進む。このデジタル経路に対応するデータセットは、データセットにおける位置0から9を有するデータフィールドのセットを含む(ここで、位置は、データフィールドの直線配列を含むデータセットを使用してフィールド番号で表わすことができる)。10個の位置におけるデータフィールドは、各々、座標(9,7)から(0,7)の組み合せを順次記憶する。このように、クライアントが、経路と、データセットにおけるデータフィールドの位置とを知っている場合には、クライアントは、データフィールドに記憶された座標を決定することができる。これらの座標は、以下に述べるように、認証ファクタを満足させるのに使用できる。

【0036】

図3Cは、参照フレームのインスタンス8030において矢印8031、8032、8033により表わされた経路を示している。図3Cの経路は、(0,8)、(1,9)、(2,9)、(2,8)、(2,7)、(3,6)、(4,5)、(5,4)、(6,3)、及び(7,2)の順序で座標を含む。これらの座標は、各々、図3Cの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0037】

図3Dは、参照フレームのインスタンス8040において矢印8041、8042により表わされた経路を示す。図3Dの経路は、(0,5)、(1,6)、(2,7)、(3,8)、(4,9)、(5,9)、(6,8)、(7,7)、(8,6)及び(9,5)の順序で座標を含む。これらの座標は、各々、図3Dの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0038】

図3Eは、参照フレームのインスタンス8050において矢印8051、8052により表わされた経路を示す。図3Eの経路は、(9,9)、(9,8)、(9,7)、(9,6)、(9,5)、(8,5)、(7,5)、(6,5)、(5,5)及び(4,5)の順序で座標を含む。これらの座標は、各々、図3Eの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0039】

図3Fは、参照フレームのインスタンス8060において矢印8061、8062、8063、8064、8065により表わされた経路を示す。図3Fの経路は、(2,9)、(2,8)、(3,8)、(3,9)、(4,9)、(4,8)、(5,8)、(5,9)、(6,9)及び(6,8)の順序で座標を含む。これらの座標は、各々、図3Fの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0040】

図3B〜3Fに示すデジタル経路は、経路上の全ての座標が経路上の他の座標と順に隣接しているので、連続的なデジタル経路と考えられる。連続的な経路は、あるクライアントについては、容易に覚えることができる。

【0041】

また、代表的なデジタル経路は、全て、同じ数のポイントを有する。各経路に同じ数のポイントを使用することで、RPDPR認証アルゴリズムの実行が容易になるが、これは、クライアントからクライアントへのRPDPR認証ファクタの概念にとっては必要のないことである。

【0042】

本発明の他の実施形態は、図4A〜4Fを参照して説明するような非連続的なデジタル経路を使用している。

【0043】

図4Aは、参照フレームのインスタンス9010において矢印9011、9012、9013により表わされた非連続的経路を示す。図4Aの経路は、(0,0)、(1,1)、(2,2)、(7,2)、(8,1)、(9,0)、(9,6)、(9,7)、(9,8)、及び(9,9)の順序で座標を含む。経路の途切れは、座標(2,2)と(7,2)との間で生じる。また、座標(9,0)と(9,6)との間でも途切れが生じる。これらの座標は、各々、図4Aの経路に基づき認証ファクタとして使用されるデータセットにおいて、位置0〜9を有するデータフィールドに記憶される。

【0044】

図4Bは、参照フレームのインスタンス9020において矢印9021、9022により表わされた非連続的経路を示す。図4Bの経路は、(5,3)、(6,3)、(7,3)、(8,3)、(9,3)、(9,6)、(8,6)、(7,6)、(6,6)、及び(5,6)の順序で座標を含む。これらの座標は、各々、図4Bの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0045】

図4Cは、参照フレームのインスタンス9030において矢印9031、9032、9033及び十文字9034により表わされた非連続的経路を示す。図4Cの経路は、(0,0)、(1,0)、(2,0)、(9,0)、(9,1)、(9,2)、(9,9)、(8,9)、(7,9)、及び(0,9)の順序で座標を含む。これらの座標は、各々、図4Cの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0046】

図4Dは、参照フレームのインスタンス9040において十文字9041、9042、9043、9044、9045、9046、9047、9048、9049、9059により表わされた非連続的経路を示す。図4Dの経路は、(0,0)、(2,2)、(4,4)、(6,6)、(8,8)、(0,9)、(2,7)、(4,5)、(6,3)、及び(8,1)の順序で座標を含む。これらの座標は、各々、図4Dの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0047】

図4Eは、参照フレームのインスタンス9050において十文字9051、9052、9053、9054及び矢印9055により表わされた非連続的経路を示す。図4Eの経路は、(0,0)、(9,0)、(9,9)、(0,9)、(2,7)、(3,6)、(4,5)、(5,4)、(6,3)、及び(7,2)の順序で座標を含む。これらの座標は、各々、図4Eの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0048】

図4Fは、参照フレームのインスタンス9060において矢印9061、9062、9063及び十文字9064により表わされた非連続的経路を示す。図4Fの経路は、(7,9)、(8,9)、(9,9)、(9,8)、(9,7)、(9,6)、(8,7)、(7,8)、(6,9)、及び(8,8)の順序で座標を含む。これらの座標は、各々、図4Fの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0049】

図5は、RPDPRに基づく認証セッションの始めに提示されるグラフィックユーザインターフェイススクリーン2090を示す。フィールド2010におけるユーザ名がサーバーにより認識された後に、インターフェイス2090は、クライアントがRPDPR認証ファクタを満足するように促す。さもなければ、ユーザ名が認証サーバーにより受け容れられない場合には、“random partial digitized path(ランダムな部分的デジタル経路)”プロンプト並びにそのフィールド(8040、8050)、フィールド指示子8030、及び第2のストップライトアイコン8020がスクリーン2090に現われない。一方、第1のストップライトアイコン2110が赤く点灯して、アクセスが拒絶された(又はユーザ名が誤りである)ことを信号する。この例では、2つのストップライトアイコン2110、8028が提示される。第1のストップライトアイコン2110は、ユーザの静的なユーザ名が認識された後に緑に点灯する。第2のストップライトアイコン8020は、ランダムな部分的サブセットに対するデータ入力中に現われる。これは、データがデータフィールドに入力される前に又はログインボタンが指示される前に赤くなる。ストップライトアイコン8020は、クライアント/サーバー通信中及びフィールドコンテンツを表わす入力データの受け入れ前に黄色になる。ストップライトアイコン8020は、緑になって、認証成功の信号を発する。

【0050】

入力されて受け入れられたユーザ名は、通常のテキストとして、又はセキュリティの理由でエコードット(echo dots)のシーケンスとして、ユーザ名フィールド2010に表示することができる。データ入力フィールド(例えば、8040)は、対応する数のフィールドを含むパターンのために提示され、そのフィールドが、記憶されるデータフィールドのデータセットにおけるランダムな部分的サブセットを構成であろう。この例では、複数のランダムな部分的サブセットが、フィールド位置番号のセット(例えば、8030)によりユーザに提示され、これは、フィールド位置番号のセット27(位置2及び位置7)と、フィールド位置番号のセット049と、例えば、10個のポイントを含むデジタル経路に対応する10個のデータフィールドのデータセットのうちのフィールド位置番号6とを含む。この実施形態の場合、データ入力フィールドの各々には、ユーザにより選択された指示子を入力するための対応するウインドウをもつボタン8050が関連付けられる。ボタン8050を指示することにより、ポップダウンメニュー8010が表示される。ポップダウンメニュー8010は、図9A〜9F及び図10A〜10Fに示すような参照グリッドのインスタンスを備え、ここでは、グリッド上のポイントが指示子のランダム配列により投入される。従って、座標(4,5)を有するポイントにおける指示子は、数字5である。サーバーは、参照グリッドの各インスタンスに対して指示子の配列が異なるインスタンスを発生する。指示子の配列が異なるインスタンスは、好ましい実施形態では、ランダムに又は擬似ランダムに発生させることができる。或いは又、以前に発生された指示子配列のセットをランダムな順序で使用することができる。ある実施形態の場合、参照グリッドの外観と雰囲気がセッションからセッションへと維持され、一方、指示子の配列が変更される。他の実施形態では、参照グリッドは、デジタル経路上のポイントの座標を使用して参照グリッドのフォーム上の位置を識別できる限り、異なるフォームをとってもよい。認証ファクタを強化するように参照グリッドの提示及び指示子の配列を可変にするための他の技術を利用することもできる。

【0051】

グラフィックユーザインターフェイス2090は、フィールド位置番号のセット(例えば、8030)により表わされる手がかりを提示する。対応する入力フィールド8040がユーザに提示される。ユーザは、手がかりとして入力フィールドに関連付けられた全経路のランダムな部分的サブセットを識別するフィールド位置番号のセットに、フィールド位置番号に対応する座標を有する参照グリッド上のポイントからの指示子を含ませることにより、認証ファクタを満足させる。従って、フィールド位置番号のセット27に対応する入力フィールドにおいて、図3Bに示す全デジタル経路に対して選択された指示子は、フィールド位置番号2に記憶された座標、及び全データセットのフィールド位置番号7に記憶された座標における指示子となる。図3Bの例におけるフィールド位置番号2は、座標(7,7)を記憶する。座標(7,7)における指示子は、デジット6である。図3Bの例におけるフィールド位置番号7は、座標(2,7)を記憶する。座標(2,7)における指示子は、デジット3である。それ故、入力フィールド8040は、指示子6及び3を入力することにより満足される。図5に示すインターフェイス8070に対してフィールド位置番号049及び6のセットより成る手がかりに対応するフィールドを満足するために同様の手順が続けられる。

【0052】

図6は、本発明のRPDPR認証ファクタによる認証リソースを含むクライアント/サーバーシステムを示す。クライアントサブシステム1010は、データ入力装置4010(キーボード、マウス、音声入力等)と、ディスプレイ装置4020(CRT、LCDパネル等)と、プロセッサユニット、メモリ及び他のデータ処理リソースを含む物理的プラットホーム4030(パーソナルコンピュータ、ハンドヘルドコンピュータ、インターネット機器等)とを備えている。クライアントにおいて実行されるソフトウェアは、ブラウザ4050、又は「シン(thin)」ソフトウェアクライアント4060を含み、例えば、パーソナルデジタルアシスタントや、セルラー電話や、完全なブラウザ機能をサポートしなくてよい他の簡単なインターネット機器に設けられるものを含む。ブラウザ4050は、クライアント/サーバーダイアログをサポートするJava(R)バーチャルマシン又は.NET環境を含む。同様に、「シン」ソフトウェアクライアント4060も、クライアント/サーバーダイアログをサポートすることができる。最後に、ネットワーク通信媒体4130へのインターフェイス4040が設けられる。通信媒体4130は、代表的なシステムにおいてワイヤード、ワイヤレス又は光学的媒体を使用するプライベート又はパブリックのローカルエリアネットワーク(LAN)又はワイドエリアネットワーク(WAN)でよい。

【0053】

サーバーサブシステム1030は、ネットワークサーバーリソース4070と、認証プロセスのユーザアカウントサブジェクトに対するアカウントマネージメントユーティリティ4080と、処理ユニット、メモリ、ディスクスペース及び他のデータ処理リソースを含むプラットホーム4090とを備えている。認証プロセスをサポートするためのコアプログラム4100がサーバーサブシステム1030に含まれる。このコアプログラムは、例えば、Java(R)又は.NETオブジェクト指向の技術を使用して実施されてもよい。また、サーバーデータベース及びデータベースコネクタ4120も含まれる。最終的に、サーバーLAN/WAN通信ライン4130のための通信媒体へのインターフェイス4110が設けられる。ある実施形態では、サーバー及びサーバーデータは、ユーザアカウント情報を侵入者から保護するためにセキュリティ特徴と共に実施される。

【0054】

種々の実施形態では、本発明のシステムは、クライアント/サーバーネットワークアーキテクチャーにおけるユーザ認証、ハードウェア装置の認証(クライアントが、例えば、ピアルーターを含む場合)、及びインタラクティブ認証セッションをサポートする他の環境に使用される。ランダムな部分的デジタル経路認識(RPDPR)アルゴリズムに基づくインタラクティブ認証は、多数の既知の侵入者攻撃に対する著しいセキュリティ保護を与える。本発明の相互作用的マルチフィールドパターンプロセスは、標準の静的パスワード技術に置き換わる又はそれを改善する新規な規範を確立する。近代的な高クロックレートのクライアント/サーバーCPU処理能力及び高ネットワークスループットに投資することにより、RPDPR認証プロセスは、使い易いものとなる。

【0055】

上述した例では、ユーザ認証は、保護されたネットワーク宛先へクライアントが最初に要求を出すことで始まる。次いで、クライアントのユーザ名及び共有の機密全パターン(位置を伴うデータフィールドの全デジタル経路、及びそれらの位置の各々を特徴付けるとともにそれらの位置に基づきその経路に沿って順序付けされた座標)を知っているサーバーは、そのサーバーによりランダムに選択されたユーザの全パターンのサブセットを満足させるようにクライアントのGUIを経てクライアントを促す。全パターンとは、クライアントアカウント設定中に確立されたクライアントと、サーバーとの間のプリセットされた共有機密である。この全パターンは、サーバー側のデータベースに存在する。クライアントから要求されたランダムなサブセットの各フィールドは、全パターン内の位置に対応する表示されたシーケンス番号に関連付けされる。GUIにおける各フィールドは、オブジェクトの組み合せの入力を許す(フィールド当たり少なくとも1つのオブジェクトを入力すべきである)。RPDPRに対して与えられた例では、フィールドに入力されるオブジェクトは、参照グリッドの表示における指示子のランダムセットから選択することができ、これら指示子は、全デジタル経路を記憶するデータセットのサブセットに記憶された座標に位置されている。クライアントの応答を受け取ると、サーバーは、内部で計算された予想される組み合せをクライアントの入力データと比較し、そして応答が偽/真である場合に、ノー(no)/ゴー(go)認証の判断を行う。

【0056】

以上、好ましい実施形態を参照して本発明を説明したが、これらは単なる例示に過ぎず、これに限定するものではないことを理解されたい。また、当業者であれば、本発明の精神及び範囲内で種々の変更や組み合せがなされ得ることが容易に明らかであろう。

【図面の簡単な説明】

【0057】

【図1】本発明によるランダムな部分デジタル経路認識RPDPRアルゴリズムに基づいてユーザ認証プロセスを実施するためのクライアント/サーバーアーキテクチャーを示す図である。

【図2】本発明による基本的なランダムな部分デジタル経路認識RPDPR認証セッションのフローチャートである。

【図3A】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3B】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3C】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3D】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3E】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3F】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図4A】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4B】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4C】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4D】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4E】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4F】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図5】本発明による認証プログラムの一実施例に使用されるランダムな部分経路データの入力状態においてログインプロセスをサポートするグラフィックユーザインターフェイスを示す図である。

【図6】RPDPR認証プロセスをサポートすることを含む本発明によるクライアント/サーバーシステムの実施形態に対する基本的アーキテクチャー図である。

【技術分野】

【0001】

本発明は、一般に、コンピュータ及びネットワークセキュリティアクセス制御システムに使用するためのユーザ認証システムに係り、より詳細には、クライアント/サーバーネットワークアーキテクチャー及び他のアーキテクチャーにおける、改良された「ユーザが何を知っているか(what user knows)」に基づいた認証ファクタに関する。

【背景技術】

【0002】

最も広く使用されているユーザ認証方法は、ここでは、標準の静的パスワード認識(SSPR:Standard Static Password Recognition)アルゴリズムと称する。このSSPRアルゴリズムは、ユーザが認証のためにユーザ名及びパスワードを入力するだけでよい。これは、「ユーザが何を知っているか」形式の認証ファクタである。他の形式の認証ファクタは、広く展開されておらず、「ユーザが何を有するか(what user has)」(カードキー)及び「ユーザが何であるか(what user is)」(指紋)を含むものである。「ユーザが何を有するか」及び「ユーザが何であるか」形式の認証ファクタは、特殊なハードウェア装置、例えば、カードリーダー、トークン、指紋センサ等を端末に入力することを必要とし、それ故、通常、「ユーザが何を知っているか」形式に比べて著しく高価で且つ非実用的である。

【0003】

「ユーザが何を知っているか」形式の認証ファクタは、当該ファクタを覚える個人の能力により制限される。例えば、典型的なユーザは、記憶するにあたり「適度な」複雑さの範囲内の、通常、1から7(又は8)個の長さの英数字文字を使ってSSRPのパスワードを選択する。多くの場合、パスワードは、(“patriot”、“London”、11223344等のような)簡単な単語又は整数である。現代工業社会の安全性に関する技術的進歩及び需要は、SSPRにおける典型的なパスワードの安全性に関して少なくとも2つの次のような重大な問題を招いている。

1.侵入者は、パスワードファイルに対して網羅的なリスト内の全ての単語に次々に試みる辞書攻撃(ディクショナリ攻撃)として知られているブルートフォース(brute-force)技術を使用することができる。次々に試行される単語の各々は、攻撃下にあってログインプログラムが使用する同じアルゴリズムを使って暗号化を得る。ハッシュ・パスワードに適用されたり、通信ライン上で妨害されたり、或いはパスワード入力装置において直接行なわれる辞書攻撃(ディクショナリ攻撃)は、かなり簡単なパスワード・リエンジニアリングを念頭に置いている。

2.もう1つの問題は、ほとんどのユーザにとって「適度な」複雑さの範囲内ある典型的なパスワードを組み合せする際の限度に関係する。より大きな組織の場合には、このような「適度」といえるパスワードの範囲が充分でないことがある。

【0004】

前記項目1及び2を考慮した典型的な企業レベルの解決策(企業規模のIT部門ポリシー)は、ユーザが少なくとも4〜5個(又はそれ以上)の英数文字の大文字と小文字を区別したパスワードをもつ必要があり、これは、単純な単語であってはならない(1patRIOT、Lon7Don、等のようなものにする)。このための解決策としては、パスワードを忘たり、失ったりしたユーザが、何回もパスワードをリセットすることを至らしめる。このリセットは、より高いセキュリティレベルへと努力している組織や企業(又はサービス会社)にとってかなりのコスト高であり、且つ迷惑なハードルとなる。

【0005】

客観的な考え方では、パスワード文字の最小数は、最低限、2つのファクタ、即ち組み合せに必要な規模と、組み合せ攻撃(コンビネーショナル攻撃)に対する高い脆弱性とによって制限されるということが示されている。静的パスワードの文字最大数は、ユーザが記憶する上での「適度さ」により制限される。結局、4〜8個の範囲の英数字文字(大文字と小文字の区別無し)となるか、又は3〜7個の英数字文字(大文字と小文字の区別有り)となる。最近まで、組織や企業(又はサービス会社)は、SSPRユーザ認証技術が、比較的簡単、低コスト、且つ広範囲に採用されていることから、これらの良く知られた欠点を許容していた。

【0006】

この間に出てきた要求というのは、セキュリティ産業(認証−許可−会計(AAA又は3A)プログラム、暗号化、企業ソフトウェア、財務サービスプロバイダー等)がSSPRベースのユーザ認証技術をもう一度見直すことを強く求めるものであった。

1.第1の問題は、静的パスワードを解読してしまう組み合せ攻撃を非常に効率的なものにさせるASICチップデータ処理能力の進歩である。見掛け上、これの防御線は、静的パスワードの長さを増加することである。不都合なことに、上述したように、この許容量は、ユーザの「適度さ」により既に著しく制限されている。従って、SSPRベースのセキュリティシステムは、益々効率的な組み合せ攻撃からもちこたえるために、パスワードの最小長さ(3〜4個の英数字文字)を増加しなければならない一方で、人間の記憶に限界があることから、静的パスワードの全体的な長さを変えずに、6〜7個の範囲の英数字文字に制限しなければならないので、板ばさみにあると思われる。

2.また、大規模システムで生じる多数のセキュリティ問題、例えば、州/国の投票システムの欠陥、クレジットカード詐欺、健康データバンク及び金融サービス組織におけるプライバシー及びセキュリティ侵害、マイクロソフト2000及びXPオペレーティングシステムの弱点等は、大規模なセキュリティシステムの改良又は再構築の必要性を招いている。これらシステムの発展は、結局のところ、組織/企業レベルで要求されるものより相当に大きな組み合せ容量の静的パスワードを要求することになる。州レベルで約1千万人のユーザがおり、且つ国家規模で約1億人のユーザがいると仮定すれば、州規模のシステムでは少なくとも5個のキャラクタを有するパスワードが必要であり、そして国家規模のパスワードベースのセキュリティシステムでは少なくとも6個のキャラクタを有するパスワードが必要となる(大文字と小文字の区別が無い場合は4個、及び大文字と小文字の区別が有る場合は5個の文字を仮定する)。ハッカーの側の処理能力が増加するにつれて、安全システムに対するパスワードの最小サイズは、上記「適度さ」に接近するか、又はそれを越えることになる。

3.国家セキュリティシステム、データベース及び種々の市場が国際的に統合されると(例えば、US及びEU)、固有のパスワードを要求するユーザの数が増加し、システムの組み合せ容量が少なくとも6個の英数字(大文字と小文字が区別されるパスワード)を要求するか、又は大文字と小文字の区別がされないシステムには7個の英数字を要求する点まで増加する。これは、既に、ユーザの「適度さ」の境界にまで達している。

【0007】

従って、SSPRは、大規模な静的パスワードベースのセキュリティシステムに対する実際の応用の限界に近づきつつある。これは、バイオメトリック、トークン、及びスマートカードのような別の高セキュリティユーザ認証方法で、近時、重大な注目がなされたことを念頭においている。これらの技術の中で、バイオメトリックが唯一の真のユーザ認証方法である。他のものもユーザ認証システムの一部分となり得るが、それ自体では不充分である。

【0008】

不都合なことに、バイオメトリックは、SSPRベースのシステムよりも著しく高価で且つ展開が困難である。また、宗教的及び文化的問題のためにバイオメトリック認証方法に対して大衆が余り乗り気でないこともある。バイオメトリックを利用する場合の別の大きな問題は、個人のバイオメトリックデータに対する安全性に関することである。バイオメトリックデータが盗難にあうと、データが採取された個人になりすまして永久に再利用できてしまう。

【0009】

B.SSPRベースのシステムに対する攻撃

上述した多数の問題の他に、静的パスワード技術は、特に多数の攻撃を受け易く、このような攻撃に対する防御の範囲にも限界がある。考えられる攻撃の幾つか、及びそれら攻撃に対する防御としては、次のものを含む。

1.パスワードの推測

・侵入者が、ユーザの個人的知識に基づいてパスワードを推測しながら真のユーザ名でログインを試みること。

・防御するには−多数の失敗した試みの後、自動的にセッションをロックアウトする;可能性として存在するアカウントを解約したり、強制的にパスワードをリセットする。

2.ログインセッションのビデオテープ化

・広く利用できるマイクロオーディオ及びビジュアルセンサ、及び他のツールが、隠れた観察を容易にすること。意味の有る距離及び1日の任意の時間からビデオ及び/又はオーディオ記録することが考えられ、これは、公共の場所(ATMマシン、販売場所での顧客、種々の会議に提供されるインターネット端末、カフェ、図書館、誰もの視程内にデスクトップコンピュータ端末を伴う従業員がいる大きなオフィス、及び他の場所)において、コンピュータ又はネットワークオンラインユーザにより入力された機密パスワード又はPINを台無しにする。

・ 防御するには−用心する以外、標準的な保護技術はない。

3.ショルダーサーフィング(人の肩越しに(モニターやキー操作を)のぞき見してパスワードや暗証番号を盗み見る)

・正当なユーザの近くにいる侵入者がパスワードの入力を見ること。

・防御するには−ダミーのエコー文字、及び異なる数の文字を表示する以外、標準的な保護技術はない。

4.ソーシャルエンジニアリング

・侵入者がアドミニストレータ又は真のユーザになりすまして、パスワードの開示/リセットを求めること。

・防御するには−開示しない/ポリシーをリセットする。

5.トロイの木馬

・標準的なログインセッションのように見えるが、そうではなく、ユーザ名及びパスワードを収集する隠れたダウンロードソフトウェアのこと。

・防御するには−アンチウイルス保護及び侵入者検出ソフトウェアをもつ用心深いユーザ及びアドミニストレータのために何らかの保護が考えられる。

6.キーストロークモニタリング

・機密裡にダウンロードされたソフトウェアが全ての打鍵(キーストローク)のログを保持してしまうこと。

・防御するには−雇用者が攻撃開始者である場合には、従業員は防御できない。考えられる別の手段は、法的な保護である。

7.詐欺師

・実際のユーザからかなり離れているが、特殊な聴力/観察スキル/トレーニングを有していてパスワードを解くことができる。

・防御するには−用心する以外、標準的な保護技術はない。

8.ネットワークのかぎまわり

・侵入者が、通信リンク上を移動しながらユーザ名及びパスワードを記録すること。

・防御するには−暗号化プロトコル:Kerberos、SSL、IPsec;チャレンジ応答、トークン又はスマートカードを伴う1回限りのパスワード;パスワードに代わるバイオメトリックを施す。

9.キーボードバッファメモリのかぎまわり

・デスクトップオペレーティングシステムが、キーボードバッファからパスワードをコピーする侵入者のソフトウェアに対してハードウェア保護をもたないこと。

・防御するには−マイクロプロセッサレベルでハードウェア保護を行なう以外、標準的な保護技術はない。

10.パスワードファイルの窃盗

・各ユーザ名が、読み取ることのできるハッシュ形態でパスワード入力を有すること。

・ 防御するには−Needham−Guyアルゴリズムを使用する:各パスワードが、それ自身がハッシュ暗号化されるべき暗号キーにする。

【0010】

上述した全ての攻撃は、3つの異なるカテゴリー、即ち通信ライン攻撃(8、ディクショナリ攻撃)、入力/出力装置における攻撃(1、2、3、4、5、6、7、9)、及びデータベース攻撃(10)に分離することができる。

【0011】

C.セキュリティ改善要求

上述した攻撃のリストで表わされたように、SSPRセキュリティ技術は、良く知られた機密保護違反を受け易い。SSPRは、「ユーザが何を有するか」(例えば、ハードウェアトークン)、或いは「ユーザが何であるか」(例えば、指紋、顔、目、及び音声認識のようなバイオメトリック特色)に基づく他の認証ファクタに対抗して、「ユーザが何を知っているか」に基づくものである。良く知られたように、「ユーザが何を知っているか」に基づく認証システムは、他の認証ファクタに対抗して、低廉であり、ユーザに馴染み易く、電子的な展開可能が容易であり、そして付加的なハードウェアを要求しないために、最も魅力的である。そのため、SSPR技術を改良し且つインターネットの大量トランザクション及びe−コマースコミュニティの要件を満足するように多数の試みがなされている。多数のユーザ認証セキュリティ改善要求は、次のものを含む。

1.暗号化なしでも、クライアントとサーバーとの間に共有される認証機密(パスワード又はPINのような)は、通信ライン上を搬送する間に侵入者によりデータが傍受されても、露呈されてはならない。

2.認証システムは、入力/出力装置における攻撃に対して強力な回復力を示すべきである(例えば、B1−B7、B9を参照)。

3.「ユーザが何を知っているか」に基づく認証システムは、サーバーとで共有する機密知識を使用すべきであり、これは、静的なパスワードに比して、人間が覚えておくものより容易であるか又は同等の困難さである。さもなければ、システムは、広範囲に採用される機会がない。

4.クライアント及びサーバーは、互いに相互認証を行わねばならない。

5.クライアントは、サーバーにより認証されて、インターネットのコンピュータプラットホームから保護されたリソースにアクセスすることができなければならない。

6.認証システムは、クライアントコンピュータプラットホームにゼロフットプリント(zero footprint)のダウンロードソフトウェアを有していなければならない。

7.SSPR技術に比して付加的なハードウェアがない。

8.「強力な認証」セキュリティシステム(2つ以上の認証ファクタを有する)を構築する際に他の認証ファクタに容易に且つ低廉にマッチングする。

9.メッセージ指向のウェブサービス技術(SOAP、SAML、XML、WSDL、等)のセキュリティに適合する。

【0012】

従来の代表的な認証技術は、Juels氏の米国第2002/0029341号、Boroditsky氏の米国特許第6,327,659号、Boroditsky氏の米国特許第6,332,192号、Azuma氏の米国第2001/0039618号、Jalili氏の米国特許第6,209,104号、Ozzie氏の米国特許第5,664,099号、Davies氏の米国特許第5,608,387号、Blonder氏の米国特許5,559,961号、Baker氏の米国特許第5,428,084号、Cottrell氏の米国特許第5,465,084号、及びMartino氏の米国特許第5,276,314号に説明されている。

【発明の開示】

【発明が解決しようとする課題】

【0013】

多くの解決策が、上述した要求(1〜9)の幾つかを満足することに向かってある改良を約束している。しかしながら、既知の解決策で、広範囲な公衆及び産業で容認されたものはない(SSPRを除いて)。更に、上述した全要求リストを網羅する包括的安全システム及びユーザ認証方法を考慮するものはない。従って、充分に足り得る組み合せ容量を確保しながら、通信ライン及びデータ入力装置における既知の攻撃のほとんどに対して非常に高い実際的なセキュリティを考慮する認証システム及び方法が要望される。更に、使い易さ及びセキュリティに貢献するこのような新規な認証システムに対するユーザインターフェイスが求められている。

【課題を解決するための手段】

【0014】

本発明は、新規なランダムな部分デジタル経路認識(RPDPR:Random Partial Digitized Path Recognition)アルゴリズム、並びにこのアルゴリズムを基礎とする認証システム及び方法を提供する。このRPDPR認証技術は、SSPRに基づくセキュリティシステムの肯定的特徴を有すると同時に、セキュリティに関して非常に強力である。このRPDPR技術は、コンピュータデータ処理の辞書攻撃又はブルートフォース攻撃、パスワード推測、パスワードファイルの窃盗、ショルダーサーフィン、盗聴、ビデオテープ化、トロイの木馬攻撃、メモリかぎまわり攻撃、打鍵(キーストローク)モニタリング、及びネットワークかぎまわりに対して非常に有効である。同時に、RPDPRは、ユーザが記憶するにあたり「適度な」範囲内にありながら、膨大な組み合せ容量を伴う「ユーザが何を知っているか」の認証方法を提供する。

【0015】

本発明は、クライアントを認証するための相互作用的(インタラクティブ)な方法により実施される。この方法は、サーバーが、サーバーにより予め識別されたクライアントに手がかりを与え、そしてクライアントがその手がかりにより示唆されるデータを入力するという意味で、インタラクティブである。この方法の実施形態は、データフィールドのセットより成る全パターンを使用し、当該データフィールドのセットが、認識用参照グリッド上のデジタル経路を指定するパラメータを記憶する。更に、この方法の実施形態は、認証ファクタを満足するために、サーバーに記憶された全パターンのランダムな部分サブセットを使用する。

【0016】

この方法の実施形態によれば、データフィールドの順序付けされたセットが安全メモリに記憶される。順序付けされたセットのデータフィールドは、参照フレームにおけるデジタル経路上のポイントの座標を記憶する各フィールドコンテンツを含む。順序付けされたセットのデータフィールドの位置と、データフィールドのコンテンツとによって、デジタル経路上のポイントを指定する。サーバーは、通信媒体を経て、順序付けされたセットの位置などの手がかりをクライアントに提供する。その位置は、順序付けされたセットからのランダムなサブセットにあり、順序付けされたセットのデータフィールドに記憶された全パターンから、ランダムな部分パターンを識別する。明瞭化のために、ここに使用する「ランダム」という用語は、擬似ランダムを含むものとする。

【0017】

サーバーは、例えば、手がかりを表示する入力構成をグラフィックユーザインターフェイスの一部分として提示する。この入力構成は、手がかりにより指示された位置のフィールドコンテンツに対応するデータの入力を容易にする。例えば、一実施形態における入力構成は、長方形グリッドのような参照フレームの表示のインスタンス(instance)を含む。この参照フレームを表示するインスタンスは、参照フレームの座標をもつ位置を占有する指示子のランダムな配列を含み、上記座標は、デジタル経路を指定するデータフィールドのセットに記憶された座標に対応している。ある実施形態の場合、認証セッション中に表示される参照フレームのインスタンスに表示される指示子が、英数字文字、イメージ及びカラーの1つ以上を含む。

【0018】

入力構成は、指示子のランダム配列から指示子を挿入するための入力フィールドを含む。クライアントは、デジタル経路を指定するデータセット内のデータフィールドのフィールドコンテンツにより識別され、且つ手がかりで指定されるデジタル経路に沿った位置をもつ座標より得られる参照フレームのインスタンスから指示子を挿入することによって、認証ファクタを満足させる。サーバーは、指示子のランダム配列が、全デジタル経路上のデータフィールド位置のランダムな各組み合せ、及び異なる認証セッションに対して変更されるような参照フレームの異なるインスタンスを発生させる。従って、特定の指示子が、単一の認証セッションの間だけは、座標の特定組み合せを識別するフィールドコンテンツに対応する。サーバーは、手がかりへの参照、記憶された全パターン、及び特定の認証セッションについて与えられる参照フレームのインスタンスを使って、指示子を検証する。入力データが一致する場合には、認証の成功信号が発せられる。さもなければ、認証の失敗信号が発せられる。

【0019】

本発明のある実施形態では、プロセスは、アカウント設定のための入力構成をクライアントに提示することを含む。入力構成は、インターネットブラウザ又はシン(thin)クライアントソフトウェアを使用して提示されるグラフィックユーザインターフェイスを含むことができる。ユーザは、参照フレームにおけるデジタル経路を指定するフィールドコンテンツをデータフィールドの順序付けされたセットに対して与える。

【0020】

本発明の実施形態は、データネットワークにおける保護されたリソースへ試みられたアクセスを検出する初期ステップを備えている。試みられたアクセスの検出に応答して、認証手順が開始される。認証手順が首尾良く完了した後に、クライアント認証の信号が発せられ、保護されたリソースへアクセスすることが可能になる。

【0021】

本発明の更に別の実施形態は、第1及び第2のプロンプト及び検証ステップの少なくとも1つの間にアイコンを表示する。このアイコンは、プロンプト中の第1状態と、検証を待機する間の第2状態と、検証後の第3状態とを有する。例えば、一実施形態において、アイコンは、プロンプト中に赤い光を、検証を待機する間に黄色い光を、そして検証後に緑の光を表示するストップライトアイコンを備えている。

【0022】

本発明の実施形態は、クライアントを認証するシステムを包含する。このシステムは、データプロセッサを備え、このプロセッサは、データベースへのインターフェイスと、データネットワークへのインターフェイスと、データプロセッサにより実行可能な認証システムプログラムとを含む。このシステムプログラムは、アカウントユーザ名を含むクライアント証明書に基づいてクライアントを認証するためのRPDPR認証ファクタをサポートする認証ロジックを含む。

【0023】

また、本発明は、クライアント/サーバーアーキテクチャー及び他のアーキテクチャーに基づいて認証システムにより実施される。一実施形態において、プロセスは、非常に多数のユーザに対する認証サーバーへと拡張される。この実施形態では、プロセスは、上述したデータフィールドのデータセットを含むユーザアカウントの安全データベースを維持することを含む。このシステムでは、保護されたネットワークリソースをアクセスする試みが検出されるか、さもなければ、サーバーへ向け直される。サーバーは、次いで、上述した認証セッションを実行して、クライアントが保護されたリソースへアクセスすることができるようにする。

【0024】

本発明を実施するシステムは、プロセッサ、メモリ及びネットワークインターフェイスを含むデータ処理リソースを備えている。データ処理リソースにおいて実行される認証サーバーソフトウェアは、上述したように、アカウント設定及びクライアント認証のためのプロセスを実行する。

【0025】

RPDPRに基づく認証技術は、標準の静的パスワード技術(SSPR)と同様に、ユーザに馴染み易く、コスト効率が良く、且つ電子的な展開が可能である。同時に、SSPRに比して、RPDPRを使用すると、セキュリティが相当に高くなる。これは、データの搬送中に、データ入力装置及び通信ラインに侵入する多数の攻撃に対する有効な保護を考慮するものである。RPDPRに基づく認証技術は、コスト、ビジネス要件及びハードウェアリソースを伴うトレードオフを考えた拡張可能なセキュリティをもちながらも、ハードウェア及び人間のクライアントに適用することができる。

【0026】

本発明の他の特徴及び効果は、添付図面、以下の詳細な説明、及び特許請求の範囲から明らかとなろう。

【発明を実施するための最良の形態】

【0027】

図1〜6を参照して、本発明の実施形態を詳細に説明する。

【0028】

図1は、本発明による代表的なRPDPR認証プロセスに対する基本的な通信設定を示す図である。クライアントサブシステム1010は、ローカルエリアネットワーク又はワイドエリアネットワーク通信サブシステム1020のような通信媒体により、サーバーサブシステム1030と通信する。保護されたネットワーク宛先1130は、URL、安全ネットワークへのリンク等により識別される、安全ウェブサイトのようなリソースへのアクセスを制御する。

【0029】

アクセスを設定するために、前認証セッション3040が、クライアントサブシステム1010及びサーバーサブシステム1030により実行される。前認証セッション3040では、ユーザアカウントがサーバーサブシステム1030において設定され、ユーザ名と、データフィールドの順序付けされたデータセットにより表わされた機密デジタル経路とが、ユーザにより選択されて、サーバーサブシステム1030に記憶される。順序付けされたデータセットは、ユーザの全パターンを特徴付けるものであり、ここで、データフィールドは、データセットにおける位置を有すると共に、各フィールドコンテンツを有する。RPDPRについては、フィールドコンテンツは、ポイントの参照フレームにおけるフィールド座標の組み合せを含む。座標は、参照フレームで方向付けされたデジタル経路に沿ったデータフィールド位置を特徴付ける。データセット内の位置は、方向付けされたデジタル経路上の対応ポイントの位置(例えば、フィールド番号)に対応し、そのデジタル経路は、クライアントに既知の座標を参照フレーム上に持っている。それ故、データセットにおける位置は、このような座標をクライアントに指示し、そしてこれらの座標を使用して、手がかりにより指示された位置に対応する認証ファクタの一部分を満足させるものとして供給される指示子を選択することができる。

【0030】

ユーザアカウント情報、ユーザ名、及びデータフィールドの順序付けされたセットは、認証セッション中に使用されるそのような他の情報と共に、安全なサーバーデータベースに記憶される。ある実施形態では、付加的な認証ファクタをサポートする情報がデータベースに記憶される。

【0031】

保護されたネットワーク宛先1130へのアクセスを得るために、クライアントサブシステム1010及びサーバーサブシステム1030は、RPDPRに基づくクライアント/サーバーインタラクティブ通信プロトコルを含む認証セッション3050を実行する。認証セッション3050の実施形態は、図2を参照して詳細に説明する。

【0032】

1つの基本的な流れによれば、ユーザが、保護されたネットワーク宛先に到達するよう試みるときに認証セッションが開始される(ブロック1060)。保護されたネットワーク宛先は、ユーザが試みたアクセスを認証サーバーへ向け直し、さもなければ、試みられたアクセスが認証サーバー1030において検出される。ユーザがインターネットブラウザを使用してアクセスを試みる一実施例の場合、認証サーバー1030へのリンクを含むグラフィックユーザインターフェイスを含む通信インターフェイスがユーザのブラウザへ返信される(ブロック1070)。この通信インターフェイスは、例えば、認証サーバー又は別のネットワークリソースによる向け直しを通して返信されてもよい。通信インターフェイスを経て、サーバーは、ユーザがグラフィックユーザインターフェイスのフィールドにユーザ名を入力するように促す(ブロック1080)。ユーザは、ユーザ名を入力し、これは、認証サーバーへ返信される(ブロック1090)。ユーザ名が有効である場合には、認証サーバーは、順序付けされたデータセットからのデータフィールドのランダムな部分サブセットを識別し、フィールドコンテンツ及びフィールド位置は、参照フレーム上の全デジタル経路を一緒に定義するポイントのセットの座標を指示する。例えば、ある実施形態では、スタート経路フィールドが位置0を有し、次に続くデータフィールドが位置1を有し、そして位置9を有する全デジタル経路端における最後のデータフィールドまで同様に続く全デジタル経路を構成する10個のデータフィールドがある。

【0033】

次いで、認証サーバー(手がかり)により識別され、且つグラフィックユーザインターフェイスを通してユーザへ提示されるランダムな部分的サブセットは、例えば、24、019、7、68のようなランダムな数字の組み合せセットのように見える。ユーザは、グラフィックユーザインターフェイスを使用して、データフィールドのランダムな部分的サブセットにおけるメンバーデータフィールドの座標に対応する入力フィールド値を満足するよう促される(ブロック4100)。一実施例では、参照フレームのインスタンスに位置する指示子の配列から入力フィールド値が選択される。ここで、配列の指示子は、参照フレームにおける候補座標に対応する参照フレームのインスタンス上の位置を有する。ユーザは、デジタル経路のランダムな部分的サブセット用の座標に対応する指示子又は他のデータを入力フィールドコンテンツとして入力し、そして入力データがサーバーへ返信される(ブロック4110)。入力データがランダムなサブセットに対するフィールドコンテンツに一致する場合には、成功認証の信号が、例えば、グラフィックユーザインターフェイスを経てユーザへ発せられ、保護されたネットワーク宛先へ発せられ、及び/又は他のリソース、例えば、認証セッションが成功したことを知る必要のある認証及びアカウンティングシステムへ発せられされ、そして要求された保護されたネットワーク宛先へのネットワーク接続が許可される(ブロック1120)。

【0034】

図3A−3F及び図4A−4Fは、デジタル経路をRPDPR認証ファクタとして使用するために、参照フレームに対してどのように指定するかを示す。この例では、参照フレームは、図3Aに示す参照グリッドより成る。この実施形態における参照グリッド8010は、デカルト(Cartesian)座標系のように、水平及び垂直軸8012,8013それぞれに沿った座標により特徴付けることのできる位置(例えば、8011)の配列より成る。他の参照フレームは、極座標系のような他の座標系に基づいて編成することができる。図3Aに示す例では、位置8011は、座標(6,3)により特徴付けることができる。図3Aは、例えば、全デジタル経路を指定するためクライアントにより使用されるアカウント設定手順の間に、ユーザインターフェイスに表示するための参照フレームのインスタンスを表わす。従って、このインスタンスは、参照軸の交点にアイコン8014を含み、これは、インスタンスを開閉するためのボタンとして使用される。クライアントは、マウス、キーボード、又は他の入力装置で参照グリッド上に経路を描く(又は選ぶ、又は精選する)こともできるし、或いは設定アルゴリズムの特定のインスタンスに適するようにサーバーにより経路を与えることもできる。

【0035】

図3B〜3Fは、参照フレーム8010を使用して設定できる代表的な全デジタル経路を示す。従って、図3Bは、参照グリッドのインスタンス8020における経路8021を示す。この経路は、座標ポイント(9,7)で始まるポイントのセットを含む。この経路は、座標ポイント(8,7)、(7,7)、(6,7)、・・・(0,7)の順序で直線的に進む。このデジタル経路に対応するデータセットは、データセットにおける位置0から9を有するデータフィールドのセットを含む(ここで、位置は、データフィールドの直線配列を含むデータセットを使用してフィールド番号で表わすことができる)。10個の位置におけるデータフィールドは、各々、座標(9,7)から(0,7)の組み合せを順次記憶する。このように、クライアントが、経路と、データセットにおけるデータフィールドの位置とを知っている場合には、クライアントは、データフィールドに記憶された座標を決定することができる。これらの座標は、以下に述べるように、認証ファクタを満足させるのに使用できる。

【0036】

図3Cは、参照フレームのインスタンス8030において矢印8031、8032、8033により表わされた経路を示している。図3Cの経路は、(0,8)、(1,9)、(2,9)、(2,8)、(2,7)、(3,6)、(4,5)、(5,4)、(6,3)、及び(7,2)の順序で座標を含む。これらの座標は、各々、図3Cの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0037】

図3Dは、参照フレームのインスタンス8040において矢印8041、8042により表わされた経路を示す。図3Dの経路は、(0,5)、(1,6)、(2,7)、(3,8)、(4,9)、(5,9)、(6,8)、(7,7)、(8,6)及び(9,5)の順序で座標を含む。これらの座標は、各々、図3Dの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0038】

図3Eは、参照フレームのインスタンス8050において矢印8051、8052により表わされた経路を示す。図3Eの経路は、(9,9)、(9,8)、(9,7)、(9,6)、(9,5)、(8,5)、(7,5)、(6,5)、(5,5)及び(4,5)の順序で座標を含む。これらの座標は、各々、図3Eの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0039】

図3Fは、参照フレームのインスタンス8060において矢印8061、8062、8063、8064、8065により表わされた経路を示す。図3Fの経路は、(2,9)、(2,8)、(3,8)、(3,9)、(4,9)、(4,8)、(5,8)、(5,9)、(6,9)及び(6,8)の順序で座標を含む。これらの座標は、各々、図3Fの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0040】

図3B〜3Fに示すデジタル経路は、経路上の全ての座標が経路上の他の座標と順に隣接しているので、連続的なデジタル経路と考えられる。連続的な経路は、あるクライアントについては、容易に覚えることができる。

【0041】

また、代表的なデジタル経路は、全て、同じ数のポイントを有する。各経路に同じ数のポイントを使用することで、RPDPR認証アルゴリズムの実行が容易になるが、これは、クライアントからクライアントへのRPDPR認証ファクタの概念にとっては必要のないことである。

【0042】

本発明の他の実施形態は、図4A〜4Fを参照して説明するような非連続的なデジタル経路を使用している。

【0043】

図4Aは、参照フレームのインスタンス9010において矢印9011、9012、9013により表わされた非連続的経路を示す。図4Aの経路は、(0,0)、(1,1)、(2,2)、(7,2)、(8,1)、(9,0)、(9,6)、(9,7)、(9,8)、及び(9,9)の順序で座標を含む。経路の途切れは、座標(2,2)と(7,2)との間で生じる。また、座標(9,0)と(9,6)との間でも途切れが生じる。これらの座標は、各々、図4Aの経路に基づき認証ファクタとして使用されるデータセットにおいて、位置0〜9を有するデータフィールドに記憶される。

【0044】

図4Bは、参照フレームのインスタンス9020において矢印9021、9022により表わされた非連続的経路を示す。図4Bの経路は、(5,3)、(6,3)、(7,3)、(8,3)、(9,3)、(9,6)、(8,6)、(7,6)、(6,6)、及び(5,6)の順序で座標を含む。これらの座標は、各々、図4Bの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0045】

図4Cは、参照フレームのインスタンス9030において矢印9031、9032、9033及び十文字9034により表わされた非連続的経路を示す。図4Cの経路は、(0,0)、(1,0)、(2,0)、(9,0)、(9,1)、(9,2)、(9,9)、(8,9)、(7,9)、及び(0,9)の順序で座標を含む。これらの座標は、各々、図4Cの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0046】

図4Dは、参照フレームのインスタンス9040において十文字9041、9042、9043、9044、9045、9046、9047、9048、9049、9059により表わされた非連続的経路を示す。図4Dの経路は、(0,0)、(2,2)、(4,4)、(6,6)、(8,8)、(0,9)、(2,7)、(4,5)、(6,3)、及び(8,1)の順序で座標を含む。これらの座標は、各々、図4Dの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0047】

図4Eは、参照フレームのインスタンス9050において十文字9051、9052、9053、9054及び矢印9055により表わされた非連続的経路を示す。図4Eの経路は、(0,0)、(9,0)、(9,9)、(0,9)、(2,7)、(3,6)、(4,5)、(5,4)、(6,3)、及び(7,2)の順序で座標を含む。これらの座標は、各々、図4Eの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0048】

図4Fは、参照フレームのインスタンス9060において矢印9061、9062、9063及び十文字9064により表わされた非連続的経路を示す。図4Fの経路は、(7,9)、(8,9)、(9,9)、(9,8)、(9,7)、(9,6)、(8,7)、(7,8)、(6,9)、及び(8,8)の順序で座標を含む。これらの座標は、各々、図4Fの経路に基づき認証ファクタとして使用されるデータセットにおいて位置0〜9を有するデータフィールドに記憶される。

【0049】

図5は、RPDPRに基づく認証セッションの始めに提示されるグラフィックユーザインターフェイススクリーン2090を示す。フィールド2010におけるユーザ名がサーバーにより認識された後に、インターフェイス2090は、クライアントがRPDPR認証ファクタを満足するように促す。さもなければ、ユーザ名が認証サーバーにより受け容れられない場合には、“random partial digitized path(ランダムな部分的デジタル経路)”プロンプト並びにそのフィールド(8040、8050)、フィールド指示子8030、及び第2のストップライトアイコン8020がスクリーン2090に現われない。一方、第1のストップライトアイコン2110が赤く点灯して、アクセスが拒絶された(又はユーザ名が誤りである)ことを信号する。この例では、2つのストップライトアイコン2110、8028が提示される。第1のストップライトアイコン2110は、ユーザの静的なユーザ名が認識された後に緑に点灯する。第2のストップライトアイコン8020は、ランダムな部分的サブセットに対するデータ入力中に現われる。これは、データがデータフィールドに入力される前に又はログインボタンが指示される前に赤くなる。ストップライトアイコン8020は、クライアント/サーバー通信中及びフィールドコンテンツを表わす入力データの受け入れ前に黄色になる。ストップライトアイコン8020は、緑になって、認証成功の信号を発する。

【0050】

入力されて受け入れられたユーザ名は、通常のテキストとして、又はセキュリティの理由でエコードット(echo dots)のシーケンスとして、ユーザ名フィールド2010に表示することができる。データ入力フィールド(例えば、8040)は、対応する数のフィールドを含むパターンのために提示され、そのフィールドが、記憶されるデータフィールドのデータセットにおけるランダムな部分的サブセットを構成であろう。この例では、複数のランダムな部分的サブセットが、フィールド位置番号のセット(例えば、8030)によりユーザに提示され、これは、フィールド位置番号のセット27(位置2及び位置7)と、フィールド位置番号のセット049と、例えば、10個のポイントを含むデジタル経路に対応する10個のデータフィールドのデータセットのうちのフィールド位置番号6とを含む。この実施形態の場合、データ入力フィールドの各々には、ユーザにより選択された指示子を入力するための対応するウインドウをもつボタン8050が関連付けられる。ボタン8050を指示することにより、ポップダウンメニュー8010が表示される。ポップダウンメニュー8010は、図9A〜9F及び図10A〜10Fに示すような参照グリッドのインスタンスを備え、ここでは、グリッド上のポイントが指示子のランダム配列により投入される。従って、座標(4,5)を有するポイントにおける指示子は、数字5である。サーバーは、参照グリッドの各インスタンスに対して指示子の配列が異なるインスタンスを発生する。指示子の配列が異なるインスタンスは、好ましい実施形態では、ランダムに又は擬似ランダムに発生させることができる。或いは又、以前に発生された指示子配列のセットをランダムな順序で使用することができる。ある実施形態の場合、参照グリッドの外観と雰囲気がセッションからセッションへと維持され、一方、指示子の配列が変更される。他の実施形態では、参照グリッドは、デジタル経路上のポイントの座標を使用して参照グリッドのフォーム上の位置を識別できる限り、異なるフォームをとってもよい。認証ファクタを強化するように参照グリッドの提示及び指示子の配列を可変にするための他の技術を利用することもできる。

【0051】

グラフィックユーザインターフェイス2090は、フィールド位置番号のセット(例えば、8030)により表わされる手がかりを提示する。対応する入力フィールド8040がユーザに提示される。ユーザは、手がかりとして入力フィールドに関連付けられた全経路のランダムな部分的サブセットを識別するフィールド位置番号のセットに、フィールド位置番号に対応する座標を有する参照グリッド上のポイントからの指示子を含ませることにより、認証ファクタを満足させる。従って、フィールド位置番号のセット27に対応する入力フィールドにおいて、図3Bに示す全デジタル経路に対して選択された指示子は、フィールド位置番号2に記憶された座標、及び全データセットのフィールド位置番号7に記憶された座標における指示子となる。図3Bの例におけるフィールド位置番号2は、座標(7,7)を記憶する。座標(7,7)における指示子は、デジット6である。図3Bの例におけるフィールド位置番号7は、座標(2,7)を記憶する。座標(2,7)における指示子は、デジット3である。それ故、入力フィールド8040は、指示子6及び3を入力することにより満足される。図5に示すインターフェイス8070に対してフィールド位置番号049及び6のセットより成る手がかりに対応するフィールドを満足するために同様の手順が続けられる。

【0052】

図6は、本発明のRPDPR認証ファクタによる認証リソースを含むクライアント/サーバーシステムを示す。クライアントサブシステム1010は、データ入力装置4010(キーボード、マウス、音声入力等)と、ディスプレイ装置4020(CRT、LCDパネル等)と、プロセッサユニット、メモリ及び他のデータ処理リソースを含む物理的プラットホーム4030(パーソナルコンピュータ、ハンドヘルドコンピュータ、インターネット機器等)とを備えている。クライアントにおいて実行されるソフトウェアは、ブラウザ4050、又は「シン(thin)」ソフトウェアクライアント4060を含み、例えば、パーソナルデジタルアシスタントや、セルラー電話や、完全なブラウザ機能をサポートしなくてよい他の簡単なインターネット機器に設けられるものを含む。ブラウザ4050は、クライアント/サーバーダイアログをサポートするJava(R)バーチャルマシン又は.NET環境を含む。同様に、「シン」ソフトウェアクライアント4060も、クライアント/サーバーダイアログをサポートすることができる。最後に、ネットワーク通信媒体4130へのインターフェイス4040が設けられる。通信媒体4130は、代表的なシステムにおいてワイヤード、ワイヤレス又は光学的媒体を使用するプライベート又はパブリックのローカルエリアネットワーク(LAN)又はワイドエリアネットワーク(WAN)でよい。

【0053】

サーバーサブシステム1030は、ネットワークサーバーリソース4070と、認証プロセスのユーザアカウントサブジェクトに対するアカウントマネージメントユーティリティ4080と、処理ユニット、メモリ、ディスクスペース及び他のデータ処理リソースを含むプラットホーム4090とを備えている。認証プロセスをサポートするためのコアプログラム4100がサーバーサブシステム1030に含まれる。このコアプログラムは、例えば、Java(R)又は.NETオブジェクト指向の技術を使用して実施されてもよい。また、サーバーデータベース及びデータベースコネクタ4120も含まれる。最終的に、サーバーLAN/WAN通信ライン4130のための通信媒体へのインターフェイス4110が設けられる。ある実施形態では、サーバー及びサーバーデータは、ユーザアカウント情報を侵入者から保護するためにセキュリティ特徴と共に実施される。

【0054】

種々の実施形態では、本発明のシステムは、クライアント/サーバーネットワークアーキテクチャーにおけるユーザ認証、ハードウェア装置の認証(クライアントが、例えば、ピアルーターを含む場合)、及びインタラクティブ認証セッションをサポートする他の環境に使用される。ランダムな部分的デジタル経路認識(RPDPR)アルゴリズムに基づくインタラクティブ認証は、多数の既知の侵入者攻撃に対する著しいセキュリティ保護を与える。本発明の相互作用的マルチフィールドパターンプロセスは、標準の静的パスワード技術に置き換わる又はそれを改善する新規な規範を確立する。近代的な高クロックレートのクライアント/サーバーCPU処理能力及び高ネットワークスループットに投資することにより、RPDPR認証プロセスは、使い易いものとなる。

【0055】

上述した例では、ユーザ認証は、保護されたネットワーク宛先へクライアントが最初に要求を出すことで始まる。次いで、クライアントのユーザ名及び共有の機密全パターン(位置を伴うデータフィールドの全デジタル経路、及びそれらの位置の各々を特徴付けるとともにそれらの位置に基づきその経路に沿って順序付けされた座標)を知っているサーバーは、そのサーバーによりランダムに選択されたユーザの全パターンのサブセットを満足させるようにクライアントのGUIを経てクライアントを促す。全パターンとは、クライアントアカウント設定中に確立されたクライアントと、サーバーとの間のプリセットされた共有機密である。この全パターンは、サーバー側のデータベースに存在する。クライアントから要求されたランダムなサブセットの各フィールドは、全パターン内の位置に対応する表示されたシーケンス番号に関連付けされる。GUIにおける各フィールドは、オブジェクトの組み合せの入力を許す(フィールド当たり少なくとも1つのオブジェクトを入力すべきである)。RPDPRに対して与えられた例では、フィールドに入力されるオブジェクトは、参照グリッドの表示における指示子のランダムセットから選択することができ、これら指示子は、全デジタル経路を記憶するデータセットのサブセットに記憶された座標に位置されている。クライアントの応答を受け取ると、サーバーは、内部で計算された予想される組み合せをクライアントの入力データと比較し、そして応答が偽/真である場合に、ノー(no)/ゴー(go)認証の判断を行う。

【0056】

以上、好ましい実施形態を参照して本発明を説明したが、これらは単なる例示に過ぎず、これに限定するものではないことを理解されたい。また、当業者であれば、本発明の精神及び範囲内で種々の変更や組み合せがなされ得ることが容易に明らかであろう。

【図面の簡単な説明】

【0057】

【図1】本発明によるランダムな部分デジタル経路認識RPDPRアルゴリズムに基づいてユーザ認証プロセスを実施するためのクライアント/サーバーアーキテクチャーを示す図である。

【図2】本発明による基本的なランダムな部分デジタル経路認識RPDPR認証セッションのフローチャートである。

【図3A】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3B】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3C】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3D】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3E】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図3F】本発明による機密の全デジタル経路選択メニューと、ログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全連続経路の種々の例とを示す図である。

【図4A】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4B】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4C】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4D】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4E】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図4F】本発明によりログインセッション中にRPDPR認証プロセスをサポートする際にオンラインユーザアカウント設定に対して10個の位置を有する全非連続経路の種々の例を示す図である。

【図5】本発明による認証プログラムの一実施例に使用されるランダムな部分経路データの入力状態においてログインプロセスをサポートするグラフィックユーザインターフェイスを示す図である。

【図6】RPDPR認証プロセスをサポートすることを含む本発明によるクライアント/サーバーシステムの実施形態に対する基本的アーキテクチャー図である。

【特許請求の範囲】

【請求項1】

クライアントを認証するための相互に作用する方法であって、

データセットでの各位置、及びクライアントに既知であり参照フレーム上にあるデジタル経路に沿った座標を識別するフィールドコンテンツ、を含む複数のデータフィールドを備えた該データセットをメモリに記憶するステップと、

ランダムな部分的サブセットのデータフィールドに関する前記データセットにおける位置を、データ通信媒体を介してクライアントに識別させるステップと、

前記データセットのランダムな部分的サブセットのデータフィールドによって識別される前記デジタル経路に沿った座標に対応して、データ通信媒体を介してクライアントより入力データを受け入れるステップと、

前記入力データが、前記ランダムな部分的サブセットのデータフィールドのフィールドコンテンツにより特定された座標に一致するかどうかを決定するステップと、を備えた方法。

【請求項2】

前記入力データが一致する場合には、認証成功の信号を発し、入力データが一致しない場合には、認証失敗の信号を発するステップを備えた、請求項1に記載の方法。

【請求項3】

参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するステップを備え、前記入力データが前記指示子を含む、請求項1に記載の方法。

【請求項4】

参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するステップを備え、前記入力データが前記指示子を含み、前記指示子が英数字文字を含む、請求項1に記載の方法。

【請求項5】

参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するステップを備え、前記入力データが前記指示子を含み、前記提示されたインスタンスがグラフィック表示の他のインスタンスに使用されるものとは異なる指示子を使用するように、サーバーによりランダム又は擬似ランダムに前記指示子を発生させる、請求項1に記載の方法。

【請求項6】

前記データセットからのランダムな部分的サブセットのデータフィールドのコンテンツに対応するデータを入力するための入力構成を、サーバーからデータ通信媒体を経てクライアントに提示するステップを備え、クライアントから入力データを受け入れる前記ステップは、前記入力構成に基づいてデータを受け入れることを含む、請求項1に記載の方法。

【請求項7】

前記位置に対応するデータのクライアント入力を容易にするための入力構成を含んだグラフィックユーザインターフェイスを、サーバーからデータ通信媒体を介してクライアントに提示するステップを備え、前記入力構成は、前記参照フレームの座標での指示子の配列と、前記ランダムな部分的サブセットに対応する指示子の配列からの指示子を挿入するための入力フィールドとを有する前記参照フレームのインスタンスを含む、請求項1に記載の方法。

【請求項8】

アカウント設定のための入力構成をクライアントに提示するステップと、その入力構成に基づいてクライアントからデータを受け入れ、データフィールドのフィールドコンテンツを前記データセットに設定するステップとを備えた、請求項1に記載の方法。

【請求項9】

アカウント設定のための入力構成をクライアントに提示するステップと、

その入力構成に基づいてクライアントからデータを受け入れ、データフィールドのフィールドコンテンツをデータセットにセットするステップとを備え、前記入力構成は前記参照フレームのグラフィック表示を含む、請求項1に記載の方法。

【請求項10】

前記参照フレーム上のデジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記データセットにおけるデータフィールドのフィールドコンテンツが前記座標の第1セット及び座標の付加的なセットを各々に識別し、そして前記データセットにおけるデータフィールドの位置が前記順序に対応する、請求項1に記載の方法。

【請求項11】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の連続的なデジタル経路より成る、請求項1に記載の方法。

【請求項12】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の非連続的デジタル経路より成る、請求項1に記載の方法。

【請求項13】

前記参照フレーム上の前記デジタル経路は、所定数のセットの座標を有し、そして座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、これらは、全デジタル経路を規定するようにクライアントにより設定される、請求項1に記載の方法。

【請求項14】

サーバーで前記ランダムな部分的サブセットのインスタンスを選択するステップを備え、前記インスタンスは、前記データセットにおけるデータフィールドの変数の位置を含む、請求項1に記載の方法。

【請求項15】

前記データセットの複数のランダムな部分的サブセットに対してデータフィールドの位置を識別するステップを備えた、請求項1に記載の方法。

【請求項16】

セッションタイマーを用意するステップを備え、更に、経過時間がクライアントセッションにおける認証イベントの前にスレッシュホールド越えた場合に、クライアントセッションを無効にするステップを備えた、請求項1に記載の方法。

【請求項17】

前記識別、受け入れ及び決定中にアイコンを表示するステップを更に備え、前記アイコンは、前記識別中の第1状態と、前記受け入れ後の第2状態と、前記決定後の第3状態とを有する、請求項1に記載の方法。

【請求項18】

前記識別、受け入れ及び決定中にストップライトアイコンを表示するステップを更に備え、前記アイコンは、前記識別中に赤いライトを表示し、前記受け入れ後に黄色のライトを表示し、そして前記決定後に緑のライトを表示する、請求項1に記載の方法。

【請求項19】

前記クライアントにより、通信媒体に接続されたクライアントシステムに入力データが与えられる、請求項1に記載の方法。

【請求項20】

前記クライアントにより、通信媒体に接続されたブラウザを含むクライアントシステムに入力データが与えられる、請求項1に記載の方法。

【請求項21】

ユーザによるネットワークリソースへのアクセスの試みを検出するステップと、

保護されたネットワークリソースへのアクセスの試みの検出に応答して、データ通信媒体を介してクライアントへインターフェイスを提示するステップであって、このインターフェイスが前記指示及び前記受け入れをサポートする該ステップと、

入力データが一致する場合に、クライアント認証の信号を発するステップと、を更に備えた請求項1に記載の方法。

【請求項22】

前記インターフェイスは、参照フレーム内の座標に指示子の配列を備え、参照フレームのグラフィック表示インスタンスを含み、そして前記入力データが前記指示子を含む、請求項21に記載の方法。

【請求項23】

クライアントの認証システムであって、

プロセッサと、メモリと、通信インターフェイスとを含むデータ処理リソースと、

各クライアントに対して、データセットでの各位置、及びクライアントに既知であり参照フレーム上にある全デジタル経路に沿った座標を識別するフィールドコンテンツ、を含む複数のデータフィールドを備えた該データセットを含んだ、前記メモリに記憶されるユーザアカウント情報と、

(i)前記データ処理リソースにより実行するための認証サーバーであって、ランダムな部分的サブセットのデータフィールドに関する前記データセットにおける位置を、通信インターフェイスを介して前記データセットからクライアントへ識別させるためのロジック、

(ii)前記ランダムな部分的サブセットにおけるデータフィールドのフィールドコンテンツにより識別された座標に対応して、クライアントから通信インターフェイスを介して入力データを受け入れるためのロジック、及び、

(iii)前記入力データが前記ランダムな部分的サブセットにおける対応のデータフィールドのフィールドコンテンツに一致するかどうか決定するためのロジック、

を含む認証サーバーと、を備えた認証システム。

【請求項24】

前記認証サーバーは、前記入力データが一致する場合には認証成功の信号を発し、入力データが一致しない場合には認証失敗の信号を発するロジックを備えた請求項23に記載のシステム。

【請求項25】

前記認証サーバーは、参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するためのロジックを備え、前記入力データが前記指示子を含む、請求項23に記載のシステム。

【請求項26】

前記認証サーバーは、参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するためのロジックを備え、前記入力データが前記指示子を含み、前記指示子が英数字文字を含む、請求項23に記載のシステム。

【請求項27】

前記認証サーバーは、参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するためのロジックを備え、前記入力データが前記指示子を含み、更に、提示されたインスタンスがグラフィック表示の他のインスタンスに使用されるものとは異なる指示子を使用するように、前記指示子の配列をランダム又は擬似ランダムに発生するためのロジックを備えた、請求項23に記載のシステム。

【請求項28】

前記認証サーバーは、前記データフィールド位置に対応するデータのクライアント入力を容易にするための入力構成を含んだグラフィックユーザインターフェイスを提示するためのロジックを備え、前記入力構成は、前記参照フレームの座標での指示子の配列と、前記ランダムな部分的サブセットに対応する前記指示子の配列からの指示子を挿入するための入力フィールドとを有する前記参照フレームのインスタンスを含む、請求項23に記載のシステム。

【請求項29】

アカウント設定のための入力構成をクライアントに提示し、その入力構成に基づいてクライアントからデータを受け入れ、データフィールドのフィールドコンテンツを前記データセットに設定するロジックを備え、前記入力構成が前記参照フレームのインスタンスを含む、請求項23に記載のシステム。

【請求項30】

前記参照フレーム上の前記全デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記データセットにおけるデータフィールドのフィールドコンテンツは、前記座標の第1セット及び座標の付加的なセットを各々識別し、そして前記データセットにおけるデータフィールドの位置が前記順序に対応する、請求項23に記載のシステム。

【請求項31】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の連続的なデジタル経路より成る、請求項23に記載のシステム。

【請求項32】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の非連続的デジタル経路より成る、請求項23に記載のシステム。

【請求項33】

前記参照フレーム上の前記全デジタル経路は、所定数のセットの座標により特徴付けられ、そして座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、これらがデジタル経路を規定するようにクライアントにより設定される、請求項23に記載のシステム。

【請求項34】

前記認証サーバーは、前記ランダムな部分的サブセットのインスタンスを発生するロジックを備え、前記インスタンスは、前記データセットにおけるデータフィールドの変数の位置を含む、請求項23に記載のシステム。

【請求項35】

前記認証サーバーは、クライアントセッションにおいて、前記データセットの複数のランダムな部分的サブセットに関するデータフィールドの位置を識別するロジックを備えた、請求項23に記載のシステム。

【請求項36】

アカウント設定のための入力構成をクライアントに提示し、その入力構成に基づいてクライアントからデータを受け入れ、データセットのデータフィールドのコンテンツを設定するためのロジックを備えた、請求項23に記載のシステム。

【請求項37】

前記ランダムサブセットのデータフィールドのコンテンツを入力するグラフィック入力構成をクライアントに提示するためのロジックを備えた、請求項23に記載のシステム。

【請求項38】

セッションタイマーを用意するロジックと、クライアントセッションにおける認証イベントの前に、経過時間がスレッシュホールド越えた場合に、クライアントセッションを無効にするロジックとを備えた、請求項23に記載のシステム。

【請求項39】

前記認証サーバーは、アイコンを表示するロジックを備え、前記アイコンは、クライアントセッションの開始段階中の第1状態と、入力データを受け入れた後の第2状態と、入力データが一致するかどうか決定した後の第3状態とを有する、請求項23に記載のシステム。

【請求項40】

前記認証サーバーは、ストップライトアイコンを表示するロジックを備え、前記アイコンは、クライアントセッションの初期段階中に赤いライトを表示し、入力データを受け入れた後に黄色のライトを表示し、そして入力データが一致するかどうか決定した後に緑のライトを表示する、請求項23に記載のシステム。

【請求項41】

クライアントのための認証システムをサポートするコンピュータプログラムを記憶した製品であって、

各クライアントに対して、データセットでの各位置、及びクライアントに既知であり参照フレーム上にあるデジタル経路に沿った座標を識別するフィールドコンテンツ、を含む複数のデータフィールドを備えた該データセットを含んだユーザアカウント情報を記憶したマシン読み取り可能なデータ記憶媒体と、

(i)ランダムな部分的サブセットのデータフィールドに関する前記データセットにおける位置を、前記データセットから通信インターフェイスを介してクライアントへ識別するためのロジック、

(ii)前記ランダムな部分的サブセットにおけるデータフィールドのフィールドコンテンツにより識別された座標に対応して、クライアントから通信インターフェイスを介して入力データを受け入れるためのロジック、及び、

(iii)前記入力データが前記ランダムな部分的サブセットにおける対応のデータフィールドのフィールドコンテンツに一致するかどうか決定するためのロジック、

を含んだデータプロセッサにより実行可能なコンピュータプログラムを記憶するマシン読み取り可能なデータ記憶媒体と、を備えた製品。

【請求項1】

クライアントを認証するための相互に作用する方法であって、

データセットでの各位置、及びクライアントに既知であり参照フレーム上にあるデジタル経路に沿った座標を識別するフィールドコンテンツ、を含む複数のデータフィールドを備えた該データセットをメモリに記憶するステップと、

ランダムな部分的サブセットのデータフィールドに関する前記データセットにおける位置を、データ通信媒体を介してクライアントに識別させるステップと、

前記データセットのランダムな部分的サブセットのデータフィールドによって識別される前記デジタル経路に沿った座標に対応して、データ通信媒体を介してクライアントより入力データを受け入れるステップと、

前記入力データが、前記ランダムな部分的サブセットのデータフィールドのフィールドコンテンツにより特定された座標に一致するかどうかを決定するステップと、を備えた方法。

【請求項2】

前記入力データが一致する場合には、認証成功の信号を発し、入力データが一致しない場合には、認証失敗の信号を発するステップを備えた、請求項1に記載の方法。

【請求項3】

参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するステップを備え、前記入力データが前記指示子を含む、請求項1に記載の方法。

【請求項4】

参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するステップを備え、前記入力データが前記指示子を含み、前記指示子が英数字文字を含む、請求項1に記載の方法。

【請求項5】

参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するステップを備え、前記入力データが前記指示子を含み、前記提示されたインスタンスがグラフィック表示の他のインスタンスに使用されるものとは異なる指示子を使用するように、サーバーによりランダム又は擬似ランダムに前記指示子を発生させる、請求項1に記載の方法。

【請求項6】

前記データセットからのランダムな部分的サブセットのデータフィールドのコンテンツに対応するデータを入力するための入力構成を、サーバーからデータ通信媒体を経てクライアントに提示するステップを備え、クライアントから入力データを受け入れる前記ステップは、前記入力構成に基づいてデータを受け入れることを含む、請求項1に記載の方法。

【請求項7】

前記位置に対応するデータのクライアント入力を容易にするための入力構成を含んだグラフィックユーザインターフェイスを、サーバーからデータ通信媒体を介してクライアントに提示するステップを備え、前記入力構成は、前記参照フレームの座標での指示子の配列と、前記ランダムな部分的サブセットに対応する指示子の配列からの指示子を挿入するための入力フィールドとを有する前記参照フレームのインスタンスを含む、請求項1に記載の方法。

【請求項8】

アカウント設定のための入力構成をクライアントに提示するステップと、その入力構成に基づいてクライアントからデータを受け入れ、データフィールドのフィールドコンテンツを前記データセットに設定するステップとを備えた、請求項1に記載の方法。

【請求項9】

アカウント設定のための入力構成をクライアントに提示するステップと、

その入力構成に基づいてクライアントからデータを受け入れ、データフィールドのフィールドコンテンツをデータセットにセットするステップとを備え、前記入力構成は前記参照フレームのグラフィック表示を含む、請求項1に記載の方法。

【請求項10】

前記参照フレーム上のデジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記データセットにおけるデータフィールドのフィールドコンテンツが前記座標の第1セット及び座標の付加的なセットを各々に識別し、そして前記データセットにおけるデータフィールドの位置が前記順序に対応する、請求項1に記載の方法。

【請求項11】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の連続的なデジタル経路より成る、請求項1に記載の方法。

【請求項12】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の非連続的デジタル経路より成る、請求項1に記載の方法。

【請求項13】

前記参照フレーム上の前記デジタル経路は、所定数のセットの座標を有し、そして座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、これらは、全デジタル経路を規定するようにクライアントにより設定される、請求項1に記載の方法。

【請求項14】

サーバーで前記ランダムな部分的サブセットのインスタンスを選択するステップを備え、前記インスタンスは、前記データセットにおけるデータフィールドの変数の位置を含む、請求項1に記載の方法。

【請求項15】

前記データセットの複数のランダムな部分的サブセットに対してデータフィールドの位置を識別するステップを備えた、請求項1に記載の方法。

【請求項16】

セッションタイマーを用意するステップを備え、更に、経過時間がクライアントセッションにおける認証イベントの前にスレッシュホールド越えた場合に、クライアントセッションを無効にするステップを備えた、請求項1に記載の方法。

【請求項17】

前記識別、受け入れ及び決定中にアイコンを表示するステップを更に備え、前記アイコンは、前記識別中の第1状態と、前記受け入れ後の第2状態と、前記決定後の第3状態とを有する、請求項1に記載の方法。

【請求項18】

前記識別、受け入れ及び決定中にストップライトアイコンを表示するステップを更に備え、前記アイコンは、前記識別中に赤いライトを表示し、前記受け入れ後に黄色のライトを表示し、そして前記決定後に緑のライトを表示する、請求項1に記載の方法。

【請求項19】

前記クライアントにより、通信媒体に接続されたクライアントシステムに入力データが与えられる、請求項1に記載の方法。

【請求項20】

前記クライアントにより、通信媒体に接続されたブラウザを含むクライアントシステムに入力データが与えられる、請求項1に記載の方法。

【請求項21】

ユーザによるネットワークリソースへのアクセスの試みを検出するステップと、

保護されたネットワークリソースへのアクセスの試みの検出に応答して、データ通信媒体を介してクライアントへインターフェイスを提示するステップであって、このインターフェイスが前記指示及び前記受け入れをサポートする該ステップと、

入力データが一致する場合に、クライアント認証の信号を発するステップと、を更に備えた請求項1に記載の方法。

【請求項22】

前記インターフェイスは、参照フレーム内の座標に指示子の配列を備え、参照フレームのグラフィック表示インスタンスを含み、そして前記入力データが前記指示子を含む、請求項21に記載の方法。

【請求項23】

クライアントの認証システムであって、

プロセッサと、メモリと、通信インターフェイスとを含むデータ処理リソースと、

各クライアントに対して、データセットでの各位置、及びクライアントに既知であり参照フレーム上にある全デジタル経路に沿った座標を識別するフィールドコンテンツ、を含む複数のデータフィールドを備えた該データセットを含んだ、前記メモリに記憶されるユーザアカウント情報と、

(i)前記データ処理リソースにより実行するための認証サーバーであって、ランダムな部分的サブセットのデータフィールドに関する前記データセットにおける位置を、通信インターフェイスを介して前記データセットからクライアントへ識別させるためのロジック、

(ii)前記ランダムな部分的サブセットにおけるデータフィールドのフィールドコンテンツにより識別された座標に対応して、クライアントから通信インターフェイスを介して入力データを受け入れるためのロジック、及び、

(iii)前記入力データが前記ランダムな部分的サブセットにおける対応のデータフィールドのフィールドコンテンツに一致するかどうか決定するためのロジック、

を含む認証サーバーと、を備えた認証システム。

【請求項24】

前記認証サーバーは、前記入力データが一致する場合には認証成功の信号を発し、入力データが一致しない場合には認証失敗の信号を発するロジックを備えた請求項23に記載のシステム。

【請求項25】

前記認証サーバーは、参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するためのロジックを備え、前記入力データが前記指示子を含む、請求項23に記載のシステム。

【請求項26】

前記認証サーバーは、参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するためのロジックを備え、前記入力データが前記指示子を含み、前記指示子が英数字文字を含む、請求項23に記載のシステム。

【請求項27】

前記認証サーバーは、参照フレーム内の座標に、指示子の配列を含む参照フレームのグラフィック表示のインスタンスを提示するためのロジックを備え、前記入力データが前記指示子を含み、更に、提示されたインスタンスがグラフィック表示の他のインスタンスに使用されるものとは異なる指示子を使用するように、前記指示子の配列をランダム又は擬似ランダムに発生するためのロジックを備えた、請求項23に記載のシステム。

【請求項28】

前記認証サーバーは、前記データフィールド位置に対応するデータのクライアント入力を容易にするための入力構成を含んだグラフィックユーザインターフェイスを提示するためのロジックを備え、前記入力構成は、前記参照フレームの座標での指示子の配列と、前記ランダムな部分的サブセットに対応する前記指示子の配列からの指示子を挿入するための入力フィールドとを有する前記参照フレームのインスタンスを含む、請求項23に記載のシステム。

【請求項29】

アカウント設定のための入力構成をクライアントに提示し、その入力構成に基づいてクライアントからデータを受け入れ、データフィールドのフィールドコンテンツを前記データセットに設定するロジックを備え、前記入力構成が前記参照フレームのインスタンスを含む、請求項23に記載のシステム。

【請求項30】

前記参照フレーム上の前記全デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記データセットにおけるデータフィールドのフィールドコンテンツは、前記座標の第1セット及び座標の付加的なセットを各々識別し、そして前記データセットにおけるデータフィールドの位置が前記順序に対応する、請求項23に記載のシステム。

【請求項31】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の連続的なデジタル経路より成る、請求項23に記載のシステム。

【請求項32】

前記デジタル経路は、座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、前記座標の第1セット及び前記座標の一連の付加的なセットが、前記参照フレーム上の非連続的デジタル経路より成る、請求項23に記載のシステム。

【請求項33】

前記参照フレーム上の前記全デジタル経路は、所定数のセットの座標により特徴付けられ、そして座標の第1セットと、ある順序における座標の一連の付加的なセットとを含み、これらがデジタル経路を規定するようにクライアントにより設定される、請求項23に記載のシステム。

【請求項34】

前記認証サーバーは、前記ランダムな部分的サブセットのインスタンスを発生するロジックを備え、前記インスタンスは、前記データセットにおけるデータフィールドの変数の位置を含む、請求項23に記載のシステム。

【請求項35】

前記認証サーバーは、クライアントセッションにおいて、前記データセットの複数のランダムな部分的サブセットに関するデータフィールドの位置を識別するロジックを備えた、請求項23に記載のシステム。

【請求項36】

アカウント設定のための入力構成をクライアントに提示し、その入力構成に基づいてクライアントからデータを受け入れ、データセットのデータフィールドのコンテンツを設定するためのロジックを備えた、請求項23に記載のシステム。

【請求項37】

前記ランダムサブセットのデータフィールドのコンテンツを入力するグラフィック入力構成をクライアントに提示するためのロジックを備えた、請求項23に記載のシステム。

【請求項38】

セッションタイマーを用意するロジックと、クライアントセッションにおける認証イベントの前に、経過時間がスレッシュホールド越えた場合に、クライアントセッションを無効にするロジックとを備えた、請求項23に記載のシステム。

【請求項39】

前記認証サーバーは、アイコンを表示するロジックを備え、前記アイコンは、クライアントセッションの開始段階中の第1状態と、入力データを受け入れた後の第2状態と、入力データが一致するかどうか決定した後の第3状態とを有する、請求項23に記載のシステム。

【請求項40】

前記認証サーバーは、ストップライトアイコンを表示するロジックを備え、前記アイコンは、クライアントセッションの初期段階中に赤いライトを表示し、入力データを受け入れた後に黄色のライトを表示し、そして入力データが一致するかどうか決定した後に緑のライトを表示する、請求項23に記載のシステム。

【請求項41】

クライアントのための認証システムをサポートするコンピュータプログラムを記憶した製品であって、

各クライアントに対して、データセットでの各位置、及びクライアントに既知であり参照フレーム上にあるデジタル経路に沿った座標を識別するフィールドコンテンツ、を含む複数のデータフィールドを備えた該データセットを含んだユーザアカウント情報を記憶したマシン読み取り可能なデータ記憶媒体と、

(i)ランダムな部分的サブセットのデータフィールドに関する前記データセットにおける位置を、前記データセットから通信インターフェイスを介してクライアントへ識別するためのロジック、

(ii)前記ランダムな部分的サブセットにおけるデータフィールドのフィールドコンテンツにより識別された座標に対応して、クライアントから通信インターフェイスを介して入力データを受け入れるためのロジック、及び、

(iii)前記入力データが前記ランダムな部分的サブセットにおける対応のデータフィールドのフィールドコンテンツに一致するかどうか決定するためのロジック、

を含んだデータプロセッサにより実行可能なコンピュータプログラムを記憶するマシン読み取り可能なデータ記憶媒体と、を備えた製品。

【図1】

【図2】

【図3A】

【図3B】

【図3C】

【図3D】

【図3E】

【図3F】

【図4A】

【図4B】

【図4C】

【図4D】

【図4E】

【図4F】

【図5】

【図6】

【図2】

【図3A】

【図3B】

【図3C】

【図3D】

【図3E】

【図3F】

【図4A】

【図4B】

【図4C】

【図4D】

【図4E】

【図4F】

【図5】

【図6】

【公表番号】特表2008−512765(P2008−512765A)

【公表日】平成20年4月24日(2008.4.24)

【国際特許分類】

【出願番号】特願2007−531142(P2007−531142)

【出願日】平成16年9月9日(2004.9.9)

【国際出願番号】PCT/US2004/029321

【国際公開番号】WO2006/031212

【国際公開日】平成18年3月23日(2006.3.23)

【出願人】(507077499)オーサーネイティヴ インコーポレイテッド (1)

【Fターム(参考)】

【公表日】平成20年4月24日(2008.4.24)

【国際特許分類】

【出願日】平成16年9月9日(2004.9.9)

【国際出願番号】PCT/US2004/029321

【国際公開番号】WO2006/031212

【国際公開日】平成18年3月23日(2006.3.23)

【出願人】(507077499)オーサーネイティヴ インコーポレイテッド (1)

【Fターム(参考)】

[ Back to top ]