リモートアクセス方法

【課題】操作コンピュータから対象コンピュータへログインする場合、不正なユーザの「なりすまし」によるログインを防止する。

【解決手段】本発明のリモートアクセス方法は、操作コンピュータ24−1からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、操作コンピュータ24−1において、ユーザ認証情報を対象コンピュータ21へ送信するユーザ認証情報送信工程(S104)と、対象コンピュータ21において、操作コンピュータ24−1から送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程(S204)と、ユーザ認証情報判断工程(S204)で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合にユーザ20−1に特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程(S205等)とを備える。

【解決手段】本発明のリモートアクセス方法は、操作コンピュータ24−1からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、操作コンピュータ24−1において、ユーザ認証情報を対象コンピュータ21へ送信するユーザ認証情報送信工程(S104)と、対象コンピュータ21において、操作コンピュータ24−1から送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程(S204)と、ユーザ認証情報判断工程(S204)で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合にユーザ20−1に特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程(S205等)とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はリモートアクセス方法に関する。詳しくは、ネットワークで接続された対象コンピュータに操作コンピュータから接続する際に、不正なユーザが対象コンピュータにログインすることを防止するリモートアクセス方法に関する。

【背景技術】

【0002】

コンピュータ間のリモートアクセス方法において、企業におけるセキュリティ指向の高まりを受けて、ネットワークで相互に接続された操作コンピュータと対象コンピュータを用いて安全に業務を遂行するサーバベースコンピューティング(SBC)技術が広く利用されるようになってきた。

【0003】

SBCは、一般的には多数台の操作コンピュータを少数台の対象コンピュータに接続し、各々の操作コンピュータから、別々のユーザ認証情報を対象コンピュータに入力してログインし、多数人で少数台の対象コンピュータのターミナルサービスなどの特定アプリケーションを共同利用することが特徴である。

【0004】

ネットワークで接続された対象コンピュータに操作コンピュータからリモートアクセスする技術として、従来よりIPsec(IP security)−VPN(Virtual Private Network)、SSL(Secure Sockets Layer)−VPNが利用されてきた。しかし、IPsec−VPNは、イントラネットが仮想的に当該イントラネットの外部に張り出しているように動作し、イントラネット内のファイルが当該イントラネットの外部に持ち出されるという情報管理上の問題点があった。また、SSL−VPNは、ウェブ(Web)アプリケーションの利用に限定され、イントラネット内の対象コンピュータで動作するアプリケーションのうち当該イントラネットの外部から利用できないものがあるという問題があった。また、両者共、1台のサーバに複数のユーザがログインしてアプリケーションを利用する場合、他のユーザの認証情報(ユーザID、パスワード等)を用いて「なりすまし」でログイン出来てしまうという安全面の問題があった。

【0005】

そこで、発明者達は、イントラネット内のファイルを当該イントラネットの外部に持ち出すことなく、イントラネット内で可能としていた作業を当該イントラネットの外部において、安全に実行することができ、かつ、不正なユーザが適正なユーザの認証情報を用いてログインすることを防止できることを目的として、新たなリモートアクセス技術を提案した。この技術は、中継管理サーバを介して対象コンピュータと操作コンピュータとを接続し、対象コンピュータの画面情報をhttp、httpsまたはSSLプロトコルを用いて操作コンピュータに送信し、操作コンピュータからはキーボード情報、ポインティング情報などを対象コンピュータに送信することにより、対象コンピュータのファイルを外部に持ち出すことなく、対象コンピュータを操作可能にし、かつ、ユーザが所持するリモートアクセスプログラムを記憶したUSB(Universal Serial Bus)キー等の外部記憶媒体の固有識別情報及びユーザの認証情報の両者を認証して初めて操作コンピュータから対象コンピュータにアクセスを許可して、「なりすまし」によるログインを防止するというものである。(特許文献1参照)

【特許文献1】特開2007−110590号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

しかしながら、IPsec−VPN、SSL−VPNを含めネットワークで接続された対象コンピュータに操作コンピュータからリモートアクセスする場合には、前述のように、他のユーザの認証情報を用いて「なりすまし」でログイン出来てしまうという問題があった。また、外部記憶媒体の固有識別情報及びユーザの認証情報の両者を認証する技術においても、自己が所持する外部記憶媒体を用いて対象コンピュータと操作コンピュータを接続する中継管理サーバにログインする者が、同様に外部記憶媒体を用いて中継管理サーバにログインできる他人のユーザID、ユーザパスワードを知得した場合、「なりすまし」により、対象コンピュータの特定アプリケーションにログイン出来てしまうという問題があった。

【0007】

本発明は、操作コンピュータから対象コンピュータへアクセスする場合、不正なユーザの「なりすまし」によるログインを防止することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明の第1の態様におけるリモートアクセス方法は、例えば図1及び図2に示すように、操作コンピュータ24−1からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、操作コンピュータ24−1において、ユーザ認証情報を対象コンピュータ21へ送信するユーザ認証情報送信工程(S104)と、対象コンピュータ21において、操作コンピュータ24−1から送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程(S204)と、ユーザ認証情報判断工程(S204)で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合にユーザ20−1に特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程(S201、S205〜S206、S208〜S209)とを備える。

【0009】

ここにおいて、対象コンピュータ21とは、リモートコントロールの対象となるコンピュータを意味し、サーバ、クライアントを含み、個人用、業務用、共用コンピュータを含む。また、操作コンピュータ24とは、対象コンピュータ21をリモートコントロールするコンピュータを意味し、サーバ、クライアントを含み、個人用、業務用、共用コンピュータを含む。また、ネットワーク23はインターネットでも良く、インターネットに接続された又は独立のイントラネットでも良い。また、ユーザ認証情報には、オリジナルユーザ情報、オリジナルユーザ情報に基いて作成された暗号化ユーザ情報、オリジナルユーザ情報を一時的に変更した変更ユーザ情報、又はユーザ20が所持し、ユーザ20と1:1に対応する外部記憶媒体25の固有識別情報等が含まれ、オリジナルユーザ情報として、代表的にはユーザパスワード、ユーザIDが使用されるが、指紋情報等のバイオ情報をコード化して使用しても良い。このうち変更ユーザ情報の作成に使用される第1のオリジナルユーザ情報として、代表的にはユーザパスワードが使用され、暗号化ユーザ情報の作成に使用される第2のオリジナルユーザ情報として、代表的にはユーザIDが使用される。また、オリジナルユーザ情報に基づくとは、オリジナルユーザ情報それ自体又はオリジナルユーザ情報を元にして加工された情報であることを意味する。また、一時的とは、代表的には、変更ユーザ情報の作成から操作コンピュータからの変更ユーザ情報の受信直後までの時間をいうが、変更ユーザ情報の送信から一定時間としても良い。第1の態様をこのように構成すると、ログイン可能な時間を、正当なユーザの認証情報であると判断した後の一時的な時間に限定することにより、不正なユーザの「なりすまし」によるログインを効果的に防止できる。

【0010】

また、本発明の第2の態様は、第1の態様のリモートアクセス方法において、例えば図1及び図2に示すように、一時的ログイン許可工程は、全てのユーザ20−1〜20−4の特定アプリケーションへのログインを予め不許可に設定しておく工程(S201)と、ユーザ認証情報判断工程(S204)で正当なユーザのオリジナルユーザ情報に基づくと判断した場合にオリジナルユーザ情報のうち第1のオリジナルユーザ情報を一時的に変更した変更ユーザ情報を作成する工程(S205の前半)と、予め不許可に設定した特定アプリケーションへのログインをユーザ20−1に許可するように設定する工程(S205の後半)と、変更ユーザ情報を操作コンピュータ24−1に送信する工程(S206)とを有し、操作コンピュータ24−1において、変更ユーザ情報を受信する工程(S206で同時に行なわれる)と、受信した変更ユーザ情報を特定アプリケーションへのログインプログラムに自動入力する工程(S106)と、入力された変更ユーザ情報を対象コンピュータ21に送信する工程(S107)とを備え、さらに、一時的ログイン許可工程は、操作コンピュータ24−1から送信された変更ユーザ情報を受信した時に、ユーザ20−1に特定アプリケーションへのログインを許容する工程(S208)と、ログインの後にユーザ20−1の特定アプリケーションへのログインを再び不許可に設定するとともに、一時的に変更された変更ユーザ情報を第1のオリジナルユーザ情報に戻す工程(S209)とを有する。

【0011】

ここにおいて、変更ユーザ情報は、一時的に用いられるものであり、ユーザパスワードなどの第1のオリジナルユーザ情報を記憶しておくなど、第1のオリジナルユーザ情報に復元可能にしておくことを要するが、第1のオリジナルユーザ情報に基づいて変更しても良く、擬似乱数等を一時的に置き換えても良い。第2の態様をこのように構成すると、変更ユーザ情報によりログインを許可するので、不正なユーザがユーザパスワードなどの第1のオリジナルユーザ情報を知っていても、ログインすることができない。

【0012】

また、本発明の第3の態様は、第1の態様又は第2の態様のリモートアクセス方法において、例えば図1及び図2に示すように、ユーザ20−1は自己が所持する外部記憶媒体25−1を操作コンピュータ24−1に接続する外部記憶媒体接続工程(S102)とを備え、ユーザ認証情報送信工程(S104)において、操作コンピュータ24−1は外部記憶媒体25−1から外部記憶媒体25−1を識別するための固有識別情報又はオリジナルユーザ情報を取得して、ユーザ認証情報として対象コンピュータ21へ送信する。

【0013】

ここにおいて、外部記憶媒体25とは、コンピュータから切り離して携帯可能であり固有の識別情報を有する記憶媒体で、例えば、USB(Universal Serial Bus)キー(USBメモリを、個人認証用の鍵として使用するもの)、SD(Safe Driver)メモリカードを使用可能である。また、固有識別情報は、外部記憶媒体25を識別するための情報であり、他と重複しない固有の番号、符号等が使用される。第3の態様をこのように構成すると、外部記憶媒体25−1に記憶された、外部記憶媒体25−1の固有識別情報又はオリジナルユーザ情報が自動的に対象コンピュータ21に送信され、他人の所持する外部記憶媒体の固有識別情報又は他人のオリジナルユーザ情報が送信されることがないので、ユーザ自身のアカウント領域にしかログインできず、他のユーザに「なりすまし」することができない。

【0014】

また、本発明の第4の態様、第5の態様におけるプログラムは、第1の態様のリモートアクセス方法を、それぞれ、操作コンピュータ24、対象コンピュータ21に実行させるためのプログラムである。操作コンピュータ24用のプログラムは、代表的には、外部記憶媒体25に格納され、操作コンピュータ24にインストールされて使用されるが、操作コンピュータ24のレジストリ情報を書き換えることなく、外部記憶媒体25から操作コンピュータ24を制御しても良い。また、対象コンピュータ21用のプログラムは、代表的には、外部記憶媒体25に格納され、対象コンピュータ21にインストールされて使用されるが、操作コンピュータ24用と同じ外部記憶媒体25に格納されても良く、異なる外部記憶媒体25に格納されても良い。

【0015】

また、本発明の第6の態様における外部記憶媒体は、操作コンピュータ24からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、操作コンピュータ24に接続して対象コンピュータ21にアクセスするために使用する外部記憶媒体25であって、当該外部記憶媒体25を識別するための固有識別情報と、ユーザ認証情報としてのオリジナルユーザ情報を固有識別情報により暗号化した暗号化ユーザ情報とを記憶する。

【0016】

このように構成すると、操作コンピュータ24からネットワーク23を介して対象コンピュータ21にアクセスする際に、当該外部記憶媒体25を使用することにより、外部記憶媒体25−1の固有識別情報により暗号化された、外部記憶媒体25−1の所持者のユーザIDなどのオリジナルユーザ情報に復号されて対象コンピュータ21に送信され、他人のユーザIDなどのオリジナルユーザ情報が送信されることがないので、ユーザ自身のアカウント領域にしかログインできず、他のユーザに「なりすまし」することができない。

【発明の効果】

【0017】

本発明により、操作コンピュータから対象コンピュータへアクセスする場合、不正なユーザの「なりすまし」によるログインを防止することができる。

【発明を実施するための最良の形態】

【0018】

以下、図面に基づき本発明の実施の形態について説明する。

【0019】

[第1の実施の形態]

第1の実施の形態おけるリモートアクセス方法は、操作コンピュータからユーザ認証情報を対象コンピュータへ送信し、対象コンピュータでユーザ認証情報が正当と判断した場合にユーザに特定アプリケーションへのログインを一時的に可能とする例を説明する。ここでは、正当なユーザがログインした場合に、対象コンピュータは第1のオリジナルユーザ情報としてのユーザパスワードを変更して、一時的に変更ユーザ情報での対象コンピュータへのログインを許可することにより、不正なユーザが「なりすまし」によりログインすることを防止する例を説明する。また、第2のオリジナルユーザ情報としてのユーザIDは固有識別情報を有する外部記憶媒体としてのUSBキーに暗号化されて記憶され、操作コンピュータで復号されて対象コンピュータに送信される例、1台の対象コンピュータに4台の操作コンピュータからアクセス可能な例を説明する。

【0020】

図1に第1の実施の形態におけるリモートアクセスシステムの構成例を示す。図1において、20−1〜20−4はユーザ(特定しない場合は20と示す)、21は操作される対象コンピュータ(リモートコントロールの対象となるコンピュータを意味し、サーバ、クライアントを含み、また、個人用、業務用、共用コンピュータを含む)、24−1〜24−4は対象コンピュータを操作する操作コンピュータ(対象コンピュータをリモートコントロールするコンピュータを意味し、サーバ、クライアントを含み、また、個人用、業務用、共用コンピュータを含む、特定しない場合は24と示す)、23は対象コンピュータ21と操作コンピュータ24を接続するネットワーク、25−1〜25−4は操作コンピュータに挿入する外部記憶媒体(特定しない場合は25と示す)である。

【0021】

ネットワーク23はインターネットでも良く、インターネットに接続された又は独立のイントラネットでも良い。インターネットを介してイントラネット内の対象コンピュータ21に他のイントラネット内の操作コンピュータからリモートアクセスする場合には、通常、インターネットとイントラネットの境界にDMZゾーン(非武装地帯:DeMilitarized Zone)に設けられたルータやファイアウォールを介して通信接続される。対象コンピュータ21として、例えば、社内イントラネット内でターミナルサービスなどの特定アプリケーションを共同利用するためのサーバや、通常ユーザが自席で使用しているPC(パーソナルコンピュータ)を使用でき、操作コンピュータ24として、例えば、社内の他のフロア、ユーザの自宅、国内外の出張先のPCやユーザ使用の携帯端末を使用できる。ユーザ26はこれらの操作コンピュータ24から対象コンピュータ21にリモートアクセスして、恰も対象コンピュータ21を自席で操作しているようにリモートコントロール可能である。

【0022】

外部記憶媒体25は、コンピュータから切り離して携帯でき、固有識別情報を有し、当該固有識別情報と、操作コンピュータ24から対象コンピュータ21にリモートアクセスするためのプログラムを記憶する記憶媒体で、USBキー、SDメモリカード等を使用できる(本実施の形態ではUSBキーを用いるものとする)。外部記憶媒体25−1〜25−4は、それぞれ個別のユーザ20−1〜20−4が所持し、外部記憶媒体25とユーザ20とは1:1に対応し、必ずこの組み合わせで使用するように決めておく。外部記憶媒体25は、さらに、認証情報としての第2のオリジナルユーザ情報を自己の固有識別情報により暗号化した暗号化ユーザ情報を記憶する。本実施の形態では第2のオリジナルユーザ情報としてユーザIDを用いるものとする。

【0023】

操作コンピュータ24−1〜24−4は、ネットワーク23を介して1台の対象コンピュータ21に接続可能である。この構成において、4台の操作コンピュータ24のいずれからも、ユーザ20−1〜20−4により、それぞれユーザ20−1〜20−4が所持する外部記憶媒体25−1〜25−4の有する固有識別情報とユーザ20−1〜20−4に個別のユーザパスワードとユーザIDを用いて、対象コンピュータ1のターミナルサービスなどの特定のアプリケーションにログインすることが出来る。しかし、単にこのような状況下では、例えば外部記憶媒体25−2の所持者がユーザ20−1のユーザパスワードとユーザIDを入手して、いずれかの操作コンピュータ24に外部記憶媒体25−2を接続し、対象コンピュータ21へのログイン時にユーザ20−1のユーザパスワードとユーザIDを入力すると、ユーザ20−1に「なりすまし」てログインが出来てしまうおそれがある。

【0024】

本実施の形態では、この「なりすまし」を防止するため、外部記憶媒体(USBキー)25、操作コンピュータ24及び対象コンピュータ21は次のように構成される。ユーザ20−1はUSBキー25−1を所持し、操作コンピュータ24−1から対象コンピュータ21の特定アプリケーションにログインするものとして説明する。第2のオリジナルユーザ情報としてのユーザIDを当該ユーザ20−1が所持するUSBキー25−1の固有識別情報をキーとして暗号化しておき、暗号化ユーザ情報を当該ユーザ20−1が所持するUSBキー25に記憶しておく。一旦記憶された暗号化ユーザ情報は、USBキー25とユーザ認証情報との1:1の対応関係を維持するために書き換え不可能に維持されることが好ましい。操作コンピュータ24−1は、USBキー25−1が接続されると、接続されたUSBキー25−1に記憶された暗号化ユーザ情報を復号して、ユーザ20−1が入力した第1のオリジナルユーザ情報としてのユーザパスワードと共に対象コンピュータ21に送信する機能を有する。暗号化ユーザ情報は、USBキー25−1の所持者の第2のオリジナルユーザ情報としてのユーザIDに復号されてユーザパスワードと共に対象コンピュータ21に送信され、他人のユーザIDが送信されることがないので、ユーザ自身のアカウント領域にしかログインできず、他のユーザへの「なりすまし」を防止できる。

【0025】

対象コンピュータ21は、予め特定アプリケーションへの全てのユーザからのログインを不許可に設定しておき、正当なユーザがログインを要求した場合のみ、一時的にログインを許可する、すなわち、操作コンピュータ24−1から受信したユーザ認証情報が正当なユーザ20−1のオリジナルユーザ情報としてのユーザパスワード及びユーザIDに基づくものであると判断した場合のみ、第1のオリジナルユーザ情報としてのユーザパスワードを一時的に変更して変更ユーザ情報を生成する。本実施の形態では第1のオリジナルユーザ情報としてユーザパスワードを用いるものとする。対象コンピュータ21は、各ユーザのオリジナルユーザ情報(ユーザID、ユーザパスワード)を内蔵メモリに登録しておき、受信したユーザ認証情報としてのユーザパスワード及びユーザIDを登録情報と照合して、正当なユーザのオリジナルユーザ情報に基づくものか否かを判断する。それと共に、不許可としてきたユーザ20−1に特定アプリケーションへのログインを許可するように設定し、認証情報としての第1のオリジナルユーザ情報を変更して、変更ユーザ情報を操作コンピュータ24−1に送信する。また、操作コンピュータ24−1は変更ユーザ情報を受信すると、特定アプリケーションへのログインプログラムに変更ユーザ情報を自動的に入力して、先に暗号化ユーザ情報から復号されたユーザIDと共に、対象コンピュータ21に送信する。対象コンピュータ21は、変更ユーザ情報とユーザIDを受信すると、受信した変更ユーザ情報とユーザIDを認証して、ユーザ20−1に特定アプリケーションへのログインを許容し、さらに、ログインの後に、ユーザ20−1の特定アプリケーションへのログインを再び不許可に設定するとともに、一時的に変更された変更ユーザ情報を元のユーザパスワードへ戻す。

【0026】

このように構成すると、いずれのユーザ20も一時的に、しかも変更ユーザ情報を用いなければ特定アプリケーションにログインが許可されず、この短い時間内に不正なユーザが変更ユーザ情報を取得してアクセスすることは困難であり、かつ、USBキー25に第2のオリジナルユーザ情報を暗号化して記憶し、これを復号して対象コンピュータ21に送信するので、USBキー25の所持者のアカウント領域以外にログインできない。したがって、これにより「なりすまし」を防止できる。また、USBキー25を所持しない者が操作コンピュータ24からユーザパスワード、ユーザIDを入力した場合にも対象コンピュータ21から変更ユーザ情報が送信されるが、USBキー25に格納されたリモートアクセス方法のプログラムを利用しなければ、操作コンピュータ24において変更ユーザ情報を受信して、特定アプリケーションへのログインプログラムに変更ユーザ情報を自動的に入力して対象コンピュータ21に送信することができないので、USBキー25を所持しない者がログインすることもできない。

【0027】

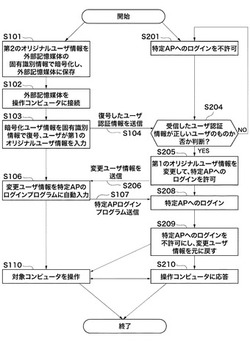

図2に、本実施の形態によるリモートアクセス方法の処理フロー例を示す。左側に操作コンピュータ24に関する処理フローを、右側に対象コンピュータ21に関する処理フローを示す。ユーザ20−1はUSBキー25−1を所持し、操作コンピュータ24−1から対象コンピュータ21の特定アプリケーション(図中では特定APと示す)にログインするものとして説明する。

【0028】

操作コンピュータ24−1側では、ユーザ20−1が所持し、それぞれ固有識別情報を有するUSBキー25−1に、第2のオリジナルユーザ情報としてのユーザIDを固有識別情報をキーとして暗号化した暗号化ユーザ情報を、対象コンピュータ21の特定アプリケーションにログインするためのユーザ認証情報として予め保存しておく(S101)。

【0029】

他方、対象コンピュータ21では、予め特定アプリケーションへの全てのユーザからのログインを不許可にしておく(S201)。許可・不許可は例えばフラグで設定する。

【0030】

操作コンピュータ24−1側では、USBキー25−1の所持者であるユーザ20−1が操作コンピュータ24−1にUSBキー25−1を挿入して接続する(S102)。操作コンピュータ24−1へのログイン過程において、操作コンピュータ24−1は挿入されたUSBキー25−1の固有識別情報に基づき暗号化ユーザ情報を復号してユーザIDを取得し、また、ユーザ20−1により入力された第1のオリジナルユーザ情報としてのユーザパスワードを取得して(S103)、ユーザ認証情報としてのオリジナルユーザ情報、すなわち、ユーザIDとユーザパスワードを対象コンピュータ21へ送信する(S104)。

【0031】

対象コンピュータ21は、受信したユーザIDとユーザパスワードが正当なユーザ20−1のユーザ認証情報であるか否か、すなわち、対象コンピュータ21へのログインを許容できるか否かを判断する(S204)。例えば対象コンピュータ21は各ユーザ20−1〜20−4のオリジナルユーザ情報(ユーザID、ユーザパスワード)を内蔵メモリに登録しておき、受信したユーザIDとユーザパスワードを登録情報と照合する。ユーザIDとユーザパスワードが正当なユーザ20−1のユーザ認証情報であると判断した場合(Yesの場合)には、ユーザパスワードを一時的に変更ユーザ情報(変更ユーザパスワードとする)に変更すると共に、不許可に設定してきたユーザ20−1の特定アプリケーションへのログインを許可するように設定し(S205)、一時的に変更した変更ユーザ情報を操作コンピュータ24−1に送信する(S206)。また、ユーザID又はユーザパスワードが正当なユーザ20−1のユーザ認証情報でないと判断した場合(S204でNoの場合)には、特定アプリケーションへのログインの設定を不許可のまま維持する(S201に戻る)。

【0032】

これにより、ログインを許可する前にユーザパスワードを変更することにより、もしも変更前のユーザパスワードを知っている不正なユーザがこの一時的な時間内にログインを試みてもログインが出来なくなる。すなわち、不正なユーザは、あらゆる時点において、不正なログインができないことになる。

【0033】

操作コンピュータ24−1が一時的に変更した変更ユーザ情報を受信した後、特定アプリケーションへのログインプログラムに受信した変更ユーザパスワードを自動的に入力し(S106)、操作コンピュータ24−1は入力された変更ユーザパスワードを先に暗号化ユーザ情報から復号されたユーザIDと共に対象コンピュータ21に送信し(S107)、対象コンピュータ21では、ログインプログラムに入力された変更ユーザパスワードと送信されたユーザIDを内臓メモリに登録された情報と照合、認証して、フラグを参照し、正当なユーザ20−1に対象コンピュータ21の特定アプリケーションへのログインを許容する(S208)。USBキー25を所持しない者がいずれかの操作コンピュータ24からユーザパスワード、ユーザIDを入力した場合にも対象コンピュータ21から変更ユーザパスワードが送信されるが、USBキー25に格納されたリモートアクセス方法のプログラムを利用しなければ、操作コンピュータ24において変更ユーザパスワードを受信して、特定アプリケーションへのログインプログラムに変更ユーザ情報を自動的に入力して対象コンピュータ21に送信することができないので、USBキー25を所持しない者がログインすることができない。

【0034】

次に、対象コンピュータ1は、ユーザ20−1の特定アプリケーションへのログイン後、ユーザ20−1の特定アプリケーションへのログインを再度不許可に設定すると共に、変更ユーザ情報を元のユーザパスワードへ戻す(S209)。

【0035】

これは、一度正当にログインしてしまうと、一般的にログイン後はログインプロセスが必要なくなるため、ログインを不許可に設定しても、ユーザ20−1は継続的に作業することが出来るためである。他方、不正なユーザがログインを試みても不許可とされ、ログインが出来なくなる。

【0036】

また、変更ユーザ情報を元のユーザパスワードに戻しておくことにより、次回のログイン過程で、アクセスしてきたユーザ20が正当なユーザか不当なユーザかを判断することが出来るようになる。

【0037】

特定アプリケーションにログインができたユーザ20−1は、例えば、対象コンピュータ21から操作コンピュータ24−1に送信された特定アプリケーションの画面情報(ビットマップ情報)を見ながら、キーボードやマウスを操作し、操作コンピュータ24−1からキーボードやマウスによるコマンド情報を対象コンピュータ21に送信して、操作コンピュータ24−1から対象コンピュータ21を操作できる(S110)。コマンド情報を受信した対象コンピュータ21は、コマンド情報を解析して、特定アプリケーションを処理し、処理後の画面情報(ビットマップ情報)を操作コンピュータ24−1に送信し(S210)、ユーザ20−1は、再度、操作コンピュータ24−1のキーボードやマウスを操作し、コマンド情報を対象コンピュータ21に送信する。工程S110と工程S210を交互に行なうことにより操作コンピュータ24−1から対象コンピュータ21のリモート操作処理が実施される。操作処理を終了すれば、ログインを終了する。

【0038】

以上、説明したとおり、本実施の形態によれば、操作コンピュータから対象コンピュータへアクセスする場合、不正ユーザが正当なユーザのユーザパスワード、ユーザIDを知っていても「なりすまし」によるログインを防止出来るため、不正ユーザによる情報流出を防止し、安全に業務遂行が可能なため、企業におけるセキュリティ指向の高まりに対応することが出来る。

【0039】

[第2の実施の形態]

第1の実施の形態では、4台の操作コンピュータ24が1台の対象コンピュータ21に接続される例を説明したが、第2の実施の形態では、m台の操作コンピュータ24がn台の対象コンピュータ21に接続される例を説明する。ここに、m、nは1以上の整数であり、1でも良い。

【0040】

ユーザ20は操作コンピュータ24から複数の対象コンピュータ21にリモートアクセスすることが可能であるが、この場合、操作コンピュータ24からリモートアクセスする際に対象コンピュータ21を指定してアクセスする。また、複数の対象コンピュータ21が1つのイントラネット内にある場合には、DMZ領域に設置されたプロキシサーバを介して接続、通信される構成としても良い。その他のシステム構成及び処理フローは第1の実施の形態と同様である。

【0041】

[第3の実施の形態]

第1の実施の形態では、第2のオリジナルユーザ情報としてのユーザIDが固有識別情報を有する外部記憶媒体としてのUSBキーに暗号化されて記憶され、操作コンピュータで復号されて対象コンピュータに送信される例を説明したが、第3の実施の形態では、ユーザID自体がUSBキー25−1に記憶され、操作コンピュータ24−1に取得されて自動的に対象コンピュータ21に送信される例を説明する。この場合でも第2のオリジナルユーザ情報としてのユーザIDが自動的に対象コンピュータ21に送信されるので、他のユーザのアカウント領域にログインすることができない。その他のシステム構成及び処理フローは第1の実施の形態と同様である。

【0042】

[第4の実施の形態]

第1の実施の形態では、第2のオリジナルユーザ情報としてのユーザIDが固有識別情報を有する外部記憶媒体としてのUSBキーに暗号化されて記憶され、操作コンピュータで復号されて対象コンピュータに送信される例を説明したが、第4の実施の形態では、固有識別情報が外部記憶媒体としてのUSBキー25−1に記憶され、操作コンピュータ24−1に取得されて自動的に対象コンピュータ21に送信される例を説明する。この場合には第2のオリジナルユーザ情報としてのユーザIDの代わりにUSBキー25の固有識別情報が自動的に対象コンピュータ21に送信され。USBキー25とその所持者であるユーザ20とは1:1に対応し、対象コンピュータ21は、各ユーザのオリジナルユーザ情報(ユーザID、ユーザパスワード)と共にUSBキー25の固有識別情報を内蔵メモリに登録しておき、USBキー25の固有識別情報に対応するユーザIDのアカウント領域に一時的にログインを許可するので、他のユーザのアカウント領域にログインすることができない。また、ユーザ20が操作コンピュータ24に入力したユーザID、ユーザパスワードと送信された固有識別情報が対応関係を満たさない場合にはログインを許可しない。その他のシステム構成及び処理フローは第1の実施の形態と同様である。なお、固有識別情報がUSBキー25に暗号化されて記憶され、操作コンピュータ24で復号されて対象コンピュータ21に送信されても良い。

【0043】

また、本発明は、以上の実施の形態に記載のリモートアクセス方法を、それぞれ、操作コンピュータ及び対象コンピュータに実行させるためのプログラムとしても実現でき、また、プログラムを記録する外部記憶媒体としても実現可能である。プログラムはUSBキーやSDカード等の外部記憶媒体に格納して使用してもよく、操作コンピュータの外付け記憶装置に蓄積して使用してもよく、また、操作コンピュータ及び対象コンピュータにそれぞれ外部記憶媒体等からプログラムをインストールして用いても良く、インターネットからダウンロードして使用しても良い。また、プログラムは1つの外部記憶媒体に格納されても良く、複数の外部記憶媒体に分けて格納されても良く、操作コンピュータ及び対象コンピュータに分けて格納されても良い。

【0044】

以上、本発明の実施の形態について説明したが、本発明は上記の実施の形態に限定されるものではなく、実施の形態に種々変更を加えられることは明白である。例えば、以上の実施の形態では、操作コンピュータ24−1からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、外部記憶媒体25に記憶された認証情報とプログラムを使用する例を説明したが、ユーザ認証情報送信工程、ユーザ認証情報判断工程及び一時的ログイン許可工程が行なわれれば、外部記憶媒体25を使用せずに、ユーザの手入力によるユーザ認証情報を送信しても良く、プログラムを使用せずに、ハードウェアで処理しても良い。また、第1の実施の形態ではオリジナルユーザ情報を操作コンピュータ24から対象コンピュータ21に送信する例を説明したが、暗号化して送信しても良く、特にインターネットを経由する場合には暗号化した方がセキュリティ上から好ましい。また、第1の実施の形態では、操作コンピュータ24−1で暗号化ユーザ情報を復号する例について説明したが、操作コンピュータ24−1は暗号化ユーザ情報をそのまま対象コンピュータ21に送信し、対象コンピュータ21で復号しても良い。また、外部記憶媒体25の一部に書き換え不可能な部分を設け、ここに、固有識別情報及び暗号化ユーザ情報が格納されても良い。

【0045】

また、変更ユーザ情報は、オリジナルユーザ情報を記憶しておくなど、オリジナルユーザ情報に復元可能にしておけば、オリジナルユーザ情報に基いて変更しても良く、擬似乱数等を一時的に置き換えても良い。また、第1ないし第3の実施の形態では、第1のオリジナルユーザ情報としてユーザパスワード、第2のオリジナルユーザ情報としてユーザIDを用いる例を説明したが、第1のオリジナルユーザ情報としてユーザID、第2のオリジナルユーザ情報としてユーザパスワードを用いても良く、第1及び第2のオリジナルユーザ情報として、ユーザID又はユーザパスワードを共用しても良い。また、オリジナルユーザ情報として、指紋認証などのバイオ情報をコード化して用いても良い。また、第1ないし第3の実施の形態では、ユーザ認証情報がオリジナルユーザ情報自体である例を説明したが、オリジナルユーザ情報を元に加工した情報でも良く、第4の実施の形態のように外部記憶媒体の固有識別情報でも良く、固有識別情報を元に加工した情報でも良い。また、ユーザ情報の変更と特定AP(アプリケーション)へのログインの許可の工程の前後関係、特定APへのログインの不許可と変更ユーザ情報を元に戻す工程の前後関係をどちらにしても良く、その他システム構成や処理フロー等について種々の変更が可能である。

【産業上の利用可能性】

【0046】

本発明は、ネットワークで相互に接続された操作コンピュータと対象コンピュータを用いて安全に業務を遂行するサーバベースコンピューティング(SBC)技術に利用可能である。

【図面の簡単な説明】

【0047】

【図1】第1の実施の形態におけるリモートアクセスシステムの構成例を示す図である。

【図2】第1の実施の形態におけるリモートアクセス方法の処理フロー例を示す図である。

【符号の説明】

【0048】

20,20−1〜20−4 ユーザ

21 対象コンピュータ

23 ネットワーク

24,24−1〜24−4 操作コンピュータ

25,25−1〜25−4 外部記憶媒体

【技術分野】

【0001】

本発明はリモートアクセス方法に関する。詳しくは、ネットワークで接続された対象コンピュータに操作コンピュータから接続する際に、不正なユーザが対象コンピュータにログインすることを防止するリモートアクセス方法に関する。

【背景技術】

【0002】

コンピュータ間のリモートアクセス方法において、企業におけるセキュリティ指向の高まりを受けて、ネットワークで相互に接続された操作コンピュータと対象コンピュータを用いて安全に業務を遂行するサーバベースコンピューティング(SBC)技術が広く利用されるようになってきた。

【0003】

SBCは、一般的には多数台の操作コンピュータを少数台の対象コンピュータに接続し、各々の操作コンピュータから、別々のユーザ認証情報を対象コンピュータに入力してログインし、多数人で少数台の対象コンピュータのターミナルサービスなどの特定アプリケーションを共同利用することが特徴である。

【0004】

ネットワークで接続された対象コンピュータに操作コンピュータからリモートアクセスする技術として、従来よりIPsec(IP security)−VPN(Virtual Private Network)、SSL(Secure Sockets Layer)−VPNが利用されてきた。しかし、IPsec−VPNは、イントラネットが仮想的に当該イントラネットの外部に張り出しているように動作し、イントラネット内のファイルが当該イントラネットの外部に持ち出されるという情報管理上の問題点があった。また、SSL−VPNは、ウェブ(Web)アプリケーションの利用に限定され、イントラネット内の対象コンピュータで動作するアプリケーションのうち当該イントラネットの外部から利用できないものがあるという問題があった。また、両者共、1台のサーバに複数のユーザがログインしてアプリケーションを利用する場合、他のユーザの認証情報(ユーザID、パスワード等)を用いて「なりすまし」でログイン出来てしまうという安全面の問題があった。

【0005】

そこで、発明者達は、イントラネット内のファイルを当該イントラネットの外部に持ち出すことなく、イントラネット内で可能としていた作業を当該イントラネットの外部において、安全に実行することができ、かつ、不正なユーザが適正なユーザの認証情報を用いてログインすることを防止できることを目的として、新たなリモートアクセス技術を提案した。この技術は、中継管理サーバを介して対象コンピュータと操作コンピュータとを接続し、対象コンピュータの画面情報をhttp、httpsまたはSSLプロトコルを用いて操作コンピュータに送信し、操作コンピュータからはキーボード情報、ポインティング情報などを対象コンピュータに送信することにより、対象コンピュータのファイルを外部に持ち出すことなく、対象コンピュータを操作可能にし、かつ、ユーザが所持するリモートアクセスプログラムを記憶したUSB(Universal Serial Bus)キー等の外部記憶媒体の固有識別情報及びユーザの認証情報の両者を認証して初めて操作コンピュータから対象コンピュータにアクセスを許可して、「なりすまし」によるログインを防止するというものである。(特許文献1参照)

【特許文献1】特開2007−110590号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

しかしながら、IPsec−VPN、SSL−VPNを含めネットワークで接続された対象コンピュータに操作コンピュータからリモートアクセスする場合には、前述のように、他のユーザの認証情報を用いて「なりすまし」でログイン出来てしまうという問題があった。また、外部記憶媒体の固有識別情報及びユーザの認証情報の両者を認証する技術においても、自己が所持する外部記憶媒体を用いて対象コンピュータと操作コンピュータを接続する中継管理サーバにログインする者が、同様に外部記憶媒体を用いて中継管理サーバにログインできる他人のユーザID、ユーザパスワードを知得した場合、「なりすまし」により、対象コンピュータの特定アプリケーションにログイン出来てしまうという問題があった。

【0007】

本発明は、操作コンピュータから対象コンピュータへアクセスする場合、不正なユーザの「なりすまし」によるログインを防止することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明の第1の態様におけるリモートアクセス方法は、例えば図1及び図2に示すように、操作コンピュータ24−1からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、操作コンピュータ24−1において、ユーザ認証情報を対象コンピュータ21へ送信するユーザ認証情報送信工程(S104)と、対象コンピュータ21において、操作コンピュータ24−1から送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程(S204)と、ユーザ認証情報判断工程(S204)で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合にユーザ20−1に特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程(S201、S205〜S206、S208〜S209)とを備える。

【0009】

ここにおいて、対象コンピュータ21とは、リモートコントロールの対象となるコンピュータを意味し、サーバ、クライアントを含み、個人用、業務用、共用コンピュータを含む。また、操作コンピュータ24とは、対象コンピュータ21をリモートコントロールするコンピュータを意味し、サーバ、クライアントを含み、個人用、業務用、共用コンピュータを含む。また、ネットワーク23はインターネットでも良く、インターネットに接続された又は独立のイントラネットでも良い。また、ユーザ認証情報には、オリジナルユーザ情報、オリジナルユーザ情報に基いて作成された暗号化ユーザ情報、オリジナルユーザ情報を一時的に変更した変更ユーザ情報、又はユーザ20が所持し、ユーザ20と1:1に対応する外部記憶媒体25の固有識別情報等が含まれ、オリジナルユーザ情報として、代表的にはユーザパスワード、ユーザIDが使用されるが、指紋情報等のバイオ情報をコード化して使用しても良い。このうち変更ユーザ情報の作成に使用される第1のオリジナルユーザ情報として、代表的にはユーザパスワードが使用され、暗号化ユーザ情報の作成に使用される第2のオリジナルユーザ情報として、代表的にはユーザIDが使用される。また、オリジナルユーザ情報に基づくとは、オリジナルユーザ情報それ自体又はオリジナルユーザ情報を元にして加工された情報であることを意味する。また、一時的とは、代表的には、変更ユーザ情報の作成から操作コンピュータからの変更ユーザ情報の受信直後までの時間をいうが、変更ユーザ情報の送信から一定時間としても良い。第1の態様をこのように構成すると、ログイン可能な時間を、正当なユーザの認証情報であると判断した後の一時的な時間に限定することにより、不正なユーザの「なりすまし」によるログインを効果的に防止できる。

【0010】

また、本発明の第2の態様は、第1の態様のリモートアクセス方法において、例えば図1及び図2に示すように、一時的ログイン許可工程は、全てのユーザ20−1〜20−4の特定アプリケーションへのログインを予め不許可に設定しておく工程(S201)と、ユーザ認証情報判断工程(S204)で正当なユーザのオリジナルユーザ情報に基づくと判断した場合にオリジナルユーザ情報のうち第1のオリジナルユーザ情報を一時的に変更した変更ユーザ情報を作成する工程(S205の前半)と、予め不許可に設定した特定アプリケーションへのログインをユーザ20−1に許可するように設定する工程(S205の後半)と、変更ユーザ情報を操作コンピュータ24−1に送信する工程(S206)とを有し、操作コンピュータ24−1において、変更ユーザ情報を受信する工程(S206で同時に行なわれる)と、受信した変更ユーザ情報を特定アプリケーションへのログインプログラムに自動入力する工程(S106)と、入力された変更ユーザ情報を対象コンピュータ21に送信する工程(S107)とを備え、さらに、一時的ログイン許可工程は、操作コンピュータ24−1から送信された変更ユーザ情報を受信した時に、ユーザ20−1に特定アプリケーションへのログインを許容する工程(S208)と、ログインの後にユーザ20−1の特定アプリケーションへのログインを再び不許可に設定するとともに、一時的に変更された変更ユーザ情報を第1のオリジナルユーザ情報に戻す工程(S209)とを有する。

【0011】

ここにおいて、変更ユーザ情報は、一時的に用いられるものであり、ユーザパスワードなどの第1のオリジナルユーザ情報を記憶しておくなど、第1のオリジナルユーザ情報に復元可能にしておくことを要するが、第1のオリジナルユーザ情報に基づいて変更しても良く、擬似乱数等を一時的に置き換えても良い。第2の態様をこのように構成すると、変更ユーザ情報によりログインを許可するので、不正なユーザがユーザパスワードなどの第1のオリジナルユーザ情報を知っていても、ログインすることができない。

【0012】

また、本発明の第3の態様は、第1の態様又は第2の態様のリモートアクセス方法において、例えば図1及び図2に示すように、ユーザ20−1は自己が所持する外部記憶媒体25−1を操作コンピュータ24−1に接続する外部記憶媒体接続工程(S102)とを備え、ユーザ認証情報送信工程(S104)において、操作コンピュータ24−1は外部記憶媒体25−1から外部記憶媒体25−1を識別するための固有識別情報又はオリジナルユーザ情報を取得して、ユーザ認証情報として対象コンピュータ21へ送信する。

【0013】

ここにおいて、外部記憶媒体25とは、コンピュータから切り離して携帯可能であり固有の識別情報を有する記憶媒体で、例えば、USB(Universal Serial Bus)キー(USBメモリを、個人認証用の鍵として使用するもの)、SD(Safe Driver)メモリカードを使用可能である。また、固有識別情報は、外部記憶媒体25を識別するための情報であり、他と重複しない固有の番号、符号等が使用される。第3の態様をこのように構成すると、外部記憶媒体25−1に記憶された、外部記憶媒体25−1の固有識別情報又はオリジナルユーザ情報が自動的に対象コンピュータ21に送信され、他人の所持する外部記憶媒体の固有識別情報又は他人のオリジナルユーザ情報が送信されることがないので、ユーザ自身のアカウント領域にしかログインできず、他のユーザに「なりすまし」することができない。

【0014】

また、本発明の第4の態様、第5の態様におけるプログラムは、第1の態様のリモートアクセス方法を、それぞれ、操作コンピュータ24、対象コンピュータ21に実行させるためのプログラムである。操作コンピュータ24用のプログラムは、代表的には、外部記憶媒体25に格納され、操作コンピュータ24にインストールされて使用されるが、操作コンピュータ24のレジストリ情報を書き換えることなく、外部記憶媒体25から操作コンピュータ24を制御しても良い。また、対象コンピュータ21用のプログラムは、代表的には、外部記憶媒体25に格納され、対象コンピュータ21にインストールされて使用されるが、操作コンピュータ24用と同じ外部記憶媒体25に格納されても良く、異なる外部記憶媒体25に格納されても良い。

【0015】

また、本発明の第6の態様における外部記憶媒体は、操作コンピュータ24からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、操作コンピュータ24に接続して対象コンピュータ21にアクセスするために使用する外部記憶媒体25であって、当該外部記憶媒体25を識別するための固有識別情報と、ユーザ認証情報としてのオリジナルユーザ情報を固有識別情報により暗号化した暗号化ユーザ情報とを記憶する。

【0016】

このように構成すると、操作コンピュータ24からネットワーク23を介して対象コンピュータ21にアクセスする際に、当該外部記憶媒体25を使用することにより、外部記憶媒体25−1の固有識別情報により暗号化された、外部記憶媒体25−1の所持者のユーザIDなどのオリジナルユーザ情報に復号されて対象コンピュータ21に送信され、他人のユーザIDなどのオリジナルユーザ情報が送信されることがないので、ユーザ自身のアカウント領域にしかログインできず、他のユーザに「なりすまし」することができない。

【発明の効果】

【0017】

本発明により、操作コンピュータから対象コンピュータへアクセスする場合、不正なユーザの「なりすまし」によるログインを防止することができる。

【発明を実施するための最良の形態】

【0018】

以下、図面に基づき本発明の実施の形態について説明する。

【0019】

[第1の実施の形態]

第1の実施の形態おけるリモートアクセス方法は、操作コンピュータからユーザ認証情報を対象コンピュータへ送信し、対象コンピュータでユーザ認証情報が正当と判断した場合にユーザに特定アプリケーションへのログインを一時的に可能とする例を説明する。ここでは、正当なユーザがログインした場合に、対象コンピュータは第1のオリジナルユーザ情報としてのユーザパスワードを変更して、一時的に変更ユーザ情報での対象コンピュータへのログインを許可することにより、不正なユーザが「なりすまし」によりログインすることを防止する例を説明する。また、第2のオリジナルユーザ情報としてのユーザIDは固有識別情報を有する外部記憶媒体としてのUSBキーに暗号化されて記憶され、操作コンピュータで復号されて対象コンピュータに送信される例、1台の対象コンピュータに4台の操作コンピュータからアクセス可能な例を説明する。

【0020】

図1に第1の実施の形態におけるリモートアクセスシステムの構成例を示す。図1において、20−1〜20−4はユーザ(特定しない場合は20と示す)、21は操作される対象コンピュータ(リモートコントロールの対象となるコンピュータを意味し、サーバ、クライアントを含み、また、個人用、業務用、共用コンピュータを含む)、24−1〜24−4は対象コンピュータを操作する操作コンピュータ(対象コンピュータをリモートコントロールするコンピュータを意味し、サーバ、クライアントを含み、また、個人用、業務用、共用コンピュータを含む、特定しない場合は24と示す)、23は対象コンピュータ21と操作コンピュータ24を接続するネットワーク、25−1〜25−4は操作コンピュータに挿入する外部記憶媒体(特定しない場合は25と示す)である。

【0021】

ネットワーク23はインターネットでも良く、インターネットに接続された又は独立のイントラネットでも良い。インターネットを介してイントラネット内の対象コンピュータ21に他のイントラネット内の操作コンピュータからリモートアクセスする場合には、通常、インターネットとイントラネットの境界にDMZゾーン(非武装地帯:DeMilitarized Zone)に設けられたルータやファイアウォールを介して通信接続される。対象コンピュータ21として、例えば、社内イントラネット内でターミナルサービスなどの特定アプリケーションを共同利用するためのサーバや、通常ユーザが自席で使用しているPC(パーソナルコンピュータ)を使用でき、操作コンピュータ24として、例えば、社内の他のフロア、ユーザの自宅、国内外の出張先のPCやユーザ使用の携帯端末を使用できる。ユーザ26はこれらの操作コンピュータ24から対象コンピュータ21にリモートアクセスして、恰も対象コンピュータ21を自席で操作しているようにリモートコントロール可能である。

【0022】

外部記憶媒体25は、コンピュータから切り離して携帯でき、固有識別情報を有し、当該固有識別情報と、操作コンピュータ24から対象コンピュータ21にリモートアクセスするためのプログラムを記憶する記憶媒体で、USBキー、SDメモリカード等を使用できる(本実施の形態ではUSBキーを用いるものとする)。外部記憶媒体25−1〜25−4は、それぞれ個別のユーザ20−1〜20−4が所持し、外部記憶媒体25とユーザ20とは1:1に対応し、必ずこの組み合わせで使用するように決めておく。外部記憶媒体25は、さらに、認証情報としての第2のオリジナルユーザ情報を自己の固有識別情報により暗号化した暗号化ユーザ情報を記憶する。本実施の形態では第2のオリジナルユーザ情報としてユーザIDを用いるものとする。

【0023】

操作コンピュータ24−1〜24−4は、ネットワーク23を介して1台の対象コンピュータ21に接続可能である。この構成において、4台の操作コンピュータ24のいずれからも、ユーザ20−1〜20−4により、それぞれユーザ20−1〜20−4が所持する外部記憶媒体25−1〜25−4の有する固有識別情報とユーザ20−1〜20−4に個別のユーザパスワードとユーザIDを用いて、対象コンピュータ1のターミナルサービスなどの特定のアプリケーションにログインすることが出来る。しかし、単にこのような状況下では、例えば外部記憶媒体25−2の所持者がユーザ20−1のユーザパスワードとユーザIDを入手して、いずれかの操作コンピュータ24に外部記憶媒体25−2を接続し、対象コンピュータ21へのログイン時にユーザ20−1のユーザパスワードとユーザIDを入力すると、ユーザ20−1に「なりすまし」てログインが出来てしまうおそれがある。

【0024】

本実施の形態では、この「なりすまし」を防止するため、外部記憶媒体(USBキー)25、操作コンピュータ24及び対象コンピュータ21は次のように構成される。ユーザ20−1はUSBキー25−1を所持し、操作コンピュータ24−1から対象コンピュータ21の特定アプリケーションにログインするものとして説明する。第2のオリジナルユーザ情報としてのユーザIDを当該ユーザ20−1が所持するUSBキー25−1の固有識別情報をキーとして暗号化しておき、暗号化ユーザ情報を当該ユーザ20−1が所持するUSBキー25に記憶しておく。一旦記憶された暗号化ユーザ情報は、USBキー25とユーザ認証情報との1:1の対応関係を維持するために書き換え不可能に維持されることが好ましい。操作コンピュータ24−1は、USBキー25−1が接続されると、接続されたUSBキー25−1に記憶された暗号化ユーザ情報を復号して、ユーザ20−1が入力した第1のオリジナルユーザ情報としてのユーザパスワードと共に対象コンピュータ21に送信する機能を有する。暗号化ユーザ情報は、USBキー25−1の所持者の第2のオリジナルユーザ情報としてのユーザIDに復号されてユーザパスワードと共に対象コンピュータ21に送信され、他人のユーザIDが送信されることがないので、ユーザ自身のアカウント領域にしかログインできず、他のユーザへの「なりすまし」を防止できる。

【0025】

対象コンピュータ21は、予め特定アプリケーションへの全てのユーザからのログインを不許可に設定しておき、正当なユーザがログインを要求した場合のみ、一時的にログインを許可する、すなわち、操作コンピュータ24−1から受信したユーザ認証情報が正当なユーザ20−1のオリジナルユーザ情報としてのユーザパスワード及びユーザIDに基づくものであると判断した場合のみ、第1のオリジナルユーザ情報としてのユーザパスワードを一時的に変更して変更ユーザ情報を生成する。本実施の形態では第1のオリジナルユーザ情報としてユーザパスワードを用いるものとする。対象コンピュータ21は、各ユーザのオリジナルユーザ情報(ユーザID、ユーザパスワード)を内蔵メモリに登録しておき、受信したユーザ認証情報としてのユーザパスワード及びユーザIDを登録情報と照合して、正当なユーザのオリジナルユーザ情報に基づくものか否かを判断する。それと共に、不許可としてきたユーザ20−1に特定アプリケーションへのログインを許可するように設定し、認証情報としての第1のオリジナルユーザ情報を変更して、変更ユーザ情報を操作コンピュータ24−1に送信する。また、操作コンピュータ24−1は変更ユーザ情報を受信すると、特定アプリケーションへのログインプログラムに変更ユーザ情報を自動的に入力して、先に暗号化ユーザ情報から復号されたユーザIDと共に、対象コンピュータ21に送信する。対象コンピュータ21は、変更ユーザ情報とユーザIDを受信すると、受信した変更ユーザ情報とユーザIDを認証して、ユーザ20−1に特定アプリケーションへのログインを許容し、さらに、ログインの後に、ユーザ20−1の特定アプリケーションへのログインを再び不許可に設定するとともに、一時的に変更された変更ユーザ情報を元のユーザパスワードへ戻す。

【0026】

このように構成すると、いずれのユーザ20も一時的に、しかも変更ユーザ情報を用いなければ特定アプリケーションにログインが許可されず、この短い時間内に不正なユーザが変更ユーザ情報を取得してアクセスすることは困難であり、かつ、USBキー25に第2のオリジナルユーザ情報を暗号化して記憶し、これを復号して対象コンピュータ21に送信するので、USBキー25の所持者のアカウント領域以外にログインできない。したがって、これにより「なりすまし」を防止できる。また、USBキー25を所持しない者が操作コンピュータ24からユーザパスワード、ユーザIDを入力した場合にも対象コンピュータ21から変更ユーザ情報が送信されるが、USBキー25に格納されたリモートアクセス方法のプログラムを利用しなければ、操作コンピュータ24において変更ユーザ情報を受信して、特定アプリケーションへのログインプログラムに変更ユーザ情報を自動的に入力して対象コンピュータ21に送信することができないので、USBキー25を所持しない者がログインすることもできない。

【0027】

図2に、本実施の形態によるリモートアクセス方法の処理フロー例を示す。左側に操作コンピュータ24に関する処理フローを、右側に対象コンピュータ21に関する処理フローを示す。ユーザ20−1はUSBキー25−1を所持し、操作コンピュータ24−1から対象コンピュータ21の特定アプリケーション(図中では特定APと示す)にログインするものとして説明する。

【0028】

操作コンピュータ24−1側では、ユーザ20−1が所持し、それぞれ固有識別情報を有するUSBキー25−1に、第2のオリジナルユーザ情報としてのユーザIDを固有識別情報をキーとして暗号化した暗号化ユーザ情報を、対象コンピュータ21の特定アプリケーションにログインするためのユーザ認証情報として予め保存しておく(S101)。

【0029】

他方、対象コンピュータ21では、予め特定アプリケーションへの全てのユーザからのログインを不許可にしておく(S201)。許可・不許可は例えばフラグで設定する。

【0030】

操作コンピュータ24−1側では、USBキー25−1の所持者であるユーザ20−1が操作コンピュータ24−1にUSBキー25−1を挿入して接続する(S102)。操作コンピュータ24−1へのログイン過程において、操作コンピュータ24−1は挿入されたUSBキー25−1の固有識別情報に基づき暗号化ユーザ情報を復号してユーザIDを取得し、また、ユーザ20−1により入力された第1のオリジナルユーザ情報としてのユーザパスワードを取得して(S103)、ユーザ認証情報としてのオリジナルユーザ情報、すなわち、ユーザIDとユーザパスワードを対象コンピュータ21へ送信する(S104)。

【0031】

対象コンピュータ21は、受信したユーザIDとユーザパスワードが正当なユーザ20−1のユーザ認証情報であるか否か、すなわち、対象コンピュータ21へのログインを許容できるか否かを判断する(S204)。例えば対象コンピュータ21は各ユーザ20−1〜20−4のオリジナルユーザ情報(ユーザID、ユーザパスワード)を内蔵メモリに登録しておき、受信したユーザIDとユーザパスワードを登録情報と照合する。ユーザIDとユーザパスワードが正当なユーザ20−1のユーザ認証情報であると判断した場合(Yesの場合)には、ユーザパスワードを一時的に変更ユーザ情報(変更ユーザパスワードとする)に変更すると共に、不許可に設定してきたユーザ20−1の特定アプリケーションへのログインを許可するように設定し(S205)、一時的に変更した変更ユーザ情報を操作コンピュータ24−1に送信する(S206)。また、ユーザID又はユーザパスワードが正当なユーザ20−1のユーザ認証情報でないと判断した場合(S204でNoの場合)には、特定アプリケーションへのログインの設定を不許可のまま維持する(S201に戻る)。

【0032】

これにより、ログインを許可する前にユーザパスワードを変更することにより、もしも変更前のユーザパスワードを知っている不正なユーザがこの一時的な時間内にログインを試みてもログインが出来なくなる。すなわち、不正なユーザは、あらゆる時点において、不正なログインができないことになる。

【0033】

操作コンピュータ24−1が一時的に変更した変更ユーザ情報を受信した後、特定アプリケーションへのログインプログラムに受信した変更ユーザパスワードを自動的に入力し(S106)、操作コンピュータ24−1は入力された変更ユーザパスワードを先に暗号化ユーザ情報から復号されたユーザIDと共に対象コンピュータ21に送信し(S107)、対象コンピュータ21では、ログインプログラムに入力された変更ユーザパスワードと送信されたユーザIDを内臓メモリに登録された情報と照合、認証して、フラグを参照し、正当なユーザ20−1に対象コンピュータ21の特定アプリケーションへのログインを許容する(S208)。USBキー25を所持しない者がいずれかの操作コンピュータ24からユーザパスワード、ユーザIDを入力した場合にも対象コンピュータ21から変更ユーザパスワードが送信されるが、USBキー25に格納されたリモートアクセス方法のプログラムを利用しなければ、操作コンピュータ24において変更ユーザパスワードを受信して、特定アプリケーションへのログインプログラムに変更ユーザ情報を自動的に入力して対象コンピュータ21に送信することができないので、USBキー25を所持しない者がログインすることができない。

【0034】

次に、対象コンピュータ1は、ユーザ20−1の特定アプリケーションへのログイン後、ユーザ20−1の特定アプリケーションへのログインを再度不許可に設定すると共に、変更ユーザ情報を元のユーザパスワードへ戻す(S209)。

【0035】

これは、一度正当にログインしてしまうと、一般的にログイン後はログインプロセスが必要なくなるため、ログインを不許可に設定しても、ユーザ20−1は継続的に作業することが出来るためである。他方、不正なユーザがログインを試みても不許可とされ、ログインが出来なくなる。

【0036】

また、変更ユーザ情報を元のユーザパスワードに戻しておくことにより、次回のログイン過程で、アクセスしてきたユーザ20が正当なユーザか不当なユーザかを判断することが出来るようになる。

【0037】

特定アプリケーションにログインができたユーザ20−1は、例えば、対象コンピュータ21から操作コンピュータ24−1に送信された特定アプリケーションの画面情報(ビットマップ情報)を見ながら、キーボードやマウスを操作し、操作コンピュータ24−1からキーボードやマウスによるコマンド情報を対象コンピュータ21に送信して、操作コンピュータ24−1から対象コンピュータ21を操作できる(S110)。コマンド情報を受信した対象コンピュータ21は、コマンド情報を解析して、特定アプリケーションを処理し、処理後の画面情報(ビットマップ情報)を操作コンピュータ24−1に送信し(S210)、ユーザ20−1は、再度、操作コンピュータ24−1のキーボードやマウスを操作し、コマンド情報を対象コンピュータ21に送信する。工程S110と工程S210を交互に行なうことにより操作コンピュータ24−1から対象コンピュータ21のリモート操作処理が実施される。操作処理を終了すれば、ログインを終了する。

【0038】

以上、説明したとおり、本実施の形態によれば、操作コンピュータから対象コンピュータへアクセスする場合、不正ユーザが正当なユーザのユーザパスワード、ユーザIDを知っていても「なりすまし」によるログインを防止出来るため、不正ユーザによる情報流出を防止し、安全に業務遂行が可能なため、企業におけるセキュリティ指向の高まりに対応することが出来る。

【0039】

[第2の実施の形態]

第1の実施の形態では、4台の操作コンピュータ24が1台の対象コンピュータ21に接続される例を説明したが、第2の実施の形態では、m台の操作コンピュータ24がn台の対象コンピュータ21に接続される例を説明する。ここに、m、nは1以上の整数であり、1でも良い。

【0040】

ユーザ20は操作コンピュータ24から複数の対象コンピュータ21にリモートアクセスすることが可能であるが、この場合、操作コンピュータ24からリモートアクセスする際に対象コンピュータ21を指定してアクセスする。また、複数の対象コンピュータ21が1つのイントラネット内にある場合には、DMZ領域に設置されたプロキシサーバを介して接続、通信される構成としても良い。その他のシステム構成及び処理フローは第1の実施の形態と同様である。

【0041】

[第3の実施の形態]

第1の実施の形態では、第2のオリジナルユーザ情報としてのユーザIDが固有識別情報を有する外部記憶媒体としてのUSBキーに暗号化されて記憶され、操作コンピュータで復号されて対象コンピュータに送信される例を説明したが、第3の実施の形態では、ユーザID自体がUSBキー25−1に記憶され、操作コンピュータ24−1に取得されて自動的に対象コンピュータ21に送信される例を説明する。この場合でも第2のオリジナルユーザ情報としてのユーザIDが自動的に対象コンピュータ21に送信されるので、他のユーザのアカウント領域にログインすることができない。その他のシステム構成及び処理フローは第1の実施の形態と同様である。

【0042】

[第4の実施の形態]

第1の実施の形態では、第2のオリジナルユーザ情報としてのユーザIDが固有識別情報を有する外部記憶媒体としてのUSBキーに暗号化されて記憶され、操作コンピュータで復号されて対象コンピュータに送信される例を説明したが、第4の実施の形態では、固有識別情報が外部記憶媒体としてのUSBキー25−1に記憶され、操作コンピュータ24−1に取得されて自動的に対象コンピュータ21に送信される例を説明する。この場合には第2のオリジナルユーザ情報としてのユーザIDの代わりにUSBキー25の固有識別情報が自動的に対象コンピュータ21に送信され。USBキー25とその所持者であるユーザ20とは1:1に対応し、対象コンピュータ21は、各ユーザのオリジナルユーザ情報(ユーザID、ユーザパスワード)と共にUSBキー25の固有識別情報を内蔵メモリに登録しておき、USBキー25の固有識別情報に対応するユーザIDのアカウント領域に一時的にログインを許可するので、他のユーザのアカウント領域にログインすることができない。また、ユーザ20が操作コンピュータ24に入力したユーザID、ユーザパスワードと送信された固有識別情報が対応関係を満たさない場合にはログインを許可しない。その他のシステム構成及び処理フローは第1の実施の形態と同様である。なお、固有識別情報がUSBキー25に暗号化されて記憶され、操作コンピュータ24で復号されて対象コンピュータ21に送信されても良い。

【0043】

また、本発明は、以上の実施の形態に記載のリモートアクセス方法を、それぞれ、操作コンピュータ及び対象コンピュータに実行させるためのプログラムとしても実現でき、また、プログラムを記録する外部記憶媒体としても実現可能である。プログラムはUSBキーやSDカード等の外部記憶媒体に格納して使用してもよく、操作コンピュータの外付け記憶装置に蓄積して使用してもよく、また、操作コンピュータ及び対象コンピュータにそれぞれ外部記憶媒体等からプログラムをインストールして用いても良く、インターネットからダウンロードして使用しても良い。また、プログラムは1つの外部記憶媒体に格納されても良く、複数の外部記憶媒体に分けて格納されても良く、操作コンピュータ及び対象コンピュータに分けて格納されても良い。

【0044】

以上、本発明の実施の形態について説明したが、本発明は上記の実施の形態に限定されるものではなく、実施の形態に種々変更を加えられることは明白である。例えば、以上の実施の形態では、操作コンピュータ24−1からネットワーク23を介して対象コンピュータ21にアクセスするリモートアクセス方法において、外部記憶媒体25に記憶された認証情報とプログラムを使用する例を説明したが、ユーザ認証情報送信工程、ユーザ認証情報判断工程及び一時的ログイン許可工程が行なわれれば、外部記憶媒体25を使用せずに、ユーザの手入力によるユーザ認証情報を送信しても良く、プログラムを使用せずに、ハードウェアで処理しても良い。また、第1の実施の形態ではオリジナルユーザ情報を操作コンピュータ24から対象コンピュータ21に送信する例を説明したが、暗号化して送信しても良く、特にインターネットを経由する場合には暗号化した方がセキュリティ上から好ましい。また、第1の実施の形態では、操作コンピュータ24−1で暗号化ユーザ情報を復号する例について説明したが、操作コンピュータ24−1は暗号化ユーザ情報をそのまま対象コンピュータ21に送信し、対象コンピュータ21で復号しても良い。また、外部記憶媒体25の一部に書き換え不可能な部分を設け、ここに、固有識別情報及び暗号化ユーザ情報が格納されても良い。

【0045】

また、変更ユーザ情報は、オリジナルユーザ情報を記憶しておくなど、オリジナルユーザ情報に復元可能にしておけば、オリジナルユーザ情報に基いて変更しても良く、擬似乱数等を一時的に置き換えても良い。また、第1ないし第3の実施の形態では、第1のオリジナルユーザ情報としてユーザパスワード、第2のオリジナルユーザ情報としてユーザIDを用いる例を説明したが、第1のオリジナルユーザ情報としてユーザID、第2のオリジナルユーザ情報としてユーザパスワードを用いても良く、第1及び第2のオリジナルユーザ情報として、ユーザID又はユーザパスワードを共用しても良い。また、オリジナルユーザ情報として、指紋認証などのバイオ情報をコード化して用いても良い。また、第1ないし第3の実施の形態では、ユーザ認証情報がオリジナルユーザ情報自体である例を説明したが、オリジナルユーザ情報を元に加工した情報でも良く、第4の実施の形態のように外部記憶媒体の固有識別情報でも良く、固有識別情報を元に加工した情報でも良い。また、ユーザ情報の変更と特定AP(アプリケーション)へのログインの許可の工程の前後関係、特定APへのログインの不許可と変更ユーザ情報を元に戻す工程の前後関係をどちらにしても良く、その他システム構成や処理フロー等について種々の変更が可能である。

【産業上の利用可能性】

【0046】

本発明は、ネットワークで相互に接続された操作コンピュータと対象コンピュータを用いて安全に業務を遂行するサーバベースコンピューティング(SBC)技術に利用可能である。

【図面の簡単な説明】

【0047】

【図1】第1の実施の形態におけるリモートアクセスシステムの構成例を示す図である。

【図2】第1の実施の形態におけるリモートアクセス方法の処理フロー例を示す図である。

【符号の説明】

【0048】

20,20−1〜20−4 ユーザ

21 対象コンピュータ

23 ネットワーク

24,24−1〜24−4 操作コンピュータ

25,25−1〜25−4 外部記憶媒体

【特許請求の範囲】

【請求項1】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において;

前記操作コンピュータにおいて、ユーザ認証情報を前記対象コンピュータへ送信するユーザ認証情報送信工程と;

前記対象コンピュータにおいて、前記操作コンピュータから送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程と、前記ユーザ認証情報判断工程で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合に、前記ユーザに特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程とを備える;

リモートアクセス方法。

【請求項2】

前記一時的ログイン許可工程は、全てのユーザの特定アプリケーションへのログインを予め不許可に設定しておく工程と、前記ユーザ認証情報判断工程で正当なユーザのオリジナルユーザ情報基づくものであると判断した場合に前記オリジナルユーザ情報のうち第1のオリジナルユーザ情報を一時的に変更した変更ユーザ情報を作成する工程と、前記予め不許可に設定した前記特定アプリケーションへのログインを前記ユーザに許可するように設定する工程と、前記変更ユーザ情報を前記操作コンピュータに送信する工程とを有し;

前記操作コンピュータにおいて、前記変更ユーザ情報を受信する工程と、前記受信した変更ユーザ情報を前記特定アプリケーションへのログインプログラムに自動入力する工程と、前記入力された変更ユーザ情報を前記対象コンピュータに送信する工程とを備え;

さらに、前記一時的ログイン許可工程は、前記操作コンピュータから送信された前記変更ユーザ情報を受信した時に、前記ユーザに前記特定アプリケーションへのログインを許容する工程と、前記ログインの後に前記ユーザの前記特定アプリケーションへのログインを再び不許可に設定するとともに、前記一時的に変更された変更ユーザ情報を前記第1のオリジナルユーザ情報に戻す工程とを有する;

前記請求項1に記載のリモートアクセス方法。

【請求項3】

ユーザは自己が所持する外部記憶媒体を前記操作コンピュータに接続する外部記憶媒体接続工程を備え;

前記ユーザ認証情報送信工程において、前記操作コンピュータは、前記外部記憶媒体から前記外部記憶媒体を識別するための固有識別情報又は前記オリジナルユーザ情報を取得して、前記ユーザ認証情報として前記対象コンピュータへ送信する;

請求項1又は請求項2に記載のリモートアクセス方法。

【請求項4】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において、前記操作コンピュータに;

ユーザ認証情報を前記対象コンピュータへ送信するユーザ認証情報送信工程を;

実行させるためのプログラム。

【請求項5】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において、前記対象コンピュータに;

前記操作コンピュータから送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程と、前記ユーザ認証情報判断工程で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合に、前記ユーザに特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程とを;

実行させるためのプログラム。

【請求項6】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において、前記操作コンピュータに接続して前記対象コンピュータにアクセスするために使用する外部記憶媒体であって;

当該外部記憶媒体を識別するための固有識別情報と、ユーザ認証情報としてのオリジナルユーザ情報を前記固有識別情報により暗号化した暗号化ユーザ情報とを記憶する;

外部記憶媒体。

【請求項1】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において;

前記操作コンピュータにおいて、ユーザ認証情報を前記対象コンピュータへ送信するユーザ認証情報送信工程と;

前記対象コンピュータにおいて、前記操作コンピュータから送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程と、前記ユーザ認証情報判断工程で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合に、前記ユーザに特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程とを備える;

リモートアクセス方法。

【請求項2】

前記一時的ログイン許可工程は、全てのユーザの特定アプリケーションへのログインを予め不許可に設定しておく工程と、前記ユーザ認証情報判断工程で正当なユーザのオリジナルユーザ情報基づくものであると判断した場合に前記オリジナルユーザ情報のうち第1のオリジナルユーザ情報を一時的に変更した変更ユーザ情報を作成する工程と、前記予め不許可に設定した前記特定アプリケーションへのログインを前記ユーザに許可するように設定する工程と、前記変更ユーザ情報を前記操作コンピュータに送信する工程とを有し;

前記操作コンピュータにおいて、前記変更ユーザ情報を受信する工程と、前記受信した変更ユーザ情報を前記特定アプリケーションへのログインプログラムに自動入力する工程と、前記入力された変更ユーザ情報を前記対象コンピュータに送信する工程とを備え;

さらに、前記一時的ログイン許可工程は、前記操作コンピュータから送信された前記変更ユーザ情報を受信した時に、前記ユーザに前記特定アプリケーションへのログインを許容する工程と、前記ログインの後に前記ユーザの前記特定アプリケーションへのログインを再び不許可に設定するとともに、前記一時的に変更された変更ユーザ情報を前記第1のオリジナルユーザ情報に戻す工程とを有する;

前記請求項1に記載のリモートアクセス方法。

【請求項3】

ユーザは自己が所持する外部記憶媒体を前記操作コンピュータに接続する外部記憶媒体接続工程を備え;

前記ユーザ認証情報送信工程において、前記操作コンピュータは、前記外部記憶媒体から前記外部記憶媒体を識別するための固有識別情報又は前記オリジナルユーザ情報を取得して、前記ユーザ認証情報として前記対象コンピュータへ送信する;

請求項1又は請求項2に記載のリモートアクセス方法。

【請求項4】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において、前記操作コンピュータに;

ユーザ認証情報を前記対象コンピュータへ送信するユーザ認証情報送信工程を;

実行させるためのプログラム。

【請求項5】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において、前記対象コンピュータに;

前記操作コンピュータから送信されたユーザ認証情報が正当なユーザのオリジナルユーザ情報に基づくものか否かを判断するユーザ認証情報判断工程と、前記ユーザ認証情報判断工程で正当なユーザのオリジナルユーザ情報に基づくものであると判断した場合に、前記ユーザに特定アプリケーションへのログインを一時的に可能とする一時的ログイン許可工程とを;

実行させるためのプログラム。

【請求項6】

操作コンピュータからネットワークを介して対象コンピュータにアクセスするリモートアクセス方法において、前記操作コンピュータに接続して前記対象コンピュータにアクセスするために使用する外部記憶媒体であって;

当該外部記憶媒体を識別するための固有識別情報と、ユーザ認証情報としてのオリジナルユーザ情報を前記固有識別情報により暗号化した暗号化ユーザ情報とを記憶する;

外部記憶媒体。

【図1】

【図2】

【図2】

【公開番号】特開2009−157781(P2009−157781A)

【公開日】平成21年7月16日(2009.7.16)

【国際特許分類】

【出願番号】特願2007−337195(P2007−337195)

【出願日】平成19年12月27日(2007.12.27)

【出願人】(591074585)エヌ・ティ・ティ アイティ株式会社 (21)

【Fターム(参考)】

【公開日】平成21年7月16日(2009.7.16)

【国際特許分類】

【出願日】平成19年12月27日(2007.12.27)

【出願人】(591074585)エヌ・ティ・ティ アイティ株式会社 (21)

【Fターム(参考)】

[ Back to top ]