リモート診断監視ネットワークアクセス制御方式

【課題】顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能なリモート診断監視ネットワークアクセス制御方式を提供する。

【解決手段】サービス主体側サーバ102およびサービス利用端末104が、インターネットなどの開放型のネットワーク101を介して、顧客サイト側サーバ103にリモート診断監視サービスを提供する。この場合、サービス主体側サーバ102と顧客サイト側サーバ103との間でまずSSL/TLSによる暗号化通信のセッション確立と認証を行った上で認証OKなら、アクセス制御情報をサービス主体側サーバ102から顧客サイト側サーバ103に送信して管理させる。また、サービス主体側サーバ102は、利用者認証装置を備え、サービス利用端末104との間でSSL/TLSによる暗号化通信のセッション確立と認証を行った上で認証OKならサービス利用端末104による診断監視データの取得を可能ならしめる。

【解決手段】サービス主体側サーバ102およびサービス利用端末104が、インターネットなどの開放型のネットワーク101を介して、顧客サイト側サーバ103にリモート診断監視サービスを提供する。この場合、サービス主体側サーバ102と顧客サイト側サーバ103との間でまずSSL/TLSによる暗号化通信のセッション確立と認証を行った上で認証OKなら、アクセス制御情報をサービス主体側サーバ102から顧客サイト側サーバ103に送信して管理させる。また、サービス主体側サーバ102は、利用者認証装置を備え、サービス利用端末104との間でSSL/TLSによる暗号化通信のセッション確立と認証を行った上で認証OKならサービス利用端末104による診断監視データの取得を可能ならしめる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、インターネットなどの開放型のネットワークを介して顧客側サイトに接続された機器やソフトウェアの診断監視を行うリモート診断監視ネットワークアクセス制御システムにおいて、リモート診断監視サービスを行う際にアクセス権限のない利用者からの不正なアクセスを防止する技術に関する。

【背景技術】

【0002】

インターネットが普及する以前は、企業などがネットワークを介して顧客の設備、納入した機器又はソフトウェアの故障診断、稼動状況監視を行うためには、専用線や公衆回線網を用いてアクセスを行うアクセス制御方式が主であった。

【0003】

近年は、インターネットのバックボーン回線の強化、FTTH(fiber to the home)などによる支線の普及および高容量化により、インターネットによる安価で通信品質の高いネットワークサービスが受けられる状況になってきた。また、携帯電話やPHS(personal handy-phone system)などのモバイル通信網とインターネットとの相互接続により、モバイルによるイントラネットなどの特定範囲内のネットワークへのアクセスも容易になってきた。

【0004】

このような技術的背景にあって、最近ではリモート診断監視におけるコスト削減のため、ネットワークを積極的に利用するリモート診断監視ネットワークシステムの事例(例えば、特許文献1参照)が増えてきている。

【特許文献1】特開2000−010930号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

インターネットは不特定多数の利用者がアクセス可能であるため、一部の“ハッカー”や“クラッカー”と呼ばれる不正行為者の攻撃によって、個人情報の漏洩やサービスが停止させられるなどの被害が後を絶たない。そのため、リモート診断監視サービスを行う企業など(以下、サービス主体と呼ぶ)が、このような外部の不正行為者による攻撃からの防御対策として、ファイアウォールなどによる不正パケットの流入防止や、ネットワーク接続時の認証などを実施している。また、サービス主体の内部者による不正に対しては、サービス主体内部におけるセキュリティポリシーの策定・周知徹底と定期的な内部監査などによる運用面での抑止と、利用者認証と利用者の権限に応じたアクセス制限などにより対策を行っている。

【0006】

企業などがリモート診断監視サービスを行うシステムにおいては、サービス主体より複数の顧客設備に対してアクセスを行うため、リモート診断監視サービスを享受する顧客設備側のネットワーク接続箇所(以下、顧客サイトと呼ぶ)において利用者の権限などに応じたアクセス制限を実施する必要がある。しかし、顧客サイト内でアクセス制限を行うための情報を設定・管理するとなると、顧客サイト内より不正に設定情報を改竄することにより不正アクセスにつながることになる。

【0007】

そのためリモート診断監視サービスを行うためのネットワークアクセス制御に当っては、サービス主体側でアクセス制限に関する設定情報を一元管理し、それを安全に顧客サイト側に配信し、なおかつ顧客サイト内の不正アクセスからも設定情報を保護するための仕組みが必要である。

【0008】

上記した特許文献1においては、企業内ネットワークシステムにおいて、アクセス制御サーバによりACL(access control list)によるアクセス制御処理を一元管理する技術が開示されているが、インターネットなどの開放型のネットワークに接続されたサービス主体による顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理等については何も言及していない。

【0009】

そこで本発明は、顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能なリモート診断監視ネットワークアクセス制御方式を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記課題を解決するために本発明は、開放型のネットワークに接続された顧客サイト側サーバにサービス利用端末がサービス主体側サーバを介してアクセスし該顧客サイト側サーバに接続された診断監視装置の診断監視データを診断監視するリモート診断監視ネットワークアクセス制御方式であって、前記顧客サイト側サーバは、診断監視を行って得た診断監視データの提供を行う診断監視装置と、前記サービス利用端末によるアクセス可否の判別を行うアクセス制御装置と、を備え、前記サービス主体側サーバは、前記顧客サイト側サーバに対するアクセス権限の設定管理を行うアクセス管理装置と、前記サービス利用端末に対し利用者の認証を行う利用者認証装置と、顧客サイトの前記アクセス制御装置及び前記診断監視装置へのアクセス中継を行うアクセス中継装置と、を備え、前記アクセス管理装置により前記顧客サイトへのアクセス制御を行うとともに、前記アクセス中継装置および前記利用者認証装置により前記顧客サイトへのアクセス制御情報の一元管理を行うことを特徴とする。

【0011】

また本発明は、前記リモート診断監視ネットワークアクセス制御方式において、前記サービス主体側サーバの前記アクセス管理装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に予めアクセス許可者の識別情報を含むアクセス制御情報を配信し、前記サービス主体側サーバの前記アクセス中継装置は、前記SSLまたはTLSによる暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に対して前記利用者認証装置により認証された前記サービス利用端末を利用する利用者によるアクセス要求を配信し、前記顧客サイト側サーバの前記アクセス管理装置は、前記利用者の識別情報が含まれた前記アクセス要求についてアクセス可否を判断することを特徴とする。

【発明の効果】

【0012】

本発明によれば、顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能になり、その結果、顧客サイトへの不正アクセスを防止することができる。また、サービス主体側からアクセス制限に関する設定情報を安全に顧客サイト側に配信し、顧客サイト内におけるアクセス制限を実現することができる。

【発明を実施するための最良の形態】

【0013】

以下、発明を実施するための最良の形態について図面を参照しながら詳細に説明する。

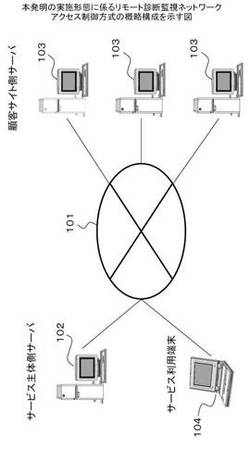

図1は、本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式の概略構成を示す図である。サービス主体側サーバ102およびクライアントであるサービス利用端末104が、インターネットなどの開放型のネットワーク101を介して、顧客サイト側サーバ103にリモート診断監視サービスを提供する。この場合、サービス主体側サーバ102と顧客サイト側サーバ103との間でまずSSL(Secure Socket Layer)/TLS(Transport Layer Security)による暗号化通信のセッション確立と認証を行った上で認証OKなら、アクセス制御情報をサービス主体側サーバ102から顧客サイト側サーバ103に送信して管理させる。また、サービス主体側サーバ102は、利用者認証装置(後述する)を備え、サービス利用端末104との間でSSL/TLSによる暗号化通信のセッション確立と認証を行った上で認証OKならクライアントであるサービス利用端末104による診断監視データの取得を可能ならしめる。これらについては後で詳しく説明する。なお、サービス主体とは、上述したように、リモート診断監視サービスを行う企業などを総称するものであり、また顧客サイトとは、上述したように、リモート診断監視サービスを享受する顧客設備側のネットワーク接続箇所を総称するものである。

【0014】

図1の構成において、ネットワーク101は開放型のものであればインターネットに限らず、他のネットワーク構成、例えば公衆通信網であってもよい。また、サービス主体側サーバ102は、サービス量に応じて複数の台数で構成する場合や、iDC(Internet Data Center)などの各拠点に設置して複数の台数で処理分散して構成することも可能である。また、顧客サイト側サーバ103は、サービス主体がサービスを提供する顧客のサイトごとに設置する場合や、iDCなどを用いて複数顧客のサーバを集約してもよい。さらに、サービス利用端末104は、サービス主体側の内部ネットワークからの接続に限らず、ネットワーク101に接続できる端末であればよく、端末の種別は、パソコン、PDA(Personal Digital Assistant)、携帯電話などのサービスを利用するための機能を備えているものであればよい。なお、サービス利用端末104は、図示した例に限らず、複数のサービス利用端末104を設置し、その上位にそれらを集約する専用サーバ(図示せず)を用意し、該専用サーバをネットワーク101に接続するような構成であってもよい。

【0015】

図2は、本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式を実現する、サービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末に設けられた各装置間における処理の流れを説明する動作シーケンス図である。図2に示す動作シーケンスは、図1に示した開放型のネットワーク101に接続されたサービス主体側サーバ102、顧客サイト側サーバ103、および、サービス利用端末104に設けられた各装置間において動作処理が進められるものであり、その動作処理により本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式を実現する。

【0016】

図2に示すように、サービス主体側サーバ102は、顧客サイト側サーバ103に対するアクセス権限の設定管理を行うアクセス管理装置201と、クライアント装置301(サービス利用端末104)に対し利用者の認証を行う利用者認証装置302と、顧客サイトのアクセス制御装置202及び診断監視装置304へのアクセス中継を行うアクセス中継装置303を備え、顧客サイト側サーバ103は、診断監視を行って得た診断監視データの提供を行う診断監視装置304と、クライアント装置301(サービス利用端末104)によるアクセス可否の判別を行うアクセス制御装置202を備え、サービス利用端末104はクライアントとしての機能を実現するクライアント装置301を備えている。

【0017】

図2のS201(図ではシーケンスをSと記す)に示すように、顧客サイト側サーバ103のアクセス制御装置202は、サービス主体側サーバ102のアクセス管理装置201に対し、アクセス制御情報の取得要求を行う。アクセス制御情報の取得要求は、顧客サイト側サーバ103の起動時、アクセス制御装置202のプロセス起動時、或いは、一定周期のいずれかで、自動的に行われる。また、アクセス制御情報は、顧客サイトにアクセス可能なサービス利用者の情報(利用者ID、SSL/TLS認証で用いる公開鍵証明書に記載されている利用者識別情報)を含んでいる。

【0018】

次に、S202に示すように、顧客サイト側サーバ103とサービス主体側サーバ102の間で、SSL/TLSによる暗号化通信のセッション確立と認証を行う。SSL/TLSによる暗号化通信と認証にあたっては、認証機関などより発行されたサーバごとの公開鍵暗号証明書と、その証明書に含まれる公開鍵と対をなす秘密鍵を、サービス主体側サーバ102と顧客サイト側サーバ103にあらかじめ保管しておく。そして、それらの公開鍵と秘密鍵を用いて、暗号化通信用のセッション鍵の送信とサーバ間の認証を行う。なお、SSL/TLS自体は汎用的なプロトコルであるため、SSL/TLSによる暗号化通信と認証の詳細内容の説明は省略する。

【0019】

次に、S203に示すように、サービス主体側サーバ102のアクセス管理装置201は顧客サイト側サーバ103のアクセス制御装置202に対し、SSL/TLSによる暗号化通信のセッションを用いてアクセス制御情報を送信する。また上記したS201は、サービス主体側サーバ102のアクセス管理装置201でアクセス制御情報の設定変更が行われたタイミングなどにより、サービス主体側サーバ102のアクセス管理装置201より、顧客サイト側サーバ103のアクセス制御装置202に対し、アクセス制御情報を送信する流れであってもよい。この場合は、サービス主体側サーバ102が顧客サイト側サーバ103に接続要求する際に、SSL/TLSによる暗号化通信のセッション確立と認証を行う。

【0020】

図2のS301に示すように、診断監視サービスの利用者は、サービス利用端末104のクライアント装置301よりサービス主体側サーバ102の利用者認証装置302に対し、認証要求を行う。認証要求時の通信データ内容は、サービス利用者を識別するための情報として利用者ID、パスワードや公開鍵証明書などを含む。なお、利用者の識別情報をICカードなどの安全な記憶媒体に保管して、それを認証時に利用する場合は、サービス利用端末104より前記の記憶媒体にアクセスする際にパスワードやその他利用者識別情報(指紋などの生体情報)を入力するようになるため、パスワードを認証要求S301の通信データ内容に含めなくてもよい。この認証要求S301の通信接続の際に、S302に示すように、サービス利用端末104とサービス主体側サーバ102の利用者認証装置302の間で、SSL/TLSによる暗号化通信のセッション確立と認証を行う。

【0021】

次に、S303に示すように、サービス主体側サーバ102の利用者認証装置302において、サービス利用端末104のクライアント装置301より送信された利用者識別情報をもとに利用者の認証を行い、S304に示すように、認証結果をサービス利用端末104のクライアント装置301に対して送信する。なお、非登録の利用者IDや登録済みの利用者識別情報と異なるなどによって認証NGとなった場合は、利用者に対してサービスの提供を行わない。認証OKの場合は、S305に示すように、サービス利用端末104のクライアント装置301よりサービス主体側サーバ102のアクセス中継装置303に対し、診断監視データの取得要求を行う。

【0022】

次に、図2のS306に示すように、サービス利用端末104のクライアント装置301からの診断監視データの取得要求を受信したサービス主体側サーバ102のアクセス中継装置303は、顧客サイト側サーバ103に対しアクセス要求を行う。このアクセス要求はS306の通信接続の際に、S307に示すように、サービス主体側サーバ102のアクセス中継装置303と顧客サイト側サーバ103のアクセス制御装置202の間で、SSL/TLSによる暗号化通信のセッション確立と認証を行う。なお、顧客サイト側サーバ103のアクセス制御装置202はあらかじめサービス主体側サーバ102のアクセス中継装置303からの接続しか受け付けないように、サービス主体側サーバ102のアクセス中継装置303の公開鍵証明書によるSSL/TLS接続要求以外はアクセス拒否するように設定しておく。アクセス要求S306の通信データ内容には、サービス利用者を識別するための情報である利用者IDと利用者の公開鍵証明書を含むものとするが、公開鍵証明書の代わりに公開鍵証明書に記載されている利用者識別情報であってもよい。

【0023】

次に、S308に示すように、顧客サイト側サーバ103のアクセス制御装置202は、アクセス要求S306に含まれる利用者識別情報と、図2のS203によるアクセス制御情報とをもとにアクセス可否の判別を行い、S309に示すように、アクセス可否の結果をサービス主体側サーバ102のアクセス中継装置303に送信する。ここでアクセス不可であれば、顧客サイト側サーバ103の診断監視装置304からサービス主体側サーバ102のアクセス中継装置303への診断監視データの提供を行わない。アクセス許可の場合は、S310に示すように、サービス主体側サーバ102のアクセス中継装置303から顧客サイト側サーバ103の診断監視装置304に対し、診断監視データの取得要求を行う。なお、S311に示すように、顧客サイト側サーバ103のアクセス制御装置202は、サービス主体側サーバ102と雖も一般のWEBサーバと同列に扱い該WEBサーバ上から送出されるデータとして顧客サイト側サーバ103に対するアクセスの通信データ内容を常に採取し、アクセス可否の判別を所定の通信データ(例.IPパケット)毎に既知のフィルタリング等の監視処理により実行し、通信データ内容がアクセス不可の場合は、顧客サイト側サーバ103の診断監視装置304へのアクセスを遮断する。

【0024】

次に、図2のS312に示すように、顧客サイト側サーバ103の診断監視装置304はサービス主体側サーバ102のアクセス中継装置303に対し、診断監視データの送信を行う。そして、顧客サイト側サーバ103の診断監視装置304からの診断監視データを受信したサービス主体側サーバ102のアクセス中継装置303は、S313に示すように、サービス利用端末104のクライアント装置301に対して診断監視データを送信する。

【0025】

以上説明したように、本発明のリモート診断監視ネットワークアクセス制御方式は、開放型のネットワークに接続された顧客サイト側サーバにサービス利用端末がサービス主体側サーバを介してアクセスし該顧客サイト側サーバに接続された診断監視装置の診断監視データを診断監視するリモート診断監視ネットワークアクセス制御方式であって、

顧客サイト側サーバは、診断監視を行って得た診断監視データの提供を行う診断監視装置と、サービス利用端末によるアクセス可否の判別を行うアクセス制御装置と、を備え、

サービス主体側サーバは、顧客サイト側サーバに対するアクセス権限の設定管理を行うアクセス管理装置と、サービス利用端末に対し利用者の認証を行う利用者認証装置と、顧客サイトのアクセス制御装置及び診断監視装置へのアクセス中継を行うアクセス中継装置と、を備え、

アクセス管理装置により顧客サイトへのアクセス制御を行うとともに、アクセス中継装置および利用者認証装置により顧客サイトへのアクセス制御情報の一元管理を行うことを特徴とするものであり、これにより、顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能になる。それにより、顧客サイトへの不正アクセスを防止することができる。

【0026】

また上記リモート診断監視ネットワークアクセス制御方式において、サービス主体側サーバのアクセス管理装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、顧客サイト側サーバのアクセス管理装置に予めアクセス許可者の識別情報を含むアクセス制御情報を配信し、サービス主体側サーバのアクセス中継装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、顧客サイト側サーバのアクセス管理装置に対して利用者認証装置により認証されたサービス利用端末を利用する利用者によるアクセス要求を配信し、顧客サイト側サーバのアクセス管理装置は、利用者の識別情報が含まれたアクセス要求についてアクセス可否を判断することを特徴とするものであり、これにより、サービス主体側からアクセス制限に関する設定情報を安全に顧客サイト側に配信し、顧客サイト内におけるアクセス制限を実現することができる。

【0027】

図3は、本発明の実施形態に係るサービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末における機能を実現するためのハードウェア及びソフトウェアの構成概要を示すブロック図である。図3においてサービス主体側サーバ102は、WEBサーバとしての基本ソフトを有し、WEBサーバとして動作させるためのOS(Windows(登録商標)、UNIX(登録商標)など)、上述したSSL/TLS通信を実現するためのソフトウェアを備え、さらにサーバを構成する各種コンピュータハードウェア資源を持ち、顧客サイト側サーバ103に対するアクセス権限の設定管理を行うアクセス管理装置201、サービス利用端末104に対し利用者の認証を行う利用者認証装置302、さらに、顧客サイトのアクセス制御装置202及び診断監視装置304へのアクセス中継を行うアクセス中継装置303、の各機能を実現している。

【0028】

また、顧客サイト側サーバ103は、サービス主体側サーバ102と同様、WEBサーバとしての基本ソフトを有し、WEBサーバとして動作させるためのOS(Windows(登録商標)、UNIX(登録商標)など)、上述したSSL/TLS通信を実現するためのソフトウェアを備え、さらにサーバを構成する各種コンピュータハードウェア資源を持ち、サービス利用端末104によるアクセス可否の判別を行うアクセス制御装置202、診断監視を行って得た診断監視データの提供を行う診断監視装置304、の各機能を実現している。なお診断監視装置304は監視される装置(図示せず)の状態や動作を例えば定期的に監視し、監視して得たデータをコンピュータハードウェア資源としてのメモリ(図示せず)にストアし、サービス利用端末104からのアクセス要求が有った場合にはストアしたデータ(診断監視データ)を送信できるよう準備しておく。

【0029】

また、サービス利用端末104は、サービス主体側サーバ102に対するクライアント端末としての基本ソフト、例えばクライアントとして動作させるためのOS、WEBブラウザ、さらに上述した利用者認証装置302との間で利用者の認証を行う際に必要となるSSL/TLS通信を実現するためのソフトウェア、或いは、個人認証のための識別情報の記憶媒体(ICカード等)の情報を読み取る読取装置などのハードウェア資源を備えている。

【0030】

このように本発明の実施形態に係るサービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末における機能を実現するためのハードウェア及びソフトウェアを備えることにより、図2でも説明したように、サービス主体側サーバ102のアクセス管理装置201と顧客サイト側サーバ103のアクセス制御装置202の間で、アクセス制御情報の取得要求並びに送信が行われ、次いで、サービス主体側サーバ102の利用者認証装置302とサービス利用端末104の間で、利用者認証時の通信が行われ、利用者が真正であると認証されれば、サービス利用端末104からのアクセス要求に応じて、サービス主体側サーバ102のアクセス中継装置303、顧客サイト側サーバ103のアクセス制御装置202を経て、診断監視装置304にアクセスして診断監視データの取得要求を行い、それに伴い診断監視装置304からデータ送信が行われる。そして診断監視装置304へのアクセスに際してはアクセス制御装置202が常時アクセス可否を判断しうる構成にしている。

【0031】

以上のような構成を備えることで、本発明のリモート診断監視ネットワークアクセス制御方式は、顧客サイトへのアクセス制御情報の一元管理を行うとともに顧客サイトへの不正アクセスを防止することができる。

【図面の簡単な説明】

【0032】

【図1】本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式の概略構成を示す図である。

【図2】本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式を実現する、各装置間における処理の流れを説明する動作シーケンス図である。

【図3】本発明の実施形態に係るサービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末における機能を実現するためのハードウェア及びソフトウェアの構成概要を示すブロック図である。

【符号の説明】

【0033】

101 ネットワーク

102 サービス主体側サーバ

103 顧客サイト側サーバ

104 サービス利用端末

201 アクセス管理装置

202 アクセス制御装置

301 クライアント装置

302 利用者認証装置

303 アクセス中継装置

304 診断監視装置

【技術分野】

【0001】

本発明は、インターネットなどの開放型のネットワークを介して顧客側サイトに接続された機器やソフトウェアの診断監視を行うリモート診断監視ネットワークアクセス制御システムにおいて、リモート診断監視サービスを行う際にアクセス権限のない利用者からの不正なアクセスを防止する技術に関する。

【背景技術】

【0002】

インターネットが普及する以前は、企業などがネットワークを介して顧客の設備、納入した機器又はソフトウェアの故障診断、稼動状況監視を行うためには、専用線や公衆回線網を用いてアクセスを行うアクセス制御方式が主であった。

【0003】

近年は、インターネットのバックボーン回線の強化、FTTH(fiber to the home)などによる支線の普及および高容量化により、インターネットによる安価で通信品質の高いネットワークサービスが受けられる状況になってきた。また、携帯電話やPHS(personal handy-phone system)などのモバイル通信網とインターネットとの相互接続により、モバイルによるイントラネットなどの特定範囲内のネットワークへのアクセスも容易になってきた。

【0004】

このような技術的背景にあって、最近ではリモート診断監視におけるコスト削減のため、ネットワークを積極的に利用するリモート診断監視ネットワークシステムの事例(例えば、特許文献1参照)が増えてきている。

【特許文献1】特開2000−010930号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

インターネットは不特定多数の利用者がアクセス可能であるため、一部の“ハッカー”や“クラッカー”と呼ばれる不正行為者の攻撃によって、個人情報の漏洩やサービスが停止させられるなどの被害が後を絶たない。そのため、リモート診断監視サービスを行う企業など(以下、サービス主体と呼ぶ)が、このような外部の不正行為者による攻撃からの防御対策として、ファイアウォールなどによる不正パケットの流入防止や、ネットワーク接続時の認証などを実施している。また、サービス主体の内部者による不正に対しては、サービス主体内部におけるセキュリティポリシーの策定・周知徹底と定期的な内部監査などによる運用面での抑止と、利用者認証と利用者の権限に応じたアクセス制限などにより対策を行っている。

【0006】

企業などがリモート診断監視サービスを行うシステムにおいては、サービス主体より複数の顧客設備に対してアクセスを行うため、リモート診断監視サービスを享受する顧客設備側のネットワーク接続箇所(以下、顧客サイトと呼ぶ)において利用者の権限などに応じたアクセス制限を実施する必要がある。しかし、顧客サイト内でアクセス制限を行うための情報を設定・管理するとなると、顧客サイト内より不正に設定情報を改竄することにより不正アクセスにつながることになる。

【0007】

そのためリモート診断監視サービスを行うためのネットワークアクセス制御に当っては、サービス主体側でアクセス制限に関する設定情報を一元管理し、それを安全に顧客サイト側に配信し、なおかつ顧客サイト内の不正アクセスからも設定情報を保護するための仕組みが必要である。

【0008】

上記した特許文献1においては、企業内ネットワークシステムにおいて、アクセス制御サーバによりACL(access control list)によるアクセス制御処理を一元管理する技術が開示されているが、インターネットなどの開放型のネットワークに接続されたサービス主体による顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理等については何も言及していない。

【0009】

そこで本発明は、顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能なリモート診断監視ネットワークアクセス制御方式を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記課題を解決するために本発明は、開放型のネットワークに接続された顧客サイト側サーバにサービス利用端末がサービス主体側サーバを介してアクセスし該顧客サイト側サーバに接続された診断監視装置の診断監視データを診断監視するリモート診断監視ネットワークアクセス制御方式であって、前記顧客サイト側サーバは、診断監視を行って得た診断監視データの提供を行う診断監視装置と、前記サービス利用端末によるアクセス可否の判別を行うアクセス制御装置と、を備え、前記サービス主体側サーバは、前記顧客サイト側サーバに対するアクセス権限の設定管理を行うアクセス管理装置と、前記サービス利用端末に対し利用者の認証を行う利用者認証装置と、顧客サイトの前記アクセス制御装置及び前記診断監視装置へのアクセス中継を行うアクセス中継装置と、を備え、前記アクセス管理装置により前記顧客サイトへのアクセス制御を行うとともに、前記アクセス中継装置および前記利用者認証装置により前記顧客サイトへのアクセス制御情報の一元管理を行うことを特徴とする。

【0011】

また本発明は、前記リモート診断監視ネットワークアクセス制御方式において、前記サービス主体側サーバの前記アクセス管理装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に予めアクセス許可者の識別情報を含むアクセス制御情報を配信し、前記サービス主体側サーバの前記アクセス中継装置は、前記SSLまたはTLSによる暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に対して前記利用者認証装置により認証された前記サービス利用端末を利用する利用者によるアクセス要求を配信し、前記顧客サイト側サーバの前記アクセス管理装置は、前記利用者の識別情報が含まれた前記アクセス要求についてアクセス可否を判断することを特徴とする。

【発明の効果】

【0012】

本発明によれば、顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能になり、その結果、顧客サイトへの不正アクセスを防止することができる。また、サービス主体側からアクセス制限に関する設定情報を安全に顧客サイト側に配信し、顧客サイト内におけるアクセス制限を実現することができる。

【発明を実施するための最良の形態】

【0013】

以下、発明を実施するための最良の形態について図面を参照しながら詳細に説明する。

図1は、本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式の概略構成を示す図である。サービス主体側サーバ102およびクライアントであるサービス利用端末104が、インターネットなどの開放型のネットワーク101を介して、顧客サイト側サーバ103にリモート診断監視サービスを提供する。この場合、サービス主体側サーバ102と顧客サイト側サーバ103との間でまずSSL(Secure Socket Layer)/TLS(Transport Layer Security)による暗号化通信のセッション確立と認証を行った上で認証OKなら、アクセス制御情報をサービス主体側サーバ102から顧客サイト側サーバ103に送信して管理させる。また、サービス主体側サーバ102は、利用者認証装置(後述する)を備え、サービス利用端末104との間でSSL/TLSによる暗号化通信のセッション確立と認証を行った上で認証OKならクライアントであるサービス利用端末104による診断監視データの取得を可能ならしめる。これらについては後で詳しく説明する。なお、サービス主体とは、上述したように、リモート診断監視サービスを行う企業などを総称するものであり、また顧客サイトとは、上述したように、リモート診断監視サービスを享受する顧客設備側のネットワーク接続箇所を総称するものである。

【0014】

図1の構成において、ネットワーク101は開放型のものであればインターネットに限らず、他のネットワーク構成、例えば公衆通信網であってもよい。また、サービス主体側サーバ102は、サービス量に応じて複数の台数で構成する場合や、iDC(Internet Data Center)などの各拠点に設置して複数の台数で処理分散して構成することも可能である。また、顧客サイト側サーバ103は、サービス主体がサービスを提供する顧客のサイトごとに設置する場合や、iDCなどを用いて複数顧客のサーバを集約してもよい。さらに、サービス利用端末104は、サービス主体側の内部ネットワークからの接続に限らず、ネットワーク101に接続できる端末であればよく、端末の種別は、パソコン、PDA(Personal Digital Assistant)、携帯電話などのサービスを利用するための機能を備えているものであればよい。なお、サービス利用端末104は、図示した例に限らず、複数のサービス利用端末104を設置し、その上位にそれらを集約する専用サーバ(図示せず)を用意し、該専用サーバをネットワーク101に接続するような構成であってもよい。

【0015】

図2は、本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式を実現する、サービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末に設けられた各装置間における処理の流れを説明する動作シーケンス図である。図2に示す動作シーケンスは、図1に示した開放型のネットワーク101に接続されたサービス主体側サーバ102、顧客サイト側サーバ103、および、サービス利用端末104に設けられた各装置間において動作処理が進められるものであり、その動作処理により本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式を実現する。

【0016】

図2に示すように、サービス主体側サーバ102は、顧客サイト側サーバ103に対するアクセス権限の設定管理を行うアクセス管理装置201と、クライアント装置301(サービス利用端末104)に対し利用者の認証を行う利用者認証装置302と、顧客サイトのアクセス制御装置202及び診断監視装置304へのアクセス中継を行うアクセス中継装置303を備え、顧客サイト側サーバ103は、診断監視を行って得た診断監視データの提供を行う診断監視装置304と、クライアント装置301(サービス利用端末104)によるアクセス可否の判別を行うアクセス制御装置202を備え、サービス利用端末104はクライアントとしての機能を実現するクライアント装置301を備えている。

【0017】

図2のS201(図ではシーケンスをSと記す)に示すように、顧客サイト側サーバ103のアクセス制御装置202は、サービス主体側サーバ102のアクセス管理装置201に対し、アクセス制御情報の取得要求を行う。アクセス制御情報の取得要求は、顧客サイト側サーバ103の起動時、アクセス制御装置202のプロセス起動時、或いは、一定周期のいずれかで、自動的に行われる。また、アクセス制御情報は、顧客サイトにアクセス可能なサービス利用者の情報(利用者ID、SSL/TLS認証で用いる公開鍵証明書に記載されている利用者識別情報)を含んでいる。

【0018】

次に、S202に示すように、顧客サイト側サーバ103とサービス主体側サーバ102の間で、SSL/TLSによる暗号化通信のセッション確立と認証を行う。SSL/TLSによる暗号化通信と認証にあたっては、認証機関などより発行されたサーバごとの公開鍵暗号証明書と、その証明書に含まれる公開鍵と対をなす秘密鍵を、サービス主体側サーバ102と顧客サイト側サーバ103にあらかじめ保管しておく。そして、それらの公開鍵と秘密鍵を用いて、暗号化通信用のセッション鍵の送信とサーバ間の認証を行う。なお、SSL/TLS自体は汎用的なプロトコルであるため、SSL/TLSによる暗号化通信と認証の詳細内容の説明は省略する。

【0019】

次に、S203に示すように、サービス主体側サーバ102のアクセス管理装置201は顧客サイト側サーバ103のアクセス制御装置202に対し、SSL/TLSによる暗号化通信のセッションを用いてアクセス制御情報を送信する。また上記したS201は、サービス主体側サーバ102のアクセス管理装置201でアクセス制御情報の設定変更が行われたタイミングなどにより、サービス主体側サーバ102のアクセス管理装置201より、顧客サイト側サーバ103のアクセス制御装置202に対し、アクセス制御情報を送信する流れであってもよい。この場合は、サービス主体側サーバ102が顧客サイト側サーバ103に接続要求する際に、SSL/TLSによる暗号化通信のセッション確立と認証を行う。

【0020】

図2のS301に示すように、診断監視サービスの利用者は、サービス利用端末104のクライアント装置301よりサービス主体側サーバ102の利用者認証装置302に対し、認証要求を行う。認証要求時の通信データ内容は、サービス利用者を識別するための情報として利用者ID、パスワードや公開鍵証明書などを含む。なお、利用者の識別情報をICカードなどの安全な記憶媒体に保管して、それを認証時に利用する場合は、サービス利用端末104より前記の記憶媒体にアクセスする際にパスワードやその他利用者識別情報(指紋などの生体情報)を入力するようになるため、パスワードを認証要求S301の通信データ内容に含めなくてもよい。この認証要求S301の通信接続の際に、S302に示すように、サービス利用端末104とサービス主体側サーバ102の利用者認証装置302の間で、SSL/TLSによる暗号化通信のセッション確立と認証を行う。

【0021】

次に、S303に示すように、サービス主体側サーバ102の利用者認証装置302において、サービス利用端末104のクライアント装置301より送信された利用者識別情報をもとに利用者の認証を行い、S304に示すように、認証結果をサービス利用端末104のクライアント装置301に対して送信する。なお、非登録の利用者IDや登録済みの利用者識別情報と異なるなどによって認証NGとなった場合は、利用者に対してサービスの提供を行わない。認証OKの場合は、S305に示すように、サービス利用端末104のクライアント装置301よりサービス主体側サーバ102のアクセス中継装置303に対し、診断監視データの取得要求を行う。

【0022】

次に、図2のS306に示すように、サービス利用端末104のクライアント装置301からの診断監視データの取得要求を受信したサービス主体側サーバ102のアクセス中継装置303は、顧客サイト側サーバ103に対しアクセス要求を行う。このアクセス要求はS306の通信接続の際に、S307に示すように、サービス主体側サーバ102のアクセス中継装置303と顧客サイト側サーバ103のアクセス制御装置202の間で、SSL/TLSによる暗号化通信のセッション確立と認証を行う。なお、顧客サイト側サーバ103のアクセス制御装置202はあらかじめサービス主体側サーバ102のアクセス中継装置303からの接続しか受け付けないように、サービス主体側サーバ102のアクセス中継装置303の公開鍵証明書によるSSL/TLS接続要求以外はアクセス拒否するように設定しておく。アクセス要求S306の通信データ内容には、サービス利用者を識別するための情報である利用者IDと利用者の公開鍵証明書を含むものとするが、公開鍵証明書の代わりに公開鍵証明書に記載されている利用者識別情報であってもよい。

【0023】

次に、S308に示すように、顧客サイト側サーバ103のアクセス制御装置202は、アクセス要求S306に含まれる利用者識別情報と、図2のS203によるアクセス制御情報とをもとにアクセス可否の判別を行い、S309に示すように、アクセス可否の結果をサービス主体側サーバ102のアクセス中継装置303に送信する。ここでアクセス不可であれば、顧客サイト側サーバ103の診断監視装置304からサービス主体側サーバ102のアクセス中継装置303への診断監視データの提供を行わない。アクセス許可の場合は、S310に示すように、サービス主体側サーバ102のアクセス中継装置303から顧客サイト側サーバ103の診断監視装置304に対し、診断監視データの取得要求を行う。なお、S311に示すように、顧客サイト側サーバ103のアクセス制御装置202は、サービス主体側サーバ102と雖も一般のWEBサーバと同列に扱い該WEBサーバ上から送出されるデータとして顧客サイト側サーバ103に対するアクセスの通信データ内容を常に採取し、アクセス可否の判別を所定の通信データ(例.IPパケット)毎に既知のフィルタリング等の監視処理により実行し、通信データ内容がアクセス不可の場合は、顧客サイト側サーバ103の診断監視装置304へのアクセスを遮断する。

【0024】

次に、図2のS312に示すように、顧客サイト側サーバ103の診断監視装置304はサービス主体側サーバ102のアクセス中継装置303に対し、診断監視データの送信を行う。そして、顧客サイト側サーバ103の診断監視装置304からの診断監視データを受信したサービス主体側サーバ102のアクセス中継装置303は、S313に示すように、サービス利用端末104のクライアント装置301に対して診断監視データを送信する。

【0025】

以上説明したように、本発明のリモート診断監視ネットワークアクセス制御方式は、開放型のネットワークに接続された顧客サイト側サーバにサービス利用端末がサービス主体側サーバを介してアクセスし該顧客サイト側サーバに接続された診断監視装置の診断監視データを診断監視するリモート診断監視ネットワークアクセス制御方式であって、

顧客サイト側サーバは、診断監視を行って得た診断監視データの提供を行う診断監視装置と、サービス利用端末によるアクセス可否の判別を行うアクセス制御装置と、を備え、

サービス主体側サーバは、顧客サイト側サーバに対するアクセス権限の設定管理を行うアクセス管理装置と、サービス利用端末に対し利用者の認証を行う利用者認証装置と、顧客サイトのアクセス制御装置及び診断監視装置へのアクセス中継を行うアクセス中継装置と、を備え、

アクセス管理装置により顧客サイトへのアクセス制御を行うとともに、アクセス中継装置および利用者認証装置により顧客サイトへのアクセス制御情報の一元管理を行うことを特徴とするものであり、これにより、顧客サイトへのアクセス制御と、そのアクセス制御情報の一元管理を行うことが可能になる。それにより、顧客サイトへの不正アクセスを防止することができる。

【0026】

また上記リモート診断監視ネットワークアクセス制御方式において、サービス主体側サーバのアクセス管理装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、顧客サイト側サーバのアクセス管理装置に予めアクセス許可者の識別情報を含むアクセス制御情報を配信し、サービス主体側サーバのアクセス中継装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、顧客サイト側サーバのアクセス管理装置に対して利用者認証装置により認証されたサービス利用端末を利用する利用者によるアクセス要求を配信し、顧客サイト側サーバのアクセス管理装置は、利用者の識別情報が含まれたアクセス要求についてアクセス可否を判断することを特徴とするものであり、これにより、サービス主体側からアクセス制限に関する設定情報を安全に顧客サイト側に配信し、顧客サイト内におけるアクセス制限を実現することができる。

【0027】

図3は、本発明の実施形態に係るサービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末における機能を実現するためのハードウェア及びソフトウェアの構成概要を示すブロック図である。図3においてサービス主体側サーバ102は、WEBサーバとしての基本ソフトを有し、WEBサーバとして動作させるためのOS(Windows(登録商標)、UNIX(登録商標)など)、上述したSSL/TLS通信を実現するためのソフトウェアを備え、さらにサーバを構成する各種コンピュータハードウェア資源を持ち、顧客サイト側サーバ103に対するアクセス権限の設定管理を行うアクセス管理装置201、サービス利用端末104に対し利用者の認証を行う利用者認証装置302、さらに、顧客サイトのアクセス制御装置202及び診断監視装置304へのアクセス中継を行うアクセス中継装置303、の各機能を実現している。

【0028】

また、顧客サイト側サーバ103は、サービス主体側サーバ102と同様、WEBサーバとしての基本ソフトを有し、WEBサーバとして動作させるためのOS(Windows(登録商標)、UNIX(登録商標)など)、上述したSSL/TLS通信を実現するためのソフトウェアを備え、さらにサーバを構成する各種コンピュータハードウェア資源を持ち、サービス利用端末104によるアクセス可否の判別を行うアクセス制御装置202、診断監視を行って得た診断監視データの提供を行う診断監視装置304、の各機能を実現している。なお診断監視装置304は監視される装置(図示せず)の状態や動作を例えば定期的に監視し、監視して得たデータをコンピュータハードウェア資源としてのメモリ(図示せず)にストアし、サービス利用端末104からのアクセス要求が有った場合にはストアしたデータ(診断監視データ)を送信できるよう準備しておく。

【0029】

また、サービス利用端末104は、サービス主体側サーバ102に対するクライアント端末としての基本ソフト、例えばクライアントとして動作させるためのOS、WEBブラウザ、さらに上述した利用者認証装置302との間で利用者の認証を行う際に必要となるSSL/TLS通信を実現するためのソフトウェア、或いは、個人認証のための識別情報の記憶媒体(ICカード等)の情報を読み取る読取装置などのハードウェア資源を備えている。

【0030】

このように本発明の実施形態に係るサービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末における機能を実現するためのハードウェア及びソフトウェアを備えることにより、図2でも説明したように、サービス主体側サーバ102のアクセス管理装置201と顧客サイト側サーバ103のアクセス制御装置202の間で、アクセス制御情報の取得要求並びに送信が行われ、次いで、サービス主体側サーバ102の利用者認証装置302とサービス利用端末104の間で、利用者認証時の通信が行われ、利用者が真正であると認証されれば、サービス利用端末104からのアクセス要求に応じて、サービス主体側サーバ102のアクセス中継装置303、顧客サイト側サーバ103のアクセス制御装置202を経て、診断監視装置304にアクセスして診断監視データの取得要求を行い、それに伴い診断監視装置304からデータ送信が行われる。そして診断監視装置304へのアクセスに際してはアクセス制御装置202が常時アクセス可否を判断しうる構成にしている。

【0031】

以上のような構成を備えることで、本発明のリモート診断監視ネットワークアクセス制御方式は、顧客サイトへのアクセス制御情報の一元管理を行うとともに顧客サイトへの不正アクセスを防止することができる。

【図面の簡単な説明】

【0032】

【図1】本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式の概略構成を示す図である。

【図2】本発明の実施形態に係るリモート診断監視ネットワークアクセス制御方式を実現する、各装置間における処理の流れを説明する動作シーケンス図である。

【図3】本発明の実施形態に係るサービス主体側サーバ、顧客サイト側サーバ、および、サービス利用端末における機能を実現するためのハードウェア及びソフトウェアの構成概要を示すブロック図である。

【符号の説明】

【0033】

101 ネットワーク

102 サービス主体側サーバ

103 顧客サイト側サーバ

104 サービス利用端末

201 アクセス管理装置

202 アクセス制御装置

301 クライアント装置

302 利用者認証装置

303 アクセス中継装置

304 診断監視装置

【特許請求の範囲】

【請求項1】

開放型のネットワークに接続された顧客サイト側サーバにサービス利用端末がサービス主体側サーバを介してアクセスし該顧客サイト側サーバに接続された診断監視装置の診断監視データを診断監視するリモート診断監視ネットワークアクセス制御方式であって、

前記顧客サイト側サーバは、診断監視を行って得た診断監視データの提供を行う診断監視装置と、前記サービス利用端末によるアクセス可否の判別を行うアクセス制御装置と、

を備え、

前記サービス主体側サーバは、前記顧客サイト側サーバに対するアクセス権限の設定管理を行うアクセス管理装置と、前記サービス利用端末に対し利用者の認証を行う利用者認証装置と、顧客サイトの前記アクセス制御装置及び前記診断監視装置へのアクセス中継を行うアクセス中継装置と、

を備え、

前記アクセス管理装置により前記顧客サイトへのアクセス制御を行うとともに、前記アクセス中継装置および前記利用者認証装置により前記顧客サイトへのアクセス制御情報の一元管理を行うことを特徴とするリモート診断監視ネットワークアクセス制御方式。

【請求項2】

前記サービス主体側サーバの前記アクセス管理装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に予めアクセス許可者の識別情報を含むアクセス制御情報を配信し、

前記サービス主体側サーバの前記アクセス中継装置は、前記SSLまたはTLSによる暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に対して前記利用者認証装置により認証された前記サービス利用端末を利用する利用者によるアクセス要求を配信し、

前記顧客サイト側サーバの前記アクセス管理装置は、前記利用者の識別情報が含まれた前記アクセス要求についてアクセス可否を判断する、

ことを特徴とする請求項1に記載のリモート診断監視ネットワークアクセス制御方式。

【請求項1】

開放型のネットワークに接続された顧客サイト側サーバにサービス利用端末がサービス主体側サーバを介してアクセスし該顧客サイト側サーバに接続された診断監視装置の診断監視データを診断監視するリモート診断監視ネットワークアクセス制御方式であって、

前記顧客サイト側サーバは、診断監視を行って得た診断監視データの提供を行う診断監視装置と、前記サービス利用端末によるアクセス可否の判別を行うアクセス制御装置と、

を備え、

前記サービス主体側サーバは、前記顧客サイト側サーバに対するアクセス権限の設定管理を行うアクセス管理装置と、前記サービス利用端末に対し利用者の認証を行う利用者認証装置と、顧客サイトの前記アクセス制御装置及び前記診断監視装置へのアクセス中継を行うアクセス中継装置と、

を備え、

前記アクセス管理装置により前記顧客サイトへのアクセス制御を行うとともに、前記アクセス中継装置および前記利用者認証装置により前記顧客サイトへのアクセス制御情報の一元管理を行うことを特徴とするリモート診断監視ネットワークアクセス制御方式。

【請求項2】

前記サービス主体側サーバの前記アクセス管理装置は、SSL(Secure Socket Layer)またはTLS(Transport Layer Security)による暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に予めアクセス許可者の識別情報を含むアクセス制御情報を配信し、

前記サービス主体側サーバの前記アクセス中継装置は、前記SSLまたはTLSによる暗号化通信と認証により、前記顧客サイト側サーバの前記アクセス管理装置に対して前記利用者認証装置により認証された前記サービス利用端末を利用する利用者によるアクセス要求を配信し、

前記顧客サイト側サーバの前記アクセス管理装置は、前記利用者の識別情報が含まれた前記アクセス要求についてアクセス可否を判断する、

ことを特徴とする請求項1に記載のリモート診断監視ネットワークアクセス制御方式。

【図1】

【図2】

【図3】

【図2】

【図3】

【公開番号】特開2010−72835(P2010−72835A)

【公開日】平成22年4月2日(2010.4.2)

【国際特許分類】

【出願番号】特願2008−238222(P2008−238222)

【出願日】平成20年9月17日(2008.9.17)

【出願人】(591083244)富士電機システムズ株式会社 (1,717)

【Fターム(参考)】

【公開日】平成22年4月2日(2010.4.2)

【国際特許分類】

【出願日】平成20年9月17日(2008.9.17)

【出願人】(591083244)富士電機システムズ株式会社 (1,717)

【Fターム(参考)】

[ Back to top ]