リンク障害復旧のためのハンドオーバー方法とこの方法を具現するための無線機器及び基地局

【課題】リンク障害復旧のためのハンドオーバー方法とこの方法を具現するための無線機器及び基地局を提供する。

【解決手段】ハンドオーバー決定プロセスによって決定された各ターゲットセルに対して、第1メッセージが、ソース基地局からターゲットセルをサービスするターゲット基地局に送信される。第1メッセージは、ソース基地局と通信リンクを有する無線機器の識別子と認証データを獲得するための情報を含む。認証データは、無線機器とソース基地局で利用可能な秘密キーとターゲットセルのアイデンティティに依存する。通信リンクの障害に対し、無線機器でセルが選択され、選択されたセルの識別子と秘密キー及びアイデンティティに依存する認証データとを含む再設定要請メッセージが送信される。

【解決手段】ハンドオーバー決定プロセスによって決定された各ターゲットセルに対して、第1メッセージが、ソース基地局からターゲットセルをサービスするターゲット基地局に送信される。第1メッセージは、ソース基地局と通信リンクを有する無線機器の識別子と認証データを獲得するための情報を含む。認証データは、無線機器とソース基地局で利用可能な秘密キーとターゲットセルのアイデンティティに依存する。通信リンクの障害に対し、無線機器でセルが選択され、選択されたセルの識別子と秘密キー及びアイデンティティに依存する認証データとを含む再設定要請メッセージが送信される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、セルラー通信ネットワークにおける無線機器のモビリティマネジメントに関するもので、特に、ネットワークの一つのセルから他のセルへの無線機器のハンドオーバーを制御することに関するものである。以下では、説明の便宜上、LTE(long term evolution)タイプのセルラーネットワークを中心に記述するが、通信分野における当業者には、以下に開示される発明を様々な形態のセルラーネットワークに適用可能であるということがわかる。

【背景技術】

【0002】

UMTS(Universal mobile telecommunications system)は、ヨーロッパシステムベースのWCDMA(wideband code division multiple access)、GSM(global system for mobile communications)及びGPRS(general packet radio services)で動作する第3世代(3G)非同期移動通信システムである。UMTSのLTE(long term evolution)は、UMTSを標準化する3GPP(3rd generation partnership project)の下に議論中にある。

【0003】

3GPP LTEは、高速パケット通信を可能にする技術である。ユーザとプロバイダのコスト(cost)低減、サービス品質改善、及びカバレッジとシステム容量の改善などを含むLTEの目標のために多くの手法が提案されている。3G LTEは、ビット当たりのコスト減少、サービス可用性の増加、周波数帯域の柔軟な使用、単純な構造、開放インタフェース及び上位レベル要求に応じた端末の適応的電力消費を要求する。

【0004】

図1は、E−UMTS(evolved universal mobile telecommunication system)のネットワーク構造を示すブロック図である。E−UMTSはLTEシステムとも呼ばれる。通信ネットワークは、音声及びパケットデータのような多様な通信サービスを提供するために広く配置される。

【0005】

図1に示すように、E−UMTSネットワークは、E−UTRAN(evolved UMTS terrestrial radio access network)、EPC(Evolved Packet Core)及び一つ以上のユーザ機器を含む。E−UTRANは、一つ以上のeNodeB(evolved NodeBまたはeNB)20と、一つのセルに位置する複数のUE(user equipment)を含む。一つ以上のE−UTRAN MME(mobility management entity)/SAE(system architecture evolution)ゲートウェイ30が、ネットワークの終端に位置して、外部ネットワークと連結される。

【0006】

以下では、ダウンリンクは、eNodeB 20からUE 10への通信とし、アップリンクは、UEからeNodeへの通信とする。UE 10は、ユーザが携帯する通信装置とし、これは、MS(mobile station)、UT(user terminal)、SS(subscriber station)または無線装置とも呼ばれる。

【0007】

eNodeB 20は、UE 10にユーザプレーンと制御プレーンの終点を提供する。MME/SAEゲートウェイ30は、UE 10のためのセッションの終点とモビリティマネジメント(mobility management)機能を提供する。eNodeBとMME/SAEゲートウェイは、S1インタフェースを介して連結される。

【0008】

eNodeB 20は、一般的にUE 10と通信する固定した施設であり、これは、BS(bases tation)またはアクセスポイント(access point)と呼ばれる。一つのeNodeB 20はセルごとに配置される。ユーザトラフィックと制御トラフィックを伝送するためのインタフェースがeNodeB 20間で利用される。

【0009】

MMEは、eNodeB 20に、ページングメッセージの分散、保安制御、待機状態モビリティ制御、SAEベアラー制御及びNAS(non−access stratum)シグナリングの暗号化と完全性検査を含む多様な機能を提供する。SAEゲートウェイホストは、ページングのためのU−プレーンパケットの除去とUEモビリティを支援するためのU−プレーンのスイッチングを含む多様な機能を提供する。より明確な説明のために、MME/SAEゲートウェイ30は、以下ではゲートウェイと簡単に呼ばれるが、このようなエンティティは、MME及びSAEゲートの両方を含むということが理解できる。

【0010】

多数のノードは、S1インタフェースを介してeNodeB 20とゲートウェイ30との間に連結される。eNodeB 20のそれぞれは、互いにX2インタフェースを介して連結され、隣接するeNodeBは、X2インタフェースを含むメッシュネットワーク(meshed network)構造を有することができる。

【0011】

図2(a)は、一般的なE−UTRANとEPCの構造を示すブロック図である。同図に示すように、eNodeB 20は、ゲートウェイ30の選択、RRC(Radio Resource Control)活性期間中のゲートウェイへのルーティング、ページングメッセージのスケジューリングと送信、アップリンク及びダウンリンクの両方におけるUE 10へのリソースの動的割当、eNodeB測定の設定と提供、無線ベアラー(radio bearer)制御、RAC(radio admission control)、及びLTE_ACTIVE状態で接続モビリティ(connection mobility)制御などを行う。EPCでは、上述した通り、ゲートウェイ30は、ページング基盤の機能、LTE−IDLE状態管理、ユーザプレーンの暗号化、SAE(System Architecture Evolution)ベアラー制御、及びNAS(Non−Access Stratum)シグナリングの暗号化と完全性検査を行う。

【0012】

図2(b)及び図2(c)は、E−UMTSにおけるユーザプレーンプロトコルスタックと制御プレーンプロトコルスタックを示す図である。図示のように、プロトコル階層は、通信システム分野で広く知られたOSI(open system interconnection)標準モデルの下位の3層に基づく第1層(L1)、第2層(L2)及び第3層(L3)に区分される。

【0013】

物理層、すなわち、第1層(L1)は、物理チャネルを用いて上位層に情報送信サービスを提供する。物理層は、上位レベルに位置しているMAC(medium access control)層と伝送チャネル(transport channel)を介して連結され、MAC層と物理層との間のデータは、伝送チャネルを通じて伝達される。互いに異なる物理層の間、すなわち、送信側物理層と受信側物理層との間には、データが物理チャネルを通じて伝達される。

【0014】

第2層(L2)であるMAC層は、より上位層であるRLC(radio link control)層に論理チャネル(logical channel)を通じてサービスを提供する。第2層(L2)であるRLC層は、信頼性あるデータ送信を支援する。図2(b)及び図2(c)に示すRLC層は、RLC機能がMAC層によって具現されて行われる場合は、RLC層自体が要求されないということに注意したい。第2層(L2)であるPDCP(packet data convergence protocol)層は、不要な制御情報を減少させるヘッダ圧縮機能を行い、IPv4またはIPv6のようなIP(Internet protocol)パケットを用いて送信されるデータは、相対的に小さい帯域幅を持つラジオ(無線)インタフェースを通じて效果的に伝送されることができる。

【0015】

第3層(L3)の最下部に位置しているRRC(radio resource control)層は、制御プレーンでのみ定義され、無線ベアラー(RB)の設定、再設定及び解除と関連して論理チャネル、伝送チャネル及び物理チャネルを制御する。ここで、RBとは、装置(UE)とE−UTRAN間のデータ伝送のために第2層(L2)によって提供されるサービスを意味する。

【0016】

図2(b)に示すように、(ネットワーク側上のeNodeB 20で終わる)RLC及びMAC層は、スケジューリング、ARQ(Automatic Repeat Request)及びHARQ(hybrid automatic repeat request)のような機能を行う。(ネットワーク側上のeNodeB 20で終わる)PDCP層は、ヘッダ圧縮、完全性検査及び暗号化のようなユーザプレーン機能を果たす。

【0017】

図2(c)に示すように、(ネットワーク側上のeNodeB 20で終わる)RLC及びMAC層は、制御プレーンでも同一の機能を行う。図示のように、(ネットワーク側上のeNodeB 20で終わる)RRC層は、ブロードキャスティング、ページング、RRC接続管理、RB(Radio Bearer)制御、モビリティ機能、UE測定報告と制御のような機能を果たす。(ネットワーク側上のMMEゲートウェイ30で終わる)NAS制御プロトコルは、SAEベアラー管理、認証、LTE_IDLEモビリティハンドリング、LTE_IDLEでのページング開始(origination)及びゲートウェイとUE 10との間のシグナリングのための保安制御のような機能を果たす。

【0018】

NAS制御プロトコルは、三つの異なる状態を利用する。第一に、RRCエンティティがない場合のLTE_DETACHED状態であり、第二に、最小限のUE情報を保存するが、RRC接続はないLTE_IDLE state状態であり、第三に、RRC接続が形成されたLTE_ACTIVE状態である。また、RRC状態は、RRC_IDLEとRRC_CONNECTEDのような2つの異なる状態に区別される。

【0019】

RRC_IDLE状態では、UE 10が、NASによって設定されたDRX(Discontinuous Reception)を特定しながら、システム情報とページング情報に関する放送(broadcast)を受信する。また、UEには、追跡領域でUEを唯一に確認するID(identification)が割り当てられる。また、RRC−IDLE状態では、eNodeBにRRC情報が保存されない。

【0020】

RRC_CONNECTED状態で、UE 10はE−UTRANとRRC接続されながら、E−UTRANにはUE情報を含み、これにより、ネットワーク(eNodeB)にまたはネットワーク(eNodeB)からデータを伝送及び/または受信可能になる。また、UE 10は、eNodeBにチャネル品質情報(channel quality information)とフィードバック情報を報告する。

【0021】

RRC_CONNECTED状態で、E−UTRANは、UE 10の属するセルを認知する。したがって、ネットワークは、UE 10にまたはUE 10からデータを伝送及び/または受信することができ、ネットワークは、UEのモビリティ(ハンドオーバー)を制御でき、ネットワークは隣接セルのためのセル測定を行うことができる。

【0022】

RRC_IDLE状態では、UE 10がページングDRX(Discontinuous Reception)周期を特定する。特に、UE 10が、全てのUE特定ページングDRXサイクル周期ごとに特定のページング機会でページング信号を監視する。

【0023】

図3は、LTEシステムにおける一般的なハンドオーバー手順を示す図である。ハンドオーバー手順は、係留中の通信を、ソースeNodeB(20S)によってサービスされるソースセルから、ターゲットeNodeB(20T)によってサービスされるターゲットセルへ伝達またはハンドオフするためのものである。ここでは、ソースセルとターゲットセルが同じeNodeBによってサービスされない場合を考慮する。

【0024】

ソースeNodeB(20S)は、図2(a)に示すRRCプロトコルの一部を形成するUE測定手順を、各eNodeBより提供される区域制限情報によって、設定する。これは、図3のS1段階に示すように、RRC_CONNECTED状態でUE 10に一つ以上のMEASUREMENT CONTROLメッセージを送信することによってなる。ソースeNodeB(20S)によって要請される測定は、UEの接続モビリティを制御する機能を補助する。以降、UE 10は、ソースeNodeBによって放送された、及び/またはMEASUREMENT CONTROLメッセージまたは付加的なダウンリンクシグナリングで特定された、例えばシステム情報によって設定された規則によって、MEASUREMENT REPORTメッセージを送信するように誘発される(段階S2)。

【0025】

RRC_CONNECTED状態でそれぞれのUEに対して、ソースeNodeB(20S)は、UE 10によって報告された測定と場合によりソースeNodeB(20S)によってなされた他の測定を受信する一つ以上のハンドオーバー制御アルゴリズムを、実行する。このような測定によって、ソースeNodeB(20S)は、ターゲットeNodeB(20T)にUE 10をハンドオフさせるか否かを決定する。ハンドオフさせようとする場合には、ソースeNodeB(20S)は、ターゲットeNodeB(20T)に、ターゲット側へのハンドオーバーを準備するために必要な情報を伝達しながら、HANDOVER REQUESTメッセージを送信する(段階S4)。このような情報は、ソースeNodeBにおけるUE X2シグナリング環境レファレンス、UE S1

EPCシグナリング環境レファレンス、ターゲットセル指示子、RRC環境及びSAEベアラー環境を含む。UE X2及びUE S1シグナリング環境レファレンスは、ターゲットeNodeBがソースeNodeBとEPCをアドレスできるようにする。SAEベアラー環境は、必要なRNL(radio network layer)とTNL(transport network layer)アドレシング情報を含む。

【0026】

接続制御(admission control)機能は、成功的なハンドオーバー可能性を増加させる目的で、受信したSAEベアラーQoS(quality of service)情報を用いてターゲットeNodeB(20T)により行われる(図3の段階S5)。ハンドオーバーが許容された場合、ターゲットeNodeB(20T)は、受信したSAEベアラーQoS情報によってリソースを設定し、ターゲットセルでUE 10を認識するために新しいC−RNTI(cell−radio network temporary identifier)を確保する。ターゲットeNodeB(20T)は、第1層及び第2層でハンドオーバーを準備し、ソースeNodeB(20S)にHANDOVER REQUEST ACKNOWLEDGEメッセージを送信する(段階S6)。HANDOVER REQUEST ACKNOWLEDGEメッセージは、UE 10に伝達される透明コンテナ(transparent container)を含む。このコンテナは、ターゲットeNodeBにより割り当てられた新しいCRNTIを含み、場合によってアクセスパラメータ、SIB(system information block)などのような他のパラメータも含む。HANDOVER REQUEST ACKNOWLEDGEメッセージは、必要によってフォーワーディングトンネル(forwarding tunnel)に関するRNL/TNL情報を含むこともできる。

【0027】

これに対する応答として、ソースeNodeB(20S)は、RRCプロトコルのHANDOVER COMMANDメッセージを生成し、これをUE 10に送信する(段階S7)。同時に、ソースeNodeB(20S)は、UEによるパケットのacknowledgement状態に関連する情報だけでなく、UEに送信するためにバッファリングされているし、現在UEへと送信中のパケットの一部または全部を、ターゲットeNodeB(20T)に送信する(S8)。

【0028】

ソースeNodeBは、当該メッセージに完全性検査及び暗号化機能を適用する。HANDOVER COMMANDメッセージは、ターゲットeNodeB(20T)から受信した透明コンテナ(transparent container)を含む。UEは、必要なパラメータ(新しいCRNTI、可能な開始時間、ターゲットeNodeB SIB等)と共にHANDOVER COMMANDを受信し、それによってハンドオーバーを行うためにソースeNodeB(20S)により指示される。UE 10は、ハンドオーバー命令に従い、ソースセルから分離され、同期を獲得し、ターゲットセルへ接続する(段階S9)。

【0029】

UE 10は、成功的にターゲットセルに接続した場合、UE側でハンドオーバー手順が完了したことを知らせるために、新しく割り当てられたC−RNTIを用いてターゲットeNodeB(20T)にHANDOVER CONFIRMメッセージを送信する(図3の段階S10)。ターゲットeNodeB(20T)は、HANDOVER CONFIRMメッセージで送信されたC−RNTIを検証する。検証に通過した場合、EPCは、UEがセルを変更したということを、ターゲットeNodeB(20T)からのHANDOVER COMPLETEメッセージによって認識する(段階S11)。段階S12で、EPCは、ダウンリンクデータ経路をターゲット側に切り替え、ソースeNodeB(20S)に設定されたU−plane/TNLリソースを解除する。EPCは、段階S13で、HANDOVER COMPLETE ACKメッセージを返信することによって確認する。

【0030】

ターゲットeNodeB(20T)は、以降、ソースeNodeB(20S)に、ソースリソース解除を誘発するRELEASE RESOURCEメッセージを送信することによって、ハンドオーバーが成功的になされたことを知らせ(段階S14)、また、このメッセージは、段階S15で、ソースeNodeBが、リソース、すなわち、UE環境と関連した無線/C−プレーン関連リソースを解除するようにする。

【0031】

RRC_CONNECTED状態で、一定eNodeB(20)と通信するUE 10は、無線リンク障害を被る。UE 10は、同一eNodeBまたは他のeNodeBとベアラー稼動を再開するために、RRC接続再設定手順を行う、または、可能な場合は、RRC_IDLE状態に切り替えて新しいRRC接続を要請することができる。特に無線リンク障害は、図3に示すハンドオーバー手順において、段階S6と段階S7との間で発生する(無線リンク障害に先立って無線リンクの劣化がハンドオーバー決定の理由であろう。)。このような場合、特に、ターゲットがチャンネル状態に基づいてソースeNodeB(20S)によって選択される場合には、UE 10がたびたび的確なターゲットセルの選択に失敗することができる。ターゲットeNodeB(20T)が、既に、UE 10に関する全ての必要な情報をソースeNodeB(20S)から獲得したにもかかわらず、UE 10は、相変らずRRC_IDLE状態に入らなければならず、これはEPCを含む相対的に複雑な手順を要求するので好ましくない。

【発明の概要】

【発明が解決しようとする課題】

【0032】

このような状況に対処するために、ソースeNodeB(20S)が、無線リンク障害時にRRC接続要請で用いられるUEアイデンティティ(identity)、すなわち、セル選択プロセスの後に新しいセルに接近する場合にUEによって用いられるアイデンティティを、HANDOVER REQUESTメッセージでターゲットeNodeB(20T)に送信するようにすること(2007年5月7日〜11日に日本神戸で開催された第58回3GPP TSG−RAN WG2会議のR2−071717、“Handover Failure Recovery”)が提案された。UE 10がHANDOVER COMMANDメッセージを受信する機会が発生する前に無線リンク障害がハンドオーバー準備段階で発生した場合に、UEがハンドオーバー手順によるターゲットセル選択を終了すると、ターゲットeNodeB(20T)は、以降、UEを識別し、UEにEPCとの新しい接続とコンタクトを設定する代わりに、既存のRRC接続を再使用する可能性を知らせる。換言すると、システムは、ハンドオーバーに成功したように動作する。

【0033】

したがって、ターゲットeNodeB(20T)にHANDOVER CONFIRMメッセージを送信する代わりに、無線リンク障害を被っているUE 10は、ターゲットeNodeB(20T)がUEを識別するために、且つ、UEとソースeNodeB(20S)から受信したUE環境(context)とを連結させるために使用するUE識別子(identifier)を指示するRRC CONNECTION REESTABLISHMENT REQUESTメッセージを送信する。検証に通過した場合、ターゲットeNodeB(20T)は、UE 10に、接続が再開されたことをRRC CONNECTION REESTABLISHMENTメッセージを送信することによって知らせる(RRC_IDLE状態に切り換える必要がない。)。

【0034】

競合(contention)を解消するために、UEによって指示され、ターゲットeNodeBによって使用されるUE識別子は、MAC−I(message authentication code for integrity)と関連したC−RNTIで構成される。2007年5月7日〜11日に日本神戸で開催された第58回3GPP TSG−RAN WG2会議のR2−071717、“Handover Failure Recovery”を参照されたい。MAC−Iの利用は、適法なユーザの既存接続を使用しようとする侵入者に対抗できる一定保安を提供する。ただし、この保安は完壁でなく、特に、侵入者は、RRC接続の不正使用を試みるために、適法なUEによって送信されるUE識別子に応答する。

【0035】

本発明の目的は、ハンドオーバー手順の進行中に無線リンク障害が発生した場合、保安を向上させることにある。

【課題を解決するための手段】

【0036】

以下では、無線通信システムにおけるハンドオーバー方法が提案される。このシステムは、無線機器と通信するためのそれぞれのセルをサービスする複数の基地局を含む。また前記ハンドオーバー方法は、

少なくとも一つのターゲットセルに対して、ソース基地局から、前記ターゲットセルをサービスするターゲット基地局に、前記ソース基地局と通信リンクを有する無線機器の識別子及び前記無線機器に対する認証データを獲得するための情報を含む第1メッセージを送信し、ここで、前記認証データは、前記無線機器及び前記ソース基地局で利用可能な秘密キーと前記ターゲットセルのアイデンティティ(identity)に依存し、

前記通信リンクに障害がある場合、前記無線機器でセルを選択し、該無線機器から前記選択されたセルをサービスする基地局のうちの一つに、無線機器の識別子と、前記秘密キー及び前記選択されたセルのアイデンティティに依存する認証データとを含む再設定要請メッセージを、送信し、

前記選択されたセルが、前記第1メッセージを受信した前記ターゲット基地局によってサービスされるターゲットセルである場合、前記再設定要請メッセージに含まれた前記認証データと前記第1メッセージから獲得した認証データとの一致を検証し、

前記一致が検証された場合、前記選択されたセルへと通信リンクを移す(transferring)こと、

を含む。

【0037】

HANDOVER REQUESTである前記第1メッセージの送信は、前記無線機器によって前記ソース基地局に報告される測定に基づくハンドオーバー決定によって引き起こされる。ただし、他の場合のハンドオーバーも可能である。

【0038】

ハンドオーバー手順が実行される中にリンク障害が起きる可能性があるので、前記無線機器がIDLE状態に切り替わって前記ネットワークとの接続を復旧するためのより複雑なシグナリングが発生する可能性を減少させるために、ネットワークは、一つ以上のターゲット基地局を同時に準備することが好ましい。異なるターゲット基地局が同一認証データを使用するとすれば、保安上弱点が存在する。すなわち、無線機器からターゲット基地局“A”に送信された無線機器識別子と認証データを含む再設定要請メッセージを受信する侵入者は、(ハンドオーバー手順が)あらかじめ準備されている他のターゲット基地局“B”に同一メッセージを送信することができる。特に、該メッセージが基地局“A”に受信されなかった場合、侵入者がユーザ連結を不当に利用することができる。この保安弱点は、例えば、MAC−Iのような秘密キーとそれぞれのターゲットセルのアイデンティティに依存する認証データの生成によって避けることができる。

【0039】

認証データの多様化は、無線機器と各ターゲット基地局間の共通(common)時間レファレンスの計算を利用することによってより改善することができる。以降、認証データは、無線機器から前記再設定要請メッセージを受信した場合に、前記選択されたセルをサービスする基地局で計算される。無線機器で前記認証データを生成するために使用した前記時間レファレンスと現在時間との間に一定の時間が経った場合、接続再設定は拒否される。これは、適法な無線機器からのメッセージを傍受する侵入者による同じ再設定要請メッセージ応答と関連した保安危険要素(risk)を減少させる。

【0040】

本発明の他の様態は、それぞれのセルをサービスする複数の基地局を有するネットワークとの通信のための無線機器に関するもので、上記のハンドオーバー方法を具現するために構成される。この無線機器は、

前記無線機器とソース基地局との間に提供される通信リンクの障害を感知する感知器と、

前記通信リンク障害を感知した場合、前記ネットワークとの追加的通信のためにセルを選択する選択器と、

前記無線機器の識別子(identifier)と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記選択されたセルのアイデンティティ(identity)に依存する認証データとを含む再設定要請メッセージを生成する要請生成器と、

前記再設定要請メッセージを、前記選択されたセルをサービスする基地局のうちの一つに送信するように構成された送信器と、を含む。

【0041】

本発明の他の様態は、無線通信システムで無線機器と通信するために少なくとも一つのセルをサービスする基地局に関するもので、上記のハンドオーバー方法を具現するために構成される。この基地局は、

前記無線通信システムのソース基地局から、前記ソース基地局との通信リンクを有する無線機器の識別子と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記基地局によってサービスされるターゲットセルのアイデンティティに依存する、前記無線機器の認証データ獲得のための情報とを含む第1メッセージを受信するように構成されたネットワークインターフェースと、

前記ターゲットセルに位置している無線機器から、該無線機器の識別子及び認証データを含む再設定要請メッセージを受信するように構成された無線インターフェースと、

前記再設定要請メッセージに含まれた前記無線機器識別子及び前記認証データが、前記第1メッセージに含まれた無線機器識別子及び前記第1メッセージから獲得された認証データとマッチングされる場合、通信リンクを前記ターゲットセルへ移す(transferring)ハンドオーバーコントローラと、

を含む。

本発明は、例えば、以下を提供する。

(項目1)

無線機器(10)と通信するためのそれぞれのセルをサービスする複数の基地局(20)を含む無線通信システムにおけるハンドオーバー方法であって、

少なくとも一つのターゲットセルに対して、ソース基地局(20S)から前記ターゲットセルをサービスするターゲット基地局(20T)に、前記ソース基地局と通信リンクを有する無線機器(10)の識別子及び前記無線機器に対する認証データを獲得するための情報を含む第1メッセージを送信し、ここで、前記認証データは、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記ターゲットセルのアイデンティティ(identity)に依存し、

前記通信リンクに障害(failure)が生じた場合、前記無線機器によりセルを選択し、前記無線機器から、前記選択されたセルをサービスする基地局の一つに、前記無線機器の識別子と、前記秘密キー及び前記選択されたセルのアイデンティティに依存する認証データとを含む再設定要請メッセージを、送信し、

前記選択されたセルが、前記第1メッセージを受信した前記ターゲット基地局によってサービスされるターゲットセルである場合、前記再設定要請メッセージに含まれた前記認証データと、前記第1メッセージから獲得した認証データとの一致を検証し、

前記一致が検証された場合、前記選択されたセルに通信リンクを移す(transferring)こと、

を含む、ハンドオーバー方法。

(項目2)

前記認証データは、MAC−I(message authentication c

ode for integrity)として生成される、項目1に記載のハンドオーバー方法。

(項目3)

前記認証データは、秘密キー及びターゲットセルアイデンティティを含む入力パラメータに基づく暗号化アルゴリズムを用いて計算される、項目2に記載のハンドオーバー方法。

(項目4)

前記入力パラメータは、前記ソース基地局(20S)によってサービスされるソースセルのアイデンティティと、通信リンク上で前記ソース基地局との通信のために前記無線機器(10)に割り当てられる臨時識別子のうち少なくとも一つをさらに含む、項目3に記載のハンドオーバー方法。

(項目5)

前記入力パラメータは、前記無線機器(10)と各ターゲット基地局(20T)間の共通(common)時間レファレンスをさらに含み、

前記認証データは、前記無線機器から前記再設定要請メッセージを受信すると、前記選択されたセルをサービスする基地局で計算される、項目3に記載のハンドオーバー方法。

(項目6)

前記認証データは、前記ソース基地局(20S)から受信した第1メッセージ内容の少なくとも一部に基づいてターゲット基地局(20T)で計算され、前記再設定要請メッセージに含まれている認証データと比較される、項目1に記載のハンドオーバー方法。

(項目7)

前記認証データは、ソース基地局(20S)で計算され、前記再設定要請メッセージに含まれている認証データとの比較のためにターゲット基地局に送信される、項目1に記載のハンドオーバー方法。

(項目8)

それぞれのセルをサービスする複数の基地局(20)を有するネットワークとの通信のための無線機器(10)であって、

前記無線機器とソース基地局(20S)との間に提供される通信リンクにおける障害(failure)を感知する感知器と、

前記通信リンク障害を感知した場合、前記ネットワークとの追加的通信のためにセルを選択する選択器と、

前記無線機器の識別子(identifier)と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記選択されたセルのアイデンティティ(identity)に依存する認証データとを含む再設定要請メッセージを生成する要請生成器と、

前記再設定要請メッセージを、前記選択されたセルをサービスする基地局(20T)の一つに送信するように構成された送信器と、

を含む、無線機器。

(項目9)

前記認証データは、MAC−I(message authentication code for integrity)である、項目8に記載の無線機器。

(項目10)

前記認証データは、前記秘密キー、前記選択されたセルのアイデンティティ、及び前記無線機器(10)と少なくとも一つの前記基地局(20)間の共通(common)時間レファレンスを含む入力パラメータに基づく暗号化アルゴリズムを用いて計算される、項目8または9に記載の無線機器。

(項目11)

無線通信システムで無線機器(10)と通信するために少なくとも一つのセルをサービスする基地局(20T)であって、

前記無線通信システムのソース基地局から、該ソース基地局と通信リンクを有する無線機器(10)の識別子と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記基地局(20T)によってサービスされるターゲットセルのアイデンティティに依存する前記無線機器の認証データ獲得のための情報とを含む第1メッセージを受信するように構成されたネットワークインターフェースと、

前記ターゲットセルに位置している無線機器から、前記無線機器の識別子及び認証データを含む再設定要請メッセージを受信するように構成された無線インターフェースと、

前記再設定要請メッセージに含まれた前記無線機器識別子及び前記認証データが、前記第1メッセージに含まれた無線機器識別子及び前記第1メッセージから獲得された認証データとマッチングされる場合、通信リンクを前記ターゲットセルに移す(transferring)ハンドオーバーコントローラと、

を含む、基地局。

(項目12)

前記認証データは、MAC−I(message authentication code for integrity)である、項目11に記載の基地局。

(項目13)

前記認証データは、前記第1メッセージから受信した秘密キー及び前記ターゲットセルアイデンティティを含む入力パラメータに基づく暗号化アルゴリズムを用いて地域的に(locally)計算され、前記再設定要請メッセージに含まれた認証データと比較される、項目12に記載の基地局。

(項目14)

前記入力パラメータは、前記第1メッセージから受信された、前記ソース基地局(20S)によってサービスされるソースセルのアイデンティティと、通信リンク上で前記ソース基地局と通信のために前記無線機器(10)に割り当てられる臨時識別子のうち少なくとも一つをさらに含む、項目13に記載の基地局。

(項目15)

前記入力パラメータは、前記無線機器(10)からの再設定要請メッセージの受信に対応する時間レファレンスをさらに含む、項目13または14に記載の基地局。

【発明の効果】

【0042】

本発明は、効果的なハンドオーバー方法を提供することができる。また、本発明は、リンク障害復旧のための効果的なハンドオーバー方法を提供することができる。

【図面の簡単な説明】

【0043】

本発明の他の目的、特徴及び長所は、添付の図面を参照して以下に詳細に記述されるが、本発明が下記の例示的な実施例に限定されるわけではない。

【図1】E−UMTS(またはLTE)システムのネットワーク構造を示すブロック図である。

【図2a】LTEシステムの一般的なネットワークエンティティの論理構造を示すブロック図である。

【図2b】ユーザプレーン(U−plane)プロトコルスタックの一般的なネットワークエンティティの論理構造を示すブロック図である。

【図2c】制御プレーン(C−plane)プロトコルスタック(図2(c))の一般的なネットワークエンティティの論理構造を示すブロック図である。

【図3】LTEシステムで一般的なハンドオーバー手順を示す図である。

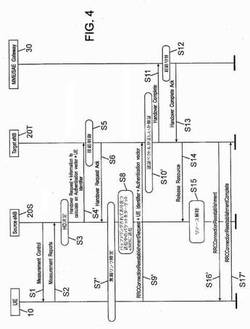

【図4】LTEシステムでハンドオーバー手順実中に無線リンクの障害が発生した場合のハンドオーバー手順を示す図である。

【図5】本発明の実施例による認証ベクトルを生成する他の可能な方法を示す図である。

【図6】本発明の実施例による認証ベクトルを生成する他の可能な方法を示す図である。

【発明を実施するための形態】

【0044】

図4には、無線リンク障害時におけるハンドオーバー手順が示されるが、これはLTEシステムに限定されるものではない。

【0045】

手順の開始から段階S6までは、図3を参照して上述した手順と略同様であり、その説明は省略する。ただし、ソースeNodeB(20S)からターゲットeNodeB(20T)にHANDOVER REQUESTメッセージが送信される段階S4は、HANDOVER REQUESTメッセージに(または、HANDOVER REQUESTメッセージと一緒に送信される別のメッセージに)、ハンドオーバー手順を始めるためのUE 10の識別子とともに、認証ベクトルの形態で認証データを獲得するのを可能にする情報を含むように変形される(段階S4’)。HANDOVER REQUESTメッセージは、ネットワークX2インターフェースを介して各ターゲットeNodeB(20T)に受信される。

【0046】

無線リンク障害の場合に、UEがどのeNodeBを選択したか予想できないということに対処するために、HANDOVER REQUESTメッセージが、段階S3で選択された多くのターゲットeNodeBに送信されるという点が重要である。

【0047】

与えられた環境でどれだけ多いターゲットセルが考慮されるかは、ソースeNodeB(20S)によって実行されるハンドオーバー決定アルゴリズムの問題である。UEから報告された無線測定が、多くのeNodeBが通信をハンドオフするのにおいて良好な候補であるということを明らかにすると、これらのeNodeBが、無線リンク障害の場合、UEによって選択される相当な可能性を有するので、これらのeNodeBは、(ハンドオーバー決定アルゴリズムの設定によって)ハンドオーバーのための全ての準備をすることができる。他の場合には、一つのeNodeBのみがハンドオーバーのための良好な候補として存在することができ、このような場合には、HANDOVER REQUESTメッセージがターゲットeNodeB(20T)にのみ送信される。ただし、後者の場合、HANDOVER REQUESTメッセージが、好ましくは、上述した通り、認証データを獲得するための情報を含むものに変形される。

【0048】

ある場合において、一つ以上のHANDOVER REQUESTメッセージを一つ以上のターゲットeNodeBに送信することによるハンドオーバー開始は、UEによって報告されるいかなる測定も考慮することなく行われる。例えば、トンネル内部に位置し、劣化ケーブルアンテナを用いてeNodeBがサービスするセルでは、移動中の運送手段に搭乗しているUEは、劣化ケーブルアンテナの範囲を外れる前に、ネットワークがハンドオーバー手順を完了するのに十分な程度に早く、トンネル外部に位置しているターゲットセルから測定することに非常によく失敗するので、ネットワーク技術者は、UEがHANDOVER COMMANDを受信する前に無線リンク障害が発生する可能性が相当高いということを一般的に予想する。また、このような状況では、ネットワーク技術者は、トンネル出口に位置している全ての可能なターゲットセルを認識する。したがって、HANDOVER REQUESTメッセージを、ターゲットセルをサービスするeNodeBのそれぞれに送信することによって、ネットワーク構造からわかるこのような全ての可能なターゲットセルへのハンドオーバー手順を予想してシステム的に開始する(段階S4’は、このようなeNodeBで同時に実行される)。

【0049】

ソースeNodeB(20S)は、ハンドオーバー完了前に無線リンクの障害が発生しないと保障できず、よって、認証ベクトルを計算するための情報を含むHANDOVER

REQUESTメッセージの修正は、好ましくは、あらゆるハンドオーバーシナリオに行われるということがわかる。ハンドオーバーに成功したら、認証ベクトルは簡単に使用されないはずである。したがって、図3の場合も(無線リンク障害がない場合も)、段階S4は段階S4’に変更可能である。

【0050】

図4の場合では、段階S7’で検出される無線リンク障害によって、HANDOVER

COMMANDメッセージはUE 10に受信されることができない。例えば、図2(b)に示すユーザプレーンのRLC/MAC手順を用いて無線リンク障害を検出することができる。UE RLC/MACエンティティとeNodeB RLC/MACエンティティはいずれも、知られた時間に信号を受信すると予想し、信号が到達しない場合は、無線リンクの障害と判定されることができる。

【0051】

ソースeNodeB(20S)では、無線インターフェースを介したHANDOVER COMMANDメッセージ送信前または後に、無線リンク障害の検出がおきることがある。HANDOVER COMMANDメッセージが送信された場合、ソースeNodeB(20S)は、UEによるパケットのacknowledgement状態に関連する情報だけでなく、UEに送信されるためにバッファリングされているし、現在UEに送信中であるパケットの一部または全部を、段階S3で選択された各ターゲットeNodeB(20T)に送信する(図3を参照して説明した段階S8と同一である。)。図4に示すように、ソースeNodeB(20S)がHANDOVER COMMANDメッセージを送信する前に無線リンク障害を検出する場合、選択されたそれぞれのターゲットセルを準備するために、同一な段階S8が実行されることができる。

【0052】

UE 10が無線リンク障害を検出した場合、UEは、しばらく(タイマーが満了しない限り)RRC_CONNECTED状態を維持し、セルの再選択を試み、物理層の一般的な接続手順を用いて再選択されたセルに接近する。タイマーが満了する前にいかなるセルも接続されたり再選択されたりしない場合、UEは、RRC_IDLE状態に切り替わる。同一(ソース)eNodeBが選択された場合、元来のリンクは復旧され、図3に示すように、ハンドオーバー手順が再開されることができる。他のセルが選択される場合には、UEが、RRC接続の維持を要請するために、そのセルをサービスするeNodeBにメッセージを送信する(段階S9’)。このメッセージは、C−プレーン(図2(c)参照)でUEのRRCエンティティによって生成されるRRC CONNECTION REESTABLISHMENT REQUESTメッセージであり、下位RLC、MAC及びPHYプロトコル層を用いて無線インターフェースを介して送信されることができる。該メッセージは、少なくとも

− UEの識別子と、

− ソースeNodeB(20S)と共有する秘密キー(secret key)及び選択されたセルのアイデンティティによる認証ベクトル

を含む。

【0053】

これらの項目は、RRC CONNECTION REESTABLISHMENT REQUESTメッセージに含まれたUE−アイデンティティIE(information element)の一部を構成する。例えば、UE−アイデンティティIEは、UE識別子としてソースセルで用いられるC−RNTIと、認証ベクトルとして図5または図6のようにして計算されるMAC−I(message authentication code for integrity)とを含む。

【0054】

図5及び図6において、MAC−Iは、UEとeNodeBで利用可能な暗号化アルゴリズムの一つであり、UE 10とソースeNodeB(20S)間に共有する秘密キーを含む入力パラメータを有する、完全性アルゴリズム(100)を用いて計算される。例えば、この秘密キーは、完全性アルゴリズム100でRRCトラフィックの保護のために用いられるKRRCintキーでありうる。KRRCintキーは、ソースeNodeB(20S)及びUE 10の両方に利用可能な上位レベル秘密キーKeNBから導き出されるキーの一つである。

【0055】

MAC−Iは、少なくとも選択されたセルIDを含む完全性アルゴリズム100の付加的な入力パラメータについて計算される。このようなセルIDは、選択されたセルの物理層アイデンティティでありうる。特に、図5の例で、完全性アルゴリズム100の入力パラメータは、ソースeNodeB(20S)と(障害のおきた)無線リンクを通じて通信するためにソースセルに位置しているUEに割り当てられたC−RNTIと、ソースセルID、例えば、ソースセルの物理層アイデンティティとを、付加的に含む。

【0056】

このような実施例では、認証ベクトルを計算するという観点から、段階S4’のHANDOVER REQUESTメッセージでソースeNodeB(20S)からそれぞれのターゲットeNodeB(20T)に送信される情報は、UE 10とソースeNodeB(20S)間に共有する秘密キーを含む(本実施例ではKRRCintキー)。UEのソースC−RNTI及び/またはソースセルIDがHANDOVER REQUESTメッセージのどこにも提供されないすれば、UEのソースC−RNTI及び/またはソースセルIDは、認証ベクトルの獲得のための情報の一部を形成することができる。

【0057】

図5では、“Selected Cell−ID”入力パラメータのようなターゲットセルの物理層アイデンティティを用いて、ソースeNodeBでMAC−Iをあらかじめ計算できるということがわかる。このような場合、HANDOVER REQUESTメッセージと一緒に送信された認証ベクトル(MAC−I)の獲得のための情報は、MAC−I自体に減らされ、もちろん、この情報は、複数のターゲットeNodeB(20T)がハンドオーバー決定段階S3に留まっている場合、ターゲットeNodeB間において互いに区別される。

【0058】

図6の他の実施例では、完全性アルゴリズム100の入力パラメータは、付加的にUE 10とeNodeB 20(または、少なくともハンドオーバーの候補である(複数の)eNodeB(20T))間の共通(common)時間レファレンスを含む。この時間レファレンスの値は、MAC−Iの特定有効期間におきるトランケーションとともに、アルゴリズム100が動作する場合に、UEとネットワーク間に一定の同期がなされる地域時間(local clock)の値である。

【0059】

段階S9’で、UE 10によって送信されるRRC CONNECTION REESTABLISHMENT REQUESTメッセージは、ハンドオーバーに関する準備がされていない、すなわち、ソースeNodeB(20S)によりコンタクトされていない、または、段階S5で接近が拒否されたeNodeBに受信される。このような場合、再設定要請の拒絶がUE 10に伝達され、UE 10は、他のセルの選択し、該選択された他のセルに他のRRC CONNECTION REESTABLISHMENT REQUESTメッセージを再送信することによって再設定要請を再試行する。UE 10が、特定時間で、RRC CONNECTION REESTABLISHMENT REQUESTメッセージに対するいかなる応答も受信しない場合、UE 10は、RRC_IDLE状態に切り替わる。

【0060】

図4は、段階S9’で、UE 10により送信されたRRC CONNECTION REESTABLISHMENT REQUESTメッセージが、無線インターフェースと図2(c)に示すC−プレーンプロトコル層(RRC/RLC/MAC/PHY)を通じて、当該UEのハンドオーバーが用意されているターゲットeNodeB(20T)に受信された場合を示す。ターゲットeNodeB(20T)は、以降、段階S10’で、RRC CONNECTION REESTABLISHMENT REQUESTメッセージを含む認証ベクトルが、段階S4’におけるHANDOVER REQUESTメッセージから獲得した認証ベクトルとマッチングされるか検証する。

【0061】

この認証ベクトルがソースeNodeB(20S)からX2インターフェースを通じて直接受信されなかった場合、図5または図6に示すように、ターゲットeNodeB(20T)で、HANDOVER REQUESTメッセージから受信した情報とUEが接近したセルのIDとを用いて計算される。

【0062】

図6に示すように、共通(common)時間レファレンスが入力パラメータに含まれる場合、上記の計算は、RRC CONNECTION REESTABLISHMENT REQUESTメッセージを受信する時に、ターゲットeNodeB(20T)で地域的に(locally)行われ、時間レファレンスは一般的にUE側で使用されるのと同一である。したがって、ターゲットeNodeB(20T)に受信されるRRC CONNECTION REESTABLISHMENT REQUESTメッセージが、侵入者によって不当に再現されたメッセージである場合、正当なUEにおけるMAC−Iの独自的生成とターゲットeNodeB(20T)におけるMAC−I計算間における共通(common)時間レファレンスの更新は、ミスマッチ(mismatch)を引き起こし、これにより、再設定要請が拒否される。

【0063】

また、RRC CONNECTION REESTABLISHMENT REQUESTメッセージが、まず、正当なユーザによって選択された他のセルに送信される場合、MAC−Iが選択されたセルIDに依存すると、いかなる時間上制限無しで、ターゲットeNodeB(20T)への不正応答に成功することを防止することができる。

【0064】

認証ベクトルの一致が段階S10’で検証された場合、ターゲットeNodeB(20T)のハンドオーバー制御機能は、選択されたターゲットセルにUEの通信リンクを下記のように移す(transfer)。

【0065】

−図3で同じレファレンス信号を用いるハンドオーバー手順と同様に、図4に示す段階S11〜S15のハンドオーバー手順が続行されるようにし、

−EPCからHANDOVER COMPLETE ACKメッセージを受信(段階S13)した後、段階S16’で、UE 10にRRC CONNECTION REESTABLISHMENTメッセージを送信することでRRC接続再設定を完了する。また、UE 10は、段階S17’でRRC CONNECTION REESTABLISHMENT COMPLETEメッセージを返信することで応答する。

【0066】

図4に示す実施例で、ソースeNodeB(20S)が段階S6でHANDOVER REQUEST ACKNOWLEDGEメッセージを受信すると直ちに、バッファリングされており且つソースeNodeB(20S)からターゲットeNodeB(20T)にX2インターフェースを通じた送信状態にあるパケットの伝達(段階S8)を行う。または、段階S7’で、無線リンク障害が検出された場合、ソースeNodeB(20S)は、UE 10が成功的にターゲットeNodeB(20T)に接近し、認証を受けたという指示(indication)を待機することもできる。この例において、バッファリングされており且つ送信状態にあるデータの復旧のために、上記の段階S10’で認証ベクトルの一致を検証したターゲットeNodeB(20T)は、EPCからHANDOVER COMPLETE ACKメッセージを受信する前または後に、ソースeNodeB(20S)にコンタクトすることができる。

【0067】

以上、本発明の実施例を、3GPP LTEシステムを取り上げて説明してきた。無線通信分野における当業者には、本発明及び添付の請求範囲を逸脱しない範囲内で様々な改変ができるということが理解する。したがって、当業者は、本発明が3GPP LTEシステムの他に別の通信システムにも適用可能であることがわかる。

【産業上の利用可能性】

【0068】

上述したように、本発明は、モバイル通信システム、広帯域通信システム及び多重搬送波システムに適用可能である。

【0069】

上述した本発明の実施例は、本発明を説明するためのものに過ぎず、本発明の属する技術分野における当業者には、添付の特許請求の範囲に開示された本発明の技術的思想を逸脱しない限度内で、様々な修正、付加、削除が可能であるということが理解できる。

【技術分野】

【0001】

本発明は、セルラー通信ネットワークにおける無線機器のモビリティマネジメントに関するもので、特に、ネットワークの一つのセルから他のセルへの無線機器のハンドオーバーを制御することに関するものである。以下では、説明の便宜上、LTE(long term evolution)タイプのセルラーネットワークを中心に記述するが、通信分野における当業者には、以下に開示される発明を様々な形態のセルラーネットワークに適用可能であるということがわかる。

【背景技術】

【0002】

UMTS(Universal mobile telecommunications system)は、ヨーロッパシステムベースのWCDMA(wideband code division multiple access)、GSM(global system for mobile communications)及びGPRS(general packet radio services)で動作する第3世代(3G)非同期移動通信システムである。UMTSのLTE(long term evolution)は、UMTSを標準化する3GPP(3rd generation partnership project)の下に議論中にある。

【0003】

3GPP LTEは、高速パケット通信を可能にする技術である。ユーザとプロバイダのコスト(cost)低減、サービス品質改善、及びカバレッジとシステム容量の改善などを含むLTEの目標のために多くの手法が提案されている。3G LTEは、ビット当たりのコスト減少、サービス可用性の増加、周波数帯域の柔軟な使用、単純な構造、開放インタフェース及び上位レベル要求に応じた端末の適応的電力消費を要求する。

【0004】

図1は、E−UMTS(evolved universal mobile telecommunication system)のネットワーク構造を示すブロック図である。E−UMTSはLTEシステムとも呼ばれる。通信ネットワークは、音声及びパケットデータのような多様な通信サービスを提供するために広く配置される。

【0005】

図1に示すように、E−UMTSネットワークは、E−UTRAN(evolved UMTS terrestrial radio access network)、EPC(Evolved Packet Core)及び一つ以上のユーザ機器を含む。E−UTRANは、一つ以上のeNodeB(evolved NodeBまたはeNB)20と、一つのセルに位置する複数のUE(user equipment)を含む。一つ以上のE−UTRAN MME(mobility management entity)/SAE(system architecture evolution)ゲートウェイ30が、ネットワークの終端に位置して、外部ネットワークと連結される。

【0006】

以下では、ダウンリンクは、eNodeB 20からUE 10への通信とし、アップリンクは、UEからeNodeへの通信とする。UE 10は、ユーザが携帯する通信装置とし、これは、MS(mobile station)、UT(user terminal)、SS(subscriber station)または無線装置とも呼ばれる。

【0007】

eNodeB 20は、UE 10にユーザプレーンと制御プレーンの終点を提供する。MME/SAEゲートウェイ30は、UE 10のためのセッションの終点とモビリティマネジメント(mobility management)機能を提供する。eNodeBとMME/SAEゲートウェイは、S1インタフェースを介して連結される。

【0008】

eNodeB 20は、一般的にUE 10と通信する固定した施設であり、これは、BS(bases tation)またはアクセスポイント(access point)と呼ばれる。一つのeNodeB 20はセルごとに配置される。ユーザトラフィックと制御トラフィックを伝送するためのインタフェースがeNodeB 20間で利用される。

【0009】

MMEは、eNodeB 20に、ページングメッセージの分散、保安制御、待機状態モビリティ制御、SAEベアラー制御及びNAS(non−access stratum)シグナリングの暗号化と完全性検査を含む多様な機能を提供する。SAEゲートウェイホストは、ページングのためのU−プレーンパケットの除去とUEモビリティを支援するためのU−プレーンのスイッチングを含む多様な機能を提供する。より明確な説明のために、MME/SAEゲートウェイ30は、以下ではゲートウェイと簡単に呼ばれるが、このようなエンティティは、MME及びSAEゲートの両方を含むということが理解できる。

【0010】

多数のノードは、S1インタフェースを介してeNodeB 20とゲートウェイ30との間に連結される。eNodeB 20のそれぞれは、互いにX2インタフェースを介して連結され、隣接するeNodeBは、X2インタフェースを含むメッシュネットワーク(meshed network)構造を有することができる。

【0011】

図2(a)は、一般的なE−UTRANとEPCの構造を示すブロック図である。同図に示すように、eNodeB 20は、ゲートウェイ30の選択、RRC(Radio Resource Control)活性期間中のゲートウェイへのルーティング、ページングメッセージのスケジューリングと送信、アップリンク及びダウンリンクの両方におけるUE 10へのリソースの動的割当、eNodeB測定の設定と提供、無線ベアラー(radio bearer)制御、RAC(radio admission control)、及びLTE_ACTIVE状態で接続モビリティ(connection mobility)制御などを行う。EPCでは、上述した通り、ゲートウェイ30は、ページング基盤の機能、LTE−IDLE状態管理、ユーザプレーンの暗号化、SAE(System Architecture Evolution)ベアラー制御、及びNAS(Non−Access Stratum)シグナリングの暗号化と完全性検査を行う。

【0012】

図2(b)及び図2(c)は、E−UMTSにおけるユーザプレーンプロトコルスタックと制御プレーンプロトコルスタックを示す図である。図示のように、プロトコル階層は、通信システム分野で広く知られたOSI(open system interconnection)標準モデルの下位の3層に基づく第1層(L1)、第2層(L2)及び第3層(L3)に区分される。

【0013】

物理層、すなわち、第1層(L1)は、物理チャネルを用いて上位層に情報送信サービスを提供する。物理層は、上位レベルに位置しているMAC(medium access control)層と伝送チャネル(transport channel)を介して連結され、MAC層と物理層との間のデータは、伝送チャネルを通じて伝達される。互いに異なる物理層の間、すなわち、送信側物理層と受信側物理層との間には、データが物理チャネルを通じて伝達される。

【0014】

第2層(L2)であるMAC層は、より上位層であるRLC(radio link control)層に論理チャネル(logical channel)を通じてサービスを提供する。第2層(L2)であるRLC層は、信頼性あるデータ送信を支援する。図2(b)及び図2(c)に示すRLC層は、RLC機能がMAC層によって具現されて行われる場合は、RLC層自体が要求されないということに注意したい。第2層(L2)であるPDCP(packet data convergence protocol)層は、不要な制御情報を減少させるヘッダ圧縮機能を行い、IPv4またはIPv6のようなIP(Internet protocol)パケットを用いて送信されるデータは、相対的に小さい帯域幅を持つラジオ(無線)インタフェースを通じて效果的に伝送されることができる。

【0015】

第3層(L3)の最下部に位置しているRRC(radio resource control)層は、制御プレーンでのみ定義され、無線ベアラー(RB)の設定、再設定及び解除と関連して論理チャネル、伝送チャネル及び物理チャネルを制御する。ここで、RBとは、装置(UE)とE−UTRAN間のデータ伝送のために第2層(L2)によって提供されるサービスを意味する。

【0016】

図2(b)に示すように、(ネットワーク側上のeNodeB 20で終わる)RLC及びMAC層は、スケジューリング、ARQ(Automatic Repeat Request)及びHARQ(hybrid automatic repeat request)のような機能を行う。(ネットワーク側上のeNodeB 20で終わる)PDCP層は、ヘッダ圧縮、完全性検査及び暗号化のようなユーザプレーン機能を果たす。

【0017】

図2(c)に示すように、(ネットワーク側上のeNodeB 20で終わる)RLC及びMAC層は、制御プレーンでも同一の機能を行う。図示のように、(ネットワーク側上のeNodeB 20で終わる)RRC層は、ブロードキャスティング、ページング、RRC接続管理、RB(Radio Bearer)制御、モビリティ機能、UE測定報告と制御のような機能を果たす。(ネットワーク側上のMMEゲートウェイ30で終わる)NAS制御プロトコルは、SAEベアラー管理、認証、LTE_IDLEモビリティハンドリング、LTE_IDLEでのページング開始(origination)及びゲートウェイとUE 10との間のシグナリングのための保安制御のような機能を果たす。

【0018】

NAS制御プロトコルは、三つの異なる状態を利用する。第一に、RRCエンティティがない場合のLTE_DETACHED状態であり、第二に、最小限のUE情報を保存するが、RRC接続はないLTE_IDLE state状態であり、第三に、RRC接続が形成されたLTE_ACTIVE状態である。また、RRC状態は、RRC_IDLEとRRC_CONNECTEDのような2つの異なる状態に区別される。

【0019】

RRC_IDLE状態では、UE 10が、NASによって設定されたDRX(Discontinuous Reception)を特定しながら、システム情報とページング情報に関する放送(broadcast)を受信する。また、UEには、追跡領域でUEを唯一に確認するID(identification)が割り当てられる。また、RRC−IDLE状態では、eNodeBにRRC情報が保存されない。

【0020】

RRC_CONNECTED状態で、UE 10はE−UTRANとRRC接続されながら、E−UTRANにはUE情報を含み、これにより、ネットワーク(eNodeB)にまたはネットワーク(eNodeB)からデータを伝送及び/または受信可能になる。また、UE 10は、eNodeBにチャネル品質情報(channel quality information)とフィードバック情報を報告する。

【0021】

RRC_CONNECTED状態で、E−UTRANは、UE 10の属するセルを認知する。したがって、ネットワークは、UE 10にまたはUE 10からデータを伝送及び/または受信することができ、ネットワークは、UEのモビリティ(ハンドオーバー)を制御でき、ネットワークは隣接セルのためのセル測定を行うことができる。

【0022】

RRC_IDLE状態では、UE 10がページングDRX(Discontinuous Reception)周期を特定する。特に、UE 10が、全てのUE特定ページングDRXサイクル周期ごとに特定のページング機会でページング信号を監視する。

【0023】

図3は、LTEシステムにおける一般的なハンドオーバー手順を示す図である。ハンドオーバー手順は、係留中の通信を、ソースeNodeB(20S)によってサービスされるソースセルから、ターゲットeNodeB(20T)によってサービスされるターゲットセルへ伝達またはハンドオフするためのものである。ここでは、ソースセルとターゲットセルが同じeNodeBによってサービスされない場合を考慮する。

【0024】

ソースeNodeB(20S)は、図2(a)に示すRRCプロトコルの一部を形成するUE測定手順を、各eNodeBより提供される区域制限情報によって、設定する。これは、図3のS1段階に示すように、RRC_CONNECTED状態でUE 10に一つ以上のMEASUREMENT CONTROLメッセージを送信することによってなる。ソースeNodeB(20S)によって要請される測定は、UEの接続モビリティを制御する機能を補助する。以降、UE 10は、ソースeNodeBによって放送された、及び/またはMEASUREMENT CONTROLメッセージまたは付加的なダウンリンクシグナリングで特定された、例えばシステム情報によって設定された規則によって、MEASUREMENT REPORTメッセージを送信するように誘発される(段階S2)。

【0025】

RRC_CONNECTED状態でそれぞれのUEに対して、ソースeNodeB(20S)は、UE 10によって報告された測定と場合によりソースeNodeB(20S)によってなされた他の測定を受信する一つ以上のハンドオーバー制御アルゴリズムを、実行する。このような測定によって、ソースeNodeB(20S)は、ターゲットeNodeB(20T)にUE 10をハンドオフさせるか否かを決定する。ハンドオフさせようとする場合には、ソースeNodeB(20S)は、ターゲットeNodeB(20T)に、ターゲット側へのハンドオーバーを準備するために必要な情報を伝達しながら、HANDOVER REQUESTメッセージを送信する(段階S4)。このような情報は、ソースeNodeBにおけるUE X2シグナリング環境レファレンス、UE S1

EPCシグナリング環境レファレンス、ターゲットセル指示子、RRC環境及びSAEベアラー環境を含む。UE X2及びUE S1シグナリング環境レファレンスは、ターゲットeNodeBがソースeNodeBとEPCをアドレスできるようにする。SAEベアラー環境は、必要なRNL(radio network layer)とTNL(transport network layer)アドレシング情報を含む。

【0026】

接続制御(admission control)機能は、成功的なハンドオーバー可能性を増加させる目的で、受信したSAEベアラーQoS(quality of service)情報を用いてターゲットeNodeB(20T)により行われる(図3の段階S5)。ハンドオーバーが許容された場合、ターゲットeNodeB(20T)は、受信したSAEベアラーQoS情報によってリソースを設定し、ターゲットセルでUE 10を認識するために新しいC−RNTI(cell−radio network temporary identifier)を確保する。ターゲットeNodeB(20T)は、第1層及び第2層でハンドオーバーを準備し、ソースeNodeB(20S)にHANDOVER REQUEST ACKNOWLEDGEメッセージを送信する(段階S6)。HANDOVER REQUEST ACKNOWLEDGEメッセージは、UE 10に伝達される透明コンテナ(transparent container)を含む。このコンテナは、ターゲットeNodeBにより割り当てられた新しいCRNTIを含み、場合によってアクセスパラメータ、SIB(system information block)などのような他のパラメータも含む。HANDOVER REQUEST ACKNOWLEDGEメッセージは、必要によってフォーワーディングトンネル(forwarding tunnel)に関するRNL/TNL情報を含むこともできる。

【0027】

これに対する応答として、ソースeNodeB(20S)は、RRCプロトコルのHANDOVER COMMANDメッセージを生成し、これをUE 10に送信する(段階S7)。同時に、ソースeNodeB(20S)は、UEによるパケットのacknowledgement状態に関連する情報だけでなく、UEに送信するためにバッファリングされているし、現在UEへと送信中のパケットの一部または全部を、ターゲットeNodeB(20T)に送信する(S8)。

【0028】

ソースeNodeBは、当該メッセージに完全性検査及び暗号化機能を適用する。HANDOVER COMMANDメッセージは、ターゲットeNodeB(20T)から受信した透明コンテナ(transparent container)を含む。UEは、必要なパラメータ(新しいCRNTI、可能な開始時間、ターゲットeNodeB SIB等)と共にHANDOVER COMMANDを受信し、それによってハンドオーバーを行うためにソースeNodeB(20S)により指示される。UE 10は、ハンドオーバー命令に従い、ソースセルから分離され、同期を獲得し、ターゲットセルへ接続する(段階S9)。

【0029】

UE 10は、成功的にターゲットセルに接続した場合、UE側でハンドオーバー手順が完了したことを知らせるために、新しく割り当てられたC−RNTIを用いてターゲットeNodeB(20T)にHANDOVER CONFIRMメッセージを送信する(図3の段階S10)。ターゲットeNodeB(20T)は、HANDOVER CONFIRMメッセージで送信されたC−RNTIを検証する。検証に通過した場合、EPCは、UEがセルを変更したということを、ターゲットeNodeB(20T)からのHANDOVER COMPLETEメッセージによって認識する(段階S11)。段階S12で、EPCは、ダウンリンクデータ経路をターゲット側に切り替え、ソースeNodeB(20S)に設定されたU−plane/TNLリソースを解除する。EPCは、段階S13で、HANDOVER COMPLETE ACKメッセージを返信することによって確認する。

【0030】

ターゲットeNodeB(20T)は、以降、ソースeNodeB(20S)に、ソースリソース解除を誘発するRELEASE RESOURCEメッセージを送信することによって、ハンドオーバーが成功的になされたことを知らせ(段階S14)、また、このメッセージは、段階S15で、ソースeNodeBが、リソース、すなわち、UE環境と関連した無線/C−プレーン関連リソースを解除するようにする。

【0031】

RRC_CONNECTED状態で、一定eNodeB(20)と通信するUE 10は、無線リンク障害を被る。UE 10は、同一eNodeBまたは他のeNodeBとベアラー稼動を再開するために、RRC接続再設定手順を行う、または、可能な場合は、RRC_IDLE状態に切り替えて新しいRRC接続を要請することができる。特に無線リンク障害は、図3に示すハンドオーバー手順において、段階S6と段階S7との間で発生する(無線リンク障害に先立って無線リンクの劣化がハンドオーバー決定の理由であろう。)。このような場合、特に、ターゲットがチャンネル状態に基づいてソースeNodeB(20S)によって選択される場合には、UE 10がたびたび的確なターゲットセルの選択に失敗することができる。ターゲットeNodeB(20T)が、既に、UE 10に関する全ての必要な情報をソースeNodeB(20S)から獲得したにもかかわらず、UE 10は、相変らずRRC_IDLE状態に入らなければならず、これはEPCを含む相対的に複雑な手順を要求するので好ましくない。

【発明の概要】

【発明が解決しようとする課題】

【0032】

このような状況に対処するために、ソースeNodeB(20S)が、無線リンク障害時にRRC接続要請で用いられるUEアイデンティティ(identity)、すなわち、セル選択プロセスの後に新しいセルに接近する場合にUEによって用いられるアイデンティティを、HANDOVER REQUESTメッセージでターゲットeNodeB(20T)に送信するようにすること(2007年5月7日〜11日に日本神戸で開催された第58回3GPP TSG−RAN WG2会議のR2−071717、“Handover Failure Recovery”)が提案された。UE 10がHANDOVER COMMANDメッセージを受信する機会が発生する前に無線リンク障害がハンドオーバー準備段階で発生した場合に、UEがハンドオーバー手順によるターゲットセル選択を終了すると、ターゲットeNodeB(20T)は、以降、UEを識別し、UEにEPCとの新しい接続とコンタクトを設定する代わりに、既存のRRC接続を再使用する可能性を知らせる。換言すると、システムは、ハンドオーバーに成功したように動作する。

【0033】

したがって、ターゲットeNodeB(20T)にHANDOVER CONFIRMメッセージを送信する代わりに、無線リンク障害を被っているUE 10は、ターゲットeNodeB(20T)がUEを識別するために、且つ、UEとソースeNodeB(20S)から受信したUE環境(context)とを連結させるために使用するUE識別子(identifier)を指示するRRC CONNECTION REESTABLISHMENT REQUESTメッセージを送信する。検証に通過した場合、ターゲットeNodeB(20T)は、UE 10に、接続が再開されたことをRRC CONNECTION REESTABLISHMENTメッセージを送信することによって知らせる(RRC_IDLE状態に切り換える必要がない。)。

【0034】

競合(contention)を解消するために、UEによって指示され、ターゲットeNodeBによって使用されるUE識別子は、MAC−I(message authentication code for integrity)と関連したC−RNTIで構成される。2007年5月7日〜11日に日本神戸で開催された第58回3GPP TSG−RAN WG2会議のR2−071717、“Handover Failure Recovery”を参照されたい。MAC−Iの利用は、適法なユーザの既存接続を使用しようとする侵入者に対抗できる一定保安を提供する。ただし、この保安は完壁でなく、特に、侵入者は、RRC接続の不正使用を試みるために、適法なUEによって送信されるUE識別子に応答する。

【0035】

本発明の目的は、ハンドオーバー手順の進行中に無線リンク障害が発生した場合、保安を向上させることにある。

【課題を解決するための手段】

【0036】

以下では、無線通信システムにおけるハンドオーバー方法が提案される。このシステムは、無線機器と通信するためのそれぞれのセルをサービスする複数の基地局を含む。また前記ハンドオーバー方法は、

少なくとも一つのターゲットセルに対して、ソース基地局から、前記ターゲットセルをサービスするターゲット基地局に、前記ソース基地局と通信リンクを有する無線機器の識別子及び前記無線機器に対する認証データを獲得するための情報を含む第1メッセージを送信し、ここで、前記認証データは、前記無線機器及び前記ソース基地局で利用可能な秘密キーと前記ターゲットセルのアイデンティティ(identity)に依存し、

前記通信リンクに障害がある場合、前記無線機器でセルを選択し、該無線機器から前記選択されたセルをサービスする基地局のうちの一つに、無線機器の識別子と、前記秘密キー及び前記選択されたセルのアイデンティティに依存する認証データとを含む再設定要請メッセージを、送信し、

前記選択されたセルが、前記第1メッセージを受信した前記ターゲット基地局によってサービスされるターゲットセルである場合、前記再設定要請メッセージに含まれた前記認証データと前記第1メッセージから獲得した認証データとの一致を検証し、

前記一致が検証された場合、前記選択されたセルへと通信リンクを移す(transferring)こと、

を含む。

【0037】

HANDOVER REQUESTである前記第1メッセージの送信は、前記無線機器によって前記ソース基地局に報告される測定に基づくハンドオーバー決定によって引き起こされる。ただし、他の場合のハンドオーバーも可能である。

【0038】

ハンドオーバー手順が実行される中にリンク障害が起きる可能性があるので、前記無線機器がIDLE状態に切り替わって前記ネットワークとの接続を復旧するためのより複雑なシグナリングが発生する可能性を減少させるために、ネットワークは、一つ以上のターゲット基地局を同時に準備することが好ましい。異なるターゲット基地局が同一認証データを使用するとすれば、保安上弱点が存在する。すなわち、無線機器からターゲット基地局“A”に送信された無線機器識別子と認証データを含む再設定要請メッセージを受信する侵入者は、(ハンドオーバー手順が)あらかじめ準備されている他のターゲット基地局“B”に同一メッセージを送信することができる。特に、該メッセージが基地局“A”に受信されなかった場合、侵入者がユーザ連結を不当に利用することができる。この保安弱点は、例えば、MAC−Iのような秘密キーとそれぞれのターゲットセルのアイデンティティに依存する認証データの生成によって避けることができる。

【0039】

認証データの多様化は、無線機器と各ターゲット基地局間の共通(common)時間レファレンスの計算を利用することによってより改善することができる。以降、認証データは、無線機器から前記再設定要請メッセージを受信した場合に、前記選択されたセルをサービスする基地局で計算される。無線機器で前記認証データを生成するために使用した前記時間レファレンスと現在時間との間に一定の時間が経った場合、接続再設定は拒否される。これは、適法な無線機器からのメッセージを傍受する侵入者による同じ再設定要請メッセージ応答と関連した保安危険要素(risk)を減少させる。

【0040】

本発明の他の様態は、それぞれのセルをサービスする複数の基地局を有するネットワークとの通信のための無線機器に関するもので、上記のハンドオーバー方法を具現するために構成される。この無線機器は、

前記無線機器とソース基地局との間に提供される通信リンクの障害を感知する感知器と、

前記通信リンク障害を感知した場合、前記ネットワークとの追加的通信のためにセルを選択する選択器と、

前記無線機器の識別子(identifier)と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記選択されたセルのアイデンティティ(identity)に依存する認証データとを含む再設定要請メッセージを生成する要請生成器と、

前記再設定要請メッセージを、前記選択されたセルをサービスする基地局のうちの一つに送信するように構成された送信器と、を含む。

【0041】

本発明の他の様態は、無線通信システムで無線機器と通信するために少なくとも一つのセルをサービスする基地局に関するもので、上記のハンドオーバー方法を具現するために構成される。この基地局は、

前記無線通信システムのソース基地局から、前記ソース基地局との通信リンクを有する無線機器の識別子と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記基地局によってサービスされるターゲットセルのアイデンティティに依存する、前記無線機器の認証データ獲得のための情報とを含む第1メッセージを受信するように構成されたネットワークインターフェースと、

前記ターゲットセルに位置している無線機器から、該無線機器の識別子及び認証データを含む再設定要請メッセージを受信するように構成された無線インターフェースと、

前記再設定要請メッセージに含まれた前記無線機器識別子及び前記認証データが、前記第1メッセージに含まれた無線機器識別子及び前記第1メッセージから獲得された認証データとマッチングされる場合、通信リンクを前記ターゲットセルへ移す(transferring)ハンドオーバーコントローラと、

を含む。

本発明は、例えば、以下を提供する。

(項目1)

無線機器(10)と通信するためのそれぞれのセルをサービスする複数の基地局(20)を含む無線通信システムにおけるハンドオーバー方法であって、

少なくとも一つのターゲットセルに対して、ソース基地局(20S)から前記ターゲットセルをサービスするターゲット基地局(20T)に、前記ソース基地局と通信リンクを有する無線機器(10)の識別子及び前記無線機器に対する認証データを獲得するための情報を含む第1メッセージを送信し、ここで、前記認証データは、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記ターゲットセルのアイデンティティ(identity)に依存し、

前記通信リンクに障害(failure)が生じた場合、前記無線機器によりセルを選択し、前記無線機器から、前記選択されたセルをサービスする基地局の一つに、前記無線機器の識別子と、前記秘密キー及び前記選択されたセルのアイデンティティに依存する認証データとを含む再設定要請メッセージを、送信し、

前記選択されたセルが、前記第1メッセージを受信した前記ターゲット基地局によってサービスされるターゲットセルである場合、前記再設定要請メッセージに含まれた前記認証データと、前記第1メッセージから獲得した認証データとの一致を検証し、

前記一致が検証された場合、前記選択されたセルに通信リンクを移す(transferring)こと、

を含む、ハンドオーバー方法。

(項目2)

前記認証データは、MAC−I(message authentication c

ode for integrity)として生成される、項目1に記載のハンドオーバー方法。

(項目3)

前記認証データは、秘密キー及びターゲットセルアイデンティティを含む入力パラメータに基づく暗号化アルゴリズムを用いて計算される、項目2に記載のハンドオーバー方法。

(項目4)

前記入力パラメータは、前記ソース基地局(20S)によってサービスされるソースセルのアイデンティティと、通信リンク上で前記ソース基地局との通信のために前記無線機器(10)に割り当てられる臨時識別子のうち少なくとも一つをさらに含む、項目3に記載のハンドオーバー方法。

(項目5)

前記入力パラメータは、前記無線機器(10)と各ターゲット基地局(20T)間の共通(common)時間レファレンスをさらに含み、

前記認証データは、前記無線機器から前記再設定要請メッセージを受信すると、前記選択されたセルをサービスする基地局で計算される、項目3に記載のハンドオーバー方法。

(項目6)

前記認証データは、前記ソース基地局(20S)から受信した第1メッセージ内容の少なくとも一部に基づいてターゲット基地局(20T)で計算され、前記再設定要請メッセージに含まれている認証データと比較される、項目1に記載のハンドオーバー方法。

(項目7)

前記認証データは、ソース基地局(20S)で計算され、前記再設定要請メッセージに含まれている認証データとの比較のためにターゲット基地局に送信される、項目1に記載のハンドオーバー方法。

(項目8)

それぞれのセルをサービスする複数の基地局(20)を有するネットワークとの通信のための無線機器(10)であって、

前記無線機器とソース基地局(20S)との間に提供される通信リンクにおける障害(failure)を感知する感知器と、

前記通信リンク障害を感知した場合、前記ネットワークとの追加的通信のためにセルを選択する選択器と、

前記無線機器の識別子(identifier)と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記選択されたセルのアイデンティティ(identity)に依存する認証データとを含む再設定要請メッセージを生成する要請生成器と、

前記再設定要請メッセージを、前記選択されたセルをサービスする基地局(20T)の一つに送信するように構成された送信器と、

を含む、無線機器。

(項目9)

前記認証データは、MAC−I(message authentication code for integrity)である、項目8に記載の無線機器。

(項目10)

前記認証データは、前記秘密キー、前記選択されたセルのアイデンティティ、及び前記無線機器(10)と少なくとも一つの前記基地局(20)間の共通(common)時間レファレンスを含む入力パラメータに基づく暗号化アルゴリズムを用いて計算される、項目8または9に記載の無線機器。

(項目11)

無線通信システムで無線機器(10)と通信するために少なくとも一つのセルをサービスする基地局(20T)であって、

前記無線通信システムのソース基地局から、該ソース基地局と通信リンクを有する無線機器(10)の識別子と、前記無線機器と前記ソース基地局で利用可能な秘密キー及び前記基地局(20T)によってサービスされるターゲットセルのアイデンティティに依存する前記無線機器の認証データ獲得のための情報とを含む第1メッセージを受信するように構成されたネットワークインターフェースと、

前記ターゲットセルに位置している無線機器から、前記無線機器の識別子及び認証データを含む再設定要請メッセージを受信するように構成された無線インターフェースと、

前記再設定要請メッセージに含まれた前記無線機器識別子及び前記認証データが、前記第1メッセージに含まれた無線機器識別子及び前記第1メッセージから獲得された認証データとマッチングされる場合、通信リンクを前記ターゲットセルに移す(transferring)ハンドオーバーコントローラと、

を含む、基地局。

(項目12)

前記認証データは、MAC−I(message authentication code for integrity)である、項目11に記載の基地局。

(項目13)

前記認証データは、前記第1メッセージから受信した秘密キー及び前記ターゲットセルアイデンティティを含む入力パラメータに基づく暗号化アルゴリズムを用いて地域的に(locally)計算され、前記再設定要請メッセージに含まれた認証データと比較される、項目12に記載の基地局。

(項目14)

前記入力パラメータは、前記第1メッセージから受信された、前記ソース基地局(20S)によってサービスされるソースセルのアイデンティティと、通信リンク上で前記ソース基地局と通信のために前記無線機器(10)に割り当てられる臨時識別子のうち少なくとも一つをさらに含む、項目13に記載の基地局。

(項目15)

前記入力パラメータは、前記無線機器(10)からの再設定要請メッセージの受信に対応する時間レファレンスをさらに含む、項目13または14に記載の基地局。

【発明の効果】

【0042】

本発明は、効果的なハンドオーバー方法を提供することができる。また、本発明は、リンク障害復旧のための効果的なハンドオーバー方法を提供することができる。

【図面の簡単な説明】

【0043】

本発明の他の目的、特徴及び長所は、添付の図面を参照して以下に詳細に記述されるが、本発明が下記の例示的な実施例に限定されるわけではない。

【図1】E−UMTS(またはLTE)システムのネットワーク構造を示すブロック図である。

【図2a】LTEシステムの一般的なネットワークエンティティの論理構造を示すブロック図である。

【図2b】ユーザプレーン(U−plane)プロトコルスタックの一般的なネットワークエンティティの論理構造を示すブロック図である。

【図2c】制御プレーン(C−plane)プロトコルスタック(図2(c))の一般的なネットワークエンティティの論理構造を示すブロック図である。

【図3】LTEシステムで一般的なハンドオーバー手順を示す図である。

【図4】LTEシステムでハンドオーバー手順実中に無線リンクの障害が発生した場合のハンドオーバー手順を示す図である。

【図5】本発明の実施例による認証ベクトルを生成する他の可能な方法を示す図である。

【図6】本発明の実施例による認証ベクトルを生成する他の可能な方法を示す図である。

【発明を実施するための形態】

【0044】

図4には、無線リンク障害時におけるハンドオーバー手順が示されるが、これはLTEシステムに限定されるものではない。

【0045】

手順の開始から段階S6までは、図3を参照して上述した手順と略同様であり、その説明は省略する。ただし、ソースeNodeB(20S)からターゲットeNodeB(20T)にHANDOVER REQUESTメッセージが送信される段階S4は、HANDOVER REQUESTメッセージに(または、HANDOVER REQUESTメッセージと一緒に送信される別のメッセージに)、ハンドオーバー手順を始めるためのUE 10の識別子とともに、認証ベクトルの形態で認証データを獲得するのを可能にする情報を含むように変形される(段階S4’)。HANDOVER REQUESTメッセージは、ネットワークX2インターフェースを介して各ターゲットeNodeB(20T)に受信される。

【0046】

無線リンク障害の場合に、UEがどのeNodeBを選択したか予想できないということに対処するために、HANDOVER REQUESTメッセージが、段階S3で選択された多くのターゲットeNodeBに送信されるという点が重要である。

【0047】

与えられた環境でどれだけ多いターゲットセルが考慮されるかは、ソースeNodeB(20S)によって実行されるハンドオーバー決定アルゴリズムの問題である。UEから報告された無線測定が、多くのeNodeBが通信をハンドオフするのにおいて良好な候補であるということを明らかにすると、これらのeNodeBが、無線リンク障害の場合、UEによって選択される相当な可能性を有するので、これらのeNodeBは、(ハンドオーバー決定アルゴリズムの設定によって)ハンドオーバーのための全ての準備をすることができる。他の場合には、一つのeNodeBのみがハンドオーバーのための良好な候補として存在することができ、このような場合には、HANDOVER REQUESTメッセージがターゲットeNodeB(20T)にのみ送信される。ただし、後者の場合、HANDOVER REQUESTメッセージが、好ましくは、上述した通り、認証データを獲得するための情報を含むものに変形される。

【0048】

ある場合において、一つ以上のHANDOVER REQUESTメッセージを一つ以上のターゲットeNodeBに送信することによるハンドオーバー開始は、UEによって報告されるいかなる測定も考慮することなく行われる。例えば、トンネル内部に位置し、劣化ケーブルアンテナを用いてeNodeBがサービスするセルでは、移動中の運送手段に搭乗しているUEは、劣化ケーブルアンテナの範囲を外れる前に、ネットワークがハンドオーバー手順を完了するのに十分な程度に早く、トンネル外部に位置しているターゲットセルから測定することに非常によく失敗するので、ネットワーク技術者は、UEがHANDOVER COMMANDを受信する前に無線リンク障害が発生する可能性が相当高いということを一般的に予想する。また、このような状況では、ネットワーク技術者は、トンネル出口に位置している全ての可能なターゲットセルを認識する。したがって、HANDOVER REQUESTメッセージを、ターゲットセルをサービスするeNodeBのそれぞれに送信することによって、ネットワーク構造からわかるこのような全ての可能なターゲットセルへのハンドオーバー手順を予想してシステム的に開始する(段階S4’は、このようなeNodeBで同時に実行される)。

【0049】

ソースeNodeB(20S)は、ハンドオーバー完了前に無線リンクの障害が発生しないと保障できず、よって、認証ベクトルを計算するための情報を含むHANDOVER

REQUESTメッセージの修正は、好ましくは、あらゆるハンドオーバーシナリオに行われるということがわかる。ハンドオーバーに成功したら、認証ベクトルは簡単に使用されないはずである。したがって、図3の場合も(無線リンク障害がない場合も)、段階S4は段階S4’に変更可能である。

【0050】

図4の場合では、段階S7’で検出される無線リンク障害によって、HANDOVER

COMMANDメッセージはUE 10に受信されることができない。例えば、図2(b)に示すユーザプレーンのRLC/MAC手順を用いて無線リンク障害を検出することができる。UE RLC/MACエンティティとeNodeB RLC/MACエンティティはいずれも、知られた時間に信号を受信すると予想し、信号が到達しない場合は、無線リンクの障害と判定されることができる。

【0051】

ソースeNodeB(20S)では、無線インターフェースを介したHANDOVER COMMANDメッセージ送信前または後に、無線リンク障害の検出がおきることがある。HANDOVER COMMANDメッセージが送信された場合、ソースeNodeB(20S)は、UEによるパケットのacknowledgement状態に関連する情報だけでなく、UEに送信されるためにバッファリングされているし、現在UEに送信中であるパケットの一部または全部を、段階S3で選択された各ターゲットeNodeB(20T)に送信する(図3を参照して説明した段階S8と同一である。)。図4に示すように、ソースeNodeB(20S)がHANDOVER COMMANDメッセージを送信する前に無線リンク障害を検出する場合、選択されたそれぞれのターゲットセルを準備するために、同一な段階S8が実行されることができる。

【0052】

UE 10が無線リンク障害を検出した場合、UEは、しばらく(タイマーが満了しない限り)RRC_CONNECTED状態を維持し、セルの再選択を試み、物理層の一般的な接続手順を用いて再選択されたセルに接近する。タイマーが満了する前にいかなるセルも接続されたり再選択されたりしない場合、UEは、RRC_IDLE状態に切り替わる。同一(ソース)eNodeBが選択された場合、元来のリンクは復旧され、図3に示すように、ハンドオーバー手順が再開されることができる。他のセルが選択される場合には、UEが、RRC接続の維持を要請するために、そのセルをサービスするeNodeBにメッセージを送信する(段階S9’)。このメッセージは、C−プレーン(図2(c)参照)でUEのRRCエンティティによって生成されるRRC CONNECTION REESTABLISHMENT REQUESTメッセージであり、下位RLC、MAC及びPHYプロトコル層を用いて無線インターフェースを介して送信されることができる。該メッセージは、少なくとも

− UEの識別子と、

− ソースeNodeB(20S)と共有する秘密キー(secret key)及び選択されたセルのアイデンティティによる認証ベクトル

を含む。

【0053】

これらの項目は、RRC CONNECTION REESTABLISHMENT REQUESTメッセージに含まれたUE−アイデンティティIE(information element)の一部を構成する。例えば、UE−アイデンティティIEは、UE識別子としてソースセルで用いられるC−RNTIと、認証ベクトルとして図5または図6のようにして計算されるMAC−I(message authentication code for integrity)とを含む。

【0054】

図5及び図6において、MAC−Iは、UEとeNodeBで利用可能な暗号化アルゴリズムの一つであり、UE 10とソースeNodeB(20S)間に共有する秘密キーを含む入力パラメータを有する、完全性アルゴリズム(100)を用いて計算される。例えば、この秘密キーは、完全性アルゴリズム100でRRCトラフィックの保護のために用いられるKRRCintキーでありうる。KRRCintキーは、ソースeNodeB(20S)及びUE 10の両方に利用可能な上位レベル秘密キーKeNBから導き出されるキーの一つである。

【0055】

MAC−Iは、少なくとも選択されたセルIDを含む完全性アルゴリズム100の付加的な入力パラメータについて計算される。このようなセルIDは、選択されたセルの物理層アイデンティティでありうる。特に、図5の例で、完全性アルゴリズム100の入力パラメータは、ソースeNodeB(20S)と(障害のおきた)無線リンクを通じて通信するためにソースセルに位置しているUEに割り当てられたC−RNTIと、ソースセルID、例えば、ソースセルの物理層アイデンティティとを、付加的に含む。

【0056】

このような実施例では、認証ベクトルを計算するという観点から、段階S4’のHANDOVER REQUESTメッセージでソースeNodeB(20S)からそれぞれのターゲットeNodeB(20T)に送信される情報は、UE 10とソースeNodeB(20S)間に共有する秘密キーを含む(本実施例ではKRRCintキー)。UEのソースC−RNTI及び/またはソースセルIDがHANDOVER REQUESTメッセージのどこにも提供されないすれば、UEのソースC−RNTI及び/またはソースセルIDは、認証ベクトルの獲得のための情報の一部を形成することができる。

【0057】

図5では、“Selected Cell−ID”入力パラメータのようなターゲットセルの物理層アイデンティティを用いて、ソースeNodeBでMAC−Iをあらかじめ計算できるということがわかる。このような場合、HANDOVER REQUESTメッセージと一緒に送信された認証ベクトル(MAC−I)の獲得のための情報は、MAC−I自体に減らされ、もちろん、この情報は、複数のターゲットeNodeB(20T)がハンドオーバー決定段階S3に留まっている場合、ターゲットeNodeB間において互いに区別される。

【0058】

図6の他の実施例では、完全性アルゴリズム100の入力パラメータは、付加的にUE 10とeNodeB 20(または、少なくともハンドオーバーの候補である(複数の)eNodeB(20T))間の共通(common)時間レファレンスを含む。この時間レファレンスの値は、MAC−Iの特定有効期間におきるトランケーションとともに、アルゴリズム100が動作する場合に、UEとネットワーク間に一定の同期がなされる地域時間(local clock)の値である。

【0059】

段階S9’で、UE 10によって送信されるRRC CONNECTION REESTABLISHMENT REQUESTメッセージは、ハンドオーバーに関する準備がされていない、すなわち、ソースeNodeB(20S)によりコンタクトされていない、または、段階S5で接近が拒否されたeNodeBに受信される。このような場合、再設定要請の拒絶がUE 10に伝達され、UE 10は、他のセルの選択し、該選択された他のセルに他のRRC CONNECTION REESTABLISHMENT REQUESTメッセージを再送信することによって再設定要請を再試行する。UE 10が、特定時間で、RRC CONNECTION REESTABLISHMENT REQUESTメッセージに対するいかなる応答も受信しない場合、UE 10は、RRC_IDLE状態に切り替わる。

【0060】

図4は、段階S9’で、UE 10により送信されたRRC CONNECTION REESTABLISHMENT REQUESTメッセージが、無線インターフェースと図2(c)に示すC−プレーンプロトコル層(RRC/RLC/MAC/PHY)を通じて、当該UEのハンドオーバーが用意されているターゲットeNodeB(20T)に受信された場合を示す。ターゲットeNodeB(20T)は、以降、段階S10’で、RRC CONNECTION REESTABLISHMENT REQUESTメッセージを含む認証ベクトルが、段階S4’におけるHANDOVER REQUESTメッセージから獲得した認証ベクトルとマッチングされるか検証する。

【0061】

この認証ベクトルがソースeNodeB(20S)からX2インターフェースを通じて直接受信されなかった場合、図5または図6に示すように、ターゲットeNodeB(20T)で、HANDOVER REQUESTメッセージから受信した情報とUEが接近したセルのIDとを用いて計算される。

【0062】

図6に示すように、共通(common)時間レファレンスが入力パラメータに含まれる場合、上記の計算は、RRC CONNECTION REESTABLISHMENT REQUESTメッセージを受信する時に、ターゲットeNodeB(20T)で地域的に(locally)行われ、時間レファレンスは一般的にUE側で使用されるのと同一である。したがって、ターゲットeNodeB(20T)に受信されるRRC CONNECTION REESTABLISHMENT REQUESTメッセージが、侵入者によって不当に再現されたメッセージである場合、正当なUEにおけるMAC−Iの独自的生成とターゲットeNodeB(20T)におけるMAC−I計算間における共通(common)時間レファレンスの更新は、ミスマッチ(mismatch)を引き起こし、これにより、再設定要請が拒否される。

【0063】

また、RRC CONNECTION REESTABLISHMENT REQUESTメッセージが、まず、正当なユーザによって選択された他のセルに送信される場合、MAC−Iが選択されたセルIDに依存すると、いかなる時間上制限無しで、ターゲットeNodeB(20T)への不正応答に成功することを防止することができる。

【0064】

認証ベクトルの一致が段階S10’で検証された場合、ターゲットeNodeB(20T)のハンドオーバー制御機能は、選択されたターゲットセルにUEの通信リンクを下記のように移す(transfer)。

【0065】

−図3で同じレファレンス信号を用いるハンドオーバー手順と同様に、図4に示す段階S11〜S15のハンドオーバー手順が続行されるようにし、

−EPCからHANDOVER COMPLETE ACKメッセージを受信(段階S13)した後、段階S16’で、UE 10にRRC CONNECTION REESTABLISHMENTメッセージを送信することでRRC接続再設定を完了する。また、UE 10は、段階S17’でRRC CONNECTION REESTABLISHMENT COMPLETEメッセージを返信することで応答する。

【0066】

図4に示す実施例で、ソースeNodeB(20S)が段階S6でHANDOVER REQUEST ACKNOWLEDGEメッセージを受信すると直ちに、バッファリングされており且つソースeNodeB(20S)からターゲットeNodeB(20T)にX2インターフェースを通じた送信状態にあるパケットの伝達(段階S8)を行う。または、段階S7’で、無線リンク障害が検出された場合、ソースeNodeB(20S)は、UE 10が成功的にターゲットeNodeB(20T)に接近し、認証を受けたという指示(indication)を待機することもできる。この例において、バッファリングされており且つ送信状態にあるデータの復旧のために、上記の段階S10’で認証ベクトルの一致を検証したターゲットeNodeB(20T)は、EPCからHANDOVER COMPLETE ACKメッセージを受信する前または後に、ソースeNodeB(20S)にコンタクトすることができる。

【0067】

以上、本発明の実施例を、3GPP LTEシステムを取り上げて説明してきた。無線通信分野における当業者には、本発明及び添付の請求範囲を逸脱しない範囲内で様々な改変ができるということが理解する。したがって、当業者は、本発明が3GPP LTEシステムの他に別の通信システムにも適用可能であることがわかる。

【産業上の利用可能性】

【0068】

上述したように、本発明は、モバイル通信システム、広帯域通信システム及び多重搬送波システムに適用可能である。

【0069】

上述した本発明の実施例は、本発明を説明するためのものに過ぎず、本発明の属する技術分野における当業者には、添付の特許請求の範囲に開示された本発明の技術的思想を逸脱しない限度内で、様々な修正、付加、削除が可能であるということが理解できる。

【特許請求の範囲】

【請求項1】

明細書に記載の発明。

【請求項1】

明細書に記載の発明。

【図1】

【図2a】

【図2b】

【図2c】

【図3】

【図4】

【図5】

【図6】

【図2a】

【図2b】

【図2c】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2012−95305(P2012−95305A)

【公開日】平成24年5月17日(2012.5.17)

【国際特許分類】

【出願番号】特願2011−248103(P2011−248103)

【出願日】平成23年11月11日(2011.11.11)

【分割の表示】特願2010−502037(P2010−502037)の分割

【原出願日】平成20年7月17日(2008.7.17)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(502032105)エルジー エレクトロニクス インコーポレイティド (2,269)

【Fターム(参考)】

【公開日】平成24年5月17日(2012.5.17)

【国際特許分類】

【出願日】平成23年11月11日(2011.11.11)

【分割の表示】特願2010−502037(P2010−502037)の分割

【原出願日】平成20年7月17日(2008.7.17)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(502032105)エルジー エレクトロニクス インコーポレイティド (2,269)

【Fターム(参考)】

[ Back to top ]