ログイン認証システム

【課題】新規な構成により不正アクセスを防止したログイン認証システムを提供する。

【解決手段】認証装置1は、所定の認証画面を表示出力させ、生体認証手段11を制御して、ユーザを生体認証する生体認証ソフトウェアと、ユーザ毎に異なる識別情報と累積使用時間とを含んだ認証要求トークンを認証サーバ41に送信し、認証サーバ41がその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、所定の時間毎に現在の累積使用時間を認証サーバ41に通知する使用時間通知ソフトウェアとを少なくとも記憶しており、通信端末器3が電源投入されると、生体認証、製品認証の後に、通信端末器3のOSによる通常動作を許可する。

【解決手段】認証装置1は、所定の認証画面を表示出力させ、生体認証手段11を制御して、ユーザを生体認証する生体認証ソフトウェアと、ユーザ毎に異なる識別情報と累積使用時間とを含んだ認証要求トークンを認証サーバ41に送信し、認証サーバ41がその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、所定の時間毎に現在の累積使用時間を認証サーバ41に通知する使用時間通知ソフトウェアとを少なくとも記憶しており、通信端末器3が電源投入されると、生体認証、製品認証の後に、通信端末器3のOSによる通常動作を許可する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、パソコン等の通信端末器に着脱自在に接続され、登録ユーザを認証する認証装置を用いたログイン認証システムに関するものである。

【背景技術】

【0002】

今時、ASP(アプリケーションサービスプロバイダ)によるサービス事業が普及しつつある。そのASPによるサービスシステムは、ワープロソフトや表計算ソフト等のアプリケーションソフトウェアをユーザ自身のコンピュータにインストールして使うスタンドアローンの形態ではなく、基本的に全ユーザに対して共通のアプリケーションソフトウェアが、サービスセンタの管理するサーバ装置にインストールされており、ユーザは、インターネット等のネットワークを通じて、そのアプリケーションソフトウェアを実行するサーバクライアントの形態になっている。

【0003】

このようなサービスシステムでは、企業ユーザを対象とした、いわゆるグループウェアと称するWEBベースのアプリケーションソフトウェアを、WEBブラウザを通じて閲覧、操作する態様のサービスが多いが、そのログイン認証では、認証用ホームページに準備された所定欄にユーザID、パスワードを入力するようになっている。

【0004】

よりセキュリティを高めたログイン認証では、USBキー等、専用の認証装置を使うことが一般的であり、認証毎に毎回異なるワンタイム・パスワードを、生成器を使って入力することも普通に行われている。USBキーにはセキュリティ情報を保存することができるが、その構造を簡単にここで説明すると、一般に非公開であるが、大きく分けて、汎用のセキュア・メモリを用いた低価格な簡易型と、専用の認証機構や暗号化ハードウエアを搭載した高機能なものの2種類のものがある。

【0005】

前者の簡易的なUSBキーは、不揮発性メモリの一部を暗号化して簡単に読み出せないようにしたもので、認証用のパスワードや証明書、PKI(公開キー基盤)で使用する暗号キーなどのセキュリティ情報をここに保存することにより、コンピュータ本体からパスワードや秘密鍵を分離保存して安全性を高めている。このようなUSBキーは、専用ドライバと組み合わせ、ハードディスク内の特定のフォルダや区画を専用ドライバ経由でアクセスし、USBキーが装着されている間だけアクセスを可能にする。

【0006】

後者の高機能なUSBキーには、内部でワンタイム・パスワードを生成するものや、USBキー内部にハードウエアとして暗号化機構を実装するものなどがある。簡易的なUSBキーと比べると、外部から認証情報を容易に読み出せない、暗号化機構がコンピュータ外にあるためリバース・エンジニアリングによる攻撃にも強い等の長所がある。

【0007】

なお、次の特許文献には、通信機能を有する端末装置からユーザ識別情報および生体認証情報を受信し、ユーザ識別情報に基づき、ユーザを識別し、生体認証情報と、生体認証用データとに基づき、当該ユーザの生体認証を行って、生体認証が成功した場合には、ネットワークに接続されたユーザ認証装置で認証されるためのアクセスキーを生成するアクセスキー生成部とを含む生体認証システムが開示されている。

【特許文献1】特開2005−092614号公報

【発明の開示】

【発明が解決しようとする課題】

【0008】

しかしながら、従来のログイン認証では、認証時に入力したユーザIDやパスワードがWEBブラウザに保存される場合もあるため、その端末からなら誰でもそのユーザとしてログインできる状態になる虞があった。また、パスワードを忘失してしまうと、2度とログインできなくなるので、生年月日など、簡単なパスワードを設定してしまい、容易に推理されてしまうという問題もあった。

【0009】

これに対して、USBキーによるログイン認証では、USBキーを安全に保管している限り、そのような問題は発生しないが、USBキーの提供事業者が運営するサポートホームページを擬装して、悪意ある偽のドライバをインストールさせ、USBキー内部に保存されているセキュリティ情報等を盗むような不正アクセス(いわゆるフィッシング)に対する脆弱性があった。更に、ログイン済みのコンピュータのネットワークアドレスを奪取し、提供されるネットワークサービスを乗取るような不正アクセス(成りすまし)に対する有効な対策も確立されていなかった。本発明は、そのような問題に着目してなされたもので、新規な構成により不正アクセスを防止したログイン認証システムを提案する。

【課題を解決するための手段】

【0010】

すなわち、請求項1では、認証サーバとネットワーク通信する通信端末器に接続した認証装置によって、所定のASPサービスへのログイン認証を行う認証システムにおいて、上記認証装置は、生体認証手段と、生体認証用データ記憶手段と、上記認証装置の所定時からの累積使用時間を記憶する累積使用時間記憶手段と、クロック手段と、ソフトウェア記憶手段とを備え、所定の認証画面を表示出力させ、上記生体認証手段を制御して、ユーザを生体認証する生体認証ソフトウェアと、ユーザ毎に異なる識別情報と上記累積使用時間とを含んだ認証要求トークンを上記認証サーバに送信し、上記認証サーバがその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、所定の時間毎に現在の累積使用時間を上記認証サーバに通知する使用時間通知ソフトウェアとを少なくとも記憶しており、上記通信端末器が電源投入されると、上記生体認証、上記製品認証の後に、上記通信端末器のOSによる通常動作を許可する。ここで、ユーザ毎に異なる識別情報としては、認証装置の製品IDや、認証サーバに対するそのユーザのユーザIDなどを用いることができる。

【0011】

請求項2では、認証装置は、接続端子を備え、上記通信端末器の外部機器接続部に着脱自在に接続する携帯型生体認証装置としている。

【0012】

請求項3では、認証サーバは、通知された累積使用時間の非連続性を検出したときには、その累積使用時間を通知してきた通信端末器を、ASPサービスから遮断させる。

【0013】

請求項4では、製品ID認証トークンは、所定形式の暗号キーを含んでおり、認証装置は、その形式の暗号キーによって、ユーザデータを暗号、復号化する暗号手段と、暗号化したユーザデータを保存する暗号化データ記憶手段とを更に備え、受信した暗号キーを電源が遮断されるまで記憶保持する。

【0014】

請求項5では、使用時間通知ソフトウェアは、OSの制御により常駐して自動実行され、認証サーバから所定形式の質問データを受信したときには、その質問データに対して現在の累積使用時間を含む所定の演算を実行して算出した回答データを返信し、認証サーバは、返信されてきた回答データから累積使用時間を逆算出して、その連続性を確認する。

【発明の効果】

【0015】

本発明は、上記のように構成されるので次のような効果を有する。

すなわち、請求項1〜5によるログイン認証システムでは、ユーザを認証する生体認証と、認証装置自体を認証する製品認証の2段階からなり、前者の生体認証では、生体データの唯一性に基づいて登録ユーザを信頼することができ、後者の製品認証では、偶然の一致が現実的に有り得ない累積使用時間に基づいて、認証装置を信頼することができるので、極めて高い信頼性が確立される。また、認証手順は、通信端末器のOSが起動する前に実行され、かつ、その過程で、外部から実行ファイルを一切ダウンロードしないので、フィッシング等の不正アクセスによる問題も発生しない。

【0016】

特に請求項2によれば、認証装置を携帯型生体認証装置としているので、ユーザは自由に持ち運ぶことができ、別の通信端末器でもログイン認証を受けることができる。また、通信端末器がノート型パーソナルコンピュータ(モバイル端末)であれば、紛失、盗難される可能性があるが、携帯型生体認証装置を安全に保管さえしていれば、別人がその通信端末器を使用しても、ユーザに成りすましてログイン認証される虞がない。

【0017】

特に請求項3によれば、認証サーバは、通信端末器が通知してきた累積使用時間の非連続性を検出したときには、ASPサービスから遮断するようにしているので、成りすましによるネットワークサービスの不正利用を確実に防止できる。

【0018】

特に請求項4によれば、ユーザデータを暗号化した状態で認証装置に保存しており、その暗号化のための暗号キーは、認証装置が一旦電源遮断されると、認証装置内部には残らないので、認証装置を紛失したり、盗難されたりした場合でも、ユーザデータが暗号化により保護され悪用される虞がない。また、アプリケーションソフトウェアが、認証用のセキュリティ情報を認証装置に保存するようにすれば、スタンドアローンで実行されるアプリケーションソフトウェアソフトウェアにも、本発明によるログイン認証を適用できる。

【0019】

特に請求項5によれば、認証装置の真の累積使用時間がネットワーク上を流れないので、たとえ通信が盗聴されたとしても、累積使用時間を知られる虞がない。そのため、成りすましによるログイン認証の突破が一層困難になる。

【発明を実施するための最良の形態】

【0020】

以下、本発明の望ましい実施例を図に従って説明する。

図1、図2(a)、(b)はそれぞれ、本発明のログイン認証システムに用いる認証装置の概略構成を示すブロック図と、2通りの外観図であり、携帯型生体認証装置1として構成している。

【0021】

携帯型生体認証装置1は、USB規格等に対応し、パーソナルコンピュータ等の通信端末器3の外部機器接続部31に接続するための接続端子Tと、ユーザの指紋等の生体データを読み取って認証する生体認証手段11と、生体認証用データを登録した生体認証用データ記憶手段12と、携帯型生体認証装置1毎の製品IDを記憶している製品ID記憶手段13と、携帯型生体認証装置1の所定時からの累積使用時間を更新記憶する累積使用時間記憶手段14と、以下に説明するソフトウェアを記憶しているソフトウェア記憶手段15と、携帯型生体認証装置1の使用時間を、所定のタイムスケール(1mS〜1S程度)で計測するクロック手段16と、これらの構成要素を統合し、かつUSB規格等、所定の通信手順に従って通信端末器3と通信する認証制御手段17とで構成されている。なお、累積使用時間の起点となる所定時は、生体認証用データ登録時などが該当する。

【0022】

この構成には、更に、暗号化されたユーザデータを保存する暗号化データ記憶手段18と、ユーザデータを暗号、復号化する暗号手段19と、携帯型生体認証装置1の状態をLED等で表示する表示手段20とを含めてもよい。

【0023】

そして、認証制御手段17は、USB規格等の通信手順を処理するインタフェース17aと、携帯型生体認証装置1を制御するためのファームウェアを記憶しているファームウェア記憶手段17cと、そのファームウェアを実行するプロセサ17bと、プロセサ17bが参照するRAM17dとで構成されている。なお、各記憶手段12、13、14、15、17c、18は、フラッシュメモリ等の上書き可能な不揮発性メモリにそれぞれ領域を割当てるようにして一体的に構成してもよい。

【0024】

ソフトウェア記憶手段15は、通信端末器起動制御ソフトウェアと、所定の認証画面を表示出力させ、生体認証手段11を制御して、ユーザを生体認証する生体認証ソフトウェアと、製品IDと累積使用時間とを含んだ認証要求トークンを後述する認証サーバ41に送信し、認証サーバ41がその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、通信端末器3が記憶しているOSによって実行され、所定の時間毎に現在の累積使用時間を認証サーバ41に通知する使用時間通知ソフトウェアとを記憶している。なお、ここでは、製品IDをユーザ毎に異なる識別情報として用いているが、製品IDに限られず、認証サーバ41に対するそのユーザのユーザIDなどを用いてもよい。

【0025】

図2(a)に示す外観の携帯型生体認証装置1は、上面に生体認証手段11の読取部と、表示手段20のLEDとが設けられ、先端部には接続端子Tを有するケーブルWが設けられている。一方、図2(b)に示す外観の携帯型生体認証装置1は、上面に生体認証手段11の読取部と、表示手段20のLEDとが設けられ、先端部には接続端子Tが設けられ、この接続端子Tを保護するキーホルダ型の保護キャップ21が与えられている。

【0026】

次いで、携帯型生体認証装置1による認証手順を説明する。

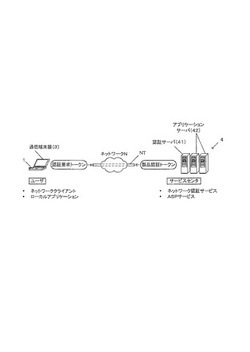

図3は、携帯型生体認証装置1を接続した通信端末器3と、サービスセンタ4とをインターネット等のネットワークNを通じて接続したログイン認証システムSを示す図である。ネットワークNによる接続では、VPN等、所定の手続により暗号化接続NTを構成することが望ましい。図に示した通信端末器3は、ウインドウズ(登録商標)OS対応のノート型コンピュータであるが、別のOSに対応したコンピュータでもよく、専用端末器としてもよい。一方、サービスセンタ4には、認証サーバ41が設置されているが、ASPサービスを提供するアプリケーションサーバ42が更に設置されていてもよい。

【0027】

図4は、ログイン認証システムSにおける認証手順を、通信端末器3を中心として説明するデータフロー図である。この図では、携帯型生体認証装置1の処理と、通信端末器3の処理と、認証サーバ41の処理とを区分し、それらの間でのデータフローを、上から下に向けて時系列的に示している。

【0028】

この図に従えば、通信端末器3は、携帯型生体認証装置1を接続した状態で電源投入されると、BIOSに従ってキーボードやタッチパッドからなる操作入力手段や、液晶モニタ等の各部を初期化し、携帯型生体認証装置1の認証制御手段17と通信して、携帯型生体認証装置1を起動可能な記憶装置として認識する。このような認識を可能にするためには、通信端末器3が、USB規格に対応したフレキシブルディスク装置、あるいはCD−ROM装置等の外部記憶装置からブート可能であり、かつ、そのような外部記憶装置が内蔵ハードディスクよりも優先的なブート用記憶装置としてBIOSに登録されていること、及び、携帯型生体認証装置1は、そのような外部記憶装置をエミュレートできることが条件となる。このような条件が満たされていれば、通信端末器3は、内蔵ハードディスクにインストールされているOSの替わりに、携帯型生体認証装置1から、通信端末器起動制御ソフトウェアを読み出して起動する(ステップ101)。

【0029】

そして、通信端末器3は、携帯型生体認証装置1から生体認証ソフトウェアを読み出し、次のように生体認証を実行する。すなわち、所定の認証画面を表示出力し、携帯型生体認証装置1に対して、生体認証要求を送信する。携帯型生体認証装置1の認証制御手段17は、その要求を受付けると、生体認証手段11で読み取ったユーザの生体データと、予め登録されている生体認証データとを比較する認証処理を実行し、その結果を返信し、かつ電源が遮断されるまで保持するので、通信端末器3が、それを受信、判別すれば、生体認証は完了する(ステップ102、106)。

【0030】

この生体認証が成功した場合には、携帯型生体認証装置1から製品認証ソフトウェアを読み出して、次のように製品認証を実行する。すなわち、携帯型生体認証装置1から、製品IDと、累積使用時間とを読み出して、それらを認証要求トークンに含めて認証サーバ41に送信する。認証サーバ41は、製品ID毎に前回送信されてきた累積使用時間をデータベースとして記憶しており、認証要求トークンを受付けると、そこに含まれている製品IDに基づき、今回送信されてきた累積使用時間と、前回送信されてきた累積使用時間から予想される使用時間とを比較して連続性を確認し、その結果を製品認証トークンとして返信するようになっている。このとき、同一の製品IDを有する携帯型生体認証装置1が別の通信端末器3で同時使用されていないかも確認する。この同時使用の確認は、認証サーバ41が継続的に実行する処理の一つである。そして、この製品認証トークンを受信した通信端末器3が、そこに含まれる認証結果を判別して携帯型生体認証装置1に通知すると、認証制御手段17が、その認証結果を電源が遮断されるまで保持し、製品認証が完了する。このとき、認証結果が成功であれば、認証制御手段17は、クロック手段16を起動して、累積使用時間の累積更新を開始する。なお、これより前に行った生体認証が失敗であった場合には、この製品認証はスキップされる(ステップ103、107)。

【0031】

このようにして、生体認証と製品認証とからなる2段階の認証手順を実行したと、通信端末器起動制御ソフトウェアに従って、通信端末器1のOSを読み込み制御を移す。なお、OSに制御を移す前には、生体認証ソフトウェアや製品認証ソフトウェアを通信端末器3のメモリから消去しておくことが望ましい(104)。

【0032】

その後、制御を移されたOSは、携帯型生体認証装置1を外部記憶装置として認識し、使用時間通知ソフトウェアを自動的に読み出して、バックグランドでの実行を開始する。携帯型生体認証装置1には、この自動実行のための設定ファイル(ウインドウズOSでは、autorun.infファイルがその設定ファイルに該当する)も記憶している。

【0033】

使用時間通知ソフトウェアは、所定時間ΔT毎に、携帯型生体認証装置1から製品IDと、累積使用時間とを読み出し、それらを含む同期トークンを認証サーバ41に送信する。認証サーバ41は、同期トークンを受付けると、製品IDに基づき、今回送信されてきた累積使用時間と、前回送信されてきた累積使用時間から予想される使用時間とを比較して連続性を確認する(ステップ105#1、#2、ステップ108#1、#n)。

【0034】

なお、以上の説明では、携帯型生体認証装置1は、通信端末器3の表示出力やネットワーク通信を制御する通信端末器起動ソフトウェアを通信端末器3に読み込ませて、その制御を受けた通信端末器1に、生体認証ソフトウェア、製品認証ソフトウェアを実行させ、認証手順の完了後にOSを読み込ませる構成としている。しかしながら、別構成として、通信端末器3が起動してOSを読み込んでいる間、携帯型生体認証装置1が、表示出力やネットワーク通信を直接制御して、通信端末器3のCPUを用いずに自ら生体認証ソフトウェア、製品認証ソフトウェアを実行し、ログイン認証が完了するまでは、OSの表示出力を抑制するようにしてもよい。

【0035】

図5は、認証サーバ41における累計使用時間の連続性の確認動作を時間経過に従って説明する図である。この図では、X軸方向が実時間、Y軸方向が累積使用時間の経過方向を示し、折線Xは、携帯型生体認証装置1の累積使用時間、折線Yは、成りすましを試みる偽の携帯型生体認証装置5の累積使用時間を表している。また、Zが示す斜線枠は、認証サーバ41が許容する、前回送信されてきた累積使用時間から予想される累積使用時間の範囲を表している。この図に従えば、携帯型生体認証装置1の累計使用時間は、その1回目の利用の際、時刻T1で、認証要求トークンにより認証サーバ41に通知され、その後、ΔT毎に、同期トークンにより認証サーバ41に通知されている。これらの累積使用時間は、いずれも予想される累積使用時間の範囲に収まっているので、認証サーバ41では、その連続性が確認される。なお、予想される累積使用時間の範囲は、今回送信されてきた累積使用時間の直後に開始するように更新され、そこからΔTよりも長い所定期間だけ継続して終了するように逐次更新されている。その所定期間は、ΔTが例えば5分であれば、7分〜10分程度とするのが望ましい。

【0036】

そして、時刻T2では、携帯型生体認証装置1の2回目の使用が開始され、最初の同期トークンが送信された直後、何者かが、その利用を不正に中断させ、偽の携帯型生体認証装置5を用いて、時刻T3から成りすましを試みている。しかし、その試みは、携帯型生体認証装置5の累積使用時間を認証要求トークンにより認証サーバ41に通知した際、予想される累積使用時間の範囲からの逸脱しているため、連続性が確認されず、不正なアクセスとして検出される。ここで、成りすましが成功するためには、携帯型生体認証装置5の累積使用時間を、携帯型生体認証装置1と一致させておく必要があるが、現実的には不可能なため、製品認証よって、成りすましの不正アクセスを確実に検出できる。

【0037】

なお、累計使用時間の連続性の確認では、使用時間通知ソフトウェアの処理として、認証サーバ41から所定形式の質問データを受信し、それに対して現在の累積使用時間を含む所定の演算を実行して算出した回答データを返信するようにしてもよい。その所定の演算は、乱数を質問として受信し、それに現在の所定時間を加算するようなものでもよく、演算の種別には限定されない。認証サーバ41は、返信されてきた回答データから逆演算により算出される累積使用時間と、予想される累積使用時間の範囲とを比較して、累積使用時間の連続性を確認する。このようにすれば、ネットワークN上に真の累積使用時間が流れないので、重要な累積使用時間のデータを盗聴されてしまう虞がなくなる。

【0038】

このような生体認証と、製品認証とを組み合わせた認証手順は、サービスセンタ4がASPとして提供するサービスだけでなく通信端末器3でスタンドアローンに実行されるアプリケーションソフトウェアにも適用することが可能である。

【0039】

すなわち、前者では、サービスセンタ4に設置されているアプリケーションサーバ42が提供するサービスは、従来、ASPが提供しているWEBベースのグループウェアに限定されることはなく、どのようなサービスであってもよい。この場合には、製品認証時に送信されてきた累積使用時間の連続性が確認できたとき、その送信元のネットワークアドレスをアプリケーションサーバ42に通知して、接続を許可させればよい。なお、送信元の通信端末器3がアプリケーションサーバ42に接続を試みたときには、ユーザIDとパスワードとを更に要求するようにしておけば、一層安全である。

【0040】

また、認証サーバ41は、累積使用時間が通知されてくる毎に、その連続性を確認し、万が一、累積使用時間の非連続性を検出したときには、その送信元のネットワークアドレスを、アプリケーションサーバ42に通知し、不正な通信端末器3との接続を強制的に遮断させるようにする。

【0041】

一方、後者では、スタンドアローンに実行されるアプリケーションソフトウェアが、ログイン認証時に、携帯型生体認証装置1が保持している生体認証、製品認証の認証結果を参照する仕様にしておけばよい。また、アプリケーションソフトウェアの構成ファイル自体、あるいは、ログイン用のユーザIDやパスワード等のセキュリティ情報を、携帯型生体認証装置1の暗号化データ記憶手段18に保存してもよい。この場合、それらのファイル、データを暗号手段19で暗号化、復号化するための暗号キーは、認証サーバ41が、製品認証トークンにおける成功の認証結果に含めて通知してくるようにしておく。

【0042】

なお、前者、後者のいずれの場合でも、生体認証と製品認証とからなる認証手順は、OS起動前に実行され、その際、外部から実行ファイルを一切ダウンロードもしないので、ウイルスやフィッシング等の不正アクセスによって、ユーザIDやパスワード等のセキュリティ情報が盗まれるという問題が原理的に発生しない。

【0043】

図6は、携帯型生体認証装置1の暗号化データ記憶手段18にデータを保存し、読み出すための手段を説明する部分的なブロック図である。この図に示すように、暗号化データ記憶手段18と、認証制御手段17との間には、暗号手段19が介在し、この暗号手段19を迂回して、暗号化データ記憶手段18をアクセスすることはできないようになっている。暗号手段19は、認証制御手段17が保持している暗号キーに基づき、受付けたデータを暗号化してから暗号化データ記憶手段18に保存する一方、暗号化データ記憶手段18が保存しているデータを復号化して出力する機能を有している。

【0044】

その暗号キーは、OSが起動する前に、認証サーバ41が通知してくる製品認証トークンによって通知され、電源が遮断されるまで認証制御手段17に保持されるもので、外部に読み出すことはできず、通信端末器3による作業が終了して電源オフされたり、携帯型生体認証装置1が通信端末器3から取り外されたりすると、通信端末器3にも携帯型生体認証装置1にも残らない。従って、暗号化データ記憶手段18に保存したデータは、ログイン認証によって確実に保護される。なお、アプリケーションソフトウェアや、使用時間通知ソフトウェアは、OSが有する基本的なデバイスドライバによって携帯型生体認証装置1をアクセスするようにしておけば、サービスセンタのホームページを擬装して、偽のデバイスドライバをダウンロードさせる不正アクセスも防止される。また、暗号化データ記憶手段18に保存するデータは、アプリケーションソフトウェアの構成ファイルや、セキュリティ情報だけではなく、任意のデータであってもよい。

【0045】

次いで、ユーザが携帯型生体認証装置1を導入する際の登録処理を説明する。この登録処理を実施する導入用ソフトウェアは、サービスセンタ4が携帯型生体認証装置1を提供する際に、CD等のメディアを添付して配布してもよい。この場合には、最初の生体認証データ(指紋)登録時に、累積使用時間が初期化され、ネットワークNを通じて、製品IDを含む製品登録情報がサービスセンタ4に提出される。また、生体認証データ再登録時には、生体認証後に別の生体認証データを登録し、製品登録情報を再提出できる。その際には、累積使用時間を初期化してもよく、あるいは初期化せずに現在の累積使用時間をサービスセンタに通知して、同期化させてもよい。そして、サービスセンタ4は、製品登録情報を受付けると、その製品IDに対する累積使用時間を初期化、あるいは、通知された累積使用時間にして同期化し、新たな暗号キーを生成する。なお、CD等のメディアでそのような導入用ソフトウェアを配布する替わりに、サービスセンタ4が運営する導入用ホームページ上で、同様の処理を実行できるようにしてもよい。その際には、ホームページから、アクティブX等で記述された実行プログラムをダウンロードさせ、同様な登録処理を実行させてもよい。

【0046】

なお、以上の説明では、携帯型生体認証装置1は、通信端末器3に着脱自在に接続する別体として構成しているが、両者を一体として構成してもよい。そのようにした通信端末器は、例えば、課金システムPOS端末として、コンビニエンスストアや会員制クラブなどに採用することができ、本発明の効果を一層発揮できる。また、カードレスシステムへの適用も考えられる。

【図面の簡単な説明】

【0047】

【図1】認証装置の概略構成を示すブロック図。

【図2】(a)、(b)それぞれ、認証装置の2通りの外観図。

【図3】本発明のログイン認証システムを示す図。

【図4】認証手順を説明するデータフロー図。

【図5】累計使用時間の連続性の確認動作を時間経過に従って説明する図。

【図6】認証装置の部分的なブロック図。

【符号の説明】

【0048】

1 認証装置(携帯型生体認証装置)

3 通信端末器

11 生体認証手段

12 生体認証用データ記憶手段

13 製品ID記憶手段

14 累積使用時間記憶手段

15 ソフトウェア記憶手段

16 クロック手段

18 暗号化データ記憶手段

19 暗号手段

31 外部機器接続部

41 認証サーバ

S ログイン認証システム

T 接続端子

【技術分野】

【0001】

本発明は、パソコン等の通信端末器に着脱自在に接続され、登録ユーザを認証する認証装置を用いたログイン認証システムに関するものである。

【背景技術】

【0002】

今時、ASP(アプリケーションサービスプロバイダ)によるサービス事業が普及しつつある。そのASPによるサービスシステムは、ワープロソフトや表計算ソフト等のアプリケーションソフトウェアをユーザ自身のコンピュータにインストールして使うスタンドアローンの形態ではなく、基本的に全ユーザに対して共通のアプリケーションソフトウェアが、サービスセンタの管理するサーバ装置にインストールされており、ユーザは、インターネット等のネットワークを通じて、そのアプリケーションソフトウェアを実行するサーバクライアントの形態になっている。

【0003】

このようなサービスシステムでは、企業ユーザを対象とした、いわゆるグループウェアと称するWEBベースのアプリケーションソフトウェアを、WEBブラウザを通じて閲覧、操作する態様のサービスが多いが、そのログイン認証では、認証用ホームページに準備された所定欄にユーザID、パスワードを入力するようになっている。

【0004】

よりセキュリティを高めたログイン認証では、USBキー等、専用の認証装置を使うことが一般的であり、認証毎に毎回異なるワンタイム・パスワードを、生成器を使って入力することも普通に行われている。USBキーにはセキュリティ情報を保存することができるが、その構造を簡単にここで説明すると、一般に非公開であるが、大きく分けて、汎用のセキュア・メモリを用いた低価格な簡易型と、専用の認証機構や暗号化ハードウエアを搭載した高機能なものの2種類のものがある。

【0005】

前者の簡易的なUSBキーは、不揮発性メモリの一部を暗号化して簡単に読み出せないようにしたもので、認証用のパスワードや証明書、PKI(公開キー基盤)で使用する暗号キーなどのセキュリティ情報をここに保存することにより、コンピュータ本体からパスワードや秘密鍵を分離保存して安全性を高めている。このようなUSBキーは、専用ドライバと組み合わせ、ハードディスク内の特定のフォルダや区画を専用ドライバ経由でアクセスし、USBキーが装着されている間だけアクセスを可能にする。

【0006】

後者の高機能なUSBキーには、内部でワンタイム・パスワードを生成するものや、USBキー内部にハードウエアとして暗号化機構を実装するものなどがある。簡易的なUSBキーと比べると、外部から認証情報を容易に読み出せない、暗号化機構がコンピュータ外にあるためリバース・エンジニアリングによる攻撃にも強い等の長所がある。

【0007】

なお、次の特許文献には、通信機能を有する端末装置からユーザ識別情報および生体認証情報を受信し、ユーザ識別情報に基づき、ユーザを識別し、生体認証情報と、生体認証用データとに基づき、当該ユーザの生体認証を行って、生体認証が成功した場合には、ネットワークに接続されたユーザ認証装置で認証されるためのアクセスキーを生成するアクセスキー生成部とを含む生体認証システムが開示されている。

【特許文献1】特開2005−092614号公報

【発明の開示】

【発明が解決しようとする課題】

【0008】

しかしながら、従来のログイン認証では、認証時に入力したユーザIDやパスワードがWEBブラウザに保存される場合もあるため、その端末からなら誰でもそのユーザとしてログインできる状態になる虞があった。また、パスワードを忘失してしまうと、2度とログインできなくなるので、生年月日など、簡単なパスワードを設定してしまい、容易に推理されてしまうという問題もあった。

【0009】

これに対して、USBキーによるログイン認証では、USBキーを安全に保管している限り、そのような問題は発生しないが、USBキーの提供事業者が運営するサポートホームページを擬装して、悪意ある偽のドライバをインストールさせ、USBキー内部に保存されているセキュリティ情報等を盗むような不正アクセス(いわゆるフィッシング)に対する脆弱性があった。更に、ログイン済みのコンピュータのネットワークアドレスを奪取し、提供されるネットワークサービスを乗取るような不正アクセス(成りすまし)に対する有効な対策も確立されていなかった。本発明は、そのような問題に着目してなされたもので、新規な構成により不正アクセスを防止したログイン認証システムを提案する。

【課題を解決するための手段】

【0010】

すなわち、請求項1では、認証サーバとネットワーク通信する通信端末器に接続した認証装置によって、所定のASPサービスへのログイン認証を行う認証システムにおいて、上記認証装置は、生体認証手段と、生体認証用データ記憶手段と、上記認証装置の所定時からの累積使用時間を記憶する累積使用時間記憶手段と、クロック手段と、ソフトウェア記憶手段とを備え、所定の認証画面を表示出力させ、上記生体認証手段を制御して、ユーザを生体認証する生体認証ソフトウェアと、ユーザ毎に異なる識別情報と上記累積使用時間とを含んだ認証要求トークンを上記認証サーバに送信し、上記認証サーバがその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、所定の時間毎に現在の累積使用時間を上記認証サーバに通知する使用時間通知ソフトウェアとを少なくとも記憶しており、上記通信端末器が電源投入されると、上記生体認証、上記製品認証の後に、上記通信端末器のOSによる通常動作を許可する。ここで、ユーザ毎に異なる識別情報としては、認証装置の製品IDや、認証サーバに対するそのユーザのユーザIDなどを用いることができる。

【0011】

請求項2では、認証装置は、接続端子を備え、上記通信端末器の外部機器接続部に着脱自在に接続する携帯型生体認証装置としている。

【0012】

請求項3では、認証サーバは、通知された累積使用時間の非連続性を検出したときには、その累積使用時間を通知してきた通信端末器を、ASPサービスから遮断させる。

【0013】

請求項4では、製品ID認証トークンは、所定形式の暗号キーを含んでおり、認証装置は、その形式の暗号キーによって、ユーザデータを暗号、復号化する暗号手段と、暗号化したユーザデータを保存する暗号化データ記憶手段とを更に備え、受信した暗号キーを電源が遮断されるまで記憶保持する。

【0014】

請求項5では、使用時間通知ソフトウェアは、OSの制御により常駐して自動実行され、認証サーバから所定形式の質問データを受信したときには、その質問データに対して現在の累積使用時間を含む所定の演算を実行して算出した回答データを返信し、認証サーバは、返信されてきた回答データから累積使用時間を逆算出して、その連続性を確認する。

【発明の効果】

【0015】

本発明は、上記のように構成されるので次のような効果を有する。

すなわち、請求項1〜5によるログイン認証システムでは、ユーザを認証する生体認証と、認証装置自体を認証する製品認証の2段階からなり、前者の生体認証では、生体データの唯一性に基づいて登録ユーザを信頼することができ、後者の製品認証では、偶然の一致が現実的に有り得ない累積使用時間に基づいて、認証装置を信頼することができるので、極めて高い信頼性が確立される。また、認証手順は、通信端末器のOSが起動する前に実行され、かつ、その過程で、外部から実行ファイルを一切ダウンロードしないので、フィッシング等の不正アクセスによる問題も発生しない。

【0016】

特に請求項2によれば、認証装置を携帯型生体認証装置としているので、ユーザは自由に持ち運ぶことができ、別の通信端末器でもログイン認証を受けることができる。また、通信端末器がノート型パーソナルコンピュータ(モバイル端末)であれば、紛失、盗難される可能性があるが、携帯型生体認証装置を安全に保管さえしていれば、別人がその通信端末器を使用しても、ユーザに成りすましてログイン認証される虞がない。

【0017】

特に請求項3によれば、認証サーバは、通信端末器が通知してきた累積使用時間の非連続性を検出したときには、ASPサービスから遮断するようにしているので、成りすましによるネットワークサービスの不正利用を確実に防止できる。

【0018】

特に請求項4によれば、ユーザデータを暗号化した状態で認証装置に保存しており、その暗号化のための暗号キーは、認証装置が一旦電源遮断されると、認証装置内部には残らないので、認証装置を紛失したり、盗難されたりした場合でも、ユーザデータが暗号化により保護され悪用される虞がない。また、アプリケーションソフトウェアが、認証用のセキュリティ情報を認証装置に保存するようにすれば、スタンドアローンで実行されるアプリケーションソフトウェアソフトウェアにも、本発明によるログイン認証を適用できる。

【0019】

特に請求項5によれば、認証装置の真の累積使用時間がネットワーク上を流れないので、たとえ通信が盗聴されたとしても、累積使用時間を知られる虞がない。そのため、成りすましによるログイン認証の突破が一層困難になる。

【発明を実施するための最良の形態】

【0020】

以下、本発明の望ましい実施例を図に従って説明する。

図1、図2(a)、(b)はそれぞれ、本発明のログイン認証システムに用いる認証装置の概略構成を示すブロック図と、2通りの外観図であり、携帯型生体認証装置1として構成している。

【0021】

携帯型生体認証装置1は、USB規格等に対応し、パーソナルコンピュータ等の通信端末器3の外部機器接続部31に接続するための接続端子Tと、ユーザの指紋等の生体データを読み取って認証する生体認証手段11と、生体認証用データを登録した生体認証用データ記憶手段12と、携帯型生体認証装置1毎の製品IDを記憶している製品ID記憶手段13と、携帯型生体認証装置1の所定時からの累積使用時間を更新記憶する累積使用時間記憶手段14と、以下に説明するソフトウェアを記憶しているソフトウェア記憶手段15と、携帯型生体認証装置1の使用時間を、所定のタイムスケール(1mS〜1S程度)で計測するクロック手段16と、これらの構成要素を統合し、かつUSB規格等、所定の通信手順に従って通信端末器3と通信する認証制御手段17とで構成されている。なお、累積使用時間の起点となる所定時は、生体認証用データ登録時などが該当する。

【0022】

この構成には、更に、暗号化されたユーザデータを保存する暗号化データ記憶手段18と、ユーザデータを暗号、復号化する暗号手段19と、携帯型生体認証装置1の状態をLED等で表示する表示手段20とを含めてもよい。

【0023】

そして、認証制御手段17は、USB規格等の通信手順を処理するインタフェース17aと、携帯型生体認証装置1を制御するためのファームウェアを記憶しているファームウェア記憶手段17cと、そのファームウェアを実行するプロセサ17bと、プロセサ17bが参照するRAM17dとで構成されている。なお、各記憶手段12、13、14、15、17c、18は、フラッシュメモリ等の上書き可能な不揮発性メモリにそれぞれ領域を割当てるようにして一体的に構成してもよい。

【0024】

ソフトウェア記憶手段15は、通信端末器起動制御ソフトウェアと、所定の認証画面を表示出力させ、生体認証手段11を制御して、ユーザを生体認証する生体認証ソフトウェアと、製品IDと累積使用時間とを含んだ認証要求トークンを後述する認証サーバ41に送信し、認証サーバ41がその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、通信端末器3が記憶しているOSによって実行され、所定の時間毎に現在の累積使用時間を認証サーバ41に通知する使用時間通知ソフトウェアとを記憶している。なお、ここでは、製品IDをユーザ毎に異なる識別情報として用いているが、製品IDに限られず、認証サーバ41に対するそのユーザのユーザIDなどを用いてもよい。

【0025】

図2(a)に示す外観の携帯型生体認証装置1は、上面に生体認証手段11の読取部と、表示手段20のLEDとが設けられ、先端部には接続端子Tを有するケーブルWが設けられている。一方、図2(b)に示す外観の携帯型生体認証装置1は、上面に生体認証手段11の読取部と、表示手段20のLEDとが設けられ、先端部には接続端子Tが設けられ、この接続端子Tを保護するキーホルダ型の保護キャップ21が与えられている。

【0026】

次いで、携帯型生体認証装置1による認証手順を説明する。

図3は、携帯型生体認証装置1を接続した通信端末器3と、サービスセンタ4とをインターネット等のネットワークNを通じて接続したログイン認証システムSを示す図である。ネットワークNによる接続では、VPN等、所定の手続により暗号化接続NTを構成することが望ましい。図に示した通信端末器3は、ウインドウズ(登録商標)OS対応のノート型コンピュータであるが、別のOSに対応したコンピュータでもよく、専用端末器としてもよい。一方、サービスセンタ4には、認証サーバ41が設置されているが、ASPサービスを提供するアプリケーションサーバ42が更に設置されていてもよい。

【0027】

図4は、ログイン認証システムSにおける認証手順を、通信端末器3を中心として説明するデータフロー図である。この図では、携帯型生体認証装置1の処理と、通信端末器3の処理と、認証サーバ41の処理とを区分し、それらの間でのデータフローを、上から下に向けて時系列的に示している。

【0028】

この図に従えば、通信端末器3は、携帯型生体認証装置1を接続した状態で電源投入されると、BIOSに従ってキーボードやタッチパッドからなる操作入力手段や、液晶モニタ等の各部を初期化し、携帯型生体認証装置1の認証制御手段17と通信して、携帯型生体認証装置1を起動可能な記憶装置として認識する。このような認識を可能にするためには、通信端末器3が、USB規格に対応したフレキシブルディスク装置、あるいはCD−ROM装置等の外部記憶装置からブート可能であり、かつ、そのような外部記憶装置が内蔵ハードディスクよりも優先的なブート用記憶装置としてBIOSに登録されていること、及び、携帯型生体認証装置1は、そのような外部記憶装置をエミュレートできることが条件となる。このような条件が満たされていれば、通信端末器3は、内蔵ハードディスクにインストールされているOSの替わりに、携帯型生体認証装置1から、通信端末器起動制御ソフトウェアを読み出して起動する(ステップ101)。

【0029】

そして、通信端末器3は、携帯型生体認証装置1から生体認証ソフトウェアを読み出し、次のように生体認証を実行する。すなわち、所定の認証画面を表示出力し、携帯型生体認証装置1に対して、生体認証要求を送信する。携帯型生体認証装置1の認証制御手段17は、その要求を受付けると、生体認証手段11で読み取ったユーザの生体データと、予め登録されている生体認証データとを比較する認証処理を実行し、その結果を返信し、かつ電源が遮断されるまで保持するので、通信端末器3が、それを受信、判別すれば、生体認証は完了する(ステップ102、106)。

【0030】

この生体認証が成功した場合には、携帯型生体認証装置1から製品認証ソフトウェアを読み出して、次のように製品認証を実行する。すなわち、携帯型生体認証装置1から、製品IDと、累積使用時間とを読み出して、それらを認証要求トークンに含めて認証サーバ41に送信する。認証サーバ41は、製品ID毎に前回送信されてきた累積使用時間をデータベースとして記憶しており、認証要求トークンを受付けると、そこに含まれている製品IDに基づき、今回送信されてきた累積使用時間と、前回送信されてきた累積使用時間から予想される使用時間とを比較して連続性を確認し、その結果を製品認証トークンとして返信するようになっている。このとき、同一の製品IDを有する携帯型生体認証装置1が別の通信端末器3で同時使用されていないかも確認する。この同時使用の確認は、認証サーバ41が継続的に実行する処理の一つである。そして、この製品認証トークンを受信した通信端末器3が、そこに含まれる認証結果を判別して携帯型生体認証装置1に通知すると、認証制御手段17が、その認証結果を電源が遮断されるまで保持し、製品認証が完了する。このとき、認証結果が成功であれば、認証制御手段17は、クロック手段16を起動して、累積使用時間の累積更新を開始する。なお、これより前に行った生体認証が失敗であった場合には、この製品認証はスキップされる(ステップ103、107)。

【0031】

このようにして、生体認証と製品認証とからなる2段階の認証手順を実行したと、通信端末器起動制御ソフトウェアに従って、通信端末器1のOSを読み込み制御を移す。なお、OSに制御を移す前には、生体認証ソフトウェアや製品認証ソフトウェアを通信端末器3のメモリから消去しておくことが望ましい(104)。

【0032】

その後、制御を移されたOSは、携帯型生体認証装置1を外部記憶装置として認識し、使用時間通知ソフトウェアを自動的に読み出して、バックグランドでの実行を開始する。携帯型生体認証装置1には、この自動実行のための設定ファイル(ウインドウズOSでは、autorun.infファイルがその設定ファイルに該当する)も記憶している。

【0033】

使用時間通知ソフトウェアは、所定時間ΔT毎に、携帯型生体認証装置1から製品IDと、累積使用時間とを読み出し、それらを含む同期トークンを認証サーバ41に送信する。認証サーバ41は、同期トークンを受付けると、製品IDに基づき、今回送信されてきた累積使用時間と、前回送信されてきた累積使用時間から予想される使用時間とを比較して連続性を確認する(ステップ105#1、#2、ステップ108#1、#n)。

【0034】

なお、以上の説明では、携帯型生体認証装置1は、通信端末器3の表示出力やネットワーク通信を制御する通信端末器起動ソフトウェアを通信端末器3に読み込ませて、その制御を受けた通信端末器1に、生体認証ソフトウェア、製品認証ソフトウェアを実行させ、認証手順の完了後にOSを読み込ませる構成としている。しかしながら、別構成として、通信端末器3が起動してOSを読み込んでいる間、携帯型生体認証装置1が、表示出力やネットワーク通信を直接制御して、通信端末器3のCPUを用いずに自ら生体認証ソフトウェア、製品認証ソフトウェアを実行し、ログイン認証が完了するまでは、OSの表示出力を抑制するようにしてもよい。

【0035】

図5は、認証サーバ41における累計使用時間の連続性の確認動作を時間経過に従って説明する図である。この図では、X軸方向が実時間、Y軸方向が累積使用時間の経過方向を示し、折線Xは、携帯型生体認証装置1の累積使用時間、折線Yは、成りすましを試みる偽の携帯型生体認証装置5の累積使用時間を表している。また、Zが示す斜線枠は、認証サーバ41が許容する、前回送信されてきた累積使用時間から予想される累積使用時間の範囲を表している。この図に従えば、携帯型生体認証装置1の累計使用時間は、その1回目の利用の際、時刻T1で、認証要求トークンにより認証サーバ41に通知され、その後、ΔT毎に、同期トークンにより認証サーバ41に通知されている。これらの累積使用時間は、いずれも予想される累積使用時間の範囲に収まっているので、認証サーバ41では、その連続性が確認される。なお、予想される累積使用時間の範囲は、今回送信されてきた累積使用時間の直後に開始するように更新され、そこからΔTよりも長い所定期間だけ継続して終了するように逐次更新されている。その所定期間は、ΔTが例えば5分であれば、7分〜10分程度とするのが望ましい。

【0036】

そして、時刻T2では、携帯型生体認証装置1の2回目の使用が開始され、最初の同期トークンが送信された直後、何者かが、その利用を不正に中断させ、偽の携帯型生体認証装置5を用いて、時刻T3から成りすましを試みている。しかし、その試みは、携帯型生体認証装置5の累積使用時間を認証要求トークンにより認証サーバ41に通知した際、予想される累積使用時間の範囲からの逸脱しているため、連続性が確認されず、不正なアクセスとして検出される。ここで、成りすましが成功するためには、携帯型生体認証装置5の累積使用時間を、携帯型生体認証装置1と一致させておく必要があるが、現実的には不可能なため、製品認証よって、成りすましの不正アクセスを確実に検出できる。

【0037】

なお、累計使用時間の連続性の確認では、使用時間通知ソフトウェアの処理として、認証サーバ41から所定形式の質問データを受信し、それに対して現在の累積使用時間を含む所定の演算を実行して算出した回答データを返信するようにしてもよい。その所定の演算は、乱数を質問として受信し、それに現在の所定時間を加算するようなものでもよく、演算の種別には限定されない。認証サーバ41は、返信されてきた回答データから逆演算により算出される累積使用時間と、予想される累積使用時間の範囲とを比較して、累積使用時間の連続性を確認する。このようにすれば、ネットワークN上に真の累積使用時間が流れないので、重要な累積使用時間のデータを盗聴されてしまう虞がなくなる。

【0038】

このような生体認証と、製品認証とを組み合わせた認証手順は、サービスセンタ4がASPとして提供するサービスだけでなく通信端末器3でスタンドアローンに実行されるアプリケーションソフトウェアにも適用することが可能である。

【0039】

すなわち、前者では、サービスセンタ4に設置されているアプリケーションサーバ42が提供するサービスは、従来、ASPが提供しているWEBベースのグループウェアに限定されることはなく、どのようなサービスであってもよい。この場合には、製品認証時に送信されてきた累積使用時間の連続性が確認できたとき、その送信元のネットワークアドレスをアプリケーションサーバ42に通知して、接続を許可させればよい。なお、送信元の通信端末器3がアプリケーションサーバ42に接続を試みたときには、ユーザIDとパスワードとを更に要求するようにしておけば、一層安全である。

【0040】

また、認証サーバ41は、累積使用時間が通知されてくる毎に、その連続性を確認し、万が一、累積使用時間の非連続性を検出したときには、その送信元のネットワークアドレスを、アプリケーションサーバ42に通知し、不正な通信端末器3との接続を強制的に遮断させるようにする。

【0041】

一方、後者では、スタンドアローンに実行されるアプリケーションソフトウェアが、ログイン認証時に、携帯型生体認証装置1が保持している生体認証、製品認証の認証結果を参照する仕様にしておけばよい。また、アプリケーションソフトウェアの構成ファイル自体、あるいは、ログイン用のユーザIDやパスワード等のセキュリティ情報を、携帯型生体認証装置1の暗号化データ記憶手段18に保存してもよい。この場合、それらのファイル、データを暗号手段19で暗号化、復号化するための暗号キーは、認証サーバ41が、製品認証トークンにおける成功の認証結果に含めて通知してくるようにしておく。

【0042】

なお、前者、後者のいずれの場合でも、生体認証と製品認証とからなる認証手順は、OS起動前に実行され、その際、外部から実行ファイルを一切ダウンロードもしないので、ウイルスやフィッシング等の不正アクセスによって、ユーザIDやパスワード等のセキュリティ情報が盗まれるという問題が原理的に発生しない。

【0043】

図6は、携帯型生体認証装置1の暗号化データ記憶手段18にデータを保存し、読み出すための手段を説明する部分的なブロック図である。この図に示すように、暗号化データ記憶手段18と、認証制御手段17との間には、暗号手段19が介在し、この暗号手段19を迂回して、暗号化データ記憶手段18をアクセスすることはできないようになっている。暗号手段19は、認証制御手段17が保持している暗号キーに基づき、受付けたデータを暗号化してから暗号化データ記憶手段18に保存する一方、暗号化データ記憶手段18が保存しているデータを復号化して出力する機能を有している。

【0044】

その暗号キーは、OSが起動する前に、認証サーバ41が通知してくる製品認証トークンによって通知され、電源が遮断されるまで認証制御手段17に保持されるもので、外部に読み出すことはできず、通信端末器3による作業が終了して電源オフされたり、携帯型生体認証装置1が通信端末器3から取り外されたりすると、通信端末器3にも携帯型生体認証装置1にも残らない。従って、暗号化データ記憶手段18に保存したデータは、ログイン認証によって確実に保護される。なお、アプリケーションソフトウェアや、使用時間通知ソフトウェアは、OSが有する基本的なデバイスドライバによって携帯型生体認証装置1をアクセスするようにしておけば、サービスセンタのホームページを擬装して、偽のデバイスドライバをダウンロードさせる不正アクセスも防止される。また、暗号化データ記憶手段18に保存するデータは、アプリケーションソフトウェアの構成ファイルや、セキュリティ情報だけではなく、任意のデータであってもよい。

【0045】

次いで、ユーザが携帯型生体認証装置1を導入する際の登録処理を説明する。この登録処理を実施する導入用ソフトウェアは、サービスセンタ4が携帯型生体認証装置1を提供する際に、CD等のメディアを添付して配布してもよい。この場合には、最初の生体認証データ(指紋)登録時に、累積使用時間が初期化され、ネットワークNを通じて、製品IDを含む製品登録情報がサービスセンタ4に提出される。また、生体認証データ再登録時には、生体認証後に別の生体認証データを登録し、製品登録情報を再提出できる。その際には、累積使用時間を初期化してもよく、あるいは初期化せずに現在の累積使用時間をサービスセンタに通知して、同期化させてもよい。そして、サービスセンタ4は、製品登録情報を受付けると、その製品IDに対する累積使用時間を初期化、あるいは、通知された累積使用時間にして同期化し、新たな暗号キーを生成する。なお、CD等のメディアでそのような導入用ソフトウェアを配布する替わりに、サービスセンタ4が運営する導入用ホームページ上で、同様の処理を実行できるようにしてもよい。その際には、ホームページから、アクティブX等で記述された実行プログラムをダウンロードさせ、同様な登録処理を実行させてもよい。

【0046】

なお、以上の説明では、携帯型生体認証装置1は、通信端末器3に着脱自在に接続する別体として構成しているが、両者を一体として構成してもよい。そのようにした通信端末器は、例えば、課金システムPOS端末として、コンビニエンスストアや会員制クラブなどに採用することができ、本発明の効果を一層発揮できる。また、カードレスシステムへの適用も考えられる。

【図面の簡単な説明】

【0047】

【図1】認証装置の概略構成を示すブロック図。

【図2】(a)、(b)それぞれ、認証装置の2通りの外観図。

【図3】本発明のログイン認証システムを示す図。

【図4】認証手順を説明するデータフロー図。

【図5】累計使用時間の連続性の確認動作を時間経過に従って説明する図。

【図6】認証装置の部分的なブロック図。

【符号の説明】

【0048】

1 認証装置(携帯型生体認証装置)

3 通信端末器

11 生体認証手段

12 生体認証用データ記憶手段

13 製品ID記憶手段

14 累積使用時間記憶手段

15 ソフトウェア記憶手段

16 クロック手段

18 暗号化データ記憶手段

19 暗号手段

31 外部機器接続部

41 認証サーバ

S ログイン認証システム

T 接続端子

【特許請求の範囲】

【請求項1】

認証サーバとネットワーク通信する通信端末器に接続した認証装置によって、所定のASPサービスへのログイン認証を行う認証システムにおいて、

上記認証装置は、

生体認証手段と、生体認証用データ記憶手段と、上記認証装置の所定時からの累積使用時間を記憶する累積使用時間記憶手段と、クロック手段と、ソフトウェア記憶手段とを備え、

所定の認証画面を表示出力させ、上記生体認証手段を制御して、ユーザを生体認証する生体認証ソフトウェアと、ユーザ毎に異なる識別情報と上記累積使用時間とを含んだ認証要求トークンを上記認証サーバに送信し、上記認証サーバがその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、所定の時間毎に現在の累積使用時間を上記認証サーバに通知する使用時間通知ソフトウェアとを少なくとも記憶しており、

上記通信端末器が電源投入されると、上記生体認証、上記製品認証の後に、上記通信端末器のOSによる通常動作を許可することを特徴とするログイン認証システム。

【請求項2】

請求項1において、

上記認証装置は、接続端子を備え、上記通信端末器の外部機器接続部に着脱自在に接続する携帯型生体認証装置であることを特徴とするログイン認証システム。

【請求項3】

請求項1または2において、

上記認証サーバは、通知された累積使用時間の非連続性を検出したときには、その累積使用時間を通知してきた通信端末器を、上記ASPサービスから遮断させることを特徴とするログイン認証システム。

【請求項4】

請求項1〜3のいずれかにおいて、

上記製品ID認証トークンは、所定形式の暗号キーを含んでおり、

上記認証装置は、上記形式の暗号キーによって、ユーザデータを暗号、復号化する暗号手段と、暗号化したユーザデータを保存する暗号化データ記憶手段とを更に備え、

受信した暗号キーを電源が遮断されるまで記憶保持することを特徴とするログイン認証システム。

【請求項5】

請求項1〜4のいずれかにおいて、

上記使用時間通知ソフトウェアは、

上記OSの制御により常駐して自動実行され、上記認証サーバから所定形式の質問データを受信したときには、その質問データに対して現在の累積使用時間を含む所定の演算を実行して算出した回答データを返信し、

上記認証サーバは、返信されてきた回答データから累積使用時間を逆算出して、その連続性を確認することを特徴とするログイン認証システム。

【請求項1】

認証サーバとネットワーク通信する通信端末器に接続した認証装置によって、所定のASPサービスへのログイン認証を行う認証システムにおいて、

上記認証装置は、

生体認証手段と、生体認証用データ記憶手段と、上記認証装置の所定時からの累積使用時間を記憶する累積使用時間記憶手段と、クロック手段と、ソフトウェア記憶手段とを備え、

所定の認証画面を表示出力させ、上記生体認証手段を制御して、ユーザを生体認証する生体認証ソフトウェアと、ユーザ毎に異なる識別情報と上記累積使用時間とを含んだ認証要求トークンを上記認証サーバに送信し、上記認証サーバがその累積使用時間の連続性を確認したときに返信する製品認証トークンを受信して製品認証する製品認証ソフトウェアと、所定の時間毎に現在の累積使用時間を上記認証サーバに通知する使用時間通知ソフトウェアとを少なくとも記憶しており、

上記通信端末器が電源投入されると、上記生体認証、上記製品認証の後に、上記通信端末器のOSによる通常動作を許可することを特徴とするログイン認証システム。

【請求項2】

請求項1において、

上記認証装置は、接続端子を備え、上記通信端末器の外部機器接続部に着脱自在に接続する携帯型生体認証装置であることを特徴とするログイン認証システム。

【請求項3】

請求項1または2において、

上記認証サーバは、通知された累積使用時間の非連続性を検出したときには、その累積使用時間を通知してきた通信端末器を、上記ASPサービスから遮断させることを特徴とするログイン認証システム。

【請求項4】

請求項1〜3のいずれかにおいて、

上記製品ID認証トークンは、所定形式の暗号キーを含んでおり、

上記認証装置は、上記形式の暗号キーによって、ユーザデータを暗号、復号化する暗号手段と、暗号化したユーザデータを保存する暗号化データ記憶手段とを更に備え、

受信した暗号キーを電源が遮断されるまで記憶保持することを特徴とするログイン認証システム。

【請求項5】

請求項1〜4のいずれかにおいて、

上記使用時間通知ソフトウェアは、

上記OSの制御により常駐して自動実行され、上記認証サーバから所定形式の質問データを受信したときには、その質問データに対して現在の累積使用時間を含む所定の演算を実行して算出した回答データを返信し、

上記認証サーバは、返信されてきた回答データから累積使用時間を逆算出して、その連続性を確認することを特徴とするログイン認証システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2007−179212(P2007−179212A)

【公開日】平成19年7月12日(2007.7.12)

【国際特許分類】

【出願番号】特願2005−375726(P2005−375726)

【出願日】平成17年12月27日(2005.12.27)

【出願人】(506001284)

【Fターム(参考)】

【公開日】平成19年7月12日(2007.7.12)

【国際特許分類】

【出願日】平成17年12月27日(2005.12.27)

【出願人】(506001284)

【Fターム(参考)】

[ Back to top ]