不正アクセスに対する防御をするシステム、方法およびプログラム

【課題】不正アクセスに対する防御をする。

【解決手段】情報処理装置に対する不正アクセスを検出する検出部と、情報処理装置のモードを遷移させる制御部と、を備えるシステムであって、コンピュータは、第1の仮想マシンおよび第2の仮想マシンを実行し、制御部は、正常に動作している場合において、第1の仮想マシンにより実現される情報処理装置を正常モードで動作させ、第2の仮想マシンにより実現される情報処理装置をスタンバイモードで動作させ、不正アクセスを検出した場合、第1の仮想マシンにより実現される情報処理装置をデコイモードに遷移させ、第2の仮想マシンにより実現される情報処理装置を正常モードに遷移させる、システムを提供する。

【解決手段】情報処理装置に対する不正アクセスを検出する検出部と、情報処理装置のモードを遷移させる制御部と、を備えるシステムであって、コンピュータは、第1の仮想マシンおよび第2の仮想マシンを実行し、制御部は、正常に動作している場合において、第1の仮想マシンにより実現される情報処理装置を正常モードで動作させ、第2の仮想マシンにより実現される情報処理装置をスタンバイモードで動作させ、不正アクセスを検出した場合、第1の仮想マシンにより実現される情報処理装置をデコイモードに遷移させ、第2の仮想マシンにより実現される情報処理装置を正常モードに遷移させる、システムを提供する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、不正アクセスに対する防御をするシステム、方法およびプログラムに関する。

【背景技術】

【0002】

不正アクセスに対する防御をするコンピューティングシステムが知られている。特許文献1には、アプリケーションへの攻撃をモニタするハニーポットを用いたシステムが記載されている。

特許文献1 特表2008−537267号公報

【発明の概要】

【発明が解決しようとする課題】

【0003】

ところで、ハニーポッドは実際に不正アクセスがされるまでは必要とならない。また、不正アクセスがされた場合、不正アクセス者をハニーポッドによって、より長い期間だませることが好ましい。また、不正アクセスを検出した場合には、不正アクセスをより早く隔離できることが好ましい。

【課題を解決するための手段】

【0004】

上記課題を解決するために、本発明の第1の態様においては、コンピュータにより実行される仮想マシンにより仮想的に実現された情報処理装置に対する不正アクセスを検出する検出部と、外部ネットワークから前記情報処理装置への正当アクセスを転送する正規ネットワークと、前記外部ネットワークから前記情報処理装置への不正アクセスを転送するハニーポッドネットワークと、不正アクセスが検出されていない前記情報処理装置を前記正規ネットワークに接続し、不正アクセスが検出された前記情報処理装置を前記ハニーポッドネットワークに接続する制御部と、を備え、前記制御部は、前記検出部が前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させるシステム、方法、および、プログラムを提供する。

【0005】

なお、上記の発明の概要は、本発明の必要な特徴の全てを列挙したものではない。また、これらの特徴群のサブコンビネーションもまた、発明となりうる。

【図面の簡単な説明】

【0006】

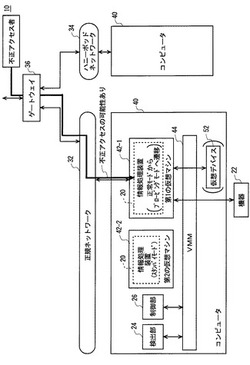

【図1】本実施形態に係るコンピューティングシステム10の構成を示す。

【図2】不正アクセスが無い場合における、コンピューティングシステム10の構成を示す。

【図3】不正アクセスが無い場合の構成から不正アクセスの可能性がある場合の構成へと遷移するコンピューティングシステム10の状態を示す。

【図4】不正アクセスの可能性がある場合の構成から、不正アクセスが検出された場合の構成へと遷移するコンピューティングシステム10の状態を示す。

【図5】不正アクセスが検出された場合における、コンピューティングシステム10の構成を示す。

【図6】情報処理装置20のモード遷移のフローを示す。

【図7】本実施形態の変形例に係るコンピューティングシステム10において、不正アクセスがある場合における、コンピューティングシステム10の構成を示す。

【図8】本実施形態に係るコンピュータ1900のハードウエア構成の一例を示す。

【発明を実施するための形態】

【0007】

以下、発明の実施の形態を通じて本発明を説明するが、以下の実施形態は特許請求の範囲にかかる発明を限定するものではない。また、実施形態の中で説明されている特徴の組み合わせの全てが発明の解決手段に必須であるとは限らない。

【0008】

図1は、本実施形態に係るコンピューティングシステム10の構成を示す。本実施形態に係るコンピューティングシステム10は、一例として、工業システムおよびインフラストラクチャ(交通およびエネルギ等)システムの各オブジェクトの管理および制御をするICS(Industrial Control Systems)である。また、本実施形態に係るコンピューティングシステム10は、一例として、オフィス内または家庭内のネットワークに接続された様々なデバイス(例えば電話機およびコピー機、等々)を管理するシステムであってもよい。また、コンピューティングシステム10は、企業等内のネットワークに接続された複数のコンピュータを管理するシステムであってもよいし、データセンタ等のネットワークに接続された多数のサーバを管理するシステムであってもよい。

【0009】

コンピューティングシステム10は、複数のコンピュータ40と、複数の機器22と、正規ネットワーク32と、ハニーポッドネットワーク34と、ゲートウェイ36とを備える。

【0010】

複数のコンピュータ40のそれぞれは、複数の情報処理装置20のそれぞれを実現する。本実施形態において、複数の情報処理装置20のそれぞれは、コンピュータ40が実行する仮想マシンにより仮想的に実現される。複数の情報処理装置20のそれぞれは、プログラムを実行してデータ処理および機器22の制御等を行う。

【0011】

また、より具体的には、複数の情報処理装置20のそれぞれは、一例として、プログラムの実行に応じて機器22を制御するPLC(Programmable Logic Controller)である。また、情報処理装置20は、機器22の制御をせずにデータ処理のみを実行する構成(例えばコンピュータ単体)であってもよい。

【0012】

複数の機器22のそれぞれは、何れかの情報処理装置20により制御される。複数の機器22のそれぞれは、一例として、ICSにおける制御対象である。また、複数の機器22のそれぞれは、一例として、オフィス内または家庭内に設けられるデバイス(例えば電話機およびコピー機、等々)であってもよい。

【0013】

正規ネットワーク32は、不正アクセスがされていない情報処理装置20が接続される。正規ネットワーク32は、外部ネットワークから情報処理装置20への正当アクセスを転送する。また、正規ネットワーク32は、当該コンピューティングシステム10内に設けられた複数の情報処理装置20の間で行われるアクセスを転送する。

【0014】

ハニーポッドネットワーク34は、不正アクセスがされた情報処理装置20が接続される。ハニーポッドネットワーク34は、外部ネットワークから情報処理装置20への不正アクセスを転送する。

【0015】

ゲートウェイ36は、外部ネットワークから当該コンピューティングシステム10内の情報処理装置20へのアクセスの経路を制御する。また、ゲートウェイ36は、当該コンピューティングシステム10内の情報処理装置20から外部ネットワーク上の指定されたコンピュータへのアクセスの経路を制御する。

【0016】

図2は、不正アクセスが無い場合における、コンピューティングシステム10の構成を示す。本実施形態において、情報処理装置20は、コンピュータ40により実行される複数の仮想マシン42により実現される。本例においては、コンピュータ40は、それぞれが情報処理装置20を仮想的に実現する第1の仮想マシン42−1および第2の仮想マシン42−2を実行する。また、この場合において、コンピュータ40は、第1の仮想マシン42−1および第2の仮想マシン42−2を管理する仮想マシンマネージャ44(VMM)を実行する。

【0017】

また、コンピューティングシステム10は、検出部24と、制御部26とを備える。本実施形態において、検出部24および制御部26は、コンピュータ40内に実現され、仮想マシンマネージャ44に接続される。

【0018】

検出部24は、情報処理装置20に対する不正アクセスを検出する。即ち、検出部24は、正当利用者以外の者による、ネットワークを介した情報処理装置20へのアクセスを検出する。検出部24は、一例として、ネットワークを介して情報処理装置20等内への不正に進入する行為、ネットワークを介して情報処理装置20等内の情報を不正に取得する行為、ネットワークを介して情報処理装置20等のデータ処理を妨害する行為、およびネットワークを介して情報処理装置20等を破壊する行為等を検出する。

【0019】

制御部26は、情報処理装置20のモードを制御する。複数の情報処理装置20のそれぞれは、制御部26により設定されたモードに応じた動作をする。

【0020】

制御部26は、複数の仮想マシン42のそれぞれにより実現される情報処理装置20のそれぞれのモードを、次のように制御する。まず、制御部26は、情報処理装置20に対して不正アクセスが無く正常に動作している場合において、第1の仮想マシン42−1により実現される情報処理装置20を正常モードで動作させ、第2の仮想マシン42−2により実現される情報処理装置20をスタンバイモードで動作させる。

【0021】

情報処理装置20は、正常モードにおいて、通常動作を実行する。即ち、情報処理装置20は、正常モードにおいて、プログラムを実行し、入力ポートに入力されたデータに応じたデータ処理を実行する。そして、正常モードで動作する情報処理装置20は、データ処理の結果に応じたデータを出力ポートから出力して、機器22の動作を制御したり、他の情報処理装置20へデータを送信したりする。

【0022】

また、情報処理装置20は、スタンバイモードにおいて、データ処理の実行を待機している。即ち、情報処理装置20は、スタンバイモードにおいて、プログラムの実行を停止して、通常モードへの遷移指示が与えられることを待機している。

【0023】

また、制御部26は、情報処理装置20に対して不正アクセスが無く正常に動作している場合において、第1の仮想マシン42−1および第2の仮想マシン42−2を、正規ネットワーク32に接続されたコンピュータ40に実行させる。そして、制御部26は、正常モードで動作する情報処理装置20(第1の仮想マシン42−1により実現される情報処理装置20)を正規ネットワーク32上のアドレスに生成する。さらに、制御部26は、スタンバイモードで動作する情報処理装置20(第2の仮想マシン42−2により実現される情報処理装置20)を正規ネットワーク32を介して他のコンピュータ等からアクセスできないように生成する。これにより、制御部26は、不正アクセスが検出されていない情報処理装置20を正規ネットワーク32に接続して、正当アクセス者に対して情報処理装置20へアクセスさせることができる。

【0024】

図3は、不正アクセスが無い場合の構成から不正アクセスの可能性がある場合の構成へと遷移するコンピューティングシステム10の状態を示す。

【0025】

情報処理装置20に対して不正アクセスが無く正常に動作している場合において、検出部24は、第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスがあるかどうか、および、不正アクセスの可能性があるかどうかを常時検出する。ここで、制御部26は、第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスの可能性がある場合、第1の仮想マシン42−1により実現される情報処理装置20を正常モードからプロービングモードに遷移させる。

【0026】

また、情報処理装置20は、プロービングモードにおいて、入力ポートに通常動作におけるデータを入力して、出力ポートを通常動作から切り離し可能な状態で動作を実行する。即ち、情報処理装置20は、プロービングモードにおいて、正常モードで動作する情報処理装置20に対して入力されるデータと同等のデータを入力ポートに入力してデータ処理を実行する。これにより、プロービングモードで動作する情報処理装置20は、機器22の動作を実際に制御したり、他の情報処理装置20へデータを送信したりするが、不正アクセスと判断された場合には機器22および他の情報処理装置20からいつでも切り離せる状態となる。

【0027】

また、コンピュータ40は、機器22と同様の動作を仮想的に実現する仮想デバイス52を実行してもよい。この場合、プロービングモードで動作する情報処理装置20は、出力ポートから出力したデータを仮想デバイス52へと出力して、仮想デバイス52の動作を制御することができる。これにより、プロービングモードで動作する情報処理装置20は、不正アクセス者に対して機器22が不正アクセスに応じて動作したように見せかけて、不正アクセス者をだますことができる。また、仮想デバイス52経由で機器22へのアクセスを実施することで、機器22への不正なアクセスを検出しブロックすることもできる。

【0028】

図4は、不正アクセスの可能性がある場合の構成から、不正アクセスが検出された場合の構成へと遷移するコンピューティングシステム10の状態を示す。図5は、不正アクセスが検出された場合における、コンピューティングシステム10の構成を示す。

【0029】

検出部24は、第1の仮想マシン42−1により実現されたプロービングモードで動作する情報処理装置20に対して、不正アクセスがあるかどうかを引き続き検出する。この結果、検出部24が第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスが無いと判断した場合には、制御部26は、第1の仮想マシン42−1による情報処理装置20の実行を正常モードに戻す。一方、検出部24が第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスがあると検出された場合には、制御部26は、第1の仮想マシン42−1により実現された情報処理装置20をプロービングモードからデコイモードに遷移させる。

【0030】

また、制御部26は、第1の仮想マシン42−1をデコイモードに遷移させた場合には、第2の仮想マシン42−2を正常モードで稼動させて、第1の仮想マシン42−1と入れ替える。また、さらに、この場合、制御部26は、第3の仮想マシン42−3をスタンバイモードで準備する。

【0031】

情報処理装置20は、デコイモードにおいて、通常動作をしている他の装置から不正アクセスを切り離した動作を実行する。即ち、情報処理装置20は、デコイモードにおいて、入力ポートに通常動作におけるデータとは異なる擬似データを入力してデータ処理を実行する。そして、情報処理装置20は、デコイモードにおいて、データ処理の結果に応じたデータを出力ポートからは出力しない。即ち、プロービングモードで動作する情報処理装置20は、機器22の動作を実際に制御したり、他の情報処理装置20へデータを送信したりしない。

【0032】

これにより、制御部26は、不正アクセスの可能性のある情報処理装置20を当該コンピューティングシステム10内の情報処理装置20および機器22に影響を与えないように切り離すとともに、不正アクセス者に対して当該コンピューティングシステム10内の正確な情報を与えないようにすることができる。また、制御部26は、不正アクセス者に対して擬似データを与えて、不正アクセスが成功しているようにだますことができる。

【0033】

また、制御部26は、デコイモードで動作する情報処理装置20を実現する第1の仮想マシン42−1を、正常モードで動作する情報処理装置20を実現する第2の仮想マシン42−2を実行するコンピュータ40とは異なるコンピュータ40により実行させる。より具体的には、制御部26は、デコイモードで動作する情報処理装置20を実現する第1の仮想マシン42−1を、ハニーポッドネットワーク34に接続されたコンピュータ40により実行させる。なお、情報処理装置20をコンピュータ40間で移動させる場合、それぞれのコンピュータ40上の制御部26は、移動させる情報処理装置20の状態を互いに共有する。

【0034】

また、仮想マシンの実行を停止せずに物理ホストを移動する技術は、一例として、VMWare(商標)等の多くの仮想化技術により実用化されており、ここでは、このような技術を利用して情報処理装置20の移動を実現する。

【0035】

そして、制御部26は、デコイモードで動作する情報処理装置20(第1の仮想マシン42−1により実現される情報処理装置20)をハニーポッドネットワーク34上のアドレスに生成する。即ち、制御部26は、不正アクセスが検出された情報処理装置20をハニーポッドネットワーク34に接続する。更に、移動が完了したことに応じて、制御部26は、ゲートウェイ36に対して第1の仮想マシン42−1に対するアクセスを、正規ネットワーク32に代えてハニーポッドネットワーク34に転送するように指示する。これにより、制御部26は、不正アクセスをハニーポッドネットワーク34内に隔離することができる。

【0036】

また、コンピュータ40は、機器22と同様の動作を仮想的に実現する仮想デバイス52を実行してもよい。この場合、デコイモードで動作する情報処理装置20は、出力ポートから出力したデータを仮想デバイス52へと出力して、仮想デバイス52の動作を制御することができる。これにより、デコイモードで動作する情報処理装置20は、不正アクセス者に対して、機器22が不正アクセスに応じて動作したように見せてだますことができる。

【0037】

また、制御部26は、正常モードにおいて、第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスがあった場合、第1の仮想マシン42−1により実現される情報処理装置20を、正常モードからデコイモードに直接遷移させてもよい。即ち、制御部26は、プロービングモードを介さずに、第1の仮想マシン42−1により実現される情報処理装置20を正常モードからデコイモードに遷移させてもよい。これにより、制御部26は、より早急に不正アクセスをハニーポッドネットワーク34に隔離することができる。

【0038】

図6は、情報処理装置20のモード遷移のフローを示す。当該コンピューティングシステム10は、2つの仮想マシン42に限らず、3以上の仮想マシン42により情報処理装置20を実現してもよい。この場合において、3以上の仮想マシン42のそれぞれにより実現される情報処理装置20のそれぞれは、図6に示すステップS11からステップS18の処理を実行する。

【0039】

まず、情報処理装置20は、スタンバイモードで動作する(ステップS11)。情報処理装置20は、スタンバイモードにおいて、直前の順位の情報処理装置20に対して不正アクセスの可能性が無い場合(ステップS12のNo)、スタンバイモードを続行する。また、情報処理装置20は、スタンバイモードにおいて、直前の順位の情報処理装置20に対して不正アクセスがある場合(ステップS12のYes)、正常モード(ステップS13)に遷移する。

【0040】

続いて、情報処理装置20は、正常モードにおいて、当該情報処理装置20に対して不正アクセスの可能性が無い場合(ステップS14のNo)、正常モードを続行する。また、情報処理装置20は、正常モードにおいて、当該情報処理装置20に対して不正アクセスの可能性がある場合(ステップS14のYes)、プロービングモード(ステップS15)に遷移する。

【0041】

続いて、情報処理装置20は、プロービングモードにおいて、当該情報処理装置20に対して不正アクセスが無いと判断された場合(ステップS16のNo)、正常モード(ステップS13)に戻る。また、情報処理装置20は、プロービングモードにおいて、当該情報処理装置20に対して不正アクセスがあると判断された場合(ステップS16のYes)、デコイモード(ステップS17)に遷移する。

【0042】

続いて、情報処理装置20は、デコイモードにおいて、予め定められた期間実行を継続する(ステップS18)。例えば、情報処理装置20は、不正アクセスがなくなるまで実行を継続する。そして、情報処理装置20は、デコイモードにおいて、予め定めら得た期間経過した後、実行を停止して当該フローを抜ける(ステップS18のYes)。

【0043】

以上のように、本実施形態に係るコンピューティングシステム10は、不正アクセスが検出されたことに応じてコンピューティングシステム10のモードを遷移させて、不正アクセスを通常動作をしている他の装置から切り離す。これにより、コンピューティングシステム10によれば、不正アクセスが検出されるまでリソースを必要としないので、リソースを効率良く利用することができる。

【0044】

また、本実施形態に係るコンピューティングシステム10は、不正アクセスがされたリソース自体のモードを変化させて、不正アクセスを通常動作をしている他の装置から切り離す。これにより、コンピューティングシステム10によれば、不正アクセス者をだましたまま早急に不正アクセスをハニーポッドネットワーク34へと隔離して、不正アクセス者を長期間だますことができる。

【0045】

なお、本実施形態に係る制御部26は、情報処理装置20を正常モードからプローブモードに遷移させ、その後、プローブモードからデコイモードに遷移させる。しかし、正常モードの段階において不正アクセスがあることが確実に検出できた場合には、制御部26は、情報処理装置20を正常モードからデコイモードに直接遷移させてもよい。これにより、制御部26は、より早急に不正アクセスをハニーポッドネットワーク34に隔離することができる。

【0046】

図7は、本実施形態の変形例に係るコンピューティングシステム10において、不正アクセスがある場合におけるコンピューティングシステム10の構成を示す。本変形例に係るコンピューティングシステム10は、図1から図6を参照して説明したコンピューティングシステム10と略同一の機能および構成を備えるので、以下、略同一の機能および構成を有する要素に同一の符号を付けて、相違点のみ説明する。

【0047】

本変形例に係るコンピューティングシステム10は、収集部60を更に備える。収集部60は、デコイモードで動作する情報処理装置20に対する不正アクセスの情報を収集する。収集部60は、一例として、不正アクセス者を特定するための情報等の解析をする。

【0048】

そして、制御部26は、不正アクセスについて予め定められた種類の情報(例えば不正アクセス者に関する情報が検出できた場合)を収集できた場合には、デコイモードで動作する情報処理装置20の実行を停止する。このような本変形例に係るコンピューティングシステム10は、デコイモードで動作する情報処理装置20の実行を長期間継続させなくてもよいので、リソースを有効に利用することができる。

【0049】

また、本変形例において、情報処理装置20は、機器22を制御する装置である。そして、情報処理装置20は、機器22を予め定められたタイミング毎に機器を基準状態とするように制御する。情報処理装置20は、一例として、機器22の状態を、一定期間毎(例えば数10分毎)に初期状態に戻すように制御をする。

【0050】

そして、制御部26は、第1の仮想マシン42−1により実現される情報処理装置20に対する不正アクセスを検出した場合であって、機器22が基準状態となったタイミングにおいて、第1の仮想マシン42−1により実現される情報処理装置20を正常モードから他のモード(プローブモードまたはデコイモード)に遷移させ、第2の仮想マシンにより実現される情報処理装置20をスタンバイモードから正常モードに遷移させる。例えば、制御部26は、検出部24が不正アクセスを検出した場合、機器22が初期状態に戻ったタイミングにおいて、情報処理装置20のモード遷移を実行する。これにより、本変形例に係るコンピューティングシステム10によれば、情報処理装置20の切り換えによる制御対象への影響を少なくすることができる。

【0051】

また、本変形例において、制御部26は、プロービングモードで動作する情報処理装置20の振る舞いを収集し、収集した振る舞いをデコイモードで動作する情報処理装置20に実行させてもよい。例えば、制御部26は、プロービングモードで動作する情報処理装置20に入力される入力データの振る舞い、プロービングモードで動作する情報処理装置20が制御する仮想デバイス52の振る舞い等を収集する。そして、制御部26は、収集した入力データの振る舞いおよび仮想デバイス52の振る舞いを、デコイモードで動作する情報処理装置20へと反映する。これにより、本変形例に係るコンピューティングシステム10によれば、より長い期間、不正アクセス者をだますことができる。

【0052】

図8は、本実施形態に係るコンピュータ1900のハードウェア構成の一例を示す。本実施形態に係るコンピュータ1900は、ホスト・コントローラ2082により相互に接続されるCPU2000、RAM2020、グラフィック・コントローラ2075、及び表示装置2080を有するCPU周辺部と、入出力コントローラ2084によりホスト・コントローラ2082に接続される通信インターフェイス2030、ハードディスクドライブ2040、及びCD−ROMドライブ2060を有する入出力部と、入出力コントローラ2084に接続されるROM2010、フレキシブルディスク・ドライブ2050、及び入出力チップ2070を有するレガシー入出力部とを備える。

【0053】

ホスト・コントローラ2082は、RAM2020と、高い転送レートでRAM2020をアクセスするCPU2000及びグラフィック・コントローラ2075とを接続する。CPU2000は、ROM2010及びRAM2020に格納されたプログラムに基づいて動作し、各部の制御を行う。グラフィック・コントローラ2075は、CPU2000等がRAM2020内に設けたフレーム・バッファ上に生成する画像データを取得し、表示装置2080上に表示させる。これに代えて、グラフィック・コントローラ2075は、CPU2000等が生成する画像データを格納するフレーム・バッファを、内部に含んでもよい。

【0054】

入出力コントローラ2084は、ホスト・コントローラ2082と、比較的高速な入出力装置である通信インターフェイス2030、ハードディスクドライブ2040、CD−ROMドライブ2060を接続する。通信インターフェイス2030は、ネットワークを介して他の装置と通信する。ハードディスクドライブ2040は、コンピュータ1900内のCPU2000が使用するプログラム及びデータを格納する。CD−ROMドライブ2060は、CD−ROM2095からプログラム又はデータを読み取り、RAM2020を介してハードディスクドライブ2040に提供する。

【0055】

また、入出力コントローラ2084には、ROM2010と、フレキシブルディスク・ドライブ2050、及び入出力チップ2070の比較的低速な入出力装置とが接続される。ROM2010は、コンピュータ1900が起動時に実行するブート・プログラム、及び/又は、コンピュータ1900のハードウェアに依存するプログラム等を格納する。フレキシブルディスク・ドライブ2050は、フレキシブルディスク2090からプログラム又はデータを読み取り、RAM2020を介してハードディスクドライブ2040に提供する。入出力チップ2070は、フレキシブルディスク・ドライブ2050を入出力コントローラ2084へと接続すると共に、例えばパラレル・ポート、シリアル・ポート、キーボード・ポート、マウス・ポート等を介して各種の入出力装置を入出力コントローラ2084へと接続する。

【0056】

RAM2020を介してハードディスクドライブ2040に提供されるプログラムは、フレキシブルディスク2090、CD−ROM2095、又はICカード等の記録媒体に格納されて利用者によって提供される。プログラムは、記録媒体から読み出され、RAM2020を介してコンピュータ1900内のハードディスクドライブ2040にインストールされ、CPU2000において実行される。

【0057】

コンピュータ1900にインストールされ、コンピュータ1900をコンピューティングシステム10として機能させるプログラムは、検出モジュールと、制御モジュールとを備える。これらのプログラム又はモジュールは、CPU2000等に働きかけて、コンピュータ1900を、コンピューティングシステム10としてそれぞれ機能させる。

【0058】

これらのプログラムに記述された情報処理は、コンピュータ1900に読込まれることにより、ソフトウェアと上述した各種のハードウェア資源とが協働した具体的手段である検出部24および制御部26として機能する。そして、これらの具体的手段によって、本実施形態におけるコンピューティングシステム10の使用目的に応じた情報の演算又は加工を実現することにより、使用目的に応じた特有のコンピューティングシステム10が構築される。

【0059】

一例として、コンピュータ1900と外部の装置等との間で通信を行う場合には、CPU2000は、RAM2020上にロードされた通信プログラムを実行し、通信プログラムに記述された処理内容に基づいて、通信インターフェイス2030に対して通信処理を指示する。通信インターフェイス2030は、CPU2000の制御を受けて、RAM2020、ハードディスクドライブ2040、フレキシブルディスク2090、又はCD−ROM2095等の記憶装置上に設けた送信バッファ領域等に記憶された送信データを読み出してネットワークへと送信し、もしくは、ネットワークから受信した受信データを記憶装置上に設けた受信バッファ領域等へと書き込む。このように、通信インターフェイス2030は、DMA(ダイレクト・メモリ・アクセス)方式により記憶装置との間で送受信データを転送してもよく、これに代えて、CPU2000が転送元の記憶装置又は通信インターフェイス2030からデータを読み出し、転送先の通信インターフェイス2030又は記憶装置へとデータを書き込むことにより送受信データを転送してもよい。

【0060】

また、CPU2000は、ハードディスクドライブ2040、CD−ROMドライブ2060(CD−ROM2095)、フレキシブルディスク・ドライブ2050(フレキシブルディスク2090)等の外部記憶装置に格納されたファイルまたはデータベース等の中から、全部または必要な部分をDMA転送等によりRAM2020へと読み込ませ、RAM2020上のデータに対して各種の処理を行う。そして、CPU2000は、処理を終えたデータを、DMA転送等により外部記憶装置へと書き戻す。このような処理において、RAM2020は、外部記憶装置の内容を一時的に保持するものとみなせるから、本実施形態においてはRAM2020および外部記憶装置等をメモリ、記憶部、または記憶装置等と総称する。本実施形態における各種のプログラム、データ、テーブル、データベース等の各種の情報は、このような記憶装置上に格納されて、情報処理の対象となる。なお、CPU2000は、RAM2020の一部をキャッシュメモリに保持し、キャッシュメモリ上で読み書きを行うこともできる。このような形態においても、キャッシュメモリはRAM2020の機能の一部を担うから、本実施形態においては、区別して示す場合を除き、キャッシュメモリもRAM2020、メモリ、及び/又は記憶装置に含まれるものとする。

【0061】

また、CPU2000は、RAM2020から読み出したデータに対して、プログラムの命令列により指定された、本実施形態中に記載した各種の演算、情報の加工、条件判断、情報の検索・置換等を含む各種の処理を行い、RAM2020へと書き戻す。例えば、CPU2000は、条件判断を行う場合においては、本実施形態において示した各種の変数が、他の変数または定数と比較して、大きい、小さい、以上、以下、等しい等の条件を満たすかどうかを判断し、条件が成立した場合(又は不成立であった場合)に、異なる命令列へと分岐し、またはサブルーチンを呼び出す。

【0062】

また、CPU2000は、記憶装置内のファイルまたはデータベース等に格納された情報を検索することができる。例えば、第1属性の属性値に対し第2属性の属性値がそれぞれ対応付けられた複数のエントリが記憶装置に格納されている場合において、CPU2000は、記憶装置に格納されている複数のエントリの中から第1属性の属性値が指定された条件と一致するエントリを検索し、そのエントリに格納されている第2属性の属性値を読み出すことにより、所定の条件を満たす第1属性に対応付けられた第2属性の属性値を得ることができる。

【0063】

以上に示したプログラム又はモジュールは、外部の記録媒体に格納されてもよい。記録媒体としては、フレキシブルディスク2090、CD−ROM2095の他に、DVD又はCD等の光学記録媒体、MO等の光磁気記録媒体、テープ媒体、ICカード等の半導体メモリ等を用いることができる。また、専用通信ネットワーク又はインターネットに接続されたサーバシステムに設けたハードディスク又はRAM等の記憶装置を記録媒体として使用し、ネットワークを介してプログラムをコンピュータ1900に提供してもよい。

【0064】

以上、本発明を実施の形態を用いて説明したが、本発明の技術的範囲は上記実施の形態に記載の範囲には限定されない。上記実施の形態に、多様な変更または改良を加えることが可能であることが当業者に明らかである。その様な変更または改良を加えた形態も本発明の技術的範囲に含まれ得ることが、特許請求の範囲の記載から明らかである。

【0065】

特許請求の範囲、明細書、および図面中において示した装置、システム、プログラム、および方法における動作、手順、ステップ、および段階等の各処理の実行順序は、特段「より前に」、「先立って」等と明示しておらず、また、前の処理の出力を後の処理で用いるのでない限り、任意の順序で実現しうることに留意すべきである。特許請求の範囲、明細書、および図面中の動作フローに関して、便宜上「まず、」、「次に、」等を用いて説明したとしても、この順で実施することが必須であることを意味するものではない。

【符号の説明】

【0066】

10 コンピューティングシステム

20 情報処理装置

22 機器

24 検出部

26 制御部

32 正規ネットワーク

34 ハニーポッドネットワーク

36 ゲートウェイ

40 コンピュータ

42 仮想マシン

44 仮想マシンマネージャ

52 仮想デバイス

60 収集部

1900 コンピュータ

2000 CPU

2010 ROM

2020 RAM

2030 通信インターフェイス

2040 ハードディスクドライブ

2050 フレキシブルディスク・ドライブ

2060 CD−ROMドライブ

2070 入出力チップ

2075 グラフィック・コントローラ

2080 表示装置

2082 ホスト・コントローラ

2084 入出力コントローラ

2090 フレキシブルディスク

2095 CD−ROM

【技術分野】

【0001】

本発明は、不正アクセスに対する防御をするシステム、方法およびプログラムに関する。

【背景技術】

【0002】

不正アクセスに対する防御をするコンピューティングシステムが知られている。特許文献1には、アプリケーションへの攻撃をモニタするハニーポットを用いたシステムが記載されている。

特許文献1 特表2008−537267号公報

【発明の概要】

【発明が解決しようとする課題】

【0003】

ところで、ハニーポッドは実際に不正アクセスがされるまでは必要とならない。また、不正アクセスがされた場合、不正アクセス者をハニーポッドによって、より長い期間だませることが好ましい。また、不正アクセスを検出した場合には、不正アクセスをより早く隔離できることが好ましい。

【課題を解決するための手段】

【0004】

上記課題を解決するために、本発明の第1の態様においては、コンピュータにより実行される仮想マシンにより仮想的に実現された情報処理装置に対する不正アクセスを検出する検出部と、外部ネットワークから前記情報処理装置への正当アクセスを転送する正規ネットワークと、前記外部ネットワークから前記情報処理装置への不正アクセスを転送するハニーポッドネットワークと、不正アクセスが検出されていない前記情報処理装置を前記正規ネットワークに接続し、不正アクセスが検出された前記情報処理装置を前記ハニーポッドネットワークに接続する制御部と、を備え、前記制御部は、前記検出部が前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させるシステム、方法、および、プログラムを提供する。

【0005】

なお、上記の発明の概要は、本発明の必要な特徴の全てを列挙したものではない。また、これらの特徴群のサブコンビネーションもまた、発明となりうる。

【図面の簡単な説明】

【0006】

【図1】本実施形態に係るコンピューティングシステム10の構成を示す。

【図2】不正アクセスが無い場合における、コンピューティングシステム10の構成を示す。

【図3】不正アクセスが無い場合の構成から不正アクセスの可能性がある場合の構成へと遷移するコンピューティングシステム10の状態を示す。

【図4】不正アクセスの可能性がある場合の構成から、不正アクセスが検出された場合の構成へと遷移するコンピューティングシステム10の状態を示す。

【図5】不正アクセスが検出された場合における、コンピューティングシステム10の構成を示す。

【図6】情報処理装置20のモード遷移のフローを示す。

【図7】本実施形態の変形例に係るコンピューティングシステム10において、不正アクセスがある場合における、コンピューティングシステム10の構成を示す。

【図8】本実施形態に係るコンピュータ1900のハードウエア構成の一例を示す。

【発明を実施するための形態】

【0007】

以下、発明の実施の形態を通じて本発明を説明するが、以下の実施形態は特許請求の範囲にかかる発明を限定するものではない。また、実施形態の中で説明されている特徴の組み合わせの全てが発明の解決手段に必須であるとは限らない。

【0008】

図1は、本実施形態に係るコンピューティングシステム10の構成を示す。本実施形態に係るコンピューティングシステム10は、一例として、工業システムおよびインフラストラクチャ(交通およびエネルギ等)システムの各オブジェクトの管理および制御をするICS(Industrial Control Systems)である。また、本実施形態に係るコンピューティングシステム10は、一例として、オフィス内または家庭内のネットワークに接続された様々なデバイス(例えば電話機およびコピー機、等々)を管理するシステムであってもよい。また、コンピューティングシステム10は、企業等内のネットワークに接続された複数のコンピュータを管理するシステムであってもよいし、データセンタ等のネットワークに接続された多数のサーバを管理するシステムであってもよい。

【0009】

コンピューティングシステム10は、複数のコンピュータ40と、複数の機器22と、正規ネットワーク32と、ハニーポッドネットワーク34と、ゲートウェイ36とを備える。

【0010】

複数のコンピュータ40のそれぞれは、複数の情報処理装置20のそれぞれを実現する。本実施形態において、複数の情報処理装置20のそれぞれは、コンピュータ40が実行する仮想マシンにより仮想的に実現される。複数の情報処理装置20のそれぞれは、プログラムを実行してデータ処理および機器22の制御等を行う。

【0011】

また、より具体的には、複数の情報処理装置20のそれぞれは、一例として、プログラムの実行に応じて機器22を制御するPLC(Programmable Logic Controller)である。また、情報処理装置20は、機器22の制御をせずにデータ処理のみを実行する構成(例えばコンピュータ単体)であってもよい。

【0012】

複数の機器22のそれぞれは、何れかの情報処理装置20により制御される。複数の機器22のそれぞれは、一例として、ICSにおける制御対象である。また、複数の機器22のそれぞれは、一例として、オフィス内または家庭内に設けられるデバイス(例えば電話機およびコピー機、等々)であってもよい。

【0013】

正規ネットワーク32は、不正アクセスがされていない情報処理装置20が接続される。正規ネットワーク32は、外部ネットワークから情報処理装置20への正当アクセスを転送する。また、正規ネットワーク32は、当該コンピューティングシステム10内に設けられた複数の情報処理装置20の間で行われるアクセスを転送する。

【0014】

ハニーポッドネットワーク34は、不正アクセスがされた情報処理装置20が接続される。ハニーポッドネットワーク34は、外部ネットワークから情報処理装置20への不正アクセスを転送する。

【0015】

ゲートウェイ36は、外部ネットワークから当該コンピューティングシステム10内の情報処理装置20へのアクセスの経路を制御する。また、ゲートウェイ36は、当該コンピューティングシステム10内の情報処理装置20から外部ネットワーク上の指定されたコンピュータへのアクセスの経路を制御する。

【0016】

図2は、不正アクセスが無い場合における、コンピューティングシステム10の構成を示す。本実施形態において、情報処理装置20は、コンピュータ40により実行される複数の仮想マシン42により実現される。本例においては、コンピュータ40は、それぞれが情報処理装置20を仮想的に実現する第1の仮想マシン42−1および第2の仮想マシン42−2を実行する。また、この場合において、コンピュータ40は、第1の仮想マシン42−1および第2の仮想マシン42−2を管理する仮想マシンマネージャ44(VMM)を実行する。

【0017】

また、コンピューティングシステム10は、検出部24と、制御部26とを備える。本実施形態において、検出部24および制御部26は、コンピュータ40内に実現され、仮想マシンマネージャ44に接続される。

【0018】

検出部24は、情報処理装置20に対する不正アクセスを検出する。即ち、検出部24は、正当利用者以外の者による、ネットワークを介した情報処理装置20へのアクセスを検出する。検出部24は、一例として、ネットワークを介して情報処理装置20等内への不正に進入する行為、ネットワークを介して情報処理装置20等内の情報を不正に取得する行為、ネットワークを介して情報処理装置20等のデータ処理を妨害する行為、およびネットワークを介して情報処理装置20等を破壊する行為等を検出する。

【0019】

制御部26は、情報処理装置20のモードを制御する。複数の情報処理装置20のそれぞれは、制御部26により設定されたモードに応じた動作をする。

【0020】

制御部26は、複数の仮想マシン42のそれぞれにより実現される情報処理装置20のそれぞれのモードを、次のように制御する。まず、制御部26は、情報処理装置20に対して不正アクセスが無く正常に動作している場合において、第1の仮想マシン42−1により実現される情報処理装置20を正常モードで動作させ、第2の仮想マシン42−2により実現される情報処理装置20をスタンバイモードで動作させる。

【0021】

情報処理装置20は、正常モードにおいて、通常動作を実行する。即ち、情報処理装置20は、正常モードにおいて、プログラムを実行し、入力ポートに入力されたデータに応じたデータ処理を実行する。そして、正常モードで動作する情報処理装置20は、データ処理の結果に応じたデータを出力ポートから出力して、機器22の動作を制御したり、他の情報処理装置20へデータを送信したりする。

【0022】

また、情報処理装置20は、スタンバイモードにおいて、データ処理の実行を待機している。即ち、情報処理装置20は、スタンバイモードにおいて、プログラムの実行を停止して、通常モードへの遷移指示が与えられることを待機している。

【0023】

また、制御部26は、情報処理装置20に対して不正アクセスが無く正常に動作している場合において、第1の仮想マシン42−1および第2の仮想マシン42−2を、正規ネットワーク32に接続されたコンピュータ40に実行させる。そして、制御部26は、正常モードで動作する情報処理装置20(第1の仮想マシン42−1により実現される情報処理装置20)を正規ネットワーク32上のアドレスに生成する。さらに、制御部26は、スタンバイモードで動作する情報処理装置20(第2の仮想マシン42−2により実現される情報処理装置20)を正規ネットワーク32を介して他のコンピュータ等からアクセスできないように生成する。これにより、制御部26は、不正アクセスが検出されていない情報処理装置20を正規ネットワーク32に接続して、正当アクセス者に対して情報処理装置20へアクセスさせることができる。

【0024】

図3は、不正アクセスが無い場合の構成から不正アクセスの可能性がある場合の構成へと遷移するコンピューティングシステム10の状態を示す。

【0025】

情報処理装置20に対して不正アクセスが無く正常に動作している場合において、検出部24は、第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスがあるかどうか、および、不正アクセスの可能性があるかどうかを常時検出する。ここで、制御部26は、第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスの可能性がある場合、第1の仮想マシン42−1により実現される情報処理装置20を正常モードからプロービングモードに遷移させる。

【0026】

また、情報処理装置20は、プロービングモードにおいて、入力ポートに通常動作におけるデータを入力して、出力ポートを通常動作から切り離し可能な状態で動作を実行する。即ち、情報処理装置20は、プロービングモードにおいて、正常モードで動作する情報処理装置20に対して入力されるデータと同等のデータを入力ポートに入力してデータ処理を実行する。これにより、プロービングモードで動作する情報処理装置20は、機器22の動作を実際に制御したり、他の情報処理装置20へデータを送信したりするが、不正アクセスと判断された場合には機器22および他の情報処理装置20からいつでも切り離せる状態となる。

【0027】

また、コンピュータ40は、機器22と同様の動作を仮想的に実現する仮想デバイス52を実行してもよい。この場合、プロービングモードで動作する情報処理装置20は、出力ポートから出力したデータを仮想デバイス52へと出力して、仮想デバイス52の動作を制御することができる。これにより、プロービングモードで動作する情報処理装置20は、不正アクセス者に対して機器22が不正アクセスに応じて動作したように見せかけて、不正アクセス者をだますことができる。また、仮想デバイス52経由で機器22へのアクセスを実施することで、機器22への不正なアクセスを検出しブロックすることもできる。

【0028】

図4は、不正アクセスの可能性がある場合の構成から、不正アクセスが検出された場合の構成へと遷移するコンピューティングシステム10の状態を示す。図5は、不正アクセスが検出された場合における、コンピューティングシステム10の構成を示す。

【0029】

検出部24は、第1の仮想マシン42−1により実現されたプロービングモードで動作する情報処理装置20に対して、不正アクセスがあるかどうかを引き続き検出する。この結果、検出部24が第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスが無いと判断した場合には、制御部26は、第1の仮想マシン42−1による情報処理装置20の実行を正常モードに戻す。一方、検出部24が第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスがあると検出された場合には、制御部26は、第1の仮想マシン42−1により実現された情報処理装置20をプロービングモードからデコイモードに遷移させる。

【0030】

また、制御部26は、第1の仮想マシン42−1をデコイモードに遷移させた場合には、第2の仮想マシン42−2を正常モードで稼動させて、第1の仮想マシン42−1と入れ替える。また、さらに、この場合、制御部26は、第3の仮想マシン42−3をスタンバイモードで準備する。

【0031】

情報処理装置20は、デコイモードにおいて、通常動作をしている他の装置から不正アクセスを切り離した動作を実行する。即ち、情報処理装置20は、デコイモードにおいて、入力ポートに通常動作におけるデータとは異なる擬似データを入力してデータ処理を実行する。そして、情報処理装置20は、デコイモードにおいて、データ処理の結果に応じたデータを出力ポートからは出力しない。即ち、プロービングモードで動作する情報処理装置20は、機器22の動作を実際に制御したり、他の情報処理装置20へデータを送信したりしない。

【0032】

これにより、制御部26は、不正アクセスの可能性のある情報処理装置20を当該コンピューティングシステム10内の情報処理装置20および機器22に影響を与えないように切り離すとともに、不正アクセス者に対して当該コンピューティングシステム10内の正確な情報を与えないようにすることができる。また、制御部26は、不正アクセス者に対して擬似データを与えて、不正アクセスが成功しているようにだますことができる。

【0033】

また、制御部26は、デコイモードで動作する情報処理装置20を実現する第1の仮想マシン42−1を、正常モードで動作する情報処理装置20を実現する第2の仮想マシン42−2を実行するコンピュータ40とは異なるコンピュータ40により実行させる。より具体的には、制御部26は、デコイモードで動作する情報処理装置20を実現する第1の仮想マシン42−1を、ハニーポッドネットワーク34に接続されたコンピュータ40により実行させる。なお、情報処理装置20をコンピュータ40間で移動させる場合、それぞれのコンピュータ40上の制御部26は、移動させる情報処理装置20の状態を互いに共有する。

【0034】

また、仮想マシンの実行を停止せずに物理ホストを移動する技術は、一例として、VMWare(商標)等の多くの仮想化技術により実用化されており、ここでは、このような技術を利用して情報処理装置20の移動を実現する。

【0035】

そして、制御部26は、デコイモードで動作する情報処理装置20(第1の仮想マシン42−1により実現される情報処理装置20)をハニーポッドネットワーク34上のアドレスに生成する。即ち、制御部26は、不正アクセスが検出された情報処理装置20をハニーポッドネットワーク34に接続する。更に、移動が完了したことに応じて、制御部26は、ゲートウェイ36に対して第1の仮想マシン42−1に対するアクセスを、正規ネットワーク32に代えてハニーポッドネットワーク34に転送するように指示する。これにより、制御部26は、不正アクセスをハニーポッドネットワーク34内に隔離することができる。

【0036】

また、コンピュータ40は、機器22と同様の動作を仮想的に実現する仮想デバイス52を実行してもよい。この場合、デコイモードで動作する情報処理装置20は、出力ポートから出力したデータを仮想デバイス52へと出力して、仮想デバイス52の動作を制御することができる。これにより、デコイモードで動作する情報処理装置20は、不正アクセス者に対して、機器22が不正アクセスに応じて動作したように見せてだますことができる。

【0037】

また、制御部26は、正常モードにおいて、第1の仮想マシン42−1により実現された情報処理装置20に対して不正アクセスがあった場合、第1の仮想マシン42−1により実現される情報処理装置20を、正常モードからデコイモードに直接遷移させてもよい。即ち、制御部26は、プロービングモードを介さずに、第1の仮想マシン42−1により実現される情報処理装置20を正常モードからデコイモードに遷移させてもよい。これにより、制御部26は、より早急に不正アクセスをハニーポッドネットワーク34に隔離することができる。

【0038】

図6は、情報処理装置20のモード遷移のフローを示す。当該コンピューティングシステム10は、2つの仮想マシン42に限らず、3以上の仮想マシン42により情報処理装置20を実現してもよい。この場合において、3以上の仮想マシン42のそれぞれにより実現される情報処理装置20のそれぞれは、図6に示すステップS11からステップS18の処理を実行する。

【0039】

まず、情報処理装置20は、スタンバイモードで動作する(ステップS11)。情報処理装置20は、スタンバイモードにおいて、直前の順位の情報処理装置20に対して不正アクセスの可能性が無い場合(ステップS12のNo)、スタンバイモードを続行する。また、情報処理装置20は、スタンバイモードにおいて、直前の順位の情報処理装置20に対して不正アクセスがある場合(ステップS12のYes)、正常モード(ステップS13)に遷移する。

【0040】

続いて、情報処理装置20は、正常モードにおいて、当該情報処理装置20に対して不正アクセスの可能性が無い場合(ステップS14のNo)、正常モードを続行する。また、情報処理装置20は、正常モードにおいて、当該情報処理装置20に対して不正アクセスの可能性がある場合(ステップS14のYes)、プロービングモード(ステップS15)に遷移する。

【0041】

続いて、情報処理装置20は、プロービングモードにおいて、当該情報処理装置20に対して不正アクセスが無いと判断された場合(ステップS16のNo)、正常モード(ステップS13)に戻る。また、情報処理装置20は、プロービングモードにおいて、当該情報処理装置20に対して不正アクセスがあると判断された場合(ステップS16のYes)、デコイモード(ステップS17)に遷移する。

【0042】

続いて、情報処理装置20は、デコイモードにおいて、予め定められた期間実行を継続する(ステップS18)。例えば、情報処理装置20は、不正アクセスがなくなるまで実行を継続する。そして、情報処理装置20は、デコイモードにおいて、予め定めら得た期間経過した後、実行を停止して当該フローを抜ける(ステップS18のYes)。

【0043】

以上のように、本実施形態に係るコンピューティングシステム10は、不正アクセスが検出されたことに応じてコンピューティングシステム10のモードを遷移させて、不正アクセスを通常動作をしている他の装置から切り離す。これにより、コンピューティングシステム10によれば、不正アクセスが検出されるまでリソースを必要としないので、リソースを効率良く利用することができる。

【0044】

また、本実施形態に係るコンピューティングシステム10は、不正アクセスがされたリソース自体のモードを変化させて、不正アクセスを通常動作をしている他の装置から切り離す。これにより、コンピューティングシステム10によれば、不正アクセス者をだましたまま早急に不正アクセスをハニーポッドネットワーク34へと隔離して、不正アクセス者を長期間だますことができる。

【0045】

なお、本実施形態に係る制御部26は、情報処理装置20を正常モードからプローブモードに遷移させ、その後、プローブモードからデコイモードに遷移させる。しかし、正常モードの段階において不正アクセスがあることが確実に検出できた場合には、制御部26は、情報処理装置20を正常モードからデコイモードに直接遷移させてもよい。これにより、制御部26は、より早急に不正アクセスをハニーポッドネットワーク34に隔離することができる。

【0046】

図7は、本実施形態の変形例に係るコンピューティングシステム10において、不正アクセスがある場合におけるコンピューティングシステム10の構成を示す。本変形例に係るコンピューティングシステム10は、図1から図6を参照して説明したコンピューティングシステム10と略同一の機能および構成を備えるので、以下、略同一の機能および構成を有する要素に同一の符号を付けて、相違点のみ説明する。

【0047】

本変形例に係るコンピューティングシステム10は、収集部60を更に備える。収集部60は、デコイモードで動作する情報処理装置20に対する不正アクセスの情報を収集する。収集部60は、一例として、不正アクセス者を特定するための情報等の解析をする。

【0048】

そして、制御部26は、不正アクセスについて予め定められた種類の情報(例えば不正アクセス者に関する情報が検出できた場合)を収集できた場合には、デコイモードで動作する情報処理装置20の実行を停止する。このような本変形例に係るコンピューティングシステム10は、デコイモードで動作する情報処理装置20の実行を長期間継続させなくてもよいので、リソースを有効に利用することができる。

【0049】

また、本変形例において、情報処理装置20は、機器22を制御する装置である。そして、情報処理装置20は、機器22を予め定められたタイミング毎に機器を基準状態とするように制御する。情報処理装置20は、一例として、機器22の状態を、一定期間毎(例えば数10分毎)に初期状態に戻すように制御をする。

【0050】

そして、制御部26は、第1の仮想マシン42−1により実現される情報処理装置20に対する不正アクセスを検出した場合であって、機器22が基準状態となったタイミングにおいて、第1の仮想マシン42−1により実現される情報処理装置20を正常モードから他のモード(プローブモードまたはデコイモード)に遷移させ、第2の仮想マシンにより実現される情報処理装置20をスタンバイモードから正常モードに遷移させる。例えば、制御部26は、検出部24が不正アクセスを検出した場合、機器22が初期状態に戻ったタイミングにおいて、情報処理装置20のモード遷移を実行する。これにより、本変形例に係るコンピューティングシステム10によれば、情報処理装置20の切り換えによる制御対象への影響を少なくすることができる。

【0051】

また、本変形例において、制御部26は、プロービングモードで動作する情報処理装置20の振る舞いを収集し、収集した振る舞いをデコイモードで動作する情報処理装置20に実行させてもよい。例えば、制御部26は、プロービングモードで動作する情報処理装置20に入力される入力データの振る舞い、プロービングモードで動作する情報処理装置20が制御する仮想デバイス52の振る舞い等を収集する。そして、制御部26は、収集した入力データの振る舞いおよび仮想デバイス52の振る舞いを、デコイモードで動作する情報処理装置20へと反映する。これにより、本変形例に係るコンピューティングシステム10によれば、より長い期間、不正アクセス者をだますことができる。

【0052】

図8は、本実施形態に係るコンピュータ1900のハードウェア構成の一例を示す。本実施形態に係るコンピュータ1900は、ホスト・コントローラ2082により相互に接続されるCPU2000、RAM2020、グラフィック・コントローラ2075、及び表示装置2080を有するCPU周辺部と、入出力コントローラ2084によりホスト・コントローラ2082に接続される通信インターフェイス2030、ハードディスクドライブ2040、及びCD−ROMドライブ2060を有する入出力部と、入出力コントローラ2084に接続されるROM2010、フレキシブルディスク・ドライブ2050、及び入出力チップ2070を有するレガシー入出力部とを備える。

【0053】

ホスト・コントローラ2082は、RAM2020と、高い転送レートでRAM2020をアクセスするCPU2000及びグラフィック・コントローラ2075とを接続する。CPU2000は、ROM2010及びRAM2020に格納されたプログラムに基づいて動作し、各部の制御を行う。グラフィック・コントローラ2075は、CPU2000等がRAM2020内に設けたフレーム・バッファ上に生成する画像データを取得し、表示装置2080上に表示させる。これに代えて、グラフィック・コントローラ2075は、CPU2000等が生成する画像データを格納するフレーム・バッファを、内部に含んでもよい。

【0054】

入出力コントローラ2084は、ホスト・コントローラ2082と、比較的高速な入出力装置である通信インターフェイス2030、ハードディスクドライブ2040、CD−ROMドライブ2060を接続する。通信インターフェイス2030は、ネットワークを介して他の装置と通信する。ハードディスクドライブ2040は、コンピュータ1900内のCPU2000が使用するプログラム及びデータを格納する。CD−ROMドライブ2060は、CD−ROM2095からプログラム又はデータを読み取り、RAM2020を介してハードディスクドライブ2040に提供する。

【0055】

また、入出力コントローラ2084には、ROM2010と、フレキシブルディスク・ドライブ2050、及び入出力チップ2070の比較的低速な入出力装置とが接続される。ROM2010は、コンピュータ1900が起動時に実行するブート・プログラム、及び/又は、コンピュータ1900のハードウェアに依存するプログラム等を格納する。フレキシブルディスク・ドライブ2050は、フレキシブルディスク2090からプログラム又はデータを読み取り、RAM2020を介してハードディスクドライブ2040に提供する。入出力チップ2070は、フレキシブルディスク・ドライブ2050を入出力コントローラ2084へと接続すると共に、例えばパラレル・ポート、シリアル・ポート、キーボード・ポート、マウス・ポート等を介して各種の入出力装置を入出力コントローラ2084へと接続する。

【0056】

RAM2020を介してハードディスクドライブ2040に提供されるプログラムは、フレキシブルディスク2090、CD−ROM2095、又はICカード等の記録媒体に格納されて利用者によって提供される。プログラムは、記録媒体から読み出され、RAM2020を介してコンピュータ1900内のハードディスクドライブ2040にインストールされ、CPU2000において実行される。

【0057】

コンピュータ1900にインストールされ、コンピュータ1900をコンピューティングシステム10として機能させるプログラムは、検出モジュールと、制御モジュールとを備える。これらのプログラム又はモジュールは、CPU2000等に働きかけて、コンピュータ1900を、コンピューティングシステム10としてそれぞれ機能させる。

【0058】

これらのプログラムに記述された情報処理は、コンピュータ1900に読込まれることにより、ソフトウェアと上述した各種のハードウェア資源とが協働した具体的手段である検出部24および制御部26として機能する。そして、これらの具体的手段によって、本実施形態におけるコンピューティングシステム10の使用目的に応じた情報の演算又は加工を実現することにより、使用目的に応じた特有のコンピューティングシステム10が構築される。

【0059】

一例として、コンピュータ1900と外部の装置等との間で通信を行う場合には、CPU2000は、RAM2020上にロードされた通信プログラムを実行し、通信プログラムに記述された処理内容に基づいて、通信インターフェイス2030に対して通信処理を指示する。通信インターフェイス2030は、CPU2000の制御を受けて、RAM2020、ハードディスクドライブ2040、フレキシブルディスク2090、又はCD−ROM2095等の記憶装置上に設けた送信バッファ領域等に記憶された送信データを読み出してネットワークへと送信し、もしくは、ネットワークから受信した受信データを記憶装置上に設けた受信バッファ領域等へと書き込む。このように、通信インターフェイス2030は、DMA(ダイレクト・メモリ・アクセス)方式により記憶装置との間で送受信データを転送してもよく、これに代えて、CPU2000が転送元の記憶装置又は通信インターフェイス2030からデータを読み出し、転送先の通信インターフェイス2030又は記憶装置へとデータを書き込むことにより送受信データを転送してもよい。

【0060】

また、CPU2000は、ハードディスクドライブ2040、CD−ROMドライブ2060(CD−ROM2095)、フレキシブルディスク・ドライブ2050(フレキシブルディスク2090)等の外部記憶装置に格納されたファイルまたはデータベース等の中から、全部または必要な部分をDMA転送等によりRAM2020へと読み込ませ、RAM2020上のデータに対して各種の処理を行う。そして、CPU2000は、処理を終えたデータを、DMA転送等により外部記憶装置へと書き戻す。このような処理において、RAM2020は、外部記憶装置の内容を一時的に保持するものとみなせるから、本実施形態においてはRAM2020および外部記憶装置等をメモリ、記憶部、または記憶装置等と総称する。本実施形態における各種のプログラム、データ、テーブル、データベース等の各種の情報は、このような記憶装置上に格納されて、情報処理の対象となる。なお、CPU2000は、RAM2020の一部をキャッシュメモリに保持し、キャッシュメモリ上で読み書きを行うこともできる。このような形態においても、キャッシュメモリはRAM2020の機能の一部を担うから、本実施形態においては、区別して示す場合を除き、キャッシュメモリもRAM2020、メモリ、及び/又は記憶装置に含まれるものとする。

【0061】

また、CPU2000は、RAM2020から読み出したデータに対して、プログラムの命令列により指定された、本実施形態中に記載した各種の演算、情報の加工、条件判断、情報の検索・置換等を含む各種の処理を行い、RAM2020へと書き戻す。例えば、CPU2000は、条件判断を行う場合においては、本実施形態において示した各種の変数が、他の変数または定数と比較して、大きい、小さい、以上、以下、等しい等の条件を満たすかどうかを判断し、条件が成立した場合(又は不成立であった場合)に、異なる命令列へと分岐し、またはサブルーチンを呼び出す。

【0062】

また、CPU2000は、記憶装置内のファイルまたはデータベース等に格納された情報を検索することができる。例えば、第1属性の属性値に対し第2属性の属性値がそれぞれ対応付けられた複数のエントリが記憶装置に格納されている場合において、CPU2000は、記憶装置に格納されている複数のエントリの中から第1属性の属性値が指定された条件と一致するエントリを検索し、そのエントリに格納されている第2属性の属性値を読み出すことにより、所定の条件を満たす第1属性に対応付けられた第2属性の属性値を得ることができる。

【0063】

以上に示したプログラム又はモジュールは、外部の記録媒体に格納されてもよい。記録媒体としては、フレキシブルディスク2090、CD−ROM2095の他に、DVD又はCD等の光学記録媒体、MO等の光磁気記録媒体、テープ媒体、ICカード等の半導体メモリ等を用いることができる。また、専用通信ネットワーク又はインターネットに接続されたサーバシステムに設けたハードディスク又はRAM等の記憶装置を記録媒体として使用し、ネットワークを介してプログラムをコンピュータ1900に提供してもよい。

【0064】

以上、本発明を実施の形態を用いて説明したが、本発明の技術的範囲は上記実施の形態に記載の範囲には限定されない。上記実施の形態に、多様な変更または改良を加えることが可能であることが当業者に明らかである。その様な変更または改良を加えた形態も本発明の技術的範囲に含まれ得ることが、特許請求の範囲の記載から明らかである。

【0065】

特許請求の範囲、明細書、および図面中において示した装置、システム、プログラム、および方法における動作、手順、ステップ、および段階等の各処理の実行順序は、特段「より前に」、「先立って」等と明示しておらず、また、前の処理の出力を後の処理で用いるのでない限り、任意の順序で実現しうることに留意すべきである。特許請求の範囲、明細書、および図面中の動作フローに関して、便宜上「まず、」、「次に、」等を用いて説明したとしても、この順で実施することが必須であることを意味するものではない。

【符号の説明】

【0066】

10 コンピューティングシステム

20 情報処理装置

22 機器

24 検出部

26 制御部

32 正規ネットワーク

34 ハニーポッドネットワーク

36 ゲートウェイ

40 コンピュータ

42 仮想マシン

44 仮想マシンマネージャ

52 仮想デバイス

60 収集部

1900 コンピュータ

2000 CPU

2010 ROM

2020 RAM

2030 通信インターフェイス

2040 ハードディスクドライブ

2050 フレキシブルディスク・ドライブ

2060 CD−ROMドライブ

2070 入出力チップ

2075 グラフィック・コントローラ

2080 表示装置

2082 ホスト・コントローラ

2084 入出力コントローラ

2090 フレキシブルディスク

2095 CD−ROM

【特許請求の範囲】

【請求項1】

コンピュータにより実行される仮想マシンにより仮想的に実現された情報処理装置に対する不正アクセスを検出する検出部と、

外部ネットワークから前記情報処理装置への正当アクセスを転送する正規ネットワークと、

前記外部ネットワークから前記情報処理装置への不正アクセスを転送するハニーポッドネットワークと、

不正アクセスが検出されていない前記情報処理装置を前記正規ネットワークに接続し、不正アクセスが検出された前記情報処理装置を前記ハニーポッドネットワークに接続する制御部と、

を備え、

前記制御部は、前記検出部が前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させる

システム。

【請求項2】

前記コンピュータは、前記情報処理装置を仮想的に実現する第1の前記仮想マシンおよび第2の前記仮想マシンを実行し、

前記制御部は、

正常に動作している場合において、前記第1の仮想マシンにより実現される前記情報処理装置を正常モードで動作させ、前記第2の仮想マシンにより実現される前記情報処理装置を処理の実行を待機しているスタンバイモードで動作させ、

前記第1の仮想マシンにより実現される前記情報処理装置に対する不正アクセスを検出した場合、前記第1の仮想マシンにより実現される前記情報処理装置を前記正常モードから前記デコイモードに遷移させ、前記第2の仮想マシンにより実現される前記情報処理装置を前記スタンバイモードから前記正常モードに遷移させる

請求項1に記載のシステム。

【請求項3】

前記制御部は、前記デコイモードで動作する前記情報処理装置を実現する前記第1の仮想マシンを、前記正常モードで動作する前記情報処理装置を実現する前記第2の仮想マシンを実行するコンピュータとは異なるコンピュータにより実行させる

請求項2に記載のシステム。

【請求項4】

前記制御部は、

前記情報処理装置に対して不正アクセスの可能性がある場合、前記第1の仮想マシンにより実現される前記情報処理装置を、正常モードから、入力ポートに通常動作におけるデータを入力して出力ポートを通常動作から切り離し可能な状態で動作するプロービングモードに遷移させ、

前記プロービングモードで動作する前記情報処理装置に対する不正アクセスを検出した場合、前記第1の仮想マシンにより実現される前記情報処理装置を前記プロービングモードから前記デコイモードに遷移させる

請求項2または3に記載のシステム。

【請求項5】

前記制御部は、前記プロービングモードで動作する前記情報処理装置を実現する前記第1の仮想マシンを、前記正常モードで動作する前記情報処理装置を実現する前記第2の仮想マシンを実行するコンピュータと同一のコンピュータにより実行させる

請求項4に記載のシステム。

【請求項6】

前記制御部は、前記プロービングモードで動作する前記情報処理装置の振る舞いを収集し、収集した振る舞いを前記デコイモードで動作する前記情報処理装置に実行させる

請求項4または5に記載のシステム。

【請求項7】

前記デコイモードで動作する前記情報処理装置に対する不正アクセスの情報を収集する収集部を更に備える

請求項1から6の何れか1項に記載のシステム。

【請求項8】

前記制御部は、前記不正アクセスについて予め定められた種類の情報を収集できた場合には、前記デコイモードで動作する前記情報処理装置の実行を停止する

請求項7に記載のシステム。

【請求項9】

前記情報処理装置は、機器を制御する装置であって、前記機器を予め定められたタイミング毎に基準状態とし、

前記制御部は、前記第1の仮想マシンにより実現される前記情報処理装置に対する不正アクセスを検出した場合であって、前記機器が基準状態となったタイミングにおいて、前記第1の仮想マシンにより実現される前記情報処理装置を前記正常モードから他のモードに遷移させ、前記第2の仮想マシンにより実現される前記情報処理装置を前記スタンバイモードから前記正常モードに遷移させる

請求項2に記載のシステム。

【請求項10】

情報処理装置に対する不正アクセスを検出する検出部と、

前記検出部が前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させる制御部と、

を備えるシステム。

【請求項11】

前記情報処理装置は、コンピュータにより実行される仮想マシンにより仮想的に実現される

請求項10に記載のシステム。

【請求項12】

情報処理装置を備えるシステムへの不正アクセスに対する防御をする方法であって、

前記システムは、

外部ネットワークから前記情報処理装置への正当アクセスを転送する正規ネットワークと、

前記外部ネットワークから前記情報処理装置への不正アクセスを転送するハニーポッドネットワークと、

を備え、

コンピュータにより実行される仮想マシンにより仮想的に実現された情報処理装置に対する不正アクセスを検出する検出ステップと、

不正アクセスが検出されていない前記情報処理装置を前記正規ネットワークに接続し、不正アクセスが検出された前記情報処理装置を前記ハニーポッドネットワークに接続する制御ステップと

を備え、

前記制御ステップでは、前記検出ステップにおいて前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させる

方法。

【請求項13】

コンピュータを、請求項1から11の何れか1項に記載のシステムとして機能させるためのプログラム。

【請求項1】

コンピュータにより実行される仮想マシンにより仮想的に実現された情報処理装置に対する不正アクセスを検出する検出部と、

外部ネットワークから前記情報処理装置への正当アクセスを転送する正規ネットワークと、

前記外部ネットワークから前記情報処理装置への不正アクセスを転送するハニーポッドネットワークと、

不正アクセスが検出されていない前記情報処理装置を前記正規ネットワークに接続し、不正アクセスが検出された前記情報処理装置を前記ハニーポッドネットワークに接続する制御部と、

を備え、

前記制御部は、前記検出部が前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させる

システム。

【請求項2】

前記コンピュータは、前記情報処理装置を仮想的に実現する第1の前記仮想マシンおよび第2の前記仮想マシンを実行し、

前記制御部は、

正常に動作している場合において、前記第1の仮想マシンにより実現される前記情報処理装置を正常モードで動作させ、前記第2の仮想マシンにより実現される前記情報処理装置を処理の実行を待機しているスタンバイモードで動作させ、

前記第1の仮想マシンにより実現される前記情報処理装置に対する不正アクセスを検出した場合、前記第1の仮想マシンにより実現される前記情報処理装置を前記正常モードから前記デコイモードに遷移させ、前記第2の仮想マシンにより実現される前記情報処理装置を前記スタンバイモードから前記正常モードに遷移させる

請求項1に記載のシステム。

【請求項3】

前記制御部は、前記デコイモードで動作する前記情報処理装置を実現する前記第1の仮想マシンを、前記正常モードで動作する前記情報処理装置を実現する前記第2の仮想マシンを実行するコンピュータとは異なるコンピュータにより実行させる

請求項2に記載のシステム。

【請求項4】

前記制御部は、

前記情報処理装置に対して不正アクセスの可能性がある場合、前記第1の仮想マシンにより実現される前記情報処理装置を、正常モードから、入力ポートに通常動作におけるデータを入力して出力ポートを通常動作から切り離し可能な状態で動作するプロービングモードに遷移させ、

前記プロービングモードで動作する前記情報処理装置に対する不正アクセスを検出した場合、前記第1の仮想マシンにより実現される前記情報処理装置を前記プロービングモードから前記デコイモードに遷移させる

請求項2または3に記載のシステム。

【請求項5】

前記制御部は、前記プロービングモードで動作する前記情報処理装置を実現する前記第1の仮想マシンを、前記正常モードで動作する前記情報処理装置を実現する前記第2の仮想マシンを実行するコンピュータと同一のコンピュータにより実行させる

請求項4に記載のシステム。

【請求項6】

前記制御部は、前記プロービングモードで動作する前記情報処理装置の振る舞いを収集し、収集した振る舞いを前記デコイモードで動作する前記情報処理装置に実行させる

請求項4または5に記載のシステム。

【請求項7】

前記デコイモードで動作する前記情報処理装置に対する不正アクセスの情報を収集する収集部を更に備える

請求項1から6の何れか1項に記載のシステム。

【請求項8】

前記制御部は、前記不正アクセスについて予め定められた種類の情報を収集できた場合には、前記デコイモードで動作する前記情報処理装置の実行を停止する

請求項7に記載のシステム。

【請求項9】

前記情報処理装置は、機器を制御する装置であって、前記機器を予め定められたタイミング毎に基準状態とし、

前記制御部は、前記第1の仮想マシンにより実現される前記情報処理装置に対する不正アクセスを検出した場合であって、前記機器が基準状態となったタイミングにおいて、前記第1の仮想マシンにより実現される前記情報処理装置を前記正常モードから他のモードに遷移させ、前記第2の仮想マシンにより実現される前記情報処理装置を前記スタンバイモードから前記正常モードに遷移させる

請求項2に記載のシステム。

【請求項10】

情報処理装置に対する不正アクセスを検出する検出部と、

前記検出部が前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させる制御部と、

を備えるシステム。

【請求項11】

前記情報処理装置は、コンピュータにより実行される仮想マシンにより仮想的に実現される

請求項10に記載のシステム。

【請求項12】

情報処理装置を備えるシステムへの不正アクセスに対する防御をする方法であって、

前記システムは、

外部ネットワークから前記情報処理装置への正当アクセスを転送する正規ネットワークと、

前記外部ネットワークから前記情報処理装置への不正アクセスを転送するハニーポッドネットワークと、

を備え、

コンピュータにより実行される仮想マシンにより仮想的に実現された情報処理装置に対する不正アクセスを検出する検出ステップと、

不正アクセスが検出されていない前記情報処理装置を前記正規ネットワークに接続し、不正アクセスが検出された前記情報処理装置を前記ハニーポッドネットワークに接続する制御ステップと

を備え、

前記制御ステップでは、前記検出ステップにおいて前記不正アクセスを検出したことに応じて、前記情報処理装置を、前記不正アクセスを通常動作から切り離すデコイモードへと遷移させる

方法。

【請求項13】

コンピュータを、請求項1から11の何れか1項に記載のシステムとして機能させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2012−212391(P2012−212391A)

【公開日】平成24年11月1日(2012.11.1)

【国際特許分類】

【出願番号】特願2011−78533(P2011−78533)

【出願日】平成23年3月31日(2011.3.31)

【出願人】(390009531)インターナショナル・ビジネス・マシーンズ・コーポレーション (4,084)

【氏名又は名称原語表記】INTERNATIONAL BUSINESS MASCHINES CORPORATION

【復代理人】

【識別番号】100143502

【弁理士】

【氏名又は名称】明石 英也

【Fターム(参考)】

【公開日】平成24年11月1日(2012.11.1)

【国際特許分類】

【出願日】平成23年3月31日(2011.3.31)

【出願人】(390009531)インターナショナル・ビジネス・マシーンズ・コーポレーション (4,084)

【氏名又は名称原語表記】INTERNATIONAL BUSINESS MASCHINES CORPORATION

【復代理人】

【識別番号】100143502

【弁理士】

【氏名又は名称】明石 英也

【Fターム(参考)】

[ Back to top ]