不正アクセス対処システム、及び不正アクセス対処処理プログラム

【課題】不正アクセス検知の誤動作によって、攻撃されている組織が被る被害や正規利用者が受ける影響を少なくする。

【解決手段】対策実施状況画面生成手段11は、通信ネットワーク20上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する。対策実施指示取得手段12は、このトラフィックの種別毎になされる該対策の実施の指示若しくは実施中である該対策の中止の指示を取得する。対策実施制御手段13は、該対策を実施させる制御若しくは実施中である該対策を中止させる制御をこの指示に基づいて行う。

【解決手段】対策実施状況画面生成手段11は、通信ネットワーク20上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する。対策実施指示取得手段12は、このトラフィックの種別毎になされる該対策の実施の指示若しくは実施中である該対策の中止の指示を取得する。対策実施制御手段13は、該対策を実施させる制御若しくは実施中である該対策を中止させる制御をこの指示に基づいて行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信ネットワークにおける不正アクセス対策技術に関し、特に、例えばインターネットサービスプロバイダ(ISP)が顧客に提供する不正アクセス対策サービスの実施技術に関するものであり、とりわけ、分散型サービス不能化攻撃に代表される不正アクセス攻撃に対して効果的な対策実施技術に関するものである。

【背景技術】

【0002】

サービス不能化攻撃(DoS:Denial of Services)とは、故意にシステムリソース許容限度を越えた処理要求を送出することにより、システムを停止または不能化させる攻撃で、正当な処理要求と不当な処理要求との区別が難しいという特徴がある。その内特に攻撃元がネットワーク上に多数分散している形態の攻撃を分散型サービス不能化攻撃(DDoS:Distributed Denial of Services、以下「DDoS攻撃」と称する)という。このDDoS攻撃については非特許文献1に詳説されている。

【0003】

DDoS攻撃に対する従来の対処技術は、基本的にIDS(侵入検知システム:Intrusion Detection System)による不正アクセス検出技術とパケット制御による防御技術とからなっている。また、攻撃元に近い場所で防御を行うために攻撃元探索技術を備えている場合もある。更に、組織間の壁を越えて攻撃元に近い場所で防御するために複数組織間連携技術を備えている場合もある。

【0004】

DDoS攻撃への対処を実現するための技術アプローチは、IPプロトコル拡張や新規プロトコルの実装をしたルータを必要とする既存ルータ置換タイプと、既存のルータの変更を必要としない既存ルータ利用タイプの2つに大別される。特許文献1に開示されている技術は前者の例であり、特許文献2に開示されている技術は後者の例である。

【0005】

なお、DDoS攻撃に関する技術情報の所在は非特許文献2が詳しい。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2002−164938号公報

【特許文献2】特開2002−16633号公報

【非特許文献】

【0007】

【非特許文献1】ケビン・J・ホール(Kevin J Houle )、ジョージ・M・ウィーバ(George M. Weaver)共著、「トレンズ・イン・デナイアル・オブ・サービス・アタック・テクノロジ(Trends in Denial of Service Attack Technology)」、[online]、2001年10月、サート・コーディネーション・センタ(CERT Coordination Center)、[平成15年2月17日検索]、インターネット<URL:http://www.cert.org/archive/pdf/DoS_trends.pdf>

【非特許文献2】デイブ・ディトリッチ(Dave Dittrich )、「ディストリビューティッド・デナイアル・オブ・サービス(ディーディーオーエス)・アタックス/ツールズ(Distributed Denial of Service (DDoS) Attacks/tools)」、[online]、[平成15年2月17日検索]、インターネット<URL:http://staff.washington.edu/dittrich/misc/ddos/>

【発明の概要】

【発明が解決しようとする課題】

【0008】

ところで、DDoS攻撃に対する従来の対処技術が利用するIDSによる不正アクセス検出技術とパケット制御による防御技術とには、各々以下のような潜在的な問題を有している。図30を用いてこの問題を説明する。

【0009】

図30に示したネットワーク構成例において、顧客サイト1000はWebサービスを提供するWebシステム1001を運用しており、更に、Webシステム1001への不正侵入を防護するためのファイアウォール1002を設置している。Webシステム1001はファイアウォール1002を介して境界ルータ2001に接続されている。

【0010】

境界ルータ2001はインターネットサービスプロバイダであるISP−A2000によって管理されている。ISP−A2000は、ネットワーク上でISP−A2000に隣接しているインターネットサービスプロバイダであるISP−B3000と境界ルータ2002を介して接続されており、更にネットワーク上でISP−A2000に隣接しているインターネットサービスプロバイダであるISP−C4000と境界ルータ2003を介して接続されており、これらもISP−A2000によって管理されている。

【0011】

また、境界ルータ2001、2002、2003は、ISP−A2000によって管理されているルータ2004を介して相互に接続されている。なお、ISP−A2000の利用者によって使用される端末は、このルータ2004に接続することによってISP−A2000が利用可能となる。

【0012】

ISP−B3000は境界ルータ3001を管理しており、ISP−B3000の利用者によって使用される端末は、境界ルータ3001に接続することによってISP−B3000が利用可能となる。

【0013】

また、ISP−C4000は境界ルータ4001を管理しており、ISP−C4000の利用者によって使用される端末は、境界ルータ4001に接続することによってISP−C4000が利用可能となる。

【0014】

なお、境界ルータ2001、2002、2003、3001、4001及びルータ2004にはIDSが設置されている。

以上の構成を有するネットワークを例にして、従来のDDoS攻撃への対処技術についての問題点を説明する。

【0015】

まず、IDSには誤検知の問題がある。

IDSの誤検知には、実際には攻撃ではなかったのに検知してしまったいわゆるフォルス・ポジティブ(False-Positive)のケースと、実際に攻撃を受けていたのに検知しなかったいわゆるフォルス・ネガティブ(False-Negative)のケースとがある。

【0016】

図30に示したネットワーク構成において、例えば正規の利用者が正規利用者端末4100を使用してWebシステム1001によるWebサービスを利用するには、まず、正規利用者端末4100を境界ルータ4001に接続し、正規利用者端末4100からWebシステム1001への正規なアクセスを境界ルータ4001、境界ルータ2003、ルータ2004、及び境界ルータ2001を経由して行うことになる。このときに、例えば境界ルータ2003に設置されているIDSがこの正規なアクセスを不正なアクセスであると誤検知してしまい、境界ルータ2003がこの正規なアクセスを遮断してしまうケースがフォルス・ポジティブのケースである。

【0017】

また、例えばWebシステム1001へのDDoS攻撃を目論んでいる攻撃者が攻撃者端末2100を使用してWebシステム1001を攻撃するときには、まず、攻撃者端末2100を境界ルータ2004に接続し、攻撃者端末2100からWebシステム1001への不正なアクセスをルータ2004及び境界ルータ2001を経由して行うことになる。このときに、例えばルータ2004に設置されているIDSがこの不正なアクセスを正規なアクセスであると誤検知してしまい、ルータ2004がこの不正なアクセスを通過させてしまうケースがフォルス・ネガティブのケースである。

【0018】

IDSによる不正アクセスの検出手法には、大きく分けてパケットパターンマッチングによるシグネチュア(Signature )型とトラフィックの異常状態検出によるアノマリ(Anomaly )型との2つの手法があるが、そのどちらにもこの誤検知の問題は潜在的に存在する。この誤検知は、ある程度減らすことはできるものの本質的にゼロにすることはできない。

【0019】

一方、防御技術には正規利用者への影響の問題がある。すなわち、サービス不能化攻撃のパケット(攻撃パケット)と正規利用者のパケット(正規パケット)との区別が難しいため、攻撃パケットのみならず正規パケットもブロックしてしまうという問題である。

【0020】

図30において、例えばWebシステム1001へのDDoS攻撃を行う攻撃者が攻撃者端末3100を操作して境界ルータ3001に接続し、攻撃者端末3100からWebシステム1001への不正なアクセスを行っていることを境界ルータ3001に設置されているIDSが検知したときには、境界ルータ3001がこの不正なアクセスを遮断する。ところが、このアクセスの遮断によって、正規の利用者が正規利用者端末3200を使用してWebシステム1001によるWebサービスを利用するための正規なアクセスまでもが阻止されてしまうというものがこの問題である。

【0021】

これは、不正なアクセスである攻撃パケットと正規なアクセスである正規パケットとは基本的には同じものであるから、パケットのみを比べることにより両者を区別することはできないことに起因する。

【0022】

以上の点をまとめると、DDoS攻撃に対する従来の対処技術には以下の課題がある。

・攻撃を受けていないのに対策を実施してしまっている状態、あるいは、攻撃を受けているのに対策を実施していない状態が生じた場合でも、不正アクセス攻撃にできるだけ正しく対処できるようにする。

・DDoS攻撃への対策が実施されているときに、正規利用者が受ける影響をできるだけ少なくする。

【0023】

本発明は、このような従来技術の有している課題に鑑みてなされたものであり、その解決しようとする課題は、不正アクセス検知の誤動作によって、攻撃されている組織が被る被害や正規利用者が受ける影響を少なくすることのできる不正アクセス着信拒否技術を提供することである。

【課題を解決するための手段】

【0024】

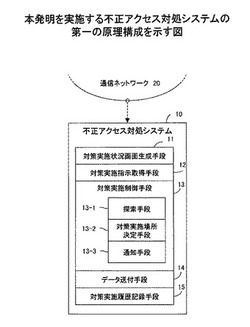

上述した課題を解決するための手段について、図1及び図2を参照しながら説明する。

図1は本発明を実施する不正対処システムの第一の原理構成を示している。

図1において、不正アクセス対処システム10は対策実施状況画面生成手段11、対策実施指示取得手段12、対策実施制御手段13、データ送付手段14、及び対策実施履歴記録手段15を各々必要に応じて備える。ここで、対策実施制御手段13は探索手段13−1、決定手段13−2、及び通知手段13−3を必要に応じて備える。

【0025】

図1における不正アクセス対処システム10では、通信ネットワーク20上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する対策実施状況画面生成手段11と、このトラフィックの種別毎になされる該対策の実施の指示若しくは実施中である該対策の中止の指示を取得する対策実施指示取得手段12と、該対策を実施させる制御若しくは実施中である該対策を中止させる制御をこの指示に基づいて行う対策実施制御手段13とを有するように構成することにより、前述した課題を解決する。

【0026】

この構成によれば、対策実施状況画面生成手段11によって生成された画面を参照すれば、上述したトラフィックのうち不正アクセス対策が実施中であるものとその対策が実施されていないものとの区別が直ちに認識できる。従って、システム管理者はIDSによる不正アクセス検知の誤動作に起因する不正アクセス対策の実施・非実施の誤りをこの画面から見つけ出すことができる。また、対策実施指示取得手段12によって取得された指示に従った不正アクセス対策の実施・中止の制御を対策実施制御手段13が行うので、不正アクセス対策の実施・非実施の誤りを見つけたときにこの誤りを正すための指示を管理者が行うことで不正アクセス対策を適切なものとすることができる。この結果、不正アクセス検知の誤動作が生じても攻撃を受けている組織が被る被害や正規利用者が受ける影響を少なくすることができる。

【0027】

なお、上述した本発明に係る不正アクセス対処システム10において、前述した位置を通過したトラフィックが流入する流入先へ前記画面が表現されているデータを送付するデータ送付手段14を更に有し、対策実施指示取得手段12は、前述した指示をこの流入先から取得するようにしてもよい。

【0028】

こうすることにより、流入先のシステムの管理者等が、不正アクセス検知の誤動作に起因する不正アクセス対策の実施・非実施の誤りをこの画面から見つけ出してこの誤りを正すための指示をすることができるようになる。

【0029】

また、前述した本発明に係る不正アクセス対処システム10において、対策実施状況画面生成手段11は、実施中である該対策が対象としている種別毎のトラフィックを、該種別のトラフィックを対象としてなされていた該対策が過去において中止されることなく実施された割合の低い順に並べてなる画面を生成するようにしてもよい。

【0030】

ある種別のトラフィックに対してなされていた対策が中止される場合は、その種別のトラフィックは正規のアクセスであったのに対策が実施されてしまっていた場合、すなわち、フォルス・ポジティブの誤動作が発生していた場合であると考えられる。よって、上述したようにして生成された画面には、過去におけるフォルス・ポジティブの誤動作の発生の多い順、つまり不正アクセス対策が誤実施されている可能性の高い順に種別毎のトラフィックが並べられることとなる。従って、この画面を参照することにより、システム管理者は不正アクセス対策が誤実施されている可能性の高い順に誤実施の発生の有無を判定することができ、不正アクセス対策をより素早く適切なものとすることができる。

【0031】

なお、このとき、対策実施制御手段13によって行われた制御の履歴を記録する対策実施履歴記録手段15を更に有し、対策実施状況画面生成手段11がこの履歴に基づいて前述した画面を生成するようにしてもよい。

【0032】

こうすることにより、前述した対策が過去において中止されることなく実施されたトラフィックの種別毎の割合を対策実施状況画面生成手段11で求めることができる。

また、前述した本発明に係る不正アクセス対処システム10において、対策実施状況画面生成手段11は、該対策が実施中ではない種別毎のトラフィックを、該種別のトラフィックの前述した位置の通過量の多い順に並べてなる画面を生成するようにしてもよい。

【0033】

こうすることにより、適切な不正アクセス対策がされていない状態、すなわちフォルス・ポジティブの誤動作が発生すると多量であるがために影響の大きい順に種別毎のトラフィックが並べられて画面が生成されるので、この誤動作の発生の有無を判定することができ、不正アクセス対策をより素早く効果的なものとすることができる。

【0034】

また、前述した本発明に係る不正アクセス対処システム10において、対策実施制御手段13が、前述した不正なアクセスの通信ネットワーク20への流入路の探索を行う探索手段13−1と、前述した対策を実施する場所の決定をこの探索の結果に基づいて行う対策実施場所決定手段13−2と、該不正なアクセスを通信ネットワーク20に流入させている流入元で前述した対策を実施するとの決定に応じて、該決定と対策実施指示取得手段12の実行によって取得された指示との通知を該流入元へ行う通知手段13−3とを有するように構成してもよい。

【0035】

こうすることにより、前述した不正なアクセスへの対策を、通信ネットワーク20にその不正アクセスを流入させている流入元で実施するとの決定がその流入元へ通知されるので、その流入元、すなわち不正アクセスの発信元により近い場所で不正アクセスの対策の実施が可能となる結果、分散型サービス不能化攻撃に対する効果的な対処が行えるようになる。

【0036】

なお、このとき、通知手段13−3が、不正なアクセスの流入元との間で相互認証を行った後に前述した通知を該流入元へ行うようにしてもよい。

こうすることにより、流入元になりすました第三者による前述した通知の窃取が防止される。

【0037】

ここで、この相互認証のための流入元との接続プロトコルは例えばHTTPS(Hypertext Transfer Protocol Security)プロトコルであってもよく、また、この相互認証で用いられる認証方式は例えば公開鍵基盤(PKI:Public Key Infrastructure )であってもよく、また電子証明書は例えばITU(国際電気通信連合)勧告X.509に則った形式であってもよい。

【0038】

また、このとき、通知手段13−3が、不正なアクセスの流入元との間で各々のネットワーク運用におけるセキュリティポリシーに関する情報を交換した後に前述した通知を該流入元へ行うようにしてもよい。

【0039】

こうすることにより、流入元とのセキュリティポリシーに違いが存在していても、その違いを調整した上での不正アクセスに対する対策を流入元に依頼することができるようになる。

【0040】

次に図2について説明する。同図は本発明を実施する不正対処システムの第二の原理構成を示している。

図2において、不正アクセス対処システム30は対策手法決定手段31、対策実施制御手段32、及び対策実施履歴記録手段33を各々必要に応じて備える。ここで、対策実施制御手段32は探索手段32−1、決定手段32−2、及び通知手段32−3を必要に応じて備える。

【0041】

図2における不正アクセス対処システム30では、通信ネットワーク20内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定する対策手法決定手段31と、この決定に基づいた手法によって該対策を実施させる制御を行う対策実施制御手段32とを有するように構成することにより、前述した課題を解決する。

【0042】

所定のトラフィックを対象としてなされた該対策が過去において中止される場合とは、そのトラフィックは正規のアクセスであったのに対策が実施されてしまっていた場合、すなわち、フォルス・ポジティブの誤動作が発生していた場合であると考えられる。よって、所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合とは、そのトラフィックに対する不正アクセス対策の実施の適切さの程度を示す指標と見ることができ、これは、視点を変えればその所定のトラフィックにおける正規アクセスと不正アクセスとの比を示している指標であると考えることもできる。従って、この割合に基づいて対策手法を選択することにより、例えば不正アクセスと共に正規なアクセスも多く含んでいるトラフィックに対しては、このトラフィックを完全に遮断するような対策を行わないようにすることができ、この結果、このトラフィックに含まれる正規アクセスが不正アクセス対策によって被る影響が軽減される。つまり、このトラフィックに含まれる正規アクセスの割合の程度に応じて適切な不正アクセス対策が実施されるので、不正アクセス検知の誤動作が生じても攻撃を受けている組織が被る被害や正規利用者が受ける影響が少なくなる。

【0043】

なお、ここで、対策手法決定手段31は、前述した決定の結果としてACLフィルタと流量制御とが選択可能であるときには、前述した割合が所定の閾値よりも大きい場合にACLフィルタを選択し、該割合が該所定の閾値よりも小さい場合に流量制御を選択するようにしてもよい。あるいは、前述した決定の結果としてACLフィルタとキュー制御とが選択可能であるときには、前述した割合が所定の閾値よりも大きい場合にACLフィルタを選択し、該割合が該所定の閾値よりも小さい場合にキュー制御を選択するようにしてもよい。また、前述した決定の結果として流量制御とキュー制御とが選択可能であるときには、前述した割合が所定の閾値よりも大きい場合に流量制御を選択し、該割合が該所定の閾値よりも小さい場合にキュー制御を選択するようにしてもよい。

【0044】

なお、上述した本発明に係る不正アクセス対処システム30において、対策実施制御手段32によって行われた制御の履歴を記録する対策実施履歴記録手段33を更に有し、対策手法決定手段31は、この履歴に基づいて前述した対策の手法を決定するようにしてもよい。

【0045】

こうすることにより、このトラフィックに対して前述した対策が過去において中止されることなく実施された割合を対策手法決定手段31で求めることができる。

また、前述した本発明に係る不正アクセス対処システム30において、対策実施制御手段32が、不正なアクセスの通信ネットワーク20への流入路の探索を行う探索手段32−1と、この対策を実施する場所の決定をこの探索の結果に基づいて行う対策実施場所決定手段32−2と、不正なアクセスを通信ネットワーク20に流入させている流入元でこの対策を実施するとの決定に応じて、該決定と対策手法決定手段31によって決定された手法との通知を該流入元へ行う通知手段32−3とを有するように構成してもよい。

【0046】

こうすることにより、前述した不正なアクセスへの対策を、通信ネットワーク20にその不正アクセスに流入させている流入元で実施するとの決定がその流入元へ通知されるので、その流入元、すなわち不正アクセスの発信元により近い場所で不正アクセスの対策の実施が可能となる結果、分散型サービス不能化攻撃に対する効果的な対処が行えるようになる。

【0047】

なお、このとき、通知手段32−3が、不正なアクセスの流入元との間で相互認証を行った後に前述した通知を該流入元へ行うようにしてもよい。

こうすることにより、流入元になりすました第三者による前述した通知の窃取が防止される。

【0048】

ここで、この相互認証のための流入元との接続プロトコルは例えばHTTPS(Hypertext Transfer Protocol Security)プロトコルであってもよく、また、この相互認証で用いられる認証方式は例えば公開鍵基盤(PKI:Public Key Infrastructure )であってもよく、また電子証明書は例えばITU(国際電気通信連合)勧告X.509に則った形式であってもよい。

【0049】

また、このとき、通知手段32−3が、不正なアクセスの流入元との間で各々のネットワーク運用におけるセキュリティポリシーに関する情報を交換した後に前述した通知を該流入元へ行うようにしてもよい。

【0050】

こうすることにより、流入元とのセキュリティポリシーに違いが存在していても、その違いを調整した上での不正アクセスに対する対策を流入元に依頼することができるようになる。

【0051】

なお、ここで、前記セキュリティポリシーに関する情報は、例えば対策手法決定手段31によって前述した対策の手法を決定するときの基準とする前述した割合についての閾値を示す情報とすることができる。また、例えば、このセキュリティポリシーに関する情報によって示されている閾値が通信ネットワーク20と流入元とで異なっているときには、対策手法決定手段31において、両者のうちその値が大きい方を、この対策の手法を決定するときの基準とする前記割合についての閾値としてもよい。

【0052】

こうすることにより、この閾値についてのセキュリティポリシーに違いが存在していても、両者のセキュリティポリシーで許容し得る対策を流入元に依頼することができる。

なお、上述した本発明に係る不正アクセス対処システムの各構成により行なわれる機能と同様の処理をコンピュータに行わせるプログラムであっても、そのプログラムをコンピュータに実行させることによって本発明に係る不正アクセス対処システムと同様の作用・効果が得られるので、前述した課題を解決することができる。

【0053】

また、上述した本発明に係る不正アクセス対処システムの各構成により行なわれる手順からなる方法であっても、その方法を使用することによって本発明に係る不正アクセス対処システムと同様の作用・効果が得られるので、前述した課題を解決することができる。

【発明の効果】

【0054】

以上詳細に説明したように、本発明は、通信ネットワーク上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成し、このトラフィックの種別毎になされる該対策の実施の指示若しくは実施中である該対策の中止の指示を取得し、この指示に基づいて該対策を実施させ若しくは実施中である該対策を中止させるようにする。

【0055】

こうすることにより、システム管理者は不正アクセス検知の誤動作に起因する不正アクセス対策の実施・非実施の誤りをこの画面から見つけ出すことができ、また、この誤りを見つけたときにはこの誤りを正すための指示をシステム管理者が行うことで不正アクセス対策を適切なものとすることができる。

【0056】

あるいは、本発明は、通信ネットワーク内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定し、この決定に基づいた手法によってこの対策を実施させるようにする。

【0057】

こうすることにより、このトラフィックに含まれる正規アクセスの割合の程度に応じて適切な不正アクセス対策が実施される。

以上のように、本発明のいずれの構成によっても、不正アクセス検知の誤動作によって、攻撃されている組織が被る被害や正規利用者が受ける影響が少なくなるという効果を奏する。

【図面の簡単な説明】

【0058】

【図1】本発明を実施する不正アクセス対処システムの第一の原理構成を示す図である。

【図2】本発明を実施する不正アクセス対処システムの第二の原理構成を示す図である。

【図3】本発明を実施する不正アクセス対処システムの構成の第一の例を示す図である。

【図4】不正アクセス対策プログラムの機能ブロックを示す図である。

【図5】設定情報のデータ構造を示す図である。

【図6】不正アクセスサイトとして使用されるコンピュータのハードウェア構成例を示す図である。

【図7】ユーザインタフェース画面の例を示す図である。

【図8】実施形態1におけるトラフィックモニター手順の内容を示す図である。

【図9】実施形態1におけるトラフィックDBのデータ構造を示す図である。

【図10】不正アクセス通知手順の内容を示す図である。

【図11】実施形態1における不正アクセス通知のデータ形式を示す図である。

【図12】実施形態1における不正アクセスUI手順の内容を示す図である。

【図13】実施形態1における不正アクセス対策制御手段の内容を示す図である。

【図14】不正アクセス対策方法決定手順の内容を示す図である。

【図15】実施形態1における不正アクセス対策実施手順の内容を示す図である。

【図16】実施形態1における不正アクセス記録手順の内容を示す図である。

【図17】本発明を実施する不正アクセス対処システムの構成の第二の例を示す図である。

【図18】図17の各サイトで実行されるプログラムの機能ブロックを示す図である。

【図19】実施形態2におけるトラフィックモニター手順の内容を示す図である。

【図20】実施形態2におけるトラフィックDBのデータ構造を示す図である。

【図21】実施形態2における不正アクセス通知のデータ形式を示す図である。

【図22】実施形態2における不正アクセスUI手順の内容を示す図である。

【図23】実施形態2における不正アクセス対策制御手段の内容を示す図である。

【図24】不正アクセス対策実施場所決定手順の内容を示す図である。

【図25】組織間認証手順の内容を示す図である。

【図26】組織間ポリシー交換手順の内容を示す図である。

【図27】実施形態2における不正アクセス対策実施手順の内容を示す図である。

【図28】実施形態2における不正アクセス記録手順の内容を示す図である。

【図29】記録させた制御プログラムをコンピュータで読み取ることの可能な記録媒体の例を示す図である。

【図30】従来の不正アクセス対処システムが抱えている問題点を説明する図である。

【発明を実施するための形態】

【0059】

以下、本発明の実施の形態を図面に基づいて説明する。

[実施形態1]

図3は本発明を実施する不正アクセス対処システムの構成の第一の例を示している。

【0060】

図3において、自ISP(インターネットサービスプロバイダ)100は自己の通信ネットワークである。

顧客サイト200のWebシステム201はWebサービスを自ISP100より公開しており、自ISP110によって管理されている顧客境界ルータ110にファイアウォール203を介して接続されている。

【0061】

隣接ISP300は自ISP100と論理的に隣接している通信ネットワークであり、隣接ISP300と自ISP100とはISP境界ルータ111を介して接続されている。

【0062】

非常時接続利用者端末400は自ISP100の利用者のうち常時接続を行わない者(非常時接続利用者)によって使用される端末である。この端末で自ISP100を利用するためにはPOP(ポイント・オブ・プレゼンス)に接続を行ってPOPに接続されているPOP境界ルータ112を経由して利用する。

【0063】

顧客境界ルータ110は、本実施形態におけるWebシステム201に対する不正アクセスへの対策を実施する対策実施機器である。

顧客境界ルータ110としては不正アクセスへの対策機能を有しているルータを使用するが、本実施形態においては、顧客境界ルータ110は、ACL(アクセス・コントロール・リスト)に設定された定義の内容に合致するパケットのみを選択して遮断若しくは通過させるACLフィルタをこの対策機能として少なくとも有しているものとする。なお、この対策機能として、ACLフィルタに加え、短時間に多量のTCP接続要求(SYN)パケットを送り続ける攻撃(TCP Syn Flood)に対する専用防御機能(以下、この機能を「TCP接続制御」と称することとする)や、顧客境界ルータ110に流入するパケットの一部を破棄して通過流量を所定量以下に制限する流量制御機能、あるいは、顧客境界ルータ110を単位時間当たりに通過させるパケット数の割合をその送信元毎に均等化させるようにするキュー制御機能などを有しているルータを使用してもよい。

【0064】

ところで、市場で流通しているルータが有している流量制御機能には、通過流量を必ず指定帯域以下に制限する方式と、少なくとも指定帯域だけは通過流量として確保する方式とが提供されている。

【0065】

例えば指定されたトラフィックに対して指定帯域が2Mbpsと設定されたとき、前者の方式ではネットワークが例えその指定帯域以上の余裕を残していたとしてもその指定トラフィックの流量が2Mbpsを超えたときにはその超過分が破棄される。

【0066】

一方、後者の方式では、指定トラフィックの流量が例え2Mbpsを超えたとしても、そのネットワークの帯域に余裕が残されていれば、その超過分も破棄されることがない。例えば、上述した設定がされている場合であって10Mbpsのネットワーク帯域が利用可能である場合に指定トラフィックの流量が3Mbpsとなったとしても、このことのみでは指定トラフィックの破棄は行われず、すべての指定トラフィックがルータを通過する。しかし、例えばこの場合に指定トラフィックでない別のトラフィックがこのネットワークに流入し、このトラフィックの流量が10Mbpsであったときには、指定トラフィックの流量を指定帯域の2Mbpsに制限すべく、超過分の1Mbpsに相当するトラフィックが破棄される(このとき、別のトラフィックも8Mbpsに制限される)。

【0067】

本実施形態における顧客境界ルータ110として使用するルータは、流量制御機能を有するのであれば前者の方式のものであるとする。

IDS(侵入検知システム)120は、顧客サイト200のWebシステム201への不正なアクセスを顧客境界ルータ110において検知し、検知された不正アクセスの内容を解析する。

【0068】

不正アクセス対策サイト130は不正アクセス通知部131、不正アクセス対策UI部132、不正アクセス対策方法決定部133、不正アクセス対策実施部134、不正アクセス対策制御部135、トラフィックモニター部136、及び不正アクセス対策記録部137を有している。

【0069】

不正アクセス通知部131は、IDS120と連携し、IDS120が検知したWebシステム201に対する不正アクセスの攻撃の通知(不正アクセス通知)を行う。

不正アクセス対策UI部132は、顧客サイト200の管理者によって操作される不正アクセス対策サービス利用者端末202に表示される操作用画面であるユーザインタフェース(UI)を提供する。このUIは、IDS120によって検出されて現在対策実施中の不正アクセス対策の一覧を、その対策が対象としているトラフィックの種別毎に、過去の履歴から求めた対策適正実施率の昇順に表示すると共にIDS120によるフォルス・ポジティブの誤動作による顧客対策の実施中止を指示可能にするメニューと、IDS120によって検出されずに現在対策を実施していないトラフィックの一覧を、そのトラフィックの種別毎に、到着パケット数の降順に表示すると共にIDS120によるフォルス・ネガティブの誤動作による対策の非実施の訂正(すなわち対策実施)を指示可能にするメニューとを備える。

【0070】

不正アクセス対策方法決定部133は、不正アクセス通知に示されている情報と対策実施機器の固有情報、図3においては顧客境界ルータ110の固有情報、とに基づいて適切な不正アクセス対策方法を決定する。

【0071】

不正アクセス対策実施部134は、対策実施機器である顧客境界ルータ110を制御して不正アクセス対策を実施させ、あるいは実施中の対策を解除させる。不正アクセス対策実施制御部135は、不正アクセス対策サイト130において行われる不正アクセス検知から不正アクセス対策実施までのセッションを管理して制御する。

【0072】

トラフィックモニター部136は、顧客境界ルータ110が通過させたトラフィックを監視し、これらのトラフィックについての情報を収集する。

不正アクセス対策記録部137は、顧客境界ルータ110での不正アクセス対策の実施、中止、解除等に関わる不正アクセス対策サイト130において行われる各セッションの動作を記録する。

【0073】

なお、不正アクセス対策サイト130の実体はコンピュータであり、図4に示すように、不正アクセス対策サイト130において不正アクセス対策プログラム140が実行されることによって図3に示した構成を不正アクセス対策サイト130が有することとなる。

【0074】

不正アクセス対策サイト130において不正アクセス対策プログラム140が実行されると、不正アクセス対策制御エンジン141、不正アクセス対策UIエンジン142、不正アクセス通知エンジン143、不正アクセス対策実施エンジン144、トラフィックモニターエンジン145、不正アクセス対策記録制御エンジン146、及びIO制御エンジン147が構成される。

【0075】

不正アクセス対策制御エンジン141は不正アクセス対策方法決定部133及び不正アクセス対策制御部135として機能する。

不正アクセス対策UIエンジン142は不正アクセス対策UI部132として機能する。

【0076】

不正アクセス通知エンジン143は不正アクセス通知部131として機能する。

不正アクセス対策実施エンジン144は不正アクセス対策実施部134として機能する。

【0077】

トラフィックモニターエンジン145はトラフィックモニター部136として機能し、収集した情報をトラフィックDB(データベース)151に格納する。不正アクセス対策記録制御エンジン146は不正アクセス対策記録部137として機能し、顧客境界ルータ110での不正アクセス対策の実施、中止、解除等に関わる不正アクセス対策サイト130において行われる各セッションの動作をLog(ログ)DB152に記録する。

【0078】

IO制御エンジン147は、顧客境界ルータ110、IDS120、不正アクセス対策サービス利用者端末202等との間での各種データの授受のための通信の制御や、トラフィックDB151及びLogDB152の動作制御を行う。

【0079】

設定情報150は、自ISP100のセキュリティポリシーに関する情報、及び対策実施機器(本実施形態においては顧客境界ルータ110)固有の情報が示されているデータファイルである。

【0080】

この設定情報150のデータ例を図5に示す。この設定情報150には、セキュリティポリシーに関する情報として「対策解除時間閾値」及び「対策信頼閾値」のデータが、また対策実施機器固有の情報として「ルータタイプ」、「ルータOS」、「ルータIP」、「ルータID」、及び「ルータパスワード」のデータが示されている。

【0081】

対策解除時間閾値は、Webシステム201への不正アクセスが停止したとIDS120が判断してからこの対策を解除するまでの時間を示しており、この例ではこの時間が「10分」とされている。この時間は例えば不正アクセスを受けている顧客サイト200の管理者からの指示により予め設定される。

【0082】

対策信頼閾値は、対策実施機器に行わせる不正アクセス対策の方法を決定するための基準とする値を示しており、この例ではこの値が「90%」とされている。

ルータタイプは対策実施機器の製造メーカや型式の名称を示しており、この例ではこの情報が「VendorA」とされている。

【0083】

ルータOSは対策実施機器で使用されているOS(オペレーション・システム)の名称及びバージョン番号を示しており、この例は「XYZ OS」の第「12」バージョンが使用されていることを示している。

【0084】

ルータIPは、対策実施機器に割り当てられているIP(Internet Protocol )アドレスを示しており、この例は「a.b.c.255」なるIPアドレスが割り当てられていることを示している。

【0085】

ルータIDは、各種の動作設定指示を行うべく対策実施機器にログインするために必要となるID(身分証明)情報を示しており、ルータPWは、このログインのために併せて必要となるパスワード情報を示している。この例では、ルータIDが「admin」であってルータPWが「******」であることを示している。

【0086】

設定情報150は以上の情報を有している。

トラフィックDB151は顧客境界ルータ110が通過させたトラフィックについての情報が記録されるデータベースである。

【0087】

LogDB152は対策実施機器である顧客境界ルータ110での不正アクセス対策の実施、中止、解除等に関わるこの不正アクセス対処システムにおいて行われる各セッションの動作の履歴が記録されるデータベースである。

【0088】

なお、不正アクセス対策サイト130は、例えば図6に示すような、標準的なハードウェア構成を有するコンピュータを用いて構成することができる。

図6について説明する。

【0089】

同図に示すコンピュータはCPU501、RAM502、ROM503、HDD504、入力部505、出力部506、及び通信インタフェース507がバス508を介して相互に接続されて構成されており、CPU501による管理の下で相互にデータ授受を行うことができる。

【0090】

CPU(Central Processing Unit )501はこのコンピュータ全体の動作制御を司る中央処理装置である。

RAM(Random Access Memory)502は、不正アクセス対策プログラム140を含む各種の制御プログラムをCPU501が実行するときにワークメモリとして使用され、また各種のデータの一時的な格納領域として必要に応じて用いられるメインメモリとしても使用されるメモリである。

【0091】

ROM(Read Only Memory)503はCPU501によって実行される基本制御プログラムが予め格納されているメモリであり、このコンピュータの起動時にCPU501がこの基本制御プログラムを実行することによってこのコンピュータ全体の動作の基本的な制御がCPU501によって行えるようになる。

【0092】

HDD(Hard Disk Drive )504は、各種のデータを記録しておくデータベースとして利用されるハードディスク装置である。また、HDD504には、CPU501によって実行される、不正アクセス対策プログラム140等の各種の制御プログラムが予め格納されている。

【0093】

入力部505は外部からの入力を受け取ってその入力の内容をCPU501に渡すものであり、必要に応じ、例えばキーボードやマウスなどといったこのコンピュータを操作する操作者からの指示を受け取る入力装置、あるいはFD(Flexible Disk)、CD−ROM(Compact Disc-ROM)、DVD−ROM(Digital Versatile Disc-ROM)、MO(Magneto-Optics)ディスクなどといった可搬型の記録媒体の読出装置を備えて構成される。

【0094】

出力部506はCPU501からの指示に応じた出力を行うものであり、例えば各種データを表示するCRT(Cathode Ray Tube)やLCD(Liquid Crystal Display)を備えて構成される表示装置や各種データを印刷して表示するプリンタ装置などである。

【0095】

通信インタフェース507は、他のシステムとの間でのデータ授受を行う際の通信管理を行うものである。

図6に示すコンピュータは以上の各構成要素を備えて構成される。

【0096】

次に図7について説明する。同図は、不正アクセス対策UI部132によって提供されるユーザインタフェース画面の例を示している。

図7の画面例における左側に表されている対策実施中リストは、現在実施中である不正アクセス対策が対策の対象としているトラフィックを、「SrcIP」、「DistPort」及び攻撃種別をキーとして各々の「検知回数」及び「対策適正実施率」と共に並べてなるリストであって、その種別毎のトラフィックがその「対策適正実施率」の昇順に並べられたリストである。

【0097】

SrcIPは不正アクセス対策が対策対象としているトラフィックであるIPパケット(以下、単に「パケット」と称することとする)に示されている送信元のIPアドレスである。

【0098】

DistPortは不正アクセス対策が対策対象としているトラフィックであるパケットに示されている宛先のポート番号である。

攻撃種別は、IDS120によって判定されたこの不正アクセスであるDDoS攻撃の詳細種別である。

【0099】

検知回数は、IDS120がこのトラフィックをDDoS攻撃であるとして検知した回数を示している。

対策適正実施率は、このトラフィックを対象としてなされていた不正アクセス対策が過去において中止されることなく実施された割合を示しており、下記の式で算出される。

(対策適正実施率)={(対策実施回数)−(対策中止回数)}/(対策実施回数)

なお、本実施形態においては、IDS120がこのトラフィックをDDoS攻撃であるとして検知したときにはその検知結果の正誤とは無関係に一旦は不正アクセス対策が必ず実施されるものとする。また、不正アクセス対策の中止は、一旦対策が実施された後になされるものであるから、対策中止回数は対策実施回数以下の回数となる。従って、対策適正実施率は0〜100%の範囲内の数値となる。

【0100】

図7に示されている対策実施中リストの第一行目のデータ例について説明すると、このデータ例は、送信元のIPアドレスが「a.b.c.10」であって宛先のポート番号が「53」であるパケットは「UDP Flood」攻撃であるとIDS120が判定したので顧客境界ルータ110でこのパケットのトラフィックを対象とする不正アクセス対策を実施中であることを示しており、更に、この種別のトラフィックをDDoS攻撃であるとIDS120が検知したのは「30」回目であり、このトラフィックを対象として過去に実施した不正アクセス対策の適正確率は「70%」であることを示している。

【0101】

なお、ここで、図7の対策実施中リストにおける「対策適正実施率」の列を参照すると、その列の値が上段から順に「70%」、「80%」、「90%」と示されており、各レコードが「対策適正実施率」の昇順に並べられていることが分かる。

【0102】

また、この対策実施中リストの下部には「対策中止」なるボタンアイコンが設けられている。不正アクセス対策サービスの利用者、本実施の形態では顧客サイト200の管理者によって、対策実施中リストに示されている不正アクセス対策実施中である種別毎のトラフィックから、IDS120のフォルス・ポジティブの誤動作に起因して誤って対策がされてしまっているとの判断がされたものを選択した上でこのボタンアイコンがクリック操作されることにより、この選択されたトラフィックについて顧客境界ルータ110が実施中である不正アクセス対策を中止させることができる。

【0103】

図7の画面例における右側に表されている対策対象外リストは、トラフィックモニター部136によって監視された、顧客境界ルータ110が通過させたトラフィックを、「時刻レンジ」、「SrcIP」、「DistIP」、「DistPort」をキーとして、「Packet数」と共に並べてなるリストであって、その種別毎のトラフィックがその「Packet数」の降順に並べられたリストである。

【0104】

時刻レンジは、トラフィックの監視時刻の範囲を示している。

SrcIPは顧客境界ルータ110が通過させたトラフィックであるパケットに示されている送信元のIPアドレスである。

【0105】

DistIPは顧客境界ルータ110が通過させたパケットに示されている宛先のIPアドレスである。

DistPortは顧客境界ルータ110が通過させたトラフィックであるパケットに示されている宛先のポート番号である。

【0106】

Packet数は、顧客境界ルータ110が時刻レンジで示されている時刻の間に通過させたこの種別のパケットの数を示している。

図7に示されている対策対象外リストの第一行目のデータ例について説明すると、このデータ例は、送信元のIPアドレスが「x.y.z.100」、宛先のIPアドレスが「l.m.n.50」であって宛先のポート番号が「53」である「30000」個のパケットを顧客境界ルータ110が「10:00−10:10」の時刻の間に通過させたことを示している。

【0107】

なお、ここで、図7の対策対象外リストにおける「Packet数」の列を参照すると、その列の値が上段から順に「30000」、「20000」、「10000」と示されており、各レコードが「Packet数」の降順に並べられていることが分かる。

【0108】

また、この対策対象外リストの下部には「対策実施」なるボタンアイコンが設けられている。不正アクセス対策サービスの利用者、本実施の形態では顧客サイト200の管理者によって、対策対象外リストに示されている不正アクセス対策が実施されていない種別毎のトラフィックから、IDS120のフォルス・ネガティブの誤動作に起因して誤って対策がされていなかったとの判断がされたものを選択した上でこのボタンアイコンがクリック操作されることにより、この選択されたトラフィックを対象として不正アクセス対策を顧客境界ルータ110に実施させることができる。

【0109】

以下、不正アクセス対策サイト130で不正アクセス対策プログラム140を実行させることによって構成される各部によって行われる処理の手順について説明する。

なお、不正アクセス対策サイト130では、これより説明する不正アクセス対策制御手順、不正アクセス対策UI手順、トラフィックモニター手順、不正アクセス通知手順、不正アクセス対策記録手順、不正アクセス対策実施手順が並行して進められる。

【0110】

まず図8について説明する。同図はトラフィックモニターエンジン145によって行われるトラフィックモニター手順の内容をフローチャートで示したものである。

まず、S101においてスレッドの分岐が行われ、その一方ではS102の繰り返し手順が、他方ではS103からS105にかけての繰り返しの手順が、それぞれ実行される。

【0111】

S102では、顧客境界ルータ110が通過させたトラフィックであるパケットがキャプチャー(捕獲)される。以降、S102の手順が繰り返されて顧客境界ルータ110が通過させたパケットが全てキャプチャーされる。

【0112】

S103では、S103からS105にかけてのスレッドの実行が一定の時刻レンジだけ、例えば10分間だけスリープ(停止)され、その後、所定の時刻レンジが経過したときにS104の手順に進む。

【0113】

S104では、S102の処理によってキャプチャーされているパケットの数が、時刻レンジ、SrcIP、DistIP、及びDistPortをキーにして計数され、続くS105においてその計数の結果を示すデータが監視情報としてトラフィックDB151に格納される。このS105の手順が完了した後にはS103へ手順を戻して上述した手順が繰り返される。

【0114】

ここで図9について説明する。同図は上述したS105の手順によってデータの格納が行われるトラフィックDB151のデータ構造を示している。同図に示すように、トラフィックDB151にはレコード毎に「時刻レンジ」、「SrcIP」、「DistIP」、「DistPort」、及び「Count」の各フィールドが設けられている。

【0115】

時刻レンジはパケットの計数の開始時刻及び終了時刻の組である。

SrcIPは計数対象とするパケットに示されている送信元のIPアドレスである。

DistIPは計数対象とするパケットに示されている宛先のIPアドレスである。

【0116】

DistPortは計数対象とするパケットに示されている宛先のポート番号である。

Countは「時刻レンジ」に示されている時間内に顧客境界ルータ110が通過させた計数対象とするパケットの数である。

【0117】

図9に示されているデータ例のうち第一行目のレコードについて解説すると、「10:00−10:10」の時間内に、送信元のIPアドレスが「202.248.20.254」、宛先のIPアドレスが「202.248.20.68」、そして宛先のポート番号が「80」である「1456」個のパケットを顧客境界ルータ110が通過させたことを示している。

【0118】

以上のトラフィックモニター手順が行われることによって、顧客境界ルータ110が通過させたパケットの監視が行われる。

次に図10について説明する。同図は不正アクセス通知エンジン143によって行なわれる不正アクセス通知手順の内容をフローチャートで示したものである。

【0119】

まず、S201において、不正アクセスイベントのチェックがIDS120に対して行われ、続くS202において不正アクセスの検知がIDS120によってなされたか否かが判定される。この結果、不正アクセスの検知がされたと判定された(判定結果がYes)ならばS203に手順を進め、不正アクセスの検知がされていないと判定された(判定結果がNo)ならばS201へ手順を戻して上述した手順が繰り返される。

【0120】

S203では、検知された不正アクセスについての通知が不正アクセス対策制御エンジン141へ行われる。その後はS201へ手順を戻して上述した手順が繰り返される。

ここで図11について説明する。同図は上述したS203の手順によって不正アクセス対策制御エンジン141へ行われる不正アクセスの通知のデータ形式を示している。同図に示すように、この不正アクセス通知には、「検知ID」、「アクション」、「時刻レンジ・スタート」、「時刻レンジ・エンド」、「攻撃種別」、「組織名」、「所属ISP」、「ターゲットプロトコル」、「SrcIP」、「DistIP」、「DistPort」、「不正パケット数」、「攻撃ツール名」、「対策適正実施率」、及び「対策実施方法」の各情報を有することができる構造となっている。

【0121】

検知IDは、不正アクセスの検知がなされる度にIDS120によってその不正アクセスに対して付与される一意な識別子であり、この検知IDによってDDoS攻撃を個別に特定する指標とすることができる。

【0122】

アクションはこの検出された不正アクセスに対する対策の状況を示しており、「対策実施」または「対策中止」のうちのいずれかが示される。

時刻レンジ・スタート及び時刻レンジ・エンドは、それぞれ不正アクセスに係るパケットが最初に検知された日時及びこの日時から所定の時間(例えば10分間)が経過したときの日時であり、図11の例ではこれらの日時がグリニッジ標準時(GMT)で示されている。

【0123】

攻撃種別は、この検知された不正アクセスであるDDoS攻撃の詳細種別である。

組織名は、この検知された不正アクセスを受けているシステムが属している組織の組織名である。

【0124】

所属ISPは、この検知された不正アクセスを受けているシステムが属している組織が所属しているISPの名称である。

ターゲットプロトコルは、この検知された不正アクセスが攻撃を受けているシステムへの接続に利用しているプロトコルである。

【0125】

SrcIPは、この検知された不正アクセスに係るパケットに示されている送信元のIPアドレスである。

DistIPは、この検知された不正アクセスに係るパケットに示されている宛先のIPアドレスである。

【0126】

DistPortは、この検知された不正アクセスに係るパケットに示されている宛先のポート番号である。

不正パケット数は検知IDで特定されるこの不正アクセスに係るパケットの数である。

【0127】

攻撃ツール名は、この検知された不正アクセスに使用されていると推測されるDDoS攻撃ツールのツール名である。

対策適正実施率は前述したものであり、この検知された不正アクセスへの対策についてのものである。

【0128】

対策実施方法には、この検知された不正アクセスへの対策として使用することが決定された対策方法が示される。

図11に示されているデータ例のうちの例1について解説すると、このデータは、IDS120によって検知された「00−00−0E−82−2E−74−001」なる検知IDで特定される不正アクセスは、「2003/2/1・16:01:16」から検知された「TCP Syn Flood」攻撃であり、この攻撃は「ISP ABC」に属する「CompanyA」への「TCP」プロトコルによるものであって、攻撃元は「TFN2K」なる攻撃ツールを使用していると推測され、送信元のIPアドレスが「10.4.120.Z」、宛先のIPアドレスが「192.168.X.Y」、宛先のポート番号が「80」であるパケットが「2003/2/1・16:11:16」までの間に「156789」個送りつけられてきたことを示しており、更にこの不正アクセスについては「ACLフィルタ」を使用した対策を実施するが、この検知された不正アクセスについての対策適正実施率は「80%」であり、現在は「対策実施」の指示がされていることを示している。

【0129】

なお、図10のS203の手順において作成されて送付される不正アクセス通知においては、「アクション」については「対策実施」としておき、「対策適正実施率」及び「対策実施方法」については何も示されていない状態(例えばヌルデータ)で送付される。

【0130】

以上の不正アクセス通知手順が行われることによって、IDS120による顧客ネットワーク200への不正アクセスの検知の内容が不正アクセス対策制御エンジン141へ通知される。

【0131】

次に図12について説明する。同図は不正アクセス対策UIエンジン142によって行われる不正アクセス対策UI手順の内容をフローチャートで示したものである。

この手順は、まず、顧客サイト200の管理者等が、不正アクセス対策サービス利用者端末202で例えばWebブラウザを機能させて不正アクセス対策サイト130に対してこの手順の実行要求を行うことによって開始される。

【0132】

まず、S301では、不正アクセス対策サイト130において行われた各セッションの動作の記録がLogDB152から取得され、この記録に基づき、顧客境界ルータ110で実施中である不正アクセス対策が対策対象としているトラフィックの種別毎の対策適正実施率が前掲した算出式に従って算出され、算出された対策適正実施率が昇順となるように種別毎のトラフィックが並べられて対策実施中リストが作成される。なお、このとき算出された対策適正実施率に基づいて、対応するトラフィックに係る不正アクセス通知の「対策適正実施率」の内容が更新される。

【0133】

S302では、顧客境界ルータ110が通過させたトラフィックの記録がトラフィックDB151から取得され、この記録に基づき、顧客境界ルータ110が通過させたトラフィックであるパケットが、その時刻レンジ内におけるパケット数が降順となるように種別毎に並べられて対策対象外リストが作成される。

【0134】

S303では、S301において作成された対策実施中リストとS302において作成された対策対象外リストとが並べられ、さらに前述した「対策中止」及び「対策実施」のボタンアイコンが並べられて図7に示したような不正アクセス対策サービス操作画面が作成され、この操作画面を表現している画面データが不正アクセス対策サービス利用者端末202へ送付される。

【0135】

不正アクセス対策サービス利用者端末202ではこの画面データを受信するとWebブラウザの機能によってこの操作画面が表示される。顧客サイト200の管理者等は、この操作画面をリスト順に参照してIDS120の誤動作に起因する不正アクセスの実施・非実施の誤りがあるかどうかを判断する。

【0136】

なお、対策実施中リストで種別毎のトラフィックがその対策適正実施率の昇順に並べられているのは、その順序の若いもの、すなわち対策適正実施率が低いものの方が過去に多くのフォルス・ネガティブの誤動作が発生していたと考えられるので、不正アクセス対策の誤実施されている可能性の高い順に誤実施の発生の有無を判定させるようにして、不正アクセス対策をより素早く適切なものにできるように配慮したものである。

【0137】

また、対策対象外リストで種別毎のトラフィックであるパケットが単位時間当たりの顧客境界ルータ110の通過数の降順に並べられているのは、適切な不正アクセス対策がされていない状態、すなわちフォルス・ポジティブの誤動作が発生すると多量であるがために影響の大きい順に種別毎のトラフィックを並べておくことにより、この順序でこの誤動作の発生の有無を判定させて不正アクセス対策がより素早く効果的なものとなるように配慮したものである。

【0138】

この管理者等による判断の結果、誤りが発見されたときには、管理者等はこの操作画面に示されている対策実施中リストまたは対策対象外リストから誤りの項目を選択した上で「対策中止」あるいは「対策実施」のボタンアイコンをクリック操作する。すると、項目の選択情報とクリックされたボタンアイコンの種別情報とがユーザ入力として不正アクセス対策サービス利用者端末202から不正アクセス対策サイト130へと送付される。

【0139】

S304では、不正アクセス対策サービス利用者端末202から送られてくるこのユーザ入力の取り出しが行われ、続くS305において、このユーザ入力におけるクリックされたボタンアイコンの種別情報が「対策中止」のボタンアイコンであったか否かが判定される。そして、このS305の判定結果がYesならば、S306において、ユーザ入力における項目の選択情報に係る前述した不正アクセス通知の「アクション」の内容を「対策中止」とし、一方、このS305の判定結果がNo、すなわちユーザ入力におけるクリックされたボタンアイコンの種別情報が「対策実施」のボタンアイコンであったならば、S307において、ユーザ入力における項目の選択情報に係る不正アクセス通知の「アクション」の内容を「対策実施」とする。

【0140】

S308では、S306若しくはS307の手順においてその内容が更新された不正アクセス通知が不正アクセス対策制御エンジン141へ送付される。

以上の不正アクセス対策UI手順が行われることによって、顧客サイト200の管理者等による不正アクセス対策の修正指示を不正アクセス対策制御エンジン141が認識する。

【0141】

次に図13について説明する。同図は不正アクセス対策制御エンジン141によって行われる不正アクセス対策制御手順の内容をフローチャートで示したものである。

まず、S401において、不正アクセス通知エンジン143または不正アクセス対策UIエンジン142から送付される不正アクセス通知をひとつ取り出す。S402では、S401の手順によって取り出された不正アクセス通知の「アクション」の内容が「対策中止」とされているか否かが判定され、この判定結果がYesならば、S403において不正アクセス対策中止要求が不正アクセス対策実施エンジン144へ送付され、その後はS406に手順が進む。

【0142】

一方、S402の判定結果がNo、すなわちS401の手順によって取り出された不正アクセス通知の「アクション」の内容が「対策実施」とされているのであればS404において不正アクセス対策方法決定手順が実行され、続くS405において不正アクセス対策実施要求が不正アクセス対策実施エンジン144へ送付される。なお、不正アクセス対策方法決定手順については後述する。

【0143】

S406では不正アクセス対策記録制御エンジン146へログ要求が送付されて上述したS403またはS404からS405にかけての手順で行われた処理の内容の記録の依頼が行われ、その後はS401へ手順を戻して上述した手順が繰り返される。なお、このログ要求には、S401の手順によって取得され、S404の手順が実行されたときにはその内容が更新された不正アクセス通知が添付される。

【0144】

次に図14について説明する。同図は図13のS404の手順である不正アクセス対策方法決定手順の内容をフローチャートで示したものである。

まず、S411において、設定情報150が取り出される。図14におけるこの後の手順において、対策実施機器(本実施形態においては顧客境界ルータ110)がどのような不正アクセス対策機能を有しているかの判定は、設定情報150における対策実施機器についての固有情報のうちの「ルータタイプ」と「ルータOS」との内容に基づいて行われる。

【0145】

S412では、図13のS401の手順において取り出された不正アクセス通知における「攻撃種別」の内容が「TCP Syn Flood」とされていて、且つ対策実施機器が前述したTCP接続制御機能を備えているか否かが判定され、この判定結果がYesであるならば、この不正アクセス通知に係るアクセスへの対策をTCP接続制御機能によって行うことが決定され、S413においてこの不正アクセス通知における「対策実施方法」の項目が「TCP接続制御」とされる。その後はこの不正アクセス対策方法決定手順が終了し、図13の手順へ戻る。

【0146】

この決定は、TCP Syn Floodの攻撃には、その攻撃のための専用防御機能であるTCP接続制御機能による対策が最適であると考えられるからである。

一方、S412の判定結果がNoのときは、S414において、図13のS401の手順において取り出された不正アクセス通知における「対策適正実施率」と設定情報150における「対策信頼閾値」との数値比較が行われ、「対策適正実施率」が「対策信頼閾値」以上の値となっているか否かが判定される。そして、この判定の結果がYesであれば、この不正アクセス通知に係るアクセスへの対策を前述したACLフィルタによって行うことが決定され、S415においてこの不正アクセス通知における「対策実施方法」の項目が「ACLフィルタ」とされる。その後はこの不正アクセス対策方法決定手順が終了し、図13の手順へ戻る。

【0147】

一方、S414の判定結果がNoのときには、S416において、上記の「対策適正実施率」が設定情報150における「対策信頼閾値」の1/2以上の値となっており、且つ対策実施機器が前述した流量制御機能を備えているか否かが判定される。そして、この判定の結果がYesであれば、この不正アクセス通知に係るアクセスへの対策をこの流量制御機能によって行うことが決定され、S417においてこの不正アクセス通知における「対策実施方法」の項目が「流量制御」とされる。その後はこの不正アクセス対策方法決定手順が終了し、図13の手順へ戻る。

【0148】

一方、S416の判定結果がNoのときには、S418において、上記の「対策適正実施率」が設定情報150における「対策信頼閾値」の1/2未満の値となっており、且つ対策実施機器が前述したキュー制御機能を備えているか否かが判定される。そして、この判定の結果がYesであれば、この不正アクセス通知に係るアクセスへの対策をこのキュー制御機能によって行うことが決定され、S419においてこの不正アクセス通知における「対策実施方法」の項目が「キュー制御」とされる。その後はこの不正アクセス対策方法決定手順が終了し、図13の手順へ戻る。

【0149】

一方、S418の判定結果がNoのときには、この不正アクセス通知に係るアクセスへの対策を前述したACLフィルタによって行うことが決定され、S420においてこの不正アクセス通知における「対策実施方法」の項目が「ACLフィルタ」とされる。その後はこの不正アクセス対策方法決定手順が終了し、図13の手順へ戻る。

【0150】

以上の手順が不正アクセス対策方法決定手順である。

ここで、不正アクセスへの対策方法として、対策適正実施率の大小に応じ、その値の大きい順にACLフィルタ、流量制御、キュー制御と決定する理由について説明する。

【0151】

まず、対策適正実施率が十分に信頼できる程度に高いということは、その種別のトラフィックが不正アクセスである可能性が極めて高いということであるので、その種別のトラフィックを確実に破棄できるACLフィルタを使用することが最適であると考えられるからである。

【0152】

また、流量制御とキュー制御とでは、不正アクセスをより多く破棄するという観点では流量制御の方が適切ではあるが、対策適正実施率が低い場合というのはその種別のトラフィックが正規アクセスである可能性が高いということであるので、このような正規アクセスを少しでも多く通過させることのできるキュー制御の方が不正アクセス対策の弊害を減少させるという観点ではより適切であると考えられる。よって、この両者の選択においては対策適正実施率が高い場合には流量制御を選択し、一方、対策適正実施率が低い場合にはキュー制御を選択するようにしている。

【0153】

なお、流量制御とキュー制御との選択のための対策適正実施率の大小の判断基準として、上述した不正アクセス対策方法決定手順では「対策信頼閾値」の1/2という値を用いていたが、例えばこの「1/2」の値を0から1までの間の他の値としてもよいし、またこの判断基準とする専用の値を設定情報150として用意しておくようにしてもよい。

【0154】

次に図15について説明する。同図は不正アクセス対策実施エンジン144によって行われる不正アクセス対策実施手順の内容をフローチャートで示したものである。

まず、S501において、不正アクセス対策制御エンジン141から送られてきた不正アクセス対策についての要求が取得される。なお、この要求は、図13のS403またはS405の手順で不正アクセス対策制御エンジン141から送付されたものである。

【0155】

S502では設定情報150が取り出され、顧客境界ルータ110についての固有情報のうちの「ルータタイプ」、「ルータIP」、「ルータPW」の情報が取得される。

S503では、S501の手順において取得された不正アクセス対策についての要求に対応する不正アクセス通知が参照され、この通知の「アクション」の内容に従い、不正アクセス対策を実施させる、あるいは実施中の不正アクセス対策を中止させるための設定が、顧客境界ルータ110に対して行われる。ここで不正アクセス対策を実施させる場合には、不正アクセス通知の「対策実施方法」に示されている方法での不正アクセス対策の実施設定が顧客境界ルータ110に対して行われる。

【0156】

なお、この顧客境界ルータ110への設定のためにS502の手順によって取得された各情報が使用され、顧客境界ルータ110はこれらの設定が行なわれることによって決定に係る方法による不正アクセス対策が開始若しくは中止される。

【0157】

S504では、S503の手順によって顧客境界ルータ110に対してなされた設定が、不正アクセス対策の実施を示すものであったか否かが判定される。この判定結果がYesならばS505においてスレットの分岐が行われ、その一方ではS501からS505にかけての繰り返しの手順が実行され、他方ではS506からS510にかけての手順が実行される。一方、S504の判定結果がNo、すなわちS503の手順によって顧客境界ルータ110に対してなされた設定が不正アクセス対策の中止を示すものであったならば、S501へ手順を戻して上述した手順が繰り返される。

【0158】

S506では、S503の手順で顧客境界ルータ110に対して設定された不正アクセス対策の状況が取り出される。

S507では、この対策の状況が、不正アクセス対策の中止を示すものであったか否かが判定され、この判定結果がYesならばS505の手順によって分岐させたこのS506からS510にかけてのスレッドを直ちに終了させる。

【0159】

一方、S507の判定結果がNo、すなわちS503の手順によって顧客境界ルータ110に対してなされた設定が不正アクセス対策の実施を示すものであったならば、S508においてIDS120に問い合わせを行い、この対策が対策対象としている不正アクセスであるパケットがどの程度の時間継続して顧客境界ルータ110に到来していないかを調べる。そして、この問い合わせに対してIDS120から回答された時間が、設定情報150に示されている前述した「対策解除信頼閾値」を超えているか否かが判定され、この判定結果がYes、すなわち対策解除時間閾値を超えて不正アクセスであるパケットが継続して到来していないのであればS509に手順を進め、一方、この判定結果がNo、すなわち不正アクセスであるパケットが依然として到来しているかあるいは不正アクセスであるパケットが到来していない継続時間が対策解除時間閾値に未だ満たないときにはS506へ手順を戻して上述した手順が繰り返される。

【0160】

S509では、顧客境界ルータ110が制御されて前述したS503の手順で設定された不正アクセス対策が解除される。

S510では、不正アクセス対策記録制御エンジン146へログ要求が送付され、対策の実施解除の記録の依頼が行われる。なお、このログ要求には、S503の手順によって参照された不正アクセス通知が添付される。

【0161】

S510の手順を終えた後にはS505の手順によって分岐させたこのS506からS510にかけてのスレッドを終了させる。

以上の不正アクセス対策実施手順が行われることによって、不正なアクセスへの対策の実施、中止、解除が顧客境界ルータ110において実施される。

【0162】

次に図16について説明する。同図は不正アクセス対策記録制御エンジン146によって行われる不正アクセス対策記録手順の内容をフローチャートで示したものである。

まず、S601において、不正アクセス対策制御エンジン141または不正アクセス対策実施エンジン144から送られてくるログ要求が取り出される。

【0163】

S602では、現在の時刻と取り出されたログ要求に添付されている不正アクセス通知の内容とがログに記録されてLogDB152に格納される。

このS602の手順を終えた後にはS601へと手順を戻し、以降は上述したログ要求の取り出しとログへの記録の手順が繰り返される。

【0164】

以上の不正アクセス対策記録手順が行われることにより、自ISP100の管理者は顧客サイト200に対する不正アクセスへの対処の状況をこの履歴の記録から把握することができるようになる。

[実施形態2]

前述した実施形態1では、不正アクセスによる攻撃の対象である顧客サイト200と自ISP100との境界で不正アクセス対策を実施する例について説明した。これに対し、これより説明する実施形態2では、DDoS攻撃へのより効果的な対処方法である、不正アクセスの発信元にできるだけ近い場所で不正アクセス対策を実施する例について説明する。

【0165】

図17は本発明を実施する不正アクセス対処システムの構成の第二の例を示している。なお、図17において、図3に示した第一の例と同一の符号を付した構成要素は図3に示したものと同一のものであり、これらの構成要素については重複するため詳細な説明を省略する。

【0166】

図17に示す不正アクセス対処システムは、不正アクセス対策マネージャサイト600、不正アクセス通知エージェントサイト700、並びに不正アクセス対策実施エージェントサイト800−1及び800−2より構成されている。

【0167】

不正アクセス対策マネージャサイト600は不正アクセス対策記録部601、組織間ポリシー交換部602、組織間認証部603、不正アクセス対策方法決定部604、不正アクセス対策場所決定部605、及び不正アクセス対策制御部606を有している。

【0168】

不正アクセス対策記録部601は、対策実施機器での不正アクセス対策の実施、中止、解除等に関わる各セッションの動作の履歴を記録する。

組織間ポリシー交換部602は、自ISP100と他のISP、例えば隣接ISP300との間で自己のネットワーク運用セキュリティポリシーを交換する

組織間認証部603は、自ISP100と他のISP、例えば隣接ISP300との間で情報交換を行う際の情報漏洩を防止するための相互認証を行う。なお、ここで、この相互認証のための流入元との接続プロトコルは例えばHTTPS(Hypertext Transfer Protocol Security)プロトコルであってもよく、また、この相互認証で用いられる認証方式は例えば公開鍵基盤(PKI:Public Key Infrastructure )であってもよく、また電子証明書は例えばITU(国際電気通信連合)勧告X.509に則った形式であってもよい。

【0169】

不正アクセス対策方法決定部604は、不正アクセス通知エージェントサイト700から送られてくる、IDS120が検知したWebシステム201に対する不正アクセスの攻撃の通知(不正アクセス通知)に示されている情報と対策実施機器の固有情報とに基づいて適切な不正アクセス対策方法を決定する。

【0170】

不正アクセス対策場所決定部605は、Webシステム201に対する不正なアクセスからWebシステム201を保護するための対策を実施する場所の決定を行う。

不正アクセス対策制御部606は、不正アクセス対策マネージャサイト600において行われる各種のセッションを管理して制御する。

【0171】

運用管理システム650は自ISP100に配置されて自ISP100の運用の管理を行うシステムでおり、自ISP100の構成管理、トラフィック管理、障害管理、アカウント管理等を行っている。運用管理システム650は不正アクセス対策マネージャサイト600と連携し、各種のデータの受け渡しを行う。従って、運用管理システム650は、自ISP100に設けられている顧客境界ルータ110、ISP境界ルータ111、及びPOP境界ルータ112の各々についてのルータタイプ、ルータOS、ルータIP、ルータID、及びルータPWの各情報を有している。

【0172】

ISP管理端末660はこの不正アクセス対処システムのためのユーザインタフェースを自ISP100の管理者に提供するものであり、CPU、メモリ、ディスプレイ、通信インタフェース等を有するコンピュータである。なお、ISP管理端末660としては例えばパーソナルコンピュータや携帯情報端末(PDA)等が利用可能である。

【0173】

不正アクセス通知エージェントサイト700は不正アクセス通知部701、不正アクセス対策UI部702、及びトラフィックモニター部703を有している。

不正アクセス通知部701は、IDS120と連携し、IDS120が検知したWebシステム201に対する不正アクセスの攻撃の通知(不正アクセス通知)を不正アクセス対策マネージャサイト600へ行う。

【0174】

不正アクセス対策UI部702は、ファイアウォール203を介して自ISP100に接続されている顧客サイト200の管理者によって操作される不正アクセス対策サービス利用者端末202に表示される操作用画面であるユーザインタフェース(UI)を提供する。このUIは、図3における不正アクセス対策UI部132が提供するものと同様のものであり、例えば図7に示したユーザインタフェース画面を提供する。

【0175】

トラフィックモニター部703は、顧客境界ルータ110が通過させたトラフィックを監視し、これらのトラフィックについての情報を収集する。

不正アクセス対策実施エージェントサイト800−1はトラフィックモニター部801−1と不正アクセス対策実施部802−1とを有している。

【0176】

トラフィックモニター部801−1は、ISP境界ルータ111が通過させたトラフィックを監視し、これらのトラフィックについての情報を収集する。

不正アクセス対策実施部802−1はISP境界ルータ111を制御し、隣接ISP300から自ISP100へ流入するWebシステム201に対する不正アクセスへの対策を、不正アクセス対策マネージャサイト600からの指示に基づいて実施させ、あるいは実施中の対策を解除させる。

【0177】

なお、図17では隣接ISP300は1つのみであり、ISP境界ルータ111は自ISPネットワーク100に一台だけ設置されているように描かれているが、ここでは隣接ISP300が複数存在し、各隣接ISP300に対応付けられて複数台の境界ルータ11が自ISP100に設置されており、不正アクセス対策実施エージェントサイト800−1はこれらを一括管理しているものとする。

【0178】

不正アクセス対策実施エージェントサイト800−2はトラフィックモニター部801−2と不正アクセス対策実施部802−2とを有している。

トラフィックモニター部801−2は、POP境界ルータ112が通過させたトラフィックを監視し、これらのトラフィックについての情報を収集する。

【0179】

不正アクセス対策実施部802−2はPOP境界ルータ112を制御し、非常時接続利用者端末400から自ISP100へ流入するWebシステム201に対する不正アクセスへの対策を、不正アクセス対策マネージャサイト600からの指示に基づいて実施させ、あるいは実施中の対策を解除させる。

【0180】

なお、上述したように、不正アクセス対策実施エージェントサイト800−1と不正アクセス対策実施エージェントサイト800−2とは、各部の対象となる機器がISP境界ルータ111とPOP境界ルータ112とで異なる点を除けば同様の構成を有している。そこで、以下では、両者をいずれも不正アクセス対策実施エージェントサイト800と称して共通に説明できるようにするため、ISP境界ルータ111とPOP境界ルータ112とをいずれも境界ルータ113と称することとし、不正アクセス対策実施エージェントサイト800はトラフィックモニター部801と不正アクセス対策実施部802とを有しているものとする。なお、ここで、トラフィックモニター部801は、境界ルータ113が通過させたトラフィックを監視し、これらのトラフィックについての情報を収集するものであり、不正アクセス対策実施部802は、境界ルータ113を通過して自ISP100へ流入するWebシステム201に対する不正アクセスへの対策を、不正アクセス対策マネージャサイト600からの指示に基づいて実施させ、あるいは実施中の対策を解除させるものであるとする。

【0181】

なお、図17に示した不正アクセス対策マネージャサイト600、不正アクセス通知エージェントサイト700、及び不正アクセス対策実施エージェントサイト800の実体はコンピュータであり、図18に示すように、不正アクセス対策マネージャサイト600において不正アクセス対策マネージャプログラム610が、不正アクセス通知エージェントサイト700において不正アクセス通知プログラム710が、そして不正アクセス対策実施エージェントサイト800において不正アクセス対策実施プログラム810が、各々実行されることによって図17に示した構成を各サイトが有することとなる。

【0182】

図18において、不正アクセス対処システム専用ネットワーク900は、ISPネットワーク101とは別の通信ネットワークである。不正アクセス対処システム専用ネットワーク900には自ISP100の管理するISPネットワーク101に設けられている不正アクセス対処システムが接続されていることに加え、隣接ISP300の管理する隣接ネットワークに設けられている図18と同様の構成の不正アクセス対処システムも接続されており、各種のデータの受け渡しが行われる。なお、これらの機器間での各種のデータの授受は原則としてこの不正アクセス対処システム専用ネットワーク900を介して行われる。

【0183】

不正アクセス対策マネージャサイト600において不正アクセス対策マネージャプログラム610が実行されると、不正アクセス対策制御エンジン611、不正アクセス対策記録制御エンジン612、及びIO制御エンジン613が構成される。

【0184】

不正アクセス対策制御エンジン611は組織間ポリシー交換部602、組織間認証部603、不正アクセス対策方法決定部604、不正アクセス対策場所決定部605、及び不正アクセス対策制御部606として機能する。

【0185】

不正アクセス対策記録制御エンジン612は不正アクセス対策記録部601として機能し、対策実施機器での不正アクセス対策の実施、中止、解除等に関わる各セッションの動作の履歴をLogDB622に記録する。

【0186】

IO制御エンジン613は、運用管理システム650、ISP管理端末660、不正アクセス通知エージェントサイト700、及び不正アクセス対策実施エージェントサイト800等との間での各種データの授受のための通信の制御や、LogDB622の動作制御を行う。なお、不正アクセス対策マネージャサイト600は2つの通信インタフェースを有しており、その一方はISPネットワーク101に接続され、他方は不正アクセス対処システム専用ネットワーク900に接続されている。但し、2つのネットワーク間のルーティングは行わない。この2つの通信インタフェースはIO制御エンジン613によって管理され、不正アクセス通知エージェントサイト700及び不正アクセス対策実施エージェントサイト800との間での各種データの授受のための通信には不正アクセス対処システム専用ネットワーク900が使用される。これは、ISPネットワーク101が不正アクセスの影響により通信路として利用できない場合でも各種データの授受を可能とするためである。

【0187】

証明書620は不正アクセス対策制御エンジン611の制御によって組織間認証が行われるときに使用されるものであり、例えばITU(国際電気通信連合)勧告X.509に則った形式のものである。

【0188】

Policy(ポリシー)621は自ISP100であるISPネットワーク101のセキュリティポリシーが示されている情報ファイルであり、前述した実施形態1における設定情報150に示されていた情報のうち、自ISP100のセキュリティポリシーに関する情報である「対策解除時間閾値」及び「対策信頼閾値」のデータが示されている。

【0189】

LogDB622は対策実施機器での不正アクセス対策の実施、中止、解除等に関わる各セッションの動作の履歴が記録されるデータベースである。

不正アクセス通知エージェントサイト700において不正アクセス通知プログラム710が実行されると、不正アクセス通知エンジン711、不正アクセス対策UIエンジン712、トラフィックモニターエンジン713、及びIO制御エンジン714が構成される。

【0190】

不正アクセス通知エンジン711は不正アクセス通知部701として機能する。

不正アクセス対策UIエンジン712は不正アクセス対策UI部702として機能する。

【0191】

トラフィックモニターエンジン713はトラフィックモニター部703として機能し、収集した情報をトラフィックDB720に格納する。

IO制御エンジン714は、IDS120、不正アクセス対策サービス利用者端末202、不正アクセス対策マネージャサイト600、及び不正アクセス対策実施エージェントサイト800等との間での各種データの授受のための通信の制御や、トラフィックDB720の動作制御を行う。

【0192】

なお、不正アクセス通知エージェントサイト700は2つの通信インタフェースを有しており、その一方はISPネットワーク101に接続され、他方は不正アクセス対処システム専用ネットワーク900に接続されている。但し、2つのネットワーク間のルーティングは行わない。この2つの通信インタフェースはIO制御エンジン714によって管理され、不正アクセス対策マネージャサイト600及び不正アクセス対策実施エージェントサイト800との間での各種データの授受のための通信には不正アクセス対処システム専用ネットワーク900が使用される。

【0193】

トラフィックDB720は顧客境界ルータ110が通過させたトラフィックについての情報が記録されるデータベースである。

不正アクセス対策実施エージェントサイト800において不正アクセス対策実施プログラム801が実行されると、不正アクセス対策実施エンジン811、トラフィックモニターエンジン812、及びIO制御エンジン813が構成される。

【0194】

不正アクセス対策実施エンジン811は不正アクセス対策実施部802として機能する。

トラフィックモニターエンジン812はトラフィックモニター部801として機能し、収集した情報をトラフィックDB820に格納する。

【0195】

IO制御エンジン813は、境界ルータ113や不正アクセス対策マネージャサイト600、不正アクセス通知エージェントサイト700等との間での各種データの授受のための通信の制御や、トラフィックDB820の動作制御を行う。

【0196】

なお、不正アクセス対策実施エージェントサイト800は2つの通信インタフェースを有しており、その一方はISPネットワーク101に接続され、他方は不正アクセス対処システム専用ネットワーク900に接続されている。但し、2つのネットワーク間のルーティングは行わない。この2つの通信インタフェースはIO制御エンジン813によって管理され、不正アクセス対策マネージャサイト600及び不正アクセス通知エージェントサイト700との間での各種データの授受のための通信には不正アクセス対処システム専用ネットワーク900が使用される。

【0197】

トラフィックDB820は境界ルータ113が通過させたトラフィックについての情報が記録されるデータベースである。

なお、図18に示した不正アクセス対策マネージャサイト600、不正アクセス通知エージェントサイト700、及び不正アクセス対策実施エージェントサイト800は、いずれも例えば図6に示すような、標準的なハードウェア構成を有するコンピュータを用いて構成することができるが、上述したように、これらのサイトとして使用されるコンピュータには通信インタフェース507を1つ増設してバス508に接続しておくようにする。

【0198】

以下、図17に示した不正アクセス対処システムを構成する各サイトで図18に示した各種のプログラムを実行することによって構成される各部によって行われる処理の内容について説明する。

【0199】

なお、図17に示した不正アクセス対処システムでは、これより説明するトラフィックモニター手順、不正アクセス通知手順、不正アクセス対策UI手順、不正アクセス対策制御手順、不正アクセス対策実施手順、及び不正アクセス対策記録手順が並行して進められる。

【0200】

まず図19について説明する。同図はトラフィックモニターエンジン713及び812の各々において行われるトラフィックモニター手順の内容をフローチャートで示したものである。

【0201】

まず、S151においてスレッドの分岐が行われ、その一方ではS152の繰り返し手順が、他方ではS153からS155にかけての繰り返しの手順が、それぞれ実行される。

【0202】

S152では、顧客境界ルータ110(トラフィックモニターエンジン713においてこの手順が行われる場合)若しくは境界ルータ113(トラフィックモニターエンジン812においてこの手順が行われる場合)が通過させたトラフィックであるパケットがキャプチャー(捕獲)される。以降、S152の手順が繰り返されて顧客境界ルータ110若しくは境界ルータ113が通過させたパケットが全てキャプチャーされる。

【0203】

S153では、S153からS155にかけてのスレッドの実行が一定の時刻レンジだけ、例えば10分間だけスリープ(停止)され、その後、所定の時刻レンジが経過したときにS154の手順に進む。

【0204】

S154では、S152の処理によってキャプチャーされているパケットの数が、接続ID、時刻レンジ、SrcIP、DistIP、及びDistPortをキーにして計数され、続くS155においてその計数の結果を示すデータが監視情報としてトラフィックDB720(トラフィックモニターエンジン713においてこの手順が行われる場合)若しくはトラフィックDB820(トラフィックモニターエンジン812においてこの手順が行われる場合)に格納される。このS155の手順が完了した後にはS153へ手順を戻して上述した手順が繰り返される。

【0205】

ここで図20について説明する。同図は上述したS155の手順によってデータの格納が行われるトラフィックDB720及び820各々のデータ構造を示している。図20に示したデータ構造と図9に示した実施形態1におけるものとは、図20のデータ構造では各レコードに「接続ID」なるフィールドが追加されている点においてのみ異なっており、他は同一であるので、ここではこの「接続ID」についてのみ説明する。

【0206】

接続IDは、自ISP100の管理するISPネットワーク101の利用者に個別に割り当てられている識別子である。接続IDと計数対象とするパケットとの関係は、そのパケットに示されているSrcIP(送信元のIPアドレス)を運用管理システム650に送付して問い合わせを行うことによって運用管理システム501から得ることができる。

【0207】

図20に示されているデータ例のうち第一行目のレコードについて解説すると、接続IDとして「ABC01234」が割り当てられているISPネットワーク101の利用者は、「10:00−10:10」の時間内に、送信元のIPアドレスが「202.248.20.254」、宛先のIPアドレスが「202.248.20.68」、そして宛先のポート番号が「80」である「1456」個のパケットを境界ルータ113に流入させたことを示している。

【0208】

なお、トラフィックDB820では上述したデータが境界ルータ113毎に格納される。

次に、不正アクセス通知エンジン711によって行なわれる不正アクセス通知手順について説明する。この不正アクセス通知手順の内容は、実施形態1において不正アクセス通知エンジン143によって行なわれる図10に示したものとほぼ同様であり、S203において行われる不正アクセス通知の通知先が実施形態2においては不正アクセス対策マネージャサイト600となる点で異なるのみであるので詳細な説明は省略する。但し、この不正アクセス通知のデータ形式が図11に示したものとは若干異なっている。

【0209】

ここで図21について説明する。同図は不正アクセス通知エンジン711によって不正アクセス対策マネージャサイト600へ送付される不正アクセスの通知のデータ形式を示している。図21に示したデータ形式と図11に示した実施形態1におけるものとは、図21のデータ形式では図11に示したものが有しているものの他に、「所属ISPマネージャIP」、「対策解除ポリシー」、及び「対策信頼ポリシー」の各情報が追加されている。そこで、ここではこれらの各情報についてのみ説明する。

【0210】

所属ISPマネージャIPは、不正アクセス通知エージェントサイト700で生成された不正アクセス通知を最初に受け取ることとなる、自ISP100内の不正アクセス対策マネージャサイト600に割り当てられているIPアドレスである。

【0211】

対策解除ポリシーは、自ISP100においてこの通知に係る不正アクセスの停止が検出されてからこの不正アクセスへの対策を解除するまでの時間である。対策信頼ポリシーは、対策実施機器に行わせるこの通知に係る不正アクセス対策の方法を自ISP100において決定するための基準とする値である。

【0212】

なお、対策解除ポリシー及び対策信頼ポリシーは、自ISP100におけるセキュリティポリシーで許容される範囲内で、例えば不正アクセスを受けている顧客から予めなされている指示に従って設定される。

【0213】

図21に示されているデータ例のうちの例1について上記の各情報を解説すると、この通知に係る不正アクセスを検知したIDS120を管理している「ISP ABC」における不正アクセス対策マネージャサイト600のIPアドレスは「a.b.c.100」であり、対策解除ポリシーは「10分」、対策信頼ポリシーは「90%」であることを示している。

【0214】

なお、図10のS203の手順において作成されて送付される不正アクセス通知においては、「対策解除ポリシー」及び「対策信頼ポリシー」については何も示されていない状態(例えばヌルデータ)で送付される。

【0215】

以上の不正アクセス通知手順が行われることによって、IDS120による顧客ネットワーク200への不正アクセスの検知の内容が不正アクセス対策マネージャサイト600へ通知される。

【0216】

次に図22について説明する。同図は不正アクセス対策UIエンジン712によって行われる不正アクセス対策UI手順の内容をフローチャートで示したものである。

この手順は、まず、顧客サイト200の管理者等が、不正アクセス対策サービス利用者端末202で例えばWebブラウザを機能させて不正アクセス通知エージェントサイト700に対してこの手順の実行要求を行うことによって開始される。

【0217】

まず、S351では、不正アクセス対策マネージャサイト600のLogDB622に記録されている対策実施機器での不正アクセス対策の実施、中止、解除等に関わる各セッションの動作の履歴が取得され、この履歴の記録に基づき、対策実施機器で実施中である不正アクセス対策が対策対象としているトラフィックの種別毎の対策適正実施率が前掲した算出式に従って算出され、算出された対策適正実施率が昇順となるように種別毎のトラフィックが並べられて対策実施中リストが作成される。なお、このとき算出された対策適正実施率に基づいて、対応するトラフィックに係る不正アクセス通知の「対策適正実施率」の内容が更新される。

【0218】

S352では、顧客境界ルータ110が通過させたトラフィックの記録がトラフィックDB720から取得され、この記録に基づき、顧客境界ルータ110が通過させたトラフィックであるパケットが、その時刻レンジ内におけるパケット数が降順となるように種別毎に並べられて対策対象外リストが作成される。

【0219】

S353では、S351において作成された対策実施中リストとS352において作成された対策対象外リストとが並べられ、さらに前述した「対策中止」及び「対策実施」のボタンアイコンが並べられて図7に示したような不正アクセス対策サービス操作画面が作成され、この操作画面を表現している画面データが不正アクセス対策サービス利用者端末202へ送付される。

【0220】

不正アクセス対策サービス利用者端末202ではこの画面データを受信するとWebブラウザの機能によってこの操作画面が表示される。顧客サイト200の管理者等は、この操作画面をリスト順に参照してIDS120の誤動作に起因する不正アクセスの実施・非実施の誤りがあるかどうかを判断する。

【0221】

この管理者等による判断の結果、誤りが発見されたときには、管理者等はこの操作画面に示されている対策実施中リストまたは対策対象外リストから誤りの項目を選択した上で「対策中止」あるいは「対策実施」のボタンアイコンをクリック操作する。すると、項目の選択情報とクリックされたボタンアイコンの種別情報とがユーザ入力として不正アクセス対策サービス利用者端末202から不正アクセス対策通知エージェントサイト600へと送付される。

【0222】

S354では、不正アクセス対策サービス利用者端末202から送られてくるこのユーザ入力の取り出しが行われ、続くS355において、このユーザ入力におけるクリックされたボタンアイコンの種別情報が「対策実施」のボタンアイコンであったか否かが判定される。そして、このS355の判定結果がYesならば、S356において、ユーザ入力における項目の選択情報に係る不正アクセス通知の「アクション」の内容を「対策実施」とし、一方、このS355の判定結果がNo、すなわちユーザ入力におけるクリックされたボタンアイコンの種別情報が「対策中止」のボタンアイコンであったならば、S357において、ユーザ入力における項目の選択情報に係る前述した不正アクセス通知の「アクション」の内容を「対策中止」とする。

【0223】

S358では、S356若しくはS357の手順においてその内容が更新された不正アクセス通知が作成されて不正アクセス対策マネージャサイト600へ送付される。

以上の不正アクセス対策UI手順が行われることによって、顧客サイト200の管理者等による不正アクセス対策の修正指示を不正アクセス対策マネージャサイト600が認識する。

【0224】

次に図23について説明する。同図は不正アクセス対策制御エンジン611によって行われる不正アクセス対策制御手順の内容をフローチャートで示したものである。

まず、S451において、不正アクセス通知エージェントサイト700からの不正アクセスの通知をひとつ取り出す。

【0225】

S452では、この取り出された不正アクセス通知に示されている前述したアクションが参照され、このアクションが「対策中止」とされているか否かが判定される。そして、この判定結果がYesならばS468に手順を進める。一方、この判定結果がNo、すなわちこのアクションが「対策実施」とされているならば453に手順を進める。

【0226】

S453では、この取り出された不正アクセス通知に示されている前述した検知IDが参照され、この取り出された不正アクセス通知がループしているか否か、すなわちこの検出IDが過去に取得していた不正アクセス通知に示されていたか否か、より具体的にはこの検知IDと同一のものがLogDB622に記録されているか否かが判定される。そして、この判定結果がYesならばS466に手順が進み、NoならばS454に手順が進む。

【0227】

S454では不正アクセス対策実施場所決定手順が実行される。この手順の詳細は図24にフローチャートで示されている。

以下、この図24の手順を先に説明する。

【0228】

まず、S481において、運用管理システム650に対する問い合わせが行われて、ISPネットワーク101に設置されている境界ルータ113の一覧が取得される。

S482では、不正アクセス対策実施エージェントサイト300に対する問い合わせが行われ、図23のS451の手順において取り出された不正アクセス通知に示されていた、時刻レンジ、SrcIP、DistIP、及びDistPortの一致しているレコードをトラフィックDB820から抽出する。そして、その抽出されたレコードに示されていたトラフィックが流入していた境界ルータ113を残してそのほかの境界ルータ113を前の手順で取得されていた境界ルータ113の一覧から除外する。

【0229】

S483では、先の一覧に残されている境界ルータ113から非常時接続利用者用端末400のために設けられているもの(POP境界ルータ112)が抽出され、抽出されたPOP境界ルータ112についてのトラフィックDB820の格納データから、前述した不正アクセス通知に関係しているデータレコードに示されている接続IDが取得される。

【0230】

S484では、前の手順で取得された接続IDで特定される利用者がISPネットワーク101に現在接続しているかどうかの問い合わせが運用管理システム650へ行われる。そして、この利用者がISPネットワーク101に現在接続しているのであればこの利用者によって現在使用されている非常時接続利用者端末からのパケットが流入している非常時接続境界ルータを抽出して先の一覧に残し、一方、この利用者が現在はISPネットワーク101に接続していないのであれば、この利用者によって使用されていた非常時接続利用者端末400からの不正アクセスを流入させていたPOP境界ルータ112を先の一覧から除外する。

【0231】

S485では、一覧に残されている境界ルータ113の各々の接続先に基づいて、先の通知に係る不正アクセスについての対策を自組織(自ISP100)で実施するか、あるいはこの対策の実施を他組織(例えば隣接ISP300)に依頼するかを分類する。

【0232】

この分類の基準は、より具体的には、一覧に残されている境界ルータ113がPOP境界ルータ112であるか、あるいはそのISPネットワーク101と隣接ISP300との境界に設置されているISP境界ルータ111であってその隣接ISP300と自ISP100とに信頼関係がないならば、自ISP100の管理するこの境界ルータ113においてこの対策を実施するものとする。一方、一覧に残されている境界ルータ113がISPネットワーク101と隣接ISP300との境界に設置されているISP境界ルータ111であってその隣接ISP300と自ISP100とは信頼関係にあるならば、このISP境界ルータ111では対策を行わずにその隣接ISP300にこの対策の実施を依頼するものとする。この手順によって前述した通知に係る不正アクセスについての対策を実施する場所が全て決定される。

【0233】

S485の手順を終えた後には図23の手順へ戻る。

図23のS455では、上述した不正アクセス対策実施場所決定手順で求めた対策実施場所が取り出される。

【0234】

S456では、S455の手順で取り出された対策実施場所のうち、未対策のまま残されている場所の数が0よりも大きいか否かが判定され、この判定結果がYes、すなわち未対策の場所が残されているのであればS457に手順を進める。一方、この判定結果がNo、すなわち対策を実施すべき全ての場所での対策が完了したならばS451へ手順を戻して上述した手順が繰り返される。

【0235】

S457では、S455の手順で取り出された対策実施場所のうち、未対策のまま残されている場所が一つ取り出される。

S458では、前の手順で取り出された場所が、自組織でこの対策を実施するとしていた境界ルータ113であるか否かが判定され、この判定結果がYesならばS459に手順を進める。一方、この判定結果がNo、すなわちこの場所が隣接ISP300にこの対策の実施を依頼するものとしたISP境界ルータ111であったならばS461に手順を進める。

【0236】

S459では、不正アクセス対策方法決定手順が実行される。この手順の詳細は図14にフローチャートで示したものと基本的には同様であるので、詳細な説明は省略する。但し、このS459の手順においては、対策実施機器が境界ルータ113であること、そして、この境界ルータ113についての固有情報は運用管理システム650が有しているのでS411の手順では対策実施機器の固有情報を運用管理システム650から得るようにすることが前述した図14についての説明と異なっている。

【0237】

S460では、S455の手順で取り出された場所である境界ルータ113を制御する不正アクセス対策実施エージェントサイト800に対して不正アクセス対策要求が送付され、その後はS464に手順が進む。

【0238】

この不正アクセス対策要求には対策を実施させる境界ルータ113を特定する情報が示されており、更にS451の処理で取り出されていた不正アクセス通知が添付されている。この要求を受け取った不正アクセス対策実施エージェントサイト800では、不正アクセス対策実施エンジン811によって不正アクセス対策実施手順が実行される。不正アクセス対策実施手順については後述する。

【0239】

ところで、前述したS458の手順における判定の結果がNoであったとき、すなわち前述したS455の手順において取り出された場所が、不正アクセスについての対策の実施を隣接ISP300に依頼するものとしたISP境界ルータ111であったときにはS461において組織間認証手順が実行される。この手順の詳細は図25にフローチャートで示されている。

【0240】

以下、この図25の手順を先に説明する。

まず、S491においてサーバ認証処理が証明書620を用いて行われ、対策の依頼先である隣接ISP(サーバ)300が確かに信頼関係にあるISPであって悪意あるサイトのなりすましでないことの確認が行われる。

【0241】

続くS492ではクライアント認証処理が証明書620を用いて行われ、対策依頼元である自ISP100(クライアント)が確かに信頼関係にあるISPで、悪意あるサイトのなりすましでないことの確認が対策の依頼先であるISPで行われる。

【0242】

このS492の手順が終了したときには図23の手順へ戻る。

以上の組織間認証手順が行われることによって、不正アクセス対策に関する情報の悪意あるサイトによるなりすましでの窃取が防止される。

【0243】

図23においてS461に続いて行われるS462では組織間ポリシー交換手順が実行される。この手順の詳細は図26にフローチャートで示されている。

以下、この図26の手順を先に説明する。

【0244】

まず、S496において、第三者による情報の解読を不可能にするために、対策依頼元である自ISP100と対策依頼先である隣接ISP300との間で暗号アルゴリズムの交換が行われる。

【0245】

S497では、対策依頼元である自ISP100と対策依頼先である隣接ISP300との間でPolicy621の情報である対策解除時間閾値の交換が行われ、そのうちの時間の短いものが両者間での対策解除時間閾値として採用される。

【0246】

S498では、対策依頼元である自ISP100と対策依頼先である隣接ISP300との間でPolicy621の情報である対策信頼閾値の交換が行われ、そのうちの値の大きいものが両者間での対策信頼閾値として採用される。

【0247】

S499では、対策依頼元である自ISP100と対策依頼先である隣接ISP300との間でタイムゾーン(地域別時間帯情報)の交換が行われる。これは、双方で対策内容の記録を行うときの時刻情報をローカル時間で表わすことを可能にして利便性を向上させる等の用途のために行われるものである。

【0248】

このS499の手順が終了したときには図23の手順へ戻る。

以上の組織間ポリシー交換手順が行われることによって、ネットワーク運用に関するセキュリティポリシーに組織間で違いが存在していても、その違いを調整した上での不正アクセスに対する対策を依頼先に実施してもらうことができるようになる。

【0249】

図23においてS462に続いて行われるS463では、前述したS451の手順において取り出された不正アクセス通知が、対策依頼先である隣接ISP300へ転送される。なお、このとき、S451の手順において取り出された不正アクセス通知に示されている対策解除ポリシー及び対策信頼ポリシーの値と、前述した組織間ポリシー交換手順の実行によって採用された対策解除時間閾値及び対策信頼閾値とが異なっているときには、このときの対策解除時間閾値及び対策信頼閾値をそれぞれ対策解除ポリシー及び対策と対策信頼ポリシーの値として上書きした上で対策依頼先である隣接ISP300へ転送するようにする。

【0250】

S464では不正アクセス対策記録エンジン612へログ要求が送付され、上述したS460の手順またはS461からS463にかけての手順で行われた処理の内容の記録の依頼が行われる。なお、このログ要求には、S451の手順によって取得された不正アクセス通知が添付される。

【0251】

S465では、S454の不正アクセス対策実施場所決定手順で求めた対策実施場所数を1減らし、その後はS456へ手順を戻して上述した処理が繰り返される。

ところで、前述したS453の手順における判定の結果がYesであったときには、その後も不正アクセス通知の転送がISP間で繰り返される(不正アクセス通知がループしている)だけで不正アクセスに対する対策が全くなされてないおそれがあると見ることができる。

【0252】

そこで、この場合には、まず、S466において、不正アクセス対策記録制御エンジン612へログ要求が送付され、ループしている不正アクセス通知を取得した旨の記録の依頼が行われる。なお、このログ要求には、S451の手順によって取得された不正アクセス通知が添付される。

【0253】

その後は、S467において、S451で取り出された不正アクセス通知を送付してきた通知元(すなわち不正アクセス対策依頼の依頼元)のISPの不正アクセス対策マネージャサイト600に指示を与えて、そこで実行されている不正アクセス対策制御手順をS459から開始させることにより、この不正アクセス通知に係る不正アクセスに対する対策をそのISP内で実施させるようにする。

【0254】

ところで、前述したS452の手順における判定の結果がYesであったとき、すなわちS451の手順において取り出された不正アクセス通知に示されている前述したアクションが「対策中止」とされていたならば、S468において、この不正アクセス通知に係る不正アクセスへの対策が自ISP100の管理する境界ルータ113で行われているか否かがLogDB622に記録されている履歴を参照することによって判定される。

【0255】

そして、このS468の判定結果がYesならば、S469において、この対策が実施中である境界ルータ113を制御する不正アクセス対策実施エージェントサイト800に対して不正アクセス対策中止要求が送付され、その後はS473に手順を進める。

【0256】

この不正アクセス対策中止要求には対策を中止させる境界ルータ113を特定する情報が示されており、更にS451の処理で取り出されていた不正アクセス通知が添付されている。この要求を受け取った不正アクセス対策実施エージェントサイト800では、不正アクセス対策実施エンジン811によって不正アクセス対策実施手順が実行される。不正アクセス対策実施手順については後述する。

【0257】

一方、S468の判定結果がNoならば、S470において、前述したS461と同様の図25の組織間認証手順が行われ、続くS471において、前述したS451の手順において取り出された不正アクセス通知が、対策依頼先である隣接ISP300へ転送される。

【0258】

S472では、不正アクセス対策記録エンジン612へログ要求が送付され、上述したS469の手順またはS470からS471にかけての手順で行われた処理の内容の記録の依頼が行われ、その後はS451へ手順を戻して上述した手順が繰り返される。なお、このログ要求には、S451の手順によって取得された不正アクセス通知が添付される。

【0259】

以上の不正アクセス対策制御手順が行われることによって、不正なアクセスへの対策の実施が指示されて顧客サイト200のWebシステム201が不正なアクセスから保護される。

【0260】

次に図27について説明する。同図は不正アクセス対策実施エンジン811に行われる不正アクセス対策実施手順の内容をフローチャートで示したものである。

まず、S551において、不正アクセス対策マネージャサイト600から送られてきた不正アクセス対策についての要求が取得される。

【0261】

S552では、対策実施機器である境界ルータ113についての固有情報のうちの「ルータタイプ」、「ルータIP」、「ルータPW」の情報が運用管理システム650から取得される。

【0262】

S553では、S551の手順において取得された不正アクセス対策についての要求に含まれている不正アクセス通知が参照され、この通知の「アクション」の内容に従い、不正アクセス対策を実施させる、あるいは実施中の不正アクセス対策を中止させるための設定が、境界ルータ113に対して行われる。ここで不正アクセス対策を実施させる場合には、不正アクセス通知の「対策実施方法」に示されている方法での不正アクセス対策の実施設定が境界ルータ113に対して行われる。

【0263】

なお、この境界ルータ113への設定のためにS552の手順によって取得された各情報が使用され、境界ルータ113はこれらの設定が行なわれることによって決定に係る方法による不正アクセス対策が開始若しくは中止される。

【0264】

S554では、S553の手順によって境界ルータ113に対してなされた設定が、不正アクセス対策の実施を示すものであったか否かが判定される。この判定結果がYesならばS555においてスレットの分岐が行われ、その一方ではS551からS555にかけての繰り返しの手順が実行され、他方ではS556からS560にかけての手順が実行される。一方、S554の判定結果がNo、すなわちS553の手順によって境界ルータ113に対してなされた設定が不正アクセス対策の中止を示すものであったならば、S551へ手順を戻して上述した手順が繰り返される。

【0265】

S556では、S553の手順で境界ルータ113に対して設定された不正アクセス対策の状況が取り出される。

S557では、この対策の状況が、不正アクセス対策の中止を示すものであったか否かが判定され、この判定結果がYesならばS555の手順によって分岐させたこのS556からS560にかけてのスレッドを直ちに終了させる。

【0266】

一方、S557の判定結果がNo、すなわちS553の手順によって境界ルータ113に対してなされた設定が不正アクセス対策の実施を示すものであったならば、S558において、トラフィックDB820に記録されている境界ルータ113が通過させたトラフィックについての情報が参照され、S551の手順において取得された不正アクセス対策についての要求に含まれている不正アクセス通知に示されている対策解除ポリシーの時間を超えて不正アクセスであるパケットが継続して境界ルータ503に到来していないかどうかが判定される。

【0267】

そして、このS558の判定結果がYes、すなわち対策解除ポリシーの時間を超えて不正アクセスであるパケットが継続して到来していないのであればS559に手順を進め、一方、この判定結果がNo、すなわち不正アクセスであるパケットが依然として到来しているかあるいは不正アクセスであるパケットが到来していない継続時間が対策解除ポリシーの時間に未だ満たないときにはS556へ手順を戻して上述した手順が繰り返される。

【0268】

S559では、境界ルータ113が制御されて前述したS553の手順で設定された不正アクセス対策が解除される。

S560では、不正アクセス対策マネージャサイト600へログ要求が送付され、対策の実施解除の記録の依頼が行われる。なお、このログ要求には、S553の手順によって参照された不正アクセス通知が添付される。

【0269】

S560の手順を終えた後にはS555の手順によって分岐させたこのS556からS560にかけてのスレッドを終了させる。

以上の不正アクセス対策実施手順が行われることによって、不正なアクセスへの対策が実施されて顧客サイト200のWebシステム201が不正なアクセスから保護される。

【0270】

次に図28について説明する。同図は不正アクセス対策記録制御エンジン612によって行われる不正アクセス対策記録手順の内容をフローチャートで示したものである。

まず、S651において、不正アクセス対策制御エンジン611または不正アクセス対策実施エージェントサイト800から送られてくるログ要求が取り出される。

【0271】

S652では、現在の時刻、対策が実施されあるいは対策が中止される場所である境界ルータ113や隣接ISP300を特定する情報、自ISP100でなされた処置の内容を示すアクション(「対策実施」、「対策転送」、「対策中止」、「対策解除」)、及びS651において取り出されたログ要求に添付されている不正アクセス通知の内容とがログに記録されてLogDB622に格納される。

【0272】

S653では、上述したアクションの内容が「対策解除」であって、S651において取り出されたログ要求に添付されている不正アクセス通知における「所属ISP」が自ISP100と異なっている、すなわちこの不正アクセス通知が他のISPにおいて生成されて転送されてきたものであるか否かが判定される。そして、この判定結果がYesならば、S654において、前述したものと同様の図25の組織間認証手順が行われ、続くS655において、その不正アクセス通知における「所属ISPマネージャIP」に示されているアドレスへ宛てて、S651の手順において取り出されたログ要求が転送される。

【0273】

S655の手順を終えたとき、またはS653の判定結果がNowであったときには、S651へと手順を戻し、以降は上述した手順が繰り返される。

以上の不正アクセス対策記録手順が行われることにより、自ISP100の管理者は顧客サイト200に対する不正アクセスへの対処の状況をこの履歴の記録から把握することができるようになる。

【0274】

なお、本発明を実施する不正アクセス対処システムの各構成要素によって実行される各種の制御プログラムをコンピュータで読み取り可能な記録媒体に記録させ、その制御プログラムを記録媒体からコンピュータに読み出させて実行させることによって本発明を実施するようにしてもよい。

【0275】

記録させた制御プログラムをコンピュータで読み取ることの可能な記録媒体の例を図29に示す。このような記録媒体としては、データやプログラム等の情報を電気的、磁気的、光学的、機械的、または化学作用によって蓄積し、コンピュータから読み取ることができるものであればよく、このような記録媒体としては、同図に示すように、例えば、コンピュータ901に内蔵若しくは外付けの付属装置として備えられるRAM若しくはROM又はハードディスク装置などのメモリ902、あるいはフレキシブルディスク、MO(光磁気ディスク)、CD−ROM、CD−R/W、DVD、8mmテープ、メモリカードなどといった可搬型記録媒体903等が利用できる。

【0276】

また、記録媒体は通信回線904を介してコンピュータ901と接続される、プログラムサーバ905として機能するコンピュータが備えている記憶装置906であってもよい。この場合には、制御プログラムを表現するデータ信号で搬送波を変調して得られる伝送信号を、プログラムサーバ905から伝送媒体である通信回線904を通じて伝送するようにし、コンピュータ901では受信した伝送信号を復調して制御プログラムを再生することで当該制御プログラムを実行できるようになる。

【0277】

ここで、伝送媒体としては、有線通信媒体、例えば、同軸ケーブルおよびツイストペアケーブルを含む金属ケーブル類、光通信ケーブル等、または、無線通信媒体、例えば、衛星通信、地上波無線通信等のいずれでもよい。

【0278】

また、搬送波は、データ通信信号を変調するための電磁波または光である。但し、搬送波は直流信号でもよい。この場合にはデータ通信信号は搬送波がないベースバンド波形になる。したがって、搬送波に具現化されたデータ通信信号は、変調されたブロードバンド信号を変調されていないベースバンド信号(電圧0の直流信号を搬送波とした場合に相当)のいずれでもよい。

【0279】

その他、本発明は、上述した実施形態に限定されることなく、本発明の要旨を逸脱しない範囲内で種々の改良・変更が可能である。

(付記1) 通信ネットワーク上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する対策実施状況画面生成手段と、

前記トラフィックの種別毎になされる前記対策の実施の指示若しくは実施中である該対策の中止の指示を取得する対策実施指示取得手段と、

前記対策を実施させる制御若しくは実施中である該対策を中止させる制御を前記指示に基づいて行う対策実施制御手段と、

を有することを特徴とする不正アクセス対処システム。

【0280】

(付記2) 通信ネットワーク内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定する対策手法決定手段と、

前記決定に基づいた手法によって前記対策を実施させる制御を行う対策実施制御手段と、

を有することを特徴とする不正アクセス対処システム。

【0281】

(付記3) 通信ネットワーク上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する対策実施状況画面生成処理と、

前記トラフィックの種別毎になされる前記対策の実施の指示若しくは実施中である該対策の中止の指示を取得する対策実施指示取得処理と、

前記対策を実施させる制御若しくは実施中である該対策を中止させる制御を前記指示に基づいて行う対策実施制御処理と、

をコンピュータに行わせるための不正アクセス対処処理プログラム。

【0282】

(付記4) 前記位置を通過したトラフィックが流入する流入先へ前記画面が表現されているデータを送付するデータ送付処理を更に前記コンピュータに行わせ、

前記対策実施指示取得処理は、前記指示を前記流入先から取得する処理を前記コンピュータに行わせる、

ことを特徴とする付記3に記載の不正アクセス対処処理プログラム。

【0283】

(付記5) 前記対策実施状況画面生成処理は、実施中である前記対策が対象としている種別毎のトラフィックを、該種別のトラフィックを対象としてなされていた該対策が過去において中止されることなく実施された割合の低い順に並べてなる画面を生成する処理を前記コンピュータに行わせることを特徴とする付記3に記載の不正アクセス対処処理プログラム。

【0284】

(付記6) 前記対策実施制御処理の実行によって行われた制御の履歴を記録する対策実施履歴記録処理を更に前記コンピュータに行わせ、

前記対策実施状況画面生成処理は、前記履歴に基づいて前記画面を生成する処理を前記コンピュータに行わせる、

ことを特徴とする付記5に記載の不正アクセス対処処理プログラム。

【0285】

(付記7) 前記対策実施状況画面生成処理は、前記対策が実施中ではない種別毎のトラフィックを、該種別のトラフィックの前記位置の通過量の多い順に並べてなる画面を生成する処理を前記コンピュータに行わせることを特徴とする付記3に記載の不正アクセス対処処理プログラム。

【0286】

(付記8) 前記対策実施制御処理は、

前記不正なアクセスの前記通信ネットワークへの流入路の探索を行う探索処理と、

前記対策を実施する場所の決定を前記探索の結果に基づいて行う対策実施場所決定処理と、

前記不正なアクセスを前記通信ネットワークに流入させている流入元で前記対策を実施するとの前記決定に応じて、該決定と前記対策実施指示取得処理の実行によって取得された指示との通知を該流入元へ行う通知処理と、

を前記コンピュータに行わせることを特徴とする付記3に記載の不正アクセス対処処理プログラム。

【0287】

(付記9) 前記通知処理は、前記不正なアクセスの流入元との間で相互認証を行った後に前記通知を該流入元へ行う処理を前記コンピュータに行わせることを特徴とする付記8に記載の不正アクセス対処処理プログラム。

【0288】

(付記10) 前記通知処理は、前記不正なアクセスの流入元との間で各々のネットワーク運用におけるセキュリティポリシーに関する情報を交換した後に前記通知を該流入元へ行う処理を前記コンピュータに行わせることを特徴とする付記8に記載の不正アクセス対処処理プログラム。

【0289】

(付記11) 通信ネットワーク内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定する対策手法決定処理と、

前記決定に基づいた手法によって前記対策を実施させる制御を行う対策実施制御処理と、

をコンピュータに行わせるための不正アクセス対処処理プログラム。

【0290】

(付記12) 前記対策手法決定処理は、前記決定の結果としてACL(アクセス・コントロール・リスト)フィルタと流量制御とが選択可能であるときには、前記割合が所定の閾値よりも大きい場合にACLフィルタを選択し、該割合が該所定の閾値よりも小さい場合に流量制御を選択する処理を前記コンピュータに行わせることを特徴とする付記11に記載の不正アクセス対処処理プログラム。

【0291】

(付記13) 前記対策手法決定処理は、前記決定の結果としてACL(アクセス・コントロール・リスト)フィルタとキュー制御とが選択可能であるときには、前記割合が所定の閾値よりも大きい場合にACLフィルタを選択し、該割合が該所定の閾値よりも小さい場合にキュー制御を選択する処理を前記コンピュータに行わせることを特徴とする付記11に記載の不正アクセス対処処理プログラム。

【0292】

(付記14) 前記対策手法決定処理は、前記決定の結果として流量制御とキュー制御とが選択可能であるときには、前記割合が所定の閾値よりも大きい場合に流量制御を選択し、該割合が該所定の閾値よりも小さい場合にキュー制御を選択する処理を前記コンピュータに行わせることを特徴とする付記11に記載の不正アクセス対処処理プログラム。

【0293】

(付記15) 前記対策実施制御処理の実行によって行われた制御の履歴を記録する対策実施履歴記録処理を更に前記コンピュータに行わせ、

前記対策手法決定処理は、前記履歴に基づいて前記対策の手法を決定する処理を前記コンピュータに行わせる、

ことを特徴とする付記11に記載の不正アクセス対処処理プログラム。

【0294】

(付記16) 前記対策実施制御処理は、

前記不正なアクセスの前記通信ネットワークへの流入路の探索を行う探索処理と、

前記対策を実施する場所の決定を前記探索の結果に基づいて行う対策実施場所決定処理と、

前記不正なアクセスを前記通信ネットワークに流入させている流入元で前記対策を実施するとの前記決定に応じて、該決定と前記対策手法決定処理の実行によって決定された手法との通知を該流入元へ行う通知処理と、

を前記コンピュータに行わせることを特徴とする付記11に記載の不正アクセス対処処理プログラム。

【0295】

(付記17) 前記通知処理は、前記不正なアクセスの流入元との間で相互認証を行った後に前記通知を該流入元へ行う処理を前記コンピュータに行わせることを特徴とする付記16に記載の不正アクセス対処処理プログラム。

【0296】

(付記18) 前記通知処理は、前記不正なアクセスの流入元との間で各々のネットワーク運用におけるセキュリティポリシーに関する情報を交換した後に前記通知を該流入元へ行う処理を前記コンピュータに行わせることを特徴とする付記16に記載の不正アクセス対処処理プログラム。

【0297】

(付記19) 前記セキュリティポリシーに関する情報は、前記対策手法決定処理の実行によって前記対策の手法を決定するときの基準とする前記割合についての閾値を示す情報であることを特徴とする付記18に記載の不正アクセス対処処理プログラム。

【0298】

(付記20) 前記セキュリティポリシーに関する情報によって示されている閾値が前記通信ネットワークと前記流入元とで異なっているときには、前記対策手法決定処理の実行において、両者のうちその値が大きい方を、前記対策の手法を決定するときの基準とする前記割合についての閾値とすることを特徴とする付記19に記載の不正アクセス対処処理プログラム。

【0299】

(付記21) 通信ネットワーク上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成し、

前記トラフィックの種別毎になされる前記対策の実施の指示若しくは実施中である該対策の中止の指示を取得し、

前記指示に基づいて前記対策を実施させ若しくは実施中である該対策を中止させる、

ことを特徴とする不正アクセス対処方法。

【0300】

(付記22) 通信ネットワーク内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定し、

前記決定に基づいた手法によって前記対策を実施させる、

ことを特徴とする不正アクセス対処方法。

【0301】

(付記23) 通信ネットワーク上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する対策実施状況画面生成処理と、

前記トラフィックの種別毎になされる前記対策の実施の指示若しくは実施中である該対策の中止の指示を取得する対策実施指示取得処理と、

前記対策を実施させる制御若しくは実施中である該対策を中止させる制御を前記指示に基づいて行う対策実施制御処理と、

をコンピュータに行わせるための不正アクセス対処処理プログラムを記録した該コンピュータで読み取り可能な記録媒体。

【0302】

(付記24) 通信ネットワーク内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定する対策手法決定処理と、

前記決定に基づいた手法によって前記対策を実施させる制御を行う対策実施制御処理と、

をコンピュータに行わせるための不正アクセス対処処理プログラムを記録した該コンピュータで読み取り可能な記録媒体。

【符号の説明】

【0303】

10、30 不正アクセス対処システム

11 対策実施状況画面生成手段

12 対策実施指示取得手段

13、32 対策実施制御手段

13−1、32−1 探索手段

13−2、32−2 対策実施場所決定手段

13−3、32−3 通知手段

14 データ送付手段

15、33 対策実施履歴記録手段

20 通信ネットワーク

31 対策方法決定手段

100 自ISP

101 ISPネットワーク

110 顧客境界ルータ

111 ISP境界ルータ

112 POP境界ルータ

113、2001、2002、2003、3001、4001 境界ルータ

120 IDS

130 不正アクセス対策サイト

131、701 不正アクセス通知部

132、702 不正アクセス対策UI部

133、604 不正アクセス対策方法決定部

134、802−1、802−2 不正アクセス対策実施部

135、606 不正アクセス対策制御部

136、703、801−1、801−2 トラフィックモニター部

137、601 不正アクセス対策記録部

140 不正アクセス対策プログラム

141、611 不正アクセス対策制御エンジン

142、712 不正アクセス対策UIエンジン

143、711 不正アクセス通知エンジン

144、811 不正アクセス対策実施エンジン

145、713、812 トラフィックモニターエンジン

146、612 不正アクセス対策記録制御エンジン

147、613、714、813 IO制御エンジン

150 設定情報

151、720、820 トラフィックDB

152、622 LogDB

200、1000 顧客サイト

201、1001 Webシステム

202 不正アクセス対策サービス利用者端末

203、1002 ファイアウォール

300 隣接ISP

400 非常時接続利用者端末

501 CPU

502 RAM

503 ROM

504 HDD

505 入力部

506 出力部

507 通信インタフェース

508 バス

600 不正アクセス対策マネージャサイト

602 組織間ポリシー交換部

603 組織間認証部

605 不正アクセス対策場所決定部

610 不正アクセス対策マネージャプログラム

620 証明書

621 Policy

650 運用管理システム

660 ISP管理端末

700 不正アクセス通知エージェントサイト

710 不正アクセス通知プログラム

800、800−1、800−2 不正アクセス対策実施エージェントサイト

810 不正アクセス対策実施プログラム

900 ISP不正アクセス対処システム専用ネットワーク

901 コンピュータ

902 メモリ

903 可搬型記録媒体

904 回線

905 プログラムサーバ

2000 ISP−A

2004 ルータ

2100、3100 攻撃者端末

3000 ISP−B

3200、4100 正規利用者端末

4000 ISP−C

【技術分野】

【0001】

本発明は、通信ネットワークにおける不正アクセス対策技術に関し、特に、例えばインターネットサービスプロバイダ(ISP)が顧客に提供する不正アクセス対策サービスの実施技術に関するものであり、とりわけ、分散型サービス不能化攻撃に代表される不正アクセス攻撃に対して効果的な対策実施技術に関するものである。

【背景技術】

【0002】

サービス不能化攻撃(DoS:Denial of Services)とは、故意にシステムリソース許容限度を越えた処理要求を送出することにより、システムを停止または不能化させる攻撃で、正当な処理要求と不当な処理要求との区別が難しいという特徴がある。その内特に攻撃元がネットワーク上に多数分散している形態の攻撃を分散型サービス不能化攻撃(DDoS:Distributed Denial of Services、以下「DDoS攻撃」と称する)という。このDDoS攻撃については非特許文献1に詳説されている。

【0003】

DDoS攻撃に対する従来の対処技術は、基本的にIDS(侵入検知システム:Intrusion Detection System)による不正アクセス検出技術とパケット制御による防御技術とからなっている。また、攻撃元に近い場所で防御を行うために攻撃元探索技術を備えている場合もある。更に、組織間の壁を越えて攻撃元に近い場所で防御するために複数組織間連携技術を備えている場合もある。

【0004】

DDoS攻撃への対処を実現するための技術アプローチは、IPプロトコル拡張や新規プロトコルの実装をしたルータを必要とする既存ルータ置換タイプと、既存のルータの変更を必要としない既存ルータ利用タイプの2つに大別される。特許文献1に開示されている技術は前者の例であり、特許文献2に開示されている技術は後者の例である。

【0005】

なお、DDoS攻撃に関する技術情報の所在は非特許文献2が詳しい。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2002−164938号公報

【特許文献2】特開2002−16633号公報

【非特許文献】

【0007】

【非特許文献1】ケビン・J・ホール(Kevin J Houle )、ジョージ・M・ウィーバ(George M. Weaver)共著、「トレンズ・イン・デナイアル・オブ・サービス・アタック・テクノロジ(Trends in Denial of Service Attack Technology)」、[online]、2001年10月、サート・コーディネーション・センタ(CERT Coordination Center)、[平成15年2月17日検索]、インターネット<URL:http://www.cert.org/archive/pdf/DoS_trends.pdf>

【非特許文献2】デイブ・ディトリッチ(Dave Dittrich )、「ディストリビューティッド・デナイアル・オブ・サービス(ディーディーオーエス)・アタックス/ツールズ(Distributed Denial of Service (DDoS) Attacks/tools)」、[online]、[平成15年2月17日検索]、インターネット<URL:http://staff.washington.edu/dittrich/misc/ddos/>

【発明の概要】

【発明が解決しようとする課題】

【0008】

ところで、DDoS攻撃に対する従来の対処技術が利用するIDSによる不正アクセス検出技術とパケット制御による防御技術とには、各々以下のような潜在的な問題を有している。図30を用いてこの問題を説明する。

【0009】

図30に示したネットワーク構成例において、顧客サイト1000はWebサービスを提供するWebシステム1001を運用しており、更に、Webシステム1001への不正侵入を防護するためのファイアウォール1002を設置している。Webシステム1001はファイアウォール1002を介して境界ルータ2001に接続されている。

【0010】

境界ルータ2001はインターネットサービスプロバイダであるISP−A2000によって管理されている。ISP−A2000は、ネットワーク上でISP−A2000に隣接しているインターネットサービスプロバイダであるISP−B3000と境界ルータ2002を介して接続されており、更にネットワーク上でISP−A2000に隣接しているインターネットサービスプロバイダであるISP−C4000と境界ルータ2003を介して接続されており、これらもISP−A2000によって管理されている。

【0011】

また、境界ルータ2001、2002、2003は、ISP−A2000によって管理されているルータ2004を介して相互に接続されている。なお、ISP−A2000の利用者によって使用される端末は、このルータ2004に接続することによってISP−A2000が利用可能となる。

【0012】

ISP−B3000は境界ルータ3001を管理しており、ISP−B3000の利用者によって使用される端末は、境界ルータ3001に接続することによってISP−B3000が利用可能となる。

【0013】

また、ISP−C4000は境界ルータ4001を管理しており、ISP−C4000の利用者によって使用される端末は、境界ルータ4001に接続することによってISP−C4000が利用可能となる。

【0014】

なお、境界ルータ2001、2002、2003、3001、4001及びルータ2004にはIDSが設置されている。

以上の構成を有するネットワークを例にして、従来のDDoS攻撃への対処技術についての問題点を説明する。

【0015】

まず、IDSには誤検知の問題がある。

IDSの誤検知には、実際には攻撃ではなかったのに検知してしまったいわゆるフォルス・ポジティブ(False-Positive)のケースと、実際に攻撃を受けていたのに検知しなかったいわゆるフォルス・ネガティブ(False-Negative)のケースとがある。

【0016】

図30に示したネットワーク構成において、例えば正規の利用者が正規利用者端末4100を使用してWebシステム1001によるWebサービスを利用するには、まず、正規利用者端末4100を境界ルータ4001に接続し、正規利用者端末4100からWebシステム1001への正規なアクセスを境界ルータ4001、境界ルータ2003、ルータ2004、及び境界ルータ2001を経由して行うことになる。このときに、例えば境界ルータ2003に設置されているIDSがこの正規なアクセスを不正なアクセスであると誤検知してしまい、境界ルータ2003がこの正規なアクセスを遮断してしまうケースがフォルス・ポジティブのケースである。

【0017】

また、例えばWebシステム1001へのDDoS攻撃を目論んでいる攻撃者が攻撃者端末2100を使用してWebシステム1001を攻撃するときには、まず、攻撃者端末2100を境界ルータ2004に接続し、攻撃者端末2100からWebシステム1001への不正なアクセスをルータ2004及び境界ルータ2001を経由して行うことになる。このときに、例えばルータ2004に設置されているIDSがこの不正なアクセスを正規なアクセスであると誤検知してしまい、ルータ2004がこの不正なアクセスを通過させてしまうケースがフォルス・ネガティブのケースである。

【0018】

IDSによる不正アクセスの検出手法には、大きく分けてパケットパターンマッチングによるシグネチュア(Signature )型とトラフィックの異常状態検出によるアノマリ(Anomaly )型との2つの手法があるが、そのどちらにもこの誤検知の問題は潜在的に存在する。この誤検知は、ある程度減らすことはできるものの本質的にゼロにすることはできない。

【0019】

一方、防御技術には正規利用者への影響の問題がある。すなわち、サービス不能化攻撃のパケット(攻撃パケット)と正規利用者のパケット(正規パケット)との区別が難しいため、攻撃パケットのみならず正規パケットもブロックしてしまうという問題である。

【0020】

図30において、例えばWebシステム1001へのDDoS攻撃を行う攻撃者が攻撃者端末3100を操作して境界ルータ3001に接続し、攻撃者端末3100からWebシステム1001への不正なアクセスを行っていることを境界ルータ3001に設置されているIDSが検知したときには、境界ルータ3001がこの不正なアクセスを遮断する。ところが、このアクセスの遮断によって、正規の利用者が正規利用者端末3200を使用してWebシステム1001によるWebサービスを利用するための正規なアクセスまでもが阻止されてしまうというものがこの問題である。

【0021】

これは、不正なアクセスである攻撃パケットと正規なアクセスである正規パケットとは基本的には同じものであるから、パケットのみを比べることにより両者を区別することはできないことに起因する。

【0022】

以上の点をまとめると、DDoS攻撃に対する従来の対処技術には以下の課題がある。

・攻撃を受けていないのに対策を実施してしまっている状態、あるいは、攻撃を受けているのに対策を実施していない状態が生じた場合でも、不正アクセス攻撃にできるだけ正しく対処できるようにする。

・DDoS攻撃への対策が実施されているときに、正規利用者が受ける影響をできるだけ少なくする。

【0023】

本発明は、このような従来技術の有している課題に鑑みてなされたものであり、その解決しようとする課題は、不正アクセス検知の誤動作によって、攻撃されている組織が被る被害や正規利用者が受ける影響を少なくすることのできる不正アクセス着信拒否技術を提供することである。

【課題を解決するための手段】

【0024】

上述した課題を解決するための手段について、図1及び図2を参照しながら説明する。

図1は本発明を実施する不正対処システムの第一の原理構成を示している。

図1において、不正アクセス対処システム10は対策実施状況画面生成手段11、対策実施指示取得手段12、対策実施制御手段13、データ送付手段14、及び対策実施履歴記録手段15を各々必要に応じて備える。ここで、対策実施制御手段13は探索手段13−1、決定手段13−2、及び通知手段13−3を必要に応じて備える。

【0025】

図1における不正アクセス対処システム10では、通信ネットワーク20上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成する対策実施状況画面生成手段11と、このトラフィックの種別毎になされる該対策の実施の指示若しくは実施中である該対策の中止の指示を取得する対策実施指示取得手段12と、該対策を実施させる制御若しくは実施中である該対策を中止させる制御をこの指示に基づいて行う対策実施制御手段13とを有するように構成することにより、前述した課題を解決する。

【0026】

この構成によれば、対策実施状況画面生成手段11によって生成された画面を参照すれば、上述したトラフィックのうち不正アクセス対策が実施中であるものとその対策が実施されていないものとの区別が直ちに認識できる。従って、システム管理者はIDSによる不正アクセス検知の誤動作に起因する不正アクセス対策の実施・非実施の誤りをこの画面から見つけ出すことができる。また、対策実施指示取得手段12によって取得された指示に従った不正アクセス対策の実施・中止の制御を対策実施制御手段13が行うので、不正アクセス対策の実施・非実施の誤りを見つけたときにこの誤りを正すための指示を管理者が行うことで不正アクセス対策を適切なものとすることができる。この結果、不正アクセス検知の誤動作が生じても攻撃を受けている組織が被る被害や正規利用者が受ける影響を少なくすることができる。

【0027】

なお、上述した本発明に係る不正アクセス対処システム10において、前述した位置を通過したトラフィックが流入する流入先へ前記画面が表現されているデータを送付するデータ送付手段14を更に有し、対策実施指示取得手段12は、前述した指示をこの流入先から取得するようにしてもよい。

【0028】

こうすることにより、流入先のシステムの管理者等が、不正アクセス検知の誤動作に起因する不正アクセス対策の実施・非実施の誤りをこの画面から見つけ出してこの誤りを正すための指示をすることができるようになる。

【0029】

また、前述した本発明に係る不正アクセス対処システム10において、対策実施状況画面生成手段11は、実施中である該対策が対象としている種別毎のトラフィックを、該種別のトラフィックを対象としてなされていた該対策が過去において中止されることなく実施された割合の低い順に並べてなる画面を生成するようにしてもよい。

【0030】

ある種別のトラフィックに対してなされていた対策が中止される場合は、その種別のトラフィックは正規のアクセスであったのに対策が実施されてしまっていた場合、すなわち、フォルス・ポジティブの誤動作が発生していた場合であると考えられる。よって、上述したようにして生成された画面には、過去におけるフォルス・ポジティブの誤動作の発生の多い順、つまり不正アクセス対策が誤実施されている可能性の高い順に種別毎のトラフィックが並べられることとなる。従って、この画面を参照することにより、システム管理者は不正アクセス対策が誤実施されている可能性の高い順に誤実施の発生の有無を判定することができ、不正アクセス対策をより素早く適切なものとすることができる。

【0031】

なお、このとき、対策実施制御手段13によって行われた制御の履歴を記録する対策実施履歴記録手段15を更に有し、対策実施状況画面生成手段11がこの履歴に基づいて前述した画面を生成するようにしてもよい。

【0032】

こうすることにより、前述した対策が過去において中止されることなく実施されたトラフィックの種別毎の割合を対策実施状況画面生成手段11で求めることができる。

また、前述した本発明に係る不正アクセス対処システム10において、対策実施状況画面生成手段11は、該対策が実施中ではない種別毎のトラフィックを、該種別のトラフィックの前述した位置の通過量の多い順に並べてなる画面を生成するようにしてもよい。

【0033】

こうすることにより、適切な不正アクセス対策がされていない状態、すなわちフォルス・ポジティブの誤動作が発生すると多量であるがために影響の大きい順に種別毎のトラフィックが並べられて画面が生成されるので、この誤動作の発生の有無を判定することができ、不正アクセス対策をより素早く効果的なものとすることができる。

【0034】

また、前述した本発明に係る不正アクセス対処システム10において、対策実施制御手段13が、前述した不正なアクセスの通信ネットワーク20への流入路の探索を行う探索手段13−1と、前述した対策を実施する場所の決定をこの探索の結果に基づいて行う対策実施場所決定手段13−2と、該不正なアクセスを通信ネットワーク20に流入させている流入元で前述した対策を実施するとの決定に応じて、該決定と対策実施指示取得手段12の実行によって取得された指示との通知を該流入元へ行う通知手段13−3とを有するように構成してもよい。

【0035】

こうすることにより、前述した不正なアクセスへの対策を、通信ネットワーク20にその不正アクセスを流入させている流入元で実施するとの決定がその流入元へ通知されるので、その流入元、すなわち不正アクセスの発信元により近い場所で不正アクセスの対策の実施が可能となる結果、分散型サービス不能化攻撃に対する効果的な対処が行えるようになる。

【0036】

なお、このとき、通知手段13−3が、不正なアクセスの流入元との間で相互認証を行った後に前述した通知を該流入元へ行うようにしてもよい。

こうすることにより、流入元になりすました第三者による前述した通知の窃取が防止される。

【0037】

ここで、この相互認証のための流入元との接続プロトコルは例えばHTTPS(Hypertext Transfer Protocol Security)プロトコルであってもよく、また、この相互認証で用いられる認証方式は例えば公開鍵基盤(PKI:Public Key Infrastructure )であってもよく、また電子証明書は例えばITU(国際電気通信連合)勧告X.509に則った形式であってもよい。

【0038】

また、このとき、通知手段13−3が、不正なアクセスの流入元との間で各々のネットワーク運用におけるセキュリティポリシーに関する情報を交換した後に前述した通知を該流入元へ行うようにしてもよい。

【0039】

こうすることにより、流入元とのセキュリティポリシーに違いが存在していても、その違いを調整した上での不正アクセスに対する対策を流入元に依頼することができるようになる。

【0040】

次に図2について説明する。同図は本発明を実施する不正対処システムの第二の原理構成を示している。

図2において、不正アクセス対処システム30は対策手法決定手段31、対策実施制御手段32、及び対策実施履歴記録手段33を各々必要に応じて備える。ここで、対策実施制御手段32は探索手段32−1、決定手段32−2、及び通知手段32−3を必要に応じて備える。

【0041】

図2における不正アクセス対処システム30では、通信ネットワーク20内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定する対策手法決定手段31と、この決定に基づいた手法によって該対策を実施させる制御を行う対策実施制御手段32とを有するように構成することにより、前述した課題を解決する。

【0042】

所定のトラフィックを対象としてなされた該対策が過去において中止される場合とは、そのトラフィックは正規のアクセスであったのに対策が実施されてしまっていた場合、すなわち、フォルス・ポジティブの誤動作が発生していた場合であると考えられる。よって、所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合とは、そのトラフィックに対する不正アクセス対策の実施の適切さの程度を示す指標と見ることができ、これは、視点を変えればその所定のトラフィックにおける正規アクセスと不正アクセスとの比を示している指標であると考えることもできる。従って、この割合に基づいて対策手法を選択することにより、例えば不正アクセスと共に正規なアクセスも多く含んでいるトラフィックに対しては、このトラフィックを完全に遮断するような対策を行わないようにすることができ、この結果、このトラフィックに含まれる正規アクセスが不正アクセス対策によって被る影響が軽減される。つまり、このトラフィックに含まれる正規アクセスの割合の程度に応じて適切な不正アクセス対策が実施されるので、不正アクセス検知の誤動作が生じても攻撃を受けている組織が被る被害や正規利用者が受ける影響が少なくなる。

【0043】

なお、ここで、対策手法決定手段31は、前述した決定の結果としてACLフィルタと流量制御とが選択可能であるときには、前述した割合が所定の閾値よりも大きい場合にACLフィルタを選択し、該割合が該所定の閾値よりも小さい場合に流量制御を選択するようにしてもよい。あるいは、前述した決定の結果としてACLフィルタとキュー制御とが選択可能であるときには、前述した割合が所定の閾値よりも大きい場合にACLフィルタを選択し、該割合が該所定の閾値よりも小さい場合にキュー制御を選択するようにしてもよい。また、前述した決定の結果として流量制御とキュー制御とが選択可能であるときには、前述した割合が所定の閾値よりも大きい場合に流量制御を選択し、該割合が該所定の閾値よりも小さい場合にキュー制御を選択するようにしてもよい。

【0044】

なお、上述した本発明に係る不正アクセス対処システム30において、対策実施制御手段32によって行われた制御の履歴を記録する対策実施履歴記録手段33を更に有し、対策手法決定手段31は、この履歴に基づいて前述した対策の手法を決定するようにしてもよい。

【0045】

こうすることにより、このトラフィックに対して前述した対策が過去において中止されることなく実施された割合を対策手法決定手段31で求めることができる。

また、前述した本発明に係る不正アクセス対処システム30において、対策実施制御手段32が、不正なアクセスの通信ネットワーク20への流入路の探索を行う探索手段32−1と、この対策を実施する場所の決定をこの探索の結果に基づいて行う対策実施場所決定手段32−2と、不正なアクセスを通信ネットワーク20に流入させている流入元でこの対策を実施するとの決定に応じて、該決定と対策手法決定手段31によって決定された手法との通知を該流入元へ行う通知手段32−3とを有するように構成してもよい。

【0046】

こうすることにより、前述した不正なアクセスへの対策を、通信ネットワーク20にその不正アクセスに流入させている流入元で実施するとの決定がその流入元へ通知されるので、その流入元、すなわち不正アクセスの発信元により近い場所で不正アクセスの対策の実施が可能となる結果、分散型サービス不能化攻撃に対する効果的な対処が行えるようになる。

【0047】

なお、このとき、通知手段32−3が、不正なアクセスの流入元との間で相互認証を行った後に前述した通知を該流入元へ行うようにしてもよい。

こうすることにより、流入元になりすました第三者による前述した通知の窃取が防止される。

【0048】

ここで、この相互認証のための流入元との接続プロトコルは例えばHTTPS(Hypertext Transfer Protocol Security)プロトコルであってもよく、また、この相互認証で用いられる認証方式は例えば公開鍵基盤(PKI:Public Key Infrastructure )であってもよく、また電子証明書は例えばITU(国際電気通信連合)勧告X.509に則った形式であってもよい。

【0049】

また、このとき、通知手段32−3が、不正なアクセスの流入元との間で各々のネットワーク運用におけるセキュリティポリシーに関する情報を交換した後に前述した通知を該流入元へ行うようにしてもよい。

【0050】

こうすることにより、流入元とのセキュリティポリシーに違いが存在していても、その違いを調整した上での不正アクセスに対する対策を流入元に依頼することができるようになる。

【0051】

なお、ここで、前記セキュリティポリシーに関する情報は、例えば対策手法決定手段31によって前述した対策の手法を決定するときの基準とする前述した割合についての閾値を示す情報とすることができる。また、例えば、このセキュリティポリシーに関する情報によって示されている閾値が通信ネットワーク20と流入元とで異なっているときには、対策手法決定手段31において、両者のうちその値が大きい方を、この対策の手法を決定するときの基準とする前記割合についての閾値としてもよい。

【0052】

こうすることにより、この閾値についてのセキュリティポリシーに違いが存在していても、両者のセキュリティポリシーで許容し得る対策を流入元に依頼することができる。

なお、上述した本発明に係る不正アクセス対処システムの各構成により行なわれる機能と同様の処理をコンピュータに行わせるプログラムであっても、そのプログラムをコンピュータに実行させることによって本発明に係る不正アクセス対処システムと同様の作用・効果が得られるので、前述した課題を解決することができる。

【0053】

また、上述した本発明に係る不正アクセス対処システムの各構成により行なわれる手順からなる方法であっても、その方法を使用することによって本発明に係る不正アクセス対処システムと同様の作用・効果が得られるので、前述した課題を解決することができる。

【発明の効果】

【0054】

以上詳細に説明したように、本発明は、通信ネットワーク上の所定の位置に流入するトラフィックのうち、不正なアクセスからアクセス先を保護するための対策が実施中であるものを識別可能な画面を生成し、このトラフィックの種別毎になされる該対策の実施の指示若しくは実施中である該対策の中止の指示を取得し、この指示に基づいて該対策を実施させ若しくは実施中である該対策を中止させるようにする。

【0055】

こうすることにより、システム管理者は不正アクセス検知の誤動作に起因する不正アクセス対策の実施・非実施の誤りをこの画面から見つけ出すことができ、また、この誤りを見つけたときにはこの誤りを正すための指示をシステム管理者が行うことで不正アクセス対策を適切なものとすることができる。

【0056】

あるいは、本発明は、通信ネットワーク内を流れる所定のトラフィックを対象として不正なアクセスからアクセス先を保護するための対策を行うときの該対策の手法を、該所定のトラフィックを対象としてなされた該対策が過去において中止されることなく実施された割合に基づいて決定し、この決定に基づいた手法によってこの対策を実施させるようにする。

【0057】

こうすることにより、このトラフィックに含まれる正規アクセスの割合の程度に応じて適切な不正アクセス対策が実施される。

以上のように、本発明のいずれの構成によっても、不正アクセス検知の誤動作によって、攻撃されている組織が被る被害や正規利用者が受ける影響が少なくなるという効果を奏する。

【図面の簡単な説明】

【0058】

【図1】本発明を実施する不正アクセス対処システムの第一の原理構成を示す図である。

【図2】本発明を実施する不正アクセス対処システムの第二の原理構成を示す図である。

【図3】本発明を実施する不正アクセス対処システムの構成の第一の例を示す図である。

【図4】不正アクセス対策プログラムの機能ブロックを示す図である。

【図5】設定情報のデータ構造を示す図である。

【図6】不正アクセスサイトとして使用されるコンピュータのハードウェア構成例を示す図である。

【図7】ユーザインタフェース画面の例を示す図である。

【図8】実施形態1におけるトラフィックモニター手順の内容を示す図である。

【図9】実施形態1におけるトラフィックDBのデータ構造を示す図である。

【図10】不正アクセス通知手順の内容を示す図である。

【図11】実施形態1における不正アクセス通知のデータ形式を示す図である。

【図12】実施形態1における不正アクセスUI手順の内容を示す図である。

【図13】実施形態1における不正アクセス対策制御手段の内容を示す図である。

【図14】不正アクセス対策方法決定手順の内容を示す図である。

【図15】実施形態1における不正アクセス対策実施手順の内容を示す図である。

【図16】実施形態1における不正アクセス記録手順の内容を示す図である。

【図17】本発明を実施する不正アクセス対処システムの構成の第二の例を示す図である。

【図18】図17の各サイトで実行されるプログラムの機能ブロックを示す図である。

【図19】実施形態2におけるトラフィックモニター手順の内容を示す図である。

【図20】実施形態2におけるトラフィックDBのデータ構造を示す図である。

【図21】実施形態2における不正アクセス通知のデータ形式を示す図である。

【図22】実施形態2における不正アクセスUI手順の内容を示す図である。

【図23】実施形態2における不正アクセス対策制御手段の内容を示す図である。

【図24】不正アクセス対策実施場所決定手順の内容を示す図である。

【図25】組織間認証手順の内容を示す図である。

【図26】組織間ポリシー交換手順の内容を示す図である。

【図27】実施形態2における不正アクセス対策実施手順の内容を示す図である。

【図28】実施形態2における不正アクセス記録手順の内容を示す図である。

【図29】記録させた制御プログラムをコンピュータで読み取ることの可能な記録媒体の例を示す図である。

【図30】従来の不正アクセス対処システムが抱えている問題点を説明する図である。

【発明を実施するための形態】

【0059】

以下、本発明の実施の形態を図面に基づいて説明する。

[実施形態1]

図3は本発明を実施する不正アクセス対処システムの構成の第一の例を示している。

【0060】

図3において、自ISP(インターネットサービスプロバイダ)100は自己の通信ネットワークである。

顧客サイト200のWebシステム201はWebサービスを自ISP100より公開しており、自ISP110によって管理されている顧客境界ルータ110にファイアウォール203を介して接続されている。

【0061】

隣接ISP300は自ISP100と論理的に隣接している通信ネットワークであり、隣接ISP300と自ISP100とはISP境界ルータ111を介して接続されている。

【0062】

非常時接続利用者端末400は自ISP100の利用者のうち常時接続を行わない者(非常時接続利用者)によって使用される端末である。この端末で自ISP100を利用するためにはPOP(ポイント・オブ・プレゼンス)に接続を行ってPOPに接続されているPOP境界ルータ112を経由して利用する。

【0063】

顧客境界ルータ110は、本実施形態におけるWebシステム201に対する不正アクセスへの対策を実施する対策実施機器である。

顧客境界ルータ110としては不正アクセスへの対策機能を有しているルータを使用するが、本実施形態においては、顧客境界ルータ110は、ACL(アクセス・コントロール・リスト)に設定された定義の内容に合致するパケットのみを選択して遮断若しくは通過させるACLフィルタをこの対策機能として少なくとも有しているものとする。なお、この対策機能として、ACLフィルタに加え、短時間に多量のTCP接続要求(SYN)パケットを送り続ける攻撃(TCP Syn Flood)に対する専用防御機能(以下、この機能を「TCP接続制御」と称することとする)や、顧客境界ルータ110に流入するパケットの一部を破棄して通過流量を所定量以下に制限する流量制御機能、あるいは、顧客境界ルータ110を単位時間当たりに通過させるパケット数の割合をその送信元毎に均等化させるようにするキュー制御機能などを有しているルータを使用してもよい。

【0064】

ところで、市場で流通しているルータが有している流量制御機能には、通過流量を必ず指定帯域以下に制限する方式と、少なくとも指定帯域だけは通過流量として確保する方式とが提供されている。

【0065】

例えば指定されたトラフィックに対して指定帯域が2Mbpsと設定されたとき、前者の方式ではネットワークが例えその指定帯域以上の余裕を残していたとしてもその指定トラフィックの流量が2Mbpsを超えたときにはその超過分が破棄される。

【0066】

一方、後者の方式では、指定トラフィックの流量が例え2Mbpsを超えたとしても、そのネットワークの帯域に余裕が残されていれば、その超過分も破棄されることがない。例えば、上述した設定がされている場合であって10Mbpsのネットワーク帯域が利用可能である場合に指定トラフィックの流量が3Mbpsとなったとしても、このことのみでは指定トラフィックの破棄は行われず、すべての指定トラフィックがルータを通過する。しかし、例えばこの場合に指定トラフィックでない別のトラフィックがこのネットワークに流入し、このトラフィックの流量が10Mbpsであったときには、指定トラフィックの流量を指定帯域の2Mbpsに制限すべく、超過分の1Mbpsに相当するトラフィックが破棄される(このとき、別のトラフィックも8Mbpsに制限される)。

【0067】

本実施形態における顧客境界ルータ110として使用するルータは、流量制御機能を有するのであれば前者の方式のものであるとする。

IDS(侵入検知システム)120は、顧客サイト200のWebシステム201への不正なアクセスを顧客境界ルータ110において検知し、検知された不正アクセスの内容を解析する。

【0068】

不正アクセス対策サイト130は不正アクセス通知部131、不正アクセス対策UI部132、不正アクセス対策方法決定部133、不正アクセス対策実施部134、不正アクセス対策制御部135、トラフィックモニター部136、及び不正アクセス対策記録部137を有している。

【0069】

不正アクセス通知部131は、IDS120と連携し、IDS120が検知したWebシステム201に対する不正アクセスの攻撃の通知(不正アクセス通知)を行う。

不正アクセス対策UI部132は、顧客サイト200の管理者によって操作される不正アクセス対策サービス利用者端末202に表示される操作用画面であるユーザインタフェース(UI)を提供する。このUIは、IDS120によって検出されて現在対策実施中の不正アクセス対策の一覧を、その対策が対象としているトラフィックの種別毎に、過去の履歴から求めた対策適正実施率の昇順に表示すると共にIDS120によるフォルス・ポジティブの誤動作による顧客対策の実施中止を指示可能にするメニューと、IDS120によって検出されずに現在対策を実施していないトラフィックの一覧を、そのトラフィックの種別毎に、到着パケット数の降順に表示すると共にIDS120によるフォルス・ネガティブの誤動作による対策の非実施の訂正(すなわち対策実施)を指示可能にするメニューとを備える。

【0070】

不正アクセス対策方法決定部133は、不正アクセス通知に示されている情報と対策実施機器の固有情報、図3においては顧客境界ルータ110の固有情報、とに基づいて適切な不正アクセス対策方法を決定する。

【0071】

不正アクセス対策実施部134は、対策実施機器である顧客境界ルータ110を制御して不正アクセス対策を実施させ、あるいは実施中の対策を解除させる。不正アクセス対策実施制御部135は、不正アクセス対策サイト130において行われる不正アクセス検知から不正アクセス対策実施までのセッションを管理して制御する。

【0072】

トラフィックモニター部136は、顧客境界ルータ110が通過させたトラフィックを監視し、これらのトラフィックについての情報を収集する。

不正アクセス対策記録部137は、顧客境界ルータ110での不正アクセス対策の実施、中止、解除等に関わる不正アクセス対策サイト130において行われる各セッションの動作を記録する。

【0073】

なお、不正アクセス対策サイト130の実体はコンピュータであり、図4に示すように、不正アクセス対策サイト130において不正アクセス対策プログラム140が実行されることによって図3に示した構成を不正アクセス対策サイト130が有することとなる。

【0074】

不正アクセス対策サイト130において不正アクセス対策プログラム140が実行されると、不正アクセス対策制御エンジン141、不正アクセス対策UIエンジン142、不正アクセス通知エンジン143、不正アクセス対策実施エンジン144、トラフィックモニターエンジン145、不正アクセス対策記録制御エンジン146、及びIO制御エンジン147が構成される。

【0075】

不正アクセス対策制御エンジン141は不正アクセス対策方法決定部133及び不正アクセス対策制御部135として機能する。

不正アクセス対策UIエンジン142は不正アクセス対策UI部132として機能する。

【0076】

不正アクセス通知エンジン143は不正アクセス通知部131として機能する。

不正アクセス対策実施エンジン144は不正アクセス対策実施部134として機能する。

【0077】

トラフィックモニターエンジン145はトラフィックモニター部136として機能し、収集した情報をトラフィックDB(データベース)151に格納する。不正アクセス対策記録制御エンジン146は不正アクセス対策記録部137として機能し、顧客境界ルータ110での不正アクセス対策の実施、中止、解除等に関わる不正アクセス対策サイト130において行われる各セッションの動作をLog(ログ)DB152に記録する。

【0078】

IO制御エンジン147は、顧客境界ルータ110、IDS120、不正アクセス対策サービス利用者端末202等との間での各種データの授受のための通信の制御や、トラフィックDB151及びLogDB152の動作制御を行う。