中継装置

【課題】中継装置に接続される外部記憶装置に構築されているファイルシステムを他のものに変換せず、またアクセス制限のための専用装置を用いることなく、外部記憶装置に格納されているファイルにアクセス権限を設定し、そのアクセス権限に基づくアクセス制限を伴ったファイル共有を実現する。

【解決手段】ルータ30には外部記憶装置40が接続され、この外部記憶装置40はファイルを階層的に格納するディレクトリ構造のファイルシステムを有している。この外部記憶装置に格納されているファイル等に対するアクセス権限の設定を配下の通信端末22から指示された場合に、ルータ30はそのアクセス権限を規定するアクセス権限ファイルをアクセス権限の設定対象のファイルと同一階層のディレクトリに書き込み、以後、このアクセス権限ファイルの内容にしたがって当該ファイルに対するアクセスの可否を決定する。

【解決手段】ルータ30には外部記憶装置40が接続され、この外部記憶装置40はファイルを階層的に格納するディレクトリ構造のファイルシステムを有している。この外部記憶装置に格納されているファイル等に対するアクセス権限の設定を配下の通信端末22から指示された場合に、ルータ30はそのアクセス権限を規定するアクセス権限ファイルをアクセス権限の設定対象のファイルと同一階層のディレクトリに書き込み、以後、このアクセス権限ファイルの内容にしたがって当該ファイルに対するアクセスの可否を決定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ルータやスイッチングハブなどの中継装置に関し、特に、中継装置を利用してファイル共有を実現する技術に関する。

【背景技術】

【0002】

企業等においては、支社などの各拠点に敷設されるLAN(Local Area Network:以下、拠点内LAN)をインターネットなどの一般公衆網に接続して全社的な情報システムを構築することが一般に行われている。一般公衆網への拠点内LANの接続には、ルータと呼ばれる中継装置が用いられる。一般に、ルータは、OSI参照モデルの第1層(物理層)から第3層(ネットワーク層)までの接続を行い、IP(Internet Protocol)などのネットワーク層の通信プロトコルにしたがって送信されたデータの中継を行う中継装置である。

【0003】

このような情報システムにおいて業務を円滑に遂行することができるようにするための技術の一つとしてファイル共有が挙げられる。ファイル共有とは、例えば拠点内LANにファイルサーバと呼ばれるコンピュータ装置を接続し、そのファイルサーバに記憶させた各種データファイルやプログラムの実行形式ファイル(以下、単に「ファイル」)をその拠点内LANに接続されている通信端末や一般公衆網に接続されている通信端末からアクセスすることができるようにすることをいう。ここで、ファイルにアクセスするとは、そのファイルがデータファイルであれば、その内容を読み出すこと(或いは、その内容を書き換えること)をいい、そのファイルがプログラムの実行形式ファイルであれば、その内容を読み書きすることに加えてその実行形式ファイルにしたがってCPU(Central Processing Unit)を作動させることをいう。

【0004】

ところで、上記のようなファイル共有を行う際には、機密情報の漏洩や情報の改竄等を防止するために、ファイル毎にアクセス権限を定めておき、そのアクセス権限に基づいたアクセス制限を行うことが好ましい。しかし、ファイルサーバが有するファイルシステムがアクセス権限の設定を常にサポートしているとは限らず、FAT(File Allocation Table)32のようにアクセス権限の設定をサポートしていないものであれば、アクセス制限を実現することはできない。なお、FAT32とは、Windows(登録商標)9x系のOS(Operating System)において通常採用されているファイルシステムのことである。そこで、このような問題を解決するための技術が種々提案されており、その一例としては特許文献1〜4に開示されたものが挙げられる。特許文献1〜3に開示された技術は、アクセス制御のみを担当する専用装置をファイルサーバとは別個に設けることで上記問題を解決する技術であり、特許文献4に開示された技術はシンボリックリンクを利用してアクセス権限に応じた仮想ファイルシステムを構築することで上記問題を解決する技術である。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開平11−212849号公報

【特許文献2】特開2002−342144号公報

【特許文献3】特開2004−303023号公報

【特許文献4】特許4342242号

【発明の概要】

【発明が解決しようとする課題】

【0006】

ところで、近年ではルータなどの中継装置にファイルサーバ機能を担わせることが提案されている。具体的には、各種ファイルを格納した外部記憶装置(例えば、USB(Universal Serial Buss)メモリなど)を中継装置に接続し、この外部記憶装置に格納されている各種ファイルを当該中継装置の配下の通信端末(当該中継装置によって一般公衆網に接続される拠点内LANに接続されており、当該中継装置をデフォルトゲートウェイとする通信端末)や一般公衆網に接続されている通信端末に共有させるのである。このようにすることで、ファイルサーバを別途導入する必要がなくなり、システム構築コストを低減させることができると期待される。

【0007】

しかし、ここで問題となるのは、USBメモリ等の外部記憶装置ではFAT32などのアクセス権限の設定をサポートしていないファイルシステムが採用されていることが多く、アクセス権限の設定やそのアクセス権限に基づいたアクセス制限を伴うファイル共有を実現することができない、という点である。中継装置にファイルサーバ機能を担わせてファイル共有を実現するような態様であっても、特許文献1〜4に開示された技術を利用してアクセス権限の設定等を実現することは勿論可能である。しかし、特許文献1〜3に開示されたようにアクセス制限のみを担当する専用装置を別途設けることは、中継装置にファイルサーバ機能を担わせてシステム構築コストの低減を図るというそもそもの趣旨にそぐわない。また、中継装置のOSがシンボリックリンクをサポートしているとは限らず、特許文献4に開示された技術を常に適用できるとも限らない。もっとも、外部記憶装置のファイルシステムをアクセス権限の設定をサポートした他のファイルシステム(例えば、NTFS(NT File System)やext2(second extended file

system)など)に変換することで上記問題点を解消することも可能ではあるが、このようなファイルシステムの変換には多大な時間を要するといった問題がある。例えば、500GBの記憶容量を有するFAT32形式のファイルシステムをNTFSに変換するには3〜4時間程度の時間を要する。

本発明は上記課題に鑑みて為されたものであり、中継装置に接続される外部記憶装置に構築されているファイルシステムを他のものに変換することやアクセス制限のための専用装置を用いることなく、その外部記憶装置に格納されているファイルにアクセス権限を設定し、そのアクセス権限に基づくアクセス制限を伴ったファイル共有を実現する技術を提供することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために本発明は、配下の通信端末から送信されたパケットを受信した場合には当該パケットをその宛先へ転送し、配下の通信端末へ宛てて送信されたパケットを受信した場合には当該パケットをその宛先の通信端末へ転送するパケット転送制御手段と、ファイルを階層的に格納するディレクトリ構造のファイルシステムを有する外部記憶装置を接続するための外部機器接続手段と、前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス権限の設定指示を通信端末から受信した場合に、当該ファイルまたはディレクトリの所有者とその他の者の各々についてのアクセス権限を規定するアクセス権限ファイルを生成し、当該ファイルまたはディレクトリを格納しているディレクトリに格納するアクセス権限設定処理と、前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス要求を通信端末から受信した場合に、当該ファイルまたはディレクトリを格納しているディレクトリ、またはより上位の階層のディレクトリに格納されているアクセス権限ファイルを参照してそのアクセスの可否を決定するアクセス制御処理と、を実行するファイル共有サービス提供手段とを有することを特徴とする中継装置、を提供する。

【0009】

このような中継装置によれば、アクセス対象のファイルまたはディレクトリ(以下、ファイルとディレクトリ両者をまとめ「ファイル等」と呼ぶ場合がある)が格納されているディレクトリに格納されているアクセス権限ファイル(以下、アクセス対象のファイル等と同一のディレクトリに格納されているアクセス権限ファイル)またはより上位の階層のディレクトリに格納されているアクセス権限ファイルにしたがって、そのファイル等に対するアクセスの可否が決定される。このため、外部記憶装置に構築されているファイルシステムがFAT32のようにアクセス権限の設定をサポートしていないものであっても、そのファイルシステムを他のファイルシステムに変換することなく、それらファイルにアクセス権限を設定し、そのアクセス権限に基づくアクセス制限を伴ったファイル共有を実現することができる。なお、本発明の別の態様としては、コンピュータ装置に上記アクセス権限設定処理およびアクセス制御処理を実行させるプログラムを配布する態様も考えられる。

【0010】

より好ましい態様においては、上記中継装置のファイル共有サービス提供手段は、前記アクセス権限設定処理においては、前記アクセス権限ファイルを隠しファイルとして生成することを特徴とする。一般に隠しファイルは、ファイルマネージャ(Windows(登録商標)であれば、エクスプローラ)に対して隠しファイルの表示を行う旨の特別の設定が為されていない限り、その隠しファイルに対応するアイコン等の表示が行われることはない。このため、アクセス権限ファイルを隠しファイルとしておけば、そのアクセス権限ファイルが誤って削除されたり、エディッタなどを用いてそのアクセス権限ファイルの内容が改竄されたりすることを防止することができる。また、改竄を防止するための他の態様としては、前記アクセス権限設定処理においては、生成したアクセス権限ファイルに暗号化を施して前記外部記憶装置に格納し、前記アクセス制御処理にて参照する際に前記暗号化されたアクセス権限ファイルを復号化することも考えられる。

【0011】

より好ましい態様においては、当該中継装置を介して通信する通信端末は、前記外部記憶装置に格納されているファイルまたはディレクトリの共有を許可されているもののグループと、共有を許可されていないもののグループにグループ分けされており、前記ファイル共有サービス提供手段は、前者のグループに属する通信端末から前記設定指示を受信した場合にのみ前記アクセス権限設定処理を実行し、同グループに属する通信端末から前記アクセス要求を受信した場合にのみ前記アクセス制御処理を実行することを特徴とする。さらに好ましい態様においては、前記外部機器接続手段には複数の外部記憶装置が接続されるとともに、外部記憶装置毎にその外部記憶装置に格納されているファイルまたはディレクトリの共有を許可する通信端末のグループが定められていることを特徴とする。これらの態様によれば、よりきめ細やかなアクセス制限を実現することができる。ここで通信端末のグループ分けの仕方については、中継装置の種類との関係で種々の態様が考えられる。例えば、上記中継装置がスイッチングハブである場合には、通信端末や他のスイッチングハブ、ルータなどの他の通信装置を接続するポート毎にファイル共有の可否(或いは、何れかの外部記憶装置に格納されているファイル等を共有させるのか)を定めてグループ分けを行えば良く、上記中継装置がルータである場合にはVLAN(Virtual LAN)タグを利用してグループ分けを行えば良い。なお、スイッチングハブとは、ネットワーク層よりも1つ下位のプロトコル階層であるデータリンク層においてデータの中継を行う中継装置のことである。

【図面の簡単な説明】

【0012】

【図1】本発明の一実施形態のルータ30を含む通信システムの構成例を示す図である。

【図2】同ルータ30に接続される外部記憶装置40が有するディレクトリ構造の一例を示す図である。

【図3】同ルータ30の構成例を示すブロック図である。

【図4】同外部記憶装置40に格納されるアクセス権限ファイルのファイルフォーマットおよびアクセス権限情報の一例を示す図である。

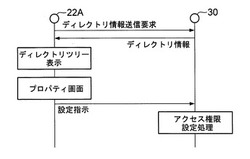

【図5】ルータ30の制御部310が実行するアクセス権限設定処理を説明するための図である。

【図6】アクセス権限の設定を行う際に通信端末22の表示部に表示される画面の一例を示す図である。

【図7】ファイルの削除または移動に伴うアクセス権限ファイルの更新を説明するための図である。

【発明を実施するための形態】

【0013】

以下、図面を参照しつつ本発明の実施形態について説明する。

(A:構成)

図1は、本発明の中継装置の一実施形態であるルータ30を含む通信システムの構成例を示す図である。この通信システムは、例えば企業の拠点に敷設される拠点内LAN20をルータ30を介して一般公衆網10に接続して構成されている。図1では、拠点内LANが1つだけ例示されているが、複数の拠点内LANが各々別個のルータを介して一般公衆網10に接続されていても良い。一般公衆網10は、例えばインターネットなどのIP網(IPに準拠したデータ通信を仲介する通信網)であり、不特定多数の者によって共同利用される。拠点内LAN20には、各ユーザ(上記企業の従業者)の使用する通信端末22A、22Bおよび22Cが接続されている。これら通信端末は複数のユーザによって共用される場合も勿論あるが、本実施形態では、説明が繁雑になることを避けるため、それら通信端末の各々に対して1人のユーザが予め定められている。以下では、通信端末22Aのユーザを「ユーザA」と、通信端末22Bのユーザを「ユーザB」と、通信端末22Cのユーザを「ユーザC」と呼ぶ。これらユーザはその所属部門などに応じて予め複数のグループにグループ分けされている。例えば、本実施形態では、ユーザAは「グループ1」に属し、ユーザBとユーザCは「グループ2」に属する、といった具合である。

【0014】

図1の通信端末22A、22Bおよび22Cの各々は、何れもパーソナルコンピュータであり、他の通信装置(一般公衆網10に接続されているWWWサーバや、拠点内LAN20に接続されている他の通信端末)との間で所定のプロトコルにしたがったデータ通信を行うことができる。以下では、通信端末22A、22Bおよび22Cの各々を区別する必要がない場合には、「通信端末22」と表記する。通信端末22には、自装置のユーザを一意に識別する識別子(以下、ユーザ識別子)とそのユーザの属するグループを一意に識別する識別子(以下、グループ識別子)とが予め記憶されている。なお、図1では3台の通信端末が拠点内LAN20に接続されている場合について例示されているが、4台以上の通信端末が拠点内LAN20に接続されていても良く、また、1または2台の通信端末が拠点内LAN20に接続されていても良い。

【0015】

ルータ30は、通信端末22に対してデフォルトゲートウェイの役割を果たす通信装置である。このため、通信端末22には、デフォルトゲートウェイを示すデータとしてルータ30の通信アドレス(例えば、IPアドレスやMAC(Media Access Control)アドレス)が記憶されている。図1に示すように、ルータ30には外部記憶装置40が接続される。外部記憶装置40は例えばUSBメモリである。この外部記憶装置40には、ファイルを階層的に格納するディレクトリ構造(図2(A)参照)を有するファイルシステムが構築されており、複数のファイルが階層的に格納されている。具体的には、図2(A)に示すように、上記ファイルシステムのルートディレクトリ“¥”にはディレクトリ“A”およびディレクトリ“B”とファイルfileCが格納され、ディレクトリ“A”にはファイルfileA1とファイルfileA2が、ディレクトリ“B”にはファイルfileBが格納されている、といった具合である。これらファイルfileA1、fileA2、fileBおよびfileCは、テキストファイルやプログラムの実行形式ファイルである。なお、本実施形態では上記ファイルシステムとしてFAT32が採用されている。また、本実施形態では、外部記憶装置40がUSBメモリである場合について説明するが、USB接続のハードディスクやSCSI(Small Computer System Interface)接続のハードディスクであっても良く、また、SDメモリカードなどのフラッシュメモリカードであっても勿論良い。要は、ファイル等を階層的に格納することが可能なファイルシステムを有する記憶装置であって、何らかのインタフェースを介してルータ30に外付けされる記憶装置であれば良い。

【0016】

さて、本実施形態のルータ30は、前述したファイル共有を実現する機能(以下、ファイル共有サービス提供機能)を有しており、自装置に接続されている外部記憶装置40に格納されているファイル等を自装置の配下の通信端末(ルータ30をデフォルトゲートウェイとする通信端末:すなわち、通信端末22)のユーザに共有させることができる。前述したようにFAT32ではアクセス権限の設定をサポートしていないのであるが、本実施形態では、ルータ30に本実施形態の特徴を顕著に示す処理を行わせることによって、上記ファイル等へのアクセス権限の設定、およびそのアクセス権限に基づくアクセス制限を伴ったファイル共有が実現される。以下、本実施形態の特徴を顕著に示すルータ30を中心に説明する。

【0017】

図3はルータ30の構成例を示すブロック図である。図3に示すように、ルータ30は、制御部310、第1通信インタフェース(以下、I/F)部320、第2通信I/F部330、外部機器I/F部340、記憶部350、およびこれら構成要素間のデータ授受を仲介するバス360を含んでいる。

【0018】

制御部310は、例えばCPUである。この制御部310は、記憶部350(より正確には、不揮発性記憶部354)に記憶されている各種プログラムを実行することにより、ルータ30の各部の作動制御を行う制御中枢として機能する。制御部310が各種プログラムにしたがって実行する処理の詳細については後に明らかにする。

【0019】

第1通信I/F部320と第2通信I/F部330は、共にNIC(Network Interface Card)であり、各々異なる通信網に接続されている。具体的には、第1通信I/F部320は一般公衆網10に接続されており、第2通信I/F部330は拠点内LAN20に接続されている。第1通信I/F部320と第2通信I/F部330は、各々の接続先の通信網から受信したパケット(通信メッセージを予め定められたデータサイズ分ずつに分割し、その各々に所定のヘッダを付与して得られるデータブロック)を制御部310へ引渡すとともに、制御部310から引渡されるパケットを各々の接続先の通信網へと送出する。

【0020】

外部機器I/F部340は、USBメモリやシリアルコンソールなどの外部機器との間で所定のプロトコル(USBやRS−232C)にしたがってデータの授受を行うインタフェースの集合体である。例えば、外部機器としてUSBメモリやUSB接続のハードディスクを用いる場合には、USBインタフェースを外部機器I/F部340に含めておけば良い。同様に、外部機器としてSDメモリカードを用いる場合にはSDメモリカードリーダを外部機器I/F部340に含めておけば良く、外部機器としてSCSI接続のハードディスクを用いる場合にはSCSIインタフェースカードなどを外部機器I/F部340に含めておけば良い。また、外部機器としてシリアルコンソールを用いる場合には、RS−232Cインタフェースなどのシリアルインタフェースを外部機器I/F部340に含めておけば良い。本実施形態では、ルータ30には外部記憶装置40が接続されるため、外部機器I/F部340にはUSBインタフェースが含まれている。

【0021】

記憶部350は、揮発性記憶部352と不揮発性記憶部354を含んでいる。揮発性記憶部352は、例えばRAM(Random Access Memory)などの揮発性メモリであり、制御部310が各種プログラムを実行する際のワークエリアとして利用される。不揮発性記憶部354は、例えばEPROM(Erasable Programmable Read Only

Memory)などの不揮発性メモリであり、この不揮発性記憶部354には、各種データやプログラムが予め記憶されている。不揮発性記憶部354に記憶されているデータの一例としては、所謂ルーティングテーブルなどパケット転送制御を実行する際に必要となるデータが挙げられる(図2では図示略)。これらパケット転送制御を実行する際に必要となるデータについては一般的なルータが有するものと特段に変るところはないため、詳細な説明を省略する。

【0022】

不揮発性記憶部354に予め記憶されているプログラムとしては、パケット転送制御プログラムと、ファイル共有サービス提供プログラムとが挙げられる。制御部310は、ルータ30の電源(図示略)が投入されたことを検出すると、これら2つのプログラムを不揮発性記憶部354から揮発性記憶部352に読み出しその実行を開始する。パケット転送制御プログラムとは、第1通信I/F部320(または第2通信I/F部330)を介して受信したパケットの転送制御(パケットの送信先IPアドレスに基づく転送制御)を制御部310に実行させるプログラムである。このパケット転送制御プログラムにしたがって制御部310が実行するパケット転送処理については、一般的なルータが実行するものと特段に変るところはないため、詳細な説明を省略する。

【0023】

一方、ファイル共有サービス提供プログラムは、図3のアクセス権限設定処理およびアクセス制御処理を制御部310に実現させるプログラムである。これら各処理の詳細については、重複を避けるため動作例において明らかにするが、その概略は以下の通りである。

【0024】

アクセス権限設定処理は、外部機器I/F部340に接続されている外部記憶装置40に格納されているファイル等に対するアクセス権限の設定を通信端末22からの指示に応じて実行する処理である。より詳細に説明すると、制御部310は、ファイル等に対してアクセス権限の設定を指示する旨の通信メッセージ(以下、設定指示メッセージ)を通信端末22から受信すると、そのメッセージ内容に応じたアクセス権限ファイルを生成し、アクセス権限の設定対象のファイル等を格納しているディレクトリに隠しファイルとして格納する。ここで隠しファイルとは、例えばWindows(登録商標)系OS或いはUNIX(登録商標)系OSであれば “.”で始まるファイル名を有するファイルであり、ファイルマネージャ(Windows(登録商標)であれば、エクスプローラ)に対して特別の設定が為されていない限り、その隠しファイルに対応するアイコン等の表示が行われないファイルのことである。本実施形態では、Windows(登録商標)系OSやUNIX(登録商標)系OSにおける場合と同様に“.”で始まるファイル名を有するファイルは隠しファイルとして扱われる。このように、上記アクセス権限ファイルを隠しファイルとする理由については後に明らかにする。

【0025】

本実施形態において通信端末22から送信されてくる設定指示メッセージには、アクセス権限の設定対象のファイル等を示す情報と、そのファイル等の所有者のユーザ識別子と、当該所有者の属するグループのグループ識別子と、アクセス権限の内容を示すアクセス権限情報とが書き込まれている。詳細については後述するが、制御部310は、通信端末22から受信した設定指示メッセージに書き込まれている上記ユーザ識別子等に基づいてアクセス権限ファイルを生成し、「.ACL」というファイル名を付与して当該設定対象のファイル等を格納しているディレクトリに格納する。

【0026】

図4(A)は、アクセス権限ファイルのファイルフォーマットの一例を示す図である。図4(A)に示すように、このアクセス権限ファイルは、このアクセス権限ファイルによってアクセス権限が規定されるファイル等の名称、そのファイル等の所有者のユーザ識別子、その所有者の属するグループのグループ識別子、およびそのアクセス権限を示すアクセス権限情報からなるレコードの集合体である。このアクセス権限ファイルの具体的な実装方法としては、CSV(Comma-Separated Values)形式などの所定の文字で上記各種データを区切って記述したテキストファイルとして実装する態様であっても良く、リレーショナルデータベース等のテーブルとして実装する態様であっても良い。このアクセス権限ファイルに書き込まれるアクセス権限情報は、ファイル等の所有者のアクセス権限、その所有者と同一のグループに属する他のユーザのアクセス権限およびその他のユーザのアクセス権限を現すものであり、本実施形態では“755”や“777”、“640”などの3桁の数字でこれら3種類のアクセス権限が現されている。これら3桁の数字の意味は以下の通りである。

【0027】

図4(B)に示すように、上記3桁の数字の最上位桁(例えば、“640”における“6”)はファイル等の所有者のアクセス権限を、真ん中の桁(例えば、“640”における“4”)は所有者と同一グループに属する他のユーザのアクセス権限を、そして、最下位桁はその他のユーザ(所有者ではなく、また、所有者と同一のグループに属する他の者でもないユーザ)のアクセス権限を現す。各桁の数値は0〜7の範囲の値であり、3ビット2進数で現すことができる。例えば“6”は“110”と現され、“4”は“100”と現される。これら3ビット2進数の最上位ビットはファイル等の読み出しを許可するか否か(“1”ならば“許可”、“0”ならば“不許可”)を示す。同様に、上記3ビット2進数の真ん中のビットはファイル等への書き込みを許可するか否かを示し、同最下位ビットはファイル等の実行を許可するか否かを示す。つまり、ファイル等についてのアクセス権限情報が“640”であれば、そのアクセス権限情報は、「所有者にはそのファイル等の読み出しおよびそのファイル等への書き込みが許可されていること、その所有者と同一グループの他のユーザにはそのファイル等の読み出しのみが許可されていること、およびその他のユーザに対しては、読み出し、書き込みおよび実行の何れも許可されていないこと」を示すのである。なお、上記ファイル等がディレクトリである場合、「読み出し」とは「そのディレクトリに格納されているファイル等の名称の一覧を参照すること」を意味し、「書き込み」とは「そのディレクトリに格納されているファイル等の削除、またはファイル等の新規作成を行うこと」を意味し、「実行」とは「そのディレクトリにアクセスすること(例えば、cdコマンド等によりそのディレクトリをカレントディレクトリに位置付けること)」を意味する。また、本実施形態では上記0〜7の範囲の数値でファイル等に対するアクセス権限を表現したが、UNIX(登録商標)系OSにおけるものと同様に“r”、“w”、“x”および“−”の組み合わせでアクセス権限を表現しても良い。具体的には“755”という数字文字列に換えて“rwxr-xr-x”という文字列を用いるようにすれば良い。

【0028】

また、アクセス権限の設定対象のファイル等を格納しているディレクトリにアクセス権限ファイルが既に格納されている場合には、制御部310は、上記設定指示メッセージの内容に応じたレコードをそのアクセス権限ファイルに追記(或いは、当該レコードで既存のレコードを上書き)する。なお、既存のレコードの上書きに該当する場合、本実施形態のアクセス権限設定処理では、当該既存のレコードに含まれているユーザ識別子と上記設定指示メッセージに含まれているユーザ識別子とが一致する場合にのみその上書きが行われ、両ユーザ識別子が一致しない場合にはエラーメッセージの返信が行われる。つまり、本実施形態では、ファイル等の所有者のみがそのファイル等のアクセス権限を変更することができるのである。本実施形態では、ファイル等の所有者のみがそのファイル等のアクセス権限の変更を行えるようにしたが、既存のレコードに含まれているユーザ識別子と設定指示メッセージに含まれているユーザ識別子とが一致するか否かに拘らず上書きを行う態様であっても勿論良い。このような態様であれば、ファイル等のアクセス権限の変更に加えてファイル等の所有者を変更することが可能になる。

【0029】

アクセス制御処理は、外部機器I/F部340に接続されている外部記憶装置40に格納されているファイル等に対するアクセス要求を配下の通信端末22から受信した場合に、そのアクセス対象のファイル等を格納しているディレクトリに格納されているアクセス権限ファイル、またはより上位の階層のディレクトリに格納されているアクセス権限ファイルにしたがってそのアクセスの可否を決定する処理である。例えば、図2(B)に示すようにルートディレクトリ“¥”とディレクトリ“A”にアクセス権限ファイルが格納されている状況において、ファイルfileC(或いは、fileA1またはfileA2)に対するアクセス要求を受信した場合、制御部310は、そのアクセス対象のファイルを格納しているディレクトリ(すなわち、ルートディレクトリ“¥”またはディレクトリ“A”)に格納されているアクセス権限ファイルにしたがってそのアクセスの可否を決定する。これに対して、図2(B)のファイルfileBに対するアクセス要求を受信した場合には、制御部310は、当該アクセス対象のファイルを格納しているディレクトリにはアクセス権限ファイルが格納されていないため、1つ上の階層のディレクトリであるルートディレクトリ“¥”に格納されているアクセス権限ファイルにしたがってそのアクセスの可否を決定する。なお、ファイルfileBに対してアクセス要求が為された場合においてルートディレクトリ“¥”にもアクセス権限ファイルが格納されていないのであれば、制御部310は当該アクセスを無条件に許可するとしても良く、逆に、無条件にそのアクセスを拒否するとしても良い。

以上がルータ30の構成である。

【0030】

(B:動作)

(B−1:アクセス権限設定処理における動作)

以下、図2(A)に示すようにアクセス権限の設定が全く行われていない状態からユーザAおよびユーザBの各々がディレクトリ“A”およびディレクトリ“B”の各々に対してアクセス権限を順次設定する場合を例にとってルータ30が実行する動作について説明する。

【0031】

まず、ユーザAがディレクトリ“A”に対するアクセス権限を設定する場合について説明する。ユーザAは通信端末22Aの操作部(図示略)を操作し、外部記憶装置40内のディレクトリの階層関係(以下、ディレクトリツリー)を示す画像の表示指示を与える。例えば、通信端末22AのOSがWindows(登録商標)系のものであれば、ユーザAは、まず、「マイ ネットワーク」アイコンをクリックして「マイ ネットワーク」ウィンドウを通信端末に表示させ、この「マイ ネットワーク」ウィンドウに表示される「ルータ」アイコン(すなわち、ルータ30に対応するアイコン)をクリックする、といった具合である。このような指示が与えられた通信端末22Aの制御部は、外部記憶装置40内のディレクトリツリーを表すディレクトリ情報の送信を要求する旨の通信メッセージ(以下、ディレクトリ情報送信要求メッセージ)を生成し、デフォルトゲートウェイたるルータ30に宛てて送信する。ルータ30の制御部310は第2通信I/F部330を介して上記ディレクトリ情報送信要求メッセージを受信すると、ディレクトリ情報を外部記憶装置40から読み出し、このディレクトリ情報を通信端末22Aに返信する。通信端末22Aの制御部は、このディレクトリ情報を受信すると、外部記憶装置40内のディレクトリツリーを示す画像(図6(A)参照)をそのディレクトリ情報にしたがって表示部に表示させる。

【0032】

上記のようにして外部記憶装置40内に構築されているディレクトリの階層関係を視認したユーザAは、アクセス権限の設定を所望するファイル等を選択し、そのファイル等に対してアクセス権限を設定する旨の操作を行う。具体的には、アクセス権限の設定を所望するファイル等に対応するアイコンを右クリック(マウスに設けられている右ボタンを用いてクリック)する、といった具合である。このような操作が行われると、通信端末22Aの制御部310は、アクセス権限の設定対象として指定されたファイル等のアクセス権限情報の送信を要求する旨の通信メッセージをルータ30に送信する。この通信メッセージには、アクセス権限の設定対象として指定されたファイル等を示す識別子が書き込まれている。

【0033】

ルータ30の制御部310は、この通信メッセージを受信すると、当該通信メッセージに書き込まれている識別子の示すファイル等のアクセス権限情報を格納しているアクセス権限ファイル(当該識別子の示すファイルと同一階層に格納されているアクセス権限ファイル)があるか否かを判定する。そして、該当するアクセス権限ファイルがあり、かつ、そのアクセス権限ファイルに該当するアクセス権限情報が書き込まれている場合には、制御部310はそのアクセス権限情報とユーザ識別子およびグループ識別子を当該アクセス権限ファイルから読み出し、通信端末22Aに返信する。逆に、該当するアクセス権限ファイルがない場合、または該当するアクセス権限ファイルがあるものの該当するアクセス権限情報が書き込まれていない場合には、制御部310は該当するアクセス権限情報はない旨の応答メッセージを通信端末22Aに返信する。本動作例では、外部記憶装置40の何れのディレクトリにもアクセス権限ファイルは格納されていないため、該当するアクセス権限情報はない旨の応答メッセージがルータ30から通信端末22Aに返信される。

【0034】

該当するアクセス権限情報はない旨の応答メッセージまたはアクセス権限情報等を受信すると、通信端末22Aの制御部は、図6(B)に示すプロパティ画面を表示部に表示させる。このプロパティ画面はアクセス権限情報等を設定するためのユーザインタフェースであり、例えば図6(B)に示すように、アクセス権限の設定対象であるファイル等の名称が表示される表示領域と、当該ファイルの所有者のユーザ識別子や当該所有者の属するグループのグループ識別子を入力するための入力領域(図6(B):入力領域IN1およびIN2)、アクセス権限を入力するためのチェックボックスCBと、が設けられている。なお、図6(B)のプロパティ画面はアクセス権限情報等を設定するためのユーザインタフェースの一例であり、実際には通信端末22AのOSに応じた画面(例えば、Windows(登録商標)系のOSであれば、ファイルプロパティ画面においてセキュリティタブをクリックすることで表示される画面)を介してアクセス権限情報等の設定を行うことになる。

【0035】

例えば、アクセス権限情報等を受信した場合には、通信端末22Aの制御部は、そのアクセス権限情報と共に受信したユーザ識別子およびグループ識別子を入力領域IN1およびIN2の各々にセットし、かつ、そのアクセス権限情報にしたがったチェックマークをチェックボックスCBにセットしてプロパティ画面(図6(B)参照)を表示させる。これに対して、該当するアクセス権限情報はない旨の応答メッセージを受信した場合には、通信端末22Aの制御部は、自装置に記憶しているユーザ識別子およびグループ識別子を入力領域IN1およびIN2の各々にセットしてプロパティ画面を表示させる。本動作例では、該当するアクセス権限情報はない旨の応答メッセージが返信されてくるのであるから、通信端末22Aの制御部は、後者の態様でプロパティ画面を表示させる。このプロパティ画面を視認したユーザAは、チェックボックスCBに対する入力操作を行った後に更新ボタンB1をクリックすることで、自身をディレクトリ“A”の所有者とするアクセス権限の設定指示を通信端末22Aに与えることができる。なお、本実施形態では通信端末22Aに対して予め1人のユーザ(すなわち、ユーザA)が定められており、そのユーザのユーザ識別子とグループ識別子とが通信端末22Aに予め記憶されていたが、通信装置22Aが複数のユーザによって共用され、それら複数のユーザの各々のユーザ識別子とグループ識別子とが通信端末22Aに記憶されている場合も考えられる。このように通信装置22Aが複数のユーザによって共用される場合には、上記応答メッセージを受信した時点で通信端末22Aを使用しているユーザ(例えば、ログインしているユーザ)のユーザ識別子およびグループ識別子を入力領域IN1およびIN2の各々にセットしてプロパティ画面を表示させる処理を通信端末22Aに実行させるようにすれば良い。

【0036】

通信端末22Aの制御部は、上記のようにしてアクセス権限の設定指示を与えられると、その指示内容に応じた設定指示メッセージを生成しルータ30へ宛てて送信する。例えば、ディレクトリ“A”についてのプロパティ画面において、所有者のユーザ識別子としてユーザAのユーザ識別子が、当該所有者の属するグループのグループ識別子としてグループ1のグループ識別子が各々入力され、かつ、所有者に対しては当該ディレクトリ“A”の読み出し、書き込みおよび実行を許可し、同所有者の属するグループの他のユーザとその他のユーザに対しては読み出しおよび実行を許可する旨の操作がチェックボックスCBに対して行われた状態で、更新ボタンB1が押下されると、通信端末22Aの制御部は以下の要領で設定指示メッセージを生成しルータ30に送信する。すなわち、通信端末22Aの制御部は、アクセス権限の設定対象のファイル等を示す識別子としてディレクトリ“A”の名称を、所有者のユーザ識別子としてユーザAのユーザ識別子を、当該所有者の属するグループのグループ識別子としてグループ1のグループ識別子を、そしてアクセス権限情報として“755”を書き込んだ設定指示メッセージを生成しルータ30に宛てて送信する。

【0037】

ルータ30の制御部310は、通信端末22Aから送信された設定指示メッセージを第2通信I/F部330を介して受信すると、設定指示メッセージの内容に応じたレコード(図4(A):レコードRec1参照)を生成する。本動作例では、上記設定指示メッセージにてアクセス権限の設定を指示されたファイル等を格納しているディレクトリ(すなわち、ルートディレクトリ“¥”)にはアクセス権限ファイルは格納されていないため、制御部310は、上記レコードを書き込んだアクセス制限ファイルを当該ディレクトに書き込む。これにより、ディレクトリ“A”に対するアクセス権限の設定が完了する。

【0038】

次いで、ユーザBがディレクトリ“B”に対するアクセス権限を設定する場合について説明する。ユーザBが通信端末22Bの操作部(図示略)を操作し、外部記憶装置40内のディレクトリツリーを示す画像の表示指示を与えると、通信端末22Bおよびルータ30は上述の動作例と同一の動作を行い、通信端末22Bの表示部には上記ディレクトリツリーを表す画像(図6(A))が表示される。ここで、注目すべき点は、外部記憶装置40内のルートディレクトリ“¥”にはユーザAによって設定されたアクセス権限を表すアクセス権限ファイルが格納されているにも拘らず、上記ディレクトリツリーにはそのアクセス権限ファイルに対応するアイコンが含まれていない、という点である。これは、アクセス権限ファイルを隠しファイルとしたため、ディレクトリツリー等の表示においては表示対象から除外されるからである。このように、本実施形態では、アクセス権限ファイルを隠しファイルとしてディレクトリツリー等の表示対象から除外したため、誤ってアクセス権限ファイルを削除するといった誤操作や、エディッタ等を用いてその内容を書き換えること(すなわち、改竄)が防止される。このような誤操作や改竄の防止のためにアクセス権限ファイルを隠しファイルとしたのである。

【0039】

上記のようにして、外部記憶装置40内に構築されているディレクトリの階層関係を視認したユーザBは、ディレクトリ“B”についてのプロパティ画面を表示させ、そのプロパティ画面において、所有者、同所有者の属するグループの他のユーザおよびその他のユーザの全てに対して当該ディレクトリの読み出し、書き込みおよび実行を許可する旨のチェックボックスCBの操作を行って更新ボタンB1を押下する。以降、通信端末22Bは前述した通信端末22Aと同様の動作を行い、アクセス権限の設定対象のファイル等を示す識別子としてディレクトリ“B”の名称を、所有者のユーザ識別子としてユーザBのユーザ識別子を、当該所有者の属するグループのグループ識別子としてグループ2のグループ識別子を、そしてアクセス権限情報として“777”を書き込んだ設定指示メッセージを生成しルータ30に宛てて送信する。

【0040】

ルータ30の制御部310は、通信端末22Bから送信された設定指示メッセージを第2通信I/F部330を介して受信すると、まず、設定指示メッセージの内容に応じたレコード(図4(A):レコードRec2参照)を生成する。本動作例では、上記設定指示メッセージにてアクセス権限の設定を指示されたファイル等を格納しているディレクトリにアクセス権限ファイルが既に格納されているため、当該アクセス権限ファイルに上記レコードを追記する。以上がディレクトリ“B”に対するアクセス権限の設定動作である。なお、本実施形態では、ユーザBがディレクトリ“B”に対するアクセス権限の設定を行う場合について説明したが、ユーザAによってアクセス権限を設定済みのディレクトリ“A”に対してユーザBがアクセス権限を設定しようとした場合には、エラーメッセージが返信され、その設定(上書き)が行われないことは前述した通りである。ディレクトリ“A”についてのアクセス権限情報を含んだレコード(図4(A):レコードRec1)に含まれているユーザ識別子はユーザAのものであり、通信端末22Bから送信される設定指示メッセージに含まれているユーザ識別子(すなわち、ユーザBのユーザ識別子)とは一致しないからである。

【0041】

(B−2:アクセス制御処理における動作)

次いで、図4(A)に示す3つのレコードを格納したアクセス権限ファイルが外部記憶装置40のルートディレクトリ“¥”に格納されている状況下で、この外部記憶装置40に格納されているファイル等へのアクセスを要求する旨のアクセス要求メッセージを通信端末22から受信した場合に制御部310が実行する動作について説明する。

【0042】

通信端末22の制御部(図示略)は、外部記憶装置40に記憶されているファイル等へのアクセスを指示する旨の操作が為されると、その操作内容に応じたアクセス要求メッセージを生成し、ルータ30に宛てて送信する。このアクセス要求メッセージには、その送信元の通信端末22のユーザのユーザ識別子、同ユーザが属するグループのグループ識別子、アクセス対象のファイル等を示すアクセス先識別子(例えば、ファイル名称やファイルパスなど)、そのアクセス内容(読み出し、書き込み、実行等)を示すコマンドが書き込まれている。

【0043】

ルータ30の制御部310は、第2通信I/F部330を介して上記アクセス要求メッセージを受信すると、アクセス対象のファイル等(すなわち、当該アクセス要求メッセージに書き込まれているアクセス先識別子の示すファイル等)を格納しているディレクトリにアクセス権限ファイルが格納されているか否かを判定する。そして、制御部310は、アクセス権限ファイルが格納されている場合にはそのアクセス権限ファイルに基づいて、該当するアクセス権限ファイルがない場合には上位の階層のディレクトリに格納されているアクセス権限ファイルに基づいてそのアクセスの可否を判定する。例えば、アクセス対象のファイル等がファイルfileCであれば、制御部310は、外部記憶装置40のルートディレクトリ“¥”に格納されているアクセス権限ファイルに基づいてアクセスの可否を決定する。同様に、アクセス対象のファイル等がファイルfileA1(或いは、fileA2)であれば、制御部310は、外部記憶装置40のディレクトリ“A”に格納されているアクセス権限ファイルに基づいてそのアクセスの可否を決定する。これに対して、アクセス対象のファイル等がファイルfileBの場合には、外部記憶装置40のディレクトリBにはアクセス権限ファイルが格納されていないため、制御部310は、一つ上の階層のディレクトリであるルートディレクトリ“¥”に格納されているアクセス権限ファイルに基づいて(すなわち、ディレクトリBについてのアクセス権限に基づいて)、そのアクセスの可否を決定する。

【0044】

例えば、上記アクセス要求メッセージの送信元がユーザAの操作する通信端末22A(各通信端末が複数のユーザによって共用される場合には、ユーザAがログインしそのユーザAによって操作されている通信端末22A:以下、通信端末22Bおよび22Cについても同様)であり、アクセス対象のファイル等がファイルfileCである場合には、そのアクセス内容が当該アクセス対象のファイルの読み出しであるのか、アクセス対象のファイルへの書き込みであるか、またはアクセス対象のファイルの実行であるのかに拘らず、制御部310は、そのアクセスを拒否(アクセス要求メッセージに書き込まれているコマンドを実行することなく、拒否応答を返信する)する。その理由は以下の通りである。上記アクセス要求メッセージには、アクセスの要求元を示す情報として、ユーザAのユーザ識別子とグループ1のグループ識別子とが書き込まれている。一方、外部記憶装置40のルートディレクトリ“¥”に格納されているアクセス権限ファイルによれば、ファイルfileCの所有者はユーザCであり、このユーザCはグループ2に属する(図4(A):Rec3参照)。ユーザAは、fileCの所有者ではなく、かつ、当該所有者とは異なるグループに属する者であるから、ファイルfileCとの関係では「その他の者」に該当する。図4(A)に示すようにファイルfileCについては「その他の者」に対して、読み出し、書き込みおよび実行の何れも許可されていない。したがって、上記アクセス要求メッセージに対しては拒否応答が返信されるのである。

【0045】

これに対して、ファイルfileCに対するアクセスを要求する旨のアクセス要求メッセージの送信元がユーザBの操作する通信端末22Bである場合には、そのアクセス内容が当該アクセス対象のファイルの読み出しであれば、制御部310は、当該アクセスを許可する(すなわち、アクセス要求メッセージに書き込まれているコマンドを実行し、その実行結果を返信する)が、上記アクセス内容が当該ファイルへの書き込み或いは当該ファイルの実行であれば、そのアクセスを拒否する。ユーザBはユーザCと同一のグループに属する他のユーザであって、このようなユーザに対してはファイルの読み出しのみが許可されているからである(図4(A):レコードRec3参照)。そして、上記アクセス要求メッセージの送信元がユーザCの操作する通信端末22Cである場合には、そのアクセスの内容が読み出し、または書き込みであれば、そのアクセス要求は許可される。図4(A)に示すように、ファイルfileCの所有者はユーザCであり、このファイルfileCの読み出しおよび書き込みが許可されているからである。

【0046】

また、図7(A)に示すようにファイル等の削除を指示する旨の通信メッセージが通信端末22から送信されてきた場合には、制御部310は、当該ファイル等の削除を行うことに加えて、当該ファイル等が格納されているディレクトリに格納されているアクセス権限ファイルから当該ファイル等についてのレコードを削除する処理を実行する。そして、図7(B)に示すように、ファイル等の移動を指示する旨の通信メッセージが通信端末22から送信されてきた場合には、制御部310は、当該ファイル等の移動を行うことに加えて、移動前に当該ファイル等が格納されていたディレクトリに格納されているアクセス権限ファイルから当該ファイル等についてのレコードを削除し、移動後のディレクトリに格納されているアクセス権限ファイルに当該ファイル等についてのアクセス権限を現すレコードを追記する処理を実行する。

【0047】

以上説明したように、本実施形態によれば、ルータ30に接続される外部記憶装置40に格納されているファイル等に対してアクセス権限を設定すること、および、そのアクセス権限に基づくアクセス制限を伴ったファイル共有サービスを提供することが可能になる。ここで注目すべき点は、外部記憶装置40に構築されているファイルシステム(FAT32)は本来アクセス権限の設定をサポートしてはいないにも拘らず、アクセス権限の設定をサポートした他のファイルシステム(例えば、NTFSやext2など)に変換することなく、アクセス権限の設定、およびそのアクセス権限に基づくアクセス制限を伴ったファイル共有サービスの提供が可能になっているという点と、アクセス制限のための専用装置を用いていないという点である。

【0048】

つまり、本実施形態によれば、ルータ30に接続される外部記憶装置40に格納されているファイル等に対してアクセス権限を設定しそのアクセス権限に基づくアクセス制限を伴ったファイル共有を、その外部記憶装置40に構築されているファイルシステムの変換を行わず、かつアクセス制限のための専用装置を設けることなく実現することが可能になるのである。なお、上述した実施形態では、外部記憶装置40のファイルシステムとしてFAT32を採用したが、例えばFAT16などアクセス権限の設定をサポートしていない他のファイルシステムであっても良く、NTFSなどアクセス権限の設定をサポートしたファイルシステムであっても勿論良い。

【0049】

(C:変形)

以上本発明の一実施形態について説明したが、以下に述べる変形を加えても勿論良い。

(1)上述した実施形態では、ルータ30の配下の通信端末のユーザに、当該ルータ30に接続される外部記憶装置40に格納されているファイル等を共有させたが、一般公衆網10に接続されている通信端末のユーザに上記ファイル等を共有させても勿論良い。

【0050】

(2)上述した実施形態では、アクセスを要求されたファイル等を格納しているディレクトリにアクセス権限ファイルが格納されている場合には、そのアクセス権限ファイルの内容にしたがってアクセスの可否を判定し、同ディレクトリにアクセス権限ファイルが格納されていない場合には、より上位の階層のディレクトリに格納されているアクセス権限ファイルを参照してそのアクセスの可否を決定した。しかし、アクセスを要求されたファイル等を格納しているディレクトリにアクセス権限ファイルが格納されている場合であっても、より上位の階層のディレクトリにより厳しいアクセス制限を示すアクセス権限ファイルが格納されている場合には、後者のアクセス権限ファイルにしたがってそのアクセスの可否を判定するようにしても良い。例えば、図4(A)に示すようにディレクトリ“A”に対してアクセス権限“755”が設定されている場合には、ディレクトリ“A”に格納されているアクセス権限ファイルにおいてファイルfileA1に対するアクセス権限“777”が設定されていたとしても、前者のアクセス権限(すなわち、“755”)にしたがってファイルfileA1へのアクセスの可否を判定するようにすれば良い。

【0051】

(3)上述した実施形態では、各ユーザを、ファイル等の所有者、所有者と同一グループに属する他のユーザ、およびその他のユーザに分類してアクセス権限を設定した。しかし、グループの概念を用いず、ファイル等の所有者と当該所有者以外の者といった区分けでアクセス権限を設定しても良い。

【0052】

(4)上述した実施形態では、誤操作によってアクセス権限ファイルが削除されたり、アクセス権限ファイルが改竄されたりすることを防止するためにアクセス権限ファイルを隠しファイルとしたが、アクセス制御処理においてはアクセス権限ファイルに対して直接アクセスするようなアクセス要求を全て拒否するようにしても良い。具体的には、アクセス先識別子に“.ACL”を含むアクセス要求メッセージを無条件に破棄する処理を制御部310に実行させるようにすれば良い。また、ルータ30にtelnet接続してアクセス権限ファイルを直接編集するような操作が為されることを防止するために、アクセス権限ファイルに暗号化を施して外部記憶装置に書き込み、アクセス要求メッセージの受信を契機としてその復号化を行うようにしても良い。

【0053】

(5)上述した実施形態では、ルータに本発明を適用したがスイッチングハブに本発明を適用しても良い。なお、スイッチングハブとは、通常、ネットワーク層よりも一つ下位のプロトコル階層であるデータリンク層においてデータの中継を行う中継装置のことである。スイッチングハブは、各々に他の通信装置(ルータや通信端末、他のスイッチングハブなど)が接続される複数のポートを有している。このため、これら複数のポートを、ファイル共有を許可する通信端末が接続されるポートのグループと、ファイル共有を許可しない通信端末が接続されるポートのグループとにグループ分けしておき、前者のグループに属するポートの接続先の通信端末のユーザに対してのみアクセス権限の設定およびファイル共有を行わせるようにしても良い。具体的には、ファイル共有を許可する通信端末が接続されるポートの各々を識別するポート識別子(例えば、ポート番号)を格納した管理テーブルを上記スイッチングハブに予め記憶させておき、設定指示メッセージやアクセス要求メッセージの伝送に用いられたフレーム(データリンク層におけるデータの送受信単位)を受信したポートのポート識別子が上記管理テーブルに登録されているものである場合にのみ、それらメッセージに応じた処理をそのスイッチングハブの制御部に実行させるようにすれば良い。

【0054】

(6)上述した実施形態では、ルータ30に外部記憶装置40を1つだけ接続したが、複数の外部記憶装置を接続することも勿論可能である。このように複数の外部記憶装置を接続する態様においては、VLANとの組み合わせにより、VLAN毎にファイル共有の対象となる外部記憶装置を定めても良い。例えば、ルータ30に外部記憶装置40Aおよび40Bの2つの外部記憶装置が接続され、そのルータ30の配下の通信端末が第1のVLANタグで識別子される第1のVLANに属するもの、第1のVLANタグとは異なる第2のVLANタグで識別子される第2のVLANに属するもの、および第1および第2のVLANタグの何れとも異なる第3のVLANタグで識別子される第3のVLANに属するものの3つのグループに分類される場合には、以下の要領で各外部記憶装置に格納されているファイル等を共有させることが考えられる。

【0055】

すなわち、第1のVLANに属する通信端末のユーザに対しては、外部記憶装置40Aに格納されているファイル等についてのみその共有を許可し、第2のVLANに属する通信端末のユーザに対しては外部記憶装置40Bに格納されているファイル等についてのみその共有を許可し、第3のVLANに属する通信端末のユーザには外部記憶装置40Aおよび40Bの何れに格納されているファイル等であってもその共有を許可するといった態様が考えられる。このようなことは、各外部記憶装置を識別する情報とその外部記憶装置に格納されているファイル等の共有を許可されたグループのVLANタグとを対応付けた管理テーブルをルータ30に予め記憶させておき、設定指示メッセージやアクセス要求メッセージの伝送に用いられたパケットに付与されているVLANタグとそれらメッセージに応じた処理にてアクセスする外部記憶装置との組み合わせが上記管理テーブルに登録されているものである場合にのみ、それらメッセージに応じた処理を制御部310に実行させることで実現可能である。また、スイッチングハブに本発明を適用し、そのスイッチングハブに複数の外部記憶装置を接続する態様の場合には、ポート毎に何れの外部記憶装置に格納されているファイル等の共有を許可するのかを定めても良い。具体的には、スイッチングハブに接続される複数の外部記憶装置の各々を一意に識別する識別子と、その外部記憶装置に記憶されているファイル等の共有を許可する通信端末を接続するポートのポート識別子とを対応付けてそのスイッチングハブの管理テーブルに書き込んでおき、設定指示メッセージやアクセス要求メッセージの伝送に用いられたフレームを受信したポートのポート識別子が上記管理テーブルに登録されているものであり、かつ、その設定指示メッセージにてアクセス権限の設定を指示されたファイル等またはアクセス対象のファイル等を格納している外部記憶装置の識別子に対応付けて管理テーブルに登録されているポート識別子の何れかと上記受信ポートのポート識別子とが一致する場合にのみ、それらメッセージに応じた処理をそのスイッチングハブの制御部に実行させるようにすれば良い。

【0056】

また、外部機器I/F部340に複数の外部記憶装置が接続される場合には、それら複数の記憶装置のうちの少なくとも2つの記憶内容が同一になるようにミラーリングを行っても良い。このようなミラーリングを行う態様であれば、ミラーリング対象の外部記憶装置の何れかに故障が発生してもファイル共有サービスの提供を継続することができるからである。なお、ミラーリングを行う場合には、外部機器I/F部340に接続される外部記憶装置間でミラーリングを行うのではなく、外部機器I/F部340に接続される外部記憶装置と、他のルータに接続される外部記憶装置との間でミラーリングを行っても勿論良い。

【0057】

(7)上述した実施形態では、ルータ30の電源が投入されたことを契機としてパケット転送制御プログラムおよびファイル共有サービス提供プログラムの実行を制御部310に開始させた。しかし、ファイル共有サービス提供プログラムの実行開始タイミングは、ルータ30の電源が投入されたときに限定されるものではない。例えば、ルータ30の電源が投入された後、外部機器I/F部340への外部記憶装置40の接続が検出されたことを契機としてファイル共有サービス提供プログラムの実行を制御部310に開始させても良い。外部記憶装置40が接続されていないのであれば、ファイル共有サービスを提供することはできないからである。なお、外部機器I/F部340への外部記憶装置40の接続が検出されたことを契機としてファイル共有サービス提供プログラムの実行を開始する態様であっても、ルータ30の電源投入時点で外部機器I/F部340への外部記憶装置40の接続が検出された場合(例えば、外部機器I/F部340に外部記憶装置40を接続済の状態でルータ30の電源が投入された場合など)には、即座にファイル共有サービス提供プログラムの実行を開始すれば良いことは言うまでもない。

【0058】

(8)上述した実施形態では、アクセス権限設定処理およびアクセス制御処理をプログラムで実現した。しかし、ルータ30がスクリプト実行機能を備えている場合には、これら各処理をスクリプトで実現しても勿論良い。具体的には、アクセス権限設定処理を制御部310に実行させるためのコマンド列を所定のスクリプト言語で記述したテキストファイルであるアクセス権限設定処理スクリプトと、アクセス制御処理を制御部310に実行させるためのコマンド列を同スクリプト言語で記述したテキストファイルであるアクセス制御処理スクリプトとを不揮発性記憶部354に予め記憶させておき、ルータ30の電源の投入(或いは外部機器I/F部340への外部記憶装置40の接続検出)を契機として上記各スクリプトの解釈および実行を制御部310に開始させるのである。なお、上記スクリプト記述言語としては種々のものを用いることが考えられるが、Luaを用いることが好ましい。Luaは、perlなどの他のスクリプト言語に比較してスクリプトファイルの解釈および実行に要するメモリ量等が少なく、電子機器への組み込みに好適だからである。

【0059】

(9)上述した実施形態では、本発明の特徴を顕著に示す処理をルータ30の制御部310に実行させるファイル共有サービス提供プログラムが同ルータ30の記憶部350に予め記憶されていた。しかし、例えばCD−ROM(Compact Disk-Read Only Memory)などのコンピュータ装置読み取り可能な記録媒体に上記ファイル共有サービス提供プログラムを書き込んで配布しても良く、また、インターネットなどの電気通信回線経由のダウンロードにより上記ファイル共有サービス提供プログラムを配布しても良い。このようにして配布されるファイル共有サービス提供プログラムを一般的な中継装置に記憶させ、以後、その中継装置の制御部を当該プログラムにしたがって作動させるようにすることで既存の中継装置にルータ30と同様の機能を付与することが可能になるからである。

【0060】

また、上述した実施形態では、パケット転送制御を制御部310に実行させるパケット転送制御プログラムとファイル共有サービスを制御部310に実現させるファイル共有サービス提供プログラムとを各々別個にしたが、1つのプログラムでこれら2つの処理を実現しても良い。具体的には、パケット転送制御を実現するサブルーチンとファイル共有サービスを実現するサブルーチンとを含んだファームウェアを上記2つのプログラムに換えて記憶部350に記憶させておけば良い。また、このようなファームウェアをコンピュータ装置読み取り可能な記録媒体に書き込んで配布しても良く、電気通信回線経由のダウンロードにより配布しても良い。

【符号の説明】

【0061】

10…一般公衆網、20…拠点内LAN、22,22A,22B,22C…通信端末、30…ルータ、310…制御部、320…第1通信I/F部、330…第2通信I/F部、340…外部機器I/F部、350…記憶部、352…揮発性記憶部、354…不揮発性記憶部、360…バス、40…外部記憶装置。

【技術分野】

【0001】

本発明は、ルータやスイッチングハブなどの中継装置に関し、特に、中継装置を利用してファイル共有を実現する技術に関する。

【背景技術】

【0002】

企業等においては、支社などの各拠点に敷設されるLAN(Local Area Network:以下、拠点内LAN)をインターネットなどの一般公衆網に接続して全社的な情報システムを構築することが一般に行われている。一般公衆網への拠点内LANの接続には、ルータと呼ばれる中継装置が用いられる。一般に、ルータは、OSI参照モデルの第1層(物理層)から第3層(ネットワーク層)までの接続を行い、IP(Internet Protocol)などのネットワーク層の通信プロトコルにしたがって送信されたデータの中継を行う中継装置である。

【0003】

このような情報システムにおいて業務を円滑に遂行することができるようにするための技術の一つとしてファイル共有が挙げられる。ファイル共有とは、例えば拠点内LANにファイルサーバと呼ばれるコンピュータ装置を接続し、そのファイルサーバに記憶させた各種データファイルやプログラムの実行形式ファイル(以下、単に「ファイル」)をその拠点内LANに接続されている通信端末や一般公衆網に接続されている通信端末からアクセスすることができるようにすることをいう。ここで、ファイルにアクセスするとは、そのファイルがデータファイルであれば、その内容を読み出すこと(或いは、その内容を書き換えること)をいい、そのファイルがプログラムの実行形式ファイルであれば、その内容を読み書きすることに加えてその実行形式ファイルにしたがってCPU(Central Processing Unit)を作動させることをいう。

【0004】

ところで、上記のようなファイル共有を行う際には、機密情報の漏洩や情報の改竄等を防止するために、ファイル毎にアクセス権限を定めておき、そのアクセス権限に基づいたアクセス制限を行うことが好ましい。しかし、ファイルサーバが有するファイルシステムがアクセス権限の設定を常にサポートしているとは限らず、FAT(File Allocation Table)32のようにアクセス権限の設定をサポートしていないものであれば、アクセス制限を実現することはできない。なお、FAT32とは、Windows(登録商標)9x系のOS(Operating System)において通常採用されているファイルシステムのことである。そこで、このような問題を解決するための技術が種々提案されており、その一例としては特許文献1〜4に開示されたものが挙げられる。特許文献1〜3に開示された技術は、アクセス制御のみを担当する専用装置をファイルサーバとは別個に設けることで上記問題を解決する技術であり、特許文献4に開示された技術はシンボリックリンクを利用してアクセス権限に応じた仮想ファイルシステムを構築することで上記問題を解決する技術である。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開平11−212849号公報

【特許文献2】特開2002−342144号公報

【特許文献3】特開2004−303023号公報

【特許文献4】特許4342242号

【発明の概要】

【発明が解決しようとする課題】

【0006】

ところで、近年ではルータなどの中継装置にファイルサーバ機能を担わせることが提案されている。具体的には、各種ファイルを格納した外部記憶装置(例えば、USB(Universal Serial Buss)メモリなど)を中継装置に接続し、この外部記憶装置に格納されている各種ファイルを当該中継装置の配下の通信端末(当該中継装置によって一般公衆網に接続される拠点内LANに接続されており、当該中継装置をデフォルトゲートウェイとする通信端末)や一般公衆網に接続されている通信端末に共有させるのである。このようにすることで、ファイルサーバを別途導入する必要がなくなり、システム構築コストを低減させることができると期待される。

【0007】

しかし、ここで問題となるのは、USBメモリ等の外部記憶装置ではFAT32などのアクセス権限の設定をサポートしていないファイルシステムが採用されていることが多く、アクセス権限の設定やそのアクセス権限に基づいたアクセス制限を伴うファイル共有を実現することができない、という点である。中継装置にファイルサーバ機能を担わせてファイル共有を実現するような態様であっても、特許文献1〜4に開示された技術を利用してアクセス権限の設定等を実現することは勿論可能である。しかし、特許文献1〜3に開示されたようにアクセス制限のみを担当する専用装置を別途設けることは、中継装置にファイルサーバ機能を担わせてシステム構築コストの低減を図るというそもそもの趣旨にそぐわない。また、中継装置のOSがシンボリックリンクをサポートしているとは限らず、特許文献4に開示された技術を常に適用できるとも限らない。もっとも、外部記憶装置のファイルシステムをアクセス権限の設定をサポートした他のファイルシステム(例えば、NTFS(NT File System)やext2(second extended file

system)など)に変換することで上記問題点を解消することも可能ではあるが、このようなファイルシステムの変換には多大な時間を要するといった問題がある。例えば、500GBの記憶容量を有するFAT32形式のファイルシステムをNTFSに変換するには3〜4時間程度の時間を要する。

本発明は上記課題に鑑みて為されたものであり、中継装置に接続される外部記憶装置に構築されているファイルシステムを他のものに変換することやアクセス制限のための専用装置を用いることなく、その外部記憶装置に格納されているファイルにアクセス権限を設定し、そのアクセス権限に基づくアクセス制限を伴ったファイル共有を実現する技術を提供することを目的とする。

【課題を解決するための手段】

【0008】

上記課題を解決するために本発明は、配下の通信端末から送信されたパケットを受信した場合には当該パケットをその宛先へ転送し、配下の通信端末へ宛てて送信されたパケットを受信した場合には当該パケットをその宛先の通信端末へ転送するパケット転送制御手段と、ファイルを階層的に格納するディレクトリ構造のファイルシステムを有する外部記憶装置を接続するための外部機器接続手段と、前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス権限の設定指示を通信端末から受信した場合に、当該ファイルまたはディレクトリの所有者とその他の者の各々についてのアクセス権限を規定するアクセス権限ファイルを生成し、当該ファイルまたはディレクトリを格納しているディレクトリに格納するアクセス権限設定処理と、前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス要求を通信端末から受信した場合に、当該ファイルまたはディレクトリを格納しているディレクトリ、またはより上位の階層のディレクトリに格納されているアクセス権限ファイルを参照してそのアクセスの可否を決定するアクセス制御処理と、を実行するファイル共有サービス提供手段とを有することを特徴とする中継装置、を提供する。

【0009】

このような中継装置によれば、アクセス対象のファイルまたはディレクトリ(以下、ファイルとディレクトリ両者をまとめ「ファイル等」と呼ぶ場合がある)が格納されているディレクトリに格納されているアクセス権限ファイル(以下、アクセス対象のファイル等と同一のディレクトリに格納されているアクセス権限ファイル)またはより上位の階層のディレクトリに格納されているアクセス権限ファイルにしたがって、そのファイル等に対するアクセスの可否が決定される。このため、外部記憶装置に構築されているファイルシステムがFAT32のようにアクセス権限の設定をサポートしていないものであっても、そのファイルシステムを他のファイルシステムに変換することなく、それらファイルにアクセス権限を設定し、そのアクセス権限に基づくアクセス制限を伴ったファイル共有を実現することができる。なお、本発明の別の態様としては、コンピュータ装置に上記アクセス権限設定処理およびアクセス制御処理を実行させるプログラムを配布する態様も考えられる。

【0010】

より好ましい態様においては、上記中継装置のファイル共有サービス提供手段は、前記アクセス権限設定処理においては、前記アクセス権限ファイルを隠しファイルとして生成することを特徴とする。一般に隠しファイルは、ファイルマネージャ(Windows(登録商標)であれば、エクスプローラ)に対して隠しファイルの表示を行う旨の特別の設定が為されていない限り、その隠しファイルに対応するアイコン等の表示が行われることはない。このため、アクセス権限ファイルを隠しファイルとしておけば、そのアクセス権限ファイルが誤って削除されたり、エディッタなどを用いてそのアクセス権限ファイルの内容が改竄されたりすることを防止することができる。また、改竄を防止するための他の態様としては、前記アクセス権限設定処理においては、生成したアクセス権限ファイルに暗号化を施して前記外部記憶装置に格納し、前記アクセス制御処理にて参照する際に前記暗号化されたアクセス権限ファイルを復号化することも考えられる。

【0011】

より好ましい態様においては、当該中継装置を介して通信する通信端末は、前記外部記憶装置に格納されているファイルまたはディレクトリの共有を許可されているもののグループと、共有を許可されていないもののグループにグループ分けされており、前記ファイル共有サービス提供手段は、前者のグループに属する通信端末から前記設定指示を受信した場合にのみ前記アクセス権限設定処理を実行し、同グループに属する通信端末から前記アクセス要求を受信した場合にのみ前記アクセス制御処理を実行することを特徴とする。さらに好ましい態様においては、前記外部機器接続手段には複数の外部記憶装置が接続されるとともに、外部記憶装置毎にその外部記憶装置に格納されているファイルまたはディレクトリの共有を許可する通信端末のグループが定められていることを特徴とする。これらの態様によれば、よりきめ細やかなアクセス制限を実現することができる。ここで通信端末のグループ分けの仕方については、中継装置の種類との関係で種々の態様が考えられる。例えば、上記中継装置がスイッチングハブである場合には、通信端末や他のスイッチングハブ、ルータなどの他の通信装置を接続するポート毎にファイル共有の可否(或いは、何れかの外部記憶装置に格納されているファイル等を共有させるのか)を定めてグループ分けを行えば良く、上記中継装置がルータである場合にはVLAN(Virtual LAN)タグを利用してグループ分けを行えば良い。なお、スイッチングハブとは、ネットワーク層よりも1つ下位のプロトコル階層であるデータリンク層においてデータの中継を行う中継装置のことである。

【図面の簡単な説明】

【0012】

【図1】本発明の一実施形態のルータ30を含む通信システムの構成例を示す図である。

【図2】同ルータ30に接続される外部記憶装置40が有するディレクトリ構造の一例を示す図である。

【図3】同ルータ30の構成例を示すブロック図である。

【図4】同外部記憶装置40に格納されるアクセス権限ファイルのファイルフォーマットおよびアクセス権限情報の一例を示す図である。

【図5】ルータ30の制御部310が実行するアクセス権限設定処理を説明するための図である。

【図6】アクセス権限の設定を行う際に通信端末22の表示部に表示される画面の一例を示す図である。

【図7】ファイルの削除または移動に伴うアクセス権限ファイルの更新を説明するための図である。

【発明を実施するための形態】

【0013】

以下、図面を参照しつつ本発明の実施形態について説明する。

(A:構成)

図1は、本発明の中継装置の一実施形態であるルータ30を含む通信システムの構成例を示す図である。この通信システムは、例えば企業の拠点に敷設される拠点内LAN20をルータ30を介して一般公衆網10に接続して構成されている。図1では、拠点内LANが1つだけ例示されているが、複数の拠点内LANが各々別個のルータを介して一般公衆網10に接続されていても良い。一般公衆網10は、例えばインターネットなどのIP網(IPに準拠したデータ通信を仲介する通信網)であり、不特定多数の者によって共同利用される。拠点内LAN20には、各ユーザ(上記企業の従業者)の使用する通信端末22A、22Bおよび22Cが接続されている。これら通信端末は複数のユーザによって共用される場合も勿論あるが、本実施形態では、説明が繁雑になることを避けるため、それら通信端末の各々に対して1人のユーザが予め定められている。以下では、通信端末22Aのユーザを「ユーザA」と、通信端末22Bのユーザを「ユーザB」と、通信端末22Cのユーザを「ユーザC」と呼ぶ。これらユーザはその所属部門などに応じて予め複数のグループにグループ分けされている。例えば、本実施形態では、ユーザAは「グループ1」に属し、ユーザBとユーザCは「グループ2」に属する、といった具合である。

【0014】

図1の通信端末22A、22Bおよび22Cの各々は、何れもパーソナルコンピュータであり、他の通信装置(一般公衆網10に接続されているWWWサーバや、拠点内LAN20に接続されている他の通信端末)との間で所定のプロトコルにしたがったデータ通信を行うことができる。以下では、通信端末22A、22Bおよび22Cの各々を区別する必要がない場合には、「通信端末22」と表記する。通信端末22には、自装置のユーザを一意に識別する識別子(以下、ユーザ識別子)とそのユーザの属するグループを一意に識別する識別子(以下、グループ識別子)とが予め記憶されている。なお、図1では3台の通信端末が拠点内LAN20に接続されている場合について例示されているが、4台以上の通信端末が拠点内LAN20に接続されていても良く、また、1または2台の通信端末が拠点内LAN20に接続されていても良い。

【0015】

ルータ30は、通信端末22に対してデフォルトゲートウェイの役割を果たす通信装置である。このため、通信端末22には、デフォルトゲートウェイを示すデータとしてルータ30の通信アドレス(例えば、IPアドレスやMAC(Media Access Control)アドレス)が記憶されている。図1に示すように、ルータ30には外部記憶装置40が接続される。外部記憶装置40は例えばUSBメモリである。この外部記憶装置40には、ファイルを階層的に格納するディレクトリ構造(図2(A)参照)を有するファイルシステムが構築されており、複数のファイルが階層的に格納されている。具体的には、図2(A)に示すように、上記ファイルシステムのルートディレクトリ“¥”にはディレクトリ“A”およびディレクトリ“B”とファイルfileCが格納され、ディレクトリ“A”にはファイルfileA1とファイルfileA2が、ディレクトリ“B”にはファイルfileBが格納されている、といった具合である。これらファイルfileA1、fileA2、fileBおよびfileCは、テキストファイルやプログラムの実行形式ファイルである。なお、本実施形態では上記ファイルシステムとしてFAT32が採用されている。また、本実施形態では、外部記憶装置40がUSBメモリである場合について説明するが、USB接続のハードディスクやSCSI(Small Computer System Interface)接続のハードディスクであっても良く、また、SDメモリカードなどのフラッシュメモリカードであっても勿論良い。要は、ファイル等を階層的に格納することが可能なファイルシステムを有する記憶装置であって、何らかのインタフェースを介してルータ30に外付けされる記憶装置であれば良い。

【0016】

さて、本実施形態のルータ30は、前述したファイル共有を実現する機能(以下、ファイル共有サービス提供機能)を有しており、自装置に接続されている外部記憶装置40に格納されているファイル等を自装置の配下の通信端末(ルータ30をデフォルトゲートウェイとする通信端末:すなわち、通信端末22)のユーザに共有させることができる。前述したようにFAT32ではアクセス権限の設定をサポートしていないのであるが、本実施形態では、ルータ30に本実施形態の特徴を顕著に示す処理を行わせることによって、上記ファイル等へのアクセス権限の設定、およびそのアクセス権限に基づくアクセス制限を伴ったファイル共有が実現される。以下、本実施形態の特徴を顕著に示すルータ30を中心に説明する。

【0017】

図3はルータ30の構成例を示すブロック図である。図3に示すように、ルータ30は、制御部310、第1通信インタフェース(以下、I/F)部320、第2通信I/F部330、外部機器I/F部340、記憶部350、およびこれら構成要素間のデータ授受を仲介するバス360を含んでいる。

【0018】

制御部310は、例えばCPUである。この制御部310は、記憶部350(より正確には、不揮発性記憶部354)に記憶されている各種プログラムを実行することにより、ルータ30の各部の作動制御を行う制御中枢として機能する。制御部310が各種プログラムにしたがって実行する処理の詳細については後に明らかにする。

【0019】

第1通信I/F部320と第2通信I/F部330は、共にNIC(Network Interface Card)であり、各々異なる通信網に接続されている。具体的には、第1通信I/F部320は一般公衆網10に接続されており、第2通信I/F部330は拠点内LAN20に接続されている。第1通信I/F部320と第2通信I/F部330は、各々の接続先の通信網から受信したパケット(通信メッセージを予め定められたデータサイズ分ずつに分割し、その各々に所定のヘッダを付与して得られるデータブロック)を制御部310へ引渡すとともに、制御部310から引渡されるパケットを各々の接続先の通信網へと送出する。

【0020】

外部機器I/F部340は、USBメモリやシリアルコンソールなどの外部機器との間で所定のプロトコル(USBやRS−232C)にしたがってデータの授受を行うインタフェースの集合体である。例えば、外部機器としてUSBメモリやUSB接続のハードディスクを用いる場合には、USBインタフェースを外部機器I/F部340に含めておけば良い。同様に、外部機器としてSDメモリカードを用いる場合にはSDメモリカードリーダを外部機器I/F部340に含めておけば良く、外部機器としてSCSI接続のハードディスクを用いる場合にはSCSIインタフェースカードなどを外部機器I/F部340に含めておけば良い。また、外部機器としてシリアルコンソールを用いる場合には、RS−232Cインタフェースなどのシリアルインタフェースを外部機器I/F部340に含めておけば良い。本実施形態では、ルータ30には外部記憶装置40が接続されるため、外部機器I/F部340にはUSBインタフェースが含まれている。

【0021】

記憶部350は、揮発性記憶部352と不揮発性記憶部354を含んでいる。揮発性記憶部352は、例えばRAM(Random Access Memory)などの揮発性メモリであり、制御部310が各種プログラムを実行する際のワークエリアとして利用される。不揮発性記憶部354は、例えばEPROM(Erasable Programmable Read Only

Memory)などの不揮発性メモリであり、この不揮発性記憶部354には、各種データやプログラムが予め記憶されている。不揮発性記憶部354に記憶されているデータの一例としては、所謂ルーティングテーブルなどパケット転送制御を実行する際に必要となるデータが挙げられる(図2では図示略)。これらパケット転送制御を実行する際に必要となるデータについては一般的なルータが有するものと特段に変るところはないため、詳細な説明を省略する。

【0022】

不揮発性記憶部354に予め記憶されているプログラムとしては、パケット転送制御プログラムと、ファイル共有サービス提供プログラムとが挙げられる。制御部310は、ルータ30の電源(図示略)が投入されたことを検出すると、これら2つのプログラムを不揮発性記憶部354から揮発性記憶部352に読み出しその実行を開始する。パケット転送制御プログラムとは、第1通信I/F部320(または第2通信I/F部330)を介して受信したパケットの転送制御(パケットの送信先IPアドレスに基づく転送制御)を制御部310に実行させるプログラムである。このパケット転送制御プログラムにしたがって制御部310が実行するパケット転送処理については、一般的なルータが実行するものと特段に変るところはないため、詳細な説明を省略する。

【0023】

一方、ファイル共有サービス提供プログラムは、図3のアクセス権限設定処理およびアクセス制御処理を制御部310に実現させるプログラムである。これら各処理の詳細については、重複を避けるため動作例において明らかにするが、その概略は以下の通りである。

【0024】

アクセス権限設定処理は、外部機器I/F部340に接続されている外部記憶装置40に格納されているファイル等に対するアクセス権限の設定を通信端末22からの指示に応じて実行する処理である。より詳細に説明すると、制御部310は、ファイル等に対してアクセス権限の設定を指示する旨の通信メッセージ(以下、設定指示メッセージ)を通信端末22から受信すると、そのメッセージ内容に応じたアクセス権限ファイルを生成し、アクセス権限の設定対象のファイル等を格納しているディレクトリに隠しファイルとして格納する。ここで隠しファイルとは、例えばWindows(登録商標)系OS或いはUNIX(登録商標)系OSであれば “.”で始まるファイル名を有するファイルであり、ファイルマネージャ(Windows(登録商標)であれば、エクスプローラ)に対して特別の設定が為されていない限り、その隠しファイルに対応するアイコン等の表示が行われないファイルのことである。本実施形態では、Windows(登録商標)系OSやUNIX(登録商標)系OSにおける場合と同様に“.”で始まるファイル名を有するファイルは隠しファイルとして扱われる。このように、上記アクセス権限ファイルを隠しファイルとする理由については後に明らかにする。

【0025】

本実施形態において通信端末22から送信されてくる設定指示メッセージには、アクセス権限の設定対象のファイル等を示す情報と、そのファイル等の所有者のユーザ識別子と、当該所有者の属するグループのグループ識別子と、アクセス権限の内容を示すアクセス権限情報とが書き込まれている。詳細については後述するが、制御部310は、通信端末22から受信した設定指示メッセージに書き込まれている上記ユーザ識別子等に基づいてアクセス権限ファイルを生成し、「.ACL」というファイル名を付与して当該設定対象のファイル等を格納しているディレクトリに格納する。

【0026】

図4(A)は、アクセス権限ファイルのファイルフォーマットの一例を示す図である。図4(A)に示すように、このアクセス権限ファイルは、このアクセス権限ファイルによってアクセス権限が規定されるファイル等の名称、そのファイル等の所有者のユーザ識別子、その所有者の属するグループのグループ識別子、およびそのアクセス権限を示すアクセス権限情報からなるレコードの集合体である。このアクセス権限ファイルの具体的な実装方法としては、CSV(Comma-Separated Values)形式などの所定の文字で上記各種データを区切って記述したテキストファイルとして実装する態様であっても良く、リレーショナルデータベース等のテーブルとして実装する態様であっても良い。このアクセス権限ファイルに書き込まれるアクセス権限情報は、ファイル等の所有者のアクセス権限、その所有者と同一のグループに属する他のユーザのアクセス権限およびその他のユーザのアクセス権限を現すものであり、本実施形態では“755”や“777”、“640”などの3桁の数字でこれら3種類のアクセス権限が現されている。これら3桁の数字の意味は以下の通りである。

【0027】

図4(B)に示すように、上記3桁の数字の最上位桁(例えば、“640”における“6”)はファイル等の所有者のアクセス権限を、真ん中の桁(例えば、“640”における“4”)は所有者と同一グループに属する他のユーザのアクセス権限を、そして、最下位桁はその他のユーザ(所有者ではなく、また、所有者と同一のグループに属する他の者でもないユーザ)のアクセス権限を現す。各桁の数値は0〜7の範囲の値であり、3ビット2進数で現すことができる。例えば“6”は“110”と現され、“4”は“100”と現される。これら3ビット2進数の最上位ビットはファイル等の読み出しを許可するか否か(“1”ならば“許可”、“0”ならば“不許可”)を示す。同様に、上記3ビット2進数の真ん中のビットはファイル等への書き込みを許可するか否かを示し、同最下位ビットはファイル等の実行を許可するか否かを示す。つまり、ファイル等についてのアクセス権限情報が“640”であれば、そのアクセス権限情報は、「所有者にはそのファイル等の読み出しおよびそのファイル等への書き込みが許可されていること、その所有者と同一グループの他のユーザにはそのファイル等の読み出しのみが許可されていること、およびその他のユーザに対しては、読み出し、書き込みおよび実行の何れも許可されていないこと」を示すのである。なお、上記ファイル等がディレクトリである場合、「読み出し」とは「そのディレクトリに格納されているファイル等の名称の一覧を参照すること」を意味し、「書き込み」とは「そのディレクトリに格納されているファイル等の削除、またはファイル等の新規作成を行うこと」を意味し、「実行」とは「そのディレクトリにアクセスすること(例えば、cdコマンド等によりそのディレクトリをカレントディレクトリに位置付けること)」を意味する。また、本実施形態では上記0〜7の範囲の数値でファイル等に対するアクセス権限を表現したが、UNIX(登録商標)系OSにおけるものと同様に“r”、“w”、“x”および“−”の組み合わせでアクセス権限を表現しても良い。具体的には“755”という数字文字列に換えて“rwxr-xr-x”という文字列を用いるようにすれば良い。

【0028】

また、アクセス権限の設定対象のファイル等を格納しているディレクトリにアクセス権限ファイルが既に格納されている場合には、制御部310は、上記設定指示メッセージの内容に応じたレコードをそのアクセス権限ファイルに追記(或いは、当該レコードで既存のレコードを上書き)する。なお、既存のレコードの上書きに該当する場合、本実施形態のアクセス権限設定処理では、当該既存のレコードに含まれているユーザ識別子と上記設定指示メッセージに含まれているユーザ識別子とが一致する場合にのみその上書きが行われ、両ユーザ識別子が一致しない場合にはエラーメッセージの返信が行われる。つまり、本実施形態では、ファイル等の所有者のみがそのファイル等のアクセス権限を変更することができるのである。本実施形態では、ファイル等の所有者のみがそのファイル等のアクセス権限の変更を行えるようにしたが、既存のレコードに含まれているユーザ識別子と設定指示メッセージに含まれているユーザ識別子とが一致するか否かに拘らず上書きを行う態様であっても勿論良い。このような態様であれば、ファイル等のアクセス権限の変更に加えてファイル等の所有者を変更することが可能になる。

【0029】

アクセス制御処理は、外部機器I/F部340に接続されている外部記憶装置40に格納されているファイル等に対するアクセス要求を配下の通信端末22から受信した場合に、そのアクセス対象のファイル等を格納しているディレクトリに格納されているアクセス権限ファイル、またはより上位の階層のディレクトリに格納されているアクセス権限ファイルにしたがってそのアクセスの可否を決定する処理である。例えば、図2(B)に示すようにルートディレクトリ“¥”とディレクトリ“A”にアクセス権限ファイルが格納されている状況において、ファイルfileC(或いは、fileA1またはfileA2)に対するアクセス要求を受信した場合、制御部310は、そのアクセス対象のファイルを格納しているディレクトリ(すなわち、ルートディレクトリ“¥”またはディレクトリ“A”)に格納されているアクセス権限ファイルにしたがってそのアクセスの可否を決定する。これに対して、図2(B)のファイルfileBに対するアクセス要求を受信した場合には、制御部310は、当該アクセス対象のファイルを格納しているディレクトリにはアクセス権限ファイルが格納されていないため、1つ上の階層のディレクトリであるルートディレクトリ“¥”に格納されているアクセス権限ファイルにしたがってそのアクセスの可否を決定する。なお、ファイルfileBに対してアクセス要求が為された場合においてルートディレクトリ“¥”にもアクセス権限ファイルが格納されていないのであれば、制御部310は当該アクセスを無条件に許可するとしても良く、逆に、無条件にそのアクセスを拒否するとしても良い。

以上がルータ30の構成である。

【0030】

(B:動作)

(B−1:アクセス権限設定処理における動作)

以下、図2(A)に示すようにアクセス権限の設定が全く行われていない状態からユーザAおよびユーザBの各々がディレクトリ“A”およびディレクトリ“B”の各々に対してアクセス権限を順次設定する場合を例にとってルータ30が実行する動作について説明する。

【0031】

まず、ユーザAがディレクトリ“A”に対するアクセス権限を設定する場合について説明する。ユーザAは通信端末22Aの操作部(図示略)を操作し、外部記憶装置40内のディレクトリの階層関係(以下、ディレクトリツリー)を示す画像の表示指示を与える。例えば、通信端末22AのOSがWindows(登録商標)系のものであれば、ユーザAは、まず、「マイ ネットワーク」アイコンをクリックして「マイ ネットワーク」ウィンドウを通信端末に表示させ、この「マイ ネットワーク」ウィンドウに表示される「ルータ」アイコン(すなわち、ルータ30に対応するアイコン)をクリックする、といった具合である。このような指示が与えられた通信端末22Aの制御部は、外部記憶装置40内のディレクトリツリーを表すディレクトリ情報の送信を要求する旨の通信メッセージ(以下、ディレクトリ情報送信要求メッセージ)を生成し、デフォルトゲートウェイたるルータ30に宛てて送信する。ルータ30の制御部310は第2通信I/F部330を介して上記ディレクトリ情報送信要求メッセージを受信すると、ディレクトリ情報を外部記憶装置40から読み出し、このディレクトリ情報を通信端末22Aに返信する。通信端末22Aの制御部は、このディレクトリ情報を受信すると、外部記憶装置40内のディレクトリツリーを示す画像(図6(A)参照)をそのディレクトリ情報にしたがって表示部に表示させる。

【0032】

上記のようにして外部記憶装置40内に構築されているディレクトリの階層関係を視認したユーザAは、アクセス権限の設定を所望するファイル等を選択し、そのファイル等に対してアクセス権限を設定する旨の操作を行う。具体的には、アクセス権限の設定を所望するファイル等に対応するアイコンを右クリック(マウスに設けられている右ボタンを用いてクリック)する、といった具合である。このような操作が行われると、通信端末22Aの制御部310は、アクセス権限の設定対象として指定されたファイル等のアクセス権限情報の送信を要求する旨の通信メッセージをルータ30に送信する。この通信メッセージには、アクセス権限の設定対象として指定されたファイル等を示す識別子が書き込まれている。

【0033】

ルータ30の制御部310は、この通信メッセージを受信すると、当該通信メッセージに書き込まれている識別子の示すファイル等のアクセス権限情報を格納しているアクセス権限ファイル(当該識別子の示すファイルと同一階層に格納されているアクセス権限ファイル)があるか否かを判定する。そして、該当するアクセス権限ファイルがあり、かつ、そのアクセス権限ファイルに該当するアクセス権限情報が書き込まれている場合には、制御部310はそのアクセス権限情報とユーザ識別子およびグループ識別子を当該アクセス権限ファイルから読み出し、通信端末22Aに返信する。逆に、該当するアクセス権限ファイルがない場合、または該当するアクセス権限ファイルがあるものの該当するアクセス権限情報が書き込まれていない場合には、制御部310は該当するアクセス権限情報はない旨の応答メッセージを通信端末22Aに返信する。本動作例では、外部記憶装置40の何れのディレクトリにもアクセス権限ファイルは格納されていないため、該当するアクセス権限情報はない旨の応答メッセージがルータ30から通信端末22Aに返信される。

【0034】

該当するアクセス権限情報はない旨の応答メッセージまたはアクセス権限情報等を受信すると、通信端末22Aの制御部は、図6(B)に示すプロパティ画面を表示部に表示させる。このプロパティ画面はアクセス権限情報等を設定するためのユーザインタフェースであり、例えば図6(B)に示すように、アクセス権限の設定対象であるファイル等の名称が表示される表示領域と、当該ファイルの所有者のユーザ識別子や当該所有者の属するグループのグループ識別子を入力するための入力領域(図6(B):入力領域IN1およびIN2)、アクセス権限を入力するためのチェックボックスCBと、が設けられている。なお、図6(B)のプロパティ画面はアクセス権限情報等を設定するためのユーザインタフェースの一例であり、実際には通信端末22AのOSに応じた画面(例えば、Windows(登録商標)系のOSであれば、ファイルプロパティ画面においてセキュリティタブをクリックすることで表示される画面)を介してアクセス権限情報等の設定を行うことになる。

【0035】

例えば、アクセス権限情報等を受信した場合には、通信端末22Aの制御部は、そのアクセス権限情報と共に受信したユーザ識別子およびグループ識別子を入力領域IN1およびIN2の各々にセットし、かつ、そのアクセス権限情報にしたがったチェックマークをチェックボックスCBにセットしてプロパティ画面(図6(B)参照)を表示させる。これに対して、該当するアクセス権限情報はない旨の応答メッセージを受信した場合には、通信端末22Aの制御部は、自装置に記憶しているユーザ識別子およびグループ識別子を入力領域IN1およびIN2の各々にセットしてプロパティ画面を表示させる。本動作例では、該当するアクセス権限情報はない旨の応答メッセージが返信されてくるのであるから、通信端末22Aの制御部は、後者の態様でプロパティ画面を表示させる。このプロパティ画面を視認したユーザAは、チェックボックスCBに対する入力操作を行った後に更新ボタンB1をクリックすることで、自身をディレクトリ“A”の所有者とするアクセス権限の設定指示を通信端末22Aに与えることができる。なお、本実施形態では通信端末22Aに対して予め1人のユーザ(すなわち、ユーザA)が定められており、そのユーザのユーザ識別子とグループ識別子とが通信端末22Aに予め記憶されていたが、通信装置22Aが複数のユーザによって共用され、それら複数のユーザの各々のユーザ識別子とグループ識別子とが通信端末22Aに記憶されている場合も考えられる。このように通信装置22Aが複数のユーザによって共用される場合には、上記応答メッセージを受信した時点で通信端末22Aを使用しているユーザ(例えば、ログインしているユーザ)のユーザ識別子およびグループ識別子を入力領域IN1およびIN2の各々にセットしてプロパティ画面を表示させる処理を通信端末22Aに実行させるようにすれば良い。

【0036】

通信端末22Aの制御部は、上記のようにしてアクセス権限の設定指示を与えられると、その指示内容に応じた設定指示メッセージを生成しルータ30へ宛てて送信する。例えば、ディレクトリ“A”についてのプロパティ画面において、所有者のユーザ識別子としてユーザAのユーザ識別子が、当該所有者の属するグループのグループ識別子としてグループ1のグループ識別子が各々入力され、かつ、所有者に対しては当該ディレクトリ“A”の読み出し、書き込みおよび実行を許可し、同所有者の属するグループの他のユーザとその他のユーザに対しては読み出しおよび実行を許可する旨の操作がチェックボックスCBに対して行われた状態で、更新ボタンB1が押下されると、通信端末22Aの制御部は以下の要領で設定指示メッセージを生成しルータ30に送信する。すなわち、通信端末22Aの制御部は、アクセス権限の設定対象のファイル等を示す識別子としてディレクトリ“A”の名称を、所有者のユーザ識別子としてユーザAのユーザ識別子を、当該所有者の属するグループのグループ識別子としてグループ1のグループ識別子を、そしてアクセス権限情報として“755”を書き込んだ設定指示メッセージを生成しルータ30に宛てて送信する。

【0037】

ルータ30の制御部310は、通信端末22Aから送信された設定指示メッセージを第2通信I/F部330を介して受信すると、設定指示メッセージの内容に応じたレコード(図4(A):レコードRec1参照)を生成する。本動作例では、上記設定指示メッセージにてアクセス権限の設定を指示されたファイル等を格納しているディレクトリ(すなわち、ルートディレクトリ“¥”)にはアクセス権限ファイルは格納されていないため、制御部310は、上記レコードを書き込んだアクセス制限ファイルを当該ディレクトに書き込む。これにより、ディレクトリ“A”に対するアクセス権限の設定が完了する。

【0038】

次いで、ユーザBがディレクトリ“B”に対するアクセス権限を設定する場合について説明する。ユーザBが通信端末22Bの操作部(図示略)を操作し、外部記憶装置40内のディレクトリツリーを示す画像の表示指示を与えると、通信端末22Bおよびルータ30は上述の動作例と同一の動作を行い、通信端末22Bの表示部には上記ディレクトリツリーを表す画像(図6(A))が表示される。ここで、注目すべき点は、外部記憶装置40内のルートディレクトリ“¥”にはユーザAによって設定されたアクセス権限を表すアクセス権限ファイルが格納されているにも拘らず、上記ディレクトリツリーにはそのアクセス権限ファイルに対応するアイコンが含まれていない、という点である。これは、アクセス権限ファイルを隠しファイルとしたため、ディレクトリツリー等の表示においては表示対象から除外されるからである。このように、本実施形態では、アクセス権限ファイルを隠しファイルとしてディレクトリツリー等の表示対象から除外したため、誤ってアクセス権限ファイルを削除するといった誤操作や、エディッタ等を用いてその内容を書き換えること(すなわち、改竄)が防止される。このような誤操作や改竄の防止のためにアクセス権限ファイルを隠しファイルとしたのである。

【0039】

上記のようにして、外部記憶装置40内に構築されているディレクトリの階層関係を視認したユーザBは、ディレクトリ“B”についてのプロパティ画面を表示させ、そのプロパティ画面において、所有者、同所有者の属するグループの他のユーザおよびその他のユーザの全てに対して当該ディレクトリの読み出し、書き込みおよび実行を許可する旨のチェックボックスCBの操作を行って更新ボタンB1を押下する。以降、通信端末22Bは前述した通信端末22Aと同様の動作を行い、アクセス権限の設定対象のファイル等を示す識別子としてディレクトリ“B”の名称を、所有者のユーザ識別子としてユーザBのユーザ識別子を、当該所有者の属するグループのグループ識別子としてグループ2のグループ識別子を、そしてアクセス権限情報として“777”を書き込んだ設定指示メッセージを生成しルータ30に宛てて送信する。

【0040】

ルータ30の制御部310は、通信端末22Bから送信された設定指示メッセージを第2通信I/F部330を介して受信すると、まず、設定指示メッセージの内容に応じたレコード(図4(A):レコードRec2参照)を生成する。本動作例では、上記設定指示メッセージにてアクセス権限の設定を指示されたファイル等を格納しているディレクトリにアクセス権限ファイルが既に格納されているため、当該アクセス権限ファイルに上記レコードを追記する。以上がディレクトリ“B”に対するアクセス権限の設定動作である。なお、本実施形態では、ユーザBがディレクトリ“B”に対するアクセス権限の設定を行う場合について説明したが、ユーザAによってアクセス権限を設定済みのディレクトリ“A”に対してユーザBがアクセス権限を設定しようとした場合には、エラーメッセージが返信され、その設定(上書き)が行われないことは前述した通りである。ディレクトリ“A”についてのアクセス権限情報を含んだレコード(図4(A):レコードRec1)に含まれているユーザ識別子はユーザAのものであり、通信端末22Bから送信される設定指示メッセージに含まれているユーザ識別子(すなわち、ユーザBのユーザ識別子)とは一致しないからである。

【0041】

(B−2:アクセス制御処理における動作)

次いで、図4(A)に示す3つのレコードを格納したアクセス権限ファイルが外部記憶装置40のルートディレクトリ“¥”に格納されている状況下で、この外部記憶装置40に格納されているファイル等へのアクセスを要求する旨のアクセス要求メッセージを通信端末22から受信した場合に制御部310が実行する動作について説明する。

【0042】

通信端末22の制御部(図示略)は、外部記憶装置40に記憶されているファイル等へのアクセスを指示する旨の操作が為されると、その操作内容に応じたアクセス要求メッセージを生成し、ルータ30に宛てて送信する。このアクセス要求メッセージには、その送信元の通信端末22のユーザのユーザ識別子、同ユーザが属するグループのグループ識別子、アクセス対象のファイル等を示すアクセス先識別子(例えば、ファイル名称やファイルパスなど)、そのアクセス内容(読み出し、書き込み、実行等)を示すコマンドが書き込まれている。

【0043】

ルータ30の制御部310は、第2通信I/F部330を介して上記アクセス要求メッセージを受信すると、アクセス対象のファイル等(すなわち、当該アクセス要求メッセージに書き込まれているアクセス先識別子の示すファイル等)を格納しているディレクトリにアクセス権限ファイルが格納されているか否かを判定する。そして、制御部310は、アクセス権限ファイルが格納されている場合にはそのアクセス権限ファイルに基づいて、該当するアクセス権限ファイルがない場合には上位の階層のディレクトリに格納されているアクセス権限ファイルに基づいてそのアクセスの可否を判定する。例えば、アクセス対象のファイル等がファイルfileCであれば、制御部310は、外部記憶装置40のルートディレクトリ“¥”に格納されているアクセス権限ファイルに基づいてアクセスの可否を決定する。同様に、アクセス対象のファイル等がファイルfileA1(或いは、fileA2)であれば、制御部310は、外部記憶装置40のディレクトリ“A”に格納されているアクセス権限ファイルに基づいてそのアクセスの可否を決定する。これに対して、アクセス対象のファイル等がファイルfileBの場合には、外部記憶装置40のディレクトリBにはアクセス権限ファイルが格納されていないため、制御部310は、一つ上の階層のディレクトリであるルートディレクトリ“¥”に格納されているアクセス権限ファイルに基づいて(すなわち、ディレクトリBについてのアクセス権限に基づいて)、そのアクセスの可否を決定する。

【0044】

例えば、上記アクセス要求メッセージの送信元がユーザAの操作する通信端末22A(各通信端末が複数のユーザによって共用される場合には、ユーザAがログインしそのユーザAによって操作されている通信端末22A:以下、通信端末22Bおよび22Cについても同様)であり、アクセス対象のファイル等がファイルfileCである場合には、そのアクセス内容が当該アクセス対象のファイルの読み出しであるのか、アクセス対象のファイルへの書き込みであるか、またはアクセス対象のファイルの実行であるのかに拘らず、制御部310は、そのアクセスを拒否(アクセス要求メッセージに書き込まれているコマンドを実行することなく、拒否応答を返信する)する。その理由は以下の通りである。上記アクセス要求メッセージには、アクセスの要求元を示す情報として、ユーザAのユーザ識別子とグループ1のグループ識別子とが書き込まれている。一方、外部記憶装置40のルートディレクトリ“¥”に格納されているアクセス権限ファイルによれば、ファイルfileCの所有者はユーザCであり、このユーザCはグループ2に属する(図4(A):Rec3参照)。ユーザAは、fileCの所有者ではなく、かつ、当該所有者とは異なるグループに属する者であるから、ファイルfileCとの関係では「その他の者」に該当する。図4(A)に示すようにファイルfileCについては「その他の者」に対して、読み出し、書き込みおよび実行の何れも許可されていない。したがって、上記アクセス要求メッセージに対しては拒否応答が返信されるのである。

【0045】

これに対して、ファイルfileCに対するアクセスを要求する旨のアクセス要求メッセージの送信元がユーザBの操作する通信端末22Bである場合には、そのアクセス内容が当該アクセス対象のファイルの読み出しであれば、制御部310は、当該アクセスを許可する(すなわち、アクセス要求メッセージに書き込まれているコマンドを実行し、その実行結果を返信する)が、上記アクセス内容が当該ファイルへの書き込み或いは当該ファイルの実行であれば、そのアクセスを拒否する。ユーザBはユーザCと同一のグループに属する他のユーザであって、このようなユーザに対してはファイルの読み出しのみが許可されているからである(図4(A):レコードRec3参照)。そして、上記アクセス要求メッセージの送信元がユーザCの操作する通信端末22Cである場合には、そのアクセスの内容が読み出し、または書き込みであれば、そのアクセス要求は許可される。図4(A)に示すように、ファイルfileCの所有者はユーザCであり、このファイルfileCの読み出しおよび書き込みが許可されているからである。

【0046】

また、図7(A)に示すようにファイル等の削除を指示する旨の通信メッセージが通信端末22から送信されてきた場合には、制御部310は、当該ファイル等の削除を行うことに加えて、当該ファイル等が格納されているディレクトリに格納されているアクセス権限ファイルから当該ファイル等についてのレコードを削除する処理を実行する。そして、図7(B)に示すように、ファイル等の移動を指示する旨の通信メッセージが通信端末22から送信されてきた場合には、制御部310は、当該ファイル等の移動を行うことに加えて、移動前に当該ファイル等が格納されていたディレクトリに格納されているアクセス権限ファイルから当該ファイル等についてのレコードを削除し、移動後のディレクトリに格納されているアクセス権限ファイルに当該ファイル等についてのアクセス権限を現すレコードを追記する処理を実行する。

【0047】

以上説明したように、本実施形態によれば、ルータ30に接続される外部記憶装置40に格納されているファイル等に対してアクセス権限を設定すること、および、そのアクセス権限に基づくアクセス制限を伴ったファイル共有サービスを提供することが可能になる。ここで注目すべき点は、外部記憶装置40に構築されているファイルシステム(FAT32)は本来アクセス権限の設定をサポートしてはいないにも拘らず、アクセス権限の設定をサポートした他のファイルシステム(例えば、NTFSやext2など)に変換することなく、アクセス権限の設定、およびそのアクセス権限に基づくアクセス制限を伴ったファイル共有サービスの提供が可能になっているという点と、アクセス制限のための専用装置を用いていないという点である。

【0048】

つまり、本実施形態によれば、ルータ30に接続される外部記憶装置40に格納されているファイル等に対してアクセス権限を設定しそのアクセス権限に基づくアクセス制限を伴ったファイル共有を、その外部記憶装置40に構築されているファイルシステムの変換を行わず、かつアクセス制限のための専用装置を設けることなく実現することが可能になるのである。なお、上述した実施形態では、外部記憶装置40のファイルシステムとしてFAT32を採用したが、例えばFAT16などアクセス権限の設定をサポートしていない他のファイルシステムであっても良く、NTFSなどアクセス権限の設定をサポートしたファイルシステムであっても勿論良い。

【0049】

(C:変形)

以上本発明の一実施形態について説明したが、以下に述べる変形を加えても勿論良い。

(1)上述した実施形態では、ルータ30の配下の通信端末のユーザに、当該ルータ30に接続される外部記憶装置40に格納されているファイル等を共有させたが、一般公衆網10に接続されている通信端末のユーザに上記ファイル等を共有させても勿論良い。

【0050】

(2)上述した実施形態では、アクセスを要求されたファイル等を格納しているディレクトリにアクセス権限ファイルが格納されている場合には、そのアクセス権限ファイルの内容にしたがってアクセスの可否を判定し、同ディレクトリにアクセス権限ファイルが格納されていない場合には、より上位の階層のディレクトリに格納されているアクセス権限ファイルを参照してそのアクセスの可否を決定した。しかし、アクセスを要求されたファイル等を格納しているディレクトリにアクセス権限ファイルが格納されている場合であっても、より上位の階層のディレクトリにより厳しいアクセス制限を示すアクセス権限ファイルが格納されている場合には、後者のアクセス権限ファイルにしたがってそのアクセスの可否を判定するようにしても良い。例えば、図4(A)に示すようにディレクトリ“A”に対してアクセス権限“755”が設定されている場合には、ディレクトリ“A”に格納されているアクセス権限ファイルにおいてファイルfileA1に対するアクセス権限“777”が設定されていたとしても、前者のアクセス権限(すなわち、“755”)にしたがってファイルfileA1へのアクセスの可否を判定するようにすれば良い。

【0051】

(3)上述した実施形態では、各ユーザを、ファイル等の所有者、所有者と同一グループに属する他のユーザ、およびその他のユーザに分類してアクセス権限を設定した。しかし、グループの概念を用いず、ファイル等の所有者と当該所有者以外の者といった区分けでアクセス権限を設定しても良い。

【0052】

(4)上述した実施形態では、誤操作によってアクセス権限ファイルが削除されたり、アクセス権限ファイルが改竄されたりすることを防止するためにアクセス権限ファイルを隠しファイルとしたが、アクセス制御処理においてはアクセス権限ファイルに対して直接アクセスするようなアクセス要求を全て拒否するようにしても良い。具体的には、アクセス先識別子に“.ACL”を含むアクセス要求メッセージを無条件に破棄する処理を制御部310に実行させるようにすれば良い。また、ルータ30にtelnet接続してアクセス権限ファイルを直接編集するような操作が為されることを防止するために、アクセス権限ファイルに暗号化を施して外部記憶装置に書き込み、アクセス要求メッセージの受信を契機としてその復号化を行うようにしても良い。

【0053】

(5)上述した実施形態では、ルータに本発明を適用したがスイッチングハブに本発明を適用しても良い。なお、スイッチングハブとは、通常、ネットワーク層よりも一つ下位のプロトコル階層であるデータリンク層においてデータの中継を行う中継装置のことである。スイッチングハブは、各々に他の通信装置(ルータや通信端末、他のスイッチングハブなど)が接続される複数のポートを有している。このため、これら複数のポートを、ファイル共有を許可する通信端末が接続されるポートのグループと、ファイル共有を許可しない通信端末が接続されるポートのグループとにグループ分けしておき、前者のグループに属するポートの接続先の通信端末のユーザに対してのみアクセス権限の設定およびファイル共有を行わせるようにしても良い。具体的には、ファイル共有を許可する通信端末が接続されるポートの各々を識別するポート識別子(例えば、ポート番号)を格納した管理テーブルを上記スイッチングハブに予め記憶させておき、設定指示メッセージやアクセス要求メッセージの伝送に用いられたフレーム(データリンク層におけるデータの送受信単位)を受信したポートのポート識別子が上記管理テーブルに登録されているものである場合にのみ、それらメッセージに応じた処理をそのスイッチングハブの制御部に実行させるようにすれば良い。

【0054】

(6)上述した実施形態では、ルータ30に外部記憶装置40を1つだけ接続したが、複数の外部記憶装置を接続することも勿論可能である。このように複数の外部記憶装置を接続する態様においては、VLANとの組み合わせにより、VLAN毎にファイル共有の対象となる外部記憶装置を定めても良い。例えば、ルータ30に外部記憶装置40Aおよび40Bの2つの外部記憶装置が接続され、そのルータ30の配下の通信端末が第1のVLANタグで識別子される第1のVLANに属するもの、第1のVLANタグとは異なる第2のVLANタグで識別子される第2のVLANに属するもの、および第1および第2のVLANタグの何れとも異なる第3のVLANタグで識別子される第3のVLANに属するものの3つのグループに分類される場合には、以下の要領で各外部記憶装置に格納されているファイル等を共有させることが考えられる。

【0055】

すなわち、第1のVLANに属する通信端末のユーザに対しては、外部記憶装置40Aに格納されているファイル等についてのみその共有を許可し、第2のVLANに属する通信端末のユーザに対しては外部記憶装置40Bに格納されているファイル等についてのみその共有を許可し、第3のVLANに属する通信端末のユーザには外部記憶装置40Aおよび40Bの何れに格納されているファイル等であってもその共有を許可するといった態様が考えられる。このようなことは、各外部記憶装置を識別する情報とその外部記憶装置に格納されているファイル等の共有を許可されたグループのVLANタグとを対応付けた管理テーブルをルータ30に予め記憶させておき、設定指示メッセージやアクセス要求メッセージの伝送に用いられたパケットに付与されているVLANタグとそれらメッセージに応じた処理にてアクセスする外部記憶装置との組み合わせが上記管理テーブルに登録されているものである場合にのみ、それらメッセージに応じた処理を制御部310に実行させることで実現可能である。また、スイッチングハブに本発明を適用し、そのスイッチングハブに複数の外部記憶装置を接続する態様の場合には、ポート毎に何れの外部記憶装置に格納されているファイル等の共有を許可するのかを定めても良い。具体的には、スイッチングハブに接続される複数の外部記憶装置の各々を一意に識別する識別子と、その外部記憶装置に記憶されているファイル等の共有を許可する通信端末を接続するポートのポート識別子とを対応付けてそのスイッチングハブの管理テーブルに書き込んでおき、設定指示メッセージやアクセス要求メッセージの伝送に用いられたフレームを受信したポートのポート識別子が上記管理テーブルに登録されているものであり、かつ、その設定指示メッセージにてアクセス権限の設定を指示されたファイル等またはアクセス対象のファイル等を格納している外部記憶装置の識別子に対応付けて管理テーブルに登録されているポート識別子の何れかと上記受信ポートのポート識別子とが一致する場合にのみ、それらメッセージに応じた処理をそのスイッチングハブの制御部に実行させるようにすれば良い。

【0056】

また、外部機器I/F部340に複数の外部記憶装置が接続される場合には、それら複数の記憶装置のうちの少なくとも2つの記憶内容が同一になるようにミラーリングを行っても良い。このようなミラーリングを行う態様であれば、ミラーリング対象の外部記憶装置の何れかに故障が発生してもファイル共有サービスの提供を継続することができるからである。なお、ミラーリングを行う場合には、外部機器I/F部340に接続される外部記憶装置間でミラーリングを行うのではなく、外部機器I/F部340に接続される外部記憶装置と、他のルータに接続される外部記憶装置との間でミラーリングを行っても勿論良い。

【0057】

(7)上述した実施形態では、ルータ30の電源が投入されたことを契機としてパケット転送制御プログラムおよびファイル共有サービス提供プログラムの実行を制御部310に開始させた。しかし、ファイル共有サービス提供プログラムの実行開始タイミングは、ルータ30の電源が投入されたときに限定されるものではない。例えば、ルータ30の電源が投入された後、外部機器I/F部340への外部記憶装置40の接続が検出されたことを契機としてファイル共有サービス提供プログラムの実行を制御部310に開始させても良い。外部記憶装置40が接続されていないのであれば、ファイル共有サービスを提供することはできないからである。なお、外部機器I/F部340への外部記憶装置40の接続が検出されたことを契機としてファイル共有サービス提供プログラムの実行を開始する態様であっても、ルータ30の電源投入時点で外部機器I/F部340への外部記憶装置40の接続が検出された場合(例えば、外部機器I/F部340に外部記憶装置40を接続済の状態でルータ30の電源が投入された場合など)には、即座にファイル共有サービス提供プログラムの実行を開始すれば良いことは言うまでもない。

【0058】

(8)上述した実施形態では、アクセス権限設定処理およびアクセス制御処理をプログラムで実現した。しかし、ルータ30がスクリプト実行機能を備えている場合には、これら各処理をスクリプトで実現しても勿論良い。具体的には、アクセス権限設定処理を制御部310に実行させるためのコマンド列を所定のスクリプト言語で記述したテキストファイルであるアクセス権限設定処理スクリプトと、アクセス制御処理を制御部310に実行させるためのコマンド列を同スクリプト言語で記述したテキストファイルであるアクセス制御処理スクリプトとを不揮発性記憶部354に予め記憶させておき、ルータ30の電源の投入(或いは外部機器I/F部340への外部記憶装置40の接続検出)を契機として上記各スクリプトの解釈および実行を制御部310に開始させるのである。なお、上記スクリプト記述言語としては種々のものを用いることが考えられるが、Luaを用いることが好ましい。Luaは、perlなどの他のスクリプト言語に比較してスクリプトファイルの解釈および実行に要するメモリ量等が少なく、電子機器への組み込みに好適だからである。

【0059】

(9)上述した実施形態では、本発明の特徴を顕著に示す処理をルータ30の制御部310に実行させるファイル共有サービス提供プログラムが同ルータ30の記憶部350に予め記憶されていた。しかし、例えばCD−ROM(Compact Disk-Read Only Memory)などのコンピュータ装置読み取り可能な記録媒体に上記ファイル共有サービス提供プログラムを書き込んで配布しても良く、また、インターネットなどの電気通信回線経由のダウンロードにより上記ファイル共有サービス提供プログラムを配布しても良い。このようにして配布されるファイル共有サービス提供プログラムを一般的な中継装置に記憶させ、以後、その中継装置の制御部を当該プログラムにしたがって作動させるようにすることで既存の中継装置にルータ30と同様の機能を付与することが可能になるからである。

【0060】

また、上述した実施形態では、パケット転送制御を制御部310に実行させるパケット転送制御プログラムとファイル共有サービスを制御部310に実現させるファイル共有サービス提供プログラムとを各々別個にしたが、1つのプログラムでこれら2つの処理を実現しても良い。具体的には、パケット転送制御を実現するサブルーチンとファイル共有サービスを実現するサブルーチンとを含んだファームウェアを上記2つのプログラムに換えて記憶部350に記憶させておけば良い。また、このようなファームウェアをコンピュータ装置読み取り可能な記録媒体に書き込んで配布しても良く、電気通信回線経由のダウンロードにより配布しても良い。

【符号の説明】

【0061】

10…一般公衆網、20…拠点内LAN、22,22A,22B,22C…通信端末、30…ルータ、310…制御部、320…第1通信I/F部、330…第2通信I/F部、340…外部機器I/F部、350…記憶部、352…揮発性記憶部、354…不揮発性記憶部、360…バス、40…外部記憶装置。

【特許請求の範囲】

【請求項1】

配下の通信端末から送信されたパケットを受信した場合には当該パケットをその宛先へ転送し、配下の通信端末へ宛てて送信されたパケットを受信した場合には当該パケットをその宛先の通信端末へ転送するパケット転送制御手段と、

ファイルを階層的に格納するディレクトリ構造のファイルシステムを有する外部記憶装置を接続するための外部機器接続手段と、

前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス権限の設定指示を通信端末から受信した場合に、当該ファイルまたはディレクトリの所有者とその他の者の各々についてのアクセス権限を規定するアクセス権限ファイルを生成し、当該ファイルまたはディレクトリを格納しているディレクトリに格納するアクセス権限設定処理と、前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス要求を通信端末から受信した場合に、当該ファイルまたはディレクトリを格納しているディレクトリ、またはより上位の階層のディレクトリに格納されているアクセス権限ファイルを参照してそのアクセスの可否を決定するアクセス制御処理と、を実行するファイル共有サービス提供手段と、

を有することを特徴とする中継装置。

【請求項2】

前記ファイル共有サービス提供手段は、前記アクセス権限設定処理においては、前記アクセス権限ファイルを隠しファイルとして生成することを特徴とする請求項1に記載の中継装置。

【請求項3】

前記ファイル共有サービス提供手段は、前記アクセス権限設定処理においては、生成したアクセス権限ファイルに暗号化を施して前記外部記憶装置に格納し、前記アクセス制御処理にて参照する際に前記暗号化されたアクセス権限ファイルを復号化することを特徴とする請求項1または2に記載の中継装置。

【請求項4】

当該中継装置を介して通信する通信端末は、前記外部記憶装置に格納されているファイルまたはディレクトリの共有を許可されているもののグループと、共有を許可されていないもののグループにグループ分けされており、前記ファイル共有サービス提供手段は、前者のグループに属する通信端末から前記設定指示を受信した場合にのみ、前記アクセス権限設定処理を実行し、同グループに属する通信端末から前記アクセス要求を受信した場合にのみ、前記アクセス制御処理を実行することを特徴とする請求項1〜3の何れか1に記載の中継装置。

【請求項5】

前記外部機器接続手段には複数の外部記憶装置が接続されるとともに、外部記憶装置毎にその外部記憶装置に格納されているファイルまたはディレクトリの共有を許可する通信端末のグループが定められていることを特徴とする請求項4に記載の中継装置。

【請求項1】

配下の通信端末から送信されたパケットを受信した場合には当該パケットをその宛先へ転送し、配下の通信端末へ宛てて送信されたパケットを受信した場合には当該パケットをその宛先の通信端末へ転送するパケット転送制御手段と、

ファイルを階層的に格納するディレクトリ構造のファイルシステムを有する外部記憶装置を接続するための外部機器接続手段と、

前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス権限の設定指示を通信端末から受信した場合に、当該ファイルまたはディレクトリの所有者とその他の者の各々についてのアクセス権限を規定するアクセス権限ファイルを生成し、当該ファイルまたはディレクトリを格納しているディレクトリに格納するアクセス権限設定処理と、前記外部機器接続手段に接続されている外部記憶装置に格納されているファイルまたはディレクトリに対するアクセス要求を通信端末から受信した場合に、当該ファイルまたはディレクトリを格納しているディレクトリ、またはより上位の階層のディレクトリに格納されているアクセス権限ファイルを参照してそのアクセスの可否を決定するアクセス制御処理と、を実行するファイル共有サービス提供手段と、

を有することを特徴とする中継装置。

【請求項2】

前記ファイル共有サービス提供手段は、前記アクセス権限設定処理においては、前記アクセス権限ファイルを隠しファイルとして生成することを特徴とする請求項1に記載の中継装置。

【請求項3】

前記ファイル共有サービス提供手段は、前記アクセス権限設定処理においては、生成したアクセス権限ファイルに暗号化を施して前記外部記憶装置に格納し、前記アクセス制御処理にて参照する際に前記暗号化されたアクセス権限ファイルを復号化することを特徴とする請求項1または2に記載の中継装置。

【請求項4】

当該中継装置を介して通信する通信端末は、前記外部記憶装置に格納されているファイルまたはディレクトリの共有を許可されているもののグループと、共有を許可されていないもののグループにグループ分けされており、前記ファイル共有サービス提供手段は、前者のグループに属する通信端末から前記設定指示を受信した場合にのみ、前記アクセス権限設定処理を実行し、同グループに属する通信端末から前記アクセス要求を受信した場合にのみ、前記アクセス制御処理を実行することを特徴とする請求項1〜3の何れか1に記載の中継装置。

【請求項5】

前記外部機器接続手段には複数の外部記憶装置が接続されるとともに、外部記憶装置毎にその外部記憶装置に格納されているファイルまたはディレクトリの共有を許可する通信端末のグループが定められていることを特徴とする請求項4に記載の中継装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2011−209868(P2011−209868A)

【公開日】平成23年10月20日(2011.10.20)

【国際特許分類】

【出願番号】特願2010−75254(P2010−75254)

【出願日】平成22年3月29日(2010.3.29)

【出願人】(000004075)ヤマハ株式会社 (5,930)

【Fターム(参考)】

【公開日】平成23年10月20日(2011.10.20)

【国際特許分類】

【出願日】平成22年3月29日(2010.3.29)

【出願人】(000004075)ヤマハ株式会社 (5,930)

【Fターム(参考)】

[ Back to top ]