仮想シンクライアント化装置、仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法

【課題】 コンピュータのログインや再起動を必要とすることなく、一定の場合に一時的に、周辺機器へのアクセス等を制限し、コンピュータを擬似的にシンクライアント化する。

【解決手段】 AP(アプリケーションプログラム)と、API(APインタフェース)と、周辺機器を備えた装置であって、APによりAPIの呼び出し処理が行われたときに、APIがファイルアクセスを行うものである場合、当該呼び出し処理をフックするフック手段と、フック処理が行われると、APIによるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段とを備え、フック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する仮想シンクライアント化装置とする。

【解決手段】 AP(アプリケーションプログラム)と、API(APインタフェース)と、周辺機器を備えた装置であって、APによりAPIの呼び出し処理が行われたときに、APIがファイルアクセスを行うものである場合、当該呼び出し処理をフックするフック手段と、フック処理が行われると、APIによるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段とを備え、フック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する仮想シンクライアント化装置とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報漏洩を防ぐためのセキュリティ技術に関し、特に汎用のパーソナルコンピュータをシンクライアント化する技術に関する。

【背景技術】

【0002】

近年、企業において、一般の社員が使用するクライアントコンピュータに最低限の機能しか持たせず、サーバコンピュータでアプリケーションソフトやファイルなどの資源を管理するシンクライアント装置が普及している。

このシンクライアント装置には、表示や入力など最低限の機能のみを持った専用のコンピュータが用いられ、アプリケーションソフトなどの資源をサーバ側で一元管理することによって、情報システムの運用コストや管理コストの低減化が図られている。

【0003】

また、シンクライアント装置にはハードディスクが搭載されていないか、又は物理的にハードディスクが搭載されていても、アプリケーションやファイルなどを格納できないような制限がかけられる。

このため、シンクライアント装置は、情報漏洩防止の有効な手段としても注目されている。

【0004】

シンクライアント技術には種々のものがあり、広く普及しているものとして、画面転送型のものを挙げることができる。画面転送型のシンクライアント技術では、クライアント装置に表示されるアプリケーションプログラムに関する画面は、実際にはサーバ装置で処理されてクライアント装置へ送信される。クライアント装置では、画面の表示に関する処理が行われるのみであり、重要ファイルなどがクライアント装置に保存されることがない仕組みになっている。

【0005】

このようなシンクライアントに関する先行技術としては、次のようなものを挙げることができる。

まず、特許文献1に記載のシンクライアント技術では、クライアント装置に仮想ハードウェアを設け、この仮想ハードウェア上で、サーバ装置から送信されたイメージデータに含まれるOSプログラムを実行し、このOS上で、サーバ装置から送信されたイメージデータに含まれるアプリケーションプログラムを実行して、各種処理を行わせている。そして、処理終了後に、クライアント装置に記憶されているイメージデータを削除することにより、シンクライアントシステムを実現している。

【0006】

また、特許文献2に記載のシンクライアント技術では、サーバ装置に管理対象データへのアクセス許諾に関する制限データを記憶させ、クライアント装置からのアクセスに応じてクライアント装置に制限データを送信し、クライアント装置はこの制限データにもとづきアクセス許諾可否等に関する所定の状態に移行する構成となっている。

これによって、クライアント装置の外部出力手段の出力可否状態を自動的に移行し、外部出力手段の機能が制限された状態においてのみクライアント装置に管理対象データ等に関する情報処理を実行可能とされている。

【0007】

さらに、特許文献3に記載のシンクライアント技術では、コンピュータの作業環境を、ネットワーク接続状態に応じてスタンドアロン又はシンクライアントに自動的に切り替えることが可能とされている。

【0008】

【特許文献1】特開2009−26031号公報

【特許文献2】特開2007−310822号公報

【特許文献3】特開2007−133713号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

しかしながら、このような従来のシンクライアント技術では、クライアント装置がネットワークに接続することが必要であり、オフライン状態においてシンクライアント装置を実現することは考えられていない。

元来、シンクライアント技術は、サーバ装置でアプリケーションソフトやファイルなどに関する処理が行われ、シンクライアント装置側で表示や入力などが行われるものとなっている。このため、オフライン状態のコンピュータをシンクライアント化するという考え方は、これまで見られなかった。

ところが、オフライン状態であっても、一定の場合には、情報漏洩防止の観点からコンピュータをあたかもシンクライアント装置のような状態とすることが望ましい場合がある。

【0010】

例えば、企業において、一般的なパーソナルコンピュータ(リッチクライアント又はファットクライアントと称する場合がある。)を使用する場合、通常は全ての機能を使用可能にしつつ、特定の重要ファイルにアクセスがあった場合にのみ、外部出力手段等の機能を制限して、情報漏洩の防止を図りたい場合がある。

【0011】

ここで、ファイルからの情報漏洩を防止する手段として、例えばファイル自体に読み込みや書き込みの制限を設定しておく方法がある。しかし、ある特定の使用者にアクセスを許可したファイルの場合、ファイルの使用者がそのファイルの取り扱いに注意するしかなく、使用者が意図しなくても、誤ってネットワーク上にファイルを送信してしまうなど、重要ファイルの内容が漏洩する危険性がある。

また、フィルタードライバー機能をオペレーティングシステムに設定して、重要ファイルへのアクセス等を制限することもできる。しかし、このようなオペレーティングシステムへの設定のためには、特別なユーザ権限が必要であり、また設定した後にオペレーティングシステムを再起動しなければ、その機能を働かせることができない。

【0012】

そこで、本発明者は鋭意研究し、AP(アプリケーションプログラム)から、API(アプリケーションプログラムインタフェース)が呼び出されるときに、そのAPIによる処理が行われる前に、他の処理を実行させるために割り込み処理を行い(これをAPIフックという)、APIのアクセス先が、アクセス不許可対象のアクセス先であるか否かを判定し、アクセス不許可対象のアクセス先でない場合にのみAPIによる処理の実行を許可することで、コンピュータを特定の場合にのみ擬似的にシンクライアント化することに成功し、本発明を完成させた。

【0013】

本発明は、上記の事情にかんがみなされたものであり、起動しているコンピュータへのログインや再起動を必要とすることなく、特定の場合に一時的に、コンピュータのハードディスクなどの周辺機器への読み書きのアクセスや、起動できるソフトウェアを制限し、擬似的にシンクライアント装置化することを可能とした仮想シンクライアント化装置、仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法の提供を目的とする。

このような、通常は一般的なリッチコンピュータとして使用されているコンピュータを、場合によって仮想的にシンクライアント化するという概念は、これまでは存在していなかった。

【課題を解決するための手段】

【0014】

上記目的を達成するため、本発明の仮想シンクライアント化装置は、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えた仮想シンクライアント化装置であって、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段とを備え、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する構成としてある。

【0015】

また、本発明の仮想シンクライアント化システムは、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータと、このコンピュータに着脱可能な記憶装置を有する仮想シンクライアント化システムであって、着脱可能な記憶装置が、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段とを備え、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する構成としてある。

【0016】

また、本発明の仮想シンクライアント化プログラムは、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、コンピュータを、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、APIフック手段に、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力させる構成としてある。

【0017】

また、本発明の仮想シンクライアント化プログラムは、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータに着脱可能な記憶装置によりコンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、着脱可能な記憶装置を、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、APIフック手段に、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力させる構成としてある。

【0018】

また、本発明の仮想シンクライアント化方法は、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための方法であって、コンピュータにおけるAPIフック手段が、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、コンピュータにおけるアクセス先判定手段が、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する方法としてある。

【0019】

また、本発明の仮想シンクライアント化方法は、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータをこのコンピュータに着脱可能な記憶装置により仮想シンクライアント化するための方法であって、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、着脱可能な記憶装置におけるAPIフック手段が、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、フック処理が行われると、着脱可能な記憶装置におけるアクセス先判定手段が、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する方法としてある。

【発明の効果】

【0020】

本発明によれば、起動しているコンピュータへのログインや再起動を必要とすることなく、コンピュータのハードディスクなどの周辺機器への読み書きのアクセスや、起動できるソフトウェアを制限して、コンピュータを擬似的にシンクライアント化することができる。特に、重要ファイルを開いた瞬間など、所定の場合に一時的にコンピュータを仮想シンクライアント化することが可能となる。また、コンピュータがネットワークに接続されていなくても、仮想シンクライアント化することができる。

【図面の簡単な説明】

【0021】

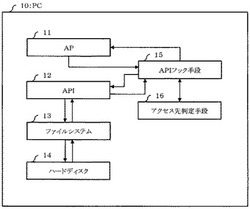

【図1】本発明の第一実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス許可時の処理の流れを示す図である。

【図2】本発明の第一実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図3】本発明の第一実施形態の仮想シンクライアント化装置の処理手順を示すフローチャートである。

【図4】本発明の第二実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図5】本発明の第二実施形態の仮想シンクライアント化装置の処理手順を示すフローチャートである。

【図6】本発明の第三実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

【図7】本発明の第四実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

【図8】本発明の第五実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを示す図である。

【図9】本発明の第五実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図10】本発明の第六実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを示す図である。

【図11】本発明の第七実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図12】本発明の第七実施形態の仮想シンクライアント化システムの処理手順を示すフローチャートである。

【図13】本発明の第八実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図14】本発明の第九実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

【図15】本発明の第十実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

【図16】本発明の第十一実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

【発明を実施するための形態】

【0022】

以下、本発明の仮想シンクライアント化装置、仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法の好ましい実施形態について、図面を参照しつつ説明する。

なお、以下の実施形態に示す本発明の仮想シンクライアント化装置は、本発明の仮想シンクライアント化プログラムに制御されたコンピュータを用いて実現することができる。コンピュータのCPUは、仮想シンクライアント化プログラムにもとづいてコンピュータの各構成要素に指令を送り、仮想シンクライアント化装置の動作に必要となる所定の処理、例えば、APIフック処理、呼び出し先判定処理、呼び出し先変更処理、暗号化処理等を行わせる。このように、本発明の仮想シンクライアント化装置における各処理,動作は、プログラムとコンピュータとが協働した具体的手段により実現できるものである。

【0023】

プログラムは予めROM,RAM等の記録媒体に格納され、コンピュータに実装された記録媒体から当該コンピュータにプログラムを読み込ませて実行されるが、例えば通信回線を介してコンピュータに読み込ませることもできる。

また、プログラムを格納する記録媒体は、例えば半導体メモリ,磁気ディスク,光ディスク、その他任意のコンピュータで読取り可能な任意の記録手段により構成できる。

【0024】

[第一実施形態]

まず、本発明の第一実施形態の構成について、図1及び図2を参照して説明する。図1は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス許可時の処理の流れを、図2は、アクセス不許可時の処理の流れを示す図である。

【0025】

図1において、PC10は本実施形態の仮想シンクライアント化装置を示している。このPC10は、通常の使用時は多機能を備えたリッチクライアントとして動作し、特定の場合に擬似的にシンクライアント化させることができる。

PC10は、AP(アプリケーションプログラム)11、API(アプリケーションプログラムインタフェース)12、ファイルシステム13、ハードディスク14、APIフック手段15、及びアクセス先判定手段16を備えている。

【0026】

AP11は、アプリケーションプログラムを実行する手段である。アプリケーションプログラムとしては、例えばワードなどの一般的なアプリケーションプログラムの他、エクスプローラなどのOSの一部を構成するプログラムも含まれる。

【0027】

API12は、AP11により呼び出される各種関数などのプログラムを実行する手段であり、AP11に呼び出されてそれぞれの処理を実行する。このAPI12には種々のものがあるが、本実施形態ではファイルの読み込みや書き込み、印刷、外部出力などのファイルアクセスを行うAPIを、APIフック手段21によりフックする対象としている。図1の例では、API12を一つのみ示しているが、複数のAPI12の呼び出しが行われる場合もある。

【0028】

ファイルシステム13は、ハードディスク14などの周辺機器におけるデータの記録を管理する。

ハードディスク14は、PC10におけるデータの記憶手段である。なお、本実施形態では、API12のアクセス先をハードディスク14としているが、これに限定されるものではなく、DVDドライブなどの補助記憶装置、プリンターなどの出力装置等、その他の周辺機器とすることもできる。

【0029】

APIフック手段15は、AP11により呼び出されるAPI12のうち、予めフックの対象として特定された所定のAPI12の呼び出し処理をフックする。すなわち、APIフック手段15は、AP11から呼び出されるAPI12による処理が行われる前に、別個の処理を行うことを可能とする。なお、この所定のAPI12は、APIフック手段15やその他の記憶手段に予め記憶させておくことができる。また、この所定のAPI12としては、ハードディスク14やその他の外部記憶装置への読み込みや書き込み、印刷装置への出力、ネットワークへの送信などファイルアクセスを行う全てのAPIを対象とすることができる。

【0030】

APIフック手段15は、所定のAPI12の呼び出し処理をフックすると、制御をアクセス先判定手段16に渡し、API12によるアクセス先が仮想シンクライアント状態下においてアクセス不許可にする対象として予め特定された所定のファイル等であるか否かを当該アクセス先判定手段16により判定させる。なお、「アクセス不許可にする対象として特定された所定のファイル等」は、情報漏洩防止対象の重要ファイルなどであり、そのファイルの置かれているディレクトリ名又はファイル名のどちらかで判別することができる。このディレクトリ名又はファイル名をアクセス先判定手段16やその他の記憶手段に予め記憶させておき、当該判定処理に用いることができる。

【0031】

APIフックは、次の二通りの方法により行うことができる。

まず、第一のフック方法として、OS提供型のAPIフックを用いる方法がある。この方法では、ウインドウズ(登録商標)などのOSに組み込まれているフック手段を利用して、API12の呼び出しをフックする。

しかしながら、この方法では、フックしたくない処理までフックされる場合があるため、目的のもののみを的確にフックする必要がある場合は、次の第二のフック方法を使用する。

第二のフック方法は、DLLインジェクションによって、所定のAPI12の呼び出しをフックする。この方法では、メモリ上におけるAPIを呼び出しているコードを書き換えることで、当該APIに代えて他の処理の実行を可能にしている。

【0032】

APIフック手段15を構成するにあたっては、事前にAP11によって使われる可能性のある、あらゆるAPI12を検討して、ファイル名が引数になっているAPI12をすべて選び出し、どのAPI12をフックの対象とするかをAPIフック手段15に記憶させておく必要がある。

このようなフックの対象とするAPI12としては、例えば次のようなものを挙げることができる。

【0033】

<ファイルの読み書き> NTCreateFile NTOpenFile NTCloseFile

<印刷> OPenPrinterA OpenPrinterW StartDocPrinterA StartDocPrinterW EndPagePrinter EndDocPrinter

<ファイルのネットワークへの送信>NTCreateFile NTOpenFile NTCloseFile InternetConnectA InternetConnectW InternetOpenUrlA InternetOpenUrlW

<起動できるソフトウェアの制限> NTOpenFile

<レジストリーアクセス> NtOpenKey NtCreateKey

<ファイル共有> NtShareAdd NTShareDel

【0034】

アクセス先判定手段16は、AP11から呼び出されるAPI12のアクセス先が、予め仮想シンクライアント状態下においてアクセス不許可にする対象として特定された所定のファイル等であるか否かを判定して、その判定結果をAPIフック手段15に返す。

判定の結果、API12のアクセス先が当該所定のファイル等でない場合、PC10の仮想シンクライアント化は行わないため、図1に示すように、APIフック手段15は、AP11が実行させようとしていたAPI12を呼び出して、当該API12によるファイルアクセス処理を実行させる。このとき、APIフック手段15は、API12から実行結果を受け取って、API12によるファイルアクセス処理が正常に行われた場合は、API12による処理が正常に行われたことを示す情報をAP11に出力する。一方、API12によるファイルアクセス処理が正常に行われなかった場合は、エラー情報をAP11に出力する。

【0035】

一方、判定の結果、API12のアクセス先が当該所定のファイル等である場合、PC10を仮想シンクライアント化するため、図2に示すように、APIフック手段15は、AP11にエラー情報を出力する。

これにより、ユーザやAP11側から見ると、ログインや再起動を行うことなく、またファイルのアクセス権限を設定することなく、重要文書などの所定のファイルに対するアクセスを行うことができなくなり、PC10を疑似的にシンクライアント化することが可能となる。

【0036】

次に、図3に示すフローチャートを参照して、本実施形態の仮想シンクライアント化装置の処理手順(仮想シンクライアント化方法)について説明する。

まず、AP11が、ファイルアクセスを行う各種API12の呼び出し処理を行うと(ステップ10)、そのAPI12による処理が実行される前に、呼び出し処理をAPIフック手段15がフックする(ステップ11)。

このとき、APIフック手段15は、AP11からAPI12の呼び出し要求情報を取得する。呼び出し要求情報には、呼び出す対象のAPI12を特定するための情報と、アクセスするファイルアクセス先情報が含まれている。

次に、APIフック手段15は、呼び出し先判定手段16に制御を渡す。

【0037】

呼び出し先判定手段16は、呼び出されるAPI12のアクセス先が、仮想シンクライアント状態下においてアクセス不許可にする対象として特定された所定のファイル等であるか否かを判定する(ステップ12)。

このアクセス先の判定処理は、「呼び出されるAPI12のアクセス先」を上記「API12の呼び出し要求情報」から取得し、これが、上述したように、呼び出し先判定手段16等において予め記憶されている「アクセス不許可にする対象として特定された所定のファイル等」に含まれているか否かを判定することにより行うことができる。

【0038】

また、このアクセス先の判定処理では、API12がアクセスしようとするファイル名の解析が行われ、所定のファイルであるか否かを判定するとともに、そのアクセス先のハードウェアを特定することができる。ファイル名の命名ルールはOSによって異なるため、ファイル名の解析は、各OSの命名ルールに従って行われる。

【0039】

例えば、OSがウインドウズの場合、複数の命名ルールが存在するが、その1つにドライブ名と呼ばれるアルファベットとそれに続く名前により、ファイル名を定義する命名ルールがある。例えばC:\testとD:\testの2つのファイル名がある場合、C:\とD:\はドライブ名であり、その後のtestがファイルの名前である。ドライブ名は、PCに接続されたハードウェアの種類を表し、例えばあるPCではc:\がハードディスク、d:\がUSBメモリドライブを表す。このPC場合、API12のアクセス先が「c:\test」であれば、ハードディスク内にあるファイルへのアクセスを示し、「d:\test」であれば、USBメモリ内にあるファイルのアクセスということがわかる。

【0040】

アクセス先の判定処理の具体的な内容は、様々なものとすることができる。例えば、重要ファイルについて、ハードディスク14への書き込みは禁止するが、USBメモリ20なら許可したり、共に禁止にしたりすることもできる。また、重要ファイルについて、APIが読み込みを行うものであれば許可するが、書き込みを行うものなら禁止したり、共に禁止にしたりすることもできる。

【0041】

次に、アクセス先の判定処理の結果、当該アクセス先がアクセス不許可にする対象として特定された所定のファイル等である場合(ステップ13のYES)、APIフック手段15はAP11へエラーを返却する(ステップ14)。これにより、AP11は、上記所定のファイル等にアクセスすることができず、PC10は疑似的にシンクライアント化されることとなる。

すなわち、この仮想シンクライアント化方法によれば、所定のAPIをフックするとともに、そのファイルのアクセス先を判定することで、ハードディスク14へのファイルの読み込みや書き込み、印刷装置への出力、ネットワークへの送信等を、その処理毎に禁止することができ、PC10を擬似的なシンクライアント状態にすることが可能となっている。

【0042】

一方、アクセス先の判定の結果、当該アクセス先がアクセス不許可にする対象として特定された所定のファイル等でない場合(ステップ13のNO)、APIフック手段15はAPI12を呼び出して(ステップ15)、API12によるファイルアクセスを実行させる(ステップ16)。

【0043】

このとき、APIフック手段15は、API12から実行結果を受け取って、API12によるファイルアクセス処理が正常に行われた場合は(ステップ17のYES)、API12による処理が正常に行われたことを示す情報をAP11に返却する(ステップ18)。

一方、API12によるファイルアクセス処理が正常に行われなかった場合は、エラーをAP11に返却する(ステップ17のNO)。

【0044】

呼び出されるAPI12のアクセス先は、上述したように、API12の呼び出し要求情報から取得することができ、対象ファイルがハードディスクに存在するのか、ネットワーク上のファイルサーバ等に存在するのか等を、OSのファイル名の規則にもとづき得ることが可能である。

【0045】

このように、本実施形態におけるPC10の仮想シンクライアント化はAP11による特定の処理の際に一時的に行われるものであり、当該処理の終了と同時に解除されて、PC10は通常の状態に戻ることになる。

これによって起動しているコンピュータへのログインや再起動を必要とすることなく、重要ファイルなどについてのハードディスクや周辺機器等へのアクセス等を制限することが可能であり、本実施形態の仮想シンクライアント化は、コンピュータを簡易的にシンクライアント状態にするものであるといえる。

【0046】

以上説明したように、本実施形態の仮想シンクライアント化装置、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、通常は普通のコンピュータを、ユーザが所定のファイルにアクセスしようとした瞬間に、擬似的にシンクライアント化することが可能となる。

【0047】

[第二実施形態]

次に、本発明の第二実施形態の構成について、図4を参照して説明する。同図は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

本実施形態の仮想シンクライアント化装置は、第一実施形態における構成に加え、アクセス先変更手段17、及び暗号化手段18を備えている。

【0048】

AP11の種類によっては、単にファイルへのアクセスを不許可とし、API12の呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しないものが存在する。本実施形態は、このようなAP11から所定のAPI12が呼び出され、アクセス不許可にする対象として予め特定されたファイル等へのアクセスが行われる場合に、仮想シンクライアント化を実現するものである。その他の点については、第一実施形態と同様のものとすることができる。

【0049】

アクセス先変更手段17は、API12のアクセス先のファイル名を変更することで、ファイルの付け替え処理を行う。

これによって、AP11から呼び出されたAPI12に、付け替えられたファイルへアクセスさせる。このとき、付け替えられたファイルの格納先を、ユーザが目に触れにくい場所にすることで、AP11に認識させることなく、またハードディスクに保存していないように見せつつ、ハードディスク内に一時的に保存する。

【0050】

しかしながら、このようなファイルの付け替え処理のみでは、勿論当該ファイルからの情報漏洩を十分には防止できないため、本実施形態では当該ファイルを暗号化手段18により暗号化する。

このとき、暗号化手段18により暗号化されたファイルは、APIフック手段15からAPI12に送られ、ファイルシステム13を経由してハードディスク14に記憶される。

【0051】

なお、AP11から暗号化されたファイルを読み込むAPI12が呼び出され、アクセス先がアクセス許可対象であると判定されてその復号化を行う場合、当該暗号化ファイルはAPIフック手段15から暗号化手段18へ送られて、暗号化手段18により復号化される。そして、復号化されたファイルはAPIフック手段15を経由してAP11へ送られる。

このような復号化処理を行うため、暗号化手段18による暗号化に際して、ファイルの先頭などに当該ファイルを暗号化したことを識別する情報を付加しておくことが好ましい。このようにすれば、呼び出し先判定手段16は、API12からファイルを入力するときに、そのファイルを復号化すべきかどうかを自動的に判断することができる。

【0052】

次に、図5に示すフローチャートを参照して、本実施形態の仮想シンクライアント化装置の処理手順(仮想シンクライアント化方法)について説明する。

まず、AP11によるAPI12の呼び出し処理からアクセス不許可対象のアクセス先か否かの判定処理(ステップ30〜ステップ33)、及びAPIフック手段15によるAPI12の呼び出し処理からAPI12による処理が正常に行われたことを示す情報をAP11へ返却する処理(ステップ40〜ステップ43)までの動作は、第一実施形態における動作(ステップ10〜ステップ13、ステップ15〜ステップ18)と同様である。ただし、本実施形態では、AP11によりあるファイルに対する書き込み処理を行うAPI12が呼び出される場合を想定している。

【0053】

本実施形態では、API12のアクセス先が仮想シンクライアント状態下においてアクセス不許可にする対象であり(ステップ33のYES)、API12がファイルの書き込みを行うものである場合(ステップ34のYES)、アクセス先変更手段17がファイル名を付け替えてAPI12のアクセス先を変更する(ステップ35)。

また、暗号化手段18は、AP11により書き込みが行われたファイルを、APIフック手段15を介して入力し、当該ファイルを暗号化する(ステップ36)。

【0054】

そして、APIフック手段15により当該API12が呼び出され、暗号化ファイルがAPIフック手段15からAPI12へ渡され(ステップ37)、API12によりハードディスク14に格納される(ステップ38)。

暗号化ファイルの格納処理が正常に行われると(ステップ42のYES)、APIフック手段15は、AP11にAPI12による処理が正常に行われたことを示す情報をAP11に返却する(ステップ43)。

【0055】

一方、API12がファイルの書き込みを行うものでない場合(ステップ34のNO)、第一実施形態と同様に、APIフック手段15からAP11に対し、API12によるファイルへのアクセスを禁止することを示すエラーを返却する(ステップ39)。

また、暗号化ファイルの格納処理が正常に行われなかった場合(ステップ42のNO)、APIフック手段15からAP11に対し、API12による処理が正常に行われなかったことを示すエラーをAP11に返却する(ステップ39)。

【0056】

このように、本実施形態では、実際にはAPI12によるファイルに対するアクセスが行われ、書き込みが行われている。しかしながら、PC10のユーザにとっては、元のファイルに対する書き込みが行われていないため、書き込みが行えなかったように認識される。そして、アクセスされたファイルは暗号化されているため、当該ファイルが万一漏洩しても、情報漏洩は防止される。このため、PC10は、擬似的にシンクライアント化されているといえる。

【0057】

以上説明したように、本実施形態の仮想シンクライアント化装置、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、単にファイルのアクセスを禁止するだけでは正常に動作しなくなる特定のAP11を使用する場合でも、PC10の仮想シンクライアント化を実現することができる。

【0058】

[第三実施形態]

次に、本発明の第三実施形態の構成について、図6を参照して説明する。同図は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

本実施形態の仮想シンクライアント化装置は、第二実施形態における構成に加え、消去手段19を備えている。

【0059】

本実施形態は、ハードディスク14に保存された暗号化ファイルを、所定のタイミングで消去する点で第二実施形態と異なっている。その他の点は第二実施形態と同様である。

第二実施形態においても、API12によってハードディスク14に格納されたファイルは、AP11が認識する保存先とは別個のアドレスに存在するとともに、暗号化されたものであるため、情報漏洩を生じるものではない。しかし、この暗号化ファイルを所定のタイミングで消去すれば、情報漏洩防止効果は一層向上し得る。そこで、本実施形態では、消去手段19により、ハードディスク14における暗号化ファイルを消去している。

【0060】

なお、AP11の種類によっては、その終了時に、ハードディスク14に生成したファイルを自動的に消去するものが存在する。しかし、このような動作を行わないAP11が存在する場合や、上記の自動消去が成功しなかった場合でも、暗号化ファイルを消去可能なように、本実施形態の仮想シンクライアント化装置に消去手段19を設けている。

【0061】

消去手段19は、ファイルの消去処理を行うAPIを呼び出し、ファイルシステム13を経由してハードディスク14における暗号化ファイルを消去する。

消去対象のファイルとしては、全ての暗号化ファイルとするほか、特定の名称のものや、暗号化手段18から入力した特定のファイルのみを対象とすることができる。暗号化ファイルであるか否かは、暗号化手段18がファイルの暗号化を行う際に、暗号化されているかどうかの識別情報を当該ファイルに持たせることで判定できる。

消去タイミングとしては、例えば暗号化ファイルのクローズ時、AP11によるアプリケーションの終了時、ブラウザの終了時、PC10にUSBメモリ20が接続されている場合におけるその切り離し時などとすることができる。

【0062】

以上説明したように、本実施形態の仮想シンクライアント化装置、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、PC10が仮想シンクライアント化され、ハードディスク14上に暗号化ファイルが生成された場合において、その仮想シンクライアント化が解除されたときに、暗号化ファイルを消去することができる。このため、PC10から情報が漏洩するリスクをより低減することが可能となる。

【0063】

[第四実施形態]

次に、本発明の第四実施形態の構成について、図7を参照して説明する。同図は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

本実施形態の仮想シンクライアント化装置は、第一実施形態における構成に加え、仮想シンクライアント化プログラム10aを備えている。

本実施形態は、PC10に予めインストールされた仮想シンクライアント化プログラム10aを起動して、PC10にAPIフック手段15とアクセス先判定手段16を生成する点で第一実施形態と異なっている。その他の点は第一実施形態と同様である。

【0064】

また、仮想シンクライアント化プログラム10aにより、第二実施形態又は第三実施形態におけるPC10内の各構成を生成するようにすることも可能である。すなわち、仮想シンクライアント化プログラム10aを実行して、APIフック手段15、アクセス先判定手段16、アクセス先変更手段17、及び暗号化手段18を生成したり、又はこれらに加えて消去手段19を生成したりする構成としても良い。

【0065】

[第五実施形態]

次に、本発明の第五実施形態の構成について、図8及び図9を参照して説明する。図8は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを、図9は、アクセス不許可時の処理の流れを示す図である。

本実施形態の仮想シンクライアント化システムは、PC10と、これに着脱可能なUSBメモリ20とを有しており、USBメモリ20によりPC10の仮想シンクライアント化を行っている点で第一実施形態と異なっている。その他の点については第一実施形態と同様である。また、当該仮想シンクライアント化システムにおいて行われる仮想シンクライアント化方法は、図3のフローチャートと同様の手順で行うことができる。

【0066】

PC10は、本実施形態で仮想シンクライアント化を行う対象の装置であり、通常は一般的なリッチクライアントとして動作する、汎用のパーソナルコンピュータなどの情報処理装置である。

本実施形態では、USBメモリ20にPC10を仮想シンクライアント化するための構成を備え、USBメモリ20をPC10に接続することで、重要ファイルへのアクセスが行われようとした場合など、一定条件下でPC10を擬似的にシンクライアント化することができる。

PC10は、図8に示すように、AP11、API12、ファイルシステム13、及びハードディスク14を備えている。これらは第一実施形態におけるものと同様のものを用いることができる。

【0067】

USBメモリ20は、PC10に着脱可能なリムーバブルディスクである。本実施形態では、USBメモリとしているが、これに限定されるものではなく、その他の各種メディアを用いることもできる。

USBメモリ20は、図8に示すように、APIフック手段21、及びアクセス先判定手段22を備えている。これらは、それぞれ第一実施形態のPC10におけるAPIフック手段15、アクセス先判定手段16と同様の機能を備えている。

【0068】

すなわち、本実施形態では、APIフック手段21が、AP11により呼び出されるAPI12のうち、予めフックの対象として特定された所定のAPI12の呼び出し処理をフックする。この所定のAPI12として、ファイルアクセスを行う全てのAPIを対象とすることができる。

そして、APIフック手段21は、アクセス先判定手段22により、API12のアクセス先が仮想シンクライアント状態下においてアクセス不許可にする対象として予め特定された所定のファイル等であるか否かを判定させる。

【0069】

この判定の結果、API12のアクセス先が当該所定のファイル等でない場合、APIフック手段21は、図8に示すように、API12を呼び出して、ファイルアクセス処理を実行させる。

また、判定の結果、API12のアクセス先が当該所定のファイル等である場合、APIフック手段21は、図9に示すように、AP11にエラーを返却する。

【0070】

本実施形態の仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、USBメモリ20などのリムーバブルディスクにPC10を仮想シンクライアント化するための構成を備え、これによって、任意のPC10を簡易に擬似的にシンクライアント化することが可能となる。

【0071】

[第六実施形態]

次に、本発明の第六実施形態の構成について、図10を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを示すものである。

本実施形態の仮想シンクライアント化システムは、AP11がAPI12によって、USBメモリ20の記憶手段23におけるファイルにアクセスする場合は、PC10を仮想シンクライアント化することなく、当該アクセスを許可する点で第五実施形態と異なる。その他の点については、第五実施形態と同様である。また、当該仮想シンクライアント化システムにおいて行われる仮想シンクライアント化方法は、図3のフローチャートと同様の手順で行うことができる。

【0072】

すなわち、本実施形態の仮想シンクライアント化システムにおいて、USBメモリ20は、AP11から所定のAPI12が呼び出されると、APIフック手段21によりその呼び出し処理をフックして、アクセス先判定手段22によりAPI12のアクセス先が、仮想シンクライアント状態下においてアクセス不許可にする対象であるか否かを判定させる。

【0073】

そして、判定の結果、API12のアクセス先がUSBメモリ20内の記憶手段23である場合、APIフック手段21は、当該アクセス先を仮想シンクライアント状態下においてアクセス不許可にする対象外である判定してAPI12を呼び出し、ファイルアクセスを許可する。

このとき、API12は、ファイルシステム13を経由して、USBメモリ20の記憶手段23へのアクセスを行う。なお、API12によりファイルシステム13を介することなく、記憶手段23にアクセスさせることもできる。

【0074】

[第七実施形態]

次に、本発明の第七実施形態の構成について、図11を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示すものである。

本実施形態は、第二実施形態と同様のAP11からAPI12の呼び出しが行われた場合に、仮想シンクライアント化を実現するためのバリエーションのシステムである。すなわち、AP11の種類によっては、単にファイルへのアクセスを不許可とし、API12の呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しないものが存在する。

【0075】

このようなAP11からAPI12が呼び出されたとき、第二実施形態では、アクセス先を変更するとともに、ファイルを暗号化してAPI12によりハードディスク14内に格納し、かつAP11に対して正常に処理が行われたことを示す情報を返すことで、PC10の仮想シンクライアント化を実現している。すなわち、第二実施形態では、ハードディスク14以外の記憶装置が一切ない場合に、ファイルの暗号化を行うことにより、ユーザや第三者が当該ファイルにアクセスできないようにしてシンクライアント化を実現している。

【0076】

これに対し、本実施形態では、USBメモリ20という他の記憶手段が備えられている場合に、アクセス先変更手段17によりファイルの記憶場所を他の記憶手段に変更し、AP11にはハードディスク14にアクセスしているように認識させることで、PC10のシンクライアント化を実現している。

すなわち、AP11がアクセスしようとしているハードディスク14内のファイルが既に存在している場合は、そのファイル全体を記憶手段23にコピーし、API12にこのコピーに対するアクセスを行わせることで、あたかもAP11がハードディスク14内の当該ファイルにアクセスしているようにみせかけている。AP11がハードディスク14内の当該ファイルに書き込みを行おうとした場合、ハードディスク14内の当該ファイルに書き込みが行われるのではなく、アクセス先変更が行われ、API12により記憶手段23のファイルに書き込みが行われる。なお、書き込みを開始する前に、当該ファイルがハードディスク14に存在する場合は、そのファイルの内容を記憶手段23にコピーした後に、ファイルへの書き込みが行われるが、当該ファイルがハードディスク14に存在しない場合は、即座に記憶手段23への書き込みが行われる。その他の点については、第六実施形態と同様のものとすることができる。

【0077】

本実施形態の仮想シンクライアント化システムでは、図11に示すように、APIフック手段21がAP11によるAPI12−2の呼び出し処理をフックして、アクセス先判定手段22によりAPI12−2のアクセス先が、仮想シンクライアント状態下においてアクセス不許可にする対象である特定のファイル等であるか否かを判定する。

そして、判定の結果、アクセス先がアクセス不許可にする対象である特定のファイル等であって、当該ファイルがハードディスク14に格納されている場合、アクセス先変更手段24は、API12−3を呼び出して、API12−3によりファイルシステム13を介してハードディスク14に格納されている当該ファイルをUSBメモリ20における記憶手段23に複製する。

【0078】

そして、APIフック手段21は、API12を呼び出して記憶手段23における複製されたファイルへのアクセスを行うとともに、AP11に対して正常終了したことを示す情報を返却する。

これによって、PC10を擬似的にシンクライアント化している。

【0079】

ここで、本実施形態でも第二実施形態と同様に、実際にはAPI12によるファイルに対するアクセスが行われているが、PC10のユーザに対しては、ファイルアクセスが適切に行えなかったと認識させることができる。また、アクセスされたファイルはPC10内に記憶されない。したがって、PC10は擬似的にシンクライアント化されているということができる。

【0080】

次に、図12に示すフローチャートを参照して、本実施形態の仮想シンクライアント化システムの処理手順(仮想シンクライアント化方法)について説明する。

同図において、ハードディスクにおけるアクセス先ファイルをUSBメモリに複製する動作(ステップ55)以外の動作は、第二実施形態で説明した図5における動作と同様のものとすることができる。ただし、本実施形態は、APIのフック処理、アクセス先判定処理、アクセス先変更処理が、それぞれUSBメモリ20におけるAPIフック手段21、アクセス先判定手段22、及びアクセス先変更手段24によって行われる点で第二実施形態と異なっている。

【0081】

すなわち、本実施形態では、API12−2がファイルの書き込みを行うものである場合、アクセス先変更手段24は、API12−3を呼び出して、ハードディスク14におけるアクセス対象のファイルを記憶手段23へ複製し、API12−2のアクセス先をこの複製ファイルに変更する。

例えば、アクセス先変更手段24は、APIフック手段21からAPI12−2の書き込み先として、「c:\TEST」という名前を入力すると、PC10のハードディスク14を検索して当該ファイルを取得し、これを複製して、USBメモリ20の記憶手段23に、「d:\TEST.TEMP」といったファイル名に変更して記憶させる。

【0082】

また、USBモリ20に暗号化手段を設けることで、第二実施形態と同様に当該ファイルを暗号化することもできる。

さらに、本実施形態では、APIフック手段15は、AP11が呼び出そうとしていたAPI12−2そのものではなく、これとは別個のAPI12を呼び出して、当該API12により記憶手段23に複製されたファイルへの書き込み処理を行っている。

【0083】

本実施形態の仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、AP11の種類が、単にファイルへのアクセスを不許可とし、APIの呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しないものである場合に、APIにUSBメモリ20の記憶手段23内に複製したファイルへアクセスさせることで、PC10を擬似的にシンクライアント化することが可能となっている。

【0084】

[第八実施形態]

次に、本発明の第八実施形態の構成について、図13を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、第二実施形態の仮想シンクライアント化装置と同様の処理を、USBメモリ20により実現する点で第二実施形態と異なる。その他の点については、第二実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第二実施形態と同様のものとすることができる。

【0085】

すなわち、本実施形態の仮想シンクライアント化システムは、第二実施形態のPC10におけるAPIフック手段15、アクセス先判定手段16、アクセス先変更手段17、及び暗号化手段18と同様の処理を行う構成を、図13に示すように、USBメモリ20において、それぞれAPIフック手段21、アクセス先判定手段22、アクセス先変更手段24、及び暗号化手段25として構成している。

【0086】

そして、AP11が、単にファイルへのアクセスを不許可とし、API12の呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しない特別な種類のものである場合に、ハードディスク14における元のアクセス先とは別個の場所に、暗号化されたファイルを作成している。

このようにすれば、AP11に対してはAPI12による処理が正常に行われたことを通知し、一方でユーザにとってはファイルへの書き込みが行えていないように認識される。これにより、特別なAP11を使用する場合におけるPC10の仮想シンクライアント化を実現している。

【0087】

[第九実施形態]

次に、本発明の第九実施形態の構成について、図14を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、第三実施形態の仮想シンクライアント化装置と同様の処理を、USBメモリ20により実現する点で第三実施形態と異なる。その他の点については、第三実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第三実施形態と同様のものとすることができる。

【0088】

すなわち、本実施形態は、USBメモリ20に消去手段26を設けて、これによりファイルのクローズやアプリケーションプログラムの終了時など、所定のタイミングで、ハードディスク14における暗号化ファイルを消去している。

これによって、情報漏洩防止効果をより向上させることが可能となっている。

【0089】

[第十実施形態]

次に、本発明の第十実施形態の構成について、図15を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、USBメモリ20に仮想シンクライアントプログラム27を保有させ、USBメモリ20をPC10に接続した際にこれを実行して、第五実施形態と同様の機能を備えたAPIフック手段21とアクセス先判定手段22をUSBメモリ20に生成する構成としている。その他の点については、第五実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第五実施形態と同様のものとすることができる。

また、仮想シンクライアントプログラム27の実行により、第六実施形態〜第九実施形態のいずれかのUSBメモリ20と同様の構成を生成させ、それぞれの実施形態と同様の機能を実現することも可能である。

【0090】

[第十一実施形態]

次に、本発明の第十一実施形態の構成について、図16を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、USBメモリ20に仮想シンクライアントプログラム27を保有させ、USBメモリ20をPC10に接続した際にこれを実行して、第一実施形態と同様の機能を備えたAPIフック手段15とアクセス先判定手段16をPC10内に生成する構成としている。その他の点については、第一実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第一実施形態と同様のものとすることができる。

また、仮想シンクライアントプログラム27の実行により、第二実施形態から第四実施形態のPC10と同様の構成を生成させ、それぞれの実施形態と同様の機能を実現することも可能である。

【0091】

本発明は、以上の実施形態に限定されるものではなく、本発明の範囲内において、種々の変更実施が可能であることは言うまでもない。

例えば、APIフック手段15がAP11によるAPI12の呼び出しをフックした後に、このAPI12ではなく、他のAP1を呼び出す構成としたり、暗号化ファイルをハードディスク14に作成するのではなく、PC10におけるメモリやRAMディスク上に作成したりするなど適宜変更することが可能である。メモリやRAMディスク上のファイルは、電源を切ったりリセットしたりするとファイルが消えてしまうため、PCの使用者が、作業が終わったときに電源を切ってそのPCを持ち歩けば、万が一そのPCを紛失しても情報が漏洩する危険性を軽減することが可能となる。

【産業上の利用可能性】

【0092】

本発明は、一般的なコンピュータを使用している企業等において、これらのコンピュータをネットワークに接続する必要なく、簡易的にシンクライアント化したい場合などに好適に利用することが可能である。

【符号の説明】

【0093】

10 PC(コンピュータ)

11 AP(アプリケーションプログラム)

12 API(アプリケーションプログラムインタフェース)

13 ファイルシステム

14 ハードディスク

15 APIフック手段

16 アクセス先判定手段

17 アクセス先変更手段

18 暗号化手段

19 消去手段

10a 仮想シンクライアント化プログラム

20 USBメモリ

21 APIフック手段

22 アクセス先判定手段

23 記憶手段

24 アクセス先変更手段

25 暗号化手段

26 消去手段

27 仮想シンクライアント化プログラム

【技術分野】

【0001】

本発明は、情報漏洩を防ぐためのセキュリティ技術に関し、特に汎用のパーソナルコンピュータをシンクライアント化する技術に関する。

【背景技術】

【0002】

近年、企業において、一般の社員が使用するクライアントコンピュータに最低限の機能しか持たせず、サーバコンピュータでアプリケーションソフトやファイルなどの資源を管理するシンクライアント装置が普及している。

このシンクライアント装置には、表示や入力など最低限の機能のみを持った専用のコンピュータが用いられ、アプリケーションソフトなどの資源をサーバ側で一元管理することによって、情報システムの運用コストや管理コストの低減化が図られている。

【0003】

また、シンクライアント装置にはハードディスクが搭載されていないか、又は物理的にハードディスクが搭載されていても、アプリケーションやファイルなどを格納できないような制限がかけられる。

このため、シンクライアント装置は、情報漏洩防止の有効な手段としても注目されている。

【0004】

シンクライアント技術には種々のものがあり、広く普及しているものとして、画面転送型のものを挙げることができる。画面転送型のシンクライアント技術では、クライアント装置に表示されるアプリケーションプログラムに関する画面は、実際にはサーバ装置で処理されてクライアント装置へ送信される。クライアント装置では、画面の表示に関する処理が行われるのみであり、重要ファイルなどがクライアント装置に保存されることがない仕組みになっている。

【0005】

このようなシンクライアントに関する先行技術としては、次のようなものを挙げることができる。

まず、特許文献1に記載のシンクライアント技術では、クライアント装置に仮想ハードウェアを設け、この仮想ハードウェア上で、サーバ装置から送信されたイメージデータに含まれるOSプログラムを実行し、このOS上で、サーバ装置から送信されたイメージデータに含まれるアプリケーションプログラムを実行して、各種処理を行わせている。そして、処理終了後に、クライアント装置に記憶されているイメージデータを削除することにより、シンクライアントシステムを実現している。

【0006】

また、特許文献2に記載のシンクライアント技術では、サーバ装置に管理対象データへのアクセス許諾に関する制限データを記憶させ、クライアント装置からのアクセスに応じてクライアント装置に制限データを送信し、クライアント装置はこの制限データにもとづきアクセス許諾可否等に関する所定の状態に移行する構成となっている。

これによって、クライアント装置の外部出力手段の出力可否状態を自動的に移行し、外部出力手段の機能が制限された状態においてのみクライアント装置に管理対象データ等に関する情報処理を実行可能とされている。

【0007】

さらに、特許文献3に記載のシンクライアント技術では、コンピュータの作業環境を、ネットワーク接続状態に応じてスタンドアロン又はシンクライアントに自動的に切り替えることが可能とされている。

【0008】

【特許文献1】特開2009−26031号公報

【特許文献2】特開2007−310822号公報

【特許文献3】特開2007−133713号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

しかしながら、このような従来のシンクライアント技術では、クライアント装置がネットワークに接続することが必要であり、オフライン状態においてシンクライアント装置を実現することは考えられていない。

元来、シンクライアント技術は、サーバ装置でアプリケーションソフトやファイルなどに関する処理が行われ、シンクライアント装置側で表示や入力などが行われるものとなっている。このため、オフライン状態のコンピュータをシンクライアント化するという考え方は、これまで見られなかった。

ところが、オフライン状態であっても、一定の場合には、情報漏洩防止の観点からコンピュータをあたかもシンクライアント装置のような状態とすることが望ましい場合がある。

【0010】

例えば、企業において、一般的なパーソナルコンピュータ(リッチクライアント又はファットクライアントと称する場合がある。)を使用する場合、通常は全ての機能を使用可能にしつつ、特定の重要ファイルにアクセスがあった場合にのみ、外部出力手段等の機能を制限して、情報漏洩の防止を図りたい場合がある。

【0011】

ここで、ファイルからの情報漏洩を防止する手段として、例えばファイル自体に読み込みや書き込みの制限を設定しておく方法がある。しかし、ある特定の使用者にアクセスを許可したファイルの場合、ファイルの使用者がそのファイルの取り扱いに注意するしかなく、使用者が意図しなくても、誤ってネットワーク上にファイルを送信してしまうなど、重要ファイルの内容が漏洩する危険性がある。

また、フィルタードライバー機能をオペレーティングシステムに設定して、重要ファイルへのアクセス等を制限することもできる。しかし、このようなオペレーティングシステムへの設定のためには、特別なユーザ権限が必要であり、また設定した後にオペレーティングシステムを再起動しなければ、その機能を働かせることができない。

【0012】

そこで、本発明者は鋭意研究し、AP(アプリケーションプログラム)から、API(アプリケーションプログラムインタフェース)が呼び出されるときに、そのAPIによる処理が行われる前に、他の処理を実行させるために割り込み処理を行い(これをAPIフックという)、APIのアクセス先が、アクセス不許可対象のアクセス先であるか否かを判定し、アクセス不許可対象のアクセス先でない場合にのみAPIによる処理の実行を許可することで、コンピュータを特定の場合にのみ擬似的にシンクライアント化することに成功し、本発明を完成させた。

【0013】

本発明は、上記の事情にかんがみなされたものであり、起動しているコンピュータへのログインや再起動を必要とすることなく、特定の場合に一時的に、コンピュータのハードディスクなどの周辺機器への読み書きのアクセスや、起動できるソフトウェアを制限し、擬似的にシンクライアント装置化することを可能とした仮想シンクライアント化装置、仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法の提供を目的とする。

このような、通常は一般的なリッチコンピュータとして使用されているコンピュータを、場合によって仮想的にシンクライアント化するという概念は、これまでは存在していなかった。

【課題を解決するための手段】

【0014】

上記目的を達成するため、本発明の仮想シンクライアント化装置は、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えた仮想シンクライアント化装置であって、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段とを備え、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する構成としてある。

【0015】

また、本発明の仮想シンクライアント化システムは、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータと、このコンピュータに着脱可能な記憶装置を有する仮想シンクライアント化システムであって、着脱可能な記憶装置が、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段とを備え、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する構成としてある。

【0016】

また、本発明の仮想シンクライアント化プログラムは、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、コンピュータを、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、APIフック手段に、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力させる構成としてある。

【0017】

また、本発明の仮想シンクライアント化プログラムは、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータに着脱可能な記憶装置によりコンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、着脱可能な記憶装置を、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、APIフック手段に、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力させる構成としてある。

【0018】

また、本発明の仮想シンクライアント化方法は、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための方法であって、コンピュータにおけるAPIフック手段が、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、コンピュータにおけるアクセス先判定手段が、フック処理が行われると、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する方法としてある。

【0019】

また、本発明の仮想シンクライアント化方法は、所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータをこのコンピュータに着脱可能な記憶装置により仮想シンクライアント化するための方法であって、AP実行手段により、API実行手段の呼び出し処理が行われると、API実行手段がファイルアクセスを行うものである場合、着脱可能な記憶装置におけるAPIフック手段が、API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、フック処理が行われると、着脱可能な記憶装置におけるアクセス先判定手段が、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、APIフック手段は、API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、AP実行手段へエラーを出力する方法としてある。

【発明の効果】

【0020】

本発明によれば、起動しているコンピュータへのログインや再起動を必要とすることなく、コンピュータのハードディスクなどの周辺機器への読み書きのアクセスや、起動できるソフトウェアを制限して、コンピュータを擬似的にシンクライアント化することができる。特に、重要ファイルを開いた瞬間など、所定の場合に一時的にコンピュータを仮想シンクライアント化することが可能となる。また、コンピュータがネットワークに接続されていなくても、仮想シンクライアント化することができる。

【図面の簡単な説明】

【0021】

【図1】本発明の第一実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス許可時の処理の流れを示す図である。

【図2】本発明の第一実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図3】本発明の第一実施形態の仮想シンクライアント化装置の処理手順を示すフローチャートである。

【図4】本発明の第二実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図5】本発明の第二実施形態の仮想シンクライアント化装置の処理手順を示すフローチャートである。

【図6】本発明の第三実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

【図7】本発明の第四実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

【図8】本発明の第五実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを示す図である。

【図9】本発明の第五実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図10】本発明の第六実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを示す図である。

【図11】本発明の第七実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図12】本発明の第七実施形態の仮想シンクライアント化システムの処理手順を示すフローチャートである。

【図13】本発明の第八実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

【図14】本発明の第九実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

【図15】本発明の第十実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

【図16】本発明の第十一実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

【発明を実施するための形態】

【0022】

以下、本発明の仮想シンクライアント化装置、仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法の好ましい実施形態について、図面を参照しつつ説明する。

なお、以下の実施形態に示す本発明の仮想シンクライアント化装置は、本発明の仮想シンクライアント化プログラムに制御されたコンピュータを用いて実現することができる。コンピュータのCPUは、仮想シンクライアント化プログラムにもとづいてコンピュータの各構成要素に指令を送り、仮想シンクライアント化装置の動作に必要となる所定の処理、例えば、APIフック処理、呼び出し先判定処理、呼び出し先変更処理、暗号化処理等を行わせる。このように、本発明の仮想シンクライアント化装置における各処理,動作は、プログラムとコンピュータとが協働した具体的手段により実現できるものである。

【0023】

プログラムは予めROM,RAM等の記録媒体に格納され、コンピュータに実装された記録媒体から当該コンピュータにプログラムを読み込ませて実行されるが、例えば通信回線を介してコンピュータに読み込ませることもできる。

また、プログラムを格納する記録媒体は、例えば半導体メモリ,磁気ディスク,光ディスク、その他任意のコンピュータで読取り可能な任意の記録手段により構成できる。

【0024】

[第一実施形態]

まず、本発明の第一実施形態の構成について、図1及び図2を参照して説明する。図1は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス許可時の処理の流れを、図2は、アクセス不許可時の処理の流れを示す図である。

【0025】

図1において、PC10は本実施形態の仮想シンクライアント化装置を示している。このPC10は、通常の使用時は多機能を備えたリッチクライアントとして動作し、特定の場合に擬似的にシンクライアント化させることができる。

PC10は、AP(アプリケーションプログラム)11、API(アプリケーションプログラムインタフェース)12、ファイルシステム13、ハードディスク14、APIフック手段15、及びアクセス先判定手段16を備えている。

【0026】

AP11は、アプリケーションプログラムを実行する手段である。アプリケーションプログラムとしては、例えばワードなどの一般的なアプリケーションプログラムの他、エクスプローラなどのOSの一部を構成するプログラムも含まれる。

【0027】

API12は、AP11により呼び出される各種関数などのプログラムを実行する手段であり、AP11に呼び出されてそれぞれの処理を実行する。このAPI12には種々のものがあるが、本実施形態ではファイルの読み込みや書き込み、印刷、外部出力などのファイルアクセスを行うAPIを、APIフック手段21によりフックする対象としている。図1の例では、API12を一つのみ示しているが、複数のAPI12の呼び出しが行われる場合もある。

【0028】

ファイルシステム13は、ハードディスク14などの周辺機器におけるデータの記録を管理する。

ハードディスク14は、PC10におけるデータの記憶手段である。なお、本実施形態では、API12のアクセス先をハードディスク14としているが、これに限定されるものではなく、DVDドライブなどの補助記憶装置、プリンターなどの出力装置等、その他の周辺機器とすることもできる。

【0029】

APIフック手段15は、AP11により呼び出されるAPI12のうち、予めフックの対象として特定された所定のAPI12の呼び出し処理をフックする。すなわち、APIフック手段15は、AP11から呼び出されるAPI12による処理が行われる前に、別個の処理を行うことを可能とする。なお、この所定のAPI12は、APIフック手段15やその他の記憶手段に予め記憶させておくことができる。また、この所定のAPI12としては、ハードディスク14やその他の外部記憶装置への読み込みや書き込み、印刷装置への出力、ネットワークへの送信などファイルアクセスを行う全てのAPIを対象とすることができる。

【0030】

APIフック手段15は、所定のAPI12の呼び出し処理をフックすると、制御をアクセス先判定手段16に渡し、API12によるアクセス先が仮想シンクライアント状態下においてアクセス不許可にする対象として予め特定された所定のファイル等であるか否かを当該アクセス先判定手段16により判定させる。なお、「アクセス不許可にする対象として特定された所定のファイル等」は、情報漏洩防止対象の重要ファイルなどであり、そのファイルの置かれているディレクトリ名又はファイル名のどちらかで判別することができる。このディレクトリ名又はファイル名をアクセス先判定手段16やその他の記憶手段に予め記憶させておき、当該判定処理に用いることができる。

【0031】

APIフックは、次の二通りの方法により行うことができる。

まず、第一のフック方法として、OS提供型のAPIフックを用いる方法がある。この方法では、ウインドウズ(登録商標)などのOSに組み込まれているフック手段を利用して、API12の呼び出しをフックする。

しかしながら、この方法では、フックしたくない処理までフックされる場合があるため、目的のもののみを的確にフックする必要がある場合は、次の第二のフック方法を使用する。

第二のフック方法は、DLLインジェクションによって、所定のAPI12の呼び出しをフックする。この方法では、メモリ上におけるAPIを呼び出しているコードを書き換えることで、当該APIに代えて他の処理の実行を可能にしている。

【0032】

APIフック手段15を構成するにあたっては、事前にAP11によって使われる可能性のある、あらゆるAPI12を検討して、ファイル名が引数になっているAPI12をすべて選び出し、どのAPI12をフックの対象とするかをAPIフック手段15に記憶させておく必要がある。

このようなフックの対象とするAPI12としては、例えば次のようなものを挙げることができる。

【0033】

<ファイルの読み書き> NTCreateFile NTOpenFile NTCloseFile

<印刷> OPenPrinterA OpenPrinterW StartDocPrinterA StartDocPrinterW EndPagePrinter EndDocPrinter

<ファイルのネットワークへの送信>NTCreateFile NTOpenFile NTCloseFile InternetConnectA InternetConnectW InternetOpenUrlA InternetOpenUrlW

<起動できるソフトウェアの制限> NTOpenFile

<レジストリーアクセス> NtOpenKey NtCreateKey

<ファイル共有> NtShareAdd NTShareDel

【0034】

アクセス先判定手段16は、AP11から呼び出されるAPI12のアクセス先が、予め仮想シンクライアント状態下においてアクセス不許可にする対象として特定された所定のファイル等であるか否かを判定して、その判定結果をAPIフック手段15に返す。

判定の結果、API12のアクセス先が当該所定のファイル等でない場合、PC10の仮想シンクライアント化は行わないため、図1に示すように、APIフック手段15は、AP11が実行させようとしていたAPI12を呼び出して、当該API12によるファイルアクセス処理を実行させる。このとき、APIフック手段15は、API12から実行結果を受け取って、API12によるファイルアクセス処理が正常に行われた場合は、API12による処理が正常に行われたことを示す情報をAP11に出力する。一方、API12によるファイルアクセス処理が正常に行われなかった場合は、エラー情報をAP11に出力する。

【0035】

一方、判定の結果、API12のアクセス先が当該所定のファイル等である場合、PC10を仮想シンクライアント化するため、図2に示すように、APIフック手段15は、AP11にエラー情報を出力する。

これにより、ユーザやAP11側から見ると、ログインや再起動を行うことなく、またファイルのアクセス権限を設定することなく、重要文書などの所定のファイルに対するアクセスを行うことができなくなり、PC10を疑似的にシンクライアント化することが可能となる。

【0036】

次に、図3に示すフローチャートを参照して、本実施形態の仮想シンクライアント化装置の処理手順(仮想シンクライアント化方法)について説明する。

まず、AP11が、ファイルアクセスを行う各種API12の呼び出し処理を行うと(ステップ10)、そのAPI12による処理が実行される前に、呼び出し処理をAPIフック手段15がフックする(ステップ11)。

このとき、APIフック手段15は、AP11からAPI12の呼び出し要求情報を取得する。呼び出し要求情報には、呼び出す対象のAPI12を特定するための情報と、アクセスするファイルアクセス先情報が含まれている。

次に、APIフック手段15は、呼び出し先判定手段16に制御を渡す。

【0037】

呼び出し先判定手段16は、呼び出されるAPI12のアクセス先が、仮想シンクライアント状態下においてアクセス不許可にする対象として特定された所定のファイル等であるか否かを判定する(ステップ12)。

このアクセス先の判定処理は、「呼び出されるAPI12のアクセス先」を上記「API12の呼び出し要求情報」から取得し、これが、上述したように、呼び出し先判定手段16等において予め記憶されている「アクセス不許可にする対象として特定された所定のファイル等」に含まれているか否かを判定することにより行うことができる。

【0038】

また、このアクセス先の判定処理では、API12がアクセスしようとするファイル名の解析が行われ、所定のファイルであるか否かを判定するとともに、そのアクセス先のハードウェアを特定することができる。ファイル名の命名ルールはOSによって異なるため、ファイル名の解析は、各OSの命名ルールに従って行われる。

【0039】

例えば、OSがウインドウズの場合、複数の命名ルールが存在するが、その1つにドライブ名と呼ばれるアルファベットとそれに続く名前により、ファイル名を定義する命名ルールがある。例えばC:\testとD:\testの2つのファイル名がある場合、C:\とD:\はドライブ名であり、その後のtestがファイルの名前である。ドライブ名は、PCに接続されたハードウェアの種類を表し、例えばあるPCではc:\がハードディスク、d:\がUSBメモリドライブを表す。このPC場合、API12のアクセス先が「c:\test」であれば、ハードディスク内にあるファイルへのアクセスを示し、「d:\test」であれば、USBメモリ内にあるファイルのアクセスということがわかる。

【0040】

アクセス先の判定処理の具体的な内容は、様々なものとすることができる。例えば、重要ファイルについて、ハードディスク14への書き込みは禁止するが、USBメモリ20なら許可したり、共に禁止にしたりすることもできる。また、重要ファイルについて、APIが読み込みを行うものであれば許可するが、書き込みを行うものなら禁止したり、共に禁止にしたりすることもできる。

【0041】

次に、アクセス先の判定処理の結果、当該アクセス先がアクセス不許可にする対象として特定された所定のファイル等である場合(ステップ13のYES)、APIフック手段15はAP11へエラーを返却する(ステップ14)。これにより、AP11は、上記所定のファイル等にアクセスすることができず、PC10は疑似的にシンクライアント化されることとなる。

すなわち、この仮想シンクライアント化方法によれば、所定のAPIをフックするとともに、そのファイルのアクセス先を判定することで、ハードディスク14へのファイルの読み込みや書き込み、印刷装置への出力、ネットワークへの送信等を、その処理毎に禁止することができ、PC10を擬似的なシンクライアント状態にすることが可能となっている。

【0042】

一方、アクセス先の判定の結果、当該アクセス先がアクセス不許可にする対象として特定された所定のファイル等でない場合(ステップ13のNO)、APIフック手段15はAPI12を呼び出して(ステップ15)、API12によるファイルアクセスを実行させる(ステップ16)。

【0043】

このとき、APIフック手段15は、API12から実行結果を受け取って、API12によるファイルアクセス処理が正常に行われた場合は(ステップ17のYES)、API12による処理が正常に行われたことを示す情報をAP11に返却する(ステップ18)。

一方、API12によるファイルアクセス処理が正常に行われなかった場合は、エラーをAP11に返却する(ステップ17のNO)。

【0044】

呼び出されるAPI12のアクセス先は、上述したように、API12の呼び出し要求情報から取得することができ、対象ファイルがハードディスクに存在するのか、ネットワーク上のファイルサーバ等に存在するのか等を、OSのファイル名の規則にもとづき得ることが可能である。

【0045】

このように、本実施形態におけるPC10の仮想シンクライアント化はAP11による特定の処理の際に一時的に行われるものであり、当該処理の終了と同時に解除されて、PC10は通常の状態に戻ることになる。

これによって起動しているコンピュータへのログインや再起動を必要とすることなく、重要ファイルなどについてのハードディスクや周辺機器等へのアクセス等を制限することが可能であり、本実施形態の仮想シンクライアント化は、コンピュータを簡易的にシンクライアント状態にするものであるといえる。

【0046】

以上説明したように、本実施形態の仮想シンクライアント化装置、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、通常は普通のコンピュータを、ユーザが所定のファイルにアクセスしようとした瞬間に、擬似的にシンクライアント化することが可能となる。

【0047】

[第二実施形態]

次に、本発明の第二実施形態の構成について、図4を参照して説明する。同図は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図において、アクセス不許可時の処理の流れを示す図である。

本実施形態の仮想シンクライアント化装置は、第一実施形態における構成に加え、アクセス先変更手段17、及び暗号化手段18を備えている。

【0048】

AP11の種類によっては、単にファイルへのアクセスを不許可とし、API12の呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しないものが存在する。本実施形態は、このようなAP11から所定のAPI12が呼び出され、アクセス不許可にする対象として予め特定されたファイル等へのアクセスが行われる場合に、仮想シンクライアント化を実現するものである。その他の点については、第一実施形態と同様のものとすることができる。

【0049】

アクセス先変更手段17は、API12のアクセス先のファイル名を変更することで、ファイルの付け替え処理を行う。

これによって、AP11から呼び出されたAPI12に、付け替えられたファイルへアクセスさせる。このとき、付け替えられたファイルの格納先を、ユーザが目に触れにくい場所にすることで、AP11に認識させることなく、またハードディスクに保存していないように見せつつ、ハードディスク内に一時的に保存する。

【0050】

しかしながら、このようなファイルの付け替え処理のみでは、勿論当該ファイルからの情報漏洩を十分には防止できないため、本実施形態では当該ファイルを暗号化手段18により暗号化する。

このとき、暗号化手段18により暗号化されたファイルは、APIフック手段15からAPI12に送られ、ファイルシステム13を経由してハードディスク14に記憶される。

【0051】

なお、AP11から暗号化されたファイルを読み込むAPI12が呼び出され、アクセス先がアクセス許可対象であると判定されてその復号化を行う場合、当該暗号化ファイルはAPIフック手段15から暗号化手段18へ送られて、暗号化手段18により復号化される。そして、復号化されたファイルはAPIフック手段15を経由してAP11へ送られる。

このような復号化処理を行うため、暗号化手段18による暗号化に際して、ファイルの先頭などに当該ファイルを暗号化したことを識別する情報を付加しておくことが好ましい。このようにすれば、呼び出し先判定手段16は、API12からファイルを入力するときに、そのファイルを復号化すべきかどうかを自動的に判断することができる。

【0052】

次に、図5に示すフローチャートを参照して、本実施形態の仮想シンクライアント化装置の処理手順(仮想シンクライアント化方法)について説明する。

まず、AP11によるAPI12の呼び出し処理からアクセス不許可対象のアクセス先か否かの判定処理(ステップ30〜ステップ33)、及びAPIフック手段15によるAPI12の呼び出し処理からAPI12による処理が正常に行われたことを示す情報をAP11へ返却する処理(ステップ40〜ステップ43)までの動作は、第一実施形態における動作(ステップ10〜ステップ13、ステップ15〜ステップ18)と同様である。ただし、本実施形態では、AP11によりあるファイルに対する書き込み処理を行うAPI12が呼び出される場合を想定している。

【0053】

本実施形態では、API12のアクセス先が仮想シンクライアント状態下においてアクセス不許可にする対象であり(ステップ33のYES)、API12がファイルの書き込みを行うものである場合(ステップ34のYES)、アクセス先変更手段17がファイル名を付け替えてAPI12のアクセス先を変更する(ステップ35)。

また、暗号化手段18は、AP11により書き込みが行われたファイルを、APIフック手段15を介して入力し、当該ファイルを暗号化する(ステップ36)。

【0054】

そして、APIフック手段15により当該API12が呼び出され、暗号化ファイルがAPIフック手段15からAPI12へ渡され(ステップ37)、API12によりハードディスク14に格納される(ステップ38)。

暗号化ファイルの格納処理が正常に行われると(ステップ42のYES)、APIフック手段15は、AP11にAPI12による処理が正常に行われたことを示す情報をAP11に返却する(ステップ43)。

【0055】

一方、API12がファイルの書き込みを行うものでない場合(ステップ34のNO)、第一実施形態と同様に、APIフック手段15からAP11に対し、API12によるファイルへのアクセスを禁止することを示すエラーを返却する(ステップ39)。

また、暗号化ファイルの格納処理が正常に行われなかった場合(ステップ42のNO)、APIフック手段15からAP11に対し、API12による処理が正常に行われなかったことを示すエラーをAP11に返却する(ステップ39)。

【0056】

このように、本実施形態では、実際にはAPI12によるファイルに対するアクセスが行われ、書き込みが行われている。しかしながら、PC10のユーザにとっては、元のファイルに対する書き込みが行われていないため、書き込みが行えなかったように認識される。そして、アクセスされたファイルは暗号化されているため、当該ファイルが万一漏洩しても、情報漏洩は防止される。このため、PC10は、擬似的にシンクライアント化されているといえる。

【0057】

以上説明したように、本実施形態の仮想シンクライアント化装置、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、単にファイルのアクセスを禁止するだけでは正常に動作しなくなる特定のAP11を使用する場合でも、PC10の仮想シンクライアント化を実現することができる。

【0058】

[第三実施形態]

次に、本発明の第三実施形態の構成について、図6を参照して説明する。同図は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

本実施形態の仮想シンクライアント化装置は、第二実施形態における構成に加え、消去手段19を備えている。

【0059】

本実施形態は、ハードディスク14に保存された暗号化ファイルを、所定のタイミングで消去する点で第二実施形態と異なっている。その他の点は第二実施形態と同様である。

第二実施形態においても、API12によってハードディスク14に格納されたファイルは、AP11が認識する保存先とは別個のアドレスに存在するとともに、暗号化されたものであるため、情報漏洩を生じるものではない。しかし、この暗号化ファイルを所定のタイミングで消去すれば、情報漏洩防止効果は一層向上し得る。そこで、本実施形態では、消去手段19により、ハードディスク14における暗号化ファイルを消去している。

【0060】

なお、AP11の種類によっては、その終了時に、ハードディスク14に生成したファイルを自動的に消去するものが存在する。しかし、このような動作を行わないAP11が存在する場合や、上記の自動消去が成功しなかった場合でも、暗号化ファイルを消去可能なように、本実施形態の仮想シンクライアント化装置に消去手段19を設けている。

【0061】

消去手段19は、ファイルの消去処理を行うAPIを呼び出し、ファイルシステム13を経由してハードディスク14における暗号化ファイルを消去する。

消去対象のファイルとしては、全ての暗号化ファイルとするほか、特定の名称のものや、暗号化手段18から入力した特定のファイルのみを対象とすることができる。暗号化ファイルであるか否かは、暗号化手段18がファイルの暗号化を行う際に、暗号化されているかどうかの識別情報を当該ファイルに持たせることで判定できる。

消去タイミングとしては、例えば暗号化ファイルのクローズ時、AP11によるアプリケーションの終了時、ブラウザの終了時、PC10にUSBメモリ20が接続されている場合におけるその切り離し時などとすることができる。

【0062】

以上説明したように、本実施形態の仮想シンクライアント化装置、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、PC10が仮想シンクライアント化され、ハードディスク14上に暗号化ファイルが生成された場合において、その仮想シンクライアント化が解除されたときに、暗号化ファイルを消去することができる。このため、PC10から情報が漏洩するリスクをより低減することが可能となる。

【0063】

[第四実施形態]

次に、本発明の第四実施形態の構成について、図7を参照して説明する。同図は、本実施形態の仮想シンクライアント化装置の構成を示すブロック図である。

本実施形態の仮想シンクライアント化装置は、第一実施形態における構成に加え、仮想シンクライアント化プログラム10aを備えている。

本実施形態は、PC10に予めインストールされた仮想シンクライアント化プログラム10aを起動して、PC10にAPIフック手段15とアクセス先判定手段16を生成する点で第一実施形態と異なっている。その他の点は第一実施形態と同様である。

【0064】

また、仮想シンクライアント化プログラム10aにより、第二実施形態又は第三実施形態におけるPC10内の各構成を生成するようにすることも可能である。すなわち、仮想シンクライアント化プログラム10aを実行して、APIフック手段15、アクセス先判定手段16、アクセス先変更手段17、及び暗号化手段18を生成したり、又はこれらに加えて消去手段19を生成したりする構成としても良い。

【0065】

[第五実施形態]

次に、本発明の第五実施形態の構成について、図8及び図9を参照して説明する。図8は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを、図9は、アクセス不許可時の処理の流れを示す図である。

本実施形態の仮想シンクライアント化システムは、PC10と、これに着脱可能なUSBメモリ20とを有しており、USBメモリ20によりPC10の仮想シンクライアント化を行っている点で第一実施形態と異なっている。その他の点については第一実施形態と同様である。また、当該仮想シンクライアント化システムにおいて行われる仮想シンクライアント化方法は、図3のフローチャートと同様の手順で行うことができる。

【0066】

PC10は、本実施形態で仮想シンクライアント化を行う対象の装置であり、通常は一般的なリッチクライアントとして動作する、汎用のパーソナルコンピュータなどの情報処理装置である。

本実施形態では、USBメモリ20にPC10を仮想シンクライアント化するための構成を備え、USBメモリ20をPC10に接続することで、重要ファイルへのアクセスが行われようとした場合など、一定条件下でPC10を擬似的にシンクライアント化することができる。

PC10は、図8に示すように、AP11、API12、ファイルシステム13、及びハードディスク14を備えている。これらは第一実施形態におけるものと同様のものを用いることができる。

【0067】

USBメモリ20は、PC10に着脱可能なリムーバブルディスクである。本実施形態では、USBメモリとしているが、これに限定されるものではなく、その他の各種メディアを用いることもできる。

USBメモリ20は、図8に示すように、APIフック手段21、及びアクセス先判定手段22を備えている。これらは、それぞれ第一実施形態のPC10におけるAPIフック手段15、アクセス先判定手段16と同様の機能を備えている。

【0068】

すなわち、本実施形態では、APIフック手段21が、AP11により呼び出されるAPI12のうち、予めフックの対象として特定された所定のAPI12の呼び出し処理をフックする。この所定のAPI12として、ファイルアクセスを行う全てのAPIを対象とすることができる。

そして、APIフック手段21は、アクセス先判定手段22により、API12のアクセス先が仮想シンクライアント状態下においてアクセス不許可にする対象として予め特定された所定のファイル等であるか否かを判定させる。

【0069】

この判定の結果、API12のアクセス先が当該所定のファイル等でない場合、APIフック手段21は、図8に示すように、API12を呼び出して、ファイルアクセス処理を実行させる。

また、判定の結果、API12のアクセス先が当該所定のファイル等である場合、APIフック手段21は、図9に示すように、AP11にエラーを返却する。

【0070】

本実施形態の仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、USBメモリ20などのリムーバブルディスクにPC10を仮想シンクライアント化するための構成を備え、これによって、任意のPC10を簡易に擬似的にシンクライアント化することが可能となる。

【0071】

[第六実施形態]

次に、本発明の第六実施形態の構成について、図10を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス許可時の処理の流れを示すものである。

本実施形態の仮想シンクライアント化システムは、AP11がAPI12によって、USBメモリ20の記憶手段23におけるファイルにアクセスする場合は、PC10を仮想シンクライアント化することなく、当該アクセスを許可する点で第五実施形態と異なる。その他の点については、第五実施形態と同様である。また、当該仮想シンクライアント化システムにおいて行われる仮想シンクライアント化方法は、図3のフローチャートと同様の手順で行うことができる。

【0072】

すなわち、本実施形態の仮想シンクライアント化システムにおいて、USBメモリ20は、AP11から所定のAPI12が呼び出されると、APIフック手段21によりその呼び出し処理をフックして、アクセス先判定手段22によりAPI12のアクセス先が、仮想シンクライアント状態下においてアクセス不許可にする対象であるか否かを判定させる。

【0073】

そして、判定の結果、API12のアクセス先がUSBメモリ20内の記憶手段23である場合、APIフック手段21は、当該アクセス先を仮想シンクライアント状態下においてアクセス不許可にする対象外である判定してAPI12を呼び出し、ファイルアクセスを許可する。

このとき、API12は、ファイルシステム13を経由して、USBメモリ20の記憶手段23へのアクセスを行う。なお、API12によりファイルシステム13を介することなく、記憶手段23にアクセスさせることもできる。

【0074】

[第七実施形態]

次に、本発明の第七実施形態の構成について、図11を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図において、アクセス不許可時の処理の流れを示すものである。

本実施形態は、第二実施形態と同様のAP11からAPI12の呼び出しが行われた場合に、仮想シンクライアント化を実現するためのバリエーションのシステムである。すなわち、AP11の種類によっては、単にファイルへのアクセスを不許可とし、API12の呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しないものが存在する。

【0075】

このようなAP11からAPI12が呼び出されたとき、第二実施形態では、アクセス先を変更するとともに、ファイルを暗号化してAPI12によりハードディスク14内に格納し、かつAP11に対して正常に処理が行われたことを示す情報を返すことで、PC10の仮想シンクライアント化を実現している。すなわち、第二実施形態では、ハードディスク14以外の記憶装置が一切ない場合に、ファイルの暗号化を行うことにより、ユーザや第三者が当該ファイルにアクセスできないようにしてシンクライアント化を実現している。

【0076】

これに対し、本実施形態では、USBメモリ20という他の記憶手段が備えられている場合に、アクセス先変更手段17によりファイルの記憶場所を他の記憶手段に変更し、AP11にはハードディスク14にアクセスしているように認識させることで、PC10のシンクライアント化を実現している。

すなわち、AP11がアクセスしようとしているハードディスク14内のファイルが既に存在している場合は、そのファイル全体を記憶手段23にコピーし、API12にこのコピーに対するアクセスを行わせることで、あたかもAP11がハードディスク14内の当該ファイルにアクセスしているようにみせかけている。AP11がハードディスク14内の当該ファイルに書き込みを行おうとした場合、ハードディスク14内の当該ファイルに書き込みが行われるのではなく、アクセス先変更が行われ、API12により記憶手段23のファイルに書き込みが行われる。なお、書き込みを開始する前に、当該ファイルがハードディスク14に存在する場合は、そのファイルの内容を記憶手段23にコピーした後に、ファイルへの書き込みが行われるが、当該ファイルがハードディスク14に存在しない場合は、即座に記憶手段23への書き込みが行われる。その他の点については、第六実施形態と同様のものとすることができる。

【0077】

本実施形態の仮想シンクライアント化システムでは、図11に示すように、APIフック手段21がAP11によるAPI12−2の呼び出し処理をフックして、アクセス先判定手段22によりAPI12−2のアクセス先が、仮想シンクライアント状態下においてアクセス不許可にする対象である特定のファイル等であるか否かを判定する。

そして、判定の結果、アクセス先がアクセス不許可にする対象である特定のファイル等であって、当該ファイルがハードディスク14に格納されている場合、アクセス先変更手段24は、API12−3を呼び出して、API12−3によりファイルシステム13を介してハードディスク14に格納されている当該ファイルをUSBメモリ20における記憶手段23に複製する。

【0078】

そして、APIフック手段21は、API12を呼び出して記憶手段23における複製されたファイルへのアクセスを行うとともに、AP11に対して正常終了したことを示す情報を返却する。

これによって、PC10を擬似的にシンクライアント化している。

【0079】

ここで、本実施形態でも第二実施形態と同様に、実際にはAPI12によるファイルに対するアクセスが行われているが、PC10のユーザに対しては、ファイルアクセスが適切に行えなかったと認識させることができる。また、アクセスされたファイルはPC10内に記憶されない。したがって、PC10は擬似的にシンクライアント化されているということができる。

【0080】

次に、図12に示すフローチャートを参照して、本実施形態の仮想シンクライアント化システムの処理手順(仮想シンクライアント化方法)について説明する。

同図において、ハードディスクにおけるアクセス先ファイルをUSBメモリに複製する動作(ステップ55)以外の動作は、第二実施形態で説明した図5における動作と同様のものとすることができる。ただし、本実施形態は、APIのフック処理、アクセス先判定処理、アクセス先変更処理が、それぞれUSBメモリ20におけるAPIフック手段21、アクセス先判定手段22、及びアクセス先変更手段24によって行われる点で第二実施形態と異なっている。

【0081】

すなわち、本実施形態では、API12−2がファイルの書き込みを行うものである場合、アクセス先変更手段24は、API12−3を呼び出して、ハードディスク14におけるアクセス対象のファイルを記憶手段23へ複製し、API12−2のアクセス先をこの複製ファイルに変更する。

例えば、アクセス先変更手段24は、APIフック手段21からAPI12−2の書き込み先として、「c:\TEST」という名前を入力すると、PC10のハードディスク14を検索して当該ファイルを取得し、これを複製して、USBメモリ20の記憶手段23に、「d:\TEST.TEMP」といったファイル名に変更して記憶させる。

【0082】

また、USBモリ20に暗号化手段を設けることで、第二実施形態と同様に当該ファイルを暗号化することもできる。

さらに、本実施形態では、APIフック手段15は、AP11が呼び出そうとしていたAPI12−2そのものではなく、これとは別個のAPI12を呼び出して、当該API12により記憶手段23に複製されたファイルへの書き込み処理を行っている。

【0083】

本実施形態の仮想シンクライアント化システム、仮想シンクライアント化プログラム、及び仮想シンクライアント化方法によれば、AP11の種類が、単にファイルへのアクセスを不許可とし、APIの呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しないものである場合に、APIにUSBメモリ20の記憶手段23内に複製したファイルへアクセスさせることで、PC10を擬似的にシンクライアント化することが可能となっている。

【0084】

[第八実施形態]

次に、本発明の第八実施形態の構成について、図13を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、第二実施形態の仮想シンクライアント化装置と同様の処理を、USBメモリ20により実現する点で第二実施形態と異なる。その他の点については、第二実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第二実施形態と同様のものとすることができる。

【0085】

すなわち、本実施形態の仮想シンクライアント化システムは、第二実施形態のPC10におけるAPIフック手段15、アクセス先判定手段16、アクセス先変更手段17、及び暗号化手段18と同様の処理を行う構成を、図13に示すように、USBメモリ20において、それぞれAPIフック手段21、アクセス先判定手段22、アクセス先変更手段24、及び暗号化手段25として構成している。

【0086】

そして、AP11が、単にファイルへのアクセスを不許可とし、API12の呼び出し処理に対してAP11へエラーを返すだけでは正常に動作しない特別な種類のものである場合に、ハードディスク14における元のアクセス先とは別個の場所に、暗号化されたファイルを作成している。

このようにすれば、AP11に対してはAPI12による処理が正常に行われたことを通知し、一方でユーザにとってはファイルへの書き込みが行えていないように認識される。これにより、特別なAP11を使用する場合におけるPC10の仮想シンクライアント化を実現している。

【0087】

[第九実施形態]

次に、本発明の第九実施形態の構成について、図14を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、第三実施形態の仮想シンクライアント化装置と同様の処理を、USBメモリ20により実現する点で第三実施形態と異なる。その他の点については、第三実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第三実施形態と同様のものとすることができる。

【0088】

すなわち、本実施形態は、USBメモリ20に消去手段26を設けて、これによりファイルのクローズやアプリケーションプログラムの終了時など、所定のタイミングで、ハードディスク14における暗号化ファイルを消去している。

これによって、情報漏洩防止効果をより向上させることが可能となっている。

【0089】

[第十実施形態]

次に、本発明の第十実施形態の構成について、図15を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、USBメモリ20に仮想シンクライアントプログラム27を保有させ、USBメモリ20をPC10に接続した際にこれを実行して、第五実施形態と同様の機能を備えたAPIフック手段21とアクセス先判定手段22をUSBメモリ20に生成する構成としている。その他の点については、第五実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第五実施形態と同様のものとすることができる。

また、仮想シンクライアントプログラム27の実行により、第六実施形態〜第九実施形態のいずれかのUSBメモリ20と同様の構成を生成させ、それぞれの実施形態と同様の機能を実現することも可能である。

【0090】

[第十一実施形態]

次に、本発明の第十一実施形態の構成について、図16を参照して説明する。同図は、本実施形態の仮想シンクライアント化システムの構成を示すブロック図である。

本実施形態の仮想シンクライアント化システムは、USBメモリ20に仮想シンクライアントプログラム27を保有させ、USBメモリ20をPC10に接続した際にこれを実行して、第一実施形態と同様の機能を備えたAPIフック手段15とアクセス先判定手段16をPC10内に生成する構成としている。その他の点については、第一実施形態と同様であり、本実施形態の仮想シンクライアント化方法も第一実施形態と同様のものとすることができる。

また、仮想シンクライアントプログラム27の実行により、第二実施形態から第四実施形態のPC10と同様の構成を生成させ、それぞれの実施形態と同様の機能を実現することも可能である。

【0091】

本発明は、以上の実施形態に限定されるものではなく、本発明の範囲内において、種々の変更実施が可能であることは言うまでもない。

例えば、APIフック手段15がAP11によるAPI12の呼び出しをフックした後に、このAPI12ではなく、他のAP1を呼び出す構成としたり、暗号化ファイルをハードディスク14に作成するのではなく、PC10におけるメモリやRAMディスク上に作成したりするなど適宜変更することが可能である。メモリやRAMディスク上のファイルは、電源を切ったりリセットしたりするとファイルが消えてしまうため、PCの使用者が、作業が終わったときに電源を切ってそのPCを持ち歩けば、万が一そのPCを紛失しても情報が漏洩する危険性を軽減することが可能となる。

【産業上の利用可能性】

【0092】

本発明は、一般的なコンピュータを使用している企業等において、これらのコンピュータをネットワークに接続する必要なく、簡易的にシンクライアント化したい場合などに好適に利用することが可能である。

【符号の説明】

【0093】

10 PC(コンピュータ)

11 AP(アプリケーションプログラム)

12 API(アプリケーションプログラムインタフェース)

13 ファイルシステム

14 ハードディスク

15 APIフック手段

16 アクセス先判定手段

17 アクセス先変更手段

18 暗号化手段

19 消去手段

10a 仮想シンクライアント化プログラム

20 USBメモリ

21 APIフック手段

22 アクセス先判定手段

23 記憶手段

24 アクセス先変更手段

25 暗号化手段

26 消去手段

27 仮想シンクライアント化プログラム

【特許請求の範囲】

【請求項1】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えた仮想シンクライアント化装置であって、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段と、を備え、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化装置。

【請求項2】

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段と、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段を備え、

前記APIフック手段が前記API実行手段を呼び出して、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段に対して前記API実行手段による処理が正常に行われたことを示す情報を出力する

ことを特徴とする請求項1記載の仮想シンクライアント化装置。

【請求項3】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータと、このコンピュータに着脱可能な記憶装置を有する仮想シンクライアント化システムであって、

前記着脱可能な記憶装置が、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段と、を備え、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化システム。

【請求項4】

前記着脱可能な記憶装置が、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段と、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段を備え、

前記APIフック手段が前記API実行手段を呼び出して、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段に対して前記API実行手段による処理が正常に行われたことを示す情報を出力する

ことを特徴とする請求項3記載の仮想シンクライアント化システム。

【請求項5】

前記アクセス先判定手段は、前記API実行手段によるアクセス先が、前記着脱可能な記憶装置における記憶領域に存在する場合、当該アクセス先を、アクセス不許可にする対象のアクセス先でないと判定し、

前記APIフック手段が前記API実行手段を呼び出して、当該API実行手段により、前記着脱可能な記憶装置における前記アクセス先にアクセスさせる

ことを特徴とする請求項3又は4記載の仮想シンクライアント化システム。

【請求項6】

前記着脱可能な記憶装置が、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段を備え、

前記アクセス先判定手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合であって、かつ、前記API実行手段がファイルの書き込み処理を行うものである場合、当該書き込み処理対象のファイルを前記周辺機器から前記着脱可能な記憶装置に複製し、

前記APIフック手段がAPI実行手段を呼び出して、当該API実行手段により、前記複製されたファイルへの書き込み処理を行わせる

ことを特徴とする請求項3記載の仮想シンクライアント化システム。

【請求項7】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、

前記コンピュータを、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、

前記APIフック手段に、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力させる

ことを特徴とする仮想シンクライアント化プログラム。

【請求項8】

前記コンピュータを、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段、及び、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段として機能させ、

前記APIフック手段に前記API実行手段を呼び出させて、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段へ前記API実行手段による処理が正常に行われたことを示す情報を出力させる

ことを特徴とする請求項7記載の仮想シンクライアント化プログラム。

【請求項9】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータに着脱可能な記憶装置により前記コンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、

前記着脱可能な記憶装置を、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、

前記APIフック手段に、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力させる

ことを特徴とする仮想シンクライアント化プログラム。

【請求項10】

前記着脱可能な記憶装置を、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段、及び、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段として機能させ、

前記APIフック手段に前記API実行手段を呼び出させて、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段へ前記API実行手段による処理が正常に行われたことを示す情報を出力させる

ことを特徴とする請求項9記載の仮想シンクライアント化プログラム。

【請求項11】

前記アクセス先判定手段に、前記API実行手段によるアクセス先が、前記着脱可能な記憶装置における記憶領域に存在する場合、当該アクセス先を、アクセス不許可にする対象のアクセス先でないと判定させ、

前記APIフック手段に前記API実行手段を呼び出させて、当該API実行手段により、前記着脱可能な記憶装置における前記アクセス先にアクセスさせる

ことを特徴とする請求項9又は10記載の仮想シンクライアント化プログラム。

【請求項12】

前記着脱可能な記憶装置を、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段として機能させ、

前記アクセス先判定手段に、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合であって、かつ、前記API実行手段がファイルの書き込み処理を行うものである場合、当該書き込み処理対象のファイルを前記周辺機器から前記着脱可能な記憶装置に複製させ、

前記APIフック手段にAPI実行手段を呼び出させて、当該API実行手段により、前記複製されたファイルへの書き込み処理を行わせる

ことを特徴とする請求項9記載の仮想シンクライアント化プログラム。

【請求項13】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための方法であって、

前記コンピュータにおけるAPIフック手段が、前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、

前記コンピュータにおけるアクセス先判定手段が、前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化方法。

【請求項14】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータをこのコンピュータに着脱可能な記憶装置により仮想シンクライアント化するための方法であって、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記着脱可能な記憶装置におけるAPIフック手段が、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、

前記フック処理が行われると、前記着脱可能な記憶装置におけるアクセス先判定手段が、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化方法。

【請求項1】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えた仮想シンクライアント化装置であって、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段と、を備え、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化装置。

【請求項2】

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段と、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段を備え、

前記APIフック手段が前記API実行手段を呼び出して、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段に対して前記API実行手段による処理が正常に行われたことを示す情報を出力する

ことを特徴とする請求項1記載の仮想シンクライアント化装置。

【請求項3】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータと、このコンピュータに着脱可能な記憶装置を有する仮想シンクライアント化システムであって、

前記着脱可能な記憶装置が、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段と、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段と、を備え、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化システム。

【請求項4】

前記着脱可能な記憶装置が、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段と、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段を備え、

前記APIフック手段が前記API実行手段を呼び出して、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段に対して前記API実行手段による処理が正常に行われたことを示す情報を出力する

ことを特徴とする請求項3記載の仮想シンクライアント化システム。

【請求項5】

前記アクセス先判定手段は、前記API実行手段によるアクセス先が、前記着脱可能な記憶装置における記憶領域に存在する場合、当該アクセス先を、アクセス不許可にする対象のアクセス先でないと判定し、

前記APIフック手段が前記API実行手段を呼び出して、当該API実行手段により、前記着脱可能な記憶装置における前記アクセス先にアクセスさせる

ことを特徴とする請求項3又は4記載の仮想シンクライアント化システム。

【請求項6】

前記着脱可能な記憶装置が、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段を備え、

前記アクセス先判定手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合であって、かつ、前記API実行手段がファイルの書き込み処理を行うものである場合、当該書き込み処理対象のファイルを前記周辺機器から前記着脱可能な記憶装置に複製し、

前記APIフック手段がAPI実行手段を呼び出して、当該API実行手段により、前記複製されたファイルへの書き込み処理を行わせる

ことを特徴とする請求項3記載の仮想シンクライアント化システム。

【請求項7】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、

前記コンピュータを、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、

前記APIフック手段に、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力させる

ことを特徴とする仮想シンクライアント化プログラム。

【請求項8】

前記コンピュータを、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段、及び、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段として機能させ、

前記APIフック手段に前記API実行手段を呼び出させて、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段へ前記API実行手段による処理が正常に行われたことを示す情報を出力させる

ことを特徴とする請求項7記載の仮想シンクライアント化プログラム。

【請求項9】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータに着脱可能な記憶装置により前記コンピュータを仮想シンクライアント化するための仮想シンクライアント化プログラムであって、

前記着脱可能な記憶装置を、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行うAPIフック手段、及び、

前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定するアクセス先判定手段として機能させ、

前記APIフック手段に、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可させ、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力させる

ことを特徴とする仮想シンクライアント化プログラム。

【請求項10】

前記着脱可能な記憶装置を、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段、及び、

前記API実行手段がファイルの書き込み処理を行うものである場合、当該ファイルを前記APIフック手段から入力して暗号化する暗号化手段として機能させ、

前記APIフック手段に前記API実行手段を呼び出させて、当該API実行手段により、前記暗号化されたファイルを前記異なるアクセス先に格納させるとともに、前記AP実行手段へ前記API実行手段による処理が正常に行われたことを示す情報を出力させる

ことを特徴とする請求項9記載の仮想シンクライアント化プログラム。

【請求項11】

前記アクセス先判定手段に、前記API実行手段によるアクセス先が、前記着脱可能な記憶装置における記憶領域に存在する場合、当該アクセス先を、アクセス不許可にする対象のアクセス先でないと判定させ、

前記APIフック手段に前記API実行手段を呼び出させて、当該API実行手段により、前記着脱可能な記憶装置における前記アクセス先にアクセスさせる

ことを特徴とする請求項9又は10記載の仮想シンクライアント化プログラム。

【請求項12】

前記着脱可能な記憶装置を、

前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合に、前記アクセス先を前記アクセス先とは異なるアクセス先に書き換えるアクセス先変更手段として機能させ、

前記アクセス先判定手段に、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先である場合であって、かつ、前記API実行手段がファイルの書き込み処理を行うものである場合、当該書き込み処理対象のファイルを前記周辺機器から前記着脱可能な記憶装置に複製させ、

前記APIフック手段にAPI実行手段を呼び出させて、当該API実行手段により、前記複製されたファイルへの書き込み処理を行わせる

ことを特徴とする請求項9記載の仮想シンクライアント化プログラム。

【請求項13】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータを仮想シンクライアント化するための方法であって、

前記コンピュータにおけるAPIフック手段が、前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、

前記コンピュータにおけるアクセス先判定手段が、前記フック処理が行われると、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化方法。

【請求項14】

所定のアプリケーションプログラムを実行するAP実行手段と、所定のアプリケーションプログラムインタフェースを実行するAPI実行手段と、周辺機器とを備えたコンピュータをこのコンピュータに着脱可能な記憶装置により仮想シンクライアント化するための方法であって、

前記AP実行手段により、前記API実行手段の呼び出し処理が行われると、前記API実行手段がファイルアクセスを行うものである場合、前記着脱可能な記憶装置におけるAPIフック手段が、前記API実行手段による処理が行われる前に、他の処理を実行させるためのフック処理を行い、

前記フック処理が行われると、前記着脱可能な記憶装置におけるアクセス先判定手段が、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先であるか否かを判定し、

前記APIフック手段は、前記API実行手段によるアクセス先が、アクセス不許可にする対象のアクセス先でない場合にのみAPI実行手段の呼び出し処理を許可し、アクセス不許可にする対象のアクセス先である場合に、前記AP実行手段へエラーを出力する

ことを特徴とする仮想シンクライアント化方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【公開番号】特開2011−39953(P2011−39953A)

【公開日】平成23年2月24日(2011.2.24)

【国際特許分類】

【出願番号】特願2009−188887(P2009−188887)

【出願日】平成21年8月18日(2009.8.18)

【特許番号】特許第4538838号(P4538838)

【特許公報発行日】平成22年9月8日(2010.9.8)

【出願人】(300084030)システムインテリジェント株式会社 (3)

【Fターム(参考)】

【公開日】平成23年2月24日(2011.2.24)

【国際特許分類】

【出願日】平成21年8月18日(2009.8.18)

【特許番号】特許第4538838号(P4538838)

【特許公報発行日】平成22年9月8日(2010.9.8)

【出願人】(300084030)システムインテリジェント株式会社 (3)

【Fターム(参考)】

[ Back to top ]