個人認証システム

【課題】改竄、流出及び盗難が容易とされる電子情報を用いてネットワークを介して個人認証を行うときに、バイオメトリクス情報の一致/不一致の認証に加えて、登録者の存在履歴を、情報提供端末を横断して時間的・空間的に連続認証を行うことにより、登録者の実在性の認証精度を高め、システム内の安全性の向上を実現させた認証システムを提供する。

【解決手段】認証サーバには、認証の対象となる登録者の個人情報を管理するデータベースが設けられ、通信回線網を介して複数の管理端末と接続されており、この管理端末を介して個人情報入力装置から送信された個人情報と空間情報と、そのデータベース内の個人情報と空間情報の照合を行って、登録者の実在性の認証を行う。

【解決手段】認証サーバには、認証の対象となる登録者の個人情報を管理するデータベースが設けられ、通信回線網を介して複数の管理端末と接続されており、この管理端末を介して個人情報入力装置から送信された個人情報と空間情報と、そのデータベース内の個人情報と空間情報の照合を行って、登録者の実在性の認証を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証システムに関し、特に、バイオメトリクス情報と、登録者が携帯する情報端末と、社会に点在する監視カメラを中心とする撮影装置と、登録者が日常的に利用する各種位置情報提供サービスと、各種処理とを連携させた認証システムに関する。

【背景技術】

【0002】

従来から、金融取引の際には、キャッシュカードという証明物とパスワード入力という情報入力動作とを組み合わせることで、利用者本人である証明を行ってきた。また、建物への入場の際には、社員証や学生証といった身分証明書を呈示することや、あらかじめ与えられた鍵を利用してきた。

しかしながら、キャッシュカードや身分証明書の場合、印刷技術とスキミング技術の進歩によってカードや書類が偽造可能となると共に、パスワードも生年月日や電話番号等の推測可能な文字列が多いため、容易に他人が不正利用できる余地があった。また、鍵という証明物品も短時間に複製を作成することが可能となっている。

【0003】

このような不正な認証行為を防止するため、近年、指紋情報や手のひら静脈情報といったバイオメトリクス情報や、ICカードや電子タグといった電子情報媒体による認証が提案されている。このバイオメトリクス情報とは、その人に生体的に備わった固有の情報をいい、他人には持ち得ないその人固有の情報であるため、偽造や不正入手は困難であると言われてきた。また、ICカードも耐タンパ性が高く、容易に格納情報を第三者が入手することは困難であると言われてきた。

しかし、バイオメトリクス情報や電子情報媒体を用いた認証方法においても、その電子情報の改竄や不正入手を行う技術も刻々と進化している状況であり、特に、インターネットを介した認証の場合には、相手側の姿を視認することが困難であるため、その認証の脆弱性は否定できなかった。

【0004】

このような電子情報による認証をセキュリティの面で強化したものの1つとして、特許文献1が開示するところのバイオメトリクス情報と入力装置の位置情報を用いた個人認証システムと、特許文献2が開示するところのICカードを用いた入場管理システムとが提案されている。

この特許文献1では、事前に登録されたバイオメトリクス情報と、入力されたバイオメトリクス情報と、情報入力装置の位置情報との照合により、個人を特定するものである。

また、特許文献2では、事前に配布されたICカード内に格納された個人認証情報を、入室希望時に読取端末に呈示し、個人を特定するものである。

【特許文献1】特開2006−236357

【特許文献2】特開2005−285056

【0005】

一方、個人認証処理を強化したものの1つとして、特許文献3が開示するところの空間情報認識を用いたシステム制御が提案されている。

この特許文献3では、個人情報の照合だけでなく、照合用の個人情報の入力や読取りが行われた空間と時間の連続性を加味して個人認証処理を行うため、人間の実在性を精度高く提供することが可能となっている。

【特許文献3】特許第3946243号

【発明の開示】

【発明が解決しようとする課題】

【0006】

しかしながら、このように、セキュリティ面を強化した電子情報による個人認証であっても、認証用情報の入力は登録者の主体的な動作に基づくため、動作回数が少ない場合には、比較する空間と時間の連続を不正に整合可能であり、一方、ICカードを用いた入場管理システムでは、ICカードの不正貸与や電子情報の改竄により、双方共に個人のなりすましを完全に防止することは困難であった。

【0007】

本発明は、上記問題点に鑑みてなされたものであり、このような改竄、流出及び盗難が容易とされる電子情報を用いてネットワークを介して個人認証を行うときに、仮に改ざん等された場合であっても、バイオメトリクス情報の一致/不一致の認証に、登録者の存在空間の推定情報を加えて、時間的・空間的な認証を行うことにより登録者の実在性の認証精度を向上させ、その不正行為を容易に発見でき、システム内におけるセキュリティ面の向上を実現させた認証システムを提供することを目的とする。

【課題を解決するための手段】

【0008】

かかる目的を達成するため、本発明は、登録者の個人情報を管理するデータベースを備えるサーバ群と、前記登録者により操作される情報入力装置と、前記人物の所持物の電波を受信する読取装置とが通信回線網を介して接続されてなる認証システムであって、前記情報入力装置は、前記登録者により入力された個人情報に基づいて個人認証を実施し、その認証結果として作成した移動情報を前記サーバ群に送信し、前記読取装置は、前記登録者の所持物から受信した電波情報と端末識別情報に基づいて個人認証を実施し、その認証結果として作成した移動情報を前記サーバ群に送信し、前記サーバ群は、前記情報入力装置から前記移動情報を受信すると、該受信した移動情報と、前記データベース内の過去の移動情報とを比較して、前記登録者の実在性を認証することを特徴とする。

【0009】

また、本発明によれば、前記移動情報には、該移動情報送信元の情報入力装置の設置位置に基づく空間情報と、前記人物により情報が入力された時期を示す時間情報と、前記人物固有の個人識別IDとが含まれることを特徴とする。

【0010】

また、本発明によれば、前記移動情報には、該移動情報送信元の読取装置が認識した所持物の存在位置に基づく空間情報と、前記読取装置により電波が受信された時期を示す時間情報と、前記人物固有の個人識別IDとが含まれることを特徴とする。

【0011】

また、本発明によれば、前記認証システムは、前記移動情報に基づいて前記登録者の個人認証された空間を示す情報を作成し、前記サーバ群に配信するための交換サーバを有することを特徴とする。

【0012】

また、本発明によれば、前記交換サーバは、前記移動情報に含まれる個人識別IDを、配信される前記サーバ群に即した個人IDに変換し、前記登録者の実在情報を配信することを特徴とする。

【0013】

また、本発明によれば、前記サーバ群は、前記情報入力装置又は読取装置を1つ以上管理することで、ネットワーク構成単位であるユニットを形成し、前記ユニット内の前記情報入力装置又は読取装置によって前記登録者の個人情報が入力又は電波が受信されると、前記サーバ群は、前記登録者が、前記ユニットが構成する物理空間内に存在すると判断し、該判断後に、前記登録者が前記物理空間外に移動したことを認識していないとき、他のユニット内の情報入力装置による前記登録者の個人情報の入力又は読取装置による所持物の電波受信を認識すると、前記ユニット内の情報入力装置に所定のサービスを前記登録者に提供する機能を備えている場合には前記情報入力装置のサービス提供機能の停止又は制限を行うことを特徴とする。

【0014】

また、本発明によれば、前記サーバ群は、前記情報入力装置又は読取装置を1つ以上管理することで、ネットワーク構成単位であるユニットを形成し、前記ユニット内の前記情報入力装置又は読取装置によって前記登録者の個人情報が入力又は電波が受信されると、前記サーバ群は、前記登録者が、前記ユニットが構成する物理空間から他のユニットが配置された物理空間に移動したと判断し、該判断後に、前記移動前のユニット内の情報入力装置による前記登録者の個人情報の入力又は読取装置による所持物の電波受信を認識すると、前記ユニット内の情報入力装置に所定のサービスを前記登録者に提供する機能を備えている場合には前記情報入力装置のサービス提供機能の停止又は制限を行うことを特徴とする。

【0015】

また、本発明によれば、前記サーバ群は、前記登録者の存在空間を示す情報を取得すると、前記空間情報に該当する物理空間と前記物理空間周辺に設置された前記情報入力装置又は読取装置に対し、前記登録者が存在することを検証する処理を求めることを特徴とする。

【0016】

また、本発明によれば、前記サーバ群は、前記登録者の存在検証処理を求める情報を受信した後に、前記登録者の存在を示す情報を取得できないと、存在未確認を示す情報を前記交換サーバに対し、送信することを特徴とする。

【0017】

また、本発明によれば、前記サーバ群は、前記情報入力装置に対して取引又はサービス又は操作の実行の許可情報を送信することを特徴とすることを特徴とする。

【0018】

また、本発明によれば、前記サーバ群は、前記登録者の存在空間を示す情報を取得すると、当該空間における取引又はサービス又は操作を、前記登録者に属する処理として実行することを特徴とする。

【0019】

また、本発明によれば、前記取引又はサービス又は操作は、金融取引、決済取引、データ閲覧、データ登録、電子カルテ利用、開錠又は施錠、前記情報入力装置の操作であることを特徴とする。

【0020】

また、本発明によれば、前記サーバ群は、前記登録者の移動情報と、存在空間を示す情報と、前記交換サーバを介して受信した他のサーバ群が認識した存在空間を示す情報とを比較し、利用可能な処理範囲を決定することを特徴とする。

【0021】

また、本発明によれば、前記サーバ群は、前記登録者の存在位置を示す情報と、当該情報と連続する前記登録者の存在位置を示す情報とを比較し、前記登録者の認証精度段階を決定することを特徴とする。

【0022】

また、本発明によれば、前記サーバ群は、前記登録者が、前記ユニットが配置された物理空間から他のユニットが配置された物理空間に移動したと判断した後で、前記ユニット内で前記登録者の個人情報が入力されると、異常事態であると判定することを特徴とする。

【0023】

また、本発明によれば、前記サーバ群は、前記登録者の個人情報の入力が異常事態であると判定すると、前記情報入力装置又は読取装置に対して施錠又は映像撮影又は写真撮影を指示する情報を送信することを特徴とする。

【0024】

また、本発明によれば、前記サーバ群は、前記登録者が、前記ユニットが配置された物理空間内に存在すると判断した後で、交換サーバから前記登録者が他のユニットで個人認証されたことを示す情報を受信すると、前記登録者が前記ユニットが配置された物理空間から退場したと認識することを特徴とする。

【0025】

また、本発明によれば、前記サーバ群は、前記人物の個人信用度を計算するための計算システムを有することを特徴とする。

【0026】

なお、以上の構成要素の任意の組合せや、本発明の構成要素や表現を方法、装置、認証システム、コンピュータプログラム、コンピュータプログラムを格納した記録媒体などの間で相互に置換したものもまた、本発明の態様として有効である。

【発明の効果】

【0027】

本発明における認証システムは、複数の端末を有し、登録者の個人情報を入力する端末が有する位置情報や、登録者の所持する情報端末が送受信する電波により特定される位置情報に基づいて、登録者の認証を行うシステムであって、登録者の物理的移動に応じて、認証システム内における登録者の個人情報の格納位置が移動し、登録者以外の第三者は、その登録者の個人情報の格納位置を特定することが困難であるため、そのような第三者による登録者の個人情報の、改竄、流出及び盗難を防止するとともに、その不正行為を容易に発見でき、システム内におけるセキュリティ面の向上を実現させることが可能となる。

【発明を実施するための最良の形態】

【0028】

<認証システムの基本構成及び基本動作の説明>

以下、各実施の形態の説明に入る前に、本実施の形態における認証システムの基本構成及び基本動作について、以下の項目に分けて説明する。

・認証システムの基本構成

・認証システムを構成する各端末の共通の特徴

・各端末が有する基本情報

・各端末が備えるデータベースの構成例

【0029】

(認証システムの基本構成:全体構成)

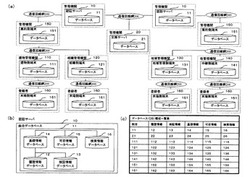

図1(a)は、本発明実施形態での認証システムの概略構成を示すブロック図である。

図1(a)に示すように、認証システムは、登録者の履歴情報を管理する認証サーバ10と、登録者の存在位置情報又は存在未確認情報を配信する交換サーバ20と、マンションやビル等のある建築物内に設置される端末を統合管理する建物側端末110と、行政機関や企業や学校等のある組織内に設置される端末を統合管理する組織側端末120と、○○町1丁目といったある地域内に設置される端末を統合管理する地域管理側端末130と、これら各端末110,120,130により統合管理されない端末を補完的に統合管理する中継側端末140と、これら各端末110,120,130,140を統合管理する集約側端末150と、登録者の行動範囲に設置されその登録者の認証を行う末端側端末160と、がインターネット、有線通信回線網、無線通信回線網、地上デジタル波、赤外線通信、光ファイバー通信、量子通信、電力線通信、ミリ波通信、人体通信、微弱電波等のネットワークである通信回線網200を介して接続されて構成される。

これらの各端末は、用途や設置位置等に応じて細分化されているが、以下「各端末」と表すときには、特記しない限り、これら各端末10、20、110、120、130、140、150、160全てを示すものであるとする。

また、建物側端末110と、組織側端末120と、地域管理側端末130と、中継側端末140と、を総称して以下では、「サブサーバ群」とする。

各端末は、登録者の個人の履歴情報や存在位置情報等を記録管理するためのデータベース(DB)を具備し、そのデータベース内の管理構造の詳細については後述する。

また、各端末は、バイオメトリクス情報等の個人情報の読取機能、証拠物の真贋判定機能、赤外線、温度、湿度、照度、人感、音、電波状況、電力状況、加速度、歪、振動、磁気等を把握できるセンサーを付帯又は搭載することもある。

【0030】

(認証システムの基本構成:認証サーバ10)

認証サーバ10は、登録者の個人情報の管理を行う管理機関により管理運営されるサーバ装置であり、個人の履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(DB)11を具備している。

【0031】

(認証システムの基本構成:交換サーバ20)

交換サーバ20は、登録者の存在位置情報の受信及び配信処理を行う管理機関により管理運営されるサーバ装置である。この交換サーバ20は、受信した存在位置情報を配信及び格納する機能と、その登録者の存在位置情報と存在未確認情報により登録者の認証を行う機能と、データベース(DB)21を具備している。

【0032】

(認証システムの基本構成:集約側端末150)

集約側端末150は、認証サーバ10と、末端側端末160を統合管理するサブサーバ群とを通信回線網200を介して接続するために設けられたサブサーバ装置である。但し、システム構成上では、認証サーバ10とサブサーバ群とが、集約側端末150を介さずに直接的に接続されていることや、集約側端末150が認証サーバ10とサブサーバ群との間に複数設置されていることもある。

集約側端末150は、認証サーバ10の機能を代行し、履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(DB)151を具備している。

【0033】

(認証システムの基本構成:建物側端末110)

建物側端末110は、建物毎にその建物内部又は周辺部に設置された末端側端末160を統合管理するために設けられたサブサーバ装置である。この建物側端末110は、認証サーバ10又は集約側端末150の機能を代行し、履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(DB)111を具備している。

また、建物側端末110による末端側端末160の統合管理単位は、建物内でより細分化されていてもよく、部屋、学校の教室、マンションの独立した区分単位、ビル内の入居個人・団体単位、階別単位で構成されていてもよい。

建物側端末110の利用者は、学校、工場、病院、空港、駅、店舗、ドア等の管理機関又は利用機関、航空機や電車、建物や構造物の所有者又は使用者自身である。

【0034】

(認証システムの基本構成:組織側端末120)

組織側端末120は、データベースを利用する学校、会社、公共機関又は任意の団体等によって使用される末端側端末160をそれぞれ統合管理するために設けられたサブサーバ装置である。この組織側端末120は、認証サーバ10又は集約側端末150の機能を代行し、履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(DB)121を具備している。

組織側端末120の利用者は、学校、会社全体又は支店・部門、区市町村役場又は外務省等の省庁、金融機関(電子マネー運営会社を含む)、病院、趣味の会、店舗の売り場単位、ビル管理組合、出入口や電子マネー端末やレジスター等の管理者又は利用者などが考えられる。また、一つの組織が複数分野の商行為や取引を行う場合、各分野毎に組織側端末120を設け、関係する末端側端末160を統合管理するようにしてもよい。

【0035】

(認証システムの基本構成:地域管理側端末130)

地域管理側端末130は、都道府県、区市町村、町名等の行政単位、又は、無線及び有線の基地局が管理する範囲内に設置された末端側端末160を統合管理するために設けられたサブサーバ装置である。この地域管理側端末130は、認証サーバ10又は集約側端末150の機能を代行し、履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(DB)131を具備している。

例えば、この地域管理側端末130は、次に示すような一定地域内に設置された末端側端末160を統合管理する。

・2つのそれぞれ異なる経線と2つのそれぞれ異なる緯線によって囲まれた一定地域内

・地球上の一点を中心点として円状・方形状に特定された一定地域内

・宇宙の一点を頂点とした円錐状から地球上に特定された一定地域内

・電波塔、電波受発信機が交信可能な一定地域内

【0036】

(認証システムの基本構成:中継側端末140)

中継側端末140は、建物側端末110、組織側端末120、地域管理側端末130とは直接接続されていない末端側端末160を管理運営するために設けられたサブサーバ装置である。この中継側端末140は、認証サーバ10又は集約側端末150の機能を代行し、履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(DB)141を具備している。

【0037】

(認証システムの基本構成:末端側端末160)

末端側端末160は、登録者等の日常行動範囲、及び人が離散集合する建物や場所、組織及び地域に設置される情報処理装置、又は登録者が所持する情報処理装置であって、登録者個人のバイオメトリクス情報や、パスポート・免許証・磁気カード・認証用カード等の証拠物の情報、パスワード、携帯電話機や携帯情報端末やGPSシステム等の電波、ICカードや電子タグやビーコン(以下では、電子タグ等とする)の電波等を、読み取り又は入力又は交信し(以下では、入力とする)、履歴情報や存在位置情報に基づいて、その登録者の認証を行う機能と、データベース(総合DB161)を具備している。

また、末端側端末160は、登録者の個人認証が成功した場合、入退場、電子マネー利用、金融取引、各種システムの利用、鍵の開錠、各種電気製品の利用、書類印刷、各種情報の閲覧等を許可し、身分証明情報の提供、個人認証に基づく全ての処理を提供する。

認証の結果、登録者がこの末端側端末160等からこれらの各種サービスを受けることを「端末で利活用する」という。

末端側端末160は、情報入力装置としての機能、認証履歴情報や個人情報を自端末に登録する機能、登録済みの個人情報や認証履歴情報を閲覧する機能と他の各端末と送受信を行う機能を有する。

末端側端末160は、携帯電話機、携帯情報端末、ICカード、電子記録媒体、RFIDを含み、家庭用電化製品や各種機械等の中に設置されることもある。なお、この末端側端末160は、登録者自身が所有又は占有するだけでなく、認証システムの管理側等から登録者が貸借するものであってもよい。

【0038】

本発明の実施の形態における認証システムは、前述した構成要素により構成されるが、後述する各実施の形態において、認証システムは、その構成要素により選択的に構成されるものとする。

【0039】

(各端末共通の特徴)

ここで、前述の各端末に共通した特徴について説明を進める。

1.自機の設置位置情報の格納

2.自機の設置位置情報等の付帯送信機能

3.端末識別IDの格納

4.自機の利用目的情報の格納

【0040】

(各端末の共通特徴:1.設置位置情報又は設置空間情報の格納)

各端末は、自端末が設置されている位置を示す設置位置情報をそれぞれ格納している。

この設置位置情報は、その情報端末が実際に設置されている位置の2次元または3次元情報または設置位置の名称を示すもの等である。2次元情報とは緯度及び経度により表され、3次元情報とは緯度及び経度に加え地上からの高さ又は地下の深度により表される空間認識情報をいう。なお、高さ又は深度は、メートル法による表示に加え、例えば、建物の2階、地下1階といった表示、海抜での表示であってもよい。また、設置位置の名称を示す例としては、「○○ビル6階」、「○○病院受付窓口1号機」のように設置位置が固定されているもののほか、例えば、飛行機、電車、自動車、エレベータ、エスカレータ、携帯端末等のように、刻々と設置位置及び高度が変化するものでは、例えば、「○○航空所有××社製△△型機、機体番号123の飛行機の搭乗口右側ドア」というように示される。

また、GPS認証システムやフライトレコーダーに代表される位置情報認識認証システムが利用可能である場合には、当該システムの規定する情報形態で表示することや、携帯電話機や携帯情報端末のように、刻々と当該端末の位置が変化していくものは、無線交信、赤外線交信等を行っている基地局、電波受信体等の適用圏内を空間として認識し、設置位置情報とすることを認める。

なお、位置情報の格納には、端末内には自機を識別するID情報のみ格納し、通信回線網200を通じてネットワーク内の別端末にあるID情報に結び付いた位置情報を取得し、位置情報を認識する方式も含むのは言うまでもない。

以上説明した例では、各端末は、その自身の設置位置を示す情報を自身に格納していたが、情報端末にGPS等の現在位置を認識可能な機器が備えられている場合、その機器が現在位置(2次元/3次元情報又は設置位置の周囲の状況)を認識してもよい。

また、携帯電話基地局や無線アンテナ等(以下では、アンテナ等)、監視カメラやビデオカメラや顔情報読取装置等(以下では、カメラ等)の場合、端末の設置位置と、端末が交信可能な空間又は撮影可能な空間を示す情報を併せて、設置位置情報とすることもある。

【0041】

(各端末の共通特徴:2.自機の設置位置情報等の付帯送信機能)

各端末は、入力(読取)情報と、移動情報と、各種情報とを、各端末に対して送信する機能を有している。このとき、各端末は、それらの送信情報に、前述の自端末の設置位置情報及び端末識別IDを対応付けて送信する。このことにより、システムにおいて情報の送信元と空間情報を容易に確定することができる。

【0042】

(各端末が有する基本情報:3.端末識別IDの格納)

各端末には、その端末自体を特定するための固有の識別情報(端末識別IDを含む)がそれぞれ割り当てられ、各端末自身の識別情報を格納している。

この識別情報は、一般的な識別ID又は認識番号のように数桁の文字列であってもよい。また、識別情報には、併せて設置場所の名称や具体的説明が付与されていることが好ましい。特に、同一の緯度と経度によって表される一点に設置された端末の場合、設置高度や設置目的別に識別情報を付与し、明確な端末特定を可能なようにしておくこととする。

【0043】

(各端末が有する基本情報:4.自機の利用目的情報の格納)

また、各端末は、登録者の認証を行い、その認証結果や登録者の個人情報の送受信を行う機能に加え、複合的に他の機能を備え、複数の利用目的に適用可能であってもよく、その利用可能機能を示す情報を格納する。

例えば、自宅玄関の外側のドアノブに設置されている末端側端末160の場合、登録者が建物内に入るためにドアノブを握ったときに、認証を行い、このドアの鍵を開錠して入室を許可するかどうかを判断する。同時に、「家の中に存在することになる」という認識によって、室内灯が自動的に点灯する処理を指示する動作が付随的に行われるように設定しておいてもよい。このように、1つの端末に複数の目的を重ねることで、端末の利便性を向上させることが可能である。

【0044】

(データベースの構成例:全体構成例)

図1(b)は、本発明の認証システムのデータベースの構成例を、認証サーバ10に具備する総合DB11を例にして示している。また、図1(c)は、本システム内の各端末は総合DB11と同様の方式でデータベース構成を行うことを示した一覧表である。

図に示すように、総合DB11は、履歴情報DB12と、検証情報DB13と、基礎情報DB14と、可否情報DB15と、検索情報DB16とにより構成される。以下では、各端末が管理するデータベース内の情報をまとめて、個人情報とする。

なお、可否情報DBと検索情報DBは、総合DB内に格納せず、総合DBと並列的に具備させてもよい。

【0045】

履歴情報DBは、個人の履歴に関する情報を格納するデータベースであり、登録者が登録した経歴、行動歴、診療カルテ、金融や購入等の各種取引履歴や残高、入退室履歴、バイオメトリクス情報などを全て保管格納するための所定欄が設けられている。また、各端末が行った個人情報登録、閲覧要求、認証要求、個人情報の正当性要求又は正当性回答などの履歴を保管する部分も有する。

【0046】

検証情報DBは、個人の実在性又はその個人情報の真正性の検証に関する処理工程、実行内容、証拠、証人などの情報を格納するデータベースであり、登録者の実在性を検証した関係者の行動記録、関係機関とのやり取り内容、証拠物、及び証人の映像/音声などを電子的情報に置き換えて保管している。

【0047】

基礎情報DBは、個人情報の基礎部分となる情報を格納するデータベースであり、自端末及び自端末と関係がある端末に格納されている履歴情報と検証情報の中から、最新の情報又は登録者の個人情報の根幹を為すと判断した情報を抽出して保管したものである。

基礎情報DB14では、履歴情報DB12、112、122、132、142、152、162及び検証情報DB13、113、123、133、143、153、163から抽出し、本システム内の各端末にある基礎情報は、基礎情報DB14と同様の方式で抽出されている。

抽出する情報の例としては、住所、氏名、生年月日などの登録者の一般的な標準情報、最新電子マネー残高や電子カルテ情報など主要項目であり、抽出した基礎情報は、抽出元である履歴情報と検証情報にリンクし詳細情報を容易に閲覧又は検索することができる。

【0048】

可否情報DBは、登録者の認証結果に基づいて認証後の動作進行の状況を決定、指示、制御等を行う情報を格納するデータベースである。

【0049】

検索情報DBは、検索処理を円滑化するために全登録者の氏名や個人識別IDといった項目を格納するデータベースであり、自端末及び自端末と関係がある端末に格納されている全員の個人情報の中から抽出して保管する。なお、検索情報も、抽出元である個人情報にリンクし詳細情報を容易に閲覧又は検索することができる。

【0050】

履歴情報DBと検証情報DBと基礎情報DBは、個人別の情報フォルダで、可否情報DBと検索情報DBは、情報を集約した形式で、管理することが望ましい。なお、各DBに格納する情報が存在しない場合、当該DBを当該端末に具備していないこともある。

また、当該端末内で登録される又は利活用される情報が、各登録者間で共通又は限定されている場合には、個人フォルダを設けず、1つの共有フォルダを利活用するようにDBの構造自体を簡単にしていてもよい。

【0051】

(データベースの構成例:履歴情報DBのデータ構成例)

例えば、前述の履歴情報DBに登録される履歴情報としては、以下の(1)〜(13)が挙げられる。なお、原則として全ての情報には、その情報が発生した日時を示す時間情報が付与されている。

(1)パーソナルデータ

氏名、住所、各種電話番号、メールアドレス、生年月日、最寄駅、家族構成、友人関係、趣味、信用度、パスポートや住民基本台帳カード等の情報、個人識別ID等である。

(2)経歴データ

学校の在学証明・卒業証明・成績証明、保有資格名や資格の合格年度や登録番号、勤務先や仕事内容などの学歴、職歴、保有資格を全て含む。

(3)バイオメトリクス情報

指紋、虹彩、声紋、静脈、遺伝子、顔輪郭など全てのバイオメトリクス情報を含む。

(4)ビジュアルデータ

個人の行動を記録した映像、画像、音声又はこれらを複数組み合わせた情報であり、取材写真やニュース映像等のように、登録者の実在を間接的に証明するものを含む。

(5)行動記録データ

申込書、入会証、参加証、表彰状、参加者名簿、参加データ、入退室記録、入退場記録等の行動の開始又は結果を示す詳細な項目の情報を登録する。

(6)金融取引データ

電子マネー、預金、投資信託、ローン、株式、債券、外国為替、オプションやデリバティブ等の金融派生商品、貴金属(金、白金等)、商品取引所取り扱い品目(小豆、大豆、石油、砂糖等)、クレジットカード、ポイントカード、マイレージカード等の残高と利用可能残高と取引履歴。

生命保険、損害保険等の購入又は利用物の保証書、保証内容と履歴の情報。

利用限度額、振替限度額、金融取引処理を許可又は不許可とする各種設定条件情報。

(7)鍵データ

錠の開閉、スイッチのON/OFF、入退場(入退室)の承諾・否認、処理進行の承諾・否認、サービス開始の承諾・否認等の認証判断材料となる情報をいう。

(8)活動データ

サブサーバ群や集約側端末150等により認識された登録者の日常行動の情報と、訪れた場所情報と、通話・メール状況、購入商品名や利用サービス名等の情報と、履歴情報。

(9)出入国データ

入出国管理窓口等による出入国情報と、訪問渡航地情報と、履歴情報。

(10)指定席データ

航空機、列車、バス等の交通機関の指定席や乗車券の情報と、演奏会、映画館等のチケットの情報と、レストランやホテルの予約といった日常生活で発生する日時と場所を特定して予約する行動に纏わる情報と、履歴情報。

(11)医療データ

カルテ情報、投薬情報、検査情報、健診情報、身体情報、リハビリ情報、日々の身体測定情報、医療相談の内容情報、これらの履歴情報。

(12)移動情報

以下の4点の情報を含むもの

1.空間情報(端末に付された端末識別ID、認識番号を含む)

2.認証対象人物の個人識別ID

3.認証を行った時期を示す時間情報、または個人情報(バイオメトリクス情報等)が読取/入力された時期を示す時間情報

4.実在認証の結果、「認証されている」ということを示す情報

(13)その他データ

その他、分類先が判定困難な情報。

本認証システムは、人間生活全般を支援することを主眼としているため、データの範囲は列挙項目に限定されない。

【0052】

(実在認証の概念)

登録者の実在性を検証するとき、認証システムは、具体的には次の2つの処理を行う。

まず、第1の検証処理では、各端末は、読み取った又は入力された情報と、認証システムのデータベースに格納されている既存の個人情報と、が同一性を有しているか、又はしきい値以内であるかを判断して、登録者の実在性を検証する。

また、第2の検証処理では、各端末は、新たに読取/入力された情報と、認証システムのデータベースに格納されている既存の個人情報とが、空間情報及び時間情報の2点で整合性を有しているか否かを判断して、登録者の実在性を検証する。

【0053】

この第2の検証処理では、各端末は、個人を特定するための個人情報(バイオメトリクス情報等)の読取/入力時期及び位置と、各端末の利用目的と、2点間の移動予測時間等を集積して、その検証を行う。

例えば、9時00分に東京都千代田区丸の内で静脈情報を利用して個人認証がなされた場合、9時10分に京都駅構内で虹彩情報による個人認証の請求が行われることは、移動不可能なことであり、時間情報と空間情報での不整合と判断し、認証を行わない。

また、認証システム内で8時00分に羽田空港発の飛行機に搭乗したことが認識されている場合、8時10分に東京都千代田区内で個人認証の請求が行われることは、航空機内に入場を示す端末目的と空間情報での不整合と判断し、認証を行わない。

第2の検証の具体的処理では、認証システムの各端末は、その設置位置情報を格納しているので、各端末間の移動に要する時間を計算することができる。

例えば、前述の例では、東京都千代田区丸の内から京都駅まで移動する所要時間の計算には、移動開始端末となる丸の内地区に存在する複数の駅から、移動終了時点端末のある京都駅までの移動手段を検索し、利用可能な交通手段による最短の乗車時間に、各端末から乗車駅までの距離を移動するのに要する時間を加算して移動予測時間を計算する。

各端末は、個人認証請求を行った端末(京都駅構内)で個人情報を読取/入力した時期が、直前認証請求端末(東京都千代田区丸の内)で個人情報を読取/入力した時期に、前述の移動予測時間を加算した最速到着予定時間よりも早かった場合、異常値と判断し、新たに個人認証請求を行った個人情報読取/入力が不正なものであると判定する。

なお、個人情報を読取/入力して航空券や指定券の予約を行った場合には、それぞれの端末の通過時刻が予測できるため、その通過時刻と最新稼動地の端末での読取/入力時刻とを比較してもよい。

【0054】

本認証システムでは、現実空間に散りばめられた様々な端末やセンサーにより、個人情報を多岐に渡り収集し、収集した情報を一筋の流れと見なす。次に、当該情報がその情報の前後の情報と比較して、空間、時間、登録者が存在している(置かれている)状況を勘案した場合に矛盾がないかを検証し、人物の実在性を判断することを可能にする。

比較検証に利用する直前の比較対象情報、新たに作成した比較対象情報とは、相互の情報に含まれる空間情報の距離と時間情報の間隔が短い程、緻密な個人認証を可能とする。

そのため、空間情報の緻密化のため、空間(ユニット)を移動する毎に比較対象情報を作成することや、比較する情報の時間差を一定時間以内(例えば、5分)とすることを設定してもよい。この結果、設定条件から外れた場合、そのことを示す注意情報や、移動関連情報の作成による新たに連続認証の開始を要求する情報を通知することもある。

【0055】

(ユニットの概念)

人間の物理的な存在空間を認識するために、1つのサブサーバ群端末又は集約側端末150と、その端末に管理される1以上の末端側端末160又はサブサーバ群端末又は集約側端末150からなる構成率位を「ユニット」とし、一定空間を特定する。この際、「同一ユニットの端末」とは、同一端末の管理下にある端末同士をいい、「別ユニットの端末」とは、互いに異なる端末の管理下にある端末同士をいう。

会議室内に設置した末端側端末160Aと管理端末である建物側端末110Aにより構成されるユニットを「建物側端末110Aユニット」とし、会議室内空間を示す。

事務所に設置された末端側端末160Bと管理端末である建物側端末110Bにより構成されるユニットを「建物側端末110Bユニット」とし、事務所内空間を示す。

集約側端末150は、建物側端末110A、110Bを管理することにより「集約側端末150ユニット」を構成して、建物全体を一つの空間として示す。

本認証システムでは、自宅のように個人が主に存在する空間を「メインユニット」、勤務先や学校のように日常頻繁に存在する空間を「サブユニット」とする。

末端側端末は、様々な物品に付帯され始めており、建物、構築物等の建造物、部屋、航空機、車両、自動車、トランク、箱、テント、カプセル、ロッカー、携帯電話の基地局内、公園敷地内、ATM又はレジスター等の各種機器の近接空間、机と座席、寝台等といった、ある一定の空間を「ユニット」として認識可能である。

【0056】

(移動情報の概念)

人間の行動は、「ユニット」間の移動の連続として認識し、比較することが可能となる。

この際、「ユニット」間の移動認識を相互に交換するために、共通情報として利用するのが「移動情報」であり、本認証システムは、この「移動情報」の連続性を検証することで個人認証を行うことを特徴とする。

【0057】

前述の移動情報には、以下の(1)〜(26)に挙げられる移動派生情報があり、認証精度の度合いと情報の内容により4つの区分(S移動情報、以下A移動情報、B移動情報、C移動情報)に大別される。厳密な運用時には、直前と認証請求時のS移動情報同士を比較して登録者の実在認証判断を行うが、認証精度の低下を認める運用時には、A移動情報を比較対象情報として加えることも認める。なお、個人認証、個人情報の利活用許可、認証システムによる各種サービスの提供等を総称して認証サービスとする。

【0058】

(S移動情報)

S移動情報は、登録者の認証を精密に実行するために利用される移動派生情報である。

(1)移動開始情報

移動情報に、認証サービスを求めるユニットが現在のユニットから移動することを示す情報を、加えた情報。

(2)移動停止情報

移動情報に、認証サービスを求めるユニットが移動しなくなったことを示す情報又は登録者の存在情報を示す情報、を加えた情報。

(3)移動予告情報

移動情報に、特定のユニットに認証サービスを求めるユニットが移動する可能性(予定)があることを通知する情報、を加えた情報。

登録者の今後の移動予定を示す情報であり、この情報の受信端末が属するユニット内の各端末は、今後の認証処理等に対して事前準備を可能とする。

(4)移動関連情報

移動開始情報、移動停止情報、移動予告情報の何れかを示す情報。

(5)移動通知情報

移動予告情報に基づく行動が開始されたことを通知する情報。

(6)他ユニット移動完了情報

移動情報に、他ユニットに個人認証サービスを求めるユニットが移動完了した旨を示す情報、を加えた情報。

【0059】

(A移動情報)

A移動情報は、登録者の認証連続性を補助するために利用される移動派生情報である。

(7)映像存在情報

格納する撮影映像内に、登録者の存在があるか検証する処理を求める検証依頼情報を受信した端末が、処理を実施した結果情報。

登録者を撮影した時間情報と、撮影端末又は管理するサブサーバ群を示す端末識別IDと、撮影映像中に個人が存在することを示す情報と、検証依頼情報に含まれる依頼番号とを併せた情報であり、これに登録者の個人識別IDを加えた場合も含む。

(8)交信存在情報

格納する交信記録内に、登録者の存在があるか検証する処理を求める検証依頼情報を受信した端末が、処理を実施した結果情報。

携帯電話番号(携帯電話機を特定するIMUI番号、認証キー、メールアドレス等を含む)または携帯通信機器や携帯情報端末を特定する識別ID(以下では、携帯電話機とする)と、携帯電話機と通信基地局が交信した時間情報と、交信した通信基地局側端末を示す端末識別IDと、携帯電話機と通信基地局との交信記録が存在していたことを示す情報と、検証依頼情報に含まれる依頼番号とを併せた情報であり、これに登録者の個人識別IDを加えた場合も含む。

(9)移動推定情報

映像存在情報、交信存在情報を総称した情報。

(10)移動認識情報

検証処理により、映像存在情報と交信存在情報、映像存在情報と携帯電波認識情報又はGPS認識情報又はタグ認識情報、バイオメトリクス認識情報と交信存在情報とが同時に成立することを示す情報。

(11)携帯電波認識情報

電波を受信(交信)した時間情報と、電波を受信(交信)した端末識別ID(例えば、携帯電話基地局)と、登録者を示す個人情報(携帯電話番号、個人識別ID、電波の送信端末識別ID等とする)を併せた情報。

(12)GPS認識情報

人工衛星から位置情報を受信した時間情報と、登録者が所持するGPS機能搭載機器の端末識別IDと、測定又は算出した位置情報とを併せた情報であり、これに登録者の個人識別IDを加えた場合も含む。

(13)タグ認識情報

電子タグ等の交信または読取時間情報と、登録者が所持するの端末識別ID(主に、GPS測定機器ID)と、認識された空間情報とを併せた情報であり、これに登録者の個人識別IDを加えた場合も含む。

(14)バイオメトリクス認識情報

バイオメトリクス情報の読取または入力時間情報と、読取または入力を行った端末識別IDと、読取または入力された個人情報(例えば、顔情報とする)とを併せた情報であり、これに登録者の個人識別IDを加えた場合も含む。

(15)推定存在情報

携帯電波認識情報、GPS認識情報、タグ認識情報、バイオメトリクス認識情報を総称した情報。

(16)存在通知情報

(1)〜(15)の情報に含まれる空間情報と、時間情報と、個人識別IDを受信先のIDに変換したものとを併せた情報。

存在通知情報1は、作成基になった情報がS移動情報である。

存在通知情報2は、作成基になった情報がA移動情報である。

(17)比較対象情報

S移動情報とA移動情報の総称

【0060】

(B移動情報)

B移動情報は、各端末が、S移動情報やA移動情報により認証サービスを実行することを補助するために利用される移動派生情報である。

(18)利用予告情報

ある端末が、自ユニット空間に登録者が存在することを認識した場合、ユニット内の他の端末に対し、登録者が個人認証サービスを求める可能性がある旨を示す情報。

利用予告情報を受信したユニットの各端末は、自機内の検索DBを参照し、事前に登録者の検索を行い、以降の認証処理等に対して準備する。

(19)利用可能性情報

自ユニット空間に登録者が存在していると認識されていないが、今後ユニット内で登録者が認証サービスを求める可能性があるため、認証処理等の準備を促す旨を示す情報。

【0061】

(C移動情報)

C移動情報は、認証システムの安全な運営のために利用される移動派生情報である。

(20)許可情報

各端末に、登録者に対する認証サービス提供を認める情報。

(21)サブ移動開始情報

各端末が、自ユニット空間に登録者が存在しない(移動した)ことを推定した情報。

この情報が作成された後で、当該ユニットで登録者の認証サービス要求があった場合、各端末に対し、アラーム情報を発信する。

(22)サブ移動停止情報

各端末が、自ユニット空間に登録者が存在することを推定した情報。

この情報が作成された後で、当該ユニット外で登録者の認証サービス要求があった場合、各端末に対し、アラーム情報を発信する。

(23)警告情報

認証サービスを求められた場合、その請求が異常事態であることを示す情報。

(24)システム利用停止情報

認証サービスを求められた場合、その請求が異常事態であることを認識し、システムの利活用を停止する処理を実行する情報。

(25)検証依頼情報

映像存在情報や交信存在情報の作成のため、各端末に送信する検証処理の指示情報。

検証依頼情報1は、登録者の個人識別IDや顔情報と、推定存在情報の時間情報と、登録者が各サブサーバ群端末の管理ユニット内で撮影された映像に存在するか検証処理を求める情報と、依頼番号とを併せた情報。

検証依頼情報2は、登録者の個人識別IDや携帯電話番号と、映像確認情報の時間情報と、登録者が各サブサーバ群端末の管理ユニット内で携帯電話機の電波交信やGPS測定等が行ったかの検証を求める情報と、依頼番号とを併せた情報。

検証依頼情報3は、登録者の個人識別IDと、移動関連情報の時間情報と、登録者が各サブサーバ群端末の管理ユニット内で撮影された映像に存在するか検証処理を求める情報と、依頼番号とを併せた情報。

検証依頼情報4は、登録者の個人識別IDと、移動関連情報の時間情報と、登録者が各サブサーバ群端末の管理ユニット内で携帯電話機の電波交信やGPS測定等が行われたか検証処理を求める情報と、依頼番号とを併せた情報。

(26)映像確認情報

登録者の個人識別IDと、登録者を撮影した時間情報と、撮影端末識別IDと、登録者が撮影されていた(存在していた)ことを示す情報

【0062】

(移動情報の効果、移動情報と連動した認証システム利用制御)

移動開始情報は、登録者が存在したユニットから移動した(ユニット外に存在する)ことを認識したために作成される情報であり、この情報の作成後は、移動開始前に存在したユニット内で、登録者の認証サービスを求める処理は「異常」と判定し、警告情報またはシステム利用停止情報を、認証サービスを求めた端末や各端末に対して送信する。

移動停止情報は、登録者がユニット内に存在(ユニット外には存在しない)ことを認識したために作成される情報であり、この情報の作成後は、移動完了後に存在するユニット外のユニットから、登録者の認証サービスを求める処理は「異常」と判定し、警告情報またはシステム利用停止情報を、認証サービスを求めた端末や各端末に対して送信する。

また、移動停止情報は、ユニット内の各端末に利用予告情報の送信と、当該ユニットでの各種認証サービスの許可や提供を実行可能とする。

なお、A移動情報により、登録者の実在や移動を認識、または推定(以下では、推定認識とする)した場合にも、同様なシステム制御効果を行うこともある。

【0063】

(個人信用度)

登録者の履歴情報や実在性やシステム利用状況を数値化し、登録者の信用度を認識可能にする。この結果、信用度数値により認証サービスの提供範囲や、認証時にシステムが要求する認証方法を決定することが可能となる。

【0064】

実在性の真正度を表す指標である実在率は、以下の式1〜5のいずれかで計算する。

(式1)実在率(%)=1−リスク確率

(式2)実在率(%)=リスク率勘案点数÷ 実在点数× 100

(式3)実在率(%)=信用評価勘案点数÷ 実在点数× 100

(式4)実在率(%)=マイニング率の合計÷ 加算に使用されたマイニング率の個数

(式5)式1〜3によって算出した各実在率に、式4によって算出した実在率を掛け合わせ、各実在率を算出とする。

実在率(%)=(式1から式3で計算した実在率)×(式4で計算した実在率)

【0065】

個人認証システムに登録される個人情報毎に、登録情報の信頼性、固有性、数量等に基づき、配点を決定する。この配点に、登録時点からの時間経過、有効期限、検証結果、検証時点からの経過時間を考慮した点数または評価率を掛け合わせ、獲得点数を計算し、その総合計として実在点数を算出する。

さらに、獲得点数に不正存在リスクの要素を反映させた指標(1−リスク率)を掛け合わせて基礎点数を算出し、その総合計としてリスク率勘案点数を算出する。

信用評価勘案点数は、前述の基礎点数に、登録者の実在性を証明した人物または団体、身分証明書等の発行機関の信用評価度数(最高値を1、最低値を0)を掛け合わせて算出した点数を、総合計して信用評価勘案点数を算出する。

マイニング率は、登録者の過去の一定期間の行動パターンに対して、最近の一定期間の行動パターンが、どの程度一致するかにより算出する。

検証基マイニング率=過去の一定期間中の該当パターン行動回数 ÷一定期間日数

対象先マイニング率=直近の一定期間中の該当パターン行動回数 ÷直近一定期間日数

マイニング率(%)=対象先マイニング率 ÷検証基マイニング率

【0066】

信用度は、以下の2つの式で計算した、信用度1と信用度2がある。

信用度1により、システムの利用状況を数値化し、信用度2により、登録者の総合的な信用度を数値化する。

【0067】

(式)信用度1=当初設定点数+信用加算点数−信用喪失点数

信用加算点数=信用加算点の総合計+無違反期間点数

信用加算点 =発生事項 ×関与度 ×功績度 ×効力期間

信用喪失点数=信用喪失点の総合計

信用喪失点 =(信用喪失点1+信用喪失点2) ×指定分野

信用喪失点1=発覚事項 ×関与度 ×人命影響度 ×人物影響係数 ×経過期間

信用喪失点2=発覚事項 ×関与度 ×経済損失係数 ×経過期間

当初設定点数は、認証システム利用開始時点に全員一律に設定する数値である。

信用加算点数は、無違反での利用期間、認証システム構築や運営等に関わる功績、不正利用摘発や防止に関わる労力等を評価して与える数値である。

信用喪失点数は、認証システムが規定する不正行為に該当した場合に差し引く数値であり、各国が定める刑事法に規定される刑罰と無関係である。

図2(a)は、信用配点表の全体内容の一例を示す図であり、図2(b)は、詳細な内容の一例を示す図である。信用配点表は、発生または発覚した事項、その事項に関与した度合い、システムや社会への功績度合い、人命に関わる度合い、影響を受けた概算人数又は影響を受けた可能性のある予測人数、経済損失見積り、システムや社会への効力期間、不正行為が発覚又は公表されてからの経過期間、指定分野(人間の生命に影響がある分野、社会インフラ関係)、無違反でのシステム利用期間等の規定事項、新たな配点の発生を示す警告情報等を登録できるようになっている。また、各項目を数値に置き換えるテーブルが準備され、常時内容は公開・更新される。

【0068】

(式)信用度2=信用度1評価度+実在率評価度+信用評価勘案点数評価度

信用度2は、信用度1、実在率、信用評価勘案点数で算出した数値を、相対評価または絶対評価により数値毎の配点を定めたテーブルと比較して算出する。この結果、認証システムを、正当に利用し、利用する頻度も高く、登録個人情報が多い人物ほど高信頼度を得る仕組みを実現する。

【0069】

<第1の実施の形態>

(移動情報基本原理 バイオメトリクス情報による認証)

図3は、本発明の第1の実施の形態において、登録者が自宅を出発して病院に到着するまでの処理を基に、バイオメトリクス情報を利用した認証システムの基本的な動作例を示すシーケンスチャートである。

【0070】

登録者が自宅を出発する際に玄関ドアに設置された末端側端末160Aにより個人情報(例えば、指紋情報)を読取る(ステップS1)と共に、その読取時間と、その読取場所が末端側端末160Aである情報とを建物側端末110Aに送信する(ステップS2)。

建物側端末110Aは、受信した個人情報と時間情報と空間情報と、自機内データベースにある登録情報を比較照合し(ステップS3)、本人実在認証が出来た場合、移動情報を作成し(ステップS4)、その移動情報に移動したことを示す情報を付帯させて(以下では、移動開始情報)認証サーバ10に送信する(ステップS5)。

認証サーバ10は、自機内に格納している登録者の直前の移動情報とステップS5で受信した移動情報とを比較し、実在性を判定し(ステップS6)、登録者は建物側端末110Aの空間から移動したことと当該空間に実在しないことを認識する(ステップS7)。

続いて、登録者が最寄駅に到着し、改札口に設置された末端側端末160Bによって個人情報(例えば、顔情報)を読取る(ステップS8)と共に、その読取時間、その読取場所が末端側端末160Bである情報とを組織側端末120Aに送信する(ステップS9)。

組織側端末120Aは、ステップS3〜S4と同様の処理をし(ステップS8〜S9)、その移動情報に移動しなくなったことを示す情報を付帯させて(以下では、移動停止情報)認証サーバ10に送信する(ステップS12)。

ここで、認証サーバ10は、自機内にある建物側端末110Aより受信した移動情報(移動開始情報)と、組織側端末120Aより受信した移動情報(移動停止情報)とを比較照合し、時間的・空間的な連続性を判定する(ステップS13)。この結果、整合性が得られた場合には、登録者は駅構内に実在することを認識し(ステップS14)、組織側端末120Aに対して許可情報を送信する(ステップS15)。

許可情報を受信した組織側端末120Aは、登録者に対して改札口を開き、乗車や構内での電子マネーといったサービスを提供する(ステップS16)。

同様に、登録者が病院に到着した際に入口ドアに設置された末端側端末160CがステップS8〜S9と同様の処理をし(ステップS17〜S18)、建物側端末110BがステップS10〜S12と同様の処理をする(ステップS19〜S21)。

認証サーバは、自機内にある組織側端末120Aより受信した移動情報(移動停止情報)と、建物側端末110Bより受信した移動情報(移動停止情報)とを比較照合し、時間的・空間的な連続性を判定する(ステップS22)。この結果、整合性が得られた場合には、登録者は病院建物内に実在すると認識し(ステップS23)、建物側端末110Bに対して許可情報を送信する(ステップS24)。

許可情報を受信した建物側端末120Bは、登録者の電子カルテの新たな入力や閲覧、診療費の認証システム内の清算といったサービスを提供する(ステップS25)。

【0071】

(変形例1 移動予告情報の利用)

例えば、データマイニング技術により行動パターンが存在する場合や、行動スケジュールが決定している場合には、存在又は経由するユニットが推測できるので、推測したユニットに移動予告情報を送信する。

第1の実施形態では、建物側端末110Aは、ステップS4での移動情報の作成に併せて、移動予告情報も作成し(ステップS4)、ステップS5の送信に併せて組織側端末120Aに送信する(ステップS5)。組織側端末120Aは、ステップS10〜S15の認証処理の代わりに、移動予告情報とステップS9で受信した情報の、時間情報と空間情報を比較し、認証処理を行う。この結果、組織側端末120Aが認証サーバ10の機能を代行することを可能とする。

【0072】

(変形例2 誘導電子記録媒体の利用)

組織側端末120Aや認証サーバ10には、莫大な人数の個人情報が格納されるため、登録者の個人情報や移動情報を検索し、認証処理を行うには時間を要する。

この脆弱面を補完するために、登録者は「誘導電子記録媒体」という介在物を利用し、登録者の個人情報や移動情報を主に格納するサブサーバ群端末と認証サービスを求めた端末とをネットワーク上で接続させ、実在認証に必要な情報の取得を補助する。

「誘導電子記録媒体」は、ICチップや電子タグ等の電子記録媒体を示し、例えば、ICカードやPDAやユビキタス・コミュニケーターや携帯電話機等の携帯情報機器に組み込まれているか、体内チップとして人体に埋め込まれている。その電子記録媒体の中には、登録者の個人識別IDと、登録者のメインユニットまたはサブユニットを管理するサブサーバ群端末や関係する認証サーバの端末識別IDが書き込まれ、双方のIDを併せて記録媒体格納IDという。

認証サービスを求める際に、認証用の個人情報と記録媒体格納IDを読取らせることでネットワークを介して、メインユニット等を管理するサブサーバ群端末等に最新の移動情報やその履歴、各種個人情報等の照会や請求等を実施可能とし、認証システム内で移動情報の連携を円滑にし、認証処理の効率化を行う。

【0073】

(変形例3 推定存在情報による認証)

第1の実施の形態の基本原理では、移動関連情報により登録者の認証を行っていた。しかし、移動関連情報は、主に登録者が認証サービスを求めた場合に作成される情報であるため、認証サービスを求める回数が少ないと、比較する移動関連情報に含まれる空間情報と時間情報の間隔が大きくなり、情報の整合性を容易に確保できるため、実在性の認証精度を低下させる懸念がある。

この脆弱面を補完するために、登録者の意図的な動作と無関係に、自動的に推定存在情報を作成し、移動関連情報間の隙間を補う情報連携の緻密化と、推定存在情報同士の比較による簡易な認証サービスの提供を可能とし、認証システムの精度維持を行う。

【0074】

(携帯電波認識情報)

携帯電話機や携帯情報機器等(以下では、携帯電話機とする)とアンテナ等を利用して登録者の実在を推定した携帯電波認識情報について説明する。なお、アンテナ等の電波アンテナは、複数のアンテナ機器(末端側端末160)が連動して一つの装置として稼動していることもあり、総括して地域管理側端末130とする。また、登録者は、携帯電話機の申込み及び受領時点に個人認証がされ、その後、正当に所持しているものとする。

この場合、登録者が自宅を出発する際に玄関ドアにて、所持する携帯電話機(末端側端末160)がアンテナ等(地域管理側端末130)と自動的に交信し(ステップS1)、携帯電話番号等の末端側端末160を特定する情報が地域管理側端末130に認識される(ステップS2)。

地域管理側端末130は、交信したアンテナが対応する交信可能空間や携帯電話番号等を基に、携帯電波認識情報を作成し(ステップS3)、地域管理側端末130を管理する携帯電話会社の組織側端末120に送信する(ステップS4)。

組織側端末120は、受信した携帯電波認識情報の携帯電話番号を個人識別IDに変換し、認証サーバ10に送信し(ステップS5)、認証サーバ10は、自機内に格納している登録者の直前の移動情報とステップS5で受信した携帯電波認識情報とを比較し、実在性を判定し(ステップS6)、登録者は地域管理側端末130が交信可能な空間に実在することを推定認識する(ステップS7)。

【0075】

(GPS認識情報)

GPS機能搭載機器と人工衛星を利用して登録者の実在を推定したGPS認識情報について説明する。登録者は、GPS機能搭載機器の申込み及び受領時点に個人認証がされ、その後、正当に所持しているものとする。

この場合、登録者が自宅を出発する際に玄関ドアにて、GPS機能搭載機器(末端側端末160)が人工衛星(地域管理側端末130)と自動的に交信し(ステップS1)、GPS機能搭載機器の端末識別IDという末端側端末160を特定する情報が地域管理側端末130(人工衛星の管理機関を含む)に認識される(ステップS2)。

地域管理側端末130は、測定又は算出した位置情報や端末識別IDを基に、GPS認識情報を作成し(ステップS3)、地域管理側端末130を管理する管理機関やGPSサービスの提供機関の組織側端末120に送信する(ステップS4)。

組織側端末120は、受信したGPS認識情報のGPS機能搭載機器の端末識別IDを個人識別IDに変換し、認証サーバ10に送信し(ステップS5)、認証サーバ10は、自機内に格納している登録者の直前の移動情報とステップS5で受信したGPS認識情報とを比較し、実在性を判定し(ステップS6)、登録者は地域管理側端末130が測定又は算出した位置に実在することを推定認識する(ステップS7)。

【0076】

(タグ認識情報)

情報通信機器と電子タグ等やICチップ(体内チップを含む)を利用して登録者の実在を推定したGPS認識情報について説明するが、空間情報は、主に以下の2つの方式により認識される。

第1方式では、登録者が所持する情報通信機器や電子タグ等読取機(ICチップを含む)が、実空間に設置(組込み)された位置情報を持つ(空間情報を持つサーバや端末にアクセスするための情報を含む)電子タグ等と交信して得られる情報を空間情報とする。

第2方式では、登録者が所持する電子タグ等(電子タグ等を実装した情報通信機器、カード類を含む)の格納情報が、実空間に設置又は組込みされた電子タグ等読取機器により読み取られ際に、読取機器側が有する設置位置情報を空間情報とする。

この場合、登録者が自宅を出発する際に玄関ドアにて、所持する電子タグ(末端側端末160A)が、ドアに設置された電子タグ等読取機器(末端側端末160B)と自動的に交信し(ステップS1)、カード番号等の末端側端末160Aを特定する情報が末端側端末160Bに認識される(ステップS2)。

末端側端末160Bは、電子タグ読取機器が対応する交信可能空間やカード番号等を基に、タグ認識情報を作成し(ステップS3)、末端側端末160Bを管理する自宅の建物側端末110に送信する(ステップS4)。

建物側端末110は、受信したタグ認識情報のカード番号を個人識別IDに変換し、認証サーバ10に送信し(ステップS5)、認証サーバ10は、自機内に格納している登録者の直前の移動情報とステップS5で受信したタグ認識情報とを比較し、実在性を判定し(ステップS6)、登録者は末端側端末160Bが交信可能な空間に実在することを推定認識する(ステップS7)。

【0077】

(バイオメトリクス認識情報)

登録者個人に固有のバイオメトリクス情報(特に、顔情報、静脈、虹彩情報、歩き方)をして登録者の実在を推定したバイオメトリクス認識情報について説明する。

この情報で利用するバイオメトリクス情報は、街頭の監視カメラで写された顔情報、出入口に設置した読取機器により自動的に読み取られた静脈情報や虹彩情報等を指し、第1の実施の形態のように登録者の意図的な動作により読取(入力)する情報とは区別する。

この場合、登録者が自宅を出発すると、自宅前の電柱に設置されたカメラ等(末端側端末160)が、登録者の顔を撮影し(ステップS1)、撮影した映像や自機の端末識別ID等を地域管理側端末130に送信する(ステップS2)。地域管理側端末130は、受信した映像に基づいて登録者を特定し(ステップS3)、さらに、バイオメトリクス認識情報を作成して(ステップS4)、認証サーバ10に送信する(ステップS5)。

認証サーバ10は、自機内に格納している登録者の直前の移動情報とステップS5で受信したバイオメトリクス認識情報とを比較し、実在性を判定し(ステップS6)、登録者は末端側端末160が撮影可能な空間に実在することを推定認識する(ステップS7)。

【0078】

<第2の実施の形態>

(移動推定情報、移動認識情報の作成)

図4は、本発明の第2の実施の形態において、推定存在情報と、カメラ等やアンテナ等が記録した映像や交信状況を連携させて、移動推定情報や移動認識情報を作成する動作例を示すシーケンスチャートである。

図5(a)に示すように、携帯電話機(末端側端末160A)とアンテナ等(地域管理側端末130A)が交信可能空間には、複数のカメラ等による映像撮影空間が重複して存在する。また、図5(b)は、社会に設置されたアンテナ等とカメラ等の端末構成例を示した図であり、点線で囲まれた携帯電話機の交信可能空間に、カメラ等が存在する。

【0079】

(携帯電波認識情報から移動認識情報の作成)

認証サーバ10Aは、組織側端末120Aから携帯電波認識情報を受信すると、第1の実施の形態のステップS6〜S7の処理により登録者の実在空間の推定認識を行った上で、交信可能空間に存在するユニットを管理する認証サーバ10を検索し(ステップS51)、該当する認証サーバが存在する場合(ここでは、認証サーバ10B)は、携帯電波認識情報に基づき検証依頼情報1を作成し(ステップS52)、送信する(ステップS53)。

なお、検索を容易にするために、各端末は、自機が管理するユニット内にカメラ等の設置状況を調査し、あらかじめ設置や撮影空間情報を登録してもよい。

認証サーバ10Bは、受信した検証依頼情報1により、交信可能空間に存在するユニットを管理するサブサーバ群を検索し(ステップS54)、該当するサブサーバ群が存在する場合(ここでは、建物側端末110A)は、検証依頼情報1を送信する(ステップS55)。建物側端末110Aは、末端側端末160Aが撮影した映像を、常時受信し保管しており、検証依頼情報1を受信すると、その中の個人識別IDにより登録者の顔情報を個人フォルダより抽出し(ステップS56)、保存映像中に存在するか検証処理を行う(ステップS57)。この際、検証する映像は、検証依頼情報1の時間情報を基にした一定時間帯に撮影された範囲とする。

この結果、映像中に登録者が存在した場合、映像撮影情報を作成し(ステップS58)、認証サーバ10Bを介して依頼元である認証サーバ10Aに送信する(ステップS59)。認証サーバ10Aは、自機内に格納している携帯電波認識情報と映像撮影情報を比較し、空間情報と時間情報の整合性が有するか判断して(ステップS60)、整合する場合には移動認識情報を作成し、格納する(ステップS61)。その後、認証サーバ10Aは、移動認識情報を認証サーバ10Bに送信し(ステップS62)、この結果、認証サーバ10Bも情報の自機内登録と登録者の実在を推定認識する(ステップS63、S64)。

なお、ステップS55又はS56の処理時に、検証依頼情報1の個人識別ID、空間情報を、各端末の固有の個人識別IDや設置位置情報に変換してもよい。また、ステップS56の処理で顔情報が存在しない場合には、顔情報の送信を認証サーバ10A、10Bに求め、顔情報を取得する。

【0080】

本認証システムでは、携帯電話機のように登録者と分離可能な個人証明物と、顔情報のように登録者と不可分の個人情報の双方を、同空間で同時期に存在することを検証し、個人認証精度を強化する。この結果、単独の個人認証方法が持つ脆弱性、例えば、登録者以外が携帯電話機を所持した場合、顔情報が事前に複製された場合の不正利用を防止する。

なお、複数のアンテナ等との交信状況を解析し、携帯電話機の存在空間を絞り込み、検証対象空間を限定した実施を行うことも可能である。

【0081】

(変型例1 バイオメトリクス認識情報から移動認識情報の作成)

認証サーバ10Bは、建物側端末110Aからバイオメトリクス認識情報を受信すると、登録者の実在空間の推定認識を行った上で、映像撮影空間に存在するユニットを管理する認証サーバ10を検索し(ステップS51)、該当する認証サーバが存在する場合(ここでは、認証サーバ10A)は、バイオメトリクス認識情報に基づき検証依頼情報2を作成し(ステップS52)、送信する(ステップS53)。なお、検索を容易にするために、各端末は、自機が管理するユニット内にアンテナ等の設置状況を調査し、あらかじめ設置や交信可能空間情報を登録することや、検証依頼情報2の作成時に個人識別IDから携帯電話番号を抽出し、利用する電話会社を特定してもよい。

認証サーバ10Aは、受信した検証依頼情報2により、映像撮影空間に存在するユニットを管理するサブサーバ群を検索し(ステップS54)、該当するサブサーバ群が存在する場合(ここでは、組織側端末120A)は、検証依頼情報2を送信する(ステップS55)。組織側端末120Aは、末端側端末160Bの交信履歴を、常時受信し保管しており、検証依頼情報2を受信すると、その中の個人識別IDにより登録者の携帯電話番号を個人フォルダより抽出し(ステップS56)、更新履歴中に存在するか検証処理を行う(ステップS57)。この際、検証する交信履歴は、検証依頼情報2の時間情報を基にした一定時間帯に撮影された範囲とする。

交信履歴中に登録者が存在した場合、交信存在情報を作成し(ステップS58)、認証サーバ10Aを介して依頼元である認証サーバ10Bに送信する(ステップS59)。認証サーバ10Bは、自機内に格納しているバイオメトリクス認識情報と交信存在情報を比較し、空間情報と時間情報の整合性が有するか判断して(ステップS60)、整合する場合には移動認識情報を作成し、格納する(ステップS61)。その後、認証サーバ10Bは、移動認識情報を認証サーバ10Aに送信し(ステップS62)、この結果、認証サーバ10Aも情報の自機内登録と登録者の実在を推定認識する(ステップS63、S64)。

【0082】

(変型例2 移動関連情報の検証)

バイオメトリクス情報により移動関連情報を作成した場合でも、不正操作により登録者へのなりすましを行う脆弱面は完全に防止できない。そのため、この脆弱性を補完するために、認証サーバ10は、移動関連情報を受信した際に、検証依頼情報3及び4を利用して第2の実施形態の認証方法と同様な処理を行って、登録者の実在を推定認識し、移動関連情報との整合性を検証することもできる。

主要動作については、ステップS51で移動関連情報を受信すること、検証依頼情報1の代わりに検証依頼情報3を、検証依頼情報2の代わりに検証依頼情報4を利用することを除いては、第2の実施形態と同様である。

この結果、映像存在情報や交信存在情報を受信すると、自機内に格納している移動関連情報と比較し、空間情報と時間情報の整合性が有するか判断して(ステップS60)、整合する場合には移動関連情報をそのまま保管する(ステップS61)。

【0083】

(変型例3 映像存在情報と交信存在情報の同時請求)

例えば、登録者があるユニットに存在することを認識(推定認識)されてから一定時間が経過しても認証サービスの利用がない場合、登録者が当該ユニットに現在も実在するか不確定となる。そのため、この場合、認証サーバ10やサブサーバ群は、関係する各端末に対し、検証依頼情報1又は3と、検証依頼情報2又は4を同時に請求し、移動推定情報や移動認識情報を得るようにして、登録者の存在を確認する。

【0084】

<第3の実施の形態>

(比較対象情報の連携)

図6は、本発明の第3の実施の形態において、交換サーバ20により比較対象情報を登録者に関係する端末に送信し、相互に作成した比較対象情報を認証サービスに利用可能とする動作例を示すシーケンスチャートであり、携帯電波認識情報を例に説明する。

本実施の形態では、各端末は比較対象情報が作成された際に、交換サーバ20を介して、比較対象情報の作成端末、存在情報通知表の対象端末、今後登録者が実在する可能性のあるユニット端末、メインユニット(サブユニットを含む)管理端末、登録者の存在空間の通知希望端末等に比較対象情報を基に作成した存在通知情報を送信することで、金融取引、電子マネー利用、出入管理、電子機器操作制御、身分証明等の認証サービスを円滑に利用可能とするものである。

【0085】

認証サーバ10Aは、登録者の最新の比較対象情報である携帯電波認識情報と直前の移動情報との整合性を判定し、情報間の整合性があると判断した場合、自機が受信した最新の携帯電波認識情報を交換サーバ20へ送信する(ステップS101)

交換サーバ20は、あらかじめ存在情報通知表を自機内に準備し、登録者や存在通知情報の配信を希望する先(以下では、関係機関とする)から情報の配信先と配信条件の事前登録がされている。交換サーバ20は、受信情報の個人識別IDに基づき、存在情報通知表を検索し、事前登録による配信条件の有無を判定し(ステップS102)、未登録の場合には、存在情報通知表に登録のある全ての通知先を送信先として認識する(ステップS103)。一方、登録がある場合には、今回の受信情報が事前登録による配信条件に該当するかを判定し(ステップS104)、該当しない場合には、存在情報通知表に登録のある全ての通知先を(ステップS105)、該当した場合には、指定された個別の送信先を通知先として認識する(ステップS106)。

その後、交換サーバ20は、携帯電波認識情報の個人識別IDを各通知先の固有識別IDに変換した上で、携帯電波認識情報の空間情報と時間情報と併せて存在通知情報を作成し存在情報通知表に登録した上で(ステップS107)、各通知先に送信する(ステップS108)。

認証サーバ10Aは、存在通知情報を受信すると、登録者の個人識別IDに基づき、ステップS101で送信した携帯電波認識情報を特定し、空間情報と時間情報が一致することを判定し(ステップS109)、一致する場合には、前述のステップS101の処理が無事に完了したことを認識する(ステップS110)。なお、不一致の場合には、ステップS102〜S108が誤処理である可能性があるため、その旨を示す情報を交換サーバ20に送信し、検証を求める。

一方、認証サーバ10Bと認証サーバ10Cと認証サーバ10Dは、受信情報を自機内に格納し、登録者が存在する空間を推定認識した上で、自機が管理するユニット内で登録者に比較対象情報が作成されているか検索する(ステップS111)。作成がない場合には、ステップS111で受信した存在通知情報を一定時間経過後(例えば、1時間)に自動的に消去する(ステップS112)が、作成している場合には、受信した存在通知情報と比較検証し、個人認証の連続性を判定する(ステップS113)。

この結果、連続性が成立する場合は、登録者がユニット内に存在することを認識し(ステップS114)、連続性が不整合の場合は、存在通知情報と自機が管理するユニット内の比較対象情報とが不一致であることを示す通知異常情報を、交換サーバ20に対し送信する(ステップS115)。交換サーバ20は、通知異常情報を受信すると自機内に格納した上で、ステップS108の送信先を抽出し(ステップS116)、警告情報を送信する(ステップS117)。各端末は、受信した警告情報を自機内に格納し(ステップS118)、登録者に対する認証サービスの制御を行う。

【0086】

図7(a)は、この存在情報通知表の内容の一例を示す図であり、登録者の個人識別ID、最新の存在通知情報、比較対象情報の作成先及び作成方法、各システムでの固有ID、存在通知情報を送信する端末識別ID又は通知先、各システム内での存在認識有無、登録者のメインユニット情報等の情報を含んでいる。ここでは、登録者の共通の個人識別ID「001234」を表示し、この個人識別IDを基に配信先を一元的に管理するが、個人識別IDを匿名コードで表示した場合、固有IDと通知先等を組み合わせた個別の配信先情報と、配信先間のグループ設定を別途行う。

また、図7(b)は、存在通知情報の個別の配信先を登録する場合の一例を示す図であり、配信先、通知理由、登録日、配信条件等の情報を含んでおり、図7(c)は、配信条件の詳細を示している。

例えば、図に示すように、登録者の勤務先出入口のドア鍵を制御する組織側端末120Aには、全ての存在通知情報を配信することを示す事情R1が、勤務先最寄駅の改札口を制御する交通機関側の組織側端末120Bには、組織側端末120Bが管理するユニットの周辺又は近接した空間(ユニット)に登録者が移動した場合に存在通知情報を配信することを示す事情R2が登録されている。

登録する通知条件は、主な例には以下の(1)〜(4)とその組合せがある。

(1)登録空間及びその周辺空間内又は外に存在することとなった場合

(2)一定空間に近づいた場合、又は一定空間から遠ざかった場合

(3)登録した通知時間になった場合

(4)登録の時間間隔に応じた通知時間となった場合

なお、交換サーバ20は、存在情報通知表の登録情報と比較対象情報や存在通知情報を比較して登録者の認証や存在空間の認識を行うこともある。

【0087】

(変型例1 メインユニット、サブユニットへの通知)

認証システム内で比較対象情報の取得を容易にするため、全ての存在通知情報を、登録者のメインユニット(サブユニットを含む)に必ず送信する設定を行ってもよい。

メインユニットを管理する認証サーバ10Eは、直前に受信した存在通知情報や自機内にある比較対象情報と、ステップS108の受信情報を比較検証し、個人認証の連続性を判定する(ステップS113)。その後の処理は、ステップS114、S115と同様であるが、受信した存在通知情報は一定期間(例えば、1週間)保管する。

【0088】

(変型例2 非対象情報の送信)

ステップS111の処理時に比較対象情報の作成がない場合は、未作成であることを示す情報と、受信した存在通知情報とを併せた非対象情報を作成して、交換サーバ20に送信してもよく、この情報を受信すると、含まれる存在通知情報を基に登録者を特定し、存在情報通知表に非対象情報の受信を登録する。この結果、非対象情報登録のあるシステム内で登録者が認識されていないことを明確にする。

【0089】

(変型例3 通知異常情報の効果)

通知異常情報は、実在の連続性が不成立の場合に作成する情報のため、交換サーバ20は、その後の端末の利活用には移動関連情報による認証を要求する情報、又は移動関連情報による認証がなければ端末の利活用を不許可とする制限情報を自動作成し、存在情報通知表に登録された先に送信してもよい。この結果、登録者の個人情報や携帯電話機等を不正利用することや、なりすましを防止可能とする。

【0090】

(変型例4 交換サーバ20を介した移動推定情報、移動認識情報の作成)

交換サーバ20は、ステップS107の処理に併せて、検証指示情報を作成し(ステップS107)、認証サーバ10A〜10Eに対して送信する(ステップS108)。

この検証指示情報は、3段階の処理と依頼番号を併せたものであり、第1処理として認証サーバ10の管理下に、存在通知情報の空間情報に対応する端末(ユニット)が存在するかを判定させる。第2処理として、該当する端末が存在する場合、該当端末が管理するユニット内に顔情報読取装置や電波の交信記録を管理する端末が存在するかを判定させる。第3処理として、顔情報読取装置や電波の交信記録を管理する端末が存在する場合、撮影した映像又は画像中(以下では、映像とする)又は交信記録等に、存在通知情報の時間情報を基準にした一定時間範囲に登録者が撮影又は交信されているか検証し判定させ、その回答情報として移動推定情報を送信させる。

認証サーバ10は、第2処理の判定後、受信した検証指示情報に基づき検証依頼情報1〜4を作成して該当端末に送信し、第2の実施形態のステップS51〜S59に準じた処理を実行させ、検証結果として移動推定情報を受信すると、交換サーバ20に送信する。

交換サーバ20は、第2の実施形態のステップS59〜S60に準じた処理により、移動推定情報と当初の比較対象情報とを比較し、整合性がある場合は、ステップS108の送信先に、ステップS107の存在通知情報と、その検証が成立したことを示す情報とを併せた検証成功情報を送信する。

【0091】

(変型例5 自動通知1 特定人物の接近通知)

存在情報通知表に、登録者の存在空間から一定範囲内の空間に人物Aの存在を認識すると、登録者に対し、人物Aが近隣に存在することを示す情報である存在注意情報を自動的に通知するという配信条件の登録が行う。この場合、人物Aの存在情報通知表に「人物Aの存在通知情報が作成される都度、登録者の存在情報通知表又はメインユニット管理端末に送信する」という条件と、登録者の存在情報通知表又はメインユニット管理端末に「人物Aの存在通知情報を受信すると、受信した人物Aの存在空間と、最新の登録者の存在空間とを比較し、同一又は一定範囲内の空間と認識した場合には、登録者に通知する」という条件登録を行い、双方の存在空間情報を連動させた判定が可能となる。

利用者は、刑事又は民事事件の被害者や証人と加害者、ストーカー被害者とストーカー、いじめや家庭内暴力や離婚(離婚成立前の紛争状態を含む)等の当事者等があり、通知希望側の理由が社会通念に照らして正当と認められる場合である。

【0092】

(変型例6 自動通知2 特定区域内又は外の通知)

登録者の存在情報通知表又はメインユニットの管理端末に、「存在を義務付けた一定区域を示す空間情報」又は「立入禁止した一定区域を示す空間情報」と、「登録条件に反した場合、登録者と関係者に自動的に通知する」ことを条件登録し、登録者の最新の比較対象情報が作成される都度、現在の存在空間が登録条件に該当するか検証する。

利用例は、受刑者であり、特定区域内として刑務所内で存在することや、刑務所外の一定区域で労働や奉仕活動等をすることを認識可能とし、区域外に出た場合には、本人及び最寄りの警察官又は刑務官等に通知する。この結果、逃亡は困難となり、刑務所の壁や収容施設は簡易で済み、受刑者は社会での具体的な労働訓練により社会復帰を行う準備もできる。また。被疑者又は服役者の移動には、警察官やパトカーから一定空間に存在することと規定すれば、手錠といった物理的手段が不要となる。

また、再犯率の高い犯罪や重大な犯罪では、服役後に再犯に結び付く可能性の高い空間に存在している場合、登録者と関係者に自動的に通知し、再犯抑止効果を生じる。

【0093】

携帯電話機やGPS機能や電子タグ等を利用して登録者の位置情報を提供するサービスは存在するが、個々に独立したサービスであるため、電波の届かない空間や読取装置の設置数から断片的な位置情報の取得となり、位置情報の非連続性と、登録者へのなりすましを可能とする脆弱性と、常に各サービスが利用準備を行う非効率性があった。

本実施の形態は、交換サーバ20を活用して関係機関が比較対象情報を共有し、個々のサービスが融合した一つの認証システムとなる効果が生じるので、登録者の存在空間を連続的に把握すること、登録者の行動に合わせて各サービスの利用準備や利用終了や中断を可能として効率性を図れること、認証の精度を向上させることになる。

また、登録者が自己判断に基づき配信先を指定登録することで、登録者の行動を認識させる先を自己管理すること、比較対象情報を配信先に合せた存在通知情報に変形するので、各サービスからの遡及的な追跡ができず、登録者のプライバシーを守ることができる。

【0094】

<第4の実施の形態>

(存在空間情報の提供)

図8は、本発明の第4の実施の形態において、登録者の存在する又は存在した空間情報や時間情報を、閲覧や通知等を求める第三者に提供する際の認証システムの動作例を示すシーケンスチャートである。

登録者は、事前に、第三者へ存在する空間と時間の情報を提供することを承諾し、相手方も無制限に提供するレベルから、認証サービスを利用した特定人物に限定するレベルまでを設定する。ここでは、保護者と子供が携帯電話機を利用する例で説明する。

【0095】

交換サーバ20は、認証サーバ10Aから子供の比較対象情報を受信すると、自機内の存在情報通知表に格納し、自動的に第三者に空間情報や時間情報を配信する条件の登録有無を検証し(ステップS151)、登録がある場合、比較対象情報から個人識別IDと空間情報と時間情報を抽出して位置提供情報を作成し(ステップS152)、配信対象端末に送信する(ステップS153)。この際、交換サーバ20は、個人識別IDを、登録者氏名や配信先の固有IDに変換してもよい。

自動配信の登録がない場合には、保護者は、第1又は第2の実施形態に準じて個人認証を受けて、交換サーバ20に情報提供を請求することになる。保護者は所持する携帯電話機により、携帯電波認識情報を自動的に作成している(ステップS154)。その後、携帯電話機により対象人物(子供)の個人識別ID(子供が所持する携帯電話機の識別ID又は電話番号等を含む)と、対象人物の位置情報を求める情報と、請求者(保護者)の比較対象情報とを併せた位置確認情報を作成し(ステップS155)、組織側端末120Bを介して認証サーバ10Bに送信する(ステップS156)。

認証サーバ10Bは、受信した情報に基づいて個人認証処理を実行し、保護者本人の認証が成立すると、その認証結果情報と位置確認情報とを併せた位置確認請求情報を作成し(ステップS157)、交換サーバ20に送信する(ステップS158)。

交換サーバ20は、受信した情報と、存在情報通知表の登録条件と比較し、請求者に情報提供可能であるか判定し(ステップS159)、登録条件に合致しない場合、位置確認請求情報に情報提供を拒絶することを示す情報を併せた位置提供拒否情報を作成し(ステップS160)、認証サーバ10Bや末端側端末160に送信する(ステップS161)。

交換サーバ20は、登録条件に合致する場合、対象人物の最新の比較対象情報や存在通知情報に含まれる空間情報と時間情報を抽出した上で(ステップS162)、対象人物の個人識別IDと併せた位置提供情報を作成し(ステップS163)、認証サーバ10Bや末端側端末160に送信する(ステップS164)。

なお、第4の実施の形態では、交換サーバ20を配信先として説明したが、認証サーバ10やサブサーバ群が同様に存在情報通知表を有し配信処理を行うことや、特定端末同士が自動的に配信処理を行うこともある。

【0096】

(空間・時間情報の自動配信先)

以下の(1)〜(8)に該当する場合、社会的見地から請求者の個人認証処理を省いて自動的に情報提供を行うことを認め、存在情報通知表に配信先端末や人物等の該当条件を登録する。なお、自動配信では、第三者が配信先端末を利用中の場合、提供情報は正当な請求者以外が取得する可能性があること、配信人物には、請求者の代理人を含むことの承諾を得ているものとする。

(1)子供(未成年者)の位置情報の取得を希望する保護者

(2)高齢者、徘徊老人の位置情報の取得を希望する介護者

(3)疾病又は加療中の人物の位置情報の取得を希望する医療関係者又は保護者

(4)特定の目的(就学、就労等)で入国した、又は滞在許可期間を経過した、外国人の位置情報の取得を希望する入国管理局関係者

(5)保護観察処分中の人物の位置情報取得を希望する保護観察官又は保護司

(6)特定人物への近寄り、又は特定空間への出入りを法的に禁じられた人物の位置情報取得を希望する関係者

(7)再犯性又は凶悪性の高い刑事処分を受けた人物の位置情報取得が必要とされる場合の司法関係者と警察関係者

(8)その他、社会通念に照らし、位置情報の内容を関係する第三者に通知することが公益又は第三者利益になる場合の第三者。

【0097】

(空間・時間情報の自動処理条件)

以下の(1)〜(7)に該当する場合、登録者からの個人認証の請求有無に関わらず、認証システムが登録者の存在を認識する検索処理と、その結果による比較対象情報や存在通知情報の作成と自動配信を行う処理とを設定を可能とする。この設定により、関係機関やメインユニット管理端末は、登録者の最新の存在空間を認識し、不正な認証処理を防止することができる。

(1)特定空間に到着、通過した時、特定空間から出発した時。

例えば、自宅ユニット、最寄駅ユニット、訪問先ユニット、交通手段ユニット、存在が予測可能な空間、日常存在空間、登録者が自動処理を設定した空間等。

(2)特定の時間になった時。

(3)(1)又は(2)の認識から一定時間が経過した時。

(4)予想経路から外れたことを認識した時。

(5)予想到着時間までに予想到着空間に到着又は通過していない時。

(6)一定の機器操作が行われた時。

例えば、携帯電話機の電源を入れた時、留守番電話サービスの利用時、特定の連絡先に通話やメール等を行った時等。

(7)(1)〜(6)を組み合わせた条件設定がされた時。

【0098】

(変型例1 空間・時間情報の自動処理停止条件)

一方、以下の(8)〜(14)に該当する場合、登録者の存在空間はプライバシー保護に該当するので、認証システムが登録者の存在を認識する検索処理を停止する設定や、存在を認識した情報を自動消去する設定を可能とする。

(8)特定の空間に到着、通過した時、特定空間から出発した時。

例えば、トイレユニット、病院ユニット、外食先や旅行先等の非日常存在空間、登録者本人が自動処理を禁止設定した空間等。

(9)特定の時間になった時。

(10)(8)又は(9)の認識から一定時間が経過した時。

(11)予想経路から外れたことを認識した時。

(12)予想到着時間までに予想到着空間に到着又は通過していない時。

(13)一定の機器操作が行われた時。

例えば、携帯電話機の電源を切った時、特定の連絡先に通話やメール等を行った時等。

(14)(8)〜(13)を組み合わせた条件設定がされた時。

【0099】

<第5の実施の形態>

(比較対象情報を利用した各種取引制御)

(情報通知された関係機関の処理)

図10、図11は、本発明の第5の実施の形態において、比較対象情報を配信された関係機関が行う情報受入処理や、認証サービスの提供処理の動作例を示すシーケンスチャートである。

ここでは、登録者が、診察を受けるために勤務先から病院に出向くことを例にして、関係する各種取引に必要な個人認証や端末の動作について説明する。

図9(a)に示すように、病院の玄関には、入退場者の顔情報を読み取る末端側端末160Aと160B、病院内には、待合室にいる人物の顔情報を読み取る末端側端末160Cと、診察室の入退場者の虹彩情報を読み取る末端側端末160Dと、検査室の入退場者の虹彩情報を読み取る末端側端末160Eと、会計窓口にある電子マネー端末に付帯した末端側端末160Fと、受付窓口にある事務端末に付帯した末端側端末160Gとが設置されている。また、病院内には、電子カルテを閲覧又は入力等するために末端側端末160Hと160I、レジスターや診療報酬計算機能等を備えた電子マネー端末である末端側端末160Jと、患者の健康保険情報を取得又は診察受付処理や事務処理機能等を備えた事務端末である末端側端末160Kとが設置されている。

また、図9(b)は、図9(a)の端末構成例を示した図であり、病院内の端末を管理する認証サーバ10Aは、交換サーバ20を介して、電子カルテ機関の端末を管理する認証サーバ10Dと、電子マネー運営会社の端末を管理する認証サーバ10Eと、健康保険組合の端末を管理する認証サーバ10Fと、登録者の勤務先の端末を管理する認証サーバ10Gと接続されている。なお、各認証サーバ10は、処理の連携が明確な場合、交換サーバ20を介さず、直接情報交換を行うこともある。

各サブサーバ群は、自機が管理する末端側端末160の読取個人情報に基づき認証処理を行うことや、受信した比較対象情報や存在通知情報に基づき末端側端末の認証サービス(各種取引)の提供の制御(許可、処理開始、停止)を行う。建物側端末110Aは玄関の電子錠の開閉制御を、建物側端末110Bは病院内での人物の存在ユニット認識や出入管理を、組織側端末120Aは電子カルテの閲覧又は入力等の制御を、組織側端末120Bは電子マネーの利用制御を、組織側端末120Cは事務機器端末の利用制御を行う。

【0100】

(基本1 登録者が勤務先にいる場合)

交換サーバ20は、登録者が認証サーバ10Gより勤務先ユニット内に存在することを示す比較対象情報を受信すると(ステップS201)、第3の実施の形態のステップS102〜S108と同様の処理により、各認証サーバ10に存在通知情報を送信する(ステップS202、S203)。

認証サーバ10Aは、第3の実施の形態のステップS111の処理により(ステップS204)、登録者が病院内に存在しないことを認識し(ステップS205)、自機が管理するサブサーバ群に対し、各サブサーバ群又はサブサーバ群が管理する端末(主に末端側端末160)に、個人識別IDと認証サービスの停止を指示する情報を併せた(以下では、利用制御情報とする)を送信する(ステップS206、S207)。この結果、病院内では登録者になりすましてシステムを不正に利用することが不可能となる。

同様に、認証サーバ10D〜10Gでは、利用可能な空間は勤務先ユニットであることを認識し(ステップS208)、自機が管理する各端末に、個人識別IDと、認証サービスの請求端末が勤務先ユニット内の端末である場合は許可情報を、勤務先ユニット以外の端末である場合は利用制御情報を送信することを指示する情報を併せた(以下では、処理指示情報)を作成して(ステップS209)、送信する(ステップS210)。

なお、許可情報、利用制御情報、処理指示情報を受信した端末は、自機が管理する端末に対し受信情報を送信し同様な処理認識をさせることや、個人識別IDに基づいて自機内の基本情報DBや履歴情報DBにある該当登録者の個人フォルダを抽出し、受信情報を登録してもよい。

【0101】

(基本2 登録者が勤務先を出発した場合)

登録者が移動を開始すると、認証サーバ10Gは移動開始情報を作成して交換サーバ20に送信し(ステップS211)、交換サーバ20や各認証サーバ10ではステップS202〜S210と同様な処理が実施される(ステップS214〜S222)。また、認証サーバ10Gは、移動開始情報により、自機ユニット内に登録者が存在しないことを認識するので、利用制御情報を作成し(ステップS212)、自機が管理するサブサーバ群に対し送信する(ステップS213)。この結果、勤務先、病院内の双方で登録者になりすましてシステムを不正に利用することが不可能となる。

なお、認証サーバ10Gが、ステップS211の処理時に移動予告情報を作成して送信した場合、各認証サーバ10は、利用可能性情報を作成して自機が管理するサブサーバ群に対し送信し、登録者が到着した場合の認証サービス処理の準備を促してもよい。

【0102】

(基本3 登録者が病院に到着した場合)

登録者が病院に到着すると、第1の実施の形態のステップS17〜S23に準じた処理により、末端側端末160Aが顔情報を読み取り、建物側端末110Aが移動停止情報又はバイオメトリクス認識情報を作成し、認証サーバ10Aが、建物側端末110Aが作成した比較対象情報とステップS215の存在通知情報との認証の連続性を検証することで、登録者が病院ユニット内に存在することを認識する(ステップS223)。その後、認証サーバ10Aは、移動停止情報を交換サーバ20へ送信し(ステップS224)、ステップS202〜S203、ステップS208〜S210と同様な処理が実施される(ステップS225〜S229)。この結果、登録者は病院内では認証サービスが利用可能となり、病院外では登録者になりすましてシステムを不正に利用することが不可能となる。

認証サーバ10Aは、交換サーバ20より存在通知情報を受信すると、比較対象情報と比較し、ステップS224の処理が成功したことを認識する(ステップS230)。さらに、利用予告情報を作成し(ステップS231)、自機が管理するサブサーバ群に対し送信する(ステップS232)。サブサーバ群は、個人識別IDに基づいて自機内の基本情報DBや履歴情報DBにある該当登録者の個人フォルダを抽出し、受信した利用予告情報を登録すると、従来登録されていた利用制御情報が解除され、登録者が各端末の利活用(端末操作、システムアクセス、開錠、入室許可、金融取引等の処理)可能な状態となり、登録者が認証サービスを請求した場合の準備を促す。

なお、認証サーバ10Aは、自機内に設けた存在認識記録表に、登録者の個人識別ID、存在を認識(推定認識を含む)した時間情報と端末情報等の存在認識記録を登録する。

【0103】

(基本4 病院内での認証サービス)

登録者が、受付窓口にある末端側端末160Gにより静脈情報を読み取りすると、第1の実施の形態のステップS17〜S23に準じた処理により、認証サーバ10Aは、ステップS223との認証の連続性を検証し、登録者が受付空間に存在することを認識する。

登録者の存在空間を認識すると、存在空間を管理する組織側端末120Cと建物側端末110Bに対し許可情報を、病院内のサブサーバ群である組織側端末120A、120Bに対し利用予告情報を送信する(ステップS301)。

登録者は、組織側端末120Cが、受信した許可情報を末端側端末160Kに対し送信することで(ステップS302)、受付機として利用可能となり、端末の利用目的情報を基に、希望する認証サービスを自動的に処理することが可能となる(ステップS303)。

末端側端末160Kは診察受付機であるので、第一に、登録者の健康保険証情報を病院側に提供することであり、登録者の個人識別ID、末端側端末160Kの端末識別ID、請求する処理(ここでは、健康保険証情報の取得)を併せた情報を認証サーバ10Aに自動的に送信し(ステップS304)、認証サーバ10Aは、この情報に最新の比較対象情報又は個人認証に成功した情報を併せて(ステップS305)、健康保険組合の管理する認証サーバ10Fに送信する(ステップS306)。

認証サーバ10Fは、受信した情報により認証処理を行い(ステップS307)、登録者の存在空間を認識し(ステップS308)、要求された処理(ここでは、健康保険証情報を抽出し送信すること)を実行し、回答情報として認証サーバ10Aを介して、末端側端末160Kに送信する(ステップS309)。この結果、末端側端末160Kは、健康保険証情報を受信し(ステップS310)、登録者の氏名や診療報酬の請求先や有効期限等の情報を病院側が取得し、事務処理に利用する。

また、第二に、登録者の病歴や検査歴を一元的に管理する電子カルテの利用を準備することであり、ステップS304〜S306の処理に準じて、電子カルテ機関の認証サーバ10Dに対し、電子カルテの事前準備を促す処理を自動的に行う(ステップS311〜S313)。認証サーバ10Dは、ステップS307〜S308の処理に準じて認証を行い(ステップS314〜S315)、実際の電子カルテ利用請求に備え、抽出等の準備を行う(ステップS316)。

なお、認証サーバ10Aは、利用目的の相手方になる認証サーバ10に請求情報を送信することで説明したが、請求を交換サーバ20に送信し、第3の実施形態に準じて、比較対象情報を存在通知情報に、個人識別IDを固有IDに変換処理を行った上で、送信する処理を行うこともある。

末端側端末160の利用目的による自動処理を例に説明したが、登録者や関係者が請求内容を端末に入力し、その入力情報と、登録者の個人識別ID、処理請求端末の端末識別IDとを併せた情報を送信してもよい。

【0104】

(応用1 病院内での認証サービス)

診察室のドアにある末端側端末160Dを利用した場合、診察室に入室し存在することを認識し、末端側端末160Hの利用の許可情報を取得する。末端側端末160Hは、電子カルテを閲覧又は入力等するための端末であるので、端末の利用目的情報として、電子カルテの閲覧又は入力、検査実施や調剤内容の指示情報の送信、診療行為として入力された項目を自動的に計算してレセプト作成や登録者請求金額を決定する等の複数の処理を行う目的を有しており、該当項目が発生した都度、関係端末と情報を交換する。

例えば、請求金額が確定した場合、会計窓口にある電子マネー端末である末端側端末160Jに請求金額を送信し、支払い処理が発生することを通知し、準備行為を促す。また、登録者の存在場所が診察室内空間であることから、病院内の他の空間には存在しないことが明確になり、患者の取り違えを防止する。

各端末は、認証結果として許可情報を受信すると、当該端末が有する端末の利用目的情報に基づいた認証サービスを自動的に提供する。例えば、自宅玄関から室内に入る情報に基づく比較対象情報が作成された後は、登録者は自宅内部に存在すると認識し、自宅以外では本人になりすまして端末の利活用はできない。更に、自宅内部においても、寝室や浴室に入る情報に基づく比較対象情報を作成すれば、家族さえも就寝中や入浴中に登録者になりすまして端末を利活用することはできない。

【0105】

(基本5 登録者が病院外に出た場合)

基本例2と3に準じた処理となるが、登録者が移動を開始すると、第1の実施の形態のステップS17〜S23に準じた処理により、末端側端末160Bが顔情報を読み取り、建物側端末110Aが移動開始情報又はバイオメトリクス認識情報を作成し、認証サーバ10Aが、建物側端末110Aが作成した比較対象情報と自機が有する最新の比較対象情報との認証の連続性を検証することで、登録者が病院ユニット外に存在することを認識する。その後、認証サーバ10Aは、移動開始情報を交換サーバ20へ送信し、ステップS202〜S203、ステップS208〜S210と同様な処理が実施され、一方で、移動開始情報により、自機ユニット内に登録者が存在しないことを認識するので、利用制御情報を作成し、自機が管理するサブサーバ群に対し送信する。この結果、登録者は病院外では認証サービスが利用可能となり、病院内では登録者になりすましてシステムを不正に利用することが不可能となる。

なお、認証サーバ10Aは、自機内に設けた存在認識記録表に、登録者の個人識別ID、退場を認識(推定認識を含む)した時間情報と端末情報等の存在認識記録を登録する。

【0106】

(存在認識記録表)

図12は、この存在認識記録表の内容の一例を示す図であり、ユニットを管理する端末名と名称、現在時間、存在者の個人識別IDと氏名、存在者がユニットに入ったこと又は出たこと又は継続して存在していることを認識した端末と時間、現在の存在有無、認証対応レベル等の情報を含んでいる。また、比較対象情報や存在通知情報を受信した場合、当該受信情報と送信元になった端末識別IDを登録する。

存在認識記録表は、入場認識時間と退場認識時間を比較し滞在時間を計算する機能、未退場者を特定する機能、未退場者数を集計する機能、各ユニットの存在認識記録表の登録情報を相互に比較する機能、未登録者情報を登録する機能も有する。この結果、登録者の最終確認時間や最終確認端末が認識可能となる。

【0107】

(ユニット退場後の異常への対応)

各端末は、登録者がユニットから存在しなくなったこと(退場)が認識され、利用制御情報が送信された後では、登録者の個人情報の読取処理や、認証サービスの請求処理や、比較対象情報の作成処理が行われた場合、当該処理を異常処理として、警告情報を作成して関係する端末に送信する。

同時に、ユニットにドアや開閉装置といった入退場を制限可能な機能を有した端末が含まれる場合には、警告情報に併せて施錠強制情報(ドアを閉めることを含む)を送信し、ドアを強制的に施錠する。また、当該ユニットに顔情報読取装置が設置されている場合には、警告情報に併せて撮影強制情報を送信し、当該ユニットにいる人物の状況を記録する。この処置により、なりすまし行為を実行した人物の身柄確保や証拠物の作成を行う。

【0108】

(応用2 金融取引における動作)

登録者が、会計窓口にある末端側端末160Fで個人情報を入力すると、第5の実施の形態の基本4及び応用1と同様な認証処理や端末目的の認識が実行され、末端側端末160Jにおいて電子マネーの利用が可能となる。

末端側端末160Jは、レジスター機能と診療報酬計算機能とを備えた電子マネー端末であるので、電子カルテに連動した末端側端末160Hから診療内容を受信すると診療報酬額を計算しレジスターに表示すると共に、登録者の電子マネー情報を管理する認証サーバ10Eに自動的にアクセスし、登録者の個人識別IDと、登録者の最新比較対象情報と、登録者の電子マネー口座から病院の電子マネー口座や預金口座に診療報酬額に相当する額の振替処理を請求する。

認証サーバ10Eは、認証の連続性を検証した上で、請求された金融取引内容と、抽出した登録者の口座残高、金融処理に対する設定条件等の金融取引状況を比較検証し、請求内容の処理が可能である場合、振替処理を実行し、その結果情報として、処理が成功したことを示す情報、振替後の登録者の電子マネー残高等を送信し、末端側端末160Jは、その情報を登録者に対し表示する。

【0109】

金融取引について、代表的な事例は応用2に準じた認証サービスを利用する。

商品や乗車券や航空券を購入する場合、飲食代金又はホテルの宿泊料又は美術館の入場料等のサービス料金を支払う場合等では、レジスターや料金計算用の電子計算機等に末端側端末160が機能の一部として組込み又は付帯されている。そのため、登録者は表示金額を確認し、末端側端末160にて認証用の個人情報の読取処理を実施すると、認証システムは表示金額分を端末管理者側に支払う意思確認が完了したと認識し、その後、認証サービスに成功すると組織側端末120Eにて決済、支払、振替処理等を行う。

同様に、口座間の資金移動、国内・国外送金、外国為替又は株式又は社債等の代金決済等の金融取引、ショッピング又はオークションの代金決済等のインターネットを利用した決済、支払、振替処理等の場合には、認証用の個人情報の読取処理を実施すると、操作中の電子機器画面上に表示されている取引内容と金額に関する処理を承諾したものとみなし、認証サービスに成功すると組織側端末120Eが処理を行う。

【0110】

(認証サービス結果、又は許可情報の有効期限)

なお、認証サービスが成立した情報、許可情報、最新の比較対象情報を受領後、所定時間(例えば、5分)が経過した場合には、取引の安全性確保のため、許可情報等を自動的に消去するように設定することもある。

【0111】

(経済価値の交換例)

ここで、経済価値の交換について金融取引処理を主要な例として説明する。なお、説明上、登録者の電子マネー口座の残高は50円、普通預金口座の残高は80円、クレジット利用可能額は70円、自動融資額(自動借入額)は50円とする。なお、個人情報、取引内容、支払方法等は登録者が末端側端末160に入力し、電子マネーを含む金融取引を管理する組織側端末120Eに送信されるものとする。

(例1 商品購入代金30円を電子マネー又は預金口座で支払う)

組織側端末120Eは、支払額が口座残高内のため、登録者の電子マネー口座から30円を引き出し、又は、登録者の普通預金口座から30円を引落し、店舗側の指定口座に30円を入金する振替処理を実施する。

(例2 診察料20円をクレジットで支払う)

組織側端末120Eでは、支払額がクレジット供与枠内のため、登録者と病院側にクレジット利用承諾の回答情報を行い、その後、登録者に20円のクレジット供与した情報登録と、クレジット会社の預金口座から20円を引き出し、病院側の指定口座に20円を入金するという振替処理を実施する。

(例3 飲食代金60円を電子マネーで支払う、自動融資)

組織側端末120Eは、電子マネーでは10円の資金不足となるので、末端側端末160に、処理不能の回答情報と、電子マネー口座残高や、他の利用可能な決済手段(例えば、預金口座引落し)や、電子マネーと他の決済手段の組合せ処理の提案等を通知する。

なお、組織側端末120Eは、残額に相当する自動融資枠の設定があるか検証し、存在する場合、登録者が10円を借り入れた処理と、電子マネー口座への10円の入金処理とを併せて、店舗側の指定口座に60円を入金するという振替処理を実施してもよい。

(例4 A社株式1株20円の購入費用を預金口座から引落す)

組織側端末120Eでは、支払額が口座残高範囲内であるので、登録者の普通口座から20円を引き出し、売り手又は代行機関である証券会社の指定口座に20円を入金するという振替処理を実施する。

(例5 硬貨や紙幣と電子マネーの交換)

登録者は、電子マネーに交換を希望する現金30円を金融機関や店舗等の受入側に渡し確認させ、末端側端末160に金額30円が表示させる。登録者は、末端側端末160に個人情報の読取処理と、電子マネーへの入金を指示する情報を入力し、組織側端末120Eは、受入側の指定口座から登録者の電子マネー口座へ30円の振替処理を実施する。

一方、登録者は、末端側端末160に個人情報の読取と、電子マネーから現金への交換を指示する情報と、交換金額20円を入力する。組織側端末120Eは、交換金額が口座残高内のため、登録者の電子マネー口座から20円を引き出し、現金出し手側の指定口座に20円入金するという振替処理を実施し、処理完了を末端側端末160に通知する。現金出し手側は、完了通知を確認すると交換金額分の現金を登録者に渡す。

(例6 登録者本人の口座間資金移動)

登録者は、末端側端末160に個人情報の読取と、普通預金口座から電子マネー口座への資金移動を指示する情報と、交換金額を入力し、組織側端末120Eは、交換金額が普通預金口座の残高範囲内であるか検証し、範囲内である場合、普通預金口座から交換金額を引落し、同額を電子マネー口座に入金するという振替処理を実施する。

(例7 登録者以外への口座間資金移動、振込)

登録者は、末端側端末160に個人情報の読取と、電子マネー口座又は普通預金口座から第三者の口座への資金移動を指示する情報と、振込金額を入力する。組織側端末120Eは、振込額が口座残高範囲内である場合、登録者の口座から交換金額を引落し、第三者の口座に入金するという振替処理を実施する。

(例8 国外通貨との換算 米国1ドルとの交換)

登録者は、末端側端末160に個人情報の読取と、電子マネー口座から支払いを指示する情報と、日本円から米国1ドルに交換を希望する旨の情報を入力する。組織側端末120Eは、申込み外貨両替に必要な金額(例えば、為替レート12円と手数料1円を合計した13円)を算定し、末端側端末160に送信し、表示させる。

登録者は、表示金額の13円を確認の上、改めて末端側端末160に個人情報の読取を行うか、又は、金額承認情報を入力し送信する。

組織側端末120Eは、外貨両替必要額13円が口座残高内のため、登録者の普通預金口座から13円を引き出し、自社の手数料として1円を自社口座に、両替の相手方口座に12円を入金するという振替処理を実施する。

【0112】

(変型例1 支払限度額、振替限度額の設定)

金融取引の場合、ステップS309で検証する事項として取引設定条件があり、登録者又は法定代理人やサービス提供側は、金融取引処理時の支払・資金移動・振込限度額、クレジット枠利用限度額、借入限度額、両替限度額、取引限度額等(以下では、総称して限度額)を登録することもある。

限度額の設定条件には、主に以下の(1)〜(4)とその組合せがある。

(1)一定時間による制限

一回、一日、一週間等の一定時間又は期間毎の限度額を設定する。

(2)取引空間による制限

自宅、勤務先、指定した又は未指定の店舗等の取引空間毎の限度額を設定する。

(3)取引時間による制限

取引可能時間の限度額、取引不可時間を設定する。

(4)取引内容による制限

商品購入、ネットバンキング利用、電子マネー利用、現金引出し等の取引内容毎の限度額を設定する。

【0113】

(変型例2 口座間の残高振替処理)

金融取引の場合、ステップS309で検証する事項として取引金額と口座残高の比較があるが、一定額又は不足額又は一定割合を本人又は別人(法人を含む)の口座から振替処理し、取引を完了可能にする設定条件を登録することもある。

残高自動振替の対象口座間の設定条件には、主に以下の(1)〜(4)がある。

(1)登録者本人の口座間

(2)登録者本人の口座と家族の口座間

(3)登録者本人の口座と所属組織及び組織に属する人物の口座間

(4)登録者本人の口座と振替元の口座所有者が承諾する口座間

また、自動振替額の設定条件には、主に以下の(5)〜(9)とその組合せがある。

(5)一定時間による設定

一回、一日、一週間等の一定時間又は期間毎の振替承認額を設定する。

(6)取引空間による設定

自宅、勤務先、指定した又は未指定の店舗等の取引空間毎の振替承認額を設定する。

(7)振替相手による設定

親子間、企業と従業員間等の当事者毎の振替承認額を設定する。

(8)振替金額による設定

指定金額、取引成立に必要な金額、振替先の口座残高が指定金額に到達する金額、振替元の口座残高が指定金額に到達する金額、振替元の口座残高の一定割合等を振替する処理を設定する。

(9)取引内容による設定

商品購入、電子マネー利用、現金引出し等の取引内容毎の振替承認額を設定する。

【0114】

既往システムは、登録者の裏切り行為(例えば、入室用カードの不正貸与)や個人情報(バイオメトリクス情報)の流失が発生した場合、第三者が登録者になりすましてシステムを利用できる脆弱点があった。

本認証システムでは、登録者の存在場所を認識する度に利用制御情報を送信して、全ての電子機器端末の操作や情報システムへのアクセス制御を行うことも可能であり、登録者の物理的な存在と切り離して第三者がなりすましを実行することはできず、個人情報や個人資産の安全性が確保される。

【0115】

<第6の実施の形態>

(メインユニットを利用した連続性の判定)

各端末は、登録者の認証を行うために最新の比較対象情報を有しないこともある。そのため、各端末は、事前に登録者のメインユニットを管理する端末情報と、その端末で利用する登録者の個人識別IDとを履歴情報DBや基本情報DBに登録し、認証サービス処理が請求された場合、比較対象情報をメインユニットに送信し、連続性の判断を求める。

図13は、本発明の第6の実施の形態において、交換サーバ20よりサブサーバ群が存在通知情報を受信すると、受信情報をメインユニットに送信して認証処理を行い、処理結果情報を取得して存在認識する動作例を示すシーケンスチャートである。

【0116】

登録者のメインユニットを管理する建物側端末110は、交換サーバ20より存在通知情報を常時通知され、認証の連続性を判定し、最新の存在空間を認識している。

交換サーバ20は、新たに受信した比較対象情報に基づき存在通知情報を作成し、電子マネー管理の組織側端末120と建物側端末110に送信する(ステップS351)。

建物側端末110は、受信した存在通知情報と自機に格納した直前の比較対象情報とを比較検証し(ステップS352)、最新の存在空間を認識する(ステップS353)。

組織側端末120は、認証の連続性判定のために受信した存在通知情報と比べることが可能な比較対象情報を格納しているか、判定する(ステップS354)。判定の結果、格納している場合、認証処理を実行し(ステップS355)、存在空間を認識し、電子マネーの利用の許可情報を作成する(ステップS356)。一方、格納していない場合、登録者のメインユニットを管理する端末情報(ここでは、建物側端末110)を抽出し(ステップS357)、ステップS351で受信した存在通知情報の個人識別IDを、メインユニットの個人識別IDに変換処理した情報と、自機の端末識別IDと、認証可否の回答を求める情報と、依頼番号を併せて(以下では、メイン認証請求情報とする)建物側端末110へ送信する(ステップS358)。

建物側端末110は、受信したメイン認証請求情報と同一の存在通知情報による認証が処理されているか判定し(ステップS359)、認証がある場合、認証したことを示す情報と、メイン認証請求情報の依頼番号と、自機の端末識別IDを併せて(以下では、メイン認証回答情報)組織側端末120へ送信する(ステップS360)。組織側端末120は、回答情報を受信すると、存在空間を認識し、許可情報を作成する(ステップS361)。

一方、認証ない場合、メイン認証請求情報やステップS351の存在通知情報が偽物である可能性が生じるので、異常事態であることを認識し(ステップS362)、直ちに通知異常情報を作成し、組織側端末120や交換サーバ20に送信する(ステップS363)。この結果、組織側端末120は、認証サービスを停止し(ステップS364)、交換サーバ20は、ステップS351の送信先に警告情報を送信する(ステップS365)。

【0117】

(変型例1 他端末と交換サーバの認識処理を利用した連続性の判定)

存在通知情報を常時受信しているメインユニットの管理端末は、新たな存在通知情報やメイン認証請求情報の受信時に、情報の整合性に異常があると判定すると、通知異常情報を送信し、その情報を受信した交換サーバ20は、警告情報を各端末に送信する。

このため、交換サーバ20から存在通知情報を受信した端末は、受信後一定時間内に警告情報を受信しない場合、認証が成立したと判断することもある。

【0118】

<第7の実施の形態>

(比較対象情報を利用した異空間端末の連携取引)

図14は、本発明の第7の実施の形態において、比較対象情報により、異空間に存在する複数端末を連携して取引提供を認識する場合の認証サービスの動作例を示すシーケンスチャートである。ここでは、鉄道利用と金融取引により説明する。

【0119】

登録者のメインユニットを管理する認証サーバ10Bは、交換サーバ20より存在通知情報を常時受信し、登録者の最新存在空間を認識している。

登録者は、電車に乗るために、A駅改札口の末端側端末160Aにて静脈情報を読み取りし、鉄道会社の全端末を管理する認証サーバ10Aに送信する。認証サーバ10Aは、受信情報により認証判定を行い、認証成立の場合、移動開始情報を作成し自機内に格納すると共に(ステップS375)、交換サーバ20に送信する(ステップS376)。さらに、認証サーバ10Aは、末端側端末160Aの利用目的は、「A駅構内に入場するために改札を通過する」ことと、「A駅を始発駅とみなす」ことを認識する(ステップS377)。

交換サーバ20は、移動開始情報を存在通知情報に変換し(ステップS378)、認証サーバ10A、10Bに送信すると(ステップS379)、認証サーバ10Bは、受信情報と直前に認識している比較対象情報との比較により、新たな存在空間を認識し自機内に登録する(ステップS380)。

登録者は、電車を降りた後に、B駅改札口の末端側端末160BにてステップS375〜S380の処理と同様な処理を行う(ステップS381〜S386)。この際、認証サーバ10Aは、末端側端末160Bの利用目的は、「B駅構外に入場するために改札を通過する」ことと、「B駅を到着駅とみなす」ことを認識する。

認証サーバ10Aは、登録者に関する「始発駅」と「降車駅」とみなす2つの認識が自機内に発生すると、自動的にA駅からB駅を乗車区間とした料金を計算する処理を実行し(ステップS387)、事前に登録者が設定した料金支払口座を管理する銀行の認証サーバ10Cに対し、請求金額、算定根拠となった比較対象情報、鉄道会社側の入金先口座情報が含まれる料金請求情報を送信する(ステップS388)。

【0120】

認証サーバ10Cは、自機内に登録者の認証を行うための直近の比較対象情報を有していないため、料金請求情報を受信した場合、正当性を検証するためにメインユニットを管理する認証サーバ10Bに、算定根拠となった比較対象情報と、当該情報と認証サーバ10Bが有する比較対象情報の同一性認証を求める情報とを併せた行動履歴認証請求情報を送信する(ステップS389)。

認証サーバ10Bは、受信情報中の登録者の個人識別IDや空間情報等を基に、自機内に格納する比較対象情報と同一性を検証し(ステップS390)、同一性がある場合、認証サーバ10Cに承認情報を送信し(ステップS391)、この結果、認証サーバ10Cは、料金請求情報に基づく振替・引落処理を実施する(ステップS392)。

一方、認証サーバ10Bは、格納情報と不一致となる場合、認証サーバ10Cに非承認情報を送信する(ステップS393)。認証サーバ10Cは、受信情報を自機内に格納し(ステップS394)、料金請求情報に基づく振替・引落処理を実施せずに、認証サーバ10Aに対し、料金請求情報に非承認情報を併せた支払拒絶情報を送信し(ステップS395)、料金の再計算や、算定根拠の再検証処理等を実施させる(ステップS396)。

なお、登録者が事前承諾した場合、ステップS389〜S391の処理を省き、請求が在り次第、支払又は振替処理を行ってもよい。

【0121】

(自動料金計算1)

(1)固定空間情報を持つ末端側端末を利用する場合

末端側端末160を、航空機の搭乗口、バスの停留所、駅の改札口、乗船口等に設置することで、離陸空港と着陸空港、乗車場所と降車場所等を認識し、料金計算を行う。

同様に、美術館、観光施設、娯楽施設等のように、管理する又はサービスを提供する建物や敷地等に入るために入館料や入場料等を徴収している場合、入口に末端側端末160を設置することで、入館や入場等を認識し、料金計算を行う。

(2)位置測定機能を持つ末端側端末を利用する場合

末端側端末160を、タクシーのドア、電車のドア等に設置し、当該末端側端末160がGPS機能や管制塔との無線交信状況等から空間情報を取得し、乗車場所と降車場所等を認識し、料金計算を行う。

(3)サービス提供時間に、一定空間に存在すると料金が必要となる場合

映画館、劇場、カラオケボックスや漫画喫茶等の遊戯施設、ホテルや貸会場等のように、管理する又はサービスを提供する建物や敷地等に、サービス提供時間(上映時間、上演時間、営業時間等)に存在していた場合に、料金支払いが必要となるものがある。

この場合、出入口に末端側端末160を設置し、登録者が該当空間に存在したことと存在した時間を認識し、サービス提供空間と時間が該当する場合、料金計算を行う。

【0122】

(自動料金計算2)

出入口に末端側端末160を設置し、登録者が該当空間に存在したことを認識する。

(4)〜(8)では、商品代金や飲食代金や各種サービス料金の情報は、あらかじめ電子タグ等やICチップやQRコードに格納されていることとする。

(4)出口での一括計算

登録者が商品を所持しながら店舗から出ると、末端側端末160は移動開始情報を作成する。また、出口に設置された電子タグ等の情報読取装置は商品に貼付された電子タグ等の情報を取得し、購入代金を計算する。その後、登録者の移動開始情報の時間情報と電子タグ等の読取時間情報とを比較し、同時又は近接の時間情報のもの同士を結び付け、登録者の購入代金として料金計算を行う。

(5)空間移動毎の計算

店舗内を一つ以上の空間に分割し、空間毎に登録者を認識可能にすると共に、空間毎に電子タグ等の情報を常時把握可能にする。空間毎に当該空間から商品が存在しなくなったことを認識した場合、当該空間に存在しなくなった(当該空間から移動した)登録者を特定する。その後、登録者の移動開始時間と電子タグ等の読取時間とを比較し、同時又は近接の時間情報のもの同士を結び付け、登録者の購入代金として料金計算を行う。

(6)読取機による連動

(4)及び(5)の場合、同時に複数名が出入りした場合、料金情報が錯綜する可能性があり、一人ずつ出口を通過する処置や店舗内への入場制限を行う処置等が必要になる。

そのため、店舗内に末端側端末160と電子タグ等の読取装置を設置し、登録者の個人情報を読み取りさせて個人を特定すると共に、登録者が購入希望する商品に貼付している電子タグ等の情報を一つ以上読取させて、事前に連動させる。

その後、出口に設置された末端側端末160が登録者の移動開始情報を認識した場合、出口に設置された電子タグ等の情報読取装置が取得した商品の電子タグ等の情報の中に、事前に登録者と連動させた商品の電子タグ等の情報が一つ以上含まれているか比較する。この結果、事前の電子タグ等の情報が含まれている場合、出口に設置された電子タグ等の情報読取装置が読み取った商品代金を、登録者の購入代金として料金計算を行う。

(7)提供期間の自動計算

物品のレンタルの場合、登録者が商品を所持しながら該当空間から移動を開始すると、出口に設置された末端側端末160は登録者の移動開始情報を認識し、同時に、出口に設置された電子タグ等の情報読取装置は商品に貼付された電子タグ等の情報を取得し、当該商品に関して登録者に貸出しを開始した時間情報を取得する。

その後、登録者が商品を所持しながら該当空間内に移動すると、入口に設置された末端側端末160は登録者の移動停止情報を認識し、同時に、入口に設置された電子タグ等の情報読取装置は商品に貼付された電子タグ等の情報を取得し、当該商品に関して登録者に貸出しを終了した時間情報を取得し、登録者のレンタル料金計算を行う。

(8)存在空間による料金自動計算

店舗内を一つ以上の空間に分割し、空間毎に登録者を認識可能にする。サービス提供側は、登録者側がサービス(飲食の注文、診察要求、調髪等)を発注する度に、発注者(ここでは、登録者)と発注を行った人物のいる空間と発注内容を併せて入力する。その後、登録者が当該空間から移動を開始すると発注内容を基にサービス提供代金を計算し、振替・引落処理を行う。

【0123】

<第8の実施の形態>

(比較対象情報利用によるユニット内存在者の把握)

本発明の第8の実施の形態において、比較対象情報と存在認識記録表とを利用して、ユニット内の最新の存在者と存在空間の認識処理を行う。。

【0124】

(存在者管理)

認証サーバ10Aは、第1から第6の実施の形態の処理により、病院に出入した人物の情報を図12(a)の存在認識記録表に登録し、図12(b)は、人間が病院玄関を出入りする際の、個人認証の有無と存在認識記録表に登録する内容を類型化したものである。

(1)パターン1

入場と退場の双方に、比較対象情報に基づき人物特定した場合であり、存在認識記録表には、存在者氏名と、入場と退場の記録として時間情報や確認端末情報等が登録される。

管理者側は、退場記録が未登録の人物を集計すると、ユニット内の存在者を容易に認識することが可能となる。

(2)パターン2

入場と退場の双方に、人物特定が不可能である場合、存在認識記録表には、匿名人物を示す「Z」と「システムが任意に割当てた番号」を併せた匿名人物識別IDが自動的に登録され、入場と退場とを別記録として時間情報や確認端末情報等を登録する。なお、顔情報読取装置が人物追跡機能を有し、入場した匿名人物が退場するまで確実に一貫して確認できる場合、同一の匿名人物識別IDに登録する。

管理者側は、ユニット内の存在者を特定することは不可能だが、匿名人物の入場者数から退場者数を差し引くことで存在人数だけは認識する。

(3)パターン3−1、パターン3−2

入場又は退場の一方だけ比較対象情報に基づき登録者を特定するが、他方の際には人物の特定ができない場合であり、存在認識記録表には、パターン1、パターン2に準じた登録を行う。

管理者側は、ユニット内の存在者を特定することは困難となるが、存在者氏名のある入場者人数と匿名人物識別IDの入場者人数の合計から、存在者氏名のある退場者人数と匿名人物識別IDの退場者人数の合計を差し引くことで存在人数だけは認識する。

【0125】

図12(c)は、パターン3の内容を図9(a)で示した病院を基に具体的な登録処理の事例としたものである。

動作1では、建物入口で比較対象情報に基づき人物を特定し、存在者氏名に「太郎」、入場した時間情報、入場確認端末を末端側端末160Aとする情報等を登録する。

動作2では、「太郎」が診察室に匿名のまま入場すると、匿名人物識別ID「Z01」を自動作成し、入場した時間情報、入場確認端末を末端側端末160Dとする情報等と共に存在認識記録表に登録する。この際、動作3として、診察室と連続した病院ユニットから退場したことを表すため、匿名人物識別ID「Z02」を作成し、動作2の時間情報を退場時間、末端側端末160Dを退場確認端末として存在認識記録表に登録する。

動作4では、診察室から退場する際に比較対象情報に基づき人物を特定すると、存在者氏名に「太郎」、退場した時間情報、退場確認端末を末端側端末160Dとする情報等を存在認識記録表に登録する。この際、動作5として、診察室と連続する病院ユニットは入場したことを表すため、存在者氏名に「太郎」、動作4の時間情報を入場時間、末端側端末160Dを入場確認端末として存在認識記録表に登録する。

動作6として、匿名のまま病院から退場すると、匿名人物識別ID「Z03」を自動作成し、退場した時間情報や退場確認端末を末端側端末160Bとする情報等と共に存在認識記録表に登録する。

ユニット内で移動する場合にも、その出入記録を存在認識記録表に登録することで、各ユニット、及び、ユニット全体において存在人数を適確に把握できる。

なお、A空間とB空間が連続するユニットである時に、A空間からB空間に移動したことを、B空間の端末が入場処理により認識した場合は、「ユニット移動情報1」とし、A空間の端末が退場処理により認識した場合は、「ユニット移動情報2」とする。

【0126】

(存在通知情報による退場認識)

交換サーバ20は、比較対象情報により存在通知情報を作成して認証サーバ10Aに送信する。認証サーバ10Aは、受信情報が管理するユニット内から送信された比較対象情報に基づくか検証し、自機が管理するユニット以外から送信された情報に基づくと判断した場合、登録者が存在認識記録表に登録されているか検証する。

この際、第1処理は、存在認識記録表に登録者の登録有無を判定し、登録がある場合、その登録データを抽出する。第2処理は、該当データに退場記録の有無を判定し、退場記録のないデータ部分を特定する。なお、同一の存在者氏名欄に入場と退場情報が登録されている場合には、既に退場したことを認識しているので、特定対象から外す。第3処理は、特定したデータの入場時間情報と自機の空間情報が、受信した存在通知情報と整合するか検証し、整合する場合、存在通知情報中の時間情報を退場時間情報、交換サーバ20を退場確認端末として登録する。この登録により、認証サーバ10Aは、自機が管理するユニット内から登録者が退場したことを認識し、ユニット内に利用制御情報を送信する。

【0127】

(変型例1 メインユニットとの連携により退場認識)

常時、存在通知情報を受信しない端末の場合、交換サーバ20や登録者のメインユニットを管理するサブサーバ群等に対して、最新の比較対象情報の請求処理を行い、登録者の移動の有無や存在の継続を検証する。

【0128】

図15は、本発明の第8の実施形態の変型例1において、存在認識記録表を管理する端末が、最新の比較対象情報を他端末に請求し、その回答情報により自機管理ユニット内での該当者の存在有無の認識処理を行う動作例を示すシーケンスチャートである。

【0129】

認証サーバ10は、存在認識記録表から退場確認を行いたい特定個人や存在者氏名の登録があるが退場記録のない人物と、その該当者の登録データとを抽出し(ステップS451)、抽出対象者に関係するメインユニット等の管理端末情報を特定する(ステップS452)。その後、認証サーバ10は、ステップS452の端末に対し、個人識別IDと、登録中の入場時間情報と、自機の端末識別IDと、メインユニット等の管理端末に入場時間情報以降に作成された最新の比較対象情報の存在有無の回答を求める情報と、依頼番号を併せて(以下では、退場調査情報とする)送信する(ステップS453)。

メインユニット等の管理端末は、受信した退場調査情報に含まれる時間情報を基に、自機内に該当する情報が存在するか検証し(ステップS454)、存在した場合、該当情報に含まれる時間情報と空間情報と依頼番号を併せた回答情報(以下では、退場回答情報とする)を認証サーバ10に送信する(ステップS455)。

認証サーバ10は、受信した退場回答情報と、存在認識記録表の入場記録が整合するか検証し(ステップS456)、整合する場合、該当者は退場したことを認識した上で、退場回答情報に含まれる時間情報を退場時間、回答端末を退場確認端末として登録し(ステップS457)、管理ユニット内の各端末に利用制御情報を送信する(ステップS458)。

なお、不整合であると判定した場合、異常状態であると認識し(ステップS459)、回答端末や交換サーバ20に対して通知異常情報を送信する(ステップS460)。その後の処理は、第6の実施の形態のステップS364〜S365と同様である。

【0130】

(変型例2 存在管理処理と実質存在時間の計算)

存在認識記録表には、入場と退場の記録が情報として登録されるので、以下の(1)〜(4)の管理情報を作成可能となる。

(1)出席、欠席の有無

出席を要求されたユニットへの入場記録情報により判定する。

(2)入場又は到着、退場又は出発の認識の有無

(3)ユニット内での実質存在時間

退場時間情報から入場時間情報を差し引いた時間情報の計算と提供。

(4)(1)から(3)を組み合わせた場合

例えば、勤怠管理、授業や研修の出席管理の場合、(1)により出席した空間と、(3)で計算した存在時間とを組み合わせ、出席要件となる空間と時間を充足して存在したかを判定する。さらに、就業空間以外(休憩室、喫煙室等)に存在した時間を算出し、勤務先建物内に存在した時間から差し引くことで、実質の労働時間の充足も検証可能となる。

【0131】

(変型例3 ユニット残留者の捜索支援)

作業実施者は、存在認識記録表の最新の残留者情報と、該当者の最終確認端末情報とを抽出する。続いて、抽出した残留者の中で存在者氏名のある人物には、第7の実施の形態の変型例1を実行し最新の存在確認を行い、退場回答情報を取得した場合には、退場記録として登録する。この結果、最新の残留者情報が更新され、作業実施者は最終確認端末が示すユニットから捜索を開始し、その後は、該当ユニットと連続するユニットに順じ移動して捜索作業を行う。

【0132】

出入管理システムの中に、電子タグ等や携帯電話機により出席状況を管理するものがあるが、登録者が第三者に該当機器を貸与した場合、代返や不正出席登録が可能であった。

また、従来の出入管理システムは、出入口に設置した各種センサーや読取機機等が感知又は認識した記録に基づき、出入管理と残留者の推定を行っていたため、システムが人物の退場を認識しない場合、該当人物が建物内等に存在すると判断していた。

本認証システムは、登録者が同一時間に該当ユニットと別空間とで二重に認識された場合、認証に不整合が生じ、通知異常情報を送信するので、なりすましを防止する。また、個人実在の連続性に基づき残留状況を判定するので、登録者が別空間で認識された場合、退場認識が連動して処理されるので、実際の登録者の退場を認識できない場合でも、別端末により補完され、精密な出入管理を実現する。

【0133】

<第9の実施の形態>

(着席・空席の認識)

図16は、本発明の第9の実施の形態において、比較対象情報と存在認識記録表とを利用して、座席が着席又は空席かを認識し、その認識結果を通知する動作例を示すシーケンスチャートである。

【0134】

図17(a)は、飲食店の客席を一つのユニットとみなしたイメージを示し、テーブルと末端側端末160を備えた椅子3席とモニターカメラにより構成される空間であり、図17(b)は、図17(a)の設置状況を端末構成に置き換えたものである。

また、図17(c)は、建物側端末110が図17(a)の客席ユニットを管理するための存在認識記録表であり、椅子を単位とするユニットと、客席を単位とするユニットの双方を同時に管理する表である。この存在認識記録表では、椅子は固定データとし、その椅子に対し人物の入退場記録を登録する。

また、管理者側は、座席や座席の周辺空間で利用可能な個人認証技術を利用可能設備表として公開し、登録者が比較対象情報を作成するために必要な事前情報を提供する。

図18(a)は、この利用可能設備表の内容の一例を示す図であり、座席及び座席周辺の空間にある認証に利用可能な機器、設置場所、設置機器により対応可能な個人情報の種類、認証情報として互換可能な個人情報の種類等の情報を開示する。

また、管理者側は、座席の予約を受け付ける予約フォームを提供する。

図18(b)は、この予約フォームの内容の一例を示す図であり、登録者が席の予約を希望する日時、座席の内容(便名、列車番号、建物名、店舗名、部屋番号等を含む)、利用予定時間、利用予定区間、登録者の個人識別ID、登録者のメインユニット管理端末ID、登録時点で予定している移動開始空間を示す端末識別ID等の情報を登録する。

登録者のメインユニット管理端末IDを事前に登録することで、座席での個人認証手段として第6の実施の形態を、移動開始空間の情報を登録することで、第1の実施の形態の移動予告情報の利用を可能にする。

【0135】

太郎と三郎の2名が着席する際、椅子に設置された末端側端末160A、160Cが個人情報を読み取り、建物側端末110が認証処理を行う。

この際、原則として、建物側端末110は、個人情報が読み取られた人物がその椅子に着席したと認識して入場記録を登録し、図17(c)では、「椅子1」に「太郎」が着席したことを示す。なお、管理者側がより厳密に着席人物を確認したい場合は、末端側端末160Dに対し、検証依頼情報を送信し、映像存在情報を作成する。

建物側端末110は、存在認識記録表に2名の入場記録と、椅子1、椅子3の存在欄に、ユニット内に人物が存在することを示す情報(例えば、「1」)とを登録すると(ステップS501)、椅子ユニットと客席ユニット内に人物が存在し着席していることを認識し(ステップS502)、飲食店全体を管理する組織側端末120に対して、客席ユニットは利用中であることを示す情報(以下では、着席情報)を送信する(ステップS503)。この結果、組織側端末120は、客席ユニットは利用中であると認識し(ステップS504)、受付や厨房にその旨を送信することもある。

その後、三郎が帰ると、末端側端末160Dは映像中に三郎が存在していないことを感知し(ステップS505)、建物側端末110に、三郎の不在認識を示す情報を送信すると(ステップS506)、建物側端末110は、三郎が客席ユニットから移動したことを認識し(ステップS507)、存在認識記録表に、三郎の退場記録と、椅子3の存在欄にユニット内に人物が存在しないことを示す情報(例えば、「0」)とを登録し(ステップS508)、客席ユニットに空席が一部あることを認識する(ステップS509)。その後、組織側端末120に対して、客席ユニットは一部空席中であることを示す情報(以下では、空席情報)を送信する(ステップS510)。この結果、組織側端末120は、客席ユニットは一部に空席があると認識する(ステップS511)。

なお、建物側端末110は、着席又は空席情報を組織側端末120に送信していたが、管理者側の判断により、空席状況通知サービスを行う機関や顧客向けに直接又は交換サーバ20を介して配信してもよい。また、不在認識の処理は、例えば、店舗出口に設置された末端側端末160に個人情報が読取されることや、交換サーバ20を通じて他のユニットからの存在通知情報を受信すること等によることもある。

【0136】

(存在認識記録表への空席定義の登録)

電車の座席のように、一つの空席でも有効な情報となる場合と、レストランのテーブル席のように、テーブルと複数の椅子が一つの集合体として密接な関係がある場合には、一部に空席が存在しても空席情報とはならない。このため、ユニット毎に、ユニットに空席があるとシステムが判定するための定義情報を存在認識記録表に登録する。

図17(d)では、「椅子1〜3の全てが空席である場合に、ユニットは空席」とシステムが判断する定義情報を登録していることを示すので、ステップS502の処理以降は、椅子1の存在欄に「1」が登録されているので、着席中の認識が継続可能となる。

なお、椅子に設置された重量又は温感センサーが人間の存在を一定時間検出しない場合、空席又は予約席である情報を格納した電子タグ等がユニット内に置かれ認識された場合等、個人認証を利用せずに空席状況を認識する技術を用いた定義を設定してもよい。

【0137】

(変型例1 指定席)

第9の実施の形態では、建物側端末110は、着席した人物の存在だけを認識していた。しかし、座席には指定席又は予約席(以下では、指定席とする)が存在し、指定席は特定人物(席を予約した又は指定された人物等)だけに着席が認められる。このため、事前に着席許可者情報を存在認識記録表に登録し、着席した人物が正当な利用者であることを認識することが必要となる。

図19は、本発明の第9の実施の形態の変型例1において、比較対象情報と存在認識記録表とを利用して、指定席に正当な利用者だけが着席することを許可する処理を行う動作例を示すシーケンスチャートである。

指定席とは、例えば、飲食店、鉄道、航空機、講演会、コンサート等の座席と、宿泊の部屋、時間貸しレンタルスペース等の一定空間の双方を指し、指定又は予約といった呼称が使われる全ての事象を含む。

【0138】

登録者は、自宅にある末端側端末160Bにより、飲食店側の組織側端末120内にある予約フォームに、指定席予約情報を送信し(ステップS531)、組織側端末120は、予約情報を受信すると予約可能の可否を検討し(ステップS532)、対応可能な場合、自機内にある存在認識記録表に予約者や予約日時等の予約内容を登録し(ステップS533)、対応不可能な場合、その旨を末端側端末160Bに送信する(ステップS534)。

図18(c)は、予約内容を登録した場合の存在認識記録表の内容の一例を示す図であり、ユニット(ユニット内部の座席や空間を含む)に予約情報が存在することを示す情報や、予約日時や、予約席の内容(便名、列車番号、部屋番号等を含む)、予定利用時間、予定利用区間、登録者の個人識別ID、登録者のメインユニット管理端末ID、予定している移動開始空間を示す端末識別ID等の情報を登録する。

予約日になると、組織側端末120は、登録者の移動と共に交換サーバ20等から比較対象情報を受信し、個人の実在認証の連続性を判定する(ステップS535)。

登録者は、店舗に到着し予約した席に座る際に、座席に設置された末端側端末160Aにより個人情報を読取り(ステップS536)、建物側端末110を介して組織側端末120に送信すると(ステップS537)、組織側端末120は、存在認識記録表に、現時点から一定時間まで(現空間から一定空間までを含む)、末端側端末160Aに座席利用を特定人物に限定した予約情報が登録されているか検証する(ステップS538)。予約情報がない場合、誰でも自由に利用可能であるので、その旨を示す情報を末端側端末160Aに送信する(ステップS539)。

一方、予約情報がある場合、組織側端末120は、受信した個人情報等と、自機内に格納している比較対象情報に基づき、登録者の個人認証を行い(ステップS540)、登録者の認証が不成立の場合、建物側端末110に再度の個人情報の読取処理や、店員による状況確認作業や、末端側端末160Aの利用を不可能にする処理等を行うための指示情報である利用注意情報を送信し(ステップS541)、建物側端末110は、指示された内容を表示し(ステップS542)、指示内容を処理する(ステップS543)。

一方、登録者の認証が成立した場合、自機内にある存在認識記録表を参照し、認証された人物が、予約情報と整合するかを検証し(ステップS544)、予約情報と不整合の場合、ステップS541同様に利用注意情報を建物側端末110に送信し(ステップS545)、指示情報により本人確認や予約確認等の処理を行う(ステップS546、S547)。

予約情報と整合した場合、組織側端末120は、末端側端末160Aユニットを利用可能とすることを示す情報を建物側端末110へ送信する(ステップS548)。

【0139】

従来の指定席システムは、事前に発行された指定券や、指定席情報を格納した電子タグ等や携帯電話機等を所持していることにより、正当な利用者であると判断していた。そのため、利用者が手元に証明物を確保する必要と、二重発券によるトラブルと、指定券や携帯電話機等の紛失や盗難時には再発行処理が必要であった。

本認証システムは、存在認識記録表を利用し、登録者は予約内容を電子情報としてサービス提供者側に保管するので、手元に証明物を確保する必要がなく、認証サービスを実施するだけとなる。

【0140】

<第10の実施の形態>

(認証レベルの決定)

第1から第9の実施の形態では、比較対象情報を利用した個人認証により、登録者の存在空間を認識し、その空間内で各種取引の処理を認めていた。しかし、個人情報の読取動作から生じる移動関連情報と、所持品である携帯機器から生じる推定存在情報では、個人認証精度が異なるため、登録者が許容する取引内容や範囲を異なるものに設定することも認める。このため、本実施の形態では、個人認証情報の精度と、出入管理や各種取引許可とを連動させる処理について説明する。

図20は、本発明の第10の実施の形態において、個人認証を行う際に利用する比較対象情報に基づき認証レベルを決定し、その認証レベルにより出入管理を行う処理の動作例を示すシーケンスチャートである。

【0141】

認証サーバ10Aは、交換サーバ20等から受信した比較対象情報により登録者の存在空間を認識している(ステップS601〜S602)。

登録者が病院に到着すると、玄関の末端側端末160Aは、登録者の個人情報を読み取り(ステップS603)、読取情報や時間情報等を認証サーバ10Aへ送信する(ステップS604)。なお、登録者が匿名を希望する場合、個人情報の読取処理を実施せず、末端側端末160Aは、匿名人物の入場と、時間情報等を送信する(ステップS605)。

認証サーバ10Aは、ステップS604により個人情報等を受信した場合、読取情報の照合や、直前の比較対象情報との連続性の検証等の認証処理を実行する(ステップS606)。この結果、個人認証が不成立の場合と、ステップS605で匿名人物の入場情報を受信した場合、存在認識記録表に匿名人物の入場記録を登録すると共に、自動的に「レベル0」を割当てる(ステップS607)。その上で、ユニット内の各端末に対し、再度の個人情報読取や、端末操作を禁止するための指示情報である利用注意情報を送信することもある(ステップS608)。利用注意情報を受信した各端末160は、指示された内容を表示し(ステップS609)、指示内容の処理を実施する(ステップS610)。

一方、認証サーバ10Aは、個人認証が成立した場合、登録者の存在を認識し、存在認識記録表に存在者氏名等の入場記録を登録し(ステップS611)、ステップS604で受信した比較対象情報と、ステップS606の処理で比較検証用に利用した直近の比較対象情報を基に、自機内にある認証段階表と比較し認証レベルを決定し、存在認識記録表に登録する(ステップS612)。

【0142】

(認証レベルによる出入管理)

図21(a)のように、病院内は空間毎に認証レベルが設定されている。登録者が、診察室に入室する場合、末端側端末160Dが個人情報等を読み取ると(ステップS613)、ステップS604〜S611と同様な処理を行った上で、今回決定した認証レベルが、診察室に設定された認証レベル以上であるか検証する(ステップSS616)。

登録者の認証対応レベルが6以下の場合、設定認証レベル以下なので、入室を許可しない(ドアを開錠しない)情報や、ユニットに設定認証レベル未満の人物が入場したことから利用注意情報を、末端側端末160D、160Hに送信する(ステップS617)。利用注意情報を受信した端末は、指示内容を表示し、処理する(ステップS618、S619)。また、この場合の利用注意情報は、末端側端末160Hの利用制御情報と、第5の実施の形態に準じた末端側端末160Dの施錠強制情報の意味を含むこともある。

登録者の認証レベルが7以上の場合、設定条件を充足するため、末端側端末160D、160Hに対し、問題ないことを示すレベル合致情報を送信する(ステップS620)。この結果、末端側端末160Hは、操作可能となり、電子カルテ情報の取得や閲覧等が可能となる(ステップS621)

【0143】

(認証レベルによる取引例 金融取引)

登録者は、ステップS613の処理時に、希望する金融取引内容(種類、金額等)を併せて入力し、認証サーバ10Aに送信する(ステップS614)。認証サーバ10Aは、ステップS604〜S611と同様な処理で認証レベルを決定し(ステップS616)、その後、認証レベル対照表を参照して要求された金融取引内容に必要な認証レベルを判定する(ステップS616)。さらに、今回の認証レベルが取引に要求された認証レベルを充足するか検証し、充足する場合、金融取引処理を実施する(ステップS620)。充足しない場合、認証レベル不足を示す情報を回答し、必要な認証レベルの通知や、再度の認証処理や、取引内容の変更等を促す(ステップS617)。

【0144】

図22は、認証段階表の内容の一例を示す図であり、最新の認証処理により作成された比較対象情報の種類と、認証処理に利用した直前の比較対象情報の種類とを組み合わせた認証レベルが10段階で設定されている。

認証段階表は、認証システム全体において統一的なレベル設定を行うだけではなく、1つ以上のモデルパターンを準備し、サービス提供者やユニット管理者や登録者等が自己に最適なパターンを選択してもよい。また、利用する比較対象情報の種類と、組み合わせと、認証レベルを自由に設定してもよい。モデルパターンや個別設定の場合、その設定内容と、登録日時、登録処理端末等を登録する。

なお、図22では、最新と、その直前の比較対象情報という2つの情報により認証レベルを判定したが、更に連続する過去の比較対象情報を1つ以上加味した判定を行ってもよく、判定に利用する情報数が増えるほど、より精密な認証レベルの判定となる。

【0145】

図23は、認証レベル取引対照表の内容の一例を示す図であり、認証段階表で判定された認証レベルと、そのレベルに対応したユニット、処理内容、取引範囲等を示す情報とが設定されている。

ここでは、ユニットの例として認証レベル毎のユニット名、処理内容の例として、出入管理条件、入場者情報通知、管理側対応通知、注意情報通知、取引範囲の例として金融取引の種類、取引金額の上限等の情報がある。

入場者情報通知は、人物のユニットへの入場と、入場人物の個人情報とを管理者側に通知する機能をいう。管理者側対応通知は、ユニット内に人物の存在を認識した場合、管理者側に、有人対応や顔情報読取装置による映像確認や人物追跡システム等の処置を行うことを指示する情報を通知する機能をいう。注意情報通知は、ユニット内にユニットに設定認証レベル未満の人物が入場したことを管理者側に通知する情報である。

認証レベル取引対照表では、日常的に利用する少額な電子マネーの場合、登録者の自発的な動作を要求しない推定移動情報により利用可能とし、利便性を確保する。一方で、多額の個人資産に関わる取引の場合、移動関連情報での認証を求め、安全性を確保する。

認証レベル取引対照表においても、認証段階表と同様に、認証システム全体での統一的な設定、モデルパターンや自己申告による設定を選択し、登録する。

【0146】

(変型例1 不正利用者の認証レベル設定と開示)

登録者が不正な認証システムの利活用に関係した場合、その登録者に対して、あらかじめシステム運用側が制定する認証レベル取引対照表を強制的に設定する。

この場合、システムの安全性を確保するために、一般に規定された内容よりも、各レベルにおける取引内容を制限することや、管理者側に取引通知を行うことや、個人認証用の情報は移動関連情報に限定すること等を義務付ける。この処置の適用内容と期間は、各国の刑事法とは別に、システム運用側が規定する。また、悪質性が高い場合は、強制的な認証レベル取引対照表の設定者であることを、取引の相手側や関係者に通知又は開示する。

このことで、登録者に不正利用実行に対する心理的な抑止効果を発生させ、同時に、取引の相手側にも、相応の注意を喚起させる。

【0147】

(変型例2 認証レベルによる入場制御と、身分証明証機能)

比較対象情報により判定される認証レベルを利用して事前にユニットへの入場制御を行う処理と、比較対象情報を身分証明書機能として利用する処理について説明する。

図21(b)は、空港の出国ゲートをイメージした図であり、出国希望者は、ホールAから出国ゲートを通り、航空機内に入場する。なお、出国ゲートには、主要なバイオメトリクス情報を読み取る末端側端末160A、160B、160Cが設置されている。

登録者は、出国ゲートに到着するまでに、比較対象情報を1つ以上発生させ、交換サーバ20から存在通知情報として出入国管理局の組織側端末120へ送信させ、登録者の存在空間を認識させる。

登録者は、末端側端末160A、160B、160Cにバイオメトリクス情報を読み取りさせ、第9の実施の形態のステップS603〜S612に準じ、組織側端末120が、認証レベルを決定し、存在認識記録表に登録する。

組織側端末120は、出国ゲート通過後の空間であるホールBの設定認証レベルが「8」であることから、決定した認証レベルが「8」以上であるか判定し、認証対応レベルが「7」以下の場合、ゲートの開閉を制御する末端側端末160D、160Eに対して、ゲートを閉鎖することを指示する情報(以下では、閉鎖情報とする)を送信し、直ちにゲートを閉じさせる。その上で、第9の実施の形態のステップS617と同様に、利用注意情報を送信し、再認証処理等を実行させる。このことで、登録者はホールBに入場できないか、入場していた場合でもホールCへは入場不可能となり、出国はできない。

一方、認証対応レベルが「8」以上の場合は、組織側端末120は、比較対象情報により、登録者の実在を認識し、個人識別IDに基づき登録者の履歴情報DBや基本情報DB等に出国を制限する情報の有無や、出入国管理局側の独自の要件に抵触しないことを検証する。この結果、問題がない場合には、出国ゲートでの比較対象情報を出国管理情報として登録し、末端側端末160D、160Eに対して、ゲートを開放することを指示する情報(以下では、開放情報とする)を送信し、直ちにゲートを開けさせる。このことで、登録者はパスポートの所持や呈示をせずに、出国手続きを完了した効果が生じ、搭乗予定の航空機に進むことが可能となる。

【0148】

海外渡航の場合、通常は搭乗する航空機を事前予約するので、第9の実施の形態における指定席処理と、第10の実施の形態における認証レベル処理の二段階で人物の存在確認を実行し、不正者の海外渡航を防止する。また、空港までの経路は事前予測できるため、移動予告情報を作成することや、誘導電子記録媒体によりメインユニット等へアクセスして認証用の比較対象情報を取得すること等、出国ゲートに到着時点での認証レベルを登録者が自己裁量で決定できる。

学校や企業等の組織の場合、存在認識記録表に当該組織の管理ユニット内に入場許可する人物の識別情報を登録し、認証レベルと人物識別情報の登録有無の判定を組み合わせ、関係者限定のユニット入場を管理することができる。この結果、学生証や社員証等の身分証明書や鍵やカード等を所持せずに、本人確認と出入管理を実施することが可能となる。

【0149】

(変型例3 認証レベル認識による入場ユニットの通知)

各端末やユニットに認証レベルを設定することで、出入管理通知条件として登録した認証レベルユニットへ入場又は退場した場合、登録者や関係者にその旨を通知してもよい。

この場合、メインユニットを管理する端末内に存在認識記録表を準備し、その中に通知処理を実行する条件や通知先等を登録するか、存在情報通知表に条件設定し、交換サーバ20から常に存在通知情報を受信し、処理実行を判定させる。

通知処理を実行する条件は、主に以下の(1)〜(3)がある。

(1)登録基準レベル未満のユニットに入場した場合

(2)登録基準レベル以上のユニットから退場した場合

(3)認証レベルの不明なユニットへ入場した場合

【0150】

例えば、子供を管理対象者とした場合、保護者は、出入管理通知条件を判定する指標となる登録基準レベルと学校や友人宅や通学路等の空間情報や端末識別IDを取得し、認証レベルを設定し、存在認識記録表に登録する。

子供に問題ない空間(学校、塾、通学路、友人宅等)にいる場合、存在認識記録表内で存在ユニットの認証レベルと登録基準レベルを比較し、保護者には通知がない。一方、寄り道や迷子や誘拐等により、子供に問題ない空間から退場した場合、(2)の規定により直ちに保護者に、「退場したこと」が通知される。

【0151】

<第11の実施の形態>

(認証情報の付帯登録)

個人認証に利用した比較対象情報の有する、個人識別IDと空間情報と時間情報の一部又は全部を、認証サービスにより実行した処理情報、履歴情報、結果情報等に付帯して自動的に登録するようにしてもよい。

この結果、アリバイ証明、実行人物の特定、無関係人物の虚偽申告の防止、不正な認証サービスの実行防止を行うことができる。

【0152】

(登録の一例 電子カルテ)

(1)診察や検査等の実施記録

診察を受けたことを証明するために、診察室に入室する際に末端側端末160Dで作成された比較対象情報を利用して診察内容と共に電子カルテに登録する。また、診察時間を明確にするために、退室する際に末端側端末160Dで作成された比較対象情報や、退室後に最初に作成された別空間での比較対象情報を登録することもある。

(2)関係者の記録

診察や手術に関係した人物(医師、看護師等)を証明するために、関係者が診察室や手術室に存在することを認識した最新の比較対象情報を、登録者の電子カルテに登録する。この場合、末端側端末160Hの操作許可を得るために作成した比較対象情報や、電子カルテにデータ登録する場合に関係者が認証請求を行って新たに取得した比較対象情報を利用してもよい。

また、関係者が特定空間に存在する認識がされている場合、当該空間から退場した又は他の空間での存在する認識が作成されるまで、特定空間で行われる認証サービスの処理情報や履歴情報に自動的に関係者の最新の比較対象情報が登録されるようにしてもよい。

(3)所定動作による自動登録

登録者が血圧や体温等を測定して電子カルテに登録する、医師が患者の電子カルテを閲覧するように、あらかじめ所定動作として登録された内容を処理した場合、処理段階の最新の比較対象情報を所定動作のデータ登録や処理に併せて登録する。

血圧や体温等の測定値の場合、読み取った測定値を自動的に電子カルテに送信するサービスがあるが、このサービス利用時に比較対象情報による個人特定も実行し、その認証情報を併せて送信し、登録する。

【0153】

<実施の形態のまとめ>

前述の実施の形態において、全てのデータベース内の各種情報は、登録者固有の個人識別IDに対応付けられて格納されている。具体的には、この認証システム内で利活用されるデータベースは、必ずこの個人識別IDを格納している。

各端末またはサーバは、登録者個人の履歴情報を他の端末やサーバに送信する際に、その情報に自動的に個人識別IDを付与して送信することが望ましい。

【0154】

また、登録者個人を識別するための情報として、前述の個人識別IDの他に、登録者識別情報がある。例えば、この登録者識別情報は、登録者個人のバイオメトリクス情報や、登録者固有の電子情報であり、登録者が保有する電子記録媒体等に保存される。この登録者識別情報は、認証システムにおいて、登録者個人に対し1つ以上登録されている。

【0155】

また、前述の実施の形態において、登録者は、文字、番号又は記号等、あるいはその組み合わせを示す電子情報を末端側端末160等に直接キー入力したり、それらの電子情報が書き込まれた情報記録媒体を読み込ませたりすることで認証を行うようにしてもよい。

【0156】

また、異口座(本人の各種口座間、他人との口座間)間の振替処理を円滑に実施するために、登録者の取引金融機関名、口座種類、口座番号、残高等の詳細な個人情報と処理の条件設定を、一元的に個人情報を管理する機関や認証システムサーバ10に登録し、取引関係機関には結果情報の一部を通知するだけにしてもよい。

この場合、取引関係機関は金融取引で発生する処理を情報の一元的管理機関や認証システムサーバ10に依頼し、実行させるものとする。

【0157】

各端末が情報を表示する場合、情報を画面上に表示するだけではなく、人工音声や振動等の身体障害者向けに開発された情報通知技術を利用して通知することもいう。

【0158】

電子タグ等は、電子機器に付帯されるだけでなく、紙の中に漉き込まれていることや、紙や物品に印刷されていることや、紙や物品に組み込まれていることもある。

【0159】

上記の認証システムにおける各端末やサーバは、主にCPUとメモリにロードされたプログラムによって実現される。ただし、それ以外の任意のハードウェアおよびソフトウェアの組合せによってこの装置またはサーバを構成することも可能であり、その設計自由度の高さは当業者には容易に理解されるところである。

また、上記の各端末やサーバをソフトウェアモジュール群として構成する場合、このプログラムは、光記録媒体、磁気記録媒体、光磁気記録媒体、または半導体等の記録媒体に記録され、上記の記録媒体からロードされるようにしてもよいし、所定のネットワークを介して接続されている外部機器からロードされるようにしてもよい。

【0160】

なお、上記の実施例は本発明の好適な実施の一例であり、本発明の実施例は、これに限定されるものではなく、本発明の要旨を逸脱しない範囲において種々変形して実施することが可能となる。

【図面の簡単な説明】

【0161】

【図1】(a)は、本発明の実施形態における認証システムの概略構成を示すブロック図であり、(b)は、認証サーバのデータベースの構成例を示す図であり、(c)は、各端末のデータベース構成の一覧表である。

【図2】(a)は、信用配点表の主要項目の一例を示す図であり、(b)は、信用配点表の詳細内容の一例を示す図である。

【図3】本発明の第1の実施の形態において、移動情報を用いた個人認証処理の詳細な動作例を示すシーケンスチャートである。

【図4】本発明の第2の実施の形態において、携帯電話機による簡易認証とカメラ映像による検証処理を連携した個人認証処理の動作例を示すシーケンスチャートである。

【図5】(a)は、アンテナ等とカメラ等の対応空間の一例を示す図であり、(b)は、アンテナ等とカメラ等のシステムの構成例を示す図である。

【図6】本発明の第3の実施の形態において、交換サーバにより存在通知情報を関係端末に配信し、相互の認証サービスに利用する動作例を示すシーケンスチャートである。

【図7】存在情報通知表の一例を示す図であり、(a)は、基本的な格納事項のイメージを示す図であり、(b)は、配信先の登録イメージを示す図であり、(c)は、具体的な配信条件を示している。

【図8】本発明の第4の実施の形態において、登録者の存在空間情報や時間情報等を、その取得を希望する第三者に提供する際の動作例を示すシーケンスチャートである。

【図9】(a)は、病院建物内の情報操作や情報読取端末の設置のイメージを示す図であり、(b)は、(a)の端末と関係する管理端末等のシステムの構成例を示す図である。

【図10】本発明の第5の実施の形態において、登録者が勤務先に存在する場合、移動開始した場合、病院に到着した場合の情報連携による認証システムの動作例を示すシーケンスチャートである。

【図11】本発明の第5の実施の形態において、登録者が病院に存在する場合の情報連携による各種取引処理の動作例を示すシーケンスチャートである。

【図12】存在認識記録表であり、(a)は、内容の一例を示す図であり、(b)は、存在認識の類型イメージを示す図であり、(c)は、(b)の登録の一例を示す図である。

【図13】本発明の第6の実施の形態において、存在通知情報とメインユニット端末を利用した認証処理の詳細な動作例を示すシーケンスチャートである。。

【図14】本発明の第7の実施の形態において、存在通知情報と異空間端末に基づく取引を連携した処理の詳細な動作例を示すシーケンスチャートである。

【図15】本発明の第8の実施の形態の変型例1において、他端末の存在認識を利用したユニット内存在者の把握処理の詳細な動作例を示すシーケンスチャートである。

【図16】本発明の第9の実施の形態において、比較対象情報と存在認識記録表とを利用して、座席利用状況の認識の詳細な動作例を示すシーケンスチャートである。

【図17】(a)は、利用可能設備表、(b)は、予約ファーム、(c)は、存在者一覧表のそれぞれの内容の一例を示す図である。

【図18】(a)は、客席ユニットの設置のイメージを示す図であり、(b)は、(a)の端末と関係する管理端末等のシステムの構成例を示す図であり、(c)は、存在認識記録表の登録の一例を示す図である。

【図19】本発明の第9の実施の形態の変型例1において、比較対象情報と存在認識記録表により、指定席の予約と利用処理を行う詳細な動作例を示すシーケンスチャートである。

【図20】本発明の第10の実施の形態において、個人認証に併せて認証レベルを判定し、認証サービスの制御を行う詳細な動作例を示すシーケンスチャートである。。

【図21】(a)は、病院建物内の空間毎に認証レベルが設定されたイメージを示す図であり、(b)は、空港内の空間毎に認証レベルが設定されたイメージを示す図である。

【図22】認証段階表のイメージを表す図である。

【図23】認証レベル取引対照表のイメージを表す図である。

【符号の説明】

【0162】

10、10A〜10G 認証サーバ

11、21、111、121、131、141、151、161 総合DB

12 履歴情報DB

13 検証情報DB

14 基礎情報DB

15 可否情報DB

16 検索情報DB

20 交換サーバ

110、110A〜110B 建物側端末

120、120A〜120G 組織側端末

130、130A〜130D 地域管理側端末

140 中継側端末

150 集約側端末

160、160A〜160K 末端側端末

200 通信回線網

【技術分野】

【0001】

本発明は、認証システムに関し、特に、バイオメトリクス情報と、登録者が携帯する情報端末と、社会に点在する監視カメラを中心とする撮影装置と、登録者が日常的に利用する各種位置情報提供サービスと、各種処理とを連携させた認証システムに関する。

【背景技術】

【0002】

従来から、金融取引の際には、キャッシュカードという証明物とパスワード入力という情報入力動作とを組み合わせることで、利用者本人である証明を行ってきた。また、建物への入場の際には、社員証や学生証といった身分証明書を呈示することや、あらかじめ与えられた鍵を利用してきた。

しかしながら、キャッシュカードや身分証明書の場合、印刷技術とスキミング技術の進歩によってカードや書類が偽造可能となると共に、パスワードも生年月日や電話番号等の推測可能な文字列が多いため、容易に他人が不正利用できる余地があった。また、鍵という証明物品も短時間に複製を作成することが可能となっている。

【0003】

このような不正な認証行為を防止するため、近年、指紋情報や手のひら静脈情報といったバイオメトリクス情報や、ICカードや電子タグといった電子情報媒体による認証が提案されている。このバイオメトリクス情報とは、その人に生体的に備わった固有の情報をいい、他人には持ち得ないその人固有の情報であるため、偽造や不正入手は困難であると言われてきた。また、ICカードも耐タンパ性が高く、容易に格納情報を第三者が入手することは困難であると言われてきた。

しかし、バイオメトリクス情報や電子情報媒体を用いた認証方法においても、その電子情報の改竄や不正入手を行う技術も刻々と進化している状況であり、特に、インターネットを介した認証の場合には、相手側の姿を視認することが困難であるため、その認証の脆弱性は否定できなかった。

【0004】

このような電子情報による認証をセキュリティの面で強化したものの1つとして、特許文献1が開示するところのバイオメトリクス情報と入力装置の位置情報を用いた個人認証システムと、特許文献2が開示するところのICカードを用いた入場管理システムとが提案されている。

この特許文献1では、事前に登録されたバイオメトリクス情報と、入力されたバイオメトリクス情報と、情報入力装置の位置情報との照合により、個人を特定するものである。

また、特許文献2では、事前に配布されたICカード内に格納された個人認証情報を、入室希望時に読取端末に呈示し、個人を特定するものである。

【特許文献1】特開2006−236357

【特許文献2】特開2005−285056

【0005】

一方、個人認証処理を強化したものの1つとして、特許文献3が開示するところの空間情報認識を用いたシステム制御が提案されている。

この特許文献3では、個人情報の照合だけでなく、照合用の個人情報の入力や読取りが行われた空間と時間の連続性を加味して個人認証処理を行うため、人間の実在性を精度高く提供することが可能となっている。

【特許文献3】特許第3946243号

【発明の開示】

【発明が解決しようとする課題】

【0006】

しかしながら、このように、セキュリティ面を強化した電子情報による個人認証であっても、認証用情報の入力は登録者の主体的な動作に基づくため、動作回数が少ない場合には、比較する空間と時間の連続を不正に整合可能であり、一方、ICカードを用いた入場管理システムでは、ICカードの不正貸与や電子情報の改竄により、双方共に個人のなりすましを完全に防止することは困難であった。

【0007】

本発明は、上記問題点に鑑みてなされたものであり、このような改竄、流出及び盗難が容易とされる電子情報を用いてネットワークを介して個人認証を行うときに、仮に改ざん等された場合であっても、バイオメトリクス情報の一致/不一致の認証に、登録者の存在空間の推定情報を加えて、時間的・空間的な認証を行うことにより登録者の実在性の認証精度を向上させ、その不正行為を容易に発見でき、システム内におけるセキュリティ面の向上を実現させた認証システムを提供することを目的とする。

【課題を解決するための手段】

【0008】

かかる目的を達成するため、本発明は、登録者の個人情報を管理するデータベースを備えるサーバ群と、前記登録者により操作される情報入力装置と、前記人物の所持物の電波を受信する読取装置とが通信回線網を介して接続されてなる認証システムであって、前記情報入力装置は、前記登録者により入力された個人情報に基づいて個人認証を実施し、その認証結果として作成した移動情報を前記サーバ群に送信し、前記読取装置は、前記登録者の所持物から受信した電波情報と端末識別情報に基づいて個人認証を実施し、その認証結果として作成した移動情報を前記サーバ群に送信し、前記サーバ群は、前記情報入力装置から前記移動情報を受信すると、該受信した移動情報と、前記データベース内の過去の移動情報とを比較して、前記登録者の実在性を認証することを特徴とする。

【0009】

また、本発明によれば、前記移動情報には、該移動情報送信元の情報入力装置の設置位置に基づく空間情報と、前記人物により情報が入力された時期を示す時間情報と、前記人物固有の個人識別IDとが含まれることを特徴とする。

【0010】

また、本発明によれば、前記移動情報には、該移動情報送信元の読取装置が認識した所持物の存在位置に基づく空間情報と、前記読取装置により電波が受信された時期を示す時間情報と、前記人物固有の個人識別IDとが含まれることを特徴とする。

【0011】

また、本発明によれば、前記認証システムは、前記移動情報に基づいて前記登録者の個人認証された空間を示す情報を作成し、前記サーバ群に配信するための交換サーバを有することを特徴とする。

【0012】

また、本発明によれば、前記交換サーバは、前記移動情報に含まれる個人識別IDを、配信される前記サーバ群に即した個人IDに変換し、前記登録者の実在情報を配信することを特徴とする。

【0013】

また、本発明によれば、前記サーバ群は、前記情報入力装置又は読取装置を1つ以上管理することで、ネットワーク構成単位であるユニットを形成し、前記ユニット内の前記情報入力装置又は読取装置によって前記登録者の個人情報が入力又は電波が受信されると、前記サーバ群は、前記登録者が、前記ユニットが構成する物理空間内に存在すると判断し、該判断後に、前記登録者が前記物理空間外に移動したことを認識していないとき、他のユニット内の情報入力装置による前記登録者の個人情報の入力又は読取装置による所持物の電波受信を認識すると、前記ユニット内の情報入力装置に所定のサービスを前記登録者に提供する機能を備えている場合には前記情報入力装置のサービス提供機能の停止又は制限を行うことを特徴とする。

【0014】

また、本発明によれば、前記サーバ群は、前記情報入力装置又は読取装置を1つ以上管理することで、ネットワーク構成単位であるユニットを形成し、前記ユニット内の前記情報入力装置又は読取装置によって前記登録者の個人情報が入力又は電波が受信されると、前記サーバ群は、前記登録者が、前記ユニットが構成する物理空間から他のユニットが配置された物理空間に移動したと判断し、該判断後に、前記移動前のユニット内の情報入力装置による前記登録者の個人情報の入力又は読取装置による所持物の電波受信を認識すると、前記ユニット内の情報入力装置に所定のサービスを前記登録者に提供する機能を備えている場合には前記情報入力装置のサービス提供機能の停止又は制限を行うことを特徴とする。

【0015】

また、本発明によれば、前記サーバ群は、前記登録者の存在空間を示す情報を取得すると、前記空間情報に該当する物理空間と前記物理空間周辺に設置された前記情報入力装置又は読取装置に対し、前記登録者が存在することを検証する処理を求めることを特徴とする。

【0016】

また、本発明によれば、前記サーバ群は、前記登録者の存在検証処理を求める情報を受信した後に、前記登録者の存在を示す情報を取得できないと、存在未確認を示す情報を前記交換サーバに対し、送信することを特徴とする。

【0017】

また、本発明によれば、前記サーバ群は、前記情報入力装置に対して取引又はサービス又は操作の実行の許可情報を送信することを特徴とすることを特徴とする。

【0018】