個体認証に基づいた通信が可能となる通信システム

【課題】特定の個体に対して、端末装置に束縛されることなく、特定のサービスを安全に提供することは困難であった。

【解決手段】中継装置を用いて接続されたネットワークのいずれかと通信することが可能な端末装置と、前記端末装置を前記前記ネットワークのいずれかと通信させるため、中継装置に対して準備作業を命令する命令装置と、からなる通信システムであり、端末装置は、外部から識別情報を読取り、それにより取得された識別情報を命令装置へ送信し、命令装置は、識別情報に応じて準備作業の命令を中継装置に送信し、中継装置は、命令装置から受け取る命令に応じて、端末装置がネットワークのいずれかと通信するための信号処理ルールを生成する通信システムを提供する。

【解決手段】中継装置を用いて接続されたネットワークのいずれかと通信することが可能な端末装置と、前記端末装置を前記前記ネットワークのいずれかと通信させるため、中継装置に対して準備作業を命令する命令装置と、からなる通信システムであり、端末装置は、外部から識別情報を読取り、それにより取得された識別情報を命令装置へ送信し、命令装置は、識別情報に応じて準備作業の命令を中継装置に送信し、中継装置は、命令装置から受け取る命令に応じて、端末装置がネットワークのいずれかと通信するための信号処理ルールを生成する通信システムを提供する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信システムなどに関する。特に、個体認証などに基づいた通信が可能となる通信システムなどに関する。

【背景技術】

【0002】

従来、通信システムに用いられるネットワークのセキュリティの研究は、OSI(Open Systems Interconnection)などで定義されるレイヤごとに行なわれてきており、これらの研究の成果として、レイヤごとにセキュリティ管理を行なう製品が各種販売されている。

【0003】

しかしながら、このようにレイヤごとにセキュリティ管理を行なうと、システム全体としてのセキュリティ強度を保つことが困難であり、サービス及び端末の多様性への対応が困難となり、あるいは、管理コストが増大するなどの問題があることを本出願の発明者らは指摘を行ない、ネットワークの複数のレイヤを関連付けて統合的に管理する手法について提案を行なった(例えば、非特許文献1参照。)。そして、このように、複数のレイヤを関連付けてセキュリティを管理することにより、医療分野などに応用した場合、特定のセキュリティポリシーに沿った認証シナリオに従って均一なセキュリティレベルにある端末装置のみにIPアドレスの特定のプレフィックスを割り当てることなどにより、そのような端末装置のみに医療情報を管理する地域利用情報ネットワークへのアクセスを許可するネットワークが構築できることを示した。

【非特許文献1】岩井崇、松本実、本田英司、金山健一、廣海緑里著、"IPv6階層セキュリティモデルの実装と適用"、INTEC TECHNICAL JOURNAL、2006年8月

【発明の開示】

【発明が解決しようとする課題】

【0004】

しかしながら、セキュリティ管理の分野における「認証」とは端末などの機器を認証することであり、セキュリティ管理以外の分野においては、利用者などのサービスが提供される対象を特定などする意味で「認証」という単語が用いられている。このため、セキュリティ管理においては、特定の端末装置に特定のサービスを提供することは想定の範囲内といえるが、特定の個体に対して、端末装置に束縛されることなく、特定のサービスを提供することは困難であった。

【課題を解決するための手段】

【0005】

かかる課題を解決するために、本発明では、言わば、セキュリティ管理の分野における「認証」と、セキュリティ管理以外の分野における「認証」とを統合することを目的とする。具体的には、一又は二以上の中継装置を用いて接続されたネットワークのいずれか一以上と前記中継装置のいずれか一以上を介して通信することが可能な端末装置と、前記端末装置を前記複数のネットワークのいずれか一以上と通信させるため、中継装置に対して準備作業を命令する命令装置と、からなる通信システムであり、端末装置は、外部から識別情報を読取り、それにより取得された識別情報を命令装置へ送信し、命令装置は、準備作業の命令を送信し、中継装置は、端末装置から送信された識別情報に応じて命令装置から受け取る命令に応じて、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するための、その端末装置専用の信号処理ルールを、準備作業として生成するための部を有する通信システムを提供する。

【0006】

これにより、端末装置で読取られる識別情報による認証と、端末装置などの認証とを組み合わせることができ、課題を解決することができる。

【0007】

また、端末装置は、外部から読取られた識別情報に応じてネットワークと通信するために自身に割り当てられるIPアドレスのプレフィックスに関するプレフィックス情報を受信するようになっていてもよい。また、命令装置は、端末装置から受信した識別情報に応じて、端末装置にプレフィックスが割り当てられる場合、その端末装置に割り当てられるプレフィックスを含むIPアドレスを用いて所定のネットワークと通信が可能となる信号処理ルールを生成させるための命令を送信するようになっていてもよい。

【0008】

これにより、端末装置を、例えば、読取られた識別情報に応じて決まるクローズドネットワークなどへの接続が可能となる。

【0009】

また、識別情報は、RFIDの技術を用いて読取られてもよいし、生体認証情報として読取られたり、生体認証情報から得られる個体の識別情報として取得されたりしてもよい。

【発明の効果】

【0010】

以上のように、本発明に係る通信システムによれば、サービス提供の対象となる利用者などの認証と、ネットワークのセキュリティ管理における認証とを統合することが可能となり、利用者などと管理者双方の利便性を高めながらネットワークのセキュリティ管理の統一が実現などすることができる。

【発明を実施するための最良の形態】

【0011】

以下、本発明を実施するための最良の形態について、図を参照しながら、実施形態として説明する。なお、本発明は、以下の開示に何ら限定されるものではなく、その要旨を逸脱しない範囲において、種々の態様で実施し得る。

【0012】

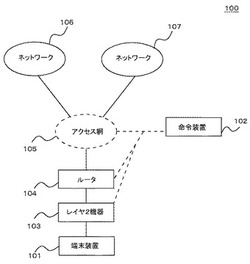

図1は、本発明に係る通信システムの構成を例示する。通信システム100は、端末装置101と、命令装置102と、からなる。端末装置101は、一又は二以上の中継装置(例えば、レイヤ2機器103、ルータ104、アクセス網105を形成するための中継装置など)を用いて接続された複数のネットワーク106、107といずれか一以上と、前記中継装置のいずれか一以上を介して通信することが可能である。また、命令装置は、端末装置101を複数のネットワーク106、107のいずれか一以上と通信させるため、中継装置に対して準備作業を命令する装置である。

【0013】

端末装置としては、例えば、CPU(Central Processing Unit)とメモリ、その他の回路を用いて実現される機器が想定され、特に、パーソナルコンピュータ、PDA(Personal Digital Assistance)、携帯電話などの、通信機能を提供し、通信の結果や過程を表示するディスプレイを有する機器がある。また、家電製品、例えば、エアコンディショナ、洗濯機など、CPUなどは備わっているが、パーソナルコンピュータなどのようには多機能な表示装置を持たない家電製品も含まれ得る。また、家電製品以外としては、ガスメータや水道メータなどの従来は通信機能を通常は有しないと考えられている機器であり、通信機能が付加された機器であってもよい。

【0014】

端末装置101が、ネットワーク106、107などに接続されたノードなどと通信を行なう際には、レイヤ2機器103やルータ104などの中継装置、アクセス網105を構成する中継装置などを経由してパケットなどの交換が行なわれる。レイヤ2機器103としては、OSIの第2レイヤでの通信を実現するためなどに用いられるスイッチングハブなどがある。ルータ104としては、OSIの第3レイヤでの通信を実現するためなどに用いる機器が挙げられ、例えば、端末装置が家庭などの組織内に設置されていれば、組織内のネットワークと組織外のネットワークである地域IP網などとを接続するためのルーティングを行なう装置がある。アクセス網105としては、今述べたように地域IP網などを挙げることができ、これは種々のサービスプロバイダとの通信を行なうインフラストラクチャである。ネットワーク106、107などは、図1のようにアクセス網に直接接続されていてもよいし、サービスプロバイダなどを介してアクセス網105と接続されていてもよい。

【0015】

命令装置102は、端末装置101を複数のネットワーク106、107のいずれか一以上と通信させるため、中継装置に準備作業を命令する装置である。「いずれか一以上」とあるので、端末装置101は、ネットワーク106又はネットワーク107と通信をおこなったり、ネットワーク106とネットワーク107との両方と通信を行なったりすることができる。なお、「ネットワークと通信を行なう」とは、ネットワークを構成するいずれかのノード(例えば、http://e−words.jp/w/E3838EE383BCE38389.html参照。)と通信を行なうことである。

【0016】

「準備作業」とは、端末装置101が複数のネットワーク106、107のいずれか一以上と通信するに先立って、その通信を実現するための中継装置が行なう処理などをいう。特にここでいう「通信する」とは、端末装置101により正当なパケットの交換を実現することを指すように解釈してもよい。したがって、不正な通信を排除するために行なう中継装置が行なう処理を、準備作業と称してもよい。このような準備作業には、いわゆる「認証」などが含まれ得る。ここでいう認証は、ネットワークセキュリティの分野における認証であり、リンクレイヤでの接続の認証として、IEEE802.1Xによる認証やMAC(Media Access Control)アドレスによる認証などがあり、端末装置が特定のアクセスポイントにアクセスを行なう際に、アクセスポイントと通信が可能な認証サーバ(例えば、RADIUS(Remote Authentication Dial−up Service)サーバ)により認証が行なわれ、その認証には、端末装置のMACアドレスや電子証明書などが用いられる。また、接続先VLAN(Virtual Network Local Area Network)の制御を行なうことにより、端末装置101を検疫ネットワークに接続し、端末装置の状態(例えば、端末装置にインストールされているオペレーティングシステムやウィルスチェックソフトウェアなどのソフトウェアのバージョンなど)をチェックし、チェックした結果得られる状態に異状があれば、バージョンアップやウィルスの感染からの修復などをその検疫ネットワークに接続した状態で試みることも認証に含まれ得、結果として準備作業に含まれ得る。

【0017】

また、IPv6(Internet Protocol Version 6)などにおいては、ルータから送信されるルータ通知(RA(Router Advertisement))により、端末装置101などに割り当てるIPアドレスのプレフィックスなどを端末装置101などに伝えて、特定のプレフィックスを有するIPアドレスなどを端末装置101などに設定させることも準備作業に含まれ得る。また、特定のパケット(例えば、特定のアドレスやポート番号を宛先とするパケット)の通過をルータなどの有するファイアウォール機能などで阻止するための設定を行ない、端末装置101などから送信されたパケットや、ネットワーク106、107などの外部のネットワークから端末装置101などへ向けて送信されたパケットのフィルタリングの設定を行なうことも、準備作業に含まれ得る。また、暗号化通信の技術としては、IPSec(Security Architecture for Internet Protocol)やTLS(Transport Layer Security)などが知られており、ネットワークレイヤでの暗号化などの設定を行なうことも準備作業に含まれ得る。

【0018】

命令装置102が準備作業を、レイヤ2機器103、ルータ104、アクセス網105を構成する中継装置などに命令するために、命令装置102は、アクセス網105に直接あるいはサービスプロバイダなどのネットワークを介して接続されていたり、あるいは、ルータ104、レイヤ2機器103などと通信可能なネットワークに接続されていたりする。

【0019】

なお、図1では、端末装置などは一台しか図示されていないが、一台のレイヤ2機器の下に複数の端末装置が設置され、また、一台のルータ装置の下に複数のレイヤ2機器が設置され、一つのアクセス網に複数のルータが接続される場合などを排除するものではない。同様に命令装置は、複数存在してもよく、また、ネットワークは3つ以上あってもよい。また、上述したRADIUSサーバが命令装置と一体となっており、命令装置がある程度の端末装置などの認証を行なったり、下記に説明する個体の認証を行なうようになっていたりしてもよい。

【0020】

図2は、端末装置の機能ブロック図を例示する。端末装置200は、識別情報読取部201と識別情報送信部202とを有する。

【0021】

「識別情報読取部」201は、外部から識別情報を読取る。「読取る」とは、端末装置200の周囲にある物体から何らかの信号を得て、その信号を解釈して情報として端末装置200の内部に取り込むことをいう。「取り込む」とは、例えば、端末装置200を構成する電子回路やメモリ素子などに一時的あるいは永続的に記憶することをいう。「識別情報」とは、端末装置200の周囲にある個体そのもの、あるいはそれに関連付けられた個体などを識別する情報をいう。「端末装置200の周囲にある個体に関連付けられたもの」とは、端末装置200の周囲にある個体に、何らかの関わりがある個体などをいう。例えば、個体が本や雑誌や農産物であれば、その個体の生産者という個体が関連付けられたものとなる。なお、ここでいう「個体」とは、有体物や人をいう。また、人とは人間のみならず、法人、組合、社団、財団、公共団体、権利能力のない団体を含む概念である。

【0022】

識別情報の例としては、例えば、RFID(Radio Frequency Identification)の技術を用いて、微小な無線チップにより発せられる電波などを受信して読取られる識別情報がある。このような場合の端末装置の機能ブロック図は、図3に例示されており、端末装置300は、識別情報読取部301と、識別情報送信部302とを有し、識別情報読取部301は、RFID手段303を有している。「RFID手段」303は、RFIDタグなどの無線チップから識別情報を取得する手段である。例えば、アンテナ、受信回路、識別情報取得回路、識別情報取得回路で取得された識別情報を端末装置300の他の電子回路やメモリ素子に記憶するためのインターフェース回路などから構成される。

【0023】

また、別の識別情報の例としては、指紋、虹彩、手のひらなどの静脈の形状などを示す生体認証情報がある。このような場合の端末装置の機能ブロック図は、図4に例示されており、端末装置400は、識別情報読取部401と、識別情報送信部402とを有し、識別情報読取部401は、生体認証情報取得手段403を有している。「生体認証情報取得手段」402は、例えば、生体認証情報を読取るCCD、CCDから得られる信号を処理する回路、処理した結果を端末装置400の他の電子回路やメモリ素子に記憶するためのインターフェース回路などから構成される。

【0024】

また、生体認証情報をそのまま識別情報とせずに、生体認証情報からその生体認証情報を取得させた個体を識別する情報を識別情報としてもよい。例えば、指紋などから、その指紋を有する人の氏名や社員番号を検索などして取得して、識別情報とする。このような場合の端末装置の機能ブロック図は、図5に例示されており、端末装置500は、識別情報読取部501と、識別情報送信部502とを有し、識別情報読取部501は、生体認証情報取得手段503と、個体識別情報取得手段504とを有する。「個体識別情報取得手段」504は、生体認証情報取得手段503により取得された生体認証情報により、その生体認証情報を取得させた個体の識別情報を取得する。例えば、指紋の特徴情報と、その指紋を有す人の社員番号を識別情報として関連付けて、端末装置500のメモリなどの記憶装置に検索可能に記憶しておくか、端末装置500からアクセスが可能な他の検索認証サーバ装置などに検索可能に記憶しておき、取得された指紋から特徴点を抽出して、特徴点により、検索を行なう回路、あるいはプログラムなどとして実現される。なお、このように読取られた識別情報(例えば、生体認証情報)から別の識別情報(例えば、社員番号)を端末装置が取得する構成により、別の識別情報が取得できない場合、例えば、社員でない人が端末装置を操作しようとしても、本発明では、命令装置により準備作業が命令されないようにすることができる。これにより、準備作業を進めることができないようにすることができ、特定の範囲の人以外にネットワークを利用させることができないようにすることができるので、セキュリティを高めることが可能である。

【0025】

また、端末装置500からアクセスが可能な上述した検索認証サーバ装置は、端末装置の電源が投入された後にデフォルトとして接続されるネットワークに配置されるのがよい。例えば、検疫ネットワークにそのような検索認証サーバ装置を配置することが考えられ、検索認証サーバ装置から検索の応答が得られなければ、検疫ネットワークから別のネットワークに接続をすることができないような構成をすることも可能である。

【0026】

識別情報の他の例としては、USB(Universal Serial Bus)で接続された機器やメモリ素子などから取得する識別情報、磁気カードやICカードから取得される識別情報などがある。

【0027】

「識別情報送信部」202は、取得された識別情報を命令装置へ送信する。「取得された識別情報」とは、識別情報読取部で読取られた識別情報を含む概念である。識別情報読取部で読取られた識別情報がそのまま送信されてもよい。あるいは、生体認証情報を用いて社員番号を検索するように、読取られた識別情報に対して何らかの抽出などの処理を行なって得られる情報を、取得された識別情報とすることもできる。送信は、命令装置102に向けて行なわれる。このため、命令装置102は、検疫ネットワークに接続されるのが好適である。あるいは、レイヤ2装置やルータなどの設定により、端末装置から命令装置102への通信が可能となる設定が行なわれていてもよい。この場合には、命令装置102の配置は自由に行なえるが、ネットワークセキュリティ上、望ましくない場合もあり得る。

【0028】

図6は、端末装置で行なわれる処理の流れを説明するフローチャートを例示する。このフローチャートの処理は、たとえば、端末装置の電源が投入されたときや、上述の他の検索認証サーバ装置と通信が可能になったときなどに実行される。

【0029】

ステップS601において、識別情報が読取り可能になるまで待つ。例えば、定期的にRFIDタグが応答する周波数帯の電波を発し、その電波に対する応答があるまで待つ。ステップS602では、識別情報読取部を動作させて、識別情報の読取りを行なう。ステップS602では、読取りなどして取得された識別情報を、識別情報送信部を動作させて、送信する。

【0030】

端末装置は、例えば、CPU、メモリ、入出力インターフェース、通信インターフェースなどを相互にバスで接続した計算機の上で、図6に例示される処理を行なうためのプログラムを実行することによって実現することができる。例えば、入出力インターフェースにRFIDなどの識別情報の読取り装置を接続しておき、その入出力インターフェースを示すファイルディスクリプタに対してWAITを行ない、識別情報が読取り可能になれば、所定のアドレスのメモリに識別情報を格納して、所定の処理を行ない、通信インターフェースを動作させて、その所定の処理の結果を命令装置へ送信する。ここに所定の処理の例としては、上述のように検索を行なうことや、読取られた識別情報の一部を抽出などして取得することが挙げられる。例えば、商品に付されたJANコードのバーコード情報や、クレジットカードの番号情報を読取り、そのバーコード情報やクレジットカード番号情報の定められた一部を抽出などして取り出すことで、商品の製造会社を識別する情報や、クレジットカード会社を識別する情報を識別情報として取得し送信することができる。

【0031】

図7は、命令装置の機能ブロック図を例示する。命令装置700は、準備命令送信部701を有する。「準備命令送信部」701は、準備作業の命令である準備命令を送信する。後で説明されるように準備命令は、端末装置から送信された識別情報に応じて、中継装置が受信する。このため、準備命令の送信の前提として、識別情報の受信が行なわれる。

【0032】

図8は、準備命令の送信の前提として行なわれる識別情報の受信のための部である識別情報受信部を有することを明確にした場合の命令装置の機能ブロック図を例示する。命令装置800は、準備命令送信部801と、識別情報受信部802とを有する。「識別情報受信部」802は、識別情報を受信する。そして、準備命令送信部801は、識別情報受信部802で受信された識別情報に応じて、準備命令を送信する。なお、準備命令送信部801が準備命令を送信するために用いられるネットワークと、識別情報受信部802が識別情報を受信するために用いられるネットワークとは同じであっても良いし、異なっていてもよい。例えば、識別情報受信部802は、検疫ネットワークに接続され、準備命令送信部801は、準備命令をルータなどに送信するためのネットワークであって検疫ネットワークと異なるネットワークに接続されていてもよい。

【0033】

図9は、命令装置で行なわれる処理の流れを説明するフローチャートを例示する。ステップS901において、識別情報の受信が可能になるまで待つ。命令装置は、例えば、準備命令送信部と識別情報受信部とに対応する通信インターフェースを有する計算機として実現される場合には、その通信インターフェースを監視し識別情報が受信されるまで、あるいは、通信インターフェースが識別情報を受信したことを示す割り込み信号を発生させるまで待つ。そして、ステップS902以下の処理を実現するプログラムを実行する(あるいは、そのプログラムは、ステップS901に相当するWAITシステムコールなどを実行して、WAITシステムコールの処理が終わった後にステップS902以下の処理を実行すると言ってもよい)。ステップS902においては、識別情報受信部を動作させて、識別情報を受信する。例えば、通信インターフェースから識別情報を読取り、メモリの所定のアドレス位置に格納する。ステップS903においては、格納された識別情報に応じて、準備命令を送信する。例えば、識別情報ごとに定められるなどして特定される準備命令を生成し、生成された準備命令を通信インターフェースに書き込むなどの処理を行ない、送信する。

【0034】

図10は、識別情報に応じて、準備命令を生成などするためのデータ構造の一例を示す。例えば、図10(A)に例示されるように識別情報を格納するための列と、利用サービスリストを格納するための列とを有するテーブルを命令装置の記憶領域に記憶する。そして、Aという識別情報で識別される個体に対して、S1、S2、S3というサービスが提供されるのであれば、Aを識別情報の列に格納し、同じ行の利用サービスリストの列にS1、S2、S3とからなるリストへのポインタなどを格納する。また、例えば、Bという識別情報で識別される個体に対してS1、S3が提供されるのであれば、Bが識別情報の列に格納された行の利用サービスリストの列にS1、S3とからなるリストへのポインタなどを格納し、Cという識別情報で識別される個体に対してS2が提供されるのであれば、Cが識別情報の列に格納された行の利用サービスリストの列にS2からなるリストへのポインタなどを格納する。ここでいうサービスの例としては、特定の部署の情報にアクセスを提供するというサービス、会計情報へのアクセスを提供するというサービスなどが挙げられる。

【0035】

図10(B)には、サービスごとに、そのサービスを提供するために必要な準備命令を関連付けるテーブルが例示されている。例えば、S1というサービスを提供するために必要な準備命令がP10であれば、S1とP10を同じ行に格納することで関連付けを行なう。同様に、S2とP5を関連付け、S3とP2を関連付けるために、S2とP5、S3とP2を同じ行に格納しておく。ここで、P10、P5、P2は、必要な命令をXML(eXtensible Markup Language)などで記述した情報であったり、準備命令を生成するために直接CPUで実行されるためのプログラムであったりする。XMLによる記述のように、ハードウェアとしてのCPUが直接実行できない準備命令を、特にシナリオと呼ぶ場合がある。例えば、S1というサービスを提供する場合に、端末装置のIPアドレスが、2001:200::Aであれば、E001で識別される準備命令を送信し、結果がOKであれば、A002で識別される処理を実行し、NGであれば、A003で識別される処理を実行するシナリオは、<Prep ID=”023”><IpAddr>2001:200::A</IpAddr><AuthMethodID>E001</AuthMethodID><OKActionDirectiveID>A002</OKActionDirectiveID><NGActionDirectiveID>A003</NGActionDirectiveID></Prep>として記述できる。また、E001で識別される準備命令が、検疫実行の命令であれば、<ActionDirective ID=”E001”><AuthType>検疫実行</AuthType></ActionDirective>などとXMLによりシナリオとしての記述が可能である。

【0036】

例えば、会計情報へのアクセスであれば、準備命令としては、(1)端末装置のMACアドレスが所定のものであるかどうかを確認すること、(2)会計情報は機密情報の一種であり、端末装置が、複数のネットワークと通信が可能であれば、P2Pソフトウェアなどで情報漏洩が発生する危険性があるので、その端末装置を会計情報の管理を行なうサーバ装置が接続されたネットワークだけに接続するように端末装置にIPアドレスを構成するための(あるいはIPアドレスに含まれる)所定のプレフィックスを与えたり、ルータなどのルーティングテーブルを書き換える作業を行なうことなどや、VLAN認証により所定のネットワークとのみの接続に切り換える作業が例として挙げられる。

【0037】

また、検疫実行の命令を送信する場合には、端末装置に対する検疫の程度(例えば、オペレーティングシステムのバージョンの古さが許される程度)をAuthTypeタグの属性の指定を行なうことなどにより、識別情報や提供サービスに応じて指定することも可能である。例えば、識別情報で識別される個体が、コンピュータ操作の熟練者であれば、ある程度のバージョンの古さは許すが、初心者であれば、最新のバージョンでなければ、検疫の準備作業から次の準備作業に移れないようにすることもできる。

【0038】

また、準備命令の生成と送信がCPUで直接実行されるプログラムによって行なわれるのであれば、そのプログラムに識別情報や提供サービスを識別する情報を引数として渡すことにより、指定することが可能である。

【0039】

図10に例示されるデータ構造などを用いて、利用サービスを介して識別情報と準備命令とを関連付けることの利点としては、例えば、識別情報が社員番号など人を識別する情報であれば、その人の社内での役割が変化するに応じて、利用サービスの識別子を利用サービスリストに追加したり利用サービスリストから削除したりすることで、その人の役割に応じた準備命令を送信する変更作業が容易であることが挙げられる。

【0040】

また、会計情報などへのアクセスと言っても、種々のサービスの区分が可能である。例えば、経理部員であれば、社内のどの端末からでも会計情報にアクセスができるが、経理部以外の者には、経理部内に設置された特定の端末装置からしかアクセスを許さない場合もある。このような場合には、会計情報へのアクセスというサービスの中をさらに区分したサービスを生成することで、経理部員とそれ以外の者とのアクセス制御の区別が可能であり、柔軟なセキュリティコントロールが可能である。

【0041】

また、一般にアクセスと言っても、情報の閲覧だけを許すか、情報の閲覧に加えて更新も許すかの区分など、操作の観点からアクセスの区分をすることもできる。そこで、例えば、サーバ装置を、図1のネットワーク106とネットワーク107との両方に接続しておき、ネットワーク106を介してアクセスした場合には、会計情報の閲覧だけが許され、ネットワーク107を介してアクセスした場合には、閲覧に加えて会計情報の更新も許されるように設定しておく。そして、会計情報の閲覧のみのサービスを利用する場合には、端末装置がネットワーク107に接続されないように、プレフィックスなどを端末装置に設定させる準備命令をルータなどに対して送信するようにすることもできる。

【0042】

図11は、中継装置の機能ブロック図を例示する。中継装置1100は、信号処理ルール生成部1101を有する。「信号処理ルール生成部」1101は、端末装置から送信された識別情報に応じて命令装置から受け取る準備命令に応じて、準備作業としてその端末装置専用の信号処理ルールを生成するための部である。ここに信号処理ルールとは、その端末装置が行なう通信に伴うパケットの処理ルールである。このような処理ルールは、例えばパケットを処理する通信のレイヤごとに生成することも可能である。例えば、レイヤ2については、所定のMACアドレスを送信元とするパケットは転送するが、その他のMACアドレスを送信元とするパケットは転送しないという処理ルールが生成できる。また、レイヤ3については、パケットの送信元のIPアドレスと送信先のIPアドレスとを比較して、所定の関係にあれば、パケットの転送を行ない、そうでなければ、パケットを削除するか、送信元のIPアドレスを所定の関係が成り立つように書き換えるなどの処理ルールが生成できる。また、レイヤ3については、パケットの送信元のIPアドレスに応じて、パケットの転送先を個々に選択するような処理ルールも生成可能である。

【0043】

図12は、レイヤ2などでの処理ルールを表わすテーブルを例示する。例えば、送信元のMACアドレスが00:11:22:33:44:55であれば、任意のネットワークに転送可であり、送信元のMACアドレスがaa:bb:cc:dd:ee:ffであれば、所定のネットワーク以外へは転送不可であることが示されている。例えば、所定のネットワークに命令装置が接続されており、aa:bb:cc:dd:ee:ffのMACアドレスを有する端末装置から命令装置へ送信された識別情報に応じて送信される準備命令によって、任意のネットワークへのパケットの転送を可とする準備作業が行なわれることにより、図12に例示されたNGの列の値がOKとなる。また、レイヤ1で、電源OFFが検出などされれば、その検出の結果が命令装置に送信され、再びNGに変更する準備命令が命令装置から送信されるようになっていてもよい。

【0044】

図13は、レイヤ3での処理ルールを表わすテーブルを例示する。例えば、2001:A::/32で表わされるネットワークと2001:1A::/32で表わされるネットワークと通信が可能であるためには、端末装置のIPアドレスのプレフィックスが2001:A:100::/64である必要があることを表わし、それ以外の::/0で表わされるネットワーク(例えば、2001:A::/32と2001:1A::/32を除くネットワーク)と通信が可能であるためには、端末装置のIPアドレスのプレフィックスが2001:B:100::/64である必要があることを表わしている。端末装置が、2001:B:100::/64のプレフィックスで、2001:A::/32で表わされるネットワークへ通信を行なおうとした場合、送信元である端末装置のIPアドレスを、2001:A:100::/64というプレフィックスを有するIPアドレスに書き換えたり、その通信によるパケットを削除したりする処理を行なうことが可能である。書き換えるのか、削除するのかは、例えば、その端末装置から命令装置に送信された識別情報により選択が可能である。送信された識別情報によっては、書き換える準備作業を行なう準備命令が命令装置から送信され、あるいは、削除する準備作業を行なう準備命令が命令装置から送信されるようにすることもできる。

【0045】

また、図13の処理ルールは、ルータが端末装置に対して送信するルータ通知の内容を表わすと解釈することもできる。すなわち、2001:A::/32で表わされるネットワークへアクセスするには、2001:A:100::/64というプレフィックスを使用すべきことを表わすルータ通知を、ルータ配下のネットワークにブロードキャストすることを表わしていると解釈できる。また、このようなルータ通知はブロードキャストで通知する以外に、端末装置のアドレスを指定して、個々の端末装置に送信することも可能である。したがって、命令装置は、端末装置から識別情報を受信すると、その識別情報に応じて、ネットワークを表わす情報とそのネットワークと通信する際に用いるべきプレフィックスを送信すべきことを表わす準備命令をルータなどに送信する構成も可能である。このような構成の場合には、後に説明するように端末装置は、プレフィックス情報受信部を備え、命令装置の準備命令送信部は、割当準備命令送信手段を有する構成となる。

【0046】

図14は、中継装置の構成をより具体的に示す機能ブロック図である。中継装置1400は、信号処理ルール生成部1401と、準備命令受信部1402と、信号処理ルール保持部1403と、中継部1404とを有する。「準備命令受信部」1402は、命令装置から送信される準備命令を受信し、信号処理ルール生成部1401に伝達を行なう部である。例えば、通信インターフェースを監視などして、準備命令の受信がされ、読込むことが可能になったかを判断し、可能になったと判断されれば、準備命令の読み込みを行ない、メモリの所定アドレスに書き込み、信号処理ルール生成部1401の処理を開始させる。「信号処理ルール保持部」1403は、信号処理ルール生成部1401で生成された信号処理ルールをメモリなどの記憶装置の所定アドレスに書き込み、記憶する部である。また、信号処理ルール保持部1403は、必要に応じては、中継部1404に処理を依頼して、ルータ通知を送信したりするようになっていてもよい。「中継部」1404は、記憶された信号処理ルールを参照して、中継装置に到達したパケットを処理して転送などを行なう部である。

【0047】

図15は、中継装置が準備命令を受信した場合に行なわれる処理の流れを説明するフローチャートを例示する。ステップS1501において、準備命令受信部1402の動作により、準備命令が受信可能になるまで待ち、受信可能になれば、ステップS1502へ処理を移行させて、準備命令を読み込む。ステップS1503では、信号処理ルール生成部1401の動作により、信号処理ルールが生成される。そして、ステップS1504では、信号処理ルール保持部1403により信号処理ルールの保持が行なわれる。ステップS1503、S1504の処理により、例えば、図12の転送可否の列の値が更新されて、更新後のテーブルが記憶されたり、図13のテーブルの行の追加や削除が行なわれて記憶がされたり、あるいは、ルータ通知が送信されるなどの結果が発生する。

【0048】

図16は、以上説明した端末装置、命令装置、中継装置から構成される通信システムでの処理のシーケンス図を例示する。例えば、ステップS1601において、識別情報が端末装置により読取られる。ステップS1602において、読取りがされ、あるいは読取りの後に抽出や検索などの処理を行なって取得された識別情報が端末装置から命令装置へ送信される。ステップS1603、S1604、S1605などでは、命令装置へ送信された識別情報に応じて、命令装置が中継装置を特定して、識別情報を参照などして決定される準備命令を送信する。準備命令を受信した中継装置では、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するための信号処理ルールが生成される準備作業が行なわれる。その後、ステップS1606において、端末装置が複数のネットワークのいずれか一以上のネットワークと通信を行なう。

【0049】

なお、図16では、識別情報の受信がトリガーとなって命令装置が準備命令を中継装置へ送信することが表わされている。しかし、命令装置が識別情報を受信する前にも、命令装置が準備命令を送信する構成となっていてもよい。例えば、端末装置が不正な通信を行なわないようにするために、端末装置が通信できるネットワークを制限したり、端末装置が命令装置とのみ通信ができるような制限をしたりする準備命令が中継装置に送信され、その後、識別情報が端末装置により読取られるようになっていてもよい。また、端末装置が複数のネットワークのいずれか一以上のネットワークとの通信を終了した場合、例えば、その一以上のネットワークから、あるいは、中継装置のいずれかから、通信の終了の情報を命令装置が受信した場合には、命令装置は、再び、端末装置が不正な通信を行なわないようにするために、端末装置が通信できるネットワークを制限したり、端末装置が命令装置とのみ通信ができるような制限をしたりする準備命令が中継装置に送信されるようになっていてもよい。

【0050】

図17、図18は、端末装置がプレフィックス情報受信部を有し、命令装置の準備命令送信部が割当準備命令送信手段を有する場合の端末装置と命令装置との機能ブロック図を例示する。

【0051】

端末装置1700は、識別情報読取部1701と、識別情報送信部1702と、プレフィックス情報受信部1703とを有する。「プレフィックス情報受信部」1703は、プレフィックス情報を受信する。「プレフィックス情報」とは、外部から読取られた識別情報に応じてネットワークと通信するために自身へ割り当てられるIPアドレスのプレフィックスに関する情報である。例えば、特定のネットワークと通信を行なうには、特定のプレフィックスを用いる必要があることを示す情報である。特にここでいう特定のネットワーク(例えば図1のネットワーク106、107)とは、特に、クローズドネットワークであってもよい。「クローズドネットワーク」とは、種々のサービスを提供する複数のネットワークを接続し特に制限を設けずに複数のネットワークへのアクセスを許すインターネットとは異なり、特定のサービスを提供するための特定のノードから構成されるネットワークをいう。あるいは、特定の端末装置のみからアクセスが可能なネットワークである。前者であれば、例えば、会計情報のみを扱うサーバ装置のみから構成されるネットワーク、社員情報のみを扱うサーバ装置のみから構成されるネットワークである(例えば、http://itpro.nikkeibp.co.jp/free/ITPro/OPINION/20040820/148802/参照。)。このようにサービスごとにクローズドネットワークを構成することにより、ルータなどに対して所定の準備作業を行なっておけば、特定のサービスを利用している間は他のネットワークに接続することを制限することなどが可能である。また、後者であれば、特定の利用者が利用する任意あるいは所定の端末装置からクローズドネットワークへ至る中継装置に対して、その端末装置からのそのクローズドネットワークへのアクセスを許可する準備命令を送信することで、利用する人を制限したクローズドネットワークが実現可能である。

【0052】

命令装置1800は、準備命令送信部1801を有し、準備命令送信部1801は、割当準備命令送信手段1802を有する。「割当準備命令送信手段」1802は、取得した識別情報に応じて、端末装置にプレフィックスが割り当てられる場合、その端末装置に割り当てられるプレフィックスを含むIPアドレスを用いて所定のネットワークと通信が可能となる信号処理ルールを生成させるための準備命令である割当準備命令を送信する。例えば、端末装置に2001:A:100::/64が割り当てられて、2001:A:100::91というIPアドレスを用いて、2001:A::/32で表わされるネットワークと通信が行なわれることが、命令装置1800の取得した識別情報などにより判明した場合、2001:A:100::91というIPアドレスを送信元のアドレスとするパケットを、2001:A::/32で表わされるネットワークへ向けて転送されるような信号処理ルールを中継装置に生成させる割当準備命令を送信する。

【0053】

以上説明した構成は、種々の応用が可能である。例えば、端末装置を鉄道の駅などの改札装置とすることができる。その改札装置は、複数の鉄道会社の発行するRFIDタグ付きの定期券から識別情報を読取ることができるようになっているとする。改札装置が、定期券から識別情報を読取った場合、その識別情報から、鉄道会社を識別する部分を抽出して、この部分を命令装置に対して識別情報として送信し、命令装置は、その識別情報により特定される鉄道会社が管理するクローズドネットワークとその改札装置が通信可能となるように、準備命令を中継装置に対して送信し、また、改札装置にそのクローズドネットワークと通信するための所定のプレフィックスを割り当てるなどして、その改札装置は、定期券を発行した鉄道会社が管理するサーバ装置に定期券の識別情報を送信し、有効性の判断などを求めることができる。これにより、複数の鉄道会社が乗り入れる駅の改札装置を一種類のものに統合することが可能である。

【0054】

また、端末装置をクレジットカードの決済を行なうために店舗に設置される端末装置とすることができる。クレジットカードに記録された磁気情報や、ICカード機能やクレジットカードにRFID機能を持たせてその機能を用いて読取られるクレジットカードの番号から、クレジットカード会社を識別する部分を抽出して、端末装置から命令装置へ送信する。命令装置は、その端末装置がクレジットカード会社のサーバ装置のクローズドネットワークと通信が可能となるように中継装置に準備命令を送信したり、そのクローズドネットワークと通信するための所定のプレフィックスをその端末装置に割り当てさせたり準備命令を送信したりする。これにより、クレジットカードの番号情報という機密性の高い情報をセキュアに取り扱うことができる。同様に、複数の会社の発行する電子マネー情報を一種類の端末装置でセキュアに取り扱うこともでき、新たに電子マネーを発行する会社が出現したり、会社が合併されたりした場合には、多数の端末装置に改良を加える必要はなく、命令装置に記憶などされているデータなどを更新することによって対応することができる。

【0055】

また、RFIDタグを、本、雑誌などの出版物に付加したり、野菜や肉などの農産物に添付したりすることが従来から行なわれているが、本明細書で開示された技術を用いることで、そのような本などを、RFID読取機能を有する端末装置にかざすなどすることで、本や雑誌の出版社や農産物の生産者などの運営するクローズドネットワークなどに端末装置を接続して、本や農産物の詳細な情報(例えば、農産物のトレーサビリティ情報)などを得ることができる。また、本などの販売の決済なども行なうことが可能である。

【0056】

このように種々の応用が可能であり、本発明は産業上有用なものである。

【図面の簡単な説明】

【0057】

【図1】本発明に係る通信システムの構成の一例図

【図2】端末装置の機能ブロック図

【図3】端末装置の機能ブロック図

【図4】端末装置の機能ブロック図

【図5】端末装置の機能ブロック図

【図6】端末装置で行なわれる処理のフローチャート

【図7】命令装置の機能ブロック図

【図8】命令装置の機能ブロック図

【図9】命令装置で行なわれる処理のフローチャート

【図10】準備命令を生成などするためのデータ構造の一例図

【図11】中継装置の機能ブロック図

【図12】処理ルールを表わすテーブルの一例図

【図13】処理ルールを表わすテーブルの一例図

【図14】中継装置の機能ブロック図

【図15】中継装置で行なわれる処理のフローチャート

【図16】通信システムでの処理のシーケンス図

【図17】端末装置の機能ブロック図

【図18】命令装置の機能ブロック図

【符号の説明】

【0058】

100 通信システム

101 端末装置

102 命令装置

103 レイヤ2機器

104 ルータ

105 アクセス網

106 ネットワーク

107 ネットワーク

【技術分野】

【0001】

本発明は、通信システムなどに関する。特に、個体認証などに基づいた通信が可能となる通信システムなどに関する。

【背景技術】

【0002】

従来、通信システムに用いられるネットワークのセキュリティの研究は、OSI(Open Systems Interconnection)などで定義されるレイヤごとに行なわれてきており、これらの研究の成果として、レイヤごとにセキュリティ管理を行なう製品が各種販売されている。

【0003】

しかしながら、このようにレイヤごとにセキュリティ管理を行なうと、システム全体としてのセキュリティ強度を保つことが困難であり、サービス及び端末の多様性への対応が困難となり、あるいは、管理コストが増大するなどの問題があることを本出願の発明者らは指摘を行ない、ネットワークの複数のレイヤを関連付けて統合的に管理する手法について提案を行なった(例えば、非特許文献1参照。)。そして、このように、複数のレイヤを関連付けてセキュリティを管理することにより、医療分野などに応用した場合、特定のセキュリティポリシーに沿った認証シナリオに従って均一なセキュリティレベルにある端末装置のみにIPアドレスの特定のプレフィックスを割り当てることなどにより、そのような端末装置のみに医療情報を管理する地域利用情報ネットワークへのアクセスを許可するネットワークが構築できることを示した。

【非特許文献1】岩井崇、松本実、本田英司、金山健一、廣海緑里著、"IPv6階層セキュリティモデルの実装と適用"、INTEC TECHNICAL JOURNAL、2006年8月

【発明の開示】

【発明が解決しようとする課題】

【0004】

しかしながら、セキュリティ管理の分野における「認証」とは端末などの機器を認証することであり、セキュリティ管理以外の分野においては、利用者などのサービスが提供される対象を特定などする意味で「認証」という単語が用いられている。このため、セキュリティ管理においては、特定の端末装置に特定のサービスを提供することは想定の範囲内といえるが、特定の個体に対して、端末装置に束縛されることなく、特定のサービスを提供することは困難であった。

【課題を解決するための手段】

【0005】

かかる課題を解決するために、本発明では、言わば、セキュリティ管理の分野における「認証」と、セキュリティ管理以外の分野における「認証」とを統合することを目的とする。具体的には、一又は二以上の中継装置を用いて接続されたネットワークのいずれか一以上と前記中継装置のいずれか一以上を介して通信することが可能な端末装置と、前記端末装置を前記複数のネットワークのいずれか一以上と通信させるため、中継装置に対して準備作業を命令する命令装置と、からなる通信システムであり、端末装置は、外部から識別情報を読取り、それにより取得された識別情報を命令装置へ送信し、命令装置は、準備作業の命令を送信し、中継装置は、端末装置から送信された識別情報に応じて命令装置から受け取る命令に応じて、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するための、その端末装置専用の信号処理ルールを、準備作業として生成するための部を有する通信システムを提供する。

【0006】

これにより、端末装置で読取られる識別情報による認証と、端末装置などの認証とを組み合わせることができ、課題を解決することができる。

【0007】

また、端末装置は、外部から読取られた識別情報に応じてネットワークと通信するために自身に割り当てられるIPアドレスのプレフィックスに関するプレフィックス情報を受信するようになっていてもよい。また、命令装置は、端末装置から受信した識別情報に応じて、端末装置にプレフィックスが割り当てられる場合、その端末装置に割り当てられるプレフィックスを含むIPアドレスを用いて所定のネットワークと通信が可能となる信号処理ルールを生成させるための命令を送信するようになっていてもよい。

【0008】

これにより、端末装置を、例えば、読取られた識別情報に応じて決まるクローズドネットワークなどへの接続が可能となる。

【0009】

また、識別情報は、RFIDの技術を用いて読取られてもよいし、生体認証情報として読取られたり、生体認証情報から得られる個体の識別情報として取得されたりしてもよい。

【発明の効果】

【0010】

以上のように、本発明に係る通信システムによれば、サービス提供の対象となる利用者などの認証と、ネットワークのセキュリティ管理における認証とを統合することが可能となり、利用者などと管理者双方の利便性を高めながらネットワークのセキュリティ管理の統一が実現などすることができる。

【発明を実施するための最良の形態】

【0011】

以下、本発明を実施するための最良の形態について、図を参照しながら、実施形態として説明する。なお、本発明は、以下の開示に何ら限定されるものではなく、その要旨を逸脱しない範囲において、種々の態様で実施し得る。

【0012】

図1は、本発明に係る通信システムの構成を例示する。通信システム100は、端末装置101と、命令装置102と、からなる。端末装置101は、一又は二以上の中継装置(例えば、レイヤ2機器103、ルータ104、アクセス網105を形成するための中継装置など)を用いて接続された複数のネットワーク106、107といずれか一以上と、前記中継装置のいずれか一以上を介して通信することが可能である。また、命令装置は、端末装置101を複数のネットワーク106、107のいずれか一以上と通信させるため、中継装置に対して準備作業を命令する装置である。

【0013】

端末装置としては、例えば、CPU(Central Processing Unit)とメモリ、その他の回路を用いて実現される機器が想定され、特に、パーソナルコンピュータ、PDA(Personal Digital Assistance)、携帯電話などの、通信機能を提供し、通信の結果や過程を表示するディスプレイを有する機器がある。また、家電製品、例えば、エアコンディショナ、洗濯機など、CPUなどは備わっているが、パーソナルコンピュータなどのようには多機能な表示装置を持たない家電製品も含まれ得る。また、家電製品以外としては、ガスメータや水道メータなどの従来は通信機能を通常は有しないと考えられている機器であり、通信機能が付加された機器であってもよい。

【0014】

端末装置101が、ネットワーク106、107などに接続されたノードなどと通信を行なう際には、レイヤ2機器103やルータ104などの中継装置、アクセス網105を構成する中継装置などを経由してパケットなどの交換が行なわれる。レイヤ2機器103としては、OSIの第2レイヤでの通信を実現するためなどに用いられるスイッチングハブなどがある。ルータ104としては、OSIの第3レイヤでの通信を実現するためなどに用いる機器が挙げられ、例えば、端末装置が家庭などの組織内に設置されていれば、組織内のネットワークと組織外のネットワークである地域IP網などとを接続するためのルーティングを行なう装置がある。アクセス網105としては、今述べたように地域IP網などを挙げることができ、これは種々のサービスプロバイダとの通信を行なうインフラストラクチャである。ネットワーク106、107などは、図1のようにアクセス網に直接接続されていてもよいし、サービスプロバイダなどを介してアクセス網105と接続されていてもよい。

【0015】

命令装置102は、端末装置101を複数のネットワーク106、107のいずれか一以上と通信させるため、中継装置に準備作業を命令する装置である。「いずれか一以上」とあるので、端末装置101は、ネットワーク106又はネットワーク107と通信をおこなったり、ネットワーク106とネットワーク107との両方と通信を行なったりすることができる。なお、「ネットワークと通信を行なう」とは、ネットワークを構成するいずれかのノード(例えば、http://e−words.jp/w/E3838EE383BCE38389.html参照。)と通信を行なうことである。

【0016】

「準備作業」とは、端末装置101が複数のネットワーク106、107のいずれか一以上と通信するに先立って、その通信を実現するための中継装置が行なう処理などをいう。特にここでいう「通信する」とは、端末装置101により正当なパケットの交換を実現することを指すように解釈してもよい。したがって、不正な通信を排除するために行なう中継装置が行なう処理を、準備作業と称してもよい。このような準備作業には、いわゆる「認証」などが含まれ得る。ここでいう認証は、ネットワークセキュリティの分野における認証であり、リンクレイヤでの接続の認証として、IEEE802.1Xによる認証やMAC(Media Access Control)アドレスによる認証などがあり、端末装置が特定のアクセスポイントにアクセスを行なう際に、アクセスポイントと通信が可能な認証サーバ(例えば、RADIUS(Remote Authentication Dial−up Service)サーバ)により認証が行なわれ、その認証には、端末装置のMACアドレスや電子証明書などが用いられる。また、接続先VLAN(Virtual Network Local Area Network)の制御を行なうことにより、端末装置101を検疫ネットワークに接続し、端末装置の状態(例えば、端末装置にインストールされているオペレーティングシステムやウィルスチェックソフトウェアなどのソフトウェアのバージョンなど)をチェックし、チェックした結果得られる状態に異状があれば、バージョンアップやウィルスの感染からの修復などをその検疫ネットワークに接続した状態で試みることも認証に含まれ得、結果として準備作業に含まれ得る。

【0017】

また、IPv6(Internet Protocol Version 6)などにおいては、ルータから送信されるルータ通知(RA(Router Advertisement))により、端末装置101などに割り当てるIPアドレスのプレフィックスなどを端末装置101などに伝えて、特定のプレフィックスを有するIPアドレスなどを端末装置101などに設定させることも準備作業に含まれ得る。また、特定のパケット(例えば、特定のアドレスやポート番号を宛先とするパケット)の通過をルータなどの有するファイアウォール機能などで阻止するための設定を行ない、端末装置101などから送信されたパケットや、ネットワーク106、107などの外部のネットワークから端末装置101などへ向けて送信されたパケットのフィルタリングの設定を行なうことも、準備作業に含まれ得る。また、暗号化通信の技術としては、IPSec(Security Architecture for Internet Protocol)やTLS(Transport Layer Security)などが知られており、ネットワークレイヤでの暗号化などの設定を行なうことも準備作業に含まれ得る。

【0018】

命令装置102が準備作業を、レイヤ2機器103、ルータ104、アクセス網105を構成する中継装置などに命令するために、命令装置102は、アクセス網105に直接あるいはサービスプロバイダなどのネットワークを介して接続されていたり、あるいは、ルータ104、レイヤ2機器103などと通信可能なネットワークに接続されていたりする。

【0019】

なお、図1では、端末装置などは一台しか図示されていないが、一台のレイヤ2機器の下に複数の端末装置が設置され、また、一台のルータ装置の下に複数のレイヤ2機器が設置され、一つのアクセス網に複数のルータが接続される場合などを排除するものではない。同様に命令装置は、複数存在してもよく、また、ネットワークは3つ以上あってもよい。また、上述したRADIUSサーバが命令装置と一体となっており、命令装置がある程度の端末装置などの認証を行なったり、下記に説明する個体の認証を行なうようになっていたりしてもよい。

【0020】

図2は、端末装置の機能ブロック図を例示する。端末装置200は、識別情報読取部201と識別情報送信部202とを有する。

【0021】

「識別情報読取部」201は、外部から識別情報を読取る。「読取る」とは、端末装置200の周囲にある物体から何らかの信号を得て、その信号を解釈して情報として端末装置200の内部に取り込むことをいう。「取り込む」とは、例えば、端末装置200を構成する電子回路やメモリ素子などに一時的あるいは永続的に記憶することをいう。「識別情報」とは、端末装置200の周囲にある個体そのもの、あるいはそれに関連付けられた個体などを識別する情報をいう。「端末装置200の周囲にある個体に関連付けられたもの」とは、端末装置200の周囲にある個体に、何らかの関わりがある個体などをいう。例えば、個体が本や雑誌や農産物であれば、その個体の生産者という個体が関連付けられたものとなる。なお、ここでいう「個体」とは、有体物や人をいう。また、人とは人間のみならず、法人、組合、社団、財団、公共団体、権利能力のない団体を含む概念である。

【0022】

識別情報の例としては、例えば、RFID(Radio Frequency Identification)の技術を用いて、微小な無線チップにより発せられる電波などを受信して読取られる識別情報がある。このような場合の端末装置の機能ブロック図は、図3に例示されており、端末装置300は、識別情報読取部301と、識別情報送信部302とを有し、識別情報読取部301は、RFID手段303を有している。「RFID手段」303は、RFIDタグなどの無線チップから識別情報を取得する手段である。例えば、アンテナ、受信回路、識別情報取得回路、識別情報取得回路で取得された識別情報を端末装置300の他の電子回路やメモリ素子に記憶するためのインターフェース回路などから構成される。

【0023】

また、別の識別情報の例としては、指紋、虹彩、手のひらなどの静脈の形状などを示す生体認証情報がある。このような場合の端末装置の機能ブロック図は、図4に例示されており、端末装置400は、識別情報読取部401と、識別情報送信部402とを有し、識別情報読取部401は、生体認証情報取得手段403を有している。「生体認証情報取得手段」402は、例えば、生体認証情報を読取るCCD、CCDから得られる信号を処理する回路、処理した結果を端末装置400の他の電子回路やメモリ素子に記憶するためのインターフェース回路などから構成される。

【0024】

また、生体認証情報をそのまま識別情報とせずに、生体認証情報からその生体認証情報を取得させた個体を識別する情報を識別情報としてもよい。例えば、指紋などから、その指紋を有する人の氏名や社員番号を検索などして取得して、識別情報とする。このような場合の端末装置の機能ブロック図は、図5に例示されており、端末装置500は、識別情報読取部501と、識別情報送信部502とを有し、識別情報読取部501は、生体認証情報取得手段503と、個体識別情報取得手段504とを有する。「個体識別情報取得手段」504は、生体認証情報取得手段503により取得された生体認証情報により、その生体認証情報を取得させた個体の識別情報を取得する。例えば、指紋の特徴情報と、その指紋を有す人の社員番号を識別情報として関連付けて、端末装置500のメモリなどの記憶装置に検索可能に記憶しておくか、端末装置500からアクセスが可能な他の検索認証サーバ装置などに検索可能に記憶しておき、取得された指紋から特徴点を抽出して、特徴点により、検索を行なう回路、あるいはプログラムなどとして実現される。なお、このように読取られた識別情報(例えば、生体認証情報)から別の識別情報(例えば、社員番号)を端末装置が取得する構成により、別の識別情報が取得できない場合、例えば、社員でない人が端末装置を操作しようとしても、本発明では、命令装置により準備作業が命令されないようにすることができる。これにより、準備作業を進めることができないようにすることができ、特定の範囲の人以外にネットワークを利用させることができないようにすることができるので、セキュリティを高めることが可能である。

【0025】

また、端末装置500からアクセスが可能な上述した検索認証サーバ装置は、端末装置の電源が投入された後にデフォルトとして接続されるネットワークに配置されるのがよい。例えば、検疫ネットワークにそのような検索認証サーバ装置を配置することが考えられ、検索認証サーバ装置から検索の応答が得られなければ、検疫ネットワークから別のネットワークに接続をすることができないような構成をすることも可能である。

【0026】

識別情報の他の例としては、USB(Universal Serial Bus)で接続された機器やメモリ素子などから取得する識別情報、磁気カードやICカードから取得される識別情報などがある。

【0027】

「識別情報送信部」202は、取得された識別情報を命令装置へ送信する。「取得された識別情報」とは、識別情報読取部で読取られた識別情報を含む概念である。識別情報読取部で読取られた識別情報がそのまま送信されてもよい。あるいは、生体認証情報を用いて社員番号を検索するように、読取られた識別情報に対して何らかの抽出などの処理を行なって得られる情報を、取得された識別情報とすることもできる。送信は、命令装置102に向けて行なわれる。このため、命令装置102は、検疫ネットワークに接続されるのが好適である。あるいは、レイヤ2装置やルータなどの設定により、端末装置から命令装置102への通信が可能となる設定が行なわれていてもよい。この場合には、命令装置102の配置は自由に行なえるが、ネットワークセキュリティ上、望ましくない場合もあり得る。

【0028】

図6は、端末装置で行なわれる処理の流れを説明するフローチャートを例示する。このフローチャートの処理は、たとえば、端末装置の電源が投入されたときや、上述の他の検索認証サーバ装置と通信が可能になったときなどに実行される。

【0029】

ステップS601において、識別情報が読取り可能になるまで待つ。例えば、定期的にRFIDタグが応答する周波数帯の電波を発し、その電波に対する応答があるまで待つ。ステップS602では、識別情報読取部を動作させて、識別情報の読取りを行なう。ステップS602では、読取りなどして取得された識別情報を、識別情報送信部を動作させて、送信する。

【0030】

端末装置は、例えば、CPU、メモリ、入出力インターフェース、通信インターフェースなどを相互にバスで接続した計算機の上で、図6に例示される処理を行なうためのプログラムを実行することによって実現することができる。例えば、入出力インターフェースにRFIDなどの識別情報の読取り装置を接続しておき、その入出力インターフェースを示すファイルディスクリプタに対してWAITを行ない、識別情報が読取り可能になれば、所定のアドレスのメモリに識別情報を格納して、所定の処理を行ない、通信インターフェースを動作させて、その所定の処理の結果を命令装置へ送信する。ここに所定の処理の例としては、上述のように検索を行なうことや、読取られた識別情報の一部を抽出などして取得することが挙げられる。例えば、商品に付されたJANコードのバーコード情報や、クレジットカードの番号情報を読取り、そのバーコード情報やクレジットカード番号情報の定められた一部を抽出などして取り出すことで、商品の製造会社を識別する情報や、クレジットカード会社を識別する情報を識別情報として取得し送信することができる。

【0031】

図7は、命令装置の機能ブロック図を例示する。命令装置700は、準備命令送信部701を有する。「準備命令送信部」701は、準備作業の命令である準備命令を送信する。後で説明されるように準備命令は、端末装置から送信された識別情報に応じて、中継装置が受信する。このため、準備命令の送信の前提として、識別情報の受信が行なわれる。

【0032】

図8は、準備命令の送信の前提として行なわれる識別情報の受信のための部である識別情報受信部を有することを明確にした場合の命令装置の機能ブロック図を例示する。命令装置800は、準備命令送信部801と、識別情報受信部802とを有する。「識別情報受信部」802は、識別情報を受信する。そして、準備命令送信部801は、識別情報受信部802で受信された識別情報に応じて、準備命令を送信する。なお、準備命令送信部801が準備命令を送信するために用いられるネットワークと、識別情報受信部802が識別情報を受信するために用いられるネットワークとは同じであっても良いし、異なっていてもよい。例えば、識別情報受信部802は、検疫ネットワークに接続され、準備命令送信部801は、準備命令をルータなどに送信するためのネットワークであって検疫ネットワークと異なるネットワークに接続されていてもよい。

【0033】

図9は、命令装置で行なわれる処理の流れを説明するフローチャートを例示する。ステップS901において、識別情報の受信が可能になるまで待つ。命令装置は、例えば、準備命令送信部と識別情報受信部とに対応する通信インターフェースを有する計算機として実現される場合には、その通信インターフェースを監視し識別情報が受信されるまで、あるいは、通信インターフェースが識別情報を受信したことを示す割り込み信号を発生させるまで待つ。そして、ステップS902以下の処理を実現するプログラムを実行する(あるいは、そのプログラムは、ステップS901に相当するWAITシステムコールなどを実行して、WAITシステムコールの処理が終わった後にステップS902以下の処理を実行すると言ってもよい)。ステップS902においては、識別情報受信部を動作させて、識別情報を受信する。例えば、通信インターフェースから識別情報を読取り、メモリの所定のアドレス位置に格納する。ステップS903においては、格納された識別情報に応じて、準備命令を送信する。例えば、識別情報ごとに定められるなどして特定される準備命令を生成し、生成された準備命令を通信インターフェースに書き込むなどの処理を行ない、送信する。

【0034】

図10は、識別情報に応じて、準備命令を生成などするためのデータ構造の一例を示す。例えば、図10(A)に例示されるように識別情報を格納するための列と、利用サービスリストを格納するための列とを有するテーブルを命令装置の記憶領域に記憶する。そして、Aという識別情報で識別される個体に対して、S1、S2、S3というサービスが提供されるのであれば、Aを識別情報の列に格納し、同じ行の利用サービスリストの列にS1、S2、S3とからなるリストへのポインタなどを格納する。また、例えば、Bという識別情報で識別される個体に対してS1、S3が提供されるのであれば、Bが識別情報の列に格納された行の利用サービスリストの列にS1、S3とからなるリストへのポインタなどを格納し、Cという識別情報で識別される個体に対してS2が提供されるのであれば、Cが識別情報の列に格納された行の利用サービスリストの列にS2からなるリストへのポインタなどを格納する。ここでいうサービスの例としては、特定の部署の情報にアクセスを提供するというサービス、会計情報へのアクセスを提供するというサービスなどが挙げられる。

【0035】

図10(B)には、サービスごとに、そのサービスを提供するために必要な準備命令を関連付けるテーブルが例示されている。例えば、S1というサービスを提供するために必要な準備命令がP10であれば、S1とP10を同じ行に格納することで関連付けを行なう。同様に、S2とP5を関連付け、S3とP2を関連付けるために、S2とP5、S3とP2を同じ行に格納しておく。ここで、P10、P5、P2は、必要な命令をXML(eXtensible Markup Language)などで記述した情報であったり、準備命令を生成するために直接CPUで実行されるためのプログラムであったりする。XMLによる記述のように、ハードウェアとしてのCPUが直接実行できない準備命令を、特にシナリオと呼ぶ場合がある。例えば、S1というサービスを提供する場合に、端末装置のIPアドレスが、2001:200::Aであれば、E001で識別される準備命令を送信し、結果がOKであれば、A002で識別される処理を実行し、NGであれば、A003で識別される処理を実行するシナリオは、<Prep ID=”023”><IpAddr>2001:200::A</IpAddr><AuthMethodID>E001</AuthMethodID><OKActionDirectiveID>A002</OKActionDirectiveID><NGActionDirectiveID>A003</NGActionDirectiveID></Prep>として記述できる。また、E001で識別される準備命令が、検疫実行の命令であれば、<ActionDirective ID=”E001”><AuthType>検疫実行</AuthType></ActionDirective>などとXMLによりシナリオとしての記述が可能である。

【0036】

例えば、会計情報へのアクセスであれば、準備命令としては、(1)端末装置のMACアドレスが所定のものであるかどうかを確認すること、(2)会計情報は機密情報の一種であり、端末装置が、複数のネットワークと通信が可能であれば、P2Pソフトウェアなどで情報漏洩が発生する危険性があるので、その端末装置を会計情報の管理を行なうサーバ装置が接続されたネットワークだけに接続するように端末装置にIPアドレスを構成するための(あるいはIPアドレスに含まれる)所定のプレフィックスを与えたり、ルータなどのルーティングテーブルを書き換える作業を行なうことなどや、VLAN認証により所定のネットワークとのみの接続に切り換える作業が例として挙げられる。

【0037】

また、検疫実行の命令を送信する場合には、端末装置に対する検疫の程度(例えば、オペレーティングシステムのバージョンの古さが許される程度)をAuthTypeタグの属性の指定を行なうことなどにより、識別情報や提供サービスに応じて指定することも可能である。例えば、識別情報で識別される個体が、コンピュータ操作の熟練者であれば、ある程度のバージョンの古さは許すが、初心者であれば、最新のバージョンでなければ、検疫の準備作業から次の準備作業に移れないようにすることもできる。

【0038】

また、準備命令の生成と送信がCPUで直接実行されるプログラムによって行なわれるのであれば、そのプログラムに識別情報や提供サービスを識別する情報を引数として渡すことにより、指定することが可能である。

【0039】

図10に例示されるデータ構造などを用いて、利用サービスを介して識別情報と準備命令とを関連付けることの利点としては、例えば、識別情報が社員番号など人を識別する情報であれば、その人の社内での役割が変化するに応じて、利用サービスの識別子を利用サービスリストに追加したり利用サービスリストから削除したりすることで、その人の役割に応じた準備命令を送信する変更作業が容易であることが挙げられる。

【0040】

また、会計情報などへのアクセスと言っても、種々のサービスの区分が可能である。例えば、経理部員であれば、社内のどの端末からでも会計情報にアクセスができるが、経理部以外の者には、経理部内に設置された特定の端末装置からしかアクセスを許さない場合もある。このような場合には、会計情報へのアクセスというサービスの中をさらに区分したサービスを生成することで、経理部員とそれ以外の者とのアクセス制御の区別が可能であり、柔軟なセキュリティコントロールが可能である。

【0041】

また、一般にアクセスと言っても、情報の閲覧だけを許すか、情報の閲覧に加えて更新も許すかの区分など、操作の観点からアクセスの区分をすることもできる。そこで、例えば、サーバ装置を、図1のネットワーク106とネットワーク107との両方に接続しておき、ネットワーク106を介してアクセスした場合には、会計情報の閲覧だけが許され、ネットワーク107を介してアクセスした場合には、閲覧に加えて会計情報の更新も許されるように設定しておく。そして、会計情報の閲覧のみのサービスを利用する場合には、端末装置がネットワーク107に接続されないように、プレフィックスなどを端末装置に設定させる準備命令をルータなどに対して送信するようにすることもできる。

【0042】

図11は、中継装置の機能ブロック図を例示する。中継装置1100は、信号処理ルール生成部1101を有する。「信号処理ルール生成部」1101は、端末装置から送信された識別情報に応じて命令装置から受け取る準備命令に応じて、準備作業としてその端末装置専用の信号処理ルールを生成するための部である。ここに信号処理ルールとは、その端末装置が行なう通信に伴うパケットの処理ルールである。このような処理ルールは、例えばパケットを処理する通信のレイヤごとに生成することも可能である。例えば、レイヤ2については、所定のMACアドレスを送信元とするパケットは転送するが、その他のMACアドレスを送信元とするパケットは転送しないという処理ルールが生成できる。また、レイヤ3については、パケットの送信元のIPアドレスと送信先のIPアドレスとを比較して、所定の関係にあれば、パケットの転送を行ない、そうでなければ、パケットを削除するか、送信元のIPアドレスを所定の関係が成り立つように書き換えるなどの処理ルールが生成できる。また、レイヤ3については、パケットの送信元のIPアドレスに応じて、パケットの転送先を個々に選択するような処理ルールも生成可能である。

【0043】

図12は、レイヤ2などでの処理ルールを表わすテーブルを例示する。例えば、送信元のMACアドレスが00:11:22:33:44:55であれば、任意のネットワークに転送可であり、送信元のMACアドレスがaa:bb:cc:dd:ee:ffであれば、所定のネットワーク以外へは転送不可であることが示されている。例えば、所定のネットワークに命令装置が接続されており、aa:bb:cc:dd:ee:ffのMACアドレスを有する端末装置から命令装置へ送信された識別情報に応じて送信される準備命令によって、任意のネットワークへのパケットの転送を可とする準備作業が行なわれることにより、図12に例示されたNGの列の値がOKとなる。また、レイヤ1で、電源OFFが検出などされれば、その検出の結果が命令装置に送信され、再びNGに変更する準備命令が命令装置から送信されるようになっていてもよい。

【0044】

図13は、レイヤ3での処理ルールを表わすテーブルを例示する。例えば、2001:A::/32で表わされるネットワークと2001:1A::/32で表わされるネットワークと通信が可能であるためには、端末装置のIPアドレスのプレフィックスが2001:A:100::/64である必要があることを表わし、それ以外の::/0で表わされるネットワーク(例えば、2001:A::/32と2001:1A::/32を除くネットワーク)と通信が可能であるためには、端末装置のIPアドレスのプレフィックスが2001:B:100::/64である必要があることを表わしている。端末装置が、2001:B:100::/64のプレフィックスで、2001:A::/32で表わされるネットワークへ通信を行なおうとした場合、送信元である端末装置のIPアドレスを、2001:A:100::/64というプレフィックスを有するIPアドレスに書き換えたり、その通信によるパケットを削除したりする処理を行なうことが可能である。書き換えるのか、削除するのかは、例えば、その端末装置から命令装置に送信された識別情報により選択が可能である。送信された識別情報によっては、書き換える準備作業を行なう準備命令が命令装置から送信され、あるいは、削除する準備作業を行なう準備命令が命令装置から送信されるようにすることもできる。

【0045】

また、図13の処理ルールは、ルータが端末装置に対して送信するルータ通知の内容を表わすと解釈することもできる。すなわち、2001:A::/32で表わされるネットワークへアクセスするには、2001:A:100::/64というプレフィックスを使用すべきことを表わすルータ通知を、ルータ配下のネットワークにブロードキャストすることを表わしていると解釈できる。また、このようなルータ通知はブロードキャストで通知する以外に、端末装置のアドレスを指定して、個々の端末装置に送信することも可能である。したがって、命令装置は、端末装置から識別情報を受信すると、その識別情報に応じて、ネットワークを表わす情報とそのネットワークと通信する際に用いるべきプレフィックスを送信すべきことを表わす準備命令をルータなどに送信する構成も可能である。このような構成の場合には、後に説明するように端末装置は、プレフィックス情報受信部を備え、命令装置の準備命令送信部は、割当準備命令送信手段を有する構成となる。

【0046】

図14は、中継装置の構成をより具体的に示す機能ブロック図である。中継装置1400は、信号処理ルール生成部1401と、準備命令受信部1402と、信号処理ルール保持部1403と、中継部1404とを有する。「準備命令受信部」1402は、命令装置から送信される準備命令を受信し、信号処理ルール生成部1401に伝達を行なう部である。例えば、通信インターフェースを監視などして、準備命令の受信がされ、読込むことが可能になったかを判断し、可能になったと判断されれば、準備命令の読み込みを行ない、メモリの所定アドレスに書き込み、信号処理ルール生成部1401の処理を開始させる。「信号処理ルール保持部」1403は、信号処理ルール生成部1401で生成された信号処理ルールをメモリなどの記憶装置の所定アドレスに書き込み、記憶する部である。また、信号処理ルール保持部1403は、必要に応じては、中継部1404に処理を依頼して、ルータ通知を送信したりするようになっていてもよい。「中継部」1404は、記憶された信号処理ルールを参照して、中継装置に到達したパケットを処理して転送などを行なう部である。

【0047】

図15は、中継装置が準備命令を受信した場合に行なわれる処理の流れを説明するフローチャートを例示する。ステップS1501において、準備命令受信部1402の動作により、準備命令が受信可能になるまで待ち、受信可能になれば、ステップS1502へ処理を移行させて、準備命令を読み込む。ステップS1503では、信号処理ルール生成部1401の動作により、信号処理ルールが生成される。そして、ステップS1504では、信号処理ルール保持部1403により信号処理ルールの保持が行なわれる。ステップS1503、S1504の処理により、例えば、図12の転送可否の列の値が更新されて、更新後のテーブルが記憶されたり、図13のテーブルの行の追加や削除が行なわれて記憶がされたり、あるいは、ルータ通知が送信されるなどの結果が発生する。

【0048】

図16は、以上説明した端末装置、命令装置、中継装置から構成される通信システムでの処理のシーケンス図を例示する。例えば、ステップS1601において、識別情報が端末装置により読取られる。ステップS1602において、読取りがされ、あるいは読取りの後に抽出や検索などの処理を行なって取得された識別情報が端末装置から命令装置へ送信される。ステップS1603、S1604、S1605などでは、命令装置へ送信された識別情報に応じて、命令装置が中継装置を特定して、識別情報を参照などして決定される準備命令を送信する。準備命令を受信した中継装置では、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するための信号処理ルールが生成される準備作業が行なわれる。その後、ステップS1606において、端末装置が複数のネットワークのいずれか一以上のネットワークと通信を行なう。

【0049】

なお、図16では、識別情報の受信がトリガーとなって命令装置が準備命令を中継装置へ送信することが表わされている。しかし、命令装置が識別情報を受信する前にも、命令装置が準備命令を送信する構成となっていてもよい。例えば、端末装置が不正な通信を行なわないようにするために、端末装置が通信できるネットワークを制限したり、端末装置が命令装置とのみ通信ができるような制限をしたりする準備命令が中継装置に送信され、その後、識別情報が端末装置により読取られるようになっていてもよい。また、端末装置が複数のネットワークのいずれか一以上のネットワークとの通信を終了した場合、例えば、その一以上のネットワークから、あるいは、中継装置のいずれかから、通信の終了の情報を命令装置が受信した場合には、命令装置は、再び、端末装置が不正な通信を行なわないようにするために、端末装置が通信できるネットワークを制限したり、端末装置が命令装置とのみ通信ができるような制限をしたりする準備命令が中継装置に送信されるようになっていてもよい。

【0050】

図17、図18は、端末装置がプレフィックス情報受信部を有し、命令装置の準備命令送信部が割当準備命令送信手段を有する場合の端末装置と命令装置との機能ブロック図を例示する。

【0051】

端末装置1700は、識別情報読取部1701と、識別情報送信部1702と、プレフィックス情報受信部1703とを有する。「プレフィックス情報受信部」1703は、プレフィックス情報を受信する。「プレフィックス情報」とは、外部から読取られた識別情報に応じてネットワークと通信するために自身へ割り当てられるIPアドレスのプレフィックスに関する情報である。例えば、特定のネットワークと通信を行なうには、特定のプレフィックスを用いる必要があることを示す情報である。特にここでいう特定のネットワーク(例えば図1のネットワーク106、107)とは、特に、クローズドネットワークであってもよい。「クローズドネットワーク」とは、種々のサービスを提供する複数のネットワークを接続し特に制限を設けずに複数のネットワークへのアクセスを許すインターネットとは異なり、特定のサービスを提供するための特定のノードから構成されるネットワークをいう。あるいは、特定の端末装置のみからアクセスが可能なネットワークである。前者であれば、例えば、会計情報のみを扱うサーバ装置のみから構成されるネットワーク、社員情報のみを扱うサーバ装置のみから構成されるネットワークである(例えば、http://itpro.nikkeibp.co.jp/free/ITPro/OPINION/20040820/148802/参照。)。このようにサービスごとにクローズドネットワークを構成することにより、ルータなどに対して所定の準備作業を行なっておけば、特定のサービスを利用している間は他のネットワークに接続することを制限することなどが可能である。また、後者であれば、特定の利用者が利用する任意あるいは所定の端末装置からクローズドネットワークへ至る中継装置に対して、その端末装置からのそのクローズドネットワークへのアクセスを許可する準備命令を送信することで、利用する人を制限したクローズドネットワークが実現可能である。

【0052】

命令装置1800は、準備命令送信部1801を有し、準備命令送信部1801は、割当準備命令送信手段1802を有する。「割当準備命令送信手段」1802は、取得した識別情報に応じて、端末装置にプレフィックスが割り当てられる場合、その端末装置に割り当てられるプレフィックスを含むIPアドレスを用いて所定のネットワークと通信が可能となる信号処理ルールを生成させるための準備命令である割当準備命令を送信する。例えば、端末装置に2001:A:100::/64が割り当てられて、2001:A:100::91というIPアドレスを用いて、2001:A::/32で表わされるネットワークと通信が行なわれることが、命令装置1800の取得した識別情報などにより判明した場合、2001:A:100::91というIPアドレスを送信元のアドレスとするパケットを、2001:A::/32で表わされるネットワークへ向けて転送されるような信号処理ルールを中継装置に生成させる割当準備命令を送信する。

【0053】

以上説明した構成は、種々の応用が可能である。例えば、端末装置を鉄道の駅などの改札装置とすることができる。その改札装置は、複数の鉄道会社の発行するRFIDタグ付きの定期券から識別情報を読取ることができるようになっているとする。改札装置が、定期券から識別情報を読取った場合、その識別情報から、鉄道会社を識別する部分を抽出して、この部分を命令装置に対して識別情報として送信し、命令装置は、その識別情報により特定される鉄道会社が管理するクローズドネットワークとその改札装置が通信可能となるように、準備命令を中継装置に対して送信し、また、改札装置にそのクローズドネットワークと通信するための所定のプレフィックスを割り当てるなどして、その改札装置は、定期券を発行した鉄道会社が管理するサーバ装置に定期券の識別情報を送信し、有効性の判断などを求めることができる。これにより、複数の鉄道会社が乗り入れる駅の改札装置を一種類のものに統合することが可能である。

【0054】

また、端末装置をクレジットカードの決済を行なうために店舗に設置される端末装置とすることができる。クレジットカードに記録された磁気情報や、ICカード機能やクレジットカードにRFID機能を持たせてその機能を用いて読取られるクレジットカードの番号から、クレジットカード会社を識別する部分を抽出して、端末装置から命令装置へ送信する。命令装置は、その端末装置がクレジットカード会社のサーバ装置のクローズドネットワークと通信が可能となるように中継装置に準備命令を送信したり、そのクローズドネットワークと通信するための所定のプレフィックスをその端末装置に割り当てさせたり準備命令を送信したりする。これにより、クレジットカードの番号情報という機密性の高い情報をセキュアに取り扱うことができる。同様に、複数の会社の発行する電子マネー情報を一種類の端末装置でセキュアに取り扱うこともでき、新たに電子マネーを発行する会社が出現したり、会社が合併されたりした場合には、多数の端末装置に改良を加える必要はなく、命令装置に記憶などされているデータなどを更新することによって対応することができる。

【0055】

また、RFIDタグを、本、雑誌などの出版物に付加したり、野菜や肉などの農産物に添付したりすることが従来から行なわれているが、本明細書で開示された技術を用いることで、そのような本などを、RFID読取機能を有する端末装置にかざすなどすることで、本や雑誌の出版社や農産物の生産者などの運営するクローズドネットワークなどに端末装置を接続して、本や農産物の詳細な情報(例えば、農産物のトレーサビリティ情報)などを得ることができる。また、本などの販売の決済なども行なうことが可能である。

【0056】

このように種々の応用が可能であり、本発明は産業上有用なものである。

【図面の簡単な説明】

【0057】

【図1】本発明に係る通信システムの構成の一例図

【図2】端末装置の機能ブロック図

【図3】端末装置の機能ブロック図

【図4】端末装置の機能ブロック図

【図5】端末装置の機能ブロック図

【図6】端末装置で行なわれる処理のフローチャート

【図7】命令装置の機能ブロック図

【図8】命令装置の機能ブロック図

【図9】命令装置で行なわれる処理のフローチャート

【図10】準備命令を生成などするためのデータ構造の一例図

【図11】中継装置の機能ブロック図

【図12】処理ルールを表わすテーブルの一例図

【図13】処理ルールを表わすテーブルの一例図

【図14】中継装置の機能ブロック図

【図15】中継装置で行なわれる処理のフローチャート

【図16】通信システムでの処理のシーケンス図

【図17】端末装置の機能ブロック図

【図18】命令装置の機能ブロック図

【符号の説明】

【0058】

100 通信システム

101 端末装置

102 命令装置

103 レイヤ2機器

104 ルータ

105 アクセス網

106 ネットワーク

107 ネットワーク

【特許請求の範囲】

【請求項1】

一又は二以上の中継装置を用いて接続された複数のネットワークのいずれか一以上と前記中継装置のいずれか一以上を介して通信することが可能な端末装置と、前記端末装置を前記複数のネットワークのいずれか一以上と通信させるため中継装置に対して準備作業を命令する命令装置と、からなる通信システムであって、

端末装置は、

外部から識別情報を読取る識別情報読取部と、

取得された識別情報を命令装置へ送信する識別情報送信部と、

を有し、

命令装置は

準備作業の命令である準備命令を送信する準備命令送信部

を有し、

中継装置は、

端末装置から送信された識別情報に応じて命令装置から受け取る準備命令に応じて、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するためのその端末装置専用の信号処理ルールを準備作業として生成するための信号処理ルール生成部

を有する通信システム。

【請求項2】

前記端末装置は、

外部から読取られた識別情報に応じてネットワークと通信するために自身へ割り当てられるIPアドレスのプレフィックスに関するプレフィックス情報を受信するプレフィックス受信部

を有する請求項1に記載の通信システム。

【請求項3】

命令装置の準備命令送信部は、

取得した識別情報に応じて、前記端末装置に前記プレフィックスが割り当てられる場合、前記端末装置に割り当てられるプレフィックスを含むIPアドレスを用いて前記ネットワークと通信が可能となる信号処理ルールを生成させるための準備命令である割当準備命令を送信する割当準備命令送信手段

を有する請求項1又は2に記載の通信システム。

【請求項4】

端末装置の識別情報読取部は、

RFIDから識別情報を取得するRFID手段

を有する請求項1から3のいずれか一に記載の通信システム。

【請求項5】

端末装置の識別情報読取部は、

生体認証情報を取得する生体認証情報取得手段と、

取得された生体認証情報により、その生体認証情報を取得させた個体の識別情報を取得する個体識別情報取得手段と、

を有する請求項1から3のいずれか一に記載の通信システム。

【請求項6】

一又は二以上の中継装置を用いて接続された複数のネットワークのいずれか一以上と前記中継装置のいずれか一以上を介して通信することが可能な端末装置と、前記端末装置を前記複数のネットワークのいずれか一以上と通信させるため中継装置に対して準備作業を命令する命令装置と、からなる通信システムの動作方法であって、

端末装置において外部から識別情報を読取る識別情報読取ステップと、

前記端末装置において取得された識別情報を命令装置へ送信する識別情報送信ステップと、

前記命令装置において準備作業の命令である準備命令を送信する準備命令送信ステップと、

中継装置において、端末装置から送信された識別情報に応じて命令装置から受け取る準備命令に応じて、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するためのその端末装置専用の信号処理ルールを準備作業として生成するための信号処理ルール生成ステップと、

を含む通信システムの動作方法。

【請求項1】

一又は二以上の中継装置を用いて接続された複数のネットワークのいずれか一以上と前記中継装置のいずれか一以上を介して通信することが可能な端末装置と、前記端末装置を前記複数のネットワークのいずれか一以上と通信させるため中継装置に対して準備作業を命令する命令装置と、からなる通信システムであって、

端末装置は、

外部から識別情報を読取る識別情報読取部と、

取得された識別情報を命令装置へ送信する識別情報送信部と、

を有し、

命令装置は

準備作業の命令である準備命令を送信する準備命令送信部

を有し、

中継装置は、

端末装置から送信された識別情報に応じて命令装置から受け取る準備命令に応じて、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するためのその端末装置専用の信号処理ルールを準備作業として生成するための信号処理ルール生成部

を有する通信システム。

【請求項2】

前記端末装置は、

外部から読取られた識別情報に応じてネットワークと通信するために自身へ割り当てられるIPアドレスのプレフィックスに関するプレフィックス情報を受信するプレフィックス受信部

を有する請求項1に記載の通信システム。

【請求項3】

命令装置の準備命令送信部は、

取得した識別情報に応じて、前記端末装置に前記プレフィックスが割り当てられる場合、前記端末装置に割り当てられるプレフィックスを含むIPアドレスを用いて前記ネットワークと通信が可能となる信号処理ルールを生成させるための準備命令である割当準備命令を送信する割当準備命令送信手段

を有する請求項1又は2に記載の通信システム。

【請求項4】

端末装置の識別情報読取部は、

RFIDから識別情報を取得するRFID手段

を有する請求項1から3のいずれか一に記載の通信システム。

【請求項5】

端末装置の識別情報読取部は、

生体認証情報を取得する生体認証情報取得手段と、

取得された生体認証情報により、その生体認証情報を取得させた個体の識別情報を取得する個体識別情報取得手段と、

を有する請求項1から3のいずれか一に記載の通信システム。

【請求項6】

一又は二以上の中継装置を用いて接続された複数のネットワークのいずれか一以上と前記中継装置のいずれか一以上を介して通信することが可能な端末装置と、前記端末装置を前記複数のネットワークのいずれか一以上と通信させるため中継装置に対して準備作業を命令する命令装置と、からなる通信システムの動作方法であって、

端末装置において外部から識別情報を読取る識別情報読取ステップと、

前記端末装置において取得された識別情報を命令装置へ送信する識別情報送信ステップと、

前記命令装置において準備作業の命令である準備命令を送信する準備命令送信ステップと、

中継装置において、端末装置から送信された識別情報に応じて命令装置から受け取る準備命令に応じて、端末装置が複数のネットワークのいずれか一以上のネットワークと通信するためのその端末装置専用の信号処理ルールを準備作業として生成するための信号処理ルール生成ステップと、

を含む通信システムの動作方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【公開番号】特開2008−129822(P2008−129822A)

【公開日】平成20年6月5日(2008.6.5)

【国際特許分類】

【出願番号】特願2006−313610(P2006−313610)

【出願日】平成18年11月20日(2006.11.20)

【出願人】(502456574)株式会社 インテック・ネットコア (15)

【出願人】(500309920)インテック・ウェブ・アンド・ゲノム・インフォマティクス株式会社 (22)

【Fターム(参考)】

【公開日】平成20年6月5日(2008.6.5)

【国際特許分類】

【出願日】平成18年11月20日(2006.11.20)

【出願人】(502456574)株式会社 インテック・ネットコア (15)

【出願人】(500309920)インテック・ウェブ・アンド・ゲノム・インフォマティクス株式会社 (22)

【Fターム(参考)】

[ Back to top ]