個別情報保護システム

【課題】特別な管理機器を用いることなく、送信側の個人情報をこれを提供した側が情報制限でき、コストや処理の手間をかけることのない個別情報保護システムを提供する。

【解決手段】この個別情報保護システムは、通信系21を介して端末10,22の間で個人情報を送受するように構成され、個別情報を提供された端末は、受信した個別情報を保存する耐タンパー性のデータ保存部16Aと、個別情報を受信した時からの経過時間を計時して記録するデータ保存時間記録部33と、データ保存部から個別情報を読み取るとき、経過時間が参照可能時間を超えない場合に個別情報の読取りを許可し、それ以外の場合に個別情報の読取りを拒否するという判断を行う判断手段(ステップS206)と、判断手段が個別情報の読取りを許可すると判断したとき、個別情報(個人情報)を表示部12等に表示する表示実行手段(ステップS207)等を備える。

【解決手段】この個別情報保護システムは、通信系21を介して端末10,22の間で個人情報を送受するように構成され、個別情報を提供された端末は、受信した個別情報を保存する耐タンパー性のデータ保存部16Aと、個別情報を受信した時からの経過時間を計時して記録するデータ保存時間記録部33と、データ保存部から個別情報を読み取るとき、経過時間が参照可能時間を超えない場合に個別情報の読取りを許可し、それ以外の場合に個別情報の読取りを拒否するという判断を行う判断手段(ステップS206)と、判断手段が個別情報の読取りを許可すると判断したとき、個別情報(個人情報)を表示部12等に表示する表示実行手段(ステップS207)等を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は個別情報保護システムに関し、特に、通信系を介して通信可能に接続され得る少なくとも2台の端末の間で送受される個人情報や機器情報等の個別情報を、当該個別情報を提供した端末側で情報制限して保護するようにした個別情報保護システムに関する。

【背景技術】

【0002】

「個別情報」の一例として個人情報の例を挙げて説明する。個人が個々に使用するパソコン、携帯電話(スマートフォンを含む)等のような端末であってインターネット等の通信係に接続されかつ当該通信系を介して2台の端末の間で個人情報を含む各種のデータを送受できるように構成された通信構成において、従来では、当該個人情報の保護するための仕組みが設けられている。個人情報を保護する仕組みとして代表的な例は、第1に、端末間のデータ送受をサーバを介して行い、当該サーバに基づいて認証や保護のための情報処理を行うようにする仕組みである。第2に、個人情報に対して暗号化の処理を施す仕組みである。

【0003】

上記のごとき個人情報を保護・管理する従来の技術としては下記の特許文献1〜4に記載された技術が知られている。

特許文献1の個人データ保護流通方法等は、個人情報提供企業が、個人情報要求企業に対して暗号化した個人情報と利用条件を送る技術を開示する。そしてDRM認証技術を使って条件に合う場合のみに個人情報を利用できるようにしている。

特許文献2の個人情報流通管理方法等は、個人情報と開示利用規定によって個人情報の流通を制御する技術を開示している。

特許文献3の個人情報管理システム等は、個人情報管理サーバが、クライアントごとに利用可能な個人情報(個人情報カプセル)をフィルタリングして提示する技術を開示している。

特許文献4の個人情報統合管理システム等は、ユーザの個人情報をユーザ自身が管理でき、サービスシステムが必要とする個人情報はユーザが許可した条件下でのみ利用可能とするシステムを開示している。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2004−135004号公報

【特許文献2】特開2001−067323号公報

【特許文献3】特開2006−317992号公報

【特許文献4】特開2003−044667号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

個人情報を保護する従来の仕組みによれば、第1のサーバを利用する仕組みでは、必ずサーバが必要となり、システムのコストが高くなる。また例えば1台のサーバで多くの端末の各々から送信される各個人情報を扱うために、サーバにとって情報処理の負荷が大きくなる。そのためにサーバの性能を高める必要があり、さらにコストがかかることになる。第2の暗号化処理を行う仕組みでは、個人情報に係るデータを通信系に流すときに送信側の端末において当該データに暗号化処理を行なって送付しなければならず、手間がかかる。また送信相手先の各端末に暗号鍵を別途に送付する必要があり、さらに手間がかかる。

【0006】

また先に挙げた引用文献1〜4は、いずれも、本願発明に関連する従来技術を開示しており、上記の問題を同様に含む従来技術の範疇に含まれるものである。

さらに、上記の従来技術の説明では「個人情報」の保護の観点で説明したが、上記の問題は「個人情報」すなわち人間個人に関係する情報に限定されるものではない。近年では、端末、機械、電子機器を含む各種の機器同士の間においてそれらに組み込まれたコンピュータ間で通信系を経由した情報の送受が行われている。そのため、これらの機械や機器自身に関係する情報の保護の必要性も生じてきている。

【0007】

本発明の目的は、上記の課題に鑑み、通信系を経由して端末等の間で個別情報を送受するシステムの構成において、特別な管理機器を用いることなく、送信側の個別情報をこれを提供した側が情報制限でき、コストや処理の手間をかけることなく個別情報を保護できる個別情報保護システムを提供することにある。

【課題を解決するための手段】

【0008】

本発明に係る個別情報保護システムは、上記の目的を達成するため、次のように構成される。

【0009】

第1の個別情報保護システム(請求項1に対応)は、通信系を介して少なくとも2台の端末同士で個別情報を送受するように構成され、一方の端末は個別情報送信先の端末でありかつ他方の端末は個別情報送信元の端末である通信システムにおいて適用され、個別情報を提供された一方の端末は、受信した個別情報を保存する耐タンパー性のデータ保存部と、個別情報を受信した時からの経過時間を計時して記録するデータ保存時間記録手段と、データ保存部から個別情報を読み取るとき、経過時間が参照可能時間を超えない場合に個別情報の読取りを許可し、それ以外の場合に個別情報の読取りを拒否するという判断を行う判断手段と、判断手段が個別情報の読取りを許可すると判断したとき、個別情報を提示部に提示する提示実行手段と、を備えるように構成される。

【0010】

上記の個別情報保護システムでは、各端末は、個別情報を提供する他の端末から個別情報を受信しデータ保存部に保存した後、受信時点からの経過時間を基準にして個別情報の読取り表示を行い、かつ当該経過時間が参照可能時間を超えた場合には個別情報の表示を拒否されるので、端末に情報を制御する仕組みを設けることにより、特別なサーバや暗号処理手法を用いることなく簡素な仕組みで個別情報を保護することが可能となる。

【0011】

第2の個別情報保護システム(請求項2に対応)は、上記の構成において、好ましくは、一方の端末は、判断手段が個別情報の読取りを拒否すると判断したとき、個別情報を提供した他方の端末に対して個別情報参照のアクセス通知を送信するアクセス制御手段を備え、個別情報送信元である他方の端末は、アクセス通知を受信した後に、提示部に提示されたアクセス通知に係る情報を参照して意思伝達部を介して与えられた回答要否の指令に基づき、アクセス許可通知またはアクセス拒否通知を端末に送信するアクセス制御手段を備えることを特徴とする。

上記の構成では、端末にアクセス制御手段を設けることにより、既に送られた個別情報が経過時間の基準に基づいて読取り拒否の状態になったときに、個別情報を提供した側の他方の端末に対して個別情報参照に関してのアクセス通知を送信できるようにしたため、最終的な状況において個別情報を提供した側(個別情報送信元)が個別情報に係る情報制限を行うことが可能となる。

【0012】

第3の個別情報保護システム(請求項3に対応)は、上記の構成において、好ましくは、他方の端末におけるアクセス制御手段は、アクセス通知を受信したとき自動的に拒否判断を実行する手段と、アクセス通知に係る情報としてアクセス拒否通知と許可通知の要否問合せのメッセージを提示部に提示し、かつ参照確認通知先に係る情報をそのデータ保存部に保存する手段と、を含むことを特徴とする。

【0013】

第4の個別情報保護システム(請求項4に対応)は、上記の構成において、好ましくは、アクセス拒否通知は、自動的な拒否判断に基づき一方の端末に応答せず、一方の端末では応答がないことで拒否と判断することにより実行されることを特徴とする。

第5の個別情報保護システム(請求項5に対応)は、上記の構成において、好ましくは、アクセス拒否通知は、自動的な拒否判断に基づき一方の端末に自動的に拒否通知を行い、一方の端末では拒否通知を受けることで拒否と判断することにより実行されることを特徴とする。

第6の個別情報保護システム(請求項6に対応)は、上記の構成において、好ましくは、アクセス拒否通知は、自動的な拒否判断に基づき一方の端末に自動的に拒否通知を行い、一方の端末では拒否通知を受けないことで拒否と判断することにより実行されることを特徴とする。

【0014】

第7の個別情報保護システム(請求項7に対応)は、上記の構成において、好ましくは、アクセス許可通知を行うとき、データ保存部に保存された参照確認通知先に係る情報が利用されることを特徴とする。

【0015】

第8の個別情報保護システム(請求項8に対応)は、上記の構成において、好ましくは、一方の端末は、他方の端末からの通知内容がアクセス許可通知であるかまたはアクセス拒否通知であるかを判断する他の判断手段を備え、この他の判断手段がアクセス許可通知であると判断したとき、提示実行手段は個別情報を提示部に提示することを特徴とする。

【0016】

第9の個別情報保護システム(請求項9に対応)は、上記の構成において、好ましくは、個別情報は付随するアクセス制御データを有し、アクセス制御データは参照可能時間に係るデータを含むことを特徴とする。

【0017】

第10の個別情報保護システム(請求項10に対応)は、上記の構成において、好ましくは、端末は、個別情報を提示部に提示した時からの提示時間を計時して記録するデータ提示時間記録手段を有し、提示実行手段は、提示時間が予め設定された連続提示時間を超えた場合に、個別情報の提示を消す提示消去手段を備えることを特徴とする。

【0018】

第11の個別情報保護システム(請求項11に対応)は、上記の構成において、好ましくは、端末が人的操作で操作されるように構成されるとき、個別情報は個人情報であり、提示部は表示部であり、提示実行手段は表示実行手段であることを特徴とする。

【発明の効果】

【0019】

本発明によれば、次の効果を奏する。

通信系を経由して端末同士の間で個別情報を送受するシステムの構成において、特別なサーバ等の管理機器、あるいは暗号化のためのソフトウェアを用いることなく、低コストでかつ簡素な構造で端末それ自体で自己の個別情報を保護することができる。

各端末の内部に個別情報を制御する仕組みを設けるようにしたため、端末それ自体で自己の個別情報を保護することができ、個別情報のバイパスを防止することができる。

或る端末に既に送られた個別情報が経過時間の基準に基づいて読取り拒否の状態になったときに、個別情報を提供した側の他の端末(個別情報送信元)に対して当該個別情報の参照に関してのアクセス通知を送信し、個別情報を提供した側(個別情報送信元)が最終的に許可または拒否の判断を行い、これにより個別情報に係る情報制限を行うことができ、コストや処理の手間をかけることなく個別情報を保護することができる。

【図面の簡単な説明】

【0020】

【図1】本発明の第1実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図2】通信系を介した端末同士の通信関係を示す構成図である。

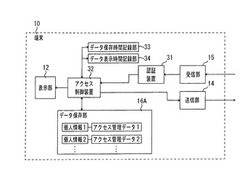

【図3】端末の内部機能の構成を示す機能ブロック図である。

【図4】個人情報に関するデータ構造を示す図である。

【図5】本発明の第1実施形態における端末同士間の個人情報の送受の流れを示すフローチャートである。

【図6】本発明の第2実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図7A】本発明の第2実施形態における端末同士間の個人情報の送受の流れを示すフローチャートである。

【図7B】本発明の第2実施形態における「拒否判断の実行」の処理の第1の変更例を示す部分的なフローチャートである。

【図7C】本発明の第2実施形態における「拒否判断の実行」の処理の第2の変更例を示す部分的なフローチャートである。

【図8】「アクセス許可の再度通知」の内容を示すフローチャートである。

【図9】本発明の第3実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図10】本発明の第5実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図11】本発明の第5実施形態における端末の内部の機能構成を示す機能ブロック図である。

【発明を実施するための形態】

【0021】

以下に、本発明の好適な実施形態(実施例)を添付図面に基づいて説明する。

【0022】

[第1実施形態]

図1は、本発明の第1実施形態に係る個別情報保護システムに用いられる代表的な端末の内部のハードウェア構成を示している。ここで、「端末」とは、いわゆる端末(端末装置)、携帯電話等の携帯端末、情報携帯端末等のごとき入力部と出力部を有しかつ情報処理機能部を内蔵し、インターネット等の通信系に接続されて相互に情報・データにつき送受信の通信を行うことができる電子機器を意味している。

図2は、一例として2台の端末について通信系を経由した端末同士の通信のための接続関係を示す図である。図3は端末の機能ブロック図を示している。

この第1実施形態の例では、端末を操作するのは人間(ユーザ、個人)であるとし、そのため取り扱われる「個別情報」は操作する人間(ユーザ、個人)に関係する「個人情報」であって、上記の「個別情報保護システム」は「個人情報保護システム」として構築される。従って、第1実施形態では「個人情報保護システム」として説明する

なお、例えば上記の端末を操作するのは、人間(個人)には限定されず、コンピュータを内蔵して監視・判断・指示機能を有するインテリジェント機能付き機械または機器であっても良い。人間(個人)以外の例については後述の実施形態に基づいて説明する。

【0023】

図1において、端末10は、ハードウェア構成として、入力手段としての例えばキー入力操作部11、出力手段としての表示部12、演算処理・制御部としてのCPU13を備えている。また端末10は、図2に示すように、インターネット等の通信系21を通して外部の他の端末22と接続し相互に通信(情報・データの送受信)を行えるようにするための、送信部14と受信部15を内蔵している。16はメモリである。メモリ16には、認証プログラムP11とアクセス制御プログラム(またはアクセス管理プログラム)P12とデータ保存時間記録プログラムP13とデータ表示時間記録プログラムP14が記憶されている。図3に示すように、CPU13が認証プログラムP11を呼び出して実行することで認証装置31の機能が実現され、アクセス制御(管理)プログラムP12を呼び出して実行することによりアクセス制御装置(またはアクセス管理装置)32の機能が実現される。同様に、図3に示されるように、CPU13がデータ保存時間記録プログラムP13とデータ表示時間記録プログラムP14を呼び出して実行することで、それぞれ、データ保存時間記録部33とデータ表示時間記録部34とが設けられることになる。さらにメモリ16の内部には、外部からの不正アクセスを防護するための耐タンパー性を有したデータ保存部16Aが設けられている。個人情報(関連するアクセス管理データを含む)はこのデータ保存部16Aに格納されて保存される。

【0024】

上記において、認証装置31は、通信系21等を経由して他の端末等との間で相互に情報・データの送受を行う場合であって正当な通信資格があるか否かを確認する必要がある場合に、予め定められたIDおよびパスワードを利用して認証を行うための機能装置である。アクセス制御装置32は、外部の他の端末から端末10へのアクセスを、適正かまたは不正かを判断することにより制御する機能装置である。適正・不正の判断基準の具体的な内容は後述される。またデータ保存時間記録部33は、外部の他の端末から提供された情報・データであってメモリ16に保存される情報・データの保存時間を計時し記録するための機能部である。データ表示時間記録部34は、表示部12に表示された情報・データの表示時間を計時し記録するための機能部である。

【0025】

端末10の上記の構成は、例えば他の端末22を含め、本実施形態に係る個人情報保護システムに適用される全ての端末に原則的に装備されている。その特徴的な点は、アクセス制御装置32という機能装置を備え、端末10の内部に情報制御を行う管理部に係る仕組みを設けている点である。

【0026】

次に、図4および図5を参照して、アクセス制御装置32等に基づく本実施形態に係る個人情報保護システムの特徴的な処理動作を説明する。図4は個人情報に係るデータ構造を示し、図5は2台の端末同士の間での個人情報の保護するための特徴的な処理動作の流れを示している。

【0027】

図3に示すように、メモリ16におけるデータ保存部16A内に端末10の所有者等に関する「個人情報1」のファイルが保存されている。この「個人情報1」に関するデータ構造としては、図4に示すように、第1に「個人情報1」のファイル41の主項目として「氏名」、「電話番号」等の項目が含まれており、さらに第2に付随する「アクセス管理データ1」のファイル42の項目として「送信元送信日時」、「個人情報のハッシュ値」、「参照確認通知先」、「参照可能時間」、「参照可能回数」、「連続表示時間」等の項目が含まれている。「アクセス管理データ1」のファイル42内の各情報はアクセス制御装置32に基づくアクセス制御(またはアクセス管理)で使用される諸情報である。「個人情報1」のファイル41と「アクセス管理データ1」のファイル42は一点鎖線のブロック43で示されるようにデータ構造として一体的に扱われる。

【0028】

なお端末10の内部での個人情報の扱い方としては、例えば他の端末から送信された個人情報を受信したときにはデータ保存部16Aに記録される。またデータ保存部16Aに保存された他人の個人情報を読み取る場合に、定められた条件(経過時間等)に基づいて読取りを拒否されることがある。

【0029】

また送受される個人情報について、表示部12に表示される項目については、設計により任意に決定することができる。

【0030】

次に、図5を参照して、本発明の第1実施形態における2台の端末同士の間での個人情報の保護するための特徴的な処理動作の流れを説明する。

この個人情報の送受は、通信系21を介して前述した端末10と他の端末22との間で行われるものとする。端末10を第1の端末とし、端末22を第2の端末とする。この実施形態では、第2の端末である端末22が、第1の端末である端末10から「個人情報1」を取得するプロセスを説明する。

【0031】

端末10側の最初のステップS101で相手先の端末22に関する「認証の実行」が行われる。この「認証の実行」のステップS101では、端末10がその認証装置31によって端末22を認証する。端末10での認証動作に応じて、端末22で、対応する認証動作が行われる(ステップS201)。「認証の実行」のステップS201では、端末22がその認証装置31により端末10を認証する。相互の認証処理において、認証の結果が肯定的(YES)であれば(判断ステップS102)、2台の端末10,22の間で個人情報の送受を行うことが許可される。この場合には、端末10側から個人情報1とアクセス管理データ1が送信され(ステップS104)、端末22の側で、送信されたきた個人情報1とアクセス管理データ1を受信する(ステップS202)。端末10における個人情報1とアクセス管理データ1の送信は、前提として生ずる端末10のユーザ(所有者等)Aによる送信命令(ステップS103)に基づき実行される。ユーザAは、上記の相互の認証動作の後、表示部12に表示される個人情報の送信要求等に基づいて、送信命令をキー入力操作部11を介して端末10に与える。個人情報1とアクセス管理データ1を受信した端末22では、これらの情報・データをメモリ16のデータ保存部16Aに保存する(ステップS203)。さらに端末22では、端末10から個人情報1等に係るデータを受信した時点からの経過時間を計時してデータ保存時間記録部33に記録する(ステップS204)。

【0032】

上記の処理動作の後、2台の端末10,22の各々で、受信時点(ステップS202の実行時点)から時間T経過したものとする。この時間Tは上記の「経過時間」に相当している。

【0033】

上記の時間Tの経過後に、端末22のユーザBが端末22に対して、そのメモリ16のデータ保存部16Aに保存している端末10の個人情報1を読み取るための命令をキー入力操作部11を介して入力したとする(ステップS205)。端末22のアクセス制御装置32は、ユーザBにより入力された個人情報読取り命令を受けると、個人情報1に付随するアクセス管理データ1内の「参照可能時間」に基づいて、次の個人情報読取り処理を行う(ステップS206)。個人情報読取り処理のステップS206によれば、出力結果として、(1)「読取り許可」の場合と(2)「読取り拒否」の場合とが発生する。

【0034】

(1)読取り許可の場合

経過時間Tが予め定められた一定の「参照可能時間」(例えば5時間)以内であって、相手先(端末10)が定めた複数回の参照可能回数の許可範囲内である場合である。「参照可能時間」と「参照可能回数」に係る情報は前述した通り「アクセス管理データ1」内に含まれている。

(2)読取り拒否の場合

端末22のデータ保存時間記録部33に記録される「経過時間」に係る時間Tの値が「参照可能時間」よりも大きいか、または、読取り回数が「参照可能回数」を超えた場合である。

【0035】

上記のごとく、個人情報読取り処理のステップS206では「読取り許可」または「読取り拒否」の判断ステップS206−1が含まれている。判断ステップS206−1において「読取り許可」となった場合には、端末22で、表示部12に個人情報1が表示され、かつデータ表示時間記録部34に表示時間が記録され、かつ当該表示時間が「連続表示時間」を超えたら個人情報1に係る当該表示を消す、という処理(ステップS207)が行われる。他方、判断ステップS206−1において「読取り拒否」となった場合には、以下の処理が実行される。

【0036】

判断ステップS206−1において「読取り拒否」となった場合、最初に、端末22においてアクセス制御装置32によって端末10に対して個人情報参照のアクセス通知の送信が行われる(ステップS208)。個人情報参照のアクセス通知信号SIG1は通信系21を経由して端末10に送信される。端末10では、端末22からの個人情報参照のアクセスの通知信号SIG1を受信する(ステップS105)と、前述したアクセス制御プログラムP12が動作し、当該通知信号SIG1のメッセージ内容を端末10の表示部12に表示する(ステップS106)。このメッセージ内容は、「個人情報1」を参照したいという要求である。端末10のユーザAは、表示部12に表示されたメッセージ内容を確認し、端末22からの参照要求に対して回答するか否かを判断する(判断ステップS107)。当該判断の結果、判断ステップS107で「回答する」(YES)と判断された場合にはアクセス許可の通知が端末22に対して送信され(ステップS108)、「回答しない」(NO)と判断された場合にはアクセス拒否の通知が端末22に対して送信される(ステップS109)。なおステップS109に基づく「アクセス拒否通知」は、実際に「アクセス拒否通知」に係る信号を送信することによって通知することもできるし、信号を送信しないことによって当該通知を実質的に知らせることもできる。ステップS108,S109の実行後、端末10での処理は終了する。

【0037】

端末22の側では、ステップS208で個人情報参照のアクセス通知の信号SIG1を端末10側に送信した後、所定時間後にアクセス許可の通知またはアクセス拒否の通知を受信する(ステップS209)。なお、端末10からの通知内容として、「アクセス拒否の通知」の受信は「受信なし」も概念的に含むものである。

【0038】

端末22では、次の判断ステップS210においてアクセス許可の通知を受信したと判断した場合には、その表示部12に個人情報1が表示され、かつデータ表示時間記録部34に表示時間が記録され、かつ当該表示間が連続表示時間を超えたときに当該表示を消す、という処理(ステップS211)が実行される。また判断ステップS210でアクセス拒否の通知を受信したと判断した場合には、表示部12にその旨のメッセージが表示される(ステップS212)。ステップS211,S212の実行後、端末22での処理は終了する。

【0039】

上記の個人情報の通信は2台の端末10,22の間の一対一の通信であったが、これには限定されず、一対多の端末同士の通信であっても構わない。

また上記の実施形態では、端末に送信部と受信部の両要素を備える構成としたが、送信部または受信部を備え、端末ごとに送信のみまたは受信のみを行うように構成することもできる。

また端末によってはアクセス制御装置を備えていないものも想定される。このような端末に対して個人情報を提供する場合には、個人情報と共に当該端末においてアクセス制御装置を実現するためのアクセス制御プログラムを一緒に送信するように構成することもできる。

【0040】

[第2実施形態]

次に、図6および図7Aを参照して、本発明の第2実施形態に係る個別情報保護システムを説明する。第2実施形態の個別情報保護システムも、第1実施形態と同様に、個人情報保護システムである。

図6は図1と同様な図であり、かつ図7Aは図5と同様な図である。図6において、図1で説明した要素と実質的に同一の要素には同一の符号を付し、その説明を省略する。また図7Aにおいて、図5で説明した要素と実質的に同一の要素には同一の符号を付し、その説明を省略する。

【0041】

図6において、メモリ16において、アクセス制御プログラムP12に関連する要素として、アクセス制御結果保持プログラムP12−1が保存される。本実施形態におけるアクセス制御プログラムP12の機能と、アクセス制御結果保持プログラムP12−1の機能は以下に説明される。その他の構成は図1で説明した構成と同じである。

【0042】

図7Aを参照して、本発明の第2実施形態における2台の端末同士の間での個人情報の保護するための特徴的な処理動作の流れを説明する。

図7Aの処理動作の流れにおいて、端末10におけるステップS101〜S105の処理動作の流れ、端末22におけるステップS201〜S208の処理動作の流れは、前述した第1実施形態の場合と同じであるので、説明を省略する。この第2実施形態による処理動作の流れでは、ステップS105以降の処理動作、およびステップS208以降の処理動作の流れが異なっている。

【0043】

端末10では、端末22からの個人情報参照のアクセスの通知信号SIG1を受信する(ステップS105)と、前述したアクセス制御プログラムP12が動作する。このアクセス制御プログラムP12は、第2の実施形態の場合、常に拒否の判断を実行する(ステップS301)。すなわち、アクセス通知信号SIG1を受信する(ステップS105)と、自動的に当該アクセスを拒否する処理がなされる(ステップS301)。このアクセス拒否の処理(ステップS301)によれば、結果として、端末10は、端末22からのアクセス通知に対して何らの回答も行わない。反対に、端末22側では、ステップS208の後、待機状態に維持されているが、送信したアクセス通知信号SIG1に対して端末10(個人情報送信元)の側から回答を得られない場合には、拒否されたものとみなすことになる。

【0044】

なお端末10と端末22との間で行われる上記の拒否応答のやり取り手順については、次のように第1および第2の2通りに変更することが可能である。

第1および第2の変更例の場合の要部の処理の流れは、それぞれ、図7Bおよび図7Cに示される。

第1の変更例は次の通りである。アクセス通知信号SIG1を受信する(ステップS105)と、自動的に当該アクセスを拒否する処理がなされる(ステップS301)。この第1の変更例のアクセス拒否の処理(ステップS301)によれば、端末10は、端末22からのアクセス通知に対して自動的に「拒否の回答」を行う。端末22側では、ステップS208の後、待機状態に維持されており、送信したアクセス通知信号SIG1に対して端末10(個人情報送信元)の側から「拒否の回答」を得られた場合(ステップS501)に拒否されたものとして判断する(ステップS502)。

第2の変更例は次の通りである。アクセス通知信号SIG1を受信する(ステップS105)と、自動的に当該アクセスを拒否する処理がなされる(ステップS301)。第2の変更例のアクセス拒否の処理(ステップS301)によれば、第1の変更例と同様に、端末10は、端末22からのアクセス通知に対して自動的に「拒否の回答」を行う。端末22側では、ステップS208の後、待機状態に維持されているが、送信したアクセス通知信号SIG1に対して端末10(個人情報送信元)の側から何らかの要因で「拒否の回答」を得られない場合(ステップS601)には、拒否されたものとみなす判断を行う(ステップS602)。

【0045】

再び図7A(図7B,7Cでも同じである。)に戻って、端末10側では、その後、その表示部12において、ユーザAに対して、アクセス制御プログラムP12の拒否判断の結果の通知として、「問合せがありましたので拒否しておきました。許可通知したい場合は所定の手続を行って下さい。」というメッセージが表示される(ステップS302)。許可通知を行うか否かは、アクセス拒否した相手先(ユーザB)の確認を行うユーザAの判断に基づくことになる。ユーザAがユーザBに対して許可通知を行うと判断したときには通知指示指令を端末10のキー入力操作部11に入力する。ユーザAが許可通知を行わないと判断したときには入力操作を行わない。

【0046】

またステップS302の後には、自動的に、前述したアクセス制御結果保持プログラムP12−1が動作して、端末10のメモリ16のデータ保存部16A(耐タンパー領域)に、図4を参照して説明した前述の「アクセス管理データ1」として、「参照確認通知先」(端末22のアドレス等)と「通知結果」とを保存する(ステップS303)。

【0047】

ユーザAによる上記の許可通知を行うか否かの判断において、通知指示指令が端末10に与えられる場合に限り、破線ブロックで示された「アクセス許可の再度通知」の処理が行われ(ステップS400)、「許可通知」が端末22に対して送信される。ステップS400の内容は、図8に示されるように、アクセス拒否した相手(ユーザB)の表示を行うこと(ステップS401)と、それを見たユーザAによる許可通知を行うか否かの判断および入力操作(判断ステップS402)と、アクセス許可通知の送信(ステップS403)とから構成されている。アクセス拒否した相手の表示を行うステップS401は、ステップS302で表示される前述した「所定の手続」の内容として、ユーザAに対して事前に提供されている。またユーザAがユーザBに対してアクセス許可通知を行いたい場合には、アクセス制御結果保持プログラムP12−1がデータ保存部16Aから上記の「参照確認通知先」を読出し、これを参照して許可または拒否の判断を促す。ステップS400の実行後、端末10での処理は終了する。

【0048】

他方、待機状態にある端末22の側では、判断ステップS304で「許可通知」の受信があるか否か(アクセスの許可または拒否)を判断する。判断ステップS304でYES(許可)の場合には前述したステップS211が実行され、NO(拒否)の場合には前述したステップS212が実行される。

【0049】

[第3実施形態]

次に図9を参照して本発明の第3実施形態に係る個別情報保護システムを説明する。第3実施形態に係る個別情報保護システムは、第1実施形態に係る個人情報保護システムの変形例である。第3実施形態では、前述した通り、例えば端末10を操作するのは、ユーザAという人間(個人)ではなく、コンピュータを内蔵して判断・指示機能を有するインテリジェント機能付き機械または機器である。従って「個人情報」は本来の「個別情報」となる。図9では端末10を操作する機器として操作機器51が図示されている。操作機器51は、端末10から提示される情報に基づき状況を監視・確認して取得し(手順PRO1)、かつ端末10に対して必要な操作のための指令情報を与える(手順PRO2)。そのため、端末10は、前述した「表示部12」の代わりに「提示実行部12A」を備え、前述した「キー入力操作部11」の代わりに「意思伝達部11A」を備えている。この第3実施形態では、特に、人間に対する「表示」という概念はすべて操作機器51に対する「提示」という概念に置き換えられる。「提示」という用語は「表示」を含む上位概念の用語である。また人間に対する「キー入力操作」という概念はすべて操作機器51に対する「意思伝達」という概念に置き換えられる。「意思伝達」という用語は人間に対する「キー入力操作」および機械に対する「操作情報入力」を含む上位概念の用語である。

操作機器51は、提示実行部12Aから提示される情報に基づき端末10の状況を確認する。操作機器51が提示実行部12Aを介して端末10の状況を確認する仕方としては例えば、次の例を挙げることができる。

(1)通信プロトコルに代って端末10の提示データを受信する。

(2)端末10の特定のAPI(Application Programming Interface)を実行することにより端末10の提示データを得る。

(3)端末10の特定端子における電圧変化による出力の違い(例えば5Vを許可、0Vを拒否とする等)から提示データを得る。

また操作機器51は、意思伝達部11Aを介して端末10に対して操作のための指示情報を伝える。すなわち、操作機器51の操作のための意思情報が端末10に与えられる。そのため、前述したキー入力操作部11は操作者(ユーザA)の操作意思に基づき操作される手段であり、意思伝達部11Aは操作機器51の操作指示意思に基づき操作される手段である。

その他の構成については、第1実施形態において図1を参照して説明した要素と実質的に同一であるので、同一の要素には同一の符号を付し、説明を省略する。

第3実施形態に係る個別情報保護システムにおいて、図5で説明された2台の端末同士の間での「個別情報」の保護するための処理動作の流れでは、ユーザA,Bの代わりに、各々の端末10,22における上記の操作機器51がその機能を自動的に実行する。

【0050】

[第4実施形態]

本発明の第4実施形態に係る個別情報保護システムは、図6〜図8で説明した第2実施形態に係る個人情報保護システムに対して上記の第3実施形態で説明された特徴的な構成と同様な構成を適用することによって、本来の「個別情報保護システム]として構成される。第4実施形態に係る個別情報保護システムによれば、個人情報ではなく、端末10を操作する操作機器の個別情報を保護することが可能となる。

【0051】

[第5実施形態]

次に図10と図11を参照して本発明の第5実施形態に係る個別情報保護システムを説明する。第5実施形態に係る個別情報保護システムは、第1実施形態に係る個人情報保護システムの変形例である。第5実施形態では、図10に示すように、図1に示した構成を有する端末10において、メモリ16には、前述したプログラムP11〜P14に加えて、データ暗号化プログラムP21とデータ復号プログラムP22が記憶されている。これらのプログラムP21,P22には例えば市販の既知のソフトウェアが用いられる。そのため、図10に示すように、端末10内の機能部として、先に図3で示した機能要素に対して、データ暗号化プログラムP21に基づくデータ暗号化処理部35と、データ復号プログラムP22に基づくデータ復号処理部36が付加されている。データ暗号化処理部35は例えば送信部14の出力側に配置されており、データ復号処理部36は受信部15の入力側に配置されている。なお、データ暗号化処理部35はアクセス制御装置32と送信部14との間に配置することもでき、データ復号処理部36は受信部15と認証装置31との間、または認証装置31とアクセス制御装置32との間に配置することもできる。

【0052】

端末10におけるその他の構成については、第1実施形態において図1および図3を参照して説明した要素と実質的に同一であるので、同一の要素には同一の符号を付し、説明を省略する。

【0053】

なお、上記の第5実施形態の構成例によれば、データ暗号化プログラムP21に基づくデータ暗号化処理部35、およびデータ復号プログラムP22に基づくデータ復号処理部36という別々の構成(公開鍵暗号方式)としたが、共通鍵暗号方式の場合を考慮して、データの暗号化および復号については次のように構成することもできる。

第1には、構成要素として別々に設けた上記の「データ暗号化処理部35」と「データ復号処理部36」の各々に同一の「暗号化/復号プログラム」を実装することである。

第2には、「データ暗号化処理部」と「データ復号処理部」を「暗号化・復号処理部」として一体化し、1つの処理要素として構成し、当該「暗号化・復号処理部」に「暗号化/復号プログラム」を実装することである。

【0054】

前述した第1から第4の実施形態では、特別な暗号処理技術を施すことなく個人情報(個別情報)の保護を実現している。この保護方法では、端末同士での情報制御を実現する場合には適切に成立するが、通信中のデータを悪意ある第三者に盗聴される場合には情報制御ができなくなる。そこでこのような課題を解決する観点で、第5実施形態に係る個人情報保護システムの構成によれば、情報漏洩を防ぐ目的で端末同士間で暗号化処理を実施するように構成している。この第5実施形態に係る個人情報保護システムの構成では、端末10において送信する前の段階で個人情報をデータ暗号化処理部35により暗号化し、相手端末に送信する場合に暗号化データを送信する。なお、端末同士間の通信経路を暗号化し、暗号化されていないデータを送信するように構成することもできる。

【0055】

本発明の第5実施形態に係る個別(個人)情報保護システムにおけるデータの暗号化の処理に関する構成は、前述した第2から第4の実施形態に係る個別情報保護システム(個人情報保護システム)に適用して構成することもできるのは勿論である。

【0056】

以上の実施形態で説明された構成、配置関係、および仕組みについては本発明が理解・実施できる程度に概略的に示したものにすぎない。従って本発明は、説明された実施形態に限定されるものではなく、特許請求の範囲に示される技術的思想の範囲を逸脱しない限り様々な形態に変更することができる。

【産業上の利用可能性】

【0057】

本発明に係る個別情報保護システムは、少なくとも2台の端末同士が通信系を経由して個別情報(個人情報を含む)の送受を行う場合に各端末に個別情報を制御する仕組みを設けて個別情報の保護のシステムを簡素に構成することに利用される。

【符号の説明】

【0058】

10 端末

11 キー入力操作部

11A 意思伝達部

12 表示部

12A 提示実行部

13 CPU

14 送信部

15 受信部

16 メモリ

16A データ保存部

21 通信系

22 他の端末

31 認証装置

32 アクセス制御装置(アクセス管理装置)

33 データ保存時間記録部

34 データ表示時間記録部

35 データ暗号化プログラム

36 データ復号プログラム

43 データ構造

51 操作機器

P11 認証プログラム

P12 アクセス制御プログラム(データ管理プログラム)

P12−1 アクセス制御結果保持プログラム

P13 データ保存時間記録プログラム

P14 データ表示時間記録プログラム

P21 データ暗号化プログラム

P22 データ復号プログラム

【技術分野】

【0001】

本発明は個別情報保護システムに関し、特に、通信系を介して通信可能に接続され得る少なくとも2台の端末の間で送受される個人情報や機器情報等の個別情報を、当該個別情報を提供した端末側で情報制限して保護するようにした個別情報保護システムに関する。

【背景技術】

【0002】

「個別情報」の一例として個人情報の例を挙げて説明する。個人が個々に使用するパソコン、携帯電話(スマートフォンを含む)等のような端末であってインターネット等の通信係に接続されかつ当該通信系を介して2台の端末の間で個人情報を含む各種のデータを送受できるように構成された通信構成において、従来では、当該個人情報の保護するための仕組みが設けられている。個人情報を保護する仕組みとして代表的な例は、第1に、端末間のデータ送受をサーバを介して行い、当該サーバに基づいて認証や保護のための情報処理を行うようにする仕組みである。第2に、個人情報に対して暗号化の処理を施す仕組みである。

【0003】

上記のごとき個人情報を保護・管理する従来の技術としては下記の特許文献1〜4に記載された技術が知られている。

特許文献1の個人データ保護流通方法等は、個人情報提供企業が、個人情報要求企業に対して暗号化した個人情報と利用条件を送る技術を開示する。そしてDRM認証技術を使って条件に合う場合のみに個人情報を利用できるようにしている。

特許文献2の個人情報流通管理方法等は、個人情報と開示利用規定によって個人情報の流通を制御する技術を開示している。

特許文献3の個人情報管理システム等は、個人情報管理サーバが、クライアントごとに利用可能な個人情報(個人情報カプセル)をフィルタリングして提示する技術を開示している。

特許文献4の個人情報統合管理システム等は、ユーザの個人情報をユーザ自身が管理でき、サービスシステムが必要とする個人情報はユーザが許可した条件下でのみ利用可能とするシステムを開示している。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2004−135004号公報

【特許文献2】特開2001−067323号公報

【特許文献3】特開2006−317992号公報

【特許文献4】特開2003−044667号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

個人情報を保護する従来の仕組みによれば、第1のサーバを利用する仕組みでは、必ずサーバが必要となり、システムのコストが高くなる。また例えば1台のサーバで多くの端末の各々から送信される各個人情報を扱うために、サーバにとって情報処理の負荷が大きくなる。そのためにサーバの性能を高める必要があり、さらにコストがかかることになる。第2の暗号化処理を行う仕組みでは、個人情報に係るデータを通信系に流すときに送信側の端末において当該データに暗号化処理を行なって送付しなければならず、手間がかかる。また送信相手先の各端末に暗号鍵を別途に送付する必要があり、さらに手間がかかる。

【0006】

また先に挙げた引用文献1〜4は、いずれも、本願発明に関連する従来技術を開示しており、上記の問題を同様に含む従来技術の範疇に含まれるものである。

さらに、上記の従来技術の説明では「個人情報」の保護の観点で説明したが、上記の問題は「個人情報」すなわち人間個人に関係する情報に限定されるものではない。近年では、端末、機械、電子機器を含む各種の機器同士の間においてそれらに組み込まれたコンピュータ間で通信系を経由した情報の送受が行われている。そのため、これらの機械や機器自身に関係する情報の保護の必要性も生じてきている。

【0007】

本発明の目的は、上記の課題に鑑み、通信系を経由して端末等の間で個別情報を送受するシステムの構成において、特別な管理機器を用いることなく、送信側の個別情報をこれを提供した側が情報制限でき、コストや処理の手間をかけることなく個別情報を保護できる個別情報保護システムを提供することにある。

【課題を解決するための手段】

【0008】

本発明に係る個別情報保護システムは、上記の目的を達成するため、次のように構成される。

【0009】

第1の個別情報保護システム(請求項1に対応)は、通信系を介して少なくとも2台の端末同士で個別情報を送受するように構成され、一方の端末は個別情報送信先の端末でありかつ他方の端末は個別情報送信元の端末である通信システムにおいて適用され、個別情報を提供された一方の端末は、受信した個別情報を保存する耐タンパー性のデータ保存部と、個別情報を受信した時からの経過時間を計時して記録するデータ保存時間記録手段と、データ保存部から個別情報を読み取るとき、経過時間が参照可能時間を超えない場合に個別情報の読取りを許可し、それ以外の場合に個別情報の読取りを拒否するという判断を行う判断手段と、判断手段が個別情報の読取りを許可すると判断したとき、個別情報を提示部に提示する提示実行手段と、を備えるように構成される。

【0010】

上記の個別情報保護システムでは、各端末は、個別情報を提供する他の端末から個別情報を受信しデータ保存部に保存した後、受信時点からの経過時間を基準にして個別情報の読取り表示を行い、かつ当該経過時間が参照可能時間を超えた場合には個別情報の表示を拒否されるので、端末に情報を制御する仕組みを設けることにより、特別なサーバや暗号処理手法を用いることなく簡素な仕組みで個別情報を保護することが可能となる。

【0011】

第2の個別情報保護システム(請求項2に対応)は、上記の構成において、好ましくは、一方の端末は、判断手段が個別情報の読取りを拒否すると判断したとき、個別情報を提供した他方の端末に対して個別情報参照のアクセス通知を送信するアクセス制御手段を備え、個別情報送信元である他方の端末は、アクセス通知を受信した後に、提示部に提示されたアクセス通知に係る情報を参照して意思伝達部を介して与えられた回答要否の指令に基づき、アクセス許可通知またはアクセス拒否通知を端末に送信するアクセス制御手段を備えることを特徴とする。

上記の構成では、端末にアクセス制御手段を設けることにより、既に送られた個別情報が経過時間の基準に基づいて読取り拒否の状態になったときに、個別情報を提供した側の他方の端末に対して個別情報参照に関してのアクセス通知を送信できるようにしたため、最終的な状況において個別情報を提供した側(個別情報送信元)が個別情報に係る情報制限を行うことが可能となる。

【0012】

第3の個別情報保護システム(請求項3に対応)は、上記の構成において、好ましくは、他方の端末におけるアクセス制御手段は、アクセス通知を受信したとき自動的に拒否判断を実行する手段と、アクセス通知に係る情報としてアクセス拒否通知と許可通知の要否問合せのメッセージを提示部に提示し、かつ参照確認通知先に係る情報をそのデータ保存部に保存する手段と、を含むことを特徴とする。

【0013】

第4の個別情報保護システム(請求項4に対応)は、上記の構成において、好ましくは、アクセス拒否通知は、自動的な拒否判断に基づき一方の端末に応答せず、一方の端末では応答がないことで拒否と判断することにより実行されることを特徴とする。

第5の個別情報保護システム(請求項5に対応)は、上記の構成において、好ましくは、アクセス拒否通知は、自動的な拒否判断に基づき一方の端末に自動的に拒否通知を行い、一方の端末では拒否通知を受けることで拒否と判断することにより実行されることを特徴とする。

第6の個別情報保護システム(請求項6に対応)は、上記の構成において、好ましくは、アクセス拒否通知は、自動的な拒否判断に基づき一方の端末に自動的に拒否通知を行い、一方の端末では拒否通知を受けないことで拒否と判断することにより実行されることを特徴とする。

【0014】

第7の個別情報保護システム(請求項7に対応)は、上記の構成において、好ましくは、アクセス許可通知を行うとき、データ保存部に保存された参照確認通知先に係る情報が利用されることを特徴とする。

【0015】

第8の個別情報保護システム(請求項8に対応)は、上記の構成において、好ましくは、一方の端末は、他方の端末からの通知内容がアクセス許可通知であるかまたはアクセス拒否通知であるかを判断する他の判断手段を備え、この他の判断手段がアクセス許可通知であると判断したとき、提示実行手段は個別情報を提示部に提示することを特徴とする。

【0016】

第9の個別情報保護システム(請求項9に対応)は、上記の構成において、好ましくは、個別情報は付随するアクセス制御データを有し、アクセス制御データは参照可能時間に係るデータを含むことを特徴とする。

【0017】

第10の個別情報保護システム(請求項10に対応)は、上記の構成において、好ましくは、端末は、個別情報を提示部に提示した時からの提示時間を計時して記録するデータ提示時間記録手段を有し、提示実行手段は、提示時間が予め設定された連続提示時間を超えた場合に、個別情報の提示を消す提示消去手段を備えることを特徴とする。

【0018】

第11の個別情報保護システム(請求項11に対応)は、上記の構成において、好ましくは、端末が人的操作で操作されるように構成されるとき、個別情報は個人情報であり、提示部は表示部であり、提示実行手段は表示実行手段であることを特徴とする。

【発明の効果】

【0019】

本発明によれば、次の効果を奏する。

通信系を経由して端末同士の間で個別情報を送受するシステムの構成において、特別なサーバ等の管理機器、あるいは暗号化のためのソフトウェアを用いることなく、低コストでかつ簡素な構造で端末それ自体で自己の個別情報を保護することができる。

各端末の内部に個別情報を制御する仕組みを設けるようにしたため、端末それ自体で自己の個別情報を保護することができ、個別情報のバイパスを防止することができる。

或る端末に既に送られた個別情報が経過時間の基準に基づいて読取り拒否の状態になったときに、個別情報を提供した側の他の端末(個別情報送信元)に対して当該個別情報の参照に関してのアクセス通知を送信し、個別情報を提供した側(個別情報送信元)が最終的に許可または拒否の判断を行い、これにより個別情報に係る情報制限を行うことができ、コストや処理の手間をかけることなく個別情報を保護することができる。

【図面の簡単な説明】

【0020】

【図1】本発明の第1実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図2】通信系を介した端末同士の通信関係を示す構成図である。

【図3】端末の内部機能の構成を示す機能ブロック図である。

【図4】個人情報に関するデータ構造を示す図である。

【図5】本発明の第1実施形態における端末同士間の個人情報の送受の流れを示すフローチャートである。

【図6】本発明の第2実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図7A】本発明の第2実施形態における端末同士間の個人情報の送受の流れを示すフローチャートである。

【図7B】本発明の第2実施形態における「拒否判断の実行」の処理の第1の変更例を示す部分的なフローチャートである。

【図7C】本発明の第2実施形態における「拒否判断の実行」の処理の第2の変更例を示す部分的なフローチャートである。

【図8】「アクセス許可の再度通知」の内容を示すフローチャートである。

【図9】本発明の第3実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図10】本発明の第5実施形態に係る個別情報保護システムに用いられる端末のハードウェア構成を示すブロック図である。

【図11】本発明の第5実施形態における端末の内部の機能構成を示す機能ブロック図である。

【発明を実施するための形態】

【0021】

以下に、本発明の好適な実施形態(実施例)を添付図面に基づいて説明する。

【0022】

[第1実施形態]

図1は、本発明の第1実施形態に係る個別情報保護システムに用いられる代表的な端末の内部のハードウェア構成を示している。ここで、「端末」とは、いわゆる端末(端末装置)、携帯電話等の携帯端末、情報携帯端末等のごとき入力部と出力部を有しかつ情報処理機能部を内蔵し、インターネット等の通信系に接続されて相互に情報・データにつき送受信の通信を行うことができる電子機器を意味している。

図2は、一例として2台の端末について通信系を経由した端末同士の通信のための接続関係を示す図である。図3は端末の機能ブロック図を示している。

この第1実施形態の例では、端末を操作するのは人間(ユーザ、個人)であるとし、そのため取り扱われる「個別情報」は操作する人間(ユーザ、個人)に関係する「個人情報」であって、上記の「個別情報保護システム」は「個人情報保護システム」として構築される。従って、第1実施形態では「個人情報保護システム」として説明する

なお、例えば上記の端末を操作するのは、人間(個人)には限定されず、コンピュータを内蔵して監視・判断・指示機能を有するインテリジェント機能付き機械または機器であっても良い。人間(個人)以外の例については後述の実施形態に基づいて説明する。

【0023】

図1において、端末10は、ハードウェア構成として、入力手段としての例えばキー入力操作部11、出力手段としての表示部12、演算処理・制御部としてのCPU13を備えている。また端末10は、図2に示すように、インターネット等の通信系21を通して外部の他の端末22と接続し相互に通信(情報・データの送受信)を行えるようにするための、送信部14と受信部15を内蔵している。16はメモリである。メモリ16には、認証プログラムP11とアクセス制御プログラム(またはアクセス管理プログラム)P12とデータ保存時間記録プログラムP13とデータ表示時間記録プログラムP14が記憶されている。図3に示すように、CPU13が認証プログラムP11を呼び出して実行することで認証装置31の機能が実現され、アクセス制御(管理)プログラムP12を呼び出して実行することによりアクセス制御装置(またはアクセス管理装置)32の機能が実現される。同様に、図3に示されるように、CPU13がデータ保存時間記録プログラムP13とデータ表示時間記録プログラムP14を呼び出して実行することで、それぞれ、データ保存時間記録部33とデータ表示時間記録部34とが設けられることになる。さらにメモリ16の内部には、外部からの不正アクセスを防護するための耐タンパー性を有したデータ保存部16Aが設けられている。個人情報(関連するアクセス管理データを含む)はこのデータ保存部16Aに格納されて保存される。

【0024】

上記において、認証装置31は、通信系21等を経由して他の端末等との間で相互に情報・データの送受を行う場合であって正当な通信資格があるか否かを確認する必要がある場合に、予め定められたIDおよびパスワードを利用して認証を行うための機能装置である。アクセス制御装置32は、外部の他の端末から端末10へのアクセスを、適正かまたは不正かを判断することにより制御する機能装置である。適正・不正の判断基準の具体的な内容は後述される。またデータ保存時間記録部33は、外部の他の端末から提供された情報・データであってメモリ16に保存される情報・データの保存時間を計時し記録するための機能部である。データ表示時間記録部34は、表示部12に表示された情報・データの表示時間を計時し記録するための機能部である。

【0025】

端末10の上記の構成は、例えば他の端末22を含め、本実施形態に係る個人情報保護システムに適用される全ての端末に原則的に装備されている。その特徴的な点は、アクセス制御装置32という機能装置を備え、端末10の内部に情報制御を行う管理部に係る仕組みを設けている点である。

【0026】

次に、図4および図5を参照して、アクセス制御装置32等に基づく本実施形態に係る個人情報保護システムの特徴的な処理動作を説明する。図4は個人情報に係るデータ構造を示し、図5は2台の端末同士の間での個人情報の保護するための特徴的な処理動作の流れを示している。

【0027】

図3に示すように、メモリ16におけるデータ保存部16A内に端末10の所有者等に関する「個人情報1」のファイルが保存されている。この「個人情報1」に関するデータ構造としては、図4に示すように、第1に「個人情報1」のファイル41の主項目として「氏名」、「電話番号」等の項目が含まれており、さらに第2に付随する「アクセス管理データ1」のファイル42の項目として「送信元送信日時」、「個人情報のハッシュ値」、「参照確認通知先」、「参照可能時間」、「参照可能回数」、「連続表示時間」等の項目が含まれている。「アクセス管理データ1」のファイル42内の各情報はアクセス制御装置32に基づくアクセス制御(またはアクセス管理)で使用される諸情報である。「個人情報1」のファイル41と「アクセス管理データ1」のファイル42は一点鎖線のブロック43で示されるようにデータ構造として一体的に扱われる。

【0028】

なお端末10の内部での個人情報の扱い方としては、例えば他の端末から送信された個人情報を受信したときにはデータ保存部16Aに記録される。またデータ保存部16Aに保存された他人の個人情報を読み取る場合に、定められた条件(経過時間等)に基づいて読取りを拒否されることがある。

【0029】

また送受される個人情報について、表示部12に表示される項目については、設計により任意に決定することができる。

【0030】

次に、図5を参照して、本発明の第1実施形態における2台の端末同士の間での個人情報の保護するための特徴的な処理動作の流れを説明する。

この個人情報の送受は、通信系21を介して前述した端末10と他の端末22との間で行われるものとする。端末10を第1の端末とし、端末22を第2の端末とする。この実施形態では、第2の端末である端末22が、第1の端末である端末10から「個人情報1」を取得するプロセスを説明する。

【0031】

端末10側の最初のステップS101で相手先の端末22に関する「認証の実行」が行われる。この「認証の実行」のステップS101では、端末10がその認証装置31によって端末22を認証する。端末10での認証動作に応じて、端末22で、対応する認証動作が行われる(ステップS201)。「認証の実行」のステップS201では、端末22がその認証装置31により端末10を認証する。相互の認証処理において、認証の結果が肯定的(YES)であれば(判断ステップS102)、2台の端末10,22の間で個人情報の送受を行うことが許可される。この場合には、端末10側から個人情報1とアクセス管理データ1が送信され(ステップS104)、端末22の側で、送信されたきた個人情報1とアクセス管理データ1を受信する(ステップS202)。端末10における個人情報1とアクセス管理データ1の送信は、前提として生ずる端末10のユーザ(所有者等)Aによる送信命令(ステップS103)に基づき実行される。ユーザAは、上記の相互の認証動作の後、表示部12に表示される個人情報の送信要求等に基づいて、送信命令をキー入力操作部11を介して端末10に与える。個人情報1とアクセス管理データ1を受信した端末22では、これらの情報・データをメモリ16のデータ保存部16Aに保存する(ステップS203)。さらに端末22では、端末10から個人情報1等に係るデータを受信した時点からの経過時間を計時してデータ保存時間記録部33に記録する(ステップS204)。

【0032】

上記の処理動作の後、2台の端末10,22の各々で、受信時点(ステップS202の実行時点)から時間T経過したものとする。この時間Tは上記の「経過時間」に相当している。

【0033】

上記の時間Tの経過後に、端末22のユーザBが端末22に対して、そのメモリ16のデータ保存部16Aに保存している端末10の個人情報1を読み取るための命令をキー入力操作部11を介して入力したとする(ステップS205)。端末22のアクセス制御装置32は、ユーザBにより入力された個人情報読取り命令を受けると、個人情報1に付随するアクセス管理データ1内の「参照可能時間」に基づいて、次の個人情報読取り処理を行う(ステップS206)。個人情報読取り処理のステップS206によれば、出力結果として、(1)「読取り許可」の場合と(2)「読取り拒否」の場合とが発生する。

【0034】

(1)読取り許可の場合

経過時間Tが予め定められた一定の「参照可能時間」(例えば5時間)以内であって、相手先(端末10)が定めた複数回の参照可能回数の許可範囲内である場合である。「参照可能時間」と「参照可能回数」に係る情報は前述した通り「アクセス管理データ1」内に含まれている。

(2)読取り拒否の場合

端末22のデータ保存時間記録部33に記録される「経過時間」に係る時間Tの値が「参照可能時間」よりも大きいか、または、読取り回数が「参照可能回数」を超えた場合である。

【0035】

上記のごとく、個人情報読取り処理のステップS206では「読取り許可」または「読取り拒否」の判断ステップS206−1が含まれている。判断ステップS206−1において「読取り許可」となった場合には、端末22で、表示部12に個人情報1が表示され、かつデータ表示時間記録部34に表示時間が記録され、かつ当該表示時間が「連続表示時間」を超えたら個人情報1に係る当該表示を消す、という処理(ステップS207)が行われる。他方、判断ステップS206−1において「読取り拒否」となった場合には、以下の処理が実行される。

【0036】

判断ステップS206−1において「読取り拒否」となった場合、最初に、端末22においてアクセス制御装置32によって端末10に対して個人情報参照のアクセス通知の送信が行われる(ステップS208)。個人情報参照のアクセス通知信号SIG1は通信系21を経由して端末10に送信される。端末10では、端末22からの個人情報参照のアクセスの通知信号SIG1を受信する(ステップS105)と、前述したアクセス制御プログラムP12が動作し、当該通知信号SIG1のメッセージ内容を端末10の表示部12に表示する(ステップS106)。このメッセージ内容は、「個人情報1」を参照したいという要求である。端末10のユーザAは、表示部12に表示されたメッセージ内容を確認し、端末22からの参照要求に対して回答するか否かを判断する(判断ステップS107)。当該判断の結果、判断ステップS107で「回答する」(YES)と判断された場合にはアクセス許可の通知が端末22に対して送信され(ステップS108)、「回答しない」(NO)と判断された場合にはアクセス拒否の通知が端末22に対して送信される(ステップS109)。なおステップS109に基づく「アクセス拒否通知」は、実際に「アクセス拒否通知」に係る信号を送信することによって通知することもできるし、信号を送信しないことによって当該通知を実質的に知らせることもできる。ステップS108,S109の実行後、端末10での処理は終了する。

【0037】

端末22の側では、ステップS208で個人情報参照のアクセス通知の信号SIG1を端末10側に送信した後、所定時間後にアクセス許可の通知またはアクセス拒否の通知を受信する(ステップS209)。なお、端末10からの通知内容として、「アクセス拒否の通知」の受信は「受信なし」も概念的に含むものである。

【0038】

端末22では、次の判断ステップS210においてアクセス許可の通知を受信したと判断した場合には、その表示部12に個人情報1が表示され、かつデータ表示時間記録部34に表示時間が記録され、かつ当該表示間が連続表示時間を超えたときに当該表示を消す、という処理(ステップS211)が実行される。また判断ステップS210でアクセス拒否の通知を受信したと判断した場合には、表示部12にその旨のメッセージが表示される(ステップS212)。ステップS211,S212の実行後、端末22での処理は終了する。

【0039】

上記の個人情報の通信は2台の端末10,22の間の一対一の通信であったが、これには限定されず、一対多の端末同士の通信であっても構わない。

また上記の実施形態では、端末に送信部と受信部の両要素を備える構成としたが、送信部または受信部を備え、端末ごとに送信のみまたは受信のみを行うように構成することもできる。

また端末によってはアクセス制御装置を備えていないものも想定される。このような端末に対して個人情報を提供する場合には、個人情報と共に当該端末においてアクセス制御装置を実現するためのアクセス制御プログラムを一緒に送信するように構成することもできる。

【0040】

[第2実施形態]

次に、図6および図7Aを参照して、本発明の第2実施形態に係る個別情報保護システムを説明する。第2実施形態の個別情報保護システムも、第1実施形態と同様に、個人情報保護システムである。

図6は図1と同様な図であり、かつ図7Aは図5と同様な図である。図6において、図1で説明した要素と実質的に同一の要素には同一の符号を付し、その説明を省略する。また図7Aにおいて、図5で説明した要素と実質的に同一の要素には同一の符号を付し、その説明を省略する。

【0041】

図6において、メモリ16において、アクセス制御プログラムP12に関連する要素として、アクセス制御結果保持プログラムP12−1が保存される。本実施形態におけるアクセス制御プログラムP12の機能と、アクセス制御結果保持プログラムP12−1の機能は以下に説明される。その他の構成は図1で説明した構成と同じである。

【0042】

図7Aを参照して、本発明の第2実施形態における2台の端末同士の間での個人情報の保護するための特徴的な処理動作の流れを説明する。

図7Aの処理動作の流れにおいて、端末10におけるステップS101〜S105の処理動作の流れ、端末22におけるステップS201〜S208の処理動作の流れは、前述した第1実施形態の場合と同じであるので、説明を省略する。この第2実施形態による処理動作の流れでは、ステップS105以降の処理動作、およびステップS208以降の処理動作の流れが異なっている。

【0043】

端末10では、端末22からの個人情報参照のアクセスの通知信号SIG1を受信する(ステップS105)と、前述したアクセス制御プログラムP12が動作する。このアクセス制御プログラムP12は、第2の実施形態の場合、常に拒否の判断を実行する(ステップS301)。すなわち、アクセス通知信号SIG1を受信する(ステップS105)と、自動的に当該アクセスを拒否する処理がなされる(ステップS301)。このアクセス拒否の処理(ステップS301)によれば、結果として、端末10は、端末22からのアクセス通知に対して何らの回答も行わない。反対に、端末22側では、ステップS208の後、待機状態に維持されているが、送信したアクセス通知信号SIG1に対して端末10(個人情報送信元)の側から回答を得られない場合には、拒否されたものとみなすことになる。

【0044】

なお端末10と端末22との間で行われる上記の拒否応答のやり取り手順については、次のように第1および第2の2通りに変更することが可能である。

第1および第2の変更例の場合の要部の処理の流れは、それぞれ、図7Bおよび図7Cに示される。

第1の変更例は次の通りである。アクセス通知信号SIG1を受信する(ステップS105)と、自動的に当該アクセスを拒否する処理がなされる(ステップS301)。この第1の変更例のアクセス拒否の処理(ステップS301)によれば、端末10は、端末22からのアクセス通知に対して自動的に「拒否の回答」を行う。端末22側では、ステップS208の後、待機状態に維持されており、送信したアクセス通知信号SIG1に対して端末10(個人情報送信元)の側から「拒否の回答」を得られた場合(ステップS501)に拒否されたものとして判断する(ステップS502)。

第2の変更例は次の通りである。アクセス通知信号SIG1を受信する(ステップS105)と、自動的に当該アクセスを拒否する処理がなされる(ステップS301)。第2の変更例のアクセス拒否の処理(ステップS301)によれば、第1の変更例と同様に、端末10は、端末22からのアクセス通知に対して自動的に「拒否の回答」を行う。端末22側では、ステップS208の後、待機状態に維持されているが、送信したアクセス通知信号SIG1に対して端末10(個人情報送信元)の側から何らかの要因で「拒否の回答」を得られない場合(ステップS601)には、拒否されたものとみなす判断を行う(ステップS602)。

【0045】

再び図7A(図7B,7Cでも同じである。)に戻って、端末10側では、その後、その表示部12において、ユーザAに対して、アクセス制御プログラムP12の拒否判断の結果の通知として、「問合せがありましたので拒否しておきました。許可通知したい場合は所定の手続を行って下さい。」というメッセージが表示される(ステップS302)。許可通知を行うか否かは、アクセス拒否した相手先(ユーザB)の確認を行うユーザAの判断に基づくことになる。ユーザAがユーザBに対して許可通知を行うと判断したときには通知指示指令を端末10のキー入力操作部11に入力する。ユーザAが許可通知を行わないと判断したときには入力操作を行わない。

【0046】

またステップS302の後には、自動的に、前述したアクセス制御結果保持プログラムP12−1が動作して、端末10のメモリ16のデータ保存部16A(耐タンパー領域)に、図4を参照して説明した前述の「アクセス管理データ1」として、「参照確認通知先」(端末22のアドレス等)と「通知結果」とを保存する(ステップS303)。

【0047】

ユーザAによる上記の許可通知を行うか否かの判断において、通知指示指令が端末10に与えられる場合に限り、破線ブロックで示された「アクセス許可の再度通知」の処理が行われ(ステップS400)、「許可通知」が端末22に対して送信される。ステップS400の内容は、図8に示されるように、アクセス拒否した相手(ユーザB)の表示を行うこと(ステップS401)と、それを見たユーザAによる許可通知を行うか否かの判断および入力操作(判断ステップS402)と、アクセス許可通知の送信(ステップS403)とから構成されている。アクセス拒否した相手の表示を行うステップS401は、ステップS302で表示される前述した「所定の手続」の内容として、ユーザAに対して事前に提供されている。またユーザAがユーザBに対してアクセス許可通知を行いたい場合には、アクセス制御結果保持プログラムP12−1がデータ保存部16Aから上記の「参照確認通知先」を読出し、これを参照して許可または拒否の判断を促す。ステップS400の実行後、端末10での処理は終了する。

【0048】

他方、待機状態にある端末22の側では、判断ステップS304で「許可通知」の受信があるか否か(アクセスの許可または拒否)を判断する。判断ステップS304でYES(許可)の場合には前述したステップS211が実行され、NO(拒否)の場合には前述したステップS212が実行される。

【0049】

[第3実施形態]

次に図9を参照して本発明の第3実施形態に係る個別情報保護システムを説明する。第3実施形態に係る個別情報保護システムは、第1実施形態に係る個人情報保護システムの変形例である。第3実施形態では、前述した通り、例えば端末10を操作するのは、ユーザAという人間(個人)ではなく、コンピュータを内蔵して判断・指示機能を有するインテリジェント機能付き機械または機器である。従って「個人情報」は本来の「個別情報」となる。図9では端末10を操作する機器として操作機器51が図示されている。操作機器51は、端末10から提示される情報に基づき状況を監視・確認して取得し(手順PRO1)、かつ端末10に対して必要な操作のための指令情報を与える(手順PRO2)。そのため、端末10は、前述した「表示部12」の代わりに「提示実行部12A」を備え、前述した「キー入力操作部11」の代わりに「意思伝達部11A」を備えている。この第3実施形態では、特に、人間に対する「表示」という概念はすべて操作機器51に対する「提示」という概念に置き換えられる。「提示」という用語は「表示」を含む上位概念の用語である。また人間に対する「キー入力操作」という概念はすべて操作機器51に対する「意思伝達」という概念に置き換えられる。「意思伝達」という用語は人間に対する「キー入力操作」および機械に対する「操作情報入力」を含む上位概念の用語である。

操作機器51は、提示実行部12Aから提示される情報に基づき端末10の状況を確認する。操作機器51が提示実行部12Aを介して端末10の状況を確認する仕方としては例えば、次の例を挙げることができる。

(1)通信プロトコルに代って端末10の提示データを受信する。

(2)端末10の特定のAPI(Application Programming Interface)を実行することにより端末10の提示データを得る。

(3)端末10の特定端子における電圧変化による出力の違い(例えば5Vを許可、0Vを拒否とする等)から提示データを得る。

また操作機器51は、意思伝達部11Aを介して端末10に対して操作のための指示情報を伝える。すなわち、操作機器51の操作のための意思情報が端末10に与えられる。そのため、前述したキー入力操作部11は操作者(ユーザA)の操作意思に基づき操作される手段であり、意思伝達部11Aは操作機器51の操作指示意思に基づき操作される手段である。

その他の構成については、第1実施形態において図1を参照して説明した要素と実質的に同一であるので、同一の要素には同一の符号を付し、説明を省略する。

第3実施形態に係る個別情報保護システムにおいて、図5で説明された2台の端末同士の間での「個別情報」の保護するための処理動作の流れでは、ユーザA,Bの代わりに、各々の端末10,22における上記の操作機器51がその機能を自動的に実行する。

【0050】

[第4実施形態]

本発明の第4実施形態に係る個別情報保護システムは、図6〜図8で説明した第2実施形態に係る個人情報保護システムに対して上記の第3実施形態で説明された特徴的な構成と同様な構成を適用することによって、本来の「個別情報保護システム]として構成される。第4実施形態に係る個別情報保護システムによれば、個人情報ではなく、端末10を操作する操作機器の個別情報を保護することが可能となる。

【0051】

[第5実施形態]

次に図10と図11を参照して本発明の第5実施形態に係る個別情報保護システムを説明する。第5実施形態に係る個別情報保護システムは、第1実施形態に係る個人情報保護システムの変形例である。第5実施形態では、図10に示すように、図1に示した構成を有する端末10において、メモリ16には、前述したプログラムP11〜P14に加えて、データ暗号化プログラムP21とデータ復号プログラムP22が記憶されている。これらのプログラムP21,P22には例えば市販の既知のソフトウェアが用いられる。そのため、図10に示すように、端末10内の機能部として、先に図3で示した機能要素に対して、データ暗号化プログラムP21に基づくデータ暗号化処理部35と、データ復号プログラムP22に基づくデータ復号処理部36が付加されている。データ暗号化処理部35は例えば送信部14の出力側に配置されており、データ復号処理部36は受信部15の入力側に配置されている。なお、データ暗号化処理部35はアクセス制御装置32と送信部14との間に配置することもでき、データ復号処理部36は受信部15と認証装置31との間、または認証装置31とアクセス制御装置32との間に配置することもできる。

【0052】

端末10におけるその他の構成については、第1実施形態において図1および図3を参照して説明した要素と実質的に同一であるので、同一の要素には同一の符号を付し、説明を省略する。

【0053】

なお、上記の第5実施形態の構成例によれば、データ暗号化プログラムP21に基づくデータ暗号化処理部35、およびデータ復号プログラムP22に基づくデータ復号処理部36という別々の構成(公開鍵暗号方式)としたが、共通鍵暗号方式の場合を考慮して、データの暗号化および復号については次のように構成することもできる。

第1には、構成要素として別々に設けた上記の「データ暗号化処理部35」と「データ復号処理部36」の各々に同一の「暗号化/復号プログラム」を実装することである。

第2には、「データ暗号化処理部」と「データ復号処理部」を「暗号化・復号処理部」として一体化し、1つの処理要素として構成し、当該「暗号化・復号処理部」に「暗号化/復号プログラム」を実装することである。

【0054】

前述した第1から第4の実施形態では、特別な暗号処理技術を施すことなく個人情報(個別情報)の保護を実現している。この保護方法では、端末同士での情報制御を実現する場合には適切に成立するが、通信中のデータを悪意ある第三者に盗聴される場合には情報制御ができなくなる。そこでこのような課題を解決する観点で、第5実施形態に係る個人情報保護システムの構成によれば、情報漏洩を防ぐ目的で端末同士間で暗号化処理を実施するように構成している。この第5実施形態に係る個人情報保護システムの構成では、端末10において送信する前の段階で個人情報をデータ暗号化処理部35により暗号化し、相手端末に送信する場合に暗号化データを送信する。なお、端末同士間の通信経路を暗号化し、暗号化されていないデータを送信するように構成することもできる。

【0055】

本発明の第5実施形態に係る個別(個人)情報保護システムにおけるデータの暗号化の処理に関する構成は、前述した第2から第4の実施形態に係る個別情報保護システム(個人情報保護システム)に適用して構成することもできるのは勿論である。

【0056】

以上の実施形態で説明された構成、配置関係、および仕組みについては本発明が理解・実施できる程度に概略的に示したものにすぎない。従って本発明は、説明された実施形態に限定されるものではなく、特許請求の範囲に示される技術的思想の範囲を逸脱しない限り様々な形態に変更することができる。

【産業上の利用可能性】

【0057】

本発明に係る個別情報保護システムは、少なくとも2台の端末同士が通信系を経由して個別情報(個人情報を含む)の送受を行う場合に各端末に個別情報を制御する仕組みを設けて個別情報の保護のシステムを簡素に構成することに利用される。

【符号の説明】

【0058】

10 端末

11 キー入力操作部

11A 意思伝達部

12 表示部

12A 提示実行部

13 CPU

14 送信部

15 受信部

16 メモリ

16A データ保存部

21 通信系

22 他の端末

31 認証装置

32 アクセス制御装置(アクセス管理装置)

33 データ保存時間記録部

34 データ表示時間記録部

35 データ暗号化プログラム

36 データ復号プログラム

43 データ構造

51 操作機器

P11 認証プログラム

P12 アクセス制御プログラム(データ管理プログラム)

P12−1 アクセス制御結果保持プログラム

P13 データ保存時間記録プログラム

P14 データ表示時間記録プログラム

P21 データ暗号化プログラム

P22 データ復号プログラム

【特許請求の範囲】

【請求項1】

通信系を介して少なくとも2台の端末同士で個別情報を送受するように構成され、一方の前記端末は個別情報送信先の端末でありかつ他方の前記端末は個別情報送信元の端末である通信システムにおいて、

前記個別情報を提供された前記一方の端末は、

受信した前記個別情報を保存する耐タンパー性のデータ保存部と、

前記個別情報を受信した時からの経過時間を計時して記録するデータ保存時間記録手段と、

前記データ保存部から前記個別情報を読み取るとき、前記経過時間が参照可能時間を超えない場合に前記個別情報の読取りを許可し、それ以外の場合に前記個別情報の読取りを拒否するという判断を行う判断手段と、

前記判断手段が前記個別情報の読取りを許可すると判断したとき、前記個別情報を提示部に提示する提示実行手段と、

を備えることを特徴とする個別情報保護システム。

【請求項2】

前記一方の端末は、前記判断手段が前記個別情報の読取りを拒否すると判断したとき、前記個別情報を提供した前記他方の端末に対して前記個別情報参照のアクセス通知を送信するアクセス制御手段を備え、

個別情報送信元である前記他方の端末は、前記アクセス通知を受信した後に、提示部に提示された前記アクセス通知に係る情報を参照して意思伝達部を介して与えられた回答要否の指令に基づき、アクセス許可通知またはアクセス拒否通知を前記端末に送信するアクセス制御手段を備える、

ことを特徴とする請求項1記載の個別情報保護システム。

【請求項3】

前記他方の端末における前記アクセス制御手段は、

前記アクセス通知を受信したとき自動的に拒否判断を実行する手段と、

前記アクセス通知に係る前記情報としてアクセス拒否通知と許可通知の要否問合せのメッセージを前記提示部に提示し、かつ参照確認通知先に係る情報をそのデータ保存部に保存する手段と、

を含むことを特徴とする請求項2記載の個別情報保護システム。

【請求項4】

前記アクセス拒否通知は、自動的な前記拒否判断に基づき前記一方の端末に応答せず、前記一方の端末では応答がないことで拒否と判断することにより実行されることを特徴とする請求項3記載の個別情報保護システム。

【請求項5】

前記アクセス拒否通知は、自動的な前記拒否判断に基づき前記一方の端末に自動的に拒否通知を行い、前記一方の端末では前記拒否通知を受けることで拒否と判断することにより実行されることを特徴とする請求項3記載の個別情報保護システム。

【請求項6】

前記アクセス拒否通知は、自動的な前記拒否判断に基づき前記一方の端末に自動的に拒否通知を行い、前記一方の端末では前記拒否通知を受けないことで拒否と判断することにより実行されることを特徴とする請求項3記載の個別情報保護システム。

【請求項7】

前記アクセス許可通知を行うとき、前記データ保存部に保存された前記参照確認通知先に係る情報が利用されることを特徴とする請求項3記載の個別情報保護システム。

【請求項8】

前記一方の端末は、前記他方の端末からの通知内容が前記アクセス許可通知であるかまたは前記アクセス拒否通知であるかを判断する他の判断手段を備え、

前記他の判断手段が前記アクセス許可通知であると判断したとき、前記提示実行手段は前記個別情報を前記提示部に提示することを特徴とする請求項2記載の個別情報保護システム。

【請求項9】

前記個別情報は付随するアクセス制御データを有し、前記アクセス制御データは前記参照可能時間に係るデータを含むことを特徴とする請求項1〜8のいずれか1項に記載の個別情報保護システム。

【請求項10】

前記一方の端末は、前記個別情報を前記提示部に提示した時からの提示時間を計時して記録するデータ提示時間記録手段を有し、

前記提示実行手段は、前記提示時間が予め設定された連続提示時間を超えた場合に、前記個別情報の提示を消す提示消去手段を備えることを特徴とする請求項1〜9のいずれか1項に記載の個別情報保護システム。

【請求項11】

前記端末が人的操作で操作されるように構成されるとき、前記個別情報は個人情報であり、前記提示部は表示部であり、前記提示実行手段は表示実行手段であることを特徴とする請求項1〜10のいずれか1項に記載の個別情報保護システム。

【請求項1】

通信系を介して少なくとも2台の端末同士で個別情報を送受するように構成され、一方の前記端末は個別情報送信先の端末でありかつ他方の前記端末は個別情報送信元の端末である通信システムにおいて、

前記個別情報を提供された前記一方の端末は、

受信した前記個別情報を保存する耐タンパー性のデータ保存部と、

前記個別情報を受信した時からの経過時間を計時して記録するデータ保存時間記録手段と、

前記データ保存部から前記個別情報を読み取るとき、前記経過時間が参照可能時間を超えない場合に前記個別情報の読取りを許可し、それ以外の場合に前記個別情報の読取りを拒否するという判断を行う判断手段と、

前記判断手段が前記個別情報の読取りを許可すると判断したとき、前記個別情報を提示部に提示する提示実行手段と、

を備えることを特徴とする個別情報保護システム。

【請求項2】

前記一方の端末は、前記判断手段が前記個別情報の読取りを拒否すると判断したとき、前記個別情報を提供した前記他方の端末に対して前記個別情報参照のアクセス通知を送信するアクセス制御手段を備え、

個別情報送信元である前記他方の端末は、前記アクセス通知を受信した後に、提示部に提示された前記アクセス通知に係る情報を参照して意思伝達部を介して与えられた回答要否の指令に基づき、アクセス許可通知またはアクセス拒否通知を前記端末に送信するアクセス制御手段を備える、

ことを特徴とする請求項1記載の個別情報保護システム。

【請求項3】

前記他方の端末における前記アクセス制御手段は、

前記アクセス通知を受信したとき自動的に拒否判断を実行する手段と、

前記アクセス通知に係る前記情報としてアクセス拒否通知と許可通知の要否問合せのメッセージを前記提示部に提示し、かつ参照確認通知先に係る情報をそのデータ保存部に保存する手段と、

を含むことを特徴とする請求項2記載の個別情報保護システム。

【請求項4】

前記アクセス拒否通知は、自動的な前記拒否判断に基づき前記一方の端末に応答せず、前記一方の端末では応答がないことで拒否と判断することにより実行されることを特徴とする請求項3記載の個別情報保護システム。

【請求項5】

前記アクセス拒否通知は、自動的な前記拒否判断に基づき前記一方の端末に自動的に拒否通知を行い、前記一方の端末では前記拒否通知を受けることで拒否と判断することにより実行されることを特徴とする請求項3記載の個別情報保護システム。

【請求項6】

前記アクセス拒否通知は、自動的な前記拒否判断に基づき前記一方の端末に自動的に拒否通知を行い、前記一方の端末では前記拒否通知を受けないことで拒否と判断することにより実行されることを特徴とする請求項3記載の個別情報保護システム。

【請求項7】

前記アクセス許可通知を行うとき、前記データ保存部に保存された前記参照確認通知先に係る情報が利用されることを特徴とする請求項3記載の個別情報保護システム。

【請求項8】

前記一方の端末は、前記他方の端末からの通知内容が前記アクセス許可通知であるかまたは前記アクセス拒否通知であるかを判断する他の判断手段を備え、

前記他の判断手段が前記アクセス許可通知であると判断したとき、前記提示実行手段は前記個別情報を前記提示部に提示することを特徴とする請求項2記載の個別情報保護システム。

【請求項9】

前記個別情報は付随するアクセス制御データを有し、前記アクセス制御データは前記参照可能時間に係るデータを含むことを特徴とする請求項1〜8のいずれか1項に記載の個別情報保護システム。

【請求項10】

前記一方の端末は、前記個別情報を前記提示部に提示した時からの提示時間を計時して記録するデータ提示時間記録手段を有し、

前記提示実行手段は、前記提示時間が予め設定された連続提示時間を超えた場合に、前記個別情報の提示を消す提示消去手段を備えることを特徴とする請求項1〜9のいずれか1項に記載の個別情報保護システム。

【請求項11】

前記端末が人的操作で操作されるように構成されるとき、前記個別情報は個人情報であり、前記提示部は表示部であり、前記提示実行手段は表示実行手段であることを特徴とする請求項1〜10のいずれか1項に記載の個別情報保護システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7A】

【図7B】

【図7C】

【図8】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7A】

【図7B】

【図7C】

【図8】

【図9】

【図10】

【図11】

【公開番号】特開2012−195747(P2012−195747A)

【公開日】平成24年10月11日(2012.10.11)

【国際特許分類】

【出願番号】特願2011−57883(P2011−57883)

【出願日】平成23年3月16日(2011.3.16)

【出願人】(000004651)日本信号株式会社 (720)

【Fターム(参考)】

【公開日】平成24年10月11日(2012.10.11)

【国際特許分類】

【出願日】平成23年3月16日(2011.3.16)

【出願人】(000004651)日本信号株式会社 (720)

【Fターム(参考)】

[ Back to top ]