偽装ネットワークトラフィックを検知する方法、装置、及びプログラム

【課題】偽装ソースIPアドレスを含むネットワークトラフィックを検知する、信頼性及び有効性の高い方法及び装置を提供すること。

【解決手段】該方法は、ソースIPアドレスと宛先IPアドレスを含む着信パケットをAS経由で受信する手順と、対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスをそれぞれ取得する手順と、該対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスを、ソースAS番号と宛先AS番号に変換する手順と、該着信パケットが、予期しないソースから送信されたものかどうかを、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用いて、該対応する宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて決定する手順と、該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備える。

【解決手段】該方法は、ソースIPアドレスと宛先IPアドレスを含む着信パケットをAS経由で受信する手順と、対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスをそれぞれ取得する手順と、該対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスを、ソースAS番号と宛先AS番号に変換する手順と、該着信パケットが、予期しないソースから送信されたものかどうかを、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用いて、該対応する宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて決定する手順と、該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本出願は、一般に、ISP(Internet Service Provider)ネットワークに侵入した偽装IP(Internet Protocol)トラフィックの検知に関し、特に、AS(Autonomous System、自律システム)のメンバシップ情報をネットワークの接続性情報と組み合わせることにより、偽造ソースIPアドレスを持つパケットを検知する方法、装置、及びプログラムに関する。

【背景技術】

【0002】

偽装IPトラフィック(不正なソースIPアドレスを持つパケットが含まれるトラフィック)は、インターネットを利用した攻撃者が身元を隠し、送信元を探知されるリスクを低減したり、ネットワークを利用したセンサによる検知を回避したりするためにしばしば用いられる。攻撃者はしばしば、ネットワーク通信のソースアドレスを改ざんして、攻撃の実施に用いたコンピュータの識別情報を偽装する。これにより、攻撃トラフィックのソースを検知及び識別するのがより困難となり、攻撃者から無実の第三者へと注意がそらされる結果となる場合もある。

【0003】

熟達した攻撃者は、最も広く利用されているオペレーションシステムから送信される攻撃トラフィックで不正なIPアドレスを用いるのが一般的である。IPルーティングは宛先を基にして行われるため、偽装IPパケットは、偽装されていないIPパケットと同じように、意図された対象に到達する。偽装IPパケットは、攻撃者が、複数の中間感染ホストから攻撃対象のホスト又はネットワークに大量のIPトラフィックストリームを殺到させるDDoS(Distributed Denial of Service、分散サービス拒否)攻撃で特に多く用いられる。

このようなDDoS攻撃では、各ホストからのトラフィック量が少なく見えるよう偽装されているため、ネットワークを利用したセンサによって、検知するのは難しい。

【0004】

DDoS攻撃のような大量トラフィックによる攻撃に加え、比較的隠密な攻撃においても、偽装IPパケットが用いられることがある。典型的な例としては、単一ソースのIP偽装UDP(User Datagram Protocol)パケットを送信して宛先ノードを危険にさらす、Slammerワームが挙げられる。

したがって、偽装IPトラフィックの検知は、各攻撃に特化した検知方法を用いることなく様々な種類のネットワーク攻撃を検知するための、汎用的な方法である。

【0005】

2010年4月29日付のTelcordia Technologies. Inc.他による米国特許出願12/769,696号(特許文献1)には、パケットの予想されるソースを分析する学習期間を設けて偽装トラフィックを検知する装置及び方法が記載されている。予想されるソースのテーブルは、特定のネットワークインターフェイスに関連付けられたトラフィック探知の履歴を分析することによって、構築される。IPパケット内のソースIPアドレスは、BGP(Border Gateway Protocol)ルーティング情報、又はルーティングレジストリを利用して、起点AS情報と関連付けられる。インターフェイス「I」において、起点ASが「a」であるパケットが観測された場合、インターフェイス「I」のEAS番号テーブルにAS「a」が追加される。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】米国特許第8,281,397号明細書

【発明の概要】

【発明が解決しようとする課題】

【0007】

ただし、履歴データが収集された時点で観測されていないソースIPアドレス(プレフィクス)については推定が不可能である。

【0008】

したがって、偽装ソースIPアドレスを含むネットワークトラフィックを検知する、信頼性及び有効性の高い方法及び装置が求められている。

【課題を解決するための手段】

【0009】

このため、本開示は、複数の自律システム(AS)を含むネットワークに宛てられた偽装インターネットプロトコル(IP)トラフィックを検知する方法に関する。

該方法は、ソースIPアドレスと宛先IPアドレスを含む着信パケットをAS経由で受信する手順と、対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスをそれぞれ取得する手順と、該対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスを、ソースAS番号と宛先AS番号に変換する手順と、該着信パケットが、予期しないソースから送信されたものかどうかを、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用いて、該対応する宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて決定する手順と、該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備える。

【0010】

前記予期しないタプルテーブルは、保護ASを横断しない、利用可能な各IPアドレスプレフィクスの全パスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、宛先ASから、仮の予期しないタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、利用可能なIPアドレスプレフィクスのそれぞれに対して、保護ASを経由する予期されるパスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、宛先ASから、予期されるタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、により作成される。予期されるタプルは仮の予期しないタプルと比較され、該比較に基づき、前記仮の予期しないタプルから該予期されるタプルを削除する。前期仮の予期しないタプル内に残ったエントリが、前記予期しないペアのタプルに保存される。

【0011】

また、プログラムを備えるプロセッサを含む偽装防止装置を開示する。該プロセッサは、該プログラムの実行時に、複数のデータソースからのルーティング情報を処理してIPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成するマッピングコンポーネントと、特定のIPアドレスプレフィクスについて、複数の自律システム間のルートに関して公表されている接続性情報を用いて、少なくとも1つの予期しないペアのタプルを含むタプルテーブルを生成するタプルテーブル生成コンポーネントと、着信オペレーショントラフィックフローのソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとを取得し、前記マッピングテーブルに基づいて該ソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとをソースAS番号と宛先AS番号とに変換し、前記タプルテーブルを用いて、前記着信オペレーショントラフィックフローがネットワークに進入を許可されているかを決定するよう構成された決定コンポーネントと、を提供することを特徴とする、偽装防止装置。

【0012】

また、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体が開示される。該方法は、AS経由で受信した着信パケットのソースIPアドレス及び宛先IPアドレスからソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスをそれぞれ取得する手順と、前記ソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスを、ソースAS番号及び宛先AS番号に変換する手順と、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用い、前記宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて、前記着信パケットが予期しないソースから送信されたかどうかを決定する手順と、該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備える。

【図面の簡単な説明】

【0013】

【図1】本発明の方法が適用可能な、複数のASを含むネットワークの例を示す図である。

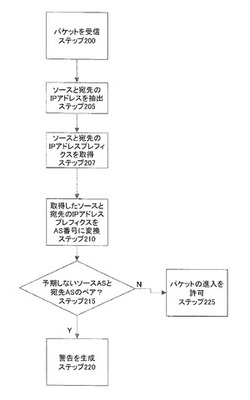

【図2】偽装IPトラフィックを検知する本発明の方法を示すフローチャートである。

【図3】公開ルーティング情報に基づいて予期しないタプルテーブルを作成する本発明の方法を示すフローチャートである。

【図4】IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成する本発明の方法を示すフローチャートである。

【図5】予期しないタプルテーブルに登録済のタプルを含む受信パケットの情報を比較する本発明の方法を示すフローチャートである。

【図6】本発明の偽装防止装置のブロック図である。

【発明を実施するための形態】

【0014】

以下の詳細な説明では、図面を参照し、発明を限定するものではない実施例を用いて、本発明を説明する。図面における類似の参照番号は、同様の構成要素を指すものである。ただし、本発明は、特定の構成や手段に限定されるものではない。

【0015】

図1に、複数の自律システム10(以下「AS」)を含むネットワークを例示する。各ASはAS番号で参照される。説明の便宜上、個別のASはそのAS番号で、例えばAS5555のように、呼ぶこととする。ASは集合的に「AS10」と呼ぶこととする。AS間の矢印は、ルーティングプロトコルが指定する、それらAS間(若しくはAS番号31500に示すように自らとの間)で利用可能又は許可される接続を表す。矢印の方向は、トラフィックの方向を示す。接続性情報は、公開されている情報源、例えば、ローカルなBorder Gateway Protocol(BGP)ルータ、RouteViewsサーバ、IRRデータベース、これ等に限られない、から提供される。

【0016】

例えば、AS701及び209を経由して、AS14537からAS5555(番号はAS番号)へのASパスが存在する。

このASパスを、{14537、701、209、5555}と表す。この場合(ルートの観点から)、5555は宛先ASと呼ばれ、14537はソースASである。公開されている情報源から得られるルーティング情報によれば、特定のパスの横断が予期されないことが分かる。

例えば、図1に示す通り、AS14537からAS5555に宛てて送出されたパケットは、AS44444では観測されない。

【0017】

したがって、観測ポイントから見た、予期しないASのペアが構築できる。例えば、ASペア{14537,5555}は、AS44444から見た場合に予期しないペアである。したがって、AS14537の任意のIPアドレスプレフィクスから始まり、AS5555の任意のIPアドレスプレフィクスに宛てられたトラフィックは、AS44444では観測や中継されないはずである。

【0018】

同様に、公開されている情報源から得られる情報に基づいて、予期されるパス又は予期されるペアも構築可能である。

例えば、パス{14537,701,209,5555}を用いると、AS209から見た予期されるペアは{14537,5555}及び{701,5555}であり、つまり、このASパスも中間ASと宛先ASとの間の最善パスである。

【0019】

インターネットにおいては、ASパスは、運用者のルーティングポリシーに基づいて、宛先IPアドレスプレフィクスに依存して異なり得る。

例えば、図1ではAS14537と5555との間に二通りのASパス、すなわち{14537,701,209,5555}及び{14537,5769,1239,5555}が示されている。宛先AS(5555)における特定のIPアドレスプレフィクスに対しては前者が利用され、他のIPアドレスプレフィクスに対しては後者が利用される。

したがって、予期されるペア及び予期しないペアを構築する際、起点ASやソースASに加え、宛先ASによってアドバタイズされるIPアドレスプレフィクスも考慮に入れる必要がある。

【0020】

図2は、偽装IPトラフィックを検知する方法を例示するフローチャートである。この方法では、公開されているルーティングデータリポジトリから決定されたパスを利用する。該パスは、ソースと宛先との間で利用される最適パス、例えば図1に示されるようなASパス、に一致する。

この方法は、ネットワークのコア内、又はエッジルータ内のネットワーク監視ポイントで利用可能である。この方法は、同一のAS10に属するIPアドレスプレフィクスのパス間を識別もする。同一の宛先ASに属する異なるIPアドレスプレフィクスは、同一の宛先ASへ異なる方法でルーティングされる可能性があるため、このような識別は、様々な運用シナリオで必要となる。

この方法では、インターネットルーティングトポロジを利用して、実行不可能なルーティングパスについての情報を推測し、この情報を用いて予期しないASペアデータを構築する。続いて、アドバタイズされた宛先のIPアドレスプレフィクスが予期しないASペアに追加され、これにより予期しないタプルが構築される。該タプルは、タプルテーブルに保存される。偽装IPトラフィックは、タプルテーブルを用いて、着信パケットが予期しないペアを含むかどうか判断することにより検知される。

【0021】

ステップ200では、分析の対象となるIPパケットが保護ASで受信される。オペレーショントラフィックフローからアドレスを取得する。このIPパケットは、ソースIPアドレスと宛先IPアドレスを含む。

ステップ205で、パケットからソースIPアドレスと宛先IPアドレスが抽出される。この方法ではIPアドレスプレフィクスを用いる。このIPアドレスプレフィクスは、ステップ207において、パケットから得られる。

【0022】

ステップ210では、マッピングテーブルに基づいて、得られたソース及び宛先IPアドレスプレフィクスが、対応するAS番号に変換される。

マッピングテーブルの作成について、図4を参照して詳細に説明する。

ソース及び宛先の両方について変換されたAS番号は、タプルテーブルの各エントリのAS番号、例えば予期しないペアのタプル、と比較される。宛先IPアドレスプレフィクスも利用される。宛先IPアドレスプレフィクスは、予期しないペアのタプル内のアドバタイズされたIPアドレスプレフィクスと比較される。この比較について、図5を参照して詳細に説明する。

【0023】

決定ステップ215では、変換されたAS番号(ソース及び宛先)及び宛先IPアドレスプレフィクスと、タプルテーブルに含まれるいずれかの予期しないタプルとの間に一致があるかどうかを判断する。

一致がない場合(ステップ215でNの場合)、該パケットは保護AS10への進入を許可される(ステップ225)。

変換されたAS番号(ソース及び宛先)及び宛先IPアドレスプレフィクスと、タプルテーブルに含まれるいずれかの予期しないペアのタプルとの間に一致がある場合(ステップ215でYの場合)、オペレーショントラフィックフローがネットワークへの進入を許可されていないことを示す警告が生成される(ステップ220)。

【0024】

図2は、IPパケット偽装を検知する方法である。該方法は、保護ASのそれぞれにおいて、実行されている。ただし、該方法は、全ての保護ASの中心地点に実装してもよい。該方法が中心地点で実行される場合、該中心地点は各AS10についてのタプルテーブルを保持する。タプルテーブルは、AS番号で識別される。

変換されたAS番号(ソース及び宛先)及び宛先IPアドレスプレフィクスと、タプルテーブルに含まれるいずれかの予期しないペアのタプルとの間に一致がある場合(ステップ215でYの場合)、該タプルテーブルに関連付けられたAS番号が特定される。

そして、該タプルテーブルに関連付けられたAS番号は、トラフィックフローがネットワークに進入する際に経由したASの番号と比較され、この2つのAS番号が一致するかどうか判断される。

一致する場合、オペレーショントラフィックフローが特定のASへの進入を許可されていないことを示す警告が生成される。

一致しない場合、トラフィックは該特定のインターフェイスを経由してネットワークへの進入を許可される。

【0025】

図3は、公開ルーティング情報に基づいてタプルテーブルの作成方法を例示するフローチャートである。予期しないペアのタプルは、UEP={アドバタイズされたIPアドレスプレフィクス、ソースAS、宛先AS}のように表される。

【0026】

UEPは、RouteViewsデータアーカイブ(http://www.routeviews.org/)のような、BGPルーティング情報の観測ソースから生成される。

ステップ300では、RouteViews等の公開データベースからルート情報が取得される。図1には、ルーティング情報の例、すなわちAS間の接続性が示されている。

【0027】

ステップ305では、保護対象のAS10が選択される。つまり、保護ASから見たタプルテーブルが構築される。次に、保護AS(以下「ASo」とする)から見た予期しないペアが構築される。

【0028】

【数1】

【0029】

IPアドレスプレフィクスPiについて、ASPi={AS1,AS2,...ASk,...ASn}となる。

例えば、保護ASが図1の209である場合、209をメンバとして含まない一意のパスとして(5769,1239,5555)が挙げられる。

209をメンバとして含まない一意のパスの別の例として、(15444,3549,5555)が挙げられる。AS5769及び15444から始まり、AS5555に宛てられたトラフィックは、209では予期されない。

なお、あるパスをIPアドレスプレフィクスPiに利用し、別のパスをIPアドレスプレフィクスPbに利用することも可能である。

【0030】

ステップ315では、IPアドレスプレフィクスそれぞれに対して予期しないペアが構築される。ASPiからのASペアは以下のように表される。

{AS1,ASn},{AS2,ASn},...{ASk,ASn},...{ASn−1,ASn}

なお、IPアドレスプレフィクスPiについて、ASPi={AS1,AS2,...ASk,...ASn}

【0031】

予期しないペアは、パス上で利用可能な全ての宛先ASとソースASとのペアから構築される。

例えば、図1では、IPアドレスプレフィクスPiのパスが(5769,1239,5555)である場合、予期しないペアは{5769,5555}及び{1239,5555}となる。

また、IPアドレスプレフィクスPbのパスが(15444,3569,5555)である場合、予期しないペアは{15444,5555}及び{3569,5555}となる。

【0032】

ステップ320では、生成されたパスに対応するIPアドレスプレフィクスが、予期しないペアに追加され、仮の予期しないペアのタプルが構築される。

上記の例では、仮の予期しないペアのタプルは以下のようになる。

Piについては{Pi,5769,5555}及び{Pi,1239,5555}

Pbについては{Pb,15444,5555}及び{Pb,3459,5555}

【0033】

ペアに含まれる宛先ASで利用可能なIPアドレスプレフィクスに基づき、予期しないペアと、仮の予期しないペアのタプルとがそれぞれのパスに対し構築される。

【0034】

予期しないペアのタプルが構築された後、該予期しないペアのタプルに対して衝突解決が行われ、インターネット上の様々な観測点から見たルーティングトポロジにおいて、変動の原因となり得るタプルが排除される。

例えば、RouteViewsからのルーティング情報は、様々な視点から構築されるため、予期されるソースやペア、及び予期しないソースやペアに矛盾が生じることがある。

【0035】

ステップ325では、利用可能なIPアドレスプレフィクスのそれぞれに、ASo∈ASPiである全ての一意のASパスASPiが生成される。

【0036】

保護AS、例えば209、から見た場合、IPアドレスプレフィクスPaについて、ASPi={AS1,AS2,...ASk,ASo,ASk+1,...ASn}となる。

例えば、図1において、209をメンバとして含む一意のパスの別の例として、(13237,3356,209,5555)が挙げられる。

209をメンバとして含む一意のパスの別の例として、(13237,1299,209,5555)が挙げられる。AS13237から始まり、AS5555に宛てられたトラフィックは、AS209で予期される。

【0037】

ステップ330では、IPアドレスプレフィクスそれぞれに対して予期されるペアが構築される。

ASPiからのASペアは以下のように表される。

{AS1,ASn},{AS2,ASn},...{ASk,ASn},{ASo,ASn},...{ASn−1,ASn}

なお、IPアドレスプレフィクスPaについて、ASPi={AS1,AS2,...ASk,ASo,ASk+1,...ASn}

【0038】

例えば、図1において、IPアドレスプレフィクスPiのパスが(13237,3356,209,5555)であり、かつ、保護ASがAS209の場合、IPアドレスプレフィクスPaで予期されるペアは{13237,5555}及び{3356,5555}である。

【0039】

ステップ335では、生成されたパスに対応するIPアドレスプレフィクスが、予期されるペアに追加され、予期されるペアのタプルが構築される。

上記の例では、予期されるASペアのタプルは以下のようになる。

IPアドレスプレフィクスPaについて、{Pa,13237,5555}、{Pa,3356,5555}

【0040】

予期されるASペアのタプルが構築された後、該タプルはステップ340において、上記仮の予期しないペアのタプルに含まれる要素と比較され、タプルの重複の有無が確認される。

重複がある場合(ステップ345でYの場合)、ステップ355において、仮の予期しないペアのタプルから重複しているタプルが削除され、予期しないペアのタプルが構築される。

重複がない場合(ステップ345でNの場合)、予期しないペアのタプルは仮の予期しないペアのタプルと同一となる。

ステップ350において、残った予期しないペアのタプルからタプルテーブルが構築される。

保護対象として選択されたASのそれぞれについて、ステップ310〜350が行われる。

【0041】

上記の通り、マッピングテーブルを用いて、ソース及び宛先IPアドレスプレフィクスが、AS番号に変換される。

マッピングテーブルは、特定のソースIPアドレスプレフィクスに関するマッピングBGPルート情報から作成される。

BGPルート情報は、ネットワーク運用者のルータ、RouteViewsサーバ、及び/又はIRRデータベースからローカルに収集可能である。

IRRデータベースには、登録済IPアドレスプレフィクスとこれに対応するAS割り当てとのマッピングに係る正式な情報が含まれる。

ただし、IPアドレスプレフィクスとASとの間のマッピングは一通りとは限らない。

例えば、1つのIPアドレスプレフィクスが複数のAS番号について登録される可能性がある。AS番号とIPアドレスプレフィクスのサブセットとの組み合わせは、登録者の判断で決定される。

さらに、登録済IPアドレスプレフィクスは、その特定のIPアドレスプレフィクスが登録済ネットワークで用いられていることを必ずしも意味しない。

また、各IPアドレスプレフィクスは、必ずしも所定の一連のIRRデータベースに対して登録されていない。

【0042】

通常、RouteViewsサーバには、インターネット上のルータがトラフィックの転送に用いる実際の情報を表す、生のBGPルーティングデータが含まれる。該データは、特定のIPアドレスプレフィクスに対応するAS番号を推測するためにも使うことができる。

ただし、所定のIPアドレスプレフィクスが所定の一連のサーバで観測されない場合があるため、該一連のサーバから得られたRouteViewsデータには、該IPアドレスプレフィクスに関する情報が含まれない可能性がある。

【0043】

さらに、設定ミスによって、一部のIPアドレスプレフィクスとAS番号とのマッピングが誤っている可能性もある。通常、ネットワークオペレータのローカルBGPルータは、RouteViewsサーバと同様の制約を受けるため、IPアドレスプレフィクスとAS番号とのマッピングに関する正式なソースとは見なされない。

【0044】

上述のデータソース(RouteViews、IRR、ローカルBGPサーバ)から得られるBGPルーティング情報の不備を考慮した上で、図4にマッピングテーブルを生成する方法を例示する。

複数のソースから得られるルート/ルーティング情報を用いたこの方法では、衝突解決を行った後、優先順位を基に複数のソースからの情報を統合する。一部のIPアドレスプレフィクスについては、該複数のデータソースが相補的であり得るが、その他のIPアドレスプレフィクスについては、該複数のデータソースが相容れない可能性がある。

【0045】

ステップ400において、ローカルBGPルータ、RouteViewsサーバ、及びIRRデータベースから、BGPルーティング情報がそれぞれ収集される。

ステップ405において、各データソースからのルーティング情報同士を比較して、ローカルBGPルータ、RouteViewsサーバ、及びIRRデータベースから得られたそれぞれのルーティングデータ間に衝突があるかどうか判断される。

各データソースからのBGPルーティングデータが互いに衝突しない場合(ステップ410でNの場合)、ステップ415でこれらBGPルーティングデータが結合又は統合される。

続いて、ステップ420では、該処理された情報を用いて、IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを作成する。

【0046】

一方、各データソースからのBGPルーティングデータが互いに衝突する場合(ステップ410でYの場合)、ステップ425において、衝突するルーティングデータを含むデータソースのそれぞれに優先順位が割り当てられる。

次に、ステップ430において、優先順位の比較的低いデータソースから得られた衝突ルーティングデータは、ルーティングデータから削除される。残ったデータは、ステップ415で次の処理、例えば、衝突ルーティングデータを含まない他のデータソースから得られたルーティングデータとの結合、の対象となる。

続いて、ステップ420では、該処理された情報を用いて、IPアドレスプレフィクスとAS番号との対応を表すマッピングテーブルを作成する。

【0047】

又は、優先順位の比較的低いデータソースから得られたルーティングデータ全体を無視し、優先順位の比較的高いデータソースから得られたルーティングデータを用いてもよい。例えば、衝突ルーティングデータを含まない他のデータソースから得られたルーティングデータと結合してもよい。

【0048】

データソースの一部のサブセットに対してより高い信頼性レベルを割り当てることで、衝突を解決する。

したがって、IRRデータベース及びRouteViewsサーバが、同一のIPアドレスプレフィクスに関して衝突するAS情報をそれぞれ含んでいる場合、IRRデータベースには比較的高い信頼性レベルが割り当てられることによって、IRRデータベースからの情報は優先される。すなわち、RouteViewsサーバには比較的低い信頼性レベルが割り当てられる。

全ての衝突が解決されるまで、衝突解決ステップ(405〜430)を繰り返す。

【0049】

マッピングテーブル及びタプルテーブルにIPアドレスプレフィクスとAS番号とのマッピング、及びルート/ルーティング情報がそれぞれ登録されると、システム又は装置は偽装IPパケットを検知できるようになる。

【0050】

保護AS(例えばASo)を横断するIPパケットは、予期しないペアのタプルの有無について分析される。

図5は、タプルテーブルに登録済のタプルを含む受信パケットの情報を比較する方法を例示するフローチャートである。IPパケットをこの一連の情報と比較するために、マッピングテーブルを用いて、パケットのソースIPアドレスと宛先IPアドレスを、ソースAS番号と宛先AS番号にそれぞれ変換する必要がある。

【0051】

ステップ500では、タプルテーブルからUEPタプル、例えば1つ目の予期しないペアのタプル、が取得される。

ステップ505で、受信したパケットに含まれる宛先IPアドレスが、該UEPタプル内のIPアドレスプレフィクスと照合される。

ステップ510で、IPパケットの変換された宛先AS番号が、UEPタプル内の宛先AS番号と比較される。

【0052】

ステップ515で、IPパケットの変換されたソースAS番号が、UEPタプル内のソースAS番号と比較される。

上記3つの比較全てにおいて一致がある場合、この観測点から予期しないパケットが観測されており、観測されたパケットのソースアドレスが偽装されている可能性が高い。上記3つの比較全てにおいて一致がある場合(ステップ520でYの場合)、処理はステップ220に進み、警告が生成される。

上記3つの比較全てにおいて一致がない場合(ステップ520でNの場合)、ステップ525において、タプルテーブル内に他のUEPタプルがあるかどうか判断される。タプルテーブル内に他のUEPタプルがない場合、該IPパケットは保護ASで予期されているため、AS10に進入を許可される、例えばステップ225に処理が進む。

【0053】

タプルテーブル内に他のUEPタプルがある場合、該他のUEPタプルがタプルテーブルから取得される。つまり、処理がステップ500に戻る。

タプルテーブル内の全てのUEPタプルについて、取得されたIPパケット内の情報との比較が完了する(ステップ525でNの場合)か、若しくは上記3つの比較全てにおいて一致がある(ステップ520でYの場合)まで、ステップ500〜525を繰り返す。

【0054】

図6は、本発明の偽装防止装置650を例示するブロック図である。該装置650は、複数のインターフェイス、例えばAS10、を含むネットワークに宛てられた偽装IPトラフィックを検知するために利用される。

該装置650は、保護AS内、又は複数のASを管理する中央部に配備してよい。該装置650は、動的に生成されるタプルテーブルとマッピングテーブルを参照し、IPパケットが予期しないソースから送出されていないことを確認することで、攻撃トラフィックフローがネットワークに侵入するのを防止する。

偽装トラフィックフローは、宛先IPアドレスプレフィクスと、ソースAS番号及び宛先AS番号とを、タプルテーブル内のUEPタプルと比較することで決定される。

【0055】

偽装防止装置650は、ルートデータベースインターフェイス600と、IPアドレスプレフィクス/ASデータベースインターフェイス610とを含む。

ルートデータベースインターフェイス600は、RouteViews等の1又は複数の公開されているルート情報の情報源から、ルート情報、例えば接続性情報、を取得及び受信するよう構成されている。

IPアドレスプレフィクス/ASデータベースインターフェイス610は、マッピング情報、例えば複数の公開されている情報源から利用可能なIPアドレスプレフィクス及びAS番号、を取得及び受信するよう構成されている。

図6では、ルートデータベースインターフェイス600と、IPアドレスプレフィクス/ASデータベースインターフェイス610とは別々のインターフェイスとして図示されているが、1つのインターフェイスであってもよい。ルートデータベースインターフェイス600及びIPアドレスプレフィクス/ASデータベースインターフェイス610は、プロセッサに制御されるトランスミッタ/レシーバユニットであってもよい。

ルートデータベースインターフェイス600には、タプルテーブル構築コンポーネント605が連結されている。

タプルテーブル構築コンポーネント605は、タプルテーブルを構築するための本願に記載したステップや機能を実行するよう構成されている。

例えば、タプルテーブル構築コンポーネント605は、タプルテーブルを構築するための本願に記載したステップや機能を実行するプログラムでプログラムされたプロセッサであってもよい。

タプルテーブル構築コンポーネント605は、ルートデータベースインターフェイス600を介して公開されている情報源から取得したルート/ルーティング情報を基に、仮の予期しないペアのタプルを生成し、同じ情報を基に予期されるペアのタプルを生成し、この2種類のタプルを比較して衝突の有無を確認し、重複タプルを削除して最終的なUEPタプルを構築する。

【0056】

IPアドレスプレフィクス/ASデータベースインターフェイス610には、マッピングテーブル構築コンポーネント615が連結されている。

マッピングテーブル構築コンポーネント615は、マッピングテーブルを構築するための本願に記載したステップや機能を実行するよう構成されている。

例えば、マッピングテーブル構築コンポーネント615は、マッピングテーブルを構築するための本願に記載したステップや機能を実行するプログラムでプログラムされたプロセッサであってもよい。

マッピングテーブル構築コンポーネント615は、IPアドレスプレフィクス/ASデータベースインターフェイス610を介して複数の公開されている情報源から取得したルーティング情報を受信及び処理し、IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成する。該マッピングテーブルは、記憶装置620に格納可能である。

【0057】

記憶装置620は、マッピングテーブルと、タプルテーブルと、偽装検知コンポーネント630により生成された警告と、を格納するように構成されている。

記憶装置620は、磁気記憶装置、RAM(Random Access Memory)、ROM(Read−Only Memory)、EPROM(Erasable Programmable Read−Only Memory)又はフラッシュメモリ、光学記憶装置等であってよいが、これらに限定されない。

【0058】

偽装検知コンポーネント630は、記憶装置620と、オペレーショントラフィック受信コンポーネント625とに連結されている。

偽装検知コンポーネント630は、偽装IPトラフィックを検知するための本願に記載したステップや機能を実行するよう構成されている。

例えば、偽装検知コンポーネント630は、偽装IPトラフィックを検知するための本願に記載したステップや機能を実行するプログラムでプログラムされたプロセッサであってもよい。

【0059】

偽装検知コンポーネント630は、着信オペレーショントラフィックフローのIPアドレスを取得し、マッピングテーブル構築コンポーネント615が生成したマッピングテーブルを基に該IPアドレスをソースAS番号及び宛先AS番号に変換する。

さらに、偽装検知コンポーネント630は、該着信オペレーショントラフィックフローがネットワークへの進入を許可されているかどうかを判断する。

例えば、偽装検知コンポーネント630には、変換されたソースAS番号及び宛先AS番号と、タプルテーブル構築コンポーネント605により生成され記憶装置620に格納されたタプルテーブルのUEPタプル内のソースAS番号及び宛先AS番号とをそれぞれ比較し、又、宛先IPアドレスと、該UEPタプル内の宛先IPアドレスとを比較する、比較コンポーネント(図示せず)を備えてよい。

上記3つの比較全てにおいて一致がある場合、偽装検知コンポーネント630は警告を生成することができ、該警告は記憶装置620に格納できる。

【0060】

タプルテーブル構築コンポーネント605と、マッピングテーブル構築コンポーネント615と、偽装検知コンポーネント630とは、別々のコンポーネントとして説明してきたが、これらのコンポーネントを組み合わせてプロセッサ等の単一の機器としてもよい。

【0061】

オペレーショントラフィック受信コンポーネント625は、IPトラフィックを受信するよう構成される。

【0062】

本願に記載の通り、タプルテーブルとマッピングテーブルはそれぞれ対応するコンポーネントで作成される。これらのテーブルは、現行のネットワークトポロジや接続性を反映させるために、定期的に更新される。更新頻度は、これらに限らないが、ネットワークの輻輳、帯域幅、一定期間内に生成された警告の数、等の特定の調整基準に基づいて調整可能である。

【0063】

当業者ならば理解できる通り、本発明は、装置、方法、又はコンピュータプログラム製品として実施される。

したがって、本発明はハードウェア面のみの実施形態、ソフトウェア面のみの実施形態(ファームウェア、常駐ソフトウェア、マイクロコード等を含む)、ソフトウェア面とハードウェア面を組み合わせた実施形態を取り得るもので、本願においては全般に「ルータ」、「AS」、「モジュール」、「コンポーネント」、又は「インターフェイス」と呼ばれるものである。

【0064】

本発明の様々な局面は、コンピュータ、プロセッサ、及び/又は機器において、実行された場合に、コンピュータ又は機器に上記方法のステップを行わせる、コンピュータ又はコンピュータ利用/読取可能な媒体に実装又は格納されたプログラム、ソフトウェア、コンピュータ命令として実施可能である。

本開示に記載した様々な機能や方法を行うための、機械で実行可能な命令群からなるプログラムを具体化したものであるコンピュータ読取可能な媒体もまた、本発明により提供される。

【0065】

本開示の装置及び方法は、汎用コンピュータ又は専用コンピュータシステムにおいて、実装及び実行可能である。

コンピュータシステムは、現時点若しくは将来的に提供されるシステムであればどのようなもの、例えば仮想コンピュータシステム、でもよく、典型例として、プロセッサ、メモリ装置、記憶装置、入出力装置、内部バス、及び/又は通信ハードウェア及びソフトウェアを介して他のコンピュータシステムと通信する通信インターフェイス等を備える。

【0066】

コンピュータ読取可能媒体は、コンピュータ読取可能記憶媒体、又はコンピュータ読取可能信号媒体であってよい。

コンピュータ読取可能記憶媒体の例としては、磁気、光学、電気、電磁気、赤外線、若しくは半導体によるシステム、機器、若しくは装置、又はこれらの適切な組み合わせが挙げられるが、これらの例に限定されるものではない。

コンピュータ読取可能記憶媒体の具体例としては、可搬コンピュータディスケット、ハードディスク、磁気記憶装置、可搬コンパクトディスク読み取り専用メモリ(CD−ROM)、ランダムアクセスメモリ(RAM)、読み取り専用メモリ(ROM)、消去可能プログラマブル読み取り専用メモリ(EPROM、フラッシュメモリ)、1若しくは複数の電線を含む電気的接続、光ファイバ、光学記憶装置、又はこれらの適切な組み合わせが挙げられるが、これらの例に限定されるものではない。

命令実行システム、装置、若しくは機器によって、又はこれらと連携して、用いられるプログラムを含むことができる若しくは記憶できる有形の媒体であれば、コンピュータ読取可能記憶媒体として用いることができる。

【0067】

本開示で用いられる「AS」及び「ネットワーク」という用語には、据え置き及び/又は可搬コンピュータハードウェア、ソフトウェア、外部機器、記憶装置の様々な組み合わせが含まれる。

該装置には、ネットワークに接続された、若しくは互いにリンクされ協調して機能する複数の部品、又は1つ若しくは複数のスタンドアロン部品が含まれてよい。

【0068】

本開示における該コンピュータシステムのハードウェア及びソフトウェア部品は、デスクトップ、ラップトップ、及び/又はサーバ、サーバネットワーク(クラウド)等の固定型及び可搬型の装置を含んでよく、また、これらに含まれてよい。

「コンポーネント」は、装置、ソフトウェア、プログラム、又は、ソフトウェア、ハードウェア、ファームウェア、電気回路等として実施される所定の機能を実装するシステムの一部であってよい。

【0069】

上記の記述は説明のための例示にすぎず、本発明はそれらに限定されるものではない。請求の範囲に記載された本発明の要旨を逸脱しない範囲において、当業者により種々の改良及び変更が可能である。

【符号の説明】

【0070】

600 ルートデータベースインターフェイス

605 タプルテーブル構築コンポーネント

610 IPアドレスプレフィクス/ASデータベースインターフェイス

615 マッピングテーブル構築コンポーネント

620 記憶装置

625 オペレーショントラフィック受信コンポーネント

630 偽装検知コンポーネント

650 偽装防止装置

【技術分野】

【0001】

本出願は、一般に、ISP(Internet Service Provider)ネットワークに侵入した偽装IP(Internet Protocol)トラフィックの検知に関し、特に、AS(Autonomous System、自律システム)のメンバシップ情報をネットワークの接続性情報と組み合わせることにより、偽造ソースIPアドレスを持つパケットを検知する方法、装置、及びプログラムに関する。

【背景技術】

【0002】

偽装IPトラフィック(不正なソースIPアドレスを持つパケットが含まれるトラフィック)は、インターネットを利用した攻撃者が身元を隠し、送信元を探知されるリスクを低減したり、ネットワークを利用したセンサによる検知を回避したりするためにしばしば用いられる。攻撃者はしばしば、ネットワーク通信のソースアドレスを改ざんして、攻撃の実施に用いたコンピュータの識別情報を偽装する。これにより、攻撃トラフィックのソースを検知及び識別するのがより困難となり、攻撃者から無実の第三者へと注意がそらされる結果となる場合もある。

【0003】

熟達した攻撃者は、最も広く利用されているオペレーションシステムから送信される攻撃トラフィックで不正なIPアドレスを用いるのが一般的である。IPルーティングは宛先を基にして行われるため、偽装IPパケットは、偽装されていないIPパケットと同じように、意図された対象に到達する。偽装IPパケットは、攻撃者が、複数の中間感染ホストから攻撃対象のホスト又はネットワークに大量のIPトラフィックストリームを殺到させるDDoS(Distributed Denial of Service、分散サービス拒否)攻撃で特に多く用いられる。

このようなDDoS攻撃では、各ホストからのトラフィック量が少なく見えるよう偽装されているため、ネットワークを利用したセンサによって、検知するのは難しい。

【0004】

DDoS攻撃のような大量トラフィックによる攻撃に加え、比較的隠密な攻撃においても、偽装IPパケットが用いられることがある。典型的な例としては、単一ソースのIP偽装UDP(User Datagram Protocol)パケットを送信して宛先ノードを危険にさらす、Slammerワームが挙げられる。

したがって、偽装IPトラフィックの検知は、各攻撃に特化した検知方法を用いることなく様々な種類のネットワーク攻撃を検知するための、汎用的な方法である。

【0005】

2010年4月29日付のTelcordia Technologies. Inc.他による米国特許出願12/769,696号(特許文献1)には、パケットの予想されるソースを分析する学習期間を設けて偽装トラフィックを検知する装置及び方法が記載されている。予想されるソースのテーブルは、特定のネットワークインターフェイスに関連付けられたトラフィック探知の履歴を分析することによって、構築される。IPパケット内のソースIPアドレスは、BGP(Border Gateway Protocol)ルーティング情報、又はルーティングレジストリを利用して、起点AS情報と関連付けられる。インターフェイス「I」において、起点ASが「a」であるパケットが観測された場合、インターフェイス「I」のEAS番号テーブルにAS「a」が追加される。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】米国特許第8,281,397号明細書

【発明の概要】

【発明が解決しようとする課題】

【0007】

ただし、履歴データが収集された時点で観測されていないソースIPアドレス(プレフィクス)については推定が不可能である。

【0008】

したがって、偽装ソースIPアドレスを含むネットワークトラフィックを検知する、信頼性及び有効性の高い方法及び装置が求められている。

【課題を解決するための手段】

【0009】

このため、本開示は、複数の自律システム(AS)を含むネットワークに宛てられた偽装インターネットプロトコル(IP)トラフィックを検知する方法に関する。

該方法は、ソースIPアドレスと宛先IPアドレスを含む着信パケットをAS経由で受信する手順と、対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスをそれぞれ取得する手順と、該対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスを、ソースAS番号と宛先AS番号に変換する手順と、該着信パケットが、予期しないソースから送信されたものかどうかを、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用いて、該対応する宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて決定する手順と、該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備える。

【0010】

前記予期しないタプルテーブルは、保護ASを横断しない、利用可能な各IPアドレスプレフィクスの全パスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、宛先ASから、仮の予期しないタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、利用可能なIPアドレスプレフィクスのそれぞれに対して、保護ASを経由する予期されるパスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、宛先ASから、予期されるタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、により作成される。予期されるタプルは仮の予期しないタプルと比較され、該比較に基づき、前記仮の予期しないタプルから該予期されるタプルを削除する。前期仮の予期しないタプル内に残ったエントリが、前記予期しないペアのタプルに保存される。

【0011】

また、プログラムを備えるプロセッサを含む偽装防止装置を開示する。該プロセッサは、該プログラムの実行時に、複数のデータソースからのルーティング情報を処理してIPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成するマッピングコンポーネントと、特定のIPアドレスプレフィクスについて、複数の自律システム間のルートに関して公表されている接続性情報を用いて、少なくとも1つの予期しないペアのタプルを含むタプルテーブルを生成するタプルテーブル生成コンポーネントと、着信オペレーショントラフィックフローのソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとを取得し、前記マッピングテーブルに基づいて該ソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとをソースAS番号と宛先AS番号とに変換し、前記タプルテーブルを用いて、前記着信オペレーショントラフィックフローがネットワークに進入を許可されているかを決定するよう構成された決定コンポーネントと、を提供することを特徴とする、偽装防止装置。

【0012】

また、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体が開示される。該方法は、AS経由で受信した着信パケットのソースIPアドレス及び宛先IPアドレスからソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスをそれぞれ取得する手順と、前記ソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスを、ソースAS番号及び宛先AS番号に変換する手順と、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用い、前記宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて、前記着信パケットが予期しないソースから送信されたかどうかを決定する手順と、該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備える。

【図面の簡単な説明】

【0013】

【図1】本発明の方法が適用可能な、複数のASを含むネットワークの例を示す図である。

【図2】偽装IPトラフィックを検知する本発明の方法を示すフローチャートである。

【図3】公開ルーティング情報に基づいて予期しないタプルテーブルを作成する本発明の方法を示すフローチャートである。

【図4】IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成する本発明の方法を示すフローチャートである。

【図5】予期しないタプルテーブルに登録済のタプルを含む受信パケットの情報を比較する本発明の方法を示すフローチャートである。

【図6】本発明の偽装防止装置のブロック図である。

【発明を実施するための形態】

【0014】

以下の詳細な説明では、図面を参照し、発明を限定するものではない実施例を用いて、本発明を説明する。図面における類似の参照番号は、同様の構成要素を指すものである。ただし、本発明は、特定の構成や手段に限定されるものではない。

【0015】

図1に、複数の自律システム10(以下「AS」)を含むネットワークを例示する。各ASはAS番号で参照される。説明の便宜上、個別のASはそのAS番号で、例えばAS5555のように、呼ぶこととする。ASは集合的に「AS10」と呼ぶこととする。AS間の矢印は、ルーティングプロトコルが指定する、それらAS間(若しくはAS番号31500に示すように自らとの間)で利用可能又は許可される接続を表す。矢印の方向は、トラフィックの方向を示す。接続性情報は、公開されている情報源、例えば、ローカルなBorder Gateway Protocol(BGP)ルータ、RouteViewsサーバ、IRRデータベース、これ等に限られない、から提供される。

【0016】

例えば、AS701及び209を経由して、AS14537からAS5555(番号はAS番号)へのASパスが存在する。

このASパスを、{14537、701、209、5555}と表す。この場合(ルートの観点から)、5555は宛先ASと呼ばれ、14537はソースASである。公開されている情報源から得られるルーティング情報によれば、特定のパスの横断が予期されないことが分かる。

例えば、図1に示す通り、AS14537からAS5555に宛てて送出されたパケットは、AS44444では観測されない。

【0017】

したがって、観測ポイントから見た、予期しないASのペアが構築できる。例えば、ASペア{14537,5555}は、AS44444から見た場合に予期しないペアである。したがって、AS14537の任意のIPアドレスプレフィクスから始まり、AS5555の任意のIPアドレスプレフィクスに宛てられたトラフィックは、AS44444では観測や中継されないはずである。

【0018】

同様に、公開されている情報源から得られる情報に基づいて、予期されるパス又は予期されるペアも構築可能である。

例えば、パス{14537,701,209,5555}を用いると、AS209から見た予期されるペアは{14537,5555}及び{701,5555}であり、つまり、このASパスも中間ASと宛先ASとの間の最善パスである。

【0019】

インターネットにおいては、ASパスは、運用者のルーティングポリシーに基づいて、宛先IPアドレスプレフィクスに依存して異なり得る。

例えば、図1ではAS14537と5555との間に二通りのASパス、すなわち{14537,701,209,5555}及び{14537,5769,1239,5555}が示されている。宛先AS(5555)における特定のIPアドレスプレフィクスに対しては前者が利用され、他のIPアドレスプレフィクスに対しては後者が利用される。

したがって、予期されるペア及び予期しないペアを構築する際、起点ASやソースASに加え、宛先ASによってアドバタイズされるIPアドレスプレフィクスも考慮に入れる必要がある。

【0020】

図2は、偽装IPトラフィックを検知する方法を例示するフローチャートである。この方法では、公開されているルーティングデータリポジトリから決定されたパスを利用する。該パスは、ソースと宛先との間で利用される最適パス、例えば図1に示されるようなASパス、に一致する。

この方法は、ネットワークのコア内、又はエッジルータ内のネットワーク監視ポイントで利用可能である。この方法は、同一のAS10に属するIPアドレスプレフィクスのパス間を識別もする。同一の宛先ASに属する異なるIPアドレスプレフィクスは、同一の宛先ASへ異なる方法でルーティングされる可能性があるため、このような識別は、様々な運用シナリオで必要となる。

この方法では、インターネットルーティングトポロジを利用して、実行不可能なルーティングパスについての情報を推測し、この情報を用いて予期しないASペアデータを構築する。続いて、アドバタイズされた宛先のIPアドレスプレフィクスが予期しないASペアに追加され、これにより予期しないタプルが構築される。該タプルは、タプルテーブルに保存される。偽装IPトラフィックは、タプルテーブルを用いて、着信パケットが予期しないペアを含むかどうか判断することにより検知される。

【0021】

ステップ200では、分析の対象となるIPパケットが保護ASで受信される。オペレーショントラフィックフローからアドレスを取得する。このIPパケットは、ソースIPアドレスと宛先IPアドレスを含む。

ステップ205で、パケットからソースIPアドレスと宛先IPアドレスが抽出される。この方法ではIPアドレスプレフィクスを用いる。このIPアドレスプレフィクスは、ステップ207において、パケットから得られる。

【0022】

ステップ210では、マッピングテーブルに基づいて、得られたソース及び宛先IPアドレスプレフィクスが、対応するAS番号に変換される。

マッピングテーブルの作成について、図4を参照して詳細に説明する。

ソース及び宛先の両方について変換されたAS番号は、タプルテーブルの各エントリのAS番号、例えば予期しないペアのタプル、と比較される。宛先IPアドレスプレフィクスも利用される。宛先IPアドレスプレフィクスは、予期しないペアのタプル内のアドバタイズされたIPアドレスプレフィクスと比較される。この比較について、図5を参照して詳細に説明する。

【0023】

決定ステップ215では、変換されたAS番号(ソース及び宛先)及び宛先IPアドレスプレフィクスと、タプルテーブルに含まれるいずれかの予期しないタプルとの間に一致があるかどうかを判断する。

一致がない場合(ステップ215でNの場合)、該パケットは保護AS10への進入を許可される(ステップ225)。

変換されたAS番号(ソース及び宛先)及び宛先IPアドレスプレフィクスと、タプルテーブルに含まれるいずれかの予期しないペアのタプルとの間に一致がある場合(ステップ215でYの場合)、オペレーショントラフィックフローがネットワークへの進入を許可されていないことを示す警告が生成される(ステップ220)。

【0024】

図2は、IPパケット偽装を検知する方法である。該方法は、保護ASのそれぞれにおいて、実行されている。ただし、該方法は、全ての保護ASの中心地点に実装してもよい。該方法が中心地点で実行される場合、該中心地点は各AS10についてのタプルテーブルを保持する。タプルテーブルは、AS番号で識別される。

変換されたAS番号(ソース及び宛先)及び宛先IPアドレスプレフィクスと、タプルテーブルに含まれるいずれかの予期しないペアのタプルとの間に一致がある場合(ステップ215でYの場合)、該タプルテーブルに関連付けられたAS番号が特定される。

そして、該タプルテーブルに関連付けられたAS番号は、トラフィックフローがネットワークに進入する際に経由したASの番号と比較され、この2つのAS番号が一致するかどうか判断される。

一致する場合、オペレーショントラフィックフローが特定のASへの進入を許可されていないことを示す警告が生成される。

一致しない場合、トラフィックは該特定のインターフェイスを経由してネットワークへの進入を許可される。

【0025】

図3は、公開ルーティング情報に基づいてタプルテーブルの作成方法を例示するフローチャートである。予期しないペアのタプルは、UEP={アドバタイズされたIPアドレスプレフィクス、ソースAS、宛先AS}のように表される。

【0026】

UEPは、RouteViewsデータアーカイブ(http://www.routeviews.org/)のような、BGPルーティング情報の観測ソースから生成される。

ステップ300では、RouteViews等の公開データベースからルート情報が取得される。図1には、ルーティング情報の例、すなわちAS間の接続性が示されている。

【0027】

ステップ305では、保護対象のAS10が選択される。つまり、保護ASから見たタプルテーブルが構築される。次に、保護AS(以下「ASo」とする)から見た予期しないペアが構築される。

【0028】

【数1】

【0029】

IPアドレスプレフィクスPiについて、ASPi={AS1,AS2,...ASk,...ASn}となる。

例えば、保護ASが図1の209である場合、209をメンバとして含まない一意のパスとして(5769,1239,5555)が挙げられる。

209をメンバとして含まない一意のパスの別の例として、(15444,3549,5555)が挙げられる。AS5769及び15444から始まり、AS5555に宛てられたトラフィックは、209では予期されない。

なお、あるパスをIPアドレスプレフィクスPiに利用し、別のパスをIPアドレスプレフィクスPbに利用することも可能である。

【0030】

ステップ315では、IPアドレスプレフィクスそれぞれに対して予期しないペアが構築される。ASPiからのASペアは以下のように表される。

{AS1,ASn},{AS2,ASn},...{ASk,ASn},...{ASn−1,ASn}

なお、IPアドレスプレフィクスPiについて、ASPi={AS1,AS2,...ASk,...ASn}

【0031】

予期しないペアは、パス上で利用可能な全ての宛先ASとソースASとのペアから構築される。

例えば、図1では、IPアドレスプレフィクスPiのパスが(5769,1239,5555)である場合、予期しないペアは{5769,5555}及び{1239,5555}となる。

また、IPアドレスプレフィクスPbのパスが(15444,3569,5555)である場合、予期しないペアは{15444,5555}及び{3569,5555}となる。

【0032】

ステップ320では、生成されたパスに対応するIPアドレスプレフィクスが、予期しないペアに追加され、仮の予期しないペアのタプルが構築される。

上記の例では、仮の予期しないペアのタプルは以下のようになる。

Piについては{Pi,5769,5555}及び{Pi,1239,5555}

Pbについては{Pb,15444,5555}及び{Pb,3459,5555}

【0033】

ペアに含まれる宛先ASで利用可能なIPアドレスプレフィクスに基づき、予期しないペアと、仮の予期しないペアのタプルとがそれぞれのパスに対し構築される。

【0034】

予期しないペアのタプルが構築された後、該予期しないペアのタプルに対して衝突解決が行われ、インターネット上の様々な観測点から見たルーティングトポロジにおいて、変動の原因となり得るタプルが排除される。

例えば、RouteViewsからのルーティング情報は、様々な視点から構築されるため、予期されるソースやペア、及び予期しないソースやペアに矛盾が生じることがある。

【0035】

ステップ325では、利用可能なIPアドレスプレフィクスのそれぞれに、ASo∈ASPiである全ての一意のASパスASPiが生成される。

【0036】

保護AS、例えば209、から見た場合、IPアドレスプレフィクスPaについて、ASPi={AS1,AS2,...ASk,ASo,ASk+1,...ASn}となる。

例えば、図1において、209をメンバとして含む一意のパスの別の例として、(13237,3356,209,5555)が挙げられる。

209をメンバとして含む一意のパスの別の例として、(13237,1299,209,5555)が挙げられる。AS13237から始まり、AS5555に宛てられたトラフィックは、AS209で予期される。

【0037】

ステップ330では、IPアドレスプレフィクスそれぞれに対して予期されるペアが構築される。

ASPiからのASペアは以下のように表される。

{AS1,ASn},{AS2,ASn},...{ASk,ASn},{ASo,ASn},...{ASn−1,ASn}

なお、IPアドレスプレフィクスPaについて、ASPi={AS1,AS2,...ASk,ASo,ASk+1,...ASn}

【0038】

例えば、図1において、IPアドレスプレフィクスPiのパスが(13237,3356,209,5555)であり、かつ、保護ASがAS209の場合、IPアドレスプレフィクスPaで予期されるペアは{13237,5555}及び{3356,5555}である。

【0039】

ステップ335では、生成されたパスに対応するIPアドレスプレフィクスが、予期されるペアに追加され、予期されるペアのタプルが構築される。

上記の例では、予期されるASペアのタプルは以下のようになる。

IPアドレスプレフィクスPaについて、{Pa,13237,5555}、{Pa,3356,5555}

【0040】

予期されるASペアのタプルが構築された後、該タプルはステップ340において、上記仮の予期しないペアのタプルに含まれる要素と比較され、タプルの重複の有無が確認される。

重複がある場合(ステップ345でYの場合)、ステップ355において、仮の予期しないペアのタプルから重複しているタプルが削除され、予期しないペアのタプルが構築される。

重複がない場合(ステップ345でNの場合)、予期しないペアのタプルは仮の予期しないペアのタプルと同一となる。

ステップ350において、残った予期しないペアのタプルからタプルテーブルが構築される。

保護対象として選択されたASのそれぞれについて、ステップ310〜350が行われる。

【0041】

上記の通り、マッピングテーブルを用いて、ソース及び宛先IPアドレスプレフィクスが、AS番号に変換される。

マッピングテーブルは、特定のソースIPアドレスプレフィクスに関するマッピングBGPルート情報から作成される。

BGPルート情報は、ネットワーク運用者のルータ、RouteViewsサーバ、及び/又はIRRデータベースからローカルに収集可能である。

IRRデータベースには、登録済IPアドレスプレフィクスとこれに対応するAS割り当てとのマッピングに係る正式な情報が含まれる。

ただし、IPアドレスプレフィクスとASとの間のマッピングは一通りとは限らない。

例えば、1つのIPアドレスプレフィクスが複数のAS番号について登録される可能性がある。AS番号とIPアドレスプレフィクスのサブセットとの組み合わせは、登録者の判断で決定される。

さらに、登録済IPアドレスプレフィクスは、その特定のIPアドレスプレフィクスが登録済ネットワークで用いられていることを必ずしも意味しない。

また、各IPアドレスプレフィクスは、必ずしも所定の一連のIRRデータベースに対して登録されていない。

【0042】

通常、RouteViewsサーバには、インターネット上のルータがトラフィックの転送に用いる実際の情報を表す、生のBGPルーティングデータが含まれる。該データは、特定のIPアドレスプレフィクスに対応するAS番号を推測するためにも使うことができる。

ただし、所定のIPアドレスプレフィクスが所定の一連のサーバで観測されない場合があるため、該一連のサーバから得られたRouteViewsデータには、該IPアドレスプレフィクスに関する情報が含まれない可能性がある。

【0043】

さらに、設定ミスによって、一部のIPアドレスプレフィクスとAS番号とのマッピングが誤っている可能性もある。通常、ネットワークオペレータのローカルBGPルータは、RouteViewsサーバと同様の制約を受けるため、IPアドレスプレフィクスとAS番号とのマッピングに関する正式なソースとは見なされない。

【0044】

上述のデータソース(RouteViews、IRR、ローカルBGPサーバ)から得られるBGPルーティング情報の不備を考慮した上で、図4にマッピングテーブルを生成する方法を例示する。

複数のソースから得られるルート/ルーティング情報を用いたこの方法では、衝突解決を行った後、優先順位を基に複数のソースからの情報を統合する。一部のIPアドレスプレフィクスについては、該複数のデータソースが相補的であり得るが、その他のIPアドレスプレフィクスについては、該複数のデータソースが相容れない可能性がある。

【0045】

ステップ400において、ローカルBGPルータ、RouteViewsサーバ、及びIRRデータベースから、BGPルーティング情報がそれぞれ収集される。

ステップ405において、各データソースからのルーティング情報同士を比較して、ローカルBGPルータ、RouteViewsサーバ、及びIRRデータベースから得られたそれぞれのルーティングデータ間に衝突があるかどうか判断される。

各データソースからのBGPルーティングデータが互いに衝突しない場合(ステップ410でNの場合)、ステップ415でこれらBGPルーティングデータが結合又は統合される。

続いて、ステップ420では、該処理された情報を用いて、IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを作成する。

【0046】

一方、各データソースからのBGPルーティングデータが互いに衝突する場合(ステップ410でYの場合)、ステップ425において、衝突するルーティングデータを含むデータソースのそれぞれに優先順位が割り当てられる。

次に、ステップ430において、優先順位の比較的低いデータソースから得られた衝突ルーティングデータは、ルーティングデータから削除される。残ったデータは、ステップ415で次の処理、例えば、衝突ルーティングデータを含まない他のデータソースから得られたルーティングデータとの結合、の対象となる。

続いて、ステップ420では、該処理された情報を用いて、IPアドレスプレフィクスとAS番号との対応を表すマッピングテーブルを作成する。

【0047】

又は、優先順位の比較的低いデータソースから得られたルーティングデータ全体を無視し、優先順位の比較的高いデータソースから得られたルーティングデータを用いてもよい。例えば、衝突ルーティングデータを含まない他のデータソースから得られたルーティングデータと結合してもよい。

【0048】

データソースの一部のサブセットに対してより高い信頼性レベルを割り当てることで、衝突を解決する。

したがって、IRRデータベース及びRouteViewsサーバが、同一のIPアドレスプレフィクスに関して衝突するAS情報をそれぞれ含んでいる場合、IRRデータベースには比較的高い信頼性レベルが割り当てられることによって、IRRデータベースからの情報は優先される。すなわち、RouteViewsサーバには比較的低い信頼性レベルが割り当てられる。

全ての衝突が解決されるまで、衝突解決ステップ(405〜430)を繰り返す。

【0049】

マッピングテーブル及びタプルテーブルにIPアドレスプレフィクスとAS番号とのマッピング、及びルート/ルーティング情報がそれぞれ登録されると、システム又は装置は偽装IPパケットを検知できるようになる。

【0050】

保護AS(例えばASo)を横断するIPパケットは、予期しないペアのタプルの有無について分析される。

図5は、タプルテーブルに登録済のタプルを含む受信パケットの情報を比較する方法を例示するフローチャートである。IPパケットをこの一連の情報と比較するために、マッピングテーブルを用いて、パケットのソースIPアドレスと宛先IPアドレスを、ソースAS番号と宛先AS番号にそれぞれ変換する必要がある。

【0051】

ステップ500では、タプルテーブルからUEPタプル、例えば1つ目の予期しないペアのタプル、が取得される。

ステップ505で、受信したパケットに含まれる宛先IPアドレスが、該UEPタプル内のIPアドレスプレフィクスと照合される。

ステップ510で、IPパケットの変換された宛先AS番号が、UEPタプル内の宛先AS番号と比較される。

【0052】

ステップ515で、IPパケットの変換されたソースAS番号が、UEPタプル内のソースAS番号と比較される。

上記3つの比較全てにおいて一致がある場合、この観測点から予期しないパケットが観測されており、観測されたパケットのソースアドレスが偽装されている可能性が高い。上記3つの比較全てにおいて一致がある場合(ステップ520でYの場合)、処理はステップ220に進み、警告が生成される。

上記3つの比較全てにおいて一致がない場合(ステップ520でNの場合)、ステップ525において、タプルテーブル内に他のUEPタプルがあるかどうか判断される。タプルテーブル内に他のUEPタプルがない場合、該IPパケットは保護ASで予期されているため、AS10に進入を許可される、例えばステップ225に処理が進む。

【0053】

タプルテーブル内に他のUEPタプルがある場合、該他のUEPタプルがタプルテーブルから取得される。つまり、処理がステップ500に戻る。

タプルテーブル内の全てのUEPタプルについて、取得されたIPパケット内の情報との比較が完了する(ステップ525でNの場合)か、若しくは上記3つの比較全てにおいて一致がある(ステップ520でYの場合)まで、ステップ500〜525を繰り返す。

【0054】

図6は、本発明の偽装防止装置650を例示するブロック図である。該装置650は、複数のインターフェイス、例えばAS10、を含むネットワークに宛てられた偽装IPトラフィックを検知するために利用される。

該装置650は、保護AS内、又は複数のASを管理する中央部に配備してよい。該装置650は、動的に生成されるタプルテーブルとマッピングテーブルを参照し、IPパケットが予期しないソースから送出されていないことを確認することで、攻撃トラフィックフローがネットワークに侵入するのを防止する。

偽装トラフィックフローは、宛先IPアドレスプレフィクスと、ソースAS番号及び宛先AS番号とを、タプルテーブル内のUEPタプルと比較することで決定される。

【0055】

偽装防止装置650は、ルートデータベースインターフェイス600と、IPアドレスプレフィクス/ASデータベースインターフェイス610とを含む。

ルートデータベースインターフェイス600は、RouteViews等の1又は複数の公開されているルート情報の情報源から、ルート情報、例えば接続性情報、を取得及び受信するよう構成されている。

IPアドレスプレフィクス/ASデータベースインターフェイス610は、マッピング情報、例えば複数の公開されている情報源から利用可能なIPアドレスプレフィクス及びAS番号、を取得及び受信するよう構成されている。

図6では、ルートデータベースインターフェイス600と、IPアドレスプレフィクス/ASデータベースインターフェイス610とは別々のインターフェイスとして図示されているが、1つのインターフェイスであってもよい。ルートデータベースインターフェイス600及びIPアドレスプレフィクス/ASデータベースインターフェイス610は、プロセッサに制御されるトランスミッタ/レシーバユニットであってもよい。

ルートデータベースインターフェイス600には、タプルテーブル構築コンポーネント605が連結されている。

タプルテーブル構築コンポーネント605は、タプルテーブルを構築するための本願に記載したステップや機能を実行するよう構成されている。

例えば、タプルテーブル構築コンポーネント605は、タプルテーブルを構築するための本願に記載したステップや機能を実行するプログラムでプログラムされたプロセッサであってもよい。

タプルテーブル構築コンポーネント605は、ルートデータベースインターフェイス600を介して公開されている情報源から取得したルート/ルーティング情報を基に、仮の予期しないペアのタプルを生成し、同じ情報を基に予期されるペアのタプルを生成し、この2種類のタプルを比較して衝突の有無を確認し、重複タプルを削除して最終的なUEPタプルを構築する。

【0056】

IPアドレスプレフィクス/ASデータベースインターフェイス610には、マッピングテーブル構築コンポーネント615が連結されている。

マッピングテーブル構築コンポーネント615は、マッピングテーブルを構築するための本願に記載したステップや機能を実行するよう構成されている。

例えば、マッピングテーブル構築コンポーネント615は、マッピングテーブルを構築するための本願に記載したステップや機能を実行するプログラムでプログラムされたプロセッサであってもよい。

マッピングテーブル構築コンポーネント615は、IPアドレスプレフィクス/ASデータベースインターフェイス610を介して複数の公開されている情報源から取得したルーティング情報を受信及び処理し、IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成する。該マッピングテーブルは、記憶装置620に格納可能である。

【0057】

記憶装置620は、マッピングテーブルと、タプルテーブルと、偽装検知コンポーネント630により生成された警告と、を格納するように構成されている。

記憶装置620は、磁気記憶装置、RAM(Random Access Memory)、ROM(Read−Only Memory)、EPROM(Erasable Programmable Read−Only Memory)又はフラッシュメモリ、光学記憶装置等であってよいが、これらに限定されない。

【0058】

偽装検知コンポーネント630は、記憶装置620と、オペレーショントラフィック受信コンポーネント625とに連結されている。

偽装検知コンポーネント630は、偽装IPトラフィックを検知するための本願に記載したステップや機能を実行するよう構成されている。

例えば、偽装検知コンポーネント630は、偽装IPトラフィックを検知するための本願に記載したステップや機能を実行するプログラムでプログラムされたプロセッサであってもよい。

【0059】

偽装検知コンポーネント630は、着信オペレーショントラフィックフローのIPアドレスを取得し、マッピングテーブル構築コンポーネント615が生成したマッピングテーブルを基に該IPアドレスをソースAS番号及び宛先AS番号に変換する。

さらに、偽装検知コンポーネント630は、該着信オペレーショントラフィックフローがネットワークへの進入を許可されているかどうかを判断する。

例えば、偽装検知コンポーネント630には、変換されたソースAS番号及び宛先AS番号と、タプルテーブル構築コンポーネント605により生成され記憶装置620に格納されたタプルテーブルのUEPタプル内のソースAS番号及び宛先AS番号とをそれぞれ比較し、又、宛先IPアドレスと、該UEPタプル内の宛先IPアドレスとを比較する、比較コンポーネント(図示せず)を備えてよい。

上記3つの比較全てにおいて一致がある場合、偽装検知コンポーネント630は警告を生成することができ、該警告は記憶装置620に格納できる。

【0060】

タプルテーブル構築コンポーネント605と、マッピングテーブル構築コンポーネント615と、偽装検知コンポーネント630とは、別々のコンポーネントとして説明してきたが、これらのコンポーネントを組み合わせてプロセッサ等の単一の機器としてもよい。

【0061】

オペレーショントラフィック受信コンポーネント625は、IPトラフィックを受信するよう構成される。

【0062】

本願に記載の通り、タプルテーブルとマッピングテーブルはそれぞれ対応するコンポーネントで作成される。これらのテーブルは、現行のネットワークトポロジや接続性を反映させるために、定期的に更新される。更新頻度は、これらに限らないが、ネットワークの輻輳、帯域幅、一定期間内に生成された警告の数、等の特定の調整基準に基づいて調整可能である。

【0063】

当業者ならば理解できる通り、本発明は、装置、方法、又はコンピュータプログラム製品として実施される。

したがって、本発明はハードウェア面のみの実施形態、ソフトウェア面のみの実施形態(ファームウェア、常駐ソフトウェア、マイクロコード等を含む)、ソフトウェア面とハードウェア面を組み合わせた実施形態を取り得るもので、本願においては全般に「ルータ」、「AS」、「モジュール」、「コンポーネント」、又は「インターフェイス」と呼ばれるものである。

【0064】

本発明の様々な局面は、コンピュータ、プロセッサ、及び/又は機器において、実行された場合に、コンピュータ又は機器に上記方法のステップを行わせる、コンピュータ又はコンピュータ利用/読取可能な媒体に実装又は格納されたプログラム、ソフトウェア、コンピュータ命令として実施可能である。

本開示に記載した様々な機能や方法を行うための、機械で実行可能な命令群からなるプログラムを具体化したものであるコンピュータ読取可能な媒体もまた、本発明により提供される。

【0065】

本開示の装置及び方法は、汎用コンピュータ又は専用コンピュータシステムにおいて、実装及び実行可能である。

コンピュータシステムは、現時点若しくは将来的に提供されるシステムであればどのようなもの、例えば仮想コンピュータシステム、でもよく、典型例として、プロセッサ、メモリ装置、記憶装置、入出力装置、内部バス、及び/又は通信ハードウェア及びソフトウェアを介して他のコンピュータシステムと通信する通信インターフェイス等を備える。

【0066】

コンピュータ読取可能媒体は、コンピュータ読取可能記憶媒体、又はコンピュータ読取可能信号媒体であってよい。

コンピュータ読取可能記憶媒体の例としては、磁気、光学、電気、電磁気、赤外線、若しくは半導体によるシステム、機器、若しくは装置、又はこれらの適切な組み合わせが挙げられるが、これらの例に限定されるものではない。

コンピュータ読取可能記憶媒体の具体例としては、可搬コンピュータディスケット、ハードディスク、磁気記憶装置、可搬コンパクトディスク読み取り専用メモリ(CD−ROM)、ランダムアクセスメモリ(RAM)、読み取り専用メモリ(ROM)、消去可能プログラマブル読み取り専用メモリ(EPROM、フラッシュメモリ)、1若しくは複数の電線を含む電気的接続、光ファイバ、光学記憶装置、又はこれらの適切な組み合わせが挙げられるが、これらの例に限定されるものではない。

命令実行システム、装置、若しくは機器によって、又はこれらと連携して、用いられるプログラムを含むことができる若しくは記憶できる有形の媒体であれば、コンピュータ読取可能記憶媒体として用いることができる。

【0067】

本開示で用いられる「AS」及び「ネットワーク」という用語には、据え置き及び/又は可搬コンピュータハードウェア、ソフトウェア、外部機器、記憶装置の様々な組み合わせが含まれる。

該装置には、ネットワークに接続された、若しくは互いにリンクされ協調して機能する複数の部品、又は1つ若しくは複数のスタンドアロン部品が含まれてよい。

【0068】

本開示における該コンピュータシステムのハードウェア及びソフトウェア部品は、デスクトップ、ラップトップ、及び/又はサーバ、サーバネットワーク(クラウド)等の固定型及び可搬型の装置を含んでよく、また、これらに含まれてよい。

「コンポーネント」は、装置、ソフトウェア、プログラム、又は、ソフトウェア、ハードウェア、ファームウェア、電気回路等として実施される所定の機能を実装するシステムの一部であってよい。

【0069】

上記の記述は説明のための例示にすぎず、本発明はそれらに限定されるものではない。請求の範囲に記載された本発明の要旨を逸脱しない範囲において、当業者により種々の改良及び変更が可能である。

【符号の説明】

【0070】

600 ルートデータベースインターフェイス

605 タプルテーブル構築コンポーネント

610 IPアドレスプレフィクス/ASデータベースインターフェイス

615 マッピングテーブル構築コンポーネント

620 記憶装置

625 オペレーショントラフィック受信コンポーネント

630 偽装検知コンポーネント

650 偽装防止装置

【特許請求の範囲】

【請求項1】

複数の自律システム(AS)を含むネットワークに宛てられた偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

ソースIPアドレスと宛先IPアドレスを含む着信パケットをAS経由で受信する手順と、

該ソースIPアドレスと宛先IPアドレスから、対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスをそれぞれ取得する手順と、

該対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスを、ソースAS番号と宛先AS番号に変換する手順と、

該着信パケットが、予期しないソースから送信されたものかどうかを、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用いて、該対応する宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて決定する手順と、

該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備えることを特徴とする方法。

【請求項2】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記予期しないペアのタプルテーブルは予期しないソースをエントリとして含むことを特徴とする方法。

【請求項3】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記予期しないペアのタプルテーブルは、ASのアドバタイズされたIPアドレスプレフィクスと、宛先ASのAS番号と、ソースASのソースAS番号と、を含み、宛先ASはトラフィックの潜在的な宛先であり、ソースASはトラフィックの潜在的なソースであることを特徴とする方法。

【請求項4】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記予期しないペアのタプルテーブルを生成する手順をさらに含むことを特徴とする方法。

【請求項5】

請求項4に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記生成する手順は、

保護ASを横断しない、利用可能な各IPアドレスプレフィクスの全パスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、仮の予期しないタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

利用可能なIPアドレスプレフィクスのそれぞれに対して、保護ASを経由する予期されるパスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、予期されるタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

該予期されるタプルと、前記仮の予期しないタプルとを比較する手順と、

該比較に基づき、前記仮の予期しないタプルから該予期されるタプルを削除する手順と、を含み、

前期仮の予期しないタプル内に残ったエントリが、前記予期しないペアのタプルに保存されることを特徴とする方法。

【請求項6】

請求項3に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記決定する手順は、

前記着信パケット内の宛先IPアドレスと、前記予期しないペアのタプルテーブル内の各予期しないペアのタプルのASのアドバタイズされたIPアドレスプレフィクスとを比較する手順と、

前記変換されたソースAS番号と、前記予期しないペアのタプルテーブル内の各予期しないペアのタプルのソースASのソースAS番号とを比較する手順と、

前記変換された宛先AS番号と、前記予期しないペアのタプルテーブル内の各予期しないペアのタプルの宛先ASの宛先AS番号とを比較する手順と、を含み、

該3つの比較が全て一致する場合に、警告が生成されることを特徴とする方法。

【請求項7】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記ネットワークルーティング情報は、境界ゲートウェイプロトコルからの情報であり、かつ、AS間で利用可能なルーティングパスに基づいた情報であることを特徴とする方法。

【請求項8】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記変換はマッピングテーブルに基づいて行われることを特徴とする方法。

【請求項9】

請求項8に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

複数のデータソースからの情報を用いて、IPアドレスプレフィクスとAS番号との相関関係を表す前記マッピングテーブルを作成する手順をさらに含むことを特徴とする方法。

【請求項10】

請求項9に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記複数のデータソースからの情報に不一致があるかどうかを決定する手順をさらに含むことを特徴とする方法。

【請求項11】

請求項10に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記複数のデータソースからの情報に不一致がない場合、前記データソースからの情報を統合し、

前記複数のデータソースからの情報に不一致がある場合、該複数のデータソースのそれぞれに優先順位を割り当て、該複数のデータソースのうち優先順位の高いデータソースの情報から利用して前記マッピングテーブルを作成することを特徴とする方法。

【請求項12】

請求項8に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記複数のデータソースからの情報を用いて、前記マッピングテーブルを定期的に更新することを特徴とする方法。

【請求項13】

請求項5に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

ネットワークルーティング情報を用いて、前記予期しないペアのタプルテーブルを定期的に更新することを特徴とする方法。

【請求項14】

プログラムを備えるプロセッサを含む偽装防止装置であって、該プロセッサは、該プログラムの実行時に、

複数のデータソースからのルーティング情報を処理してIPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成するマッピングコンポーネントと、

特定のIPアドレスプレフィクスについて、複数の自律システム間のルートに関して公表されている接続性情報を用いて、少なくとも1つの予期しないペアのタプルを含むタプルテーブルを生成するタプルテーブル生成コンポーネントと、

着信オペレーショントラフィックフローのソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとを取得し、前記マッピングテーブルに基づいて該ソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとをソースAS番号と宛先AS番号とに変換し、前記タプルテーブルを用いて、前記着信オペレーショントラフィックフローがネットワークに進入を許可されているかを決定するよう構成された決定コンポーネントと、を提供することを特徴とする、偽装防止装置。

【請求項15】

複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、該方法が、

AS経由で受信した着信パケットのソースIPアドレス及び宛先IPアドレスからソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスをそれぞれ取得する手順と、

前記ソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスを、ソースAS番号及び宛先AS番号に変換する手順と、

ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用い、前記宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて、前記着信パケットが予期しないソースから送信されたかどうかを決定する手順と、

該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備えることを特徴とする、コンピュータ読取可能記憶媒体。

【請求項16】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、前記方法が、

前記予期しないペアのタプルテーブルを生成する手順をさらに含むことを特徴とする、コンピュータ読取可能記憶媒体。

【請求項17】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、

前記予期しないペアのタプルテーブルが、ASのアドバタイズされたIPアドレスプレフィクスと、宛先ASのAS番号と、ソースASのソースAS番号と、を含み、該宛先ASはトラフィックの潜在的な宛先であり、ソースASはトラフィックの潜在的なソースであることを特徴とする、コンピュータ読取可能記憶媒体。

【請求項18】

請求項16に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、前記生成する手順は、

保護ASを横断しない、利用可能な各IPアドレスプレフィクスの全パスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、仮の予期しないタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

利用可能なIPアドレスプレフィクスのそれぞれに対して、保護ASを経由する予期されるパスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、予期されるタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

該予期されるタプルと、前記仮の予期しないタプルとを比較する手順と、

該比較に基づき、前記仮の予期しないタプルから該予期されるタプルを削除する手順と、を含み、

前期仮の予期しないタプル内に残ったエントリが、前記予期しないペアのタプルに保存されることを特徴とする方法。

【請求項19】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、

前記ネットワークルーティング情報は、境界ゲートウェイプロトコルからの情報であり、かつ、AS間で利用可能なルーティングパスに基づいた情報であることを特徴とする、コンピュータ読取可能記憶媒体。

【請求項20】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、前記方法が、

複数のデータソースからの情報を用いて、IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを作成する手順をさらに含むことを特徴とする、コンピュータ読取可能記憶媒体。

【請求項1】

複数の自律システム(AS)を含むネットワークに宛てられた偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

ソースIPアドレスと宛先IPアドレスを含む着信パケットをAS経由で受信する手順と、

該ソースIPアドレスと宛先IPアドレスから、対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスをそれぞれ取得する手順と、

該対応するソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスを、ソースAS番号と宛先AS番号に変換する手順と、

該着信パケットが、予期しないソースから送信されたものかどうかを、ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用いて、該対応する宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて決定する手順と、

該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備えることを特徴とする方法。

【請求項2】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記予期しないペアのタプルテーブルは予期しないソースをエントリとして含むことを特徴とする方法。

【請求項3】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記予期しないペアのタプルテーブルは、ASのアドバタイズされたIPアドレスプレフィクスと、宛先ASのAS番号と、ソースASのソースAS番号と、を含み、宛先ASはトラフィックの潜在的な宛先であり、ソースASはトラフィックの潜在的なソースであることを特徴とする方法。

【請求項4】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記予期しないペアのタプルテーブルを生成する手順をさらに含むことを特徴とする方法。

【請求項5】

請求項4に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記生成する手順は、

保護ASを横断しない、利用可能な各IPアドレスプレフィクスの全パスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、仮の予期しないタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

利用可能なIPアドレスプレフィクスのそれぞれに対して、保護ASを経由する予期されるパスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、予期されるタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

該予期されるタプルと、前記仮の予期しないタプルとを比較する手順と、

該比較に基づき、前記仮の予期しないタプルから該予期されるタプルを削除する手順と、を含み、

前期仮の予期しないタプル内に残ったエントリが、前記予期しないペアのタプルに保存されることを特徴とする方法。

【請求項6】

請求項3に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記決定する手順は、

前記着信パケット内の宛先IPアドレスと、前記予期しないペアのタプルテーブル内の各予期しないペアのタプルのASのアドバタイズされたIPアドレスプレフィクスとを比較する手順と、

前記変換されたソースAS番号と、前記予期しないペアのタプルテーブル内の各予期しないペアのタプルのソースASのソースAS番号とを比較する手順と、

前記変換された宛先AS番号と、前記予期しないペアのタプルテーブル内の各予期しないペアのタプルの宛先ASの宛先AS番号とを比較する手順と、を含み、

該3つの比較が全て一致する場合に、警告が生成されることを特徴とする方法。

【請求項7】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記ネットワークルーティング情報は、境界ゲートウェイプロトコルからの情報であり、かつ、AS間で利用可能なルーティングパスに基づいた情報であることを特徴とする方法。

【請求項8】

請求項1に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、前記変換はマッピングテーブルに基づいて行われることを特徴とする方法。

【請求項9】

請求項8に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

複数のデータソースからの情報を用いて、IPアドレスプレフィクスとAS番号との相関関係を表す前記マッピングテーブルを作成する手順をさらに含むことを特徴とする方法。

【請求項10】

請求項9に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記複数のデータソースからの情報に不一致があるかどうかを決定する手順をさらに含むことを特徴とする方法。

【請求項11】

請求項10に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記複数のデータソースからの情報に不一致がない場合、前記データソースからの情報を統合し、

前記複数のデータソースからの情報に不一致がある場合、該複数のデータソースのそれぞれに優先順位を割り当て、該複数のデータソースのうち優先順位の高いデータソースの情報から利用して前記マッピングテーブルを作成することを特徴とする方法。

【請求項12】

請求項8に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

前記複数のデータソースからの情報を用いて、前記マッピングテーブルを定期的に更新することを特徴とする方法。

【請求項13】

請求項5に記載の偽装インターネットプロトコル(IP)トラフィックを検知する方法であって、

ネットワークルーティング情報を用いて、前記予期しないペアのタプルテーブルを定期的に更新することを特徴とする方法。

【請求項14】

プログラムを備えるプロセッサを含む偽装防止装置であって、該プロセッサは、該プログラムの実行時に、

複数のデータソースからのルーティング情報を処理してIPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを生成するマッピングコンポーネントと、

特定のIPアドレスプレフィクスについて、複数の自律システム間のルートに関して公表されている接続性情報を用いて、少なくとも1つの予期しないペアのタプルを含むタプルテーブルを生成するタプルテーブル生成コンポーネントと、

着信オペレーショントラフィックフローのソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとを取得し、前記マッピングテーブルに基づいて該ソースIPアドレスプレフィクスと宛先IPアドレスプレフィクスとをソースAS番号と宛先AS番号とに変換し、前記タプルテーブルを用いて、前記着信オペレーショントラフィックフローがネットワークに進入を許可されているかを決定するよう構成された決定コンポーネントと、を提供することを特徴とする、偽装防止装置。

【請求項15】

複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、該方法が、

AS経由で受信した着信パケットのソースIPアドレス及び宛先IPアドレスからソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスをそれぞれ取得する手順と、

前記ソースIPアドレスプレフィクス及び宛先IPアドレスプレフィクスを、ソースAS番号及び宛先AS番号に変換する手順と、

ネットワークルーティング情報から生成された予期しないペアのタプルテーブルを用い、前記宛先IPアドレスプレフィクスと、該変換されたソースAS番号及び宛先AS番号とに基づいて、前記着信パケットが予期しないソースから送信されたかどうかを決定する手順と、

該着信パケットがネットワークへの進入を許可されていないことを示す警告を生成する手順と、を備えることを特徴とする、コンピュータ読取可能記憶媒体。

【請求項16】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、前記方法が、

前記予期しないペアのタプルテーブルを生成する手順をさらに含むことを特徴とする、コンピュータ読取可能記憶媒体。

【請求項17】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、

前記予期しないペアのタプルテーブルが、ASのアドバタイズされたIPアドレスプレフィクスと、宛先ASのAS番号と、ソースASのソースAS番号と、を含み、該宛先ASはトラフィックの潜在的な宛先であり、ソースASはトラフィックの潜在的なソースであることを特徴とする、コンピュータ読取可能記憶媒体。

【請求項18】

請求項16に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、前記生成する手順は、

保護ASを横断しない、利用可能な各IPアドレスプレフィクスの全パスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、仮の予期しないタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

利用可能なIPアドレスプレフィクスのそれぞれに対して、保護ASを経由する予期されるパスのリストであって、各ASが複数の利用可能なIPアドレスプレフィクスを備え、利用可能なIPアドレスプレフィクスがそれぞれパスを定義するようなリストを生成する手順と、

各パス上に、トラフィックの潜在的な宛先である宛先ASのAS番号と、トラフィックの潜在的なソースであるソースASのソースAS番号とを含むASのペアを作成する手順と、

宛先ASから、予期されるタプルを構成する該ソースAS番号と該宛先AS番号に、対応するIPアドレスプレフィクスを付加する手順と、

該予期されるタプルと、前記仮の予期しないタプルとを比較する手順と、

該比較に基づき、前記仮の予期しないタプルから該予期されるタプルを削除する手順と、を含み、

前期仮の予期しないタプル内に残ったエントリが、前記予期しないペアのタプルに保存されることを特徴とする方法。

【請求項19】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、

前記ネットワークルーティング情報は、境界ゲートウェイプロトコルからの情報であり、かつ、AS間で利用可能なルーティングパスに基づいた情報であることを特徴とする、コンピュータ読取可能記憶媒体。

【請求項20】

請求項15に記載の、複数の自律システム(AS)を含むネットワークに宛てた偽装インターネットプロトコル(IP)トラフィックを検知する方法をコンピュータに実行させる命令からなるプログラムを記録したコンピュータ読取可能記憶媒体であって、前記方法が、

複数のデータソースからの情報を用いて、IPアドレスプレフィクスとAS番号との相関関係を表すマッピングテーブルを作成する手順をさらに含むことを特徴とする、コンピュータ読取可能記憶媒体。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2013−106354(P2013−106354A)

【公開日】平成25年5月30日(2013.5.30)

【国際特許分類】

【出願番号】特願2012−250611(P2012−250611)

【出願日】平成24年11月14日(2012.11.14)

【出願人】(504473670)テルコーディア・テクノロジーズ・インコーポレーテッド (72)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

【公開日】平成25年5月30日(2013.5.30)

【国際特許分類】

【出願日】平成24年11月14日(2012.11.14)

【出願人】(504473670)テルコーディア・テクノロジーズ・インコーポレーテッド (72)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

[ Back to top ]