別個の記憶媒体上のコンテンツの結合

【課題】再生機器上のローカル記憶装置は、光学ディスクコンテンツに更なる修正および最新の追加内容を付加する可能性を提供し、ディスクおよび追加データに結び付けられたコピーライトの保護を行う。

【解決手段】光学ディスクのデータとローカル記憶装置のデータとを共通の識別子に基づいて統合することにより仮想ファイルシステム(VFS)を作成し、ディスクおよび追加データのコピーライト保護のセキュリティフレームワークを保証する。

【解決手段】光学ディスクのデータとローカル記憶装置のデータとを共通の識別子に基づいて統合することにより仮想ファイルシステム(VFS)を作成し、ディスクおよび追加データのコピーライト保護のセキュリティフレームワークを保証する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ローカル記憶媒体上のコンテンツをリムーバブル(取り外し可能な)記憶媒体上のコンテンツにセキュアに結合するための方法および装置に関する。とりわけ、リムーバブル記憶媒体は読み出し専用の光学ディスクである。

【背景技術】

【0002】

今後の光学ディスクフォーマットは、再生機器上のローカルの記憶装置を必要とするようになる。その理由は、たとえば読み出し専用光学ディスク上に保持されるコンテンツは非常に早く古びてしまい、コンテンツ製作スタジオは、作品の魅力を増そうとするからである。再生機器上のローカル記憶装置は、書き込み可能ディスクで必要とされていたようなディスク製造コストを増大させることなく、さらなる修正と最新の追加内容を光学ディスクコンテンツに付加する可能性を提供する。インターネットと接続すると、ローカル記憶装置に追加内容をダウンロードしたり、読み出し専用ディスクのコンテンツを置き換えたりすることができる。たとえば、古い映画予告を新しい映画予告に置き換えたり、ディスクコンテンツに別のオーディオトラックまたは字幕トラックを追加したりすることができる。関連のディスクがプレーヤ内にある間は、特定の光学ディスクに結び付けられたゲーム等の実行可能なコードを機器上にダウンロードして実行することもできる。

【0003】

このような技術的に実用的な可能性に伴う問題は、ディスクおよび追加データに結び付けられたコピーライトの保護である。関連の光学ディスクが再生機器に挿入されている間だけ、ダウンローダされた追加データを使用できるように、コピーライトを保護することが望ましい。コンテンツプロバイダに由来する追加データのいかなる使用も、また専用の光学ディスクから独立した使用も、コンテンツ所有者の管理下すなわちコンテンツプロバイダの管理下になければならない。コンテンツプロバイダは、コンテンツがディスクに由来するものかまたはローカル記憶装置に記憶されたものであるかにかかわらず、ディスクを所有せずに、または別のコンテンツとのいかなる組み合わせでも、コンテンツプロバイダのコンテンツすべてが違法または誤って使用されることがないことを確実にしたい。

【0004】

通常、ローカル記憶装置からのデータおよび光学ディスク記憶装置からのデータは一緒に、プレーヤ内の仮想ファイルシステム(VFS)に組み込まれる。このことは1回のみ行われる。すなわち、ディスクが挿入されて最初のアプリケーションが開始される際にのみ行われる。その後のアプリケーション開始はすべて、この仮想ファイルシステムに基づいて行われる。このことはセキュリティ上のリスクになる。というのも、データアクセスが制限されている場合でも、コンテンツは無関係のアプリケーションに対して可視となるからである。

【発明の概要】

【0005】

本発明は、上記の一般的なシナリオを対処できるセキュリティフレームワークを確実にする技術を開示する。有利には、異なる著作者からのアプリケーションが、例えばDVDやブルーレイディスク等の単一の光学ディスク上にある場合も含まれる。

【0006】

本発明の要旨は、光学ディスクデータとローカル記憶装置データとを共通の識別子に基づいて統合することによって、仮想ファイルシステム(VFS)を作成することである。この識別子は、ここでは「組織ID(organization_ID)」と称する。これは、コンテンツを認証するために使用される。VFSの作成は、任意のアプリケーションを開始する前に、たとえばタイトルの再生前に、動的に行われる。したがって、VFSの生成は、光学ディスクのプレゼンテーション中に変更し得る。その理由は、含まれるローカル記憶装置のデータおよび光学ディスクのデータは、タイトル内の関係に従って変化するためである。組織IDの位置および処理は、原理上はアプリケーションに固有のセキュリティフレームワーク内に組み込まれている。

【0007】

再生機器のローカル記憶装置は、異なるコンテンツプロバイダに由来するデータを含むことができる。本発明では、このようなデータは異なる組織IDを有し、これらの組織IDはそれぞれのコンテンツプロバイダを示す。より一般的な用途では、光学ディスクも、異なるコンテンツプロバイダに由来するタイトルを含むことができ、これらのタイトルは異なる組織IDによって認証される。VFSは、再生機器上で再生されるタイトルに従って、再生開始直前に生成される。このようにして、概して、データがローカル記憶装置に由来するか、光学ディスクに由来するか、またはリムーバブル記憶装置に由来するかに依存せずに、管理されないデータの組み合わせはすべて排除される。ローカル記憶装置上の更新の透明性も、その一時データの動的な使用も保護される。

【0008】

請求項2に、この方法を使用する装置が記載されている。

【0009】

従属請求項、以下の説明ならびに図面に、本発明の有利な実施形態が開示されている。

【図面の簡単な説明】

【0010】

【図1】署名生成および確認を示す。

【図2】信頼できる第三者の証明書発行機関による証明書の生成を示す。

【図3】公開鍵に対する証明書の確認を示す。

【図4】セキュリティフレームワークにおける組織IDの使用を示す。

【図5】仮想ファイルシステムにおけるマッピングに従って2つの異なる組織IDを含む異なるファイルに適用される証明書を示す。

【図6】リムーバブルディスク上およびローカル記憶装置上に存在する異なるファイルに適用される証明書を示す。

【図7】ローカル記憶装置上の得られたディレクトリ組織を含む組織IDの下位分割を示す。

【図8】関与する当事者間の役割および責務を示す。

【図9】ダウンロードを行うための役割および責務を示す。

【図10】仮想ファイルシステムを構築するための役割および責務を示す。

【図11】ローカルの削除動作を行う際の役割および責務を示す。

【図12】仮想ファイルシステムを構築すべき時点を示す。

【図13】結合ユニットを選択する根拠を示す。

【図14】仮想ファイルシステムの完全性(インテグリティ)をどのように検査すべきかを示す。

【図15】ファイル構造例を示す。

【図16】複数のプロバイダからのコンテンツの結合を示す。

【図17】共用トレーラのディスクへの結合を示す。

【発明を実施するための形態】

【0011】

次に、添付の図面を参照しながら本発明の実施例について説明する。

本発明の詳細な説明

本発明は、ハードディスクドライブ(HDD)等のたとえば第1のローカル記憶媒体と、たとえば第2のリムーバブル媒体とに分配できるファイルのマッチングを識別するための組織IDを含む、セキュリティフレームワークを使用することに基づいている。以下では、第2のリムーバブル記憶媒体は、読み出し専用の光学ディスクであると仮定する。しかしながら、この第2の記憶媒体は、たとえばフラッシュメモリ等の任意のリムーバブル記憶媒体であってもよい。光学ディスクを再生機器に挿入すると、仮想ファイルシステム(VFS)が編集(コンパイル)される。編集すべきファイルの選択は、実行されるタイトルとその組織IDとに基づいて行われる。以下では「組織ID」という用語は、一般的なコンセプトを説明するために使用される。別の実施形態では、たとえばディスクIDまたはアプリケーションID等のさらなる下位構造を定義することができ、その際には、ディスクの一部はより細かい精度の組織IDを使用することができる。

【0012】

標準的なセキュリティフレームワークは、非対称暗号、署名の要素、および証明書を使用することに基づく。図1は、概して、メッセージまたはデータセットの真正性の受信者を保証するための署名の使用を示す。メッセージの発信者(「Alice」)は秘密鍵を有し、彼女はこれを使用して、メッセージのコンテンツから自動的に生成されたハッシュ値を暗号化する。暗号化されたハッシュ値は「署名」と称され、保護すべきメッセージとともに送信される。受信者(「Bob」)は、受信された署名と同一であるメッセージからハッシュ値を生成できる場合、このメッセージを開けることのみが可能である。こうするためには、受信者は予め定義されたアルゴリズムを使用して、受信されたメッセージからハッシュ値を生成し、発信者の公開鍵を使用して署名を復号する。公開鍵は発信者の秘密鍵とは異なるので、発信者は公開鍵を公然と配布することができる。公開鍵は、対応する秘密鍵によって暗号化されたデータを復号するのに適している。発信者の公開鍵を知っている受信者は、この署名、すなわち受信した暗号化済みのハッシュ値を確認することができる。受信者側で生成されたハッシュ値と復号された署名とが同一である場合にのみ、受信者は、このメッセージが現時点までに変更されなかったことを確認することができる。

【0013】

公開鍵を方々に送信する労力は、セキュリティ上のリスクにも鍵管理のオーバヘッドにもなり、このような労力を回避するために証明技術が使用される。図2に示されているように、信頼できる第三者認証機関(証明書発行機関:CA)がクライアント(「Alice」)の公開鍵に署名する。このことは、公開鍵のハッシュ値を生成し、そのハッシュ値をCAの秘密鍵によって暗号化し、この暗号化されたハッシュ値をクライアントへ返送することによって行われる。この署名は、クライアントの公開鍵とともに、使用される証明書を構成する。本発明によれば、とりわけ、たとえば組織ID等の識別子である他の情報が証明書中に加えられて含められる。

【0014】

受信者がCAの公開鍵を有する場合、受信者(「Bob」)は、発信者の公開鍵が真正であるか否かを確認することができる。図3に、Aliceの鍵の証明書の確認(verification)が示されている。受信した公開鍵が予め既知でない発信者に属するものであっても、受信者は、信頼できる第三者の公開鍵によって証明書を復号することにより、この公開鍵の真正性を確認することができる。受信した公開鍵から再生成されたハッシュ値が復号された証明書と一致する場合にのみ、発信者から受信した公開鍵を信頼できる。

【0015】

図4に示されているように、本発明は一般的なセキュリティフレームワークに基づいて使用することができる。光学ディスク上およびローカル記憶装置上のデータに対して、証明書を含み、かつ組織IDを含む署名が生成される。署名証明書が署名の真正性を証明し、組織IDの真正性も証明する。本発明は、ローカル記憶装置が恒久的であり、換言すると、記憶されたデータが電源遮断後に失われることがなく、ローカル記憶装置に記憶されたデータが、ディスクに由来するか、またはインターネット・ダウンロードを介して得られたものであるか、または他のソースに由来するものであるかに関係なく、すべて保持されることも含む。

【0016】

図5に、組織IDによって制御されるVFSの組立が適用される、本発明によるディスクファイルシステムのための上記のようなセキュリティフレームワークの使用が示されている。各証明書certificate_ID#1,certificate_ID#2がそれぞれの組織IDを保持しており、実際のデータコンテンツに固定的に結合された署名ファイルがそれらの証明書をポインティングする。署名ファイルとデータコンテンツとの間の意味論的(semantic)な結合は、定義されたアルゴリズムをデータコンテンツに適用することによって生成されたコードである、いわゆる「ダイジェストコード」によって実現される。署名とデータとの間の物理的な結合は、データ構造またはマニフェストファイルによって行うことができる。図5に示されたファイルは、たとえばすべて光学ディスク上に位置し、すなわち、ディスクは、異なる証明書および異なる署名識別子signature_ID#1,signature_ID#2を有する、2つの異なるコンテンツプロバイダによって作成された複数のタイトルを保持している。

【0017】

たとえばTitle_1のプレゼンテーションが開始される前に、プレーヤは仮想ファイルシステムVFSを編集する。この編集は、ディスク上のデータに属する署名に割り当てられた証明書certificate_ID#1,certificate_ID#2によって制御される。この実施例では、タイトルTitle_1に添付された署名signature_ID#1は組織ID#1によって証明されると仮定する。したがって、本発明によれは、組織ID#1によって証明されるデータのみを、Title_1のプレゼンテーション開始前に組み立てることができる。これと同様に、たとえば、組織ID#2によって証明されるTitle_2のプレゼンテーション開始前に、組織ID#2によって証明されるデータのみをVFS用に組み立てることができる。異なる組織IDは、異なるコンテンツクリエータまたはコンテンツ所有者、すなわち、異なるコンテンツ著作者、スタジオ、プロバイダ等に属することが可能である。

【0018】

図5に示されているように、上述したタイトルは、たとえば、映画オブジェクトファイル(MovieObject)またはJavaオブジェクトファイル(JavaObject)または他の種類のファイルを含むことができる。MovieObjectは、オーディオおよび/またはビデオ(AV)プレゼンテーション用のストリーミングファイルを記述し、JavaObjectは、Java仮想マシン(JVM)上で実行できるJava実行ファイルを記述する。Javaオブジェクトデータは、JavaアーカイブファイルBD‐jar1,BD‐jar2内に記憶されている。これらのオブジェクト種類は双方とも、証明された署名ファイルを有することができる。

【0019】

AVストリームファイルは署名ファイルを有する必要がないので、考えられる例外はAVストリームファイルの処理である。その理由は、ストリームファイルは大きく、大きなファイルのダイジェストコード(すなわちハッシュコード)の計算は長時間を要するからである。VFSを組み立てるためには、署名付きの各AVストリームファイルを、他のファイルに関して説明したのと同様に処理する。しかし、組立プロセスは、全く署名されていないこのようなAVストリームファイルも含む。すなわち、適正な組織IDによって認証されるか、または署名を全く有さないこのようなストリームファイルのみが含まれる。AVストリームファイルのこの処理が、セキュリティの連鎖を遮断することはない。これは、AVストリームファイルへのいかなるアクセスも、MovieObject,PlayListおよびクリップファイルによってのみ可能であるためである。このようなファイルは、直接的または間接的に、常に署名および認証されている。

【0020】

本発明の他の実施形態では、組織IDはディスク全体に対して適用される。この場合、VFSはディスクのプレゼンテーション開始前に1回だけ生成される。従来技術のシステムに対する相違点は、ローカル記憶媒体を考慮する場合に明確になる。

【0021】

本発明によれば、ディスクに属し、かつローカル記憶媒体上に記憶されたデータは、署名と、組織IDを含む証明書とを保持する。AVストリームファイルでは、上記の例外が依然として適用される。ローカル記憶媒体上の認証されない全てのデータは個別に実行することができるだけであり、すなわち、ローカル記憶媒体上の認証されないデータから生成された仮想ファイルシステムは、認証されたディスクコンテンツも、別に認証されたディスクコンテンツも有することはできない。このようにして、コンテンツプロバイダは、自身のコンテンツが保護され、かつディスク上のどのデータ素材も不正使用されないことを確信することができる。

【0022】

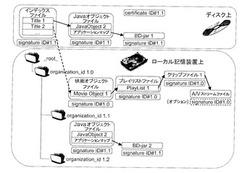

本発明の他の実施形態では、図6に示されているように、組織IDはローカル記憶装置によって使用される。再生機器にロードされた光学ディスクはインデックスファイルを有し、このインデックスファイルの第1のタイトルTitle_1はJavaObjectファイルを参照している。JavaObjectファイルは、BD‐jarアプリケーションをポインティングする。ディスク上のファイルはすべて、同一の識別子である組織ID#1によって署名および証明されており、たとえば、このディスクコンテンツを作成したコンテンツプロバイダに関連付けられている。AVストリームファイルに関して、上記の例外規則が依然として有効である。たとえばHDDであるローカル記憶装置は、2つの異なるコンテンツプロバイダからのファイルを含む。これらのファイルは、コンテンツプロバイダに依って異なる署名によって署名されている。たとえば、JavaObjectファイルおよびBD‐jarアプリケーションは、組織ID#1によって署名および証明され、MovieObjectファイル、PlayListファイル、クリップファイル、およびAVストリームファイルは、組織ID#2によって署名および証明されている。

【0023】

ディスク挿入後、仮想ファイルシステムVFSは、ディスク上の証明書に従って組み立てられる。この例では、ディスク上に1つの証明書、すなわち組織ID#1のみが存在するので、本発明によれば、このようなファイルのみがVFSに含まれ、かつ、マッチング識別子である組織ID#1によって証明される。他の全てのファイルは、VFSの有効期間中は不可視かつアクセス不能のままである。この場合、ローカル記憶装置は、JavaObjectファイルの更新、すなわち、自身の署名signature_ID#1に同一の名前および同一の識別子(organization_ID#1)を有するJavaObjectファイルを含むので、これがディスク上のものの代替となり、HDDからのJavaアプリケーションBD‐jar2が、ディスクからのオリジナルのJavaアプリケーションの代わりに実行される。

【0024】

この例が示すように、仮想ファイルシステムの生成を規定する証明書中の組織IDを使用することにより、ローカル記憶媒体に由来するデータとの間で可能となりかねない、管理されないデータのいかなる組み合わせも禁止することで、ローカル記憶装置のセキュリティが格段に改善される。ローカル記憶装置上にデータを生成するアプリケーションは、生成されたファイルに署名しなければならず、その署名は、適切な組織IDを保持するディスク証明書をポインティングしなければならない。そうでなければ、アプリケーションは、新規に生成されたデータをローカル記憶装置上で再び見つけることができなくなる。この生成されたデータがキャッシュに保持されている場合、VFSが破壊されるまで、このデータはVFSに使用可能である。このVFSの破壊は、たとえば、ディスクがプレーヤから取り外された場合、プレーヤがスイッチオフされた場合、ディスクから別のタイトルが選択された場合、あるいは別のイベントが生じることで起こる。次にVFSが編集されるとき、適正な組織IDによって証明される、ローカル記憶装置からのデータのみが、結合(binding)に含まれる。

【0025】

このようにして、特定のアプリケーションに関連し、かつそれに応じて署名されたデータは、たとえば別のコンテンツプロバイダからの無関係のアプリケーションによって使用することができなくなる。

【0026】

本発明の他の態様は、組織IDの組織構造への下位分割(subdivision)である。この下位分割は、たとえばディスクID、アプリケーションID等の更なる識別子を証明書に追加することによって行うことができる。他の手段として、図4の「組織名」内の「テキスト」フィールドを使用することが考えられる。このような下位分割の利点は、たとえばDisney Studio等のコンテンツプロバイダが、特に、自身の汎用ファイル、および異なるアプリケーションによって使用できる他のデータが、他のコンテンツプロバイダからのアプリケーションによっても使用でき、このことを阻止しなければならない場合に、これらのファイルおよびデータへのアクセスを制限することができることである。これを実現するためには、認証されたすべてのアプリケーションがこれらのデータへのアクセス権を有するとともに、他の(未認証の)アプリケーションからのアクセスを阻止しなければならない。

【0027】

しかし、このようなファイルに相応の証明書を適用するためには、上記のように、後の使用を予め知らなければならない。ローカル記憶装置上の対応するディレクトリに対する書き込みアクセスが必要であるので、たとえば新規の証明書を追加することによって、後から証明書を得ることは不可能である。しかし、アプリケーションが別の証明書を有する場合、これらのディレクトリは後のVFSでは可視ではない。解決策として、予めアンブレラを拡げておいて、その後で、どのアプリケーションがこのアンブレラの傘下になるのを許可するかを決定することを提案する。このアンブレラは、ルートディレクトリを定義する組織IDの主要部分によって拡げられる。

【0028】

このことが図7に示されている。すべての下位分割は、このルートディレクトリ_root_内のサブディレクトリ内に位置付けられる。VFSを生成する際には、組織ディレクトリ(すなわち、「アンブレラ」)および自身の下位分割ディレクトリ内のすべてのファイルおよびディレクトリが含まれる。隣接するディレクトリは可視でなく、ルートディレクトリ内のすべてのデータおよびファイルのみが可視であるだけであり、たとえば、図7における映画オブジェクトMovie_Object_1は最新の映画トレーラを含んでも良い。ディレクトリ組織ID#1.0内の、ここに示された記憶位置によって、この最新の映画トレーラを、同一のスタジオからのディスクに関連するすべてのVFSに結合し、それにより、これらのすべてのディスクから最新の映画広告を開始することができる。たとえば組織ID#1.2によって認証される光学ディスクは、組織ID#1.0によって認証されるローカル記憶装置からのファイルも含むことができる。その理由は、これらのファイルは同一のルートディレクトリの下で記憶されるからである。これらのファイルは、たとえば異なるディスクまたは異なるタイトルに関連しているが、同一の「組織」に由来する、異なるサブディレクトリに記憶されることが認められる。この組織は、一般的に、上記のようなすべての証明書発行機関のうちのいずれかである。

【0029】

本発明の一態様は、識別子、すなわち組織IDを使用して、仮想ファイルシステムVFSの組立を制御することである。

【0030】

本発明の一態様は、識別子、すなわち組織IDによって管理される仮想ファイルシステムの組立を、HDD等の(ローカル)記憶媒体に適用することであり、組立プロセスを制御する各々の有効な識別子がリムーバブル記憶媒体から読み出される。

【0031】

本発明の一態様は、識別子に管理される仮想ファイルシステムの組立を光学ディスクに適用することであり、各々の有効な識別子が、そのディスク上のその時点でプレゼンテーションされているタイトルから読み出される。

【0032】

本発明の一態様は、識別子、すなわち組織IDを、セキュリティシステムフレームワーク内で定義された証明書中に記憶することである。

【0033】

本発明の一態様は、ローカル記憶媒体上の、組織IDによって証明されるメインディレクトリツリーを、複数のサブディレクトリを含む組織構造に下位分割し、同一のメインディレクトリのすべての他のサブディレクトリによってサブディレクトリにアクセスできるようにすることである。

【0034】

本発明の一態様は、MovieObjectおよび/またはJavaObjectを署名および証明することである。

【0035】

本発明の一態様は、ローカル記憶媒体上に記憶された新規に作成されたファイルに対して署名を作成することであり、その署名は、特に光学ディスクであるリムーバブル記憶媒体上の証明書および識別子をポインティングする。

【0036】

たとえば、ローカルディスク上に記憶されたすべてのAVストリームファイルが特定の組織IDによって署名および証明されなければならないという規則が存在していてもよい。これにより、ローカル記憶媒体上のストリームファイルの不正操作が不可能になることが保証される。これは、既存のどのクリップファイルにもマッチングするフェイス(face)AVストリームファイルを生成する場合に可能である。別のセキュリティメカニズム、たとえばAVストリームファイルの暗号化を採用して、このことを保証することができる。たとえば、すべてのAVストリームファイルを同一の鍵によって暗号化することを要求する規則が存在していてもよく、ここで、鍵はリムーバブルディスク上にあり、未暗号化のすべてのAVストリームファイルは機器によってプレゼンテーションすることができない。

【0037】

図8は、ユーザとコンテンツプロバイダとプレーヤ製造者との間の依存関係を示す。この者らはすべて、仮想ファイルシステムVFSを生成するための一連の規則に同意しなければならない。

【0038】

図9は、たとえばインターネットを介して追加コンテンツをダウンロードするため考慮すべき側面を示す。コンテンツ著作者は、たとえば専用のインターネットサイト上に通知メッセージを出すことによって、このようなダウンロードを開始することができる。定義されたイベントに関して、たとえば、ユーザが、追加コンテンツに関連するディスクをそのユーザのプレーヤに挿入するか、またはユーザが特定の関連アプリケーションを開始し、かつ、さらにユーザがプレーヤにネットワークアクセスを許可し、そのプレーヤがこの機能をサポートする場合、追加コンテンツをダウンロードし、上述したように確認して記憶することができる。

【0039】

図10は、関与する当事者が仮想ファイルシステムの構築に影響を与え得ることを示し、かつ、関与する当事者が仮想ファイルシステムにどのように影響を与えるのかを示している。ユーザはプリファレンスを設定し、プレーヤ製造者は、必要なソフトウェアおよび/またはハードウェアの機能、たとえば追加コンテンツをメモリカードに記憶するメモリカードドライブを提供し、コンテンツ著作者は、自身が販売するディスクの一部またはすべてについて、同意したVFS規則を使用する。

【0040】

図11は、ダウンロードされたコンテンツを削除する場合に考慮すべき種々の側面を示す。たとえば、許可されたコンテンツ著作者(個別の識別子を有するコンテンツ著作者)が対応する信号を送信した場合、1つまたは複数の結合ユニットに属する記憶済みのコンテンツをプレーヤが自動的に削除するように、そのプレーヤをプログラムすることができる。これは、たとえば、映画トレーラが古くなった場合または同様である場合に使用することができる。

【0041】

図12において、どのような時に仮想ファイルシステムを構築すべきかという議題について説明する。

ディスクが挿入されてVFSが構築される場合、これはプレーヤ設計の観点からは最も簡単な解決策であるが、ディスクが挿入されている間はデータを生成またはダウンロードすることができない。

第2の手段は、ディスクが挿入されるか、または新たなタイトルが選択された場合に、VFSを構築することである。これはユーザの観点から見て良い解決策である。その理由は、タイトルが変更されると中断が生じ、この中断中に、ユーザを煩わせることなく新しいVFSを生成できるためである。

第3の手段は、再生が開始する際に常にVFSを構築することである。しかしこうするためには、MovieObjectまたはJavaObjectを結合に含まなければならない場合、PlayList、ClipInfoおよびMPEG2-TS(transport stream)ファイルだけが含まれる場合とは異なるメカニズムが必要である。これらは異なる論理レベルにあり、新規のMovieObjectまたはJavaObjectが、再生開始の際に、どのファイルが有効であるかに関して混乱を引き起こす可能性がある。

第4の手段は、Java仮想マシンJVM等のプログラミング可能なプラットフォームが利用可能な場合に適用でき、すなわち、アプリケーション・プログラム・インタフェース(API)コールに応答してVFSを動的に生成する。

【0042】

VFSの構築は「結合」と称される。図13は、どのようなものが良好な結合ユニットであるか、すなわち、どのようなユニットまたはエンティティに対して結合が有効であるかを説明している。結合は、ディスクを参照するか、または特定のディスクからのタイトルを参照するか、または特定のディスクからのタイトルを参照するプレイリストを参照するか、または動的に参照することができる。VFSフレームワークはタイトルに基づいているので、好ましい結合ユニットは作品ごとの結合ユニットである。

【0043】

上述したように、VFSの完全性(インテグリティ)をチェックしなければならない。このことが図14に説明されている。完全性チェックは、好ましくは、VFSを構築する前に毎回行われる。目的は、たとえば異なるスタジオからのコンテンツを切り離し、改ざんまたは無効化されたデータの使用を阻止することである。

【0044】

図15はファイル構造の例を示している。フルフィーチャインデックスファイルは、映画オブジェクトテーブルおよび/またはJavaオブジェクトである複数のタイトルに対する参照を含む。各Javaオブジェクトは、アプリケーション管理テーブルAMTを含む。映画オブジェクトテーブルおよびAMTは、それぞれ、本発明によるVFSに含まれるMovieObjectまたはJavaアーカイブファイルをポインティングする。MovieObjectは、たとえば、ビデオシーン、サブタイトルストリーム、グラフィックアニメーション等である。

【0045】

図16は、異なるプロバイダからのコンテンツをどのようにVFSに結合するか、すなわち、プロバイダがたとえば同一のディスク識別子Disc_ID_0を使用するか否かを示している。これは、たとえばUUIDである。

【0046】

図17は、共用のトレーラをどのようにして読み出し専用ディスクに関連づけるかを説明している。

【0047】

本発明は、HDD等の他の再書込み可能な記憶媒体へアクセス可能であるリムーバブル記憶媒体用の記録および/または再生装置に使用することができる。本発明は、たとえば、ブルーレイディスク等の高密度データ・キャリアーに対して有用である。

【技術分野】

【0001】

本発明は、ローカル記憶媒体上のコンテンツをリムーバブル(取り外し可能な)記憶媒体上のコンテンツにセキュアに結合するための方法および装置に関する。とりわけ、リムーバブル記憶媒体は読み出し専用の光学ディスクである。

【背景技術】

【0002】

今後の光学ディスクフォーマットは、再生機器上のローカルの記憶装置を必要とするようになる。その理由は、たとえば読み出し専用光学ディスク上に保持されるコンテンツは非常に早く古びてしまい、コンテンツ製作スタジオは、作品の魅力を増そうとするからである。再生機器上のローカル記憶装置は、書き込み可能ディスクで必要とされていたようなディスク製造コストを増大させることなく、さらなる修正と最新の追加内容を光学ディスクコンテンツに付加する可能性を提供する。インターネットと接続すると、ローカル記憶装置に追加内容をダウンロードしたり、読み出し専用ディスクのコンテンツを置き換えたりすることができる。たとえば、古い映画予告を新しい映画予告に置き換えたり、ディスクコンテンツに別のオーディオトラックまたは字幕トラックを追加したりすることができる。関連のディスクがプレーヤ内にある間は、特定の光学ディスクに結び付けられたゲーム等の実行可能なコードを機器上にダウンロードして実行することもできる。

【0003】

このような技術的に実用的な可能性に伴う問題は、ディスクおよび追加データに結び付けられたコピーライトの保護である。関連の光学ディスクが再生機器に挿入されている間だけ、ダウンローダされた追加データを使用できるように、コピーライトを保護することが望ましい。コンテンツプロバイダに由来する追加データのいかなる使用も、また専用の光学ディスクから独立した使用も、コンテンツ所有者の管理下すなわちコンテンツプロバイダの管理下になければならない。コンテンツプロバイダは、コンテンツがディスクに由来するものかまたはローカル記憶装置に記憶されたものであるかにかかわらず、ディスクを所有せずに、または別のコンテンツとのいかなる組み合わせでも、コンテンツプロバイダのコンテンツすべてが違法または誤って使用されることがないことを確実にしたい。

【0004】

通常、ローカル記憶装置からのデータおよび光学ディスク記憶装置からのデータは一緒に、プレーヤ内の仮想ファイルシステム(VFS)に組み込まれる。このことは1回のみ行われる。すなわち、ディスクが挿入されて最初のアプリケーションが開始される際にのみ行われる。その後のアプリケーション開始はすべて、この仮想ファイルシステムに基づいて行われる。このことはセキュリティ上のリスクになる。というのも、データアクセスが制限されている場合でも、コンテンツは無関係のアプリケーションに対して可視となるからである。

【発明の概要】

【0005】

本発明は、上記の一般的なシナリオを対処できるセキュリティフレームワークを確実にする技術を開示する。有利には、異なる著作者からのアプリケーションが、例えばDVDやブルーレイディスク等の単一の光学ディスク上にある場合も含まれる。

【0006】

本発明の要旨は、光学ディスクデータとローカル記憶装置データとを共通の識別子に基づいて統合することによって、仮想ファイルシステム(VFS)を作成することである。この識別子は、ここでは「組織ID(organization_ID)」と称する。これは、コンテンツを認証するために使用される。VFSの作成は、任意のアプリケーションを開始する前に、たとえばタイトルの再生前に、動的に行われる。したがって、VFSの生成は、光学ディスクのプレゼンテーション中に変更し得る。その理由は、含まれるローカル記憶装置のデータおよび光学ディスクのデータは、タイトル内の関係に従って変化するためである。組織IDの位置および処理は、原理上はアプリケーションに固有のセキュリティフレームワーク内に組み込まれている。

【0007】

再生機器のローカル記憶装置は、異なるコンテンツプロバイダに由来するデータを含むことができる。本発明では、このようなデータは異なる組織IDを有し、これらの組織IDはそれぞれのコンテンツプロバイダを示す。より一般的な用途では、光学ディスクも、異なるコンテンツプロバイダに由来するタイトルを含むことができ、これらのタイトルは異なる組織IDによって認証される。VFSは、再生機器上で再生されるタイトルに従って、再生開始直前に生成される。このようにして、概して、データがローカル記憶装置に由来するか、光学ディスクに由来するか、またはリムーバブル記憶装置に由来するかに依存せずに、管理されないデータの組み合わせはすべて排除される。ローカル記憶装置上の更新の透明性も、その一時データの動的な使用も保護される。

【0008】

請求項2に、この方法を使用する装置が記載されている。

【0009】

従属請求項、以下の説明ならびに図面に、本発明の有利な実施形態が開示されている。

【図面の簡単な説明】

【0010】

【図1】署名生成および確認を示す。

【図2】信頼できる第三者の証明書発行機関による証明書の生成を示す。

【図3】公開鍵に対する証明書の確認を示す。

【図4】セキュリティフレームワークにおける組織IDの使用を示す。

【図5】仮想ファイルシステムにおけるマッピングに従って2つの異なる組織IDを含む異なるファイルに適用される証明書を示す。

【図6】リムーバブルディスク上およびローカル記憶装置上に存在する異なるファイルに適用される証明書を示す。

【図7】ローカル記憶装置上の得られたディレクトリ組織を含む組織IDの下位分割を示す。

【図8】関与する当事者間の役割および責務を示す。

【図9】ダウンロードを行うための役割および責務を示す。

【図10】仮想ファイルシステムを構築するための役割および責務を示す。

【図11】ローカルの削除動作を行う際の役割および責務を示す。

【図12】仮想ファイルシステムを構築すべき時点を示す。

【図13】結合ユニットを選択する根拠を示す。

【図14】仮想ファイルシステムの完全性(インテグリティ)をどのように検査すべきかを示す。

【図15】ファイル構造例を示す。

【図16】複数のプロバイダからのコンテンツの結合を示す。

【図17】共用トレーラのディスクへの結合を示す。

【発明を実施するための形態】

【0011】

次に、添付の図面を参照しながら本発明の実施例について説明する。

本発明の詳細な説明

本発明は、ハードディスクドライブ(HDD)等のたとえば第1のローカル記憶媒体と、たとえば第2のリムーバブル媒体とに分配できるファイルのマッチングを識別するための組織IDを含む、セキュリティフレームワークを使用することに基づいている。以下では、第2のリムーバブル記憶媒体は、読み出し専用の光学ディスクであると仮定する。しかしながら、この第2の記憶媒体は、たとえばフラッシュメモリ等の任意のリムーバブル記憶媒体であってもよい。光学ディスクを再生機器に挿入すると、仮想ファイルシステム(VFS)が編集(コンパイル)される。編集すべきファイルの選択は、実行されるタイトルとその組織IDとに基づいて行われる。以下では「組織ID」という用語は、一般的なコンセプトを説明するために使用される。別の実施形態では、たとえばディスクIDまたはアプリケーションID等のさらなる下位構造を定義することができ、その際には、ディスクの一部はより細かい精度の組織IDを使用することができる。

【0012】

標準的なセキュリティフレームワークは、非対称暗号、署名の要素、および証明書を使用することに基づく。図1は、概して、メッセージまたはデータセットの真正性の受信者を保証するための署名の使用を示す。メッセージの発信者(「Alice」)は秘密鍵を有し、彼女はこれを使用して、メッセージのコンテンツから自動的に生成されたハッシュ値を暗号化する。暗号化されたハッシュ値は「署名」と称され、保護すべきメッセージとともに送信される。受信者(「Bob」)は、受信された署名と同一であるメッセージからハッシュ値を生成できる場合、このメッセージを開けることのみが可能である。こうするためには、受信者は予め定義されたアルゴリズムを使用して、受信されたメッセージからハッシュ値を生成し、発信者の公開鍵を使用して署名を復号する。公開鍵は発信者の秘密鍵とは異なるので、発信者は公開鍵を公然と配布することができる。公開鍵は、対応する秘密鍵によって暗号化されたデータを復号するのに適している。発信者の公開鍵を知っている受信者は、この署名、すなわち受信した暗号化済みのハッシュ値を確認することができる。受信者側で生成されたハッシュ値と復号された署名とが同一である場合にのみ、受信者は、このメッセージが現時点までに変更されなかったことを確認することができる。

【0013】

公開鍵を方々に送信する労力は、セキュリティ上のリスクにも鍵管理のオーバヘッドにもなり、このような労力を回避するために証明技術が使用される。図2に示されているように、信頼できる第三者認証機関(証明書発行機関:CA)がクライアント(「Alice」)の公開鍵に署名する。このことは、公開鍵のハッシュ値を生成し、そのハッシュ値をCAの秘密鍵によって暗号化し、この暗号化されたハッシュ値をクライアントへ返送することによって行われる。この署名は、クライアントの公開鍵とともに、使用される証明書を構成する。本発明によれば、とりわけ、たとえば組織ID等の識別子である他の情報が証明書中に加えられて含められる。

【0014】

受信者がCAの公開鍵を有する場合、受信者(「Bob」)は、発信者の公開鍵が真正であるか否かを確認することができる。図3に、Aliceの鍵の証明書の確認(verification)が示されている。受信した公開鍵が予め既知でない発信者に属するものであっても、受信者は、信頼できる第三者の公開鍵によって証明書を復号することにより、この公開鍵の真正性を確認することができる。受信した公開鍵から再生成されたハッシュ値が復号された証明書と一致する場合にのみ、発信者から受信した公開鍵を信頼できる。

【0015】

図4に示されているように、本発明は一般的なセキュリティフレームワークに基づいて使用することができる。光学ディスク上およびローカル記憶装置上のデータに対して、証明書を含み、かつ組織IDを含む署名が生成される。署名証明書が署名の真正性を証明し、組織IDの真正性も証明する。本発明は、ローカル記憶装置が恒久的であり、換言すると、記憶されたデータが電源遮断後に失われることがなく、ローカル記憶装置に記憶されたデータが、ディスクに由来するか、またはインターネット・ダウンロードを介して得られたものであるか、または他のソースに由来するものであるかに関係なく、すべて保持されることも含む。

【0016】

図5に、組織IDによって制御されるVFSの組立が適用される、本発明によるディスクファイルシステムのための上記のようなセキュリティフレームワークの使用が示されている。各証明書certificate_ID#1,certificate_ID#2がそれぞれの組織IDを保持しており、実際のデータコンテンツに固定的に結合された署名ファイルがそれらの証明書をポインティングする。署名ファイルとデータコンテンツとの間の意味論的(semantic)な結合は、定義されたアルゴリズムをデータコンテンツに適用することによって生成されたコードである、いわゆる「ダイジェストコード」によって実現される。署名とデータとの間の物理的な結合は、データ構造またはマニフェストファイルによって行うことができる。図5に示されたファイルは、たとえばすべて光学ディスク上に位置し、すなわち、ディスクは、異なる証明書および異なる署名識別子signature_ID#1,signature_ID#2を有する、2つの異なるコンテンツプロバイダによって作成された複数のタイトルを保持している。

【0017】

たとえばTitle_1のプレゼンテーションが開始される前に、プレーヤは仮想ファイルシステムVFSを編集する。この編集は、ディスク上のデータに属する署名に割り当てられた証明書certificate_ID#1,certificate_ID#2によって制御される。この実施例では、タイトルTitle_1に添付された署名signature_ID#1は組織ID#1によって証明されると仮定する。したがって、本発明によれは、組織ID#1によって証明されるデータのみを、Title_1のプレゼンテーション開始前に組み立てることができる。これと同様に、たとえば、組織ID#2によって証明されるTitle_2のプレゼンテーション開始前に、組織ID#2によって証明されるデータのみをVFS用に組み立てることができる。異なる組織IDは、異なるコンテンツクリエータまたはコンテンツ所有者、すなわち、異なるコンテンツ著作者、スタジオ、プロバイダ等に属することが可能である。

【0018】

図5に示されているように、上述したタイトルは、たとえば、映画オブジェクトファイル(MovieObject)またはJavaオブジェクトファイル(JavaObject)または他の種類のファイルを含むことができる。MovieObjectは、オーディオおよび/またはビデオ(AV)プレゼンテーション用のストリーミングファイルを記述し、JavaObjectは、Java仮想マシン(JVM)上で実行できるJava実行ファイルを記述する。Javaオブジェクトデータは、JavaアーカイブファイルBD‐jar1,BD‐jar2内に記憶されている。これらのオブジェクト種類は双方とも、証明された署名ファイルを有することができる。

【0019】

AVストリームファイルは署名ファイルを有する必要がないので、考えられる例外はAVストリームファイルの処理である。その理由は、ストリームファイルは大きく、大きなファイルのダイジェストコード(すなわちハッシュコード)の計算は長時間を要するからである。VFSを組み立てるためには、署名付きの各AVストリームファイルを、他のファイルに関して説明したのと同様に処理する。しかし、組立プロセスは、全く署名されていないこのようなAVストリームファイルも含む。すなわち、適正な組織IDによって認証されるか、または署名を全く有さないこのようなストリームファイルのみが含まれる。AVストリームファイルのこの処理が、セキュリティの連鎖を遮断することはない。これは、AVストリームファイルへのいかなるアクセスも、MovieObject,PlayListおよびクリップファイルによってのみ可能であるためである。このようなファイルは、直接的または間接的に、常に署名および認証されている。

【0020】

本発明の他の実施形態では、組織IDはディスク全体に対して適用される。この場合、VFSはディスクのプレゼンテーション開始前に1回だけ生成される。従来技術のシステムに対する相違点は、ローカル記憶媒体を考慮する場合に明確になる。

【0021】

本発明によれば、ディスクに属し、かつローカル記憶媒体上に記憶されたデータは、署名と、組織IDを含む証明書とを保持する。AVストリームファイルでは、上記の例外が依然として適用される。ローカル記憶媒体上の認証されない全てのデータは個別に実行することができるだけであり、すなわち、ローカル記憶媒体上の認証されないデータから生成された仮想ファイルシステムは、認証されたディスクコンテンツも、別に認証されたディスクコンテンツも有することはできない。このようにして、コンテンツプロバイダは、自身のコンテンツが保護され、かつディスク上のどのデータ素材も不正使用されないことを確信することができる。

【0022】

本発明の他の実施形態では、図6に示されているように、組織IDはローカル記憶装置によって使用される。再生機器にロードされた光学ディスクはインデックスファイルを有し、このインデックスファイルの第1のタイトルTitle_1はJavaObjectファイルを参照している。JavaObjectファイルは、BD‐jarアプリケーションをポインティングする。ディスク上のファイルはすべて、同一の識別子である組織ID#1によって署名および証明されており、たとえば、このディスクコンテンツを作成したコンテンツプロバイダに関連付けられている。AVストリームファイルに関して、上記の例外規則が依然として有効である。たとえばHDDであるローカル記憶装置は、2つの異なるコンテンツプロバイダからのファイルを含む。これらのファイルは、コンテンツプロバイダに依って異なる署名によって署名されている。たとえば、JavaObjectファイルおよびBD‐jarアプリケーションは、組織ID#1によって署名および証明され、MovieObjectファイル、PlayListファイル、クリップファイル、およびAVストリームファイルは、組織ID#2によって署名および証明されている。

【0023】

ディスク挿入後、仮想ファイルシステムVFSは、ディスク上の証明書に従って組み立てられる。この例では、ディスク上に1つの証明書、すなわち組織ID#1のみが存在するので、本発明によれば、このようなファイルのみがVFSに含まれ、かつ、マッチング識別子である組織ID#1によって証明される。他の全てのファイルは、VFSの有効期間中は不可視かつアクセス不能のままである。この場合、ローカル記憶装置は、JavaObjectファイルの更新、すなわち、自身の署名signature_ID#1に同一の名前および同一の識別子(organization_ID#1)を有するJavaObjectファイルを含むので、これがディスク上のものの代替となり、HDDからのJavaアプリケーションBD‐jar2が、ディスクからのオリジナルのJavaアプリケーションの代わりに実行される。

【0024】

この例が示すように、仮想ファイルシステムの生成を規定する証明書中の組織IDを使用することにより、ローカル記憶媒体に由来するデータとの間で可能となりかねない、管理されないデータのいかなる組み合わせも禁止することで、ローカル記憶装置のセキュリティが格段に改善される。ローカル記憶装置上にデータを生成するアプリケーションは、生成されたファイルに署名しなければならず、その署名は、適切な組織IDを保持するディスク証明書をポインティングしなければならない。そうでなければ、アプリケーションは、新規に生成されたデータをローカル記憶装置上で再び見つけることができなくなる。この生成されたデータがキャッシュに保持されている場合、VFSが破壊されるまで、このデータはVFSに使用可能である。このVFSの破壊は、たとえば、ディスクがプレーヤから取り外された場合、プレーヤがスイッチオフされた場合、ディスクから別のタイトルが選択された場合、あるいは別のイベントが生じることで起こる。次にVFSが編集されるとき、適正な組織IDによって証明される、ローカル記憶装置からのデータのみが、結合(binding)に含まれる。

【0025】

このようにして、特定のアプリケーションに関連し、かつそれに応じて署名されたデータは、たとえば別のコンテンツプロバイダからの無関係のアプリケーションによって使用することができなくなる。

【0026】

本発明の他の態様は、組織IDの組織構造への下位分割(subdivision)である。この下位分割は、たとえばディスクID、アプリケーションID等の更なる識別子を証明書に追加することによって行うことができる。他の手段として、図4の「組織名」内の「テキスト」フィールドを使用することが考えられる。このような下位分割の利点は、たとえばDisney Studio等のコンテンツプロバイダが、特に、自身の汎用ファイル、および異なるアプリケーションによって使用できる他のデータが、他のコンテンツプロバイダからのアプリケーションによっても使用でき、このことを阻止しなければならない場合に、これらのファイルおよびデータへのアクセスを制限することができることである。これを実現するためには、認証されたすべてのアプリケーションがこれらのデータへのアクセス権を有するとともに、他の(未認証の)アプリケーションからのアクセスを阻止しなければならない。

【0027】

しかし、このようなファイルに相応の証明書を適用するためには、上記のように、後の使用を予め知らなければならない。ローカル記憶装置上の対応するディレクトリに対する書き込みアクセスが必要であるので、たとえば新規の証明書を追加することによって、後から証明書を得ることは不可能である。しかし、アプリケーションが別の証明書を有する場合、これらのディレクトリは後のVFSでは可視ではない。解決策として、予めアンブレラを拡げておいて、その後で、どのアプリケーションがこのアンブレラの傘下になるのを許可するかを決定することを提案する。このアンブレラは、ルートディレクトリを定義する組織IDの主要部分によって拡げられる。

【0028】

このことが図7に示されている。すべての下位分割は、このルートディレクトリ_root_内のサブディレクトリ内に位置付けられる。VFSを生成する際には、組織ディレクトリ(すなわち、「アンブレラ」)および自身の下位分割ディレクトリ内のすべてのファイルおよびディレクトリが含まれる。隣接するディレクトリは可視でなく、ルートディレクトリ内のすべてのデータおよびファイルのみが可視であるだけであり、たとえば、図7における映画オブジェクトMovie_Object_1は最新の映画トレーラを含んでも良い。ディレクトリ組織ID#1.0内の、ここに示された記憶位置によって、この最新の映画トレーラを、同一のスタジオからのディスクに関連するすべてのVFSに結合し、それにより、これらのすべてのディスクから最新の映画広告を開始することができる。たとえば組織ID#1.2によって認証される光学ディスクは、組織ID#1.0によって認証されるローカル記憶装置からのファイルも含むことができる。その理由は、これらのファイルは同一のルートディレクトリの下で記憶されるからである。これらのファイルは、たとえば異なるディスクまたは異なるタイトルに関連しているが、同一の「組織」に由来する、異なるサブディレクトリに記憶されることが認められる。この組織は、一般的に、上記のようなすべての証明書発行機関のうちのいずれかである。

【0029】

本発明の一態様は、識別子、すなわち組織IDを使用して、仮想ファイルシステムVFSの組立を制御することである。

【0030】

本発明の一態様は、識別子、すなわち組織IDによって管理される仮想ファイルシステムの組立を、HDD等の(ローカル)記憶媒体に適用することであり、組立プロセスを制御する各々の有効な識別子がリムーバブル記憶媒体から読み出される。

【0031】

本発明の一態様は、識別子に管理される仮想ファイルシステムの組立を光学ディスクに適用することであり、各々の有効な識別子が、そのディスク上のその時点でプレゼンテーションされているタイトルから読み出される。

【0032】

本発明の一態様は、識別子、すなわち組織IDを、セキュリティシステムフレームワーク内で定義された証明書中に記憶することである。

【0033】

本発明の一態様は、ローカル記憶媒体上の、組織IDによって証明されるメインディレクトリツリーを、複数のサブディレクトリを含む組織構造に下位分割し、同一のメインディレクトリのすべての他のサブディレクトリによってサブディレクトリにアクセスできるようにすることである。

【0034】

本発明の一態様は、MovieObjectおよび/またはJavaObjectを署名および証明することである。

【0035】

本発明の一態様は、ローカル記憶媒体上に記憶された新規に作成されたファイルに対して署名を作成することであり、その署名は、特に光学ディスクであるリムーバブル記憶媒体上の証明書および識別子をポインティングする。

【0036】

たとえば、ローカルディスク上に記憶されたすべてのAVストリームファイルが特定の組織IDによって署名および証明されなければならないという規則が存在していてもよい。これにより、ローカル記憶媒体上のストリームファイルの不正操作が不可能になることが保証される。これは、既存のどのクリップファイルにもマッチングするフェイス(face)AVストリームファイルを生成する場合に可能である。別のセキュリティメカニズム、たとえばAVストリームファイルの暗号化を採用して、このことを保証することができる。たとえば、すべてのAVストリームファイルを同一の鍵によって暗号化することを要求する規則が存在していてもよく、ここで、鍵はリムーバブルディスク上にあり、未暗号化のすべてのAVストリームファイルは機器によってプレゼンテーションすることができない。

【0037】

図8は、ユーザとコンテンツプロバイダとプレーヤ製造者との間の依存関係を示す。この者らはすべて、仮想ファイルシステムVFSを生成するための一連の規則に同意しなければならない。

【0038】

図9は、たとえばインターネットを介して追加コンテンツをダウンロードするため考慮すべき側面を示す。コンテンツ著作者は、たとえば専用のインターネットサイト上に通知メッセージを出すことによって、このようなダウンロードを開始することができる。定義されたイベントに関して、たとえば、ユーザが、追加コンテンツに関連するディスクをそのユーザのプレーヤに挿入するか、またはユーザが特定の関連アプリケーションを開始し、かつ、さらにユーザがプレーヤにネットワークアクセスを許可し、そのプレーヤがこの機能をサポートする場合、追加コンテンツをダウンロードし、上述したように確認して記憶することができる。

【0039】

図10は、関与する当事者が仮想ファイルシステムの構築に影響を与え得ることを示し、かつ、関与する当事者が仮想ファイルシステムにどのように影響を与えるのかを示している。ユーザはプリファレンスを設定し、プレーヤ製造者は、必要なソフトウェアおよび/またはハードウェアの機能、たとえば追加コンテンツをメモリカードに記憶するメモリカードドライブを提供し、コンテンツ著作者は、自身が販売するディスクの一部またはすべてについて、同意したVFS規則を使用する。

【0040】

図11は、ダウンロードされたコンテンツを削除する場合に考慮すべき種々の側面を示す。たとえば、許可されたコンテンツ著作者(個別の識別子を有するコンテンツ著作者)が対応する信号を送信した場合、1つまたは複数の結合ユニットに属する記憶済みのコンテンツをプレーヤが自動的に削除するように、そのプレーヤをプログラムすることができる。これは、たとえば、映画トレーラが古くなった場合または同様である場合に使用することができる。

【0041】

図12において、どのような時に仮想ファイルシステムを構築すべきかという議題について説明する。

ディスクが挿入されてVFSが構築される場合、これはプレーヤ設計の観点からは最も簡単な解決策であるが、ディスクが挿入されている間はデータを生成またはダウンロードすることができない。

第2の手段は、ディスクが挿入されるか、または新たなタイトルが選択された場合に、VFSを構築することである。これはユーザの観点から見て良い解決策である。その理由は、タイトルが変更されると中断が生じ、この中断中に、ユーザを煩わせることなく新しいVFSを生成できるためである。

第3の手段は、再生が開始する際に常にVFSを構築することである。しかしこうするためには、MovieObjectまたはJavaObjectを結合に含まなければならない場合、PlayList、ClipInfoおよびMPEG2-TS(transport stream)ファイルだけが含まれる場合とは異なるメカニズムが必要である。これらは異なる論理レベルにあり、新規のMovieObjectまたはJavaObjectが、再生開始の際に、どのファイルが有効であるかに関して混乱を引き起こす可能性がある。

第4の手段は、Java仮想マシンJVM等のプログラミング可能なプラットフォームが利用可能な場合に適用でき、すなわち、アプリケーション・プログラム・インタフェース(API)コールに応答してVFSを動的に生成する。

【0042】

VFSの構築は「結合」と称される。図13は、どのようなものが良好な結合ユニットであるか、すなわち、どのようなユニットまたはエンティティに対して結合が有効であるかを説明している。結合は、ディスクを参照するか、または特定のディスクからのタイトルを参照するか、または特定のディスクからのタイトルを参照するプレイリストを参照するか、または動的に参照することができる。VFSフレームワークはタイトルに基づいているので、好ましい結合ユニットは作品ごとの結合ユニットである。

【0043】

上述したように、VFSの完全性(インテグリティ)をチェックしなければならない。このことが図14に説明されている。完全性チェックは、好ましくは、VFSを構築する前に毎回行われる。目的は、たとえば異なるスタジオからのコンテンツを切り離し、改ざんまたは無効化されたデータの使用を阻止することである。

【0044】

図15はファイル構造の例を示している。フルフィーチャインデックスファイルは、映画オブジェクトテーブルおよび/またはJavaオブジェクトである複数のタイトルに対する参照を含む。各Javaオブジェクトは、アプリケーション管理テーブルAMTを含む。映画オブジェクトテーブルおよびAMTは、それぞれ、本発明によるVFSに含まれるMovieObjectまたはJavaアーカイブファイルをポインティングする。MovieObjectは、たとえば、ビデオシーン、サブタイトルストリーム、グラフィックアニメーション等である。

【0045】

図16は、異なるプロバイダからのコンテンツをどのようにVFSに結合するか、すなわち、プロバイダがたとえば同一のディスク識別子Disc_ID_0を使用するか否かを示している。これは、たとえばUUIDである。

【0046】

図17は、共用のトレーラをどのようにして読み出し専用ディスクに関連づけるかを説明している。

【0047】

本発明は、HDD等の他の再書込み可能な記憶媒体へアクセス可能であるリムーバブル記憶媒体用の記録および/または再生装置に使用することができる。本発明は、たとえば、ブルーレイディスク等の高密度データ・キャリアーに対して有用である。

【特許請求の範囲】

【請求項1】

読み出し専用の第1の記憶媒体からの第1のデータと、第2の記憶媒体からの第2のデータとを使用して仮想ファイルシステム(VFS)を生成する方法であって、

前記第1の記憶媒体はリムーバブルな読み出し専用の記憶媒体であり、かつ複数の作品を含み、作品は少なくとも一つの映画オブジェクトまたはJava(登録商標)オブジェクトを包含し、映画オブジェクトはビデオシーン、サブタイトルストリーム、または、グラフィックアニメーションストリームを記述し、Javaオブジェクトは、Java仮想マシン上で実行可能なJava実行ファイルを記述し、かつ、Javaアーカイブファイルをポインティングするアプリケーション管理テーブルを含み、

前記方法は、

・前記第1の記憶媒体からコンテンツ・プロバイダを示す第1の識別子(組織ID)を検索するステップと、

・前記複数の作品からの作品の選択を検出するステップと、

を有し、

前記作品の選択が行われると、

・前記第2の記憶媒体上において、前記第1の識別子に従う第1のディレクトリ内で、前記第1の記憶媒体と前記選択された作品とを参照する1つまたは複数のファイルが使用可能かつ許可されていることを検出する検出ステップと、

・前記第1の記憶媒体からのファイルを含み、かつ、前記第2の記憶媒体からの、前記第1の記憶媒体の前記選択された作品を参照する前記ファイルのみを更に含む仮想ファイルシステム(VFS)をコンパイルするステップであって、前記仮想ファイルシステム(VFS)は、前記リムーバブルな読み出し専用の記憶媒体にアクセス可能である間だけ維持され、そうでない場合には削除される、該コンパイルするステップと、

を行い、

ファイルが許可されていることを検出する前記検出ステップは、

・前記第1または第2の記憶媒体から該ファイルの署名を検索するステップと、

・非対称暗号方式の公開鍵を使用して、検索された前記署名を解読するステップと、

・解読された前記署名を使用して、前記ファイルが許可されていることを確認するステップとを含む、前記方法。

【請求項2】

読み出し専用の第1の記憶媒体からの第1のデータと、第2の記憶媒体からの第2のデータとを使用して仮想ファイルシステム(VFS)を生成する装置であって、

前記第1の記憶媒体はリムーバブルな読み出し専用の記憶媒体であり、かつ複数の作品を含み、作品は少なくとも一つの映画オブジェクトまたはJavaオブジェクトを包含し、映画オブジェクトはビデオシーン、サブタイトルストリーム、または、グラフィックアニメーションストリームを記述し、Javaオブジェクトは、Java仮想マシン上で実行可能なJava実行ファイルを記述し、かつ、Javaアーカイブファイルをポインティングするアプリケーション管理テーブルを含み、

前記装置は、

・読み出し専用の前記第1の記憶媒体からコンテンツ・プロバイダを示す第1の識別子(組織ID)を検索する手段と、

・前記複数の作品からの作品の選択を検出する手段と、

・前記作品の選択が行われると、前記第2の記憶媒体上において、前記第1の識別子に従う第1のディレクトリ内で、前記第1の記憶媒体と前記選択された作品とを参照する1つまたは複数のファイルが使用可能かつ許可されていることを検出する検出手段と、

・前記第1の記憶媒体からのファイルを含み、かつ、前記第2の記憶媒体からの、前記第1の記憶媒体の前記選択された作品を参照する前記ファイルのみを更に含む仮想ファイルシステム(VFS)をコンパイルする手段であって、前記仮想ファイルシステム(VFS)は、前記リムーバブルな読み出し専用の記憶媒体にアクセス可能である間だけ維持され、そうでない場合には削除される、該コンパイルする手段と、

を有し、

ファイルが許可されていることを検出する前記検出手段は、

・前記第1または第2の記憶媒体から該ファイルの署名を検索する手段と、

・非対称暗号方式の公開鍵を使用して、前記署名を解読する手段と、

・解読された前記署名を使用して、該ファイルが許可されていることを確認する手段とを含む、前記装置。

【請求項1】

読み出し専用の第1の記憶媒体からの第1のデータと、第2の記憶媒体からの第2のデータとを使用して仮想ファイルシステム(VFS)を生成する方法であって、

前記第1の記憶媒体はリムーバブルな読み出し専用の記憶媒体であり、かつ複数の作品を含み、作品は少なくとも一つの映画オブジェクトまたはJava(登録商標)オブジェクトを包含し、映画オブジェクトはビデオシーン、サブタイトルストリーム、または、グラフィックアニメーションストリームを記述し、Javaオブジェクトは、Java仮想マシン上で実行可能なJava実行ファイルを記述し、かつ、Javaアーカイブファイルをポインティングするアプリケーション管理テーブルを含み、

前記方法は、

・前記第1の記憶媒体からコンテンツ・プロバイダを示す第1の識別子(組織ID)を検索するステップと、

・前記複数の作品からの作品の選択を検出するステップと、

を有し、

前記作品の選択が行われると、

・前記第2の記憶媒体上において、前記第1の識別子に従う第1のディレクトリ内で、前記第1の記憶媒体と前記選択された作品とを参照する1つまたは複数のファイルが使用可能かつ許可されていることを検出する検出ステップと、

・前記第1の記憶媒体からのファイルを含み、かつ、前記第2の記憶媒体からの、前記第1の記憶媒体の前記選択された作品を参照する前記ファイルのみを更に含む仮想ファイルシステム(VFS)をコンパイルするステップであって、前記仮想ファイルシステム(VFS)は、前記リムーバブルな読み出し専用の記憶媒体にアクセス可能である間だけ維持され、そうでない場合には削除される、該コンパイルするステップと、

を行い、

ファイルが許可されていることを検出する前記検出ステップは、

・前記第1または第2の記憶媒体から該ファイルの署名を検索するステップと、

・非対称暗号方式の公開鍵を使用して、検索された前記署名を解読するステップと、

・解読された前記署名を使用して、前記ファイルが許可されていることを確認するステップとを含む、前記方法。

【請求項2】

読み出し専用の第1の記憶媒体からの第1のデータと、第2の記憶媒体からの第2のデータとを使用して仮想ファイルシステム(VFS)を生成する装置であって、

前記第1の記憶媒体はリムーバブルな読み出し専用の記憶媒体であり、かつ複数の作品を含み、作品は少なくとも一つの映画オブジェクトまたはJavaオブジェクトを包含し、映画オブジェクトはビデオシーン、サブタイトルストリーム、または、グラフィックアニメーションストリームを記述し、Javaオブジェクトは、Java仮想マシン上で実行可能なJava実行ファイルを記述し、かつ、Javaアーカイブファイルをポインティングするアプリケーション管理テーブルを含み、

前記装置は、

・読み出し専用の前記第1の記憶媒体からコンテンツ・プロバイダを示す第1の識別子(組織ID)を検索する手段と、

・前記複数の作品からの作品の選択を検出する手段と、

・前記作品の選択が行われると、前記第2の記憶媒体上において、前記第1の識別子に従う第1のディレクトリ内で、前記第1の記憶媒体と前記選択された作品とを参照する1つまたは複数のファイルが使用可能かつ許可されていることを検出する検出手段と、

・前記第1の記憶媒体からのファイルを含み、かつ、前記第2の記憶媒体からの、前記第1の記憶媒体の前記選択された作品を参照する前記ファイルのみを更に含む仮想ファイルシステム(VFS)をコンパイルする手段であって、前記仮想ファイルシステム(VFS)は、前記リムーバブルな読み出し専用の記憶媒体にアクセス可能である間だけ維持され、そうでない場合には削除される、該コンパイルする手段と、

を有し、

ファイルが許可されていることを検出する前記検出手段は、

・前記第1または第2の記憶媒体から該ファイルの署名を検索する手段と、

・非対称暗号方式の公開鍵を使用して、前記署名を解読する手段と、

・解読された前記署名を使用して、該ファイルが許可されていることを確認する手段とを含む、前記装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【公開番号】特開2013−12210(P2013−12210A)

【公開日】平成25年1月17日(2013.1.17)

【国際特許分類】

【出願番号】特願2012−174678(P2012−174678)

【出願日】平成24年8月7日(2012.8.7)

【分割の表示】特願2012−104630(P2012−104630)の分割

【原出願日】平成17年10月25日(2005.10.25)

【特許番号】特許第5088839号(P5088839)

【特許公報発行日】平成24年12月5日(2012.12.5)

【出願人】(501263810)トムソン ライセンシング (2,848)

【氏名又は名称原語表記】Thomson Licensing

【住所又は居所原語表記】1−5, rue Jeanne d’Arc, 92130 ISSY LES MOULINEAUX, France

【Fターム(参考)】

【公開日】平成25年1月17日(2013.1.17)

【国際特許分類】

【出願日】平成24年8月7日(2012.8.7)

【分割の表示】特願2012−104630(P2012−104630)の分割

【原出願日】平成17年10月25日(2005.10.25)

【特許番号】特許第5088839号(P5088839)

【特許公報発行日】平成24年12月5日(2012.12.5)

【出願人】(501263810)トムソン ライセンシング (2,848)

【氏名又は名称原語表記】Thomson Licensing

【住所又は居所原語表記】1−5, rue Jeanne d’Arc, 92130 ISSY LES MOULINEAUX, France

【Fターム(参考)】

[ Back to top ]