半導体装置及び半導体装置へのデータ書き込み方法

【課題】データ書き込み時のセキュリティが十分に確保される半導体装置を提供する。

【解決手段】半導体装置10は、デバイスに固有な値であってランダムなビットにエラーを含む初期ユニークコードUCpを生成するユニークコード生成部12と、初期ユニークコードUCpのエラーを訂正して、中間ユニークコードUCbを生成する第1のエラー訂正部13と、中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する第2のエラー訂正部15と、外部装置20が中間ユニークコードUCbに基づき生成した鍵情報UCwを用いて秘匿情報HF1を暗号化した送信データHF2を第1の確定ユニークコードUCmを用いて復号して秘匿情報HF1を生成する復号部16と、を有する。

【解決手段】半導体装置10は、デバイスに固有な値であってランダムなビットにエラーを含む初期ユニークコードUCpを生成するユニークコード生成部12と、初期ユニークコードUCpのエラーを訂正して、中間ユニークコードUCbを生成する第1のエラー訂正部13と、中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する第2のエラー訂正部15と、外部装置20が中間ユニークコードUCbに基づき生成した鍵情報UCwを用いて秘匿情報HF1を暗号化した送信データHF2を第1の確定ユニークコードUCmを用いて復号して秘匿情報HF1を生成する復号部16と、を有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は半導体装置及び半導体装置へのデータ書き込み方法に関し、特に外部からの攻撃に対して秘匿すべき秘匿情報を保持する半導体装置及び当該半導体装置への秘匿情報のデータ書き込み方法に関する。

【背景技術】

【0002】

近年、半導体装置に対する不正アクセスへの耐性向上、或いは、模造品対策のために暗号化技術を利用したセキュリティ技術が多く提案されている。この暗号化技術では、暗号鍵が用いられるが、暗号鍵を攻撃者に取得された場合、半導体装置への不正アクセスが可能になるため問題がある。そのため、鍵情報のような漏洩した場合に不都合な情報は、秘匿情報として外部への漏洩を防止することが求められる。そこで、秘匿情報の1つである鍵情報についてのセキュリティ対策の例が特許文献1〜4に開示されている。

特許文献1〜4は、いずれも、シリコンID、或いは、PUF(Physically Unclonable Function)等の半導体装置の製造のばらつきにより値が異なる固有値を用いて鍵情報等の秘匿情報を生成する。特許文献1〜4では、このような固有値はエラーを含むため、このような固有値を用いて確定的な秘匿情報を生成する場合、固有値に対してエラー訂正処理を施す必要がある。このような固有値に基づき秘匿情報を生成することで、秘匿情報が固定的な値として保持する必要がないため半導体装置のセキュリティを向上させることができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】国際公開第2008/056612号

【特許文献2】特開2006−179001号公報

【特許文献3】特表2010−527219号公報

【特許文献4】特表2008−545323号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

例えば、PUFを用いて鍵情報等の秘匿情報を生成する場合、秘匿情報を生成するために、半導体装置よりPUFを読み出し、鍵情報を暗号化する。この秘匿すべき鍵情報を暗号化したデータを、半導体装置内でPUFを用いて復号する事によって、半導体装置内に鍵情報を安全に格納することが可能となる。しかしその場合でも、半導体装置を搭載したシステムをメンテナンスする者が攻撃者になる可能性がある。このような場合において、特許文献1〜4に記載される技術を、半導体装置間の暗号通信に適用しても、メンテナンス者がサイドチャネルアタックなどによって半導体装置からPUFの値とPUFを用いて生成された暗号データとを大量に収集した場合、秘匿情報を解析されてしまう可能性がある。つまり、特許文献1〜4に記載される技術を適用しても半導体装置のセキュリティを十分に向上させることができない問題がある。

【課題を解決するための手段】

【0005】

本発明にかかる半導体装置及びデータ書き込み方法では、半導体装置が初期ユニークコードのエラーを訂正した中間ユニークコードを生成し、さらに中間ユニークコードのエラーを訂正した第1の確定ユニークコードを生成し、外部装置から送信された送信データを第1の確定ユニークコードを用いて復号して秘匿情報を取得する。また、外部装置は、半導体装置において生成された中間ユニークコードを受信し、当該中間ユニークコードに基づき生成した鍵情報を用いて秘匿情報を暗号化して送信データを生成する。以上の動作により、本発明にかかる半導体装置は、送信データを暗号化する鍵情報自体を送受信することなく、暗号化された秘匿情報を得ることができ、外部装置との間でセキュリティの高い通信を可能とするものである。

【0006】

また、外部装置は、半導体装置において初期ユニークコードのエラー訂正処理に用いられる第1の訂正データを有するが、この第1の訂正データは、暗号化された状態で外部装置内に格納される。そして、暗号化された第1の訂正データを受信する半導体装置は、受信した暗号化された第1の訂正データを復号し、復号化後の第1の訂正データを用いて中間ユニークコードを生成する。以上の動作により、半導体装置は、さらにセキュリティの高い通信を可能とする。

【0007】

また、外部装置は、複数の装置(例えば、書き込み機及びサーバ)を有し、半導体装置に直接接続されない装置(例えば、サーバ)において送信データを生成し、半導体装置に直接接続される装置(例えば、書き込み機)を介して送信データを半導体装置に書き込む。これにより、外部装置に関するセキュリティを向上させることができる。

【0008】

さらに、外部装置は、半導体装置に送信する第1の訂正データと、鍵情報の生成に利用される第2の訂正データと、を複数の装置に分散して配置する。これにより、外部装置に関するセキュリティをさらに向上させることができる。

【発明の効果】

【0009】

つまり、本発明にかかる半導体装置及び半導体装置へのデータ書き込み方法によれば、半導体装置のセキュリティを向上させることができる。

【図面の簡単な説明】

【0010】

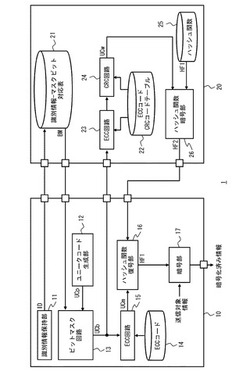

【図1】実施の形態1にかかる半導体装置及び外部装置のブロック図である。

【図2】実施の形態1にかかる半導体装置及び外部装置で生成される確定ユニークコードの一例を示す表である。

【図3】実施の形態1にかかる半導体装置及び外部装置の動作を示すシーケンス図である。

【図4】実施の形態2にかかる半導体装置及び外部装置のブロック図である。

【図5】実施の形態2にかかる半導体装置及び外部装置の動作を示すシーケンス図である。

【図6】実施の形態3にかかる半導体装置及び外部装置のブロック図である。

【図7】実施の形態4にかかる半導体装置及び外部装置のブロック図である。

【図8】実施の形態5にかかる半導体装置及び外部装置のブロック図である。

【図9】実施の形態6にかかる半導体装置及び外部装置のブロック図である。

【図10】実施の形態6にかかる半導体装置及び外部装置の動作を示すシーケンス図である。

【図11】実施の形態7にかかる半導体装置及び外部装置のブロック図である。

【図12】実施の形態7にかかる半導体装置及び外部装置を用いて秘匿情報が書き込まれた半導体装置を用いた暗号通信システムの一例のブロック図である。

【図13】図12で示した暗号通信システムの動作を説明するためのフローチャートである。

【図14】図12で示した暗号通信システムの共通鍵生成部の動作を説明するためのフローチャートである。

【図15】図12で示した暗号通信システムの共通鍵生成部で処理されるユニークコードの一例を示す表である。

【図16】実施の形態7にかかる半導体装置及び外部装置を用いて秘匿情報が書き込まれた半導体装置を用いた暗号通信システムの別の例を示すブロック図である。

【図17】図16で示した暗号通信システムの動作を説明するためのフローチャートである。

【図18】図16で示した暗号通信システムの訂正データ生成部の動作を説明するためのフローチャートである。

【図19】複数の半導体装置を用いて訂正データを生成する場合を示す図である。

【発明を実施するための形態】

【0011】

実施の形態1

以下、図面を参照して本発明の実施の形態について説明する。実施の形態1にかかる半導体装置10及び外部装置(例えば、書き込み機20)のブロック図を示す。図1に示すように、実施の形態1では、半導体装置10と外部装置20とにより1つのデータ書き込みシステム1が構成される。半導体装置10は、当該データ書き込みシステム1を利用して秘匿情報が書き込まれ、当該秘匿情報を利用して暗号通信を行う。

【0012】

図1に示すように、半導体装置10は、ユニークコード生成部12、第1のエラー訂正部(例えば、ビットマスク回路13)、第2のエラー訂正部(例えば、ECC回路15)、復号部(例えば、ハッシュ関数復号部16)を有する。また、半導体装置10は、これら回路に付随するものとして識別情報保持部11、格納部14、暗号部17を有する。

【0013】

識別情報保持部11は、デバイス毎に予め固定値として設定される識別情報IDを保持する。そして、識別情報保持部11は、識別情報IDを書き込み機20に対して出力する。この識別情報IDは、例えば、製品のロット番号、製造管理番号、製品ID等の値であって、エラーを含まない値である。

【0014】

ユニークコード生成部12は、デバイスに固有な値であってランダムなビットにエラーを含む初期ユニークコードUCpを生成する。ユニークコード生成部12は、例えば、半導体装置10が備えるメモリ素子(例えば、SRAM(Static Random Access Memory))の起動時の初期値を用いて初期ユニークコードUCpを生成する。初期ユニークコードUCpは、同じ設計の回路から生成される値であるが、実際に半導体装置として製造される回路は個々にばらつきを有するという性質を利用して生成されるコードである。このような技術は、PUF(Physical Unclonable Function)と呼ばれ、耐タンパチップのような特殊なハードウェアを必要とせず、複製が困難なデータであるため、データの高い秘匿性を実現することができる。

【0015】

ビットマスク回路13は、初期ユニークコードUCpのエラーを訂正して、中間ユニークコードを生成する。より具体的には、ビットマスク回路13は、外部(例えば、書き込み機20)から得た第1の訂正データ(例えば、ビットマスクデータBM)により初期ユニークコードUCpのエラーを訂正して、中間ユニークコードUCbを生成する。実施の形態1では、この中間ユニークコードUCbは、ECC回路15に出力されると共に、書き込み機20に出力される。ビットマスク回路13において行われるビットマスク処理は、第1のエラー訂正処理に相当する。

【0016】

ECC回路15は、中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する。より具体的には、ECC回路15は、中間ユニークコードUCbに予め内部に保持している第2の訂正データ(例えば、ECCコード)を適用して中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する。ECC回路15において行われるECCコードによるエラー訂正処理は、第2のエラー訂正処理に相当する。

【0017】

格納部14は、半導体装置10のECC回路15で利用されるECCコードを格納する。ECCコードは半導体装置製造時に予め書き込まれている値である。

【0018】

ハッシュ関数復号部16は、第1の確定ユニークコードUCmを用いて外部から受信した送信データHF2を復号して、秘匿情報(例えば、ハッシュ関数HF1)を復号する。

【0019】

暗号部17は、送信対象情報を暗号化する。より具体的には、暗号部17は、ハッシュ関数HF1を暗号鍵として利用して暗号通信を行う。より具体的には、暗号部17は、送信対象情報をハッシュ関数HF1を用いて暗号化して暗号化済み情報を生成し、当該暗号化済み情報を外部に出力する。

【0020】

図1に示すように、書き込み機20は、格納部21、22、25、第3のエラー訂正部(例えば、ECC回路23)、正当性判定回路(例えば、CRC回路24)、暗号処理部(例えば、ハッシュ関数暗号部26)を有する。

【0021】

格納部21は、識別情報IDと第1の訂正データ(例えば、ビットマスクデータBM)とを関連付けた情報(例えば、識別情報−マスクビット対応表)を保持する。そして、格納部21は、半導体装置10から識別情報IDを読み出して、識別情報−マスクビット対応表を参照して識別情報IDに対応するビットマスクデータBMを選択する。そして、格納部21は、選択したビットマスクデータBMを半導体装置10に送信する。なお、格納部21は、識別情報IDがなければビットマスクデータBMを半導体装置10に送信できない構成を有するものとする。なお、ビットマスクデータBMは、初期ユニークコードを構成するビットのいずれをマスクするかを指定するデータである。

【0022】

格納部22は、ECCコードと、CRC(Cyclic Redundancy Check)コードテーブルと、を格納する。ECCコードは、半導体装置10の格納部14に格納されたECCコードと同じものである。また、CRCコードテーブルは、半導体装置10で生成される第1の確定ユニークコードUCmに対応して予め生成されるものである。

【0023】

ECC回路23は、格納部22からECCコードを読み出し、半導体装置10から送信される中間ユニークコードUCbに対して読み出したECCコードによるエラー訂正処理を行う。つまり、ECC回路23では、半導体装置10のECC回路15と同じエラー訂正処理を行う。これにより、ECC回路23は、中間ユニークコードUCbのエラーを訂正した第2の確定ユニークコードUCwを生成する。この第2の確定ユニークコードUCwは、送信対象の秘匿情報の暗号化に用いられる鍵情報として利用される。

【0024】

CRC回路24は、格納部22のCRCコードテーブルから第1の確定ユニークコードUCmに対応したCRCコードを読み出す。そして、CRC回路24は、CRCコードを用いて第2の確定ユニークコードUCwのエラーチェックを行う。そして、CRC回路24は、第2の確定ユニークコードUCwにエラーが認められた場合には第2の確定ユニークコードUCwが不正なものであると判定し、第2の確定ユニークコードUCwにエラーが検出されなければ第2の確定ユニークコードUCwが正当なものであると判定する。そして、CRC回路24は、第2の確定ユニークコードUCwが正当なものである場合にのみ後段の回路に第2の確定ユニークコードUCwを出力する。一方、CRC回路24は、第2の確定ユニークコードUCwが不正なものである場合には書き込み機20の動作を停止させる処理を行う。CRC回路24は、第2の確定ユニークコードUCwが不正なものであると判定された場合には、正当なものであると判定されるまで、第2の確定ユニークコードUCwのエラーチェックを所定の回数を限度として繰り返すようにしても良い。

【0025】

格納部25には、秘匿情報であるハッシュ関数HF1が格納される。ハッシュ関数暗号部26は、格納部25からハッシュ関数HF1を読み出し、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化して送信データHF2を生成する。また、ハッシュ関数暗号部26は、送信データHF2を半導体装置10に送信する。

【0026】

ここで、実施の形態1にかかる半導体装置及び外部装置において生成される確定ユニークコードについて説明する。実施の形態1にかかる半導体装置及び外部装置で生成される確定ユニークコードの一例を示す表を図2に示す。

【0027】

まず、半導体装置10では、ユニークコード生成部12から初期ユニークコードUCpを生成する(図2の(1))。次に、ビットマスク回路13は、ビットマスクデータBMを用いて、初期ユニークコードUCpに対して所定のビットをマスクするビットマスク処理を施す。ここで、ビットマスクデータBMは、初期ユニークコードを構成するビットのいずれをマスクするかを指定するデータである。いずれのビットをマスクするかは、初期ユニークコードUCpのビットのエラー率により決まる。本実施の形態では、ビットマスクデータBMにおいてマスク対象に指定されるビットは、エラー率の高い初期ユニークコードUCpのビットが設定される。図2に示す例では、初期ユニークコードUCpの1ビット目と6ビット目のビットのエラー率が高いため、ビットマスクデータBMが"0"となっている。これ以外のビットは、エラー率が低いビット又は値が安定しているビットであるため、ビットマスクデータBMが"1"となっている。つまり、マスクが必要なビットのビットマスクデータBMは"0"となり、マスクが不要なビットのマスクデータは"1"となる。そして、ビットマスクデータBMを用いて初期ユニークコードUCpをマスクすることで、初期ユニークコードUCpの1ビット目と6ビット目のビットを削除したマスク処理後のデータ(例えば、中間ユニークコードUCb)を得ることができる(マスク処理により削除したビットは"X"で示している)。その後、マスク処理により生成された中間ユニークコードUCbは左詰めされる。ここで言うエラー率とは、初期ユニークコードUCpを生成する度に、ビットのデータが"0"、または"1"にある一定の高確率で変動する値であり、この初期ユニークコードUCpには、エラー率の低いビットも含まれている。

【0028】

次に、ECCコード(エラー訂正コード)を用いて、中間ユニークコードUCbのエラー訂正が行われる。図2に示す例では、ECCコードを用いたエラー訂正処理(以下、ECC処理と称す)により、2ビット目のビットが"0"から"1"に訂正されている。ECC処理により生成されたユニークコードが第1の確定ユニークコードUCm又は第2の確定ユニークコードUCwとなる。

【0029】

続いて、実施の形態1にかかるデータ書き込みシステム1における半導体装置10及び書き込み機20の動作について説明する。図3に実施の形態1にかかる半導体装置10及び書き込み機20の動作を示すシーケンス図を示す。

【0030】

図3に示すように、実施の形態1にかかるデータ書き込みシステム1では、まず、書き込み機20が半導体装置10から識別情報IDを取得する(ステップS1)。そして、書き込み機20は、受信した識別情報IDに対応するビットマスクデータBMを格納部21内のデータから選択する(ステップS2)。続いて、書き込み機20は、選択したビットマスクデータBMを半導体装置10に送信する(ステップS3)。

【0031】

続いて、半導体装置10では、書き込み機20から受信したビットマスクデータBMを用いて初期ユニークコードUCpにビットマスク処理を施して中間ユニークコードUCbを生成する(ステップS4)。続いて、半導体装置10は、中間ユニークコードUCbを半導体装置内のECC回路15及び書き込み機20に送信する(ステップS6)。

【0032】

半導体装置10では、ECC回路15が中間ユニークコードUCbに対して格納部14に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路15は、第1の確定ユニークコードUCmを生成する(ステップS5)。

【0033】

一方、書き込み機20は、ECC回路23が中間ユニークコードUCbに対して格納部22に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路23は、第2の確定ユニークコードUCwを生成する(ステップS7)。続いて、書き込み機20は、CRC回路24が格納部22に格納されているCRCコードを用いて第2の確定ユニークコードUCwの正当性を検証する(ステップS8)。ステップS8において第2の確定ユニークコードUCwが正当なものであると判定された場合、ハッシュ関数暗号部26は、CRC回路24の第2の確定ユニークコードUCwを適用して、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化し、送信データHF2を生成する(ステップS9)。そして、書き込み機20は、生成した送信データHF2を半導体装置10に送信する(ステップS10)。なお、ステップS8において第2の確定ユニークコードUCwが不正なものであると判定された場合、書き込み機20は、処理を停止する。

【0034】

続いて、半導体装置10は、受信した送信データHF2をステップS5で生成された第1の確定ユニークコードUCmで復号してハッシュ関数HF1を生成する(ステップS11)。そして、半導体装置10は、ハッシュ関数HF1を用いて他の半導体装置と暗号通信を開始する(ステップS12)。

【0035】

実施の形態1にかかる半導体装置では、暗号化した秘匿情報(例えば、ハッシュ関数HF1)を書き込み機20から取得し、半導体装置内で生成される第1の確定ユニークコードUCmで送信データHF2を復号することで利用可能なハッシュ関数HF1を得ることができる。このように、書き込み機20から半導体装置10に送信する送信データとして暗号化した情報を適用することで、秘匿情報を高いセキュリティを維持して秘匿情報を半導体装置10に書き込みすることができる。しかし、従来の一般的な暗号通信を半導体装置10への秘匿情報の書き込みに適用したのみでは、セキュリティを維持できない問題がある。

【0036】

暗号通信の一般的技術として、秘匿情報を送信する送信側装置に公開鍵を備え、秘匿情報を受信する受信側装置に秘密鍵を備える公開鍵方式と、通信を行う装置間で共通の鍵を利用する共通鍵方式とがある。そこで、暗号方式として公開鍵方式を採用した場合、受信側装置となる半導体装置に秘密鍵を予め格納し、送信側装置となる書き込み機に公開鍵を予め格納する必要がある。そして、公開鍵方式を採用した場合、半導体装置と書き込み機との間で鍵情報の授受を行う必要がないため、半導体装置と書き込み機との間の通信における鍵情報の漏洩を防止できるメリットがある。しかし、半導体装置は、書き込み機の流通量に対して遙かに大量に流通するためこの秘密鍵の管理が問題になる。また、暗号方式として共通鍵方式を採用した場合、半導体装置と書き込み機との両方に共通鍵を予め格納しておくことで、半導体装置と書き込み機との間の通信における鍵情報の漏洩を防止できるメリットがある。しかし、共通鍵方式を採用した場合、共通鍵の漏洩を防止する対策を半導体装置と書き込み機との両方で行わなければならない問題がある。また、公開鍵方式を採用した場合、一般的な鍵情報の漏洩防止対策に加え、書き込み機の盗難対策等を行う必要もある。

【0037】

特に、半導体装置10が自動車に搭載される車載用半導体装置であった場合、上記のようなセキュリティ対策を万全に維持することは難しい。自動車は、一般的にメンテナンスが必要であり、当該メンテナンス過程では、メンテナンス者が書き込み機の操作をする場合があり、メンテナンス者が攻撃者となることを完全に防ぐことは難しいためである。また、書き込み機は、自動車メーカーの工場のみならず、カーディーラー等に配置されるため、これら全ての設定箇所で完全に書き込み機の盗難を防ぐことは難しいためである。

【0038】

ここで、一般的な半導体装置を解析して不正にデータを取得する方法としては、以下のような方法がある。

(1)半導体装置をFIB(Focused Ion Beam)を用いて加工し、プローブを用いて半導体装置を物理的に解析する方法。

(2)半導体装置にレーザなどの電磁波を照射したり、電源端子にノイズを挿入したりすることでCPUを暴走させて不正にデータを取得するフォルトツリー解析。

(3)半導体装置の消費電流量を観測し、鍵データを解析するリーク解析。

(4)半導体装置の信号端子に直接接続し、信号情報を読み出す方法。

【0039】

このような不正な解析を回避するために、高いセキュリティレベルが必要な分野では、セキュリティレベルの高いマイコン(以下、セキュアマイコンという)が用いられている。このセキュアマイコンには、配線領域へのシールド、光や信号ノイズを検出する機能、信号に乱数信号を組み合わせて電流をかく乱する機能などが実装されている。

【0040】

このように、セキュアマイコンを用いることで第三者が不正に半導体装置を解析することを防止することができる。しかしながら、セキュアマイコンを用いた場合は、不正解析を防止できる反面、その耐タンパ性により半導体装置メーカー等が不良解析や故障解析を実施することができなくなるという問題があった。特に、自動車に用いられる車載用のマイコン(ECU等)では、高信頼性が必要であるため、半導体装置の不良解析や故障解析が必要となる。このような理由から、車載用のマイコンにはセキュアマイコンよりもセキュリティレベルが低い汎用のマイコン(以下、汎用マイコンという)が広く用いられてきた。従来、車載用のマイコンでは、汎用マイコンを使用しつつ、半導体装置のセキュリティレベルを向上させることが可能な暗号通信システムが必要とされていた。

【0041】

しかし、実施の形態1にかかる半導体装置及び半導体装置へのデータ書き込み方法によれば、上記課題を解決することができる。実施の形態1にかかる半導体装置10では、初期ユニークコードUCpに対して第1のエラー訂正処理(例えば、ビットマスク処理)を施して中間ユニークコードUCbを生成する。そして、実施の形態1にかかる半導体装置10は、この中間ユニークコードUCbを半導体装置10のECC回路15に送信すると共に、書き込み機20に送信する。半導体装置10では、ECC回路15において中間ユニークコードUCbに第2のエラー訂正処理(例えば、ECCコードによるエラー訂正処理)を施して第1の確定ユニークコードUCmを生成する。また、書き込み機20は、ECC回路23において中間ユニークコードUCbに第2のエラー訂正処理と同じエラー訂正処理を施して第2の確定ユニークコードUCwを生成し、これを鍵情報としてハッシュ関数HF1を暗号化して送信データHF2を生成する。そして、半導体装置10では、送信データHF2を第1の確定ユニークコードUCmを用いて復号してハッシュ関数HF1を生成する。つまり、実施の形態1にかかる半導体装置10は、ハッシュ関数HF1を書き込み機20から得るために、書き込み機20との通信において鍵情報及びハッシュ関数HF1を直接送受信する必要がない。このことから、実施の形態1にかかる半導体装置10は、秘匿情報であるハッシュ関数HF1及びハッシュ関数HF1の暗号化処理・復号化処理に利用する鍵情報が漏洩することを防止し、セキュリティを高めることができる。

【0042】

実施の形態1にかかる半導体装置10では、ハッシュ関数HF1の復号に用いる鍵情報を初期ユニークコードUCp(例えば、PUF)から生成する。この初期ユニークコードUCpから鍵情報を生成する場合、実施の形態1にかかる半導体装置10では、第1の訂正データ(例えば、ビットマスクデータBM)及び第2の訂正データ(例えば、ECCデータ)を利用する必要がある。しかし、実施の形態1にかかる半導体装置では、ビットマスクデータBMが半導体装置10の外部から与えられる。そのため、実施の形態1にかかる半導体装置では、解析等の不正行為によりECCコードと初期ユニークコードUCpが判明したとしても、第1の確定ユニークコードUCmを特定することができない。これにより、実施の形態1にかかる半導体装置10では、不正アクセスによる鍵情報の漏洩を防止して、高いセキュリティを実現することができる。

【0043】

また、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10の認識情報IDに対応するビットマスクデータBMを書き込み機20が有していない場合、半導体装置10には、ビットマスクデータBMが送信されない。このようなことから、偽の書き込み機により、半導体装置10に悪意を有する偽のハッシュ関数を送信しても、半導体装置10において、本来の第1の確定ユニークコードUCmとは異なる偽の第1の確定ユニークコードしか生成されず、半導体装置10は、ハッシュ関数を正常に生成することができない。さらに、偽の書き込み機であった場合、ECCコードも本来のECCコードとは異なるものであるため、書き込み機側で生成される第2の確定ユニークコードUCwと半導体装置側で生成される第1の確定ユニークコードUCmとが一致しない。このようなことからも、偽の書き込み機によって生成された送信データは、半導体装置側で正常に復号処理を行うことができない。このようなことから、実施の形態1にかかる半導体装置10によれば、偽の書き込み機からの悪意を有するハッシュ関数の書き込みを防止することができる。

【0044】

また、実施の形態1にかかる半導体装置10では、不正アクセスにより、半導体装置10内の識別情報ID、初期ユニークコードUCp、及び、ECCコード等の格納データの漏洩があった場合であっても、漏洩したデータだけでは秘匿情報であるハッシュ関数HF1、或いは、ハッシュ関数HF1の復号処理に用いられる第1の確定ユニークコードUCmを認識することができない。このようなことから、実施の形態1にかかる半導体装置10は、セキュアマイコン等の高価な半導体装置を用いることなく、汎用マイコン等により実現できる。さらに、汎用マイコンにより半導体装置10を実現できることから、正規のメンテナンス者であれば、半導体装置10の不具合を容易に解析することができる。

【0045】

また、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との通信において、送受信するデータは、半導体装置10の識別情報ID、第1の確定ユニークコードUCmの生成に必要な複数の訂正データのうちの1つの訂正データ、エラー訂正処理が行われる前の第1の確定ユニークコードUCm(即ち、中間ユニークコードUCb)、及び、暗号化されたハッシュ関数HF1(即ち、送信データHF2)である。つまり、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との通信において、秘匿情報であるハッシュ関数HF1及び復号に用いる第1の確定ユニークコードUCmを、直接送受信しない。このようなことから、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との間の通信経路に対して信号の傍受等が行われた場合であっても、秘匿情報又は秘匿情報の再生に直接用いられるデータが漏洩することがない。このようなことから、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との間の通信経路に対する高いセキュリティを実現することができる。

【0046】

また、実施の形態1にかかる半導体装置10及び書き込み機20では、第1の確定ユニークコードUCmと第2の確定ユニークコードUCwとの比較処理により半導体装置10と書き込み機20との間の認証を行うことができる。つまり、実施の形態1にかかる半導体装置10及び書き込み機20では、RSA暗号のような複雑な計算を行うことなく認証処理を行うことができる。このようなことから、実施の形態1にかかる半導体装置10及び書き込み機20によれば、簡単な計算による処理だけでデータ書き込みシステム1の高いセキュリティを実現することができる。

【0047】

また、実施の形態1にかかるデータ書き込みシステム1では、書き込み機20が盗難された場合に、書き込み機20に格納されているビットマスクデータBM及びECCコードが漏洩するおそれがある。しかし、これらのデータのみで第1の確定ユニークコードUCmを導き出すことは極めて困難である。このようなことから、実施の形態1にかかるデータ書き込みシステム1では、書き込み機20に対して高度な盗難対策を施す必要がないという効果を奏する。なお、盗難対策を考えた場合、書き込み機20に格納されている秘匿情報(例えば、ハッシュ関数HF1)は、利用時に入力する、或いは、情報漏洩防止対策がなされた状態で保持していることが望ましい。

【0048】

また、実施の形態1にかかる書き込み機20では、偽の半導体装置が接続された場合は、偽の半導体装置から書き込み機20に送信される、エラー訂正処理が行われる前の第1の確定ユニークコードUCm(即ち、中間ユニークコードUCb)が異なるため、書き込み機内部のECC回路23で生成される、第2の確定ユニークコードUCwが正しく生成できない。そのため、CRC回路24によるによる正当性判定処理により、当該偽の半導体装置の判別を行うことができる。つまり、実施の形態1にかかる書き込み機20によれば、半導体装置10の模造品の拡散を防止することができる。

【0049】

また、通常、半導体装置10が利用する秘匿情報は、半導体装置10の利用者にとっての機密事項である。このような機密事項を半導体装置に高いセキュリティを維持しながら格納するためには、利用者が予め半導体メーカーに秘匿情報を渡す必要がある。そのため、利用者の観点からは、秘匿情報についての漏洩防止管理を十分に行うことを確証できない問題がある。しかし、実施の形態1にかかる半導体装置10及び書き込み機20を利用することで、利用者が書き込み機20を利用して、利用者自身が直接半導体装置10に秘匿情報を書き込むことができる。つまり、実施の形態1にかかる半導体装置10及び書き込み機20を利用することで、利用者における秘匿情報の漏洩防止管理の確実性を向上させることができる。一方、半導体メーカーは、半導体装置10に対応するビットマスクデータBM及びECCコードを利用者に提供する必要があるが、これらのデータだけでは、第1の確定ユニークコードUCmを導き出すことは困難である。つまり、半導体メーカーにおいても、ビットマスクデータBM及びECCコードに対する高度な漏洩対策は必要がなくなる。

【0050】

なお、上記で説明したCRC回路は、処理対象データのエラー検出又は誤訂正を防止する処理が実行できる回路(例えば、パリティチェック回路)により置き換えることも可能である。また、ECC回路は、処理対象データのエラー訂正ができる他の構成の回路により置き換えることも可能である。

【0051】

実施の形態2

実施の形態2にかかる半導体装置30及び外部装置(例えば、書き込み機40)のブロック図を図4に示す。図4に示すように、実施の形態2では、データ書き込みシステム2が半導体装置30及び書き込み機40により構成される。なお、実施の形態2の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0052】

図4に示すように、半導体装置30は、実施の形態1にかかる半導体装置10における第1のデータ訂正部としてECC回路31を備え、第2のデータ訂正部としてビットマスク回路33を有する。また、半導体装置30では、第2のデータ訂正部で利用される第2の訂正データとしてビットマスクデータBMが利用される。図4では、ビットマスクデータBMが格納される領域として格納部32を示した。なお、図4では、ECC回路31が生成する中間ユニークコードにUCeの符号を付した。

【0053】

図4に示すように、書き込み機40は、半導体装置10から半導体装置30への変更に伴い、第2の確定ユニークコードUCwを生成するエラー訂正部がECC回路23からビットマスク回路43に変更されている。そのため、書き込み機40は、格納部22に代えてビットマスクデータとCRCコードテーブルとを格納する領域として格納部42を有する。また、書き込み機40では、半導体装置の第1のエラー訂正部がビットマスク回路13からECC回路31に変更されたと伴い、識別情報IDと対応付けられるエラー訂正データがECCコードに変更されている。そのため、書き込み機40には、識別−マスクビット対応表に代えて識別情報−ECCコード対応表が格納される。この識別情報−ECCコード対応表を格納する領域として、図4では格納部41を示した。この格納部41は、識別情報IDを受信した場合、識別情報IDに対応するECCコードを出力する。このECCコードは、初期ユニークコードUCpに対応して予め生成されるコードである。このECCコードを用いて他の半導体装置で生成された中間ユニークコードのエラー訂正を行っても、生成される確定ユニークコードは、半導体装置10で生成される第1の確定ユニークコードUCmとは異なる値となる。

【0054】

続いて、実施の形態2にかかる半導体装置30及び書き込み機40の動作について説明する。図5に実施の形態2にかかる半導体装置30及び書き込み機40の動作を示すシーケンス図を示す。

【0055】

図5に示すように、実施の形態2にかかるデータ書き込みシステム2では、まず、書き込み機40が半導体装置30から識別情報IDを取得する(ステップS21)。そして、書き込み機40は、受信した識別情報IDに対応するECCコードを格納部41内のデータから選択する(ステップS22)。続いて、書き込み機40は、選択したECCコードを半導体装置30に送信する(ステップS23)。

【0056】

続いて、半導体装置30では、書き込み機40から受信したECCコードを用いて初期ユニークコードUCpにエラー訂正処理を施して中間ユニークコードUCeを生成する(ステップS24)。続いて、半導体装置30は、中間ユニークコードUCeを半導体装置内のビットマスク回路33及び書き込み機40に送信する(ステップS26)。

【0057】

半導体装置30では、ビットマスク回路33が中間ユニークコードUCeに対して格納部32に格納されているビットマスクデータBMを適用して、中間ユニークコードUCeのエラー訂正処理を行う。そして、ビットマスク回路33は、第1の確定ユニークコードUCmを生成する(ステップS25)。

【0058】

一方、書き込み機40は、ビットマスク回路43が中間ユニークコードUCeに対して格納部42に格納されているビットマスクデータBMを適用して、中間ユニークコードUCeのエラー訂正処理を行う。そして、ビットマスク回路43は、第2の確定ユニークコードUCwを生成する(ステップS27)。続いて、書き込み機40は、ビットマスク回路43で生成された、第2の確定ユニークコードをCRC回路24に送信し、格納部42に格納されているCRCコードを用いて第2の確定ユニークコードUCwの正当性を検証する(ステップS28)。ステップS28において第2の確定ユニークコードUCwが正当なものであると判定された場合、書き込み機40は、ハッシュ関数暗号部26にて、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化して送信データHF2を生成する(ステップS29)。そして、書き込み機40は、生成した送信データHF2を半導体装置30に送信する(ステップS30)。なお、ステップS28において第2の確定ユニークコードUCwが不正なものであると判定された場合、書き込み機40は、処理を停止する。

【0059】

続いて、半導体装置30は、受信した送信データHF2をステップS25で生成された第1の確定ユニークコードUCmで復号してハッシュ関数HF1を生成する(ステップS31)。そして、半導体装置30は、ハッシュ関数HF1を用いて他の半導体装置と暗号通信を開始する(ステップS32)。

【0060】

上記説明より、実施の形態2では、第1のエラー訂正処理として行われる処理と第2のエラー訂正処理として行われる処理とを実施の形態1と逆の順序とした。このように処理の順序を入れ替えた場合であっても、半導体装置30と書き込み機40との間で鍵情報及び秘匿情報を直接送受信することはない。そのため、実施の形態1と同様に、実施の形態2においても鍵情報及び秘匿情報が漏洩することを防止し、高いセキュリティを実現することができる。

【0061】

また、半導体装置30と書き込み機40との間で送受信されるデータの基本的な性質は、実施の形態1と変わらない。そのため、実施の形態2においても実施の形態1と同様に、半導体装置の模造品対策、書き込み機の盗難対策、秘匿情報の漏洩対策等の観点におけるセキュリティを向上させることができる。

【0062】

実施の形態3

実施の形態3にかかるにかかる半導体装置50及び外部装置(例えば、書き込み機60)のブロック図を図6に示す。図6に示すように、実施の形態3では、データ書き込みシステム3が半導体装置50及び書き込み機60により構成される。なお、実施の形態3の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0063】

図6に示すように、実施の形態3では、書き込み機60が識別情報−ビットマスク対応表を暗号化した状態で保持する。図6では、暗号化された識別情報−ビットマスク対応表を有する領域を格納部61で示した。格納部61は、識別情報IDを受信した場合、識別情報IDに対応する暗号化処理がなされたビットマスクデータBMEを出力する。ビットマスクデータは、例えば、共通鍵方式で暗号化処理がなされたものである。また、ビットマスクデータの暗号化処理は、格納部61に格納される前に行われる。これは、書き込み機60に共通鍵CKの情報を保持しないことで、ビットマスクデータの秘匿性を高めるためである。

【0064】

図6に示すように、実施の形態3にかかる半導体装置50は、実施の形態1にかかる半導体装置10にビットマスク復号部51を追加したものである。ビットマスク復号部51は、ビットマスクデータの暗号化に利用された共通鍵CKの情報を保持する。そして、ビットマスク復号部51は、暗号化済みビットマスクデータBMEを共通鍵CKを用いて復号し、暗号化されていないビットマスクデータBMを生成し、ビットマスク回路13に送信する。

【0065】

実施の形態3にかかるデータ書き込みシステム3の動作は、実施の形態1にかかるデータ書き込みシステム1の動作にビットマスクデータの復号処理が加わるのみであるため、ここでは説明を省略する。

【0066】

上記説明より、実施の形態3にかかる書き込み機60は、半導体装置50の第1のエラー訂正処理で利用される訂正データを暗号化した状態で保持する。これにより、実施の形態3にかかる書き込み機60は、書き込み機の盗難された場合においても第1の訂正データ(例えば、ビットマスクデータ)の秘匿性を高めることができる。

【0067】

なお、格納部61に格納されるビットマスクデータの復号に用いる鍵を識別情報IDとすることもできる。この場合、半導体装置50のビットマスク復号部51は、不要になる。また、格納部61は、正しく復号できたビットマスクデータを識別情報IDに対応したものであると認識し、復号できたビットマスクデータBMを半導体装置50に送信する構成とする。

【0068】

実施の形態4

実施の形態4にかかる半導体装置10及び外部装置のブロック図を図7に示す。図7に示すように、実施の形態4では、外部装置が書き込み機70とサーバー73とで構成される。また、実施の形態4では、データ書き込みシステム4が半導体装置10、書き込み機70、及び、サーバー73で構成される。なお、実施の形態4の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0069】

実施の形態4では、半導体装置10に書き込む送信データHF2をサーバー73で生成する。また、半導体装置10とサーバー73とは、例えば、公衆ネットワークを介して接続される。書き込み機70は、半導体装置10とサーバー73との間の通信を仲介する。

【0070】

書き込み機70は、データ送受信ユニット71、72を有する。データ送受信ユニット71は、半導体装置10とのインタフェース回路となっており、半導体装置10と送受信可能なプロトコルに基づき動作する。また、データ送受信ユニット71は、データ送受信ユニット72との間で通信を行う。データ送受信ユニット72は、サーバー73と送受信可能なプロトコルに基づき動作を行う。本実施の形態では書き込み機70は、2つのデータ送受信ユニットで構成されているが、一つのデータ送受信ユニットで構成されていても良い。

【0071】

サーバー73は、実施の形態1にかかる書き込み機20が有する機能ブロックの全てを有し、書き込み機20と実質的に同じ動作を行う。

【0072】

このように、中間ユニークコードUCbに基づき秘匿情報を暗号化した送信データHF2を生成する機能は、半導体装置10へのデータの書き込み処理を行う場所に存在する必要はない。

【0073】

実施の形態4にかかるデータ書き込みシステム4では、中間ユニークコードUCbに基づく送信データHF2の生成処理をサーバー73にて行う。このサーバー73は、公衆ネットワーク又は専用線を介して通信できる場所であればどのような場所に設置されてもよい。そのため、サーバー73を半導体装置10の利用者(例えば、自動車メーカー)直接管理可能な場所に設置し、書き込み機70をメンテナンス工場等に配置することが可能である。このようにすることで、半導体装置10の利用者は、より直接的に秘匿情報を管理することができる。また、書き込み機70が盗難に遭った場合においても、書き込み機70の内部には秘匿とすべき情報が存在しないため、データが漏洩することを防止することができる。これにより、実施の形態4にかかるデータ書き込みシステム4では、他の実施例に比べてセキュリティを高めることができる。

【0074】

実施の形態5

実施の形態5にかかる半導体装置10及び外部装置のブロック図を図8に示す。図8に示すように、実施の形態5では、外部装置が書き込み機74とサーバー75とで構成される。また、実施の形態5では、データ書き込みシステム5が半導体装置10、書き込み機74、及び、サーバー75で構成される。図8に示すように、実施の形態5は、実施の形態5は、実施の形態4の変形例を示すものである。そこで、以下の説明では、実施の形態4と実施の形態5との間で異なる点につて特に説明する。

【0075】

実施の形態5にかかるデータ書き込みシステム5では、書き込み機70にビットマスクデータBMが格納される格納部21を配置した書き込み機74を有する。また、実施の形態5にかかるデータ書き込みシステム5では、サーバー73からビットマスクデータBMが格納される格納部21を除いたサーバー75を有する。つまり、実施の形態5は、中間ユニークコードUCbに基づき秘匿情報を暗号化した送信データHF2を生成する実施の形態1にかかる書き込み機20の構成を、書き込み機74とサーバー75とに分散して配置する例を示すものである。このように、実施の形態1にかかる書き込み機20の構成を分散して配置しても、実施の形態5にかかるデータ書き込みシステム5は、実施の形態1にかかるデータ書き込みシステムと同じ処理を行うことが可能である。つまり、実施の形態5にかかるデータ書き込みシステム5は、実施の形態1にかかるデータ書き込みシステム1と同様に、高いセキュリティを実現することができる。

【0076】

また、実施の形態5にかかるデータ書き込みシステム5では、実施の形態4にかかるデータ書き込みシステム4と同様に、サーバーを外部装置として利用している。そのため、実施の形態5においても実施の形態4と同様にセキュリティを高めることができる。

【0077】

実施の形態6

実施の形態6にかかる半導体装置80及び外部装置(例えば、書き込み機90)のブロック図を図9に示す。図9に示すように、実施の形態6にかかるデータ書き込みシステム6は、半導体装置80及び書き込み機90により構成される。なお、実施の形態6の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0078】

図9に示すように、半導体装置80は、実施の形態1にかかる半導体装置10に書き込み情報記憶部81を追加したものである。また、書き込み機90は、実施の形態1にかかる書き込み機20に書き込み情報生成部91を追加したものである。実施の形態6にかかるデータ書き込みシステム6では、書き込み情報生成部91において送信データHF2と送信データHF2の秘匿性を高めるダミー値Ddとをマージした書き込み情報を生成する。そして、半導体装置80は、書き込み情報記憶部81において書き込み情報生成部91で生成された書き込み情報を保持すると共に、第1の確定ユニークコードUCmを用いて送信データHF2を書き込み情報記憶部81から読み出す。以下では、特に、書き込み情報記憶部81と書き込み情報生成部91について説明する。

【0079】

書き込み情報記憶部81は、ユニークコード対応情報生成部(例えば、ダイジェスト生成部82)、記憶領域83、メモリコントローラ84を有する。

【0080】

ダイジェスト生成部82は、第1の確定ユニークコードUCmからユニークコード対応情報(例えば、ダイジェスト値DIm)を生成する。実施の形態6では、ユニークコード対応情報生成部としてダイジェスト生成部82を利用したが、ユニークコード対応情報生成部としては、第1の確定ユニークコードUCmから一意的にアドレス値に相当する情報を生成するものであればよく、ダイジェスト生成部以外のアルゴリズムで動作する回路を利用することも可能である。

【0081】

記憶領域83は、ダイジェスト値DImと関連付けられる領域(例えば、ダイジェスト値DImをアクセス対象のアドレスとした場合、ダイジェスト値DImで示される領域)に秘匿対象情報を暗号化した送信データHF2が格納される。なお、記憶領域83は、フラッシュメモリ等の不揮発性メモリであって、電源を遮断しても格納している情報を保持される記憶装置である。

【0082】

メモリコントローラ84は、ダイジェスト値DImに基づき記憶領域83に対するアクセスを行うためのアドレスを生成し、当該アドレスに対応する領域から情報を読み出す。また、メモリコントローラ84は、書き込み機90から書き込み命令があった場合、当該書き込み命令に従って記憶領域83に情報を書き込む。

【0083】

より具体的には、書き込み情報記憶部81に格納される送信データHF2は、書き込み機90で生成される。そして、書き込み機90は、送信データHF2を書き込む際に、ダミー値Ddと送信データHF2とをマージして書き込み命令を発行する。このとき、書き込み機90は、送信データHF2を格納する領域として第2の確定ユニークコードUCwのダイジェスト値DIwを送信データHF2の書き込みアドレスとして指定する。そして、メモリコントローラ84は、半導体装置80のダイジェスト生成部82が第1の確定ユニークコードUCmから生成するダイジェスト値DImをリードアドレスとして送信データHF2を読み出す。

【0084】

書き込み情報生成部91は、ダイジェスト生成部92、ダミー値発生回路93、セレクタ94、バッファ95を有する。

【0085】

ダイジェスト生成部92は、ダイジェスト生成部82と同じアルゴリズムにより、第2の確定ユニークコードUCwから一意的にダイジェスト値DIwを生成する。ダイジェスト生成部92に入力される第2の確定ユニークコードUCwは、半導体装置80が正規品であればダイジェスト生成部92に入力される第1の確定ユニークコードUCmと同じものである。つまり、ダイジェスト生成部92において生成されるダイジェスト値DIwは、半導体装置80のダイジェスト生成部82で生成されるダイジェスト値DImと同じ値となる。

【0086】

ダミー値発生回路93は、送信データHF2と共に半導体装置80の記憶領域83に書き込まれるダミー値Ddを生成する。ダミー値Ddは、ハッシュ関数HF1とは異なる値を暗号化した偽の暗号化情報である。

【0087】

セレクタ94は、バッファ95に書き込む情報を選択する回路である。バッファ95は、ダミー値Ddと送信データHF2とを一時的に記憶する記憶装置である。バッファ95は、例えば、DRAM(Dynamic Random Access Memory)等の不揮発性メモリである。このバッファ95は、半導体装置80の記憶領域83と同容量の記憶装置であることが好ましい。

【0088】

より具体的には、セレクタ94は、送信データHF2をバッファ95に書き込む際には、半導体装置80のメモリコントローラ84がダイジェスト値DIwを用いて読み出し動作を行うアルゴリズムと同じアルゴリズムでバッファ95に情報を書き込む。例えば、書き込み機90では、セレクタ94は、バッファ95の領域のうちダイジェスト値DIwで示されるアドレスの領域に送信データHF2を書き込み、バッファ95の他のアドレスで示される領域にはダミー値Ddを書き込む。そして、書き込み機90は、バッファ95に格納されている情報をマージして半導体装置80に送信する命令を発行する。

【0089】

続いて、実施の形態6にかかる半導体装置80及び書き込み機90の動作について説明する。図10に実施の形態6にかかる半導体装置80及び書き込み機90の動作を示すシーケンス図を示す。

【0090】

図10に示すように、実施の形態6にかかるデータ書き込みシステム6では、まず、書き込み機90が半導体装置80から識別情報IDを取得する(ステップS41)。そして、書き込み機90は、受信した識別情報IDに対応するビットマスクデータBMを格納部21内のデータから選択する(ステップS42)。続いて、書き込み機90は、選択したビットマスクデータBMを半導体装置80に送信する(ステップS43)。

【0091】

続いて、半導体装置80では、書き込み機90から受信したビットマスクデータBMを用いて初期ユニークコードUCpにビットマスク処理を施して中間ユニークコードUCbを生成する(ステップS44)。続いて、半導体装置10は、中間ユニークコードUCbをECC回路15及び書き込み機90に送信する(ステップS46)。

【0092】

半導体装置80では、ECC回路15が中間ユニークコードUCbに対して格納部14に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路15は、第1の確定ユニークコードUCmを生成する(ステップS45)。

【0093】

一方、書き込み機90は、ECC回路23が中間ユニークコードUCbに対して格納部22に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路23は、第2の確定ユニークコードUCwを生成する(ステップS47)。続いて、書き込み機90は、CRC回路24が格納部22に格納されているCRCコードを用いて第2の確定ユニークコードUCwの正当性を検証する(ステップS48)。ステップS48において第2の確定ユニークコードUCwが正当なものであると判定された場合、書き込み機90は、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化して送信データHF2を生成する(ステップS49)。

【0094】

続いて、書き込み機90は、ダミー値発生回路93においてダミー値Ddを生成する(ステップS50)。また、書き込み機90は、ダイジェスト生成部92において第2の確定ユニークコードUCwからダイジェスト値DIwを生成する(ステップS51)。そして、書き込み機90は、ダミー値Ddと送信データHF2とをマージしてバッファ95に格納する(ステップS52)。その後、書き込み機90は、ダミー値Ddと送信データHF2とを半導体装置80に送信する(ステップS53)。

【0095】

続いて、半導体装置80では、書き込み機90で生成されたダミー値Ddと送信データHF2とを記憶領域83に格納する(ステップS54)。その後、半導体装置80は、ダイジェスト生成部82において第1の確定ユニークコードUCmを用いてダイジェスト値DImを生成する(ステップS55)。そして、半導体装置80は、記憶領域83の領域のうちダイジェスト値DImに対応するアドレスが示す領域から送信データHF2を読み出し、送信データHF2をステップS45で生成された第1の確定ユニークコードUCmで復号してハッシュ関数HF1を生成する(ステップS56)。そして、半導体装置10は、ハッシュ関数HF1を用いて他の半導体装置と暗号通信を開始する(ステップS57)。

【0096】

実施の形態6にかかる半導体装置80では、暗号化された送信データHF2を自身の第1の確定ユニークコードUCmから生成されたユニークコード対応情報(例えば、ダイジェスト値DIm)と関連付けられる領域に関連する領域に格納する。これにより、半導体装置80では、デバイス毎に異なる領域に送信データHF2が格納されることになるため、攻撃者から送信データHF2が格納された領域そのものを秘匿することができる。従、実施の形態6にかかる半導体装置80では、半導体装置80に格納された送信データHF2のセキュリティを向上させることができる。また、実施の形態6にかかる半導体装置80では、上記のセキュアマイコンを用いることなくセキュリティを向上させることができる。

【0097】

また、実施の形態6にかかる半導体装置80では、送信データHF2は、CPU(Central Processing Unit)等からアクセス可能な領域である記憶領域に格納される。しかし、格納する送信データHF2は、自身の第1の確定ユニークコードUCmと同じ値の第2の確定ユニークコードUCwにより暗号化された情報である。そして、実施の形態6にかかる半導体装置80では、ハッシュ関数HF1を必要に応じてその都度生成する。そのため、メンテナンス等においては、送信データHF2の元の情報であるハッシュ関数HF1に対応する暗号鍵を有するメンテナンス者がハッシュ関数HF1の不具合を解析することができる。一方、攻撃者が万が一この送信データHF2を読み出すことができた場合であっても、攻撃者は、送信データHF2がどのようなアルゴリズムで暗号化されているかを理解することができないため、送信データHF2からハッシュ関数HF1を復号することができない。つまり、実施の形態6にかかる半導体装置80は、秘匿情報であるハッシュ関数HF1に対するメンテナンス性を犠牲にすることなくセキュリティを向上させることができる。

【0098】

また、実施の形態6にかかるデータ書き込みシステム6では、自身のユニークコードUCwを利用してハッシュ関数HF1を暗号化することで送信データHF2を生成する。そのため、実施の形態6にかかる半導体装置80では、送信データHF2を復号する際に、自身の第1の確定ユニークコードUCmを利用するのみでよく、サーバー等のデータベースに接続するなどして復号に用いる暗号鍵を取得する必要がない。つまり、実施の形態6にかかる半導体装置80では、サーバー等との接続にかかるセキュリティ対策を必要としない。

【0099】

さらに、実施の形態6にかかる半導体装置80では、送信データHF2を格納する記憶領域の容量として書き込み機90のバッファ95の容量以上に確保する必要がない。そのため、実施の形態6にかかる半導体装置80では、半導体装置80に実装されている記憶領域を有効に利用することができる。

【0100】

また、実施の形態6では、書き込み機90から半導体装置80へは、ダミー値Ddと送信データHF2とをマージした状態で書き込みを行う。これにより、書き込み機90から半導体装置80への通信経路に対してサイドチャネルアタック等の攻撃があった場合においても、攻撃者はダミー値Ddと送信データHF2とを区別することができない。また、書き込み機90から半導体装置80にハッシュ関数HF1の情報を送信する際に、ハッシュ関数HF1を暗号化した送信データHF2として送信する。これにより、万が一、攻撃者が送信データHF2を判別できたとしても、暗号化アルゴリズムが不明である限りハッシュ関数HF1を攻撃者に取得されることがない。このような観点からも実施の形態6にかかる半導体装置80及び書き込み機90は、秘匿対象情報であるハッシュ関数HF1に対するセキュリティを向上させることができる。

【0101】

実施の形態7

実施の形態7にかかる半導体装置100及び外部装置(例えば、書き込み機200)のブロック図を図11に示す。図11に示すように、実施の形態7にかかるデータ書き込みシステム7は、半導体装置100及び書き込み機200により構成される。

【0102】

半導体装置100は、実施の形態1にかかる半導体装置1の暗号部17を通信処理部101に変更したものである。なお、半導体装置100、復号部が書き込みデータを復号するため、この復号部をデータ復号部16として示した。通信部101は、記憶部を有する。この記憶部には、データ復号部16が受信データに対して復号処理を施すことで得られる書き込みデータDA1が格納される。また、通信処理部101は、記憶部に格納された書き込みデータを利用して動作する回路である。また、書き込み機200は、書き込み対象の秘匿情報としてハッシュ関数HF1に代えて書き込みデータDA1を有する。図11では、書き込みデータDA1を格納する格納部225を示した。また、図11では、書き込みデータDA1を第2の確定ユニークコードUCwで暗号化して送信データDA2を生成する回路としてデータ暗号部226を示した。データ暗号部226の動作は、実施の形態1にかかるハッシュ関数暗号部26と実質的に同じ動作をするため、説明を省略する。

【0103】

実施の形態7では、半導体装置に書き込んだ情報の利用方法について説明する。より具体的には、記憶した書き込みデータDA1を利用して動作する通信処理部101(或いは半導体装置)の例について説明する。そこで、図11に示すデータ書き込みシステム7により書き込みデータDA1が書き込まれた半導体装置により構成される暗号通信システム8の一例を図12に示す。図12に示す例では、秘匿情報として受信した書き込みデータにデバイスに固有な値であってランダムなビットにエラーを含むユニークコードのエラーを訂正する固有訂正データと、エラー訂正後の前記初期ユニークコードから暗号鍵を生成する演算式情報と、が含まれるものとする。なお、図12に示す半導体装置の回路ブロックの構成は、上記通信処理部101の構成の一例に相当するものである。

【0104】

図12に示すように、実施の形態7にかかる暗号通信システム8は、半導体装置ICa(110)と半導体装置ICb(120)とを有する。半導体装置110は、ユニークコード生成部111、記憶部112、共通鍵生成部113、及び暗号部114を有する。

【0105】

ユニークコード生成部111は、半導体装置110に固有のユニークコードUC(a)を生成し、共通鍵生成部113に出力する。ここで、ユニークコード生成部111が生成するユニークコードUC(a)は、半導体装置1のユニークコード生成部12が生成する初期ユニークコードと同じ性質ものである。そのため、ユニークコード生成部111に代えてユニークコード生成部12を利用することもできる。

【0106】

記憶部112は、訂正データCD(a)、共通鍵生成部113で生成された共通鍵CK(a)、及び半導体装置120の公開鍵PK(b)を格納することができる。この訂正データCD(a)が半導体装置ICaに書き込まれた書き込みデータに相当する。記憶部112は、例えば揮発性メモリと不揮発性メモリとを有し、訂正データCD(a)及び公開鍵PK(b)は不揮発性メモリに格納され、共通鍵CK(a)は揮発性メモリに格納される。よって、記憶部112は一時的に共通鍵CK(a)を格納するが、半導体装置110の電源がオフになると共通鍵CK(a)の情報は失われる。

【0107】

共通鍵生成部113は、ユニークコード生成部111から出力されたユニークコードUC(a)と、記憶部112に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する。

【0108】

ユニークコード生成部111で生成されるユニークコードUC(a)は、ユニークコード生成時の外的要因、例えば、温度、電圧等によって変動するビットの値を含むデータである。このため、ユニークコード生成部111で生成されるユニークコードUC(a)には、(1)値が安定したビット、(2)高確率で変動するビット(つまり、値の変動が比較的大きいビット)、(3)低確率で変動するビット(つまり、値の変動が比較的小さいビット)の3つが含まれる。このように、ユニークコード生成部111で生成されるユニークコードUC(a)は、(2)高確率で変動するビットと(3)低確率で変動するビットとを含む。よって、ユニークコードUC(a)は生成される毎に異なる値となる。

【0109】

高確率で変動するビットは製造工程で把握することができる。よって、製造工程において各ビットを判定することで、高確率で変動するビットをマスクするマスクデータを作成することができる。そして、このマスクデータを用いて、ユニークコード生成部111で生成されたユニークコードUC(a)をマスクすることで、ユニークコードUC(a)に含まれる高確率で変動するビットを削除することができる。ここで、高確率で変動するビットの位置は半導体装置毎に異なるため、マスクデータは半導体装置に固有のデータとなる。

【0110】

低確率で変動するビットは、外的要因や残存する電荷などに起因して変動するため、予測することが困難である。このため、低確率で変動するビットは、例えばBCH符号やリードソロモン符号に代表されるECCコードを製造時に生成し、このECCコードを用いてエラーを訂正する。以下で、共通鍵生成部113の動作について具体的に説明する。

【0111】

図14は、共通鍵生成部113の動作を説明するためのフローチャートであり、図15は共通鍵生成部113で処理されるユニークコードの一例を示す表である。まず、共通鍵生成部113は、ユニークコード生成部111からユニークコードUC(a)を読み込む(ステップS71)。このとき読み込まれたユニークコードUC(a)は、エラー訂正が実施されていないユニークコードである。

【0112】

次に、訂正データCD(a)に含まれるマスクデータを用いて、読み込まれたユニークコードUC(a)をマスクする(ステップS72)。ここで、マスクデータは、ユニークコードUC(a)のビットのうちエラー率の高いビットをマスクするためのデータである。図15に示す例では、ユニークコードUC(a)の1ビット目と6ビット目のビットのエラー率が高いため、マスクデータが"0"となっている。これ以外のビットは、エラー率が低いビット又は値が安定しているビットであるため、マスクデータが"1"となっている。つまり、マスクが必要なビットのマスクデータは"0"となり、マスクが不要なビットのマスクデータは"1"となる。そして、マスクデータを用いてユニークコードUC(a)をマスクすることで、ユニークコードUC(a)の1ビット目と6ビット目のビットを削除したマスク処理後のデータを得ることができる(マスク処理により削除したビットは"X"で示している)。その後、マスク処理後のユニークコードUC(a)は左詰めされる。

【0113】

次に、訂正データCD(a)に含まれるECCコード(エラー訂正コード)を用いて、マスク処理後のユニークコードUC(a)のエラーを訂正する(ステップS73)。図15に示す例では、ECCコードを用いたエラー訂正により、1ビット目のビットが"0"から"1"に訂正されている。

【0114】

次に、訂正データCD(a)に含まれる演算パラメータを用いて、エラー訂正後のユニークコードUC(a)に所定の演算を実施する(ステップS74)。図15に示す例では、エラー訂正後のユニークコードUC(a)にNOT演算を実施している。この演算処理後のユニークコードUC(a)が共通鍵CK(a)となる。なお、NOT演算は一例であり、エラー訂正後のユニークコードUC(a)に実施する演算はどのような演算であってもよい。この演算パラメータを変更することで、必要に応じて共通鍵CK(a)を変更することができる。また、演算パラメータを用いてエラー訂正後のユニークコードUC(a)に所定の演算を実施することで、共通鍵CK(a)をユニークコードUC(a)と見かけ上類似しないコードとすることができる。よって、セキュリティレベルをさらに向上させることができる。また、エラー訂正後のユニークコードUC(a)に実施する演算は省略することもできる。この場合は、マスクデータ及びECCコードを用いてエラー訂正されたユニークコードUC(a)が、共通鍵CK(a)となる。このようにして生成された共通鍵CK(a)は、記憶部112及び暗号部114に出力される。

【0115】

なお、訂正データCD(a)に含まれるマスクコード、ECCコード、及び演算パラメータは、半導体装置110の固有のデータとして予め生成されて記憶部112に格納されている。

【0116】

以上で説明したように、共通鍵生成部113は共通鍵CK(a)を生成する機能を有すると同時に、訂正データCD(a)を用いてユニークコードUC(a)を訂正する機能も有する。図12に示す秘密鍵生成部123も同様に、訂正データCDを用いてユニークコードUCを訂正するユニークコード訂正部として機能する。なお、本願明細書では、便宜上、生成される鍵毎に共通鍵生成部、秘密鍵生成部、公開鍵生成部と表現しているが、これらの構成及び動作は基本的には同様である。

【0117】

図12の暗号部114は、共通鍵生成部113で生成された共通鍵CK(a)を半導体装置120の公開鍵PK(b)を用いて暗号化する。ここで、暗号化に用いられる公開鍵PK(b)は、予め半導体装置120から半導体装置110に送付されて記憶部112に格納されていてもよい。また、暗号化に用いられる公開鍵PK(b)は、暗号部114で共通鍵CK(a)を暗号化する際に、半導体装置120から暗号部114に直接供給されるように構成してもよい。

【0118】

半導体装置120は、ユニークコード生成部121、記憶部122、秘密鍵生成部123、及び復号部124を有する。ユニークコード生成部121は、半導体装置120に固有のユニークコードUC(b)を生成し、秘密鍵生成部123に出力する。なお、ユニークコード生成部121の構成及び動作は、上記で説明したユニークコード生成部111と基本的に同様である。

【0119】

記憶部122は、訂正データCD(b)、公開鍵PK(b)、及び復号部で復号された共通鍵CK(a)を格納することができる。ここで、訂正データCD(b)は、実施の形態7にかかるデータ書き込みシステム7により書き込まれる書き込みデータに相当する。記憶部122は、例えば揮発性メモリと不揮発性メモリとを有し、訂正データCD(b)及び公開鍵PK(b)は不揮発性メモリに格納され、共通鍵CK(a)は揮発性メモリに格納される。よって、記憶部122は一時的に共通鍵CK(a)を格納するが、半導体装置120の電源がオフになると共通鍵CK(a)の情報は失われる。

【0120】

秘密鍵生成部123は、ユニークコードUC(b)と訂正データCD(b)とを用いて半導体装置120の秘密鍵SK(b)を生成する。なお、秘密鍵生成部123において秘密鍵SK(b)を生成する方法は、上記共通鍵生成部113が共通鍵CK(a)を生成する方法と基本的に同様である。

【0121】

復号部124は、半導体装置110の暗号部114で暗号化された共通鍵CK(a)'を秘密鍵SK(b)を用いて復号して共通鍵CK(a)を生成する。

【0122】

次に、本実施の形態にかかる暗号通信システムの動作について、図13に示すフローチャートを用いて説明する。まず、半導体装置ICb(120)は、半導体装置ICa(110)に半導体装置ICb(120)の公開鍵PK(b)を送付する(ステップS61)。送付された公開鍵PK(b)は、半導体装置110の記憶部112に格納される。次に、半導体装置110の共通鍵生成部113は、ユニークコード生成部111から出力されたユニークコードUC(a)と、記憶部112に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する(ステップS62)。暗号部114は、共通鍵生成部113で生成された共通鍵CK(a)を半導体装置120の公開鍵PK(b)を用いて暗号化して、暗号化された共通鍵CK(a)'を生成する(ステップS63)。その後、半導体装置110から半導体装置120に暗号化された共通鍵CK(a)'が送付される(ステップS64)。

【0123】

半導体装置120の秘密鍵生成部123は、ユニークコードUC(b)と訂正データCD(b)とを用いて、半導体装置120の秘密鍵SK(b)を生成する(ステップS65)。復号部124は、暗号化された共通鍵CK(a)'を秘密鍵SK(b)を用いて復号して共通鍵CK(a)を生成する(ステップS66)。上記処理により、半導体装置110と半導体装置120は共に共通鍵CK(a)を保持することができる。よって、半導体装置110及び半導体装置120は共通鍵CK(a)を用いて暗号通信することが可能となる(ステップS67)。なお、上記各ステップは矛盾がない限り適宜順番を変更することができる。例えば、半導体装置110がステップS62とS63を実施するのと並行して、半導体装置120においてステップS65を実施してもよい。

【0124】

従来の技術では、半導体装置ICxと半導体装置ICyとの間で共通鍵CK(x)を用いて暗号通信を実施する場合、ICxとICyとで共通鍵CK(x)を共有する必要がある。ICxが共通鍵CK(x)を保有している場合、ICxは予め取得したICyの公開鍵PK(y)を用いて共通鍵CK(x)を暗号化し、ICyへ送付する。そして、ICyは、ICyの秘密鍵SK(y)を用いて、暗号化された共通鍵CK(x)'を復号することで、共通鍵CK(x)を取得することができる。このように、公開鍵暗号方式を用いてICxからICyへ共通鍵CK(x)を送付することで、第三者に知られることなくICxとICyとで共通鍵CK(x)を共有することができる。これにより、ICxとICyとの間で共通鍵暗号方式を用いて暗号通信を実施することができる。

【0125】

ICxからICyへ共通鍵CK(x)を送付する際は、共通鍵CK(x)が暗号化されているため、共通鍵CK(x)の情報が漏洩することはない。しかしながら、半導体装置(半導体チップ)ICx、ICyの不揮発性メモリ(記憶部)には共通鍵CK(x)や秘密鍵SK(y)などの重要なデータが格納されている。このため、半導体装置が不正に解析されると、共通鍵CK(x)や秘密鍵SK(y)などの重要なデータが漏洩してしまうという問題があった。

【0126】

これに対して、本実施の形態にかかる暗号通信システムでは、半導体装置110の共通鍵生成部113において、半導体装置110に固有のユニークコードUC(a)と訂正データCD(a)とを用いて共通鍵CK(a)を生成している。また、半導体装置120の秘密鍵生成部123において、半導体装置120に固有のユニークコードUC(b)と訂正データCD(b)とを用いて、半導体装置120の秘密鍵SK(b)を生成している。よって、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータを記憶部112、122に直接格納していないため、半導体装置が不正に解析されたとしても、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータが漏洩することはない。

【0127】

また、実施の形態7にかかる暗号通信システム8では、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータを記憶部112、122に直接格納していないため、半導体装置が不正に解析されたとしても、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータが漏洩することはない。このため、半導体装置110及び半導体装置120をセキュリティレベルが比較的低い汎用マイコンを用いて構成したとしても、高いセキュリティレベルを実現することができる。

【0128】

なお、共通鍵CK(a)や秘密鍵SK(b)を生成するために使用される訂正データCD(a)、CD(b)は、共通鍵CK(a)や秘密鍵SK(b)よりもセキュリティレベルは低いが、比較的セキュリティレベルの高い情報である。よって、訂正データCD(a)、CD(b)が第三者に漏洩することを防ぐために、訂正データCD(a)、CD(b)が格納される半導体装置110、120にセキュアマイコンを使用してもよい。

【0129】

実施の形態7にかかる暗号通信システム8では、訂正データCD(a)及び訂正データCD(b)は、鍵情報を生成するために非常に重要なデータであるが、実施の形態7にかかるデータ書き込みシステム7を利用することで、これら重要なデータを高いセキュリティを維持したまま半導体装置に書き込むことができる。

【0130】

実施の形態8

実施の形態8では、実施の形態7にかかるデータ書き込みシステム7により書き込みデータが書き込まれる半導体装置を利用した別の例について説明する。そこで、実施の形態8にかかる暗号通信システム9のブロック図を図16に示す。なお、図16に示す半導体装置の回路ブロックは、図11で示した通信処理部101内の回路に相当するものである。

【0131】

実施の形態8にかかる暗号通信システム9は、半導体装置ICa(130)(第1の半導体装置)と半導体装置ICz(140)(第2の半導体装置)とを有する。半導体装置ICa(130)は他の半導体装置(不図示)とセキュアなネットワークを構成している。本実施の形態では、半導体装置ICa(130)を含むセキュアなネットワークに、半導体装置ICz(140)を新たに追加する場合について説明する。

【0132】

半導体装置130は、ユニークコード生成部131、記憶部132、共通鍵生成部(第1の共通鍵生成部)133、及び訂正データ生成部134を有する。

【0133】

ユニークコード生成部131は、半導体装置130に固有のユニークコードUC(a)(第1のユニークコード)を生成し、共通鍵生成部133に出力する。ここで、ユニークコード生成部131が生成するユニークコードUC(a)は、半導体装置1のユニークコード生成部12が生成する初期ユニークコードと同じ性質ものである。そのため、ユニークコード生成部131に代えてユニークコード生成部12を利用することもできる。

【0134】

記憶部132は、訂正データCD(a)(第1の訂正データ)と、共通鍵生成部133で生成された共通鍵CK(a)(第1の共通鍵)とを格納することができる。記憶部132は、例えば揮発性メモリと不揮発性メモリとを有し、訂正データCD(a)は不揮発性メモリに格納され、共通鍵CK(a)は揮発性メモリに格納される。よって、記憶部132は一時的に共通鍵CK(a)を格納するが、半導体装置130の電源がオフになると共通鍵CK(a)の情報は消去される。

【0135】

共通鍵生成部133は、ユニークコード生成部131から出力されたユニークコードUC(a)と、記憶部132に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する。

【0136】

ここで、ユニークコード生成部131で生成されるユニークコードUC(a)は、実施の形態7のユニークコード生成部111で生成されるユニークコードUC(a)と同じ性質のものである。そのため、実施の形態7と同様に、鍵情報を生成するに当たりマスクデータ及びECCコードによってエラーを訂正する必要がある。

【0137】

また、共通鍵生成部133の動作は、実施の形態7の共通鍵生成部113の動作と実質的に同じであるため、ここでは説明を省略する。なお、訂正データCD(a)に含まれるマスクコード、ECCコード、及び演算パラメータは、半導体装置130の固有のデータとして予め生成されて記憶部132に格納されている。訂正データCD(a)の生成方法については、後述する訂正データ生成部134が訂正データCD(z)を生成する場合と同様である。

【0138】

訂正データ生成部134は、半導体装置140のユニークコードUC(z)(第2のユニークコード)と共通鍵CK(a)とを用いて訂正データCD(z)(第2の訂正データ)を生成する。訂正データ生成部134が訂正データを生成する場合の動作について、図18を用いて詳細に説明する。

【0139】

まず、半導体装置ICz(140)からユニークコードUC(z)を複数回取得する(ステップS91)。次に、ステップS91で取得したユニークコードUC(z)を統計的に処理し、ユニークコードUC(z)の各ビットを、(1)値が安定したビット、(2)高確率で変動するビット(つまり、値の変動が比較的大きいビット)、(3)低確率で変動するビット(つまり、値の変動が比較的小さいビット)の3つに分類する。そして、(2)高確率で変動するビットを用いてマスクデータを生成する(ステップS92)。このとき、例えばユニークコードUC(z)の各ビットのうち、所定の閾値よりも高い確率で変動するビットの位置を示す情報をマスクデータとする。

【0140】

次に、ステップS92で生成したマスクデータを用いてユニークコードUC(z)をマスクし、高確率で変動するビットを削除する。そして、マスク後のユニークコードUC(z)(つまり、値が安定したビットと低確率で変動するビットを含むユニークコード)のエラーを訂正できるECCコードを生成する(ステップS93)。ECCコードは、例えばBCH符号やリードソロモン符号である。

【0141】

次に、ステップS92で生成したマスクデータ及びステップS93で生成したECCコードを用いてエラー訂正したユニークコードUC(z)(つまり、値が安定したビットを含むユニークコード)と、記憶部132に格納されている共通鍵CK(a)とを用いて、演算パラメータを生成する(ステップS94)。即ち、演算パラメータは、訂正されたユニークコードUC(z)から共通鍵CK(a)を生成するために必要なパラメータである。上記処理により生成されたマスクデータ、ECCコード、及び演算パラメータを訂正データCD(z)として半導体装置ICz(140)に送付する(ステップS95)。

【0142】

なお、訂正データCD(z)を生成するための処理(ステップS91〜S95)は、複数の半導体装置を用いて分散させて実施してもよい。図19は、複数の半導体装置ICa、ICb、ICc、ICdを用いて訂正データCD(z)を生成する場合を示す図である。ここで、半導体装置ICa、ICb、ICc、ICdはセキュアなネットワークを構成している。

【0143】

図19に示す例では、半導体装置ICaがステップS91、S95を実施している。つまり、半導体装置ICaは半導体装置ICzとの窓口として機能する。半導体装置ICbはステップS92(マスクデータの生成)を実施している。半導体装置ICcはステップS93(ECCコードの生成)を実施している。半導体装置ICdはステップS94(演算パラメータの生成)を実施している。なお、図19に示す例は一例であり、各ステップを実施する半導体装置は、任意に割り当てることができる。このように、訂正データCD(z)を生成するための処理(ステップS91〜S95)を、複数の半導体装置に分散させることで、暗号通信システムのセキュリティレベルを向上させることができ、また1つの半導体装置に負荷が集中することを回避することができる。

【0144】

図16に示す半導体装置140は、ユニークコード生成部141、記憶部142、及び共通鍵生成部(第2の共通鍵生成部)143を有する。ユニークコード生成部141は、半導体装置140に固有のユニークコードUC(z)を生成し、訂正データ生成部134及び共通鍵生成部143に出力する。なお、ユニークコード生成部141の構成及び動作は、上記で説明したユニークコード生成部131と基本的に同様である。

【0145】

記憶部142は、共通鍵生成部143で生成された共通鍵CK(a)を格納することができる。記憶部142は、揮発性メモリに共通鍵CK(a)を格納する。よって、記憶部142は一時的に共通鍵CK(a)を格納するが、半導体装置140の電源がオフになると共通鍵CK(a)の情報は消去される。

【0146】

共通鍵生成部143は、ユニークコード生成部141から出力されたユニークコードUC(z)と、訂正データ生成部134から出力された訂正データCD(z)とを用いて共通鍵CK(a)(第1の共通鍵)を生成する。なお、共通鍵生成部143が共通鍵CK(a)を生成する方法は、上述した共通鍵生成部133が共通鍵CK(a)を生成する方法と基本的に同様である。

【0147】

次に、本実施の形態にかかる暗号通信システムの動作について、図17に示すフローチャートを用いて説明する。まず、半導体装置ICa(130)の共通鍵生成部133は、ユニークコード生成部131から出力されたユニークコードUC(a)と、記憶部132に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する(ステップS81)。その後、半導体装置ICa(130)は他の半導体装置ICb〜ICy(不図示)と共通鍵CK(a)を用いて通信を開始する(ステップS82)。

【0148】

半導体装置140は、半導体装置130の訂正データ生成部134に半導体装置140のユニークコードUC(z)を送付する(ステップS83)。半導体装置130の訂正データ生成部134は、半導体装置140のユニークコードUC(z)と、記憶部132に格納されている共通鍵CK(a)とを用いて訂正データCD(z)を生成する(ステップS84)。訂正データ生成部134が訂正データCD(z)を生成するには、ユニークコードUC(z)を複数回取得する必要がある。よって、ユニークコードUC(z)を複数回取得するためにステップS83を繰り返す。

【0149】

生成された訂正データCD(z)は半導体装置140の共通鍵生成部143に送付される(ステップS85)。半導体装置140の共通鍵生成部143は、ユニークコード生成部141から出力されたユニークコードUC(z)と、訂正データ生成部134から出力された訂正データCD(z)とを用いて共通鍵CK(a)を生成する(ステップS86)。上記処理により、新たに追加された半導体装置140は共通鍵CK(a)を保持することができる。よって、新たに追加された半導体装置(ICz)140は、半導体装置(ICa)130及び他の半導体装置ICb〜ICyと共通鍵CK(a)を用いて暗号通信することが可能となる(ステップS87)。

【0150】

セキュアな通信が確立している暗号通信システムに新たに半導体装置ICzを追加する場合は、追加される半導体装置ICzが正規の半導体装置であるかを検証する必要がある。しかしながら、追加される半導体装置ICzが正規の半導体装置であるかを検証するには、例えば高価なセキュアサーバーを暗号通信システムに組み込む必要がある。このため、暗号通信システムのコストが増加するという問題があった。

【0151】

これに対して実施の形態8にかかる暗号通信システム9では、半導体装置130が備える訂正データ生成部134において、半導体装置140に固有のユニークコードUC(z)と、共通鍵CK(a)とを用いて訂正データCD(z)を生成し、半導体装置140の共通鍵生成部143において、この訂正データCD(z)と半導体装置140のユニークコードUC(z)とを用いて共通鍵CK(a)を生成している。よって、追加される半導体装置ICzが正規の半導体装置であるかを検証するために、高価なセキュアサーバーを暗号通信システムに組み込む必要がないので、セキュアな通信を実施している暗号通信システムに、半導体装置を容易かつ低コストに追加することができる。

【0152】

また、実施の形態8にかかる暗号通信システム9では、半導体装置130の共通鍵生成部133において、半導体装置130に固有のユニークコードUC(a)と訂正データCD(a)とを用いて共通鍵CK(a)を生成している。また、半導体装置140の共通鍵生成部143において、半導体装置140に固有のユニークコードUC(z)と訂正データCD(z)とを用いて、共通鍵CK(a)を生成している。よって、重要なデータである共通鍵CK(a)を記憶部132、142に直接格納していないため、半導体装置が不正に解析されたとしても、共通鍵CK(a)のデータが漏洩することはない。よって、本実施の形態にかかる暗号通信システムにより、セキュリティの向上を実現しつつ、セキュアな通信を実施している暗号通信システムに、半導体装置を容易かつ低コストに追加することができる。

【0153】

実施の形態8にかかる暗号通信システム9では、共通鍵CK(a)などの重要なデータを記憶部132、142に直接格納していないため、半導体装置が不正に解析されたとしても、共通鍵CK(a)などの重要なデータが漏洩することはない。このため、半導体装置130及び半導体装置140をセキュリティレベルが比較的低い汎用マイコンを用いて構成したとしても、高いセキュリティレベルを実現することができる。

【0154】

なお、半導体装置130において共通鍵CK(a)を生成するために使用される訂正データCD(a)は、共通鍵CK(a)よりもセキュリティレベルは低いが、比較的セキュリティレベルの高い情報である。実施の形態7にかかるデータ書き込みシステム7では、このような比較的セキュリティレベルの高い情報を高いセキュリティを維持ながら半導体装置に格納することができる。

【0155】

また、半導体装置130から半導体装置140に送付される訂正データCD(z)は、ユニークコードUC(z)と共通鍵CK(a)とに関連するデータであるため、比較的セキュリティレベルの高い情報である。よって、訂正データCD(z)を半導体装置130から半導体装置140に送付する際は、公開鍵暗号方式を用いて暗号化して送付してもよい。この場合は、例えば半導体装置140が半導体装置140の秘密鍵を保持し、半導体装置130が訂正データCD(z)を送付する際に半導体装置140の公開鍵で訂正データCD(z)を暗号化する。そして、半導体装置140が暗号化された訂正データCD(z)を秘密鍵を用いて復号する。これにより、半導体装置130から半導体装置140に暗号化して訂正データを送付することができる。

【0156】

なお、本発明は上記実施の形態に限られたものではなく、趣旨を逸脱しない範囲で適宜変更することが可能である。複数の実施の形態に関する事項を組み合わせて、1つの装置とすること、例えば、実施の形態3に対して、実施の形態1から実施の形態2への変更内容を適用することは、当業者であれば当然に想到する事項である。

【符号の説明】

【0157】

1〜7 データ書き込みシステム

8、9 暗号通信システム

10、30、50、80、100 半導体装置

11 識別情報保持部

12 ユニークコード生成部

13、33、43 ビットマスク回路

14、21、22、25、32、41、42、61、225 格納部

15、23、31 ECC回路

16、51 復号部

17 暗号部

20、40、60、70、74、90、200 書き込み機

24 CRC回路

26 ハッシュ関数暗号部

71、72 データ送受信ユニット

73、75 サーバー

81 情報記憶部

82 ダイジェスト生成部

83 記憶領域

84 メモリコントローラ

91 情報生成部

92 ダイジェスト生成部

93 ダミー値発生回路

94 セレクタ

95 バッファ

101 通信処理部

110、120、130、140 半導体装置

111、121、131、141 ユニークコード生成部

112、122、132、142 記憶部

113、133 共通鍵生成部

114 暗号部

123 秘密鍵生成部

124 復号部

134 訂正データ生成部

143 共通鍵生成部

226 データ暗号部

BM ビットマスクデータ

BME 暗号化済みビットマスクデータ

CD 訂正データ

CK 共通鍵

PK 公開鍵

DA1 書き込みデータ

DA2 送信データ

Dd ダミー値

DIm、DIw ダイジェスト値

HF1 ハッシュ関数

HF2 送信データ

ID 識別情報

SK 秘密鍵

UC ユニークコード

UCb、UCe 中間ユニークコード

UCm、UCw 確定ユニークコード

UCp 初期ユニークコード

【技術分野】

【0001】

本発明は半導体装置及び半導体装置へのデータ書き込み方法に関し、特に外部からの攻撃に対して秘匿すべき秘匿情報を保持する半導体装置及び当該半導体装置への秘匿情報のデータ書き込み方法に関する。

【背景技術】

【0002】

近年、半導体装置に対する不正アクセスへの耐性向上、或いは、模造品対策のために暗号化技術を利用したセキュリティ技術が多く提案されている。この暗号化技術では、暗号鍵が用いられるが、暗号鍵を攻撃者に取得された場合、半導体装置への不正アクセスが可能になるため問題がある。そのため、鍵情報のような漏洩した場合に不都合な情報は、秘匿情報として外部への漏洩を防止することが求められる。そこで、秘匿情報の1つである鍵情報についてのセキュリティ対策の例が特許文献1〜4に開示されている。

特許文献1〜4は、いずれも、シリコンID、或いは、PUF(Physically Unclonable Function)等の半導体装置の製造のばらつきにより値が異なる固有値を用いて鍵情報等の秘匿情報を生成する。特許文献1〜4では、このような固有値はエラーを含むため、このような固有値を用いて確定的な秘匿情報を生成する場合、固有値に対してエラー訂正処理を施す必要がある。このような固有値に基づき秘匿情報を生成することで、秘匿情報が固定的な値として保持する必要がないため半導体装置のセキュリティを向上させることができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】国際公開第2008/056612号

【特許文献2】特開2006−179001号公報

【特許文献3】特表2010−527219号公報

【特許文献4】特表2008−545323号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

例えば、PUFを用いて鍵情報等の秘匿情報を生成する場合、秘匿情報を生成するために、半導体装置よりPUFを読み出し、鍵情報を暗号化する。この秘匿すべき鍵情報を暗号化したデータを、半導体装置内でPUFを用いて復号する事によって、半導体装置内に鍵情報を安全に格納することが可能となる。しかしその場合でも、半導体装置を搭載したシステムをメンテナンスする者が攻撃者になる可能性がある。このような場合において、特許文献1〜4に記載される技術を、半導体装置間の暗号通信に適用しても、メンテナンス者がサイドチャネルアタックなどによって半導体装置からPUFの値とPUFを用いて生成された暗号データとを大量に収集した場合、秘匿情報を解析されてしまう可能性がある。つまり、特許文献1〜4に記載される技術を適用しても半導体装置のセキュリティを十分に向上させることができない問題がある。

【課題を解決するための手段】

【0005】

本発明にかかる半導体装置及びデータ書き込み方法では、半導体装置が初期ユニークコードのエラーを訂正した中間ユニークコードを生成し、さらに中間ユニークコードのエラーを訂正した第1の確定ユニークコードを生成し、外部装置から送信された送信データを第1の確定ユニークコードを用いて復号して秘匿情報を取得する。また、外部装置は、半導体装置において生成された中間ユニークコードを受信し、当該中間ユニークコードに基づき生成した鍵情報を用いて秘匿情報を暗号化して送信データを生成する。以上の動作により、本発明にかかる半導体装置は、送信データを暗号化する鍵情報自体を送受信することなく、暗号化された秘匿情報を得ることができ、外部装置との間でセキュリティの高い通信を可能とするものである。

【0006】

また、外部装置は、半導体装置において初期ユニークコードのエラー訂正処理に用いられる第1の訂正データを有するが、この第1の訂正データは、暗号化された状態で外部装置内に格納される。そして、暗号化された第1の訂正データを受信する半導体装置は、受信した暗号化された第1の訂正データを復号し、復号化後の第1の訂正データを用いて中間ユニークコードを生成する。以上の動作により、半導体装置は、さらにセキュリティの高い通信を可能とする。

【0007】

また、外部装置は、複数の装置(例えば、書き込み機及びサーバ)を有し、半導体装置に直接接続されない装置(例えば、サーバ)において送信データを生成し、半導体装置に直接接続される装置(例えば、書き込み機)を介して送信データを半導体装置に書き込む。これにより、外部装置に関するセキュリティを向上させることができる。

【0008】

さらに、外部装置は、半導体装置に送信する第1の訂正データと、鍵情報の生成に利用される第2の訂正データと、を複数の装置に分散して配置する。これにより、外部装置に関するセキュリティをさらに向上させることができる。

【発明の効果】

【0009】

つまり、本発明にかかる半導体装置及び半導体装置へのデータ書き込み方法によれば、半導体装置のセキュリティを向上させることができる。

【図面の簡単な説明】

【0010】

【図1】実施の形態1にかかる半導体装置及び外部装置のブロック図である。

【図2】実施の形態1にかかる半導体装置及び外部装置で生成される確定ユニークコードの一例を示す表である。

【図3】実施の形態1にかかる半導体装置及び外部装置の動作を示すシーケンス図である。

【図4】実施の形態2にかかる半導体装置及び外部装置のブロック図である。

【図5】実施の形態2にかかる半導体装置及び外部装置の動作を示すシーケンス図である。

【図6】実施の形態3にかかる半導体装置及び外部装置のブロック図である。

【図7】実施の形態4にかかる半導体装置及び外部装置のブロック図である。

【図8】実施の形態5にかかる半導体装置及び外部装置のブロック図である。

【図9】実施の形態6にかかる半導体装置及び外部装置のブロック図である。

【図10】実施の形態6にかかる半導体装置及び外部装置の動作を示すシーケンス図である。

【図11】実施の形態7にかかる半導体装置及び外部装置のブロック図である。

【図12】実施の形態7にかかる半導体装置及び外部装置を用いて秘匿情報が書き込まれた半導体装置を用いた暗号通信システムの一例のブロック図である。

【図13】図12で示した暗号通信システムの動作を説明するためのフローチャートである。

【図14】図12で示した暗号通信システムの共通鍵生成部の動作を説明するためのフローチャートである。

【図15】図12で示した暗号通信システムの共通鍵生成部で処理されるユニークコードの一例を示す表である。

【図16】実施の形態7にかかる半導体装置及び外部装置を用いて秘匿情報が書き込まれた半導体装置を用いた暗号通信システムの別の例を示すブロック図である。

【図17】図16で示した暗号通信システムの動作を説明するためのフローチャートである。

【図18】図16で示した暗号通信システムの訂正データ生成部の動作を説明するためのフローチャートである。

【図19】複数の半導体装置を用いて訂正データを生成する場合を示す図である。

【発明を実施するための形態】

【0011】

実施の形態1

以下、図面を参照して本発明の実施の形態について説明する。実施の形態1にかかる半導体装置10及び外部装置(例えば、書き込み機20)のブロック図を示す。図1に示すように、実施の形態1では、半導体装置10と外部装置20とにより1つのデータ書き込みシステム1が構成される。半導体装置10は、当該データ書き込みシステム1を利用して秘匿情報が書き込まれ、当該秘匿情報を利用して暗号通信を行う。

【0012】

図1に示すように、半導体装置10は、ユニークコード生成部12、第1のエラー訂正部(例えば、ビットマスク回路13)、第2のエラー訂正部(例えば、ECC回路15)、復号部(例えば、ハッシュ関数復号部16)を有する。また、半導体装置10は、これら回路に付随するものとして識別情報保持部11、格納部14、暗号部17を有する。

【0013】

識別情報保持部11は、デバイス毎に予め固定値として設定される識別情報IDを保持する。そして、識別情報保持部11は、識別情報IDを書き込み機20に対して出力する。この識別情報IDは、例えば、製品のロット番号、製造管理番号、製品ID等の値であって、エラーを含まない値である。

【0014】

ユニークコード生成部12は、デバイスに固有な値であってランダムなビットにエラーを含む初期ユニークコードUCpを生成する。ユニークコード生成部12は、例えば、半導体装置10が備えるメモリ素子(例えば、SRAM(Static Random Access Memory))の起動時の初期値を用いて初期ユニークコードUCpを生成する。初期ユニークコードUCpは、同じ設計の回路から生成される値であるが、実際に半導体装置として製造される回路は個々にばらつきを有するという性質を利用して生成されるコードである。このような技術は、PUF(Physical Unclonable Function)と呼ばれ、耐タンパチップのような特殊なハードウェアを必要とせず、複製が困難なデータであるため、データの高い秘匿性を実現することができる。

【0015】

ビットマスク回路13は、初期ユニークコードUCpのエラーを訂正して、中間ユニークコードを生成する。より具体的には、ビットマスク回路13は、外部(例えば、書き込み機20)から得た第1の訂正データ(例えば、ビットマスクデータBM)により初期ユニークコードUCpのエラーを訂正して、中間ユニークコードUCbを生成する。実施の形態1では、この中間ユニークコードUCbは、ECC回路15に出力されると共に、書き込み機20に出力される。ビットマスク回路13において行われるビットマスク処理は、第1のエラー訂正処理に相当する。

【0016】

ECC回路15は、中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する。より具体的には、ECC回路15は、中間ユニークコードUCbに予め内部に保持している第2の訂正データ(例えば、ECCコード)を適用して中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する。ECC回路15において行われるECCコードによるエラー訂正処理は、第2のエラー訂正処理に相当する。

【0017】

格納部14は、半導体装置10のECC回路15で利用されるECCコードを格納する。ECCコードは半導体装置製造時に予め書き込まれている値である。

【0018】

ハッシュ関数復号部16は、第1の確定ユニークコードUCmを用いて外部から受信した送信データHF2を復号して、秘匿情報(例えば、ハッシュ関数HF1)を復号する。

【0019】

暗号部17は、送信対象情報を暗号化する。より具体的には、暗号部17は、ハッシュ関数HF1を暗号鍵として利用して暗号通信を行う。より具体的には、暗号部17は、送信対象情報をハッシュ関数HF1を用いて暗号化して暗号化済み情報を生成し、当該暗号化済み情報を外部に出力する。

【0020】

図1に示すように、書き込み機20は、格納部21、22、25、第3のエラー訂正部(例えば、ECC回路23)、正当性判定回路(例えば、CRC回路24)、暗号処理部(例えば、ハッシュ関数暗号部26)を有する。

【0021】

格納部21は、識別情報IDと第1の訂正データ(例えば、ビットマスクデータBM)とを関連付けた情報(例えば、識別情報−マスクビット対応表)を保持する。そして、格納部21は、半導体装置10から識別情報IDを読み出して、識別情報−マスクビット対応表を参照して識別情報IDに対応するビットマスクデータBMを選択する。そして、格納部21は、選択したビットマスクデータBMを半導体装置10に送信する。なお、格納部21は、識別情報IDがなければビットマスクデータBMを半導体装置10に送信できない構成を有するものとする。なお、ビットマスクデータBMは、初期ユニークコードを構成するビットのいずれをマスクするかを指定するデータである。

【0022】

格納部22は、ECCコードと、CRC(Cyclic Redundancy Check)コードテーブルと、を格納する。ECCコードは、半導体装置10の格納部14に格納されたECCコードと同じものである。また、CRCコードテーブルは、半導体装置10で生成される第1の確定ユニークコードUCmに対応して予め生成されるものである。

【0023】

ECC回路23は、格納部22からECCコードを読み出し、半導体装置10から送信される中間ユニークコードUCbに対して読み出したECCコードによるエラー訂正処理を行う。つまり、ECC回路23では、半導体装置10のECC回路15と同じエラー訂正処理を行う。これにより、ECC回路23は、中間ユニークコードUCbのエラーを訂正した第2の確定ユニークコードUCwを生成する。この第2の確定ユニークコードUCwは、送信対象の秘匿情報の暗号化に用いられる鍵情報として利用される。

【0024】

CRC回路24は、格納部22のCRCコードテーブルから第1の確定ユニークコードUCmに対応したCRCコードを読み出す。そして、CRC回路24は、CRCコードを用いて第2の確定ユニークコードUCwのエラーチェックを行う。そして、CRC回路24は、第2の確定ユニークコードUCwにエラーが認められた場合には第2の確定ユニークコードUCwが不正なものであると判定し、第2の確定ユニークコードUCwにエラーが検出されなければ第2の確定ユニークコードUCwが正当なものであると判定する。そして、CRC回路24は、第2の確定ユニークコードUCwが正当なものである場合にのみ後段の回路に第2の確定ユニークコードUCwを出力する。一方、CRC回路24は、第2の確定ユニークコードUCwが不正なものである場合には書き込み機20の動作を停止させる処理を行う。CRC回路24は、第2の確定ユニークコードUCwが不正なものであると判定された場合には、正当なものであると判定されるまで、第2の確定ユニークコードUCwのエラーチェックを所定の回数を限度として繰り返すようにしても良い。

【0025】

格納部25には、秘匿情報であるハッシュ関数HF1が格納される。ハッシュ関数暗号部26は、格納部25からハッシュ関数HF1を読み出し、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化して送信データHF2を生成する。また、ハッシュ関数暗号部26は、送信データHF2を半導体装置10に送信する。

【0026】

ここで、実施の形態1にかかる半導体装置及び外部装置において生成される確定ユニークコードについて説明する。実施の形態1にかかる半導体装置及び外部装置で生成される確定ユニークコードの一例を示す表を図2に示す。

【0027】

まず、半導体装置10では、ユニークコード生成部12から初期ユニークコードUCpを生成する(図2の(1))。次に、ビットマスク回路13は、ビットマスクデータBMを用いて、初期ユニークコードUCpに対して所定のビットをマスクするビットマスク処理を施す。ここで、ビットマスクデータBMは、初期ユニークコードを構成するビットのいずれをマスクするかを指定するデータである。いずれのビットをマスクするかは、初期ユニークコードUCpのビットのエラー率により決まる。本実施の形態では、ビットマスクデータBMにおいてマスク対象に指定されるビットは、エラー率の高い初期ユニークコードUCpのビットが設定される。図2に示す例では、初期ユニークコードUCpの1ビット目と6ビット目のビットのエラー率が高いため、ビットマスクデータBMが"0"となっている。これ以外のビットは、エラー率が低いビット又は値が安定しているビットであるため、ビットマスクデータBMが"1"となっている。つまり、マスクが必要なビットのビットマスクデータBMは"0"となり、マスクが不要なビットのマスクデータは"1"となる。そして、ビットマスクデータBMを用いて初期ユニークコードUCpをマスクすることで、初期ユニークコードUCpの1ビット目と6ビット目のビットを削除したマスク処理後のデータ(例えば、中間ユニークコードUCb)を得ることができる(マスク処理により削除したビットは"X"で示している)。その後、マスク処理により生成された中間ユニークコードUCbは左詰めされる。ここで言うエラー率とは、初期ユニークコードUCpを生成する度に、ビットのデータが"0"、または"1"にある一定の高確率で変動する値であり、この初期ユニークコードUCpには、エラー率の低いビットも含まれている。

【0028】

次に、ECCコード(エラー訂正コード)を用いて、中間ユニークコードUCbのエラー訂正が行われる。図2に示す例では、ECCコードを用いたエラー訂正処理(以下、ECC処理と称す)により、2ビット目のビットが"0"から"1"に訂正されている。ECC処理により生成されたユニークコードが第1の確定ユニークコードUCm又は第2の確定ユニークコードUCwとなる。

【0029】

続いて、実施の形態1にかかるデータ書き込みシステム1における半導体装置10及び書き込み機20の動作について説明する。図3に実施の形態1にかかる半導体装置10及び書き込み機20の動作を示すシーケンス図を示す。

【0030】

図3に示すように、実施の形態1にかかるデータ書き込みシステム1では、まず、書き込み機20が半導体装置10から識別情報IDを取得する(ステップS1)。そして、書き込み機20は、受信した識別情報IDに対応するビットマスクデータBMを格納部21内のデータから選択する(ステップS2)。続いて、書き込み機20は、選択したビットマスクデータBMを半導体装置10に送信する(ステップS3)。

【0031】

続いて、半導体装置10では、書き込み機20から受信したビットマスクデータBMを用いて初期ユニークコードUCpにビットマスク処理を施して中間ユニークコードUCbを生成する(ステップS4)。続いて、半導体装置10は、中間ユニークコードUCbを半導体装置内のECC回路15及び書き込み機20に送信する(ステップS6)。

【0032】

半導体装置10では、ECC回路15が中間ユニークコードUCbに対して格納部14に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路15は、第1の確定ユニークコードUCmを生成する(ステップS5)。

【0033】

一方、書き込み機20は、ECC回路23が中間ユニークコードUCbに対して格納部22に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路23は、第2の確定ユニークコードUCwを生成する(ステップS7)。続いて、書き込み機20は、CRC回路24が格納部22に格納されているCRCコードを用いて第2の確定ユニークコードUCwの正当性を検証する(ステップS8)。ステップS8において第2の確定ユニークコードUCwが正当なものであると判定された場合、ハッシュ関数暗号部26は、CRC回路24の第2の確定ユニークコードUCwを適用して、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化し、送信データHF2を生成する(ステップS9)。そして、書き込み機20は、生成した送信データHF2を半導体装置10に送信する(ステップS10)。なお、ステップS8において第2の確定ユニークコードUCwが不正なものであると判定された場合、書き込み機20は、処理を停止する。

【0034】

続いて、半導体装置10は、受信した送信データHF2をステップS5で生成された第1の確定ユニークコードUCmで復号してハッシュ関数HF1を生成する(ステップS11)。そして、半導体装置10は、ハッシュ関数HF1を用いて他の半導体装置と暗号通信を開始する(ステップS12)。

【0035】

実施の形態1にかかる半導体装置では、暗号化した秘匿情報(例えば、ハッシュ関数HF1)を書き込み機20から取得し、半導体装置内で生成される第1の確定ユニークコードUCmで送信データHF2を復号することで利用可能なハッシュ関数HF1を得ることができる。このように、書き込み機20から半導体装置10に送信する送信データとして暗号化した情報を適用することで、秘匿情報を高いセキュリティを維持して秘匿情報を半導体装置10に書き込みすることができる。しかし、従来の一般的な暗号通信を半導体装置10への秘匿情報の書き込みに適用したのみでは、セキュリティを維持できない問題がある。

【0036】

暗号通信の一般的技術として、秘匿情報を送信する送信側装置に公開鍵を備え、秘匿情報を受信する受信側装置に秘密鍵を備える公開鍵方式と、通信を行う装置間で共通の鍵を利用する共通鍵方式とがある。そこで、暗号方式として公開鍵方式を採用した場合、受信側装置となる半導体装置に秘密鍵を予め格納し、送信側装置となる書き込み機に公開鍵を予め格納する必要がある。そして、公開鍵方式を採用した場合、半導体装置と書き込み機との間で鍵情報の授受を行う必要がないため、半導体装置と書き込み機との間の通信における鍵情報の漏洩を防止できるメリットがある。しかし、半導体装置は、書き込み機の流通量に対して遙かに大量に流通するためこの秘密鍵の管理が問題になる。また、暗号方式として共通鍵方式を採用した場合、半導体装置と書き込み機との両方に共通鍵を予め格納しておくことで、半導体装置と書き込み機との間の通信における鍵情報の漏洩を防止できるメリットがある。しかし、共通鍵方式を採用した場合、共通鍵の漏洩を防止する対策を半導体装置と書き込み機との両方で行わなければならない問題がある。また、公開鍵方式を採用した場合、一般的な鍵情報の漏洩防止対策に加え、書き込み機の盗難対策等を行う必要もある。

【0037】

特に、半導体装置10が自動車に搭載される車載用半導体装置であった場合、上記のようなセキュリティ対策を万全に維持することは難しい。自動車は、一般的にメンテナンスが必要であり、当該メンテナンス過程では、メンテナンス者が書き込み機の操作をする場合があり、メンテナンス者が攻撃者となることを完全に防ぐことは難しいためである。また、書き込み機は、自動車メーカーの工場のみならず、カーディーラー等に配置されるため、これら全ての設定箇所で完全に書き込み機の盗難を防ぐことは難しいためである。

【0038】

ここで、一般的な半導体装置を解析して不正にデータを取得する方法としては、以下のような方法がある。

(1)半導体装置をFIB(Focused Ion Beam)を用いて加工し、プローブを用いて半導体装置を物理的に解析する方法。

(2)半導体装置にレーザなどの電磁波を照射したり、電源端子にノイズを挿入したりすることでCPUを暴走させて不正にデータを取得するフォルトツリー解析。

(3)半導体装置の消費電流量を観測し、鍵データを解析するリーク解析。

(4)半導体装置の信号端子に直接接続し、信号情報を読み出す方法。

【0039】

このような不正な解析を回避するために、高いセキュリティレベルが必要な分野では、セキュリティレベルの高いマイコン(以下、セキュアマイコンという)が用いられている。このセキュアマイコンには、配線領域へのシールド、光や信号ノイズを検出する機能、信号に乱数信号を組み合わせて電流をかく乱する機能などが実装されている。

【0040】

このように、セキュアマイコンを用いることで第三者が不正に半導体装置を解析することを防止することができる。しかしながら、セキュアマイコンを用いた場合は、不正解析を防止できる反面、その耐タンパ性により半導体装置メーカー等が不良解析や故障解析を実施することができなくなるという問題があった。特に、自動車に用いられる車載用のマイコン(ECU等)では、高信頼性が必要であるため、半導体装置の不良解析や故障解析が必要となる。このような理由から、車載用のマイコンにはセキュアマイコンよりもセキュリティレベルが低い汎用のマイコン(以下、汎用マイコンという)が広く用いられてきた。従来、車載用のマイコンでは、汎用マイコンを使用しつつ、半導体装置のセキュリティレベルを向上させることが可能な暗号通信システムが必要とされていた。

【0041】

しかし、実施の形態1にかかる半導体装置及び半導体装置へのデータ書き込み方法によれば、上記課題を解決することができる。実施の形態1にかかる半導体装置10では、初期ユニークコードUCpに対して第1のエラー訂正処理(例えば、ビットマスク処理)を施して中間ユニークコードUCbを生成する。そして、実施の形態1にかかる半導体装置10は、この中間ユニークコードUCbを半導体装置10のECC回路15に送信すると共に、書き込み機20に送信する。半導体装置10では、ECC回路15において中間ユニークコードUCbに第2のエラー訂正処理(例えば、ECCコードによるエラー訂正処理)を施して第1の確定ユニークコードUCmを生成する。また、書き込み機20は、ECC回路23において中間ユニークコードUCbに第2のエラー訂正処理と同じエラー訂正処理を施して第2の確定ユニークコードUCwを生成し、これを鍵情報としてハッシュ関数HF1を暗号化して送信データHF2を生成する。そして、半導体装置10では、送信データHF2を第1の確定ユニークコードUCmを用いて復号してハッシュ関数HF1を生成する。つまり、実施の形態1にかかる半導体装置10は、ハッシュ関数HF1を書き込み機20から得るために、書き込み機20との通信において鍵情報及びハッシュ関数HF1を直接送受信する必要がない。このことから、実施の形態1にかかる半導体装置10は、秘匿情報であるハッシュ関数HF1及びハッシュ関数HF1の暗号化処理・復号化処理に利用する鍵情報が漏洩することを防止し、セキュリティを高めることができる。

【0042】

実施の形態1にかかる半導体装置10では、ハッシュ関数HF1の復号に用いる鍵情報を初期ユニークコードUCp(例えば、PUF)から生成する。この初期ユニークコードUCpから鍵情報を生成する場合、実施の形態1にかかる半導体装置10では、第1の訂正データ(例えば、ビットマスクデータBM)及び第2の訂正データ(例えば、ECCデータ)を利用する必要がある。しかし、実施の形態1にかかる半導体装置では、ビットマスクデータBMが半導体装置10の外部から与えられる。そのため、実施の形態1にかかる半導体装置では、解析等の不正行為によりECCコードと初期ユニークコードUCpが判明したとしても、第1の確定ユニークコードUCmを特定することができない。これにより、実施の形態1にかかる半導体装置10では、不正アクセスによる鍵情報の漏洩を防止して、高いセキュリティを実現することができる。

【0043】

また、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10の認識情報IDに対応するビットマスクデータBMを書き込み機20が有していない場合、半導体装置10には、ビットマスクデータBMが送信されない。このようなことから、偽の書き込み機により、半導体装置10に悪意を有する偽のハッシュ関数を送信しても、半導体装置10において、本来の第1の確定ユニークコードUCmとは異なる偽の第1の確定ユニークコードしか生成されず、半導体装置10は、ハッシュ関数を正常に生成することができない。さらに、偽の書き込み機であった場合、ECCコードも本来のECCコードとは異なるものであるため、書き込み機側で生成される第2の確定ユニークコードUCwと半導体装置側で生成される第1の確定ユニークコードUCmとが一致しない。このようなことからも、偽の書き込み機によって生成された送信データは、半導体装置側で正常に復号処理を行うことができない。このようなことから、実施の形態1にかかる半導体装置10によれば、偽の書き込み機からの悪意を有するハッシュ関数の書き込みを防止することができる。

【0044】

また、実施の形態1にかかる半導体装置10では、不正アクセスにより、半導体装置10内の識別情報ID、初期ユニークコードUCp、及び、ECCコード等の格納データの漏洩があった場合であっても、漏洩したデータだけでは秘匿情報であるハッシュ関数HF1、或いは、ハッシュ関数HF1の復号処理に用いられる第1の確定ユニークコードUCmを認識することができない。このようなことから、実施の形態1にかかる半導体装置10は、セキュアマイコン等の高価な半導体装置を用いることなく、汎用マイコン等により実現できる。さらに、汎用マイコンにより半導体装置10を実現できることから、正規のメンテナンス者であれば、半導体装置10の不具合を容易に解析することができる。

【0045】

また、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との通信において、送受信するデータは、半導体装置10の識別情報ID、第1の確定ユニークコードUCmの生成に必要な複数の訂正データのうちの1つの訂正データ、エラー訂正処理が行われる前の第1の確定ユニークコードUCm(即ち、中間ユニークコードUCb)、及び、暗号化されたハッシュ関数HF1(即ち、送信データHF2)である。つまり、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との通信において、秘匿情報であるハッシュ関数HF1及び復号に用いる第1の確定ユニークコードUCmを、直接送受信しない。このようなことから、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との間の通信経路に対して信号の傍受等が行われた場合であっても、秘匿情報又は秘匿情報の再生に直接用いられるデータが漏洩することがない。このようなことから、実施の形態1にかかるデータ書き込みシステム1では、半導体装置10と書き込み機20との間の通信経路に対する高いセキュリティを実現することができる。

【0046】

また、実施の形態1にかかる半導体装置10及び書き込み機20では、第1の確定ユニークコードUCmと第2の確定ユニークコードUCwとの比較処理により半導体装置10と書き込み機20との間の認証を行うことができる。つまり、実施の形態1にかかる半導体装置10及び書き込み機20では、RSA暗号のような複雑な計算を行うことなく認証処理を行うことができる。このようなことから、実施の形態1にかかる半導体装置10及び書き込み機20によれば、簡単な計算による処理だけでデータ書き込みシステム1の高いセキュリティを実現することができる。

【0047】

また、実施の形態1にかかるデータ書き込みシステム1では、書き込み機20が盗難された場合に、書き込み機20に格納されているビットマスクデータBM及びECCコードが漏洩するおそれがある。しかし、これらのデータのみで第1の確定ユニークコードUCmを導き出すことは極めて困難である。このようなことから、実施の形態1にかかるデータ書き込みシステム1では、書き込み機20に対して高度な盗難対策を施す必要がないという効果を奏する。なお、盗難対策を考えた場合、書き込み機20に格納されている秘匿情報(例えば、ハッシュ関数HF1)は、利用時に入力する、或いは、情報漏洩防止対策がなされた状態で保持していることが望ましい。

【0048】

また、実施の形態1にかかる書き込み機20では、偽の半導体装置が接続された場合は、偽の半導体装置から書き込み機20に送信される、エラー訂正処理が行われる前の第1の確定ユニークコードUCm(即ち、中間ユニークコードUCb)が異なるため、書き込み機内部のECC回路23で生成される、第2の確定ユニークコードUCwが正しく生成できない。そのため、CRC回路24によるによる正当性判定処理により、当該偽の半導体装置の判別を行うことができる。つまり、実施の形態1にかかる書き込み機20によれば、半導体装置10の模造品の拡散を防止することができる。

【0049】

また、通常、半導体装置10が利用する秘匿情報は、半導体装置10の利用者にとっての機密事項である。このような機密事項を半導体装置に高いセキュリティを維持しながら格納するためには、利用者が予め半導体メーカーに秘匿情報を渡す必要がある。そのため、利用者の観点からは、秘匿情報についての漏洩防止管理を十分に行うことを確証できない問題がある。しかし、実施の形態1にかかる半導体装置10及び書き込み機20を利用することで、利用者が書き込み機20を利用して、利用者自身が直接半導体装置10に秘匿情報を書き込むことができる。つまり、実施の形態1にかかる半導体装置10及び書き込み機20を利用することで、利用者における秘匿情報の漏洩防止管理の確実性を向上させることができる。一方、半導体メーカーは、半導体装置10に対応するビットマスクデータBM及びECCコードを利用者に提供する必要があるが、これらのデータだけでは、第1の確定ユニークコードUCmを導き出すことは困難である。つまり、半導体メーカーにおいても、ビットマスクデータBM及びECCコードに対する高度な漏洩対策は必要がなくなる。

【0050】

なお、上記で説明したCRC回路は、処理対象データのエラー検出又は誤訂正を防止する処理が実行できる回路(例えば、パリティチェック回路)により置き換えることも可能である。また、ECC回路は、処理対象データのエラー訂正ができる他の構成の回路により置き換えることも可能である。

【0051】

実施の形態2

実施の形態2にかかる半導体装置30及び外部装置(例えば、書き込み機40)のブロック図を図4に示す。図4に示すように、実施の形態2では、データ書き込みシステム2が半導体装置30及び書き込み機40により構成される。なお、実施の形態2の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0052】

図4に示すように、半導体装置30は、実施の形態1にかかる半導体装置10における第1のデータ訂正部としてECC回路31を備え、第2のデータ訂正部としてビットマスク回路33を有する。また、半導体装置30では、第2のデータ訂正部で利用される第2の訂正データとしてビットマスクデータBMが利用される。図4では、ビットマスクデータBMが格納される領域として格納部32を示した。なお、図4では、ECC回路31が生成する中間ユニークコードにUCeの符号を付した。

【0053】

図4に示すように、書き込み機40は、半導体装置10から半導体装置30への変更に伴い、第2の確定ユニークコードUCwを生成するエラー訂正部がECC回路23からビットマスク回路43に変更されている。そのため、書き込み機40は、格納部22に代えてビットマスクデータとCRCコードテーブルとを格納する領域として格納部42を有する。また、書き込み機40では、半導体装置の第1のエラー訂正部がビットマスク回路13からECC回路31に変更されたと伴い、識別情報IDと対応付けられるエラー訂正データがECCコードに変更されている。そのため、書き込み機40には、識別−マスクビット対応表に代えて識別情報−ECCコード対応表が格納される。この識別情報−ECCコード対応表を格納する領域として、図4では格納部41を示した。この格納部41は、識別情報IDを受信した場合、識別情報IDに対応するECCコードを出力する。このECCコードは、初期ユニークコードUCpに対応して予め生成されるコードである。このECCコードを用いて他の半導体装置で生成された中間ユニークコードのエラー訂正を行っても、生成される確定ユニークコードは、半導体装置10で生成される第1の確定ユニークコードUCmとは異なる値となる。

【0054】

続いて、実施の形態2にかかる半導体装置30及び書き込み機40の動作について説明する。図5に実施の形態2にかかる半導体装置30及び書き込み機40の動作を示すシーケンス図を示す。

【0055】

図5に示すように、実施の形態2にかかるデータ書き込みシステム2では、まず、書き込み機40が半導体装置30から識別情報IDを取得する(ステップS21)。そして、書き込み機40は、受信した識別情報IDに対応するECCコードを格納部41内のデータから選択する(ステップS22)。続いて、書き込み機40は、選択したECCコードを半導体装置30に送信する(ステップS23)。

【0056】

続いて、半導体装置30では、書き込み機40から受信したECCコードを用いて初期ユニークコードUCpにエラー訂正処理を施して中間ユニークコードUCeを生成する(ステップS24)。続いて、半導体装置30は、中間ユニークコードUCeを半導体装置内のビットマスク回路33及び書き込み機40に送信する(ステップS26)。

【0057】

半導体装置30では、ビットマスク回路33が中間ユニークコードUCeに対して格納部32に格納されているビットマスクデータBMを適用して、中間ユニークコードUCeのエラー訂正処理を行う。そして、ビットマスク回路33は、第1の確定ユニークコードUCmを生成する(ステップS25)。

【0058】

一方、書き込み機40は、ビットマスク回路43が中間ユニークコードUCeに対して格納部42に格納されているビットマスクデータBMを適用して、中間ユニークコードUCeのエラー訂正処理を行う。そして、ビットマスク回路43は、第2の確定ユニークコードUCwを生成する(ステップS27)。続いて、書き込み機40は、ビットマスク回路43で生成された、第2の確定ユニークコードをCRC回路24に送信し、格納部42に格納されているCRCコードを用いて第2の確定ユニークコードUCwの正当性を検証する(ステップS28)。ステップS28において第2の確定ユニークコードUCwが正当なものであると判定された場合、書き込み機40は、ハッシュ関数暗号部26にて、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化して送信データHF2を生成する(ステップS29)。そして、書き込み機40は、生成した送信データHF2を半導体装置30に送信する(ステップS30)。なお、ステップS28において第2の確定ユニークコードUCwが不正なものであると判定された場合、書き込み機40は、処理を停止する。

【0059】

続いて、半導体装置30は、受信した送信データHF2をステップS25で生成された第1の確定ユニークコードUCmで復号してハッシュ関数HF1を生成する(ステップS31)。そして、半導体装置30は、ハッシュ関数HF1を用いて他の半導体装置と暗号通信を開始する(ステップS32)。

【0060】

上記説明より、実施の形態2では、第1のエラー訂正処理として行われる処理と第2のエラー訂正処理として行われる処理とを実施の形態1と逆の順序とした。このように処理の順序を入れ替えた場合であっても、半導体装置30と書き込み機40との間で鍵情報及び秘匿情報を直接送受信することはない。そのため、実施の形態1と同様に、実施の形態2においても鍵情報及び秘匿情報が漏洩することを防止し、高いセキュリティを実現することができる。

【0061】

また、半導体装置30と書き込み機40との間で送受信されるデータの基本的な性質は、実施の形態1と変わらない。そのため、実施の形態2においても実施の形態1と同様に、半導体装置の模造品対策、書き込み機の盗難対策、秘匿情報の漏洩対策等の観点におけるセキュリティを向上させることができる。

【0062】

実施の形態3

実施の形態3にかかるにかかる半導体装置50及び外部装置(例えば、書き込み機60)のブロック図を図6に示す。図6に示すように、実施の形態3では、データ書き込みシステム3が半導体装置50及び書き込み機60により構成される。なお、実施の形態3の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0063】

図6に示すように、実施の形態3では、書き込み機60が識別情報−ビットマスク対応表を暗号化した状態で保持する。図6では、暗号化された識別情報−ビットマスク対応表を有する領域を格納部61で示した。格納部61は、識別情報IDを受信した場合、識別情報IDに対応する暗号化処理がなされたビットマスクデータBMEを出力する。ビットマスクデータは、例えば、共通鍵方式で暗号化処理がなされたものである。また、ビットマスクデータの暗号化処理は、格納部61に格納される前に行われる。これは、書き込み機60に共通鍵CKの情報を保持しないことで、ビットマスクデータの秘匿性を高めるためである。

【0064】

図6に示すように、実施の形態3にかかる半導体装置50は、実施の形態1にかかる半導体装置10にビットマスク復号部51を追加したものである。ビットマスク復号部51は、ビットマスクデータの暗号化に利用された共通鍵CKの情報を保持する。そして、ビットマスク復号部51は、暗号化済みビットマスクデータBMEを共通鍵CKを用いて復号し、暗号化されていないビットマスクデータBMを生成し、ビットマスク回路13に送信する。

【0065】

実施の形態3にかかるデータ書き込みシステム3の動作は、実施の形態1にかかるデータ書き込みシステム1の動作にビットマスクデータの復号処理が加わるのみであるため、ここでは説明を省略する。

【0066】

上記説明より、実施の形態3にかかる書き込み機60は、半導体装置50の第1のエラー訂正処理で利用される訂正データを暗号化した状態で保持する。これにより、実施の形態3にかかる書き込み機60は、書き込み機の盗難された場合においても第1の訂正データ(例えば、ビットマスクデータ)の秘匿性を高めることができる。

【0067】

なお、格納部61に格納されるビットマスクデータの復号に用いる鍵を識別情報IDとすることもできる。この場合、半導体装置50のビットマスク復号部51は、不要になる。また、格納部61は、正しく復号できたビットマスクデータを識別情報IDに対応したものであると認識し、復号できたビットマスクデータBMを半導体装置50に送信する構成とする。

【0068】

実施の形態4

実施の形態4にかかる半導体装置10及び外部装置のブロック図を図7に示す。図7に示すように、実施の形態4では、外部装置が書き込み機70とサーバー73とで構成される。また、実施の形態4では、データ書き込みシステム4が半導体装置10、書き込み機70、及び、サーバー73で構成される。なお、実施の形態4の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0069】

実施の形態4では、半導体装置10に書き込む送信データHF2をサーバー73で生成する。また、半導体装置10とサーバー73とは、例えば、公衆ネットワークを介して接続される。書き込み機70は、半導体装置10とサーバー73との間の通信を仲介する。

【0070】

書き込み機70は、データ送受信ユニット71、72を有する。データ送受信ユニット71は、半導体装置10とのインタフェース回路となっており、半導体装置10と送受信可能なプロトコルに基づき動作する。また、データ送受信ユニット71は、データ送受信ユニット72との間で通信を行う。データ送受信ユニット72は、サーバー73と送受信可能なプロトコルに基づき動作を行う。本実施の形態では書き込み機70は、2つのデータ送受信ユニットで構成されているが、一つのデータ送受信ユニットで構成されていても良い。

【0071】

サーバー73は、実施の形態1にかかる書き込み機20が有する機能ブロックの全てを有し、書き込み機20と実質的に同じ動作を行う。

【0072】

このように、中間ユニークコードUCbに基づき秘匿情報を暗号化した送信データHF2を生成する機能は、半導体装置10へのデータの書き込み処理を行う場所に存在する必要はない。

【0073】

実施の形態4にかかるデータ書き込みシステム4では、中間ユニークコードUCbに基づく送信データHF2の生成処理をサーバー73にて行う。このサーバー73は、公衆ネットワーク又は専用線を介して通信できる場所であればどのような場所に設置されてもよい。そのため、サーバー73を半導体装置10の利用者(例えば、自動車メーカー)直接管理可能な場所に設置し、書き込み機70をメンテナンス工場等に配置することが可能である。このようにすることで、半導体装置10の利用者は、より直接的に秘匿情報を管理することができる。また、書き込み機70が盗難に遭った場合においても、書き込み機70の内部には秘匿とすべき情報が存在しないため、データが漏洩することを防止することができる。これにより、実施の形態4にかかるデータ書き込みシステム4では、他の実施例に比べてセキュリティを高めることができる。

【0074】

実施の形態5

実施の形態5にかかる半導体装置10及び外部装置のブロック図を図8に示す。図8に示すように、実施の形態5では、外部装置が書き込み機74とサーバー75とで構成される。また、実施の形態5では、データ書き込みシステム5が半導体装置10、書き込み機74、及び、サーバー75で構成される。図8に示すように、実施の形態5は、実施の形態5は、実施の形態4の変形例を示すものである。そこで、以下の説明では、実施の形態4と実施の形態5との間で異なる点につて特に説明する。

【0075】

実施の形態5にかかるデータ書き込みシステム5では、書き込み機70にビットマスクデータBMが格納される格納部21を配置した書き込み機74を有する。また、実施の形態5にかかるデータ書き込みシステム5では、サーバー73からビットマスクデータBMが格納される格納部21を除いたサーバー75を有する。つまり、実施の形態5は、中間ユニークコードUCbに基づき秘匿情報を暗号化した送信データHF2を生成する実施の形態1にかかる書き込み機20の構成を、書き込み機74とサーバー75とに分散して配置する例を示すものである。このように、実施の形態1にかかる書き込み機20の構成を分散して配置しても、実施の形態5にかかるデータ書き込みシステム5は、実施の形態1にかかるデータ書き込みシステムと同じ処理を行うことが可能である。つまり、実施の形態5にかかるデータ書き込みシステム5は、実施の形態1にかかるデータ書き込みシステム1と同様に、高いセキュリティを実現することができる。

【0076】

また、実施の形態5にかかるデータ書き込みシステム5では、実施の形態4にかかるデータ書き込みシステム4と同様に、サーバーを外部装置として利用している。そのため、実施の形態5においても実施の形態4と同様にセキュリティを高めることができる。

【0077】

実施の形態6

実施の形態6にかかる半導体装置80及び外部装置(例えば、書き込み機90)のブロック図を図9に示す。図9に示すように、実施の形態6にかかるデータ書き込みシステム6は、半導体装置80及び書き込み機90により構成される。なお、実施の形態6の説明において、実施の形態1と同じ構成要素については、実施の形態1と同じ符号を付して説明を省略する。

【0078】

図9に示すように、半導体装置80は、実施の形態1にかかる半導体装置10に書き込み情報記憶部81を追加したものである。また、書き込み機90は、実施の形態1にかかる書き込み機20に書き込み情報生成部91を追加したものである。実施の形態6にかかるデータ書き込みシステム6では、書き込み情報生成部91において送信データHF2と送信データHF2の秘匿性を高めるダミー値Ddとをマージした書き込み情報を生成する。そして、半導体装置80は、書き込み情報記憶部81において書き込み情報生成部91で生成された書き込み情報を保持すると共に、第1の確定ユニークコードUCmを用いて送信データHF2を書き込み情報記憶部81から読み出す。以下では、特に、書き込み情報記憶部81と書き込み情報生成部91について説明する。

【0079】

書き込み情報記憶部81は、ユニークコード対応情報生成部(例えば、ダイジェスト生成部82)、記憶領域83、メモリコントローラ84を有する。

【0080】

ダイジェスト生成部82は、第1の確定ユニークコードUCmからユニークコード対応情報(例えば、ダイジェスト値DIm)を生成する。実施の形態6では、ユニークコード対応情報生成部としてダイジェスト生成部82を利用したが、ユニークコード対応情報生成部としては、第1の確定ユニークコードUCmから一意的にアドレス値に相当する情報を生成するものであればよく、ダイジェスト生成部以外のアルゴリズムで動作する回路を利用することも可能である。

【0081】

記憶領域83は、ダイジェスト値DImと関連付けられる領域(例えば、ダイジェスト値DImをアクセス対象のアドレスとした場合、ダイジェスト値DImで示される領域)に秘匿対象情報を暗号化した送信データHF2が格納される。なお、記憶領域83は、フラッシュメモリ等の不揮発性メモリであって、電源を遮断しても格納している情報を保持される記憶装置である。

【0082】

メモリコントローラ84は、ダイジェスト値DImに基づき記憶領域83に対するアクセスを行うためのアドレスを生成し、当該アドレスに対応する領域から情報を読み出す。また、メモリコントローラ84は、書き込み機90から書き込み命令があった場合、当該書き込み命令に従って記憶領域83に情報を書き込む。

【0083】

より具体的には、書き込み情報記憶部81に格納される送信データHF2は、書き込み機90で生成される。そして、書き込み機90は、送信データHF2を書き込む際に、ダミー値Ddと送信データHF2とをマージして書き込み命令を発行する。このとき、書き込み機90は、送信データHF2を格納する領域として第2の確定ユニークコードUCwのダイジェスト値DIwを送信データHF2の書き込みアドレスとして指定する。そして、メモリコントローラ84は、半導体装置80のダイジェスト生成部82が第1の確定ユニークコードUCmから生成するダイジェスト値DImをリードアドレスとして送信データHF2を読み出す。

【0084】

書き込み情報生成部91は、ダイジェスト生成部92、ダミー値発生回路93、セレクタ94、バッファ95を有する。

【0085】

ダイジェスト生成部92は、ダイジェスト生成部82と同じアルゴリズムにより、第2の確定ユニークコードUCwから一意的にダイジェスト値DIwを生成する。ダイジェスト生成部92に入力される第2の確定ユニークコードUCwは、半導体装置80が正規品であればダイジェスト生成部92に入力される第1の確定ユニークコードUCmと同じものである。つまり、ダイジェスト生成部92において生成されるダイジェスト値DIwは、半導体装置80のダイジェスト生成部82で生成されるダイジェスト値DImと同じ値となる。

【0086】

ダミー値発生回路93は、送信データHF2と共に半導体装置80の記憶領域83に書き込まれるダミー値Ddを生成する。ダミー値Ddは、ハッシュ関数HF1とは異なる値を暗号化した偽の暗号化情報である。

【0087】

セレクタ94は、バッファ95に書き込む情報を選択する回路である。バッファ95は、ダミー値Ddと送信データHF2とを一時的に記憶する記憶装置である。バッファ95は、例えば、DRAM(Dynamic Random Access Memory)等の不揮発性メモリである。このバッファ95は、半導体装置80の記憶領域83と同容量の記憶装置であることが好ましい。

【0088】

より具体的には、セレクタ94は、送信データHF2をバッファ95に書き込む際には、半導体装置80のメモリコントローラ84がダイジェスト値DIwを用いて読み出し動作を行うアルゴリズムと同じアルゴリズムでバッファ95に情報を書き込む。例えば、書き込み機90では、セレクタ94は、バッファ95の領域のうちダイジェスト値DIwで示されるアドレスの領域に送信データHF2を書き込み、バッファ95の他のアドレスで示される領域にはダミー値Ddを書き込む。そして、書き込み機90は、バッファ95に格納されている情報をマージして半導体装置80に送信する命令を発行する。

【0089】

続いて、実施の形態6にかかる半導体装置80及び書き込み機90の動作について説明する。図10に実施の形態6にかかる半導体装置80及び書き込み機90の動作を示すシーケンス図を示す。

【0090】

図10に示すように、実施の形態6にかかるデータ書き込みシステム6では、まず、書き込み機90が半導体装置80から識別情報IDを取得する(ステップS41)。そして、書き込み機90は、受信した識別情報IDに対応するビットマスクデータBMを格納部21内のデータから選択する(ステップS42)。続いて、書き込み機90は、選択したビットマスクデータBMを半導体装置80に送信する(ステップS43)。

【0091】

続いて、半導体装置80では、書き込み機90から受信したビットマスクデータBMを用いて初期ユニークコードUCpにビットマスク処理を施して中間ユニークコードUCbを生成する(ステップS44)。続いて、半導体装置10は、中間ユニークコードUCbをECC回路15及び書き込み機90に送信する(ステップS46)。

【0092】

半導体装置80では、ECC回路15が中間ユニークコードUCbに対して格納部14に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路15は、第1の確定ユニークコードUCmを生成する(ステップS45)。

【0093】

一方、書き込み機90は、ECC回路23が中間ユニークコードUCbに対して格納部22に格納されているECCコードを適用して、中間ユニークコードUCbのエラー訂正処理を行う。そして、ECC回路23は、第2の確定ユニークコードUCwを生成する(ステップS47)。続いて、書き込み機90は、CRC回路24が格納部22に格納されているCRCコードを用いて第2の確定ユニークコードUCwの正当性を検証する(ステップS48)。ステップS48において第2の確定ユニークコードUCwが正当なものであると判定された場合、書き込み機90は、第2の確定ユニークコードUCwによりハッシュ関数HF1を暗号化して送信データHF2を生成する(ステップS49)。

【0094】

続いて、書き込み機90は、ダミー値発生回路93においてダミー値Ddを生成する(ステップS50)。また、書き込み機90は、ダイジェスト生成部92において第2の確定ユニークコードUCwからダイジェスト値DIwを生成する(ステップS51)。そして、書き込み機90は、ダミー値Ddと送信データHF2とをマージしてバッファ95に格納する(ステップS52)。その後、書き込み機90は、ダミー値Ddと送信データHF2とを半導体装置80に送信する(ステップS53)。

【0095】

続いて、半導体装置80では、書き込み機90で生成されたダミー値Ddと送信データHF2とを記憶領域83に格納する(ステップS54)。その後、半導体装置80は、ダイジェスト生成部82において第1の確定ユニークコードUCmを用いてダイジェスト値DImを生成する(ステップS55)。そして、半導体装置80は、記憶領域83の領域のうちダイジェスト値DImに対応するアドレスが示す領域から送信データHF2を読み出し、送信データHF2をステップS45で生成された第1の確定ユニークコードUCmで復号してハッシュ関数HF1を生成する(ステップS56)。そして、半導体装置10は、ハッシュ関数HF1を用いて他の半導体装置と暗号通信を開始する(ステップS57)。

【0096】

実施の形態6にかかる半導体装置80では、暗号化された送信データHF2を自身の第1の確定ユニークコードUCmから生成されたユニークコード対応情報(例えば、ダイジェスト値DIm)と関連付けられる領域に関連する領域に格納する。これにより、半導体装置80では、デバイス毎に異なる領域に送信データHF2が格納されることになるため、攻撃者から送信データHF2が格納された領域そのものを秘匿することができる。従、実施の形態6にかかる半導体装置80では、半導体装置80に格納された送信データHF2のセキュリティを向上させることができる。また、実施の形態6にかかる半導体装置80では、上記のセキュアマイコンを用いることなくセキュリティを向上させることができる。

【0097】

また、実施の形態6にかかる半導体装置80では、送信データHF2は、CPU(Central Processing Unit)等からアクセス可能な領域である記憶領域に格納される。しかし、格納する送信データHF2は、自身の第1の確定ユニークコードUCmと同じ値の第2の確定ユニークコードUCwにより暗号化された情報である。そして、実施の形態6にかかる半導体装置80では、ハッシュ関数HF1を必要に応じてその都度生成する。そのため、メンテナンス等においては、送信データHF2の元の情報であるハッシュ関数HF1に対応する暗号鍵を有するメンテナンス者がハッシュ関数HF1の不具合を解析することができる。一方、攻撃者が万が一この送信データHF2を読み出すことができた場合であっても、攻撃者は、送信データHF2がどのようなアルゴリズムで暗号化されているかを理解することができないため、送信データHF2からハッシュ関数HF1を復号することができない。つまり、実施の形態6にかかる半導体装置80は、秘匿情報であるハッシュ関数HF1に対するメンテナンス性を犠牲にすることなくセキュリティを向上させることができる。

【0098】

また、実施の形態6にかかるデータ書き込みシステム6では、自身のユニークコードUCwを利用してハッシュ関数HF1を暗号化することで送信データHF2を生成する。そのため、実施の形態6にかかる半導体装置80では、送信データHF2を復号する際に、自身の第1の確定ユニークコードUCmを利用するのみでよく、サーバー等のデータベースに接続するなどして復号に用いる暗号鍵を取得する必要がない。つまり、実施の形態6にかかる半導体装置80では、サーバー等との接続にかかるセキュリティ対策を必要としない。

【0099】

さらに、実施の形態6にかかる半導体装置80では、送信データHF2を格納する記憶領域の容量として書き込み機90のバッファ95の容量以上に確保する必要がない。そのため、実施の形態6にかかる半導体装置80では、半導体装置80に実装されている記憶領域を有効に利用することができる。

【0100】

また、実施の形態6では、書き込み機90から半導体装置80へは、ダミー値Ddと送信データHF2とをマージした状態で書き込みを行う。これにより、書き込み機90から半導体装置80への通信経路に対してサイドチャネルアタック等の攻撃があった場合においても、攻撃者はダミー値Ddと送信データHF2とを区別することができない。また、書き込み機90から半導体装置80にハッシュ関数HF1の情報を送信する際に、ハッシュ関数HF1を暗号化した送信データHF2として送信する。これにより、万が一、攻撃者が送信データHF2を判別できたとしても、暗号化アルゴリズムが不明である限りハッシュ関数HF1を攻撃者に取得されることがない。このような観点からも実施の形態6にかかる半導体装置80及び書き込み機90は、秘匿対象情報であるハッシュ関数HF1に対するセキュリティを向上させることができる。

【0101】

実施の形態7

実施の形態7にかかる半導体装置100及び外部装置(例えば、書き込み機200)のブロック図を図11に示す。図11に示すように、実施の形態7にかかるデータ書き込みシステム7は、半導体装置100及び書き込み機200により構成される。

【0102】

半導体装置100は、実施の形態1にかかる半導体装置1の暗号部17を通信処理部101に変更したものである。なお、半導体装置100、復号部が書き込みデータを復号するため、この復号部をデータ復号部16として示した。通信部101は、記憶部を有する。この記憶部には、データ復号部16が受信データに対して復号処理を施すことで得られる書き込みデータDA1が格納される。また、通信処理部101は、記憶部に格納された書き込みデータを利用して動作する回路である。また、書き込み機200は、書き込み対象の秘匿情報としてハッシュ関数HF1に代えて書き込みデータDA1を有する。図11では、書き込みデータDA1を格納する格納部225を示した。また、図11では、書き込みデータDA1を第2の確定ユニークコードUCwで暗号化して送信データDA2を生成する回路としてデータ暗号部226を示した。データ暗号部226の動作は、実施の形態1にかかるハッシュ関数暗号部26と実質的に同じ動作をするため、説明を省略する。

【0103】

実施の形態7では、半導体装置に書き込んだ情報の利用方法について説明する。より具体的には、記憶した書き込みデータDA1を利用して動作する通信処理部101(或いは半導体装置)の例について説明する。そこで、図11に示すデータ書き込みシステム7により書き込みデータDA1が書き込まれた半導体装置により構成される暗号通信システム8の一例を図12に示す。図12に示す例では、秘匿情報として受信した書き込みデータにデバイスに固有な値であってランダムなビットにエラーを含むユニークコードのエラーを訂正する固有訂正データと、エラー訂正後の前記初期ユニークコードから暗号鍵を生成する演算式情報と、が含まれるものとする。なお、図12に示す半導体装置の回路ブロックの構成は、上記通信処理部101の構成の一例に相当するものである。

【0104】

図12に示すように、実施の形態7にかかる暗号通信システム8は、半導体装置ICa(110)と半導体装置ICb(120)とを有する。半導体装置110は、ユニークコード生成部111、記憶部112、共通鍵生成部113、及び暗号部114を有する。

【0105】

ユニークコード生成部111は、半導体装置110に固有のユニークコードUC(a)を生成し、共通鍵生成部113に出力する。ここで、ユニークコード生成部111が生成するユニークコードUC(a)は、半導体装置1のユニークコード生成部12が生成する初期ユニークコードと同じ性質ものである。そのため、ユニークコード生成部111に代えてユニークコード生成部12を利用することもできる。

【0106】

記憶部112は、訂正データCD(a)、共通鍵生成部113で生成された共通鍵CK(a)、及び半導体装置120の公開鍵PK(b)を格納することができる。この訂正データCD(a)が半導体装置ICaに書き込まれた書き込みデータに相当する。記憶部112は、例えば揮発性メモリと不揮発性メモリとを有し、訂正データCD(a)及び公開鍵PK(b)は不揮発性メモリに格納され、共通鍵CK(a)は揮発性メモリに格納される。よって、記憶部112は一時的に共通鍵CK(a)を格納するが、半導体装置110の電源がオフになると共通鍵CK(a)の情報は失われる。

【0107】

共通鍵生成部113は、ユニークコード生成部111から出力されたユニークコードUC(a)と、記憶部112に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する。

【0108】

ユニークコード生成部111で生成されるユニークコードUC(a)は、ユニークコード生成時の外的要因、例えば、温度、電圧等によって変動するビットの値を含むデータである。このため、ユニークコード生成部111で生成されるユニークコードUC(a)には、(1)値が安定したビット、(2)高確率で変動するビット(つまり、値の変動が比較的大きいビット)、(3)低確率で変動するビット(つまり、値の変動が比較的小さいビット)の3つが含まれる。このように、ユニークコード生成部111で生成されるユニークコードUC(a)は、(2)高確率で変動するビットと(3)低確率で変動するビットとを含む。よって、ユニークコードUC(a)は生成される毎に異なる値となる。

【0109】

高確率で変動するビットは製造工程で把握することができる。よって、製造工程において各ビットを判定することで、高確率で変動するビットをマスクするマスクデータを作成することができる。そして、このマスクデータを用いて、ユニークコード生成部111で生成されたユニークコードUC(a)をマスクすることで、ユニークコードUC(a)に含まれる高確率で変動するビットを削除することができる。ここで、高確率で変動するビットの位置は半導体装置毎に異なるため、マスクデータは半導体装置に固有のデータとなる。

【0110】

低確率で変動するビットは、外的要因や残存する電荷などに起因して変動するため、予測することが困難である。このため、低確率で変動するビットは、例えばBCH符号やリードソロモン符号に代表されるECCコードを製造時に生成し、このECCコードを用いてエラーを訂正する。以下で、共通鍵生成部113の動作について具体的に説明する。

【0111】

図14は、共通鍵生成部113の動作を説明するためのフローチャートであり、図15は共通鍵生成部113で処理されるユニークコードの一例を示す表である。まず、共通鍵生成部113は、ユニークコード生成部111からユニークコードUC(a)を読み込む(ステップS71)。このとき読み込まれたユニークコードUC(a)は、エラー訂正が実施されていないユニークコードである。

【0112】

次に、訂正データCD(a)に含まれるマスクデータを用いて、読み込まれたユニークコードUC(a)をマスクする(ステップS72)。ここで、マスクデータは、ユニークコードUC(a)のビットのうちエラー率の高いビットをマスクするためのデータである。図15に示す例では、ユニークコードUC(a)の1ビット目と6ビット目のビットのエラー率が高いため、マスクデータが"0"となっている。これ以外のビットは、エラー率が低いビット又は値が安定しているビットであるため、マスクデータが"1"となっている。つまり、マスクが必要なビットのマスクデータは"0"となり、マスクが不要なビットのマスクデータは"1"となる。そして、マスクデータを用いてユニークコードUC(a)をマスクすることで、ユニークコードUC(a)の1ビット目と6ビット目のビットを削除したマスク処理後のデータを得ることができる(マスク処理により削除したビットは"X"で示している)。その後、マスク処理後のユニークコードUC(a)は左詰めされる。

【0113】

次に、訂正データCD(a)に含まれるECCコード(エラー訂正コード)を用いて、マスク処理後のユニークコードUC(a)のエラーを訂正する(ステップS73)。図15に示す例では、ECCコードを用いたエラー訂正により、1ビット目のビットが"0"から"1"に訂正されている。

【0114】

次に、訂正データCD(a)に含まれる演算パラメータを用いて、エラー訂正後のユニークコードUC(a)に所定の演算を実施する(ステップS74)。図15に示す例では、エラー訂正後のユニークコードUC(a)にNOT演算を実施している。この演算処理後のユニークコードUC(a)が共通鍵CK(a)となる。なお、NOT演算は一例であり、エラー訂正後のユニークコードUC(a)に実施する演算はどのような演算であってもよい。この演算パラメータを変更することで、必要に応じて共通鍵CK(a)を変更することができる。また、演算パラメータを用いてエラー訂正後のユニークコードUC(a)に所定の演算を実施することで、共通鍵CK(a)をユニークコードUC(a)と見かけ上類似しないコードとすることができる。よって、セキュリティレベルをさらに向上させることができる。また、エラー訂正後のユニークコードUC(a)に実施する演算は省略することもできる。この場合は、マスクデータ及びECCコードを用いてエラー訂正されたユニークコードUC(a)が、共通鍵CK(a)となる。このようにして生成された共通鍵CK(a)は、記憶部112及び暗号部114に出力される。

【0115】

なお、訂正データCD(a)に含まれるマスクコード、ECCコード、及び演算パラメータは、半導体装置110の固有のデータとして予め生成されて記憶部112に格納されている。

【0116】

以上で説明したように、共通鍵生成部113は共通鍵CK(a)を生成する機能を有すると同時に、訂正データCD(a)を用いてユニークコードUC(a)を訂正する機能も有する。図12に示す秘密鍵生成部123も同様に、訂正データCDを用いてユニークコードUCを訂正するユニークコード訂正部として機能する。なお、本願明細書では、便宜上、生成される鍵毎に共通鍵生成部、秘密鍵生成部、公開鍵生成部と表現しているが、これらの構成及び動作は基本的には同様である。

【0117】

図12の暗号部114は、共通鍵生成部113で生成された共通鍵CK(a)を半導体装置120の公開鍵PK(b)を用いて暗号化する。ここで、暗号化に用いられる公開鍵PK(b)は、予め半導体装置120から半導体装置110に送付されて記憶部112に格納されていてもよい。また、暗号化に用いられる公開鍵PK(b)は、暗号部114で共通鍵CK(a)を暗号化する際に、半導体装置120から暗号部114に直接供給されるように構成してもよい。

【0118】

半導体装置120は、ユニークコード生成部121、記憶部122、秘密鍵生成部123、及び復号部124を有する。ユニークコード生成部121は、半導体装置120に固有のユニークコードUC(b)を生成し、秘密鍵生成部123に出力する。なお、ユニークコード生成部121の構成及び動作は、上記で説明したユニークコード生成部111と基本的に同様である。

【0119】

記憶部122は、訂正データCD(b)、公開鍵PK(b)、及び復号部で復号された共通鍵CK(a)を格納することができる。ここで、訂正データCD(b)は、実施の形態7にかかるデータ書き込みシステム7により書き込まれる書き込みデータに相当する。記憶部122は、例えば揮発性メモリと不揮発性メモリとを有し、訂正データCD(b)及び公開鍵PK(b)は不揮発性メモリに格納され、共通鍵CK(a)は揮発性メモリに格納される。よって、記憶部122は一時的に共通鍵CK(a)を格納するが、半導体装置120の電源がオフになると共通鍵CK(a)の情報は失われる。

【0120】

秘密鍵生成部123は、ユニークコードUC(b)と訂正データCD(b)とを用いて半導体装置120の秘密鍵SK(b)を生成する。なお、秘密鍵生成部123において秘密鍵SK(b)を生成する方法は、上記共通鍵生成部113が共通鍵CK(a)を生成する方法と基本的に同様である。

【0121】

復号部124は、半導体装置110の暗号部114で暗号化された共通鍵CK(a)'を秘密鍵SK(b)を用いて復号して共通鍵CK(a)を生成する。

【0122】

次に、本実施の形態にかかる暗号通信システムの動作について、図13に示すフローチャートを用いて説明する。まず、半導体装置ICb(120)は、半導体装置ICa(110)に半導体装置ICb(120)の公開鍵PK(b)を送付する(ステップS61)。送付された公開鍵PK(b)は、半導体装置110の記憶部112に格納される。次に、半導体装置110の共通鍵生成部113は、ユニークコード生成部111から出力されたユニークコードUC(a)と、記憶部112に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する(ステップS62)。暗号部114は、共通鍵生成部113で生成された共通鍵CK(a)を半導体装置120の公開鍵PK(b)を用いて暗号化して、暗号化された共通鍵CK(a)'を生成する(ステップS63)。その後、半導体装置110から半導体装置120に暗号化された共通鍵CK(a)'が送付される(ステップS64)。

【0123】

半導体装置120の秘密鍵生成部123は、ユニークコードUC(b)と訂正データCD(b)とを用いて、半導体装置120の秘密鍵SK(b)を生成する(ステップS65)。復号部124は、暗号化された共通鍵CK(a)'を秘密鍵SK(b)を用いて復号して共通鍵CK(a)を生成する(ステップS66)。上記処理により、半導体装置110と半導体装置120は共に共通鍵CK(a)を保持することができる。よって、半導体装置110及び半導体装置120は共通鍵CK(a)を用いて暗号通信することが可能となる(ステップS67)。なお、上記各ステップは矛盾がない限り適宜順番を変更することができる。例えば、半導体装置110がステップS62とS63を実施するのと並行して、半導体装置120においてステップS65を実施してもよい。

【0124】

従来の技術では、半導体装置ICxと半導体装置ICyとの間で共通鍵CK(x)を用いて暗号通信を実施する場合、ICxとICyとで共通鍵CK(x)を共有する必要がある。ICxが共通鍵CK(x)を保有している場合、ICxは予め取得したICyの公開鍵PK(y)を用いて共通鍵CK(x)を暗号化し、ICyへ送付する。そして、ICyは、ICyの秘密鍵SK(y)を用いて、暗号化された共通鍵CK(x)'を復号することで、共通鍵CK(x)を取得することができる。このように、公開鍵暗号方式を用いてICxからICyへ共通鍵CK(x)を送付することで、第三者に知られることなくICxとICyとで共通鍵CK(x)を共有することができる。これにより、ICxとICyとの間で共通鍵暗号方式を用いて暗号通信を実施することができる。

【0125】

ICxからICyへ共通鍵CK(x)を送付する際は、共通鍵CK(x)が暗号化されているため、共通鍵CK(x)の情報が漏洩することはない。しかしながら、半導体装置(半導体チップ)ICx、ICyの不揮発性メモリ(記憶部)には共通鍵CK(x)や秘密鍵SK(y)などの重要なデータが格納されている。このため、半導体装置が不正に解析されると、共通鍵CK(x)や秘密鍵SK(y)などの重要なデータが漏洩してしまうという問題があった。

【0126】

これに対して、本実施の形態にかかる暗号通信システムでは、半導体装置110の共通鍵生成部113において、半導体装置110に固有のユニークコードUC(a)と訂正データCD(a)とを用いて共通鍵CK(a)を生成している。また、半導体装置120の秘密鍵生成部123において、半導体装置120に固有のユニークコードUC(b)と訂正データCD(b)とを用いて、半導体装置120の秘密鍵SK(b)を生成している。よって、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータを記憶部112、122に直接格納していないため、半導体装置が不正に解析されたとしても、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータが漏洩することはない。

【0127】

また、実施の形態7にかかる暗号通信システム8では、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータを記憶部112、122に直接格納していないため、半導体装置が不正に解析されたとしても、共通鍵CK(a)や秘密鍵SK(b)などの重要なデータが漏洩することはない。このため、半導体装置110及び半導体装置120をセキュリティレベルが比較的低い汎用マイコンを用いて構成したとしても、高いセキュリティレベルを実現することができる。

【0128】

なお、共通鍵CK(a)や秘密鍵SK(b)を生成するために使用される訂正データCD(a)、CD(b)は、共通鍵CK(a)や秘密鍵SK(b)よりもセキュリティレベルは低いが、比較的セキュリティレベルの高い情報である。よって、訂正データCD(a)、CD(b)が第三者に漏洩することを防ぐために、訂正データCD(a)、CD(b)が格納される半導体装置110、120にセキュアマイコンを使用してもよい。

【0129】

実施の形態7にかかる暗号通信システム8では、訂正データCD(a)及び訂正データCD(b)は、鍵情報を生成するために非常に重要なデータであるが、実施の形態7にかかるデータ書き込みシステム7を利用することで、これら重要なデータを高いセキュリティを維持したまま半導体装置に書き込むことができる。

【0130】

実施の形態8

実施の形態8では、実施の形態7にかかるデータ書き込みシステム7により書き込みデータが書き込まれる半導体装置を利用した別の例について説明する。そこで、実施の形態8にかかる暗号通信システム9のブロック図を図16に示す。なお、図16に示す半導体装置の回路ブロックは、図11で示した通信処理部101内の回路に相当するものである。

【0131】

実施の形態8にかかる暗号通信システム9は、半導体装置ICa(130)(第1の半導体装置)と半導体装置ICz(140)(第2の半導体装置)とを有する。半導体装置ICa(130)は他の半導体装置(不図示)とセキュアなネットワークを構成している。本実施の形態では、半導体装置ICa(130)を含むセキュアなネットワークに、半導体装置ICz(140)を新たに追加する場合について説明する。

【0132】

半導体装置130は、ユニークコード生成部131、記憶部132、共通鍵生成部(第1の共通鍵生成部)133、及び訂正データ生成部134を有する。

【0133】

ユニークコード生成部131は、半導体装置130に固有のユニークコードUC(a)(第1のユニークコード)を生成し、共通鍵生成部133に出力する。ここで、ユニークコード生成部131が生成するユニークコードUC(a)は、半導体装置1のユニークコード生成部12が生成する初期ユニークコードと同じ性質ものである。そのため、ユニークコード生成部131に代えてユニークコード生成部12を利用することもできる。

【0134】

記憶部132は、訂正データCD(a)(第1の訂正データ)と、共通鍵生成部133で生成された共通鍵CK(a)(第1の共通鍵)とを格納することができる。記憶部132は、例えば揮発性メモリと不揮発性メモリとを有し、訂正データCD(a)は不揮発性メモリに格納され、共通鍵CK(a)は揮発性メモリに格納される。よって、記憶部132は一時的に共通鍵CK(a)を格納するが、半導体装置130の電源がオフになると共通鍵CK(a)の情報は消去される。

【0135】

共通鍵生成部133は、ユニークコード生成部131から出力されたユニークコードUC(a)と、記憶部132に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する。

【0136】

ここで、ユニークコード生成部131で生成されるユニークコードUC(a)は、実施の形態7のユニークコード生成部111で生成されるユニークコードUC(a)と同じ性質のものである。そのため、実施の形態7と同様に、鍵情報を生成するに当たりマスクデータ及びECCコードによってエラーを訂正する必要がある。

【0137】

また、共通鍵生成部133の動作は、実施の形態7の共通鍵生成部113の動作と実質的に同じであるため、ここでは説明を省略する。なお、訂正データCD(a)に含まれるマスクコード、ECCコード、及び演算パラメータは、半導体装置130の固有のデータとして予め生成されて記憶部132に格納されている。訂正データCD(a)の生成方法については、後述する訂正データ生成部134が訂正データCD(z)を生成する場合と同様である。

【0138】

訂正データ生成部134は、半導体装置140のユニークコードUC(z)(第2のユニークコード)と共通鍵CK(a)とを用いて訂正データCD(z)(第2の訂正データ)を生成する。訂正データ生成部134が訂正データを生成する場合の動作について、図18を用いて詳細に説明する。

【0139】

まず、半導体装置ICz(140)からユニークコードUC(z)を複数回取得する(ステップS91)。次に、ステップS91で取得したユニークコードUC(z)を統計的に処理し、ユニークコードUC(z)の各ビットを、(1)値が安定したビット、(2)高確率で変動するビット(つまり、値の変動が比較的大きいビット)、(3)低確率で変動するビット(つまり、値の変動が比較的小さいビット)の3つに分類する。そして、(2)高確率で変動するビットを用いてマスクデータを生成する(ステップS92)。このとき、例えばユニークコードUC(z)の各ビットのうち、所定の閾値よりも高い確率で変動するビットの位置を示す情報をマスクデータとする。

【0140】

次に、ステップS92で生成したマスクデータを用いてユニークコードUC(z)をマスクし、高確率で変動するビットを削除する。そして、マスク後のユニークコードUC(z)(つまり、値が安定したビットと低確率で変動するビットを含むユニークコード)のエラーを訂正できるECCコードを生成する(ステップS93)。ECCコードは、例えばBCH符号やリードソロモン符号である。

【0141】

次に、ステップS92で生成したマスクデータ及びステップS93で生成したECCコードを用いてエラー訂正したユニークコードUC(z)(つまり、値が安定したビットを含むユニークコード)と、記憶部132に格納されている共通鍵CK(a)とを用いて、演算パラメータを生成する(ステップS94)。即ち、演算パラメータは、訂正されたユニークコードUC(z)から共通鍵CK(a)を生成するために必要なパラメータである。上記処理により生成されたマスクデータ、ECCコード、及び演算パラメータを訂正データCD(z)として半導体装置ICz(140)に送付する(ステップS95)。

【0142】

なお、訂正データCD(z)を生成するための処理(ステップS91〜S95)は、複数の半導体装置を用いて分散させて実施してもよい。図19は、複数の半導体装置ICa、ICb、ICc、ICdを用いて訂正データCD(z)を生成する場合を示す図である。ここで、半導体装置ICa、ICb、ICc、ICdはセキュアなネットワークを構成している。

【0143】

図19に示す例では、半導体装置ICaがステップS91、S95を実施している。つまり、半導体装置ICaは半導体装置ICzとの窓口として機能する。半導体装置ICbはステップS92(マスクデータの生成)を実施している。半導体装置ICcはステップS93(ECCコードの生成)を実施している。半導体装置ICdはステップS94(演算パラメータの生成)を実施している。なお、図19に示す例は一例であり、各ステップを実施する半導体装置は、任意に割り当てることができる。このように、訂正データCD(z)を生成するための処理(ステップS91〜S95)を、複数の半導体装置に分散させることで、暗号通信システムのセキュリティレベルを向上させることができ、また1つの半導体装置に負荷が集中することを回避することができる。

【0144】

図16に示す半導体装置140は、ユニークコード生成部141、記憶部142、及び共通鍵生成部(第2の共通鍵生成部)143を有する。ユニークコード生成部141は、半導体装置140に固有のユニークコードUC(z)を生成し、訂正データ生成部134及び共通鍵生成部143に出力する。なお、ユニークコード生成部141の構成及び動作は、上記で説明したユニークコード生成部131と基本的に同様である。

【0145】

記憶部142は、共通鍵生成部143で生成された共通鍵CK(a)を格納することができる。記憶部142は、揮発性メモリに共通鍵CK(a)を格納する。よって、記憶部142は一時的に共通鍵CK(a)を格納するが、半導体装置140の電源がオフになると共通鍵CK(a)の情報は消去される。

【0146】

共通鍵生成部143は、ユニークコード生成部141から出力されたユニークコードUC(z)と、訂正データ生成部134から出力された訂正データCD(z)とを用いて共通鍵CK(a)(第1の共通鍵)を生成する。なお、共通鍵生成部143が共通鍵CK(a)を生成する方法は、上述した共通鍵生成部133が共通鍵CK(a)を生成する方法と基本的に同様である。

【0147】

次に、本実施の形態にかかる暗号通信システムの動作について、図17に示すフローチャートを用いて説明する。まず、半導体装置ICa(130)の共通鍵生成部133は、ユニークコード生成部131から出力されたユニークコードUC(a)と、記憶部132に格納されている訂正データCD(a)とを用いて共通鍵CK(a)を生成する(ステップS81)。その後、半導体装置ICa(130)は他の半導体装置ICb〜ICy(不図示)と共通鍵CK(a)を用いて通信を開始する(ステップS82)。

【0148】