半導体記憶装置

【課題】煩雑な手続きを経ず、しかも複数の利用者で共有等した場合であっても情報の漏洩や改ざんから保護することができる半導体記憶装置を提供すること。

【解決手段】半導体記憶装置は、複数に分割されてデータを保持可能とされたセキュリティ領域を有する第1記憶部104と、セキュリティ領域にアクセスするための情報であって、複数のセキュリティ領域ごとに関連付けられた管理情報を保持する第2記憶部105と、第1記憶部にアクセスするために入力された入力情報を第2記憶部に保持された管理情報と照合し、入力情報と一致する管理情報に関連付けられたセキュリティ領域へのアクセスを可能とする制御コントローラ107と、を備える。

【解決手段】半導体記憶装置は、複数に分割されてデータを保持可能とされたセキュリティ領域を有する第1記憶部104と、セキュリティ領域にアクセスするための情報であって、複数のセキュリティ領域ごとに関連付けられた管理情報を保持する第2記憶部105と、第1記憶部にアクセスするために入力された入力情報を第2記憶部に保持された管理情報と照合し、入力情報と一致する管理情報に関連付けられたセキュリティ領域へのアクセスを可能とする制御コントローラ107と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

この発明は、半導体記憶装置に関する。

【背景技術】

【0002】

近年、パーソナルコンピュータ(以下、パソコンという。)、デジタルカメラ、携帯電話等でデータを保存するための記憶装置として、半導体メモリカード等の半導体記憶装置が用いられる。半導体記憶装置には、電子化された個人情報や機密情報等の重要な情報が記録されることも多い。半導体記憶装置に記憶された重要な情報の読み出しや書き込みが容易に行えれば、重要な情報を他人に不正に読み出されたり(情報の漏洩)、不正に書き換えられたり(情報の改ざん)してしまう。例えば、特許文献1には、半導体記憶装置に記憶されたデータの読み出しや書き込みを制限して、情報の漏洩や改ざんから保護するための技術が開示されている。

【0003】

しかしながら、特許文献1に開示された技術では、半導体記憶装置を複数の利用者で共有した場合に、利用者の個人情報や機密情報等の重要な情報を利用者ごとに保護することができない。すなわち、半導体記憶装置に記憶された重要な情報を、他の共有者に不正に読み出されたり、不正に書き換えられたりする場合があり、これらの重要な情報を適切に保護することができないという問題がある。また、複数のアドレスを利用して情報を保護するため、その手続きが煩雑になるという問題もある。

【0004】

【特許文献1】特開2001−356963号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

本発明は、煩雑な手続きを経ず、しかも複数の利用者で共有等した場合であっても情報の漏洩や改ざんから保護することができる半導体記憶装置を提供することを目的とする。

【課題を解決するための手段】

【0006】

本願発明の一態様によれば、複数に分割されてデータを保持可能とされたセキュリティ領域を有する第1記憶部と、セキュリティ領域にアクセスするための情報であって、複数のセキュリティ領域ごとに関連付けられた管理情報を保持する第2記憶部と、第1記憶部にアクセスするために入力された入力情報を第2記憶部に保持された管理情報と照合し、入力情報と一致する管理情報に関連付けられたセキュリティ領域へのアクセスを可能とする制御コントローラと、を備えることを特徴とする半導体記憶装置が提供される。

【発明の効果】

【0007】

本発明によれば、複数に分割されたセキュリティ領域ごとに管理情報が関連付けられ、入力情報と管理情報が一致した場合にセキュリティ領域へのアクセスが可能となるので、半導体記憶装置を共有した場合であっても利用者ごとにアクセス可能な領域を制限することができ、半導体装置に保持されたデータ等の情報を漏洩や改ざんから保護することができるという効果を奏する。

【発明を実施するための最良の形態】

【0008】

以下に添付図面を参照して、この発明にかかる半導体記憶装置の最良な実施の形態を詳細に説明する。

【0009】

(第1の実施の形態)

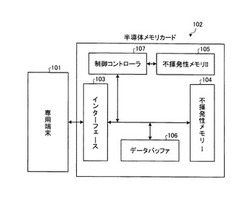

図1は、本発明の第1の実施の形態に係る半導体記憶装置としての半導体メモリカードの概略構成を示すブロック図である。半導体メモリカード102は、インタフェース103、不揮発性メモリI(第1記憶部)104、不揮発性メモリII(第2記憶部)105、データバッファ106、制御コントローラ107を備えて大略構成される。以下、それらを順に説明する。なお、半導体メモリカード102は、パソコン等の専用端末101に接続されて利用される。専用端末101から発行されたコマンドに応じて半導体メモリカード102内の不揮発性メモリI104に記憶されたデータの読み出しや書き込みが行われる。また、半導体メモリカード102の利用者は、専用端末101によって入力情報としてのID情報及びパスワード情報を入力して半導体メモリカード102に転送することができる。

【0010】

インタフェース103は、半導体メモリカード102側の制御コントローラ107等と、専用端末101との間での情報の送受信を仲介する仲介手段として機能する。すなわち、インタフェース103を介して、専用端末101と制御コントローラ107等との間でデータやコマンドの転送が行われる。例えば、利用者が、不揮発性メモリI104にアクセスするために専用端末101で入力した入力情報(ID情報・パスワード情報)が、インタフェース103を介して制御コントローラ107に転送される。

【0011】

図2は、不揮発性メモリI104のアドレスマップである。不揮発性メモリI104は、例えば、NAND型フラッシュメモリが用いられる。不揮発性メモリI104はシステム部120、ユーザデータ部122、セキュリティ部124を有して構成される。さらに、セキュリティ部124は、第1セキュリティ領域124a,第2セキュリティ領域124b,第3セキュリティ領域124c・・・の複数のセキュリティ領域に分割されている。

【0012】

システム部120には、ユーザデータ部122やセキュリティ部124に記憶されているデータの管理を行うファイルシステム、例えばFAT(File Allocation Tables)等が保持されている。

【0013】

ユーザデータ部122には、利用者によって書き込まれたデータ等が保持される。ユーザデータ部122は、IDやパスワードによるアクセス制限がなされておらず、専用端末101を用いて半導体メモリカード102にアクセスする利用者であれば誰でもデータの読み出し、書き込みをすることができる。

【0014】

セキュリティ部124には、利用者によって書き込まれたデータ等が保持される。セキュリティ部124は、ユーザデータ部122と異なり、アクセス制限がかけられているため、ホスト機器である専用端末101による認証後でないとセキュリティ部124にアクセスすることができない。セキュリティ部124は、各セキュリティ領域124a,124b,124cごとに管理情報として異なるID情報及びパスワード情報を設定してアクセス制限をすることができる。管理情報(ID情報・パスワード情報)によるアクセス制限については後に詳説する。

【0015】

図3は、不揮発性メモリII105のアドレスマップである。不揮発性メモリII105は、セキュリティ部124内の各セキュリティ領域124a,124b,124cを管理するための領域管理テーブル121を持つ。領域管理テーブル121には、各セキュリティ領域124a,124b,124cそれぞれの領域範囲を示す開始アドレスと終了アドレスとが書き込まれる。また、各セキュリティ領域124a,124b,124cにアクセスするための管理情報(ID情報・パスワード情報)が、各セキュリティ領域124a,124b,124cの領域範囲に関連付けられて保持されている。

【0016】

データバッファ106は、不揮発性メモリI104に書き込むデータ及び不揮発性メモリI104から読み出したデータを一時的に記憶することができる記憶装置である。

【0017】

制御コントローラ107は、半導体メモリカード102を制御する。制御コントローラ107は、専用端末101から発行され、インタフェース103を介して転送されたコマンドを解釈する。例えば、専用端末101から発行されたコマンドがライトコマンド(書き込み指令)であれば、不揮発性メモリI104に書き込むデータ(ライトデータ)を一時的にデータバッファ106に保存する。そして、制御コントローラ107は、データバッファ106に保存されたデータを不揮発性メモリI104に書き込む。

【0018】

専用端末101から発行されたコマンドがリードコマンド(読み出し指令)であれば、制御コントローラ107は、不揮発性メモリI104から読み出したデータ(リードデータ)を一時的にデータバッファ106に保存する。そして、制御コントローラ107は、データバッファ106に保存された情報を、インタフェース103を介して専用端末101に転送する。

【0019】

制御コントローラ107は、半導体メモリカード102を利用する利用者の認証を行う。制御コントローラ107は、専用端末101を用いて入力された入力情報(ID情報・パスワード情報)を、不揮発性メモリII105の領域管理テーブル121に保持された管理情報(ID情報・パスワード情報)と照合する。制御コントローラ107は、照合の結果、入力情報と一致する管理情報に関連付けられたセキュリティ領域を有効領域とし、それ以外のセキュリティ領域を無効領域とする。有効領域とされたセキュリティ領域は、アクセス可能とされてデータの読み出しや書き込みが可能となる。一方、無効領域とされたセキュリティ領域にはアクセスすることができず、データの読み出しや書き込みができない。例えば、入力情報が「ID情報I」と「パスワード情報I」であれば、管理情報「ID情報I」・「パスワード情報I」に関連付けられた第1セキュリティ領域124aが有効領域とされ、それ以外の第2セキュリティ領域124bや第3セキュリティ領域124c等が無効領域とされる。

【0020】

制御コントローラ107は、入力情報と一致する管理情報が領域管理テーブル121に保持されていない場合には、領域管理テーブル121に新規にセキュリティ領域を登録する。この場合、制御コントローラ107は、新規に登録されたセキュリティ領域と関連付けて入力情報を領域管理テーブル121に書き込む。これにより、不揮発性メモリI104に新たなセキュリティ領域が生成される。

【0021】

なお、利用者によって入力情報が入力されない場合には、制御コントローラ107は、不揮発性メモリI104のセキュリティ部124に対するコマンドは受け付けない。ただし、ユーザデータ部122に対するコマンドは受け付けるので、ID情報及びパスワード情報が入力されない場合であってもユーザデータ部122に対するデータの書き込みや読み出しを行うことはできる。

【0022】

図4は、半導体メモリカード102のセキュリティ部124にデータを書き込む手順を説明するためのフローチャートである。専用端末101が、半導体メモリカード102が接続されたことを検出すると(ステップS1)、専用端末101と半導体メモリカード102とが互いに機器認証を行う(ステップS2,S3)。機器認証に成功した後、利用者の認証が行われる。専用端末101を用いて利用者によって入力された入力情報(ID情報・パスワード情報)が専用コマンドを用いて半導体メモリカード102へ転送される(ステップS4)。半導体メモリカード102内の制御コントローラ107は入力情報を、不揮発性メモリII105内の領域管理テーブル121に保持されている管理情報(ID情報・パスワード情報)と照合する(ステップS5)。そして入力情報と一致する管理情報に関連付けられたセキュリティ領域が有効領域に決定され、それ以外のセキュリティ領域が無効領域に決定される(ステップS6)。

【0023】

入力情報と一致する管理情報がなく、有効領域とされるセキュリティ領域がない場合には(ステップS7)、制御コントローラ107は、領域管理テーブル121に新規にセキュリティ領域を登録して、そのセキュリティ領域を有効領域とする(ステップS8)。有効領域が決定された後、専用端末101は、半導体メモリカード102へライトコマンドを発行し、続いてライトデータを転送する(ステップS9)。半導体メモリカード102は、専用端末101から発行されたライトコマンドを受け取ると、続けて送られてくるライトデータをデータバッファ106へ格納する(ステップS10)。制御コントローラ107は、データバッファ106に格納されたライトデータを有効領域とされたセキュリティ領域に書き込み(ステップS11)、書き込みが完了したことを専用端末101へ通知する(ステップS12)。

【0024】

図5は、半導体メモリカード102のセキュリティ部124からデータを読み出す手順を説明するためのフローチャートである。半導体メモリカード102が接続されたことを専用端末101が検出すると(ステップS21)、専用端末101と半導体メモリカード102とが互いに機器認証を行う(ステップS22,S23)。機器認証に成功した後、専用端末101を用いて入力された入力情報が専用コマンドを用いて半導体メモリカード102へ転送される(ステップS24)。

【0025】

その後、データの書き込み手順と同様に有効領域及び無効領域が決定される(ステップS25〜S26)。入力情報と一致する管理情報がなく、有効領域とされるセキュリティ領域がない場合には(ステップS27)、制御コントローラ107は、データの読み出しを行わず、専用端末101にエラーを返す(ステップS28)。

【0026】

有効領域が決定された後、専用端末101は、半導体メモリカード102へリードコマンドを発行する(ステップS29)。半導体メモリカード102が専用端末101から発行されたリードコマンドを受け取ると、制御コントローラ107は、不揮発性メモリI104内のセキュリティ部124の有効領域とされたセキュリティ領域からデータを読み出し、読み出したリードデータをデータバッファ106へ格納する(ステップS30)。制御コントローラ107は、データバッファ106に格納したリードデータを、インタフェース103を介して専用端末101へ転送する(ステップS31)。

【0027】

以上説明したように、本発明に係る半導体メモリカード102は、各セキュリティ領域124a,124b,124cごとに異なる管理情報(ID情報・パスワード情報)でアクセスを制限することができる。これにより、半導体メモリカード102を複数の利用者で共有した場合であっても、利用者ごとに異なるセキュリティ領域を使用させることができる。さらに、そのセキュリティ領域には、ID情報とパスワード情報を知っている本人だけにデータの書き込み、読み出しをさせることができる。したがって、自身が使用するセキュリティ領域に格納されたデータ等の情報を他の利用者に不正に読み出されたり、書き換えられたりすることを防止することができる。

【0028】

また、利用者は専用端末101を用いてID情報とパスワード情報を入力するだけで自身が使用するセキュリティ領域にアクセスすることができるので、煩雑な手続きが不要となる。

【0029】

また、入力情報と一致する管理情報が領域管理テーブル121にない場合には、領域管理テーブル121に新規なセキュリティ領域が登録されて有効領域とされるので、自身が使用するセキュリティ領域を持たない利用者であっても、複雑な操作を経ずに自身が使用する新たなセキュリティ領域を不揮発性メモリI104に生成することができる。

【0030】

なお、本実施の形態では、セキュリティ部124と領域管理テーブル121を不揮発性メモリI104と不揮発性メモリII105とに分けて設けるように構成しているが、これらを1つのメモリ内に設けるように構成しても構わない。

【0031】

また、管理情報としてID情報とパスワード情報とを用い、その両方が一致した場合にアクセスを可能とするように構成しているが、例えば、ID情報とパスワード情報のいずれか一方を管理情報として、そのいずれか一方が一致すればセキュリティ領域にアクセスを可能とするように構成してもよい。

【0032】

(第2の実施の形態)

本発明の第2の実施の形態について図面を用いて説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第1の実施の形態は、複数のセキュリティ領域をID情報とパスワード情報にて管理するものであったが、第2の実施の形態では、有効領域とされたセキュリティ領域にデータを書き込む際に、パスワード情報を用いてデータを暗号化してから書き込むことで、セキュリティを向上させたことを特徴とする。

【0033】

図6は、第2の実施の形態に係る半導体メモリカードにおいて、暗号化したデータの半導体メモリカード102への書き込み手順及び読み出し手順を説明するためのフローチャートである。有効領域及び無効領域が決定されるまでの手順は第1の実施の形態と同様の手順で行われる。制御コントローラ107は、ライトデータをデータバッファ106へ格納すると(ステップS41)、データバッファ106内のデータをパスワード情報を用いて暗号化し(ステップS42)、その後不揮発性メモリI104の有効領域とされたセキュリティ領域に書き込む(ステップS43)。その後、制御コントローラ107は、書き込みが完了したことを専用端末101へ通知する(ステップS44)。

【0034】

データの読み出し時は、制御コントローラ107がセキュリティ領域から読み出したリードデータをデータバッファ106に格納する(ステップS45)。制御コントローラ107は、データバッファ内のリードデータを復号し(ステップS46)、専用端末101へ復号後のリードデータを転送する(ステップS47)。

【0035】

以上説明したように、有効領域とされたセキュリティ領域には、暗号化されたデータが保持されるので、ID情報及びパスワード情報を転送することのできない専用端末101以外の端末で情報を読み出そうとしてもデータの復号化が困難となり、情報の漏洩を防ぐことができる。

【0036】

なお、ID情報を用いた暗号化又はID情報とパスワード情報の両方を用いた暗号化を行ってもよい。

【0037】

(第3の実施の形態)

本発明の第3の実施の形態について説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第2の実施の形態では、データの書き込み時・読み出し時にデータを暗号化・復号化するものであったが、第3の実施の形態では、パスワード情報変更時に不揮発性メモリIの有効領域にあるデータを、新規パスワード情報を用いて暗号化し直すことを可能にしたものである。

【0038】

図7は、第3の実施の形態に係る半導体メモリカードにおいて、管理情報としてのパスワード情報変更時にデータを暗号化し直す手順を説明するためのフローチャートである。専用端末101は半導体メモリカード102へパスワード情報変更コマンド、入力情報(ID情報・旧パスワード情報)、新規パスワード情報を転送する(ステップS51)。

【0039】

半導体メモリカード102内の制御コントローラ107は、パスワード変更コマンドを受け取ると、専用端末101から転送された入力情報(ID情報・旧パスワード情報)を領域管理テーブル121に保持された管理情報(ID情報・パスワード情報)と照合し、一致した場合に(ステップS52)領域管理テーブル121に保持されたパスワード情報を新規パスワードに書き換えて変更する(ステップS53)。

【0040】

次に、制御コントローラ107は、入力情報から特定される不揮発性メモリI104内のセキュリティ領域のデータをデータバッファ106へ格納し(ステップS54)、このデータを旧パスワードにて復号する(ステップS55)。その後、復号化したデータを新規パスワードにて再度暗号化し(ステップS56)、暗号化したデータを不揮発性メモリI104内のセキュリティ領域に書き戻す(ステップS57)。そして、専用端末101へパスワード変更が完了したことを通知する(ステップS58)。なお、ステップS52において、入力情報と管理情報とが一致しない場合には専用端末101に向けてエラーが通知される(ステップS59)。

【0041】

以上説明したように、管理情報としてのパスワード情報の変更及び変更後の新規パスワードによるデータの再暗号化が行われるので、定期的なパスワードの変更等が可能となり、セキュリティを向上させることができる。

【0042】

(第4の実施の形態)

本発明の第4の実施の形態について図面を用いて説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第3の実施の形態では、データの暗号化キーを変更することでセキュリティを向上させるものであったが、第4の実施の形態では、有効領域内のデータを並べ替え、その並べ替え情報を不揮発性メモリIIに保持することで、セキュリティをさらに高めるものである。

【0043】

図8は、第4の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャートである。図9は、不揮発性メモリII105のアドレスマップである。

【0044】

図8に示すように、専用端末101からライトコマンドが転送され、半導体メモリカード102がライトコマンドを受け取ると(ステップS61)、半導体メモリカード102内の制御コントローラ107が入力情報に基づいて有効領域を決定し(ステップS62)、ライトデータをデータバッファ106に格納する(ステップS63)。次に制御コントローラ107は、データバッファ106内のデータを分割し、並べ替える(ステップS64)。この並べ替え順の情報(並べ替え情報)は制御コントローラ107によって不揮発性メモリII105の領域管理テーブル121に管理情報と関連付けられて登録される(ステップS65)(図9も参照。)。その後、制御コントローラ107は並べ替え後のデータを不揮発性メモリI104の有効領域へ書き込み(ステップS66)、専用端末101へ書き込み完了を通知する(ステップS67)。なお、ステップS62において、入力情報に一致する管理情報がなく有効領域を決定できない場合には、新たなセキュリティ領域が領域管理テーブル121に登録される(ステップS68)。

【0045】

図10は、第4の実施の形態に係る半導体メモリカードにおいて、並べ替え情報の読み出し手順を説明するためのフローチャートである。専用端末101は、読み出したリードデータを正しいデータにするために並べ替えを行う必要がある。専用端末101は、並べ替え情報取得コマンド、入力情報(ID情報・パスワード情報)を半導体メモリカード102へ転送する(ステップS71)。半導体メモリカード102が並べ替え情報取得コマンドを受け取ると、入力情報が不揮発性メモリII105内の領域管理テーブル121に保持された管理情報(ID情報・パスワード情報)と照合する。入力情報と管理情報とが一致した場合には(ステップS72)、制御コントローラ107は、該当管理情報に関連付けられた並べ替え情報を取得し(ステップS73)、専用端末101へ転送する(ステップS74)。専用端末101は取得した並べ替え情報に基づいてリードデータを並べ替え、正しいリードデータを取得する(ステップS75)。なお、ステップS72において、入力情報と一致する管理情報が領域管理テーブル121にない場合には、制御コントローラ107は専用端末101にエラーを通知する(ステップS76)。

【0046】

以上説明したように、不揮発性メモリI104に保持されたデータを読み出したとしても、並べ替え情報を取得しなければ正しいデータとして読み取ることができないので、パスワード情報を不正に入手された場合であっても正しいデータが読み取られにくく、情報の漏洩を防ぐことができる。

【0047】

(第5の実施の形態)

本発明の第5の実施の形態について図面を用いて説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第1から第4の実施の形態では、不揮発性メモリI104の各セキュリティ領域のサイズは新規に登録される際に決定されて固定されていたが、第5の実施の形態では、セキュリティ領域の登録後であってもセキュリティ領域の領域サイズを変えることができることを特徴とする。

【0048】

図11は、第5の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャートである。図12は、不揮発性メモリII105のアドレスマップである。

【0049】

専用端末101から入力情報(ID情報・パスワード情報)、ライトコマンド及びライドデータが転送され(ステップS81)、半導体メモリカード102がそれらを受け取ると、半導体メモリカード102内の制御コントローラ107が入力情報に基づいて有効領域を決定し(ステップS82)、ライトデータをデータバッファ106に格納する(ステップS83)。この時、制御コントローラ107は、有効領域に書き込まれた後のライトデータのデータサイズを計算する。書き込み後のデータサイズが有効領域を超えてしまう場合は(ステップS84)、不揮発性メモリI104のセキュリティ部124の使用していない領域に新たなセキュリティ領域を生成すべく、領域管理テーブル121に新たなセキュリティ領域を登録するとともに、新たなセキュリティ領域を有効領域に追加する(ステップS85)(図12も参照。)。その後は、第4の実施の形態と同様にデータバッファ106内のデータの並べ替えを行い、不揮発性メモリI104の有効領域へデータを書き込む(ステップS86〜S89)。なお、ステップS82において、入力情報に一致する管理情報がなく有効領域を決定できない場合には、新たなセキュリティ領域が領域管理テーブル121に登録される(ステップS90)。また、ステップS85の後でデータの並べ替えを行わずに、データバッファ106のデータをそのまま又は暗号化してから有効領域へ書き込むように構成しても構わない。

【0050】

以上説明したように、有効領域とされたセキュリティ領域の容量を超えたサイズのデータを書き込む場合に、制御コントローラ107が自動的に有効領域を追加するので、セキュリティ部124に空きがある限り、利用者は書き込むデータのサイズを気にすることなく半導体メモリカード102を利用することができる。

【図面の簡単な説明】

【0051】

【図1】第1の実施の形態に従った半導体メモリカードの概略構成を示すブロック図。

【図2】不揮発性メモリIのアドレスマップを示す図。

【図3】不揮発性メモリIIのアドレスマップを示す図。

【図4】半導体メモリカードにデータを書き込む手順を説明するためのフローチャート。

【図5】半導体メモリカードからデータを読み出す手順を説明するためのフローチャート。

【図6】第2の実施の形態に係る半導体メモリカードにおいて、暗号化したデータの半導体メモリカードへの書き込み手順及び読み出し手順を説明するためのフローチャート。

【図7】第3の実施の形態に係る半導体メモリカードにおいて、データを暗号化し直す手順を説明するためのフローチャート。

【図8】第4の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャート。

【図9】不揮発性メモリIIのアドレスマップを示す図。

【図10】第4の実施の形態に係る半導体メモリカードにおいて、並べ替え情報の読み出し手順を説明するためのフローチャート。

【図11】第5の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャート。

【図12】不揮発性メモリIIのアドレスマップを示す図。

【符号の説明】

【0052】

101 専用端末、102 半導体メモリカード(半導体記憶装置)、104 不揮発性メモリI(第1記憶部)、105 不揮発性メモリII(第2記憶部)、107 制御コントローラ、124 セキュリティ部、124a 第1セキュリティ領域、124b 第2セキュリティ領域、124c 第3セキュリティ領域

【技術分野】

【0001】

この発明は、半導体記憶装置に関する。

【背景技術】

【0002】

近年、パーソナルコンピュータ(以下、パソコンという。)、デジタルカメラ、携帯電話等でデータを保存するための記憶装置として、半導体メモリカード等の半導体記憶装置が用いられる。半導体記憶装置には、電子化された個人情報や機密情報等の重要な情報が記録されることも多い。半導体記憶装置に記憶された重要な情報の読み出しや書き込みが容易に行えれば、重要な情報を他人に不正に読み出されたり(情報の漏洩)、不正に書き換えられたり(情報の改ざん)してしまう。例えば、特許文献1には、半導体記憶装置に記憶されたデータの読み出しや書き込みを制限して、情報の漏洩や改ざんから保護するための技術が開示されている。

【0003】

しかしながら、特許文献1に開示された技術では、半導体記憶装置を複数の利用者で共有した場合に、利用者の個人情報や機密情報等の重要な情報を利用者ごとに保護することができない。すなわち、半導体記憶装置に記憶された重要な情報を、他の共有者に不正に読み出されたり、不正に書き換えられたりする場合があり、これらの重要な情報を適切に保護することができないという問題がある。また、複数のアドレスを利用して情報を保護するため、その手続きが煩雑になるという問題もある。

【0004】

【特許文献1】特開2001−356963号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

本発明は、煩雑な手続きを経ず、しかも複数の利用者で共有等した場合であっても情報の漏洩や改ざんから保護することができる半導体記憶装置を提供することを目的とする。

【課題を解決するための手段】

【0006】

本願発明の一態様によれば、複数に分割されてデータを保持可能とされたセキュリティ領域を有する第1記憶部と、セキュリティ領域にアクセスするための情報であって、複数のセキュリティ領域ごとに関連付けられた管理情報を保持する第2記憶部と、第1記憶部にアクセスするために入力された入力情報を第2記憶部に保持された管理情報と照合し、入力情報と一致する管理情報に関連付けられたセキュリティ領域へのアクセスを可能とする制御コントローラと、を備えることを特徴とする半導体記憶装置が提供される。

【発明の効果】

【0007】

本発明によれば、複数に分割されたセキュリティ領域ごとに管理情報が関連付けられ、入力情報と管理情報が一致した場合にセキュリティ領域へのアクセスが可能となるので、半導体記憶装置を共有した場合であっても利用者ごとにアクセス可能な領域を制限することができ、半導体装置に保持されたデータ等の情報を漏洩や改ざんから保護することができるという効果を奏する。

【発明を実施するための最良の形態】

【0008】

以下に添付図面を参照して、この発明にかかる半導体記憶装置の最良な実施の形態を詳細に説明する。

【0009】

(第1の実施の形態)

図1は、本発明の第1の実施の形態に係る半導体記憶装置としての半導体メモリカードの概略構成を示すブロック図である。半導体メモリカード102は、インタフェース103、不揮発性メモリI(第1記憶部)104、不揮発性メモリII(第2記憶部)105、データバッファ106、制御コントローラ107を備えて大略構成される。以下、それらを順に説明する。なお、半導体メモリカード102は、パソコン等の専用端末101に接続されて利用される。専用端末101から発行されたコマンドに応じて半導体メモリカード102内の不揮発性メモリI104に記憶されたデータの読み出しや書き込みが行われる。また、半導体メモリカード102の利用者は、専用端末101によって入力情報としてのID情報及びパスワード情報を入力して半導体メモリカード102に転送することができる。

【0010】

インタフェース103は、半導体メモリカード102側の制御コントローラ107等と、専用端末101との間での情報の送受信を仲介する仲介手段として機能する。すなわち、インタフェース103を介して、専用端末101と制御コントローラ107等との間でデータやコマンドの転送が行われる。例えば、利用者が、不揮発性メモリI104にアクセスするために専用端末101で入力した入力情報(ID情報・パスワード情報)が、インタフェース103を介して制御コントローラ107に転送される。

【0011】

図2は、不揮発性メモリI104のアドレスマップである。不揮発性メモリI104は、例えば、NAND型フラッシュメモリが用いられる。不揮発性メモリI104はシステム部120、ユーザデータ部122、セキュリティ部124を有して構成される。さらに、セキュリティ部124は、第1セキュリティ領域124a,第2セキュリティ領域124b,第3セキュリティ領域124c・・・の複数のセキュリティ領域に分割されている。

【0012】

システム部120には、ユーザデータ部122やセキュリティ部124に記憶されているデータの管理を行うファイルシステム、例えばFAT(File Allocation Tables)等が保持されている。

【0013】

ユーザデータ部122には、利用者によって書き込まれたデータ等が保持される。ユーザデータ部122は、IDやパスワードによるアクセス制限がなされておらず、専用端末101を用いて半導体メモリカード102にアクセスする利用者であれば誰でもデータの読み出し、書き込みをすることができる。

【0014】

セキュリティ部124には、利用者によって書き込まれたデータ等が保持される。セキュリティ部124は、ユーザデータ部122と異なり、アクセス制限がかけられているため、ホスト機器である専用端末101による認証後でないとセキュリティ部124にアクセスすることができない。セキュリティ部124は、各セキュリティ領域124a,124b,124cごとに管理情報として異なるID情報及びパスワード情報を設定してアクセス制限をすることができる。管理情報(ID情報・パスワード情報)によるアクセス制限については後に詳説する。

【0015】

図3は、不揮発性メモリII105のアドレスマップである。不揮発性メモリII105は、セキュリティ部124内の各セキュリティ領域124a,124b,124cを管理するための領域管理テーブル121を持つ。領域管理テーブル121には、各セキュリティ領域124a,124b,124cそれぞれの領域範囲を示す開始アドレスと終了アドレスとが書き込まれる。また、各セキュリティ領域124a,124b,124cにアクセスするための管理情報(ID情報・パスワード情報)が、各セキュリティ領域124a,124b,124cの領域範囲に関連付けられて保持されている。

【0016】

データバッファ106は、不揮発性メモリI104に書き込むデータ及び不揮発性メモリI104から読み出したデータを一時的に記憶することができる記憶装置である。

【0017】

制御コントローラ107は、半導体メモリカード102を制御する。制御コントローラ107は、専用端末101から発行され、インタフェース103を介して転送されたコマンドを解釈する。例えば、専用端末101から発行されたコマンドがライトコマンド(書き込み指令)であれば、不揮発性メモリI104に書き込むデータ(ライトデータ)を一時的にデータバッファ106に保存する。そして、制御コントローラ107は、データバッファ106に保存されたデータを不揮発性メモリI104に書き込む。

【0018】

専用端末101から発行されたコマンドがリードコマンド(読み出し指令)であれば、制御コントローラ107は、不揮発性メモリI104から読み出したデータ(リードデータ)を一時的にデータバッファ106に保存する。そして、制御コントローラ107は、データバッファ106に保存された情報を、インタフェース103を介して専用端末101に転送する。

【0019】

制御コントローラ107は、半導体メモリカード102を利用する利用者の認証を行う。制御コントローラ107は、専用端末101を用いて入力された入力情報(ID情報・パスワード情報)を、不揮発性メモリII105の領域管理テーブル121に保持された管理情報(ID情報・パスワード情報)と照合する。制御コントローラ107は、照合の結果、入力情報と一致する管理情報に関連付けられたセキュリティ領域を有効領域とし、それ以外のセキュリティ領域を無効領域とする。有効領域とされたセキュリティ領域は、アクセス可能とされてデータの読み出しや書き込みが可能となる。一方、無効領域とされたセキュリティ領域にはアクセスすることができず、データの読み出しや書き込みができない。例えば、入力情報が「ID情報I」と「パスワード情報I」であれば、管理情報「ID情報I」・「パスワード情報I」に関連付けられた第1セキュリティ領域124aが有効領域とされ、それ以外の第2セキュリティ領域124bや第3セキュリティ領域124c等が無効領域とされる。

【0020】

制御コントローラ107は、入力情報と一致する管理情報が領域管理テーブル121に保持されていない場合には、領域管理テーブル121に新規にセキュリティ領域を登録する。この場合、制御コントローラ107は、新規に登録されたセキュリティ領域と関連付けて入力情報を領域管理テーブル121に書き込む。これにより、不揮発性メモリI104に新たなセキュリティ領域が生成される。

【0021】

なお、利用者によって入力情報が入力されない場合には、制御コントローラ107は、不揮発性メモリI104のセキュリティ部124に対するコマンドは受け付けない。ただし、ユーザデータ部122に対するコマンドは受け付けるので、ID情報及びパスワード情報が入力されない場合であってもユーザデータ部122に対するデータの書き込みや読み出しを行うことはできる。

【0022】

図4は、半導体メモリカード102のセキュリティ部124にデータを書き込む手順を説明するためのフローチャートである。専用端末101が、半導体メモリカード102が接続されたことを検出すると(ステップS1)、専用端末101と半導体メモリカード102とが互いに機器認証を行う(ステップS2,S3)。機器認証に成功した後、利用者の認証が行われる。専用端末101を用いて利用者によって入力された入力情報(ID情報・パスワード情報)が専用コマンドを用いて半導体メモリカード102へ転送される(ステップS4)。半導体メモリカード102内の制御コントローラ107は入力情報を、不揮発性メモリII105内の領域管理テーブル121に保持されている管理情報(ID情報・パスワード情報)と照合する(ステップS5)。そして入力情報と一致する管理情報に関連付けられたセキュリティ領域が有効領域に決定され、それ以外のセキュリティ領域が無効領域に決定される(ステップS6)。

【0023】

入力情報と一致する管理情報がなく、有効領域とされるセキュリティ領域がない場合には(ステップS7)、制御コントローラ107は、領域管理テーブル121に新規にセキュリティ領域を登録して、そのセキュリティ領域を有効領域とする(ステップS8)。有効領域が決定された後、専用端末101は、半導体メモリカード102へライトコマンドを発行し、続いてライトデータを転送する(ステップS9)。半導体メモリカード102は、専用端末101から発行されたライトコマンドを受け取ると、続けて送られてくるライトデータをデータバッファ106へ格納する(ステップS10)。制御コントローラ107は、データバッファ106に格納されたライトデータを有効領域とされたセキュリティ領域に書き込み(ステップS11)、書き込みが完了したことを専用端末101へ通知する(ステップS12)。

【0024】

図5は、半導体メモリカード102のセキュリティ部124からデータを読み出す手順を説明するためのフローチャートである。半導体メモリカード102が接続されたことを専用端末101が検出すると(ステップS21)、専用端末101と半導体メモリカード102とが互いに機器認証を行う(ステップS22,S23)。機器認証に成功した後、専用端末101を用いて入力された入力情報が専用コマンドを用いて半導体メモリカード102へ転送される(ステップS24)。

【0025】

その後、データの書き込み手順と同様に有効領域及び無効領域が決定される(ステップS25〜S26)。入力情報と一致する管理情報がなく、有効領域とされるセキュリティ領域がない場合には(ステップS27)、制御コントローラ107は、データの読み出しを行わず、専用端末101にエラーを返す(ステップS28)。

【0026】

有効領域が決定された後、専用端末101は、半導体メモリカード102へリードコマンドを発行する(ステップS29)。半導体メモリカード102が専用端末101から発行されたリードコマンドを受け取ると、制御コントローラ107は、不揮発性メモリI104内のセキュリティ部124の有効領域とされたセキュリティ領域からデータを読み出し、読み出したリードデータをデータバッファ106へ格納する(ステップS30)。制御コントローラ107は、データバッファ106に格納したリードデータを、インタフェース103を介して専用端末101へ転送する(ステップS31)。

【0027】

以上説明したように、本発明に係る半導体メモリカード102は、各セキュリティ領域124a,124b,124cごとに異なる管理情報(ID情報・パスワード情報)でアクセスを制限することができる。これにより、半導体メモリカード102を複数の利用者で共有した場合であっても、利用者ごとに異なるセキュリティ領域を使用させることができる。さらに、そのセキュリティ領域には、ID情報とパスワード情報を知っている本人だけにデータの書き込み、読み出しをさせることができる。したがって、自身が使用するセキュリティ領域に格納されたデータ等の情報を他の利用者に不正に読み出されたり、書き換えられたりすることを防止することができる。

【0028】

また、利用者は専用端末101を用いてID情報とパスワード情報を入力するだけで自身が使用するセキュリティ領域にアクセスすることができるので、煩雑な手続きが不要となる。

【0029】

また、入力情報と一致する管理情報が領域管理テーブル121にない場合には、領域管理テーブル121に新規なセキュリティ領域が登録されて有効領域とされるので、自身が使用するセキュリティ領域を持たない利用者であっても、複雑な操作を経ずに自身が使用する新たなセキュリティ領域を不揮発性メモリI104に生成することができる。

【0030】

なお、本実施の形態では、セキュリティ部124と領域管理テーブル121を不揮発性メモリI104と不揮発性メモリII105とに分けて設けるように構成しているが、これらを1つのメモリ内に設けるように構成しても構わない。

【0031】

また、管理情報としてID情報とパスワード情報とを用い、その両方が一致した場合にアクセスを可能とするように構成しているが、例えば、ID情報とパスワード情報のいずれか一方を管理情報として、そのいずれか一方が一致すればセキュリティ領域にアクセスを可能とするように構成してもよい。

【0032】

(第2の実施の形態)

本発明の第2の実施の形態について図面を用いて説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第1の実施の形態は、複数のセキュリティ領域をID情報とパスワード情報にて管理するものであったが、第2の実施の形態では、有効領域とされたセキュリティ領域にデータを書き込む際に、パスワード情報を用いてデータを暗号化してから書き込むことで、セキュリティを向上させたことを特徴とする。

【0033】

図6は、第2の実施の形態に係る半導体メモリカードにおいて、暗号化したデータの半導体メモリカード102への書き込み手順及び読み出し手順を説明するためのフローチャートである。有効領域及び無効領域が決定されるまでの手順は第1の実施の形態と同様の手順で行われる。制御コントローラ107は、ライトデータをデータバッファ106へ格納すると(ステップS41)、データバッファ106内のデータをパスワード情報を用いて暗号化し(ステップS42)、その後不揮発性メモリI104の有効領域とされたセキュリティ領域に書き込む(ステップS43)。その後、制御コントローラ107は、書き込みが完了したことを専用端末101へ通知する(ステップS44)。

【0034】

データの読み出し時は、制御コントローラ107がセキュリティ領域から読み出したリードデータをデータバッファ106に格納する(ステップS45)。制御コントローラ107は、データバッファ内のリードデータを復号し(ステップS46)、専用端末101へ復号後のリードデータを転送する(ステップS47)。

【0035】

以上説明したように、有効領域とされたセキュリティ領域には、暗号化されたデータが保持されるので、ID情報及びパスワード情報を転送することのできない専用端末101以外の端末で情報を読み出そうとしてもデータの復号化が困難となり、情報の漏洩を防ぐことができる。

【0036】

なお、ID情報を用いた暗号化又はID情報とパスワード情報の両方を用いた暗号化を行ってもよい。

【0037】

(第3の実施の形態)

本発明の第3の実施の形態について説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第2の実施の形態では、データの書き込み時・読み出し時にデータを暗号化・復号化するものであったが、第3の実施の形態では、パスワード情報変更時に不揮発性メモリIの有効領域にあるデータを、新規パスワード情報を用いて暗号化し直すことを可能にしたものである。

【0038】

図7は、第3の実施の形態に係る半導体メモリカードにおいて、管理情報としてのパスワード情報変更時にデータを暗号化し直す手順を説明するためのフローチャートである。専用端末101は半導体メモリカード102へパスワード情報変更コマンド、入力情報(ID情報・旧パスワード情報)、新規パスワード情報を転送する(ステップS51)。

【0039】

半導体メモリカード102内の制御コントローラ107は、パスワード変更コマンドを受け取ると、専用端末101から転送された入力情報(ID情報・旧パスワード情報)を領域管理テーブル121に保持された管理情報(ID情報・パスワード情報)と照合し、一致した場合に(ステップS52)領域管理テーブル121に保持されたパスワード情報を新規パスワードに書き換えて変更する(ステップS53)。

【0040】

次に、制御コントローラ107は、入力情報から特定される不揮発性メモリI104内のセキュリティ領域のデータをデータバッファ106へ格納し(ステップS54)、このデータを旧パスワードにて復号する(ステップS55)。その後、復号化したデータを新規パスワードにて再度暗号化し(ステップS56)、暗号化したデータを不揮発性メモリI104内のセキュリティ領域に書き戻す(ステップS57)。そして、専用端末101へパスワード変更が完了したことを通知する(ステップS58)。なお、ステップS52において、入力情報と管理情報とが一致しない場合には専用端末101に向けてエラーが通知される(ステップS59)。

【0041】

以上説明したように、管理情報としてのパスワード情報の変更及び変更後の新規パスワードによるデータの再暗号化が行われるので、定期的なパスワードの変更等が可能となり、セキュリティを向上させることができる。

【0042】

(第4の実施の形態)

本発明の第4の実施の形態について図面を用いて説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第3の実施の形態では、データの暗号化キーを変更することでセキュリティを向上させるものであったが、第4の実施の形態では、有効領域内のデータを並べ替え、その並べ替え情報を不揮発性メモリIIに保持することで、セキュリティをさらに高めるものである。

【0043】

図8は、第4の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャートである。図9は、不揮発性メモリII105のアドレスマップである。

【0044】

図8に示すように、専用端末101からライトコマンドが転送され、半導体メモリカード102がライトコマンドを受け取ると(ステップS61)、半導体メモリカード102内の制御コントローラ107が入力情報に基づいて有効領域を決定し(ステップS62)、ライトデータをデータバッファ106に格納する(ステップS63)。次に制御コントローラ107は、データバッファ106内のデータを分割し、並べ替える(ステップS64)。この並べ替え順の情報(並べ替え情報)は制御コントローラ107によって不揮発性メモリII105の領域管理テーブル121に管理情報と関連付けられて登録される(ステップS65)(図9も参照。)。その後、制御コントローラ107は並べ替え後のデータを不揮発性メモリI104の有効領域へ書き込み(ステップS66)、専用端末101へ書き込み完了を通知する(ステップS67)。なお、ステップS62において、入力情報に一致する管理情報がなく有効領域を決定できない場合には、新たなセキュリティ領域が領域管理テーブル121に登録される(ステップS68)。

【0045】

図10は、第4の実施の形態に係る半導体メモリカードにおいて、並べ替え情報の読み出し手順を説明するためのフローチャートである。専用端末101は、読み出したリードデータを正しいデータにするために並べ替えを行う必要がある。専用端末101は、並べ替え情報取得コマンド、入力情報(ID情報・パスワード情報)を半導体メモリカード102へ転送する(ステップS71)。半導体メモリカード102が並べ替え情報取得コマンドを受け取ると、入力情報が不揮発性メモリII105内の領域管理テーブル121に保持された管理情報(ID情報・パスワード情報)と照合する。入力情報と管理情報とが一致した場合には(ステップS72)、制御コントローラ107は、該当管理情報に関連付けられた並べ替え情報を取得し(ステップS73)、専用端末101へ転送する(ステップS74)。専用端末101は取得した並べ替え情報に基づいてリードデータを並べ替え、正しいリードデータを取得する(ステップS75)。なお、ステップS72において、入力情報と一致する管理情報が領域管理テーブル121にない場合には、制御コントローラ107は専用端末101にエラーを通知する(ステップS76)。

【0046】

以上説明したように、不揮発性メモリI104に保持されたデータを読み出したとしても、並べ替え情報を取得しなければ正しいデータとして読み取ることができないので、パスワード情報を不正に入手された場合であっても正しいデータが読み取られにくく、情報の漏洩を防ぐことができる。

【0047】

(第5の実施の形態)

本発明の第5の実施の形態について図面を用いて説明する。上記実施の形態と同一の部分には同一の符号を付し、重複する説明を省略する。第1から第4の実施の形態では、不揮発性メモリI104の各セキュリティ領域のサイズは新規に登録される際に決定されて固定されていたが、第5の実施の形態では、セキュリティ領域の登録後であってもセキュリティ領域の領域サイズを変えることができることを特徴とする。

【0048】

図11は、第5の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャートである。図12は、不揮発性メモリII105のアドレスマップである。

【0049】

専用端末101から入力情報(ID情報・パスワード情報)、ライトコマンド及びライドデータが転送され(ステップS81)、半導体メモリカード102がそれらを受け取ると、半導体メモリカード102内の制御コントローラ107が入力情報に基づいて有効領域を決定し(ステップS82)、ライトデータをデータバッファ106に格納する(ステップS83)。この時、制御コントローラ107は、有効領域に書き込まれた後のライトデータのデータサイズを計算する。書き込み後のデータサイズが有効領域を超えてしまう場合は(ステップS84)、不揮発性メモリI104のセキュリティ部124の使用していない領域に新たなセキュリティ領域を生成すべく、領域管理テーブル121に新たなセキュリティ領域を登録するとともに、新たなセキュリティ領域を有効領域に追加する(ステップS85)(図12も参照。)。その後は、第4の実施の形態と同様にデータバッファ106内のデータの並べ替えを行い、不揮発性メモリI104の有効領域へデータを書き込む(ステップS86〜S89)。なお、ステップS82において、入力情報に一致する管理情報がなく有効領域を決定できない場合には、新たなセキュリティ領域が領域管理テーブル121に登録される(ステップS90)。また、ステップS85の後でデータの並べ替えを行わずに、データバッファ106のデータをそのまま又は暗号化してから有効領域へ書き込むように構成しても構わない。

【0050】

以上説明したように、有効領域とされたセキュリティ領域の容量を超えたサイズのデータを書き込む場合に、制御コントローラ107が自動的に有効領域を追加するので、セキュリティ部124に空きがある限り、利用者は書き込むデータのサイズを気にすることなく半導体メモリカード102を利用することができる。

【図面の簡単な説明】

【0051】

【図1】第1の実施の形態に従った半導体メモリカードの概略構成を示すブロック図。

【図2】不揮発性メモリIのアドレスマップを示す図。

【図3】不揮発性メモリIIのアドレスマップを示す図。

【図4】半導体メモリカードにデータを書き込む手順を説明するためのフローチャート。

【図5】半導体メモリカードからデータを読み出す手順を説明するためのフローチャート。

【図6】第2の実施の形態に係る半導体メモリカードにおいて、暗号化したデータの半導体メモリカードへの書き込み手順及び読み出し手順を説明するためのフローチャート。

【図7】第3の実施の形態に係る半導体メモリカードにおいて、データを暗号化し直す手順を説明するためのフローチャート。

【図8】第4の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャート。

【図9】不揮発性メモリIIのアドレスマップを示す図。

【図10】第4の実施の形態に係る半導体メモリカードにおいて、並べ替え情報の読み出し手順を説明するためのフローチャート。

【図11】第5の実施の形態に係る半導体メモリカードにおいて、データの書き込み手順を説明するためのフローチャート。

【図12】不揮発性メモリIIのアドレスマップを示す図。

【符号の説明】

【0052】

101 専用端末、102 半導体メモリカード(半導体記憶装置)、104 不揮発性メモリI(第1記憶部)、105 不揮発性メモリII(第2記憶部)、107 制御コントローラ、124 セキュリティ部、124a 第1セキュリティ領域、124b 第2セキュリティ領域、124c 第3セキュリティ領域

【特許請求の範囲】

【請求項1】

複数に分割されてデータを保持可能とされたセキュリティ領域を有する第1記憶部と、

前記セキュリティ領域にアクセスするための情報であって、前記複数のセキュリティ領域ごとに関連付けられた管理情報を保持する第2記憶部と、

前記第1記憶部にアクセスするために入力された入力情報を前記第2記憶部に保持された管理情報と照合し、前記入力情報と一致する前記管理情報に関連付けられたセキュリティ領域へのアクセスを可能とする制御コントローラと、を備えることを特徴とする半導体記憶装置。

【請求項2】

前記制御コントローラは、前記セキュリティ領域に保持させるデータを前記管理情報で暗号化することを特徴とする請求項1に記載の半導体記憶装置。

【請求項3】

前記制御コントローラは、前記管理情報が変更された際に、前記セキュリティ領域に保持させるデータを変更後の管理情報で再度暗号化することを特徴とする請求項2に記載の半導体記憶装置。

【請求項4】

前記制御コントローラは、前記セキュリティ領域に保持させるデータを分割して並べ替えを行うとともに、該並べ替えが行われたデータを復元するための並べ替え情報を前記第2記憶部に保持させることを特徴とする請求項1から請求項3のうちいずれか1項に記載の半導体記憶装置。

【請求項5】

前記制御コントローラは、前記セキュリティ領域の記憶容量を超えるデータを保持させる場合に、前記第1記憶部に新たなセキュリティ領域を生成し、該新たなセキュリティ領域に前記記憶容量を超えるデータを保持させることを特徴とする請求項1から請求項4のうちいずれか1項に記載の半導体記憶装置。

【請求項1】

複数に分割されてデータを保持可能とされたセキュリティ領域を有する第1記憶部と、

前記セキュリティ領域にアクセスするための情報であって、前記複数のセキュリティ領域ごとに関連付けられた管理情報を保持する第2記憶部と、

前記第1記憶部にアクセスするために入力された入力情報を前記第2記憶部に保持された管理情報と照合し、前記入力情報と一致する前記管理情報に関連付けられたセキュリティ領域へのアクセスを可能とする制御コントローラと、を備えることを特徴とする半導体記憶装置。

【請求項2】

前記制御コントローラは、前記セキュリティ領域に保持させるデータを前記管理情報で暗号化することを特徴とする請求項1に記載の半導体記憶装置。

【請求項3】

前記制御コントローラは、前記管理情報が変更された際に、前記セキュリティ領域に保持させるデータを変更後の管理情報で再度暗号化することを特徴とする請求項2に記載の半導体記憶装置。

【請求項4】

前記制御コントローラは、前記セキュリティ領域に保持させるデータを分割して並べ替えを行うとともに、該並べ替えが行われたデータを復元するための並べ替え情報を前記第2記憶部に保持させることを特徴とする請求項1から請求項3のうちいずれか1項に記載の半導体記憶装置。

【請求項5】

前記制御コントローラは、前記セキュリティ領域の記憶容量を超えるデータを保持させる場合に、前記第1記憶部に新たなセキュリティ領域を生成し、該新たなセキュリティ領域に前記記憶容量を超えるデータを保持させることを特徴とする請求項1から請求項4のうちいずれか1項に記載の半導体記憶装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【公開番号】特開2010−79426(P2010−79426A)

【公開日】平成22年4月8日(2010.4.8)

【国際特許分類】

【出願番号】特願2008−244538(P2008−244538)

【出願日】平成20年9月24日(2008.9.24)

【出願人】(000003078)株式会社東芝 (54,554)

【出願人】(390010308)東芝デジタルメディアエンジニアリング株式会社 (192)

【Fターム(参考)】

【公開日】平成22年4月8日(2010.4.8)

【国際特許分類】

【出願日】平成20年9月24日(2008.9.24)

【出願人】(000003078)株式会社東芝 (54,554)

【出願人】(390010308)東芝デジタルメディアエンジニアリング株式会社 (192)

【Fターム(参考)】

[ Back to top ]