印刷システム、画像形成装置、印刷方法、およびプログラム

【課題】 自己署名の証明書を使用したTLSの場合、運用のコストと手間を軽減できるが、なりすましのリスクが発生する。

【解決手段】 Active Directory Server1304はTLS設定や証明書登録の有効設定などのポリシー情報を画像形成装置1303に送信し、画像形成装置1303はポリシー情報に従いセキュアWSDの設定を有効にする。

【解決手段】 Active Directory Server1304はTLS設定や証明書登録の有効設定などのポリシー情報を画像形成装置1303に送信し、画像形成装置1303はポリシー情報に従いセキュアWSDの設定を有効にする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークを介してセキュアに印刷データを送信するための印刷システム、画像形成装置、印刷方法、およびプログラムに関する。

【背景技術】

【0002】

従来、画像形成装置等のデバイスがネットワークに接続され、印刷クライアントPCからネットワークを介して印刷することが可能になっている。その際、印刷クライアントPCはまずネットワーク上のデバイスを発見し、発見したデバイスを利用するためのドライバソフトウェアをインストールする必要がある。この一連の処理を簡易に行うための仕様として、すでにマイクロソフト社が提唱しているWSD(Web Services on Devices)といった標準技術が存在している。WSDにおいて、ネットワーク上のデバイスを検索する際にはWS−Discovery仕様を使用している。WS−Discovery仕様については

http://specs.xmlsoap.org/ws/2005/04/discovery/ws−discovery.pdf

で規定されている。また、WSDにおいて、通信するネットワークデータの暗号化にはセキュアWSD仕様を使用している。セキュアWSD仕様については、

http://msdn.microsoft.com/en−us/library/bb204786(v=VS.85).aspx

で規定されている。セキュアWSDは、RFC2246で規定されているTLS(Transport Layer Security)を使用している。

【0003】

TLSは、ネットワークデータの暗号化を行いネットワークデータの改ざんや盗聴を防止し、証明書検証を実施することでなりすましの防止を実現している。証明書検証には公的な証明書機関がサーバ証明書に署名をすることで、サーバ証明書の正当性を保証する。印刷クライアントにはCA(Certificate Autority)証明書を格納し、サーバ側にはサーバ証明書を格納し、サーバが印刷クライアントに対してサーバ証明書を送付し印刷クライアントがサーバの正当性を検証する。

【0004】

TLSにおける証明書検証によってサーバの正当性を検証するためには、予め印刷クライアント側にサーバ証明書とチェーン関係のあるCA証明書を格納しておく必要がある。しかし、これらの運用を実現するためには、公的なCA局に署名を実施してもらう、あるいはユーザが独自にプライベートCA局を構築して署名を実施する必要がある。そのため、運用のコストと手間がかかっていた。

【0005】

そこで、TLSに自己署名の証明書を使用することで前記環境の構築負荷を軽減させる運用方法もある。この運用方法の場合、サーバ側には自己署名の証明書を格納しておくことで解決されている。特許文献1ではプロキシ認証を使用するような対応が提案されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2007−334753

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかし、印刷クライアント側にはサーバから送付された証明書の正当性を検証できるCA証明書が存在しないので、正当性を検証できない。そのため、印刷クライアント側では検証ができなくても処理を継続するかどうかを予め決定しておく、あるいは証明書受信時に処理を継続するかどうかをユーザに選択させる。処理を継続する場合、サーバの認証ができていないことを意味するので、なりすましのリスクが発生する課題があった。つまり、自己署名の証明書を使用したTLSの場合、運用のコストと手間を軽減できるが、なりすましのリスクが発生するという課題ある。

【課題を解決するための手段】

【0008】

本発明を実現する一実施形態における印刷システムの印刷方法は、プリンタサーバ、画像形成装置、印刷クライアント、認証サーバから構成される印刷システムにおける印刷方法であって、前記画像形成装置のポリシー受信手段は、前記認証サーバに認証情報を送信し、該認証情報を基に認証されたことに応じて送信されるポリシー情報を受信し、前記画像形成装置の有効化手段は、受信されたポリシー情報に証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行することが規定されていることに応じて、セキュア印刷設定を有効化し、前記印刷クライアントの印刷処理手段は、前記プリンタサーバに対して印刷要求を送信し、前記プリンタサーバの受信手段は、前記印刷クライアントから送信された印刷要求を受信し、前記プリンタサーバの印刷要求送信手段は、前記証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を前記画像形成装置に対して送信し、前記プリンタサーバの問い合わせ手段は、前記セキュア印刷設定が有効になった前記画像形成装置が前記印刷要求を受信したことで送信する証明書の正当性を前記認証サーバに問い合わせる問い合わせ、前記認証サーバの検証手段は、前記証明書の正当性の問い合わせよりも前に登録した前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証し、更に、前記プリンタサーバの制御手段は、前記認証サーバから正当であると返答された場合は前記画像形成装置に暗号化された印刷データを送信し、前記認証サーバから正当でないと返答された場合は前記画像形成装置に前記印刷データを送信しないことを特徴とする。

【発明の効果】

【0009】

本発明により、証明書検証システムを導入しているのにも関わらず、TLSネゴが失敗し通信が切断される、および平文で通信してしまうという状況の発生を低減させることが可能である。

【図面の簡単な説明】

【0010】

【図1】従来技術で使用するネットワーク環境の一例である

【図2】証明書検証システムにおける印刷処理実行時のシーケンス図である

【図3】証明書検証システムにおける画像形成装置のフローチャートである

【図4】証明書検証システムにおけるプリンタサーバのフローチャートである

【図5】証明書検証システムにおける認証サーバのフローチャートである

【図6】証明書情報システムにおける印刷クライアントのフローチャートである

【図7】証明書検証システムで使用される証明書情報の一例である

【図8】証明書検証システムにおけるプリンタ一覧画面の一例である

【図9】証明書検証システムにおける画像形成装置のUI例である

【図10】本発明における画像形成装置のハードウェア構成図である

【図11】実施例1における画像形成装置のソフトウェア構成図である

【図12】実施例1における任用サーバのソフトウェア構成図である

【図13】実施例1における印刷処理実行時のシーケンス図である

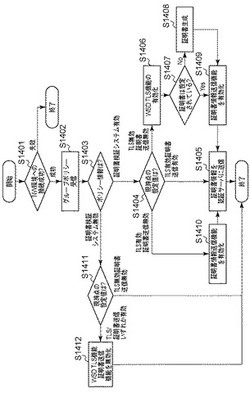

【図14】実施例1における画像形成装置のフローチャートである

【図15】実施例1における認証サーバのフローチャートである

【図16】実施例1における認証サーバが送信するグループポリシー情報の一例である

【図17】証明書検証システムにおける認証サーバが保持するアカウント情報の一例である

【図18】実施例1における認証サーバが送信するグループポリシー情報の一例である

【図19】実施例2における印刷クライアントのソフトウェア構成図である

【図20】実施例2における印刷処理実行時のシーケンス図である

【図21】実施例2における印刷クライアントのフローチャートである

【図22】証明書検証システムにおけるプリンタサーバのソフトウェア構成図である

【図23】実施例5における認証サーバのソフトウェア構成図である

【図24】実施例1における認証サーバが保持するアカウント情報の一例である

【発明を実施するための形態】

【0011】

以下、本発明を実施するための最良の形態について図面を用いて説明する。

【実施例1】

【0012】

自己署名の証明書を使用したTLSの場合、運用のコストと手間を軽減できるが、なりすましのリスクが発生するという課題ある。この課題に対して、特開2007−334753ではプロキシ認証を使用するような対応が提案されている。

【0013】

特開2007−334753の他にも、自己署名を使用した場合のなりすましリスクを回避するため、図1のような印刷クライアント101、102、プリンタサーバ103、認証サーバ104、画像形成装置105、106から構成され相互に通信可能なネットワーク印刷システムが考えられる。印刷クライアントおよび画像形成装置は図示したよりも多く存在してもよい。なお以降は印刷クライアントを代表して101、画像形成装置を代表して105の符号を使用する。プリンタサーバおよび認証サーバは図示したように物理的に別の端末でもよいし、同じ端末に機能を搭載してもよい。

【0014】

認証サーバは図1のネットワーク印刷システムを管理し、本ネットワーク環境に接続するには認証サーバの許可がなければ接続できないようなネットワーク印刷システムである。

【0015】

図2は、この印刷システムにおいて、自己署名の証明書の正当性を検証するフローである。これらの処理は、各装置が備えるCPUによりプログラムが実行されることで実現する制御部により処理される。S201において、プリンタサーバ103はネットワーク認証プロトコルを使用して、認証サーバ104が管理するネットワーク環境に接続要請を行う。認証サーバ104から接続許可の応答があれば、プリンタサーバ103はネットワーク環境に接続可能となる。S202において印刷クライアント101も同様の認証手段を用いてネットワーク環境に接続する。S203において画像形成装置105も同様の認証手段を用いてネットワーク環境に接続する。認証サーバ104は図17のようなアカウント情報データファイルを予め保存しておき、このファイルに基づいて端末の接続許可、拒否を判断する。例えば、画像形成装置105がアカウント「Printer A」およびパスワード「239dd92」という情報で接続要請を送信してきたら、認証サーバはファイルに該当する情報があるかを参照して接続許可、拒否を判断する。印刷クライアント101や画像形成装置105などは複数ユーザがログインして使用することが考えられる。そのため1つの端末に対して複数アカウントおよび複数パスワードが設定され、図17のアカウント情報ファイルにも該当する数だけアカウント情報が保存されているものとする。

【0016】

画像形成装置105はネットワーク環境に接続した後、S204において認証サーバ104に対してセキュアWSDで使用する証明書情報を登録する。証明書情報は図7のような属性情報から構成されている。図示している属性以外に機関キー識別子やCRL配布ポイントなどの属性から構成されてもよい。属性情報を多く含むとデータサイズが大きくなるので、証明書情報は証明書のハッシュ情報など、証明書を一意に特定できる情報でもよい。

【0017】

S205においてユーザが印刷を実行した場合、印刷クライアント101は画像形成装置105に対して直接印刷要求を送信せずに、プリンタサーバ103に印刷処理要求を送信する。印刷クライアント101とプリンタサーバ103の通信プロトコルはWSDに限定されない。S206において、プリンタサーバ103は印刷クライアント101から印刷要求を受信したら、画像形成装置105に対してセキュアWSDを用いた印刷要求送信を実行する。S207において、画像形成装置105は、TLSで使用する自己署名の証明書をプリンタサーバ103に送付する。S208においてプリンタサーバ103は受信した証明書が信頼できるかどうかの検証処理として、認証サーバ104に対して証明書情報の参照を行う。S209において認証サーバ104は受信した証明書情報が認証サーバ104に事前に登録された証明書情報と一致するかどうかを検証し、正当性の検証結果を返答する。例えば、プリンタサーバが画像形成装置に問い合わせを行うことで取得した証明書からハッシュ情報を計算し、ハッシュ情報の比較を行うことで正当性を検証する形態が考えられるが、これに限るものではない。

【0018】

S210において、プリンタサーバ301は検証結果が成功であると返答された場合、画像形成装置105は信頼できる端末だと判断して通信処理を継続し、印刷データの送受信が行われる。一方、検証結果が成功でないと返答された場合、プリンタサーバ301は信頼できない端末だと判断して通信処理を切断する。なお、通信処理を切断する必要性は必ずしもないが、少なくとも印刷処理が実行されることがない様に制御するものとする。

【0019】

本印刷システムでは、TLSを使用することで通信路を暗号化して盗聴や改ざんに対応し、認証サーバを使用して証明書検証をすることでなりすましのリスクに対応できる。図2では印刷処理について説明したが、プリンタサーバ103が画像形成装置105のプリンタインストールをする際のフローにも同様に適用できる。

【0020】

以降、図1のネットワーク印刷システムを証明書検証システムと記載する。本検証システムにおいて、画像形成装置105はセキュアWSD機能に加えて、認証サーバ104に証明書情報を登録する機能を備える。本検証システムにおいて、プリンタサーバ103は画像形成装置105から証明書を受信した後に、認証サーバ104に証明書情報を送信し証明書検証処理を実行する機能を備える。本検証システムにおいて、認証サーバ104は証明書情報の登録を受け付け、証明書情報を保持し、要求に応じて証明書の正当性を検証する機能を備える。また、セキュアWSDがセキュア印刷プロトコルに相当する。無論、セキュア印刷プロトコルはセキュアWSD以外のセキュア印刷プロトコルも含むものである。

【0021】

しかし、前述の証明書検証システムは、ユーザが適切に画像形成装置105のWSDのTLS設定や認証サーバへ証明書情報を送信する設定を有効にしている事が前提で成立する。図9は画像形成装置105のUI一例である。この場合、ユーザが図9に示す「WSD設定」、「TLS設定」、「証明書情報を認証サーバに送信する」のすべての設定値を有効にすることで、本証明書検証システムのセキュリティが確保される。もし画像形成装置105の証明書情報送信設定が無効設定の場合、画像形成装置105はネットワーク環境に接続した後、認証サーバ104への証明書登録処理を実行しない(S302)。このとき、プリンタサーバ103が画像形成装置105へTLSで接続要求を送信し、証明書が送付されてきても、認証サーバ104の証明書データベースには一致する証明書情報が存在しないため検証エラーとなり接続できない。そのためユーザが画像形成装置105の事前設定を間違えると、プリンタサーバ103と画像形成装置105の通信が成立せず印刷処理が実行されないと言う問題が発生する。

【0022】

また、ユーザが印刷クライアント端末を操作して印刷処理を実行する場合、ネットワーク環境リストを開いて表示されるプリンタ一覧の中から所望のプリンタを選択するのが一般的である(S602)。このとき印刷クライアント101のWSD設定が有効の場合、即ち、通常印刷設定が有効の場合、WS−Discoveryのマルチキャストを送信する(S603)。前述のような設定ミス等により、TLS設定が無効な画像形成装置が存在しているネットワーク環境の場合、画像形成装置はWS−Discoveryに応答する。

【0023】

印刷クライアント101は応答のあった画像形成装置を印刷クライアント側のプリンタ一覧に表示する(S604)。ユーザがこの応答のあった画像形成装置を選択し印刷処理を実行してしまうと平文によるWSD印刷で通信してしまうので、証明書検証システムを導入しているのにも関わらず、ネットワークデータの盗聴や改ざんのリスクにさらされる課題がある(S606、S608)。セキュア印刷設定とは、セキュアWSDを始めとする、証明書を利用したセキュア印刷プロトコルによる印刷処理を行うための設定を意味する。本実施例の場合、「TLS設定」、「証明書情報を認証サーバに送信する」の少なくとも2つの設定を有効にすることでセキュア印刷プロトコルによる印刷処理が行われるので、セキュア印刷設定とは両方の設定を含むことを意味する。なお、本実施例の場合、設定を2つ有効にする形態であるが、例えば、「セキュアWSD設定」という項目が1つだけ設けられた形態であれば1つのみ有効にすれば良い。この場合、セキュア印刷設定はこの項目1つを含んだ状態を意味する。

【0024】

図3は、図1における画像形成装置105の電源投入後、画像形成装置105の制御部により実行される動作フローを示したフローチャートである。S301においてネットワーク環境に接続するため、認証サーバ104に接続要求を送信する。認証サーバ104から接続許可の応答が返れば、S302においてTLS設定および証明書情報を認証サーバ104に登録するかどうかの設定値を参照する。図9は設定値の一例である。TLS設定が有効かつ証明書情報を認証サーバに登録する設定が有効であれば、S303において、TLSで使用する証明書情報を認証サーバ104に登録する。TLS設定が無効あるいは証明書情報を認証サーバ104に登録しない設定であれば登録処理は行わない。その後、S304およびS305において印刷要求を受信次第、印刷処理を実行する。なお、一度証明書を作成すれば、次回の電源投入時には登録しなくても良いし、そうでなくても良い。また、上述した設定が有効から無効に変更された場合には、証明書を認証サーバから削除するように処理をしても良い。その後、再び有効になれば再度証明書を登録することも可能である。

【0025】

図4は、図1におけるプリンタサーバ103の電源投入後、プリンタサーバ103の制御部により実行される動作フローを示したフローチャートである。S401においてネットワーク環境に接続するため、認証サーバ104に接続要求を送信する。認証サーバ104から接続許可の応答が返れば、S402において印刷クライアント101からの印刷要求を待ちうける。印刷要求を受信したら、S403において指定された画像形成装置105へTLSの接続要求を送信する。TLSネゴシエーションの中で、画像形成装置105から証明書を受信したら(S404)、証明書から証明書情報を抽出して、認証サーバ104へ証明書情報を送信する(S405)。認証サーバ104から証明書の正当性検証に成功したという応答結果を受信した、TLSネゴシエーションを完了させ印刷処理を継続する(S406、S407)。認証サーバから証明書の正当性検証に失敗したという応答結果を受信したら、TLSネゴシエーションをエラー終了させ印刷処理を切断する(S406、S408)。TLSネゴシエーションではない印刷要求の場合は、従前の通りに印刷処理を実行すれば良い。

【0026】

図5は、図1における認証サーバ104の電源投入後、認証サーバ104の制御部により実行される動作フローを示したフローチャートである。認証サーバは管理するネットワーク環境に接続される端末からの要求を待ちうける(S501)。端末からネットワーク環境への接続要求を受信した場合(S502)、認証サーバ104に設定されている接続許可基準を参照して接続許可の判断を行う。接続許可基準は予め接続許可する端末の一覧リストファイルを定義して認証サーバ104に保存させてもよいし、ダイジェスト認証等のネットワーク認証プロトコルを使用して判断を行ってもよい。接続許可する場合は接続許可の応答を送信し(S503)、端末がネットワーク環境に接続できるようにアクセス制御する。接続拒否の応答をする場合は接続拒否の応答を送信し(S504)、端末がネットワーク環境に接続できないようにアクセス制御する。

【0027】

図6は、図1における印刷クライアント101の電源投入後、印刷クライアント101の制御部により実行される動作フローを示したフローチャートである。S601においてネットワーク環境に接続するため、認証サーバ104に接続要求を送信する。認証サーバ104から接続許可の応答が返れば、印刷クライアント101はユーザからのプリンタ一覧表示要求待ち状態となる(S602)。WSD機能を搭載している印刷クライアントであれば、プリンタ一覧画面を表示要求されたら、マルチキャストでWS−Discovery検索パケットを送信する(S603)。WS−Discovery検索に応答があった画像形成装置801、802と、予めプリンタ一覧に追加されていたプリンタサーバ803を合わせて図8のように一覧表示する(S604)。ユーザから印刷処理が実行されたら(S605)、指定された画像形成装置がWS−Discoveryで検索された画像形成装置なのか、プリンタサーバなのかを判別する(S606)。WS−Discoveryで検索された画像形成装置801、802ならば、平文によるWSD通信で印刷処理を実行する(S608)。プリンタサーバならば、プリンタサーバ803に対して印刷処理要求を送信する(S607)。

【0028】

画像形成装置105および認証サーバ104に本発明を適用することで、証明書検証システム環境下において画像形成装置の事前設定を間違えた場合、プリンタサーバと画像形成装置が通信できない課題について解決するための方法についてより詳細に説明する。

【0029】

本発明を適用したネットワーク印刷システムの構成について図1を用いて説明する。本実施例では認証サーバとしてActive Directory Serverを、ネットワーク環境としてActive Directory(登録商標)環境を使用するものとして説明する。認証サーバはActive Directory Server以外にRadius認証サーバ、環境はIEEE802.1Xアクセス制御環境等を使用してもよい。また、本実施例では印刷プロトコルにWSDを使用するものとして説明する。

【0030】

図10は画像形成装置105のハードウェア構成を示すブロック図である。1003はROMであり、プログラム用ROMには、CPU1009が実行可能な制御プログラム等を記憶している。ROM1003のデータ用ROMには、画像形成装置105で利用される情報等を記憶している。CPU1009は、ROM1003のプログラム用ROMに記憶された制御プログラムに基づいてシステムバス1010に接続される各種のデバイスとのアクセスを総括的に制御する。また、プリンタI/F1006を介して接続されるプリンタエンジン1012に出力情報としての画像信号を出力したり、スキャナI/F1001を介して接続されるスキャナ1011から入力される画像信号を制御する。1004はRAMで、主としてCPU1009の主メモリ,ワークエリア等として機能し、図示しない増設ポートに接続されるオプションRAMによりメモリ容量を拡張することができるように構成されている。ハードディスク(HDD)1005は、フォントデータ、エミュレーションプログラム、フォームデータ等を記憶、プリントジョブを一時的にスプールし、スプールされたジョブを外部から制御するためのジョブ格納領域として使用される。またさらに、スキャナ1011から読み取った画像データやプリントジョブの画像データをBOXデータとして保持し、ネットワークから参照、印刷を行うBOXデータ格納領域としても使用される。1007は不揮発性メモリ(NVRAM)であり、オペレーションパネル1013で設定される各種設定情報をパネル制御部1008経由で記憶している。1002はNW I/Fであり、ネットワークケーブルを経由して外部ネットワークとデータ通信を行う。

【0031】

図11は本発明を適用した画像形成装置105のソフトウェア構成を示すブロック図である。図で示した各処理部は、各処理部を実現するためのプログラムがCPUにより実行されることで実現する処理部である。画像形成装置は大きく、認証情報制御部1101、WSD制御部1102、ポリシー制御部1103、証明書管理部1104、UI部1105、データ保存部1106、ネットワーク通信部1107から構成される。認証情報制御部1101は認証制御部1108とポリシー受信部1109と証明書情報送信部1110から構成される。認証制御部1108は、Active Directory Server1304に対して接続許可の要求を送信し応答を解釈する処理部である。ポリシー受信部1109は、Active Directory Server1304からグループポリシー情報を受信し、ポリシー制御部1103に通知する処理部である。証明書情報送信部1110は、データ保存部1106に保存されている証明書から証明書情報を抽出し、Active Directory Server1304に登録処理を実行する処理部である。

【0032】

ポリシー制御部1103は、受信したグループポリシー情報を解釈し、ポリシー情報の規定に従って証明書管理部1104への証明書生成の指示と、WSD制御部1102に対して各機能の有効化の指示と、認証情報制御部1101への証明書情報の送信指示の実施を判断する。WSD制御部1102は、WS−Discovery制御部1111とWS−Print制御部1112とTLS制御部1113から構成される。WS−Discovery制御部1111は、WS−Discoveryの送信および応答結果の解釈を行う。WS−Print制御部1112はユーザが指定した画像形成装置に対してWSDを使用した印刷処理を実行する。TLS制御部1113はTLS設定が有効の場合、データ保存部1106に保存されている証明書を使用してTLSのWSD通信を行う。

【0033】

証明書管理部1104はUI部1105およびポリシー制御部1103からの指示に従って、自己署名の証明書を生成し、データ保存部1106に証明書を保存する処理部である。また、外部で作成した証明書をデータ保存部1106に格納、および保存された証明書を削除する処理も行う。UI部1105は内部設定値を表示、およびユーザからの入力指示を設定値に反映させる。データ保存部1106は、証明書や各種設定を保存する不揮発性メモリを制御する。ネットワーク通信部1107はネットワークプロトコルスタックのことであり、外部端末とのネットワーク通信を制御する。印刷処理部1114は印刷クライアント101あるいはプリンタサーバ103からの印刷要求を受信して、印刷処理を実行する処理部である。

【0034】

図12は本発明を適用したActive Directory Server104のソフトウェア構成を示すブロック図である。図で示した各処理部は、各処理部を実現するためのプログラムがCPUにより実行されることで実現する処理部である。Active Directory Server104は認証情報制御部1201、証明書制御部1202、ポリシー情報制御部1203、ネットワーク通信部1204から構成される。認証情報制御部1201は、認証情報送受信部1205と認証情報保存部1206と認証情報検証部1207から構成される。認証情報送受信部1205は、外部端末からネットワーク接続許可の要求を受信し、結果の応答を送信する処理部である。認証情報保存部1206は、ネットワーク接続許可をする端末情報の一覧が保存されている。端末情報一覧は例えばアカウント名とパスワードから構成されるリストファイルなどである。認証情報検証部1207は、外部端末から受信した認証情報を基に認証情報保存部1206を参照し、接続許可の可否を判断する。

【0035】

証明書制御部1202は証明書情報受信部1208と証明書情報保存部1209と証明書情報検証部1212から構成される。証明書情報受信部1208は外部端末から送信される証明書情報を受信し、証明書情報保存部1209に保存する処理部である。証明書情報保存部1209は、受信した証明書情報を保存する。証明書情報検証部1212は、外部端末からの証明書情報検証要求を受信して、受信した証明書情報と証明書保存部に保存している証明書情報を比較して検証する処理部である。ポリシー情報制御部1203は、ポリシー情報送受信部1210とポリシー情報管理部1211から構成される。ポリシー情報送受信部1210は、外部端末からのポリシー情報要求を受信し、該当するポリシー情報を送信する処理部である。ポリシー情報管理部1211は、Active Directory Server1304が管理する各種ポリシー情報が保存されている。図16はActive Directory Server1304が管理するグループポリシー情報の一例である。この例では、Active Directory Server1304は端末に対して、FireWall設定の有効化、WSD TLS設定の有効化、認証サーバへの証明書情報登録の有効化等のポリシー情報を配布する。ネットワーク通信部1204はネットワークプロトコルスタックのことであり、外部端末とのネットワーク通信を制御する。

【0036】

図13は本発明を適用した画像形成装置1303、プリンタサーバ1302、Active Directory Server1304、印刷クライアント1301から構成されるネットワーク環境の動作シーケンスである。画像形成装置1303のWSD TLS設定および証明書情報をActive Directory Serverに送信する設定は無効になっている事を想定する。S1301からS1303までのネットワーク環境への接続要求シーケンスは図2のS201からS203までと同様のシーケンスである。S1304においてActive Directory Server1304は接続要求してきた端末に対して図16のような「WSD TLS設定の有効」および「WSD 証明書情報登録の有効」というグループポリシー情報を送信する。画像形成装置1303は受信したグループポリシーに従って、無効設定になっていたTLS設定および証明書情報送信設定を有効化する。この時、画像形成装置1303にTLSで使用する証明書設定がされていなかった場合、自己署名証明書を生成する。なお、証明書検証システムで証明書の運用ルールが予め決められていればそのルールに準拠して証明書を生成するようにする。本実施例においては例えば、証明書のCN属性に画像形成装置1303のIPアドレスを、フレンドリ名属性に画像形成装置1303がネットワーク環境に接続するアカウント名を格納するルールに基づくものとする。これらのルールによってActive Directory Server1304が管理する証明書情報とアカウント情報の紐づけが容易になる。その後のS1306からS1312のシーケンスについては図2のS204とS210と同様のシーケンスである。

【0037】

本シーケンスのように、Active Directory Server1304に対して、画像形成装置1303は証明書情報を登録するので、従来のようにプリンタサーバ1302とTLSネゴが失敗し接続が切断されるという問題は発生しない。また、印刷クライアント1301がWS−Discoveryを送信しても、画像形成装置1303はTLS設定が有効になっているため応答しない。検索要求に対して応答しなくなることで、印刷クライアント1301から直接画像形成装置1303を見つけられないので、平文によるWSD印刷を実施されることもない。本実施例のように証明書検証システム環境下で画像形成装置1303が不適切な設定をされていたとしても、グループポリシーを参照して適切な動作モードで動くので、予め適切な設定をする必要がなくセキュリティを確保できる。

【0038】

図14は本発明を適用した画像形成装置1303の電源投入後、図11の各処理部により実行される動作フローを示したフローチャートである。S1401においてネットワーク環境に接続するため、Active Directory Server1304に接続要求を送信する。Active Directory Server1304から接続許可の応答が返れば、ポリシー受信部はS1402においてグループポリシー情報を受信する。ポリシー制御部1103は、S1403においてグループポリシー情報を判別する。ポリシー制御部1103は、TLSおよび証明書情報送信設定が有効な環境だと判断したら、データ保存部1106を参照し現時点の設定を確認する(S1404)。

【0039】

TLS設定が無効、かつ証明書情報を送信する機能が無効だと判断したら、ポリシー制御部1103はTLS制御部1113にTLS機能を有効にするように指示を出し、TLS制御部1113は指示を受信したらTLS機能を有効化する(S1406)。S1406において、ポリシー制御部1103は証明書管理部1104およびデータ保存部1106を参照し、TLSで使用する証明書が設定されているかどうかを判断する(S1407)。証明書が設定されてないと判断したら、ポリシー制御部1103は証明書管理部1104に対して自己署名の証明書作成指示を行い、証明書管理部1104は証明書を作成する(S1408)。次に証明書情報送信部1110は証明書情報を送信する機能を有効化する(S1409)。そして、S1405において証明書情報送信部1110は、証明書情報をActive Directory Server1304に送信する。

【0040】

S1404において画像形成装置1303のTLS設定は有効で証明書情報送信設定が無効の場合は、TLS設定を有効化する必要がないので、ポリシー制御部1103は証明書情報送信部1110に証明書情報を送信する機能を有効化するように指示をする。証明書情報送信部1110は指示を受信したら証明書情報を送信する機能を有効化する(S1410)。次にS1405において、証明書情報送信部1110はActive Directory Server1304に証明書情報を送信する。S1404において、画像形成装置1303のTLS設定も証明書情報送信設定も有効の場合は、設定を変更する必要はないので、S1405に進み前記と同様の処理を行う。

【0041】

S1403においてポリシー制御部1103は、TLSおよび証明書送信設定が無効な環境だと判断したら、データ保存部1106を参照し現時点の設定を確認する(S1411)。TLS機能あるいは証明書送信機能が有効であると判断したら、ポリシー制御部1103はTLS制御部1113および証明書送信制御部1110に機能を無効にするように指示を通知する。TLS制御部1113は指示を受信したら機能を無効化にし、同様に証明書送信制御部1110も指示を受信したら送信機能を無効化する(S1412)。

【0042】

図15は本発明を適用したActive Directory Server1304の電源投入後、図12に示す各処理部により実行される動作フローを示したフローチャートである。S1501からS1509のシーケンスは図5のS501からS509のシーケンスと同様である。S1503で接続許可を判断した場合、S1510においてポリシー情報管理部1211はポリシー情報送信部1210を介してグループポリシー情報を送信する。

【0043】

本実施例において、Active Directory Server1304はTLS設定や証明書登録の有効設定などのポリシー情報は画像形成装置1303にだけ送信すればよく、印刷クライアント1301などの端末はこれらの設定値を持たないため送信する必要がない。そこで、図17のアカウント情報ファイルを拡張して図24のようなファイルを用意する。図24は端末のアカウント情報に加えて種別情報も含んでいるファイルである。Active Directory Server1304に予め図24のようなデータを保存しておき、接続要求元の端末種別を判断してこれらのポリシー情報を送信するかどうかを決定してもよい。例えば画像形成装置1303が「Printer B」というアカウント情報で接続要請を送信すれば、Active Directory Server1304は予め設定されている図24の設定リストを参照し、端末の種別を判断する。そして、Active Directory Server1304は種別が「プリンタ」である端末からの接続要求時のみこれらのポリシー情報を送信する。

【0044】

あるいは図18のように「証明書検証システムの有効」という汎用的な項目としてグループポリシー情報を定義してもよい。画像形成装置1303はこのポリシー情報を受信したら、証明書検証システムが有効なネットワーク環境であると判断して、TLS設定および証明書情報送信機能を有効化する。印刷クライアント1301などの端末も証明書検証システム環境下において、証明書検証システムの仕様や設定に準拠した動作をする。そのため、このような汎用的な項目であればActive Directory Server1304は端末種別を意識することなく常に本項目を送信できる。

【実施例2】

【0045】

本実施例では、印刷クライアント101および認証サーバ104に本発明を適用することで、画像形成装置のセキュア印刷設定が無効の場合に、印刷クライアントが直接画像形成装置に平文で印刷要求を送信し、印刷データが盗聴されてしまう課題について解決する。

【0046】

本実施例における認証サーバ104の挙動は実施例1と同様である。また、画像形成装置105およびプリンタサーバ103の挙動は前記証明書検証システムと同様であるため、これらの詳細機能説明は省略する。

【0047】

本発明を適用したネットワーク印刷システムの構成について図1を用いて説明する。また、本実施例では認証サーバとしてActive Directory Serverを、ネットワーク環境としてActive Directory環境を使用するものとして説明する。

【0048】

図19は、本実施例における印刷クライアント101のソフトウェア構成を示すブロック図である。図で示した各処理部は、各処理部を実現するためのプログラムがCPUにより実行されることで実現する処理部である。印刷クライアント101は大きく、認証情報制御部1901、WSD制御部1902、ポリシー制御部1903、プリンタサーバ制御部1904、UI部1905、ネットワーク通信部1906から構成される。認証情報制御部1901は認証制御部1907とポリシー受信部1908から構成される。認証制御部1907は、Active Directory Server2004に対して接続許可の要求を送信し応答を解釈する処理部である。ポリシー受信部1907は、Active Directory Server2004からグループポリシー情報を受信し、ポリシー制御部1908に通知する処理部である。

【0049】

ポリシー制御部1903は、受信したグループポリシー情報を解釈し、ポリシー情報に従ってWSD制御部1902に対して各機能の有効化および無効化の指示の実施を判断する。WSD制御部1902は、WS−Discovery制御部1909とWS−Print制御部1910とTLS制御部1911から構成される。WS−Discovery制御部1909は、WS−Discoveryの送信および応答結果の解釈を行う。WS−Print制御部1910は指定された画像形成装置に対してWSDを使用した印刷処理を実行する。TLS制御部1911はTLS設定が有効の場合、TLSを使用してWSD通信処理を行う。UI部1905は内部設定値を表示、およびユーザからの入力指示を設定値に反映させる。ネットワーク通信部1906はネットワークプロトコルスタックのことであり、外部端末とのネットワーク通信を制御する。

【0050】

図20は本発明を適用した印刷クライアント2001とActive Directory Server2004、プリンタサーバ2002、画像形成装置2003から構成されるネットワーク環境の動作シーケンスである。S2001のネットワーク環境への接続要求シーケンスは図2のS201と同様のシーケンスである。S2002において印刷クライアント2001はActive Directory Server2004に対してネットワーク環境への接続要求を送信する。Active Directory Server2004は接続許可だと判断したら、接続許可の応答を送信し、さらに図18のような「証明書検証システムの有効」というグループポリシー情報を送信する(S2003)。印刷クライアント2001は受信したグループポリシー情報に従って、証明書検証システム環境に適した設定に切り替えて動作する。印刷クライアント2001は証明書検証システム環境が有効だというポリシー情報を受信したら、WS−Discovery機能を無効化およびWS−Print機能を無効化する。その後のS2005からS2012のシーケンスについては図2のS203からS210と同様のシーケンスである。また、印刷クライアント2001は証明書検証システム環境が無効だというポリシー情報を受信したら、特に設定を変更する必要がないので、デフォルトの設定のまま動作する。

【0051】

図21は本発明を適用した印刷クライアント2001の電源投入後、図19で示した各処理部により実行される動作フローを示すフローチャートである。S2100において印刷クライアント2001はActive Directory Server2004に対してネットワーク環境への接続許可要請を送信する。ネットワーク環境への接続が許可されたら、S2101においてポリシー受信部1908はActive Directory Server2004からグループポリシー情報を受信する。ポリシー受信部1908は受信したグループポリシー情報をポリシー制御部1903に転送する。S2102において、ポリシー制御部1903は受信したグループポリシー情報の内容を解釈する。受信したグループポリシーが証明書検証システム環境有効であるという内容であればS2103において、ポリシー制御部1903はWSD制御部1902に機能の停止を指示する。具体的にWSD制御部1902は、WS−Discovery機能とWS−Print機能を無効化する。その後印刷クライアント2001は、S2104においてユーザからのプリンタ一覧表示要求待ち状態となる。

【0052】

印刷クライアント2001は、ユーザからプリンタ一覧表示要求を受信するとS2105において予め設定されているプリンタ一覧を表示する。このとき、印刷クライアント2001はWS−Discovery機能が無効になっているので、画像形成装置を検索するようなパケットは送信しない。印刷クライアント2001は検索要求パケットを送信しないので、そもそも平文応答をする画像形成装置を発見することはなく、平文で通信することがない。次に、印刷クライアント2001はS2106においてユーザからの印刷要求指示受信待ちとなる。印刷クライアント2001は、ユーザから印刷要求を受信したら指定された画像形成装置がプリンタサーバ2002なのかプリンタサーバ以外なのかを判断する(S2107)。プリンタサーバが指定されていれば、S2108において印刷クライアント2001はプリンタサーバ2003に対してTLSを使用して印刷要求を送信する。プリンタサーバ以外が指定されていれば、S2109において印刷クライアント2001は、WS−Print機能が無効になっているので印刷要求を拒否して、証明書検証システムを使用しない印刷が実行されないようにする。もしここで、画像形成装置がプリンタサーバ以外からの印刷要求を許可してしまうと、平文通信で印刷処理が実行されるので印刷データの盗聴や改ざんの問題が発生する。S2102において証明書検証システムが無効だというグループポリシー情報を受信したら、S2110に進む。S2110からS2116までのシーケンスは、図6のS602からS608と同様である。

【0053】

本実施例のように、印刷クライアント2001がグループポリシーに応じてWS−Discovery機能やWS−Print機能を無効化にすることで、証明書検証システムにおいて印刷クライアント2001が直接画像形成装置を検索あるいは印刷できないようにすることを実現する。これによって、証明書検証環境に不適切な設定がされ平文通信を許可する画像形成装置が存在していても、印刷クライアント2001が平文通信をすることを防止してセキュリティを確保できる。

【0054】

また、本発明は印刷クライアント2001がActive Directory環境にログインしている間のみ有効となる。Active Directory環境からログアウトした後は、証明書検証システムの仕様に準拠した動きをする必要はないので、印刷クライアント2001のデフォルト状態の設定に戻して動作する。

【実施例3】

【0055】

実施例1において、Active Directory Server1304が証明書検証システムには対応しているが、グループポリシー送信機能には対応していない種別の場合、画像形成装置1303は接続されている環境の証明書検証システムが有効な環境かどうかを判断できない。本実施例では、このような環境下においても画像形成装置1303が適切に環境を判断する手段について説明する。

【0056】

画像形成装置1303がActive Directory環境にログインした後、グループポリシー情報を取得出来なかった場合、画像形成装置1303は証明書情報をActive Directory Server1304に登録する。登録処理が成功した場合、証明書検証システムが有効な環境だと判断して画像形成装置1303のTLS機能を有効にして、平文によるWSD要求に対して応答しないようにする。また、登録処理が失敗した場合、証明書検証システムが無効な環境だと判断し、画像形成装置1303のTLS機能を無効にして、平文によるWSD要求に対して応答できるようにする。

【実施例4】

【0057】

実施例1において、Active Directory Server1304が証明書検証システムには対応しているが、グループポリシー送信機能には対応していない種別の場合、画像形成装置1303は接続されている環境の証明書検証システムが有効な環境かどうかを判断できない。本実施例では、このような環境下においても画像形成装置1303が適切に環境を判断する手段について説明する。

【0058】

画像形成装置1303がActive Directory環境にログインした後、グループポリシー情報を取得出来なかった場合、画像形成装置1303はTLSによるWSD要求待ちうけと、平文によるWSD要求待ちうけの両方を有効化する。証明書検証システムにおいて、プリンタサーバ1302は画像形成装置1303をプリンタ一覧に追加しているので、定期的に画像形成装置1303に対してTLSによる状態取得要求を送信してくる。画像形成装置1303はプリンタサーバ1302からTLSによる要求を受信した時点で、証明書検証システムが有効な環境だと判断する。証明書検証システムが有効な環境だと判断したら、平文によるWSD要求待ち受けを無効化し、Active Directory Server1304に対して証明書情報を登録する。画像形成装置1303が平文によるWSD要求を受信するより前に、プリンタサーバ1302から要求を受信することで成立する。

【実施例5】

【0059】

実施例1において、画像形成装置1303が証明書検証システムには対応しているが、グループポリシーを受信してポリシー情報に従って機能の有効無効を切り替える機能には対応していない場合が想定される。このような場合、画像形成装置の証明書送信機能設定が無効設定にされていたら、Active Directory Server1304がいくらグループポリシーを送信しても、画像形成装置1303は証明書情報をActive Directory Server1304に送信しない。そのため、プリンタサーバ1302と画像形成装置1303のTLS通信が確立できずに、通信できない問題が発生する。本実施例では、このような環境下においてもActive Directory Server1304が、適切に画像形成装置1303の設定を切り替える手段について説明する。

【0060】

画像形成装置1303がActive Directory環境にログインした後、Active Directory Server1304は画像形成装置1303に対してグループポリシーを送信する。しかし、画像形成装置1303にグループポリシー制御機能が搭載されていない種別の場合、証明書情報を送信する機能が無効に設定されていると、画像形成装置1303は証明書情報をActive Directory Server1304に送信してこない。Active Directory Server1304はグループポリシーを送信してから一定時間経過しても画像形成装置1303から証明書情報が送信されなかった場合、画像形成装置1303の証明書送信設定が無効に設定されていると判断する。この場合、Active Directory Server1304は画像形成装置1303の証明書送信設定の設定値を有効に変更するような命令を画像形成装置1303に対して送信する。この命令は、例えばSNMPを使用して該当するMIBの設定値を変更する命令である。画像形成装置1303は命令受信後、指示された設定値を変更する。このあと、画像形成装置1303はActive Directory Server1304に対して、証明書情報の登録を行うのでプリンタサーバ1302とTLS通信を確立することができる。

【0061】

また、図22は証明書検証システムにおけるプリンタサーバ103のソフトウェア構成を示すブロック図である。プリンタサーバ103は実施例1から実施例5まで共通の動作仕様となる。プリンタサーバ103は、印刷要求受信部2201と、WSD制御部2202と、証明書情報検証部2206と、ネットワーク通信部2203から構成される。

【0062】

印刷要求受信部2201は印刷クライアント101から印刷要求を受信する処理部である。WSD制御部2202はWS−Print制御部2204とTLS制御部2205から構成される。WS−Print制御部2204はユーザが指定した画像形成装置に対してWSDを使用した印刷処理を実行する。TLS制御部2205はTLS設定が有効の場合、証明書を使用してTLSのWSD通信を行う。証明書検証部2206は画像形成装置105から受信した証明書から証明書情報を抽出し、認証サーバ104に対して証明書情報の正当性を検証する処理を実施する処理部である。ネットワーク通信部2203はネットワークプロトコルスタックのことであり、外部端末とネットワークデータの送受信を制御する。

【0063】

図23は本実施例におけるActive Directory Server1304のソフトウェア構成を示すブロック図である。2301から2312は図12の1201から1212と同様の動作をする。設定変更要求部2313は、ネットワークに接続している端末に対して特定の設定値を変更するように要求を送信する処理部である。端末種別判別部2314は、Active Directory Server1304に接続してきた端末が印刷クライアントなのか画像形成装置なのかプリンタサーバなのかを判別する処理部である。

【0064】

[その他の実施例]

本発明の各実施例ではWSDを例に説明したが、TLSを使用している通信プロトコルであれば、どんなプロトコルにも適用可能であるためWSDに限定しない。例えばIPP(Internet Printing Protocol)やHTTP(Hypertext Transfer Protocol)ダイレクト印刷などのプロトコルにも適用可能である。BonjourやUPnP(Universal Plug and Play)などの検索プロトコルにも適用可能である。

【0065】

本発明の各実施例ではActive Directory Server1304がグループポリシー情報を通知しているが、画像形成装置1303がグループポリシー情報を取得するようにしてもよい。例えば画像形成装置1303がLDAP(Lightweight Directory Access Protocol)を使用してActive Directory Server1304のグループポリシー情報を検索し、該当の情報をSMB(Server Message Block)で取得することも可能である。

【0066】

本発明の各実施例ではTLSを例に説明したが、証明書を使用している通信プロトコルであれば、どんなプロトコルにも適用可能であるためTLSに限定しない。例えばIPSec(Internet Protocol Security)やSSL(Secure Socket Layer)などの暗号化プロトコルにも適用可能である。

【0067】

本発明の各実施例では画像形成装置1303がActive Directory環境にログインしている間のみ有効となる。Active Directory環境からログアウトした後は、本発明の仕様に準拠した動作をする必要がないので、画像形成装置1303のデフォルトの設定に従って動作する。

【0068】

本発明の各実施例ではプリンタサーバ1302が証明書情報をActive Directory Server1304に送信して、Active Directory Server1304が証明書情報の正当性を検証する例を説明した。しかし、プリンタサーバ1302が、Active Directory Server1304の証明書情報リストを参照あるいは取得して、プリンタサーバ1302が証明書情報の正当性を検証してもよい。

【技術分野】

【0001】

本発明は、ネットワークを介してセキュアに印刷データを送信するための印刷システム、画像形成装置、印刷方法、およびプログラムに関する。

【背景技術】

【0002】

従来、画像形成装置等のデバイスがネットワークに接続され、印刷クライアントPCからネットワークを介して印刷することが可能になっている。その際、印刷クライアントPCはまずネットワーク上のデバイスを発見し、発見したデバイスを利用するためのドライバソフトウェアをインストールする必要がある。この一連の処理を簡易に行うための仕様として、すでにマイクロソフト社が提唱しているWSD(Web Services on Devices)といった標準技術が存在している。WSDにおいて、ネットワーク上のデバイスを検索する際にはWS−Discovery仕様を使用している。WS−Discovery仕様については

http://specs.xmlsoap.org/ws/2005/04/discovery/ws−discovery.pdf

で規定されている。また、WSDにおいて、通信するネットワークデータの暗号化にはセキュアWSD仕様を使用している。セキュアWSD仕様については、

http://msdn.microsoft.com/en−us/library/bb204786(v=VS.85).aspx

で規定されている。セキュアWSDは、RFC2246で規定されているTLS(Transport Layer Security)を使用している。

【0003】

TLSは、ネットワークデータの暗号化を行いネットワークデータの改ざんや盗聴を防止し、証明書検証を実施することでなりすましの防止を実現している。証明書検証には公的な証明書機関がサーバ証明書に署名をすることで、サーバ証明書の正当性を保証する。印刷クライアントにはCA(Certificate Autority)証明書を格納し、サーバ側にはサーバ証明書を格納し、サーバが印刷クライアントに対してサーバ証明書を送付し印刷クライアントがサーバの正当性を検証する。

【0004】

TLSにおける証明書検証によってサーバの正当性を検証するためには、予め印刷クライアント側にサーバ証明書とチェーン関係のあるCA証明書を格納しておく必要がある。しかし、これらの運用を実現するためには、公的なCA局に署名を実施してもらう、あるいはユーザが独自にプライベートCA局を構築して署名を実施する必要がある。そのため、運用のコストと手間がかかっていた。

【0005】

そこで、TLSに自己署名の証明書を使用することで前記環境の構築負荷を軽減させる運用方法もある。この運用方法の場合、サーバ側には自己署名の証明書を格納しておくことで解決されている。特許文献1ではプロキシ認証を使用するような対応が提案されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2007−334753

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかし、印刷クライアント側にはサーバから送付された証明書の正当性を検証できるCA証明書が存在しないので、正当性を検証できない。そのため、印刷クライアント側では検証ができなくても処理を継続するかどうかを予め決定しておく、あるいは証明書受信時に処理を継続するかどうかをユーザに選択させる。処理を継続する場合、サーバの認証ができていないことを意味するので、なりすましのリスクが発生する課題があった。つまり、自己署名の証明書を使用したTLSの場合、運用のコストと手間を軽減できるが、なりすましのリスクが発生するという課題ある。

【課題を解決するための手段】

【0008】

本発明を実現する一実施形態における印刷システムの印刷方法は、プリンタサーバ、画像形成装置、印刷クライアント、認証サーバから構成される印刷システムにおける印刷方法であって、前記画像形成装置のポリシー受信手段は、前記認証サーバに認証情報を送信し、該認証情報を基に認証されたことに応じて送信されるポリシー情報を受信し、前記画像形成装置の有効化手段は、受信されたポリシー情報に証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行することが規定されていることに応じて、セキュア印刷設定を有効化し、前記印刷クライアントの印刷処理手段は、前記プリンタサーバに対して印刷要求を送信し、前記プリンタサーバの受信手段は、前記印刷クライアントから送信された印刷要求を受信し、前記プリンタサーバの印刷要求送信手段は、前記証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を前記画像形成装置に対して送信し、前記プリンタサーバの問い合わせ手段は、前記セキュア印刷設定が有効になった前記画像形成装置が前記印刷要求を受信したことで送信する証明書の正当性を前記認証サーバに問い合わせる問い合わせ、前記認証サーバの検証手段は、前記証明書の正当性の問い合わせよりも前に登録した前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証し、更に、前記プリンタサーバの制御手段は、前記認証サーバから正当であると返答された場合は前記画像形成装置に暗号化された印刷データを送信し、前記認証サーバから正当でないと返答された場合は前記画像形成装置に前記印刷データを送信しないことを特徴とする。

【発明の効果】

【0009】

本発明により、証明書検証システムを導入しているのにも関わらず、TLSネゴが失敗し通信が切断される、および平文で通信してしまうという状況の発生を低減させることが可能である。

【図面の簡単な説明】

【0010】

【図1】従来技術で使用するネットワーク環境の一例である

【図2】証明書検証システムにおける印刷処理実行時のシーケンス図である

【図3】証明書検証システムにおける画像形成装置のフローチャートである

【図4】証明書検証システムにおけるプリンタサーバのフローチャートである

【図5】証明書検証システムにおける認証サーバのフローチャートである

【図6】証明書情報システムにおける印刷クライアントのフローチャートである

【図7】証明書検証システムで使用される証明書情報の一例である

【図8】証明書検証システムにおけるプリンタ一覧画面の一例である

【図9】証明書検証システムにおける画像形成装置のUI例である

【図10】本発明における画像形成装置のハードウェア構成図である

【図11】実施例1における画像形成装置のソフトウェア構成図である

【図12】実施例1における任用サーバのソフトウェア構成図である

【図13】実施例1における印刷処理実行時のシーケンス図である

【図14】実施例1における画像形成装置のフローチャートである

【図15】実施例1における認証サーバのフローチャートである

【図16】実施例1における認証サーバが送信するグループポリシー情報の一例である

【図17】証明書検証システムにおける認証サーバが保持するアカウント情報の一例である

【図18】実施例1における認証サーバが送信するグループポリシー情報の一例である

【図19】実施例2における印刷クライアントのソフトウェア構成図である

【図20】実施例2における印刷処理実行時のシーケンス図である

【図21】実施例2における印刷クライアントのフローチャートである

【図22】証明書検証システムにおけるプリンタサーバのソフトウェア構成図である

【図23】実施例5における認証サーバのソフトウェア構成図である

【図24】実施例1における認証サーバが保持するアカウント情報の一例である

【発明を実施するための形態】

【0011】

以下、本発明を実施するための最良の形態について図面を用いて説明する。

【実施例1】

【0012】

自己署名の証明書を使用したTLSの場合、運用のコストと手間を軽減できるが、なりすましのリスクが発生するという課題ある。この課題に対して、特開2007−334753ではプロキシ認証を使用するような対応が提案されている。

【0013】

特開2007−334753の他にも、自己署名を使用した場合のなりすましリスクを回避するため、図1のような印刷クライアント101、102、プリンタサーバ103、認証サーバ104、画像形成装置105、106から構成され相互に通信可能なネットワーク印刷システムが考えられる。印刷クライアントおよび画像形成装置は図示したよりも多く存在してもよい。なお以降は印刷クライアントを代表して101、画像形成装置を代表して105の符号を使用する。プリンタサーバおよび認証サーバは図示したように物理的に別の端末でもよいし、同じ端末に機能を搭載してもよい。

【0014】

認証サーバは図1のネットワーク印刷システムを管理し、本ネットワーク環境に接続するには認証サーバの許可がなければ接続できないようなネットワーク印刷システムである。

【0015】

図2は、この印刷システムにおいて、自己署名の証明書の正当性を検証するフローである。これらの処理は、各装置が備えるCPUによりプログラムが実行されることで実現する制御部により処理される。S201において、プリンタサーバ103はネットワーク認証プロトコルを使用して、認証サーバ104が管理するネットワーク環境に接続要請を行う。認証サーバ104から接続許可の応答があれば、プリンタサーバ103はネットワーク環境に接続可能となる。S202において印刷クライアント101も同様の認証手段を用いてネットワーク環境に接続する。S203において画像形成装置105も同様の認証手段を用いてネットワーク環境に接続する。認証サーバ104は図17のようなアカウント情報データファイルを予め保存しておき、このファイルに基づいて端末の接続許可、拒否を判断する。例えば、画像形成装置105がアカウント「Printer A」およびパスワード「239dd92」という情報で接続要請を送信してきたら、認証サーバはファイルに該当する情報があるかを参照して接続許可、拒否を判断する。印刷クライアント101や画像形成装置105などは複数ユーザがログインして使用することが考えられる。そのため1つの端末に対して複数アカウントおよび複数パスワードが設定され、図17のアカウント情報ファイルにも該当する数だけアカウント情報が保存されているものとする。

【0016】

画像形成装置105はネットワーク環境に接続した後、S204において認証サーバ104に対してセキュアWSDで使用する証明書情報を登録する。証明書情報は図7のような属性情報から構成されている。図示している属性以外に機関キー識別子やCRL配布ポイントなどの属性から構成されてもよい。属性情報を多く含むとデータサイズが大きくなるので、証明書情報は証明書のハッシュ情報など、証明書を一意に特定できる情報でもよい。

【0017】

S205においてユーザが印刷を実行した場合、印刷クライアント101は画像形成装置105に対して直接印刷要求を送信せずに、プリンタサーバ103に印刷処理要求を送信する。印刷クライアント101とプリンタサーバ103の通信プロトコルはWSDに限定されない。S206において、プリンタサーバ103は印刷クライアント101から印刷要求を受信したら、画像形成装置105に対してセキュアWSDを用いた印刷要求送信を実行する。S207において、画像形成装置105は、TLSで使用する自己署名の証明書をプリンタサーバ103に送付する。S208においてプリンタサーバ103は受信した証明書が信頼できるかどうかの検証処理として、認証サーバ104に対して証明書情報の参照を行う。S209において認証サーバ104は受信した証明書情報が認証サーバ104に事前に登録された証明書情報と一致するかどうかを検証し、正当性の検証結果を返答する。例えば、プリンタサーバが画像形成装置に問い合わせを行うことで取得した証明書からハッシュ情報を計算し、ハッシュ情報の比較を行うことで正当性を検証する形態が考えられるが、これに限るものではない。

【0018】

S210において、プリンタサーバ301は検証結果が成功であると返答された場合、画像形成装置105は信頼できる端末だと判断して通信処理を継続し、印刷データの送受信が行われる。一方、検証結果が成功でないと返答された場合、プリンタサーバ301は信頼できない端末だと判断して通信処理を切断する。なお、通信処理を切断する必要性は必ずしもないが、少なくとも印刷処理が実行されることがない様に制御するものとする。

【0019】

本印刷システムでは、TLSを使用することで通信路を暗号化して盗聴や改ざんに対応し、認証サーバを使用して証明書検証をすることでなりすましのリスクに対応できる。図2では印刷処理について説明したが、プリンタサーバ103が画像形成装置105のプリンタインストールをする際のフローにも同様に適用できる。

【0020】

以降、図1のネットワーク印刷システムを証明書検証システムと記載する。本検証システムにおいて、画像形成装置105はセキュアWSD機能に加えて、認証サーバ104に証明書情報を登録する機能を備える。本検証システムにおいて、プリンタサーバ103は画像形成装置105から証明書を受信した後に、認証サーバ104に証明書情報を送信し証明書検証処理を実行する機能を備える。本検証システムにおいて、認証サーバ104は証明書情報の登録を受け付け、証明書情報を保持し、要求に応じて証明書の正当性を検証する機能を備える。また、セキュアWSDがセキュア印刷プロトコルに相当する。無論、セキュア印刷プロトコルはセキュアWSD以外のセキュア印刷プロトコルも含むものである。

【0021】

しかし、前述の証明書検証システムは、ユーザが適切に画像形成装置105のWSDのTLS設定や認証サーバへ証明書情報を送信する設定を有効にしている事が前提で成立する。図9は画像形成装置105のUI一例である。この場合、ユーザが図9に示す「WSD設定」、「TLS設定」、「証明書情報を認証サーバに送信する」のすべての設定値を有効にすることで、本証明書検証システムのセキュリティが確保される。もし画像形成装置105の証明書情報送信設定が無効設定の場合、画像形成装置105はネットワーク環境に接続した後、認証サーバ104への証明書登録処理を実行しない(S302)。このとき、プリンタサーバ103が画像形成装置105へTLSで接続要求を送信し、証明書が送付されてきても、認証サーバ104の証明書データベースには一致する証明書情報が存在しないため検証エラーとなり接続できない。そのためユーザが画像形成装置105の事前設定を間違えると、プリンタサーバ103と画像形成装置105の通信が成立せず印刷処理が実行されないと言う問題が発生する。

【0022】

また、ユーザが印刷クライアント端末を操作して印刷処理を実行する場合、ネットワーク環境リストを開いて表示されるプリンタ一覧の中から所望のプリンタを選択するのが一般的である(S602)。このとき印刷クライアント101のWSD設定が有効の場合、即ち、通常印刷設定が有効の場合、WS−Discoveryのマルチキャストを送信する(S603)。前述のような設定ミス等により、TLS設定が無効な画像形成装置が存在しているネットワーク環境の場合、画像形成装置はWS−Discoveryに応答する。

【0023】

印刷クライアント101は応答のあった画像形成装置を印刷クライアント側のプリンタ一覧に表示する(S604)。ユーザがこの応答のあった画像形成装置を選択し印刷処理を実行してしまうと平文によるWSD印刷で通信してしまうので、証明書検証システムを導入しているのにも関わらず、ネットワークデータの盗聴や改ざんのリスクにさらされる課題がある(S606、S608)。セキュア印刷設定とは、セキュアWSDを始めとする、証明書を利用したセキュア印刷プロトコルによる印刷処理を行うための設定を意味する。本実施例の場合、「TLS設定」、「証明書情報を認証サーバに送信する」の少なくとも2つの設定を有効にすることでセキュア印刷プロトコルによる印刷処理が行われるので、セキュア印刷設定とは両方の設定を含むことを意味する。なお、本実施例の場合、設定を2つ有効にする形態であるが、例えば、「セキュアWSD設定」という項目が1つだけ設けられた形態であれば1つのみ有効にすれば良い。この場合、セキュア印刷設定はこの項目1つを含んだ状態を意味する。

【0024】

図3は、図1における画像形成装置105の電源投入後、画像形成装置105の制御部により実行される動作フローを示したフローチャートである。S301においてネットワーク環境に接続するため、認証サーバ104に接続要求を送信する。認証サーバ104から接続許可の応答が返れば、S302においてTLS設定および証明書情報を認証サーバ104に登録するかどうかの設定値を参照する。図9は設定値の一例である。TLS設定が有効かつ証明書情報を認証サーバに登録する設定が有効であれば、S303において、TLSで使用する証明書情報を認証サーバ104に登録する。TLS設定が無効あるいは証明書情報を認証サーバ104に登録しない設定であれば登録処理は行わない。その後、S304およびS305において印刷要求を受信次第、印刷処理を実行する。なお、一度証明書を作成すれば、次回の電源投入時には登録しなくても良いし、そうでなくても良い。また、上述した設定が有効から無効に変更された場合には、証明書を認証サーバから削除するように処理をしても良い。その後、再び有効になれば再度証明書を登録することも可能である。

【0025】

図4は、図1におけるプリンタサーバ103の電源投入後、プリンタサーバ103の制御部により実行される動作フローを示したフローチャートである。S401においてネットワーク環境に接続するため、認証サーバ104に接続要求を送信する。認証サーバ104から接続許可の応答が返れば、S402において印刷クライアント101からの印刷要求を待ちうける。印刷要求を受信したら、S403において指定された画像形成装置105へTLSの接続要求を送信する。TLSネゴシエーションの中で、画像形成装置105から証明書を受信したら(S404)、証明書から証明書情報を抽出して、認証サーバ104へ証明書情報を送信する(S405)。認証サーバ104から証明書の正当性検証に成功したという応答結果を受信した、TLSネゴシエーションを完了させ印刷処理を継続する(S406、S407)。認証サーバから証明書の正当性検証に失敗したという応答結果を受信したら、TLSネゴシエーションをエラー終了させ印刷処理を切断する(S406、S408)。TLSネゴシエーションではない印刷要求の場合は、従前の通りに印刷処理を実行すれば良い。

【0026】

図5は、図1における認証サーバ104の電源投入後、認証サーバ104の制御部により実行される動作フローを示したフローチャートである。認証サーバは管理するネットワーク環境に接続される端末からの要求を待ちうける(S501)。端末からネットワーク環境への接続要求を受信した場合(S502)、認証サーバ104に設定されている接続許可基準を参照して接続許可の判断を行う。接続許可基準は予め接続許可する端末の一覧リストファイルを定義して認証サーバ104に保存させてもよいし、ダイジェスト認証等のネットワーク認証プロトコルを使用して判断を行ってもよい。接続許可する場合は接続許可の応答を送信し(S503)、端末がネットワーク環境に接続できるようにアクセス制御する。接続拒否の応答をする場合は接続拒否の応答を送信し(S504)、端末がネットワーク環境に接続できないようにアクセス制御する。

【0027】

図6は、図1における印刷クライアント101の電源投入後、印刷クライアント101の制御部により実行される動作フローを示したフローチャートである。S601においてネットワーク環境に接続するため、認証サーバ104に接続要求を送信する。認証サーバ104から接続許可の応答が返れば、印刷クライアント101はユーザからのプリンタ一覧表示要求待ち状態となる(S602)。WSD機能を搭載している印刷クライアントであれば、プリンタ一覧画面を表示要求されたら、マルチキャストでWS−Discovery検索パケットを送信する(S603)。WS−Discovery検索に応答があった画像形成装置801、802と、予めプリンタ一覧に追加されていたプリンタサーバ803を合わせて図8のように一覧表示する(S604)。ユーザから印刷処理が実行されたら(S605)、指定された画像形成装置がWS−Discoveryで検索された画像形成装置なのか、プリンタサーバなのかを判別する(S606)。WS−Discoveryで検索された画像形成装置801、802ならば、平文によるWSD通信で印刷処理を実行する(S608)。プリンタサーバならば、プリンタサーバ803に対して印刷処理要求を送信する(S607)。

【0028】

画像形成装置105および認証サーバ104に本発明を適用することで、証明書検証システム環境下において画像形成装置の事前設定を間違えた場合、プリンタサーバと画像形成装置が通信できない課題について解決するための方法についてより詳細に説明する。

【0029】

本発明を適用したネットワーク印刷システムの構成について図1を用いて説明する。本実施例では認証サーバとしてActive Directory Serverを、ネットワーク環境としてActive Directory(登録商標)環境を使用するものとして説明する。認証サーバはActive Directory Server以外にRadius認証サーバ、環境はIEEE802.1Xアクセス制御環境等を使用してもよい。また、本実施例では印刷プロトコルにWSDを使用するものとして説明する。

【0030】

図10は画像形成装置105のハードウェア構成を示すブロック図である。1003はROMであり、プログラム用ROMには、CPU1009が実行可能な制御プログラム等を記憶している。ROM1003のデータ用ROMには、画像形成装置105で利用される情報等を記憶している。CPU1009は、ROM1003のプログラム用ROMに記憶された制御プログラムに基づいてシステムバス1010に接続される各種のデバイスとのアクセスを総括的に制御する。また、プリンタI/F1006を介して接続されるプリンタエンジン1012に出力情報としての画像信号を出力したり、スキャナI/F1001を介して接続されるスキャナ1011から入力される画像信号を制御する。1004はRAMで、主としてCPU1009の主メモリ,ワークエリア等として機能し、図示しない増設ポートに接続されるオプションRAMによりメモリ容量を拡張することができるように構成されている。ハードディスク(HDD)1005は、フォントデータ、エミュレーションプログラム、フォームデータ等を記憶、プリントジョブを一時的にスプールし、スプールされたジョブを外部から制御するためのジョブ格納領域として使用される。またさらに、スキャナ1011から読み取った画像データやプリントジョブの画像データをBOXデータとして保持し、ネットワークから参照、印刷を行うBOXデータ格納領域としても使用される。1007は不揮発性メモリ(NVRAM)であり、オペレーションパネル1013で設定される各種設定情報をパネル制御部1008経由で記憶している。1002はNW I/Fであり、ネットワークケーブルを経由して外部ネットワークとデータ通信を行う。

【0031】

図11は本発明を適用した画像形成装置105のソフトウェア構成を示すブロック図である。図で示した各処理部は、各処理部を実現するためのプログラムがCPUにより実行されることで実現する処理部である。画像形成装置は大きく、認証情報制御部1101、WSD制御部1102、ポリシー制御部1103、証明書管理部1104、UI部1105、データ保存部1106、ネットワーク通信部1107から構成される。認証情報制御部1101は認証制御部1108とポリシー受信部1109と証明書情報送信部1110から構成される。認証制御部1108は、Active Directory Server1304に対して接続許可の要求を送信し応答を解釈する処理部である。ポリシー受信部1109は、Active Directory Server1304からグループポリシー情報を受信し、ポリシー制御部1103に通知する処理部である。証明書情報送信部1110は、データ保存部1106に保存されている証明書から証明書情報を抽出し、Active Directory Server1304に登録処理を実行する処理部である。

【0032】

ポリシー制御部1103は、受信したグループポリシー情報を解釈し、ポリシー情報の規定に従って証明書管理部1104への証明書生成の指示と、WSD制御部1102に対して各機能の有効化の指示と、認証情報制御部1101への証明書情報の送信指示の実施を判断する。WSD制御部1102は、WS−Discovery制御部1111とWS−Print制御部1112とTLS制御部1113から構成される。WS−Discovery制御部1111は、WS−Discoveryの送信および応答結果の解釈を行う。WS−Print制御部1112はユーザが指定した画像形成装置に対してWSDを使用した印刷処理を実行する。TLS制御部1113はTLS設定が有効の場合、データ保存部1106に保存されている証明書を使用してTLSのWSD通信を行う。

【0033】

証明書管理部1104はUI部1105およびポリシー制御部1103からの指示に従って、自己署名の証明書を生成し、データ保存部1106に証明書を保存する処理部である。また、外部で作成した証明書をデータ保存部1106に格納、および保存された証明書を削除する処理も行う。UI部1105は内部設定値を表示、およびユーザからの入力指示を設定値に反映させる。データ保存部1106は、証明書や各種設定を保存する不揮発性メモリを制御する。ネットワーク通信部1107はネットワークプロトコルスタックのことであり、外部端末とのネットワーク通信を制御する。印刷処理部1114は印刷クライアント101あるいはプリンタサーバ103からの印刷要求を受信して、印刷処理を実行する処理部である。

【0034】

図12は本発明を適用したActive Directory Server104のソフトウェア構成を示すブロック図である。図で示した各処理部は、各処理部を実現するためのプログラムがCPUにより実行されることで実現する処理部である。Active Directory Server104は認証情報制御部1201、証明書制御部1202、ポリシー情報制御部1203、ネットワーク通信部1204から構成される。認証情報制御部1201は、認証情報送受信部1205と認証情報保存部1206と認証情報検証部1207から構成される。認証情報送受信部1205は、外部端末からネットワーク接続許可の要求を受信し、結果の応答を送信する処理部である。認証情報保存部1206は、ネットワーク接続許可をする端末情報の一覧が保存されている。端末情報一覧は例えばアカウント名とパスワードから構成されるリストファイルなどである。認証情報検証部1207は、外部端末から受信した認証情報を基に認証情報保存部1206を参照し、接続許可の可否を判断する。

【0035】

証明書制御部1202は証明書情報受信部1208と証明書情報保存部1209と証明書情報検証部1212から構成される。証明書情報受信部1208は外部端末から送信される証明書情報を受信し、証明書情報保存部1209に保存する処理部である。証明書情報保存部1209は、受信した証明書情報を保存する。証明書情報検証部1212は、外部端末からの証明書情報検証要求を受信して、受信した証明書情報と証明書保存部に保存している証明書情報を比較して検証する処理部である。ポリシー情報制御部1203は、ポリシー情報送受信部1210とポリシー情報管理部1211から構成される。ポリシー情報送受信部1210は、外部端末からのポリシー情報要求を受信し、該当するポリシー情報を送信する処理部である。ポリシー情報管理部1211は、Active Directory Server1304が管理する各種ポリシー情報が保存されている。図16はActive Directory Server1304が管理するグループポリシー情報の一例である。この例では、Active Directory Server1304は端末に対して、FireWall設定の有効化、WSD TLS設定の有効化、認証サーバへの証明書情報登録の有効化等のポリシー情報を配布する。ネットワーク通信部1204はネットワークプロトコルスタックのことであり、外部端末とのネットワーク通信を制御する。

【0036】

図13は本発明を適用した画像形成装置1303、プリンタサーバ1302、Active Directory Server1304、印刷クライアント1301から構成されるネットワーク環境の動作シーケンスである。画像形成装置1303のWSD TLS設定および証明書情報をActive Directory Serverに送信する設定は無効になっている事を想定する。S1301からS1303までのネットワーク環境への接続要求シーケンスは図2のS201からS203までと同様のシーケンスである。S1304においてActive Directory Server1304は接続要求してきた端末に対して図16のような「WSD TLS設定の有効」および「WSD 証明書情報登録の有効」というグループポリシー情報を送信する。画像形成装置1303は受信したグループポリシーに従って、無効設定になっていたTLS設定および証明書情報送信設定を有効化する。この時、画像形成装置1303にTLSで使用する証明書設定がされていなかった場合、自己署名証明書を生成する。なお、証明書検証システムで証明書の運用ルールが予め決められていればそのルールに準拠して証明書を生成するようにする。本実施例においては例えば、証明書のCN属性に画像形成装置1303のIPアドレスを、フレンドリ名属性に画像形成装置1303がネットワーク環境に接続するアカウント名を格納するルールに基づくものとする。これらのルールによってActive Directory Server1304が管理する証明書情報とアカウント情報の紐づけが容易になる。その後のS1306からS1312のシーケンスについては図2のS204とS210と同様のシーケンスである。

【0037】

本シーケンスのように、Active Directory Server1304に対して、画像形成装置1303は証明書情報を登録するので、従来のようにプリンタサーバ1302とTLSネゴが失敗し接続が切断されるという問題は発生しない。また、印刷クライアント1301がWS−Discoveryを送信しても、画像形成装置1303はTLS設定が有効になっているため応答しない。検索要求に対して応答しなくなることで、印刷クライアント1301から直接画像形成装置1303を見つけられないので、平文によるWSD印刷を実施されることもない。本実施例のように証明書検証システム環境下で画像形成装置1303が不適切な設定をされていたとしても、グループポリシーを参照して適切な動作モードで動くので、予め適切な設定をする必要がなくセキュリティを確保できる。

【0038】

図14は本発明を適用した画像形成装置1303の電源投入後、図11の各処理部により実行される動作フローを示したフローチャートである。S1401においてネットワーク環境に接続するため、Active Directory Server1304に接続要求を送信する。Active Directory Server1304から接続許可の応答が返れば、ポリシー受信部はS1402においてグループポリシー情報を受信する。ポリシー制御部1103は、S1403においてグループポリシー情報を判別する。ポリシー制御部1103は、TLSおよび証明書情報送信設定が有効な環境だと判断したら、データ保存部1106を参照し現時点の設定を確認する(S1404)。

【0039】

TLS設定が無効、かつ証明書情報を送信する機能が無効だと判断したら、ポリシー制御部1103はTLS制御部1113にTLS機能を有効にするように指示を出し、TLS制御部1113は指示を受信したらTLS機能を有効化する(S1406)。S1406において、ポリシー制御部1103は証明書管理部1104およびデータ保存部1106を参照し、TLSで使用する証明書が設定されているかどうかを判断する(S1407)。証明書が設定されてないと判断したら、ポリシー制御部1103は証明書管理部1104に対して自己署名の証明書作成指示を行い、証明書管理部1104は証明書を作成する(S1408)。次に証明書情報送信部1110は証明書情報を送信する機能を有効化する(S1409)。そして、S1405において証明書情報送信部1110は、証明書情報をActive Directory Server1304に送信する。

【0040】

S1404において画像形成装置1303のTLS設定は有効で証明書情報送信設定が無効の場合は、TLS設定を有効化する必要がないので、ポリシー制御部1103は証明書情報送信部1110に証明書情報を送信する機能を有効化するように指示をする。証明書情報送信部1110は指示を受信したら証明書情報を送信する機能を有効化する(S1410)。次にS1405において、証明書情報送信部1110はActive Directory Server1304に証明書情報を送信する。S1404において、画像形成装置1303のTLS設定も証明書情報送信設定も有効の場合は、設定を変更する必要はないので、S1405に進み前記と同様の処理を行う。

【0041】

S1403においてポリシー制御部1103は、TLSおよび証明書送信設定が無効な環境だと判断したら、データ保存部1106を参照し現時点の設定を確認する(S1411)。TLS機能あるいは証明書送信機能が有効であると判断したら、ポリシー制御部1103はTLS制御部1113および証明書送信制御部1110に機能を無効にするように指示を通知する。TLS制御部1113は指示を受信したら機能を無効化にし、同様に証明書送信制御部1110も指示を受信したら送信機能を無効化する(S1412)。

【0042】

図15は本発明を適用したActive Directory Server1304の電源投入後、図12に示す各処理部により実行される動作フローを示したフローチャートである。S1501からS1509のシーケンスは図5のS501からS509のシーケンスと同様である。S1503で接続許可を判断した場合、S1510においてポリシー情報管理部1211はポリシー情報送信部1210を介してグループポリシー情報を送信する。

【0043】

本実施例において、Active Directory Server1304はTLS設定や証明書登録の有効設定などのポリシー情報は画像形成装置1303にだけ送信すればよく、印刷クライアント1301などの端末はこれらの設定値を持たないため送信する必要がない。そこで、図17のアカウント情報ファイルを拡張して図24のようなファイルを用意する。図24は端末のアカウント情報に加えて種別情報も含んでいるファイルである。Active Directory Server1304に予め図24のようなデータを保存しておき、接続要求元の端末種別を判断してこれらのポリシー情報を送信するかどうかを決定してもよい。例えば画像形成装置1303が「Printer B」というアカウント情報で接続要請を送信すれば、Active Directory Server1304は予め設定されている図24の設定リストを参照し、端末の種別を判断する。そして、Active Directory Server1304は種別が「プリンタ」である端末からの接続要求時のみこれらのポリシー情報を送信する。

【0044】

あるいは図18のように「証明書検証システムの有効」という汎用的な項目としてグループポリシー情報を定義してもよい。画像形成装置1303はこのポリシー情報を受信したら、証明書検証システムが有効なネットワーク環境であると判断して、TLS設定および証明書情報送信機能を有効化する。印刷クライアント1301などの端末も証明書検証システム環境下において、証明書検証システムの仕様や設定に準拠した動作をする。そのため、このような汎用的な項目であればActive Directory Server1304は端末種別を意識することなく常に本項目を送信できる。

【実施例2】

【0045】

本実施例では、印刷クライアント101および認証サーバ104に本発明を適用することで、画像形成装置のセキュア印刷設定が無効の場合に、印刷クライアントが直接画像形成装置に平文で印刷要求を送信し、印刷データが盗聴されてしまう課題について解決する。

【0046】

本実施例における認証サーバ104の挙動は実施例1と同様である。また、画像形成装置105およびプリンタサーバ103の挙動は前記証明書検証システムと同様であるため、これらの詳細機能説明は省略する。

【0047】

本発明を適用したネットワーク印刷システムの構成について図1を用いて説明する。また、本実施例では認証サーバとしてActive Directory Serverを、ネットワーク環境としてActive Directory環境を使用するものとして説明する。

【0048】

図19は、本実施例における印刷クライアント101のソフトウェア構成を示すブロック図である。図で示した各処理部は、各処理部を実現するためのプログラムがCPUにより実行されることで実現する処理部である。印刷クライアント101は大きく、認証情報制御部1901、WSD制御部1902、ポリシー制御部1903、プリンタサーバ制御部1904、UI部1905、ネットワーク通信部1906から構成される。認証情報制御部1901は認証制御部1907とポリシー受信部1908から構成される。認証制御部1907は、Active Directory Server2004に対して接続許可の要求を送信し応答を解釈する処理部である。ポリシー受信部1907は、Active Directory Server2004からグループポリシー情報を受信し、ポリシー制御部1908に通知する処理部である。

【0049】

ポリシー制御部1903は、受信したグループポリシー情報を解釈し、ポリシー情報に従ってWSD制御部1902に対して各機能の有効化および無効化の指示の実施を判断する。WSD制御部1902は、WS−Discovery制御部1909とWS−Print制御部1910とTLS制御部1911から構成される。WS−Discovery制御部1909は、WS−Discoveryの送信および応答結果の解釈を行う。WS−Print制御部1910は指定された画像形成装置に対してWSDを使用した印刷処理を実行する。TLS制御部1911はTLS設定が有効の場合、TLSを使用してWSD通信処理を行う。UI部1905は内部設定値を表示、およびユーザからの入力指示を設定値に反映させる。ネットワーク通信部1906はネットワークプロトコルスタックのことであり、外部端末とのネットワーク通信を制御する。

【0050】

図20は本発明を適用した印刷クライアント2001とActive Directory Server2004、プリンタサーバ2002、画像形成装置2003から構成されるネットワーク環境の動作シーケンスである。S2001のネットワーク環境への接続要求シーケンスは図2のS201と同様のシーケンスである。S2002において印刷クライアント2001はActive Directory Server2004に対してネットワーク環境への接続要求を送信する。Active Directory Server2004は接続許可だと判断したら、接続許可の応答を送信し、さらに図18のような「証明書検証システムの有効」というグループポリシー情報を送信する(S2003)。印刷クライアント2001は受信したグループポリシー情報に従って、証明書検証システム環境に適した設定に切り替えて動作する。印刷クライアント2001は証明書検証システム環境が有効だというポリシー情報を受信したら、WS−Discovery機能を無効化およびWS−Print機能を無効化する。その後のS2005からS2012のシーケンスについては図2のS203からS210と同様のシーケンスである。また、印刷クライアント2001は証明書検証システム環境が無効だというポリシー情報を受信したら、特に設定を変更する必要がないので、デフォルトの設定のまま動作する。

【0051】

図21は本発明を適用した印刷クライアント2001の電源投入後、図19で示した各処理部により実行される動作フローを示すフローチャートである。S2100において印刷クライアント2001はActive Directory Server2004に対してネットワーク環境への接続許可要請を送信する。ネットワーク環境への接続が許可されたら、S2101においてポリシー受信部1908はActive Directory Server2004からグループポリシー情報を受信する。ポリシー受信部1908は受信したグループポリシー情報をポリシー制御部1903に転送する。S2102において、ポリシー制御部1903は受信したグループポリシー情報の内容を解釈する。受信したグループポリシーが証明書検証システム環境有効であるという内容であればS2103において、ポリシー制御部1903はWSD制御部1902に機能の停止を指示する。具体的にWSD制御部1902は、WS−Discovery機能とWS−Print機能を無効化する。その後印刷クライアント2001は、S2104においてユーザからのプリンタ一覧表示要求待ち状態となる。

【0052】

印刷クライアント2001は、ユーザからプリンタ一覧表示要求を受信するとS2105において予め設定されているプリンタ一覧を表示する。このとき、印刷クライアント2001はWS−Discovery機能が無効になっているので、画像形成装置を検索するようなパケットは送信しない。印刷クライアント2001は検索要求パケットを送信しないので、そもそも平文応答をする画像形成装置を発見することはなく、平文で通信することがない。次に、印刷クライアント2001はS2106においてユーザからの印刷要求指示受信待ちとなる。印刷クライアント2001は、ユーザから印刷要求を受信したら指定された画像形成装置がプリンタサーバ2002なのかプリンタサーバ以外なのかを判断する(S2107)。プリンタサーバが指定されていれば、S2108において印刷クライアント2001はプリンタサーバ2003に対してTLSを使用して印刷要求を送信する。プリンタサーバ以外が指定されていれば、S2109において印刷クライアント2001は、WS−Print機能が無効になっているので印刷要求を拒否して、証明書検証システムを使用しない印刷が実行されないようにする。もしここで、画像形成装置がプリンタサーバ以外からの印刷要求を許可してしまうと、平文通信で印刷処理が実行されるので印刷データの盗聴や改ざんの問題が発生する。S2102において証明書検証システムが無効だというグループポリシー情報を受信したら、S2110に進む。S2110からS2116までのシーケンスは、図6のS602からS608と同様である。

【0053】

本実施例のように、印刷クライアント2001がグループポリシーに応じてWS−Discovery機能やWS−Print機能を無効化にすることで、証明書検証システムにおいて印刷クライアント2001が直接画像形成装置を検索あるいは印刷できないようにすることを実現する。これによって、証明書検証環境に不適切な設定がされ平文通信を許可する画像形成装置が存在していても、印刷クライアント2001が平文通信をすることを防止してセキュリティを確保できる。

【0054】

また、本発明は印刷クライアント2001がActive Directory環境にログインしている間のみ有効となる。Active Directory環境からログアウトした後は、証明書検証システムの仕様に準拠した動きをする必要はないので、印刷クライアント2001のデフォルト状態の設定に戻して動作する。

【実施例3】

【0055】

実施例1において、Active Directory Server1304が証明書検証システムには対応しているが、グループポリシー送信機能には対応していない種別の場合、画像形成装置1303は接続されている環境の証明書検証システムが有効な環境かどうかを判断できない。本実施例では、このような環境下においても画像形成装置1303が適切に環境を判断する手段について説明する。

【0056】

画像形成装置1303がActive Directory環境にログインした後、グループポリシー情報を取得出来なかった場合、画像形成装置1303は証明書情報をActive Directory Server1304に登録する。登録処理が成功した場合、証明書検証システムが有効な環境だと判断して画像形成装置1303のTLS機能を有効にして、平文によるWSD要求に対して応答しないようにする。また、登録処理が失敗した場合、証明書検証システムが無効な環境だと判断し、画像形成装置1303のTLS機能を無効にして、平文によるWSD要求に対して応答できるようにする。

【実施例4】

【0057】

実施例1において、Active Directory Server1304が証明書検証システムには対応しているが、グループポリシー送信機能には対応していない種別の場合、画像形成装置1303は接続されている環境の証明書検証システムが有効な環境かどうかを判断できない。本実施例では、このような環境下においても画像形成装置1303が適切に環境を判断する手段について説明する。

【0058】

画像形成装置1303がActive Directory環境にログインした後、グループポリシー情報を取得出来なかった場合、画像形成装置1303はTLSによるWSD要求待ちうけと、平文によるWSD要求待ちうけの両方を有効化する。証明書検証システムにおいて、プリンタサーバ1302は画像形成装置1303をプリンタ一覧に追加しているので、定期的に画像形成装置1303に対してTLSによる状態取得要求を送信してくる。画像形成装置1303はプリンタサーバ1302からTLSによる要求を受信した時点で、証明書検証システムが有効な環境だと判断する。証明書検証システムが有効な環境だと判断したら、平文によるWSD要求待ち受けを無効化し、Active Directory Server1304に対して証明書情報を登録する。画像形成装置1303が平文によるWSD要求を受信するより前に、プリンタサーバ1302から要求を受信することで成立する。

【実施例5】

【0059】

実施例1において、画像形成装置1303が証明書検証システムには対応しているが、グループポリシーを受信してポリシー情報に従って機能の有効無効を切り替える機能には対応していない場合が想定される。このような場合、画像形成装置の証明書送信機能設定が無効設定にされていたら、Active Directory Server1304がいくらグループポリシーを送信しても、画像形成装置1303は証明書情報をActive Directory Server1304に送信しない。そのため、プリンタサーバ1302と画像形成装置1303のTLS通信が確立できずに、通信できない問題が発生する。本実施例では、このような環境下においてもActive Directory Server1304が、適切に画像形成装置1303の設定を切り替える手段について説明する。

【0060】

画像形成装置1303がActive Directory環境にログインした後、Active Directory Server1304は画像形成装置1303に対してグループポリシーを送信する。しかし、画像形成装置1303にグループポリシー制御機能が搭載されていない種別の場合、証明書情報を送信する機能が無効に設定されていると、画像形成装置1303は証明書情報をActive Directory Server1304に送信してこない。Active Directory Server1304はグループポリシーを送信してから一定時間経過しても画像形成装置1303から証明書情報が送信されなかった場合、画像形成装置1303の証明書送信設定が無効に設定されていると判断する。この場合、Active Directory Server1304は画像形成装置1303の証明書送信設定の設定値を有効に変更するような命令を画像形成装置1303に対して送信する。この命令は、例えばSNMPを使用して該当するMIBの設定値を変更する命令である。画像形成装置1303は命令受信後、指示された設定値を変更する。このあと、画像形成装置1303はActive Directory Server1304に対して、証明書情報の登録を行うのでプリンタサーバ1302とTLS通信を確立することができる。

【0061】

また、図22は証明書検証システムにおけるプリンタサーバ103のソフトウェア構成を示すブロック図である。プリンタサーバ103は実施例1から実施例5まで共通の動作仕様となる。プリンタサーバ103は、印刷要求受信部2201と、WSD制御部2202と、証明書情報検証部2206と、ネットワーク通信部2203から構成される。

【0062】

印刷要求受信部2201は印刷クライアント101から印刷要求を受信する処理部である。WSD制御部2202はWS−Print制御部2204とTLS制御部2205から構成される。WS−Print制御部2204はユーザが指定した画像形成装置に対してWSDを使用した印刷処理を実行する。TLS制御部2205はTLS設定が有効の場合、証明書を使用してTLSのWSD通信を行う。証明書検証部2206は画像形成装置105から受信した証明書から証明書情報を抽出し、認証サーバ104に対して証明書情報の正当性を検証する処理を実施する処理部である。ネットワーク通信部2203はネットワークプロトコルスタックのことであり、外部端末とネットワークデータの送受信を制御する。

【0063】

図23は本実施例におけるActive Directory Server1304のソフトウェア構成を示すブロック図である。2301から2312は図12の1201から1212と同様の動作をする。設定変更要求部2313は、ネットワークに接続している端末に対して特定の設定値を変更するように要求を送信する処理部である。端末種別判別部2314は、Active Directory Server1304に接続してきた端末が印刷クライアントなのか画像形成装置なのかプリンタサーバなのかを判別する処理部である。

【0064】

[その他の実施例]

本発明の各実施例ではWSDを例に説明したが、TLSを使用している通信プロトコルであれば、どんなプロトコルにも適用可能であるためWSDに限定しない。例えばIPP(Internet Printing Protocol)やHTTP(Hypertext Transfer Protocol)ダイレクト印刷などのプロトコルにも適用可能である。BonjourやUPnP(Universal Plug and Play)などの検索プロトコルにも適用可能である。

【0065】

本発明の各実施例ではActive Directory Server1304がグループポリシー情報を通知しているが、画像形成装置1303がグループポリシー情報を取得するようにしてもよい。例えば画像形成装置1303がLDAP(Lightweight Directory Access Protocol)を使用してActive Directory Server1304のグループポリシー情報を検索し、該当の情報をSMB(Server Message Block)で取得することも可能である。

【0066】

本発明の各実施例ではTLSを例に説明したが、証明書を使用している通信プロトコルであれば、どんなプロトコルにも適用可能であるためTLSに限定しない。例えばIPSec(Internet Protocol Security)やSSL(Secure Socket Layer)などの暗号化プロトコルにも適用可能である。

【0067】

本発明の各実施例では画像形成装置1303がActive Directory環境にログインしている間のみ有効となる。Active Directory環境からログアウトした後は、本発明の仕様に準拠した動作をする必要がないので、画像形成装置1303のデフォルトの設定に従って動作する。

【0068】

本発明の各実施例ではプリンタサーバ1302が証明書情報をActive Directory Server1304に送信して、Active Directory Server1304が証明書情報の正当性を検証する例を説明した。しかし、プリンタサーバ1302が、Active Directory Server1304の証明書情報リストを参照あるいは取得して、プリンタサーバ1302が証明書情報の正当性を検証してもよい。

【特許請求の範囲】

【請求項1】

プリンタサーバ、画像形成装置、印刷クライアント、認証サーバから構成される印刷システムにおける印刷方法であって、

前記画像形成装置のポリシー受信手段は、前記認証サーバに認証情報を送信し、該認証情報を基に認証されたことに応じて送信されるポリシー情報を受信し、

前記画像形成装置の有効化手段は、受信されたポリシー情報に証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行することが規定されていることに応じて、セキュア印刷設定を有効化し、

前記印刷クライアントの印刷処理手段は、前記プリンタサーバに対して印刷要求を送信し、

前記プリンタサーバの受信手段は、前記印刷クライアントから送信された印刷要求を受信し、

前記プリンタサーバの印刷要求送信手段は、前記証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を前記画像形成装置に対して送信し、

前記プリンタサーバの問い合わせ手段は、前記セキュア印刷設定が有効になった前記画像形成装置が前記印刷要求を受信したことで送信する証明書の正当性を前記認証サーバに問い合わせる問い合わせ、

前記認証サーバの検証手段は、前記証明書の正当性の問い合わせよりも前に登録した前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証し、

更に、前記プリンタサーバの制御手段は、前記認証サーバから正当であると返答された場合は前記画像形成装置に暗号化された印刷データを送信し、前記認証サーバから正当でないと返答された場合は前記画像形成装置に前記印刷データを送信しない、

ことを特徴とする印刷システムにおける印刷方法。

【請求項2】

プリンタサーバに対して印刷要求を送信する送信手段を有する印刷クライアントと、

前記印刷クライアントから送信された印刷要求を受信する受信手段、および証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信する印刷要求送信手段、および画像形成装置が印刷要求を受信したことで送信する証明書の正当性を認証サーバに問い合わせる問い合わせ手段を有するプリンタサーバと、

前記証明書の正当性の問い合わせよりも前に登録された前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証する検証手段を有する認証サーバとから構成される印刷システムのための画像形成装置であって、

前記認証サーバに認証情報を送信し、該認証情報を基に認証されたことに応じて送信されるポリシー情報を受信するポリシー受信手段と、

受信されたポリシー情報に証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行することが規定されていることに応じて、セキュア印刷設定を有効化する有効化手段と、

セキュア印刷設定が有効されたことに応じて、前記証明書を利用したセキュア印刷プロトコルを用いずに印刷要求を送信してきた場合は印刷処理を実行せず、前記証明書を利用したセキュア印刷プロトコルを用いて印刷要求が送信され、かつ前記認証サーバにて証明書が正当なものであると検証された場合は印刷処理を実行するよう制御する制御手段と、を有する画像形成装置。

【請求項3】

前記ポリシー情報は、前記印刷システムを前記証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行する環境にするか否かの情報、および/または、前記証明書を前記認証サーバに登録するか否かの情報を含むポリシー情報であること特徴とする請求項2に記載の画像形成装置。

【請求項4】

前記証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行するより前に前記認証サーバに対して行う証明書の登録処理を実行する際に、証明書が保存されていない場合は、自己署名で証明書を生成する生成手段を有する請求項2または3に記載の画像形成装置。

【請求項5】

プリンタサーバに対して印刷要求を送信する送信手段を有する印刷クライアントと、

前記印刷クライアントから送信された印刷要求を受信する受信手段、および証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信する印刷要求送信手段、および画像形成装置が印刷要求を受信したことで送信する証明書の正当性を認証サーバに問い合わせる問い合わせ手段を有するプリンタサーバと、

前記証明書の正当性の問い合わせよりも前に登録された前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証する検証手段を有する認証サーバとから構成される印刷システムのための画像形成装置であって、

証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行するセキュア印刷設定と、平文による印刷プロトコルを用いて印刷処理を実行する通常印刷設定の両方の設定が有効化されており、前記プリンタサーバが、前記証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信してきた際に前記平文による印刷プロトコルを用いて印刷処理を実行する通常印刷設定を無効化する設定手段と、

前記通常印刷設定が無効化された後、前記証明書を利用したセキュア印刷プロトコルを用いずに印刷要求された場合は印刷処理を実行せず、前記証明書を利用したセキュア印刷プロトコルを用いて印刷要求が送信され、かつ前記認証サーバにて証明書が正当なものであると検証された場合は印刷処理を実行するよう制御する制御手段と、を有する画像形成装置。

【請求項6】

プリンタサーバに対して印刷要求を送信する送信手段を有する印刷クライアントと、

前記印刷クライアントから送信された印刷要求を受信する受信手段、および証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信する印刷要求送信手段、および画像形成装置が印刷要求を受信したことで送信する証明書の正当性を認証サーバに問い合わせる問い合わせ手段を有するプリンタサーバと、

前記証明書の正当性の問い合わせよりも前に登録された前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証する検証手段を有する認証サーバとから構成される印刷システムのための画像形成装置であって、

前記認証サーバが前記画像形成装置に対しポリシー情報を送信した後に一定時間経過しても証明書が送信されなかったことに応じて送信する、証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行するための設定を有効にするための命令を受信する命令受信手段と、

前記命令受信手段により受信された命令を基にセキュア印刷設定を有効化する有効化手段と、

セキュア印刷設定が有効化された後、前記証明書を利用したセキュア印刷プロトコルを用いずに印刷要求された場合は印刷処理を実行せず、前記証明書を利用したセキュア印刷プロトコルを用いて印刷要求が送信され、かつ前記認証サーバにて証明書が正当なものであると検証された場合は印刷処理を実行するよう制御する制御手段と、を有する画像形成装置。

【請求項1】

プリンタサーバ、画像形成装置、印刷クライアント、認証サーバから構成される印刷システムにおける印刷方法であって、

前記画像形成装置のポリシー受信手段は、前記認証サーバに認証情報を送信し、該認証情報を基に認証されたことに応じて送信されるポリシー情報を受信し、

前記画像形成装置の有効化手段は、受信されたポリシー情報に証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行することが規定されていることに応じて、セキュア印刷設定を有効化し、

前記印刷クライアントの印刷処理手段は、前記プリンタサーバに対して印刷要求を送信し、

前記プリンタサーバの受信手段は、前記印刷クライアントから送信された印刷要求を受信し、

前記プリンタサーバの印刷要求送信手段は、前記証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を前記画像形成装置に対して送信し、

前記プリンタサーバの問い合わせ手段は、前記セキュア印刷設定が有効になった前記画像形成装置が前記印刷要求を受信したことで送信する証明書の正当性を前記認証サーバに問い合わせる問い合わせ、

前記認証サーバの検証手段は、前記証明書の正当性の問い合わせよりも前に登録した前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証し、

更に、前記プリンタサーバの制御手段は、前記認証サーバから正当であると返答された場合は前記画像形成装置に暗号化された印刷データを送信し、前記認証サーバから正当でないと返答された場合は前記画像形成装置に前記印刷データを送信しない、

ことを特徴とする印刷システムにおける印刷方法。

【請求項2】

プリンタサーバに対して印刷要求を送信する送信手段を有する印刷クライアントと、

前記印刷クライアントから送信された印刷要求を受信する受信手段、および証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信する印刷要求送信手段、および画像形成装置が印刷要求を受信したことで送信する証明書の正当性を認証サーバに問い合わせる問い合わせ手段を有するプリンタサーバと、

前記証明書の正当性の問い合わせよりも前に登録された前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証する検証手段を有する認証サーバとから構成される印刷システムのための画像形成装置であって、

前記認証サーバに認証情報を送信し、該認証情報を基に認証されたことに応じて送信されるポリシー情報を受信するポリシー受信手段と、

受信されたポリシー情報に証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行することが規定されていることに応じて、セキュア印刷設定を有効化する有効化手段と、

セキュア印刷設定が有効されたことに応じて、前記証明書を利用したセキュア印刷プロトコルを用いずに印刷要求を送信してきた場合は印刷処理を実行せず、前記証明書を利用したセキュア印刷プロトコルを用いて印刷要求が送信され、かつ前記認証サーバにて証明書が正当なものであると検証された場合は印刷処理を実行するよう制御する制御手段と、を有する画像形成装置。

【請求項3】

前記ポリシー情報は、前記印刷システムを前記証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行する環境にするか否かの情報、および/または、前記証明書を前記認証サーバに登録するか否かの情報を含むポリシー情報であること特徴とする請求項2に記載の画像形成装置。

【請求項4】

前記証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行するより前に前記認証サーバに対して行う証明書の登録処理を実行する際に、証明書が保存されていない場合は、自己署名で証明書を生成する生成手段を有する請求項2または3に記載の画像形成装置。

【請求項5】

プリンタサーバに対して印刷要求を送信する送信手段を有する印刷クライアントと、

前記印刷クライアントから送信された印刷要求を受信する受信手段、および証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信する印刷要求送信手段、および画像形成装置が印刷要求を受信したことで送信する証明書の正当性を認証サーバに問い合わせる問い合わせ手段を有するプリンタサーバと、

前記証明書の正当性の問い合わせよりも前に登録された前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証する検証手段を有する認証サーバとから構成される印刷システムのための画像形成装置であって、

証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行するセキュア印刷設定と、平文による印刷プロトコルを用いて印刷処理を実行する通常印刷設定の両方の設定が有効化されており、前記プリンタサーバが、前記証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信してきた際に前記平文による印刷プロトコルを用いて印刷処理を実行する通常印刷設定を無効化する設定手段と、

前記通常印刷設定が無効化された後、前記証明書を利用したセキュア印刷プロトコルを用いずに印刷要求された場合は印刷処理を実行せず、前記証明書を利用したセキュア印刷プロトコルを用いて印刷要求が送信され、かつ前記認証サーバにて証明書が正当なものであると検証された場合は印刷処理を実行するよう制御する制御手段と、を有する画像形成装置。

【請求項6】

プリンタサーバに対して印刷要求を送信する送信手段を有する印刷クライアントと、

前記印刷クライアントから送信された印刷要求を受信する受信手段、および証明書を利用したセキュア印刷プロトコルを用いて、受信された印刷要求を画像形成装置に対して送信する印刷要求送信手段、および画像形成装置が印刷要求を受信したことで送信する証明書の正当性を認証サーバに問い合わせる問い合わせ手段を有するプリンタサーバと、

前記証明書の正当性の問い合わせよりも前に登録された前記画像形成装置の証明書を基に、前記プリンタサーバからの問い合わせに応じて送信された証明書が正当なものであるか否かを検証する検証手段を有する認証サーバとから構成される印刷システムのための画像形成装置であって、

前記認証サーバが前記画像形成装置に対しポリシー情報を送信した後に一定時間経過しても証明書が送信されなかったことに応じて送信する、証明書を利用したセキュア印刷プロトコルを用いて印刷処理を実行するための設定を有効にするための命令を受信する命令受信手段と、

前記命令受信手段により受信された命令を基にセキュア印刷設定を有効化する有効化手段と、

セキュア印刷設定が有効化された後、前記証明書を利用したセキュア印刷プロトコルを用いずに印刷要求された場合は印刷処理を実行せず、前記証明書を利用したセキュア印刷プロトコルを用いて印刷要求が送信され、かつ前記認証サーバにて証明書が正当なものであると検証された場合は印刷処理を実行するよう制御する制御手段と、を有する画像形成装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【公開番号】特開2013−54441(P2013−54441A)

【公開日】平成25年3月21日(2013.3.21)

【国際特許分類】

【出願番号】特願2011−190687(P2011−190687)

【出願日】平成23年9月1日(2011.9.1)

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

【公開日】平成25年3月21日(2013.3.21)

【国際特許分類】

【出願日】平成23年9月1日(2011.9.1)

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

[ Back to top ]