外部記憶装置及び外部記憶装置の制御方法

【課題】

記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能な外部記憶装置及び外部記憶装置の制御方法を提供することにある。

【解決手段】

記憶領域を少なくとも2つの領域に定義可能な記憶手段と、電子計算機と記憶手段との情報の授受を行うためのインタフェース手段と、記憶手段及びインタフェース手段とを制御する制御手段とを備え、制御手段が、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする。

記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能な外部記憶装置及び外部記憶装置の制御方法を提供することにある。

【解決手段】

記憶領域を少なくとも2つの領域に定義可能な記憶手段と、電子計算機と記憶手段との情報の授受を行うためのインタフェース手段と、記憶手段及びインタフェース手段とを制御する制御手段とを備え、制御手段が、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、USBメモリ、メモリカード、SSD、HDD等の電子計算機用の外部記憶装置及び外部記憶装置の制御方法に関する。

【背景技術】

【0002】

従来より、USBメモリやメモリカード等の電子計算機用の外部記憶装置が各種提案され用いられている。特に、USB(Universal Serial Bus)規格に基づいた外部記憶装置が多く用いられている。このUSBメモリは、USB規格に基づいたコネクタとインタフェースを持ち、コネクタと半導体メモリが一体のパッケージに収められ、小型化されて電子計算機のUSB規格のコネクタに挿入されるものである。

【0003】

USBメモリは、コンパクトで安価で、取り扱いも容易であることから、比較的汎用的に用いられてはいるが、データの書き込みや消去が容易なことから、誤って必要なデータを消去してしまうトラブルが絶えない。その対策として、ライトプロテクト・スイッチを設けて、書き込みや消去ができないように物理的なスイッチを設けるようにしているものもある。しかしながら、物理的なスイッチは、スイッチの操作を必要とし、誤操作もあることから、完全なデータ保護手段とはなり得ていない。

【0004】

そこで、例えば特許文献1や特許文献2に示されるような、容易に消去できない領域に誤って消去されると困るソフトウェア等を記憶させておき、消去や書き換えが行われるのを防ぐ方法が提案されている。

【0005】

この特許文献1や特許文献2に示されるUSBストレージデバイスは、記憶領域を2つの領域に分けて定義している。そして、一方の領域(第1の領域)を、情報の読み出し、書き込み及び削除を実行可能なディスクデバイスとして、他方の領域(第2の領域)を情報の読み出しのみを実行可能なCD−ROMデバイスとして認識させるようにしている。より具体的には、特許文献1や特許文献2に示されるUSBストレージデバイスは、所定のオペレーションシステムによって制御されると共に少なくともディスクドライブドライバ、USBマスストレージクラスドライバ及びUSBホストコントローラを具備するもので、ディスクドライブドライバからの指令に従って、第1と第2の領域を認識させるための情報をUSBマスストレージクラスドライバに供給して、USBマスストレージクラスドライバに、USBストレージデバイスの各領域を、ディスクデバイス及びCD−ROMデバイスという異なる2つの種類のデバイスとして認識させるようにしている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特許第3513147号公報

【特許文献2】特許第3699717号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、従来のUSBストレージデバイスでは、ベンダー固有機能へのアクセスにUSBコントロール転送を用いており、このUSBコントロール転送は1ms間隔でしか発行できず、さらに書き込み系では1転送1ワード(16bit)のデータしか転送することができず、デバイスの認識やデータの授受に時間が掛かってしまうという問題がある。

【0008】

本発明は、このような事情に鑑みてなされたもので、記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能な外部記憶装置及び外部記憶装置の制御方法を提供することにある。

【課題を解決するための手段】

【0009】

請求項1記載の外部記憶装置は、記憶領域を少なくとも2つの領域に定義可能な記憶手段と、電子計算機と記憶手段との情報の授受を行うためのインタフェース手段と、記憶手段及びインタフェース手段とを制御する制御手段とを備え、制御手段が、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする。

【0010】

請求項2記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする。

【0011】

請求項3記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする。

【0012】

請求項4記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする。

【0013】

請求項5記載の外部記憶装置は、制御手段が、記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする。

【0014】

請求項6記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする。

【0015】

請求項7記載の外部記憶装置は、電子計算機から取り外すための取り外しスイッチを備え、制御手段が、取り外しスイッチが操作されると、電子計算機からの取り外しのための制御を行うことを特徴とする。

【0016】

請求項8記載の外部記憶装置は、記憶手段が、着脱自在であることを特徴とする。

【0017】

請求項9記載の外部記憶装置の制御方法は、記憶手段の記憶領域を少なくとも2つの領域に定義し、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする。

【0018】

請求項10記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする。

【0019】

請求項11記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする。

【0020】

請求項12記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする。

【0021】

請求項13記載の外部記憶装置の制御方法は、記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする。

【0022】

請求項14記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする。

【0023】

請求項15記載の外部記憶装置の制御方法は、電子計算機から取り外すための取り外しスイッチが操作されると、電子計算機からの取り外しのための制御を行うことを特徴とする。

【0024】

請求項16記載の外部記憶装置の制御方法は、記憶手段が、着脱自在であることを特徴とする。

【発明の効果】

【0025】

特許請求の範囲の発明によれば、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域とすることにより、記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能である。

【図面の簡単な説明】

【0026】

【図1】実施例1の発明に係る外部記憶装置の一例を示す構成図である。

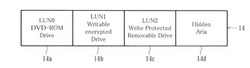

【図2】同外部記憶装置の記憶手段の領域の一例を示す説明図である。

【図3】実施例2の発明に係る外部記憶装置の記憶手段の領域の一例を示す説明図である。

【図4】実施例3の発明に係る外部記憶装置の一例を示す構成図である。

【図5】同外部記憶装置の記憶手段の領域の一例を示す説明図である。

【図6】実施例3の発明に係る外部記憶装置の他の形態を示す構成図である。

【発明を実施するための形態】

【0027】

本実施の形態における外部記憶装置は、電子計算機に電気的に着脱可能な記録媒体で、USBメモリ、メモリカード、SSD(Solid State Drive)、HDD(Hard Disk Drive)等である。USBメモリ、メモリカード、SSD、HDD等には、半導体メモリや磁気ディスクが内蔵されており、この半導体メモリや磁気ディスクにデータを書き込みし、電子計算機から読み書きするものである。尚、本実施の形態における外部記憶装置は、CDやDVDのような光を介して間接的に電子計算機に接続される記憶媒体は含まないものとする。また、本実施の形態における電子計算機は、大型コンピュータやパーソナル・コンピュータのような汎用の電子計算機の他、産業用機器や携帯情報通信端末のようなCPU(Central Processing Unit(中央処理装置))やMPU(Micro-Processing Unit(マイクロプロセッサ))等が内蔵された専用電子機器も含まれるものとし、半導体メモリが内蔵された外部記憶手段が接続可能なものであれば、その形態により制限されるものではない。

【実施例1】

【0028】

以下、実施例1の発明について図面を参照しながら具体的に説明する。図1は、実施例1の発明に係る外部記憶装置の一例を示す構成図である。図2は、同外部記憶装置の記憶手段の領域の一例を示す説明図である。

【0029】

図1のUSBメモリ10は、上記で説明したところの電子計算機4に電気的に着脱可能な記録媒体で、外部記憶装置である。具体的には、USB規格に基づいたコネクタ10aとインタフェース16を持ち、電子計算機4の同じくUSB規格に基づいたコネクタ4aに接続可能な構造を有している。USBメモリ10は、USBメモリ10の制御を司る制御部12、情報の記憶手段であるメモリ14を備えている。そして、制御部12,メモリ14,インタフェース16及びコネクタ10aが、一体のパッケージに収められ、小型化されて電子計算機4のUSB規格のコネクタ4aに挿入されて使用される。

【0030】

USBメモリ10の制御部12は、USB規格に基づいて電子計算機4との通信を行う機能と、メモリ14を制御する機能とを備えている。メモリ14は、半導体メモリで、記憶領域を少なくとも2つの領域に定義可能な記憶手段である。尚、本実施例のUSBメモリ10には、パッケージから露出する形で取り外しスイッチ10bが設けられているが、この取り外しスイッチ10bについては、後述する。

【0031】

次に、本実施例の外部記憶装置であるUSBメモリ10の動作を説明する。USBメモリ10の制御部12は、電子計算機4との通信はUSB規格を介して行うものの、SCSI(Small Computer System Interface)接続の記憶装置としての動作制御をメモリ14に対して行う。すなわち、制御部12は、論理ユニット番号LUN(Logical Unit Number)を用いて、メモリ14の領域の識別及びアクセスを行う。但し、実施例1のUSBメモリ10では、図2に示すとおり、LUNで電子計算機4が認識できるドライブはLUN0のDVD−ROMドライブ14aのみで、メモリ14の他の領域は電子計算機4からは認識されない秘匿領域14dである。このように、本実施例1のUSBメモリ10のメモリ14は、LUN0のDVD−ROMドライブ14aと、秘匿領域14dとの2つの領域に定義されている。

【0032】

メモリ14のLUN0のDVD−ROMドライブ14aは、制御部12により、DVD−ROMエミュレーション領域に定義され制御されている領域である。制御部12は、メモリ14の1つの領域に対して、DVD−ROMドライブへのAPI(Application Program Interface)を使用して、DVD−ROMドライブとしてエミュレーションする。このLUN0のDVD−ROMドライブ14aは、電子計算機4から認識は可能でありデータの読み出しは可能であるが、書き込みのできない領域で、電子計算機4の上で動作するアプリケーション・プログラム等をあらかじめ記憶させておく領域である。より具体的には、例えば、Autoplayで起動可能なアプリケーション、それらが使用するデータファイル、DLLファイルや、秘匿領域14dへのアクセスツール等をあらかじめ記憶させておく。

【0033】

秘匿領域14dは、電子計算機4からは認識されない領域で、制御部12が資産管理のための収集した電子計算機4側の情報を収集して保存したり、USBメモリ10の機能を維持したりするために不可欠な情報で、外部からの読み込みや上書きをされては困る情報を保存しておくための領域である。

【0034】

また、本実施例1のUSBメモリ10には、パッケージから露出する形で取り外しスイッチ10bが設けられている。この取り外しスイッチ10bは、USBメモリ10を電子計算機4から安全に取り外すためのもので、取り外しスイッチ10bが操作されたことを検知した制御部12は、イジェクト・リクエストを電子計算機4に送り、電子計算機4が安全に取り外しを行うための処理を行う。このように、USBメモリ10に取り外しスイッチ10bを設けることで、コンピュータや携帯情報通信端末のような汎用の電子計算機としての操作機能を有さない専用の産業用機器においても、安全に外部記憶装置であるUSBメモリ10の取り外しが可能になる。尚、取り外しスイッチ10bの他に、電子計算機4からのアクセスの状況を表示する表示装置(例えばLED)を設けることもできるし、アクセスを表示する以外の目的で他の表示手段(複数のLEDやLCDパネル等)を設けるようにしてもよい。また、制御部12が、取り外しスイッチ10bの入力を検知するためだけにGPIO(General Purpose Input/Output)を持つのではなく、例えば、電子計算機4からの制御で動作するGPIOを持つようにしてもよい。

【実施例2】

【0035】

前述の実施例1のUSBメモリ10では、メモリ14の領域として、LUN0のDVD−ROMドライブ14aと秘匿領域14dとの2つの領域が定義されている。しかしながら、メモリ14における領域の定義は、この2つの領域定義だけに限られるものではない。少なくとも2つの領域に定義可能であればよく、それ以上の領域を定義してもよい。本実施例2では、3つ以上の領域が定義されている例を説明する。図3は、実施例2の発明に係る外部記憶装置の記憶手段の領域の一例を示す説明図である。尚、外部記憶装置としてのUSBメモリ10のハードウェア的な構成は、実施例1と同様なので詳細な説明は省略し、同一の符号を用いて説明する。

【0036】

本実施例2では、記憶手段であるメモリ14を、4つの領域に定義している。制御部12は、前述の通り、SCSI接続の記憶装置としての動作制御をメモリ14に対して行う。すなわち、制御部12は、論理ユニット番号LUNを用いて、メモリ14の領域の識別及びアクセスを行う。そして、実施例2のUSBメモリ10では、図3に示すとおり、LUNで電子計算機4が認識できるドライブはLUN0のDVD−ROMドライブ14a、暗号化リムーバブルドライブ14b及びライトプロテクト・リムーバブルドライブ14cであり、メモリ14の他の領域は電子計算機4からは認識されない秘匿領域14dである。このように、本実施例2のUSBメモリ10のメモリ14は、LUN0のDVD−ROMドライブ14aと、LUN1の暗号化リムーバブルドライブ14bと、LUN2のライトプロテクト・リムーバブルドライブ14cと、秘匿領域14dとの4つの領域に定義されている。

【0037】

LUN0のDVD−ROMドライブ14aと秘匿領域14dとは、実施例1で示した通りであるが、LUN1とLUN2とを設けたことで、具体的に記憶させる内容が増えることが考えられる。LUN0のDVD−ROMドライブ14aでは、例えば、LUN1の暗号化リムーバブルドライブ14bのデータを操作するためのアプリケーションや、LUN2のライトプロテクト・リムーバブルドライブ14cに独占的なアクセスを行うためのツール等を配置する。

【0038】

LUN1の暗号化リムーバブルドライブ14bは、電子計算機4から読み書き可能な領域ではあるが、暗号化され、特定の権限を持ったアクセスでしか操作が行えない領域である。電子計算機4側から暗号化リムーバブルドライブ14bを操作する場合、電子計算機4で動作する専用のアプリケーション(透過的なディスク暗号化プログラム)を用いる。具体的には、例えば、まず、透過的なディスク暗号化プログラムを用いて、LUN1の全容量に暗号化されたボリュームファイルを配置する。また、透過的なディスク暗号化プログラムを用いて、暗号化されたボリュームファイル内に、個別のフォルダーやファイルを暗号化して配置することができる。さらに、暗号化されたボリュームファイル内の個別のフォルダーやファイルを、他のドライブへのコピーや移動も可能である。暗号化されたボリュームファイル内の個別のフォルダーやファイルの削除も可能である。また、電子計算機4で、暗号化されたボリュームファイル内の個別のフォルダーやファイルを読む場合には、透過的なディスク暗号化プログラムにより自動的に復号化されて、認識できるようになる。尚、暗号化されたボリュームファイルに、IDやパスワードによるユーザ認証機能を持たせ、IDやパスワードによりファイルの閲覧を許可するようにしてもよい。このユーザ認証機能は、リムーバブルドライブとして定義された領域のいずれにも用いることができる。

【0039】

この暗号化リムーバブルドライブ14bの用途としては、例えば、他の電子計算機へのデータ移動を目的としないデータで、接続された電子計算機4のウィルススキャンを行ったり、資産管理のために電子計算機4のホスト情報を収集し、秘匿領域14dへ保存する等がある。尚、LUN1の暗号化リムーバブルドライブ14bは、USBメモリ10の用途により、実装しない場合もある。

【0040】

LUN2のライトプロテクト・リムーバブルドライブ14cは、電子計算機4からユーザが直接的に書き込みを行えない領域です。基本的には、LUN0に搭載されたアプリケーションの作業領域で、このアプリケーションにより、LUN2のライトプロテクト・リムーバブルドライブ14cの使用目的が異なってくる。

【0041】

このライトプロテクト・リムーバブルドライブ14cの用途としては、例えば、ウィルススキャンアプリケーションでのスキャン結果ログなどのデータファイル、更新を必要とするDLLファイル、アンチウイルス・アプリケーション本体、ウィルス定義ファイルなどを搭載する。また、LUN0のDVD−ROMドライブ14aに更新やログ書き込み用のツールをおき、これらのツールから独占的なロックを掛け、他のアプリケーションやウィルスによる書き込みを防御した上で、ライトプロテクトを解除し、更新やログ書き込みを行うことも可能である。

【0042】

尚、LUN2のライトプロテクト・リムーバブルドライブ14cは、USBメモリ10の用途により、実装しない場合もある。実装しない場合としては、外部記憶装置を、パスワードロック付USBメモリとして使用し、データ移動を目的とする場合等がある。

【0043】

このような構成の実施例1及び実施例2の外部記憶装置であるUSBメモリ10によれば、記憶手段であるメモリ14の第1の領域をDVD−ROMエミュレーション領域であるLUN0のDVD−ROMドライブ14aとして定義しているため、デバイスの認識やベンダー固有機能データの授受を、高速に行うことができる。また、DVD−ROMエミュレーションを用いることで、電子計算機4のOS(Operating System)のセキュリティの観点から制限されている外部記憶装置へのユーザ権限でのアクセスを緩和することができる。

【0044】

一般的に、多くのOSが、SCSIコマンドやIDE(Integrated Drive Electronics)の規格のATA(AT Attachment)、ATAPI(AT Attachment Packet Interface)コマンドを一般ユーザ権限で発行することを制限している。このため、一般ユーザ権限では、秘匿領域にアクセスする等のベンダー特有の機能を制御するコマンドを発行できず、自由度の高い外部記憶装置の利用が困難である。USBコントロール転送やUSB HID(Human Interface Devices) Classインタフェースから、ベンダー特有の機能を制御するコマンドを発行する方法もあるが、USBコントロール転送での1転送は、1ms間隔でしか発行できず、書き込み系では1転送で1ワード(16ビット)のデータしか送ることができず、高速とはいいがたい。一方、USB HID Classインタフェースを使用する場合、旧OSでは、デバイスの認識に時間が掛かったり、サポートしていないOSすら存在し、実用には耐えない。

【0045】

一方、USB HID Classインタフェースの対策として、USBメモリの挿入時にUSB HID Classインタフェースを無効にしておき、ログインしているユーザに管理者権限がない場合は、ベンダーコマンドの発行を行う前に、HIDを有効にするという手法を行うUSBデバイスコントロールを採用することも可能である。しかしながら、この方法だと、HIDを有効にする際は、USBデバイスコントローラのファームウェアにより、OSに新たなHIDインタフェースをオープンさせるために、デバイスの取外しが行われるが、一部のOSでは、既に何らかのアプリケーションがそのデバイス上のデータやアプリケーションを使用していると、デバイスの強制取り出しによるエラーが発生してしまうという問題点がある。

【0046】

これに対し、DVD−ROMドライブのAPIは、有効である。元来、DVD−ROMは、デバイス内の音楽や映像に、OSのユーザ権限に依存することなくアクセスできることを前提にしており、ユーザ権限による制約が少なく、ベンダー特有の機能を制御するコマンドの発行が迅速に可能である。尚、CD−ROMドライブのAPIにおいてもOSのユーザ権限に依存することなく取り扱えるが、CD−ROMを一般ユーザ権限で制御できるAPIには、ブロック・データを扱える書き込み系のコマンドが存在せず、ブロック化されたデータの効率的なデバイスへの転送が困難である。一方、DVD―ROMドライブのAPIには、ブロック・データを扱える書き込み系のコマンドが存在し、ブロック化されたデータの効率的なデバイスへの転送が可能である。

【0047】

外部記憶装置であるUSBメモリ10に、アプリケーションやコンテンツを記憶させておき、ユーザ向けにUSBメモリ10を配布するような使い方が行われているが、この場合、ユーザの誤った操作でデータが消えてしまうことを防止するために、消去ができないLUN0のDVD−ROMドライブ14aの領域を設けている。

【0048】

一般的なUSBメモリでは、アプリケーションやコンテンツが記憶された上で、余った領域には、ユーザが自由に読み書きできる領域が残っており、その自由な書き込み領域の利用は、ユーザが望むことろである。しかし、アプリケーションやコンテンツが誤って消去されてしまっては困るため、読み出しか行えない領域と、自由な読み書きができる領域との2つの領域を定義したUSBメモリが提案されている(例えば、特許文献1や特許文献2)。しかしながら、近年、マルウェア(Malware)といわれる、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードが氾濫し、USBメモリ10を介して電子計算機4に危害を加えるケースがある。本実施例2のLUN1のリムーバブルドライブ領域である暗号化リムーバブルドライブ14bは、ドライブ自体を暗号化することで、容易に外部から認識できないようにすることができ、特定の権限を持ったアクセスだけを許可することになり、USBメモリ10の内部にマルウェア(Malware)が入り込むことを防止することができる。

【0049】

さらに、正規な電子計算機4が接続され暗号化リムーバブルドライブ14bへのデータの書き込みが可能な場合、もしその電子計算機4がウィルス等に感染していれば、結果としてUSBメモリ10も汚染されることになりかねない。このような感染に対処するため、LUN0のDVD−ROMドライブ14aに、マルウェア(Malware)を検知し、進入を防止したり駆除するためのアプリケーションを、あらかじめ搭載させておくこともできる。そして、DVD−ROMドライブ14aのアプリケーションが、電子計算機4による暗号化リムーバブルドライブ14bへのデータの書き込みを監視し、マルウェア(Malware)の侵入を防止することができるようになる。尚、電子計算機4側で、暗号化リムーバブルドライブ14bに書き込むデータを監視することも可能であるが、USBメモリ10側で監視することで、電子計算機4の負担を軽減することができる。

【0050】

尚、実施例2の説明では、リムーバブルドライブ領域であるLUN1の暗号化リムーバブルドライブ14b及びLUN2のライトプロテクト・リムーバブルドライブ14cのいずれもを書き込みが制限された領域にしているが、必ずしもこれに限られるものではなく、一部に制限のない書き込み及び読み出しが自由に行えるリムーバブルドライブ領域を定義するようにしてもよい。

【0051】

また、LUN1の暗号化リムーバブルドライブ14b、LUN2のライトプロテクト・リムーバブルドライブ14c及び秘匿領域14dの制御の方法であるが、これらのLUN0のDVD−ROMドライブ14a以外の領域の全部又は一部を、DVD−ROMドライブへのAPIを使用して制御することも可能である。DVD−ROMドライブへのAPIの中に、ブロックデータを扱え、且つユーザ権限の制約がないSCSIコマンドで、書き込み系と読み出し系とが対になったコマンドが存在する。これらのコマンドは、DVD−ROM媒体に対して、データを読み書きるすSCSIコマンドではないため、ユーザ権限の制約を受けない。このため、DVD−ROMドライブへのAPIを使用して制御することにより、LUN1の暗号化リムーバブルドライブ14b、LUN2のライトプロテクト・リムーバブルドライブ14c及び秘匿領域14dにおいて、高速にデータの読み書きが可能になる。

【実施例3】

【0052】

実施例1及び実施例2では、外部記憶装置としてUSBメモリ10を前提に説明しているが、本発明の実施にあたっては外部記憶装置としてUSBメモリ以外のデバイスを用いることも可能である。使用可能な外部記憶装置としてのデバイスとしては、例えば、メモリカードがある。メモリカードの例としては、NANDフラッシュメモリ、CFカード(コンパクトフラッシュ(登録商標))、SDカード等がある。尚、従来のSSDやHDDでは、IEEE1667でのユーザ認証、MTBF(Mean Time Between Failure)情報の取得のためのS.M.A.R.T.(Self-Monitoring Analysis and Reporting Technology)機能以外では、OSのアクセス制限があり、ベンダー固有機能データへアクセスできない。しかしながら、本件の発明によれば、フラッシュ・メモリ・ドライブであるSSDやHDDを用いることも可能である。尚、NANDフラッシュメモリの場合、NANDフラッシュメモリの物理的メモリアドレスを、メモリカードの論理ブロックアドレスでの制御に置き換えて用いるようにすればよい。

【0053】

また、実施例1及び実施例2では、電子計算機4との接続を、USB規格を用いているが、USB規格に限定するものではなく、例えばSCSI architectural modelをサポートしているインタフェース及び制御プログラムが実装されていれば、電子計算機4のインタフェースに依存せず、使用することができる。

【0054】

図4は、実施例3の発明に係る外部記憶装置の一例を示す構成図であり、図5は、同外部記憶装置の記憶手段の領域の一例を示す説明図である。図4では、カードリーダ20を介して各種のメモリカードを電子計算機に接続する場合を説明している。ここで、カードリーダ20は、本発明の実施のための専用のカードリーダであり、汎用のカードリーダとは異なる。以下、専用のカードリーダとしての機能を説明する。

【0055】

カードリーダ20は、制御部22,メモリカードとのインタフェース24及び電子計算機4とのインタフェース26とが、一体のパッケージに収められている。そして、インタフェース24にメモリカードである例えばNANDフラッシュメモリ32、CFカードメモリ34、SDカードメモリ36、SSD38、HDD40等が着脱自在になっている。尚、以下の説明では、メモリカードとしてCFカードメモリ34を用いた場合で説明する。

【0056】

制御部22では、実施例1及び実施例2と同様に、CFカードメモリ34の記憶手段の領域を、LUN0のDVD−ROMドライブ34aと、LUN1の暗号化リムーバブルドライブ34bと、LUN2のライトプロテクト・リムーバブルドライブ34cと、秘匿領域34d等に分割して定義し制御する。各定義された領域は、前述の通りである。

【0057】

制御部22は、領域の定義及び制御に加え、電子計算機4とCFカードメモリ34との相互間の情報の変換制御も行う。この変換制御は、例えば、電子計算機4からLUNとLBA(Logical Block Addressing)でのアクセス要求に対する、CFカードメモリ34上のLBAへのマッピングの制御である。CFメモリカード34やSSD38やHDD40を含むメモリカード全般では、電子計算機4からは、LBA0からその全容量分のLBAでアクセスされる。このため、メモリカードにおけるパーテーションの分割は、電子計算機4のファイルシステムからの分割であって、メモリカード自体へのアクセスはあくまでもメモリカードの実施のLBAのすべてにアクセスされる。このため、図5に示すように、制御部22は、SCSI architecture modelに則り、LUNを付された複数の独立した領域として認識されるように制御させるようにしている。それぞれのLUNは、独立したLBA0から始まる領域を存在させるため、各LUNも領域分割が可能となる(図5では、分割は各LUNに1つのみ(すなわち分割していない)としている。)。

【0058】

ここで、メモリカードが制御部22によってどのようなLUNの分割になっているかの情報を、メモリカード内に保存する必要がある。この保存のための領域として、秘匿領域の一種としてDevice infomation Dataの暗号化データのための領域であるデバイス・インフォメーション・データ領域34eを設けるようにしている。制御部22では、このような領域の定義とそのための制御を行っており、本実施例のカードリーダ20を使用したときだけ、前述のLUNの分割機能が使用できることとなり、情報漏洩やウィルス感染等を防ぐことが可能となる。

【0059】

また、カードリーダ20の制御部22で、Device infomation Dataの復号化のためのキーに、使用用途、ユーザ、メーカー毎にそれぞれ固有のキーを用いることもできる。このように固有のキーを用いることにより、カードリーダ20に挿入されたメモリカードのDevice infomation Dataの暗号化時のキーと一致しない限り、復号化が出来ず、分割機能が使用できないので、より強固な情報漏えい対策が可能である。

【0060】

尚、本実施例3の前述の説明では、専用のカードリーダ20を使用した場合の制御について説明したが、メモリカードの場合、専用のカードリーダ20を用いずに、直接電子計算機4にメモリカードを挿入して、挿入されたメモリカードを前述のLUNの分割機能が使用できるようにすることも可能である(図6に示す形態で、電子計算機4に設けられたメモリカード用のインタフェース8を介して、挿入されたメモリカードを電子計算機4の制御部6で制御可能にしている場合である)。この場合には、電子計算機4の制御部6が、プログラムで前述のLUNの分割機能が使用できるように制御を行う。

【産業上の利用可能性】

【0061】

以上のように、本発明によれば、記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能な外部記憶装置及び外部記憶装置の制御方法を提供することができる。

【符号の説明】

【0062】

4・・・・・電子計算機

4a・・・・コネクタ

6・・・・・制御部

8・・・・・インタフェース

10・・・・USBメモリ

10a・・・コネクタ

10b・・・取り外しスイッチ

12・・・・制御部

14・・・・メモリ

14a・・・DVD−ROMドライブ

14b・・・暗号化リムーバブルドライブ

14c・・・ライトプロテクト・リムーバブルドライブ

14d・・・秘匿領域

16・・・・インタフェース

20・・・・カードリーダ

22・・・・制御部

24・・・・インタフェース

26・・・・インタフェース

32・・・・NANDフラッシュメモリ

34・・・・CFカードメモリ

34a・・・DVD−ROMドライブ

34b・・・暗号化リムーバブルドライブ

34c・・・ライトプロテクト・リムーバブルドライブ

34d・・・秘匿領域

34e・・・デバイス・インフォメーション・データ領域

36・・・・SDカードメモリ

38・・・・SSD

40・・・・HDD

【技術分野】

【0001】

本発明は、USBメモリ、メモリカード、SSD、HDD等の電子計算機用の外部記憶装置及び外部記憶装置の制御方法に関する。

【背景技術】

【0002】

従来より、USBメモリやメモリカード等の電子計算機用の外部記憶装置が各種提案され用いられている。特に、USB(Universal Serial Bus)規格に基づいた外部記憶装置が多く用いられている。このUSBメモリは、USB規格に基づいたコネクタとインタフェースを持ち、コネクタと半導体メモリが一体のパッケージに収められ、小型化されて電子計算機のUSB規格のコネクタに挿入されるものである。

【0003】

USBメモリは、コンパクトで安価で、取り扱いも容易であることから、比較的汎用的に用いられてはいるが、データの書き込みや消去が容易なことから、誤って必要なデータを消去してしまうトラブルが絶えない。その対策として、ライトプロテクト・スイッチを設けて、書き込みや消去ができないように物理的なスイッチを設けるようにしているものもある。しかしながら、物理的なスイッチは、スイッチの操作を必要とし、誤操作もあることから、完全なデータ保護手段とはなり得ていない。

【0004】

そこで、例えば特許文献1や特許文献2に示されるような、容易に消去できない領域に誤って消去されると困るソフトウェア等を記憶させておき、消去や書き換えが行われるのを防ぐ方法が提案されている。

【0005】

この特許文献1や特許文献2に示されるUSBストレージデバイスは、記憶領域を2つの領域に分けて定義している。そして、一方の領域(第1の領域)を、情報の読み出し、書き込み及び削除を実行可能なディスクデバイスとして、他方の領域(第2の領域)を情報の読み出しのみを実行可能なCD−ROMデバイスとして認識させるようにしている。より具体的には、特許文献1や特許文献2に示されるUSBストレージデバイスは、所定のオペレーションシステムによって制御されると共に少なくともディスクドライブドライバ、USBマスストレージクラスドライバ及びUSBホストコントローラを具備するもので、ディスクドライブドライバからの指令に従って、第1と第2の領域を認識させるための情報をUSBマスストレージクラスドライバに供給して、USBマスストレージクラスドライバに、USBストレージデバイスの各領域を、ディスクデバイス及びCD−ROMデバイスという異なる2つの種類のデバイスとして認識させるようにしている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特許第3513147号公報

【特許文献2】特許第3699717号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、従来のUSBストレージデバイスでは、ベンダー固有機能へのアクセスにUSBコントロール転送を用いており、このUSBコントロール転送は1ms間隔でしか発行できず、さらに書き込み系では1転送1ワード(16bit)のデータしか転送することができず、デバイスの認識やデータの授受に時間が掛かってしまうという問題がある。

【0008】

本発明は、このような事情に鑑みてなされたもので、記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能な外部記憶装置及び外部記憶装置の制御方法を提供することにある。

【課題を解決するための手段】

【0009】

請求項1記載の外部記憶装置は、記憶領域を少なくとも2つの領域に定義可能な記憶手段と、電子計算機と記憶手段との情報の授受を行うためのインタフェース手段と、記憶手段及びインタフェース手段とを制御する制御手段とを備え、制御手段が、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする。

【0010】

請求項2記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする。

【0011】

請求項3記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする。

【0012】

請求項4記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする。

【0013】

請求項5記載の外部記憶装置は、制御手段が、記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする。

【0014】

請求項6記載の外部記憶装置は、制御手段が、記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする。

【0015】

請求項7記載の外部記憶装置は、電子計算機から取り外すための取り外しスイッチを備え、制御手段が、取り外しスイッチが操作されると、電子計算機からの取り外しのための制御を行うことを特徴とする。

【0016】

請求項8記載の外部記憶装置は、記憶手段が、着脱自在であることを特徴とする。

【0017】

請求項9記載の外部記憶装置の制御方法は、記憶手段の記憶領域を少なくとも2つの領域に定義し、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする。

【0018】

請求項10記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする。

【0019】

請求項11記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする。

【0020】

請求項12記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする。

【0021】

請求項13記載の外部記憶装置の制御方法は、記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする。

【0022】

請求項14記載の外部記憶装置の制御方法は、記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする。

【0023】

請求項15記載の外部記憶装置の制御方法は、電子計算機から取り外すための取り外しスイッチが操作されると、電子計算機からの取り外しのための制御を行うことを特徴とする。

【0024】

請求項16記載の外部記憶装置の制御方法は、記憶手段が、着脱自在であることを特徴とする。

【発明の効果】

【0025】

特許請求の範囲の発明によれば、記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域とすることにより、記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能である。

【図面の簡単な説明】

【0026】

【図1】実施例1の発明に係る外部記憶装置の一例を示す構成図である。

【図2】同外部記憶装置の記憶手段の領域の一例を示す説明図である。

【図3】実施例2の発明に係る外部記憶装置の記憶手段の領域の一例を示す説明図である。

【図4】実施例3の発明に係る外部記憶装置の一例を示す構成図である。

【図5】同外部記憶装置の記憶手段の領域の一例を示す説明図である。

【図6】実施例3の発明に係る外部記憶装置の他の形態を示す構成図である。

【発明を実施するための形態】

【0027】

本実施の形態における外部記憶装置は、電子計算機に電気的に着脱可能な記録媒体で、USBメモリ、メモリカード、SSD(Solid State Drive)、HDD(Hard Disk Drive)等である。USBメモリ、メモリカード、SSD、HDD等には、半導体メモリや磁気ディスクが内蔵されており、この半導体メモリや磁気ディスクにデータを書き込みし、電子計算機から読み書きするものである。尚、本実施の形態における外部記憶装置は、CDやDVDのような光を介して間接的に電子計算機に接続される記憶媒体は含まないものとする。また、本実施の形態における電子計算機は、大型コンピュータやパーソナル・コンピュータのような汎用の電子計算機の他、産業用機器や携帯情報通信端末のようなCPU(Central Processing Unit(中央処理装置))やMPU(Micro-Processing Unit(マイクロプロセッサ))等が内蔵された専用電子機器も含まれるものとし、半導体メモリが内蔵された外部記憶手段が接続可能なものであれば、その形態により制限されるものではない。

【実施例1】

【0028】

以下、実施例1の発明について図面を参照しながら具体的に説明する。図1は、実施例1の発明に係る外部記憶装置の一例を示す構成図である。図2は、同外部記憶装置の記憶手段の領域の一例を示す説明図である。

【0029】

図1のUSBメモリ10は、上記で説明したところの電子計算機4に電気的に着脱可能な記録媒体で、外部記憶装置である。具体的には、USB規格に基づいたコネクタ10aとインタフェース16を持ち、電子計算機4の同じくUSB規格に基づいたコネクタ4aに接続可能な構造を有している。USBメモリ10は、USBメモリ10の制御を司る制御部12、情報の記憶手段であるメモリ14を備えている。そして、制御部12,メモリ14,インタフェース16及びコネクタ10aが、一体のパッケージに収められ、小型化されて電子計算機4のUSB規格のコネクタ4aに挿入されて使用される。

【0030】

USBメモリ10の制御部12は、USB規格に基づいて電子計算機4との通信を行う機能と、メモリ14を制御する機能とを備えている。メモリ14は、半導体メモリで、記憶領域を少なくとも2つの領域に定義可能な記憶手段である。尚、本実施例のUSBメモリ10には、パッケージから露出する形で取り外しスイッチ10bが設けられているが、この取り外しスイッチ10bについては、後述する。

【0031】

次に、本実施例の外部記憶装置であるUSBメモリ10の動作を説明する。USBメモリ10の制御部12は、電子計算機4との通信はUSB規格を介して行うものの、SCSI(Small Computer System Interface)接続の記憶装置としての動作制御をメモリ14に対して行う。すなわち、制御部12は、論理ユニット番号LUN(Logical Unit Number)を用いて、メモリ14の領域の識別及びアクセスを行う。但し、実施例1のUSBメモリ10では、図2に示すとおり、LUNで電子計算機4が認識できるドライブはLUN0のDVD−ROMドライブ14aのみで、メモリ14の他の領域は電子計算機4からは認識されない秘匿領域14dである。このように、本実施例1のUSBメモリ10のメモリ14は、LUN0のDVD−ROMドライブ14aと、秘匿領域14dとの2つの領域に定義されている。

【0032】

メモリ14のLUN0のDVD−ROMドライブ14aは、制御部12により、DVD−ROMエミュレーション領域に定義され制御されている領域である。制御部12は、メモリ14の1つの領域に対して、DVD−ROMドライブへのAPI(Application Program Interface)を使用して、DVD−ROMドライブとしてエミュレーションする。このLUN0のDVD−ROMドライブ14aは、電子計算機4から認識は可能でありデータの読み出しは可能であるが、書き込みのできない領域で、電子計算機4の上で動作するアプリケーション・プログラム等をあらかじめ記憶させておく領域である。より具体的には、例えば、Autoplayで起動可能なアプリケーション、それらが使用するデータファイル、DLLファイルや、秘匿領域14dへのアクセスツール等をあらかじめ記憶させておく。

【0033】

秘匿領域14dは、電子計算機4からは認識されない領域で、制御部12が資産管理のための収集した電子計算機4側の情報を収集して保存したり、USBメモリ10の機能を維持したりするために不可欠な情報で、外部からの読み込みや上書きをされては困る情報を保存しておくための領域である。

【0034】

また、本実施例1のUSBメモリ10には、パッケージから露出する形で取り外しスイッチ10bが設けられている。この取り外しスイッチ10bは、USBメモリ10を電子計算機4から安全に取り外すためのもので、取り外しスイッチ10bが操作されたことを検知した制御部12は、イジェクト・リクエストを電子計算機4に送り、電子計算機4が安全に取り外しを行うための処理を行う。このように、USBメモリ10に取り外しスイッチ10bを設けることで、コンピュータや携帯情報通信端末のような汎用の電子計算機としての操作機能を有さない専用の産業用機器においても、安全に外部記憶装置であるUSBメモリ10の取り外しが可能になる。尚、取り外しスイッチ10bの他に、電子計算機4からのアクセスの状況を表示する表示装置(例えばLED)を設けることもできるし、アクセスを表示する以外の目的で他の表示手段(複数のLEDやLCDパネル等)を設けるようにしてもよい。また、制御部12が、取り外しスイッチ10bの入力を検知するためだけにGPIO(General Purpose Input/Output)を持つのではなく、例えば、電子計算機4からの制御で動作するGPIOを持つようにしてもよい。

【実施例2】

【0035】

前述の実施例1のUSBメモリ10では、メモリ14の領域として、LUN0のDVD−ROMドライブ14aと秘匿領域14dとの2つの領域が定義されている。しかしながら、メモリ14における領域の定義は、この2つの領域定義だけに限られるものではない。少なくとも2つの領域に定義可能であればよく、それ以上の領域を定義してもよい。本実施例2では、3つ以上の領域が定義されている例を説明する。図3は、実施例2の発明に係る外部記憶装置の記憶手段の領域の一例を示す説明図である。尚、外部記憶装置としてのUSBメモリ10のハードウェア的な構成は、実施例1と同様なので詳細な説明は省略し、同一の符号を用いて説明する。

【0036】

本実施例2では、記憶手段であるメモリ14を、4つの領域に定義している。制御部12は、前述の通り、SCSI接続の記憶装置としての動作制御をメモリ14に対して行う。すなわち、制御部12は、論理ユニット番号LUNを用いて、メモリ14の領域の識別及びアクセスを行う。そして、実施例2のUSBメモリ10では、図3に示すとおり、LUNで電子計算機4が認識できるドライブはLUN0のDVD−ROMドライブ14a、暗号化リムーバブルドライブ14b及びライトプロテクト・リムーバブルドライブ14cであり、メモリ14の他の領域は電子計算機4からは認識されない秘匿領域14dである。このように、本実施例2のUSBメモリ10のメモリ14は、LUN0のDVD−ROMドライブ14aと、LUN1の暗号化リムーバブルドライブ14bと、LUN2のライトプロテクト・リムーバブルドライブ14cと、秘匿領域14dとの4つの領域に定義されている。

【0037】

LUN0のDVD−ROMドライブ14aと秘匿領域14dとは、実施例1で示した通りであるが、LUN1とLUN2とを設けたことで、具体的に記憶させる内容が増えることが考えられる。LUN0のDVD−ROMドライブ14aでは、例えば、LUN1の暗号化リムーバブルドライブ14bのデータを操作するためのアプリケーションや、LUN2のライトプロテクト・リムーバブルドライブ14cに独占的なアクセスを行うためのツール等を配置する。

【0038】

LUN1の暗号化リムーバブルドライブ14bは、電子計算機4から読み書き可能な領域ではあるが、暗号化され、特定の権限を持ったアクセスでしか操作が行えない領域である。電子計算機4側から暗号化リムーバブルドライブ14bを操作する場合、電子計算機4で動作する専用のアプリケーション(透過的なディスク暗号化プログラム)を用いる。具体的には、例えば、まず、透過的なディスク暗号化プログラムを用いて、LUN1の全容量に暗号化されたボリュームファイルを配置する。また、透過的なディスク暗号化プログラムを用いて、暗号化されたボリュームファイル内に、個別のフォルダーやファイルを暗号化して配置することができる。さらに、暗号化されたボリュームファイル内の個別のフォルダーやファイルを、他のドライブへのコピーや移動も可能である。暗号化されたボリュームファイル内の個別のフォルダーやファイルの削除も可能である。また、電子計算機4で、暗号化されたボリュームファイル内の個別のフォルダーやファイルを読む場合には、透過的なディスク暗号化プログラムにより自動的に復号化されて、認識できるようになる。尚、暗号化されたボリュームファイルに、IDやパスワードによるユーザ認証機能を持たせ、IDやパスワードによりファイルの閲覧を許可するようにしてもよい。このユーザ認証機能は、リムーバブルドライブとして定義された領域のいずれにも用いることができる。

【0039】

この暗号化リムーバブルドライブ14bの用途としては、例えば、他の電子計算機へのデータ移動を目的としないデータで、接続された電子計算機4のウィルススキャンを行ったり、資産管理のために電子計算機4のホスト情報を収集し、秘匿領域14dへ保存する等がある。尚、LUN1の暗号化リムーバブルドライブ14bは、USBメモリ10の用途により、実装しない場合もある。

【0040】

LUN2のライトプロテクト・リムーバブルドライブ14cは、電子計算機4からユーザが直接的に書き込みを行えない領域です。基本的には、LUN0に搭載されたアプリケーションの作業領域で、このアプリケーションにより、LUN2のライトプロテクト・リムーバブルドライブ14cの使用目的が異なってくる。

【0041】

このライトプロテクト・リムーバブルドライブ14cの用途としては、例えば、ウィルススキャンアプリケーションでのスキャン結果ログなどのデータファイル、更新を必要とするDLLファイル、アンチウイルス・アプリケーション本体、ウィルス定義ファイルなどを搭載する。また、LUN0のDVD−ROMドライブ14aに更新やログ書き込み用のツールをおき、これらのツールから独占的なロックを掛け、他のアプリケーションやウィルスによる書き込みを防御した上で、ライトプロテクトを解除し、更新やログ書き込みを行うことも可能である。

【0042】

尚、LUN2のライトプロテクト・リムーバブルドライブ14cは、USBメモリ10の用途により、実装しない場合もある。実装しない場合としては、外部記憶装置を、パスワードロック付USBメモリとして使用し、データ移動を目的とする場合等がある。

【0043】

このような構成の実施例1及び実施例2の外部記憶装置であるUSBメモリ10によれば、記憶手段であるメモリ14の第1の領域をDVD−ROMエミュレーション領域であるLUN0のDVD−ROMドライブ14aとして定義しているため、デバイスの認識やベンダー固有機能データの授受を、高速に行うことができる。また、DVD−ROMエミュレーションを用いることで、電子計算機4のOS(Operating System)のセキュリティの観点から制限されている外部記憶装置へのユーザ権限でのアクセスを緩和することができる。

【0044】

一般的に、多くのOSが、SCSIコマンドやIDE(Integrated Drive Electronics)の規格のATA(AT Attachment)、ATAPI(AT Attachment Packet Interface)コマンドを一般ユーザ権限で発行することを制限している。このため、一般ユーザ権限では、秘匿領域にアクセスする等のベンダー特有の機能を制御するコマンドを発行できず、自由度の高い外部記憶装置の利用が困難である。USBコントロール転送やUSB HID(Human Interface Devices) Classインタフェースから、ベンダー特有の機能を制御するコマンドを発行する方法もあるが、USBコントロール転送での1転送は、1ms間隔でしか発行できず、書き込み系では1転送で1ワード(16ビット)のデータしか送ることができず、高速とはいいがたい。一方、USB HID Classインタフェースを使用する場合、旧OSでは、デバイスの認識に時間が掛かったり、サポートしていないOSすら存在し、実用には耐えない。

【0045】

一方、USB HID Classインタフェースの対策として、USBメモリの挿入時にUSB HID Classインタフェースを無効にしておき、ログインしているユーザに管理者権限がない場合は、ベンダーコマンドの発行を行う前に、HIDを有効にするという手法を行うUSBデバイスコントロールを採用することも可能である。しかしながら、この方法だと、HIDを有効にする際は、USBデバイスコントローラのファームウェアにより、OSに新たなHIDインタフェースをオープンさせるために、デバイスの取外しが行われるが、一部のOSでは、既に何らかのアプリケーションがそのデバイス上のデータやアプリケーションを使用していると、デバイスの強制取り出しによるエラーが発生してしまうという問題点がある。

【0046】

これに対し、DVD−ROMドライブのAPIは、有効である。元来、DVD−ROMは、デバイス内の音楽や映像に、OSのユーザ権限に依存することなくアクセスできることを前提にしており、ユーザ権限による制約が少なく、ベンダー特有の機能を制御するコマンドの発行が迅速に可能である。尚、CD−ROMドライブのAPIにおいてもOSのユーザ権限に依存することなく取り扱えるが、CD−ROMを一般ユーザ権限で制御できるAPIには、ブロック・データを扱える書き込み系のコマンドが存在せず、ブロック化されたデータの効率的なデバイスへの転送が困難である。一方、DVD―ROMドライブのAPIには、ブロック・データを扱える書き込み系のコマンドが存在し、ブロック化されたデータの効率的なデバイスへの転送が可能である。

【0047】

外部記憶装置であるUSBメモリ10に、アプリケーションやコンテンツを記憶させておき、ユーザ向けにUSBメモリ10を配布するような使い方が行われているが、この場合、ユーザの誤った操作でデータが消えてしまうことを防止するために、消去ができないLUN0のDVD−ROMドライブ14aの領域を設けている。

【0048】

一般的なUSBメモリでは、アプリケーションやコンテンツが記憶された上で、余った領域には、ユーザが自由に読み書きできる領域が残っており、その自由な書き込み領域の利用は、ユーザが望むことろである。しかし、アプリケーションやコンテンツが誤って消去されてしまっては困るため、読み出しか行えない領域と、自由な読み書きができる領域との2つの領域を定義したUSBメモリが提案されている(例えば、特許文献1や特許文献2)。しかしながら、近年、マルウェア(Malware)といわれる、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードが氾濫し、USBメモリ10を介して電子計算機4に危害を加えるケースがある。本実施例2のLUN1のリムーバブルドライブ領域である暗号化リムーバブルドライブ14bは、ドライブ自体を暗号化することで、容易に外部から認識できないようにすることができ、特定の権限を持ったアクセスだけを許可することになり、USBメモリ10の内部にマルウェア(Malware)が入り込むことを防止することができる。

【0049】

さらに、正規な電子計算機4が接続され暗号化リムーバブルドライブ14bへのデータの書き込みが可能な場合、もしその電子計算機4がウィルス等に感染していれば、結果としてUSBメモリ10も汚染されることになりかねない。このような感染に対処するため、LUN0のDVD−ROMドライブ14aに、マルウェア(Malware)を検知し、進入を防止したり駆除するためのアプリケーションを、あらかじめ搭載させておくこともできる。そして、DVD−ROMドライブ14aのアプリケーションが、電子計算機4による暗号化リムーバブルドライブ14bへのデータの書き込みを監視し、マルウェア(Malware)の侵入を防止することができるようになる。尚、電子計算機4側で、暗号化リムーバブルドライブ14bに書き込むデータを監視することも可能であるが、USBメモリ10側で監視することで、電子計算機4の負担を軽減することができる。

【0050】

尚、実施例2の説明では、リムーバブルドライブ領域であるLUN1の暗号化リムーバブルドライブ14b及びLUN2のライトプロテクト・リムーバブルドライブ14cのいずれもを書き込みが制限された領域にしているが、必ずしもこれに限られるものではなく、一部に制限のない書き込み及び読み出しが自由に行えるリムーバブルドライブ領域を定義するようにしてもよい。

【0051】

また、LUN1の暗号化リムーバブルドライブ14b、LUN2のライトプロテクト・リムーバブルドライブ14c及び秘匿領域14dの制御の方法であるが、これらのLUN0のDVD−ROMドライブ14a以外の領域の全部又は一部を、DVD−ROMドライブへのAPIを使用して制御することも可能である。DVD−ROMドライブへのAPIの中に、ブロックデータを扱え、且つユーザ権限の制約がないSCSIコマンドで、書き込み系と読み出し系とが対になったコマンドが存在する。これらのコマンドは、DVD−ROM媒体に対して、データを読み書きるすSCSIコマンドではないため、ユーザ権限の制約を受けない。このため、DVD−ROMドライブへのAPIを使用して制御することにより、LUN1の暗号化リムーバブルドライブ14b、LUN2のライトプロテクト・リムーバブルドライブ14c及び秘匿領域14dにおいて、高速にデータの読み書きが可能になる。

【実施例3】

【0052】

実施例1及び実施例2では、外部記憶装置としてUSBメモリ10を前提に説明しているが、本発明の実施にあたっては外部記憶装置としてUSBメモリ以外のデバイスを用いることも可能である。使用可能な外部記憶装置としてのデバイスとしては、例えば、メモリカードがある。メモリカードの例としては、NANDフラッシュメモリ、CFカード(コンパクトフラッシュ(登録商標))、SDカード等がある。尚、従来のSSDやHDDでは、IEEE1667でのユーザ認証、MTBF(Mean Time Between Failure)情報の取得のためのS.M.A.R.T.(Self-Monitoring Analysis and Reporting Technology)機能以外では、OSのアクセス制限があり、ベンダー固有機能データへアクセスできない。しかしながら、本件の発明によれば、フラッシュ・メモリ・ドライブであるSSDやHDDを用いることも可能である。尚、NANDフラッシュメモリの場合、NANDフラッシュメモリの物理的メモリアドレスを、メモリカードの論理ブロックアドレスでの制御に置き換えて用いるようにすればよい。

【0053】

また、実施例1及び実施例2では、電子計算機4との接続を、USB規格を用いているが、USB規格に限定するものではなく、例えばSCSI architectural modelをサポートしているインタフェース及び制御プログラムが実装されていれば、電子計算機4のインタフェースに依存せず、使用することができる。

【0054】

図4は、実施例3の発明に係る外部記憶装置の一例を示す構成図であり、図5は、同外部記憶装置の記憶手段の領域の一例を示す説明図である。図4では、カードリーダ20を介して各種のメモリカードを電子計算機に接続する場合を説明している。ここで、カードリーダ20は、本発明の実施のための専用のカードリーダであり、汎用のカードリーダとは異なる。以下、専用のカードリーダとしての機能を説明する。

【0055】

カードリーダ20は、制御部22,メモリカードとのインタフェース24及び電子計算機4とのインタフェース26とが、一体のパッケージに収められている。そして、インタフェース24にメモリカードである例えばNANDフラッシュメモリ32、CFカードメモリ34、SDカードメモリ36、SSD38、HDD40等が着脱自在になっている。尚、以下の説明では、メモリカードとしてCFカードメモリ34を用いた場合で説明する。

【0056】

制御部22では、実施例1及び実施例2と同様に、CFカードメモリ34の記憶手段の領域を、LUN0のDVD−ROMドライブ34aと、LUN1の暗号化リムーバブルドライブ34bと、LUN2のライトプロテクト・リムーバブルドライブ34cと、秘匿領域34d等に分割して定義し制御する。各定義された領域は、前述の通りである。

【0057】

制御部22は、領域の定義及び制御に加え、電子計算機4とCFカードメモリ34との相互間の情報の変換制御も行う。この変換制御は、例えば、電子計算機4からLUNとLBA(Logical Block Addressing)でのアクセス要求に対する、CFカードメモリ34上のLBAへのマッピングの制御である。CFメモリカード34やSSD38やHDD40を含むメモリカード全般では、電子計算機4からは、LBA0からその全容量分のLBAでアクセスされる。このため、メモリカードにおけるパーテーションの分割は、電子計算機4のファイルシステムからの分割であって、メモリカード自体へのアクセスはあくまでもメモリカードの実施のLBAのすべてにアクセスされる。このため、図5に示すように、制御部22は、SCSI architecture modelに則り、LUNを付された複数の独立した領域として認識されるように制御させるようにしている。それぞれのLUNは、独立したLBA0から始まる領域を存在させるため、各LUNも領域分割が可能となる(図5では、分割は各LUNに1つのみ(すなわち分割していない)としている。)。

【0058】

ここで、メモリカードが制御部22によってどのようなLUNの分割になっているかの情報を、メモリカード内に保存する必要がある。この保存のための領域として、秘匿領域の一種としてDevice infomation Dataの暗号化データのための領域であるデバイス・インフォメーション・データ領域34eを設けるようにしている。制御部22では、このような領域の定義とそのための制御を行っており、本実施例のカードリーダ20を使用したときだけ、前述のLUNの分割機能が使用できることとなり、情報漏洩やウィルス感染等を防ぐことが可能となる。

【0059】

また、カードリーダ20の制御部22で、Device infomation Dataの復号化のためのキーに、使用用途、ユーザ、メーカー毎にそれぞれ固有のキーを用いることもできる。このように固有のキーを用いることにより、カードリーダ20に挿入されたメモリカードのDevice infomation Dataの暗号化時のキーと一致しない限り、復号化が出来ず、分割機能が使用できないので、より強固な情報漏えい対策が可能である。

【0060】

尚、本実施例3の前述の説明では、専用のカードリーダ20を使用した場合の制御について説明したが、メモリカードの場合、専用のカードリーダ20を用いずに、直接電子計算機4にメモリカードを挿入して、挿入されたメモリカードを前述のLUNの分割機能が使用できるようにすることも可能である(図6に示す形態で、電子計算機4に設けられたメモリカード用のインタフェース8を介して、挿入されたメモリカードを電子計算機4の制御部6で制御可能にしている場合である)。この場合には、電子計算機4の制御部6が、プログラムで前述のLUNの分割機能が使用できるように制御を行う。

【産業上の利用可能性】

【0061】

以上のように、本発明によれば、記憶手段内の情報の不用意な消去及び改ざんを防止し、高速にベンダー固有機能データの授受が可能な外部記憶装置及び外部記憶装置の制御方法を提供することができる。

【符号の説明】

【0062】

4・・・・・電子計算機

4a・・・・コネクタ

6・・・・・制御部

8・・・・・インタフェース

10・・・・USBメモリ

10a・・・コネクタ

10b・・・取り外しスイッチ

12・・・・制御部

14・・・・メモリ

14a・・・DVD−ROMドライブ

14b・・・暗号化リムーバブルドライブ

14c・・・ライトプロテクト・リムーバブルドライブ

14d・・・秘匿領域

16・・・・インタフェース

20・・・・カードリーダ

22・・・・制御部

24・・・・インタフェース

26・・・・インタフェース

32・・・・NANDフラッシュメモリ

34・・・・CFカードメモリ

34a・・・DVD−ROMドライブ

34b・・・暗号化リムーバブルドライブ

34c・・・ライトプロテクト・リムーバブルドライブ

34d・・・秘匿領域

34e・・・デバイス・インフォメーション・データ領域

36・・・・SDカードメモリ

38・・・・SSD

40・・・・HDD

【特許請求の範囲】

【請求項1】

電子計算機に電気的に着脱可能な外部記憶装置において、

記憶領域を少なくとも2つの領域に定義可能な記憶手段と、

該電子計算機と該記憶手段との情報の授受を行うためのインタフェース手段と、

該記憶手段及び該インタフェース手段とを制御する制御手段とを備え、

該制御手段が、該記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、該記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする外部記憶装置。

【請求項2】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする請求項1記載の外部記憶装置。

【請求項3】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする請求項2記載の外部記憶装置。

【請求項4】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする請求項2又は請求項3記載の外部記憶装置。

【請求項5】

前記制御手段が、前記記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする請求項1〜請求項4のいずれかに記載の外部記憶装置。

【請求項6】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする請求項2〜請求項5のいずれかに記載の外部記憶装置。

【請求項7】

前記電子計算機から取り外すための取り外しスイッチを備え、

前記制御手段が、該取り外しスイッチが操作されると、該電子計算機からの取り外しのための制御を行うことを特徴とする請求項1〜請求項6のいずれかに記載の外部記憶装置。

【請求項8】

前記記憶手段が、着脱自在であることを特徴とする請求項1〜請求項7のいずれかに記載の外部記憶装置。

【請求項9】

電子計算機に電気的に着脱可能な外部記憶装置の制御方法において、

記憶手段の記憶領域を少なくとも2つの領域に定義し、

該記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、該記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする外部記憶装置の制御方法。

【請求項10】

前記記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする請求項9記載の外部記憶装置の制御方法。

【請求項11】

前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする請求項10記載の外部記憶装置の制御方法。

【請求項12】

前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする請求項10又は請求項11記載の外部記憶装置の制御方法。

【請求項13】

前記記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする請求項9〜請求項12のいずれかに記載の外部記憶装置。

【請求項14】

前記記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする請求項10〜請求項13のいずれかに記載の外部記憶装置の制御方法。

【請求項15】

前記電子計算機から取り外すための取り外しスイッチが操作されると、該電子計算機からの取り外しのための制御を行うことを特徴とする請求項9〜請求項14のいずれかに記載の外部記憶装置の制御方法。

【請求項16】

前記記憶手段が、着脱自在であることを特徴とする請求項9〜請求項15のいずれかに記載の外部記憶装置の制御方法。

【請求項1】

電子計算機に電気的に着脱可能な外部記憶装置において、

記憶領域を少なくとも2つの領域に定義可能な記憶手段と、

該電子計算機と該記憶手段との情報の授受を行うためのインタフェース手段と、

該記憶手段及び該インタフェース手段とを制御する制御手段とを備え、

該制御手段が、該記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、該記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする外部記憶装置。

【請求項2】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする請求項1記載の外部記憶装置。

【請求項3】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする請求項2記載の外部記憶装置。

【請求項4】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする請求項2又は請求項3記載の外部記憶装置。

【請求項5】

前記制御手段が、前記記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする請求項1〜請求項4のいずれかに記載の外部記憶装置。

【請求項6】

前記制御手段が、前記記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする請求項2〜請求項5のいずれかに記載の外部記憶装置。

【請求項7】

前記電子計算機から取り外すための取り外しスイッチを備え、

前記制御手段が、該取り外しスイッチが操作されると、該電子計算機からの取り外しのための制御を行うことを特徴とする請求項1〜請求項6のいずれかに記載の外部記憶装置。

【請求項8】

前記記憶手段が、着脱自在であることを特徴とする請求項1〜請求項7のいずれかに記載の外部記憶装置。

【請求項9】

電子計算機に電気的に着脱可能な外部記憶装置の制御方法において、

記憶手段の記憶領域を少なくとも2つの領域に定義し、

該記憶手段の第1の領域をDVD−ROMエミュレーション領域とし、該記憶手段の第2の領域を該電子計算機から認識できない暗号化された秘匿領域として取り扱えるように制御することを特徴とする外部記憶装置の制御方法。

【請求項10】

前記記憶手段の第3の領域をリムーバブルドライブ領域として取り扱えるように制御することを特徴とする請求項9記載の外部記憶装置の制御方法。

【請求項11】

前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を書き込み不可領域として制御することを特徴とする請求項10記載の外部記憶装置の制御方法。

【請求項12】

前記記憶手段の第3の領域をリムーバブルドライブ領域の全部又は一部を暗号化された領域として制御することを特徴とする請求項10又は請求項11記載の外部記憶装置の制御方法。

【請求項13】

前記記憶手段の第1の領域以外の領域の全部又は一部を、DVD−ROMドライブへのAPI(Application Program Interface)を使用して制御することを特徴とする請求項9〜請求項12のいずれかに記載の外部記憶装置。

【請求項14】

前記記憶手段の第3の領域をリムーバブルドライブ領域にIDやパスワードによるユーザ認証機能によりアクセス権限を制御することを特徴とする請求項10〜請求項13のいずれかに記載の外部記憶装置の制御方法。

【請求項15】

前記電子計算機から取り外すための取り外しスイッチが操作されると、該電子計算機からの取り外しのための制御を行うことを特徴とする請求項9〜請求項14のいずれかに記載の外部記憶装置の制御方法。

【請求項16】

前記記憶手段が、着脱自在であることを特徴とする請求項9〜請求項15のいずれかに記載の外部記憶装置の制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2013−58179(P2013−58179A)

【公開日】平成25年3月28日(2013.3.28)

【国際特許分類】

【出願番号】特願2011−239873(P2011−239873)

【出願日】平成23年11月1日(2011.11.1)

【出願人】(311011841)

【出願人】(311011852)

【Fターム(参考)】

【公開日】平成25年3月28日(2013.3.28)

【国際特許分類】

【出願日】平成23年11月1日(2011.11.1)

【出願人】(311011841)

【出願人】(311011852)

【Fターム(参考)】

[ Back to top ]