対策候補生成システム、対策候補生成方法およびプログラム

【課題】脆弱性情報に対応する対応処理方法を外部から取得できなくても、脆弱性への対策の候補を出力可能な対策候補生成システムおよび対策候補生成方法を提供する。

【解決手段】対策候補生成システムは、格納手段と生成手段を含む。格納手段は、セキュリティに関する脆弱性への対策ごとに、その脆弱性に関連する事項と、対策とを、互いに関連づけて示した対策情報を格納する。生成手段は、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、格納手段を参照して、対策の中から、脆弱性情報が示す事項に関連づけられた対策を特定し、その特定された対策を、対策候補として対策情報から抽出する。

【解決手段】対策候補生成システムは、格納手段と生成手段を含む。格納手段は、セキュリティに関する脆弱性への対策ごとに、その脆弱性に関連する事項と、対策とを、互いに関連づけて示した対策情報を格納する。生成手段は、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、格納手段を参照して、対策の中から、脆弱性情報が示す事項に関連づけられた対策を特定し、その特定された対策を、対策候補として対策情報から抽出する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、対策候補生成システム、対策候補生成方法およびプログラムに関する。

【背景技術】

【0002】

特許文献1には、ネットワーク上で公開された脆弱性情報に応じた対応処理を行う脆弱性対応システムが記載されている。

【0003】

このシステムでは、まず、脆弱性情報管理サーバが、情報提供サイトから、管理対象の機器に関連する脆弱性情報および対応処理方法を収集する。続いて、脆弱性情報管理サーバが、管理対象の機器に、対応処理方法を行う旨の命令を送信する。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2002−268985号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

特許文献1に記載のシステムでは、情報提供サイトが、脆弱性情報に対応する対応処理方法を公開していない場合、脆弱性情報管理サーバは、対応処理方法を取得できない。よって、この場合、特許文献1に記載のシステムは、脆弱性情報に対応する対応処理方法を特定できないという課題があった。

【0006】

本発明の目的は、上記課題を解決可能な対策候補生成システム、対策候補生成方法およびプログラムを提供することである。

【課題を解決するための手段】

【0007】

本発明の対策候補生成システムは、セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納する格納手段と、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手段と、を含む。

【0008】

本発明の対策候補生成方法は、対策候補生成システムでの対策候補生成方法であって、セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納ステップと、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成ステップと、を含む。

【0009】

本発明のプログラムは、コンピュータに、セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納手順と、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手順と、を実行させる。

【発明の効果】

【0010】

本発明によれば、脆弱性情報に対応する対応処理方法を外部から取得できなくても、脆弱性への対策の候補を特定することが可能になる。

【図面の簡単な説明】

【0011】

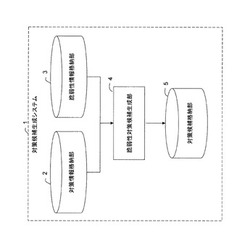

【図1】本発明の第1実施形態の対策候補生成システム1を示したブロック図である。

【図2】対策情報の一例を示した図である。

【図3】脆弱性情報の一例を示した図である。

【図4】対策候補生成システム1の動作を説明するためのフローチャートである。

【図5】対策候補の一例を示した図である。

【図6】本発明の第2実施形態の対策候補生成システム1Aを示したブロック図である。

【図7】システム情報の一例を示した図である。

【図8】対策候補生成システム1Aの動作を説明するためのフローチャートである。

【発明を実施するための形態】

【0012】

次に、本発明の実施形態について図面を参照して詳細に説明する。

【0013】

(第1実施形態)

図1は、本発明の第1実施形態の対策候補生成システム1を示したブロック図である。図1において、対策候補生成システム1は、対策情報格納部2と、脆弱性情報格納部3と、脆弱性対策候補生成部(以下、単に「生成部」と称する)4と、対策候補格納部5と、を含む。

【0014】

対策情報格納部2は、一般的に格納手段と呼ぶことができる。対策情報格納部2は、対策情報を格納する。対策情報は、セキュリティに関する脆弱性(以下、単に「脆弱性」と称する)への対策ごとに、脆弱性に関連する事項と、対策とを、互いに関連づけて示す。

【0015】

図2は、対策情報2Aの一例を示した図である。なお、対策情報2Aは、図2に示したものに限らず適宜変更可能である。

【0016】

図2において、対策情報2Aは、対策2aごとに、脅威の種類2bと、攻撃の性質2cと、資産の性質2dと、対策の性質2eと、対策2aとを、互いに関連づけて示す。なお、脅威の種類2bと、攻撃の性質2cと、資産の性質2dと、対策の性質2eとのそれぞれは、脆弱性に関連する事項である。

【0017】

対策2aは、脅威の種類2b、攻撃の性質2c、資産の性質2d、および、対策の性質2e、または、それらの少なくとも1つに関連する脆弱性に対する対策(対策名)を示す。対策2aは、例えば、脆弱性へのシステムとしての対策を示す。

【0018】

脅威の種類2bは、脅威の種類2bと関連づけられた対策2aが効果を発揮する脅威の種類を示す。なお、脅威の種類2bは、脆弱性による影響を意味する。

【0019】

攻撃の性質2cは、攻撃の性質2cと関連づけられた脅威の種類2bを生じさせる攻撃の性質を示す。攻撃の性質2cは、攻撃の実施者(攻撃者)2c1、攻撃の経路2c2、および、攻撃の種類2c3のうち一つ以上を含む。なお、攻撃の性質2cは、攻撃の種類2c3を必ず含む。

【0020】

資産の性質2dは、攻撃の対象となる資産の性質を示す。資産の性質2dは、資産の種類(形態)2d1、および、資産の置かれている位置(状態)2d2のうち、少なくとも一つを含む。

【0021】

対策の性質2eは、対策の性質2eと関連づけられている対策2aの性質を示す。対策の性質2eは、対策の実施形態または実施場所2e1、および、対策の種類(アプリケーションレベルなのかミドルウェアレベルなのかといった対策のレイヤ、または、対応できる脆弱性のタイプ)2e2のうち、少なくとも一つ含む。

【0022】

図1に戻って、脆弱性情報格納部3は、脆弱性情報を格納する。例えば、脆弱性情報格納部3は、脆弱性情報提供元(例えば、アプリケーション製造元)がWEB上で公開している脆弱性情報を格納する。

【0023】

脆弱性情報は、脆弱性と脆弱性の性質とが互いに対応づけられている情報である。脆弱性情報は、脆弱性に関連する事項(例えば、脆弱性による影響、脆弱性のタイプ、脆弱性に対応する攻撃の種類、および、攻撃の経路)を示す。なお、脆弱性情報は、脆弱性に関連する事項として、脆弱性による影響、脆弱性のタイプ、脆弱性に対応する攻撃の種類、および、攻撃の経路のうち、少なくとも一つを示せばよい。

【0024】

図3は、脆弱性情報3Aの一例を示した図である。なお、脆弱性情報3Aは、図3に示したものに限らず適宜変更可能である。

【0025】

図3において、「攻撃元区分:ネットワーク」は、攻撃の経路を示す。「機密性への影響(C):部分的」は、脆弱性による影響を示す。「脆弱性のタイプ:OSコマンド・インジェクション」は、脆弱性のタイプを示す。

【0026】

図1に戻って、生成部4は、一般的に生成手段と呼ぶことができる。

【0027】

生成部4は、脆弱性情報格納部3から脆弱性情報を取得すると、対策情報格納部2を参照して、対策の中から、脆弱性情報が示す事項に関連づけられた対策(つまり、脆弱性情報が示す脆弱性を無効化できる対策)を特定する。

【0028】

生成部4は、その特定された対策を、対策候補として対策情報から抽出する。生成部4は、その対策候補を、対策候補格納部5に格納する。

【0029】

なお、生成部4は、脆弱性情報を脆弱性情報格納部3から取り出さずに、ユーザ等から入力された脆弱性情報を取得してもよい。

【0030】

ここで、「対策候補」とは、脅威からコンピュータシステムを保護するために満たすべき条件を列挙したものであり、対策の有無とシステムが満たすべき状態とを記述したものである。

【0031】

なお、対策候補生成システム1は、例えばサーバ等のコンピュータであってもよい。この場合、このコンピュータが、コンピュータが読み取り可能な記録媒体に記録されたプログラムを読み取り実行することにより、対策情報格納部2、脆弱性情報格納部3、生成部4、および、対策候補格納部5として機能する。コンピュータが読み取り可能な記録媒体は、例えば、CD−ROM(Compact Disk Read Only Memory)、ハードディスクまたはメモリである。

【0032】

また、対策情報格納部2と脆弱性情報格納部3と生成部4と対策候補格納部5のそれぞれは、専用のハードウェアにより実現されてもよい。

【0033】

次に、動作を説明する。

【0034】

図4は、対策候補生成システム1の動作を説明するためのフローチャートである。以下、図4を参照して、対策候補生成システム1の動作を説明する。なお、以下では、対策情報格納部2は、図2に示した対策情報2Aを格納しており、脆弱性情報格納部3は、図3に示した脆弱性情報3Aを格納しているとする。

【0035】

まず、ステップS41で、生成部4は、脆弱性情報格納部3から脆弱性情報3Aを取り出す。または、生成部4は、ユーザ等から入力された脆弱性情報3Aを受け付ける。生成部4は、脆弱性情報3Aを取得すると、ステップS42を実行する。

【0036】

ステップS42では、生成部4は、対策情報格納部2を参照して、対策情報2Aに示された複数の対策の中から、脆弱性情報3Aが示す事項に関連づけられた対策を特定する。

【0037】

ここで、ステップS42を具体的に説明する。

【0038】

生成部4は、まず、対策情報2Aから対策を抽出するために必要な情報を、脆弱性情報3A(図3参照)から取り出す。ここでは、「攻撃元区分:ネットワーク」、「機密性への影響:部分的」、および、「脆弱性のタイプ:OSコマンド・インジェクション」の3つの情報が、取り出される。

【0039】

次に、生成部4は、これらの情報を利用して、対策情報2A(図2参照)から、対策を特定する。

【0040】

具体的には、生成部4は、対策情報2Aに示された対策のうち、関連づけられた脅威の種類2bが「機密性」であり、関連づけられた攻撃経路2c2が「ネットワーク」となっており、さらに、関連づけられた対策の種類(対応できる脆弱性のタイプ)2e2が「OSコマンド・インジェクション」を含む、対策を特定する。

【0041】

さらに、生成部4は、関連づけられた対策の種類(対応できる脆弱性のタイプ)2e2が「すべて」を示す対策も特定する。

【0042】

このため、生成部4は、図2に示された対策情報2Aから、「特定ファイルの暗号化」と、「特定ファイル以外の実行を禁止」と、「パッチ適用」と、「ネットワークを切り離す」という4つの対策を特定する。

【0043】

すなわち、図3に示された脆弱性情報3Aが表す脆弱性を無効化する対策として、生成部4にて抽出された4つの対策のうちのいずれかが実行されればよいということがわかる。

【0044】

生成部4は、対策を特定すると、ステップS43を実行する。

【0045】

ステップS43では、生成部4は、特定された対策を、対策候補として対策情報2Aから抽出する。生成部4は、対策候補を抽出すると、ステップS44を実行する。

【0046】

ステップS44では、生成部4は、対策候補を、対策候補格納部5に格納する。

【0047】

図5は、対策候補格納部5に格納されている対策候補の一例を示した図である。

【0048】

図5において、アンダーラインが付与されている部分が、今回の操作で、脆弱性情報3Aに対して新たに生成された対策候補である。

【0049】

次に、本実施形態の効果について説明する。

【0050】

本実施形態では、対策情報格納部2は、脆弱性への対策ごとに、脆弱性に関連する事項と、対策とを、互いに関連づけて示した対策情報を格納する。生成部4は、脆弱性情報を取得すると、対策情報に示された対策の中から、脆弱性情報が示す事項に関連づけられた対策を特定し、その特定された対策を、対策候補として対策情報から抽出する。

【0051】

このため、脆弱性情報に対応する対応処理方法が公開されていなくても、脆弱性情報に対応する対策候補を特定することが可能になる。なお、この効果は、対策情報格納部2と生成部4からなる対策候補生成システムでも奏することが可能である。

【0052】

また、脆弱性情報が取得されるごとに、セキュリティのエキスパートが、脆弱性情報に対応する対策候補を作成する必要が無くなるため、少ない労力で、脆弱性情報が表す脆弱性を無効化する対策候補を特定することが可能になる。

【0053】

例えば、ソフトウェアのバグを含む脆弱性が断続的に出現するときであっても、エキスパートに頼ることなく、迅速にその脆弱性を無効化するための対策候補を特定することが可能になる。

【0054】

また、新たな脆弱性情報が公開された際、または、新たな脆弱性情報が作成された際に、迅速に、対策候補を特定することが可能になる。

【0055】

本実施形態では、脆弱性に関連する事項は、脆弱性による影響、脆弱性のタイプ、脆弱性を生じさせる攻撃の種類、および、攻撃の経路のうち、少なくとも一つを示せばよい。

【0056】

この場合、脆弱性に関連する脅威の発現を防止できるような対策を、対策候補として列挙することが可能になる。

【0057】

また、本実施形態では、対策情報に示された対策は、脆弱性へのシステムとしての対策を示す。

【0058】

この場合、脆弱性が断続的に出現するときであっても、個々の脆弱性の性質を考慮したうえで、脆弱性に関連する脅威の発現をシステム全体で防止する方法を含んだ対策候補を生成することが可能になる。

【0059】

(第2実施形態)

次に、本発明の第2実施形態について図面を参照して詳細に説明する。

【0060】

図6は、本発明の第2実施形態の対策候補生成システム1Aを示したブロック図である。図6において、対策候補生成システム1Aは、図1に示した対策候補生成システム1に加えて、システム情報収集部6と、システム情報格納部7と、対策生成ポリシー入力部8と、対策立案部9と、対策設定部10と、を含む。図6において、図1に示したものと同一のものには同一符号を付してある。以下、対策候補生成システム1Aについて、対策候補生成システム1と異なる点を中心に説明する。

【0061】

システム情報収集部6は、一般的に収集手段と呼ぶことができる。システム情報収集部6は、対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する。システム情報収集部6は、システム情報を、システム情報格納部7に格納する。

【0062】

図7は、システム情報の一例を示した図である。

【0063】

図6に戻って、対策生成ポリシー入力部8は、ユーザから入力された対策生成ポリシーを受け付ける。対策生成ポリシーは、満たすべき対策の指針を示す。

【0064】

対策立案部9は、一般的に立案手段と呼ぶことができる。

【0065】

対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策候補のうち、対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する。

【0066】

本実施形態では、対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策生成ポリシーにマッチする対策候補を、実行用の対策として立案する。

【0067】

対策設定部10は、対策立案部9が立案した対策を、SNMP(Simple Network Management Protocol)またはCIM(Computer Integrated Manufacturing)マネージャ等の設定マネジメントツールを用いて実施する。

【0068】

なお、対策候補生成システム1Aは、例えばサーバ等のコンピュータであってもよい。この場合、このコンピュータが、コンピュータが読み取り可能な記録媒体に記録されたプログラムを読み取り実行することにより、対策情報格納部2、脆弱性情報格納部3、生成部4、対策候補格納部5、システム情報収集部6、システム情報格納部7、対策生成ポリシー入力部8、対策立案部9、および、対策設定部10として機能する。なお、対策情報格納部2と脆弱性情報格納部3と生成部4と対策候補格納部5とシステム情報収集部6とシステム情報格納部7と対策生成ポリシー入力部8と対策立案部9と対策設定部10のそれぞれは、専用のハードウェアにより実現されてもよい。

【0069】

次に、動作を説明する。

【0070】

図8は、対策候補生成システム1Aの動作を説明するためのフローチャートである。なお、図8において、図4に示した対策候補生成システム1の処理と同一の処理には同一符号を付してある。以下、図8を参照して、対策候補生成システム1の処理と異なる動作を中心に説明する。

【0071】

ステップS44が終了すると、ステップS81が実行される。

【0072】

ステップS81では、対策生成ポリシー入力部8が、ユーザから、対策生成ポリシーを受け付ける。対策生成ポリシー入力部8は、対策生成ポリシーを受け付けると、その対策生成ポリシーを、対策立案部9に出力する。対策立案部9は、対策生成ポリシーを受け付けると、ステップS82を実行する。

【0073】

ステップS82では、対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策生成ポリシーにマッチする対策候補を、実行用の対策として立案する。

【0074】

例えば、対策生成ポリシーが、「対策候補のうち、対策実行候補であるシステムが実行可能な対策候補を、実行用の対策とする」、ということを示す場合、対策立案部9は、対策候補にシステム情報をあてはめ、これを一般的な充足可能問題として解くことによって、実行用の対策を計算する。

【0075】

対策立案部9は、実行用の対策を立案すると、実行用の対策を、対策設定部10に送付する。対策設定部10は、実行用の対策を受け付けると、ステップS83を実行する。

【0076】

ステップS83では、対策設定部10は、設定マネジメントツールを用いて、実行用の対策を実行する。

【0077】

次に、本実施形態の効果について説明する。

【0078】

本実施形態では、第1実施形態が奏する効果の他に、以下の効果を奏する。

【0079】

本実施形態によれば、対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策実行候補であるシステムが実行可能な対策を立案する。

【0080】

この場合、対策実行候補であるシステムに応じた対策を立案することが可能になる。

【0081】

以上説明した各実施形態において、図示した構成は単なる一例であって、本発明はその構成に限定されるものではない。

【符号の説明】

【0082】

1、1A 対策候補生成システム

2 対策情報格納部

3 脆弱性情報格納部

4 脆弱性対策候補生成部

5 対策候補格納部

6 システム情報収集部

7 システム情報格納部

8 対策生成ポリシー入力部

9 対策立案部

10 対策設定部

【技術分野】

【0001】

本発明は、対策候補生成システム、対策候補生成方法およびプログラムに関する。

【背景技術】

【0002】

特許文献1には、ネットワーク上で公開された脆弱性情報に応じた対応処理を行う脆弱性対応システムが記載されている。

【0003】

このシステムでは、まず、脆弱性情報管理サーバが、情報提供サイトから、管理対象の機器に関連する脆弱性情報および対応処理方法を収集する。続いて、脆弱性情報管理サーバが、管理対象の機器に、対応処理方法を行う旨の命令を送信する。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2002−268985号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

特許文献1に記載のシステムでは、情報提供サイトが、脆弱性情報に対応する対応処理方法を公開していない場合、脆弱性情報管理サーバは、対応処理方法を取得できない。よって、この場合、特許文献1に記載のシステムは、脆弱性情報に対応する対応処理方法を特定できないという課題があった。

【0006】

本発明の目的は、上記課題を解決可能な対策候補生成システム、対策候補生成方法およびプログラムを提供することである。

【課題を解決するための手段】

【0007】

本発明の対策候補生成システムは、セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納する格納手段と、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手段と、を含む。

【0008】

本発明の対策候補生成方法は、対策候補生成システムでの対策候補生成方法であって、セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納ステップと、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成ステップと、を含む。

【0009】

本発明のプログラムは、コンピュータに、セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納手順と、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手順と、を実行させる。

【発明の効果】

【0010】

本発明によれば、脆弱性情報に対応する対応処理方法を外部から取得できなくても、脆弱性への対策の候補を特定することが可能になる。

【図面の簡単な説明】

【0011】

【図1】本発明の第1実施形態の対策候補生成システム1を示したブロック図である。

【図2】対策情報の一例を示した図である。

【図3】脆弱性情報の一例を示した図である。

【図4】対策候補生成システム1の動作を説明するためのフローチャートである。

【図5】対策候補の一例を示した図である。

【図6】本発明の第2実施形態の対策候補生成システム1Aを示したブロック図である。

【図7】システム情報の一例を示した図である。

【図8】対策候補生成システム1Aの動作を説明するためのフローチャートである。

【発明を実施するための形態】

【0012】

次に、本発明の実施形態について図面を参照して詳細に説明する。

【0013】

(第1実施形態)

図1は、本発明の第1実施形態の対策候補生成システム1を示したブロック図である。図1において、対策候補生成システム1は、対策情報格納部2と、脆弱性情報格納部3と、脆弱性対策候補生成部(以下、単に「生成部」と称する)4と、対策候補格納部5と、を含む。

【0014】

対策情報格納部2は、一般的に格納手段と呼ぶことができる。対策情報格納部2は、対策情報を格納する。対策情報は、セキュリティに関する脆弱性(以下、単に「脆弱性」と称する)への対策ごとに、脆弱性に関連する事項と、対策とを、互いに関連づけて示す。

【0015】

図2は、対策情報2Aの一例を示した図である。なお、対策情報2Aは、図2に示したものに限らず適宜変更可能である。

【0016】

図2において、対策情報2Aは、対策2aごとに、脅威の種類2bと、攻撃の性質2cと、資産の性質2dと、対策の性質2eと、対策2aとを、互いに関連づけて示す。なお、脅威の種類2bと、攻撃の性質2cと、資産の性質2dと、対策の性質2eとのそれぞれは、脆弱性に関連する事項である。

【0017】

対策2aは、脅威の種類2b、攻撃の性質2c、資産の性質2d、および、対策の性質2e、または、それらの少なくとも1つに関連する脆弱性に対する対策(対策名)を示す。対策2aは、例えば、脆弱性へのシステムとしての対策を示す。

【0018】

脅威の種類2bは、脅威の種類2bと関連づけられた対策2aが効果を発揮する脅威の種類を示す。なお、脅威の種類2bは、脆弱性による影響を意味する。

【0019】

攻撃の性質2cは、攻撃の性質2cと関連づけられた脅威の種類2bを生じさせる攻撃の性質を示す。攻撃の性質2cは、攻撃の実施者(攻撃者)2c1、攻撃の経路2c2、および、攻撃の種類2c3のうち一つ以上を含む。なお、攻撃の性質2cは、攻撃の種類2c3を必ず含む。

【0020】

資産の性質2dは、攻撃の対象となる資産の性質を示す。資産の性質2dは、資産の種類(形態)2d1、および、資産の置かれている位置(状態)2d2のうち、少なくとも一つを含む。

【0021】

対策の性質2eは、対策の性質2eと関連づけられている対策2aの性質を示す。対策の性質2eは、対策の実施形態または実施場所2e1、および、対策の種類(アプリケーションレベルなのかミドルウェアレベルなのかといった対策のレイヤ、または、対応できる脆弱性のタイプ)2e2のうち、少なくとも一つ含む。

【0022】

図1に戻って、脆弱性情報格納部3は、脆弱性情報を格納する。例えば、脆弱性情報格納部3は、脆弱性情報提供元(例えば、アプリケーション製造元)がWEB上で公開している脆弱性情報を格納する。

【0023】

脆弱性情報は、脆弱性と脆弱性の性質とが互いに対応づけられている情報である。脆弱性情報は、脆弱性に関連する事項(例えば、脆弱性による影響、脆弱性のタイプ、脆弱性に対応する攻撃の種類、および、攻撃の経路)を示す。なお、脆弱性情報は、脆弱性に関連する事項として、脆弱性による影響、脆弱性のタイプ、脆弱性に対応する攻撃の種類、および、攻撃の経路のうち、少なくとも一つを示せばよい。

【0024】

図3は、脆弱性情報3Aの一例を示した図である。なお、脆弱性情報3Aは、図3に示したものに限らず適宜変更可能である。

【0025】

図3において、「攻撃元区分:ネットワーク」は、攻撃の経路を示す。「機密性への影響(C):部分的」は、脆弱性による影響を示す。「脆弱性のタイプ:OSコマンド・インジェクション」は、脆弱性のタイプを示す。

【0026】

図1に戻って、生成部4は、一般的に生成手段と呼ぶことができる。

【0027】

生成部4は、脆弱性情報格納部3から脆弱性情報を取得すると、対策情報格納部2を参照して、対策の中から、脆弱性情報が示す事項に関連づけられた対策(つまり、脆弱性情報が示す脆弱性を無効化できる対策)を特定する。

【0028】

生成部4は、その特定された対策を、対策候補として対策情報から抽出する。生成部4は、その対策候補を、対策候補格納部5に格納する。

【0029】

なお、生成部4は、脆弱性情報を脆弱性情報格納部3から取り出さずに、ユーザ等から入力された脆弱性情報を取得してもよい。

【0030】

ここで、「対策候補」とは、脅威からコンピュータシステムを保護するために満たすべき条件を列挙したものであり、対策の有無とシステムが満たすべき状態とを記述したものである。

【0031】

なお、対策候補生成システム1は、例えばサーバ等のコンピュータであってもよい。この場合、このコンピュータが、コンピュータが読み取り可能な記録媒体に記録されたプログラムを読み取り実行することにより、対策情報格納部2、脆弱性情報格納部3、生成部4、および、対策候補格納部5として機能する。コンピュータが読み取り可能な記録媒体は、例えば、CD−ROM(Compact Disk Read Only Memory)、ハードディスクまたはメモリである。

【0032】

また、対策情報格納部2と脆弱性情報格納部3と生成部4と対策候補格納部5のそれぞれは、専用のハードウェアにより実現されてもよい。

【0033】

次に、動作を説明する。

【0034】

図4は、対策候補生成システム1の動作を説明するためのフローチャートである。以下、図4を参照して、対策候補生成システム1の動作を説明する。なお、以下では、対策情報格納部2は、図2に示した対策情報2Aを格納しており、脆弱性情報格納部3は、図3に示した脆弱性情報3Aを格納しているとする。

【0035】

まず、ステップS41で、生成部4は、脆弱性情報格納部3から脆弱性情報3Aを取り出す。または、生成部4は、ユーザ等から入力された脆弱性情報3Aを受け付ける。生成部4は、脆弱性情報3Aを取得すると、ステップS42を実行する。

【0036】

ステップS42では、生成部4は、対策情報格納部2を参照して、対策情報2Aに示された複数の対策の中から、脆弱性情報3Aが示す事項に関連づけられた対策を特定する。

【0037】

ここで、ステップS42を具体的に説明する。

【0038】

生成部4は、まず、対策情報2Aから対策を抽出するために必要な情報を、脆弱性情報3A(図3参照)から取り出す。ここでは、「攻撃元区分:ネットワーク」、「機密性への影響:部分的」、および、「脆弱性のタイプ:OSコマンド・インジェクション」の3つの情報が、取り出される。

【0039】

次に、生成部4は、これらの情報を利用して、対策情報2A(図2参照)から、対策を特定する。

【0040】

具体的には、生成部4は、対策情報2Aに示された対策のうち、関連づけられた脅威の種類2bが「機密性」であり、関連づけられた攻撃経路2c2が「ネットワーク」となっており、さらに、関連づけられた対策の種類(対応できる脆弱性のタイプ)2e2が「OSコマンド・インジェクション」を含む、対策を特定する。

【0041】

さらに、生成部4は、関連づけられた対策の種類(対応できる脆弱性のタイプ)2e2が「すべて」を示す対策も特定する。

【0042】

このため、生成部4は、図2に示された対策情報2Aから、「特定ファイルの暗号化」と、「特定ファイル以外の実行を禁止」と、「パッチ適用」と、「ネットワークを切り離す」という4つの対策を特定する。

【0043】

すなわち、図3に示された脆弱性情報3Aが表す脆弱性を無効化する対策として、生成部4にて抽出された4つの対策のうちのいずれかが実行されればよいということがわかる。

【0044】

生成部4は、対策を特定すると、ステップS43を実行する。

【0045】

ステップS43では、生成部4は、特定された対策を、対策候補として対策情報2Aから抽出する。生成部4は、対策候補を抽出すると、ステップS44を実行する。

【0046】

ステップS44では、生成部4は、対策候補を、対策候補格納部5に格納する。

【0047】

図5は、対策候補格納部5に格納されている対策候補の一例を示した図である。

【0048】

図5において、アンダーラインが付与されている部分が、今回の操作で、脆弱性情報3Aに対して新たに生成された対策候補である。

【0049】

次に、本実施形態の効果について説明する。

【0050】

本実施形態では、対策情報格納部2は、脆弱性への対策ごとに、脆弱性に関連する事項と、対策とを、互いに関連づけて示した対策情報を格納する。生成部4は、脆弱性情報を取得すると、対策情報に示された対策の中から、脆弱性情報が示す事項に関連づけられた対策を特定し、その特定された対策を、対策候補として対策情報から抽出する。

【0051】

このため、脆弱性情報に対応する対応処理方法が公開されていなくても、脆弱性情報に対応する対策候補を特定することが可能になる。なお、この効果は、対策情報格納部2と生成部4からなる対策候補生成システムでも奏することが可能である。

【0052】

また、脆弱性情報が取得されるごとに、セキュリティのエキスパートが、脆弱性情報に対応する対策候補を作成する必要が無くなるため、少ない労力で、脆弱性情報が表す脆弱性を無効化する対策候補を特定することが可能になる。

【0053】

例えば、ソフトウェアのバグを含む脆弱性が断続的に出現するときであっても、エキスパートに頼ることなく、迅速にその脆弱性を無効化するための対策候補を特定することが可能になる。

【0054】

また、新たな脆弱性情報が公開された際、または、新たな脆弱性情報が作成された際に、迅速に、対策候補を特定することが可能になる。

【0055】

本実施形態では、脆弱性に関連する事項は、脆弱性による影響、脆弱性のタイプ、脆弱性を生じさせる攻撃の種類、および、攻撃の経路のうち、少なくとも一つを示せばよい。

【0056】

この場合、脆弱性に関連する脅威の発現を防止できるような対策を、対策候補として列挙することが可能になる。

【0057】

また、本実施形態では、対策情報に示された対策は、脆弱性へのシステムとしての対策を示す。

【0058】

この場合、脆弱性が断続的に出現するときであっても、個々の脆弱性の性質を考慮したうえで、脆弱性に関連する脅威の発現をシステム全体で防止する方法を含んだ対策候補を生成することが可能になる。

【0059】

(第2実施形態)

次に、本発明の第2実施形態について図面を参照して詳細に説明する。

【0060】

図6は、本発明の第2実施形態の対策候補生成システム1Aを示したブロック図である。図6において、対策候補生成システム1Aは、図1に示した対策候補生成システム1に加えて、システム情報収集部6と、システム情報格納部7と、対策生成ポリシー入力部8と、対策立案部9と、対策設定部10と、を含む。図6において、図1に示したものと同一のものには同一符号を付してある。以下、対策候補生成システム1Aについて、対策候補生成システム1と異なる点を中心に説明する。

【0061】

システム情報収集部6は、一般的に収集手段と呼ぶことができる。システム情報収集部6は、対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する。システム情報収集部6は、システム情報を、システム情報格納部7に格納する。

【0062】

図7は、システム情報の一例を示した図である。

【0063】

図6に戻って、対策生成ポリシー入力部8は、ユーザから入力された対策生成ポリシーを受け付ける。対策生成ポリシーは、満たすべき対策の指針を示す。

【0064】

対策立案部9は、一般的に立案手段と呼ぶことができる。

【0065】

対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策候補のうち、対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する。

【0066】

本実施形態では、対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策生成ポリシーにマッチする対策候補を、実行用の対策として立案する。

【0067】

対策設定部10は、対策立案部9が立案した対策を、SNMP(Simple Network Management Protocol)またはCIM(Computer Integrated Manufacturing)マネージャ等の設定マネジメントツールを用いて実施する。

【0068】

なお、対策候補生成システム1Aは、例えばサーバ等のコンピュータであってもよい。この場合、このコンピュータが、コンピュータが読み取り可能な記録媒体に記録されたプログラムを読み取り実行することにより、対策情報格納部2、脆弱性情報格納部3、生成部4、対策候補格納部5、システム情報収集部6、システム情報格納部7、対策生成ポリシー入力部8、対策立案部9、および、対策設定部10として機能する。なお、対策情報格納部2と脆弱性情報格納部3と生成部4と対策候補格納部5とシステム情報収集部6とシステム情報格納部7と対策生成ポリシー入力部8と対策立案部9と対策設定部10のそれぞれは、専用のハードウェアにより実現されてもよい。

【0069】

次に、動作を説明する。

【0070】

図8は、対策候補生成システム1Aの動作を説明するためのフローチャートである。なお、図8において、図4に示した対策候補生成システム1の処理と同一の処理には同一符号を付してある。以下、図8を参照して、対策候補生成システム1の処理と異なる動作を中心に説明する。

【0071】

ステップS44が終了すると、ステップS81が実行される。

【0072】

ステップS81では、対策生成ポリシー入力部8が、ユーザから、対策生成ポリシーを受け付ける。対策生成ポリシー入力部8は、対策生成ポリシーを受け付けると、その対策生成ポリシーを、対策立案部9に出力する。対策立案部9は、対策生成ポリシーを受け付けると、ステップS82を実行する。

【0073】

ステップS82では、対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策生成ポリシーにマッチする対策候補を、実行用の対策として立案する。

【0074】

例えば、対策生成ポリシーが、「対策候補のうち、対策実行候補であるシステムが実行可能な対策候補を、実行用の対策とする」、ということを示す場合、対策立案部9は、対策候補にシステム情報をあてはめ、これを一般的な充足可能問題として解くことによって、実行用の対策を計算する。

【0075】

対策立案部9は、実行用の対策を立案すると、実行用の対策を、対策設定部10に送付する。対策設定部10は、実行用の対策を受け付けると、ステップS83を実行する。

【0076】

ステップS83では、対策設定部10は、設定マネジメントツールを用いて、実行用の対策を実行する。

【0077】

次に、本実施形態の効果について説明する。

【0078】

本実施形態では、第1実施形態が奏する効果の他に、以下の効果を奏する。

【0079】

本実施形態によれば、対策立案部9は、対策候補格納部5内の対策候補と、システム情報格納部7内のシステム情報と、に基づいて、対策実行候補であるシステムが実行可能な対策を立案する。

【0080】

この場合、対策実行候補であるシステムに応じた対策を立案することが可能になる。

【0081】

以上説明した各実施形態において、図示した構成は単なる一例であって、本発明はその構成に限定されるものではない。

【符号の説明】

【0082】

1、1A 対策候補生成システム

2 対策情報格納部

3 脆弱性情報格納部

4 脆弱性対策候補生成部

5 対策候補格納部

6 システム情報収集部

7 システム情報格納部

8 対策生成ポリシー入力部

9 対策立案部

10 対策設定部

【特許請求の範囲】

【請求項1】

セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納する格納手段と、

セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手段と、を含む対策候補生成システム。

【請求項2】

請求項1に記載の対策候補生成システムにおいて、

前記脆弱性に関連する事項は、前記脆弱性による影響、前記脆弱性のタイプ、前記脆弱性に対応する攻撃の種類、および、前記攻撃の経路のうち、少なくとも1つを示すものである、対策候補生成システム。

【請求項3】

請求項1または2に記載の対策候補生成システムにおいて、

前記対策は、前記脆弱性へのシステムとしての対策を示すものである、対策候補生成システム。

【請求項4】

請求項1から3のいずれか1項に記載の対策候補生成システムにおいて、

対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する収集手段と、

前記対策候補と前記システム情報とに基づいて、前記対策候補のうち、前記対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する立案手段と、をさらに含む、対策候補生成システム。

【請求項5】

対策候補生成システムでの対策候補生成方法であって、

セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納ステップと、

セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成ステップと、を含む対策候補生成方法。

【請求項6】

請求項5に記載の対策候補生成方法において、

前記脆弱性に関連する事項は、前記脆弱性による影響、前記脆弱性のタイプ、前記脆弱性に対応する攻撃の種類、および、前記攻撃の経路のうち、少なくとも1つを示すものである、対策候補生成方法。

【請求項7】

請求項5または6に記載の対策候補生成方法において、

前記対策は、前記脆弱性へのシステムとしての対策を示すものである、対策候補生成方法。

【請求項8】

請求項5から7のいずれか1項に記載の対策候補生成方法において、

対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する収集ステップと、

前記対策候補と前記システム情報とに基づいて、前記対策候補のうち、前記対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する立案ステップと、をさらに含む、対策候補生成方法。

【請求項9】

コンピュータに、

セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納手順と、

セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手順と、を実行させるためのプログラム。

【請求項10】

請求項9に記載のプログラムにおいて、

前記脆弱性に関連する事項は、前記脆弱性による影響、前記脆弱性のタイプ、前記脆弱性に対応する攻撃の種類、および、前記攻撃の経路のうち、少なくとも1つを示すものである、プログラム。

【請求項11】

請求項9または10に記載のプログラムにおいて、

前記対策は、前記脆弱性へのシステムとしての対策を示すものである、プログラム。

【請求項12】

請求項9から11のいずれか1項に記載のプログラムにおいて、

前記コンピュータに、

対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する収集手順と、

前記対策候補と前記システム情報とに基づいて、前記対策候補のうち、前記対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する立案手順と、をさらに実行させるためのプログラム。

【請求項1】

セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納する格納手段と、

セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手段と、を含む対策候補生成システム。

【請求項2】

請求項1に記載の対策候補生成システムにおいて、

前記脆弱性に関連する事項は、前記脆弱性による影響、前記脆弱性のタイプ、前記脆弱性に対応する攻撃の種類、および、前記攻撃の経路のうち、少なくとも1つを示すものである、対策候補生成システム。

【請求項3】

請求項1または2に記載の対策候補生成システムにおいて、

前記対策は、前記脆弱性へのシステムとしての対策を示すものである、対策候補生成システム。

【請求項4】

請求項1から3のいずれか1項に記載の対策候補生成システムにおいて、

対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する収集手段と、

前記対策候補と前記システム情報とに基づいて、前記対策候補のうち、前記対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する立案手段と、をさらに含む、対策候補生成システム。

【請求項5】

対策候補生成システムでの対策候補生成方法であって、

セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納ステップと、

セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成ステップと、を含む対策候補生成方法。

【請求項6】

請求項5に記載の対策候補生成方法において、

前記脆弱性に関連する事項は、前記脆弱性による影響、前記脆弱性のタイプ、前記脆弱性に対応する攻撃の種類、および、前記攻撃の経路のうち、少なくとも1つを示すものである、対策候補生成方法。

【請求項7】

請求項5または6に記載の対策候補生成方法において、

前記対策は、前記脆弱性へのシステムとしての対策を示すものである、対策候補生成方法。

【請求項8】

請求項5から7のいずれか1項に記載の対策候補生成方法において、

対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する収集ステップと、

前記対策候補と前記システム情報とに基づいて、前記対策候補のうち、前記対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する立案ステップと、をさらに含む、対策候補生成方法。

【請求項9】

コンピュータに、

セキュリティに関する脆弱性への対策ごとに、前記脆弱性に関連する事項と、前記対策とを、互いに関連づけて示した対策情報を格納手段に格納する格納手順と、

セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、前記格納手段を参照して、前記対策の中から、前記脆弱性情報が示す事項に関連づけられた対策を特定し、当該特定された対策を、対策候補として前記対策情報から抽出する生成手順と、を実行させるためのプログラム。

【請求項10】

請求項9に記載のプログラムにおいて、

前記脆弱性に関連する事項は、前記脆弱性による影響、前記脆弱性のタイプ、前記脆弱性に対応する攻撃の種類、および、前記攻撃の経路のうち、少なくとも1つを示すものである、プログラム。

【請求項11】

請求項9または10に記載のプログラムにおいて、

前記対策は、前記脆弱性へのシステムとしての対策を示すものである、プログラム。

【請求項12】

請求項9から11のいずれか1項に記載のプログラムにおいて、

前記コンピュータに、

対策実行候補であるシステムが実行可能な対策を示したシステム情報を収集する収集手順と、

前記対策候補と前記システム情報とに基づいて、前記対策候補のうち、前記対策実行候補であるシステムが実行可能な対策候補を、実行用の対策として立案する立案手順と、をさらに実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2011−28613(P2011−28613A)

【公開日】平成23年2月10日(2011.2.10)

【国際特許分類】

【出願番号】特願2009−175133(P2009−175133)

【出願日】平成21年7月28日(2009.7.28)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成23年2月10日(2011.2.10)

【国際特許分類】

【出願日】平成21年7月28日(2009.7.28)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]