情報伝達システム

【課題】許可された者に選択的に特定情報を提供できると共に、情報利用者が一部非公開コードの読み取りに必要となる解読キーを取得、管理しやすく、更に、情報利用者が読取権限のある一部非公開コードを容易に読み取りうる情報伝達システムを提供する。

【解決手段】情報伝達システム1において、サーバ2は、一部非公開コードCの暗号化キーに対応した解読キーを発行する「発行手段」を備えており、携帯端末10は、解読キーが当該携帯端末10に与えられる毎に当該解読キーを取得し、記憶部15に蓄積している。そして、一部非公開コードCの解読時には、携帯端末10に設けられた「解読手段」が、記憶部15に蓄積された各解読キーを用いて非公開領域の解読を試み、蓄積されたいずれかの解読キーが、非公開領域の暗号化キーに対応する場合に、その非公開領域の解読結果を出力している。

【解決手段】情報伝達システム1において、サーバ2は、一部非公開コードCの暗号化キーに対応した解読キーを発行する「発行手段」を備えており、携帯端末10は、解読キーが当該携帯端末10に与えられる毎に当該解読キーを取得し、記憶部15に蓄積している。そして、一部非公開コードCの解読時には、携帯端末10に設けられた「解読手段」が、記憶部15に蓄積された各解読キーを用いて非公開領域の解読を試み、蓄積されたいずれかの解読キーが、非公開領域の暗号化キーに対応する場合に、その非公開領域の解読結果を出力している。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報コードを利用して情報を伝達する情報伝達システムに関するものである。

【背景技術】

【0002】

現在、二次元コードを携帯電話機等の携帯端末に読み取らせることで、携帯端末に各種情報を取得させるといった情報の伝達方法が広く用いられている。例えば、二次元コード内にWEBアドレスを記憶しておけば、この二次元コードを読み取る携帯端末がそのWEBアドレスを取得できるようになり、携帯端末を所持する者に当該WEBアドレスへのアクセスを促すことができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2008−48135公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

ところで、現在広く用いられている規格化された二次元コードは、一般的には、読取装置によって誰でも読み取ることができるため、特定の者のみに読み取らせるといった利用方法が困難であり、この点で、サービスに制約が課せられていた。例えば、許可された者のみに有益な特定情報を提供するサービスを行う場合、提供すべき特定情報を二次元コード化した上で対象者(許可された者)の携帯端末に読み取らせるといった情報伝達方法が考えられるが、このような二次元コードは、許可されていない第三者によっても容易に解読できるものであるため、上記サービスを適切に行い得ないという問題があった。

【0005】

一方、このような問題を解消する方法として、公開領域と非公開領域(暗号化キーに基づいて暗号化された暗号データが記録された領域)とを備えた一部非公開コードを用い、この一部非公開コードの非公開領域に特定情報を記録する方法が考えられる。この場合、情報を提供すべき対象者(許可された者)に非公開領域を解読し得る解読キーを与えておけば、その対象者のみが特定情報を取得でき、解読キーを有さない第三者(即ち、許可されていない者)の情報取得を制限できるようになる。しかしながら、この方法を用いる場合、情報を提供すべき対象者(許可された者)がどのように暗号化キーを取得し、管理するかが問題となっていた。

【0006】

本発明は、上述した課題を解決するためになされたものであり、非公開領域を備えた一部非公開コードを用いて許可された者に選択的に特定情報を提供できると共に、情報利用者が一部非公開コードの読み取りに必要となる解読キーを取得、管理しやすく、更に、情報利用者が読取権限のある一部非公開コードを容易に読み取りうる情報伝達システムを提供することを目的とする。

【課題を解決するための手段】

【0007】

請求項1の発明は、サーバと、公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成手段と、前記一部非公開コードを撮像可能な撮像手段と、前記撮像手段によって前記一部非公開コードが撮像された場合に、前記公開領域のデータを解読すると共に、前記暗号化キーに対応する前記解読キーの取得を条件として前記非公開領域のデータを解読する解読手段とを備えた携帯端末と、を有する情報伝達システムに関するものである。

この情報伝達システムにおいて、前記サーバは、前記コード生成手段によって生成される前記一部非公開コードの前記暗号化キーに対応した前記解読キーを発行する発行手段を備え、前記携帯端末は、前記発行手段にて発行される前記解読キーが当該携帯端末に対して与えられる毎に、前記解読キーを取得する取得手段と、前記取得手段によって取得される前記解読キーを蓄積する蓄積手段と、を備えている。

更に、前記解読手段は、前記一部非公開コードを解読する際に、前記蓄積手段に蓄積された各解読キーを用いて前記非公開領域の解読を試み、蓄積されたいずれかの前記解読キーが、当該一部非公開コードにおける前記非公開領域の前記暗号化キーに対応する場合に、前記非公開領域の解読結果を出力する構成をなしている。

【0008】

請求項2の発明は、請求項1に記載の情報伝達システムにおいて、前記携帯端末は、前記蓄積手段に蓄積された複数の前記解読キーの内、当該携帯端末において前記非公開領域の解読が成功した実績のある成功キーを、未成功キーよりも先の順序とする方式で、前記蓄積手段に蓄積された複数の前記解読キーの使用順序を決定する順序決定手段を備え、前記解読手段は、前記一部非公開コードを解読する際に、前記順序決定手段によって決定された前記使用順序に従って、前記蓄積手段に蓄積された各解読キーを順次使用する構成をなしている。

【0009】

請求項3の発明は、請求項1又は請求項2に記載の情報伝達システムにおいて、更に、前記サーバは、複数の前記携帯端末を種別毎に分類して管理する管理手段と、前記管理手段によって区分けされた種別毎に、固有暗号化キーを設定する設定手段と、が設けられ、前記コード生成手段は、前記設定手段によって設定された各固有暗号化キーに基づいて暗号化された各暗号データを、複数の前記非公開領域にそれぞれ記録する構成で前記一部非公開コードを生成する構成をなしている。

【0010】

請求項4の発明は、請求項3に記載の情報伝達システムにおいて、前記解読手段は、前記一部非公開コードの各非公開領域の各暗号データを解読する際に、前記蓄積手段に蓄積された各解読キーを順次用いて解読を試み、複数の前記非公開領域にそれぞれ記録された複数の前記暗号データの内、前記蓄積手段に蓄積されたいずれかの前記解読キーに対応する前記暗号データのみ解読結果を出力する構成をなしている。

【0011】

請求項5の発明は、請求項1から請求項4のいずれか一項に記載の情報伝達システムにおいて、前記一部非公開コードの前記暗号データが、少なくとも、特定のアクセス先のアドレスデータと、前記特定のアクセス先へのアクセスに必要となる暗証データとが暗号化された構成をなしている。

【0012】

請求項6の発明は、請求項1から請求項5のいずれか一項に記載の情報伝達システムにおいて、前記一部非公開コードは、前記公開領域において特定インデックスが付された第1情報が記録され、前記非公開領域において前記特定インデックスに対応する対応インデックス付された第2情報が記録された構成をなしている。また、前記解読手段は、前記第2情報の解読が成功した場合に、前記第1情報を前記第2情報に置換して出力する出力置換手段を有している。

【0013】

請求項7の発明は、請求項6に記載の情報伝達システムにおいて、前記一部非公開コードは、複数の前記非公開領域を有すると共に、各非公開領域には、前記対応インデックスが付された前記第2情報がそれぞれ記録され、更に、各非公開領域の各対応インデックスには優先度が設定されており、前記出力置換手段は、複数の前記第2情報の解読が成功した場合、その解読が成功した複数の前記第2情報の内、優先度の高い前記対応インデックスが付された前記第2情報を前記第1情報に代えて優先的に出力する構成をなしている。

【0014】

請求項8の発明は、請求項1から請求項7のいずれか一項に記載の情報伝達システムにおいて、前記発行手段は、前記コード生成手段によって生成される前記一部非公開コードの解読に用いる前記解読キーを、配信対象端末に配信する配信手段を備え、前記携帯端末の前記取得手段は、前記サーバの前記配信手段から当該携帯端末に対して前記解読キーが配信される毎に、それら前記解読キーを順次受信する受信手段を有してなり、前記蓄積手段は、前記受信手段によって受信された前記解読キーを順次蓄積する構成をなしている。

【0015】

請求項9の発明は、請求項1から請求項8のいずれか一項に記載の情報伝達システムにおいて、更に、前記発行手段にて発行された前記解読キーをデータとして記録した二次元コードを生成する二次元コード生成手段と、前記二次元コード生成手段によって生成された前記二次元コードをカード媒体に付し、前記携帯端末の保持者に与えるべき二次元コード付カードを作成するカード作成手段とが設けられている。そして、前記携帯端末の前記取得手段は、前記二次元コード付カードに付された前記二次元コードが前記撮像手段によって撮像されたときに、その撮像された前記二次元コードをデコードすることで前記解読キーを取得するカードデコード手段を有している。

【0016】

請求項10の発明は、請求項9に記載の情報伝達システムにおいて、前記二次元コード生成手段が、識別番号をデータとして含む構成で前記二次元コードを生成する構成をなし、前記携帯端末の前記解読手段は、前記二次元コードに記録された前記識別番号が予め登録された登録番号と一致する場合に、当該二次元コードから取得した前記解読キーを有効化する構成をなしている。

【0017】

請求項11の発明は、請求項1から請求項10のいずれか一項に記載の情報伝達システムにおいて、更に、前記発行手段にて発行された前記解読キーをデータとして二次元コードを生成する二次元コード生成手段と、前記二次元コード生成手段によって生成された前記二次元コードを付す構成で商品の領収書を作成する領収書作成手段とが設けられている。そして、前記携帯端末の前記取得手段は、前記領収書に付された前記二次元コードが前記撮像手段によって撮像されたときに、その撮像された前記二次元コードをデコードすることで前記解読キーを取得する領収書デコード手段を有している。

【0018】

請求項12の発明は、請求項11に記載の情報伝達システムにおいて、更に、前記携帯端末が、当該携帯端末が保有する前記解読キーを記録した情報コードを生成する解読キー記録コード生成手段と、前記解読キー記録コード生成手段によって生成された前記情報コードを表示する表示手段と、を備えている。そして、前記二次元コード生成手段は、前記表示手段に表示される前記情報コードを読み取る読取手段を備えると共に、前記領収書に付すべき前記二次元コードとして、前記読取手段によって読み取った前記情報コードの前記解読キーを前記暗号化キーとする前記一部非公開コードを生成する構成をなし、前記領収書作成手段は、前記二次元コード生成手段によって生成された前記一部非公開コードを付す構成で前記領収書を作成する構成をなしている。更に、前記二次元コード生成手段によって生成される前記一部非公開コードの前記非公開領域において、他の前記一部非公開コードで用いるべき前記解読キーが記録されるようになっている。

【0019】

請求項13の発明は、請求項1から請求項12のいずれか一項に記載の情報伝達システムにおいて、更に、前記サーバが、複数の前記携帯端末を種別毎に分類して管理すると共に、各携帯端末を複数の種別に属するように設定可能な管理手段と、前記管理手段によって区分けされた種別毎に、固有暗号化キーを設定する設定手段とを備えている。また、前記コード生成手段は、2以上の前記種別にそれぞれ定められた2以上の前記固有暗号化キー又はこれら2以上の前記固有暗号化キーによって解読可能な2以上の前記暗号データに基づいて第2暗号化キーを生成する第2暗号化キー生成手段を備えており、当該第2暗号化キー生成手段によって生成された前記第2暗号化キーに基づいて暗号化された前記暗号データを前記非公開領域に記録する構成で前記一部非公開コードを生成している。また、前記携帯端末は、2以上の解読キー要素に基づいて第2解読キーを生成する第2解読キー生成手段を備えており、前記解読手段は、前記第2暗号化キーに基づいて暗号化された前記一部非公開コードを解読する場合、前記第2解読キー生成手段によって生成された前記第2解読キーが前記第2暗号化キーに対応する場合に、前記非公開領域の解読結果を出力する構成をなしている。

【発明の効果】

【0020】

請求項1の発明に係る情報伝達システムでは、一部非公開コード(公開領域と暗号データが記録された非公開領域とを有する情報コード)を生成可能なコード生成手段と、この一部非公開コードを読取対象コードとする携帯端末とを備えており、携帯端末が、公開領域のデータを解読し且つ暗号化キーに対応する解読キーの取得を条件として非公開領域のデータを解読する構成をなしている。このシステムでは、一部データの情報漏洩を防止しうる一部非公開コードを用いて情報伝達がなされるため、情報コードを媒介として一部データを秘匿性高く携帯端末に伝達することができる。

一方、携帯端末に一部非公開コードを読み取らせる場合、携帯端末が暗号化キーに対応する解読キーを備えている必要があるが、本発明では、サーバに設けられた発行手段により、一部非公開コードの暗号化キーに対応した解読キーが発行されるようになっており、携帯端末側では、発行手段にて発行される解読キーが当該携帯端末に対して与えられる毎にその解読キーを取得し、蓄積手段に蓄積している。このようにすると、携帯端末側で、当該携帯端末に与えられるべき解読キーを蓄積しておくことができるため、携帯端末において解読キーを集中的に管理でき、管理負担を抑えることができる。

このような構成を前提とし、携帯端末側では、一部非公開コードを解読する際に、蓄積手段に蓄積された各解読キーを用いて非公開領域の解読を試み、蓄積されたいずれかの解読キーが、非公開領域の暗号化キーに対応する場合にその非公開領域の解読結果を出力している。このようにすると、解読キーを集中的に管理した上で、一部非公開コードの解読の際には、必要な解読キーを特別な負担(例えば、解読キーの準備作業や検索作業等)を伴うことなく迅速に使用することができ、利用者の利便性を効果的に高めることができる。

【0021】

請求項2の発明によれば、既に解読成功の実績があり、解読が成功する可能性が大きい解読キー(成功キー)を優先的に使用することができるため、早期に解読が成功する可能性が高まり、処理がより迅速に行われやすくなる。

【0022】

請求項3の発明によれば、複数の種別の暗号データを単一の一部非公開コードによって管理でき、各種別の対象者に対して、種別に応じた暗号データをセキュリティ性高く提供できる。また、各種別の対象者は、自分が属する種別の暗号データに対応する解読キーを予め自己の携帯端末にて取得、蓄積してさえいれば、自分が属する種別の暗号データを労することなく迅速に解読できる。従って、データ提供者、データ利用者の双方の利便性を効果的に高めることができる。

【0023】

請求項4の発明によれば、利用者が、複数種類の暗号データの中から自己の携帯端末で解読可能な種類(即ち、自己の携帯端末に解読キーが蓄積されている種類)全てを迅速且つ容易に解読できるようになる。

【0024】

請求項5の発明によれば、許可された携帯端末のみが特定のアクセス先に容易にアクセスできるようになり、特定の者のみが有益な情報を容易に取得しうる利便性の高いシステムとなる。

【0025】

請求項6の発明によれば、携帯端末に暗号化キーに対応する解読キーが蓄積されていない場合には第1情報のみを出力させ、暗号化キーに対応する解読キーが蓄積されている場合には、第1情報を第2情報に置き換えて出力させることができる。従って、暗号化キーに対応する解読キーを有する者が、第1情報をそれほど意識することなくスムーズに特別な情報(第2情報)を取得できるようになる。

【0026】

請求項7の発明によれば、携帯端末内に複数の解読キーが蓄積され、当該携帯端末によって対応インデックスが付された非公開データが複数解読できた場合に、その中の最も優先度の高い情報を出力することができる。従って、対応インデックスが付された非公開データ(第2情報)を複数解読しうる者に対してより優先度の高い情報を提供でき、情報利用者の利便性を一層高めることができる。

【0027】

請求項8の発明によれば、解読キーを与えるべき携帯端末(配信対象端末)に対し、特別な媒体を用いることなくスムーズに解読キーを与えることができる。また、携帯端末側では、それほど負荷を伴うことなく解読キーを取得できるようになる。

【0028】

請求項9の発明によれば、暗号化キーを取得させるべき携帯端末に対しては、カード(二次元コード付カード)を媒介として暗号化キーを渡すことができる。また、二次元コード付カードを取得しておらず、解読キーを取得し得ない者に対しては、非公開領域の利用を制限することができ、非公開領域の利用をカード(二次元コード付カード)の有無によって管理できるようになる。

【0029】

請求項10の発明によれば、二次元コードに記録された識別番号が登録されている携帯端末のみでしか当該二次元コード内の解読キーを使用できなくなり、解読キーの授受に利用するカード(二次元コード付カード)を紛失した場合などにおいて、解読キーが悪用されにくくなる。

【0030】

請求項11の発明によれば、二次元コードが付された領収書を取得した者が解読キーを取得できるようになり、商品を購入した者や役務の提供を受けた者の利便性を高めうるシステムを構築できる。

【0031】

請求項12の発明によれば、一部非公開コード(他の一部非公開コード)の解読に用いる解読キーを、領収書に付された別の一部非公開コードによって伝達するシステムを構築できる。更に、特定の携帯端末(解読キーを提供した携帯端末)のみが領収書に付された一部非公開コードの非公開領域を解読でき、他の携帯端末はこの非公開領域を解読することができなくなるため、領収書によって解読キーを伝達する際に、解読キーが第三者に漏洩しにくくなり、セキュリティ性を一層高めることができる。

【0032】

請求項13の発明によれば、複数の特定種別に属する者にそれら種別の組み合わせに対応した特別な情報を秘匿性高く提供でき、情報提供の自由度、情報利用者の利便性をより一層高めることができる。

【図面の簡単な説明】

【0033】

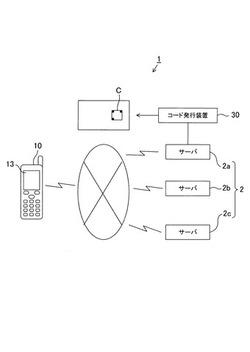

【図1】図1は、本発明の第1実施形態に係る情報伝達システムを概略的に説明する説明図である。

【図2】図2(a)は、図1の情報伝達システムで用いられるサーバの構成を概略的に例示するブロック図であり、図2(b)は、図1の情報伝達システムで用いられるコード発行装置の構成を概略的に例示するブロック図である。

【図3】図3は、図1の情報伝達システムで用いられる携帯端末の構成を概略的に例示するブロック図である。

【図4】図4は、図1の情報伝達システムで行われるコード発行処理を例示するフローチャートである。

【図5】図5(a)は、情報伝達に用いられる一部非公開コードを概念的に説明する説明図であり、図5(b)は、図5(a)の一部非公開コードに記録される公開データ及び非公開データについてのデータ内容及びインデックス内容を説明する説明図である。

【図6】図6(a)は、図5の一部非公開コードのデータ構成を例示する説明図であり、図6(b)は、公開領域に記録する公開データを例示する説明図であり、図6(c)は、非公開領域に記録する暗号データを例示する説明図である。

【図7】図7(a)は、サーバに記録される顧客管理データを概念的に説明する説明図であり、図7(b)は、携帯端末に蓄積される解読キーのデータ構成を概念的に説明する説明図であり、図7(c)は、解読キーのデータ構成の別例を示す説明図である。

【図8】図8は、図1の情報伝達システムで行われる二次元コードの読取処理を例示するフローチャートである。

【図9】図9(a)は、第2実施形態に係る情報伝達システムで用いられる一部非公開コードを概念的に説明する説明図であり、図9(b)は、図9(a)の各非公開領域における暗号化キーとデータ内容との対応関係を説明する説明図である。

【図10】図10は、図9(a)の一部非公開コードにおける公開領域及び各非公開領域のデータを概念的に説明する説明図である。

【図11】図11(a)は、第3実施形態に係る情報伝達システムを概念的に説明する説明図であり、図11(b)は、図11(a)の情報伝達システムで用いられるカード発行装置を例示するブロック図である。

【図12】図12(a)は、第4実施形態に係る情報伝達システムを概念的に説明する説明図であり、図12(b)は、図12(a)の情報伝達システムで用いられる領収書発行装置を例示するブロック図である。

【図13】図13は、第4実施形態に係る情報伝達システムで行われる領収書発行処理の流れを例示するフローチャートである。

【図14】図14は、第4実施形態の変形例1で行われる領収書発行処理の流れを例示するフローチャートである。

【図15】図15(a)は、第4実施形態の変形例2で用いられる一部非公開コードにおいて公開領域及び各非公開領域に記録される各データと、各データに付されたインデックスを例示する説明図であり、図15(b)は、その一部非公開コードの各非公開領域に用いられる暗号化キーを説明する説明図である。

【図16】図16は、変形例2においてサーバに記録される顧客管理データを概念的に説明する説明図である。

【図17】図17は、変形例2の情報伝達システムで行われる二次元コードの読取処理を例示するフローチャートである。

【発明を実施するための形態】

【0034】

[第1実施形態]

以下、本発明の第1実施形態に係る情報伝達システムについて図面を参照しつつ説明する。

(全体構成)

まず、図1等を参照して情報伝達システム1の全体構成を説明する。なお、図1は、第1実施形態に係る情報伝達システム1を概略的に説明する説明図である。図1に示す情報伝達システム1は、携帯端末を所持する情報利用者に、提供主体(例えば、各種サービスを行う会社)から情報を伝達するシステムとして構成されており、サーバ2、コード発行装置30、携帯端末10を備えた構成をなしている。

【0035】

図1の例では、複数のサーバ2(第1のサーバ2a、第2のサーバ2b、第3のサーバ2c)が設けられている。いずれのサーバ2も、例えば、図2(a)のように構成されており、インターネット等の通信網を介して後述する携帯端末10と通信可能に構成されている。これらサーバ2は、例えばパーソナルコンピュータとして構成され、CPU等からなる制御部3、液晶モニタ等として構成される表示部4、ROM、RAM、HDD等からなる記憶部5、マウスやキーボード等として構成される操作部6、通信インターフェースとして構成される通信部7などを備えている。なお、図1では、通信網に3つのサーバ2(第1のサーバ2a、第2のサーバ2b、第3のサーバ2c)が接続される例を示したが、サーバの数は図1の構成に限定されず、例えば、1つであってもよく、3以外の複数であってもよい。

【0036】

コード発行装置30は、二次元コードを生成する装置として構成されており、例えば図2(b)のように、CPU等からなる制御部31、ROM、RAM、HDD等からなる記憶部34、各種キーやタッチパネル等として構成される操作部35、通信インターフェースとして構成される通信部36などを備えている。更に、図2(b)の例では、公知のプリンタ等によって構成される印刷部32や液晶モニタ等として構成される表示部32などを備えている。なお、コード発行装置30は、サーバ2と通信可能に接続(例えば、LANやインターネットなどを介して接続)されていてもよく、サーバ2と通信不能な構成で独立していてもよい。

【0037】

携帯端末10は、情報処理機能を有する携帯型通信装置(例えば携帯電話機等)として構成されるものであり、図3に示すように、CPUからなる制御部11、受光センサ(例えば、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部12、液晶表示器などからなる表示部13、各種操作キーによって構成される操作部14、ROM,RAM、不揮発性メモリなどからなる記憶部15、インターネット等の通信網を介して通信を行う通信インターフェースとして構成される通信部16などを備えている。なお、図1では、一つの携帯端末10を代表的に例示しているが、通信網に接続される携帯端末10の数は特に限定されず、多数の携帯端末10が接続される構成でシステムを構築することができる。

【0038】

(一部非公開コード発行処理)

次に、一部非公開コードCを発行する処理(コード発行処理)について説明する。なお、図4は、本実施形態に係る情報伝達システム1にて行われるコード発行処理を例示するフローチャートである。

図4に示すコード発行処理は、図5(a)のような一部非公開コードCを生成し、発行する処理であり、本実施形態では、例えば図1に示すコード発行装置30によって行われる。この処理では、まず、公開領域Caに記録すべきデータ(公開データ)を取得すると共に(S1)、非公開領域Cbに記録すべきデータ(非公開データ)を取得する(S2)。S1、S2でのデータ取得方法は、コード発行装置30が公開データや非公開データを取得しうる方法であればよい。例えば、作業者が操作部35(図2(b))を用いて公開領域Caに記録すべきデータや、非公開領域Cbに記録すべきデータを入力したときに、これらを公開データ及び非公開データとして取得してもよく、或いは、公開データ及び非公開データを外部との通信によって取得(例えばサーバ2からデータ受信)するといった方法であってもよい。

【0039】

公開データや非公開データのデータ内容は様々であり、図5(a)では、その一例として、公開データとして所定のアクセス先のデータ(一般URL)が用いられており、非公開データとして、前記所定のアクセス先とは異なる特定のアクセス先のアドレスデータ(特定URL)と特定アクセス先へのアクセスに必要となる暗証データ(パスワード)とが用いられている。なお、これらデータ以外のデータを公開データや非公開データとして追加したり、或いは、これらデータに代えて他のデータを公開データや非公開データとしてもよい。また、本実施形態では、公開領域のデータ(公開データ)の後に続く形で、当該一部非公開コードCに非公開領域Cbが存在することを示すデータ(非公開領域が存在するか否かの判断の基準となる基準データ)である「秘匿識別子」(図6(a)参照)が付され、これが非公開領域以外の領域(具体的には、公開領域の後に読み取られる領域)に記録されており、公開領域を読み取った際に非公開領域が存在するか否かを適切に判断して、非公開領域の読み取りにスムーズに移行できるようになっている。

【0040】

S1及びS2にて公開データ及び非公開データを取得した後には、後述する暗号データの生成に必要となる暗号化キーを取得する処理を行う(S3)。本実施形態では、様々な方法で暗号化キーを取得でき、例えば、コード発生装置30自体が暗号化キーを発生させてもよく、外部から暗号化キーとなるデータを取得してもよい。暗号化キーの内容も特に限定されず、例えば、乱数発生プログラムによって発生した乱数などを暗号化キーとして用いてもよく、或いは、作業者が任意に入力した入力情報を暗号化キーとして用いてもよい。

【0041】

S3にて暗号化キーを取得した後には、暗号データを生成する処理を行う(S4)。本実施形態では、公知の共通鍵暗号方式を用いており、S3で得られた暗号化キーを共通鍵として、S2で取得された非公開データを暗号化し、暗号データを生成している。

【0042】

S4の処理の後には、図5(a)に示すような一部非公開コードCを生成する処理を行う(S5)。この処理では、S1で得られた公開データ(暗号化されていないデータ)を公開領域Caに記録すると共に、S4で生成された暗号データを非公開領域Cbに記録する構成で上記一部非公開コードCを生成する。

【0043】

一部領域を非公開領域(暗号化キーに対応する解読キーの取得を条件として読み取り可能な領域)とし、他の領域を公開領域(暗号化キーに対応する解読キーを用いずに読み取り可能な領域)とする一部非公開コードCの生成方法や生成される一部非公開コードCの具体的構成としては、例えば、特開2009−9547公報、特開2008−299422公報などに開示された技術を好適に用いることができる。図6(a)には、これら公報の技術を用いた場合の一部非公開コードCのデータ構成を例示しており、このうち、「開示コード」は、図6(b)のような各開示データ(例えば上記一般URLなどの公開データ)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。また、秘匿コードは、図6(c)のような各暗号データ(例えば上記特定URLやパスワードなどの非公開データを暗号化したもの)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。

【0044】

なお、特開2009−9547公報、特開2008−299422公報に示す方法では、非公開領域に記録される秘匿コード内に復号キーや復号キーを特定しうる復号キー検査データが含まれているが、本実施形態では、このデータ構成と同様にしてもよく、非公開領域内に復号キーや復号キー検査データを含ませないようにしてもよい。また、一部非公開コードCの生成方法や生成される一部非公開コードCの具体的構成はこの例に限られるものではなく、一部領域に暗号化データを記録し、他の領域に非暗号化データを記録した二次元コードを生成可能な方法であれば、これら公報に記載された方法以外の方法で生成されていてもよい。

本実施形態では、図4の処理を実行する制御部31が「コード生成手段」の一例に相当し、一部非公開コードCを生成する機能を有している。

【0045】

S5にて一部非公開コードCを生成した後には、図4に示すように、その一部非公開コードを発行する処理を行う(S6)。本実施形態では、コード発行装置30が印刷部31を備えており、S4で生成された一部非公開コードCを紙などの印刷対象媒体に印刷することにより一部非公開コードCを配布可能に形成している。印刷された一部非公開コードCは、最終的にどのような形態で配布されてもよく、例えば、雑誌、チラシ、カードなどの配布媒体の一部とすることができる。また、一部非公開コードCの発行方法はこの方法に限定されるものではなく、携帯端末10が一部非公開コードCの画像データを取得しうる方法であればよい。例えば、S5で生成された一部非公開コードCの画像をメールに添付して多数の携帯端末10に配信するといった方法などであってもよい。

【0046】

(解読キー発行処理)

次に、解読キーの発行処理について説明する。この処理は、上記コード発行処理によって発行される一部非公開コードCの解読キーを特定の携帯端末10に配信する処理であり、本実施形態に係る情報伝達システム1では、サーバ2によって行われる。

【0047】

サーバ2には、例えば図7(a)のように、各顧客の携帯端末10のアドレスデータが予め登録されており、サーバ2は、これらアドレスデータに基づいて、非公開データを提供すべき顧客に対して解読キーを配信している。なお、本実施形態では、上述のコード発行処理(図4)のS4において、公知の共通鍵暗号方式により暗号データを生成しており、サーバ2は、S4にて一部非公開コードCを生成する際に用いた暗号化キーと同一のデータ(即ち、暗号化キーそのもの)を解読キーとして配信している。

【0048】

例えば、上述のコード発行処理の際に、サーバ2からコード発行装置30に暗号化キーを送信した上でコード発行装置30にて一部非公開コードCを生成する場合には、その送信される暗号化キーを解読キーとして配信すればよい。また、上述のコード発行処理の際に、コード発行装置30自身で暗号化キーを生成する場合には、サーバ2が何らかの方法でこの暗号化キーを取得し(例えば、コード発行装置30からサーバ2に暗号化キーを送信したり、或いは、コード発行装置30で発生する暗号化キーをオペレータがサーバ2に入力する等の方法によって取得し)、その取得した暗号化キーを解読キーとして配信すればよい。

【0049】

サーバ2から特定の携帯端末10に解読キーを配信する場合、登録されている携帯端末10の中から配信対象となる端末を選定する必要があるが、このような配信対象端末の選定は、様々な方法で行うことができる。例えば、サーバ2にアドレスが登録された携帯端末全てを配信対象端末としてもよく、特定の種別の携帯端末のみを配信対象端末としてもよい。特定の種別の携帯端末に解読キーを配信する場合には、予め、図7(a)のように各顧客を複数の種別に層別しておけば、当該解読キーの発行処理において解読キーを提供すべき種別を選択することで、その種別に属する顧客を選別して解読キーを配信することができる。

なお、本実施形態では、サーバ2の制御部3及び通信部7が「発行手段」「配信手段」の一例に相当し、上記「コード生成手段」によって生成される一部非公開コードCの暗号化キーに対応した解読キーを発行し、配信する機能を有している。

【0050】

(解読キー蓄積処理)

次に、解読キーの蓄積処理について説明する。

この蓄積処理は、サーバ2から解読キーの配信を受けた携帯端末10にて行われる処理であり、解読キーの配信を受けた携帯端末10がこの解読キーを受信して、記憶部15に順次記憶するように処理が行われる。例えば、サーバ2に登録された全顧客の携帯端末10に対してサーバ2から解読キーが配信される場合には、各顧客の携帯端末10にて当該蓄積処理が行われ、それら各携帯端末10の記憶部15に解読キーが蓄積される。また、サーバ2から特定種別(例えば種別A)の携帯端末10に対して解読キーが配信される場合には、その特定種別の携帯端末10にて当該蓄積処理が行われ、その特定種別の携帯端末10の記憶部15に解読キーが蓄積されることとなる。

【0051】

図7(b)には、上記のように配信される各種解読キーが、携帯端末10の記憶部15に蓄積された様子を概念的に例示している。なお、この例では、複数種類の解読キーが携帯端末10の記憶部15に蓄積されているが、これらの解読キーは、単一のサーバ2から配信されたものであってもよく(即ち、各携帯端末10が単一のサーバ2から配信された解読キーのみを蓄積してもよく)、複数のサーバ2から配信されたものであってもよい(即ち、各携帯端末10が複数のサーバから配信された解読キーを蓄積し得る構成であってもよい)。

なお、本実施形態では、制御部11及び通信部16が「取得手段」「受信手段」の一例に相当し、サーバ2から携帯端末10に対して解読キーが配信される毎に、それら解読キーを順次受信する機能を有している。

また制御部11及び記憶部15は、「蓄積手段」の一例に相当し、上記「取得手段」「受信手段」によって取得される解読キーを順次蓄積する機能を有している。

【0052】

(二次元コードの読取処理)

次に、二次元コードの読取処理について説明する。図8は、二次元コードの読取処理を例示するフローチャートである。

この読取処理は、例えば、携帯端末10の操作部14にて所定操作(外部操作)が行われたときに当該携帯端末10にて実行されるものであり、まず、二次元コードを撮像する処理を行っている(S10)。この撮像処理は、撮像部12の撮像エリアに配される二次元コードを撮像部12によって撮像し、その撮像された二次元コードの画像データを生成、記憶する処理である。なお、本実施形態では、撮像部12が「撮像手段」の一例に相当する。

【0053】

図8に示すように、S10の処理後、デコード処理を行っている(S11)。この処理は、非公開領域以外の領域を公知のデコード方法によってデコードする処理であり、非公開領域を有さない二次元コードを読取対象とする場合、S11ではデータ領域を全体的にデコードし、図5(a)に示すような一部非公開コードCを読取対象とする場合には、S11では非公開領域以外の領域をデコードしている。

【0054】

S11のデコード処理の後には、非公開領域が存在するか否かを判断する処理を行う(S12)。この処理では、S11でデコード結果に基づき、公開領域の後ろの領域に非公開領域が存在することを示す基準データが記録されているか否かを判断する。例えば、一部非公開コードが図6(a)のようなデータ構成をなし、基準データとして特定の「秘匿識別子」が用いられる場合、S10で取得した二次元コードにおいて公開領域の後ろの領域に、この特定の「秘匿識別子」が存在するか否かを判断し、存在しない場合には、非公開領域が存在しないものとしてS12にてNoに進む。この場合、S11で行ったデコード処理の結果を表示部13等に出力し(S23)、当該読取処理を終了する。

【0055】

一方、公開領域の後ろの領域に特定の「秘匿識別子」(基準データ)が存在する場合には、S12にてYesに進み、記憶部15から解読キーを読み出す処理を行う(S13)。本実施形態では、記憶部15に複数の解読キーが蓄積されたときの解読キーの使用順序を所定の方式で定めており、S13では、設定された使用順序に従い、未使用の解読キーの中から最も優先順位の高いものを読み出している。解読キーの使用順序の設定方法としては様々な方法を用いることができ、本実施形態ではその代表例として、図7(b)、或いは図7(c)のように使用順序を設定している。これらの方法では、携帯端末10の記憶部15に蓄積された複数の解読キーの内、当該携帯端末10において以前に非公開領域の解読が成功した実績のある成功キーを、未成功キー(当該携帯端末10において非公開領域の解読に成功した実績のない解読キー)よりも先の順序とする方式で、記憶部15に蓄積された複数の解読キーの使用順序を決定している。

【0056】

例えば、図7(b)の例では、携帯端末10に記憶された各解読キーと対応付けて、各解読キーの当該携帯端末10でのデコード成功回数(非公開領域のデコードに成功した回数)を記憶しており、当該携帯端末10でのデコード成功回数がより多い解読キーを、より上位にするように優先順位を定めている。この場合、S13では、当該読取処理(図8)の開始後において未だ使用されていない解読キー(即ち、当該読取処理において既にS13で読み出された解読キーがある場合にはそれ以外の解読キー)を参照し、その中で最も成功回数の多い解読キーを読み出すこととなる。

【0057】

また、図7(c)に示す別例では、携帯端末10に記憶された複数の解読キーの内、当該携帯端末10において非公開領域のデコードが前回成功した時に用いられた解読キー(前回成功キー)の優先順位を最も上位とし、それ以外の解読キーについては、当該携帯端末10でのデコード成功回数がより多い解読キーをより上位とするように優先順位を定めている。この場合、S13の処理の際に、前回成功キー(図7(c)の例では解読キー2)が未使用のときには、S13の処理では、優先順位が最も上位となる前回成功キーを読み出すこととなる。一方、S13の処理の際に、前回成功キーが既に使用済みのときには、当該読取処理(図8)において未だ使用されていない解読キーを参照し、その中で最も成功回数の多い解読キーを読み出すこととなる。

なお、本実施形態では、図8の読取処理を実行する制御部11が「使用順序決定手段」の一例に相当し、記憶部15(蓄積手段)に蓄積された複数の解読キーの内、携帯端末10において非公開領域の解読が成功した実績のある成功キーを、未成功キーよりも先の順序とする方式で、記憶部15に蓄積された複数の解読キーの使用順序を決定する機能を有している。

【0058】

S13の処理後には、非公開領域をデコードし、暗号データを復号化する処理を行う(S14)。この処理では、非公開領域に記録されたデータコード(暗号データを符号化してなる秘匿コード)を公知の方法でデコードした後、そのデコードデータを、S13で読み出された解読キー(復号キー)を用いて復号化する。なお、本実施形態では、携帯端末10で用いられる復号化アルゴリズム(暗号解読アルゴリズム)が、コード発行装置30で用いられる暗号化アルゴリズムに対応しており、図4のS3で取得された暗号化キーと、S13で読み出された解読キー(復号キー)とが一致する場合に、非公開領域の暗号データを復号化できるようになっている。

【0059】

なお、本実施形態では、S14の処理を実行する制御部11が「解読手段」の一例に相当し、撮像部12(撮像手段)によって一部非公開コードCが撮像された場合に、公開領域Caのデータを解読すると共に、暗号化キーに対応する解読キーの取得を条件として非公開領域Cbのデータを解読するように機能する。具体的には、記憶部15(蓄積手段)に蓄積された各解読キーを用いて非公開領域Cbの解読を試み(より詳しくは、上記「順序決定手段」によって決定された使用順序に従って、記憶部15(蓄積手段)に蓄積された各解読キーを順次使用して非公開領域Cbの解読を試み)、蓄積されたいずれかの解読キーが、非公開領域Cbの暗号化キーに対応する場合に、非公開領域Cbの解読結果を出力する機能を有している。

【0060】

S14の後には、S14において復号化が成功したか否かを判断する(S15)。S14で復号化が成功している場合には、S15にてYesに進み、S14で復号化されたデータ(復号データ)を記憶部15に記憶しておく(S16)。そして、デコード実績を更新する処理を行う(S17)。例えば、図7(b)のように解読キーが登録されている場合には、S17の処理では、直前のS14にて復号化に用いられた解読キー(即ち復号化が成功した解読キー)の成功回数をインクリメントするように登録データを更新する。また、図7(c)のように解読キーが登録されている場合には、直前のS14にて復号化に用いられた解読キー(即ち復号化が成功した解読キー)の成功回数をインクリメントすると共に、その解読キーを前回成功キーに変更するように登録データを更新する。

【0061】

S14で復号化が成功しなかった場合(S15:No)、又は、S17の処理が終わった後には、記憶部15に蓄積された全解読キーを使用したか否かを判断する(S18)。S18の処理時に未使用の解読キーが残っている場合にはS18にてNoに進み、その未使用の解読キーについてS13以降の処理を行う。一方、S18の処理時において既に全解読キーを使用している場合にはS18にてYesに進み、記憶部15に蓄積された解読キーの中に削除すべきものがあるか否かを判断する(S19)。

【0062】

削除すべき解読キーの設定方法としては様々な方法を用いることができ、一定期間使用されなかった解読キーを削除するといった方法であってもよく、解読キーが一定数蓄積したときに、使用頻度の低い解読キー或いは取得時期の古い解読キーを削除するといった方法であってもよい。前者を代表例として説明すると、S19では、記憶部15に蓄積された解読キーの中に一定期間使用されていない解読キーが存在するか否かを判断し、存在する場合にはS19にてYesに進み、該当する解読キーを削除する(S20)。一方、一定期間使用されていない解読キーが存在しない場合には、S19にてNoに進み、この場合には特に削除処理を行わないことになる。

【0063】

その後、S11でデコードされた公開領域の各データ(各公開データ)の中に、S16で復号化された非公開領域の各データ(各非公開データ)とインデックスが一致するデータが存在するか否かを判断する(S21)。

本実施形態では、公開領域に記録される各公開データの一部又は全部に各公開データの種別を識別しうるインデックスが付されており、非公開領域に記録される各非公開データの一部又は全部にも各非公開データの種別を識別しうるインデックスが付されている。S21では、公開領域に記録された公開データの中に、非公開領域のいずれかの非公開データとインデックスが一致するデータが存在するか否かを判断している。例えば、図5(a)の一部非公開コードCに図5(b)のような公開データ1、公開データ2、非公開データ1、非公開データ2が記録され、公開データ1、非公開データ1にそれぞれ同一のインデックスが付されている場合には、S21ではYesに進むこととなる。なお、この場合、公開データ1が「特定インデックスが付された第1情報」の一例に相当し、非公開データ1が「特定インデックスに対応する対応インデックス付された第2情報」の一例に相当する。

【0064】

S21でYesに進む場合には、インデックスが一致する公開データ及び非公開データの内の公開データを削除した上で(S22)、残りの公開データと非公開データとを表示部13等に出力する(S23)。例えば、図5(b)のような場合に、公開データ1が上述の所定アクセス先のアドレスデータ(一般URL)であり、非公開データ1が上述の特定アクセス先のアドレスデータ(特定URL)であり、これらに同一のインデックス(図5(b)ではインデックスA)が付されている場合、S22では一般URLが削除され、一般URLが特定URLに置換された形で出力されることとなる。

なお、本実施形態では、図8の処理を実行する制御部11が「出力置換手段」の一例に相当する。

【0065】

一方、公開領域のデータの中に、非公開領域のデータとインデックスが一致するデータが存在しない場合には、S21にてNoに進み、S11でデコードされた公開領域のデータ(公開データ)、及びS16で復号化されたデータ(非公開データ)をいずれも表示部13等に出力する。

【0066】

(第1実施形態の主な効果)

本実施形態に係る情報伝達システム1は、一部非公開コードC(公開領域と暗号データが記録された非公開領域とを有する情報コード)を生成可能な「コード生成手段」と、この一部非公開コードCを読取対象コードとする携帯端末10とを備えており、携帯端末10が、公開領域Caのデータを解読し且つ暗号化キーに対応する解読キーの取得を条件として非公開領域Cbのデータを解読する構成をなしている。このシステムでは、一部データの情報漏洩を防止しうる一部非公開コードCを用いて情報伝達がなされるため、情報コードを媒介として一部データを秘匿性高く携帯端末10に伝達することができる。

【0067】

一方、携帯端末10に一部非公開コードCを読み取らせる場合、携帯端末10が暗号化キーに対応する解読キーを備えている必要があるが、本発明では、サーバ2に設けられた「発行手段」により、一部非公開コードCの暗号化キーに対応した解読キーが発行されるようになっており、携帯端末10側では、「発行手段」にて発行される解読キーが当該携帯端末10に対して与えられる毎にその解読キーを取得し、記憶部15(蓄積手段)に蓄積している。このようにすると、携帯端末10側で、当該携帯端末10に与えられるべき解読キーを蓄積しておくことができるため、携帯端末10において解読キーを集中的に管理でき、管理負担を抑えることができる。

【0068】

このような構成を前提とし、携帯端末10側では、一部非公開コードCを解読する際に、記憶部15(蓄積手段)に蓄積された各解読キーを用いて非公開領域Cbの解読を試み、蓄積されたいずれかの解読キーが、非公開領域Cbの暗号化キーに対応する場合にその非公開領域Cbの解読結果を出力している。このようにすると、解読キーを集中的に管理した上で、一部非公開コードCの解読の際には、必要な解読キーを特別な負担(例えば、解読キーの準備作業や検索作業等)を伴うことなく迅速に使用することができ、利用者の利便性を効果的に高めることができる。

【0069】

また、本実施形態では、携帯端末10に「順序決定手段」が設けられており、記憶部15(蓄積手段)に蓄積された複数の解読キーの内、当該携帯端末10において非公開領域Cbの解読が成功した実績のある成功キーを、未成功キーよりも先の順序とする方式で、記憶部15(蓄積手段)に蓄積された複数の解読キーの使用順序を決定している。そして、一部非公開コードCを解読する際には、この「順序決定手段」によって決定された使用順序に従って、記憶部15(蓄積手段)に蓄積された各解読キーを順次使用している。このようにすると、既に解読成功の実績があり、解読が成功する可能性が大きい解読キー(成功キー)を優先的に使用することができるため、早期に解読が成功する可能性が高まり、処理がより迅速に行われやすくなる。

【0070】

また、本実施形態では、図5(a)のように、少なくとも特定のアクセス先のアドレスデータ(特定URL)と、特定のアクセス先へのアクセスに必要となる暗証データ(パスワード)とが暗号化されて一部非公開コードCの暗号データが構成されている。このようにすると、許可された携帯端末10のみが特定のアクセス先に容易にアクセスできるようになり、特定の者のみが有益な情報を容易に取得しうる利便性の高いシステムとなる。

【0071】

また、本実施形態では、図5(b)のように、一部非公開コードCの公開領域Caに、インデックスAが付された公開データ1(特定インデックスが付された第1情報)が記録され、非公開領域Cbには、それと同一のインデックスA(特定インデックスに対応する対応インデックス)が付された非公開データ1(第2情報)が記録されている。そして、「解読手段」は、第2情報の解読が成功した場合に、第1情報を第2情報に置換して出力する「出力置換手段」を有している。このようにすると、携帯端末10に暗号化キーに対応する解読キーが蓄積されていない場合には第1情報のみを出力させ、暗号化キーに対応する解読キーが蓄積されている場合には、第1情報を第2情報に置き換えて出力させることができる。従って、暗号化キーに対応する解読キーを有する者が、第1情報をそれほど意識することなくスムーズに特別な情報(第2情報)を取得できるようになる。

【0072】

また、本実施形態では、サーバ2において、一部非公開コードCの解読に用いる解読キーを配信対象端末に配信する「配信手段」が設けられており、携帯端末10の「取得手段」は、サーバ2の「配信手段」から当該携帯端末10に対して解読キーが配信される毎に、それら解読キーを順次受信し、蓄積している。このようにすると、解読キーを与えるべき携帯端末10(配信対象端末)に対し、特別な媒体を用いることなくスムーズに解読キーを与えることができる。また、携帯端末10側では、それほど負荷を伴うことなく解読キーを取得できるようになる。

【0073】

[第2実施形態]

次に第2実施形態について説明する。図9(a)は、第2実施形態に係る情報伝達システムで用いられる一部非公開コードC2を概念的に説明する説明図であり、図9(b)は、図9(a)の各非公開領域における暗号化キーとデータ内容との対応関係を説明する説明図である。図10は、図9(a)の一部非公開コードC2における公開領域及び各非公開領域のデータを概念的に説明する説明図である。

【0074】

第2実施形態に係る情報伝達システムは、第1実施形態と同様のハードウェア構成(図1〜図3)を用いているため、ハードウェア構成については詳細な説明は省略し、適宜図1〜図3を参照することとする。また、コード発行処理、二次元コード読取処理については、基本的に図4、図8と同様の流れで行われ、一部処理の具体的内容が第1実施形態と異なっている。従って、これら処理については、図4、図8を参照して説明し、異なる内容について重点的に説明することとする。また、顧客データの登録内容(図7(a))や解読キーの発行処理、或いは、解読キーの蓄積内容(図7(b)(c))や解読キーの蓄積処理については第1実施形態と同様であるため、詳細な説明は省略し、一部説明を補足するのみとする。

【0075】

本実施形態では、図9(a)に示すように、一部非公開コードとして、複数の非公開領域Cb1〜Cb4を備えた一部非公開コードC2が用いられている。この一部非公開コードC2も、図1に示すコード発行装置30において第1実施形態と同様のコード発行処理(図4)により生成、発行されるようになっている。

【0076】

本実施形態でも、図4のように、まず、公開領域Caに記録すべきデータ(公開データ)を取得すると共に(S1)、各非公開領域Cb1〜Cb4に記録すべきデータ(複数の非公開データ)を取得している(S2)。このS1、S2でのデータ取得方法も、第1実施形態と同様であり、コード発行装置30が公開データや非公開データを取得しうる方法であればよい。

【0077】

一部非公開コードC2に記録する非暗号化データ(公開データ)や暗号データ(非公開データ)のデータ内容は様々であり、図9(a)では、その一例として、非暗号化データ(公開データ)として所定のアクセス先のデータ(一般URL)が用いられており、各非公開領域Cb1〜Cb4の非公開データとして、前記所定のアクセス先とは異なる特定のアクセス先のアドレスデータ(特定URL)と特定アクセス先へのアクセスに必要となる暗証データ(パスワード)とがそれぞれ用いられている。なお、これらデータ以外のデータを公開データや非公開データとして追加したり、或いは、これらデータに代えて他のデータを公開データや非公開データとしてもよい。また、第1実施形態と同様に、公開領域の後ろの領域に、当該一部非公開コードCに非公開領域Cbが存在することを示すデータ(非公開領域が存在するか否かの判断の基準となる基準データ)を含ませておけば、公開領域を読み取ったときに非公開領域が存在するか否かを適切に判断でき、非公開領域の読み取りにスムーズに移行できる。また、各非公開領域Cb1〜Cb4のデータを区切るセパレータを含ませておけば、各セパレータを認識することにより、各非公開領域を確実に区別できるようになる。

【0078】

S1及びS2にて公開データ及び非公開データを取得した後には、暗号化キーを取得する処理を行う(S3)。本実施形態でも、第1実施形態と同様に、様々な方法で暗号化キーを取得でき、以下では、サーバ2から各非公開領域Cb1〜Cb4に用いる各暗号化キーを取得する方法を代表例として説明することとする。

【0079】

例えば、図7(a)のように、サーバ2が、複数の携帯端末10を種別毎に分類して管理する管理データを有する場合、サーバ2において、区分けされた種別毎に固有暗号化キーを設定し、それら設定された固有暗号化キーをコード発行装置30に送信する処理を行うことで、コード発行装置30に対し種別毎の固有暗号化キーを渡すことができる。具体的には、例えば、サーバ2において種別Aに対応する第1暗号化キーを生成すると共に(例えば、外部入力や乱数等による自動生成等によって生成し)、種別Bに対応する第2暗号化キー、種別Cに対応する第3暗号化キー、種別Dに対応する第4暗号化キーをそれぞれ生成し、これら暗号化キーをコード発行装置30に送信する処理を行うようにすれば、コード発行装置30が種別A、B、C、Dに割り当てられた各固有暗号化キーを取得できるようになる。

この場合、図7(a)のようなデータを蓄積、利用する制御部3、記憶部5が「管理手段」の一例に相当する。また、制御部3が「設定手段」の一例に相当し、「管理手段」によって区分けされた種別毎に、固有暗号化キーを設定するように機能する。

【0080】

コード発行装置30は、上記のように各暗号化キーを取得した後、各暗号データを生成する処理を行う(S4)。本実施形態でも、公知の共通鍵暗号方式を用いており、S3で得られた各暗号化キーを共通鍵として、S2で取得された各非公開データを暗号化し、各非公開領域に記録すべき各暗号データを生成している。例えば、図9(a)のような各暗号データを生成する場合、第1の非公開領域(以下、第1領域ともいう)Cb1に記録すべき第1非公開データ(図9(a)では特定URL1、パスワード1、その他のデータ)を、上述の種別A(図7(a)参照)に割り当てられた第1暗号化キーによって暗号化し、同様に、第2の非公開領域(以下、第2領域ともいう)Cb2に記録すべき第2非公開データ(図9(a)では特定URL2、パスワード2、その他のデータ)を種別Bに割り当てられた第2暗号化キーによって暗号化し、第3の非公開領域(以下、第3領域ともいう)Cb3に記録すべき第3非公開データ(図9(a)では特定URL3、パスワード3、その他のデータ)を種別Cに割り当てられた第3暗号化キーによって暗号化し、第4の非公開領域(以下、第4領域ともいう)Cb4に記録すべき第4非公開データ(図9(a)では特定URL4、パスワード4、その他のデータ)を種別Dに割り当てられた第4暗号化キーによって暗号化する。

【0081】

そして、図9(a)に示すような一部非公開コードC2を生成する処理を行う(S5)。この処理では、S1で得られた公開データ(暗号化されていないデータ)を公開領域Caに記録すると共に、S4で生成された各暗号データを各非公開領域Cb1〜Cb4に記録する構成で上記一部非公開コードC2を生成する。なお、本実施形態では、非公開領域が複数の領域に細分化された点が第1実施形態と異なるが、公開データと暗号データに基づいて一部非公開コードを生成する方法自体は第1実施形態と同様である。なお、S5にて一部非公開コードC2を生成した後には、第1実施形態と同様の発行処理を行う(S6)。

【0082】

本実施形態でも、図4の処理を実行する制御部31が「コード生成手段」の一例に相当し、一部非公開コードC2を生成する機能を有し、より詳しくは、上記「設定手段」によって設定された各固有暗号化キーに基づいて暗号化された各暗号データを、複数の非公開領域Cb1〜Cb4にそれぞれ記録する構成で一部非公開コードC2を生成する機能を有している。

【0083】

次に、解読キーの発行処理について説明する。本実施形態でも、上述のコード発行処理(図4)のS4において、公知の共通鍵暗号方式により各暗号データを生成しており、サーバ2は、S4にて一部非公開コードC2を生成する際に用いた各暗号化キーと同一のデータ(即ち、暗号化キーそのもの)を解読キーとしてそれぞれ配信している。

【0084】

上述したように、図7(a)のように区分けされた種別毎に固有暗号化キーを割り当てる場合、各種別に属する携帯端末10のアドレスに対して各種別に割り当てられた固有暗号化キーを配信すればよい。例えば、種別Aに割り当てられた固有暗号化キーを、種別Aに属する顧客のアドレスに配信し、同様に種別Bに割り当てられた固有暗号化キーを種別Bに属する顧客のアドレスに配信するといった具合に解読キーを発行すればよい。

【0085】

次に、本実施形態で行われる読取処理について説明する。

本実施形態でも、図8と同様の流れで読取処理を行っており、S10〜S13については第1実施形態と同一の処理を行っている。

S13の処理後には、各非公開領域Cb1〜Cb4(図9(a))をデコードし、各非公開領域Cb1〜Cb4の暗号データを復号化する処理を行う(S14)。この処理では、各非公開領域Cb1〜Cb4に記録されたデータコード(暗号データを符号化してなる秘匿コード)を公知の方法でデコードした後、そのデコードデータを、S13で読み出された解読キー(復号キー)を用いて復号化する。なお、本実施形態でも、携帯端末10で用いられる復号化アルゴリズム(暗号解読アルゴリズム)が、コード発行装置30で用いられる暗号化アルゴリズムに対応しており、S13で読み出された解読キー(復号キー)が非公開領域Cb1〜Cb4のいずれかの暗号化キーと一致する場合に、その一致する非公開領域の暗号データを復号化できるようになっている。

【0086】

また、本実施形態では、S13〜S17の処理を、全解読キーについて行っており、記憶部15に蓄積された解読キーによって解読可能な領域のみ(即ち、蓄積された解読キーによって解読可能な暗号化データを含む領域のみ)のみが復号化されるようになっている。例えば、非公開領域Cb1、Cb2の各暗号化データが解読データとして記憶部15に蓄積され、それ以外の非公開領域Cb3、Cb4の各暗号化データが蓄積されていない場合、本実施形態で行われる読取処理(図8)では、非公開領域Cb1、Cb2のみが復号化されることとなる。

なお、本実施形態では、図8の処理を実行する制御部11が「解読手段」の一例に相当し、一部非公開コードC2の各非公開領域Cb1〜Cb4の各暗号データを解読する際に、記憶部15(蓄積手段)に蓄積された各解読キーを順次用いて解読を試み、複数の非公開領域Cb1〜Cb4にそれぞれ記録された複数の暗号データの内、記憶部15(蓄積手段)に蓄積されたいずれかの解読キーに対応する暗号データのみ解読結果を出力している。

【0087】

その後、第1実施形態と同様にS19、S20の処理を行い、更に、公開領域Caに記録された公開データの中に、非公開領域Cb1〜Cb4のいずれかの非公開データとインデックス種別が共通するデータが存在するか否かを判断する処理を行う(S21)。本実施形態では、図10のように、公開領域Caに記録される各公開データの一部又は全部に各公開データの種別を識別しうるインデックスが付されており、非公開領域Cb1〜Cb4に記録される各非公開データの一部又は全部にも各非公開データの種別を識別しうるインデックスが付されている。更に、図10の例では、第1のインデックス種別に複数のインデックスA0、A1、A2が属し、これとは異なる第2のインデックス種別に複数のインデックスB1、B2が属しており、このような場合、公開領域Caに記憶される公開データ01と、非公開領域Cb1、Cb2の非公開データ11、21のインデックス種別が共通するため、S21にてYesに進み、このうちの公開領域のデータ(公開データ01)を削除する。また、公開領域のインデックスA0(特定インデックス)と対応する各インデックスA1、A2(対応インデックス)の数字部分は優先度を示しており、数字の大きい方が優先度が大きいものとされている。本実施形態では、図10のように公開領域の特定インデックス(図10ではインデックスA0)と同一のインデックス種別に属する対応する対応インデックス(図10ではインデックスA1、A2)が複数ある場合、その対応インデックスの内の最も優先度の高いインデックス以外のデータ(図10の例では非公開データ11)も削除している。そして、S23では、それら対応インデックスの中で最も優先度の高いインデックスが付された非公開データのみ(図10の例では非公開データ21のみ)を出力している。

【0088】

具体的な用い方としては、インデックスA0、A1、A2を、特定の会社のインデックスとするといった例が挙げられる。この場合、例えば、インデックスA0を、当該特定の会社の一般会員に与えるべき公開データ(例えば一般URL)に付すインデックスとし、インデックスA1を、当該特定の会社の特定会員に与えるべき非公開データ(例えば、一般URLよりも有利な情報が得られる特定URL1)に付すインデックスとし、インデックスA2を、当該特定の会社の特別会員(特定会員より利益を与えるべき会員)に与えるべき非公開データ(特定URL1よりも有利な情報が得られる特定URL2)に付すインデックスとするとよい。こうすることで、非公開領域を解読し得ない者には一般URLを与え、非公開領域Cb1のみを解読しうる者には一般URLよりも有利な特定URL1を与え、非公開領域Cb1,Cb2のいずれも解読しうる者には、一層有利な特定URL2を与えることができるようになる。

【0089】

なお、本実施形態では、制御部11が「出力置換手段」の一例に相当し、特定インデックス(公開データに付された特定のインデックス)と対応する対応インデックスが付された複数の非公開データ(第2情報)の解読が成功した場合、その解読が成功した複数の第2情報の内、優先度の高い対応インデックスが付された第2情報を特定インデックスが付された公開データ(第1情報)に代えて優先的に出力している。

【0090】

(第2実施形態の主な効果)

本実施形態では、サーバ2において、複数の携帯端末10を種別毎に分類して管理する「管理手段」と、「管理手段」によって区分けされた種別毎に、固有暗号化キーを設定する「設定手段」とが設けられており、「コード生成手段」は、「設定手段」によって設定された各固有暗号化キーに基づいて暗号化された各暗号データを、複数の非公開領域Cb1〜Cb4にそれぞれ記録する構成で一部非公開コードC2を生成している。

このようにすると、複数の種別の暗号データを単一の一部非公開コードC2によって管理でき、各種別の対象者に対して、種別に応じた暗号データをセキュリティ性高く提供できる。また、各種別の対象者は、自分が属する種別の暗号データに対応する解読キーを予め自己の携帯端末10にて取得、蓄積してさえいれば、自分が属する種別の暗号データを労することなく迅速に解読できる。従って、データ提供者、データ利用者の双方の利便性を効果的に高めることができる。

【0091】

また、一部非公開コードC2の各非公開領域Cb1〜Cb4の各暗号データを解読する際に、記憶部15(蓄積手段)に蓄積された各解読キーを順次用いて解読を試み、複数の非公開領域Cb1〜Cb4にそれぞれ記録された複数の暗号データの内、記憶部15(蓄積手段)に蓄積されたいずれかの解読キーに対応する暗号データのみ解読結果を出力している。このようにすると、利用者が、複数種類の暗号データの中から自己の携帯端末10で解読可能な種類(即ち、自己の携帯端末10に解読キーが蓄積されている種類)全てを迅速且つ容易に解読できるようになる。

【0092】

また、図10に示すように、複数の非公開領域に、特定インデックスA0と対応する対応インデックスA1、A2が付された非公開データ11、21(第2情報)がそれぞれ記録されている。更に、各非公開領域の各対応インデックスA1、A2には優先度が設定されており、非公開データ11、21(第2情報)の解読が成功した場合、その解読が成功した非公開データ11、21の内、優先度の高い対応インデックスA2が付された非公開データ21を、特定インデックスA0が付された公開データ01(第1情報)に代えて優先的に出力している。このようにすると、携帯端末10内に複数の解読キーが蓄積され、対応インデックスが付された非公開データが複数解読できた場合に、その中の最も優先度の高い情報を出力することができる。従って、対応インデックスが付された非公開データ(第2情報)を複数解読しうる者に対してより優先度の高い情報を提供でき、情報利用者の利便性を一層高めることができる。

【0093】

[第3実施形態]

次に第3実施形態について説明する。図11(a)は、第3実施形態に係る情報伝達システムを概念的に説明する説明図であり、図11(b)は、図11(a)の情報伝達システムで用いられるカード発行装置を例示するブロック図である。なお、第3実施形態では、一部のハードウェア構成、解読キーの発行処理、及び解読キーの蓄積処理のみが第1実施形態と異なり、それ以外は第1実施形態と同様である。よって、以下では、これら相違する点について重点的に説明する。なお、第1実施形態と同一の部分については第1実施形態と同一の符号を付して詳細な説明を省略することとし、図2〜図8については第1実施形態と同一であるので適宜これらの図面を参照することとする。

【0094】

まず、本実施形態に係る情報伝達システムのハードウェア構成について説明する。本実施形態に係る情報伝達システムは、ハードウェア的には、カード発行装置200が設けられている点が第1実施形態と異なり、それ以外のハードウェア構成(図2、図3の構成)は第1実施形態と同一である。

【0095】

カード発行装置200は、例えば図11(b)のような情報処理装置として構成されており、この例では、CPU等からなる制御部201、ROM、RAM、HDD等からなる記憶部204、各種キーやタッチパネル等として構成される操作部205、通信インターフェースとして構成される通信部206などを備えている。更に、図11(b)の例では、公知のプリンタ等によって構成される印刷部202や液晶モニタ等として構成される表示部203などを備えている。また、図11(b)のカード発行装置200は、サーバ2と通信可能に接続(例えば、LANやインターネットなどを介して接続)されている。

【0096】

次に、解読キーの発行処理について説明する。第1実施形態では、サーバ2が保有する解読キーをサーバ2から各携帯端末10に配信していたが、第3実施形態では、サーバ2が保有する解読キーをカード発行装置200に取得させ、このカード発行装置200にて二次元コード化している。カード発行装置200が解読キーを取得する方法は、例えば、サーバ2からカード発行装置200に送信(発行)された解読キーをカード発行装置200が受信する構成であってもよく、サーバ2で管理される解読キーを何らかの方法(例えば、オペレータによる情報入力)でカード発行装置200に入力する方法であってもよい。また、サーバ2は、解読キーと共に所定の識別番号を発行しており、カード発行装置200は、サーバ2から発行された解読キー及び識別番号を受信或いは情報入力などによって取得している。そして、それら取得した解読キー及び識別番号をデータとして記録した二次元コードQ(例えばQRコード、データマトリックスコード、マキシコード等)を公知の方法で生成し、この二次元コードQを印刷部202によって紙、樹脂板などからなるカード媒体211に印刷している。このようにして、二次元コードQがカード媒体211に付されてなる二次元コード付カード210が形成される。

【0097】

本実施形態では、カード発行装置200の制御部201が「二次元コード生成手段」の一例に相当し、解読キーを記録した二次元コードQを生成するように機能する。また、カード発行装置200の制御部201及び印刷部202が、「カード作成手段」の一例に相当し、「二次元コード生成手段」によって生成された二次元コードQをカード媒体に付し、携帯端末の保持者に与えるべき二次元コード付カード210を作成するように機能する。

【0098】

上記のように作成された二次元コード付カード210は、カード配布主体(例えばサーバ2を管理する会社等)により、特定顧客(例えば、図7(a)のように登録された顧客の一部又は全部)に対して郵送、店頭手渡し等の方法で与えられる。

【0099】

また、サーバ2は、上記特定顧客(二次元コード付カード210の配布対象の顧客)の携帯端末10に対し、上記二次元コード付カード210の二次元コードQに記録された識別番号と同一の登録番号を送信しており、解読キーを与えるべき上記特定顧客の携帯端末10は、この登録番号を受信することで、あらかじめ登録番号を記憶部15(図3)に蓄積した準備状態で維持される。

【0100】

次に、解読キーの蓄積処理について説明する。本実施形態では、二次元コード付カード210を所持する者の携帯端末10において所定操作が行われることで解読キーの蓄積処理が行われるようになっている。この蓄積処理では、二次元コード付カード210に付された二次元コードQを撮像部12(図3)によって撮像し、得られた画像データに対して公知のデコード処理を行っている。このような処理を行うことで、二次元コード付カード210を所持する者の携帯端末10が二次元コードQに記録された解読キー及び識別番号を取得できるようになる。

【0101】

また、本実施形態では、上述したように、サーバ2から解読キーを与えるべき携帯端末10に対して登録番号が送信されており、携帯端末10で行われた上記デコード処理にて得られる識別番号が当該携帯端末10において予め登録された登録番号と一致する場合に、前記識別番号と共に二次元コードQから取得した解読キーを有効なものとして記憶部15に蓄積し手いる。一方、識別番号と一致する登録番号が存在しない場合には二次元コードQから取得した解読キーを無効化している。無効化の方法は様々であり、例えば、二次元コードQを読み取った携帯端末10内に、当該二次元コードQに記録された識別番号と一致する登録番号が存在しない場合に、当該二次元コードQに記録された解読キーを蓄積しないようにしてもよく、或いは、当該二次元コードQに記録された解読キーと対応付けて無効である旨のデータを付して蓄積するようにしてもよい。

なお、本実施形態では、携帯端末10の制御部11が「取得手段」「カードデコード手段」の一例に相当し、二次元コード付カードに付された二次元コードQが撮像部12(撮像手段)によって撮像されたときに、その撮像された二次元コードQをデコードすることで解読キーを取得するように機能する。

【0102】

(第3実施形態の主な効果)

本実施形態では、上記「発行手段」にて発行された解読キーをデータとして記録した二次元コードQを生成する「二次元コード生成手段」と、この「二次元コード生成手段」によって生成された二次元コードQをカード媒体211に付し、携帯端末10の保持者に与えるべき二次元コード付カード210を作成する「カード作成手段」とが設けられている。そして、携帯端末10の「取得手段」は、二次元コード付カード210に付された二次元コードQが撮像部12(撮像手段)によって撮像されたときに、その撮像された二次元コードQをデコードすることで解読キーを取得する「カードデコード手段」を有している。このようにすると、暗号化キーを取得させるべき携帯端末10に対しては、カード(二次元コード付カード210)を媒介として暗号化キーを渡すことができる。また、二次元コード付カード210を取得しておらず、解読キーを取得し得ない者に対しては、非公開領域Cb(図5)の利用を制限することができ、非公開領域の利用をカード(二次元コード付カード210)の有無によって管理できるようになる。

【0103】

また、本実施形態では、識別番号をデータとして含ませる構成で二次元コードQを生成し、携帯端末10の「解読手段」は、二次元コードQに記録された識別番号が予め登録された登録番号(サーバ2から解読キーを与えるべき特定顧客に配信された番号)と一致する場合に、当該二次元コードQから取得した解読キーを有効化している。このようにすると、二次元コードQに記録された識別番号が登録されている携帯端末10のみでしか当該二次元コード内の解読キーを使用できなくなり、解読キーの授受に利用するカード(二次元コード付カード210)を紛失した場合などにおいて、解読キーが悪用されにくくなる。

【0104】

[第4実施形態]

次に第4実施形態について説明する。図12(a)は、第4実施形態に係る情報伝達システムを概念的に説明する説明図であり、図12(b)は、図12(a)の情報伝達システムで用いられる領収書発行装置を例示するブロック図である。

【0105】

(第4実施形態の代表例)

まず、本実施形態の代表例について説明する。

以下に示す代表例は、一部のハードウェア構成、解読キーの発行処理、及び解読キーの蓄積処理のみが第1実施形態と異なり、それ以外は第1実施形態と同様である。よって、以下では、これら相違する点について重点的に説明する。なお、第1実施形態と同一の部分については第1実施形態と同一の符号を付して詳細な説明を省略することとし、図2〜図8については第1実施形態と同一であるので適宜これらの図面を参照することとする。

【0106】

まず、本実施形態に係る情報伝達システムのハードウェア構成について説明する。本実施形態に係る情報伝達システム1は、図12(a)に示すように、ハードウェア的には、領収書発行装置300が設けられている点が第1実施形態と異なり、それ以外のハードウェア構成(図2、図3の構成)は第1実施形態と同一である。領収書発行装置300は、例えば図12(b)のような情報処理装置として構成されており、この例では、CPU等からなる制御部301、ROM、RAM、HDD等からなる記憶部304、各種キーやタッチパネル等として構成される操作部305、通信インターフェースとして構成される通信部306などを備えている。更に、図12(b)の例では、公知のプリンタ等によって構成される印刷部(領収書印刷部)302、液晶モニタ等として構成される表示部303、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部307なども備えている。また、図12(b)の領収書発行装置300は、サーバ2と通信可能に接続(例えば、LANやインターネットなどを介して接続)されている。

【0107】

次に、解読キーの発行処理について説明する。第1実施形態では、サーバ2が保有する解読キーをサーバ2から各携帯端末10に配信していたが、第4実施形態では、サーバ2が保有する解読キーを領収書発行装置300に取得させ、この領収書発行装置300にて二次元コード化している。そして、その二次元コードQを印字した領収書310を発行することで、この領収書310を取得しうる者の携帯端末10に解読キーを蓄積できるようにしている。以下、この処理の具体的な流れについて説明する。

【0108】

本実施形態では、解読キーの発行処理が、図13のような領収書発行処理として行われる。この処理は、例えば、商品購入時に、支払場所に設けられた領収書発行装置300において行われる処理であり、まず、商品に付された情報コード(例えば、商品名、値段等が記録されたバーコード)を撮像部307にて撮像し、この情報コードの読み取りを行う(S101)。そして、その読取結果に基づいて、解読キーを与えるべきか否かを判断する(S102)。本実施形態では、解読キーの付与対象となる商品に付される情報コードに、所定基準情報(解読キーを与えるか否かの判断の基準となる情報)を予め記録しておくことを前提としており、S102では、S101で読み取られた情報コードにこのような所定基準情報が含まれているか否かを判断し、含まれていない場合には、S102にてNoに進んで公知の一般的な領収書発行処理を行う(S106)。

【0109】

一方、S102において情報コードに所定基準情報が含まれていると判断された場合には、S102にてYesに進み、サーバ2にアクセスすると共に(S103)、サーバ2から解読キーをダウンロードする(S104)。ダウンロード方法は様々であり、例えば、領収書発行装置300からアクセスがあった場合にサーバ2から領収書発行装置300に特定の解読キーを送信する構成であってもよく、領収書発行装置300からサーバ2に対して購入された商品に関する情報を送信し、サーバ2から購入された商品に対応する解読キーを送信する構成であってもよい。なお、本実施形態では、サーバ2の制御部3及び通信部7が「発行手段」の一例に相当する。

【0110】

そして、その取得した解読キーをデータとして記録した二次元コードQ(例えばQRコード、データマトリックスコード、マキシコード等)を公知の方法で生成し、この二次元コードQと領収書データ(購入金額等)を印刷部302によって紙媒体などに印刷することで、領収書310を発行する(S105)。

なお、本実施形態では、領収書発行装置300の制御部301が、「二次元コード生成手段」の一例に相当し、「発行手段」にて発行された解読キーをデータとして記録した二次元コードQを生成するように機能する。また、制御部301及び印刷部302が「領収書作成手段」の一例に相当し、「二次元コード生成手段」によって生成された二次元コードQを付す構成で商品の領収書310を作成するように機能する。

【0111】

次に、一部非公開コードの発行処理について説明する。本実施形態では、第1実施形態と同様のコード発行装置30を用い、第1実施形態と同様の方法(図4参照)で一部非公開コードCを発行してもよく、領収書発行装置300を、一部非公開コードCを発行する装置として機能させてもよい(即ち、領収書発行装置300にコード発行装置30と同様の機能をもたせ、コード発行装置30を省略してもよい)。領収書発行装置300を、一部非公開コードCを発行する装置として機能させる場合、上記二次元コードQを付す領収書310に一部非公開コードCを付してもよく、これとは別に一部非公開コードCを付した媒体(紙媒体等)を印刷してもよい。

【0112】

次に、解読キー蓄積処理について説明する。本実施形態では、領収書310を取得した者の携帯端末10において所定操作が行われることで解読キーの蓄積処理が行われるようになっている。この蓄積処理では、領収書310に付された二次元コードQを撮像部12(図3)によって撮像し、得られた画像データに対して公知のデコード処理を行っている。このような処理を行うことで、領収書310を所持する者の携帯端末10が二次元コードQに記録された解読キーを取得でき、この解読キーを記憶部15(蓄積手段)に蓄積しておくことができる。

なお、本実施形態では、携帯端末10の制御部11、撮像部12が、「取得手段」の一例に相当する。また、制御部11は、「領収書デコード手段」の一例に相当し、領収書310に付された二次元コードQが撮像部12(撮像手段)によって撮像されたときに、その撮像された二次元コードQをデコードすることで解読キーを取得するように機能する。

【0113】

なお、本実施形態では、第1実施形態と同様の読取処理(図8)が行われるようになっている。例えば、領収書310において二次元コードQと共に一部非公開コードC(図5)が付されている場合には、上記解読キー蓄積処理の直後に図8に示す読取処理を行うようにしてもよい。また、このようにせずに、上記解読キー蓄積処理と読取処理(図8)を別々の時期に行うようにしてもよい。

【0114】

(第4実施形態の主な効果)

本実施形態によれば、二次元コードQが付された領収書310を取得した者が解読キーを取得できるようになり、商品を購入した者や役務の提供を受けた者の利便性を高めうるシステムを構築できる。

【0115】

(第4実施形態の変形例1)

第4実施形態の上記代表例に係る情報伝達システムにおいて、解読キー発行処理を以下のように変更してもよい。なお、図14は、この変形例1における解読キー発行処理の流れを例示するフローチャートである。

この変形例1では、S205の処理を設けた点、領収書310に付すべき二次元コードQとして、S205によって読み取った情報コードの解読キーを暗号化キーとする一部非公開コードを生成している点が上記代表例と異なっている。なお、S201〜S204の処理は、それぞれS101〜S104の処理と同一であり、S207の処理は、S106の処理と同一であるのでこれらの処理の詳細な説明は省略する。

【0116】

本実施形態では、S205の処理において、商品購入者に対して後述の解読キー記録コードの表示を促し(例えば、解読キー記録コードを翳すことを要求する情報を表示部303に表示し)、商品購入者に対し、携帯端末10の表示部13に解読キー記録コードを表示することを要求している。上記要求に応じて商品購入者が携帯端末10にて所定操作を行うと、当該携帯端末10において、記憶部15に蓄積された解読キーのいずれかをデータとして記録した二次元コード(例えば、QRコード、データマトリックスコード、マキシコード等の情報コード)が公知の方法で生成され、この二次元コード(解読キー記録コード)が表示部13に表示されるようになっている。なお、本実施形態では、制御部11が「解読キー記録コード生成手段」の一例に相当し、表示部13が「表示手段」の一例に相当している。

【0117】

更に、S205の処理では、上記のように携帯端末10にて生成、表示される二次元コード(解読キー記録コード)を撮像部307によって撮像すると共にデコード処理を行い、解読キー記録コードに記録された解読キー(携帯端末10が既に保有している解読キー)を取得している。なお、本実施形態では、制御部301が「読取手段」の一例に相当し、表示部13(表示手段)に表示される情報コード(解読キー記録コード)を読み取るように機能する。

【0118】

そして、S206では、領収書310に付すべき二次元コードQとして、S205で読み取った解読キー記録コードのデータ(携帯端末10が既に保有している解読キー)を暗号化キーとし、S204で取得した解読キーを非公開データとする構成で一部非公開コードを生成し、その生成された一部非公開コードを付す構成で領収書310を作成している。この例では、他の一部非公開コード(即ち、上記一部非公開コードの発行処理で発行される一部非公開コードC)で用いるべき解読キーが、S206で生成される一部非公開コード(二次元コードQ)の非公開領域に非公開データとして記録されており、解読キーを提供した携帯端末10のみが非公開領域を解読できるようになっている。

【0119】

このようにすれば、一部非公開コードC(上記一部非公開コードの発行処理で発行される他の一部非公開コード)の解読に用いる解読キーを、領収書310に付された別の一部非公開コード(S206で生成される一部非公開コード(二次元コードQ))によって伝達するシステムを構築できる。更に、特定の携帯端末10(解読キーを提供した携帯端末10)のみが領収書310に付された一部非公開コード(二次元コードQ)の非公開領域を解読でき、他の携帯端末はこの非公開領域を解読することができなくなるため、領収書310によって解読キーを伝達する際に、解読キーが第三者に漏洩しにくくなり、セキュリティ性を一層高めることができる。

【0120】

(第4実施形態の変形例2)

次に本実施形態の変形例2について説明する。

変形例2は、コード発行処理、読取処理、一部非公開コードの構成等が上記代表例と異なっている。なお、ハードウェア構成は上記代表例と同様であるため、適宜図12,図2,図3を参照することとする。

【0121】

変形例2で用いられる一部非公開コードは、第2実施形態で用いた一部非公開コードC2と同様に、複数の非公開領域(図15の例では6つの非公開領域)が設けられており、第2実施形態において一部非公開コードC2生成、発行する方法と同様の方法で生成、発行されている。なお、コード発行処理の流れは第1、第2実施形態と基本的に同様であるため、以下では、図4を参照して説明することとする。

【0122】

変形例2のコード発行処理でも、図4のように、公開領域に記録すべきデータ(公開データ)を取得すると共に(S1)、各非公開領域に記録すべきデータ(複数の非公開データ)を取得している(S2)。このS1、S2でのデータ取得方法は、第1、第2実施形態と同様であり、コード発行装置30が公開データや非公開データを取得しうる方法であればよく、例えば、サーバ2から図15(a)に示す公開データ、非公開データ1〜6を受信する等の方法で取得できる。図15(a)の例では、非暗号化データ(公開データ)として所定のアクセス先のデータ(一般URL)が用いられ、一部の非公開領域(第1、第2、第3、第4領域)にそれぞれ記録する非公開データ1〜4として、暗号化キーの要素となる要素データA、B、C、Dがそれぞれ用いられている。また、他の非公開領域(第5、第6領域)に記録する非公開データ5,6として、前記所定のアクセス先とは異なる特定のアクセス先のアドレスデータ(特定URL1、特定URL2)と特定アクセス先へのアクセスに必要となる暗証データ(図示略)とがそれぞれ用いられている。

【0123】

S1及びS2にて公開データ及び非公開データ1〜6(図15(a))を取得した後には、図4に示すように、暗号化キーを取得する処理を行っている(S3)。本変形例2では、図16のように、サーバ2において、各顧客の携帯端末10を種別毎に分類して管理する管理データが記憶されており、この管理データは、顧客1、顧客2の携帯端末のように、各携帯端末10に複数の種別を割り当て可能となっており、各携帯端末10が複数の種別に属しうるように構成されている。そして、サーバ2では、図16のように区分けされた種別毎に固有暗号化キーを設定しており、コード発行装置30は、サーバ2が保有する各種別の固有暗号化キーを取得(例えば、サーバ2からのデータ受信等により取得)している。例えば、第1の非公開領域(第1領域)を暗号化する暗号化キーとして種別Aに割り当てられた固有暗号化キー(データ1)をサーバ2から取得し、同様に、第1の非公開領域(第2領域)を暗号化する暗号化キーとして種別Bに割り当てられた固有暗号化キー(データ2)をサーバ2から取得し、第3の非公開領域(第3領域)を暗号化する暗号化キーとして種別Cに割り当てられた固有暗号化キー(データ3)をサーバ2から取得し、第4の非公開領域(第4領域)を暗号化する暗号化キーとして種別Dに割り当てられた固有暗号化キー(データ4)をサーバ2から取得している。

【0124】

更に、コード発行装置30は、複数の種別の暗号化キーと、領収書310に記録する解読キーとによって、新たな暗号化キーを生成し、取得している。領収書310に記録する解読キーは、サーバ2からコード発行装置30に対してデータ送信などによって与えられ、コード発行装置30は、第1領域に記録する非公開データ1(要素データA)と、第2領域に記録する非公開データ2(要素データB)と、領収書310に記録する解読キー(要素データF)とによって、第5領域を暗号化する暗号化キー(データ5:第2暗号化キー)を生成している。同様に、コード発行装置30は、第3領域に記録する非公開データ3(要素データC)と、第4領域に記録する非公開データ4(要素データD)と、領収書310に記録する解読キー(要素データF)とによって、第6領域を暗号化する暗号化キー(データ6:第2暗号化キー)を生成している。なお、複数の非公開データと領収書の解読キーとによって暗号化キーを生成する方法は様々であり、これらのデータを並べて新たな暗号化キーを生成してもよく、これらのデータを掛け合わせて新たな暗号化キーを生成してもよい。

【0125】

本変形例2では、サーバ2の制御部3及び制御部5が「管理手段」の一例に相当し、制御部3が「設定手段」の一例に相当している。また、本変形例2では、コード発行装置30の制御部31が、「第2暗号化キー生成手段」の一例に相当し、2以上の種別にそれぞれ定められた2以上の固有暗号化キーに基づいて第2暗号化キーを生成するように機能する。

【0126】

上記のように各暗号化キーを生成した後には、各非公開データ1〜6を各暗号化キー(データ1〜6)によって暗号化し、各非公開データ1〜6の暗号データをそれぞれ第2実施形態と同様の方法で生成する(S4)。そして、各非公開データ1〜6の暗号データを各非公開領域に記録してなる一部非公開コードを生成する(S5)。この例では、図15(a)(b)に示すように、要素データAがデータ1(種別Aに割り当てられた暗号化キー)によって暗号化された暗号データが第1の非公開領域(第1領域)に記録され、同様に、要素データBがデータ2(種別Bに割り当てられた暗号化キー)によって暗号化された暗号データが第2の非公開領域(第2領域)に記録され、要素データCがデータ3(種別Cに割り当てられた暗号化キー)によって暗号化された暗号データが第3の非公開領域(第3領域)に記録され、要素データDがデータ4(種別Dに割り当てられた暗号化キー)によって暗号化された暗号データが第4の非公開領域(第4領域)に記録されることとなる。また、特定URL1及びこれに対応するパスワード1がデータ5(要素データA、B、Fによって新たに生成された暗号化キー)によって暗号化された暗号データが第5の非公開領域(第5領域)に記録され、特定URL2及びこれに対応するパスワード2がデータ6(要素データC、D、Fによって新たに生成された暗号化キー)によって暗号化された暗号データが第6の非公開領域(第6領域)に記録されることとなる。なお、このように生成された一部非公開コードは、第1、第2実施形態と同様の方法で発行される(S6)

【0127】

次に、解読キーの発行処理について説明する。本実施形態では、例えば、サーバ2に登録された各種別の携帯端末に対して、第1実施形態或いは第3実施形態と同様の方法で解読キー(データ1〜データ4等)が配布されるようになっている。例えば、種別Aに属する携帯端末10に対して種別Aに割り当てられた解読キー(データ1)が第1実施形態或いは第3実施形態と同様の方法で配布され、同様に種別Bに属する携帯端末10に対して種別Bに割り当てられた解読キー(データ2)が配布され、種別Cに属する携帯端末10に対して種別Cに割り当てられた解読キー(データ3)が配布され、種別Dに属する携帯端末10に対して種別Dに割り当てられた解読キー(データ4)が配布される。また、店舗で商品を購入した者に対しては、上記代表例或いは変形例1と同様の方法(図13、図14参照)で解読キー(例えば要素データF)が与えられるようになっている。なお、このように発行される解読キーは上記実施形態1〜3、或いは上記代表例、若しくは上記変形例1と同様の方法で携帯端末10の記憶部15に蓄積される。

【0128】

次に、変形例2で行われる読取処理について説明する。変形例2では、図17のような流れで読取処理を行っており、S310〜S318については第2実施形態で行われるS10〜S18(図8)と同一の処理を行っている。

【0129】

変形例2では、S318にてYesに進む場合(即ち、記憶部15に蓄積された解読キーを全て使用した場合)、新たな解読キーが生成可能か否かを判断する処理を行う(S319)。具体的には、既に行われたS314の復号化処理により解読キーの生成に必要な要素データ(図15(a)の例では要素データA、B、C、D)が複数得られており且つ領収書310に記録された所定の解読データ(要素データF)が記憶部15に蓄積されているか否かを判断しており、これらの条件を満たす場合には、S319にてYesに進み、S314で得られた複数の要素データと既に蓄積されている領収書310の解読データとに基づいて新たな解読キー(第2解読キー)を生成する(S320)。なお、この第2解読キーの生成は、上述した第2暗号化キーの生成方法と同一の方法で行っており、例えば、2つの要素データと領収書310の解読データとを掛け合わせて第2暗号化キーを生成する方法を用いている場合には、S314で得られたいずれか2つの要素データと領収書310から得られた解読キーを掛け合わせて新たな解読キー(第2解読キー)生成する。

【0130】

S320で新たな解読キー(第2解読キー)を生成した後には、その新たな解読キーによってS314以降の処理を行っている。なお、このような新たな解読キー(第2解読キー)の生成処理(S320)は、例えば、S314で得られた複数の要素データから2つの要素データを選択する全ての組み合わせについて行われ、要素データの各組み合わせについてS313以降の処理が繰り返される。このような方法を用いると、例えば図15の例では、第1領域、第2領域を解読しうる携帯端末10(即ち、種別A、Bに共に属し、データ1、2が与えられる顧客1、2の携帯端末10)において領収書310の解読キー(要素データF)が取得されている場合に、当該携帯端末10にて第5領域を解読できるようになる。

【0131】

一方、S314の処理において、新たな解読キー(第2解読キー)の生成に必要な要素データ(図15(a)の例では要素データA、B、C、D)が複数得られなかった場合、或いは、領収書310に記録された所定の解読データ(要素データF)が記憶部15に蓄積されていない場合、若しくは、S314で得られた複数の要素データの全ての組み合わせについて新たな解読キー(第2解読キー)の生成が完了した場合にはS319にてNoに進み、S321以降の処理を行う。なお、S321〜S325の処理は、図8のS19〜S23と同様である。

【0132】

変形例2では、携帯端末10の制御部11が「第2解読キー生成手段」の一例に相当し、2以上の解読キー要素(要素データ)に基づいて第2解読キーを生成するように機能する。また、制御部11は、「解読手段」の一例に相当し、第2暗号化キーに基づいて暗号化された一部非公開コード(図15参照)を解読する場合、「第2解読キー生成手段」によって生成された第2解読キーが第2暗号化キーに対応する場合に、非公開領域の解読結果を出力するように機能する。

【0133】

上記変形例2によれば、複数の特定種別に属する者にそれら種別の組み合わせに対応した特別な情報を秘匿性高く提供でき、情報提供の自由度、情報利用者の利便性をより一層高めることができる。

【0134】

[他の実施形態]

本発明は上記記述及び図面によって説明した実施形態に限定されるものではなく、例えば次のような実施形態も本発明の技術的範囲に含まれる。

【0135】

上記実施形態では、コード発行装置30の制御部31が「コード生成手段」として構成され、コード発行装置30にて一部非公開コードC、C2を生成する例を示したが、いずれの実施形態でも、サーバ2の制御部3を「コード生成手段」として機能させてもよい。この場合、サーバ2にて一部非公開コードC、C2が生成されることとなる。

【0136】

第3実施形態では、カード発行装置200の制御部201及び印刷部202が「カード作成手段」として機能する例を示したが、サーバ2に設けられた制御部3及び図示しない印刷部を「カード作成手段」として機能させてもよい。この場合、サーバ2にて二次元コード付カード210が作成されることとなる。

【0137】

第3実施形態ではカード発行装置200の制御部201が「二次元コード生成手段」として機能し、第4実施形態では、領収書発行装置300の制御部301が「二次元コード生成手段」として機能する例を示したが、いずれの実施形態でも、サーバ2の制御部3を「二次元コード生成手段」として機能させることができる。この場合、サーバ2で生成された二次元コードQのデータ(画像データ)を、サーバ2からカード発行装置200や領収書印刷装置300に送信し、これら装置が二次元コードQのデータを受信して二次元コード付カード210や領収書310を作成するように構成すればよい。

【符号の説明】

【0138】

1…情報伝達システム

2…サーバ

3…制御部(発行手段、管理手段、設定手段、配信手段、第2暗号化キー生成手段)

5…記憶部(管理手段、設定手段)

7…通信部(発行手段、配信手段)

10…携帯端末

11…制御部(解読手段、取得手段、蓄積手段、順序決定手段、出力置換手段、受信手段、カードデコード手段、解読キー記録コード生成手段、第2解読キー生成手段)

12…撮像部(撮像手段)

13…表示部(表示手段)

15…記憶部(蓄積手段)

16…通信部(取得手段、受信手段)

30…コード発行装置

31…制御部(コード生成手段)

200…カード発行装置

201…制御部(二次元コード生成手段、カード作成手段)

202…印刷部(カード作成手段)

300…領収書発行装置

301…制御部(二次元コード生成手段、領収書作成手段、読取手段)

302…印刷部(領収書作成手段)

307…撮像部(読取手段)

310…領収書

C…一部非公開コード

【技術分野】

【0001】

本発明は、情報コードを利用して情報を伝達する情報伝達システムに関するものである。

【背景技術】

【0002】

現在、二次元コードを携帯電話機等の携帯端末に読み取らせることで、携帯端末に各種情報を取得させるといった情報の伝達方法が広く用いられている。例えば、二次元コード内にWEBアドレスを記憶しておけば、この二次元コードを読み取る携帯端末がそのWEBアドレスを取得できるようになり、携帯端末を所持する者に当該WEBアドレスへのアクセスを促すことができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2008−48135公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

ところで、現在広く用いられている規格化された二次元コードは、一般的には、読取装置によって誰でも読み取ることができるため、特定の者のみに読み取らせるといった利用方法が困難であり、この点で、サービスに制約が課せられていた。例えば、許可された者のみに有益な特定情報を提供するサービスを行う場合、提供すべき特定情報を二次元コード化した上で対象者(許可された者)の携帯端末に読み取らせるといった情報伝達方法が考えられるが、このような二次元コードは、許可されていない第三者によっても容易に解読できるものであるため、上記サービスを適切に行い得ないという問題があった。

【0005】

一方、このような問題を解消する方法として、公開領域と非公開領域(暗号化キーに基づいて暗号化された暗号データが記録された領域)とを備えた一部非公開コードを用い、この一部非公開コードの非公開領域に特定情報を記録する方法が考えられる。この場合、情報を提供すべき対象者(許可された者)に非公開領域を解読し得る解読キーを与えておけば、その対象者のみが特定情報を取得でき、解読キーを有さない第三者(即ち、許可されていない者)の情報取得を制限できるようになる。しかしながら、この方法を用いる場合、情報を提供すべき対象者(許可された者)がどのように暗号化キーを取得し、管理するかが問題となっていた。

【0006】

本発明は、上述した課題を解決するためになされたものであり、非公開領域を備えた一部非公開コードを用いて許可された者に選択的に特定情報を提供できると共に、情報利用者が一部非公開コードの読み取りに必要となる解読キーを取得、管理しやすく、更に、情報利用者が読取権限のある一部非公開コードを容易に読み取りうる情報伝達システムを提供することを目的とする。

【課題を解決するための手段】

【0007】

請求項1の発明は、サーバと、公開領域と、暗号化キーに基づいて暗号化された暗号データが記録された非公開領域とを有する一部非公開コードを生成可能なコード生成手段と、前記一部非公開コードを撮像可能な撮像手段と、前記撮像手段によって前記一部非公開コードが撮像された場合に、前記公開領域のデータを解読すると共に、前記暗号化キーに対応する前記解読キーの取得を条件として前記非公開領域のデータを解読する解読手段とを備えた携帯端末と、を有する情報伝達システムに関するものである。

この情報伝達システムにおいて、前記サーバは、前記コード生成手段によって生成される前記一部非公開コードの前記暗号化キーに対応した前記解読キーを発行する発行手段を備え、前記携帯端末は、前記発行手段にて発行される前記解読キーが当該携帯端末に対して与えられる毎に、前記解読キーを取得する取得手段と、前記取得手段によって取得される前記解読キーを蓄積する蓄積手段と、を備えている。

更に、前記解読手段は、前記一部非公開コードを解読する際に、前記蓄積手段に蓄積された各解読キーを用いて前記非公開領域の解読を試み、蓄積されたいずれかの前記解読キーが、当該一部非公開コードにおける前記非公開領域の前記暗号化キーに対応する場合に、前記非公開領域の解読結果を出力する構成をなしている。

【0008】

請求項2の発明は、請求項1に記載の情報伝達システムにおいて、前記携帯端末は、前記蓄積手段に蓄積された複数の前記解読キーの内、当該携帯端末において前記非公開領域の解読が成功した実績のある成功キーを、未成功キーよりも先の順序とする方式で、前記蓄積手段に蓄積された複数の前記解読キーの使用順序を決定する順序決定手段を備え、前記解読手段は、前記一部非公開コードを解読する際に、前記順序決定手段によって決定された前記使用順序に従って、前記蓄積手段に蓄積された各解読キーを順次使用する構成をなしている。

【0009】

請求項3の発明は、請求項1又は請求項2に記載の情報伝達システムにおいて、更に、前記サーバは、複数の前記携帯端末を種別毎に分類して管理する管理手段と、前記管理手段によって区分けされた種別毎に、固有暗号化キーを設定する設定手段と、が設けられ、前記コード生成手段は、前記設定手段によって設定された各固有暗号化キーに基づいて暗号化された各暗号データを、複数の前記非公開領域にそれぞれ記録する構成で前記一部非公開コードを生成する構成をなしている。

【0010】

請求項4の発明は、請求項3に記載の情報伝達システムにおいて、前記解読手段は、前記一部非公開コードの各非公開領域の各暗号データを解読する際に、前記蓄積手段に蓄積された各解読キーを順次用いて解読を試み、複数の前記非公開領域にそれぞれ記録された複数の前記暗号データの内、前記蓄積手段に蓄積されたいずれかの前記解読キーに対応する前記暗号データのみ解読結果を出力する構成をなしている。

【0011】

請求項5の発明は、請求項1から請求項4のいずれか一項に記載の情報伝達システムにおいて、前記一部非公開コードの前記暗号データが、少なくとも、特定のアクセス先のアドレスデータと、前記特定のアクセス先へのアクセスに必要となる暗証データとが暗号化された構成をなしている。

【0012】

請求項6の発明は、請求項1から請求項5のいずれか一項に記載の情報伝達システムにおいて、前記一部非公開コードは、前記公開領域において特定インデックスが付された第1情報が記録され、前記非公開領域において前記特定インデックスに対応する対応インデックス付された第2情報が記録された構成をなしている。また、前記解読手段は、前記第2情報の解読が成功した場合に、前記第1情報を前記第2情報に置換して出力する出力置換手段を有している。

【0013】

請求項7の発明は、請求項6に記載の情報伝達システムにおいて、前記一部非公開コードは、複数の前記非公開領域を有すると共に、各非公開領域には、前記対応インデックスが付された前記第2情報がそれぞれ記録され、更に、各非公開領域の各対応インデックスには優先度が設定されており、前記出力置換手段は、複数の前記第2情報の解読が成功した場合、その解読が成功した複数の前記第2情報の内、優先度の高い前記対応インデックスが付された前記第2情報を前記第1情報に代えて優先的に出力する構成をなしている。

【0014】

請求項8の発明は、請求項1から請求項7のいずれか一項に記載の情報伝達システムにおいて、前記発行手段は、前記コード生成手段によって生成される前記一部非公開コードの解読に用いる前記解読キーを、配信対象端末に配信する配信手段を備え、前記携帯端末の前記取得手段は、前記サーバの前記配信手段から当該携帯端末に対して前記解読キーが配信される毎に、それら前記解読キーを順次受信する受信手段を有してなり、前記蓄積手段は、前記受信手段によって受信された前記解読キーを順次蓄積する構成をなしている。

【0015】

請求項9の発明は、請求項1から請求項8のいずれか一項に記載の情報伝達システムにおいて、更に、前記発行手段にて発行された前記解読キーをデータとして記録した二次元コードを生成する二次元コード生成手段と、前記二次元コード生成手段によって生成された前記二次元コードをカード媒体に付し、前記携帯端末の保持者に与えるべき二次元コード付カードを作成するカード作成手段とが設けられている。そして、前記携帯端末の前記取得手段は、前記二次元コード付カードに付された前記二次元コードが前記撮像手段によって撮像されたときに、その撮像された前記二次元コードをデコードすることで前記解読キーを取得するカードデコード手段を有している。

【0016】

請求項10の発明は、請求項9に記載の情報伝達システムにおいて、前記二次元コード生成手段が、識別番号をデータとして含む構成で前記二次元コードを生成する構成をなし、前記携帯端末の前記解読手段は、前記二次元コードに記録された前記識別番号が予め登録された登録番号と一致する場合に、当該二次元コードから取得した前記解読キーを有効化する構成をなしている。

【0017】

請求項11の発明は、請求項1から請求項10のいずれか一項に記載の情報伝達システムにおいて、更に、前記発行手段にて発行された前記解読キーをデータとして二次元コードを生成する二次元コード生成手段と、前記二次元コード生成手段によって生成された前記二次元コードを付す構成で商品の領収書を作成する領収書作成手段とが設けられている。そして、前記携帯端末の前記取得手段は、前記領収書に付された前記二次元コードが前記撮像手段によって撮像されたときに、その撮像された前記二次元コードをデコードすることで前記解読キーを取得する領収書デコード手段を有している。

【0018】

請求項12の発明は、請求項11に記載の情報伝達システムにおいて、更に、前記携帯端末が、当該携帯端末が保有する前記解読キーを記録した情報コードを生成する解読キー記録コード生成手段と、前記解読キー記録コード生成手段によって生成された前記情報コードを表示する表示手段と、を備えている。そして、前記二次元コード生成手段は、前記表示手段に表示される前記情報コードを読み取る読取手段を備えると共に、前記領収書に付すべき前記二次元コードとして、前記読取手段によって読み取った前記情報コードの前記解読キーを前記暗号化キーとする前記一部非公開コードを生成する構成をなし、前記領収書作成手段は、前記二次元コード生成手段によって生成された前記一部非公開コードを付す構成で前記領収書を作成する構成をなしている。更に、前記二次元コード生成手段によって生成される前記一部非公開コードの前記非公開領域において、他の前記一部非公開コードで用いるべき前記解読キーが記録されるようになっている。

【0019】

請求項13の発明は、請求項1から請求項12のいずれか一項に記載の情報伝達システムにおいて、更に、前記サーバが、複数の前記携帯端末を種別毎に分類して管理すると共に、各携帯端末を複数の種別に属するように設定可能な管理手段と、前記管理手段によって区分けされた種別毎に、固有暗号化キーを設定する設定手段とを備えている。また、前記コード生成手段は、2以上の前記種別にそれぞれ定められた2以上の前記固有暗号化キー又はこれら2以上の前記固有暗号化キーによって解読可能な2以上の前記暗号データに基づいて第2暗号化キーを生成する第2暗号化キー生成手段を備えており、当該第2暗号化キー生成手段によって生成された前記第2暗号化キーに基づいて暗号化された前記暗号データを前記非公開領域に記録する構成で前記一部非公開コードを生成している。また、前記携帯端末は、2以上の解読キー要素に基づいて第2解読キーを生成する第2解読キー生成手段を備えており、前記解読手段は、前記第2暗号化キーに基づいて暗号化された前記一部非公開コードを解読する場合、前記第2解読キー生成手段によって生成された前記第2解読キーが前記第2暗号化キーに対応する場合に、前記非公開領域の解読結果を出力する構成をなしている。

【発明の効果】

【0020】

請求項1の発明に係る情報伝達システムでは、一部非公開コード(公開領域と暗号データが記録された非公開領域とを有する情報コード)を生成可能なコード生成手段と、この一部非公開コードを読取対象コードとする携帯端末とを備えており、携帯端末が、公開領域のデータを解読し且つ暗号化キーに対応する解読キーの取得を条件として非公開領域のデータを解読する構成をなしている。このシステムでは、一部データの情報漏洩を防止しうる一部非公開コードを用いて情報伝達がなされるため、情報コードを媒介として一部データを秘匿性高く携帯端末に伝達することができる。

一方、携帯端末に一部非公開コードを読み取らせる場合、携帯端末が暗号化キーに対応する解読キーを備えている必要があるが、本発明では、サーバに設けられた発行手段により、一部非公開コードの暗号化キーに対応した解読キーが発行されるようになっており、携帯端末側では、発行手段にて発行される解読キーが当該携帯端末に対して与えられる毎にその解読キーを取得し、蓄積手段に蓄積している。このようにすると、携帯端末側で、当該携帯端末に与えられるべき解読キーを蓄積しておくことができるため、携帯端末において解読キーを集中的に管理でき、管理負担を抑えることができる。

このような構成を前提とし、携帯端末側では、一部非公開コードを解読する際に、蓄積手段に蓄積された各解読キーを用いて非公開領域の解読を試み、蓄積されたいずれかの解読キーが、非公開領域の暗号化キーに対応する場合にその非公開領域の解読結果を出力している。このようにすると、解読キーを集中的に管理した上で、一部非公開コードの解読の際には、必要な解読キーを特別な負担(例えば、解読キーの準備作業や検索作業等)を伴うことなく迅速に使用することができ、利用者の利便性を効果的に高めることができる。

【0021】

請求項2の発明によれば、既に解読成功の実績があり、解読が成功する可能性が大きい解読キー(成功キー)を優先的に使用することができるため、早期に解読が成功する可能性が高まり、処理がより迅速に行われやすくなる。

【0022】

請求項3の発明によれば、複数の種別の暗号データを単一の一部非公開コードによって管理でき、各種別の対象者に対して、種別に応じた暗号データをセキュリティ性高く提供できる。また、各種別の対象者は、自分が属する種別の暗号データに対応する解読キーを予め自己の携帯端末にて取得、蓄積してさえいれば、自分が属する種別の暗号データを労することなく迅速に解読できる。従って、データ提供者、データ利用者の双方の利便性を効果的に高めることができる。

【0023】

請求項4の発明によれば、利用者が、複数種類の暗号データの中から自己の携帯端末で解読可能な種類(即ち、自己の携帯端末に解読キーが蓄積されている種類)全てを迅速且つ容易に解読できるようになる。

【0024】

請求項5の発明によれば、許可された携帯端末のみが特定のアクセス先に容易にアクセスできるようになり、特定の者のみが有益な情報を容易に取得しうる利便性の高いシステムとなる。

【0025】

請求項6の発明によれば、携帯端末に暗号化キーに対応する解読キーが蓄積されていない場合には第1情報のみを出力させ、暗号化キーに対応する解読キーが蓄積されている場合には、第1情報を第2情報に置き換えて出力させることができる。従って、暗号化キーに対応する解読キーを有する者が、第1情報をそれほど意識することなくスムーズに特別な情報(第2情報)を取得できるようになる。

【0026】

請求項7の発明によれば、携帯端末内に複数の解読キーが蓄積され、当該携帯端末によって対応インデックスが付された非公開データが複数解読できた場合に、その中の最も優先度の高い情報を出力することができる。従って、対応インデックスが付された非公開データ(第2情報)を複数解読しうる者に対してより優先度の高い情報を提供でき、情報利用者の利便性を一層高めることができる。

【0027】

請求項8の発明によれば、解読キーを与えるべき携帯端末(配信対象端末)に対し、特別な媒体を用いることなくスムーズに解読キーを与えることができる。また、携帯端末側では、それほど負荷を伴うことなく解読キーを取得できるようになる。

【0028】

請求項9の発明によれば、暗号化キーを取得させるべき携帯端末に対しては、カード(二次元コード付カード)を媒介として暗号化キーを渡すことができる。また、二次元コード付カードを取得しておらず、解読キーを取得し得ない者に対しては、非公開領域の利用を制限することができ、非公開領域の利用をカード(二次元コード付カード)の有無によって管理できるようになる。

【0029】

請求項10の発明によれば、二次元コードに記録された識別番号が登録されている携帯端末のみでしか当該二次元コード内の解読キーを使用できなくなり、解読キーの授受に利用するカード(二次元コード付カード)を紛失した場合などにおいて、解読キーが悪用されにくくなる。

【0030】

請求項11の発明によれば、二次元コードが付された領収書を取得した者が解読キーを取得できるようになり、商品を購入した者や役務の提供を受けた者の利便性を高めうるシステムを構築できる。

【0031】

請求項12の発明によれば、一部非公開コード(他の一部非公開コード)の解読に用いる解読キーを、領収書に付された別の一部非公開コードによって伝達するシステムを構築できる。更に、特定の携帯端末(解読キーを提供した携帯端末)のみが領収書に付された一部非公開コードの非公開領域を解読でき、他の携帯端末はこの非公開領域を解読することができなくなるため、領収書によって解読キーを伝達する際に、解読キーが第三者に漏洩しにくくなり、セキュリティ性を一層高めることができる。

【0032】

請求項13の発明によれば、複数の特定種別に属する者にそれら種別の組み合わせに対応した特別な情報を秘匿性高く提供でき、情報提供の自由度、情報利用者の利便性をより一層高めることができる。

【図面の簡単な説明】

【0033】

【図1】図1は、本発明の第1実施形態に係る情報伝達システムを概略的に説明する説明図である。

【図2】図2(a)は、図1の情報伝達システムで用いられるサーバの構成を概略的に例示するブロック図であり、図2(b)は、図1の情報伝達システムで用いられるコード発行装置の構成を概略的に例示するブロック図である。

【図3】図3は、図1の情報伝達システムで用いられる携帯端末の構成を概略的に例示するブロック図である。

【図4】図4は、図1の情報伝達システムで行われるコード発行処理を例示するフローチャートである。

【図5】図5(a)は、情報伝達に用いられる一部非公開コードを概念的に説明する説明図であり、図5(b)は、図5(a)の一部非公開コードに記録される公開データ及び非公開データについてのデータ内容及びインデックス内容を説明する説明図である。

【図6】図6(a)は、図5の一部非公開コードのデータ構成を例示する説明図であり、図6(b)は、公開領域に記録する公開データを例示する説明図であり、図6(c)は、非公開領域に記録する暗号データを例示する説明図である。

【図7】図7(a)は、サーバに記録される顧客管理データを概念的に説明する説明図であり、図7(b)は、携帯端末に蓄積される解読キーのデータ構成を概念的に説明する説明図であり、図7(c)は、解読キーのデータ構成の別例を示す説明図である。

【図8】図8は、図1の情報伝達システムで行われる二次元コードの読取処理を例示するフローチャートである。

【図9】図9(a)は、第2実施形態に係る情報伝達システムで用いられる一部非公開コードを概念的に説明する説明図であり、図9(b)は、図9(a)の各非公開領域における暗号化キーとデータ内容との対応関係を説明する説明図である。

【図10】図10は、図9(a)の一部非公開コードにおける公開領域及び各非公開領域のデータを概念的に説明する説明図である。

【図11】図11(a)は、第3実施形態に係る情報伝達システムを概念的に説明する説明図であり、図11(b)は、図11(a)の情報伝達システムで用いられるカード発行装置を例示するブロック図である。

【図12】図12(a)は、第4実施形態に係る情報伝達システムを概念的に説明する説明図であり、図12(b)は、図12(a)の情報伝達システムで用いられる領収書発行装置を例示するブロック図である。

【図13】図13は、第4実施形態に係る情報伝達システムで行われる領収書発行処理の流れを例示するフローチャートである。

【図14】図14は、第4実施形態の変形例1で行われる領収書発行処理の流れを例示するフローチャートである。

【図15】図15(a)は、第4実施形態の変形例2で用いられる一部非公開コードにおいて公開領域及び各非公開領域に記録される各データと、各データに付されたインデックスを例示する説明図であり、図15(b)は、その一部非公開コードの各非公開領域に用いられる暗号化キーを説明する説明図である。

【図16】図16は、変形例2においてサーバに記録される顧客管理データを概念的に説明する説明図である。

【図17】図17は、変形例2の情報伝達システムで行われる二次元コードの読取処理を例示するフローチャートである。

【発明を実施するための形態】

【0034】

[第1実施形態]

以下、本発明の第1実施形態に係る情報伝達システムについて図面を参照しつつ説明する。

(全体構成)

まず、図1等を参照して情報伝達システム1の全体構成を説明する。なお、図1は、第1実施形態に係る情報伝達システム1を概略的に説明する説明図である。図1に示す情報伝達システム1は、携帯端末を所持する情報利用者に、提供主体(例えば、各種サービスを行う会社)から情報を伝達するシステムとして構成されており、サーバ2、コード発行装置30、携帯端末10を備えた構成をなしている。

【0035】

図1の例では、複数のサーバ2(第1のサーバ2a、第2のサーバ2b、第3のサーバ2c)が設けられている。いずれのサーバ2も、例えば、図2(a)のように構成されており、インターネット等の通信網を介して後述する携帯端末10と通信可能に構成されている。これらサーバ2は、例えばパーソナルコンピュータとして構成され、CPU等からなる制御部3、液晶モニタ等として構成される表示部4、ROM、RAM、HDD等からなる記憶部5、マウスやキーボード等として構成される操作部6、通信インターフェースとして構成される通信部7などを備えている。なお、図1では、通信網に3つのサーバ2(第1のサーバ2a、第2のサーバ2b、第3のサーバ2c)が接続される例を示したが、サーバの数は図1の構成に限定されず、例えば、1つであってもよく、3以外の複数であってもよい。

【0036】

コード発行装置30は、二次元コードを生成する装置として構成されており、例えば図2(b)のように、CPU等からなる制御部31、ROM、RAM、HDD等からなる記憶部34、各種キーやタッチパネル等として構成される操作部35、通信インターフェースとして構成される通信部36などを備えている。更に、図2(b)の例では、公知のプリンタ等によって構成される印刷部32や液晶モニタ等として構成される表示部32などを備えている。なお、コード発行装置30は、サーバ2と通信可能に接続(例えば、LANやインターネットなどを介して接続)されていてもよく、サーバ2と通信不能な構成で独立していてもよい。

【0037】

携帯端末10は、情報処理機能を有する携帯型通信装置(例えば携帯電話機等)として構成されるものであり、図3に示すように、CPUからなる制御部11、受光センサ(例えば、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部12、液晶表示器などからなる表示部13、各種操作キーによって構成される操作部14、ROM,RAM、不揮発性メモリなどからなる記憶部15、インターネット等の通信網を介して通信を行う通信インターフェースとして構成される通信部16などを備えている。なお、図1では、一つの携帯端末10を代表的に例示しているが、通信網に接続される携帯端末10の数は特に限定されず、多数の携帯端末10が接続される構成でシステムを構築することができる。

【0038】

(一部非公開コード発行処理)

次に、一部非公開コードCを発行する処理(コード発行処理)について説明する。なお、図4は、本実施形態に係る情報伝達システム1にて行われるコード発行処理を例示するフローチャートである。

図4に示すコード発行処理は、図5(a)のような一部非公開コードCを生成し、発行する処理であり、本実施形態では、例えば図1に示すコード発行装置30によって行われる。この処理では、まず、公開領域Caに記録すべきデータ(公開データ)を取得すると共に(S1)、非公開領域Cbに記録すべきデータ(非公開データ)を取得する(S2)。S1、S2でのデータ取得方法は、コード発行装置30が公開データや非公開データを取得しうる方法であればよい。例えば、作業者が操作部35(図2(b))を用いて公開領域Caに記録すべきデータや、非公開領域Cbに記録すべきデータを入力したときに、これらを公開データ及び非公開データとして取得してもよく、或いは、公開データ及び非公開データを外部との通信によって取得(例えばサーバ2からデータ受信)するといった方法であってもよい。

【0039】

公開データや非公開データのデータ内容は様々であり、図5(a)では、その一例として、公開データとして所定のアクセス先のデータ(一般URL)が用いられており、非公開データとして、前記所定のアクセス先とは異なる特定のアクセス先のアドレスデータ(特定URL)と特定アクセス先へのアクセスに必要となる暗証データ(パスワード)とが用いられている。なお、これらデータ以外のデータを公開データや非公開データとして追加したり、或いは、これらデータに代えて他のデータを公開データや非公開データとしてもよい。また、本実施形態では、公開領域のデータ(公開データ)の後に続く形で、当該一部非公開コードCに非公開領域Cbが存在することを示すデータ(非公開領域が存在するか否かの判断の基準となる基準データ)である「秘匿識別子」(図6(a)参照)が付され、これが非公開領域以外の領域(具体的には、公開領域の後に読み取られる領域)に記録されており、公開領域を読み取った際に非公開領域が存在するか否かを適切に判断して、非公開領域の読み取りにスムーズに移行できるようになっている。

【0040】

S1及びS2にて公開データ及び非公開データを取得した後には、後述する暗号データの生成に必要となる暗号化キーを取得する処理を行う(S3)。本実施形態では、様々な方法で暗号化キーを取得でき、例えば、コード発生装置30自体が暗号化キーを発生させてもよく、外部から暗号化キーとなるデータを取得してもよい。暗号化キーの内容も特に限定されず、例えば、乱数発生プログラムによって発生した乱数などを暗号化キーとして用いてもよく、或いは、作業者が任意に入力した入力情報を暗号化キーとして用いてもよい。

【0041】

S3にて暗号化キーを取得した後には、暗号データを生成する処理を行う(S4)。本実施形態では、公知の共通鍵暗号方式を用いており、S3で得られた暗号化キーを共通鍵として、S2で取得された非公開データを暗号化し、暗号データを生成している。

【0042】

S4の処理の後には、図5(a)に示すような一部非公開コードCを生成する処理を行う(S5)。この処理では、S1で得られた公開データ(暗号化されていないデータ)を公開領域Caに記録すると共に、S4で生成された暗号データを非公開領域Cbに記録する構成で上記一部非公開コードCを生成する。

【0043】

一部領域を非公開領域(暗号化キーに対応する解読キーの取得を条件として読み取り可能な領域)とし、他の領域を公開領域(暗号化キーに対応する解読キーを用いずに読み取り可能な領域)とする一部非公開コードCの生成方法や生成される一部非公開コードCの具体的構成としては、例えば、特開2009−9547公報、特開2008−299422公報などに開示された技術を好適に用いることができる。図6(a)には、これら公報の技術を用いた場合の一部非公開コードCのデータ構成を例示しており、このうち、「開示コード」は、図6(b)のような各開示データ(例えば上記一般URLなどの公開データ)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。また、秘匿コードは、図6(c)のような各暗号データ(例えば上記特定URLやパスワードなどの非公開データを暗号化したもの)をJISの基本仕様(JISX0510:2004)に従って符号化したものである。

【0044】

なお、特開2009−9547公報、特開2008−299422公報に示す方法では、非公開領域に記録される秘匿コード内に復号キーや復号キーを特定しうる復号キー検査データが含まれているが、本実施形態では、このデータ構成と同様にしてもよく、非公開領域内に復号キーや復号キー検査データを含ませないようにしてもよい。また、一部非公開コードCの生成方法や生成される一部非公開コードCの具体的構成はこの例に限られるものではなく、一部領域に暗号化データを記録し、他の領域に非暗号化データを記録した二次元コードを生成可能な方法であれば、これら公報に記載された方法以外の方法で生成されていてもよい。

本実施形態では、図4の処理を実行する制御部31が「コード生成手段」の一例に相当し、一部非公開コードCを生成する機能を有している。

【0045】

S5にて一部非公開コードCを生成した後には、図4に示すように、その一部非公開コードを発行する処理を行う(S6)。本実施形態では、コード発行装置30が印刷部31を備えており、S4で生成された一部非公開コードCを紙などの印刷対象媒体に印刷することにより一部非公開コードCを配布可能に形成している。印刷された一部非公開コードCは、最終的にどのような形態で配布されてもよく、例えば、雑誌、チラシ、カードなどの配布媒体の一部とすることができる。また、一部非公開コードCの発行方法はこの方法に限定されるものではなく、携帯端末10が一部非公開コードCの画像データを取得しうる方法であればよい。例えば、S5で生成された一部非公開コードCの画像をメールに添付して多数の携帯端末10に配信するといった方法などであってもよい。

【0046】

(解読キー発行処理)

次に、解読キーの発行処理について説明する。この処理は、上記コード発行処理によって発行される一部非公開コードCの解読キーを特定の携帯端末10に配信する処理であり、本実施形態に係る情報伝達システム1では、サーバ2によって行われる。

【0047】

サーバ2には、例えば図7(a)のように、各顧客の携帯端末10のアドレスデータが予め登録されており、サーバ2は、これらアドレスデータに基づいて、非公開データを提供すべき顧客に対して解読キーを配信している。なお、本実施形態では、上述のコード発行処理(図4)のS4において、公知の共通鍵暗号方式により暗号データを生成しており、サーバ2は、S4にて一部非公開コードCを生成する際に用いた暗号化キーと同一のデータ(即ち、暗号化キーそのもの)を解読キーとして配信している。

【0048】

例えば、上述のコード発行処理の際に、サーバ2からコード発行装置30に暗号化キーを送信した上でコード発行装置30にて一部非公開コードCを生成する場合には、その送信される暗号化キーを解読キーとして配信すればよい。また、上述のコード発行処理の際に、コード発行装置30自身で暗号化キーを生成する場合には、サーバ2が何らかの方法でこの暗号化キーを取得し(例えば、コード発行装置30からサーバ2に暗号化キーを送信したり、或いは、コード発行装置30で発生する暗号化キーをオペレータがサーバ2に入力する等の方法によって取得し)、その取得した暗号化キーを解読キーとして配信すればよい。

【0049】

サーバ2から特定の携帯端末10に解読キーを配信する場合、登録されている携帯端末10の中から配信対象となる端末を選定する必要があるが、このような配信対象端末の選定は、様々な方法で行うことができる。例えば、サーバ2にアドレスが登録された携帯端末全てを配信対象端末としてもよく、特定の種別の携帯端末のみを配信対象端末としてもよい。特定の種別の携帯端末に解読キーを配信する場合には、予め、図7(a)のように各顧客を複数の種別に層別しておけば、当該解読キーの発行処理において解読キーを提供すべき種別を選択することで、その種別に属する顧客を選別して解読キーを配信することができる。

なお、本実施形態では、サーバ2の制御部3及び通信部7が「発行手段」「配信手段」の一例に相当し、上記「コード生成手段」によって生成される一部非公開コードCの暗号化キーに対応した解読キーを発行し、配信する機能を有している。

【0050】

(解読キー蓄積処理)

次に、解読キーの蓄積処理について説明する。

この蓄積処理は、サーバ2から解読キーの配信を受けた携帯端末10にて行われる処理であり、解読キーの配信を受けた携帯端末10がこの解読キーを受信して、記憶部15に順次記憶するように処理が行われる。例えば、サーバ2に登録された全顧客の携帯端末10に対してサーバ2から解読キーが配信される場合には、各顧客の携帯端末10にて当該蓄積処理が行われ、それら各携帯端末10の記憶部15に解読キーが蓄積される。また、サーバ2から特定種別(例えば種別A)の携帯端末10に対して解読キーが配信される場合には、その特定種別の携帯端末10にて当該蓄積処理が行われ、その特定種別の携帯端末10の記憶部15に解読キーが蓄積されることとなる。

【0051】

図7(b)には、上記のように配信される各種解読キーが、携帯端末10の記憶部15に蓄積された様子を概念的に例示している。なお、この例では、複数種類の解読キーが携帯端末10の記憶部15に蓄積されているが、これらの解読キーは、単一のサーバ2から配信されたものであってもよく(即ち、各携帯端末10が単一のサーバ2から配信された解読キーのみを蓄積してもよく)、複数のサーバ2から配信されたものであってもよい(即ち、各携帯端末10が複数のサーバから配信された解読キーを蓄積し得る構成であってもよい)。

なお、本実施形態では、制御部11及び通信部16が「取得手段」「受信手段」の一例に相当し、サーバ2から携帯端末10に対して解読キーが配信される毎に、それら解読キーを順次受信する機能を有している。

また制御部11及び記憶部15は、「蓄積手段」の一例に相当し、上記「取得手段」「受信手段」によって取得される解読キーを順次蓄積する機能を有している。

【0052】

(二次元コードの読取処理)

次に、二次元コードの読取処理について説明する。図8は、二次元コードの読取処理を例示するフローチャートである。

この読取処理は、例えば、携帯端末10の操作部14にて所定操作(外部操作)が行われたときに当該携帯端末10にて実行されるものであり、まず、二次元コードを撮像する処理を行っている(S10)。この撮像処理は、撮像部12の撮像エリアに配される二次元コードを撮像部12によって撮像し、その撮像された二次元コードの画像データを生成、記憶する処理である。なお、本実施形態では、撮像部12が「撮像手段」の一例に相当する。

【0053】

図8に示すように、S10の処理後、デコード処理を行っている(S11)。この処理は、非公開領域以外の領域を公知のデコード方法によってデコードする処理であり、非公開領域を有さない二次元コードを読取対象とする場合、S11ではデータ領域を全体的にデコードし、図5(a)に示すような一部非公開コードCを読取対象とする場合には、S11では非公開領域以外の領域をデコードしている。

【0054】

S11のデコード処理の後には、非公開領域が存在するか否かを判断する処理を行う(S12)。この処理では、S11でデコード結果に基づき、公開領域の後ろの領域に非公開領域が存在することを示す基準データが記録されているか否かを判断する。例えば、一部非公開コードが図6(a)のようなデータ構成をなし、基準データとして特定の「秘匿識別子」が用いられる場合、S10で取得した二次元コードにおいて公開領域の後ろの領域に、この特定の「秘匿識別子」が存在するか否かを判断し、存在しない場合には、非公開領域が存在しないものとしてS12にてNoに進む。この場合、S11で行ったデコード処理の結果を表示部13等に出力し(S23)、当該読取処理を終了する。

【0055】

一方、公開領域の後ろの領域に特定の「秘匿識別子」(基準データ)が存在する場合には、S12にてYesに進み、記憶部15から解読キーを読み出す処理を行う(S13)。本実施形態では、記憶部15に複数の解読キーが蓄積されたときの解読キーの使用順序を所定の方式で定めており、S13では、設定された使用順序に従い、未使用の解読キーの中から最も優先順位の高いものを読み出している。解読キーの使用順序の設定方法としては様々な方法を用いることができ、本実施形態ではその代表例として、図7(b)、或いは図7(c)のように使用順序を設定している。これらの方法では、携帯端末10の記憶部15に蓄積された複数の解読キーの内、当該携帯端末10において以前に非公開領域の解読が成功した実績のある成功キーを、未成功キー(当該携帯端末10において非公開領域の解読に成功した実績のない解読キー)よりも先の順序とする方式で、記憶部15に蓄積された複数の解読キーの使用順序を決定している。

【0056】

例えば、図7(b)の例では、携帯端末10に記憶された各解読キーと対応付けて、各解読キーの当該携帯端末10でのデコード成功回数(非公開領域のデコードに成功した回数)を記憶しており、当該携帯端末10でのデコード成功回数がより多い解読キーを、より上位にするように優先順位を定めている。この場合、S13では、当該読取処理(図8)の開始後において未だ使用されていない解読キー(即ち、当該読取処理において既にS13で読み出された解読キーがある場合にはそれ以外の解読キー)を参照し、その中で最も成功回数の多い解読キーを読み出すこととなる。

【0057】

また、図7(c)に示す別例では、携帯端末10に記憶された複数の解読キーの内、当該携帯端末10において非公開領域のデコードが前回成功した時に用いられた解読キー(前回成功キー)の優先順位を最も上位とし、それ以外の解読キーについては、当該携帯端末10でのデコード成功回数がより多い解読キーをより上位とするように優先順位を定めている。この場合、S13の処理の際に、前回成功キー(図7(c)の例では解読キー2)が未使用のときには、S13の処理では、優先順位が最も上位となる前回成功キーを読み出すこととなる。一方、S13の処理の際に、前回成功キーが既に使用済みのときには、当該読取処理(図8)において未だ使用されていない解読キーを参照し、その中で最も成功回数の多い解読キーを読み出すこととなる。

なお、本実施形態では、図8の読取処理を実行する制御部11が「使用順序決定手段」の一例に相当し、記憶部15(蓄積手段)に蓄積された複数の解読キーの内、携帯端末10において非公開領域の解読が成功した実績のある成功キーを、未成功キーよりも先の順序とする方式で、記憶部15に蓄積された複数の解読キーの使用順序を決定する機能を有している。

【0058】

S13の処理後には、非公開領域をデコードし、暗号データを復号化する処理を行う(S14)。この処理では、非公開領域に記録されたデータコード(暗号データを符号化してなる秘匿コード)を公知の方法でデコードした後、そのデコードデータを、S13で読み出された解読キー(復号キー)を用いて復号化する。なお、本実施形態では、携帯端末10で用いられる復号化アルゴリズム(暗号解読アルゴリズム)が、コード発行装置30で用いられる暗号化アルゴリズムに対応しており、図4のS3で取得された暗号化キーと、S13で読み出された解読キー(復号キー)とが一致する場合に、非公開領域の暗号データを復号化できるようになっている。

【0059】

なお、本実施形態では、S14の処理を実行する制御部11が「解読手段」の一例に相当し、撮像部12(撮像手段)によって一部非公開コードCが撮像された場合に、公開領域Caのデータを解読すると共に、暗号化キーに対応する解読キーの取得を条件として非公開領域Cbのデータを解読するように機能する。具体的には、記憶部15(蓄積手段)に蓄積された各解読キーを用いて非公開領域Cbの解読を試み(より詳しくは、上記「順序決定手段」によって決定された使用順序に従って、記憶部15(蓄積手段)に蓄積された各解読キーを順次使用して非公開領域Cbの解読を試み)、蓄積されたいずれかの解読キーが、非公開領域Cbの暗号化キーに対応する場合に、非公開領域Cbの解読結果を出力する機能を有している。

【0060】

S14の後には、S14において復号化が成功したか否かを判断する(S15)。S14で復号化が成功している場合には、S15にてYesに進み、S14で復号化されたデータ(復号データ)を記憶部15に記憶しておく(S16)。そして、デコード実績を更新する処理を行う(S17)。例えば、図7(b)のように解読キーが登録されている場合には、S17の処理では、直前のS14にて復号化に用いられた解読キー(即ち復号化が成功した解読キー)の成功回数をインクリメントするように登録データを更新する。また、図7(c)のように解読キーが登録されている場合には、直前のS14にて復号化に用いられた解読キー(即ち復号化が成功した解読キー)の成功回数をインクリメントすると共に、その解読キーを前回成功キーに変更するように登録データを更新する。

【0061】

S14で復号化が成功しなかった場合(S15:No)、又は、S17の処理が終わった後には、記憶部15に蓄積された全解読キーを使用したか否かを判断する(S18)。S18の処理時に未使用の解読キーが残っている場合にはS18にてNoに進み、その未使用の解読キーについてS13以降の処理を行う。一方、S18の処理時において既に全解読キーを使用している場合にはS18にてYesに進み、記憶部15に蓄積された解読キーの中に削除すべきものがあるか否かを判断する(S19)。

【0062】

削除すべき解読キーの設定方法としては様々な方法を用いることができ、一定期間使用されなかった解読キーを削除するといった方法であってもよく、解読キーが一定数蓄積したときに、使用頻度の低い解読キー或いは取得時期の古い解読キーを削除するといった方法であってもよい。前者を代表例として説明すると、S19では、記憶部15に蓄積された解読キーの中に一定期間使用されていない解読キーが存在するか否かを判断し、存在する場合にはS19にてYesに進み、該当する解読キーを削除する(S20)。一方、一定期間使用されていない解読キーが存在しない場合には、S19にてNoに進み、この場合には特に削除処理を行わないことになる。

【0063】

その後、S11でデコードされた公開領域の各データ(各公開データ)の中に、S16で復号化された非公開領域の各データ(各非公開データ)とインデックスが一致するデータが存在するか否かを判断する(S21)。

本実施形態では、公開領域に記録される各公開データの一部又は全部に各公開データの種別を識別しうるインデックスが付されており、非公開領域に記録される各非公開データの一部又は全部にも各非公開データの種別を識別しうるインデックスが付されている。S21では、公開領域に記録された公開データの中に、非公開領域のいずれかの非公開データとインデックスが一致するデータが存在するか否かを判断している。例えば、図5(a)の一部非公開コードCに図5(b)のような公開データ1、公開データ2、非公開データ1、非公開データ2が記録され、公開データ1、非公開データ1にそれぞれ同一のインデックスが付されている場合には、S21ではYesに進むこととなる。なお、この場合、公開データ1が「特定インデックスが付された第1情報」の一例に相当し、非公開データ1が「特定インデックスに対応する対応インデックス付された第2情報」の一例に相当する。

【0064】

S21でYesに進む場合には、インデックスが一致する公開データ及び非公開データの内の公開データを削除した上で(S22)、残りの公開データと非公開データとを表示部13等に出力する(S23)。例えば、図5(b)のような場合に、公開データ1が上述の所定アクセス先のアドレスデータ(一般URL)であり、非公開データ1が上述の特定アクセス先のアドレスデータ(特定URL)であり、これらに同一のインデックス(図5(b)ではインデックスA)が付されている場合、S22では一般URLが削除され、一般URLが特定URLに置換された形で出力されることとなる。

なお、本実施形態では、図8の処理を実行する制御部11が「出力置換手段」の一例に相当する。

【0065】

一方、公開領域のデータの中に、非公開領域のデータとインデックスが一致するデータが存在しない場合には、S21にてNoに進み、S11でデコードされた公開領域のデータ(公開データ)、及びS16で復号化されたデータ(非公開データ)をいずれも表示部13等に出力する。

【0066】

(第1実施形態の主な効果)

本実施形態に係る情報伝達システム1は、一部非公開コードC(公開領域と暗号データが記録された非公開領域とを有する情報コード)を生成可能な「コード生成手段」と、この一部非公開コードCを読取対象コードとする携帯端末10とを備えており、携帯端末10が、公開領域Caのデータを解読し且つ暗号化キーに対応する解読キーの取得を条件として非公開領域Cbのデータを解読する構成をなしている。このシステムでは、一部データの情報漏洩を防止しうる一部非公開コードCを用いて情報伝達がなされるため、情報コードを媒介として一部データを秘匿性高く携帯端末10に伝達することができる。

【0067】

一方、携帯端末10に一部非公開コードCを読み取らせる場合、携帯端末10が暗号化キーに対応する解読キーを備えている必要があるが、本発明では、サーバ2に設けられた「発行手段」により、一部非公開コードCの暗号化キーに対応した解読キーが発行されるようになっており、携帯端末10側では、「発行手段」にて発行される解読キーが当該携帯端末10に対して与えられる毎にその解読キーを取得し、記憶部15(蓄積手段)に蓄積している。このようにすると、携帯端末10側で、当該携帯端末10に与えられるべき解読キーを蓄積しておくことができるため、携帯端末10において解読キーを集中的に管理でき、管理負担を抑えることができる。

【0068】

このような構成を前提とし、携帯端末10側では、一部非公開コードCを解読する際に、記憶部15(蓄積手段)に蓄積された各解読キーを用いて非公開領域Cbの解読を試み、蓄積されたいずれかの解読キーが、非公開領域Cbの暗号化キーに対応する場合にその非公開領域Cbの解読結果を出力している。このようにすると、解読キーを集中的に管理した上で、一部非公開コードCの解読の際には、必要な解読キーを特別な負担(例えば、解読キーの準備作業や検索作業等)を伴うことなく迅速に使用することができ、利用者の利便性を効果的に高めることができる。

【0069】

また、本実施形態では、携帯端末10に「順序決定手段」が設けられており、記憶部15(蓄積手段)に蓄積された複数の解読キーの内、当該携帯端末10において非公開領域Cbの解読が成功した実績のある成功キーを、未成功キーよりも先の順序とする方式で、記憶部15(蓄積手段)に蓄積された複数の解読キーの使用順序を決定している。そして、一部非公開コードCを解読する際には、この「順序決定手段」によって決定された使用順序に従って、記憶部15(蓄積手段)に蓄積された各解読キーを順次使用している。このようにすると、既に解読成功の実績があり、解読が成功する可能性が大きい解読キー(成功キー)を優先的に使用することができるため、早期に解読が成功する可能性が高まり、処理がより迅速に行われやすくなる。

【0070】

また、本実施形態では、図5(a)のように、少なくとも特定のアクセス先のアドレスデータ(特定URL)と、特定のアクセス先へのアクセスに必要となる暗証データ(パスワード)とが暗号化されて一部非公開コードCの暗号データが構成されている。このようにすると、許可された携帯端末10のみが特定のアクセス先に容易にアクセスできるようになり、特定の者のみが有益な情報を容易に取得しうる利便性の高いシステムとなる。

【0071】

また、本実施形態では、図5(b)のように、一部非公開コードCの公開領域Caに、インデックスAが付された公開データ1(特定インデックスが付された第1情報)が記録され、非公開領域Cbには、それと同一のインデックスA(特定インデックスに対応する対応インデックス)が付された非公開データ1(第2情報)が記録されている。そして、「解読手段」は、第2情報の解読が成功した場合に、第1情報を第2情報に置換して出力する「出力置換手段」を有している。このようにすると、携帯端末10に暗号化キーに対応する解読キーが蓄積されていない場合には第1情報のみを出力させ、暗号化キーに対応する解読キーが蓄積されている場合には、第1情報を第2情報に置き換えて出力させることができる。従って、暗号化キーに対応する解読キーを有する者が、第1情報をそれほど意識することなくスムーズに特別な情報(第2情報)を取得できるようになる。

【0072】

また、本実施形態では、サーバ2において、一部非公開コードCの解読に用いる解読キーを配信対象端末に配信する「配信手段」が設けられており、携帯端末10の「取得手段」は、サーバ2の「配信手段」から当該携帯端末10に対して解読キーが配信される毎に、それら解読キーを順次受信し、蓄積している。このようにすると、解読キーを与えるべき携帯端末10(配信対象端末)に対し、特別な媒体を用いることなくスムーズに解読キーを与えることができる。また、携帯端末10側では、それほど負荷を伴うことなく解読キーを取得できるようになる。

【0073】

[第2実施形態]

次に第2実施形態について説明する。図9(a)は、第2実施形態に係る情報伝達システムで用いられる一部非公開コードC2を概念的に説明する説明図であり、図9(b)は、図9(a)の各非公開領域における暗号化キーとデータ内容との対応関係を説明する説明図である。図10は、図9(a)の一部非公開コードC2における公開領域及び各非公開領域のデータを概念的に説明する説明図である。

【0074】

第2実施形態に係る情報伝達システムは、第1実施形態と同様のハードウェア構成(図1〜図3)を用いているため、ハードウェア構成については詳細な説明は省略し、適宜図1〜図3を参照することとする。また、コード発行処理、二次元コード読取処理については、基本的に図4、図8と同様の流れで行われ、一部処理の具体的内容が第1実施形態と異なっている。従って、これら処理については、図4、図8を参照して説明し、異なる内容について重点的に説明することとする。また、顧客データの登録内容(図7(a))や解読キーの発行処理、或いは、解読キーの蓄積内容(図7(b)(c))や解読キーの蓄積処理については第1実施形態と同様であるため、詳細な説明は省略し、一部説明を補足するのみとする。

【0075】

本実施形態では、図9(a)に示すように、一部非公開コードとして、複数の非公開領域Cb1〜Cb4を備えた一部非公開コードC2が用いられている。この一部非公開コードC2も、図1に示すコード発行装置30において第1実施形態と同様のコード発行処理(図4)により生成、発行されるようになっている。

【0076】

本実施形態でも、図4のように、まず、公開領域Caに記録すべきデータ(公開データ)を取得すると共に(S1)、各非公開領域Cb1〜Cb4に記録すべきデータ(複数の非公開データ)を取得している(S2)。このS1、S2でのデータ取得方法も、第1実施形態と同様であり、コード発行装置30が公開データや非公開データを取得しうる方法であればよい。

【0077】

一部非公開コードC2に記録する非暗号化データ(公開データ)や暗号データ(非公開データ)のデータ内容は様々であり、図9(a)では、その一例として、非暗号化データ(公開データ)として所定のアクセス先のデータ(一般URL)が用いられており、各非公開領域Cb1〜Cb4の非公開データとして、前記所定のアクセス先とは異なる特定のアクセス先のアドレスデータ(特定URL)と特定アクセス先へのアクセスに必要となる暗証データ(パスワード)とがそれぞれ用いられている。なお、これらデータ以外のデータを公開データや非公開データとして追加したり、或いは、これらデータに代えて他のデータを公開データや非公開データとしてもよい。また、第1実施形態と同様に、公開領域の後ろの領域に、当該一部非公開コードCに非公開領域Cbが存在することを示すデータ(非公開領域が存在するか否かの判断の基準となる基準データ)を含ませておけば、公開領域を読み取ったときに非公開領域が存在するか否かを適切に判断でき、非公開領域の読み取りにスムーズに移行できる。また、各非公開領域Cb1〜Cb4のデータを区切るセパレータを含ませておけば、各セパレータを認識することにより、各非公開領域を確実に区別できるようになる。

【0078】

S1及びS2にて公開データ及び非公開データを取得した後には、暗号化キーを取得する処理を行う(S3)。本実施形態でも、第1実施形態と同様に、様々な方法で暗号化キーを取得でき、以下では、サーバ2から各非公開領域Cb1〜Cb4に用いる各暗号化キーを取得する方法を代表例として説明することとする。

【0079】

例えば、図7(a)のように、サーバ2が、複数の携帯端末10を種別毎に分類して管理する管理データを有する場合、サーバ2において、区分けされた種別毎に固有暗号化キーを設定し、それら設定された固有暗号化キーをコード発行装置30に送信する処理を行うことで、コード発行装置30に対し種別毎の固有暗号化キーを渡すことができる。具体的には、例えば、サーバ2において種別Aに対応する第1暗号化キーを生成すると共に(例えば、外部入力や乱数等による自動生成等によって生成し)、種別Bに対応する第2暗号化キー、種別Cに対応する第3暗号化キー、種別Dに対応する第4暗号化キーをそれぞれ生成し、これら暗号化キーをコード発行装置30に送信する処理を行うようにすれば、コード発行装置30が種別A、B、C、Dに割り当てられた各固有暗号化キーを取得できるようになる。

この場合、図7(a)のようなデータを蓄積、利用する制御部3、記憶部5が「管理手段」の一例に相当する。また、制御部3が「設定手段」の一例に相当し、「管理手段」によって区分けされた種別毎に、固有暗号化キーを設定するように機能する。

【0080】

コード発行装置30は、上記のように各暗号化キーを取得した後、各暗号データを生成する処理を行う(S4)。本実施形態でも、公知の共通鍵暗号方式を用いており、S3で得られた各暗号化キーを共通鍵として、S2で取得された各非公開データを暗号化し、各非公開領域に記録すべき各暗号データを生成している。例えば、図9(a)のような各暗号データを生成する場合、第1の非公開領域(以下、第1領域ともいう)Cb1に記録すべき第1非公開データ(図9(a)では特定URL1、パスワード1、その他のデータ)を、上述の種別A(図7(a)参照)に割り当てられた第1暗号化キーによって暗号化し、同様に、第2の非公開領域(以下、第2領域ともいう)Cb2に記録すべき第2非公開データ(図9(a)では特定URL2、パスワード2、その他のデータ)を種別Bに割り当てられた第2暗号化キーによって暗号化し、第3の非公開領域(以下、第3領域ともいう)Cb3に記録すべき第3非公開データ(図9(a)では特定URL3、パスワード3、その他のデータ)を種別Cに割り当てられた第3暗号化キーによって暗号化し、第4の非公開領域(以下、第4領域ともいう)Cb4に記録すべき第4非公開データ(図9(a)では特定URL4、パスワード4、その他のデータ)を種別Dに割り当てられた第4暗号化キーによって暗号化する。

【0081】

そして、図9(a)に示すような一部非公開コードC2を生成する処理を行う(S5)。この処理では、S1で得られた公開データ(暗号化されていないデータ)を公開領域Caに記録すると共に、S4で生成された各暗号データを各非公開領域Cb1〜Cb4に記録する構成で上記一部非公開コードC2を生成する。なお、本実施形態では、非公開領域が複数の領域に細分化された点が第1実施形態と異なるが、公開データと暗号データに基づいて一部非公開コードを生成する方法自体は第1実施形態と同様である。なお、S5にて一部非公開コードC2を生成した後には、第1実施形態と同様の発行処理を行う(S6)。

【0082】

本実施形態でも、図4の処理を実行する制御部31が「コード生成手段」の一例に相当し、一部非公開コードC2を生成する機能を有し、より詳しくは、上記「設定手段」によって設定された各固有暗号化キーに基づいて暗号化された各暗号データを、複数の非公開領域Cb1〜Cb4にそれぞれ記録する構成で一部非公開コードC2を生成する機能を有している。

【0083】

次に、解読キーの発行処理について説明する。本実施形態でも、上述のコード発行処理(図4)のS4において、公知の共通鍵暗号方式により各暗号データを生成しており、サーバ2は、S4にて一部非公開コードC2を生成する際に用いた各暗号化キーと同一のデータ(即ち、暗号化キーそのもの)を解読キーとしてそれぞれ配信している。

【0084】

上述したように、図7(a)のように区分けされた種別毎に固有暗号化キーを割り当てる場合、各種別に属する携帯端末10のアドレスに対して各種別に割り当てられた固有暗号化キーを配信すればよい。例えば、種別Aに割り当てられた固有暗号化キーを、種別Aに属する顧客のアドレスに配信し、同様に種別Bに割り当てられた固有暗号化キーを種別Bに属する顧客のアドレスに配信するといった具合に解読キーを発行すればよい。

【0085】

次に、本実施形態で行われる読取処理について説明する。

本実施形態でも、図8と同様の流れで読取処理を行っており、S10〜S13については第1実施形態と同一の処理を行っている。

S13の処理後には、各非公開領域Cb1〜Cb4(図9(a))をデコードし、各非公開領域Cb1〜Cb4の暗号データを復号化する処理を行う(S14)。この処理では、各非公開領域Cb1〜Cb4に記録されたデータコード(暗号データを符号化してなる秘匿コード)を公知の方法でデコードした後、そのデコードデータを、S13で読み出された解読キー(復号キー)を用いて復号化する。なお、本実施形態でも、携帯端末10で用いられる復号化アルゴリズム(暗号解読アルゴリズム)が、コード発行装置30で用いられる暗号化アルゴリズムに対応しており、S13で読み出された解読キー(復号キー)が非公開領域Cb1〜Cb4のいずれかの暗号化キーと一致する場合に、その一致する非公開領域の暗号データを復号化できるようになっている。

【0086】

また、本実施形態では、S13〜S17の処理を、全解読キーについて行っており、記憶部15に蓄積された解読キーによって解読可能な領域のみ(即ち、蓄積された解読キーによって解読可能な暗号化データを含む領域のみ)のみが復号化されるようになっている。例えば、非公開領域Cb1、Cb2の各暗号化データが解読データとして記憶部15に蓄積され、それ以外の非公開領域Cb3、Cb4の各暗号化データが蓄積されていない場合、本実施形態で行われる読取処理(図8)では、非公開領域Cb1、Cb2のみが復号化されることとなる。

なお、本実施形態では、図8の処理を実行する制御部11が「解読手段」の一例に相当し、一部非公開コードC2の各非公開領域Cb1〜Cb4の各暗号データを解読する際に、記憶部15(蓄積手段)に蓄積された各解読キーを順次用いて解読を試み、複数の非公開領域Cb1〜Cb4にそれぞれ記録された複数の暗号データの内、記憶部15(蓄積手段)に蓄積されたいずれかの解読キーに対応する暗号データのみ解読結果を出力している。

【0087】

その後、第1実施形態と同様にS19、S20の処理を行い、更に、公開領域Caに記録された公開データの中に、非公開領域Cb1〜Cb4のいずれかの非公開データとインデックス種別が共通するデータが存在するか否かを判断する処理を行う(S21)。本実施形態では、図10のように、公開領域Caに記録される各公開データの一部又は全部に各公開データの種別を識別しうるインデックスが付されており、非公開領域Cb1〜Cb4に記録される各非公開データの一部又は全部にも各非公開データの種別を識別しうるインデックスが付されている。更に、図10の例では、第1のインデックス種別に複数のインデックスA0、A1、A2が属し、これとは異なる第2のインデックス種別に複数のインデックスB1、B2が属しており、このような場合、公開領域Caに記憶される公開データ01と、非公開領域Cb1、Cb2の非公開データ11、21のインデックス種別が共通するため、S21にてYesに進み、このうちの公開領域のデータ(公開データ01)を削除する。また、公開領域のインデックスA0(特定インデックス)と対応する各インデックスA1、A2(対応インデックス)の数字部分は優先度を示しており、数字の大きい方が優先度が大きいものとされている。本実施形態では、図10のように公開領域の特定インデックス(図10ではインデックスA0)と同一のインデックス種別に属する対応する対応インデックス(図10ではインデックスA1、A2)が複数ある場合、その対応インデックスの内の最も優先度の高いインデックス以外のデータ(図10の例では非公開データ11)も削除している。そして、S23では、それら対応インデックスの中で最も優先度の高いインデックスが付された非公開データのみ(図10の例では非公開データ21のみ)を出力している。

【0088】

具体的な用い方としては、インデックスA0、A1、A2を、特定の会社のインデックスとするといった例が挙げられる。この場合、例えば、インデックスA0を、当該特定の会社の一般会員に与えるべき公開データ(例えば一般URL)に付すインデックスとし、インデックスA1を、当該特定の会社の特定会員に与えるべき非公開データ(例えば、一般URLよりも有利な情報が得られる特定URL1)に付すインデックスとし、インデックスA2を、当該特定の会社の特別会員(特定会員より利益を与えるべき会員)に与えるべき非公開データ(特定URL1よりも有利な情報が得られる特定URL2)に付すインデックスとするとよい。こうすることで、非公開領域を解読し得ない者には一般URLを与え、非公開領域Cb1のみを解読しうる者には一般URLよりも有利な特定URL1を与え、非公開領域Cb1,Cb2のいずれも解読しうる者には、一層有利な特定URL2を与えることができるようになる。

【0089】

なお、本実施形態では、制御部11が「出力置換手段」の一例に相当し、特定インデックス(公開データに付された特定のインデックス)と対応する対応インデックスが付された複数の非公開データ(第2情報)の解読が成功した場合、その解読が成功した複数の第2情報の内、優先度の高い対応インデックスが付された第2情報を特定インデックスが付された公開データ(第1情報)に代えて優先的に出力している。

【0090】

(第2実施形態の主な効果)

本実施形態では、サーバ2において、複数の携帯端末10を種別毎に分類して管理する「管理手段」と、「管理手段」によって区分けされた種別毎に、固有暗号化キーを設定する「設定手段」とが設けられており、「コード生成手段」は、「設定手段」によって設定された各固有暗号化キーに基づいて暗号化された各暗号データを、複数の非公開領域Cb1〜Cb4にそれぞれ記録する構成で一部非公開コードC2を生成している。

このようにすると、複数の種別の暗号データを単一の一部非公開コードC2によって管理でき、各種別の対象者に対して、種別に応じた暗号データをセキュリティ性高く提供できる。また、各種別の対象者は、自分が属する種別の暗号データに対応する解読キーを予め自己の携帯端末10にて取得、蓄積してさえいれば、自分が属する種別の暗号データを労することなく迅速に解読できる。従って、データ提供者、データ利用者の双方の利便性を効果的に高めることができる。

【0091】

また、一部非公開コードC2の各非公開領域Cb1〜Cb4の各暗号データを解読する際に、記憶部15(蓄積手段)に蓄積された各解読キーを順次用いて解読を試み、複数の非公開領域Cb1〜Cb4にそれぞれ記録された複数の暗号データの内、記憶部15(蓄積手段)に蓄積されたいずれかの解読キーに対応する暗号データのみ解読結果を出力している。このようにすると、利用者が、複数種類の暗号データの中から自己の携帯端末10で解読可能な種類(即ち、自己の携帯端末10に解読キーが蓄積されている種類)全てを迅速且つ容易に解読できるようになる。

【0092】

また、図10に示すように、複数の非公開領域に、特定インデックスA0と対応する対応インデックスA1、A2が付された非公開データ11、21(第2情報)がそれぞれ記録されている。更に、各非公開領域の各対応インデックスA1、A2には優先度が設定されており、非公開データ11、21(第2情報)の解読が成功した場合、その解読が成功した非公開データ11、21の内、優先度の高い対応インデックスA2が付された非公開データ21を、特定インデックスA0が付された公開データ01(第1情報)に代えて優先的に出力している。このようにすると、携帯端末10内に複数の解読キーが蓄積され、対応インデックスが付された非公開データが複数解読できた場合に、その中の最も優先度の高い情報を出力することができる。従って、対応インデックスが付された非公開データ(第2情報)を複数解読しうる者に対してより優先度の高い情報を提供でき、情報利用者の利便性を一層高めることができる。

【0093】

[第3実施形態]

次に第3実施形態について説明する。図11(a)は、第3実施形態に係る情報伝達システムを概念的に説明する説明図であり、図11(b)は、図11(a)の情報伝達システムで用いられるカード発行装置を例示するブロック図である。なお、第3実施形態では、一部のハードウェア構成、解読キーの発行処理、及び解読キーの蓄積処理のみが第1実施形態と異なり、それ以外は第1実施形態と同様である。よって、以下では、これら相違する点について重点的に説明する。なお、第1実施形態と同一の部分については第1実施形態と同一の符号を付して詳細な説明を省略することとし、図2〜図8については第1実施形態と同一であるので適宜これらの図面を参照することとする。

【0094】

まず、本実施形態に係る情報伝達システムのハードウェア構成について説明する。本実施形態に係る情報伝達システムは、ハードウェア的には、カード発行装置200が設けられている点が第1実施形態と異なり、それ以外のハードウェア構成(図2、図3の構成)は第1実施形態と同一である。

【0095】

カード発行装置200は、例えば図11(b)のような情報処理装置として構成されており、この例では、CPU等からなる制御部201、ROM、RAM、HDD等からなる記憶部204、各種キーやタッチパネル等として構成される操作部205、通信インターフェースとして構成される通信部206などを備えている。更に、図11(b)の例では、公知のプリンタ等によって構成される印刷部202や液晶モニタ等として構成される表示部203などを備えている。また、図11(b)のカード発行装置200は、サーバ2と通信可能に接続(例えば、LANやインターネットなどを介して接続)されている。

【0096】

次に、解読キーの発行処理について説明する。第1実施形態では、サーバ2が保有する解読キーをサーバ2から各携帯端末10に配信していたが、第3実施形態では、サーバ2が保有する解読キーをカード発行装置200に取得させ、このカード発行装置200にて二次元コード化している。カード発行装置200が解読キーを取得する方法は、例えば、サーバ2からカード発行装置200に送信(発行)された解読キーをカード発行装置200が受信する構成であってもよく、サーバ2で管理される解読キーを何らかの方法(例えば、オペレータによる情報入力)でカード発行装置200に入力する方法であってもよい。また、サーバ2は、解読キーと共に所定の識別番号を発行しており、カード発行装置200は、サーバ2から発行された解読キー及び識別番号を受信或いは情報入力などによって取得している。そして、それら取得した解読キー及び識別番号をデータとして記録した二次元コードQ(例えばQRコード、データマトリックスコード、マキシコード等)を公知の方法で生成し、この二次元コードQを印刷部202によって紙、樹脂板などからなるカード媒体211に印刷している。このようにして、二次元コードQがカード媒体211に付されてなる二次元コード付カード210が形成される。

【0097】

本実施形態では、カード発行装置200の制御部201が「二次元コード生成手段」の一例に相当し、解読キーを記録した二次元コードQを生成するように機能する。また、カード発行装置200の制御部201及び印刷部202が、「カード作成手段」の一例に相当し、「二次元コード生成手段」によって生成された二次元コードQをカード媒体に付し、携帯端末の保持者に与えるべき二次元コード付カード210を作成するように機能する。

【0098】

上記のように作成された二次元コード付カード210は、カード配布主体(例えばサーバ2を管理する会社等)により、特定顧客(例えば、図7(a)のように登録された顧客の一部又は全部)に対して郵送、店頭手渡し等の方法で与えられる。

【0099】

また、サーバ2は、上記特定顧客(二次元コード付カード210の配布対象の顧客)の携帯端末10に対し、上記二次元コード付カード210の二次元コードQに記録された識別番号と同一の登録番号を送信しており、解読キーを与えるべき上記特定顧客の携帯端末10は、この登録番号を受信することで、あらかじめ登録番号を記憶部15(図3)に蓄積した準備状態で維持される。

【0100】

次に、解読キーの蓄積処理について説明する。本実施形態では、二次元コード付カード210を所持する者の携帯端末10において所定操作が行われることで解読キーの蓄積処理が行われるようになっている。この蓄積処理では、二次元コード付カード210に付された二次元コードQを撮像部12(図3)によって撮像し、得られた画像データに対して公知のデコード処理を行っている。このような処理を行うことで、二次元コード付カード210を所持する者の携帯端末10が二次元コードQに記録された解読キー及び識別番号を取得できるようになる。

【0101】

また、本実施形態では、上述したように、サーバ2から解読キーを与えるべき携帯端末10に対して登録番号が送信されており、携帯端末10で行われた上記デコード処理にて得られる識別番号が当該携帯端末10において予め登録された登録番号と一致する場合に、前記識別番号と共に二次元コードQから取得した解読キーを有効なものとして記憶部15に蓄積し手いる。一方、識別番号と一致する登録番号が存在しない場合には二次元コードQから取得した解読キーを無効化している。無効化の方法は様々であり、例えば、二次元コードQを読み取った携帯端末10内に、当該二次元コードQに記録された識別番号と一致する登録番号が存在しない場合に、当該二次元コードQに記録された解読キーを蓄積しないようにしてもよく、或いは、当該二次元コードQに記録された解読キーと対応付けて無効である旨のデータを付して蓄積するようにしてもよい。

なお、本実施形態では、携帯端末10の制御部11が「取得手段」「カードデコード手段」の一例に相当し、二次元コード付カードに付された二次元コードQが撮像部12(撮像手段)によって撮像されたときに、その撮像された二次元コードQをデコードすることで解読キーを取得するように機能する。

【0102】

(第3実施形態の主な効果)

本実施形態では、上記「発行手段」にて発行された解読キーをデータとして記録した二次元コードQを生成する「二次元コード生成手段」と、この「二次元コード生成手段」によって生成された二次元コードQをカード媒体211に付し、携帯端末10の保持者に与えるべき二次元コード付カード210を作成する「カード作成手段」とが設けられている。そして、携帯端末10の「取得手段」は、二次元コード付カード210に付された二次元コードQが撮像部12(撮像手段)によって撮像されたときに、その撮像された二次元コードQをデコードすることで解読キーを取得する「カードデコード手段」を有している。このようにすると、暗号化キーを取得させるべき携帯端末10に対しては、カード(二次元コード付カード210)を媒介として暗号化キーを渡すことができる。また、二次元コード付カード210を取得しておらず、解読キーを取得し得ない者に対しては、非公開領域Cb(図5)の利用を制限することができ、非公開領域の利用をカード(二次元コード付カード210)の有無によって管理できるようになる。

【0103】

また、本実施形態では、識別番号をデータとして含ませる構成で二次元コードQを生成し、携帯端末10の「解読手段」は、二次元コードQに記録された識別番号が予め登録された登録番号(サーバ2から解読キーを与えるべき特定顧客に配信された番号)と一致する場合に、当該二次元コードQから取得した解読キーを有効化している。このようにすると、二次元コードQに記録された識別番号が登録されている携帯端末10のみでしか当該二次元コード内の解読キーを使用できなくなり、解読キーの授受に利用するカード(二次元コード付カード210)を紛失した場合などにおいて、解読キーが悪用されにくくなる。

【0104】

[第4実施形態]

次に第4実施形態について説明する。図12(a)は、第4実施形態に係る情報伝達システムを概念的に説明する説明図であり、図12(b)は、図12(a)の情報伝達システムで用いられる領収書発行装置を例示するブロック図である。

【0105】

(第4実施形態の代表例)

まず、本実施形態の代表例について説明する。

以下に示す代表例は、一部のハードウェア構成、解読キーの発行処理、及び解読キーの蓄積処理のみが第1実施形態と異なり、それ以外は第1実施形態と同様である。よって、以下では、これら相違する点について重点的に説明する。なお、第1実施形態と同一の部分については第1実施形態と同一の符号を付して詳細な説明を省略することとし、図2〜図8については第1実施形態と同一であるので適宜これらの図面を参照することとする。

【0106】

まず、本実施形態に係る情報伝達システムのハードウェア構成について説明する。本実施形態に係る情報伝達システム1は、図12(a)に示すように、ハードウェア的には、領収書発行装置300が設けられている点が第1実施形態と異なり、それ以外のハードウェア構成(図2、図3の構成)は第1実施形態と同一である。領収書発行装置300は、例えば図12(b)のような情報処理装置として構成されており、この例では、CPU等からなる制御部301、ROM、RAM、HDD等からなる記憶部304、各種キーやタッチパネル等として構成される操作部305、通信インターフェースとして構成される通信部306などを備えている。更に、図12(b)の例では、公知のプリンタ等によって構成される印刷部(領収書印刷部)302、液晶モニタ等として構成される表示部303、C−MOSエリアセンサ、CCDエリアセンサ等)を備えたカメラとして構成される撮像部307なども備えている。また、図12(b)の領収書発行装置300は、サーバ2と通信可能に接続(例えば、LANやインターネットなどを介して接続)されている。

【0107】

次に、解読キーの発行処理について説明する。第1実施形態では、サーバ2が保有する解読キーをサーバ2から各携帯端末10に配信していたが、第4実施形態では、サーバ2が保有する解読キーを領収書発行装置300に取得させ、この領収書発行装置300にて二次元コード化している。そして、その二次元コードQを印字した領収書310を発行することで、この領収書310を取得しうる者の携帯端末10に解読キーを蓄積できるようにしている。以下、この処理の具体的な流れについて説明する。

【0108】

本実施形態では、解読キーの発行処理が、図13のような領収書発行処理として行われる。この処理は、例えば、商品購入時に、支払場所に設けられた領収書発行装置300において行われる処理であり、まず、商品に付された情報コード(例えば、商品名、値段等が記録されたバーコード)を撮像部307にて撮像し、この情報コードの読み取りを行う(S101)。そして、その読取結果に基づいて、解読キーを与えるべきか否かを判断する(S102)。本実施形態では、解読キーの付与対象となる商品に付される情報コードに、所定基準情報(解読キーを与えるか否かの判断の基準となる情報)を予め記録しておくことを前提としており、S102では、S101で読み取られた情報コードにこのような所定基準情報が含まれているか否かを判断し、含まれていない場合には、S102にてNoに進んで公知の一般的な領収書発行処理を行う(S106)。

【0109】

一方、S102において情報コードに所定基準情報が含まれていると判断された場合には、S102にてYesに進み、サーバ2にアクセスすると共に(S103)、サーバ2から解読キーをダウンロードする(S104)。ダウンロード方法は様々であり、例えば、領収書発行装置300からアクセスがあった場合にサーバ2から領収書発行装置300に特定の解読キーを送信する構成であってもよく、領収書発行装置300からサーバ2に対して購入された商品に関する情報を送信し、サーバ2から購入された商品に対応する解読キーを送信する構成であってもよい。なお、本実施形態では、サーバ2の制御部3及び通信部7が「発行手段」の一例に相当する。

【0110】

そして、その取得した解読キーをデータとして記録した二次元コードQ(例えばQRコード、データマトリックスコード、マキシコード等)を公知の方法で生成し、この二次元コードQと領収書データ(購入金額等)を印刷部302によって紙媒体などに印刷することで、領収書310を発行する(S105)。