情報処理システム、データベースアクセス方法、及び、プログラム

【課題】サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止可能な情報処理システムを提供する。

【解決手段】サービス情報データベース130は、サービス利用者の情報を格納する。APサービス310は、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスであり、論理データベース情報を用いて、サービス情報データベース130にアクセスする。アクセスIF121は、APサービス310から論理データベース情報を指定したアクセス要求を受け付ける。DB情報抽出機能122は、DB情報データベース123を参照し、アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する。

【解決手段】サービス情報データベース130は、サービス利用者の情報を格納する。APサービス310は、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスであり、論理データベース情報を用いて、サービス情報データベース130にアクセスする。アクセスIF121は、APサービス310から論理データベース情報を指定したアクセス要求を受け付ける。DB情報抽出機能122は、DB情報データベース123を参照し、アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理システムに関し、更に詳しくは、サービス提供者がサービス利用者にアプリケーションの機能を提供する情報処理システムに関する。また、本発明は、そのような情報処理システムにおける利用者情報データベースへのアクセス方法、及び、プログラムに関する。

【背景技術】

【0002】

SaaS(Software as a Service)と呼ばれるソフトウェア(アプリケーション)の機能提供の形態がある。SaaSでは、アプリケーションプログラムはサービス提供者(サービス事業者)側で稼働しており、ユーザ(サービス利用企業)は、ネットワーク経由で、アプリケーションの機能の提供を受ける。

【0003】

一般に、SaaSでは、サービス利用企業のデータ(サービス利用者情報)は、サービス事業者が運用・管理する。従って、サービス利用企業は、機密情報や個人情報などの情報もサービス事業者に運用・管理を委ねることになる。このことから、企業側が、セキュリティ上の不安を感じ、SaaSのサービス利用が躊躇される傾向にあった。また、SaaS型のサービス提供環境では、サービス事業者が多様化しており、サービスで扱われる利用者情報のセキュリティ確保がより重要になっている。

【0004】

上記問題に対し、特許文献1には、システム内で扱われる情報にセキュリティレベルを設け、機密性の高い情報は、サービス利用企業内でデータ管理することが記載されている。また、特許文献2には、サービス事業者が提供する業務ソフトの処理結果を書き込み実行ファイルと共に送信し、書き込み実行ファイルが、処理結果をサービス利用企業の端末の記録部に書き込むことが記載されている。これら文献では、サービス利用企業は、一部の情報を自身で管理することができ、情報の運用・管理を外部のサービス事業者に委ねることで生じる不安や危険性を回避することができる。

【0005】

また、特許文献3には、クライアントとASP(Application Service Provider)サーバとデータベース(DB)サーバとを有する情報処理システムを保護対象とする情報セキュリティシステムが記載されている。特許文献3では、データ格納時に、クライアントとASPサーバとの間の通信に介入してデータの暗号化を行う。暗号化を行うことで、データは、ASPサーバ側で暗号化状態になり、DBサーバに暗号化データとして格納される。データが、DBサーバに暗号化データとして格納されることで、ASPサーバは、暗号化されたデータにしかアクセスできなくなり、ASPサーバを用いたデータの不正取得などを防止できる。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2004−110457号公報

【特許文献2】特開2002−163232号公報

【特許文献3】特開2005−242740号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

特許文献1及び2では、データをサービス利用企業内で管理することで、サービス事業者が不正にデータを取得することを防いでいる。しかしながら、この場合、データにアクセスできるのはサービス利用企業のみとなり、サービス事業者は、サービス利用企業が管理するデータにアクセスすることができなくなる。その結果、サービス利用企業は、データの機密性向上と引き換えに、自身で管理するデータを参照する必要がある処理を、サービス事業者側のアプリケーションに行わせることができなくなる。

【0008】

特許文献3では、データが、DBサーバに暗号化された状態で格納され、データを復号化した状態で参照できるのは、そのデータを格納したクライアントのみとなる。従って、上記と同様に、サービス利用企業は、暗号化状態で格納されたデータを参照する必要がある処理を、サービス提供者側のアプリケーションに行わせることができない。

【0009】

また、特許文献3では、ASPサーバは、DBサーバ内の物理的な格納状態を知ることができるので、DBサーバ内の任意のデータを指定してアクセス試行を行うこと自体は可能である。このため、ASPサーバが暗号化されたデータを取得してこれを解析することも可能であり、復号化の鍵が知られると、データの不正取得が可能になるという問題もある。

【0010】

本発明は、サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止可能な情報処理システム、データベースアクセス方法、及び、プログラムを提供することを目的とする。

【課題を解決するための手段】

【0011】

上記目的を達成するために、本発明の情報処理システムは、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスを有するサービス提供者側コンピュータと、前記アプリケーションサービスから、論理データベース情報を指定した前記利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを有するサービス利用者側コンピュータとを備えることを特徴とする。

【0012】

本発明のサービス提供者側コンピュータは、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスと、サービス利用者側コンピュータから、該サービス利用者側コンピュータで抽出された、アクセス対象の論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスして、データを前記アプリケーションサービスに返すデータベースアクセス手段とを備えることを特徴とする。

【0013】

本発明のサービス利用者側コンピュータは、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスを有するサービス提供者側コンピュータから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを備えることを特徴とする。

【0014】

本発明のデータベースアクセス方法は、サービス提供者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生するステップと、前記コンピュータが、サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスするステップとを有することを特徴とする。

【0015】

本発明のデータベースアクセス方法は、サービス利用者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるステップと、前記コンピュータが、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するステップとを有することを特徴とする。

【0016】

本発明のプログラムは、サービス提供者側が使用するコンピュータに、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生する処理と、サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスする処理とを実行させることを特徴とする。

【0017】

本発明のプログラムは、サービス利用者側が使用するコンピュータに、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付ける処理と、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する処理とを実行させることを特徴とする。

【発明の効果】

【0018】

本発明の情報処理システム、データベースアクセス方法、及び、プログラムは、サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止することができる。

【図面の簡単な説明】

【0019】

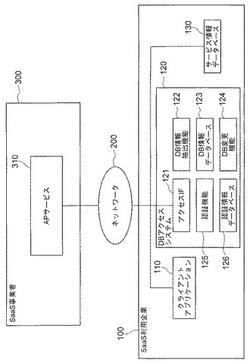

【図1】本発明の第1実施形態の情報処理システムを示すブロック図。

【図2】動作手順を示すシーケンス図。

【図3】本発明の第2実施形態の情報処理システムを示すブロック図。

【図4】本発明の第3実施形態の情報処理システムを示すブロック図。

【図5】第3実施形態の動作手順を示すシーケンス図。

【発明を実施するための形態】

【0020】

以下、図面を参照し、本発明の実施の形態を詳細に説明する。図1は、本発明の第1実施形態の情報処理システムを示している。情報処理システムは、SaaS利用企業(サービス利用者側コンピュータ)100とSaaS事業者(サービス提供者側コンピュータ)300とを有する。SaaS利用企業100と、SaaS事業者300とは、セキュアなネットワーク200を介して接続されている。SaaS利用企業100は、典型的には、パーソナルコンピュータ等のコンピュータ装置である。

【0021】

SaaS事業者300は、SaaSサービスとして提供されるアプリケーションのAPサービス310を有する。SaaS利用企業100は、クライアントアプリケーション110と、DBアクセスシステム120と、サービス情報データベース(利用者情報データベース)130とを有する。クライアントアプリケーション110は、サービス利用者がSaaS事業者300からサービス提供を受ける際に利用するクライアントアプリケーションである。クライアントアプリケーション110は、典型的には、Webブラウザである。サービス情報データベース130は、SaaSサービスで扱われる利用者情報(ユーザデータ)が格納されたデータベースである。

【0022】

DBアクセスシステム120は、サービス情報データベース130の論理構造と物理構造との対応付けを行い、データアクセスを行う部分である。また、DBアクセスシステム120は、APサービス310の認証を行い、接続の可否の判断も行う。APサービス310は、サービス情報データベース130の論理情報を用いて、サービス情報データベース130に対するデータベースアクセスを発行する。DBアクセスシステム120は、論理情報と物理情報との変換を行い、物理情報を用いて、サービス情報データベース130にアクセスする。

【0023】

ここで、データベースの論理情報とは、データベース上の実データの格納形式に基づかない情報であり、物理情報とは、実データの格納形式に基づく情報である。データベースの物理情報としては、論理DB名、テーブル名、インデックス、ユーザ定義関数などの識別子が利用できる。また、物理情報として、物理DB名や、ファイルパス、ファイルIDなどの識別子を利用することができる。以下では、主に、論理情報として論理DB名を使用し、物理情報として物理DB名を使用するものとする。論理情報及び物理情報として、複数の識別子を選択して組み合わせたものを使用してもよい。

【0024】

DBアクセスシステム120は、アクセスIF(interface)121、DB情報抽出機能122、DB情報データベース123、DB変更機能124、認証機能125、及び、認証情報データベース126を有する。アクセスIF121は、APサービス310とサービス情報データベース130とのインタフェース部分である。認証機能125は、APサービスごとに設定された認証情報を用いて、APサービスの接続の可否を制御する。認証情報データベース126は、APサービスの認証情報と、接続可否情報とを格納している。認証機能125は、認証情報データベース126を参照して、APサービスの接続の可否を制御する。

【0025】

DB情報データベース123は、サービス情報データベース130の論理DB情報と物理DB情報、及び、その対応関係を格納している。DB情報抽出機能122は、DB情報データベース123を参照し、論理DB情報に応じた物理DB情報を抽出する。DB変更機能124は、サービス情報データベース130の実データの物理DB情報を周期的に変更する。DB変更機能124は、例えば、実データの格納場所や識別子を変更する。DB変更機能124は、変更の結果を、DB情報データベース123に反映させる。

【0026】

図2に、動作手順を示す。クライアントアプリケーション110は、ネットワーク200を通じて、APサービス310にサービス利用要求を送信する(S101)。APサービス310は、クライアントアプリケーション110に対するアプリケーション機能の提供を開始する。APサービス310は、必要に応じてサービス情報データベース130にアクセスする。APサービス310は、サービス情報データベース130の論理DB名と、SQL文と、自身に設定された認証パスワードとを、アクセスIF121に対して発行する(S102)。

【0027】

アクセスIF121は、APサービス310の認証を認証機能125に依頼する(S103)。アクセスIF121は、S103では、APサービス310が送信した認証パスワードと、APサービス名とを認証機能125に送る。認証機能125は、認証情報データベース126に対し、APサービス310の認証情報を要求する(S104)。認証機能125は、認証情報データベース126から、認証情報を取得する(S105)。認証機能125は、認証パスワード及びAPサービス名を照合し、認証結果をアクセスIF121に返す(S106)。

【0028】

なお、認証の手法については、種々の手法を用いることができる。上記した、APサービスごとに固定パスワードを設定しておき、これを用いて認証を行う以外にも、電子証明書を用いた認証方式や、例えばIPアドレスなど、APサービス310に固有のネットワーク情報を用いた認証方式などを採用することもできる。或いは、それらを適宜組み合わせてもよい。アクセスIF121は、認証に失敗すると、APサービス310にアクセス不可を返却する。認証に成功した場合は、サービス情報データベース130へアクセスする処理に移行する。

【0029】

アクセスIF121は、APサービス310から受け取った論理DB名をDB情報抽出機能122に渡す(S107)。DB情報抽出機能122は、DB情報データベース123に対し、アクセスIF121から受け取った論理DB名に対応する物理DB名を要求する(S108)。DB情報データベース123は、DB情報抽出機能122に物理DB名を返す(S109)。DB情報抽出機能122は、DB情報データベース123から受け取った物理DB名をアクセスIF121に送る(S110)。

【0030】

アクセスIF121は、サービス情報データベース130に対して、SQL文と物理DB名を送信する(S111)。アクセスIF121がサービス情報データベース130に送信するSQL文は、S102でAPサービス310が送信したSQL文である。また、物理DB名は、DB情報抽出機能122からS110で受け取った、APサービス310が送信した論理DB名に対応する物理DB名である。サービス情報データベース130は、アクセスIF121へサービスデータを返送する(S112)。

【0031】

アクセスIF121は、サービス情報データベース130からサービスデータを受け取ると、APサービス310にサービスデータを送信する(S113)。APサービス310は、サービスデータを利用し、S101のサービス利用要求に応じた処理を実行する。APサービス310は、サービス利用要求に応じた処理の処理結果(サービス結果)を、クライアントアプリケーション110に送信する(S114)。

【0032】

DB変更機能124は、定期的に、サービス情報データベース130の物理DB情報、つまり、サービス情報データベース130の実データの格納場所や識別子などを変更する。例えば、SaaS事業者300が、何らかの手段を用いて、論理DB情報に対応する物理DB情報を知ったとする。その場合、SaaS事業者は、サービス情報データベース130内のデータに、DBアクセスシステム120を介さずにアクセス可能になる。そのような場合でも、DB変更機能124が物理DB情報を変更することで、SaaS事業者は、変更後は、DBアクセスシステム120を介さずに、サービス情報データベース130にアクセスできなくなる。このため、サービス情報データベース130内の実データへのアクセスに関する機密性を高めることができる。

【0033】

DB変更機能124は、物理DB情報を変更すると、DB情報データベース123が記憶する物理DB情報及び論理DB情報と物理DB情報との対応関係を、物理DB情報の変更に合わせて更新する。DBアクセスシステム120に、論理DB情報を指定したアクセス要求があったときは、DB情報抽出機能122が、DB情報データベース123を参照し、論理DB情報と変更後の物理DB情報との変換を行うことで、物理DB情報変更後の実データにアクセスできる。

【0034】

SaaS事業者300は、最小構成として、SaaS利用企業100に対してアプリケーションの機能を提供するAPサービス310を有する。APサービス310がアクセスするサービス情報データベース130は、論理DB情報と物理DB情報とで管理されている。APサービス310は、論理DB情報を用いて、サービス情報データベース130にアクセスする。サービス利用企業100は、最小構成として、サービス情報データベース130へのアクセス要求を受け付けるアクセスIF121と、論理DB情報に対応する物理DB情報の抽出を行うDB情報抽出機能122とを有する。アクセスIF121は、APサービス310から、論理DB情報を含むアクセス要求を受け付ける。DB情報抽出機能122は、DB情報データベース123を参照し、アクセス要求に含まれる論理DB情報に対応する物理DB情報を抽出する。

【0035】

APサービス310は、論理DB情報を用いてサービス情報データベース130にアクセスする。APサービス310は、物理DB情報を知らないので、サービス情報データベース130の物理的なデータ構造がわからず、SaaS利用者のデータに直接アクセスすることはできない。サービス情報データベース130内のデータへのアクセスは、DB情報抽出機能122で論理DB情報に対応する物理DB情報が抽出されることで可能になる。本実施形態では、DB情報抽出機能122が、データにアクセスする側のSaaS事業者から分離され、データ所有者であるSaaS利用企業に配置されている。本実施形態では、論理DB情報と物理DB情報との対応付けをSaaS利用企業で行うため、SaaS利用企業は、SaaS事業者のサービス情報データベース130へのアクセスを任意にコントロールすることができる。

【0036】

本実施形態では、SaaS利用企業は、APサービス310が発行したサービス情報データベース130へのアクセス要求を受け付けるDBアクセスシステム120を有している。APサービス310は、DBアクセスシステム120がアクセス要求を処理することで、サービス情報データベース130からデータの取得が可能であり、利用企業のデータを用いた処理を行うことが可能である。しかしながら、論理DB情報と物理DB情報との対応付けを行う部分がSaaS利用企業に分離されているため、SaaS事業者は、自身のみではサービス情報データベース130からデータ取得ができない。つまり、本実施形態では、SaaS事業者がSaaS利用企業のデータにアクセスすることを可能にしつつ、SaaS事業者がデータを不正に取得すること防止できる。SaaS事業者がデータを不正に取得することができないでの、SaaS利用企業のサービス利用に対するセキュリティ上の不安を軽減できる。

【0037】

特許文献3では、データは暗号化されているとはいえ、ASPサーバは、自由に、クライアントのデータにアクセスすることはできた。本実施形態では、論理DB情報と物理DB情報との対応をSaaS利用企業で抽出し、SaaS事業者からサービス情報データベース130へのアクセスにSaaS利用企業を介在させる。このため、SaaS事業者は、SaaS利用企業の協力なしに、サービス情報データベース130の実データにアクセスすること自体ができない。また、特許文献3では、データアクセスのたびに、暗号化/復号化が必要であった。本実施形態では、暗号化は必要ないため、暗号化する場合に比して、データへのアクセス速度を向上できる。

【0038】

本実施形態では、サービス情報データベース130を、データの保有者であるSaaS利用企業内に配置している。この場合、アクセスIF121が、DB情報抽出機能122が抽出した物理DB情報を用いてサービス情報データベース130にアクセスし、アクセス要求があったデータをAPサービス310に返す構成を採用できる。APサービス310は、アクセスIF121からデータを受け取ることで、そのデータを用いた処理の実行が可能となる。SaaS利用企業がサービス情報データベース130を有する構成では、SaaS利用企業が切断しているときは、SaaS事業者からサービス情報データベース130へのアクセスが発生しない。このため、SaaS利用企業は、データを相手に預けることで生じる不安を解消できる。

【0039】

図3は、本発明の第2実施形態の情報処理システムを示している。図1に示す第1実施形態では、SaaS利用企業100がサービス情報データベース130を有していた。本実施形態では、サービス情報データベース130が、SaaS利用企業100の外部に配置される。図3では、SaaS事業者300が、サービス情報データベース130を有している。その他の点は、第1実施形態と同様である。

【0040】

データベースアクセスの手順は、図2に示すものと同様である。すなわち、APサービス310は、論理DB情報を用いたアクセス要求を、DBアクセスシステム120のアクセスIF121に送信する。DB情報抽出機能122は、DB情報データベース123を参照し、論理DB情報に対応する物理DB情報を抽出する。アクセスIF121は、抽出された物理DB情報を用いて、SaaS事業者300内のサービス情報データベース130にアクセスし、データを取得する。アクセスIF121は、取得したデータを、APサービス310に送信する。

【0041】

本実施形態では、サービス情報データベース130がSaaS利用企業の外部に配置されており、SaaS利用企業は、自身のデータを外部に預ける形になる。しかし、サービス情報データベース130における論理DB情報と物理DB情報との対応付けはSaaS利用企業内のDB情報抽出機能122が行うため、SaaS事業者は、SaaS利用企業の協力なしにサービス情報データベース130のデータにアクセスできない。つまり、SaaS利用企業に無断でサービス情報データベース130のデータにアクセスすることはできない。このため、SaaS利用企業が、外部にデータを置くことで生じる不安を解消できる。また、本実施形態では、SaaS利用企業は、自身でサービス情報データベース130を管理・運用する必要がないので、SaaS利用企業の運用負担を軽減する効果がある。

【0042】

図4に、本発明の第3実施形態の情報処理システムを示す。本実施形態の情報処理システムは、図3に示す第2実施形態の情報処理システムとは、SaaS事業者300がDBアクセス機能320を有する点で相違する。本実施形態では、APサービス310は、DBアクセス機能320に、サービス情報データベース130に対するアクセス要求を発行する。DBアクセス機能320は、DBアクセスシステム120に、APサービス310から受け取った論理DB情報を渡す。DBアクセスシステム120は、受け取った論理DB情報に対応する物理DB情報を、DBアクセス機能320に返却する。DBアクセス機能320は、物理DB情報を用いて、サービス情報データベース130からデータを取得し、APサービス310に返す。

【0043】

図5に、動作手順を示す。クライアントアプリケーション110は、APサービス310にサービス利用要求を行う(S201)。S201は、図2のS101と同じである。APサービス310は、DBアクセス機能320に、論理DB名、SQL文、及び、APサービスに対応して設定された認証パスワードを発行する(S202)。DBアクセス機能320は、論理DB名と認証パスワードとを、アクセスIF121に転送する(S203)。

【0044】

認証機能125が行う認証の動作(S204〜S207)、及び、DB情報抽出機能122が行う論理DB名に対応する物理DB名の抽出の動作(S208〜S211)は、それぞれ、図2のS103〜106の動作、及び、S107〜S110の動作と同様である。なお、認証については、SaaS事業者300に認証機能125及び認証情報データベース126を配置し、SaaS事業者300側で行ってもよい。

【0045】

アクセスIF121は、DB情報抽出機能122から物理DB名を受け取ると、受け取った物理DB名をDBアクセス機能320に送信する(S212)。DBアクセス機能320は、サービス情報データベース130に、SQL文と物理DB名とを送る(S213)。サービス情報データベース130は、DBアクセス機能320へサービスデータを返送する(S214)。DBアクセス機能320は、APサービス310にサービスデータを渡す(S215)。APサービス310は、サービスデータを利用し、S201のサービス利用要求に応じた処理を実行する。APサービス310は、サービス利用要求に応じた処理の処理結果(サービス結果)を、クライアントアプリケーション110に送信する(S216)。

【0046】

本実施形態では、SaaS事業者が、DB情報抽出機能122が抽出した物理DB情報を受け取り、受け取った物理DB情報を用いてサービス情報データベース130内のデータへアクセスするDBアクセス機能320を有する。DBアクセス機能320は、APサービス310に、サービス情報データベース130から取得したデータを渡す。第2実施形態では、SaaS利用企業のアクセスIF121がネットワーク200を介してサービス情報データベース130からデータを取得し、その後、取得したデータを、ネットワーク200を介してAPサービス310に送信していた。本実施形態では、SaaS利用企業は、SaaS事業者に、データそのものではなく物理DB情報を送信すればよいので、ネットワーク200の帯域の負荷を軽減することができる。また、データがネットワーク200内に流れないので、データのセキュリティを向上できる効果もある。

【0047】

ここで、SaaS事業者は、DBアクセス機能320が物理DB情報を取得した後は、その物理DB情報を用いてサービス情報データベース130にアクセスできる。従って、正規に取得した物理DB情報を悪用(流用)して、SaaS利用企業に無断でサービス情報データベース130にアクセスされることも考えられる。物理DB情報の悪用は、DB変更機能124がサービス情報データベースの物理構造を変更することで対処できる。すなわち、DB変更機能124がデータの格納場所や識別子などを変更すると、それ以前の物理DB情報を用いて、物理構造変更後のサービス情報データベース130からデータを取得することができなくなる。従って、物理DB情報の悪用を防ぐことができる。

【0048】

なお、上記各実施形態にて、DB変更機能124は、周期的にサービス情報データベース130の物理構造を変更するとして説明したが、DB変更機能124が物理構造を変更するタイミングは任意である。DB変更機能124は、所定の時間間隔で物理構造を変更するのに代えて、又は、これに加えて、特定のタイミングでサービス情報データベース130の物理構造を変更してもよい。

【0049】

例えば、第1実施形態では、DB変更機能124は、ネットワーク200を介してSaaS利用企業100がSaaS事業者300に接続したタイミングや、SaaS利用企業100がサービス利用要求を送信する際に、サービス情報データベース130の物理構造を変更してもよい。例えば、接続時に物理構造を変更する場合、前回の接続中に何らかの手段でSaaS事業者300が物理DB情報を知ったとしても、次の接続時には物理構造が変更されているので、SaaS事業者は、前回知った物理DB情報を用いてもサービス情報データベース130にアクセスできなくなり、安全性が高まる。

【0050】

また、第2及び第3実施形態では、DB変更機能124は、サービス提供の終了時に、サービス情報データベース130の物理構造を変更してもよい。第2及び第3実施形態では、SaaS利用企業のデータがSaaS利用企業100の外部にあるので、SaaS事業者300が、サービス提供を受けている間に何らかの手段で物理DB情報を知ったとすると、サービス提供の終了後に、その物理DB情報を用いてサービス情報データベース13アクセスすることができることになる。DB変更機能124がサービス提供終了時に物理構造を変更すれば、SaaS利用企業は、サービス提供後に、サービス提供中に知った物理DB情報を用いてもサービス情報データベース130にアクセスできなくなり、安全性が高まる。

【0051】

以上、本発明をその好適な実施形態に基づいて説明したが、本発明の情報処理システム、データベースアクセス方法、及び、プログラムは、上記実施形態にのみ限定されるものではなく、上記実施形態の構成から種々の修正及び変更を施したものも、本発明の範囲に含まれる。

【符号の説明】

【0052】

100:SaaS利用企業(サービス利用者側コンピュータ)

110:クライアントアプリケーション

120:DBアクセスシステム

121:アクセスIF

122:DB情報抽出機能

123:DB情報データベース

124:DB変更機能

125:認証機能

126:認証情報データベース

130:サービス情報データベース

200:ネットワーク

300:SaaS事業者(サービス提供者側コンピュータ)

310:APサービス

320:DBアクセス機能

【技術分野】

【0001】

本発明は、情報処理システムに関し、更に詳しくは、サービス提供者がサービス利用者にアプリケーションの機能を提供する情報処理システムに関する。また、本発明は、そのような情報処理システムにおける利用者情報データベースへのアクセス方法、及び、プログラムに関する。

【背景技術】

【0002】

SaaS(Software as a Service)と呼ばれるソフトウェア(アプリケーション)の機能提供の形態がある。SaaSでは、アプリケーションプログラムはサービス提供者(サービス事業者)側で稼働しており、ユーザ(サービス利用企業)は、ネットワーク経由で、アプリケーションの機能の提供を受ける。

【0003】

一般に、SaaSでは、サービス利用企業のデータ(サービス利用者情報)は、サービス事業者が運用・管理する。従って、サービス利用企業は、機密情報や個人情報などの情報もサービス事業者に運用・管理を委ねることになる。このことから、企業側が、セキュリティ上の不安を感じ、SaaSのサービス利用が躊躇される傾向にあった。また、SaaS型のサービス提供環境では、サービス事業者が多様化しており、サービスで扱われる利用者情報のセキュリティ確保がより重要になっている。

【0004】

上記問題に対し、特許文献1には、システム内で扱われる情報にセキュリティレベルを設け、機密性の高い情報は、サービス利用企業内でデータ管理することが記載されている。また、特許文献2には、サービス事業者が提供する業務ソフトの処理結果を書き込み実行ファイルと共に送信し、書き込み実行ファイルが、処理結果をサービス利用企業の端末の記録部に書き込むことが記載されている。これら文献では、サービス利用企業は、一部の情報を自身で管理することができ、情報の運用・管理を外部のサービス事業者に委ねることで生じる不安や危険性を回避することができる。

【0005】

また、特許文献3には、クライアントとASP(Application Service Provider)サーバとデータベース(DB)サーバとを有する情報処理システムを保護対象とする情報セキュリティシステムが記載されている。特許文献3では、データ格納時に、クライアントとASPサーバとの間の通信に介入してデータの暗号化を行う。暗号化を行うことで、データは、ASPサーバ側で暗号化状態になり、DBサーバに暗号化データとして格納される。データが、DBサーバに暗号化データとして格納されることで、ASPサーバは、暗号化されたデータにしかアクセスできなくなり、ASPサーバを用いたデータの不正取得などを防止できる。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2004−110457号公報

【特許文献2】特開2002−163232号公報

【特許文献3】特開2005−242740号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

特許文献1及び2では、データをサービス利用企業内で管理することで、サービス事業者が不正にデータを取得することを防いでいる。しかしながら、この場合、データにアクセスできるのはサービス利用企業のみとなり、サービス事業者は、サービス利用企業が管理するデータにアクセスすることができなくなる。その結果、サービス利用企業は、データの機密性向上と引き換えに、自身で管理するデータを参照する必要がある処理を、サービス事業者側のアプリケーションに行わせることができなくなる。

【0008】

特許文献3では、データが、DBサーバに暗号化された状態で格納され、データを復号化した状態で参照できるのは、そのデータを格納したクライアントのみとなる。従って、上記と同様に、サービス利用企業は、暗号化状態で格納されたデータを参照する必要がある処理を、サービス提供者側のアプリケーションに行わせることができない。

【0009】

また、特許文献3では、ASPサーバは、DBサーバ内の物理的な格納状態を知ることができるので、DBサーバ内の任意のデータを指定してアクセス試行を行うこと自体は可能である。このため、ASPサーバが暗号化されたデータを取得してこれを解析することも可能であり、復号化の鍵が知られると、データの不正取得が可能になるという問題もある。

【0010】

本発明は、サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止可能な情報処理システム、データベースアクセス方法、及び、プログラムを提供することを目的とする。

【課題を解決するための手段】

【0011】

上記目的を達成するために、本発明の情報処理システムは、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスを有するサービス提供者側コンピュータと、前記アプリケーションサービスから、論理データベース情報を指定した前記利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを有するサービス利用者側コンピュータとを備えることを特徴とする。

【0012】

本発明のサービス提供者側コンピュータは、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスと、サービス利用者側コンピュータから、該サービス利用者側コンピュータで抽出された、アクセス対象の論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスして、データを前記アプリケーションサービスに返すデータベースアクセス手段とを備えることを特徴とする。

【0013】

本発明のサービス利用者側コンピュータは、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスを有するサービス提供者側コンピュータから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを備えることを特徴とする。

【0014】

本発明のデータベースアクセス方法は、サービス提供者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生するステップと、前記コンピュータが、サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスするステップとを有することを特徴とする。

【0015】

本発明のデータベースアクセス方法は、サービス利用者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるステップと、前記コンピュータが、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するステップとを有することを特徴とする。

【0016】

本発明のプログラムは、サービス提供者側が使用するコンピュータに、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生する処理と、サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスする処理とを実行させることを特徴とする。

【0017】

本発明のプログラムは、サービス利用者側が使用するコンピュータに、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付ける処理と、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する処理とを実行させることを特徴とする。

【発明の効果】

【0018】

本発明の情報処理システム、データベースアクセス方法、及び、プログラムは、サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止することができる。

【図面の簡単な説明】

【0019】

【図1】本発明の第1実施形態の情報処理システムを示すブロック図。

【図2】動作手順を示すシーケンス図。

【図3】本発明の第2実施形態の情報処理システムを示すブロック図。

【図4】本発明の第3実施形態の情報処理システムを示すブロック図。

【図5】第3実施形態の動作手順を示すシーケンス図。

【発明を実施するための形態】

【0020】

以下、図面を参照し、本発明の実施の形態を詳細に説明する。図1は、本発明の第1実施形態の情報処理システムを示している。情報処理システムは、SaaS利用企業(サービス利用者側コンピュータ)100とSaaS事業者(サービス提供者側コンピュータ)300とを有する。SaaS利用企業100と、SaaS事業者300とは、セキュアなネットワーク200を介して接続されている。SaaS利用企業100は、典型的には、パーソナルコンピュータ等のコンピュータ装置である。

【0021】

SaaS事業者300は、SaaSサービスとして提供されるアプリケーションのAPサービス310を有する。SaaS利用企業100は、クライアントアプリケーション110と、DBアクセスシステム120と、サービス情報データベース(利用者情報データベース)130とを有する。クライアントアプリケーション110は、サービス利用者がSaaS事業者300からサービス提供を受ける際に利用するクライアントアプリケーションである。クライアントアプリケーション110は、典型的には、Webブラウザである。サービス情報データベース130は、SaaSサービスで扱われる利用者情報(ユーザデータ)が格納されたデータベースである。

【0022】

DBアクセスシステム120は、サービス情報データベース130の論理構造と物理構造との対応付けを行い、データアクセスを行う部分である。また、DBアクセスシステム120は、APサービス310の認証を行い、接続の可否の判断も行う。APサービス310は、サービス情報データベース130の論理情報を用いて、サービス情報データベース130に対するデータベースアクセスを発行する。DBアクセスシステム120は、論理情報と物理情報との変換を行い、物理情報を用いて、サービス情報データベース130にアクセスする。

【0023】

ここで、データベースの論理情報とは、データベース上の実データの格納形式に基づかない情報であり、物理情報とは、実データの格納形式に基づく情報である。データベースの物理情報としては、論理DB名、テーブル名、インデックス、ユーザ定義関数などの識別子が利用できる。また、物理情報として、物理DB名や、ファイルパス、ファイルIDなどの識別子を利用することができる。以下では、主に、論理情報として論理DB名を使用し、物理情報として物理DB名を使用するものとする。論理情報及び物理情報として、複数の識別子を選択して組み合わせたものを使用してもよい。

【0024】

DBアクセスシステム120は、アクセスIF(interface)121、DB情報抽出機能122、DB情報データベース123、DB変更機能124、認証機能125、及び、認証情報データベース126を有する。アクセスIF121は、APサービス310とサービス情報データベース130とのインタフェース部分である。認証機能125は、APサービスごとに設定された認証情報を用いて、APサービスの接続の可否を制御する。認証情報データベース126は、APサービスの認証情報と、接続可否情報とを格納している。認証機能125は、認証情報データベース126を参照して、APサービスの接続の可否を制御する。

【0025】

DB情報データベース123は、サービス情報データベース130の論理DB情報と物理DB情報、及び、その対応関係を格納している。DB情報抽出機能122は、DB情報データベース123を参照し、論理DB情報に応じた物理DB情報を抽出する。DB変更機能124は、サービス情報データベース130の実データの物理DB情報を周期的に変更する。DB変更機能124は、例えば、実データの格納場所や識別子を変更する。DB変更機能124は、変更の結果を、DB情報データベース123に反映させる。

【0026】

図2に、動作手順を示す。クライアントアプリケーション110は、ネットワーク200を通じて、APサービス310にサービス利用要求を送信する(S101)。APサービス310は、クライアントアプリケーション110に対するアプリケーション機能の提供を開始する。APサービス310は、必要に応じてサービス情報データベース130にアクセスする。APサービス310は、サービス情報データベース130の論理DB名と、SQL文と、自身に設定された認証パスワードとを、アクセスIF121に対して発行する(S102)。

【0027】

アクセスIF121は、APサービス310の認証を認証機能125に依頼する(S103)。アクセスIF121は、S103では、APサービス310が送信した認証パスワードと、APサービス名とを認証機能125に送る。認証機能125は、認証情報データベース126に対し、APサービス310の認証情報を要求する(S104)。認証機能125は、認証情報データベース126から、認証情報を取得する(S105)。認証機能125は、認証パスワード及びAPサービス名を照合し、認証結果をアクセスIF121に返す(S106)。

【0028】

なお、認証の手法については、種々の手法を用いることができる。上記した、APサービスごとに固定パスワードを設定しておき、これを用いて認証を行う以外にも、電子証明書を用いた認証方式や、例えばIPアドレスなど、APサービス310に固有のネットワーク情報を用いた認証方式などを採用することもできる。或いは、それらを適宜組み合わせてもよい。アクセスIF121は、認証に失敗すると、APサービス310にアクセス不可を返却する。認証に成功した場合は、サービス情報データベース130へアクセスする処理に移行する。

【0029】

アクセスIF121は、APサービス310から受け取った論理DB名をDB情報抽出機能122に渡す(S107)。DB情報抽出機能122は、DB情報データベース123に対し、アクセスIF121から受け取った論理DB名に対応する物理DB名を要求する(S108)。DB情報データベース123は、DB情報抽出機能122に物理DB名を返す(S109)。DB情報抽出機能122は、DB情報データベース123から受け取った物理DB名をアクセスIF121に送る(S110)。

【0030】

アクセスIF121は、サービス情報データベース130に対して、SQL文と物理DB名を送信する(S111)。アクセスIF121がサービス情報データベース130に送信するSQL文は、S102でAPサービス310が送信したSQL文である。また、物理DB名は、DB情報抽出機能122からS110で受け取った、APサービス310が送信した論理DB名に対応する物理DB名である。サービス情報データベース130は、アクセスIF121へサービスデータを返送する(S112)。

【0031】

アクセスIF121は、サービス情報データベース130からサービスデータを受け取ると、APサービス310にサービスデータを送信する(S113)。APサービス310は、サービスデータを利用し、S101のサービス利用要求に応じた処理を実行する。APサービス310は、サービス利用要求に応じた処理の処理結果(サービス結果)を、クライアントアプリケーション110に送信する(S114)。

【0032】

DB変更機能124は、定期的に、サービス情報データベース130の物理DB情報、つまり、サービス情報データベース130の実データの格納場所や識別子などを変更する。例えば、SaaS事業者300が、何らかの手段を用いて、論理DB情報に対応する物理DB情報を知ったとする。その場合、SaaS事業者は、サービス情報データベース130内のデータに、DBアクセスシステム120を介さずにアクセス可能になる。そのような場合でも、DB変更機能124が物理DB情報を変更することで、SaaS事業者は、変更後は、DBアクセスシステム120を介さずに、サービス情報データベース130にアクセスできなくなる。このため、サービス情報データベース130内の実データへのアクセスに関する機密性を高めることができる。

【0033】

DB変更機能124は、物理DB情報を変更すると、DB情報データベース123が記憶する物理DB情報及び論理DB情報と物理DB情報との対応関係を、物理DB情報の変更に合わせて更新する。DBアクセスシステム120に、論理DB情報を指定したアクセス要求があったときは、DB情報抽出機能122が、DB情報データベース123を参照し、論理DB情報と変更後の物理DB情報との変換を行うことで、物理DB情報変更後の実データにアクセスできる。

【0034】

SaaS事業者300は、最小構成として、SaaS利用企業100に対してアプリケーションの機能を提供するAPサービス310を有する。APサービス310がアクセスするサービス情報データベース130は、論理DB情報と物理DB情報とで管理されている。APサービス310は、論理DB情報を用いて、サービス情報データベース130にアクセスする。サービス利用企業100は、最小構成として、サービス情報データベース130へのアクセス要求を受け付けるアクセスIF121と、論理DB情報に対応する物理DB情報の抽出を行うDB情報抽出機能122とを有する。アクセスIF121は、APサービス310から、論理DB情報を含むアクセス要求を受け付ける。DB情報抽出機能122は、DB情報データベース123を参照し、アクセス要求に含まれる論理DB情報に対応する物理DB情報を抽出する。

【0035】

APサービス310は、論理DB情報を用いてサービス情報データベース130にアクセスする。APサービス310は、物理DB情報を知らないので、サービス情報データベース130の物理的なデータ構造がわからず、SaaS利用者のデータに直接アクセスすることはできない。サービス情報データベース130内のデータへのアクセスは、DB情報抽出機能122で論理DB情報に対応する物理DB情報が抽出されることで可能になる。本実施形態では、DB情報抽出機能122が、データにアクセスする側のSaaS事業者から分離され、データ所有者であるSaaS利用企業に配置されている。本実施形態では、論理DB情報と物理DB情報との対応付けをSaaS利用企業で行うため、SaaS利用企業は、SaaS事業者のサービス情報データベース130へのアクセスを任意にコントロールすることができる。

【0036】

本実施形態では、SaaS利用企業は、APサービス310が発行したサービス情報データベース130へのアクセス要求を受け付けるDBアクセスシステム120を有している。APサービス310は、DBアクセスシステム120がアクセス要求を処理することで、サービス情報データベース130からデータの取得が可能であり、利用企業のデータを用いた処理を行うことが可能である。しかしながら、論理DB情報と物理DB情報との対応付けを行う部分がSaaS利用企業に分離されているため、SaaS事業者は、自身のみではサービス情報データベース130からデータ取得ができない。つまり、本実施形態では、SaaS事業者がSaaS利用企業のデータにアクセスすることを可能にしつつ、SaaS事業者がデータを不正に取得すること防止できる。SaaS事業者がデータを不正に取得することができないでの、SaaS利用企業のサービス利用に対するセキュリティ上の不安を軽減できる。

【0037】

特許文献3では、データは暗号化されているとはいえ、ASPサーバは、自由に、クライアントのデータにアクセスすることはできた。本実施形態では、論理DB情報と物理DB情報との対応をSaaS利用企業で抽出し、SaaS事業者からサービス情報データベース130へのアクセスにSaaS利用企業を介在させる。このため、SaaS事業者は、SaaS利用企業の協力なしに、サービス情報データベース130の実データにアクセスすること自体ができない。また、特許文献3では、データアクセスのたびに、暗号化/復号化が必要であった。本実施形態では、暗号化は必要ないため、暗号化する場合に比して、データへのアクセス速度を向上できる。

【0038】

本実施形態では、サービス情報データベース130を、データの保有者であるSaaS利用企業内に配置している。この場合、アクセスIF121が、DB情報抽出機能122が抽出した物理DB情報を用いてサービス情報データベース130にアクセスし、アクセス要求があったデータをAPサービス310に返す構成を採用できる。APサービス310は、アクセスIF121からデータを受け取ることで、そのデータを用いた処理の実行が可能となる。SaaS利用企業がサービス情報データベース130を有する構成では、SaaS利用企業が切断しているときは、SaaS事業者からサービス情報データベース130へのアクセスが発生しない。このため、SaaS利用企業は、データを相手に預けることで生じる不安を解消できる。

【0039】

図3は、本発明の第2実施形態の情報処理システムを示している。図1に示す第1実施形態では、SaaS利用企業100がサービス情報データベース130を有していた。本実施形態では、サービス情報データベース130が、SaaS利用企業100の外部に配置される。図3では、SaaS事業者300が、サービス情報データベース130を有している。その他の点は、第1実施形態と同様である。

【0040】

データベースアクセスの手順は、図2に示すものと同様である。すなわち、APサービス310は、論理DB情報を用いたアクセス要求を、DBアクセスシステム120のアクセスIF121に送信する。DB情報抽出機能122は、DB情報データベース123を参照し、論理DB情報に対応する物理DB情報を抽出する。アクセスIF121は、抽出された物理DB情報を用いて、SaaS事業者300内のサービス情報データベース130にアクセスし、データを取得する。アクセスIF121は、取得したデータを、APサービス310に送信する。

【0041】

本実施形態では、サービス情報データベース130がSaaS利用企業の外部に配置されており、SaaS利用企業は、自身のデータを外部に預ける形になる。しかし、サービス情報データベース130における論理DB情報と物理DB情報との対応付けはSaaS利用企業内のDB情報抽出機能122が行うため、SaaS事業者は、SaaS利用企業の協力なしにサービス情報データベース130のデータにアクセスできない。つまり、SaaS利用企業に無断でサービス情報データベース130のデータにアクセスすることはできない。このため、SaaS利用企業が、外部にデータを置くことで生じる不安を解消できる。また、本実施形態では、SaaS利用企業は、自身でサービス情報データベース130を管理・運用する必要がないので、SaaS利用企業の運用負担を軽減する効果がある。

【0042】

図4に、本発明の第3実施形態の情報処理システムを示す。本実施形態の情報処理システムは、図3に示す第2実施形態の情報処理システムとは、SaaS事業者300がDBアクセス機能320を有する点で相違する。本実施形態では、APサービス310は、DBアクセス機能320に、サービス情報データベース130に対するアクセス要求を発行する。DBアクセス機能320は、DBアクセスシステム120に、APサービス310から受け取った論理DB情報を渡す。DBアクセスシステム120は、受け取った論理DB情報に対応する物理DB情報を、DBアクセス機能320に返却する。DBアクセス機能320は、物理DB情報を用いて、サービス情報データベース130からデータを取得し、APサービス310に返す。

【0043】

図5に、動作手順を示す。クライアントアプリケーション110は、APサービス310にサービス利用要求を行う(S201)。S201は、図2のS101と同じである。APサービス310は、DBアクセス機能320に、論理DB名、SQL文、及び、APサービスに対応して設定された認証パスワードを発行する(S202)。DBアクセス機能320は、論理DB名と認証パスワードとを、アクセスIF121に転送する(S203)。

【0044】

認証機能125が行う認証の動作(S204〜S207)、及び、DB情報抽出機能122が行う論理DB名に対応する物理DB名の抽出の動作(S208〜S211)は、それぞれ、図2のS103〜106の動作、及び、S107〜S110の動作と同様である。なお、認証については、SaaS事業者300に認証機能125及び認証情報データベース126を配置し、SaaS事業者300側で行ってもよい。

【0045】

アクセスIF121は、DB情報抽出機能122から物理DB名を受け取ると、受け取った物理DB名をDBアクセス機能320に送信する(S212)。DBアクセス機能320は、サービス情報データベース130に、SQL文と物理DB名とを送る(S213)。サービス情報データベース130は、DBアクセス機能320へサービスデータを返送する(S214)。DBアクセス機能320は、APサービス310にサービスデータを渡す(S215)。APサービス310は、サービスデータを利用し、S201のサービス利用要求に応じた処理を実行する。APサービス310は、サービス利用要求に応じた処理の処理結果(サービス結果)を、クライアントアプリケーション110に送信する(S216)。

【0046】

本実施形態では、SaaS事業者が、DB情報抽出機能122が抽出した物理DB情報を受け取り、受け取った物理DB情報を用いてサービス情報データベース130内のデータへアクセスするDBアクセス機能320を有する。DBアクセス機能320は、APサービス310に、サービス情報データベース130から取得したデータを渡す。第2実施形態では、SaaS利用企業のアクセスIF121がネットワーク200を介してサービス情報データベース130からデータを取得し、その後、取得したデータを、ネットワーク200を介してAPサービス310に送信していた。本実施形態では、SaaS利用企業は、SaaS事業者に、データそのものではなく物理DB情報を送信すればよいので、ネットワーク200の帯域の負荷を軽減することができる。また、データがネットワーク200内に流れないので、データのセキュリティを向上できる効果もある。

【0047】

ここで、SaaS事業者は、DBアクセス機能320が物理DB情報を取得した後は、その物理DB情報を用いてサービス情報データベース130にアクセスできる。従って、正規に取得した物理DB情報を悪用(流用)して、SaaS利用企業に無断でサービス情報データベース130にアクセスされることも考えられる。物理DB情報の悪用は、DB変更機能124がサービス情報データベースの物理構造を変更することで対処できる。すなわち、DB変更機能124がデータの格納場所や識別子などを変更すると、それ以前の物理DB情報を用いて、物理構造変更後のサービス情報データベース130からデータを取得することができなくなる。従って、物理DB情報の悪用を防ぐことができる。

【0048】

なお、上記各実施形態にて、DB変更機能124は、周期的にサービス情報データベース130の物理構造を変更するとして説明したが、DB変更機能124が物理構造を変更するタイミングは任意である。DB変更機能124は、所定の時間間隔で物理構造を変更するのに代えて、又は、これに加えて、特定のタイミングでサービス情報データベース130の物理構造を変更してもよい。

【0049】

例えば、第1実施形態では、DB変更機能124は、ネットワーク200を介してSaaS利用企業100がSaaS事業者300に接続したタイミングや、SaaS利用企業100がサービス利用要求を送信する際に、サービス情報データベース130の物理構造を変更してもよい。例えば、接続時に物理構造を変更する場合、前回の接続中に何らかの手段でSaaS事業者300が物理DB情報を知ったとしても、次の接続時には物理構造が変更されているので、SaaS事業者は、前回知った物理DB情報を用いてもサービス情報データベース130にアクセスできなくなり、安全性が高まる。

【0050】

また、第2及び第3実施形態では、DB変更機能124は、サービス提供の終了時に、サービス情報データベース130の物理構造を変更してもよい。第2及び第3実施形態では、SaaS利用企業のデータがSaaS利用企業100の外部にあるので、SaaS事業者300が、サービス提供を受けている間に何らかの手段で物理DB情報を知ったとすると、サービス提供の終了後に、その物理DB情報を用いてサービス情報データベース13アクセスすることができることになる。DB変更機能124がサービス提供終了時に物理構造を変更すれば、SaaS利用企業は、サービス提供後に、サービス提供中に知った物理DB情報を用いてもサービス情報データベース130にアクセスできなくなり、安全性が高まる。

【0051】

以上、本発明をその好適な実施形態に基づいて説明したが、本発明の情報処理システム、データベースアクセス方法、及び、プログラムは、上記実施形態にのみ限定されるものではなく、上記実施形態の構成から種々の修正及び変更を施したものも、本発明の範囲に含まれる。

【符号の説明】

【0052】

100:SaaS利用企業(サービス利用者側コンピュータ)

110:クライアントアプリケーション

120:DBアクセスシステム

121:アクセスIF

122:DB情報抽出機能

123:DB情報データベース

124:DB変更機能

125:認証機能

126:認証情報データベース

130:サービス情報データベース

200:ネットワーク

300:SaaS事業者(サービス提供者側コンピュータ)

310:APサービス

320:DBアクセス機能

【特許請求の範囲】

【請求項1】

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスを有するサービス提供者側コンピュータと、

前記アプリケーションサービスから、論理データベース情報を指定した前記利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを有するサービス利用者側コンピュータとを備える情報処理システム。

【請求項2】

前記サービス利用者側コンピュータが、前記アプリケーションサービスの認証情報を記憶する認証情報データベースを参照して前記アプリケーションサービスの認証を行い、前記利用者情報データベースへのアクセス可否を判断する認証手段を更に有し、前記データベース情報抽出手段は、前記認証手段でアクセス可と判断されると、前記物理データベース情報を抽出する、請求項1に記載の情報処理システム。

【請求項3】

前記サービス利用者側コンピュータが、前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更すると共に、該変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更するデータベース変更手段を更に備える、請求項1又は2に記載の情報処理システム。

【請求項4】

前記アクセスインタフェースは、前記データベース情報抽出手段で抽出された物理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返す、請求項1乃至3の何れか一に記載の情報処理システム。

【請求項5】

前記サービス利用者側コンピュータが前記利用者情報データベースを有しており、前記アクセスインタフェースは、前記サービス利用者側コンピュータが保有する利用者情報データベースにアクセスして、データを前記アプリケーションサービスに返す、請求項4に記載の情報処理システム。

【請求項6】

前記サービス利用者側コンピュータの外部に前記利用者情報データベースを有しており、前記アクセスインタフェースは、外部の前記利用者情報データベースにアクセスしてデータを取得し、該取得したデータを前記アプリケーションサービスに返す、請求項4に記載の情報処理システム。

【請求項7】

前記サービス提供者側コンピュータが、前記データベース情報抽出手段が抽出した物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスし、データを前記アプリケーションサービスに返すデータベースアクセス手段を更に有する、請求項1乃至3の何れか一に記載の情報処理システム。

【請求項8】

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスと、

サービス利用者側コンピュータから、該サービス利用者側コンピュータで抽出された、アクセス対象の論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスして、データを前記アプリケーションサービスに返すデータベースアクセス手段とを備えるサービス提供者側コンピュータ。

【請求項9】

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスを有するサービス提供者側コンピュータから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、

前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを備えるサービス利用者側コンピュータ。

【請求項10】

前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更すると共に、該変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更するデータベース変更手段を更に備える、請求項9に記載のサービス利用者側コンピュータ。

【請求項11】

前記アクセスインタフェースは、前記データベース情報抽出手段で抽出された物理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返す、請求項9又は10に記載のサービス利用者側コンピュータ。

【請求項12】

前記アクセスインタフェースは、前記抽出した物理データベース情報を、前記アプリケーションサービスに返す、請求項9又は10に記載のサービス利用者側コンピュータ。

【請求項13】

サービス提供者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生するステップと、

前記コンピュータが、サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスするステップとを有するデータベースアクセス方法。

【請求項14】

サービス利用者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるステップと、

前記コンピュータが、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するステップとを有するデータベースアクセス方法。

【請求項15】

前記コンピュータが、前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更するステップと、

前記コンピュータが、前記変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更するステップとを更に有する、請求項14に記載のデータベースアクセス方法。

【請求項16】

前記コンピュータが、前記抽出した論理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返すステップを更に有する、請求項14又は15に記載のデータベースアクセス方法。

【請求項17】

前記コンピュータが、前記抽出した物理データベース情報を、前記アプリケーションサービスに返すステップを更に有する、請求項14又は15に記載のデータベースアクセス方法。

【請求項18】

サービス提供者側が使用するコンピュータに、

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生する処理と、

サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスする処理とを実行させるプログラム。

【請求項19】

サービス利用者が使用するコンピュータに、

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付ける処理と、

前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する処理とを実行させるプログラム。

【請求項20】

前記コンピュータに、

前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更する処理と、

前記変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更する処理とを更に実行させる、請求項19に記載のプログラム。

【請求項21】

前記コンピュータに、前記抽出した論理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返す処理を更に実行させる、請求項19又は20に記載のプログラム。

【請求項22】

前記コンピュータに、前記抽出した物理データベース情報を、前記アプリケーションサービスに返す処理を更に実行させる、請求項19又は20に記載のプログラム。

【請求項1】

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスを有するサービス提供者側コンピュータと、

前記アプリケーションサービスから、論理データベース情報を指定した前記利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを有するサービス利用者側コンピュータとを備える情報処理システム。

【請求項2】

前記サービス利用者側コンピュータが、前記アプリケーションサービスの認証情報を記憶する認証情報データベースを参照して前記アプリケーションサービスの認証を行い、前記利用者情報データベースへのアクセス可否を判断する認証手段を更に有し、前記データベース情報抽出手段は、前記認証手段でアクセス可と判断されると、前記物理データベース情報を抽出する、請求項1に記載の情報処理システム。

【請求項3】

前記サービス利用者側コンピュータが、前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更すると共に、該変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更するデータベース変更手段を更に備える、請求項1又は2に記載の情報処理システム。

【請求項4】

前記アクセスインタフェースは、前記データベース情報抽出手段で抽出された物理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返す、請求項1乃至3の何れか一に記載の情報処理システム。

【請求項5】

前記サービス利用者側コンピュータが前記利用者情報データベースを有しており、前記アクセスインタフェースは、前記サービス利用者側コンピュータが保有する利用者情報データベースにアクセスして、データを前記アプリケーションサービスに返す、請求項4に記載の情報処理システム。

【請求項6】

前記サービス利用者側コンピュータの外部に前記利用者情報データベースを有しており、前記アクセスインタフェースは、外部の前記利用者情報データベースにアクセスしてデータを取得し、該取得したデータを前記アプリケーションサービスに返す、請求項4に記載の情報処理システム。

【請求項7】

前記サービス提供者側コンピュータが、前記データベース情報抽出手段が抽出した物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスし、データを前記アプリケーションサービスに返すデータベースアクセス手段を更に有する、請求項1乃至3の何れか一に記載の情報処理システム。

【請求項8】

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスし、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスと、

サービス利用者側コンピュータから、該サービス利用者側コンピュータで抽出された、アクセス対象の論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスして、データを前記アプリケーションサービスに返すデータベースアクセス手段とを備えるサービス提供者側コンピュータ。

【請求項9】

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスを有するサービス提供者側コンピュータから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるアクセスインタフェースと、

前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するデータベース情報抽出手段とを備えるサービス利用者側コンピュータ。

【請求項10】

前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更すると共に、該変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更するデータベース変更手段を更に備える、請求項9に記載のサービス利用者側コンピュータ。

【請求項11】

前記アクセスインタフェースは、前記データベース情報抽出手段で抽出された物理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返す、請求項9又は10に記載のサービス利用者側コンピュータ。

【請求項12】

前記アクセスインタフェースは、前記抽出した物理データベース情報を、前記アプリケーションサービスに返す、請求項9又は10に記載のサービス利用者側コンピュータ。

【請求項13】

サービス提供者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生するステップと、

前記コンピュータが、サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスするステップとを有するデータベースアクセス方法。

【請求項14】

サービス利用者側が使用するコンピュータが、論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付けるステップと、

前記コンピュータが、前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出するステップとを有するデータベースアクセス方法。

【請求項15】

前記コンピュータが、前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更するステップと、

前記コンピュータが、前記変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更するステップとを更に有する、請求項14に記載のデータベースアクセス方法。

【請求項16】

前記コンピュータが、前記抽出した論理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返すステップを更に有する、請求項14又は15に記載のデータベースアクセス方法。

【請求項17】

前記コンピュータが、前記抽出した物理データベース情報を、前記アプリケーションサービスに返すステップを更に有する、請求項14又は15に記載のデータベースアクセス方法。

【請求項18】

サービス提供者側が使用するコンピュータに、

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに対して、前記論理データベース情報を用いてアクセス要求を発生する処理と、

サービス利用者側のコンピュータから、該サービス利用者側のコンピュータで抽出された、アクセス要求で指定される論理データベース情報に対応する物理データベース情報を受け取り、該受け取った物理データベース情報を用いて前記利用者情報データベースへアクセスする処理とを実行させるプログラム。

【請求項19】

サービス利用者が使用するコンピュータに、

論理データベース情報と物理データベース情報とを用いて管理され、サービス利用者の情報を格納する利用者情報データベースに、前記論理データベース情報を用いてアクセスするアプリケーションサービスから、前記論理データベース情報を指定した利用者情報データベースへのアクセス要求を受け付ける処理と、

前記論理データベース情報と前記物理データベース情報との対応関係を記憶するデータベース情報記憶部を参照し、前記アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する処理とを実行させるプログラム。

【請求項20】

前記コンピュータに、

前記利用者情報データベースにおける前記サービス利用者の物理的な格納状態を変更する処理と、

前記変更に合わせて、前記データベース情報記憶部が記憶する前記論理データベース情報と前記物理データベース情報との対応関係を変更する処理とを更に実行させる、請求項19に記載のプログラム。

【請求項21】

前記コンピュータに、前記抽出した論理データベース情報を用いて前記利用者情報データベースにアクセスし、データを前記アプリケーションサービスに返す処理を更に実行させる、請求項19又は20に記載のプログラム。

【請求項22】

前記コンピュータに、前記抽出した物理データベース情報を、前記アプリケーションサービスに返す処理を更に実行させる、請求項19又は20に記載のプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2010−218264(P2010−218264A)

【公開日】平成22年9月30日(2010.9.30)

【国際特許分類】

【出願番号】特願2009−64776(P2009−64776)

【出願日】平成21年3月17日(2009.3.17)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成22年9月30日(2010.9.30)

【国際特許分類】

【出願日】平成21年3月17日(2009.3.17)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]