情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラム

【課題】画像処理装置に接続されている認証機器に適した認証画面をユーザに提供する情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムを提供する。

【解決手段】本画像処理装置は、ユーザからログインが要求されると、画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を含む、ログイン要求を生成して、情報処理装置に通知する。一方、本情報処理装置は、ログイン要求が通知されると、認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成し、当該画面情報を画像処理装置に通知する。

【解決手段】本画像処理装置は、ユーザからログインが要求されると、画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を含む、ログイン要求を生成して、情報処理装置に通知する。一方、本情報処理装置は、ログイン要求が通知されると、認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成し、当該画面情報を画像処理装置に通知する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムに関するものである。

【背景技術】

【0002】

WWW(World Wide Web)のコンテンツを閲覧するためのWebブラウザは、コンテンツとともに、コンテンツのURL(uniform resource locator)やファイルのパス名などのリソースの格納位置が識別できる情報をアドレスバーなどの表示領域に表示する。近年、画像処理装置の高機能化に伴い、同装置に上記のようなWebブラウザが搭載され、ユーザは画像処理装置上からネットワークに接続することが可能となった。また、特許文献1には、画像処理装置が備える各機能を利用するための指示を入力する操作画面を、Webサーバが提供することが提案されている。

【0003】

このような技術を応用して、画像処理装置におけるユーザ認証処理及び認証画面の提供をWebサーバが行い、認証画面を画像処理装置のWebブラウザに描画することで、認証操作をWeb化する技術が考えられる。これによって、認証に関わるリソースを画像処理装置内に保持する必要がなくなり、認証管理もWebサーバ上で容易に行うことが可能となる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2005−242994号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、従来技術には以下に記載する問題がある。ここで、画像処理装置の認証方法が1つではなく、カードによる認証、キー入力による認証、指紋による認証等、複数の認証方法が存在する場合を考える。その場合、Webアプリケーションは各認証方法についての画面情報を作成する必要がある。そして、例え画像処理装置に1つの認証機器しか接続されていない場合でも、Webアプリケーションは画像処理装置にどの認証機器が接続されているか把握できないため、すべての認証機器に対応した画面を提供しなくてはならない。これによって、ユーザは接続されていない認証機器の認証情報を含んだ画面が表示されるため、画像処理装置の認証操作に手間取ってしまう可能性がある。

【0006】

このような問題に対して、特許文献1には、画像処理装置が提供するサービスに関わる情報の1つであるURL(サービスへの接続情報)を、画像処理装置からWebサーバに通知することが提案されている。しかし、特許文献1は、画像処理装置の情報を常にWebサーバに通知してしまう。これによって、送信データ量が増加するだけでなく、機密性の高い情報が漏えいしてしまう危険性もある。また、ユーザがログイン後、Webブラウザを使ってWebアプリケーションのログイン画面を再び開いてしまうことも考えられ、複数回ログインを招く可能性もある。

【0007】

本発明は、上述の問題に鑑みて成されたものであり、画像処理装置に接続されている認証機器に適した認証画面をユーザに提供する情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、画像処理装置と、情報処理装置とが通信可能に接続された情報処理システムとして実現できる。前記画像処理装置は、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段とを備え、前記情報処理装置は、前記ログイン要求手段からログイン要求が通知されると、前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段とを備えることを特徴とする。

【0009】

また、本発明は、情報処理装置と通信可能に接続された画像処理装置として実現できる。画像処理装置は、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段とを備えることを特徴とする。

【0010】

また、本発明は、画像処理装置と通信可能に接続された情報処理装置として実現できる。情報処理装置は、前記画像処理装置からユーザのログインを要求するログイン要求であって、当該ユーザを認証するための認証機器を示す認証機器情報を含む前記ログイン要求を受信すると、該認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段とを備えることを特徴とする。

【発明の効果】

【0011】

本発明は、画像処理装置に接続されている認証機器に適した認証画面をユーザに提供する情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムを提供できる。

【図面の簡単な説明】

【0012】

【図1】第1の実施形態における情報処理システムの構成例を示す図である。

【図2】第1の実施形態におけるMFP101の構成例を示すブロック図である。

【図3】第1の実施形態におけるWebサーバ102の構成例を示すブロック図である。

【図4】第1の実施形態における情報処理システムのソフトウェア構成例を示す図である。

【図5】第1の実施形態における認証画面の一例を示す図である。

【図6】第1の実施形態における認証画面の一例を示す図である。

【図7】第1の実施形態におけるエラー画面の一例を示す図である。

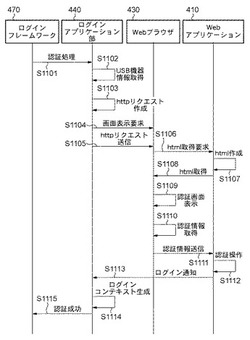

【図8】第1の実施形態における情報処理システムの一連の処理を示すシーケンス図である。

【図9】第1の実施形態におけるWebアプリケーション410のキー認証画面作成処理を示すフローチャートである。

【図10】第1の実施形態におけるWebアプリケーション410のカード認証画面作成処理を示すフローチャートである。

【図11】第1の実施形態におけるWebアプリケーション410の指紋画面作成処理を示すフローチャートである。

【図12】第1の実施形態におけるWebアプリケーション410の認証操作の動作を示すフローチャートである。

【図13】第2の実施形態におけるWebアプリケーション410の認証画面作成処理を示すフローチャートである。

【図14】第1の実施形態におけるUSB認証機器の抜き差しが起こったときの情報処理システムの一連の処理を示すシーケンス図である。

【発明を実施するための形態】

【0013】

以下、本発明を実施するための形態について図面を用いて説明する。尚、以下の実施形態は特許請求の範囲に係る発明を限定するものでなく、また実施形態で説明されている特徴の組み合わせの全てが発明の解決手段に必須のものとは限らない。

【0014】

<第1の実施形態>

<情報処理システムの構成>

まず、図1を参照して、本発明の第1の実施形態における情報処理システムの構成について説明する。LAN110にはMFP101及びWebサーバ102が互いに通信可能に接続されている。なお、LAN110は説明のためLAN(ローカル・エリア・ネットワーク)と記載しているが、インターネットなどの他のネットワークでもよい。

【0015】

<画像処理装置の構成>

次に、図2を参照して、画像処理装置であるMFP101の構成について説明する。MFP101は、制御部210、操作部219、プリンタ220、及びスキャナ221を備える。また、制御部210は、CPU211、ROM212、RAM213、HDD214、操作部I/F215、プリンタI/F216、スキャナI/F217、及びネットワークI/F218を備える。CPU211を含む制御部210は、MFP101全体の動作を統括的に制御する。CPU211は、ROM212に記憶された制御プログラムを読み出して読取制御や送信制御などの各種制御を行う。RAM213は、CPU211の主メモリ、ワークエリア等の一時記憶領域として用いられる。

【0016】

HDD214は、画像データや各種プログラム、或いは各種情報テーブルを記憶する。操作部I/F215は、操作部219と制御部210と接続する。操作部219には、タッチパネル機能を有する液晶表示部やキーボードなどが備えられ、ユーザからの入力を受け付ける。即ち、操作部219は、受付手段として機能する。また、MFP101には後述するWebブラウザ430が備えられる。MFP101のWebブラウザ430は、表示制御手段として機能し、Webサーバ102から受信したHTMLファイルを解析し、受信したHTMLファイルの記述に基づく操作画面を操作部219の液晶表示部に表示する。ここで、MFP101のWebブラウザ430が受信するHTMLファイル(画面情報)は必ずしもWebサーバ102から受信したものでなくてもよい。即ち、後述のMFP101内部のサーブレットアプリケーションから受信したHTMLファイルでもよい。

【0017】

プリンタI/F216は、プリンタ220と制御部210とを接続する。プリンタ220で印刷すべき画像データは、プリンタI/F216を介して制御部210から転送され、プリンタ220において記憶媒体上に印刷される。スキャナI/F217は、スキャナ221と制御部210とを接続する。スキャナ221は、原稿上の画像を読み取って画像データを生成し、スキャナI/F217を介して制御部210に画像データを入力する。ネットワークI/F218は、制御部210(MFP101)をLAN110に接続する。ネットワークI/F218は、LAN110上の外部装置(例えば、Webサーバ102)に画像データや情報を送信したり、LAN110上の外部装置から各種情報を受信したりする。

【0018】

<Webサーバの構成>

次に、図3を参照して、情報処理システムに含まれるWebサーバ102の構成について説明する。Webサーバ102は、制御部310を備える。また、制御部310は、CPU311、ROM312、RAM313、HDD314及びネットワークI/F315を備える。CPU311を含む制御部310は、Webサーバ102全体の動作を統括的に制御する。CPU311は、ROM312に記憶された制御プログラムを読み出して各種制御処理を実行する。RAM313は、CPU311の主メモリ、ワークエリア等の一時記憶領域として用いられる。HDD314は、画像データや各種プログラム、或いは各種情報テーブルを記憶する。ネットワークI/F315は、制御部310(Webサーバ102)をLAN110に接続する。ネットワークI/F315は、LAN110上の他の装置との間で各種情報を送受信する。

【0019】

<情報処理システムのソフトウェア構成>

次に、図4を参照して、情報処理システム全体のソフトウェア構成について説明する。図4に示す各機能部(ソフトウェア)は、MFP101/Webサーバ102のそれぞれに備えられているCPUが制御プログラムを実行することにより実現される。MFP101は、Webブラウザ430、ログインアプリケーション部440、アクセス制御情報記憶部450、プリファレンス情報記憶部460、及びログインフレームワーク470を備える。また、USB(Universal Serial Bus:ユニバーサル・シリアル・バス)認証機器480と接続されている。

【0020】

Webブラウザ430は、通信部431、解析部432、及び画面表示部433を含む。通信部431は、HTTPプロトコルに従ってWebアプリケーション410のプレゼンテーション部411と通信する。より具体的には、通信部431は、URIによって特定されるWebサーバ102のWebアプリケーション410のリソースに対してGETまたはPOSTのHTTP要求を送信する。つまり、指定されたURIをアクセス先としてWebブラウザ430がアクセスを行う。そして、HTTP要求に対するHTTP応答として、Webブラウザ430で表示するHTML等で記述された操作画面をWebアプリケーション410から取得する。また、Webブラウザ430で表示したHTMLフォーム等に入力されたユーザからの指示を、HTTP要求によってWebアプリケーション410に通知する。

【0021】

解析部432は、Webアプリケーション410から受信するHTMLファイル(画面情報)を解析する。このHTMLファイルには、Webブラウザに表示すべき操作画面の内容を示す記述が含まれている。画面表示部433は、解析部432による解析の結果に基づいて、操作部219上に操作画面を表示する。このように、Webサーバ102から受信した画面情報(HTMLファイル)に基づいて表示される画面をWebブラウザ画面と称する。

【0022】

ログインアプリケーション部440は、USB認証機器情報取得部441、HTTPリクエスト生成部442、及びログインコンテキスト生成部443を含む。USB認証機器情報取得部441は、MFP101に接続されているUSB認証機器480を検知し、その情報を取得する。また、USB認証機器480の接続を新しく検知したり、接続が絶たれたことを検知した場合、USB認証機器情報をリクエスト生成部442に送信する。リクエスト生成部442は、Webブラウザ430がWebアプリケーション410と通信を行うために必要なHTTPリクエストを生成する。さらに、リクエスト生成部442は、USB認証機器情報取得部441からUSB認証機器情報を受け取り、それをHTTPリクエストヘッダに追記したうえで、Webブラウザ430の通信部431にHTTPリクエストをPOSTさせる。ログインコンテキスト生成部443は、Webアプリケーション410のログイン通知部413から通知されたログインユーザに関するセッション情報を生成する。MFP101の各種機能は、そのセッション情報に応じて動作がパーソナライズされる。即ち、プリファレンス情報記憶部460の内容に応じてユーザが好む動作パラメータを優先する。また、アクセス制御情報記憶部450内に記憶された、ユーザに付与された権限に応じて、動作を禁止したり、続行したりする。

【0023】

アクセス制御情報記憶部450は、MFP101を使用する複数のユーザのそれぞれについて、MFP101が提供する各種機能や資源に対する、実行や読み出し、書き込み等のアクセスを制御するためのアクセス制御情報を記憶する。アクセス制御情報とは、カラー処理を禁止し白黒処理を許可する、片面印字を禁止し図面プリントを許可する、文書の送信を禁止しコピーを許可する、管理者用設定パラメータの変更を禁止し一般ユーザ用設定パラメータの変更を許可する、等の情報である。アクセス制御情報は、システム管理者がアクセス制御情報記憶部450に予め設定できる。また、外部サーバに記憶管理されているアクセス・コントロール・リスト(ACL)等をネットワーク経由で利用するように構成することもできる。

【0024】

プリファレンス情報記憶部460は、MFP101を使用する複数のユーザのそれぞれについて、MFP101の動作に関する各種の好みを示すプリファレンス情報を記憶する。例えば、プリファレンス情報とは、カラーよりも白黒の処理を好む、用紙サイズはA4よりもレターサイズを好む、読み取り画像のプレビューを確認してから送信するよりも確認ステップを省き短手番で送信することを好む、等の情報である。プリファレンス情報は、ユーザや管理者がプリファレンス情報記憶部460に予め設定できる。また、ユーザによる過去の操作履歴から好みを自動判定しプリファレンス情報記憶部460に自動設定することもできる。ログインフレームワーク470は、ログインアプリケーション部440を管理し、ログイン要求をログインアプリケーション部440に対して行う。

【0025】

USB認証機器480は、MFP101と接続されており、カード認証機器481及び指紋認証機器482を含む。カード認証機器481はユーザからIDカードによる入力を受け付け、カードに含まれる認証情報をUSB認証機器情報取得部441に伝える。指紋認証機器482は、ユーザの指紋情報を受け付け、それをUSB認証機器情報取得部441に伝える。

【0026】

Webサーバ102は、Webアプリケーション410及び認証情報記憶部420を含む。さらに、Webアプリケーション410は、プレゼンテーション部411、認証処理部412、及びログイン通知部413を含む。プレゼンテーション部411は、通信部431と通信し、MFP101からの要求に応じて、MFP101のWebブラウザ430で表示すべき操作画面をMFP101に送信する。また、MFP101のWebブラウザ430に表示された操作画面を介して入力されたユーザからの指示をMFP101からHTTP要求として受け取る。この際、プレゼンテーション部411は、通信部431からのHTTPリクエストヘッダを解析する。解析した結果、USB認証機器情報がリクエストヘッダに含まれていた場合は、プレゼンテーション部411は、USB認証機器480に対応した認証画面を通信部431に送信する。例えば、リクエストヘッダにカード認証機器情報が含まれていた場合はカード認証画面を、指紋認証機器情報が含まれていた場合は指紋認証画面をそれぞれ送信する。また、Webブラウザ430に表示されている認証画面を通じて、認証情報が通信部431から送信された場合は、認証処理部412に認証情報を送信して、認証処理を行わせる。即ち、プレゼンテーション部411は、MFP101からのログイン要求に応答して認証画面の画面情報を生成する画面情報生成手段と、当該画面情報をMFP101に通知する画面情報通知手段として機能する。

【0027】

認証処理部412は、プレゼンテーション部411から受け取った認証情報と、認証情報記憶部420の情報を照らし合わせることで認証を行う。ここで、認証情報記憶部420には、予め登録されたユーザ名と対応するパスワードが記憶されている。照らし合わせた結果、プレゼンテーション部411から受け取った認証情報が正しいものであれば、ログイン通知部413にログインが成功したことを伝えさせる。一方、認証情報が間違ったものであれば、プレゼンテーション部411にログインエラーの表示を行わせる。ログイン通知部413は、認証処理部412の認証照合の結果、ユーザがWebブラウザ430で入力した認証情報が認証情報記憶部420に存在した場合、ログインアプリケーション部440に、ログインが成功したことを通知する。これにより、ユーザのMFP101の使用が許可される。即ち、認証処理部412は、MFP101から通知される認証情報と、認証情報記憶部420に予め記憶されている情報とを用いて当該ユーザの認証を実行する認証手段と、認証結果をMFP101へ通知する認証結果通知手段として機能する。

【0028】

<画面例>

次に、図5乃至図7を参照して、Webブラウザ430が表示する画面について説明する。図5の500は、Webブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、キー認証画面を描画したWebブラウザ430の外観である。501はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツを表示する。キー認証画面500では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域501上に描画している。

【0029】

502はツールバーである。ツールバーには、表示コンテンツに対する制御やWebブラウザに対する制御を実施するための操作ボタンを表示している。選択されると、対応する機能が実行される。503はカード認証画面600への切り替えを行うボタンである。ボタン503は、Webブラウザ430の通信部431から、Webアプリケーション410のプレゼンテーション部411に送信したHTTPリクエストヘッダ内に、カード認証機器の情報が含まれている場合のみ表示される。504は指紋認証画面700への切り替えを行うボタンである。ボタン504もカード認証ボタン切り替えボタン503同様、プレゼンテーション部411が受信したHTTPリクエストヘッダ内に、指紋認証機器の情報が含まれている場合のみ表示される。

【0030】

505は、キー認証におけるユーザ名入力フィールドである。MFP101のユーザはこのフィールドにユーザ名を入力することでキー認証を行うことができる。506は、キー認証におけるパスワード入力フィールドである。MFP101のユーザはこのフィールドにパスワードを入力することでキー認証を行うことができる。507は、キー認証におけるログインボタンである。このボタンが押下されると、ユーザ名入力フィールド505、パスワード入力フィールド506に入力された値が取得され、Webサーバ102のプレゼンテーション部411に送信される。

【0031】

図5の600はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、カード認証画面を描画したWebブラウザ430の外観である。601はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツが表示される。カード認証画面600では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域601上に描画している。603はキー認証画面500への切り替えを行うボタンである。このボタンはカード認証画面600には必ず表示される。603は指紋認証画面700への切り替えを行うボタンである。

【0032】

図6の700はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、指紋認証画面を描画したWebブラウザ430の外観である。701はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツを表示する。指紋認証画面700では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域701上に描画している。703はキー認証画面500への切り替えを行うボタンである。このボタンは指紋認証画面700には必ず表示される。703はカード認証画面600への切り替えを行うボタンである。このように、認証画面500、600、700には、1つの認証機器に対応する認証画面であり、他の複数の認証機器がMFP101に対して接続されている場合には、当該認証機器に対応する認証画面へのリンクボタンを含んで構成される。

【0033】

図6の800はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、タブ形式でキー認証画面500、カード認証画面600、指紋認証画面700を描画したWebブラウザ430の外観である。801はWebブラウザ430のコンテンツ表示領域である。802はWebブラウザのタブ表示領域である。ここでは指紋認証画面700が選択されているため、コンテンツ表示領域801には指紋認証画面700が表示されている。なお、画面800の詳細については、第2の実施形態において後述する。

【0034】

図7の900はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、ログイン失敗時の画面を描画したWebブラウザ430の外観である。901はWebブラウザ430のコンテンツ表示領域である。また、図7の1000はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、排他処理時のエラー画面を描画したWebブラウザ430の外観である。ログインが完了しているにも関わらず、ログインサービスにアクセスされた時に表示される。1001はWebブラウザ430のコンテンツ表示領域である。

【0035】

<認証処理>

次に、図8を参照して、本実施形態における、ログインフレームワーク470が認証処理をログインアプリケーション部440に要求してから、認証成功の応答が返ってくるまでの処理について説明する。なお、以下で説明する処理は、MFP101のCPU211又はWebサーバ102のCPU311がROM212、312等に格納されている制御プログラムを読み出して実行することにより実現される。

【0036】

S1101において、ログインフレームワーク470は、ログインアプリケーション部440に対して認証処理要求を行う。続いて、S1102において、ログインアプリケーション部440は、USB認証機器情報取得部441によって、MFP101に接続されているUSB認証機器480の情報を取得する。S1103において、ログインアプリケーション部440は、Webブラウザ430がWebアプリケーション410と接続を行うためのHTTPリクエストを作成する。その際、リクエストヘッダにS1102で取得したUSB認証機器情報を記載して作成する。さらに、S1104において、ログインアプリケーション部440は、Webブラウザ430に対して、認証画面の表示を要求し、S1105において、Webブラウザ430に対して、S1103で作成したHTTPリクエストを送信する。

【0037】

次に、S1106において、Webブラウザ430は、S1105で送信されたHTTPリクエストに従ってWebアプリケーション410に対して、認証画面を描画するためのhtml取得要求を行う。html取得要求を受信したWebアプリケーション410は、S1107でhtmlを作成し、S1108で作成したhtmlの情報をWebブラウザ430に返信する。

【0038】

htmlの情報を取得すると、S1109において、Webブラウザ430は、キー認証画面500を表示部に表示する。また、この際カード認証画面600への切り替えボタン503が押された場合、Webアプリケーション410は後述する図10の処理を行う。同様に指紋認証画面700への切り替えボタン504が押下された場合、Webアプリケーション410は後述する図11の処理を行う。それぞれの場合において、Webアプリケーション410の処理フローは図9と同様であり、各認証方法への切り替えボタンは作成せず、キー認証への切り替えボタンを代わりに作成する。また、認証画面の表示中にUSB認証機器480の抜き差しが行われた場合、ログインアプリケーション部440は新しいUSB認証機器情報をWebブラウザ430に通知し、認証画面の更新を行う。図14はこのフローを示している。図14のS1701からS1709までのフローは図8のS1102からS1109までのフローと同一であり、この処理によって、常に最新のUSB認証機器480状態に対応した認証画面をWebブラウザ430が描画する。

【0039】

次に、S1110において、Webブラウザ430は、ユーザから入力された認証情報を取得する。認証情報を取得すると、S1111において、Webブラウザ430は、認証情報通知手段として機能し、S1110で取得した認証情報をWebアプリケーション410に送信する。S1112において、Webアプリケーション410は、S1111でWebブラウザ430から送信された認証情報の認証操作を行う。S112の認証操作が成功すると、S1113において、Webアプリケーション410は、ユーザのログインを許可するログイン通知をログインアプリケーション部440に通知する。

【0040】

S1114において、ログインアプリケーション部440は、ログインコンテキスト生成部443によってユーザのセッション情報を含むログインコンテキストを生成する。S1115において、ログインアプリケーション部440は、ログインフレームワーク470に対して認証成功通知を通知する。

【0041】

以上説明した処理がログインフレームワーク470が認証処理をログインアプリケーション部に要求してから、認証成功の応答が返ってくるまでの処理である。これによって、MFP101に接続されているUSB認証機器情報に基づいて、Webブラウザ430が最適な認証画面をユーザに提供したのち、認証を行うフローを実現している。

【0042】

<画面情報の作成>

次に、図9乃至図11を参照して、Webアプリケーション410において、画面情報となるhtmlを作成する作成処理について説明する。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。まず、図9を参照して、Webアプリケーション410がWebブラウザ430から上記S1106のhtml取得要求を受信した際の処理について説明する。

【0043】

S1201において、Webアプリケーション410は、S1106でWebブラウザ430が送信したHTTPリクエストを取得する。続いて、S1202において、Webアプリケーション410は、Webブラウザ430に表示させるキー認証画面500のhtml(画面情報)を作成する。S1203において、Webアプリケーション410は、S1201で受信したHTTPリクエストのヘッダを解析する。S1204において、Webアプリケーション410は、S1203で解析した結果、リクエストヘッダ内にキー認証機器情報が含まれているかを判定する。ここで、ヘッダ内にキー認証機器情報が含まれていればS1205に進み、含まれていなければS1210に進む。S1210において、Webアプリケーション410は、S1202で作成したhtmlを認証エラー用のhtmlに作り変え、S1209に進む。リクエストヘッダ内にキー認証機器情報が入っていないということは、ユーザがログイン後にWebブラウザ430を通して、アクセスを行ったことを意味する。よって、複数回のログインを防止するため、エラーページ(エラー画面1000)へ飛ばす処理をここで行っている。

【0044】

S1205において、Webアプリケーション410は、リクエストヘッダ内にカード認証機器情報が含まれているかを判定する。判断を行う。ここで、ヘッダ内にカード認証機器情報が含まれていればS1206に進み、含まれていなければS1207に進む。S1206において、Webアプリケーション410は、S1202で作成したキー認証画面用のhtmlにカード認証サービス(カード認証画面600)へのリンクボタンを追加し、S1207に進む。

【0045】

S1207において、Webアプリケーション410は、リクエストヘッダ内に指紋認証機器情報が含まれているかを判定する。ここで、ヘッダ内に指紋認証機器情報が含まれていればS1208に進み、含まれていなければS1209に進む。S1208において、Webアプリケーション410は、S1202で作成したキー認証画面用のhtmlに指紋認証サービス(指紋認証画面700)へのリンクボタンを追加し、S1209に進む。S1209において、Webアプリケーション410は、作成されたキー認証画面用のhtmlをWebブラウザ430に送信し、処理を終了する。

【0046】

次に、図10及び図11を参照して、カード認証画面600のhtmlの作成、指紋認証画面700のhtmlの作成について説明する。なお、図10及び図11のhtml作成処理は、図9のhtml作成処理とほぼ同様であるため、図9のフローチャートとの差異についてのみ説明する。

【0047】

図10は、カード認証画面600のhtmlを作成する処理であり、S1302においてカード認証画面用のhtmlを作成する。さらに、S1304乃至S1307の処理において、キー認証ボタンと、指紋認証ボタンとを当該htmlに追加する必要があるかを判定し、必要が有れば追加する処理を行っている。また、図11は、指紋認証画面700のhtmlを作成する処理であり、S1402において指紋認証画面用のhtmlを作成する。さらに、S1404乃至S1407の処理において、キー認証ボタンと、カード認証ボタンとを当該htmlに追加する必要があるかを判定し、必要が有れば追加する処理を行っている。

【0048】

<認証操作>

次に、図12を参照して、Webアプリケーション410における認証操作(S1112)について説明する。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。

【0049】

S1501において、Webアプリケーション410は、S1111でWebブラウザ430から送信された認証情報を取得する。続いて、S1502において、Webアプリケーション410は、S1501で取得した認証情報と認証情報記憶部420に格納されているデータとの照合を行う。S1503において、Webアプリケーション410は、S1502で照合を行った結果、完全に一致するデータが見つかったかどうかを判定する。ここで、完全に一致するデータが見つかればS1504に進み、見つからなければS1505に進む。

【0050】

S1504において、Webアプリケーション410は、ログイン成功通知をログインアプリケーション部440に対して送信し、処理を終了する。一方、S1505において、Webアプリケーション410は、ログインエラーを通知するhtmlを作成し、Webブラウザ430に送信し、処理を終了する。Webブラウザ430は当該エラー通知を受けて、ログインエラー画面900を表示する。

【0051】

<第2の実施形態>

次に、図13を参照して、本発明の第2の実施形態について説明する。本実施形態は、MFP101に接続されている認証機器が複数存在する場合に、各認証機器に対応した認証画面をタブ形式で一覧表示する形態を提供する。なお、ユーザの認証情報入力に必要な手間を考え、キー入力認証よりもカード認証を優先して表示し、カード認証よりも指紋認証を優先して表示することとする。図13は、本実施形態における画面取得処理におけるWebアプリケーション410の処理フローである。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。

【0052】

S1401において、Webアプリケーション410は、HTTPリクエストを取得する。続いて、S1402において、Webアプリケーション410は、取得したHTTPリクエストのリクエストヘッダを解析する。S1403において、Webアプリケーション410は、リクエストヘッダ内にキー認証機器情報が含まれる否かを判定する。ここで、ヘッダ内にキー認証機器情報が含まれていればS1404に進み、含まれていなければS1406に進む。S1404において、Webアプリケーション410は、キー認証画面500のhtmlを作成し、S1405に進む。

【0053】

一方、S1406において、Webアプリケーション410は、リクエストヘッダ内にカード認証機器情報が含まれているかを判定する。ここで、ヘッダ内にカード認証機器情報が含まれていればS1407に進み、含まれていなければS1408に進む。S1407において、Webアプリケーション410は、カード認証画面600のHtmlを作成し、S1405に進む。

【0054】

一方、S1408において、Webアプリケーション410は、リクエストヘッダ内に指紋認証機器情報が含まれているかを判定する。ここで、ヘッダ内に指紋認証機器情報が含まれていればS1409に進み、含まれていなければS1410に進む。S1409において、Webアプリケーション410は、指紋認証画面700のHtmlを作成し、S1405に進む。

【0055】

一方、S1410において、Webアプリケーション410は、リクエストヘッダ内にいずれの認証機器情報も含まれていないことを意味するため、認証エラー用のhtmlを作成し、S1405に進む。S1405において、Webアプリケーション410は、作成した認証画面のhtmlをWebブラウザ430に送信する。この後、Webブラウザ430は受信したhtml情報に基づき認証画面を描画する。この際、新たな認証機器用の認証画面情報が送信された場合、新しく受信した認証画面を前面に表示することが望ましい。これによって、キー認証画面500よりカード認証画面600の方が、カード認証画面600より指紋認証画面700の方が優先して前面に表示されることとなる。

【0056】

以上説明した処理が、本実施形態におけるWebアプリケーション410の画面情報作成処理であり、MFP101が利用可能な認証機器の分だけこの処理を繰り返すことで画面800のような、タブ形式での認証画面を表示することができる。このように、本実施形態によれば、タブで認証画面を切り替えることにより、認証画面切り替え時のWebアプリケーションとの通信による画面遷移時間を省略できる。また、入力時間の短い認証画面を前面に出すことにより、ユーザの認証所要時間を短縮できる。

【0057】

<その他の実施形態>

また、本発明は、以下の処理を実行することによっても実現される。即ち、上述した実施形態の機能を実現するソフトウェア(プログラム)を、ネットワーク又は各種記憶媒体を介してシステム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)がプログラムを読み出して実行する処理である。

【技術分野】

【0001】

本発明は、情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムに関するものである。

【背景技術】

【0002】

WWW(World Wide Web)のコンテンツを閲覧するためのWebブラウザは、コンテンツとともに、コンテンツのURL(uniform resource locator)やファイルのパス名などのリソースの格納位置が識別できる情報をアドレスバーなどの表示領域に表示する。近年、画像処理装置の高機能化に伴い、同装置に上記のようなWebブラウザが搭載され、ユーザは画像処理装置上からネットワークに接続することが可能となった。また、特許文献1には、画像処理装置が備える各機能を利用するための指示を入力する操作画面を、Webサーバが提供することが提案されている。

【0003】

このような技術を応用して、画像処理装置におけるユーザ認証処理及び認証画面の提供をWebサーバが行い、認証画面を画像処理装置のWebブラウザに描画することで、認証操作をWeb化する技術が考えられる。これによって、認証に関わるリソースを画像処理装置内に保持する必要がなくなり、認証管理もWebサーバ上で容易に行うことが可能となる。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2005−242994号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、従来技術には以下に記載する問題がある。ここで、画像処理装置の認証方法が1つではなく、カードによる認証、キー入力による認証、指紋による認証等、複数の認証方法が存在する場合を考える。その場合、Webアプリケーションは各認証方法についての画面情報を作成する必要がある。そして、例え画像処理装置に1つの認証機器しか接続されていない場合でも、Webアプリケーションは画像処理装置にどの認証機器が接続されているか把握できないため、すべての認証機器に対応した画面を提供しなくてはならない。これによって、ユーザは接続されていない認証機器の認証情報を含んだ画面が表示されるため、画像処理装置の認証操作に手間取ってしまう可能性がある。

【0006】

このような問題に対して、特許文献1には、画像処理装置が提供するサービスに関わる情報の1つであるURL(サービスへの接続情報)を、画像処理装置からWebサーバに通知することが提案されている。しかし、特許文献1は、画像処理装置の情報を常にWebサーバに通知してしまう。これによって、送信データ量が増加するだけでなく、機密性の高い情報が漏えいしてしまう危険性もある。また、ユーザがログイン後、Webブラウザを使ってWebアプリケーションのログイン画面を再び開いてしまうことも考えられ、複数回ログインを招く可能性もある。

【0007】

本発明は、上述の問題に鑑みて成されたものであり、画像処理装置に接続されている認証機器に適した認証画面をユーザに提供する情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、画像処理装置と、情報処理装置とが通信可能に接続された情報処理システムとして実現できる。前記画像処理装置は、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段とを備え、前記情報処理装置は、前記ログイン要求手段からログイン要求が通知されると、前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段とを備えることを特徴とする。

【0009】

また、本発明は、情報処理装置と通信可能に接続された画像処理装置として実現できる。画像処理装置は、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段とを備えることを特徴とする。

【0010】

また、本発明は、画像処理装置と通信可能に接続された情報処理装置として実現できる。情報処理装置は、前記画像処理装置からユーザのログインを要求するログイン要求であって、当該ユーザを認証するための認証機器を示す認証機器情報を含む前記ログイン要求を受信すると、該認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段とを備えることを特徴とする。

【発明の効果】

【0011】

本発明は、画像処理装置に接続されている認証機器に適した認証画面をユーザに提供する情報処理システム、画像処理装置、情報処理装置、それらの制御方法及びプログラムを提供できる。

【図面の簡単な説明】

【0012】

【図1】第1の実施形態における情報処理システムの構成例を示す図である。

【図2】第1の実施形態におけるMFP101の構成例を示すブロック図である。

【図3】第1の実施形態におけるWebサーバ102の構成例を示すブロック図である。

【図4】第1の実施形態における情報処理システムのソフトウェア構成例を示す図である。

【図5】第1の実施形態における認証画面の一例を示す図である。

【図6】第1の実施形態における認証画面の一例を示す図である。

【図7】第1の実施形態におけるエラー画面の一例を示す図である。

【図8】第1の実施形態における情報処理システムの一連の処理を示すシーケンス図である。

【図9】第1の実施形態におけるWebアプリケーション410のキー認証画面作成処理を示すフローチャートである。

【図10】第1の実施形態におけるWebアプリケーション410のカード認証画面作成処理を示すフローチャートである。

【図11】第1の実施形態におけるWebアプリケーション410の指紋画面作成処理を示すフローチャートである。

【図12】第1の実施形態におけるWebアプリケーション410の認証操作の動作を示すフローチャートである。

【図13】第2の実施形態におけるWebアプリケーション410の認証画面作成処理を示すフローチャートである。

【図14】第1の実施形態におけるUSB認証機器の抜き差しが起こったときの情報処理システムの一連の処理を示すシーケンス図である。

【発明を実施するための形態】

【0013】

以下、本発明を実施するための形態について図面を用いて説明する。尚、以下の実施形態は特許請求の範囲に係る発明を限定するものでなく、また実施形態で説明されている特徴の組み合わせの全てが発明の解決手段に必須のものとは限らない。

【0014】

<第1の実施形態>

<情報処理システムの構成>

まず、図1を参照して、本発明の第1の実施形態における情報処理システムの構成について説明する。LAN110にはMFP101及びWebサーバ102が互いに通信可能に接続されている。なお、LAN110は説明のためLAN(ローカル・エリア・ネットワーク)と記載しているが、インターネットなどの他のネットワークでもよい。

【0015】

<画像処理装置の構成>

次に、図2を参照して、画像処理装置であるMFP101の構成について説明する。MFP101は、制御部210、操作部219、プリンタ220、及びスキャナ221を備える。また、制御部210は、CPU211、ROM212、RAM213、HDD214、操作部I/F215、プリンタI/F216、スキャナI/F217、及びネットワークI/F218を備える。CPU211を含む制御部210は、MFP101全体の動作を統括的に制御する。CPU211は、ROM212に記憶された制御プログラムを読み出して読取制御や送信制御などの各種制御を行う。RAM213は、CPU211の主メモリ、ワークエリア等の一時記憶領域として用いられる。

【0016】

HDD214は、画像データや各種プログラム、或いは各種情報テーブルを記憶する。操作部I/F215は、操作部219と制御部210と接続する。操作部219には、タッチパネル機能を有する液晶表示部やキーボードなどが備えられ、ユーザからの入力を受け付ける。即ち、操作部219は、受付手段として機能する。また、MFP101には後述するWebブラウザ430が備えられる。MFP101のWebブラウザ430は、表示制御手段として機能し、Webサーバ102から受信したHTMLファイルを解析し、受信したHTMLファイルの記述に基づく操作画面を操作部219の液晶表示部に表示する。ここで、MFP101のWebブラウザ430が受信するHTMLファイル(画面情報)は必ずしもWebサーバ102から受信したものでなくてもよい。即ち、後述のMFP101内部のサーブレットアプリケーションから受信したHTMLファイルでもよい。

【0017】

プリンタI/F216は、プリンタ220と制御部210とを接続する。プリンタ220で印刷すべき画像データは、プリンタI/F216を介して制御部210から転送され、プリンタ220において記憶媒体上に印刷される。スキャナI/F217は、スキャナ221と制御部210とを接続する。スキャナ221は、原稿上の画像を読み取って画像データを生成し、スキャナI/F217を介して制御部210に画像データを入力する。ネットワークI/F218は、制御部210(MFP101)をLAN110に接続する。ネットワークI/F218は、LAN110上の外部装置(例えば、Webサーバ102)に画像データや情報を送信したり、LAN110上の外部装置から各種情報を受信したりする。

【0018】

<Webサーバの構成>

次に、図3を参照して、情報処理システムに含まれるWebサーバ102の構成について説明する。Webサーバ102は、制御部310を備える。また、制御部310は、CPU311、ROM312、RAM313、HDD314及びネットワークI/F315を備える。CPU311を含む制御部310は、Webサーバ102全体の動作を統括的に制御する。CPU311は、ROM312に記憶された制御プログラムを読み出して各種制御処理を実行する。RAM313は、CPU311の主メモリ、ワークエリア等の一時記憶領域として用いられる。HDD314は、画像データや各種プログラム、或いは各種情報テーブルを記憶する。ネットワークI/F315は、制御部310(Webサーバ102)をLAN110に接続する。ネットワークI/F315は、LAN110上の他の装置との間で各種情報を送受信する。

【0019】

<情報処理システムのソフトウェア構成>

次に、図4を参照して、情報処理システム全体のソフトウェア構成について説明する。図4に示す各機能部(ソフトウェア)は、MFP101/Webサーバ102のそれぞれに備えられているCPUが制御プログラムを実行することにより実現される。MFP101は、Webブラウザ430、ログインアプリケーション部440、アクセス制御情報記憶部450、プリファレンス情報記憶部460、及びログインフレームワーク470を備える。また、USB(Universal Serial Bus:ユニバーサル・シリアル・バス)認証機器480と接続されている。

【0020】

Webブラウザ430は、通信部431、解析部432、及び画面表示部433を含む。通信部431は、HTTPプロトコルに従ってWebアプリケーション410のプレゼンテーション部411と通信する。より具体的には、通信部431は、URIによって特定されるWebサーバ102のWebアプリケーション410のリソースに対してGETまたはPOSTのHTTP要求を送信する。つまり、指定されたURIをアクセス先としてWebブラウザ430がアクセスを行う。そして、HTTP要求に対するHTTP応答として、Webブラウザ430で表示するHTML等で記述された操作画面をWebアプリケーション410から取得する。また、Webブラウザ430で表示したHTMLフォーム等に入力されたユーザからの指示を、HTTP要求によってWebアプリケーション410に通知する。

【0021】

解析部432は、Webアプリケーション410から受信するHTMLファイル(画面情報)を解析する。このHTMLファイルには、Webブラウザに表示すべき操作画面の内容を示す記述が含まれている。画面表示部433は、解析部432による解析の結果に基づいて、操作部219上に操作画面を表示する。このように、Webサーバ102から受信した画面情報(HTMLファイル)に基づいて表示される画面をWebブラウザ画面と称する。

【0022】

ログインアプリケーション部440は、USB認証機器情報取得部441、HTTPリクエスト生成部442、及びログインコンテキスト生成部443を含む。USB認証機器情報取得部441は、MFP101に接続されているUSB認証機器480を検知し、その情報を取得する。また、USB認証機器480の接続を新しく検知したり、接続が絶たれたことを検知した場合、USB認証機器情報をリクエスト生成部442に送信する。リクエスト生成部442は、Webブラウザ430がWebアプリケーション410と通信を行うために必要なHTTPリクエストを生成する。さらに、リクエスト生成部442は、USB認証機器情報取得部441からUSB認証機器情報を受け取り、それをHTTPリクエストヘッダに追記したうえで、Webブラウザ430の通信部431にHTTPリクエストをPOSTさせる。ログインコンテキスト生成部443は、Webアプリケーション410のログイン通知部413から通知されたログインユーザに関するセッション情報を生成する。MFP101の各種機能は、そのセッション情報に応じて動作がパーソナライズされる。即ち、プリファレンス情報記憶部460の内容に応じてユーザが好む動作パラメータを優先する。また、アクセス制御情報記憶部450内に記憶された、ユーザに付与された権限に応じて、動作を禁止したり、続行したりする。

【0023】

アクセス制御情報記憶部450は、MFP101を使用する複数のユーザのそれぞれについて、MFP101が提供する各種機能や資源に対する、実行や読み出し、書き込み等のアクセスを制御するためのアクセス制御情報を記憶する。アクセス制御情報とは、カラー処理を禁止し白黒処理を許可する、片面印字を禁止し図面プリントを許可する、文書の送信を禁止しコピーを許可する、管理者用設定パラメータの変更を禁止し一般ユーザ用設定パラメータの変更を許可する、等の情報である。アクセス制御情報は、システム管理者がアクセス制御情報記憶部450に予め設定できる。また、外部サーバに記憶管理されているアクセス・コントロール・リスト(ACL)等をネットワーク経由で利用するように構成することもできる。

【0024】

プリファレンス情報記憶部460は、MFP101を使用する複数のユーザのそれぞれについて、MFP101の動作に関する各種の好みを示すプリファレンス情報を記憶する。例えば、プリファレンス情報とは、カラーよりも白黒の処理を好む、用紙サイズはA4よりもレターサイズを好む、読み取り画像のプレビューを確認してから送信するよりも確認ステップを省き短手番で送信することを好む、等の情報である。プリファレンス情報は、ユーザや管理者がプリファレンス情報記憶部460に予め設定できる。また、ユーザによる過去の操作履歴から好みを自動判定しプリファレンス情報記憶部460に自動設定することもできる。ログインフレームワーク470は、ログインアプリケーション部440を管理し、ログイン要求をログインアプリケーション部440に対して行う。

【0025】

USB認証機器480は、MFP101と接続されており、カード認証機器481及び指紋認証機器482を含む。カード認証機器481はユーザからIDカードによる入力を受け付け、カードに含まれる認証情報をUSB認証機器情報取得部441に伝える。指紋認証機器482は、ユーザの指紋情報を受け付け、それをUSB認証機器情報取得部441に伝える。

【0026】

Webサーバ102は、Webアプリケーション410及び認証情報記憶部420を含む。さらに、Webアプリケーション410は、プレゼンテーション部411、認証処理部412、及びログイン通知部413を含む。プレゼンテーション部411は、通信部431と通信し、MFP101からの要求に応じて、MFP101のWebブラウザ430で表示すべき操作画面をMFP101に送信する。また、MFP101のWebブラウザ430に表示された操作画面を介して入力されたユーザからの指示をMFP101からHTTP要求として受け取る。この際、プレゼンテーション部411は、通信部431からのHTTPリクエストヘッダを解析する。解析した結果、USB認証機器情報がリクエストヘッダに含まれていた場合は、プレゼンテーション部411は、USB認証機器480に対応した認証画面を通信部431に送信する。例えば、リクエストヘッダにカード認証機器情報が含まれていた場合はカード認証画面を、指紋認証機器情報が含まれていた場合は指紋認証画面をそれぞれ送信する。また、Webブラウザ430に表示されている認証画面を通じて、認証情報が通信部431から送信された場合は、認証処理部412に認証情報を送信して、認証処理を行わせる。即ち、プレゼンテーション部411は、MFP101からのログイン要求に応答して認証画面の画面情報を生成する画面情報生成手段と、当該画面情報をMFP101に通知する画面情報通知手段として機能する。

【0027】

認証処理部412は、プレゼンテーション部411から受け取った認証情報と、認証情報記憶部420の情報を照らし合わせることで認証を行う。ここで、認証情報記憶部420には、予め登録されたユーザ名と対応するパスワードが記憶されている。照らし合わせた結果、プレゼンテーション部411から受け取った認証情報が正しいものであれば、ログイン通知部413にログインが成功したことを伝えさせる。一方、認証情報が間違ったものであれば、プレゼンテーション部411にログインエラーの表示を行わせる。ログイン通知部413は、認証処理部412の認証照合の結果、ユーザがWebブラウザ430で入力した認証情報が認証情報記憶部420に存在した場合、ログインアプリケーション部440に、ログインが成功したことを通知する。これにより、ユーザのMFP101の使用が許可される。即ち、認証処理部412は、MFP101から通知される認証情報と、認証情報記憶部420に予め記憶されている情報とを用いて当該ユーザの認証を実行する認証手段と、認証結果をMFP101へ通知する認証結果通知手段として機能する。

【0028】

<画面例>

次に、図5乃至図7を参照して、Webブラウザ430が表示する画面について説明する。図5の500は、Webブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、キー認証画面を描画したWebブラウザ430の外観である。501はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツを表示する。キー認証画面500では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域501上に描画している。

【0029】

502はツールバーである。ツールバーには、表示コンテンツに対する制御やWebブラウザに対する制御を実施するための操作ボタンを表示している。選択されると、対応する機能が実行される。503はカード認証画面600への切り替えを行うボタンである。ボタン503は、Webブラウザ430の通信部431から、Webアプリケーション410のプレゼンテーション部411に送信したHTTPリクエストヘッダ内に、カード認証機器の情報が含まれている場合のみ表示される。504は指紋認証画面700への切り替えを行うボタンである。ボタン504もカード認証ボタン切り替えボタン503同様、プレゼンテーション部411が受信したHTTPリクエストヘッダ内に、指紋認証機器の情報が含まれている場合のみ表示される。

【0030】

505は、キー認証におけるユーザ名入力フィールドである。MFP101のユーザはこのフィールドにユーザ名を入力することでキー認証を行うことができる。506は、キー認証におけるパスワード入力フィールドである。MFP101のユーザはこのフィールドにパスワードを入力することでキー認証を行うことができる。507は、キー認証におけるログインボタンである。このボタンが押下されると、ユーザ名入力フィールド505、パスワード入力フィールド506に入力された値が取得され、Webサーバ102のプレゼンテーション部411に送信される。

【0031】

図5の600はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、カード認証画面を描画したWebブラウザ430の外観である。601はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツが表示される。カード認証画面600では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域601上に描画している。603はキー認証画面500への切り替えを行うボタンである。このボタンはカード認証画面600には必ず表示される。603は指紋認証画面700への切り替えを行うボタンである。

【0032】

図6の700はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、指紋認証画面を描画したWebブラウザ430の外観である。701はWebブラウザ430のコンテンツ表示領域である。この領域にWebサーバ102から受信したレスポンスに基づいてコンテンツを表示する。指紋認証画面700では、当該画面の画面情報をプレゼンテーション部411が送信し、通信部431が受信した後、解析部432が解析し、その後画面表示部433がコンテンツ表示領域701上に描画している。703はキー認証画面500への切り替えを行うボタンである。このボタンは指紋認証画面700には必ず表示される。703はカード認証画面600への切り替えを行うボタンである。このように、認証画面500、600、700には、1つの認証機器に対応する認証画面であり、他の複数の認証機器がMFP101に対して接続されている場合には、当該認証機器に対応する認証画面へのリンクボタンを含んで構成される。

【0033】

図6の800はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、タブ形式でキー認証画面500、カード認証画面600、指紋認証画面700を描画したWebブラウザ430の外観である。801はWebブラウザ430のコンテンツ表示領域である。802はWebブラウザのタブ表示領域である。ここでは指紋認証画面700が選択されているため、コンテンツ表示領域801には指紋認証画面700が表示されている。なお、画面800の詳細については、第2の実施形態において後述する。

【0034】

図7の900はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、ログイン失敗時の画面を描画したWebブラウザ430の外観である。901はWebブラウザ430のコンテンツ表示領域である。また、図7の1000はWebブラウザ430の通信部431がWebサーバ102のプレゼンテーション部411と通信を行って、排他処理時のエラー画面を描画したWebブラウザ430の外観である。ログインが完了しているにも関わらず、ログインサービスにアクセスされた時に表示される。1001はWebブラウザ430のコンテンツ表示領域である。

【0035】

<認証処理>

次に、図8を参照して、本実施形態における、ログインフレームワーク470が認証処理をログインアプリケーション部440に要求してから、認証成功の応答が返ってくるまでの処理について説明する。なお、以下で説明する処理は、MFP101のCPU211又はWebサーバ102のCPU311がROM212、312等に格納されている制御プログラムを読み出して実行することにより実現される。

【0036】

S1101において、ログインフレームワーク470は、ログインアプリケーション部440に対して認証処理要求を行う。続いて、S1102において、ログインアプリケーション部440は、USB認証機器情報取得部441によって、MFP101に接続されているUSB認証機器480の情報を取得する。S1103において、ログインアプリケーション部440は、Webブラウザ430がWebアプリケーション410と接続を行うためのHTTPリクエストを作成する。その際、リクエストヘッダにS1102で取得したUSB認証機器情報を記載して作成する。さらに、S1104において、ログインアプリケーション部440は、Webブラウザ430に対して、認証画面の表示を要求し、S1105において、Webブラウザ430に対して、S1103で作成したHTTPリクエストを送信する。

【0037】

次に、S1106において、Webブラウザ430は、S1105で送信されたHTTPリクエストに従ってWebアプリケーション410に対して、認証画面を描画するためのhtml取得要求を行う。html取得要求を受信したWebアプリケーション410は、S1107でhtmlを作成し、S1108で作成したhtmlの情報をWebブラウザ430に返信する。

【0038】

htmlの情報を取得すると、S1109において、Webブラウザ430は、キー認証画面500を表示部に表示する。また、この際カード認証画面600への切り替えボタン503が押された場合、Webアプリケーション410は後述する図10の処理を行う。同様に指紋認証画面700への切り替えボタン504が押下された場合、Webアプリケーション410は後述する図11の処理を行う。それぞれの場合において、Webアプリケーション410の処理フローは図9と同様であり、各認証方法への切り替えボタンは作成せず、キー認証への切り替えボタンを代わりに作成する。また、認証画面の表示中にUSB認証機器480の抜き差しが行われた場合、ログインアプリケーション部440は新しいUSB認証機器情報をWebブラウザ430に通知し、認証画面の更新を行う。図14はこのフローを示している。図14のS1701からS1709までのフローは図8のS1102からS1109までのフローと同一であり、この処理によって、常に最新のUSB認証機器480状態に対応した認証画面をWebブラウザ430が描画する。

【0039】

次に、S1110において、Webブラウザ430は、ユーザから入力された認証情報を取得する。認証情報を取得すると、S1111において、Webブラウザ430は、認証情報通知手段として機能し、S1110で取得した認証情報をWebアプリケーション410に送信する。S1112において、Webアプリケーション410は、S1111でWebブラウザ430から送信された認証情報の認証操作を行う。S112の認証操作が成功すると、S1113において、Webアプリケーション410は、ユーザのログインを許可するログイン通知をログインアプリケーション部440に通知する。

【0040】

S1114において、ログインアプリケーション部440は、ログインコンテキスト生成部443によってユーザのセッション情報を含むログインコンテキストを生成する。S1115において、ログインアプリケーション部440は、ログインフレームワーク470に対して認証成功通知を通知する。

【0041】

以上説明した処理がログインフレームワーク470が認証処理をログインアプリケーション部に要求してから、認証成功の応答が返ってくるまでの処理である。これによって、MFP101に接続されているUSB認証機器情報に基づいて、Webブラウザ430が最適な認証画面をユーザに提供したのち、認証を行うフローを実現している。

【0042】

<画面情報の作成>

次に、図9乃至図11を参照して、Webアプリケーション410において、画面情報となるhtmlを作成する作成処理について説明する。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。まず、図9を参照して、Webアプリケーション410がWebブラウザ430から上記S1106のhtml取得要求を受信した際の処理について説明する。

【0043】

S1201において、Webアプリケーション410は、S1106でWebブラウザ430が送信したHTTPリクエストを取得する。続いて、S1202において、Webアプリケーション410は、Webブラウザ430に表示させるキー認証画面500のhtml(画面情報)を作成する。S1203において、Webアプリケーション410は、S1201で受信したHTTPリクエストのヘッダを解析する。S1204において、Webアプリケーション410は、S1203で解析した結果、リクエストヘッダ内にキー認証機器情報が含まれているかを判定する。ここで、ヘッダ内にキー認証機器情報が含まれていればS1205に進み、含まれていなければS1210に進む。S1210において、Webアプリケーション410は、S1202で作成したhtmlを認証エラー用のhtmlに作り変え、S1209に進む。リクエストヘッダ内にキー認証機器情報が入っていないということは、ユーザがログイン後にWebブラウザ430を通して、アクセスを行ったことを意味する。よって、複数回のログインを防止するため、エラーページ(エラー画面1000)へ飛ばす処理をここで行っている。

【0044】

S1205において、Webアプリケーション410は、リクエストヘッダ内にカード認証機器情報が含まれているかを判定する。判断を行う。ここで、ヘッダ内にカード認証機器情報が含まれていればS1206に進み、含まれていなければS1207に進む。S1206において、Webアプリケーション410は、S1202で作成したキー認証画面用のhtmlにカード認証サービス(カード認証画面600)へのリンクボタンを追加し、S1207に進む。

【0045】

S1207において、Webアプリケーション410は、リクエストヘッダ内に指紋認証機器情報が含まれているかを判定する。ここで、ヘッダ内に指紋認証機器情報が含まれていればS1208に進み、含まれていなければS1209に進む。S1208において、Webアプリケーション410は、S1202で作成したキー認証画面用のhtmlに指紋認証サービス(指紋認証画面700)へのリンクボタンを追加し、S1209に進む。S1209において、Webアプリケーション410は、作成されたキー認証画面用のhtmlをWebブラウザ430に送信し、処理を終了する。

【0046】

次に、図10及び図11を参照して、カード認証画面600のhtmlの作成、指紋認証画面700のhtmlの作成について説明する。なお、図10及び図11のhtml作成処理は、図9のhtml作成処理とほぼ同様であるため、図9のフローチャートとの差異についてのみ説明する。

【0047】

図10は、カード認証画面600のhtmlを作成する処理であり、S1302においてカード認証画面用のhtmlを作成する。さらに、S1304乃至S1307の処理において、キー認証ボタンと、指紋認証ボタンとを当該htmlに追加する必要があるかを判定し、必要が有れば追加する処理を行っている。また、図11は、指紋認証画面700のhtmlを作成する処理であり、S1402において指紋認証画面用のhtmlを作成する。さらに、S1404乃至S1407の処理において、キー認証ボタンと、カード認証ボタンとを当該htmlに追加する必要があるかを判定し、必要が有れば追加する処理を行っている。

【0048】

<認証操作>

次に、図12を参照して、Webアプリケーション410における認証操作(S1112)について説明する。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。

【0049】

S1501において、Webアプリケーション410は、S1111でWebブラウザ430から送信された認証情報を取得する。続いて、S1502において、Webアプリケーション410は、S1501で取得した認証情報と認証情報記憶部420に格納されているデータとの照合を行う。S1503において、Webアプリケーション410は、S1502で照合を行った結果、完全に一致するデータが見つかったかどうかを判定する。ここで、完全に一致するデータが見つかればS1504に進み、見つからなければS1505に進む。

【0050】

S1504において、Webアプリケーション410は、ログイン成功通知をログインアプリケーション部440に対して送信し、処理を終了する。一方、S1505において、Webアプリケーション410は、ログインエラーを通知するhtmlを作成し、Webブラウザ430に送信し、処理を終了する。Webブラウザ430は当該エラー通知を受けて、ログインエラー画面900を表示する。

【0051】

<第2の実施形態>

次に、図13を参照して、本発明の第2の実施形態について説明する。本実施形態は、MFP101に接続されている認証機器が複数存在する場合に、各認証機器に対応した認証画面をタブ形式で一覧表示する形態を提供する。なお、ユーザの認証情報入力に必要な手間を考え、キー入力認証よりもカード認証を優先して表示し、カード認証よりも指紋認証を優先して表示することとする。図13は、本実施形態における画面取得処理におけるWebアプリケーション410の処理フローである。なお、以下で説明する処理は、Webサーバ102のCPU311がROM312等に格納されている制御プログラムを読み出して実行することにより実現される。

【0052】

S1401において、Webアプリケーション410は、HTTPリクエストを取得する。続いて、S1402において、Webアプリケーション410は、取得したHTTPリクエストのリクエストヘッダを解析する。S1403において、Webアプリケーション410は、リクエストヘッダ内にキー認証機器情報が含まれる否かを判定する。ここで、ヘッダ内にキー認証機器情報が含まれていればS1404に進み、含まれていなければS1406に進む。S1404において、Webアプリケーション410は、キー認証画面500のhtmlを作成し、S1405に進む。

【0053】

一方、S1406において、Webアプリケーション410は、リクエストヘッダ内にカード認証機器情報が含まれているかを判定する。ここで、ヘッダ内にカード認証機器情報が含まれていればS1407に進み、含まれていなければS1408に進む。S1407において、Webアプリケーション410は、カード認証画面600のHtmlを作成し、S1405に進む。

【0054】

一方、S1408において、Webアプリケーション410は、リクエストヘッダ内に指紋認証機器情報が含まれているかを判定する。ここで、ヘッダ内に指紋認証機器情報が含まれていればS1409に進み、含まれていなければS1410に進む。S1409において、Webアプリケーション410は、指紋認証画面700のHtmlを作成し、S1405に進む。

【0055】

一方、S1410において、Webアプリケーション410は、リクエストヘッダ内にいずれの認証機器情報も含まれていないことを意味するため、認証エラー用のhtmlを作成し、S1405に進む。S1405において、Webアプリケーション410は、作成した認証画面のhtmlをWebブラウザ430に送信する。この後、Webブラウザ430は受信したhtml情報に基づき認証画面を描画する。この際、新たな認証機器用の認証画面情報が送信された場合、新しく受信した認証画面を前面に表示することが望ましい。これによって、キー認証画面500よりカード認証画面600の方が、カード認証画面600より指紋認証画面700の方が優先して前面に表示されることとなる。

【0056】

以上説明した処理が、本実施形態におけるWebアプリケーション410の画面情報作成処理であり、MFP101が利用可能な認証機器の分だけこの処理を繰り返すことで画面800のような、タブ形式での認証画面を表示することができる。このように、本実施形態によれば、タブで認証画面を切り替えることにより、認証画面切り替え時のWebアプリケーションとの通信による画面遷移時間を省略できる。また、入力時間の短い認証画面を前面に出すことにより、ユーザの認証所要時間を短縮できる。

【0057】

<その他の実施形態>

また、本発明は、以下の処理を実行することによっても実現される。即ち、上述した実施形態の機能を実現するソフトウェア(プログラム)を、ネットワーク又は各種記憶媒体を介してシステム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)がプログラムを読み出して実行する処理である。

【特許請求の範囲】

【請求項1】

画像処理装置と、情報処理装置とが通信可能に接続された情報処理システムであって、

前記画像処理装置は、

ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、

前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、

前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段と

を備え、

前記情報処理装置は、

前記ログイン要求手段からログイン要求が通知されると、前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、

前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段と

を備えることを特徴とする情報処理システム。

【請求項2】

前記画像処理装置は、

前記表示制御手段によって表示された前記認証画面に従ってユーザによって入力された、該ユーザの情報を示す認証情報を受け付ける受付手段と

前記受付手段によって受け付けられた前記認証情報を前記情報処理装置に通知する認証情報通知手段と

をさらに備え、

前記情報処理装置は、

前記認証情報通知手段によって通知された前記認証情報と、前記情報処理装置の記憶手段に予め記憶されている情報とを用いて当該ユーザの認証を実行する認証手段と、

前記認証手段による認証結果を前記画像処理装置に通知する認証結果通知手段と

をさらに備えることを特徴とする請求項1に記載の情報処理システム

【請求項3】

前記認証画面は、前記画像処理装置に接続された認証機器が複数存在する場合、前記複数の認証機器のうち1つの認証機器に対応する認証画面であって、かつ、他の認証機器に対応する認証画面へ遷移するためのボタンを含む認証画面であることを特徴とする請求項1又は2に記載の情報処理システム。

【請求項4】

前記認証画面は、前記画像処理装置に接続された認証機器が複数存在する場合、前記複数の認証機器のそれぞれに対応する複数の認証画面がタブ形式で表示される画面であることを特徴とする請求項1又は2に記載の情報処理システム。

【請求項5】

前記画像処理装置は、

前記認証画面の表示中に、前記認証機器が前記画像処理装置に対して新たに接続されると、前記認証機器情報を前記情報処理装置に通知する手段をさらに備えることを特徴とする請求項1乃至4の何れか1項に記載の情報処理システム。

【請求項6】

前記認証機器は、ユニバーサル・シリアル・バスを介して前記画像処理装置に接続されていることを特徴とする請求項1乃至5の何れか1項に記載の情報処理システム。

【請求項7】

前記認証機器は、IDカードから認証情報を取得するカード認証機器、又は、指紋から認証情報を取得する指紋認証機器であることを特徴とする請求項6に記載の情報処理システム。

【請求項8】

情報処理装置と通信可能に接続された画像処理装置であって、

ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、

前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、

前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段と

を備えることを特徴とする画像処理装置。

【請求項9】

画像処理装置と通信可能に接続された情報処理装置であって、

前記画像処理装置からユーザのログインを要求するログイン要求であって、当該ユーザを認証するための認証機器を示す認証機器情報を含む前記ログイン要求を受信すると、該認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、

前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段と

を備えることを特徴とする情報処理装置。

【請求項10】

画像処理装置と、情報処理装置とが通信可能に接続された情報処理システムの制御方法であって、

前記画像処理装置において、

取得手段が、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得ステップと、

ログイン要求手段が、前記取得ステップにおいて取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求ステップと、

表示制御手段が、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御ステップと

を実行し、

前記情報処理装置において、

画面情報生成手段が、前記ログイン要求ステップにおいてログイン要求が通知されると、前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成ステップと、

画面情報通知手段が、前記画面情報生成ステップにおいて生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知ステップと

を実行することを特徴とする情報処理システムの制御方法。

【請求項11】

情報処理装置と通信可能に接続された画像処理装置の制御方法であって、

取得手段が、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得ステップと、

ログイン要求手段が、前記取得ステップにおいて取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求ステップと、

表示制御手段が、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御ステップと

を実行することを特徴とする画像処理装置の制御方法。

【請求項12】

画像処理装置と通信可能に接続された情報処理装置の制御方法であって、

画面情報生成手段が、前記画像処理装置からユーザのログインを要求するログイン要求であって、当該ユーザを認証するための認証機器を示す認証機器情報を含む前記ログイン要求を受信すると、該認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成ステップと、

画面情報通知手段が、前記画面情報生成ステップにおいて生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知ステップと

を実行することを特徴とする情報処理装置の制御方法。

【請求項13】

請求項10に記載の情報処理システムの制御方法における各ステップをコンピュータに実行させるためのプログラム。

【請求項14】

請求項11に記載の画像処理装置の制御方法における各ステップをコンピュータに実行させるためのプログラム。

【請求項15】

請求項12に記載の情報処理装置の制御方法における各ステップをコンピュータに実行させるためのプログラム。

【請求項1】

画像処理装置と、情報処理装置とが通信可能に接続された情報処理システムであって、

前記画像処理装置は、

ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、

前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、

前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段と

を備え、

前記情報処理装置は、

前記ログイン要求手段からログイン要求が通知されると、前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、

前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段と

を備えることを特徴とする情報処理システム。

【請求項2】

前記画像処理装置は、

前記表示制御手段によって表示された前記認証画面に従ってユーザによって入力された、該ユーザの情報を示す認証情報を受け付ける受付手段と

前記受付手段によって受け付けられた前記認証情報を前記情報処理装置に通知する認証情報通知手段と

をさらに備え、

前記情報処理装置は、

前記認証情報通知手段によって通知された前記認証情報と、前記情報処理装置の記憶手段に予め記憶されている情報とを用いて当該ユーザの認証を実行する認証手段と、

前記認証手段による認証結果を前記画像処理装置に通知する認証結果通知手段と

をさらに備えることを特徴とする請求項1に記載の情報処理システム

【請求項3】

前記認証画面は、前記画像処理装置に接続された認証機器が複数存在する場合、前記複数の認証機器のうち1つの認証機器に対応する認証画面であって、かつ、他の認証機器に対応する認証画面へ遷移するためのボタンを含む認証画面であることを特徴とする請求項1又は2に記載の情報処理システム。

【請求項4】

前記認証画面は、前記画像処理装置に接続された認証機器が複数存在する場合、前記複数の認証機器のそれぞれに対応する複数の認証画面がタブ形式で表示される画面であることを特徴とする請求項1又は2に記載の情報処理システム。

【請求項5】

前記画像処理装置は、

前記認証画面の表示中に、前記認証機器が前記画像処理装置に対して新たに接続されると、前記認証機器情報を前記情報処理装置に通知する手段をさらに備えることを特徴とする請求項1乃至4の何れか1項に記載の情報処理システム。

【請求項6】

前記認証機器は、ユニバーサル・シリアル・バスを介して前記画像処理装置に接続されていることを特徴とする請求項1乃至5の何れか1項に記載の情報処理システム。

【請求項7】

前記認証機器は、IDカードから認証情報を取得するカード認証機器、又は、指紋から認証情報を取得する指紋認証機器であることを特徴とする請求項6に記載の情報処理システム。

【請求項8】

情報処理装置と通信可能に接続された画像処理装置であって、

ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得手段と、

前記取得手段によって取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求手段と、

前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御手段と

を備えることを特徴とする画像処理装置。

【請求項9】

画像処理装置と通信可能に接続された情報処理装置であって、

前記画像処理装置からユーザのログインを要求するログイン要求であって、当該ユーザを認証するための認証機器を示す認証機器情報を含む前記ログイン要求を受信すると、該認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成手段と、

前記画面情報生成手段によって生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知手段と

を備えることを特徴とする情報処理装置。

【請求項10】

画像処理装置と、情報処理装置とが通信可能に接続された情報処理システムの制御方法であって、

前記画像処理装置において、

取得手段が、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得ステップと、

ログイン要求手段が、前記取得ステップにおいて取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求ステップと、

表示制御手段が、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御ステップと

を実行し、

前記情報処理装置において、

画面情報生成手段が、前記ログイン要求ステップにおいてログイン要求が通知されると、前記認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成ステップと、

画面情報通知手段が、前記画面情報生成ステップにおいて生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知ステップと

を実行することを特徴とする情報処理システムの制御方法。

【請求項11】

情報処理装置と通信可能に接続された画像処理装置の制御方法であって、

取得手段が、ユーザからログインが要求されると、前記画像処理装置に接続されている、当該ユーザを認証するための認証機器を示す認証機器情報を該認証機器から取得する取得ステップと、

ログイン要求手段が、前記取得ステップにおいて取得された前記認証機器情報を含む、ログイン要求を生成して、前記情報処理装置に通知するログイン要求ステップと、

表示制御手段が、前記ログイン要求の応答として、前記情報処理装置から通知される画面情報を用いて認証画面を表示部に表示する表示制御ステップと

を実行することを特徴とする画像処理装置の制御方法。

【請求項12】

画像処理装置と通信可能に接続された情報処理装置の制御方法であって、

画面情報生成手段が、前記画像処理装置からユーザのログインを要求するログイン要求であって、当該ユーザを認証するための認証機器を示す認証機器情報を含む前記ログイン要求を受信すると、該認証機器情報が示す認証機器を用いた認証を実行するための認証画面の画面情報を生成する画面情報生成ステップと、

画面情報通知手段が、前記画面情報生成ステップにおいて生成された画面情報を、前記ログイン要求の応答として前記画像処理装置に通知する画面情報通知ステップと

を実行することを特徴とする情報処理装置の制御方法。

【請求項13】

請求項10に記載の情報処理システムの制御方法における各ステップをコンピュータに実行させるためのプログラム。

【請求項14】

請求項11に記載の画像処理装置の制御方法における各ステップをコンピュータに実行させるためのプログラム。

【請求項15】

請求項12に記載の情報処理装置の制御方法における各ステップをコンピュータに実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2012−226606(P2012−226606A)

【公開日】平成24年11月15日(2012.11.15)

【国際特許分類】

【出願番号】特願2011−94369(P2011−94369)

【出願日】平成23年4月20日(2011.4.20)

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

【公開日】平成24年11月15日(2012.11.15)

【国際特許分類】

【出願日】平成23年4月20日(2011.4.20)

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

[ Back to top ]