情報処理システム、端末装置、及び、記録媒体

【課題】情報処理システムを構成するPC、サーバそのものの使用を制限できるのみならず、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制でき、さらに、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制できる情報処理システム、該情報処理システムを構成する情報処理及び記録媒体を提供すること。

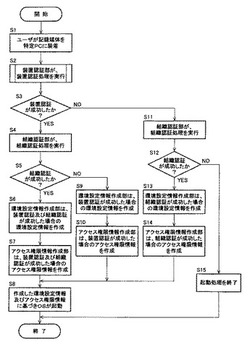

【解決手段】装置認証が成功し(ステップS3:YES)、組織認証が成功すると(ステップS5:YES)、環境設定情報作成部125は、装置認証及び組織認証が成功した場合の環境設定情報を作成する(ステップS6)。同時に、アクセス権限情報作成部126は、装置認証及び組織認証が成功した場合のアクセス権限情報を作成する(ステップS7)。

【解決手段】装置認証が成功し(ステップS3:YES)、組織認証が成功すると(ステップS5:YES)、環境設定情報作成部125は、装置認証及び組織認証が成功した場合の環境設定情報を作成する(ステップS6)。同時に、アクセス権限情報作成部126は、装置認証及び組織認証が成功した場合のアクセス権限情報を作成する(ステップS7)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理システム、該情報処理システムを構成する端末装置及び記録媒体に関する。

【背景技術】

【0002】

PC,サーバ等から構成される情報処理システムにおいて、情報処理システムが提供する機能(アプリケーション等)の利用を制限する技術、情報処理システムが管理するデータに対するアクセスを制限する技術が提案されている。

【0003】

例えば、情報処理システムが提供する複数の機能のうちユーザの利用に供する機能を情報処理システム側で制限できる技術が特許文献1、特許文献2に開示されている。

【0004】

また、ユーザ側にて、すなわちユーザが所持する可搬性記録媒体内に記録された認証機能を用いることにより、情報処理システムが提供する機能の種類を制限できる技術が特許文献3に開示されている。

【0005】

また、かかる情報処理システムにおいて秘密管理されているデータに対するアクセス制限(ユーザ認証機能)を強化して、情報セキュリティを高める技術が特許文献4に開示されている。

【特許文献1】特開2006−59141号公報

【特許文献2】特開2003−233586号公報

【特許文献3】特開2003−271482号公報

【特許文献4】特開2004−303202号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

しかし、特許文献1、特許文献2、特許文献3に記載の技術では、情報処理システムが提供する機能の種類を制限しているだけであり、情報処理システムを構成するPC、サーバそのものの使用を制限することができなかった。また、アクセス権限を有していないユーザでも容易に秘密管理されているデータに対してアクセスできるという問題があった。

【0007】

また、特許文献4に記載の技術は、単にアクセス制限を強化しただけであり、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制(制限)したり、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制することはできない。

【0008】

さらに、近年、大容量可搬性記録媒体の活用が拡大しているが、情報処理システムの使用に関連するこれら可搬性記録媒体に記録されたデータへのアクセスについても重要なデータを保護するためのアクセス規制が必要になっている。

【0009】

本発明は、かかる実情に鑑みてなされたものであり、情報処理システムを構成するPC、サーバそのものの使用を制限できるのみならず、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制でき、さらに、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制でき、また、簡便かつ容易にユーザ認証を実行できる情報処理システム、該情報処理システムを構成する端末装置及び記録媒体を提供することを目的とする。

【課題を解決するための手段】

【0010】

第1の技術手段は、種々の認証事項が設定された少なくとも1つの記録媒体と、該記録媒体が装着される端末装置より成り、該端末装置は前記記録媒体の装着により起動する複数のシステム環境に対応して起動条件を認証する認証部を具備し、該認証部は、前記システム環境と対応して条件設定された充足すべき認証事項と、前記端末装置に装着された前記記録媒体に設定された認証事項との一致を認証し、一致した認証事項の設定に対応して規制されたシステム環境を起動させることを特徴とする情報処理システムである。

【0011】

第2の技術手段は、第1の技術手段において、前記情報処理システムは、ネットワークを介して種々のサーバと接続されており、該サーバは、前記認証部を具備していることを特徴とする情報処理システムである。

【0012】

第3の技術手段は、第2の技術手段において、前記サーバは、ネットワーク内の1又は複数の特定のサーバへのアクセスの許容を認証する認証部を具備し、該認証部は、前記特定のサーバの提供情報と対応して充足すべき認証事項を設定し、前記端末装置又はサーバに装着された前記記録媒体に設定された認証事項との一致を認証することを特徴とする情報処理システムである。

【0013】

第4の技術手段は、第1〜第3のいずれか1の技術手段において、前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限を含むことを特徴とする情報処理システムである。

【0014】

第5の技術手段は、第1〜第3のいずれか1の技術手段において、前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限であることを特徴とする情報処理システムである。

【0015】

第6の技術手段は、第1〜第5のいずれか1の技術手段において、前記記録媒体には、前記端末装置又はサーバにおける前記起動する複数のシステム環境を認証する処理を実行するプログラムが格納され、前記端末装置又はサーバに前記記録媒体が装着されると前記端末装置又はサーバが前記プログラムを実行することを特徴とする情報処理システムである。

【0016】

第7の技術手段は、第1〜第6のいずれか1の技術手段において、前記記録媒体は、複数のデータ領域を有し、該データ領域と対応する認証事項が設定され、前記端末装置又はサーバに設定された認証事項が一致した場合にのみ当該データ領域が利用可能であることを特徴とする情報処理システムである。

【0017】

第8の技術手段は、第1〜第7のいずれか1の技術手段において、前記認証事項は、上位の認証事項と従属する下位の認証事項が設定され、上位の認証事項は当該下位の認証事項の充足が認証されなければ認証されないことを特徴とする情報処理システムである。

【0018】

第9の技術手段は、第1〜第7のいずれか1の技術手段において、前記認証事項は、上位の認証事項に従属する下位の認証事項が設定され、上位の認証事項を充足した場合は当該下位の認証事項も充足するものと認証することを特徴とする情報処理システムである。

【0019】

第10の技術手段は、第1〜第9のいずれか1の技術手段における情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定したことを特徴とする記録媒体である。

【0020】

第11の技術手段は、第10の技術手段における記録媒体において、前記記録媒体のデータ領域は、データが暗号化して記録されるセキュア領域と、データが暗号化されずに記録される非セキュア領域に分割されていることを特徴とする記録媒体である。

【0021】

第12の技術手段は、第10の技術手段における記録媒体において、前記記録媒体が装着される端末装置又はサーバ上で実行されるOS及び/又はアプリケーションが記録されていることを特徴とする記録媒体である。

【0022】

第13の技術手段は、第1〜第9のいずれか1の技術手段における情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定した端末装置である。

【発明の効果】

【0023】

本発明により、情報処理システムを構成するPC、サーバそのものの使用を制限できる。さらに、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制したり、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制できる。また、簡便かつ容易にユーザ認証を実行できる。

【0024】

さらに、情報処理システムの使用に関連して、可搬性記録媒体に記録されたデータへのアクセスについても段階的に規制できる。

【発明を実施するための最良の形態】

【0025】

[実施例1]

図1は、本発明の概要を説明するためのシステム構成図である。

11〜14は端末装置、いわゆるPC(パソコン)であり、ネットワークNに接続されている。

【0026】

また、通常PC111〜通常PC113又は特定PC121,特定PC122は、会社であれば経理課,開発課等の組織O1又は組織O2に属しているPCである。

通常PC11は、組織O1(例えば経理課)又は組織O2(例えば開発課)に属し、かつ、組織内の通常の業務に使用されるPCである。

特定PC12は、組織O1又は組織O2に属し、かつ、組織内の特定の業務に使用される特定PCである。

管理者用PC13は、組織O1又は組織O2に属し、かつ、ネットワーク管理者等が使用するPCである。

【0027】

一般PC14は、例えば社員が自由に使用できるPCである。

【0028】

21〜25はサーバである。

サーバ211〜サーバ212は、ファイルサーバ,プリンタサーバ,メールサーバ等のサーバである。

認証サーバ22は、後述するネットワーク認証を実行するためのサーバである。

特定サーバ23は、属する組織の特定業務に使用されるアプリケーション、データ等を記録するサーバである。

サーバ21,認証サーバ22,特定サーバ23は、組織O1又は組織O2に属し、ネットワークNに接続されている。

サーバ24は、ネットワークNに接続されているが組織O1,組織O2には属していないサーバである。

認証サーバ25は、ネットワークNに接続されているが組織O1,組織O2には属していないサーバで、一般PC14用のネットワーク認証を実行する。

【0029】

本発明は、ユーザが後述する可搬性記録媒体を前述したPC又はサーバに装着することにより、ユーザ権限に応じた各種環境を自動的に設定すること、また、データに対するユーザのアクセス権限を自動的に付与するものである。さらに、可搬性記録媒体に記録されたデータへのアクセス及びデータ領域へのアクセス権限も自由に設定できる。

本発明では、これらPC,サーバ,及び記録媒体から情報処理システムが構成されている。

【0030】

図2は、前記情報処理システム10の構成要素である特定PC12,認証サーバ22,前述した可搬性記録媒体のブロック構成図である。なお、図2のブロック構成図では、特定PC12,認証サーバ22のブロック構成図について説明したが、通常PC11,管理者用PC13,一般PC14,サーバ21,特定サーバ23,認証サーバ25であっても同様の構成を有する。

【0031】

(特定PC12)

111はネットワークNと接続するためのインターフェイスとして機能するネットワークI/F部である。

112はOS,アプリケーションソフト等を記録するHDDであり、後述するように記録領域を分割している。

113はBIOS,各種制御情報等を記録するメモリである。

114は可搬性記録媒体31(以下、単に記録媒体31と記す)とのインターフェイスとして機能する記録媒体I/F部である。

115は各機能ブロックを制御する制御部(CPU)である。

【0032】

120は記録媒体31が特定PC12に装着されたことを検知後、各種認証処理を開始し、ユーザ権限に応じた各種環境を自動的に設定する処理(システム環境の起動)及びデータに対するユーザのアクセス権限を自動的に付与する処理(アクセス可能に規制されたデータアクセス権限の設定)を制御する認証処理制御部である。

認証処理制御部120には、後述する装着された記録媒体31に記録された各種認証用証明書、例えば、装置認証用証明書311,組織認証用証明書312を参照して装置認証,組織認証を実行する各種認証部(装置認証部121,組織認証部122)と、当該認証結果に応じたシステムの起動環境を設定する環境設定情報作成部125、同アクセス権限情報作成部126を具備する。

【0033】

すなわち、認証部には、後述するように、前記システムの起動環境と対応して充足すべき認証事項(認証部,認証部の認証用情報)が設定されている。そして、前記認証部は、前記認証事項と特定PC12(端末装置)に装着された記録媒体31に設定された認証事項(認証用証明書の認証用情報)との一致を認証し、認証処理制御部120が、一致した認証事項の設定に対応して規制されたシステム環境を起動する。

なお、その他の各種認証処理、各種証明書については後述する。

【0034】

すなわち、環境設定情報作成部125は、ユーザが装着した記録媒体31に記録された証明用証明書に応じた環境設定情報を自動的に作成する。

同じく、アクセス権限情報作成部126は、データに対するアクセス権限を定めたアクセス権限情報を自動的に作成する。

【0035】

認証処理制御部120は、このように作成された環境設定情報及びアクセス権限情報に基づき、ユーザ権限に応じた各種環境及びアクセス権限を自動的に設定する。

【0036】

(認証サーバ22)

123は認証サーバ22のN/W認証部で、ネットワークNを経由して前記装着された記録媒体31に記録されたN/W認証用証明書313を参照してネットワーク認証を実行し、ネットワークを介した各種サーバへのアクセス権限を定めたアクセス権限情報を自動的に作成する。なお、認証サーバの認証処理制御部120にも他のPCと同様にサーバを介したシステムへのアクセスを認証する機能も有している。

【0037】

(記録媒体31)

記録媒体31は、iVDR(Information Versatile Disk for Removable usage)等の可搬性記録媒体である。後述するように、記録媒体31内の記録領域は、複数の記録領域に分割され、所定の領域に、装置認証用証明書311,組織認証用証明書312,N/W認証用証明書313が記録されている。

【0038】

また、図9に示すように特に大容量の可搬性記録媒体の場合には、各種証明書の記録領域と共にデータ記録領域(後述)が設定されている。

【0039】

つぎに、ユーザに応じた各種環境を自動的に設定する処理、及び、データに対するユーザのアクセス権限を自動的に設定する処理の概略についてフロー図を用いて説明する。

図3は、各種環境,アクセス権限を自動的に設定する処理を説明するためのフロー図である。

【0040】

ユーザが記録媒体31を特定PC12に装着し(ステップS1)、特定PC12の電源を投入すると、特定PC12内のBIOSが起動する。

【0041】

特定PC12の装置認証部121が記録媒体31内に記録された装置認証用証明書311を参照して、装置認証処理を実行する(ステップS2)。なお、認証処理の詳細については後述する。

【0042】

装置認証が成功した場合には(ステップS3:YES)、特定PC12の組織認証部122は記録媒体31内に記録された組織認証用証明書312を参照して組織認証処理を実行する(ステップS4)。

【0043】

組織認証が成功した場合には(ステップS5:YES)、環境設定情報作成部125は、装置認証及び組織認証が成功した場合の環境設定情報を作成する(ステップS6)。同時に、アクセス権限情報作成部126は、装置認証及び組織認証が成功した場合のアクセス権限情報を作成する(ステップS7)。

【0044】

組織認証が失敗した場合には(ステップS5:NO)、環境設定情報作成部125は、装置認証が成功した場合の環境設定情報を作成する(ステップS9)。同時に、アクセス権限情報作成部126は、組織認証が成功した場合のアクセス権限情報を作成する(ステップS10)。

【0045】

装置認証が失敗した場合には(ステップS3:NO)、前述した組織認証処理を実行し(ステップS11)、組織認証が成功した場合には(ステップS11:YES)、環境設定情報作成部125は、組織認証が成功した場合の環境設定情報を作成する(ステップS13)。同時に、アクセス権限情報作成部126は、組織認証が成功した場合のアクセス権限情報を作成する(ステップS14)。

【0046】

次に、作成した環境設定情報及びアクセス権限情報に基づいて特定PC12のOSが起動する(ステップS8)。なお、装置認証及び組織認証が失敗した場合には(ステップS3及びステップS12:NO)、起動処理を終了する(ステップS15)。

【0047】

なお、前述したフロー図では、装置認証処理の実行後、組織認証処理を実行したが、その順序を入れ替えてもよい。

また、BIOS起動後、装置認証処理を実行したが、OSを起動した後、認証処理を実行するようにしてもよく、処理の順序は限定されない。この場合、認証処理が失敗したらOSの終了処理を実行する。

【0048】

(認証処理)

ここで、認証処理について図4〜7を用いて説明する。

【0049】

(装置認証)

図4は、装置認証部121における装置認証処理を説明するための図である。

装置認証部121は、装置認証用情報121aと記録媒体31の装置認証用証明書311の装置認証用情報311aと照合することにより認証を実行する。図示例では、装置認証用情報121aとして“特定PC121”という情報が設定されている。

記録媒体31の装置認証用証明書311の装置認証用情報311aは、記録媒体31の装着によって使用できる装置(PC,サーバ等)の種類を示す情報である。

【0050】

図では、“特定PC121と通常PC111〜通常PC113”が設定されており、この装置認証用証明書311を記録した記録媒体31を、特定PC121と通常PC111〜通常PC113に装着して使用できることを示している。なお、例えば、通常の通常PC11又は認証サーバ22等で使用できる場合にはその旨の情報が設定される。また、他の特定PC又は通常のPCに装着して使用できる場合には、それらの装置に対応した装置認証用情報が記録される。

【0051】

311bは当電子証明書の有効期限を示す情報、すなわち有効期限情報である。

311cは当電子証明書の発行者を示す情報、すなわち発行者情報である。

311dは上記情報の正当性を確認するためのデジタル署名である。

なお、装置認証部121は、図1の情報処理システム10を構成する各々のPC及びサーバに備わっている。

【0052】

装置認証部121は、図5に示すフロー図に示す一連の処理に基づき、これらの情報を参照して記録媒体31のユーザがPC(記録媒体)を使用できるか認証する。

装置認証部121は、デジタル署名311dを参照して、装置認証用証明書311の正当性を確認し(ステップS21)、装置認証用証明書311の期限の有効性を確認し(ステップS22)、さらに、発行者が正当かを確認する(ステップS23)。

上記確認処理が成功した場合には(ステップS21〜ステップ23のすべてYES)、装置認証部121は、装置認証部121の装置認証用情報121aと装置認証用証明書311の装置認証用情報311aとを照合し、両装置認証用情報(121a,311a)が一致するか否か判定する(ステップS24)。

【0053】

図4の例では、装置認証部121の装置認証用情報121a“特定PC121”が記録媒体31の認証用証明書311の装置認証用情報311aに設定されているので、両装置認証用情報(121a,311a)が一致すると判定される(装置認証が成功:図3のステップS3 YES)。一方、装置認証用証明書311の装置認証用情報311aが例えば“管理者用PC13”に設定されていた場合には、両装置認証用情報(121a,311a)が一致しないと判定される(装置認証が失敗:図3のステップS3 NO)。

【0054】

一致する場合、認証が成功したものとして、他の認証処理(図3のステップS4)を実行する。一致しない場合及び前述した確認処理が失敗した場合には(ステップS21〜ステップ23のいずれかNO)、他の認証処理(図3のステップS11)を実行する。

【0055】

(組織認証)

図6は、組織認証部122における組織認証処理を説明するための図である。

組織認証部122は、組織認証用情報122aと後述する組織認証用証明書312の組織認証用情報312aと照合することにより認証を実行する。

ここでは、組織認証用情報122aとして“経理課”(組織O1)という情報が設定されている。

組織認証用証明書312の組織認証用情報312aは、記録媒体31を装着して使用できる装置(PC,サーバ)が所属する組織を示す情報である。図示例では、この組織認証用証明書312を記録した記録媒体31を、組織(経理課)内の装置(PC,サーバ)において使用できることが示されている(図中“経理課”)。

【0056】

組織認証部122は、これらの情報を参照して記録媒体31を経理課内のPCに装着して当該PCを使用できるか認証する。

すなわち、組織認証用証明書312の正当性等の確認後(図5のステップS21〜ステップS23に相当)、組織認証部122は、組織認証部122の組織認証用情報122aと組織認証用証明書312の組織認証用情報312aとを照合し、両組織認証用情報(122a,312a)が一致するか否か判定する。

【0057】

図6の例では、組織認証部122の組織認証用情報122a“経理課”と組織認証用証明書312の組織認証用情報312a“経理課”とが同一であるので、両組織認証用情報(122a,312a)が一致すると判定する。一方、組織認証用証明書312の組織認証用情報312aが例えば“開発課”であった場合には、両組織認証用情報(122a,312a)が一致しないと判定する。

【0058】

組織認証部122は、図1の情報処理システム10を構成するPC及びサーバに備わっている。

なお、有効期限情報312b,発行者情報312c,デジタル署名312dは前述した有効期限情報311b,発行者情報311c,デジタル署名311dと対応するものである。

【0059】

(N/W認証)

図7は、N/W認証部123におけるN/W認証処理を説明するための図である。

N/W認証部123は、N/W認証用情報123aと後述するN/W認証用証明書313のN/W認証用情報313aと照合することにより認証を実行する。すなわち、認証処理制御部120は、記録媒体31が通常PC111〜通常PC113又は特定PC121に装着されたことを検知すると、特定PC121とネットワークNを介して接続している認証サーバ22のN/W認証部123に対して、前述した認証処理を実行させるための制御コマンドを発行する。

【0060】

ここでは、前述したN/W認証用情報123aとして“経理課内ネットワーク”という情報が設定されている。

N/W認証用証明書313のN/W認証用情報313aは、記録媒体31を装着して使用できるネットワークの種類(例えば、社内LANネットワーク,経理課内ネットワーク,開発課内ネットワーク)を示す情報である。図示例では、このN/W認証用証明書313を記録した記録媒体31を、経理課ネットワークに接続されたPC(通常の通常PC111〜通常PC113,特定PC121又は管理者用PC13)において使用できることが示されている(図中“経理課内ネットワーク”)。

【0061】

N/W認証部123は、これらの情報を参照して当該記録媒体31のユーザがネットワークを使用できるか認証する。

すなわち、N/W認証用証明書313の正当性等の確認後(図5のステップS21〜ステップS23に相当)、N/W認証部123は、N/W認証部123のN/W認証用情報123aとN/W認証用証明書313のN/W認証用情報313aとを照合し、両N/W認証用情報(123a,313a)が一致するか否か判定する。

【0062】

図7の例では、N/W認証部123のN/W認証用情報123a“経理課内ネットワーク”とN/W認証用証明書313のN/W認証用情報313a“経理課内ネットワーク”とが同一であるので、両N/W認証用情報(123a,313a)が一致すると判定する。一方、N/W認証用証明書313のN/W認証用情報313aが“開発課内ネットワーク”の場合には、両N/W認証用情報(123a,313a)が一致しないと判定する。

【0063】

なお、認証サーバ22の認証処理制御部120にも、装置認証部121,組織認証部122が備わっている。

有効期限情報313b,発行者情報313c,デジタル署名313dは前述した有効期限情報311b,発行者情報311c,デジタル署名311dと対応するものである。

【0064】

なお、上述した各認証用情報(121a〜123a)は、HDD112に暗号化した状態で記録されており、認証時に各認証部(121〜123)が、認証用情報をHDD112から取得し、認証に利用する。また、各認証用情報(121a〜123a)は、情報システムの管理者が必要に応じ変更できる。

【0065】

ここでは、各種認証処理が順々に行わる場合について説明したが、後述するように各認証処理のうち少なくとも1つの認証処理が成功すれば、その成功した認証処理に応じた環境設定情報を作成し、この環境設定情報に応じて環境を設定することもできる。

【0066】

(環境設定処理)

前述した認証処理の結果に応じて、複数のPC(通常PC111〜通常PC113,特定PC121〜特定PC122,管理者用PC13,一般PC14)又はサーバ(サーバ21,認証サーバ22)における環境設定情報作成部125は、実行された認証に応じてPCの起動環境を設定する。

この環境の設定処理においては、環境設定情報作成部125は、例えば、図8に示す環境設定情報対応表を基に、環境設定情報を生成し、認証処理制御部120は、環境設定情報作成部125が生成した環境設定情報に応じて、記録媒体31のユーザが使用できるPC,ネットワーク上の環境を設定する。この環境設定情報について、図8を用いて1例を説明する。

【0067】

図8は、環境設定処理を説明するための図である。

図示した環境設定情報対応表200には、前述した認証処理における認証成功の組み合わせを示す認証組み合わせ欄201に対応して記録媒体31が装着されたPCに関する装着先PC欄202が各々対応している。

なお、環境設定情報対応表200は、HDD112に記録されている。

【0068】

ここで、記録媒体31を各PC(一般PC14,通常PC11,特定PC12,管理者用PC13)に装着後、実行される認証処理の結果に応じて起動されるシステム環境の例について説明する。

(1)記録媒体31が一般PC14に装着された場合。

PC14の装置認証(A)が成功すると、環境設定情報作成部125は、個人環境設定情報(図8:個人環境)を作成する。この個人環境設定情報は、例えば社員であるユーザが、一般PC14をスタンドアローンで使用できる必要最小限のアプリケーションを起動するような利用環境等の設定を示す情報である。

【0069】

また、装置認証(A)及びN/W認証(N)の両者が成功すると、環境設定情報作成部125は、例えば社員が共通して使用できるサーバ24を使用可能にする環境設定情報(図8:共通サーバ使用可能環境)を作成する。この共通サーバ使用可能環境設定情報は、前述と同様、ユーザが、一般PC14を使用して社員が共通して使用できる組織に属さないサーバ24が提供するアプリケーション(N/W認証用情報123aに対応して定められたサーバの提供情報)やデータにアクセスできる利用環境等の設定を示す情報である。なお、この場合のN/W認証(ネットワーク認証)は、認証サーバ25にて実行される。なお、PC14は、特定の組織に属していないので組織認証は行われない。

【0070】

(2)記録媒体31が組織内の通常PC11に装着された場合。

組織認証(O)、又は、装置認証(A)及び組織認証(O)の両者が成功すると、環境設定情報作成部125は、組織内共通環境設定情報(図8:組織内共通環境)を作成する。この組織内共通環境設定情報は、例えば、当該組織(経理課等)の構成員である課員(ユーザ)が、通常PC11をスタンドアローンで使用して、組織構成員全員で共通して実行するアプリケーション、データ等の利用環境等の設定を示す情報である。

【0071】

また、組織認証(O)及びN/W認証(N)の両者、又は、装置認証(A)、組織認証(O)及びN/W認証(N)の3者が成功すると、環境設定情報作成部125は、組織内共通サーバ使用可能環境設定情報(図8:組織内共通サーバ使用可能環境)を作成する。この組織内共通サーバ使用可能環境は、例えば、当該通常PC11を使用して当該組織内の社内ネットワークを介して組織内の各サーバ(21,22)が組織構成員に共通に提供するアプリケーション、データ等のアクセス等の利用環境等の設定を示す情報である。

なお、この例で、図1の組織O1に属する通常PC111〜通常PC113の各PCに共通に設定することや、各通常PC11の各々に個別に異なる設定をすることは任意である。

【0072】

(3)記録媒体31が組織内の特定PC12に装着された場合。

装置認証(A)及び組織認証(O)の両者が成功すると、環境設定情報作成部125は、組織内特定環境設定情報(図8:組織内特定環境)を作成する。この組織内特定環境設定情報は、例えば、組織構成員の特定の者が、当該特定PC12を使用して当該組織における特定業務に特別に使用するアプリケーション、データ等のアクセス等、特定の業務用に特別に設定(カスタマイズ)した利用環境等の設定を示す情報である。

【0073】

また、装置認証(A)、組織認証(O)及びN/W認証(N)の3者が成功すると、環境設定情報作成部125は、組織内の特定サーバ23の使用可能環境設定情報(図8:組織内特定サーバ使用可能環境)を作成する。この組織内の特定サーバ23の使用可能環境設定情報は、例えば、組織構成員の特定者が、当該特定PC12を使用して当該組織内の社内ネットワークを介して組織内の特定サーバ23が前記のように特定業務用に特別に提供するアプリケーション、データ等のアクセス等の利用環境等の設定を示す情報である。

【0074】

(4)記録媒体31が組織内の管理者用PC13に装着された場合。

装置認証(A)、組織認証(O)及びN/W認証(N)の3者が成功した場合だけ、環境設定情報作成部125は、全権限使用可能環境情報を作成(図8:全権限使用可能環境)を作成する。全権限使用可能環境情報は、ネットワーク管理者等がネットワークに関する各種設定を変更できる権限を示す情報である。

【0075】

なお、以上(1)〜(4)で説明した例において、説明した以外の認証、又は、各種認証の組み合わせが成功したとしても、記録媒体31を装着した当該PC等は起動せず、使用することはできない(図8“−”参照)。

【0076】

以上、説明した場合ように、例えば、二つの認証事項である組織認証(A)及び装置認証(A)に従属関係を設定することができる。

【0077】

すなわち、記録媒体31が組織内の通常PC11に装着された場合において、上位の認証事項(組織認証(O))に従属する下位の認証事項(装置認証(A))を設定し、上位の認証事項は下位の認証事項の充足が認証(認証の成功)されなければ認証されないようにしてもよい(装置認証(A)及び組織認証(O)の両者の成功)。

また、下位の認証事項は上位の認証事項の充足が認証されれば連動して認証されるようにしてもよい(組織認証(O)のみの成功で可)。これにより、認証処理制御部120の処理を合理化できる。

【0078】

また、複数の認証事項の組み合わせの充足の判定結果を階層構造とすることができる。つまり、装置認証(A)、組織認証(O)及びN/W認証(N)の3者(上位階層の認証事項)が成功すれば、装置認証(A)及び組織認証(O)の両者(下位階層の認証事項)が成功した場合に起動するシステム環境(組織内共通環境)を起動するようにしてもよい。

【0079】

なお、以上説明した認証事項の従属関係の設定や判定結果の階層構造の設定は任意に設定できる。

【0080】

このように生成された環境設定情報に応じて、前述したように認証処理制御部120は、装着された記録媒体31の認証用情報の記録に応じて段階的にPCの利用環境を設定する。

そのため、情報処理システムを構成するPC、サーバそのものの使用を制限でき、さらに、情報処理システムが提供するアプリケーション等の各種機能の利用をユーザの権限に応じて段階的に規制できる。

また、ユーザは記録媒体31をPC等に挿入するだけで、自分の必要なPCの環境が自動的に設定されるので、ユーザの利便性が向上する。

【0081】

(アクセス権限設定処理)

次は、前述のように各種認証の成功に応じて設定されるユーザの各種アクセス権限について図9を用いて説明する。

なお、前述したようにシステムの利用環境の規制と共にデータ等のアクセス権限を設定することもできるが、前述したアクセス権限設定処理と同様に、記録媒体31の装着によって、システムの利用環境とは関連させずにデータのアクセスを独立させて規制することもできる。

【0082】

図9は、アクセス権限設定処理について説明するためのブロック図である。

図9に図示したように、特定PC12のHDD112の記録領域は、OS,アプリケーション等のデータが記録される通常記録領域112x、特定PC12のユーザが共通して利用できる共通領域112a、所定の組織に属するユーザのみが利用できる組織領域112bに分割されている。

【0083】

認証サーバ22のHDD112の記録領域も同様に、共通領域112a、組織領域112b、N/W認証により認証されたユーザに対してのみアクセス権限が付与されている外部サーバ領域112dに分割されている。

【0084】

アクセス権限情報作成部126は、前述した各認証処理の認証結果に応じて、図10に示すアクセス権限設定対応表を基に、アクセス権限情報を生成し、認証処理制御部120は、アクセス権限情報作成部126が生成したアクセス権限情報に応じて、記録媒体31のユーザが使用できる記録領域(共通領域,組織領域)に対するアクセス権限を設定する。

【0085】

記録媒体31は、認証証明書が記録されている領域31S(データが暗号化して記録されるセキュア領域)、データが記録される領域31NS(データ暗号化されずに記録される非セキュア領域)に分割され、さらに、データが記録される31NSは、記録媒体31のユーザ全員が共通して利用できる共通領域31a、所定の組織に属するユーザのみが利用できる組織領域31bに分割されている。

【0086】

図10は、アクセス権限設定処理を説明するための図である。

図10に図示したアクセス権限設定対応表210には、前述した図8の説明と同様で認証処理の組み合わせを示す認証組み合わせ欄211に対応してアクセス可能領域212が定められている。

なお、アクセス権限設定対応表210はHDD112に記録されている。

【0087】

図10では、記録媒体31を各PC(一般PC14,通常PC11,特定PC12,管理者用PC14)に装着後、実行される認証処理の結果に応じて設定されるアクセス可能な領域について説明している。

【0088】

図中、共通領域アクセス可能とは、共通領域(HDD112内の共通領域112a、記録媒体31内の共通領域31a)にアクセスできることを示し、組織領域アクセス可能とは、組織領域(HDD112内の組織領域112b、記録媒体31内の組織領域31b)にアクセスできることを示し、外部サーバ領域アクセス可能とは外部サーバ領域(認証サーバ22のHDD112内の外部サーバ領域112d)にアクセスできることを示している。なお、組織領域(特定)とは、前述した組織領域の特定のデータ領域を示している。

【0089】

また、全領域アクセス可能とは、HDD112及び記録媒体31の全記録領域にアクセスできることを示し、“−”とは、前述した記録領域に対してアクセスすることはできないことを示している。

なお、認証の組み合わせとアクセス可能な権限の対応は、図10に記載されているように図8の記載内容と対応しているので説明は省略する。

【0090】

このようにして生成されたアクセス可能情報(アクセス権限情報)に応じて、前述したように認証処理制御部120(OS)は、記録媒体31のユーザが使用できる記録領域(共通領域,組織領域)に対するアクセス権限を設定する。

そのため、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に制限できるようになるので、情報管理のセキュリティ水準が高くなる。

【0091】

[実施例2]

実施例1では、記録媒体を所持するユーザ(A)自身の認証を実行していなかった。そのため、他のユーザ(B)がこの記録媒体を用いて、実施例1で説明した認証処理を行った場合、ユーザ(A)のみに使用が許可されたアプリケーションであっても、ユーザ(B)が使用できてしまう。また、ユーザ(A)のみがアクセスできるデータにもユーザ(B)がアクセスできてしまう。

【0092】

そこで、実施例2では、認証用情報として、個々のユーザに対して個人認証を行う場合について説明する。

図11は、かかる情報処理システムを説明するためのブロック図であり、図2のブロック構成図に、個人認証部及び個人認証用証明書を追加したものである。

【0093】

個人認証部124は、後述する記録媒体31に記録された個人認証用証明書314を参照して個人認証を実行する。

【0094】

図12は、個人認証部124が記録媒体31の個人認証用証明書314を参照して実行する個人認証処理を説明するための図である。

図示例では、個人認証用情報124aとして“ユーザ名:○山○男 パスワード:XYZ”という情報がユーザ(○山○男)により入力されたことを示している。

また、個人認証用証明書314の個人認証用情報314aは、記録媒体31を使用できるユーザを認証するための照合用情報で、図では記録媒体31を使用するユーザの個人情報“ユーザ名:○山○男,パスワード:XYZ”が記録されていることを示している。

【0095】

個人認証部124は、この入力されたユーザ名,パスワードと記録媒体31に記録された個人認証用情報(“ユーザ名:○山○男,パスワード:XYZ”)とを照合し、入力されたユーザ名,パスワードと記録媒体31に記録されたユーザ名,パスワードとが一致した場合、個人認証は成功する。

【0096】

(環境設定処理)

記録媒体31の個人認証用情報314aの設定に対応し、前述した認証処理の結果に応じて、複数のPC(通常PC111〜通常PC113,特定PC121〜特定PC122,管理者用PC13,一般PC14)又はサーバ(サーバ21,認証サーバ22)も使用権限を認証するために個人認証部124が設けられている。

【0097】

図13は、個人認証を含めた認証の組み合わせに応じた前述の環境設定の1例を示している。図8の環境設定情報対応表200と同様に、環境設定情報対応表220には、前述した認証処理の組み合わせを示す認証組み合わせ欄221に対応して記録媒体31を装着した各PCについての環境設定情報が定められている。

なお、環境設定情報対応表220は、HDD112に記録されている。

【0098】

ここで、記録媒体31を各PC(一般PC14,通常PC11,特定PC12,管理者用PC14)に装着後、実行される認証処理の結果に応じて起動される各種環境の個人認証と関連する部分について説明する。

(1)記録媒体31が一般PC14に装着された場合。

個人認証(P)がされずに、装置認証(A)が成功した場合、環境設定情報作成部125は、ゲスト環境設定情報(図13:ゲスト環境)を作成する。このゲスト環境設定は、例えば社員以外のゲストが使用できるPC環境(例えば、ブラウザ等のアプリケーション)の設定を示す情報である。

【0099】

また、装置認証(A)、個人認証(P)及びN/W認証(N)の3者が成功すると、環境設定情報作成部125は、個人サーバ使用可能環境設定情報(図13:個人サーバ使用可能環境)を作成する。この個人サーバ使用可能環境設定情報は、特定の組織構成員が、ネットワークを介して接続された例えば社員共通サーバに設定された特定個人が使用できるアプリケーション及びデータの利用環境等の設定を示す情報である。

【0100】

(2)記録媒体31が組織内の通常PC11に装着された場合。

組織認証(O)及び個人認証(P)の両者、又は、装置認証(A)、組織認証(O)及び個人認証(P)の3者が成功すると、環境設定情報作成部125は、組織内個人環境設定情報(図13:組織内個人環境)を作成する。この組織内個人環境設定情報は、特定の組織構成員のみが使用できるアプリケーション及びデータの利用環境等の設定を示す情報である。

【0101】

装置認証(A)、組織認証(O)、個人認証(P)及びN/W認証(N)の4者が成功すると、環境設定情報作成部125は、組織内共通サーバ個人用使用可能環境設定情報(図13:組織内共通サーバ個人用使用可能環境)を作成する。この組織内共通サーバ個人用使用可能環境設定情報は、例えば、特定の組織構成員が、サーバに設定された当該特定の構成員が共通して使用できるアプリケーション及びデータの利用環境等の設定を示す情報である。

【0102】

(3)記録媒体31が組織内の特定PC12に装着された場合。

装置認証(A)、組織認証(O)、個人認証(P)及びN/W認証(N)の4者が成功すると、環境設定情報作成部125は、組織内特定サーバ個人用使用可能環境設定情報を作成する。この組織内特定サーバ個人用使用可能環境設定情報は、特定の組織構成員のみが、特定サーバ23に設定された特別のアプリケーション及びデータの利用環境等の設定を示す情報である。

【0103】

(4)記録媒体31が組織内の管理者用PC13に装着された場合。

装置認証(A)、組織認証(O)、個人認証(P)及びN/W認証(N)の4者が成功した場合だけ、環境設定情報作成部125は、前述した全権限使用可能環境情報を作成するもので、図8で説明した認証の組み合わせに個人認証の要件が加わるだけで差はない。

【0104】

また、他の前述した以外の利用環境の設定も同様に個人認証が条件になるだけで図8の説明と差はない。

【0105】

このように個人認証処理を加えることにより、段階的な規制を細かく設定でき、セキュリティレベルを向上できる。

【0106】

(アクセス権限設定処理)

次に、個人認証を行った場合に、設定されるユーザの各種アクセス権限について図14を用いて説明する。

図14のブロック図は、図9で説明したブロック図に、前述した個人認証部124及び個人認証用証明書314を追加したものである。さらに、HDD112をユーザ毎に利用できる個人領域112cに分割し、また、記録媒体31の記録領域31NSを個人領域31cに分割したものである。

【0107】

ここで、個人認証実行後、前述した各種認証処理を実行した後に行われるアクセス権限設定処理について図15に示す。本実施例では、個人認証が成功した場合に、個人領域(HDD112の個人領域112c,記録媒体31の個人領域31c)にアクセスすることができる。

【0108】

図15に図示したアクセス権限設定対応表230は、前述した認証処理の組み合わせを示す認証組み合わせ欄231に対応してアクセス可能領域232が定められている。

図中、個人領域アクセス可能とは、個人領域(HDD112内の個人領域112c、記録媒体31内の個人領域31c)にアクセスできることを示している。なお、アクセス権限設定対応表230はHDD112に記録されている。

また、認証の組み合わせとアクセス可能な権限の対応は、図10に記載されているように図8の記載内容と対応しているので説明は省略する。

【0109】

このようにして生成されたアクセス可能情報(アクセス権限情報)に応じて、前述したように認証処理制御部120は、記録媒体31のユーザが使用できる記録領域(共通領域,個人領域,組織領域)に対するアクセス権限を個々のユーザに応じて設定する。

これにより、個々のユーザの認証を実行した上で、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制(制限)できるようになるので、セキュリティ水準が向上し、かつ、情報管理の利便性が向上する。

【0110】

以上、各種認証処理について説明したが、認証方法としては、パスワード認証に限らず、生体認証等様々な認証方法を用いることができる。

また、認証の順序は、実施例に限定されることはなく、認証の順序を任意に入れ替えることができる。

【0111】

また、各認証が成功した場合に、アクセスできる記録領域についても、実施例に限定されない。例えば、特定PC12の装置認証が成功した場合に、組織認証を不要とすることができる。

また、特定PC12の装置認証は、組織認証を条件にする等の所定の認証情報に順位付けをすることにより認証処理を合理化できる。

また、特定の個人について個人認証が成功した場合に、組織認証を省いて特定の組織領域にアクセスできるようにしてもよく、このような認証の組み合わせは任意に設定することができる。

【0112】

また、記録領域についても、フォルダ単位毎に分割してもよいし、パーティション単位毎に分割してもよい。

【0113】

また、認証処理制御部120を実行するプログラムを記録媒体31に記録してもよいし、特定PC12等で実行されるOS,アプリケーションを記録媒体31に記録してもよい。これにより、既存の情報処理システムを簡単に本発明の情報処理システムに改善することができる。

【0114】

また、各種証明書311〜314をデータの記録領域31NSに記録してもよい。

【0115】

また、端末装置としてPC,サーバを例示したが、端末装置としては、PC,サーバだけではなく情報家電(テレビジョン受信装置,HDDレコーダ等)であってもよく、PC,サーバだけに限定されるものではない。

【0116】

このようにすることで、情報処理システムが提供する機能の利用をユーザの権限に応じて様々に制限でき、さらに、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて自由に制限できるので、認証処理が簡便化できるのみならず、秘密情報に対するセキュリティが強化される。

【図面の簡単な説明】

【0117】

【図1】本発明の概要を説明するためのシステム構成図である。

【図2】実施例1の情報処理システムを説明するためのブロック構成図である。

【図3】各種環境,アクセス権限を自動的に設定する処理を説明するためのフロー図である。

【図4】装置認証処理を説明するための図である。

【図5】装置認証処理を説明するためのフロー図である。

【図6】組織認証処理を説明するための図である。

【図7】N/W認証処理を説明するための図である。

【図8】実施例1の環境設定処理を説明するための図である。

【図9】実施例1のアクセス権限設定処理について説明するためのブロック図である。

【図10】実施例1のアクセス権限設定処理を説明するための図である。

【図11】実施例2の情報処理システムを説明するためのブロック構成図である。

【図12】個人認証処理を説明するための図である。

【図13】実施例2の環境設定処理を説明するための図である。

【図14】実施例2のアクセス権限設定処理について説明するためのブロック図である。

【図15】実施例2のアクセス権限設定処理を説明するための図である。

【符号の説明】

【0118】

10…情報処理システム、11…通常PC、12…特定PC、13…管理者用PC、14…一般PC、21,24…サーバ、22,25…認証サーバ、23…特定サーバ、111…ネットワークI/F、112…HDD、113…メモリ、114…記録媒体I/F、115…制御部、120…認証処理制御部、121…装置認証部、122…組織認証部、123…N/W認証部、124…個人認証部、125…環境設定情報作成部、126…アクセス権限情報作成部、31…記録媒体、311…装置認証用証明書、312…組織認証用証明書、313…N/W認証用証明書、314…個人認証用証明書、200,220…環境設定情報対応表、210,230…アクセス権限設定対応表、N…ネットワーク、O1,O2…組織。

【技術分野】

【0001】

本発明は、情報処理システム、該情報処理システムを構成する端末装置及び記録媒体に関する。

【背景技術】

【0002】

PC,サーバ等から構成される情報処理システムにおいて、情報処理システムが提供する機能(アプリケーション等)の利用を制限する技術、情報処理システムが管理するデータに対するアクセスを制限する技術が提案されている。

【0003】

例えば、情報処理システムが提供する複数の機能のうちユーザの利用に供する機能を情報処理システム側で制限できる技術が特許文献1、特許文献2に開示されている。

【0004】

また、ユーザ側にて、すなわちユーザが所持する可搬性記録媒体内に記録された認証機能を用いることにより、情報処理システムが提供する機能の種類を制限できる技術が特許文献3に開示されている。

【0005】

また、かかる情報処理システムにおいて秘密管理されているデータに対するアクセス制限(ユーザ認証機能)を強化して、情報セキュリティを高める技術が特許文献4に開示されている。

【特許文献1】特開2006−59141号公報

【特許文献2】特開2003−233586号公報

【特許文献3】特開2003−271482号公報

【特許文献4】特開2004−303202号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

しかし、特許文献1、特許文献2、特許文献3に記載の技術では、情報処理システムが提供する機能の種類を制限しているだけであり、情報処理システムを構成するPC、サーバそのものの使用を制限することができなかった。また、アクセス権限を有していないユーザでも容易に秘密管理されているデータに対してアクセスできるという問題があった。

【0007】

また、特許文献4に記載の技術は、単にアクセス制限を強化しただけであり、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制(制限)したり、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制することはできない。

【0008】

さらに、近年、大容量可搬性記録媒体の活用が拡大しているが、情報処理システムの使用に関連するこれら可搬性記録媒体に記録されたデータへのアクセスについても重要なデータを保護するためのアクセス規制が必要になっている。

【0009】

本発明は、かかる実情に鑑みてなされたものであり、情報処理システムを構成するPC、サーバそのものの使用を制限できるのみならず、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制でき、さらに、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制でき、また、簡便かつ容易にユーザ認証を実行できる情報処理システム、該情報処理システムを構成する端末装置及び記録媒体を提供することを目的とする。

【課題を解決するための手段】

【0010】

第1の技術手段は、種々の認証事項が設定された少なくとも1つの記録媒体と、該記録媒体が装着される端末装置より成り、該端末装置は前記記録媒体の装着により起動する複数のシステム環境に対応して起動条件を認証する認証部を具備し、該認証部は、前記システム環境と対応して条件設定された充足すべき認証事項と、前記端末装置に装着された前記記録媒体に設定された認証事項との一致を認証し、一致した認証事項の設定に対応して規制されたシステム環境を起動させることを特徴とする情報処理システムである。

【0011】

第2の技術手段は、第1の技術手段において、前記情報処理システムは、ネットワークを介して種々のサーバと接続されており、該サーバは、前記認証部を具備していることを特徴とする情報処理システムである。

【0012】

第3の技術手段は、第2の技術手段において、前記サーバは、ネットワーク内の1又は複数の特定のサーバへのアクセスの許容を認証する認証部を具備し、該認証部は、前記特定のサーバの提供情報と対応して充足すべき認証事項を設定し、前記端末装置又はサーバに装着された前記記録媒体に設定された認証事項との一致を認証することを特徴とする情報処理システムである。

【0013】

第4の技術手段は、第1〜第3のいずれか1の技術手段において、前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限を含むことを特徴とする情報処理システムである。

【0014】

第5の技術手段は、第1〜第3のいずれか1の技術手段において、前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限であることを特徴とする情報処理システムである。

【0015】

第6の技術手段は、第1〜第5のいずれか1の技術手段において、前記記録媒体には、前記端末装置又はサーバにおける前記起動する複数のシステム環境を認証する処理を実行するプログラムが格納され、前記端末装置又はサーバに前記記録媒体が装着されると前記端末装置又はサーバが前記プログラムを実行することを特徴とする情報処理システムである。

【0016】

第7の技術手段は、第1〜第6のいずれか1の技術手段において、前記記録媒体は、複数のデータ領域を有し、該データ領域と対応する認証事項が設定され、前記端末装置又はサーバに設定された認証事項が一致した場合にのみ当該データ領域が利用可能であることを特徴とする情報処理システムである。

【0017】

第8の技術手段は、第1〜第7のいずれか1の技術手段において、前記認証事項は、上位の認証事項と従属する下位の認証事項が設定され、上位の認証事項は当該下位の認証事項の充足が認証されなければ認証されないことを特徴とする情報処理システムである。

【0018】

第9の技術手段は、第1〜第7のいずれか1の技術手段において、前記認証事項は、上位の認証事項に従属する下位の認証事項が設定され、上位の認証事項を充足した場合は当該下位の認証事項も充足するものと認証することを特徴とする情報処理システムである。

【0019】

第10の技術手段は、第1〜第9のいずれか1の技術手段における情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定したことを特徴とする記録媒体である。

【0020】

第11の技術手段は、第10の技術手段における記録媒体において、前記記録媒体のデータ領域は、データが暗号化して記録されるセキュア領域と、データが暗号化されずに記録される非セキュア領域に分割されていることを特徴とする記録媒体である。

【0021】

第12の技術手段は、第10の技術手段における記録媒体において、前記記録媒体が装着される端末装置又はサーバ上で実行されるOS及び/又はアプリケーションが記録されていることを特徴とする記録媒体である。

【0022】

第13の技術手段は、第1〜第9のいずれか1の技術手段における情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定した端末装置である。

【発明の効果】

【0023】

本発明により、情報処理システムを構成するPC、サーバそのものの使用を制限できる。さらに、情報処理システムが提供する機能の利用をユーザの権限に応じて段階的に規制したり、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制できる。また、簡便かつ容易にユーザ認証を実行できる。

【0024】

さらに、情報処理システムの使用に関連して、可搬性記録媒体に記録されたデータへのアクセスについても段階的に規制できる。

【発明を実施するための最良の形態】

【0025】

[実施例1]

図1は、本発明の概要を説明するためのシステム構成図である。

11〜14は端末装置、いわゆるPC(パソコン)であり、ネットワークNに接続されている。

【0026】

また、通常PC111〜通常PC113又は特定PC121,特定PC122は、会社であれば経理課,開発課等の組織O1又は組織O2に属しているPCである。

通常PC11は、組織O1(例えば経理課)又は組織O2(例えば開発課)に属し、かつ、組織内の通常の業務に使用されるPCである。

特定PC12は、組織O1又は組織O2に属し、かつ、組織内の特定の業務に使用される特定PCである。

管理者用PC13は、組織O1又は組織O2に属し、かつ、ネットワーク管理者等が使用するPCである。

【0027】

一般PC14は、例えば社員が自由に使用できるPCである。

【0028】

21〜25はサーバである。

サーバ211〜サーバ212は、ファイルサーバ,プリンタサーバ,メールサーバ等のサーバである。

認証サーバ22は、後述するネットワーク認証を実行するためのサーバである。

特定サーバ23は、属する組織の特定業務に使用されるアプリケーション、データ等を記録するサーバである。

サーバ21,認証サーバ22,特定サーバ23は、組織O1又は組織O2に属し、ネットワークNに接続されている。

サーバ24は、ネットワークNに接続されているが組織O1,組織O2には属していないサーバである。

認証サーバ25は、ネットワークNに接続されているが組織O1,組織O2には属していないサーバで、一般PC14用のネットワーク認証を実行する。

【0029】

本発明は、ユーザが後述する可搬性記録媒体を前述したPC又はサーバに装着することにより、ユーザ権限に応じた各種環境を自動的に設定すること、また、データに対するユーザのアクセス権限を自動的に付与するものである。さらに、可搬性記録媒体に記録されたデータへのアクセス及びデータ領域へのアクセス権限も自由に設定できる。

本発明では、これらPC,サーバ,及び記録媒体から情報処理システムが構成されている。

【0030】

図2は、前記情報処理システム10の構成要素である特定PC12,認証サーバ22,前述した可搬性記録媒体のブロック構成図である。なお、図2のブロック構成図では、特定PC12,認証サーバ22のブロック構成図について説明したが、通常PC11,管理者用PC13,一般PC14,サーバ21,特定サーバ23,認証サーバ25であっても同様の構成を有する。

【0031】

(特定PC12)

111はネットワークNと接続するためのインターフェイスとして機能するネットワークI/F部である。

112はOS,アプリケーションソフト等を記録するHDDであり、後述するように記録領域を分割している。

113はBIOS,各種制御情報等を記録するメモリである。

114は可搬性記録媒体31(以下、単に記録媒体31と記す)とのインターフェイスとして機能する記録媒体I/F部である。

115は各機能ブロックを制御する制御部(CPU)である。

【0032】

120は記録媒体31が特定PC12に装着されたことを検知後、各種認証処理を開始し、ユーザ権限に応じた各種環境を自動的に設定する処理(システム環境の起動)及びデータに対するユーザのアクセス権限を自動的に付与する処理(アクセス可能に規制されたデータアクセス権限の設定)を制御する認証処理制御部である。

認証処理制御部120には、後述する装着された記録媒体31に記録された各種認証用証明書、例えば、装置認証用証明書311,組織認証用証明書312を参照して装置認証,組織認証を実行する各種認証部(装置認証部121,組織認証部122)と、当該認証結果に応じたシステムの起動環境を設定する環境設定情報作成部125、同アクセス権限情報作成部126を具備する。

【0033】

すなわち、認証部には、後述するように、前記システムの起動環境と対応して充足すべき認証事項(認証部,認証部の認証用情報)が設定されている。そして、前記認証部は、前記認証事項と特定PC12(端末装置)に装着された記録媒体31に設定された認証事項(認証用証明書の認証用情報)との一致を認証し、認証処理制御部120が、一致した認証事項の設定に対応して規制されたシステム環境を起動する。

なお、その他の各種認証処理、各種証明書については後述する。

【0034】

すなわち、環境設定情報作成部125は、ユーザが装着した記録媒体31に記録された証明用証明書に応じた環境設定情報を自動的に作成する。

同じく、アクセス権限情報作成部126は、データに対するアクセス権限を定めたアクセス権限情報を自動的に作成する。

【0035】

認証処理制御部120は、このように作成された環境設定情報及びアクセス権限情報に基づき、ユーザ権限に応じた各種環境及びアクセス権限を自動的に設定する。

【0036】

(認証サーバ22)

123は認証サーバ22のN/W認証部で、ネットワークNを経由して前記装着された記録媒体31に記録されたN/W認証用証明書313を参照してネットワーク認証を実行し、ネットワークを介した各種サーバへのアクセス権限を定めたアクセス権限情報を自動的に作成する。なお、認証サーバの認証処理制御部120にも他のPCと同様にサーバを介したシステムへのアクセスを認証する機能も有している。

【0037】

(記録媒体31)

記録媒体31は、iVDR(Information Versatile Disk for Removable usage)等の可搬性記録媒体である。後述するように、記録媒体31内の記録領域は、複数の記録領域に分割され、所定の領域に、装置認証用証明書311,組織認証用証明書312,N/W認証用証明書313が記録されている。

【0038】

また、図9に示すように特に大容量の可搬性記録媒体の場合には、各種証明書の記録領域と共にデータ記録領域(後述)が設定されている。

【0039】

つぎに、ユーザに応じた各種環境を自動的に設定する処理、及び、データに対するユーザのアクセス権限を自動的に設定する処理の概略についてフロー図を用いて説明する。

図3は、各種環境,アクセス権限を自動的に設定する処理を説明するためのフロー図である。

【0040】

ユーザが記録媒体31を特定PC12に装着し(ステップS1)、特定PC12の電源を投入すると、特定PC12内のBIOSが起動する。

【0041】

特定PC12の装置認証部121が記録媒体31内に記録された装置認証用証明書311を参照して、装置認証処理を実行する(ステップS2)。なお、認証処理の詳細については後述する。

【0042】

装置認証が成功した場合には(ステップS3:YES)、特定PC12の組織認証部122は記録媒体31内に記録された組織認証用証明書312を参照して組織認証処理を実行する(ステップS4)。

【0043】

組織認証が成功した場合には(ステップS5:YES)、環境設定情報作成部125は、装置認証及び組織認証が成功した場合の環境設定情報を作成する(ステップS6)。同時に、アクセス権限情報作成部126は、装置認証及び組織認証が成功した場合のアクセス権限情報を作成する(ステップS7)。

【0044】

組織認証が失敗した場合には(ステップS5:NO)、環境設定情報作成部125は、装置認証が成功した場合の環境設定情報を作成する(ステップS9)。同時に、アクセス権限情報作成部126は、組織認証が成功した場合のアクセス権限情報を作成する(ステップS10)。

【0045】

装置認証が失敗した場合には(ステップS3:NO)、前述した組織認証処理を実行し(ステップS11)、組織認証が成功した場合には(ステップS11:YES)、環境設定情報作成部125は、組織認証が成功した場合の環境設定情報を作成する(ステップS13)。同時に、アクセス権限情報作成部126は、組織認証が成功した場合のアクセス権限情報を作成する(ステップS14)。

【0046】

次に、作成した環境設定情報及びアクセス権限情報に基づいて特定PC12のOSが起動する(ステップS8)。なお、装置認証及び組織認証が失敗した場合には(ステップS3及びステップS12:NO)、起動処理を終了する(ステップS15)。

【0047】

なお、前述したフロー図では、装置認証処理の実行後、組織認証処理を実行したが、その順序を入れ替えてもよい。

また、BIOS起動後、装置認証処理を実行したが、OSを起動した後、認証処理を実行するようにしてもよく、処理の順序は限定されない。この場合、認証処理が失敗したらOSの終了処理を実行する。

【0048】

(認証処理)

ここで、認証処理について図4〜7を用いて説明する。

【0049】

(装置認証)

図4は、装置認証部121における装置認証処理を説明するための図である。

装置認証部121は、装置認証用情報121aと記録媒体31の装置認証用証明書311の装置認証用情報311aと照合することにより認証を実行する。図示例では、装置認証用情報121aとして“特定PC121”という情報が設定されている。

記録媒体31の装置認証用証明書311の装置認証用情報311aは、記録媒体31の装着によって使用できる装置(PC,サーバ等)の種類を示す情報である。

【0050】

図では、“特定PC121と通常PC111〜通常PC113”が設定されており、この装置認証用証明書311を記録した記録媒体31を、特定PC121と通常PC111〜通常PC113に装着して使用できることを示している。なお、例えば、通常の通常PC11又は認証サーバ22等で使用できる場合にはその旨の情報が設定される。また、他の特定PC又は通常のPCに装着して使用できる場合には、それらの装置に対応した装置認証用情報が記録される。

【0051】

311bは当電子証明書の有効期限を示す情報、すなわち有効期限情報である。

311cは当電子証明書の発行者を示す情報、すなわち発行者情報である。

311dは上記情報の正当性を確認するためのデジタル署名である。

なお、装置認証部121は、図1の情報処理システム10を構成する各々のPC及びサーバに備わっている。

【0052】

装置認証部121は、図5に示すフロー図に示す一連の処理に基づき、これらの情報を参照して記録媒体31のユーザがPC(記録媒体)を使用できるか認証する。

装置認証部121は、デジタル署名311dを参照して、装置認証用証明書311の正当性を確認し(ステップS21)、装置認証用証明書311の期限の有効性を確認し(ステップS22)、さらに、発行者が正当かを確認する(ステップS23)。

上記確認処理が成功した場合には(ステップS21〜ステップ23のすべてYES)、装置認証部121は、装置認証部121の装置認証用情報121aと装置認証用証明書311の装置認証用情報311aとを照合し、両装置認証用情報(121a,311a)が一致するか否か判定する(ステップS24)。

【0053】

図4の例では、装置認証部121の装置認証用情報121a“特定PC121”が記録媒体31の認証用証明書311の装置認証用情報311aに設定されているので、両装置認証用情報(121a,311a)が一致すると判定される(装置認証が成功:図3のステップS3 YES)。一方、装置認証用証明書311の装置認証用情報311aが例えば“管理者用PC13”に設定されていた場合には、両装置認証用情報(121a,311a)が一致しないと判定される(装置認証が失敗:図3のステップS3 NO)。

【0054】

一致する場合、認証が成功したものとして、他の認証処理(図3のステップS4)を実行する。一致しない場合及び前述した確認処理が失敗した場合には(ステップS21〜ステップ23のいずれかNO)、他の認証処理(図3のステップS11)を実行する。

【0055】

(組織認証)

図6は、組織認証部122における組織認証処理を説明するための図である。

組織認証部122は、組織認証用情報122aと後述する組織認証用証明書312の組織認証用情報312aと照合することにより認証を実行する。

ここでは、組織認証用情報122aとして“経理課”(組織O1)という情報が設定されている。

組織認証用証明書312の組織認証用情報312aは、記録媒体31を装着して使用できる装置(PC,サーバ)が所属する組織を示す情報である。図示例では、この組織認証用証明書312を記録した記録媒体31を、組織(経理課)内の装置(PC,サーバ)において使用できることが示されている(図中“経理課”)。

【0056】

組織認証部122は、これらの情報を参照して記録媒体31を経理課内のPCに装着して当該PCを使用できるか認証する。

すなわち、組織認証用証明書312の正当性等の確認後(図5のステップS21〜ステップS23に相当)、組織認証部122は、組織認証部122の組織認証用情報122aと組織認証用証明書312の組織認証用情報312aとを照合し、両組織認証用情報(122a,312a)が一致するか否か判定する。

【0057】

図6の例では、組織認証部122の組織認証用情報122a“経理課”と組織認証用証明書312の組織認証用情報312a“経理課”とが同一であるので、両組織認証用情報(122a,312a)が一致すると判定する。一方、組織認証用証明書312の組織認証用情報312aが例えば“開発課”であった場合には、両組織認証用情報(122a,312a)が一致しないと判定する。

【0058】

組織認証部122は、図1の情報処理システム10を構成するPC及びサーバに備わっている。

なお、有効期限情報312b,発行者情報312c,デジタル署名312dは前述した有効期限情報311b,発行者情報311c,デジタル署名311dと対応するものである。

【0059】

(N/W認証)

図7は、N/W認証部123におけるN/W認証処理を説明するための図である。

N/W認証部123は、N/W認証用情報123aと後述するN/W認証用証明書313のN/W認証用情報313aと照合することにより認証を実行する。すなわち、認証処理制御部120は、記録媒体31が通常PC111〜通常PC113又は特定PC121に装着されたことを検知すると、特定PC121とネットワークNを介して接続している認証サーバ22のN/W認証部123に対して、前述した認証処理を実行させるための制御コマンドを発行する。

【0060】

ここでは、前述したN/W認証用情報123aとして“経理課内ネットワーク”という情報が設定されている。

N/W認証用証明書313のN/W認証用情報313aは、記録媒体31を装着して使用できるネットワークの種類(例えば、社内LANネットワーク,経理課内ネットワーク,開発課内ネットワーク)を示す情報である。図示例では、このN/W認証用証明書313を記録した記録媒体31を、経理課ネットワークに接続されたPC(通常の通常PC111〜通常PC113,特定PC121又は管理者用PC13)において使用できることが示されている(図中“経理課内ネットワーク”)。

【0061】

N/W認証部123は、これらの情報を参照して当該記録媒体31のユーザがネットワークを使用できるか認証する。

すなわち、N/W認証用証明書313の正当性等の確認後(図5のステップS21〜ステップS23に相当)、N/W認証部123は、N/W認証部123のN/W認証用情報123aとN/W認証用証明書313のN/W認証用情報313aとを照合し、両N/W認証用情報(123a,313a)が一致するか否か判定する。

【0062】

図7の例では、N/W認証部123のN/W認証用情報123a“経理課内ネットワーク”とN/W認証用証明書313のN/W認証用情報313a“経理課内ネットワーク”とが同一であるので、両N/W認証用情報(123a,313a)が一致すると判定する。一方、N/W認証用証明書313のN/W認証用情報313aが“開発課内ネットワーク”の場合には、両N/W認証用情報(123a,313a)が一致しないと判定する。

【0063】

なお、認証サーバ22の認証処理制御部120にも、装置認証部121,組織認証部122が備わっている。

有効期限情報313b,発行者情報313c,デジタル署名313dは前述した有効期限情報311b,発行者情報311c,デジタル署名311dと対応するものである。

【0064】

なお、上述した各認証用情報(121a〜123a)は、HDD112に暗号化した状態で記録されており、認証時に各認証部(121〜123)が、認証用情報をHDD112から取得し、認証に利用する。また、各認証用情報(121a〜123a)は、情報システムの管理者が必要に応じ変更できる。

【0065】

ここでは、各種認証処理が順々に行わる場合について説明したが、後述するように各認証処理のうち少なくとも1つの認証処理が成功すれば、その成功した認証処理に応じた環境設定情報を作成し、この環境設定情報に応じて環境を設定することもできる。

【0066】

(環境設定処理)

前述した認証処理の結果に応じて、複数のPC(通常PC111〜通常PC113,特定PC121〜特定PC122,管理者用PC13,一般PC14)又はサーバ(サーバ21,認証サーバ22)における環境設定情報作成部125は、実行された認証に応じてPCの起動環境を設定する。

この環境の設定処理においては、環境設定情報作成部125は、例えば、図8に示す環境設定情報対応表を基に、環境設定情報を生成し、認証処理制御部120は、環境設定情報作成部125が生成した環境設定情報に応じて、記録媒体31のユーザが使用できるPC,ネットワーク上の環境を設定する。この環境設定情報について、図8を用いて1例を説明する。

【0067】

図8は、環境設定処理を説明するための図である。

図示した環境設定情報対応表200には、前述した認証処理における認証成功の組み合わせを示す認証組み合わせ欄201に対応して記録媒体31が装着されたPCに関する装着先PC欄202が各々対応している。

なお、環境設定情報対応表200は、HDD112に記録されている。

【0068】

ここで、記録媒体31を各PC(一般PC14,通常PC11,特定PC12,管理者用PC13)に装着後、実行される認証処理の結果に応じて起動されるシステム環境の例について説明する。

(1)記録媒体31が一般PC14に装着された場合。

PC14の装置認証(A)が成功すると、環境設定情報作成部125は、個人環境設定情報(図8:個人環境)を作成する。この個人環境設定情報は、例えば社員であるユーザが、一般PC14をスタンドアローンで使用できる必要最小限のアプリケーションを起動するような利用環境等の設定を示す情報である。

【0069】

また、装置認証(A)及びN/W認証(N)の両者が成功すると、環境設定情報作成部125は、例えば社員が共通して使用できるサーバ24を使用可能にする環境設定情報(図8:共通サーバ使用可能環境)を作成する。この共通サーバ使用可能環境設定情報は、前述と同様、ユーザが、一般PC14を使用して社員が共通して使用できる組織に属さないサーバ24が提供するアプリケーション(N/W認証用情報123aに対応して定められたサーバの提供情報)やデータにアクセスできる利用環境等の設定を示す情報である。なお、この場合のN/W認証(ネットワーク認証)は、認証サーバ25にて実行される。なお、PC14は、特定の組織に属していないので組織認証は行われない。

【0070】

(2)記録媒体31が組織内の通常PC11に装着された場合。

組織認証(O)、又は、装置認証(A)及び組織認証(O)の両者が成功すると、環境設定情報作成部125は、組織内共通環境設定情報(図8:組織内共通環境)を作成する。この組織内共通環境設定情報は、例えば、当該組織(経理課等)の構成員である課員(ユーザ)が、通常PC11をスタンドアローンで使用して、組織構成員全員で共通して実行するアプリケーション、データ等の利用環境等の設定を示す情報である。

【0071】

また、組織認証(O)及びN/W認証(N)の両者、又は、装置認証(A)、組織認証(O)及びN/W認証(N)の3者が成功すると、環境設定情報作成部125は、組織内共通サーバ使用可能環境設定情報(図8:組織内共通サーバ使用可能環境)を作成する。この組織内共通サーバ使用可能環境は、例えば、当該通常PC11を使用して当該組織内の社内ネットワークを介して組織内の各サーバ(21,22)が組織構成員に共通に提供するアプリケーション、データ等のアクセス等の利用環境等の設定を示す情報である。

なお、この例で、図1の組織O1に属する通常PC111〜通常PC113の各PCに共通に設定することや、各通常PC11の各々に個別に異なる設定をすることは任意である。

【0072】

(3)記録媒体31が組織内の特定PC12に装着された場合。

装置認証(A)及び組織認証(O)の両者が成功すると、環境設定情報作成部125は、組織内特定環境設定情報(図8:組織内特定環境)を作成する。この組織内特定環境設定情報は、例えば、組織構成員の特定の者が、当該特定PC12を使用して当該組織における特定業務に特別に使用するアプリケーション、データ等のアクセス等、特定の業務用に特別に設定(カスタマイズ)した利用環境等の設定を示す情報である。

【0073】

また、装置認証(A)、組織認証(O)及びN/W認証(N)の3者が成功すると、環境設定情報作成部125は、組織内の特定サーバ23の使用可能環境設定情報(図8:組織内特定サーバ使用可能環境)を作成する。この組織内の特定サーバ23の使用可能環境設定情報は、例えば、組織構成員の特定者が、当該特定PC12を使用して当該組織内の社内ネットワークを介して組織内の特定サーバ23が前記のように特定業務用に特別に提供するアプリケーション、データ等のアクセス等の利用環境等の設定を示す情報である。

【0074】

(4)記録媒体31が組織内の管理者用PC13に装着された場合。

装置認証(A)、組織認証(O)及びN/W認証(N)の3者が成功した場合だけ、環境設定情報作成部125は、全権限使用可能環境情報を作成(図8:全権限使用可能環境)を作成する。全権限使用可能環境情報は、ネットワーク管理者等がネットワークに関する各種設定を変更できる権限を示す情報である。

【0075】

なお、以上(1)〜(4)で説明した例において、説明した以外の認証、又は、各種認証の組み合わせが成功したとしても、記録媒体31を装着した当該PC等は起動せず、使用することはできない(図8“−”参照)。

【0076】

以上、説明した場合ように、例えば、二つの認証事項である組織認証(A)及び装置認証(A)に従属関係を設定することができる。

【0077】

すなわち、記録媒体31が組織内の通常PC11に装着された場合において、上位の認証事項(組織認証(O))に従属する下位の認証事項(装置認証(A))を設定し、上位の認証事項は下位の認証事項の充足が認証(認証の成功)されなければ認証されないようにしてもよい(装置認証(A)及び組織認証(O)の両者の成功)。

また、下位の認証事項は上位の認証事項の充足が認証されれば連動して認証されるようにしてもよい(組織認証(O)のみの成功で可)。これにより、認証処理制御部120の処理を合理化できる。

【0078】

また、複数の認証事項の組み合わせの充足の判定結果を階層構造とすることができる。つまり、装置認証(A)、組織認証(O)及びN/W認証(N)の3者(上位階層の認証事項)が成功すれば、装置認証(A)及び組織認証(O)の両者(下位階層の認証事項)が成功した場合に起動するシステム環境(組織内共通環境)を起動するようにしてもよい。

【0079】

なお、以上説明した認証事項の従属関係の設定や判定結果の階層構造の設定は任意に設定できる。

【0080】

このように生成された環境設定情報に応じて、前述したように認証処理制御部120は、装着された記録媒体31の認証用情報の記録に応じて段階的にPCの利用環境を設定する。

そのため、情報処理システムを構成するPC、サーバそのものの使用を制限でき、さらに、情報処理システムが提供するアプリケーション等の各種機能の利用をユーザの権限に応じて段階的に規制できる。

また、ユーザは記録媒体31をPC等に挿入するだけで、自分の必要なPCの環境が自動的に設定されるので、ユーザの利便性が向上する。

【0081】

(アクセス権限設定処理)

次は、前述のように各種認証の成功に応じて設定されるユーザの各種アクセス権限について図9を用いて説明する。

なお、前述したようにシステムの利用環境の規制と共にデータ等のアクセス権限を設定することもできるが、前述したアクセス権限設定処理と同様に、記録媒体31の装着によって、システムの利用環境とは関連させずにデータのアクセスを独立させて規制することもできる。

【0082】

図9は、アクセス権限設定処理について説明するためのブロック図である。

図9に図示したように、特定PC12のHDD112の記録領域は、OS,アプリケーション等のデータが記録される通常記録領域112x、特定PC12のユーザが共通して利用できる共通領域112a、所定の組織に属するユーザのみが利用できる組織領域112bに分割されている。

【0083】

認証サーバ22のHDD112の記録領域も同様に、共通領域112a、組織領域112b、N/W認証により認証されたユーザに対してのみアクセス権限が付与されている外部サーバ領域112dに分割されている。

【0084】

アクセス権限情報作成部126は、前述した各認証処理の認証結果に応じて、図10に示すアクセス権限設定対応表を基に、アクセス権限情報を生成し、認証処理制御部120は、アクセス権限情報作成部126が生成したアクセス権限情報に応じて、記録媒体31のユーザが使用できる記録領域(共通領域,組織領域)に対するアクセス権限を設定する。

【0085】

記録媒体31は、認証証明書が記録されている領域31S(データが暗号化して記録されるセキュア領域)、データが記録される領域31NS(データ暗号化されずに記録される非セキュア領域)に分割され、さらに、データが記録される31NSは、記録媒体31のユーザ全員が共通して利用できる共通領域31a、所定の組織に属するユーザのみが利用できる組織領域31bに分割されている。

【0086】

図10は、アクセス権限設定処理を説明するための図である。

図10に図示したアクセス権限設定対応表210には、前述した図8の説明と同様で認証処理の組み合わせを示す認証組み合わせ欄211に対応してアクセス可能領域212が定められている。

なお、アクセス権限設定対応表210はHDD112に記録されている。

【0087】

図10では、記録媒体31を各PC(一般PC14,通常PC11,特定PC12,管理者用PC14)に装着後、実行される認証処理の結果に応じて設定されるアクセス可能な領域について説明している。

【0088】

図中、共通領域アクセス可能とは、共通領域(HDD112内の共通領域112a、記録媒体31内の共通領域31a)にアクセスできることを示し、組織領域アクセス可能とは、組織領域(HDD112内の組織領域112b、記録媒体31内の組織領域31b)にアクセスできることを示し、外部サーバ領域アクセス可能とは外部サーバ領域(認証サーバ22のHDD112内の外部サーバ領域112d)にアクセスできることを示している。なお、組織領域(特定)とは、前述した組織領域の特定のデータ領域を示している。

【0089】

また、全領域アクセス可能とは、HDD112及び記録媒体31の全記録領域にアクセスできることを示し、“−”とは、前述した記録領域に対してアクセスすることはできないことを示している。

なお、認証の組み合わせとアクセス可能な権限の対応は、図10に記載されているように図8の記載内容と対応しているので説明は省略する。

【0090】

このようにして生成されたアクセス可能情報(アクセス権限情報)に応じて、前述したように認証処理制御部120(OS)は、記録媒体31のユーザが使用できる記録領域(共通領域,組織領域)に対するアクセス権限を設定する。

そのため、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に制限できるようになるので、情報管理のセキュリティ水準が高くなる。

【0091】

[実施例2]

実施例1では、記録媒体を所持するユーザ(A)自身の認証を実行していなかった。そのため、他のユーザ(B)がこの記録媒体を用いて、実施例1で説明した認証処理を行った場合、ユーザ(A)のみに使用が許可されたアプリケーションであっても、ユーザ(B)が使用できてしまう。また、ユーザ(A)のみがアクセスできるデータにもユーザ(B)がアクセスできてしまう。

【0092】

そこで、実施例2では、認証用情報として、個々のユーザに対して個人認証を行う場合について説明する。

図11は、かかる情報処理システムを説明するためのブロック図であり、図2のブロック構成図に、個人認証部及び個人認証用証明書を追加したものである。

【0093】

個人認証部124は、後述する記録媒体31に記録された個人認証用証明書314を参照して個人認証を実行する。

【0094】

図12は、個人認証部124が記録媒体31の個人認証用証明書314を参照して実行する個人認証処理を説明するための図である。

図示例では、個人認証用情報124aとして“ユーザ名:○山○男 パスワード:XYZ”という情報がユーザ(○山○男)により入力されたことを示している。

また、個人認証用証明書314の個人認証用情報314aは、記録媒体31を使用できるユーザを認証するための照合用情報で、図では記録媒体31を使用するユーザの個人情報“ユーザ名:○山○男,パスワード:XYZ”が記録されていることを示している。

【0095】

個人認証部124は、この入力されたユーザ名,パスワードと記録媒体31に記録された個人認証用情報(“ユーザ名:○山○男,パスワード:XYZ”)とを照合し、入力されたユーザ名,パスワードと記録媒体31に記録されたユーザ名,パスワードとが一致した場合、個人認証は成功する。

【0096】

(環境設定処理)

記録媒体31の個人認証用情報314aの設定に対応し、前述した認証処理の結果に応じて、複数のPC(通常PC111〜通常PC113,特定PC121〜特定PC122,管理者用PC13,一般PC14)又はサーバ(サーバ21,認証サーバ22)も使用権限を認証するために個人認証部124が設けられている。

【0097】

図13は、個人認証を含めた認証の組み合わせに応じた前述の環境設定の1例を示している。図8の環境設定情報対応表200と同様に、環境設定情報対応表220には、前述した認証処理の組み合わせを示す認証組み合わせ欄221に対応して記録媒体31を装着した各PCについての環境設定情報が定められている。

なお、環境設定情報対応表220は、HDD112に記録されている。

【0098】

ここで、記録媒体31を各PC(一般PC14,通常PC11,特定PC12,管理者用PC14)に装着後、実行される認証処理の結果に応じて起動される各種環境の個人認証と関連する部分について説明する。

(1)記録媒体31が一般PC14に装着された場合。

個人認証(P)がされずに、装置認証(A)が成功した場合、環境設定情報作成部125は、ゲスト環境設定情報(図13:ゲスト環境)を作成する。このゲスト環境設定は、例えば社員以外のゲストが使用できるPC環境(例えば、ブラウザ等のアプリケーション)の設定を示す情報である。

【0099】

また、装置認証(A)、個人認証(P)及びN/W認証(N)の3者が成功すると、環境設定情報作成部125は、個人サーバ使用可能環境設定情報(図13:個人サーバ使用可能環境)を作成する。この個人サーバ使用可能環境設定情報は、特定の組織構成員が、ネットワークを介して接続された例えば社員共通サーバに設定された特定個人が使用できるアプリケーション及びデータの利用環境等の設定を示す情報である。

【0100】

(2)記録媒体31が組織内の通常PC11に装着された場合。

組織認証(O)及び個人認証(P)の両者、又は、装置認証(A)、組織認証(O)及び個人認証(P)の3者が成功すると、環境設定情報作成部125は、組織内個人環境設定情報(図13:組織内個人環境)を作成する。この組織内個人環境設定情報は、特定の組織構成員のみが使用できるアプリケーション及びデータの利用環境等の設定を示す情報である。

【0101】

装置認証(A)、組織認証(O)、個人認証(P)及びN/W認証(N)の4者が成功すると、環境設定情報作成部125は、組織内共通サーバ個人用使用可能環境設定情報(図13:組織内共通サーバ個人用使用可能環境)を作成する。この組織内共通サーバ個人用使用可能環境設定情報は、例えば、特定の組織構成員が、サーバに設定された当該特定の構成員が共通して使用できるアプリケーション及びデータの利用環境等の設定を示す情報である。

【0102】

(3)記録媒体31が組織内の特定PC12に装着された場合。

装置認証(A)、組織認証(O)、個人認証(P)及びN/W認証(N)の4者が成功すると、環境設定情報作成部125は、組織内特定サーバ個人用使用可能環境設定情報を作成する。この組織内特定サーバ個人用使用可能環境設定情報は、特定の組織構成員のみが、特定サーバ23に設定された特別のアプリケーション及びデータの利用環境等の設定を示す情報である。

【0103】

(4)記録媒体31が組織内の管理者用PC13に装着された場合。

装置認証(A)、組織認証(O)、個人認証(P)及びN/W認証(N)の4者が成功した場合だけ、環境設定情報作成部125は、前述した全権限使用可能環境情報を作成するもので、図8で説明した認証の組み合わせに個人認証の要件が加わるだけで差はない。

【0104】

また、他の前述した以外の利用環境の設定も同様に個人認証が条件になるだけで図8の説明と差はない。

【0105】

このように個人認証処理を加えることにより、段階的な規制を細かく設定でき、セキュリティレベルを向上できる。

【0106】

(アクセス権限設定処理)

次に、個人認証を行った場合に、設定されるユーザの各種アクセス権限について図14を用いて説明する。

図14のブロック図は、図9で説明したブロック図に、前述した個人認証部124及び個人認証用証明書314を追加したものである。さらに、HDD112をユーザ毎に利用できる個人領域112cに分割し、また、記録媒体31の記録領域31NSを個人領域31cに分割したものである。

【0107】

ここで、個人認証実行後、前述した各種認証処理を実行した後に行われるアクセス権限設定処理について図15に示す。本実施例では、個人認証が成功した場合に、個人領域(HDD112の個人領域112c,記録媒体31の個人領域31c)にアクセスすることができる。

【0108】

図15に図示したアクセス権限設定対応表230は、前述した認証処理の組み合わせを示す認証組み合わせ欄231に対応してアクセス可能領域232が定められている。

図中、個人領域アクセス可能とは、個人領域(HDD112内の個人領域112c、記録媒体31内の個人領域31c)にアクセスできることを示している。なお、アクセス権限設定対応表230はHDD112に記録されている。

また、認証の組み合わせとアクセス可能な権限の対応は、図10に記載されているように図8の記載内容と対応しているので説明は省略する。

【0109】

このようにして生成されたアクセス可能情報(アクセス権限情報)に応じて、前述したように認証処理制御部120は、記録媒体31のユーザが使用できる記録領域(共通領域,個人領域,組織領域)に対するアクセス権限を個々のユーザに応じて設定する。

これにより、個々のユーザの認証を実行した上で、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて段階的に規制(制限)できるようになるので、セキュリティ水準が向上し、かつ、情報管理の利便性が向上する。

【0110】

以上、各種認証処理について説明したが、認証方法としては、パスワード認証に限らず、生体認証等様々な認証方法を用いることができる。

また、認証の順序は、実施例に限定されることはなく、認証の順序を任意に入れ替えることができる。

【0111】

また、各認証が成功した場合に、アクセスできる記録領域についても、実施例に限定されない。例えば、特定PC12の装置認証が成功した場合に、組織認証を不要とすることができる。

また、特定PC12の装置認証は、組織認証を条件にする等の所定の認証情報に順位付けをすることにより認証処理を合理化できる。

また、特定の個人について個人認証が成功した場合に、組織認証を省いて特定の組織領域にアクセスできるようにしてもよく、このような認証の組み合わせは任意に設定することができる。

【0112】

また、記録領域についても、フォルダ単位毎に分割してもよいし、パーティション単位毎に分割してもよい。

【0113】

また、認証処理制御部120を実行するプログラムを記録媒体31に記録してもよいし、特定PC12等で実行されるOS,アプリケーションを記録媒体31に記録してもよい。これにより、既存の情報処理システムを簡単に本発明の情報処理システムに改善することができる。

【0114】

また、各種証明書311〜314をデータの記録領域31NSに記録してもよい。

【0115】

また、端末装置としてPC,サーバを例示したが、端末装置としては、PC,サーバだけではなく情報家電(テレビジョン受信装置,HDDレコーダ等)であってもよく、PC,サーバだけに限定されるものではない。

【0116】

このようにすることで、情報処理システムが提供する機能の利用をユーザの権限に応じて様々に制限でき、さらに、情報処理システムが管理するデータに対するアクセスをユーザの権限に応じて自由に制限できるので、認証処理が簡便化できるのみならず、秘密情報に対するセキュリティが強化される。

【図面の簡単な説明】

【0117】

【図1】本発明の概要を説明するためのシステム構成図である。

【図2】実施例1の情報処理システムを説明するためのブロック構成図である。

【図3】各種環境,アクセス権限を自動的に設定する処理を説明するためのフロー図である。

【図4】装置認証処理を説明するための図である。

【図5】装置認証処理を説明するためのフロー図である。

【図6】組織認証処理を説明するための図である。

【図7】N/W認証処理を説明するための図である。

【図8】実施例1の環境設定処理を説明するための図である。

【図9】実施例1のアクセス権限設定処理について説明するためのブロック図である。

【図10】実施例1のアクセス権限設定処理を説明するための図である。

【図11】実施例2の情報処理システムを説明するためのブロック構成図である。

【図12】個人認証処理を説明するための図である。

【図13】実施例2の環境設定処理を説明するための図である。

【図14】実施例2のアクセス権限設定処理について説明するためのブロック図である。

【図15】実施例2のアクセス権限設定処理を説明するための図である。

【符号の説明】

【0118】

10…情報処理システム、11…通常PC、12…特定PC、13…管理者用PC、14…一般PC、21,24…サーバ、22,25…認証サーバ、23…特定サーバ、111…ネットワークI/F、112…HDD、113…メモリ、114…記録媒体I/F、115…制御部、120…認証処理制御部、121…装置認証部、122…組織認証部、123…N/W認証部、124…個人認証部、125…環境設定情報作成部、126…アクセス権限情報作成部、31…記録媒体、311…装置認証用証明書、312…組織認証用証明書、313…N/W認証用証明書、314…個人認証用証明書、200,220…環境設定情報対応表、210,230…アクセス権限設定対応表、N…ネットワーク、O1,O2…組織。

【特許請求の範囲】

【請求項1】

種々の認証事項が設定された少なくとも1つの記録媒体と、該記録媒体が装着される端末装置より成り、

該端末装置は前記記録媒体の装着により起動する複数のシステム環境に対応して起動条件を認証する認証部を具備し、

該認証部は、前記システム環境と対応して条件設定された充足すべき認証事項と、前記端末装置に装着された前記記録媒体に設定された認証事項との一致を認証し、一致した認証事項の設定に対応して規制されたシステム環境を起動させることを特徴とする情報処理システム。

【請求項2】

前記情報処理システムは、ネットワークを介して種々のサーバと接続されており、該サーバは、前記認証部を具備していることを特徴とする請求項1に記載の情報処理システム。

【請求項3】

前記サーバは、ネットワーク内の1又は複数の特定のサーバへのアクセスの許容を認証する認証部を具備し、該認証部は、前記特定のサーバの提供情報と対応して充足すべき認証事項を設定し、前記端末装置又はサーバに装着された前記記録媒体に設定された認証事項との一致を認証することを特徴とする請求項2に記載の情報処理システム。

【請求項4】

前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限を含むことを特徴とする請求項1〜3のいずれか1に記載の情報処理システム。

【請求項5】

前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限であることを特徴とする請求項1〜3のいずれか1に記載の情報処理システム。

【請求項6】

前記記録媒体には、前記端末装置又はサーバにおける前記起動する複数のシステム環境を認証する処理を実行するプログラムが格納され、前記端末装置又はサーバに前記記録媒体が装着されると前記端末装置又はサーバが前記プログラムを実行することを特徴とする請求項1〜5のいずれか1に記載の情報処理システム。

【請求項7】

前記記録媒体は、複数のデータ領域を有し、該データ領域と対応する認証事項が設定され、前記端末装置又はサーバに設定された認証事項が一致した場合にのみ当該データ領域が利用可能であることを特徴とする請求項1〜6のいずれか1に記載の情報処理システム。

【請求項8】

前記認証事項は、上位の認証事項と従属する下位の認証事項が設定され、上位の認証事項は当該下位の認証事項の充足が認証されなければ認証されないことを特徴とする請求項1〜7のいずれか1に記載の情報処理システム。

【請求項9】

前記認証事項は、上位の認証事項に従属する下位の認証事項が設定され、上位の認証事項を充足した場合は当該下位の認証事項も充足するものと認証することを特徴とする請求項1〜7のいずれか1に記載の情報処理システム。

【請求項10】

請求項1〜9のいずれか1に記載の情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定した記録媒体。

【請求項11】

前記記録媒体のデータ領域は、データが暗号化して記録されるセキュア領域と、データが暗号化されずに記録される非セキュア領域に分割されていることを特徴とする請求項10に記載の記録媒体。

【請求項12】

前記記録媒体が装着される端末装置又はサーバ上で実行されるOS及び/又はアプリケーションが記録されていることを特徴とする請求項10に記載の記録媒体。

【請求項13】

請求項1〜9のいずれか1に記載の情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定した端末装置。

【請求項1】

種々の認証事項が設定された少なくとも1つの記録媒体と、該記録媒体が装着される端末装置より成り、

該端末装置は前記記録媒体の装着により起動する複数のシステム環境に対応して起動条件を認証する認証部を具備し、

該認証部は、前記システム環境と対応して条件設定された充足すべき認証事項と、前記端末装置に装着された前記記録媒体に設定された認証事項との一致を認証し、一致した認証事項の設定に対応して規制されたシステム環境を起動させることを特徴とする情報処理システム。

【請求項2】

前記情報処理システムは、ネットワークを介して種々のサーバと接続されており、該サーバは、前記認証部を具備していることを特徴とする請求項1に記載の情報処理システム。

【請求項3】

前記サーバは、ネットワーク内の1又は複数の特定のサーバへのアクセスの許容を認証する認証部を具備し、該認証部は、前記特定のサーバの提供情報と対応して充足すべき認証事項を設定し、前記端末装置又はサーバに装着された前記記録媒体に設定された認証事項との一致を認証することを特徴とする請求項2に記載の情報処理システム。

【請求項4】

前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限を含むことを特徴とする請求項1〜3のいずれか1に記載の情報処理システム。

【請求項5】

前記規制されたシステム環境は、前記情報処理システムによりアクセス可能に規制されたデータアクセス権限であることを特徴とする請求項1〜3のいずれか1に記載の情報処理システム。

【請求項6】

前記記録媒体には、前記端末装置又はサーバにおける前記起動する複数のシステム環境を認証する処理を実行するプログラムが格納され、前記端末装置又はサーバに前記記録媒体が装着されると前記端末装置又はサーバが前記プログラムを実行することを特徴とする請求項1〜5のいずれか1に記載の情報処理システム。

【請求項7】

前記記録媒体は、複数のデータ領域を有し、該データ領域と対応する認証事項が設定され、前記端末装置又はサーバに設定された認証事項が一致した場合にのみ当該データ領域が利用可能であることを特徴とする請求項1〜6のいずれか1に記載の情報処理システム。

【請求項8】

前記認証事項は、上位の認証事項と従属する下位の認証事項が設定され、上位の認証事項は当該下位の認証事項の充足が認証されなければ認証されないことを特徴とする請求項1〜7のいずれか1に記載の情報処理システム。

【請求項9】

前記認証事項は、上位の認証事項に従属する下位の認証事項が設定され、上位の認証事項を充足した場合は当該下位の認証事項も充足するものと認証することを特徴とする請求項1〜7のいずれか1に記載の情報処理システム。

【請求項10】

請求項1〜9のいずれか1に記載の情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定した記録媒体。

【請求項11】

前記記録媒体のデータ領域は、データが暗号化して記録されるセキュア領域と、データが暗号化されずに記録される非セキュア領域に分割されていることを特徴とする請求項10に記載の記録媒体。

【請求項12】

前記記録媒体が装着される端末装置又はサーバ上で実行されるOS及び/又はアプリケーションが記録されていることを特徴とする請求項10に記載の記録媒体。

【請求項13】

請求項1〜9のいずれか1に記載の情報処理システムを構成する少なくとも前記起動させる規制されたシステム環境と対応する認証事項を設定した端末装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【公開番号】特開2008−140143(P2008−140143A)

【公開日】平成20年6月19日(2008.6.19)

【国際特許分類】

【出願番号】特願2006−325709(P2006−325709)

【出願日】平成18年12月1日(2006.12.1)

【出願人】(000005049)シャープ株式会社 (33,933)

【Fターム(参考)】

【公開日】平成20年6月19日(2008.6.19)

【国際特許分類】

【出願日】平成18年12月1日(2006.12.1)

【出願人】(000005049)シャープ株式会社 (33,933)

【Fターム(参考)】

[ Back to top ]