情報処理システム

【課題】USBメモリ等の補助記憶装置による電子情報の不正持ち出しを確実に防止する。

【解決手段】USBメモリ50へのデータの保存指示が送信されると(S14)、データベースサーバ20は、暗号化鍵と復号化鍵を生成した後(S18)、暗号化鍵を用いて指定データを暗号化する(S20)。暗号化データはUSBメモリ50に保存される(S22,S24)。データベースサーバ20は、復号化鍵と識別情報を管理者用PC30に送信する(S30)。管理者用PC30は、識別情報に基づいて復号化鍵をPC10Aに送信するか否かを判断した後(S32)、さらに管理者により入力された承認情報に基づいて復号化鍵を最終的に送信するか否かの判断を行う(S36)。最終的な承認が得られた場合、復号化鍵がPC10Aに送信され(S38)、USBメモリ50に保存されている暗号化データが復号化鍵により復号化される(S44)。

【解決手段】USBメモリ50へのデータの保存指示が送信されると(S14)、データベースサーバ20は、暗号化鍵と復号化鍵を生成した後(S18)、暗号化鍵を用いて指定データを暗号化する(S20)。暗号化データはUSBメモリ50に保存される(S22,S24)。データベースサーバ20は、復号化鍵と識別情報を管理者用PC30に送信する(S30)。管理者用PC30は、識別情報に基づいて復号化鍵をPC10Aに送信するか否かを判断した後(S32)、さらに管理者により入力された承認情報に基づいて復号化鍵を最終的に送信するか否かの判断を行う(S36)。最終的な承認が得られた場合、復号化鍵がPC10Aに送信され(S38)、USBメモリ50に保存されている暗号化データが復号化鍵により復号化される(S44)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、電子情報の不正持ち出しを防止する情報処理システムに関する。詳しくは、他の情報処理装置に取り付けられる補助記憶装置に所定の電子情報を保存する場合に、電子情報を暗号化して補助記憶装置に一旦保存し、電子情報の重要度等に応じた判断と入力部により入力された承認情報に基づく判断とを行い、これらの判断結果に基づいて電子情報を復号化するための復号化鍵を他の情報処理装置に送信することにより、補助記憶装置に保存した暗号化された電子情報の復号化を可能とするものである。

【背景技術】

【0002】

近年、複写した電子情報(データ)を持ち運ぶことが可能な補助記憶装置として、USBメモリ等のリムーバルディスクが広く利用されている。USBメモリ等のリムーバルディスクは、小型化かつ大容量化が進んでおり、手軽な記憶媒体としてユーザに幅広く普及している。その一方で、USBメモリ等は、小型ゆえに、簡単に持ち出すことができるので、紛失や盗難、不正持ち出しの危険性が高く、機密情報の漏洩に繋がりやすいという問題も発生している。

【0003】

データの不正持ち出しの解決手段として、例えば、管理対象の電子データを複写する際、複写データの有効期限を複写元の原本データおよび複写先データの双方に付加し、複写データが複写先から戻ってくるかどうかを監視し、有効期限までに戻らなかった複写データを検出した場合に不正持ち出しと判定し、報知手段によって管理者に報知する不正流出防止装置が提案されている(特許文献1参照)。

【0004】

また、正規にログインしていないユーザが電子データを不正に持ち出そうとしたとき、偽のデータを無尽蔵に転送するとともに、当該正規にログインしていないユーザに関する情報をログ情報として記録する電子データの持ち出し監視・牽制システムが提案されている(特許文献2参照)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2004−288083号公報

【特許文献2】特開2006−301798号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、上記特許文献1および2に開示される不正持ち出し防止方法では以下のような問題がある。

(i)特許文献1に開示される不正持ち出し防止方法では、有効期限までに戻らなかった複写データを検出した場合、不正持ち出しと判定して管理者に報知するシステムとなっているが、データを複写した者が複写データを返却しない場合にはデータ自体はそのまま外部に持ち出された状態となってしまう。そのため、データを持ち出した者が悪意を持っている場合には、電子情報が外部に漏洩してしまい、データの外部への持ち出しを禁止するという、根本的な問題を解決することができないという問題がある。

(ii)特許文献2に開示される不正持ち出し防止方法では、正規の権限を持つ者が悪意を持っている場合、正規にログインできてしまうので、データの不正持ち出しが可能となってしまうという問題がある。

(iii)上記(i),(ii)のような場合においては、USBメモリ等にデータを保存する際、データを暗号化する手法も行われているが、一般に復号化鍵は保存処理を行う者(暗号化を行う者)が生成するため、保存処理を行う者が悪意を持っている場合にはデータが不正に持ち出されてしまうという問題が依然として残ってしまう。

【0007】

そこで、本発明は、上記課題に鑑みてなされたものであり、その目的は、USBメモリ等の補助記憶装置による電子情報の不正持ち出しを確実に防止することを可能とした情報処理システムを提供することにある。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明に係る情報処理システムは、他の情報処理装置に取り付けられた補助記憶装置に所定の電子情報を保存する場合において補助記憶装置への電子情報の保存が不正持ち出しか否かを情報処理装置により判断する情報処理システムであって、情報処理装置は、電子情報と、当該電子情報の種類を識別するための識別情報とを対応付けて蓄積するデータベースと、データベースに蓄積されている所定の電子情報を暗号化するための暗号化鍵と、暗号化した電子情報を復号化するための復号化鍵とを生成する鍵生成部と、鍵生成部により生成された暗号化鍵を用いて、他の情報処理装置により保存指示された電子情報を暗号化する暗号化部と、暗号化部により暗号化された電子情報に対応した識別情報をデータベースから取得し、取得した識別情報に基づいて復号化鍵を他の情報処理装置に送信するか否かを判断する制御部と、制御部の判断結果に基づいて復号化鍵を他の情報処理装置に最終的に送信するか否かの可否を示す承認情報を入力する入力部とを備え、制御部は、入力部により入力された承認情報に基づいて復号化鍵を他の情報処理装置に送信するか否かの最終的な判断を行うものである。

【0009】

本発明に係る情報処理システムにおいては、他の情報処理装置から補助記憶装置への電子情報の保存指示が送信されると、鍵生成部では電子情報を暗号化するための暗号化鍵と、暗号化した電子情報を復号化するための復号化鍵が生成される。そして、暗号化部では、暗号化鍵が用いられて指定データが暗号化され、この暗号化された電子情報が補助記憶装置に保存される。

【0010】

制御部では、暗号化部により暗号化された電子情報に対応した識別情報がデータベースから取得され、取得された識別情報に基づいて復号化鍵を他の情報処理装置に送信するか否かが判断される。さらに、入力部では、制御部により判断された結果に基づいて復号化鍵を他の情報処理装置に送信して良いか否かを示す承認情報が入力される。承認情報は例えば管理者により入力される。制御部では、入力部により入力された承認情報に基づいて復号化鍵を最終的に他の情報処理装置に送信するか否かが判断される。制御部により復号化鍵を他の情報処理装置に送信すると判断された場合には、復号化鍵が他の情報処理装置に送信される。

【0011】

他の情報処理装置の復号化部では、情報処理装置から送信された復号化鍵が用いられて、補助記憶装置に保存されている暗号化された電子情報が復号化される。復号化された電子情報は、補助記憶装置に保存される。一方、制御部により復号化鍵を他の情報処理装置に送信しないと判断された場合には復号化鍵が廃棄される。

【0012】

なお、本発明において補助記憶装置とは、情報処理装置から取り外して持ち運び可能な記憶装置を意味しており、例えば、外付け用のハードディスク、USBメモリやSDカード、フロッピー(登録商標)ディスク等のリムーバブルディスク等を含むものである。

【発明の効果】

【0013】

本発明によれば、データベースに蓄積される電子情報を補助記憶装置に保存をする場合に、電子情報に対応付けられた識別情報による判断に加えて、さらに最終的な判断を示す承認情報に基づいて復号化鍵を他の情報処理装置に送信するか否かを判断するので、より確実に電子情報の不正持ち出しを防止することができる。その結果、悪意ある者による電子情報の情報漏洩を防止できる。

【図面の簡単な説明】

【0014】

【図1】本発明の一実施形態に係る情報処理システムの構成例を示す図である。

【図2】担当者用PCのブロック構成例を示す図である。

【図3】データベースサーバのブロック構成例を示す図である。

【図4】データベースの構成例を示す図である。

【図5】管理者用PCの構成例を示す図である。

【図6】復号化鍵の送信許可の可否を示す管理テーブル構成例を示す図である。

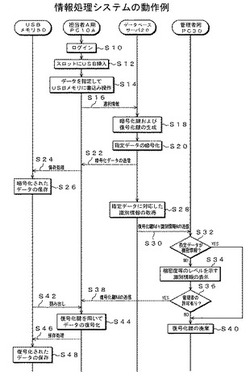

【図7】情報処理システムの動作の一例を示すフローチャートである。

【発明を実施するための形態】

【0015】

以下、発明を実施するための最良の形態(以下実施の形態とする)について説明する。

[情報処理システムの構成例]

本発明に係る情報処理システム500は、担当者用PC20に装着されたUSBメモリ50にデータベース206のデータ(電子情報)を保存する場合に、一旦データを暗号化してUSBメモリ50に保存し、管理者用PC30により指定データの機密度および重要度が低いと判断した場合にのみ復号化鍵Kdを担当者用PC10に送信することにより、暗号化されたデータの復号化を可能とするものである。情報処理システム500は、図1に示すように、担当者A用のPC10A(以下、担当者A用のPC10AをPC10Aと呼ぶ)、担当者B用のPC10B(以下、担当者B用のPC10BをPC10Bと呼ぶ)、担当者C用のPC10C(以下、担当者C用のPC10CをPC10Cと呼ぶ)とデータベースサーバ20と管理者用PC30とを備えている。担当者A用PC10A,10B,10C、データベースサーバ20および管理者用PC30のそれぞれは、LANケーブル40を介して電気的に接続されている。なお、担当者A用PC10A,10B,10C(以下、担当者A用PC10A,10B,10Cを担当者用PC10と呼ぶ場合もある)は他の情報処理装置の一例を構成し、データベースサーバ20は第1の情報処理装置の一例を構成し、管理者用PC30は第2の情報処理装置の一例を構成している。

【0016】

[担当者用PCの構成例]

担当者用PC10は、図2に示すように、CPU(Central Processing Unit)100とROM(Read Only Memory)102とRAM(Random Access Memory)104と操作部106とUSBインタフェース109と復号化部110と表示部112と通信部114とを有している。CPU100、ROM102、RAM104、操作部106、USBインタフェース109、復号化部110、表示部112および通信部114のそれぞれは、バス116を介して互いに電気的に接続されている。

【0017】

ROM102は、担当者用PC10を動作させるためのプログラムを記憶する。RAM104は、ROM102から読み出したプログラム等の一時的な格納領域として用いられる。CPU100は、ROM102に記憶されているプログラムを読み出してプログラムに応じた処理を実行する。通信部114は、入出力インタフェースとして機能し、LANケーブル40を介してデータベースサーバ20および管理者用PC30のそれぞれに接続されている(図1参照)。

【0018】

USBインタフェース108には、USBメモリ50が着脱可能に取り付けられる。USBメモリ50は、補助記憶装置の一例であり、持ち運び可能な記憶媒体であって、所定の記憶容量を有する。後述する説明では、担当者用PC10側に復号化の機能を持たせているが、USBメモリ50側に復号化の機能を持たせても良い。補助記憶装置としては、USBメモリ50の他にも、例えばSDメモリカードやコンパクトフラッシュ(登録商標)、フロッピー(登録商標)ディスク、光ディスク等のリムーバルメディア、外付け用のハードディスク等を用いることもできる。

【0019】

復号化部110は、CPU100からの復号化指示に基づいて、USBメモリ50から読み出された暗号化データを管理者用PC30から送信された復号化鍵Kdを用いて復号化する。復号化処理の機能をUSBメモリ50側に持たせた場合には、管理者用PC30から復号化鍵Kdが供給されると、復号化鍵Kdが担当者用PC10からUSBメモリ50に供給され、USBメモリ50内部において復号化鍵Kdが用いられて暗号化データの復号化が行われる。

【0020】

表示部112は、例えば液晶ディスプレイや有機EL(Electroluminescence)ディスプレイ等から構成され、担当者がデータベース206に蓄積されている保存したいデータを指定するための操作画面等を表示する。操作部106は、例えばキーボードやマウス等から構成され、担当者により保存指示された指定データに基づく選択情報を受け付けてCPU100に供給する。

【0021】

CPU100は、表示部112の操作画面においてデータベース206に保存されている所定データの保存命令が担当者により入力されると、入力された保存命令(選択情報)をLANケーブル40を介してデータベースサーバ20に送信する。また、CPU100は、データベースサーバ20から保存指示に対応した暗号化データが送信されると、暗号化データを担当者用PC10に装着されているUSBメモリ50に保存する。また、CPU100は、管理者用PC30から復号化鍵KdがLANケーブル40を介して送信されると、復号化部110に復号化鍵Kdを供給すると共に、USBメモリ50に保存されている暗号化データを読み出して復号化部110に供給する。さらに、CPU100は、復号化部110による復号化処理が完了すると、復号化された復号化データをUSBインタフェース108を介してUSBメモリ50に供給する。

【0022】

[データベースサーバの構成例]

データベースサーバ20は、図3に示すように、CPU200とROM202とRAM204とデータベース206と暗号化部210と鍵生成部212と通信部214とを有している。なお、ROM202とRAM204等の構成および動作は、上述した担当者用PC10のROM102およびRAM104等と共通するため、説明を省略する。CPU200、ROM202、RAM204、データベース206、暗号化部210、鍵生成部212および通信部214のそれぞれは、バス216を介して互いに電気的に接続されている。通信部214は、入出力インタフェースとして機能し、LANケーブル40を介して担当者用PC10および管理者用PC30に接続されている(図1参照)。

【0023】

データベース206は、所定の部門における、例えば売り上げ情報やお客様情報等の部門管理情報を蓄積するものである。各部門管理情報には、図4に示すように、機密度および重要度のレベルを示す識別情報Aが対応付けられている。例えば、売り上げ情報には識別情報「A1」が対応付けられ、お客様情報には識別情報「A2」が対応付けられている。本例では、識別情報Aに割り当てられる数字が大きいほど情報の機密度および重要度が高いものとする。したがって、売り上げ情報よりもお客様情報の方が機密度および重要度が高い情報となる。この部門管理情報と識別情報Aとの対応付け作業や更新作業等は、アクセス制限が設けられ、所定の権限を有する者(例えば管理者)によって行われる。なお、上述した例では、売り上げ情報やお客様情報毎に識別情報Aを割り当てていたが、それよりもさらに下位の、例えば氏名、住所、口座番号等の情報毎に識別情報Aを設定することもできる。

【0024】

鍵生成部212は、担当者用PC10から所定データの保存指示が供給されると、担当者により保存指定された指定データを暗号化するための暗号化鍵Keと、暗号化したデータを復号化するための復号化鍵Kdとを指定データに応じて生成する。暗号化鍵Keと復号化鍵Kdとは、共通したものであっても良いし、異なるものであっても良い。暗号化鍵Keと復号化鍵Kdとを異なるものとすれば、復号化鍵Kdは管理者用PC30に送信されてデータベースサーバ20には残らないので、データベースサーバ20に不正アクセスされた場合でも、復号化鍵Kdが漏洩することを防止できる。鍵生成部212は、生成した暗号化鍵Keを暗号化部210に供給し、復号化鍵Kdを通信部214に供給する。

【0025】

暗号化部210は、CPU200からの暗号化処理の指示に基づいて、鍵生成部212から供給された暗号化鍵Keを用いてデータベース206から読み出した指定データの暗号化を行う。暗号方式としては、例えばDES(Data Encryption Standard)やAES(Advanced Encryption Standard)等が用いられる。なお、暗号化処理はCPU200により行うこともできる。

【0026】

CPU200は、担当者用PC10から指定データの保存指示が供給されると、指定データをデータベース206から読み出して暗号化部210に供給すると共に、読み出した指定データの暗号化を行う暗号化指示を暗号化部210に供給する。また、CPU200は、指定データの暗号化部210による暗号化が完了したら、指定データの保存処理要求を発した担当者用PC10に暗号化された暗号化データを通信部214を介して供給する。さらに、CPU200は、指定データの暗号化が完了したら、保存指示された指定データに対応付けられた識別情報Aをデータベース206から読み出して取得し、鍵生成部212から供給された復号化鍵Kdと識別情報Aとを通信部214を介して管理者用PC30に送信する。このとき、担当者用PC10のログイン時に入力されたユーザIDを取得し、取得したユーザIDを復号化鍵Kdおよび識別情報Aと共に管理者用PC30に送信しても良い。このユーザIDは、後述するように、特定の個人に対してのみデータの持ち出しを禁止する場合等に利用される。

【0027】

[管理者用PCの構成例]

管理者用PC30は、図5に示すように、CPU300とROM302とRAM304と記憶部306と表示部308と入力部310と通信部312とを有している。CPU300、ROM302、RAM304、記憶部306、表示部308、入力部310および通信部312のそれぞれは、バス314を介して互いに電気的に接続されている。なお、ROM302とRAM304等の構成および動作は、上述した担当者用PC10のROM102およびRAM104等と共通するため、説明を省略する。通信部312は、入出力インタフェースとして機能し、LANケーブル40を介して担当者用PC10およびデータベースサーバ20のそれぞれに接続されている(図1参照)。

【0028】

記憶部306は、データベースサーバ20から送信された復号化鍵Kdを担当者用PC10に送信するか否かの可否を示す送信可否情報Pが記憶された管理テーブルTBを有している。管理テーブルTBには、図6に示すように、データベースサーバ20から送信された識別情報Aと、復号化鍵Kdの担当者用PC20への送信許可の可否を示す送信可否情報Pとが対応付けられて記憶されている。例えば、識別情報「A1」にはデータの外部への持ち出し許可を示す「許可」情報が対応付けられ、識別情報「A2」にはデータの外部への持ち出しの不許可(禁止)を示す「不許可」情報が対応付けられている。この管理テーブルTBは、権限のある管理者によってのみ更新や書き換えを行うことができるようにアクセス制限されている。

【0029】

CPU300は、データベースサーバ20から識別情報Aおよび復号化鍵Kdが送信されると、管理テーブルTBを参照して識別情報Aに対応した送信可否情報Pを取得し、取得した送信可否情報Pに基づいて復号化鍵Kdを担当者用PC10に送信するか否かを判断する。例えば、CPU300は、管理テーブルTBから取得した送信可否情報Pが「許可」である場合には、復号化鍵Kdを担当者用PC10に送信しても良いと判断する。一方、管理テーブルTBから取得した送信可否情報Pが「不許可」である場合には、復号化鍵Kdを担当者用PC10に送信しないと判断する。

【0030】

表示部308は、液晶ディスプレイや有機ELディスプレイ等から構成され、管理者が復号化鍵Kdの担当者用PC10への送信を許可するか否かを選択するための選択画面等を表示する。例えば、選択画面に、保存指示された指定データの重要度や機密度のレベルを示す識別情報Aを表示したり、担当者用PC10にログインした担当者のユーザIDを表示したりする。この表示により管理者の復号化鍵Kdを担当者用PC10に送信するか否かの最終的な判断を支援できる。入力部310は、例えばキーボードやマウス等から構成され、選択画面において管理者により入力された復号化鍵Kdの担当者用PC10への送信を最終的に許可するか否かを示す承認情報(送信可、送信不可)を受け付けてCPU100に供給する。

【0031】

[情報処理システムの動作例]

次に、本発明に係る情報処理システム500の動作の一例について説明する。以下の説明では、担当者A用PC10Aのスロットに挿入したUSBメモリ50に、データベース206の所定データを保存する作業を行った場合における情報処理システム500の動作例について説明する。

【0032】

図7に示すように、ステップS10で担当者Aは、PC10Aの表示部112に表示された初期画面においてユーザIDおよびパスワードを入力する。続けて、ステップS12で担当者Aは、担当者A用PC10AのスロットにUSBメモリ50を挿入する。そして、ステップS14で担当者Aは、表示部112の操作画面において、USBメモリ50に保存したいデータベース206に蓄積されている所定のデータを選択する。ステップS16でPC10AのCPU100は、担当者Aにより保存したいデータが選択されると、担当者Aの選択したデータに基づく選択情報を生成してデータベースサーバ20のCPU200に供給する。

【0033】

ステップS18でデータベースサーバ20の鍵生成部212は、PC10Aから選択情報が送信されると、指定データを暗号化するための暗号化鍵Keを生成すると共に、暗号化データを復号化するための復号化鍵Kdを生成する。続けて、ステップS20でデータベースサーバ20の暗号化部210は、データベース206から読み出された指定データを、鍵生成部212により生成された暗号化鍵Keを用いて暗号化する。そして、ステップS22でデータベースサーバ20は、暗号化部210により暗号化された暗号化データをLANケーブル40を介してPC10Aに送信する。

【0034】

ステップS24でPC10Aは、データベースサーバ20から送信された暗号化データを、スロットに挿入されているUSBメモリ50に保存する保存処理を行う。これにより、ステップS26において、USBメモリ50に暗号化データが保存される。この段階において、USBメモリ50には暗号化データが保存されるので、USBメモリ50をPC10Aから取り外して他のPCで読み込み処理を行ったとしてもデータの解読は不可能となる。

【0035】

ステップS28でデータベースサーバ20のCPU200は、PC10Aから送信された選択情報から担当者Aにより選択された指定データを取得し、取得した指定データに対応付けられた識別情報Aをデータベース206から取得する。そして、ステップS30でCPU200は、データベース206から取得した識別情報Aと鍵生成部212により生成された復号化鍵Kdとを通信部214を介して管理者用PC30に送信する。例えば、担当者Aにより選択されたデータが「客単価」である場合には、データベース206を参照して識別情報「A1」を取得し、取得した識別情報「A1」を管理者用PC30に送信する。また、担当者Aにより選択されたデータが「口座番号」である場合には、データベース206を参照して識別情報「A2」を取得し、取得した識別情報「A2」を管理者用PC30に送信する。

【0036】

次に、ステップS32で管理者用PC30は、データベースサーバ20から送信された識別情報Aを用いて管理テーブルTBを参照して識別情報Aに対応付けられた送信可否情報Pを取得し、取得した送信可否情報Pに基づいて復号化鍵KdをPC10Aに送信するか否かを判断する。つまり、担当者Aにより保存指示された指定データの機密度および重要度が高いか否かを判断する。例えば、管理者用PC30のCPU300は、識別情報Aが「A1」である場合には管理テーブルTBから「許可」情報を取得し、識別情報Aが「A2」である場合には管理テーブルTBから「不許可」情報を取得することにより指定データの機密度および重要度が高いか否かを判断する。管理者用PC30は、送信可否情報P(不許可)により指定データの機密度および重要度が高いと判断した場合にはステップS40に進み、送信可否情報P(許可)により指定データの機密度および重要度が高くないと判断した場合にはステップS34に進む。

【0037】

続けて、指定データの機密度および重要度が高くないと判断した場合、ステップS34で表示部308は、指定データの機密度および重要度のレベルを示す識別情報AやPC10Aにログインしている担当者を示すユーザIDと、復号化鍵Kdの送信の可否を選択するための選択ボタン(送信許可ボタン、送信不許可ボタン)とを選択画面に表示する。この選択画面に表示された情報は、管理者が復号化鍵KdをPC10Aに送信するか否かを最終的に判断する際の支援情報として用いられる。

【0038】

ステップS36で管理者用PC30のCPU300は、入力部310により入力された承認情報に基づいて復号化鍵KdをPC10Aに送信するか否かについての最終的な判断を行う。選択画面において管理者により送信許可ボタンが選択されると、管理者用PC30のCPU300は、入力部310から供給される送信許可を示す承認情報に基づいて、管理者による最終的な承認が得られたものとしてステップS38に進む。一方、選択画面において管理者により送信不許可ボタンが選択されると、入力部310から供給される送信不許可を示す承認情報に基づいて、管理者による最終的な承認が得られないものとしてステップS40に進む。この場合には指定データの機密性等が高いので、ステップS40において指定データの復号化ができないように復号化鍵Kdが廃棄される。なお、管理者の不在により承認情報が直ちに得られない場合には、例えば、管理者が常時携帯している携帯電話や携帯型PC等に、復号化鍵Kdの送信の可否を選択するための情報を送信し、管理者の最終的な判断を得るようにすることもできる。

【0039】

管理者の最終的な許可が得られたら、ステップS38で管理者用PC30は復号化鍵KdをLANケーブル40を介してPC10Aに送信する。ステップS42でPC10Aは、管理者用PC30から復号化鍵Kdが送信されたら、USBメモリ50に保存された暗号化データを読み出してRAM104等に一時的に保存する。そして、ステップS44において管理者用PCから送信された復号化鍵Kdを用いて暗号化されたデータの復号化を行う。データの復号化が完了したら、ステップS46,S48において再びPC10Aのスロットに挿入されているUSBメモリ50に対して保存処理を行い、復号化したデータを保存する。

【0040】

上述した例では、復号化処理を担当者A用PC10A側で行ったが、USBメモリ50側で行うこともできる。また、復号化鍵に基づくパスワードを管理者用PC30により生成し、生成したパスワードを復号化鍵Kdの代わりに管理者用PC30からPC10Aに送信しても良い。この場合には、担当者用PC10の表示部112の画面にパスワードを表示させ、パスワードが担当者Aにより入力されたときに暗号化データを復号化し、USBメモリ50に保存する。

【0041】

以上説明したように、本実施の形態によれば、指定されたデータを暗号化して一旦USBメモリ50に保存するため、この時点においてUSBメモリ50が不正に外部に持ち出されたとしても、データが解読されて不正に見られることを防止できる。また、このUSBメモリ50に保存された暗号化データの復号化を許可する場合には、管理者用PC30により、管理テーブルTBを用いた送信可否判断と入力部310により入力される承認情報による送信可否判断との2段階の判断において復号化鍵Kdの送信可否が判断されるので、機密度および重要度の高いデータの外部への流出(漏洩)を確実かつ簡易に防止することができる。また、管理者は、管理テーブルTBを用いた復号化鍵Kdの送信可否の判断(支援)の後に、最終的な判断を行えば良いので、判断の際の負担軽減を図ることができる。さらに、データの保存を行う者(担当者)と復号化の判断を行う者(管理者用PC30)が相違するので、担当者に悪意がある場合でも復号化鍵Kdは取得できないので、データの持ち出しによる流出を確実に防止できる。

【0042】

なお、本発明の技術範囲は、上述した実施形態に限定されるものではなく、本発明の趣旨を逸脱しない範囲において、上述した実施形態に種々の変更を加えたものを含む。上述した実施の形態では、データベースサーバ20と管理者用PC30とをそれぞれ独立に設けていたが、データベースサーバ20と管理者用PC30とを一つの情報処理装置として構成することもできる。この場合には、装置が1台少なくて済み、通信部214,314等の構成要素も不要となるので、より低コスト化を図ったシステムを構築することができる。また、復号化鍵Kdや識別情報Aの送信も不要となるので、処理の高速化を図ることもできる。また、上記識別情報Aは、機密度および重要度に限定されることない。また、機密度および重要度の何れか一方の情報を部門管理情報に対応付けることもできる。

【符号の説明】

【0043】

10・・・担当者用PC、10A・・・担当者A用PC、10B・・・担当者B用PC、10C・・・担当者C用PC、20・・・データベースサーバ、30・・・管理者用PC、50・・・USBメモリ、108・・・USBインタフェース、110・・・復号化部、200・・・CPU、206・・・データベース、210・・・暗号化部、212・・・鍵生成部、214・・・通信部、300・・・CPU、306・・・記憶部、308・・・表示部、310・・・入力部、312・・・通信部、Ke・・・暗号化鍵、Kd・・・復号化鍵、TB・・・管理テーブル

【技術分野】

【0001】

本発明は、電子情報の不正持ち出しを防止する情報処理システムに関する。詳しくは、他の情報処理装置に取り付けられる補助記憶装置に所定の電子情報を保存する場合に、電子情報を暗号化して補助記憶装置に一旦保存し、電子情報の重要度等に応じた判断と入力部により入力された承認情報に基づく判断とを行い、これらの判断結果に基づいて電子情報を復号化するための復号化鍵を他の情報処理装置に送信することにより、補助記憶装置に保存した暗号化された電子情報の復号化を可能とするものである。

【背景技術】

【0002】

近年、複写した電子情報(データ)を持ち運ぶことが可能な補助記憶装置として、USBメモリ等のリムーバルディスクが広く利用されている。USBメモリ等のリムーバルディスクは、小型化かつ大容量化が進んでおり、手軽な記憶媒体としてユーザに幅広く普及している。その一方で、USBメモリ等は、小型ゆえに、簡単に持ち出すことができるので、紛失や盗難、不正持ち出しの危険性が高く、機密情報の漏洩に繋がりやすいという問題も発生している。

【0003】

データの不正持ち出しの解決手段として、例えば、管理対象の電子データを複写する際、複写データの有効期限を複写元の原本データおよび複写先データの双方に付加し、複写データが複写先から戻ってくるかどうかを監視し、有効期限までに戻らなかった複写データを検出した場合に不正持ち出しと判定し、報知手段によって管理者に報知する不正流出防止装置が提案されている(特許文献1参照)。

【0004】

また、正規にログインしていないユーザが電子データを不正に持ち出そうとしたとき、偽のデータを無尽蔵に転送するとともに、当該正規にログインしていないユーザに関する情報をログ情報として記録する電子データの持ち出し監視・牽制システムが提案されている(特許文献2参照)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2004−288083号公報

【特許文献2】特開2006−301798号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、上記特許文献1および2に開示される不正持ち出し防止方法では以下のような問題がある。

(i)特許文献1に開示される不正持ち出し防止方法では、有効期限までに戻らなかった複写データを検出した場合、不正持ち出しと判定して管理者に報知するシステムとなっているが、データを複写した者が複写データを返却しない場合にはデータ自体はそのまま外部に持ち出された状態となってしまう。そのため、データを持ち出した者が悪意を持っている場合には、電子情報が外部に漏洩してしまい、データの外部への持ち出しを禁止するという、根本的な問題を解決することができないという問題がある。

(ii)特許文献2に開示される不正持ち出し防止方法では、正規の権限を持つ者が悪意を持っている場合、正規にログインできてしまうので、データの不正持ち出しが可能となってしまうという問題がある。

(iii)上記(i),(ii)のような場合においては、USBメモリ等にデータを保存する際、データを暗号化する手法も行われているが、一般に復号化鍵は保存処理を行う者(暗号化を行う者)が生成するため、保存処理を行う者が悪意を持っている場合にはデータが不正に持ち出されてしまうという問題が依然として残ってしまう。

【0007】

そこで、本発明は、上記課題に鑑みてなされたものであり、その目的は、USBメモリ等の補助記憶装置による電子情報の不正持ち出しを確実に防止することを可能とした情報処理システムを提供することにある。

【課題を解決するための手段】

【0008】

上記課題を解決するために、本発明に係る情報処理システムは、他の情報処理装置に取り付けられた補助記憶装置に所定の電子情報を保存する場合において補助記憶装置への電子情報の保存が不正持ち出しか否かを情報処理装置により判断する情報処理システムであって、情報処理装置は、電子情報と、当該電子情報の種類を識別するための識別情報とを対応付けて蓄積するデータベースと、データベースに蓄積されている所定の電子情報を暗号化するための暗号化鍵と、暗号化した電子情報を復号化するための復号化鍵とを生成する鍵生成部と、鍵生成部により生成された暗号化鍵を用いて、他の情報処理装置により保存指示された電子情報を暗号化する暗号化部と、暗号化部により暗号化された電子情報に対応した識別情報をデータベースから取得し、取得した識別情報に基づいて復号化鍵を他の情報処理装置に送信するか否かを判断する制御部と、制御部の判断結果に基づいて復号化鍵を他の情報処理装置に最終的に送信するか否かの可否を示す承認情報を入力する入力部とを備え、制御部は、入力部により入力された承認情報に基づいて復号化鍵を他の情報処理装置に送信するか否かの最終的な判断を行うものである。

【0009】

本発明に係る情報処理システムにおいては、他の情報処理装置から補助記憶装置への電子情報の保存指示が送信されると、鍵生成部では電子情報を暗号化するための暗号化鍵と、暗号化した電子情報を復号化するための復号化鍵が生成される。そして、暗号化部では、暗号化鍵が用いられて指定データが暗号化され、この暗号化された電子情報が補助記憶装置に保存される。

【0010】

制御部では、暗号化部により暗号化された電子情報に対応した識別情報がデータベースから取得され、取得された識別情報に基づいて復号化鍵を他の情報処理装置に送信するか否かが判断される。さらに、入力部では、制御部により判断された結果に基づいて復号化鍵を他の情報処理装置に送信して良いか否かを示す承認情報が入力される。承認情報は例えば管理者により入力される。制御部では、入力部により入力された承認情報に基づいて復号化鍵を最終的に他の情報処理装置に送信するか否かが判断される。制御部により復号化鍵を他の情報処理装置に送信すると判断された場合には、復号化鍵が他の情報処理装置に送信される。

【0011】

他の情報処理装置の復号化部では、情報処理装置から送信された復号化鍵が用いられて、補助記憶装置に保存されている暗号化された電子情報が復号化される。復号化された電子情報は、補助記憶装置に保存される。一方、制御部により復号化鍵を他の情報処理装置に送信しないと判断された場合には復号化鍵が廃棄される。

【0012】

なお、本発明において補助記憶装置とは、情報処理装置から取り外して持ち運び可能な記憶装置を意味しており、例えば、外付け用のハードディスク、USBメモリやSDカード、フロッピー(登録商標)ディスク等のリムーバブルディスク等を含むものである。

【発明の効果】

【0013】

本発明によれば、データベースに蓄積される電子情報を補助記憶装置に保存をする場合に、電子情報に対応付けられた識別情報による判断に加えて、さらに最終的な判断を示す承認情報に基づいて復号化鍵を他の情報処理装置に送信するか否かを判断するので、より確実に電子情報の不正持ち出しを防止することができる。その結果、悪意ある者による電子情報の情報漏洩を防止できる。

【図面の簡単な説明】

【0014】

【図1】本発明の一実施形態に係る情報処理システムの構成例を示す図である。

【図2】担当者用PCのブロック構成例を示す図である。

【図3】データベースサーバのブロック構成例を示す図である。

【図4】データベースの構成例を示す図である。

【図5】管理者用PCの構成例を示す図である。

【図6】復号化鍵の送信許可の可否を示す管理テーブル構成例を示す図である。

【図7】情報処理システムの動作の一例を示すフローチャートである。

【発明を実施するための形態】

【0015】

以下、発明を実施するための最良の形態(以下実施の形態とする)について説明する。

[情報処理システムの構成例]

本発明に係る情報処理システム500は、担当者用PC20に装着されたUSBメモリ50にデータベース206のデータ(電子情報)を保存する場合に、一旦データを暗号化してUSBメモリ50に保存し、管理者用PC30により指定データの機密度および重要度が低いと判断した場合にのみ復号化鍵Kdを担当者用PC10に送信することにより、暗号化されたデータの復号化を可能とするものである。情報処理システム500は、図1に示すように、担当者A用のPC10A(以下、担当者A用のPC10AをPC10Aと呼ぶ)、担当者B用のPC10B(以下、担当者B用のPC10BをPC10Bと呼ぶ)、担当者C用のPC10C(以下、担当者C用のPC10CをPC10Cと呼ぶ)とデータベースサーバ20と管理者用PC30とを備えている。担当者A用PC10A,10B,10C、データベースサーバ20および管理者用PC30のそれぞれは、LANケーブル40を介して電気的に接続されている。なお、担当者A用PC10A,10B,10C(以下、担当者A用PC10A,10B,10Cを担当者用PC10と呼ぶ場合もある)は他の情報処理装置の一例を構成し、データベースサーバ20は第1の情報処理装置の一例を構成し、管理者用PC30は第2の情報処理装置の一例を構成している。

【0016】

[担当者用PCの構成例]

担当者用PC10は、図2に示すように、CPU(Central Processing Unit)100とROM(Read Only Memory)102とRAM(Random Access Memory)104と操作部106とUSBインタフェース109と復号化部110と表示部112と通信部114とを有している。CPU100、ROM102、RAM104、操作部106、USBインタフェース109、復号化部110、表示部112および通信部114のそれぞれは、バス116を介して互いに電気的に接続されている。

【0017】

ROM102は、担当者用PC10を動作させるためのプログラムを記憶する。RAM104は、ROM102から読み出したプログラム等の一時的な格納領域として用いられる。CPU100は、ROM102に記憶されているプログラムを読み出してプログラムに応じた処理を実行する。通信部114は、入出力インタフェースとして機能し、LANケーブル40を介してデータベースサーバ20および管理者用PC30のそれぞれに接続されている(図1参照)。

【0018】

USBインタフェース108には、USBメモリ50が着脱可能に取り付けられる。USBメモリ50は、補助記憶装置の一例であり、持ち運び可能な記憶媒体であって、所定の記憶容量を有する。後述する説明では、担当者用PC10側に復号化の機能を持たせているが、USBメモリ50側に復号化の機能を持たせても良い。補助記憶装置としては、USBメモリ50の他にも、例えばSDメモリカードやコンパクトフラッシュ(登録商標)、フロッピー(登録商標)ディスク、光ディスク等のリムーバルメディア、外付け用のハードディスク等を用いることもできる。

【0019】

復号化部110は、CPU100からの復号化指示に基づいて、USBメモリ50から読み出された暗号化データを管理者用PC30から送信された復号化鍵Kdを用いて復号化する。復号化処理の機能をUSBメモリ50側に持たせた場合には、管理者用PC30から復号化鍵Kdが供給されると、復号化鍵Kdが担当者用PC10からUSBメモリ50に供給され、USBメモリ50内部において復号化鍵Kdが用いられて暗号化データの復号化が行われる。

【0020】

表示部112は、例えば液晶ディスプレイや有機EL(Electroluminescence)ディスプレイ等から構成され、担当者がデータベース206に蓄積されている保存したいデータを指定するための操作画面等を表示する。操作部106は、例えばキーボードやマウス等から構成され、担当者により保存指示された指定データに基づく選択情報を受け付けてCPU100に供給する。

【0021】

CPU100は、表示部112の操作画面においてデータベース206に保存されている所定データの保存命令が担当者により入力されると、入力された保存命令(選択情報)をLANケーブル40を介してデータベースサーバ20に送信する。また、CPU100は、データベースサーバ20から保存指示に対応した暗号化データが送信されると、暗号化データを担当者用PC10に装着されているUSBメモリ50に保存する。また、CPU100は、管理者用PC30から復号化鍵KdがLANケーブル40を介して送信されると、復号化部110に復号化鍵Kdを供給すると共に、USBメモリ50に保存されている暗号化データを読み出して復号化部110に供給する。さらに、CPU100は、復号化部110による復号化処理が完了すると、復号化された復号化データをUSBインタフェース108を介してUSBメモリ50に供給する。

【0022】

[データベースサーバの構成例]

データベースサーバ20は、図3に示すように、CPU200とROM202とRAM204とデータベース206と暗号化部210と鍵生成部212と通信部214とを有している。なお、ROM202とRAM204等の構成および動作は、上述した担当者用PC10のROM102およびRAM104等と共通するため、説明を省略する。CPU200、ROM202、RAM204、データベース206、暗号化部210、鍵生成部212および通信部214のそれぞれは、バス216を介して互いに電気的に接続されている。通信部214は、入出力インタフェースとして機能し、LANケーブル40を介して担当者用PC10および管理者用PC30に接続されている(図1参照)。

【0023】

データベース206は、所定の部門における、例えば売り上げ情報やお客様情報等の部門管理情報を蓄積するものである。各部門管理情報には、図4に示すように、機密度および重要度のレベルを示す識別情報Aが対応付けられている。例えば、売り上げ情報には識別情報「A1」が対応付けられ、お客様情報には識別情報「A2」が対応付けられている。本例では、識別情報Aに割り当てられる数字が大きいほど情報の機密度および重要度が高いものとする。したがって、売り上げ情報よりもお客様情報の方が機密度および重要度が高い情報となる。この部門管理情報と識別情報Aとの対応付け作業や更新作業等は、アクセス制限が設けられ、所定の権限を有する者(例えば管理者)によって行われる。なお、上述した例では、売り上げ情報やお客様情報毎に識別情報Aを割り当てていたが、それよりもさらに下位の、例えば氏名、住所、口座番号等の情報毎に識別情報Aを設定することもできる。

【0024】

鍵生成部212は、担当者用PC10から所定データの保存指示が供給されると、担当者により保存指定された指定データを暗号化するための暗号化鍵Keと、暗号化したデータを復号化するための復号化鍵Kdとを指定データに応じて生成する。暗号化鍵Keと復号化鍵Kdとは、共通したものであっても良いし、異なるものであっても良い。暗号化鍵Keと復号化鍵Kdとを異なるものとすれば、復号化鍵Kdは管理者用PC30に送信されてデータベースサーバ20には残らないので、データベースサーバ20に不正アクセスされた場合でも、復号化鍵Kdが漏洩することを防止できる。鍵生成部212は、生成した暗号化鍵Keを暗号化部210に供給し、復号化鍵Kdを通信部214に供給する。

【0025】

暗号化部210は、CPU200からの暗号化処理の指示に基づいて、鍵生成部212から供給された暗号化鍵Keを用いてデータベース206から読み出した指定データの暗号化を行う。暗号方式としては、例えばDES(Data Encryption Standard)やAES(Advanced Encryption Standard)等が用いられる。なお、暗号化処理はCPU200により行うこともできる。

【0026】

CPU200は、担当者用PC10から指定データの保存指示が供給されると、指定データをデータベース206から読み出して暗号化部210に供給すると共に、読み出した指定データの暗号化を行う暗号化指示を暗号化部210に供給する。また、CPU200は、指定データの暗号化部210による暗号化が完了したら、指定データの保存処理要求を発した担当者用PC10に暗号化された暗号化データを通信部214を介して供給する。さらに、CPU200は、指定データの暗号化が完了したら、保存指示された指定データに対応付けられた識別情報Aをデータベース206から読み出して取得し、鍵生成部212から供給された復号化鍵Kdと識別情報Aとを通信部214を介して管理者用PC30に送信する。このとき、担当者用PC10のログイン時に入力されたユーザIDを取得し、取得したユーザIDを復号化鍵Kdおよび識別情報Aと共に管理者用PC30に送信しても良い。このユーザIDは、後述するように、特定の個人に対してのみデータの持ち出しを禁止する場合等に利用される。

【0027】

[管理者用PCの構成例]

管理者用PC30は、図5に示すように、CPU300とROM302とRAM304と記憶部306と表示部308と入力部310と通信部312とを有している。CPU300、ROM302、RAM304、記憶部306、表示部308、入力部310および通信部312のそれぞれは、バス314を介して互いに電気的に接続されている。なお、ROM302とRAM304等の構成および動作は、上述した担当者用PC10のROM102およびRAM104等と共通するため、説明を省略する。通信部312は、入出力インタフェースとして機能し、LANケーブル40を介して担当者用PC10およびデータベースサーバ20のそれぞれに接続されている(図1参照)。

【0028】

記憶部306は、データベースサーバ20から送信された復号化鍵Kdを担当者用PC10に送信するか否かの可否を示す送信可否情報Pが記憶された管理テーブルTBを有している。管理テーブルTBには、図6に示すように、データベースサーバ20から送信された識別情報Aと、復号化鍵Kdの担当者用PC20への送信許可の可否を示す送信可否情報Pとが対応付けられて記憶されている。例えば、識別情報「A1」にはデータの外部への持ち出し許可を示す「許可」情報が対応付けられ、識別情報「A2」にはデータの外部への持ち出しの不許可(禁止)を示す「不許可」情報が対応付けられている。この管理テーブルTBは、権限のある管理者によってのみ更新や書き換えを行うことができるようにアクセス制限されている。

【0029】

CPU300は、データベースサーバ20から識別情報Aおよび復号化鍵Kdが送信されると、管理テーブルTBを参照して識別情報Aに対応した送信可否情報Pを取得し、取得した送信可否情報Pに基づいて復号化鍵Kdを担当者用PC10に送信するか否かを判断する。例えば、CPU300は、管理テーブルTBから取得した送信可否情報Pが「許可」である場合には、復号化鍵Kdを担当者用PC10に送信しても良いと判断する。一方、管理テーブルTBから取得した送信可否情報Pが「不許可」である場合には、復号化鍵Kdを担当者用PC10に送信しないと判断する。

【0030】

表示部308は、液晶ディスプレイや有機ELディスプレイ等から構成され、管理者が復号化鍵Kdの担当者用PC10への送信を許可するか否かを選択するための選択画面等を表示する。例えば、選択画面に、保存指示された指定データの重要度や機密度のレベルを示す識別情報Aを表示したり、担当者用PC10にログインした担当者のユーザIDを表示したりする。この表示により管理者の復号化鍵Kdを担当者用PC10に送信するか否かの最終的な判断を支援できる。入力部310は、例えばキーボードやマウス等から構成され、選択画面において管理者により入力された復号化鍵Kdの担当者用PC10への送信を最終的に許可するか否かを示す承認情報(送信可、送信不可)を受け付けてCPU100に供給する。

【0031】

[情報処理システムの動作例]

次に、本発明に係る情報処理システム500の動作の一例について説明する。以下の説明では、担当者A用PC10Aのスロットに挿入したUSBメモリ50に、データベース206の所定データを保存する作業を行った場合における情報処理システム500の動作例について説明する。

【0032】

図7に示すように、ステップS10で担当者Aは、PC10Aの表示部112に表示された初期画面においてユーザIDおよびパスワードを入力する。続けて、ステップS12で担当者Aは、担当者A用PC10AのスロットにUSBメモリ50を挿入する。そして、ステップS14で担当者Aは、表示部112の操作画面において、USBメモリ50に保存したいデータベース206に蓄積されている所定のデータを選択する。ステップS16でPC10AのCPU100は、担当者Aにより保存したいデータが選択されると、担当者Aの選択したデータに基づく選択情報を生成してデータベースサーバ20のCPU200に供給する。

【0033】

ステップS18でデータベースサーバ20の鍵生成部212は、PC10Aから選択情報が送信されると、指定データを暗号化するための暗号化鍵Keを生成すると共に、暗号化データを復号化するための復号化鍵Kdを生成する。続けて、ステップS20でデータベースサーバ20の暗号化部210は、データベース206から読み出された指定データを、鍵生成部212により生成された暗号化鍵Keを用いて暗号化する。そして、ステップS22でデータベースサーバ20は、暗号化部210により暗号化された暗号化データをLANケーブル40を介してPC10Aに送信する。

【0034】

ステップS24でPC10Aは、データベースサーバ20から送信された暗号化データを、スロットに挿入されているUSBメモリ50に保存する保存処理を行う。これにより、ステップS26において、USBメモリ50に暗号化データが保存される。この段階において、USBメモリ50には暗号化データが保存されるので、USBメモリ50をPC10Aから取り外して他のPCで読み込み処理を行ったとしてもデータの解読は不可能となる。

【0035】

ステップS28でデータベースサーバ20のCPU200は、PC10Aから送信された選択情報から担当者Aにより選択された指定データを取得し、取得した指定データに対応付けられた識別情報Aをデータベース206から取得する。そして、ステップS30でCPU200は、データベース206から取得した識別情報Aと鍵生成部212により生成された復号化鍵Kdとを通信部214を介して管理者用PC30に送信する。例えば、担当者Aにより選択されたデータが「客単価」である場合には、データベース206を参照して識別情報「A1」を取得し、取得した識別情報「A1」を管理者用PC30に送信する。また、担当者Aにより選択されたデータが「口座番号」である場合には、データベース206を参照して識別情報「A2」を取得し、取得した識別情報「A2」を管理者用PC30に送信する。

【0036】

次に、ステップS32で管理者用PC30は、データベースサーバ20から送信された識別情報Aを用いて管理テーブルTBを参照して識別情報Aに対応付けられた送信可否情報Pを取得し、取得した送信可否情報Pに基づいて復号化鍵KdをPC10Aに送信するか否かを判断する。つまり、担当者Aにより保存指示された指定データの機密度および重要度が高いか否かを判断する。例えば、管理者用PC30のCPU300は、識別情報Aが「A1」である場合には管理テーブルTBから「許可」情報を取得し、識別情報Aが「A2」である場合には管理テーブルTBから「不許可」情報を取得することにより指定データの機密度および重要度が高いか否かを判断する。管理者用PC30は、送信可否情報P(不許可)により指定データの機密度および重要度が高いと判断した場合にはステップS40に進み、送信可否情報P(許可)により指定データの機密度および重要度が高くないと判断した場合にはステップS34に進む。

【0037】

続けて、指定データの機密度および重要度が高くないと判断した場合、ステップS34で表示部308は、指定データの機密度および重要度のレベルを示す識別情報AやPC10Aにログインしている担当者を示すユーザIDと、復号化鍵Kdの送信の可否を選択するための選択ボタン(送信許可ボタン、送信不許可ボタン)とを選択画面に表示する。この選択画面に表示された情報は、管理者が復号化鍵KdをPC10Aに送信するか否かを最終的に判断する際の支援情報として用いられる。

【0038】

ステップS36で管理者用PC30のCPU300は、入力部310により入力された承認情報に基づいて復号化鍵KdをPC10Aに送信するか否かについての最終的な判断を行う。選択画面において管理者により送信許可ボタンが選択されると、管理者用PC30のCPU300は、入力部310から供給される送信許可を示す承認情報に基づいて、管理者による最終的な承認が得られたものとしてステップS38に進む。一方、選択画面において管理者により送信不許可ボタンが選択されると、入力部310から供給される送信不許可を示す承認情報に基づいて、管理者による最終的な承認が得られないものとしてステップS40に進む。この場合には指定データの機密性等が高いので、ステップS40において指定データの復号化ができないように復号化鍵Kdが廃棄される。なお、管理者の不在により承認情報が直ちに得られない場合には、例えば、管理者が常時携帯している携帯電話や携帯型PC等に、復号化鍵Kdの送信の可否を選択するための情報を送信し、管理者の最終的な判断を得るようにすることもできる。

【0039】

管理者の最終的な許可が得られたら、ステップS38で管理者用PC30は復号化鍵KdをLANケーブル40を介してPC10Aに送信する。ステップS42でPC10Aは、管理者用PC30から復号化鍵Kdが送信されたら、USBメモリ50に保存された暗号化データを読み出してRAM104等に一時的に保存する。そして、ステップS44において管理者用PCから送信された復号化鍵Kdを用いて暗号化されたデータの復号化を行う。データの復号化が完了したら、ステップS46,S48において再びPC10Aのスロットに挿入されているUSBメモリ50に対して保存処理を行い、復号化したデータを保存する。

【0040】

上述した例では、復号化処理を担当者A用PC10A側で行ったが、USBメモリ50側で行うこともできる。また、復号化鍵に基づくパスワードを管理者用PC30により生成し、生成したパスワードを復号化鍵Kdの代わりに管理者用PC30からPC10Aに送信しても良い。この場合には、担当者用PC10の表示部112の画面にパスワードを表示させ、パスワードが担当者Aにより入力されたときに暗号化データを復号化し、USBメモリ50に保存する。

【0041】

以上説明したように、本実施の形態によれば、指定されたデータを暗号化して一旦USBメモリ50に保存するため、この時点においてUSBメモリ50が不正に外部に持ち出されたとしても、データが解読されて不正に見られることを防止できる。また、このUSBメモリ50に保存された暗号化データの復号化を許可する場合には、管理者用PC30により、管理テーブルTBを用いた送信可否判断と入力部310により入力される承認情報による送信可否判断との2段階の判断において復号化鍵Kdの送信可否が判断されるので、機密度および重要度の高いデータの外部への流出(漏洩)を確実かつ簡易に防止することができる。また、管理者は、管理テーブルTBを用いた復号化鍵Kdの送信可否の判断(支援)の後に、最終的な判断を行えば良いので、判断の際の負担軽減を図ることができる。さらに、データの保存を行う者(担当者)と復号化の判断を行う者(管理者用PC30)が相違するので、担当者に悪意がある場合でも復号化鍵Kdは取得できないので、データの持ち出しによる流出を確実に防止できる。

【0042】

なお、本発明の技術範囲は、上述した実施形態に限定されるものではなく、本発明の趣旨を逸脱しない範囲において、上述した実施形態に種々の変更を加えたものを含む。上述した実施の形態では、データベースサーバ20と管理者用PC30とをそれぞれ独立に設けていたが、データベースサーバ20と管理者用PC30とを一つの情報処理装置として構成することもできる。この場合には、装置が1台少なくて済み、通信部214,314等の構成要素も不要となるので、より低コスト化を図ったシステムを構築することができる。また、復号化鍵Kdや識別情報Aの送信も不要となるので、処理の高速化を図ることもできる。また、上記識別情報Aは、機密度および重要度に限定されることない。また、機密度および重要度の何れか一方の情報を部門管理情報に対応付けることもできる。

【符号の説明】

【0043】

10・・・担当者用PC、10A・・・担当者A用PC、10B・・・担当者B用PC、10C・・・担当者C用PC、20・・・データベースサーバ、30・・・管理者用PC、50・・・USBメモリ、108・・・USBインタフェース、110・・・復号化部、200・・・CPU、206・・・データベース、210・・・暗号化部、212・・・鍵生成部、214・・・通信部、300・・・CPU、306・・・記憶部、308・・・表示部、310・・・入力部、312・・・通信部、Ke・・・暗号化鍵、Kd・・・復号化鍵、TB・・・管理テーブル

【特許請求の範囲】

【請求項1】

他の情報処理装置に取り付けられた補助記憶装置に所定の電子情報を保存する場合において前記補助記憶装置への前記電子情報の保存が不正持ち出しか否かを情報処理装置により判断する情報処理システムであって、

前記情報処理装置は、

前記電子情報と、当該電子情報の種類を識別するための識別情報とを対応付けて蓄積するデータベースと、

前記データベースに蓄積されている前記所定の電子情報を暗号化するための暗号化鍵と、暗号化した前記電子情報を復号化するための復号化鍵とを生成する鍵生成部と、

前記鍵生成部により生成された前記暗号化鍵を用いて、前記他の情報処理装置により保存指示された前記電子情報を暗号化する暗号化部と、

前記暗号化部により暗号化された前記電子情報に対応した前記識別情報を前記データベースから取得し、取得した前記識別情報に基づいて前記復号化鍵を前記他の情報処理装置に送信するか否かを判断する制御部と、

前記制御部の判断結果に基づいて前記復号化鍵を前記他の情報処理装置に最終的に送信するか否かの可否を示す承認情報を入力する入力部とを備え、

前記制御部は、前記入力部により入力された前記承認情報に基づいて前記復号化鍵を前記他の情報処理装置に送信するか否かの最終的な判断を行う

ことを特徴とする情報処理システム。

【請求項2】

前記識別情報は、少なくとも前記電子情報の重要度および/または機密度のレベルを示す情報である

ことを特徴とする請求項1に記載の情報処理システム。

【請求項3】

前記情報処理装置の前記制御部は、

前記復号化鍵を前記他の情報処理装置に送信しないと判断した場合、前記復号化鍵を廃棄する

ことを特徴とする請求項1または請求項2に記載の情報処理システム。

【請求項4】

前記復号化鍵を前記他の情報処理装置に送信するか否かを示す送信可否情報を、前記識別情報に対応付けて記憶するテーブルをさらに有し、

前記制御部は、前記テーブルを参照して前記識別情報に対応付けられた送信可否情報を取得し、当該送信可否情報に基づいて前記復号化鍵を前記他の情報処理装置に送信するか否かを判断する

ことを特徴とする請求項1乃至請求項3のいずれか一項に記載の情報処理システム。

【請求項5】

前記情報処理装置は、前記データベースと前記鍵生成部と前記暗号化部とを有する第1の情報処理装置と、前記制御部と前記入力部とを有する第2の情報処理装置とを備え、

前記第1の情報処理装置は、

前記暗号化部により暗号化された前記電子情報を前記他の情報処理装置を介して前記補助記憶装置に送信すると共に、前記復号化鍵および前記識別情報を前記第2の情報処理装置に送信する通信部を有し、

前記第2の情報処理装置は、

前記制御部により前記復号化鍵を前記他の情報処理装置に送信すると判断された場合に前記復号化鍵を前記他の情報処理装置に送信する通信部を有する

ことを特徴とする請求項1乃至請求項4のいずれか一項に記載の情報処理システム。

【請求項1】

他の情報処理装置に取り付けられた補助記憶装置に所定の電子情報を保存する場合において前記補助記憶装置への前記電子情報の保存が不正持ち出しか否かを情報処理装置により判断する情報処理システムであって、

前記情報処理装置は、

前記電子情報と、当該電子情報の種類を識別するための識別情報とを対応付けて蓄積するデータベースと、

前記データベースに蓄積されている前記所定の電子情報を暗号化するための暗号化鍵と、暗号化した前記電子情報を復号化するための復号化鍵とを生成する鍵生成部と、

前記鍵生成部により生成された前記暗号化鍵を用いて、前記他の情報処理装置により保存指示された前記電子情報を暗号化する暗号化部と、

前記暗号化部により暗号化された前記電子情報に対応した前記識別情報を前記データベースから取得し、取得した前記識別情報に基づいて前記復号化鍵を前記他の情報処理装置に送信するか否かを判断する制御部と、

前記制御部の判断結果に基づいて前記復号化鍵を前記他の情報処理装置に最終的に送信するか否かの可否を示す承認情報を入力する入力部とを備え、

前記制御部は、前記入力部により入力された前記承認情報に基づいて前記復号化鍵を前記他の情報処理装置に送信するか否かの最終的な判断を行う

ことを特徴とする情報処理システム。

【請求項2】

前記識別情報は、少なくとも前記電子情報の重要度および/または機密度のレベルを示す情報である

ことを特徴とする請求項1に記載の情報処理システム。

【請求項3】

前記情報処理装置の前記制御部は、

前記復号化鍵を前記他の情報処理装置に送信しないと判断した場合、前記復号化鍵を廃棄する

ことを特徴とする請求項1または請求項2に記載の情報処理システム。

【請求項4】

前記復号化鍵を前記他の情報処理装置に送信するか否かを示す送信可否情報を、前記識別情報に対応付けて記憶するテーブルをさらに有し、

前記制御部は、前記テーブルを参照して前記識別情報に対応付けられた送信可否情報を取得し、当該送信可否情報に基づいて前記復号化鍵を前記他の情報処理装置に送信するか否かを判断する

ことを特徴とする請求項1乃至請求項3のいずれか一項に記載の情報処理システム。

【請求項5】

前記情報処理装置は、前記データベースと前記鍵生成部と前記暗号化部とを有する第1の情報処理装置と、前記制御部と前記入力部とを有する第2の情報処理装置とを備え、

前記第1の情報処理装置は、

前記暗号化部により暗号化された前記電子情報を前記他の情報処理装置を介して前記補助記憶装置に送信すると共に、前記復号化鍵および前記識別情報を前記第2の情報処理装置に送信する通信部を有し、

前記第2の情報処理装置は、

前記制御部により前記復号化鍵を前記他の情報処理装置に送信すると判断された場合に前記復号化鍵を前記他の情報処理装置に送信する通信部を有する

ことを特徴とする請求項1乃至請求項4のいずれか一項に記載の情報処理システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2011−147088(P2011−147088A)

【公開日】平成23年7月28日(2011.7.28)

【国際特許分類】

【出願番号】特願2010−8474(P2010−8474)

【出願日】平成22年1月18日(2010.1.18)

【出願人】(000211307)中国電力株式会社 (6,505)

【Fターム(参考)】

【公開日】平成23年7月28日(2011.7.28)

【国際特許分類】

【出願日】平成22年1月18日(2010.1.18)

【出願人】(000211307)中国電力株式会社 (6,505)

【Fターム(参考)】

[ Back to top ]