情報処理端末およびコンテンツ書き込みシステム

【課題】コンテンツデータの格納処理の観測を困難にし、コンテンツデータの不正コピーを有効に防止しえる技術を提供することを目的とする。

【解決手段】情報処理端末1からサーバ2に対してコンテンツデータ92のダウンロード要求が送信される。サーバ2は、コマンドデータ91をコマンド暗号化装置3に転送する。コマンド暗号化装置3は、暗号化回路31においてコマンドデータ91を暗号化する。サーバ2は、コンテンツデータ92と暗号化されたコマンドデータ91とを情報処理端末1に送信する。情報処理端末1の制御部11は、メモリコントローラ132にコンテンツデータ92と暗号化コマンドデータ91を転送する。メモリコントローラ132は、復号化回路1321によりコマンドデータ91を復号化し、コンテンツデータ92をメモリアレイ131に格納する。

【解決手段】情報処理端末1からサーバ2に対してコンテンツデータ92のダウンロード要求が送信される。サーバ2は、コマンドデータ91をコマンド暗号化装置3に転送する。コマンド暗号化装置3は、暗号化回路31においてコマンドデータ91を暗号化する。サーバ2は、コンテンツデータ92と暗号化されたコマンドデータ91とを情報処理端末1に送信する。情報処理端末1の制御部11は、メモリコントローラ132にコンテンツデータ92と暗号化コマンドデータ91を転送する。メモリコントローラ132は、復号化回路1321によりコマンドデータ91を復号化し、コンテンツデータ92をメモリアレイ131に格納する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、メモリに対するデータの不正な書き込みを排除する技術に関する。

【背景技術】

【0002】

インターネットを介してサーバからコンテンツをダウンロードするシステムが、様々なサービスで利用されている。たとえば、音楽データをダウンロードするサービスでは、ユーザは、ダウンロードした音楽データを音楽プレーヤに格納し、音楽を再生して楽しむことができる。あるいは、ゲームプログラムをダウンロードするサービスがある。ユーザは、ダウンロードしたゲームプログラムをメモリに格納することで、最新のゲームを楽しむことができる。

【0003】

このようなネットワークを利用したダウンロードサービスは、手軽に、短時間で、コンテンツを入手できるという点で非常に便利である。しかし、コンテンツの不正なコピーを防止するための対策が必要である。

【0004】

ダウンロードサービスは、ユーザがダウンロードしたコンテンツを各種の記憶媒体に格納して利用できるサービスである。つまり、記憶媒体に対するコンテンツの書き込み処理を、ユーザ側で実行させるサービスである。このため、コンテンツを書き込む処理が観測される可能性が生じることになり、この処理が悪意ある者によって自由に行われるようになると、不正なコピーが行われることになる。このような行為を放置すれば、コンテンツ作成者の権利や利益が不当に奪われることになる。

【0005】

たとえば、コンテンツの不正なコピーを防止するために、CPRMという技術が用いられている。非特許文献1の10ページ目に、著作権保護機能「CPRM」の仕組みが紹介されている。ホスト機器はネットワーク暗号のかかったコンテンツをダウンロードする。そして、機器のデバイス鍵やメモリカードの鍵束、メディアIDなどを利用して暗号鍵を作成し、その暗号鍵を用いて暗号化したコンテンツをメモリカードに格納するのである。

【0006】

【非特許文献1】“著作権保護技術”、2006年5月17日、(社)電子情報技術産業協会、[平成18年6月15日検索]、インターネット<URL:http://www.mext.go.jp/b_menu/shingi/bunka/gijiroku/020/06051709/004.pdf>

【発明の開示】

【発明が解決しようとする課題】

【0007】

非特許文献1で紹介されているCPRMなどの技術は、コンテンツデータを暗号化して、不正な利用を排除しようとするものである。つまり、記憶媒体に書き込まれるデータ自体を暗号化することで、不正な利用を防止しようとするアプローチである。今後、さらなる不正コピーの巧妙化が進むことを考慮すると、新たな観点から不正コピーを防止するための技術が開発されることが望まれる。

【0008】

また、非特許文献1の技術は、ネットワーク暗号のかかったコンテンツを一旦、ホスト機器で復号化する。したがって、ホスト機器内には、一時的に復号化されたコンテンツがRAMなどに格納されることになるので、その状態を観測される恐れがある。

【0009】

本発明は前記問題点に鑑み、コンテンツデータの格納処理の観測を困難にし、コンテンツデータの不正コピーを有効に防止しえる技術を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記課題を解決するため、請求項1記載の発明は、メモリにコンテンツデータを書き込む情報処理端末であって、端末外部からコンテンツデータを入力するコンテンツ入力手段と、端末外部から暗号化コマンドデータを入力するコマンド入力手段と、前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、を備え、前記メモリは、メモリアレイと、復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、を備えることを特徴とする。

【0011】

請求項2記載の発明は、請求項1に記載の情報処理端末において、前記コマンド入力手段は、ネットワーク経由でサーバから暗号化コマンドデータをダウンロードする手段、を含むことを特徴とする。

【0012】

請求項3記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0013】

請求項4記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0014】

請求項5記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0015】

請求項6記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0016】

請求項7記載の発明は、請求項3ないし請求項6のいずれかに記載の情報処理端末において、さらに、前記サーバに対して前記メモリの識別情報を送信する手段、を含み、前記コンテンツ入力手段は、ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、を含み、前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0017】

請求項8記載の発明は、メモリにコンテンツデータを書き込むシステムであって、情報処理端末と、サーバと、を備え、前記情報処理端末は、端末外部からコンテンツデータを入力するコンテンツ入力手段と、前記サーバから暗号化コマンドデータをダウンロードする手段と、前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、を備え、前記メモリは、メモリアレイと、復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、を備えることを特徴とする。

【0018】

請求項9記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0019】

請求項10記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0020】

請求項11記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0021】

請求項12記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0022】

請求項13記載の発明は、請求項9ないし請求項12のいずれかに記載のコンテンツ書き込みシステムにおいて、前記情報処理端末は、さらに、前記サーバに対して前記メモリの識別情報を送信する手段、を備え、前記コンテンツ入力手段は、ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、を含み、前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とする。

【発明の効果】

【0023】

本発明の情報処理端末は、コンテンツデータと暗号化されたコマンドデータを外部から取得し、復号化回路により暗号化コマンドデータを復号化してコンテンツデータの書き込みを行う。これにより、情報処理端末において実行される書き込みコマンドの観測を困難とすることができる。書き込みコマンドの観測を困難とすることで、コンテンツデータの不正コピーを有効に防止することができる。

【0024】

また、情報処理端末は、ネットワーク経由でサーバから暗号化コマンドデータをダウンロードする。したがって、書き込みコマンドの観測を困難としながら、迅速に、コンテンツデータの書き込み処理を実行することができる。

【0025】

また、サーバに接続されたコマンド暗号化装置によりコマンドデータの暗号化が行われる。これにより、暗号化ロジックの観測も困難とすることができ、コンテンツデータの不正コピーを、さらに有効に防止できる。

【0026】

また、暗号化されるコマンドデータは、コマンド暗号化装置に格納されている。したがって、コマンドデータの平文が、コマンド暗号化装置内にのみ存在することになり、よりセキュリティ強度が高められる。

【0027】

また、サーバに接続された暗号化サーバにおいて、暗号化処理が実行される。暗号化サーバがセキュリティの高い構成である場合には、ソフトウェア処理により、コマンドデータを暗号化する構成とすることができる。

【0028】

また、サーバにコンテンツ暗号化装置が接続され、コンテンツデータがメモリの識別情報を利用して暗号化された後、情報処理端末にダウンロードされる。コマンドデータの暗号化とあわせて、コンテンツデータも暗号化することで、コンテンツの不正利用をより有効に防止することができる。

【発明を実施するための最良の形態】

【0029】

{第1の実施の形態}

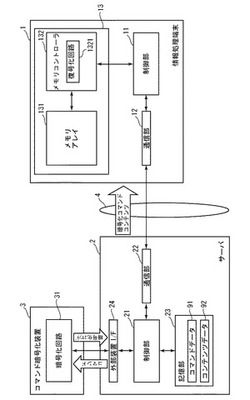

以下、図面を参照しつつ本発明の第1の実施の形態について説明する。図1は、本実施の形態に係るコンテンツ書き込みシステムの全体図である。このシステムは、情報処理端末1と、サーバ2と、コマンド暗号化装置3とを備えて構成される。情報処理端末1とサーバ2とは、インターネットなどのネットワーク4を介して接続されている。

【0030】

情報処理端末1は、制御部11、通信部12、半導体メモリ13を備えている。制御部11は、CPU、RAMなどを備え、情報処理端末1の全体制御を行う。通信部12は、ネットワーク4を介してサーバ2との間で通信処理を実行する。情報処理端末1は、半導体メモリ13からデータを読み出し、制御部11において各種のデータ処理を実行する。あるいは、半導体メモリ13に対してデータの書き込み処理を実行する。

【0031】

情報処理端末1としては、たとえば、PDA(Personal Digital Assistance)、セットトップボックス、ゲーム装置などが考えられる。情報処理端末1が、PDAやセットトップボックスである場合には、半導体メモリ13は、アプリケーションプログラムなどが記録されるメモリであり、情報処理端末1がゲーム装置である場合には、半導体メモリ13は、ゲームプログラムが格納されるゲームカートリッジである。

【0032】

半導体メモリ13は、情報を記憶する多数のメモリセルからなる不揮発性メモリであるメモリアレイ131と、メモリアレイ131に対するアクセスをコントロールするためのメモリコントローラ132とを備えている。半導体メモリ13は、情報処理端末1に対して取り外し可能なメモリである。したがって、情報処理端末1は、半導体メモリ13を差し替えることで様々なデータにアクセスして処理を実行することができる。ただし、情報処理端末1が半導体メモリ13を内蔵する構成であってもよい。

【0033】

メモリコントローラ132は、制御部11から与えられる暗号化されたコマンドデータを復号化する復号化回路1321を備えている。メモリコントローラ132は、復号化回路1321によりコマンドの復号化を行った後、コマンドの内容を判別し、コマンドの内容に応じた処理を実行する回路である。

【0034】

制御部11から与えられたコマンドが、データの読み出しコマンドである場合には、コマンドには読み出し命令と読み出しアドレスが含まれている。メモリコントローラ132は、制御信号としてread命令をメモリアレイ131に与え、メモリバスを介して読み出しアドレスをメモリアレイ131に出力することで、データを読み出すことができる。制御部11から与えられたコマンドがデータの書き込みコマンドである場合には、コマンドには書き込み命令と書き込みアドレスが含まれる。メモリコントローラ132は、制御信号としてwrite命令をメモリアレイ131に与え、アドレスバスを介して書き込みアドレスをメモリアレイ131に出力し、さらに、データバスを介して書き込みデータをメモリアレイ131に出力することで、書き込み処理を実行する。

【0035】

これら読み出し/書き込みコマンドは、制御部11において生成される場合と、サーバ2からダウンロードされる場合とがある。本発明は、特に、サーバ2からダウンロードされる書き込みコマンドに対する処理に特徴がある。したがって、以下においては、サーバ2からダウンロードされた書き込みコマンドに対する処理について説明する。

【0036】

サーバ2は、制御部21、通信部22、記憶部23、外部装置インタフェース24を備えている。制御部21は、CPU、RAMなどを含み、サーバ2の全体制御を行う。通信部22は、情報処理端末1との間で通信処理を実行する。記憶部23は、ハードディスク、ROMなどの記憶媒体であり、コマンドデータ91とコンテンツデータ92とが格納されている。

【0037】

コマンドデータ91は、具体的には、コンテンツデータ92を半導体メモリ13に書き込むための書き込みコマンドである。コンテンツデータ92は、たとえば、アプリケーションプログラム、著作権保護データ、ゲームプログラムなどである。

【0038】

外部装置インタフェース24は、コマンド暗号化装置3を接続するインタフェースである。たとえば、外部装置インタフェース24がUSBインタフェースであり、コマンド暗号化装置3もUSBインタフェースを備えている。そして、外部装置インタフェース24とコマンド暗号化装置3がUSBケーブルで接続される。あるいは、外部装置インタフェース24がPCIスロットであり、コマンド暗号化装置3がPCIスロットに装着可能なデバイスであるような形態が想定される。いずれにしても、コマンド暗号化装置3は、ネットワークなどを介在させず、直接信号ケーブルなどを介してサーバ2に接続される形態である。そのインタフェースの規格は特に限定されるものではない。

【0039】

コマンド暗号化装置3は、暗号化回路31を備えている。暗号化回路31は、サーバ2から与えられたコマンドデータ91を暗号化回路31により暗号化する。コマンド暗号化装置3は、また、暗号化したコマンドデータ91を制御部21に転送する。

【0040】

以上の如く構成されたシステムにより実行されるコンテンツデータ92のダウンロードおよび書き込み処理の流れについて説明する。

【0041】

まず、ユーザは、情報処理端末1の操作を行い、コンテンツデータ92のダウンロード指示を行う。この指示は、情報処理端末1が備える図示せぬ操作ボタンなどを利用して行われる。ダウンロードの指示が行われると、制御部11がサーバ2に対してコンテンツデータ92のダウンロード要求を送信する。

【0042】

サーバ2の制御部21は、ダウンロード要求を受信すると、記憶部23からコマンドデータ91を取得し、コマンド暗号化装置3に転送する。コマンド暗号化装置3は、取得したコマンドデータ91を暗号化回路31により暗号化する。暗号化されたコマンドデータ91は制御部21に転送される。

【0043】

次に、制御部21は、コンテンツデータ92と暗号化されたコマンドデータ91とを情報処理端末1に対して送信する。これにより、情報処理端末1は、コンテンツデータ92と暗号化されたコマンドデータ91とをダウンロードする。

【0044】

続いて、情報処理端末1では、制御部11が、コンテンツデータ92と暗号化されたコマンドデータ91とをメモリコントローラ132に転送する。メモリコントローラ132では、復号化回路1321が、暗号化コマンドデータの復号化を行う。つまり、復号化回路1321は、コマンド暗号化装置3において暗号化されたデータを復号可能なアルゴリズムを持った回路として構成されている。

【0045】

復号化回路1321において、コマンドデータ91が復号化されると、メモリコントローラ132は、このコマンドデータ91に従った処理を実行する。上述したように、コマンドデータ91は、コンテンツデータ92の書き込みコマンドである。メモリコントローラ132は、コマンドデータ91に含まれる書き込み命令と書き込みアドレスを取得し、制御信号としてwrite命令をメモリアレイ131に与える。また、アドレスバスを介して書き込みアドレスをメモリアレイ131に与える。さらに、データバスを介してコンテンツデータ92をメモリアレイ131に与える。これにより、メモリアレイ131に対するコンテンツデータ92の書き込み処理が実行されるのである。

【0046】

本実施の形態のメモリ書き込みシステムは、以上のような構成としているので、コンテンツデータ92の不正なコピーを防止することができる。つまり、コンテンツデータ92を半導体メモリ13に書き込むためには、書き込みコマンドであるコマンドデータ91が必要である。そして、ユーザが使用する情報処理端末1にダウンロードされるコマンドデータ91は、既に暗号化されている。したがって、ユーザが書き込みコマンドを観測することは困難である。さらに、暗号化コマンドは、情報処理端末1の制御部11においても復号化されることなく、メモリコントローラ132に与えられる。メモリコントローラ132は、ハードウェアにより暗号化されたコマンドデータ91を復号化するが、この復号化されたコマンドデータ91は、メモリアレイ131に対して命令やアドレス情報を出力する回路を制御する信号として利用されるが、平文としてRAMなどに格納されることはない。したがって、ユーザが、書き込みコマンドを観測することは非常に困難となっているのである。

【0047】

さらに、コマンドデータ91は、サーバ2においてソフトウェア処理により暗号化されるのではなく、外部に接続されたハードウェア装置であるコマンド暗号化装置3により暗号化される。したがって、暗号化ロジックを観測することが困難であり、不正コピーを有効に防止することができる。

【0048】

なお、第1の実施の形態においては、サーバ2の記憶部23に、コマンドデータ91が平文として格納されているため、サーバ2が信頼のおける者によって管理され、セキュリティ強度が高くなっていることが条件となる。

【0049】

{第2の実施の形態}

次に、本発明の第2の実施の形態について説明する。図2は、第2の実施の形態に係るメモリ書き込みシステムの全体図である。第1の実施の形態と異なる点は、サーバ2の記憶部23には、コマンドデータ91が格納されていない点である。コマンド暗号化装置3の記憶部32に、コマンドデータ91が格納されている。

【0050】

第1の実施の形態と同様、サーバ2は、情報処理端末1からコンテンツデータ92のダウンロード要求を受信する。ダウンロード要求を受信すると、制御部21は、コマンド暗号化装置3に対してコマンド要求信号および暗号化パラメータを与える。つまり、暗号化されたコマンドデータ91の転送を要求する信号を出力する。

【0051】

コマンド暗号化装置3は、コマンド要求信号および暗号化パラメータを受けると、記憶部32からコマンドデータ91を取得し、暗号化回路31においてコマンドデータ91を暗号化する。このとき、サーバ2から受け取った暗号化パラメータを鍵情報として暗号化処理を実行する。そして、暗号化されたコマンドデータ91を制御部21に転送するのである。

【0052】

この後の処理は、第1の実施の形態と同様である。サーバ2から情報処理端末1に対してコンテンツデータ92と暗号化されたコマンドデータ91とが送信される。情報処理端末1では、メモリコントローラ132においてコマンドデータ91が復号化され、コンテンツデータ92のメモリアレイ131に対する書き込み処理が実行されるのである。

【0053】

この実施の形態のメモリ書き込みシステムを利用することで、第1の実施の形態と同様、ユーザが書き込みコマンドを観測することを困難とすることができる。これにより悪意ある者によるコンテンツデータ92の不正な書き込み処理を排除することができる。

【0054】

また、上述したように、第2の実施の形態においては、コマンドデータ91がサーバ2の記憶部23にも格納されていない。コマンドデータ91は、コマンド暗号化装置3の記憶部32に格納されているが、この記憶部32は、外部からアクセスするインタフェースを備えていない。記憶部32は、暗号化回路31によってのみアクセス可能となっており、コマンドデータ91が暗号化されずに、コマンド暗号化装置3の外部に出力されることはない。したがって、コマンドデータ91の平文が、ハードウェアで隠蔽された状態となっており、よりセキュリティを高めることができる。この第2の実施の形態であれば、サーバ2には、コマンドデータ91が格納されないため、サーバ2として、委託業者により管理されるサーバを利用することも可能となる。

【0055】

{第3の実施の形態}

次に、本発明の第3の実施の形態について説明する。図3は、第3の実施の形態に係るメモリ書き込みシステムの全体図である。第1の実施の形態と異なる点は、サーバ2には、コマンド暗号化装置3が接続されていない。サーバ2には、ネットワーク6を介して暗号化サーバ5が接続されている。

【0056】

ここで、ネットワーク6および暗号化サーバ5は、セキュリティ強度の高い構成となっている。つまり、ネットワーク6は、LANなどの閉じたネットワークであり、ネットワーク6や暗号化サーバ5が設置される部屋の入退出管理も徹底されている。

【0057】

暗号化サーバ5は、暗号処理部51と通信部52を備えている。暗号処理部51は、暗号化サーバ5に格納されている暗号処理プログラムが、CPUなどのハードウェア資源を利用して実行することにより実現される機能部である。つまり、ソフトウェア処理によりコマンドデータ91を暗号化する処理部である。通信部52は、サーバ2との間で通信処理を実行する。

【0058】

第1の実施の形態と同様、サーバ2は、情報処理端末1からコンテンツデータ92のダウンロード要求を受信する。ダウンロード要求を受信すると、制御部21は、ネットワーク6経由で暗号化サーバ5に対してコマンドデータ91を送信する。

【0059】

暗号化サーバ5は、コマンドデータ91を受信すると、暗号化処理部51においてコマンドデータ91を暗号化する。そして、暗号化されたコマンドデータ91をサーバ2に送信するのである。

【0060】

この後の処理は、第1の実施の形態と同様である。サーバ2から情報処理端末1に対してコンテンツデータ92と暗号化されたコマンドデータ91とが送信される。情報処理端末1では、メモリコントローラ132においてコマンドデータ91が復号化され、コンテンツデータ92のメモリアレイ131に対する書き込み処理が実行されるのである。

【0061】

この実施の形態のメモリ書き込みシステムを利用することで、第1の実施の形態と同様、ユーザが書き込みコマンドを観測することを困難とすることができる。これにより悪意ある者によるコンテンツデータ92の不正な書き込み処理を排除することができる。

【0062】

また、第3の実施の形態に、第2の実施の形態と同様の考え方を取り入れる構成としてもよい。つまり、コマンドデータ91をサーバ2に格納するのではなく、信頼のおけるセキュアなエリア内に設置された暗号化サーバ5内に格納するのである。サーバ2は、情報処理端末1からコンテンツのダウンロード要求を受けると、第2の実施の形態と同様、コマンド要求信号および暗号化パラメータを暗号化サーバ5に送信するのである。暗号化サーバ5は、内部に記憶しているコマンドデータ91を、受信した暗号化パラメータを鍵情報として暗号化するのである。このような構成とすることで、コマンドデータ91の平文が信頼性のある暗号化サーバ5内にだけ存在することになり、セキュリティ強度の高い構成となる。また、サーバ2には、コマンドデータ91が格納されないため、サーバ2として、委託業者により管理されるサーバを利用することも可能となる。

【0063】

{第4の実施の形態}

次に、本発明の第4の実施の形態について説明する。図4は、第4の実施の形態に係るメモリ書き込みシステムの全体図である。第1の実施の形態と異なる点は、サーバ2の外部装置インタフェース24に、さらに、コンテンツ暗号化装置7が接続されている。コンテンツ暗号化装置7は、暗号化回路71を備えている。コンテンツ暗号化装置7も、USBやPCIなどのインタフェースで接続された外部装置であり、ハードウェア処理により、コンテンツデータ92の暗号化を行う。

【0064】

第1の実施の形態と、さらに異なる点は、情報処理端末1がコンテンツデータ92のダウンロード要求を行うとき、この要求データに半導体メモリ13のメモリID93が含められる点である。このメモリID93は、コンテンツデータ92を暗号化するときの鍵情報として利用される。メモリID93は、メモリコントローラ132内のROM等に格納されている。メモリID93は、半導体メモリ13に固有の情報である。

【0065】

まず、ユーザによって、コンテンツデータ92のダウンロード操作が行われると、制御部11は、サーバ2に対してコンテンツデータ92のダウンロード要求を送信する。このとき、制御部11は、メモリコントローラ132からメモリID93を取得し、ダウンロード要求にメモリID93を含める。

【0066】

サーバ2では、ダウンロード要求を受信すると、制御部21が、記憶部23からコマンドデータ91とコンテンツデータ92とを取得する。そして、制御部21は、コマンドデータ91をコマンド暗号化装置3に転送し、コンテンツデータ92をコンテンツ暗号化装置7に転送する。また、制御部21は、情報処理端末1から受信したメモリID93をコンテンツ暗号化装置7に転送する。

【0067】

コマンド暗号化装置3は、暗号化回路31によりコマンドデータ91を暗号化し、暗号化したコマンドデータ91を制御部21に転送する。コンテンツ暗号化装置7は、暗号化回路71によりコンテンツデータ92を暗号化する。このとき、メモリID93を暗号化の鍵情報として利用する。あるいは、鍵情報の一部として利用してもよい。暗号化されたコンテンツデータ92は、制御部21に転送される。

【0068】

次に、制御部21は、情報処理端末1に対して、暗号化されたコマンドデータ91と暗号化されたコンテンツデータ92とを送信する。このようにして、情報処理端末1は、暗号化コマンドと暗号化コンテンツを取得する。

【0069】

続いて、制御部11が、暗号化されたコマンドデータ91とコンテンツデータ92とをメモリコントローラ132に出力する。メモリコントローラ132は、復号化回路1321により、コマンドデータ91とコンテンツデータ92とを復号化する。コンテンツデータ92の復号化には、メモリID93が鍵情報として利用される。そして、メモリコントローラ132は、復号されたコマンドを利用して復号されたコンテンツデータ92をメモリアレイ131に格納するのである。

【0070】

この実施の形態のメモリ書き込みシステムを利用することで、第1の実施の形態と同様、ユーザが書き込みコマンドを観測することを困難とすることができる。これにより悪意ある者によるコンテンツデータ92の不正な書き込み処理を排除することができる。

【0071】

また、第4の実施の形態においては、コンテンツデータ92が、半導体メモリ13に固有の情報を利用して暗号化されている。したがって、書き込みコマンドの観測を困難とすることとあわせて、コンテンツ自体にもセキュリティを施すことで、コンテンツデータ92の不正利用を有効に防止することが可能である。また、コンテンツデータ92は、半導体メモリ13に固有の情報であるメモリID93を鍵情報として暗号化されるので、第三者が取得したとしても、復号化が不可能であり、セキュリティ強度の高い処理となっている。

【0072】

なお、第4の実施の形態においては、コマンドデータ91がサーバ2の記憶部23に格納される形態となっているが、第2の実施の形態と同様、コマンド暗号化装置3内の記憶部にコマンドデータ91を格納するようにしてもよい。この場合、制御部11は、コマンド暗号化装置3に対しては、コマンド要求信号を与えるようにすればよい。これにより、第2の実施の形態と同様、コマンドの平文が暗号化装置内だけに存在する構成となり、セキュリティの強化を図ることができる。また、コンテンツ暗号化装置7内の記憶部にコンテンツデータ92を格納するようにしてもよい。

【0073】

また、第4の実施の形態と第3の実施の形態とを合わせた構成としてもよい。つまり、コマンドデータ91については、第3の実施の形態と同様、ネットワーク6を介して接続された暗号化サーバ5において暗号化し、コンテンツデータ92については、この第4の実施の形態で説明したように、コンテンツ暗号化装置7において暗号化するのである。つまり、コマンドデータ91については、暗号化サーバ5においてソフトウェア処理により暗号化を行い、コンテンツデータ92については、ハードウェア処理により暗号化を行うのである。ただし、第3の実施の形態でも説明したように、暗号化サーバ5およびネットワーク6がセキュアな状態であることが条件となる。また、コマンドデータ91の平文は、サーバ2に格納されていてもよいし、暗号化サーバ5に格納されていてもよい。あるいは、その逆で、コマンドデータ91を外部のハードウェア装置で暗号化し、コンテンツデータ92をネットワーク経由で接続されたサーバでソフトウェア処理により暗号化させる形態であってもよい。さらには、コマンドデータ91をネットワークで接続されたサーバにおいて暗号化し、コンテンツデータ92もネットワークで接続されたサーバにおいて暗号化するようにしてもよい。つまり、コマンドとコンテンツの両方をソフトウェア処理により暗号化する形態でもよい。

【0074】

{変形例}

以上、本発明の各実施の形態について説明したが、情報処理端末1が、コマンドデータ91やコンテンツデータ92を取得する方法は、ネットワークを介したダウンロードに限られるものではない。たとえば、暗号化されたコマンドデータ91が、メモリKEYなどに格納されて供給されてもよい。ユーザは、そのメモリKEYを情報処理端末1に挿入することで、暗号化コマンドを取得することが可能である。同様に、コンテンツデータ92に関しても、メモリカードなどの記録媒体を利用して供給される形態であってもよい。

【0075】

また、上記の実施の形態において、情報処理端末1は、暗号化されたコマンドデータ91と、コンテンツデータ92の両方を外部から取得した。これ以外の構成として、暗号化コマンドはダウンロードや各種の媒体を介して外部から取得し、コンテンツデータについては、情報処理端末1内で生成するという形態であってもよい。

【0076】

また、上記の各実施の形態においては、同じサーバ2からコマンドデータ91とコンテンツデータ92をダウンロードする場合を例に説明したが、もちろん、これらのデータが別のサーバからダウンロードされる形態であってもよい。

【図面の簡単な説明】

【0077】

【図1】第1の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【図2】第2の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【図3】第3の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【図4】第4の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【符号の説明】

【0078】

1 情報処理端末

2 サーバ

3 コマンド暗号化装置

4 ネットワーク

13 半導体メモリ

31 暗号化回路

91 コマンドデータ

92 コンテンツデータ

132 メモリコントローラ

【技術分野】

【0001】

本発明は、メモリに対するデータの不正な書き込みを排除する技術に関する。

【背景技術】

【0002】

インターネットを介してサーバからコンテンツをダウンロードするシステムが、様々なサービスで利用されている。たとえば、音楽データをダウンロードするサービスでは、ユーザは、ダウンロードした音楽データを音楽プレーヤに格納し、音楽を再生して楽しむことができる。あるいは、ゲームプログラムをダウンロードするサービスがある。ユーザは、ダウンロードしたゲームプログラムをメモリに格納することで、最新のゲームを楽しむことができる。

【0003】

このようなネットワークを利用したダウンロードサービスは、手軽に、短時間で、コンテンツを入手できるという点で非常に便利である。しかし、コンテンツの不正なコピーを防止するための対策が必要である。

【0004】

ダウンロードサービスは、ユーザがダウンロードしたコンテンツを各種の記憶媒体に格納して利用できるサービスである。つまり、記憶媒体に対するコンテンツの書き込み処理を、ユーザ側で実行させるサービスである。このため、コンテンツを書き込む処理が観測される可能性が生じることになり、この処理が悪意ある者によって自由に行われるようになると、不正なコピーが行われることになる。このような行為を放置すれば、コンテンツ作成者の権利や利益が不当に奪われることになる。

【0005】

たとえば、コンテンツの不正なコピーを防止するために、CPRMという技術が用いられている。非特許文献1の10ページ目に、著作権保護機能「CPRM」の仕組みが紹介されている。ホスト機器はネットワーク暗号のかかったコンテンツをダウンロードする。そして、機器のデバイス鍵やメモリカードの鍵束、メディアIDなどを利用して暗号鍵を作成し、その暗号鍵を用いて暗号化したコンテンツをメモリカードに格納するのである。

【0006】

【非特許文献1】“著作権保護技術”、2006年5月17日、(社)電子情報技術産業協会、[平成18年6月15日検索]、インターネット<URL:http://www.mext.go.jp/b_menu/shingi/bunka/gijiroku/020/06051709/004.pdf>

【発明の開示】

【発明が解決しようとする課題】

【0007】

非特許文献1で紹介されているCPRMなどの技術は、コンテンツデータを暗号化して、不正な利用を排除しようとするものである。つまり、記憶媒体に書き込まれるデータ自体を暗号化することで、不正な利用を防止しようとするアプローチである。今後、さらなる不正コピーの巧妙化が進むことを考慮すると、新たな観点から不正コピーを防止するための技術が開発されることが望まれる。

【0008】

また、非特許文献1の技術は、ネットワーク暗号のかかったコンテンツを一旦、ホスト機器で復号化する。したがって、ホスト機器内には、一時的に復号化されたコンテンツがRAMなどに格納されることになるので、その状態を観測される恐れがある。

【0009】

本発明は前記問題点に鑑み、コンテンツデータの格納処理の観測を困難にし、コンテンツデータの不正コピーを有効に防止しえる技術を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記課題を解決するため、請求項1記載の発明は、メモリにコンテンツデータを書き込む情報処理端末であって、端末外部からコンテンツデータを入力するコンテンツ入力手段と、端末外部から暗号化コマンドデータを入力するコマンド入力手段と、前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、を備え、前記メモリは、メモリアレイと、復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、を備えることを特徴とする。

【0011】

請求項2記載の発明は、請求項1に記載の情報処理端末において、前記コマンド入力手段は、ネットワーク経由でサーバから暗号化コマンドデータをダウンロードする手段、を含むことを特徴とする。

【0012】

請求項3記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0013】

請求項4記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0014】

請求項5記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0015】

請求項6記載の発明は、請求項2に記載の情報処理端末において、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0016】

請求項7記載の発明は、請求項3ないし請求項6のいずれかに記載の情報処理端末において、さらに、前記サーバに対して前記メモリの識別情報を送信する手段、を含み、前記コンテンツ入力手段は、ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、を含み、前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0017】

請求項8記載の発明は、メモリにコンテンツデータを書き込むシステムであって、情報処理端末と、サーバと、を備え、前記情報処理端末は、端末外部からコンテンツデータを入力するコンテンツ入力手段と、前記サーバから暗号化コマンドデータをダウンロードする手段と、前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、を備え、前記メモリは、メモリアレイと、復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、を備えることを特徴とする。

【0018】

請求項9記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0019】

請求項10記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0020】

請求項11記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0021】

請求項12記載の発明は、請求項8に記載のコンテンツ書き込みシステムにおいて、前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする。

【0022】

請求項13記載の発明は、請求項9ないし請求項12のいずれかに記載のコンテンツ書き込みシステムにおいて、前記情報処理端末は、さらに、前記サーバに対して前記メモリの識別情報を送信する手段、を備え、前記コンテンツ入力手段は、ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、を含み、前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とする。

【発明の効果】

【0023】

本発明の情報処理端末は、コンテンツデータと暗号化されたコマンドデータを外部から取得し、復号化回路により暗号化コマンドデータを復号化してコンテンツデータの書き込みを行う。これにより、情報処理端末において実行される書き込みコマンドの観測を困難とすることができる。書き込みコマンドの観測を困難とすることで、コンテンツデータの不正コピーを有効に防止することができる。

【0024】

また、情報処理端末は、ネットワーク経由でサーバから暗号化コマンドデータをダウンロードする。したがって、書き込みコマンドの観測を困難としながら、迅速に、コンテンツデータの書き込み処理を実行することができる。

【0025】

また、サーバに接続されたコマンド暗号化装置によりコマンドデータの暗号化が行われる。これにより、暗号化ロジックの観測も困難とすることができ、コンテンツデータの不正コピーを、さらに有効に防止できる。

【0026】

また、暗号化されるコマンドデータは、コマンド暗号化装置に格納されている。したがって、コマンドデータの平文が、コマンド暗号化装置内にのみ存在することになり、よりセキュリティ強度が高められる。

【0027】

また、サーバに接続された暗号化サーバにおいて、暗号化処理が実行される。暗号化サーバがセキュリティの高い構成である場合には、ソフトウェア処理により、コマンドデータを暗号化する構成とすることができる。

【0028】

また、サーバにコンテンツ暗号化装置が接続され、コンテンツデータがメモリの識別情報を利用して暗号化された後、情報処理端末にダウンロードされる。コマンドデータの暗号化とあわせて、コンテンツデータも暗号化することで、コンテンツの不正利用をより有効に防止することができる。

【発明を実施するための最良の形態】

【0029】

{第1の実施の形態}

以下、図面を参照しつつ本発明の第1の実施の形態について説明する。図1は、本実施の形態に係るコンテンツ書き込みシステムの全体図である。このシステムは、情報処理端末1と、サーバ2と、コマンド暗号化装置3とを備えて構成される。情報処理端末1とサーバ2とは、インターネットなどのネットワーク4を介して接続されている。

【0030】

情報処理端末1は、制御部11、通信部12、半導体メモリ13を備えている。制御部11は、CPU、RAMなどを備え、情報処理端末1の全体制御を行う。通信部12は、ネットワーク4を介してサーバ2との間で通信処理を実行する。情報処理端末1は、半導体メモリ13からデータを読み出し、制御部11において各種のデータ処理を実行する。あるいは、半導体メモリ13に対してデータの書き込み処理を実行する。

【0031】

情報処理端末1としては、たとえば、PDA(Personal Digital Assistance)、セットトップボックス、ゲーム装置などが考えられる。情報処理端末1が、PDAやセットトップボックスである場合には、半導体メモリ13は、アプリケーションプログラムなどが記録されるメモリであり、情報処理端末1がゲーム装置である場合には、半導体メモリ13は、ゲームプログラムが格納されるゲームカートリッジである。

【0032】

半導体メモリ13は、情報を記憶する多数のメモリセルからなる不揮発性メモリであるメモリアレイ131と、メモリアレイ131に対するアクセスをコントロールするためのメモリコントローラ132とを備えている。半導体メモリ13は、情報処理端末1に対して取り外し可能なメモリである。したがって、情報処理端末1は、半導体メモリ13を差し替えることで様々なデータにアクセスして処理を実行することができる。ただし、情報処理端末1が半導体メモリ13を内蔵する構成であってもよい。

【0033】

メモリコントローラ132は、制御部11から与えられる暗号化されたコマンドデータを復号化する復号化回路1321を備えている。メモリコントローラ132は、復号化回路1321によりコマンドの復号化を行った後、コマンドの内容を判別し、コマンドの内容に応じた処理を実行する回路である。

【0034】

制御部11から与えられたコマンドが、データの読み出しコマンドである場合には、コマンドには読み出し命令と読み出しアドレスが含まれている。メモリコントローラ132は、制御信号としてread命令をメモリアレイ131に与え、メモリバスを介して読み出しアドレスをメモリアレイ131に出力することで、データを読み出すことができる。制御部11から与えられたコマンドがデータの書き込みコマンドである場合には、コマンドには書き込み命令と書き込みアドレスが含まれる。メモリコントローラ132は、制御信号としてwrite命令をメモリアレイ131に与え、アドレスバスを介して書き込みアドレスをメモリアレイ131に出力し、さらに、データバスを介して書き込みデータをメモリアレイ131に出力することで、書き込み処理を実行する。

【0035】

これら読み出し/書き込みコマンドは、制御部11において生成される場合と、サーバ2からダウンロードされる場合とがある。本発明は、特に、サーバ2からダウンロードされる書き込みコマンドに対する処理に特徴がある。したがって、以下においては、サーバ2からダウンロードされた書き込みコマンドに対する処理について説明する。

【0036】

サーバ2は、制御部21、通信部22、記憶部23、外部装置インタフェース24を備えている。制御部21は、CPU、RAMなどを含み、サーバ2の全体制御を行う。通信部22は、情報処理端末1との間で通信処理を実行する。記憶部23は、ハードディスク、ROMなどの記憶媒体であり、コマンドデータ91とコンテンツデータ92とが格納されている。

【0037】

コマンドデータ91は、具体的には、コンテンツデータ92を半導体メモリ13に書き込むための書き込みコマンドである。コンテンツデータ92は、たとえば、アプリケーションプログラム、著作権保護データ、ゲームプログラムなどである。

【0038】

外部装置インタフェース24は、コマンド暗号化装置3を接続するインタフェースである。たとえば、外部装置インタフェース24がUSBインタフェースであり、コマンド暗号化装置3もUSBインタフェースを備えている。そして、外部装置インタフェース24とコマンド暗号化装置3がUSBケーブルで接続される。あるいは、外部装置インタフェース24がPCIスロットであり、コマンド暗号化装置3がPCIスロットに装着可能なデバイスであるような形態が想定される。いずれにしても、コマンド暗号化装置3は、ネットワークなどを介在させず、直接信号ケーブルなどを介してサーバ2に接続される形態である。そのインタフェースの規格は特に限定されるものではない。

【0039】

コマンド暗号化装置3は、暗号化回路31を備えている。暗号化回路31は、サーバ2から与えられたコマンドデータ91を暗号化回路31により暗号化する。コマンド暗号化装置3は、また、暗号化したコマンドデータ91を制御部21に転送する。

【0040】

以上の如く構成されたシステムにより実行されるコンテンツデータ92のダウンロードおよび書き込み処理の流れについて説明する。

【0041】

まず、ユーザは、情報処理端末1の操作を行い、コンテンツデータ92のダウンロード指示を行う。この指示は、情報処理端末1が備える図示せぬ操作ボタンなどを利用して行われる。ダウンロードの指示が行われると、制御部11がサーバ2に対してコンテンツデータ92のダウンロード要求を送信する。

【0042】

サーバ2の制御部21は、ダウンロード要求を受信すると、記憶部23からコマンドデータ91を取得し、コマンド暗号化装置3に転送する。コマンド暗号化装置3は、取得したコマンドデータ91を暗号化回路31により暗号化する。暗号化されたコマンドデータ91は制御部21に転送される。

【0043】

次に、制御部21は、コンテンツデータ92と暗号化されたコマンドデータ91とを情報処理端末1に対して送信する。これにより、情報処理端末1は、コンテンツデータ92と暗号化されたコマンドデータ91とをダウンロードする。

【0044】

続いて、情報処理端末1では、制御部11が、コンテンツデータ92と暗号化されたコマンドデータ91とをメモリコントローラ132に転送する。メモリコントローラ132では、復号化回路1321が、暗号化コマンドデータの復号化を行う。つまり、復号化回路1321は、コマンド暗号化装置3において暗号化されたデータを復号可能なアルゴリズムを持った回路として構成されている。

【0045】

復号化回路1321において、コマンドデータ91が復号化されると、メモリコントローラ132は、このコマンドデータ91に従った処理を実行する。上述したように、コマンドデータ91は、コンテンツデータ92の書き込みコマンドである。メモリコントローラ132は、コマンドデータ91に含まれる書き込み命令と書き込みアドレスを取得し、制御信号としてwrite命令をメモリアレイ131に与える。また、アドレスバスを介して書き込みアドレスをメモリアレイ131に与える。さらに、データバスを介してコンテンツデータ92をメモリアレイ131に与える。これにより、メモリアレイ131に対するコンテンツデータ92の書き込み処理が実行されるのである。

【0046】

本実施の形態のメモリ書き込みシステムは、以上のような構成としているので、コンテンツデータ92の不正なコピーを防止することができる。つまり、コンテンツデータ92を半導体メモリ13に書き込むためには、書き込みコマンドであるコマンドデータ91が必要である。そして、ユーザが使用する情報処理端末1にダウンロードされるコマンドデータ91は、既に暗号化されている。したがって、ユーザが書き込みコマンドを観測することは困難である。さらに、暗号化コマンドは、情報処理端末1の制御部11においても復号化されることなく、メモリコントローラ132に与えられる。メモリコントローラ132は、ハードウェアにより暗号化されたコマンドデータ91を復号化するが、この復号化されたコマンドデータ91は、メモリアレイ131に対して命令やアドレス情報を出力する回路を制御する信号として利用されるが、平文としてRAMなどに格納されることはない。したがって、ユーザが、書き込みコマンドを観測することは非常に困難となっているのである。

【0047】

さらに、コマンドデータ91は、サーバ2においてソフトウェア処理により暗号化されるのではなく、外部に接続されたハードウェア装置であるコマンド暗号化装置3により暗号化される。したがって、暗号化ロジックを観測することが困難であり、不正コピーを有効に防止することができる。

【0048】

なお、第1の実施の形態においては、サーバ2の記憶部23に、コマンドデータ91が平文として格納されているため、サーバ2が信頼のおける者によって管理され、セキュリティ強度が高くなっていることが条件となる。

【0049】

{第2の実施の形態}

次に、本発明の第2の実施の形態について説明する。図2は、第2の実施の形態に係るメモリ書き込みシステムの全体図である。第1の実施の形態と異なる点は、サーバ2の記憶部23には、コマンドデータ91が格納されていない点である。コマンド暗号化装置3の記憶部32に、コマンドデータ91が格納されている。

【0050】

第1の実施の形態と同様、サーバ2は、情報処理端末1からコンテンツデータ92のダウンロード要求を受信する。ダウンロード要求を受信すると、制御部21は、コマンド暗号化装置3に対してコマンド要求信号および暗号化パラメータを与える。つまり、暗号化されたコマンドデータ91の転送を要求する信号を出力する。

【0051】

コマンド暗号化装置3は、コマンド要求信号および暗号化パラメータを受けると、記憶部32からコマンドデータ91を取得し、暗号化回路31においてコマンドデータ91を暗号化する。このとき、サーバ2から受け取った暗号化パラメータを鍵情報として暗号化処理を実行する。そして、暗号化されたコマンドデータ91を制御部21に転送するのである。

【0052】

この後の処理は、第1の実施の形態と同様である。サーバ2から情報処理端末1に対してコンテンツデータ92と暗号化されたコマンドデータ91とが送信される。情報処理端末1では、メモリコントローラ132においてコマンドデータ91が復号化され、コンテンツデータ92のメモリアレイ131に対する書き込み処理が実行されるのである。

【0053】

この実施の形態のメモリ書き込みシステムを利用することで、第1の実施の形態と同様、ユーザが書き込みコマンドを観測することを困難とすることができる。これにより悪意ある者によるコンテンツデータ92の不正な書き込み処理を排除することができる。

【0054】

また、上述したように、第2の実施の形態においては、コマンドデータ91がサーバ2の記憶部23にも格納されていない。コマンドデータ91は、コマンド暗号化装置3の記憶部32に格納されているが、この記憶部32は、外部からアクセスするインタフェースを備えていない。記憶部32は、暗号化回路31によってのみアクセス可能となっており、コマンドデータ91が暗号化されずに、コマンド暗号化装置3の外部に出力されることはない。したがって、コマンドデータ91の平文が、ハードウェアで隠蔽された状態となっており、よりセキュリティを高めることができる。この第2の実施の形態であれば、サーバ2には、コマンドデータ91が格納されないため、サーバ2として、委託業者により管理されるサーバを利用することも可能となる。

【0055】

{第3の実施の形態}

次に、本発明の第3の実施の形態について説明する。図3は、第3の実施の形態に係るメモリ書き込みシステムの全体図である。第1の実施の形態と異なる点は、サーバ2には、コマンド暗号化装置3が接続されていない。サーバ2には、ネットワーク6を介して暗号化サーバ5が接続されている。

【0056】

ここで、ネットワーク6および暗号化サーバ5は、セキュリティ強度の高い構成となっている。つまり、ネットワーク6は、LANなどの閉じたネットワークであり、ネットワーク6や暗号化サーバ5が設置される部屋の入退出管理も徹底されている。

【0057】

暗号化サーバ5は、暗号処理部51と通信部52を備えている。暗号処理部51は、暗号化サーバ5に格納されている暗号処理プログラムが、CPUなどのハードウェア資源を利用して実行することにより実現される機能部である。つまり、ソフトウェア処理によりコマンドデータ91を暗号化する処理部である。通信部52は、サーバ2との間で通信処理を実行する。

【0058】

第1の実施の形態と同様、サーバ2は、情報処理端末1からコンテンツデータ92のダウンロード要求を受信する。ダウンロード要求を受信すると、制御部21は、ネットワーク6経由で暗号化サーバ5に対してコマンドデータ91を送信する。

【0059】

暗号化サーバ5は、コマンドデータ91を受信すると、暗号化処理部51においてコマンドデータ91を暗号化する。そして、暗号化されたコマンドデータ91をサーバ2に送信するのである。

【0060】

この後の処理は、第1の実施の形態と同様である。サーバ2から情報処理端末1に対してコンテンツデータ92と暗号化されたコマンドデータ91とが送信される。情報処理端末1では、メモリコントローラ132においてコマンドデータ91が復号化され、コンテンツデータ92のメモリアレイ131に対する書き込み処理が実行されるのである。

【0061】

この実施の形態のメモリ書き込みシステムを利用することで、第1の実施の形態と同様、ユーザが書き込みコマンドを観測することを困難とすることができる。これにより悪意ある者によるコンテンツデータ92の不正な書き込み処理を排除することができる。

【0062】

また、第3の実施の形態に、第2の実施の形態と同様の考え方を取り入れる構成としてもよい。つまり、コマンドデータ91をサーバ2に格納するのではなく、信頼のおけるセキュアなエリア内に設置された暗号化サーバ5内に格納するのである。サーバ2は、情報処理端末1からコンテンツのダウンロード要求を受けると、第2の実施の形態と同様、コマンド要求信号および暗号化パラメータを暗号化サーバ5に送信するのである。暗号化サーバ5は、内部に記憶しているコマンドデータ91を、受信した暗号化パラメータを鍵情報として暗号化するのである。このような構成とすることで、コマンドデータ91の平文が信頼性のある暗号化サーバ5内にだけ存在することになり、セキュリティ強度の高い構成となる。また、サーバ2には、コマンドデータ91が格納されないため、サーバ2として、委託業者により管理されるサーバを利用することも可能となる。

【0063】

{第4の実施の形態}

次に、本発明の第4の実施の形態について説明する。図4は、第4の実施の形態に係るメモリ書き込みシステムの全体図である。第1の実施の形態と異なる点は、サーバ2の外部装置インタフェース24に、さらに、コンテンツ暗号化装置7が接続されている。コンテンツ暗号化装置7は、暗号化回路71を備えている。コンテンツ暗号化装置7も、USBやPCIなどのインタフェースで接続された外部装置であり、ハードウェア処理により、コンテンツデータ92の暗号化を行う。

【0064】

第1の実施の形態と、さらに異なる点は、情報処理端末1がコンテンツデータ92のダウンロード要求を行うとき、この要求データに半導体メモリ13のメモリID93が含められる点である。このメモリID93は、コンテンツデータ92を暗号化するときの鍵情報として利用される。メモリID93は、メモリコントローラ132内のROM等に格納されている。メモリID93は、半導体メモリ13に固有の情報である。

【0065】

まず、ユーザによって、コンテンツデータ92のダウンロード操作が行われると、制御部11は、サーバ2に対してコンテンツデータ92のダウンロード要求を送信する。このとき、制御部11は、メモリコントローラ132からメモリID93を取得し、ダウンロード要求にメモリID93を含める。

【0066】

サーバ2では、ダウンロード要求を受信すると、制御部21が、記憶部23からコマンドデータ91とコンテンツデータ92とを取得する。そして、制御部21は、コマンドデータ91をコマンド暗号化装置3に転送し、コンテンツデータ92をコンテンツ暗号化装置7に転送する。また、制御部21は、情報処理端末1から受信したメモリID93をコンテンツ暗号化装置7に転送する。

【0067】

コマンド暗号化装置3は、暗号化回路31によりコマンドデータ91を暗号化し、暗号化したコマンドデータ91を制御部21に転送する。コンテンツ暗号化装置7は、暗号化回路71によりコンテンツデータ92を暗号化する。このとき、メモリID93を暗号化の鍵情報として利用する。あるいは、鍵情報の一部として利用してもよい。暗号化されたコンテンツデータ92は、制御部21に転送される。

【0068】

次に、制御部21は、情報処理端末1に対して、暗号化されたコマンドデータ91と暗号化されたコンテンツデータ92とを送信する。このようにして、情報処理端末1は、暗号化コマンドと暗号化コンテンツを取得する。

【0069】

続いて、制御部11が、暗号化されたコマンドデータ91とコンテンツデータ92とをメモリコントローラ132に出力する。メモリコントローラ132は、復号化回路1321により、コマンドデータ91とコンテンツデータ92とを復号化する。コンテンツデータ92の復号化には、メモリID93が鍵情報として利用される。そして、メモリコントローラ132は、復号されたコマンドを利用して復号されたコンテンツデータ92をメモリアレイ131に格納するのである。

【0070】

この実施の形態のメモリ書き込みシステムを利用することで、第1の実施の形態と同様、ユーザが書き込みコマンドを観測することを困難とすることができる。これにより悪意ある者によるコンテンツデータ92の不正な書き込み処理を排除することができる。

【0071】

また、第4の実施の形態においては、コンテンツデータ92が、半導体メモリ13に固有の情報を利用して暗号化されている。したがって、書き込みコマンドの観測を困難とすることとあわせて、コンテンツ自体にもセキュリティを施すことで、コンテンツデータ92の不正利用を有効に防止することが可能である。また、コンテンツデータ92は、半導体メモリ13に固有の情報であるメモリID93を鍵情報として暗号化されるので、第三者が取得したとしても、復号化が不可能であり、セキュリティ強度の高い処理となっている。

【0072】

なお、第4の実施の形態においては、コマンドデータ91がサーバ2の記憶部23に格納される形態となっているが、第2の実施の形態と同様、コマンド暗号化装置3内の記憶部にコマンドデータ91を格納するようにしてもよい。この場合、制御部11は、コマンド暗号化装置3に対しては、コマンド要求信号を与えるようにすればよい。これにより、第2の実施の形態と同様、コマンドの平文が暗号化装置内だけに存在する構成となり、セキュリティの強化を図ることができる。また、コンテンツ暗号化装置7内の記憶部にコンテンツデータ92を格納するようにしてもよい。

【0073】

また、第4の実施の形態と第3の実施の形態とを合わせた構成としてもよい。つまり、コマンドデータ91については、第3の実施の形態と同様、ネットワーク6を介して接続された暗号化サーバ5において暗号化し、コンテンツデータ92については、この第4の実施の形態で説明したように、コンテンツ暗号化装置7において暗号化するのである。つまり、コマンドデータ91については、暗号化サーバ5においてソフトウェア処理により暗号化を行い、コンテンツデータ92については、ハードウェア処理により暗号化を行うのである。ただし、第3の実施の形態でも説明したように、暗号化サーバ5およびネットワーク6がセキュアな状態であることが条件となる。また、コマンドデータ91の平文は、サーバ2に格納されていてもよいし、暗号化サーバ5に格納されていてもよい。あるいは、その逆で、コマンドデータ91を外部のハードウェア装置で暗号化し、コンテンツデータ92をネットワーク経由で接続されたサーバでソフトウェア処理により暗号化させる形態であってもよい。さらには、コマンドデータ91をネットワークで接続されたサーバにおいて暗号化し、コンテンツデータ92もネットワークで接続されたサーバにおいて暗号化するようにしてもよい。つまり、コマンドとコンテンツの両方をソフトウェア処理により暗号化する形態でもよい。

【0074】

{変形例}

以上、本発明の各実施の形態について説明したが、情報処理端末1が、コマンドデータ91やコンテンツデータ92を取得する方法は、ネットワークを介したダウンロードに限られるものではない。たとえば、暗号化されたコマンドデータ91が、メモリKEYなどに格納されて供給されてもよい。ユーザは、そのメモリKEYを情報処理端末1に挿入することで、暗号化コマンドを取得することが可能である。同様に、コンテンツデータ92に関しても、メモリカードなどの記録媒体を利用して供給される形態であってもよい。

【0075】

また、上記の実施の形態において、情報処理端末1は、暗号化されたコマンドデータ91と、コンテンツデータ92の両方を外部から取得した。これ以外の構成として、暗号化コマンドはダウンロードや各種の媒体を介して外部から取得し、コンテンツデータについては、情報処理端末1内で生成するという形態であってもよい。

【0076】

また、上記の各実施の形態においては、同じサーバ2からコマンドデータ91とコンテンツデータ92をダウンロードする場合を例に説明したが、もちろん、これらのデータが別のサーバからダウンロードされる形態であってもよい。

【図面の簡単な説明】

【0077】

【図1】第1の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【図2】第2の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【図3】第3の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【図4】第4の実施の形態に係るメモリ書き込みシステムの全体構成図である。

【符号の説明】

【0078】

1 情報処理端末

2 サーバ

3 コマンド暗号化装置

4 ネットワーク

13 半導体メモリ

31 暗号化回路

91 コマンドデータ

92 コンテンツデータ

132 メモリコントローラ

【特許請求の範囲】

【請求項1】

メモリにコンテンツデータを書き込む情報処理端末であって、

端末外部からコンテンツデータを入力するコンテンツ入力手段と、

端末外部から暗号化コマンドデータを入力するコマンド入力手段と、

前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、

を備え、

前記メモリは、

メモリアレイと、

復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、

を備えることを特徴とする情報処理端末。

【請求項2】

請求項1に記載の情報処理端末において、

前記コマンド入力手段は、

ネットワーク経由でサーバから暗号化コマンドデータをダウンロードする手段、

を含むことを特徴とする情報処理端末。

【請求項3】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項4】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項5】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項6】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項7】

請求項3ないし請求項6のいずれかに記載の情報処理端末において、さらに、

前記サーバに対して前記メモリの識別情報を送信する手段、

を含み、

前記コンテンツ入力手段は、

ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、

を含み、

前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項8】

メモリにコンテンツデータを書き込むシステムであって、

情報処理端末と、

サーバと、

を備え、

前記情報処理端末は、

端末外部からコンテンツデータを入力するコンテンツ入力手段と、

前記サーバから暗号化コマンドデータをダウンロードする手段と、

前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、

を備え、

前記メモリは、

メモリアレイと、

復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、

を備えることを特徴とするコンテンツ書き込みシステム。

【請求項9】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項10】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項11】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項12】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項13】

請求項9ないし請求項12のいずれかに記載のコンテンツ書き込みシステムにおいて、

前記情報処理端末は、さらに、

前記サーバに対して前記メモリの識別情報を送信する手段、

を備え、

前記コンテンツ入力手段は、

ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、

を含み、

前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項1】

メモリにコンテンツデータを書き込む情報処理端末であって、

端末外部からコンテンツデータを入力するコンテンツ入力手段と、

端末外部から暗号化コマンドデータを入力するコマンド入力手段と、

前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、

を備え、

前記メモリは、

メモリアレイと、

復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、

を備えることを特徴とする情報処理端末。

【請求項2】

請求項1に記載の情報処理端末において、

前記コマンド入力手段は、

ネットワーク経由でサーバから暗号化コマンドデータをダウンロードする手段、

を含むことを特徴とする情報処理端末。

【請求項3】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項4】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項5】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項6】

請求項2に記載の情報処理端末において、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項7】

請求項3ないし請求項6のいずれかに記載の情報処理端末において、さらに、

前記サーバに対して前記メモリの識別情報を送信する手段、

を含み、

前記コンテンツ入力手段は、

ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、

を含み、

前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とする情報処理端末。

【請求項8】

メモリにコンテンツデータを書き込むシステムであって、

情報処理端末と、

サーバと、

を備え、

前記情報処理端末は、

端末外部からコンテンツデータを入力するコンテンツ入力手段と、

前記サーバから暗号化コマンドデータをダウンロードする手段と、

前記メモリに暗号化コマンドデータとコンテンツデータとを与える制御手段と、

を備え、

前記メモリは、

メモリアレイと、

復号化回路により暗号化コマンドデータを復号化し、復号化されたコマンドデータにより前記メモリアレイに対するコンテンツデータの書き込み制御を行うメモリコントローラと、

を備えることを特徴とするコンテンツ書き込みシステム。

【請求項9】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記サーバから与えられたコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項10】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化回路を備えたコマンド暗号化装置が外部機器として接続されており、前記コマンド暗号化装置に格納されているコマンドデータが前記コマンド暗号化装置において暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項11】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記サーバから与えられたコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項12】

請求項8に記載のコンテンツ書き込みシステムにおいて、

前記サーバには、暗号化処理を実行可能な暗号化サーバがネットワークを介して接続されており、前記暗号化サーバに格納されているコマンドデータが前記暗号化サーバにおいて暗号化され、当該暗号化コマンドデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【請求項13】

請求項9ないし請求項12のいずれかに記載のコンテンツ書き込みシステムにおいて、

前記情報処理端末は、さらに、

前記サーバに対して前記メモリの識別情報を送信する手段、

を備え、

前記コンテンツ入力手段は、

ネットワーク経由で前記サーバから暗号化コンテンツデータをダウンロードする手段、

を含み、

前記サーバには、さらに、暗号化回路を備えたコンテンツ暗号化装置が外部機器として接続されており、前記サーバから与えられたコンテンツデータが前記コンテンツ暗号化装置において前記識別情報を利用して暗号化され、当該暗号化コンテンツデータが、前記情報処理端末にダウンロードされることを特徴とするコンテンツ書き込みシステム。

【図1】

【図2】

【図3】

【図4】

【図2】

【図3】

【図4】

【公開番号】特開2008−9717(P2008−9717A)

【公開日】平成20年1月17日(2008.1.17)

【国際特許分類】

【出願番号】特願2006−179565(P2006−179565)

【出願日】平成18年6月29日(2006.6.29)

【出願人】(504134265)株式会社メガチップスLSIソリューションズ (114)

【Fターム(参考)】

【公開日】平成20年1月17日(2008.1.17)

【国際特許分類】

【出願日】平成18年6月29日(2006.6.29)

【出願人】(504134265)株式会社メガチップスLSIソリューションズ (114)

【Fターム(参考)】

[ Back to top ]