情報処理端末および情報管理システム

【課題】比較的簡易な構成でユーザ管理を実現する。

【解決手段】ホスト装置10にユーザID「UID-A」のユーザがログインし(SA1)、情報処理端末20にユーザID「UID-X」のユーザがログインし(SA2)、これらが接続される(SA3)。ホスト装置10は、端末IDとユーザID「UID-A」を含むユーザ情報を送信し(SA4)、情報処理端末20は、端末IDとユーザID「UID-X」を含むユーザ情報を送信する(SA5)。そして、ホスト装置10および情報処理端末20は、ユーザID「UID-A」とユーザID「UID-X」とを対応付けたユーザ管理テーブルを生成する(SA6、SA7)。このようにして、情報管理システム1においては、ユーザIDに応じてアクセス可能な情報を管理するから、簡易的にユーザ管理を実現することができる。

【解決手段】ホスト装置10にユーザID「UID-A」のユーザがログインし(SA1)、情報処理端末20にユーザID「UID-X」のユーザがログインし(SA2)、これらが接続される(SA3)。ホスト装置10は、端末IDとユーザID「UID-A」を含むユーザ情報を送信し(SA4)、情報処理端末20は、端末IDとユーザID「UID-X」を含むユーザ情報を送信する(SA5)。そして、ホスト装置10および情報処理端末20は、ユーザID「UID-A」とユーザID「UID-X」とを対応付けたユーザ管理テーブルを生成する(SA6、SA7)。このようにして、情報管理システム1においては、ユーザIDに応じてアクセス可能な情報を管理するから、簡易的にユーザ管理を実現することができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はユーザ管理を行う技術に関する。

【背景技術】

【0002】

ユーザに対して提供される機能やサービスをそれぞれのユーザやグループ単位で管理する技術として、様々な仕組みが提案されている。例えば特許文献1には、ユーザ毎に管理されている情報が不正な第3者に漏洩しないようにするため、ネットワーク上の機器毎に、利用対象となるユーザを予め設定しておき、設定されたユーザのみが対応する機器を使用できるようにしたり、もしくは、対応する機能のみを使用できるようにするという技術が開示されている。

【特許文献1】特開2001−312474号公報

【発明の開示】

【発明が解決しようとする課題】

【0003】

しかしながら、特許文献1の方法では、ネットワーク上の機器を管理するための機器を別途設ける必要があり、システムの構成が複雑になるとか、コストが増大してしまうという問題がある。

本発明は、かかる事情に鑑みてなされたものであり、比較的簡易な構成でユーザ管理を実現することを目的とする。

【課題を解決するための手段】

【0004】

上述した目的を達成するために、本発明は、各々のユーザに割り当てられた第1のユーザ識別情報と、前記各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、認証情報が入力される入力手段と、前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、前記第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段とを備えることを特徴とする情報処理端末を提供する。

【0005】

前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行することが望ましい。

【0006】

また、複数の記憶領域を有し、各々の記憶領域にはそれぞれ異なる前記第1のユーザの識別情報が関連づけられた記憶手段を備え、前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行するようにしてもよい。

【0007】

また、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、受信された前記第2のユーザ識別情報とが異なっていても、それぞれの前記第2のユーザ識別情報が割り当てられたユーザが同一であることを確認できたときには、前記第1のユーザ識別情報と対応付けられている前記第2のユーザ識別情報に代えて、前記受信手段によって受信された前記第2のユーザ識別情報を記憶するようにしてもよい。

【0008】

また、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報とが異なっているときには、前記受信手段によって受信された前記第2のユーザ識別情報を記憶しないようにしてもよい。

【0009】

また、前記受信手段は、それぞれ異なる端末識別情報が割り当てられた複数の情報処理端末から、それぞれ異なる前記第2のユーザ識別情報を受信し、前記管理情報記憶手段は、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報、及び、その第2のユーザ識別情報の送信元の情報処理端末に割り当てられた端末識別情報とを対応付けて記憶し、前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された複数の第2のユーザ識別情報が割り当てられたユーザに対しては、各々の当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行するようにしてもよい。

【0010】

また、前記受信手段は、USB(Universal Serial Bus)規格に従って前記第2のユーザ識別情報を受信することが望ましい。

【0011】

また、前記第2のユーザ識別情報に対応する認証情報が入力される入力手段と、前記入力手段によって入力された認証情報と、前記認証手段によって特定された前記第1のユーザ識別情報に対応する認証情報とを照合する照合手段とを備え、前記管理情報記憶手段は、前記照合手段によって各々の前記認証情報が一致すると判定された場合に、第1のユーザ識別情報と前記第2のユーザ識別情報とを対応付けて記憶することが望ましい。

【0012】

また、本発明は、情報処理端末とホスト装置とを備える情報管理システムであって、前記情報処理端末は、各々のユーザに割り当てられた第1のユーザ識別情報と、各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、認証情報が入力される入力手段と、前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、前記第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段とを備え、前記ホスト装置は、ユーザ認証を行う認証手段と、前記認証手段によってユーザ認証が行われたユーザに割り当てられたユーザ識別情報を、前記第2のユーザ識別情報として前記情報処理端末に送信する送信手段とを備えることを特徴とする情報管理システムを提供する。

【発明を実施するための最良の形態】

【0013】

次に、本発明を実施するための最良の形態について説明する。

(1)実施形態の構成

図1は、本発明の一実施形態である情報管理システム1の構成を示すブロック図である。同図に示すように、情報管理システム1は、ホスト装置10と、情報処理端末20とを備えている。ホスト装置10は、例えばパーソナルコンピュータである。情報処理端末20は、ホスト装置に接続可能で且つ情報を記憶する端末であればよく、例えばUSBメモリと呼ばれる補助記憶端末であってもよいし、電子ペーパーと呼ばれる表示端末であってもよいし、また、PDA(Personal Digital Assistants)やノートパソコンのような携帯に適したコンピュータ装置であってもよい。情報処理端末20はUSBコネクタのような接続インタフェースを備えている。このUSBコネクタがホスト装置10側のUSBポートに接続されることにより、両者はUSB規格に従って相互にデータの遣り取りを行うことができるようになっている。

【0014】

次に、ホスト装置10の構成について説明する。

図2は、ホスト装置10のハードウェア構成を示すブロック図である。図1に示すように、ホスト装置10は、CPU(Central Processing Unit)11と、ROM(Read Only Memory)12と、RAM(Random Access Memory)13と、記憶部14と、USBコントローラ15と、USBポート16と、操作部17と、表示部18と、指紋読取デバイス19とを備える。記憶部14は、例えばハードディスクであり、各種のコンピュータプログラムや文書ファイルなどのファイル群のほか、ユーザ認証を行うための指紋データ及びホスト用認証テーブルや、情報処理端末20との間でユーザ管理を共通化するためのホスト用ユーザ管理テーブルを記憶している。CPU11は、ROM12又は記憶部14に記憶されているコンピュータプログラムを読み出してRAM13にロードし、これを実行することにより、ホスト装置10の各部を制御する。

【0015】

USBコントローラ15は、CPU11による制御の下で、後述する情報処理端末20に設けられたUSBコントローラ21とデータの送受信を行う。USBポート16は、後述する情報処理端末20のUSBコネクタ23が直接またはUSBケーブルを介して接続される。操作部17は、各種のキーを備えており、押下されたキーに対応した信号をCPU11へ出力する。表示部18は、例えば液晶ディスプレイなどであり、CPU11の制御の下で、ホスト装置10を操作するためのメニュー画面や、記憶部14に記憶されたファイルの内容やプロファイル情報等の各種画面を表示する。指紋読取デバイス19は、ユーザの指紋を読み取って、その指紋データを、ユーザ認証のための認証情報としてCPU11に供給する。つまり、指紋読取デバイス19は、認証情報が入力される手段である。CPU11は、この認証情報と、記憶部14に記憶されたホスト用認証テーブル及び指紋データを用いてユーザ認証を行う。そして、このユーザ認証によってユーザが特定されると、CPU11はそのユーザに対して予め許可されている処理を実行する。例えば、ファイル毎にユーザのアクセス権限が定められている場合には、CPU11は、認証されたユーザに予め許可されているファイルに対するアクセスを許可し、そのアクセスに応じてファイルの表示や編集などの処理を実行することになる。

【0016】

図3はホスト用認証テーブルの内容の一例を示す図である。

図3に示すように、ホスト用認証テーブルにおいては、「ユーザID」と「指紋ID」とが互いに対応付けて記述されている。「ユーザID」は、CPU11によって各ユーザに対して割り当てられた識別情報である。「指紋ID」は、CPU11によって、各ユーザの指紋を表す指紋データに割り当てられた識別情報である。以下では、図中のユーザID「UID-A」が割り当てられたユーザを「ユーザA」と呼び、その指紋データの指紋IDを「指紋A」と呼ぶ。同様に、ユーザID「UID-B」が割り当てられたユーザを「ユーザB」と呼び、その指紋データの指紋IDを「指紋B」と呼び、さらに、ユーザID「UID-C」が割り当てられたユーザを「ユーザC」と呼び、その指紋データの指紋IDを「指紋C」と呼ぶこととする。

【0017】

これらの識別情報に対応する指紋データは、指紋登録時に指紋読取デバイス19によって読み取られ、CPU11によって各指紋IDと関連づけられて記憶部14に記憶されている。CPU11は、記憶部14に記憶された指紋データと、ユーザ認証時に指紋読取デバイス19によって読み取られた指紋データとを照合する。そして、CPU11は、記憶部14に記憶された指紋データの中に、指紋読取デバイス19によって読み取られた指紋データがあれば、その指紋IDに対応するユーザIDを特定し、そのユーザIDのユーザに対してログインを許可することになる。

【0018】

記憶部14に記憶されているファイルには、それぞれプロファイル情報が関連づけられている。このプロファイル情報には、ファイルの各種属性のほか、自ファイルに対するアクセス権が記述されている。

ここで、図4は、例えばファイル名「ファイルa」のプロファイル情報を例示したものである。図4の内容は、ファイルaに対して、ユーザA及びBはアクセス権を有している一方、ユーザCはアクセス権を有していないことを表している。アクセス権を有するユーザからこのファイルaに対して、記憶部14からの読み出しや記憶部14への書き込み等の処理が要求された場合、ホスト装置10はその要求された処理を行うが、アクセス権を有しないユーザから上記のような要求がなされたとしても、ホスト装置10はその要求に応じず、処理を行わない。

【0019】

次に、図5は、ホスト用ユーザ管理テーブルの内容を例示した図である。

ホスト装置10と情報処理端末20は、それぞれ独自の方法に従って、新規ユーザに対してユーザIDを割り当てる。ホスト用ユーザ管理テーブルには、ホスト装置10によって各ユーザに割り当てられた「ユーザID」と、情報処理端末20によって各ユーザに割り当てられた「ユーザID」とが対応付けられて記述されている。対応するユーザIDが割り当てられたユーザは同一人物である。さらに、情報処理端末20によって各ユーザに割り当てられた「ユーザID」は、情報処理端末20に割り当てられた「端末ID」に対応付けられている。例えば端末ID「01」は、情報処理端末20に割り当てられた端末IDである。図5では、ホスト装置10によって管理されているユーザAが、情報処理端末20によって管理されているユーザXであり、ホスト装置10によって管理されているユーザBが、情報処理端末20によって管理されているユーザYであり、ホスト装置10によって管理されているユーザCが、情報処理端末20によって管理されているユーザZである例が示されている。

【0020】

次に、情報処理端末20の構成について説明する。

図6は、情報処理端末20のハードウェア構成を示すブロック図である。図6に示すように、情報処理端末20は、USBコントローラ21と、フラッシュROM22と、USBコネクタ23と、コントローラ24と、指紋読取デバイス25と、専用フラッシュROM26と、RAM27と、バス28とを備える。USBコントローラ21は、CPU11による制御の下でUSB規格に従いつつ、ホスト装置10に設けられたUSBコントローラ15とデータの送受信を行う。フラッシュROM22は、例えばEEPROM(Electrically Erasable and Programmable Read Only Memory)やフラッシュメモリ等の複数の不揮発性メモリデバイス(以下、「メモリデバイス」という)221と、メモリ切替モジュール222とを備えている。

【0021】

ここで、図7は、フラッシュROM22の構成を概略的に示した図である。

図7に示すように、メモリモジュール221は、共有メモリデバイス221Pと、ユーザX専用メモリデバイス221Xと、ユーザY専用メモリデバイス221Yと、ユーザZ専用メモリデバイス221Zとを備え、これらはメモリ切替モジュール222を介してバス28に接続されている。共有メモリデバイス221Pの記憶領域にはファイルFPが記憶されており、ホスト装置10や情報処理端末20にログインした全てのユーザがファイルFPに対してアクセスすることができる。また、ユーザX専用メモリデバイス221Xの記憶領域にはファイルFXが記憶されている。このユーザX専用メモリデバイス221XはユーザID「UID-X」に対応付けられており、そのユーザIDが割り当てられたユーザのみがファイルFXに対してアクセスすることができる。同様に、「ユーザY専用メモリデバイス221Y」にはファイルFYが記憶されており、このファイルFYに対してはユーザID「UID-Y」のユーザのみがアクセス可能で、「ユーザZ専用メモリデバイス221Z」の記憶領域にはファイルFZが記憶されており、このファイルFZに対してはユーザID「UID-Z」のユーザのみがアクセス可能である。

【0022】

メモリ切替モジュール222は、共有メモリデバイス221Pと、ユーザX専用メモリデバイス221Xと、ユーザY専用メモリデバイス221Yと、ユーザZ専用メモリデバイス221Zのうちのいずれかを、バス28に接続したり切り離したりする機能を有する。つまり、ホスト装置10のユーザは、メモリモジュール22によってバス28と接続されたメモリデバイスに記憶されたファイルについては参照することができるが、バス28と切り離されたメモリデバイスにアクセスすることはできない。メモリ切替モジュール222は、共有メモリデバイス221Pとバス28とを常時接続するとともに、情報処理端末20にログインしているユーザに割り当てられたメモリデバイスとバス28とを接続する。これにより、例えばユーザID「UID-Y」のユーザは、共有メモリデバイス221Pに記憶されたファイルFPやユーザY専用メモリデバイス221Yに記憶されたファイルFYに対してはアクセスすることができるものの、ファイルFXやFZに対してはアクセスすることはできないことになる。

【0023】

フラッシュROM22の共有メモリデバイス221Pには、ホスト装置10のホスト用ユーザ管理テーブルと同様の構造の端末用ユーザ管理テーブルが記憶されている。

図8は、フラッシュROM22に記憶された端末用ユーザ管理テーブルの内容を例示した図である。この端末用ユーザ管理テーブルは、情報処理端末20によって各ユーザに割り当てられた「ユーザID」と、ホスト装置10によって各ユーザに割り当てられた「ユーザID」とが対応付けられて記述されている。ホスト装置10によって各ユーザに割り当てられた「ユーザID」は、ホスト装置10に割り当てられた「端末ID」に対応付けられている。例えば端末ID「02」は、ホスト装置10に割り当てられた端末IDである。図8では、情報処理端末20によって管理されているユーザID「UID-X」のユーザが、ホスト装置10によって管理されているユーザID「UID-A」のユーザである例が示されている。ユーザID「UID-Y」や「UID-Z」のユーザについても同様である。

【0024】

USBコネクタ23は、ホスト装置10が有するUSBポート16に着脱自在である。コントローラ24は、指紋認証によってユーザを認証するべく、指紋読取デバイス25および専用フラッシュROM26の制御を行う。RAM27は、コントローラ24の作業用のワークエリアである。指紋読取デバイス25は、ホスト装置10の指紋読取デバイス19と同様の構成である。専用フラッシュROM26は、例えばEEPROMやフラッシュメモリなどの不揮発性メモリデバイスで、端末用認証テーブル及び指紋データを記憶する。

【0025】

図9は端末用認証テーブルの内容の一例を示す図である。

図9に示すように、端末用認証テーブルにおいては、「ユーザID」と「指紋ID」とが互いに対応付けて記述されている。「ユーザID」は、コントローラ24によって各ユーザに対して割り当てられた識別情報である。「指紋ID」は、コントローラ24によって、各ユーザの指紋を表す指紋データに割り当てられた識別情報である。以下では、図中のユーザID「UID-X」が割り当てられたユーザを「ユーザX」と呼び、その指紋データの指紋IDを「指紋X」と呼ぶ。同様に、ユーザID「UID-Y」が割り当てられたユーザを「ユーザY」と呼び、その指紋データの指紋IDを「指紋Y」と呼び、ユーザID「UID-Z」が割り当てられたユーザを「ユーザZ」と呼び、その指紋データの指紋IDを「指紋Z」と呼ぶこととする。

【0026】

これらの識別情報に対応する指紋データは、指紋登録時に指紋読取デバイス25によって読み取られて、コントローラ24によって各指紋IDと関連づけられて専用フラッシュROM26に記憶されている。コントローラ24は、専用フラッシュROM26に記憶された指紋データと、ユーザ認証時に指紋読取デバイス25によって読み取られた指紋データとを照合する。そして、コントローラ24は、専用フラッシュROM26に記憶された指紋データの中に、指紋読取デバイス25によって読み取られた指紋データがあれば、その指紋IDに対応するユーザIDを特定し、そのユーザIDのユーザに対してログインを許可することになる。

【0027】

(2)実施形態の動作

次に、実施形態の動作を説明する。なお、認証テーブルについては図3や図9に図示したものを用いる。

(2−1)動作例1

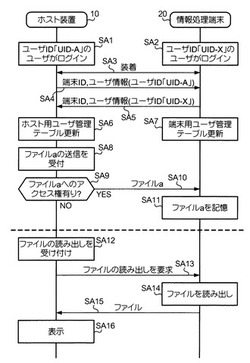

図10は、情報管理システム1において、ホスト装置10と情報処理端末20が実行する処理の流れを示すシーケンス図である。

図10において、操作者(ユーザ)は、ホスト装置10と情報処理端末20とにそれぞれログインする。まず、操作者がホスト装置10にログインする際には、ホスト装置10の指紋読取デバイス19に操作者の指先を接触させる。これに応じて、ホスト装置10のCPU11は、指紋読取デバイス19にその指先の指紋を読み取らせる。そして、CPU11は、記憶部14に記憶された指紋データと、指紋読取デバイス19から供給される指紋データとを照合する。CPU11は、各々が一致する指紋データが存在することを確認すると、図3のホスト用認証テーブルの内容に従って、ユーザID「UID-A」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSA1)。

【0028】

一方、操作者が情報処理端末20にログインする際には、情報処理端末20の指紋読取デバイス25に操作者の指先を接触させる。これに応じて、情報処理端末20のコントローラ24は、指紋読取デバイス19にその指先の指紋を読み取らせる。そして、コントローラ24は、端末用認証テーブルに基づいて、専用フラッシュROM26に記憶された指紋データと、指紋読取デバイス25から供給される指紋データと照合する。コントローラ24は、各々が一致する指紋データが存在することを確認すると、図9の端末用認証テーブルに従って、ユーザID「UID-X」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSA2)。

このようにして、ホスト装置10と情報処理端末20に対し、同一の操作者が異なるユーザIDのユーザとしてログインすることになる。なお、これら両者のログインのタイミングは、ホスト装置10側が先で情報処理端末20側が後である必要はなく、逆の順番であってもよい(後述する動作例2,3において同じ)。

【0029】

ホスト装置10と情報処理端末20においてそれぞれログインがなされた状態で(つまり、ホスト装置10と情報処理端末20においてユーザ認証によってログインしているユーザIDが特定されている期間において)、ホスト装置10のUSBポート16に情報処理端末20のUSBコネクタ23が装着されると、ホスト装置10および情報処理端末20はお互いに接続されたことを認識し、通信可能な状態となる(ステップSA3)。そして、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-A」を含むユーザ情報を情報処理端末20に送信する(ステップSA4)。一方、情報処理端末20のUSBコントローラ21は、自装置の端末ID「01」と、自装置にログインしているユーザID「UID-X」を含むユーザ情報をホスト装置10に送信する(ステップSA5)。そして、CPU11は、ホスト用ユーザ管理テーブルに、図5の第1行に示したように、端末ID「01」のフィールドを利用して、ユーザID「UID-A」とユーザID「UID-X」とを対応付けて記述(更新)する(ステップSA6)。同様に、コントローラ24は、端末用ユーザ管理テーブルに、図8の第1行に示したように、端末ID「02」のフィールドを利用して、ユーザID「UID-X」とユーザID「UID-A」とを対応付けて記述(更新)する(ステップSA7)。この更新処理に応じて、コントローラ24は、メモリ切替モジュール222を、ユーザX専用メモリデバイス221Xとバス28とを接続するよう制御する。

【0030】

ここで、操作者が、ホスト装置10の操作部17を操作して、記憶部14に記憶されたファイルaを情報処理端末20に送信するよう指示したとする。CPU11は、この操作を受け付けると(ステップSA8)、ファイルaのプロファイル情報を記憶部14より読み出し、ユーザID「UID-A」が割り当てられたユーザがアクセス権を有するか否かを判断する(ステップSA9)。図4に示したようにユーザID「UID-A」のユーザは、ファイルaに対するアクセス権を有するため(ステップSA9;YES)、CPU11は、ファイルaに対するユーザAのアクセスを許可し、これを情報処理端末20に送信する(ステップSA10)。一方、情報処理端末20においては、上述したステップSA7において、ユーザID「UID-A」とユーザ「UID-X」が対応付けられているため、共有メモリデバイス221P、もしくはユーザID「UID-X」のユーザがアクセス可能なユーザX専用メモリデバイス221Xのいずれかに、ファイルaが記憶されることになる(ステップSA11)。

なお、上述したステップSA10において、CPU11は、ユーザAが送信の指示を受け付けたファイルに対するアクセス権を有さないと判断すれば(ステップSA9;NO)、ファイルを送信せずに処理を終了する。

【0031】

このように、ホスト装置10は、ログインしているユーザがアクセス権を有するファイルを情報処理端末20に送信することができ、一方、情報処理端末20はそのファイルを、ログインしているユーザに割り当てられた記憶領域に記憶させることができる。つまり、情報処理端末20においては、ユーザID「UID-A」(第2のユーザ識別情報)が割り当てられたユーザAに対して、そのユーザID「UID-A」に対応するユーザID「UID-X」(第1のユーザ識別情報)のユーザXに許可されている処理が実行されることになる。

【0032】

また、操作者が、ホスト装置10の操作部17を操作して、情報処理端末20のフラッシュROM22に記憶されたファイルの読み出しを要求するよう指示したとする。CPU11は、この操作を受け付けると(ステップSA12)、情報処理端末20に対してファイルの読み出しの要求を送信する(ステップSA13)。情報処理端末20においては、上述したステップSA7において、ユーザID「UID-X」とユーザ「UID-A」が対応付けられているため、ユーザID「UID-A」のユーザは、共有メモリデバイス221PおよびユーザID「UID-X」のユーザがアクセス可能なユーザX専用メモリデバイス221Xにアクセスすることができ、これらに記憶されたファイルFPやファイルFXを読み出すことができる。ただし、共有メモリデバイス221Pに記憶されているファイルFPについては、図4を用いて説明したプロファイル情報によってユーザXのアクセスが許されているものに限る(後述する動作例2,3において同じ)。コントローラ24は、フラッシュROM22内のアクセス可能なメモリデバイスからユーザの指示に応じたファイルを読み出すと(ステップSA14)、これをホスト装置10に送信する(ステップSA15)。ホスト装置10のCPU11は、表示部18にこのファイルの内容を表す文字や画像を表示させる(ステップSA16)。

【0033】

このように、ホスト装置10は、自装置にログインしているユーザがアクセス権を有する情報処理端末20内のメモリデバイスからファイルを読み出し、表示部18に表示させたり、記憶部14に記憶させたりすることができる。つまり、ホスト装置10においては、ユーザID「UID-A」(第2のユーザ識別情報)が割り当てられたユーザAに対して、そのユーザID「UID-A」に対応するユーザID「UID-X」(第1のユーザ識別情報)のユーザXに許可されている処理が実行されることになる。

【0034】

(2−2)動作例2

次に、ホスト装置10にログインしたユーザのユーザIDと、情報処理端末20にログインしたユーザのユーザIDのいずれか一方が、ホスト用ユーザ管理テーブル及び端末用ユーザ管理テーブルにおいて既に別のユーザIDと対応付けられているときの動作について説明する。

【0035】

図11は、情報管理システム1において、ホスト装置10および情報処理端末20が実行する処理の流れを示すシーケンス図である。

なお、以下の説明において、操作者は、情報処理端末20において「UID-A」というユーザIDが割り当てられた後に、そのユーザIDを破棄して、新たに「UID-B」というユーザIDが割り当てられたものとする。そして、操作者に「UID-A」というユーザIDが割り当てられている間に、動作例1で説明したような手順で「UID-A」とユーザID「UID-X」とが既に対応付けられているものとする。そして、その後に、その操作者が、ユーザID「UID-B」のユーザとしてホスト装置10にログインした場合を想定する。

【0036】

ホスト装置10のCPU11は、指紋読取デバイス19に操作者の指先が接触すると、指紋読取デバイス19にその指紋を読み取らせる。そして、CPU11は、ホスト用認証テーブルに従って記憶部14に記憶された指紋データを読み出し、指紋読取デバイス19から供給される指紋データと照合する。そして、CPU11は、各々が一致する指紋データが存在することを確認すれば、図3のホスト用認証テーブルに従って、ユーザID「UID-B」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSB1)。

【0037】

一方、操作者が情報処理端末20にログインする際には、情報処理端末20の指紋読取デバイス25に操作者の指先を接触させる。これに応じて、情報処理端末20のコントローラ24は、指紋読取デバイス19にその指先の指紋を読み取らせる。そして、コントローラ24は、端末用認証テーブルに基づいて、専用フラッシュROM26に記憶された指紋データと、指紋読取デバイス25から供給される指紋データと照合する。コントローラ24は、各々が一致する指紋データが存在することを確認すると、図9の端末用認証テーブルに従って、ユーザID「UID-X」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSB2)。

【0038】

ホスト装置10と情報処理端末20においてそれぞれログインがなされた状態で、ホスト装置10のUSBポート16に、情報処理端末20のUSBコネクタ23が装着されると、ホスト装置10および情報処理端末20は接続を認識し、通信可能な状態となる(ステップSB3)。そして、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-B」を含むユーザ情報を情報処理端末20に送信する(ステップSB4)。一方、情報処理端末20のUSBコントローラ21は、自装置の端末ID「01」と、自装置にログインしているユーザID「UID-X」を含むユーザ情報をホスト装置10に送信する(ステップSB5)。

【0039】

次に、CPU11は、ユーザID「UID-B」とユーザID「UID-X」とを対応付ける処理を開始する。まず、CPU11は、ホスト用ユーザ管理テーブルにおいて、ユーザID「UID-B」又はユーザID「UID-X」が、既に別のユーザIDと対応付けられているか否かを確認する(ステップSB6)。ここでは、ユーザID「UID-X」がユーザID「UID-A」と既に対応付けられていることが確認されることになるから、ユーザID「UID-A」が割り当てられたユーザAと、ユーザID「UID-B」が割り当てられたユーザBとが同一人物ではない可能性がある。同様に、コントローラ24は、端末用ユーザ管理テーブルにおいて、ユーザID「UID-X」又はユーザID「UID-B」が、既に別のユーザIDと対応付けられているか否かを確認する(ステップSB7)。ここでは、ユーザID「UID-X」がユーザID「UID-A」と既に対応付けられていることが確認されることになるから、ユーザID「UID-A」が割り当てられたユーザAと、ユーザID「UID-B」が割り当てられたユーザBとが同一人物ではない可能性がある。

【0040】

そこで、ホスト装置10および情報処理端末20は、それぞれにログインしたユーザが同一人物であるか否かを判断するべく、それぞれの認証処理に用いられた指紋を照合する(ステップSB8)。このとき、ホスト装置10のCPU11は、自装置が読み取った指紋データの特徴点を抽出し、その特徴点に応じたハッシュ値を求める。同様に、情報処理端末20のコントローラ24も指紋データを抽出してハッシュ値を求める。そして、ホスト装置10および情報処理端末20は、それぞれのハッシュ値を交換して互いに比較することにより、それぞれの指紋データの一致度を求める。

【0041】

ホスト装置10のCPU11は、比較結果により各々の指紋データ一致すると判断した場合には、ホスト用ユーザ管理テーブルからユーザID「UID-X」とユーザID「UID-A」に関する記述を消去する(ステップSB9)。一方、情報処理端末20のコントローラ24も、比較結果により各々の指紋データ一致すると判断した場合に、端末用ユーザ管理テーブルからユーザID「UID-X」とユーザID「UID-A」に関する記述を消去する(ステップSB10)。そして、ホスト装置10のCPU11は、ホスト装置10のユーザ管理テーブルに、図12(a)の第1行に示したようにユーザID「UID-B」とユーザID「UID-X」とを対応付けて記述する(ステップSB11)。一方、情報処理端末20のコントローラ24は、端末用ユーザ管理テーブルに、図12(b)の第1行に示したようにユーザID「UID-X」とユーザID「UID-B」とを対応付けて記述する(ステップSB12)。つまり、ユーザID「UID-A」に代えて、ユーザID「UID-B」がユーザID「UID-X」に対応付けられることになる。

このようにして、ユーザBとユーザXが対応付けられた後は、図10のステップSA8以降と同様に、ユーザBとユーザXとを同一のユーザとして取り扱うことで、両方のユーザIDに対して許可された処理を実行する。

【0042】

(2−3)動作例3

次に、ホスト装置10に対し、情報処理端末20のほか、別の情報処理端末としてのPDA30が接続されるときの動作について説明する。

図13は、情報管理システム1において、ホスト装置10、情報処理端末20およびPDA30が実行する処理の流れを示すシーケンス図である。PDA30は、CPU、ROM、RAM、記憶部、USBコントローラ、操作部、表示部などを有しており、さらに、予め決められたパスワードによってユーザを認証する機能を備えている。このPDA30に割り当てられた端末IDは「03」である。また、ホスト装置10のUSBポート16は複数あり、PDA30はUSBケーブルを介してホスト装置10のUSBポート16に接続される。

【0043】

ホスト装置10のCPU11は、操作者によってホスト装置10の指紋読取デバイス19に指先が接触されると、指紋読取デバイス19にその指紋を読み取らせる。そして、CPU11は、ホスト用認証テーブルに従って記憶部14に記憶された指紋データを読み出し、指紋読取デバイス19から供給される指紋データと照合する。そして、CPU11は、各々が一致する指紋データが存在することを確認すれば、図3のホスト用認証テーブルに従って、ユーザID「UID-A」のユーザのログインを許可する(ステップSC1)。一方、情報処理端末20のコントローラ24は、指紋読取デバイス25に操作者の指先が接触されると、指紋読取デバイス19に指紋を読み取らせる。そして、コントローラ24は、認証テーブルに基づいて専用フラッシュROM26に記憶された指紋データを読み出し、指紋読取デバイス25から供給される指紋データと照合する。そして、コントローラ24は、各々が一致する指紋データが存在することを確認すれば、図9の端末用認証テーブルに従って、ユーザID「UID-X」のユーザのログインを許可する(ステップSC2)。また、PDA30は、操作者によってパスワードが入力され、認証に成功すると、その印象によって特定されたユーザID(ここではユーザID「UID-M」)が割り当てられたユーザについて、ログインを許可する(ステップSC3)。

【0044】

ホスト装置10、情報処理端末20及びPDA30においてそれぞれログインがなされた状態で、ホスト装置10のUSBポート16のうちの1つに情報処理端末20のUSBコネクタ23が装着され(ステップSC4)、さらにもう1つがPDA30の図示せぬUSBコネクタに装着されたUSBケーブルが装着される(ステップSC5)。これによって、ホスト装置10、情報処理端末20およびPDA30はお互いに接続されたことを認識し、通信可能な状態となる。

【0045】

そして、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-A」を含むユーザ情報を情報処理端末20に送信する(ステップSC6)。一方、情報処理端末20のUSBコントローラ21は、自装置の端末ID「01」と、自装置にログインしているユーザID「UID-X」を含むユーザ情報をホスト装置10に送信する(ステップSC7)。

【0046】

また、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-A」を含むユーザ情報をPDA30に送信する(ステップSC8)。一方、PDA30のCPUは、自装置の端末ID「03」と、自装置にログインしているユーザID「UID-M」を含むユーザ情報をホスト装置10に送信する(ステップSC9)。

【0047】

さらに、ホスト装置10のCPU11は、ステップSC7で受信した情報処理端末20にログインしているユーザID「UID-X」を含むユーザ情報をPDA30に送信する(ステップSC10)。また、CPU11は、ステップSC9で受信したPDA30にログインしているユーザID「UID-M」を含むユーザ情報を情報処理端末20に送信する(ステップSC11)。

【0048】

次に、CPU11は、ホスト用ユーザ管理テーブルに、図14(a)の第1行に示したように、端末ID「01」のフィールドを利用して、ユーザID「UID-A」とユーザID「UID-X」とを対応付けて記述するとともに、端末ID「03」のフィールドを利用して、ユーザID「UID-A」とユーザID「UID-M」とを対応付けて記述(更新)する(ステップSC12)。

【0049】

同様に、コントローラ24は、端末用ユーザ管理テーブルに、図14(b)の第1行に示したように、端末ID「02」のフィールドを利用して、ユーザID「UID-X」とユーザID「UID-A」とを対応付けて記述するとともに、端末ID「03」のフィールドを利用して、ユーザID「UID-X」とユーザID「UID-M」とを対応付けて記述(更新)する(ステップSC13)。

【0050】

また同様に、PDA30は、自装置が有するPDA用ユーザ管理テーブルの端末ID「02」のフィールドを利用して、ユーザID「UID-M」とユーザID「UID-A」とを対応付けて記述し、端末ID「01」のフィールドを利用して、ユーザID「UID-M」とユーザID「UID-X」とを対応付けて記述(更新)する(ステップSC14)。

【0051】

このようにして、それぞれの装置において、ユーザA、ユーザX及びユーザMが対応付けられた状態となる。ここで、操作者が、例えばホスト装置10の操作部17を操作して、記憶部14に記憶されたファイルaをPDA30に送信するよう指示したとする。この場合には、動作例1で説明した図9のステップSA8〜SA11の処理を、ホスト装置10とPDA30とが行うことになる。つまり、CPU11は、ファイルのプロファイル情報を記憶部14より読み出し、ユーザID「UID-A」が割り当てられたユーザがアクセス権を有するか否かを判断し、ファイルに対するアクセス権を有すると判断すると、ファイルに対するユーザAのアクセスを許可し、これをPDA30に送信する。一方、PDA30においては、ユーザID「UID-M」とユーザ「UID-A」が対応付けられているため、例えばユーザID「UID-M」のユーザに割り当てられたメモリデバイス等にファイルaが記憶される。

【0052】

また、操作者が、例えばPDA30の図示せぬ操作部を操作して、情報処理端末20のフラッシュROM22に記憶されたファイルの読み出しを要求するよう指示したとする。この場合、動作例1で説明した図9のステップSA12〜SA15の処理を、PDA30と情報処理端末20とが行うことになる。つまり、PDA30は、ユーザID「UID-M」とユーザ「UID-X」が対応付けられているため、ユーザID「UID-M」のユーザは、共有メモリデバイス221PおよびユーザID「UID-X」のユーザがアクセス可能なユーザX専用メモリデバイス221Xにアクセスすることができ、これらに記憶されたファイルFPやファイルFXを読み出して、図示せぬ表示部に表示させたり、記憶部に記憶させたりすることができる。

【0053】

以上説明した実施形態によれば、複数の情報処理端末(ホスト装置10、情報処理端末20、PDA30)が通信を行う場合において、各々の端末IDやログインしたユーザのユーザIDを共有して、同一のユーザに割り当てられた、異なるユーザIDを対応付けることにより、簡易な構成であってもユーザ管理を行うことができる。

【0054】

(3)変形例

上述した実施形態を次のように変形してもよい。

上述した実施形態の動作例2では、ユーザXがログインした情報処理端末20がユーザID「UID-X」とユーザ「UID-A」とを対応付けている際に、ユーザBがログインしたホスト装置10に接続されると、指紋の同一性を確認してから、この対応付けに関する記述を消去し、新たにユーザID「UID-B」とユーザ「UID-X」とを対応付けていた。このときの指紋の同一性を確認すること以外に、ホスト装置10にログインした操作者と情報処理端末20にログインした操作者との同一性を確認する手段であれば、どのようなものでも採用し得る。

なお、このような操作者との同一性を確認する手段を設けなくてもよいが、その場合には、それぞれのユーザが他のユーザの情報に自由にアクセスし得るような状態にもなるので、ユーザ同士がこのシステムを運用する際に注意しておく必要がある。

また、ホスト装置10や情報処理端末20は、ホスト用ユーザ管理テーブルや端末用ユーザ管理テーブルに各装置のユーザIDの対応関係をいったん書き込むと、それ以降は、これらの関係を変更しないようにしてもよい。具体的には、CPU11は、図11のステップSB6およびSB8の処理の後で、受信したユーザID「UID-X」を含むユーザ情報を破棄し、表示部18に「アクセスできません。」等のエラーメッセージを表示させ、処理を終了する。このようにすれば、情報が意図せず漏洩するような事態を防止することができる。

【0055】

上述した実施形態では、ホスト装置10と情報処理端末20との間を、USB規格に従って通信を行うための有線の通信路(USBケーブル)で接続していたが、通信路の方式はこれに限らず、例えばBluetooth(登録商標)や赤外光等の無線の通信路であってもよい。要するに、複数の装置間で情報の遣り取りを行うことができる通信路であれば、本発明を適用可能である。ただし、USBを用いた場合には以下のような利点がある。つまり、USBケーブルは電力供給線を有しているから、ホスト装置10からUSBポート経由で情報処理端末20に電力が供給される。従って、ホスト装置10と情報処理端末20とをUSBで接続している限り、ユーザは電池切れを気にすることなく情報処理端末20を利用できることになる。

【0056】

本発明の情報処理端末は情報を記憶することのできる装置であればよく、電子ペーパーなどと呼ばれるような、可搬性に富む表示体のほか、例えばPDAのような可搬型のコンピュータに適用することもできる。また、本発明のホスト装置は、上記情報処理端末との間に接続された通信路を介して通信を行う装置であればよく、デスクトップコンピュータやモバイルコンピュータ、プリンタや複合機などであってもよい。また、動作例3においては3台の装置が接続される場合について説明したが、さらに多くの装置を備えるようにしても、各装置が他の装置にユーザ情報を供給すれば、同様の方法でユーザ管理テーブルを生成して、ユーザ管理を行うことができる。

なお、上述したCPU11やコントローラ24が実行するプログラムは、磁気テープ、磁気ディスク、フロッピー(登録商標)ディスク、光記録媒体、光磁気記録媒体、CD(Compact Disk)、DVD(Digital Versatile Disk)、RAMなどの記録媒体に記録した状態で提供し得る。

【0057】

上述した実施形態では、接続されたホスト装置10および情報処理端末20のそれぞれは、ホスト装置10にログインしたユーザのユーザIDと、情報処理端末20にログインしたユーザのユーザIDとを対応付けたユーザ管理テーブルを生成していた。ところが、このような方法では、それぞれの装置にログインしたユーザが実際には異なる場合であっても、それぞれのユーザIDが対応付けられてしまう。このため、ユーザ毎に対応付けられたメモリデバイスに例えば機密性の高い情報が記憶されている場合には、他のユーザによって情報が抜き取られてしまう虞がある。そこで、ホスト装置10および情報処理端末20にログインしているユーザが同一人物であることを確認してから、これらのユーザIDを対応付けるようにしてもよい。例えば図11のステップSB8と同様に、ホスト装置10が読み取った指紋データと、情報処理端末20が読み取った指紋データのそれぞれの特徴点を抽出して生成したハッシュ値を比較し、これらが一致した場合にのみそれぞれのユ−ザIDを対応付ける、という具合である。このとき装置同士で指紋データを直接遣り取りしないのは、送受信の過程で何らかの原因で指紋データの漏洩があると、悪用され重大な問題が起こる虞があるためである。なお、より高精度に指紋データを比較するのであれば、指紋データを公開鍵で暗号化する等して遣り取りを行うようにしてもよい。

また、上述した実施形態では、認証情報として指紋データを用いたが、例えばパスワードを用いた認証でもよく、ユーザを認証することのできる手段であればどのような方法であってもよい。

【図面の簡単な説明】

【0058】

【図1】情報管理システムの構成を示すブロック図である。

【図2】ホスト装置の構成を示すブロック図である。

【図3】ホスト装置が有する認証テーブルを説明する図である。

【図4】ファイルのプロファイル情報の一例を説明する図である。

【図5】ホスト装置が有するユーザ管理テーブルを説明する図である。

【図6】情報処理端末の構成を示すブロック図である。

【図7】フラッシュROMの構成を示すブロック図である。

【図8】情報処理端末が有するユーザ管理テーブルを説明する図である。

【図9】情報処理端末が有する認証テーブルを説明する図である。

【図10】動作例1における情報管理システムの動作を説明するシーケンス図である。

【図11】動作例2における情報管理システムの動作を説明するシーケンス図である。

【図12】動作例2の動作後のユーザ管理テーブルを説明する図である。

【図13】動作例3における情報管理システムの動作を説明するシーケンス図である。

【図14】動作例3の動作後のユーザ管理テーブルを説明する図である。

【符号の説明】

【0059】

1…情報管理システム、10…ホスト装置、11…CPU、12…ROM、13…RAM、14…記憶部、15…USBコントローラ、16…USBポート、17…操作部、18…表示部、19…指紋読取デバイス、20…情報処理端末、21…USBコントローラ、22…フラッシュROM、221P…共有メモリデバイス、221X…ユーザX専用メモリデバイス、221Y…ユーザY専用メモリデバイス、221Z…ユーザZ専用メモリデバイス、222…メモリ切替モジュール、23…USBコネクタ、24…コントローラ、25…指紋読取デバイス、26…専用フラッシュROM、27…RAM、28…バス。

【技術分野】

【0001】

本発明はユーザ管理を行う技術に関する。

【背景技術】

【0002】

ユーザに対して提供される機能やサービスをそれぞれのユーザやグループ単位で管理する技術として、様々な仕組みが提案されている。例えば特許文献1には、ユーザ毎に管理されている情報が不正な第3者に漏洩しないようにするため、ネットワーク上の機器毎に、利用対象となるユーザを予め設定しておき、設定されたユーザのみが対応する機器を使用できるようにしたり、もしくは、対応する機能のみを使用できるようにするという技術が開示されている。

【特許文献1】特開2001−312474号公報

【発明の開示】

【発明が解決しようとする課題】

【0003】

しかしながら、特許文献1の方法では、ネットワーク上の機器を管理するための機器を別途設ける必要があり、システムの構成が複雑になるとか、コストが増大してしまうという問題がある。

本発明は、かかる事情に鑑みてなされたものであり、比較的簡易な構成でユーザ管理を実現することを目的とする。

【課題を解決するための手段】

【0004】

上述した目的を達成するために、本発明は、各々のユーザに割り当てられた第1のユーザ識別情報と、前記各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、認証情報が入力される入力手段と、前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、前記第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段とを備えることを特徴とする情報処理端末を提供する。

【0005】

前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行することが望ましい。

【0006】

また、複数の記憶領域を有し、各々の記憶領域にはそれぞれ異なる前記第1のユーザの識別情報が関連づけられた記憶手段を備え、前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行するようにしてもよい。

【0007】

また、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、受信された前記第2のユーザ識別情報とが異なっていても、それぞれの前記第2のユーザ識別情報が割り当てられたユーザが同一であることを確認できたときには、前記第1のユーザ識別情報と対応付けられている前記第2のユーザ識別情報に代えて、前記受信手段によって受信された前記第2のユーザ識別情報を記憶するようにしてもよい。

【0008】

また、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報とが異なっているときには、前記受信手段によって受信された前記第2のユーザ識別情報を記憶しないようにしてもよい。

【0009】

また、前記受信手段は、それぞれ異なる端末識別情報が割り当てられた複数の情報処理端末から、それぞれ異なる前記第2のユーザ識別情報を受信し、前記管理情報記憶手段は、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報、及び、その第2のユーザ識別情報の送信元の情報処理端末に割り当てられた端末識別情報とを対応付けて記憶し、前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された複数の第2のユーザ識別情報が割り当てられたユーザに対しては、各々の当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行するようにしてもよい。

【0010】

また、前記受信手段は、USB(Universal Serial Bus)規格に従って前記第2のユーザ識別情報を受信することが望ましい。

【0011】

また、前記第2のユーザ識別情報に対応する認証情報が入力される入力手段と、前記入力手段によって入力された認証情報と、前記認証手段によって特定された前記第1のユーザ識別情報に対応する認証情報とを照合する照合手段とを備え、前記管理情報記憶手段は、前記照合手段によって各々の前記認証情報が一致すると判定された場合に、第1のユーザ識別情報と前記第2のユーザ識別情報とを対応付けて記憶することが望ましい。

【0012】

また、本発明は、情報処理端末とホスト装置とを備える情報管理システムであって、前記情報処理端末は、各々のユーザに割り当てられた第1のユーザ識別情報と、各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、認証情報が入力される入力手段と、前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、前記第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段とを備え、前記ホスト装置は、ユーザ認証を行う認証手段と、前記認証手段によってユーザ認証が行われたユーザに割り当てられたユーザ識別情報を、前記第2のユーザ識別情報として前記情報処理端末に送信する送信手段とを備えることを特徴とする情報管理システムを提供する。

【発明を実施するための最良の形態】

【0013】

次に、本発明を実施するための最良の形態について説明する。

(1)実施形態の構成

図1は、本発明の一実施形態である情報管理システム1の構成を示すブロック図である。同図に示すように、情報管理システム1は、ホスト装置10と、情報処理端末20とを備えている。ホスト装置10は、例えばパーソナルコンピュータである。情報処理端末20は、ホスト装置に接続可能で且つ情報を記憶する端末であればよく、例えばUSBメモリと呼ばれる補助記憶端末であってもよいし、電子ペーパーと呼ばれる表示端末であってもよいし、また、PDA(Personal Digital Assistants)やノートパソコンのような携帯に適したコンピュータ装置であってもよい。情報処理端末20はUSBコネクタのような接続インタフェースを備えている。このUSBコネクタがホスト装置10側のUSBポートに接続されることにより、両者はUSB規格に従って相互にデータの遣り取りを行うことができるようになっている。

【0014】

次に、ホスト装置10の構成について説明する。

図2は、ホスト装置10のハードウェア構成を示すブロック図である。図1に示すように、ホスト装置10は、CPU(Central Processing Unit)11と、ROM(Read Only Memory)12と、RAM(Random Access Memory)13と、記憶部14と、USBコントローラ15と、USBポート16と、操作部17と、表示部18と、指紋読取デバイス19とを備える。記憶部14は、例えばハードディスクであり、各種のコンピュータプログラムや文書ファイルなどのファイル群のほか、ユーザ認証を行うための指紋データ及びホスト用認証テーブルや、情報処理端末20との間でユーザ管理を共通化するためのホスト用ユーザ管理テーブルを記憶している。CPU11は、ROM12又は記憶部14に記憶されているコンピュータプログラムを読み出してRAM13にロードし、これを実行することにより、ホスト装置10の各部を制御する。

【0015】

USBコントローラ15は、CPU11による制御の下で、後述する情報処理端末20に設けられたUSBコントローラ21とデータの送受信を行う。USBポート16は、後述する情報処理端末20のUSBコネクタ23が直接またはUSBケーブルを介して接続される。操作部17は、各種のキーを備えており、押下されたキーに対応した信号をCPU11へ出力する。表示部18は、例えば液晶ディスプレイなどであり、CPU11の制御の下で、ホスト装置10を操作するためのメニュー画面や、記憶部14に記憶されたファイルの内容やプロファイル情報等の各種画面を表示する。指紋読取デバイス19は、ユーザの指紋を読み取って、その指紋データを、ユーザ認証のための認証情報としてCPU11に供給する。つまり、指紋読取デバイス19は、認証情報が入力される手段である。CPU11は、この認証情報と、記憶部14に記憶されたホスト用認証テーブル及び指紋データを用いてユーザ認証を行う。そして、このユーザ認証によってユーザが特定されると、CPU11はそのユーザに対して予め許可されている処理を実行する。例えば、ファイル毎にユーザのアクセス権限が定められている場合には、CPU11は、認証されたユーザに予め許可されているファイルに対するアクセスを許可し、そのアクセスに応じてファイルの表示や編集などの処理を実行することになる。

【0016】

図3はホスト用認証テーブルの内容の一例を示す図である。

図3に示すように、ホスト用認証テーブルにおいては、「ユーザID」と「指紋ID」とが互いに対応付けて記述されている。「ユーザID」は、CPU11によって各ユーザに対して割り当てられた識別情報である。「指紋ID」は、CPU11によって、各ユーザの指紋を表す指紋データに割り当てられた識別情報である。以下では、図中のユーザID「UID-A」が割り当てられたユーザを「ユーザA」と呼び、その指紋データの指紋IDを「指紋A」と呼ぶ。同様に、ユーザID「UID-B」が割り当てられたユーザを「ユーザB」と呼び、その指紋データの指紋IDを「指紋B」と呼び、さらに、ユーザID「UID-C」が割り当てられたユーザを「ユーザC」と呼び、その指紋データの指紋IDを「指紋C」と呼ぶこととする。

【0017】

これらの識別情報に対応する指紋データは、指紋登録時に指紋読取デバイス19によって読み取られ、CPU11によって各指紋IDと関連づけられて記憶部14に記憶されている。CPU11は、記憶部14に記憶された指紋データと、ユーザ認証時に指紋読取デバイス19によって読み取られた指紋データとを照合する。そして、CPU11は、記憶部14に記憶された指紋データの中に、指紋読取デバイス19によって読み取られた指紋データがあれば、その指紋IDに対応するユーザIDを特定し、そのユーザIDのユーザに対してログインを許可することになる。

【0018】

記憶部14に記憶されているファイルには、それぞれプロファイル情報が関連づけられている。このプロファイル情報には、ファイルの各種属性のほか、自ファイルに対するアクセス権が記述されている。

ここで、図4は、例えばファイル名「ファイルa」のプロファイル情報を例示したものである。図4の内容は、ファイルaに対して、ユーザA及びBはアクセス権を有している一方、ユーザCはアクセス権を有していないことを表している。アクセス権を有するユーザからこのファイルaに対して、記憶部14からの読み出しや記憶部14への書き込み等の処理が要求された場合、ホスト装置10はその要求された処理を行うが、アクセス権を有しないユーザから上記のような要求がなされたとしても、ホスト装置10はその要求に応じず、処理を行わない。

【0019】

次に、図5は、ホスト用ユーザ管理テーブルの内容を例示した図である。

ホスト装置10と情報処理端末20は、それぞれ独自の方法に従って、新規ユーザに対してユーザIDを割り当てる。ホスト用ユーザ管理テーブルには、ホスト装置10によって各ユーザに割り当てられた「ユーザID」と、情報処理端末20によって各ユーザに割り当てられた「ユーザID」とが対応付けられて記述されている。対応するユーザIDが割り当てられたユーザは同一人物である。さらに、情報処理端末20によって各ユーザに割り当てられた「ユーザID」は、情報処理端末20に割り当てられた「端末ID」に対応付けられている。例えば端末ID「01」は、情報処理端末20に割り当てられた端末IDである。図5では、ホスト装置10によって管理されているユーザAが、情報処理端末20によって管理されているユーザXであり、ホスト装置10によって管理されているユーザBが、情報処理端末20によって管理されているユーザYであり、ホスト装置10によって管理されているユーザCが、情報処理端末20によって管理されているユーザZである例が示されている。

【0020】

次に、情報処理端末20の構成について説明する。

図6は、情報処理端末20のハードウェア構成を示すブロック図である。図6に示すように、情報処理端末20は、USBコントローラ21と、フラッシュROM22と、USBコネクタ23と、コントローラ24と、指紋読取デバイス25と、専用フラッシュROM26と、RAM27と、バス28とを備える。USBコントローラ21は、CPU11による制御の下でUSB規格に従いつつ、ホスト装置10に設けられたUSBコントローラ15とデータの送受信を行う。フラッシュROM22は、例えばEEPROM(Electrically Erasable and Programmable Read Only Memory)やフラッシュメモリ等の複数の不揮発性メモリデバイス(以下、「メモリデバイス」という)221と、メモリ切替モジュール222とを備えている。

【0021】

ここで、図7は、フラッシュROM22の構成を概略的に示した図である。

図7に示すように、メモリモジュール221は、共有メモリデバイス221Pと、ユーザX専用メモリデバイス221Xと、ユーザY専用メモリデバイス221Yと、ユーザZ専用メモリデバイス221Zとを備え、これらはメモリ切替モジュール222を介してバス28に接続されている。共有メモリデバイス221Pの記憶領域にはファイルFPが記憶されており、ホスト装置10や情報処理端末20にログインした全てのユーザがファイルFPに対してアクセスすることができる。また、ユーザX専用メモリデバイス221Xの記憶領域にはファイルFXが記憶されている。このユーザX専用メモリデバイス221XはユーザID「UID-X」に対応付けられており、そのユーザIDが割り当てられたユーザのみがファイルFXに対してアクセスすることができる。同様に、「ユーザY専用メモリデバイス221Y」にはファイルFYが記憶されており、このファイルFYに対してはユーザID「UID-Y」のユーザのみがアクセス可能で、「ユーザZ専用メモリデバイス221Z」の記憶領域にはファイルFZが記憶されており、このファイルFZに対してはユーザID「UID-Z」のユーザのみがアクセス可能である。

【0022】

メモリ切替モジュール222は、共有メモリデバイス221Pと、ユーザX専用メモリデバイス221Xと、ユーザY専用メモリデバイス221Yと、ユーザZ専用メモリデバイス221Zのうちのいずれかを、バス28に接続したり切り離したりする機能を有する。つまり、ホスト装置10のユーザは、メモリモジュール22によってバス28と接続されたメモリデバイスに記憶されたファイルについては参照することができるが、バス28と切り離されたメモリデバイスにアクセスすることはできない。メモリ切替モジュール222は、共有メモリデバイス221Pとバス28とを常時接続するとともに、情報処理端末20にログインしているユーザに割り当てられたメモリデバイスとバス28とを接続する。これにより、例えばユーザID「UID-Y」のユーザは、共有メモリデバイス221Pに記憶されたファイルFPやユーザY専用メモリデバイス221Yに記憶されたファイルFYに対してはアクセスすることができるものの、ファイルFXやFZに対してはアクセスすることはできないことになる。

【0023】

フラッシュROM22の共有メモリデバイス221Pには、ホスト装置10のホスト用ユーザ管理テーブルと同様の構造の端末用ユーザ管理テーブルが記憶されている。

図8は、フラッシュROM22に記憶された端末用ユーザ管理テーブルの内容を例示した図である。この端末用ユーザ管理テーブルは、情報処理端末20によって各ユーザに割り当てられた「ユーザID」と、ホスト装置10によって各ユーザに割り当てられた「ユーザID」とが対応付けられて記述されている。ホスト装置10によって各ユーザに割り当てられた「ユーザID」は、ホスト装置10に割り当てられた「端末ID」に対応付けられている。例えば端末ID「02」は、ホスト装置10に割り当てられた端末IDである。図8では、情報処理端末20によって管理されているユーザID「UID-X」のユーザが、ホスト装置10によって管理されているユーザID「UID-A」のユーザである例が示されている。ユーザID「UID-Y」や「UID-Z」のユーザについても同様である。

【0024】

USBコネクタ23は、ホスト装置10が有するUSBポート16に着脱自在である。コントローラ24は、指紋認証によってユーザを認証するべく、指紋読取デバイス25および専用フラッシュROM26の制御を行う。RAM27は、コントローラ24の作業用のワークエリアである。指紋読取デバイス25は、ホスト装置10の指紋読取デバイス19と同様の構成である。専用フラッシュROM26は、例えばEEPROMやフラッシュメモリなどの不揮発性メモリデバイスで、端末用認証テーブル及び指紋データを記憶する。

【0025】

図9は端末用認証テーブルの内容の一例を示す図である。

図9に示すように、端末用認証テーブルにおいては、「ユーザID」と「指紋ID」とが互いに対応付けて記述されている。「ユーザID」は、コントローラ24によって各ユーザに対して割り当てられた識別情報である。「指紋ID」は、コントローラ24によって、各ユーザの指紋を表す指紋データに割り当てられた識別情報である。以下では、図中のユーザID「UID-X」が割り当てられたユーザを「ユーザX」と呼び、その指紋データの指紋IDを「指紋X」と呼ぶ。同様に、ユーザID「UID-Y」が割り当てられたユーザを「ユーザY」と呼び、その指紋データの指紋IDを「指紋Y」と呼び、ユーザID「UID-Z」が割り当てられたユーザを「ユーザZ」と呼び、その指紋データの指紋IDを「指紋Z」と呼ぶこととする。

【0026】

これらの識別情報に対応する指紋データは、指紋登録時に指紋読取デバイス25によって読み取られて、コントローラ24によって各指紋IDと関連づけられて専用フラッシュROM26に記憶されている。コントローラ24は、専用フラッシュROM26に記憶された指紋データと、ユーザ認証時に指紋読取デバイス25によって読み取られた指紋データとを照合する。そして、コントローラ24は、専用フラッシュROM26に記憶された指紋データの中に、指紋読取デバイス25によって読み取られた指紋データがあれば、その指紋IDに対応するユーザIDを特定し、そのユーザIDのユーザに対してログインを許可することになる。

【0027】

(2)実施形態の動作

次に、実施形態の動作を説明する。なお、認証テーブルについては図3や図9に図示したものを用いる。

(2−1)動作例1

図10は、情報管理システム1において、ホスト装置10と情報処理端末20が実行する処理の流れを示すシーケンス図である。

図10において、操作者(ユーザ)は、ホスト装置10と情報処理端末20とにそれぞれログインする。まず、操作者がホスト装置10にログインする際には、ホスト装置10の指紋読取デバイス19に操作者の指先を接触させる。これに応じて、ホスト装置10のCPU11は、指紋読取デバイス19にその指先の指紋を読み取らせる。そして、CPU11は、記憶部14に記憶された指紋データと、指紋読取デバイス19から供給される指紋データとを照合する。CPU11は、各々が一致する指紋データが存在することを確認すると、図3のホスト用認証テーブルの内容に従って、ユーザID「UID-A」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSA1)。

【0028】

一方、操作者が情報処理端末20にログインする際には、情報処理端末20の指紋読取デバイス25に操作者の指先を接触させる。これに応じて、情報処理端末20のコントローラ24は、指紋読取デバイス19にその指先の指紋を読み取らせる。そして、コントローラ24は、端末用認証テーブルに基づいて、専用フラッシュROM26に記憶された指紋データと、指紋読取デバイス25から供給される指紋データと照合する。コントローラ24は、各々が一致する指紋データが存在することを確認すると、図9の端末用認証テーブルに従って、ユーザID「UID-X」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSA2)。

このようにして、ホスト装置10と情報処理端末20に対し、同一の操作者が異なるユーザIDのユーザとしてログインすることになる。なお、これら両者のログインのタイミングは、ホスト装置10側が先で情報処理端末20側が後である必要はなく、逆の順番であってもよい(後述する動作例2,3において同じ)。

【0029】

ホスト装置10と情報処理端末20においてそれぞれログインがなされた状態で(つまり、ホスト装置10と情報処理端末20においてユーザ認証によってログインしているユーザIDが特定されている期間において)、ホスト装置10のUSBポート16に情報処理端末20のUSBコネクタ23が装着されると、ホスト装置10および情報処理端末20はお互いに接続されたことを認識し、通信可能な状態となる(ステップSA3)。そして、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-A」を含むユーザ情報を情報処理端末20に送信する(ステップSA4)。一方、情報処理端末20のUSBコントローラ21は、自装置の端末ID「01」と、自装置にログインしているユーザID「UID-X」を含むユーザ情報をホスト装置10に送信する(ステップSA5)。そして、CPU11は、ホスト用ユーザ管理テーブルに、図5の第1行に示したように、端末ID「01」のフィールドを利用して、ユーザID「UID-A」とユーザID「UID-X」とを対応付けて記述(更新)する(ステップSA6)。同様に、コントローラ24は、端末用ユーザ管理テーブルに、図8の第1行に示したように、端末ID「02」のフィールドを利用して、ユーザID「UID-X」とユーザID「UID-A」とを対応付けて記述(更新)する(ステップSA7)。この更新処理に応じて、コントローラ24は、メモリ切替モジュール222を、ユーザX専用メモリデバイス221Xとバス28とを接続するよう制御する。

【0030】

ここで、操作者が、ホスト装置10の操作部17を操作して、記憶部14に記憶されたファイルaを情報処理端末20に送信するよう指示したとする。CPU11は、この操作を受け付けると(ステップSA8)、ファイルaのプロファイル情報を記憶部14より読み出し、ユーザID「UID-A」が割り当てられたユーザがアクセス権を有するか否かを判断する(ステップSA9)。図4に示したようにユーザID「UID-A」のユーザは、ファイルaに対するアクセス権を有するため(ステップSA9;YES)、CPU11は、ファイルaに対するユーザAのアクセスを許可し、これを情報処理端末20に送信する(ステップSA10)。一方、情報処理端末20においては、上述したステップSA7において、ユーザID「UID-A」とユーザ「UID-X」が対応付けられているため、共有メモリデバイス221P、もしくはユーザID「UID-X」のユーザがアクセス可能なユーザX専用メモリデバイス221Xのいずれかに、ファイルaが記憶されることになる(ステップSA11)。

なお、上述したステップSA10において、CPU11は、ユーザAが送信の指示を受け付けたファイルに対するアクセス権を有さないと判断すれば(ステップSA9;NO)、ファイルを送信せずに処理を終了する。

【0031】

このように、ホスト装置10は、ログインしているユーザがアクセス権を有するファイルを情報処理端末20に送信することができ、一方、情報処理端末20はそのファイルを、ログインしているユーザに割り当てられた記憶領域に記憶させることができる。つまり、情報処理端末20においては、ユーザID「UID-A」(第2のユーザ識別情報)が割り当てられたユーザAに対して、そのユーザID「UID-A」に対応するユーザID「UID-X」(第1のユーザ識別情報)のユーザXに許可されている処理が実行されることになる。

【0032】

また、操作者が、ホスト装置10の操作部17を操作して、情報処理端末20のフラッシュROM22に記憶されたファイルの読み出しを要求するよう指示したとする。CPU11は、この操作を受け付けると(ステップSA12)、情報処理端末20に対してファイルの読み出しの要求を送信する(ステップSA13)。情報処理端末20においては、上述したステップSA7において、ユーザID「UID-X」とユーザ「UID-A」が対応付けられているため、ユーザID「UID-A」のユーザは、共有メモリデバイス221PおよびユーザID「UID-X」のユーザがアクセス可能なユーザX専用メモリデバイス221Xにアクセスすることができ、これらに記憶されたファイルFPやファイルFXを読み出すことができる。ただし、共有メモリデバイス221Pに記憶されているファイルFPについては、図4を用いて説明したプロファイル情報によってユーザXのアクセスが許されているものに限る(後述する動作例2,3において同じ)。コントローラ24は、フラッシュROM22内のアクセス可能なメモリデバイスからユーザの指示に応じたファイルを読み出すと(ステップSA14)、これをホスト装置10に送信する(ステップSA15)。ホスト装置10のCPU11は、表示部18にこのファイルの内容を表す文字や画像を表示させる(ステップSA16)。

【0033】

このように、ホスト装置10は、自装置にログインしているユーザがアクセス権を有する情報処理端末20内のメモリデバイスからファイルを読み出し、表示部18に表示させたり、記憶部14に記憶させたりすることができる。つまり、ホスト装置10においては、ユーザID「UID-A」(第2のユーザ識別情報)が割り当てられたユーザAに対して、そのユーザID「UID-A」に対応するユーザID「UID-X」(第1のユーザ識別情報)のユーザXに許可されている処理が実行されることになる。

【0034】

(2−2)動作例2

次に、ホスト装置10にログインしたユーザのユーザIDと、情報処理端末20にログインしたユーザのユーザIDのいずれか一方が、ホスト用ユーザ管理テーブル及び端末用ユーザ管理テーブルにおいて既に別のユーザIDと対応付けられているときの動作について説明する。

【0035】

図11は、情報管理システム1において、ホスト装置10および情報処理端末20が実行する処理の流れを示すシーケンス図である。

なお、以下の説明において、操作者は、情報処理端末20において「UID-A」というユーザIDが割り当てられた後に、そのユーザIDを破棄して、新たに「UID-B」というユーザIDが割り当てられたものとする。そして、操作者に「UID-A」というユーザIDが割り当てられている間に、動作例1で説明したような手順で「UID-A」とユーザID「UID-X」とが既に対応付けられているものとする。そして、その後に、その操作者が、ユーザID「UID-B」のユーザとしてホスト装置10にログインした場合を想定する。

【0036】

ホスト装置10のCPU11は、指紋読取デバイス19に操作者の指先が接触すると、指紋読取デバイス19にその指紋を読み取らせる。そして、CPU11は、ホスト用認証テーブルに従って記憶部14に記憶された指紋データを読み出し、指紋読取デバイス19から供給される指紋データと照合する。そして、CPU11は、各々が一致する指紋データが存在することを確認すれば、図3のホスト用認証テーブルに従って、ユーザID「UID-B」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSB1)。

【0037】

一方、操作者が情報処理端末20にログインする際には、情報処理端末20の指紋読取デバイス25に操作者の指先を接触させる。これに応じて、情報処理端末20のコントローラ24は、指紋読取デバイス19にその指先の指紋を読み取らせる。そして、コントローラ24は、端末用認証テーブルに基づいて、専用フラッシュROM26に記憶された指紋データと、指紋読取デバイス25から供給される指紋データと照合する。コントローラ24は、各々が一致する指紋データが存在することを確認すると、図9の端末用認証テーブルに従って、ユーザID「UID-X」を特定し、そのユーザIDのユーザについてログインを許可する(ステップSB2)。

【0038】

ホスト装置10と情報処理端末20においてそれぞれログインがなされた状態で、ホスト装置10のUSBポート16に、情報処理端末20のUSBコネクタ23が装着されると、ホスト装置10および情報処理端末20は接続を認識し、通信可能な状態となる(ステップSB3)。そして、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-B」を含むユーザ情報を情報処理端末20に送信する(ステップSB4)。一方、情報処理端末20のUSBコントローラ21は、自装置の端末ID「01」と、自装置にログインしているユーザID「UID-X」を含むユーザ情報をホスト装置10に送信する(ステップSB5)。

【0039】

次に、CPU11は、ユーザID「UID-B」とユーザID「UID-X」とを対応付ける処理を開始する。まず、CPU11は、ホスト用ユーザ管理テーブルにおいて、ユーザID「UID-B」又はユーザID「UID-X」が、既に別のユーザIDと対応付けられているか否かを確認する(ステップSB6)。ここでは、ユーザID「UID-X」がユーザID「UID-A」と既に対応付けられていることが確認されることになるから、ユーザID「UID-A」が割り当てられたユーザAと、ユーザID「UID-B」が割り当てられたユーザBとが同一人物ではない可能性がある。同様に、コントローラ24は、端末用ユーザ管理テーブルにおいて、ユーザID「UID-X」又はユーザID「UID-B」が、既に別のユーザIDと対応付けられているか否かを確認する(ステップSB7)。ここでは、ユーザID「UID-X」がユーザID「UID-A」と既に対応付けられていることが確認されることになるから、ユーザID「UID-A」が割り当てられたユーザAと、ユーザID「UID-B」が割り当てられたユーザBとが同一人物ではない可能性がある。

【0040】

そこで、ホスト装置10および情報処理端末20は、それぞれにログインしたユーザが同一人物であるか否かを判断するべく、それぞれの認証処理に用いられた指紋を照合する(ステップSB8)。このとき、ホスト装置10のCPU11は、自装置が読み取った指紋データの特徴点を抽出し、その特徴点に応じたハッシュ値を求める。同様に、情報処理端末20のコントローラ24も指紋データを抽出してハッシュ値を求める。そして、ホスト装置10および情報処理端末20は、それぞれのハッシュ値を交換して互いに比較することにより、それぞれの指紋データの一致度を求める。

【0041】

ホスト装置10のCPU11は、比較結果により各々の指紋データ一致すると判断した場合には、ホスト用ユーザ管理テーブルからユーザID「UID-X」とユーザID「UID-A」に関する記述を消去する(ステップSB9)。一方、情報処理端末20のコントローラ24も、比較結果により各々の指紋データ一致すると判断した場合に、端末用ユーザ管理テーブルからユーザID「UID-X」とユーザID「UID-A」に関する記述を消去する(ステップSB10)。そして、ホスト装置10のCPU11は、ホスト装置10のユーザ管理テーブルに、図12(a)の第1行に示したようにユーザID「UID-B」とユーザID「UID-X」とを対応付けて記述する(ステップSB11)。一方、情報処理端末20のコントローラ24は、端末用ユーザ管理テーブルに、図12(b)の第1行に示したようにユーザID「UID-X」とユーザID「UID-B」とを対応付けて記述する(ステップSB12)。つまり、ユーザID「UID-A」に代えて、ユーザID「UID-B」がユーザID「UID-X」に対応付けられることになる。

このようにして、ユーザBとユーザXが対応付けられた後は、図10のステップSA8以降と同様に、ユーザBとユーザXとを同一のユーザとして取り扱うことで、両方のユーザIDに対して許可された処理を実行する。

【0042】

(2−3)動作例3

次に、ホスト装置10に対し、情報処理端末20のほか、別の情報処理端末としてのPDA30が接続されるときの動作について説明する。

図13は、情報管理システム1において、ホスト装置10、情報処理端末20およびPDA30が実行する処理の流れを示すシーケンス図である。PDA30は、CPU、ROM、RAM、記憶部、USBコントローラ、操作部、表示部などを有しており、さらに、予め決められたパスワードによってユーザを認証する機能を備えている。このPDA30に割り当てられた端末IDは「03」である。また、ホスト装置10のUSBポート16は複数あり、PDA30はUSBケーブルを介してホスト装置10のUSBポート16に接続される。

【0043】

ホスト装置10のCPU11は、操作者によってホスト装置10の指紋読取デバイス19に指先が接触されると、指紋読取デバイス19にその指紋を読み取らせる。そして、CPU11は、ホスト用認証テーブルに従って記憶部14に記憶された指紋データを読み出し、指紋読取デバイス19から供給される指紋データと照合する。そして、CPU11は、各々が一致する指紋データが存在することを確認すれば、図3のホスト用認証テーブルに従って、ユーザID「UID-A」のユーザのログインを許可する(ステップSC1)。一方、情報処理端末20のコントローラ24は、指紋読取デバイス25に操作者の指先が接触されると、指紋読取デバイス19に指紋を読み取らせる。そして、コントローラ24は、認証テーブルに基づいて専用フラッシュROM26に記憶された指紋データを読み出し、指紋読取デバイス25から供給される指紋データと照合する。そして、コントローラ24は、各々が一致する指紋データが存在することを確認すれば、図9の端末用認証テーブルに従って、ユーザID「UID-X」のユーザのログインを許可する(ステップSC2)。また、PDA30は、操作者によってパスワードが入力され、認証に成功すると、その印象によって特定されたユーザID(ここではユーザID「UID-M」)が割り当てられたユーザについて、ログインを許可する(ステップSC3)。

【0044】

ホスト装置10、情報処理端末20及びPDA30においてそれぞれログインがなされた状態で、ホスト装置10のUSBポート16のうちの1つに情報処理端末20のUSBコネクタ23が装着され(ステップSC4)、さらにもう1つがPDA30の図示せぬUSBコネクタに装着されたUSBケーブルが装着される(ステップSC5)。これによって、ホスト装置10、情報処理端末20およびPDA30はお互いに接続されたことを認識し、通信可能な状態となる。

【0045】

そして、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-A」を含むユーザ情報を情報処理端末20に送信する(ステップSC6)。一方、情報処理端末20のUSBコントローラ21は、自装置の端末ID「01」と、自装置にログインしているユーザID「UID-X」を含むユーザ情報をホスト装置10に送信する(ステップSC7)。

【0046】

また、ホスト装置10のCPU11は、自装置の端末ID「02」と、自装置にてログインしているユーザID「UID-A」を含むユーザ情報をPDA30に送信する(ステップSC8)。一方、PDA30のCPUは、自装置の端末ID「03」と、自装置にログインしているユーザID「UID-M」を含むユーザ情報をホスト装置10に送信する(ステップSC9)。

【0047】

さらに、ホスト装置10のCPU11は、ステップSC7で受信した情報処理端末20にログインしているユーザID「UID-X」を含むユーザ情報をPDA30に送信する(ステップSC10)。また、CPU11は、ステップSC9で受信したPDA30にログインしているユーザID「UID-M」を含むユーザ情報を情報処理端末20に送信する(ステップSC11)。

【0048】

次に、CPU11は、ホスト用ユーザ管理テーブルに、図14(a)の第1行に示したように、端末ID「01」のフィールドを利用して、ユーザID「UID-A」とユーザID「UID-X」とを対応付けて記述するとともに、端末ID「03」のフィールドを利用して、ユーザID「UID-A」とユーザID「UID-M」とを対応付けて記述(更新)する(ステップSC12)。

【0049】

同様に、コントローラ24は、端末用ユーザ管理テーブルに、図14(b)の第1行に示したように、端末ID「02」のフィールドを利用して、ユーザID「UID-X」とユーザID「UID-A」とを対応付けて記述するとともに、端末ID「03」のフィールドを利用して、ユーザID「UID-X」とユーザID「UID-M」とを対応付けて記述(更新)する(ステップSC13)。

【0050】

また同様に、PDA30は、自装置が有するPDA用ユーザ管理テーブルの端末ID「02」のフィールドを利用して、ユーザID「UID-M」とユーザID「UID-A」とを対応付けて記述し、端末ID「01」のフィールドを利用して、ユーザID「UID-M」とユーザID「UID-X」とを対応付けて記述(更新)する(ステップSC14)。

【0051】

このようにして、それぞれの装置において、ユーザA、ユーザX及びユーザMが対応付けられた状態となる。ここで、操作者が、例えばホスト装置10の操作部17を操作して、記憶部14に記憶されたファイルaをPDA30に送信するよう指示したとする。この場合には、動作例1で説明した図9のステップSA8〜SA11の処理を、ホスト装置10とPDA30とが行うことになる。つまり、CPU11は、ファイルのプロファイル情報を記憶部14より読み出し、ユーザID「UID-A」が割り当てられたユーザがアクセス権を有するか否かを判断し、ファイルに対するアクセス権を有すると判断すると、ファイルに対するユーザAのアクセスを許可し、これをPDA30に送信する。一方、PDA30においては、ユーザID「UID-M」とユーザ「UID-A」が対応付けられているため、例えばユーザID「UID-M」のユーザに割り当てられたメモリデバイス等にファイルaが記憶される。

【0052】

また、操作者が、例えばPDA30の図示せぬ操作部を操作して、情報処理端末20のフラッシュROM22に記憶されたファイルの読み出しを要求するよう指示したとする。この場合、動作例1で説明した図9のステップSA12〜SA15の処理を、PDA30と情報処理端末20とが行うことになる。つまり、PDA30は、ユーザID「UID-M」とユーザ「UID-X」が対応付けられているため、ユーザID「UID-M」のユーザは、共有メモリデバイス221PおよびユーザID「UID-X」のユーザがアクセス可能なユーザX専用メモリデバイス221Xにアクセスすることができ、これらに記憶されたファイルFPやファイルFXを読み出して、図示せぬ表示部に表示させたり、記憶部に記憶させたりすることができる。

【0053】

以上説明した実施形態によれば、複数の情報処理端末(ホスト装置10、情報処理端末20、PDA30)が通信を行う場合において、各々の端末IDやログインしたユーザのユーザIDを共有して、同一のユーザに割り当てられた、異なるユーザIDを対応付けることにより、簡易な構成であってもユーザ管理を行うことができる。

【0054】

(3)変形例

上述した実施形態を次のように変形してもよい。

上述した実施形態の動作例2では、ユーザXがログインした情報処理端末20がユーザID「UID-X」とユーザ「UID-A」とを対応付けている際に、ユーザBがログインしたホスト装置10に接続されると、指紋の同一性を確認してから、この対応付けに関する記述を消去し、新たにユーザID「UID-B」とユーザ「UID-X」とを対応付けていた。このときの指紋の同一性を確認すること以外に、ホスト装置10にログインした操作者と情報処理端末20にログインした操作者との同一性を確認する手段であれば、どのようなものでも採用し得る。

なお、このような操作者との同一性を確認する手段を設けなくてもよいが、その場合には、それぞれのユーザが他のユーザの情報に自由にアクセスし得るような状態にもなるので、ユーザ同士がこのシステムを運用する際に注意しておく必要がある。

また、ホスト装置10や情報処理端末20は、ホスト用ユーザ管理テーブルや端末用ユーザ管理テーブルに各装置のユーザIDの対応関係をいったん書き込むと、それ以降は、これらの関係を変更しないようにしてもよい。具体的には、CPU11は、図11のステップSB6およびSB8の処理の後で、受信したユーザID「UID-X」を含むユーザ情報を破棄し、表示部18に「アクセスできません。」等のエラーメッセージを表示させ、処理を終了する。このようにすれば、情報が意図せず漏洩するような事態を防止することができる。

【0055】

上述した実施形態では、ホスト装置10と情報処理端末20との間を、USB規格に従って通信を行うための有線の通信路(USBケーブル)で接続していたが、通信路の方式はこれに限らず、例えばBluetooth(登録商標)や赤外光等の無線の通信路であってもよい。要するに、複数の装置間で情報の遣り取りを行うことができる通信路であれば、本発明を適用可能である。ただし、USBを用いた場合には以下のような利点がある。つまり、USBケーブルは電力供給線を有しているから、ホスト装置10からUSBポート経由で情報処理端末20に電力が供給される。従って、ホスト装置10と情報処理端末20とをUSBで接続している限り、ユーザは電池切れを気にすることなく情報処理端末20を利用できることになる。

【0056】

本発明の情報処理端末は情報を記憶することのできる装置であればよく、電子ペーパーなどと呼ばれるような、可搬性に富む表示体のほか、例えばPDAのような可搬型のコンピュータに適用することもできる。また、本発明のホスト装置は、上記情報処理端末との間に接続された通信路を介して通信を行う装置であればよく、デスクトップコンピュータやモバイルコンピュータ、プリンタや複合機などであってもよい。また、動作例3においては3台の装置が接続される場合について説明したが、さらに多くの装置を備えるようにしても、各装置が他の装置にユーザ情報を供給すれば、同様の方法でユーザ管理テーブルを生成して、ユーザ管理を行うことができる。

なお、上述したCPU11やコントローラ24が実行するプログラムは、磁気テープ、磁気ディスク、フロッピー(登録商標)ディスク、光記録媒体、光磁気記録媒体、CD(Compact Disk)、DVD(Digital Versatile Disk)、RAMなどの記録媒体に記録した状態で提供し得る。

【0057】

上述した実施形態では、接続されたホスト装置10および情報処理端末20のそれぞれは、ホスト装置10にログインしたユーザのユーザIDと、情報処理端末20にログインしたユーザのユーザIDとを対応付けたユーザ管理テーブルを生成していた。ところが、このような方法では、それぞれの装置にログインしたユーザが実際には異なる場合であっても、それぞれのユーザIDが対応付けられてしまう。このため、ユーザ毎に対応付けられたメモリデバイスに例えば機密性の高い情報が記憶されている場合には、他のユーザによって情報が抜き取られてしまう虞がある。そこで、ホスト装置10および情報処理端末20にログインしているユーザが同一人物であることを確認してから、これらのユーザIDを対応付けるようにしてもよい。例えば図11のステップSB8と同様に、ホスト装置10が読み取った指紋データと、情報処理端末20が読み取った指紋データのそれぞれの特徴点を抽出して生成したハッシュ値を比較し、これらが一致した場合にのみそれぞれのユ−ザIDを対応付ける、という具合である。このとき装置同士で指紋データを直接遣り取りしないのは、送受信の過程で何らかの原因で指紋データの漏洩があると、悪用され重大な問題が起こる虞があるためである。なお、より高精度に指紋データを比較するのであれば、指紋データを公開鍵で暗号化する等して遣り取りを行うようにしてもよい。

また、上述した実施形態では、認証情報として指紋データを用いたが、例えばパスワードを用いた認証でもよく、ユーザを認証することのできる手段であればどのような方法であってもよい。

【図面の簡単な説明】

【0058】

【図1】情報管理システムの構成を示すブロック図である。

【図2】ホスト装置の構成を示すブロック図である。

【図3】ホスト装置が有する認証テーブルを説明する図である。

【図4】ファイルのプロファイル情報の一例を説明する図である。

【図5】ホスト装置が有するユーザ管理テーブルを説明する図である。

【図6】情報処理端末の構成を示すブロック図である。

【図7】フラッシュROMの構成を示すブロック図である。

【図8】情報処理端末が有するユーザ管理テーブルを説明する図である。

【図9】情報処理端末が有する認証テーブルを説明する図である。

【図10】動作例1における情報管理システムの動作を説明するシーケンス図である。

【図11】動作例2における情報管理システムの動作を説明するシーケンス図である。

【図12】動作例2の動作後のユーザ管理テーブルを説明する図である。

【図13】動作例3における情報管理システムの動作を説明するシーケンス図である。

【図14】動作例3の動作後のユーザ管理テーブルを説明する図である。

【符号の説明】

【0059】

1…情報管理システム、10…ホスト装置、11…CPU、12…ROM、13…RAM、14…記憶部、15…USBコントローラ、16…USBポート、17…操作部、18…表示部、19…指紋読取デバイス、20…情報処理端末、21…USBコントローラ、22…フラッシュROM、221P…共有メモリデバイス、221X…ユーザX専用メモリデバイス、221Y…ユーザY専用メモリデバイス、221Z…ユーザZ専用メモリデバイス、222…メモリ切替モジュール、23…USBコネクタ、24…コントローラ、25…指紋読取デバイス、26…専用フラッシュROM、27…RAM、28…バス。

【特許請求の範囲】

【請求項1】

各々のユーザに割り当てられた第1のユーザ識別情報と、前記各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、

認証情報が入力される入力手段と、

前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、当該第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、

前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段と

を備えることを特徴とする情報処理端末。

【請求項2】

前記実行手段は、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、

前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行する

ことを特徴とする請求項1記載の情報処理端末。

【請求項3】

複数の記憶領域を有し、各々の記憶領域にはそれぞれ異なる前記第1のユーザの識別情報が関連づけられた記憶手段を備え、

前記実行手段は、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、

前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行する

ことを特徴とする請求項1記載の情報処理端末。

【請求項4】

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、

前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、受信された前記第2のユーザ識別情報とが異なっていても、それぞれの前記第2のユーザ識別情報が割り当てられたユーザが同一であることを確認できたときには、前記第1のユーザ識別情報と対応付けられている前記第2のユーザ識別情報に代えて、前記受信手段によって受信された前記第2のユーザ識別情報を記憶する

ことを特徴とする請求項1記載の情報処理端末。

【請求項5】

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、

前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報とが異なっているときには、前記受信手段によって受信された前記第2のユーザ識別情報を記憶しない

ことを特徴とする請求項1記載の情報処理端末。

【請求項6】

前記受信手段は、それぞれ異なる端末識別情報が割り当てられた複数の情報処理端末から、それぞれ異なる前記第2のユーザ識別情報を受信し、

前記管理情報記憶手段は、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報、及び、その第2のユーザ識別情報の送信元の情報処理端末に割り当てられた端末識別情報とを対応付けて記憶し、

前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された複数の第2のユーザ識別情報が割り当てられたユーザに対しては、各々の当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する

ことを特徴とする請求項1記載の情報処理端末。

【請求項7】

前記受信手段は、USB(Universal Serial Bus)規格に従って前記第2のユーザ識別情報を受信する

ことを特徴とする請求項1記載の情報処理端末。

【請求項8】

前記第1のユーザ識別情報が割り当てられたユーザと、前記第2のユーザ識別情報が割り当てられたユーザとが同一であるか否かを照合する照合手段を備え、

前記管理情報記憶手段は、前記照合手段によって前記第1のユーザ識別情報が割り当てられたユーザと前記第2のユーザ識別情報が割り当てられたユーザとが同一であることが確認された場合には、当該第1のユーザ識別情報と当該第2のユーザ識別情報とを対応付けて記憶する

ことを特徴とする請求項1記載の情報処理端末。

【請求項9】

情報処理端末とホスト装置とを備える情報管理システムであって、

前記情報処理端末は、

各々のユーザに割り当てられた第1のユーザ識別情報と、各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、

認証情報が入力される入力手段と、

前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、前記第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、

前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段とを備え、

前記ホスト装置は、

ユーザ認証を行う認証手段と、

前記認証手段によってユーザ認証が行われたユーザに割り当てられたユーザ識別情報を、前記第2のユーザ識別情報として前記情報処理端末に送信する送信手段とを備える

ことを特徴とする情報管理システム。

【請求項1】

各々のユーザに割り当てられた第1のユーザ識別情報と、前記各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、

認証情報が入力される入力手段と、

前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、当該第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、

前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段と

を備えることを特徴とする情報処理端末。

【請求項2】

前記実行手段は、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、

前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた情報に対するアクセスを許可し、そのアクセスに応じた処理を実行する

ことを特徴とする請求項1記載の情報処理端末。

【請求項3】

複数の記憶領域を有し、各々の記憶領域にはそれぞれ異なる前記第1のユーザの識別情報が関連づけられた記憶手段を備え、

前記実行手段は、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して、当該第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行する一方、

前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報に関連づけられた前記記憶領域に対するアクセスを許可し、そのアクセスに応じた処理を実行する

ことを特徴とする請求項1記載の情報処理端末。

【請求項4】

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、

前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、受信された前記第2のユーザ識別情報とが異なっていても、それぞれの前記第2のユーザ識別情報が割り当てられたユーザが同一であることを確認できたときには、前記第1のユーザ識別情報と対応付けられている前記第2のユーザ識別情報に代えて、前記受信手段によって受信された前記第2のユーザ識別情報を記憶する

ことを特徴とする請求項1記載の情報処理端末。

【請求項5】

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において前記受信手段が前記第2のユーザ識別情報を受信したときに、当該第1のユーザ識別情報に対応付けられて第2のユーザ識別情報が既に記憶されている場合、

前記管理情報記憶手段は、前記第1のユーザ識別情報と対応付けられて記憶されている前記第2のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報とが異なっているときには、前記受信手段によって受信された前記第2のユーザ識別情報を記憶しない

ことを特徴とする請求項1記載の情報処理端末。

【請求項6】

前記受信手段は、それぞれ異なる端末識別情報が割り当てられた複数の情報処理端末から、それぞれ異なる前記第2のユーザ識別情報を受信し、

前記管理情報記憶手段は、前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された前記第2のユーザ識別情報、及び、その第2のユーザ識別情報の送信元の情報処理端末に割り当てられた端末識別情報とを対応付けて記憶し、

前記実行手段は、前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された複数の第2のユーザ識別情報が割り当てられたユーザに対しては、各々の当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する

ことを特徴とする請求項1記載の情報処理端末。

【請求項7】

前記受信手段は、USB(Universal Serial Bus)規格に従って前記第2のユーザ識別情報を受信する

ことを特徴とする請求項1記載の情報処理端末。

【請求項8】

前記第1のユーザ識別情報が割り当てられたユーザと、前記第2のユーザ識別情報が割り当てられたユーザとが同一であるか否かを照合する照合手段を備え、

前記管理情報記憶手段は、前記照合手段によって前記第1のユーザ識別情報が割り当てられたユーザと前記第2のユーザ識別情報が割り当てられたユーザとが同一であることが確認された場合には、当該第1のユーザ識別情報と当該第2のユーザ識別情報とを対応付けて記憶する

ことを特徴とする請求項1記載の情報処理端末。

【請求項9】

情報処理端末とホスト装置とを備える情報管理システムであって、

前記情報処理端末は、

各々のユーザに割り当てられた第1のユーザ識別情報と、各々のユーザを認証するための認証情報とをそれぞれ対応付けて記憶する認証情報記憶手段と、

認証情報が入力される入力手段と、

前記入力手段において入力された認証情報と前記認証情報記憶手段に記憶された認証情報とを照合し、一致した認証情報に対応する前記第1のユーザ識別情報を特定する認証手段と、

前記認証手段によって前記第1のユーザ識別情報が特定されている期間において、前記第1のユーザ識別情報とは異なる第2のユーザ識別情報を受信する受信手段と、

前記認証手段によって特定された第1のユーザ識別情報と、前記受信手段によって受信された第2のユーザ識別情報とを対応付けて記憶する管理情報記憶手段と、

前記認証手段によって特定された前記第1のユーザ識別情報のユーザに対して許可されている処理を実行する一方、前記管理情報記憶手段に記憶された第2のユーザ識別情報が割り当てられたユーザに対しては、当該第2のユーザ識別情報に対応する前記第1のユーザ識別情報のユーザに許可されている処理を実行する実行手段とを備え、

前記ホスト装置は、

ユーザ認証を行う認証手段と、

前記認証手段によってユーザ認証が行われたユーザに割り当てられたユーザ識別情報を、前記第2のユーザ識別情報として前記情報処理端末に送信する送信手段とを備える

ことを特徴とする情報管理システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【公開番号】特開2008−198125(P2008−198125A)

【公開日】平成20年8月28日(2008.8.28)

【国際特許分類】

【出願番号】特願2007−35338(P2007−35338)

【出願日】平成19年2月15日(2007.2.15)

【出願人】(000002369)セイコーエプソン株式会社 (51,324)

【Fターム(参考)】

【公開日】平成20年8月28日(2008.8.28)

【国際特許分類】

【出願日】平成19年2月15日(2007.2.15)

【出願人】(000002369)セイコーエプソン株式会社 (51,324)

【Fターム(参考)】

[ Back to top ]