情報処理装置、および情報処理方法、並びにプログラム

【課題】メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法を提供する。

【解決手段】暗号化コンテンツと利用制御情報を格納した汎用領域と、暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有するメディアに格納されたコンテンツを再生する。再生装置は、汎用領域からコンテンツ対応の利用制御情報を取得し、利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、利用制御情報、またはブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する。

【解決手段】暗号化コンテンツと利用制御情報を格納した汎用領域と、暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有するメディアに格納されたコンテンツを再生する。再生装置は、汎用領域からコンテンツ対応の利用制御情報を取得し、利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、利用制御情報、またはブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する。

【発明の詳細な説明】

【技術分野】

【0001】

本開示は、情報処理装置、および情報処理方法、並びにプログラムに関する。特に、例えばメモリカード等の記録メディアに記録するコンテンツの利用制御を行う情報処理装置、および情報処理方法、並びにプログラムに関する。

【背景技術】

【0002】

昨今、情報記録媒体として、DVD(Digital Versatile Disc)や、Blu−ray Disc(登録商標)、あるいはフラッシュメモリなど、様々なメディアが利用されている。特に、昨今は、大容量のフラッシュメモリを搭載したメモリカードの利用が盛んになっている。ユーザは、このような様々な情報記録媒体(メディア)に音楽や映画などのコンテンツを記録して再生装置(プレーヤ)に装着してコンテンツの再生を行うことができる。

【0003】

しかし、音楽データ、画像データ等の多くのコンテンツは、その作成者あるいは販売者に著作権、頒布権等が保有されている。従って、ユーザにコンテンツを提供する場合には、一定の利用制限、すなわち正規な利用権を持つユーザのみにコンテンツの利用を許諾し、許可のないコピー等の無秩序な利用が行われないような制御を行うのが一般的となっている。

【0004】

例えば、コンテンツの利用制御に関する規格としてAACS(Advanced Access Content System)が知られている。AACSの規格は、例えばBlu−ray Disc(登録商標)の記録コンテンツに対する利用制御構成を定義している。具体的には例えばBlu−ray Disc(登録商標)に記録するコンテンツを暗号化コンテンツとして、その暗号鍵を取得できるユーザを正規ユーザにのみ限定することを可能とするアルゴリズムなどを規定している。これらの処理については、例えば特許文献1(特開2008−98765号公報)等に記載がある。

【0005】

コンテンツの利用制御構成として、コンテンツ暗号化の他、コンテンツに対応する利用制御情報(Usage Rule)を利用した構成がある。

例えば、ユーザにコンテンツを提供する際に、そのコンテンツの許容利用形態、例えば、コンテンツの利用期間に関する情報や、コピー処理の許可情報などを記録した利用制御情報(Usage Rule)を併せて提供する。

ユーザの再生装置においてコンテンツを利用する場合、コンテンツに対応する利用制御情報を参照して、利用制御情報(Usage Rule)に規定された範囲でコンテンツの利用を行わせるものである。

【0006】

しかし、昨今、サーバ等からのコンテンツ取得処理が盛んになり、また、ユーザ装置において利用される記録メディアの容量が増大し、ユーザ装置が保持するコンテンツ数が急激に増大している。

【0007】

このような多数のコンテンツを保持するユーザ装置には、

コンテンツとそのコンテンツに対応する利用制御情報のペア、

これらのデータペアが大量に保持される。

例えば利用制御情報(Usage Rule)には、その利用制御情報に対応付けられたコンテンツの利用可能期間、すなわち有効期限情報が記録されている。

【0008】

ユーザが、コンテンツの利用期限を延長したい場合、そのコンテンツに対応する利用制御情報(Usage Rule)の有効期限を書き換える処理が必要となる。この書き換え処理は、ユーザ装置において勝手に実行することはできず、コンテンツ管理サーバ等によって行われる。

【0009】

多数のコンテンツの有効期限を延長する場合、多数の利用制御情報(Usage Rule)を1つ1つ書き換える処理が必要となり、ユーザ装置とサーバ間の通信処理や各装置における処理負荷が増大することになる。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特開2008−98765号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

本開示は、例えば上記問題点に鑑みてなされたものであり、利用管理対象となるコンテンツの利用許容期間の変更や更新処理を効率的に実行可能として、コンテンツ利用制御の利便性を向上させた情報処理装置、および情報処理方法、並びにプログラムを提供することを目的とする。

【課題を解決するための手段】

【0012】

本開示の第1の側面は、

メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記データ処理部は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理装置にある。

【0013】

さらに、本開示の情報処理装置の一実施態様において、前記利用制御情報の記録データは、前記暗号鍵を格納したブロックに記録された有効期限情報の有効性を判別可能とした判別ビットであり、前記データ処理部は、前記判別ビットの値に応じて、前記利用制御情報、または前記ブロックのいずれか一方から有効期限情報を取得する。

【0014】

さらに、本開示の情報処理装置の一実施態様において、前記暗号化コンテンツの復号用の暗号鍵を格納したアクセス制限の設定されたブロックに記録された有効期限情報は、該ブロックに記録された複数の暗号鍵に対応する複数コンテンツに共通に適用される有効期限情報である。

【0015】

さらに、本開示の情報処理装置の一実施態様において、前記データ処理部は、前記利用制御情報の記録データに基づいて、前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを特定し、特定したブロックの格納データを取得して、取得データに含まれる有効期限情報を取得する。

【0016】

さらに、本開示の情報処理装置の一実施態様において、前記データ処理部は、前記利用制御情報、または前記ブロックから取得した有効期限情報と現在日時情報との比較処理を行う際に、信頼できる時間情報提供サーバから取得した現在日時情報を適用した処理を行う。

【0017】

さらに、本開示の情報処理装置の一実施態様において、前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記データ処理部は、前記ブロックのデータ読み出し処理に際して、情報処理装置の証明書(Certificate)を前記メディアに送信し、前記メディアによるアクセス権判定処理によってデータ読み出し権利が確認されたことを条件として、前記ブロックのデータ読み出しを行う。

【0018】

さらに、本開示の情報処理装置の一実施態様において、前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記ブロックに記録された有効期限情報は、前記ブロックに対するデータ書き込み処理の権利を有するサーバによって書き込みおよび更新が行われる情報である。

【0019】

さらに、本開示の第2の側面は、

メディアに対するコンテンツ記録処理を行う情報処理装置であり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記情報処理装置は、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行う情報処理装置にある。

【0020】

さらに、本開示の情報処理装置の一実施態様において、前記情報処理装置は、前記利用制御情報に、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得すべきか、前記暗号鍵を格納したブロックから取得すべきかを判別可能としたデータを記録して前記メディアの汎用領域に記録する処理を行う。

【0021】

さらに、本開示の情報処理装置の一実施態様において、前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記情報処理装置は、前記ブロックに対するデータ記録処理に際して、情報処理装置の証明書(Certificate)を前記メディアに送信し、前記メディアによるアクセス権判定処理によってデータ記録処理の権利を有することが確認されたことを条件として、前記ブロックに対するデータ記録処理を行う。

【0022】

さらに、本開示の第3の側面は、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックは、さらに、該ブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を記録データとして有し、

前記暗号化コンテンツの再生処理を実行する再生装置に、前記ブロックに記録された有効期限情報の参照処理に基づくコンテンツ再生可否判定を行わせることを可能とした情報記憶装置にある。

【0023】

さらに、本開示の情報記憶装置の一実施態様において、前記利用制御情報は、前記暗号化コンテンツの復号用の暗号鍵を格納したブロックの識別情報を記録した構成であり、前記暗号化コンテンツの再生処理を実行する再生装置に、前記利用制御情報に記録されたブロック識別子の参照処理に基づくブロック特定処理を行わせることを可能とした。

【0024】

さらに、本開示の情報記憶装置の一実施態様において、前記情報記憶装置は、前記保護領域のブロックに対するアクセス要求装置の証明書を取得し、取得した証明書に基づいてアクセス許容判定処理を行うデータ処理部を有する。

【0025】

さらに、本開示の第4の側面は、

データを記録するメディアと、

前記メディアに格納されたコンテンツを再生する再生装置と、

前記メディアに対するデータ記録を行うサーバを有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記サーバは、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行い、

前記再生装置は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理システムにある。

【0026】

さらに、本開示の第5の側面は、

コンテンツ再生処理を実行する情報処理装置において実行する情報処理方法であり、

前記情報処理装置は、メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記データ処理部は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理方法にある。

【0027】

さらに、本開示の第6の側面は、

メディアに対するコンテンツ記録処理を行う情報処理装置において実行する情報処理方法であり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記情報処理装置は、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行う情報処理方法にある。

【0028】

さらに、本開示の第7の側面は、

コンテンツ再生処理を実行する情報処理装置において情報処理を実行させるプログラムであり、

前記情報処理装置は、メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記プログラムは、データ処理部に、

前記汎用領域からコンテンツ対応の利用制御情報を取得する処理と、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別する処理と、

該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する処理を実行させるプログラムにある。

【0029】

さらに、本開示の第8の側面は、

メディアに対するコンテンツ記録処理を行う情報処理装置において情報処理を実行させるプログラムであり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記プログラムは、前記情報処理装置に、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理と、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録する処理と、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を実行させるプログラムにある。

【0030】

なお、本開示のプログラムは、例えば、様々なプログラム・コードを実行可能な情報処理装置やコンピュータ・システムに対して、コンピュータ可読な形式で提供する記憶媒体、通信媒体によって提供可能なプログラムである。このようなプログラムをコンピュータ可読な形式で提供することにより、情報処理装置やコンピュータ・システム上でプログラムに応じた処理が実現される。

【0031】

本開示のさらに他の目的、特徴や利点は、後述する本開示の実施例や添付する図面に基づくより詳細な説明によって明らかになるであろう。なお、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【発明の効果】

【0032】

本開示の一実施例の構成によれば、メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法が実現される。

具体的には、暗号化コンテンツと利用制御情報を格納した汎用領域と、暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有するメディアに格納されたコンテンツを再生する。再生装置は、汎用領域からコンテンツ対応の利用制御情報を取得し、利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、利用制御情報、またはブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する。

これらの処理によって、メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法が実現される。

【図面の簡単な説明】

【0033】

【図1】コンテンツ提供処理および利用処理の概要について説明する図である。

【図2】メモリカードに記録されたコンテンツの利用形態について説明する図である。

【図3】メモリカードの記憶領域の具体的構成例について説明する図である。

【図4】ホスト証明書(Host Certificate)について説明する図である。

【図5】サーバ証明書(Server Certificate)について説明する図である。

【図6】メモリカードの記憶データの具体的構成例とアクセス制御処理の一例について説明する図である。

【図7】メモリカードの格納データの一例について説明する図である。

【図8】メモリカードに対するサーバのデータ記録処理の一例について説明する図である。

【図9】メモリカードの記録データに対するホストの読み取り処理の一例について説明する図である。

【図10】コンテンツの有効期限情報の更新処理シーケンスについて説明する図である。

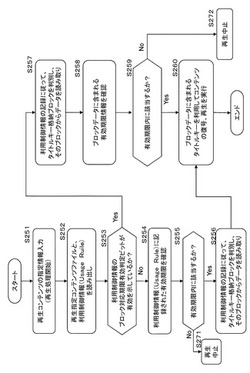

【図11】ブロック対応の有効期限情報を設定したコンテンツの再生処理シーケンスについて説明するフローチャートを示す図である。

【図12】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成について説明する図である。

【図13】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成においてサーバの実行する処理例について説明する図である。

【図14】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成においてホストの実行する処理例について説明する図である。

【図15】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成においてホストの実行するコンテンツ再生処理ーケンスについて説明するフローチャートを示す図である。

【図16】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例について説明する図である。

【図17】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例について説明する図である。

【図18】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例において、1ブロックを複数サーバが利用する例について説明する図である。

【図19】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例において、1ブロックを複数サーバが利用する場合の記録データの例を説明する図である。

【図20】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例について説明する図である。

【図21】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例について説明する図である。

【図22】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例について説明する図である。

【図23】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるサーバの処理について説明する図である。

【図24】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるホストの処理について説明する図である。

【図25】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるホストの処理について説明するフローチャートを示す図である。

【図26】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるホストの処理について説明するフローチャートを示す図である。

【図27】コンテンツのメディア間の移動(ムーブ)処理について説明する図である。

【図28】コンテンツのメディア間の移動(ムーブ)処理について説明する図である。

【図29】ホスト(再生装置)のハードウェア構成例について説明する図である。

【図30】メモリカードのハードウェア構成例について説明する図である。

【発明を実施するための形態】

【0034】

以下、図面を参照しながら本開示の情報処理装置、および情報処理方法、並びにプログラムの詳細について説明する。なお、説明は以下の項目に従って行う。

1.コンテンツ提供処理および利用処理の概要について

2.メモリカードの構成例と利用例について

3.保護領域に対するアクセス許容情報を持つ証明書について

4.各装置の証明書を適用したメモリカードに対するアクセス処理例について

5.ブロック単位で有効期限情報を設定する処理例について

6.ブロック単位の有効期限情報と利用制御情報の有効期限情報の共存利用処理例について

7.複数の有効期限情報をブロックに設定してコンテンツに応じて選択適用する処理例について

8.コンテンツの初回利用情報を記録する処理例について

9.コンテンツのメディア間移動(ムーブ)処理について

10.各装置のハードウェア構成例について

11.本開示の構成のまとめ

【0035】

[1.コンテンツ提供処理および利用処理の概要について]

以下、図面を参照しながら本開示の情報処理装置、および情報処理方法、並びにプログラムの詳細について説明する。

【0036】

まず、図1以下を参照して、コンテンツ提供処理および利用処理の概要について説明する。

図1には、左から、

(a)コンテンツ提供元

(b)コンテンツ記録再生装置(ホスト)

(c)コンテンツ記録メディア

これらの例を示している。

【0037】

(c)コンテンツ記録メディアはユーザがコンテンツを記録して、コンテンツの再生処理に利用するメディアである。ここでは例えばフラッシュメモリ等の情報記憶装置であるメモリカード31を示している。

【0038】

ユーザは、例えば音楽や映画などの様々なコンテンツをメモリカード31に記録して利用する。これらのコンテンツには例えば著作権の管理対象となるコンテンツ等、利用制御対象となるコンテンツが含まれる。

【0039】

利用制御対象となるコンテンツとは、例えば無秩序なコピーやコピーデータ配布等が禁止されたコンテンツや、利用期間が制限されたコンテンツ等である。なお、メモリカード31に対して、利用制御コンテンツを記録する場合、そのコンテンツに対応する利用制御情報(Usage Rule)が合わせて記録される。

利用制御情報(Usage Rule)には、例えば許容されるコンテンツ利用期間や許容されるコピー回数などのコンテンツ利用に関する情報が記録される。

コンテンツ提供元は、コンテンツに併せてコンテンツ対応の利用御情報を提供する。

【0040】

(a)コンテンツ提供元は、音楽や映画等のコンテンツの提供元である。図1には、一例として、放送局11と、コンテンツサーバ12をコンテンツ提供元として示している。

放送局11は、例えばテレビ局であり、様々な放送コンテンツを地上波や衛星を介した衛星波に載せてユーザ装置[(b)コンテンツ記録再生装置(ホスト)]に提供する。

コンテンツサーバ12は、音楽や映画等のコンテンツをインターネット等のネットワークを介して提供するサーバである。

【0041】

ユーザは、例えば(c)コンテンツ記録メディアであるメモリカード31を(b)コンテンツ記録再生装置(ホスト)に装着し、(b)コンテンツ記録再生装置(ホスト)自体の受信部、あるいは、コンテンツ記録再生装置(ホスト)に接続された受信装置を介して、放送局11やコンテンツサーバ12の提供するコンテンツを受信してメモリカード31に記録することができる。

【0042】

(b)コンテンツ記録装置(ホスト)は、(c)コンテンツ記録メディアであるメモリカード31を装着して、(a)コンテンツ提供元である放送局11やコンテンツサーバ12から受信したコンテンツをメモリカード31に記録する。

【0043】

(b)コンテンツ記録再生装置(ホスト)としては、例えばDVDプレーヤなど、ハードディスクやDVD,BD等のディスクを備えた記録再生専用器(CE機器:Consumer Electronics機器)21がある。さらに。PC22や、スマートフォン、携帯電話、携帯プレーヤ、タブレット端末などの携帯端末23などがある。これらはすべて(c)コンテンツ記録メディアであるメモリカード31を装着可能な装置である。

【0044】

ユーザは、記録再生専用器21、PC22、携帯端末23などを利用して、放送局11やコンテンツサーバ12から音楽や映画等のコンテンツを受信し、メモリカード31に記録する。

【0045】

メモリカード31に記録されたコンテンツの利用形態について図2を参照して説明する。

情報記憶装置であるメモリカード31は、例えばPC等のコンテンツ再生器に対して着脱可能な記録メディアであり、コンテンツ記録を実行した機器から自由に取り外して、その他のユーザ機器に装着することが可能である。

【0046】

すなわち、図2に示すように、

(1)記録処理

(2)再生処理

これらの処理を実行する。

なお、記録または再生の一方のみを実行する機器もある。

また、記録と再生各処理の実行機器は同一であることは必須ではなく、ユーザは自由に記録機器と再生機器を選択して利用することができる。

【0047】

なお、多くの場合、メモリカード31に記録された利用制御コンテンツは暗号化コンテンツとして記録されており、記録再生専用器21やPC22、携帯端末23等のコンテンツ再生装置は、所定のシーケンスに従った復号処理を実行した後、コンテンツ再生を行う。

また、コンテンツに対応して設定される利用制御情報(Usage Rule)に記録された利用許容態様で再生処理などを行う。

(b)コンテンツ記録再生装置(ホスト)には、利用制御情報(Usage Rule)に従ったコンテンツ利用やコンテンツの復号処理を実行するためのプログラム(ホストアプリケーション)が格納されており、コンテンツ再生はこのプログラム(ホストアプリケーション)に従って実行する。

【0048】

[2.メモリカードの構成例と利用例について]

次に、コンテンツの記録メディアとして利用されるフラッシュメモリ等のメモリカードの構成例と利用例について説明する。

メモリカード31の記憶領域の具体的構成例を図3に示す。

メモリカード31の記憶領域は、図3に示すように、

(a)保護領域(Protected Area)51、

(b)汎用領域(General Purpose Area)52、

これら2つの領域によって構成される。

【0049】

(b)汎用領域(General Purpose Area)52はユーザの利用する記録再生装置によって、自由にアクセス可能な領域であり、コンテンツやコンテンツ対応の利用制御情報(Usage Rule)、その他の一般のコンテンツ管理データ等が記録される。

この汎用領域(General Purpose Area)52は、例えばサーバやユーザの記録再生装置によって自由にデータの書き込みや読み取りを行うことか可能な領域である。

【0050】

一方、(a)保護領域(Protected Area)51は、自由なアクセスが許容されない領域である。

保護領域(Protected Area)51は複数の区分領域としてのブロック(#0,#1,#2・・・)に分割され、各ブロック単位でアクセス権が設定される。

【0051】

例えば、ユーザの利用する記録再生装置、あるいはネットワークを介して接続されるサーバ等によってデータの書き込みあるいは読み取りを行おうとする場合、メモリカード31のデータ処理部が、メモリカード31に予め格納されたプログラムに従って、各装置に応じてブロック単位で読み取り(Read)または書き込み(Write)の可否を決定する。

【0052】

メモリカード31は、予め格納されたプログラムを実行するためのデータ処理部や認証処理を実行する認証処理部を備えており、メモリカード31は、まず、メモリカード31に対してデータの書き込みまたは読み取りを実行しようとする装置との認証処理を行う。

【0053】

この認証処理の段階で、相手装置、すなわちアクセス要求装置から公開鍵証明書等の装置証明書を受信する。

たとえばアクセス要求装置がサーバである場合は、サーバの保有するサーバ証明書(Server Certificate)を受信し、その証明書に記載された情報を用いて、保護領域(Protected Area)51の各ブロック(区分領域)単位でアクセスが許容されるか否かを判定する。

【0054】

また、アクセス要求装置がホスト装置、例えばコンテンツ記録再生を実行するユーザ機器としての記録再生装置(ホスト)である場合は、記録再生装置(ホスト)の保有するホスト証明書(Host Certificate)を受信し、その証明書に記載された情報を用いて、保護領域(Protected Area)51の各ブロック(区分領域)のアクセスが許容されるか否かを判定する。

【0055】

このアクセス権判定処理は、図3に示す保護領域(Protected Area)51内のブロック(図に示す領域#0,#1,#2・・・)単位で行われる。メモリカード31は、ブロック単位で許可された処理(データの読み取り/書き込み等の処理)のみをサーバやホストに実行させる。

【0056】

メディアに対する読み取り/書き込み制限情報(PAD Read/PADWrite)は、例えば、アクセスしようとする装置、例えばコンテンツサーバ、あるいは記録再生装置(ホスト)単位で設定される。これらの情報は各装置対応のサーバ証明書(Server Certificate)や、ホスト証明書(Host Certificate)に記録される。

なお、以下において「Certificate」は、簡略化して「Cert」として記載する。

【0057】

このように、メモリカード31は、メモリカード31に予め格納された規定のプログラムに従って、サーバ証明書(Server Cert)や、ホスト証明書(Host Cert)の記録データを検証して、アクセス許可のなされた領域についてのみアクセスを許容する処理を行う。

【0058】

[3.保護領域に対するアクセス許容情報を持つ証明書について]

次に、サーバやユーザ装置であるホスト機器(=記録再生装置)が、上述したメモリカード31の保護領域(Protected Area)51に対するアクセスを行う場合に、メモリカードに提示が必要となる証明書の構成例について図4、図5を参照して説明する。

【0059】

上述したように、メモリカード31は、メモリカード31に対してデータの書き込みまたは読み取りを実行しようとする装置との認証処理を行う。この認証処理の段階で、相手装置、すなわちアクセス要求装置から公開鍵証明書等の装置証明書(たとえばサーバ証明書(Server Cert)やホスト証明書(Host Cert)を受信し、その証明書に記載された情報を用いて、保護領域(Protected Area)51の各区分領域のアクセスを許容するか否かを判定する。

【0060】

この認証処理に利用される装置証明書の一例として、図1に示す記録再生専用器21、PC22、携帯端末23等のユーザ機器(ホスト機器)に格納されるホスト証明書(Host Cert)の構成例について図4を参照して説明する。

【0061】

ホスト証明書(Host Cert)は、例えば、公開鍵証明書発行主体である認証局によって各ユーザ機器(ホスト機器)に提供される。例えば、ホスト証明書(Host Cert)は、認証局がコンテンツ利用処理を認めたユーザ機器(ホスト機器)に対して発行するユーザ機器の証明書であり、公開鍵等を格納した証明書である。ホスト証明書(Host Cert)は、認証局秘密鍵によって署名が設定され、改ざんの防止されたデータとして構成される。

【0062】

なお、装置証明書は、例えば、装置製造時に装置の種類などの装置確認に基づいて予め装置内のメモリに格納することが可能である。ユーザの購入後、取得する場合は、装置と認証局あるいはその他の管理局との所定のシーケンスに従った装置種類や利用可能なコンテンツの種類等の確認処理を行って、各装置に対して発行し装置内のメモリに格納する構成としてもよい。

【0063】

なお、メモリカード31の保護領域に対するアクセスを行うサーバは、ホスト証明書と同様の構成を持つサーバ公開鍵とメモリカードのアクセス許容情報が記録されたサーバ証明書(Sever Cert)を保持する。

【0064】

図4に認証局が各ホスト機器(ユーザ機器)に提供するホスト証明書(Host Cert)の具体例を示す。

ホスト証明書(Host Cert)には、図4に示すように、以下のデータが含まれる。

(1)タイプ情報

(2)ホストID(ユーザ機器ID)

(3)ホスト公開鍵(Host Public Key)

(4)保護領域アクセス権情報(メディアの保護領域に対する読み取り/書き込み制限情報(PAD Read/PAD Write))

(5)その他の情報

(6)署名(Signaure)

【0065】

以下、上記(1)〜(6)の各データについて説明する。

(1)タイプ情報

タイプ情報は、証明書のタイプやユーザ機器のタイプを示す情報であり、例えば本証明書がホスト証明書であることを示すデータや、機器の種類、例えばPCであるとか、音楽再生プレーヤであるといった機器の種類などを示す情報が記録される。

【0066】

(2)ホストID

ホストIDは機器識別情報としての機器IDを記録する領域である。

(3)ホスト公開鍵(Host Public Key)

ホスト公開鍵(Host Public Key)はホスト機器の公開鍵である。ホスト機器(ユーザ機器)に提供される秘密鍵とともに公開鍵暗号方式に従った鍵ペアを構成する。

【0067】

(4)保護領域アクセス権情報(メディアの保護領域に対する読み取り/書き込み制限情報(PAD Read/PAD Write))

保護領域アクセス権情報は、コンテンツを記録するメディア、例えば図3に示すメモリカード31の記憶領域中に設定される保護領域(PDA:Protected Area)51内のデータ読み取り(Read)や、書き込み(Write)が許容されたブロック(区分領域)単位の情報が記録される。

アクセス権は、保護領域内のブロック(区分領域)単位のアクセス権として記録される。

【0068】

(5)その他の情報、(6)署名(Signature)

ホスト証明書には、上記(1)〜(4)の他、様々な情報が記録され、(1)〜(5)の情報に対する署名データが記録される。

署名は、認証局の秘密鍵によって実行される。ホスト証明書に記録された情報、例えばホスト公開鍵を取り出して利用する場合には、まず認証局の公開鍵を適用した署名検証処理を実行して、ホスト証明書の改ざんがないことを確認し、その確認がなされたことを条件として、ホスト公開鍵等の証明書格納データの利用が行われることになる。

【0069】

図4は、メモリカードの保護領域に対するユーザ機器(ホスト機器)のアクセス許容情報を記録したホスト証明書であるが、例えばメモリカードにコンテンツを提供するコンテンツ提供サーバなど、保護領域に対するアクセスが必要となるサーバに対しては、図4に示すホスト証明書と同様、メモリカードの保護領域に対するアクセス許容情報を記録した証明書[サーバ証明書(例えばサーバ公開鍵を格納した公開鍵証明書)]が提供される。

【0070】

サーバに提供されるサーバ証明書(Server Cert)の構成例について図5を参照して説明する。なお、以下ではサーバは、図1に示すコンテンツ提供元のすべて、すなわち放送局11やコンテンツサーバ12等、ユーザ装置に対してコンテンツを提供する装置を含むものとして説明する。

【0071】

サーバ証明書(Server Cert)は、例えば、公開鍵証明書発行主体である認証局によって例えば、コンテンツ提供を行うコンテンツサーバ等の装置に提供される。例えば、サーバ証明書(Server Cert)は、認証局がコンテンツ提供処理を認めたサーバに対して発行するサーバの証明書であり、サーバ公開鍵等を格納した証明書である。サーバ証明書(Server Cert)は、認証局秘密鍵によって署名が設定され、改ざんの防止されたデータとして構成される。

【0072】

図5に認証局が各コンテンツサーバに提供するサーバ証明書(Server Cert)の具体例を示す。

サーバ証明書(Server Certificate)には、図5に示すように、図4を参照して説明したホスト証明書と同様、以下のデータが含まれる。

(1)タイプ情報

(2)サーバID

(3)サーバ公開鍵(Server Public Key)

(4)メディアに対する読み取り/書き込み制限情報(PAD Read/PADWrite)

(5)その他の情報

(6)署名(Signaure)

【0073】

これらの各情報は、図4を参照して説明した情報と同様の情報であり、詳細な説明は省略する。

なお、「(4)メディアに対する読み取り/書き込み制限情報(PAD Read/PADWrite)」

は、各サーバ単位で、メモリカード31の保護領域51のブロック(区分領域)単位のアクセス権(データ読み取り(Read)/書き込み(Write)許容情報)が記録される。

【0074】

なお、サーバ証明書に記録された情報、例えばサーバ公開鍵を取り出して利用する場合には、まず認証局の公開鍵を適用した署名検証処理を実行して、サーバ証明書の改ざんがないことを確認し、その確認がなされたことを条件として、サーバ公開鍵等の証明書格納データの利用が行われることになる。

【0075】

[4.各装置の証明書を適用したメモリカードに対するアクセス処理例について]

図4、図5を参照して説明したように、サーバやホスト機器(記録再生器等のユーザ機器)がメモリカード31の保護領域(Protected Area)51のブロックに対してアクセスを行う場合には、図4や図5に示すような証明書をメモリカードに提示することが必要となる。

メモリカードは、図4や図5に示す証明書を確認して、図3に示すメモリカード31の保護領域(Protected Area)51の各ブロック単位のアクセス可否を判定する。

【0076】

ホスト機器は、例えば図4を参照して説明したホスト証明書(Host Certificate)を保持し、コンテンツの提供等を行うサーバは、図5を参照して説明したサーバ証明書(Server Certificate)を保持している。

【0077】

これらの各装置が、メモリカードの保護領域(Protected Area)に対するアクセスを行う場合には、各装置が保有している証明書をメモリカードに提供してメモリカード側の検証に基づくアクセス可否の判定を受けることが必要となる。

【0078】

図6を参照して、メモリカードに対するアクセス要求装置がサーバである場合と、記録再生装置等のホスト機器である場合のアクセス制限の設定例について説明する。

【0079】

図6には、左から、メモリカードに対するアクセス要求装置であるサーバA61、サーバB62、ホスト機器63、メモリカード70を示している。

サーバA61、サーバB62は、例えば、メモリカード70に対する記録コンテンツである暗号化コンテンツ(Con1,Con2,Con3・・・)を提供する。

これらのサーバは、さらに、暗号化コンテンツの復号用に鍵であるタイトルキー(Kt1,Kt2・・・)、コンテンツに対応する利用制御情報(Usage Rule:UR1,UR2・・・)を提供する。

【0080】

ホスト機器63は、メモリカード70に格納されたコンテンツの再生処理を行う装置である。

ホスト機器63は、メモリカード70の汎用領域(General Purpose Area)90に記録された暗号化コンテンツ(Con1,Con2,Con3・・・)と利用制御情報(Usage Rule:UR1,UR2・・・)を読み取る。さらに、保護領域(Protected Area)80のブロック(区分領域)81,82からコンテンツ復号処理に適用するタイトルキー(Kt1,Kt2・・・)を読み取って、タイトルキーによる復号処理を実行して利用制御情報(Usage Rule)に従ったコンテンツ利用を行う。

【0081】

メモリカード70は、保護領域(Protected Area)80と、汎用領域(General Purpose Area)90を有し、暗号化コンテンツ、利用制御情報(Usage Rule)等は汎用領域(General Purpose Area)90に記録される。

コンテンツ再生に際して必要とする鍵であるタイトルキーは保護領域(Protected Area)80に記録される。

【0082】

先に図3を参照して説明したように、保護領域(Protected Area)80は、複数のブロック(区分領域)に区分されている。

図6に示す例では、

ブロック#0(Protected Area#0)81、

ブロック#1(Protected Area#1)82、

これらの2つのブロックのみを示している。

保護領域(Protected Area)80には、この他にも多数のブロックが設定される。

【0083】

ブロックの設定態様としては様々な設定が可能である。

図6に示す例では、

ブロック#0(Protected Area#0)81は、サーバA61専用のブロック、すなわち、サーバA61の提供コンテンツの復号用のタイトルキーを格納する領域としている。

ブロック#1(Protected Area#1)82は、サーバB62専用のブロック、すなわち、サーバB62の提供コンテンツの復号用のタイトルキーを格納する領域としている。

【0084】

このような設定において、例えばコンテンツの提供サーバA61は、提供コンテンツの復号に必要となるタイトルキーを、ブロック#0(Protected Area#0)81に記録する。

この場合、サーバA61のサーバ証明書(Server Certificate)に記録される書き込み許容領域情報(PAD Write)は、ブロック#0(Protected Area#0)に対する書き込み(Write)許可が設定された証明書として構成される。

なお、図に示す例では、書き込み(Write)の許容されたブロックに対しては、読み取り(Read)についても許容された設定として示している。

【0085】

またサーバB62は、提供コンテンツの復号に必要となるタイトルキーを、ブロック#1(Protected Area#1)82に記録する。

この場合、サーバB62のサーバ証明書(Server Certificate)に記録される書き込み許容領域情報(PAD Write)は、ブロック#1(Protected Area#1)82に対する書き込み(Write)許可が設定された証明書として構成される。

【0086】

また、ブロック#0,#1に記録されたタイトルキーを読み取ってコンテンツ再生を実行する再生装置であるホスト機器63の保持するホスト証明書(Host Certificate)は、ブロック#0,#1に対する読み取り(Read)許可が設定された証明書として構成される。

【0087】

この例では、ホスト証明書(Host Certificate)には、ブロック#0,#1に対する書き込み(Write)許可は設定されない。

ただし、コンテンツ削除時に、削除コンテンツに対応するタイトルキーの削除が可能な設定とするため、削除処理については許可する設定としてもよい。

また、その他の処理において、ホスト機器63が保護領域に対するデータ書き込みが必要となる場合は、ホスト証明書(Host Certificate)に書き込み(Write)許可を設定してもよい。

【0088】

メモリカード70のデータ処理部は、コンテンツを提供するサーバや、コンテンツを利用するホストなどのアクセス要求装置から保護領域(Protected Area)80に対するアクセス要求を受信すると、各装置の装置証明書を参照して、各ブロック単位のアクセス許容情報を確認して各ブロックに対するアクセスを許可するか否かを判定する。

【0089】

メモリカード70は、アクセス要求装置からのデータ書き込みや読み取り要求の入力に応じて、書き込みあるいは読み取り要求データの種類を判別し、データ書き込み先あるいは読み取り先としてのブロック(#0,#1,#2・・・)を選別する。

【0090】

アクセス制御情報は、図4、図5を参照して説明したように、各アクセス要求装置の証明書(サーバ証明書、ホスト証明書など)に記録され、メモリカードは、アクセス要求装置から受領した証明書について、まず署名検証を行い、証明書の正当性を確認した後、証明書に記載されたアクセス制御情報、すなわち、以下の情報を読み取る。

読み取り許容領域情報(PAD Read)、

書き込み許容領域情報(PAD Write)、

これらの情報に基づいて、アクセス要求装置に対して認められた処理のみを許容して実行する。

【0091】

図6に示すサーバA61とサーバB62がメモリカード70に対して書き込むデータの例を図7に示す。

各サーバはユーザ装置としてのホスト機器に装着されたメモリカード80に対してコンテンツ他のデータを記録する。

サーバAの提供コンテンツを、Con(a1)、Con(a2),Con(a3)とする。

サーバBの提供コンテンツを、Con(b1)、Con(b2)とする。

【0092】

図7に示すように、

サーバAは、メモリカードの汎用領域(General Purpose Area)に、以下のデータを記録する。

コンテンツ:Con(a1)、Con(a2),Con(a3)

上記コンテンツに対応する利用制御情報(Usage Rule):UR(a1),UR(a2),UR(a3)

さらに、サーバAは、メモリカードの保護領域(Protected Area)のブロック#0に以下のデータを記録する。

上記コンテンツの復号に適用するタイトルキー:Kt(a1),Kt(a2),Kt(a3)、あるいはタイトルキーの変換データを記録する。

【0093】

メモリカードの保護領域(Protected Area)に記録するタイトルキーの変換データとは、具体的には、各タイトルキーと対応する利用制御情報(Usage Rule)のハッシュ値との排他的論理和(XOR)演算結果である。

図に示す、Kt(a1)−UR(a1)hash,Kt(a2)−UR(a2)hash,Kt(a3)−UR(a3)hash、

これらのデータである。

【0094】

サーバBは、メモリカードの汎用領域(General Purpose Area)に、以下のデータを記録する。

コンテンツ:Con(b1)、Con(b2)

上記コンテンツに対応する利用制御情報(Usage Rule):UR(b1),UR(b2)

さらに、サーバBは、メモリカードの保護領域(Protected Area)のブロック#1に以下のデータを記録する。

タイトルキーと対応する利用制御情報(Usage Rule)のハッシュ値との排他的論理和(XOR)演算結果:Kt(b1)−UR(b1)hash,Kt(b2)−UR(b2)hash、

これらのデータを記録する。

【0095】

各サーバが、メモリカードの保護領域(Protected Area)のブロック内にデータを記録する場合には、メモリカードは、前述したサーバ証明書の記録に基づくアクセス権確認を実行し、プロックに対する書き込み権の確認を行い、アクセス権が確認された場合にのみ、データ書き込みが実行される。

【0096】

なお、ユーザ装置であるホスト機器においてコンテンツを利用する場合は、以下のシーケンスで処理が実行される。

まず、メモリカードの汎用領域(General Purpose Area)から利用対象コンテンツ:Con(xy)と、対応する利用制御情報:UR(xy)を取得する。

さらに、保護領域(Protected Area)から、対応するタイトルキーハッシュ値:Kt(xy)−UR(xy)hashを取得する。

【0097】

次に、利用制御情報:UR(xy)のハッシュ値:UR(xy)hashを算出する。

次に、算出ハッシュ値UR(xy)hashと、保護領域(Protected Area)から、読み取ったタイトルキーハッシュ値:Kt(xy)−UR(xy)hashとの排他的論理和演算(XOR)を実行して、タイトルキー:Kt(xy)を取得する。

最後にタイトルキー:Kt(xy)を利用して暗号化コンテンツ:Con(xy)の復号処理を実行してコンテンツの再生、利用を行う。

【0098】

このようなシーケンスでコンテンツの再生等、コンテンツ利用が行われる。

なお、この処理に際しても、ホスト機器が保護領域(Protected Area)のブロックからタイトルキーハッシュ値:Kt(xy)−UR(xy)hashを取得する際には、メモリカードによるホスト証明書(Host Cert)に基づくブロックに対するアクセス権(この場合は読み取り権)の確認が実行される。アクセス権の確認がなされた場合にのみタイトルキーハッシュ値:Kt(xy)−UR(xy)hashの読み取りが行われる。

【0099】

[5.ブロック単位で有効期限情報を設定する処理例について]

次に、ユーザに提供したコンテンツの利用許容期間であるコンテンツの有効期限情報をコンテンツに対応する利用制御情報(Usage Rule)ではなく、タイトルキーを格納したブロックに設定する処理例について説明する。

【0100】

従来、ユーザに提供したコンテンツに対して、利用許容期間を設定する場合、各コンテンツに対応して発行する利用制御情報(Usage Rule)に利用許容期間を記録していた。

コンテンツ再生を実行するユーザ機器(ホスト機器)は、コンテンツ再生処理を行う前に利用制御情報(Usage Rule)の記録を確認し、利用制御情報(Usage Rule)に利用許容期間が記録されている場合には、現在日時が許容期間に該当するか否かを判定して該当する場合にのみ、コンテンツの利用を行うといった処理を行っていた。

【0101】

なお、ユーザ機器(ホスト機器)は、利用制御情報(Usage Rule)を参照してコンテンツの利用可否を判定する処理を含むコンテンツ再生プログラム(ホストアプリケーション)を保持しており、この再生プログラムに従ってコンテンツ再生が実行される。

【0102】

しかし、各コンテンツに対応して発行する利用制御情報(Usage Rule)に利用許容期間を記録する設定では、以下のような問題が発生する。

先に説明したように、ユーザのコンテンツ記録メディアであるメモリカードに大量のコンテンツが記録され、その1つ1つに対応する利用制御情報に各コンテンツの利用許容期間を設定すると、利用期間の延長や更新などを行う場合に、多数の利用制御情報の記録情報の書き換えを行わなくてはならない。

この書き換え処理はサーバが行う必要があり、この処理のために、サーバ、ホスト、メモリカード間の通信が必要となり、各装置の処理負荷も大きなものとなってしまう。

【0103】

このような処理負荷を軽減するための一構成として、タイトルキーを格納した保護領域(Protected Area)のブロック単位で有効期限情報を設定する処理例について、図8以下を参照して説明する。

【0104】

図8は、サーバA61がメモリカード70に、コンテンツを提供して記録する処理例を示している。このコンテンツ提供処理に際して、提供コンテンツの利用許容期間である有効期限情報を設定し、これを提供コンテンツのタイトルキーを格納した保護領域(Protected Area)のブロックに記録する。

【0105】

すなわち、サーバA61の提供コンテンツの復号に適用するタイトルキーを格納する保護領域(Protected Area)80のブロック#0,81に、タイトルキーに併せて、有効期限情報を記録する。

図8に示す例では、サーバAは、メモリカードの汎用領域(General Purpose Area)90に、以下のコンテンツと利用制御情報を記録する。

コンテンツ:Con(a1)、Con(a2),Con(a3)、

上記コンテンツに対応する利用制御情報(Usage Rule):UR(a1),UR(a2),UR(a3)、

これらのコンテンツ利用制御情報のセットを記録する。

【0106】

さらに、サーバAは、メモリカードの保護領域(Protected Area)80のブロック#0,81に以下のデータを記録する。

タイトルキーと対応する利用制御情報(Usage Rule)のハッシュ値との排他的論理和(XOR)演算結果:Kt(a1)−UR(a1)hash,Kt(a2)−UR(a2)hash,Kt(a3)−UR(a3)hash、

サーバAの提供コンテンツ(Con(a1)、Con(a2),Con(a3))の利用許容期間である有効期限情報、例えば、

2011/09/12〜2011/10/31

この複数コンテンツに対して設定される有効期限情報をタイトルキーに対応付けて記録する。

【0107】

すなわち、サーバAの提供コンテンツに対応する一括した有効期限を設定し、この有効期限情報をサーバAの提供コンテンツに対応するタイトルキーを格納したブロックにタイトルキーに対応付けて記録する。

【0108】

このように、複数のタイトルキーを格納したブロック単位の有効期限情報の設定処理を実行することで、例えば以下のようなメリットが発生する。

例えばサーバAの提供コンテンツの有効期限の更新を行う場合、サーバAは、ブロックに記録した有効期限情報の書き換えを行うのみでよい。すなわち、提供コンテンツに対応する利用制御情報(Usage Rule)を1つ1つ書き換える処理を行う必要がなく、サーバとホストとメモリカード間の通信処理や処理負荷を軽減することが可能となる。

【0109】

なお、図8には、サーバA61の処理例を示しているが、例えばサーバB62は、サーバBの提供コンテンツに対応するタイトルキーの格納領域である保護領域(Protected Area)のブロック#1にサーバBの提供コンテンツに対応する一括した有効期限を記録することができる。

【0110】

なお、このブロック単位の有効期限情報の設定構成は、例えばサーバAの提供コンテンツの利用許容期間を所定期間、例えば1か月単位で、逐次更新するコンテンツ利用形態を行う場合などに特に利便性が高い。

例えば、ユーザは月単位の会費を支払うことでサーバAの提供コンテンツを月単位で自由に利用できるといった設定である。

なお、このようなコンテンツ利用サービスは、例えばサブスクリプション(Subscription)サービスと呼ばれる。

【0111】

このサブスクリプション(Subscription)サービスを提供するサーバは、各更新月にブロックに記録された有効期限情報を書き換えれば、そのブロックに記録されたタイトルキーに対応するコンテンツの利用許容期間を一括して更新することができる。

【0112】

なお、図8には、サーバAの提供コンテンツに対する一括した有効期限を1つのブロックに1つのみ記録した設定例を示しているが、例えばサーバAの書き込み許容ブロックを複数、設定して、各ブロックに異なる有効期限を設定する構成も可能である。

例えば、サーバAの提供コンテンツを複数に区分して、各区分単位で利用ブロックを変更して、各ブロック単位で異なる有効期限を設定する構成としてもよい。

【0113】

このように、メモリカードの保護領域(Protected Area)のブロック単位の有効期限設定を行った場合のコンテンツの利用処理について、図9を参照して説明する。

【0114】

図9には、コンテンツを利用するユーザ装置であるホスト機器63とコンテンツ等を格納したメモリカード70を示している。

ホスト機器63は、コンテンツの利用に際して以下の処理を実行する。

まず、メモリカードの汎用領域(General Purpose Area)から利用対象コンテンツ:Con(xy)と、対応する利用制御情報:UR(xy)を取得する。

【0115】

次に、利用制御情報:UR(xy)を参照して、利用対象コンテンツ:Con(xy)のタイトルキーの格納されたブロックがいずれのブロックであるかを確認する。

利用制御情報:UR(xy)には、利用対象コンテンツ:Con(xy)のタイトルキーの格納されたブロックの識別子が記録されている。

【0116】

ブロックが特定されると、そのブロックの記録データの読み出し処理を行う。

まず、ブロック内データとして記録された有効期限情報を読み出す。この有効期限と現在日時とを比較して、現在日時が有効期限内であれば、そのブロックに記録されたタイトルキーハッシュ値:Kt(xy)−UR(xy)hashを取得する。

現在日時が有効期限内でない場合は、その時点で処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0117】

現在日時が有効期限内である場合に限り、ブロックに記録されたタイトルキーハッシュ値:Kt(xy)−UR(xy)hashを取得する。

次に、利用制御情報:UR(xy)のハッシュ値:UR(xy)hashを算出し、算出ハッシュ値UR(xy)hashと、保護領域(Protected Area)から読み取ったタイトルキーハッシュ値:Kt(xy)−UR(xy)hashとの排他的論理和演算(XOR)を実行して、タイトルキー:Kt(xy)を取得する。

最後にタイトルキー:Kt(xy)を利用して暗号化コンテンツ:Con(xy)の復号処理を実行してコンテンツの再生、利用を行う。

【0118】

なお、ブロック内データとして記録された有効期限情報と現在日時情報との比較処理に際して利用する現在日時情報は、信頼できる時間情報提供サーバの提供する時間情報を利用する設定とすることが好ましい。

【0119】

また、ホスト機器63がメモリカード70の保護領域(Protected Area)80のブロックからタイトルキーハッシュ値:Kt(xy)−UR(xy)hashを取得する際には、メモリカード70によるホスト証明書(Host Cert)に基づくブロックに対するアクセス権(この場合は読み取り権)の確認が実行される。アクセス権の確認がなされた場合にのみタイトルキーハッシュ値:Kt(xy)−UR(xy)hashの読み取りが行われる。

【0120】

次に、図10を参照して、タイトルキーを格納したブロック単位で設定された有効期限の更新処理シーケンスについて説明する。

図10には、コンテンツを提供、管理するコンテンツサーバと、タイトルキーを格納したブロック単位で有効期限のセッテイされたコンテンツを格納したメモリカードとの間で実行される有効期限の更新処理シーケンスを示している。

なお、メモリカードは例えばコンテンツ記録再生を実行するユーザ装置に装着され、ユーザ装置を介してサーバとメモリカード間の通信が実行される。

【0121】

まず、ステップS101において、コンテンツサーバとメモリカード間の認証処理を実行する。

例えば双方の有する公開鍵証明書(Cert)の交換処理などを伴う認証処理が実行される。

なお、この処理に際して、サーバは、先に図5を参照して説明したサーバ証明書(Server Cert)をメモリカードに提供する。

【0122】

認証処理が成立しなかった場合は、処理は中止される。すなわち有効期限の更新処理は実行されない。

認証処理が成立し、双方の機器が信頼できると判断されると、メモリカードは、ステップS102において、サーバ証明書に基づいて保護領域(Protected Area)のブロック単位のアクセス権を確認する。サーバからの更新要求のあったブロックについてのアクセス権(書き込み(Write))が確認された場合のみ、次の処理に移行する。

【0123】

ブロックアクセス権が確認されると、ステップS103において、サーバは、サーバ提供コンテンツのタイトルキーと、ブロック単位の有効期限情報の記録されたブロックの記録データを読み出す。

【0124】

ステップS104において、読み出したブロックデータ内の有効期限情報を更新する。例えば、

更新前有効期限情報:2011/09/01〜2011/09/30を、

更新語有効期限情報:2011/10/01/2011/10/31

とする有効期限情報の書き換え処理を行う。

【0125】

最後に、ステップS105において、更新した有効期限情報を含むブロック記録データをメモリカードの同じブロックに書き込む(上書き)処理を実行する。

【0126】

次に、図11に示すフローチャートを参照してコンテンツ利用を行うユーザ機器(ホスト機器)におけるコンテンツ再生処理シーケンスについて説明する。

図11に示すフローに従った処理はユーザ機器に格納されたコンテンツ再生プログラム(ホストアプリケーション)に従ってユーザ機器のデータ処理部(CPU等)において実行される。

【0127】

まず、ステップS151において、ユーザからの再生コンテンツ指定情報の入力を検出する。例えば再生装置の表示部に表示されたメニューとしてのコンテンツリストに対するユーザの入力であるコンテンツ指定情報の入力を検出する。

【0128】

次に、ステップS152において、再生指定コンテンツと利用制御情報をユーザ機器に装着されたメモリカードの汎用領域(General Purpose Area)から読み取る。すなわち、

利用対象コンテンツ:Con(xy)と、

対応する利用制御情報:UR(xy)、

を取得する。

【0129】

次に、ステップS153において、読み取った利用制御情報:UR(xy)を参照して、利用対象コンテンツ:Con(xy)のタイトルキーの格納されたブロックがいずれのブロックであるかを確認する。

【0130】

ブロックが特定されると、ステップS154において、そのブロックの記録データの読み出し処理を行い、ブロック内データとして記録された有効期限情報を確認する。

この有効期限と現在日時とを比較して、現在日時が有効期限内であるか否かを判定する。

【0131】

ステップS155において、現在日時が有効期限内でないと判定した場合は、ステップS157に進み、処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0132】

一方、ステップS155において、現在日時が有効期限内であると判定した場合は、ステップS156に進む。

ステップS156では、そのブロックに記録されたタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0133】

なお、ブロック内の格納タイトルキーは利用制御情報(UR:Usage Rule)とのハッシュ値との排他論理和(XOR)演算結果として格納されており、前述したURハッシュの算出、URハッシュとのXOR演算処理などによるタイトルキーの取得を行う。

【0134】

このように、現在日時がブロックに記録された有効期限内でない場合は、その時点で処理は中止される。なお、前述したように、ブロック内データとして記録された有効期限情報と現在日時情報との比較処理に際して利用する現在日時情報は、信頼できる時間情報提供サーバの提供する時間情報を利用する設定とすることが好まししい。

【0135】

このように、本実施例では、複数のコンテンツに対応するタイトルキーを格納したブロック単位でコンテンツの有効期限情報を設定する構成としたので、複数コンテンツに対する有効期限の設定や更新処理に伴う通信処理やデータ処理の負荷を軽減することが可能となる。

【0136】

[6.ブロック単位の有効期限情報と利用制御情報の有効期限情報の共存利用処理例について]

次に、ブロック単位の有効期限情報と利用制御情報の有効期限情報の共存利用処理例について説明する。

先に説明した実施例では、サーバがユーザに提供する複数コンテンツの全体に対して1つのブロック対応有効期限を設定する例として説明した。

しかし、中には、1つのコンテンツに対応する独立した有効期限を設定したい場合もある。

【0137】

このような1つのコンテンツに対応する単独の有効期限は、従来と同様、例えばそのコンテンツに対する利用制御情報(Usage Rule)に記録すればよい。

しかし、このような設定とすると、利用制御情報(Usage Rule)と、ブロックに記録された有効期限の2つの有効期限が混在することになり、どちらの有効期限を参照すべきかが不明確になる。

以下では、このような問題を解決した構成、すなわち、ブロック単位の有効期限情報と利用制御情報の有効期限情報を共存させて、各コンテンツについて、いずれか一方の有効期限情報を選択適用することを可能とした構成例について説明する。

【0138】

図12を参照して本処理例の概要について説明する。

例えばサーバの提供するコンテンツはメモリカードの汎用領域(General Purpose Area)に記録される。

また、このコンテンツに対応する利用制御情報(Usage Rule)もサーバからメモリカードに提供され、メモリカードの汎用領域(General Purpose Area)に記録される。この処理は従来と同様であり、また前述したブロック単位の利用期限情報を記録する構成でも同様の処理が実行される。

前述のブロック単位の利用期限情報を記録する構成では、コンテンツに対応する利用制御情報(Usage Rule)にはコンテンツの利用期限情報を記録していない設定であった。

【0139】

本処理例では、図12に示すように、コンテンツに対応する利用制御情報(Usage Rule)は、図12(a),(b)に示す2つの設定のいずれかの設定となる。

(a)は、利用制御情報(Usage Rule)内にコンテンツの有効期限情報を記録し、かつブロック対応期限有効性判定ビット(Subscription Enable bit)に無効を示すビット(0)を記録した設定。

(b)は、利用制御情報(Usage Rule)内にコンテンツの有効期限情報を記録せず、かつブロック対応期限有効性判定ビット(Subscription Enable bit)に有効を示すビット(1)を記録した設定。

これらの設定である。

【0140】

コンテンツを提供するサーバは、提供コンテンツの有効期限を、そのコンテンツ単独の設定とした有効期限を設定する場合は、上記(a)の設定に従った利用制御情報(Usage Rule)を作成してコンテンツに併せてユーザ装置に提供してメモリカードの汎用領域(General Purpose Area)に記録する。

【0141】

一方、提供コンテンツの有効期限を、そのコンテンツ単独の設定とせず、その他のコンテンツとともに、ブロック対応の有効期限を設定する場合は、上記(b)の設定に従った利用制御情報(Usage Rule)を作成してコンテンツに併せてユーザ装置に提供してメモリカードの汎用領域(General Purpose Area)に記録する。

【0142】

サーバは、この2つの設定の利用制御情報(Usage Rule)のいずれかを、コンテンツに応じて選択して提供する。

コンテンツの再生、利用を行うユーザ装置(ホスト機器)は、コンテンツ利用に際して、利用コンテンツに対応する利用制御情報(Usage Rule)を参照して、ブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を確認する。

【0143】

ブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、無効を示すビット(0)である場合は、利用制御情報(Usage Rule)内の有効期限情報を参照する。

また、ブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、有効を示すビット(1)である場合は、コンテンツ対応のタイトルキーの格納された保護領域(Protected Area)のブロックに記録された有効期限情報を参照する。

【0144】

このような処理により、利用制御情報に記録されたコンテンツ単独の有効期限と、複数のコンテンツに共通に設定されたブロック対応の有効期限とを共存させて、コンテンツに応じて誤りなく選択適用することが可能となる。

【0145】

次に、図13を参照して、サーバA61によるメモリカード70に対する新たなコンテンツの記録処理シーケンスについて説明する。

図13には、

(a1)ブロック対応の有効期限を利用するコンテンツ(a1)の提供処理、

(a2)コンテンツ単独の有効期限を利用制御情報に記録したコンテンツ(a2)の提供処理、

これらの2つのコンテンツの提供処理例を示している。

【0146】

まず、

(a1)ブロック対応の有効期限を利用するコンテンツ(a1)の提供処理、

について説明する。

サーバA61がメモリカード70に、他の提供コンテンツと共通するブロック対応の有効期限を設定したコンテンツを記録する場合には、このコンテンに対応する利用制御情報(Usage Rule)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を、有効を示すビット(1)とする。

この設定を持つ利用制御情報(Usage Rule)を、コンテンツとともに、メモリカードの汎用領域(General Purpose Area)に記録する。

【0147】

このコンテンツに対応するタイトルキーは、サーバA61の書き込みの許容された保護領域(Protected Area)のブロックに記録する。

図13に示す例ではブロック#0,81がサーバA61の書き込みの許容されたブロックであり、このブロックにタイトルキーを書き込む。なお、具体的には、タイトルキーに対する利用制御情報(Usage Rule)のハッシュ値とのXOR演算結果であるタイトルキーの変換データを記録する。

【0148】

このブロック#0,81には、サーバAのその他の提供コンテンツに対応する有効期限が合わせて記録されている。コンテンツa1については、このブロックに記録された有効期限が利用される。

ユーザ装置(ホスト機器)は、コンテンツ再生時に、コンテンツa1に対応する利用制御情報(Usage Rule)に記録されたブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を確認して、この設定に基づいてブロックに記録された有効期限を参照して有効期限確認を行う。

【0149】

次に、

(a2)コンテンツ単独の有効期限を利用制御情報に記録したコンテンツ(a2)の提供処理、

について説明する。

サーバA61がメモリカード70に、コンテンツ単独の有効期限を設定したコンテンツを記録する場合には、このコンテンツ提供処理に際して、提供コンテンツの利用許容期間である有効期限情報を利用制御情報(Usage Rule)に記録する。

さらに、利用制御情報(Usage Rule)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を、無効を示すビット(0)とした利用制御情報(Usage Rule)を生成し、コンテンツとともに、メモリカードの汎用領域(General Purpose Area)に記録する。

【0150】

このコンテンツに対応するタイトルキーは、サーバA61の書き込みの許容された保護領域(Protected Area)のブロックに記録する。

図13に示す例はブロック#0,81がサーバA61の書き込みの許容されたブロックであり、このブロックにタイトルキーを書き込む。なお、具体的には、タイトルキーに対する利用制御情報(Usage Rule)のハッシュ値とのXOR演算結果であるタイトルキーの変換データを記録する。

【0151】

なお、このブロック#0,81には、サーバAのその他の提供コンテンツに対応するブロック対応の有効期限情報が記録されている。しかし、コンテンツa2については、このブロック対応の有効期限は利用せず、コンテンツa2に対応する利用制御情報(Usage Rule)に記録された有効期限が利用される。

【0152】

すなわち、ユーザ装置(ホスト機器)は、コンテンツ再生時に、コンテンツa2に対応する利用制御情報(Usage Rule)に記録されたブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を確認して、この設定に基づいて利用制御情報(Usage Rule)に記録された有効期限を参照して有効期限確認を行う。

【0153】

次に、図14を参照してコンテンツの利用処理例について説明する。

図14は、コンテンツを利用するユーザ装置であるホスト機器63とコンテンツ等を格納したメモリカード70を示している。

ホスト機器63は、コンテンツの利用に際して以下の処理を実行する。

まず、メモリカードの汎用領域(General Purpose Area)から利用対象コンテンツ:Con(xy)と、対応する利用制御情報:UR(xy)を取得する。

【0154】

次に、利用制御情報:UR(xy)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を確認する。

ビット設定が、無効を示すビット(0)である場合は、利用制御情報(Usage Rule)内の有効期限情報を参照する。

ビット設定が、有効を示すビット(1)である場合は、コンテンツ対応のタイトルキーの格納された保護領域(Protected Area)のブロックに記録されたブロック対応の有効期限情報を参照する。

【0155】

このような処理により、利用制御情報に記録されたコンテンツ単独の有効期限と、複数のコンテンツに共通に設定されたブロック対応の有効期限とを共存させて、コンテンツに応じて誤りなく選択適用することが可能となる。

【0156】

図15に示すフローチャートを参照して、コンテンツ利用を行うユーザ機器(ホスト機器)におけるコンテンツ再生処理シーケンスについて説明する。

図15に示すフローに従った処理はユーザ機器に格納されたコンテンツ再生プログラム(ホストアプリケーション)に従ってユーザ機器のデータ処理部(CPU等)において実行される。

【0157】

まず、ステップS251において、ユーザからの再生コンテンツ指定情報の入力を検出する。例えば再生装置の表示部に表示されたメニューとしてのコンテンツリストに対するユーザの入力であるコンテンツ指定情報の入力を検出する。

【0158】

次に、ステップS252において、再生指定コンテンツと利用制御情報をユーザ機器に装着されたメモリカードの汎用領域(General Purpose Area)から読み取る。すなわち、

利用対象コンテンツ:Con(xy)と、

対応する利用制御情報:UR(xy)、

を取得する。

【0159】

次に、ステップS253において、読み取った利用制御情報:UR(xy)を参照して、利用制御情報:UR(xy)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を確認する。

ビット設定が、無効を示すビット(0)である場合はステップS254に進む。有効を示すビット(1)である場合は、ステップS257に進む。

【0160】

ビット設定が、無効を示すビット(0)である場合はステップS254に進みステップS254において、利用制御情報(Usage Rule)内の有効期限情報を参照する。

【0161】

ステップS255において、現在日時が有効期限内であるか否かを判定し、有効期限内でないと判定した場合は、ステップS271に進み、処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0162】

一方、ステップS255において、現在日時が有効期限内であると判定した場合は、ステップS256に進む。

ステップS256では、利用制御情報(Usage Rule)に記録されたタイトルキー格納ブロックを判別してそのブロックからデータを読み取る。

最後にステップS260においてブロックからの読み取りデータに含まれるタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0163】

一方、ステップS253において、利用制御情報:UR(xy)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、有効を示すビット(1)である場合は、ステップS257に進み、利用制御情報(Usage Rule)に記録されたタイトルキー格納ブロックを判別してそのブロックからデータを読み取る。

【0164】

次に、ステップS258において、そのブロックの記録データの読み出し処理を行い、ブロック内データとして記録された有効期限情報を確認する。

このブロック対応有効期限と現在日時とを比較して、現在日時が有効期限内であるか否かを判定する。

【0165】

ステップS259において、現在日時が有効期限内でないと判定した場合は、ステップS272に進み、処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0166】

一方、ステップS259において、現在日時が有効期限内であると判定した場合は、ステップS260に進む。

ステップS260では、そのブロックに記録されたタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0167】

なお、ブロック内の格納タイトルキーは利用制御情報(Usage Rule)とのハッシュ値との排他論理和(XOR)演算結果として格納されており、前述したURハッシュの算出、URハッシュとのXOR演算処理などによるタイトルキーの取得を行う。

【0168】

このように、現在日時がブロックに記録された有効期限内でない場合は、その時点で処理は中止される。なお、前述したように、ブロック内データとして記録された有効期限情報と現在日時情報との比較処理に際して利用する現在日時情報は、信頼できる時間情報提供サーバの提供する時間情報を利用する設定とすることが好ましい。

【0169】

このように、本実施例では、

利用制御情報に記録した有効期限情報、

ブロックに記録した有効期限情報、

これら2種類の有効期限情報を併存させ、

どちらを利用するかについての判別情報をコンテンツ対応の利用制御情報(Usage Rule)に記録する構成とした。

この設定により、

サーバは、コンテンツ単独の利用期限を設定することも可能でありまた、複数コンテンツに対応するブロック対応の期限をコンテンツに対応付けて利用させることも可能となる。

また、コンテンツ利用装置であるユーザ装置は、2つのタイプの有効期限をコンテンツに応じて誤りなく選択して適用することができる。

【0170】

[7.複数の有効期限情報をブロックに設定してコンテンツに応じて選択適用する処理例について]

次に、複数の有効期限情報をブロックに設定してコンテンツに応じて選択適用する処理例について説明する。

上述した実施例では、メモリカードの保護領域(Protected Area)の1つのブロックに、ブロック対応の有効期限を1つのみ設定した構成例を説明してきた。

【0171】

以下、メモリカードの保護領域(Protected Area)の1つのブロックに、複数の有効期限情報を記録し、コンテンツに応じてこれらの複数の有効期限から選択される1つの有効期限を参照して利用する構成例について説明する。

【0172】

図16を参照して本実施例について説明する。

図16には、コンテンツを記録したメモリカード70の汎用領域(General Purpose Area)90の記録データと、保護領域(Protected Area)80の1つのブロック#0,81の記録データの例を示している。

【0173】

汎用領域(General Purpose Area)90には、以下のデータが記録されている。

コンテンツa1、

コンテンツa1に対応する利用制御情報(Usage Rule)a1、

これらのデータが記録される。

なお、汎用領域(General Purpose Area)90には、この他にも多数のコンテンツとその利用制御情報のデータ組が記録されている。

【0174】

一方、コンテンツa1を提供したサーバA専用の保護領域(Protected Area)80の1つのブロック#0,81には、図16(b)に示すように、タイトルキー格納領域に、サーバAの提供コンテンツに対応するタイトルキーが記録されている。

図に示す、

Kt(a1)−UR(a1)hash

Kt(a2)−UR(a2)hash

:

Kt(an)−UR(an)hash

これらのデータである。なお、前述したように、タイトルキーは利用制御情報(Usage Rule)ハッシュ値とのXOR演算結果として格納される。

【0175】

サーバA専用の保護領域(Protected Area)80の1つのブロック#0,81には、これらのタイトルキーに加えて、複数の有効期限データが記録された有効期限情報記録領域が設定されている。図に示す、

After#Af1,#Af2,#Af3・・・

Before#Bf1,Bf2,#bf3・・・

これらのデータの記録領域である。

【0176】

After#Af1,#Af2,#Af3・・・は、具体的には、例えば、

After#Af1=After2011/09/01

After#Af2=After2011/10/01

After#Af3=After2011/11/01

このようなデータである。

After#Afnに設定された期日以降がコンテンツの利用が可能であることを示す。

このように、After#Af1,#Af2,#Af3・・・として、複数の異なる有効期限開始日時情報が記録されている。

【0177】

また、Before#Bf1,Bf2,#bf3・・・は、具体的には、例えば、

Before#Bf1=Before2011/09/30

Before#Bf2=Before2011/10/31

Before#Bf3=Before2011/11/30

このようなデータである。

Before#Bfnに設定された期日以前がコンテンツの利用が可能であることを示す。

すなわち、Before#Bf1,Bf2,#bf3・・・として、複数の異なる有効期限終了日時情報が記録されている。

【0178】

図16(a)に、汎用領域(General Purpose Area)90に記録されたコンテンツa1に対応する利用制御情報(Usage Rule)a1の具体例を示す。

【0179】

利用制御情報(Usage Rule)には、

(1)ブロック識別子

(2)タイトルキー識別子

(3)ブロック対応期限有効性判定ビット

(4)有効期限情報識別子

これらのデータが記録される。

【0180】

(1)ブロック識別子は、

この利用制御情報(Usage Rule)UR−(a1)の対応コンテンツ:Con(a1)に対するタイトルキーKt(a1)の格納ブロックを示す情報である。

本例ではブロック識別子=#0であり、

コンテンツ再生を実行するユーザ装置(ホスト機器)は、ブロック#0を選択可能となる。

【0181】

(2)タイトルキー識別子は、

ブロック#0に格納された多数のタイトルキーのどのタイトルキーが、この利用制御情報(Usage Rule)UR−(a1)の対応コンテンツ:Con(a1)に対するタイトルキーであるかを示す情報である。

本例では、タイトルキー識別子=a1であり、

タイトルキーKt(a1)が選択可能となる。

【0182】

(3)ブロック対応期限有効性判定ビットは、

先の実施例において説明した情報である。

ブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、無効を示すビット(0)である場合は、利用制御情報(Usage Rule)内の有効期限情報を参照する。

また、ブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、有効を示すビット(1)である場合は、コンテンツ対応のタイトルキーの格納された保護領域(Protected Area)のブロックに記録された有効期限情報を参照する。

【0183】

(4)有効期限情報識別子は、

上記の、ブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、有効を示すビット(1)である場合、すなわち、ブロックに記録された有効期限情報が有効である場合に記録される。

この有効期限情報識別子は、ブロックの有効期限情報記録領域に記録された多数の有効期限のいずれを利用するかを示す識別子である。

【0184】

図に示す例では、

有効期限情報識別子=Af3,Bf3

これらの設定である。例えば、

After#Af3=After2011/11/01

Before#Bf3=Before2011/11/30

このようなデータであり、

この利用制御情報(Usage Rule)UR−(a1)の対応コンテンツ:Con(a1)の有効利用期間は、

2011/11/01〜2011/11/30

となる。

【0185】

コンテンツ再生を実行するユーザ装置(ホスト機器)は、このように、利用制御情報(Usage Rule)に記録された、有効期限情報識別子に基づいて、ブロックに設定された多数の有効期限から、コンテンツ対応の有効期限を選択して利用することが可能となる。

【0186】

本例に従えば、1つのブロックに多数のコンテンツ対応のタイトルキーを記録する場合に、コンテンツ(およびタイトルキー)各々に対して個別の有効期限を記録することが可能となる。

なお、この設定でも、有効期限の更新処理は、ブロックに記録された有効期限情報を書き換える処理を行うことで実行でき、個別の利用制御情報の書き換えは不要となる。

【0187】

なお、この構成に従えば、1つのブロックを1つのコンテンツ提供主体、例えば1つのサーバ専用に設定することなく、複数の異なるコンテンツ提供サーバで共用するといった設定も可能である。

具体的には、図17に示すように、1つのブロックのタイトルキー格納領域を区分して、サーバA用のタイトルキー格納領域とサーバB用のタイトルキー格納領域を設定する。

各コンテンツ提供サーバはそれぞれの領域にサーバの提供するコンテンツに対応するタイトルキーを格納する。

有効期限情報格納領域は、サーバA,Bに共通に利用する領域とする。

【0188】

各サーバは、コンテンツ提供時に利用制御情報(Usage Rule)に、図16(a)を参照して説明した上述した各情報、すなわち、

(1)ブロック識別子

(2)タイトルキー識別子

(3)ブロック対応期限有効性判定ビット

(4)有効期限情報識別子

これらの各情報を記録してメモリカードの汎用領域(General Purpose Area)に記録する。

このような設定とすることで、1つのブロックを複数のサーバが共用し、サーバ単位、コンテンツ単位の利用期限を自在に設定することが可能となる。

【0189】

このように、メモリカードの1つのブロックを複数のサーバのタイトルキー書き込み領域とした設定例における各サーバのアクセス権設定例を図18に示す。

図18にはサーバA61、サーバB62、サーバC64、サーバD65の4つのサーバを示している。

【0190】

サーバA61、サーバB62はメモリカードの保護領域(Protected Area)80のブロック#0,81に対するアクセス権(Read/Write)を有する。

サーバC64、サーバD65はメモリカードの保護領域(Protected Area)80のブロック#1,82に対するアクセス権(Read/Write)を有する。

【0191】

このような場合、各サーバの保持するサーバ証明書(Server) Cert)は、図18に示すように、

サーバA61、サーバB62の保持するサーバ証明書(Server Cert)はブロック#0,81に対するアクセス権(Read/Write)許容情報が記録され、サーバC64、サーバD65の保持するサーバ証明書(Server Cert)はブロック#1,82に対するアクセス権(Read/Write)許容情報が記録される。

【0192】

この設定において、メモリカードに記録されるデータの例を図19に示す。

図19に示すように、

メモリカードの汎用領域(General Purpose area)には各サーバA〜Dの提供するコンテンツと、利用制御情報(Usage Rule)が記録される。

【0193】

また、メモリカードの保護領域(Protected Area)の、

ブロック#0には、サーバAとサーバBの提供コンテンツに対応するタイトルキーが格納され、

ブロック#1にはサーバCとサーバDの提供コンテンツに対応するタイトルキーがそれぞれ格納される。

なお、タイトルキーは例えば利用制御情報(Usage Rule)ハッシュ値とのXOR演算結果として格納される。

【0194】

上述したように、本構成によれば、保護領域の1つのブロックに記録したタイトルキー対応のコンテンツ個別の有効期限の設定が可能であり、また1つのブロックを複数のサーバによって利用可能な共有ブロックとする設定も可能となる。

【0195】

[8.コンテンツの初回利用情報を記録する処理例について]

コンテンツの利用期限の設定態様としては、前述したように、例えば、

2011/10/01〜2011/10/31

上記の利用期限ように絶対的な期限情報を設定することも可能であるが、このような設定の他、ユーザによるコンテンツの最初の利用開始日時から1ヶ月など、ユーザの初回利用時を起点として所定期間を利用可能期間として設定する態様も可能である。

【0196】

このような利用期限を設定する場合、利用可能期間はユーザの初回利用時によって変動することになり、サーバのコンテンツ提供日時からの期限設定ができない。また、予めサーバが利用期限を固定的に設定することができない。

以下では、このようなユーザ処理依存のコンテンツ利用期限の設定を可能とした処理例について説明する。

【0197】

この処理を実現するためのメモリカードの保護領域(Protected Area)の記録データの設定例について、図20を参照して説明する。

図20には、メモリカード70の保護領域(Protected Area)80に設定された2つのブロック、すなわち、ブロック#0、ブロック#1の記録データ例を示している。

【0198】

ブロック#0は、先の実施例の図16を参照して説明したブロック#0と同様のデータを記録する領域である。

すなわち、図20(b1)に示すように、タイトルキーと有効期限情報を記録した領域である。このブロックをタイトルキー格納ブロックとする。

本実施例では、このタイトルキー格納ブロックの他に保護領域(Protected Area)80のもう1つのブロックを利用する。

【0199】

図20に示すブロック#1であり、図20(b2)に示すステータス格納ブロックである。

このステータス格納ブロックには、メモリカードの汎用領域(General Purpose ARea)に記録した各コンテンツ(Cona1,Cona2,・・・)に対応する初回再生日時情報を記録する。

【0200】

例えば、図20(b2)に示す、

Status for Con(a1)は、コンテンツ:Con(a1)の初回再生日時情報の記録領域である。

Status for Con(a2)は、コンテンツ:Con(a2)の初回再生日時情報の記録領域である。

【0201】

なお、この各コンテンツの初回再生日時情報は、コンテンツ再生を実行するユーザ装置(ホスト機器)が記録する。

ユーザ装置(ホスト機器)は、ブロック#1に対する書き込み許容情報が記録されたホスト証明書(Host Cert)を保持する。

ユーザ装置(ホスト機器)がコンテンツ、例えばコンテンツ:Con(a1)を初めに再生する場合、その初回再生日時情報を、図20(b2)に示す[Status for Con(a1)]領域に記録する。

【0202】

図21、図22を参照して本実施例における利用制御情報(Usage Rul)の構成例について説明する。

図21には、コンテンツを記録したメモリカード70の汎用領域(General Purpose Area)90の記録データと、保護領域(Protected Area)80のタイトルキー格納ブロックであるブロック#0,81の記録データの例を示している。

図22には、保護領域(Protected Area)80のステータス格納ブロックであるブロック#1,82の記録データの例を示している。

【0203】

図21に示す汎用領域(General Purpose Area)90には、以下のデータが記録されている。

コンテンツa1、

コンテンツa1に対応する利用制御情報(Usage Rule)a1、

これらのデータが記録される。

なお、汎用領域(General Purpose Area)90には、この他にも多数のコンテンツとその利用制御情報のデータ組が記録されている。

【0204】

一方、コンテンツa1を提供したサーバA専用の保護領域(Protected Area)80のタイトルキー格納ブロックであるブロック#0,81には、図21(b1)に示すように、タイトルキー格納領域に、サーバAの提供コンテンツに対応するタイトルキーが記録されている。

図に示す、

Kt(a1)−UR(a1)hash

Kt(a2)−UR(a2)hash

:

Kt(an)−UR(an)hash

これらのデータである。なお、前述したように、タイトルキーは利用制御情報(Usage Rule)ハッシュ値とのXOR演算結果として格納される。

【0205】

サーバA専用の保護領域(Protected Area)80の1つのブロック#0,81には、これらのタイトルキーに加えて、複数の有効期限データが記録された有効期限情報記録領域が設定されている。図に示す、

After#Af1,#Af2,#Af3・・・

Before#Bf1,Bf2,#bf3・・・

これらのデータの記録領域である。

これらには、先に図16を参照して説明したと同様のデータが含まれる。

【0206】

すなわち、例えば、

After#Af1,#Af2,#Af3・・・は、具体的には、

After#Af1=After2011/09/01

After#Af2=After2011/10/01

After#Af3=After2011/11/01

このようなデータであり、

After#Afnの各設定期日以降がコンテンツの利用が可能であることを示す。

【0207】

また、Before#Bf1,Bf2,#bf3・・・は、具体的には、例えば、

Before#Bf1=Before2011/09/30

Before#Bf2=Before2011/10/31

Before#Bf3=Before2011/11/30

このようなデータであり、

Before#Bfnの各設定期日以前がコンテンツの利用が可能であることを示す。

【0208】

本実施例では、これらの実際の日時情報の他、

After#Afp=After(Status for Con(xy))、

あるいは、

Before#Bfq=Before(Status for Con(xy)+1month)、

このような有効期限設定が可能な構成を持つ。

【0209】

After#Afp=After(Status for Con(xy))は、

図20(b2)に示すステータス格納ブロックに記録されるコンテンツの初回再生日時以降がコンテンツの利用許容期間になることを示す。

Before#Bfq=Before(Status for Con(xy)+1month)は、

図20(b2)に示すステータス格納ブロックに記録されるコンテンツの初回再生日時から1月経過までが、コンテンツの利用許容期間になることを示す。

このような設定を利用することで、図20(b2)に示すステータス格納ブロックに記録されるコンテンツの初回再生日時に対応したコンテンツ利用期限情報を設定することが可能となる。

【0210】

図21(a)に、汎用領域(General Purpose Area)90に記録されたコンテンツa1に対応する利用制御情報(Usage Rule)a1の具体例を示す。

【0211】

利用制御情報(Usage Rule)には、

(1)ブロック識別子

(2)タイトルキー識別子

(3)ブロック対応期限有効性判定ビット

(4)有効期限情報識別子

(5)ステータス格納ブロック識別子

(6)ステータス情報識別子

これらのデータが記録される。

【0212】

(1)ブロック識別子〜(4)有効期限情報識別子は、先に図16を参照して説明した情報と同様の情報であり説明を省略する。

これらの情報は、図21(b1)に示すタイトルキー格納ブロックに対応する情報である。

【0213】

(5)ステータス格納ブロック識別子

(6)ステータス情報識別子

これらのデータについて、図22を参照して説明する。

これらのデータは、ステータス格納ブロック(ブロック#1,82)に対応する情報である。

【0214】

(5)ステータス格納ブロック識別子は、

この利用制御情報(Usage Rule)UR−(a1)の対応コンテンツ:Con(a1)に対するステータス情報を格納したステータス格納ブロックを示す情報である。

本例ではステータス格納ブロック識別子=#1であり、

コンテンツ再生を実行するユーザ装置(ホスト機器)は、ステータス情報の格納ブロックが、ブロック#1であることが判別できる。

【0215】

(6)ステータス情報識別子は、

ステータス格納ブロック(ブロック#1)に格納された多数のステータス情報のどのステータス情報が、この利用制御情報(Usage Rule)UR−(a1)の対応コンテンツ:Con(a1)に対するステータスであるかを示す情報である。

本例では、ステータス情報識別子=a1であり、

ステータス情報(a1)が選択可能となる。

【0216】

図22(b2)に示すメモリカード70の保護領域(Protected Area)80に設定されるステータス格納ブロックであるブロック#1,82には、

コンテンツの利用開始日時を記録する。

コンテンツの利用開始日時は、コンテンツを利用するユーザ機器(ホスト機器)が記録する。

なお、サーバによるコンテンツ提供時には、

メモリカード70の保護領域(Protected Area)80に設定されるステータス格納ブロックであるブロック#1,82には、コンテンツ利用開始日時データは記録されず、日時次用法を記録するためのステータスデータ記録領域のみが設定される。

【0217】

各サーバは、コンテンツ提供時に利用制御情報(Usage Rule)に、図22(a)に示す上述した各情報、すなわち、

(1)ブロック識別子

(2)タイトルキー識別子

(3)ブロック対応期限有効性判定ビット

(4)有効期限情報識別子

(5)ステータス格納ブロック識別子

(6)ステータス情報識別子

これらの各情報を記録してメモリカードの汎用領域(General Purpose Area)に記録する。

【0218】

また、上述したようにメモリカードの保護領域(Protected Area)のステータス情報格納ブロックには、ステータス情報としての「コンテンツの利用開始日時」の記録領域を設定する。

コンテンツ再生を実行するユーザ装置(ホスト機器)が、コンテンツの初回再生を行う際に、メモリカードの保護領域(Protected Area)のステータス情報格納ブロックに実際の初回再生日時データを記録する。

【0219】

図23を参照して、コンテンツ提供処理を実行するサーバの実行する処理について説明する。

図23には、コンテンツを提供するサーバA61の実行するメモリカード70の保護領域(Protected Area)80に対するデータ記録処理を示している。

なお、サーバA61は、この図23に示す保護領域(Protected Area)80に対するデータ記録処理に併せて、メモリカード70の汎用領域(General Purpose Area)にコンテンツと図21、図22を参照して説明した利用制御情報(Usage Rule)の記録処理を実行する。

【0220】

図23に示すように、サーバA61は、メモリカード70の保護領域(Protected Area)80のタイトルキー格納ブロックであるブロック#0,81に提供コンテンツに対応するタイトルキーを記録する。

さらに、このタイトルキーの記録処理に先立ち、メモリカード70の保護領域(Protected Area)80のステータス格納ブロックであるブロック#1,82に提供コンテンツのステータス記録領域を設定し、

各コンテンツの利用開始日時の記録領域を設定する。

【0221】

サーバA61は、ブロック#0,81、およびブロック#1,82に対する書き込み許容情報を記録したサーバ証明書(Server Cert)を保持し、この証明書をメモリカード70に提示する。メモリカード70のアクセス権判定処理の結果に応じて、各ブロックに対して、タイトルキーの書き込み処理、およびステータス情報の記録領域設定を行う。

【0222】

次に、図24を参照して、コンテンツ利用を行うホスト機器63の処理について説明する。

ホスト機器63は、コンテンツを利用する場合に、利用コンテンツに対応する利用制御情報(Usage Rule)の記録情報に従って、タイトルキーの格納ブロックとステータスの格納ブロックを判別する。

図21、図22を参照して説明した利用制御情報(Usage Rule)の記録情報に従った処理である。

【0223】

ホスト機器63は、利用コンテンツに対応するタイトルキーをタイトルキーの格納ブロックであるブロック#0,81から取得する。

さらに、コンテンツの初回再生時には、ステータス格納ブロックのステータス情報記録領域に初回再生日時情報を記録する。

なお、この日時情報の記録に際しては、正確な日時情報を信頼できる時間情報提供サーバ等から取得して記録することが好ましい。

【0224】

コンテンツの初回再生処理でなく、2回以降の再生処理である場合は、ステータス格納ブロックのステータス情報記録領域に記録された初回再生日時情報を参照し、さらに、ステータス格納ブロックのステータス情報記録領域に記録された有効期限情報を参照して、現在日時がコンテンツの利用期限内であるか否かを判定する。

【0225】

例えば、

あるコンテンツ:Con(xy)に対してステータス情報記録領域に記録された初回再生日時情報が、

2011/09/01

であるとする。

【0226】

このコンテンツ:Con(xy)に対応する利用制御情報(UR:Usage Rule)には、

ブロック識別子:#0

有効期限情報識別子:#Afp,#Bfq

これらの有効期限情報識別子が記録されているとする。

【0227】

ユーザ機器(ホスト機器)は、保護領域のブロック#0から有効期限情報識別子:#Afp,#Bfqの有効期限情報を選択取得する。これらの有効期限情報は、以下の設定であるとする。

After#Afp=After(Status for Con(xy))、

Before#Bfq=Before(Status for Con(xy)+1month)、

この設定である場合、

コンテンツの利用許容期間は、

2011/09/01〜2011/09/31

となる。

ユーザ機器は、現在日時が、このコンテンツ利用許容期間に該当している否かを判定して、該当している場合は、コンテンツの復号、再生を行う。該当していない場合は、コンテンツ利用を中止する。

【0228】

なお、現在日時情報については、信頼できる時間情報提供サーバ等から取得することが好ましい。

上記の説明では、有効期限情報や、ステータス情報として記録する初回再生日時を日までの設定として説明したが、時間単位、例えば時分秒単位の設定としてもよい。

【0229】

次に、図25、図26に示すフローチャートを参照して、コンテンツ利用を行うユーザ機器(ホスト機器)におけるコンテンツ再生処理シーケンスについて説明する。

図25、図26に示すフローに従った処理はユーザ機器に格納されたコンテンツ再生プログラム(ホストアプリケーション)に従ってユーザ機器のデータ処理部(CPU等)において実行される。

【0230】

まず、ステップS301において、ユーザからの再生コンテンツ指定情報の入力を検出する。例えば再生装置の表示部に表示されたメニューとしてのコンテンツリストに対するユーザの入力であるコンテンツ指定情報の入力を検出する。

【0231】

次に、ステップS302において、再生指定コンテンツと利用制御情報をユーザ機器に装着されたメモリカードの汎用領域(General Purpose Area)から読み取る。すなわち、

利用対象コンテンツ:Con(xy)と、

対応する利用制御情報:UR(xy)、

を取得する。

【0232】

次に、ステップS303において、読み取った利用制御情報:UR(xy)を参照して、利用制御情報:UR(xy)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定を確認する。

ビット設定が、無効を示すビット(0)である場合はステップS304に進む。有効を示すビット(1)である場合は、ステップS307に進む。

【0233】

ビット設定が、無効を示すビット(0)である場合はステップS304に進みステップS304において、利用制御情報(Usage Rule)内の有効期限情報を参照する。

【0234】

ステップS305において、現在日時が有効期限内であるか否かを判定し、有効期限内でないと判定した場合は、ステップS351に進み、処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0235】

一方、ステップS305において、現在日時が有効期限内であると判定した場合は、ステップS306に進む。

ステップS306では、利用制御情報(Usage Rule)に記録されたタイトルキー格納ブロックを判別してそのブロックからデータを読み取る。

最後にステップS311においてブロックからの読み取りデータに含まれるタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0236】

なお、ブロック内の格納タイトルキーは利用制御情報(Usage Rule)とのハッシュ値との排他論理和(XOR)演算結果として格納されており、前述したURハッシュの算出、URハッシュとのXOR演算処理などによるタイトルキーの取得を行う。

【0237】

一方、ステップS303において、利用制御情報:UR(xy)のブロック対応期限有効性判定ビット(Subscription Enable bit)の設定が、有効を示すビット(1)である場合は、ステップS307に進み、利用制御情報(Usage Rule)に記録されたタイトルキー格納ブロックを判別してそのブロックからデータを読み取る。

【0238】

次に、ステップS308において、そのブロックの記録データの読み出し処理を行い、ブロック内データとして記録された有効期限情報を確認する。

さらに、ステップS309において、ブロック内データとして記録された有効期限情報が、ステータス情報参照タイプであるか否かを判定する。

ステータス情報参照タイプとは、先に説明した、以下のような設定の有効期限情報である。

After#Afp=After(Status for Con(xy))、

Before#Bfq=Before(Status for Con(xy)+1month)、

このような設定である場合、ステータス情報参照タイプである場合は、ステップS321に進む。

【0239】

上記のようなステータス情報参照タイプでない場合は、ステップS310に進む。

ステップS310では、ブロックから取得した有効期限情報と現在日時とを比較して、現在日時が有効期限内であるか否かを判定する。

ステップS310において、現在日時が有効期限内でないと判定した場合は、ステップS352に進み、処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0240】

一方、ステップS310において、現在日時が有効期限内であると判定した場合は、ステップS311に進む。

ステップS311では、そのブロックに記録されたタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0241】

一方、ステップS309において、ブロック内データとして記録された有効期限情報が、ステータス情報参照タイプであると判定した場合はステップS321に進む。

この場合は、図26に示すステップS321において、利用制御情報ファイルの記録に従ってステータス情報格納ブロックから指定されたステータス情報を取得する。

【0242】

次に、ステップS322において、取得したステータス情報に初回再生日時情報が記録されているか否かを判定する。

ステータス情報に初回再生日時情報が記録されている場合は、ステップS323に進む。

ステータス情報に初回再生日時情報が記録されていない場合は、ステップS324に進む。

【0243】

ステータス情報に初回再生日時情報が記録されていない場合は、ステップS324に進み、ステータス情報として初回再生日時情報を記録する。なお、この初回再生日時情報記録処理に際しては、信頼できる時間情報提供サーバ等から正確な時間情報を取得して記録する処理を行うことが好ましい。

この初回再生日時情報の記録処理の後、ステップS325に進み、タイトルキー格納ブロックに記録されたタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0244】

一方、ステップS322において、取得したステータス情報に初回再生日時情報が記録されていると判定した場合は、ステップS323に進む。

ステップS323では、

ステータス情報に記録された初回再生日時情報と、

ステップS308において取得したステータス情報参照タイプの有効期限情報に基づいて、現在日時が有効期限内であるか否かを判定する。

【0245】

ステップS323において、現在日時が有効期限内でないと判定した場合は、ステップS353に進み、処理は中止される。すなわちコンテンツの復号、利用処理は実行されない。

【0246】

一方、ステップS323において、現在日時が有効期限内であると判定した場合は、ステップS325に進む。

ステップS325では、そのブロックに記録されたタイトルキーを取得して、タイトルキーを利用したコンテンツの復号処理を行い、コンテンツの再生、利用を行う。

【0247】

このように、本実施例では、

ブロックに記録した有効期限情報を、ユーザ装置において記録可能なステータス情報参照タイプとして構成することで、

ユーザのコンテンツ再生処理に依存してコンテンツの利用許容期間が設定される構成において、その有効期限の設定範囲でのコンテンツ利用を許容する構成を実現する。

【0248】

[9.コンテンツのメディア間移動(ムーブ)処理について]

次に、上述したステータス情報を記録する構成において、コンテンツを異なるメディア間で移動する場合の処理について説明する。

【0249】

あるメモリカードである第1メディアに記録されたコンテンツを他のメモリカードである第2メディアに移動(ムーブ)する場合の処理について説明する。

ムーブ対象となるコンテンツに対して、ステータス参照タイプの利用期限情報が設定されている場合には、このステータス情報についても併せて移動することが必要となる。

【0250】

例えば、ステータス参照タイプの利用期限情報が設定されたコンテンツCon(xy)のメディア間の移動(ムーブ)処理を行う場合、

コンテンツ:Con(xy)

コンテンツCon(xy)に対応する利用制御情報:UR(xy)

コンテンツCon(xy)に対応するタイトルキー:Kt(xy)

タイトルキー:Kt(xy)格納ブロックの利用期限情報、

利用制御情報:UR(xy)に記録されたステータス格納ブロックの対応ステータス情報、

これらの各情報を併せて移動(ムーブ)する処理が必要となる。

【0251】

これらのデータ移動に際しては、ムーブ元メディアである第1のメモリカードの保護領域(Protected Area)の各ブロックからのデータ読み取りと、ムーブ先メディアである第2のメモリカードの保護領域(Protected Area)の各ブロックへのデータ記録処理を行うことが必要となる。

従って、これらのブロックに対するアクセス権を有するサーバによる処理を行うことが必要となる。

【0252】

図27、図28を参照してコンテンツのムーブ処理におけるサーバの処理について説明する。

図27は、ムーブ元メディアに対する処理、

図28は、ムーブ先メディアに対する処理、

これらの各処理を示している。

なお、図27、図28は、サーバA61の提供コンテンツのムーブ処理を実行する最のメモリカードの保護領域(Protected Area)の記録データに対する処理のみを示している。

汎用領域(General Purpose Area)のデータ移動はユーザ装置において実行できる。

【0253】

まず、図27を参照して、ムーブ元メディアに対する処理について説明する。

サーバA61は、ムーブ元メディア301のタイトルキー格納ブロックであるブロック#0からムーブ対象コンテンツに対応するタイトルキーを読み出して取得し、さらにブロック#0からタイトルキーデータを削除する。

【0254】

また、サーバA61は、ムーブ元メディア301のステータス格納ブロックであるブロック#1からムーブ対象コンテンツに対応するステータス情報を読み出して取得し、さらにブロック#1からステータス情報を削除する。

この処理によって、ムーブ元メディア301には、ムーブ対象コンテンツに対応するタイトルキーとステータス情報が削除される。

【0255】

次に、図28を参照して、ムーブ先メディアに対する処理について説明する。

サーバA61は、ムーブ先メディア302のタイトルキー格納ブロックであるブロック#0に対して、ムーブ元メディアから取得したムーブ対象コンテンツに対応するタイトルキーを記録する。

【0256】

さらに、サーバA61は、ムーブ先メディア302のステータス格納ブロックであるブロック#1に対して、ムーブ元メディアから取得したムーブ対象コンテンツに対応するステータス情報を記録する。

この処理によって、ムーブ先メディア302には、ムーブ対象コンテンツに対応するタイトルキーとステータス情報が記録される。

【0257】

なお、図27を参照して説明したサーバA61とムーブ元メディア301間の処理に際しては、サーバとムーブ元メディア301間の相互認証処理を実行し、さらに、ムーブ元メディア301はサーバA61から受信したサーバ証明書(Server Cert)に基づく各ブロックのアクセス権確認を実行する。

認証の成立とアクセス権の確認がなされたことを条件として、上記の図27を参照して説明した処理が行われる。

【0258】

同様に、図28を参照して説明したサーバA61とムーブ先メディア302間の処理に際しては、サーバとムーブ先メディア302間の相互認証処理を実行し、さらに、ムーブ先メディア302はサーバA61から受信したサーバ証明書(Server Cert)に基づく各ブロックのアクセス権確認を実行する。

認証の成立とアクセス権の確認がなされたことを条件として、上記の図28を参照して説明した処理が行われる。

【0259】

[10.各装置のハードウェア構成例について]

最後に、図29、図30を参照して、上述した処理を実行する各装置のハードウェア構成例について説明する。

まず、図29を参照して、メモリカードを装着してデータの記録や再生処理を行うホスト機器のハードウェア構成例について説明する。

【0260】

CPU(Central Processing Unit)701は、ROM(Read Only Memory)702、または記憶部708に記憶されているプログラムに従って各種の処理を実行するデータ処理部として機能する。例えば、放送局やサーバからのコンテンツ受信処理や受信データのメモリカード(図中のリムーバブルメディア711)に対する記録処理、メモリカード(図中のリムーバブルメディア711)からのデータ再生処理等を実行する。RAM(Random Access Memory)703には、CPU701が実行するプログラムやデータなどが適宜記憶される。これらのCPU701、ROM702、およびRAM703は、バス704により相互に接続されている。

【0261】

CPU701はバス704を介して入出力インタフェース705に接続され、入出力インタフェース705には、各種スイッチ、キーボード、マウス、マイクロホンなどよりなる入力部706、ディスプレイ、スピーカなどよりなる出力部707が接続されている。CPU701は、入力部706から入力される指令に対応して各種の処理を実行し、処理結果を例えば出力部707に出力する。

【0262】

入出力インタフェース705に接続されている記憶部708は、例えばハードディスク等からなり、CPU701が実行するプログラムや各種のデータを記憶する。通信部709は、インターネットやローカルエリアネットワークなどのネットワークを介して外部の装置と通信する。

【0263】

入出力インタフェース705に接続されているドライブ710は、磁気ディスク、光ディスク、光磁気ディスク、あるいはメモリカード等の半導体メモリなどのリムーバブルメディア711を駆動し、記録されているコンテンツや鍵情報等の各種データを取得する例えば、取得されたコンテンツや鍵データを用いて、CPUによって実行する再生プログラムに従ってコンテンツの復号、再生処理などが行われる。

【0264】

図30は、メモリカードのハードウェア構成例を示している。

CPU(Central Processing Unit)801は、ROM(Read Only Memory)802、または記憶部807に記憶されているプログラムに従って各種の処理を実行するデータ処理部として機能する。例えば、上述の各実施例において説明したサーバやホスト機器との通信処理やデータの記憶部807に対する書き込み、読み取り等の処理、記憶部807の保護領域811の区分領域単位のアクセス可否判定処理等を実行する。RAM(Random Access Memory)803には、CPU801が実行するプログラムやデータなどが適宜記憶される。これらのCPU801、ROM802、およびRAM803は、バス804により相互に接続されている。

【0265】

CPU801はバス804を介して入出力インタフェース805に接続され、入出力インタフェース805には、通信部806、記憶部807が接続されている。

【0266】

入出力インタフェース805に接続されている通信部804は、例えばサーバやホストとの通信を実行する。記憶部807は、データの記憶領域であり、先に説明したようにアクセス制限のある保護領域(Protected Area)811、自由にデータ記録読み取りができる汎用領域(General Purpose Area)812を有する。

【0267】

なお、サーバは、例えば図29に示すホスト機器と同様のハードウェア構成を持つ装置によって実現可能である。

【0268】

[11.本開示の構成のまとめ]

以上、特定の実施例を参照しながら、本開示の実施例について詳解してきた。しかしながら、本開示の要旨を逸脱しない範囲で当業者が実施例の修正や代用を成し得ることは自明である。すなわち、例示という形態で本発明を開示してきたのであり、限定的に解釈されるべきではない。本開示の要旨を判断するためには、特許請求の範囲の欄を参酌すべきである。

【0269】

なお、本明細書において開示した技術は、以下のような構成をとることができる。

(1) メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記データ処理部は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理装置。

【0270】

(2)前記利用制御情報の記録データは、前記暗号鍵を格納したブロックに記録された有効期限情報の有効性を判別可能とした判別ビットであり、前記データ処理部は、前記判別ビットの値に応じて、前記利用制御情報、または前記ブロックのいずれか一方から有効期限情報を取得する前記(1)に記載の情報処理装置。

(3)前記暗号化コンテンツの復号用の暗号鍵を格納したアクセス制限の設定されたブロックに記録された有効期限情報は、該ブロックに記録された複数の暗号鍵に対応する複数コンテンツに共通に適用される有効期限情報である前記(1)または(2)に記載の情報処理装置。

【0271】

(4)前記データ処理部は、前記利用制御情報の記録データに基づいて、前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを特定し、特定したブロックの格納データを取得して、取得データに含まれる有効期限情報を取得する前記(1)〜(3)いずれかに記載の情報処理装置。

(5)前記データ処理部は、前記利用制御情報、または前記ブロックから取得した有効期限情報と現在日時情報との比較処理を行う際に、信頼できる時間情報提供サーバから取得した現在日時情報を適用した処理を行う前記(1)〜(4)いずれかに記載の情報処理装置。

【0272】

(6)前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記データ処理部は、前記ブロックのデータ読み出し処理に際して、情報処理装置の証明書(Certificate)を前記メディアに送信し、前記メディアによるアクセス権判定処理によってデータ読み出し権利が確認されたことを条件として、前記ブロックのデータ読み出しを行う前記(1)〜(5)いずれかに記載の情報処理装置。

(7)前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記ブロックに記録された有効期限情報は、前記ブロックに対するデータ書き込み処理の権利を有するサーバによって書き込みおよび更新が行われる情報である前記(1)〜(6)いずれかに記載の情報処理装置。

【0273】

(8) メディアに対するコンテンツ記録処理を行う情報処理装置であり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記情報処理装置は、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行う情報処理装置。

【0274】

(9)前記情報処理装置は、前記利用制御情報に、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得すべきか、前記暗号鍵を格納したブロックから取得すべきかを判別可能としたデータを記録して前記メディアの汎用領域に記録する処理を行う前記(8)に記載の情報処理装置。

(10)前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記情報処理装置は、前記ブロックに対するデータ記録処理に際して、情報処理装置の証明書(Certificate)を前記メディアに送信し、前記メディアによるアクセス権判定処理によってデータ記録処理の権利を有することが確認されたことを条件として、前記ブロックに対するデータ記録処理を行う前記(8)または(9)に記載の情報処理装置。

【0275】

(11) 暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックは、さらに、該ブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を記録データとして有し、

前記暗号化コンテンツの再生処理を実行する再生装置に、前記ブロックに記録された有効期限情報の参照処理に基づくコンテンツ再生可否判定を行わせることを可能とした情報記憶装置。

【0276】

(12)前記利用制御情報は、前記暗号化コンテンツの復号用の暗号鍵を格納したブロックの識別情報を記録した構成であり、前記暗号化コンテンツの再生処理を実行する再生装置に、前記利用制御情報に記録されたブロック識別子の参照処理に基づくブロック特定処理を行わせることを可能とした前記(11)に記載の情報記憶装置。

(13)前記情報記憶装置は、前記保護領域のブロックに対するアクセス要求装置の証明書を取得し、取得した証明書に基づいてアクセス許容判定処理を行うデータ処理部を有する前記(11)または(12)に記載の情報記憶装置。

【0277】

(14) データを記録するメディアと、

前記メディアに格納されたコンテンツを再生する再生装置と、

前記メディアに対するデータ記録を行うサーバを有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記サーバは、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行い、

前記再生装置は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理システム。

【0278】

さらに、上記した装置およびシステムにおいて実行する処理の方法や、処理を実行させるプログラムも本開示の構成に含まれる。

【0279】

また、明細書中において説明した一連の処理はハードウェア、またはソフトウェア、あるいは両者の複合構成によって実行することが可能である。ソフトウェアによる処理を実行する場合は、処理シーケンスを記録したプログラムを、専用のハードウェアに組み込まれたコンピュータ内のメモリにインストールして実行させるか、あるいは、各種処理が実行可能な汎用コンピュータにプログラムをインストールして実行させることが可能である。例えば、プログラムは記録媒体に予め記録しておくことができる。記録媒体からコンピュータにインストールする他、LAN(Local Area Network)、インターネットといったネットワークを介してプログラムを受信し、内蔵するハードディスク等の記録媒体にインストールすることができる。

【0280】

なお、明細書に記載された各種の処理は、記載に従って時系列に実行されるのみならず、処理を実行する装置の処理能力あるいは必要に応じて並列的にあるいは個別に実行されてもよい。また、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【産業上の利用可能性】

【0281】

以上、説明したように、本開示の一実施例の構成によれば、メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法が実現される。

具体的には、暗号化コンテンツと利用制御情報を格納した汎用領域と、暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有するメディアに格納されたコンテンツを再生する。再生装置は、汎用領域からコンテンツ対応の利用制御情報を取得し、利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、利用制御情報、またはブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する。

これらの処理によって、メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法が実現される。

【符号の説明】

【0282】

11 放送局

12 コンテンツサーバ

21 記録再生専用器

22 PC

23 携帯端末

31 メモリカード

51 保護領域(Protected Area)

52 汎用領域(General Purpose Area)

61 サーバA

62 サーバB

63 ホスト

64 サーバC

65 サーバD

81 ブロック#0

82 ブロック#1

90 汎用領域(General Purpose Area)

301 ムーブ元メディア

302 ムーブ先メディア

701 CPU

702 ROM

703 RAM

704 バス

705 入出力インタフェース

706 入力部

707 出力部

708 記憶部

709 通信部

710 ドライブ

711 リムーバブルメディア

801 CPU

802 ROM

803 RAM

804 バス

805 入出力インタフェース

806 通信部

807 記憶部

811 保護領域(Protected Area)

812 汎用領域(General Purpose Area)

【技術分野】

【0001】

本開示は、情報処理装置、および情報処理方法、並びにプログラムに関する。特に、例えばメモリカード等の記録メディアに記録するコンテンツの利用制御を行う情報処理装置、および情報処理方法、並びにプログラムに関する。

【背景技術】

【0002】

昨今、情報記録媒体として、DVD(Digital Versatile Disc)や、Blu−ray Disc(登録商標)、あるいはフラッシュメモリなど、様々なメディアが利用されている。特に、昨今は、大容量のフラッシュメモリを搭載したメモリカードの利用が盛んになっている。ユーザは、このような様々な情報記録媒体(メディア)に音楽や映画などのコンテンツを記録して再生装置(プレーヤ)に装着してコンテンツの再生を行うことができる。

【0003】

しかし、音楽データ、画像データ等の多くのコンテンツは、その作成者あるいは販売者に著作権、頒布権等が保有されている。従って、ユーザにコンテンツを提供する場合には、一定の利用制限、すなわち正規な利用権を持つユーザのみにコンテンツの利用を許諾し、許可のないコピー等の無秩序な利用が行われないような制御を行うのが一般的となっている。

【0004】

例えば、コンテンツの利用制御に関する規格としてAACS(Advanced Access Content System)が知られている。AACSの規格は、例えばBlu−ray Disc(登録商標)の記録コンテンツに対する利用制御構成を定義している。具体的には例えばBlu−ray Disc(登録商標)に記録するコンテンツを暗号化コンテンツとして、その暗号鍵を取得できるユーザを正規ユーザにのみ限定することを可能とするアルゴリズムなどを規定している。これらの処理については、例えば特許文献1(特開2008−98765号公報)等に記載がある。

【0005】

コンテンツの利用制御構成として、コンテンツ暗号化の他、コンテンツに対応する利用制御情報(Usage Rule)を利用した構成がある。

例えば、ユーザにコンテンツを提供する際に、そのコンテンツの許容利用形態、例えば、コンテンツの利用期間に関する情報や、コピー処理の許可情報などを記録した利用制御情報(Usage Rule)を併せて提供する。

ユーザの再生装置においてコンテンツを利用する場合、コンテンツに対応する利用制御情報を参照して、利用制御情報(Usage Rule)に規定された範囲でコンテンツの利用を行わせるものである。

【0006】

しかし、昨今、サーバ等からのコンテンツ取得処理が盛んになり、また、ユーザ装置において利用される記録メディアの容量が増大し、ユーザ装置が保持するコンテンツ数が急激に増大している。

【0007】

このような多数のコンテンツを保持するユーザ装置には、

コンテンツとそのコンテンツに対応する利用制御情報のペア、

これらのデータペアが大量に保持される。

例えば利用制御情報(Usage Rule)には、その利用制御情報に対応付けられたコンテンツの利用可能期間、すなわち有効期限情報が記録されている。

【0008】

ユーザが、コンテンツの利用期限を延長したい場合、そのコンテンツに対応する利用制御情報(Usage Rule)の有効期限を書き換える処理が必要となる。この書き換え処理は、ユーザ装置において勝手に実行することはできず、コンテンツ管理サーバ等によって行われる。

【0009】

多数のコンテンツの有効期限を延長する場合、多数の利用制御情報(Usage Rule)を1つ1つ書き換える処理が必要となり、ユーザ装置とサーバ間の通信処理や各装置における処理負荷が増大することになる。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特開2008−98765号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

本開示は、例えば上記問題点に鑑みてなされたものであり、利用管理対象となるコンテンツの利用許容期間の変更や更新処理を効率的に実行可能として、コンテンツ利用制御の利便性を向上させた情報処理装置、および情報処理方法、並びにプログラムを提供することを目的とする。

【課題を解決するための手段】

【0012】

本開示の第1の側面は、

メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記データ処理部は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理装置にある。

【0013】

さらに、本開示の情報処理装置の一実施態様において、前記利用制御情報の記録データは、前記暗号鍵を格納したブロックに記録された有効期限情報の有効性を判別可能とした判別ビットであり、前記データ処理部は、前記判別ビットの値に応じて、前記利用制御情報、または前記ブロックのいずれか一方から有効期限情報を取得する。

【0014】

さらに、本開示の情報処理装置の一実施態様において、前記暗号化コンテンツの復号用の暗号鍵を格納したアクセス制限の設定されたブロックに記録された有効期限情報は、該ブロックに記録された複数の暗号鍵に対応する複数コンテンツに共通に適用される有効期限情報である。

【0015】

さらに、本開示の情報処理装置の一実施態様において、前記データ処理部は、前記利用制御情報の記録データに基づいて、前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを特定し、特定したブロックの格納データを取得して、取得データに含まれる有効期限情報を取得する。

【0016】

さらに、本開示の情報処理装置の一実施態様において、前記データ処理部は、前記利用制御情報、または前記ブロックから取得した有効期限情報と現在日時情報との比較処理を行う際に、信頼できる時間情報提供サーバから取得した現在日時情報を適用した処理を行う。

【0017】

さらに、本開示の情報処理装置の一実施態様において、前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記データ処理部は、前記ブロックのデータ読み出し処理に際して、情報処理装置の証明書(Certificate)を前記メディアに送信し、前記メディアによるアクセス権判定処理によってデータ読み出し権利が確認されたことを条件として、前記ブロックのデータ読み出しを行う。

【0018】

さらに、本開示の情報処理装置の一実施態様において、前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記ブロックに記録された有効期限情報は、前記ブロックに対するデータ書き込み処理の権利を有するサーバによって書き込みおよび更新が行われる情報である。

【0019】

さらに、本開示の第2の側面は、

メディアに対するコンテンツ記録処理を行う情報処理装置であり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記情報処理装置は、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行う情報処理装置にある。

【0020】

さらに、本開示の情報処理装置の一実施態様において、前記情報処理装置は、前記利用制御情報に、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得すべきか、前記暗号鍵を格納したブロックから取得すべきかを判別可能としたデータを記録して前記メディアの汎用領域に記録する処理を行う。

【0021】

さらに、本開示の情報処理装置の一実施態様において、前記暗号鍵を格納したブロックは、前記メディアによるアクセス権判定に基づいてアクセスの認められるブロックであり、前記情報処理装置は、前記ブロックに対するデータ記録処理に際して、情報処理装置の証明書(Certificate)を前記メディアに送信し、前記メディアによるアクセス権判定処理によってデータ記録処理の権利を有することが確認されたことを条件として、前記ブロックに対するデータ記録処理を行う。

【0022】

さらに、本開示の第3の側面は、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックは、さらに、該ブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を記録データとして有し、

前記暗号化コンテンツの再生処理を実行する再生装置に、前記ブロックに記録された有効期限情報の参照処理に基づくコンテンツ再生可否判定を行わせることを可能とした情報記憶装置にある。

【0023】

さらに、本開示の情報記憶装置の一実施態様において、前記利用制御情報は、前記暗号化コンテンツの復号用の暗号鍵を格納したブロックの識別情報を記録した構成であり、前記暗号化コンテンツの再生処理を実行する再生装置に、前記利用制御情報に記録されたブロック識別子の参照処理に基づくブロック特定処理を行わせることを可能とした。

【0024】

さらに、本開示の情報記憶装置の一実施態様において、前記情報記憶装置は、前記保護領域のブロックに対するアクセス要求装置の証明書を取得し、取得した証明書に基づいてアクセス許容判定処理を行うデータ処理部を有する。

【0025】

さらに、本開示の第4の側面は、

データを記録するメディアと、

前記メディアに格納されたコンテンツを再生する再生装置と、

前記メディアに対するデータ記録を行うサーバを有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記サーバは、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行い、

前記再生装置は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理システムにある。

【0026】

さらに、本開示の第5の側面は、

コンテンツ再生処理を実行する情報処理装置において実行する情報処理方法であり、

前記情報処理装置は、メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記データ処理部は、

前記汎用領域からコンテンツ対応の利用制御情報を取得し、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する情報処理方法にある。

【0027】

さらに、本開示の第6の側面は、

メディアに対するコンテンツ記録処理を行う情報処理装置において実行する情報処理方法であり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記情報処理装置は、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理を行い、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録するとともに、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を行う情報処理方法にある。

【0028】

さらに、本開示の第7の側面は、

コンテンツ再生処理を実行する情報処理装置において情報処理を実行させるプログラムであり、

前記情報処理装置は、メディアに格納されたコンテンツを再生するデータ処理部を有し、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納した汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記プログラムは、データ処理部に、

前記汎用領域からコンテンツ対応の利用制御情報を取得する処理と、

取得した利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、前記暗号鍵を格納したブロックから取得するかを判別する処理と、

該判別結果に応じて、前記利用制御情報、または前記ブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する処理を実行させるプログラムにある。

【0029】

さらに、本開示の第8の側面は、

メディアに対するコンテンツ記録処理を行う情報処理装置において情報処理を実行させるプログラムであり、

前記メディアは、

暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を格納する汎用領域と、

前記暗号化コンテンツの復号用の暗号鍵を格納するブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有し、

前記プログラムは、前記情報処理装置に、

前記汎用領域に対して、暗号化コンテンツ、および該暗号化コンテンツ対応の利用制御情報を記録する処理と、

前記保護領域のブロックに対して、前記汎用領域に記録した暗号化コンテンツの復号用の暗号鍵を記録する処理と、

前記保護領域のブロックに記録された複数の暗号鍵に対応するコンテンツに共通に適用可能なコンテンツの利用許容期間を示す有効期限情報を該ブロックの記録データとして記録または更新する処理を実行させるプログラムにある。

【0030】

なお、本開示のプログラムは、例えば、様々なプログラム・コードを実行可能な情報処理装置やコンピュータ・システムに対して、コンピュータ可読な形式で提供する記憶媒体、通信媒体によって提供可能なプログラムである。このようなプログラムをコンピュータ可読な形式で提供することにより、情報処理装置やコンピュータ・システム上でプログラムに応じた処理が実現される。

【0031】

本開示のさらに他の目的、特徴や利点は、後述する本開示の実施例や添付する図面に基づくより詳細な説明によって明らかになるであろう。なお、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【発明の効果】

【0032】

本開示の一実施例の構成によれば、メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法が実現される。

具体的には、暗号化コンテンツと利用制御情報を格納した汎用領域と、暗号化コンテンツの復号用の暗号鍵を格納したブロックを含むアクセス制限の設定された複数のブロックによって構成される保護領域を有するメディアに格納されたコンテンツを再生する。再生装置は、汎用領域からコンテンツ対応の利用制御情報を取得し、利用制御情報の記録データに基づいて、コンテンツ利用許容期間である有効期限情報を利用制御情報から取得するか、暗号鍵を格納したブロックから取得するかを判別し、該判別結果に応じて、利用制御情報、またはブロックから有効期限情報を取得し、取得した有効期限情報と現在日時情報との比較により、コンテンツ再生の可否を判定する。

これらの処理によって、メディアに格納されたコンテンツの暗号鍵格納ブロックにブロック対応の有効期限情報を設定し、複数コンテンツの一括した有効期限の設定、更新を可能とした装置、方法が実現される。

【図面の簡単な説明】

【0033】

【図1】コンテンツ提供処理および利用処理の概要について説明する図である。

【図2】メモリカードに記録されたコンテンツの利用形態について説明する図である。

【図3】メモリカードの記憶領域の具体的構成例について説明する図である。

【図4】ホスト証明書(Host Certificate)について説明する図である。

【図5】サーバ証明書(Server Certificate)について説明する図である。

【図6】メモリカードの記憶データの具体的構成例とアクセス制御処理の一例について説明する図である。

【図7】メモリカードの格納データの一例について説明する図である。

【図8】メモリカードに対するサーバのデータ記録処理の一例について説明する図である。

【図9】メモリカードの記録データに対するホストの読み取り処理の一例について説明する図である。

【図10】コンテンツの有効期限情報の更新処理シーケンスについて説明する図である。

【図11】ブロック対応の有効期限情報を設定したコンテンツの再生処理シーケンスについて説明するフローチャートを示す図である。

【図12】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成について説明する図である。

【図13】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成においてサーバの実行する処理例について説明する図である。

【図14】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成においてホストの実行する処理例について説明する図である。

【図15】ブロック対応の有効期限情報と利用制御情報の有効期限情報との共存構成においてホストの実行するコンテンツ再生処理ーケンスについて説明するフローチャートを示す図である。

【図16】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例について説明する図である。

【図17】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例について説明する図である。

【図18】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例において、1ブロックを複数サーバが利用する例について説明する図である。

【図19】1つのブロックに複数のブロック対応の有効期限情報を設定する構成例において、1ブロックを複数サーバが利用する場合の記録データの例を説明する図である。

【図20】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例について説明する図である。

【図21】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例について説明する図である。

【図22】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例について説明する図である。

【図23】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるサーバの処理について説明する図である。

【図24】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるホストの処理について説明する図である。

【図25】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるホストの処理について説明するフローチャートを示す図である。

【図26】コンテンツの初回再生日時等のステータス情報を記録し、ステータス情報に応じたコンテンツ利用期限を設定する例におけるホストの処理について説明するフローチャートを示す図である。

【図27】コンテンツのメディア間の移動(ムーブ)処理について説明する図である。

【図28】コンテンツのメディア間の移動(ムーブ)処理について説明する図である。

【図29】ホスト(再生装置)のハードウェア構成例について説明する図である。

【図30】メモリカードのハードウェア構成例について説明する図である。

【発明を実施するための形態】

【0034】

以下、図面を参照しながら本開示の情報処理装置、および情報処理方法、並びにプログラムの詳細について説明する。なお、説明は以下の項目に従って行う。

1.コンテンツ提供処理および利用処理の概要について

2.メモリカードの構成例と利用例について

3.保護領域に対するアクセス許容情報を持つ証明書について

4.各装置の証明書を適用したメモリカードに対するアクセス処理例について

5.ブロック単位で有効期限情報を設定する処理例について

6.ブロック単位の有効期限情報と利用制御情報の有効期限情報の共存利用処理例について

7.複数の有効期限情報をブロックに設定してコンテンツに応じて選択適用する処理例について

8.コンテンツの初回利用情報を記録する処理例について

9.コンテンツのメディア間移動(ムーブ)処理について

10.各装置のハードウェア構成例について

11.本開示の構成のまとめ

【0035】

[1.コンテンツ提供処理および利用処理の概要について]

以下、図面を参照しながら本開示の情報処理装置、および情報処理方法、並びにプログラムの詳細について説明する。

【0036】

まず、図1以下を参照して、コンテンツ提供処理および利用処理の概要について説明する。

図1には、左から、

(a)コンテンツ提供元

(b)コンテンツ記録再生装置(ホスト)

(c)コンテンツ記録メディア

これらの例を示している。

【0037】

(c)コンテンツ記録メディアはユーザがコンテンツを記録して、コンテンツの再生処理に利用するメディアである。ここでは例えばフラッシュメモリ等の情報記憶装置であるメモリカード31を示している。

【0038】

ユーザは、例えば音楽や映画などの様々なコンテンツをメモリカード31に記録して利用する。これらのコンテンツには例えば著作権の管理対象となるコンテンツ等、利用制御対象となるコンテンツが含まれる。

【0039】

利用制御対象となるコンテンツとは、例えば無秩序なコピーやコピーデータ配布等が禁止されたコンテンツや、利用期間が制限されたコンテンツ等である。なお、メモリカード31に対して、利用制御コンテンツを記録する場合、そのコンテンツに対応する利用制御情報(Usage Rule)が合わせて記録される。

利用制御情報(Usage Rule)には、例えば許容されるコンテンツ利用期間や許容されるコピー回数などのコンテンツ利用に関する情報が記録される。

コンテンツ提供元は、コンテンツに併せてコンテンツ対応の利用御情報を提供する。

【0040】

(a)コンテンツ提供元は、音楽や映画等のコンテンツの提供元である。図1には、一例として、放送局11と、コンテンツサーバ12をコンテンツ提供元として示している。

放送局11は、例えばテレビ局であり、様々な放送コンテンツを地上波や衛星を介した衛星波に載せてユーザ装置[(b)コンテンツ記録再生装置(ホスト)]に提供する。

コンテンツサーバ12は、音楽や映画等のコンテンツをインターネット等のネットワークを介して提供するサーバである。

【0041】

ユーザは、例えば(c)コンテンツ記録メディアであるメモリカード31を(b)コンテンツ記録再生装置(ホスト)に装着し、(b)コンテンツ記録再生装置(ホスト)自体の受信部、あるいは、コンテンツ記録再生装置(ホスト)に接続された受信装置を介して、放送局11やコンテンツサーバ12の提供するコンテンツを受信してメモリカード31に記録することができる。

【0042】

(b)コンテンツ記録装置(ホスト)は、(c)コンテンツ記録メディアであるメモリカード31を装着して、(a)コンテンツ提供元である放送局11やコンテンツサーバ12から受信したコンテンツをメモリカード31に記録する。

【0043】

(b)コンテンツ記録再生装置(ホスト)としては、例えばDVDプレーヤなど、ハードディスクやDVD,BD等のディスクを備えた記録再生専用器(CE機器:Consumer Electronics機器)21がある。さらに。PC22や、スマートフォン、携帯電話、携帯プレーヤ、タブレット端末などの携帯端末23などがある。これらはすべて(c)コンテンツ記録メディアであるメモリカード31を装着可能な装置である。

【0044】

ユーザは、記録再生専用器21、PC22、携帯端末23などを利用して、放送局11やコンテンツサーバ12から音楽や映画等のコンテンツを受信し、メモリカード31に記録する。

【0045】

メモリカード31に記録されたコンテンツの利用形態について図2を参照して説明する。

情報記憶装置であるメモリカード31は、例えばPC等のコンテンツ再生器に対して着脱可能な記録メディアであり、コンテンツ記録を実行した機器から自由に取り外して、その他のユーザ機器に装着することが可能である。

【0046】

すなわち、図2に示すように、

(1)記録処理

(2)再生処理

これらの処理を実行する。

なお、記録または再生の一方のみを実行する機器もある。

また、記録と再生各処理の実行機器は同一であることは必須ではなく、ユーザは自由に記録機器と再生機器を選択して利用することができる。

【0047】

なお、多くの場合、メモリカード31に記録された利用制御コンテンツは暗号化コンテンツとして記録されており、記録再生専用器21やPC22、携帯端末23等のコンテンツ再生装置は、所定のシーケンスに従った復号処理を実行した後、コンテンツ再生を行う。

また、コンテンツに対応して設定される利用制御情報(Usage Rule)に記録された利用許容態様で再生処理などを行う。

(b)コンテンツ記録再生装置(ホスト)には、利用制御情報(Usage Rule)に従ったコンテンツ利用やコンテンツの復号処理を実行するためのプログラム(ホストアプリケーション)が格納されており、コンテンツ再生はこのプログラム(ホストアプリケーション)に従って実行する。

【0048】

[2.メモリカードの構成例と利用例について]

次に、コンテンツの記録メディアとして利用されるフラッシュメモリ等のメモリカードの構成例と利用例について説明する。

メモリカード31の記憶領域の具体的構成例を図3に示す。

メモリカード31の記憶領域は、図3に示すように、

(a)保護領域(Protected Area)51、

(b)汎用領域(General Purpose Area)52、

これら2つの領域によって構成される。

【0049】

(b)汎用領域(General Purpose Area)52はユーザの利用する記録再生装置によって、自由にアクセス可能な領域であり、コンテンツやコンテンツ対応の利用制御情報(Usage Rule)、その他の一般のコンテンツ管理データ等が記録される。

この汎用領域(General Purpose Area)52は、例えばサーバやユーザの記録再生装置によって自由にデータの書き込みや読み取りを行うことか可能な領域である。

【0050】

一方、(a)保護領域(Protected Area)51は、自由なアクセスが許容されない領域である。

保護領域(Protected Area)51は複数の区分領域としてのブロック(#0,#1,#2・・・)に分割され、各ブロック単位でアクセス権が設定される。

【0051】

例えば、ユーザの利用する記録再生装置、あるいはネットワークを介して接続されるサーバ等によってデータの書き込みあるいは読み取りを行おうとする場合、メモリカード31のデータ処理部が、メモリカード31に予め格納されたプログラムに従って、各装置に応じてブロック単位で読み取り(Read)または書き込み(Write)の可否を決定する。

【0052】

メモリカード31は、予め格納されたプログラムを実行するためのデータ処理部や認証処理を実行する認証処理部を備えており、メモリカード31は、まず、メモリカード31に対してデータの書き込みまたは読み取りを実行しようとする装置との認証処理を行う。

【0053】

この認証処理の段階で、相手装置、すなわちアクセス要求装置から公開鍵証明書等の装置証明書を受信する。

たとえばアクセス要求装置がサーバである場合は、サーバの保有するサーバ証明書(Server Certificate)を受信し、その証明書に記載された情報を用いて、保護領域(Protected Area)51の各ブロック(区分領域)単位でアクセスが許容されるか否かを判定する。

【0054】

また、アクセス要求装置がホスト装置、例えばコンテンツ記録再生を実行するユーザ機器としての記録再生装置(ホスト)である場合は、記録再生装置(ホスト)の保有するホスト証明書(Host Certificate)を受信し、その証明書に記載された情報を用いて、保護領域(Protected Area)51の各ブロック(区分領域)のアクセスが許容されるか否かを判定する。

【0055】

このアクセス権判定処理は、図3に示す保護領域(Protected Area)51内のブロック(図に示す領域#0,#1,#2・・・)単位で行われる。メモリカード31は、ブロック単位で許可された処理(データの読み取り/書き込み等の処理)のみをサーバやホストに実行させる。

【0056】

メディアに対する読み取り/書き込み制限情報(PAD Read/PADWrite)は、例えば、アクセスしようとする装置、例えばコンテンツサーバ、あるいは記録再生装置(ホスト)単位で設定される。これらの情報は各装置対応のサーバ証明書(Server Certificate)や、ホスト証明書(Host Certificate)に記録される。

なお、以下において「Certificate」は、簡略化して「Cert」として記載する。

【0057】

このように、メモリカード31は、メモリカード31に予め格納された規定のプログラムに従って、サーバ証明書(Server Cert)や、ホスト証明書(Host Cert)の記録データを検証して、アクセス許可のなされた領域についてのみアクセスを許容する処理を行う。

【0058】