情報処理装置、アクセス制御方法、およびアクセス制御用プログラム

【課題】 ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制限を実現すること。

【解決手段】 フィルタリングルール管理サーバ1にアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールFRを記憶しておき、クライアント10のVMMに、アクセス制御機能モジュール60を組み込んでおく。モジュール60は、クライアント10の起動時に、フィルタリングルール管理サーバ1からフィルタリングルールFRを取得して一時記憶部31に記憶する。また、モジュール60は、ゲストOS40から発行されるパケットがHTTP要求パケットであり、且つ、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、フィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当する場合に、そのパケットを破棄する。

【解決手段】 フィルタリングルール管理サーバ1にアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールFRを記憶しておき、クライアント10のVMMに、アクセス制御機能モジュール60を組み込んでおく。モジュール60は、クライアント10の起動時に、フィルタリングルール管理サーバ1からフィルタリングルールFRを取得して一時記憶部31に記憶する。また、モジュール60は、ゲストOS40から発行されるパケットがHTTP要求パケットであり、且つ、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、フィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当する場合に、そのパケットを破棄する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ユーザによるウェブへのアクセスを制御する情報処理装置、アクセス制御方法、およびアクセス制御用プログラムに関する。

【背景技術】

【0002】

近年、誰もがコンピュータなどの情報処理装置を用いて、あらゆる情報をインターネットを通じて容易に取得したり送ったりすることができるようになっている。その一方で、企業内等での私的なインターネット利用、例えば業務中の私的なWebサイトの閲覧のほか、悪質なWebサイトの閲覧によるコンピュータウイルスの感染、それによる機密情報漏洩等が問題になっている。

【0003】

このような問題を解決するために、例えば次のような方法を用いることが考えられる。

【0004】

1つ目は、ユーザが使用するクライアント機器が接続するネットワーク上に、プロキシサーバ等のフィルタリングを行うサーバ機器(フィルタリングサーバ)を設置し、クライアント機器がこのフィルタリングサーバを介してインターネットへ通信するように構成することで、クライアント機器からインターネットへのアクセスを制限するという方法である。

【0005】

2つ目は、ユーザが使用するクライアント機器に、アクセス制限を行うアプリケーションを導入することで、クライアント機器からインターネットへのアクセスを制限するという方法である。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2002−073548号公報

【特許文献2】特開2004−110806号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、1つ目の方法では、アクセス制限を行うことができる範囲は、フィルタリングサーバ等が設置されている同一のネットワーク内に接続しているクライアント機器だけに限られ、別のネットワークに接続しているクライアント機器についてはアクセスを制限することができない。

【0008】

ここで言う同一のネットワークとは同一のサブネットマスク内のネットワークを指す。

【0009】

また、2つ目の方法では、アクセス制限を行うアプリケーションはクライアント機器のOS(オペレーティングシステム)上で動作するため、利用者自身がクライアント機器の故意にアプリケーションを停止させることが可能であり、必ずしもアクセス制限が行われるという保証はない。

【0010】

本発明は上記実情に鑑みてなされたものであり、ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制御を実現する情報処理装置、アクセス制御方法、およびアクセス制御用プログラムを提供することを目的とする。

【課題を解決するための手段】

【0011】

本発明の一態様によるアクセス制御用プログラムは、コンピュータの仮想マシンモニタ(VMM:Virtual Machine Monitor)に組み込まれるアクセス制御用プログラムであって、前記コンピュータの起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能とを前記VMMによりコンピュータに実現させるためのアクセス制御用プログラムである。

【0012】

本発明の他の態様による情報処理装置は仮想マシンモニタ(VMM)に所定のプログラムが組み込まれている情報処理装置であって、前記プログラムは、前記情報処理装置の起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能とを有することを特徴とする情報処理装置。

【0013】

本発明の更なる他の態様によるアクセス制御方法は、所定のサーバ機器に少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を記憶しておき、クライアント機器の仮想マシンモニタ(VMM)に、所定のプログラムを組み込んでおき、前記プログラムが、前記クライアント機器の起動時に、インターネットを経由して前記サーバ機器にアクセスし、前記サーバ機器から、前記フィルタリングルールの情報を取得して前記クライアント機器の中の所定の記憶媒体に記憶し、ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別し、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄することを特徴とする。

【発明の効果】

【0014】

本発明によれば、ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制御を実現する情報処理装置、アクセス制御方法、およびアクセス制御用プログラムを提供することができる。

【図面の簡単な説明】

【0015】

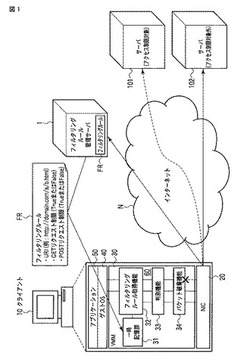

【図1】本発明の一実施形態に係るアクセス制御方法が適用される通信システムの一例を示す模式図。

【図2】フィルタリングルールの情報の構成の一例を示す図。

【図3】クライアントの機能構成の一例を示すブロック図。

【図4】サーバの機能構成の一例を示すブロック図。

【図5】クライアントのVMMに組み込まれたアクセス制御用プログラムによる動作の一例を示すフローチャート。

【発明を実施するための形態】

【0016】

以下、図面を参照して、本発明の実施の形態について説明する。

【0017】

なお、本実施形態では、便宜上、サーバ機器を「サーバ」と呼び、クライアント機器を「クライアント」と呼ぶ。

【0018】

図1は、本発明の一実施形態に係るアクセス制御方法が適用される通信システムの一例を示す模式図である。

【0019】

図1に示される通信システムの中には、インターネットNを通じて接続可能な、フィルタリング管理サーバ(コンピュータ)1、クライアント(コンピュータ)10、アクセス制限対象のサーバ(コンピュータ)101、およびアクセス制限対象外のサーバ(コンピュータ)102が存在する。なお、図1においては、アクセス制限対象のサーバ101,アクセス制限対象外のサーバ102が1台ずつしか図示されていないが、実際にはそれぞれが複数台存在する。クライアント10についても、1台しか図示されていないが、実際には複数台存在する。

【0020】

フィルタリング管理サーバ1は、クライアント10がWeb上のリソースである、Webサイトにアクセスする際のアクセス制限の対象となる、HTTP(Hypertext Transfer Protocol)パケット内にあるURI(Uniform Resource Identifier)およびリクエストメソッドを示すフィルタリングルールの情報(以下、「フィルタリングルールFR」と称す。)を記憶している。フィルタリングルールFRは、少なくともアクセス制限の対象となるURI、当該URIに対するGETリクエストの制限の有無、および当該URIに対するPOSTリクエストの制限の有無を示す。

【0021】

より具体的には、フィルタリングルールFRは、図2に示されるような情報を有する。

【0022】

すなわち、設定項目として、アクセス制限の対象となる「URI」があり、「URI」の設定内容として「http://・・・」などが登録される。ここには、例えば、アクセス制限対象のサーバ101のURIが登録され、一方、アクセス制限対象外のサーバ102のURIは登録されない。

【0023】

また、このアクセス制限の対象となる「URI」に対し、リクエストメソッド毎にリクエストを許可すべきか禁止すべきかを設定できるように、設定項目として「GETリクエスト制限」および「POSTリクエスト制限」が用意されている。なお、ここでは2種類のリクエストメソッドについてのみ設定できる例を示しているが、リクエストメソッド以外に設定項目があってもよい。「GETリクエスト制限」の設定内容としては、リクエストメソッド「GET」の許可または禁止を指定するために、「True」(真)または「False」(偽)を示す真偽値が登録される。「POSTリクエスト制限」の設定内容も、同様に、リクエストメソッド「POST」の許可または禁止を指定するために、「True」(真)または「False」(偽)を示す真偽値が登録される。これにより、GETリクエストとPOSTリクエストの両方を禁止したり、GETリクエストとPOSTリクエストのいずれか一方のみを禁止したりすることが可能となる。

【0024】

クライアント10は、NIC(Network Interface Card)20、VMM(Virtual Machine Monitor)30、ゲストOS40、およびアプリケーション50を有する。

【0025】

NIC20は、クライアント10がインターネットNに接続するための通信インタフェースを実現するカードである。

【0026】

VMM30は、仮想マシンモニタであり、コンピュータを仮想化し、複数の異なる仮想マシンを並列に実行できるようにするためのソフトウェアである。その動作は、クライアントのネットワーク環境や、OS、アプリケーション等に依存しない。このVMM30は、後で詳述する一時記憶部31、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34を有する。

【0027】

なお、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34は、アクセス制御機能モジュール60を構成する。このアクセス制御機能モジュール60は、アクセス制御機能を実現するためにVMM30に組み込まれたプログラムである。すなわち、アクセス制御機能モジュール60は、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34を、VMM30によりコンピュータに実現させるためのアクセス制御用プログラムである。

【0028】

一時記憶部31は、クライアント10の起動時に、インターネットN経由でフィルタリングルール管理サーバ1から取得されるフィルタリングルールFRを記憶するものであり、RAM等を用いて実現される。

【0029】

ゲストOS40は、クライアント10の動作を統括して制御し、VMM30により監視され、VMM30に対し、Web上のリソースへのアクセス要求を含む各種の要求を行う。

【0030】

アプリケーション50は、ユーザが使用するインターネット閲覧ソフトなどのソフトウェアである。

【0031】

図3は、クライアント10の機能構成の一例を示すブロック図である。なお、図1と共通する要素には同一の符号を付している。

【0032】

クライアント10は、前述したように、NIC20、VMM30、およびゲストOS40を有し、VMM30は、一時記憶部31、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34を有し、また、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34は、アクセス制御機能モジュール60を構成している。

【0033】

一時記憶部31は、クライアント10の起動時に、フィルタリングルール取得機能32によりNIC20を通じてインターネットN経由でフィルタリングルール管理サーバ1から取得されるフィルタリングルールFRを一時的に記憶するものであり、ここに記憶されたフィルタリングルールFRは、クライアント10の動作中、アクセス制御機能を実現するために使用される。このフィルタリングルールFRは、クライアント10がシャットダウンした際には消去される。

【0034】

また、管理サーバのIPアドレスはクライアント10のフィルタリングルール取得機能32にあらかじめ設定しておく。

【0035】

フィルタリングルール取得機能32は、クライアント10の起動時に、インターネットNを経由してフィルタリング管理サーバ1にアクセスし、このフィルタリング管理サーバ1から、アクセス制限の対象となるURIおよびリクエストメソッドを示すフィルタリングルールFRを取得して、クライアント10の中の一時記憶部31に記憶させる機能である。

【0036】

判別機能33は、ゲストOS40から発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、一時記憶部31上のフィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する機能である。

【0037】

より具体的には、判別機能33は、ゲストOSから発行されるパケットがHTTP要求パケットに該当するか否かを判別する第1の判別機能と、この第1の判別機能の判別結果が該当を示す場合に、そのHTTP要求パケットのHTTPコマンドからホスト名、リクエストURI、および当該URIに対するリクエストメソッドを取得し、取得したホスト名とリクエストURIとを結合した文字列が、フィルタリングルールFRによりアクセス制限の対象とされているURIに該当するか否かを判別する第2の判別機能と、この第2の判別機能の判別結果が該当を示す場合に、取得したリクエストメソッドが、フィルタリングルールFRが当該URIについてアクセス制限の対象としているリクエストメソッドに該当するか否かを判別する第3の判別機能とを有する。

【0038】

パケット破棄機能34は、一時記憶部31上のフィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットが検出された場合に、そのパケットを破棄する機能である。

【0039】

図4は、フィルタリングルール管理サーバ1の機能構成の一例を示すブロック図である。なお、図1と共通する要素には同一の符号を付している。

【0040】

フィルタリングルール管理サーバ1は、NIC11、OS12、Webサーバ13、および記憶部14を有する。

【0041】

NIC11は、フィルタリングルール管理サーバ1がインターネットNに接続するための通信インタフェースを実現するカードである。

【0042】

OS12は、フィルタリングルール管理サーバ1に搭載される通常のオペレーティングシステムである。

【0043】

Webサーバ13は、記憶部14に記憶されているフィルタリングルールFRを管理し、OS12を介して、クライアント10からのフィルタリングルール取得要求を受け付け、記憶部14に記憶されているフィルタリングルールFRをクライアント10へ送信する。

【0044】

記憶部14は、フィルタリングルールFRを記憶する。このフィルタリングルールFRは、特定の管理者のみが更新することができる。

【0045】

次に、図5のフローチャートを参照して、アクセス制御機能モジュール60による動作の一例を説明する。

【0046】

クライアント10が起動すると、通信確立後に、フィルタリングルール取得機能32が、NIC20を通じて、インターネットNに接続し、フィルタリング管理サーバ1にアクセスし(ステップS11)、フィルタリング管理サーバ1から、フィルタリングルールFRを取得して、これを一時記憶部31に一時記憶させる(ステップS12)。

【0047】

次に、判別機能33が、ゲストOS40から発行されるパケットを監視し、ゲストOS40からパケットを受信するまで待機する(ステップS13)。

【0048】

判別機能33は、ゲストOS40からパケットを受信すると、そのパケットがHTTP要求パケットであるか否かを判定する(ステップS14)。そのパケットがHTTP要求パケットでない場合(ステップS14のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。

【0049】

一方、そのパケットがHTTP要求パケットである場合(ステップS14のYES)、判別機能33は、そのパケットのHTTPコマンドからホスト名、リクエストURI、およびリクエストメソッドを取得し(ステップS15)、取得したホスト名とリクエストURIを結合した文字列が、一時記憶部31上のフィルタリングルールFRに示されるいずれかのURIと一致するか否かを判定する(ステップS16)。その文字列がいずれのURIとも一致しない場合(ステップS16のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。

【0050】

一方、その文字列が、フィルタリングルールFRに示されるいずれかのURIと一致する場合(ステップS16のYES)、判別機能33は、取得したリクエストメソッドが「GET」であるか、それとも「POST」であるかを判定する(ステップS17,S18)。リクエストメソッドが「GET」でも「POST」でもない場合(ステップのS17のNO、ステップS18のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。

【0051】

一方、取得したリクエストメソッドが「GET」である場合(ステップS17のYES)、判別機能33は、フィルタリングルールFR上の当該URIに対応するGETリクエスト制限が「真」を示しているか否かを判定する(ステップS19)。ここで、「真」ではなく、「偽」を示している場合(ステップS19のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。一方、「真」を示している場合(ステップS19のYES)、パケット破棄機能34は、そのパケットを破棄する(ステップS22)。以降は、ステップS14からの処理が繰り返される。

【0052】

また、取得したリクエストメソッドが「POST」である場合(ステップS18のYES)、判別機能33は、フィルタリングルールFR上の当該URIに対応するPOSTリクエスト制限が「真」を示しているか否かを判定する(ステップS20)。ここで、「真」ではなく、「偽」を示している場合(ステップS20のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。一方、「真」を示している場合(ステップS20のYES)、パケット破棄機能34は、そのパケットを破棄する(ステップS22)。以降は、ステップS14からの処理が繰り返される。

【0053】

このように上記実施形態によれば、アクセス制御機能モジュールが組み込まれ、管理サーバのIPアドレスが設定された、VMMを各クライアント機器にインストールし、起動時にアクセス制御機能モジュールがフィルタリングルールを取得しこれを用いてアクセス制御を実施することにより、ネットワーク環境や、OS、アプリケーション等に依存しないセキュリティの高い頑強なアクセス制御機能を容易に実現することができ、ユーザによる不適切なリソースへのアクセスを防ぐことができる。また、これにより、企業内等での私的なインターネット利用、例えば私的なサイトの閲覧のほか、悪質なサイトの閲覧によるコンピュータウイルスの感染、それによる機密情報漏洩等を未然に防ぐことが可能となる。

【0054】

また、上記実施形態の効果を分類すると以下のようになる。

【0055】

(1)管理者の負担を軽減できる

アクセス制御機能がクライアント機器のVMMの一機能(モジュール)として組み込まれているため、利用者はアプリケーションやシステムを意識することがなく、また、アクセス制限に必要なフィルタリングルールは、アクセス制御機能モジュールがフィルタリングルール管理サーバと通信を行って取得するため、クライアント毎の個別設定を行う必要がなく、管理者の負担を軽減させることができる。

【0056】

(2)ネットワークに依存しない

ネットワーク上にアクセス制限を行うフィルタリングサーバ等を設置する必要がなく、アクセス制御機能はクライアントの中のVMMの一機能(モジュール)として組み込まれているため、ネットワークに依存しないアクセス制限を実現することができる。

【0057】

(3)OSやアプリケーションに依存しない

アクセス制限を行うアプリケーション等を導入する必要がなく、アクセス制御機能はクライアントの中のVMMの一機能(モジュール)として組み込まれているため、OSやアプリケーションに依存しないアクセス制限を実現することができる。

【0058】

(4)利用者によって操作されない

上記と同様、アクセス制限を行うアプリケーション等を導入する必要がなく、アクセス制御機能はクライアントの中のVMMの一機能(モジュール)として組み込まれているため、利用者によりアクセス制御機能を停止するなどの操作が行われることがなく、高いセキュリティを維持することができる。

【0059】

なお、上記実施形態では、フィルタリングルールFRが「アクセス制限」の対象となるURIおよびリクエストメソッドを示すものとして説明したが、代わりに、このフィルタリングルールFRを「アクセス許可」の対象となるURIおよびリクエストメソッドを示すものとして構成してもよい。

【0060】

その場合、判別機能33は、ゲストOS40から発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、一時記憶部31上のフィルタリングルールFRが「アクセス許可」の対象としているURIおよびリクエストメソッドに該当するか否かを判別するものとする。また、パケット破棄機能34は、一時記憶部31上のフィルタリングルールFRが「アクセス許可」の対象としているURIおよびリクエストメソッドを有するパケットが検出された場合に、そのパケットを通過させ、これ以外のパケットについては破棄するものとする。

【0061】

本発明は上記実施形態そのままに限定されるものではなく、実施段階ではその要旨を逸脱しない範囲で構成要素を変形して具体化できる。また、上記実施形態に開示されている複数の構成要素の適宜な組み合わせにより、種々の発明を形成できる。例えば、実施形態に示される全構成要素から幾つかの構成要素を削除してもよい。さらに、異なる実施形態にわたる構成要素を適宜組み合わせてもよい。

【符号の説明】

【0062】

1…フィルタリング管理サーバ、10…クライアント、11…NIC、12…OS、13…Webサーバ、14…記憶部、20…NIC、30…VMM、31…一時記憶部、32…フィルタリングルール取得機能、33…判別機能、34…パケット破棄機能、40…ゲストOS、50…アプリケーション、60…アクセス制御機能モジュール、101…アクセス制限対象のサーバ、102…アクセス制限対象外のサーバ、

FR…フィルタリングルール、N…インターネット。

【技術分野】

【0001】

本発明は、ユーザによるウェブへのアクセスを制御する情報処理装置、アクセス制御方法、およびアクセス制御用プログラムに関する。

【背景技術】

【0002】

近年、誰もがコンピュータなどの情報処理装置を用いて、あらゆる情報をインターネットを通じて容易に取得したり送ったりすることができるようになっている。その一方で、企業内等での私的なインターネット利用、例えば業務中の私的なWebサイトの閲覧のほか、悪質なWebサイトの閲覧によるコンピュータウイルスの感染、それによる機密情報漏洩等が問題になっている。

【0003】

このような問題を解決するために、例えば次のような方法を用いることが考えられる。

【0004】

1つ目は、ユーザが使用するクライアント機器が接続するネットワーク上に、プロキシサーバ等のフィルタリングを行うサーバ機器(フィルタリングサーバ)を設置し、クライアント機器がこのフィルタリングサーバを介してインターネットへ通信するように構成することで、クライアント機器からインターネットへのアクセスを制限するという方法である。

【0005】

2つ目は、ユーザが使用するクライアント機器に、アクセス制限を行うアプリケーションを導入することで、クライアント機器からインターネットへのアクセスを制限するという方法である。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2002−073548号公報

【特許文献2】特開2004−110806号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、1つ目の方法では、アクセス制限を行うことができる範囲は、フィルタリングサーバ等が設置されている同一のネットワーク内に接続しているクライアント機器だけに限られ、別のネットワークに接続しているクライアント機器についてはアクセスを制限することができない。

【0008】

ここで言う同一のネットワークとは同一のサブネットマスク内のネットワークを指す。

【0009】

また、2つ目の方法では、アクセス制限を行うアプリケーションはクライアント機器のOS(オペレーティングシステム)上で動作するため、利用者自身がクライアント機器の故意にアプリケーションを停止させることが可能であり、必ずしもアクセス制限が行われるという保証はない。

【0010】

本発明は上記実情に鑑みてなされたものであり、ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制御を実現する情報処理装置、アクセス制御方法、およびアクセス制御用プログラムを提供することを目的とする。

【課題を解決するための手段】

【0011】

本発明の一態様によるアクセス制御用プログラムは、コンピュータの仮想マシンモニタ(VMM:Virtual Machine Monitor)に組み込まれるアクセス制御用プログラムであって、前記コンピュータの起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能とを前記VMMによりコンピュータに実現させるためのアクセス制御用プログラムである。

【0012】

本発明の他の態様による情報処理装置は仮想マシンモニタ(VMM)に所定のプログラムが組み込まれている情報処理装置であって、前記プログラムは、前記情報処理装置の起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能とを有することを特徴とする情報処理装置。

【0013】

本発明の更なる他の態様によるアクセス制御方法は、所定のサーバ機器に少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を記憶しておき、クライアント機器の仮想マシンモニタ(VMM)に、所定のプログラムを組み込んでおき、前記プログラムが、前記クライアント機器の起動時に、インターネットを経由して前記サーバ機器にアクセスし、前記サーバ機器から、前記フィルタリングルールの情報を取得して前記クライアント機器の中の所定の記憶媒体に記憶し、ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別し、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄することを特徴とする。

【発明の効果】

【0014】

本発明によれば、ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制御を実現する情報処理装置、アクセス制御方法、およびアクセス制御用プログラムを提供することができる。

【図面の簡単な説明】

【0015】

【図1】本発明の一実施形態に係るアクセス制御方法が適用される通信システムの一例を示す模式図。

【図2】フィルタリングルールの情報の構成の一例を示す図。

【図3】クライアントの機能構成の一例を示すブロック図。

【図4】サーバの機能構成の一例を示すブロック図。

【図5】クライアントのVMMに組み込まれたアクセス制御用プログラムによる動作の一例を示すフローチャート。

【発明を実施するための形態】

【0016】

以下、図面を参照して、本発明の実施の形態について説明する。

【0017】

なお、本実施形態では、便宜上、サーバ機器を「サーバ」と呼び、クライアント機器を「クライアント」と呼ぶ。

【0018】

図1は、本発明の一実施形態に係るアクセス制御方法が適用される通信システムの一例を示す模式図である。

【0019】

図1に示される通信システムの中には、インターネットNを通じて接続可能な、フィルタリング管理サーバ(コンピュータ)1、クライアント(コンピュータ)10、アクセス制限対象のサーバ(コンピュータ)101、およびアクセス制限対象外のサーバ(コンピュータ)102が存在する。なお、図1においては、アクセス制限対象のサーバ101,アクセス制限対象外のサーバ102が1台ずつしか図示されていないが、実際にはそれぞれが複数台存在する。クライアント10についても、1台しか図示されていないが、実際には複数台存在する。

【0020】

フィルタリング管理サーバ1は、クライアント10がWeb上のリソースである、Webサイトにアクセスする際のアクセス制限の対象となる、HTTP(Hypertext Transfer Protocol)パケット内にあるURI(Uniform Resource Identifier)およびリクエストメソッドを示すフィルタリングルールの情報(以下、「フィルタリングルールFR」と称す。)を記憶している。フィルタリングルールFRは、少なくともアクセス制限の対象となるURI、当該URIに対するGETリクエストの制限の有無、および当該URIに対するPOSTリクエストの制限の有無を示す。

【0021】

より具体的には、フィルタリングルールFRは、図2に示されるような情報を有する。

【0022】

すなわち、設定項目として、アクセス制限の対象となる「URI」があり、「URI」の設定内容として「http://・・・」などが登録される。ここには、例えば、アクセス制限対象のサーバ101のURIが登録され、一方、アクセス制限対象外のサーバ102のURIは登録されない。

【0023】

また、このアクセス制限の対象となる「URI」に対し、リクエストメソッド毎にリクエストを許可すべきか禁止すべきかを設定できるように、設定項目として「GETリクエスト制限」および「POSTリクエスト制限」が用意されている。なお、ここでは2種類のリクエストメソッドについてのみ設定できる例を示しているが、リクエストメソッド以外に設定項目があってもよい。「GETリクエスト制限」の設定内容としては、リクエストメソッド「GET」の許可または禁止を指定するために、「True」(真)または「False」(偽)を示す真偽値が登録される。「POSTリクエスト制限」の設定内容も、同様に、リクエストメソッド「POST」の許可または禁止を指定するために、「True」(真)または「False」(偽)を示す真偽値が登録される。これにより、GETリクエストとPOSTリクエストの両方を禁止したり、GETリクエストとPOSTリクエストのいずれか一方のみを禁止したりすることが可能となる。

【0024】

クライアント10は、NIC(Network Interface Card)20、VMM(Virtual Machine Monitor)30、ゲストOS40、およびアプリケーション50を有する。

【0025】

NIC20は、クライアント10がインターネットNに接続するための通信インタフェースを実現するカードである。

【0026】

VMM30は、仮想マシンモニタであり、コンピュータを仮想化し、複数の異なる仮想マシンを並列に実行できるようにするためのソフトウェアである。その動作は、クライアントのネットワーク環境や、OS、アプリケーション等に依存しない。このVMM30は、後で詳述する一時記憶部31、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34を有する。

【0027】

なお、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34は、アクセス制御機能モジュール60を構成する。このアクセス制御機能モジュール60は、アクセス制御機能を実現するためにVMM30に組み込まれたプログラムである。すなわち、アクセス制御機能モジュール60は、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34を、VMM30によりコンピュータに実現させるためのアクセス制御用プログラムである。

【0028】

一時記憶部31は、クライアント10の起動時に、インターネットN経由でフィルタリングルール管理サーバ1から取得されるフィルタリングルールFRを記憶するものであり、RAM等を用いて実現される。

【0029】

ゲストOS40は、クライアント10の動作を統括して制御し、VMM30により監視され、VMM30に対し、Web上のリソースへのアクセス要求を含む各種の要求を行う。

【0030】

アプリケーション50は、ユーザが使用するインターネット閲覧ソフトなどのソフトウェアである。

【0031】

図3は、クライアント10の機能構成の一例を示すブロック図である。なお、図1と共通する要素には同一の符号を付している。

【0032】

クライアント10は、前述したように、NIC20、VMM30、およびゲストOS40を有し、VMM30は、一時記憶部31、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34を有し、また、フィルタリングルール取得機能32、判別機能33、およびパケット破棄機能34は、アクセス制御機能モジュール60を構成している。

【0033】

一時記憶部31は、クライアント10の起動時に、フィルタリングルール取得機能32によりNIC20を通じてインターネットN経由でフィルタリングルール管理サーバ1から取得されるフィルタリングルールFRを一時的に記憶するものであり、ここに記憶されたフィルタリングルールFRは、クライアント10の動作中、アクセス制御機能を実現するために使用される。このフィルタリングルールFRは、クライアント10がシャットダウンした際には消去される。

【0034】

また、管理サーバのIPアドレスはクライアント10のフィルタリングルール取得機能32にあらかじめ設定しておく。

【0035】

フィルタリングルール取得機能32は、クライアント10の起動時に、インターネットNを経由してフィルタリング管理サーバ1にアクセスし、このフィルタリング管理サーバ1から、アクセス制限の対象となるURIおよびリクエストメソッドを示すフィルタリングルールFRを取得して、クライアント10の中の一時記憶部31に記憶させる機能である。

【0036】

判別機能33は、ゲストOS40から発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、一時記憶部31上のフィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する機能である。

【0037】

より具体的には、判別機能33は、ゲストOSから発行されるパケットがHTTP要求パケットに該当するか否かを判別する第1の判別機能と、この第1の判別機能の判別結果が該当を示す場合に、そのHTTP要求パケットのHTTPコマンドからホスト名、リクエストURI、および当該URIに対するリクエストメソッドを取得し、取得したホスト名とリクエストURIとを結合した文字列が、フィルタリングルールFRによりアクセス制限の対象とされているURIに該当するか否かを判別する第2の判別機能と、この第2の判別機能の判別結果が該当を示す場合に、取得したリクエストメソッドが、フィルタリングルールFRが当該URIについてアクセス制限の対象としているリクエストメソッドに該当するか否かを判別する第3の判別機能とを有する。

【0038】

パケット破棄機能34は、一時記憶部31上のフィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットが検出された場合に、そのパケットを破棄する機能である。

【0039】

図4は、フィルタリングルール管理サーバ1の機能構成の一例を示すブロック図である。なお、図1と共通する要素には同一の符号を付している。

【0040】

フィルタリングルール管理サーバ1は、NIC11、OS12、Webサーバ13、および記憶部14を有する。

【0041】

NIC11は、フィルタリングルール管理サーバ1がインターネットNに接続するための通信インタフェースを実現するカードである。

【0042】

OS12は、フィルタリングルール管理サーバ1に搭載される通常のオペレーティングシステムである。

【0043】

Webサーバ13は、記憶部14に記憶されているフィルタリングルールFRを管理し、OS12を介して、クライアント10からのフィルタリングルール取得要求を受け付け、記憶部14に記憶されているフィルタリングルールFRをクライアント10へ送信する。

【0044】

記憶部14は、フィルタリングルールFRを記憶する。このフィルタリングルールFRは、特定の管理者のみが更新することができる。

【0045】

次に、図5のフローチャートを参照して、アクセス制御機能モジュール60による動作の一例を説明する。

【0046】

クライアント10が起動すると、通信確立後に、フィルタリングルール取得機能32が、NIC20を通じて、インターネットNに接続し、フィルタリング管理サーバ1にアクセスし(ステップS11)、フィルタリング管理サーバ1から、フィルタリングルールFRを取得して、これを一時記憶部31に一時記憶させる(ステップS12)。

【0047】

次に、判別機能33が、ゲストOS40から発行されるパケットを監視し、ゲストOS40からパケットを受信するまで待機する(ステップS13)。

【0048】

判別機能33は、ゲストOS40からパケットを受信すると、そのパケットがHTTP要求パケットであるか否かを判定する(ステップS14)。そのパケットがHTTP要求パケットでない場合(ステップS14のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。

【0049】

一方、そのパケットがHTTP要求パケットである場合(ステップS14のYES)、判別機能33は、そのパケットのHTTPコマンドからホスト名、リクエストURI、およびリクエストメソッドを取得し(ステップS15)、取得したホスト名とリクエストURIを結合した文字列が、一時記憶部31上のフィルタリングルールFRに示されるいずれかのURIと一致するか否かを判定する(ステップS16)。その文字列がいずれのURIとも一致しない場合(ステップS16のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。

【0050】

一方、その文字列が、フィルタリングルールFRに示されるいずれかのURIと一致する場合(ステップS16のYES)、判別機能33は、取得したリクエストメソッドが「GET」であるか、それとも「POST」であるかを判定する(ステップS17,S18)。リクエストメソッドが「GET」でも「POST」でもない場合(ステップのS17のNO、ステップS18のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。

【0051】

一方、取得したリクエストメソッドが「GET」である場合(ステップS17のYES)、判別機能33は、フィルタリングルールFR上の当該URIに対応するGETリクエスト制限が「真」を示しているか否かを判定する(ステップS19)。ここで、「真」ではなく、「偽」を示している場合(ステップS19のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。一方、「真」を示している場合(ステップS19のYES)、パケット破棄機能34は、そのパケットを破棄する(ステップS22)。以降は、ステップS14からの処理が繰り返される。

【0052】

また、取得したリクエストメソッドが「POST」である場合(ステップS18のYES)、判別機能33は、フィルタリングルールFR上の当該URIに対応するPOSTリクエスト制限が「真」を示しているか否かを判定する(ステップS20)。ここで、「真」ではなく、「偽」を示している場合(ステップS20のNO)、パケット破棄機能34は、そのパケットを通過させる(ステップS21)。一方、「真」を示している場合(ステップS20のYES)、パケット破棄機能34は、そのパケットを破棄する(ステップS22)。以降は、ステップS14からの処理が繰り返される。

【0053】

このように上記実施形態によれば、アクセス制御機能モジュールが組み込まれ、管理サーバのIPアドレスが設定された、VMMを各クライアント機器にインストールし、起動時にアクセス制御機能モジュールがフィルタリングルールを取得しこれを用いてアクセス制御を実施することにより、ネットワーク環境や、OS、アプリケーション等に依存しないセキュリティの高い頑強なアクセス制御機能を容易に実現することができ、ユーザによる不適切なリソースへのアクセスを防ぐことができる。また、これにより、企業内等での私的なインターネット利用、例えば私的なサイトの閲覧のほか、悪質なサイトの閲覧によるコンピュータウイルスの感染、それによる機密情報漏洩等を未然に防ぐことが可能となる。

【0054】

また、上記実施形態の効果を分類すると以下のようになる。

【0055】

(1)管理者の負担を軽減できる

アクセス制御機能がクライアント機器のVMMの一機能(モジュール)として組み込まれているため、利用者はアプリケーションやシステムを意識することがなく、また、アクセス制限に必要なフィルタリングルールは、アクセス制御機能モジュールがフィルタリングルール管理サーバと通信を行って取得するため、クライアント毎の個別設定を行う必要がなく、管理者の負担を軽減させることができる。

【0056】

(2)ネットワークに依存しない

ネットワーク上にアクセス制限を行うフィルタリングサーバ等を設置する必要がなく、アクセス制御機能はクライアントの中のVMMの一機能(モジュール)として組み込まれているため、ネットワークに依存しないアクセス制限を実現することができる。

【0057】

(3)OSやアプリケーションに依存しない

アクセス制限を行うアプリケーション等を導入する必要がなく、アクセス制御機能はクライアントの中のVMMの一機能(モジュール)として組み込まれているため、OSやアプリケーションに依存しないアクセス制限を実現することができる。

【0058】

(4)利用者によって操作されない

上記と同様、アクセス制限を行うアプリケーション等を導入する必要がなく、アクセス制御機能はクライアントの中のVMMの一機能(モジュール)として組み込まれているため、利用者によりアクセス制御機能を停止するなどの操作が行われることがなく、高いセキュリティを維持することができる。

【0059】

なお、上記実施形態では、フィルタリングルールFRが「アクセス制限」の対象となるURIおよびリクエストメソッドを示すものとして説明したが、代わりに、このフィルタリングルールFRを「アクセス許可」の対象となるURIおよびリクエストメソッドを示すものとして構成してもよい。

【0060】

その場合、判別機能33は、ゲストOS40から発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、一時記憶部31上のフィルタリングルールFRが「アクセス許可」の対象としているURIおよびリクエストメソッドに該当するか否かを判別するものとする。また、パケット破棄機能34は、一時記憶部31上のフィルタリングルールFRが「アクセス許可」の対象としているURIおよびリクエストメソッドを有するパケットが検出された場合に、そのパケットを通過させ、これ以外のパケットについては破棄するものとする。

【0061】

本発明は上記実施形態そのままに限定されるものではなく、実施段階ではその要旨を逸脱しない範囲で構成要素を変形して具体化できる。また、上記実施形態に開示されている複数の構成要素の適宜な組み合わせにより、種々の発明を形成できる。例えば、実施形態に示される全構成要素から幾つかの構成要素を削除してもよい。さらに、異なる実施形態にわたる構成要素を適宜組み合わせてもよい。

【符号の説明】

【0062】

1…フィルタリング管理サーバ、10…クライアント、11…NIC、12…OS、13…Webサーバ、14…記憶部、20…NIC、30…VMM、31…一時記憶部、32…フィルタリングルール取得機能、33…判別機能、34…パケット破棄機能、40…ゲストOS、50…アプリケーション、60…アクセス制御機能モジュール、101…アクセス制限対象のサーバ、102…アクセス制限対象外のサーバ、

FR…フィルタリングルール、N…インターネット。

【特許請求の範囲】

【請求項1】

コンピュータの仮想マシンモニタ(VMM)に組み込まれるアクセス制御用プログラムであって、

前記コンピュータの起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、

ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、

前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能と

を前記VMMによりコンピュータに実現させるためのアクセス制御用プログラム。

【請求項2】

前記判別機能は、

前記仮想マシンから発行されるパケットがHTTP要求パケットに該当するか否かを判別する第1の判別機能と、

前記第1の判別機能の判別結果が該当を示す場合に、そのHTTP要求パケットのHTTPコマンドからホスト名、リクエストURI、および当該URIに対するリクエストメソッドを取得し、取得したホスト名とリクエストURIとを結合した文字列が、前記フィルタリングルールによりアクセス制限の対象とされているURIに該当するか否かを判別する第2の判別機能と、

前記第2の判別機能の判別結果が該当を示す場合に、取得したリクエストメソッドが、前記フィルタリングルールが当該URIについてアクセス制限の対象としているリクエストメソッドに該当するか否かを判別する第3の判別機能とを具備し、

前記パケット破棄機能は、前記第3の判別機能の判別結果が該当を示す場合に、当該HTTP要求パケットを破棄することを特徴とするアクセス制御用プログラム。

【請求項3】

前記フィルタリングルール取得機能が取得するフィルタリングルールの情報は、少なくともアクセス制限の対象となるURI、当該URIに対するGETリクエストの制限の有無、および当該URIに対するPOSTリクエストの制限の有無を示すことを特徴とする請求項1に記載のアクセス制御用プログラム。

【請求項4】

仮想マシンモニタ(VMM)に所定のプログラムが組み込まれている情報処理装置であって、

前記プログラムは、

前記情報処理装置の起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、

ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、

前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能と

を有することを特徴とする情報処理装置。

【請求項5】

所定のサーバ機器に少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を記憶しておき、

クライアント機器の仮想マシンモニタ(VMM)に、所定のプログラムを組み込んでおき、

前記プログラムが、

前記クライアント機器の起動時に、インターネットを経由して前記サーバ機器にアクセスし、前記サーバ機器から、前記フィルタリングルールの情報を取得して前記クライアント機器の中の所定の記憶媒体に記憶し、

ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別し、

前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄する

ことを特徴とするアクセス制御方法。

【請求項1】

コンピュータの仮想マシンモニタ(VMM)に組み込まれるアクセス制御用プログラムであって、

前記コンピュータの起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、

ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、

前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能と

を前記VMMによりコンピュータに実現させるためのアクセス制御用プログラム。

【請求項2】

前記判別機能は、

前記仮想マシンから発行されるパケットがHTTP要求パケットに該当するか否かを判別する第1の判別機能と、

前記第1の判別機能の判別結果が該当を示す場合に、そのHTTP要求パケットのHTTPコマンドからホスト名、リクエストURI、および当該URIに対するリクエストメソッドを取得し、取得したホスト名とリクエストURIとを結合した文字列が、前記フィルタリングルールによりアクセス制限の対象とされているURIに該当するか否かを判別する第2の判別機能と、

前記第2の判別機能の判別結果が該当を示す場合に、取得したリクエストメソッドが、前記フィルタリングルールが当該URIについてアクセス制限の対象としているリクエストメソッドに該当するか否かを判別する第3の判別機能とを具備し、

前記パケット破棄機能は、前記第3の判別機能の判別結果が該当を示す場合に、当該HTTP要求パケットを破棄することを特徴とするアクセス制御用プログラム。

【請求項3】

前記フィルタリングルール取得機能が取得するフィルタリングルールの情報は、少なくともアクセス制限の対象となるURI、当該URIに対するGETリクエストの制限の有無、および当該URIに対するPOSTリクエストの制限の有無を示すことを特徴とする請求項1に記載のアクセス制御用プログラム。

【請求項4】

仮想マシンモニタ(VMM)に所定のプログラムが組み込まれている情報処理装置であって、

前記プログラムは、

前記情報処理装置の起動時に、インターネットを経由して所定のサーバ機器にアクセスし、前記サーバ機器から、少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を取得して前記コンピュータの中の所定の記憶媒体に記憶させるフィルタリングルール取得機能と、

ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別する判別機能と、

前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄するパケット破棄機能と

を有することを特徴とする情報処理装置。

【請求項5】

所定のサーバ機器に少なくともアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールの情報を記憶しておき、

クライアント機器の仮想マシンモニタ(VMM)に、所定のプログラムを組み込んでおき、

前記プログラムが、

前記クライアント機器の起動時に、インターネットを経由して前記サーバ機器にアクセスし、前記サーバ機器から、前記フィルタリングルールの情報を取得して前記クライアント機器の中の所定の記憶媒体に記憶し、

ゲストOSから発行されるパケットを監視し、当該パケットがHTTP要求パケットである場合に、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当するか否かを判別し、

前記フィルタリングルールによりアクセス制限の対象とされているURIおよびリクエストメソッドを有するパケットがある場合にそのパケットを破棄する

ことを特徴とするアクセス制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2012−208681(P2012−208681A)

【公開日】平成24年10月25日(2012.10.25)

【国際特許分類】

【出願番号】特願2011−73166(P2011−73166)

【出願日】平成23年3月29日(2011.3.29)

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成21年度総務省戦略的情報通信研究開発推進制度(SCOPE)ICTイノベーション促進型研究開発に係る研究開発課題「ディペンダブルな自律連合型クラウドコンピューティング基盤の研究開発」に関する研究開発委託研究、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(593059773)富士ソフト株式会社 (28)

【Fターム(参考)】

【公開日】平成24年10月25日(2012.10.25)

【国際特許分類】

【出願日】平成23年3月29日(2011.3.29)

【国等の委託研究の成果に係る記載事項】(出願人による申告)平成21年度総務省戦略的情報通信研究開発推進制度(SCOPE)ICTイノベーション促進型研究開発に係る研究開発課題「ディペンダブルな自律連合型クラウドコンピューティング基盤の研究開発」に関する研究開発委託研究、産業技術力強化法第19条の適用を受ける特許出願

【出願人】(593059773)富士ソフト株式会社 (28)

【Fターム(参考)】

[ Back to top ]