情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システム

【課題】認証処理の不正な実行を防止し、データを使用する際の安全性を向上させる。

【解決手段】暗号化処理が施されたデータと該データを使用できる情報処理装置を示す許容MACアドレスと接続された情報処理装置のMACアドレス及び許容MACアドレスを比較して情報処理装置がデータを使用する権利を有しているか否か判断する使用判断部と使用する権利を有していると判断された場合にデータに対して復号化処理を施す復号化処理部として機能させると共に実行が制限されたセキュリティ確認ソフトウェアとを記録された可搬性記録媒体の接続を監視する接続監視部と、可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる使用判断部を起動させるセキュリティ確認起動部と、を備える。

【解決手段】暗号化処理が施されたデータと該データを使用できる情報処理装置を示す許容MACアドレスと接続された情報処理装置のMACアドレス及び許容MACアドレスを比較して情報処理装置がデータを使用する権利を有しているか否か判断する使用判断部と使用する権利を有していると判断された場合にデータに対して復号化処理を施す復号化処理部として機能させると共に実行が制限されたセキュリティ確認ソフトウェアとを記録された可搬性記録媒体の接続を監視する接続監視部と、可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる使用判断部を起動させるセキュリティ確認起動部と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムに関するものであり、特に可搬性記録媒体に蓄積されたデータのセキュリティを保持した上で使用する技術に関するものである。

【背景技術】

【0002】

従来、プリンタ、コピー、ファクシミリ、スキャナなどの各装置の機能を1つの筐体内に収納した画像形成装置(以下、「複合機」という。)が知られている。このような複合機においては、画像や文書データを蓄積する記憶装置が備え付けられている。

【0003】

近年、複合機において、USB(Universal Serial Bus)メモリ、カード型メディアなどの可搬性のある記憶媒体(可搬性記憶媒体)を直接接続して使用する機会が増える傾向にある。

【0004】

しかしながら、一般に可搬性記憶媒体は、手軽に持ち運びできる反面、盗難されたり、紛失する可能性が高い。このような場合に、可搬性記憶媒体内の画像や文書データは、他の利用者に画像形成装置やPC(Personal Computer)などの一般の電子装置を用いて閲覧される可能性がある。さらには、印刷やFAX送信などにより、外部に流出する恐れがある。また、可搬性記憶媒体は、複合機に備えられた記憶装置に記憶されているデータを外部に持ち出す手段として利用されることも考えられる。

【0005】

このような問題を解決するために、データの不正使用を防止する技術等が開示されている。

【0006】

例えば、特許文献1に示されている技術は、クライアント側に接続されたハードウェアメモリに格納されたハードウェア固有の認証データ等と、クライアント装置が格納する認証データ等とを認証することで、サーバにアクセスするユーザが真正であることを確実に認証するものである。

【0007】

【特許文献1】特開2003−162507号公報

【発明の開示】

【発明が解決しようとする課題】

【0008】

しかしながら、上述した特許文献1に記載されたような従来の不正使用の防止技術では、情報処理装置毎に認証用のアプリケーションを蓄積する必要がある。ところで、認証に用いられるアプリケーションは、情報処理装置の種別が同一であれば同じアプリケーションとなる。このため、当該アプリケーションは、可搬性記憶媒体に格納して共有化するのが好ましい。しかしながら、認証用アプリケーションを可搬性記憶媒体に格納した場合、使用する権限を備えていない他の情報処理装置で当該認証用のアプリケーションを実行して、当該認証用のアプリケーションが解析される可能性があるという問題がある。

【0009】

本発明は、上記に鑑みてなされたものであって、認証処理の不正な実行を防止し、データを使用する際の安全性を向上させる情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムを提供することを目的とする。

【課題を解決するための手段】

【0010】

上述した課題を解決し、目的を達成するために、請求項1にかかる発明は、処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体の接続を監視する接続監視手段と、前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させるセキュリティ確認起動手段と、を備えたことを特徴とする。

【0011】

また、請求項2にかかる発明は、請求項1にかかる発明において、前記接続監視手段は、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体の接続を監視すること、を特徴とする。

【0012】

また、請求項3にかかる発明は、請求項1又は2にかかる発明において、前記接続監視手段は、複数の前記暗号化対象情報と、前記対象情報の種別毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記種別により前記対象情報の使用を許可するか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0013】

また、請求項4にかかる発明は、請求項1乃至3のいずれか一つにかかる発明において、前記接続監視手段は、前記情報処理装置に固有の保持MAC(Media Access Control)アドレス情報と、前記情報処理装置のMACアドレスが該保持MACアドレス情報と一致した場合に使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0014】

また、請求項5にかかる発明は、請求項1乃至4のいずれか一つにかかる発明において、前記セキュリティ確認起動手段により起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理手段と、をさらに備えたことを特徴とする。

【0015】

また、請求項6にかかる発明は、請求項1乃至5のいずれか一つにかかる発明において、前記接続監視手段は、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0016】

また、請求項7にかかる発明は、請求項6にかかる発明において、前記接続監視手段は、前記使用条件情報で示された条件を満足しない場合にさらに前記対象情報を削除する前記使用判断手段として機能させる前記確認プログラムを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0017】

また、請求項8にかかる発明は、請求項6又は7にかかる発明において、前記接続監視手段は、前記対象情報を使用できる期限を示した有効期限情報と、該有効期限情報で示された有効期限内と判断された場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0018】

また、請求項9にかかる発明は、請求項6又は7にかかる発明において、前記接続監視手段は、前記対象情報を使用できる回数を示した所定の使用回数情報と、前記情報処理装置の使用が該使用回数情報で示された所定の使用回数内の場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0019】

また、請求項10にかかる発明は、請求項1乃至9のいずれか一つにかかる発明において、前記接続監視手段は、復号化鍵と、前記使用判断手段により使用する権利を有していると判断された場合に前記対象情報に対して前記復号化鍵を用いて復号化処理を施す前記復号化処理手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0020】

また、請求項11にかかる発明は、情報処理装置と接続して情報を送受信する可搬性記録媒体において、処理に用いられる対象情報と、前記対象情報を使用する情報処理装置に固有の装置識別情報と、前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、を記録されたコンピュータ読み取り可能な可搬性記録媒体であることを特徴とする。

【0021】

また、請求項12にかかる発明は、請求項11にかかる発明において、前記対象情報は暗号化処理が施され、前記セキュリティ確認プログラムが機能する前記使用制御手段は、前記使用制御手段として使用可能とするために前記暗号化処理が施された対象情報に対して復号化処理を施す復号化処理手段を備えること、を特徴とする。

【0022】

また、請求項13にかかる発明は、請求項11又は12にかかる発明において、前記対象情報を使用できる条件を示した使用条件情報と、をさらに記録し、前記セキュリティ確認プログラムは、前記使用判断手段において前記使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権限を有していると判断すること、を特徴とする。

【0023】

また、請求項14にかかる発明は、処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体と、情報処理装置との接続を監視する接続監視ステップと、前記接続監視ステップにより接続を検知した場合に、前記情報処理装置が備えるセキュリティ確認起動手段により、前記セキュリティ確認プログラムの前記使用判断手段を起動させるセキュリティ確認起動ステップと、を有することを特徴とする。

【0024】

また、請求項15にかかる発明は、請求項14にかかる発明において、前記接続監視ステップは、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体と、前記情報処理装置との接続を監視すること、を特徴とする。

【0025】

また、請求項16にかかる発明は、請求項14又は15にかかる発明において、前記接続監視ステップは、複数の前記暗号化対象情報と、前記対象情報毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記対象情報の使用する権利を有しているか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0026】

また、請求項17にかかる発明は、請求項14乃至16のいずれか一つにかかる発明において、前記セキュリティ確認起動ステップにより起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場合に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理ステップと、をさらに有することを特徴とする。

【0027】

また、請求項18にかかる発明は、請求項14乃至17のいずれか一つにかかる発明において、前記接続監視ステップは、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用を許可する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0028】

また、請求項19にかかる発明は、請求項14乃至請求項18のいずれか1つに記載された情報処理方法をコンピュータで実行させることを特徴とする。

【0029】

また、請求項20にかかる発明は、情報処理装置と、該情報処理装置に接続可能な可搬性記憶媒体とを備えた情報処理システムにおいて、前記可搬性記憶媒体は、処理に用いられる対象情報と、前記対象情報を使用する情報処理装置に固有の装置識別情報と、前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、を記録され、前記情報処理装置は、前記可搬性記録媒体の接続を監視する接続監視手段と、前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させる前記セキュリティ確認起動手段と、を備えた、ことを特徴とする。

【発明の効果】

【0030】

請求項1にかかる発明によれば、可搬性記憶媒体に格納された使用判断手段を起動させることで、当該情報処理装置において可搬性記憶媒体に蓄積された対象情報を使用する権利を有しているか否か判断し、権利を有していると判断された場合に可搬性記憶媒体に蓄積された対象情報を使用可能とする制御を行うので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【0031】

また、請求項2にかかる発明によれば、使用する権利を有している場合に暗号化処理が施された対象情報に対して復号化処理を行うので、権限のない第三者が対象情報を参照又は使用できないので、セキュリティが向上するという効果を奏する。

【0032】

また、請求項3にかかる発明によれば、対象情報毎に装置識別情報を対応付けた装置許可情報を用いて使用するか否か判断する使用判断手段として機能させるセキュリティ確認プログラムと、を記録された可搬性記憶媒体の接続を監視することで、接続された場合に対象情報毎に使用を制限できるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0033】

また、請求項4にかかる発明によれば、可搬性記憶媒体が接続された場合にMACアドレスを用いて情報処理装置が可搬性記憶媒体に蓄積された情報を使用可能か否か判断するので、認証処理に対する安全性をさらに向上させるという効果を奏する。

【0034】

また、請求項5にかかる発明によれば、使用が許可された場合に限り、可搬性記憶媒体に蓄積された情報に対して使用可能とされた後に印刷して出力処理が行われるので、利用者は当該対象情報を容易に取得できるので利便性が向上するという効果を奏する。

【0035】

また、請求項6にかかる発明によれば、可搬性記憶媒体が備えた使用条件情報により示された条件を満足した場合に、可搬性記憶媒体に格納された対象情報を使用できるので、対象情報を使用する条件を具体的に設定できるので、対象情報に対する安全性を向上させるという効果を奏する。

【0036】

また、請求項7にかかる発明によれば、可搬性記憶媒体が備えた使用条件情報により示された条件を満たさない場合に、可搬性記憶媒体に格納された情報を削除するので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0037】

また、請求項8にかかる発明によれば、有効期限内に限り対象情報の使用が許可されるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0038】

また、請求項9にかかる発明によれば、所定の使用回数に限り対象情報の使用が許可されるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0039】

また、請求項10にかかる発明によれば、可搬性記憶媒体に格納された復号化鍵を用いて認証を行うので、情報処理装置が復号化鍵を蓄積、又は利用者から復号化鍵の入力の受付を行う必要がなく、利便性が向上するという効果を奏する。

【0040】

また、請求項11にかかる発明によれば、セキュリティ確認起動手段を備えた情報処理装置に接続された際に限り、可搬性記憶媒体に格納された使用判断手段を起動させ、セキュリティ確認起動手段を備えていない情報処理装置で認証処理も行うこともできないので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【0041】

また、請求項12にかかる発明によれば、接続された情報処理装置が使用する権利を備えている場合に、暗号化処理が施された対象情報に対して復号化処理を行うので、権限のない第三者が対象情報を参照又は使用できないので、セキュリティが向上するという効果を奏する。

【0042】

また、請求項13にかかる発明によれば、接続された情報処理装置に対して、対象情報毎に使用するか否か判断することで、接続された場合に対象情報毎に使用を制限できるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0043】

また、請求項14にかかる発明によれば、可搬性記憶媒体に格納された使用判断手段を起動させることで、当該情報処理装置において可搬性記憶媒体に蓄積された対象情報を使用する権利を有しているか否か判断し、権利を有していると判断された場合に可搬性記憶媒体に蓄積された対象情報を使用可能とする制御を行うので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【0044】

また、請求項15にかかる発明によれば、使用する権利を有している場合に暗号化処理が施された対象情報に対して復号化処理を行うので、権限のない第三者が対象情報を参照又は使用できないので、セキュリティが向上するという効果を奏する。

【0045】

また、請求項16にかかる発明によれば、対象情報毎に装置識別情報を対応付けた装置許可情報を用いて使用するか否か判断する使用判断手段として機能させるセキュリティ確認プログラムと、を記録された可搬性記憶媒体の接続を監視することで、接続された場合に対象情報毎に使用を制限できるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0046】

また、請求項17にかかる発明によれば、使用が許可された場合に限り、可搬性記憶媒体に蓄積された情報に対して使用可能とされた後に印刷して出力処理が行われるので、利用者は当該対象情報を容易に取得できるので利便性が向上するという効果を奏する。

【0047】

また、請求項18にかかる発明によれば、可搬性記憶媒体が備えた使用条件情報により示された条件を満足した場合に、可搬性記憶媒体に格納された対象情報を使用できるので、対象情報を使用する条件を具体的に設定できるので、対象情報に対する安全性を向上させるという効果を奏する。

【0048】

また、請求項19にかかる発明によれば、コンピュータに読み取らせて実行することによって、請求項14から18のいずれか一つに記載された情報処理方法をコンピュータの利用で実現することができ、これら各情報処理方法と同様の効果を奏する。

【0049】

また、請求項20にかかる発明によれば、可搬性記憶媒体に格納された使用判断手段を起動させることで、当該情報処理装置において可搬性記憶媒体に蓄積された対象情報を使用する権利を有しているか否か判断し、権利を有していると判断された場合に可搬性記憶媒体に蓄積された対象情報を使用可能とする制御を行うので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【発明を実施するための最良の形態】

【0050】

以下に添付図面を参照して、この発明にかかる情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムの最良な実施の形態を詳細に説明する。

【0051】

図1は、本発明の一実施の形態である複合機100の機能構成を示すブロック図である。図1に示すように、複合機100は、白黒ラインプリンタ(B&W LP)101と、カラーラインプリンタ(Color LP)102と、メモリカードリーダ103と、USBホスト104と、ネットワークインタフェースとなるLANI/F105と、スキャナ、ファクシミリ、などのその他ハードウェアリソース106とソフトウェア群110と、複合機起動部140とを有するように構成される。また、ソフトウェア群110は、プラットフォーム120と、アプリケーション130とを有するように構成される。

【0052】

メモリカードリーダ103は、可搬性記憶媒体の一種であるメモリカードM1の接続を制御する。なお、メモリカードM1の種類はどのようなものでも良く、例えばSDカードなどが考えられる。USBホスト104は、可搬性記憶媒体の一種であるUSBメモリM2の接続を制御する。なお、メモリカードM1又はUSBメモリM2が保持するデータ等については後述する。

【0053】

プラットフォーム120は、アプリケーション130からの処理要求を解釈してハードウェア資源の獲得要求を発生させるコントロールサービスと、1つ以上のハードウェア資源の管理を行ってコントロールサービスからの獲得要求を調停するシステムリソースマネージャ(以下、SRMという)123と、オペレーティングシステム(以下、OSという)121とを有するように構成されている。

【0054】

コントロールサービスは、システムコントロールサービス(以下、SCSという)122、エンジンコントロールサービス(以下、ECSという)124、メモリコントロールサービス(以下、MCSという)125、オペレーションパネルコントロールサービス(以下、OCSという)126、ファックスコントロールサービス(以下、FCSという)127、ネットワークコントロールサービス(以下、NCSという)128、ユーザ情報管理サービス(以下、UCSという)129など一つ以上のサービスモジュールを有するように構成されている。

【0055】

なお、プラットフォーム120は予め定義されている関数によりアプリケーション130からの処理要求を受信可能とするアプリケーションプログラムインターフェース(以下、APIという)を有するように構成されている。

【0056】

OS121は、UNIX(登録商標)などの汎用オペレーティングシステムであって、プラットフォーム120及びアプリケーション130の各ソフトウェアをプロセスとして並列実行する。

【0057】

SRM123のプロセスは、SCS122と共にシステムの制御およびリソースの管理を行うものである。例えば、SRM123のプロセスは、スキャナ部やプリンタ部などのエンジン、メモリ、ハードディスク装置(HDD)ファイル、ホストI/O(セントロインターフェース、ネットワークインターフェース、IEEE1394インターフェース、RS232Cインターフェースなど)のハードウェア資源を利用する上位層からの要求に従って調停を行い、実行制御する。

【0058】

具体的には、SRM123は、要求されたハードウェア資源が利用可能であるか(他の要求により利用されていないかどうか)を判定し、利用可能であれば要求されたハードウェア資源が利用可能である旨を上位層に伝える。また、SRM123は、上位層からの要求に対してハードウェア資源の利用スケジューリングを行い、例えばプリンタエンジンにより紙搬送と作像動作、メモリ確保、ファイル生成などの要求内容を直接実施している。

【0059】

SCS122のプロセスは、アプリ管理、操作部制御、システム画面表示、LED表示、リソース管理、割り込みアプリ制御などを行う。なお、本実施の形態においてSCS122が行う具体的な処理については、後述する。

【0060】

ECS124のプロセスは、白黒ラインプリンタ(B&W LP)101、カラーラインプリンタ(Color LP)102、メモリカードリーダ103と、USBホスト104と、LANI/F105と、スキャナ、ファクシミリなどからなるその他ハードウェアリソース106のエンジンの制御を行う。

【0061】

MCS125のプロセスは、画像メモリの取得および解放、ハードディスク装置(HDD)の利用、画像データの圧縮および伸張などを行う。OCS126のプロセスは、オペレータと本体制御との間の情報伝達手段となる操作パネルの制御を行う。

【0062】

FCS127のプロセスは、システムコントローラの各アプリケーション層からPSTNまたはISDN網を利用したファクシミリ送受信、BKM(バックアップSRAM)で管理されている各種ファクシミリデータの登録/引用、ファクシミリ読みとり、ファクシミリ受信印刷、融合送受信を行うためのアプリケーションを提供する。

【0063】

NCS128のプロセスは、ネットワークI/Oを必要とするアプリケーションに対し、共通に利用できるサービスを提供するためのプロセスであり、ネットワーク側から各プロトコルによって受信したデータを各アプリケーションに振り分けたり、アプリケーションからデータをネットワーク側に送信する際の仲介を行う。

【0064】

UCS129のプロセスは、ユーザ情報の管理を行うものであり、要求に応じたユーザ情報が格納されている記憶装置を判定し、判定した記憶装置からユーザ情報を取得して各アプリケーションに供給する。

【0065】

また、アプリケーション130は、ページ記述言語(PDL)、PCLおよびポストスクリプト(PS)を有するプリンタ用のアプリケーションであるプリンタアプリ(以下に示す、画像印刷処理部も含む)111と、コピー用アプリケーションであるコピーアプリ112と、ファクシミリ用アプリケーションであるファックスアプリ113と、スキャナ用アプリケーションであるスキャナアプリ114と、ネットワークファイル用アプリケーションであるネットファイルアプリ115と、工程検査用アプリケーションである工程検査アプリ116とを有している。また、後述する画像印刷処理部や媒体制御部(図示しない)などもアプリケーションとして含まれている。

【0066】

アプリケーション130の各プロセス、コントロールサービスの各プロセスは、関数呼び出しとその戻り値送信およびメッセージの送受信によってプロセス間通信を行いながら、コピー、プリンタ、スキャナ、ファクシミリなどの画像形成処理にかかるユーザサービスを実現している。

【0067】

このように、実施の形態1にかかる複合機100には、複数のアプリケーション130および複数のコントロールサービスが存在し、いずれもプロセスとして動作している。そして、これらの各プロセス内部には、一つ以上のスレッドが生成されて、スレッド単位の並列実行が行われる。そして、コントロールサービスがアプリケーション130に対し共通サービスを提供しており、このため、これらの多数のプロセスが並列動作、およびスレッドの並列動作を行って互いにプロセス間通信を行って協調動作をしながら、コピー、プリンタ、スキャナ、ファクシミリなどの画像形成処理にかかるユーザサービスを提供するようになっている。

【0068】

複合機起動部140は、複合機100の電源投入時に最初に実行され、アプリケーション130やプラットフォーム120を起動するものである。例えば複合機起動部140は、コントロールサービスやアプリケーションのプログラムをHDD103から読み出し、読み出した各プログラムをSRAMまたはSDRAM上に確保したメモリ領域に転送して起動するものである。

【0069】

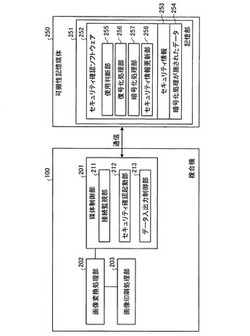

図2は、第1の実施の形態にかかる複合機100と可搬性記憶媒体250のソフトウェア構成を示すブロック図である。

【0070】

可搬性記憶媒体250は、記憶部251を備え、記憶部251には、セキュリティ確認ソフトウェア252と、セキュリティ情報253と、暗号化処理が施されたデータ254とが蓄積されている。なお、可搬性記憶媒体250は、図1で示したメモリカードM1やUSBメモリM2等とする。

【0071】

暗号化処理が施されたデータ254は、後述するセキュリティ確認ソフトウェア252により暗号化処理が施された画像データ又は文書データとする。また、暗号化処理が施されたデータ254は、画像データ又は文書データ毎に暗号化処理が施されている。そして、これら複数のデータが記憶部251に格納されている。

【0072】

セキュリティ情報253は、セキュリティ確認ソフトウェア252が使用する設定情報等を含むものとする。具体的には、セキュリティ情報253は、複合機100に可搬性記憶媒体250を接続した時、セキュリティ確認ソフトウェア252が当該複合機100で使用できるか否か判断する際に用いられる。

【0073】

図3は、可搬性記憶媒体250に蓄積されているセキュリティ情報253の概念を示した説明図である。本図に示すように、セキュリティ情報253は、復号化キー情報と、ネットワーク設定チェックフラグと、許容ネットワークアドレスと、MACアドレスチェックフラグと、許容MACアドレスリストと、有効期限チェックフラグと、有効期限と、使用回数チェックフラグと、残り使用回数と、パスワードチェックフラグと、パスワード内容と、ユーザ名称チェックと、ユーザ名称と、エラー検出時削除フラグと、機器特定認証情報フラグと、機器特定認証情報とを含むものである。なお、これらを使用した認証手順については後述する。

【0074】

また、セキュリティ情報253は、利用者が参照できない形式で記憶部251に蓄積される。これにより、復号化キーやパスワード等が盗用されるのを防止する。したがって、使用する権限のない第三者が、暗号化処理が施されたデータ254に対して復号化を施す等の行為を防止できる。なお、利用者が参照できない形式とは、周知の形式を問わずどのような形式を用いても良く、例えばデータ分割することや暗号化処理を施すことが考えられる。

【0075】

また、セキュリティ情報253に格納されている許容MACアドレスリストは、暗号化処理を施されたデータ254の使用を許容する一つ又は複数の電子装置のMACアドレスを格納する。また、本実施の形態にかかる許容MACアドレスリストは、電子装置毎に使用を許可するデータ254の種別及び許可する使用態様の設定も格納する。

【0076】

図4は、許容MACアドレスリストにおいてMACアドレス毎に設定された使用可能なファイルの種別及び使用態様を示した説明図である。本図に示すように、例えば、MACアドレス‘00:00:74:00:00:01’は、拡張子が‘jpg’、‘pdf’、‘doc’について読込と書込が許可され、削除については禁止されている。

【0077】

なお、使用を許可する際の制限の設定は、ファイルの種別又は、使用形態毎に制限するものではなく、例えばファイル毎に使用できるか否か設定するなど、どのような条件で設定しても良い。

【0078】

図2に戻り、セキュリティ確認ソフトウェア252は、使用判断部255と、復号化処理部256と、暗号化処理部257と、セキュリティ情報更新部258と、を備え、可搬性記憶媒体250に蓄積するデータを使用するための処理を行う。

【0079】

また、セキュリティ確認ソフトウェア252は、実行可能なファイルではなく、後述する複合機100のセキュリティ確認起動部212から呼び出されることで起動できる。つまり、セキュリティ確認ソフトウェア252単体では起動することができない。これにより、接続を許容されていない電子装置に可搬性記憶媒体250を接続しても、セキュリティ確認ソフトウェア252を実行できない。つまり、権限のない第三者による当該セキュリティ確認ソフトウェア252の解析を抑止できる。

【0080】

ところで、一般的な電子装置では、電子装置の種別毎にOS等が異なる。このため一般的な実行可能なファイルは、電子装置に依存することになり、機種にかかわらず全ての電子装置で起動させることができない。

【0081】

これに対し、本実施の形態では、セキュリティ確認ソフトウェア252は、セキュリティ確認起動部212から呼び出されることとした。さらに、セキュリティ確認ソフトウェア252の内部は、電子装置の種別毎に複数のバイナリデータを保持することとする。これにより、セキュリティ確認ソフトウェア252は、電子装置の機種にかかわらず自動的に起動されることになる。この複数のバイナリデータは、例えば複合機用プログラムと、PC用プログラムとする。なお、詳細については後述する。

【0082】

そして、利用者は、可搬性記憶媒体250に格納されたデータ254の使用を許可したい電子装置に限り、媒体制御部201に相当するプログラムをインストールする。これにより、当該プログラムがインストールされた電子装置に限り、可搬性記憶媒体250に格納されたセキュリティ確認ソフトウェア252を起動することができる。また、媒体制御部201に相当するプログラムは、可搬性記憶媒体250に格納されたデータを使用する電子装置の種別毎に用意する。これにより、可搬性記憶媒体250に蓄積されたデータは、電子装置の種別によらず、後述する処理の後に使用できる。

【0083】

使用判断部255は、接続された複合機100が、暗号化処理を施されたデータ254を使用できるか否か判断する。なお、詳細な処理手順については後述する。

【0084】

復号化処理部256は、使用判断部255において複合機100で使用できると判断された場合に、可搬性記憶媒体250に蓄積されている暗号化処理が施されたデータ254に対して復号化処理を施す。また、換言すれば、復号化処理部256は、暗号化処理が施されたデータ254を使用可能にする制御を行うことになる。なお、復号化処理に用いる復号化キー情報は、セキュリティ情報253に格納されているものとする。

【0085】

また、復号化処理及び暗号化処理としてはどのような手法を用いても良いが、本実施の形態ではDES(Data Encryption Standard)を用いることとする。

【0086】

暗号化処理部257は、可搬性記憶媒体250にデータを蓄積する際に、暗号化処理を施し、暗号化処理が施されたデータ254として格納する。

【0087】

セキュリティ情報更新部258は、複合機100に接続された時に状況に応じて、可搬性記憶媒体250に蓄積されたセキュリティ情報253の更新処理を行う。例えば、セキュリティ情報253で使用回数フラグが使用する旨の設定がなされている場合、セキュリティ情報更新部258は、使用判断部255により複合機100で使用できると判断した時、セキュリティ情報253に格納された残り使用回数から1減算する処理を行う。

【0088】

また、セキュリティ情報更新部258は、更新処理を行う際に、当該セキュリティ情報253に含まれるパラメータが所定の条件を満たした場合に、暗号化処理が施されたデータ254に含まれる所定のデータを削除する。なお、削除するまでの処理手順の詳細については後述する。

【0089】

次に複合機100について説明する。複合機100の内部は、媒体制御部201と、画像変換処理部202と、画像印刷処理部203とを備え、可搬性記憶媒体250の暗号化処理が施されたデータ254に含まれる画像データ又は文書データを印刷する処理等を行う。

【0090】

媒体制御部201は、接続監視部211と、セキュリティ確認起動部212と、データ入出力制御部213とを備え、可搬性記憶媒体250の接続を監視し、接続を検出した場合に可搬性記憶媒体250のセキュリティ確認ソフトウェア252を呼び出し、当該セキュリティ確認ソフトウェア252で複合機100がデータ254を使用できる権限を有していると判断された場合に、復号化処理を施したデータを、画像変換処理部202に出力処理する。また、媒体制御部201は、複合機100が起動している間は常駐し続けるプログラムとする。

【0091】

また、媒体制御部201は、最初に可搬性記憶媒体250に蓄積されたデータを使用する処理部(アプリケーションなど)の登録を受け付ける。そして、媒体制御部201は、セキュリティ確認ソフトウェア252において可搬性記憶媒体250に蓄積されたデータを使用してよいと判断された場合、登録を受け付けた処理部に対して復号化処理を施されたデータを送信する。また、本実施の形態では、登録を受け付けた処理部を、画像変換処理部202とする。

【0092】

接続監視部211は、媒体制御部201が常駐している間、常に複合機100への可搬性記憶媒体250の接続を監視する。

【0093】

セキュリティ確認起動部212は、接続監視部211で可搬性記憶媒体250の接続を検出した場合に、当該可搬性記憶媒体250に蓄積されているセキュリティ確認ソフトウェア252を呼び出す処理を行う。このセキュリティ確認起動部212がセキュリティ確認ソフトウェア252を呼び出すことで、セキュリティ確認ソフトウェア252を起動する。つまり、可搬性記憶媒体250に格納されたセキュリティ確認ソフトウェア252は、当該可搬性記憶媒体250が複合機100に接続されたことをトリガとして起動し、当該複合機100で暗号化処理が施されたデータ254を使用できるか否か判断できる。

【0094】

データ入出力制御部213は、可搬性記憶媒体250に格納されたセキュリティ確認ソフトウェア252で使用を許可された場合に、可搬性記憶媒体250に蓄積された暗号化処理が施されたデータ254に含まれるデータの入出力を制御する。例えば、データ入出力制御部213は、可搬性記憶媒体250から復号化処理が施されたデータが入力された場合に、当該データを対応付けられた処理部に対して出力する処理を行う。これにより当該処理部は、暗号化処理が施されていることを意識せずに、可搬性記憶媒体250に蓄積されたデータを使用できる。

【0095】

図5は、複合機100と可搬性記憶媒体250との間で行われる処理の流れを示した説明図である。本図に示すように、媒体制御部201は複合機100の内部で常駐し、媒体制御部201に含まれる接続監視部211が、セキュリティ確認ソフトウェア252が蓄積された可搬性記憶媒体250の接続を監視している。そして、当該可搬性記憶媒体250を検出した場合、その旨をセキュリティ確認起動部212に出力する。

【0096】

そして、セキュリティ確認起動部212は、接続された旨を入力された場合に、複合機用セキュリティ確認ソフトウェア252aを起動させる処理を行う。つまり、この場合、セキュリティ確認起動部212は、セキュリティ確認ソフトウェア252に含まれる機種毎に異なる複数のバイナリデータのうち、複合機100に対応する複合機用セキュリティ確認ソフトウェア252aを起動させることとする。

【0097】

そして、セキュリティ確認起動部212は、媒体制御部201と複合機用セキュリティ確認ソフトウェア252aとの間での通信を確保する。その後、使用判断部255aは、セキュリティ情報253を収集し、暗号化処理が施されたデータ254の使用する権限を、複合機100が有しているか否か判断する。使用判断部255aは、使用できると判断した場合、その旨を媒体制御部201に出力する(図示しない)。これにより、データ入出力制御部213が、復号化処理部256aに対して、ファイル一覧を収集する旨の要求を出力できる。そして、復号化処理部256aは、暗号化処理が施されたデータ254に対して、復号化処理を施してファイル一覧の情報を取得する。

【0098】

次に、復号化処理部256aは、取得したファイル一覧の情報を、データ入出力制御部213に送信する。そして、データ入出力制御部213は、受信したファイル一覧の情報を、可搬性記憶媒体250に蓄積されたデータを使用する処理部に対して出力する。これにより、当該処理部において、可搬性記憶媒体250に蓄積されたデータを使用することができる。

【0099】

図2に戻り、画像変換処理部202は、画像データ又は文書データに対して、印刷に適したフォーマットに、画像を変換する処理を行う。また、画像変換処理部202は、セキュリティ確認ソフトウェア252において可搬性記憶媒体250に蓄積されたデータを使用できると判断された場合、可搬性記憶媒体250の暗号化処理が施されたデータ254を使用できる。

【0100】

つまり、画像変換処理部202は、復号化処理部256aから使用可能なファイル一覧などの情報を受信し、使用したいファイルを取得する要求を、媒体制御部201に対して送信する。これにより、画像変換処理部202は、媒体制御部201のデータ入出力制御部213から復号化処理が施された当該ファイルを取得する。

【0101】

画像印刷処理部203は、画像変換処理部202により印刷に適したフォーマットに変換された画像データの印刷処理を行う。

【0102】

また、可搬性記憶媒体250は、複合機100のみ接続を許容するものではなく、他の電子装置に接続しても良い。そこで、次に可搬性記憶媒体250をPCに接続した場合について説明する。

【0103】

図6は、第1の実施の形態にかかるPC600と可搬性記憶媒体250の構成を示すブロック図である。なお、可搬性記憶媒体250は、図2で説明した構成と同じなので説明を省略する。

【0104】

PC600は、記憶媒体接続監視部601と、専用アプリケーション602と、画像表示処理部603とから構成されている。

【0105】

記憶媒体接続監視部601は、PC600にインストールされた可搬性記憶媒体250との間で送受信を行うための専用のドライバとする。そして、記憶媒体接続監視部601は、PC600が起動している間は常駐し、可搬性記憶媒体250の接続を検出する。記憶媒体接続監視部601が可搬性記憶媒体250の接続を検出した場合、その旨を専用アプリケーション602に出力する。

【0106】

専用アプリケーション602は、セキュリティ確認起動部611と、データ入出力制御部612とを備え、可搬性記憶媒体250に蓄積されたデータを、画像表示処理部603などの処理部に出力する処理を行う。また、専用アプリケーション602は、可搬性記憶媒体250と送受信を行う際に、記憶媒体接続監視部601を介して行われる。

【0107】

セキュリティ確認起動部611及びデータ入出力制御部612は、図2で説明した複合機100のセキュリティ確認起動部212及びデータ入出力制御部213と、記憶媒体接続監視部601を介して可搬性記憶媒体250と送受信を行う以外、同様の処理を行うので、説明を省略する。

【0108】

つまり、セキュリティ確認起動部611が可搬性記憶媒体250のセキュリティ確認ソフトウェア252を起動し、当該セキュリティ確認ソフトウェア252の使用判断部255においてPC600が使用する権限を有するか否か判断する。そして、権限を有すると判断された場合にデータ入出力制御部612が、可搬性記憶媒体250に蓄積された、暗号化処理が施されたデータ254を、復号化処理を施された後で制御できる。

【0109】

画像表示処理部603は、専用アプリケーション602から入力された復号化処理が施されたデータを図示しないモニタに表示処理する。

【0110】

図7は、PC600と可搬性記憶媒体250との処理の流れを示した説明図である。本図に示すように、PC600の記憶媒体接続監視部601は、PC600内で常駐し、セキュリティ確認ソフトウェア252が蓄積された可搬性記憶媒体250の接続を監視している。そして、当該可搬性記憶媒体250を検出した場合、その旨を専用アプリケーション602に出力する。そして、セキュリティ確認起動部611は、記憶媒体接続監視部601を介して、可搬性記憶媒体250のセキュリティ確認ソフトウェア252を起動することになるが、この際に起動されるプログラムはPC用セキュリティ確認ソフトウェア252bとする。なお、それ以降の処理については、専用アプリケーション602は、記憶媒体接続監視部601を介してPC用セキュリティ確認ソフトウェア252bとの間で送受信が行われる他は、図5と同様なので説明を省略する。

【0111】

次に、以上のように構成された本実施の形態にかかる複合機100及び可搬性記憶媒体250における可搬性記憶媒体250の接続を検知してから、可搬性記憶媒体250に蓄積されたデータに対して復号化処理を施した後に使用されるまでの処理について説明する。図8は、本実施の形態にかかる複合機100及び可搬性記憶媒体250における上述した処理の手順を示すフローチャートである。

【0112】

まず、複合機100に備えられた媒体制御部201の接続監視部211は、常駐している間、セキュリティ確認ソフトウェア252が備えられた可搬性記憶媒体250の接続がされるか否か監視し続ける(ステップS701)。そして、接続監視部211は、可搬性記憶媒体250の接続を検知した後、当該可搬性記憶媒体250にセキュリティ確認ソフトウェア252が備えられているか否か確認し、備えられている場合には、セキュリティ確認起動部212にその旨を出力する。

【0113】

そして、セキュリティ確認起動部212は、可搬性記憶媒体250に蓄積されたセキュリティ確認ソフトウェア252を呼び出して、セキュリティ確認ソフトウェア252を起動させる(ステップS702)。

【0114】

これにより、可搬性記憶媒体250に蓄積されたセキュリティ確認ソフトウェア252が起動する(ステップS711)。なお、図示していないが、セキュリティ確認ソフトウェア252から、媒体制御部201に対して適正に起動した旨が出力される。この際、媒体制御部201においてソケットを生成することで、通信路が確保されることになる。

【0115】

その後、セキュリティ確認起動部212が、セキュリティ確認ソフトウェア252に対して複合機100で暗号化処理が施されたデータ254が使用可能か否かの判断要求を送信する(ステップS703)。

【0116】

これにより、セキュリティ確認ソフトウェア252の使用判断部255が、複合機100に対して使用可能か否かの判断要求を受信する(ステップS712)。

【0117】

そして、使用判断部255は、可搬性記憶媒体250に蓄積されたセキュリティ情報253を読み出して、接続された複合機100において使用する権限があるか否か判断する処理を行う(ステップS713)。なお、詳細な判断処理手順については後述する。

【0118】

そして、使用判断部255は、判断結果を複合機100に対して送信する処理を行う(ステップS714)。なお、後の処理手順においては、使用が許可された場合について説明する。なお、使用が許可されない場合は、その旨を複合機100に送信してセキュリティ確認ソフトウェア252の処理を終了する。これにより、複合機100は、暗号化処理が施されたデータ254に対して、復号化処理を施すことができないので、当該データを使用することができない。

【0119】

これにより、セキュリティ確認起動部212は、可搬性記憶媒体250から判断結果を受信する(ステップS704)。そして、セキュリティ確認起動部212は、判断結果が使用を許可する旨を受信した場合には、可搬性記憶媒体250が接続された旨を、登録された処理部に対して通知する(ステップS705)。

【0120】

次に、画像変換処理部202は、媒体制御部201から、可搬性記憶媒体250が接続された旨を受信する(ステップS721)。

【0121】

そして、画像変換処理部202は、可搬性記憶媒体250に蓄積されたファイルの読込要求を、媒体制御部201に対して行う(ステップS722)。

【0122】

次に、媒体制御部201のデータ入出力制御部213は、画像変換処理部202から読込要求をする旨のイベントを受信する(ステップS706)。そして、データ入出力制御部213は、ファイルの読込する依頼を、セキュリティ確認ソフトウェア252に対して送信する(ステップS707)。

【0123】

そして、セキュリティ確認ソフトウェア252は、ファイルを読み込む旨のイベントを受信する(ステップS715)。次に、セキュリティ確認ソフトウェア252のセキュリティ情報更新部258は、読込要求が行われたファイルに対応するセキュリティ情報253の更新する処理を行う(ステップS716)。なお、更新処理の詳細については後述する。

【0124】

そして、復号化処理部256は、セキュリティ情報253に格納された復号化キー情報を用いて、暗号化処理が施されたデータ254に含まれる、読込要求が行われたファイルに対して復号化処理を行う(ステップS717)。

【0125】

次に、セキュリティ確認ソフトウェア252は、復号化処理が施されたファイルを、複合機100に送信する処理を行う(ステップS718)。

【0126】

これにより、複合機100のデータ入出力制御部213は、復号化処理が施されたファイルを受信する(ステップS708)。次に、データ入出力制御部213は、受信したファイルを、画像変換処理部202に送信する(ステップS709)。

【0127】

そして、画像変換処理部202は、読み込み要求したファイルを受信する(ステップS723)。そして、画像変換処理部202は受信したファイルに対して画像変換処理を施す(ステップS724)。

【0128】

上述した処理手順により、可搬性記憶媒体250において暗号化処理が施されたデータ254を利用することが可能となる。なお、上述した処理手順は、本実施の形態による可搬性記憶媒体250の接続を検知してから可搬性記憶媒体250に蓄積されたデータに対して復号化処理を施した後に複合機100に送信されるまでの処理手順の例を示したものであり、本発明をこの処理手順に制限するものではない。

【0129】

次に、以上のように構成された本実施の形態にかかる図8のステップS713で示した使用判断部255がセキュリティ情報253を読み込んで使用を許可するか否か判断するまでの処理について説明する。図9は、本実施の形態にかかる可搬性記憶媒体250の使用判断部255における上述した処理の手順を示すフローチャートである。この場合には、予め使用判断部255が、セキュリティ情報253を読み込む処理を行う。

【0130】

そして、使用判断部255は、セキュリティ情報253のMACアドレスチェックフラグが有効であるか否か判断する(S801)。有効であると判断した場合、使用判断部255は、複合機100のMACアドレスと、許容MACアドレスリストに含まれるMACアドレスが一致するか否か判断する(ステップS802)。一致しない場合(ステップS802:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。なお、判断できないものと判断された場合に行う処理の詳細は後述する。

【0131】

次に、MACアドレスチェックフラグが無効の場合(ステップS801:No)及びMACアドレスが一致した場合(ステップS802:Yes)、使用判断部255は、セキュリティ情報253のネットワークチェックフラグが有効であるか否か判断する(S803)。有効であると判断した場合(ステップS803:Yes)、使用判断部255は、複合機100のIPアドレスと、許容ネットワークアドレスに含まれるIPアドレスが一致するか否か判断する(ステップS804)。一致しない場合(ステップS804:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0132】

そして、ネットワークチェックフラグが無効の場合(ステップS803:No)及びIPアドレスが一致した場合(ステップS804:Yes)、使用判断部255は、有効期限チェックフラグが有効であるか否か判断する(S805)。有効であると判断した場合(ステップS805:Yes)、使用判断部255は、複合機100の現時刻が有効期限ないであるか否か判断する(ステップS806)。有効期限内ではないと判断された場合(ステップS806:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0133】

次に、有効期限チェックフラグが無効の場合(ステップS805:No)及び現時刻が有効期限内の場合(ステップS806:Yes)、使用判断部255は、機器特定認証情報フラグが有効であるか否か判断する(S807)。有効であると判断した場合(ステップS807:Yes)、使用判断部255は、複合機100で保持する特定情報とセキュリティ情報253に格納されている機器特定認証情報が一致するか否か判断する(ステップS808)。一致しないと判断された場合(ステップS808:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0134】

そして、機器特定認証情報フラグが無効の場合(ステップS807:No)及び機器特定認証情報が一致した場合(ステップS808:Yes)、使用判断部255は、パスワードチェックフラグが有効であるか否か判断する(S809)。有効であると判断した場合(ステップS809:Yes)、複合機100の操作パネルからユーザのIDとパスワードの入力を受け付ける(ステップS810)。

【0135】

図10は、可搬性記憶媒体250のデータを使用する際に複合機100の操作パネルに表示する認証画面の例を示した図である。本図に示した画面が表示された時、利用者は、ユーザIDとパスワードを入力する。これにより、複合機100において認証処理を行うことができる。

【0136】

図9に戻り、使用判断部255は、利用者により入力されたユーザID及びパスワードがとセキュリティ情報253に格納されているユーザID及びパスワードと一致するか否か判断する(ステップS811)。一致しないと判断された場合(ステップS811:No)には、複合機100の液晶パネルに認証が失敗した旨が表示される(ステップS812)。

【0137】

図11は、利用者から入力を受け付けたユーザID及びパスワードによる認証処理が失敗した場合に複合機100の操作パネルに表示する画面の例を示した図である。本図に示した画面が表示されることで、利用者は認証に失敗したことを認識することができる。

【0138】

図9に戻り、その後、使用判断部255が、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0139】

次に、パスワードチェックフラグが無効の場合(ステップS809:No)及びユーザID及びパスワードが一致した場合(ステップS811:Yes)、使用判断部255は、複合機100において、暗号化処理が施されたデータ254を使用する権限があると判断する(ステップS814)。

【0140】

上述した処理手順により、複合機100で暗号化処理が施されたデータ254が使用可能であるか否か判断することが可能となる。このように各フラグで認証を行うか否か変更できるので可搬性記憶媒体250に蓄積されたデータのセキュリティレベルを適切なレベルに変更できる。

【0141】

上述した処理手順で示したように、使用判断部255は、可搬性記憶媒体250に蓄積されているセキュリティ情報253を利用して、様々な認証処理を行うことができる。このように極力多くの情報で機器認証を行なうことで、セキュリティが向上する。また、ユーザID及びパスワードの入力以外については利用者による手入力が生じないようにした。これにより、認証処理における利用者負担が軽減する。

【0142】

次に、以上のように構成された本実施の形態にかかる図9のステップS813で示した使用判断部255が使用不許可と判断した場合の処理について説明する。図12は、本実施の形態にかかる可搬性記憶媒体250の使用判断部255における上述した処理の手順を示すフローチャートである。なお、本フローチャートでは、可搬性記憶媒体250がUSBメモリM2の場合とする。

【0143】

まず、使用判断部255は、セキュリティ情報253のエラー検出時削除フラグが有効であるか否か判断する(ステップS1101)。

【0144】

そして、使用判断部255は、エラー検出時削除フラグが有効である場合(ステップS1101:Yes)、暗号化処理が施されたデータ254を削除する処理を行う(ステップS1102)。その後、使用判断部255は、複合機100の操作パネルに削除した旨を含むエラー画面の表示処理を行う(ステップS1103)。

【0145】

図13は、ステップS1103で複合機100の操作パネルに表示されるファイルを削除した旨を含むエラー画面の例を示した図である。本画面例は、ステップS1103で表示される画面とする。そして、本図に示した画面を表示することで、利用者はデータが削除されたことを認識することができる。

【0146】

図12に戻り、使用判断部255は、エラー検出時削除フラグが有効でない場合(ステップS1101:No)、複合機100の操作パネルにエラー画面の表示処理を行う(ステップS1104)。

【0147】

図14は、ステップS1104で複合機100の操作パネルに表示されるファイルを削除しない場合のエラー画面の例を示した図である。本画面例は、ステップS1104で表示される画面とする。本図に示した画面を表示することで、利用者は可搬性記憶媒体250の暗号化処理が施されたデータ254を使用できないことを認識することができる。

【0148】

上述した処理手順により、利用者に対してエラー画面を表示することが可能となる。また、データによってはエラーが検出された場合に削除することとしたため、データ漏洩を防止することで、セキュリティが向上した。

【0149】

次に、以上のように構成された本実施の形態にかかる図8のステップS716で示したセキュリティ情報更新部258がセキュリティ情報253に含まれる情報を更新する場合の処理について説明する。図15は、本実施の形態にかかる可搬性記憶媒体250のセキュリティ情報更新部258における上述した処理の手順を示すフローチャートである。なお、後述するように、セキュリティ情報253に含まれる使用回数は、暗号化処理が施されたデータ254に含まれるデータ毎に設定されているものとする。

【0150】

まず、セキュリティ情報更新部258は、セキュリティ情報253に含まれる使用回数チェックフラグを確認する。そして使用回数チェックフラグが有効の場合には、使用回数を減算する処理を行う(ステップS1401)。

【0151】

その後、セキュリティ情報更新部258は、使用回数が残り‘1’以上であるか否か判断する(ステップS1402)。使用回数が残り‘1’より小さい場合には(ステップS1402:No)、暗号化処理が施されたデータ254のうち、読み込み要求のあったデータを、削除する(ステップS1403)。

【0152】

次に、使用回数が残り‘1’以上の場合(ステップS1402:Yes)、セキュリティ情報更新部258は、有効期限チェックフラグを確認する。そして、有効期限チェックフラグが有効の場合には、セキュリティ情報更新部258は、現時刻が有効期限に含まれているか否か判断する(ステップS1404)。現時刻が有効期限に含まれていない場合には、(ステップS1404:No)、暗号化処理が施されたデータ254のうち、読み込み要求のあったデータを削除する(ステップS1403)。

【0153】

また、現時刻が有効期限に含まれている場合(ステップS1404:Yes)、セキュリティ情報更新部258は、特に処理を行わずに終了する。

【0154】

これにより、セキュリティ情報253で設定された範囲以外の使用においては、データを削除することとした。これにより、データ漏洩を防止し、セキュリティが向上する。

【0155】

また、本実施の形態においては複合機100では、適切に認証が行われた場合、可搬性記憶媒体150に蓄積されていたデータを印刷処理したが、このような処理に制限するものではない。例えば、複合機100が、復号化処理が施されたデータに対してFAX処理を行っても良いし、メール送信等を行っても良い。そして、これらの処理により、セキュアな印刷、セキュアなFAX動作、セキュアなメール送信が可能である。

【0156】

本実施の形態にかかる複合機100においては、可搬性記憶媒体250に蓄積されたセキュリティ情報253、暗号化処理が施されたデータ254、とこれらを使用してセキュリティ条件を満たすか否か判断するセキュリティ確認ソフトウェア252を格納することで、可搬性記憶媒体250に蓄積されたデータに対する詳細なセキュリティチェックが可能となる。

【0157】

また、本実施の形態にかかる複合機100において、セキュリティのチェックで適正に認証が行われなかった場合に、可搬性記憶媒体250に蓄積されたデータを削除することも可能とした。これにより、第三者による可搬性記憶媒体250に蓄積されたデータの解読を困難にし、セキュリティが向上した。

【0158】

また、本実施の形態にかかる複合機100において、可搬性記憶媒体250で使用された回数を管理して、使用回数が所定の回数を超えた場合にデータを自動で削除することを可能とした。これにより、可搬性記憶媒体250に蓄積されたデータに対するセキュリティが向上した。

【0159】

また、本実施の形態にかかる複合機100及び可搬性記憶媒体250において、セキュリティチェックをセキュリティ情報253に格納されたデータにより実行するか否か判断することとした。つまり、利用者は、セキュリティ情報253に対して変更を行うことで、セキュリティレベルを変更することが可能となった。

【0160】

また、本実施の形態においては、セキュリティ情報253においてデータ毎に対応付けて設定を保持することとした。これにより、変更する権限を有する管理者がセキュリティ情報253に格納されたエラー検出時削除フラグをデータ毎に変更することで、使用ファイルごとにセキュリティレベルを変更できることを可能とする。これによりデータの重要度に応じてセキュリティレベルを変更できるので、安全性が向上した。

【0161】

また、可搬性記憶媒体250に蓄積されているデータは、暗号化処理が施した。これにより、利用者が可搬性記憶媒体250の紛失した場合、又は可搬性記憶媒体250が盗難された場合でもデータの流出を防止する。

【0162】

また、本実施の形態においては、復号化キー情報を、可搬性記憶媒体250に格納したので、利用者は、複合機100の操作パネルに復号化キーなどの入力を必須とすることなく、可搬性記憶媒体250に蓄積されたデータに暗号化処理を施すことが可能となる。

【0163】

また、複合機100においては、使用回数に関するチェックを行なうことで、使用回数を超えて使用を拒否することができる。また、有効期限に関するチェックを行なうことで、許可された期間を過ぎて使用を拒否することができる。これにより、セキュリティ向上することができる。

【0164】

さらに、複合機100においては、ネットワークアドレスに関するチェックを行なうことで、許可されたネットワーク環境外での使用を拒否することができる。また、MACアドレスに関するチェックを行なうことで、特定機器以外での使用を拒否することができる。これによりセキュリティを向上させることができる。

【0165】

さらに、複合機100においては、ユーザ入力によるパスワード等の認証と組み合わせて認証処理を行うことができる。また、機器の機能で提供されているユーザ認証機能と組み合わせて認証処理を行うことができる。これにより、更なるセキュリティ向上を行なうことができる。

【0166】

(変形例)

また、上述した各実施の形態に限定されるものではなく、以下に例示するような種々の変形が可能である。

【0167】

例えば、上述した実施の形態では、セキュリティ確認ソフトウェア252では電子装置の種別に応じて異なるバイナリデータが読み出される場合について説明した。しかしながら、このような複数のバイナリデータを保持していることに制限するものではない。そこで、本変形例では、電子装置の種別に依存しないシングルバイナリとした。つまり、セキュリティ確認起動部212で電子装置又はOSの違いを吸収する構成を備えることとした。この電子装置又はOSの違いを吸収する構成としては、例えば仮想的マシンを保持するなど、どのような構成でも良い。

【0168】

これにより、セキュリティ確認ソフトウェア252は、電子装置の種別毎に異なるバイナリを保持する必要がなくなる。これにより、例えば、可搬性記憶媒体の暗号化処理が施されたデータ254を使用できる電子装置の種類の追加等を容易に行うことができる。

【0169】

図16は、かかる複合機100のハードウェア構成を示すブロック図である。本図に示すように、この複合機100は、コントローラ1510とプロッタ1540と、スキャナ1550と、その他ハードウェアリソース1560とをPCI(Peripheral Component Interconnect)バスで接続した構成となる。コントローラ1510は、複合機100全体の制御と描画、通信、操作部1520からの入力を制御するコントローラである。プロッタ1540は、PCIバスに接続可能なプリンタエンジン等であり、たとえば白黒プロッタ、1ドラムカラープロッタ、4ドラムカラープロッタとする。スキャナ1550は、従来から複合機に用いられているスキャナとする。また、その他ハードウェアリソース1560には、複合機100備えられた様々な電子装置とする。なお、その他ハードウェアリソース1560には、誤差拡散やガンマ変換等の画像処理部分が含まれる。

【0170】

コントローラ1510は、CPU1511と、ノースブリッジ(NB)1513と、システムメモリ(MEM−P)1512と、ローカルメモリ(MEM−C)1517と、ASIC(Application Specific Integrated Circuit)1516と、ハードディスクドライブ(HDD)1514とを有し、ノースブリッジ(NB)1513とASIC1516との間をAGP(Accelerated Graphics Port)バス1515で接続した構成となる。

【0171】

CPU1511は、複合機100の全体制御をおこなうものであり、NB1513、MEM−P1512からなるチップセットを有し、このチップセットを介して他の機器と接続される。

【0172】

NB1513は、CPU1511とMEM−P1512、AGP1515とを接続するためのブリッジであり、MEM−P1512に対する読み書き等を制御するメモリコントローラと、PCIマスタ及びAGPターゲットとを有する。

【0173】

また、NB1513は、PCIバスを介して周辺デバイスと接続することも可能とする。例えば、NB1513は、PCIバスを介して、シリアルバス1571、NIC(Network Interface Card)1572、IEEE802.11bインターフェース1573、IEEE1394(the Institute of Electrical and Electronics Engineers 1394)インターフェース1574と、USBホスト1575と、メモリカードI/F1576とが接続されている。また、USBホスト1575は、USBデバイスとの接続を検出し、特に上述した実施の形態においては、USBメモリM2との間でデータを送受信する場合について説明した。メモリカードI/F1576は、メモリカードM1との接続を検出し、当該、メモリカードM1との間でデータを送受信する。

【0174】

MEM−P1512は、プログラムやデータの格納用メモリ、プログラムやデータの展開用メモリ、プリンタの描画用メモリ等として用いるシステムメモリであり、図示しないROM(Read Only Memory)とRAM(Random Access Memory)とからなる。ROMは、プログラムやデータの格納用メモリとして用いる読み出し専用のメモリであり、RAMは、プログラムやデータの展開用メモリ、プリンタの描画用メモリ等として用いる書き込み及び読み出し可能なメモリである。

【0175】

ASIC1516は、画像処理用のハードウェア要素を有する画像処理用途向けのIC(Integrated Circuit)であり、AGP1515、PCIバス、HDD1518及びMEM−C1517をそれぞれ接続するブリッジの役割を有する。このASIC1516は、PCIターゲット及びAGPマスタと、ASIC1516の中核をなすアービタ(ARB)と、MEM−C1517を制御するメモリコントローラと、ハードウェアロジック等により画像データの回転等をおこなう複数のDMAC(Direct Memory Access Controller)と、プロッタ1540やスキャナ1550等の電子装置との間でPCIバスを介したデータ転送をおこなうPCIユニットとからなる。このASIC1516には、PCIバスを介してFCU(Fax Control Unit)1530が接続されている。

【0176】

MEM−C1517は、コピー用画像バッファ、符号バッファとして用いるローカルメモリであり、HDD(Hard Disk Drive)1518は、画像データの蓄積、プログラムの蓄積、フォントデータの蓄積、フォームの蓄積を行うためのストレージである。

【0177】

AGP1515は、グラフィック処理を高速化するために提案されたグラフィックスアクセラレーターカード用のバスインターフェースであり、MEM−P1512に高スループットで直接アクセスすることにより、グラフィックスアクセラレーターカードを高速にするものである。

【0178】

なお、本実施形態の複合機100で実行される情報処理プログラムは、ROM等に予め組み込まれて提供される。

【0179】

本実施形態の複合機100で実行される情報処理プログラムは、インストール可能な形式又は実行可能な形式のファイルでCD−ROM、フレキシブルディスク(FD)、CD−R、DVD(Digital Versatile Disk)等のコンピュータで読み取り可能な記録媒体に記録して提供するように構成してもよい。

【0180】

さらに、本実施形態の複合機100で実行される情報処理プログラムを、インターネット等のネットワークに接続されたコンピュータ上に格納し、ネットワーク経由でダウンロードさせることにより提供するように構成しても良い。また、本実施形態の複合機100で実行される情報処理プログラムをインターネット等のネットワーク経由で提供または配布するように構成しても良い。

【0181】

本実施の形態の複合機100で実行される情報処理プログラムは、上述した各部(接続監視部、セキュリティ確認起動部、データ入出力制御部)を含むモジュール構成となっており、実際のハードウェアとしてはCPU(プロセッサ)が上記ROMから情報処理プログラムを読み出して実行することにより上記各部が主記憶装置上にロードされ、接続監視部、セキュリティ確認起動部、データ入出力制御部)が主記憶装置上に生成されるようになっている。また、上述した実施の形態で実行される情報プログラムのように、記憶媒体接続監視部と、セキュリティ確認起動部とデータ入出力制御部とを備えた専用アプリケーションとを含むモジュール構成としても良い。

【産業上の利用可能性】

【0182】

以上のように、本発明にかかる情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムは、可搬性記憶媒体に格納されたデータを使用する技術に有用であり、特に、可搬性記憶媒体に格納されたデータの使用を制限してセキュリティを向上させる技術に適している。

【図面の簡単な説明】

【0183】

【図1】実施の形態にかかる複合機の機能構成を示すブロック図である。

【図2】複合機と可搬性記憶媒体のソフトウェア構成を示すブロック図である。

【図3】可搬性記憶媒体に蓄積されているセキュリティ情報の概念を示した説明図である。

【図4】可搬性記録媒体のセキュリティ情報に格納されている許容MACアドレスリストにおいてMACアドレス毎に設定された使用可能なファイルの種別及び使用態様を示した説明図である。

【図5】複合機と可搬性記憶媒体との間で行われる処理の流れを示した説明図である。

【図6】PCと可搬性記憶媒体の構成を示すブロック図である。

【図7】PCと可搬性記憶媒体との処理の流れを示した説明図である。

【図8】複合機及び可搬性記憶媒体における可搬性記憶媒体の接続を検知してから可搬性記憶媒体に蓄積されたデータに対して復号化処理を施した後に複合機に送信されるまでの処理の手順を示すフローチャートである。

【図9】可搬性記憶媒体の使用判断部におけるセキュリティ情報を読み込んで使用を許可するか否か判断するまでの処理の手順を示すフローチャートである。

【図10】可搬性記憶媒体のデータを使用する際に複合機の操作パネルに表示する認証画面の例を示した図である。

【図11】利用者から入力を受け付けたユーザID及びパスワードによる認証処理が失敗した場合に複合機の操作パネルに表示する画面の例を示した図である。

【図12】可搬性記憶媒体の使用判断部が使用不許可と判断した場合の処理の手順を示すフローチャートである。

【図13】複合機の操作パネルに表示されるファイルを削除した旨を含むエラー画面の例を示した図である。

【図14】複合機の操作パネルに表示されるファイルを削除しない場合のエラー画面の例を示した図である。

【図15】可搬性記憶媒体のセキュリティ情報更新部が読み込み要求の行われたデータに対応する、セキュリティ情報に含まれる情報を更新する場合の処理の手順を示すフローチャートである。

【図16】複合機のハードウェア構成を示すブロック図である。

【符号の説明】

【0184】

100 複合機

101 白黒ラインプリンタ(B&W LP)

102 カラーラインプリンタ(Color LP)

103 メモリカードリーダ103

104 USBホスト

105 LANI/F

106 その他ハードウェアリソース

110 ソフトウェア群

111 プリンタアプリ

112 コピーアプリ

113 ファックスアプリ

114 スキャナアプリ

115 ネットファイルアプリ

116 工程検査アプリ

120 プラットフォーム

121 OS

122 SCS

123 SRM

124 ESC

125 MCS

126 OSC

127 FCS

128 NCS

129 UCS

130 アプリケーション

140 複合機起動部

201 媒体制御部

202 画像変換処理部

203 画像印刷処理部

211 接続監視部

212 セキュリティ確認起動部

213 データ入出力制御部

250 可搬性記憶媒体

251 記憶部

252 セキュリティ確認ソフトウェア

252a 複合機用セキュリティ確認ソフトウェア

252b PC用セキュリティ確認ソフトウェア

253 セキュリティ情報

254 暗号化処理が施されたデータ

255 使用判断部

255a 風号機用使用判断部

256 復号化処理部

256a 複合機用復号化処理部

257 暗号化処理部

258 セキュリティ情報更新部

601 記憶媒体接続監視部

602 専用アプリケーション

603 画像表示処理部

611 セキュリティ確認起動部

612 データ入出力制御部

1510 コントローラ

1511 CPU

1512 MEM−P

1513 NB

1514 HDD

1515 バス

1516 ASIC

1517 MEM−C

1520 操作部

1530 FCU

1540 プロッタ

1550 スキャナ

1560 エンジン部

1560 他ハードウェアリソース

1571 シリアルバス

1572 NIC

1573 IEEE802.11bインターフェース

1574 IEEE1394インターフェース

1575 USBホスト

1576 メモリカードインターフェース

【技術分野】

【0001】

本発明は、情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムに関するものであり、特に可搬性記録媒体に蓄積されたデータのセキュリティを保持した上で使用する技術に関するものである。

【背景技術】

【0002】

従来、プリンタ、コピー、ファクシミリ、スキャナなどの各装置の機能を1つの筐体内に収納した画像形成装置(以下、「複合機」という。)が知られている。このような複合機においては、画像や文書データを蓄積する記憶装置が備え付けられている。

【0003】

近年、複合機において、USB(Universal Serial Bus)メモリ、カード型メディアなどの可搬性のある記憶媒体(可搬性記憶媒体)を直接接続して使用する機会が増える傾向にある。

【0004】

しかしながら、一般に可搬性記憶媒体は、手軽に持ち運びできる反面、盗難されたり、紛失する可能性が高い。このような場合に、可搬性記憶媒体内の画像や文書データは、他の利用者に画像形成装置やPC(Personal Computer)などの一般の電子装置を用いて閲覧される可能性がある。さらには、印刷やFAX送信などにより、外部に流出する恐れがある。また、可搬性記憶媒体は、複合機に備えられた記憶装置に記憶されているデータを外部に持ち出す手段として利用されることも考えられる。

【0005】

このような問題を解決するために、データの不正使用を防止する技術等が開示されている。

【0006】

例えば、特許文献1に示されている技術は、クライアント側に接続されたハードウェアメモリに格納されたハードウェア固有の認証データ等と、クライアント装置が格納する認証データ等とを認証することで、サーバにアクセスするユーザが真正であることを確実に認証するものである。

【0007】

【特許文献1】特開2003−162507号公報

【発明の開示】

【発明が解決しようとする課題】

【0008】

しかしながら、上述した特許文献1に記載されたような従来の不正使用の防止技術では、情報処理装置毎に認証用のアプリケーションを蓄積する必要がある。ところで、認証に用いられるアプリケーションは、情報処理装置の種別が同一であれば同じアプリケーションとなる。このため、当該アプリケーションは、可搬性記憶媒体に格納して共有化するのが好ましい。しかしながら、認証用アプリケーションを可搬性記憶媒体に格納した場合、使用する権限を備えていない他の情報処理装置で当該認証用のアプリケーションを実行して、当該認証用のアプリケーションが解析される可能性があるという問題がある。

【0009】

本発明は、上記に鑑みてなされたものであって、認証処理の不正な実行を防止し、データを使用する際の安全性を向上させる情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムを提供することを目的とする。

【課題を解決するための手段】

【0010】

上述した課題を解決し、目的を達成するために、請求項1にかかる発明は、処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体の接続を監視する接続監視手段と、前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させるセキュリティ確認起動手段と、を備えたことを特徴とする。

【0011】

また、請求項2にかかる発明は、請求項1にかかる発明において、前記接続監視手段は、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体の接続を監視すること、を特徴とする。

【0012】

また、請求項3にかかる発明は、請求項1又は2にかかる発明において、前記接続監視手段は、複数の前記暗号化対象情報と、前記対象情報の種別毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記種別により前記対象情報の使用を許可するか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0013】

また、請求項4にかかる発明は、請求項1乃至3のいずれか一つにかかる発明において、前記接続監視手段は、前記情報処理装置に固有の保持MAC(Media Access Control)アドレス情報と、前記情報処理装置のMACアドレスが該保持MACアドレス情報と一致した場合に使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0014】

また、請求項5にかかる発明は、請求項1乃至4のいずれか一つにかかる発明において、前記セキュリティ確認起動手段により起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理手段と、をさらに備えたことを特徴とする。

【0015】

また、請求項6にかかる発明は、請求項1乃至5のいずれか一つにかかる発明において、前記接続監視手段は、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0016】

また、請求項7にかかる発明は、請求項6にかかる発明において、前記接続監視手段は、前記使用条件情報で示された条件を満足しない場合にさらに前記対象情報を削除する前記使用判断手段として機能させる前記確認プログラムを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0017】

また、請求項8にかかる発明は、請求項6又は7にかかる発明において、前記接続監視手段は、前記対象情報を使用できる期限を示した有効期限情報と、該有効期限情報で示された有効期限内と判断された場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0018】

また、請求項9にかかる発明は、請求項6又は7にかかる発明において、前記接続監視手段は、前記対象情報を使用できる回数を示した所定の使用回数情報と、前記情報処理装置の使用が該使用回数情報で示された所定の使用回数内の場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0019】

また、請求項10にかかる発明は、請求項1乃至9のいずれか一つにかかる発明において、前記接続監視手段は、復号化鍵と、前記使用判断手段により使用する権利を有していると判断された場合に前記対象情報に対して前記復号化鍵を用いて復号化処理を施す前記復号化処理手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0020】

また、請求項11にかかる発明は、情報処理装置と接続して情報を送受信する可搬性記録媒体において、処理に用いられる対象情報と、前記対象情報を使用する情報処理装置に固有の装置識別情報と、前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、を記録されたコンピュータ読み取り可能な可搬性記録媒体であることを特徴とする。

【0021】

また、請求項12にかかる発明は、請求項11にかかる発明において、前記対象情報は暗号化処理が施され、前記セキュリティ確認プログラムが機能する前記使用制御手段は、前記使用制御手段として使用可能とするために前記暗号化処理が施された対象情報に対して復号化処理を施す復号化処理手段を備えること、を特徴とする。

【0022】

また、請求項13にかかる発明は、請求項11又は12にかかる発明において、前記対象情報を使用できる条件を示した使用条件情報と、をさらに記録し、前記セキュリティ確認プログラムは、前記使用判断手段において前記使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権限を有していると判断すること、を特徴とする。

【0023】

また、請求項14にかかる発明は、処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体と、情報処理装置との接続を監視する接続監視ステップと、前記接続監視ステップにより接続を検知した場合に、前記情報処理装置が備えるセキュリティ確認起動手段により、前記セキュリティ確認プログラムの前記使用判断手段を起動させるセキュリティ確認起動ステップと、を有することを特徴とする。

【0024】

また、請求項15にかかる発明は、請求項14にかかる発明において、前記接続監視ステップは、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体と、前記情報処理装置との接続を監視すること、を特徴とする。

【0025】

また、請求項16にかかる発明は、請求項14又は15にかかる発明において、前記接続監視ステップは、複数の前記暗号化対象情報と、前記対象情報毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記対象情報の使用する権利を有しているか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0026】

また、請求項17にかかる発明は、請求項14乃至16のいずれか一つにかかる発明において、前記セキュリティ確認起動ステップにより起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場合に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理ステップと、をさらに有することを特徴とする。

【0027】

また、請求項18にかかる発明は、請求項14乃至17のいずれか一つにかかる発明において、前記接続監視ステップは、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用を許可する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、を特徴とする。

【0028】

また、請求項19にかかる発明は、請求項14乃至請求項18のいずれか1つに記載された情報処理方法をコンピュータで実行させることを特徴とする。

【0029】

また、請求項20にかかる発明は、情報処理装置と、該情報処理装置に接続可能な可搬性記憶媒体とを備えた情報処理システムにおいて、前記可搬性記憶媒体は、処理に用いられる対象情報と、前記対象情報を使用する情報処理装置に固有の装置識別情報と、前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、を記録され、前記情報処理装置は、前記可搬性記録媒体の接続を監視する接続監視手段と、前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させる前記セキュリティ確認起動手段と、を備えた、ことを特徴とする。

【発明の効果】

【0030】

請求項1にかかる発明によれば、可搬性記憶媒体に格納された使用判断手段を起動させることで、当該情報処理装置において可搬性記憶媒体に蓄積された対象情報を使用する権利を有しているか否か判断し、権利を有していると判断された場合に可搬性記憶媒体に蓄積された対象情報を使用可能とする制御を行うので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【0031】

また、請求項2にかかる発明によれば、使用する権利を有している場合に暗号化処理が施された対象情報に対して復号化処理を行うので、権限のない第三者が対象情報を参照又は使用できないので、セキュリティが向上するという効果を奏する。

【0032】

また、請求項3にかかる発明によれば、対象情報毎に装置識別情報を対応付けた装置許可情報を用いて使用するか否か判断する使用判断手段として機能させるセキュリティ確認プログラムと、を記録された可搬性記憶媒体の接続を監視することで、接続された場合に対象情報毎に使用を制限できるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0033】

また、請求項4にかかる発明によれば、可搬性記憶媒体が接続された場合にMACアドレスを用いて情報処理装置が可搬性記憶媒体に蓄積された情報を使用可能か否か判断するので、認証処理に対する安全性をさらに向上させるという効果を奏する。

【0034】

また、請求項5にかかる発明によれば、使用が許可された場合に限り、可搬性記憶媒体に蓄積された情報に対して使用可能とされた後に印刷して出力処理が行われるので、利用者は当該対象情報を容易に取得できるので利便性が向上するという効果を奏する。

【0035】

また、請求項6にかかる発明によれば、可搬性記憶媒体が備えた使用条件情報により示された条件を満足した場合に、可搬性記憶媒体に格納された対象情報を使用できるので、対象情報を使用する条件を具体的に設定できるので、対象情報に対する安全性を向上させるという効果を奏する。

【0036】

また、請求項7にかかる発明によれば、可搬性記憶媒体が備えた使用条件情報により示された条件を満たさない場合に、可搬性記憶媒体に格納された情報を削除するので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0037】

また、請求項8にかかる発明によれば、有効期限内に限り対象情報の使用が許可されるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0038】

また、請求項9にかかる発明によれば、所定の使用回数に限り対象情報の使用が許可されるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0039】

また、請求項10にかかる発明によれば、可搬性記憶媒体に格納された復号化鍵を用いて認証を行うので、情報処理装置が復号化鍵を蓄積、又は利用者から復号化鍵の入力の受付を行う必要がなく、利便性が向上するという効果を奏する。

【0040】

また、請求項11にかかる発明によれば、セキュリティ確認起動手段を備えた情報処理装置に接続された際に限り、可搬性記憶媒体に格納された使用判断手段を起動させ、セキュリティ確認起動手段を備えていない情報処理装置で認証処理も行うこともできないので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【0041】

また、請求項12にかかる発明によれば、接続された情報処理装置が使用する権利を備えている場合に、暗号化処理が施された対象情報に対して復号化処理を行うので、権限のない第三者が対象情報を参照又は使用できないので、セキュリティが向上するという効果を奏する。

【0042】

また、請求項13にかかる発明によれば、接続された情報処理装置に対して、対象情報毎に使用するか否か判断することで、接続された場合に対象情報毎に使用を制限できるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0043】

また、請求項14にかかる発明によれば、可搬性記憶媒体に格納された使用判断手段を起動させることで、当該情報処理装置において可搬性記憶媒体に蓄積された対象情報を使用する権利を有しているか否か判断し、権利を有していると判断された場合に可搬性記憶媒体に蓄積された対象情報を使用可能とする制御を行うので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【0044】

また、請求項15にかかる発明によれば、使用する権利を有している場合に暗号化処理が施された対象情報に対して復号化処理を行うので、権限のない第三者が対象情報を参照又は使用できないので、セキュリティが向上するという効果を奏する。

【0045】

また、請求項16にかかる発明によれば、対象情報毎に装置識別情報を対応付けた装置許可情報を用いて使用するか否か判断する使用判断手段として機能させるセキュリティ確認プログラムと、を記録された可搬性記憶媒体の接続を監視することで、接続された場合に対象情報毎に使用を制限できるので、対象情報の不正使用を防止し、対象情報に対する安全性を向上させるという効果を奏する。

【0046】

また、請求項17にかかる発明によれば、使用が許可された場合に限り、可搬性記憶媒体に蓄積された情報に対して使用可能とされた後に印刷して出力処理が行われるので、利用者は当該対象情報を容易に取得できるので利便性が向上するという効果を奏する。

【0047】

また、請求項18にかかる発明によれば、可搬性記憶媒体が備えた使用条件情報により示された条件を満足した場合に、可搬性記憶媒体に格納された対象情報を使用できるので、対象情報を使用する条件を具体的に設定できるので、対象情報に対する安全性を向上させるという効果を奏する。

【0048】

また、請求項19にかかる発明によれば、コンピュータに読み取らせて実行することによって、請求項14から18のいずれか一つに記載された情報処理方法をコンピュータの利用で実現することができ、これら各情報処理方法と同様の効果を奏する。

【0049】

また、請求項20にかかる発明によれば、可搬性記憶媒体に格納された使用判断手段を起動させることで、当該情報処理装置において可搬性記憶媒体に蓄積された対象情報を使用する権利を有しているか否か判断し、権利を有していると判断された場合に可搬性記憶媒体に蓄積された対象情報を使用可能とする制御を行うので、認証処理の不正な実行を防止し、対象情報を使用する際の安全性を向上させるという効果を奏する。

【発明を実施するための最良の形態】

【0050】

以下に添付図面を参照して、この発明にかかる情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムの最良な実施の形態を詳細に説明する。

【0051】

図1は、本発明の一実施の形態である複合機100の機能構成を示すブロック図である。図1に示すように、複合機100は、白黒ラインプリンタ(B&W LP)101と、カラーラインプリンタ(Color LP)102と、メモリカードリーダ103と、USBホスト104と、ネットワークインタフェースとなるLANI/F105と、スキャナ、ファクシミリ、などのその他ハードウェアリソース106とソフトウェア群110と、複合機起動部140とを有するように構成される。また、ソフトウェア群110は、プラットフォーム120と、アプリケーション130とを有するように構成される。

【0052】

メモリカードリーダ103は、可搬性記憶媒体の一種であるメモリカードM1の接続を制御する。なお、メモリカードM1の種類はどのようなものでも良く、例えばSDカードなどが考えられる。USBホスト104は、可搬性記憶媒体の一種であるUSBメモリM2の接続を制御する。なお、メモリカードM1又はUSBメモリM2が保持するデータ等については後述する。

【0053】

プラットフォーム120は、アプリケーション130からの処理要求を解釈してハードウェア資源の獲得要求を発生させるコントロールサービスと、1つ以上のハードウェア資源の管理を行ってコントロールサービスからの獲得要求を調停するシステムリソースマネージャ(以下、SRMという)123と、オペレーティングシステム(以下、OSという)121とを有するように構成されている。

【0054】

コントロールサービスは、システムコントロールサービス(以下、SCSという)122、エンジンコントロールサービス(以下、ECSという)124、メモリコントロールサービス(以下、MCSという)125、オペレーションパネルコントロールサービス(以下、OCSという)126、ファックスコントロールサービス(以下、FCSという)127、ネットワークコントロールサービス(以下、NCSという)128、ユーザ情報管理サービス(以下、UCSという)129など一つ以上のサービスモジュールを有するように構成されている。

【0055】

なお、プラットフォーム120は予め定義されている関数によりアプリケーション130からの処理要求を受信可能とするアプリケーションプログラムインターフェース(以下、APIという)を有するように構成されている。

【0056】

OS121は、UNIX(登録商標)などの汎用オペレーティングシステムであって、プラットフォーム120及びアプリケーション130の各ソフトウェアをプロセスとして並列実行する。

【0057】

SRM123のプロセスは、SCS122と共にシステムの制御およびリソースの管理を行うものである。例えば、SRM123のプロセスは、スキャナ部やプリンタ部などのエンジン、メモリ、ハードディスク装置(HDD)ファイル、ホストI/O(セントロインターフェース、ネットワークインターフェース、IEEE1394インターフェース、RS232Cインターフェースなど)のハードウェア資源を利用する上位層からの要求に従って調停を行い、実行制御する。

【0058】

具体的には、SRM123は、要求されたハードウェア資源が利用可能であるか(他の要求により利用されていないかどうか)を判定し、利用可能であれば要求されたハードウェア資源が利用可能である旨を上位層に伝える。また、SRM123は、上位層からの要求に対してハードウェア資源の利用スケジューリングを行い、例えばプリンタエンジンにより紙搬送と作像動作、メモリ確保、ファイル生成などの要求内容を直接実施している。

【0059】

SCS122のプロセスは、アプリ管理、操作部制御、システム画面表示、LED表示、リソース管理、割り込みアプリ制御などを行う。なお、本実施の形態においてSCS122が行う具体的な処理については、後述する。

【0060】

ECS124のプロセスは、白黒ラインプリンタ(B&W LP)101、カラーラインプリンタ(Color LP)102、メモリカードリーダ103と、USBホスト104と、LANI/F105と、スキャナ、ファクシミリなどからなるその他ハードウェアリソース106のエンジンの制御を行う。

【0061】

MCS125のプロセスは、画像メモリの取得および解放、ハードディスク装置(HDD)の利用、画像データの圧縮および伸張などを行う。OCS126のプロセスは、オペレータと本体制御との間の情報伝達手段となる操作パネルの制御を行う。

【0062】

FCS127のプロセスは、システムコントローラの各アプリケーション層からPSTNまたはISDN網を利用したファクシミリ送受信、BKM(バックアップSRAM)で管理されている各種ファクシミリデータの登録/引用、ファクシミリ読みとり、ファクシミリ受信印刷、融合送受信を行うためのアプリケーションを提供する。

【0063】

NCS128のプロセスは、ネットワークI/Oを必要とするアプリケーションに対し、共通に利用できるサービスを提供するためのプロセスであり、ネットワーク側から各プロトコルによって受信したデータを各アプリケーションに振り分けたり、アプリケーションからデータをネットワーク側に送信する際の仲介を行う。

【0064】

UCS129のプロセスは、ユーザ情報の管理を行うものであり、要求に応じたユーザ情報が格納されている記憶装置を判定し、判定した記憶装置からユーザ情報を取得して各アプリケーションに供給する。

【0065】

また、アプリケーション130は、ページ記述言語(PDL)、PCLおよびポストスクリプト(PS)を有するプリンタ用のアプリケーションであるプリンタアプリ(以下に示す、画像印刷処理部も含む)111と、コピー用アプリケーションであるコピーアプリ112と、ファクシミリ用アプリケーションであるファックスアプリ113と、スキャナ用アプリケーションであるスキャナアプリ114と、ネットワークファイル用アプリケーションであるネットファイルアプリ115と、工程検査用アプリケーションである工程検査アプリ116とを有している。また、後述する画像印刷処理部や媒体制御部(図示しない)などもアプリケーションとして含まれている。

【0066】

アプリケーション130の各プロセス、コントロールサービスの各プロセスは、関数呼び出しとその戻り値送信およびメッセージの送受信によってプロセス間通信を行いながら、コピー、プリンタ、スキャナ、ファクシミリなどの画像形成処理にかかるユーザサービスを実現している。

【0067】

このように、実施の形態1にかかる複合機100には、複数のアプリケーション130および複数のコントロールサービスが存在し、いずれもプロセスとして動作している。そして、これらの各プロセス内部には、一つ以上のスレッドが生成されて、スレッド単位の並列実行が行われる。そして、コントロールサービスがアプリケーション130に対し共通サービスを提供しており、このため、これらの多数のプロセスが並列動作、およびスレッドの並列動作を行って互いにプロセス間通信を行って協調動作をしながら、コピー、プリンタ、スキャナ、ファクシミリなどの画像形成処理にかかるユーザサービスを提供するようになっている。

【0068】

複合機起動部140は、複合機100の電源投入時に最初に実行され、アプリケーション130やプラットフォーム120を起動するものである。例えば複合機起動部140は、コントロールサービスやアプリケーションのプログラムをHDD103から読み出し、読み出した各プログラムをSRAMまたはSDRAM上に確保したメモリ領域に転送して起動するものである。

【0069】

図2は、第1の実施の形態にかかる複合機100と可搬性記憶媒体250のソフトウェア構成を示すブロック図である。

【0070】

可搬性記憶媒体250は、記憶部251を備え、記憶部251には、セキュリティ確認ソフトウェア252と、セキュリティ情報253と、暗号化処理が施されたデータ254とが蓄積されている。なお、可搬性記憶媒体250は、図1で示したメモリカードM1やUSBメモリM2等とする。

【0071】

暗号化処理が施されたデータ254は、後述するセキュリティ確認ソフトウェア252により暗号化処理が施された画像データ又は文書データとする。また、暗号化処理が施されたデータ254は、画像データ又は文書データ毎に暗号化処理が施されている。そして、これら複数のデータが記憶部251に格納されている。

【0072】

セキュリティ情報253は、セキュリティ確認ソフトウェア252が使用する設定情報等を含むものとする。具体的には、セキュリティ情報253は、複合機100に可搬性記憶媒体250を接続した時、セキュリティ確認ソフトウェア252が当該複合機100で使用できるか否か判断する際に用いられる。

【0073】

図3は、可搬性記憶媒体250に蓄積されているセキュリティ情報253の概念を示した説明図である。本図に示すように、セキュリティ情報253は、復号化キー情報と、ネットワーク設定チェックフラグと、許容ネットワークアドレスと、MACアドレスチェックフラグと、許容MACアドレスリストと、有効期限チェックフラグと、有効期限と、使用回数チェックフラグと、残り使用回数と、パスワードチェックフラグと、パスワード内容と、ユーザ名称チェックと、ユーザ名称と、エラー検出時削除フラグと、機器特定認証情報フラグと、機器特定認証情報とを含むものである。なお、これらを使用した認証手順については後述する。

【0074】

また、セキュリティ情報253は、利用者が参照できない形式で記憶部251に蓄積される。これにより、復号化キーやパスワード等が盗用されるのを防止する。したがって、使用する権限のない第三者が、暗号化処理が施されたデータ254に対して復号化を施す等の行為を防止できる。なお、利用者が参照できない形式とは、周知の形式を問わずどのような形式を用いても良く、例えばデータ分割することや暗号化処理を施すことが考えられる。

【0075】

また、セキュリティ情報253に格納されている許容MACアドレスリストは、暗号化処理を施されたデータ254の使用を許容する一つ又は複数の電子装置のMACアドレスを格納する。また、本実施の形態にかかる許容MACアドレスリストは、電子装置毎に使用を許可するデータ254の種別及び許可する使用態様の設定も格納する。

【0076】

図4は、許容MACアドレスリストにおいてMACアドレス毎に設定された使用可能なファイルの種別及び使用態様を示した説明図である。本図に示すように、例えば、MACアドレス‘00:00:74:00:00:01’は、拡張子が‘jpg’、‘pdf’、‘doc’について読込と書込が許可され、削除については禁止されている。

【0077】

なお、使用を許可する際の制限の設定は、ファイルの種別又は、使用形態毎に制限するものではなく、例えばファイル毎に使用できるか否か設定するなど、どのような条件で設定しても良い。

【0078】

図2に戻り、セキュリティ確認ソフトウェア252は、使用判断部255と、復号化処理部256と、暗号化処理部257と、セキュリティ情報更新部258と、を備え、可搬性記憶媒体250に蓄積するデータを使用するための処理を行う。

【0079】

また、セキュリティ確認ソフトウェア252は、実行可能なファイルではなく、後述する複合機100のセキュリティ確認起動部212から呼び出されることで起動できる。つまり、セキュリティ確認ソフトウェア252単体では起動することができない。これにより、接続を許容されていない電子装置に可搬性記憶媒体250を接続しても、セキュリティ確認ソフトウェア252を実行できない。つまり、権限のない第三者による当該セキュリティ確認ソフトウェア252の解析を抑止できる。

【0080】

ところで、一般的な電子装置では、電子装置の種別毎にOS等が異なる。このため一般的な実行可能なファイルは、電子装置に依存することになり、機種にかかわらず全ての電子装置で起動させることができない。

【0081】

これに対し、本実施の形態では、セキュリティ確認ソフトウェア252は、セキュリティ確認起動部212から呼び出されることとした。さらに、セキュリティ確認ソフトウェア252の内部は、電子装置の種別毎に複数のバイナリデータを保持することとする。これにより、セキュリティ確認ソフトウェア252は、電子装置の機種にかかわらず自動的に起動されることになる。この複数のバイナリデータは、例えば複合機用プログラムと、PC用プログラムとする。なお、詳細については後述する。

【0082】

そして、利用者は、可搬性記憶媒体250に格納されたデータ254の使用を許可したい電子装置に限り、媒体制御部201に相当するプログラムをインストールする。これにより、当該プログラムがインストールされた電子装置に限り、可搬性記憶媒体250に格納されたセキュリティ確認ソフトウェア252を起動することができる。また、媒体制御部201に相当するプログラムは、可搬性記憶媒体250に格納されたデータを使用する電子装置の種別毎に用意する。これにより、可搬性記憶媒体250に蓄積されたデータは、電子装置の種別によらず、後述する処理の後に使用できる。

【0083】

使用判断部255は、接続された複合機100が、暗号化処理を施されたデータ254を使用できるか否か判断する。なお、詳細な処理手順については後述する。

【0084】

復号化処理部256は、使用判断部255において複合機100で使用できると判断された場合に、可搬性記憶媒体250に蓄積されている暗号化処理が施されたデータ254に対して復号化処理を施す。また、換言すれば、復号化処理部256は、暗号化処理が施されたデータ254を使用可能にする制御を行うことになる。なお、復号化処理に用いる復号化キー情報は、セキュリティ情報253に格納されているものとする。

【0085】

また、復号化処理及び暗号化処理としてはどのような手法を用いても良いが、本実施の形態ではDES(Data Encryption Standard)を用いることとする。

【0086】

暗号化処理部257は、可搬性記憶媒体250にデータを蓄積する際に、暗号化処理を施し、暗号化処理が施されたデータ254として格納する。

【0087】

セキュリティ情報更新部258は、複合機100に接続された時に状況に応じて、可搬性記憶媒体250に蓄積されたセキュリティ情報253の更新処理を行う。例えば、セキュリティ情報253で使用回数フラグが使用する旨の設定がなされている場合、セキュリティ情報更新部258は、使用判断部255により複合機100で使用できると判断した時、セキュリティ情報253に格納された残り使用回数から1減算する処理を行う。

【0088】

また、セキュリティ情報更新部258は、更新処理を行う際に、当該セキュリティ情報253に含まれるパラメータが所定の条件を満たした場合に、暗号化処理が施されたデータ254に含まれる所定のデータを削除する。なお、削除するまでの処理手順の詳細については後述する。

【0089】

次に複合機100について説明する。複合機100の内部は、媒体制御部201と、画像変換処理部202と、画像印刷処理部203とを備え、可搬性記憶媒体250の暗号化処理が施されたデータ254に含まれる画像データ又は文書データを印刷する処理等を行う。

【0090】

媒体制御部201は、接続監視部211と、セキュリティ確認起動部212と、データ入出力制御部213とを備え、可搬性記憶媒体250の接続を監視し、接続を検出した場合に可搬性記憶媒体250のセキュリティ確認ソフトウェア252を呼び出し、当該セキュリティ確認ソフトウェア252で複合機100がデータ254を使用できる権限を有していると判断された場合に、復号化処理を施したデータを、画像変換処理部202に出力処理する。また、媒体制御部201は、複合機100が起動している間は常駐し続けるプログラムとする。

【0091】

また、媒体制御部201は、最初に可搬性記憶媒体250に蓄積されたデータを使用する処理部(アプリケーションなど)の登録を受け付ける。そして、媒体制御部201は、セキュリティ確認ソフトウェア252において可搬性記憶媒体250に蓄積されたデータを使用してよいと判断された場合、登録を受け付けた処理部に対して復号化処理を施されたデータを送信する。また、本実施の形態では、登録を受け付けた処理部を、画像変換処理部202とする。

【0092】

接続監視部211は、媒体制御部201が常駐している間、常に複合機100への可搬性記憶媒体250の接続を監視する。

【0093】

セキュリティ確認起動部212は、接続監視部211で可搬性記憶媒体250の接続を検出した場合に、当該可搬性記憶媒体250に蓄積されているセキュリティ確認ソフトウェア252を呼び出す処理を行う。このセキュリティ確認起動部212がセキュリティ確認ソフトウェア252を呼び出すことで、セキュリティ確認ソフトウェア252を起動する。つまり、可搬性記憶媒体250に格納されたセキュリティ確認ソフトウェア252は、当該可搬性記憶媒体250が複合機100に接続されたことをトリガとして起動し、当該複合機100で暗号化処理が施されたデータ254を使用できるか否か判断できる。

【0094】

データ入出力制御部213は、可搬性記憶媒体250に格納されたセキュリティ確認ソフトウェア252で使用を許可された場合に、可搬性記憶媒体250に蓄積された暗号化処理が施されたデータ254に含まれるデータの入出力を制御する。例えば、データ入出力制御部213は、可搬性記憶媒体250から復号化処理が施されたデータが入力された場合に、当該データを対応付けられた処理部に対して出力する処理を行う。これにより当該処理部は、暗号化処理が施されていることを意識せずに、可搬性記憶媒体250に蓄積されたデータを使用できる。

【0095】

図5は、複合機100と可搬性記憶媒体250との間で行われる処理の流れを示した説明図である。本図に示すように、媒体制御部201は複合機100の内部で常駐し、媒体制御部201に含まれる接続監視部211が、セキュリティ確認ソフトウェア252が蓄積された可搬性記憶媒体250の接続を監視している。そして、当該可搬性記憶媒体250を検出した場合、その旨をセキュリティ確認起動部212に出力する。

【0096】

そして、セキュリティ確認起動部212は、接続された旨を入力された場合に、複合機用セキュリティ確認ソフトウェア252aを起動させる処理を行う。つまり、この場合、セキュリティ確認起動部212は、セキュリティ確認ソフトウェア252に含まれる機種毎に異なる複数のバイナリデータのうち、複合機100に対応する複合機用セキュリティ確認ソフトウェア252aを起動させることとする。

【0097】

そして、セキュリティ確認起動部212は、媒体制御部201と複合機用セキュリティ確認ソフトウェア252aとの間での通信を確保する。その後、使用判断部255aは、セキュリティ情報253を収集し、暗号化処理が施されたデータ254の使用する権限を、複合機100が有しているか否か判断する。使用判断部255aは、使用できると判断した場合、その旨を媒体制御部201に出力する(図示しない)。これにより、データ入出力制御部213が、復号化処理部256aに対して、ファイル一覧を収集する旨の要求を出力できる。そして、復号化処理部256aは、暗号化処理が施されたデータ254に対して、復号化処理を施してファイル一覧の情報を取得する。

【0098】

次に、復号化処理部256aは、取得したファイル一覧の情報を、データ入出力制御部213に送信する。そして、データ入出力制御部213は、受信したファイル一覧の情報を、可搬性記憶媒体250に蓄積されたデータを使用する処理部に対して出力する。これにより、当該処理部において、可搬性記憶媒体250に蓄積されたデータを使用することができる。

【0099】

図2に戻り、画像変換処理部202は、画像データ又は文書データに対して、印刷に適したフォーマットに、画像を変換する処理を行う。また、画像変換処理部202は、セキュリティ確認ソフトウェア252において可搬性記憶媒体250に蓄積されたデータを使用できると判断された場合、可搬性記憶媒体250の暗号化処理が施されたデータ254を使用できる。

【0100】

つまり、画像変換処理部202は、復号化処理部256aから使用可能なファイル一覧などの情報を受信し、使用したいファイルを取得する要求を、媒体制御部201に対して送信する。これにより、画像変換処理部202は、媒体制御部201のデータ入出力制御部213から復号化処理が施された当該ファイルを取得する。

【0101】

画像印刷処理部203は、画像変換処理部202により印刷に適したフォーマットに変換された画像データの印刷処理を行う。

【0102】

また、可搬性記憶媒体250は、複合機100のみ接続を許容するものではなく、他の電子装置に接続しても良い。そこで、次に可搬性記憶媒体250をPCに接続した場合について説明する。

【0103】

図6は、第1の実施の形態にかかるPC600と可搬性記憶媒体250の構成を示すブロック図である。なお、可搬性記憶媒体250は、図2で説明した構成と同じなので説明を省略する。

【0104】

PC600は、記憶媒体接続監視部601と、専用アプリケーション602と、画像表示処理部603とから構成されている。

【0105】

記憶媒体接続監視部601は、PC600にインストールされた可搬性記憶媒体250との間で送受信を行うための専用のドライバとする。そして、記憶媒体接続監視部601は、PC600が起動している間は常駐し、可搬性記憶媒体250の接続を検出する。記憶媒体接続監視部601が可搬性記憶媒体250の接続を検出した場合、その旨を専用アプリケーション602に出力する。

【0106】

専用アプリケーション602は、セキュリティ確認起動部611と、データ入出力制御部612とを備え、可搬性記憶媒体250に蓄積されたデータを、画像表示処理部603などの処理部に出力する処理を行う。また、専用アプリケーション602は、可搬性記憶媒体250と送受信を行う際に、記憶媒体接続監視部601を介して行われる。

【0107】

セキュリティ確認起動部611及びデータ入出力制御部612は、図2で説明した複合機100のセキュリティ確認起動部212及びデータ入出力制御部213と、記憶媒体接続監視部601を介して可搬性記憶媒体250と送受信を行う以外、同様の処理を行うので、説明を省略する。

【0108】

つまり、セキュリティ確認起動部611が可搬性記憶媒体250のセキュリティ確認ソフトウェア252を起動し、当該セキュリティ確認ソフトウェア252の使用判断部255においてPC600が使用する権限を有するか否か判断する。そして、権限を有すると判断された場合にデータ入出力制御部612が、可搬性記憶媒体250に蓄積された、暗号化処理が施されたデータ254を、復号化処理を施された後で制御できる。

【0109】

画像表示処理部603は、専用アプリケーション602から入力された復号化処理が施されたデータを図示しないモニタに表示処理する。

【0110】

図7は、PC600と可搬性記憶媒体250との処理の流れを示した説明図である。本図に示すように、PC600の記憶媒体接続監視部601は、PC600内で常駐し、セキュリティ確認ソフトウェア252が蓄積された可搬性記憶媒体250の接続を監視している。そして、当該可搬性記憶媒体250を検出した場合、その旨を専用アプリケーション602に出力する。そして、セキュリティ確認起動部611は、記憶媒体接続監視部601を介して、可搬性記憶媒体250のセキュリティ確認ソフトウェア252を起動することになるが、この際に起動されるプログラムはPC用セキュリティ確認ソフトウェア252bとする。なお、それ以降の処理については、専用アプリケーション602は、記憶媒体接続監視部601を介してPC用セキュリティ確認ソフトウェア252bとの間で送受信が行われる他は、図5と同様なので説明を省略する。

【0111】

次に、以上のように構成された本実施の形態にかかる複合機100及び可搬性記憶媒体250における可搬性記憶媒体250の接続を検知してから、可搬性記憶媒体250に蓄積されたデータに対して復号化処理を施した後に使用されるまでの処理について説明する。図8は、本実施の形態にかかる複合機100及び可搬性記憶媒体250における上述した処理の手順を示すフローチャートである。

【0112】

まず、複合機100に備えられた媒体制御部201の接続監視部211は、常駐している間、セキュリティ確認ソフトウェア252が備えられた可搬性記憶媒体250の接続がされるか否か監視し続ける(ステップS701)。そして、接続監視部211は、可搬性記憶媒体250の接続を検知した後、当該可搬性記憶媒体250にセキュリティ確認ソフトウェア252が備えられているか否か確認し、備えられている場合には、セキュリティ確認起動部212にその旨を出力する。

【0113】

そして、セキュリティ確認起動部212は、可搬性記憶媒体250に蓄積されたセキュリティ確認ソフトウェア252を呼び出して、セキュリティ確認ソフトウェア252を起動させる(ステップS702)。

【0114】

これにより、可搬性記憶媒体250に蓄積されたセキュリティ確認ソフトウェア252が起動する(ステップS711)。なお、図示していないが、セキュリティ確認ソフトウェア252から、媒体制御部201に対して適正に起動した旨が出力される。この際、媒体制御部201においてソケットを生成することで、通信路が確保されることになる。

【0115】

その後、セキュリティ確認起動部212が、セキュリティ確認ソフトウェア252に対して複合機100で暗号化処理が施されたデータ254が使用可能か否かの判断要求を送信する(ステップS703)。

【0116】

これにより、セキュリティ確認ソフトウェア252の使用判断部255が、複合機100に対して使用可能か否かの判断要求を受信する(ステップS712)。

【0117】

そして、使用判断部255は、可搬性記憶媒体250に蓄積されたセキュリティ情報253を読み出して、接続された複合機100において使用する権限があるか否か判断する処理を行う(ステップS713)。なお、詳細な判断処理手順については後述する。

【0118】

そして、使用判断部255は、判断結果を複合機100に対して送信する処理を行う(ステップS714)。なお、後の処理手順においては、使用が許可された場合について説明する。なお、使用が許可されない場合は、その旨を複合機100に送信してセキュリティ確認ソフトウェア252の処理を終了する。これにより、複合機100は、暗号化処理が施されたデータ254に対して、復号化処理を施すことができないので、当該データを使用することができない。

【0119】

これにより、セキュリティ確認起動部212は、可搬性記憶媒体250から判断結果を受信する(ステップS704)。そして、セキュリティ確認起動部212は、判断結果が使用を許可する旨を受信した場合には、可搬性記憶媒体250が接続された旨を、登録された処理部に対して通知する(ステップS705)。

【0120】

次に、画像変換処理部202は、媒体制御部201から、可搬性記憶媒体250が接続された旨を受信する(ステップS721)。

【0121】

そして、画像変換処理部202は、可搬性記憶媒体250に蓄積されたファイルの読込要求を、媒体制御部201に対して行う(ステップS722)。

【0122】

次に、媒体制御部201のデータ入出力制御部213は、画像変換処理部202から読込要求をする旨のイベントを受信する(ステップS706)。そして、データ入出力制御部213は、ファイルの読込する依頼を、セキュリティ確認ソフトウェア252に対して送信する(ステップS707)。

【0123】

そして、セキュリティ確認ソフトウェア252は、ファイルを読み込む旨のイベントを受信する(ステップS715)。次に、セキュリティ確認ソフトウェア252のセキュリティ情報更新部258は、読込要求が行われたファイルに対応するセキュリティ情報253の更新する処理を行う(ステップS716)。なお、更新処理の詳細については後述する。

【0124】

そして、復号化処理部256は、セキュリティ情報253に格納された復号化キー情報を用いて、暗号化処理が施されたデータ254に含まれる、読込要求が行われたファイルに対して復号化処理を行う(ステップS717)。

【0125】

次に、セキュリティ確認ソフトウェア252は、復号化処理が施されたファイルを、複合機100に送信する処理を行う(ステップS718)。

【0126】

これにより、複合機100のデータ入出力制御部213は、復号化処理が施されたファイルを受信する(ステップS708)。次に、データ入出力制御部213は、受信したファイルを、画像変換処理部202に送信する(ステップS709)。

【0127】

そして、画像変換処理部202は、読み込み要求したファイルを受信する(ステップS723)。そして、画像変換処理部202は受信したファイルに対して画像変換処理を施す(ステップS724)。

【0128】

上述した処理手順により、可搬性記憶媒体250において暗号化処理が施されたデータ254を利用することが可能となる。なお、上述した処理手順は、本実施の形態による可搬性記憶媒体250の接続を検知してから可搬性記憶媒体250に蓄積されたデータに対して復号化処理を施した後に複合機100に送信されるまでの処理手順の例を示したものであり、本発明をこの処理手順に制限するものではない。

【0129】

次に、以上のように構成された本実施の形態にかかる図8のステップS713で示した使用判断部255がセキュリティ情報253を読み込んで使用を許可するか否か判断するまでの処理について説明する。図9は、本実施の形態にかかる可搬性記憶媒体250の使用判断部255における上述した処理の手順を示すフローチャートである。この場合には、予め使用判断部255が、セキュリティ情報253を読み込む処理を行う。

【0130】

そして、使用判断部255は、セキュリティ情報253のMACアドレスチェックフラグが有効であるか否か判断する(S801)。有効であると判断した場合、使用判断部255は、複合機100のMACアドレスと、許容MACアドレスリストに含まれるMACアドレスが一致するか否か判断する(ステップS802)。一致しない場合(ステップS802:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。なお、判断できないものと判断された場合に行う処理の詳細は後述する。

【0131】

次に、MACアドレスチェックフラグが無効の場合(ステップS801:No)及びMACアドレスが一致した場合(ステップS802:Yes)、使用判断部255は、セキュリティ情報253のネットワークチェックフラグが有効であるか否か判断する(S803)。有効であると判断した場合(ステップS803:Yes)、使用判断部255は、複合機100のIPアドレスと、許容ネットワークアドレスに含まれるIPアドレスが一致するか否か判断する(ステップS804)。一致しない場合(ステップS804:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0132】

そして、ネットワークチェックフラグが無効の場合(ステップS803:No)及びIPアドレスが一致した場合(ステップS804:Yes)、使用判断部255は、有効期限チェックフラグが有効であるか否か判断する(S805)。有効であると判断した場合(ステップS805:Yes)、使用判断部255は、複合機100の現時刻が有効期限ないであるか否か判断する(ステップS806)。有効期限内ではないと判断された場合(ステップS806:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0133】

次に、有効期限チェックフラグが無効の場合(ステップS805:No)及び現時刻が有効期限内の場合(ステップS806:Yes)、使用判断部255は、機器特定認証情報フラグが有効であるか否か判断する(S807)。有効であると判断した場合(ステップS807:Yes)、使用判断部255は、複合機100で保持する特定情報とセキュリティ情報253に格納されている機器特定認証情報が一致するか否か判断する(ステップS808)。一致しないと判断された場合(ステップS808:No)には、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0134】

そして、機器特定認証情報フラグが無効の場合(ステップS807:No)及び機器特定認証情報が一致した場合(ステップS808:Yes)、使用判断部255は、パスワードチェックフラグが有効であるか否か判断する(S809)。有効であると判断した場合(ステップS809:Yes)、複合機100の操作パネルからユーザのIDとパスワードの入力を受け付ける(ステップS810)。

【0135】

図10は、可搬性記憶媒体250のデータを使用する際に複合機100の操作パネルに表示する認証画面の例を示した図である。本図に示した画面が表示された時、利用者は、ユーザIDとパスワードを入力する。これにより、複合機100において認証処理を行うことができる。

【0136】

図9に戻り、使用判断部255は、利用者により入力されたユーザID及びパスワードがとセキュリティ情報253に格納されているユーザID及びパスワードと一致するか否か判断する(ステップS811)。一致しないと判断された場合(ステップS811:No)には、複合機100の液晶パネルに認証が失敗した旨が表示される(ステップS812)。

【0137】

図11は、利用者から入力を受け付けたユーザID及びパスワードによる認証処理が失敗した場合に複合機100の操作パネルに表示する画面の例を示した図である。本図に示した画面が表示されることで、利用者は認証に失敗したことを認識することができる。

【0138】

図9に戻り、その後、使用判断部255が、複合機100では可搬性記憶媒体250に蓄積されたデータを使用できないものと判断する(ステップS813)。

【0139】

次に、パスワードチェックフラグが無効の場合(ステップS809:No)及びユーザID及びパスワードが一致した場合(ステップS811:Yes)、使用判断部255は、複合機100において、暗号化処理が施されたデータ254を使用する権限があると判断する(ステップS814)。

【0140】

上述した処理手順により、複合機100で暗号化処理が施されたデータ254が使用可能であるか否か判断することが可能となる。このように各フラグで認証を行うか否か変更できるので可搬性記憶媒体250に蓄積されたデータのセキュリティレベルを適切なレベルに変更できる。

【0141】

上述した処理手順で示したように、使用判断部255は、可搬性記憶媒体250に蓄積されているセキュリティ情報253を利用して、様々な認証処理を行うことができる。このように極力多くの情報で機器認証を行なうことで、セキュリティが向上する。また、ユーザID及びパスワードの入力以外については利用者による手入力が生じないようにした。これにより、認証処理における利用者負担が軽減する。

【0142】

次に、以上のように構成された本実施の形態にかかる図9のステップS813で示した使用判断部255が使用不許可と判断した場合の処理について説明する。図12は、本実施の形態にかかる可搬性記憶媒体250の使用判断部255における上述した処理の手順を示すフローチャートである。なお、本フローチャートでは、可搬性記憶媒体250がUSBメモリM2の場合とする。

【0143】

まず、使用判断部255は、セキュリティ情報253のエラー検出時削除フラグが有効であるか否か判断する(ステップS1101)。

【0144】

そして、使用判断部255は、エラー検出時削除フラグが有効である場合(ステップS1101:Yes)、暗号化処理が施されたデータ254を削除する処理を行う(ステップS1102)。その後、使用判断部255は、複合機100の操作パネルに削除した旨を含むエラー画面の表示処理を行う(ステップS1103)。

【0145】

図13は、ステップS1103で複合機100の操作パネルに表示されるファイルを削除した旨を含むエラー画面の例を示した図である。本画面例は、ステップS1103で表示される画面とする。そして、本図に示した画面を表示することで、利用者はデータが削除されたことを認識することができる。

【0146】

図12に戻り、使用判断部255は、エラー検出時削除フラグが有効でない場合(ステップS1101:No)、複合機100の操作パネルにエラー画面の表示処理を行う(ステップS1104)。

【0147】

図14は、ステップS1104で複合機100の操作パネルに表示されるファイルを削除しない場合のエラー画面の例を示した図である。本画面例は、ステップS1104で表示される画面とする。本図に示した画面を表示することで、利用者は可搬性記憶媒体250の暗号化処理が施されたデータ254を使用できないことを認識することができる。

【0148】

上述した処理手順により、利用者に対してエラー画面を表示することが可能となる。また、データによってはエラーが検出された場合に削除することとしたため、データ漏洩を防止することで、セキュリティが向上した。

【0149】

次に、以上のように構成された本実施の形態にかかる図8のステップS716で示したセキュリティ情報更新部258がセキュリティ情報253に含まれる情報を更新する場合の処理について説明する。図15は、本実施の形態にかかる可搬性記憶媒体250のセキュリティ情報更新部258における上述した処理の手順を示すフローチャートである。なお、後述するように、セキュリティ情報253に含まれる使用回数は、暗号化処理が施されたデータ254に含まれるデータ毎に設定されているものとする。

【0150】

まず、セキュリティ情報更新部258は、セキュリティ情報253に含まれる使用回数チェックフラグを確認する。そして使用回数チェックフラグが有効の場合には、使用回数を減算する処理を行う(ステップS1401)。

【0151】

その後、セキュリティ情報更新部258は、使用回数が残り‘1’以上であるか否か判断する(ステップS1402)。使用回数が残り‘1’より小さい場合には(ステップS1402:No)、暗号化処理が施されたデータ254のうち、読み込み要求のあったデータを、削除する(ステップS1403)。

【0152】

次に、使用回数が残り‘1’以上の場合(ステップS1402:Yes)、セキュリティ情報更新部258は、有効期限チェックフラグを確認する。そして、有効期限チェックフラグが有効の場合には、セキュリティ情報更新部258は、現時刻が有効期限に含まれているか否か判断する(ステップS1404)。現時刻が有効期限に含まれていない場合には、(ステップS1404:No)、暗号化処理が施されたデータ254のうち、読み込み要求のあったデータを削除する(ステップS1403)。

【0153】

また、現時刻が有効期限に含まれている場合(ステップS1404:Yes)、セキュリティ情報更新部258は、特に処理を行わずに終了する。

【0154】

これにより、セキュリティ情報253で設定された範囲以外の使用においては、データを削除することとした。これにより、データ漏洩を防止し、セキュリティが向上する。

【0155】

また、本実施の形態においては複合機100では、適切に認証が行われた場合、可搬性記憶媒体150に蓄積されていたデータを印刷処理したが、このような処理に制限するものではない。例えば、複合機100が、復号化処理が施されたデータに対してFAX処理を行っても良いし、メール送信等を行っても良い。そして、これらの処理により、セキュアな印刷、セキュアなFAX動作、セキュアなメール送信が可能である。

【0156】

本実施の形態にかかる複合機100においては、可搬性記憶媒体250に蓄積されたセキュリティ情報253、暗号化処理が施されたデータ254、とこれらを使用してセキュリティ条件を満たすか否か判断するセキュリティ確認ソフトウェア252を格納することで、可搬性記憶媒体250に蓄積されたデータに対する詳細なセキュリティチェックが可能となる。

【0157】

また、本実施の形態にかかる複合機100において、セキュリティのチェックで適正に認証が行われなかった場合に、可搬性記憶媒体250に蓄積されたデータを削除することも可能とした。これにより、第三者による可搬性記憶媒体250に蓄積されたデータの解読を困難にし、セキュリティが向上した。

【0158】

また、本実施の形態にかかる複合機100において、可搬性記憶媒体250で使用された回数を管理して、使用回数が所定の回数を超えた場合にデータを自動で削除することを可能とした。これにより、可搬性記憶媒体250に蓄積されたデータに対するセキュリティが向上した。

【0159】

また、本実施の形態にかかる複合機100及び可搬性記憶媒体250において、セキュリティチェックをセキュリティ情報253に格納されたデータにより実行するか否か判断することとした。つまり、利用者は、セキュリティ情報253に対して変更を行うことで、セキュリティレベルを変更することが可能となった。

【0160】

また、本実施の形態においては、セキュリティ情報253においてデータ毎に対応付けて設定を保持することとした。これにより、変更する権限を有する管理者がセキュリティ情報253に格納されたエラー検出時削除フラグをデータ毎に変更することで、使用ファイルごとにセキュリティレベルを変更できることを可能とする。これによりデータの重要度に応じてセキュリティレベルを変更できるので、安全性が向上した。

【0161】

また、可搬性記憶媒体250に蓄積されているデータは、暗号化処理が施した。これにより、利用者が可搬性記憶媒体250の紛失した場合、又は可搬性記憶媒体250が盗難された場合でもデータの流出を防止する。

【0162】

また、本実施の形態においては、復号化キー情報を、可搬性記憶媒体250に格納したので、利用者は、複合機100の操作パネルに復号化キーなどの入力を必須とすることなく、可搬性記憶媒体250に蓄積されたデータに暗号化処理を施すことが可能となる。

【0163】

また、複合機100においては、使用回数に関するチェックを行なうことで、使用回数を超えて使用を拒否することができる。また、有効期限に関するチェックを行なうことで、許可された期間を過ぎて使用を拒否することができる。これにより、セキュリティ向上することができる。

【0164】

さらに、複合機100においては、ネットワークアドレスに関するチェックを行なうことで、許可されたネットワーク環境外での使用を拒否することができる。また、MACアドレスに関するチェックを行なうことで、特定機器以外での使用を拒否することができる。これによりセキュリティを向上させることができる。

【0165】

さらに、複合機100においては、ユーザ入力によるパスワード等の認証と組み合わせて認証処理を行うことができる。また、機器の機能で提供されているユーザ認証機能と組み合わせて認証処理を行うことができる。これにより、更なるセキュリティ向上を行なうことができる。

【0166】

(変形例)

また、上述した各実施の形態に限定されるものではなく、以下に例示するような種々の変形が可能である。

【0167】

例えば、上述した実施の形態では、セキュリティ確認ソフトウェア252では電子装置の種別に応じて異なるバイナリデータが読み出される場合について説明した。しかしながら、このような複数のバイナリデータを保持していることに制限するものではない。そこで、本変形例では、電子装置の種別に依存しないシングルバイナリとした。つまり、セキュリティ確認起動部212で電子装置又はOSの違いを吸収する構成を備えることとした。この電子装置又はOSの違いを吸収する構成としては、例えば仮想的マシンを保持するなど、どのような構成でも良い。

【0168】

これにより、セキュリティ確認ソフトウェア252は、電子装置の種別毎に異なるバイナリを保持する必要がなくなる。これにより、例えば、可搬性記憶媒体の暗号化処理が施されたデータ254を使用できる電子装置の種類の追加等を容易に行うことができる。

【0169】

図16は、かかる複合機100のハードウェア構成を示すブロック図である。本図に示すように、この複合機100は、コントローラ1510とプロッタ1540と、スキャナ1550と、その他ハードウェアリソース1560とをPCI(Peripheral Component Interconnect)バスで接続した構成となる。コントローラ1510は、複合機100全体の制御と描画、通信、操作部1520からの入力を制御するコントローラである。プロッタ1540は、PCIバスに接続可能なプリンタエンジン等であり、たとえば白黒プロッタ、1ドラムカラープロッタ、4ドラムカラープロッタとする。スキャナ1550は、従来から複合機に用いられているスキャナとする。また、その他ハードウェアリソース1560には、複合機100備えられた様々な電子装置とする。なお、その他ハードウェアリソース1560には、誤差拡散やガンマ変換等の画像処理部分が含まれる。

【0170】

コントローラ1510は、CPU1511と、ノースブリッジ(NB)1513と、システムメモリ(MEM−P)1512と、ローカルメモリ(MEM−C)1517と、ASIC(Application Specific Integrated Circuit)1516と、ハードディスクドライブ(HDD)1514とを有し、ノースブリッジ(NB)1513とASIC1516との間をAGP(Accelerated Graphics Port)バス1515で接続した構成となる。

【0171】

CPU1511は、複合機100の全体制御をおこなうものであり、NB1513、MEM−P1512からなるチップセットを有し、このチップセットを介して他の機器と接続される。

【0172】

NB1513は、CPU1511とMEM−P1512、AGP1515とを接続するためのブリッジであり、MEM−P1512に対する読み書き等を制御するメモリコントローラと、PCIマスタ及びAGPターゲットとを有する。

【0173】

また、NB1513は、PCIバスを介して周辺デバイスと接続することも可能とする。例えば、NB1513は、PCIバスを介して、シリアルバス1571、NIC(Network Interface Card)1572、IEEE802.11bインターフェース1573、IEEE1394(the Institute of Electrical and Electronics Engineers 1394)インターフェース1574と、USBホスト1575と、メモリカードI/F1576とが接続されている。また、USBホスト1575は、USBデバイスとの接続を検出し、特に上述した実施の形態においては、USBメモリM2との間でデータを送受信する場合について説明した。メモリカードI/F1576は、メモリカードM1との接続を検出し、当該、メモリカードM1との間でデータを送受信する。

【0174】

MEM−P1512は、プログラムやデータの格納用メモリ、プログラムやデータの展開用メモリ、プリンタの描画用メモリ等として用いるシステムメモリであり、図示しないROM(Read Only Memory)とRAM(Random Access Memory)とからなる。ROMは、プログラムやデータの格納用メモリとして用いる読み出し専用のメモリであり、RAMは、プログラムやデータの展開用メモリ、プリンタの描画用メモリ等として用いる書き込み及び読み出し可能なメモリである。

【0175】

ASIC1516は、画像処理用のハードウェア要素を有する画像処理用途向けのIC(Integrated Circuit)であり、AGP1515、PCIバス、HDD1518及びMEM−C1517をそれぞれ接続するブリッジの役割を有する。このASIC1516は、PCIターゲット及びAGPマスタと、ASIC1516の中核をなすアービタ(ARB)と、MEM−C1517を制御するメモリコントローラと、ハードウェアロジック等により画像データの回転等をおこなう複数のDMAC(Direct Memory Access Controller)と、プロッタ1540やスキャナ1550等の電子装置との間でPCIバスを介したデータ転送をおこなうPCIユニットとからなる。このASIC1516には、PCIバスを介してFCU(Fax Control Unit)1530が接続されている。

【0176】

MEM−C1517は、コピー用画像バッファ、符号バッファとして用いるローカルメモリであり、HDD(Hard Disk Drive)1518は、画像データの蓄積、プログラムの蓄積、フォントデータの蓄積、フォームの蓄積を行うためのストレージである。

【0177】

AGP1515は、グラフィック処理を高速化するために提案されたグラフィックスアクセラレーターカード用のバスインターフェースであり、MEM−P1512に高スループットで直接アクセスすることにより、グラフィックスアクセラレーターカードを高速にするものである。

【0178】

なお、本実施形態の複合機100で実行される情報処理プログラムは、ROM等に予め組み込まれて提供される。

【0179】

本実施形態の複合機100で実行される情報処理プログラムは、インストール可能な形式又は実行可能な形式のファイルでCD−ROM、フレキシブルディスク(FD)、CD−R、DVD(Digital Versatile Disk)等のコンピュータで読み取り可能な記録媒体に記録して提供するように構成してもよい。

【0180】

さらに、本実施形態の複合機100で実行される情報処理プログラムを、インターネット等のネットワークに接続されたコンピュータ上に格納し、ネットワーク経由でダウンロードさせることにより提供するように構成しても良い。また、本実施形態の複合機100で実行される情報処理プログラムをインターネット等のネットワーク経由で提供または配布するように構成しても良い。

【0181】

本実施の形態の複合機100で実行される情報処理プログラムは、上述した各部(接続監視部、セキュリティ確認起動部、データ入出力制御部)を含むモジュール構成となっており、実際のハードウェアとしてはCPU(プロセッサ)が上記ROMから情報処理プログラムを読み出して実行することにより上記各部が主記憶装置上にロードされ、接続監視部、セキュリティ確認起動部、データ入出力制御部)が主記憶装置上に生成されるようになっている。また、上述した実施の形態で実行される情報プログラムのように、記憶媒体接続監視部と、セキュリティ確認起動部とデータ入出力制御部とを備えた専用アプリケーションとを含むモジュール構成としても良い。

【産業上の利用可能性】

【0182】

以上のように、本発明にかかる情報処理装置、コンピュータ読み取り可能な可搬性記録媒体、情報処理方法、情報処理プログラム及び情報処理システムは、可搬性記憶媒体に格納されたデータを使用する技術に有用であり、特に、可搬性記憶媒体に格納されたデータの使用を制限してセキュリティを向上させる技術に適している。

【図面の簡単な説明】

【0183】

【図1】実施の形態にかかる複合機の機能構成を示すブロック図である。

【図2】複合機と可搬性記憶媒体のソフトウェア構成を示すブロック図である。

【図3】可搬性記憶媒体に蓄積されているセキュリティ情報の概念を示した説明図である。

【図4】可搬性記録媒体のセキュリティ情報に格納されている許容MACアドレスリストにおいてMACアドレス毎に設定された使用可能なファイルの種別及び使用態様を示した説明図である。

【図5】複合機と可搬性記憶媒体との間で行われる処理の流れを示した説明図である。

【図6】PCと可搬性記憶媒体の構成を示すブロック図である。

【図7】PCと可搬性記憶媒体との処理の流れを示した説明図である。

【図8】複合機及び可搬性記憶媒体における可搬性記憶媒体の接続を検知してから可搬性記憶媒体に蓄積されたデータに対して復号化処理を施した後に複合機に送信されるまでの処理の手順を示すフローチャートである。

【図9】可搬性記憶媒体の使用判断部におけるセキュリティ情報を読み込んで使用を許可するか否か判断するまでの処理の手順を示すフローチャートである。

【図10】可搬性記憶媒体のデータを使用する際に複合機の操作パネルに表示する認証画面の例を示した図である。

【図11】利用者から入力を受け付けたユーザID及びパスワードによる認証処理が失敗した場合に複合機の操作パネルに表示する画面の例を示した図である。

【図12】可搬性記憶媒体の使用判断部が使用不許可と判断した場合の処理の手順を示すフローチャートである。

【図13】複合機の操作パネルに表示されるファイルを削除した旨を含むエラー画面の例を示した図である。

【図14】複合機の操作パネルに表示されるファイルを削除しない場合のエラー画面の例を示した図である。

【図15】可搬性記憶媒体のセキュリティ情報更新部が読み込み要求の行われたデータに対応する、セキュリティ情報に含まれる情報を更新する場合の処理の手順を示すフローチャートである。

【図16】複合機のハードウェア構成を示すブロック図である。

【符号の説明】

【0184】

100 複合機

101 白黒ラインプリンタ(B&W LP)

102 カラーラインプリンタ(Color LP)

103 メモリカードリーダ103

104 USBホスト

105 LANI/F

106 その他ハードウェアリソース

110 ソフトウェア群

111 プリンタアプリ

112 コピーアプリ

113 ファックスアプリ

114 スキャナアプリ

115 ネットファイルアプリ

116 工程検査アプリ

120 プラットフォーム

121 OS

122 SCS

123 SRM

124 ESC

125 MCS

126 OSC

127 FCS

128 NCS

129 UCS

130 アプリケーション

140 複合機起動部

201 媒体制御部

202 画像変換処理部

203 画像印刷処理部

211 接続監視部

212 セキュリティ確認起動部

213 データ入出力制御部

250 可搬性記憶媒体

251 記憶部

252 セキュリティ確認ソフトウェア

252a 複合機用セキュリティ確認ソフトウェア

252b PC用セキュリティ確認ソフトウェア

253 セキュリティ情報

254 暗号化処理が施されたデータ

255 使用判断部

255a 風号機用使用判断部

256 復号化処理部

256a 複合機用復号化処理部

257 暗号化処理部

258 セキュリティ情報更新部

601 記憶媒体接続監視部

602 専用アプリケーション

603 画像表示処理部

611 セキュリティ確認起動部

612 データ入出力制御部

1510 コントローラ

1511 CPU

1512 MEM−P

1513 NB

1514 HDD

1515 バス

1516 ASIC

1517 MEM−C

1520 操作部

1530 FCU

1540 プロッタ

1550 スキャナ

1560 エンジン部

1560 他ハードウェアリソース

1571 シリアルバス

1572 NIC

1573 IEEE802.11bインターフェース

1574 IEEE1394インターフェース

1575 USBホスト

1576 メモリカードインターフェース

【特許請求の範囲】

【請求項1】

処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体の接続を監視する接続監視手段と、

前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させるセキュリティ確認起動手段と、

を備えたことを特徴とする情報処理装置。

【請求項2】

前記接続監視手段は、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体の接続を監視すること、

を特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記接続監視手段は、複数の前記暗号化対象情報と、前記対象情報の種別毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記種別により前記対象情報の使用を許可するか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1又は2に記載の情報処理装置。

【請求項4】

前記接続監視手段は、前記情報処理装置に固有の保持MAC(Media Access Control)アドレス情報と、前記情報処理装置のMACアドレスが該保持MACアドレス情報と一致した場合に使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1乃至3のいずれか一つに記載の情報処理装置。

【請求項5】

前記セキュリティ確認起動手段により起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場合に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理手段と、

をさらに備えたことを特徴とする請求項1乃至4のいずれか一つに記載の情報処理装置。

【請求項6】

前記接続監視手段は、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1乃至5のいずれか一つに記載の情報処理装置。

【請求項7】

前記接続監視手段は、前記使用条件情報で示された条件を満足しない場合にさらに前記対象情報を削除する前記使用判断手段として機能させる前記確認プログラムを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項6に記載の情報処理装置。

【請求項8】

前記接続監視手段は、前記対象情報を使用できる期限を示した有効期限情報と、該有効期限情報で示された有効期限内と判断された場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項6又は7に記載の情報処理装置。

【請求項9】

前記接続監視手段は、前記対象情報を使用できる回数を示した所定の使用回数情報と、前記情報処理装置の使用が該使用回数情報で示された所定の使用回数内の場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項6又は7に記載の情報処理装置。

【請求項10】

前記接続監視手段は、復号化鍵と、前記使用判断手段により使用する権利を有していると判断された場合に前記対象情報に対して前記復号化鍵を用いて復号化処理を施す前記復号化処理手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1乃至9のいずれか一つに記載の情報処理装置。

【請求項11】

情報処理装置と接続して情報を送受信する可搬性記録媒体において、

処理に用いられる対象情報と、

前記対象情報を使用する情報処理装置に固有の装置識別情報と、

前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、

を記録されたコンピュータ読み取り可能な可搬性記録媒体。

【請求項12】

前記対象情報は暗号化処理が施され、

前記セキュリティ確認プログラムが機能する前記使用制御手段は、前記使用制御手段として使用可能とするために前記暗号化処理が施された対象情報に対して復号化処理を施す復号化処理手段を備えること、

を特徴とする請求項11に記載のコンピュータ読み取り可能な可搬性記録媒体。

【請求項13】

前記対象情報を使用できる条件を示した使用条件情報と、をさらに記録し、

前記セキュリティ確認プログラムは、前記使用判断手段において前記使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権限を有していると判断すること、

を特徴とする請求項11又は12に記載のコンピュータ読み取り可能な可搬性記憶媒体。

【請求項14】

処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体と、情報処理装置との接続を監視する接続監視ステップと、

前記接続監視ステップにより接続を検知した場合に、前記情報処理装置が備えるセキュリティ確認起動手段により、前記セキュリティ確認プログラムの前記使用判断手段を起動させるセキュリティ確認起動ステップと、

を有することを特徴とする情報処理方法。

【請求項15】

前記接続監視ステップは、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体と、前記情報処理装置との接続を監視すること、

を特徴とする請求項14に記載の情報処理方法。

【請求項16】

前記接続監視ステップは、複数の前記暗号化対象情報と、前記対象情報毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記対象情報の使用する権利を有しているか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項14又は15に記載の情報処理方法。

【請求項17】

前記セキュリティ確認起動ステップにより起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場合に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理ステップと、

をさらに有することを特徴とする請求項14乃至16のいずれか一つに記載の情報処理方法。

【請求項18】

前記接続監視ステップは、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用を許可する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項14乃至17のいずれか一つに記載の情報処理方法。

【請求項19】

請求項14乃至請求項18のいずれか1つに記載された情報処理方法をコンピュータで実行させることを特徴とする情報処理プログラム。

【請求項20】

情報処理装置と、該情報処理装置に接続可能な可搬性記憶媒体とを備えた情報処理システムにおいて、

前記可搬性記憶媒体は、

処理に用いられる対象情報と、

前記対象情報を使用する情報処理装置に固有の装置識別情報と、

前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、

を記録され、

前記情報処理装置は、

前記可搬性記録媒体の接続を監視する接続監視手段と、

前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させる前記セキュリティ確認起動手段と、

を備えた、

ことを特徴とする情報処理システム。

【請求項1】

処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体の接続を監視する接続監視手段と、

前記接続監視手段により前記可搬性記録媒体の接続を検知した場合に、前記セキュリティ確認プログラムに含まれる前記使用判断手段を起動させるセキュリティ確認起動手段と、

を備えたことを特徴とする情報処理装置。

【請求項2】

前記接続監視手段は、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体の接続を監視すること、

を特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記接続監視手段は、複数の前記暗号化対象情報と、前記対象情報の種別毎に前記装置識別情報を対応付けた装置許可情報と、該装置許可情報を用いて前記情報処理装置に対して前記装置識別情報と対応付けられた前記種別により前記対象情報の使用を許可するか否か判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1又は2に記載の情報処理装置。

【請求項4】

前記接続監視手段は、前記情報処理装置に固有の保持MAC(Media Access Control)アドレス情報と、前記情報処理装置のMACアドレスが該保持MACアドレス情報と一致した場合に使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムと、を記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1乃至3のいずれか一つに記載の情報処理装置。

【請求項5】

前記セキュリティ確認起動手段により起動された前記可搬性記憶媒体に記録された前記セキュリティ確認プログラムに含まれる前記使用判断手段により前記対象情報の使用する権利を有していると判断された場合に、前記使用制御手段により使用可能とされた前記対象情報を印刷して出力する処理を行う情報出力処理手段と、

をさらに備えたことを特徴とする請求項1乃至4のいずれか一つに記載の情報処理装置。

【請求項6】

前記接続監視手段は、前記対象情報を使用できる条件を示した使用条件情報と、該使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記セキュリティ確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1乃至5のいずれか一つに記載の情報処理装置。

【請求項7】

前記接続監視手段は、前記使用条件情報で示された条件を満足しない場合にさらに前記対象情報を削除する前記使用判断手段として機能させる前記確認プログラムを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項6に記載の情報処理装置。

【請求項8】

前記接続監視手段は、前記対象情報を使用できる期限を示した有効期限情報と、該有効期限情報で示された有効期限内と判断された場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項6又は7に記載の情報処理装置。

【請求項9】

前記接続監視手段は、前記対象情報を使用できる回数を示した所定の使用回数情報と、前記情報処理装置の使用が該使用回数情報で示された所定の使用回数内の場合に前記情報処理装置に対して前記対象情報の使用する権利を有していると判断する前記使用判断手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項6又は7に記載の情報処理装置。

【請求項10】

前記接続監視手段は、復号化鍵と、前記使用判断手段により使用する権利を有していると判断された場合に前記対象情報に対して前記復号化鍵を用いて復号化処理を施す前記復号化処理手段として機能させる前記確認プログラムとを記録された前記可搬性記録媒体の接続を監視すること、

を特徴とする請求項1乃至9のいずれか一つに記載の情報処理装置。

【請求項11】

情報処理装置と接続して情報を送受信する可搬性記録媒体において、

処理に用いられる対象情報と、

前記対象情報を使用する情報処理装置に固有の装置識別情報と、

前記装置識別情報を用いて情報処理装置に対して該対象情報の使用する権利を有しているか否か判断する使用判断手段と、該使用判断手段により使用する権利を有していると判断された場合に該対象情報の使用可能とする制御を行う使用制御手段として機能させると共に、前記情報処理装置が自プログラムを呼び出すために備えたセキュリティ確認起動手段から呼び出された場合に限り起動するセキュリティ確認プログラムと、

を記録されたコンピュータ読み取り可能な可搬性記録媒体。

【請求項12】

前記対象情報は暗号化処理が施され、

前記セキュリティ確認プログラムが機能する前記使用制御手段は、前記使用制御手段として使用可能とするために前記暗号化処理が施された対象情報に対して復号化処理を施す復号化処理手段を備えること、

を特徴とする請求項11に記載のコンピュータ読み取り可能な可搬性記録媒体。

【請求項13】

前記対象情報を使用できる条件を示した使用条件情報と、をさらに記録し、

前記セキュリティ確認プログラムは、前記使用判断手段において前記使用条件情報で示された条件を満足した場合に前記情報処理装置に対して前記対象情報の使用する権限を有していると判断すること、

を特徴とする請求項11又は12に記載のコンピュータ読み取り可能な可搬性記憶媒体。

【請求項14】

処理に用いられる対象情報と、該対象情報を使用する情報処理装置に固有の装置識別情報と、該装置識別情報を用いて情報処理装置に対して前記対象情報の使用する権利を有しているか否か判断する使用判断手段と該使用判断手段により使用する権利を有していると判断された場合に前記対象情報の使用可能とする制御を行う使用制御手段として機能させると共に実行が制限されたセキュリティ確認プログラムと、を記録された可搬性記録媒体と、情報処理装置との接続を監視する接続監視ステップと、

前記接続監視ステップにより接続を検知した場合に、前記情報処理装置が備えるセキュリティ確認起動手段により、前記セキュリティ確認プログラムの前記使用判断手段を起動させるセキュリティ確認起動ステップと、

を有することを特徴とする情報処理方法。

【請求項15】

前記接続監視ステップは、暗号化処理を施された前記対象情報と、前記使用制御手段として使用可能とするために前記暗号化処理が施された前記対象情報に対して復号化処理を施す復号化処理手段として機能させる前記セキュリティ確認プログラムと、を記録された前記可搬性記憶媒体と、前記情報処理装置との接続を監視すること、

を特徴とする請求項14に記載の情報処理方法。

【請求項16】