情報処理装置、プログラムおよび情報処理方法

【課題】ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる情報処理装置、プログラムおよび情報処理方法を提供する。

【解決手段】各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、画面cで受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更し、変更した各セキュリティ機能にかかる設定項目の設定値を画面dにおいて報知する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる。

【解決手段】各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、画面cで受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更し、変更した各セキュリティ機能にかかる設定項目の設定値を画面dにおいて報知する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、MFP(Multifunction Peripheral)などの情報処理装置、プログラムおよび情報処理方法に関する。

【背景技術】

【0002】

画像データに対して各種の処理を行う機能を備えたMFP(Multifunction Peripheral)などの情報処理装置では、例えばセキュリティ管理やユーザ認証など、各機能に対して各種の高度な設定を行うことができるものがある。

【0003】

特許文献1には、MFPを含む各種機器のセキュリティポリシーを、システム管理者が一括して管理、変更などを行うことができるセキュリティデータベースサーバが開示されている。このような特許文献1に開示されている技術によれば、セキュリティの設定項目を変更することにより、MFPを含む各種機器のセキュリティ機能にかかる振る舞いを変更することができる。

【0004】

【特許文献1】特開2006−253845号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1に開示されている技術によれば、システムの全体的なセキュリティ強度について、個々のセキュリティの設定項目を変更することによるセキュリティ機能にかかる振る舞いを総合的に考慮して判断する必要があり、MFPを含む各種機器の管理者が個々の設定を確認してそれを判断することは大変な手間がかかる、という問題がある。また、システムの全体的なセキュリティ強度については、管理者が、そのシステムが会社で定められたポリシーを満たすセキュリティ強度で動作しているかを確認するために見るものであるが、個別の設定を見て判断すると、判断基準が個人で変わってしまう、という問題がある。

【0006】

さらに、新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインをインストールすることで新しいセキュリティ機能がMFPなどに搭載される場合においては、既存のプログラムに修正を加える必要がある、という問題がある。

【0007】

本発明は、上記に鑑みてなされたものであって、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる情報処理装置、プログラムおよび情報処理方法を提供することを目的とする。

【0008】

また、本発明は、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる情報処理装置、プログラムおよび情報処理方法を提供することを目的とする。

【課題を解決するための手段】

【0009】

上述した課題を解決し、目的を達成するために、請求項1にかかる発明の情報処理装置は、コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を定義する定義手段と、前記セキュリティ強度の変更を段階的に受け付ける強度変更受付手段と、前記定義手段の定義を参照して、前記強度変更受付手段により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更手段と、を備える。

【0010】

また、請求項2にかかる発明は、請求項1記載の情報処理装置において、新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインを動作可能に導入するインストール手段を備え、前記インストール手段により導入される前記新たなセキュリティ機能は、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有している。

【0011】

また、請求項3にかかる発明は、請求項1または2記載の情報処理装置において、前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付手段と、前記設定値変更受付手段により受け付けた前記設定値に前記設定項目を変更する設定値変更手段と、前記設定値変更手段による変更により前記セキュリティ強度が変化するか否かを判定する判定手段と、前記判定手段により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知手段と、を備える。

【0012】

また、請求項4にかかる発明は、請求項1ないし3のいずれか一記載の情報処理装置において、当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付手段と、前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定手段と、前記強度判定手段により判定した当該装置の前記セキュリティ強度を報知する強度報知手段と、を備える。

【0013】

また、請求項5にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最低のものを当該装置の前記セキュリティ強度と判定する。

【0014】

また、請求項6にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の平均値を当該装置の前記セキュリティ強度と判定する。

【0015】

また、請求項7にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最も多い前記セキュリティ強度を当該装置の前記セキュリティ強度と判定する。

【0016】

また、請求項8にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度毎に重み付けして当該装置の前記セキュリティ強度を判定する。

【0017】

また、請求項9にかかる発明は、請求項1ないし8のいずれか一記載の情報処理装置において、前記設定変更手段により変更した前記各セキュリティ機能にかかる設定項目の設定値を報知する報知手段を、さらに備える。

【0018】

また、請求項10にかかる発明のプログラムは、コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義機能と、前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付機能と、前記定義機能の定義を参照して、前記強度変更受付機能により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更機能と、をコンピュータに実行させる。

【0019】

また、請求項11にかかる発明は、請求項10記載のプログラムにおいて、新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール機能を、前記コンピュータに実行させる。

【0020】

また、請求項12にかかる発明は、請求項10または11記載のプログラムにおいて、前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付機能と、前記設定値変更受付機能により受け付けた前記設定値に前記設定項目を変更する設定値変更機能と、前記設定値変更機能による変更により前記セキュリティ強度が変化するか否かを判定する判定機能と、前記判定機能により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知機能と、を前記コンピュータに実行させる。

【0021】

また、請求項13にかかる発明は、請求項10ないし12のいずれか一記載のプログラムにおいて、当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付機能と、前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定機能と、前記強度判定機能により判定した当該装置の前記セキュリティ強度を報知する強度報知機能と、を前記コンピュータに実行させる。

【0022】

また、請求項14にかかる発明の情報処理方法は、コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義工程と、前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付工程と、前記定義機能の定義を参照して、前記強度変更受付工程により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更工程と、を含む。

【0023】

また、請求項15にかかる発明は、請求項14記載の情報処理方法において、新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール工程を、含む。

【0024】

また、請求項16にかかる発明は、請求項14または15記載の情報処理方法において、前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付工程と、前記設定値変更受付工程により受け付けた前記設定値に前記設定項目を変更する設定値変更工程と、前記設定値変更工程による変更により前記セキュリティ強度が変化するか否かを判定する判定工程と、前記判定工程により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知工程と、を含む。

【0025】

また、請求項17にかかる発明は、請求項14ないし16のいずれか一記載の情報処理方法において、当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付工程と、前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定工程と、前記強度判定工程により判定した当該装置の前記セキュリティ強度を報知する強度報知工程と、を含む。

【発明の効果】

【0026】

請求項1にかかる発明によれば、各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる、という効果を奏する。

【0027】

また、請求項2にかかる発明によれば、導入されるプラグインは、当該セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応情報を有している。これにより、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる、という効果を奏する。

【0028】

また、請求項3にかかる発明によれば、変更を受け付けたセキュリティ機能にかかる設定項目の設定値に設定項目を変更し、この変更によりセキュリティ強度が変化するか否かを判定し、セキュリティ強度が変化すると判定した場合に、その旨を報知する。これにより、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定するようにしたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止することができる、という効果を奏する。

【0029】

また、請求項4にかかる発明によれば、当該装置のセキュリティ強度の判定要求を受け付け、各セキュリティ機能のセキュリティ強度に応じてセキュリティ強度を判定し、判定した当該装置のセキュリティ強度を報知する。これにより、ユーザが、現時点において、装置がどのようなセキュリティ強度で動作しているかを確認することができる、という効果を奏する。

【0030】

また、請求項5にかかる発明によれば、各セキュリティ機能のセキュリティ強度の中で最低のものを当該装置のセキュリティ強度と判定することにより、セキュリティ強度を厳しくチェックすることができる、という効果を奏する。

【0031】

また、請求項6にかかる発明によれば、各セキュリティ機能のセキュリティ強度の平均値を当該装置のセキュリティ強度と判定することにより、セキュリティ強度を厳しくチェックすることができる、という効果を奏する。

【0032】

また、請求項7にかかる発明によれば、各セキュリティ機能のセキュリティ強度の中で最も多いセキュリティ強度を当該装置のセキュリティ強度と判定することにより、セキュリティ強度を厳しくチェックすることができる、という効果を奏する。

【0033】

また、請求項8にかかる発明によれば、各セキュリティ機能のセキュリティ強度毎に重み付けして当該装置のセキュリティ強度を判定することにより、ユーザの環境に合わせてカスタマイズしやすい、という効果を奏する。

【0034】

また、請求項9にかかる発明によれば、変更した各セキュリティ機能にかかる設定項目の設定値を報知することにより、ユーザは、変更した各セキュリティ機能にかかる設定項目の設定値を確認することができる、という効果を奏する。

【0035】

また、請求項10にかかる発明によれば、各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる、という効果を奏する。

【0036】

また、請求項11にかかる発明によれば、導入されるプラグインは、当該セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応情報を有している。これにより、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる、という効果を奏する。

【0037】

また、請求項12にかかる発明によれば、変更を受け付けたセキュリティ機能にかかる設定項目の設定値に設定項目を変更し、この変更によりセキュリティ強度が変化するか否かを判定し、セキュリティ強度が変化すると判定した場合に、その旨を報知する。これにより、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定するようにしたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止することができる、という効果を奏する。

【0038】

また、請求項13にかかる発明によれば、当該装置のセキュリティ強度の判定要求を受け付け、各セキュリティ機能のセキュリティ強度に応じてセキュリティ強度を判定し、判定した当該装置のセキュリティ強度を報知する。これにより、ユーザが、現時点において、装置がどのようなセキュリティ強度で動作しているかを確認することができる、という効果を奏する。

【0039】

また、請求項14にかかる発明によれば、各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる、という効果を奏する。

【0040】

また、請求項15にかかる発明によれば、導入されるプラグインは、当該セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応情報を有している。これにより、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる、という効果を奏する。

【0041】

また、請求項16にかかる発明によれば、変更を受け付けたセキュリティ機能にかかる設定項目の設定値に設定項目を変更し、この変更によりセキュリティ強度が変化するか否かを判定し、セキュリティ強度が変化すると判定した場合に、その旨を報知する。これにより、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定するようにしたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止することができる、という効果を奏する。

【0042】

また、請求項17にかかる発明によれば、当該装置のセキュリティ強度の判定要求を受け付け、各セキュリティ機能のセキュリティ強度に応じてセキュリティ強度を判定し、判定した当該装置のセキュリティ強度を報知する。これにより、ユーザが、現時点において、装置がどのようなセキュリティ強度で動作しているかを確認することができる、という効果を奏する。

【発明を実施するための最良の形態】

【0043】

以下に添付図面を参照して、この発明にかかる情報処理装置、プログラムおよび情報処理方法の最良な実施の形態を詳細に説明する。

【0044】

本発明の実施の一形態を図1ないし図17に基づいて説明する。本実施の形態は、情報処理装置(画像形成装置)として、コピー機能、ファクシミリ(FAX)機能、プリント機能、スキャナ機能及び入力画像(スキャナ機能による読み取り原稿画像やプリンタあるいはFAX機能により入力された画像)を配信する機能等を複合したいわゆるMFP(Multi Function Peripheral)と称されるデジタル複合機に適用した例を示す。

【0045】

[デジタル複合機のハードウェア構成]

図1は、本発明の実施の一形態にかかるデジタル複合機100のハードウェア構成を示すブロック図である。図1に示すように、このデジタル複合機100は、コントローラ101とプリンタ部300及びスキャナ部200とをPCI(Peripheral Component Interconnect)バスで接続した構成となる。コントローラ101は、デジタル複合機100全体の制御と描画、通信、操作部400からの入力を制御するコントローラである。なお、プリンタ部300又はスキャナ部200には、誤差拡散やガンマ変換などの画像処理部分が含まれる。操作部400は、スキャナ部200で読み取られた原稿の原稿画像情報等をLCDに表示するとともに操作者からの入力をタッチパネルを介して受け付ける操作表示部400aと、操作者からのキー入力を受け付けるキーボード部400bとを有している。

【0046】

本実施の形態にかかるデジタル複合機100は、操作部400のアプリケーション切り替えキーにより、ドキュメントボックス機能、複写機能、プリンタ機能、およびファクシミリ機能を順次に切り替えて選択することが可能となっている。ドキュメントボックス機能の選択時にはドキュメントボックスモードとなり、複写機能の選択時には複写モードとなり、プリンタ機能の選択時にはプリンタモードとなり、ファクシミリモードの選択時にはファクシミリモードとなる。

【0047】

コントローラ101は、コンピュータの主要部であるCPU(Central Processing Unit)111と、システムメモリ(MEM−P)112と、ノースブリッジ(NB)113と、サウスブリッジ(SB)114と、ASIC(Application Specific Integrated Circuit)116と、記憶部であるローカルメモリ(MEM−C)117と、記憶部であるハードディスクドライブ(HDD)118とを有し、NB113とASIC116との間をAGP(Accelerated Graphics Port)バス115で接続した構成となる。また、MEM−P112は、ROM(Read Only Memory)112aと、RAM(Random Access Memory)112bとをさらに有する。

【0048】

CPU111は、デジタル複合機100の全体制御を行うものであり、NB113、MEM−P112およびSB114からなるチップセットを有し、このチップセットを介して他の機器と接続される。

【0049】

NB113は、CPU111とMEM−P112、SB114、AGPバス115とを接続するためのブリッジであり、MEM−P112に対する読み書きなどを制御するメモリコントローラと、PCIマスタおよびAGPターゲットとを有する。

【0050】

MEM−P112は、プログラムやデータの格納用メモリ、プログラムやデータの展開用メモリ、プリンタの描画用メモリなどとして用いるシステムメモリであり、ROM112aとRAM112bとからなる。ROM112aは、CPU111の動作を制御するプログラムやデータの格納用メモリとして用いる読み出し専用のメモリであり、RAM112bは、プログラムやデータの展開用メモリ、プリンタの描画用メモリなどとして用いる書き込みおよび読み出し可能なメモリである。

【0051】

SB114は、NB113とPCIデバイス、周辺デバイスとを接続するためのブリッジである。このSB114は、PCIバスを介してNB113と接続されており、このPCIバスには、ネットワークインタフェース(I/F)部120なども接続される。

【0052】

ASIC116は、画像処理用のハードウェア要素を有する画像処理用途向けのIC(Integrated Circuit)であり、AGPバス115、PCIバス、HDD118およびMEM−C117をそれぞれ接続するブリッジの役割を有する。このASIC116は、PCIターゲットおよびAGPマスタと、ASIC116の中核をなすアービタ(ARB)と、MEM−C117を制御するメモリコントローラと、ハードウェアロジックなどにより画像データの回転などを行う複数のDMAC(Direct Memory Access Controller)と、プリンタ部300やスキャナ部200との間でPCIバスを介したデータ転送を行うPCIユニットとからなる。このASIC116には、PCIバスを介してFCU(Fax Control Unit)121、USB(Universal Serial Bus)122、IEEE1394(the Institute of Electrical and Electronics Engineers 1394)インタフェース123が接続される。

【0053】

MEM−C117は、コピー用画像バッファ、符号バッファとして用いるローカルメモリであり、HDD118は、画像データの蓄積、CPU111の動作を制御するプログラムの蓄積、フォントデータの蓄積、フォームの蓄積を行うためのストレージである。

【0054】

AGPバス115は、グラフィック処理を高速化するために提案されたグラフィックスアクセラレータカード用のバスインタフェースであり、MEM−P112に高スループットで直接アクセスすることにより、グラフィックスアクセラレータカードを高速にするものである。

【0055】

[セキュリティ設定処理にかかる機能構成]

次に、本実施の形態のデジタル複合機100のコントローラ101がプログラムに従って実現する特徴的な機能であるセキュリティ設定処理について説明する。

【0056】

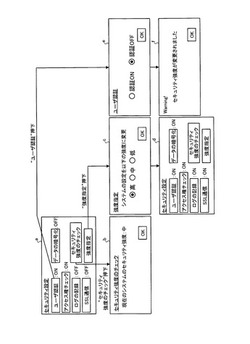

ここで、図2はセキュリティ設定処理にかかる機能構成を示すブロック図である。図2に示すように、デジタル複合機100は、CPU111がプログラムに従うことにより、アクセス制御部1と、ログ記録部2と、UI表示部3と、リクエスト管理部4と、認証処理部5と、プラグイン管理部6と、設定変更制御部7と、データ管理部8とを実現する。

【0057】

ここで、階層(レイヤ)について簡単に説明する。

【0058】

UIレイヤは、システムとしてのユーザ・インターフェースを提供する。つまり、ユーザからの各アクセスに対するメイン画面を提供するのが主たる役割である。加えて、そのメイン画面の上に選択されたアプリケーションの画面を表示することで、アプリケーションが有する機能をユーザへと提供する。

【0059】

コントロールレイヤは、システム全体が安定して動作するための仕組みを提供し、アプリケーションの動作をコントロールする。アプリケーション固有の問題を排除し、純粋にシステム全体のコントロール・ロジックのみをここに配置する。例えば、ジョブの管理、ユーザの認証などはこのレイヤで行われる。

【0060】

アプリケーションレイヤは、個々のアプリケーションが位置するレイヤである。本アーキテクチャでは、このアプリケーションの追加/変更/削除や、既存アプリケーションの組み合わせによる新規アプリケーション構築の容易性を追求する。

【0061】

デバイスサービスレイヤは、アプリケーションレイヤから利用される、共通のサービスを提供する。システム・コントロールレイヤと同様、システムとして提供する機能の一部ではあるが、その大きな違いは、「アプリケーションを制御するのか、アプリケーションから利用されるのか」である。例えば、データを管理するモジュールなどはこのレイヤに配置される。

【0062】

デバイスレイヤは、システムを構成するデバイスを隠蔽するレイヤである。抽象デバイス・インターフェースをデバイスサービスレイヤに対して提供し、機種毎のデバイスの差異を吸収すると同時に、システムの他の部分をデバイス固有の問題と非依存にする責務を負う。

【0063】

アスペクトレイヤは、ログの記録など、コンポーネントとして局所化が難しい、システム全体に渡る関心事はここに配置され、他のコンポーネントとは別に設計される。

【0064】

アクセス制御部1およびログ記録部2は、アスペクトレイヤに属している。アクセス制御部1は、アクセス権の制御というセキュリティ機能を提供する。ログ記録部2は、ログの記録というセキュリティ機能を提供する。ここで、セキュリティ機能は、コンピュータシステムの脆弱性や脅威を回避または防止するものである。

【0065】

UI表示部3は、UIレイヤに属し、操作部400の操作表示部400aにUI(User Interface)を表示させ、コントローラ101と利用者との間での情報のやり取りを行う。

【0066】

リクエスト管理部4と認証処理部5とプラグイン管理部6とは、コントロールレイヤに属している。リクエスト管理部4は、ユーザの処理要求のスケジュール管理を行う。認証処理部5は、認証のセキュリティ機能を提供する。プラグイン管理部6は、コンポーネント(セキュリティ機能:例えば、アクセス制御部1、ログ記録部2、認証処理部5など)のインストール/アンインストールを制御する。

【0067】

設定変更制御部7は、アプリケーションレイヤに属しており、各コンポーネント(例えば、アクセス制御部1、ログ記録部2、認証処理部5など)にかかる設定項目の変更を制御すると共に、デジタル複合機100のセキュリティ強度を判別する。設定項目は、各種のセキュリティ機能にかかる振る舞いを規定するものである。セキュリティ強度は、脆弱性や脅威に対する回避または防止対策の度合いである。

【0068】

データ管理部8は、デバイスサービスレイヤに属しており、設定値をHDD118やMEM−C117に書き込む。

【0069】

[セキュリティ設定の概略説明]

このような構成のデジタル複合機100のセキュリティ設定の流れについて以下に詳述する。

【0070】

まず、操作部400の操作表示部400aに表示されるUIの遷移に基づいてセキュリティ設定の概略について説明する。図3は、セキュリティ設定にかかるUIの遷移例を示す模式図である。図3に示す画面aは、セキュリティ設定のトップ画面である。セキュリティ設定のトップ画面aには、各種のセキュリティ機能の内容を示すボタンおよびその設定状態が表示されている。セキュリティ機能内容を示すボタンとしては、認証処理部5によるユーザ認証の要否を受け付ける「ユーザ認証」ボタン、アクセス制御部1によるアクセス権の要否を受け付ける「アクセス権チェック」ボタン、ログ記録部2によるログの記録の要否を受け付ける「ログの記録」ボタン、SSL(Secure Socket Layer)による暗号化通信の要否を受け付ける「SSL通信」ボタン、データの暗号化の要否を受け付ける「データの暗号化」ボタンなどが表示されている。加えて、セキュリティ設定のトップ画面aには、現在のセキュリティ強度を確認するための「セキュリティ強度チェック」ボタンと、セキュリティ強度の変更を受け付ける「セキュリティ強度指定」ボタンとが表示されている。

【0071】

ここで、トップ画面aの「セキュリティ強度チェック」ボタンがタッチパネルを介して押下されると、次の画面bに進む。ここに、強度判定受付手段が実現されている。図3に示す画面bは、現在のセキュリティ強度を表示した画面であって、現在のデジタル複合機100のセキュリティ強度が“中”であることが示されている。ここに、強度判定手段および強度報知手段が実現されている。セキュリティ強度は、例えば高/中/低などと表すことができる。“高”は、セキュリティ強度が高いことを示している。“中”は、セキュリティ強度が中くらいであることを示している。“低”は、セキュリティ強度が低いことを示している。そして、画面b中の「OK」ボタンがタッチパネルを介して押下されると、画面aに戻る。なお、セキュリティ強度は高/中/低に限るものではなく、n段階(n>3)であっても良い。また、セキュリティ強度は、オフィス環境などにおいて義務づけられている文書のセキュリティと機密性を実現するために策定されたIEEE P2600に準拠するものであっても良い。さらに、ユーザ独自のセキュリティ基準を設けるようにしても良い。このように本実施の形態によれば、ユーザは、現在、デジタル複合機100がどのようなセキュリティ強度で動作しているかを確認することができる。

【0072】

また、トップ画面aの「強度指定」ボタンがタッチパネルを介して押下されると、次の画面cに進む。図3に示す画面cは、セキュリティ強度の変更を受け付ける画面であって、デジタル複合機100のセキュリティ強度を“高”に変更したことが示されている。ここに、強度変更受付手段が実現されている。ここで、画面c中の「OK」ボタンがタッチパネルを介して押下されると、現在のセキュリティ強度を表示した画面dに進む。図3に示す画面dにおいては、デジタル複合機100のセキュリティ強度を“高”に変更したことにより、図4に示す各セキュリティ機能の設定項目の設定値とセキュリティ強度との関係を定義した定義手段であるテーブルT1に従って、各種のセキュリティ機能の設定状態が“ON”に変更される。ここに、設定変更手段および報知手段が実現されている。なお、図4に示す例においては、ログの記録については任意で決められる項目となっている。このようにセキュリティ強度に対応付けないものも定義できるようにすることで、ユーザの環境に合わせたカスタマイズがしやすくなる。さらに、セキュリティ強度をn段階(n>3)のように細かくした場合には、図5に示す定義手段であるテーブルT2のように、詳細な項目設定が可能になる。このように本実施の形態によれば、セキュリティ強度に対応した設定値の定義を有しているため、ユーザが強度指定することでセキュリティ関連の設定値群を簡単に設定することができる。また、変更した各セキュリティ機能にかかる設定項目の設定値を報知することにより、ユーザは、変更した各セキュリティ機能にかかる設定項目の設定値を確認することができる。

【0073】

また、トップ画面aの「ユーザ認証」ボタンがタッチパネルを介して押下されると、次の画面eに進む。図3に示す画面eは、ユーザ認証の要否を受け付ける画面であって、ユーザ認証を“OFF”に変更したことが示されている。ここに、設定値変更受付手段および設定値変更手段が実現されている。ここで、画面e中の「OK」ボタンがタッチパネルを介して押下されると、画面fに進む。図3に示す画面fにおいては、ユーザ認証を“OFF”に変更したことによりセキュリティ強度が低下すると判定して、ユーザにその旨を報知している。ここに、判定手段および変化報知手段が実現されている。このように本実施の形態によれば、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定する機能を持たせたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止できる。

【0074】

[セキュリティ設定の詳細説明]

次いで、上述したようなセキュリティ設定について、シーン毎に具体的に説明する。

【0075】

(セキュリティ強度のチェック)

まず、セキュリティ強度のチェックについて図6を参照しつつ説明する。なお、図6においては、セキュリティ機能を持つコンポーネントとしてアクセス制御部1と認証処理部5とを例示的に挙げている。図6に示すように、UI表示部3は、図3に示したような画面aを表示させた状態で「セキュリティ強度チェック」ボタンがタッチパネルを介して押下されたことによってセキュリティ強度のチェックを受け付けると、リクエスト管理部4に対してセキュリティ強度を要求する(S1)。リクエスト管理部4は、セキュリティ強度の要求を受け取ると、設定変更制御部7に対してセキュリティ強度の取得を通知する(S2)。そして、設定変更制御部7は、認証処理部5およびアクセス制御部1に対してセキュリティ強度の確認を実行し(S3、S4)、認証のセキュリティ強度およびアクセス制御のセキュリティ強度を受け取り(S5、S6)、システム(デジタル複合機100)のセキュリティ強度を判定する(S7)。

【0076】

ここで、システム(デジタル複合機100)のセキュリティ強度の判定は、全てのコンポーネントから返ってきたセキュリティ強度からシステムのセキュリティ強度を判定する。セキュリティ強度の判定方法としては、下記に示すようなものが考えられる。

A.各機能のセキュリティ強度の中で最低のものをシステムのセキュリティ強度とする(図7参照)。図7においては、暗号通信のセキュリティ強度“低”が最低であることから、システムのセキュリティ強度も“低”となる。このようにシステムのセキュリティ強度の判定基準として、各機能のセキュリティ強度の中で最低のものをシステムのセキュリティ強度とすることができるため、セキュリティ強度を厳しくチェックすることができる。

B.各機能のセキュリティ強度の平均値をシステムのセキュリティ強度とする(図8参照)。図8においては、各セキュリティ強度を数値に換算してその平均値をシステムのセキュリティ強度としている。

C.各機能のセキュリティ強度で最も多いセキュリティ強度をシステムのセキュリティ強度とする(図9参照)。図9においては、セキュリティ強度“高”が最も多いことから、システムのセキュリティ強度も“高”となる。

D.各機能のセキュリティ強度ごとに重み付けをし、システムのセキュリティ強度を決定する(図10参照)。図10においては、認証のセキュリティ強度とアクセス制御のセキュリティ強度との中で最低のものをシステムのセキュリティ強度としている。すなわち、認証のセキュリティ強度とアクセス制御のセキュリティ強度との何れかが“低”の場合には、システムのセキュリティ強度も“低”となる。このようにシステムのセキュリティ強度の判定をする際に、各機能に重みを持たせて判定することにより、ユーザの環境に合わせたカスタマイズがし易くなる。

【0077】

設定変更制御部7は、上述のようにして全体のセキュリティ強度を判定した後、現在のセキュリティ強度をデータ管理部8によりHDD118やMEM−C117に登録させるとともに(S8)、リクエスト管理部4に対してセキュリティ強度を通知する(S9)。そして、通知を受けたリクエスト管理部4は、UI表示部3に対してセキュリティ強度を通知する(S10)。通知を受けたUI表示部3は、図3に示したような画面bを表示して、現在のシステムのセキュリティ強度を報知する。

【0078】

これにより、システム(デジタル複合機100)は、システム内にセキュリティ強度の定義(どの機能設定がどのような値の場合においては、どのようなセキュリティ強度か)を持ち、現在の機能設定からシステムのセキュリティ強度を自動で判断し、それを表示することができる。

【0079】

なお、上記においては現在の機能設定からシステムのセキュリティ強度を自動で判断するようにしたが、これに限るものではない。例えば、データ管理部8に現在のシステムのセキュリティ強度が登録されている場合には、図11に示すように、設定変更制御部7は、データ管理部8からセキュリティ強度を直接取得することができるようになる(S11、S12)。

【0080】

(セキュリティ強度を指定した設定変更)

次に、セキュリティ強度を指定した設定変更について図12を参照しつつ説明する。なお、図12においては、セキュリティ機能を持つコンポーネントとしてアクセス制御部1と認証処理部5とを例示的に挙げている。図12に示すように、UI表示部3は、図3に示したような画面aを表示させた状態で「強度指定」ボタンがタッチパネルを介して押下されると、図3に示したような画面cを表示する。そして、UI表示部3は、図3に示したような画面cを表示させた状態でセキュリティ強度(高、中、低)を指定した設定変更を受け付けると、リクエスト管理部4に対して設定変更(セキュリティ強度)を通知する(S21)。リクエスト管理部4は、設定変更(セキュリティ強度)の通知を受け取ると、設定変更制御部7に対して処理実行(セキュリティ強度)を通知する(S22)。設定変更制御部7は、指定されたセキュリティ強度をデータ管理部8に通知してHDD118やMEM−C117に登録させるとともに(S23)、認証処理部5にセキュリティ設定変更(セキュリティ強度)を実行させる(S24)。具体的には、セキュリティ強度の定義(例えば、図4のテーブルT1を参照)にしたがって設定を変える。認証処理部5は、セキュリティ設定変更(セキュリティ強度)を実行した後、設定変更結果(設定項目、変更後の値)をデータ管理部8によりHDD118やMEM−C117に登録させる(S25)。また、設定変更制御部7は、アクセス制御部1にセキュリティ設定変更(セキュリティ強度)を実行させる(S26)。具体的には、セキュリティ強度の定義(例えば、図4のテーブルT1を参照)にしたがって設定を変える。アクセス制御部1は、セキュリティ設定変更(セキュリティ強度)を実行した後、設定変更結果(設定項目、変更後の値)をデータ管理部8によりHDD118やMEM−C117に登録させる(S27)。具体的には、セキュリティ強度の定義(例えば、図4のテーブルT1を参照)にしたがって設定を変える。加えて、設定変更制御部7は、現在のセキュリティ強度(=指定されたセキュリティ強度)をデータ管理部8に通知してHDD118やMEM−C117に登録させる(S28)。

【0081】

なお、上記においては、セキュリティ機能を提供するコンポーネント(例えば、アクセス制御部1、認証処理部5)が自らの機能に関する設定のゼキュリティ強度との対応関係を有しているものとする。また、設定変更制御部7は、セキュリティ機能を提供するコンポーネント(例えば、アクセス制御部1、認証処理部5)の一覧を有している。

【0082】

このように、セキュリティ強度(高、中、低など)を指定することで、全ての設定項目の設定値をそのセキュリティ強度に合った設定値にそれぞれ変更することができるようにすることにより、ユーザ(管理者)が個々の設定を一つずつ変更する必要がなくなる。

【0083】

(設定変更時にセキュリティ強度が変わることを通知)

次に、設定変更時におけるセキュリティ強度の変更通知について図13を参照しつつ説明する。なお、図13においては、セキュリティ機能を持つコンポーネントとしてアクセス制御部1と認証処理部5とを例示的に挙げている。図13に示すように、UI表示部3は、図3に示したような画面aを表示させた状態で「ユーザ認証」ボタンがタッチパネルを介して押下されると、図3に示したような画面eを表示する。そして、UI表示部3は、図3に示したような画面eを表示させた状態で設定項目の変更(ここでは、認証をOFFにしたものとする)を受け付けると、リクエスト管理部4に対して設定変更(設定項目、変更後の値)を通知する(S31)。リクエスト管理部4は、設定変更(設定項目、変更後の値)の通知を受け取ると、設定変更制御部7に対して設定変更(設定項目、変更後の値)を通知する(S32)。そして、設定変更制御部7は、認証処理部5およびアクセス制御部1に対して設定項目のオーナかを問い合わせる(S33、S34)。認証処理部5が設定項目のオーナである場合には、設定変更制御部7は、認証処理部5に設定変更(設定項目、変更後の値)を実行させる(S35)。認証処理部5は、設定変更(設定項目、変更後の値)を実行した後、設定変更結果(設定項目、変更後の値)をデータ管理部8によりHDD118やMEM−C117に登録させる(S36)。加えて、認証処理部5は、変更後の認証のセキュリティ強度を確認して(S37)、設定変更制御部7に対して通知する(S38)。そして、設定変更制御部7は、データ管理部8に対して登録されているセキュリティ強度を問い合わせて全体のセキュリティ強度を取得して(S39、S40)、上述の設定変更により全体のセキュリティ強度が変わるか否かをチェックする(S41)。その後、設定変更制御部7は、変更後のセキュリティ強度をデータ管理部8によりHDD118やMEM−C117に登録させるとともに(S42)、リクエスト管理部4に対してセキュリティ強度の変更があるか否かを通知する(S43)。そして、通知を受けたリクエスト管理部4は、UI表示部3に対してセキュリティ強度の変更があるか否かを通知する(S44)。通知を受けたUI表示部3は、セキュリティ強度の変更がある場合には、図3に示したような画面fを表示する。

【0084】

なお、上記においては、設定項目がどのコンポーネントのものかを知るために各コンポーネントに対して問い合わせるようにしているが、設定項目とコンポーネントの対応を知っているコンポーネント(例えば、設定項目定義部など)を用意しておき、設定変更制御部7からの対応コンポーネントの問合せに応じて対応するコンポーネントIDを返信するようにしても良い。

【0085】

これにより、ユーザが設定を変更するときに、その変更により、セキュリティ強度が変わる(低くなるなど)場合はその旨を通知することができる。すなわち、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定する機能を持たせたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止できる。

【0086】

(プラグインにより新しいセキュリティ機能を追加)

本実施の形態のデジタル複合機100においては、新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインを動作可能に導入(インストール)することで、新しいセキュリティ機能(コンポーネント)がデジタル複合機100に搭載される。このようにプラグインにより新しいセキュリティ機能を追加する場合について図14を参照しつつ説明する。図14に示すように、UI表示部3からのコンポーネントインストールの指示により(S51)、プラグイン管理部6は新たなコンポーネントをインストールする(S52:インストール手段)。そして、インストールされた新たなコンポーネントは、図15に示すように提供するセキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応させたテーブルT3を有しており、設定変更制御部7に対してセキュリティ機能を持っていること通知するとともに(S53)、データ管理部8によりHDD118やMEM−C117にセキュリティ機能の設定値を登録させる(S54)。設定変更制御部7は、図16に示すように、当該設定変更制御部7が有している「セキュリティ機能を持つコンポーネント一覧」を示すテーブルT4に新しいコンポーネントを追加して更新する。

【0087】

これにより、プラグインにより追加されるセキュリティ機能(コンポーネント)毎にセキュリティ強度の判定機能を持たせたため、新たなセキュリティ機能(コンポーネント)が追加された場合でも、既存のソフトウェアに変更を加えずに、その機能を含めたセキュリティ強度を表示することができる。

【0088】

また、プラグインにより追加されるセキュリティ機能(コンポーネント)毎にセキュリティ強度と設定値の対応情報を持たせたため、新たなセキュリティ機能(コンポーネント)が追加された場合でも、既存のソフトウェアに変更を加えずに、強度指定でその機能の設定を変更することができる。

【0089】

なお、上記においては、新たなセキュリティ機能(コンポーネント)が設定変更制御部7に対してセキュリティ機能を持っていること通知するようにしているが、図17に示すように、設定項目とセキュリティ機能(コンポーネント)との対応を知っているコンポーネント(設定項目定義部10)を用意しておき、新たなセキュリティ機能(コンポーネント)に対応する設定項目を設定項目定義部10に登録するようにしても良い(S61)。

【図面の簡単な説明】

【0090】

【図1】本発明の実施の一形態にかかるデジタル複合機のハードウェア構成を示すブロック図である。

【図2】セキュリティ設定処理にかかる機能構成を示すブロック図である。

【図3】セキュリティ設定にかかるUIの遷移例を示す模式図である。

【図4】各セキュリティ機能の設定とセキュリティ強度との関係を定義したテーブルを示す模式図である。

【図5】各セキュリティ機能の設定とセキュリティ強度との関係を定義したテーブルを示す模式図である。

【図6】セキュリティ強度のチェックの処理手順を示すシーケンス図である。

【図7】セキュリティ強度の判定方法の一例を示す模式図である。

【図8】セキュリティ強度の判定方法の一例を示す模式図である。

【図9】セキュリティ強度の判定方法の一例を示す模式図である。

【図10】セキュリティ強度の判定方法の一例を示す模式図である。

【図11】セキュリティ強度のチェックの処理手順の変形例を示すシーケンス図である。

【図12】セキュリティ強度を指定した設定変更の処理手順を示すシーケンス図である。

【図13】設定変更時にセキュリティ強度の変化通知の処理手順を示すシーケンス図である。

【図14】プラグインによる新しいセキュリティ機能追加の処理手順を示すシーケンス図である。

【図15】セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応させたテーブルを示す模式図である。

【図16】コンポーネント一覧テーブルを示す模式図である。

【図17】プラグインによる新しいセキュリティ機能追加の処理手順の変形例を示すシーケンス図である。

【符号の説明】

【0091】

100 情報処理装置

117,118 記憶部

400 操作部

T1,T2 定義手段

【技術分野】

【0001】

本発明は、MFP(Multifunction Peripheral)などの情報処理装置、プログラムおよび情報処理方法に関する。

【背景技術】

【0002】

画像データに対して各種の処理を行う機能を備えたMFP(Multifunction Peripheral)などの情報処理装置では、例えばセキュリティ管理やユーザ認証など、各機能に対して各種の高度な設定を行うことができるものがある。

【0003】

特許文献1には、MFPを含む各種機器のセキュリティポリシーを、システム管理者が一括して管理、変更などを行うことができるセキュリティデータベースサーバが開示されている。このような特許文献1に開示されている技術によれば、セキュリティの設定項目を変更することにより、MFPを含む各種機器のセキュリティ機能にかかる振る舞いを変更することができる。

【0004】

【特許文献1】特開2006−253845号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1に開示されている技術によれば、システムの全体的なセキュリティ強度について、個々のセキュリティの設定項目を変更することによるセキュリティ機能にかかる振る舞いを総合的に考慮して判断する必要があり、MFPを含む各種機器の管理者が個々の設定を確認してそれを判断することは大変な手間がかかる、という問題がある。また、システムの全体的なセキュリティ強度については、管理者が、そのシステムが会社で定められたポリシーを満たすセキュリティ強度で動作しているかを確認するために見るものであるが、個別の設定を見て判断すると、判断基準が個人で変わってしまう、という問題がある。

【0006】

さらに、新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインをインストールすることで新しいセキュリティ機能がMFPなどに搭載される場合においては、既存のプログラムに修正を加える必要がある、という問題がある。

【0007】

本発明は、上記に鑑みてなされたものであって、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる情報処理装置、プログラムおよび情報処理方法を提供することを目的とする。

【0008】

また、本発明は、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる情報処理装置、プログラムおよび情報処理方法を提供することを目的とする。

【課題を解決するための手段】

【0009】

上述した課題を解決し、目的を達成するために、請求項1にかかる発明の情報処理装置は、コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を定義する定義手段と、前記セキュリティ強度の変更を段階的に受け付ける強度変更受付手段と、前記定義手段の定義を参照して、前記強度変更受付手段により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更手段と、を備える。

【0010】

また、請求項2にかかる発明は、請求項1記載の情報処理装置において、新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインを動作可能に導入するインストール手段を備え、前記インストール手段により導入される前記新たなセキュリティ機能は、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有している。

【0011】

また、請求項3にかかる発明は、請求項1または2記載の情報処理装置において、前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付手段と、前記設定値変更受付手段により受け付けた前記設定値に前記設定項目を変更する設定値変更手段と、前記設定値変更手段による変更により前記セキュリティ強度が変化するか否かを判定する判定手段と、前記判定手段により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知手段と、を備える。

【0012】

また、請求項4にかかる発明は、請求項1ないし3のいずれか一記載の情報処理装置において、当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付手段と、前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定手段と、前記強度判定手段により判定した当該装置の前記セキュリティ強度を報知する強度報知手段と、を備える。

【0013】

また、請求項5にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最低のものを当該装置の前記セキュリティ強度と判定する。

【0014】

また、請求項6にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の平均値を当該装置の前記セキュリティ強度と判定する。

【0015】

また、請求項7にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最も多い前記セキュリティ強度を当該装置の前記セキュリティ強度と判定する。

【0016】

また、請求項8にかかる発明は、請求項4記載の情報処理装置において、前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度毎に重み付けして当該装置の前記セキュリティ強度を判定する。

【0017】

また、請求項9にかかる発明は、請求項1ないし8のいずれか一記載の情報処理装置において、前記設定変更手段により変更した前記各セキュリティ機能にかかる設定項目の設定値を報知する報知手段を、さらに備える。

【0018】

また、請求項10にかかる発明のプログラムは、コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義機能と、前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付機能と、前記定義機能の定義を参照して、前記強度変更受付機能により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更機能と、をコンピュータに実行させる。

【0019】

また、請求項11にかかる発明は、請求項10記載のプログラムにおいて、新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール機能を、前記コンピュータに実行させる。

【0020】

また、請求項12にかかる発明は、請求項10または11記載のプログラムにおいて、前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付機能と、前記設定値変更受付機能により受け付けた前記設定値に前記設定項目を変更する設定値変更機能と、前記設定値変更機能による変更により前記セキュリティ強度が変化するか否かを判定する判定機能と、前記判定機能により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知機能と、を前記コンピュータに実行させる。

【0021】

また、請求項13にかかる発明は、請求項10ないし12のいずれか一記載のプログラムにおいて、当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付機能と、前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定機能と、前記強度判定機能により判定した当該装置の前記セキュリティ強度を報知する強度報知機能と、を前記コンピュータに実行させる。

【0022】

また、請求項14にかかる発明の情報処理方法は、コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義工程と、前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付工程と、前記定義機能の定義を参照して、前記強度変更受付工程により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更工程と、を含む。

【0023】

また、請求項15にかかる発明は、請求項14記載の情報処理方法において、新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール工程を、含む。

【0024】

また、請求項16にかかる発明は、請求項14または15記載の情報処理方法において、前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付工程と、前記設定値変更受付工程により受け付けた前記設定値に前記設定項目を変更する設定値変更工程と、前記設定値変更工程による変更により前記セキュリティ強度が変化するか否かを判定する判定工程と、前記判定工程により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知工程と、を含む。

【0025】

また、請求項17にかかる発明は、請求項14ないし16のいずれか一記載の情報処理方法において、当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付工程と、前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定工程と、前記強度判定工程により判定した当該装置の前記セキュリティ強度を報知する強度報知工程と、を含む。

【発明の効果】

【0026】

請求項1にかかる発明によれば、各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる、という効果を奏する。

【0027】

また、請求項2にかかる発明によれば、導入されるプラグインは、当該セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応情報を有している。これにより、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる、という効果を奏する。

【0028】

また、請求項3にかかる発明によれば、変更を受け付けたセキュリティ機能にかかる設定項目の設定値に設定項目を変更し、この変更によりセキュリティ強度が変化するか否かを判定し、セキュリティ強度が変化すると判定した場合に、その旨を報知する。これにより、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定するようにしたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止することができる、という効果を奏する。

【0029】

また、請求項4にかかる発明によれば、当該装置のセキュリティ強度の判定要求を受け付け、各セキュリティ機能のセキュリティ強度に応じてセキュリティ強度を判定し、判定した当該装置のセキュリティ強度を報知する。これにより、ユーザが、現時点において、装置がどのようなセキュリティ強度で動作しているかを確認することができる、という効果を奏する。

【0030】

また、請求項5にかかる発明によれば、各セキュリティ機能のセキュリティ強度の中で最低のものを当該装置のセキュリティ強度と判定することにより、セキュリティ強度を厳しくチェックすることができる、という効果を奏する。

【0031】

また、請求項6にかかる発明によれば、各セキュリティ機能のセキュリティ強度の平均値を当該装置のセキュリティ強度と判定することにより、セキュリティ強度を厳しくチェックすることができる、という効果を奏する。

【0032】

また、請求項7にかかる発明によれば、各セキュリティ機能のセキュリティ強度の中で最も多いセキュリティ強度を当該装置のセキュリティ強度と判定することにより、セキュリティ強度を厳しくチェックすることができる、という効果を奏する。

【0033】

また、請求項8にかかる発明によれば、各セキュリティ機能のセキュリティ強度毎に重み付けして当該装置のセキュリティ強度を判定することにより、ユーザの環境に合わせてカスタマイズしやすい、という効果を奏する。

【0034】

また、請求項9にかかる発明によれば、変更した各セキュリティ機能にかかる設定項目の設定値を報知することにより、ユーザは、変更した各セキュリティ機能にかかる設定項目の設定値を確認することができる、という効果を奏する。

【0035】

また、請求項10にかかる発明によれば、各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる、という効果を奏する。

【0036】

また、請求項11にかかる発明によれば、導入されるプラグインは、当該セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応情報を有している。これにより、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる、という効果を奏する。

【0037】

また、請求項12にかかる発明によれば、変更を受け付けたセキュリティ機能にかかる設定項目の設定値に設定項目を変更し、この変更によりセキュリティ強度が変化するか否かを判定し、セキュリティ強度が変化すると判定した場合に、その旨を報知する。これにより、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定するようにしたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止することができる、という効果を奏する。

【0038】

また、請求項13にかかる発明によれば、当該装置のセキュリティ強度の判定要求を受け付け、各セキュリティ機能のセキュリティ強度に応じてセキュリティ強度を判定し、判定した当該装置のセキュリティ強度を報知する。これにより、ユーザが、現時点において、装置がどのようなセキュリティ強度で動作しているかを確認することができる、という効果を奏する。

【0039】

また、請求項14にかかる発明によれば、各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる、という効果を奏する。

【0040】

また、請求項15にかかる発明によれば、導入されるプラグインは、当該セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応情報を有している。これにより、新たなセキュリティ機能が追加された場合でも、既存のソフトウェアに変更を加えずに、セキュリティ強度指定でそのセキュリティ機能に関する設定を変更することができるとともに、セキュリティ強度指定でのセキュリティ機能に関する設定を変更することができる、という効果を奏する。

【0041】

また、請求項16にかかる発明によれば、変更を受け付けたセキュリティ機能にかかる設定項目の設定値に設定項目を変更し、この変更によりセキュリティ強度が変化するか否かを判定し、セキュリティ強度が変化すると判定した場合に、その旨を報知する。これにより、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定するようにしたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止することができる、という効果を奏する。

【0042】

また、請求項17にかかる発明によれば、当該装置のセキュリティ強度の判定要求を受け付け、各セキュリティ機能のセキュリティ強度に応じてセキュリティ強度を判定し、判定した当該装置のセキュリティ強度を報知する。これにより、ユーザが、現時点において、装置がどのようなセキュリティ強度で動作しているかを確認することができる、という効果を奏する。

【発明を実施するための最良の形態】

【0043】

以下に添付図面を参照して、この発明にかかる情報処理装置、プログラムおよび情報処理方法の最良な実施の形態を詳細に説明する。

【0044】

本発明の実施の一形態を図1ないし図17に基づいて説明する。本実施の形態は、情報処理装置(画像形成装置)として、コピー機能、ファクシミリ(FAX)機能、プリント機能、スキャナ機能及び入力画像(スキャナ機能による読み取り原稿画像やプリンタあるいはFAX機能により入力された画像)を配信する機能等を複合したいわゆるMFP(Multi Function Peripheral)と称されるデジタル複合機に適用した例を示す。

【0045】

[デジタル複合機のハードウェア構成]

図1は、本発明の実施の一形態にかかるデジタル複合機100のハードウェア構成を示すブロック図である。図1に示すように、このデジタル複合機100は、コントローラ101とプリンタ部300及びスキャナ部200とをPCI(Peripheral Component Interconnect)バスで接続した構成となる。コントローラ101は、デジタル複合機100全体の制御と描画、通信、操作部400からの入力を制御するコントローラである。なお、プリンタ部300又はスキャナ部200には、誤差拡散やガンマ変換などの画像処理部分が含まれる。操作部400は、スキャナ部200で読み取られた原稿の原稿画像情報等をLCDに表示するとともに操作者からの入力をタッチパネルを介して受け付ける操作表示部400aと、操作者からのキー入力を受け付けるキーボード部400bとを有している。

【0046】

本実施の形態にかかるデジタル複合機100は、操作部400のアプリケーション切り替えキーにより、ドキュメントボックス機能、複写機能、プリンタ機能、およびファクシミリ機能を順次に切り替えて選択することが可能となっている。ドキュメントボックス機能の選択時にはドキュメントボックスモードとなり、複写機能の選択時には複写モードとなり、プリンタ機能の選択時にはプリンタモードとなり、ファクシミリモードの選択時にはファクシミリモードとなる。

【0047】

コントローラ101は、コンピュータの主要部であるCPU(Central Processing Unit)111と、システムメモリ(MEM−P)112と、ノースブリッジ(NB)113と、サウスブリッジ(SB)114と、ASIC(Application Specific Integrated Circuit)116と、記憶部であるローカルメモリ(MEM−C)117と、記憶部であるハードディスクドライブ(HDD)118とを有し、NB113とASIC116との間をAGP(Accelerated Graphics Port)バス115で接続した構成となる。また、MEM−P112は、ROM(Read Only Memory)112aと、RAM(Random Access Memory)112bとをさらに有する。

【0048】

CPU111は、デジタル複合機100の全体制御を行うものであり、NB113、MEM−P112およびSB114からなるチップセットを有し、このチップセットを介して他の機器と接続される。

【0049】

NB113は、CPU111とMEM−P112、SB114、AGPバス115とを接続するためのブリッジであり、MEM−P112に対する読み書きなどを制御するメモリコントローラと、PCIマスタおよびAGPターゲットとを有する。

【0050】

MEM−P112は、プログラムやデータの格納用メモリ、プログラムやデータの展開用メモリ、プリンタの描画用メモリなどとして用いるシステムメモリであり、ROM112aとRAM112bとからなる。ROM112aは、CPU111の動作を制御するプログラムやデータの格納用メモリとして用いる読み出し専用のメモリであり、RAM112bは、プログラムやデータの展開用メモリ、プリンタの描画用メモリなどとして用いる書き込みおよび読み出し可能なメモリである。

【0051】

SB114は、NB113とPCIデバイス、周辺デバイスとを接続するためのブリッジである。このSB114は、PCIバスを介してNB113と接続されており、このPCIバスには、ネットワークインタフェース(I/F)部120なども接続される。

【0052】

ASIC116は、画像処理用のハードウェア要素を有する画像処理用途向けのIC(Integrated Circuit)であり、AGPバス115、PCIバス、HDD118およびMEM−C117をそれぞれ接続するブリッジの役割を有する。このASIC116は、PCIターゲットおよびAGPマスタと、ASIC116の中核をなすアービタ(ARB)と、MEM−C117を制御するメモリコントローラと、ハードウェアロジックなどにより画像データの回転などを行う複数のDMAC(Direct Memory Access Controller)と、プリンタ部300やスキャナ部200との間でPCIバスを介したデータ転送を行うPCIユニットとからなる。このASIC116には、PCIバスを介してFCU(Fax Control Unit)121、USB(Universal Serial Bus)122、IEEE1394(the Institute of Electrical and Electronics Engineers 1394)インタフェース123が接続される。

【0053】

MEM−C117は、コピー用画像バッファ、符号バッファとして用いるローカルメモリであり、HDD118は、画像データの蓄積、CPU111の動作を制御するプログラムの蓄積、フォントデータの蓄積、フォームの蓄積を行うためのストレージである。

【0054】

AGPバス115は、グラフィック処理を高速化するために提案されたグラフィックスアクセラレータカード用のバスインタフェースであり、MEM−P112に高スループットで直接アクセスすることにより、グラフィックスアクセラレータカードを高速にするものである。

【0055】

[セキュリティ設定処理にかかる機能構成]

次に、本実施の形態のデジタル複合機100のコントローラ101がプログラムに従って実現する特徴的な機能であるセキュリティ設定処理について説明する。

【0056】

ここで、図2はセキュリティ設定処理にかかる機能構成を示すブロック図である。図2に示すように、デジタル複合機100は、CPU111がプログラムに従うことにより、アクセス制御部1と、ログ記録部2と、UI表示部3と、リクエスト管理部4と、認証処理部5と、プラグイン管理部6と、設定変更制御部7と、データ管理部8とを実現する。

【0057】

ここで、階層(レイヤ)について簡単に説明する。

【0058】

UIレイヤは、システムとしてのユーザ・インターフェースを提供する。つまり、ユーザからの各アクセスに対するメイン画面を提供するのが主たる役割である。加えて、そのメイン画面の上に選択されたアプリケーションの画面を表示することで、アプリケーションが有する機能をユーザへと提供する。

【0059】

コントロールレイヤは、システム全体が安定して動作するための仕組みを提供し、アプリケーションの動作をコントロールする。アプリケーション固有の問題を排除し、純粋にシステム全体のコントロール・ロジックのみをここに配置する。例えば、ジョブの管理、ユーザの認証などはこのレイヤで行われる。

【0060】

アプリケーションレイヤは、個々のアプリケーションが位置するレイヤである。本アーキテクチャでは、このアプリケーションの追加/変更/削除や、既存アプリケーションの組み合わせによる新規アプリケーション構築の容易性を追求する。

【0061】

デバイスサービスレイヤは、アプリケーションレイヤから利用される、共通のサービスを提供する。システム・コントロールレイヤと同様、システムとして提供する機能の一部ではあるが、その大きな違いは、「アプリケーションを制御するのか、アプリケーションから利用されるのか」である。例えば、データを管理するモジュールなどはこのレイヤに配置される。

【0062】

デバイスレイヤは、システムを構成するデバイスを隠蔽するレイヤである。抽象デバイス・インターフェースをデバイスサービスレイヤに対して提供し、機種毎のデバイスの差異を吸収すると同時に、システムの他の部分をデバイス固有の問題と非依存にする責務を負う。

【0063】

アスペクトレイヤは、ログの記録など、コンポーネントとして局所化が難しい、システム全体に渡る関心事はここに配置され、他のコンポーネントとは別に設計される。

【0064】

アクセス制御部1およびログ記録部2は、アスペクトレイヤに属している。アクセス制御部1は、アクセス権の制御というセキュリティ機能を提供する。ログ記録部2は、ログの記録というセキュリティ機能を提供する。ここで、セキュリティ機能は、コンピュータシステムの脆弱性や脅威を回避または防止するものである。

【0065】

UI表示部3は、UIレイヤに属し、操作部400の操作表示部400aにUI(User Interface)を表示させ、コントローラ101と利用者との間での情報のやり取りを行う。

【0066】

リクエスト管理部4と認証処理部5とプラグイン管理部6とは、コントロールレイヤに属している。リクエスト管理部4は、ユーザの処理要求のスケジュール管理を行う。認証処理部5は、認証のセキュリティ機能を提供する。プラグイン管理部6は、コンポーネント(セキュリティ機能:例えば、アクセス制御部1、ログ記録部2、認証処理部5など)のインストール/アンインストールを制御する。

【0067】

設定変更制御部7は、アプリケーションレイヤに属しており、各コンポーネント(例えば、アクセス制御部1、ログ記録部2、認証処理部5など)にかかる設定項目の変更を制御すると共に、デジタル複合機100のセキュリティ強度を判別する。設定項目は、各種のセキュリティ機能にかかる振る舞いを規定するものである。セキュリティ強度は、脆弱性や脅威に対する回避または防止対策の度合いである。

【0068】

データ管理部8は、デバイスサービスレイヤに属しており、設定値をHDD118やMEM−C117に書き込む。

【0069】

[セキュリティ設定の概略説明]

このような構成のデジタル複合機100のセキュリティ設定の流れについて以下に詳述する。

【0070】

まず、操作部400の操作表示部400aに表示されるUIの遷移に基づいてセキュリティ設定の概略について説明する。図3は、セキュリティ設定にかかるUIの遷移例を示す模式図である。図3に示す画面aは、セキュリティ設定のトップ画面である。セキュリティ設定のトップ画面aには、各種のセキュリティ機能の内容を示すボタンおよびその設定状態が表示されている。セキュリティ機能内容を示すボタンとしては、認証処理部5によるユーザ認証の要否を受け付ける「ユーザ認証」ボタン、アクセス制御部1によるアクセス権の要否を受け付ける「アクセス権チェック」ボタン、ログ記録部2によるログの記録の要否を受け付ける「ログの記録」ボタン、SSL(Secure Socket Layer)による暗号化通信の要否を受け付ける「SSL通信」ボタン、データの暗号化の要否を受け付ける「データの暗号化」ボタンなどが表示されている。加えて、セキュリティ設定のトップ画面aには、現在のセキュリティ強度を確認するための「セキュリティ強度チェック」ボタンと、セキュリティ強度の変更を受け付ける「セキュリティ強度指定」ボタンとが表示されている。

【0071】

ここで、トップ画面aの「セキュリティ強度チェック」ボタンがタッチパネルを介して押下されると、次の画面bに進む。ここに、強度判定受付手段が実現されている。図3に示す画面bは、現在のセキュリティ強度を表示した画面であって、現在のデジタル複合機100のセキュリティ強度が“中”であることが示されている。ここに、強度判定手段および強度報知手段が実現されている。セキュリティ強度は、例えば高/中/低などと表すことができる。“高”は、セキュリティ強度が高いことを示している。“中”は、セキュリティ強度が中くらいであることを示している。“低”は、セキュリティ強度が低いことを示している。そして、画面b中の「OK」ボタンがタッチパネルを介して押下されると、画面aに戻る。なお、セキュリティ強度は高/中/低に限るものではなく、n段階(n>3)であっても良い。また、セキュリティ強度は、オフィス環境などにおいて義務づけられている文書のセキュリティと機密性を実現するために策定されたIEEE P2600に準拠するものであっても良い。さらに、ユーザ独自のセキュリティ基準を設けるようにしても良い。このように本実施の形態によれば、ユーザは、現在、デジタル複合機100がどのようなセキュリティ強度で動作しているかを確認することができる。

【0072】

また、トップ画面aの「強度指定」ボタンがタッチパネルを介して押下されると、次の画面cに進む。図3に示す画面cは、セキュリティ強度の変更を受け付ける画面であって、デジタル複合機100のセキュリティ強度を“高”に変更したことが示されている。ここに、強度変更受付手段が実現されている。ここで、画面c中の「OK」ボタンがタッチパネルを介して押下されると、現在のセキュリティ強度を表示した画面dに進む。図3に示す画面dにおいては、デジタル複合機100のセキュリティ強度を“高”に変更したことにより、図4に示す各セキュリティ機能の設定項目の設定値とセキュリティ強度との関係を定義した定義手段であるテーブルT1に従って、各種のセキュリティ機能の設定状態が“ON”に変更される。ここに、設定変更手段および報知手段が実現されている。なお、図4に示す例においては、ログの記録については任意で決められる項目となっている。このようにセキュリティ強度に対応付けないものも定義できるようにすることで、ユーザの環境に合わせたカスタマイズがしやすくなる。さらに、セキュリティ強度をn段階(n>3)のように細かくした場合には、図5に示す定義手段であるテーブルT2のように、詳細な項目設定が可能になる。このように本実施の形態によれば、セキュリティ強度に対応した設定値の定義を有しているため、ユーザが強度指定することでセキュリティ関連の設定値群を簡単に設定することができる。また、変更した各セキュリティ機能にかかる設定項目の設定値を報知することにより、ユーザは、変更した各セキュリティ機能にかかる設定項目の設定値を確認することができる。

【0073】

また、トップ画面aの「ユーザ認証」ボタンがタッチパネルを介して押下されると、次の画面eに進む。図3に示す画面eは、ユーザ認証の要否を受け付ける画面であって、ユーザ認証を“OFF”に変更したことが示されている。ここに、設定値変更受付手段および設定値変更手段が実現されている。ここで、画面e中の「OK」ボタンがタッチパネルを介して押下されると、画面fに進む。図3に示す画面fにおいては、ユーザ認証を“OFF”に変更したことによりセキュリティ強度が低下すると判定して、ユーザにその旨を報知している。ここに、判定手段および変化報知手段が実現されている。このように本実施の形態によれば、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定する機能を持たせたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止できる。

【0074】

[セキュリティ設定の詳細説明]

次いで、上述したようなセキュリティ設定について、シーン毎に具体的に説明する。

【0075】

(セキュリティ強度のチェック)

まず、セキュリティ強度のチェックについて図6を参照しつつ説明する。なお、図6においては、セキュリティ機能を持つコンポーネントとしてアクセス制御部1と認証処理部5とを例示的に挙げている。図6に示すように、UI表示部3は、図3に示したような画面aを表示させた状態で「セキュリティ強度チェック」ボタンがタッチパネルを介して押下されたことによってセキュリティ強度のチェックを受け付けると、リクエスト管理部4に対してセキュリティ強度を要求する(S1)。リクエスト管理部4は、セキュリティ強度の要求を受け取ると、設定変更制御部7に対してセキュリティ強度の取得を通知する(S2)。そして、設定変更制御部7は、認証処理部5およびアクセス制御部1に対してセキュリティ強度の確認を実行し(S3、S4)、認証のセキュリティ強度およびアクセス制御のセキュリティ強度を受け取り(S5、S6)、システム(デジタル複合機100)のセキュリティ強度を判定する(S7)。

【0076】

ここで、システム(デジタル複合機100)のセキュリティ強度の判定は、全てのコンポーネントから返ってきたセキュリティ強度からシステムのセキュリティ強度を判定する。セキュリティ強度の判定方法としては、下記に示すようなものが考えられる。

A.各機能のセキュリティ強度の中で最低のものをシステムのセキュリティ強度とする(図7参照)。図7においては、暗号通信のセキュリティ強度“低”が最低であることから、システムのセキュリティ強度も“低”となる。このようにシステムのセキュリティ強度の判定基準として、各機能のセキュリティ強度の中で最低のものをシステムのセキュリティ強度とすることができるため、セキュリティ強度を厳しくチェックすることができる。

B.各機能のセキュリティ強度の平均値をシステムのセキュリティ強度とする(図8参照)。図8においては、各セキュリティ強度を数値に換算してその平均値をシステムのセキュリティ強度としている。

C.各機能のセキュリティ強度で最も多いセキュリティ強度をシステムのセキュリティ強度とする(図9参照)。図9においては、セキュリティ強度“高”が最も多いことから、システムのセキュリティ強度も“高”となる。

D.各機能のセキュリティ強度ごとに重み付けをし、システムのセキュリティ強度を決定する(図10参照)。図10においては、認証のセキュリティ強度とアクセス制御のセキュリティ強度との中で最低のものをシステムのセキュリティ強度としている。すなわち、認証のセキュリティ強度とアクセス制御のセキュリティ強度との何れかが“低”の場合には、システムのセキュリティ強度も“低”となる。このようにシステムのセキュリティ強度の判定をする際に、各機能に重みを持たせて判定することにより、ユーザの環境に合わせたカスタマイズがし易くなる。

【0077】

設定変更制御部7は、上述のようにして全体のセキュリティ強度を判定した後、現在のセキュリティ強度をデータ管理部8によりHDD118やMEM−C117に登録させるとともに(S8)、リクエスト管理部4に対してセキュリティ強度を通知する(S9)。そして、通知を受けたリクエスト管理部4は、UI表示部3に対してセキュリティ強度を通知する(S10)。通知を受けたUI表示部3は、図3に示したような画面bを表示して、現在のシステムのセキュリティ強度を報知する。

【0078】

これにより、システム(デジタル複合機100)は、システム内にセキュリティ強度の定義(どの機能設定がどのような値の場合においては、どのようなセキュリティ強度か)を持ち、現在の機能設定からシステムのセキュリティ強度を自動で判断し、それを表示することができる。

【0079】

なお、上記においては現在の機能設定からシステムのセキュリティ強度を自動で判断するようにしたが、これに限るものではない。例えば、データ管理部8に現在のシステムのセキュリティ強度が登録されている場合には、図11に示すように、設定変更制御部7は、データ管理部8からセキュリティ強度を直接取得することができるようになる(S11、S12)。

【0080】

(セキュリティ強度を指定した設定変更)

次に、セキュリティ強度を指定した設定変更について図12を参照しつつ説明する。なお、図12においては、セキュリティ機能を持つコンポーネントとしてアクセス制御部1と認証処理部5とを例示的に挙げている。図12に示すように、UI表示部3は、図3に示したような画面aを表示させた状態で「強度指定」ボタンがタッチパネルを介して押下されると、図3に示したような画面cを表示する。そして、UI表示部3は、図3に示したような画面cを表示させた状態でセキュリティ強度(高、中、低)を指定した設定変更を受け付けると、リクエスト管理部4に対して設定変更(セキュリティ強度)を通知する(S21)。リクエスト管理部4は、設定変更(セキュリティ強度)の通知を受け取ると、設定変更制御部7に対して処理実行(セキュリティ強度)を通知する(S22)。設定変更制御部7は、指定されたセキュリティ強度をデータ管理部8に通知してHDD118やMEM−C117に登録させるとともに(S23)、認証処理部5にセキュリティ設定変更(セキュリティ強度)を実行させる(S24)。具体的には、セキュリティ強度の定義(例えば、図4のテーブルT1を参照)にしたがって設定を変える。認証処理部5は、セキュリティ設定変更(セキュリティ強度)を実行した後、設定変更結果(設定項目、変更後の値)をデータ管理部8によりHDD118やMEM−C117に登録させる(S25)。また、設定変更制御部7は、アクセス制御部1にセキュリティ設定変更(セキュリティ強度)を実行させる(S26)。具体的には、セキュリティ強度の定義(例えば、図4のテーブルT1を参照)にしたがって設定を変える。アクセス制御部1は、セキュリティ設定変更(セキュリティ強度)を実行した後、設定変更結果(設定項目、変更後の値)をデータ管理部8によりHDD118やMEM−C117に登録させる(S27)。具体的には、セキュリティ強度の定義(例えば、図4のテーブルT1を参照)にしたがって設定を変える。加えて、設定変更制御部7は、現在のセキュリティ強度(=指定されたセキュリティ強度)をデータ管理部8に通知してHDD118やMEM−C117に登録させる(S28)。

【0081】

なお、上記においては、セキュリティ機能を提供するコンポーネント(例えば、アクセス制御部1、認証処理部5)が自らの機能に関する設定のゼキュリティ強度との対応関係を有しているものとする。また、設定変更制御部7は、セキュリティ機能を提供するコンポーネント(例えば、アクセス制御部1、認証処理部5)の一覧を有している。

【0082】

このように、セキュリティ強度(高、中、低など)を指定することで、全ての設定項目の設定値をそのセキュリティ強度に合った設定値にそれぞれ変更することができるようにすることにより、ユーザ(管理者)が個々の設定を一つずつ変更する必要がなくなる。

【0083】

(設定変更時にセキュリティ強度が変わることを通知)

次に、設定変更時におけるセキュリティ強度の変更通知について図13を参照しつつ説明する。なお、図13においては、セキュリティ機能を持つコンポーネントとしてアクセス制御部1と認証処理部5とを例示的に挙げている。図13に示すように、UI表示部3は、図3に示したような画面aを表示させた状態で「ユーザ認証」ボタンがタッチパネルを介して押下されると、図3に示したような画面eを表示する。そして、UI表示部3は、図3に示したような画面eを表示させた状態で設定項目の変更(ここでは、認証をOFFにしたものとする)を受け付けると、リクエスト管理部4に対して設定変更(設定項目、変更後の値)を通知する(S31)。リクエスト管理部4は、設定変更(設定項目、変更後の値)の通知を受け取ると、設定変更制御部7に対して設定変更(設定項目、変更後の値)を通知する(S32)。そして、設定変更制御部7は、認証処理部5およびアクセス制御部1に対して設定項目のオーナかを問い合わせる(S33、S34)。認証処理部5が設定項目のオーナである場合には、設定変更制御部7は、認証処理部5に設定変更(設定項目、変更後の値)を実行させる(S35)。認証処理部5は、設定変更(設定項目、変更後の値)を実行した後、設定変更結果(設定項目、変更後の値)をデータ管理部8によりHDD118やMEM−C117に登録させる(S36)。加えて、認証処理部5は、変更後の認証のセキュリティ強度を確認して(S37)、設定変更制御部7に対して通知する(S38)。そして、設定変更制御部7は、データ管理部8に対して登録されているセキュリティ強度を問い合わせて全体のセキュリティ強度を取得して(S39、S40)、上述の設定変更により全体のセキュリティ強度が変わるか否かをチェックする(S41)。その後、設定変更制御部7は、変更後のセキュリティ強度をデータ管理部8によりHDD118やMEM−C117に登録させるとともに(S42)、リクエスト管理部4に対してセキュリティ強度の変更があるか否かを通知する(S43)。そして、通知を受けたリクエスト管理部4は、UI表示部3に対してセキュリティ強度の変更があるか否かを通知する(S44)。通知を受けたUI表示部3は、セキュリティ強度の変更がある場合には、図3に示したような画面fを表示する。

【0084】

なお、上記においては、設定項目がどのコンポーネントのものかを知るために各コンポーネントに対して問い合わせるようにしているが、設定項目とコンポーネントの対応を知っているコンポーネント(例えば、設定項目定義部など)を用意しておき、設定変更制御部7からの対応コンポーネントの問合せに応じて対応するコンポーネントIDを返信するようにしても良い。

【0085】

これにより、ユーザが設定を変更するときに、その変更により、セキュリティ強度が変わる(低くなるなど)場合はその旨を通知することができる。すなわち、個別の設定値を変更する際に、セキュリティ強度が変化するか否かを判定する機能を持たせたので、ユーザの誤操作により意図せずセキュリティ強度が下がってしまうことを防止できる。

【0086】

(プラグインにより新しいセキュリティ機能を追加)

本実施の形態のデジタル複合機100においては、新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインを動作可能に導入(インストール)することで、新しいセキュリティ機能(コンポーネント)がデジタル複合機100に搭載される。このようにプラグインにより新しいセキュリティ機能を追加する場合について図14を参照しつつ説明する。図14に示すように、UI表示部3からのコンポーネントインストールの指示により(S51)、プラグイン管理部6は新たなコンポーネントをインストールする(S52:インストール手段)。そして、インストールされた新たなコンポーネントは、図15に示すように提供するセキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応させたテーブルT3を有しており、設定変更制御部7に対してセキュリティ機能を持っていること通知するとともに(S53)、データ管理部8によりHDD118やMEM−C117にセキュリティ機能の設定値を登録させる(S54)。設定変更制御部7は、図16に示すように、当該設定変更制御部7が有している「セキュリティ機能を持つコンポーネント一覧」を示すテーブルT4に新しいコンポーネントを追加して更新する。

【0087】

これにより、プラグインにより追加されるセキュリティ機能(コンポーネント)毎にセキュリティ強度の判定機能を持たせたため、新たなセキュリティ機能(コンポーネント)が追加された場合でも、既存のソフトウェアに変更を加えずに、その機能を含めたセキュリティ強度を表示することができる。

【0088】

また、プラグインにより追加されるセキュリティ機能(コンポーネント)毎にセキュリティ強度と設定値の対応情報を持たせたため、新たなセキュリティ機能(コンポーネント)が追加された場合でも、既存のソフトウェアに変更を加えずに、強度指定でその機能の設定を変更することができる。

【0089】

なお、上記においては、新たなセキュリティ機能(コンポーネント)が設定変更制御部7に対してセキュリティ機能を持っていること通知するようにしているが、図17に示すように、設定項目とセキュリティ機能(コンポーネント)との対応を知っているコンポーネント(設定項目定義部10)を用意しておき、新たなセキュリティ機能(コンポーネント)に対応する設定項目を設定項目定義部10に登録するようにしても良い(S61)。

【図面の簡単な説明】

【0090】

【図1】本発明の実施の一形態にかかるデジタル複合機のハードウェア構成を示すブロック図である。

【図2】セキュリティ設定処理にかかる機能構成を示すブロック図である。

【図3】セキュリティ設定にかかるUIの遷移例を示す模式図である。

【図4】各セキュリティ機能の設定とセキュリティ強度との関係を定義したテーブルを示す模式図である。

【図5】各セキュリティ機能の設定とセキュリティ強度との関係を定義したテーブルを示す模式図である。

【図6】セキュリティ強度のチェックの処理手順を示すシーケンス図である。

【図7】セキュリティ強度の判定方法の一例を示す模式図である。

【図8】セキュリティ強度の判定方法の一例を示す模式図である。

【図9】セキュリティ強度の判定方法の一例を示す模式図である。

【図10】セキュリティ強度の判定方法の一例を示す模式図である。

【図11】セキュリティ強度のチェックの処理手順の変形例を示すシーケンス図である。

【図12】セキュリティ強度を指定した設定変更の処理手順を示すシーケンス図である。

【図13】設定変更時にセキュリティ強度の変化通知の処理手順を示すシーケンス図である。

【図14】プラグインによる新しいセキュリティ機能追加の処理手順を示すシーケンス図である。

【図15】セキュリティ機能にかかる設定項目の設定値とセキュリティ強度との対応させたテーブルを示す模式図である。

【図16】コンポーネント一覧テーブルを示す模式図である。

【図17】プラグインによる新しいセキュリティ機能追加の処理手順の変形例を示すシーケンス図である。

【符号の説明】

【0091】

100 情報処理装置

117,118 記憶部

400 操作部

T1,T2 定義手段

【特許請求の範囲】

【請求項1】

コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を定義する定義手段と、

前記セキュリティ強度の変更を段階的に受け付ける強度変更受付手段と、

前記定義手段の定義を参照して、前記強度変更受付手段により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更手段と、

を備えることを特徴とする情報処理装置。

【請求項2】

新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインを動作可能に導入するインストール手段を備え、

前記インストール手段により導入される前記新たなセキュリティ機能は、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有している、

ことを特徴とする請求項1記載の情報処理装置。

【請求項3】

前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付手段と、

前記設定値変更受付手段により受け付けた前記設定値に前記設定項目を変更する設定値変更手段と、

前記設定値変更手段による変更により前記セキュリティ強度が変化するか否かを判定する判定手段と、

前記判定手段により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知手段と、

を備えることを特徴とする請求項1または2記載の情報処理装置。

【請求項4】

当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付手段と、

前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定手段と、

前記強度判定手段により判定した当該装置の前記セキュリティ強度を報知する強度報知手段と、

を備えることを特徴とする請求項1ないし3のいずれか一記載の情報処理装置。

【請求項5】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最低のものを当該装置の前記セキュリティ強度と判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項6】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の平均値を当該装置の前記セキュリティ強度と判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項7】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最も多い前記セキュリティ強度を当該装置の前記セキュリティ強度と判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項8】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度毎に重み付けして当該装置の前記セキュリティ強度を判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項9】

前記設定変更手段により変更した前記各セキュリティ機能にかかる設定項目の設定値を報知する報知手段を、

さらに備えることを特徴とする請求項1ないし8のいずれか一記載の情報処理装置。

【請求項10】

コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義機能と、

前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付機能と、

前記定義機能の定義を参照して、前記強度変更受付機能により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更機能と、

をコンピュータに実行させることを特徴とするプログラム。

【請求項11】

新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール機能を、

前記コンピュータに実行させることを特徴とする請求項10記載のプログラム。

【請求項12】

前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付機能と、

前記設定値変更受付機能により受け付けた前記設定値に前記設定項目を変更する設定値変更機能と、

前記設定値変更機能による変更により前記セキュリティ強度が変化するか否かを判定する判定機能と、

前記判定機能により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知機能と、

を前記コンピュータに実行させることを特徴とする請求項10または11記載のプログラム。

【請求項13】

当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付機能と、

前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定機能と、

前記強度判定機能により判定した当該装置の前記セキュリティ強度を報知する強度報知機能と、

を前記コンピュータに実行させることを特徴とする請求項10ないし12のいずれか一記載のプログラム。

【請求項14】

コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義工程と、

前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付工程と、

前記定義機能の定義を参照して、前記強度変更受付工程により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更工程と、

を含むことを特徴とする情報処理方法。

【請求項15】

新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール工程を、

含むことを特徴とする請求項14記載の情報処理方法。

【請求項16】

前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付工程と、

前記設定値変更受付工程により受け付けた前記設定値に前記設定項目を変更する設定値変更工程と、

前記設定値変更工程による変更により前記セキュリティ強度が変化するか否かを判定する判定工程と、

前記判定工程により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知工程と、

を含むことを特徴とする請求項14または15記載の情報処理方法。

【請求項17】

当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付工程と、

前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定工程と、

前記強度判定工程により判定した当該装置の前記セキュリティ強度を報知する強度報知工程と、

を含むことを特徴とする請求項14ないし16のいずれか一記載の情報処理方法。

【請求項1】

コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を定義する定義手段と、

前記セキュリティ強度の変更を段階的に受け付ける強度変更受付手段と、

前記定義手段の定義を参照して、前記強度変更受付手段により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更手段と、

を備えることを特徴とする情報処理装置。

【請求項2】

新たなセキュリティ機能を拡張するために追加するプログラムの一種であるプラグインを動作可能に導入するインストール手段を備え、

前記インストール手段により導入される前記新たなセキュリティ機能は、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有している、

ことを特徴とする請求項1記載の情報処理装置。

【請求項3】

前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付手段と、

前記設定値変更受付手段により受け付けた前記設定値に前記設定項目を変更する設定値変更手段と、

前記設定値変更手段による変更により前記セキュリティ強度が変化するか否かを判定する判定手段と、

前記判定手段により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知手段と、

を備えることを特徴とする請求項1または2記載の情報処理装置。

【請求項4】

当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付手段と、

前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定手段と、

前記強度判定手段により判定した当該装置の前記セキュリティ強度を報知する強度報知手段と、

を備えることを特徴とする請求項1ないし3のいずれか一記載の情報処理装置。

【請求項5】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最低のものを当該装置の前記セキュリティ強度と判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項6】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の平均値を当該装置の前記セキュリティ強度と判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項7】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度の中で最も多い前記セキュリティ強度を当該装置の前記セキュリティ強度と判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項8】

前記強度判定手段は、前記各セキュリティ機能の前記セキュリティ強度毎に重み付けして当該装置の前記セキュリティ強度を判定する、

ことを特徴とする請求項4記載の情報処理装置。

【請求項9】

前記設定変更手段により変更した前記各セキュリティ機能にかかる設定項目の設定値を報知する報知手段を、

さらに備えることを特徴とする請求項1ないし8のいずれか一記載の情報処理装置。

【請求項10】

コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義機能と、

前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付機能と、

前記定義機能の定義を参照して、前記強度変更受付機能により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更機能と、

をコンピュータに実行させることを特徴とするプログラム。

【請求項11】

新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール機能を、

前記コンピュータに実行させることを特徴とする請求項10記載のプログラム。

【請求項12】

前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付機能と、

前記設定値変更受付機能により受け付けた前記設定値に前記設定項目を変更する設定値変更機能と、

前記設定値変更機能による変更により前記セキュリティ強度が変化するか否かを判定する判定機能と、

前記判定機能により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知機能と、

を前記コンピュータに実行させることを特徴とする請求項10または11記載のプログラム。

【請求項13】

当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付機能と、

前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定機能と、

前記強度判定機能により判定した当該装置の前記セキュリティ強度を報知する強度報知機能と、

を前記コンピュータに実行させることを特徴とする請求項10ないし12のいずれか一記載のプログラム。

【請求項14】

コンピュータシステムの脆弱性や脅威を回避または防止する各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値と脆弱性や脅威に対する回避または防止対策の度合いであるセキュリティ強度との関係を記憶部上に定義する定義工程と、

前記セキュリティ強度の変更を、操作部を介して段階的に受け付ける強度変更受付工程と、

前記定義機能の定義を参照して、前記強度変更受付工程により受け付けた変更後の前記セキュリティ強度に基づいて前記各セキュリティ機能にかかる設定項目の設定値を変更する設定変更工程と、

を含むことを特徴とする情報処理方法。

【請求項15】

新たなセキュリティ機能を拡張するために追加するプログラムの一種であって、当該セキュリティ機能にかかる設定項目の設定値と前記セキュリティ強度との対応情報を有しているプラグインを動作可能に導入するインストール工程を、

含むことを特徴とする請求項14記載の情報処理方法。

【請求項16】

前記セキュリティ機能の前記設定項目の設定値の変更を受け付ける設定値変更受付工程と、

前記設定値変更受付工程により受け付けた前記設定値に前記設定項目を変更する設定値変更工程と、

前記設定値変更工程による変更により前記セキュリティ強度が変化するか否かを判定する判定工程と、

前記判定工程により前記セキュリティ強度が変化すると判定した場合に、その旨を報知する変化報知工程と、

を含むことを特徴とする請求項14または15記載の情報処理方法。

【請求項17】

当該装置の前記セキュリティ強度の判定要求を受け付ける強度判定受付工程と、

前記各セキュリティ機能の前記セキュリティ強度に応じて前記セキュリティ強度を判定する強度判定工程と、

前記強度判定工程により判定した当該装置の前記セキュリティ強度を報知する強度報知工程と、

を含むことを特徴とする請求項14ないし16のいずれか一記載の情報処理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【公開番号】特開2008−299811(P2008−299811A)

【公開日】平成20年12月11日(2008.12.11)

【国際特許分類】

【出願番号】特願2007−148430(P2007−148430)

【出願日】平成19年6月4日(2007.6.4)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

【公開日】平成20年12月11日(2008.12.11)

【国際特許分類】

【出願日】平成19年6月4日(2007.6.4)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

[ Back to top ]