情報処理装置、及び情報処理プログラム

【課題】長期署名の有効性を効率的に確認する。

【解決手段】長期署名グループは、長期署名一式データと情報ファイルから構成されている。長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを圧縮して1つのファイルとしたものである。情報ファイルには、長期署名一式データのハッシュ値、XAdESに用いられているATSの有効期限、失効情報の配布ポイントとATSのシリアル番号などが記録されている。ハッシュ値により長期署名一式データの非破壊性を確認し、有効期限によりATSの有効期限を確認し、失効情報の配布ポイントから失効情報を取り寄せてATSの有効性を確認することができる。

【解決手段】長期署名グループは、長期署名一式データと情報ファイルから構成されている。長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを圧縮して1つのファイルとしたものである。情報ファイルには、長期署名一式データのハッシュ値、XAdESに用いられているATSの有効期限、失効情報の配布ポイントとATSのシリアル番号などが記録されている。ハッシュ値により長期署名一式データの非破壊性を確認し、有効期限によりATSの有効期限を確認し、失効情報の配布ポイントから失効情報を取り寄せてATSの有効性を確認することができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理装置、及び情報処理プログラムに関し、例えば、長期署名データを処理するものに関する。

【背景技術】

【0002】

電子データの非改竄性(真正)を証明するために、電子データを秘密鍵で暗号化することにより電子署名を行い、当該秘密鍵に対応する公開鍵で電子データを復号化することにより検証する電子署名が広く利用されている。

電子データを公開鍵で復号化することにより、当該電子データは当該公開鍵に対応する秘密鍵で暗号化されたことを確認できるが、当該秘密鍵を有しているのは署名者であるので、当該電子データが当該署名者によるものであると認定することができる。例えるなら、秘密鍵は印鑑として機能し、公開鍵は印鑑証明書として機能している。

公開鍵は、認証局が発行する公開鍵証明書により配布され、配布を受けたものは当該証明書により公開鍵の真正を確認できるようになっている。

【0003】

ところで、電子署名は、署名などに用いた暗号アルゴリズムの危殆化などに対処するため有効期限が設定されている。

また、有効期限前であっても、署名者の都合で失効したり、秘密鍵の遺漏などによりルート証明書以下の全ての証明書が失効する場合もある。

そこで、この問題に対処するため、特許文献1に示されているような、電子署名の有効性を永続させるための電子署名フォーマット(以下、長期署名フォーマット)が規定されている。

【0004】

長期署名フォーマットでは、保存対象となる電子データと電子署名に対して、電子署名よりも有効期限の長いタイムスタンプであるアーカイブタイムスタンプ(ATS)を付与することにより、電子署名の有効期限が経過した後も電子データの正当性を保証する。

そして、当該アーカイブタイムスタンプの有効期限が経過する前に、当該アーカイブタイムスタンプよりも有効期限が長い第2世代のアーカイブタイムスタンプを付与することにより有効期限を延長する。以下、第3世代、第4世代、・・・、と有効期限を延長していくことにより、電子データの非改竄性の検証が長期に渡って可能となる。

【0005】

このように、長期署名データは、最終のアーカイブタイムスタンプが有効期限切れとなる前に、次世代のアーカイブタイムスタンプを付与することにより有効期限を延長していくことができる。

ところで、アーカイブタイムスタンプの有効期限は、一般に10年と長いため、長期署名データや原本データが破壊されていたり、アーカイブタイムスタンプの有効性が喪失していたとしても、それに気づくのが10年後となる可能性がある。

【0006】

そのため、長期署名データが有効であることを常に確認しながら、有効期限の延長処理を適切なタイミングで行う必要がある。

この検証には、データの非破壊性や最終アーカイブタイムスタンプの有効性の確認を行う必要がある。

しかし、保管されている長期署名データの全てで検証を行うと、計算処理に大きなコストと時間がかかるという問題があった。

例えば、最終アーカイブタイムスタンプの有効性の確認には、タイムスタンプのハッシュ値の検証、署名の検証、失効情報の検証、認証パスの検証、有効期限の検証が必要となる。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特表2003−533940号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

本発明は、長期署名の有効性を効率的に確認することを目的とする。

【課題を解決するための手段】

【0009】

請求項1に記載の発明では、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する情報処理装置であって、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得手段と、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得手段と、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断手段と、前記判断した判断結果を出力する出力手段と、を具備したことを特徴とする情報処理装置を提供する。

請求項2に記載の発明では、前記保存対象データは、1つのファイルとして形成されていることを特徴とする請求項1に記載の情報処理装置を提供する。

請求項3に記載の発明では、前記管理対象値は、前記保存対象データから予め取得した値であることを特徴とする請求項1、又は請求項2に記載の情報処理装置を提供する。

請求項4に記載の発明では、前記管理項目の1つは、前記保存対象データの非破壊性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記保存対象データが破壊されていないことを確認した当該保存対象データのハッシュ値を取得し、前記判断手段は、前記保存対象データのハッシュ値を計算して前記取得したハッシュ値と比較することにより前記保存データの非破壊性を判断することを特徴とする請求項1、請求項2、又は請求項3に記載の情報処理装置を提供する。

請求項5に記載の発明では、前記管理項目の1つは、前記長期署名データの有効期限の管理であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記長期署名データの有効期限を取得し、前記判断手段は、前記保存対象データの判断時点と前記取得した有効期限を比較し、前記長期署名データの有効期限の延長の要否を判断することを特徴とする請求項1から請求項4までのうちの何れか1の請求項に記載の情報処理装置を提供する。

請求項6に記載の発明では、前記管理項目の1つは、前記長期署名データの有効性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として、前記長期署名データで用いられているアーカイブタイムスタンプを特定する特定情報と、前記アーカイブタイムスタンプの失効情報の入手先情報を取得し、前記判断手段は、前記取得した入手先情報を用いて前記失効情報を取得し、当該取得した失効情報と前記取得した特定情報を比較することにより前記長期署名データの有効性を判断することを特徴とする請求項1から請求項5までのうちの何れか1の請求項に記載の情報処理装置を提供する。

請求項7に記載の発明では、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する機能をコンピュータに発揮させる情報処理プログラムであって、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得機能と、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得機能と、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断機能と、前記判断した判断結果を出力する出力機能と、をコンピュータで実現する情報処理プログラムを提供する。

【発明の効果】

【0010】

本発明は、長期署名の有効性を確認するための情報データを用いることにより、長期署名データの有効性を効率的に確認する。

【図面の簡単な説明】

【0011】

【図1】長期署名システムの構成を説明するための図である。

【図2】長期署名データのフォーマットを説明するための図である。

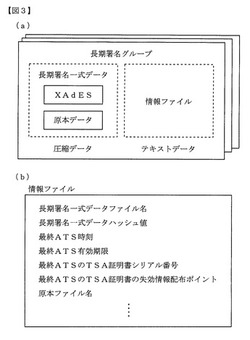

【図3】長期署名グループを説明するための図である。

【図4】情報ファイルの変形例を説明するための図である。

【図5】ハッシュ値比較処理の手順を説明するためのフローチャートである。

【図6】有効期限確認処理の手順を説明するためのフローチャートである。

【図7】失効確認処理の手順を説明するためのフローチャートである。

【発明を実施するための形態】

【0012】

(1)実施形態の概要

長期署名グループ(図3(a))は、長期署名一式データと情報ファイルから構成されている。長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを圧縮して1つのファイルとしたものである。

情報ファイルには、長期署名一式データのハッシュ値、XAdESに用いられているATSの有効期限、ATS発行に使用したTSA秘密鍵に対応するTSA公開鍵証明書の失効情報の配布ポイントとTSA公開鍵証明書のシリアル番号などが記録されている。

【0013】

クライアント端末3(図1)は、長期署名一式データのハッシュ値を計算し、これを情報ファイルに記録されているハッシュ値と比較することにより、長期署名一式データの非破壊性を確認する。

また、クライアント端末3は、情報ファイルに記録されている有効期限により、長期署名一式データを解析せずにATSの有効期限を確認することができる。

更に、クライアント端末3は、ATS発行に使用したTSA秘密鍵に対応するTSA公開鍵証明書の失効情報の配布ポイントから失効情報を取り寄せ、TSA公開鍵証明書のシリアル番号と失効情報を対比することによりATSの有効性を確認する。

【0014】

(2)実施形態の詳細

図1は、長期署名システム1の構成を説明するための図である。

長期署名システム1は、クライアント端末3、タイムスタンプサーバ5、リポジトリサーバ6、7などがインターネット4で通信可能に接続されて構成されている。

【0015】

クライアント端末3は、CPU(Central Processing Unit)31、ROM(Read Only Memory)32、記憶部33、通信制御部34、RAM(Random Access Memory)35、表示部36、入出力I/F37などから構成されている。

クライアント端末3は、タイムスタンプサーバ5、リポジトリサーバ6、リポジトリサーバ7と通信しながら長期署名データを作成する他、長期署名一式データの作成(後述)、長期署名一式データの管理、及び長期署名データの有効期限の延長などの長期署名に関する各処理を行う。

【0016】

CPU31は、記憶部33などに記憶されたプログラムに従って情報処理やクライアント端末3の各部の制御を行う中央処理装置である。

本実施の形態では、所定のプログラムに従って上記の長期署名に関する各処理を行うが、長期署名一式データの管理については、原本データと長期署名データの非破壊性の確認、最終ATS(Archive Time Stamp:アーカイブタイムスタンプ)の有効性の確認と期限管理、及び長期署名データの延長処理を行う。

【0017】

ROM32は、読み取り専用のメモリであって、クライアント端末3が動作するための基本的なプログラムやパラメータなどが記憶されている。

RAM35は、読み書きが可能なメモリであって、例えば、クライアント端末3が上記の長期署名に関する各処理を行う場合にワーキングメモリを提供する。

【0018】

記憶部33は、例えば、ハードディスクなどの大容量の記憶装置を用いて構成されており、クライアント端末3を動作させるためのOSや上記の長期署名に関する各処理を行うためのプログラムの他、原本データ、長期署名データ、これらを確認するための情報ファイルが、長期署名一式データとして記憶されている。

【0019】

表示部36は、例えば、液晶やCRTなどを用いた表示装置を備えており、クライアント端末3のユーザがクライアント端末3を操作するための各種画面を表示する。

【0020】

入出力I/F37は、例えば、キーボード、マウス、ICカードリーダライタなどの入出力装置を備えている。

ICカードリーダライタは、ICカードを接続してクライアント端末3とICカードの通信を仲介する。

ICカードは、CPU、ROM、RAM、EEPROM(Electrically Erasable and Programmable ROM)などを備えた情報処理装置であり、例えば、クライアント端末3を使用するユーザを認証するためのユーザ認証情報などが記憶されている。

【0021】

通信制御部34は、インターネット4を介してタイムスタンプサーバ5、リポジトリサーバ6、リポジトリサーバ7との通信を行う。

【0022】

タイムスタンプサーバ5は、タイムスタンプを発行するサーバであり、TSA(Time Stamping Authority:タイムスタンプ局)に設置されている。

タイムスタンプサーバ5は、時刻配信局の配信する時刻によって補正される正確な時計を有しており、タイムスタンプの発行対象となる電子データを受信すると、これに当該時計による現在日時刻を付してタイムスタンプ用の秘密鍵で電子署名(暗号化)することによりタイムスタンプを発行する。

タイムスタンプサーバ5は、長期署名データを作成する際に、ユーザの秘密鍵によって原本データに電子署名した署名値にSTS(Signature Time Stamp:署名タイムスタンプ)を発行したり、ATSを発行したりする。

【0023】

リポジトリサーバ6は、TSA−CA(Time Stamping Authority Certificate Authority:タイムスタンプ認証局)に設置されたサーバであって、タイムスタンプの検証に用いる公開鍵証明書(タイムスタンプに用いた秘密鍵に対応する公開鍵の公開鍵証明書)の失効情報を提供する。

失効情報にリストアップされていない公開鍵証明書は失効していないため、これによって公開鍵証明書の有効性を確認し、当該有効な公開鍵証明書によってタイムスタンプの有効性を確認することができる。

【0024】

リポジトリサーバ7は、CA(Certificate Authority:認証局)に設置されたサーバであって、クライアント端末3の行った電子署名の検証に用いる公開鍵証明書(クライアント端末3の秘密鍵に対応する公開鍵の公開鍵証明書)の失効情報を提供する。

失効情報にリストアップされていない公開鍵証明書は失効していないため、これによって公開鍵証明書の有効性を確認し、当該有効な公開鍵証明書によってクライアント端末3の行った電子署名の有効性を確認することができる。

リポジトリサーバ6とリポジトリサーバ7が提供する失効情報は、定期(例えば、24時間ごと)、あるいは不定期に更新される。

【0025】

図2は、長期署名データのフォーマットを説明するための図である。

本実施の形態の長期署名データは、XAdES(XML Advanced Electronic Signatures)の規定に従い、XML(Extensible Markup Language)言語を用いて記述されている。

なお、これは一例であってPAdES(PDF Advanced Electronic Signatures)などの他の方式で長期署名データを生成してもよい。

【0026】

署名前XAdESデータは、クライアント端末3が電子署名を行う対象となる署名対象データを格納したXML要素であって、KeyInfo、署名対象プロパティ、SignedInfoの各要素から構成されている。そして、署名前XAdESデータをクライアント端末3が電子署名することによりESが生成される。

【0027】

KeyInfoには、クライアント端末3が電子署名に用いた秘密鍵に対応する公開鍵の公開鍵証明書が設定されている。公開鍵証明書には、例えば、公開鍵、公開鍵の所有者、認証局、認証局の署名などが含まれている。

署名対象プロパティには、公開鍵証明書のハッシュ値が設定されている。

SignedInfoには、原本ハッシュ値(原本データのハッシュ値)、及び署名対象プロパティのハッシュ値(以下、署名対象プロパティハッシュ値)が設定されている。

【0028】

ESは、上記の署名前XAdESデータとSignatureValueを要素として構成されている。

SignatureValueには、SignedInfoをクライアント端末3が秘密鍵で署名した署名値が設定されている。

このように、クライアント端末3がSignedInfoに対して電子署名することにより、署名前XAdESデータに対する署名が行われる。

【0029】

ES−Tは、上記のESと署名タイムスタンプを要素として構成されている。

署名タイムスタンプには、ESに対して発行されたSTSが設定されている。STSは、タイムスタンプサーバ5において、SignatureValueのハッシュ値に現在日時刻を付与して、これをタイムスタンプサーバ5の秘密鍵で電子署名したものである。

【0030】

ES−XL(ES−XLong)は、上記のES−Tと検証情報を要素として構成されている。

検証情報は、証明書群と失効情報群を用いて構成されている。

証明書群は、クライアント端末3が署名に用いた秘密鍵の公開鍵証明書と、タイムスタンプサーバ5がタイムスタンプに用いた秘密鍵の公開鍵証明書の認証パス上の公開鍵証明書で構成されている。

この認証パスは、ルート認証局は自己署名証明書を発行し、そのルート認証局は子認証局に証明書を発行し、その子認証局は孫認証局に証明書を発行し、・・・、末端の認証局は、個人、証明書所有者に証明書を発行するという証明書信頼チェーンにおいて、公開鍵証明書の検証をルート認証局まで遡って確認するものである。

失効情報群は、公開鍵証明書の失効情報で構成されている。

【0031】

ES−A(1st)は、上記のES−XLとATS(1st)を要素として構成されている。

ATS(1st)は、第1世代のATSであって、ES−Tを検証する情報、原本ハッシュ値、クライアント端末3による電子署名、タイムスタンプサーバ5によるタイムスタンプ(STS)などから所定の方法で作成されたハッシュ値が含まれており、ATS(1st)によってES−XLの正当性を検証することができる。

そのため、ATS(1st)が有効であれば、ESの署名値の有効期限が経過していたり、あるいは、失効していた場合であっても、ATS(1st)によってES−XLの非改竄性を証明することができる。

【0032】

ES−A(2nd)は、ES−A(1st)とATS(2nd)を要素として構成されている。

ATS(2nd)は、第2世代のATSであって、ES−A(1st)を検証する情報、原本ハッシュ値、クライアント端末3による電子署名、タイムスタンプサーバ5によるタイムスタンプ(STS、ATS(1st))などから所定の方法で生成されたハッシュ値が含まれており、ATS(2nd)によってATS(1st)の正当性を検証することができる。

ATS(2nd)は、ATS(1st)よりも長い有効期限を有している。そのため、ATS(1st)の有効期限が経過していたり、あるいは、失効していた場合であっても、ES−A(1st)の非改竄性を証明することができる。

【0033】

図示しないが、更に、ES−A(2nd)とATS(3rd)を要素とするES−A(3rd)、ES−A(3rd)とATS(4th)を要素とするES−A(4th)、・・・と世代を続けることができる。

このように、ATS(1st)が有効な内に、ATS(2nd)によって有効期限を延長し、更に、ATS(2nd)が有効な内にATS(3rd)によって有効期限を延長し、・・・というようにATSの世代を続けることにより長期署名データの有効期限を延々と延長していくことができる。

長期署名データに付与されているATSの内、最も世代が新しいものが最終のATSとなり、最終のATSが有効であれば、長期署名データの非改竄性を証明することができる。

【0034】

次に、XAdESの生成手順について説明する。

まず、クライアント端末3は、ESを作成し、SignatureValueの署名値に対するタイムスタンプ要求をタイムスタンプサーバ5に送信してSTSを発行してもらい、ES−Tを生成する。

次に、クライアント端末3は、STSに関する失効情報などをリポジトリサーバ6から収集し、署名値に関する失効情報などをリポジトリサーバ7から収集する。そして、これらを用いて検証情報を生成してES−Tに付与することによりES−XLを生成する。

【0035】

次に、クライアント端末3は、例えば、ES−XLを検証する情報、原本データ、原本ハッシュ値、署名値、STS、検証情報を含む情報のハッシュ値からなる長期署名対象データを生成してタイムスタンプ要求をタイムスタンプサーバ5に送信する。

タイムスタンプサーバ5は、長期署名対象データに対するタイムスタンプ要求に対してタイムスタンプを生成し、ATS(1st)としてクライアント端末3に送信する。

クライアント端末3は、ES−XLにATS(1st)を付与してES−A(1st)を生成する。

なお、ATS(2nd)は、例えば、原本データとES−A(1st)を元に所定の方法で計算したハッシュ値にタイムスタンプを付与して生成される。

【0036】

なお、XAdESの生成方法は任意でよく、例えば、これらの処理を代行する長期署名サーバを設け、クライアント端末3が長期署名サーバにXAdESの生成を依頼して生成してもらい、長期署名サーバからクライアント端末3がXAdESを受信するように構成することもできる。

【0037】

図3は、長期署名グループを説明するための図である。

クライアント端末3は、原本データが長期署名データの下で保護されているか否か、あるいは、長期署名データの有効期限の延長が必要か否か、を定期、又は不定期に確認するが、その確認処理を効率化するために以下に説明する長期署名グループを作成している。

【0038】

図3(a)は、長期署名グループの構成を示している。

長期署名グループは、クライアント端末3の記憶部33に記憶されており、長期署名一式データと情報ファイルの組から構成されている。

【0039】

長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを組にして圧縮し、1つのファイルとしたものである。

情報ファイルは、長期署名一式データの有効性を確認したり、有効期限の延長の要否を判断するための管理情報を収納したファイルである。

【0040】

図3(b)は、情報ファイルの内容を示した図である。

情報ファイルは、例えば、読み取りが容易となるようにテキストデータによって構成されており、長期署名一式データファイル名、長期署名一式データハッシュ値、最終ATS時刻、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号、最終ATSのTSA証明書の失効情報配布ポイント(URL(Uniform Resource Locators))、原本ファイル名(原本データのファイル名)、・・・などの管理に用いる値を含んでいる。

これらの情報の内、長期署名一式データハッシュ値は、長期署名一式データが生成された後、長期署名一式データが破壊されていない状態で長期署名一式データから計算したハッシュ値である。

【0041】

次に、長期署名グループの作成手順について説明する。

クライアント端末3は、原本データに対するXAdESを取得すると、原本データから原本ファイル名を取得し、XAdESから最終ATS時刻、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号、最終ATSのTSA証明書の失効情報配布ポイントなどを取得する。

【0042】

次に、クライアント端末3は、原本データとXAdESを、例えば、1つのフォルダ(ディレクトリ)に格納するなどして組にし、これを組ごと(フォルダごと)に圧縮して1つのファイルである長期署名一式データを生成する。

そして、クライアント端末3は、長期署名一式データの長期署名一式データファイル名を取得すると共に、長期署名一式データからハッシュ値を計算する。

次に、クライアント端末3は、これら取得した値をテキストファイルに記述して情報ファイルを生成する。

最後に、長期署名一式データと情報ファイルを同じフォルダに格納したり、あるいは、同じ番号を付与するなどして紐づけして長期署名グループを生成する。

クライアント端末3は、このようにして作成した長期署名グループを記憶部33の所定の保管領域に格納して保管する。

【0043】

クライアント端末3は、日常の確認としては、長期署名一式データのハッシュ値を計算し、これを情報ファイルに記録されたハッシュ値と比較することにより、長期署名一式データの非破壊性を確認する。

また、クライアント端末3は、情報ファイルに記録された最終ATS有効期限と確認時点の日時刻を比較することでATSの延長の要否を判断する。

更に、クライアント端末3は、最終ATSのTSA証明書の失効情報配布ポイントから失効情報を取得し、TSA証明書が失効していないことを確認する。

【0044】

このように、情報ファイルには、確認項目ごとに確認すべき情報が記録されているため、クライアント端末3は、長期署名一式データを解凍したり、長期署名一式データの内容を解析せずに、情報ファイルに記録されている内容によって、長期署名一式データの有効性、即ち、XAdESと原本データの非破壊性やXAdESの有効性、及びATSの延長の要否を簡単な計算量で判定することができる。

【0045】

図4は、情報ファイルの変形例を説明するための図である。

図4(a)は、情報ファイルを長期署名一式データごとに作成せずに、CSV(Comma Separated Values)による1つのファイルで構成している例である。

情報ファイルには、各長期署名一式データごとの情報が区分されて記録されており、クライアント端末3は、各長期署名一式データを情報ファイルと対比して判断を行う。

また、情報ファイルをCSVの他の形式で形成したり、あるいは、情報ファイルの代わりにデータベースを用いて各長期署名一式データを管理してもよい。

【0046】

また、実施の形態、及び変形例で説明した長期署名一式データは、圧縮データとなっているが、圧縮されないデータであってもよい。この場合は、原本データと当該原本データのXAdESが何らかの方法によって対応づけられており、この対応づけに対して情報ファイルが作成される。この場合、原本データとXAdESの2つのファイルに対して1つの情報ファイルが作成されることになる。

【0047】

図4(b)は、長期署名方式としてPAdESを用いた例である。PAdESによる長期署名では、原本データがPAdESに含まれるため、PAdES自体を長期署名一式データとすることができる。長期署名一式データは、圧縮してもしていなくてもよい。

【0048】

図5は、クライアント端末3が長期署名一式データの非破壊性を確認するハッシュ値比較処理の手順を説明するためのフローチャートである。

以下の処理は、クライアント端末3のCPU31が所定のプログラムに従って行う。

クライアント端末3は、確認対象となる長期署名グループに含まれている長期署名一式データのハッシュ値を計算する(ステップ5)。

【0049】

次に、クライアント端末3は、情報ファイルに記録されている長期署名一式データハッシュ値を取得する(ステップ10)。

次に、クライアント端末3は、長期署名一式データから計算したハッシュ値と情報ファイルから取得した長期署名一式データハッシュ値が同一であるか否かを判断する(ステップ15)。

【0050】

これらハッシュ値が同一である場合(ステップ15;Y)、長期署名一式データは破壊されていないため、クライアント端末3は、当該長期署名グループに関する確認を終了し、次の長期署名グループについて同様の確認を行う。

【0051】

一方、これらハッシュ値が同一でない場合(ステップ15;N)、長期署名一式データは破壊されているため、クライアント端末3は、当該確認結果をログに記録し、ユーザにエラーを通知することによりエラー処理を行う(ステップ20)。

このように、クライアント端末3は、情報ファイルを用いることにより、長期署名一式データを解凍せずとも、少ない計算量でXAdESと原本データの非破壊性を確認することができる。

【0052】

図6は、クライアント端末3が最終ATSの有効期限を確認する有効期限確認処理の手順を説明するためのフローチャートである。

クライアント端末3は、確認対象となる長期署名グループに含まれている情報ファイル内の最終ATS有効期限を取得する(ステップ30)。

次に、クライアント端末3は、有効期限が経過しているか否かを判断する(ステップ35)。

【0053】

有効期限が経過している場合(ステップ35;Y)、クライアント端末3は、その旨をログに記録すると共にユーザに通知することによりエラー処理を行う(ステップ40)。

有効期限が経過していない場合(ステップ35;N)、クライアント端末3は、現在時点が有効期限の規定日数以内(例えば、100日以内)であるか否か判断する(ステップ45)。

【0054】

規定日数以内でない場合(ステップ45;N)、クライアント端末3は、延長が必要でないと判断し、当該長期署名グループに関する確認を終了し、次の長期署名グループについて同様の確認を行う。

規定日数以内である場合(ステップ45;Y)、クライアント端末3は、延長処理を行う(ステップ50)。

このように、クライアント端末3は、情報ファイルを用いることにより、長期署名一式データを解凍して最終ATSを解析することなく、延長の要否を判断することができる。

【0055】

図7は、クライアント端末3が最終ATSが失効していないか否かを判断する失効確認処理の手順を説明するためのフローチャートである。

クライアント端末3は、確認対象となる長期署名グループに含まれている情報ファイルに記録された最終ATSのTSA証明書の失効情報配布ポイントを読み取り、これに記録されているリポジトリサーバ6から失効情報を受信する(ステップ60)。

【0056】

次に、クライアント端末3は、情報ファイルに記録された最終ATSのTSA証明書のシリアル番号を取得する(ステップ65)。

次に、クライアント端末3は、当該シリアル番号と失効情報を比較することにより最終ATSが失効しているか否かを判断する(ステップ70)。

【0057】

当該シリアル番号が失効情報に記録されていない場合(ステップ70;N)、クライアント端末3は、最終ATSが失効していないと判断し、当該長期署名グループに関する確認を終了し、次の長期署名グループについて同様の確認を行う。

当該シリアル番号が失効情報に記録されている場合(ステップ70;Y)、その旨をログに記録すると共にユーザに通知することによりエラー処理を行う(ステップ75)。

このように、クライアント端末3は、情報ファイルを用いることにより、長期署名一式データを解凍して最終ATSを解析することなく、最終ATSが失効しているか否かを判断することができる。

【0058】

以上、ハッシュ値比較処理、有効期限確認処理、失効確認処理について説明したが、これら各処理は、既定の間隔でまとめて行ってもよいし、あるいは、ハッシュ値比較処理は毎日、有効期限確認処理は毎週、失効確認処理は毎月というように分けてもよい。

【0059】

以上に説明した実施の形態、及び変形例によって、次のような効果を得ることができる。

(1)情報ファイルを用いることにより、長期署名一式データの管理に要する処理を効率化することができる。

(2)原本データや長期署名データを解析せずに、長期署名一式データのハッシュ値を計算して情報ファイルに記録したハッシュ値と比較するだけで原本データや長期署名データの非破壊性を確認することができる。

(3)情報ファイルにアクセスするだけで、長期署名データの期限管理を行うことができる。

(4)情報ファイルにアクセスするだけで、ATSの有効性の確認を行うことができる。

【0060】

以上に説明した実施の形態、及び変形例によって、次の構成を得ることができる。

長期署名一式データは、原本データと長期署名データ(XAdES)を組み合わせて構成されており、長期保存の対象となる保存対象データとして機能している。

そして、クライアント端末3は、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する情報処理装置として機能している。

また、情報ファイルは、長期署名一式データの非破壊性、ATSの有効期限管理、ATSの有効性などの管理項目ごとの管理対象値(それぞれ、長期署名一式データハッシュ値、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号と最終ATSのTSA証明書の失効情報配布ポイントなど)が記録された管理情報として機能しており、クライアント端末3は、情報ファイルを読み込んで各種情報処理を行うため、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得手段を備えている。

また、クライアント端末3は、情報ファイルから、長期署名一式データハッシュ値などの管理値を読み取るため、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得手段を備えている。

更に、クライアント端末3は、管理値を、長期署名一式データから取得したハッシュ値、外部から取得した現在日時刻、外部から取得した失効情報などを情報ファイルから取得した値と比較して管理の状態を判断するため、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断手段を備えている。

そして、クライアント端末3は、判断結果の出力値によってエラーメッセージを通知したり長期署名データの有効期限の更新を実行したりなどするため、前記判断した判断結果を出力する出力手段を備えている。

【0061】

長期署名一式データは、圧縮するなどして1つのファイルとして形成されているため、前記保存対象データは、1つのファイルとして形成されている。

【0062】

また、情報ファイルに記録されている、長期署名一式データハッシュ値、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号と最終ATSのTSA証明書の失効情報配布ポイントなどの情報は、長期署名一式データから予め取得した値であるため、前記管理対象値は、前記保存対象データから予め取得した値である。

【0063】

クライアント端末3は、長期署名一式データの非破壊性を判断する場合、情報ファイルから読み取った長期署名一式データハッシュ値と長期署名一式データから計算したハッシュ値を比較して判断するため、前記管理項目の1つは、前記保存対象データの非破壊性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記保存対象データが破壊されていないことを確認した当該保存対象データのハッシュ値を取得し、前記判断手段は、前記保存対象データのハッシュ値を計算して前記取得したハッシュ値と比較することにより前記保存データの非破壊性を判断している。

【0064】

また、クライアント端末3は、情報ファイルから読み取った最終ATS有効期限を現在の日時刻と比較してATSの延長の要否を判断するため、前記管理項目の1つは、前記長期署名データの有効期限の管理であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記長期署名データの有効期限(最終ATS有効期限)を取得し、前記判断手段は、前記保存対象データの判断時点と前記取得した有効期限を比較し、前記長期署名データの有効期限の延長の要否を判断している。

【0065】

また、クライアント端末3は、情報ファイルから読み取った最終ATSのTSA証明書の失効情報配布ポイントから失効情報を収集し、これを情報ファイルに記録されている最終ATSのTSA証明書のシリアル番号と比較して最終ATSの有効性を判断することによりXAdESの有効性を判断するため、前記管理項目の1つは、前記長期署名データの有効性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として、前記長期署名データで用いられているアーカイブタイムスタンプを特定する特定情報と、前記アーカイブタイムスタンプの失効情報の入手先情報を取得し、前記判断手段は、前記取得した入手先情報を用いて前記失効情報を取得し、当該取得した失効情報と前記取得した特定情報を比較することにより前記長期署名データの有効性を判断している。

【0066】

また、クライアント端末3は、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する機能をコンピュータに発揮させる情報処理プログラムであって、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得機能と、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得機能と、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断機能と、前記判断した判断結果を出力する出力機能と、をコンピュータで実現する情報処理プログラムを実行する。

【0067】

また、クライアント端末3は、長期署名データと原本データを組合わせた保存対象データを作成する保存対象データ作成手段と、前記長期署名データと前記原本データから管理項目ごとの管理値を取得する管理値取得手段と、前記取得した管理値を記録して管理情報を作成する管理情報作成手段と、を備えた情報処理装置としての機能も備えている。

【符号の説明】

【0068】

1 長期署名システム

3 クライアント端末

4 インターネット

5 タイムスタンプサーバ

6 リポジトリサーバ

7 リポジトリサーバ

【技術分野】

【0001】

本発明は、情報処理装置、及び情報処理プログラムに関し、例えば、長期署名データを処理するものに関する。

【背景技術】

【0002】

電子データの非改竄性(真正)を証明するために、電子データを秘密鍵で暗号化することにより電子署名を行い、当該秘密鍵に対応する公開鍵で電子データを復号化することにより検証する電子署名が広く利用されている。

電子データを公開鍵で復号化することにより、当該電子データは当該公開鍵に対応する秘密鍵で暗号化されたことを確認できるが、当該秘密鍵を有しているのは署名者であるので、当該電子データが当該署名者によるものであると認定することができる。例えるなら、秘密鍵は印鑑として機能し、公開鍵は印鑑証明書として機能している。

公開鍵は、認証局が発行する公開鍵証明書により配布され、配布を受けたものは当該証明書により公開鍵の真正を確認できるようになっている。

【0003】

ところで、電子署名は、署名などに用いた暗号アルゴリズムの危殆化などに対処するため有効期限が設定されている。

また、有効期限前であっても、署名者の都合で失効したり、秘密鍵の遺漏などによりルート証明書以下の全ての証明書が失効する場合もある。

そこで、この問題に対処するため、特許文献1に示されているような、電子署名の有効性を永続させるための電子署名フォーマット(以下、長期署名フォーマット)が規定されている。

【0004】

長期署名フォーマットでは、保存対象となる電子データと電子署名に対して、電子署名よりも有効期限の長いタイムスタンプであるアーカイブタイムスタンプ(ATS)を付与することにより、電子署名の有効期限が経過した後も電子データの正当性を保証する。

そして、当該アーカイブタイムスタンプの有効期限が経過する前に、当該アーカイブタイムスタンプよりも有効期限が長い第2世代のアーカイブタイムスタンプを付与することにより有効期限を延長する。以下、第3世代、第4世代、・・・、と有効期限を延長していくことにより、電子データの非改竄性の検証が長期に渡って可能となる。

【0005】

このように、長期署名データは、最終のアーカイブタイムスタンプが有効期限切れとなる前に、次世代のアーカイブタイムスタンプを付与することにより有効期限を延長していくことができる。

ところで、アーカイブタイムスタンプの有効期限は、一般に10年と長いため、長期署名データや原本データが破壊されていたり、アーカイブタイムスタンプの有効性が喪失していたとしても、それに気づくのが10年後となる可能性がある。

【0006】

そのため、長期署名データが有効であることを常に確認しながら、有効期限の延長処理を適切なタイミングで行う必要がある。

この検証には、データの非破壊性や最終アーカイブタイムスタンプの有効性の確認を行う必要がある。

しかし、保管されている長期署名データの全てで検証を行うと、計算処理に大きなコストと時間がかかるという問題があった。

例えば、最終アーカイブタイムスタンプの有効性の確認には、タイムスタンプのハッシュ値の検証、署名の検証、失効情報の検証、認証パスの検証、有効期限の検証が必要となる。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特表2003−533940号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

本発明は、長期署名の有効性を効率的に確認することを目的とする。

【課題を解決するための手段】

【0009】

請求項1に記載の発明では、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する情報処理装置であって、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得手段と、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得手段と、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断手段と、前記判断した判断結果を出力する出力手段と、を具備したことを特徴とする情報処理装置を提供する。

請求項2に記載の発明では、前記保存対象データは、1つのファイルとして形成されていることを特徴とする請求項1に記載の情報処理装置を提供する。

請求項3に記載の発明では、前記管理対象値は、前記保存対象データから予め取得した値であることを特徴とする請求項1、又は請求項2に記載の情報処理装置を提供する。

請求項4に記載の発明では、前記管理項目の1つは、前記保存対象データの非破壊性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記保存対象データが破壊されていないことを確認した当該保存対象データのハッシュ値を取得し、前記判断手段は、前記保存対象データのハッシュ値を計算して前記取得したハッシュ値と比較することにより前記保存データの非破壊性を判断することを特徴とする請求項1、請求項2、又は請求項3に記載の情報処理装置を提供する。

請求項5に記載の発明では、前記管理項目の1つは、前記長期署名データの有効期限の管理であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記長期署名データの有効期限を取得し、前記判断手段は、前記保存対象データの判断時点と前記取得した有効期限を比較し、前記長期署名データの有効期限の延長の要否を判断することを特徴とする請求項1から請求項4までのうちの何れか1の請求項に記載の情報処理装置を提供する。

請求項6に記載の発明では、前記管理項目の1つは、前記長期署名データの有効性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として、前記長期署名データで用いられているアーカイブタイムスタンプを特定する特定情報と、前記アーカイブタイムスタンプの失効情報の入手先情報を取得し、前記判断手段は、前記取得した入手先情報を用いて前記失効情報を取得し、当該取得した失効情報と前記取得した特定情報を比較することにより前記長期署名データの有効性を判断することを特徴とする請求項1から請求項5までのうちの何れか1の請求項に記載の情報処理装置を提供する。

請求項7に記載の発明では、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する機能をコンピュータに発揮させる情報処理プログラムであって、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得機能と、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得機能と、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断機能と、前記判断した判断結果を出力する出力機能と、をコンピュータで実現する情報処理プログラムを提供する。

【発明の効果】

【0010】

本発明は、長期署名の有効性を確認するための情報データを用いることにより、長期署名データの有効性を効率的に確認する。

【図面の簡単な説明】

【0011】

【図1】長期署名システムの構成を説明するための図である。

【図2】長期署名データのフォーマットを説明するための図である。

【図3】長期署名グループを説明するための図である。

【図4】情報ファイルの変形例を説明するための図である。

【図5】ハッシュ値比較処理の手順を説明するためのフローチャートである。

【図6】有効期限確認処理の手順を説明するためのフローチャートである。

【図7】失効確認処理の手順を説明するためのフローチャートである。

【発明を実施するための形態】

【0012】

(1)実施形態の概要

長期署名グループ(図3(a))は、長期署名一式データと情報ファイルから構成されている。長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを圧縮して1つのファイルとしたものである。

情報ファイルには、長期署名一式データのハッシュ値、XAdESに用いられているATSの有効期限、ATS発行に使用したTSA秘密鍵に対応するTSA公開鍵証明書の失効情報の配布ポイントとTSA公開鍵証明書のシリアル番号などが記録されている。

【0013】

クライアント端末3(図1)は、長期署名一式データのハッシュ値を計算し、これを情報ファイルに記録されているハッシュ値と比較することにより、長期署名一式データの非破壊性を確認する。

また、クライアント端末3は、情報ファイルに記録されている有効期限により、長期署名一式データを解析せずにATSの有効期限を確認することができる。

更に、クライアント端末3は、ATS発行に使用したTSA秘密鍵に対応するTSA公開鍵証明書の失効情報の配布ポイントから失効情報を取り寄せ、TSA公開鍵証明書のシリアル番号と失効情報を対比することによりATSの有効性を確認する。

【0014】

(2)実施形態の詳細

図1は、長期署名システム1の構成を説明するための図である。

長期署名システム1は、クライアント端末3、タイムスタンプサーバ5、リポジトリサーバ6、7などがインターネット4で通信可能に接続されて構成されている。

【0015】

クライアント端末3は、CPU(Central Processing Unit)31、ROM(Read Only Memory)32、記憶部33、通信制御部34、RAM(Random Access Memory)35、表示部36、入出力I/F37などから構成されている。

クライアント端末3は、タイムスタンプサーバ5、リポジトリサーバ6、リポジトリサーバ7と通信しながら長期署名データを作成する他、長期署名一式データの作成(後述)、長期署名一式データの管理、及び長期署名データの有効期限の延長などの長期署名に関する各処理を行う。

【0016】

CPU31は、記憶部33などに記憶されたプログラムに従って情報処理やクライアント端末3の各部の制御を行う中央処理装置である。

本実施の形態では、所定のプログラムに従って上記の長期署名に関する各処理を行うが、長期署名一式データの管理については、原本データと長期署名データの非破壊性の確認、最終ATS(Archive Time Stamp:アーカイブタイムスタンプ)の有効性の確認と期限管理、及び長期署名データの延長処理を行う。

【0017】

ROM32は、読み取り専用のメモリであって、クライアント端末3が動作するための基本的なプログラムやパラメータなどが記憶されている。

RAM35は、読み書きが可能なメモリであって、例えば、クライアント端末3が上記の長期署名に関する各処理を行う場合にワーキングメモリを提供する。

【0018】

記憶部33は、例えば、ハードディスクなどの大容量の記憶装置を用いて構成されており、クライアント端末3を動作させるためのOSや上記の長期署名に関する各処理を行うためのプログラムの他、原本データ、長期署名データ、これらを確認するための情報ファイルが、長期署名一式データとして記憶されている。

【0019】

表示部36は、例えば、液晶やCRTなどを用いた表示装置を備えており、クライアント端末3のユーザがクライアント端末3を操作するための各種画面を表示する。

【0020】

入出力I/F37は、例えば、キーボード、マウス、ICカードリーダライタなどの入出力装置を備えている。

ICカードリーダライタは、ICカードを接続してクライアント端末3とICカードの通信を仲介する。

ICカードは、CPU、ROM、RAM、EEPROM(Electrically Erasable and Programmable ROM)などを備えた情報処理装置であり、例えば、クライアント端末3を使用するユーザを認証するためのユーザ認証情報などが記憶されている。

【0021】

通信制御部34は、インターネット4を介してタイムスタンプサーバ5、リポジトリサーバ6、リポジトリサーバ7との通信を行う。

【0022】

タイムスタンプサーバ5は、タイムスタンプを発行するサーバであり、TSA(Time Stamping Authority:タイムスタンプ局)に設置されている。

タイムスタンプサーバ5は、時刻配信局の配信する時刻によって補正される正確な時計を有しており、タイムスタンプの発行対象となる電子データを受信すると、これに当該時計による現在日時刻を付してタイムスタンプ用の秘密鍵で電子署名(暗号化)することによりタイムスタンプを発行する。

タイムスタンプサーバ5は、長期署名データを作成する際に、ユーザの秘密鍵によって原本データに電子署名した署名値にSTS(Signature Time Stamp:署名タイムスタンプ)を発行したり、ATSを発行したりする。

【0023】

リポジトリサーバ6は、TSA−CA(Time Stamping Authority Certificate Authority:タイムスタンプ認証局)に設置されたサーバであって、タイムスタンプの検証に用いる公開鍵証明書(タイムスタンプに用いた秘密鍵に対応する公開鍵の公開鍵証明書)の失効情報を提供する。

失効情報にリストアップされていない公開鍵証明書は失効していないため、これによって公開鍵証明書の有効性を確認し、当該有効な公開鍵証明書によってタイムスタンプの有効性を確認することができる。

【0024】

リポジトリサーバ7は、CA(Certificate Authority:認証局)に設置されたサーバであって、クライアント端末3の行った電子署名の検証に用いる公開鍵証明書(クライアント端末3の秘密鍵に対応する公開鍵の公開鍵証明書)の失効情報を提供する。

失効情報にリストアップされていない公開鍵証明書は失効していないため、これによって公開鍵証明書の有効性を確認し、当該有効な公開鍵証明書によってクライアント端末3の行った電子署名の有効性を確認することができる。

リポジトリサーバ6とリポジトリサーバ7が提供する失効情報は、定期(例えば、24時間ごと)、あるいは不定期に更新される。

【0025】

図2は、長期署名データのフォーマットを説明するための図である。

本実施の形態の長期署名データは、XAdES(XML Advanced Electronic Signatures)の規定に従い、XML(Extensible Markup Language)言語を用いて記述されている。

なお、これは一例であってPAdES(PDF Advanced Electronic Signatures)などの他の方式で長期署名データを生成してもよい。

【0026】

署名前XAdESデータは、クライアント端末3が電子署名を行う対象となる署名対象データを格納したXML要素であって、KeyInfo、署名対象プロパティ、SignedInfoの各要素から構成されている。そして、署名前XAdESデータをクライアント端末3が電子署名することによりESが生成される。

【0027】

KeyInfoには、クライアント端末3が電子署名に用いた秘密鍵に対応する公開鍵の公開鍵証明書が設定されている。公開鍵証明書には、例えば、公開鍵、公開鍵の所有者、認証局、認証局の署名などが含まれている。

署名対象プロパティには、公開鍵証明書のハッシュ値が設定されている。

SignedInfoには、原本ハッシュ値(原本データのハッシュ値)、及び署名対象プロパティのハッシュ値(以下、署名対象プロパティハッシュ値)が設定されている。

【0028】

ESは、上記の署名前XAdESデータとSignatureValueを要素として構成されている。

SignatureValueには、SignedInfoをクライアント端末3が秘密鍵で署名した署名値が設定されている。

このように、クライアント端末3がSignedInfoに対して電子署名することにより、署名前XAdESデータに対する署名が行われる。

【0029】

ES−Tは、上記のESと署名タイムスタンプを要素として構成されている。

署名タイムスタンプには、ESに対して発行されたSTSが設定されている。STSは、タイムスタンプサーバ5において、SignatureValueのハッシュ値に現在日時刻を付与して、これをタイムスタンプサーバ5の秘密鍵で電子署名したものである。

【0030】

ES−XL(ES−XLong)は、上記のES−Tと検証情報を要素として構成されている。

検証情報は、証明書群と失効情報群を用いて構成されている。

証明書群は、クライアント端末3が署名に用いた秘密鍵の公開鍵証明書と、タイムスタンプサーバ5がタイムスタンプに用いた秘密鍵の公開鍵証明書の認証パス上の公開鍵証明書で構成されている。

この認証パスは、ルート認証局は自己署名証明書を発行し、そのルート認証局は子認証局に証明書を発行し、その子認証局は孫認証局に証明書を発行し、・・・、末端の認証局は、個人、証明書所有者に証明書を発行するという証明書信頼チェーンにおいて、公開鍵証明書の検証をルート認証局まで遡って確認するものである。

失効情報群は、公開鍵証明書の失効情報で構成されている。

【0031】

ES−A(1st)は、上記のES−XLとATS(1st)を要素として構成されている。

ATS(1st)は、第1世代のATSであって、ES−Tを検証する情報、原本ハッシュ値、クライアント端末3による電子署名、タイムスタンプサーバ5によるタイムスタンプ(STS)などから所定の方法で作成されたハッシュ値が含まれており、ATS(1st)によってES−XLの正当性を検証することができる。

そのため、ATS(1st)が有効であれば、ESの署名値の有効期限が経過していたり、あるいは、失効していた場合であっても、ATS(1st)によってES−XLの非改竄性を証明することができる。

【0032】

ES−A(2nd)は、ES−A(1st)とATS(2nd)を要素として構成されている。

ATS(2nd)は、第2世代のATSであって、ES−A(1st)を検証する情報、原本ハッシュ値、クライアント端末3による電子署名、タイムスタンプサーバ5によるタイムスタンプ(STS、ATS(1st))などから所定の方法で生成されたハッシュ値が含まれており、ATS(2nd)によってATS(1st)の正当性を検証することができる。

ATS(2nd)は、ATS(1st)よりも長い有効期限を有している。そのため、ATS(1st)の有効期限が経過していたり、あるいは、失効していた場合であっても、ES−A(1st)の非改竄性を証明することができる。

【0033】

図示しないが、更に、ES−A(2nd)とATS(3rd)を要素とするES−A(3rd)、ES−A(3rd)とATS(4th)を要素とするES−A(4th)、・・・と世代を続けることができる。

このように、ATS(1st)が有効な内に、ATS(2nd)によって有効期限を延長し、更に、ATS(2nd)が有効な内にATS(3rd)によって有効期限を延長し、・・・というようにATSの世代を続けることにより長期署名データの有効期限を延々と延長していくことができる。

長期署名データに付与されているATSの内、最も世代が新しいものが最終のATSとなり、最終のATSが有効であれば、長期署名データの非改竄性を証明することができる。

【0034】

次に、XAdESの生成手順について説明する。

まず、クライアント端末3は、ESを作成し、SignatureValueの署名値に対するタイムスタンプ要求をタイムスタンプサーバ5に送信してSTSを発行してもらい、ES−Tを生成する。

次に、クライアント端末3は、STSに関する失効情報などをリポジトリサーバ6から収集し、署名値に関する失効情報などをリポジトリサーバ7から収集する。そして、これらを用いて検証情報を生成してES−Tに付与することによりES−XLを生成する。

【0035】

次に、クライアント端末3は、例えば、ES−XLを検証する情報、原本データ、原本ハッシュ値、署名値、STS、検証情報を含む情報のハッシュ値からなる長期署名対象データを生成してタイムスタンプ要求をタイムスタンプサーバ5に送信する。

タイムスタンプサーバ5は、長期署名対象データに対するタイムスタンプ要求に対してタイムスタンプを生成し、ATS(1st)としてクライアント端末3に送信する。

クライアント端末3は、ES−XLにATS(1st)を付与してES−A(1st)を生成する。

なお、ATS(2nd)は、例えば、原本データとES−A(1st)を元に所定の方法で計算したハッシュ値にタイムスタンプを付与して生成される。

【0036】

なお、XAdESの生成方法は任意でよく、例えば、これらの処理を代行する長期署名サーバを設け、クライアント端末3が長期署名サーバにXAdESの生成を依頼して生成してもらい、長期署名サーバからクライアント端末3がXAdESを受信するように構成することもできる。

【0037】

図3は、長期署名グループを説明するための図である。

クライアント端末3は、原本データが長期署名データの下で保護されているか否か、あるいは、長期署名データの有効期限の延長が必要か否か、を定期、又は不定期に確認するが、その確認処理を効率化するために以下に説明する長期署名グループを作成している。

【0038】

図3(a)は、長期署名グループの構成を示している。

長期署名グループは、クライアント端末3の記憶部33に記憶されており、長期署名一式データと情報ファイルの組から構成されている。

【0039】

長期署名一式データは、原本データと、当該原本データの長期署名データであるXAdESを組にして圧縮し、1つのファイルとしたものである。

情報ファイルは、長期署名一式データの有効性を確認したり、有効期限の延長の要否を判断するための管理情報を収納したファイルである。

【0040】

図3(b)は、情報ファイルの内容を示した図である。

情報ファイルは、例えば、読み取りが容易となるようにテキストデータによって構成されており、長期署名一式データファイル名、長期署名一式データハッシュ値、最終ATS時刻、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号、最終ATSのTSA証明書の失効情報配布ポイント(URL(Uniform Resource Locators))、原本ファイル名(原本データのファイル名)、・・・などの管理に用いる値を含んでいる。

これらの情報の内、長期署名一式データハッシュ値は、長期署名一式データが生成された後、長期署名一式データが破壊されていない状態で長期署名一式データから計算したハッシュ値である。

【0041】

次に、長期署名グループの作成手順について説明する。

クライアント端末3は、原本データに対するXAdESを取得すると、原本データから原本ファイル名を取得し、XAdESから最終ATS時刻、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号、最終ATSのTSA証明書の失効情報配布ポイントなどを取得する。

【0042】

次に、クライアント端末3は、原本データとXAdESを、例えば、1つのフォルダ(ディレクトリ)に格納するなどして組にし、これを組ごと(フォルダごと)に圧縮して1つのファイルである長期署名一式データを生成する。

そして、クライアント端末3は、長期署名一式データの長期署名一式データファイル名を取得すると共に、長期署名一式データからハッシュ値を計算する。

次に、クライアント端末3は、これら取得した値をテキストファイルに記述して情報ファイルを生成する。

最後に、長期署名一式データと情報ファイルを同じフォルダに格納したり、あるいは、同じ番号を付与するなどして紐づけして長期署名グループを生成する。

クライアント端末3は、このようにして作成した長期署名グループを記憶部33の所定の保管領域に格納して保管する。

【0043】

クライアント端末3は、日常の確認としては、長期署名一式データのハッシュ値を計算し、これを情報ファイルに記録されたハッシュ値と比較することにより、長期署名一式データの非破壊性を確認する。

また、クライアント端末3は、情報ファイルに記録された最終ATS有効期限と確認時点の日時刻を比較することでATSの延長の要否を判断する。

更に、クライアント端末3は、最終ATSのTSA証明書の失効情報配布ポイントから失効情報を取得し、TSA証明書が失効していないことを確認する。

【0044】

このように、情報ファイルには、確認項目ごとに確認すべき情報が記録されているため、クライアント端末3は、長期署名一式データを解凍したり、長期署名一式データの内容を解析せずに、情報ファイルに記録されている内容によって、長期署名一式データの有効性、即ち、XAdESと原本データの非破壊性やXAdESの有効性、及びATSの延長の要否を簡単な計算量で判定することができる。

【0045】

図4は、情報ファイルの変形例を説明するための図である。

図4(a)は、情報ファイルを長期署名一式データごとに作成せずに、CSV(Comma Separated Values)による1つのファイルで構成している例である。

情報ファイルには、各長期署名一式データごとの情報が区分されて記録されており、クライアント端末3は、各長期署名一式データを情報ファイルと対比して判断を行う。

また、情報ファイルをCSVの他の形式で形成したり、あるいは、情報ファイルの代わりにデータベースを用いて各長期署名一式データを管理してもよい。

【0046】

また、実施の形態、及び変形例で説明した長期署名一式データは、圧縮データとなっているが、圧縮されないデータであってもよい。この場合は、原本データと当該原本データのXAdESが何らかの方法によって対応づけられており、この対応づけに対して情報ファイルが作成される。この場合、原本データとXAdESの2つのファイルに対して1つの情報ファイルが作成されることになる。

【0047】

図4(b)は、長期署名方式としてPAdESを用いた例である。PAdESによる長期署名では、原本データがPAdESに含まれるため、PAdES自体を長期署名一式データとすることができる。長期署名一式データは、圧縮してもしていなくてもよい。

【0048】

図5は、クライアント端末3が長期署名一式データの非破壊性を確認するハッシュ値比較処理の手順を説明するためのフローチャートである。

以下の処理は、クライアント端末3のCPU31が所定のプログラムに従って行う。

クライアント端末3は、確認対象となる長期署名グループに含まれている長期署名一式データのハッシュ値を計算する(ステップ5)。

【0049】

次に、クライアント端末3は、情報ファイルに記録されている長期署名一式データハッシュ値を取得する(ステップ10)。

次に、クライアント端末3は、長期署名一式データから計算したハッシュ値と情報ファイルから取得した長期署名一式データハッシュ値が同一であるか否かを判断する(ステップ15)。

【0050】

これらハッシュ値が同一である場合(ステップ15;Y)、長期署名一式データは破壊されていないため、クライアント端末3は、当該長期署名グループに関する確認を終了し、次の長期署名グループについて同様の確認を行う。

【0051】

一方、これらハッシュ値が同一でない場合(ステップ15;N)、長期署名一式データは破壊されているため、クライアント端末3は、当該確認結果をログに記録し、ユーザにエラーを通知することによりエラー処理を行う(ステップ20)。

このように、クライアント端末3は、情報ファイルを用いることにより、長期署名一式データを解凍せずとも、少ない計算量でXAdESと原本データの非破壊性を確認することができる。

【0052】

図6は、クライアント端末3が最終ATSの有効期限を確認する有効期限確認処理の手順を説明するためのフローチャートである。

クライアント端末3は、確認対象となる長期署名グループに含まれている情報ファイル内の最終ATS有効期限を取得する(ステップ30)。

次に、クライアント端末3は、有効期限が経過しているか否かを判断する(ステップ35)。

【0053】

有効期限が経過している場合(ステップ35;Y)、クライアント端末3は、その旨をログに記録すると共にユーザに通知することによりエラー処理を行う(ステップ40)。

有効期限が経過していない場合(ステップ35;N)、クライアント端末3は、現在時点が有効期限の規定日数以内(例えば、100日以内)であるか否か判断する(ステップ45)。

【0054】

規定日数以内でない場合(ステップ45;N)、クライアント端末3は、延長が必要でないと判断し、当該長期署名グループに関する確認を終了し、次の長期署名グループについて同様の確認を行う。

規定日数以内である場合(ステップ45;Y)、クライアント端末3は、延長処理を行う(ステップ50)。

このように、クライアント端末3は、情報ファイルを用いることにより、長期署名一式データを解凍して最終ATSを解析することなく、延長の要否を判断することができる。

【0055】

図7は、クライアント端末3が最終ATSが失効していないか否かを判断する失効確認処理の手順を説明するためのフローチャートである。

クライアント端末3は、確認対象となる長期署名グループに含まれている情報ファイルに記録された最終ATSのTSA証明書の失効情報配布ポイントを読み取り、これに記録されているリポジトリサーバ6から失効情報を受信する(ステップ60)。

【0056】

次に、クライアント端末3は、情報ファイルに記録された最終ATSのTSA証明書のシリアル番号を取得する(ステップ65)。

次に、クライアント端末3は、当該シリアル番号と失効情報を比較することにより最終ATSが失効しているか否かを判断する(ステップ70)。

【0057】

当該シリアル番号が失効情報に記録されていない場合(ステップ70;N)、クライアント端末3は、最終ATSが失効していないと判断し、当該長期署名グループに関する確認を終了し、次の長期署名グループについて同様の確認を行う。

当該シリアル番号が失効情報に記録されている場合(ステップ70;Y)、その旨をログに記録すると共にユーザに通知することによりエラー処理を行う(ステップ75)。

このように、クライアント端末3は、情報ファイルを用いることにより、長期署名一式データを解凍して最終ATSを解析することなく、最終ATSが失効しているか否かを判断することができる。

【0058】

以上、ハッシュ値比較処理、有効期限確認処理、失効確認処理について説明したが、これら各処理は、既定の間隔でまとめて行ってもよいし、あるいは、ハッシュ値比較処理は毎日、有効期限確認処理は毎週、失効確認処理は毎月というように分けてもよい。

【0059】

以上に説明した実施の形態、及び変形例によって、次のような効果を得ることができる。

(1)情報ファイルを用いることにより、長期署名一式データの管理に要する処理を効率化することができる。

(2)原本データや長期署名データを解析せずに、長期署名一式データのハッシュ値を計算して情報ファイルに記録したハッシュ値と比較するだけで原本データや長期署名データの非破壊性を確認することができる。

(3)情報ファイルにアクセスするだけで、長期署名データの期限管理を行うことができる。

(4)情報ファイルにアクセスするだけで、ATSの有効性の確認を行うことができる。

【0060】

以上に説明した実施の形態、及び変形例によって、次の構成を得ることができる。

長期署名一式データは、原本データと長期署名データ(XAdES)を組み合わせて構成されており、長期保存の対象となる保存対象データとして機能している。

そして、クライアント端末3は、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する情報処理装置として機能している。

また、情報ファイルは、長期署名一式データの非破壊性、ATSの有効期限管理、ATSの有効性などの管理項目ごとの管理対象値(それぞれ、長期署名一式データハッシュ値、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号と最終ATSのTSA証明書の失効情報配布ポイントなど)が記録された管理情報として機能しており、クライアント端末3は、情報ファイルを読み込んで各種情報処理を行うため、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得手段を備えている。

また、クライアント端末3は、情報ファイルから、長期署名一式データハッシュ値などの管理値を読み取るため、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得手段を備えている。

更に、クライアント端末3は、管理値を、長期署名一式データから取得したハッシュ値、外部から取得した現在日時刻、外部から取得した失効情報などを情報ファイルから取得した値と比較して管理の状態を判断するため、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断手段を備えている。

そして、クライアント端末3は、判断結果の出力値によってエラーメッセージを通知したり長期署名データの有効期限の更新を実行したりなどするため、前記判断した判断結果を出力する出力手段を備えている。

【0061】

長期署名一式データは、圧縮するなどして1つのファイルとして形成されているため、前記保存対象データは、1つのファイルとして形成されている。

【0062】

また、情報ファイルに記録されている、長期署名一式データハッシュ値、最終ATS有効期限、最終ATSのTSA証明書のシリアル番号と最終ATSのTSA証明書の失効情報配布ポイントなどの情報は、長期署名一式データから予め取得した値であるため、前記管理対象値は、前記保存対象データから予め取得した値である。

【0063】

クライアント端末3は、長期署名一式データの非破壊性を判断する場合、情報ファイルから読み取った長期署名一式データハッシュ値と長期署名一式データから計算したハッシュ値を比較して判断するため、前記管理項目の1つは、前記保存対象データの非破壊性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記保存対象データが破壊されていないことを確認した当該保存対象データのハッシュ値を取得し、前記判断手段は、前記保存対象データのハッシュ値を計算して前記取得したハッシュ値と比較することにより前記保存データの非破壊性を判断している。

【0064】

また、クライアント端末3は、情報ファイルから読み取った最終ATS有効期限を現在の日時刻と比較してATSの延長の要否を判断するため、前記管理項目の1つは、前記長期署名データの有効期限の管理であり、前記管理対象値取得手段は、前記管理情報から管理対象値として前記長期署名データの有効期限(最終ATS有効期限)を取得し、前記判断手段は、前記保存対象データの判断時点と前記取得した有効期限を比較し、前記長期署名データの有効期限の延長の要否を判断している。

【0065】

また、クライアント端末3は、情報ファイルから読み取った最終ATSのTSA証明書の失効情報配布ポイントから失効情報を収集し、これを情報ファイルに記録されている最終ATSのTSA証明書のシリアル番号と比較して最終ATSの有効性を判断することによりXAdESの有効性を判断するため、前記管理項目の1つは、前記長期署名データの有効性の判断であり、前記管理対象値取得手段は、前記管理情報から管理対象値として、前記長期署名データで用いられているアーカイブタイムスタンプを特定する特定情報と、前記アーカイブタイムスタンプの失効情報の入手先情報を取得し、前記判断手段は、前記取得した入手先情報を用いて前記失効情報を取得し、当該取得した失効情報と前記取得した特定情報を比較することにより前記長期署名データの有効性を判断している。

【0066】

また、クライアント端末3は、長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する機能をコンピュータに発揮させる情報処理プログラムであって、前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得機能と、前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得機能と、前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断機能と、前記判断した判断結果を出力する出力機能と、をコンピュータで実現する情報処理プログラムを実行する。

【0067】

また、クライアント端末3は、長期署名データと原本データを組合わせた保存対象データを作成する保存対象データ作成手段と、前記長期署名データと前記原本データから管理項目ごとの管理値を取得する管理値取得手段と、前記取得した管理値を記録して管理情報を作成する管理情報作成手段と、を備えた情報処理装置としての機能も備えている。

【符号の説明】

【0068】

1 長期署名システム

3 クライアント端末

4 インターネット

5 タイムスタンプサーバ

6 リポジトリサーバ

7 リポジトリサーバ

【特許請求の範囲】

【請求項1】

長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する情報処理装置であって、

前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得手段と、

前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得手段と、

前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断手段と、

前記判断した判断結果を出力する出力手段と、

を具備したことを特徴とする情報処理装置。

【請求項2】

前記保存対象データは、1つのファイルとして形成されていることを特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記管理対象値は、前記保存対象データから予め取得した値であることを特徴とする請求項1、又は請求項2に記載の情報処理装置。

【請求項4】

前記管理項目の1つは、前記保存対象データの非破壊性の判断であり、

前記管理対象値取得手段は、前記管理情報から管理対象値として前記保存対象データが破壊されていないことを確認した当該保存対象データのハッシュ値を取得し、

前記判断手段は、前記保存対象データのハッシュ値を計算して前記取得したハッシュ値と比較することにより前記保存データの非破壊性を判断することを特徴とする請求項1、請求項2、又は請求項3に記載の情報処理装置。

【請求項5】

前記管理項目の1つは、前記長期署名データの有効期限の管理であり、

前記管理対象値取得手段は、前記管理情報から管理対象値として前記長期署名データの有効期限を取得し、

前記判断手段は、前記保存対象データの判断時点と前記取得した有効期限を比較し、前記長期署名データの有効期限の延長の要否を判断することを特徴とする請求項1から請求項4までのうちの何れか1の請求項に記載の情報処理装置。

【請求項6】

前記管理項目の1つは、前記長期署名データの有効性の判断であり、

前記管理対象値取得手段は、前記管理情報から管理対象値として、前記長期署名データで用いられているアーカイブタイムスタンプを特定する特定情報と、前記アーカイブタイムスタンプの失効情報の入手先情報を取得し、

前記判断手段は、前記取得した入手先情報を用いて前記失効情報を取得し、当該取得した失効情報と前記取得した特定情報を比較することにより前記長期署名データの有効性を判断することを特徴とする請求項1から請求項5までのうちの何れか1の請求項に記載の情報処理装置。

【請求項7】

長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する機能をコンピュータに発揮させる情報処理プログラムであって、

前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得機能と、

前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得機能と、

前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断機能と、

前記判断した判断結果を出力する出力機能と、

をコンピュータで実現する情報処理プログラム。

【請求項1】

長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する情報処理装置であって、

前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得手段と、

前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得手段と、

前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断手段と、

前記判断した判断結果を出力する出力手段と、

を具備したことを特徴とする情報処理装置。

【請求項2】

前記保存対象データは、1つのファイルとして形成されていることを特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記管理対象値は、前記保存対象データから予め取得した値であることを特徴とする請求項1、又は請求項2に記載の情報処理装置。

【請求項4】

前記管理項目の1つは、前記保存対象データの非破壊性の判断であり、

前記管理対象値取得手段は、前記管理情報から管理対象値として前記保存対象データが破壊されていないことを確認した当該保存対象データのハッシュ値を取得し、

前記判断手段は、前記保存対象データのハッシュ値を計算して前記取得したハッシュ値と比較することにより前記保存データの非破壊性を判断することを特徴とする請求項1、請求項2、又は請求項3に記載の情報処理装置。

【請求項5】

前記管理項目の1つは、前記長期署名データの有効期限の管理であり、

前記管理対象値取得手段は、前記管理情報から管理対象値として前記長期署名データの有効期限を取得し、

前記判断手段は、前記保存対象データの判断時点と前記取得した有効期限を比較し、前記長期署名データの有効期限の延長の要否を判断することを特徴とする請求項1から請求項4までのうちの何れか1の請求項に記載の情報処理装置。

【請求項6】

前記管理項目の1つは、前記長期署名データの有効性の判断であり、

前記管理対象値取得手段は、前記管理情報から管理対象値として、前記長期署名データで用いられているアーカイブタイムスタンプを特定する特定情報と、前記アーカイブタイムスタンプの失効情報の入手先情報を取得し、

前記判断手段は、前記取得した入手先情報を用いて前記失効情報を取得し、当該取得した失効情報と前記取得した特定情報を比較することにより前記長期署名データの有効性を判断することを特徴とする請求項1から請求項5までのうちの何れか1の請求項に記載の情報処理装置。

【請求項7】

長期署名データと原本データを組合わせた保存対象データにおいて、前記長期署名データによる前記原本データの保護状態を管理する機能をコンピュータに発揮させる情報処理プログラムであって、

前記保存対象データから得られる管理項目ごとの管理対象値が記録された管理情報を取得する管理情報取得機能と、

前記取得した管理情報から所定の管理項目の管理対象値を取得する管理対象値取得機能と、

前記取得した管理対象値を、前記保存対象データから取得した値、又は、外部から取得した値と比較することにより管理の状態を判断する判断機能と、

前記判断した判断結果を出力する出力機能と、

をコンピュータで実現する情報処理プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2012−175555(P2012−175555A)

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願番号】特願2011−37383(P2011−37383)

【出願日】平成23年2月23日(2011.2.23)

【出願人】(000002325)セイコーインスツル株式会社 (3,629)

【Fターム(参考)】

【公開日】平成24年9月10日(2012.9.10)

【国際特許分類】

【出願日】平成23年2月23日(2011.2.23)

【出願人】(000002325)セイコーインスツル株式会社 (3,629)

【Fターム(参考)】

[ Back to top ]