情報処理装置、情報処理システム、および情報処理方法、並びにプログラム

【課題】コンテンツの不正利用を効果的に防止する装置、方法を提供する。

【解決手段】コンテンツの再生可否判定処理に適用するための暗号化コンテンツ署名ファイルを設定する。暗号化コンテンツ署名ファイルは、音声、画像等のデータ種類別のコンテンツブロックに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵とコンテンツハッシュリスト集合から生成されたデータに対する署名データを含む。ユーザ装置は、再生対象コンテンツの構成データから算出したハッシュ値と、コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、署名データを適用した署名検証処理を実行し、ハッシュ値照合処理、および署名検証処理のいずれも成功したことを条件として暗号化コンテンツの復号、再生処理を行う。

【解決手段】コンテンツの再生可否判定処理に適用するための暗号化コンテンツ署名ファイルを設定する。暗号化コンテンツ署名ファイルは、音声、画像等のデータ種類別のコンテンツブロックに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵とコンテンツハッシュリスト集合から生成されたデータに対する署名データを含む。ユーザ装置は、再生対象コンテンツの構成データから算出したハッシュ値と、コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、署名データを適用した署名検証処理を実行し、ハッシュ値照合処理、および署名検証処理のいずれも成功したことを条件として暗号化コンテンツの復号、再生処理を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本開示は、情報処理装置、情報処理システム、および情報処理方法、並びにプログラムに関する。特に、コンテンツの不正利用を防止する情報処理装置、情報処理システム、および情報処理方法、並びにプログラムに関する。

【背景技術】

【0002】

例えば映画や音楽などのコンテンツは、DVD(Digital Versatile Disc)や、Blu−ray Disc(登録商標)、あるいはフラッシュメモリなど、様々なメディア、あるいはインターネット等のネットワーク、あるいは放送波などを介してユーザに提供される。ユーザは、例えばPC、携帯端末、BDプレーヤ等の記録再生装置、テレビなど様々な情報処理装置を利用して、コンテンツの再生を行うことができる。

【0003】

しかし、これらユーザに提供される音楽データ、画像データ等の多くのコンテンツは、その作成者あるいは販売者に著作権、頒布権等が保有されている。従って、コンテンツ提供者は、ユーザにコンテンツを提供する場合、所定のコンテンツ利用制限が行う場合が多い。

【0004】

デジタル記録装置および記録媒体によれば、例えば画像や音声を劣化させることなく記録、再生を繰り返すことが可能であり、不正コピーコンテンツのインターネットを介した配信や、いわゆる海賊版ディスクの流通など不正コピーコンテンツの利用が蔓延しているといった問題が発生している。

このようなデータの不正なコピーを防ぐため、デジタル記録装置および記録媒体に違法なコピーを防止するための様々な技術が実用化されている。

【0005】

例えば、コンテンツ暗号化処理はその1つの態様である。暗号化データを復号するために用いる鍵が、コンテンツ利用権であるライセンスを受けた再生装置のみに与えられる。ライセンスは、例えば不正コピーを行わない等の所定の動作規定に従うように設計された再生装置に対して与えられる。一方、ライセンスを受けていない再生装置は、暗号化されたデータを復号するための鍵を有していないため、暗号化データの復号を行うことができない。

【0006】

しかしながら、このようなコンテンツの暗号化を実行しても、不正なコンテンツ利用が行われてしまうという現状がある。

具体的なコンテンツの不正利用の一例について説明する。

コンテンツサーバが、ユーザ機器、例えば記録再生機器や、PC、あるいは携帯端末等のユーザ機器に対して暗号化コンテンツを配信する構成を想定する。

【0007】

コンテンツサーバが、ユーザ機器に対して暗号化コンテンツを配信する場合、コンテンツサーバは、

(a)暗号化コンテンツ

(b)暗号化コンテンツの暗号化および復号に適用する暗号鍵

これらの各データを例えばネットワークを介してユーザ機器に配信する。

【0008】

例えば同じ映画等の同一コンテンツを多数のユーザ機器に提供する場合、コンテンツサーバの実行する処理態様としては、例えば以下の2つの処理態様がある。

(A)ユーザ機器各々に対して、個別の異なる暗号鍵を適用して異なる暗号化コンテンツを生成して提供する。

(B)複数のユーザ機器に対して、同一の暗号鍵で暗号化した同じ暗号化コンテンツを生成して提供する。

【0009】

コンテンツの不正利用を防止するための安全性を考慮した場合、上記(A)の処理は有効である。

しかし、上記(A)の処理を行うためには、多数のユーザ各々に対して、個別の暗号鍵を設定して個別の暗号化コンテンツを生成する処理が必要となり、暗号鍵の生成、管理、暗号化コンテンツの生成処理等、コンテンツを配信するユーザ数に応じてサーバの処理負荷が増大するという問題が発生する。

【0010】

従って、多くの場合上記(B)の処理、すなわち、同一コンテンツについては、同一の暗号鍵で暗号化した同じ暗号化コンテンツを生成して、複数のユーザに提供する処理が行われることが多い。

例えば、あるタイトルのコンテンツに対して、1つの暗号鍵(=タイトル鍵)を設定し、この1つのタイトル鍵を適用して同一の暗号化コンテンツを生成して、

(a)暗号化コンテンツ、

(b)タイトル鍵

これらのデータセットを、多数のユーザに配信するものである。

このような処理を行うことで。コンテンツサーバの処理負荷は削減される。

【0011】

なお、以下、コンテンツのタイトル単位で設定される暗号鍵を「タイトル鍵」として説明する。

なお、タイトル鍵は、そのタイトルの暗号化コンテンツの暗号化と復号処理に適用される。

【0012】

しかし、このように、多数のユーザに同一のデータセット、すなわち、

(a)暗号化コンテンツ

(b)タイトル鍵

これらの同一のデータの組み合わせを配信すると、一部の「不正ユーザ」によって以下のような処理が行われる可能性がある。

【0013】

(1)「不正ユーザ」が、サーバから受信したタイトル鍵を読み出して、読み出したタイトル鍵を不特定多数のユーザに対して公開する。

あるいは、

(2)「不正ユーザ」が、ある暗号化コンテンツAに対応するタイトル鍵Aを使用して、全く別のコンテンツBを暗号化して、

(X)タイトル鍵A、

(Y)タイトル鍵Aで暗号化した暗号化コンテンツB、

これらの組み合わせデータを不特定多数のユーザに配信する。

このような不正が実行される可能性がある。

【0014】

例えば上記(1)の処理が行われると、不正公開されたタイトル鍵を取得した多数のユーザによって、そのタイトル鍵を利用して暗号化されたコンテンツが不正に利用される。

また、上記(2)の処理が行われると、上記の「不正ユーザ」の生成した不正なデータセット、すなわち、

(X)タイトル鍵A、

(Y)タイトル鍵Aで暗号化した暗号化コンテンツB、

これらを「不正ユーザ」から取得することで、多数のユーザによって、暗号化コンテンツBが不正に利用されてしまうことになる。

結果として、本来の正規なデータセット、すなわち、

暗号化コンテンツB、

暗号化コンテンツBに対応するタイトル鍵B、

これらのデータセットを正規に購入するユーザが減少し、著作権者や頒布権者の利益が著しく損なわれることになる。

【0015】

さらに、具体的な不正処理例について説明する。

コンテンツサーバが、以下の(1)〜(3)の暗号化コンテンツ(C)とタイトル鍵(Kt)のデータセットを保持しているものとする。

(1) (Kt11,C11)

(2) (Kt12,C12)

(3) (Kt13,C13)

ただし、

Cnnは、コンテンツファイル

Ktnnは、コンテンツの暗号化に使用したタイトル鍵

である。

(Kt11,C11)は、タイトル鍵(Kt11)と、タイトル鍵(Kt11)よって暗号化されたコンテンツ(C11)のデータセットである。

【0016】

例えば、ある「不正ユーザUx」が、上記の3つのデータセット

(1) (Kt11,C11)

(2) (Kt12,C12)

(3) (Kt13,C13)

これらを総て購入したとする。

この購入処理自体は、「不正ユーザUx」の持つユーザ機器、例えばPCとコンテンツサーバとの所定の正当な購入手続に従って行われたものとする。

「不正ユーザUx」は、ユーザ機器であるPCの例えばハードディスク等のメディアに上記の(1)〜(3)のデータセットを記録する。

【0017】

「不正ユーザUx」は、PC等のユーザ機器PCのハードディスク等のメディアから上記の(1)〜(3)のデータセットを読み出し、一旦、すべての暗号化コンテンツをそれぞれのタイトル鍵で復号し、以下のデータを得る。

タイトル鍵:Kt11,Kt12,Kt13

復号コンテンツ:C11,C12,C13

なお、正当な再生機器において、正規のコンテンツ再生プログラムを利用する場合にはタイトル鍵を外部に読み出すことはできないが、PC等の装置に不正プログラムをインストールするなどの方法によって、タイトル鍵自体が読み出されてしまう可能性があり、タイトル鍵の読み出しを完全に防止することは困難であるというのが現状である。

【0018】

さらに、「不正ユーザUx」は、

復号コンテンツ:C11〜C13を連結したデータ、

C11||C12||C13

を生成し、

この連結データをタイトル鍵:Kt11で暗号化する。

すなわち、以下のデータセット、

(Kt11,C11||C12||C13)

を生成し、このデータセットを、ネットワークを介して不正に流通、例えば安い価格で販売、あるいは無償で多くのユーザに提供するといったことを行う。

【0019】

このような処理が行われると、

多くの一般ユーザは、上記の「不正ユーザUx」から、上記の不正作成データセット、すなわち、

(Kt11,C11||C12||C13)

上記の不正データセットを取得することが可能となる。

このデータセットは、

(a)タイトル鍵Kt11で暗号化された暗号化コンテンツ

(b)タイトル鍵Kt11、

これらのデータセットによって構成されており、

正規のコンテンツ提供者からユーザに提供されるデータセットコンテンツと同一のデータ構成を有している。

【0020】

そのため、ライセンスを持つ正当なコンテンツ再生プログラムを持つ正当な再生機器は、タイトル鍵Kt11を利用して、何ら問題なく暗号化コンテンツ[C11||C12||C13]を復号、再生してしまうことができる。

結果として、正規なコンテンツ購入が行われることなく、不正利用が蔓延し、C11〜C13等のコンテンツを正規に購入するユーザが減少により、正当権利者の利益が損なわれることになる。

【0021】

さらに具体化して説明する。例えば、あるドラマなど、1話〜12話の12タイトルからなるシリーズコンテンツにおいて、

1話=(Kt01,C01)

2話=(Kt02,C02)

3話=(Kt03,C03)

: :

12話=(Kt12,C12)

上記のように各話単位で、コンテンツの購入単位を設定としているとする。

【0022】

このような場合に、ある1人の「不正ユーザ」が1話〜12話の12タイトルのシリーズ全てを購入して、1話〜12話のコンテンツ:C01〜C12を連結して、1話対応のタイトル鍵:Kt01で再暗号化したデータセット、すなわち、

(Kt01,C01||C02||C03・・・||C12)

を生成して、ネットワーク上で公開してしまう。あるいは不正に販売するといった処理を行う。

【0023】

このような場合、多数のユーザ機器において、「不正ユーザ」の生成した不正データセット、

(Kt01,C01||C02||C03・・・||C12)

を取得して再生、利用してしまうといったことが可能となる。

例えば、上記の12話の各々の1話単位の正規価格が¥2,000であるとする。

この場合、12話全話を購入すると、

12×¥2,000=¥24,000

である。

【0024】

上記の「不正ユーザ」は、上記の不正データセット、

(Kt01,C01||C02||C03・・・||C12)

を、例えば¥6,000で販売する。この場合、多くのユーザがこの安いコンテンツを購入してしまい、結果として、正規なコンテンツ販売が阻害され、本来の著作権者や販売権者の利益、権利が侵害されることになる。

【0025】

上記の例の他、ある1つのコンテンツC11に対応して設定されたタイトル鍵Kt11を、その他の無関係の様々なコンテンツCxxの暗号化に利用して、

(Kt11,Cxx)

コンテンツ、Cxxを様々なコンテンツとすることが可能であり、無制限にすべてのコンテンツを1つのタイトル鍵で復号、再生することが可能となるという問題が発生する。

すなわち、平文コンテンツの再生を禁止した再生機器を作成したとしても、上記の不正なデータセットの利用により、正規購入コンテンツと同様の復号、再生が可能になってしまう。

【0026】

さらに「不正ユーザ」は、タイトル鍵のすげかえ、再暗号化をサービスとして立ち上げることも可能となり、あたかもオーソライズされたサーバかのごとく振舞える。

【0027】

このように、コンテンツの暗号化処理という対策のみでは、コンテンツの不正利用を防止することが困難になっている。

【0028】

暗号化処理と異なるコンテンツ不正利用排除手法として、再生装置にコンテンツの改ざん検証を実行させる手法がある。この手法を適用することで、例えば不正コンテンツの流通過程において、コンテンツに何等かの変更(改ざん)が行われた場合にその改ざんコンテンツの利用を停止させることができる。

【0029】

具体的には、コンテンツ再生を実行するユーザ装置において、コンテンツの改ざんの有無検証処理を実行させて、コンテンツに改ざんがないことが確認された場合にのみコンテンツ再生を許容し、改ざんがあることが判明した場合には、コンテンツの再生を実行しない構成とする制御構成である。

【0030】

例えば、特許文献1(特開2002−358011号公報)には、再生予定のコンテンツファイルからハッシュ値を計算し、予め容易された照合用ハッシュ値、すなわち正当なコンテンツデータに基づいて予め計算済みの照合用ハッシュ値との比較を実行し、新たに算出したハッシュ値が照合用ハッシュ値と一致した場合には、コンテンツの改ざんは無いと判定して、コンテンツの再生処理に移行する制御構成を開示している。

【0031】

しかし、このようにハッシュ値をコンテンツに基づいて算出する処理を実行する場合、ハッシュ値算出の元データとしてのコンテンツデータの容量が大きい場合、計算に要する処理負荷、処理時間が多大なものとなる。昨今では動画像データの高品質化が進み、1コンテンツあたり、数GB〜数十GBのデータ量を持つ場合が多くなっている。このような大容量データに基づくコンテンツのハッシュ値算出処理を、コンテンツ再生を実行するユーザ機器に行わせることは、ユーザ機器に求められるデータ処理能力が過大になるという問題、さらに、コンテンツの検証に要する時間が長くなり、コンテンツ再生処理が効率的に行われないという問題が発生する。

【0032】

また、特許文献2(特許第4576936号)には、情報記録媒体の格納コンテンツの細分化データとして設定されたハッシュユニット各々についてのハッシュ値をコンテンツハッシュテーブルに記録してコンテンツとともに情報記録媒体に格納した構成を開示している。

【0033】

この開示構成によれば、コンテンツ再生を実行する情報処理装置は、ランダムに選択した1つ以上のハッシュユニットに基づいてハッシュ値照合処理を実行する。本構成によりコンテンツのデータ量にかかわらず、少ないデータ量のハッシュユニットに基づくハッシュ値の算出、照合処理が可能となり、コンテンツ再生を実行するユーザ機器における効率的なコンテンツ検証が可能となる。

【0034】

しかし、特許文献2に記載の構成は、情報記録媒体の格納コンテンツに対する処理を前提としている。この開示構成は、例えば情報記録媒体の製造時にコンテンツとともにハッシュ値も併せて記録できる場合には利用可能であるが、例えばサーバからのダウンロードコンテンツに対して適用することは困難であるという問題がある。

【0035】

また、上記の特許文献1、特許文献2は、いずれもコンテンツの改ざん検証に重点をおいており、改ざんのない不正コピーコンテンツの流通に対しては、何ら制御することができないという問題がある。

このように、従来技術としてのコンテンツの暗号化や、改ざん検証処理は、不正コピーコンテンツの流通や、コンテンツ暗号鍵の漏えいに対して、十分な防止効果を奏していないというのが現状である。

【先行技術文献】

【特許文献】

【0036】

【特許文献1】特開2002−358011号公報

【特許文献2】特許第4576936号

【発明の概要】

【発明が解決しようとする課題】

【0037】

本開示は、例えば上記問題点に鑑みてなされたものであり、コンテンツの不正利用の効果的な防止を実現する情報処理装置、情報処理システム、および情報処理方法、並びにプログラムを提供することを目的とする。

【課題を解決するための手段】

【0038】

本開示の第1の側面は、

暗号化コンテンツの復号および再生処理を実行するデータ処理部を有し、

前記データ処理部は、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理を実行し、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記データ処理部は、前記コンテンツ再生可否判定処理において、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理装置にある。

【0039】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、暗号化の施されていない平文コンテンツの構成データに基づいて生成されたハッシュ値である。

【0040】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値である。

【0041】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値である。

【0042】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストの各々は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値と、前記コンテンツブロックの位置情報を示す属性情報を含むデータである。

【0043】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストは、複数の異なるバリエーションデータに対応する複数のコンテンツブロックに対応する複数のハッシュ値を含むデータである。

【0044】

さらに、本発明の情報処理装置の一実施態様において、前記複数の異なるバリエーションデータは、マルチアングルコンテンツにおける異なる複数のアングルから撮影された複数の画像データである。

【0045】

さらに、本発明の情報処理装置の一実施態様において、前記データ処理部は、前記コンテンツ再生可否判定処理において、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値を、再生対象コンテンツの構成データから算出したハッシュ値に置き換えるハッシュ値置換処理を実行し、前記署名検証処理を、前記ハッシュ値置換処理を実行したコンテンツハッシュリスト集合と、コンテンツの暗号鍵のハッシュ値の連結データを適用して実行する。

【0046】

さらに、本発明の第2の側面は、

コンテンツ再生処理を実行するユーザ装置と、

前記ユーザ装置に対するコンテンツの提供処理を実行するコンテンツ提供装置と、

前記コンテンツ提供装置に対する暗号化コンテンツ署名ファイルの提供処理を実行する暗号化コンテンツ署名発行装置を有する情報処理システムであり、

前記コンテンツ提供装置は、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵または暗号鍵のハッシュ値を前記暗号化コンテンツ署名発行装置に送信し、

前記暗号化コンテンツ署名発行装置は、

前記コンテンツハッシュリスト集合と、コンテンツの暗号鍵のハッシュ値を署名対象とした署名データを生成し、

生成した署名データと、前記コンテンツハッシュリスト集合を含む暗号化コンテンツ署名ファイルを生成して前記コンテンツ提供装置に送信し、

前記コンテンツ提供装置は、

暗号化コンテンツ、および前記暗号化コンテンツ署名ファイルをユーザ装置に提供し、

前記ユーザ装置は、

再生対象コンテンツの構成データから算出したハッシュ値と、暗号化コンテンツ署名ファイル内のコンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記暗号化コンテンツ署名ファイル内の署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理システムにある。

【0047】

さらに、本発明の第3の側面は、

コンテンツの再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記データ処理部は、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出し、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成し、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成し、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信し、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得し、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する情報処理装置にある。

【0048】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、暗号化の施されていない平文コンテンツの構成データに基づいて生成したハッシュ値である。

【0049】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値である。

【0050】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値である。

【0051】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストの各々は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値と、前記コンテンツブロックの位置情報を示す属性情報を含むデータである。

【0052】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストは、複数の異なるバリエーションデータに対応する複数のコンテンツブロックに対応する複数のハッシュ値を含むデータである。

【0053】

さらに、本発明の第4の側面は、

暗号化コンテンツの復号および再生処理を実行する情報処理装置において実行する情報処理方法であり、

前記情報処理装置のデータ処理部において、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理を実行し、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記データ処理部は、前記コンテンツ再生可否判定処理において、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理方法にある。

【0054】

さらに、本発明の第5の側面は、

ユーザ装置に対するコンテンツ提供処理を実行する情報処理装置において実行する情報処理方法であり、

前記情報処理装置は、前記ユーザ装置におけるコンテンツ再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記データ処理部は、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出し、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成し、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成し、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信し、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得し、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する情報処理方法にある。

【0055】

さらに、本発明の第6の側面は、

暗号化コンテンツの復号および再生処理を実行する情報処理装置において情報処理を実行させるプログラムであり、

前記情報処理装置のデータ処理部に、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理ステップを実行させ、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記コンテンツ再生可否判定処理ステップにおいて、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行させ、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行わせるプログラムにある。

【0056】

さらに、本発明の第7の側面は、

ユーザ装置に対するコンテンツ提供処理を実行する情報処理装置において情報処理を実行させるプログラムであり、

前記情報処理装置は、前記ユーザ装置におけるコンテンツ再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記プログラムは、前記データ処理部に、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出する処理、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成する処理、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成する処理、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信する処理、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得する処理、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する処理を実行させるプログラムにある。

【0057】

なお、本開示のプログラムは、例えば、様々なプログラム・コードを実行可能な情報処理装置やコンピュータ・システムに対して、コンピュータ可読な形式で提供する記憶媒体、通信媒体によって提供可能なプログラムである。このようなプログラムをコンピュータ可読な形式で提供することにより、情報処理装置やコンピュータ・システム上でプログラムに応じた処理が実現される。

【0058】

本開示のさらに他の目的、特徴や利点は、後述する本開示の実施例や添付する図面に基づくより詳細な説明によって明らかになるであろう。なお、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【発明の効果】

【0059】

本開示の一実施例の構成によれば、コンテンツの不正利用を効果的に防止する装置、方法が実現される。

具体的には、コンテンツの再生可否判定処理に適用するための暗号化コンテンツ署名ファイルを設定する。暗号化コンテンツ署名ファイルは、音声、画像等のデータ種類別のコンテンツブロックに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵とコンテンツハッシュリスト集合から生成されたデータに対する署名データを含む。ユーザ装置は、再生対象コンテンツの構成データから算出したハッシュ値と、コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、署名データを適用した署名検証処理を実行し、ハッシュ値照合処理、および署名検証処理のいずれも成功したことを条件として暗号化コンテンツの復号、再生処理を行う。

【0060】

本開示の構成では、例えば、(1)コンテンツと、(2)コンテンツの暗号化、復号処理に適用する暗号鍵(タイトル鍵)、これらのデータに基づいて生成された署名検証が実行されることになり、この検証処理によって、コンテンツとタイトル鍵、これら2つのデータの組み合わせが正しい組み合わせであることが確認された場合にのみ、ユーザ装置においてコンテンツの再生、利用が許容される。

従って、本来のコンテンツとタイトル鍵の組み合わせと異なる不正なコンテンツとタイトル鍵との組み合わせデータである場合には、署名検証は不成立となり、このような不正コンテンツの利用は防止される。

【図面の簡単な説明】

【0061】

【図1】コンテンツの不正利用を防止するための本開示の情報処理システムの全体構成について説明する図である。

【図2】暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について説明する図である。

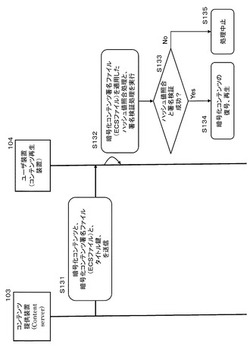

【図3】暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて説明するシーケンス図である。

【図4】暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて説明するシーケンス図である。

【図5】暗号化コンテンツ署名ファイル(ECSファイル)を取得するために実行する処理の詳細を説明するフローチャートを示す図である。

【図6】暗号化コンテンツ署名ファイル(ECSファイル)を取得するために実行する処理の詳細を説明するフローチャートを示す図である。

【図7】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図8】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図9】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図10】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図11】暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について説明する図である。

【図12】署名データの生成処理例について説明する図である。

【図13】ユーザ装置におけるコンテンツ再生処理シーケンスについて説明するフローチャートを示す図である。

【図14】ユーザ装置におけるコンテンツ再生処理シーケンスについて説明するフローチャートを示す図である。

【図15】暗号化コンテンツ署名ファイルのコンテンツハッシュリスト集合のハッシュ値の置換処理について説明する図である。

【図16】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図17】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図18】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図19】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図20】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図21】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図22】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図23】暗号化コンテンツ署名ファイル(ECSファイル)のコンテンツブロックテーブルの具体例について説明する図である。

【図24】情報処理装置のハードウェア構成例について説明する図である。

【発明を実施するための形態】

【0062】

以下、図面を参照しながら本開示の情報処理装置、情報処理システム、および情報処理方法、並びにプログラムの詳細について説明する。なお、説明は以下の項目に従って行う。

1.情報処理システムの全体構成例について

2.暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について

3.暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて

4.暗号化コンテンツ署名ファイル(ECSファイル)の生成処理およびECSファイルの詳細構成について

5.署名データの生成処理例について

6.ユーザ装置におけるコンテンツ再生処理について

7.暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細

7−1.暗号化コンテンツ署名ファイル(ECSファイル)の全体構成について

7−2.ECS発行装置証明書(ECS Issuer Certificate)の詳細について

7−3.コンテンツハッシュリスト集合(Hash List Collections)の詳細について

7−4.コンテンツブロックテーブル(Stored Content Block Table)の詳細について

8.各装置のハードウェア構成例について

9.本開示の構成のまとめ

【0063】

[1.情報処理システムの全体構成例について]

まず、図1を参照して、コンテンツの不正利用を防止するための本開示の情報処理システムの全体構成について説明する。

【0064】

図1には、情報処理システムの全体構成例を示している。図1には以下の4種類の装置を階層構成として示している。

(A)ライセンス発行装置(LA)101

(B)暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102−1〜n

(C)コンテンツ提供装置(Content Server)103−1〜m

(D)ユーザ装置(コンテンツ再生装置)104−1〜f

【0065】

(C)コンテンツ提供装置(Content Server)103−1〜mは、コンテンツサーバや放送局、さらにはコンテンツを格納したディスク等のメディアを提供するメディア提供会社などコンテンツを送信する装置や、メディアに対するコンテンツ記録を実行する装置など、様々な情報処理装置を含む。これらは多数存在する。

【0066】

(D)ユーザ装置(コンテンツ再生装置)104−1〜fは、コンテンツ提供装置(Content Server)103−1〜mからコンテンツ、例えば映画、音楽、その他の様々なコンテンツをインターネットや放送波、あるいはディスク等のメディアを介して受信、または読み出して再生処理を実行する装置である。具体的にはPC、携帯端末、DVDプレーヤ、BDプレーヤ、テレビなどコンテンツ再生可能な様々な種類の情報処理装置が含まれる。

【0067】

(B)暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102−1〜nは、(C)コンテンツ提供装置(Content Server)103−1〜mの提供するコンテンツに対応する暗号化コンテンツ署名ファイル(ECSファイル)を生成する。

【0068】

(C)コンテンツ提供装置(Content Server)103−1〜mは、例えば、新たな映画コンテンツなどのコンテンツをユーザ装置104に提供する場合、そのコンテンツに対応する暗号化コンテンツ署名ファイル(ECSファイル)の生成依頼を、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に対して行う。

【0069】

(B)暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102−1〜nは、この依頼に応じて、暗号化コンテンツ署名ファイル(ECSファイル)を生成して、(C)コンテンツ提供装置(Content Server)103に提供する。

なお、この暗号化コンテンツ署名ファイル(ECSファイル)の具体的な構成と生成処理については後段で詳細に説明する。

【0070】

(C)コンテンツ提供装置(Content Server)103は、(B)暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102から暗号化コンテンツ署名ファイル(ECSファイル)を受領し、これを、暗号化コンテンツに併せて(D)ユーザ装置(コンテンツ再生装置)104に提供する。

【0071】

(D)ユーザ装置(コンテンツ再生装置)104は、コンテンツの再生を行う前に、暗号化コンテンツ署名ファイル(ECSファイル)の署名検証処理を行い、この署名検証処理の成立が確認された場合にのみ、コンテンツの復号、再生が許容される。

なお、ユーザ装置(コンテンツ再生装置)104には、暗号化コンテンツ署名ファイル(ECSファイル)の署名検証を条件としてコンテンツの復号、再生を実行するシーケンスに従った再生処理プログラムが格納されており、この再生処理プログラムに従って暗号化コンテンツ署名ファイル(ECSファイル)の署名検証とコンテンツ再生が実行されることになる。

暗号化コンテンツ署名ファイル(ECSファイル)の署名検証が成功しなかった場合は、コンテンツの再生は禁止される。

【0072】

(A)ライセンス発行装置(LA)101は、(B)暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102−1〜nに対して、ECSファイルの発行許可証としてのライセンスを提供する。

【0073】

(A)ライセンス発行装置(LA)101は、予め既定したライセンス発行シーケンスにしたがって、(B)暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102−1〜nの正当性を確認し、正当であると確認された場合に、暗号化コンテンツ署名(ECS)発行装置に対して、ライセンスを発行する。

【0074】

なお、ライセンスは、具体的には、例えばライセンス発行装置(LA)101の秘密鍵による署名が付与された公開鍵証明書である。公開鍵証明書には、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の公開鍵が格納される。なお、この公開鍵証明書に格納される公開鍵に対応する秘密鍵も併せて(A)ライセンス発行装置(LA)101から、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に提供される。

【0075】

[2.暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について]

次に、図2を参照して暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について説明する。

【0076】

図1を参照して説明したように、暗号化コンテンツ署名ファイル(ECSファイル)は、コンテンツ提供装置(Content Server)103からの生成依頼に基づいて、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102が生成する。

【0077】

コンテンツ提供装置(Content Server)103が、例えば、新たな映画コンテンツなどのコンテンツをユーザ装置104に提供する場合、そのコンテンツに対応する暗号化コンテンツ署名ファイル(ECSファイル)の生成依頼を、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に対して行う。

【0078】

暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102は、この依頼に応じて、暗号化コンテンツ署名ファイル(ECSファイル)を生成して、コンテンツ提供装置(Content Server)103に提供する。

【0079】

図2は、この暗号化コンテンツ署名ファイル(ECSファイル)の生成処理において、コンテンツ提供装置(Content Server)103と暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の実行する処理を説明する図である。

【0080】

コンテンツ提供装置(Content Server)103は、新たな暗号化コンテンツ署名ファイル(ECSファイル)の生成依頼を行う場合、図2に示すように、

コンテンツ181の構成データ(コンテンツブロック)に基づいて生成したハッシュ値を含むコンテンツハッシュリスト集合(Hash List Collections)183を生成する。

【0081】

なお、コンテンツハッシュリスト集合(Hash List Collections)183は、以下の2つの異なるいずれかの設定で生成される。

(設定例1)

暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合、

(設定例2)

平文(非暗号化)コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合、

コンテンツハッシュリスト集合183は、以上の2つの異なるいずれかの設定で生成される。

【0082】

いずれの場合も、コンテンツ181の構成データである多数のコンテンツブロックに基づいて生成した多数のハッシュ値を含むコンテンツハッシュを生成し、これらのハッシュ値を含むコンテンツハッシュリスト集合(Hash List Collections)183を生成する。

【0083】

コンテンツ提供装置(Content Server)103は、生成したコンテンツハッシュリスト集合(Hash List Collections)183を暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に提供する。

【0084】

さらに、平文コンテンツに基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合(Hash List Collections)183を生成した場合は、コンテンツ提供装置(Content Server)103は、コンテンツ181に対する暗号鍵であるタイトル鍵182、またはタイトル鍵のハッシュ値も暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に提供する。

【0085】

コンテンツハッシュリスト集合(Hash List Collections)183は、ユーザ装置に提供するコンテンツ、具体的にはユーザ装置において再生される例えば映画等のコンテンツに基づいて生成されるコンテンツの構成データに基づいて生成されるハッシュ値とその属性情報を含むデータである。

なお、属性情報には、例えばハッシュ値を算出したコンテンツブロックの位置情報等の属性情報などが含まれる。

【0086】

暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102は、図2に示すステップS11a、またはステップ11bにおいて、コンテンツ提供装置(Content Server)103から受信したデータに対する署名を生成する。

【0087】

署名データの生成は、上述した2つのコンテンツハッシュリスト集合(Hash List Collections)183の設定態様に応じて異なる署名データとして生成する。

(設定例1)

暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合が生成されている場合は、図2に示すステップS11aの処理を実行する。

すなわち、コンテンツハッシュリスト集合のみを署名対象データとして署名処理を行う。

暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の保持する秘密鍵を適用して署名を生成する。例えばECDSAアルゴリズムに従った署名生成を行う。

【0088】

(設定例2)

平文(非暗号化)コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合が生成されている場合は、図2に示すステップS11bの処理を実行する。

すなわち、コンテンツハッシュリスト集合とタイトル鍵(ハッシュ)を署名対象データとして署名処理を行う。

暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の保持する秘密鍵を適用して署名を生成する。例えばECDSAアルゴリズムに従った署名生成を行う。

【0089】

生成した署名は、図2に示すように、暗号化コンテンツ署名ファイル(ECSファイル)200の構成データとして設定される。

図2に示すように、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の生成する暗号化コンテンツ署名ファイル(ECSファイル)200は、以下のデータを含む。

(1)ECSタイプ201

(2)コンテンツハッシュリスト集合(Hash List Collections)202

(3)ECS発行装置署名(ECS Signature)203

(4)ECS発行装置証明書(ECS Issuer Certificate)204

(5)コンテンツブロックテーブル(Stored Content Block Table)205

【0090】

暗号化コンテンツ署名ファイル(ECSファイル)200には、上記の各データが含まれる。なお、上記の(1)〜(5)のデータは、暗号化コンテンツ署名ファイル(ECSファイル)200に含まれる主要データを示すものであり、暗号化コンテンツ署名ファイル(ECSファイル)200には、これらの(1)〜(5)のデータ以外にも様々なデータが含まれる。暗号化コンテンツ署名ファイル(ECSファイル)の具体的なフォーマットについてはさらに後段で説明する。

【0091】

上記の(1)〜(5)のデータについて説明する。

(1)ECSタイプ201

ECSタイプ201は、暗号化コンテンツ署名ファイル(ECSファイル)200のタイプを示す情報である。

具体的には、例えば、ECSファイルに格納されたコンテンツハッシュリスト集合(Hash List Collections)202が、

暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合は[0]、

平文コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合は[1]、

これらの各値が格納される。

【0092】

(2)コンテンツハッシュリスト集合(Hash List Collections)202

コンテンツハッシュリスト集合(Hash List Collections)202は、コンテンツ提供装置(Content Server)103の生成したデータ(=図2に示すコンテンツハッシュリスト集合(Hash List Collections)183)であり、前述したように、ユーザ装置に提供するコンテンツ、具体的にはユーザ装置において再生される例えば映画等のコンテンツに基づいて生成されるコンテンツの構成データに基づいて生成されるハッシュ値とその属性情報(ハッシュ値生成元のコンテンツブロックの位置等を示すオフセット、レングスなどの情報)を含むデータである。

【0093】

(3)ECS発行装置署名(ECS Signature)203

ECS発行装置署名(ECS Signature)203は、図2に示すステップS11において生成した署名データである。

【0094】

この署名データは、上記のECSタイプの値に応じて異なる署名データとなる。すなわち、以下の設定となる。

(ECSタイプ=0)

コンテンツハッシュリスト集合202が、暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合であり、コンテンツハッシュリスト集合のみを署名対象データとして生成した署名データが格納される。

(ECSタイプ=1)

コンテンツハッシュリスト集合202が、平文コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合でありコンテンツハッシュリスト集合とタイトル鍵(ハッシュ)を署名対象データとして生成した署名データが格納される。

【0095】

ECSタイプに応じて、上記いずれかの署名データが格納される。

なお、署名データは、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の保持する秘密鍵を適用して生成した署名データである。

【0096】

(4)ECS発行装置証明書(ECS Issuer Certificate)204

ECS発行装置証明書(ECS Issuer Certificate)204

は、ECS発行装置102に対応する公開鍵証明書である。ECS発行装置102の公開鍵が格納されている。

【0097】

(5)コンテンツブロックテーブル(Stored Content Block Table)205

コンテンツブロックテーブル(Stored Content Block Table)205は、上記のコンテンツハッシュリスト集合(Hash List Collections)202に、複数のコンテンツに対応するハッシュリストが記録されている場合に、各ハッシュリストとコンテンツの対応情報を記録したフィールドとして設定される。

【0098】

なお、前述したように、暗号化コンテンツ署名ファイル(ECSファイル)200には、これらの(1)〜(5)のデータ以外にも様々なデータが含まれる。暗号化コンテンツ署名ファイル(ECSファイル)の具体的なフォーマット(シンタックス)についてはさらに後段で説明する。

【0099】

[3.暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて]

前述したように、図1に示すコンテンツ提供装置(Content Server)103は、例えば、新たな映画コンテンツなどのコンテンツをユーザ装置104に提供する場合、そのコンテンツに対応する暗号化コンテンツ署名ファイル(ECSファイル)の生成要求を、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に出力する。

【0100】

暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102は、この依頼に応じて、暗号化コンテンツ署名ファイル(ECSファイル)を生成して、(C)コンテンツ提供装置(Content Server)103に提供する。コンテンツ提供装置(Content Server)103は、これを、暗号化コンテンツに併せてユーザ装置(コンテンツ再生装置)104に提供する。

【0101】

ユーザ装置(コンテンツ再生装置)104は、コンテンツの再生を行う前に、暗号化コンテンツ署名ファイル(ECSファイル)に格納されたハッシュ値を利用したハッシュ値照合処理を実行し、さらに暗号化コンテンツ署名ファイル(ECSファイル)に格納された署名に対する署名検証処理を行う。

これらのハッシュ値照合処理によって照合成立が確認され、さらに、署名検証処理によって、署名検証が成立した場合にのみ、コンテンツの復号、再生が実行できる。

上記のハッシュ照合、または署名検証のいずれかが成功しなかった場合は、コンテンツの再生は禁止される。

【0102】

以下、図3、図4に示すシーケンス図を参照して、暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて説明する。

図3には、左から、

ライセンス発行装置101、

暗号化コンテンツ署名(ECS)発行装置102、

コンテンツ提供装置103、

これらの各装置を示し、ステップS111、S121〜S123の各処理を時系列処理として示している。

これらの各処理ステップについて説明する。

【0103】

ステップS111

ステップS111は、ライセンス発行装置101が、暗号化コンテンツ署名(ECS)発行装置102に対してライセンス(ECS発行装置証明書)を発行する処理である。

【0104】

先に図1を参照して説明したように、ライセンス発行装置101は、暗号化コンテンツ署名(ECS)発行装置102に対して、ECSファイルの発行許可証としてのライセンスを提供する。

ライセンス発行装置(LA)101は、予め既定したライセンス発行シーケンスにしたがって、暗号化コンテンツ署名(ECS)発行装置102の正当性を確認し、正当であると確認された場合に、暗号化コンテンツ署名(ECS)発行装置に対して、ライセンスを発行する。

【0105】

なお、ライセンスは、具体的には、例えばライセンス発行装置(LA)101の秘密鍵による署名が付与された公開鍵証明書である。公開鍵証明書には、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の公開鍵が格納される。なお、この公開鍵証明書に格納される公開鍵に対応する秘密鍵も併せて(A)ライセンス発行装置(LA)101から、暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102に提供される。

【0106】

ステップS121〜S124は、図2に示す暗号化コンテンツ署名ファイル(ECSファイル)200の生成処理のシーケンスである。

この処理は、コンテンツ提供装置103が、例えば新たなコンテンツをユーザ装置に提供する場合に、その新たなコンテンツに対応する暗号化コンテンツ署名ファイル(ECSファイル)200を取得するために、各提供コンテンツに応じて逐次実行される。

この処理は、図2を参照して説明した処理に対応する処理であり、暗号化コンテンツ署名(ECS)発行装置102と、コンテンツ提供装置103との間で実行される。

【0107】

まず、ステップS121において、コンテンツ提供装置103は、暗号化コンテンツ署名ファイル(ECSファイル)作成に必要となるデータを生成する。

具体的には、図2を参照して説明した、

コンテンツハッシュリスト集合(Hash List Collections)183の生成処理などを実行する。

【0108】

前述したように、図2に示すコンテンツハッシュリスト集合(Hash List Collections)183は、ユーザ装置に提供するコンテンツ、具体的にはユーザ装置において再生される例えば映画等のコンテンツに基づいて生成されるコンテンツの構成データに基づいて生成されるハッシュ値とその属性情報を含むデータである。

属性情報には、例えばハッシュ値を算出したコンテンツブロックの位置情報等の属性情報などが含まれる。

【0109】

なお、コンテンツ提供装置103は、ステップS121において、平文コンテンツに基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合(Hash List Collections)を生成した場合は、コンテンツの暗号化および復号処理に適用するタイトル鍵、あるいはタイトル鍵のハッシュ値も、暗号化コンテンツ署名(ECS)発行装置102への提供データとして生成する。

【0110】

次に、コンテンツ提供装置103は、ステップS122において、生成データを暗号化コンテンツ署名(ECS)発行装置102に送信して、暗号化コンテンツ署名ファイル(ECSファイル)の生成および送信要求を行う。

【0111】

次に、ステップS123において、暗号化コンテンツ署名(ECS)発行装置102は、コンテンツ提供装置103から受信したデータに対する署名生成処理を行う。

すなわち、図2を参照して説明したステップS11aまたはステップS11bの署名生成処理を実行する。

【0112】

コンテンツ提供装置103の生成したコンテンツハッシュリスト集合が、暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合は、コンテンツハッシュリスト集合のみを署名対象データとして署名処理を行う。

また、コンテンツ提供装置103の生成したコンテンツハッシュリスト集合が、平文(非暗号化)コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合は、コンテンツハッシュリスト集合とタイトル鍵(ハッシュ)を署名対象データとして署名処理を行う。

暗号化コンテンツ署名(ECS)発行装置(Encrypted Content Signature Issure)102の保持する秘密鍵を適用して署名を生成する。例えばECDSAアルゴリズムに従った署名生成を行う。

【0113】

さらに、図2を参照して説明した暗号化コンテンツ署名ファイル(ECSファイル)を生成し、ステップS124において、生成した暗号化コンテンツ署名ファイル(ECSファイル)をコンテンツ提供装置103に送信する。

【0114】

次に、図4を参照して、コンテンツ提供装置103からユーザ装置104に対するコンテンツの提供と、ユーザ装置104におけるコンテンツ再生シーケンスについて説明する。

図4には、左から、

コンテンツ提供装置103、

ユーザ装置104、

これらを示している。

【0115】

まず、コンテンツ提供装置103は、ステップS131において、ユーザ装置に、

(1)暗号化コンテンツ

(2)暗号化コンテンツ署名ファイル(ECSファイル)

(3)タイトル鍵

これらのデータを送信する。

【0116】

なお、ステップS131の処理の前処理として、例えばユーザ装置104からコンテンツ提供装置103に対するコンテンツ送信要求が実行されているものとする。コンテンツ提供装置103は、ユーザ装置からのリクエストに応じたコンテンツを提供する。

【0117】

なお、ステップS131においてコンテンツ提供装置103の送信する、

(1)暗号化コンテンツ

は、コンテンツに対応して設定される上記の「(3)タイトル鍵」で暗号化されたコンテンツである。

また、

(2)暗号化コンテンツ署名ファイル(ECSファイル)

は、上記の(1)暗号化コンテンツに対応して生成されたファイルであり、図2に示す暗号化コンテンツ署名ファイル(ECSファイル)200の構成データを格納している。

すなわち、(1)暗号化コンテンツの構成データに基づいて生成されるハッシュ値等のデータを含むファイルである。

【0118】

ユーザ装置104は、これらのデータを受信し、例えばハードディスク等のメディアに格納する。

その後、コンテンツの再生処理を実行する最に、図4に示すステップS132以下の処理を実行する。

【0119】

ユーザ装置104は、ステップS132において、再生対象コンテンツに対応する暗号化コンテンツ署名ファイル(ECSファイル)を読み出して、ハッシュ値照合処理と署名検証処理を行う。

【0120】

ハッシュ値照合処理は、図2に示す暗号化コンテンツ署名ファイル(ECSファイル)の構成データであるコンテンツハッシュリスト集合から、規定数(k個)以上の複数のハッシュ値を選択取得し、受信コンテンツに基づいて算出したハッシュ値との照合処理を実行する。

【0121】

署名検証処理は、図2に示す暗号化コンテンツ署名ファイル(ECSファイル)200の構成データであるECS発行装置署名203の署名検証を行う処理である。

なお、この署名は、ECS発行装置102の秘密鍵を用いて生成された署名であり、この署名検証処理には、ECS発行装置の公開鍵が適用される。

ECS発行装置の公開鍵は、暗号化コンテンツ署名ファイル(ECSファイル)200の構成データであるECS発行装置証明書(公開鍵証明書)204から取得することができる。

【0122】

ステップS133において、ハッシュ値照合と署名検証の双方が成功したと判定した場合は、ステップS134に進み、暗号化コンテンツに対してタイトル鍵を適用した復号処理を実行して、復号コンテンツの再生処理、利用処理を実行する。

【0123】

一方、ステップS133において、ハッシュ値照合と署名検証のいずれか一方でも失敗したと判定された場合は、ステップS133の判定がNoとなり、ステップS135に進み、暗号化コンテンツの再生、利用処理は中止される。

【0124】

なお、前述したように、コンテンツハッシュリスト集合(Hash List Collections)183に格納されたハッシュ値が平文コンテンツである場合は、暗号化コンテンツ署名ファイル(ECSファイル)200の構成データであるECS発行装置署名203は、コンテンツの構成データに基づくハッシュ値とタイトル鍵を含むデータに基づいて生成された署名である。従って、ステップS133において署名検証成功と判定された場合は、コンテンツとタイトル鍵の双方に改ざんがないことの確認が可能となり、コンテンツとタイトル鍵の組み合わせも正規な組み合わせであることが確認される。

【0125】

一方、ステップS133において、署名検証が不成立の場合は、署名データの生成元データ、すなわち、図2を参照して説明したコンテンツの構成データとタイトル鍵の少なくともいずれかに対する改ざんが行われている可能性があると判定する。

この場合には、ステップS133の判定がNoとなり、ステップS135に進み、暗号化コンテンツの再生、利用処理は中止される。

【0126】

なお、ユーザ装置(コンテンツ再生装置)104には、暗号化コンテンツ署名ファイル(ECSファイル)の署名検証を条件としてコンテンツの復号、再生を実行するシーケンスに従った再生処理プログラムが格納されており、この再生処理プログラムに従って暗号化コンテンツ署名ファイル(ECSファイル)の署名検証とコンテンツ再生が実行されることになる。

暗号化コンテンツ署名ファイル(ECSファイル)の署名検証が成功しなかった場合は、コンテンツの再生は禁止される。

【0127】

このように、本開示の構成では、

(1)コンテンツ、

(2)コンテンツの暗号化、復号処理に適用する暗号鍵であるタイトル鍵、

これらのデータに基づいて生成された署名検証を実行し、署名検証を実行する。

この検証処理によって、コンテンツとタイトル鍵、これら2つのデータの組み合わせが正しい組み合わせであることが確認された場合にのみ、ユーザ装置においてコンテンツの再生、利用が許容される。

従って、本来のコンテンツとタイトル鍵の組み合わせと異なる不正なコンテンツとタイトル鍵との組み合わせデータである場合には、署名検証は不成立となり、このような不正コンテンツの利用は防止される。

【0128】

なお、図4のシーケンス図では、コンテンツ提供装置103が、例えばネットワークを介した通信処理によってユーザ装置104にコンテンツ等のデータを提供する処理例として説明したが、コンテンツ提供形態は、このようなネットワークを介した提供処理に限定されるものではない。

例えば、DVD,BD、フラッシュメモリ等のメディアを介した提供処理や、放送による提供構成も適用可能である。

【0129】

[4.暗号化コンテンツ署名ファイル(ECSファイル)の生成処理およびECSファイルの詳細構成について]

次に、図5以下を参照して、暗号化コンテンツ署名ファイル(ECSファイル)の生成処理およびECSファイルの詳細構成について説明する。

【0130】

図5、図6は、図3に示すシーケンス図におけるステップS121の処理の詳細シーケンスを説明するフローチャートである。

すなわち、コンテンツ提供装置103が、例えば新たなコンテンツをユーザ装置に提供する場合に、その新たなコンテンツに対応する図2に示す暗号化コンテンツ署名ファイル(ECSファイル)200を、暗号化コンテンツ署名(ECS)発行装置102から取得するために実行する処理の詳細を説明するフローチャートである。

この処理は、コンテンツ提供装置103において、例えば各提供コンテンツに対応して逐次実行される。

具体的には、図2を参照して説明したコンテンツハッシュリスト集合(Hash List Collections)183の生成処理などが含まれる。

【0131】

以下では、図5、図6に示すフローチャートとともに、図7以下の各図を参照して、コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する。

【0132】

以下、図5のフローチャートの各ステップの処理を順次説明する。

コンテンツ提供装置103は、まず、ステップS201において、生成する暗号化コンテンツ署名ファイル(ECSファイル)のタイプ(ECSタイプ)を決定する。すなわち、図2に示す暗号化コンテンツ署名ファイル(ECSファイル)200の構成データとして設定するコンテンツハッシュリスト集合202に格納するハッシュ値を暗号化コンテンツの構成データに基づいて生成するか、平文コンテンツの構成データに基づいて生成するかに応じてECSタイプを決定する。

【0133】

具体的には、以下の設定にしたがって、ECSタイプを決定する。

ECSタイプ=0:コンテンツハッシュリスト集合(Hash List Collections)202フィールドに、暗号化されたコンテンツから計算したハッシュ値を格納する。

ECSタイプ=1:コンテンツハッシュリスト集合(Hash List Collections)202フィールドに、暗号化される前の平文コンテンツから計算したハッシュ値を格納する。

なお、ECSタイプと同様のタイプ情報としてハッシュタイプも規定されており、このタイプもECSタイプに準じて決定する。

【0134】

ECSタイプ=1の場合は、ステップS202に進み、平文コンテンツからデータ種類別にコンテンツブロックを切り出す処理を実行する。

ECSタイプ=0の場合は、ステップS203に進み、タイトル鍵で暗号化された暗号化コンテンツからデータ種類別にコンテンツブロックを切り出す処理を実行する。

【0135】

コンテンツ提供装置103は、新たにユーザ装置に提供するコンテンツ、例えば映画等の新たなコンテンツからデータ種類別にコンテンツブロックを切り出す処理を実行する。

データ種類とは、例えば、図7に示すように、コンテンツに含まれる以下の各データである。

(A)音声データ

(S)字幕データ

(V)画像データ

これらの3種類のデータである。なお、データ種類はこれらの3つに限らず、さらにその他の種類区分を行ってもよい。例えば音声や字幕については、言語別の区分設定としてもよい。

【0136】

図7に示すように、例えば映画等のコンテンツファイルには、

(A)音声データ

(S)字幕データ

(V)画像データ

これらの3種類のデータが含まれる。

なお、図7に示すコンテンツファイルは、

ECSタイプ=1の場合は、平文コンテンツ、

ECSタイプ=0の場合は、タイトル鍵で暗号化された暗号化コンテンツ、

である。

【0137】

ステップS202、ステップS203では、図7のコンテンツファイルから、コンテンツには、ハッシュ値の生成単位データであるコンテンツブロックを切り出す。この際に、コンテンツブロックを、データの種類別に設定する。すなわち、

(A)音声データ

(S)字幕データ

(V)画像データ

これらのデータ種類別にコンテンツブロックを設定する。

【0138】

音声データのコンテンツブロックをA0,A1,A2・・・、

字幕データのコンテンツブロックをS0,S1,S2・・・、

画像データのコンテンツブロックをV0,V1,V2・・・、

とする。

【0139】

次に、ステップS204において、各コンテンツブロックに対応するハッシュ値、すなわち、コンテンツブロックハッシュ(Content Block Hash)を算出する。

すなわち、

音声データのコンテンツブロック:A0,A1,A2・・・に対応する音声対応のコンテンツブロックハッシュ(Content Block Hash)、

字幕データのコンテンツブロック:S0,S1,S2・・・に対応する音声対応のコンテンツブロックハッシュ(Content Block Hash)、

画像データのコンテンツブロック:V0,V1,V2・・・に対応する音声対応のコンテンツブロックハッシュ(Content Block Hash)、

これらのデータ種類別のハッシュ値を算出する。

【0140】

なお、図7に示すようにハッシュ値の生成対象となるコンテンツブロックは、コンテンツファイルの一部データであり、ハッシュ値生成対象とならないデータ部分も含まれる。これらのハッシュ値生成対象とならないデータ部については、例えばコメントの追記等、コンテンツファイル完成後にも追加編集可能な領域として設定することができる。

【0141】

次に、ステップS205において、ステップS204で算出したコンテンツブロックハッシュのハッシュ値と、コンテンツブロック位置情報等を登録したコンテンツブロックハッシュリストを生成する。

【0142】

図8を参照して、コンテンツブロックハッシュリストの生成処理例について説明する。

図8に示すコンテンツファイルは図7に示すと同様のコンテンツファイルであり、

音声データのコンテンツブロック:A0,A1,A2・・・、

字幕データのコンテンツブロック:S0,S1,S2・・・、

画像データのコンテンツブロック:V0,V1,V2・・・、

これらの各データブロックが設定されたコンテンツである。

【0143】

ステップS204では、これらのコンテンツブロック各々についてハッシュ値を算出する。

ステップS205では、さらに、これらのハッシュ値に対応する属性情報、具体的にはハッシュ値を算出したコンテンツブロックの位置情報としてのオフセットとレングスを取得して、ハッシュ値とオフセットとレングスを含むハッシュリストを生成する。

オフセットは、ハッシュ値を算出したコンテンツブロックのコンテンツ先頭からの距離、

レングスは、コンテンツブロックの長さに対応する。

これらの情報をハッシュ値に対応する属性情報としてハッシュ値に対応付けて登録したデータをハッシュリストと呼ぶ。

ハッシュリストは各コンテンツブロック対応のデータとして設定される。

【0144】

図8に示すように、

字幕ブロックS0に対応するハッシュリスト

字幕ブロックS1に対応するハッシュリスト

音声ブロックA0に対応するハッシュリスト

音声ブロックA1に対応するハッシュリスト

画像ブロックV0に対応するハッシュリスト

画像ブロックV1に対応するハッシュリスト

このように、各データ種類別のコンテンツブロック各々に対応するハッシュリストを生成する。

各ハッシュリストには、

(1)コンテンツブロックのハッシュ値、

(2)コンテンツブロックのオフセット、

(3)コンテンツブロックのレングス、

これらのデータが含まれる。

【0145】

なお、ステップS205におけるハッシュリストの生成処理に際して、コンテンツブロックバリエーションは1つのハッシュリストに格納する。

この処理の具体例について、図9を参照して説明する。

図9(A)には、バリエーションのあるコンテンツ構成を示している。

例えば、図9(A)に示す3つのコンテンツ、

(1)コンテンツバリエーション1

(2)コンテンツバリエーション2

(3)コンテンツバリエーション3

これらのコンテンツは、具体的には、例えば、基本的に同じコンテンツであるが、画像の一部が、異なる方向から撮影された画像によって構成されている。いわゆるマルチアングルコンテンツである。

【0146】

図9に示す画像のコンテンツブロック(V11,V12,V13)の3つの画像データが、それぞれ異なる方向から撮影された画像データに対応する。その他のデータ部分(A0,S0,V0,A1,S1・・・)は、全て同じデータである。

コンテンツブロック(V11,V12,V13)の3つの画像データは、例えばユーザの好みに応じて切り替え再生可能な画像データである。

【0147】

このように複数の再生可能データが含まれるコンテンツを、バリエーションを有するコンテンツと呼び、このようなコンテンツブロックバリエーションは1つのハッシュリストに格納する。

図9(B)に示すように、

コンテンツブロックV11のハッシュ、

コンテンツブロックV12のハッシュ、

コンテンツブロックV13のハッシュ、

これらのブロック単位のハッシュ値は個別に算出するが、

これらは、1つのハッシュリストとして設定される。

図9(B)に示すハッシュリストの再下段に示す[V1に対応するハッシュリスト]として設定される。

この[V1に対応するハッシュリスト]には、

V11のハッシュ値、V12のハッシュ値、V13のハッシュ値、およぞオフセットとレングス情報が格納される。

【0148】

次に、ステップS206において、同一カテゴリ[(音声(A)/字幕(S)/画像(V)]のハッシュリストを集めたデータ種類別ハッシュリスト(Hash List Collection)を生成する。

【0149】

図8、図9に示すように、ハッシュリストは、データ種類別、かつコンテンツブロック別に生成される。

これらのハッシュリストをデータ種類別に集めて、データ種類別ハッシュリスト集合(Hash List Collection)を生成する。この処理により、図8、図9に示すように、

(1)字幕データのハッシュリスト集合(Hash List Collection)

(2)音声データのハッシュリスト集合(Hash List Collection)

(3)画像データのハッシュリスト集合(Hash List Collection)

これらのデータ種類別のハッシュリスト集合(Hash List Collection)を生成する。

【0150】

さらに、ステップS207において、データ種類別ハッシュリスト集合(Hash List Collection)を集めたコンテンツハッシュリスト集合(Hash List Collections)を生成する。

【0151】

図10を参照してコンテンツハッシュリスト集合(Hash List Collections)の生成処理例について説明する。

図10には、

(A)データ種類別のコンテンツブロック単位のハッシュ値であるコンテンツブロックハッシュ

(B)ハッシュ値とオフセットとレングスを含むコンテンツブロック単位のハッシュリスト

(C)データ種類別のハッシュリスト集合

(D)コンテンツハッシュリスト集合(Hash List Collections)183

これらを示している。

【0152】

(D)コンテンツハッシュリスト集合(Hash List Collections)183は、図2を参照して説明したコンテンツハッシュリスト集合183に対応し、図2に示すように、コンテンツ181を利用して生成されたハッシュ値を含むデータである。

【0153】

なお、

(A)データ種類別のコンテンツブロック単位のハッシュ値であるコンテンツブロックハッシュは、図9を参照して説明したバリエーションを持つコンテンツに対応する例を示している。

【0154】

図5に示すフローのステップS204において、

図10に示す(A)データ種類別のコンテンツブロック単位のハッシュ値であるコンテンツブロックハッシュを算出する。

ステップS205において、

図10に示す(B)ハッシュ値とオフセットとレングスを含むコンテンツブロック単位のハッシュリストを生成する。

ステップS206において、

図10に示す(C)データ種類別のハッシュリスト集合を生成する。

ステップS207において、

図10に示す(D)コンテンツハッシュリスト集合(Hash List Collections)183を生成する。

すなわち、図10に示す(D)コンテンツハッシュリスト集合(Hash List Collections)183は、図10(C)に示すデータ種類別のハッシュリスト集合を集めたデータである。

【0155】

次に、図5に示すフローチャートに続く図6に示すフローについて説明する。

図6に示すステップ208において、生成予定の暗号化コンテンツ署名ファイル(ECSファイル)のECSタイプ(=ハッシュタイプ)を判定する。

平文コンテンツ対応のハッシュ値算出処理を行うECSタイプ=1の場合は、ステップS209に進む。

暗号化コンテンツ対応のハッシュ値算出処理を行うECSタイプ=0の場合は、ステップS211に進む。

【0156】

平文コンテンツ対応のハッシュ値を格納したECSファイルを生成するECSタイプ=1の場合は、ステップS209に進み、コンテンツの暗号化と復号処理に適用する暗号鍵であるタイトル鍵のハッシュ値を算出する。

さらに、ステップS210において、

ステップS207において生成したコンテンツハッシュリスト集合と、

ステップS209において生成したタイトル鍵ハッシュ値を暗号化コンテンツ署名(ECS)発行装置に送信する。

【0157】

一方、暗号化コンテンツ対応のハッシュ値を格納したECSファイルを生成するECSタイプ=0の場合は、ステップS211に進み、

ステップS207において生成したコンテンツハッシュリスト集合を暗号化コンテンツ署名(ECS)発行装置に送信する。

【0158】

なお、ステップS210において送信するタイトル鍵については、コンテンツ提供装置が、ハッシュ値を生成して暗号化コンテンツ署名(ECS)発行装置に送信する構成としてもよいし、タイトル鍵自体をコンテンツ提供装置から暗号化コンテンツ署名(ECS)発行装置に送信し、暗号化コンテンツ署名(ECS)発行装置においてタイトル鍵ハッシュ値を生成する構成としてもよい。ただし、タイトル鍵自身の送信を行う場合は漏えいのない設定としたデータ提供処理、例えばセキュアな通信路を設定して送信する等の処理を行うことが必要である。

【0159】

図11に示すように、暗号化コンテンツ署名(ECS)発行装置102による署名データの生成は、コンテンツハッシュリスト集合(Hash List Collections)の設定態様に応じて異なる署名データとなる。

(ECSタイプ=0)

暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合を生成し、図11に示すステップS11aに示すように、コンテンツハッシュリスト集合のみを署名対象データとして署名処理を行う。

(ECSタイプ=1)

平文(非暗号化)コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合を生成し、図11に示すステップS11bに示すように、コンテンツハッシュリスト集合とタイトル鍵(ハッシュ)を署名対象データとして署名処理を行う。

【0160】

暗号化コンテンツ署名(ECS)発行装置102は、コンテンツハッシュリスト集合(Hash List Collection)183と、生成した署名(ECS発行装置署名)を暗号化コンテンツ署名ファイル(ECSファイル)200の構成データとして格納する。

【0161】

暗号化コンテンツ署名(ECS)発行装置102は、さらに、図11に示すように、その他のデータを暗号化コンテンツ署名ファイル(ECSファイル)200の構成データとして設定し、最終的に、少なくとも以下のデータを含む暗号化コンテンツ署名ファイル(ECSファイル)200を生成して、コンテンツ提供装置103に送信する。

(1)ECSタイプ201、

(2)コンテンツハッシュリスト集合202、

(3)ECS発行装置署名203、

(4)ECS発行装置証明書204、

(5)コンテンツブロックテーブル205、

【0162】

[5.署名データの生成処理例について]

図11を参照して説明したように、暗号化コンテンツ署名(ECS)発行装置102は、コンテンツ提供装置103から、

(ECSタイプ=0)コンテンツハッシュリスト集合(Hash list Colloection)183、

(ECSタイプ=1)コンテンツハッシュリスト集合(Hash list Colloection)183とタイトル鍵(ハッシュ)、

を受信すると、この受信データに対する署名データを生成する。

【0163】

この署名データの生成処理例について、図12を参照して説明する。

図12に示すコンテンツハッシュリスト集合(Hash list Colloection)183はコンテンツ提供装置103から受信するデータである。

データ種類(音声/字幕/画像)別のコンテンツブロック対応のハッシュ値と属性情報(オフセット、レングス)

これらのデータを含むデータである。

【0164】

暗号化コンテンツ署名(ECS)発行装置102は、

ECSタイプ=0の場合は、

暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合183のみを署名対象データとして署名処理を行う。

ECSタイプ=1の場合は、平文(非暗号化)コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合183と、タイトル鍵(ハッシュ)182を署名対象データとして署名処理を行う。

【0165】

暗号化コンテンツ署名(ECS)発行装置102は、署名対象データを所定データ単位に分割した分割データ221を生成する。

例えばハッシュ生成アルゴリズムであるSHA−1アルゴリズムを適用可能なビット数単位のデータD1,D2,D3,・・・Dnに分割する。

さらに、図12に示すように、これらの分割データ221に対して、SHA−1実行部240−1〜nを、順次、適用してハッシュ値を算出する。

【0166】

なお、初期値231は、例えばライセンス発行装置(LA)101から提供された値を適用する。

まず、初期値231と、データD1を適用してSHA−1アルゴリズムを実行して中間ハッシュ値を算出する。この算出値を次のデータD2を入力するSHA−1実行手段に対する初期値として入力してSHA−1アルゴリズムを実行して中間ハッシュ値を算出する。これを順次、繰り返して、最終ハッシュ値250を算出する。

【0167】

最終ハッシュ値250に対して、暗号化コンテンツ署名(ECS)発行装置102の秘密鍵251を適用して署名データ270を生成する。

この署名データ270が、図11に示す暗号化コンテンツ署名ファイル(ECSファイル)200の構成データであるECS発行装置署名203として格納される。

【0168】

なお、図12に示すように、SHA−1によるハッシュ値生成処理は、コンテンツハッシュリスト集合、またはコンテンツハッシュリスト集合とタイトル鍵(ハッシュ)からなるデータを分割したデータ:D1〜Dnを順次、入力して行われる。

従って、コンテンツに変更がない場合は、コンテンツハッシュリスト集合にも変更がなく、これらの分割データに基づいて生成される中間ハッシュ値は同じ値となる。

【0169】

従って、例えばタイトル鍵のみを変更する場合に、コンテンツハッシュリスト集合に基づいて算出した中間ハッシュ値をメモリに保持しておけば、この中間データと変更したタイトル鍵のみを用いたハッシュ値算出処理によって最終ハッシュ値を算出することができる。このような処理により、署名データの生成負荷の軽減を図ることができる。

【0170】

[6.ユーザ装置におけるコンテンツ再生処理について]

次に、ユーザ装置におけるコンテンツ再生処理シーケンスについて、図13、図14に示すフローチャートを参照して説明する。

【0171】

図13、図14に示すフローチャートは、先に図4を参照して説明したシーケンス図のユーザ装置104において実行する処理ステップS132〜S135の処理の詳細を説明するフローチャートである。

ユーザ装置は、コンテンツ提供装置103から、

(1)暗号化コンテンツ

(2)暗号化コンテンツの復号に適用する暗号鍵であるタイトル鍵、

(3)暗号化コンテンツ署名ファイル(ECSファイル)

これらのデータを受領しているものとする。

これらの受領データは、例えばユーザ装置のハードディスクやフラッシュメモリ等のメディアに記録されているものとする。

【0172】

なお、コンテンツ提供装置が上記の各データを例えばDVDやBD等のメディアに格納してユーザ装置に提供している場合は、このメディアからすべてのデータ読み出しが行われる。

【0173】

まず、ユーザ装置は、図13に示すフローのステップS301において、

暗号化コンテンツ署名ファイル(ECSファイル)を例えばハードディスクやフラッシュメモリ、あるいはDVD,BD等のメディアから読み出す。

【0174】

次に、ステップS302において、暗号化コンテンツ署名ファイル(ECSファイル)に記録されたコンテンツハッシュリスト集合から、コンテンツブロックハッシュを予め既定された数(k:例えばk=7)以上、ランダムに選択する。

【0175】

さらに、ステップS303において、選択したコンテンツブロックに対応するコンテンツ中のコンテンツブロックを取得してハッシュ値を算出する。

なお、コンテンツブロックの位置は、ハッシュリスト中の属性情報(オフセット/レングス)に基づいても求めることができる。

また、ECSタイプ=1の場合、ハッシュ値算出の前にコンテンツブロックに対する復号を実行してハッシュ値算出を行う。この場合、ハッシュ値照合処理のために選択されたコンテンツブロックに対する復号のみが許容される。

【0176】

次に、ステップS304において、ステップS303で算出した算出ハッシュ値と、ステップS302で暗号化コンテンツ署名ファイル(ECSファイル)のコンテンツハッシュリスト集合から選択したハッシュ値との照合処理を実行する。

【0177】

ステップS305において、ハッシュ値照合結果を判定する。

ステップS302で選択したk個以上のハッシュ値の照合が全て成立(算出ハッシュ値=コンテンツハッシュリスト集合から取得したハッシュ値)した場合は、ステップS305の判定が、照合成立(=Yes)となり、ステップS306に進む。

一方、ステップS302で選択したk個以上のハッシュ値の照合が1つでも不成立(算出ハッシュ値≠コンテンツハッシュリスト集合から取得したハッシュ値)である場合は、ステップS305の判定が、照合不成立(=No)となり、処理は終了する。

この場合、コンテンツの再生処理は実行されない。

【0178】

ステップS302で選択したk個以上のハッシュ値の照合が全て成立(算出ハッシュ値=コンテンツハッシュリスト集合から取得したハッシュ値)した場合は、ステップS306に進み、暗号化コンテンツ署名ファイル(ECSファイル)に記録されたコンテンツハッシュリスト集合のハッシュ値を置換する処理を行う。

【0179】

すなわち、ハッシュ値照合処理に際して、ステップS302において、コンテンツから取得したコンテンツブロックに基づいて算出したk個のハッシュ値を暗号化コンテンツ署名ファイルのコンテンツハッシュリスト集合の対応するコンテンツブロックのハッシュ値として書き換える処理を実行する。

【0180】

このステップS306の処理の具体例について、図15を参照して説明する。

図15に示す、

「コンテンツブロックA1のハッシュ」281は、

暗号化コンテンツ署名ファイル200のコンテンツハッシュリスト集合202から選択されたハッシュ値照合処理を実行したハッシュ値である。

【0181】

この「コンテンツブロックA1のハッシュ」281を、

「コンテンツブロックA1のハッシュ」281と照合処理を実行した算出ハッシュ値、すなわち、コンテンツのコンテンツブロックに基づいて算出したハッシュ値282に置き換える処理を行う。

なお、ステップS302で選択した照合処理を実行したk個以上のハッシュ値を、算出ハッシュ値に置き換える処理を行う。

【0182】

次に、ステップS307において、暗号化コンテンツ署名ファイル(ECSファイル)に記録されたECS発行装置証明書を読みだして、ECS発行装置証明書に格納された署名の検証処理を実行する。この署名はライセンス発行装置101の秘密鍵によって生成された署名であり、ライセンス発行装置101の公開鍵を適用して署名検証を実行する。

【0183】

ステップS308において、署名検証が成功したと判定されるとステップS309進む。

署名検証が失敗したと判定されると処理は終了する。この場合、コンテンツ再生は行われない。

【0184】

ステップS308において、署名検証が成功したと判定されるとステップS309進み、暗号化コンテンツ署名ファイル(ECSファイル)に記録されたECS発行装置証明書に記録されたECS発行装置の公開鍵を取得する。

前述したように、ECS発行装置証明書はECS発行装置の公開鍵を格納した公開鍵証明書であり、ユーザ装置は、ここからECS発行装置の公開鍵を取得する。

【0185】

次に、ステップS310において、暗号化コンテンツ署名ファイル(ECSファイル)に記録されたECS発行装置署名を取得する。

ECS発行装置署名は、先に図11を参照して説明したように、ECSタイプの値に応じて異なる署名データとなる。すなわち、以下の設定となる。

(ECSタイプ=0)

コンテンツハッシュリスト集合が、暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合であり、コンテンツハッシュリスト集合のみを署名対象データとして生成した署名データが格納される。

(ECSタイプ=1)

コンテンツハッシュリスト集合が、平文コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合でありコンテンツハッシュリスト集合とタイトル鍵(ハッシュ)を署名対象データとして生成した署名データが格納される。

【0186】

なお、コンテンツハッシュリスト集合には、データ種類(音声/字幕/画像)別のコンテンツブロック対応のハッシュ値と属性情報(オフセット、レングス)が記録されている。

【0187】

次に、ステップS311において、暗号化コンテンツ署名ファイル(ECSファイル)から読み出したECS発行装置署名に対して、ステップS309で取得したECS発行装置の公開鍵を適用した署名検証処理を実行する。

【0188】

署名検証処理は、ECSタイプに応じて、例えば以下の処理に従って行われる。

(ECSタイプ=0)

コンテンツハッシュリスト集合が、暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合。

この場合は、

ステップS306においてハッシュ値置換処理を実行したコンテンツハッシュリスト集合(Hash List Collections)に対して、ステップS309で取得したECS発行装置の公開鍵(ECS Issuer Public Key)を適用した演算結果と、暗号化コンテンツ署名ファイル(ECSファイル)から読み出したECS発行装置署名(ECS Signature)との照合を実行する。

検証処理を式で示すと以下の通りとなる。

ECDSA_Verify(ECS Issuer Public Key,ECS Signature,Hash List Collections)

【0189】

(ECSタイプ=1)

コンテンツハッシュリスト集合が、平文コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合。

この場合は、

ステップS306においてハッシュ値置換処理を実行したコンテンツハッシュリスト集合(Hash List Collections)とタイトル鍵のハッシュ値(SHA(Title Key))の連結データに対して、ステップS309で取得したECS発行装置の公開鍵(ECS Issuer Public Key)を適用した演算結果と、暗号化コンテンツ署名ファイル(ECSファイル)から読み出したECS発行装置署名(ECS Signature)との照合を実行する。

検証処理を式で示すと以下の通りとなる。

ECDSA_Verify(ECS Issuer Public Key,ECS Signature,Hash List Collections|| SHA(Title Key))

【0190】

ステップS312において、署名検証が成立したと判定した場合は、署名データの生成元データに改ざんがないと判定し、ステップS313に進み、暗号化コンテンツに対してタイトル鍵を適用した復号処理を実行して、復号コンテンツの再生処理、利用処理が実行される。

【0191】

一方、ステップS312において、署名検証が不成立の場合は、ステップS312の判定がNoとなり、処理終了となる。この場合、暗号化コンテンツの再生、利用処理は実行されない。

【0192】

なお、ユーザ装置(コンテンツ再生装置)104には、ハッシュ値照合や暗号化コンテンツ署名ファイル(ECSファイル)の署名検証を条件としてコンテンツの復号、再生を実行する図13、図14に示すシーケンスに従った再生処理プログラムが格納されており、この再生処理プログラムに従ってハッシュ値照合処理、暗号化コンテンツ署名ファイル(ECSファイル)の署名検証、コンテンツ再生等の各処理が実行される。

【0193】

このように、本開示の構成では、

(1)コンテンツ、

(2)コンテンツの暗号化、復号処理に適用する暗号鍵であるタイトル鍵、

これらのデータに基づいて生成された署名検証を実行し、署名検証を実行する。

この検証処理によって、コンテンツとタイトル鍵、これら2つのデータの組み合わせが正しい組み合わせであることが確認された場合にのみ、ユーザ装置においてコンテンツの再生、利用が許容される。

従って、本来のコンテンツとタイトル鍵の組み合わせと異なる不正なコンテンツとタイトル鍵との組み合わせデータである場合には、署名検証は不成立となり、このような不正コンテンツの利用は防止される。

【0194】

[7.暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細]

次に、図16以下を参照して暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する。

【0195】

(7−1.暗号化コンテンツ署名ファイル(ECSファイル)の全体構成について)

図2や、図11を参照して説明したように、暗号化コンテンツ署名ファイル(ECSファイル)200は、以下のデータを含むファイルである。

(1)ECSタイプ201

(2)コンテンツハッシュリスト集合(Hash List Collections)202

(3)ECS発行装置署名(ECS Signature)203

(4)ECS発行装置証明書(ECS Issuer Certificate)204

(5)コンテンツブロックテーブル(Stored Content Block Table)205

【0196】

暗号化コンテンツ署名ファイル(ECSファイル)200に含まれるこれらのデータの詳細、さらにその他のデータについて図13以下を参照して説明する。説明する。

【0197】

図13は、暗号化コンテンツ署名ファイル(ECSファイル)200のフォーマットの一例を示すフォーマット図である。

図13に示す暗号化コンテンツ署名ファイル(ECSファイル)200は、図2、図11を参照して説明したと同様の構成データ、すなわち、以下のデータを含む。

(1)ECSタイプ201

(2)コンテンツハッシュリスト集合(Hash List Collections)202

(3)ECS発行装置署名(ECS Signature)203

(4)ECS発行装置証明書(ECS Issuer Certificate)204

(5)コンテンツブロックテーブル(Stored Content Block Table)205

なお、図13以下のフォーマット図において、リザーブ(reserved)フィールドはすべてのビットを0で埋めたフィールドである。

【0198】

図13に示すフォーマットの各データについて説明する。

バージョン(Version)

暗号化コンテンツ署名ファイル(ECSファイル)200のバージョンを記述したフィールドである。

【0199】

ECS Type

これは、図2、図11を参照して説明したECSタイプ201であり、署名対象データの種類を示すフラグを記述する。具体的にはetの2つのタイプのいずれかが記録される。

ECSタイプ=0:後に続くコンテンツハッシュリスト集合(Hash List Collections)202フィールドに、暗号化されたコンテンツから計算されたハッシュ値が格納されている。

ECSタイプ=1:後に続くコンテンツハッシュリスト集合(Hash List Collections)202フィールドに、暗号化される前の平文コンテンツから計算されたハッシュ値が格納されている。

なお、コンテンツハッシュリスト集合(Hash List Collections)202には、前述したようにコンテンツを構成するデータ種類別に設定されたコンテンツブロックを単位として生成されたハッシュ値が記録される。

【0200】

ECS署名オフセット(Offset to ECS Signature)

本フィールドには、ファイルの先頭からのECS発行装置署名(ECS Signature)203フィールドまでのバイト数(オフセット)が記録される。

【0201】

コンテンツブロックテーブルオフセット(Offset to Stored Content Block Table)

本フィールドには、ファイルの先頭からのコンテンツブロックテーブル(Stored Content Block Table)までのバイト数(オフセット)が記録される。

【0202】

コンテンツハッシュリスト集合の数(Number of Hash List Collection)

本フィールドには、本ファイルに記録されたコンテンツハッシュリスト集合(Hash List Collections)202に含まれるコンテンツハッシュリスト集合の総数を記述する。

【0203】

コンテンツハッシュリスト集合(Hash List Collections)202

コンテンツハッシュリスト集合(Hash List Collections)202は、前述したように、コンテンツ提供装置(Content Server)103の生成したデータ(=図2、図11に示すコンテンツハッシュリスト集合(Hash List Collections)183)であり、前述したように、ユーザ装置に提供するコンテンツ、具体的にはユーザ装置において再生される例えば映画等のコンテンツに基づいて生成されるコンテンツの構成データに基づいて生成されるハッシュ値とその属性情報を含むデータである。

【0204】

ECS発行装置署名(ECS Signature)203

ECS発行装置署名(ECS Signature)203は、ECSタイプの値に応じて異なる署名データとなる。すなわち、以下の設定となる。

(ECSタイプ=0)

コンテンツハッシュリスト集合202が、暗号化コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合であり、コンテンツハッシュリスト集合のみを署名対象データとして生成した署名データが格納される。

(ECSタイプ=1)

コンテンツハッシュリスト集合202が、平文コンテンツの構成データ(コンテンツブロック)に基づいて生成したハッシュ値を格納したコンテンツハッシュリスト集合である場合でありコンテンツハッシュリスト集合とタイトル鍵(ハッシュ)を署名対象データとして生成した署名データが格納される。

例えば、ECDSA電子署名を記述する。

【0205】

ECS発行装置証明書(ECS Issuer Certificate)204

ECS発行装置証明書(ECS Issuer Certificate)204

は、ECS発行装置102に対応する公開鍵証明書である。ECS発行装置102の公開鍵が格納されている。

【0206】

コンテンツブロックテーブル(Stored Content Block Table)205

コンテンツブロックテーブル(Stored Content Block Table)205は、上記のコンテンツハッシュリスト集合(Hash List Collections)202に、複数のコンテンツに対応するハッシュリストが記録されている場合に、各ハッシュリストとコンテンツの対応情報を記録したフィールドとして設定される。

【0207】

次に、図13に示す暗号化コンテンツ署名ファイル(ECSファイル)200の構成データ単位で、さらにその詳細について説明する。

【0208】

(7−2.ECS発行装置証明書(ECS Issuer Certificate)の詳細について)

図17を参照して暗号化コンテンツ署名ファイル(ECSファイル)200の1つの構成データであるECS発行装置証明書(ECS Issuer Certificate)204の詳細について説明する。

【0209】

ECS発行装置公開鍵(ECS Issuer Public Key)

本フィールドには、ECS発行装置(ECS Issuer)の公開鍵が記録される。

ライセンス発行装置(LA)署名(Signature by LA)

本フィールドには、ECS発行装置(ECS Issuer)の公開鍵に対して、ライセンス発行装置(LA)の秘密鍵を適用して生成された署名データが格納される。

【0210】

ユーザ装置が、ECS発行装置証明書(ECS Issuer Certificate)204から、ECS発行装置公開鍵(ECS Issuer Public Key)を取り出して利用する場合は、まず、ライセンス発行装置(LA)署名(Signature by LA)の署名検証を行い、署名検証の成立によって、ECS発行装置証明書(ECS Issuer Certificate)204が改ざんのない正当な証明書であることの確認が行われる。この確認の後に、ECS発行装置公開鍵(ECS Issuer Public Key)を取り出して利用する。

【0211】

(7−3.コンテンツハッシュリスト集合(Hash List Collections)の詳細について)

次に、図18を参照して、暗号化コンテンツ署名ファイル(ECSファイル)200の1つの構成データであるコンテンツハッシュリスト集合(Hash List Collections)202の詳細について説明する。

【0212】

図18に示すように、コンテンツハッシュリスト集合(Hash List Collections)202には、

複数のハッシュリスト集合(Hash List Collection)が記録される。これらの各々は、図10に示す、

(C)データ種類別ハッシュリスト集合

に対応する。

すなわち、音声データ、字幕データ、画像データ等のデセータ種類別に設定されたコンテンツブロックのハッシュ値と属性情報(オフセット,レングス)からなるデータである。

【0213】

図18に示すコンテンツハッシュリスト集合(Hash List Collections)202に含まれる複数のハッシュリスト集合(Hash List Collection)の1つのハッシュリスト集合(Hash List Collection)の詳細フォーマットを図19に示す。

図19に示す1つのハッシュリスト集合(Hash List Collection)の構成データについて説明する。

【0214】

ハッシュリスト集合タグ(Hash List Collection Tag)

本フィールドには、ハッシュリスト集合(Hash List Collection)を構成するデータの識別子を記述する。

識別子としては、例えば、コンテンツが、mp4ファイルなら[track ID]等を記述する。

【0215】

ハッシュリスト数(Number Of Hash Lists)

本フィールドには、次に続くハッシュリスト(Hash List)の総数を記述する。

【0216】

ハッシュリスト(Hash List)

本フィールドには、前述したデータ種類(音声/字幕/画像)別のコンテンツブロック単位のハッシュ値と属性情報等からなるハッシュリストを記述する。

ハッシュ値を生成したコンテンツブロックの数に応じた数のハッシュリストフィールドが設定される。

【0217】

さらに、図20を参照して、1つのハッシュリスト(Hash List)フィールドの詳細構成を説明する。

図20には、

(1)バリエーションなしのコンテンツの場合のハッシュリスト(Hash List)

(2)バリエーションありのコンテンツの場合のハッシュリスト(Hash List)

【0218】

バリエーションのあるコンテンツとは、先に図9を参照して説明したように、たとえばマルチアングルコンテンツ等のように、1つのコンテンツの一部にユーザが選択可能な複数の画像などが設定されたコンテンツである。

バリエーションのあるコンテンツの場合は、各バリエーションデータ、具体的には、図9に示す画像のコンテンツブロックV11,V12,V13の各々に対応するハッシュ値が、ハッシュリスト中に格納される。

【0219】

図20に示す

(1)バリエーションなしのコンテンツの場合のハッシュリスト(Hash List)

(2)バリエーションありのコンテンツの場合のハッシュリスト(Hash List)

これらにの両者に共通するデータとして以下のデータが格納される。

【0220】

ハッシュタイプ(Hash Type)

本フィールドには、ハッシュ計算の方式を示すフラグが記述される。例えば、以下のフラグが格納される。

ハッシュタイプ=0:後に続くコンテンツブロックハッシュ(Content Block Hash)フィールドは、暗号化されたコンテンツから計算されたハッシュ値が格納されている。

ハッシュタイプ=1:後に続くコンテンツブロックハッシュ(Content Block Hash)フィールドは、暗号化される前の平文コンテンツから計算されたハッシュ値が格納されている。

なお、先に図2を参照して説明した暗号化コンテンツ署名ファイル(ECSファイル)200のECSタイプ201の設定が[1]の場合は、ハッシュタイプ(Hash Type)は必ず[1]が設定される。

【0221】

コンテンツブロックオフセット(Content Block Offset)

本フィールドには、ハッシュ値算出がなされたコンテンツの構成データであるコンテンツブロック(Content Block)のコンテンツファイル先頭からのオフセット位置をバイト単位で記述する。

【0222】

コンテンツブロックレングス(Content Block Length)

本フィールドには、ハッシュ値算出がなされたコンテンツの構成データであるコンテンツブロック(Content Block)のデータ長をバイト単位で記述する。

【0223】

コンテンツブロックハッシュ数(Number of Content Block Hashes)

本フィールドには、次に続くコンテンツブロックハッシュ(Content Block Hash)に記録されたハッシュの総数を記述する。

【0224】

コンテンツブロックハッシュ(Content Block Hash)

本フィールドには、各コンテンツブロック(Content Block)から計算されたハッシュ値を記述する。

【0225】

なお、コンテンツブロックハッシュ(Content Block Hash)の算出は、例えば、以下の式に従って実行される。

Content Block Hash=[SHA(Content Block)]lsb_64

【0226】

なお、前述したように、ECSタイプ(ECS Type)、またはハッシュタイプ(Hash Type)が0の場合、ハッシュ値算出用のコンテンツブロック(Content Block)はタイトル鍵で暗号化されたコンテンツから抽出される。

一方、ECSタイプ(ECS Type)、またはハッシュタイプ(Hash Type)が1の場合、ハッシュ値算出用のコンテンツブロック(Content Block)は暗号化される前の平文コンテンツから抽出される。

【0227】

図20に示すように、

(1)バリエーションなしのコンテンツの場合のハッシュリスト(Hash List)

の場合は、1つのコンテンツプロックに対応する1つのハッシュ値が記録される。

一方、

(2)バリエーションありのコンテンツの場合のハッシュリスト(Hash List)

の場合は、バリエーション数に応じた複数のコンテンツプロックに対応する複数のハッシュ値が記録される。

【0228】

(7−4.コンテンツブロックテーブル(Stored Content Block Table)の詳細について)

次に、図21を参照して暗号化コンテンツ署名ファイル(ECSファイル)200の1つの構成データであるコンテンツブロックテーブル(Stored Content Block Table)205の詳細について説明する。

【0229】

コンテンツブロックテーブル(Stored Content Block Table)205は、前述したように、暗号化コンテンツ署名ファイル(ECSファイル)200の1つの構成データであるコンテンツハッシュリスト集合(Hash List Collections)202に、複数のコンテンツに対応するハッシュリストが記録されている場合に、例えば実際にユーザ装置に提供されたコンテンツに対応するハッシュリストを特定するための対応情報(インデックス)を記録したフィールドとして設定される。

すなわち、ユーザの利用可能なコンテンツに対応するハッシュリストがいずれであるかを識別可能とするための情報が記録される。

具体的なデータ構成を図21に示す。

【0230】

コンテンツブロックインデックス数(Number of Stored Content Block Index)

本フィールドには、次に続くコンテンツブロックインデックス(Stored Content Block Index)の総数を記述する。

ただし、コンテンツブロックバリエーション(Content Block Variation)が存在しない場合は、0を設定する。

【0231】

コンテンツブロックインデックス(Stored Content Block Index)

本フィールドには、各ハッシュリストとコンテンツの対応情報(インデックス)を記録する。

具体的には、ハッシュリスト(Hash List)に登録された複数のコンテンツブロックハッシュ(Content Block Hash)と、コンテンツ(Content)との対応関係を示すインデックス情報を格納するためのフィールドである。

【0232】

1つのコンテンツブロックインデックス(Stored Content Block Index)の詳細フォーマットを図22に示す。

【0233】

図22に示すコンテンツブロックインデックス(Stored Content Block Index)の詳細フォーマットの各構成データについて説明する。

ハッシュリスト集合インデックス(Hash List Collection Index)

本フィールドには、ハッシュリスト集合(Hash List Collection)のインデックス(識別子)を記述する。

【0234】

ハッシュリストインデックス(Hash List Index)

本フィールドにはハッシュリスト(Hash List)のインデックス(識別子)を記述する。

【0235】

コンテンツブロックハッシュインデックス(Content Block Hash Index)

本フィールドにはコンテンツブロックハッシュ(Content Block Hash)のインデックス(識別子)を記述する。

【0236】

コンテンツブロックテーブル(Stored Content Block Table)205の具体例について、図23を参照して説明する。

【0237】

図23に示す例は、先に、図9を参照して説明した3つのバリエーションからなる画像ブロックV11,V12,V13を持つバリエーションありコンテンツに対応するコンテンツブロックテーブル(Stored Content Block Table)205の具体例を示している。

【0238】

この例では、暗号化コンテンツ署名ファイル(ECSファイル)に格納されたコンテンツハシュリスト集合202には、3つのバリエーションV11,V12,V13に対応するハッシュが記録されている。

しかし、実際にユーザの利用可能なコンテンツはバリエーションV13に対応するコンテンツであるとする。

【0239】

この場合のコンテンツブロックテーブル(Stored Content Block Table)205には、図23に示すように以下のデータが記録される。

コンテンツブロックインデックス数(Number of Stored Content Block Index)=1

コンテンツブロックインデックス(Stored Content Block Index)(0)

ハッシュリスト集合インデックス(Hash List Collection Index)=2

ハッシュリストインデックス(Hash List Index)=1

コンテンツブロックハッシュインデックス(Content Block Hash Index)=2

これらのデータが記録される。

【0240】

例えば、最後の、

コンテンツブロックハッシュインデックス(Content Block Hash Index)=2

このデータは、ユーザの利用可能なバリエーションデータのコンテンツブロックハッシュを示しており、この場合は、図23の(A)コンテンツブロックハッシュの一番下のコンテンツブロックV13のハッシュ(2)が利用可能であることを示している。

【0241】

また、

ハッシュリストインデックス(Hash List Index)=1

このデータは、ユーザの利用可能なバリエーションデータのコンテンツブロックハッシュの格納されたコンテンツブロック単位のハッシュリストを示しており、この場合は、図23の(B)コンテンツブロック単位のハッシュリストの一番下のハッシュリスト(1)が利用可能であることを示している。

【0242】

また、

ハッシュリスト集合インデックス(Hash List Collection Index)=2

このデータは、ユーザの利用可能なバリエーションデータのコンテンツブロックハッシュの格納されたデータ種類別のハッシュリスト集合を示しており、この場合は、図23の(A)データ種類別のハッシュリスト集合の一番下のハッシュリスト集合(2)が利用可能であることを示している。

【0243】

これらのデータから、複数のバリエーションに対応するコンテンツブロックに対応する複数のハッシュ値が暗号化コンテンツ署名ファイル(ECSファイル)に格納されている場合であっても、ユーザの利用するバリエーションに応じたコンテンツブロックに対応するハッシュ値を選択することが可能となる。

【0244】

なお、複数のバリエーションに対応するコンテンツブロックに対応する複数のハッシュ値が暗号化コンテンツ署名ファイル(ECSファイル)に格納されている場合のハッシュリストは、例えば図20(2)を参照して説明したハッシュリストである。

【0245】

[8.各装置のハードウェア構成例について]

最後に、図24を参照して、上述した処理を実行する各装置のハードウェア構成例について説明する。

図24は、図1に示すユーザ装置104、コンテンツ提供装置103、暗号化コンテンツ署名発行装置102、ライセンス発行装置101のいずれにも適用可能な情報処理装置のハードウェア構成例を示している。

【0246】

CPU(Central Processing Unit)701は、ROM(Read Only Memory)702、または記憶部708に記憶されているプログラムに従って各種の処理を実行するデータ処理部として機能する。例えば、上述した各フローチャートに従った処理を実行する。RAM(Random Access Memory)703には、CPU701が実行するプログラムやデータなどが適宜記憶される。これらのCPU701、ROM702、およびRAM703は、バス704により相互に接続されている。

【0247】

CPU701はバス704を介して入出力インタフェース705に接続され、入出力インタフェース705には、各種スイッチ、キーボード、マウス、マイクロホンなどよりなる入力部706、ディスプレイ、スピーカなどよりなる出力部707が接続されている。CPU701は、入力部706から入力される指令に対応して各種の処理を実行し、処理結果を例えば出力部707に出力する。

【0248】

入出力インタフェース705に接続されている記憶部708は、例えばハードディスク等からなり、CPU701が実行するプログラムや各種のデータを記憶する。通信部709は、インターネットやローカルエリアネットワークなどのネットワークを介して外部の装置と通信する。

【0249】

入出力インタフェース705に接続されているドライブ710は、磁気ディスク、光ディスク、光磁気ディスク、あるいはメモリカード等の半導体メモリなどのリムーバブルメディア711を駆動し、記録されているコンテンツや鍵情報等の各種データを取得する。例えば、取得されたコンテンツや鍵データを用いて、CPUによって実行する再生プログラムに従ってコンテンツの復号、再生処理などが行われる。

【0250】

[9.本開示の構成のまとめ]

以上、特定の実施例を参照しながら、本開示の実施例について詳解してきた。しかしながら、本開示の要旨を逸脱しない範囲で当業者が実施例の修正や代用を成し得ることは自明である。すなわち、例示という形態で本発明を開示してきたのであり、限定的に解釈されるべきではない。本開示の要旨を判断するためには、特許請求の範囲の欄を参酌すべきである。

【0251】

なお、本明細書において開示した技術は、以下のような構成をとることができる。

(1) 暗号化コンテンツの復号および再生処理を実行するデータ処理部を有し、

前記データ処理部は、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理を実行し、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記データ処理部は、前記コンテンツ再生可否判定処理において、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理装置。

【0252】

(2) コンテンツ再生処理を実行するユーザ装置と、

前記ユーザ装置に対するコンテンツの提供処理を実行するコンテンツ提供装置と、

前記コンテンツ提供装置に対する暗号化コンテンツ署名ファイルの提供処理を実行する暗号化コンテンツ署名発行装置を有する情報処理システムであり、

前記コンテンツ提供装置は、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵または暗号鍵のハッシュ値を前記暗号化コンテンツ署名発行装置に送信し、

前記暗号化コンテンツ署名発行装置は、

前記コンテンツハッシュリスト集合と、コンテンツの暗号鍵のハッシュ値を署名対象とした署名データを生成し、

生成した署名データと、前記コンテンツハッシュリスト集合を含む暗号化コンテンツ署名ファイルを生成して前記コンテンツ提供装置に送信し、

前記コンテンツ提供装置は、

暗号化コンテンツ、および前記暗号化コンテンツ署名ファイルをユーザ装置に提供し、

前記ユーザ装置は、

再生対象コンテンツの構成データから算出したハッシュ値と、暗号化コンテンツ署名ファイル内のコンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記暗号化コンテンツ署名ファイル内の署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理システム。

【0253】

(3) コンテンツの再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記データ処理部は、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出し、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成し、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成し、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信し、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得し、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する情報処理装置。

【0254】

(4)前記コンテンツハッシュリスト集合に格納されたハッシュ値は、暗号化の施されていない平文コンテンツの構成データに基づいて生成されたハッシュ値である前記(1)〜(3)いずれかに記載の情報処理装置または情報処理システム。

(5)前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値である前記(1)〜(4)いずれかに記載の情報処理装置または情報処理システム。

【0255】

(6)前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値である前記(1)〜(5)いずれかに記載の情報処理装置または情報処理システム。

(7)前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストの各々は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値と、前記コンテンツブロックの位置情報を示す属性情報を含むデータである前記(1)〜(6)いずれかに記載の情報処理装置または情報処理システム。

【0256】

(8)前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストは、複数の異なるバリエーションデータに対応する複数のコンテンツブロックに対応する複数のハッシュ値を含むデータである前記(1)〜(7)いずれかに記載の情報処理装置または情報処理システム。

(9)前記複数の異なるバリエーションデータは、マルチアングルコンテンツにおける異なる複数のアングルから撮影された複数の画像データである前記(8)に記載の情報処理装置。

【0257】

(10)前記データ処理部は、前記コンテンツ再生可否判定処理において、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値を、再生対象コンテンツの構成データから算出したハッシュ値に置き換えるハッシュ値置換処理を実行し、前記署名検証処理を、前記ハッシュ値置換処理を実行したコンテンツハッシュリスト集合と、コンテンツの暗号鍵のハッシュ値の連結データを適用して実行する前記(1)〜(9)いずれかに記載の情報処理装置または情報処理システム。

【0258】

さらに、上記した装置およびシステムにおいて実行する処理の方法や、処理を実行させるプログラムも本開示の構成に含まれる。

【0259】

また、明細書中において説明した一連の処理はハードウェア、またはソフトウェア、あるいは両者の複合構成によって実行することが可能である。ソフトウェアによる処理を実行する場合は、処理シーケンスを記録したプログラムを、専用のハードウェアに組み込まれたコンピュータ内のメモリにインストールして実行させるか、あるいは、各種処理が実行可能な汎用コンピュータにプログラムをインストールして実行させることが可能である。例えば、プログラムは記録媒体に予め記録しておくことができる。記録媒体からコンピュータにインストールする他、LAN(Local Area Network)、インターネットといったネットワークを介してプログラムを受信し、内蔵するハードディスク等の記録媒体にインストールすることができる。

【0260】

なお、明細書に記載された各種の処理は、記載に従って時系列に実行されるのみならず、処理を実行する装置の処理能力あるいは必要に応じて並列的にあるいは個別に実行されてもよい。また、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【産業上の利用可能性】

【0261】

以上、説明したように、本開示の一実施例の構成によれば、コンテンツの不正利用を効果的に防止する装置、方法が実現される。

具体的には、コンテンツの再生可否判定処理に適用するための暗号化コンテンツ署名ファイルを設定する。暗号化コンテンツ署名ファイルは、音声、画像等のデータ種類別のコンテンツブロックに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵とコンテンツハッシュリスト集合から生成されたデータに対する署名データを含む。ユーザ装置は、再生対象コンテンツの構成データから算出したハッシュ値と、コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、署名データを適用した署名検証処理を実行し、ハッシュ値照合処理、および署名検証処理のいずれも成功したことを条件として暗号化コンテンツの復号、再生処理を行う。

【0262】

本開示の構成では、例えば、(1)コンテンツと、(2)コンテンツの暗号化、復号処理に適用する暗号鍵(タイトル鍵)、これらのデータに基づいて生成された署名検証が実行されることになり、この検証処理によって、コンテンツとタイトル鍵、これら2つのデータの組み合わせが正しい組み合わせであることが確認された場合にのみ、ユーザ装置においてコンテンツの再生、利用が許容される。

従って、本来のコンテンツとタイトル鍵の組み合わせと異なる不正なコンテンツとタイトル鍵との組み合わせデータである場合には、署名検証は不成立となり、このような不正コンテンツの利用は防止される。

【符号の説明】

【0263】

101 ライセンス発行装置

102 暗号化コンテンツ署名(ECS)発行装置

103 コンテンツ提供装置

104 ユーザ装置

181 コンテンツ

182 タイトル鍵

183 コンテンツハッシュリスト集合

200 暗号化コンテンツ署名ファイル(ECSファイル)

201 ECSタイプ

202 コンテンツハッシュリスト集合(Hash List Collections)

203 ECS発行装置署名(ECS Signature)

204 ECS発行装置証明書(ECS Issuer Certificate)

205 コンテンツブロックテーブル(Stored Content Block Table)

221 分割データ

240 SHA−1実行部

261 秘密鍵

270 署名データ

701 CPU

702 ROM

703 RAM

704 バス

705 入出力インタフェース

706 入力部

707 出力部

708 記憶部

709 通信部

710 ドライブ

711 リムーバブルメディア

【技術分野】

【0001】

本開示は、情報処理装置、情報処理システム、および情報処理方法、並びにプログラムに関する。特に、コンテンツの不正利用を防止する情報処理装置、情報処理システム、および情報処理方法、並びにプログラムに関する。

【背景技術】

【0002】

例えば映画や音楽などのコンテンツは、DVD(Digital Versatile Disc)や、Blu−ray Disc(登録商標)、あるいはフラッシュメモリなど、様々なメディア、あるいはインターネット等のネットワーク、あるいは放送波などを介してユーザに提供される。ユーザは、例えばPC、携帯端末、BDプレーヤ等の記録再生装置、テレビなど様々な情報処理装置を利用して、コンテンツの再生を行うことができる。

【0003】

しかし、これらユーザに提供される音楽データ、画像データ等の多くのコンテンツは、その作成者あるいは販売者に著作権、頒布権等が保有されている。従って、コンテンツ提供者は、ユーザにコンテンツを提供する場合、所定のコンテンツ利用制限が行う場合が多い。

【0004】

デジタル記録装置および記録媒体によれば、例えば画像や音声を劣化させることなく記録、再生を繰り返すことが可能であり、不正コピーコンテンツのインターネットを介した配信や、いわゆる海賊版ディスクの流通など不正コピーコンテンツの利用が蔓延しているといった問題が発生している。

このようなデータの不正なコピーを防ぐため、デジタル記録装置および記録媒体に違法なコピーを防止するための様々な技術が実用化されている。

【0005】

例えば、コンテンツ暗号化処理はその1つの態様である。暗号化データを復号するために用いる鍵が、コンテンツ利用権であるライセンスを受けた再生装置のみに与えられる。ライセンスは、例えば不正コピーを行わない等の所定の動作規定に従うように設計された再生装置に対して与えられる。一方、ライセンスを受けていない再生装置は、暗号化されたデータを復号するための鍵を有していないため、暗号化データの復号を行うことができない。

【0006】

しかしながら、このようなコンテンツの暗号化を実行しても、不正なコンテンツ利用が行われてしまうという現状がある。

具体的なコンテンツの不正利用の一例について説明する。

コンテンツサーバが、ユーザ機器、例えば記録再生機器や、PC、あるいは携帯端末等のユーザ機器に対して暗号化コンテンツを配信する構成を想定する。

【0007】

コンテンツサーバが、ユーザ機器に対して暗号化コンテンツを配信する場合、コンテンツサーバは、

(a)暗号化コンテンツ

(b)暗号化コンテンツの暗号化および復号に適用する暗号鍵

これらの各データを例えばネットワークを介してユーザ機器に配信する。

【0008】

例えば同じ映画等の同一コンテンツを多数のユーザ機器に提供する場合、コンテンツサーバの実行する処理態様としては、例えば以下の2つの処理態様がある。

(A)ユーザ機器各々に対して、個別の異なる暗号鍵を適用して異なる暗号化コンテンツを生成して提供する。

(B)複数のユーザ機器に対して、同一の暗号鍵で暗号化した同じ暗号化コンテンツを生成して提供する。

【0009】

コンテンツの不正利用を防止するための安全性を考慮した場合、上記(A)の処理は有効である。

しかし、上記(A)の処理を行うためには、多数のユーザ各々に対して、個別の暗号鍵を設定して個別の暗号化コンテンツを生成する処理が必要となり、暗号鍵の生成、管理、暗号化コンテンツの生成処理等、コンテンツを配信するユーザ数に応じてサーバの処理負荷が増大するという問題が発生する。

【0010】

従って、多くの場合上記(B)の処理、すなわち、同一コンテンツについては、同一の暗号鍵で暗号化した同じ暗号化コンテンツを生成して、複数のユーザに提供する処理が行われることが多い。

例えば、あるタイトルのコンテンツに対して、1つの暗号鍵(=タイトル鍵)を設定し、この1つのタイトル鍵を適用して同一の暗号化コンテンツを生成して、

(a)暗号化コンテンツ、

(b)タイトル鍵

これらのデータセットを、多数のユーザに配信するものである。

このような処理を行うことで。コンテンツサーバの処理負荷は削減される。

【0011】

なお、以下、コンテンツのタイトル単位で設定される暗号鍵を「タイトル鍵」として説明する。

なお、タイトル鍵は、そのタイトルの暗号化コンテンツの暗号化と復号処理に適用される。

【0012】

しかし、このように、多数のユーザに同一のデータセット、すなわち、

(a)暗号化コンテンツ

(b)タイトル鍵

これらの同一のデータの組み合わせを配信すると、一部の「不正ユーザ」によって以下のような処理が行われる可能性がある。

【0013】

(1)「不正ユーザ」が、サーバから受信したタイトル鍵を読み出して、読み出したタイトル鍵を不特定多数のユーザに対して公開する。

あるいは、

(2)「不正ユーザ」が、ある暗号化コンテンツAに対応するタイトル鍵Aを使用して、全く別のコンテンツBを暗号化して、

(X)タイトル鍵A、

(Y)タイトル鍵Aで暗号化した暗号化コンテンツB、

これらの組み合わせデータを不特定多数のユーザに配信する。

このような不正が実行される可能性がある。

【0014】

例えば上記(1)の処理が行われると、不正公開されたタイトル鍵を取得した多数のユーザによって、そのタイトル鍵を利用して暗号化されたコンテンツが不正に利用される。

また、上記(2)の処理が行われると、上記の「不正ユーザ」の生成した不正なデータセット、すなわち、

(X)タイトル鍵A、

(Y)タイトル鍵Aで暗号化した暗号化コンテンツB、

これらを「不正ユーザ」から取得することで、多数のユーザによって、暗号化コンテンツBが不正に利用されてしまうことになる。

結果として、本来の正規なデータセット、すなわち、

暗号化コンテンツB、

暗号化コンテンツBに対応するタイトル鍵B、

これらのデータセットを正規に購入するユーザが減少し、著作権者や頒布権者の利益が著しく損なわれることになる。

【0015】

さらに、具体的な不正処理例について説明する。

コンテンツサーバが、以下の(1)〜(3)の暗号化コンテンツ(C)とタイトル鍵(Kt)のデータセットを保持しているものとする。

(1) (Kt11,C11)

(2) (Kt12,C12)

(3) (Kt13,C13)

ただし、

Cnnは、コンテンツファイル

Ktnnは、コンテンツの暗号化に使用したタイトル鍵

である。

(Kt11,C11)は、タイトル鍵(Kt11)と、タイトル鍵(Kt11)よって暗号化されたコンテンツ(C11)のデータセットである。

【0016】

例えば、ある「不正ユーザUx」が、上記の3つのデータセット

(1) (Kt11,C11)

(2) (Kt12,C12)

(3) (Kt13,C13)

これらを総て購入したとする。

この購入処理自体は、「不正ユーザUx」の持つユーザ機器、例えばPCとコンテンツサーバとの所定の正当な購入手続に従って行われたものとする。

「不正ユーザUx」は、ユーザ機器であるPCの例えばハードディスク等のメディアに上記の(1)〜(3)のデータセットを記録する。

【0017】

「不正ユーザUx」は、PC等のユーザ機器PCのハードディスク等のメディアから上記の(1)〜(3)のデータセットを読み出し、一旦、すべての暗号化コンテンツをそれぞれのタイトル鍵で復号し、以下のデータを得る。

タイトル鍵:Kt11,Kt12,Kt13

復号コンテンツ:C11,C12,C13

なお、正当な再生機器において、正規のコンテンツ再生プログラムを利用する場合にはタイトル鍵を外部に読み出すことはできないが、PC等の装置に不正プログラムをインストールするなどの方法によって、タイトル鍵自体が読み出されてしまう可能性があり、タイトル鍵の読み出しを完全に防止することは困難であるというのが現状である。

【0018】

さらに、「不正ユーザUx」は、

復号コンテンツ:C11〜C13を連結したデータ、

C11||C12||C13

を生成し、

この連結データをタイトル鍵:Kt11で暗号化する。

すなわち、以下のデータセット、

(Kt11,C11||C12||C13)

を生成し、このデータセットを、ネットワークを介して不正に流通、例えば安い価格で販売、あるいは無償で多くのユーザに提供するといったことを行う。

【0019】

このような処理が行われると、

多くの一般ユーザは、上記の「不正ユーザUx」から、上記の不正作成データセット、すなわち、

(Kt11,C11||C12||C13)

上記の不正データセットを取得することが可能となる。

このデータセットは、

(a)タイトル鍵Kt11で暗号化された暗号化コンテンツ

(b)タイトル鍵Kt11、

これらのデータセットによって構成されており、

正規のコンテンツ提供者からユーザに提供されるデータセットコンテンツと同一のデータ構成を有している。

【0020】

そのため、ライセンスを持つ正当なコンテンツ再生プログラムを持つ正当な再生機器は、タイトル鍵Kt11を利用して、何ら問題なく暗号化コンテンツ[C11||C12||C13]を復号、再生してしまうことができる。

結果として、正規なコンテンツ購入が行われることなく、不正利用が蔓延し、C11〜C13等のコンテンツを正規に購入するユーザが減少により、正当権利者の利益が損なわれることになる。

【0021】

さらに具体化して説明する。例えば、あるドラマなど、1話〜12話の12タイトルからなるシリーズコンテンツにおいて、

1話=(Kt01,C01)

2話=(Kt02,C02)

3話=(Kt03,C03)

: :

12話=(Kt12,C12)

上記のように各話単位で、コンテンツの購入単位を設定としているとする。

【0022】

このような場合に、ある1人の「不正ユーザ」が1話〜12話の12タイトルのシリーズ全てを購入して、1話〜12話のコンテンツ:C01〜C12を連結して、1話対応のタイトル鍵:Kt01で再暗号化したデータセット、すなわち、

(Kt01,C01||C02||C03・・・||C12)

を生成して、ネットワーク上で公開してしまう。あるいは不正に販売するといった処理を行う。

【0023】

このような場合、多数のユーザ機器において、「不正ユーザ」の生成した不正データセット、

(Kt01,C01||C02||C03・・・||C12)

を取得して再生、利用してしまうといったことが可能となる。

例えば、上記の12話の各々の1話単位の正規価格が¥2,000であるとする。

この場合、12話全話を購入すると、

12×¥2,000=¥24,000

である。

【0024】

上記の「不正ユーザ」は、上記の不正データセット、

(Kt01,C01||C02||C03・・・||C12)

を、例えば¥6,000で販売する。この場合、多くのユーザがこの安いコンテンツを購入してしまい、結果として、正規なコンテンツ販売が阻害され、本来の著作権者や販売権者の利益、権利が侵害されることになる。

【0025】

上記の例の他、ある1つのコンテンツC11に対応して設定されたタイトル鍵Kt11を、その他の無関係の様々なコンテンツCxxの暗号化に利用して、

(Kt11,Cxx)

コンテンツ、Cxxを様々なコンテンツとすることが可能であり、無制限にすべてのコンテンツを1つのタイトル鍵で復号、再生することが可能となるという問題が発生する。

すなわち、平文コンテンツの再生を禁止した再生機器を作成したとしても、上記の不正なデータセットの利用により、正規購入コンテンツと同様の復号、再生が可能になってしまう。

【0026】

さらに「不正ユーザ」は、タイトル鍵のすげかえ、再暗号化をサービスとして立ち上げることも可能となり、あたかもオーソライズされたサーバかのごとく振舞える。

【0027】

このように、コンテンツの暗号化処理という対策のみでは、コンテンツの不正利用を防止することが困難になっている。

【0028】

暗号化処理と異なるコンテンツ不正利用排除手法として、再生装置にコンテンツの改ざん検証を実行させる手法がある。この手法を適用することで、例えば不正コンテンツの流通過程において、コンテンツに何等かの変更(改ざん)が行われた場合にその改ざんコンテンツの利用を停止させることができる。

【0029】

具体的には、コンテンツ再生を実行するユーザ装置において、コンテンツの改ざんの有無検証処理を実行させて、コンテンツに改ざんがないことが確認された場合にのみコンテンツ再生を許容し、改ざんがあることが判明した場合には、コンテンツの再生を実行しない構成とする制御構成である。

【0030】

例えば、特許文献1(特開2002−358011号公報)には、再生予定のコンテンツファイルからハッシュ値を計算し、予め容易された照合用ハッシュ値、すなわち正当なコンテンツデータに基づいて予め計算済みの照合用ハッシュ値との比較を実行し、新たに算出したハッシュ値が照合用ハッシュ値と一致した場合には、コンテンツの改ざんは無いと判定して、コンテンツの再生処理に移行する制御構成を開示している。

【0031】

しかし、このようにハッシュ値をコンテンツに基づいて算出する処理を実行する場合、ハッシュ値算出の元データとしてのコンテンツデータの容量が大きい場合、計算に要する処理負荷、処理時間が多大なものとなる。昨今では動画像データの高品質化が進み、1コンテンツあたり、数GB〜数十GBのデータ量を持つ場合が多くなっている。このような大容量データに基づくコンテンツのハッシュ値算出処理を、コンテンツ再生を実行するユーザ機器に行わせることは、ユーザ機器に求められるデータ処理能力が過大になるという問題、さらに、コンテンツの検証に要する時間が長くなり、コンテンツ再生処理が効率的に行われないという問題が発生する。

【0032】

また、特許文献2(特許第4576936号)には、情報記録媒体の格納コンテンツの細分化データとして設定されたハッシュユニット各々についてのハッシュ値をコンテンツハッシュテーブルに記録してコンテンツとともに情報記録媒体に格納した構成を開示している。

【0033】

この開示構成によれば、コンテンツ再生を実行する情報処理装置は、ランダムに選択した1つ以上のハッシュユニットに基づいてハッシュ値照合処理を実行する。本構成によりコンテンツのデータ量にかかわらず、少ないデータ量のハッシュユニットに基づくハッシュ値の算出、照合処理が可能となり、コンテンツ再生を実行するユーザ機器における効率的なコンテンツ検証が可能となる。

【0034】

しかし、特許文献2に記載の構成は、情報記録媒体の格納コンテンツに対する処理を前提としている。この開示構成は、例えば情報記録媒体の製造時にコンテンツとともにハッシュ値も併せて記録できる場合には利用可能であるが、例えばサーバからのダウンロードコンテンツに対して適用することは困難であるという問題がある。

【0035】

また、上記の特許文献1、特許文献2は、いずれもコンテンツの改ざん検証に重点をおいており、改ざんのない不正コピーコンテンツの流通に対しては、何ら制御することができないという問題がある。

このように、従来技術としてのコンテンツの暗号化や、改ざん検証処理は、不正コピーコンテンツの流通や、コンテンツ暗号鍵の漏えいに対して、十分な防止効果を奏していないというのが現状である。

【先行技術文献】

【特許文献】

【0036】

【特許文献1】特開2002−358011号公報

【特許文献2】特許第4576936号

【発明の概要】

【発明が解決しようとする課題】

【0037】

本開示は、例えば上記問題点に鑑みてなされたものであり、コンテンツの不正利用の効果的な防止を実現する情報処理装置、情報処理システム、および情報処理方法、並びにプログラムを提供することを目的とする。

【課題を解決するための手段】

【0038】

本開示の第1の側面は、

暗号化コンテンツの復号および再生処理を実行するデータ処理部を有し、

前記データ処理部は、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理を実行し、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記データ処理部は、前記コンテンツ再生可否判定処理において、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理装置にある。

【0039】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、暗号化の施されていない平文コンテンツの構成データに基づいて生成されたハッシュ値である。

【0040】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値である。

【0041】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値である。

【0042】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストの各々は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値と、前記コンテンツブロックの位置情報を示す属性情報を含むデータである。

【0043】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストは、複数の異なるバリエーションデータに対応する複数のコンテンツブロックに対応する複数のハッシュ値を含むデータである。

【0044】

さらに、本発明の情報処理装置の一実施態様において、前記複数の異なるバリエーションデータは、マルチアングルコンテンツにおける異なる複数のアングルから撮影された複数の画像データである。

【0045】

さらに、本発明の情報処理装置の一実施態様において、前記データ処理部は、前記コンテンツ再生可否判定処理において、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値を、再生対象コンテンツの構成データから算出したハッシュ値に置き換えるハッシュ値置換処理を実行し、前記署名検証処理を、前記ハッシュ値置換処理を実行したコンテンツハッシュリスト集合と、コンテンツの暗号鍵のハッシュ値の連結データを適用して実行する。

【0046】

さらに、本発明の第2の側面は、

コンテンツ再生処理を実行するユーザ装置と、

前記ユーザ装置に対するコンテンツの提供処理を実行するコンテンツ提供装置と、

前記コンテンツ提供装置に対する暗号化コンテンツ署名ファイルの提供処理を実行する暗号化コンテンツ署名発行装置を有する情報処理システムであり、

前記コンテンツ提供装置は、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵または暗号鍵のハッシュ値を前記暗号化コンテンツ署名発行装置に送信し、

前記暗号化コンテンツ署名発行装置は、

前記コンテンツハッシュリスト集合と、コンテンツの暗号鍵のハッシュ値を署名対象とした署名データを生成し、

生成した署名データと、前記コンテンツハッシュリスト集合を含む暗号化コンテンツ署名ファイルを生成して前記コンテンツ提供装置に送信し、

前記コンテンツ提供装置は、

暗号化コンテンツ、および前記暗号化コンテンツ署名ファイルをユーザ装置に提供し、

前記ユーザ装置は、

再生対象コンテンツの構成データから算出したハッシュ値と、暗号化コンテンツ署名ファイル内のコンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記暗号化コンテンツ署名ファイル内の署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理システムにある。

【0047】

さらに、本発明の第3の側面は、

コンテンツの再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記データ処理部は、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出し、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成し、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成し、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信し、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得し、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する情報処理装置にある。

【0048】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、暗号化の施されていない平文コンテンツの構成データに基づいて生成したハッシュ値である。

【0049】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値である。

【0050】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合に格納されたハッシュ値は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値である。

【0051】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストの各々は、コンテンツを構成する音声、画像、字幕の各データ別のコンテンツブロック単位のハッシュ値と、前記コンテンツブロックの位置情報を示す属性情報を含むデータである。

【0052】

さらに、本発明の情報処理装置の一実施態様において、前記コンテンツハッシュリスト集合を構成するコンテンツハッシュリストは、複数の異なるバリエーションデータに対応する複数のコンテンツブロックに対応する複数のハッシュ値を含むデータである。

【0053】

さらに、本発明の第4の側面は、

暗号化コンテンツの復号および再生処理を実行する情報処理装置において実行する情報処理方法であり、

前記情報処理装置のデータ処理部において、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理を実行し、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記データ処理部は、前記コンテンツ再生可否判定処理において、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行し、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行う情報処理方法にある。

【0054】

さらに、本発明の第5の側面は、

ユーザ装置に対するコンテンツ提供処理を実行する情報処理装置において実行する情報処理方法であり、

前記情報処理装置は、前記ユーザ装置におけるコンテンツ再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記データ処理部は、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出し、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成し、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成し、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信し、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得し、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する情報処理方法にある。

【0055】

さらに、本発明の第6の側面は、

暗号化コンテンツの復号および再生処理を実行する情報処理装置において情報処理を実行させるプログラムであり、

前記情報処理装置のデータ処理部に、

再生コンテンツに対応して設定された暗号化コンテンツ署名ファイルを適用したコンテンツ再生可否判定処理ステップを実行させ、

前記暗号化コンテンツ署名ファイルは、

コンテンツの構成データに基づくハッシュ値を含むコンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合から生成されたデータに対する署名データを含み、

前記コンテンツ再生可否判定処理ステップにおいて、

再生対象コンテンツの構成データから算出したハッシュ値と、前記コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、

前記署名データを適用した署名検証処理を実行させ、

前記ハッシュ値照合処理、および前記署名検証処理のいずれも成功したことを条件として前記暗号化コンテンツの復号、再生処理を行わせるプログラムにある。

【0056】

さらに、本発明の第7の側面は、

ユーザ装置に対するコンテンツ提供処理を実行する情報処理装置において情報処理を実行させるプログラムであり、

前記情報処理装置は、前記ユーザ装置におけるコンテンツ再生可否判定処理に適用する暗号化コンテンツ署名ファイルの構成データを生成するデータ処理部を有し、

前記プログラムは、前記データ処理部に、

コンテンツを構成するデータ種類別のコンテンツブロック単位のハッシュ値を算出する処理、

前記算出ハッシュ値と、ハッシュ値算出対象のコンテンツブロックの位置情報を含む属性情報を有するハッシュリストを生成する処理、

前記ハッシュリストを複数集めたコンテンツハッシュリスト集合を生成する処理、

生成したコンテンツハッシュリスト集合と、コンテンツの暗号鍵または該暗号鍵のハッシュ値を外部の署名発行装置に送信する処理、

前記署名発行装置から、

前記コンテンツハッシュリスト集合と、

コンテンツの暗号鍵と前記コンテンツハッシュリスト集合とに基づく生成データに対する署名データと、

を含む暗号化コンテンツ署名ファイルを取得する処理、

取得した暗号化コンテンツ署名ファイルと暗号化コンテンツを前記ユーザ装置に提供する処理を実行させるプログラムにある。

【0057】

なお、本開示のプログラムは、例えば、様々なプログラム・コードを実行可能な情報処理装置やコンピュータ・システムに対して、コンピュータ可読な形式で提供する記憶媒体、通信媒体によって提供可能なプログラムである。このようなプログラムをコンピュータ可読な形式で提供することにより、情報処理装置やコンピュータ・システム上でプログラムに応じた処理が実現される。

【0058】

本開示のさらに他の目的、特徴や利点は、後述する本開示の実施例や添付する図面に基づくより詳細な説明によって明らかになるであろう。なお、本明細書においてシステムとは、複数の装置の論理的集合構成であり、各構成の装置が同一筐体内にあるものには限らない。

【発明の効果】

【0059】

本開示の一実施例の構成によれば、コンテンツの不正利用を効果的に防止する装置、方法が実現される。

具体的には、コンテンツの再生可否判定処理に適用するための暗号化コンテンツ署名ファイルを設定する。暗号化コンテンツ署名ファイルは、音声、画像等のデータ種類別のコンテンツブロックに基づくハッシュ値を含むコンテンツハッシュリスト集合と、コンテンツの暗号鍵とコンテンツハッシュリスト集合から生成されたデータに対する署名データを含む。ユーザ装置は、再生対象コンテンツの構成データから算出したハッシュ値と、コンテンツハッシュリスト集合に含まれる照合用ハッシュ値とのハッシュ値照合処理と、署名データを適用した署名検証処理を実行し、ハッシュ値照合処理、および署名検証処理のいずれも成功したことを条件として暗号化コンテンツの復号、再生処理を行う。

【0060】

本開示の構成では、例えば、(1)コンテンツと、(2)コンテンツの暗号化、復号処理に適用する暗号鍵(タイトル鍵)、これらのデータに基づいて生成された署名検証が実行されることになり、この検証処理によって、コンテンツとタイトル鍵、これら2つのデータの組み合わせが正しい組み合わせであることが確認された場合にのみ、ユーザ装置においてコンテンツの再生、利用が許容される。

従って、本来のコンテンツとタイトル鍵の組み合わせと異なる不正なコンテンツとタイトル鍵との組み合わせデータである場合には、署名検証は不成立となり、このような不正コンテンツの利用は防止される。

【図面の簡単な説明】

【0061】

【図1】コンテンツの不正利用を防止するための本開示の情報処理システムの全体構成について説明する図である。

【図2】暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について説明する図である。

【図3】暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて説明するシーケンス図である。

【図4】暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて説明するシーケンス図である。

【図5】暗号化コンテンツ署名ファイル(ECSファイル)を取得するために実行する処理の詳細を説明するフローチャートを示す図である。

【図6】暗号化コンテンツ署名ファイル(ECSファイル)を取得するために実行する処理の詳細を説明するフローチャートを示す図である。

【図7】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図8】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図9】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図10】コンテンツハッシュリスト集合(Hash List Collections)の詳細構成について説明する図である。

【図11】暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について説明する図である。

【図12】署名データの生成処理例について説明する図である。

【図13】ユーザ装置におけるコンテンツ再生処理シーケンスについて説明するフローチャートを示す図である。

【図14】ユーザ装置におけるコンテンツ再生処理シーケンスについて説明するフローチャートを示す図である。

【図15】暗号化コンテンツ署名ファイルのコンテンツハッシュリスト集合のハッシュ値の置換処理について説明する図である。

【図16】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図17】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図18】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図19】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図20】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図21】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図22】暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細について説明する図である。

【図23】暗号化コンテンツ署名ファイル(ECSファイル)のコンテンツブロックテーブルの具体例について説明する図である。

【図24】情報処理装置のハードウェア構成例について説明する図である。

【発明を実施するための形態】

【0062】

以下、図面を参照しながら本開示の情報処理装置、情報処理システム、および情報処理方法、並びにプログラムの詳細について説明する。なお、説明は以下の項目に従って行う。

1.情報処理システムの全体構成例について

2.暗号化コンテンツ署名ファイル(ECSファイル)の生成処理とデータ構成の概要について

3.暗号化コンテンツ署名ファイル(ECSファイル)の生成とコンテンツ提供、利用処理シーケンスについて

4.暗号化コンテンツ署名ファイル(ECSファイル)の生成処理およびECSファイルの詳細構成について

5.署名データの生成処理例について

6.ユーザ装置におけるコンテンツ再生処理について

7.暗号化コンテンツ署名ファイル(ECSファイル)のフォーマットの詳細

7−1.暗号化コンテンツ署名ファイル(ECSファイル)の全体構成について

7−2.ECS発行装置証明書(ECS Issuer Certificate)の詳細について

7−3.コンテンツハッシュリスト集合(Hash List Collections)の詳細について

7−4.コンテンツブロックテーブル(Stored Content Block Table)の詳細について

8.各装置のハードウェア構成例について

9.本開示の構成のまとめ

【0063】

[1.情報処理システムの全体構成例について]

まず、図1を参照して、コンテンツの不正利用を防止するための本開示の情報処理システムの全体構成について説明する。

【0064】

図1には、情報処理システムの全体構成例を示している。図1には以下の4種類の装置を階層構成として示している。

(A)ライセンス発行装置(LA)101