情報処理装置、情報処理方法、情報処理システム、コンピュータプログラム、記録媒体

【課題】サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御を可能とする。

【解決手段】サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む電子ファイルを取得し、取得した電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付け、指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信し、認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得して、第一の取得より取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、第二の取得により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、電子ファイルの閲覧制御を行う。

【解決手段】サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む電子ファイルを取得し、取得した電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付け、指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信し、認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得して、第一の取得より取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、第二の取得により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、電子ファイルの閲覧制御を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、電子帳票サーバで作成され、ダウンロードされたオフラインファイルをクライアントで開く際の認証の技術に関するものである。

【背景技術】

【0002】

電子帳票システムは、帳票をデータ化し処理等を行うもので、導入することにより業務効率化、経費削減などメリットが多い。

【0003】

例えば、今まで紙の帳票と比べて容易に検索が行えることが一つのメリットとなっている。情報が紙で残された場合には10万ページのデータを検索することは現実的ではなかったが、電子帳票データとして活用することにより、大量のデータから必要な情報のみをピックアップすることが簡単にできるようになった。

【0004】

現在、電子帳票サーバとクライアント端末とから構成される電子帳票システムの利用形態として次の二つがある。

【0005】

一つは、電子帳票サーバで管理する電子帳票データを、クライアント端末がアクセスして閲覧・検索をする利用形態である。これが通常の利用形態である。

【0006】

もう一つは、電子帳票サーバで管理する電子帳票データをオフラインで閲覧するために、電子帳票データをオフラインファイルとしてクライアント端末にダウンロードして閲覧する利用形態である。セキュリティを考慮して、オフラインファイルにはパスワードを埋め込むことができるが、パスワードが漏れると誰でもオフラインファイルを参照することができてしまうというセキュリティ上の問題がある。

【0007】

近年、機密情報の流出を避けるためにセキュリティが重視されているが、例えば、特許文献には1には、社外に持ち出されたファイルの操作を監視するファイル管理システムが開示されている。

【先行技術文献】

【特許文献】

【0008】

【特許文献1】特開2010−92288号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

しかしながら、特許文献1に記載の技術は、外に持ち出されたファイルを監視することは可能であるが、そのファイルを開くことを防ぐものではない。

【0010】

本発明は、上記課題を解決するものであって、サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御を可能とする技術を提供することを目的とする。

【課題を解決するための手段】

【0011】

本発明は、サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置であって、前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段と、前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段と、前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段と、前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段と、前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段と、前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段とを有することを特徴とする。

【発明の効果】

【0012】

本発明によれば、サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御が可能となる。

【図面の簡単な説明】

【0013】

【図1】電子帳票システムの全体を示す構成図

【図2】ハードウェア構成の一例を示す図

【図3】本発明の実施の形態における実現手段の手順の概略を示す図

【図4】オンラインファイルを保存するまでの処理の流れを示すフローチャート

【図5】複数の電子帳票サーバへアクセスする画面の例

【図6】電子帳票サーバが管理するユーザマスタとサーバ設定ファイルの例

【図7】オフラインファイルを開く処理の流れを示すフローチャート

【図8】オフライン状態にする処理の流れを示すフローチャート

【図9】複数のブラウザで複数の帳票データが表示されている画面の例

【発明を実施するための形態】

【0014】

以下、図面を参照して、本発明の実施形態を詳細に説明する。

【0015】

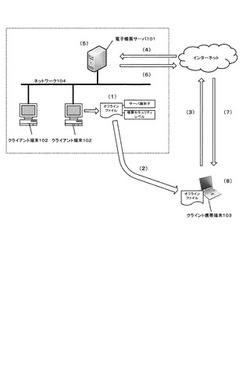

図1は、電子帳票システム(情報処理システム)の全体を示す構成図である。

【0016】

電子帳票サーバ101、クライアント端末102がネットワーク104を介して通信可能に接続されている。また、クライアント携帯端末103が、無線ネットワーク105を介して通信可能に接続されている。電子帳票サーバ101、クライアント端末102、クライアント携帯端末103は、互いに通信可能である(以下、クライアント端末102およびクライアント携帯端末103をまとめてクライアント端末ともいう。)。

【0017】

図1において、電子帳票サーバ101は、不図示のホストコンピュータから、印刷データを受け取り、電子帳票データ(帳票データ)を生成して登録・管理する。電子帳票データは、帳票の形式が定義されるフォームデータと実際のデータである実データとから構成されている。また、電子帳票データを、電子データや電子ファイルともいう。

【0018】

電子帳票サーバ101は、ネットワーク104や無線ネットワーク105を介して、クライアント端末102やクライアント携帯端末103に対して、帳票データの閲覧や検索等のサービスを提供する。電子帳票サーバは、1つに限らず複数あってもよい。例えば、電子帳票サーバ毎に管理する帳票データを変えることで柔軟なサービスの提供を実現することができるためである。

【0019】

また、クライアント端末を操作するユーザの認証を行う認証サーバの機能を備えることも可能である。認証サーバは、別途ネットワーク上の構成に含まれてもよいが、本発明の実施形態においては、電子帳票サーバは、認証サーバとしての機能を含むものとして以下に説明を行うものとする。

【0020】

クライアント端末102やクライアント携帯端末103は、帳票データの閲覧及び計算結果の取得を行う者が使用するクライアント端末であり、ネットワークを介して、電子帳票サーバ101とデータの送受信が可能である。

【0021】

図1のネットワーク上に接続される各種端末の構成は一例であり、用途や目的に応じて様々な構成例がある。本実施の形態では、このシステムを情報処理システムという。

【0022】

図2は、電子帳票サーバのハードウェア構成の一例を示す図である。この図は、クライアント端末、クライアント携帯端末においても適用できるものである。これらをそれぞれ情報処理装置ともいう。

【0023】

図1において、CPU201は、システムバス204に接続される各デバイスを統括的に制御する。また、ROM203或いは外部メモリ211には、CPU201の制御プログラムであるオペレーティングシステム(OS)や、後述する各種機能を実現するためのプログラムが記憶されている。

【0024】

RAM202は、CPU201の主メモリ、ワークエリア、一時待避領域等として機能する。

【0025】

入力コントローラ205は、入力部209からの入力を制御する。この入力部209としては、例えば、キーボード、マウス等のポインティングデバイスであってもよいし、タッチパネル、ボタン、スイッチ等であってもよい。

【0026】

表示コントローラ206は、表示部210の表示を制御する。この表示部210としては、例えば、CRTや液晶等が挙げられる。

【0027】

外部メモリコントローラ(MC)207は、ブートプログラム、各種のアプリケーション、フォントデータ、ユーザファイル、編集ファイル、プリンタドライバ等を記憶する外部メモリ211へのアクセスを制御する。外部メモリ211には、加えて、各種テーブル、パラメー等が記憶されている。この外部メモリ211としては、ハードディスク(HD)やフレキシブルディスク(FD)、PCMCIAカードスロットにアダプタを介して接続されるコンパクトフラッシュ(登録商標)、スマートメディア等が挙げられる。

【0028】

通信I/Fコントローラ208は、ネットワーク105を介して外部機器との通信制御処理を実行する。

【0029】

本実施形態を実現するためのプログラム212は外部メモリ211に記録されており、必要に応じてRAM202にロードされることによりCPU201によって実行されるものである。更に、本実施形態に係るプログラム212が用いる帳票ファイル(帳票データ)213は外部メモリ211に格納されており、これらについての詳細な説明は後述する。

【0030】

クライアント端末のハードウェア構成も電子帳票システム102と同様である。しかし、各装置のプログラムは、電子帳票サーバのプログラム212とは異なる。また、帳票ファイル213は、クライアント端末が元来保持していることはないものである点等が異なる。なお、クライアント端末には、本発明の実施の形態を実現するためのプログラムがインストールされているものとする。

【0031】

帳票ファイル213は、帳票の形式を定義するフォームデータと実際のデータである実データとから生成された、帳票の表示用データを表すものであって、単独又は複数のファイルによって構成され、単数又は複数のページを含有している。電子帳票サーバの内部においては、複数の帳票ファイル213のうち同一種類のものをグループ化して管理しており、それぞれの帳票ファイル213はそのグループの中の世代と呼ばれる。

【0032】

次に、本発明の実施の形態における実現手段の手順を、図3〜図9を用いて説明する。

【0033】

図3は、本発明の実施の形態における実現手段の手順の概略を示す図である。ここでは、電子帳票サーバ101、クライアント端末102、クライアント携帯端末103がネットワークを介して接続されている。

【0034】

まず、最初にクライアント端末から電子帳票サーバへログインを行い、ダウンロードする帳票データを選択することで、次の手順が始まる。

【0035】

(1)クライアント端末から帳票データのダウンロード要求があった場合、電子帳票サーバは、オフラインで帳票データを閲覧可能とする帳票ファイルであるオフラインファイル(オフラインデータともいう。また、帳票データとまとめて電子ファイル、電子データともいう。)を作成してクライアント端末へ送信する。ここで、電子帳票サーバは、オフラインファイルを作成する際にサーバの識別情報と電子帳票のセキュリティレベルを帳票データのヘッダに埋め込んでおく。サーバ識別子とは、本帳票データを管理している電子帳票サーバを識別するための識別情報であり、帳票セキュリティレベルとは、本帳票データのセキュリティレベルを特定する情報である。本実施の形態における電子帳票システムにおいては、ログインユーザに対してユーザセキュリティレベルの設定がなされており、帳票データに対して設定されているセキュリティレベルより上位のレベルのユーザのみが帳票データの閲覧を可能とすることができる。そのため、ログインユーザが帳票データに対して設定されているセキュリティレベルより下位のレベルのユーザは帳票データの閲覧をすることができない。ここでは、電子帳票サーバで管理しているマスタ情報に設定されている帳票セキュリティレベルをそのままヘッダ情報として埋め込むものとする。

【0036】

(1)の処理の流れを、図4のフローチャートを用いて説明する。

【0037】

401において、クライアント端末は、電子帳票サーバへログイン画面の要求を行う。

【0038】

402において、電子帳票サーバは、ログイン画面の要求を受け付ける。

【0039】

403において、電子帳票サーバは、クライアント端末へログイン画面を送信する。

【0040】

404において、クライアント端末は、ログイン画面を受信して、ログイン画面を表示する。

【0041】

なお、本実施の形態において、電子帳票サーバは複数あるものとしている。そのため、ログインしたい電子帳票サーバを特定してアクセスをする必要がある。例えば、ブラウザのブックマークにアクセス先電子帳票サーバのURLを記録し、ブックマークから選択することでアクセス先電子帳票サーバを指定することができる。

【0042】

ログイン画面は同じであるが、接続先電子帳票サーバは、ブラウザのアドレス欄や欄外の記述(図5の501および502)により識別可能である。

【0043】

405において、クライアント端末は、ユーザIDおよびパスワードの入力後、ログインボタンが押下されたかを判定する。Yesの場合、406へ進み、Noの場合、405へ戻る。

【0044】

406において、クライアント端末は、入力されたユーザIDおよびパスワードを認証情報として、電子帳票サーバへ送信する。

【0045】

407において、電子帳票サーバは、認証情報を受信する。

【0046】

408において、電子帳票サーバは、認証処理を行う。ここでは、図6に示すユーザマスタ61を用いることで、認証処理を行う。つまり、受信したユーザIDとパスワードの組みが、ユーザマスタ61のユーザID601、パスワード603に登録されているか確認する。

【0047】

409において、電子帳票サーバは、帳票選択画面を送信する。ここでは、認証されたユーザのセキュリティレベル(図6の605)に従って、電子帳票サーバで管理している帳票データの帳票セキュリティレベルとの比較を行い、当該ユーザがアクセス可能な帳票データのみを選択できる帳票選択画面を送信する。

【0048】

410において、クライアント端末は、帳票選択画面を受信する。

【0049】

411において、クライアント端末は、帳票データのダウンロード指示がなされたかを判定する。Yesの場合、412へ進み、Noの場合411へ戻る。

【0050】

412において、クライアント端末は、帳票データのダウンロードを要求する。

【0051】

413において、電子帳票サーバは、帳票データのダウンロード要求を受け付ける。

【0052】

414において、電子帳票サーバは、帳票データを送信する。ここで、送信する帳票データのヘッダ情報として、サーバの識別情報と当該帳票データのセキュリティレベルを埋め込んで送信する。サーバ識別子は、電子帳票サーバにおいて管理されている識別情報であって、図6のサーバ設定ファイル62で管理されている。また、帳票セキュリティレベルは、その帳票データに設定されている帳票セキュリティレベルを用いる。

【0053】

415において、クライアント端末は、帳票データを受信する。

【0054】

416において、クライアント端末は、オフラインファイルとしてローカルに保存する。

【0055】

以上、オフラインファイル保存までの流れを説明した。

【0056】

次に、本発明の実施の形態における実現手段の手順の概略の説明を続ける。

【0057】

(2)ダウンロードしたオフラインファイルを、例えば、外出先や顧客先などで使用するクライアント携帯端末へコピーする。なお、最初からクライアント携帯端末へオフラインファイルをダウンロードした場合は、そのクライアント携帯端末を外出先や顧客先に持ち出したものとする。

【0058】

(3)ユーザがクライアント携帯端末へコピーしたオフラインファイルをクライアント携帯端末から開こうとすると、クライアント端末は、認証先のサーバ、ユーザID、パスワードの入力を促す。ここで、本実施の形態では、認証先サーバと電子帳票サーバは同じサーバであるとしており、また、電子帳票サーバは複数あるものとしているため、ログインする電子帳票サーバを例えばプルダウンリストなどからユーザに選択させる。そして、ユーザIDとパスワードを入力させる。ユーザによりログインボタンが押下されると、選択された認証サーバ(電子帳票サーバ)へアクセスして、ユーザIDとパスワードを送信する。

【0059】

(4)アクセスされた認証サーバ(電子帳票サーバ)は、ユーザIDとパスワードを受信する。

【0060】

(5)認証サーバ(電子帳票サーバ)は、取得したユーザIDとパスワード情報を用いて認証処理を行って、認証が成功した場合、サーバ識別子とユーザセキュリティレベルを抽出する。サーバ識別子は、自身が管理しているサーバ識別情報であり(図6の62)、ユーザセキュリティレベルは、アクセスをしているユーザに対して設定されているセキュリティレベルである(図6の605)。

【0061】

(6)認証サーバは、取得したサーバ識別子とユーザセキュリティレベルをクライアント携帯端末へ返信する。

【0062】

(7)クライアント端末は、サーバ識別子とユーザセキュリティレベルと受信する。

【0063】

(8)クライアント端末は、取得したサーバ識別子とユーザセキュリティレベルと、おフライファイルのサーバ識別子と帳票セキュリティレベルを比較して、サーバ識別子が一致し、ユーザセキュリティレベルが帳票セキュリティレベルより高ければ帳票を開く。

【0064】

(2)〜(8)の処理の流れを、図7および図8のフローチャートを用いて説明する。

【0065】

図7は、オフラインファイルを開く処理の流れを示すフローチャートである。

【0066】

701において、クライアント端末は、オフラインファイル開く。これは、ユーザによる閲覧要求に応じた処理である。例えば、ユーザは、ローカルにダウンロードされたオフラインファイルをダブルクリックすることで閲覧要求を行って、クライアント端末はオフラインファイルを開く処理を行う。

【0067】

702において、クライアント端末は、オンライン状態であるかを判定する。Yesの場合、704へ進み、Noの場合、703へ進む。これは、現在、クライアント端末を操作しているユーザが認証サーバ(電子帳票サーバ)へログインしている状態であるかを判定している。つまり、クラインと端末と認証サーバとの間にセッションが確立されている状態(ログイン中)であるかを判定している。これは、後述する図8の808において、ログインが成功した場合、ログイン先のサーバ識別子とログイン中のユーザセキュリティレベル情報を保持していることから、これから開こうとしているオフラインファイルのヘッダ情報に含まれるサーバ識別子と一致するサーバ識別子を保持しているかにより判定することができる。

【0068】

また、オンライ状態の管理は、ブラウザ毎にできるものとする。本実施の形態では電子帳票サーバ(認証サーバ)は、複数あることを想定しているため、ブラウザ単位で、複数の認証サーバのオンライ状態を管理する。従って、電子帳票サーバAがオンライン状態となっている状態で、電子帳票サーバAのサーバ識別子を持つオフラインファイルをブラウザAで開こうとする場合、既にオンライン状態となっているため、702では、オンライ状態であると判定され、704へ進む。一方、電子帳票サーバAはオンライ状態となっているが、電子帳票サーバBがオンライ状態となっていない状態で、電子帳票サーバBのサーバ識別子を持つオフラインファイルをブラウザAで開こうとする場合、オンライン状態となっていないため、702では、オンライン状態でないと判定され、703へ進む。この場合、新たにブラウザBが起動して703の処理が行われることとなる。

【0069】

図9に複数のブラウザで複数の帳票データが表示されている例を示す。901と902では、それぞれ別の電子帳票サーバへ接続していることを示している。

【0070】

このように複数の電子帳票サーバとのオンライン状態を別々に管理することで、複数の電子帳票サーバで管理されていた帳票データを、それぞれオフラインファイルとしてローカルにダウンロードしていたとしても、それぞれの帳票データを閲覧することができる。

【0071】

703において、「オンライン状態」処理を行う。この処理の詳細は、図8で説明する。

【0072】

図8は、オフライン状態にする処理の流れを示すフローチャートである。

【0073】

801において、クライアント端末は、認証サーバの指定と、ユーザIDとパスワードの入力を受け付ける。上述した通り、ここでは、認証サーバはプルダウンリストなどからユーザに選択さ、ユーザIDとパスワードを入力させる。

【0074】

802において、クライアント端末は、認証サーバアクセスして、ユーザIDとパスワードを送信する。

【0075】

803において、認証サーバは、ユーザIDとパスワードを取得する。

【0076】

804において、認証サーバは、認証処理が成功したかを判定する。Yesの場合、806へ進み、Noの場合、クライアント端末へエラー通知をして、805へ進む。ここでの認証は、ユーザマスタ61を用いる。

【0077】

805において、クライアント端末は、認証エラーであったことをユーザに通知し、801へ戻り、再入力を待つ。

【0078】

806において、認証サーバは、サーバ識別子とユーザセキュリティレベル情報を取得して送信する。上述した通り、サーバ識別子は、自身が管理しているサーバ識別情報であり(図6の62)、ユーザセキュリティレベルは、アクセスをしているユーザに対して設定されているセキュリティレベルである(図6の605)。

【0079】

807において、クライアント端末は、サーバ識別子とユーザセキュリティレベル情報を受信する。

【0080】

808において、クライアント端末は、クライアント端末をオンライン状態とする。オンライ状態とは、認証サーバにログイン中であることを示し、ログイン状態中、サーバ識別子とユーザセキュリティレベル情報を保持する。なお、オンライン状態は、明示的なログアウト指示があった場合、もしくはオフラインファイルを開いてから一定時間経過後にタイムアウト場合に解除する。

【0081】

次に、704において、クライアント端末は、サーバ識別子が同じであるかを判定する。Yesの場合、706へ進み、Noの場合、705へ進む。ここでは、これから開こうとしているオフラインファイルのヘッダ情報に含まれるサーバ識別子が、現在ログイン中のサーバ識別子と一致するかにより判定している。サーバ識別子の一致を判定することで、当該電子帳票サーバへのアクセス権限がないユーザによる当該帳票データの閲覧を防止することができる。例えば、ユーザAがダウンロードしたオフラインファイルを、ユーザBのクライアント端末へコピーしたとしても、ユーザBが当該オフラインファイルのダウンロード元の電子帳票サーバへのアクセス権限がない場合は、ユーザBは、当該オフラインファイルを閲覧することができない。従って、例えば、オフラインファイルが漏えいしたとしても第三者は、当該オフラインファイルを閲覧することができない。

【0082】

705において、クライアント端末は、サーバ識別エラーであったことを表示装置へ表示する。

【0083】

706において、クライアント端末は、ユーザセキュリティレベルが帳票セキュリティレベルより高いかを判定する。Yesの場合、708へ進み、Noの場合、707へ進む。ここでは、これから開こうとするオフラインファイルのヘッダ情報に含まれる帳票セキュリティレベルが、現在ログイン中のユーザのユーザセキュリティレベルより低いかにより判定している。セキュリティレベルを比較することで、当該電子帳票サーバへのアクセス権限があるユーザであったとしてもアクセス権限のないユーザによる当該帳票データの閲覧を防止することができる。例えば、ユーザAがダウンロードしたオフラインファイルを、ユーザBのクライアント端末へコピーし、ユーザBが当該オフラインファイルのダウンロード元の電子帳票サーバへのアクセス権限があったとしても、ユーザBのユーザセキュリティレベルが、当該帳票データの帳票セキュリティレベルより低い場合は、ユーザBは、当該オフラインファイルを閲覧することができない。従って、例えば、オフラインファイルを誤って部下に渡したとしても権限のない部下は、当該オフラインファイルを閲覧することができない。

【0084】

707において、クライアント端末は、セキュリティエラーであったことを表示装置へ表示する。

【0085】

708において、クライアント端末は、オフラインファイルを開く。

【0086】

以上、本発明の実施の形態における実現手段の手順を説明した。

【0087】

上述した通り、本発明によれば、電子帳票サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御が可能となる。

【0088】

なお、本来、オフラインファイルは、ネットワークへ接続できない環境であっても帳票データを閲覧することを可能とするものである。一方、本発明の実施の形態においては、オフラインファイルを閲覧するためにネットワークを介して認証サーバ(電子帳票サーバ)へのアクセスが必要となる。従って、ネットワーク接続がまったくできない環境においては、オフラインファイルを閲覧できなくなってしまうこととなる。

【0089】

しかしながら、ネットワーク接続は、ユーザ認証のみの利用であることから大量のファイルの交換は伴わず、ネットワークの帯域は広い必要がないため、モバイル接続などによる狭い帯域でのネットワーク接続であっても利用可能となる。そのため、大量の帳票データを外出先や得意先で閲覧したい場合は、あらかじめローカルにオフラインファイルとしてダウンロードしておけば、外出先で帳票データをダウンロードすることなく素早く閲覧することが可能となる。

【0090】

本発明は、従来のオフラインファイルに比べ利便性で劣る点はあるが、その一方、セキュリティが重視されている現状においては、従来のオフラインファイルに比べ情報漏えいのリスクを軽減することができることからセキュリティの点でより大きな効果を奏する。

【0091】

以上、本発明の好ましい実施形態について詳述したが、本発明は係る特定の実施形態に限定されるものではなく、特許請求の範囲に記載された本発明の要旨の範囲内において、種々の変形・変更が可能である。

【0092】

また、本発明の目的は、以下のようにすることによって達成される。即ち、上述した実施形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体(又は記録媒体)を、システム或いは装置に供給する。そして、そのシステム或いは装置の中央演算処理手段(CPUやMPU)が記憶媒体に格納されたプログラムコードを読み出し実行する。この場合、記憶媒体から読み出されたプログラムコード自体が上述した実施形態の機能を実現することになり、そのプログラムコードを記録した記憶媒体は本発明を構成することになる。

【0093】

また、システム或いは装置の前記中央演算処理手段が読み出したプログラムコードを実行することにより、そのプログラムコードの指示に基づき、システム或いは装置上で稼働しているオペレーティングシステム(OS)等が実際の処理の一部又は全部を行う。その処理によって上述した実施形態の機能が実現される場合も含まれる。

【0094】

更に、記憶媒体から読み出されたプログラムコードが、前記システム或いは装置に挿入された機能拡張カードや、接続された機能拡張ユニットに備わるメモリに書込まれたとする。その後、そのプログラムコードの指示に基づき、その機能拡張カードや機能拡張ユニットに備わるCPU等が実際の処理の一部又は全部を行い、その処理によって上述した実施形態の機能が実現される場合も含まれる。

【0095】

本発明を前記記憶媒体に適用する場合、その記憶媒体(コンピュータ読み取り可能な記憶媒体)には、先に説明したフローチャートに対応するプログラムコードが格納されることになる。

【符号の説明】

【0096】

101 電子帳票サーバ

102 クライアント端末

103 クライアント携帯端末

104 ネットワーク

105 無線ネットワーク

【技術分野】

【0001】

本発明は、電子帳票サーバで作成され、ダウンロードされたオフラインファイルをクライアントで開く際の認証の技術に関するものである。

【背景技術】

【0002】

電子帳票システムは、帳票をデータ化し処理等を行うもので、導入することにより業務効率化、経費削減などメリットが多い。

【0003】

例えば、今まで紙の帳票と比べて容易に検索が行えることが一つのメリットとなっている。情報が紙で残された場合には10万ページのデータを検索することは現実的ではなかったが、電子帳票データとして活用することにより、大量のデータから必要な情報のみをピックアップすることが簡単にできるようになった。

【0004】

現在、電子帳票サーバとクライアント端末とから構成される電子帳票システムの利用形態として次の二つがある。

【0005】

一つは、電子帳票サーバで管理する電子帳票データを、クライアント端末がアクセスして閲覧・検索をする利用形態である。これが通常の利用形態である。

【0006】

もう一つは、電子帳票サーバで管理する電子帳票データをオフラインで閲覧するために、電子帳票データをオフラインファイルとしてクライアント端末にダウンロードして閲覧する利用形態である。セキュリティを考慮して、オフラインファイルにはパスワードを埋め込むことができるが、パスワードが漏れると誰でもオフラインファイルを参照することができてしまうというセキュリティ上の問題がある。

【0007】

近年、機密情報の流出を避けるためにセキュリティが重視されているが、例えば、特許文献には1には、社外に持ち出されたファイルの操作を監視するファイル管理システムが開示されている。

【先行技術文献】

【特許文献】

【0008】

【特許文献1】特開2010−92288号公報

【発明の概要】

【発明が解決しようとする課題】

【0009】

しかしながら、特許文献1に記載の技術は、外に持ち出されたファイルを監視することは可能であるが、そのファイルを開くことを防ぐものではない。

【0010】

本発明は、上記課題を解決するものであって、サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御を可能とする技術を提供することを目的とする。

【課題を解決するための手段】

【0011】

本発明は、サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置であって、前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段と、前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段と、前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段と、前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段と、前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段と、前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段とを有することを特徴とする。

【発明の効果】

【0012】

本発明によれば、サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御が可能となる。

【図面の簡単な説明】

【0013】

【図1】電子帳票システムの全体を示す構成図

【図2】ハードウェア構成の一例を示す図

【図3】本発明の実施の形態における実現手段の手順の概略を示す図

【図4】オンラインファイルを保存するまでの処理の流れを示すフローチャート

【図5】複数の電子帳票サーバへアクセスする画面の例

【図6】電子帳票サーバが管理するユーザマスタとサーバ設定ファイルの例

【図7】オフラインファイルを開く処理の流れを示すフローチャート

【図8】オフライン状態にする処理の流れを示すフローチャート

【図9】複数のブラウザで複数の帳票データが表示されている画面の例

【発明を実施するための形態】

【0014】

以下、図面を参照して、本発明の実施形態を詳細に説明する。

【0015】

図1は、電子帳票システム(情報処理システム)の全体を示す構成図である。

【0016】

電子帳票サーバ101、クライアント端末102がネットワーク104を介して通信可能に接続されている。また、クライアント携帯端末103が、無線ネットワーク105を介して通信可能に接続されている。電子帳票サーバ101、クライアント端末102、クライアント携帯端末103は、互いに通信可能である(以下、クライアント端末102およびクライアント携帯端末103をまとめてクライアント端末ともいう。)。

【0017】

図1において、電子帳票サーバ101は、不図示のホストコンピュータから、印刷データを受け取り、電子帳票データ(帳票データ)を生成して登録・管理する。電子帳票データは、帳票の形式が定義されるフォームデータと実際のデータである実データとから構成されている。また、電子帳票データを、電子データや電子ファイルともいう。

【0018】

電子帳票サーバ101は、ネットワーク104や無線ネットワーク105を介して、クライアント端末102やクライアント携帯端末103に対して、帳票データの閲覧や検索等のサービスを提供する。電子帳票サーバは、1つに限らず複数あってもよい。例えば、電子帳票サーバ毎に管理する帳票データを変えることで柔軟なサービスの提供を実現することができるためである。

【0019】

また、クライアント端末を操作するユーザの認証を行う認証サーバの機能を備えることも可能である。認証サーバは、別途ネットワーク上の構成に含まれてもよいが、本発明の実施形態においては、電子帳票サーバは、認証サーバとしての機能を含むものとして以下に説明を行うものとする。

【0020】

クライアント端末102やクライアント携帯端末103は、帳票データの閲覧及び計算結果の取得を行う者が使用するクライアント端末であり、ネットワークを介して、電子帳票サーバ101とデータの送受信が可能である。

【0021】

図1のネットワーク上に接続される各種端末の構成は一例であり、用途や目的に応じて様々な構成例がある。本実施の形態では、このシステムを情報処理システムという。

【0022】

図2は、電子帳票サーバのハードウェア構成の一例を示す図である。この図は、クライアント端末、クライアント携帯端末においても適用できるものである。これらをそれぞれ情報処理装置ともいう。

【0023】

図1において、CPU201は、システムバス204に接続される各デバイスを統括的に制御する。また、ROM203或いは外部メモリ211には、CPU201の制御プログラムであるオペレーティングシステム(OS)や、後述する各種機能を実現するためのプログラムが記憶されている。

【0024】

RAM202は、CPU201の主メモリ、ワークエリア、一時待避領域等として機能する。

【0025】

入力コントローラ205は、入力部209からの入力を制御する。この入力部209としては、例えば、キーボード、マウス等のポインティングデバイスであってもよいし、タッチパネル、ボタン、スイッチ等であってもよい。

【0026】

表示コントローラ206は、表示部210の表示を制御する。この表示部210としては、例えば、CRTや液晶等が挙げられる。

【0027】

外部メモリコントローラ(MC)207は、ブートプログラム、各種のアプリケーション、フォントデータ、ユーザファイル、編集ファイル、プリンタドライバ等を記憶する外部メモリ211へのアクセスを制御する。外部メモリ211には、加えて、各種テーブル、パラメー等が記憶されている。この外部メモリ211としては、ハードディスク(HD)やフレキシブルディスク(FD)、PCMCIAカードスロットにアダプタを介して接続されるコンパクトフラッシュ(登録商標)、スマートメディア等が挙げられる。

【0028】

通信I/Fコントローラ208は、ネットワーク105を介して外部機器との通信制御処理を実行する。

【0029】

本実施形態を実現するためのプログラム212は外部メモリ211に記録されており、必要に応じてRAM202にロードされることによりCPU201によって実行されるものである。更に、本実施形態に係るプログラム212が用いる帳票ファイル(帳票データ)213は外部メモリ211に格納されており、これらについての詳細な説明は後述する。

【0030】

クライアント端末のハードウェア構成も電子帳票システム102と同様である。しかし、各装置のプログラムは、電子帳票サーバのプログラム212とは異なる。また、帳票ファイル213は、クライアント端末が元来保持していることはないものである点等が異なる。なお、クライアント端末には、本発明の実施の形態を実現するためのプログラムがインストールされているものとする。

【0031】

帳票ファイル213は、帳票の形式を定義するフォームデータと実際のデータである実データとから生成された、帳票の表示用データを表すものであって、単独又は複数のファイルによって構成され、単数又は複数のページを含有している。電子帳票サーバの内部においては、複数の帳票ファイル213のうち同一種類のものをグループ化して管理しており、それぞれの帳票ファイル213はそのグループの中の世代と呼ばれる。

【0032】

次に、本発明の実施の形態における実現手段の手順を、図3〜図9を用いて説明する。

【0033】

図3は、本発明の実施の形態における実現手段の手順の概略を示す図である。ここでは、電子帳票サーバ101、クライアント端末102、クライアント携帯端末103がネットワークを介して接続されている。

【0034】

まず、最初にクライアント端末から電子帳票サーバへログインを行い、ダウンロードする帳票データを選択することで、次の手順が始まる。

【0035】

(1)クライアント端末から帳票データのダウンロード要求があった場合、電子帳票サーバは、オフラインで帳票データを閲覧可能とする帳票ファイルであるオフラインファイル(オフラインデータともいう。また、帳票データとまとめて電子ファイル、電子データともいう。)を作成してクライアント端末へ送信する。ここで、電子帳票サーバは、オフラインファイルを作成する際にサーバの識別情報と電子帳票のセキュリティレベルを帳票データのヘッダに埋め込んでおく。サーバ識別子とは、本帳票データを管理している電子帳票サーバを識別するための識別情報であり、帳票セキュリティレベルとは、本帳票データのセキュリティレベルを特定する情報である。本実施の形態における電子帳票システムにおいては、ログインユーザに対してユーザセキュリティレベルの設定がなされており、帳票データに対して設定されているセキュリティレベルより上位のレベルのユーザのみが帳票データの閲覧を可能とすることができる。そのため、ログインユーザが帳票データに対して設定されているセキュリティレベルより下位のレベルのユーザは帳票データの閲覧をすることができない。ここでは、電子帳票サーバで管理しているマスタ情報に設定されている帳票セキュリティレベルをそのままヘッダ情報として埋め込むものとする。

【0036】

(1)の処理の流れを、図4のフローチャートを用いて説明する。

【0037】

401において、クライアント端末は、電子帳票サーバへログイン画面の要求を行う。

【0038】

402において、電子帳票サーバは、ログイン画面の要求を受け付ける。

【0039】

403において、電子帳票サーバは、クライアント端末へログイン画面を送信する。

【0040】

404において、クライアント端末は、ログイン画面を受信して、ログイン画面を表示する。

【0041】

なお、本実施の形態において、電子帳票サーバは複数あるものとしている。そのため、ログインしたい電子帳票サーバを特定してアクセスをする必要がある。例えば、ブラウザのブックマークにアクセス先電子帳票サーバのURLを記録し、ブックマークから選択することでアクセス先電子帳票サーバを指定することができる。

【0042】

ログイン画面は同じであるが、接続先電子帳票サーバは、ブラウザのアドレス欄や欄外の記述(図5の501および502)により識別可能である。

【0043】

405において、クライアント端末は、ユーザIDおよびパスワードの入力後、ログインボタンが押下されたかを判定する。Yesの場合、406へ進み、Noの場合、405へ戻る。

【0044】

406において、クライアント端末は、入力されたユーザIDおよびパスワードを認証情報として、電子帳票サーバへ送信する。

【0045】

407において、電子帳票サーバは、認証情報を受信する。

【0046】

408において、電子帳票サーバは、認証処理を行う。ここでは、図6に示すユーザマスタ61を用いることで、認証処理を行う。つまり、受信したユーザIDとパスワードの組みが、ユーザマスタ61のユーザID601、パスワード603に登録されているか確認する。

【0047】

409において、電子帳票サーバは、帳票選択画面を送信する。ここでは、認証されたユーザのセキュリティレベル(図6の605)に従って、電子帳票サーバで管理している帳票データの帳票セキュリティレベルとの比較を行い、当該ユーザがアクセス可能な帳票データのみを選択できる帳票選択画面を送信する。

【0048】

410において、クライアント端末は、帳票選択画面を受信する。

【0049】

411において、クライアント端末は、帳票データのダウンロード指示がなされたかを判定する。Yesの場合、412へ進み、Noの場合411へ戻る。

【0050】

412において、クライアント端末は、帳票データのダウンロードを要求する。

【0051】

413において、電子帳票サーバは、帳票データのダウンロード要求を受け付ける。

【0052】

414において、電子帳票サーバは、帳票データを送信する。ここで、送信する帳票データのヘッダ情報として、サーバの識別情報と当該帳票データのセキュリティレベルを埋め込んで送信する。サーバ識別子は、電子帳票サーバにおいて管理されている識別情報であって、図6のサーバ設定ファイル62で管理されている。また、帳票セキュリティレベルは、その帳票データに設定されている帳票セキュリティレベルを用いる。

【0053】

415において、クライアント端末は、帳票データを受信する。

【0054】

416において、クライアント端末は、オフラインファイルとしてローカルに保存する。

【0055】

以上、オフラインファイル保存までの流れを説明した。

【0056】

次に、本発明の実施の形態における実現手段の手順の概略の説明を続ける。

【0057】

(2)ダウンロードしたオフラインファイルを、例えば、外出先や顧客先などで使用するクライアント携帯端末へコピーする。なお、最初からクライアント携帯端末へオフラインファイルをダウンロードした場合は、そのクライアント携帯端末を外出先や顧客先に持ち出したものとする。

【0058】

(3)ユーザがクライアント携帯端末へコピーしたオフラインファイルをクライアント携帯端末から開こうとすると、クライアント端末は、認証先のサーバ、ユーザID、パスワードの入力を促す。ここで、本実施の形態では、認証先サーバと電子帳票サーバは同じサーバであるとしており、また、電子帳票サーバは複数あるものとしているため、ログインする電子帳票サーバを例えばプルダウンリストなどからユーザに選択させる。そして、ユーザIDとパスワードを入力させる。ユーザによりログインボタンが押下されると、選択された認証サーバ(電子帳票サーバ)へアクセスして、ユーザIDとパスワードを送信する。

【0059】

(4)アクセスされた認証サーバ(電子帳票サーバ)は、ユーザIDとパスワードを受信する。

【0060】

(5)認証サーバ(電子帳票サーバ)は、取得したユーザIDとパスワード情報を用いて認証処理を行って、認証が成功した場合、サーバ識別子とユーザセキュリティレベルを抽出する。サーバ識別子は、自身が管理しているサーバ識別情報であり(図6の62)、ユーザセキュリティレベルは、アクセスをしているユーザに対して設定されているセキュリティレベルである(図6の605)。

【0061】

(6)認証サーバは、取得したサーバ識別子とユーザセキュリティレベルをクライアント携帯端末へ返信する。

【0062】

(7)クライアント端末は、サーバ識別子とユーザセキュリティレベルと受信する。

【0063】

(8)クライアント端末は、取得したサーバ識別子とユーザセキュリティレベルと、おフライファイルのサーバ識別子と帳票セキュリティレベルを比較して、サーバ識別子が一致し、ユーザセキュリティレベルが帳票セキュリティレベルより高ければ帳票を開く。

【0064】

(2)〜(8)の処理の流れを、図7および図8のフローチャートを用いて説明する。

【0065】

図7は、オフラインファイルを開く処理の流れを示すフローチャートである。

【0066】

701において、クライアント端末は、オフラインファイル開く。これは、ユーザによる閲覧要求に応じた処理である。例えば、ユーザは、ローカルにダウンロードされたオフラインファイルをダブルクリックすることで閲覧要求を行って、クライアント端末はオフラインファイルを開く処理を行う。

【0067】

702において、クライアント端末は、オンライン状態であるかを判定する。Yesの場合、704へ進み、Noの場合、703へ進む。これは、現在、クライアント端末を操作しているユーザが認証サーバ(電子帳票サーバ)へログインしている状態であるかを判定している。つまり、クラインと端末と認証サーバとの間にセッションが確立されている状態(ログイン中)であるかを判定している。これは、後述する図8の808において、ログインが成功した場合、ログイン先のサーバ識別子とログイン中のユーザセキュリティレベル情報を保持していることから、これから開こうとしているオフラインファイルのヘッダ情報に含まれるサーバ識別子と一致するサーバ識別子を保持しているかにより判定することができる。

【0068】

また、オンライ状態の管理は、ブラウザ毎にできるものとする。本実施の形態では電子帳票サーバ(認証サーバ)は、複数あることを想定しているため、ブラウザ単位で、複数の認証サーバのオンライ状態を管理する。従って、電子帳票サーバAがオンライン状態となっている状態で、電子帳票サーバAのサーバ識別子を持つオフラインファイルをブラウザAで開こうとする場合、既にオンライン状態となっているため、702では、オンライ状態であると判定され、704へ進む。一方、電子帳票サーバAはオンライ状態となっているが、電子帳票サーバBがオンライ状態となっていない状態で、電子帳票サーバBのサーバ識別子を持つオフラインファイルをブラウザAで開こうとする場合、オンライン状態となっていないため、702では、オンライン状態でないと判定され、703へ進む。この場合、新たにブラウザBが起動して703の処理が行われることとなる。

【0069】

図9に複数のブラウザで複数の帳票データが表示されている例を示す。901と902では、それぞれ別の電子帳票サーバへ接続していることを示している。

【0070】

このように複数の電子帳票サーバとのオンライン状態を別々に管理することで、複数の電子帳票サーバで管理されていた帳票データを、それぞれオフラインファイルとしてローカルにダウンロードしていたとしても、それぞれの帳票データを閲覧することができる。

【0071】

703において、「オンライン状態」処理を行う。この処理の詳細は、図8で説明する。

【0072】

図8は、オフライン状態にする処理の流れを示すフローチャートである。

【0073】

801において、クライアント端末は、認証サーバの指定と、ユーザIDとパスワードの入力を受け付ける。上述した通り、ここでは、認証サーバはプルダウンリストなどからユーザに選択さ、ユーザIDとパスワードを入力させる。

【0074】

802において、クライアント端末は、認証サーバアクセスして、ユーザIDとパスワードを送信する。

【0075】

803において、認証サーバは、ユーザIDとパスワードを取得する。

【0076】

804において、認証サーバは、認証処理が成功したかを判定する。Yesの場合、806へ進み、Noの場合、クライアント端末へエラー通知をして、805へ進む。ここでの認証は、ユーザマスタ61を用いる。

【0077】

805において、クライアント端末は、認証エラーであったことをユーザに通知し、801へ戻り、再入力を待つ。

【0078】

806において、認証サーバは、サーバ識別子とユーザセキュリティレベル情報を取得して送信する。上述した通り、サーバ識別子は、自身が管理しているサーバ識別情報であり(図6の62)、ユーザセキュリティレベルは、アクセスをしているユーザに対して設定されているセキュリティレベルである(図6の605)。

【0079】

807において、クライアント端末は、サーバ識別子とユーザセキュリティレベル情報を受信する。

【0080】

808において、クライアント端末は、クライアント端末をオンライン状態とする。オンライ状態とは、認証サーバにログイン中であることを示し、ログイン状態中、サーバ識別子とユーザセキュリティレベル情報を保持する。なお、オンライン状態は、明示的なログアウト指示があった場合、もしくはオフラインファイルを開いてから一定時間経過後にタイムアウト場合に解除する。

【0081】

次に、704において、クライアント端末は、サーバ識別子が同じであるかを判定する。Yesの場合、706へ進み、Noの場合、705へ進む。ここでは、これから開こうとしているオフラインファイルのヘッダ情報に含まれるサーバ識別子が、現在ログイン中のサーバ識別子と一致するかにより判定している。サーバ識別子の一致を判定することで、当該電子帳票サーバへのアクセス権限がないユーザによる当該帳票データの閲覧を防止することができる。例えば、ユーザAがダウンロードしたオフラインファイルを、ユーザBのクライアント端末へコピーしたとしても、ユーザBが当該オフラインファイルのダウンロード元の電子帳票サーバへのアクセス権限がない場合は、ユーザBは、当該オフラインファイルを閲覧することができない。従って、例えば、オフラインファイルが漏えいしたとしても第三者は、当該オフラインファイルを閲覧することができない。

【0082】

705において、クライアント端末は、サーバ識別エラーであったことを表示装置へ表示する。

【0083】

706において、クライアント端末は、ユーザセキュリティレベルが帳票セキュリティレベルより高いかを判定する。Yesの場合、708へ進み、Noの場合、707へ進む。ここでは、これから開こうとするオフラインファイルのヘッダ情報に含まれる帳票セキュリティレベルが、現在ログイン中のユーザのユーザセキュリティレベルより低いかにより判定している。セキュリティレベルを比較することで、当該電子帳票サーバへのアクセス権限があるユーザであったとしてもアクセス権限のないユーザによる当該帳票データの閲覧を防止することができる。例えば、ユーザAがダウンロードしたオフラインファイルを、ユーザBのクライアント端末へコピーし、ユーザBが当該オフラインファイルのダウンロード元の電子帳票サーバへのアクセス権限があったとしても、ユーザBのユーザセキュリティレベルが、当該帳票データの帳票セキュリティレベルより低い場合は、ユーザBは、当該オフラインファイルを閲覧することができない。従って、例えば、オフラインファイルを誤って部下に渡したとしても権限のない部下は、当該オフラインファイルを閲覧することができない。

【0084】

707において、クライアント端末は、セキュリティエラーであったことを表示装置へ表示する。

【0085】

708において、クライアント端末は、オフラインファイルを開く。

【0086】

以上、本発明の実施の形態における実現手段の手順を説明した。

【0087】

上述した通り、本発明によれば、電子帳票サーバからダウンロードされた電子ファイル(オフラインファイル)について、セキュリティを考慮したアクセス制御が可能となる。

【0088】

なお、本来、オフラインファイルは、ネットワークへ接続できない環境であっても帳票データを閲覧することを可能とするものである。一方、本発明の実施の形態においては、オフラインファイルを閲覧するためにネットワークを介して認証サーバ(電子帳票サーバ)へのアクセスが必要となる。従って、ネットワーク接続がまったくできない環境においては、オフラインファイルを閲覧できなくなってしまうこととなる。

【0089】

しかしながら、ネットワーク接続は、ユーザ認証のみの利用であることから大量のファイルの交換は伴わず、ネットワークの帯域は広い必要がないため、モバイル接続などによる狭い帯域でのネットワーク接続であっても利用可能となる。そのため、大量の帳票データを外出先や得意先で閲覧したい場合は、あらかじめローカルにオフラインファイルとしてダウンロードしておけば、外出先で帳票データをダウンロードすることなく素早く閲覧することが可能となる。

【0090】

本発明は、従来のオフラインファイルに比べ利便性で劣る点はあるが、その一方、セキュリティが重視されている現状においては、従来のオフラインファイルに比べ情報漏えいのリスクを軽減することができることからセキュリティの点でより大きな効果を奏する。

【0091】

以上、本発明の好ましい実施形態について詳述したが、本発明は係る特定の実施形態に限定されるものではなく、特許請求の範囲に記載された本発明の要旨の範囲内において、種々の変形・変更が可能である。

【0092】

また、本発明の目的は、以下のようにすることによって達成される。即ち、上述した実施形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体(又は記録媒体)を、システム或いは装置に供給する。そして、そのシステム或いは装置の中央演算処理手段(CPUやMPU)が記憶媒体に格納されたプログラムコードを読み出し実行する。この場合、記憶媒体から読み出されたプログラムコード自体が上述した実施形態の機能を実現することになり、そのプログラムコードを記録した記憶媒体は本発明を構成することになる。

【0093】

また、システム或いは装置の前記中央演算処理手段が読み出したプログラムコードを実行することにより、そのプログラムコードの指示に基づき、システム或いは装置上で稼働しているオペレーティングシステム(OS)等が実際の処理の一部又は全部を行う。その処理によって上述した実施形態の機能が実現される場合も含まれる。

【0094】

更に、記憶媒体から読み出されたプログラムコードが、前記システム或いは装置に挿入された機能拡張カードや、接続された機能拡張ユニットに備わるメモリに書込まれたとする。その後、そのプログラムコードの指示に基づき、その機能拡張カードや機能拡張ユニットに備わるCPU等が実際の処理の一部又は全部を行い、その処理によって上述した実施形態の機能が実現される場合も含まれる。

【0095】

本発明を前記記憶媒体に適用する場合、その記憶媒体(コンピュータ読み取り可能な記憶媒体)には、先に説明したフローチャートに対応するプログラムコードが格納されることになる。

【符号の説明】

【0096】

101 電子帳票サーバ

102 クライアント端末

103 クライアント携帯端末

104 ネットワーク

105 無線ネットワーク

【特許請求の範囲】

【請求項1】

サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置であって、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段と、

前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段と、

前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段と、

前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段と、

前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段と、

前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段と

を有することを特徴とする情報処理装置。

【請求項2】

前記第二の取得手段によりサーバ識別子とユーザのセキュリティレベルとを取得した場合、当該取得元認証サーバに対してオンライン状態であると管理する管理手段と、

前記閲覧受付手段による電子ファイルに対する閲覧要求に応じて、当該電子ファイルに含まれるサーバ識別子と、前記管理手段によりオフライン状態であると管理されている認証サーバのサーバ識別子とが一致するかを判定する判定手段とを有し、

前記閲覧制御手段は、前記判定手段により一致すると判定された場合、前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記管理手段により管理されるサーバ識別子とユーザのセキュリティレベルとを用いて、前記電子ファイルの閲覧制御を行うことを特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記管理手段は、複数の認証サーバについて、サーバ識別子とユーザのセキュリティレベルとを管理することができることを特徴とする請求項2に記載の情報処理装置。

【請求項4】

サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置における情報処理方法であって、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得ステップと、

前記第一の取得ステップにより取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付ステップと、

前記閲覧要求受付ステップによる電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付ステップと、

前記認証情報受付ステップにより指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信ステップと、

前記認証情報送信ステップによるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得ステップと、

前記第一の取得ステップにより取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得ステップにより取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御ステップと

を有することを特徴とする情報処理方法。

【請求項5】

電子ファイルを管理するサーバと、当該サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置とが通信可能な情報処理システムであって、

前記サーバは、

前記情報処理装置からの要求に応じて、サーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを送信する第一の送信手段と、

前記情報処理装置から送信される認証情報を用いて、認証処理を行い、認証処理が成功した場合、サーバ識別子とユーザのセキュリティレベル情報とを送信する第二の送信手段とを有し、

前記情報処理装置は、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段と、

前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段と、

前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段と、

前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段と、

前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段と、

前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段と

を有することを特徴とする情報処理システム。

【請求項6】

サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置において実行可能なコンピュータプログラムであって、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段、

前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段、

前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段、

前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段、

前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段、

前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段

として前記情報処理装置を機能させることを特徴とするコンピュータプログラム。

【請求項7】

請求項6に記載のプログラムをコンピュータ読み取り可能に記憶した記録媒体。

【請求項1】

サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置であって、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段と、

前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段と、

前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段と、

前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段と、

前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段と、

前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段と

を有することを特徴とする情報処理装置。

【請求項2】

前記第二の取得手段によりサーバ識別子とユーザのセキュリティレベルとを取得した場合、当該取得元認証サーバに対してオンライン状態であると管理する管理手段と、

前記閲覧受付手段による電子ファイルに対する閲覧要求に応じて、当該電子ファイルに含まれるサーバ識別子と、前記管理手段によりオフライン状態であると管理されている認証サーバのサーバ識別子とが一致するかを判定する判定手段とを有し、

前記閲覧制御手段は、前記判定手段により一致すると判定された場合、前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記管理手段により管理されるサーバ識別子とユーザのセキュリティレベルとを用いて、前記電子ファイルの閲覧制御を行うことを特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記管理手段は、複数の認証サーバについて、サーバ識別子とユーザのセキュリティレベルとを管理することができることを特徴とする請求項2に記載の情報処理装置。

【請求項4】

サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置における情報処理方法であって、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得ステップと、

前記第一の取得ステップにより取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付ステップと、

前記閲覧要求受付ステップによる電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付ステップと、

前記認証情報受付ステップにより指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信ステップと、

前記認証情報送信ステップによるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得ステップと、

前記第一の取得ステップにより取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得ステップにより取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御ステップと

を有することを特徴とする情報処理方法。

【請求項5】

電子ファイルを管理するサーバと、当該サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置とが通信可能な情報処理システムであって、

前記サーバは、

前記情報処理装置からの要求に応じて、サーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを送信する第一の送信手段と、

前記情報処理装置から送信される認証情報を用いて、認証処理を行い、認証処理が成功した場合、サーバ識別子とユーザのセキュリティレベル情報とを送信する第二の送信手段とを有し、

前記情報処理装置は、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段と、

前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段と、

前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段と、

前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段と、

前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段と、

前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段と

を有することを特徴とする情報処理システム。

【請求項6】

サーバからダウンロードした電子ファイルに対して閲覧制御を行う情報処理装置において実行可能なコンピュータプログラムであって、

前記サーバからサーバ識別子と電子ファイルのセキュリティレベル情報とを含む前記電子ファイルを取得する第一の取得手段、

前記第一の取得手段により取得した電子ファイルに対する閲覧要求を受け付ける閲覧要求受付手段、

前記閲覧要求受付手段による電子ファイルに対する閲覧要求に応じて、認証サーバの指定と、ユーザIDおよびパスワードの入力とを受け付ける認証情報受付手段、

前記認証情報受付手段により指定を受け付けた認証サーバに対して、当該入力を受け付けたユーザIDおよびパスワードを送信する認証情報送信手段、

前記認証情報送信手段によるユーザIDおよびパスワードの送信に応じて、前記認証サーバから送信されるサーバ識別子とユーザのセキュリティレベル情報とを取得する第二の取得手段、

前記第一の取得手段により取得された電子ファイルに含まれるサーバ識別子と電子ファイルのセキュリティレベル情報と、前記第二の取得手段により取得されたサーバ識別子とユーザのセキュリティレベル情報とを用いて、前記電子ファイルの閲覧制御を行う閲覧制御手段

として前記情報処理装置を機能させることを特徴とするコンピュータプログラム。

【請求項7】

請求項6に記載のプログラムをコンピュータ読み取り可能に記憶した記録媒体。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2012−137871(P2012−137871A)

【公開日】平成24年7月19日(2012.7.19)

【国際特許分類】

【出願番号】特願2010−288717(P2010−288717)

【出願日】平成22年12月24日(2010.12.24)

【出願人】(390002761)キヤノンマーケティングジャパン株式会社 (656)

【出願人】(312000206)キヤノンMJアイティグループホールディングス株式会社 (259)

【出願人】(301015956)キヤノンソフトウェア株式会社 (364)

【Fターム(参考)】

【公開日】平成24年7月19日(2012.7.19)

【国際特許分類】

【出願日】平成22年12月24日(2010.12.24)

【出願人】(390002761)キヤノンマーケティングジャパン株式会社 (656)

【出願人】(312000206)キヤノンMJアイティグループホールディングス株式会社 (259)

【出願人】(301015956)キヤノンソフトウェア株式会社 (364)

【Fターム(参考)】

[ Back to top ]