情報処理装置、情報処理方法およびプログラム

【課題】セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供する。

【解決手段】DES方式と、DES方式とは異なるセキュリティ強度を有するAES方式に対応可能なICカード1であって、 DES方式を用いてICカードの記憶領域に対して行われる所定の操作を禁止するための禁止情報を、AES方式を用いて発行装置5から受信する禁止情報受信部71と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止フラグ設定部74と、 サービス提供装置3または発行装置5から操作の要求を受信する操作要求受信部75と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部77とを備える。

【解決手段】DES方式と、DES方式とは異なるセキュリティ強度を有するAES方式に対応可能なICカード1であって、 DES方式を用いてICカードの記憶領域に対して行われる所定の操作を禁止するための禁止情報を、AES方式を用いて発行装置5から受信する禁止情報受信部71と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止フラグ設定部74と、 サービス提供装置3または発行装置5から操作の要求を受信する操作要求受信部75と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部77とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理装置、情報処理方法およびプログラムに関する。

【背景技術】

【0002】

電子マネーシステムやセキュリティシステム等では、リーダライタと非接触通信可能なICチップを搭載した、非接触ICカードや携帯端末等の情報処理装置の利用が普及している。かかる情報処理装置では、各種のサービスを利用するために必要なデータがセキュアに伝送されて記憶領域に管理されている。

【0003】

ここで、データをセキュアに伝送するための暗号方式としては、複数の暗号方式が提案されている。近年、暗号方式は、現行のDES(Data Encryption Standard)方式から、AES(Advanced Encryption Standard)方式等、セキュリティ強度の高い暗号方式に移行しつつある。

【0004】

そして、現行の暗号方式から新規の暗号方式に移行する場合、リーダライタと情報処理装置間のプロトコルも変更しなければならない。一方、ユーザに配布された現行の情報処理装置を一朝一夕に交換することはできない。このため、現状では、下記特許文献1等に記載されるように、現行および新規の暗号方式に対応可能な情報処理装置を配布し、両方の暗号方式に対応可能なようにシステムが運用されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2008−149824号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかし、従来、記憶領域に対して行われる所定の操作のうち、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる操作を禁止することができなかった。このため、例えば、現行の暗号方式を用いた不正な操作により、記憶領域がフォーマット初期化され、サービスの利用が困難となったり、記憶領域へサービス情報が追加され、記憶領域がいたずらに消費されたりする場合がある。

【0007】

そこで、本発明は、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供しようとするものである。

【課題を解決するための手段】

【0008】

本発明のある観点によれば、 第1の暗号方式と、第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置であって、 第1の暗号方式を用いて情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、第2の暗号方式を用いて外部装置から受信する禁止情報受信部と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止処理部と、 外部装置または他の外部装置から操作の要求を受信する操作要求受信部と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部とを備える情報処理装置が提供される。

【0009】

記憶領域は、相異なる運用主体により各々に利用可能な複数の論理領域に分割されており、禁止情報は、第1の暗号方式を用いて各論理領域に対して行われる所定の操作を禁止するために、各論理領域を利用可能な運用主体の権限により設定されてもよい。

【0010】

禁止情報は、記憶領域のフォーマット初期化操作を所定の操作として指定する情報を含んでもよく、記憶領域へのサービス情報の追加を所定の操作として指定する情報を含んでもよい。

【0011】

また、本発明の別の観点によれば、第1の暗号方式と、第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置に適用される情報処理方法であって、 第1の暗号方式を用いて情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、第2の暗号方式を用いて外部装置から受信するステップと、 禁止情報により所定の操作を禁止するための禁止処理を行うステップと、 外部装置または他の外部装置から操作の要求を受信するステップと、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行するステップとを含む情報処理方法が提供される。

【0012】

また、本発明の別の観点によれば、上記情報処理方法をコンピュータに実行させるためのプログラムが提供される。ここで、プログラムは、コンピュータ読取り可能な記録媒体を用いて提供されてもよく、通信手段を介して提供されてもよい。

【発明の効果】

【0013】

以上説明したように本発明によれば、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供することができる。

【図面の簡単な説明】

【0014】

【図1】本発明の実施形態に係るICカードシステムを示す概略図である。

【図2】ICカードシステムの主要な構成を示すブロック図である。

【図3】各ICカードに対応する暗号方式を示す説明図である。

【図4】ICカードの主要な構成を示すブロック図である。

【図5】ICカードの制御部とメモリ部の構成を示すブロック図である。

【図6】ICカードの記憶領域の構成を示す説明図である。

【図7】ICカードの発行手順を示すシーケンス図である。

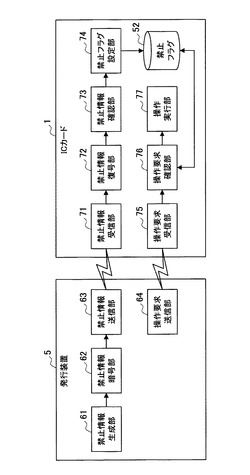

【図8】禁止処理に関連する主要な構成を示すブロック図である。

【図9】禁止処理の手順を示すシーケンス図である。

【図10】禁止情報の確認手順を示すフロー図である。

【図11】第1の利用ケースに対応する記憶領域の構成を示す説明図である。

【図12】第2の利用ケースに対応する記憶領域の構成を示す説明図である。

【図13】第1および第2の利用ケースに対応するICカードの発行手順を示すシーケンス図である。

【図14】第1の利用ケースにおいて不正な操作の実行を禁止する手順を示すシーケンス図である。

【図15】第2の利用ケースにおいて不正な操作の実行を禁止する手順を示すシーケンス図である。

【発明を実施するための形態】

【0015】

以下に添付図面を参照しながら、本発明の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0016】

本明細書では、本発明の好適な実施の形態について、以下の項目に沿って説明する。

1.ICカードシステム

2.ICカードの構成

3.ICカードの記憶領域と発行工程

4.操作の禁止処理

5.ICカードの利用ケース

6.まとめ

【0017】

[1.ICカードシステム]

まず、図1〜図3を参照しながら、本発明の実施形態に係るICカードシステムについて説明する。図1には、ICカードシステムが示され、図2には、ICカードシステムの主要な構成が示されている。図3には、各ICカードに対応する暗号方式が示されている。

【0018】

図1に示すように、ICカードシステムは、情報処理装置(非接触ICカード1または携帯端末2等)、および外部装置(サービス提供装置3または発行装置5等)を有する。

【0019】

情報処理装置は、非接触ICカード1(以下ではICカード1とも称する。)または携帯端末2等であり、非接触通信用のICチップを有している。外部装置は、リーダライタ4に接続されたサービス提供装置3、またはリーダライタ6に接続された発行装置5等である。

【0020】

ICカード1は、外部装置3、5のリーダライタ4、6と非接触通信するためのアンテナ、および所定の演算処理を行うICチップを有している。ICカード1は、外部装置3、5のリーダライタ4、6と非接触通信が可能である。よって、リーダライタ4、6にICカード1をかざすと、ICカード1に対するデータの読書きが可能となる。

【0021】

ICカード1は、各種サービスを提供するICカードシステムに適用されている。ICカード1は、電子マネーシステム、交通機関の改札システム、建造物への入館・入室やパーソナルコンピュータへのログイン等のセキュリティシステム、電子決済システム等に適用されている。また、ICカード1としては、複数のサービスに対応可能なマルチアプリケーション型のカードも実用化されている。

【0022】

また、携帯端末2は、ICカード1と同様のICチップを有する携帯型の情報処理装置であり、携帯電話、腕時計、携帯情報端末、携帯型ゲーム機、携帯型映像/音声再生機等の移動装置等である。携帯端末2も、ICカード1と同様に、リーダライタ4、6と非接触通信し、各種サービスの利用を可能にする。

【0023】

サービス提供装置3は、情報処理装置1、2を用いた所定のサービスを提供するためのホスト装置である。サービス提供装置3は、交通機関の自動改札機、店舗のレジスタ装置、電子商取引用の端末装置、自動販売機、POS端末、キオスク端末、金融機関のATM等である。サービス提供装置3は、情報処理装置1、2と非接触通信するためのリーダライタ4を有している。リーダライタ4は、サービス提供装置3に内蔵されてもよく、別装置としてサービス提供装置3に有線または無線で接続されてもよい。

【0024】

サービス提供装置3のリーダライタ4に情報処理装置1、2をかざすと、両装置の間で所定のサービスに関する情報が非接触通信される。これにより、情報処理装置1、2のユーザは、各種サービスの利用が可能となる。

【0025】

発行装置5は、管理情報を発行するための発行情報を生成し、情報処理装置1、2に提供する。管理情報は、各種サービスに利用されるユーザデータを管理するための情報であり、発行情報は、管理情報を発行するための情報である。発行情報は、所定の暗号方式を用いて暗号化された状態で提供される。

【0026】

このため、発行装置5は、情報処理装置1、2と非接触通信するためのリーダライタ6を有している。リーダライタ6は、発行装置5に内蔵されてもよく、別装置として発行装置5に有線または無線で接続されてもよい。発行装置5は、ネットワーク7を介して携帯端末2と通信可能である。

【0027】

ICカード1は、発行装置5のリーダライタ6と非接触通信し、発行装置5から暗号化された発行情報(暗号化発行情報)を取得する。これにより、例えば、カード製造工場でICカード1の出荷時に、発行装置5のリーダライタ6にICカード1をかざすと、発行装置5からICカード1に暗号化発行情報の提供が可能となる。

【0028】

また、携帯端末2は、ネットワーク7を介して発行装置5と通信し、発行装置5から暗号化発行情報を取得する。発行装置5は、ネットワーク通信可能なサーバ装置からなり、ネットワーク7を介して携帯端末2に発行情報を送信する。これにより、携帯端末2がネットワーク7を介して発行装置5にアクセスする任意の時点で、発行装置5から携帯端末2に暗号化発行情報の提供が可能となる。

【0029】

図2に示すように、ICカードシステムの主要部は、ICカード1または携帯端末2等の情報処理装置のICカード部8、サービス提供装置3または発行装置5等の外部装置のコントローラ9、および外部装置3、5のリーダライタ4、6からなる。

【0030】

ICカード部8は、リーダライタ4、6と非接触通信するためのアンテナ(図4のアンテナ部10)、ICチップおよびメモリ(図4のメモリ部30)を有している。ICカード部8は、カード形状のICカードでもよく、携帯端末2に組込まれてもよく、任意の形態で実現されうる。ICカード部8とリーダライタ4、6は、「ISO/IEC 18092」等の所定の通信方式により有線または無線で通信する。リーダライタ4、6とコントローラ9は、有線で接続されてもよく、無線で接続されてもよい。

【0031】

コントローラ9は、リーダライタ4、6を介してICカード部8に読出し命令を送信し、ICカード部8は、読出し命令に応じてメモリからユーザデータを読出し、リーダライタ4、6を介してコントローラ9に送信する。

【0032】

ICカードシステムは、ICカード1または携帯端末2のICカード部8と、外部装置3、5のリーダライタ4、6の間で非接触通信するシステムとして構成される。リーダライタ4、6は、RF(無線周波)動作磁界を発生させ、ICカード部8へ電力を伝送し、コマンドやデータ等に応じてRF動作磁界を変調する。これにより、リーダライタ4、6とICカード部8との間でデータが非接触通信される。ICカードシステムでは、リーダライタ4、6がICカード部8に対して各種のコマンドを発行し、ICカード部8がコマンドに応答することで、トランザクションが実行され、所定のサービスに関するデータ通信が行われる。

【0033】

図3に示すように、本実施形態では、複数の暗号方式に対応可能なICカード1の利用が想定されている。つまり、従来のICカード1A、1B、1Cは、暗号方式A、B、Cと一対一に対応しているが、本実施形態に係るICカード1Dは、複数の暗号方式、例えば暗号方式A、B、Cと一対多に対応している。

【0034】

暗号方式としては、DES、AES、Camellia、CLEFIA等の共通鍵暗号方式や、RSA(Rivest Shamir Adleman)等の公開鍵暗号方式等、任意の暗号方式が適用される。各暗号方式には、セキュリティ面での信頼性や暗号処理時の処理負荷等の点で互いに優劣がある。

【0035】

[2.ICカードの構成]

つぎに、図4および図5を参照しながら、本発明の実施形態に係るICカード1の構成について説明する。図4には、ICカード1の主要な構成が示され、図5には、ICカード1の制御部20とメモリ部30の構成が示されている。

【0036】

図4に示すように、ICカード部8は、アンテナ部10、受信部11、復号部12、暗号部13、送信部14、制御部20、およびメモリ部30を有する。

【0037】

アンテナ部10は、リーダライタ4、6と非接触通信するためのアンテナである。受信部11は、リーダライタ4、6からの受信データを復調する。復号部12は、復調された受信データを復号する。暗号部13は、リーダライタ4、6への送信データを暗号化する。送信部14は、暗号化された送信データを変調する。制御部20は、ICカード部8の各部を制御する。メモリ部30は、ユーザデータ、管理情報等のデータを保持するメモリである。

【0038】

受信部11、復号部12、暗号部13、送信部14、制御部20、およびメモリ部30は、所定の回路からなり、小型のICチップに搭載される。アンテナ部10は、ICカード1の外縁に沿って配置されるコイルアンテナ等からなり、受信部11および送信部14に接続される。

【0039】

受信部11および送信部14は、いずれも不図示の変復調回路、フロントエンド回路および電源生成回路等からなる。変復調回路は、ASK変調方式等によりデータを変調/復調する。電源生成回路は、アンテナ部10を通じて受信した搬送波のRF動作磁界から誘導起電力を生じさせ、ICカード部8の電源として取込む。

【0040】

フロントエンド回路は、アンテナ部10を通じて受信した搬送波を復調し、リーダライタ4、6からのコマンドまたはデータを取得して制御部20に供給する。また、フロントエンド回路は、搬送波を分周し、ICカード部8を駆動させるためのクロックを生成する。さらに、フロントエンド回路は、所定のサービスに関するコマンドやデータに応じて搬送波を変調し、変調した搬送波をアンテナ部10からリーダライタ4、6に送信する。

【0041】

復号部12および暗号部13は、暗号処理部を構成しており、例えば暗号処理機能を有する暗号化コプロセッサ等の専用ハードウェアからなる。復号部12および暗号部13は、相異なる複数の暗号方式に対応可能である。これにより、ICカード部8では、外部のリーダライタ4、6と複数の暗号方式を用いて非接触通信が可能となる。

【0042】

制御部20は、いずれも不図示のマイクロプロセッサ等の演算処理装置、ROM、RAM等からなり、ICカード部8の各部を制御するとともに、所定の演算処理を行う。制御部20は、メモリ部30またはROM等に記憶されたプログラムに従って動作し、所定の演算処理、コマンド生成、各種情報の送受信および読書きの制御等を行う。制御部20は、例えば、所定のサービスに関してリーダライタ4、6と通信する際に、サービスに関するユーザデータをメモリ部30に対して読書きする。制御部20は、復号部12および暗号部13によるデータの暗号/復号処理を制御する。なお、制御部20は、所定の送受信データに暗号/復号処理が行われるように、暗号/復号処理の要否も判定する。

【0043】

メモリ部30は、フラッシュメモリ、EEPROM(Electrically Erasable and Programmable ROM)、FeRAM(Ferroelectric RAM)等の半導体メモリからなる。メモリ部30は、後述するデータ記憶部32として機能し、非接触通信により所定のサービスを利用するためのユーザデータと、ユーザデータを管理するためのデータを記憶する。また、メモリ部30は、暗号化発行情報を復号するための権限鍵をセキュアに保持する。なお、メモリ部30は、半導体メモリの他に、HDD等の記憶装置からなってもよい。

【0044】

図5に示すように、メモリ部30は、管理情報およびユーザデータが階層構造化された論理ファイル構造部32を含むデータ記憶部31を有している。論理ファイル構造部32は、管理情報の記憶領域である定義領域を論理的に階層構造化し、各種の定義情報を階層的に保持する論理ファイル構造を有する。論理ファイル構造部32には、後述するように、複数の論理カード(論理カード50A、50B等)のための記憶領域33A、33Bが設けられる。

【0045】

また、図5に示すように、制御部20は、1つの検知応答部21、複数の暗号対応ユニット22A、22B、禁止処理部23および操作処理部24を有している。暗号対応ユニット22A、22Bは、復号部12および暗号部13(暗号処理部)が対応可能な暗号方式毎に設けられる。例えば、暗号処理部がDESおよびAESに対応可能である場合、DESの暗号対応ユニット22AとAESの暗号対応ユニット22Bが設けられる。なお、暗号対応ユニット22は、暗号対応ユニット22A、22B、22C、…として3つ以上設けられてもよい。

【0046】

各暗号対応ユニット22は、認証鍵生成部25、相互認証部26、通信路暗号部27、およびリードライト部28を有している。つまり、各暗号対応ユニット22は、暗号方式毎に設けられ、各暗号方式を用いた通信に必要となる複数の機能部を組合せたユニットである。

【0047】

なお、制御部20の各部は、各部の機能を実行するためのプログラムを情報処理装置1、2に実装し、制御部20のプロセッサに実行させることで実現される。プログラムは、記憶媒体または通信媒体を介して情報処理装置1、2に提供される。しかし、制御部20の各部は、各部の機能を有するハードウェアを情報処理装置1、2に実装することで実現されてもよい。

【0048】

検知応答部21は、「ISO/IEC 18092」等で提案されているポーリングコマンド等に対応する機能を有する。検知応答部21は、所定のICカードシステムに関するポーリングコマンドをリーダライタ4、6から受信すると、対応する応答コマンドを生成してリーダライタ4、6に送信する。検知応答部21は、複数の暗号方式に対して共通に設けられている。

【0049】

認証鍵生成部25は、ICカード部8とリーダライタ4、6の相互認証に必要な認証鍵を生成する。認証鍵生成部25は、利用対象となるサービスによりアクセスされる記憶領域のサービス鍵と、ICカード部8に固有のID(カードID)から、認証鍵を生成する。複数のサービスを同時に利用対象とする場合、複数のサービス鍵から縮退鍵が生成され、縮退鍵とカードIDから認証鍵が生成される。認証鍵は、相互認証処理に用いられる。

【0050】

相互認証部26は、ICカード部8とリーダライタ4、6の相互認証を行う。相互認証部26は、リーダライタ4、6から受信した乱数を、認証鍵生成部25により生成された認証鍵を用いて復号し、再び暗号化してリーダライタ4、6に送信する。また、相互認証部26は、生成した乱数を認証鍵を用いて暗号化し、リーダライタ4、6に送信し、その応答をリーダライタ4、6から受信し、送信した乱数と一致するか判定する。このように、リーダライタ4、6とICカード部8により、相互に生成した乱数が正しいかを確認することで、相互認証が行われる。相互認証処理は、リーダライタ4、6から指定された暗号方式により行われる。

【0051】

通信路暗号部27は、「NIST SP 800−38」に規定されるブロック暗号方式を用いて、ICカード1とリーダライタ4、6の間の通信路を暗号化する。通信路暗号部27は、相互認証処理の後に、相互に確認された乱数を用いて生成されたセッション鍵を通信路暗号鍵として用いて、通信路を暗号化して各種のデータを送受信する。

【0052】

リードライト部28は、メモリ部30に対して各種のデータを読出し、または書込む。リードライト部28は、所定のサービスのユーザデータの読出し要求をリーダライタ4、6から受信し、データ記憶部31の所定のサービス定義領域に書込む。リードライト部28は、発行情報に基づき発行された管理情報を、データ記憶部31の所定の記憶領域に書込む。また、リードライト部28は、後述するように、所定の記憶領域に対して、禁止フラグ52の読書き、後述する各論理カード50のフォーマット初期化操作およびサービス発行操作に必要なデータの読書きを行う。

【0053】

禁止処理部23は、詳細は後述するが、各論理カード50の記憶領域に対して行われる所定の操作を禁止するための禁止処理を行う。禁止処理では、セキュリティ強度の低い暗号方式(DES等)を用いて行われる、フォーマット初期化操作、サービス発行操作等の操作が禁止される。

【0054】

操作処理部24は、各論理カード50の記憶領域に対して行われる所定の操作に必要な処理を行う。操作処理では、例えば、相異なる暗号方式(AES、DES等)を用いて行われる、フォーマット初期化操作、サービス発行操作、データアクセス等の操作に必要な処理が行われる。

【0055】

[3.ICカードの記憶領域と発行工程]

つぎに、図6および図7を参照しながら、ICカード1の記憶領域およびICカード1の発行工程について説明する。図6には、ICカード1の記憶領域の構成が示され、図7には、ICカード1の発行手順が示されている。なお、以下では、情報処理装置の一例としてICカード1を挙げて説明する。また、図6には、禁止処理に関連する記憶領域の一部の構成のみが示されている。

【0056】

図6に示すように、ICカード1には、1以上の論理カード50(例えば論理カード50A、50B)が形成されている。データ記憶部31では、各論理カード50のために、ルート鍵51、禁止フラグ52、管理情報53等を格納するための固有の記憶領域(図5に示した記憶領域33A、33B等)が割当てられる。

【0057】

各論理カード50は、DESとAES等、セキュリティ強度の異なる複数の暗号方式に対応している。ルート鍵51は、相異なる暗号方式に各々に対応する暗号鍵(DESルート鍵、AESルート鍵等)である。各論理カード50では、外部装置3、5のリーダライタ4、6により指定された暗号方式のルート鍵51を用いて、相互認証、暗号通信が行われ、データアクセスが行われる。

【0058】

禁止フラグ52は、記憶領域に対して行われる所定の操作を禁止するために用いられる。管理情報53は、各論理カード50を用いたサービスに利用されるユーザデータを管理するために用いられる。

【0059】

各論理カード50では、サービスに利用される記憶領域に対して、論理カード初期化、サービス発行、データアクセス等の操作が行われる。また、各論理カードでは、禁止フラグ52を用いて、論理カード初期化、サービス発行等、記憶領域に対する所定の操作が禁止される。各論理カード50では、操作の実行時に禁止フラグ52の状態が確認され、当該操作が禁止されている場合には、当該操作が禁止される。

【0060】

論理カード初期化操作では、各論理カード50に固有の記憶領域のフォーマットが初期化される。サービス発行操作では、各論理カード50を用いてサービスを受けるためのサービス情報が発行され、サービスに関するデータが所定の記憶領域に追加される。データアクセス操作では、論理カード50を用いたサービスに利用されるデータの読出し/書込みが行われる。

【0061】

各操作は、相異なる暗号方式に各々に対応しており、操作の実行が禁止されていない場合、いずれの暗号方式を用いても各操作の実行が可能となる。つまり、暗号方式に依存せずに、フォーマット初期化操作、サービス発行操作、データアクセス操作の実行が可能となる。一方、操作の実行が禁止されている場合、例えば、セキュリティ強度の低い暗号方式(例えばDES)による論理カード初期化操作が禁止され、および/または同暗号方式によるサービス発行操作が禁止される。

【0062】

ICカード1は、カード発行者により物理的に発行された後、固有の記憶領域を割当てられた各論理カード50に分割される。ここで、ICカード1は、サービス運用方式を異にする運用者により、各論理カード50を用いたサービスが運用可能となるように構成される。ICカード1では、例えば、カード発行者により論理カード50Aを用いたサービスが運用され、カード発行者とは異なる運用者により論理カード50Bを用いたサービスが運用される。

【0063】

図7に示すように、ICカードシステムでは、外部装置3、5のリーダライタ4、6とICカード1の間で、0次〜2次発行(ステップS11、S13、S15)が行われる。以下では、0次〜2次発行が発行装置5により行われる場合について説明するが、少なくとも一部の工程がサービス提供装置3等の外部装置により行われてもよい。

【0064】

0次発行(S11)では、ICカード1の製造情報・出荷鍵を含む情報がICカード1に送信され、所定の記憶領域に格納される。1次発行(S13)では、各種サービスのフォーマットを含む情報がICカード1に送信され、所定の記憶領域に格納される。2次発行(S15)では、ユーザデータを書込むための情報、およびサービスに関するデータの初期値を書込むための情報がICカード1に送信され、所定の記憶領域に格納される。

【0065】

ここで、0次発行(S11)は、ICカード1の単位で行われ、1次および2次発行(S13、S15)は、論理カード50の単位で行われる。そして、所定の操作を禁止するための禁止処理は、論理カード50の単位で0次発行時、1次発行時または2次発行時のいずれかで行われる(S12、S14、S16)。

【0066】

[4.操作の禁止処理]

つぎに、図8〜図10を参照しながら、ICカード1と外部装置3、5との間で行われる、操作の禁止処理について説明する。図8には、禁止処理に関連する主要な構成が示されている。図9には、禁止処理の手順が示され、図10には、禁止情報の確認手順が示されている。

【0067】

図8に示すように、外部装置5は、禁止情報生成部61、禁止情報暗号部62、禁止情報送信部63および操作要求送信部64を有している。ここで、禁止情報生成部61は、図3に示したコントローラ9により実現され、禁止情報暗号部62、禁止情報送信部63および操作要求送信部64は、図3に示したリーダライタ6により実現される。

【0068】

一方、ICカード1は、禁止情報受信部71、禁止情報復号部72、禁止情報確認部73、禁止フラグ設定部74、操作要求受信部75、操作要求確認部76および操作実行部77を有している。ここで、禁止情報受信部71および操作要求受信部75は、図4に示した受信部11により実現され、禁止情報復号部72は、復号部12により実現される。また、禁止情報確認部73、禁止フラグ設定部74、操作要求確認部76および操作実行部77は、図4および図5に示した制御部20により実現される。なお、外部装置5は、禁止情報を処理する第1の装置と、操作要求を処理する第2の装置として別々に構成されてもよい。

【0069】

外部装置5において、禁止情報生成部61は、ICカード1の記憶領域に対する所定の操作を禁止するための禁止情報を生成する。禁止情報では、詳細は後述するが、禁止される操作が指定される。禁止される操作は、セキュリティ強度の低い暗号方式(DES等)により実行される所定の操作として指定される。禁止情報暗号部62は、セキュリティ強度の高い暗号方式(AES等)により禁止情報の少なくとも一部を暗号化(暗号化情報)する。禁止情報送信部63は、暗号化情報を含む禁止情報をICカード1に送信する。操作要求送信部64は、ユーザが外部装置5に操作の実行を要求すると、要求された操作に対応する操作コマンドをICカード1に送信する。

【0070】

一方、ICカード1において、禁止情報受信部71は、暗号化情報を含む禁止情報を外部装置5から受信する。禁止情報復号部72は、セキュリティ強度の高い暗号方式により暗号化情報を復号する。禁止情報確認部73は、復号された暗号化情報を含む禁止情報の正当性を確認する。禁止フラグ設定部74は、禁止情報の正当性が確認された場合に、禁止情報を用いて、所定の操作を禁止するために禁止フラグ52を設定する。禁止フラグ設定部74は禁止処理部として機能する。

【0071】

操作要求受信部75は、ユーザにより要求された操作に対応する操作コマンドを外部装置5から受信する。操作要求確認部76は、禁止フラグ52を参照して、操作コマンドに対応する操作が禁止されている所定の操作に該当するかを確認する。操作実行部77は、操作コマンドに対応する所定の操作に該当しない場合にのみ当該操作を実行する。

【0072】

以下では、図9を参照して禁止処理の手順の一例について説明する。なお、禁止処理は、他の手順に従って行われてもよい。禁止処理では、図9に示すように、まず、検知処理(S21)が行われる。リーダライタ6は、特定の論理カード50を指定したポーリングコマンドを送信する。ユーザがリーダライタ6にICカード1をかざすと、リーダライタ6は、検知応答として特定の論理カード50を指定した応答コマンドをICカード1に送信する。

【0073】

検知応答が行われると、リーダライタ6とICカード1の間では、セキュリティ強度の高い暗号方式(AES等)を用いて相互認証に必要な認証鍵が生成され(S22)、認証鍵を用いて相互認証が行われる(S23)。

【0074】

相互認証が行われると、リーダライタ6は、所定の操作を指定して禁止処理を行う(S24)。禁止情報生成部61は、各論理カード50の運用者の指示により、禁止処理に用いるために、例えば以下のような禁止情報を生成する(括弧中の数字は、各データのバイト数の一例である。)。また、禁止情報の構成は、あくまでも一例に過ぎず、他の構成が適用されてもよい。

・対象暗号(1)

・対象操作(1)

・パッケージ(32):

・(パッケージ内)対象暗号(1)

・(パッケージ内)対象操作(1)

・パディング(14)

・パッケージMAC(16)

【0075】

「対象暗号」は、禁止処理の対象となる暗号方式を示しており、例えば、DES暗号方式を対象とする場合に「01h」と指定される。「対象操作」は、記憶領域に対する所定の処理のうち、禁止処理の対象となる操作を示しており、例えば、論理カード初期化操作を禁止する場合に「01h」と指定され、サービス発行操作を禁止する場合に「02h」と指定される。

【0076】

「パッケージ」は、「(パッケージ内)対象暗号」、「(パッケージ内)対象操作」、「パディング」および「パッケージMAC」からなり、特定のAES暗号鍵により暗号化される。禁止情報暗号部62は、AES暗号鍵により「パッケージ」を暗号化する。「(パッケージ内)対象暗号」および「(パッケージ内)対象操作」は、「対象暗号」および「対象操作」と各々に同一の情報である。「パディング」は、「パッケージ」の暗号化時に用いられ、「パッケージMAC」は、「パッケージ」の検証時に用いられる。

【0077】

ここで、論理カード50に対する所定の操作について禁止処理を行うかは、各論理カード50の運用者により判断される。一方、禁止処理は、一般的に0次〜2次の発行時にカードメーカにより実施される。このため、論理カード50の運用者と禁止処理の実施者が異なる場合があるので、運用者の権限で禁止処理が適切に行われるように、実施者の知らないAES暗号鍵により「パッケージ」が暗号化される。

【0078】

禁止情報を生成すると、禁止情報送信部63は、禁止情報をICカード1に送信する。そして、ICカード1は、図10に示す手順で禁止情報の正当性を確認する。

【0079】

禁止情報の確認処理において、まず、禁止情報受信部71は、外部装置5から禁止情報を受信し、禁止情報復号部72は、「パッケージ」をAES暗号鍵により復号する(S31)。なお、「パッケージ」の復号は、後述するステップS34の処理の開始前の任意の時点で行われてもよい。

【0080】

そして、禁止情報確認部73は、「対象暗号」および「対象操作」として所定の暗号方式および所定の操作が各々に指定されているかを確認する(S32、S33)。前述したデータ例を用いて具体的に説明すれば、「対象暗号」として「01h」が指定されているか、「対象操作」として「01h」または「02h」が指定されているかが確認される。

【0081】

また、禁止情報確認部73は、復号が適切に行われているかを確認する(S34)。「パッケージ」の復号結果は、「パッケージMAC」を用いて、データの改竄について検証される。さらに、復号された「(パッケージ内)対象暗号」および「(パッケージ内)対象操作」が「対象暗号」および「対象操作」と各々に一致するかが確認される(S35、S36)。

【0082】

そして、禁止フラグ設定部74は、上記全ての事項が確認された場合に禁止処理を継続し(S37)、上記いずれかの事項が確認されなかった場合に禁止処理を中止する(S38)。そして、ICカード1は、禁止情報の正当性が確認された旨、または確認されなかった旨を示す応答をリーダライタ6に送信する(S39)。

【0083】

禁止処理を継続する場合、禁止フラグ設定部74は、特定の論理カード50について、「対象暗号」および「対象操作」を指定して禁止フラグ52を設定する。例えば、論理カード50AでDESによる論理カード初期化操作を禁止する場合、該当する操作について禁止フラグ52の状態が「禁止」に設定される。

【0084】

[5.ICカードの利用ケース]

つぎに、図11〜図13を参照しながら、ICカード1の利用ケースについて説明する。図11および図12には、第1および第2の利用ケースに対応する記憶領域の構成が各々に示されている。図13および図14には、第1および第2の利用ケースにおいて不正な操作の実行を禁止する手順が各々に示されている。図11および図12では、禁止される操作の禁止フラグ52に“/”印が付されている。図13には、第1および第2の利用ケースに対応するICカード1の発行手順が示されている。なお、図11および図12には、禁止処理に関連する記憶領域の一部の構成のみが示されている。

【0085】

第1の利用ケースでは、論理カード50AがAESおよびDESを用いたサービスに対応しており、ICカード1のユーザがDESにのみ対応するサービス情報を追加する場合が想定される。第2の利用ケースでは、論理カード50BがAESを用いたサービスにのみ対応している場合が想定される。なお、利用ケースの一例として、論理カード50がDESを用いたサービスにのみ対応してもよい。

【0086】

第1の利用ケースでは、AESを用いるとともに、DESによるサービス発行を行いうる運用主体により論理カード50Aを用いて利用可能なサービスが運用される。つまり、論理カード50Aでは、DESによるサービス発行操作に対応しつつ、DESによる論理カード初期化操作の不正な実行を禁止する必要がある。よって、図11に示すように、論理カード50Aでは、DESによるサービス発行操作が禁止されず、DESによる論理カード初期化操作が禁止される。これにより、論理カード50Aの運用主体は、DESによるサービス発行操作に対応しつつ、DESによる論理カード初期化操作の不正な実行を禁止することができる。

【0087】

第2の利用ケースでは、AESのみを用いる運用主体により論理カード50Bを用いて利用可能なサービスが運用される。つまり、論理カード50Bでは、DESによるサービス発行操作に対応しないので、DESによる論理カード初期化操作およびサービス発行操作の不正な実行を禁止する必要がある。よって、図12に示すように、論理カード50Bでは、DESによる論理カード初期化操作およびサービス発行操作が禁止される。これにより、論理カード50Bの運用主体は、DESによる論理カード初期化操作およびサービス発行操作の不正な実行を禁止することができる。

【0088】

図13には、第1および第2の利用ケースに対応するICカード1を発行する場合の発行手順が示されている。図13に示すように、まず、ICカード1が0次発行(S41)、つまり物理的に発行され、ICカード1の記憶領域には、ICカード1の製造情報等、ICカード1に固有の情報が格納される。なお、ICカード1では、0次発行により論理カード50Aが形成され、論理カード50Aに固有の記憶領域33Aが割当てられる。

【0089】

次に、第1の利用ケースに対応するために、論理カード50Aが1次発行され(S42)、論理カード50Aを用いて利用可能な各種サービスのフォーマットを含む情報が所定の記憶領域に格納される。

【0090】

次に、論理カード初期化操作を禁止するための禁止処理が行われる(S43)。論理カード50Aでは、DESによる論理カード初期化操作が禁止される。次に、論理カード50Aが2次発行され(S44)、論理カード50Aを用いて利用可能な、ユーザデータおよびサービスに関するデータの初期値を書込むための情報が所定の記憶領域に格納される。なお、論理カード50Aの禁止処理(S43)は、1次発行時に代えて0次発行時または2次発行時に行われてもよい。

【0091】

さらに、第2の利用ケースに対応するために、任意の時点で論理カード50Bが作成される(S45)。次に、論理カード50Bが1次発行される(S46)。次に、DESによる論理カード初期化操作を禁止するための禁止処理、およびDESによるサービス発行操作を禁止するための禁止処理が行われる(S47、S48)。なお、ステップS47、S48の処理は、逆の順序で行われてもよい。これにより、論理カード50Bでは、DESによる論理カード初期化操作およびサービス発行操作が禁止される。次に、論理カード50Bが2次発行される(S49)。

【0092】

なお、論理カード50Bの禁止処理(S47、S48)は、1次発行時に代えて2次発行時に行われてもよい。また、1次発行時および2次発行時に分けて行われてもよい。この場合、例えば、論理カード初期化操作を禁止するための禁止処理(S47)が1次発行時に行われ、サービス発行操作を禁止するための禁止処理(S48)が2次発行時に行われてもよい。

【0093】

以下では、禁止フラグ52を用いて、第1および第2の利用ケースにおける不正な操作の実行を禁止する手順について説明する。

【0094】

まず、第1の利用ケースに対応する場合について説明する。図14に示すように、論理カード50Aでは、禁止フラグ52の設定により、DESによる論理カード初期化操作が予め禁止されている(S51、S52)。サービス提供装置3等の外部装置のリーダライタ4は、論理カード50Aを指定したポーリングコマンドを送信している。不正ユーザがリーダライタ4にICカード1をかざすと、リーダライタ4は、検知応答として論理カード50Aを指定した応答コマンドをICカード1に送信する(S53)。ICカード1との間で検知応答が行われると、リーダライタ4は、ICカード1と認証鍵生成処理および相互認証を行う(S54、S55)。

【0095】

ここで、リーダライタ4がAES暗号方式に対応していない、またはAES暗号方式が無効化されている等の理由で、DES暗号方式のみが利用可能な場合を想定する。この場合、リーダライタ4によりDES暗号方式が指定され、リーダライタ4とICカード1の間では、DES暗号方式を用いて相互認証が行われる。

【0096】

相互認証が行われると、不正ユーザは、所定の操作入力を通じて、DESによる論理カード初期化操作の実行を外部装置3に指示する。操作要求送信部64は、該当する操作に対応する操作コマンドをICカード1に送信し(S56)、操作要求受信部75は、操作コマンドを受信する。操作要求確認部76は、論理カード50Aの禁止フラグ52を参照し、当該操作の実行が禁止されているかを確認する(S57)。

【0097】

この場合、ICカード1は、当該操作の実行が禁止フラグ52により禁止されているので、操作を実行できない旨を示す応答コマンドをリーダライタ4に送信する(S58)。応答コマンドが受信されると、外部装置3は、当該操作の実行が禁止されている旨を不正ユーザに通知する。これにより、DESによる論理カード初期化操作の不正な実行を禁止することができる。なお、当該操作が禁止されていない場合、操作実行部77は、当該操作を実行する。

【0098】

つぎに、第2の利用ケースに対応する場合について説明する。図15に示すように、論理カード50Bでは、禁止フラグ52の設定により、DESによる論理カード初期化操作およびサービス発行操作が予め禁止されている(S61−S64)。リーダライタ4は、論理カード50Bを指定したポーリングコマンドを送信している。不正ユーザがリーダライタ4にICカード1をかざすと、リーダライタ4は、検知応答として論理カード50Bを指定した応答コマンドをICカード1に送信する(S65)。検知応答が行われると、第1の利用ケースの場合と同様に、リーダライタ4とICカード1の間では、DES暗号方式を用いて認証鍵生成処理および相互認証が行われる(S66、S67)。

【0099】

相互認証が行われると、不正ユーザは、所定の操作入力を通じて、論理カード初期化操作またはサービス発行操作の実行を外部装置3に指示する。操作要求送信部64は、該当する操作に対応する操作コマンドをICカード1に送信し(S68、S71)、操作要求受信部75は、操作コマンドを受信する。操作要求確認部76は、論理カード50Bの禁止フラグ52を参照し、当該操作が禁止されているかを確認する(S69、S72)。

【0100】

この場合、ICカード1は、当該操作が禁止フラグ52により禁止されているので、操作を実行できない旨を示す応答コマンドをリーダライタ4に送信する(S70、S73)。応答コマンドが受信されると、外部装置3は、当該操作の実行が禁止されている旨を不正ユーザに通知する。これにより、DESによる論理カード初期化操作またはサービス発行操作の不正な実行を禁止することができる。なお、当該操作が禁止されていない場合、操作実行部77は、当該操作を実行する。

【0101】

[6.まとめ]

以上説明したように、本発明の実施形態に係る情報処理装置によれば、第1の暗号方式を用いて情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報が第2の暗号方式を用いて外部装置から受信され、禁止情報により所定の操作を禁止するための禁止処理が行われる。そして、外部装置または他の外部装置から操作の要求が受信され、要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作が実行される。これにより、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止することができる。

【0102】

また、記憶領域は、相異なる運用主体により各々に利用可能な複数の論理領域に分割され、禁止情報は、第1の暗号方式を用いて各論理領域に対して行われる所定の操作を禁止するために、各論理領域を利用可能な運用主体の権限により設定される。これにより、複数の論理領域間では、各運用主体により利用可能なデータについて、セキュリティ性を確保することができる。

【0103】

以上、添付図面を参照しながら本発明の好適な実施形態について詳細に説明したが、本発明はかかる例に限定されない。本発明の属する技術の分野における通常の知識を有する者であれば、特許請求の範囲に記載された技術的思想の範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、これらについても、当然に本発明の技術的範囲に属するものと了解される。

【0104】

例えば、上記説明では、情報処理装置1、2がDES方式およびAES方式からなる2の暗号方式に対応可能である場合について説明したが、情報処理装置1、2は、3以上の暗号方式に対応可能であってもよい。また、上記説明では、情報処理装置1、2が2の論理カード50A、50Bを有する場合について説明したが、情報処理装置1、2は、3以上の論理カード50A、50B、50C、…を有してもよい。

【0105】

また、上記説明では、記憶領域に対する所定の操作が論理カード50の単位で禁止される場合について説明した。しかし、所定の操作は、論理カード50の単位に代えて、論理カード50を用いて利用可能なサービスの単位で禁止されてもよい。つまり、同一の論理カード50を用いて利用可能なサービスA、Bのうち、サービスAについては所定の操作を禁止し、サービスBについては所定の操作を許可してもよい。

【符号の説明】

【0106】

1 ICカード

2 携帯端末

3 サービス提供装置

5 発行装置

4、6 リーダライタ

7 ネットワーク

61 禁止情報生成部

62 禁止情報暗号部

63 禁止情報送信部

64 操作要求送信部

71 禁止情報受信部

72 禁止情報復号部

73 禁止情報確認部

74 禁止フラグ設定部

75 操作要求受信部

76 操作要求確認部

77 操作実行部

【技術分野】

【0001】

本発明は、情報処理装置、情報処理方法およびプログラムに関する。

【背景技術】

【0002】

電子マネーシステムやセキュリティシステム等では、リーダライタと非接触通信可能なICチップを搭載した、非接触ICカードや携帯端末等の情報処理装置の利用が普及している。かかる情報処理装置では、各種のサービスを利用するために必要なデータがセキュアに伝送されて記憶領域に管理されている。

【0003】

ここで、データをセキュアに伝送するための暗号方式としては、複数の暗号方式が提案されている。近年、暗号方式は、現行のDES(Data Encryption Standard)方式から、AES(Advanced Encryption Standard)方式等、セキュリティ強度の高い暗号方式に移行しつつある。

【0004】

そして、現行の暗号方式から新規の暗号方式に移行する場合、リーダライタと情報処理装置間のプロトコルも変更しなければならない。一方、ユーザに配布された現行の情報処理装置を一朝一夕に交換することはできない。このため、現状では、下記特許文献1等に記載されるように、現行および新規の暗号方式に対応可能な情報処理装置を配布し、両方の暗号方式に対応可能なようにシステムが運用されている。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2008−149824号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかし、従来、記憶領域に対して行われる所定の操作のうち、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる操作を禁止することができなかった。このため、例えば、現行の暗号方式を用いた不正な操作により、記憶領域がフォーマット初期化され、サービスの利用が困難となったり、記憶領域へサービス情報が追加され、記憶領域がいたずらに消費されたりする場合がある。

【0007】

そこで、本発明は、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供しようとするものである。

【課題を解決するための手段】

【0008】

本発明のある観点によれば、 第1の暗号方式と、第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置であって、 第1の暗号方式を用いて情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、第2の暗号方式を用いて外部装置から受信する禁止情報受信部と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止処理部と、 外部装置または他の外部装置から操作の要求を受信する操作要求受信部と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部とを備える情報処理装置が提供される。

【0009】

記憶領域は、相異なる運用主体により各々に利用可能な複数の論理領域に分割されており、禁止情報は、第1の暗号方式を用いて各論理領域に対して行われる所定の操作を禁止するために、各論理領域を利用可能な運用主体の権限により設定されてもよい。

【0010】

禁止情報は、記憶領域のフォーマット初期化操作を所定の操作として指定する情報を含んでもよく、記憶領域へのサービス情報の追加を所定の操作として指定する情報を含んでもよい。

【0011】

また、本発明の別の観点によれば、第1の暗号方式と、第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置に適用される情報処理方法であって、 第1の暗号方式を用いて情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、第2の暗号方式を用いて外部装置から受信するステップと、 禁止情報により所定の操作を禁止するための禁止処理を行うステップと、 外部装置または他の外部装置から操作の要求を受信するステップと、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行するステップとを含む情報処理方法が提供される。

【0012】

また、本発明の別の観点によれば、上記情報処理方法をコンピュータに実行させるためのプログラムが提供される。ここで、プログラムは、コンピュータ読取り可能な記録媒体を用いて提供されてもよく、通信手段を介して提供されてもよい。

【発明の効果】

【0013】

以上説明したように本発明によれば、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供することができる。

【図面の簡単な説明】

【0014】

【図1】本発明の実施形態に係るICカードシステムを示す概略図である。

【図2】ICカードシステムの主要な構成を示すブロック図である。

【図3】各ICカードに対応する暗号方式を示す説明図である。

【図4】ICカードの主要な構成を示すブロック図である。

【図5】ICカードの制御部とメモリ部の構成を示すブロック図である。

【図6】ICカードの記憶領域の構成を示す説明図である。

【図7】ICカードの発行手順を示すシーケンス図である。

【図8】禁止処理に関連する主要な構成を示すブロック図である。

【図9】禁止処理の手順を示すシーケンス図である。

【図10】禁止情報の確認手順を示すフロー図である。

【図11】第1の利用ケースに対応する記憶領域の構成を示す説明図である。

【図12】第2の利用ケースに対応する記憶領域の構成を示す説明図である。

【図13】第1および第2の利用ケースに対応するICカードの発行手順を示すシーケンス図である。

【図14】第1の利用ケースにおいて不正な操作の実行を禁止する手順を示すシーケンス図である。

【図15】第2の利用ケースにおいて不正な操作の実行を禁止する手順を示すシーケンス図である。

【発明を実施するための形態】

【0015】

以下に添付図面を参照しながら、本発明の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0016】

本明細書では、本発明の好適な実施の形態について、以下の項目に沿って説明する。

1.ICカードシステム

2.ICカードの構成

3.ICカードの記憶領域と発行工程

4.操作の禁止処理

5.ICカードの利用ケース

6.まとめ

【0017】

[1.ICカードシステム]

まず、図1〜図3を参照しながら、本発明の実施形態に係るICカードシステムについて説明する。図1には、ICカードシステムが示され、図2には、ICカードシステムの主要な構成が示されている。図3には、各ICカードに対応する暗号方式が示されている。

【0018】

図1に示すように、ICカードシステムは、情報処理装置(非接触ICカード1または携帯端末2等)、および外部装置(サービス提供装置3または発行装置5等)を有する。

【0019】

情報処理装置は、非接触ICカード1(以下ではICカード1とも称する。)または携帯端末2等であり、非接触通信用のICチップを有している。外部装置は、リーダライタ4に接続されたサービス提供装置3、またはリーダライタ6に接続された発行装置5等である。

【0020】

ICカード1は、外部装置3、5のリーダライタ4、6と非接触通信するためのアンテナ、および所定の演算処理を行うICチップを有している。ICカード1は、外部装置3、5のリーダライタ4、6と非接触通信が可能である。よって、リーダライタ4、6にICカード1をかざすと、ICカード1に対するデータの読書きが可能となる。

【0021】

ICカード1は、各種サービスを提供するICカードシステムに適用されている。ICカード1は、電子マネーシステム、交通機関の改札システム、建造物への入館・入室やパーソナルコンピュータへのログイン等のセキュリティシステム、電子決済システム等に適用されている。また、ICカード1としては、複数のサービスに対応可能なマルチアプリケーション型のカードも実用化されている。

【0022】

また、携帯端末2は、ICカード1と同様のICチップを有する携帯型の情報処理装置であり、携帯電話、腕時計、携帯情報端末、携帯型ゲーム機、携帯型映像/音声再生機等の移動装置等である。携帯端末2も、ICカード1と同様に、リーダライタ4、6と非接触通信し、各種サービスの利用を可能にする。

【0023】

サービス提供装置3は、情報処理装置1、2を用いた所定のサービスを提供するためのホスト装置である。サービス提供装置3は、交通機関の自動改札機、店舗のレジスタ装置、電子商取引用の端末装置、自動販売機、POS端末、キオスク端末、金融機関のATM等である。サービス提供装置3は、情報処理装置1、2と非接触通信するためのリーダライタ4を有している。リーダライタ4は、サービス提供装置3に内蔵されてもよく、別装置としてサービス提供装置3に有線または無線で接続されてもよい。

【0024】

サービス提供装置3のリーダライタ4に情報処理装置1、2をかざすと、両装置の間で所定のサービスに関する情報が非接触通信される。これにより、情報処理装置1、2のユーザは、各種サービスの利用が可能となる。

【0025】

発行装置5は、管理情報を発行するための発行情報を生成し、情報処理装置1、2に提供する。管理情報は、各種サービスに利用されるユーザデータを管理するための情報であり、発行情報は、管理情報を発行するための情報である。発行情報は、所定の暗号方式を用いて暗号化された状態で提供される。

【0026】

このため、発行装置5は、情報処理装置1、2と非接触通信するためのリーダライタ6を有している。リーダライタ6は、発行装置5に内蔵されてもよく、別装置として発行装置5に有線または無線で接続されてもよい。発行装置5は、ネットワーク7を介して携帯端末2と通信可能である。

【0027】

ICカード1は、発行装置5のリーダライタ6と非接触通信し、発行装置5から暗号化された発行情報(暗号化発行情報)を取得する。これにより、例えば、カード製造工場でICカード1の出荷時に、発行装置5のリーダライタ6にICカード1をかざすと、発行装置5からICカード1に暗号化発行情報の提供が可能となる。

【0028】

また、携帯端末2は、ネットワーク7を介して発行装置5と通信し、発行装置5から暗号化発行情報を取得する。発行装置5は、ネットワーク通信可能なサーバ装置からなり、ネットワーク7を介して携帯端末2に発行情報を送信する。これにより、携帯端末2がネットワーク7を介して発行装置5にアクセスする任意の時点で、発行装置5から携帯端末2に暗号化発行情報の提供が可能となる。

【0029】

図2に示すように、ICカードシステムの主要部は、ICカード1または携帯端末2等の情報処理装置のICカード部8、サービス提供装置3または発行装置5等の外部装置のコントローラ9、および外部装置3、5のリーダライタ4、6からなる。

【0030】

ICカード部8は、リーダライタ4、6と非接触通信するためのアンテナ(図4のアンテナ部10)、ICチップおよびメモリ(図4のメモリ部30)を有している。ICカード部8は、カード形状のICカードでもよく、携帯端末2に組込まれてもよく、任意の形態で実現されうる。ICカード部8とリーダライタ4、6は、「ISO/IEC 18092」等の所定の通信方式により有線または無線で通信する。リーダライタ4、6とコントローラ9は、有線で接続されてもよく、無線で接続されてもよい。

【0031】

コントローラ9は、リーダライタ4、6を介してICカード部8に読出し命令を送信し、ICカード部8は、読出し命令に応じてメモリからユーザデータを読出し、リーダライタ4、6を介してコントローラ9に送信する。

【0032】

ICカードシステムは、ICカード1または携帯端末2のICカード部8と、外部装置3、5のリーダライタ4、6の間で非接触通信するシステムとして構成される。リーダライタ4、6は、RF(無線周波)動作磁界を発生させ、ICカード部8へ電力を伝送し、コマンドやデータ等に応じてRF動作磁界を変調する。これにより、リーダライタ4、6とICカード部8との間でデータが非接触通信される。ICカードシステムでは、リーダライタ4、6がICカード部8に対して各種のコマンドを発行し、ICカード部8がコマンドに応答することで、トランザクションが実行され、所定のサービスに関するデータ通信が行われる。

【0033】

図3に示すように、本実施形態では、複数の暗号方式に対応可能なICカード1の利用が想定されている。つまり、従来のICカード1A、1B、1Cは、暗号方式A、B、Cと一対一に対応しているが、本実施形態に係るICカード1Dは、複数の暗号方式、例えば暗号方式A、B、Cと一対多に対応している。

【0034】

暗号方式としては、DES、AES、Camellia、CLEFIA等の共通鍵暗号方式や、RSA(Rivest Shamir Adleman)等の公開鍵暗号方式等、任意の暗号方式が適用される。各暗号方式には、セキュリティ面での信頼性や暗号処理時の処理負荷等の点で互いに優劣がある。

【0035】

[2.ICカードの構成]

つぎに、図4および図5を参照しながら、本発明の実施形態に係るICカード1の構成について説明する。図4には、ICカード1の主要な構成が示され、図5には、ICカード1の制御部20とメモリ部30の構成が示されている。

【0036】

図4に示すように、ICカード部8は、アンテナ部10、受信部11、復号部12、暗号部13、送信部14、制御部20、およびメモリ部30を有する。

【0037】

アンテナ部10は、リーダライタ4、6と非接触通信するためのアンテナである。受信部11は、リーダライタ4、6からの受信データを復調する。復号部12は、復調された受信データを復号する。暗号部13は、リーダライタ4、6への送信データを暗号化する。送信部14は、暗号化された送信データを変調する。制御部20は、ICカード部8の各部を制御する。メモリ部30は、ユーザデータ、管理情報等のデータを保持するメモリである。

【0038】

受信部11、復号部12、暗号部13、送信部14、制御部20、およびメモリ部30は、所定の回路からなり、小型のICチップに搭載される。アンテナ部10は、ICカード1の外縁に沿って配置されるコイルアンテナ等からなり、受信部11および送信部14に接続される。

【0039】

受信部11および送信部14は、いずれも不図示の変復調回路、フロントエンド回路および電源生成回路等からなる。変復調回路は、ASK変調方式等によりデータを変調/復調する。電源生成回路は、アンテナ部10を通じて受信した搬送波のRF動作磁界から誘導起電力を生じさせ、ICカード部8の電源として取込む。

【0040】

フロントエンド回路は、アンテナ部10を通じて受信した搬送波を復調し、リーダライタ4、6からのコマンドまたはデータを取得して制御部20に供給する。また、フロントエンド回路は、搬送波を分周し、ICカード部8を駆動させるためのクロックを生成する。さらに、フロントエンド回路は、所定のサービスに関するコマンドやデータに応じて搬送波を変調し、変調した搬送波をアンテナ部10からリーダライタ4、6に送信する。

【0041】

復号部12および暗号部13は、暗号処理部を構成しており、例えば暗号処理機能を有する暗号化コプロセッサ等の専用ハードウェアからなる。復号部12および暗号部13は、相異なる複数の暗号方式に対応可能である。これにより、ICカード部8では、外部のリーダライタ4、6と複数の暗号方式を用いて非接触通信が可能となる。

【0042】

制御部20は、いずれも不図示のマイクロプロセッサ等の演算処理装置、ROM、RAM等からなり、ICカード部8の各部を制御するとともに、所定の演算処理を行う。制御部20は、メモリ部30またはROM等に記憶されたプログラムに従って動作し、所定の演算処理、コマンド生成、各種情報の送受信および読書きの制御等を行う。制御部20は、例えば、所定のサービスに関してリーダライタ4、6と通信する際に、サービスに関するユーザデータをメモリ部30に対して読書きする。制御部20は、復号部12および暗号部13によるデータの暗号/復号処理を制御する。なお、制御部20は、所定の送受信データに暗号/復号処理が行われるように、暗号/復号処理の要否も判定する。

【0043】

メモリ部30は、フラッシュメモリ、EEPROM(Electrically Erasable and Programmable ROM)、FeRAM(Ferroelectric RAM)等の半導体メモリからなる。メモリ部30は、後述するデータ記憶部32として機能し、非接触通信により所定のサービスを利用するためのユーザデータと、ユーザデータを管理するためのデータを記憶する。また、メモリ部30は、暗号化発行情報を復号するための権限鍵をセキュアに保持する。なお、メモリ部30は、半導体メモリの他に、HDD等の記憶装置からなってもよい。

【0044】

図5に示すように、メモリ部30は、管理情報およびユーザデータが階層構造化された論理ファイル構造部32を含むデータ記憶部31を有している。論理ファイル構造部32は、管理情報の記憶領域である定義領域を論理的に階層構造化し、各種の定義情報を階層的に保持する論理ファイル構造を有する。論理ファイル構造部32には、後述するように、複数の論理カード(論理カード50A、50B等)のための記憶領域33A、33Bが設けられる。

【0045】

また、図5に示すように、制御部20は、1つの検知応答部21、複数の暗号対応ユニット22A、22B、禁止処理部23および操作処理部24を有している。暗号対応ユニット22A、22Bは、復号部12および暗号部13(暗号処理部)が対応可能な暗号方式毎に設けられる。例えば、暗号処理部がDESおよびAESに対応可能である場合、DESの暗号対応ユニット22AとAESの暗号対応ユニット22Bが設けられる。なお、暗号対応ユニット22は、暗号対応ユニット22A、22B、22C、…として3つ以上設けられてもよい。

【0046】

各暗号対応ユニット22は、認証鍵生成部25、相互認証部26、通信路暗号部27、およびリードライト部28を有している。つまり、各暗号対応ユニット22は、暗号方式毎に設けられ、各暗号方式を用いた通信に必要となる複数の機能部を組合せたユニットである。

【0047】

なお、制御部20の各部は、各部の機能を実行するためのプログラムを情報処理装置1、2に実装し、制御部20のプロセッサに実行させることで実現される。プログラムは、記憶媒体または通信媒体を介して情報処理装置1、2に提供される。しかし、制御部20の各部は、各部の機能を有するハードウェアを情報処理装置1、2に実装することで実現されてもよい。

【0048】

検知応答部21は、「ISO/IEC 18092」等で提案されているポーリングコマンド等に対応する機能を有する。検知応答部21は、所定のICカードシステムに関するポーリングコマンドをリーダライタ4、6から受信すると、対応する応答コマンドを生成してリーダライタ4、6に送信する。検知応答部21は、複数の暗号方式に対して共通に設けられている。

【0049】

認証鍵生成部25は、ICカード部8とリーダライタ4、6の相互認証に必要な認証鍵を生成する。認証鍵生成部25は、利用対象となるサービスによりアクセスされる記憶領域のサービス鍵と、ICカード部8に固有のID(カードID)から、認証鍵を生成する。複数のサービスを同時に利用対象とする場合、複数のサービス鍵から縮退鍵が生成され、縮退鍵とカードIDから認証鍵が生成される。認証鍵は、相互認証処理に用いられる。

【0050】

相互認証部26は、ICカード部8とリーダライタ4、6の相互認証を行う。相互認証部26は、リーダライタ4、6から受信した乱数を、認証鍵生成部25により生成された認証鍵を用いて復号し、再び暗号化してリーダライタ4、6に送信する。また、相互認証部26は、生成した乱数を認証鍵を用いて暗号化し、リーダライタ4、6に送信し、その応答をリーダライタ4、6から受信し、送信した乱数と一致するか判定する。このように、リーダライタ4、6とICカード部8により、相互に生成した乱数が正しいかを確認することで、相互認証が行われる。相互認証処理は、リーダライタ4、6から指定された暗号方式により行われる。

【0051】

通信路暗号部27は、「NIST SP 800−38」に規定されるブロック暗号方式を用いて、ICカード1とリーダライタ4、6の間の通信路を暗号化する。通信路暗号部27は、相互認証処理の後に、相互に確認された乱数を用いて生成されたセッション鍵を通信路暗号鍵として用いて、通信路を暗号化して各種のデータを送受信する。

【0052】

リードライト部28は、メモリ部30に対して各種のデータを読出し、または書込む。リードライト部28は、所定のサービスのユーザデータの読出し要求をリーダライタ4、6から受信し、データ記憶部31の所定のサービス定義領域に書込む。リードライト部28は、発行情報に基づき発行された管理情報を、データ記憶部31の所定の記憶領域に書込む。また、リードライト部28は、後述するように、所定の記憶領域に対して、禁止フラグ52の読書き、後述する各論理カード50のフォーマット初期化操作およびサービス発行操作に必要なデータの読書きを行う。

【0053】

禁止処理部23は、詳細は後述するが、各論理カード50の記憶領域に対して行われる所定の操作を禁止するための禁止処理を行う。禁止処理では、セキュリティ強度の低い暗号方式(DES等)を用いて行われる、フォーマット初期化操作、サービス発行操作等の操作が禁止される。

【0054】

操作処理部24は、各論理カード50の記憶領域に対して行われる所定の操作に必要な処理を行う。操作処理では、例えば、相異なる暗号方式(AES、DES等)を用いて行われる、フォーマット初期化操作、サービス発行操作、データアクセス等の操作に必要な処理が行われる。

【0055】

[3.ICカードの記憶領域と発行工程]

つぎに、図6および図7を参照しながら、ICカード1の記憶領域およびICカード1の発行工程について説明する。図6には、ICカード1の記憶領域の構成が示され、図7には、ICカード1の発行手順が示されている。なお、以下では、情報処理装置の一例としてICカード1を挙げて説明する。また、図6には、禁止処理に関連する記憶領域の一部の構成のみが示されている。

【0056】

図6に示すように、ICカード1には、1以上の論理カード50(例えば論理カード50A、50B)が形成されている。データ記憶部31では、各論理カード50のために、ルート鍵51、禁止フラグ52、管理情報53等を格納するための固有の記憶領域(図5に示した記憶領域33A、33B等)が割当てられる。

【0057】

各論理カード50は、DESとAES等、セキュリティ強度の異なる複数の暗号方式に対応している。ルート鍵51は、相異なる暗号方式に各々に対応する暗号鍵(DESルート鍵、AESルート鍵等)である。各論理カード50では、外部装置3、5のリーダライタ4、6により指定された暗号方式のルート鍵51を用いて、相互認証、暗号通信が行われ、データアクセスが行われる。

【0058】

禁止フラグ52は、記憶領域に対して行われる所定の操作を禁止するために用いられる。管理情報53は、各論理カード50を用いたサービスに利用されるユーザデータを管理するために用いられる。

【0059】

各論理カード50では、サービスに利用される記憶領域に対して、論理カード初期化、サービス発行、データアクセス等の操作が行われる。また、各論理カードでは、禁止フラグ52を用いて、論理カード初期化、サービス発行等、記憶領域に対する所定の操作が禁止される。各論理カード50では、操作の実行時に禁止フラグ52の状態が確認され、当該操作が禁止されている場合には、当該操作が禁止される。

【0060】

論理カード初期化操作では、各論理カード50に固有の記憶領域のフォーマットが初期化される。サービス発行操作では、各論理カード50を用いてサービスを受けるためのサービス情報が発行され、サービスに関するデータが所定の記憶領域に追加される。データアクセス操作では、論理カード50を用いたサービスに利用されるデータの読出し/書込みが行われる。

【0061】

各操作は、相異なる暗号方式に各々に対応しており、操作の実行が禁止されていない場合、いずれの暗号方式を用いても各操作の実行が可能となる。つまり、暗号方式に依存せずに、フォーマット初期化操作、サービス発行操作、データアクセス操作の実行が可能となる。一方、操作の実行が禁止されている場合、例えば、セキュリティ強度の低い暗号方式(例えばDES)による論理カード初期化操作が禁止され、および/または同暗号方式によるサービス発行操作が禁止される。

【0062】

ICカード1は、カード発行者により物理的に発行された後、固有の記憶領域を割当てられた各論理カード50に分割される。ここで、ICカード1は、サービス運用方式を異にする運用者により、各論理カード50を用いたサービスが運用可能となるように構成される。ICカード1では、例えば、カード発行者により論理カード50Aを用いたサービスが運用され、カード発行者とは異なる運用者により論理カード50Bを用いたサービスが運用される。

【0063】

図7に示すように、ICカードシステムでは、外部装置3、5のリーダライタ4、6とICカード1の間で、0次〜2次発行(ステップS11、S13、S15)が行われる。以下では、0次〜2次発行が発行装置5により行われる場合について説明するが、少なくとも一部の工程がサービス提供装置3等の外部装置により行われてもよい。

【0064】

0次発行(S11)では、ICカード1の製造情報・出荷鍵を含む情報がICカード1に送信され、所定の記憶領域に格納される。1次発行(S13)では、各種サービスのフォーマットを含む情報がICカード1に送信され、所定の記憶領域に格納される。2次発行(S15)では、ユーザデータを書込むための情報、およびサービスに関するデータの初期値を書込むための情報がICカード1に送信され、所定の記憶領域に格納される。

【0065】

ここで、0次発行(S11)は、ICカード1の単位で行われ、1次および2次発行(S13、S15)は、論理カード50の単位で行われる。そして、所定の操作を禁止するための禁止処理は、論理カード50の単位で0次発行時、1次発行時または2次発行時のいずれかで行われる(S12、S14、S16)。

【0066】

[4.操作の禁止処理]

つぎに、図8〜図10を参照しながら、ICカード1と外部装置3、5との間で行われる、操作の禁止処理について説明する。図8には、禁止処理に関連する主要な構成が示されている。図9には、禁止処理の手順が示され、図10には、禁止情報の確認手順が示されている。

【0067】

図8に示すように、外部装置5は、禁止情報生成部61、禁止情報暗号部62、禁止情報送信部63および操作要求送信部64を有している。ここで、禁止情報生成部61は、図3に示したコントローラ9により実現され、禁止情報暗号部62、禁止情報送信部63および操作要求送信部64は、図3に示したリーダライタ6により実現される。

【0068】

一方、ICカード1は、禁止情報受信部71、禁止情報復号部72、禁止情報確認部73、禁止フラグ設定部74、操作要求受信部75、操作要求確認部76および操作実行部77を有している。ここで、禁止情報受信部71および操作要求受信部75は、図4に示した受信部11により実現され、禁止情報復号部72は、復号部12により実現される。また、禁止情報確認部73、禁止フラグ設定部74、操作要求確認部76および操作実行部77は、図4および図5に示した制御部20により実現される。なお、外部装置5は、禁止情報を処理する第1の装置と、操作要求を処理する第2の装置として別々に構成されてもよい。

【0069】

外部装置5において、禁止情報生成部61は、ICカード1の記憶領域に対する所定の操作を禁止するための禁止情報を生成する。禁止情報では、詳細は後述するが、禁止される操作が指定される。禁止される操作は、セキュリティ強度の低い暗号方式(DES等)により実行される所定の操作として指定される。禁止情報暗号部62は、セキュリティ強度の高い暗号方式(AES等)により禁止情報の少なくとも一部を暗号化(暗号化情報)する。禁止情報送信部63は、暗号化情報を含む禁止情報をICカード1に送信する。操作要求送信部64は、ユーザが外部装置5に操作の実行を要求すると、要求された操作に対応する操作コマンドをICカード1に送信する。

【0070】

一方、ICカード1において、禁止情報受信部71は、暗号化情報を含む禁止情報を外部装置5から受信する。禁止情報復号部72は、セキュリティ強度の高い暗号方式により暗号化情報を復号する。禁止情報確認部73は、復号された暗号化情報を含む禁止情報の正当性を確認する。禁止フラグ設定部74は、禁止情報の正当性が確認された場合に、禁止情報を用いて、所定の操作を禁止するために禁止フラグ52を設定する。禁止フラグ設定部74は禁止処理部として機能する。

【0071】

操作要求受信部75は、ユーザにより要求された操作に対応する操作コマンドを外部装置5から受信する。操作要求確認部76は、禁止フラグ52を参照して、操作コマンドに対応する操作が禁止されている所定の操作に該当するかを確認する。操作実行部77は、操作コマンドに対応する所定の操作に該当しない場合にのみ当該操作を実行する。

【0072】

以下では、図9を参照して禁止処理の手順の一例について説明する。なお、禁止処理は、他の手順に従って行われてもよい。禁止処理では、図9に示すように、まず、検知処理(S21)が行われる。リーダライタ6は、特定の論理カード50を指定したポーリングコマンドを送信する。ユーザがリーダライタ6にICカード1をかざすと、リーダライタ6は、検知応答として特定の論理カード50を指定した応答コマンドをICカード1に送信する。

【0073】

検知応答が行われると、リーダライタ6とICカード1の間では、セキュリティ強度の高い暗号方式(AES等)を用いて相互認証に必要な認証鍵が生成され(S22)、認証鍵を用いて相互認証が行われる(S23)。

【0074】

相互認証が行われると、リーダライタ6は、所定の操作を指定して禁止処理を行う(S24)。禁止情報生成部61は、各論理カード50の運用者の指示により、禁止処理に用いるために、例えば以下のような禁止情報を生成する(括弧中の数字は、各データのバイト数の一例である。)。また、禁止情報の構成は、あくまでも一例に過ぎず、他の構成が適用されてもよい。

・対象暗号(1)

・対象操作(1)

・パッケージ(32):

・(パッケージ内)対象暗号(1)

・(パッケージ内)対象操作(1)

・パディング(14)

・パッケージMAC(16)

【0075】

「対象暗号」は、禁止処理の対象となる暗号方式を示しており、例えば、DES暗号方式を対象とする場合に「01h」と指定される。「対象操作」は、記憶領域に対する所定の処理のうち、禁止処理の対象となる操作を示しており、例えば、論理カード初期化操作を禁止する場合に「01h」と指定され、サービス発行操作を禁止する場合に「02h」と指定される。

【0076】

「パッケージ」は、「(パッケージ内)対象暗号」、「(パッケージ内)対象操作」、「パディング」および「パッケージMAC」からなり、特定のAES暗号鍵により暗号化される。禁止情報暗号部62は、AES暗号鍵により「パッケージ」を暗号化する。「(パッケージ内)対象暗号」および「(パッケージ内)対象操作」は、「対象暗号」および「対象操作」と各々に同一の情報である。「パディング」は、「パッケージ」の暗号化時に用いられ、「パッケージMAC」は、「パッケージ」の検証時に用いられる。

【0077】

ここで、論理カード50に対する所定の操作について禁止処理を行うかは、各論理カード50の運用者により判断される。一方、禁止処理は、一般的に0次〜2次の発行時にカードメーカにより実施される。このため、論理カード50の運用者と禁止処理の実施者が異なる場合があるので、運用者の権限で禁止処理が適切に行われるように、実施者の知らないAES暗号鍵により「パッケージ」が暗号化される。

【0078】

禁止情報を生成すると、禁止情報送信部63は、禁止情報をICカード1に送信する。そして、ICカード1は、図10に示す手順で禁止情報の正当性を確認する。

【0079】

禁止情報の確認処理において、まず、禁止情報受信部71は、外部装置5から禁止情報を受信し、禁止情報復号部72は、「パッケージ」をAES暗号鍵により復号する(S31)。なお、「パッケージ」の復号は、後述するステップS34の処理の開始前の任意の時点で行われてもよい。

【0080】

そして、禁止情報確認部73は、「対象暗号」および「対象操作」として所定の暗号方式および所定の操作が各々に指定されているかを確認する(S32、S33)。前述したデータ例を用いて具体的に説明すれば、「対象暗号」として「01h」が指定されているか、「対象操作」として「01h」または「02h」が指定されているかが確認される。

【0081】

また、禁止情報確認部73は、復号が適切に行われているかを確認する(S34)。「パッケージ」の復号結果は、「パッケージMAC」を用いて、データの改竄について検証される。さらに、復号された「(パッケージ内)対象暗号」および「(パッケージ内)対象操作」が「対象暗号」および「対象操作」と各々に一致するかが確認される(S35、S36)。

【0082】

そして、禁止フラグ設定部74は、上記全ての事項が確認された場合に禁止処理を継続し(S37)、上記いずれかの事項が確認されなかった場合に禁止処理を中止する(S38)。そして、ICカード1は、禁止情報の正当性が確認された旨、または確認されなかった旨を示す応答をリーダライタ6に送信する(S39)。

【0083】

禁止処理を継続する場合、禁止フラグ設定部74は、特定の論理カード50について、「対象暗号」および「対象操作」を指定して禁止フラグ52を設定する。例えば、論理カード50AでDESによる論理カード初期化操作を禁止する場合、該当する操作について禁止フラグ52の状態が「禁止」に設定される。

【0084】

[5.ICカードの利用ケース]

つぎに、図11〜図13を参照しながら、ICカード1の利用ケースについて説明する。図11および図12には、第1および第2の利用ケースに対応する記憶領域の構成が各々に示されている。図13および図14には、第1および第2の利用ケースにおいて不正な操作の実行を禁止する手順が各々に示されている。図11および図12では、禁止される操作の禁止フラグ52に“/”印が付されている。図13には、第1および第2の利用ケースに対応するICカード1の発行手順が示されている。なお、図11および図12には、禁止処理に関連する記憶領域の一部の構成のみが示されている。

【0085】

第1の利用ケースでは、論理カード50AがAESおよびDESを用いたサービスに対応しており、ICカード1のユーザがDESにのみ対応するサービス情報を追加する場合が想定される。第2の利用ケースでは、論理カード50BがAESを用いたサービスにのみ対応している場合が想定される。なお、利用ケースの一例として、論理カード50がDESを用いたサービスにのみ対応してもよい。

【0086】

第1の利用ケースでは、AESを用いるとともに、DESによるサービス発行を行いうる運用主体により論理カード50Aを用いて利用可能なサービスが運用される。つまり、論理カード50Aでは、DESによるサービス発行操作に対応しつつ、DESによる論理カード初期化操作の不正な実行を禁止する必要がある。よって、図11に示すように、論理カード50Aでは、DESによるサービス発行操作が禁止されず、DESによる論理カード初期化操作が禁止される。これにより、論理カード50Aの運用主体は、DESによるサービス発行操作に対応しつつ、DESによる論理カード初期化操作の不正な実行を禁止することができる。

【0087】

第2の利用ケースでは、AESのみを用いる運用主体により論理カード50Bを用いて利用可能なサービスが運用される。つまり、論理カード50Bでは、DESによるサービス発行操作に対応しないので、DESによる論理カード初期化操作およびサービス発行操作の不正な実行を禁止する必要がある。よって、図12に示すように、論理カード50Bでは、DESによる論理カード初期化操作およびサービス発行操作が禁止される。これにより、論理カード50Bの運用主体は、DESによる論理カード初期化操作およびサービス発行操作の不正な実行を禁止することができる。

【0088】

図13には、第1および第2の利用ケースに対応するICカード1を発行する場合の発行手順が示されている。図13に示すように、まず、ICカード1が0次発行(S41)、つまり物理的に発行され、ICカード1の記憶領域には、ICカード1の製造情報等、ICカード1に固有の情報が格納される。なお、ICカード1では、0次発行により論理カード50Aが形成され、論理カード50Aに固有の記憶領域33Aが割当てられる。

【0089】

次に、第1の利用ケースに対応するために、論理カード50Aが1次発行され(S42)、論理カード50Aを用いて利用可能な各種サービスのフォーマットを含む情報が所定の記憶領域に格納される。

【0090】

次に、論理カード初期化操作を禁止するための禁止処理が行われる(S43)。論理カード50Aでは、DESによる論理カード初期化操作が禁止される。次に、論理カード50Aが2次発行され(S44)、論理カード50Aを用いて利用可能な、ユーザデータおよびサービスに関するデータの初期値を書込むための情報が所定の記憶領域に格納される。なお、論理カード50Aの禁止処理(S43)は、1次発行時に代えて0次発行時または2次発行時に行われてもよい。

【0091】

さらに、第2の利用ケースに対応するために、任意の時点で論理カード50Bが作成される(S45)。次に、論理カード50Bが1次発行される(S46)。次に、DESによる論理カード初期化操作を禁止するための禁止処理、およびDESによるサービス発行操作を禁止するための禁止処理が行われる(S47、S48)。なお、ステップS47、S48の処理は、逆の順序で行われてもよい。これにより、論理カード50Bでは、DESによる論理カード初期化操作およびサービス発行操作が禁止される。次に、論理カード50Bが2次発行される(S49)。

【0092】

なお、論理カード50Bの禁止処理(S47、S48)は、1次発行時に代えて2次発行時に行われてもよい。また、1次発行時および2次発行時に分けて行われてもよい。この場合、例えば、論理カード初期化操作を禁止するための禁止処理(S47)が1次発行時に行われ、サービス発行操作を禁止するための禁止処理(S48)が2次発行時に行われてもよい。

【0093】

以下では、禁止フラグ52を用いて、第1および第2の利用ケースにおける不正な操作の実行を禁止する手順について説明する。

【0094】

まず、第1の利用ケースに対応する場合について説明する。図14に示すように、論理カード50Aでは、禁止フラグ52の設定により、DESによる論理カード初期化操作が予め禁止されている(S51、S52)。サービス提供装置3等の外部装置のリーダライタ4は、論理カード50Aを指定したポーリングコマンドを送信している。不正ユーザがリーダライタ4にICカード1をかざすと、リーダライタ4は、検知応答として論理カード50Aを指定した応答コマンドをICカード1に送信する(S53)。ICカード1との間で検知応答が行われると、リーダライタ4は、ICカード1と認証鍵生成処理および相互認証を行う(S54、S55)。

【0095】

ここで、リーダライタ4がAES暗号方式に対応していない、またはAES暗号方式が無効化されている等の理由で、DES暗号方式のみが利用可能な場合を想定する。この場合、リーダライタ4によりDES暗号方式が指定され、リーダライタ4とICカード1の間では、DES暗号方式を用いて相互認証が行われる。

【0096】

相互認証が行われると、不正ユーザは、所定の操作入力を通じて、DESによる論理カード初期化操作の実行を外部装置3に指示する。操作要求送信部64は、該当する操作に対応する操作コマンドをICカード1に送信し(S56)、操作要求受信部75は、操作コマンドを受信する。操作要求確認部76は、論理カード50Aの禁止フラグ52を参照し、当該操作の実行が禁止されているかを確認する(S57)。

【0097】

この場合、ICカード1は、当該操作の実行が禁止フラグ52により禁止されているので、操作を実行できない旨を示す応答コマンドをリーダライタ4に送信する(S58)。応答コマンドが受信されると、外部装置3は、当該操作の実行が禁止されている旨を不正ユーザに通知する。これにより、DESによる論理カード初期化操作の不正な実行を禁止することができる。なお、当該操作が禁止されていない場合、操作実行部77は、当該操作を実行する。

【0098】

つぎに、第2の利用ケースに対応する場合について説明する。図15に示すように、論理カード50Bでは、禁止フラグ52の設定により、DESによる論理カード初期化操作およびサービス発行操作が予め禁止されている(S61−S64)。リーダライタ4は、論理カード50Bを指定したポーリングコマンドを送信している。不正ユーザがリーダライタ4にICカード1をかざすと、リーダライタ4は、検知応答として論理カード50Bを指定した応答コマンドをICカード1に送信する(S65)。検知応答が行われると、第1の利用ケースの場合と同様に、リーダライタ4とICカード1の間では、DES暗号方式を用いて認証鍵生成処理および相互認証が行われる(S66、S67)。

【0099】

相互認証が行われると、不正ユーザは、所定の操作入力を通じて、論理カード初期化操作またはサービス発行操作の実行を外部装置3に指示する。操作要求送信部64は、該当する操作に対応する操作コマンドをICカード1に送信し(S68、S71)、操作要求受信部75は、操作コマンドを受信する。操作要求確認部76は、論理カード50Bの禁止フラグ52を参照し、当該操作が禁止されているかを確認する(S69、S72)。

【0100】

この場合、ICカード1は、当該操作が禁止フラグ52により禁止されているので、操作を実行できない旨を示す応答コマンドをリーダライタ4に送信する(S70、S73)。応答コマンドが受信されると、外部装置3は、当該操作の実行が禁止されている旨を不正ユーザに通知する。これにより、DESによる論理カード初期化操作またはサービス発行操作の不正な実行を禁止することができる。なお、当該操作が禁止されていない場合、操作実行部77は、当該操作を実行する。

【0101】

[6.まとめ]

以上説明したように、本発明の実施形態に係る情報処理装置によれば、第1の暗号方式を用いて情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報が第2の暗号方式を用いて外部装置から受信され、禁止情報により所定の操作を禁止するための禁止処理が行われる。そして、外部装置または他の外部装置から操作の要求が受信され、要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作が実行される。これにより、セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止することができる。

【0102】

また、記憶領域は、相異なる運用主体により各々に利用可能な複数の論理領域に分割され、禁止情報は、第1の暗号方式を用いて各論理領域に対して行われる所定の操作を禁止するために、各論理領域を利用可能な運用主体の権限により設定される。これにより、複数の論理領域間では、各運用主体により利用可能なデータについて、セキュリティ性を確保することができる。

【0103】

以上、添付図面を参照しながら本発明の好適な実施形態について詳細に説明したが、本発明はかかる例に限定されない。本発明の属する技術の分野における通常の知識を有する者であれば、特許請求の範囲に記載された技術的思想の範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、これらについても、当然に本発明の技術的範囲に属するものと了解される。

【0104】

例えば、上記説明では、情報処理装置1、2がDES方式およびAES方式からなる2の暗号方式に対応可能である場合について説明したが、情報処理装置1、2は、3以上の暗号方式に対応可能であってもよい。また、上記説明では、情報処理装置1、2が2の論理カード50A、50Bを有する場合について説明したが、情報処理装置1、2は、3以上の論理カード50A、50B、50C、…を有してもよい。

【0105】

また、上記説明では、記憶領域に対する所定の操作が論理カード50の単位で禁止される場合について説明した。しかし、所定の操作は、論理カード50の単位に代えて、論理カード50を用いて利用可能なサービスの単位で禁止されてもよい。つまり、同一の論理カード50を用いて利用可能なサービスA、Bのうち、サービスAについては所定の操作を禁止し、サービスBについては所定の操作を許可してもよい。

【符号の説明】

【0106】

1 ICカード

2 携帯端末

3 サービス提供装置

5 発行装置

4、6 リーダライタ

7 ネットワーク

61 禁止情報生成部

62 禁止情報暗号部

63 禁止情報送信部

64 操作要求送信部

71 禁止情報受信部

72 禁止情報復号部

73 禁止情報確認部

74 禁止フラグ設定部

75 操作要求受信部

76 操作要求確認部

77 操作実行部

【特許請求の範囲】

【請求項1】

第1の暗号方式と、前記第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置であって、

前記第1の暗号方式を用いて前記情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、前記第2の暗号方式を用いて外部装置から受信する禁止情報受信部と、

前記禁止情報により所定の操作を禁止するための禁止処理を行う禁止処理部と、

前記外部装置または他の外部装置から操作の要求を受信する操作要求受信部と、

前記要求された操作が前記禁止情報により禁止された所定の操作に該当しない場合に、前記要求された操作を実行する操作実行部と

を備える情報処理装置。

【請求項2】

前記記憶領域は、相異なる運用主体により各々に利用可能な複数の論理領域に分割されており、

前記禁止情報は、前記第1の暗号方式を用いて前記各論理領域に対して行われる所定の操作を禁止するために、前記各論理領域を利用可能な運用主体の権限により設定される、請求項1に記載の情報処理装置。

【請求項3】

前記禁止情報は、前記記憶領域のフォーマット初期化操作を所定の操作として指定する情報を含む、請求項1に記載の情報処理装置。

【請求項4】

前記禁止情報は、前記記憶領域へのサービス情報の追加を所定の操作として指定する情報を含む、請求項1に記載の情報処理装置。

【請求項5】

第1の暗号方式と、前記第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置に適用される情報処理方法であって、

前記第1の暗号方式を用いて前記情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、前記第2の暗号方式を用いて外部装置から受信するステップと、

前記禁止情報により所定の操作を禁止するための禁止処理を行うステップと、

前記外部装置または他の外部装置から操作の要求を受信するステップと、

前記要求された操作が前記禁止情報により禁止された所定の操作に該当しない場合に、前記要求された操作を実行するステップと

を含む情報処理方法。

【請求項6】

請求項5に記載の情報処理方法をコンピュータに実行させるためのプログラム。

【請求項1】

第1の暗号方式と、前記第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置であって、

前記第1の暗号方式を用いて前記情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、前記第2の暗号方式を用いて外部装置から受信する禁止情報受信部と、

前記禁止情報により所定の操作を禁止するための禁止処理を行う禁止処理部と、

前記外部装置または他の外部装置から操作の要求を受信する操作要求受信部と、

前記要求された操作が前記禁止情報により禁止された所定の操作に該当しない場合に、前記要求された操作を実行する操作実行部と

を備える情報処理装置。

【請求項2】

前記記憶領域は、相異なる運用主体により各々に利用可能な複数の論理領域に分割されており、

前記禁止情報は、前記第1の暗号方式を用いて前記各論理領域に対して行われる所定の操作を禁止するために、前記各論理領域を利用可能な運用主体の権限により設定される、請求項1に記載の情報処理装置。

【請求項3】

前記禁止情報は、前記記憶領域のフォーマット初期化操作を所定の操作として指定する情報を含む、請求項1に記載の情報処理装置。

【請求項4】

前記禁止情報は、前記記憶領域へのサービス情報の追加を所定の操作として指定する情報を含む、請求項1に記載の情報処理装置。

【請求項5】

第1の暗号方式と、前記第1の暗号方式とは異なるセキュリティ強度を有する第2の暗号方式に対応可能な情報処理装置に適用される情報処理方法であって、

前記第1の暗号方式を用いて前記情報処理装置の記憶領域に対して行われる所定の操作を禁止するための禁止情報を、前記第2の暗号方式を用いて外部装置から受信するステップと、

前記禁止情報により所定の操作を禁止するための禁止処理を行うステップと、

前記外部装置または他の外部装置から操作の要求を受信するステップと、

前記要求された操作が前記禁止情報により禁止された所定の操作に該当しない場合に、前記要求された操作を実行するステップと

を含む情報処理方法。

【請求項6】

請求項5に記載の情報処理方法をコンピュータに実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【公開番号】特開2011−221893(P2011−221893A)

【公開日】平成23年11月4日(2011.11.4)

【国際特許分類】

【出願番号】特願2010−92062(P2010−92062)

【出願日】平成22年4月13日(2010.4.13)

【出願人】(000002185)ソニー株式会社 (34,172)

【Fターム(参考)】

【公開日】平成23年11月4日(2011.11.4)

【国際特許分類】

【出願日】平成22年4月13日(2010.4.13)

【出願人】(000002185)ソニー株式会社 (34,172)

【Fターム(参考)】

[ Back to top ]