情報処理装置、情報処理方法およびプログラム

【課題】ドライバの実行により有効化される通信機能を制限する。

【解決手段】情報処理装置100は、情報処理装置100の通信機能の有効化の準備のためのアクティベータ、および情報処理装置100の通信機能の有効化のためのドライバを取得する取得部52と、取得部52が取得したアクティベータ、およびドライバを実行する実行部54と、実行部54によりアクティベータが実行されることにより、情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを取得する記憶部48と、実行部54によりドライバが実行されることにより、アクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化する有効化部62とを備える。

【解決手段】情報処理装置100は、情報処理装置100の通信機能の有効化の準備のためのアクティベータ、および情報処理装置100の通信機能の有効化のためのドライバを取得する取得部52と、取得部52が取得したアクティベータ、およびドライバを実行する実行部54と、実行部54によりアクティベータが実行されることにより、情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを取得する記憶部48と、実行部54によりドライバが実行されることにより、アクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化する有効化部62とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本開示は、情報処理装置、情報処理方法およびプログラムに関する。

【背景技術】

【0002】

近年、多くの電子機器に無線通信機能が実装され、それに応じて様々な無線通信規格が制定されている。例えば、短距離無線通信規格としてのNFC(Near Field Communication)、FALP(FeliCa Ad−hoc Link Protocol)やPC/SC(Personal Computer/Smart Card)などの様々な通信規格が制定されている。

【0003】

NFCは、非接触ICカードとして広く普及しているソニー株式会社の「FeliCa(登録商標)」で使用される通信方式である。FALPは、FeliCa技術を使用した双方向データ通信プロトコルである。

【0004】

PC/SC(Personal Computer/Smart Card)は、Windows(登録商標)をはじめとしたコンピュータ環境でICカードを利用するための標準アプリケーションインタフェース仕様である。この仕様は、接触ICカードリーダ/ライタ用のドライバインタフェースとして、国際標準規格であるISO7816に準拠しており、GSMやEMVの仕様と交換性があることから、広く支持されており、事実上の標準規格となっている。

【0005】

このような中、PC(Personal Computer)などの情報処理装置は、様々な通信規格に対応した様々な通信デバイスを内蔵、または外付け可能としている(例えば、特許文献1参照。)。例えば、情報処理装置は、NFCの通信規格に対応したリーダ/ライタやPC/SCの通信規格に対応したリーダ/ライタを内蔵、または外付け可能としている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2010−021906号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

ところで、上述した情報処理装置に提供される、当該情報処理装置の通信機能を有効化させるためのドライバは、様々な通信規格の通信機能に対応している。このため、ユーザは情報処理装置においてドライバを実行することにより、情報処理装置の様々な通信規格の通信機能を有効化することができ、それらの機能を使用することができる。

【0008】

しかしながら、ユーザが情報処理装置においてドライバを実行することにより、様々な通信規格の通信機能を使用可能となるのは好ましくない場合がある。例えば、ユーザが所望しないアプリケーションやサービスを利用可能となってしまうなどの問題がある。

【0009】

そこで、本開示は、上記問題に鑑みてなされたものであり、本開示の目的とするところは、ドライバの実行により有効化される通信機能を制限することが可能な、新規かつ改良された情報処理装置、情報処理方法およびプログラムを提供することにある。

【課題を解決するための手段】

【0010】

本開示によれば、情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示す有効化情報を取得する有効化情報取得部と、前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、前記ドライバ実行部により前記ドライバが実行されることにより、前記有効化情報が示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、を備える、情報処理装置が提供される。

【0011】

前記有効化情報がアクティベーションキーであってもよい。前記アクティベータ取得部は、パスワードが認証された場合に、前記アクティベータを取得するものであってもよい。

【0012】

前記有効化部は、パスワードが認証された場合に、前記通信機能を有効化するものであってもよい。

【0013】

また、前記アクティベーションキーを記憶部に設定する設定部を備え、前記有効化部は、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化するものであってもよい。

【0014】

通信デバイスの前記情報処理装置への接続を検知する検知部と、前記検知部により前記通信デバイスの前記情報処理装置への接続が検知されると、前記通信デバイスの記憶部に保持された前記通信デバイスの情報を取得する通信デバイス情報取得部とをさらに備え、前記アクティベータ取得部は、前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得してもよい。

【0015】

前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記通信デバイスの通信規格を判別する通信規格判別部と、前記情報処理装置において前記通信規格判別部により判別された前記通信デバイスの通信規格の通信機能が有効化されているか否かを判別する通信機能有効化判別部と、前記通信機能有効化判別部による判別の結果、前記情報処理装置において前記通信デバイスの通信規格の通信機能が有効化されていないときに、当該通信機能の有効化の可否をサーバに判定させるためのアクティベート可否判定情報を前記サーバに送信する送信部とをさらに備え、前記アクティベータ取得部は、前記サーバにより前記アクティベート可否判定情報に基づいて前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化が可能と判定されたときに取得可能とされた、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得してもよい。

【0016】

前記アクティベート可否情報は、前記通信デバイスと通信を行う通信媒体から入力されたパスワードを含むものであってもよい。

【0017】

前記アクティベーションキーを記憶部に設定する設定部を備え、前記ドライバ実行部により前記ドライバが実行されることにより、前記記憶部を参照する参照部と、前記参照部による参照の結果、前記記憶部に前記アクティベーションキーが設定されているか否かを判別する設定判別部と、前記設定判別部による判別の結果、前記記憶部に前記アクティベーションキーが設定されているときは、前記記憶部に設定されている前記アクティベーションキーが正当であるか否かを判別する正当性判別部とをさらに備え、前記有効化部は、前記正当性判別部による判別の結果、前記記憶部に設定されている前記アクティベーションキーが正当であるときは、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化してもよい。

【0018】

前記正当性判別部は、パスワードに基づいて前記アクティベーションキーが正当であるか否かを判定するものであってもよい。

【0019】

前記送信部は、前記情報処理装置においてユーザが利用したいアプリケーションのアプリケーション固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから前記アプリケーションの機能の有効化のためのアクティベータを取得してもよい。

【0020】

前記送信部は、ユーザが前記通信デバイスに翳したカードの固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定カード単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0021】

前記送信部は、前記通信デバイスの個体識別子の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの仕向け、個体単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0022】

前記送信部は、日時情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのロット単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0023】

前記送信部は、I/Fの情報や内蔵および外付け種別の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのI/Fや種別単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0024】

前記送信部は、ベンダIDおよびプロダクトIDの情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの製品単位での通信機能の有効化のためのアクティベータを取得してもよい。

また、前記パスワードがワンタイムパスワードであってもよい。

【0025】

また、本開示によれば、情報処理装置の通信機能の有効化の準備のためのアクティベータを取得することと、前記アクティベータ取得ステップで取得した前記アクティベータを実行することと、前記アクティベータ実行ステップで前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得することと、前記情報処理装置の通信機能の有効化のためのドライバを取得することと、前記ドライバ取得ステップで取得した前記ドライバを実行するドライバ実行ステップと、前記ドライバ実行ステップで前記ドライバが実行されることにより、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化することと、を有する、情報処理方法が提供される。

【0026】

また、本開示によれば、コンピュータを、情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得するアクティベーションキー取得部と、前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、前記ドライバ実行部により前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、として機能させるための、プログラムが提供される。

【発明の効果】

【0027】

以上説明したように本開示によれば、ドライバの実行により有効化される通信機能を制限することができる。

【図面の簡単な説明】

【0028】

【図1】本開示の第1の実施の形態に係る情報処理システムの構成を概略的に示す説明図である。

【図2】図1における情報処理装置のハードウェア構成を概略的に示すブロック図である。

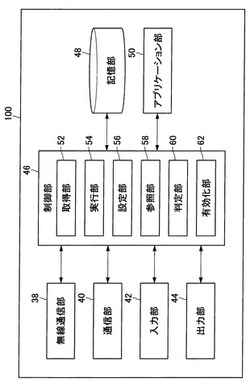

【図3】図1における情報処理装置の機能構成を概略的に示すブロック図である。

【図4】図1の情報処理システムにおけるサービス提供を説明するための概念図である。

【図5】図4におけるドライバの構成を説明するための説明図である。

【図6】図1における情報処理装置が実行する有効化準備処理のフローチャートである。

【図7】図1における情報処理装置が実行する有効化処理のフローチャートである。

【図8】本開示の第2の実施の形態に係る情報処理システムの構成および各装置の機能構成を概略的に示す説明図である。

【図9】図8の情報処理システムが実行する有効化処理のシーケンス図である。

【図10】アクティベート可否判定情報の一部に付加される所定の情報を説明するための説明図である。

【図11】ワンタイムパスワードを使用した有効化の可否判定の一例を示す模式図である。

【発明を実施するための形態】

【0029】

以下に添付図面を参照しながら、本開示の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0030】

なお、説明は以下の順序で行うものとする。

1.情報処理システムの構成(第1の実施の形態)

2.情報処理装置のハードウェア構成

3.情報処理装置の機能構成

4.情報処理システムにおけるサービス提供

5.ドライバの構成

6.有効化準備処理

7.有効化処理(第1の実施の形態)

8.情報処理システムの構成および各装置の機能構成(第2の実施の形態)

9.有効化処理(第2の実施の形態)

【0031】

[1.情報処理システムの構成]

まず、本開示の第1の実施の形態に係る情報処理システムについて説明する。図1は、本実施の形態に係る情報処理システムの構成を概略的に示す説明図である。

【0032】

図1において、情報処理システム1000は、PC(Personal Computer)などの情報処理装置100と、リーダ/ライタ200と、サーバ300とを備える。情報処理装置100とサーバ300とは、インターネットなどのネットワーク400を介して通信が可能である。リーダ/ライタ200は、本開示の通信デバイスの一例であり、非接触ICカード500や非接触ICカード(図示しない)が組み込まれた携帯電話600などの通信媒体と非接触式の通信が可能である。なお、リーダ/ライタ200は、情報処理装置100に内蔵されていてもよく、情報処理装置100に外付けで接続されてもよい。

【0033】

情報処理装置100は、例えば、NFCの通信規格に対応したリーダ/ライタを内蔵している場合、または当該リーダ/ライタが外付けで接続された場合において、当該情報処理装置100のNFCの通信機能を有効化することにより、情報処理装置100のユーザは、NFCの通信規格に対応したアプリケーションやサービスを利用可能となる。

【0034】

また、情報処理装置100は、当該情報処理装置100の様々な通信規格の通信機能の有効化の準備のためのソフトウェア(以下、当該ソフトウェアを「アクティベータ」という。)をサーバ300から取得することができる。なお、アクティベータの取得方法はこれに限られず、例えば、情報処理装置100は、後述するリムーバブル記録媒体36を介してアクティベータを取得してもよい。

【0035】

また、情報処理装置100は、当該情報処理装置100の様々な通信規格の通信機能の有効化のためのソフトウェア(以下、当該ソフトウェアを「ドライバ」という。)をサーバ300から取得することができる。なお、ドライバの取得方法はこれに限られず、例えば、情報処理装置100は、後述するリムーバブル記録媒体36を介してドライバを取得してもよい。

【0036】

[2.情報処理装置のハードウェア構成]

次に、図1における情報処理装置100のハードウェア構成について説明する。図2は、図1における情報処理装置100のハードウェア構成を概略的に示すブロック図である。

【0037】

図2において、情報処理装置100は、MPU(Micro Processing Unit)12と、ROM(Read Only Memory)14と、RAM(Random Access Memory)16と、内部バス18とを備える。また、情報処理装置100は、ブリッジ20と、外部バス22と、インタフェース24と、入力装置26と、出力装置28と、ストレージ装置(HDD)30と、ドライブ32と、通信装置34とを備える。

【0038】

MPU12は、演算処理装置および制御装置として機能し、各種プログラムに従って情報処理装置100内の動作全般を制御する。ROM14は、MPU12が使用するプログラムや演算パラメータなどを記憶する。RAM16は、MPU12の実行において使用するプログラムや、その実行において適宜変化するパラメータなどを一時記憶する。これらはデータの伝送路としての内部バス18により相互に接続されている。

【0039】

内部バス18は、ブリッジ20を介して、PCI(Peripheral Component Interconnect/Interface)バスなどの外部バス22に接続されている。なお、必ずしも内部バス18、ブリッジ20および外部バス22を分離構成する必要はなく、一つのバスにこれらの機能を実装してもよい。

【0040】

入力装置26は、マウス、キーボード、タッチパネル、ボタン、マイク、スイッチおよびレバーなどユーザが情報を入力するための入力手段と、ユーザによる入力に基づいて入力信号を生成し、MPU12に出力する入力制御回路などから構成されている。情報処理装置100のユーザは、該入力装置26を操作することにより、情報処理装置100に対して各種のデータを入力したり処理動作を指示したりすることができる。

【0041】

出力装置28は、例えば、CRT(Cathode Ray Tube)ディスプレイ装置、液晶ディスプレイ(LCD)装置、OLED(Organic Light Emitting Diode)装置およびランプなどの表示装置を含む。さらに、出力装置28は、スピーカおよびヘッドホンなどの音声出力装置を含む。出力装置28は、例えば、再生されたコンテンツを出力する。具体的には、表示装置は再生された映像データなどの各種情報をテキストまたはイメージで表示する。音声出力装置は、再生された音声データなどを音声に変換して出力する。

【0042】

ストレージ装置30は、データ格納用の装置である。ストレージ装置30は、記憶媒体、記憶媒体にデータを記録する記録装置、記憶媒体からデータを読み出す読み出し装置および記憶媒体に記録されたデータを削除する削除装置などを含んでもよい。ストレージ装置30は、例えば、HDD(Hard Disk Drive)で構成される。このストレージ装置30は、ハードディスクを駆動し、MPU12が実行するプログラムや各種データを格納する。

【0043】

ドライブ32は、記録媒体用リーダ/ライタであり、情報処理装置100に内蔵、あるいは外付けされる。ドライブ32は、装着されている磁気ディスク、光ディスク、光磁気ディスク、または半導体メモリなどのリムーバブル記録媒体36に記録されている情報を読み出して、RAM16に出力する。

【0044】

通信装置34は、例えば、ネットワーク400やリーダ/ライタ200に接続するための通信デバイスなどで構成された通信インタフェースである。また、通信装置34は、無線LAN(Local Area Network)対応通信装置であってもよく、有線による通信を行うワイヤー通信装置であってもよい。

【0045】

[3.情報処理装置の機能構成]

次に、図1における情報処理装置100の機能構成について説明する。図3は、図1における情報処理装置100の機能構成を概略的に示すブロック図である。

【0046】

図3において、情報処理装置100は、無線通信部38と、通信部40と、入力部42と、出力部44と、制御部46と、記憶部48と、アプリケーション部50とを備える。制御部46は、取得部52と、実行部54と、設定部56と、参照部58と、判定部60と、有効化部62とを備える。

【0047】

無線通信部38は、非接触ICカード500や非接触ICカード(図示しない)が組み込まれた携帯電話600などと非接触式の通信が可能である。

【0048】

通信部40は、情報処理装置100に外付けされたリーダ/ライタ200と通信が可能である。また、通信部40は、ネットワーク400を介してサーバ300と通信が可能である。

【0049】

入力部42は、ユーザによる操作入力を受け付けて、受け付けた操作入力に基づく入力信号を制御部46に送信する。出力部44は、制御部46から送信された出力信号に基づいて、映像データなどの各種情報をテキストまたはイメージで表示したり、音声データなどを音声に変換して出力する。

【0050】

制御部46は、無線通信部38、通信部40、入力部42、出力部44、記憶部48およびアプリケーション部50と接続され、各構成要素の機能を制御する。

【0051】

取得部52は、本開示のアクティベータ取得部、ドライバ取得部、通信デバイス情報取得部の一例であり、サーバ300、またはリムーバブル記録媒体36からアクティベータやドライバを取得する。実行部54は、本開示のアクティベータ実行部、ドライバ実行部の一例であり、取得部52が取得したアクティベータやドライバを実行する。

【0052】

設定部56は、実行部54によりアクティベータが実行されることにより、記憶部48のレジストリに情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを設定する。参照部58は、実行部54によりドライバが実行されることにより、記憶部48のレジストリを参照する。

【0053】

判定部60は、本開示の設定判別部、正当性判別部の一例であり、参照部58によるレジストリの参照の結果、記憶部48のレジストリにアクティベーションキーが設定されているか否かを判別する。また、判定部60は、記憶部48のレジストリにアクティベーションキーが設定されているときは、記憶部48のレジストリに設定されているアクティベーションキーが正当であるか否かを判別する。

【0054】

有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが正当であるときは、実行部54によりドライバが実行されることにより、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化する。

【0055】

記憶部48は、レジストリにアクティベーションキーが設定される。記憶部48は、アクティベーションキーを取得するアクティベーションキー取得部としても機能する。アプリケーション部50は、アプリケーションやサービスをユーザに提供する。

【0056】

なお、無線通信部38は、例えば図2における通信装置34に対応する。通信部40は、例えば図2における通信装置34に対応する。入力部42は、例えば図2における入力装置26に対応する。出力部44は、例えば図2における出力装置28に対応する。制御部46は、例えば図2におけるMPU12に対応する。記憶部48は、例えば図2におけるRAM16、ストレージ装置30に対応する。アプリケーション部50は、例えば図2におけるMPU12、ストレージ装置30に対応する。

【0057】

[4.情報処理システムにおけるサービス提供]

次に、図1の情報処理システム1000におけるサービス提供について説明する。図4は、図1の情報処理システム1000におけるサービス提供を説明するための概念図である。

【0058】

図4において、情報処理装置100は、OS(Operating System)102と、ドライバ104と、ライブラリ106と、ランチャ108と、ミドルウェア110と、アプリケーション112とを有する。

【0059】

OS102は、リーダ/ライタ200とデータの送受信が可能である。OS102は、ドライバ104、ライブラリ106、ランチャ108を経由してネットワーク400に接続された、例えばサービス提供サーバとしてのサービス700とデータの送受信が可能である。また、OS102は、ドライバ104、ミドルウェア110、アプリケーション112を経由してネットワーク400に接続されたサービス700とデータの送受信が可能である。

【0060】

情報処理システム1000では、OS102がリーダ/ライタ200とデータの送受信を行うとともに、OS102がサービス700とデータの送受信を行うことにより、情報処理装置100のユーザに対してサービス700が提供するサービスを利用可能とすることができる。

【0061】

[5.ドライバの構成]

次に、図4におけるドライバ104の構成について説明する。図5は、図4におけるドライバ104の構成を説明するための説明図である。

【0062】

図5において、ドライバ104は、USBファンクションドライバ114と、フィルタドライバ116と、共通フィルタドライバ118とを有する。

【0063】

USBファンクションドライバ114は、データの受け渡しを司る通信処理部として機能する。フィルタドライバ116は、送受信するデータの加工を行うデータ加工部やデータの送受信を制御する通信制御部として機能する。共通フィルタドライバ118は、リーダ/ライタ200の個体管理を行うデバイス管理部として機能する。

【0064】

また、図5に示すように、リーダ/ライタ200は、後述するリーダ/ライタ200の個体識別子などの情報を保持しているEEPROM(Electrically Erasable and Programmable Read Only Memory)202を有する。

【0065】

また、図4におけるサービス700は、図5に示すように、各種NFCアプリケーション/サービス702と、各種FALPアプリケーション/サービス704と、各種PC/SCアプリケーション/サービス706とを含む。

【0066】

[6.有効化準備処理]

次に、図1における情報処理装置100が実行する有効化準備処理について説明する。図6は、図1における情報処理装置100が実行する有効化準備処理のフローチャートである。

【0067】

図6において、まず、情報処理装置100の取得部52は、例えばサーバ300からネットワーク400を介して当該情報処理装置100の様々な通信規格の通信機能の有効化の準備のためのアクティベータを取得する(ステップS102)。

【0068】

次いで、情報処理装置100の実行部54は、ステップS102で取得したアクティベータを実行する(ステップS104)。

【0069】

次いで、情報処理装置100の設定部56は、ステップS104でアクティベータが実行されることにより、記憶部48のレジストリに情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを設定して(ステップS106)、本処理を終了する。

【0070】

図6の有効化準備処理によれば、情報処理装置100においてアクティベータが実行されることにより、情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーが記憶部48のレジストリに設定される。

【0071】

[7.有効化処理]

次に、図1における情報処理装置100が実行する有効化処理について説明する。図7は、図1における情報処理装置100が実行する有効化処理のフローチャートである。

【0072】

図7において、まず、情報処理装置100の取得部52は、例えばサーバ300からネットワーク400を介して情報処理装置100の様々な通信規格の通信機能の有効化のためのドライバを取得する(ステップS202)。

【0073】

次いで、情報処理装置100の実行部54は、ステップS202で取得したドライバを実行する(ステップS204)。

【0074】

次いで、情報処理装置100の参照部58は、ステップS204でドライバが実行されることにより、記憶部48のレジストリを参照する(ステップS206)。

【0075】

次いで、情報処理装置100の判定部60は、ステップS206でのレジストリの参照の結果、記憶部48のレジストリにアクティベーションキーが設定されているか否かを判別する(ステップS208)。

【0076】

ステップS208の判別の結果、記憶部48のレジストリにアクティベーションキーが設定されていないときは(ステップS208でNO)、情報処理装置100においてアクティベータが実行されていないため、そのまま本処理を終了する。

【0077】

ステップS208の判別の結果、記憶部48のレジストリにアクティベーションキーが設定されているときは(ステップS208でYES)、情報処理装置100の判定部60は、記憶部48のレジストリに設定されているアクティベーションキーが正当であるか否かを判別する(ステップS210)。

なお、後で詳細に説明するが、非接触ICカード500が翳された場合に、ワンタイムパスワードが送信される場合は、ステップS210の判別において、ワンタイムパスワードに基づいてアクティベーションキーが正当であるか否かを判別することができる。この場合、無線通信部38は、非接触ICカード500が翳された場合にワンタイムパスワードを取得する。また、情報処理装置100は、通信部40からネットワーク400を介してワンタイムパスワードの正当性に関する情報を取得しておく。これにより、判別部60は、ワンタイムパスワードが正当である場合は、アクティベーションキーが正当である旨を判別することができる。

【0078】

ステップS210の判別の結果、記憶部48のレジストリに設定されているアクティベーションキーが正当でないときは(ステップS210でNO)、不正なアクティベーションキーが記憶部48のレジストリに設定されているため、そのまま本処理を終了する。

【0079】

ステップS210の判別の結果、記憶部48のレジストリに設定されているアクティベーションキーが正当であるときは(ステップS210でYES)、情報処理装置100の有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化して(ステップS212)、本処理を終了する。

【0080】

図7の有効化処理によれば、記憶部48のレジストリに正当なアクティベーションキーが設定されている場合において、ドライバの実行により、当該アクティベーションキーが示す情報処理装置100において有効化が許可された通信機能が有効化される。これにより、情報処理装置100においてドライバが実行されることにより、情報処理装置100の様々な通信規格の通信機能が有効化されることがなく、もって、ドライバの実行により有効化される通信機能を制限することができる。

【0081】

また、本実施の形態によれば、記憶部48のレジストリに不正なアクティベーションキーが設定されている場合は、情報処理装置100の通信機能が有効化されることがなく、もって、不正に情報処理装置100の通信機能が有効化されることを防止することができる。

【0082】

[8.情報処理システムの構成および各装置の機能構成]

次に、本開示の第2の実施の形態に係る情報処理システムの構成および各装置の機能構成について説明する。図8は、本実施の形態に係る情報処理システムの構成および各装置の機能構成を概略的に示す説明図である。

【0083】

図8において、情報処理システム2000は、PCなどの情報処理装置150と、リーダ/ライタ250と、サーバ350とを備える。情報処理装置150とサーバ350とは、インターネットなどのネットワーク450を介して通信が可能である。リーダ/ライタ250は、非接触ICカード(図示しない)や非接触ICカード(図示しない)が組み込まれた携帯電話(図示しない)などと非接触式の通信が可能である。なお、リーダ/ライタ250は、情報処理装置150に内蔵されていてもよく、情報処理装置150に外付けで接続されてもよい。

【0084】

情報処理装置150は、例えば、NFCの通信規格に対応したリーダ/ライタを内蔵している場合、または当該リーダ/ライタが外付けで接続された場合において、当該情報処理装置150のNFCの通信機能を有効化することにより、情報処理装置150のユーザは、NFCの通信規格に対応したアプリケーションやサービスを利用可能となる。

【0085】

また、情報処理装置150は、当該情報処理装置150の様々な通信規格の通信機能の有効化の準備のためのアクティベータをサーバ350から取得することができる。なお、アクティベータの取得方法はこれに限られず、例えば、情報処理装置150は、リムーバブル記録媒体(図示しない)を介してアクティベータを取得してもよい。

【0086】

また、情報処理装置150は、当該情報処理装置150の様々な通信規格の通信機能の有効化のためのドライバをサーバ350から取得することができる。なお、ドライバの取得方法はこれに限られず、例えば、情報処理装置150は、リムーバブル記録媒体(図示しない)を介してドライバを取得してもよい。

【0087】

情報処理装置150は、無線通信部38と、通信部40と、入力部42と、出力部44と、制御部64と、記憶部48と、アプリケーション部50とを備える。制御部64は、取得部52と、実行部54と、設定部56と、参照部58と、判定部60と、有効化部62と、検知部66と、送信部68とを備える。

【0088】

無線通信部38は、非接触ICカード(図示しない)や非接触ICカード(図示しない)が組み込まれた携帯電話(図示しない)などと非接触式の通信が可能である。

【0089】

通信部40は、情報処理装置150に外付けされたリーダ/ライタ250と通信が可能である。また、通信部40は、ネットワーク450を介してサーバ350と通信が可能である。

【0090】

入力部42は、ユーザによる操作入力を受け付けて、受け付けた操作入力に基づく入力信号を制御部64に送信する。出力部44は、制御部64から送信された出力信号に基づいて、映像データなどの各種情報をテキストまたはイメージで表示したり、音声データなどを音声に変換して出力する。

【0091】

制御部64は、無線通信部38、通信部40、入力部42、出力部44、記憶部48およびアプリケーション部50と接続され、各構成要素の機能を制御する。

【0092】

取得部52は、サーバ350、またはリムーバブル記録媒体(図示しない)からアクティベータやドライバを取得する。また、取得部52は、リーダ/ライタ250の記憶部256のEEPROM(図示しない)内に保持されたリーダ/ライタ250の個体識別子などのリーダ/ライタ250の情報を取得する。実行部54は、取得部52が取得したアクティベータやドライバを実行する。

【0093】

設定部56は、実行部54によりアクティベータが実行されることにより、記憶部48のレジストリに情報処理装置150において有効化が許可された通信機能を示すアクティベーションキーを設定する。参照部58は、実行部54によりドライバが実行されることにより、記憶部48のレジストリを参照する。

【0094】

判定部60は、本開示の通信規格判別部、通信機能有効化判別部の一例であり、参照部58によるレジストリの参照の結果、記憶部48のレジストリにアクティベーションキーが設定されているか否かを判別する。また、判定部60は、記憶部48のレジストリにアクティベーションキーが設定されているときは、記憶部48のレジストリに設定されているアクティベーションキーが正当であるか否かを判別する。また、判定部60は、取得部52により取得されたリーダ/ライタ250の個体識別子などのリーダ/ライタ250の情報に基づいて、情報処理装置150に接続されたリーダ/ライタ250の通信規格を判別する。また、判定部60は、情報処理装置150において当該判別されたリーダ/ライタ250の通信規格の通信機能が有効化されているか否かを判別する。

【0095】

有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが正当であるときは、実行部54によりドライバが実行されることにより、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置150において有効化が許可された通信機能を有効化する。

【0096】

検知部66は、リーダ/ライタ250の情報処理装置150への接続を検知する。送信部68は、判定部60による判別の結果、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能が有効化されていないときは、当該通信機能の有効化の可否を判定させるためのアクティベート可否判定情報をネットワーク450を介してサーバ350に送信する。

【0097】

記憶部48は、レジストリにアクティベーションキーが設定される。記憶部48は、アクティベーションキーを取得するアクティベーションキー取得部としても機能する。アプリケーション部50は、アプリケーションやサービスをユーザに提供する。

【0098】

リーダ/ライタ250は、通信部252と、無線通信部254と、記憶部256とを備える。

【0099】

通信部252は、情報処理装置150と通信が可能である。無線通信部254は、非接触ICカード(図示しない)や非接触ICカード(図示しない)が組み込まれた携帯電話(図示しない)などと非接触式の通信が可能である。記憶部256は、EEPROM(図示しない)を有し、当該EEPROM内にリーダ/ライタ250の個体識別子などの情報を保持する。

【0100】

サーバ350は、通信部352と、制御部354と、記憶部356とを備える。制御部354は、判定部358を備える。

【0101】

通信部352は、ネットワーク450を介して情報処理装置150と通信が可能である。制御部354は、通信部352および記憶部356と接続され、各構成要素の機能を制御する。判定部358は、情報処理装置150の送信部68により送信されたアクティベート可否判定情報に基づいて、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定する。また、判定部358は、当該判定の結果、当該通信機能の有効化が可能であるときは、当該通信機能の有効化の準備のためのアクティベータを情報処理装置150がサーバ350から取得可能にする。記憶部356は、アクティベータやドライバを記憶する。

【0102】

[9.有効化処理]

次に、図8の情報処理システム100が実行する有効化処理について説明する。図9は、図8の情報処理システム100が実行する有効化処理のシーケンス図である。

【0103】

図9において、まず、情報処理装置150の検知部66は、リーダ/ライタ250の情報処理装置150への接続を検知すると(ステップS302)、情報処理装置150の取得部52は、リーダ/ライタ250の記憶部256のEEPROM(図示しない)内に保持されたリーダ/ライタ250の個体識別子などの情報を取得する(ステップS304)。

【0104】

次いで、情報処理装置150の判定部60は、取得部52により取得されたリーダ/ライタ250の個体識別子などのリーダ/ライタ250の情報に基づいて、情報処理装置150に接続されたリーダ/ライタ250の通信規格を判別する。そして、情報処理装置150の判定部60は、情報処理装置150において当該判別されたリーダ/ライタ250の通信規格の通信機能が有効化されているか否かを判別する。当該判別の結果、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能が有効化されていないとき、すなわち未アクティベート機能が存在するときは(ステップS306)、情報処理装置150の送信部68は、当該通信機能の有効化の可否を判定させるためのアクティベート可否判定情報をネットワーク450を介してサーバ350に送信する(ステップS308)。

【0105】

次いで、サーバ350の判定部358は、情報処理装置150の送信部68により送信されたアクティベート可否判定情報に基づいて、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定する(ステップS310)。また、サーバ350の判定部358は、当該判定の結果、当該通信機能の有効化が可能であるときは、当該通信機能の有効化の準備のためのアクティベータを情報処理装置150がサーバ350から取得可能にする。

【0106】

次いで、情報処理装置150の取得部52は、サーバ350からネットワーク450を介して当該情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の準備のためのアクティベータを取得する(ステップS312)。

【0107】

次いで、情報処理装置150の実行部54は、ステップS312で取得したアクティベータを実行する(ステップS314)。これにより、記憶部48のレジストリに情報処理装置150において有効化が許可された通信機能としてのリーダ/ライタ250の通信規格の通信機能を示すアクティベーションキーが設定される。

【0108】

次いで、情報処理装置150の実行部54は、取得済みのドライバ、または新たにサーバ350からネットワーク450を介して取得したドライバを実行する(ステップS316)。これにより、情報処理装置150の有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置100において有効化が許可された通信機能としてのリーダ/ライタ250の通信規格の通信機能を有効化して、すなわち未アクティベート機能を有効化して(ステップS318)、本処理を終了する。

【0109】

図9の有効化処理によれば、情報処理装置150において接続されたリーダ/ライタ250の通信規格の通信機能が有効化されていない場合に、当該通信機能の有効化が可能であるときは、情報処理装置150が当該通信機能の有効化の準備のためのアクティベータを取得する。これにより、情報処理装置150において通信機能が有効化されていない通信規格のリーダ/ライタ250が接続された場合においても、ユーザが自ら情報処理装置150を操作して情報処理装置150において当該通信機能の有効化の準備のためのアクティベータを取得する必要をなくすことができ、もって、ユーザによる情報処理装置150の使い勝手を向上させることができる。

【0110】

また、本実施の形態では、情報処理装置150が未アクティベート機能としてのリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定させるためのアクティベート可否判定情報をサーバ350に送信して、サーバ350により情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定していたが、図10に示すように、アクティベート可否判定情報の一部に所定の情報を付加することにより、情報処理装置150の未アクティベート機能の有効化の可否をサーバ350に判定させることができる。

【0111】

例えば、図10に示すように、アクティベート可否判定情報の一部に情報処理装置150において利用したいアプリケーションのアプリケーション固有情報、例えば起動回数、頻度やインストール有無などの情報を付加することにより、サーバ350により情報処理装置150においてアプリケーション単位でアプリケーション機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350からアプリケーション機能の有効化のためのアクティベータやドライバを取得することにより、当該アプリケーション機能を有効化させることができる。

【0112】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にユーザがリーダ/ライタ250に翳したカードの固有情報、例えば翳した回数、頻度、idm、ワンタイムパスワード(OTP)などの情報を付加することにより、サーバ350により特定カード単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定カード単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定カード単位での通信機能を有効化させることができる。

【0113】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にリーダ/ライタ(R/W)個体識別子の情報を付加することにより、サーバ350により特定R/Wの仕向け、個体単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/Wの仕向け、個体単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/Wの仕向け、個体単位での通信機能を有効化させることができる。

【0114】

また、例えば、図10に示すように、アクティベート可否判定情報の一部に日時情報、例えば製品実装日や有効期限などの情報を付加することにより、サーバ350により特定R/Wのロット単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/Wのロット単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/Wのロット単位での通信機能を有効化させることができる。

【0115】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にI/F(USB、UART)の情報や内蔵および外付け種別の情報を付加することにより、サーバ350により特定R/WのI/Fや種別単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/WのI/Fや種別単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/WのI/Fや種別単位での通信機能を有効化させることができる。

【0116】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にVID(ベンダID)およびPID(プロダクトID)の情報を付加することにより、サーバ350により特定R/Wの製品単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/Wの製品単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/Wの製品単位での通信機能を有効化させることができる。

【0117】

[10.ワンタイムパスワードを使用した有効化の可否判定]

次に、ワンタイムパスワードを使用した有効化について説明する。図10に示したように、アクティベート可否判定情報の一部にユーザがリーダ/ライタ250に翳したカード際のワンタイムパスワード(One Time Passward)の情報を付加することにより、サーバ350により特定カード単位での通信機能の有効化の可否を判定させることができる。以下では、ワンタイムパスワードを使用した有効化の可否判定について説明する。

【0118】

ワンタイムパスワードは、例えば非接触ICカード500がリーダ/ライタ200に翳される度に設定される1回限りのパスワードである。図11は、ワンタイムパスワードを使用した有効化の可否判定の一例を示す模式図である。ワンタイムパスワードを使用した場合、図11に示す手順0〜5を順に判断し、全ての手順が有効である場合にアクティベート対象機能を有効化する。手順0〜4は、上述した実施形態に対応する。手順0〜4が全て有効な場合は、手順5でユーザが任意のタイミングでカードをかざし、初回時にOTP認証等によるアクティベートを実施する。

【0119】

具体的な動作を説明すると、非接触ICカード500が初めてリーダ/ライタ200にかざされたことをFeliCaランチャーが認識し、初回専用Webページに遷移させる。Webページとしては、例えば、ポータルサイトが挙げられる。次に、ユーザ(非接触ICカード500)にワンタイムパスワードの入力を要求し、非接触ICカード500に設定された非接触ICカード500のワンタイムパスワードの値をサーバ350に送信し、サーバ350側でワンタイムパスワードの認証を行う。

【0120】

なお、非接触ICカード500に設定されたワンタイムパスワードは、外部から認識できるように可視化させたものであっても良いし、外部からは認識できないものであっても良い。

【0121】

次に、サーバ350は、ワンタイムパスワードに基づいて、アクティベートの可否を判断する。サーバ350側では、ワンタイムパスワードの情報を別経路で予め取得しておく。サーバ350は、非接触ICカード500からリーダ/ライタ200及び情報処理装置100を経由して送られたワンタイムパスワードと、予め取得したワンタイムパスワードとを比較して、アクティベートの可否を判断することができる。Webページがポータルサイトの場合、通常はユーザがID、パスワードを入力して自分専用のページに移行するが、ワンタイムパスワードを用いることにより、ID、パスワードを入力することなく、ポータルサイトへのアクセスを有効化することもできる。これにより、複数のポータルサイトを使用する場合に、ポータルサイト毎にID、パスワードをユーザが記憶することが不要となり、より簡便にアクセスが可能となる。具体的には、予めサーバ350とワンタイムパスワードのアプリケーション側で、秘密の共有鍵を初期値として設定しておき、暗号論的なハッシュ関数のような数学的アルゴリズムを利用して、前回出力したパスワードから新しいパスワードを生成する。サーバ350サイドでパスワードの正当性(一致性)を判断し、アクティベート可否を判定する。また、予めサーバ350とワンタイムパスワードのアプリケーション側で時刻同期(共通の標準時提供サーバを互いに参照)を行い、それを基に共通の数学的アルゴリズムでパスワードを生成し、サーバ350側で正当性を確認することもできる。

【0122】

この際、ワンタイムパスワードとともに、図11の手順0〜4の判断に基づいてアクティベート対象機能を有効化するこことができ、デバイス接続時にドライバがリーダ/ライタ200の記憶部256のEEPROMから吸い上げた製品情報値(VID/PID、固体識別値など)やレジストリ格納情報(日時情報、インストール済みアプリ情報、起動頻度)などに基づいて有効化することができる。一方、ワンタイムパスワードのみに基づいてアクティベートの可否を判断するようにしても良い。

【0123】

次に、サーバ350でのワンタイムパスワードの判断結果が、”アクティベート可”の場合、アクティベータを対象PCである情報処理装置100にダウンロードし、アクティベートを実施する。なお、アクティベート自動化は、UIプログラム等でユーザがON/OFF設定可能とする。また、ワンタイムパスワードによる認証のためには、図5のドライバ104の構成において、非接触ICカード500をアクセス可能とするための機能が有効化されていない場合は、事前にこの機能をアクティベートしておく。若しくは、非接触ICカード500をアクセス可能とするための機能を予め備えたドライバ104を使用することが好適である。

【0124】

上述した第2の実施形態でワンタイムパスワードを使用する場合、リーダ/ライタ250は、非接触ICカード500が翳された場合に非接触ICカード500からワンタイムパスワードを取得し、図9のステップS304において、EEPROM内の情報とともにワンタイムパスワードを情報処理装置150へ送る。情報処理装置150は、図9のステップS308において、アクティベート可否情報の一部としてワンタイムパスワードをサーバ350へ送る。

【0125】

サーバ350は、図9のステップS310において、ワンタイムパスワードを含むアクティベート可否判定情報に基づいて、リーダ/ライタ250の通信規格の通信機能の有効化の可否を判定する。以降の処理は、図9に示す第2の実施形態と同様である。従って、ワンタイムパスワードがサーバ350側で正当であると判断された場合のみ、情報処理装置150は、通信機能の有効化の準備のためのアクティベータをサーバ350から取得することができる。そして、ドライバが実行された場合に、アクティベーションキーが示す通信機能を有効化することが可能となる。

【0126】

また、上述した第1の実施形態でワンタイムパスワードを使用する場合、図6のステップS102において、サーバ300でワンタイムパスワードが認証されない限り、アクティベータがサーバ300から送信されない構成とすることができる。また、図7のステップS210において、リーダ/ライタ200から入力されたワンタイムパスワードに基づいてアクティベーションキーが正当であるか否かを判定することができる。

【0127】

以上のように、ワンタイムパスワードに基づいて、アクティベータを自動ダウンロードすることで、アクティベータの配布を不要にすることができ、処理を簡素化することができる。また、ワンタイムパスワードは1回限り設定されるパスワードであるため、漏洩することがなく、パスワードが固定されたトークンなどにおいて想定されるセキュリティ問題を解決することが可能となる。また、非接触ICカード500をリーダ/ライタ200に翳すのみで、ユーザが任意のタイミングでドライバ機能の活性化することが可能である。このため、セキュリティを必要とするクラウドネットワークなど、今後、急激な拡大が見込まれるシステムへの接続インタフェース(I/F)として利用することが可能である。

【0128】

また、ワンタイムパスワードが設定される非接触ICカード500のユーザが、ドライバ機能のオン/オフ等を意識することなく、非接触ICカード500をリーダ/ライタ200に翳すのみで機能のアクティベートが可能となる。

【0129】

以上説明した本開示の目的は、上述した各実施の形態の機能を実現するソフトウェアのプログラムコードを記憶した記憶媒体を、システムあるいは装置に供給し、そのシステムあるいは装置のコンピュータ(またはCPUやMPUなど)が記憶媒体に格納されたプログラムコードを読み出し実行することによっても達成される。

【0130】

この場合、記憶媒体から読み出されたプログラムコード自体が上述した各実施の形態の機能を実現することになり、そのプログラムコードおよび該プログラムコードを記憶した記憶媒体は本開示を構成することになる。

【0131】

また、プログラムコードを供給するための記憶媒体としては、例えば、フロッピー(登録商標)ディスク、ハードディスク、光磁気ディスク、CD−ROM、CD−R、CD−RW、DVD−ROM、DVD−RAM、DVD−RW、DVD+RWなどの光ディスク、磁気テープ、不揮発性のメモリカード、ROMなどを用いることができる。または、プログラムコードをネットワークを介してダウンロードしてもよい。

【0132】

また、コンピュータが読み出したプログラムコードを実行することにより、上述した各実施の形態の機能が実現されるだけではなく、そのプログラムコードの指示に基づき、コンピュータ上で稼動しているOS(オペレーティングシステム)などが実際の処理の一部または全部を行い、その処理によって上述した各実施の形態の機能が実現される場合も含まれる。

【0133】

さらに、記憶媒体から読み出されたプログラムコードが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その拡張機能を拡張ボードや拡張ユニットに備わるCPUなどが実際の処理の一部または全部を行い、その処理によって上述した各実施の形態の機能が実現される場合も含まれる。

【0134】

以上、添付図面を参照しながら本開示の好適な実施の形態について詳細に説明したが、本開示はかかる例に限定されない。本開示の属する技術の分野における通常の知識を有する者であれば、特許請求の範囲に記載された技術的思想の範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、これらについても、当然に本開示の技術的範囲に属するものと了解される。

【0135】

なお、以下のような構成も本開示の技術的範囲に属する。

(1)情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示す有効化情報を取得する有効化情報取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記有効化情報が示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

を備える、情報処理装置。

【0136】

(2)前記有効化情報がアクティベーションキーである、前記(1)に記載の情報処理装置。

【0137】

(3)前記アクティベータ取得部は、パスワードが認証された場合に、前記アクティベータを取得する、前記(1)に記載の情報処理装置。

【0138】

(4)前記有効化部は、ワンタイムパスワードが認証された場合に、前記通信機能を有効化する、前記(1)に記載の情報処理装置。

【0139】

(5)前記アクティベーションキーを記憶部に設定する設定部を備え、

前記有効化部は、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、前記(2)に記載の情報処理装置。

【0140】

(6)通信デバイスの前記情報処理装置への接続を検知する検知部と、

前記検知部により前記通信デバイスの前記情報処理装置への接続が検知されると、前記通信デバイスの記憶部に保持された前記通信デバイスの情報を取得する通信デバイス情報取得部とをさらに備え、

前記アクティベータ取得部は、前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、前記(2)に記載の情報処理装置。

【0141】

(7)前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記通信デバイスの通信規格を判別する通信規格判別部と、

前記情報処理装置において前記通信規格判別部により判別された前記通信デバイスの通信規格の通信機能が有効化されているか否かを判別する通信機能有効化判別部と、

前記通信機能有効化判別部による判別の結果、前記情報処理装置において前記通信デバイスの通信規格の通信機能が有効化されていないときに、当該通信機能の有効化の可否をサーバに判定させるためのアクティベート可否判定情報を前記サーバに送信する送信部とをさらに備え、

前記アクティベータ取得部は、前記サーバにより前記アクティベート可否判定情報に基づいて前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化が可能と判定されたときに取得可能とされた、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、前記(6)に記載の情報処理装置。

【0142】

(8)前記アクティベート可否情報は、前記通信デバイスと通信を行う通信媒体から入力されたワンタイムパスワードを含む、前記(6)に記載の情報処理装置。

【0143】

(9)前記アクティベーションキーを記憶部に設定する設定部を備え、

前記ドライバ実行部により前記ドライバが実行されることにより、前記記憶部を参照する参照部と、

前記参照部による参照の結果、前記記憶部に前記アクティベーションキーが設定されているか否かを判別する設定判別部と、

前記設定判別部による判別の結果、前記記憶部に前記アクティベーションキーが設定されているときは、前記記憶部に設定されている前記アクティベーションキーが正当であるか否かを判別する正当性判別部とをさらに備え、

前記有効化部は、前記正当性判別部による判別の結果、前記記憶部に設定されている前記アクティベーションキーが正当であるときは、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、前記(2)に記載の情報処理装置。

【0144】

(10)前記正当性判別部は、ワンタイムパスワードに基づいて前記アクティベーションキーが正当であるか否かを判定する、前記(9)に記載の情報処理装置。

【0145】

(11)前記送信部は、前記情報処理装置においてユーザが利用したいアプリケーションのアプリケーション固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから前記アプリケーションの機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0146】

(12)前記送信部は、ユーザが前記通信デバイスに翳したカードの固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定カード単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0147】

(13)前記送信部は、前記通信デバイスの個体識別子の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの仕向け、個体単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0148】

(14)前記送信部は、日時情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのロット単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0149】

(15)前記送信部は、I/Fの情報や内蔵および外付け種別の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのI/Fや種別単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0150】

(16)前記送信部は、ベンダIDおよびプロダクトIDの情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの製品単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0151】

(17)前記パスワードがワンタイムパスワードである、前記(3)に記載の情報処理装置。

【0152】

(18)情報処理装置の通信機能の有効化の準備のためのアクティベータを取得することと、

前記アクティベータ取得ステップで取得した前記アクティベータを実行することと、

前記アクティベータ実行ステップで前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得することと、

前記情報処理装置の通信機能の有効化のためのドライバを取得することと、

前記ドライバ取得ステップで取得した前記ドライバを実行することと、

前記ドライバ実行ステップで前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化することと、

を有する、情報処理方法。

【0153】

(19)コンピュータを、

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得するアクティベーションキー取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

として機能させるための、プログラム。

【符号の説明】

【0154】

38 無線通信部

40 通信部

42 入力部

44 出力部

46,64 制御部

48 記憶部

50 アプリケーション部

52 取得部

54 実行部

56 設定部

58 参照部

60 判定部

62 有効化部

66 検知部

68 送信部

100,150 情報処理装置

200,250 リーダ/ライタ

252 通信部

254 無線通信部

256 記憶部

300,350 サーバ

352 通信部

354 制御部

356 記憶部

358 判定部

400,450 ネットワーク

500 非接触ICカード

600 携帯電話

1000,2000 情報処理システム

【技術分野】

【0001】

本開示は、情報処理装置、情報処理方法およびプログラムに関する。

【背景技術】

【0002】

近年、多くの電子機器に無線通信機能が実装され、それに応じて様々な無線通信規格が制定されている。例えば、短距離無線通信規格としてのNFC(Near Field Communication)、FALP(FeliCa Ad−hoc Link Protocol)やPC/SC(Personal Computer/Smart Card)などの様々な通信規格が制定されている。

【0003】

NFCは、非接触ICカードとして広く普及しているソニー株式会社の「FeliCa(登録商標)」で使用される通信方式である。FALPは、FeliCa技術を使用した双方向データ通信プロトコルである。

【0004】

PC/SC(Personal Computer/Smart Card)は、Windows(登録商標)をはじめとしたコンピュータ環境でICカードを利用するための標準アプリケーションインタフェース仕様である。この仕様は、接触ICカードリーダ/ライタ用のドライバインタフェースとして、国際標準規格であるISO7816に準拠しており、GSMやEMVの仕様と交換性があることから、広く支持されており、事実上の標準規格となっている。

【0005】

このような中、PC(Personal Computer)などの情報処理装置は、様々な通信規格に対応した様々な通信デバイスを内蔵、または外付け可能としている(例えば、特許文献1参照。)。例えば、情報処理装置は、NFCの通信規格に対応したリーダ/ライタやPC/SCの通信規格に対応したリーダ/ライタを内蔵、または外付け可能としている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2010−021906号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

ところで、上述した情報処理装置に提供される、当該情報処理装置の通信機能を有効化させるためのドライバは、様々な通信規格の通信機能に対応している。このため、ユーザは情報処理装置においてドライバを実行することにより、情報処理装置の様々な通信規格の通信機能を有効化することができ、それらの機能を使用することができる。

【0008】

しかしながら、ユーザが情報処理装置においてドライバを実行することにより、様々な通信規格の通信機能を使用可能となるのは好ましくない場合がある。例えば、ユーザが所望しないアプリケーションやサービスを利用可能となってしまうなどの問題がある。

【0009】

そこで、本開示は、上記問題に鑑みてなされたものであり、本開示の目的とするところは、ドライバの実行により有効化される通信機能を制限することが可能な、新規かつ改良された情報処理装置、情報処理方法およびプログラムを提供することにある。

【課題を解決するための手段】

【0010】

本開示によれば、情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示す有効化情報を取得する有効化情報取得部と、前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、前記ドライバ実行部により前記ドライバが実行されることにより、前記有効化情報が示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、を備える、情報処理装置が提供される。

【0011】

前記有効化情報がアクティベーションキーであってもよい。前記アクティベータ取得部は、パスワードが認証された場合に、前記アクティベータを取得するものであってもよい。

【0012】

前記有効化部は、パスワードが認証された場合に、前記通信機能を有効化するものであってもよい。

【0013】

また、前記アクティベーションキーを記憶部に設定する設定部を備え、前記有効化部は、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化するものであってもよい。

【0014】

通信デバイスの前記情報処理装置への接続を検知する検知部と、前記検知部により前記通信デバイスの前記情報処理装置への接続が検知されると、前記通信デバイスの記憶部に保持された前記通信デバイスの情報を取得する通信デバイス情報取得部とをさらに備え、前記アクティベータ取得部は、前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得してもよい。

【0015】

前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記通信デバイスの通信規格を判別する通信規格判別部と、前記情報処理装置において前記通信規格判別部により判別された前記通信デバイスの通信規格の通信機能が有効化されているか否かを判別する通信機能有効化判別部と、前記通信機能有効化判別部による判別の結果、前記情報処理装置において前記通信デバイスの通信規格の通信機能が有効化されていないときに、当該通信機能の有効化の可否をサーバに判定させるためのアクティベート可否判定情報を前記サーバに送信する送信部とをさらに備え、前記アクティベータ取得部は、前記サーバにより前記アクティベート可否判定情報に基づいて前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化が可能と判定されたときに取得可能とされた、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得してもよい。

【0016】

前記アクティベート可否情報は、前記通信デバイスと通信を行う通信媒体から入力されたパスワードを含むものであってもよい。

【0017】

前記アクティベーションキーを記憶部に設定する設定部を備え、前記ドライバ実行部により前記ドライバが実行されることにより、前記記憶部を参照する参照部と、前記参照部による参照の結果、前記記憶部に前記アクティベーションキーが設定されているか否かを判別する設定判別部と、前記設定判別部による判別の結果、前記記憶部に前記アクティベーションキーが設定されているときは、前記記憶部に設定されている前記アクティベーションキーが正当であるか否かを判別する正当性判別部とをさらに備え、前記有効化部は、前記正当性判別部による判別の結果、前記記憶部に設定されている前記アクティベーションキーが正当であるときは、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化してもよい。

【0018】

前記正当性判別部は、パスワードに基づいて前記アクティベーションキーが正当であるか否かを判定するものであってもよい。

【0019】

前記送信部は、前記情報処理装置においてユーザが利用したいアプリケーションのアプリケーション固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから前記アプリケーションの機能の有効化のためのアクティベータを取得してもよい。

【0020】

前記送信部は、ユーザが前記通信デバイスに翳したカードの固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定カード単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0021】

前記送信部は、前記通信デバイスの個体識別子の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの仕向け、個体単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0022】

前記送信部は、日時情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのロット単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0023】

前記送信部は、I/Fの情報や内蔵および外付け種別の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのI/Fや種別単位での通信機能の有効化のためのアクティベータを取得してもよい。

【0024】

前記送信部は、ベンダIDおよびプロダクトIDの情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの製品単位での通信機能の有効化のためのアクティベータを取得してもよい。

また、前記パスワードがワンタイムパスワードであってもよい。

【0025】

また、本開示によれば、情報処理装置の通信機能の有効化の準備のためのアクティベータを取得することと、前記アクティベータ取得ステップで取得した前記アクティベータを実行することと、前記アクティベータ実行ステップで前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得することと、前記情報処理装置の通信機能の有効化のためのドライバを取得することと、前記ドライバ取得ステップで取得した前記ドライバを実行するドライバ実行ステップと、前記ドライバ実行ステップで前記ドライバが実行されることにより、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化することと、を有する、情報処理方法が提供される。

【0026】

また、本開示によれば、コンピュータを、情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得するアクティベーションキー取得部と、前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、前記ドライバ実行部により前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、として機能させるための、プログラムが提供される。

【発明の効果】

【0027】

以上説明したように本開示によれば、ドライバの実行により有効化される通信機能を制限することができる。

【図面の簡単な説明】

【0028】

【図1】本開示の第1の実施の形態に係る情報処理システムの構成を概略的に示す説明図である。

【図2】図1における情報処理装置のハードウェア構成を概略的に示すブロック図である。

【図3】図1における情報処理装置の機能構成を概略的に示すブロック図である。

【図4】図1の情報処理システムにおけるサービス提供を説明するための概念図である。

【図5】図4におけるドライバの構成を説明するための説明図である。

【図6】図1における情報処理装置が実行する有効化準備処理のフローチャートである。

【図7】図1における情報処理装置が実行する有効化処理のフローチャートである。

【図8】本開示の第2の実施の形態に係る情報処理システムの構成および各装置の機能構成を概略的に示す説明図である。

【図9】図8の情報処理システムが実行する有効化処理のシーケンス図である。

【図10】アクティベート可否判定情報の一部に付加される所定の情報を説明するための説明図である。

【図11】ワンタイムパスワードを使用した有効化の可否判定の一例を示す模式図である。

【発明を実施するための形態】

【0029】

以下に添付図面を参照しながら、本開示の好適な実施の形態について詳細に説明する。なお、本明細書及び図面において、実質的に同一の機能構成を有する構成要素については、同一の符号を付することにより重複説明を省略する。

【0030】

なお、説明は以下の順序で行うものとする。

1.情報処理システムの構成(第1の実施の形態)

2.情報処理装置のハードウェア構成

3.情報処理装置の機能構成

4.情報処理システムにおけるサービス提供

5.ドライバの構成

6.有効化準備処理

7.有効化処理(第1の実施の形態)

8.情報処理システムの構成および各装置の機能構成(第2の実施の形態)

9.有効化処理(第2の実施の形態)

【0031】

[1.情報処理システムの構成]

まず、本開示の第1の実施の形態に係る情報処理システムについて説明する。図1は、本実施の形態に係る情報処理システムの構成を概略的に示す説明図である。

【0032】

図1において、情報処理システム1000は、PC(Personal Computer)などの情報処理装置100と、リーダ/ライタ200と、サーバ300とを備える。情報処理装置100とサーバ300とは、インターネットなどのネットワーク400を介して通信が可能である。リーダ/ライタ200は、本開示の通信デバイスの一例であり、非接触ICカード500や非接触ICカード(図示しない)が組み込まれた携帯電話600などの通信媒体と非接触式の通信が可能である。なお、リーダ/ライタ200は、情報処理装置100に内蔵されていてもよく、情報処理装置100に外付けで接続されてもよい。

【0033】

情報処理装置100は、例えば、NFCの通信規格に対応したリーダ/ライタを内蔵している場合、または当該リーダ/ライタが外付けで接続された場合において、当該情報処理装置100のNFCの通信機能を有効化することにより、情報処理装置100のユーザは、NFCの通信規格に対応したアプリケーションやサービスを利用可能となる。

【0034】

また、情報処理装置100は、当該情報処理装置100の様々な通信規格の通信機能の有効化の準備のためのソフトウェア(以下、当該ソフトウェアを「アクティベータ」という。)をサーバ300から取得することができる。なお、アクティベータの取得方法はこれに限られず、例えば、情報処理装置100は、後述するリムーバブル記録媒体36を介してアクティベータを取得してもよい。

【0035】

また、情報処理装置100は、当該情報処理装置100の様々な通信規格の通信機能の有効化のためのソフトウェア(以下、当該ソフトウェアを「ドライバ」という。)をサーバ300から取得することができる。なお、ドライバの取得方法はこれに限られず、例えば、情報処理装置100は、後述するリムーバブル記録媒体36を介してドライバを取得してもよい。

【0036】

[2.情報処理装置のハードウェア構成]

次に、図1における情報処理装置100のハードウェア構成について説明する。図2は、図1における情報処理装置100のハードウェア構成を概略的に示すブロック図である。

【0037】

図2において、情報処理装置100は、MPU(Micro Processing Unit)12と、ROM(Read Only Memory)14と、RAM(Random Access Memory)16と、内部バス18とを備える。また、情報処理装置100は、ブリッジ20と、外部バス22と、インタフェース24と、入力装置26と、出力装置28と、ストレージ装置(HDD)30と、ドライブ32と、通信装置34とを備える。

【0038】

MPU12は、演算処理装置および制御装置として機能し、各種プログラムに従って情報処理装置100内の動作全般を制御する。ROM14は、MPU12が使用するプログラムや演算パラメータなどを記憶する。RAM16は、MPU12の実行において使用するプログラムや、その実行において適宜変化するパラメータなどを一時記憶する。これらはデータの伝送路としての内部バス18により相互に接続されている。

【0039】

内部バス18は、ブリッジ20を介して、PCI(Peripheral Component Interconnect/Interface)バスなどの外部バス22に接続されている。なお、必ずしも内部バス18、ブリッジ20および外部バス22を分離構成する必要はなく、一つのバスにこれらの機能を実装してもよい。

【0040】

入力装置26は、マウス、キーボード、タッチパネル、ボタン、マイク、スイッチおよびレバーなどユーザが情報を入力するための入力手段と、ユーザによる入力に基づいて入力信号を生成し、MPU12に出力する入力制御回路などから構成されている。情報処理装置100のユーザは、該入力装置26を操作することにより、情報処理装置100に対して各種のデータを入力したり処理動作を指示したりすることができる。

【0041】

出力装置28は、例えば、CRT(Cathode Ray Tube)ディスプレイ装置、液晶ディスプレイ(LCD)装置、OLED(Organic Light Emitting Diode)装置およびランプなどの表示装置を含む。さらに、出力装置28は、スピーカおよびヘッドホンなどの音声出力装置を含む。出力装置28は、例えば、再生されたコンテンツを出力する。具体的には、表示装置は再生された映像データなどの各種情報をテキストまたはイメージで表示する。音声出力装置は、再生された音声データなどを音声に変換して出力する。

【0042】

ストレージ装置30は、データ格納用の装置である。ストレージ装置30は、記憶媒体、記憶媒体にデータを記録する記録装置、記憶媒体からデータを読み出す読み出し装置および記憶媒体に記録されたデータを削除する削除装置などを含んでもよい。ストレージ装置30は、例えば、HDD(Hard Disk Drive)で構成される。このストレージ装置30は、ハードディスクを駆動し、MPU12が実行するプログラムや各種データを格納する。

【0043】

ドライブ32は、記録媒体用リーダ/ライタであり、情報処理装置100に内蔵、あるいは外付けされる。ドライブ32は、装着されている磁気ディスク、光ディスク、光磁気ディスク、または半導体メモリなどのリムーバブル記録媒体36に記録されている情報を読み出して、RAM16に出力する。

【0044】

通信装置34は、例えば、ネットワーク400やリーダ/ライタ200に接続するための通信デバイスなどで構成された通信インタフェースである。また、通信装置34は、無線LAN(Local Area Network)対応通信装置であってもよく、有線による通信を行うワイヤー通信装置であってもよい。

【0045】

[3.情報処理装置の機能構成]

次に、図1における情報処理装置100の機能構成について説明する。図3は、図1における情報処理装置100の機能構成を概略的に示すブロック図である。

【0046】

図3において、情報処理装置100は、無線通信部38と、通信部40と、入力部42と、出力部44と、制御部46と、記憶部48と、アプリケーション部50とを備える。制御部46は、取得部52と、実行部54と、設定部56と、参照部58と、判定部60と、有効化部62とを備える。

【0047】

無線通信部38は、非接触ICカード500や非接触ICカード(図示しない)が組み込まれた携帯電話600などと非接触式の通信が可能である。

【0048】

通信部40は、情報処理装置100に外付けされたリーダ/ライタ200と通信が可能である。また、通信部40は、ネットワーク400を介してサーバ300と通信が可能である。

【0049】

入力部42は、ユーザによる操作入力を受け付けて、受け付けた操作入力に基づく入力信号を制御部46に送信する。出力部44は、制御部46から送信された出力信号に基づいて、映像データなどの各種情報をテキストまたはイメージで表示したり、音声データなどを音声に変換して出力する。

【0050】

制御部46は、無線通信部38、通信部40、入力部42、出力部44、記憶部48およびアプリケーション部50と接続され、各構成要素の機能を制御する。

【0051】

取得部52は、本開示のアクティベータ取得部、ドライバ取得部、通信デバイス情報取得部の一例であり、サーバ300、またはリムーバブル記録媒体36からアクティベータやドライバを取得する。実行部54は、本開示のアクティベータ実行部、ドライバ実行部の一例であり、取得部52が取得したアクティベータやドライバを実行する。

【0052】

設定部56は、実行部54によりアクティベータが実行されることにより、記憶部48のレジストリに情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを設定する。参照部58は、実行部54によりドライバが実行されることにより、記憶部48のレジストリを参照する。

【0053】

判定部60は、本開示の設定判別部、正当性判別部の一例であり、参照部58によるレジストリの参照の結果、記憶部48のレジストリにアクティベーションキーが設定されているか否かを判別する。また、判定部60は、記憶部48のレジストリにアクティベーションキーが設定されているときは、記憶部48のレジストリに設定されているアクティベーションキーが正当であるか否かを判別する。

【0054】

有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが正当であるときは、実行部54によりドライバが実行されることにより、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化する。

【0055】

記憶部48は、レジストリにアクティベーションキーが設定される。記憶部48は、アクティベーションキーを取得するアクティベーションキー取得部としても機能する。アプリケーション部50は、アプリケーションやサービスをユーザに提供する。

【0056】

なお、無線通信部38は、例えば図2における通信装置34に対応する。通信部40は、例えば図2における通信装置34に対応する。入力部42は、例えば図2における入力装置26に対応する。出力部44は、例えば図2における出力装置28に対応する。制御部46は、例えば図2におけるMPU12に対応する。記憶部48は、例えば図2におけるRAM16、ストレージ装置30に対応する。アプリケーション部50は、例えば図2におけるMPU12、ストレージ装置30に対応する。

【0057】

[4.情報処理システムにおけるサービス提供]

次に、図1の情報処理システム1000におけるサービス提供について説明する。図4は、図1の情報処理システム1000におけるサービス提供を説明するための概念図である。

【0058】

図4において、情報処理装置100は、OS(Operating System)102と、ドライバ104と、ライブラリ106と、ランチャ108と、ミドルウェア110と、アプリケーション112とを有する。

【0059】

OS102は、リーダ/ライタ200とデータの送受信が可能である。OS102は、ドライバ104、ライブラリ106、ランチャ108を経由してネットワーク400に接続された、例えばサービス提供サーバとしてのサービス700とデータの送受信が可能である。また、OS102は、ドライバ104、ミドルウェア110、アプリケーション112を経由してネットワーク400に接続されたサービス700とデータの送受信が可能である。

【0060】

情報処理システム1000では、OS102がリーダ/ライタ200とデータの送受信を行うとともに、OS102がサービス700とデータの送受信を行うことにより、情報処理装置100のユーザに対してサービス700が提供するサービスを利用可能とすることができる。

【0061】

[5.ドライバの構成]

次に、図4におけるドライバ104の構成について説明する。図5は、図4におけるドライバ104の構成を説明するための説明図である。

【0062】

図5において、ドライバ104は、USBファンクションドライバ114と、フィルタドライバ116と、共通フィルタドライバ118とを有する。

【0063】

USBファンクションドライバ114は、データの受け渡しを司る通信処理部として機能する。フィルタドライバ116は、送受信するデータの加工を行うデータ加工部やデータの送受信を制御する通信制御部として機能する。共通フィルタドライバ118は、リーダ/ライタ200の個体管理を行うデバイス管理部として機能する。

【0064】

また、図5に示すように、リーダ/ライタ200は、後述するリーダ/ライタ200の個体識別子などの情報を保持しているEEPROM(Electrically Erasable and Programmable Read Only Memory)202を有する。

【0065】

また、図4におけるサービス700は、図5に示すように、各種NFCアプリケーション/サービス702と、各種FALPアプリケーション/サービス704と、各種PC/SCアプリケーション/サービス706とを含む。

【0066】

[6.有効化準備処理]

次に、図1における情報処理装置100が実行する有効化準備処理について説明する。図6は、図1における情報処理装置100が実行する有効化準備処理のフローチャートである。

【0067】

図6において、まず、情報処理装置100の取得部52は、例えばサーバ300からネットワーク400を介して当該情報処理装置100の様々な通信規格の通信機能の有効化の準備のためのアクティベータを取得する(ステップS102)。

【0068】

次いで、情報処理装置100の実行部54は、ステップS102で取得したアクティベータを実行する(ステップS104)。

【0069】

次いで、情報処理装置100の設定部56は、ステップS104でアクティベータが実行されることにより、記憶部48のレジストリに情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを設定して(ステップS106)、本処理を終了する。

【0070】

図6の有効化準備処理によれば、情報処理装置100においてアクティベータが実行されることにより、情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーが記憶部48のレジストリに設定される。

【0071】

[7.有効化処理]

次に、図1における情報処理装置100が実行する有効化処理について説明する。図7は、図1における情報処理装置100が実行する有効化処理のフローチャートである。

【0072】

図7において、まず、情報処理装置100の取得部52は、例えばサーバ300からネットワーク400を介して情報処理装置100の様々な通信規格の通信機能の有効化のためのドライバを取得する(ステップS202)。

【0073】

次いで、情報処理装置100の実行部54は、ステップS202で取得したドライバを実行する(ステップS204)。

【0074】

次いで、情報処理装置100の参照部58は、ステップS204でドライバが実行されることにより、記憶部48のレジストリを参照する(ステップS206)。

【0075】

次いで、情報処理装置100の判定部60は、ステップS206でのレジストリの参照の結果、記憶部48のレジストリにアクティベーションキーが設定されているか否かを判別する(ステップS208)。

【0076】

ステップS208の判別の結果、記憶部48のレジストリにアクティベーションキーが設定されていないときは(ステップS208でNO)、情報処理装置100においてアクティベータが実行されていないため、そのまま本処理を終了する。

【0077】

ステップS208の判別の結果、記憶部48のレジストリにアクティベーションキーが設定されているときは(ステップS208でYES)、情報処理装置100の判定部60は、記憶部48のレジストリに設定されているアクティベーションキーが正当であるか否かを判別する(ステップS210)。

なお、後で詳細に説明するが、非接触ICカード500が翳された場合に、ワンタイムパスワードが送信される場合は、ステップS210の判別において、ワンタイムパスワードに基づいてアクティベーションキーが正当であるか否かを判別することができる。この場合、無線通信部38は、非接触ICカード500が翳された場合にワンタイムパスワードを取得する。また、情報処理装置100は、通信部40からネットワーク400を介してワンタイムパスワードの正当性に関する情報を取得しておく。これにより、判別部60は、ワンタイムパスワードが正当である場合は、アクティベーションキーが正当である旨を判別することができる。

【0078】

ステップS210の判別の結果、記憶部48のレジストリに設定されているアクティベーションキーが正当でないときは(ステップS210でNO)、不正なアクティベーションキーが記憶部48のレジストリに設定されているため、そのまま本処理を終了する。

【0079】

ステップS210の判別の結果、記憶部48のレジストリに設定されているアクティベーションキーが正当であるときは(ステップS210でYES)、情報処理装置100の有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化して(ステップS212)、本処理を終了する。

【0080】

図7の有効化処理によれば、記憶部48のレジストリに正当なアクティベーションキーが設定されている場合において、ドライバの実行により、当該アクティベーションキーが示す情報処理装置100において有効化が許可された通信機能が有効化される。これにより、情報処理装置100においてドライバが実行されることにより、情報処理装置100の様々な通信規格の通信機能が有効化されることがなく、もって、ドライバの実行により有効化される通信機能を制限することができる。

【0081】

また、本実施の形態によれば、記憶部48のレジストリに不正なアクティベーションキーが設定されている場合は、情報処理装置100の通信機能が有効化されることがなく、もって、不正に情報処理装置100の通信機能が有効化されることを防止することができる。

【0082】

[8.情報処理システムの構成および各装置の機能構成]

次に、本開示の第2の実施の形態に係る情報処理システムの構成および各装置の機能構成について説明する。図8は、本実施の形態に係る情報処理システムの構成および各装置の機能構成を概略的に示す説明図である。

【0083】

図8において、情報処理システム2000は、PCなどの情報処理装置150と、リーダ/ライタ250と、サーバ350とを備える。情報処理装置150とサーバ350とは、インターネットなどのネットワーク450を介して通信が可能である。リーダ/ライタ250は、非接触ICカード(図示しない)や非接触ICカード(図示しない)が組み込まれた携帯電話(図示しない)などと非接触式の通信が可能である。なお、リーダ/ライタ250は、情報処理装置150に内蔵されていてもよく、情報処理装置150に外付けで接続されてもよい。

【0084】

情報処理装置150は、例えば、NFCの通信規格に対応したリーダ/ライタを内蔵している場合、または当該リーダ/ライタが外付けで接続された場合において、当該情報処理装置150のNFCの通信機能を有効化することにより、情報処理装置150のユーザは、NFCの通信規格に対応したアプリケーションやサービスを利用可能となる。

【0085】

また、情報処理装置150は、当該情報処理装置150の様々な通信規格の通信機能の有効化の準備のためのアクティベータをサーバ350から取得することができる。なお、アクティベータの取得方法はこれに限られず、例えば、情報処理装置150は、リムーバブル記録媒体(図示しない)を介してアクティベータを取得してもよい。

【0086】

また、情報処理装置150は、当該情報処理装置150の様々な通信規格の通信機能の有効化のためのドライバをサーバ350から取得することができる。なお、ドライバの取得方法はこれに限られず、例えば、情報処理装置150は、リムーバブル記録媒体(図示しない)を介してドライバを取得してもよい。

【0087】

情報処理装置150は、無線通信部38と、通信部40と、入力部42と、出力部44と、制御部64と、記憶部48と、アプリケーション部50とを備える。制御部64は、取得部52と、実行部54と、設定部56と、参照部58と、判定部60と、有効化部62と、検知部66と、送信部68とを備える。

【0088】

無線通信部38は、非接触ICカード(図示しない)や非接触ICカード(図示しない)が組み込まれた携帯電話(図示しない)などと非接触式の通信が可能である。

【0089】

通信部40は、情報処理装置150に外付けされたリーダ/ライタ250と通信が可能である。また、通信部40は、ネットワーク450を介してサーバ350と通信が可能である。

【0090】

入力部42は、ユーザによる操作入力を受け付けて、受け付けた操作入力に基づく入力信号を制御部64に送信する。出力部44は、制御部64から送信された出力信号に基づいて、映像データなどの各種情報をテキストまたはイメージで表示したり、音声データなどを音声に変換して出力する。

【0091】

制御部64は、無線通信部38、通信部40、入力部42、出力部44、記憶部48およびアプリケーション部50と接続され、各構成要素の機能を制御する。

【0092】

取得部52は、サーバ350、またはリムーバブル記録媒体(図示しない)からアクティベータやドライバを取得する。また、取得部52は、リーダ/ライタ250の記憶部256のEEPROM(図示しない)内に保持されたリーダ/ライタ250の個体識別子などのリーダ/ライタ250の情報を取得する。実行部54は、取得部52が取得したアクティベータやドライバを実行する。

【0093】

設定部56は、実行部54によりアクティベータが実行されることにより、記憶部48のレジストリに情報処理装置150において有効化が許可された通信機能を示すアクティベーションキーを設定する。参照部58は、実行部54によりドライバが実行されることにより、記憶部48のレジストリを参照する。

【0094】

判定部60は、本開示の通信規格判別部、通信機能有効化判別部の一例であり、参照部58によるレジストリの参照の結果、記憶部48のレジストリにアクティベーションキーが設定されているか否かを判別する。また、判定部60は、記憶部48のレジストリにアクティベーションキーが設定されているときは、記憶部48のレジストリに設定されているアクティベーションキーが正当であるか否かを判別する。また、判定部60は、取得部52により取得されたリーダ/ライタ250の個体識別子などのリーダ/ライタ250の情報に基づいて、情報処理装置150に接続されたリーダ/ライタ250の通信規格を判別する。また、判定部60は、情報処理装置150において当該判別されたリーダ/ライタ250の通信規格の通信機能が有効化されているか否かを判別する。

【0095】

有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが正当であるときは、実行部54によりドライバが実行されることにより、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置150において有効化が許可された通信機能を有効化する。

【0096】

検知部66は、リーダ/ライタ250の情報処理装置150への接続を検知する。送信部68は、判定部60による判別の結果、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能が有効化されていないときは、当該通信機能の有効化の可否を判定させるためのアクティベート可否判定情報をネットワーク450を介してサーバ350に送信する。

【0097】

記憶部48は、レジストリにアクティベーションキーが設定される。記憶部48は、アクティベーションキーを取得するアクティベーションキー取得部としても機能する。アプリケーション部50は、アプリケーションやサービスをユーザに提供する。

【0098】

リーダ/ライタ250は、通信部252と、無線通信部254と、記憶部256とを備える。

【0099】

通信部252は、情報処理装置150と通信が可能である。無線通信部254は、非接触ICカード(図示しない)や非接触ICカード(図示しない)が組み込まれた携帯電話(図示しない)などと非接触式の通信が可能である。記憶部256は、EEPROM(図示しない)を有し、当該EEPROM内にリーダ/ライタ250の個体識別子などの情報を保持する。

【0100】

サーバ350は、通信部352と、制御部354と、記憶部356とを備える。制御部354は、判定部358を備える。

【0101】

通信部352は、ネットワーク450を介して情報処理装置150と通信が可能である。制御部354は、通信部352および記憶部356と接続され、各構成要素の機能を制御する。判定部358は、情報処理装置150の送信部68により送信されたアクティベート可否判定情報に基づいて、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定する。また、判定部358は、当該判定の結果、当該通信機能の有効化が可能であるときは、当該通信機能の有効化の準備のためのアクティベータを情報処理装置150がサーバ350から取得可能にする。記憶部356は、アクティベータやドライバを記憶する。

【0102】

[9.有効化処理]

次に、図8の情報処理システム100が実行する有効化処理について説明する。図9は、図8の情報処理システム100が実行する有効化処理のシーケンス図である。

【0103】

図9において、まず、情報処理装置150の検知部66は、リーダ/ライタ250の情報処理装置150への接続を検知すると(ステップS302)、情報処理装置150の取得部52は、リーダ/ライタ250の記憶部256のEEPROM(図示しない)内に保持されたリーダ/ライタ250の個体識別子などの情報を取得する(ステップS304)。

【0104】

次いで、情報処理装置150の判定部60は、取得部52により取得されたリーダ/ライタ250の個体識別子などのリーダ/ライタ250の情報に基づいて、情報処理装置150に接続されたリーダ/ライタ250の通信規格を判別する。そして、情報処理装置150の判定部60は、情報処理装置150において当該判別されたリーダ/ライタ250の通信規格の通信機能が有効化されているか否かを判別する。当該判別の結果、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能が有効化されていないとき、すなわち未アクティベート機能が存在するときは(ステップS306)、情報処理装置150の送信部68は、当該通信機能の有効化の可否を判定させるためのアクティベート可否判定情報をネットワーク450を介してサーバ350に送信する(ステップS308)。

【0105】

次いで、サーバ350の判定部358は、情報処理装置150の送信部68により送信されたアクティベート可否判定情報に基づいて、情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定する(ステップS310)。また、サーバ350の判定部358は、当該判定の結果、当該通信機能の有効化が可能であるときは、当該通信機能の有効化の準備のためのアクティベータを情報処理装置150がサーバ350から取得可能にする。

【0106】

次いで、情報処理装置150の取得部52は、サーバ350からネットワーク450を介して当該情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の準備のためのアクティベータを取得する(ステップS312)。

【0107】

次いで、情報処理装置150の実行部54は、ステップS312で取得したアクティベータを実行する(ステップS314)。これにより、記憶部48のレジストリに情報処理装置150において有効化が許可された通信機能としてのリーダ/ライタ250の通信規格の通信機能を示すアクティベーションキーが設定される。

【0108】

次いで、情報処理装置150の実行部54は、取得済みのドライバ、または新たにサーバ350からネットワーク450を介して取得したドライバを実行する(ステップS316)。これにより、情報処理装置150の有効化部62は、記憶部48のレジストリに設定されているアクティベーションキーが示す情報処理装置100において有効化が許可された通信機能としてのリーダ/ライタ250の通信規格の通信機能を有効化して、すなわち未アクティベート機能を有効化して(ステップS318)、本処理を終了する。

【0109】

図9の有効化処理によれば、情報処理装置150において接続されたリーダ/ライタ250の通信規格の通信機能が有効化されていない場合に、当該通信機能の有効化が可能であるときは、情報処理装置150が当該通信機能の有効化の準備のためのアクティベータを取得する。これにより、情報処理装置150において通信機能が有効化されていない通信規格のリーダ/ライタ250が接続された場合においても、ユーザが自ら情報処理装置150を操作して情報処理装置150において当該通信機能の有効化の準備のためのアクティベータを取得する必要をなくすことができ、もって、ユーザによる情報処理装置150の使い勝手を向上させることができる。

【0110】

また、本実施の形態では、情報処理装置150が未アクティベート機能としてのリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定させるためのアクティベート可否判定情報をサーバ350に送信して、サーバ350により情報処理装置150においてリーダ/ライタ250の通信規格の通信機能の有効化の可否を判定していたが、図10に示すように、アクティベート可否判定情報の一部に所定の情報を付加することにより、情報処理装置150の未アクティベート機能の有効化の可否をサーバ350に判定させることができる。

【0111】

例えば、図10に示すように、アクティベート可否判定情報の一部に情報処理装置150において利用したいアプリケーションのアプリケーション固有情報、例えば起動回数、頻度やインストール有無などの情報を付加することにより、サーバ350により情報処理装置150においてアプリケーション単位でアプリケーション機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350からアプリケーション機能の有効化のためのアクティベータやドライバを取得することにより、当該アプリケーション機能を有効化させることができる。

【0112】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にユーザがリーダ/ライタ250に翳したカードの固有情報、例えば翳した回数、頻度、idm、ワンタイムパスワード(OTP)などの情報を付加することにより、サーバ350により特定カード単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定カード単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定カード単位での通信機能を有効化させることができる。

【0113】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にリーダ/ライタ(R/W)個体識別子の情報を付加することにより、サーバ350により特定R/Wの仕向け、個体単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/Wの仕向け、個体単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/Wの仕向け、個体単位での通信機能を有効化させることができる。

【0114】

また、例えば、図10に示すように、アクティベート可否判定情報の一部に日時情報、例えば製品実装日や有効期限などの情報を付加することにより、サーバ350により特定R/Wのロット単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/Wのロット単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/Wのロット単位での通信機能を有効化させることができる。

【0115】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にI/F(USB、UART)の情報や内蔵および外付け種別の情報を付加することにより、サーバ350により特定R/WのI/Fや種別単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/WのI/Fや種別単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/WのI/Fや種別単位での通信機能を有効化させることができる。

【0116】

また、例えば、図10に示すように、アクティベート可否判定情報の一部にVID(ベンダID)およびPID(プロダクトID)の情報を付加することにより、サーバ350により特定R/Wの製品単位での通信機能の有効化の可否を判定させることができる。そして、情報処理装置150はサーバ350から特定R/Wの製品単位での通信機能の有効化のためのアクティベータやドライバを取得することにより、特定R/Wの製品単位での通信機能を有効化させることができる。

【0117】

[10.ワンタイムパスワードを使用した有効化の可否判定]

次に、ワンタイムパスワードを使用した有効化について説明する。図10に示したように、アクティベート可否判定情報の一部にユーザがリーダ/ライタ250に翳したカード際のワンタイムパスワード(One Time Passward)の情報を付加することにより、サーバ350により特定カード単位での通信機能の有効化の可否を判定させることができる。以下では、ワンタイムパスワードを使用した有効化の可否判定について説明する。

【0118】

ワンタイムパスワードは、例えば非接触ICカード500がリーダ/ライタ200に翳される度に設定される1回限りのパスワードである。図11は、ワンタイムパスワードを使用した有効化の可否判定の一例を示す模式図である。ワンタイムパスワードを使用した場合、図11に示す手順0〜5を順に判断し、全ての手順が有効である場合にアクティベート対象機能を有効化する。手順0〜4は、上述した実施形態に対応する。手順0〜4が全て有効な場合は、手順5でユーザが任意のタイミングでカードをかざし、初回時にOTP認証等によるアクティベートを実施する。

【0119】

具体的な動作を説明すると、非接触ICカード500が初めてリーダ/ライタ200にかざされたことをFeliCaランチャーが認識し、初回専用Webページに遷移させる。Webページとしては、例えば、ポータルサイトが挙げられる。次に、ユーザ(非接触ICカード500)にワンタイムパスワードの入力を要求し、非接触ICカード500に設定された非接触ICカード500のワンタイムパスワードの値をサーバ350に送信し、サーバ350側でワンタイムパスワードの認証を行う。

【0120】

なお、非接触ICカード500に設定されたワンタイムパスワードは、外部から認識できるように可視化させたものであっても良いし、外部からは認識できないものであっても良い。

【0121】

次に、サーバ350は、ワンタイムパスワードに基づいて、アクティベートの可否を判断する。サーバ350側では、ワンタイムパスワードの情報を別経路で予め取得しておく。サーバ350は、非接触ICカード500からリーダ/ライタ200及び情報処理装置100を経由して送られたワンタイムパスワードと、予め取得したワンタイムパスワードとを比較して、アクティベートの可否を判断することができる。Webページがポータルサイトの場合、通常はユーザがID、パスワードを入力して自分専用のページに移行するが、ワンタイムパスワードを用いることにより、ID、パスワードを入力することなく、ポータルサイトへのアクセスを有効化することもできる。これにより、複数のポータルサイトを使用する場合に、ポータルサイト毎にID、パスワードをユーザが記憶することが不要となり、より簡便にアクセスが可能となる。具体的には、予めサーバ350とワンタイムパスワードのアプリケーション側で、秘密の共有鍵を初期値として設定しておき、暗号論的なハッシュ関数のような数学的アルゴリズムを利用して、前回出力したパスワードから新しいパスワードを生成する。サーバ350サイドでパスワードの正当性(一致性)を判断し、アクティベート可否を判定する。また、予めサーバ350とワンタイムパスワードのアプリケーション側で時刻同期(共通の標準時提供サーバを互いに参照)を行い、それを基に共通の数学的アルゴリズムでパスワードを生成し、サーバ350側で正当性を確認することもできる。

【0122】

この際、ワンタイムパスワードとともに、図11の手順0〜4の判断に基づいてアクティベート対象機能を有効化するこことができ、デバイス接続時にドライバがリーダ/ライタ200の記憶部256のEEPROMから吸い上げた製品情報値(VID/PID、固体識別値など)やレジストリ格納情報(日時情報、インストール済みアプリ情報、起動頻度)などに基づいて有効化することができる。一方、ワンタイムパスワードのみに基づいてアクティベートの可否を判断するようにしても良い。

【0123】

次に、サーバ350でのワンタイムパスワードの判断結果が、”アクティベート可”の場合、アクティベータを対象PCである情報処理装置100にダウンロードし、アクティベートを実施する。なお、アクティベート自動化は、UIプログラム等でユーザがON/OFF設定可能とする。また、ワンタイムパスワードによる認証のためには、図5のドライバ104の構成において、非接触ICカード500をアクセス可能とするための機能が有効化されていない場合は、事前にこの機能をアクティベートしておく。若しくは、非接触ICカード500をアクセス可能とするための機能を予め備えたドライバ104を使用することが好適である。

【0124】

上述した第2の実施形態でワンタイムパスワードを使用する場合、リーダ/ライタ250は、非接触ICカード500が翳された場合に非接触ICカード500からワンタイムパスワードを取得し、図9のステップS304において、EEPROM内の情報とともにワンタイムパスワードを情報処理装置150へ送る。情報処理装置150は、図9のステップS308において、アクティベート可否情報の一部としてワンタイムパスワードをサーバ350へ送る。

【0125】

サーバ350は、図9のステップS310において、ワンタイムパスワードを含むアクティベート可否判定情報に基づいて、リーダ/ライタ250の通信規格の通信機能の有効化の可否を判定する。以降の処理は、図9に示す第2の実施形態と同様である。従って、ワンタイムパスワードがサーバ350側で正当であると判断された場合のみ、情報処理装置150は、通信機能の有効化の準備のためのアクティベータをサーバ350から取得することができる。そして、ドライバが実行された場合に、アクティベーションキーが示す通信機能を有効化することが可能となる。

【0126】

また、上述した第1の実施形態でワンタイムパスワードを使用する場合、図6のステップS102において、サーバ300でワンタイムパスワードが認証されない限り、アクティベータがサーバ300から送信されない構成とすることができる。また、図7のステップS210において、リーダ/ライタ200から入力されたワンタイムパスワードに基づいてアクティベーションキーが正当であるか否かを判定することができる。

【0127】

以上のように、ワンタイムパスワードに基づいて、アクティベータを自動ダウンロードすることで、アクティベータの配布を不要にすることができ、処理を簡素化することができる。また、ワンタイムパスワードは1回限り設定されるパスワードであるため、漏洩することがなく、パスワードが固定されたトークンなどにおいて想定されるセキュリティ問題を解決することが可能となる。また、非接触ICカード500をリーダ/ライタ200に翳すのみで、ユーザが任意のタイミングでドライバ機能の活性化することが可能である。このため、セキュリティを必要とするクラウドネットワークなど、今後、急激な拡大が見込まれるシステムへの接続インタフェース(I/F)として利用することが可能である。

【0128】

また、ワンタイムパスワードが設定される非接触ICカード500のユーザが、ドライバ機能のオン/オフ等を意識することなく、非接触ICカード500をリーダ/ライタ200に翳すのみで機能のアクティベートが可能となる。

【0129】

以上説明した本開示の目的は、上述した各実施の形態の機能を実現するソフトウェアのプログラムコードを記憶した記憶媒体を、システムあるいは装置に供給し、そのシステムあるいは装置のコンピュータ(またはCPUやMPUなど)が記憶媒体に格納されたプログラムコードを読み出し実行することによっても達成される。

【0130】

この場合、記憶媒体から読み出されたプログラムコード自体が上述した各実施の形態の機能を実現することになり、そのプログラムコードおよび該プログラムコードを記憶した記憶媒体は本開示を構成することになる。

【0131】

また、プログラムコードを供給するための記憶媒体としては、例えば、フロッピー(登録商標)ディスク、ハードディスク、光磁気ディスク、CD−ROM、CD−R、CD−RW、DVD−ROM、DVD−RAM、DVD−RW、DVD+RWなどの光ディスク、磁気テープ、不揮発性のメモリカード、ROMなどを用いることができる。または、プログラムコードをネットワークを介してダウンロードしてもよい。

【0132】

また、コンピュータが読み出したプログラムコードを実行することにより、上述した各実施の形態の機能が実現されるだけではなく、そのプログラムコードの指示に基づき、コンピュータ上で稼動しているOS(オペレーティングシステム)などが実際の処理の一部または全部を行い、その処理によって上述した各実施の形態の機能が実現される場合も含まれる。

【0133】

さらに、記憶媒体から読み出されたプログラムコードが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その拡張機能を拡張ボードや拡張ユニットに備わるCPUなどが実際の処理の一部または全部を行い、その処理によって上述した各実施の形態の機能が実現される場合も含まれる。

【0134】

以上、添付図面を参照しながら本開示の好適な実施の形態について詳細に説明したが、本開示はかかる例に限定されない。本開示の属する技術の分野における通常の知識を有する者であれば、特許請求の範囲に記載された技術的思想の範疇内において、各種の変更例または修正例に想到し得ることは明らかであり、これらについても、当然に本開示の技術的範囲に属するものと了解される。

【0135】

なお、以下のような構成も本開示の技術的範囲に属する。

(1)情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示す有効化情報を取得する有効化情報取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記有効化情報が示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

を備える、情報処理装置。

【0136】

(2)前記有効化情報がアクティベーションキーである、前記(1)に記載の情報処理装置。

【0137】

(3)前記アクティベータ取得部は、パスワードが認証された場合に、前記アクティベータを取得する、前記(1)に記載の情報処理装置。

【0138】

(4)前記有効化部は、ワンタイムパスワードが認証された場合に、前記通信機能を有効化する、前記(1)に記載の情報処理装置。

【0139】

(5)前記アクティベーションキーを記憶部に設定する設定部を備え、

前記有効化部は、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、前記(2)に記載の情報処理装置。

【0140】

(6)通信デバイスの前記情報処理装置への接続を検知する検知部と、

前記検知部により前記通信デバイスの前記情報処理装置への接続が検知されると、前記通信デバイスの記憶部に保持された前記通信デバイスの情報を取得する通信デバイス情報取得部とをさらに備え、

前記アクティベータ取得部は、前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、前記(2)に記載の情報処理装置。

【0141】

(7)前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記通信デバイスの通信規格を判別する通信規格判別部と、

前記情報処理装置において前記通信規格判別部により判別された前記通信デバイスの通信規格の通信機能が有効化されているか否かを判別する通信機能有効化判別部と、

前記通信機能有効化判別部による判別の結果、前記情報処理装置において前記通信デバイスの通信規格の通信機能が有効化されていないときに、当該通信機能の有効化の可否をサーバに判定させるためのアクティベート可否判定情報を前記サーバに送信する送信部とをさらに備え、

前記アクティベータ取得部は、前記サーバにより前記アクティベート可否判定情報に基づいて前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化が可能と判定されたときに取得可能とされた、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、前記(6)に記載の情報処理装置。

【0142】

(8)前記アクティベート可否情報は、前記通信デバイスと通信を行う通信媒体から入力されたワンタイムパスワードを含む、前記(6)に記載の情報処理装置。

【0143】

(9)前記アクティベーションキーを記憶部に設定する設定部を備え、

前記ドライバ実行部により前記ドライバが実行されることにより、前記記憶部を参照する参照部と、

前記参照部による参照の結果、前記記憶部に前記アクティベーションキーが設定されているか否かを判別する設定判別部と、

前記設定判別部による判別の結果、前記記憶部に前記アクティベーションキーが設定されているときは、前記記憶部に設定されている前記アクティベーションキーが正当であるか否かを判別する正当性判別部とをさらに備え、

前記有効化部は、前記正当性判別部による判別の結果、前記記憶部に設定されている前記アクティベーションキーが正当であるときは、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、前記(2)に記載の情報処理装置。

【0144】

(10)前記正当性判別部は、ワンタイムパスワードに基づいて前記アクティベーションキーが正当であるか否かを判定する、前記(9)に記載の情報処理装置。

【0145】

(11)前記送信部は、前記情報処理装置においてユーザが利用したいアプリケーションのアプリケーション固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから前記アプリケーションの機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0146】

(12)前記送信部は、ユーザが前記通信デバイスに翳したカードの固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定カード単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0147】

(13)前記送信部は、前記通信デバイスの個体識別子の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの仕向け、個体単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0148】

(14)前記送信部は、日時情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのロット単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0149】

(15)前記送信部は、I/Fの情報や内蔵および外付け種別の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのI/Fや種別単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0150】

(16)前記送信部は、ベンダIDおよびプロダクトIDの情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの製品単位での通信機能の有効化のためのアクティベータを取得する、前記(7)に記載の情報処理装置。

【0151】

(17)前記パスワードがワンタイムパスワードである、前記(3)に記載の情報処理装置。

【0152】

(18)情報処理装置の通信機能の有効化の準備のためのアクティベータを取得することと、

前記アクティベータ取得ステップで取得した前記アクティベータを実行することと、

前記アクティベータ実行ステップで前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得することと、

前記情報処理装置の通信機能の有効化のためのドライバを取得することと、

前記ドライバ取得ステップで取得した前記ドライバを実行することと、

前記ドライバ実行ステップで前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化することと、

を有する、情報処理方法。

【0153】

(19)コンピュータを、

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得するアクティベーションキー取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

として機能させるための、プログラム。

【符号の説明】

【0154】

38 無線通信部

40 通信部

42 入力部

44 出力部

46,64 制御部

48 記憶部

50 アプリケーション部

52 取得部

54 実行部

56 設定部

58 参照部

60 判定部

62 有効化部

66 検知部

68 送信部

100,150 情報処理装置

200,250 リーダ/ライタ

252 通信部

254 無線通信部

256 記憶部

300,350 サーバ

352 通信部

354 制御部

356 記憶部

358 判定部

400,450 ネットワーク

500 非接触ICカード

600 携帯電話

1000,2000 情報処理システム

【特許請求の範囲】

【請求項1】

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示す有効化情報を取得する有効化情報取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記有効化情報が示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

を備える、情報処理装置。

【請求項2】

前記有効化情報がアクティベーションキーである、請求項1に記載の情報処理装置。

【請求項3】

前記アクティベータ取得部は、パスワードが認証された場合に、前記アクティベータを取得する、請求項1に記載の情報処理装置。

【請求項4】

前記有効化部は、ワンタイムパスワードが認証された場合に、前記通信機能を有効化する、請求項1に記載の情報処理装置。

【請求項5】

前記アクティベーションキーを記憶部に設定する設定部を備え、

前記有効化部は、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、請求項2に記載の情報処理装置。

【請求項6】

通信デバイスの前記情報処理装置への接続を検知する検知部と、

前記検知部により前記通信デバイスの前記情報処理装置への接続が検知されると、前記通信デバイスの記憶部に保持された前記通信デバイスの情報を取得する通信デバイス情報取得部とをさらに備え、

前記アクティベータ取得部は、前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、請求項2に記載の情報処理装置。

【請求項7】

前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記通信デバイスの通信規格を判別する通信規格判別部と、

前記情報処理装置において前記通信規格判別部により判別された前記通信デバイスの通信規格の通信機能が有効化されているか否かを判別する通信機能有効化判別部と、

前記通信機能有効化判別部による判別の結果、前記情報処理装置において前記通信デバイスの通信規格の通信機能が有効化されていないときに、当該通信機能の有効化の可否をサーバに判定させるためのアクティベート可否判定情報を前記サーバに送信する送信部とをさらに備え、

前記アクティベータ取得部は、前記サーバにより前記アクティベート可否判定情報に基づいて前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化が可能と判定されたときに取得可能とされた、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、請求項6に記載の情報処理装置。

【請求項8】

前記アクティベート可否情報は、前記通信デバイスと通信を行う通信媒体から入力されたワンタイムパスワードを含む、請求項6に記載の情報処理装置。

【請求項9】

前記アクティベーションキーを記憶部に設定する設定部を備え、

前記ドライバ実行部により前記ドライバが実行されることにより、前記記憶部を参照する参照部と、

前記参照部による参照の結果、前記記憶部に前記アクティベーションキーが設定されているか否かを判別する設定判別部と、

前記設定判別部による判別の結果、前記記憶部に前記アクティベーションキーが設定されているときは、前記記憶部に設定されている前記アクティベーションキーが正当であるか否かを判別する正当性判別部とをさらに備え、

前記有効化部は、前記正当性判別部による判別の結果、前記記憶部に設定されている前記アクティベーションキーが正当であるときは、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、請求項2に記載の情報処理装置。

【請求項10】

前記正当性判別部は、ワンタイムパスワードに基づいて前記アクティベーションキーが正当であるか否かを判定する、請求項9に記載の情報処理装置。

【請求項11】

前記送信部は、前記情報処理装置においてユーザが利用したいアプリケーションのアプリケーション固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから前記アプリケーションの機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項12】

前記送信部は、ユーザが前記通信デバイスに翳したカードの固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定カード単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項13】

前記送信部は、前記通信デバイスの個体識別子の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの仕向け、個体単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項14】

前記送信部は、日時情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのロット単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項15】

前記送信部は、I/Fの情報や内蔵および外付け種別の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのI/Fや種別単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項16】

前記送信部は、ベンダIDおよびプロダクトIDの情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの製品単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項17】

前記パスワードがワンタイムパスワードである、請求項3に記載の情報処理装置。

【請求項18】

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得することと、

前記アクティベータ取得ステップで取得した前記アクティベータを実行することと、

前記アクティベータ実行ステップで前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得することと、

前記情報処理装置の通信機能の有効化のためのドライバを取得することと、

前記ドライバ取得ステップで取得した前記ドライバを実行することと、

前記ドライバ実行ステップで前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化することと、

を有する、情報処理方法。

【請求項19】

コンピュータを、

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得するアクティベーションキー取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

として機能させるための、プログラム。

【請求項1】

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示す有効化情報を取得する有効化情報取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記有効化情報が示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

を備える、情報処理装置。

【請求項2】

前記有効化情報がアクティベーションキーである、請求項1に記載の情報処理装置。

【請求項3】

前記アクティベータ取得部は、パスワードが認証された場合に、前記アクティベータを取得する、請求項1に記載の情報処理装置。

【請求項4】

前記有効化部は、ワンタイムパスワードが認証された場合に、前記通信機能を有効化する、請求項1に記載の情報処理装置。

【請求項5】

前記アクティベーションキーを記憶部に設定する設定部を備え、

前記有効化部は、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、請求項2に記載の情報処理装置。

【請求項6】

通信デバイスの前記情報処理装置への接続を検知する検知部と、

前記検知部により前記通信デバイスの前記情報処理装置への接続が検知されると、前記通信デバイスの記憶部に保持された前記通信デバイスの情報を取得する通信デバイス情報取得部とをさらに備え、

前記アクティベータ取得部は、前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、請求項2に記載の情報処理装置。

【請求項7】

前記通信デバイス情報取得部により取得された前記通信デバイスの情報に基づいて、前記通信デバイスの通信規格を判別する通信規格判別部と、

前記情報処理装置において前記通信規格判別部により判別された前記通信デバイスの通信規格の通信機能が有効化されているか否かを判別する通信機能有効化判別部と、

前記通信機能有効化判別部による判別の結果、前記情報処理装置において前記通信デバイスの通信規格の通信機能が有効化されていないときに、当該通信機能の有効化の可否をサーバに判定させるためのアクティベート可否判定情報を前記サーバに送信する送信部とをさらに備え、

前記アクティベータ取得部は、前記サーバにより前記アクティベート可否判定情報に基づいて前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化が可能と判定されたときに取得可能とされた、前記情報処理装置において前記通信デバイスの通信規格の通信機能の有効化の準備のためのアクティベータを取得する、請求項6に記載の情報処理装置。

【請求項8】

前記アクティベート可否情報は、前記通信デバイスと通信を行う通信媒体から入力されたワンタイムパスワードを含む、請求項6に記載の情報処理装置。

【請求項9】

前記アクティベーションキーを記憶部に設定する設定部を備え、

前記ドライバ実行部により前記ドライバが実行されることにより、前記記憶部を参照する参照部と、

前記参照部による参照の結果、前記記憶部に前記アクティベーションキーが設定されているか否かを判別する設定判別部と、

前記設定判別部による判別の結果、前記記憶部に前記アクティベーションキーが設定されているときは、前記記憶部に設定されている前記アクティベーションキーが正当であるか否かを判別する正当性判別部とをさらに備え、

前記有効化部は、前記正当性判別部による判別の結果、前記記憶部に設定されている前記アクティベーションキーが正当であるときは、前記記憶部に設定されている前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する、請求項2に記載の情報処理装置。

【請求項10】

前記正当性判別部は、ワンタイムパスワードに基づいて前記アクティベーションキーが正当であるか否かを判定する、請求項9に記載の情報処理装置。

【請求項11】

前記送信部は、前記情報処理装置においてユーザが利用したいアプリケーションのアプリケーション固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから前記アプリケーションの機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項12】

前記送信部は、ユーザが前記通信デバイスに翳したカードの固有情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定カード単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項13】

前記送信部は、前記通信デバイスの個体識別子の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの仕向け、個体単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項14】

前記送信部は、日時情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのロット単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項15】

前記送信部は、I/Fの情報や内蔵および外付け種別の情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスのI/Fや種別単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項16】

前記送信部は、ベンダIDおよびプロダクトIDの情報が付加された前記アクティベート可否判定情報を前記サーバに送信し、

前記アクティベータ取得部は、さらに、前記サーバから特定通信デバイスの製品単位での通信機能の有効化のためのアクティベータを取得する、請求項7に記載の情報処理装置。

【請求項17】

前記パスワードがワンタイムパスワードである、請求項3に記載の情報処理装置。

【請求項18】

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得することと、

前記アクティベータ取得ステップで取得した前記アクティベータを実行することと、

前記アクティベータ実行ステップで前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得することと、

前記情報処理装置の通信機能の有効化のためのドライバを取得することと、

前記ドライバ取得ステップで取得した前記ドライバを実行することと、

前記ドライバ実行ステップで前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化することと、

を有する、情報処理方法。

【請求項19】

コンピュータを、

情報処理装置の通信機能の有効化の準備のためのアクティベータを取得するアクティベータ取得部と、

前記アクティベータ取得部が取得した前記アクティベータを実行するアクティベータ実行部と、

前記アクティベータ実行部により前記アクティベータが実行されることにより、前記情報処理装置において有効化が許可された通信機能を示すアクティベーションキーを取得するアクティベーションキー取得部と、

前記情報処理装置の通信機能の有効化のためのドライバを取得するドライバ取得部と、

前記ドライバ取得部が取得した前記ドライバを実行するドライバ実行部と、

前記ドライバ実行部により前記ドライバが実行されることにより、前記アクティベーションキーが示す前記情報処理装置において有効化が許可された通信機能を有効化する有効化部と、

として機能させるための、プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【公開番号】特開2012−33148(P2012−33148A)

【公開日】平成24年2月16日(2012.2.16)

【国際特許分類】

【出願番号】特願2011−112746(P2011−112746)

【出願日】平成23年5月19日(2011.5.19)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(000002185)ソニー株式会社 (34,172)

【Fターム(参考)】

【公開日】平成24年2月16日(2012.2.16)

【国際特許分類】

【出願日】平成23年5月19日(2011.5.19)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(000002185)ソニー株式会社 (34,172)

【Fターム(参考)】

[ Back to top ]